Troubleshooting Mode di Microsoft Defender for Endpoint: come aiuta gli IT Admin a risolvere i problemi sull’Endpoint

Ho scritto diverse volte di Microsoft Defender for Endpoint e di come esso aiutare a proteggere le vostre organizzazioni in ottica Zero Trust da attacchi informatici sempre più sofisticati.

A questo proposito vi riepilogo gli articoli inerenti a questa funzionalità:

- Custom Detection con Advanced Hunting di Microsoft Defender for Endpoint – ICT Power

- Estendere la protezione di Microsoft Defender for Endpoint a sistemi operativi Windows 7 SP1 con Microsoft Monitoring Agent – ICT Power

- Eseguire l’onboarding di Defender for Server su Virtual Machine in Azure sfruttando le funzionalità della suite Microsoft Defender for Cloud – ICT Power

- Analizzare e rispondere alle minacce in tempo reale? Microsoft Live Response è la soluzione che stavate cercando – ICT Power

- Vulnerability Scan con Microsoft Defender for Endpoint – ICT Power

- Come eseguire l’on-boarding di Microsoft Defender for Endpoint tramite GPO di Active Directory – ICT Power

- Aumentare la protezione dei dispositivi Linux con Microsoft Defender for Endpoint – ICT Power

- Aumentare la sicurezza dei dispositivi non gestibili da Microsoft Intune grazie alle Security Management Features di Microsoft Defender for Endpoint – ICT Power

Quante volte vi sarà capitato di sentire da fornitori di software o da colleghi di sviluppo “mi disabiliti la componente antivirus perché il software che devo utilizzare è diventato lento?” Ecco, la funzionalità di Troubleshooting di Microsoft Defender for Endpoint è adatta a rispondere a questo tipo di esigenze.

La Troubleshooting mode di Default risulta disabilitata ed è quindi necessario abilitare questa funzionalità prima di poterla utilizzare su un gruppo di dispositivi, inoltre è bene specificare che questo servizio è disponibile solo per le aziende in quanto è necessario l’accesso al portale di Microsoft Defender all’interno del proprio tenant di Microsoft 365.

Vi mostro ora cosa è possibile fare attraverso questa modalità in modo tale da calarla all’interno degli scenari della vostra quotidianità:

-

Utilizzare questa funzionalità per disabilitare/ cambiare lo stato della Tamper Protection per:

- Eseguire Troubleshooting di applicazioni che vengono bloccate (falsi positivi)

-

Utenti amministratori locali, con autorizzazioni idonee, possono modificare le configurazioni di Microsoft Defender for Endpoint che generalmente sono bloccate dalle policy di configurazione. Questa funzionalità può inoltre essere utile per eseguire “diagnosi” delle prestazioni del dispositivo:

- Gli amministratori locali non possono disattivare defender Antivirus o disinstallarlo con questa modalità

- Gli amministratori locali possono configurare tutte le altre impostazioni di sicurezza incluse nella suite di Microsoft Defender (come ad esempio Protezione Cloud o Tamper Protection)

- Gli amministratori locali non possono disattivare defender Antivirus o disinstallarlo con questa modalità

Ma cosa succede una volta che attivate questa funzionalità?

Una volta che avrete abilitato questa funzionalità, il sensore di MDE (Microsoft Defender for Endpoint):

- “Scatta” una fotografia della stato dell’endpoint, prima dell’inizio della Troubleshooting mode con il comando: MpPreference

- “Scatta” una fotografia dello stato dell’endpoint, poco prima della fine della Troubleshooting mode

- Raccoglie i log dello stato dell’endpoint che possono essere poi scaricati con la funzione “Raccogli pacchetto di indagine” di cui per comodità vi riporto il link ufficiale Microsoft Take response actions on a device in Microsoft Defender for Endpoint – Microsoft Defender for Endpoint | Microsoft Learn

NB: Quando la modalità di Troubleshooting è attiva gli aggiornamenti della piattaforma MDE sull’Endpoint non vengono applicati e anche le modifiche alle policy di configurazione vengono recepite dal device, ma non vengono applicate.

Quando dura la modalità di Troubleshooting?

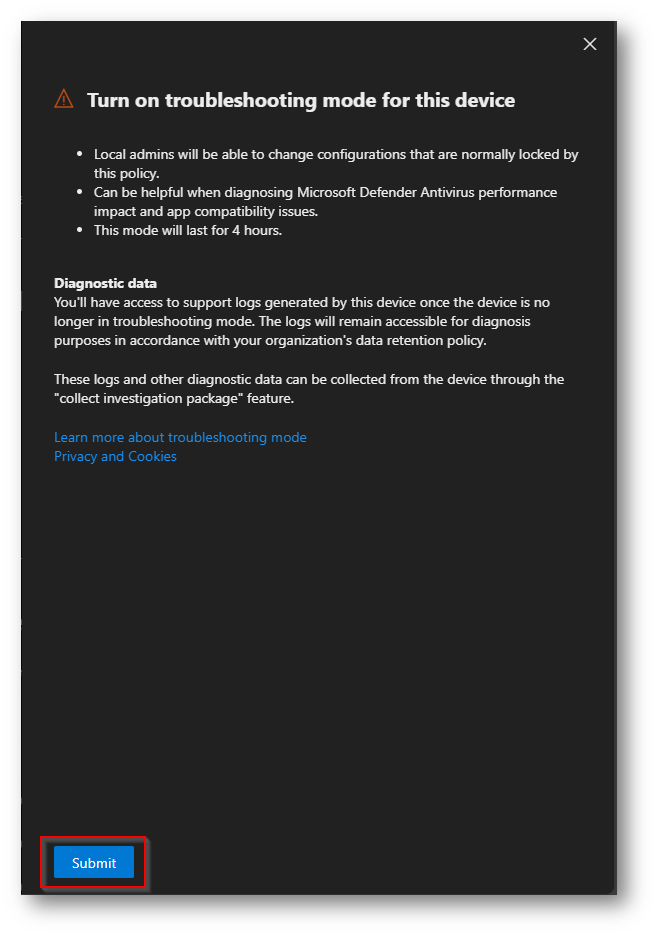

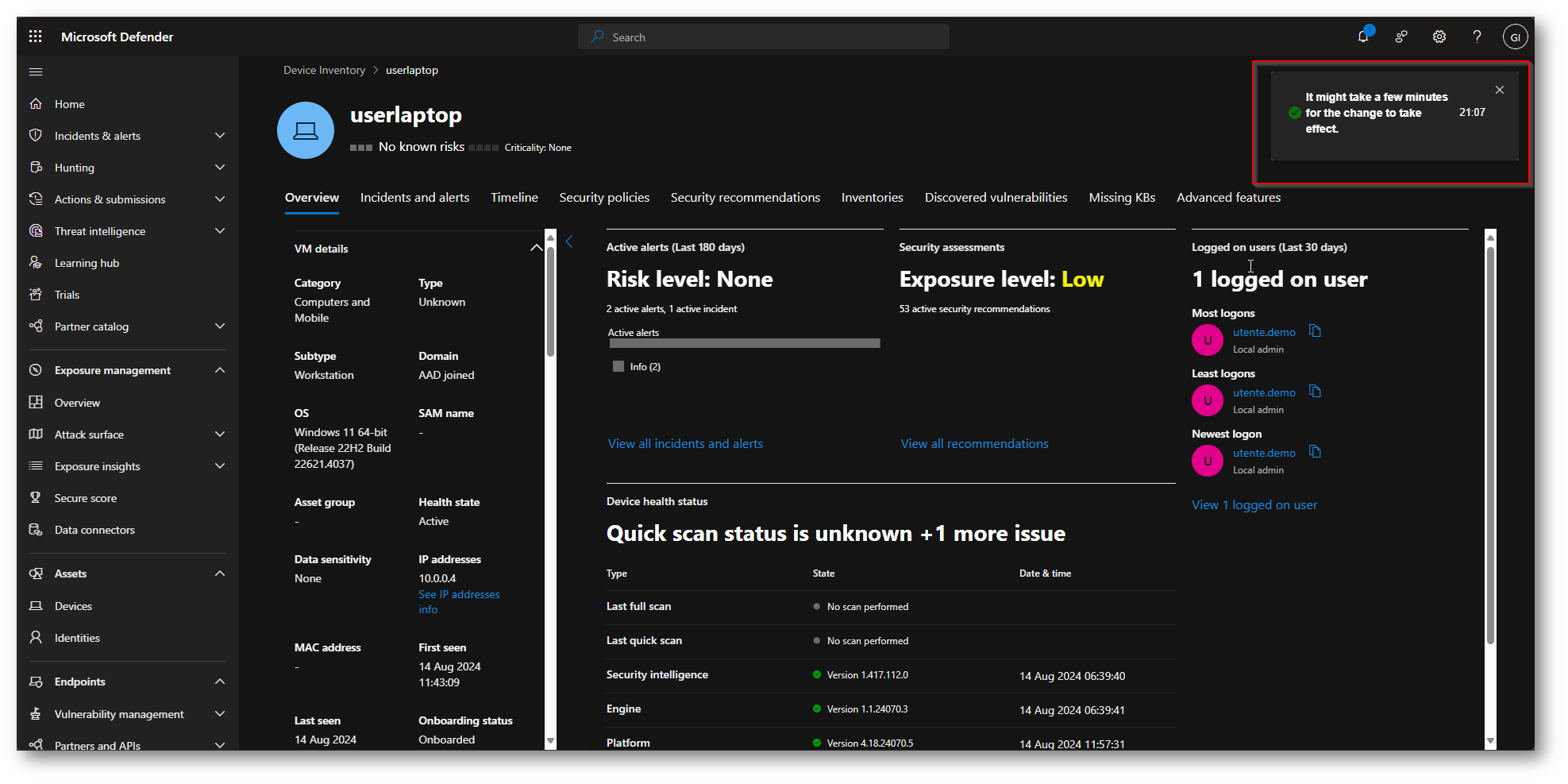

E’ bene dire che la funzionalità una volta attivata potrebbe essere recepita dall’endpoint nel giro di 15 minuti, ed una volta attivata ha la durata massima di 4 ore, e dopo questo periodo le configurazioni / policy diventano in sola lettura e vengono ripristinate recuperando le configurazioni applicate dal portale di Microsoft Defender.

Le attività svolte vengono tracciate?

Le attività che gli amministratori locali svolgono durante l’attivazione di questa funzionalità vengono tracciate all’interno della TimeLine, visualizzabile all’interno del portale di Microsoft Defender, ma anche all’interno del registro eventi di Windows.

Licenze

Per sfruttare la funzionalità che vi descrivo all’interno di questo articolo sono necessarie le seguenti licenze, o suite che al proprio interno le hanno:

- Microsoft Defender for Server

- Microsoft Defender for Endpoint P1

- Microsoft Defender for Endpoint P2

- Microsoft Defender for Business

Quando parliamo di licenze Microsoft 365 non possiamo non citare Aaron Dinnage che ha messo a disposizione un sito che ci permette di avere evidenza della funzionalità di ogni singolo Workload Home | M365 Maps

Prerequisiti

Per utilizzare questa funzionalità, messa a disposizione dalla casa di Redmond è necessario tenere presente dei prerequisiti che vi riepilogo:

-

Il dispositivo deve avere installato Windows 10 (versione 19044.1618 o successiva), Windows 11, Windows Server 2019 o Windows Server 2022, vi riassumo anche all’interno di questa tabella le Build necessarie

| Semestre/Redstone | Versione di Sistema Operativo | Rilascio |

| 21H2/SV1 | >=22000,593 | Microsoft Update Catalog |

| 20H1/20H2/21H1 | >=19042.1620

>=19041.1620 >=19043.1620 |

Microsoft Update Catalog |

| Windows Server 2022 | >=20348.617 | Microsoft Update Catalog |

| Windows Server 2019 (RS5) | >=17763,2746 | Microsoft Update Catalog |

-

La Troubleshooting mode è disponibile anche per gli endpoint che eseguono la versione moderna e unificata di Windows Server 2012 R2 e Windows Server 2016 che però hanno installato i seguenti componenti:

- Sense Version o superiore Microsoft Update Catalog (10.8049.22439.1084)

- Microsoft Defender Antivirus – Platform: o superiore Microsoft Update Catalog (4.18.2207.7)

- Microsoft Defender Antivirus – Engine: o superiore Latest security intelligence updates for Microsoft Defender Antivirus and other Microsoft antimalware – Microsoft Security Intelligence (1.1.19500.2)

- Per utilizzare questa funzionalità è necessario che il device con installato Microsoft Defender for Endpoint sia collegato al tenant Microsoft 365 e che sia attivo

- Il device deve necessariamente avere Microsoft Defender for Endpoint versione 4.18.2203 o successiva

Svolgimento

Ora che insieme abbiamo smarcato prerequisiti e abbiamo visto quali licenze servono e cosa succede quando questa modalità attiva, vi spiego come abilitarla. Nello scenario utilizzerò una Virtual Machines Windows 11 in hosting presso Microsoft Azure chiamata UserLaptop e simulerò il Download di un file Eicar (simulando che sia un download di un applicativo lecito) per darvi evidenza di come una volta abilitata la troubleshooting mode sia possibile eseguire il file senza i controlli di MDE.

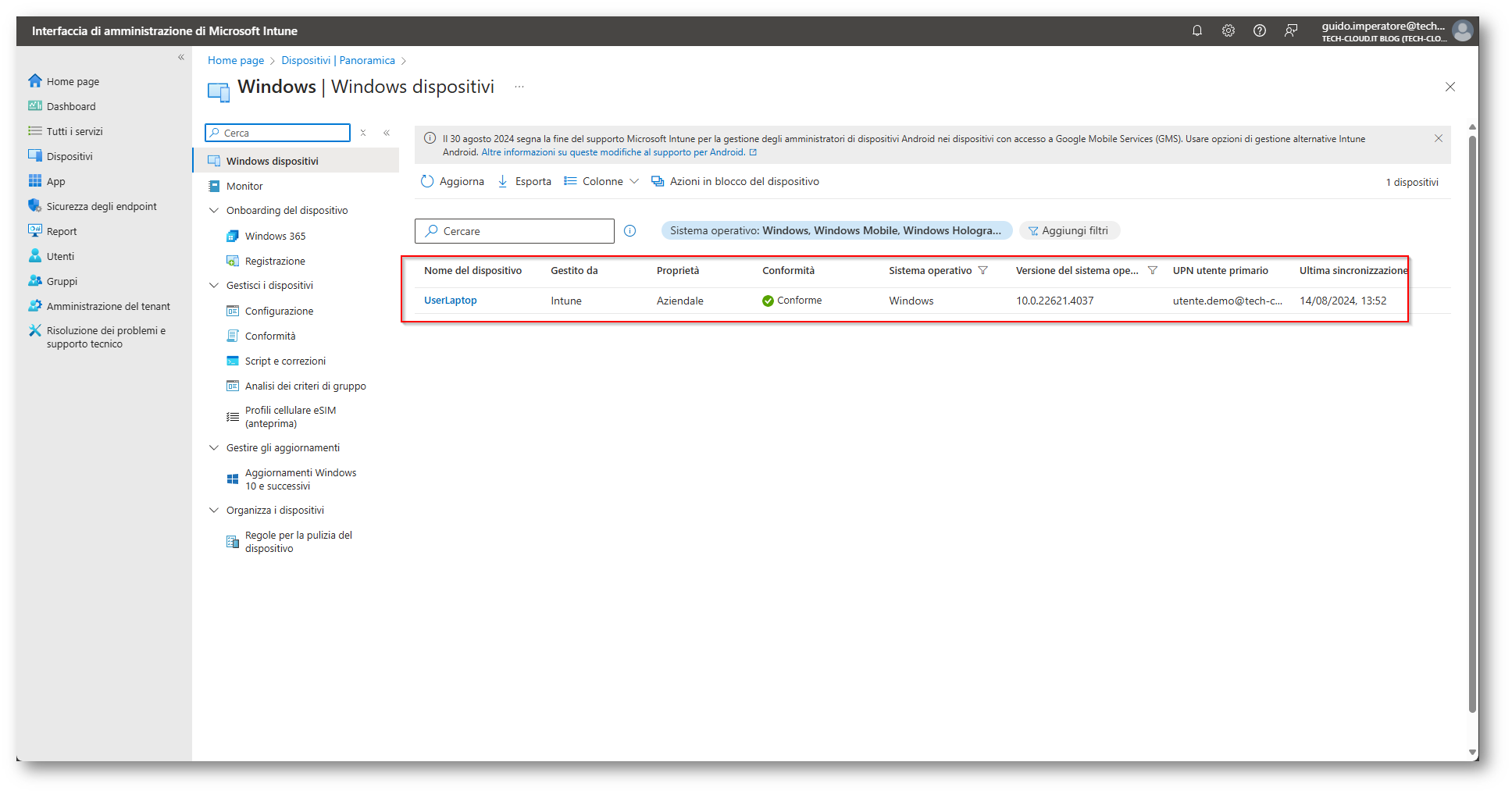

Figura 1: UserLaptop gestito da Microsoft Intune per l’applicazione delle policy relative a MDE

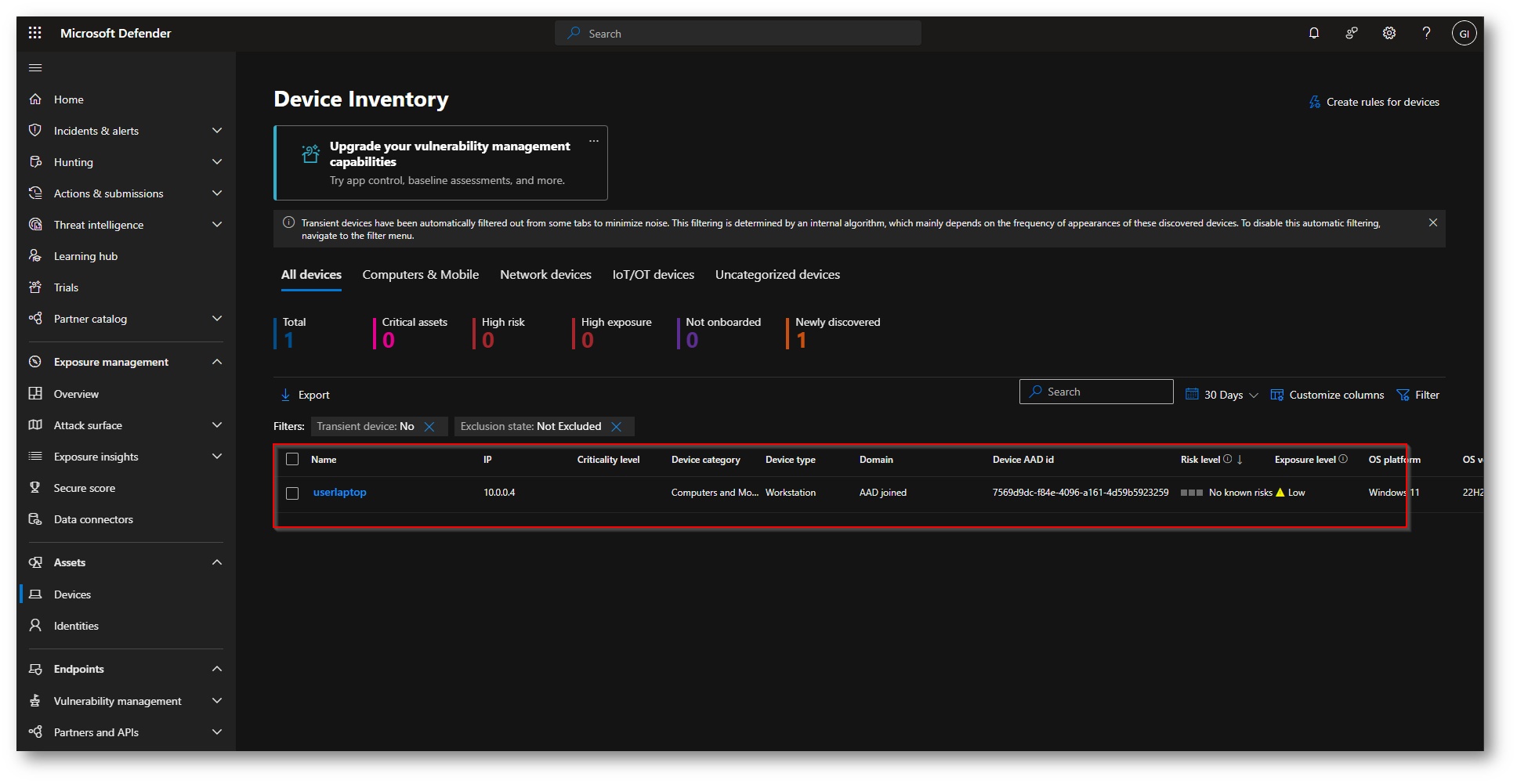

Figura 2: UserLaptop correttamente visto dalla console di MDE

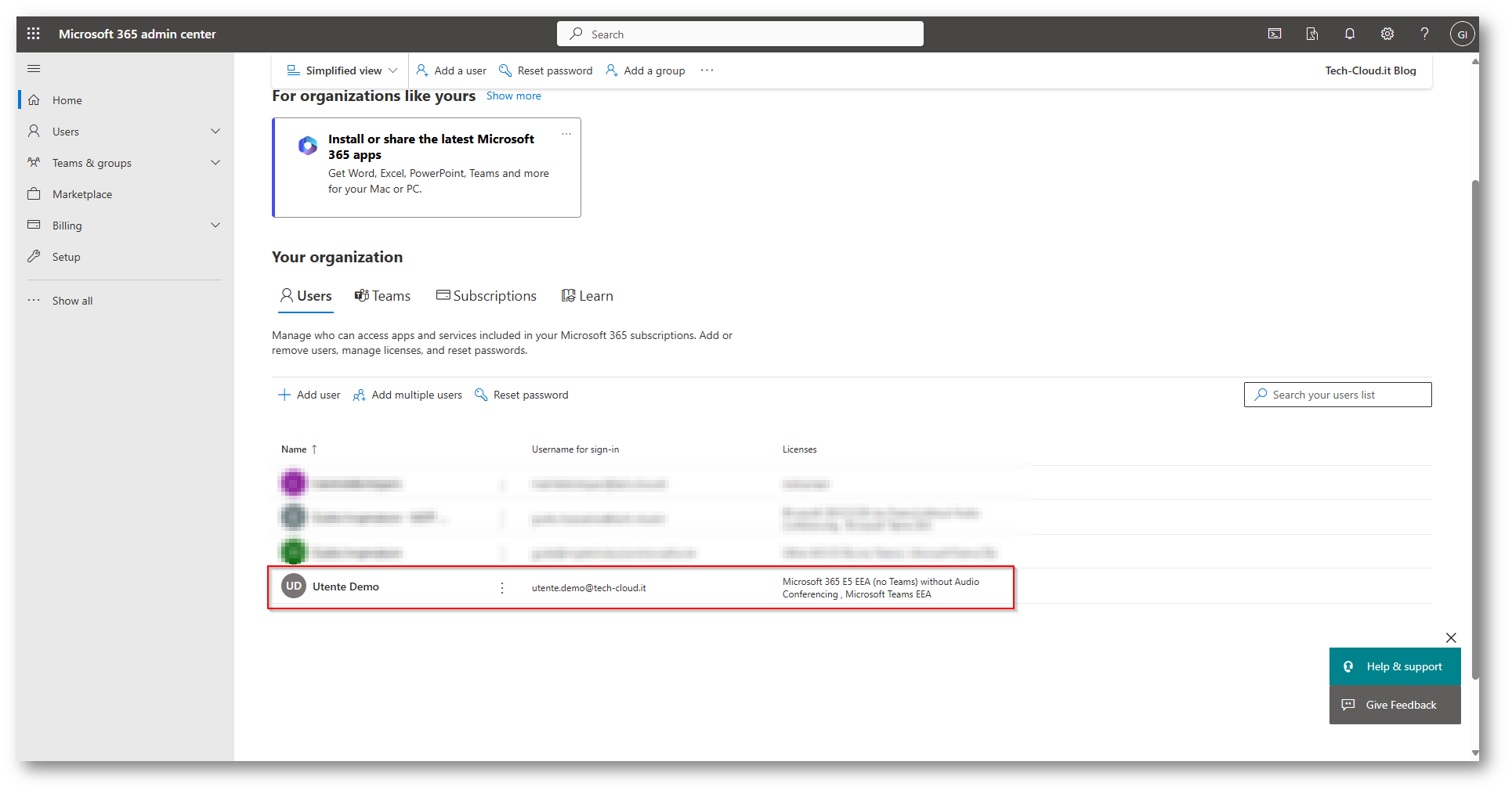

Figura 3: Utente demo con licenza Microsoft 365 E5 assegnata e quindi comprende Defender for Endpoint Piano 2

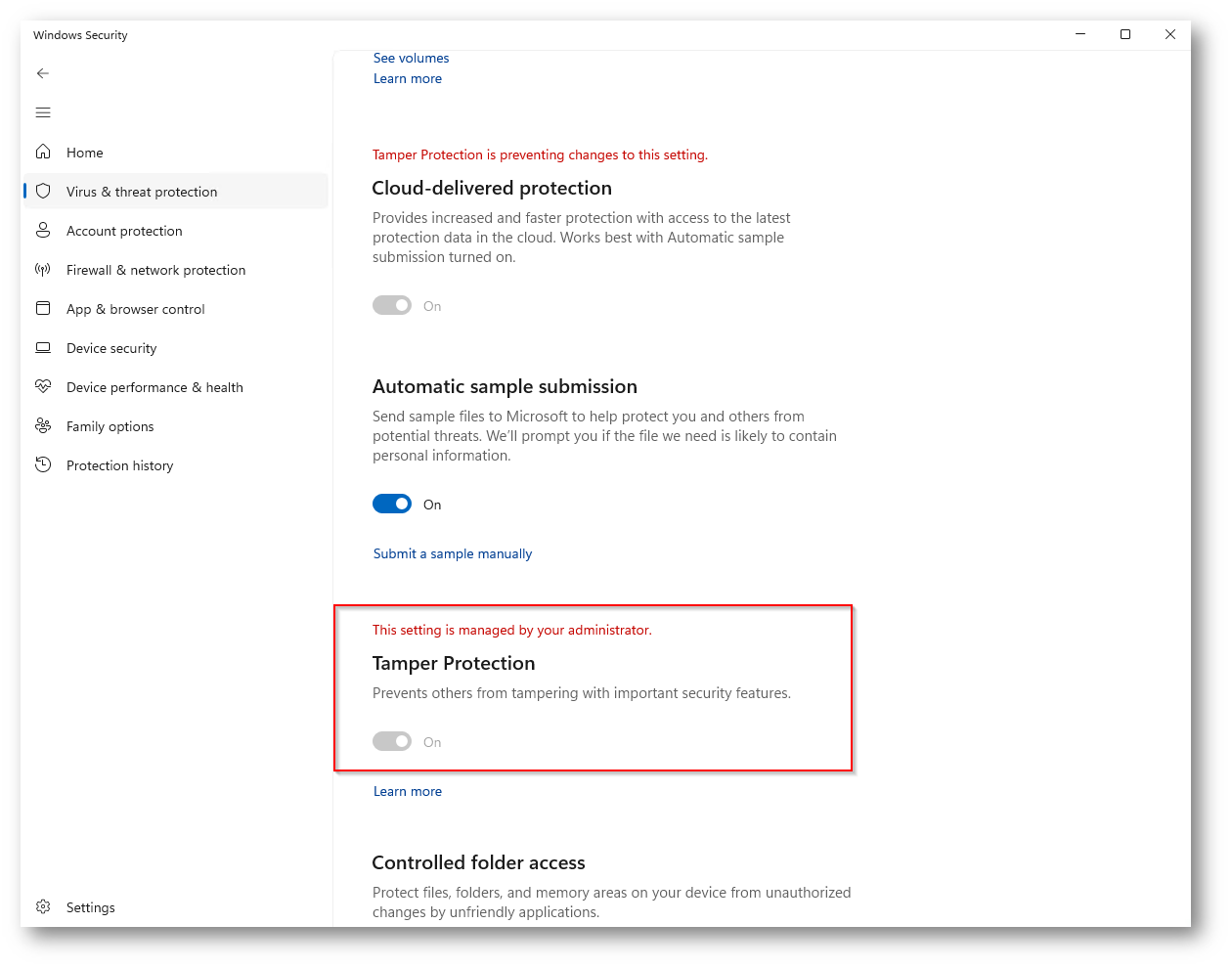

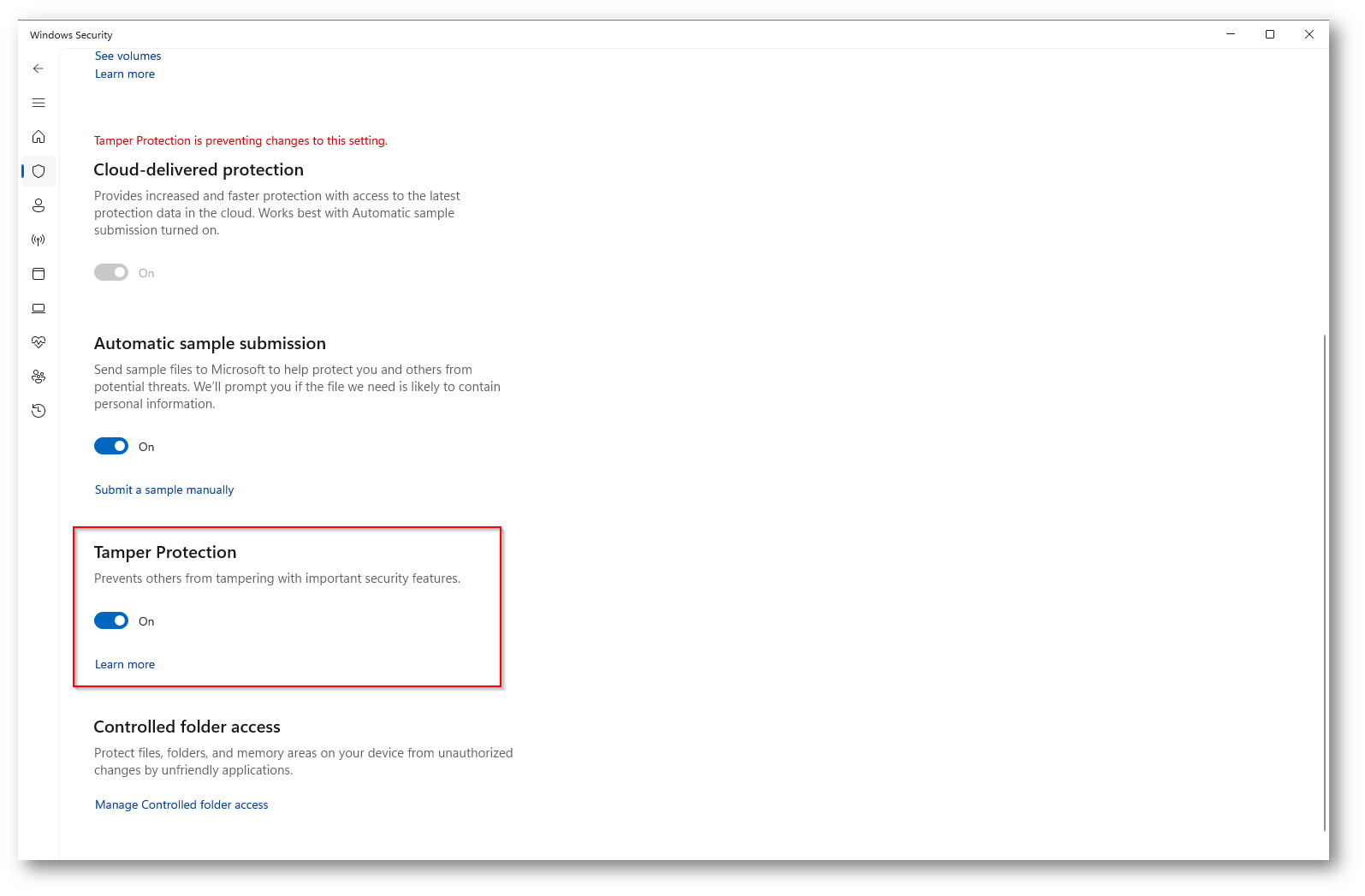

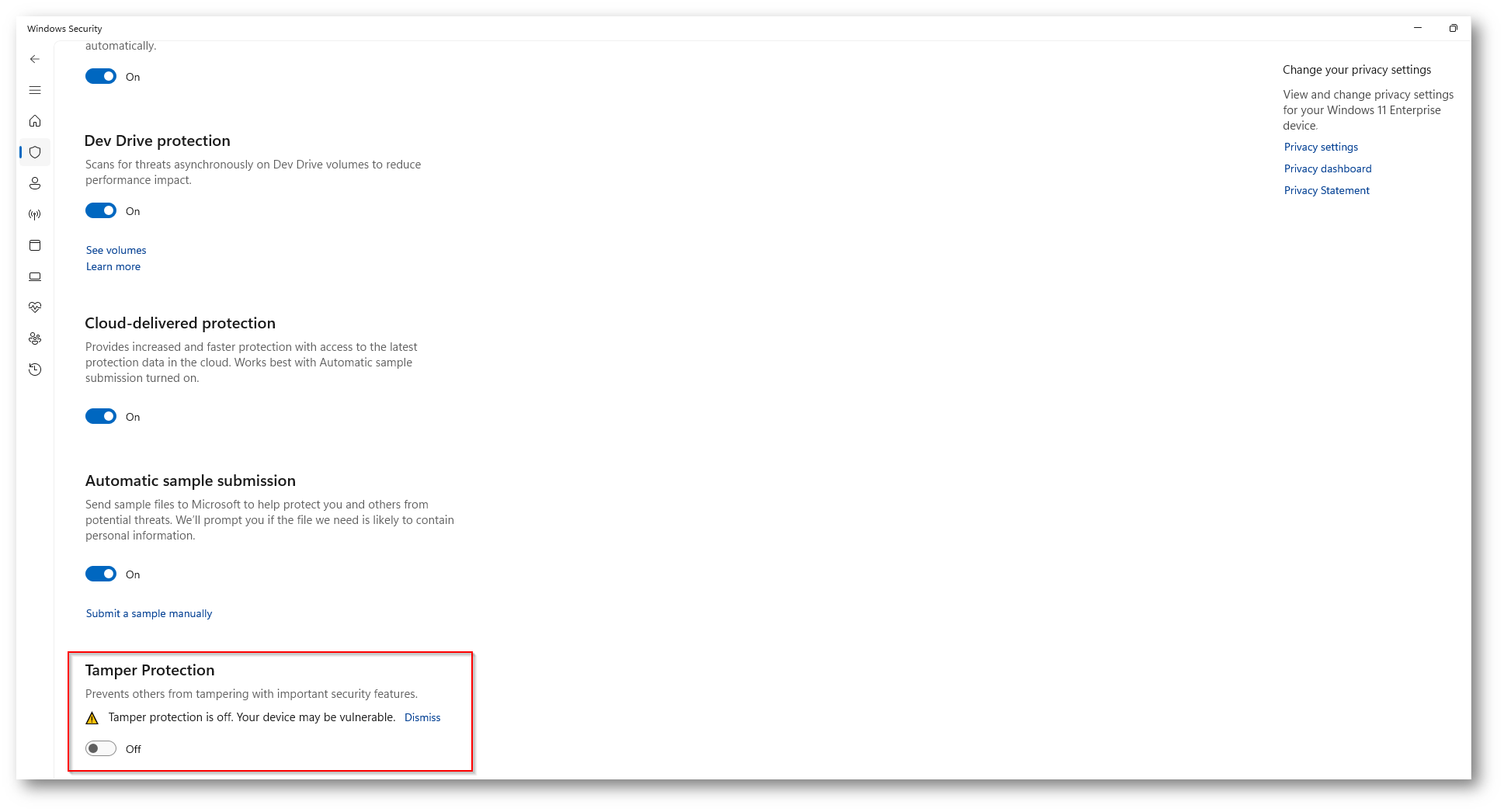

Ora collegandomi alla Virtual Machine vi do evidenza che le impostazioni come ad esempio la Tamper Protection, risulta gestita e non disattivabile

Figura 4: Impostazioni gestite e non disattivabili

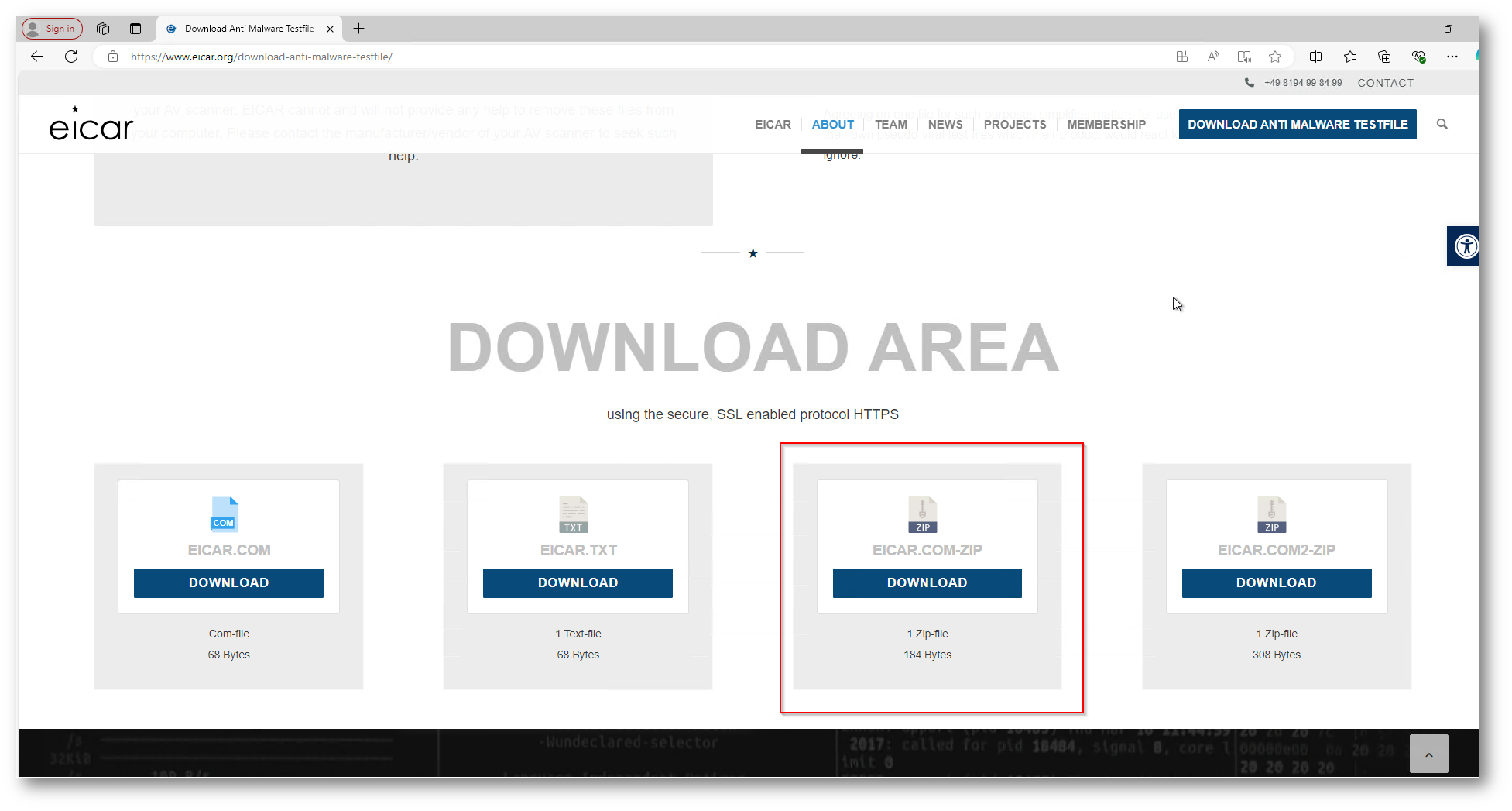

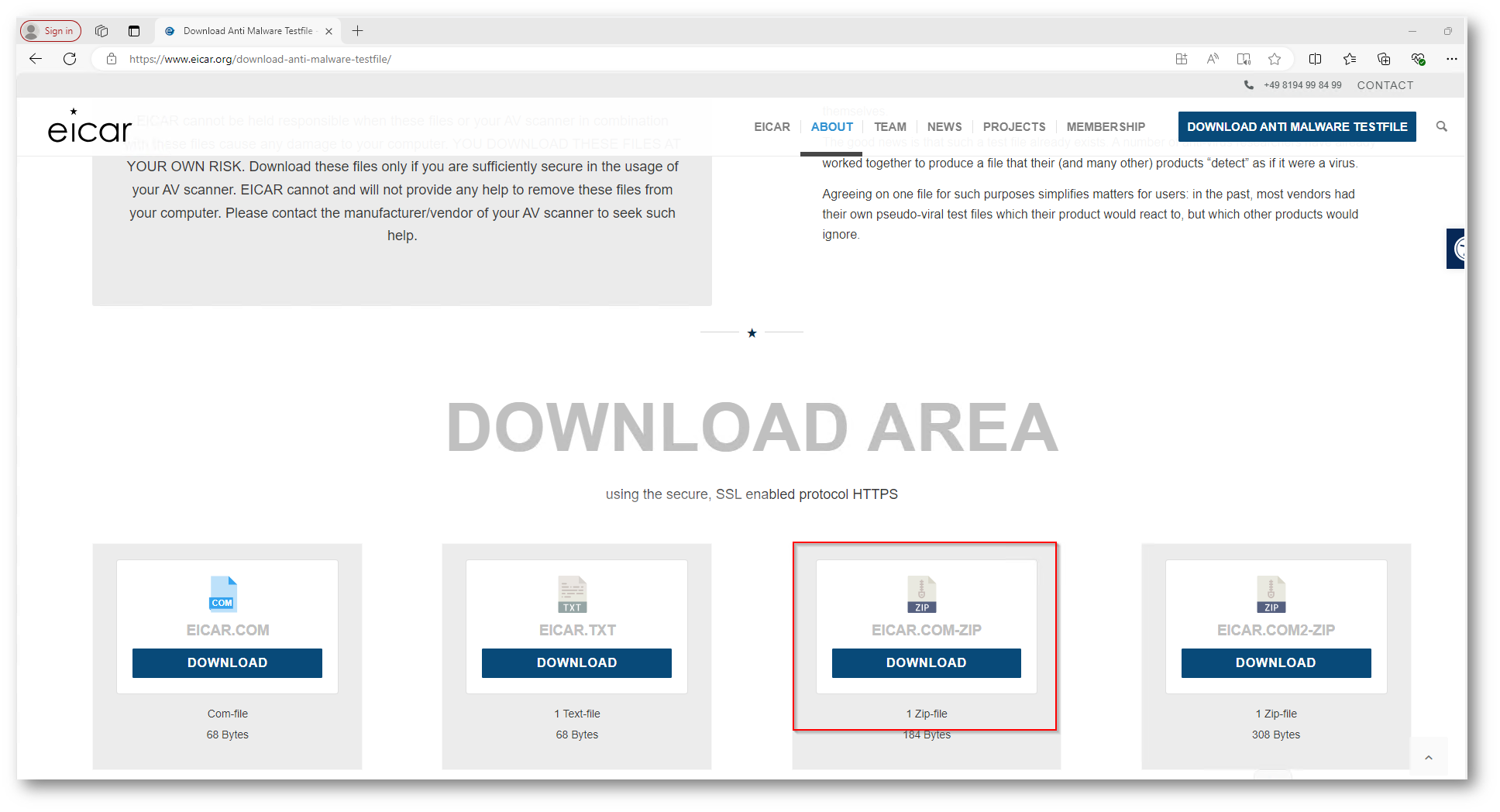

Ora procederò a scaricare il file eicar per darvi evidenza della protezione attiva di Microsoft Defender for endpoint, il file lo scaricherò dal seguente link Download Anti Malware Testfile – EICAR questi file sono molto utili ad eseguire test sul funzionamento della componente antivirus e utili quindi anche a generare degli Alert di test nella console di Microsoft Defender

Figura 5: Download File Eicar

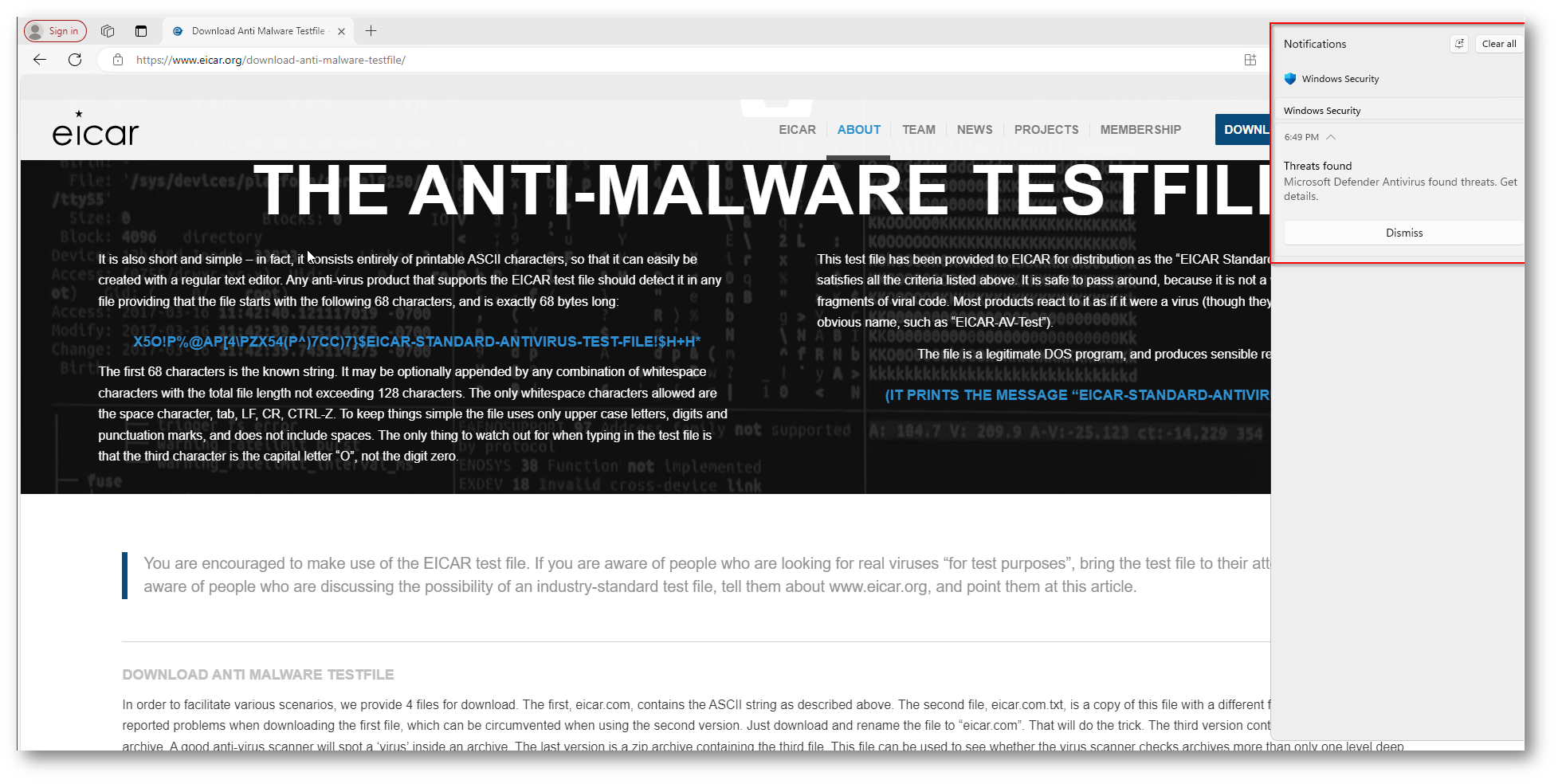

Figura 6: Virus rilevato da Defender for Endpoint all’interno del computer di demo

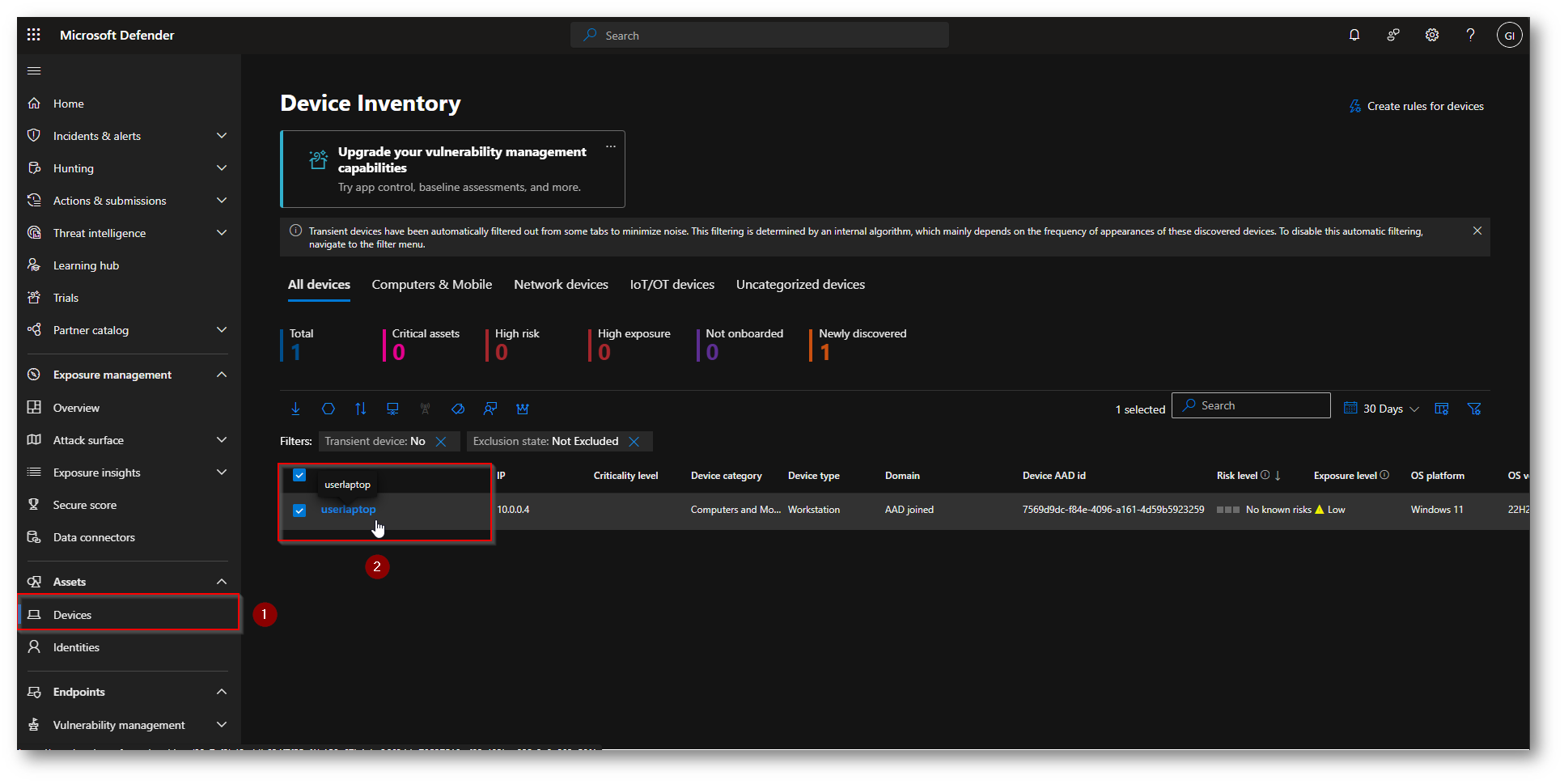

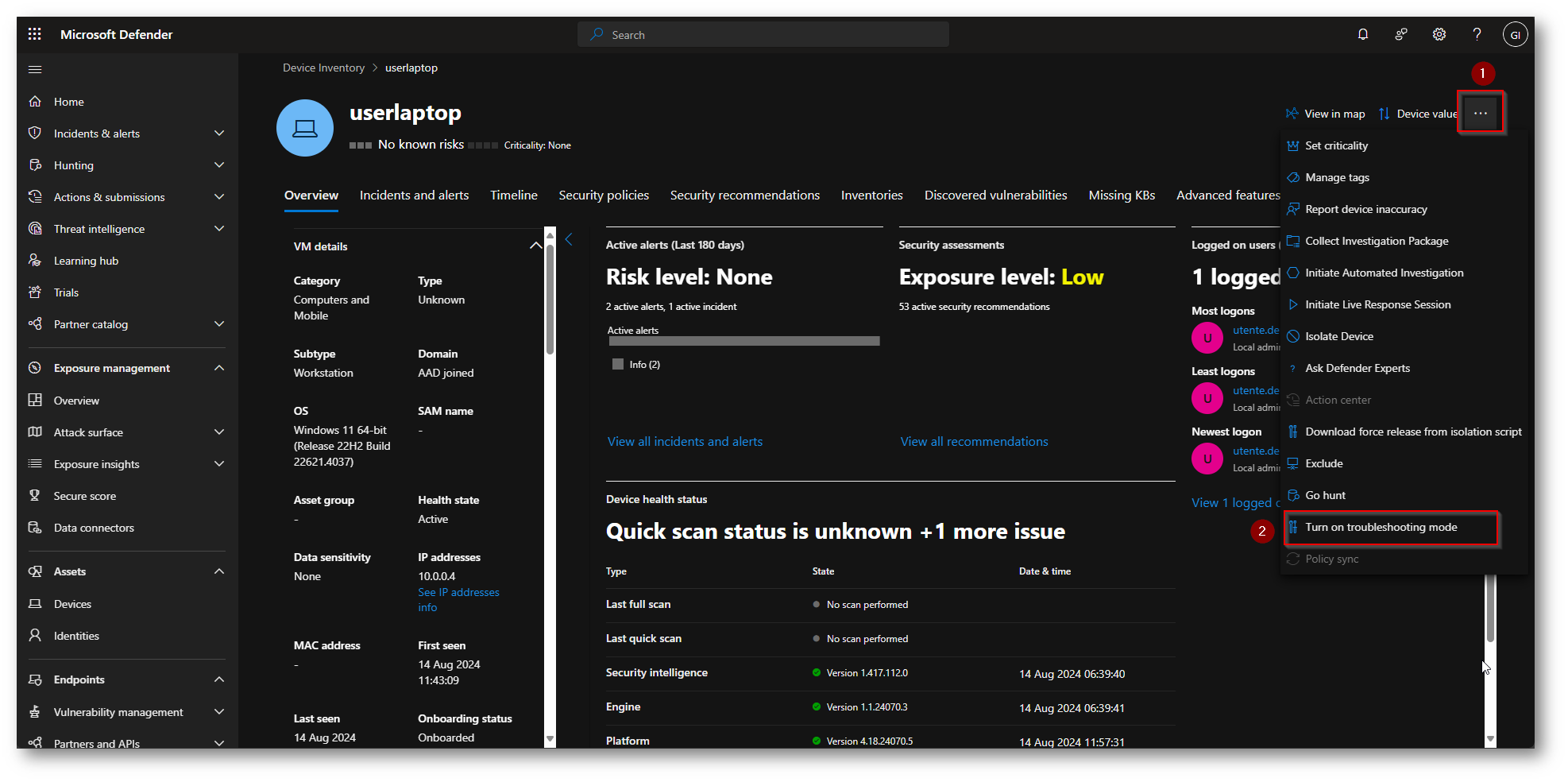

Ora per attivare la troubleshooting mode recatevi all’interno del portale di Microsoft Defender Security & Compliance (microsoft.com)

Figura 7: Attivazione Troubleshooting Mode per il dispositivo userlaptop

Figura 8: Attivazione Troubleshooting mode sul dispositivo di demo

Figura 9: Conferma dell’attivazione della modalità di Troubleshooting

Figura 10: Comando di attivazione lanciato correttamente

Ora, come detto in precedenza potrebbero volerci fino a 15 minuti per rendere effettiva la modifica, nel mio caso sono bastati 12 minuti, quindi loggandovi all’interno del vostro dispositivo vedrete che sarà possibile disabilitare la tamper protection

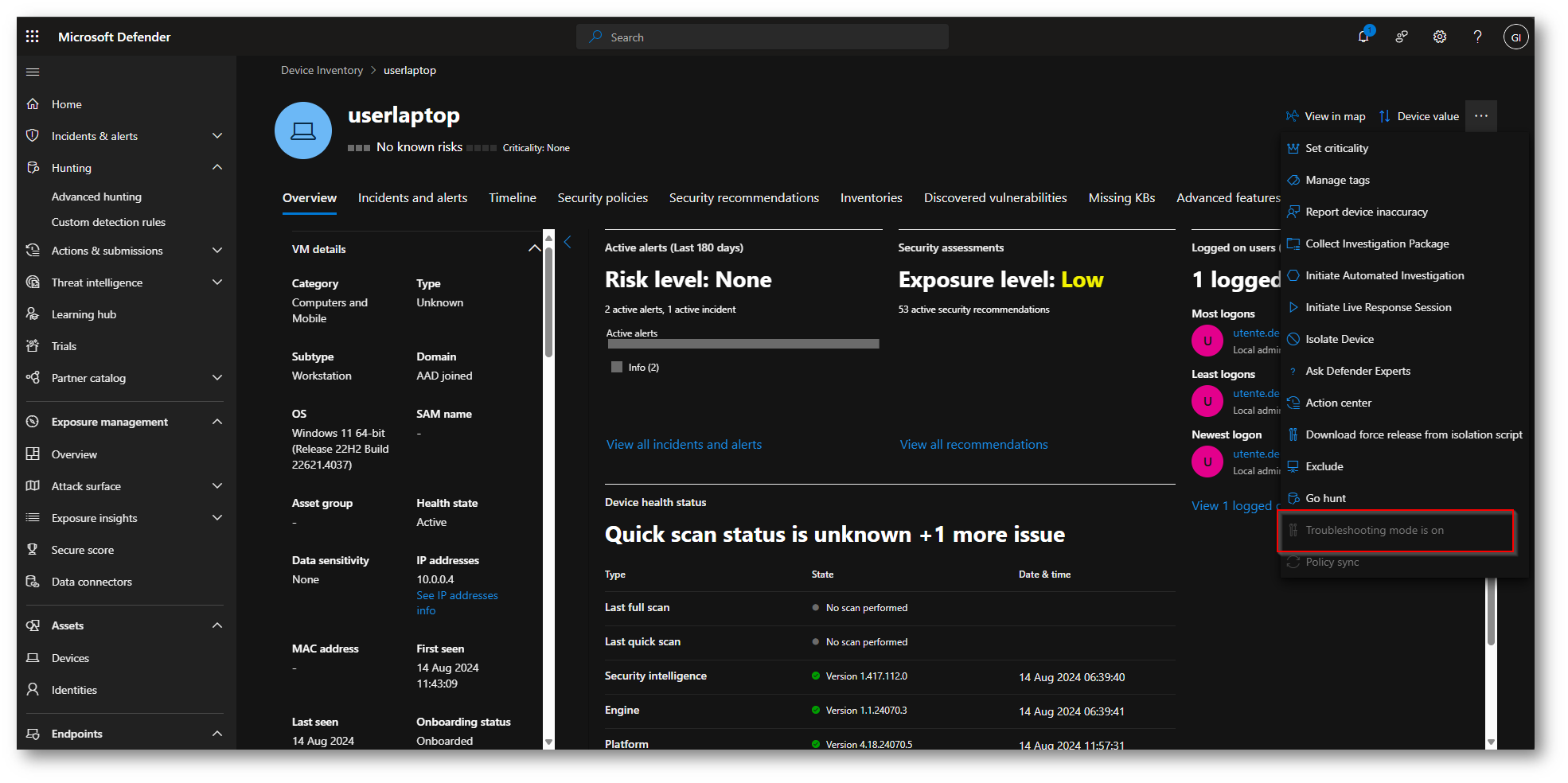

Figura 11: Troubleshooting Mode attivata in modo corretto e attiva sull’endpoint di Demo

Figura 12: Possibilità di Disabilitare la Tamper Protection

Eseguiamo a disabilitarla

Figura 13: Rimozione Tamper Protection

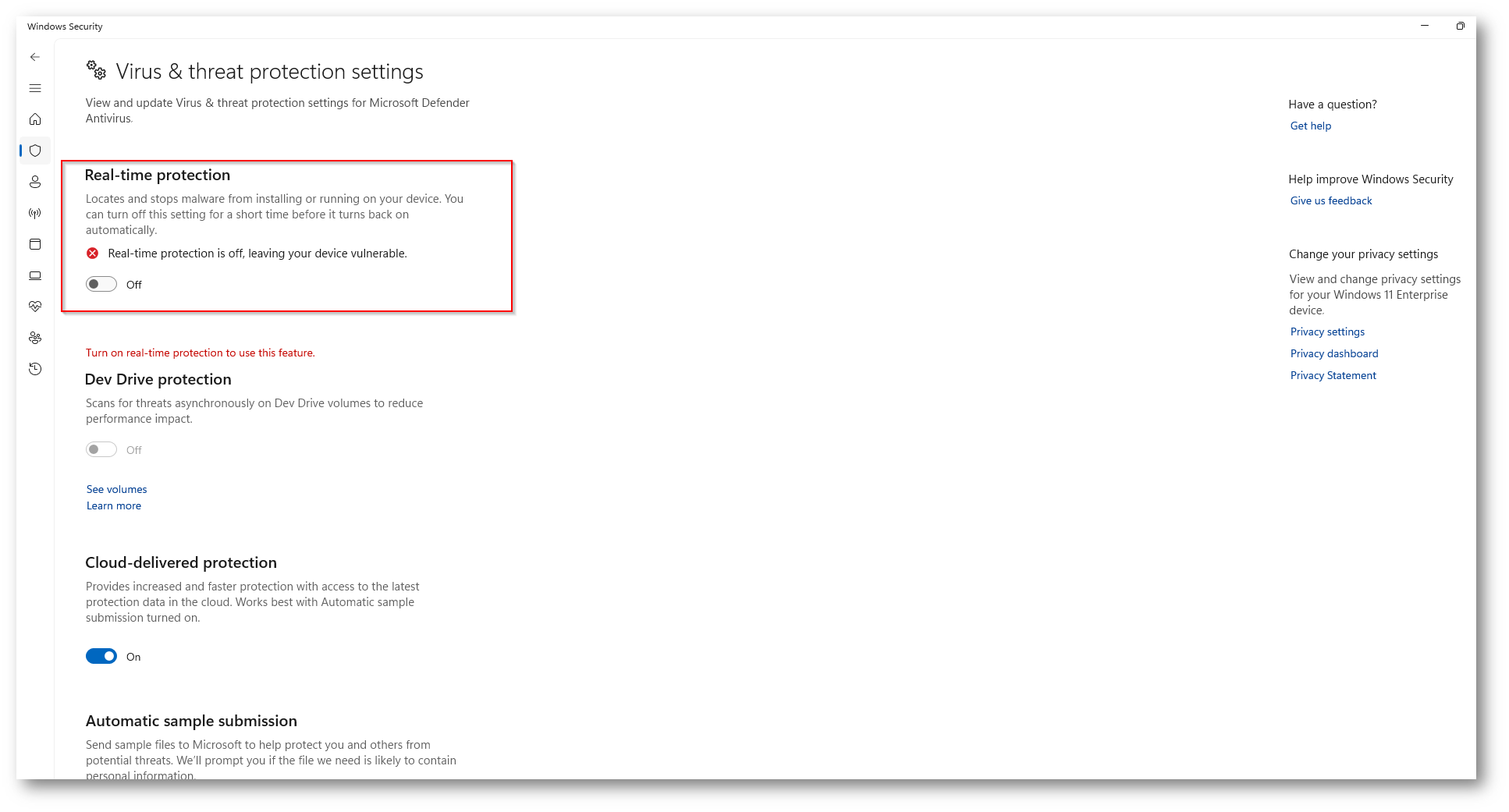

Ora sarete abili anche a disabilitare la realtime protection

Figura 14: Disabilitare Real-Time Protection

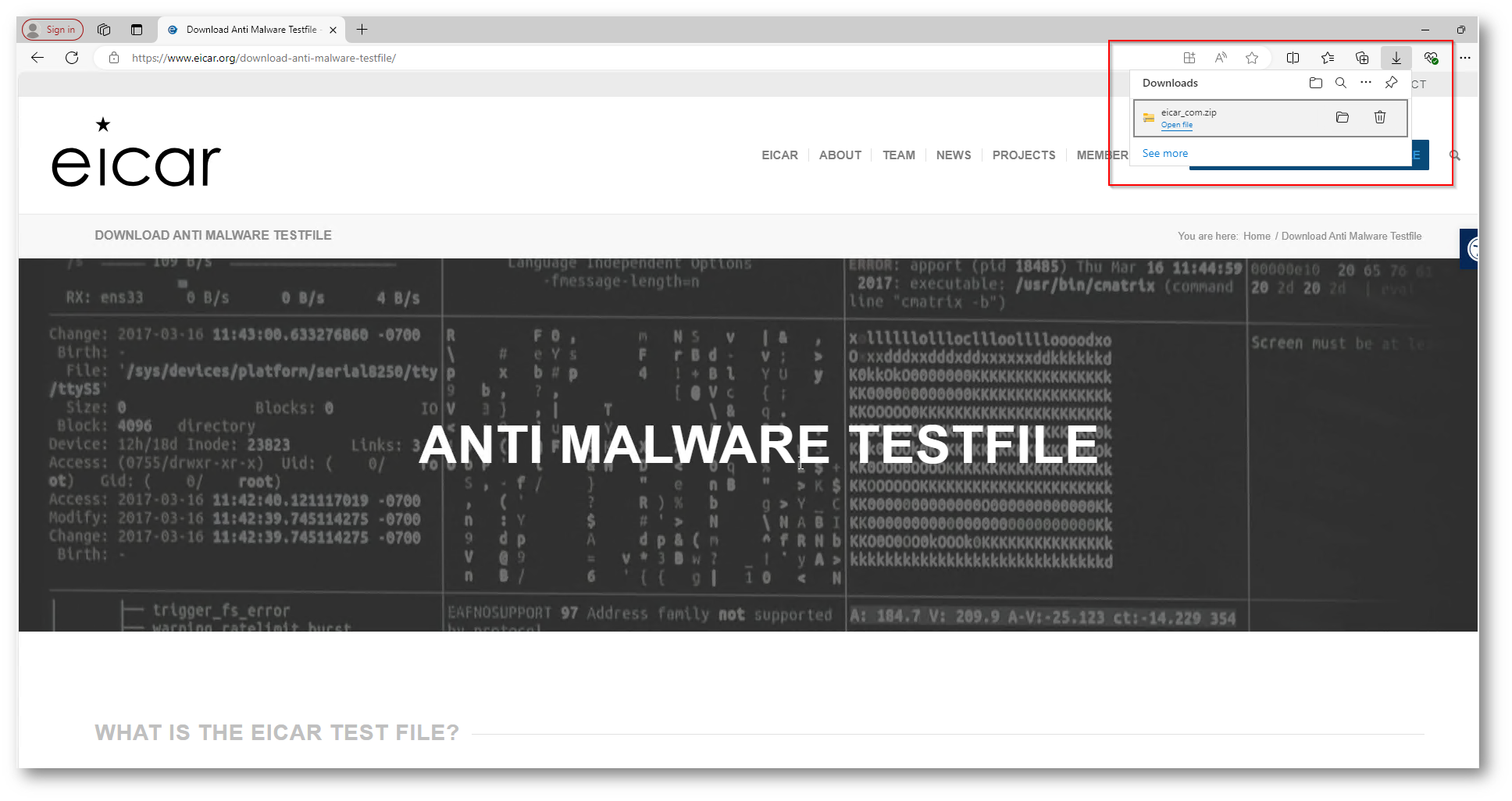

Ora vi darò evidenza che possiamo scaricare tranquillamente Eicar file senza che defender intervenga

Figura 15: Download file eicar per simulare un programma considerato malevolo da Microsoft Defender for Endpoint

Figura 16: File non viene bloccato da Defender for Endpoint

Se volete approfondire i possibili scenari dell’uso di questa funzionalità vi rimando all’articolo ufficiale Microsoft Troubleshooting mode scenarios in Microsoft Defender for Endpoint – Microsoft Defender for Endpoint | Microsoft Learn

Collezionare Log durante Troubleshooting Mode

Ora vorrei darvi evidenza di possibili ricerche avanzate o comandi utili per collezzionare log durante la modalità in oggetto.

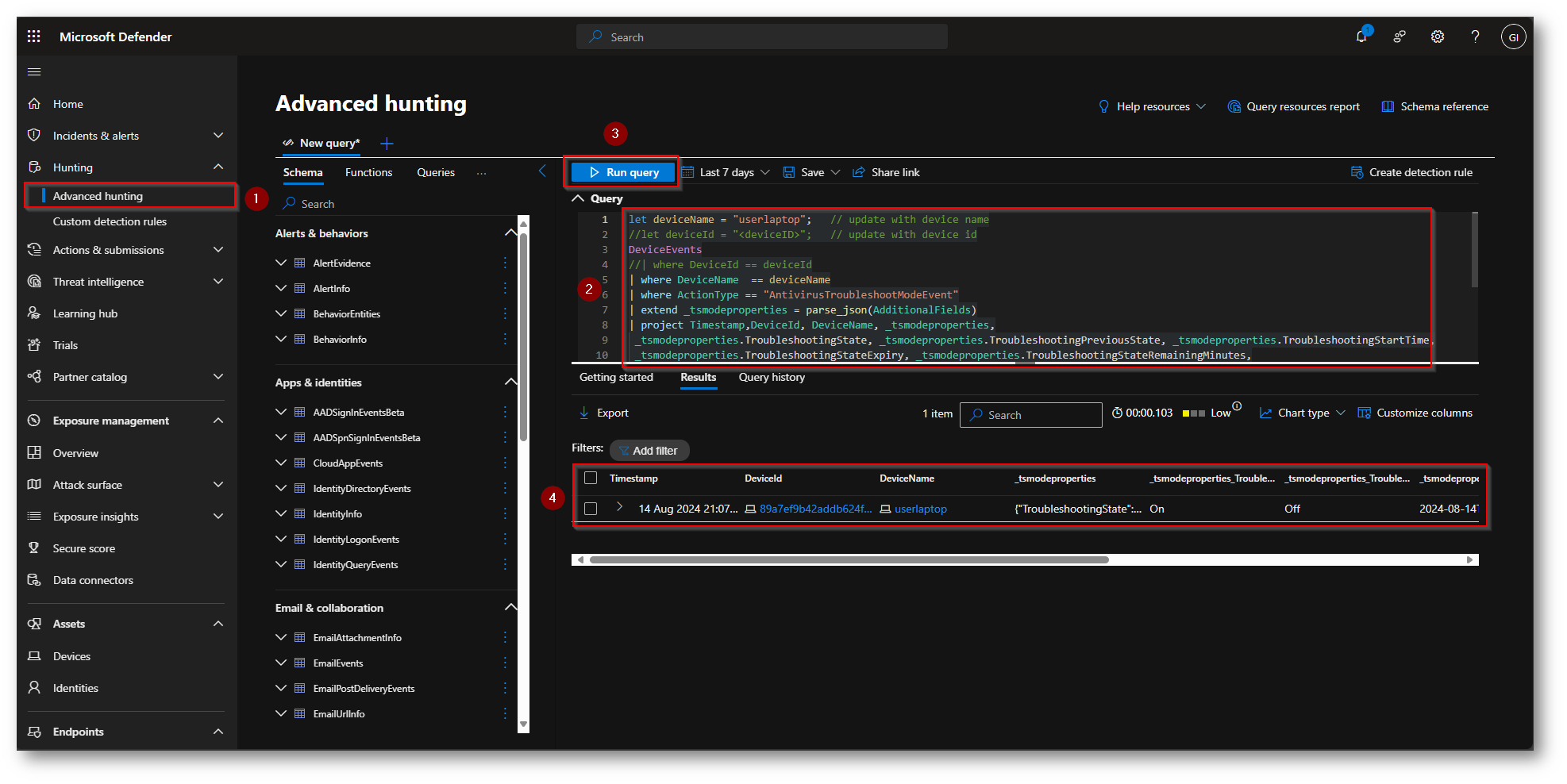

Figura 17: KQL per verificare lo stato della modalità di Troubleshooting passando il parametro di “DeviceName”

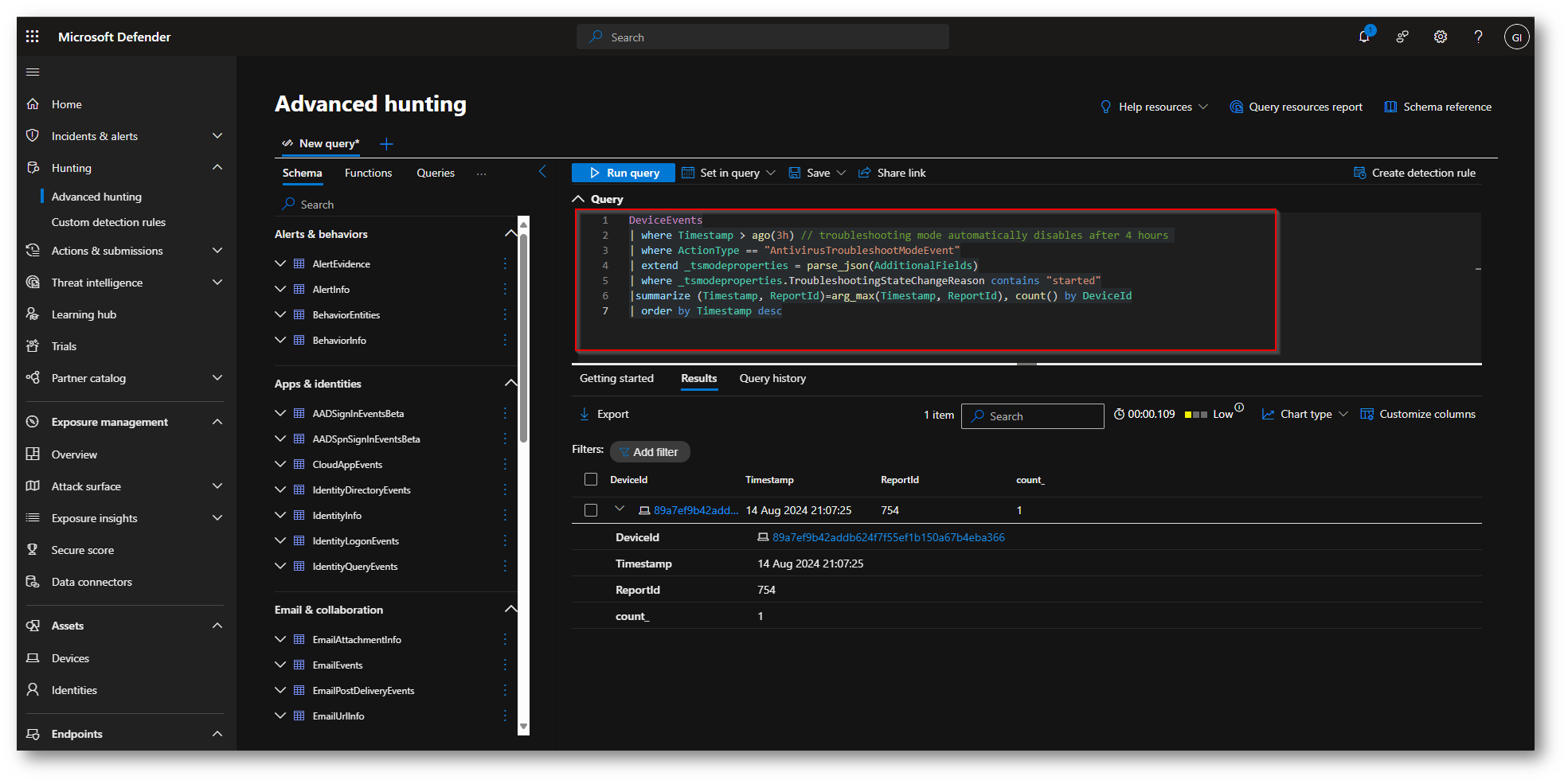

Figura 18: KQL per verificare quali device hanno la troubleshooting mode attiva

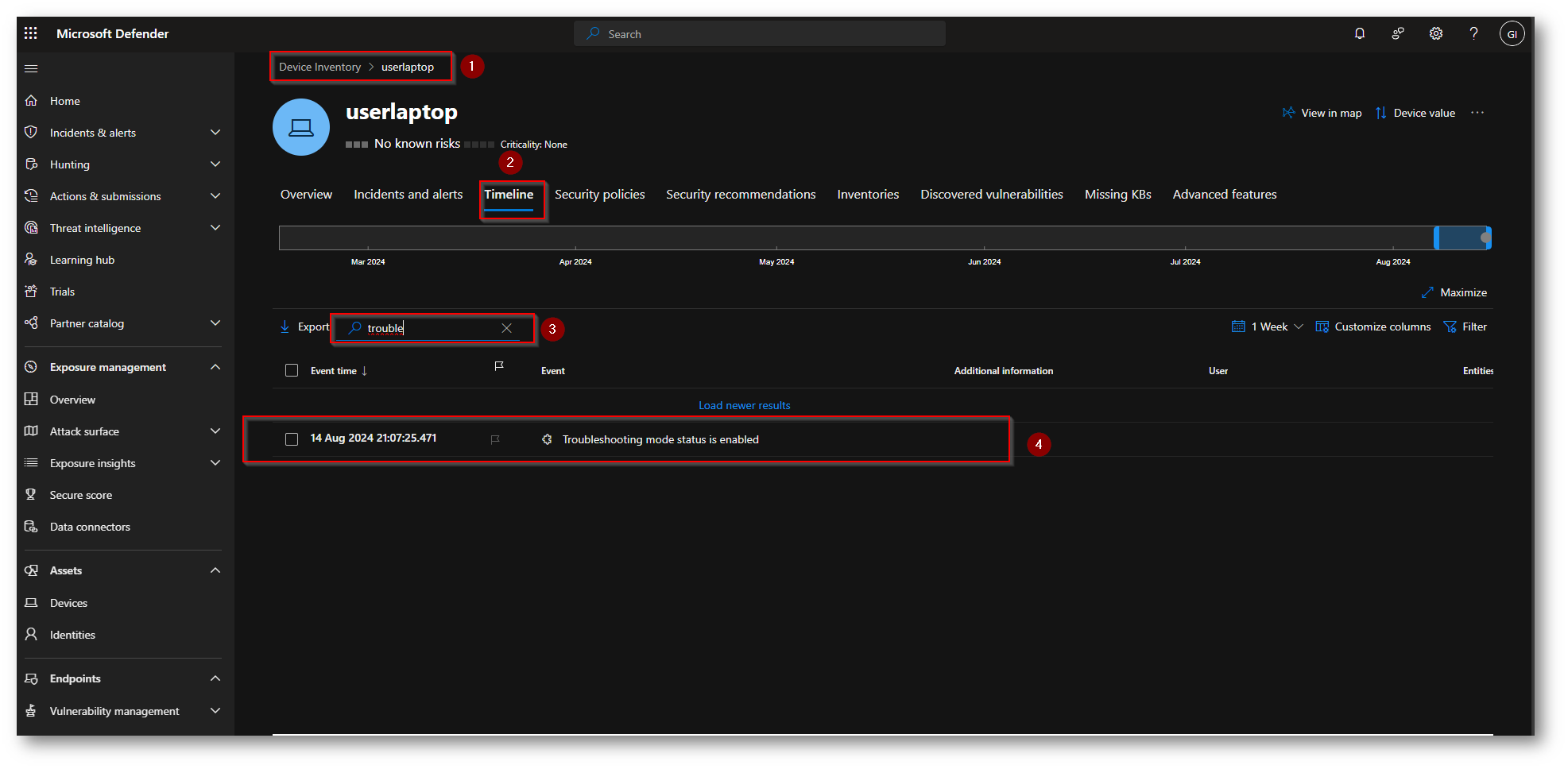

Figura 19: Visualizzazione di quando la troubleshooting mode è stata abilitata sull’endpoint

Conclusioni

Come avete potuto notare questo servizio offerto da Microsoft Defender for Endpoint è uno strumento veramente molto utile, sia in fase di cambio da una software di terze parti verso MDE per analizzare nel dettaglio possibili blocchi, ma anche per verificare da parte degli IT Admin problemi magari legati all’utilizzo anomalo da parte della CPU.

Inoltre molte volte mi è capitato di dover utilizzare questa funzionalità per aggiornamenti di software di produzione da parte dei fornitori che richiedevano di disabilitare per il tempo necessario all’aggiornamento dell’antivirus, in questo modo potete rispondere proprio a questa esigenza con poco effort e mantenendo tutto tracciato all’interno del portale di Microsoft Defender