Eseguire l’onboarding di Defender for Server su Virtual Machine in Azure sfruttando le funzionalità della suite Microsoft Defender for Cloud

Microsoft, all’interno dei propri servizi ed in ottica Zero Trust oltre alla componente di Microsoft Defender for Endpoint, utile ad avere copertura Antivirus e EDR/XDR all’interno dei dispositivi degli utenti, permette, attraverso la soluzione Microsoft Defender for Server di proteggere i vostri server con tutte le funzionalità di Security Avanzate. In questo articolo vi parlerò della suite di Microsoft Defender for Cloud, che al proprio interno contiene anche la componente di Defender for Server ed insieme vedremo come poter implementare questa funzionalità e di conseguenza come eseguire il deploy.

Cosa è Microsoft Defender for Cloud ?

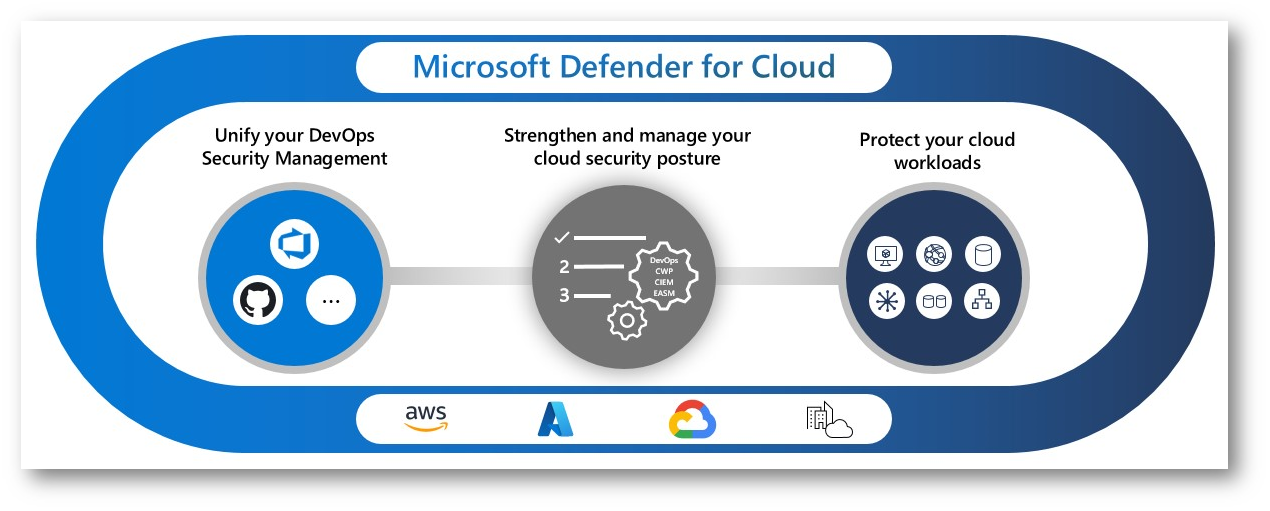

Microsoft Defender for Cloud è una piattaforma di protezione delle applicazioni, creata per proteggere le applicazioni Cloud Based da varie minacce informatiche e vulnerabilità, al proprio interno utilizza diverse funzionalità:

- Soluzione devSecOps (Developement Security Operations): che unifica la gestione della sicurezza a livello codice in ambienti multi cloud e con più pipeline

- Soluzione di gestione del comportamento di sicurezza Cloud (CSPM) che mette a disposizione delle azioni per evitare violazioni dei vostri sistemi

- Una piattaforma CWPP (Cloud Workload Protection Platform) con protezioni specifiche per server, storage di archiviazioni e database e altri carichi di lavoro

Figura 1: Schema di come agisce Microsoft Defender for Cloud

Quando si abilita la componente di Microsoft Defender for Cloud, in automatico si ottiene l’accesso al portale Microsoft 365 Defender, che permette ai membri del reparto IT o agli analisti di sicurezza, di avere accesso a diverse funzionalità di sicurezza avanzate, che permettono di avere una visione ampie sullo stato di sicurezza degli Endpoint e dei Server Aziendali.

Per eventuali approfondimenti inerenti a questa soluzione vi invito a leggere la documentazione ufficiale Microsoft Che cos’è Microsoft Defender for Cloud? – Microsoft Defender for Cloud | Microsoft Learn

In questo articolo, vedrete come implementare Microsoft Defender for Server, che è incluso all’interno della protezione cloud di Defender.

Licenze

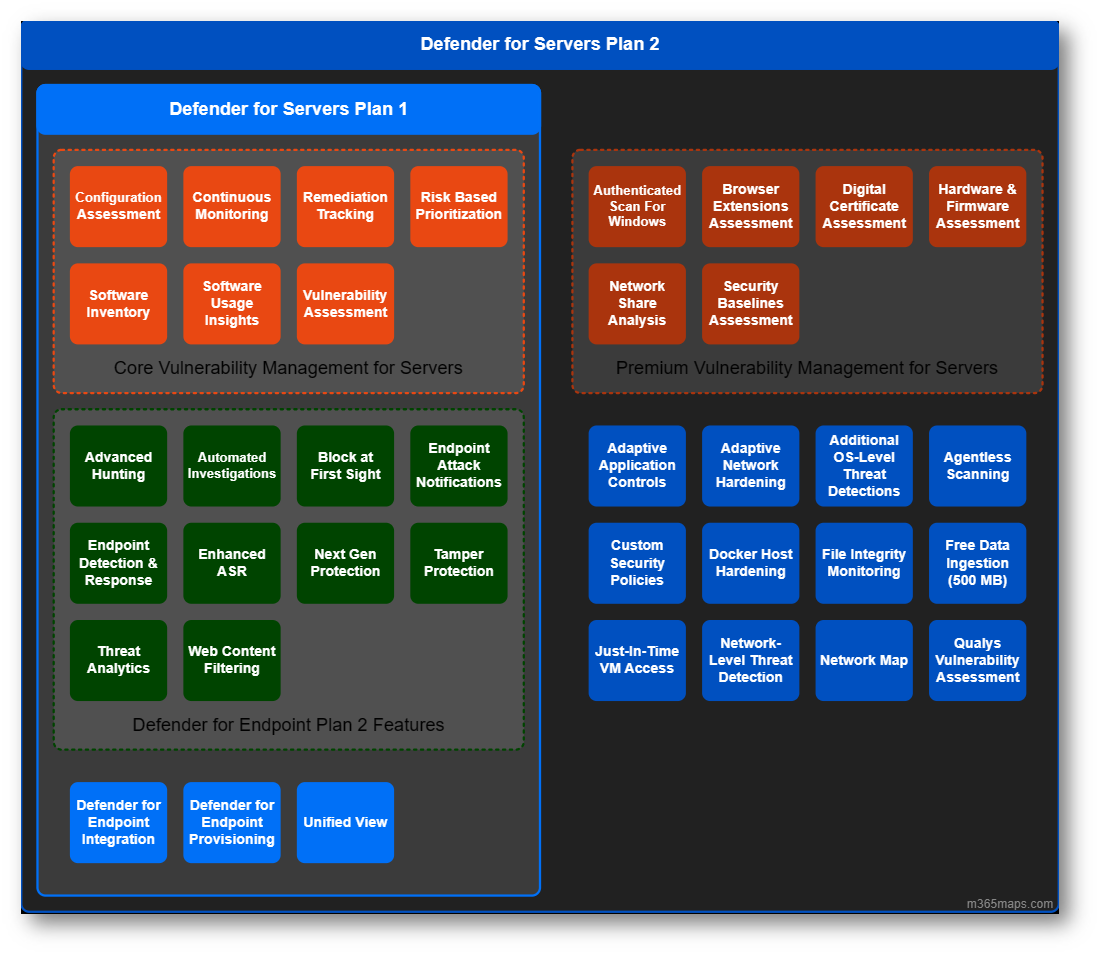

Per tutti i servizi, offerti dalla casa di Redmond è fondamentale parlare di licenze, la componente server di Microsoft Defender for Endpoint si articola su due piani differenti:

- Microsoft Defender for Server Piano 1

- Microsoft Defender for Server Piano 2

Vi riporto per completezza di informazione le differenze tra i due piani, inoltre è fondamentale dire che Microsoft Defender for Server P1 o P2 sono prodotti differenti da Microsoft Defender for Endpoint P1 o P2.

Quando parliamo di licenze non possiamo non citare Aaron Dinnage ed il suo sito Microsoft Defender for Servers | M365 Maps

Figura 2: Differenza tra i Piani di Microsoft Defender for Server P1 e P2

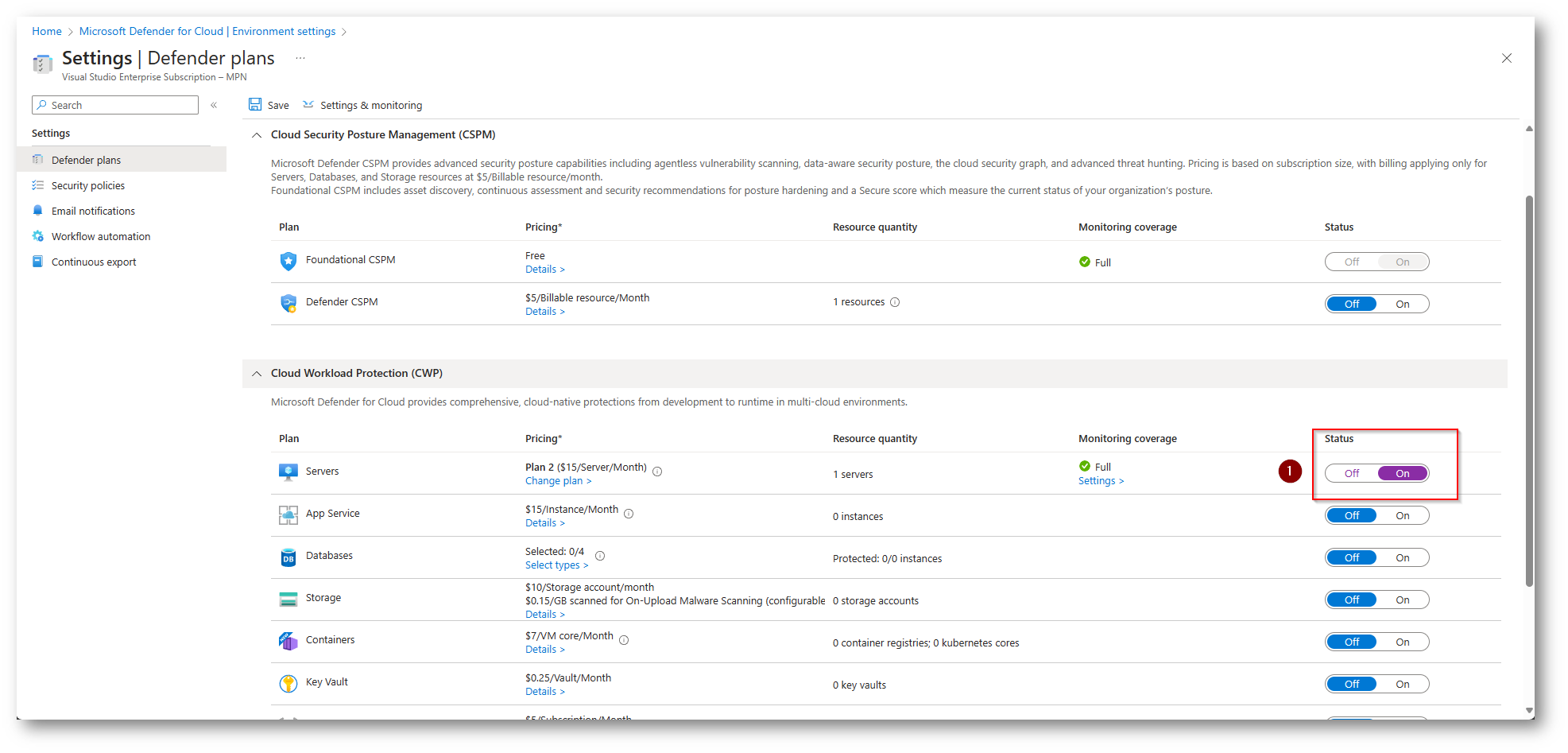

Nell’articolo io attiverò la funzionalità di Defender for Server P2.

Svolgimento

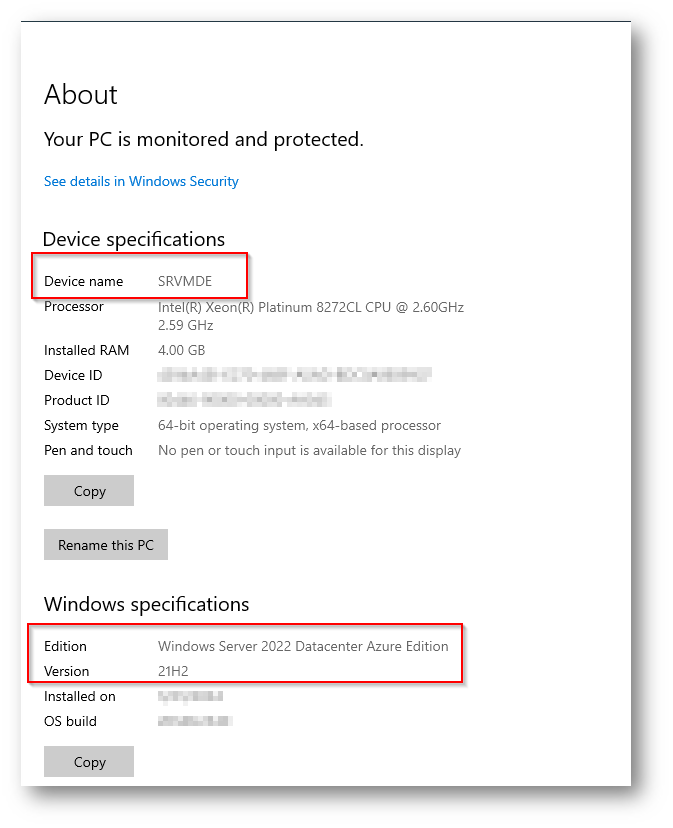

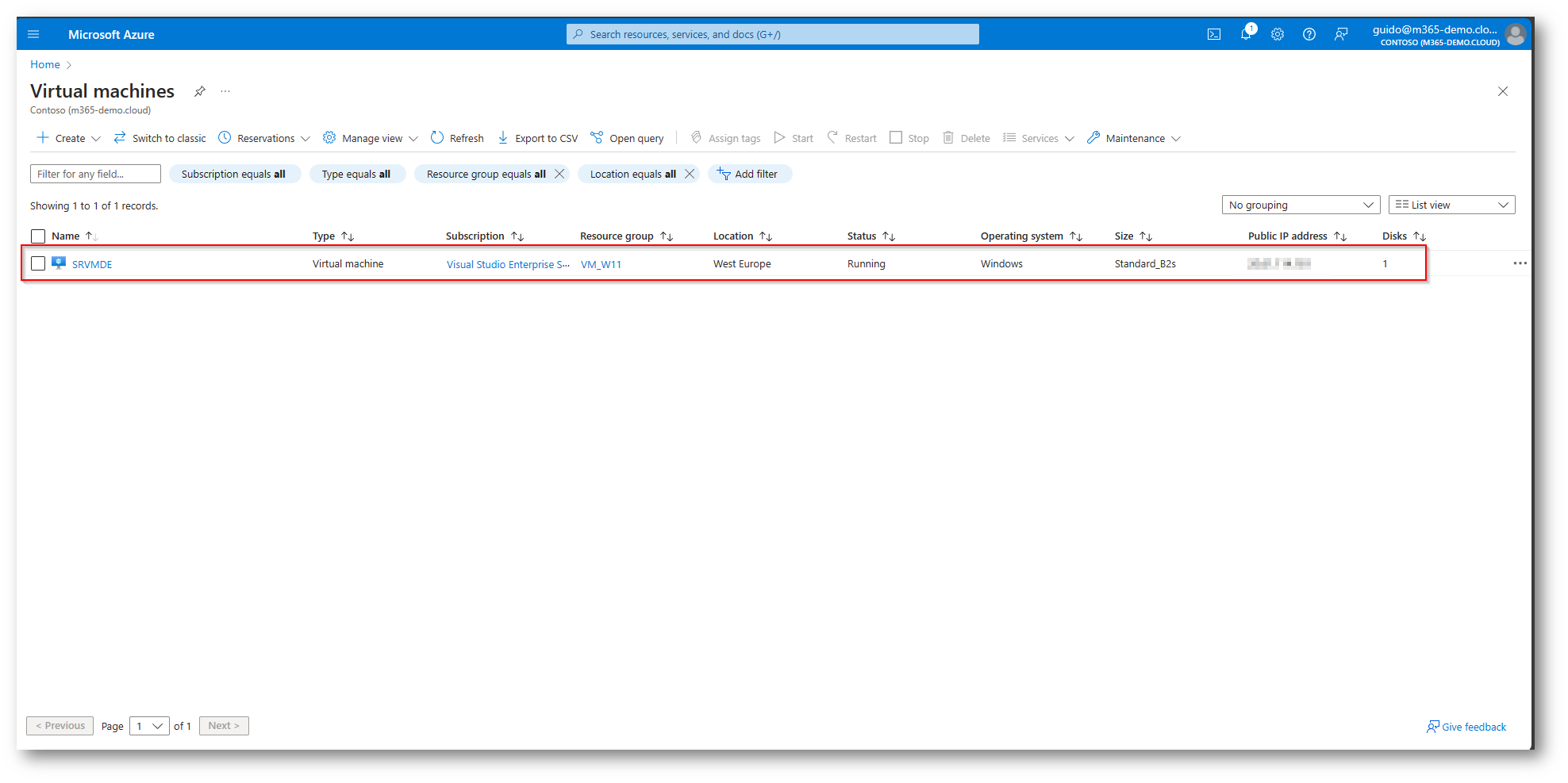

Per darvi evidenza della funzionalità di Onboarding di Microsoft Defender for Server con la suite Cloud, ho predisposto un ambiente con un server con sistema operativo Windows Server 2022 chiamata SRVMDE in hosting presso Microsoft Azure, questo come andremo a vedere nell’articolo ci avvantaggia perché la risorsa Server è già presente in Azure.

Vi sono però alcuni prerequisiti da dover rispettare, in quanto, l’agent o meglio l’estensione di Defender per macchine virtuali in Azure Hosting ha alcuni sistemi operativi compatibili, che vi riporto:

- Windows Server 2019 e Windows Server 2022

- Windows Server 2012 R2 e Windows Server 2016 solo se l’integrazione tra MDE e Defender for Cloud è abilitata Understand endpoint detection and response – Microsoft Defender for Cloud | Microsoft Learn

- Windows 10 su Azure Virtual Desktop (AVD)

Quando molte aziende utilizzano immagini Custom per i proprii sistemi operativi Server, l’unico modo per poter eseguire l’onboarding è quello di sfruttare Log Analytics Agent vi lascio proprio per questo motivo il link all’articolo di Nicola Ferrini Proteggere e gestire le macchine on-premises con Microsoft Defender for Cloud e Azure Arc – ICT Power

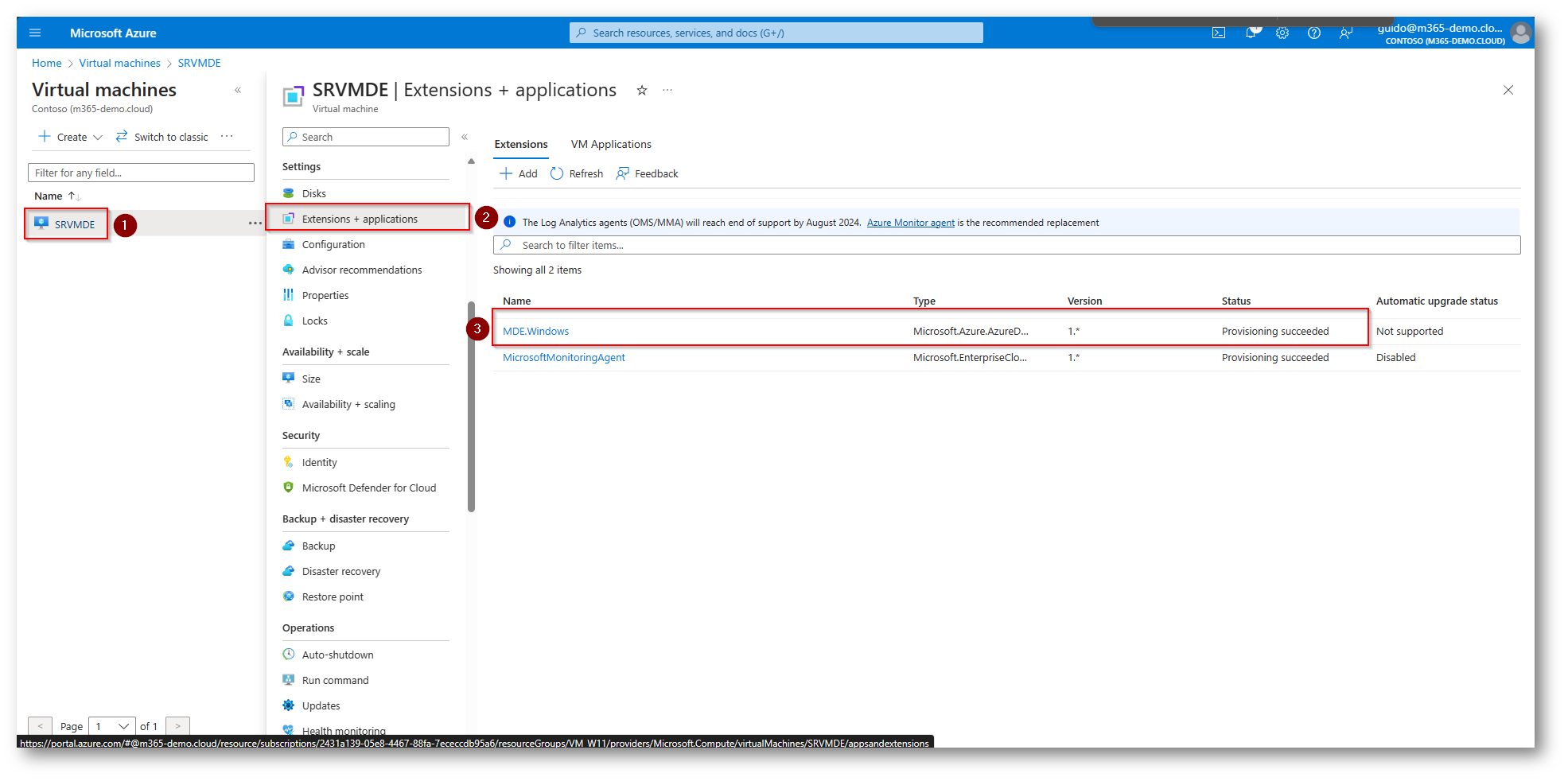

Specifico inoltre che l’estensione MDE.Windows potrebbe impiegare più di 12 ore per essere correttamente assegnata alla macchina di destinazione.

Bene, ora che abbiamo smarcato i prerequisiti vi riporto i passaggi per eseguire l’onboarding.

Figura 3: Server Oggetto dell’attività di Onboarding

Figura 4: Server SRVMDE non presente all’interno del portale Microsoft 365 Defender

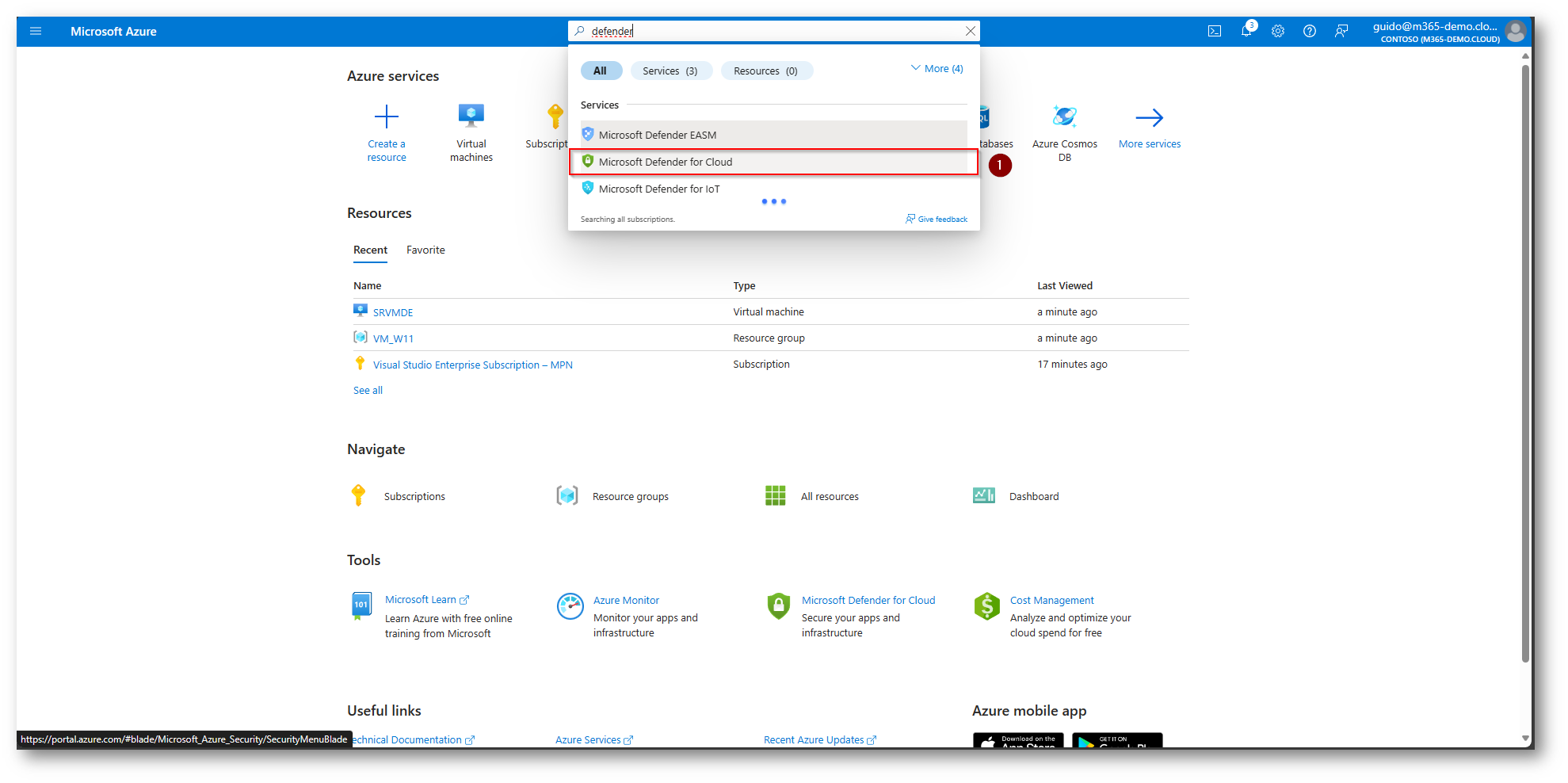

Ora recatevi all’interno del portale di Microsoft Azure Home – Microsoft Azure

Figura 5: Selezione di Microsoft Defender for Cloud per attivare il Servizio

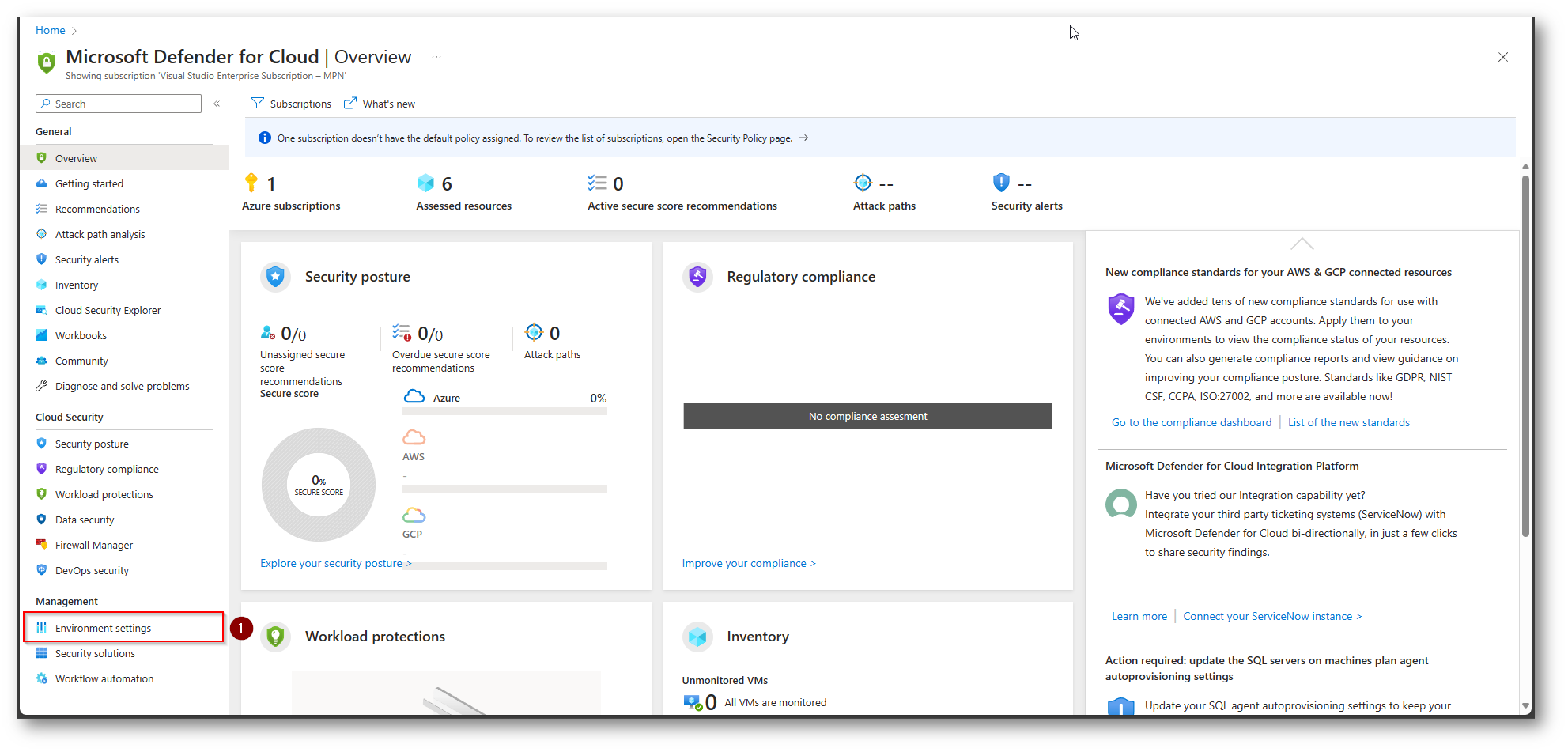

Figura 6: Selezione Enviorment Settings per attivare la componente Piano 2 sul server

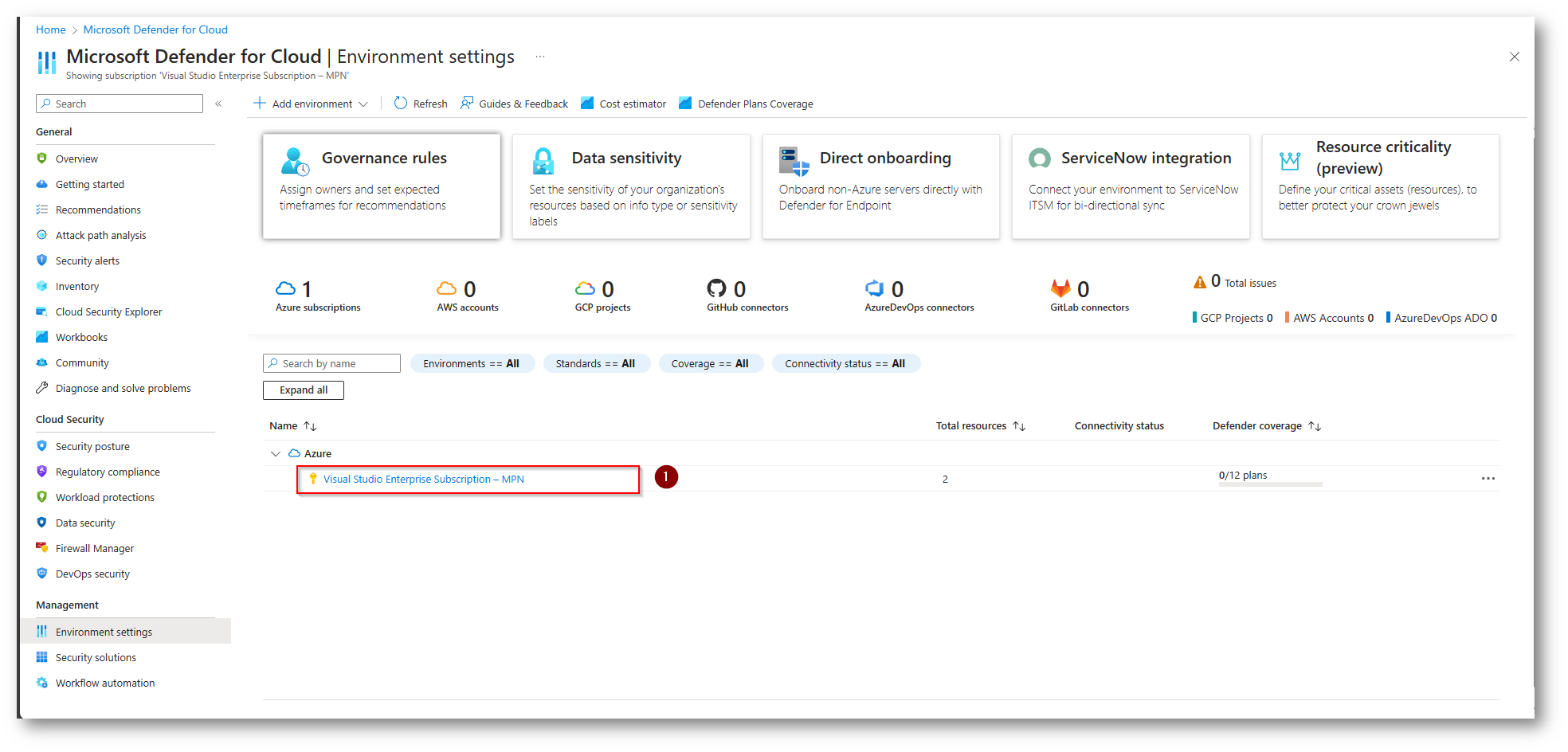

Figura 7: Selezione della Subscription Azure in cui attiveremo la componente di Defender for Cloud

Figura 8: Attivazione di Defender for Server Piano 2

NB: Se avete più server la componente se attivata, verrà implementata per tutti i server presenti all’interno della Subscription

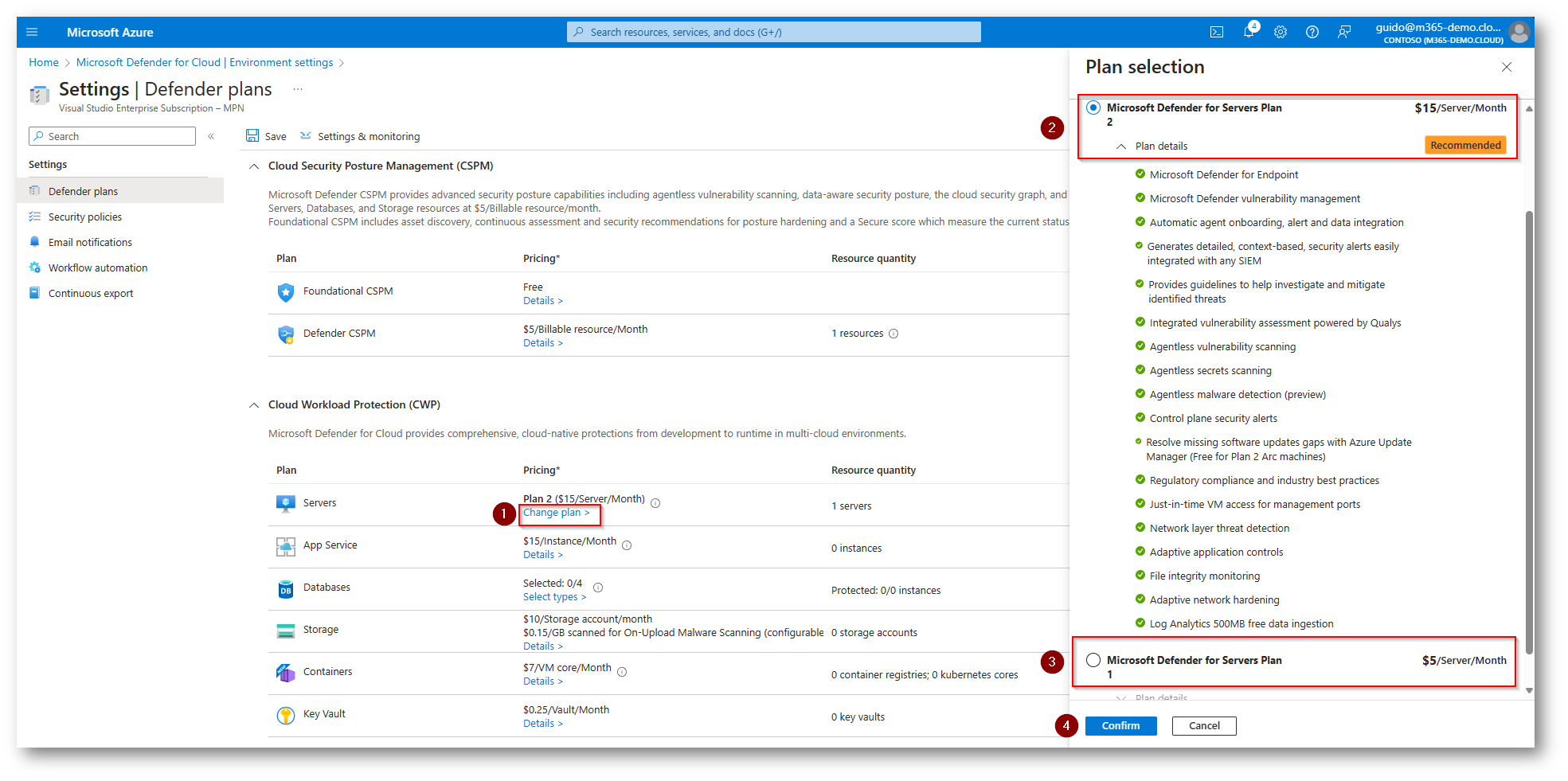

Figura 9: Possibilità di Cambiare Piano di Microsoft Defender for Server

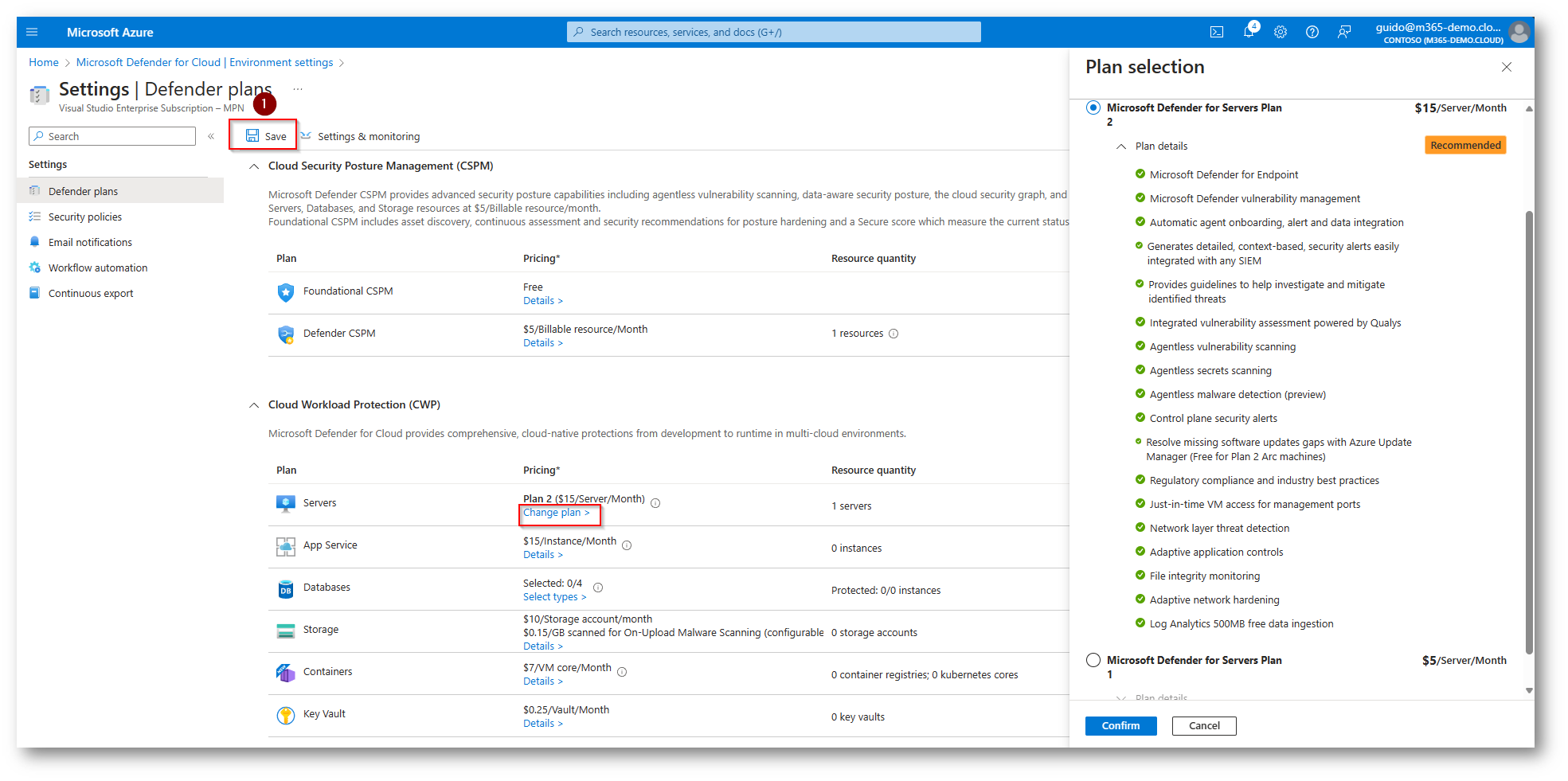

Figura 10: Salvataggio delle configurazione con Microsoft Defender for Server Piano 2

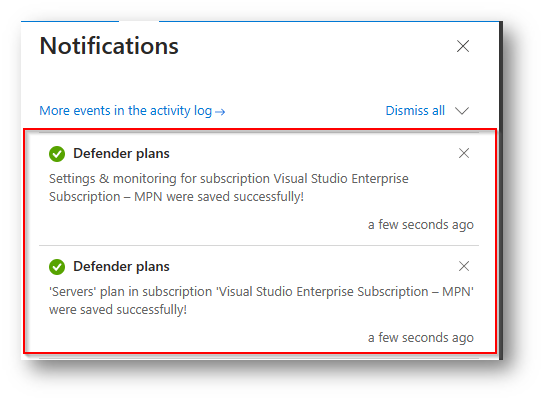

Figura 11: Salvataggio della configurazione effettuato correttamente

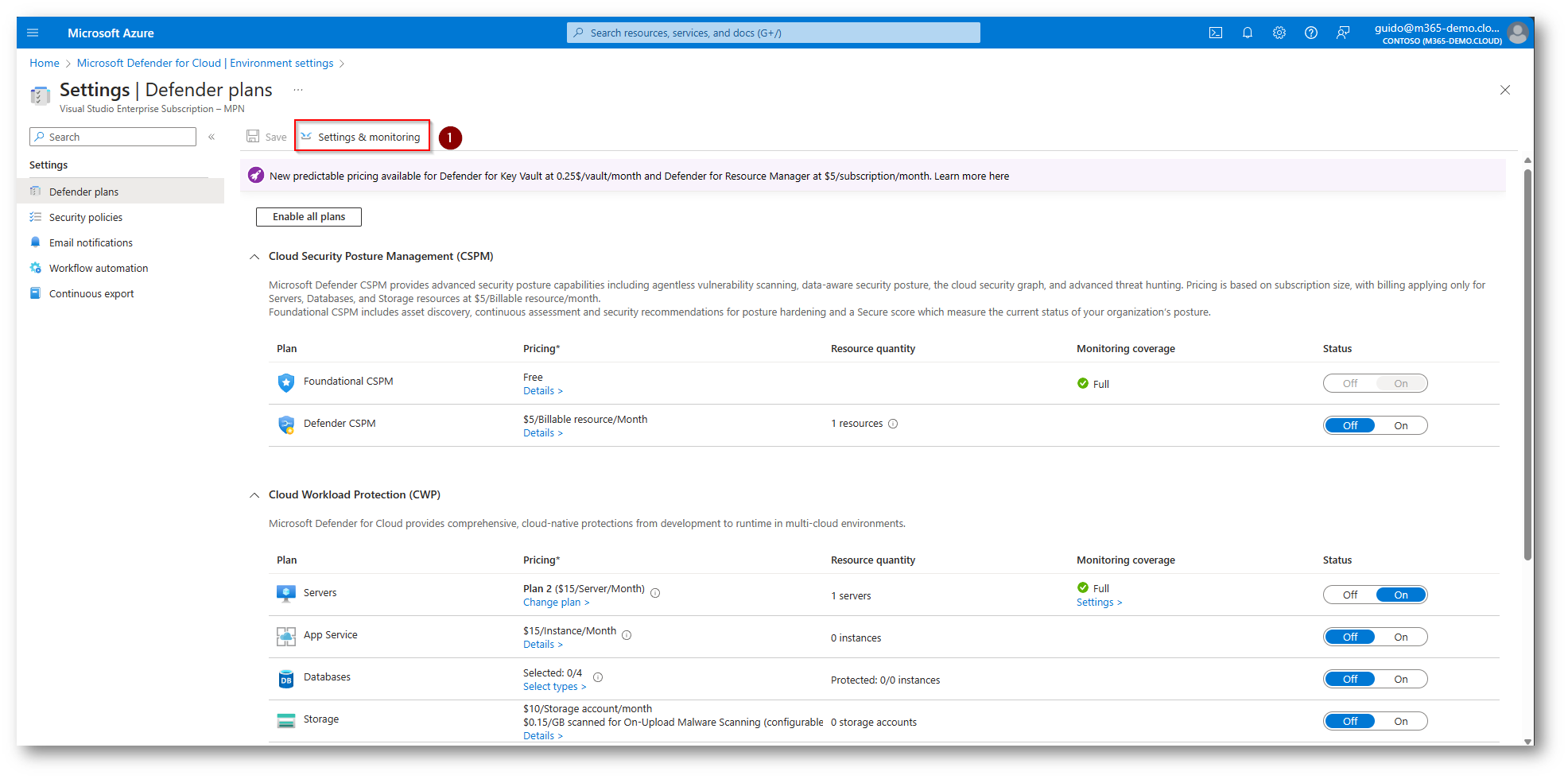

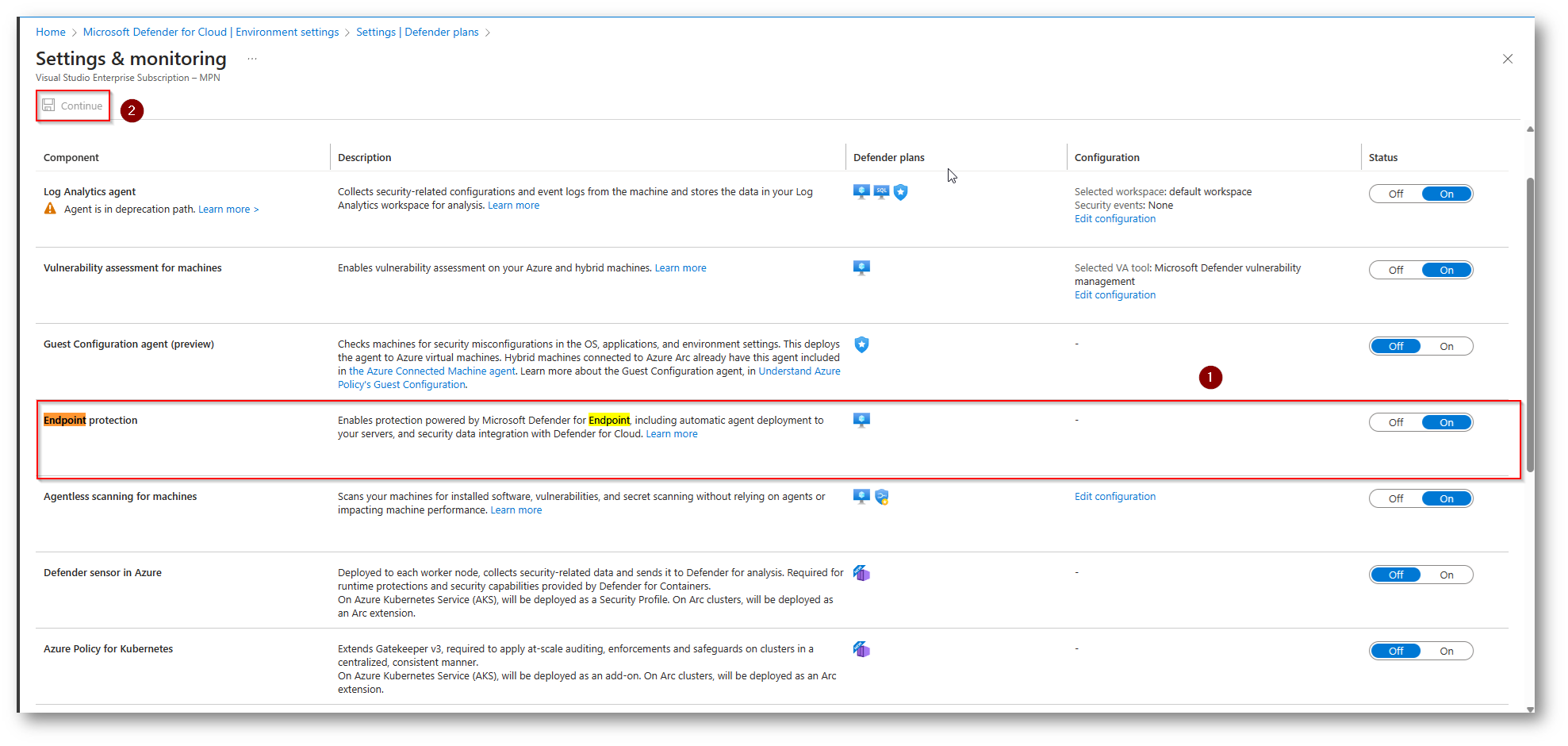

Figura 12: Abilitazione Componente di Endpoint Protection in Defender for Cloud

Figura 13: Abilitazione Componente Endpoint Protection all’interno delle impostazioni di Defender for Cloud

Specifico che la componente Endpoint Protection risulta abilitata di Default, quando Microsoft Defender for Cloud viene abilitato la prima volta all’interno della Subscription Azure, nel momento in cui la funzionalità risulta abilitata, la prima volta potrebbe volerci circa 12 ore prima che l’estensione all’interno della VM venga applicata, nel mio caso ho dovuto attendere solo un’ora.

Come potete verificato lo stato di installazione dell’estensione?

Figura 14: Selezione Macchina Azure per verifica installazione Estensione

Figura 15: Estensione Presente nella macchina Azure

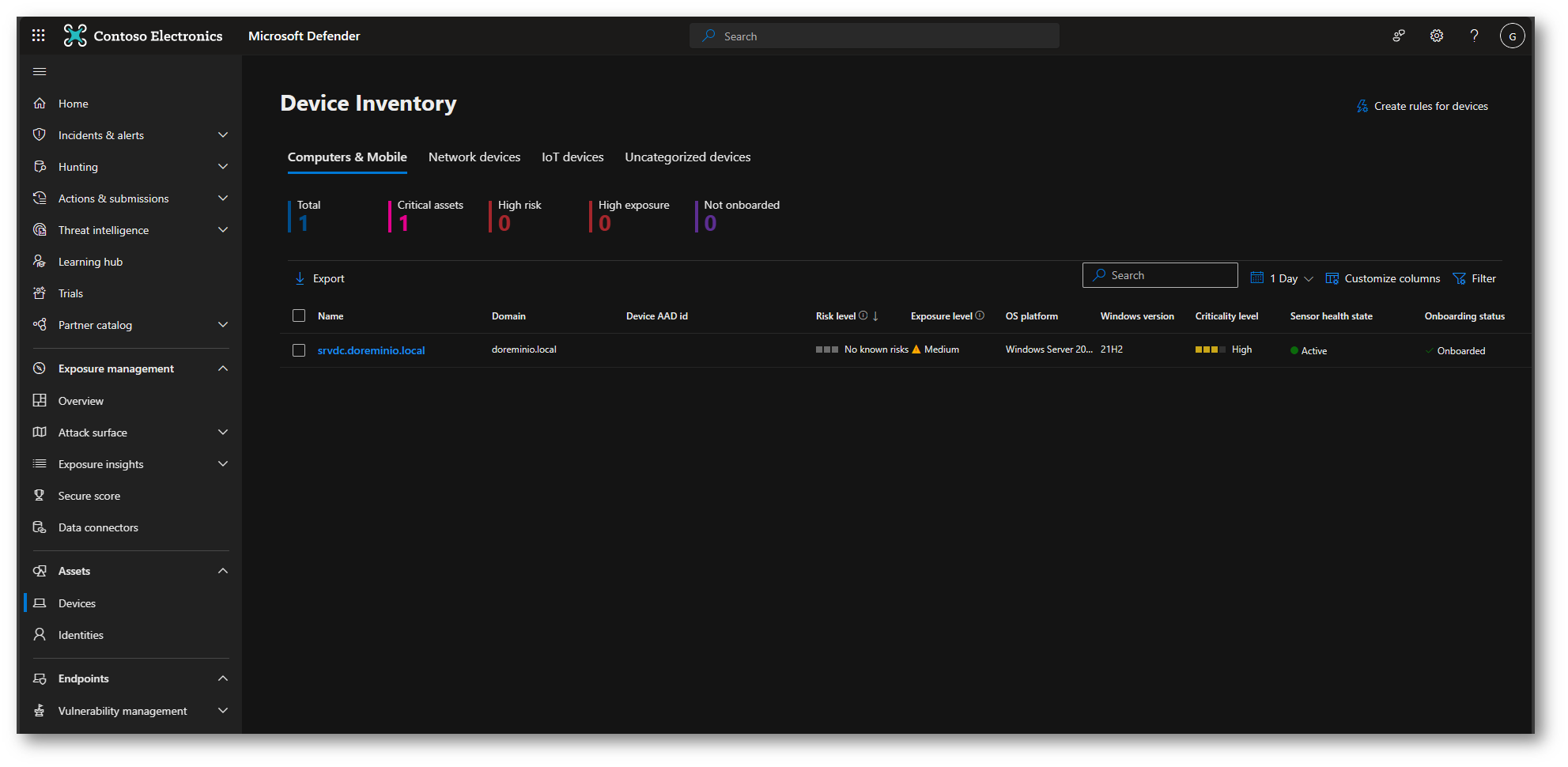

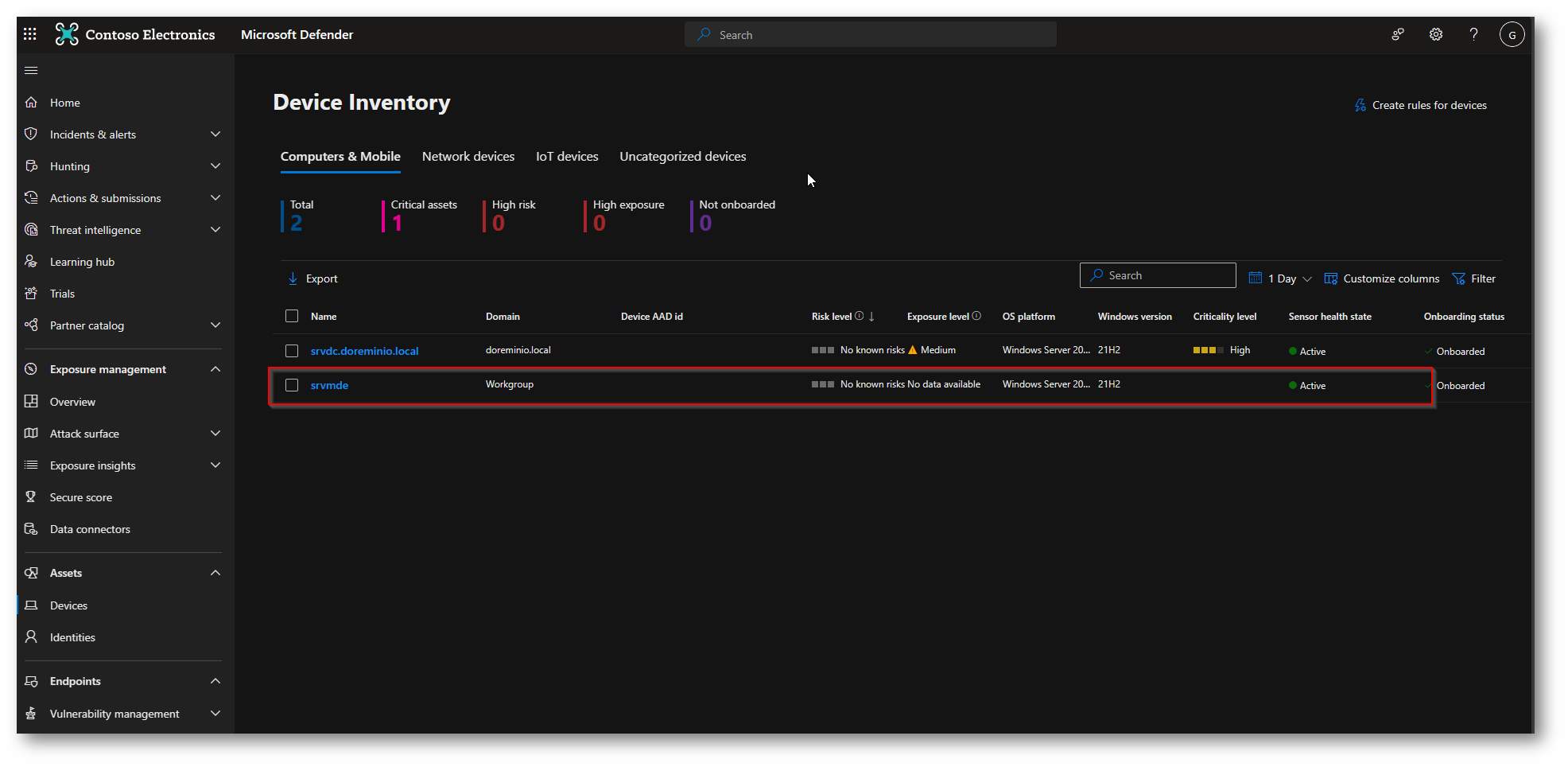

Per darvi evidenza che l’onboarding sia stato eseguito in modo corretto, vi riporto anche la schermata del portale di Microsoft 365 Defender, dove prima dell’attività il server SRVMDE non era presente, ora invece lo è

Figura 16: SRVMDE presente all’interno di Microsoft 365 Defender dopo installazione estensione

Ora naturalmente, per applicare le policy di Antivrus, EDR, attack surface reduction ecc…potete farlo tramite i modi certificati da Microsoft, di cui vi lascio i riferimenti ai rispettivi articoli della community:

-

Security Management Features di Microsoft Defender for Endpoint

- Group Policy:

Come eseguire l’on-boarding di Microsoft Defender for Endpoint tramite GPO di Active Directory – ICT Power - Microsoft Intune: Configurazione e distribuzione delle Security Baseline per Microsoft Defender for Endpoint in Microsoft Intune – ICT Power

Conclusioni

Come avete potuto notare dall’articolo, Microsoft mette a disposizione uno strumento, che a mio avviso è un plus in quanto con poco effort permette di proteggere le vostre macchine virtuali applicando in modo semplice, intuitivo e veloce i massimi standard di sicurezza disponibili sul mercato.

Abbiamo visto solo una piccola parte della suite di Microsoft Defender for Cloud, ma l’investimento su questo prodotto a mio avviso può portare solo dei benefici alla vostra organizzazione per differenti motivi:

- Protezione Immediata

- Applicazione dei massimi standard di sicurezza

- Risparmio nel deploy di una soluzione antivirus/EDR sui dispositivi

I dispositivi, inoltre essendo “agganciati” fin da subito al portale di Microsoft 365 Defender vi forniscono visibilità delle vulnerabilità software presente su di essi, che potete visualizzare e di conseguenza porre attenzione e applicare le remediation necessarie.