Aumentare la protezione dei dispositivi Linux con Microsoft Defender for Endpoint

Microsoft, in ottica Zero Trust con le proprie soluzioni, permette di proteggere anche i dispositivi linux, sia server che client, per avere una protezione totale dell’installato.

All’interno della community Nicola Ferrini ha già parlato di come Microsoft Defender for Endpoint può aiutare le organizzazioni a difendersi da potenziali attacchi, a tal proposito vi lascio il link al suo articolo per approfondimenti Si fa presto a dire “Defender”! Facciamo un po’ di chiarezza – ICT Power

La funzionalità che andrete a vedere in questo articolo sarà quella delle Security Management Features di cui, per la parte Windows, vi ho già parlato in questo articolo Aumentare la sicurezza dei dispositivi non gestibili da Microsoft Intune grazie alle Security Management Features di Microsoft Defender for Endpoint – ICT Power

Scenario

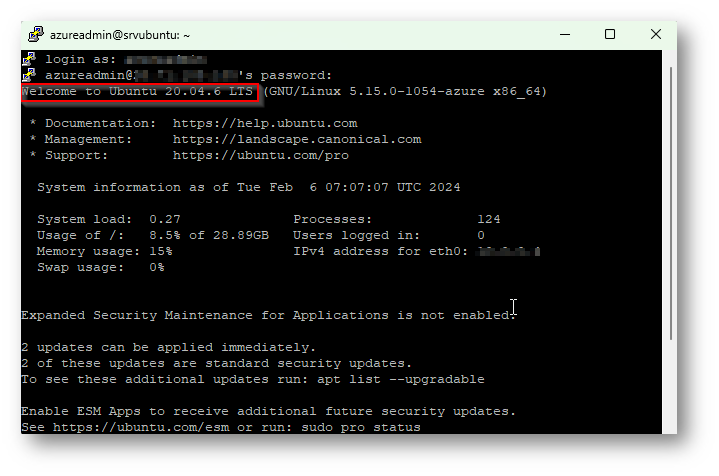

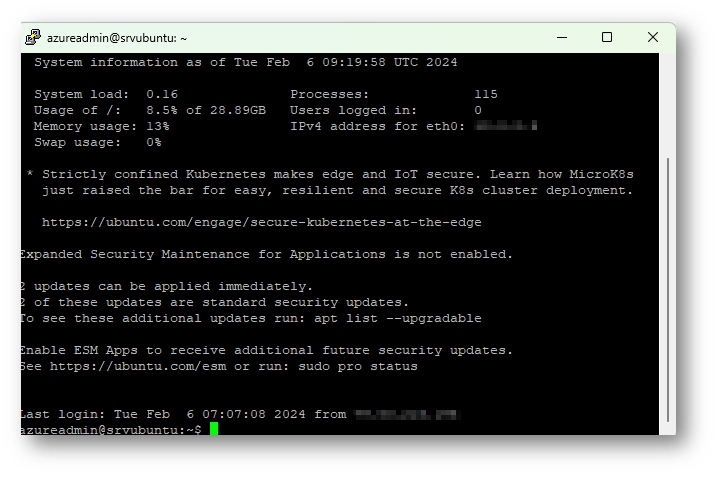

Lo scenario che vi troverete davanti sarà quello di una macchina Linux Ubuntu 20.04 LTS senza interfaccia grafica e di conseguenza l’accesso avverrà solo attraverso il collegamento SSH.

Figura 1: Macchina Ubuntu

All’interno di questo dispositivo vedrete come installare Microsoft Defender for Endpoint e di Conseguenza come potergli applicare policy per la gestione della componente di Endpoint Protection.

Prerequisiti

Prima di procedere con le operazioni, dovrete accertarvi che i dispositivi linux da proteggere siano supportati e che siano rispettati tutti i prerequisiti, riporto quindi i sistemi operativi supportati da questa funzionalità:

Supported Linux server distributions and x64 (AMD64/EM64T) and x86_64 versions:

- Red Hat Enterprise Linux 6.7 or higher (In preview)

- Red Hat Enterprise Linux 7.2 or higher

- Red Hat Enterprise Linux 8.x

- Red Hat Enterprise Linux 9.x

- CentOS 6.7 or higher (In preview)

- CentOS 7.2 or higher

- Ubuntu 16.04 LTS or higher LTS

- Debian 9 – 12

- SUSE Linux Enterprise Server 12 or higher

- Oracle Linux 7.2 or higher

- Oracle Linux 8.x

- Amazon Linux 2

- Amazon Linux 2023

- Fedora 33 or higher

Di seguito invece potete verificare i requisiti a livello hardware:

- Cores: 2 minimum, 4 preferred

- Memory: 1 GB minimum, 4 preferred

Per eventuali approfondimenti sui prerequisiti vi rimando al link ufficiale Microsoft Microsoft Defender for Endpoint on Linux | Microsoft Learn

Naturalmente vi sono anche dei requisiti di licenze Microsoft 365 per poter sfruttare le funzionalità di Microsoft Defender for Endpoint che per comodità vi riporto di seguito:

-

Microsoft Defender for Endpoint P1

-

Microsoft Defender for Business

-

Microsoft Defender for Endpoint P2

-

Microsoft 365 E5

-

Microsoft 365 E3

-

Microsoft 365 Business Premium

Configurazione

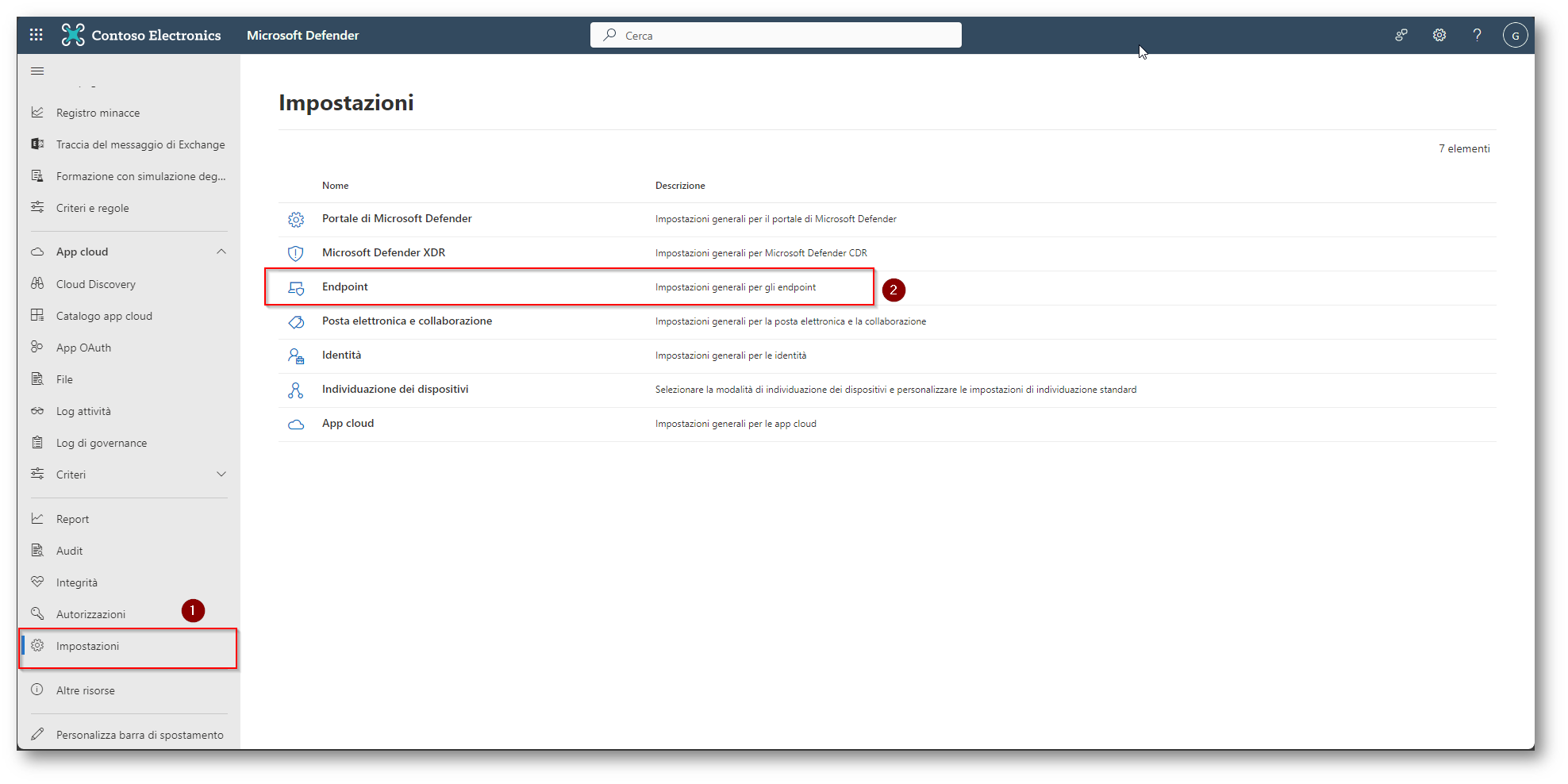

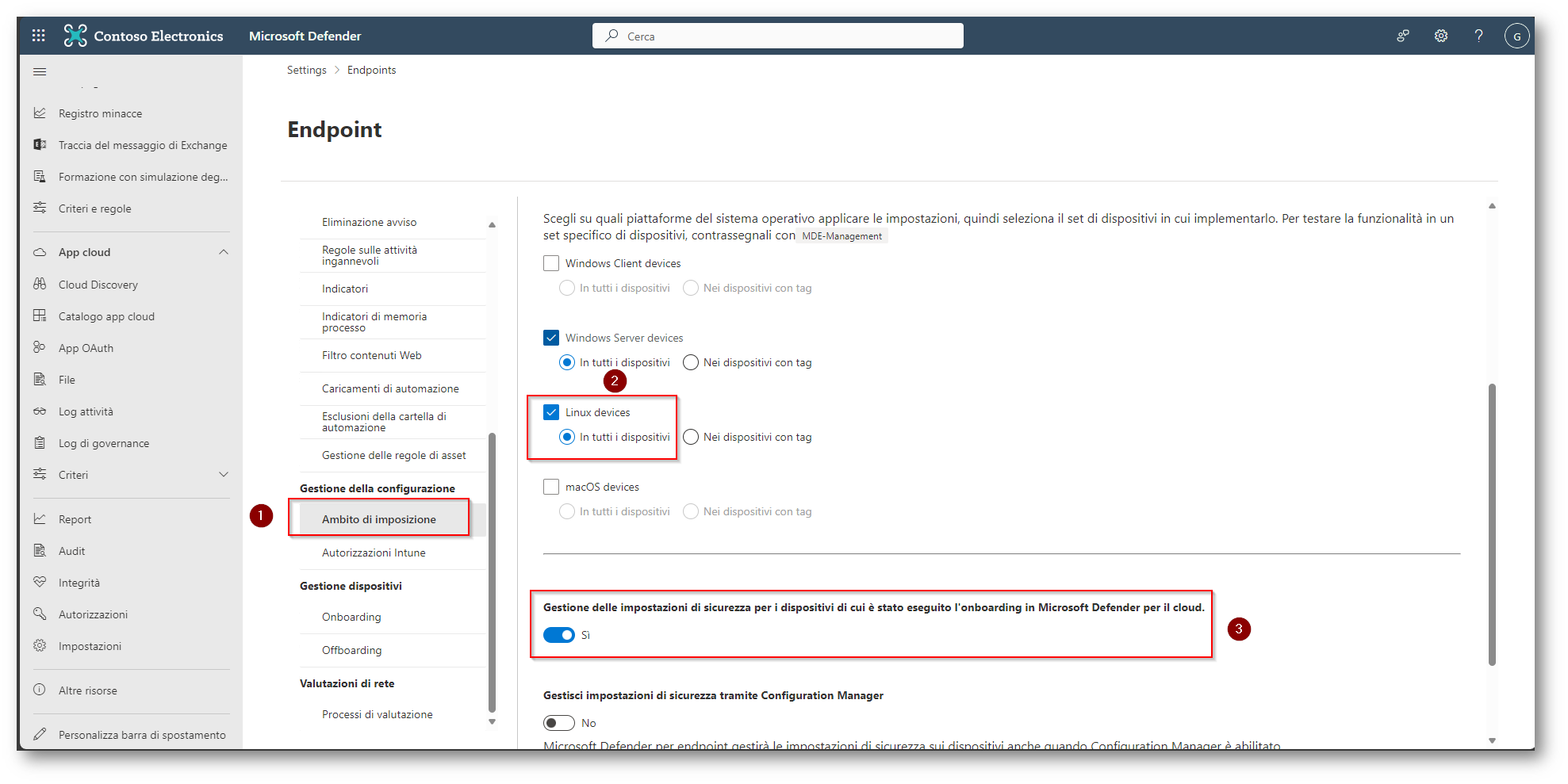

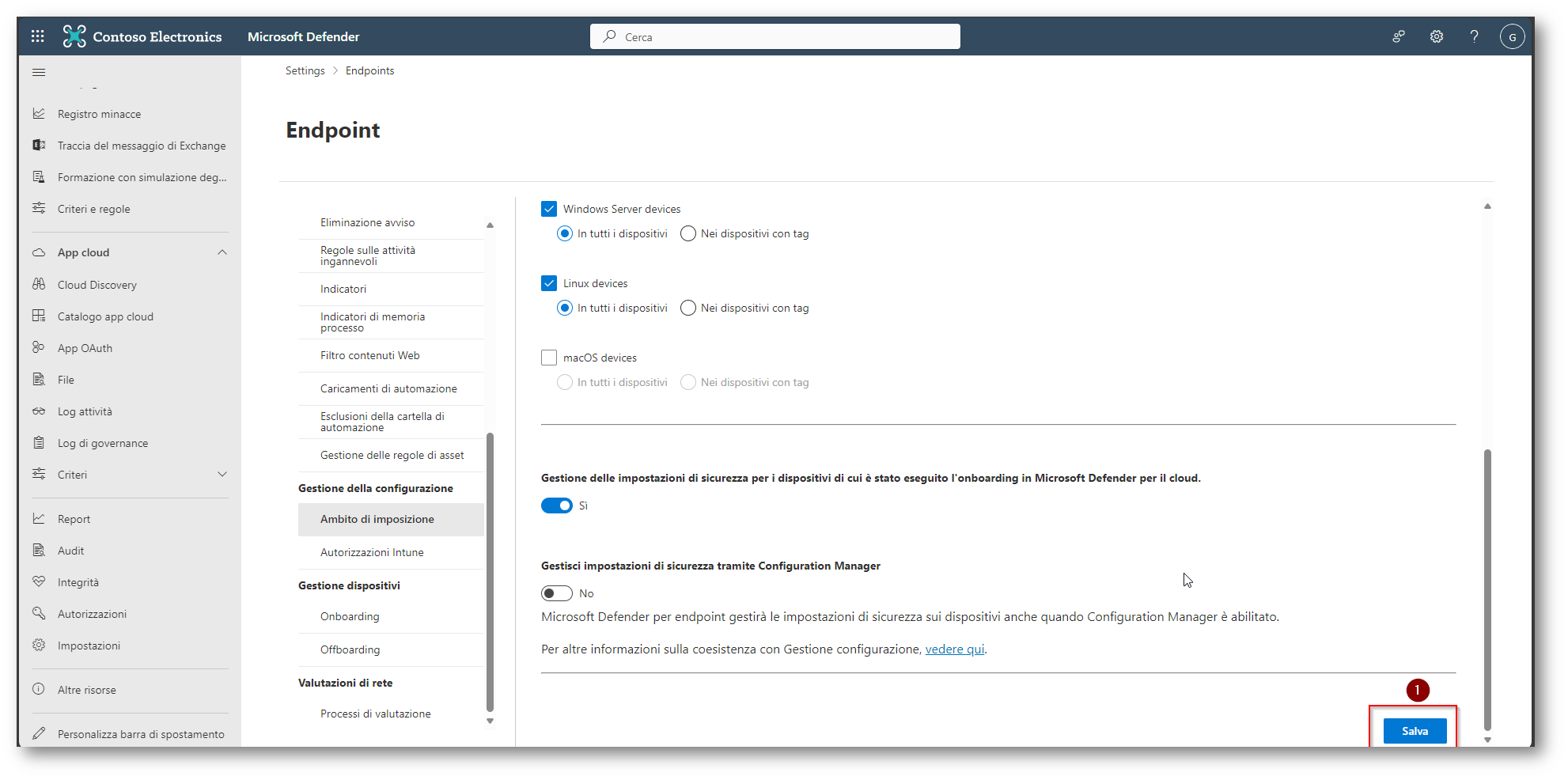

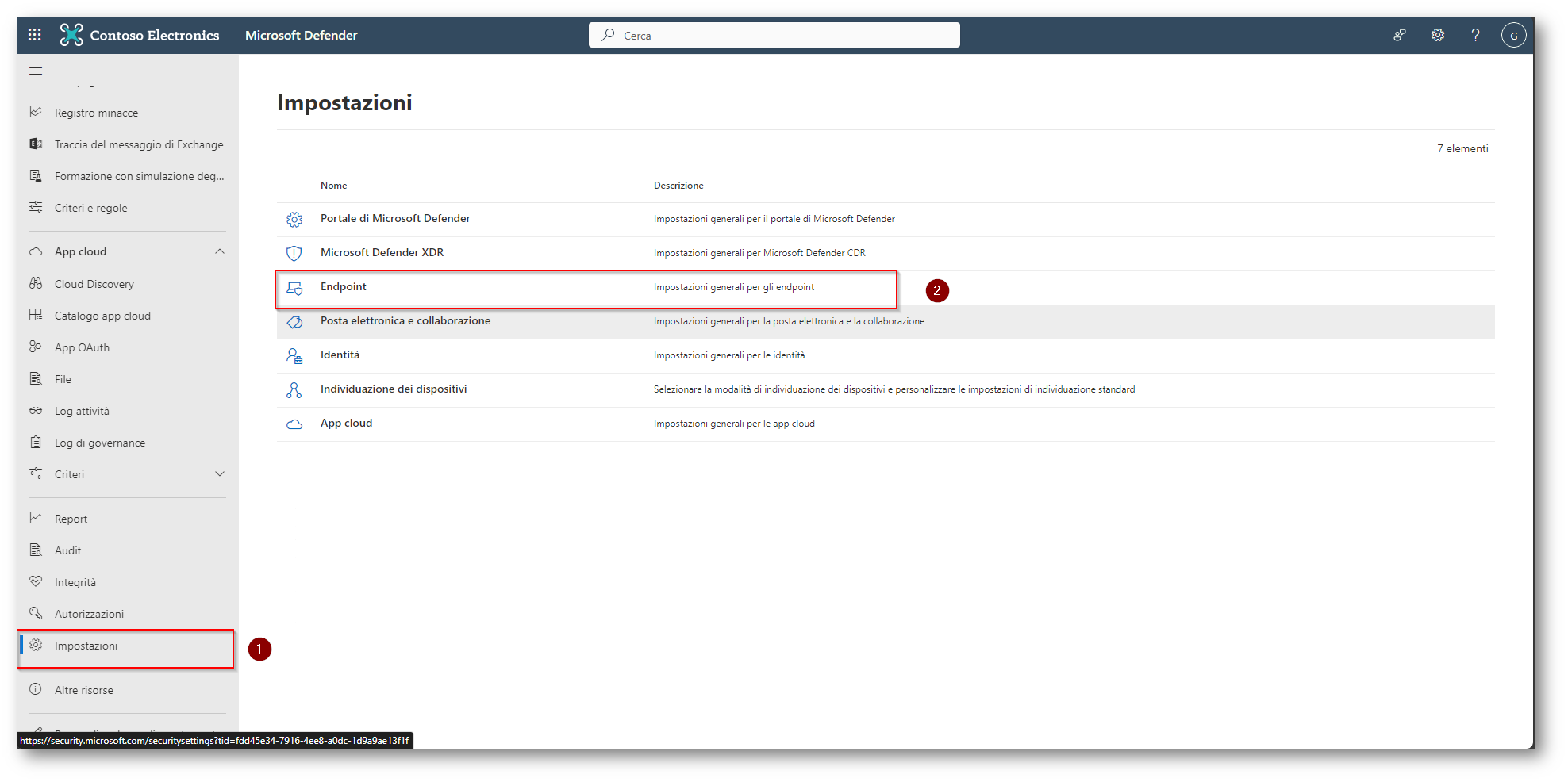

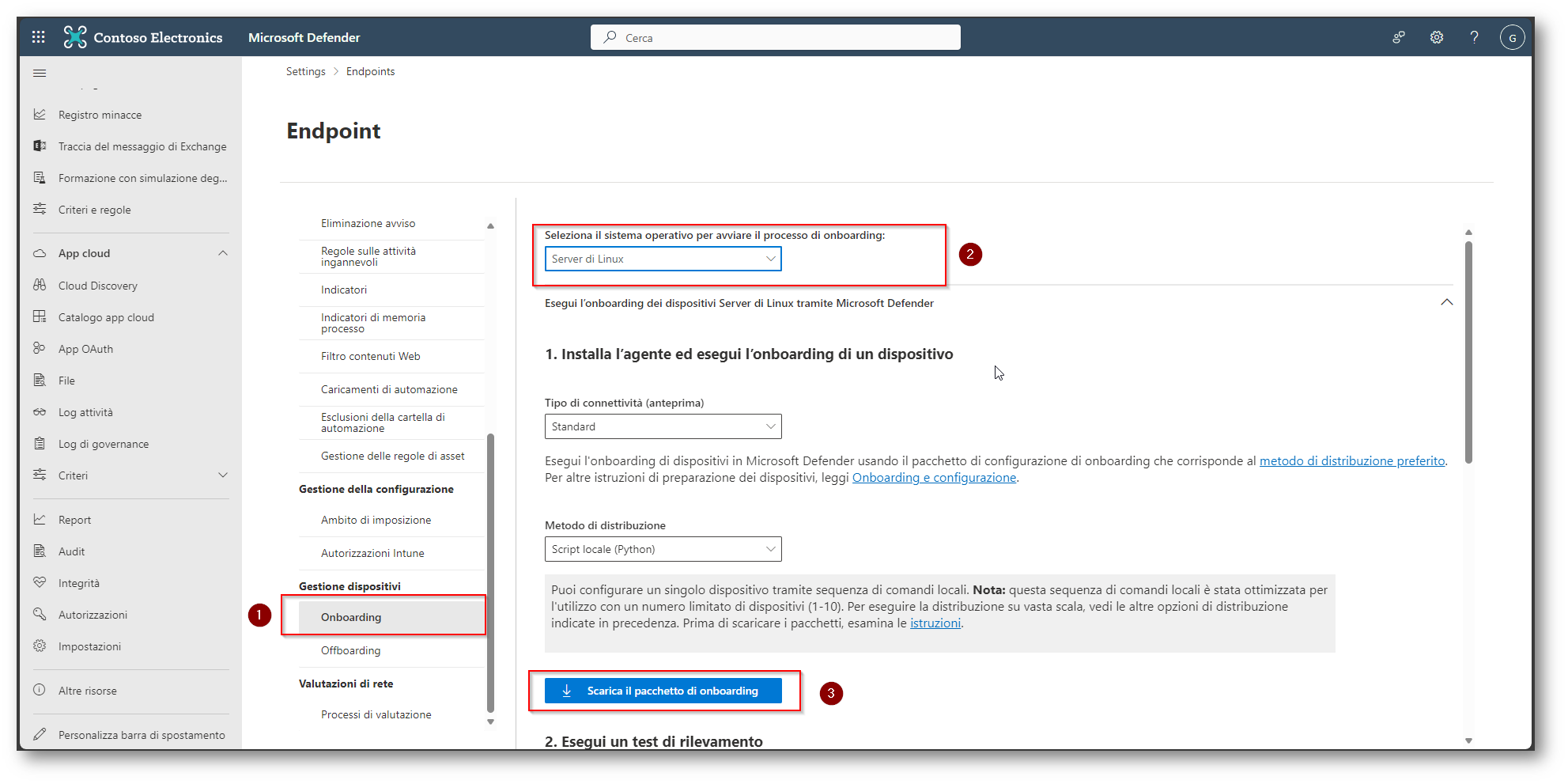

Una volta che vi sarete accertati di aver rispettato tutti i prerequisiti potrete iniziare la fase di configurazione dell’ambiente Microsoft 365 Defender. I passaggi che dovrete eseguire sono i seguenti:

- Configurare il portale di Microsoft 365 Defender con Security Management Features

- On-Boarding dispositivo Linux in Microsoft Defender for Endpoint

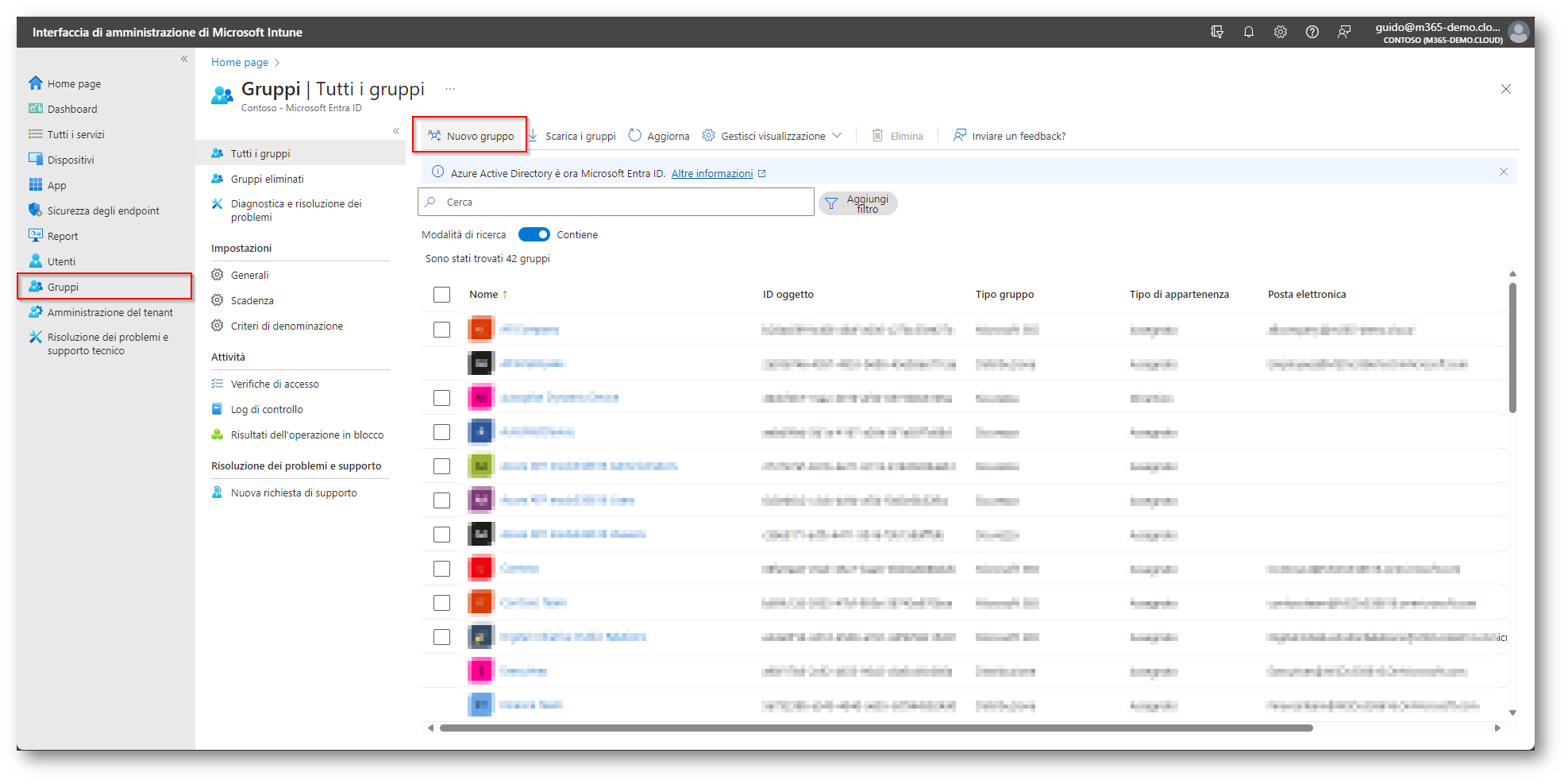

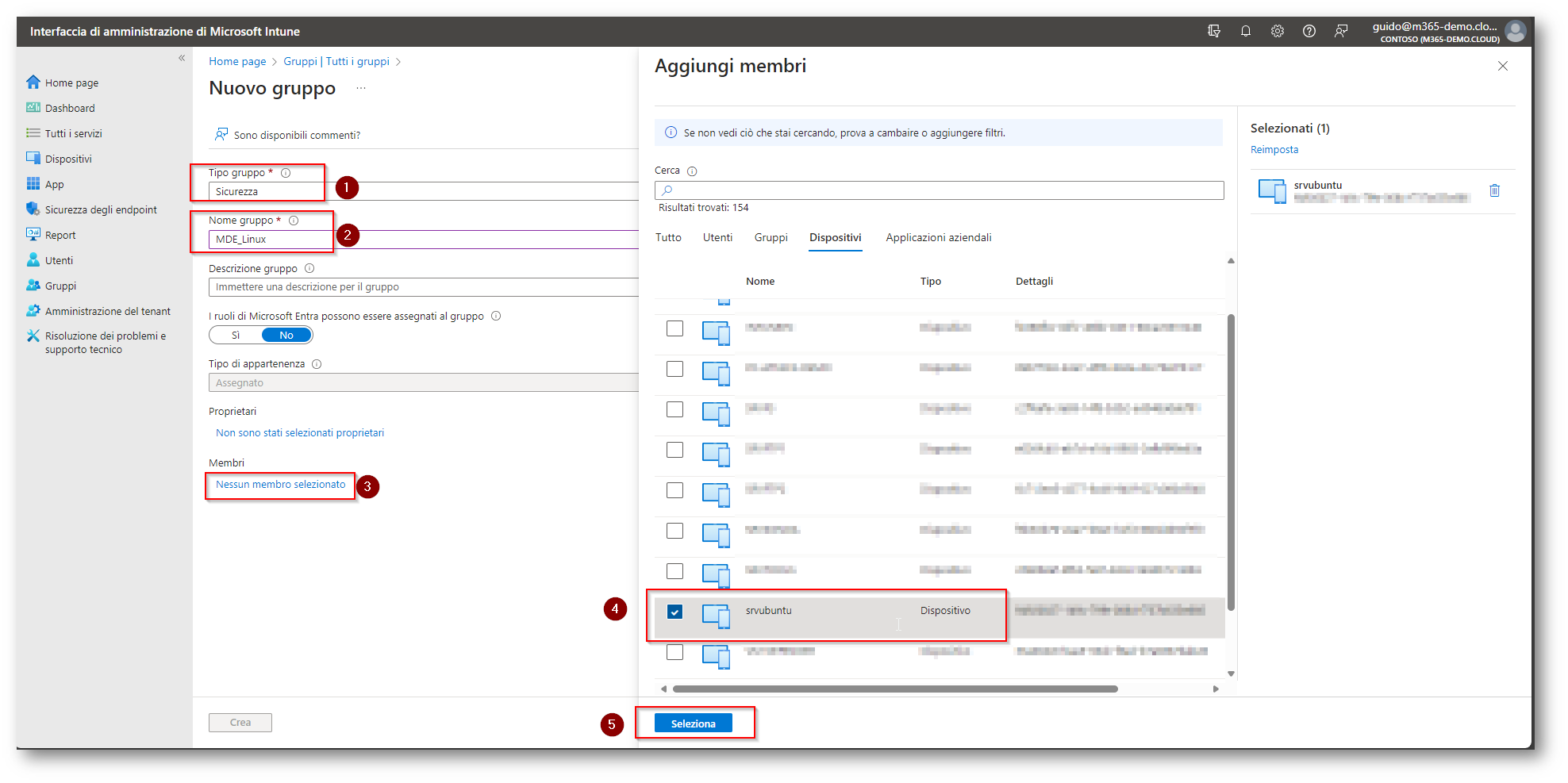

- Creazione Gruppo in Entra ID per “ospitare” i device

- Creazione Policy Defender for Endpoint Linux Device

Per il primo step recatevi all’interno del portale di Microsoft 365 Defender

Figura 2: Portale Microsoft 365 Defender

Figura 3: Portale Microsoft 365 Defender

Figura 4: Portale Microsoft 365 Defender

Ora che avrete abilitato la funzionalità di Security Management Features procedete ad installare Microsoft Defender for Endpoint all’interno dei vostri dispositivi Linux, nel mio caso il dispositivo è solo uno con una distribuzione Linux Ubuntu 20.04 LTS.

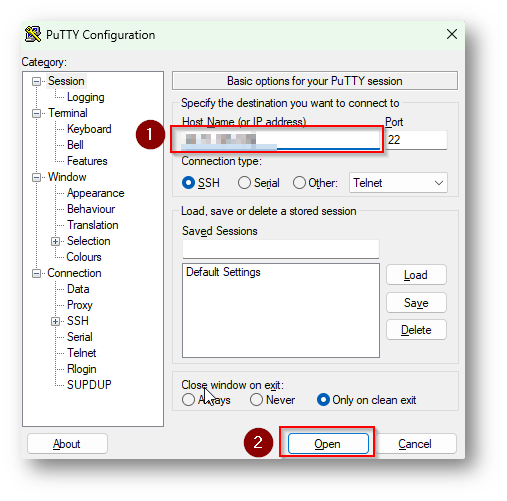

Nel mio caso utilizzerò “Putty” per il collegamento in SSH al dispositivo Linux:

Figura 5: Collegamento Macchina Linux

Figura 6: Collegamento Macchina Linux

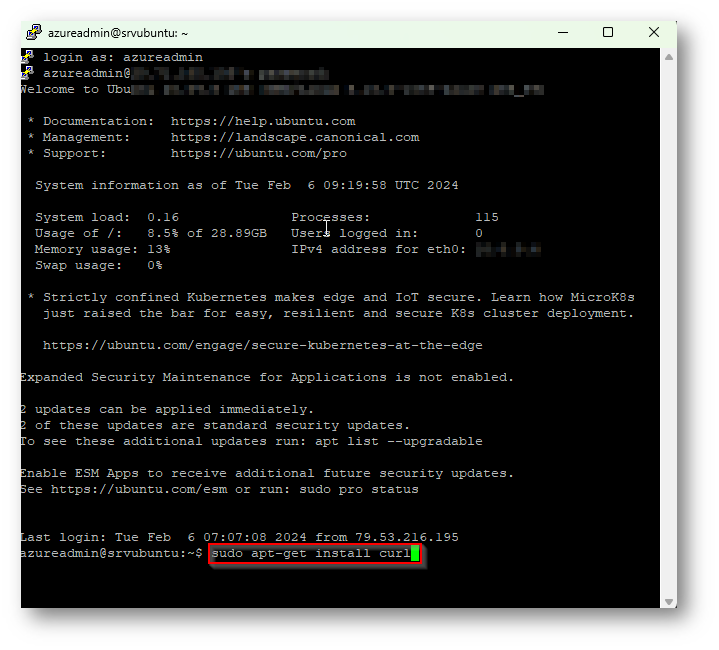

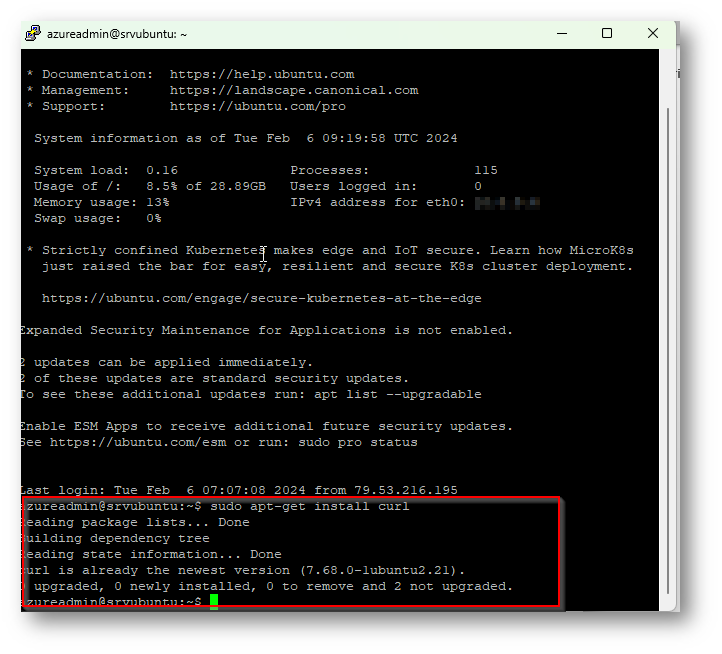

Ora dovrete eseguire comandi per eseguire l’on-boarding e l’installazione di Defender, i comandi nel mio caso sono riferiti a Ubuntu, ma vi lascio a titolo informativo la documentazione ufficiale con i comandi delle varie distribuzioni Microsoft Defender for Endpoint on Linux | Microsoft Learn

Figura 7: Installazione Microsoft Defender for Endpoint

Figura 8: Installazione Microsoft Defender for Endpoint

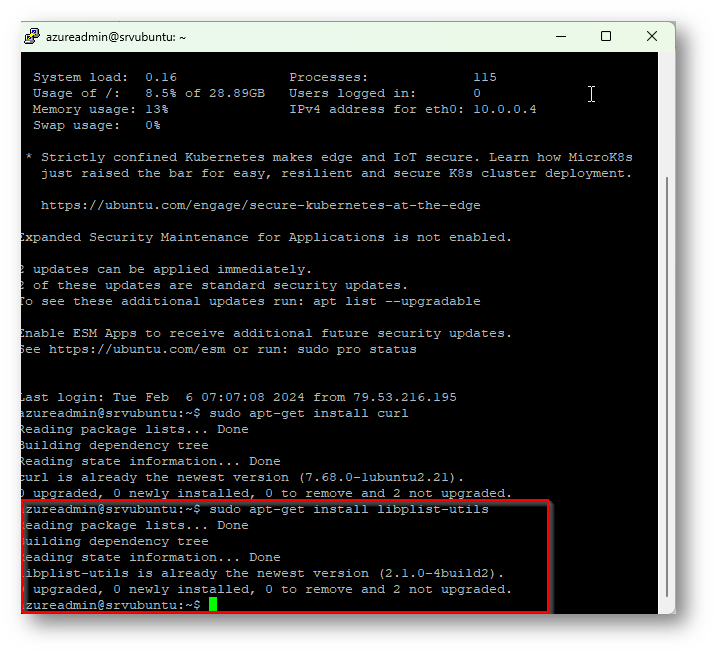

Ora dovrete eseguire il seguente comando “sudo apt-get install libplist-utils”

Figura 9: Installazione Microsoft Defender for Endpoint

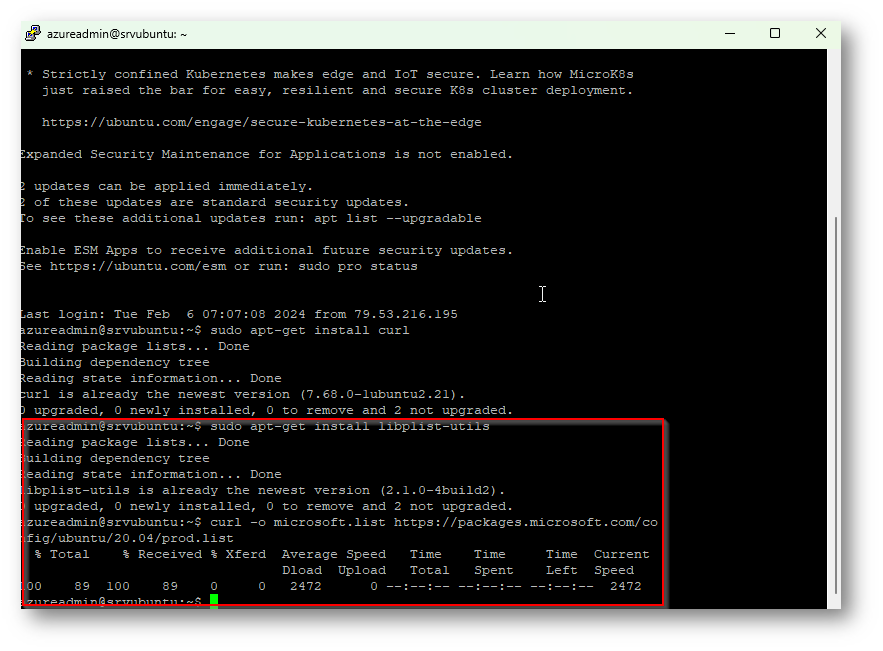

Ora dovrete installare proprio Microsoft Defender for Endpoint con il seguente comando “curl -o microsoft.list https://packages.microsoft.com/config/[distro]/[version]/[channel].list” dovrete sostituire [distro] con la vostra distribuzione linux nel mio caso Ubuntu, [version] con la versione nel mio caso 20.04 e [channel] con il “canale” di Defender che volete installare, nel mio caso il canale di prod; quindi, il comando nel mio caso diventa in questo modo:

- curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/prod.list

Figura 10: Installazione Microsoft Defender for Endpoint

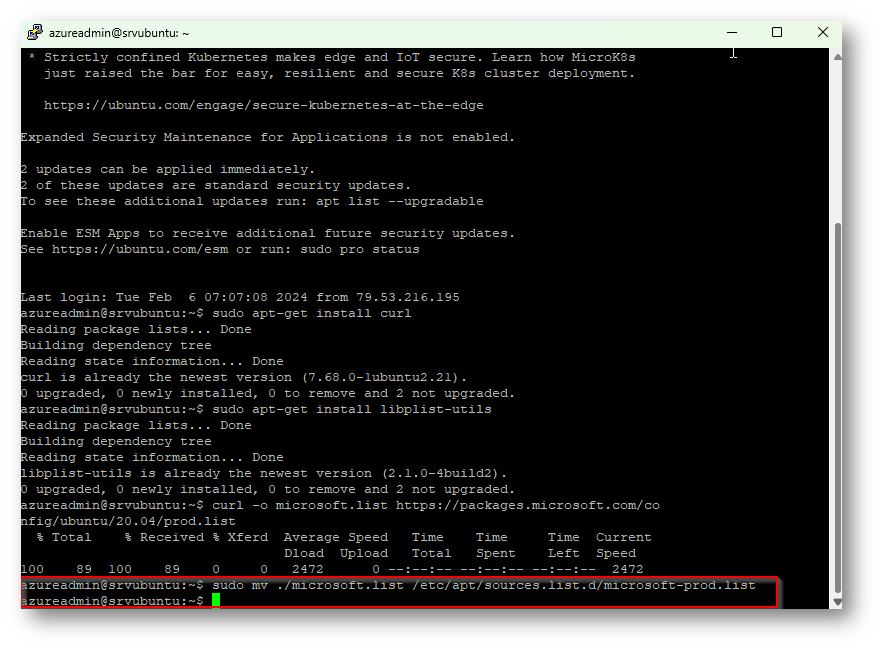

Ora dovrete procedere ad installare il repository dei file di Microsoft Defender for Endpoint con il seguente comando “sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-[channel].list” che nel mio caso diventerà “sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-prod.list”

Figura 11: Installazione Microsoft Defender for Endpoint

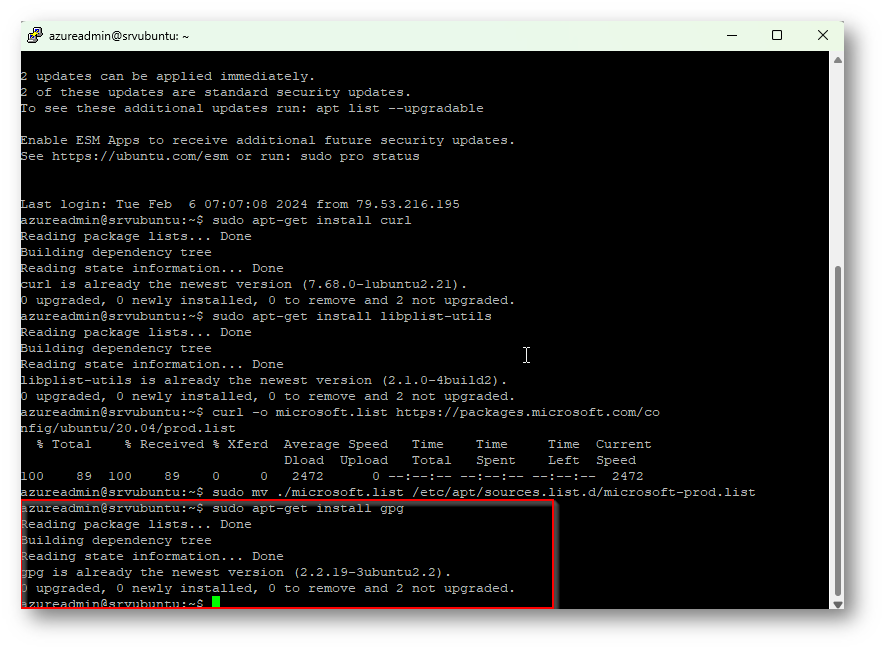

Ora dovrete, tramite questo comando “sudo apt-get install gpg” installare il metodo di crittografia richiesto per l’utilizzo di Defender for Endpoint

Figura 12: Installazione Microsoft Defender for Endpoint

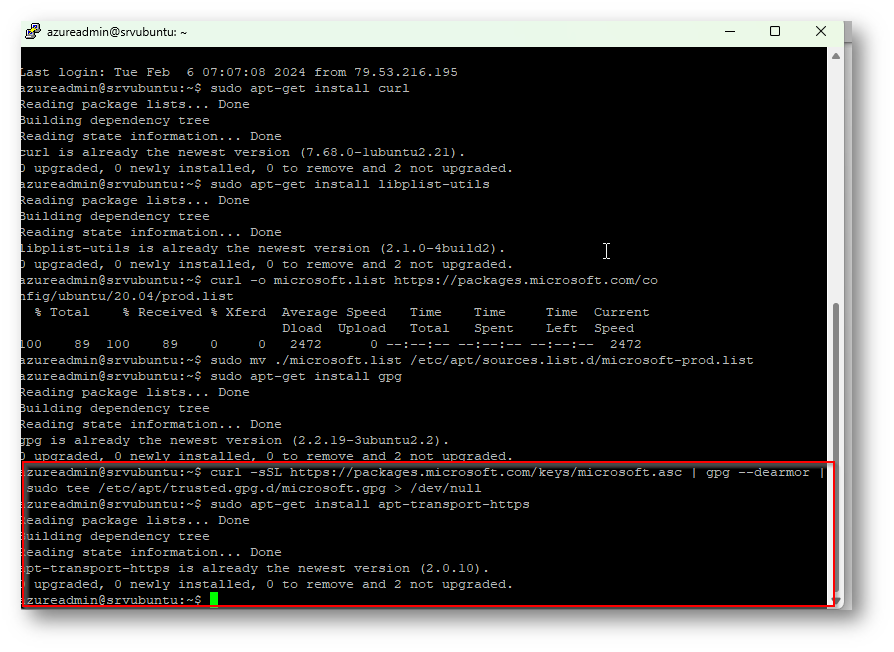

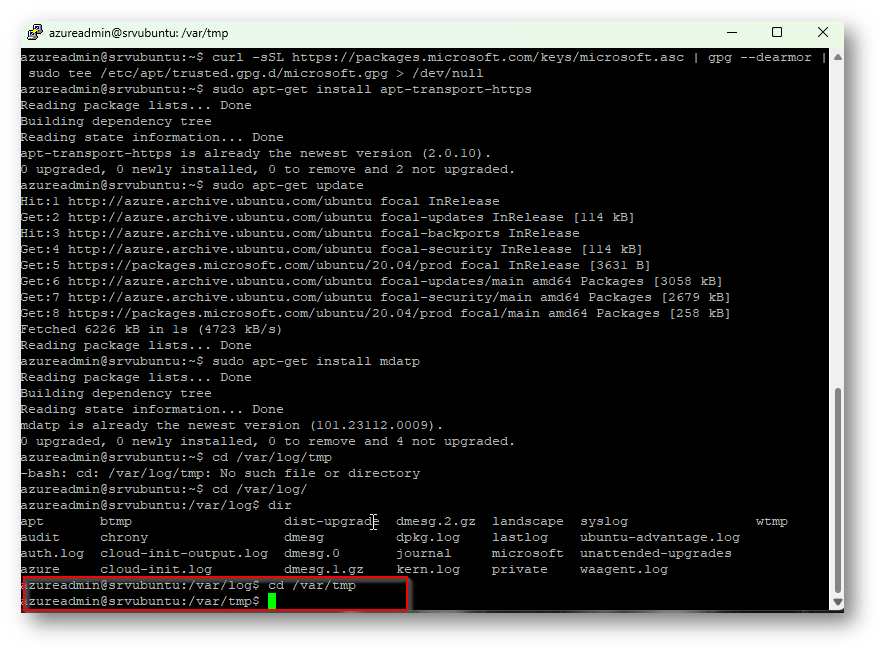

Ora dovrete installare la chiave pubblica Microsoft con i seguenti comandi:

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg –dearmor | sudo tee /etc/apt/trusted.gpg.d/microsoft.gpg > /dev/null

sudo apt-get install apt-transport-https

Figura 13: Installazione Microsoft Defender for Endpoint

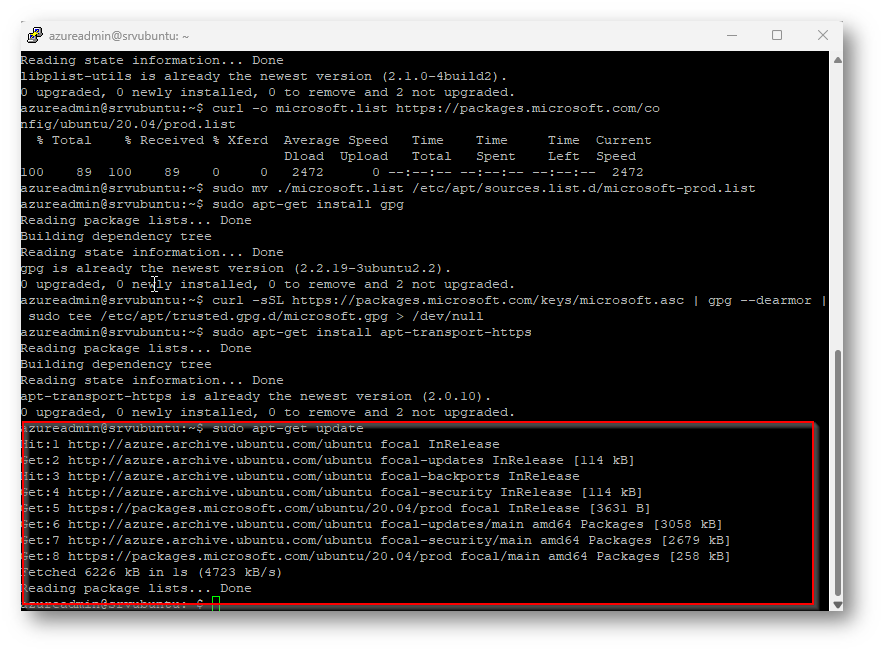

Ora dovrete eseguire un update dei “moduli” installati “sudo apt-get update”

Figura 14: Installazione Microsoft Defender for Endpoint

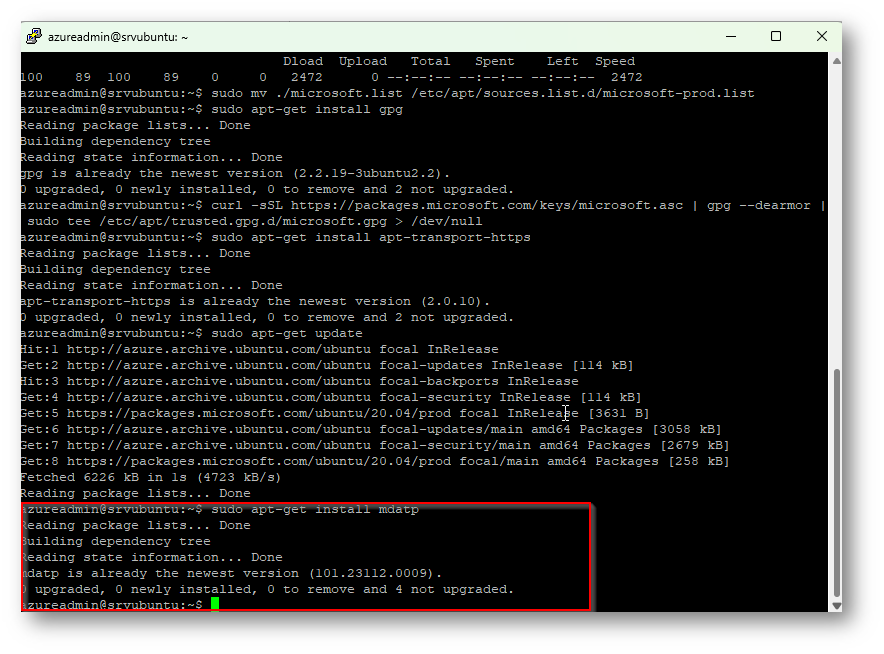

Procedete quindi all’installazione del cliente di Defender for Endpoint “sudo apt-get install mdatp”

Figura 15: Installazione Microsoft Defender for Endpoint

Siete pronti a questo punto ad eseguire l’on-boarding, ovvero l’aggancio della macchina alla console di Microsoft 365 Defender

Figura 16: Onboarding Microsoft Defender for Endpoint

Figura 17: Onboarding Microsoft Defender for Endpoint

Figura 18: Onboarding Microsoft Defender for Endpoint

Figura 19: Onboarding Microsoft Defender for Endpoint

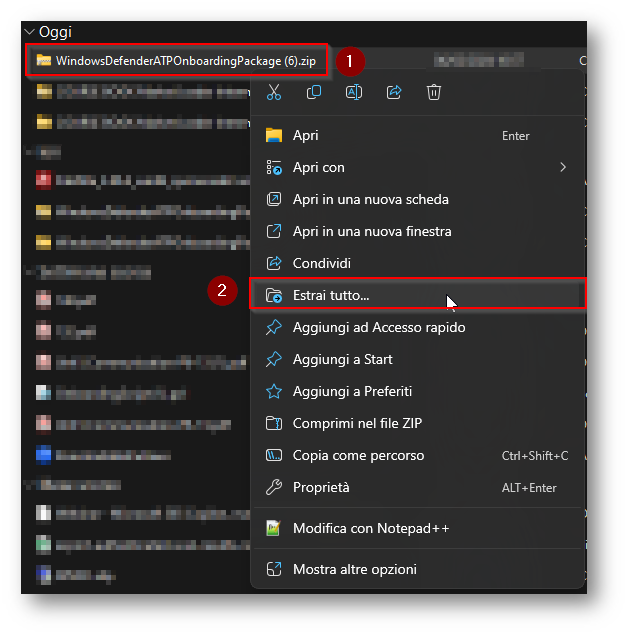

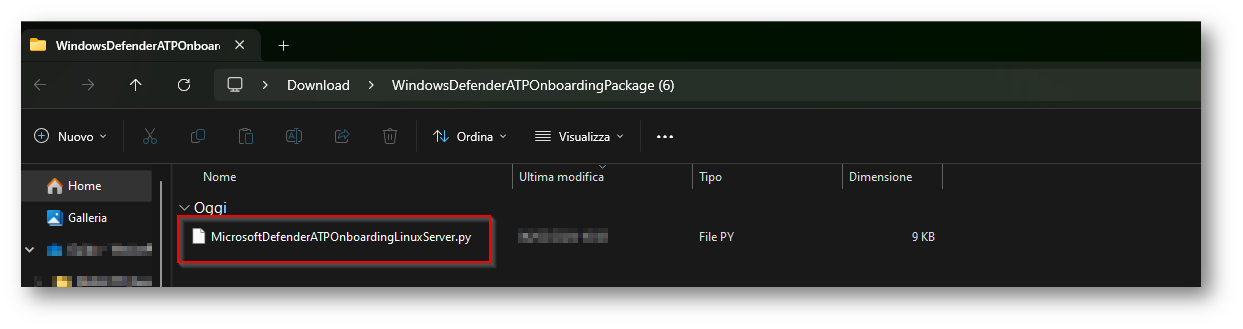

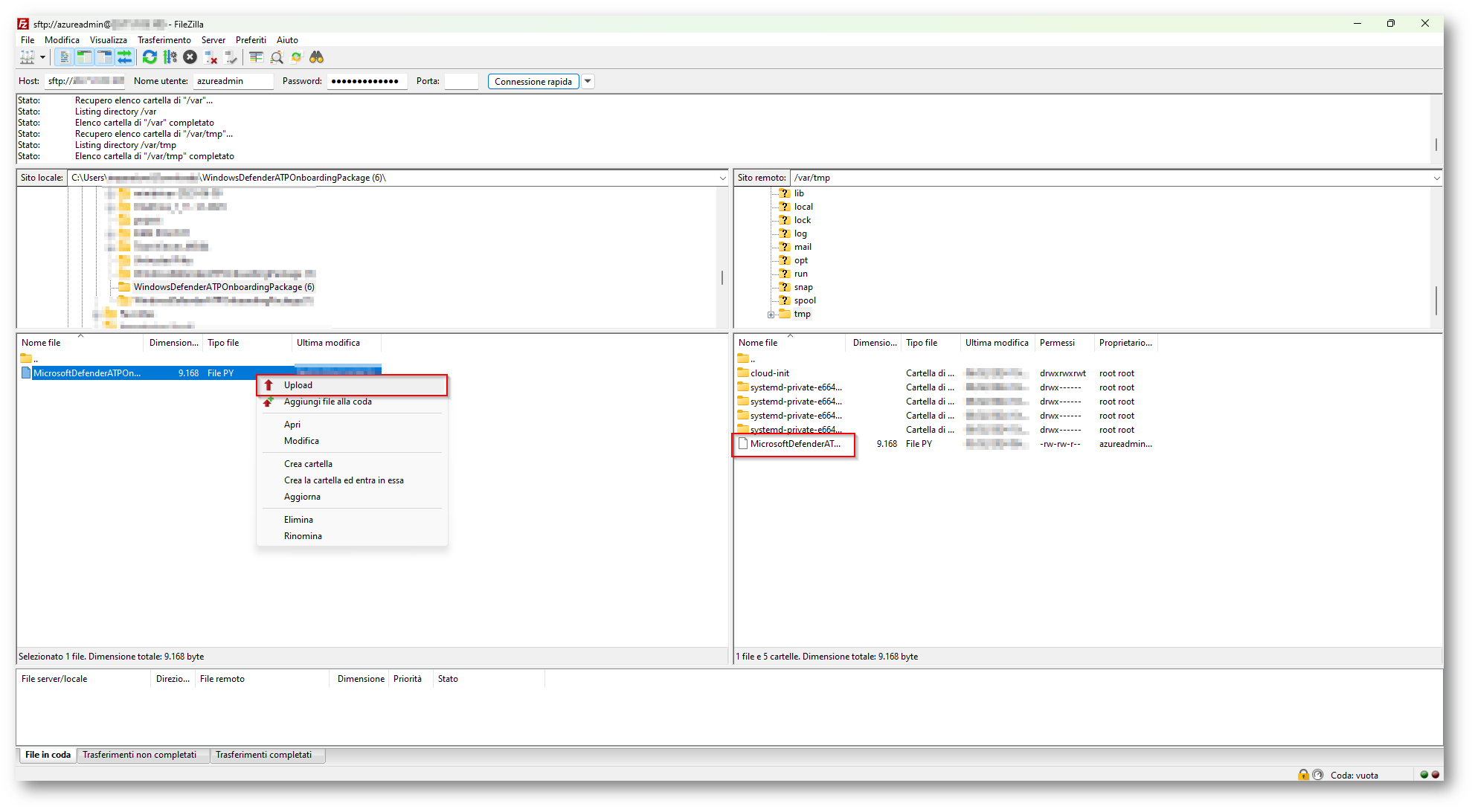

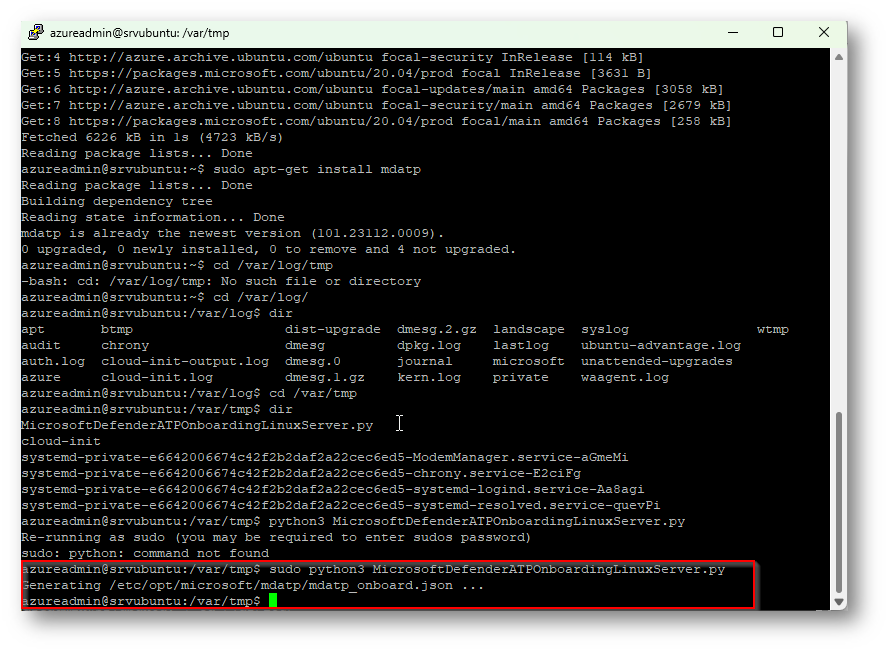

Ora bisogna copiare il file “MicrosoftDefenderATPOnboardingLinuxServer.py” all’interno della nostra macchina Linux, non avendo interfaccia grafica utilizzerò FileZilla:

Figura 20: Installazione Microsoft Defender for Endpoint

A questo punto dalla macchina Linux “posizionatevi” nella cartella dove avete copiato il file di on-boarding, nel mio caso /var/tmp:

Figura 21: Installazione Microsoft Defender for Endpoint

Figura 22: Installazione Microsoft Defender for Endpoint

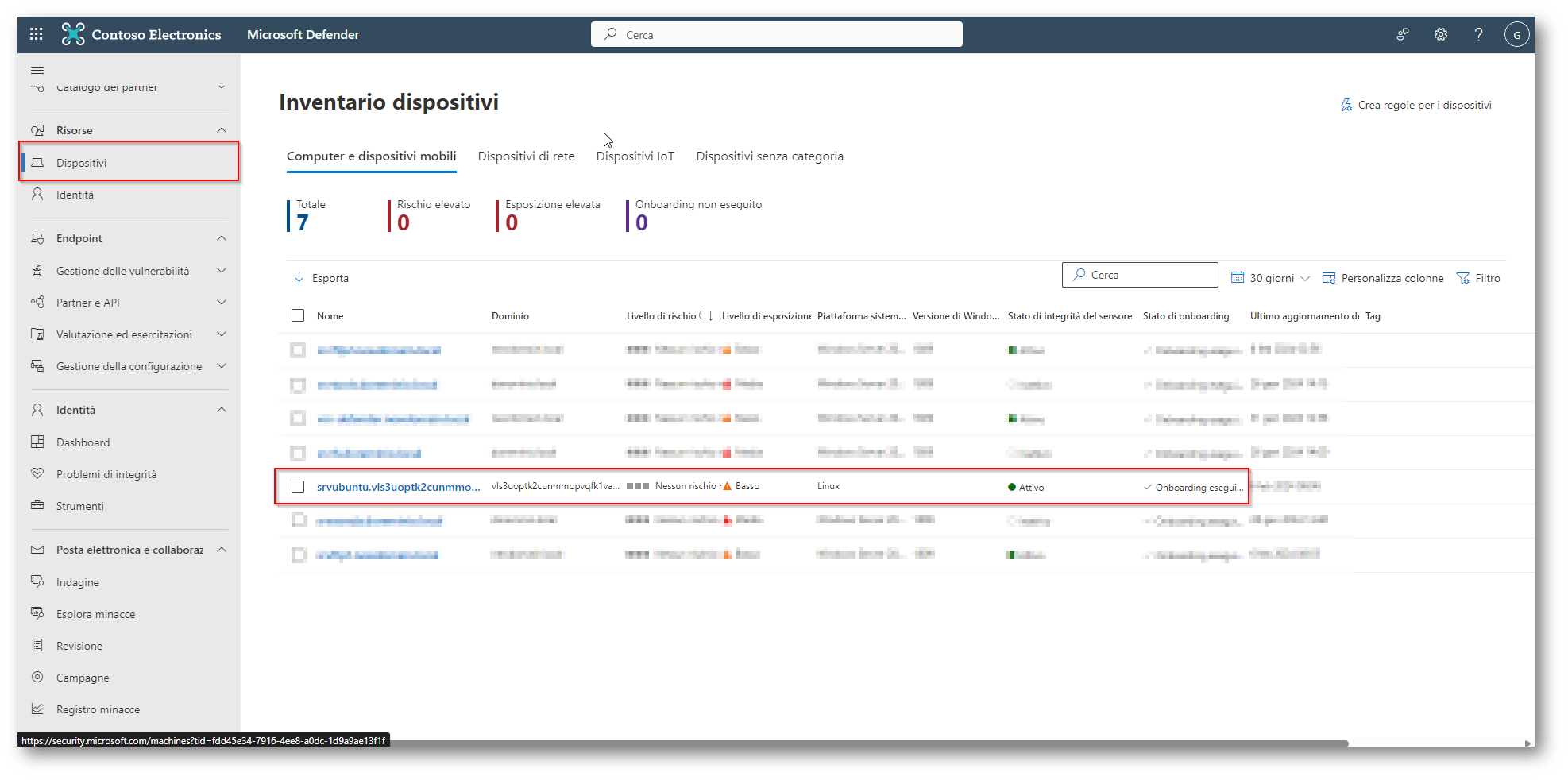

Figura 23: Onboarding Eseguito

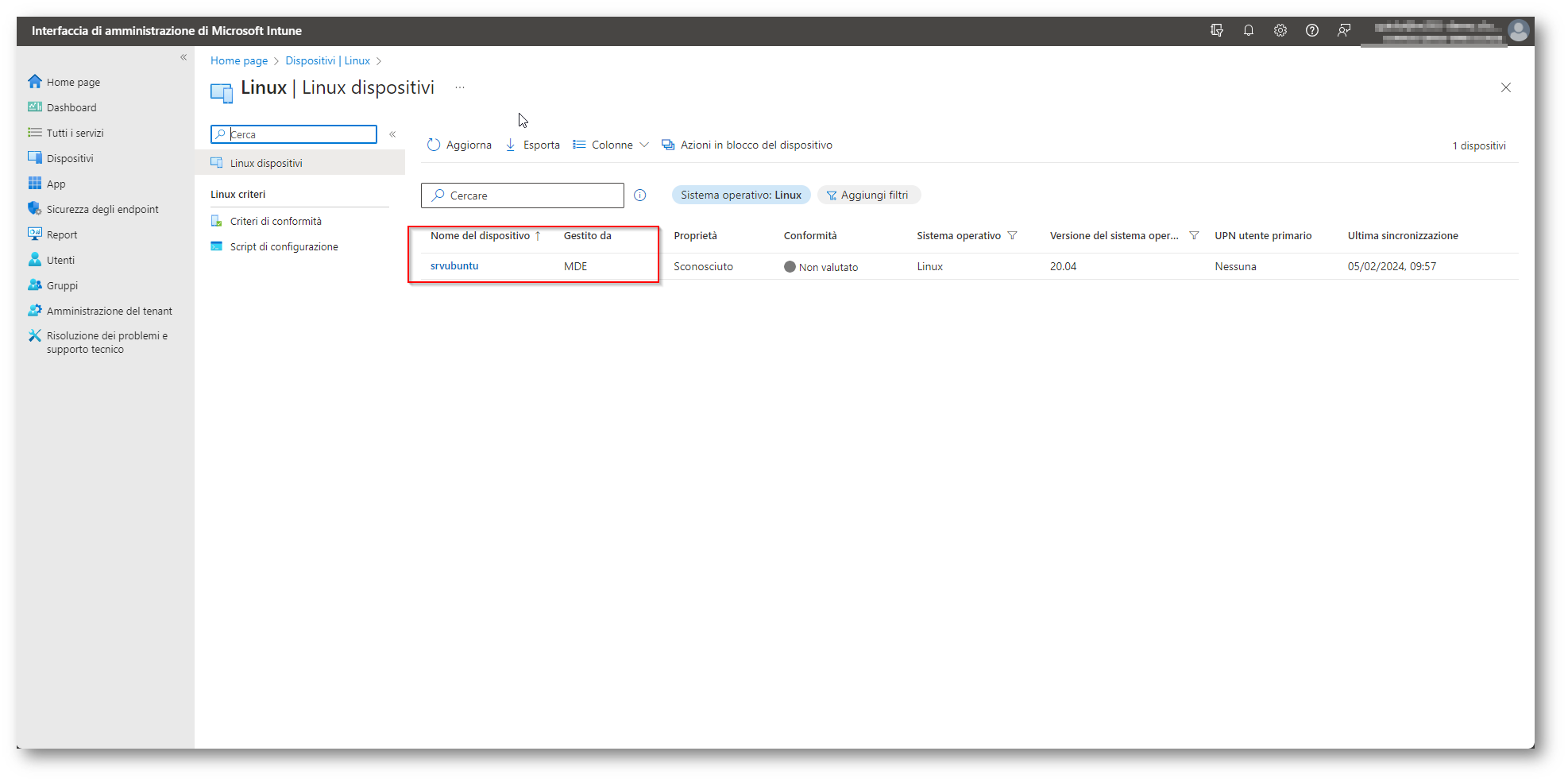

Considerate che per vedere il device lato portale amministrativo di Intune potrebbe volerci fino ad un’ora nel mio caso sono bastati 15 minuti:

Figura 24: Device Gestito da MDE

Quando il dispositivo risulta gestito da MDE, potete procedere alla creazione di un gruppo che racchiuda il device:

Figura 25: Creazione Gruppo

Figura 26: Creazione Gruppo

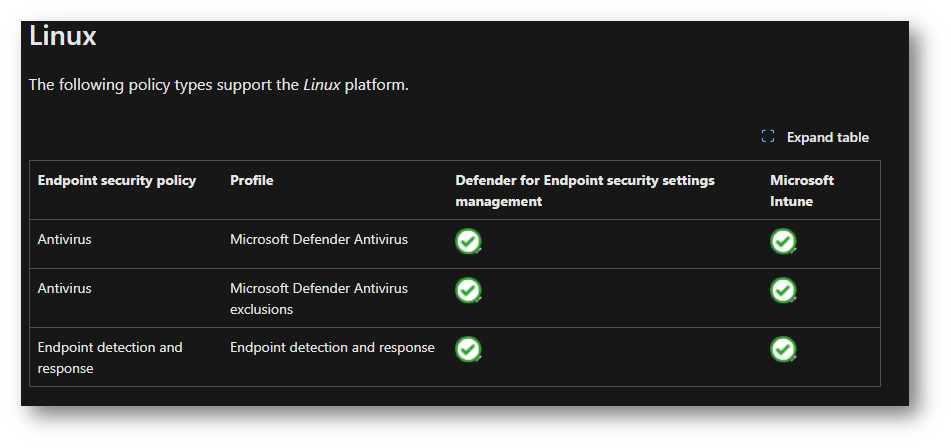

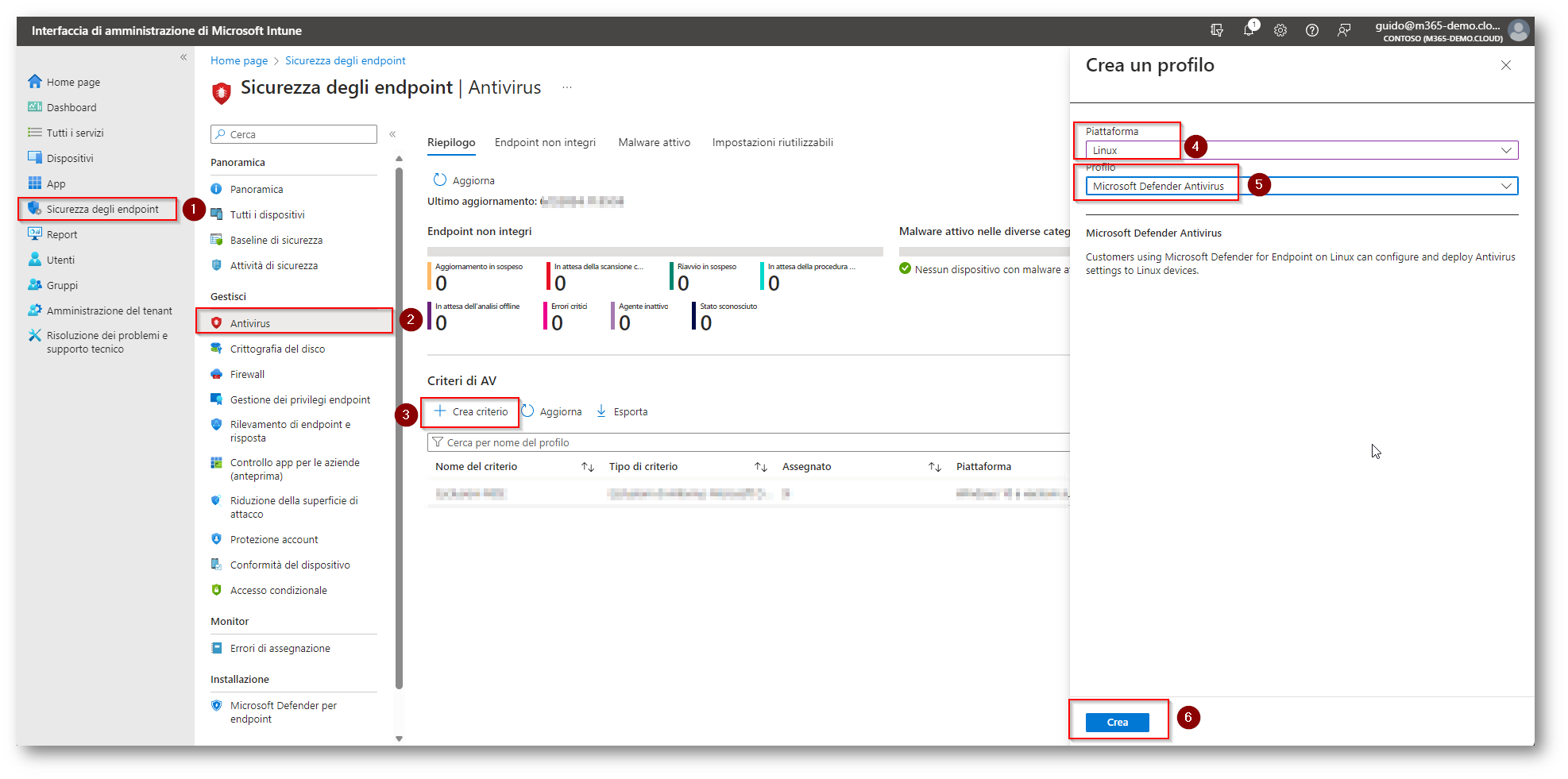

Ora che avrete creato il gruppo, potete procedere a creare le policy, io vi mostrerò come creare le policy Antivirus, a titolo informativo vi riporto la tabella con le configurazioni supportate per Linux:

Figura 27: Configurazione Microsoft Defender for Endpoint

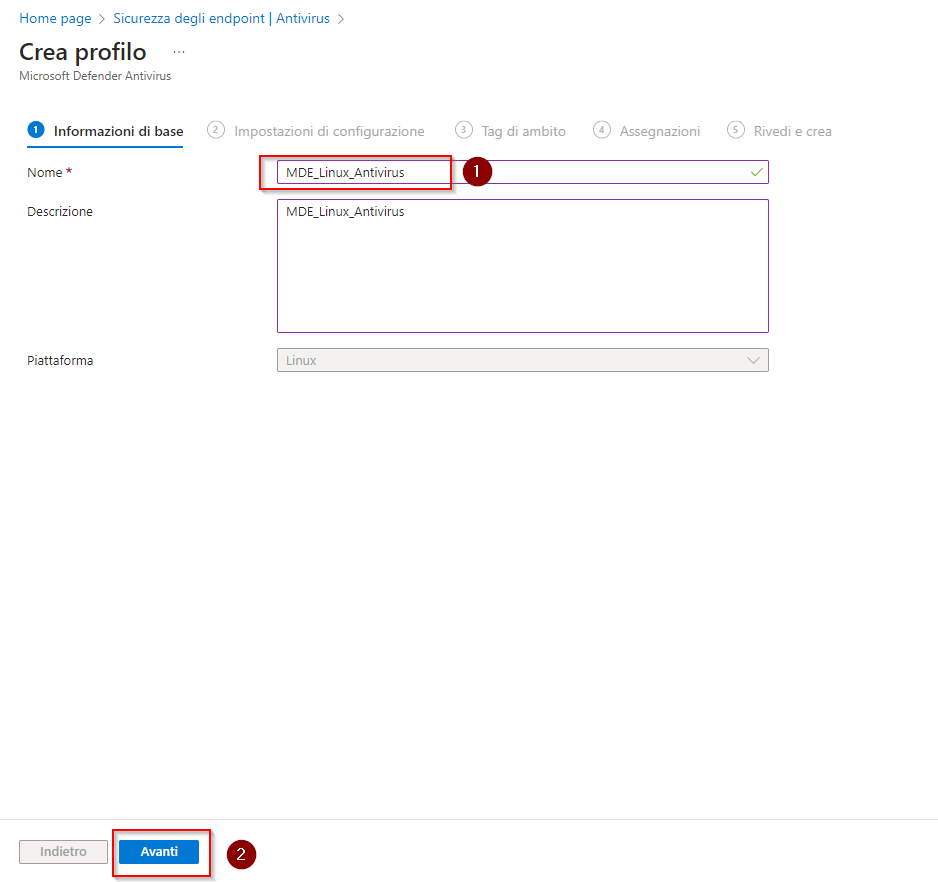

Figura 28: Configurazione Policy

Figura 29: Configurazione Policy

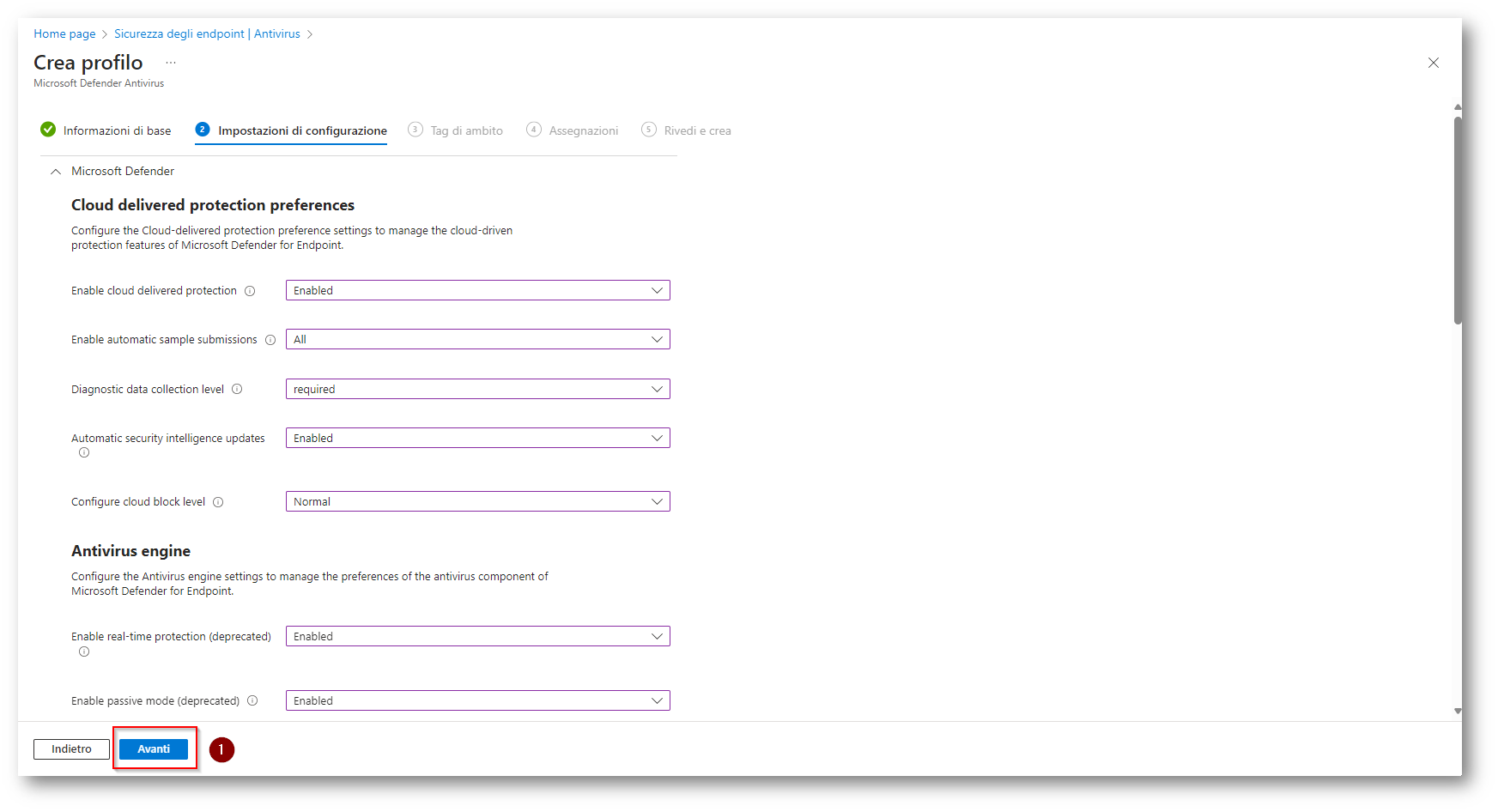

Ora dovrete scegliere quali configurazioni applicare ai vostri device:

Figura 30: Configurazione Policy

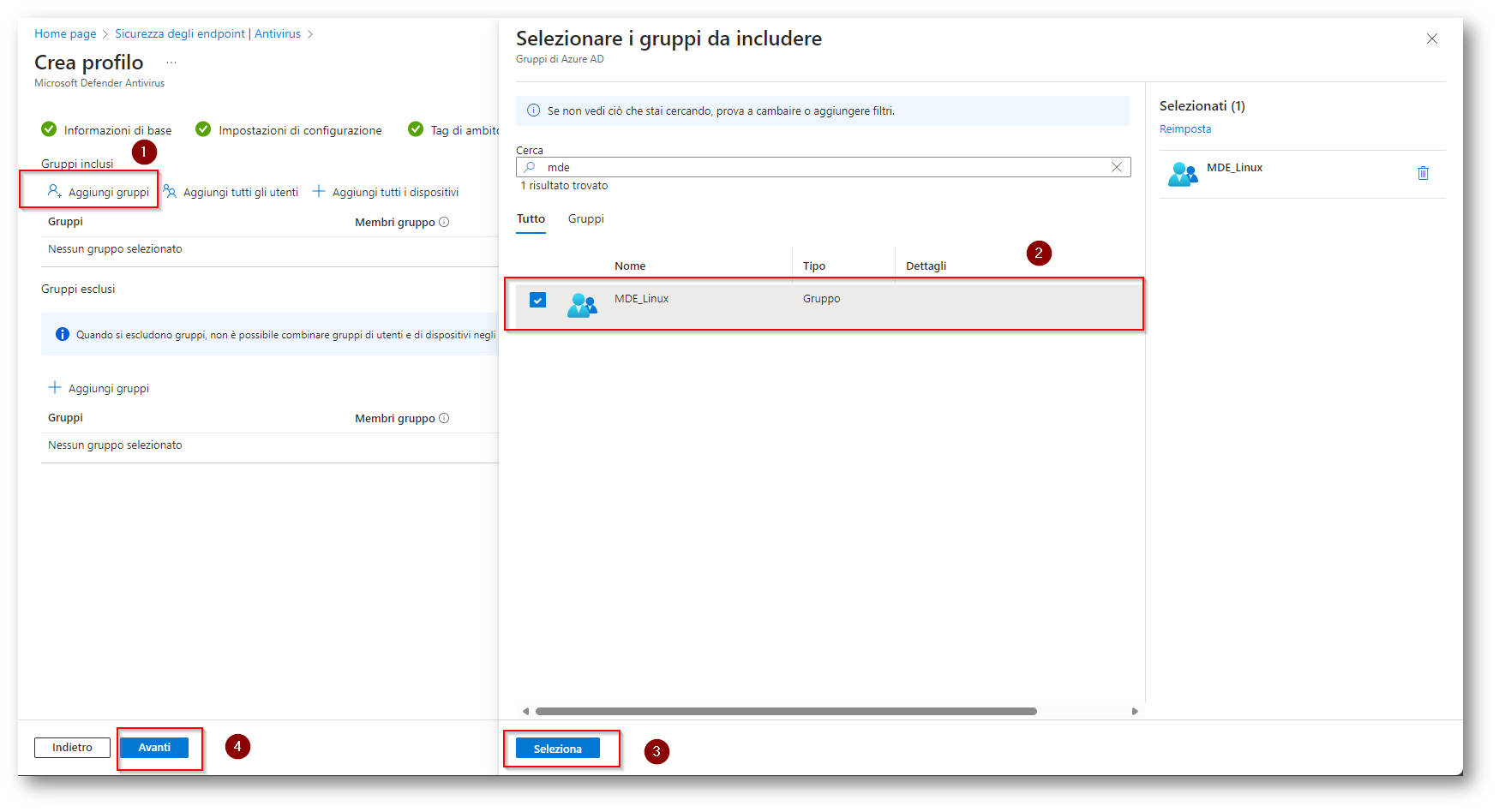

Figura 31: Configurazione Policy

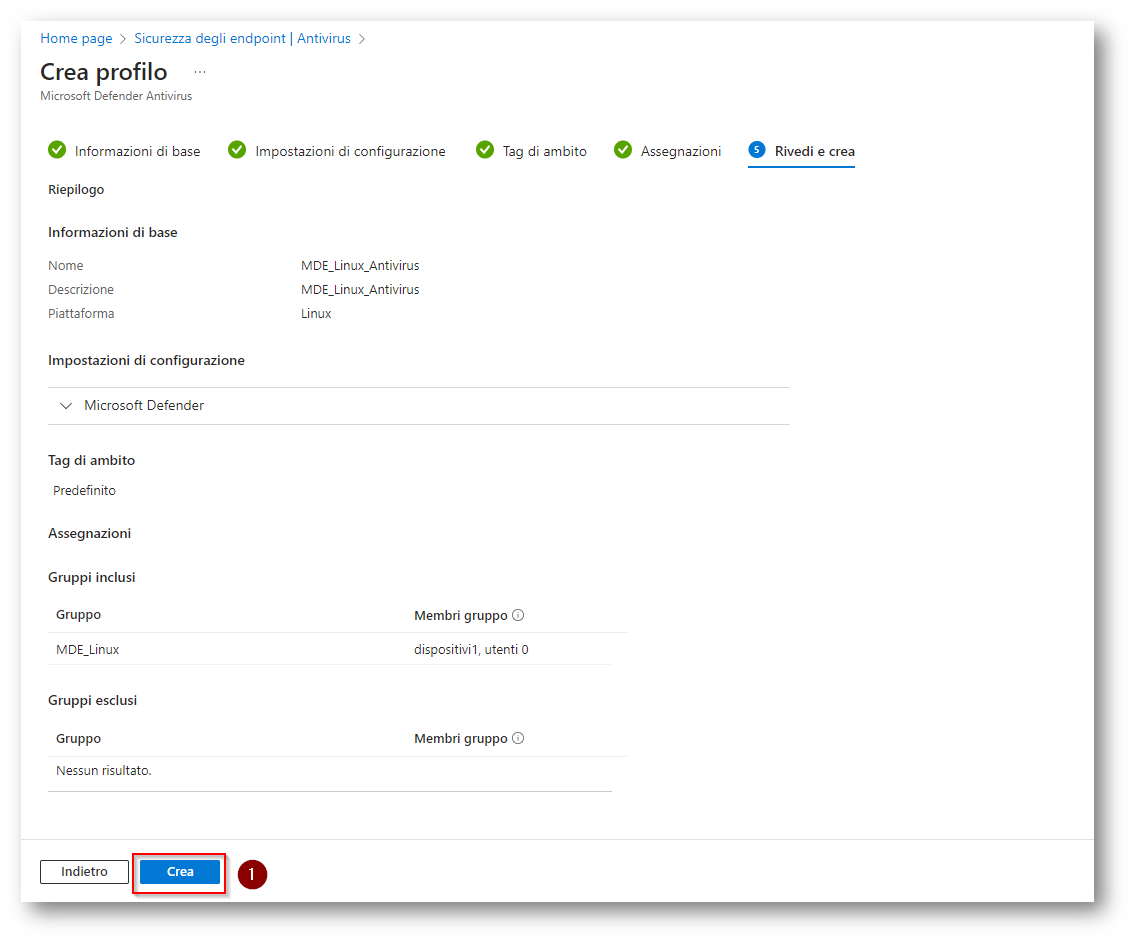

Figura 32: Configurazione Policy

Conclusioni

La casa di Redmond, come avete potuto notare, mette a disposizione diversi servizi per rispondere alle esigenze di tutti, tutto questo fatto in ottica Zero Trust e quindi andare a proteggere tutti i dispositivi in possesso delle organizzazioni.

Perché se è vero che è di fondamentale importanza proteggere tutti i dispositivi Windows, MacOS, Android e iOS, molte volte ci dimentichiamo di dispositivi linux, soprattutto server che ospitano servizi fondamentali per il nostro Business, ed essi potrebbero sicuramente essere il veicolo per malintenzionati di accedere ai nostri dati ed eseguire attacchi di Lateral Movement e Privileged Escalation, e proteggere anche questi dispositivi ci aiuta a ridurre in modo considerevole la superfice di attacco.