Estendere la protezione di Microsoft Defender for Endpoint a sistemi operativi Windows 7 SP1 con Microsoft Monitoring Agent

In un mondo dove la protezione dei nostri endpoint è di fondamentale importanza per evitare attacchi di malintenzionati sempre più sofisticati che mirano a compromettere sistemi operativi “datati”, dobbiamo trovare il modo di proteggere anche questi dispositivi, che molte volte sono all’interno delle nostre aziende perché hanno installato software particolari che per diverse ragioni non può essere aggiornato.

Premetto che avere un sistema operativo aggiornato e con a disposizione i più alti standard di sicurezza è sempre la soluzione migliore, ma a volte ci troviamo davanti a situazioni che sono per cause di forza maggiore e di business che non ci permettono di poter installare o aggiornare sistemi operativi.

Dobbiamo quindi porre rimedio a questo scenario con gli strumenti che abbiamo a nostra disposizione, ma in che modo ?

In questo articolo vi spiegherò come eseguire l’onboarding di Microsoft Defender for Endpoint all’interno di un sistema operativo Windows 7 SP1.

Scenario

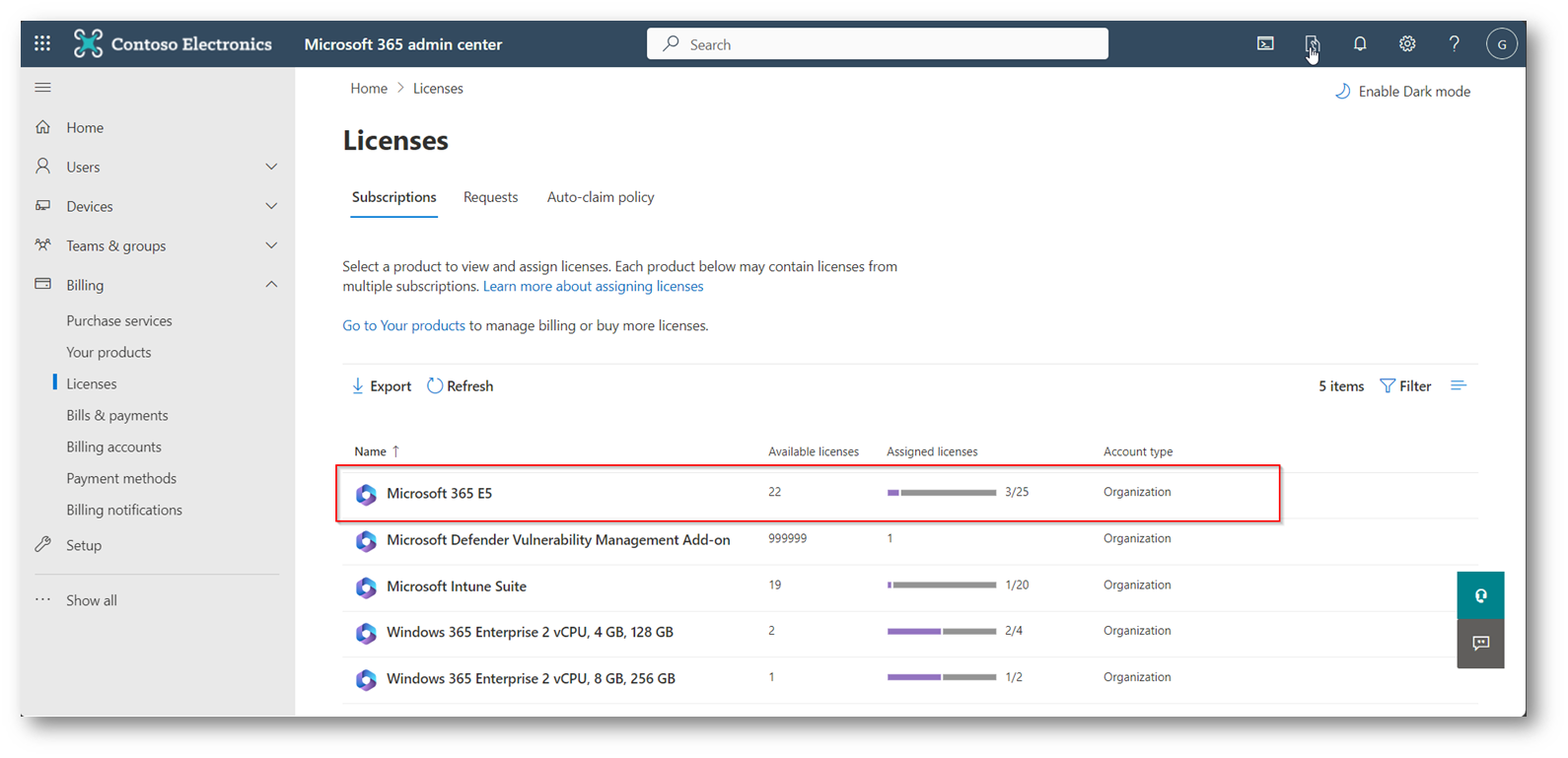

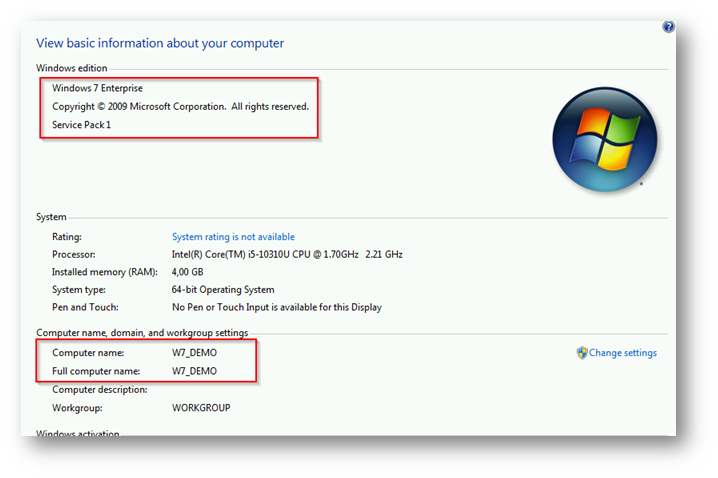

Per darvi evidenza di questo metodo di onboarding di Microsoft Defender for Endpoint ho preparato una macchina virtuale con Windows 7 SP1 chiamata W7_DEMO ed un tenant Microsoft 365 con licenze Microsoft 365 E5 che al proprio interno hanno la componente di Microsoft Defender for Endpoint P2.

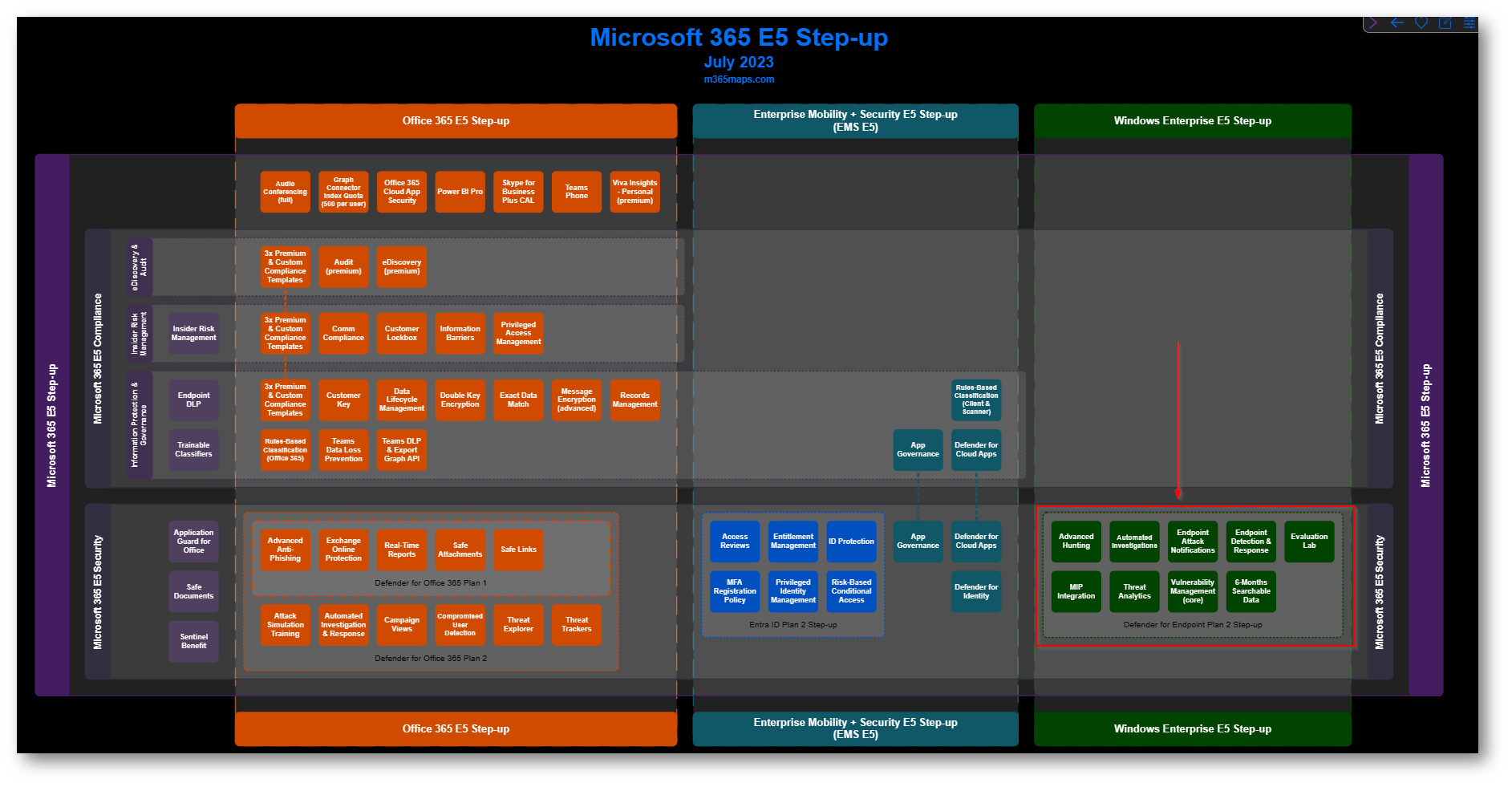

Come sempre, quando parliamo di licenze mi piace sempre citare Aaron Dinnage con il sito Home | M365 Maps nel mio caso Microsoft 365 E5 | M365 Maps

Figura 1: M365maps.com che dà evidenza della soluzione MDE all’interno della suite Microsoft 365 E5

Figura 2: Tenant demo con Licenze Microsoft 365 E5 che al proprio interno hanno la componente di MDE P2

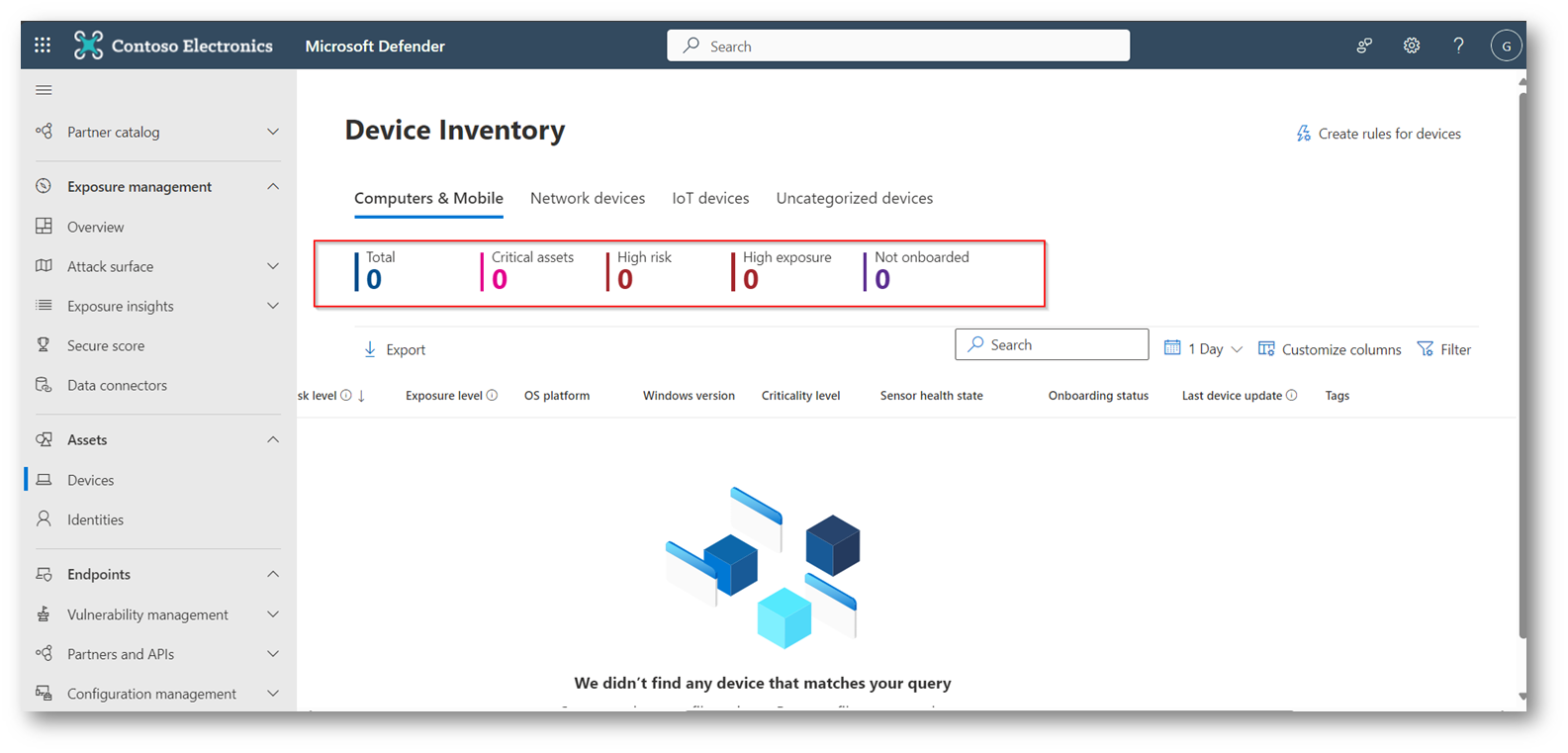

All’interno della sezione Microsoft 365 Defender non sono al momento presenti device, questo per darvi evidenza che al momento non è stato eseguito l’onboarding di nessun dispositivo

Figura 3: Microsoft 365 Defender non ha all’interno nessun dispositivo

Figura 4: W7_DEMO che simulerà il nostro pc con sistema operativo datato

Prerequisiti

Vi sono alcuni prerequisiti da dover rispettare per procedere con l’attività che per comodità vi riepilogo di seguito:

- Installare l’aggiornamento cumulativo mensile di febbraio 2018, il download è disponibile dal catalogo Windows Update di cui vi inserisco il link

- Installare l’aggiornamento dello stack di manutenzione del 12 Marzo 2019 (o versione successiva), di cui vi lascio il link del catalogo di Windows Update

-

Installare l’aggiornamento del supporto per la firma del codice SHA-2, di cui lascio il link del catalogo di Windows Update, questo update è applicabile solo con i seguenti sistemi operativi:

- Windows Server 2008 R2

- Windows 7 Enterprise SP1

- Windows 7 Pro SP1

- Installare l’aggiornamento per i dati di telemetria e diagnostica, di cui fornisco il link

- Installazione di Microsoft .Net Framework 4.5.2 o versione successiva, di cui lascio il link per il download (l’installazione potrebbe richiedere il riavvio del dispositivo)

- Soddisfare i requisiti minimi per Microsoft Monitoring Agent, che potete trovare al link ufficiale Microsoft Panoramica dell’agente di Log Analytics – Azure Monitor | Microsoft Learn

Svolgimento

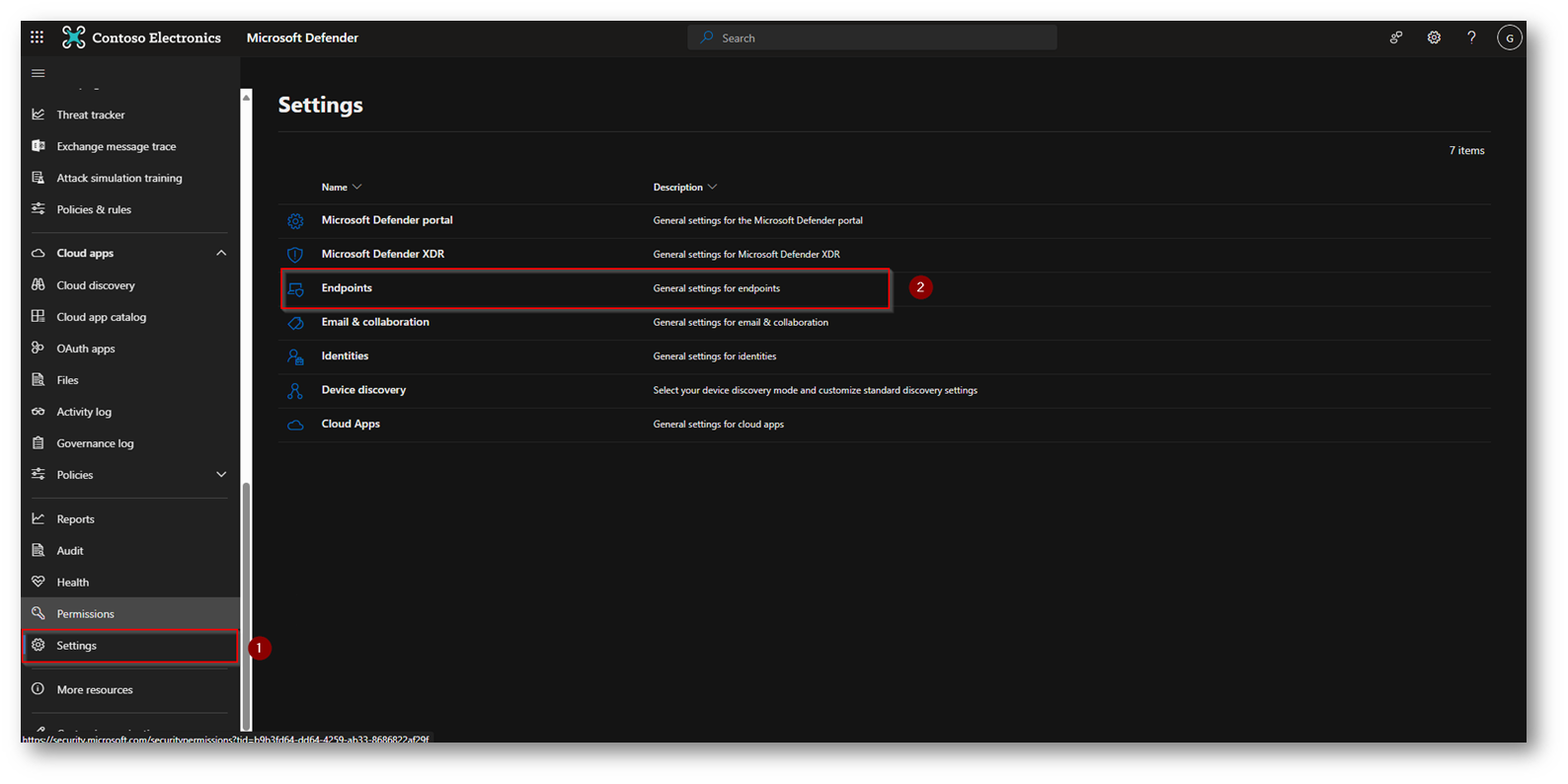

Come prima cosa dovrete recarvi all’interno del portale di Microsoft 365 Defender Settings – Microsoft Defender

Figura 5: Impostazioni del portale Microsoft 365 Defender

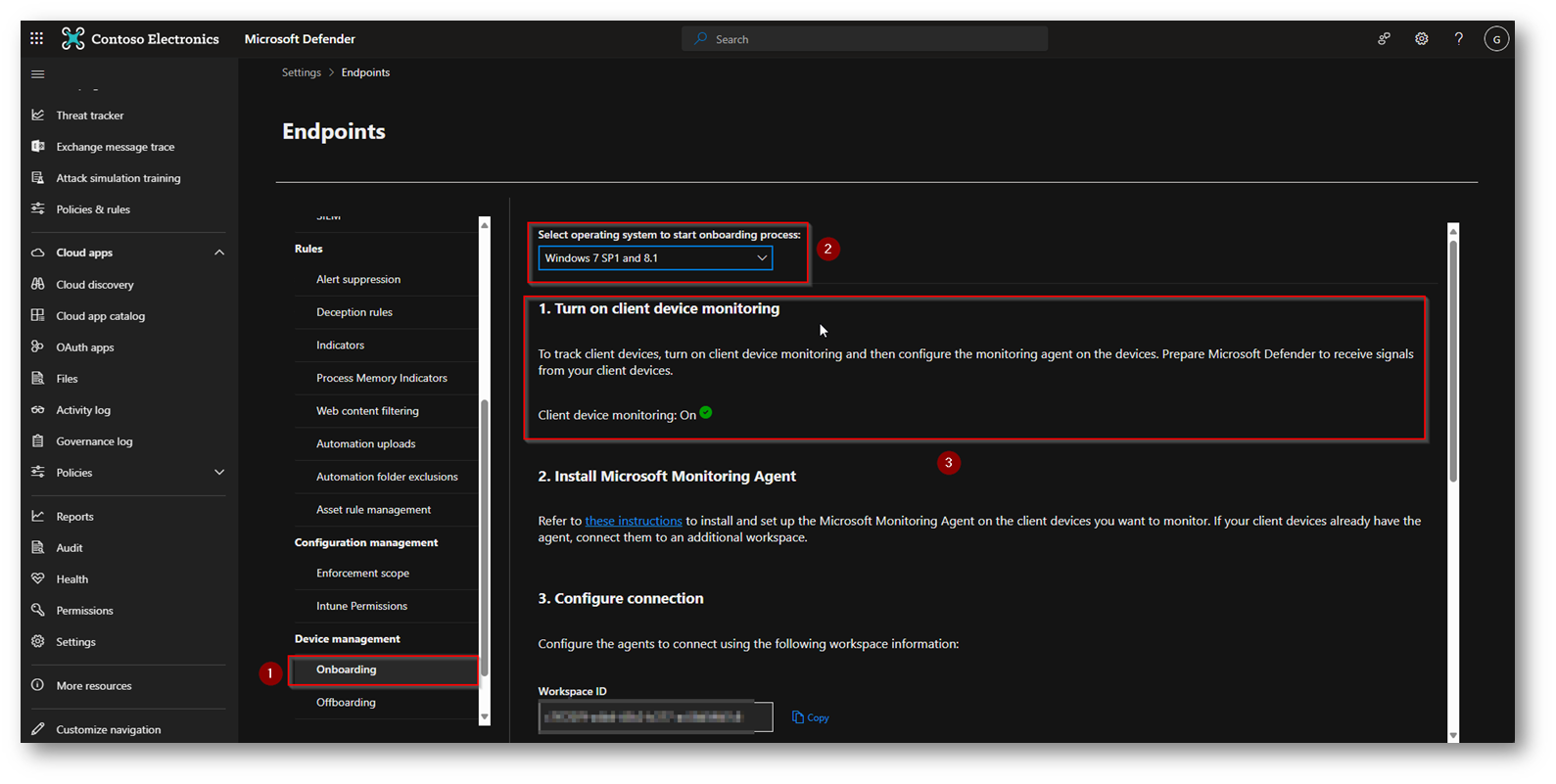

Ora cliccate su “onboarding” e come sistema operativo scegliete “Windows 7 SP1 o Windows 8.1” e cosa fondamentale Client Device Monitoring deve essere impostato su “ON”

Figura 6: Impostazioni del portale Microsoft 365 Defender

Ora dovrete procedere ad installare Microsoft Monitoring Agent, vi lascio a titolo informativo il link Microsoft ufficiale Onboard previous versions of Windows on Microsoft Defender for Endpoint | Microsoft Learn

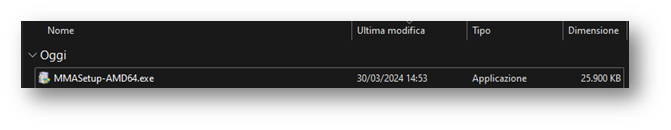

Eseguite il download dell’agent vi lascio i link diretti sia per la versione a 64bit che la versione a 32 bit nel mio caso userò la versione a 64bit visto che il mio dispositivo W7_DEMO è con questa architettura.

Figura 7: Installer di Microsoft Monitoring Agent

NB Con la deprecazione di SHA-1 support by the MMA agent, MMA agent deve essere minimo alla versione 10.20.18029.

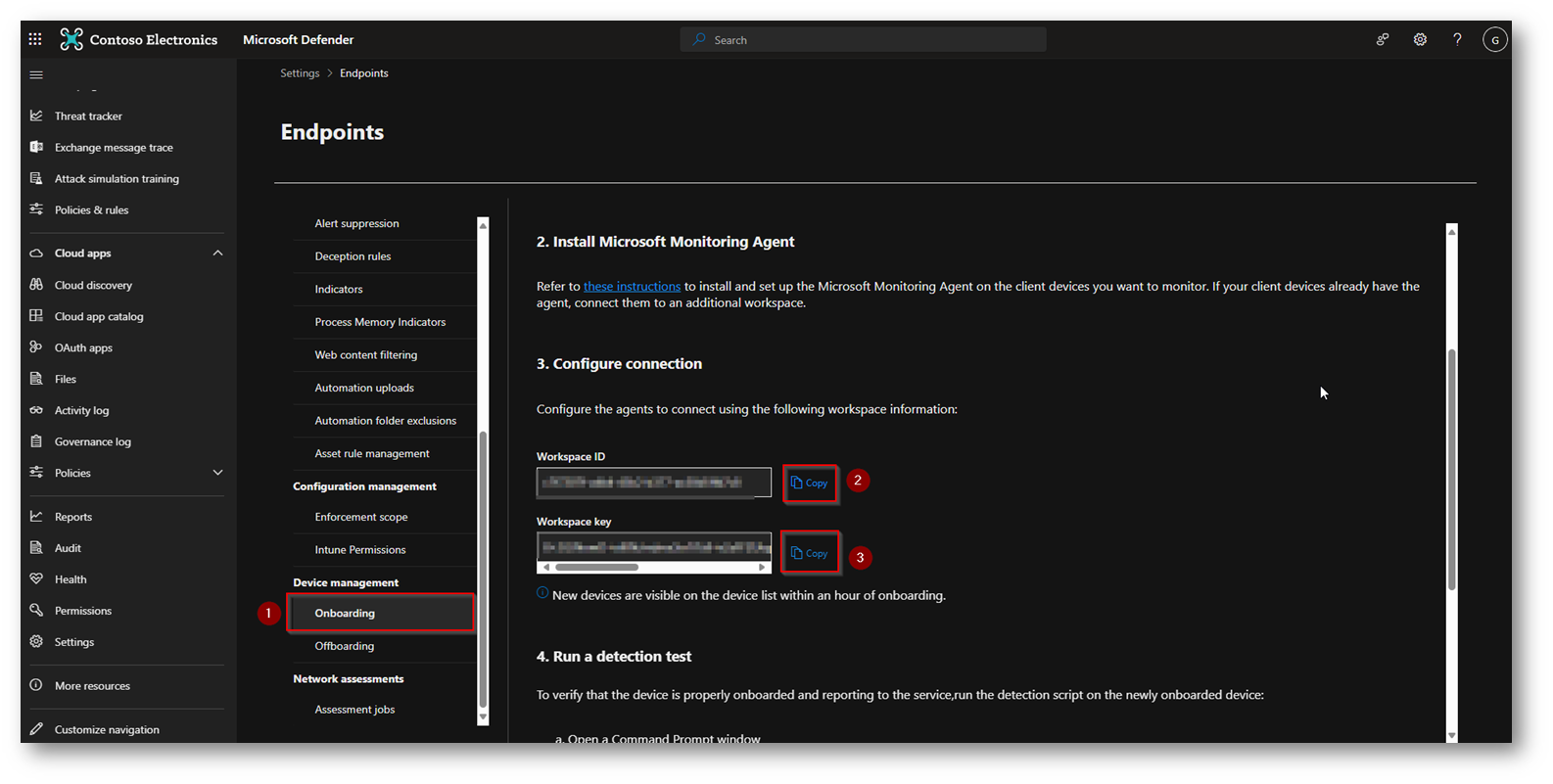

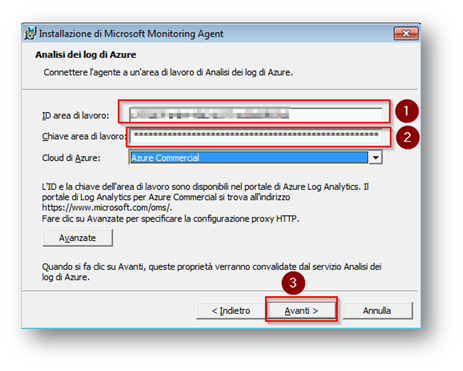

Ora che avrete scaricato l’agent, recatevi all’interno del portale di Microsoft 365 Defender per recuperare Workspace ID e Workspace Key

Figura 8: Copiare Workspace ID e Workspace Key che serviranno nei successivi Step

Ora avrete a disposizione tre modi per eseguire l’installazione di MMA (Microsoft Monitoring Agent) all’interno del vostro dispositivo Windows 7:

- Installazione Manuale

- Installazione tramite riga di Comando

- Configurazione Agent Utilizzando uno Script

In questo articolo vi mostrerò l’installazione Manuale.

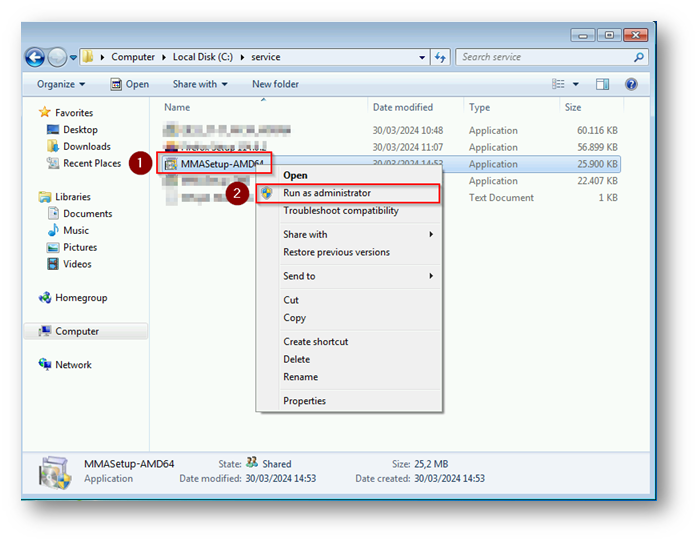

Una volta che avrete l’installer all’interno del vostro dispositivo Windows 7 eseguitelo come amministratore

Figura 9: Installazione MMA con diritti amministrativi

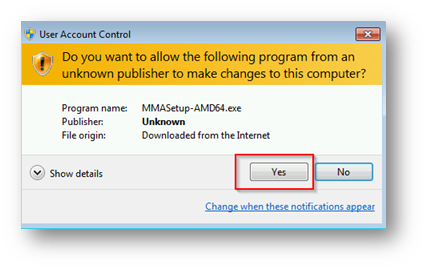

Figura 10: Direi Sì alle impostazione dell’account controllo utente

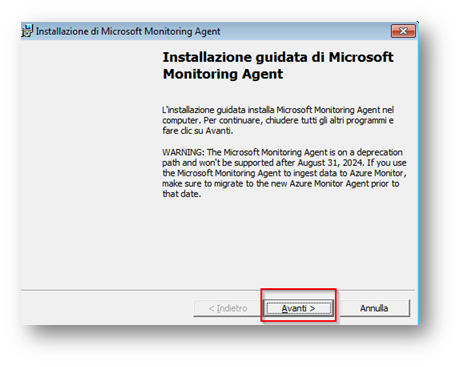

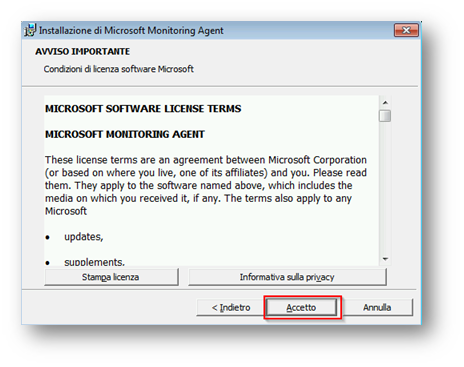

Figura 11: Inizio installazione di MMA su macchina Windows 7

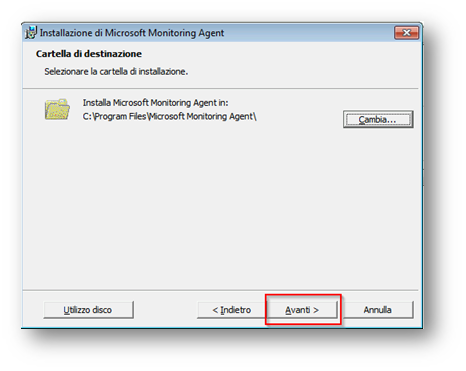

Figura 12: Installazione MMA su Macchina Windows 7

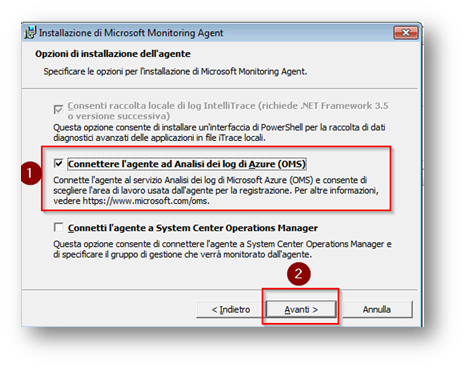

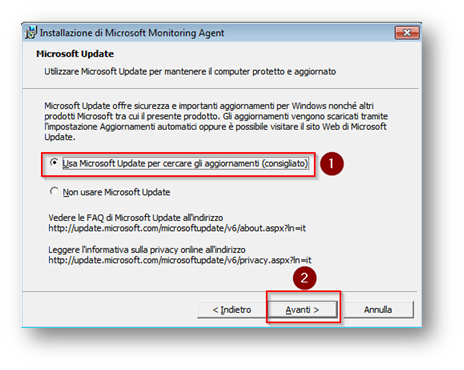

Figura 13: Installazione MMA su macchina Windows 7

Figura 14: Installazione MMA su macchina Windows 7

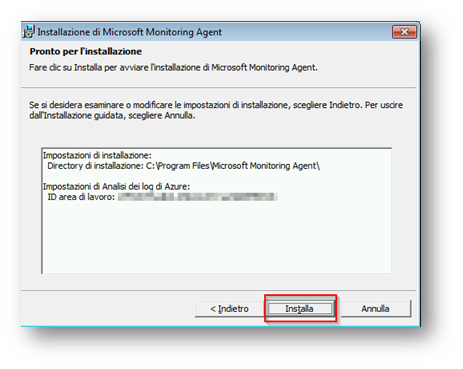

Figura 15: Installazione MMA su macchina Windows 7

Inserite ora Workspace ID e Workspace Key, che avete copiato in precedenza dal portale Microsoft 365 Defender

Figura 16: Installazione MMA su macchina Windows 7

Figura 17: Installazione MMA su macchina Windows 7

Figura 18: Installazione MMA su macchina Windows 7

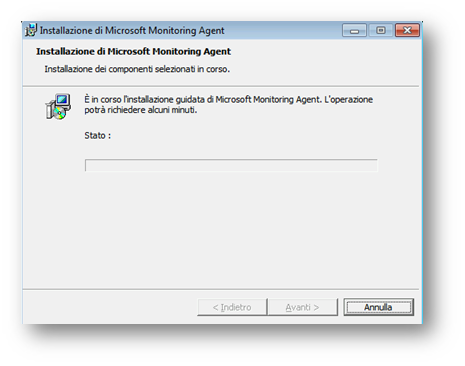

Figura 19: Installazione MMA in corso

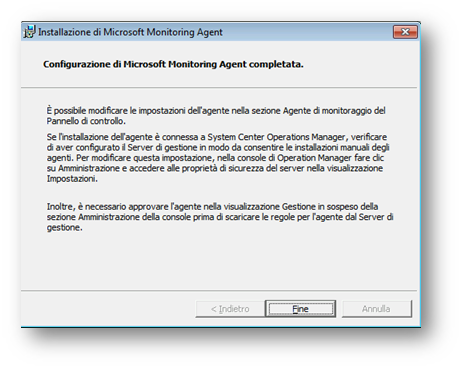

Figura 20: Installazione MMA terminata con successo

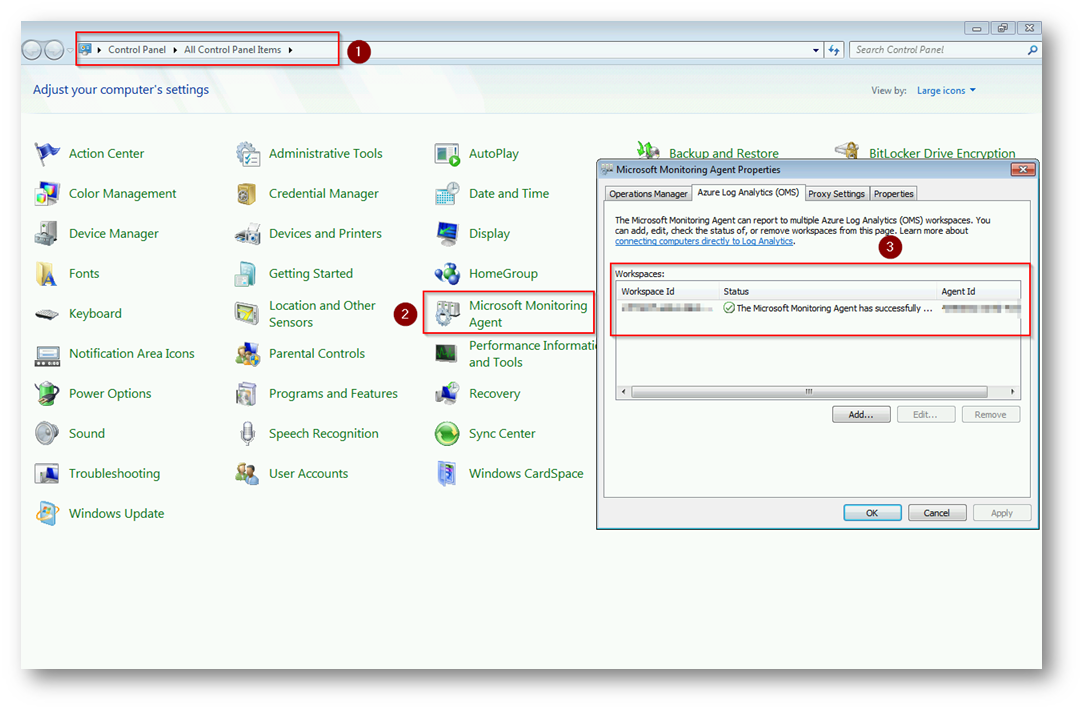

Per verificare che l’agent comunichi in modo corretto recatevi all’interno del pannello di controllo selezionando Microsoft Monitoring Agent

Figura 21: Microsoft Monitoring Agent funzionante

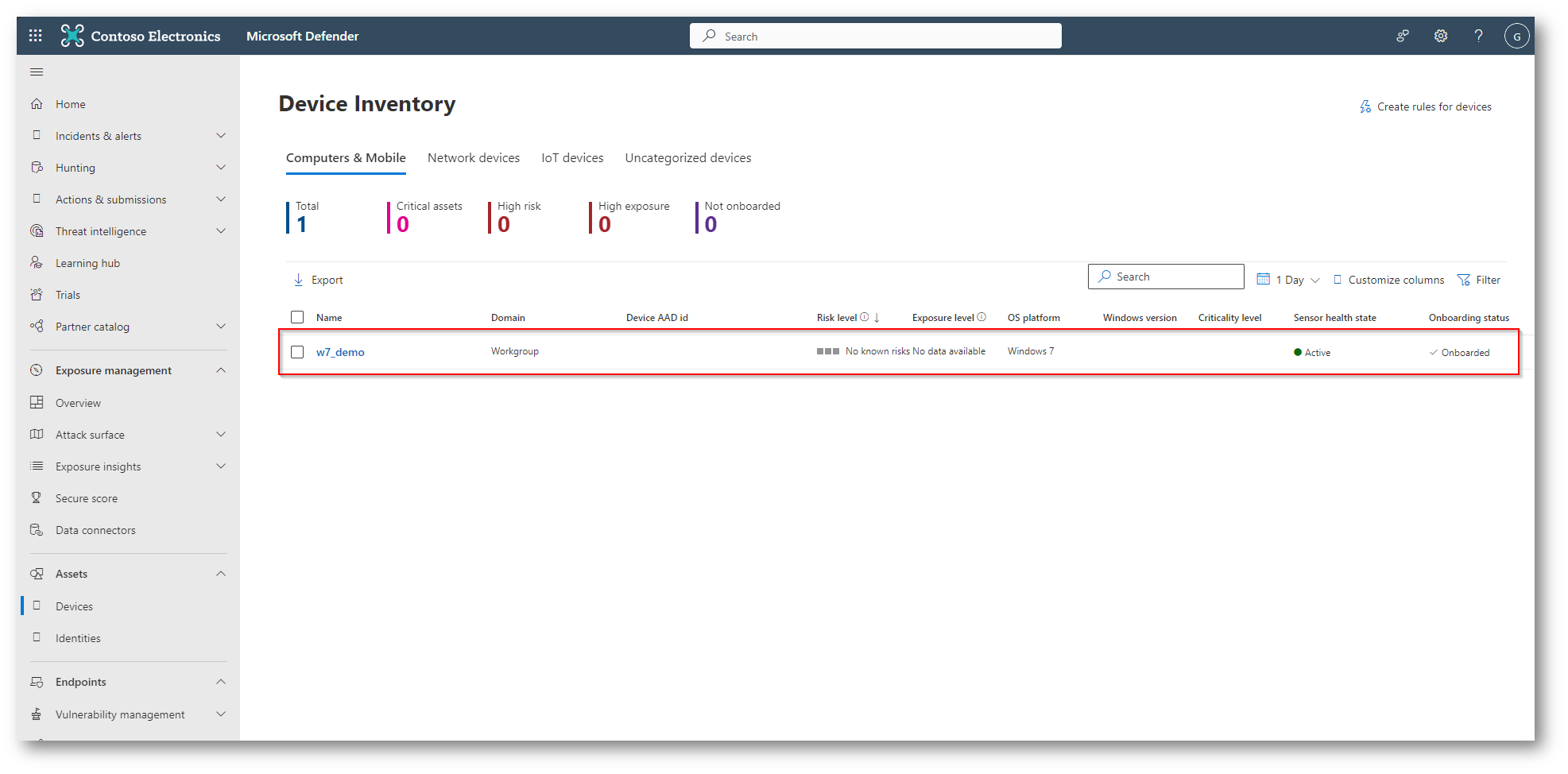

Entro all’incirca un’ora il device comparirà all’interno della dashboard di Microsoft 365 Defender, nel mio caso ci sono voluti all’incirca 30 minuti.

Figura 22: MDE installato correttamente sulla macchina Windows 7

Conclusioni

Come ho anticipato all’inizio dell’articolo, il suggerimento è sempre quello di avere nella propria azienda sistemi operativi aggiornati e con gli ultimi update di sicurezza rilasciati dal vendor.

Ma in questo modo Microsoft, ha lasciato spazio, in ottica Zero Trust, di proteggere anche dispositivi “datati” che in molte organizzazioni sono ancora presenti.

Avere una soluzione anche per questi dispositivi ci aiuta sicuramente a ridurre la superfice di attacco in modo semplice veloce e con poco effort per i membri del reparto IT, alcune macchine anche se con sistemi operativi datati sono il cuore pulsante di un’azienda che li usa magari per software di macchine di produzione.