Come eseguire l’onboarding di Microsoft Defender for Endpoint tramite GPO di Active Directory

Si parla sempre di sicurezza dei nostri endpoint, ma la varietà di configurazione che ci troviamo davanti nel quotidiano ci mette davanti ad alcune scelte di fondamentale importanza per poter gestire nel modo migliore sia l’aggancio della componente antivirus/EDR sia la sua gestione.

Proprio per questo ho deciso di scrivere un articolo sull’Onboarding dei dispositivi in Microsoft Defender for Endpoint tramite Group Policy. Questa soluzione è utile quando, per ovvi motivi, la gestione non può essere fatta tramite Intune, come ad esempio server quali Domain Controller, che per loro natura non supportano l’Entra Hybrid Join per essere gestiti con autorità MDE.

Se siete interessati alla gestione tramite MDE Autority vi lascio l’articolo scritto proprio su questa tipologia di gestione Aumentare la sicurezza dei dispositivi non gestibili da Microsoft Intune grazie alle Security Management Features di Microsoft Defender for Endpoint – ICT Power

Scenario

Lo scenario, a livello di architettura che vi troverete di fronte in questo articolo, sarà composto da:

- SRVDC con funzionalità di Domain Controller

- VMLaptop simulerà un computer di un utente

Sia il domain controller che il computer, nel mio caso e per comodità, sono delle virtual machines in Azure.

Naturalmente il dispositivo che simulerà il Laptop sarà a dominio locale per recepire le policy che andremo a distribuire.

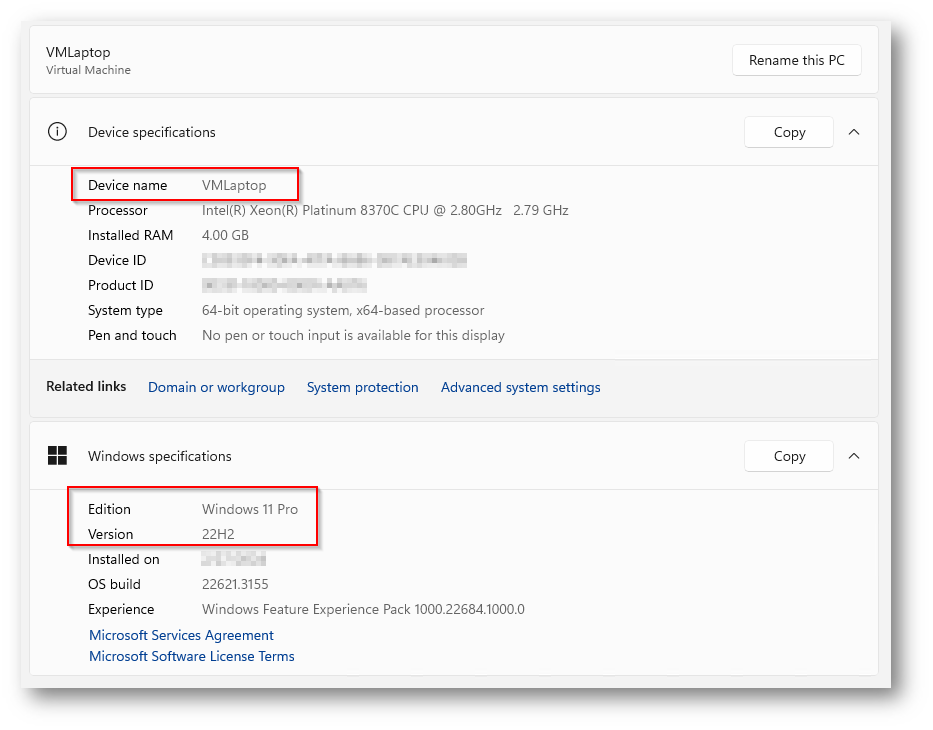

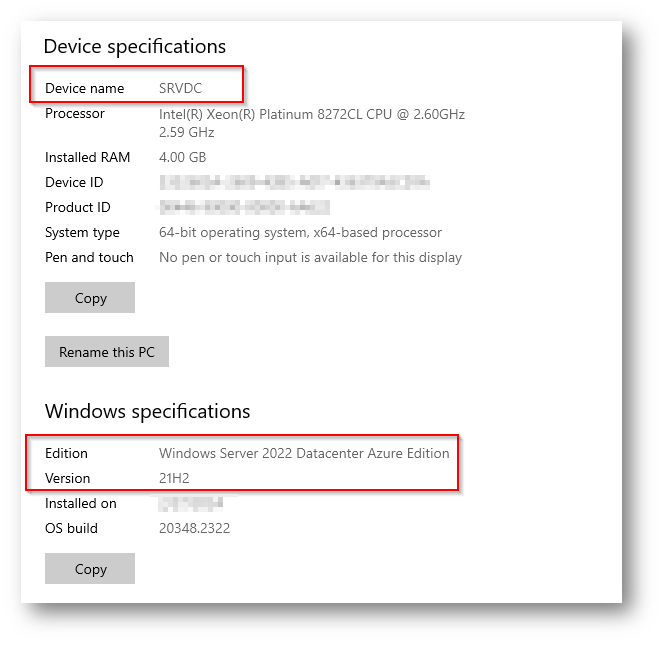

A livello di sistema operativo, a titolo informativo, vi lascio anche questa informazione nello screen sottostante:

Figura 1: Caratteristiche VMLaptop

Figura 2: Caratteristiche SRVDC

Licenze

Per sfruttare le funzionalità di Microsoft Defender for Endpoint dovete avere a disposizione il piano di licensing che permette l’uso di questo servizio, quindi o add-on singolo oppure una suite Microsoft 365 che al suo interno lo preveda:

- Microsoft Defender for Endpoint P1: Microsoft Defender for Endpoint | M365 Maps

- Microsoft Defender for Business: Microsoft Defender for Business | M365 Maps

- Microsoft Defender for Endpoint P2: Microsoft Defender for Endpoint | M365 Maps

- Microsoft 365 E5: Microsoft 365 E5 | M365 Maps

- Microsoft 365 E3: Microsoft 365 E3 | M365 Maps

- Microsoft 365 Business Premium: Microsoft 365 Business Premium | M365 Maps

Vicino ad ogni tipologia di licenza vi ho inserito il link di Home | M365 Maps dove come sempre Aaron Dinnage ha fatto un ottimo lavoro dandoci evidenza delle singole features comprese nei piani di Microsoft 365.

Svolgimento

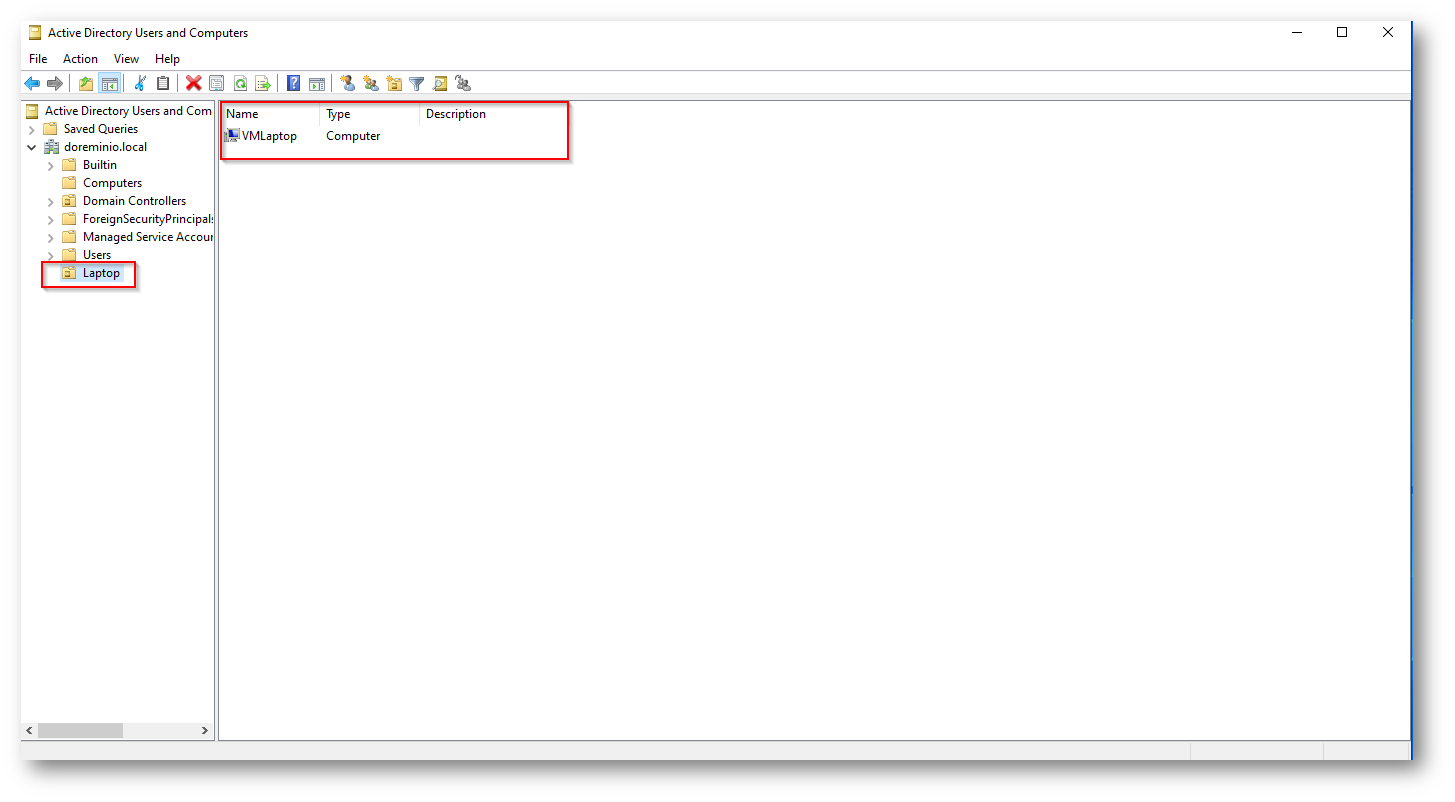

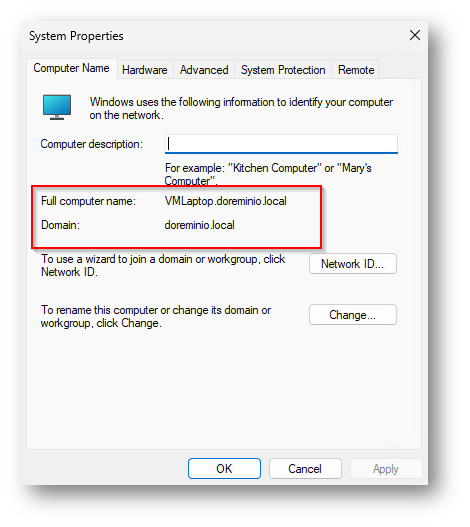

Come anticipato, il PC che utilizzerò per la demo, così come i device che vorrete gestire con questa funzionalità, dovranno essere necessariamente in dominio locale, nel mio caso nello OU “Laptop”:

Figura 3: VMLaptop a dominio Locale

Figura 4: VMLaptop

Una volta che avrete smarcato questo passaggio, cominciate con la prima fase per sfruttare appieno questa funzionalità.

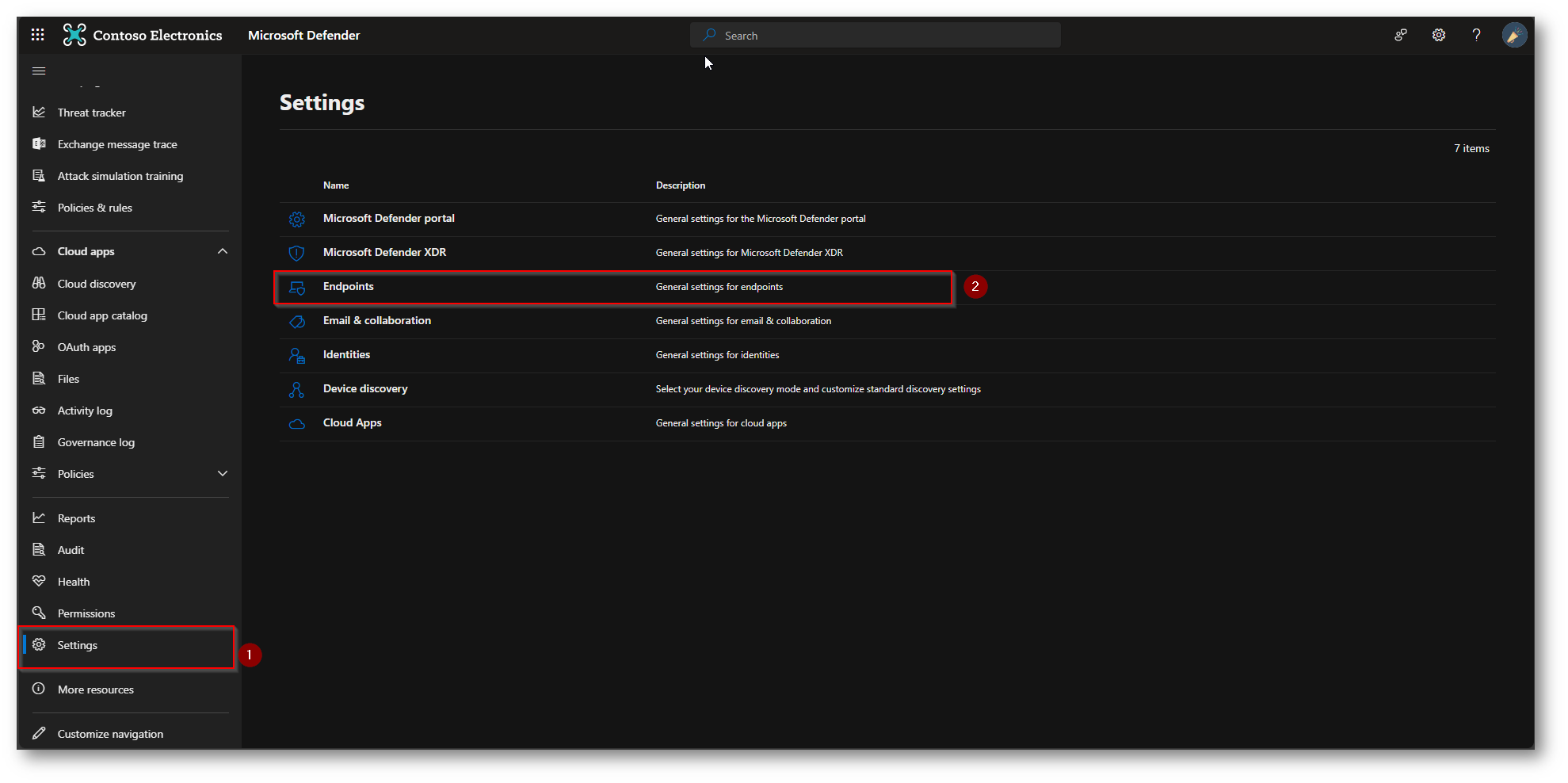

Recatevi all’interno del Microsoft Defender Portal

Figura 5: Portale Microsoft Defender

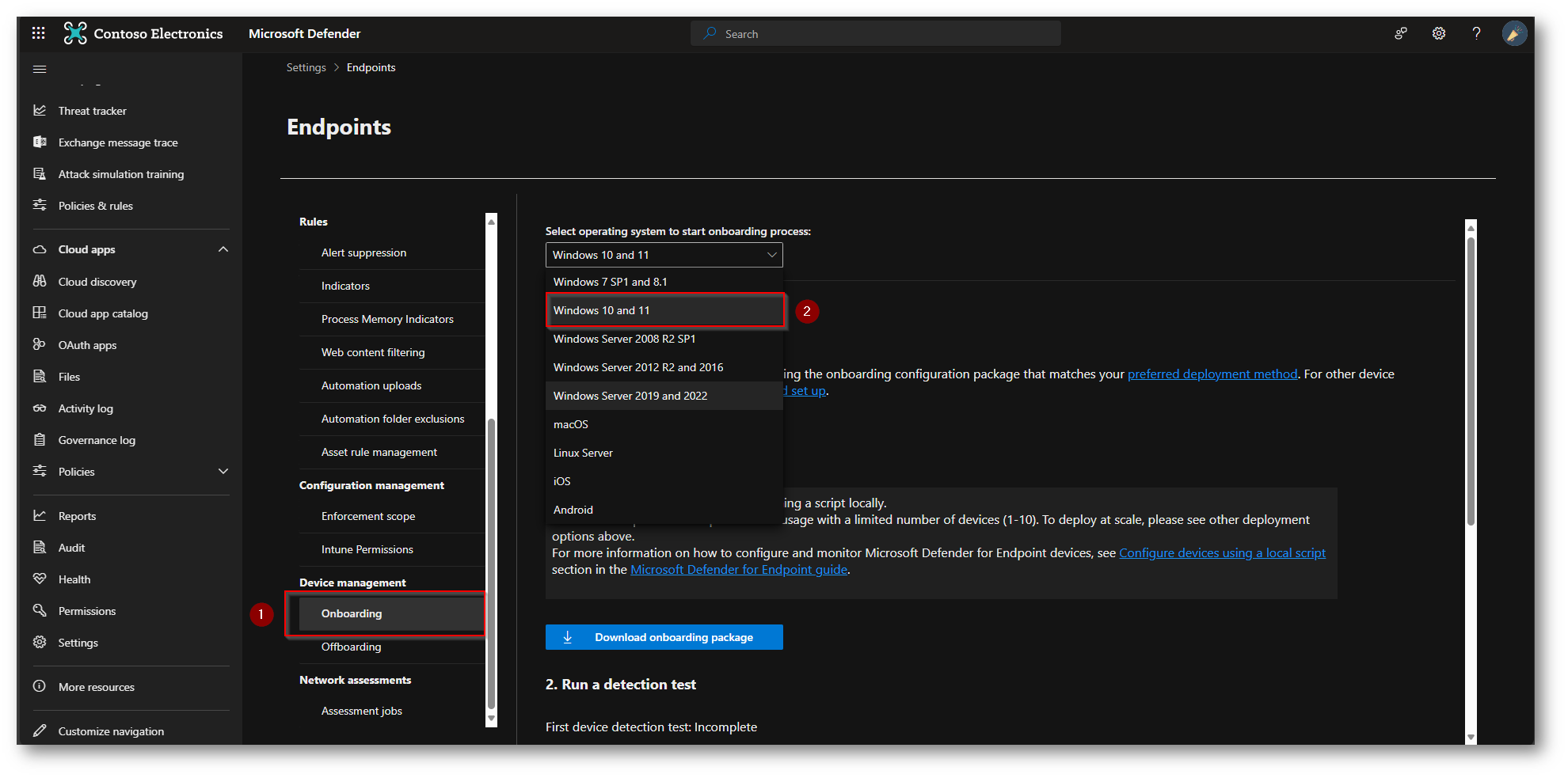

Ora dovrete selezionare il sistema operativo del/dei device che vorrete gestire, nel mio caso la macchina VMLaptop è Windows 11:

Figura 6: Selezione Sistema Operativo

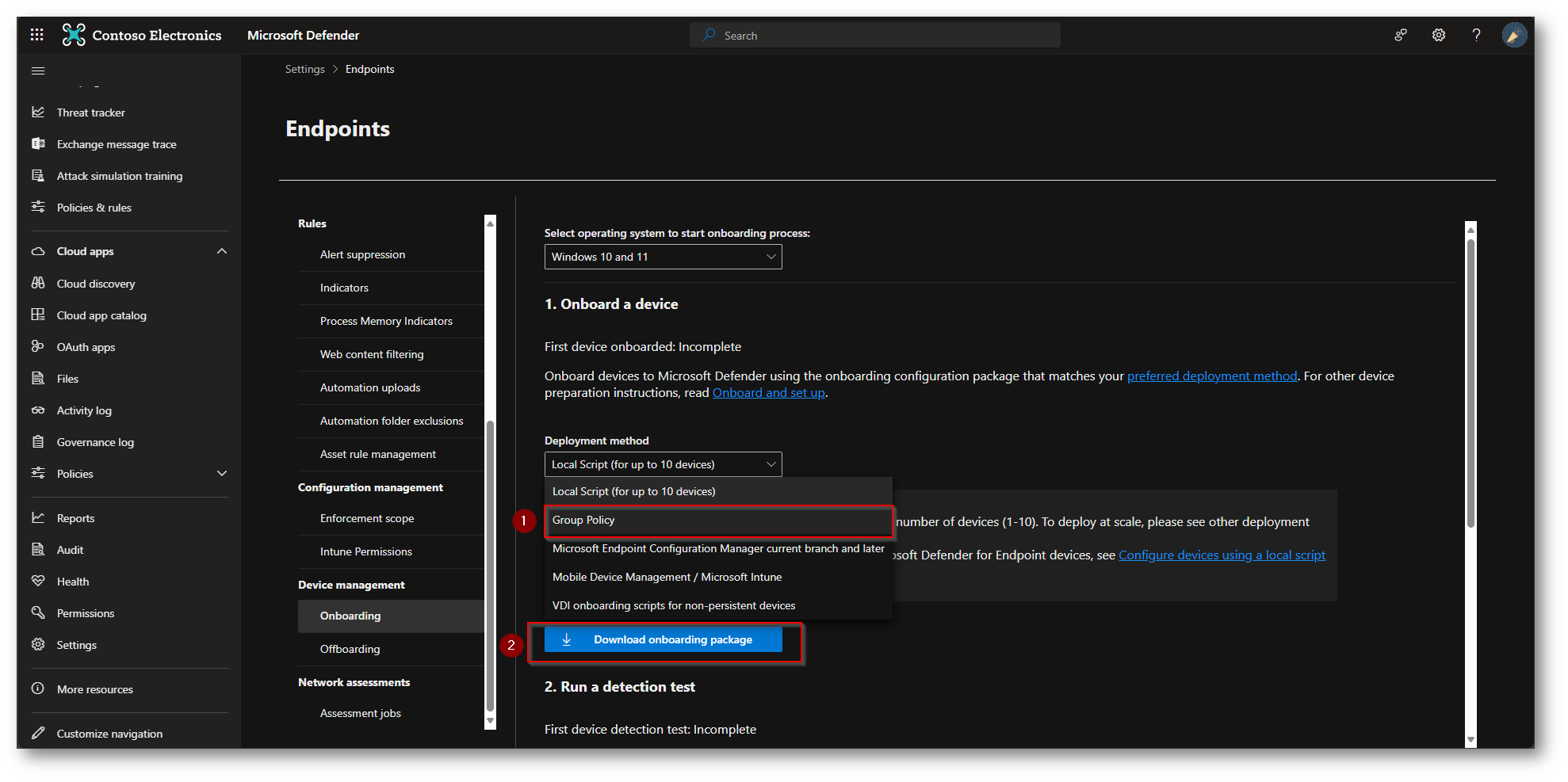

Figura 7: Selezione Metodo di Onboarding

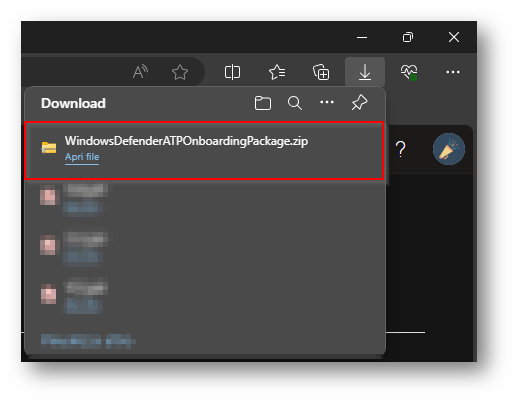

Figura 8: Download Script Onboarding

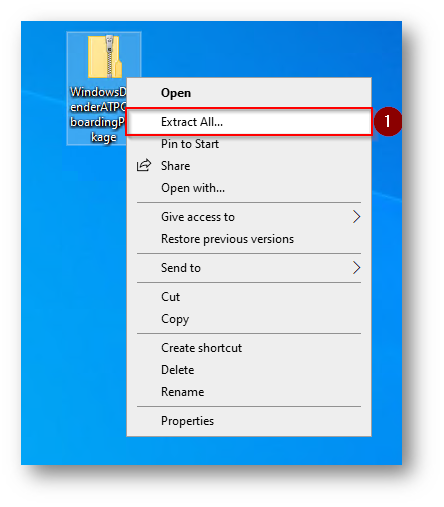

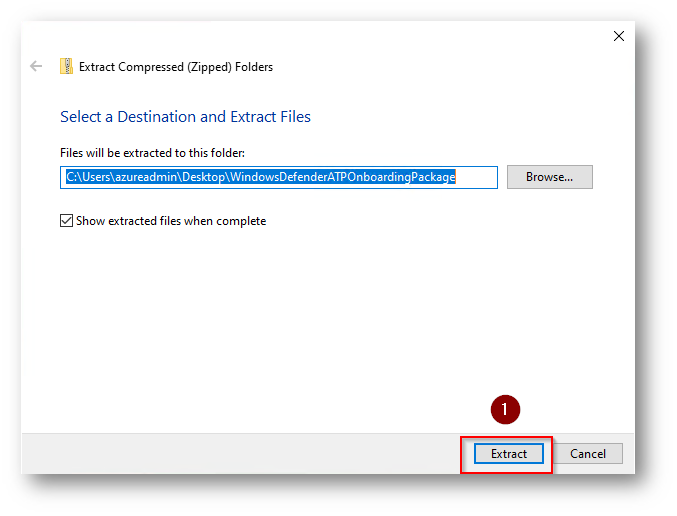

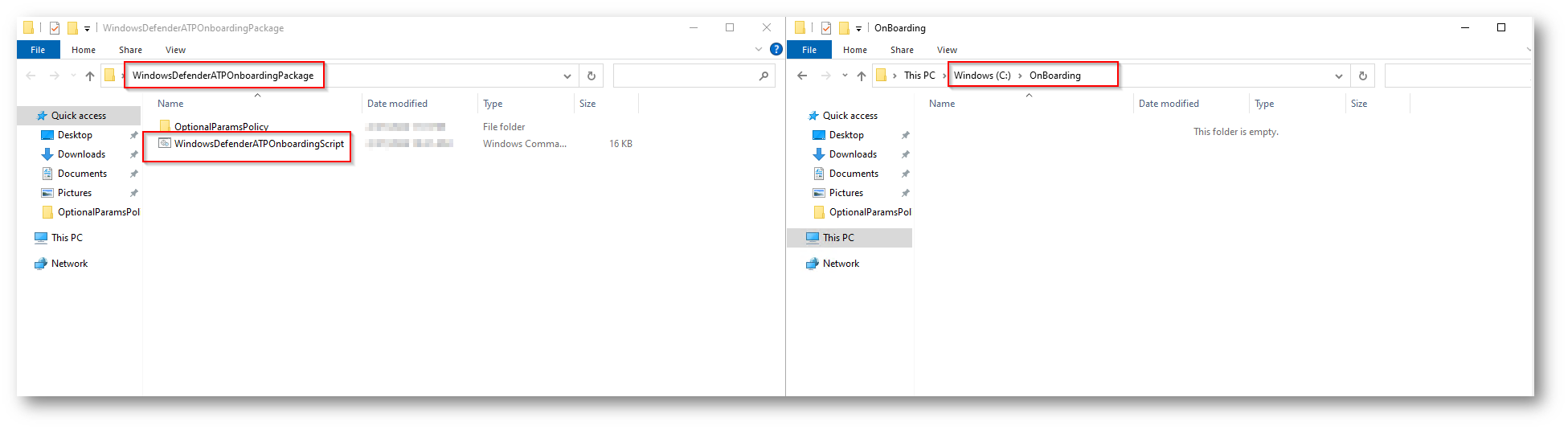

Ora dovrete copiare, il file zip appena scaricato “WindowsDefenderATPOnboardingPackage.zip” all’interno del vostro domain controller

Figura 9: Estrazione File Zip

Figura 10: Estrazione File Zip

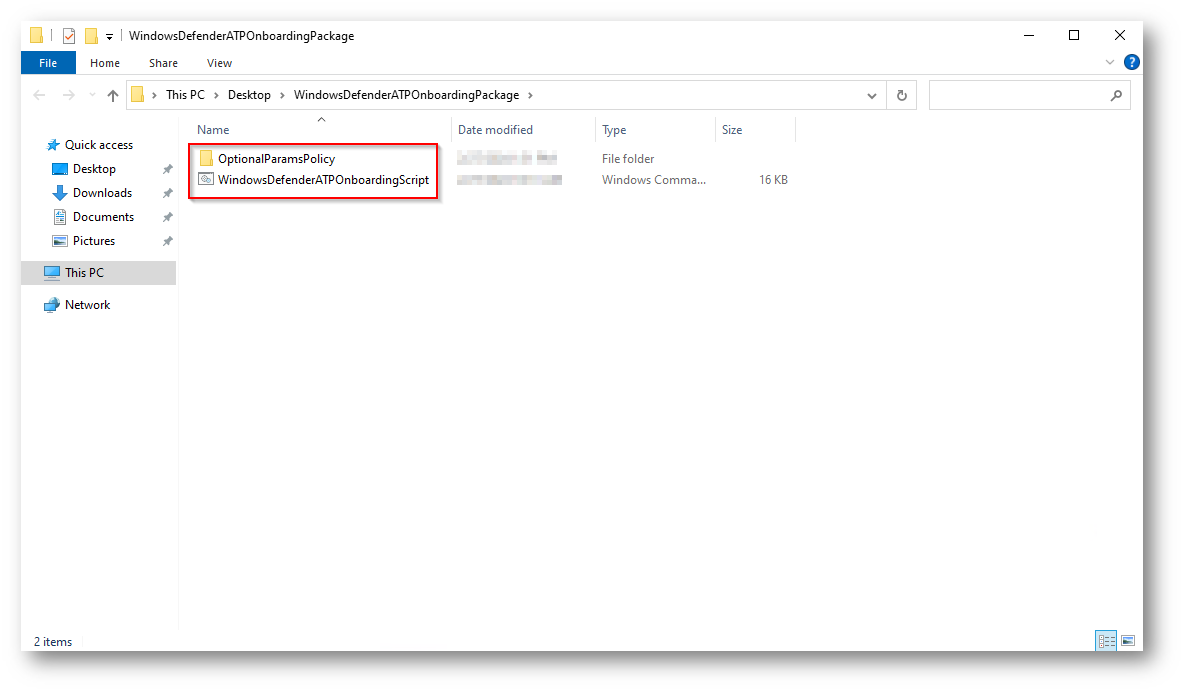

Figura 11: Estrazione File Zip

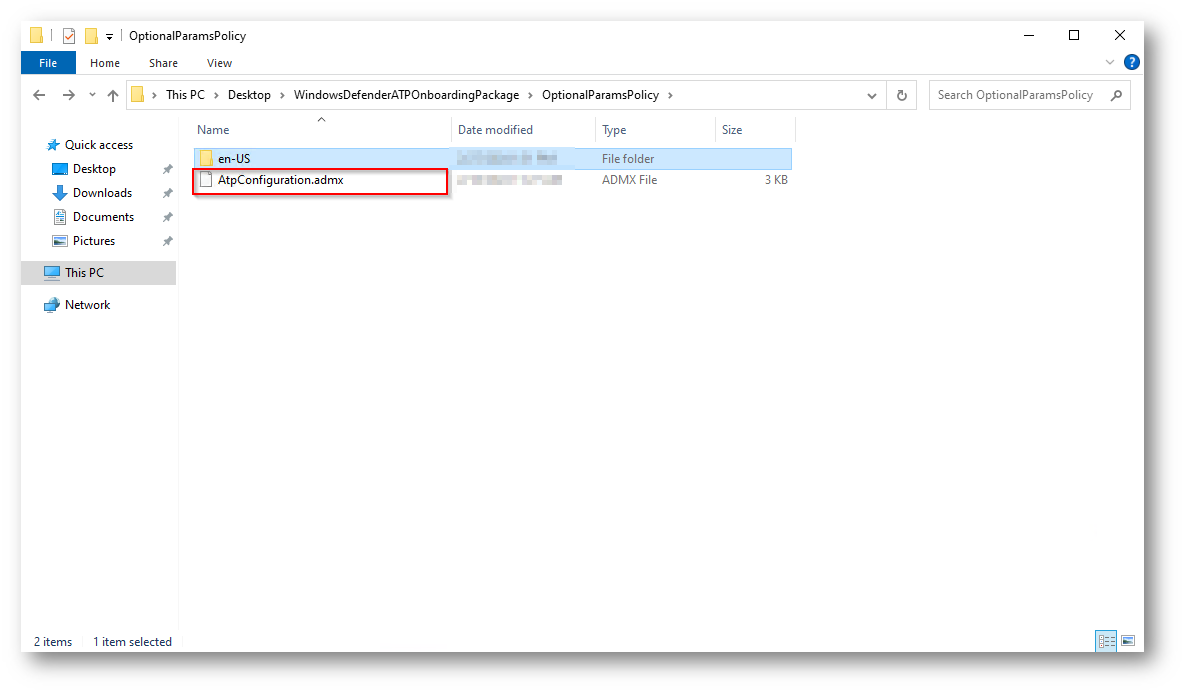

La cartella “OptionParamsPolicy” al suo interno contiene due file:

- ATPConfiguration.xml

- ATPConfiguration.adml

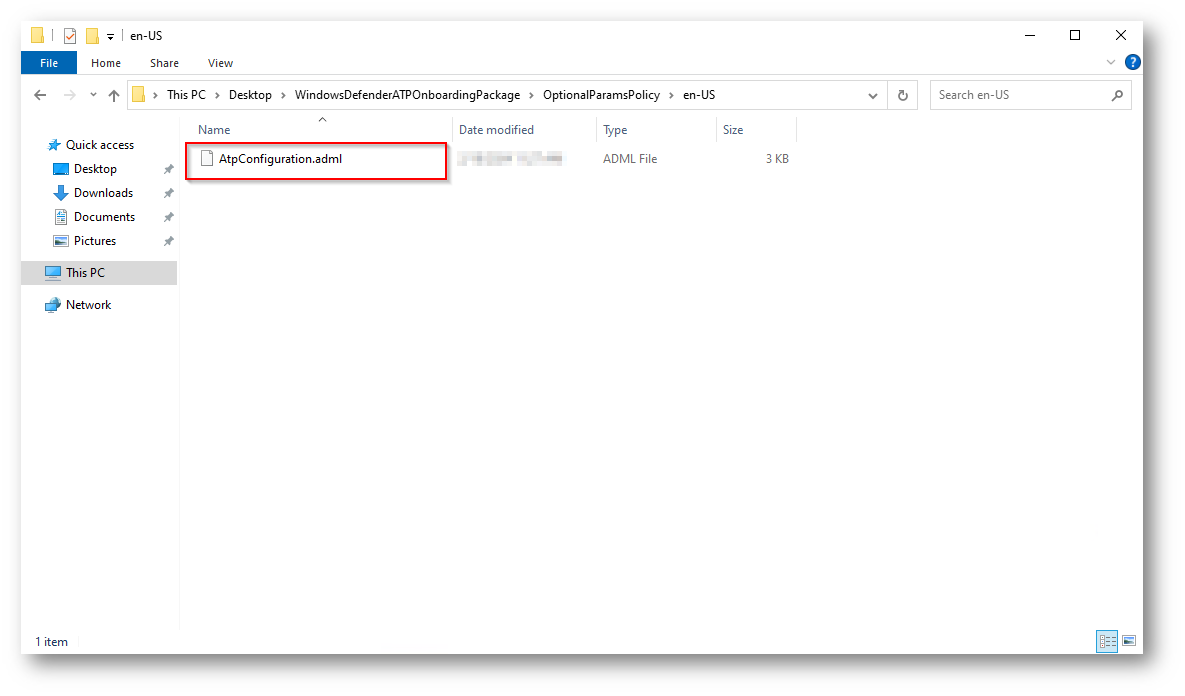

Figura 12: File ADML

Figura 13: File ADMX

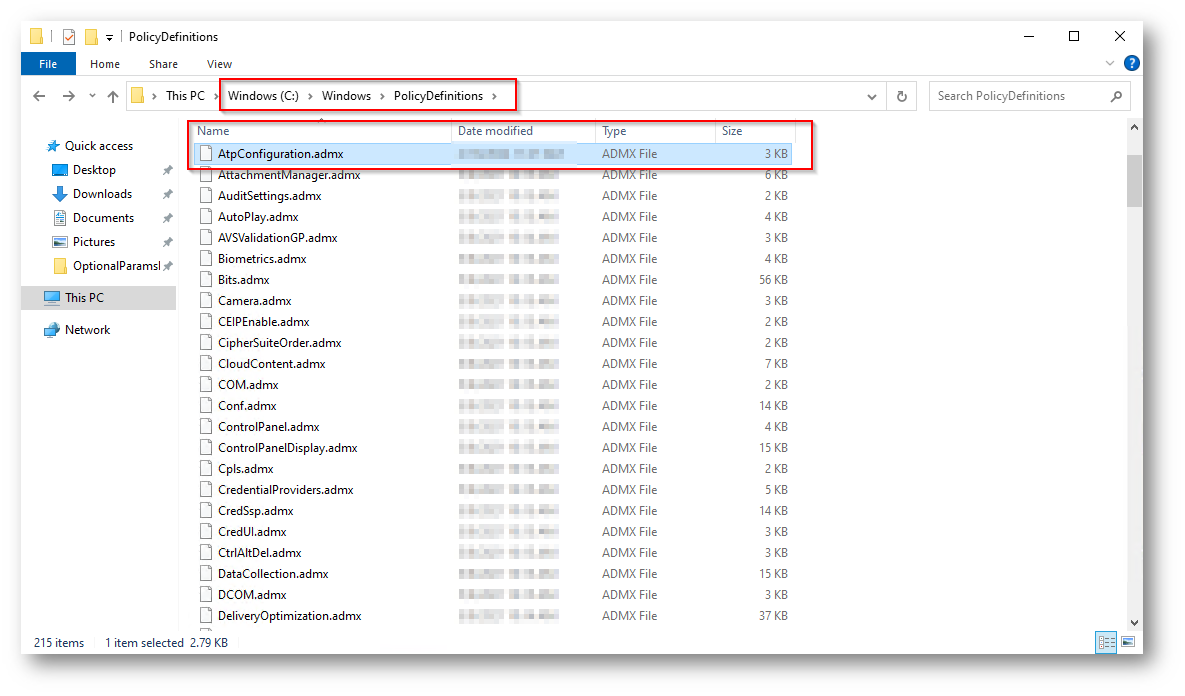

Ora dovrete procedere a copiare il file ATPConfiguration.admx all’interno della cartella del vostro domain controller “C:\Windows\PolicyDefinitions” dove saranno presenti anche gli altri file admx:

Figura 14: Copia File ADMX

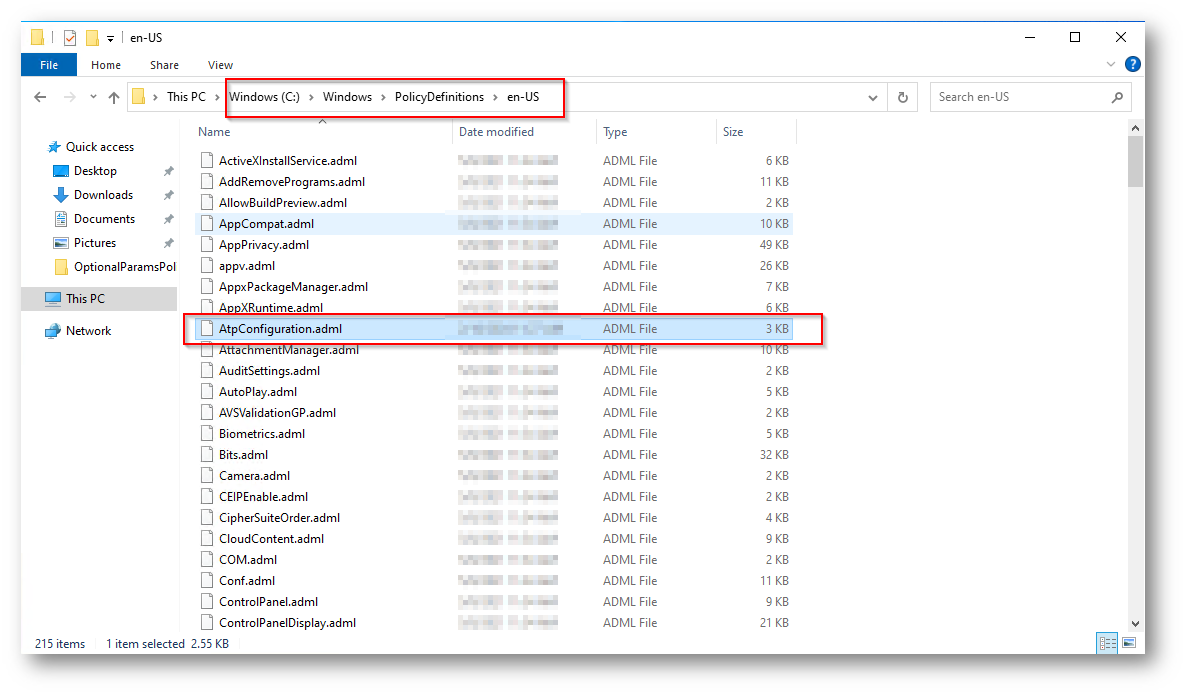

Ora invece dovrete copiare il file “ATPConfiguration.adml” all’interno della cartella “C:\Windows\PolicyDefinitions\en-US“:

Figura 15: Copia File ADML

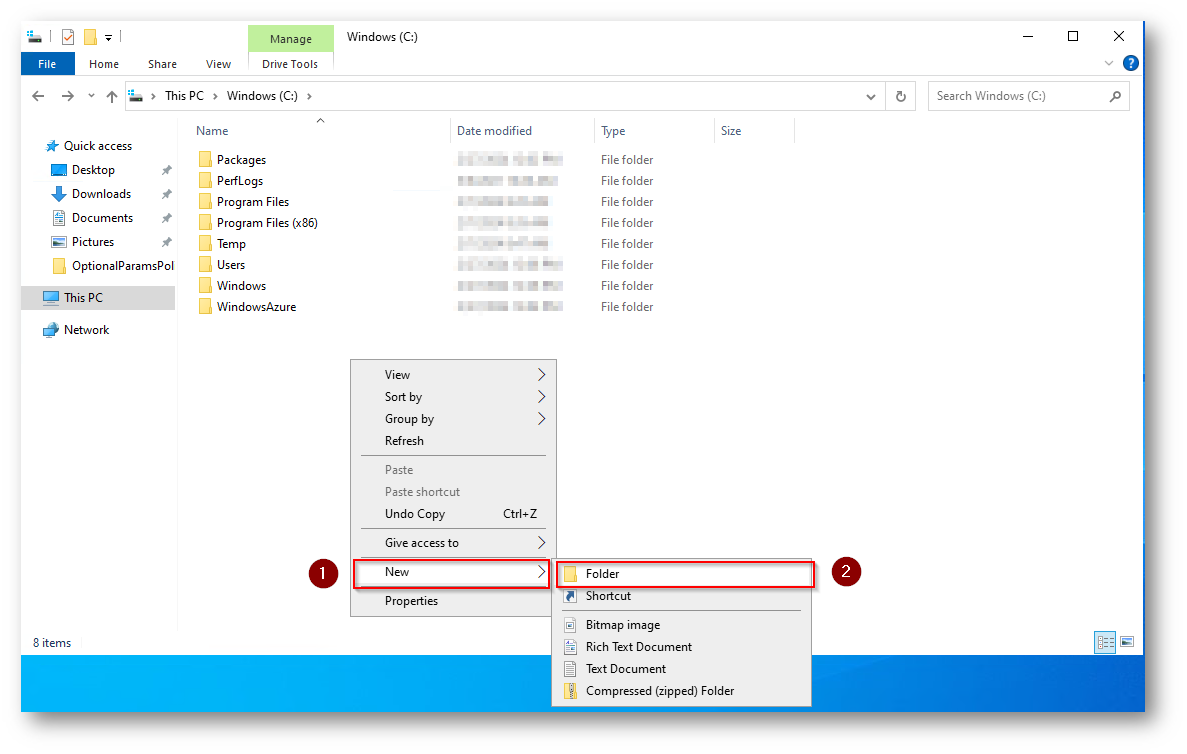

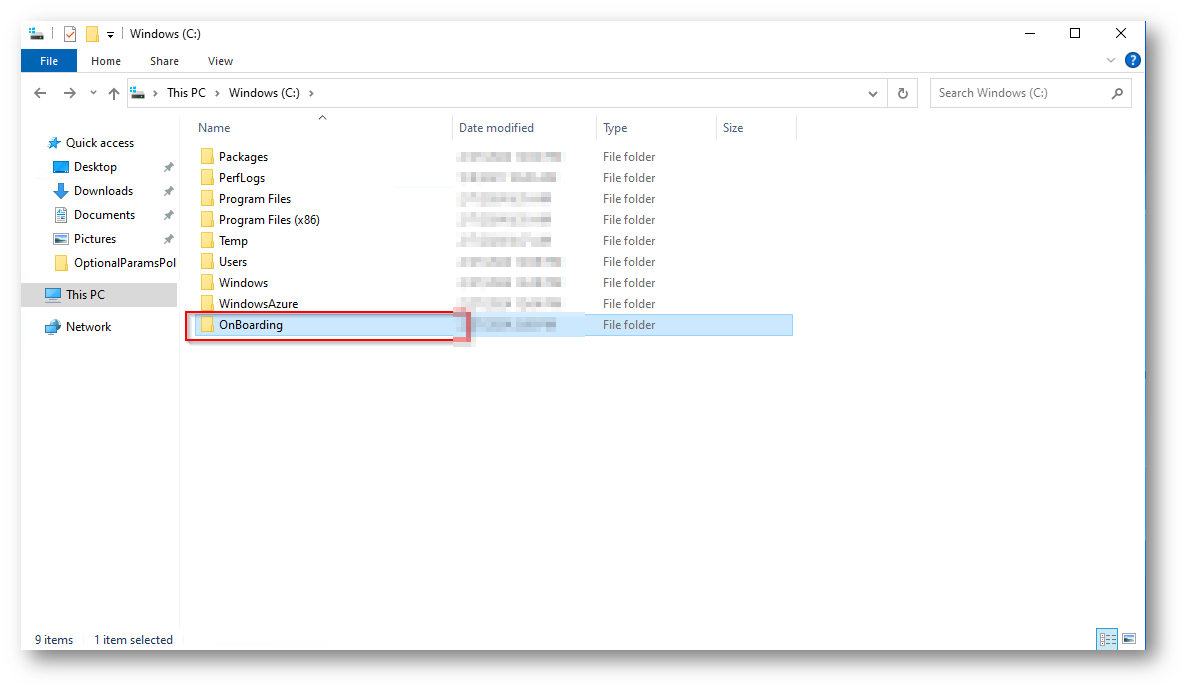

A questo punto dovrete creare una cartella, che condividerete e dovrà essere raggiungibile sia dai client che dagli utenti, nella quale inserirete lo script di On-Boarding scaricato “WindowsDefenderOnboardingScript.cmd” nel mio caso ho scelto di creare la cartella all’interno del disco C e chiamarla “OnBoarding”:

Figura 16: Creazione Cartella Condivisa

Figura 17: Creazione Cartella Condivisa

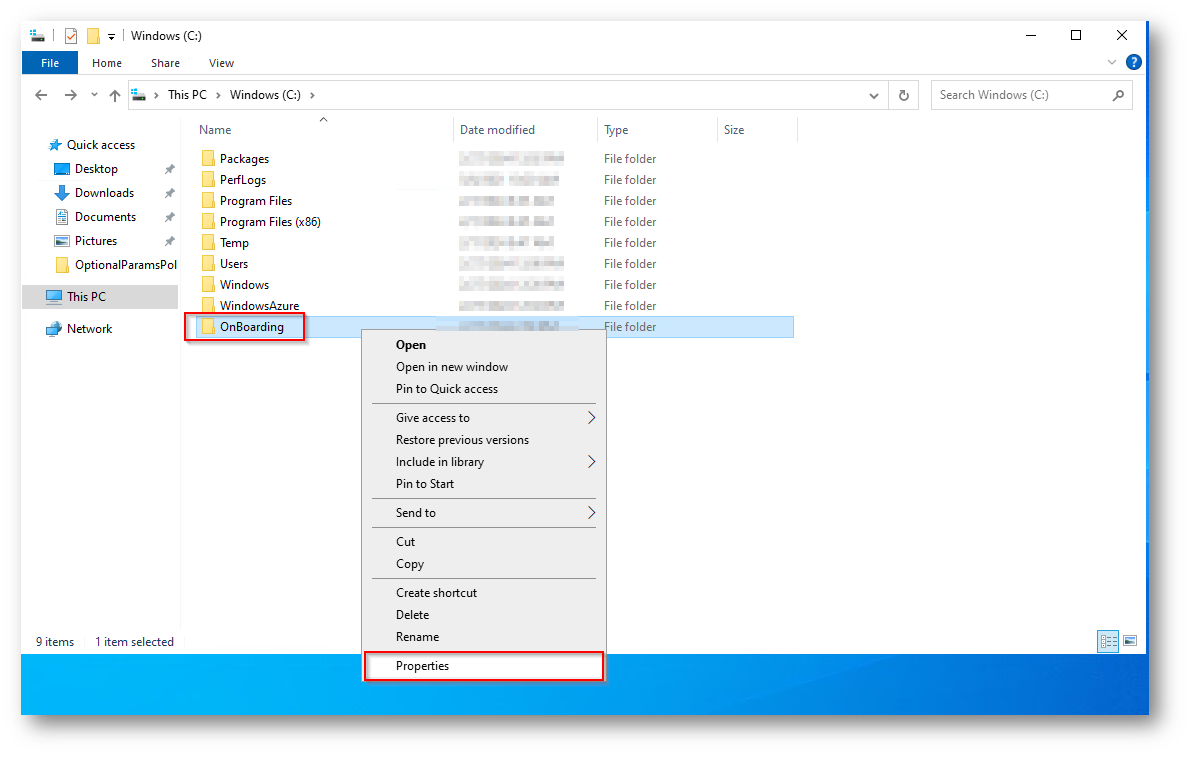

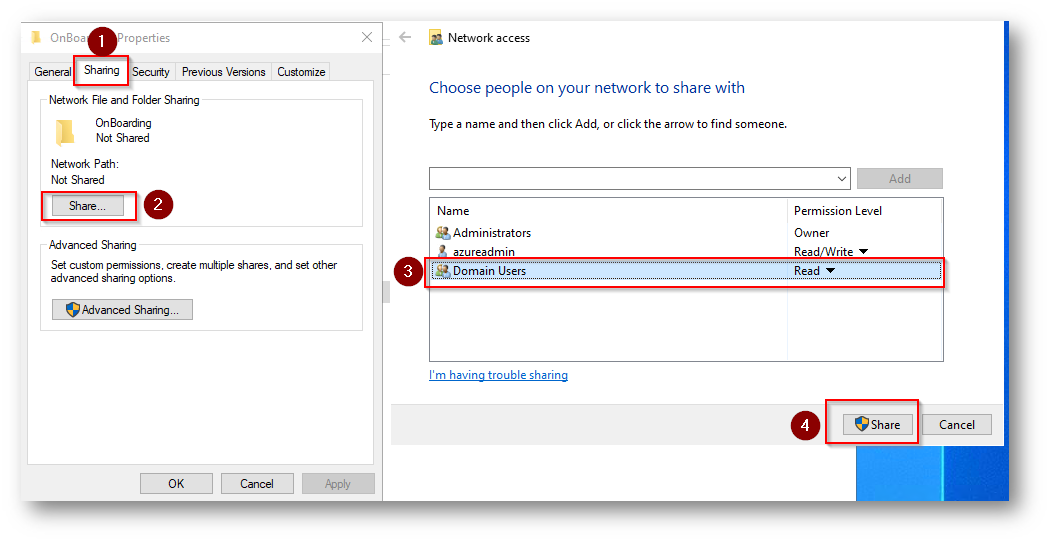

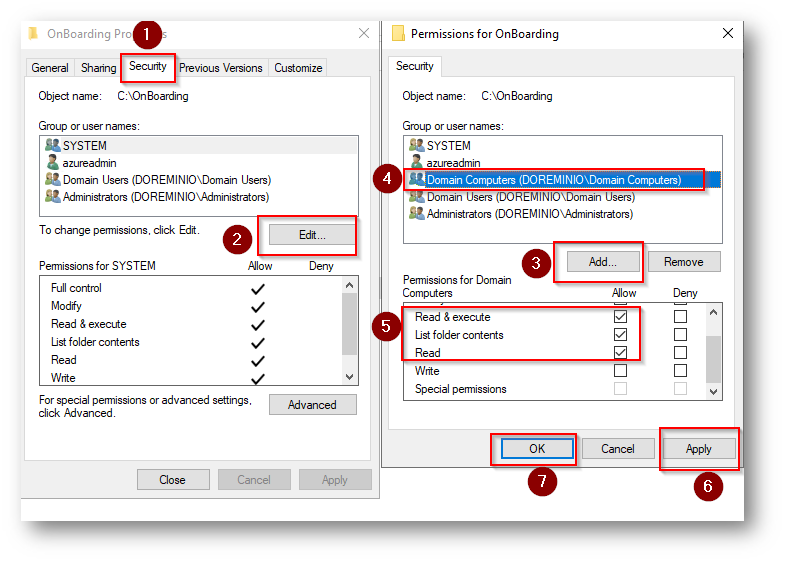

Ora che avrete creato la cartella, dovete configurare gli opportuni permessi, sia di condivisione che di security:

Figura 18: Permessi Cartella

Figura 19: Condivisione Cartella

Figura 20: Permessi Cartella Condivisa

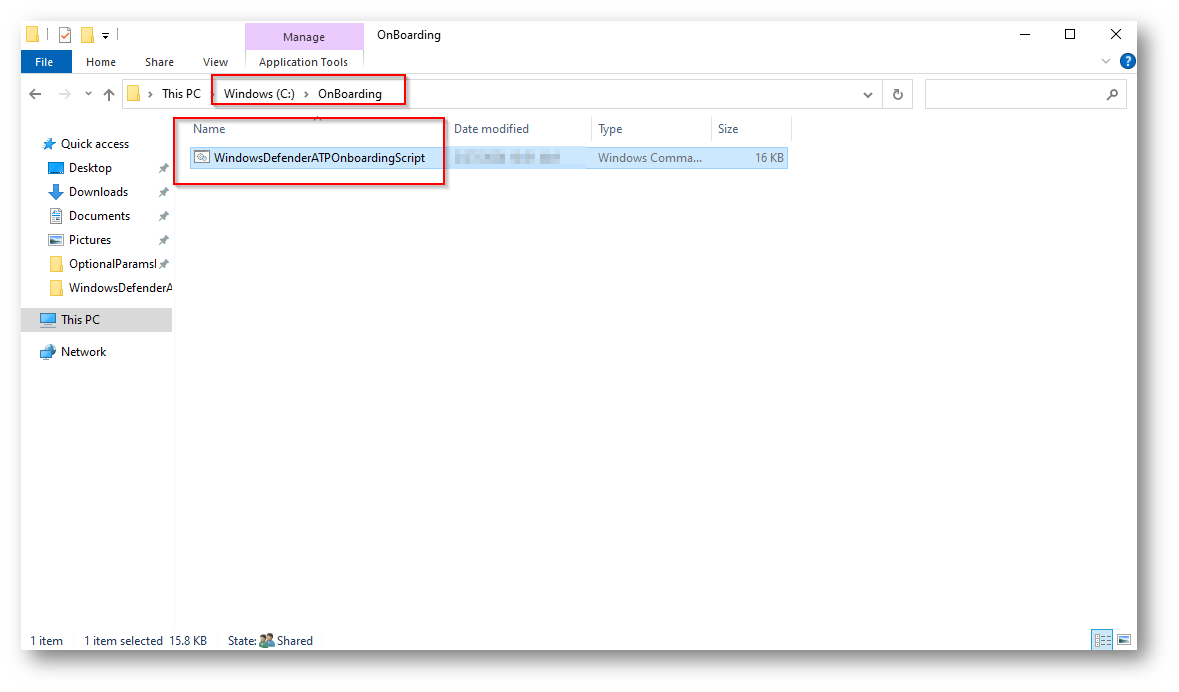

Ora potete copiare il file all’interno della cartella

Figura 21: Sciprt OnBoarding

Figura 22: Script OnBoarding

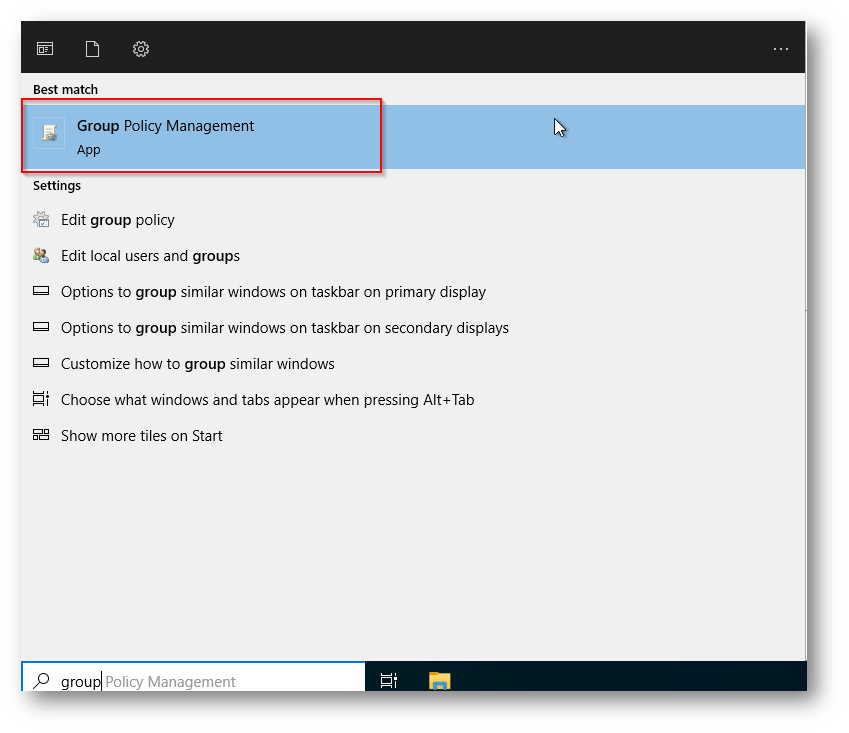

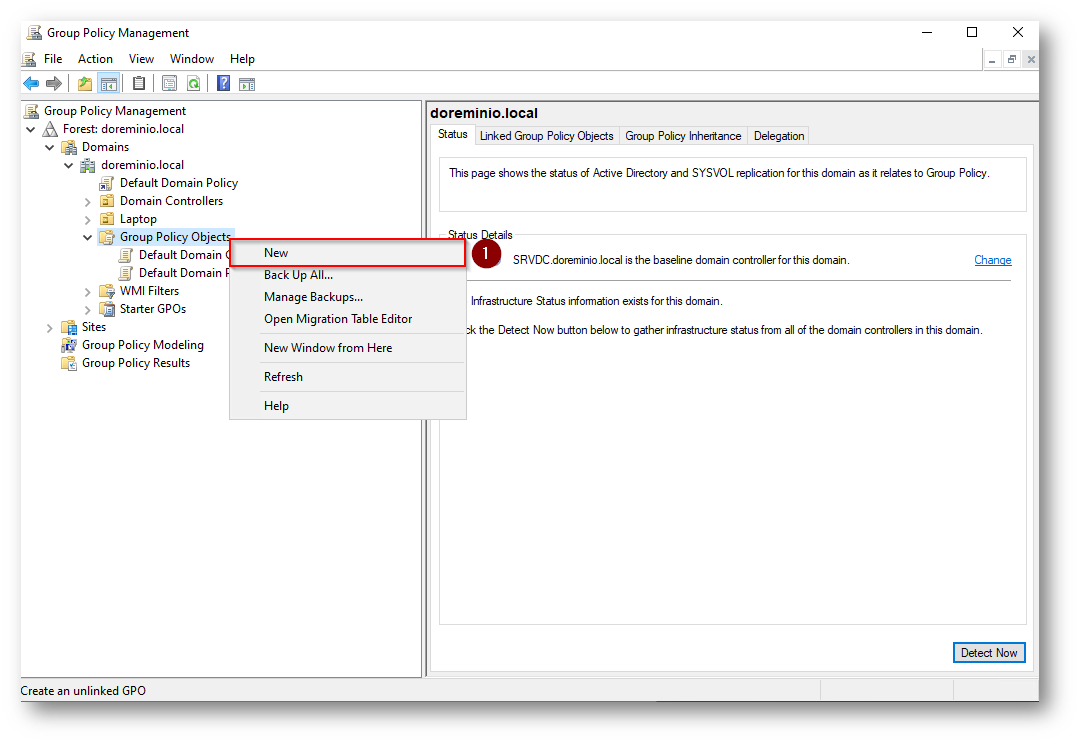

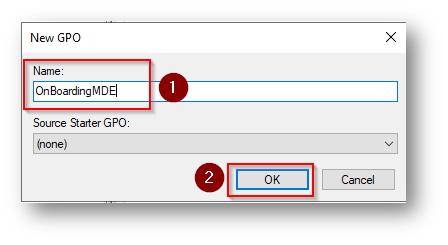

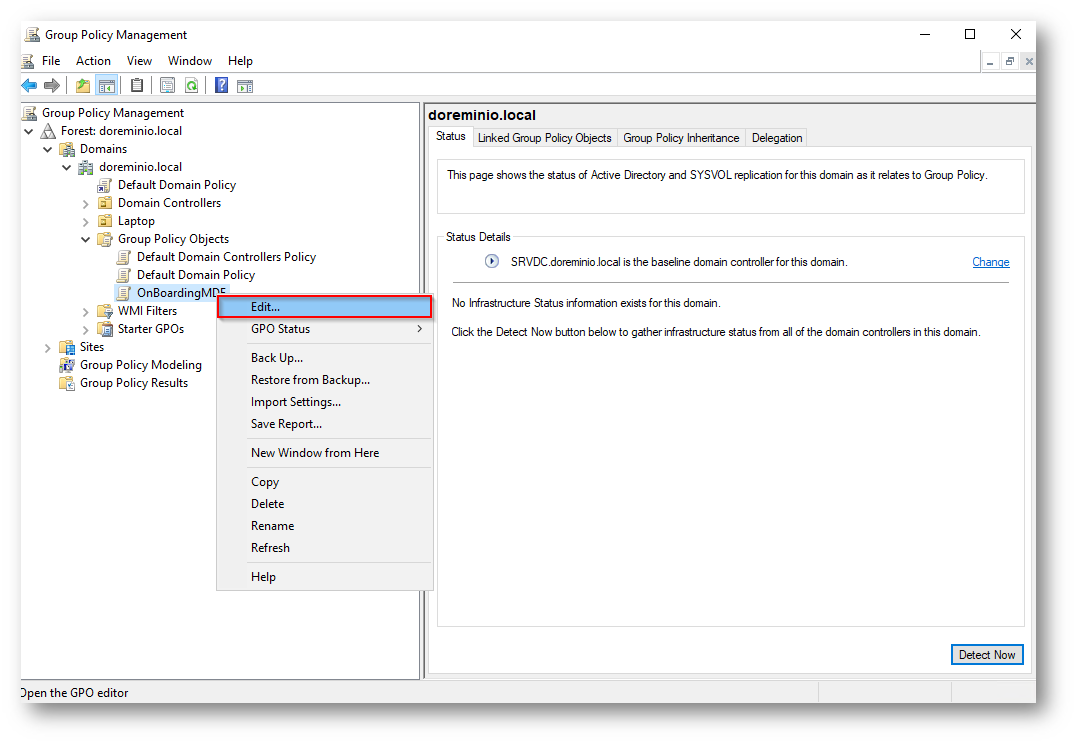

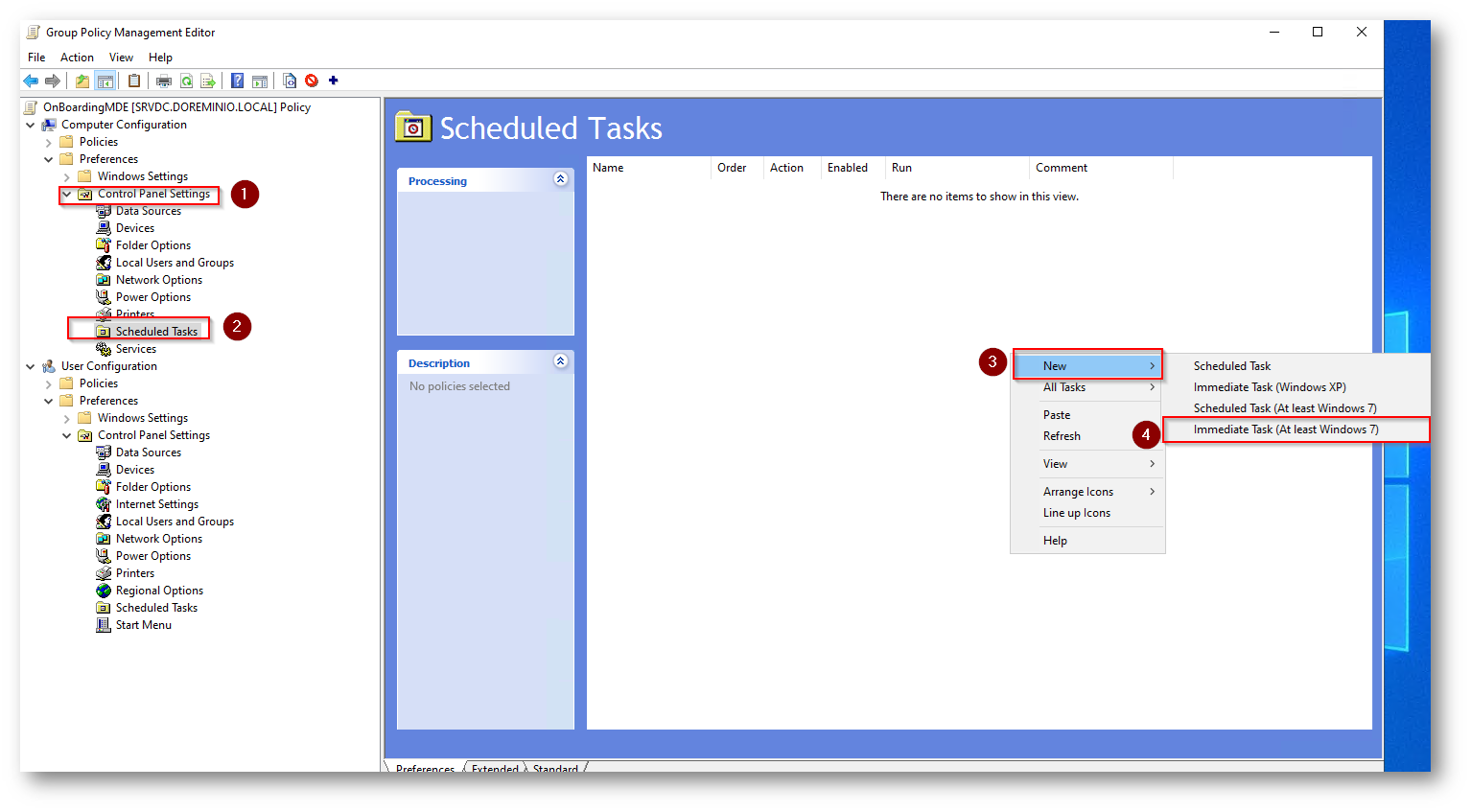

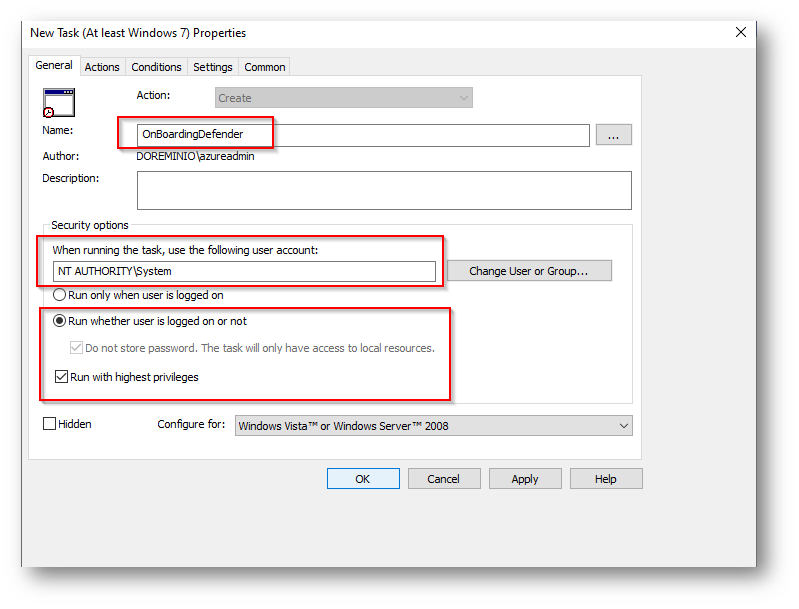

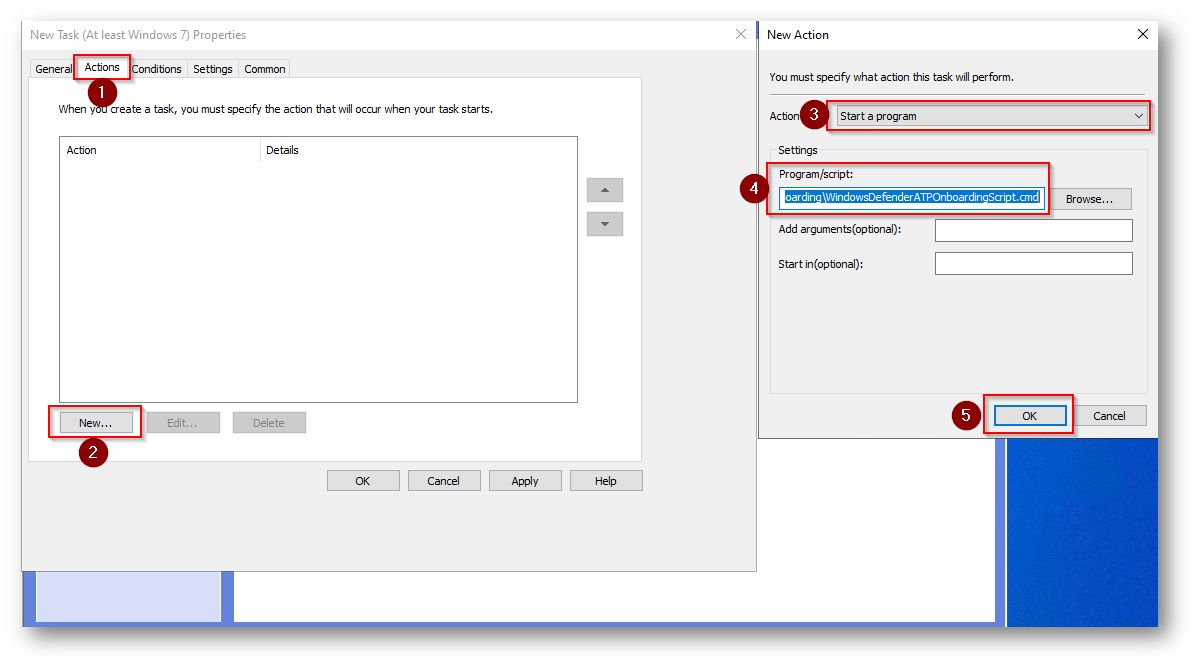

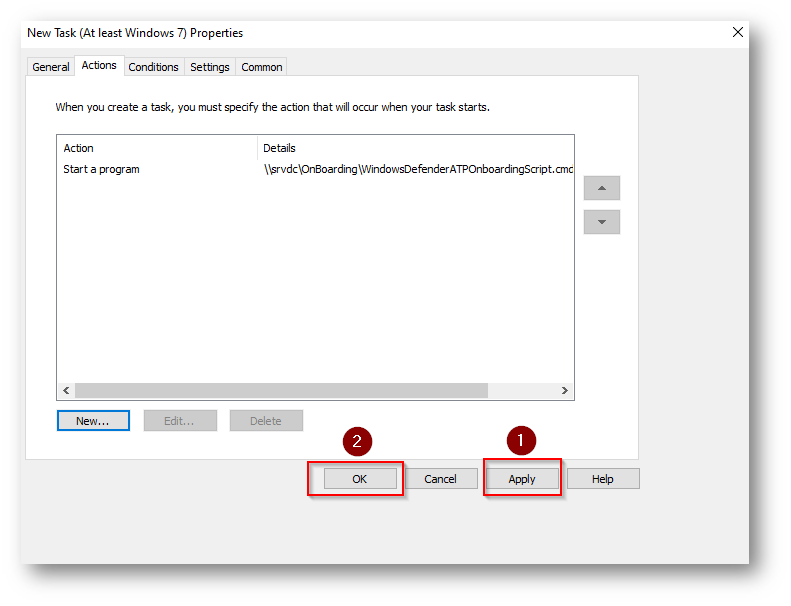

Ora siete pronti per creare la Group Policy (GPO), aprite quindi la Group Policy Management

Figura 23: Creazione GPO

Figura 24: Creazione GPO

Figura 25: Creazione GPO

Figura 26: Creazione GPO

Figura 27: Creazione GPO

Figura 28: Creazione GPO

Figura 29: Creazione GPO

NB: Inserire il percorso completo nel mio caso \\srvdc\OnBoarding\WindowsDefenderATPOnboardingScript.cmd

Figura 30: Creazione GPO

Figura 31: Creazione GPO

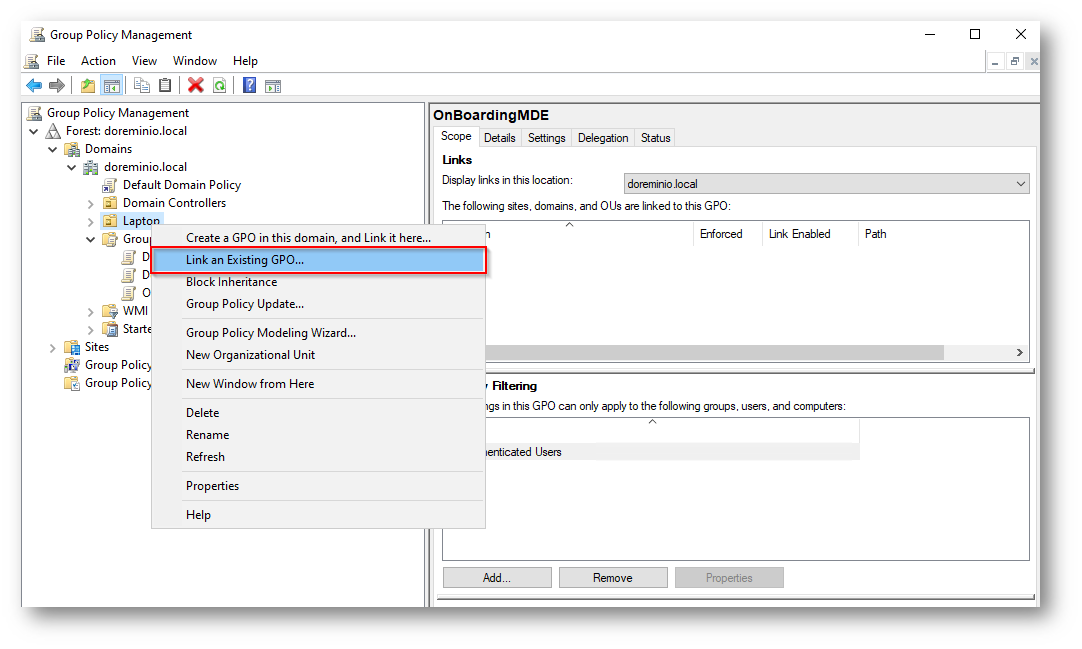

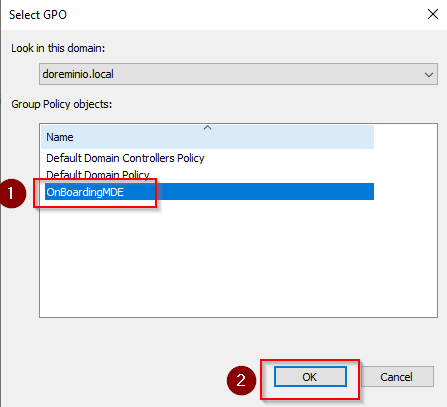

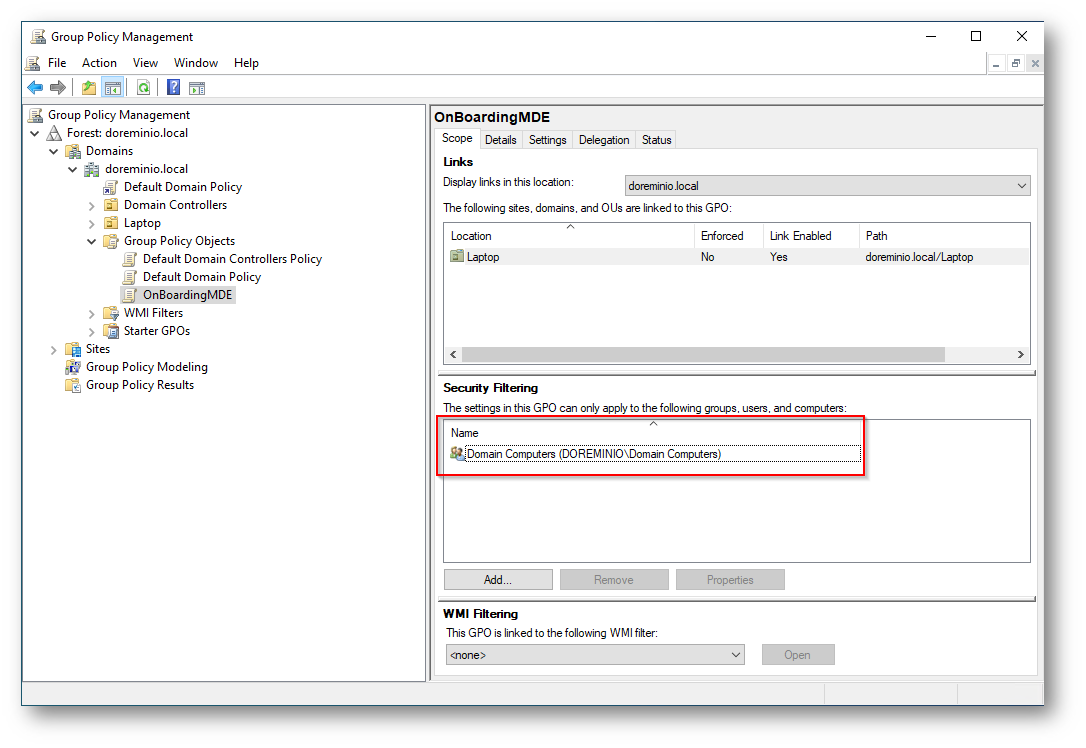

Ora dovrete importare la GPO all’interno della Organizational Unit nella quale sono presenti i PC dei quali volete eseguire l’onboarding nel mio caso “Laptop”:

Figura 32: Creazione GPO

Figura 33: Creazione GPO

Figura 34: Creazione GPO

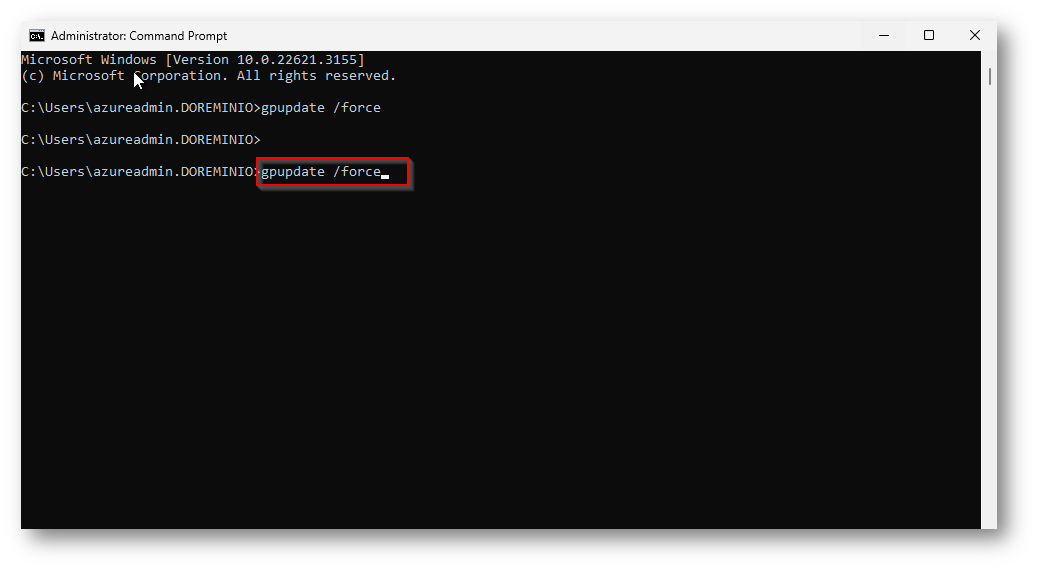

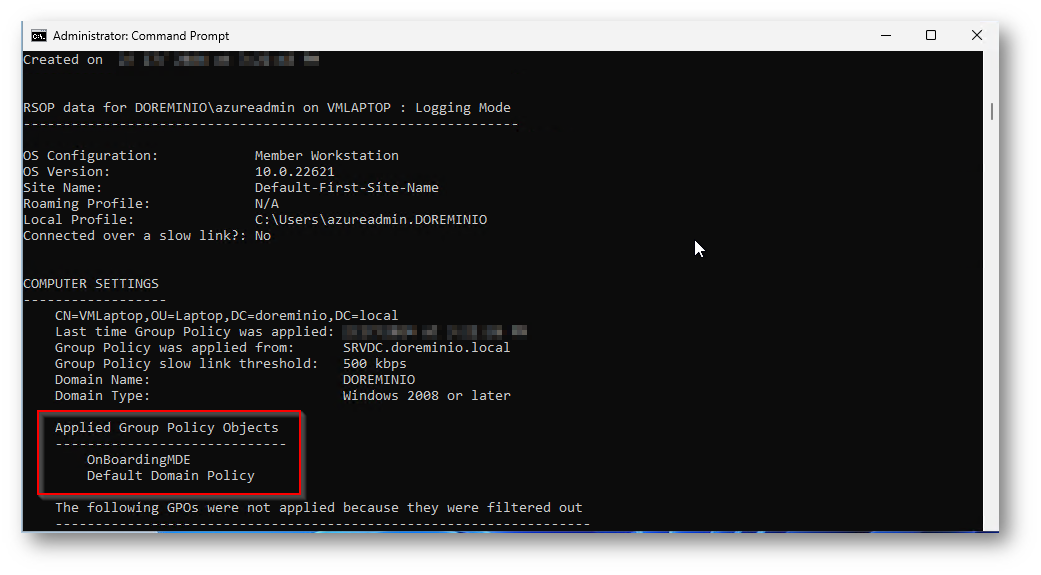

Ora avrete creato la GPO, il mio consiglio è di eseguire il comando gpupdate /force all’interno del / dei pc per forzare la ricezione della stessa:

Figura 35: Forcing GPO lato Client

Figura 36: GPO Applicata in modo Corretto

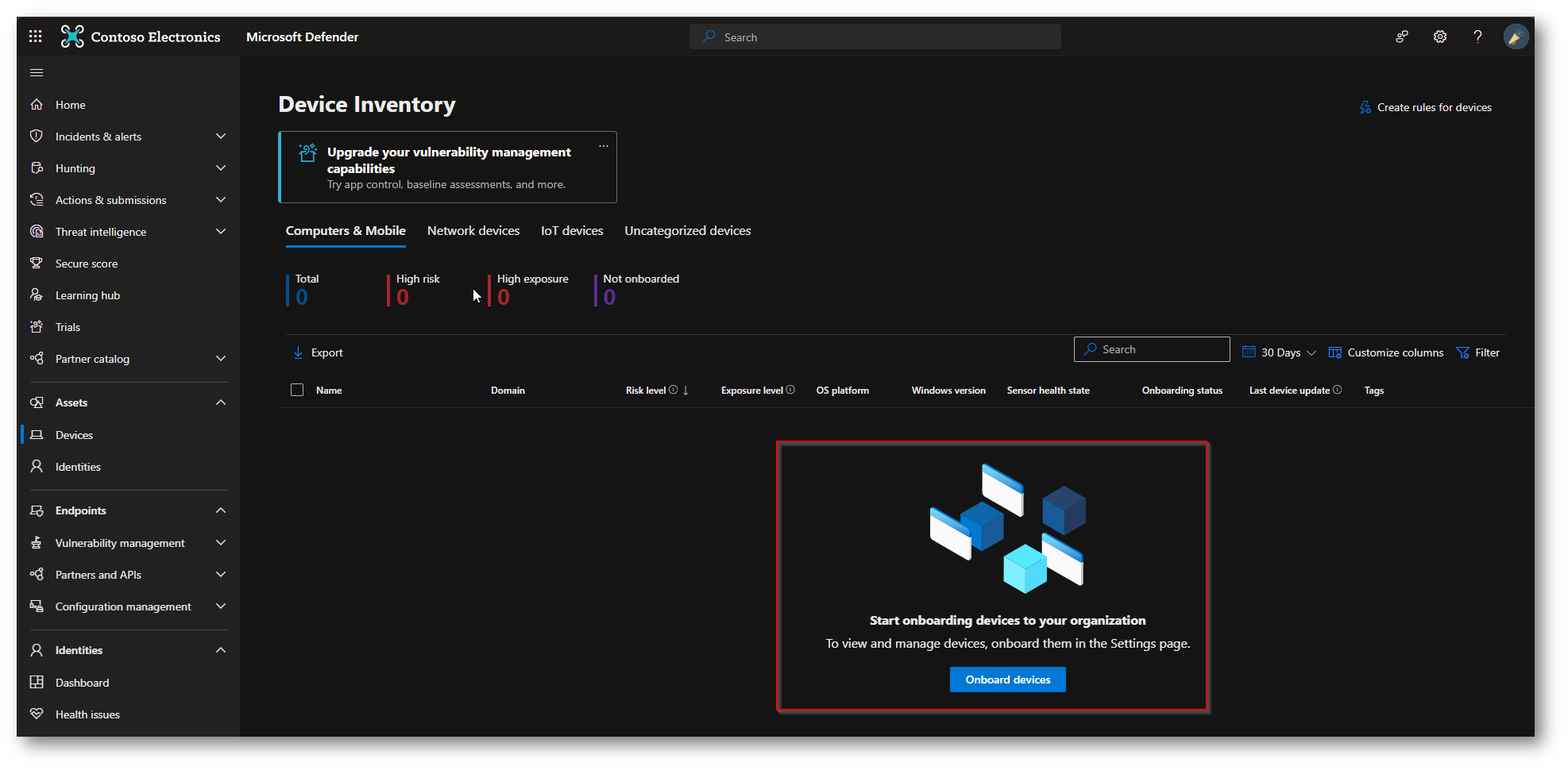

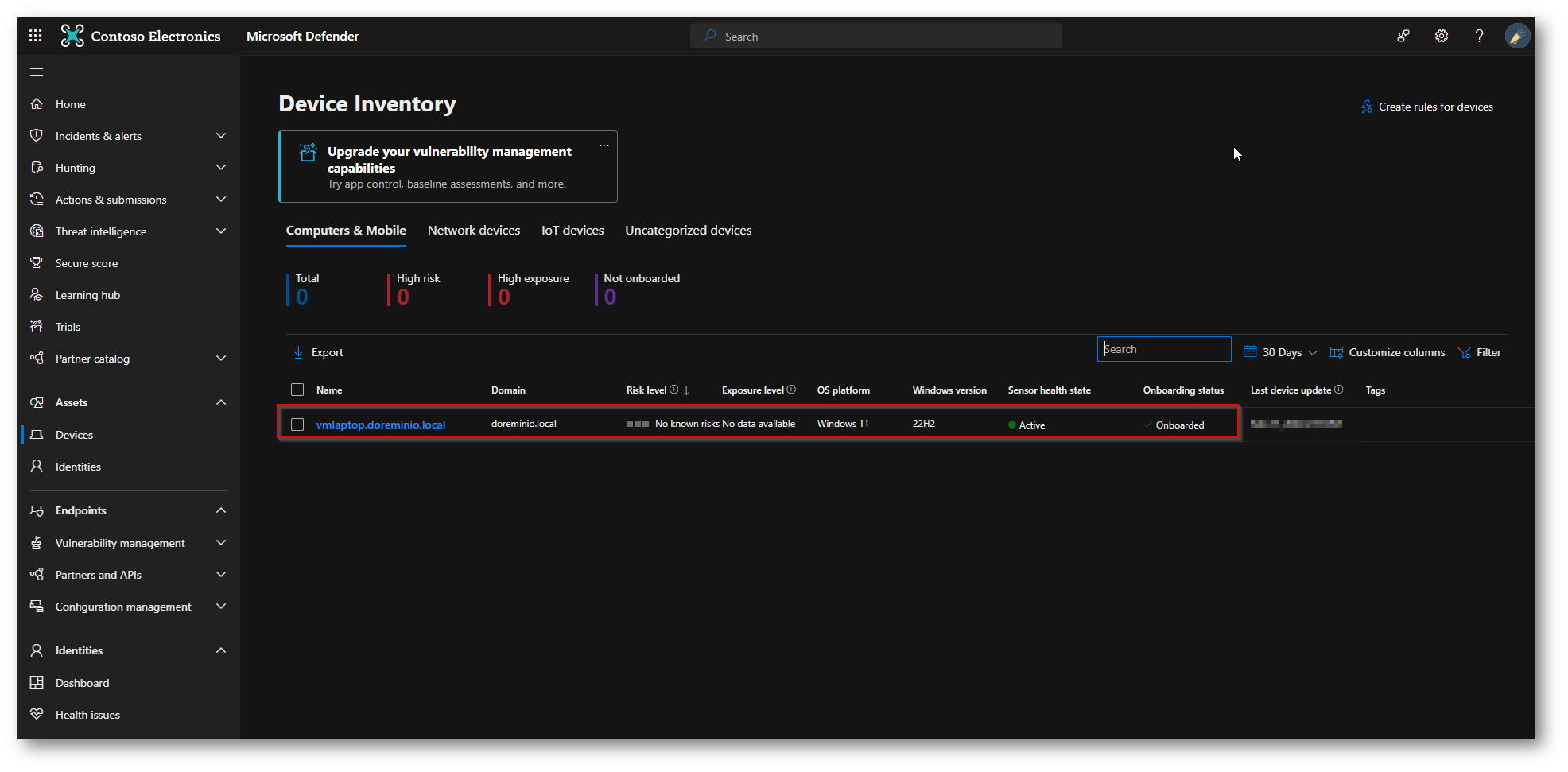

Ora dovete attendere che all’interno del portale di Microsoft Defender compaia il device, nel mio caso in 20 minuti il device è comparso:

Figura 37: Portale prima di OnBoarding

Figura 38: Portal dopo OnBoarding

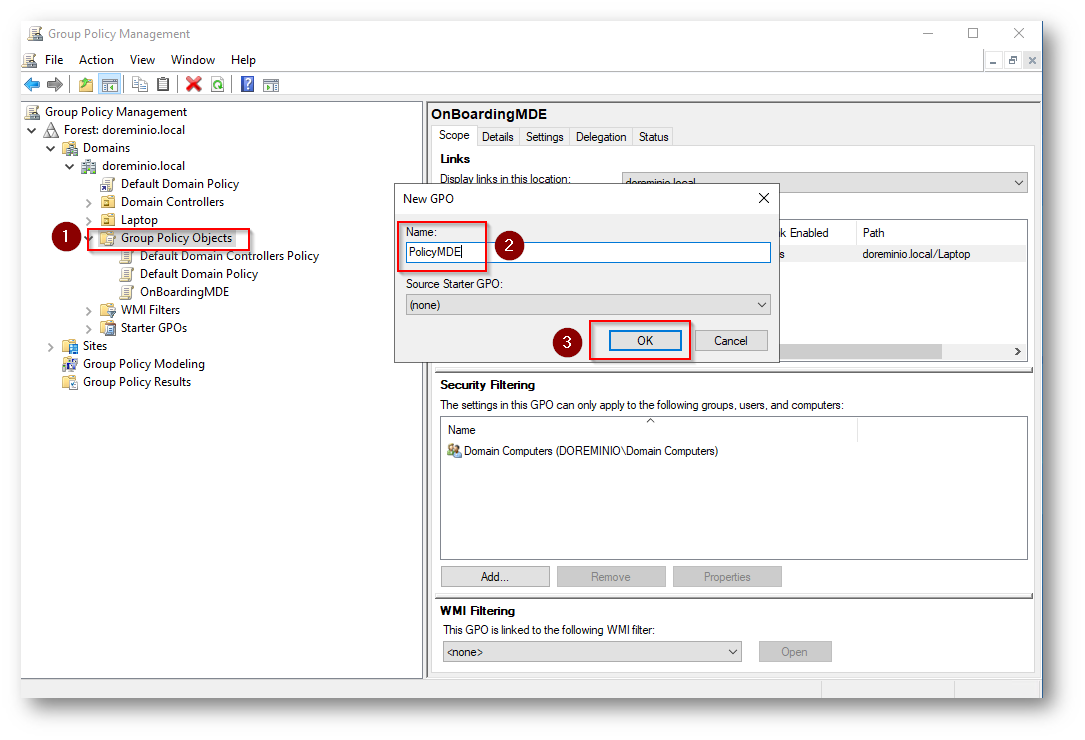

Ora avrete “agganciato” il device al portale di Microsoft Defender, ora vi farò vedere come poter gestire le policy di Microsoft Defender for Endpoint tramite gpo:

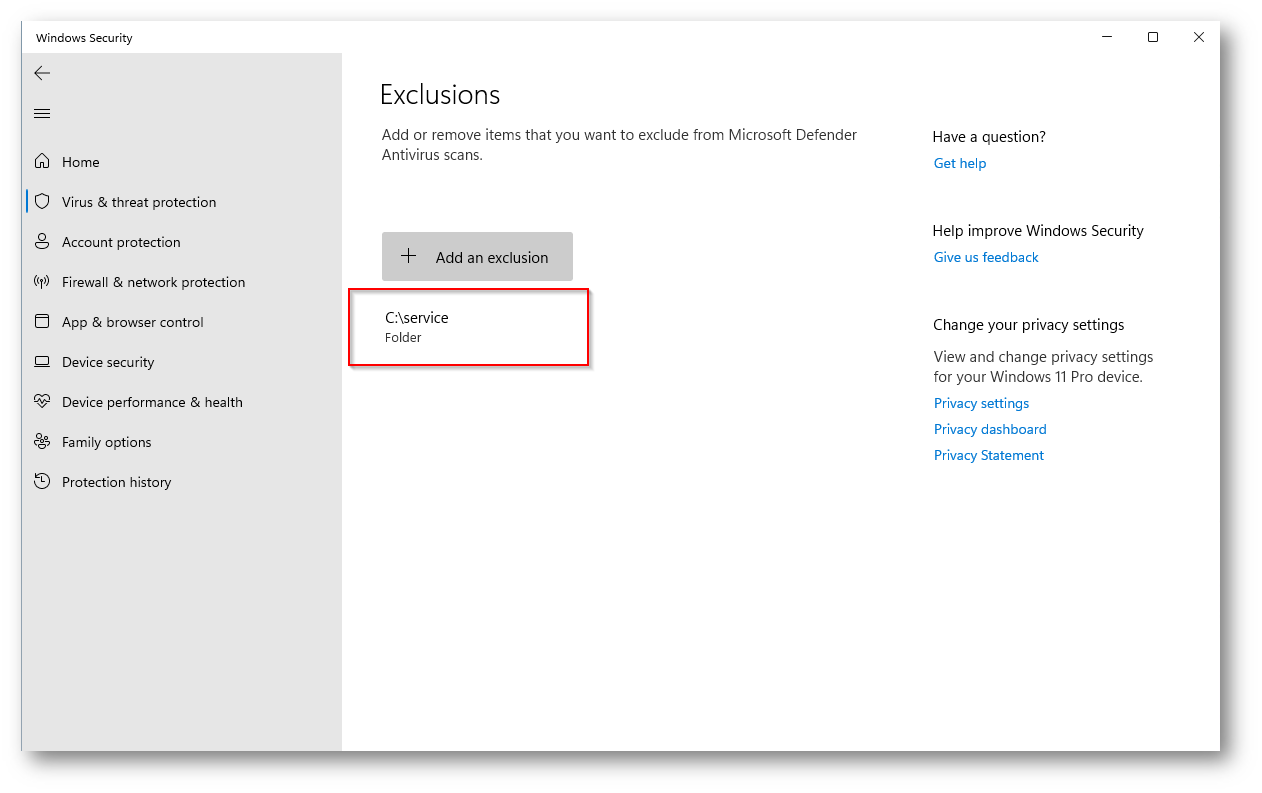

- Inserimento Esclusione percorso “C:\service”

- Abilitare Network Protection in Block Mode

- Abilitare Real Time Protection

Figura 39: Creare GPO di Gestione

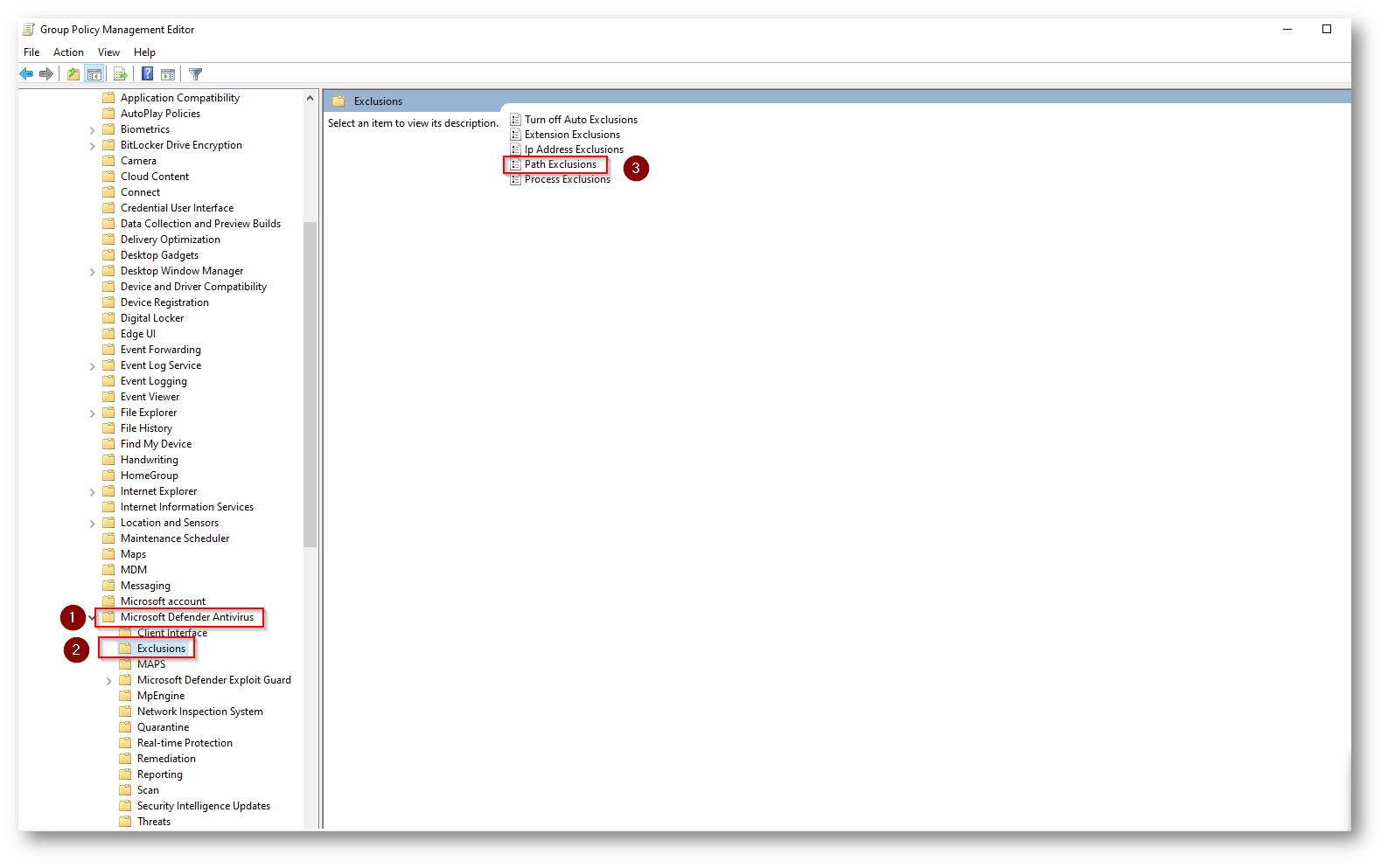

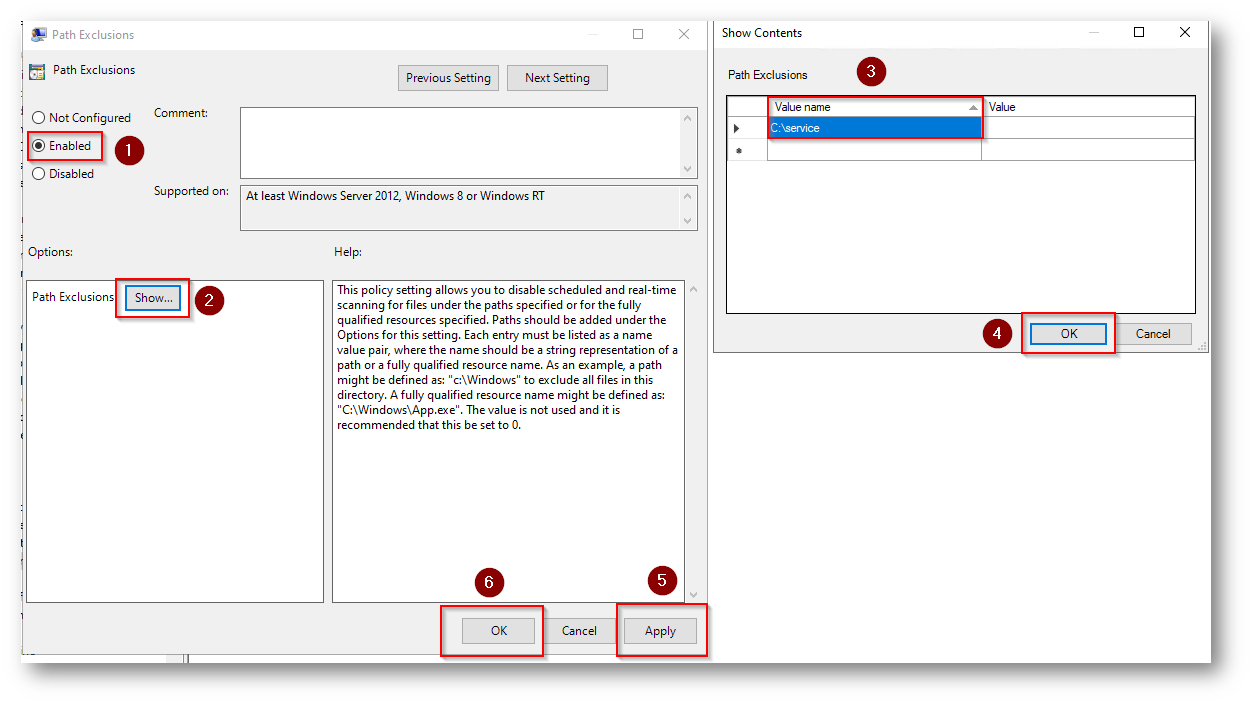

Figura 40: Esclusione Percorso

Figura 41: Esclusione Percorso

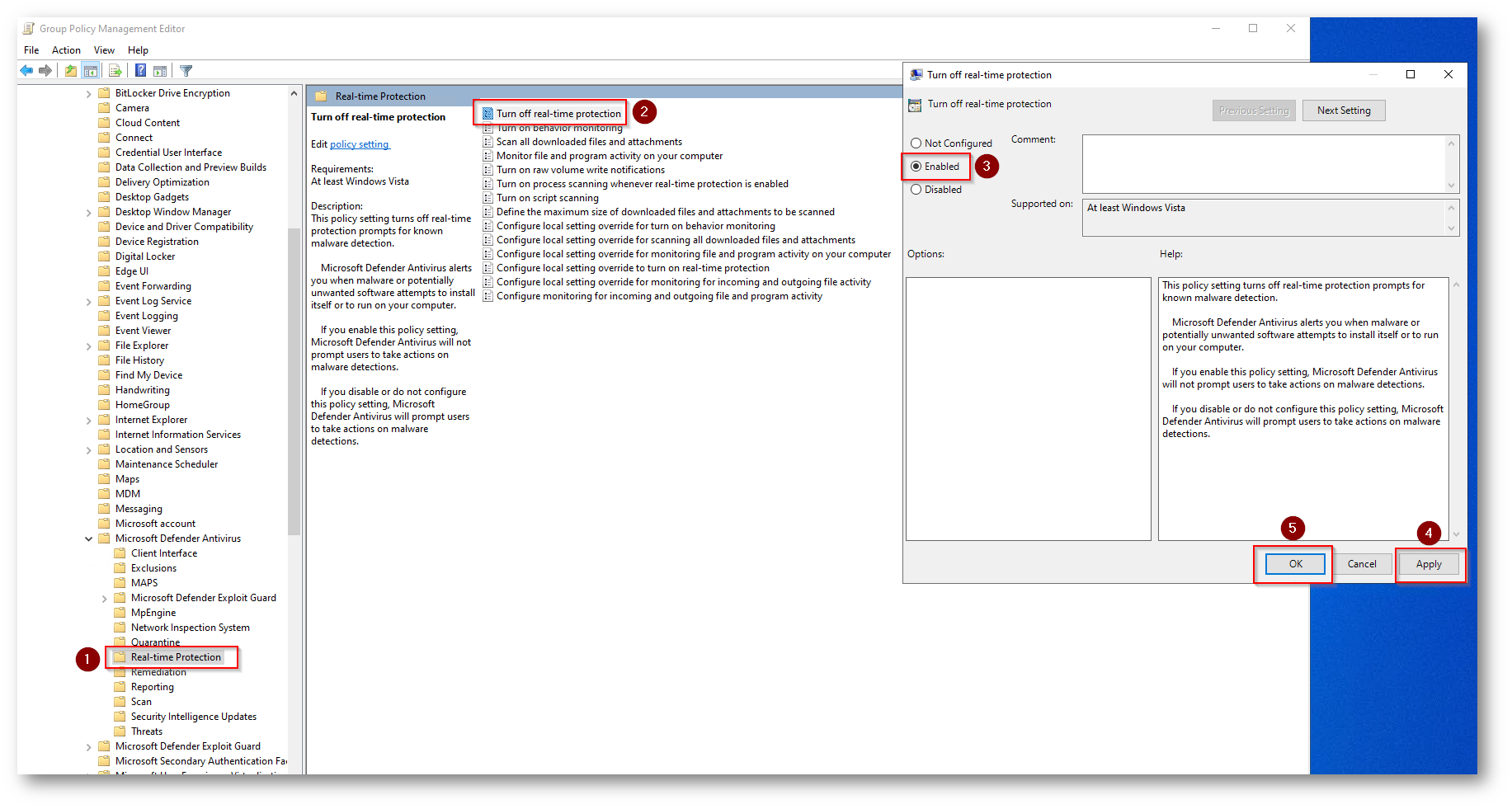

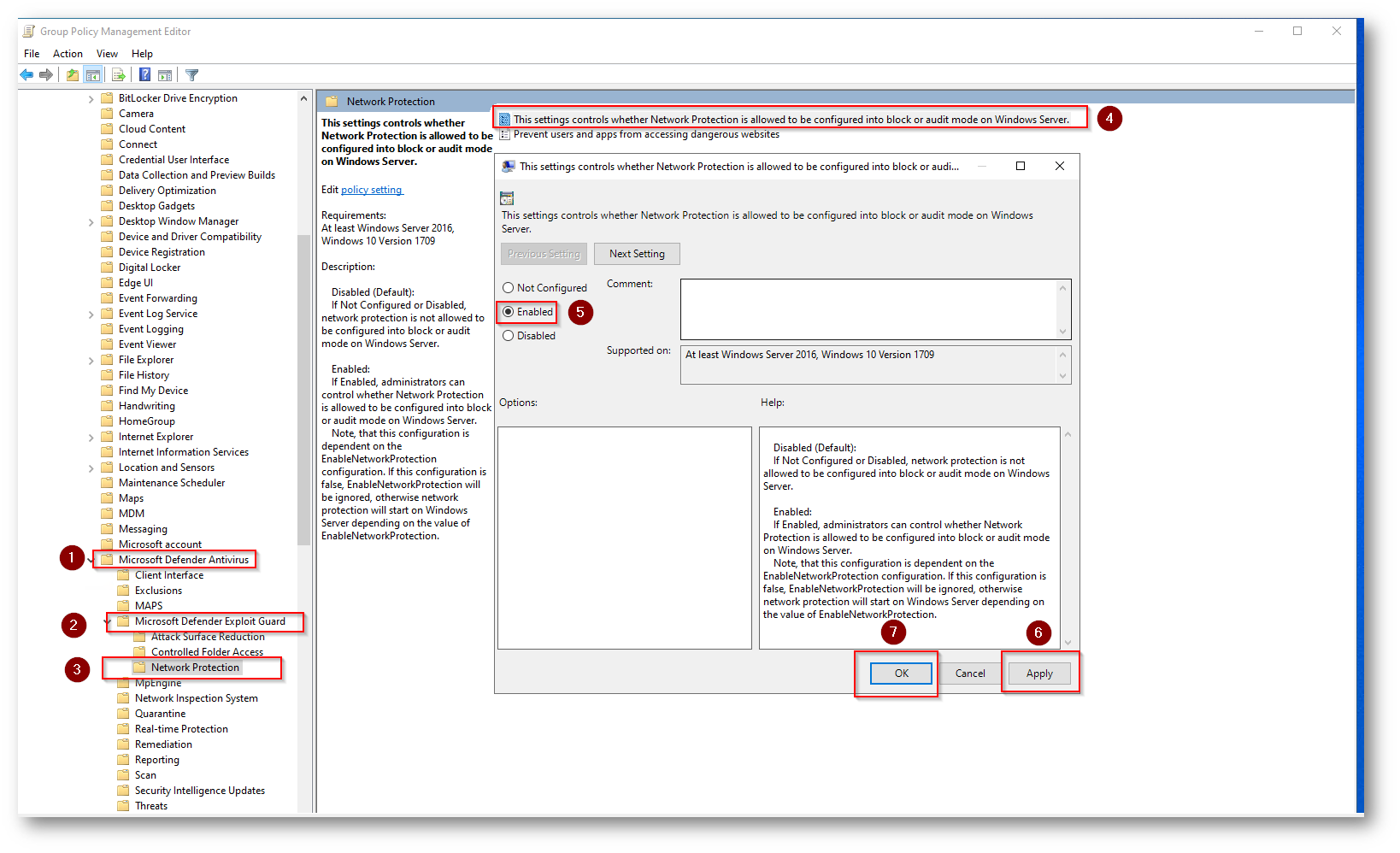

Ora potete procedere ad inserire anche la policy di RealTimeProtection e NetworkProtection in BlockMode, utilizzate pure la stessa, così la configurazione risulta anche molto più pulita.

Figura 42: Real Time Protection

Figura 43: Network Protection

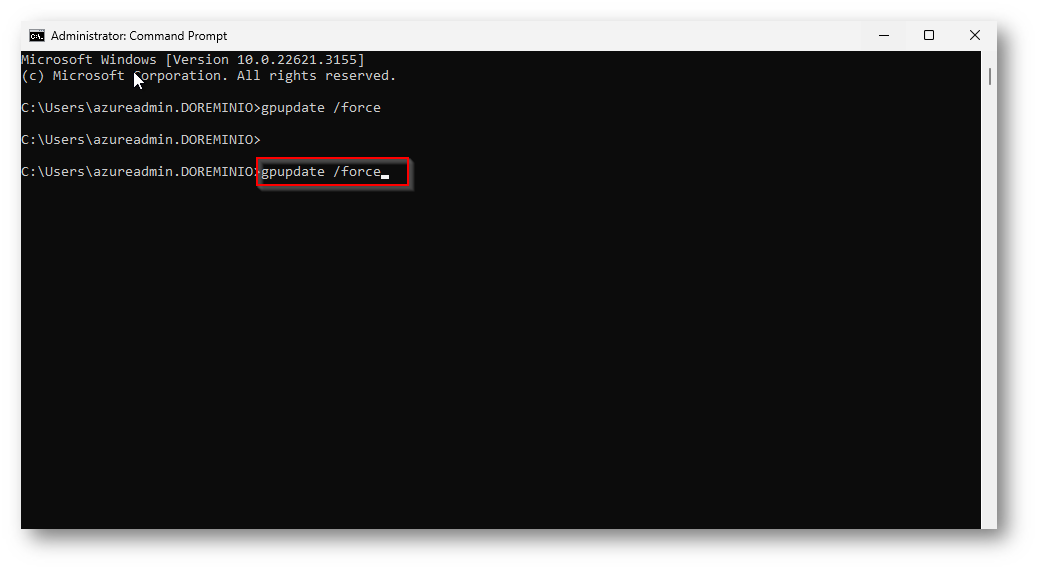

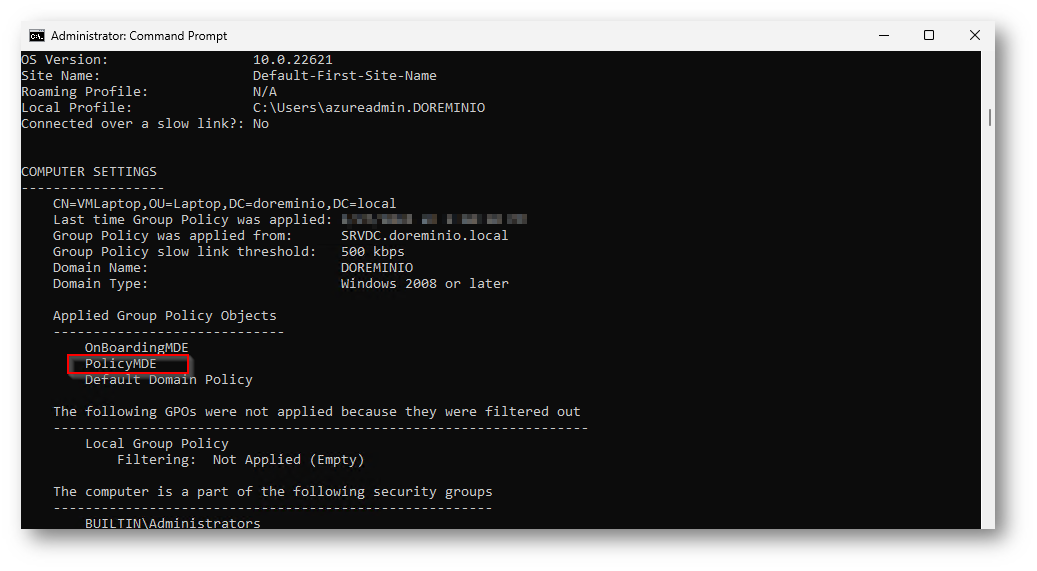

Ora per verificare che tutte le configurazione fatte, siano applicate all’interno del cliente, eseguite sempre un comando di gpupdate /force all’interno del client, non prima di averla “agganciata” alla OU dei computer da proteggere, come fatto per la policy di onboarding:

Figura 44: Forcing Policy

Figura 45: Policy Recepita in modo Corretto

Per comodità vi riporto inoltre la schermata delle esclusioni per darvi evidenza della corretta applicazione della GPO

Figura 46: Esclusione

Conclusioni

Sicuramente il metodo di gestione, sia del device stesso, che per la componente di Microsoft Defender for Endpoint è sempre Microsoft Intune, ma questo metodo certificato e rilasciato dalla casa di Redmond vi permette di poter proteggere tutti i dispositivi che per qualsiasi motivo non potrebbero essere gestiti, quali domain controller, pc che necessariamente non possono essere aggiunti al dominio ibrido con Entra ID.

Estendiamo quindi la copertura e la gestione della protezione dei nostri device con le Group Policy di Active Directory, d’altronde è un metodo supportato perché non utilizzarlo ?