Microsoft Entra Connect Sync: configurare i filtri

Microsoft Entra Connect Sync è una soluzione Microsoft progettata per facilitare la gestione delle identità ibride, consentendo la sincronizzazione di utenti, gruppi e contatti con Microsoft Entra ID. Questa soluzione è particolarmente utile per le aziende che desiderano mantenere una gestione coerente delle identità sia localmente che nel cloud, offrendo funzionalità come la sincronizzazione dell’hash delle password, l’autenticazione pass-through, l’integrazione della federazione e un monitoraggio dettagliato dell’integrità del sistema di gestione delle identità.

Trovate una guida passo-passo su come installare e configurare Microsoft Entra Connect Sync alla pagina Configurare Microsoft Entra Connect per sincronizzare le identità con Entra ID – ICT Power

È importante notare che Microsoft stia spingendo verso l’utilizzo di Microsoft Entra Cloud Sync come soluzione futura per la sincronizzazione, in quanto offre nuove funzionalità e un approccio più moderno alla gestione delle identità ibride. Questo spostamento verso il cloud mira a migliorare l’efficienza e la sicurezza della gestione delle identità. Entra Connect Sync verrà ritirato dopo che Microsoft Entra Cloud Sync avrà la parità funzionale completa con Microsoft Entra Connect Sync.

Se non conoscete Microsoft Entra Cloud Sync vi rimando alla lettura della mia guida Configurare Azure AD Connect Cloud Sync – ICT Power

Filtrare gli oggetti da sincronizzare con Microsoft Entra Connect Sync

Microsoft Entra Connect Sync include numerose funzionalità che consentono una gestione granulare e avanzata della sincronizzazione tra l’infrastruttura Active Directory on-premises e Microsoft Entra ID.

Tra le principali funzionalità configurabili troviamo:

- Filtri di sincronizzazione

- Sincronizzazione delle password

- Password writeback

- Device writeback

- Aggiornamento automatico del software

In questo articolo ci concentreremo sui filtri di sincronizzazione, una funzione essenziale per limitare gli oggetti sincronizzati da Active Directory locale verso Microsoft Entra ID. Per impostazione predefinita, tutti gli utenti, contatti, gruppi (ed eventualmente i dispositivi) vengono sincronizzati. Tuttavia, è possibile restringere questo ambito in base a:

- Domini specifici

- Unità Organizzative (OU)

- Attributi personalizzati degli oggetti AD

Perché utilizzare i filtri di sincronizzazione?

Ci sono diversi scenari in cui può essere utile o necessario limitare gli oggetti sincronizzati:

- Prove o ambienti di test (POC): sincronizzare solo un sottoinsieme di utenti per validare il comportamento del servizio prima della messa in produzione.

- Controllo degli accessi a Microsoft 365: non tutti gli account di dominio devono essere visibili o accedere ai servizi online.

- Pulizia del tenant cloud: evitare la sincronizzazione di utenti disabilitati o oggetti legacy che non hanno più utilità.

Tipologie di filtro disponibili

Microsoft Entra Connect Sync supporta diversi metodi per applicare filtri:

- Filtro per dominio: È possibile scegliere di sincronizzare solo specifici domini presenti nella foresta di Active Directory.

- Filtro per Unità Organizzative (OU): Durante la configurazione guidata (o successivamente tramite l’interfaccia di configurazione), è possibile selezionare solo alcune OU da sincronizzare.

- Filtro basato su attributi: È il metodo più flessibile. Utilizzando attributi come userAccountControl, department, extensionAttributeX o altri attributi personalizzati, è possibile creare regole avanzate per includere o escludere determinati oggetti.

Attenzione agli effetti del filtro

È fondamentale sapere che tutti gli oggetti rimossi dalla sincronizzazione tramite un filtro verranno eliminati da Microsoft Entra ID e spostati nel cestino del tenant, dove resteranno per 60 giorni. Durante questo periodo, è possibile ripristinarli parzialmente:

- Gli utenti possono essere ripristinati completamente, a patto che vengano nuovamente inclusi nella sincronizzazione modificando il filtro.

- Gruppi, dispositivi e altri oggetti potrebbero non essere recuperabili con la stessa facilità.

Per questo motivo, si consiglia di pianificare e testare accuratamente qualsiasi modifica ai filtri in ambienti non di produzione prima di applicarli in ambienti live.

Filtri di sincronizzazione basati su Unità Organizzative (OU)

Dopo l’installazione di Microsoft Entra Connect Sync, è possibile accedere a un insieme di attività avanzate per personalizzare la sincronizzazione tra Active Directory locale e Microsoft Entra ID. Una delle operazioni più utili consiste nell’applicare dei filtri di sincronizzazione basati su Unità Organizzative (OU), così da limitare l’ambito degli oggetti sincronizzati.

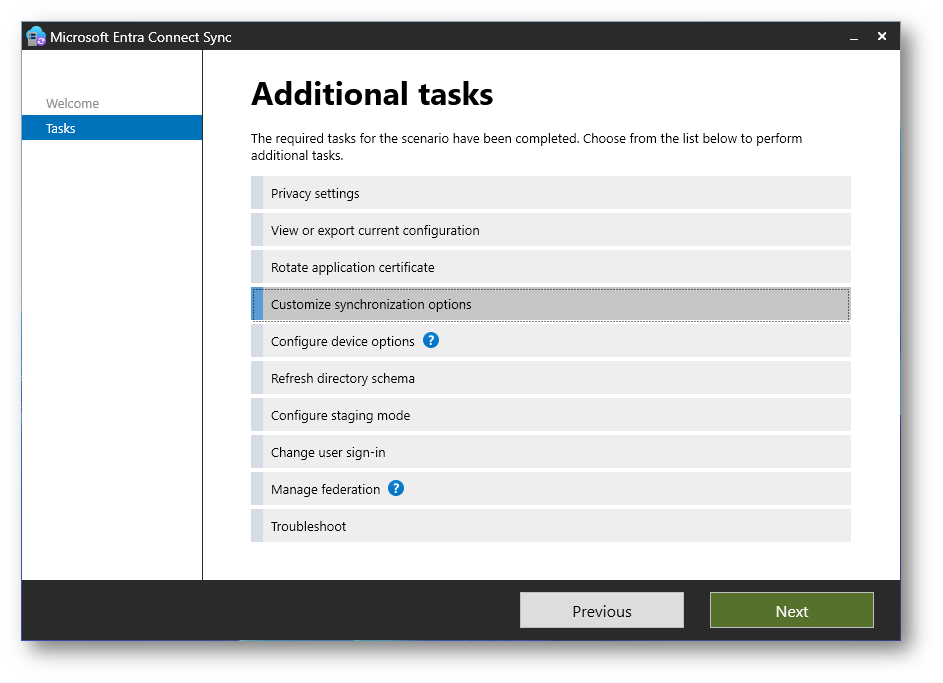

Lanciate il tool di modifica di Microsoft Entra Connect Sync e selezionate l’opzione “Customize synchronization options”

Figura 1: Opzione “Customize synchronization options”

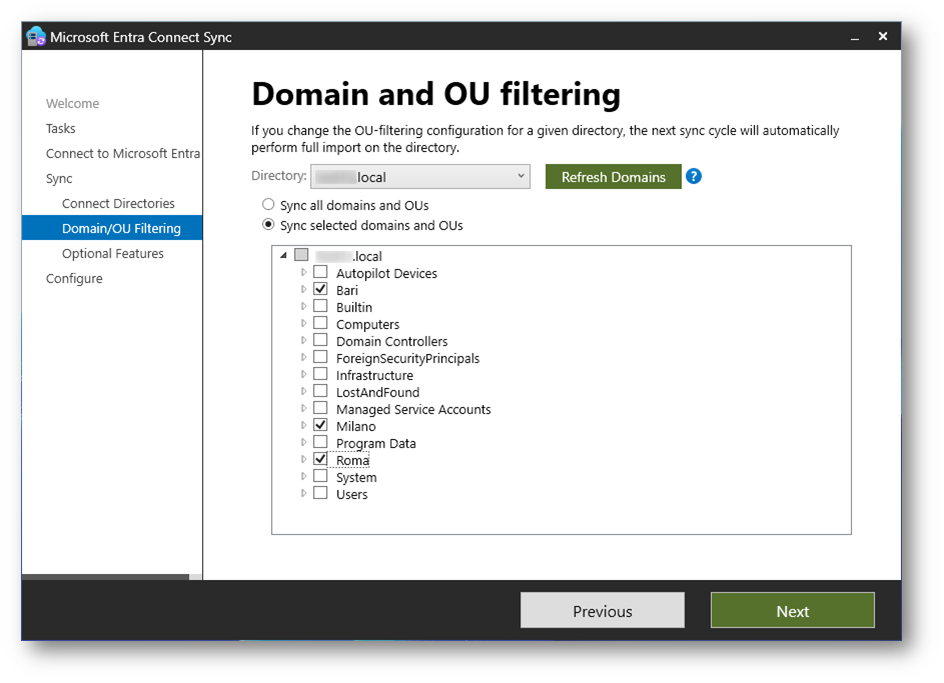

Dopo che vi sarete autenticati sia all’ambiente on-premises che a quello di Microsoft Entra ID, nella schermata Domain and OU Filtering potete applicare un filtro basato su Unità Organizzative (OU). Questo tipo di filtro serve a limitare gli oggetti sincronizzati con Microsoft Entra ID, includendo solo quelli presenti in OU specifiche.

Nella schermata sotto ho deciso di sincronizzare solo un dominio (e non l’intera foresta) e solo alcune OU (Bari, Roma e Milano). Tutte le altre OU non verranno sincronizzate. Di conseguenza, solo gli utenti, i gruppi ed eventualmente i dispositivi (se ne avete configurato la sincronizzazione) contenuti in queste tre unità organizzative saranno replicati su Microsoft Entra ID.

Nota importante: quando si rimuove una OU dalla sincronizzazione, tutti gli oggetti in essa contenuti verranno rimossi anche da Entra ID e spostati nel cestino del tenant, dove resteranno recuperabili per 60 giorni. Lo avevo già scritto ? 🙂

Figura 2: Filtro di sincronizzazione basati su Unità Organizzative (OU)

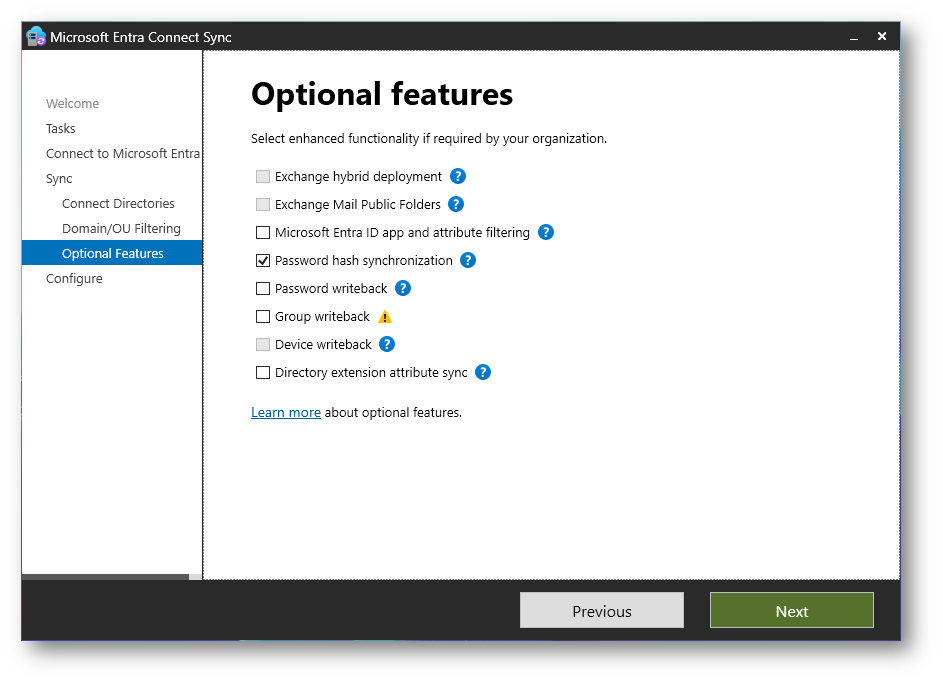

Figura 3: Funzionalità opzionali

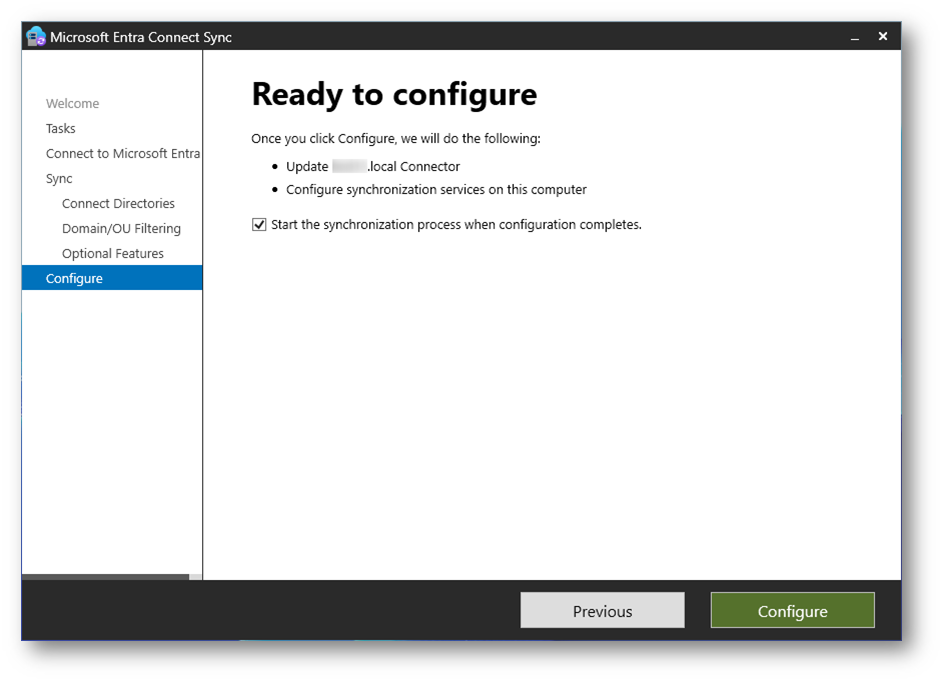

Figura 4: Completamento del wizard di configurazione

L’uso del filtro OU è una delle modalità più semplici e sicure per controllare quali oggetti sincronizzare con Microsoft Entra ID, evitando la propagazione di account non necessari o obsoleti nel cloud.

Creazione dei filtri utilizzando il Synchronization Rules Editor e gli attributi AD degli oggetti

In alcuni scenari aziendali, potrebbe non essere possibile o consigliabile strutturare la sincronizzazione verso Microsoft Entra ID in base alle Unità Organizzative (OU). Ad esempio:

- Gli utenti sono distribuiti trasversalmente in più OU e non è possibile raggrupparli per scopo della sincronizzazione

- Le OU sono condivise con altri servizi o reparti e non possono essere modificate

- Si desidera avere una maggiore flessibilità nel definire regole dinamiche di inclusione/esclusione

In questi casi, è possibile utilizzare filtri basati su attributi di Active Directory, sfruttando lo strumento Synchronization Rules Editor incluso in Microsoft Entra Connect Sync.

Il principio è semplice: si popolano uno o più attributi (standard o estesi) su ciascun utente nel dominio Active Directory locale e si crea una regola di sincronizzazione che includa (o escluda) solo gli oggetti che corrispondono a determinati valori.

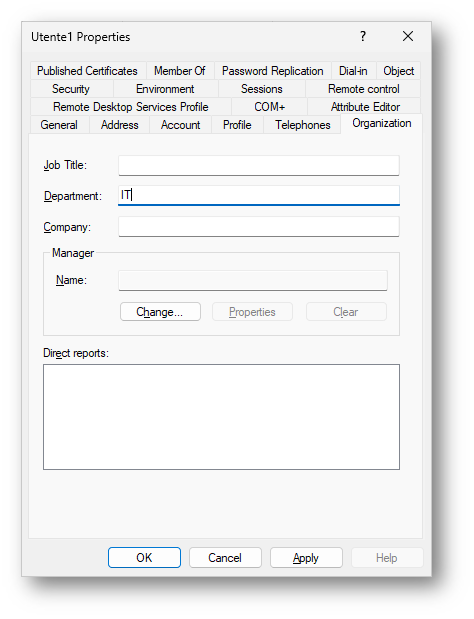

Figura 5: Attributo dell’utente in Active Directory

Filtri in ingresso

I filtri in ingresso usano la configurazione predefinita in base alla quale per gli oggetti diretti a Microsoft Entra ID l’attributo metaverse cloudFiltered non deve essere impostato su un valore da sincronizzare. Se il valore di questo attributo è impostato su True, l’oggetto non è sincronizzato. Per progettazione, il valore non deve essere impostato su False. Per verificare che altre regole possano fornire un valore, questo attributo dovrebbe avere solo i valori True o NULL (assente).

NOTA: È possibile applicare il filtro in ingresso da Active Directory al metaverse e il filtro in uscita dal metaverse a Microsoft Entra ID. È consigliabile applicare il filtro in ingresso perché è più semplice da gestire, mentre il filtro in uscita deve essere usato solo se è necessario per unire oggetti da più di una foresta prima che venga eseguita la valutazione.

Nell’applicazione del filtro in ingresso, si sfrutta la potenza dell’ambito (scope) per determinare quali oggetti sincronizzare o non sincronizzare. dove si apportano le modifiche necessarie per rispettare i requisiti dell’organizzazione. Nel modulo di ambito sono disponibili un gruppo e una clausola per determinare quando una regola di sincronizzazione è nell’ambito. Un gruppo contiene una o più clausole.

Creazione di un filtro positivo basato su attributi (inclusione mirata degli oggetti)

Quando desiderate sincronizzare solo un sottoinsieme specifico di oggetti da Active Directory verso Microsoft Entra ID, potete utilizzare un filtro positivo. Questo approccio consiste nell’includere esplicitamente solo gli oggetti che soddisfano determinate condizioni, basate su attributi specifici.

Va però sottolineato che il filtro positivo può essere più complesso da configurare, poiché richiede attenzione anche per gli oggetti speciali o meno evidenti, come ad esempio:

- Sale riunioni (room mailboxes)

- Account di servizio

- Oggetti di sistema o in conflitto

- Cassette postali speciali di Microsoft Exchange

Inoltre, quando create un filtro personalizzato, andrete a sovrascrivere la regola predefinita denominata In from AD – User Join. Proprio per questo, è fondamentale escludere oggetti critici, evitando problemi nella sincronizzazione globale.

Per funzionare correttamente, il filtro positivo richiede due regole di sincronizzazione:

- Una o più regole di inclusione, che definiscono con precisione quali oggetti sincronizzare

- Una regola di esclusione “catch-all”, che filtra tutto il resto (oggetti che non rientrano nei criteri specificati)

In questo esempio voglio sincronizzare solo gli utenti che hanno il campo Dipartimento popolato con IT.

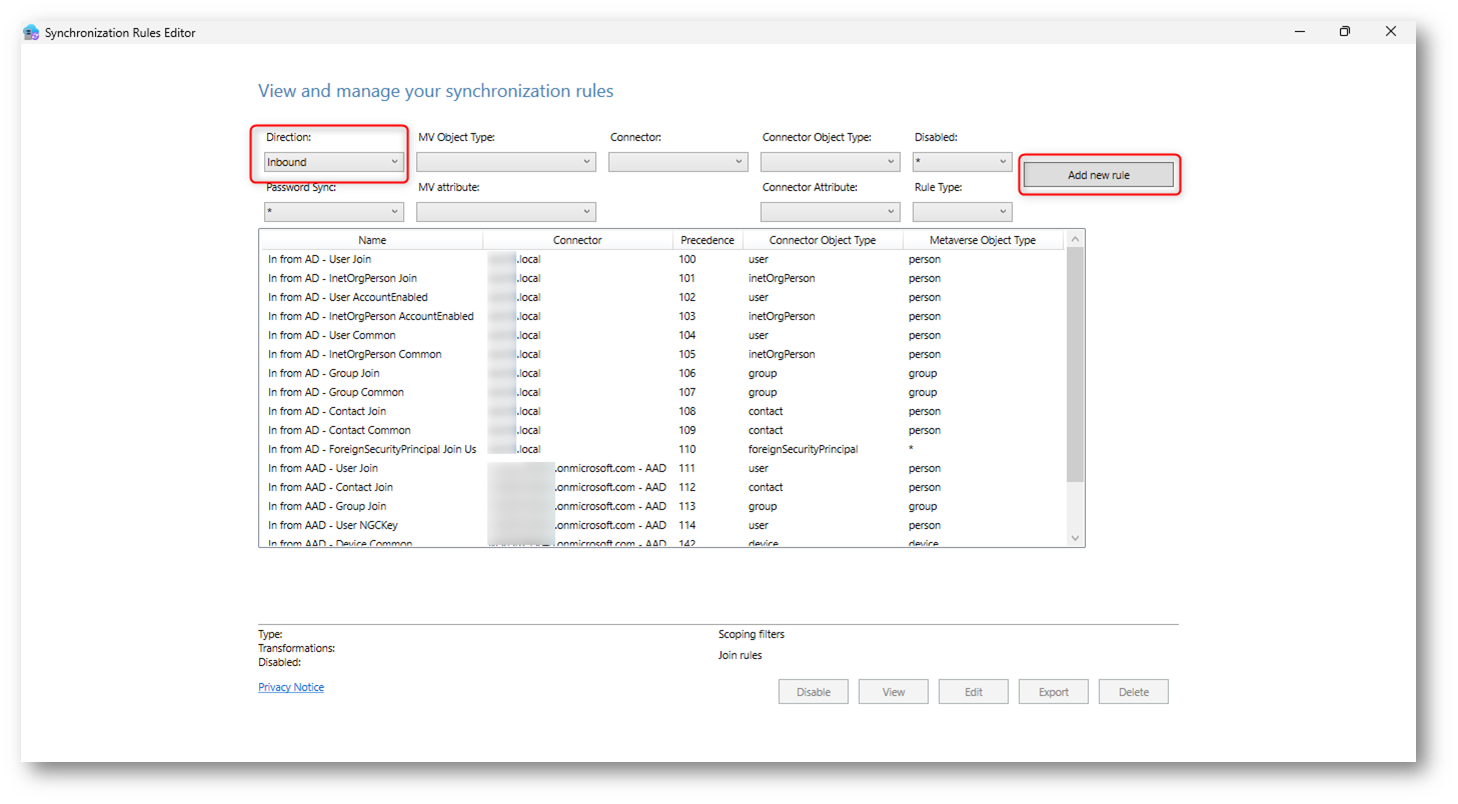

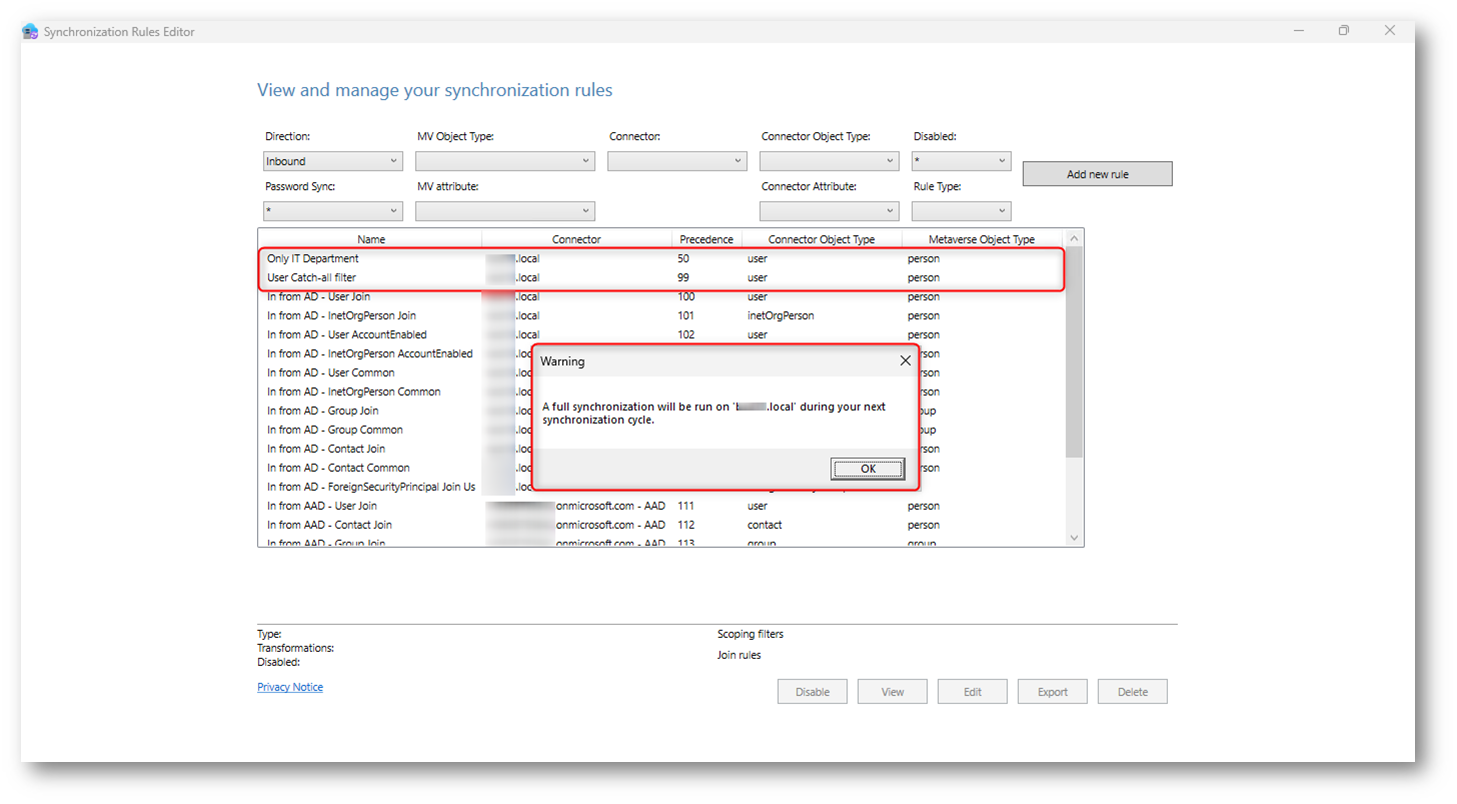

Avviate il Synchronization Rules Editor dal menu Start e assicuratevi di selezionare l’opzione Inbound (In ingresso), poi cliccate su Add new rule.

Figura 6: Creazione di una nuova regola di filtro tramite il Synchronization Rules Editor

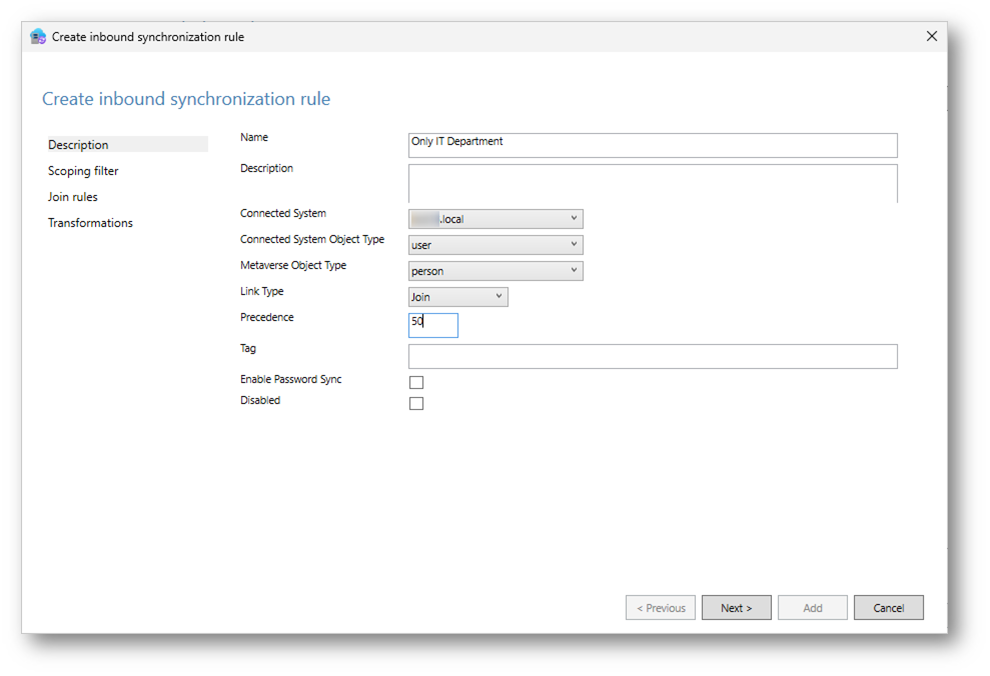

Assegnate alla regola un nome descrittivo, ad esempio “Only IT Department“. Selezionate la foresta corretta, quindi selezionate User come Connected System Object Type e Person come Metaverse Object Type. In Link Type selezionare Join (Unisci). In Precedence digitate un valore attualmente non usato da un’altra regola di sincronizzazione, ad esempio 50, e quindi fare clic su Next (Avanti).

NOTA: Il valore di precedenza può essere un numero qualsiasi non in uso, ma deve essere minore di 100.

Figura 7: Inboud Synchronization Rule

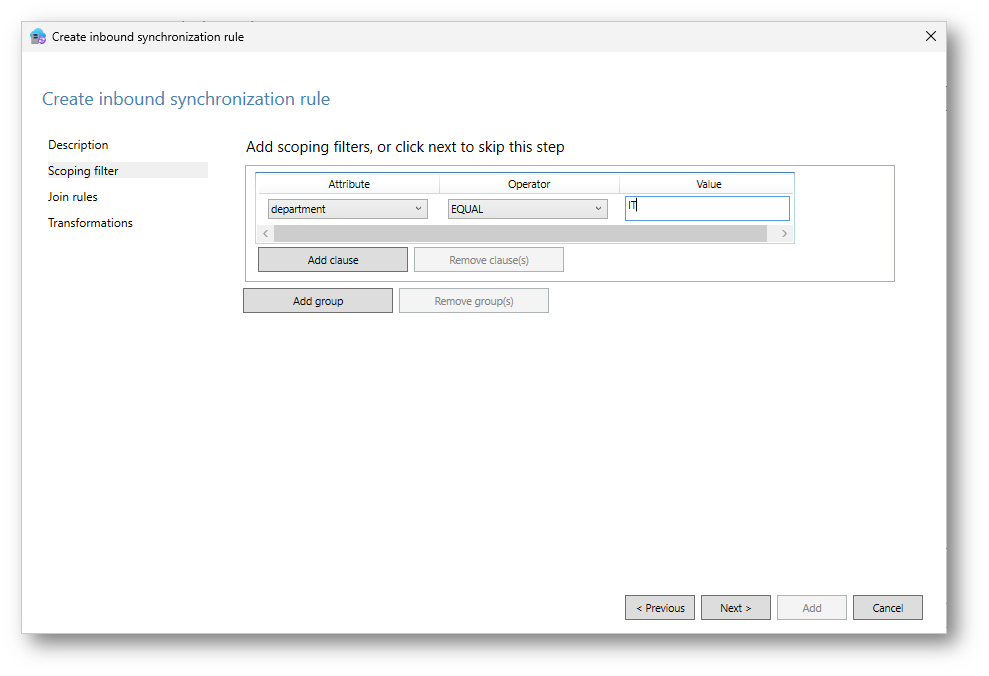

In Scoping filter fate clic su Add Group e quindi fate clic su Add Clause. In Attribute selezionate department. Verificate che Operator sia impostato su EQUAL e digitate il valore IT nella casella Value. Fate clic su Next.

Figura 8: Scoping filters

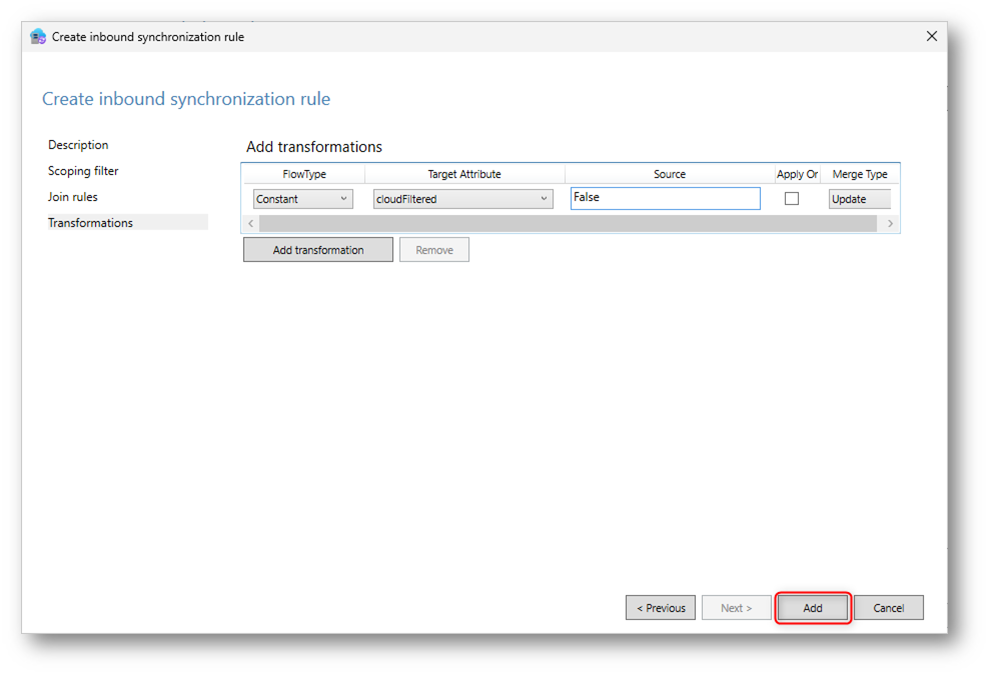

Lasciate vuote le regole Join e fate clic su Next. Fate clic su Add Transformation, selezionate Constant per FlowType e cloudFiltered come Target Attribute. Nella casella Source digitate False. Fate clic su Add per salvare la regola.

Figura 9: Transformations della inboud synchronization rule

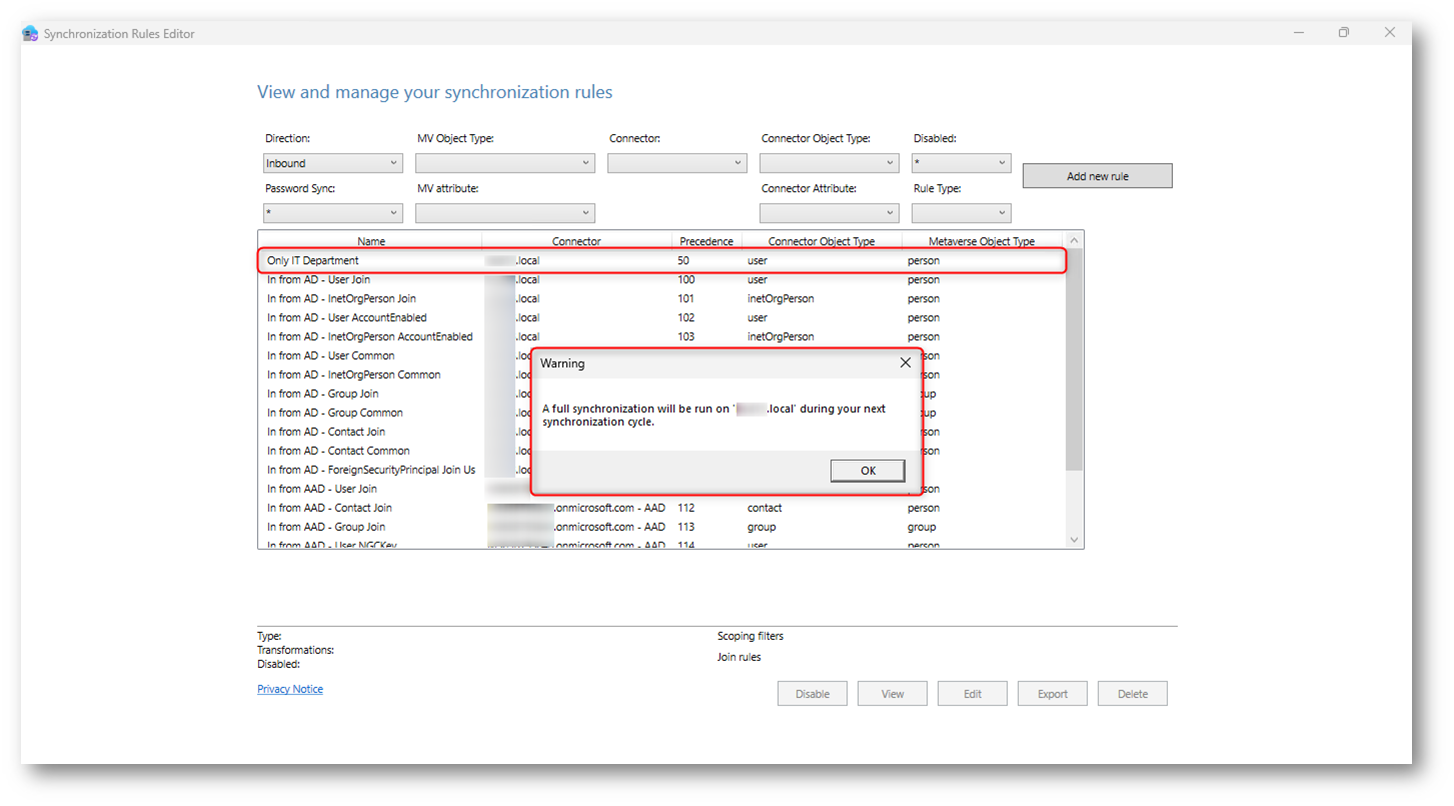

Dopo la creazione della regola sarà necessario effettuare una sincronizzazione completa, che verrà effettuata in automatico al successivo ciclo di sincronizzazione.

Figura 10: Creazione della regola completata con successo

Regola di Catch all

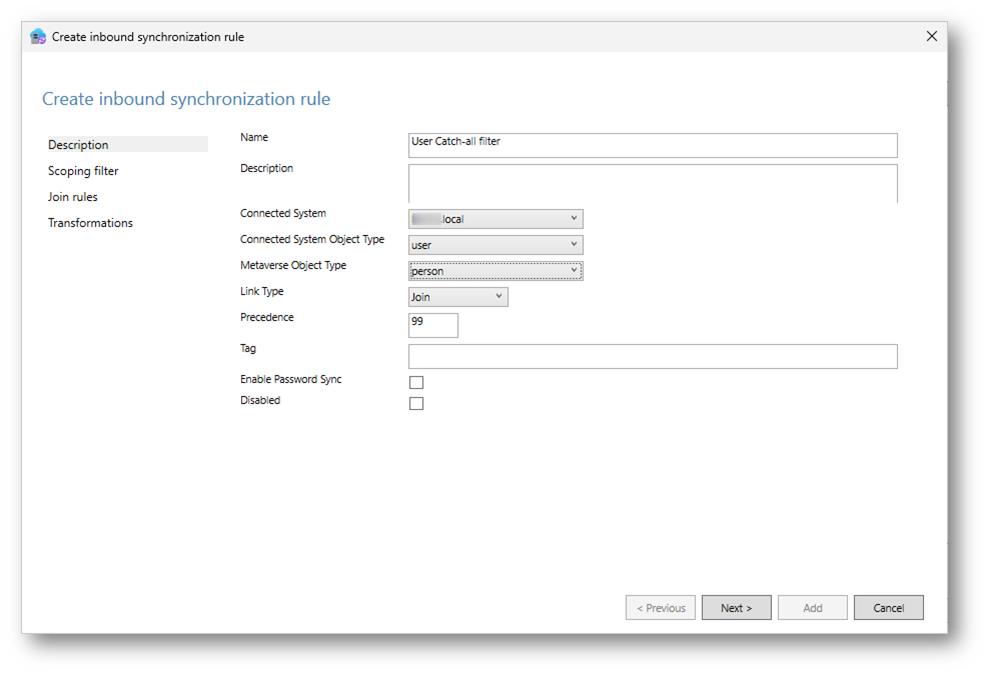

Adesso, come spiegato prima, è necessario configurare la regola di esclusione “catch-all”, che filtra tutto il resto (oggetti che non rientrano nei criteri specificati).

Date alla regola un nome descrittivo, ad esempio “User Catch-all filter“, selezionate la foresta corretta, quindi selezionate User come Connected System Object Type e Person come Metaverse object type In Link Type selezionate Join. In Precedence digitate un valore attualmente non usato da un’altra regola di sincronizzazione, ad esempio 99. Ho selezionato un valore di precedenza più alto (precedenza inferiore) rispetto alla regola di sincronizzazione precedente, ma così ho lasciato anche spazio per aggiungere in seguito più regole di sincronizzazione del filtro quando, ad esempio, si vogliono aggiungere altre regole. Fate clic su Next

Figura 11: Creazione della Regola di Catch-all

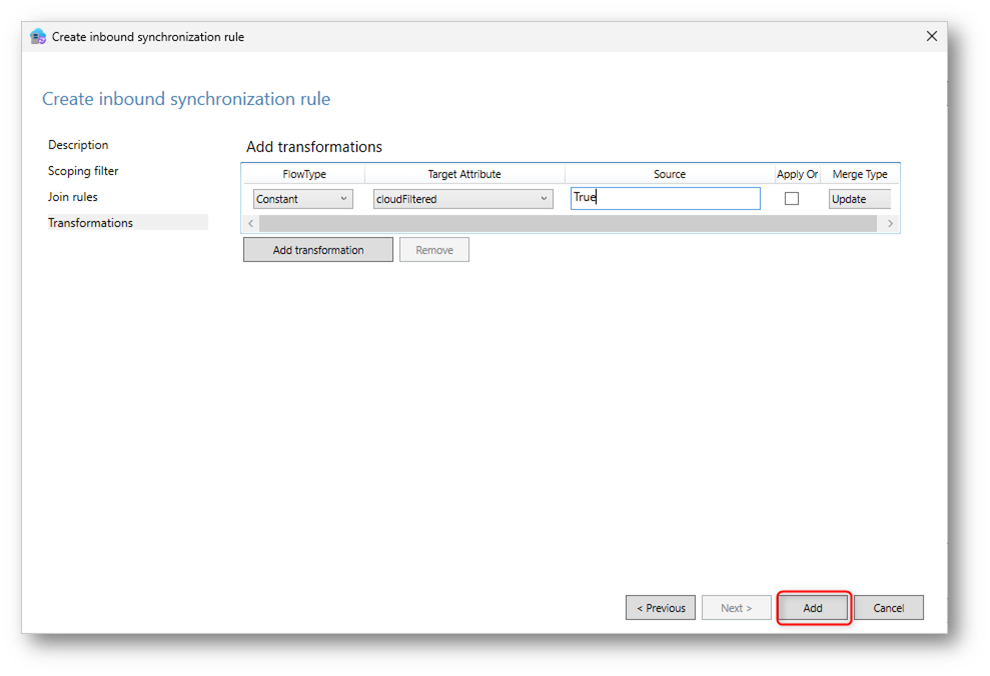

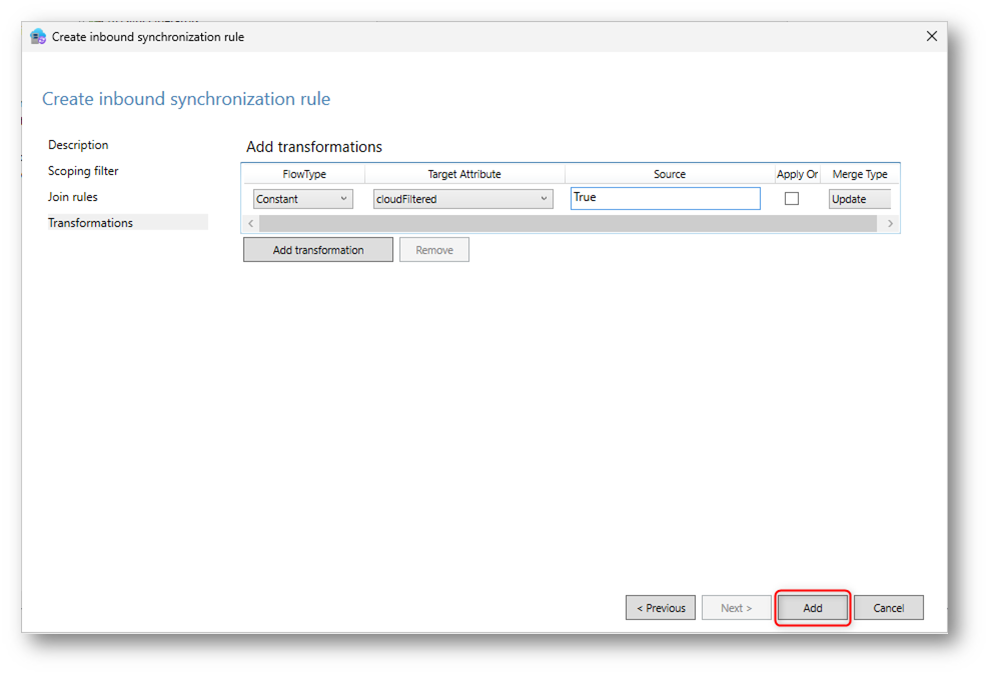

Lasciate vuoto Scoping filter e fare clic su Next. Un filtro vuoto indica che la regola deve essere applicata a tutti gli oggetti. Lasciate vuote le regole Join e fate clic su Next. Fate clic su Add Transformation, selezionate Constant per FlowType e cloudFiltered come Target Attribute. Nella casella Source digitate True. Fate clic su Add per salvare la regola.

Figura 12: Transformations della regola di catch-all

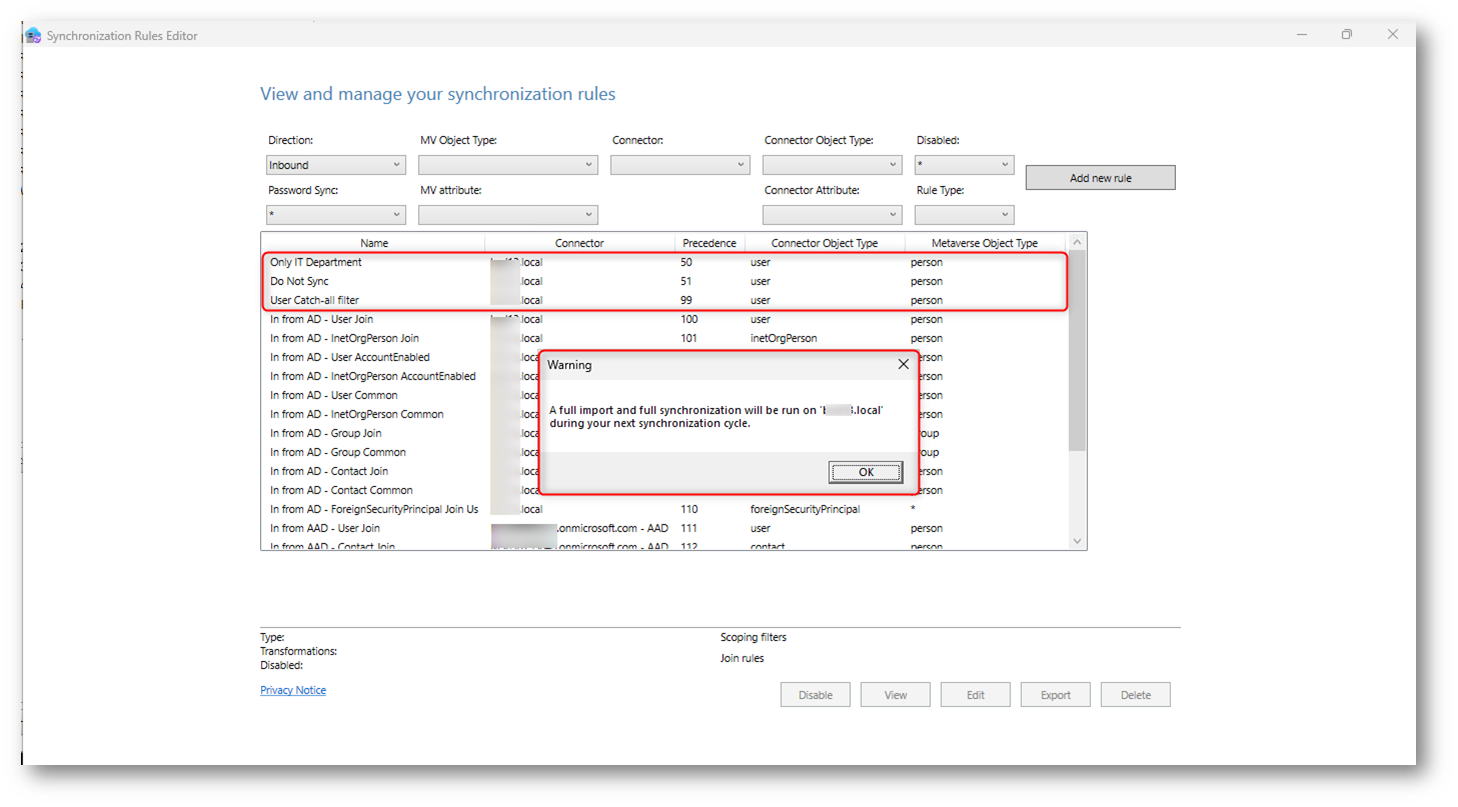

Dopo la creazione della regola sarà necessario effettuare una sincronizzazione completa, che verrà effettuata in automatico al successivo ciclo di sincronizzazione.

Figura 13: Creazione della regola completata con successo

Creazione di un filtro negativo basato su attributi (esclusione mirata degli oggetti)

A differenza del filtro positivo, in cui includete solo determinati oggetti da sincronizzare, con un filtro negativo potete specificare quali oggetti non devono essere sincronizzati verso Microsoft Entra ID, lasciando intatta la sincronizzazione per tutti gli altri.

Questa modalità è particolarmente utile quando volete mantenere la sincronizzazione attiva in modo generalizzato, ma avete la necessità di escludere singoli utenti, gruppi o classi di oggetti in base a un attributo specifico.

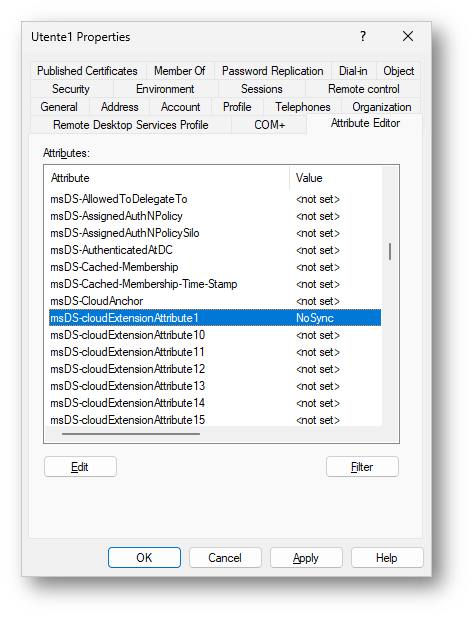

Nell’esempio che vi propongo ho deciso di escludere dalla sincronizzazione tutti gli utenti che hanno l’attributo msDS-cloudExtensionAttribute1 configurato come NoSync. Potete utilizzare qualsiasi attributo a vostro piacimento.

Figura 14: Attributo msDS-cloudExtensionAttribute1 configurato come NoSync per Utente1

La creazione della regola è molto simile a quella che abbiamo visto in precedenza.

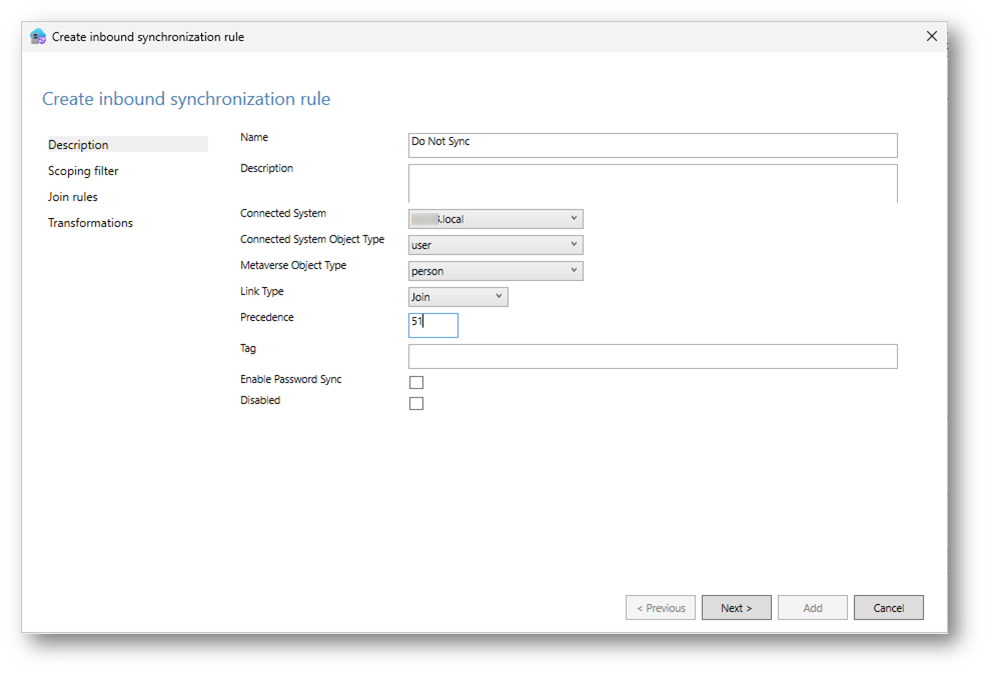

Avviate il Synchronization Rules Editor dal menu Start e assicuratevi di selezionare l’opzione Inbound (In ingresso), poi cliccate su Add new rule.

Assegnate alla regola un nome descrittivo, ad esempio “Do Not Sync“. Selezionate la foresta corretta, quindi selezionate User come Connected System Object Type e Person come Metaverse Object Type. In Link Type selezionare Join (Unisci). In Precedence digitate un valore attualmente non usato da un’altra regola di sincronizzazione, ad esempio 51, e quindi fare clic su Next (Avanti).

NOTA: Il valore di precedenza può essere un numero qualsiasi non in uso, ma deve essere minore di 100. Ve lo ricordate, no? 🙂

Figura 15: Inbound Synchronization Rule

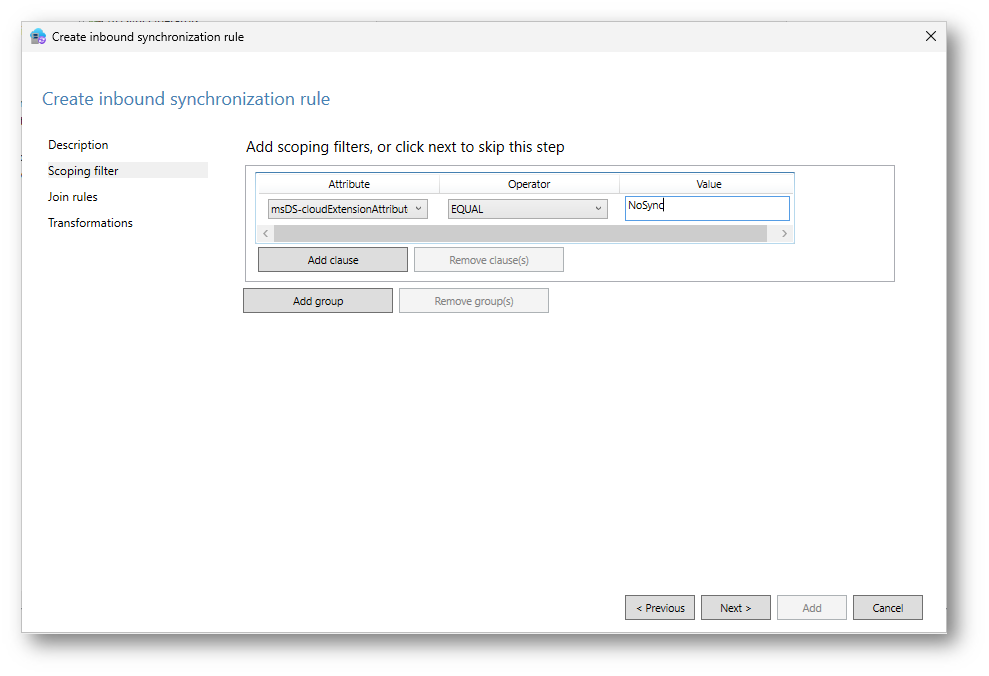

In Scoping filter fate clic su Add Group e quindi fate clic su Add Clause. In Attribute selezionate msDS-cloudExtensionAttribute1 (o qualsiasi altro attributo scelto da voi). Verificate che Operator sia impostato su EQUAL e digitate il valore NoSync nella casella Value. Fate clic su Next.

Figura 16: Scoping filter della regola

Lasciate vuote le regole Join e fate clic su Next. Fate clic su Add Transformation, selezionate Constant per FlowType e cloudFiltered come Target Attribute. Nella casella Source digitate True. Fate clic su Add per salvare la regola.

Figura 17: Transformations della regola

Dopo la creazione della regola sarà necessario effettuare una sincronizzazione completa, che verrà effettuata in automatico al successivo ciclo di sincronizzazione.

Figura 18: Creazione della regola completata con successo

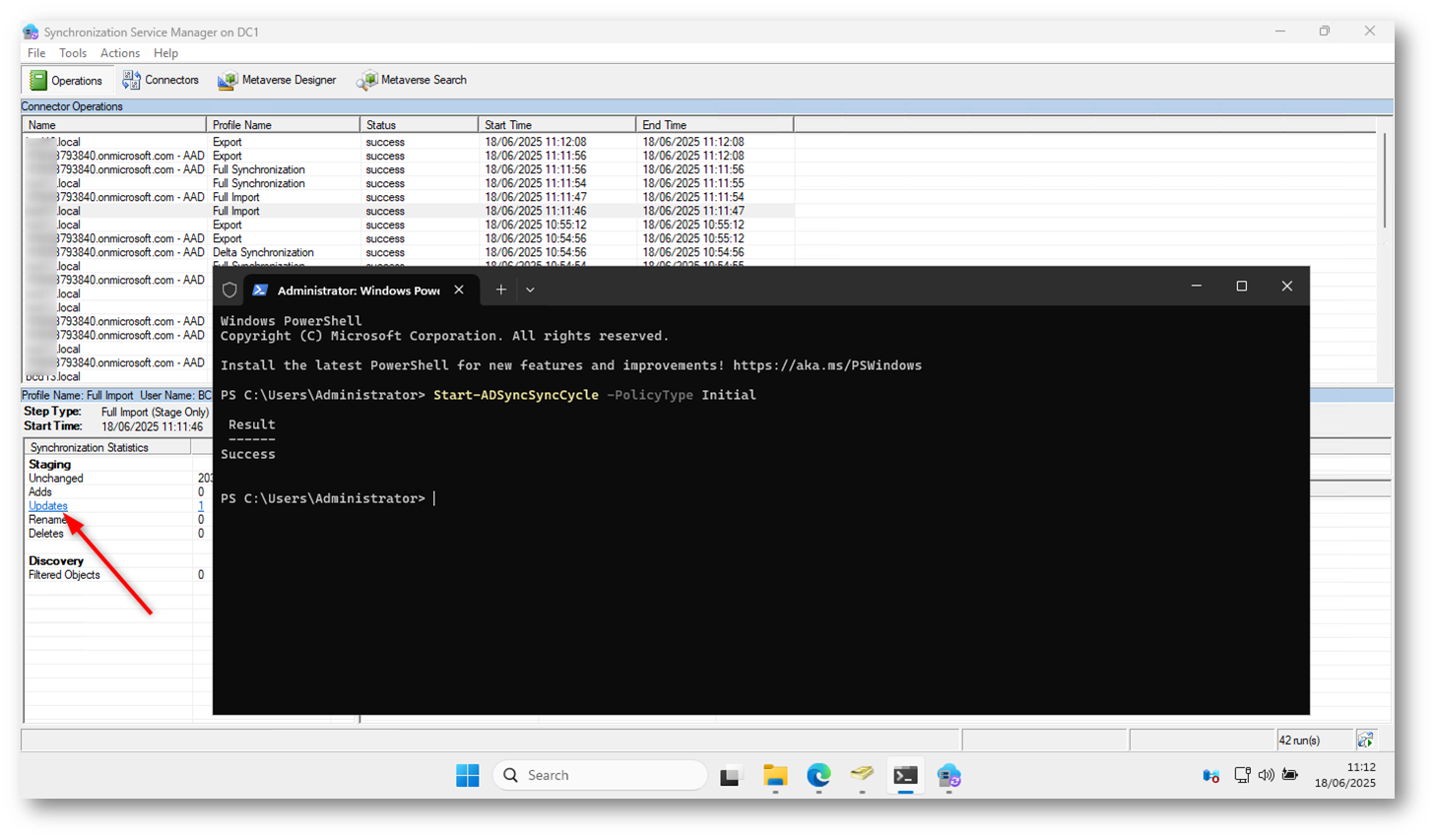

Potete anche forzare manualmente il ciclo di sincronizzazione utilizzando il comando PowerShell Start-ADSyncSyncCycle -PolicyType Initial

Come si può notare dalla figura sotto, c’è stato un aggiornamento effettivo dopo l’esecuzione manuale della sincronizzazione. Questo conferma che la regola o la modifica introdotta è stata recepita e applicata dal motore di sincronizzazione.

Figura 19: Sincronizzazione manuale degli oggetti di Active Directory, dopo la configurazione delle regole

Conclusioni

L’utilizzo dei filtri in Microsoft Entra Connect Sync rappresenta una pratica fondamentale per garantire una sincronizzazione efficace, sicura e controllata tra Active Directory on-premises e Microsoft Entra ID. Configurare correttamente questi filtri consente di ottimizzare il carico di sincronizzazione, migliorare la sicurezza, e mantenere ordinato l’ambiente cloud evitando la presenza di oggetti non necessari.

Prima di implementare modifiche significative, è consigliabile effettuare test in ambienti dedicati e documentare tutte le modifiche per facilitare eventuali rollback o ripristini.