Autenticazione a Microsoft Entra ID utilizzando Application Identity (preview)

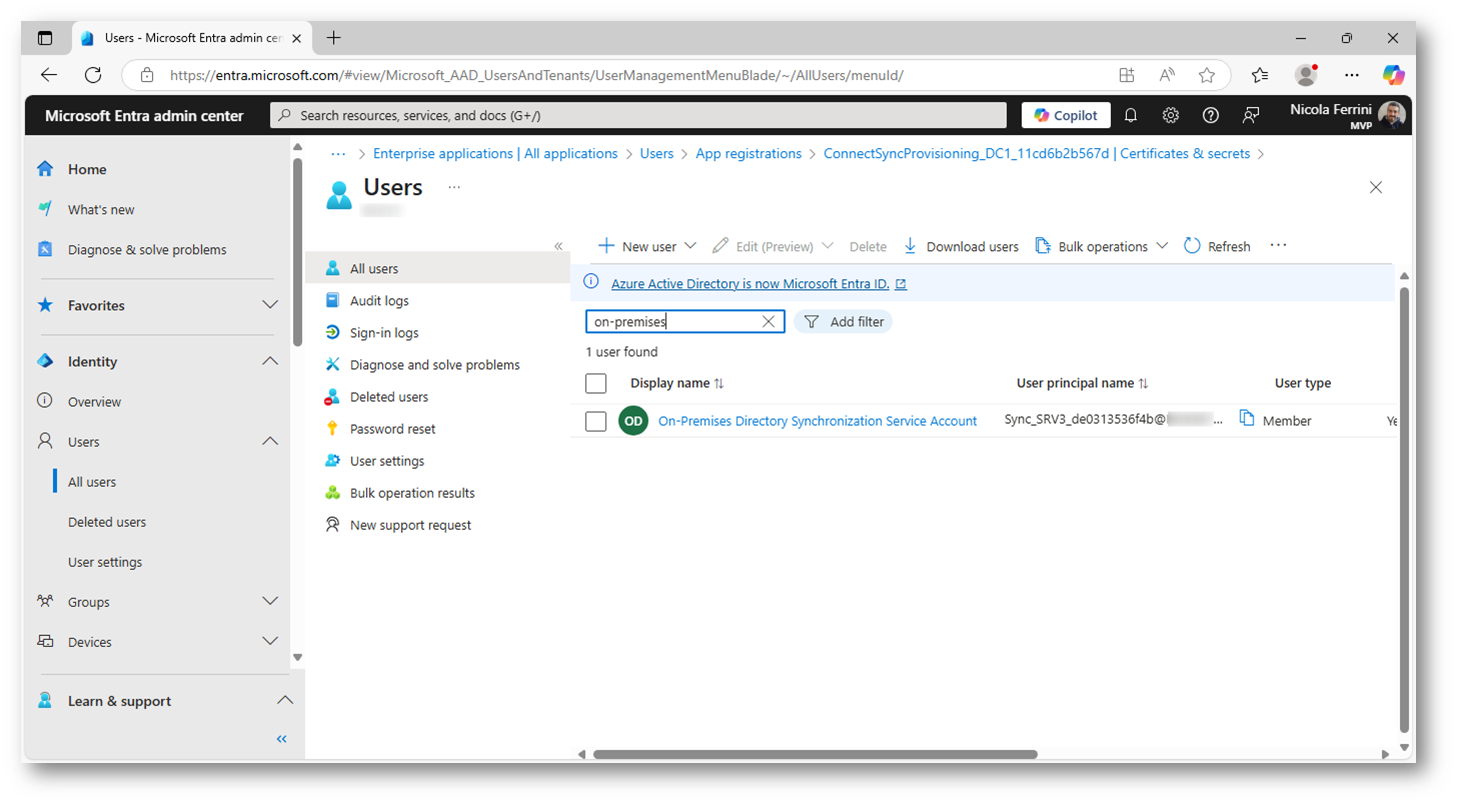

Come ben sapete, Microsoft Entra Connect Sync utilizza un account denominato Microsoft Entra Connector account per autenticarsi e sincronizzare le identità da Active Directory verso Entra ID. Questo account si basa su nome utente e password per eseguire le richieste di autenticazione.

Per rafforzare ulteriormente la sicurezza del servizio e ridurre la dipendenza da credenziali statiche, Microsoft sta introducendo una nuova modalità basata su identità applicativa (attualmente in preview). In questo nuovo approccio, l’autenticazione avviene tramite OAuth 2.0 client credential flow utilizzando un certificato come meccanismo di autenticazione.

Con questo metodo potete registrare un’applicazione di tipo single-tenant third-party all’interno del tenant Entra ID. Questa applicazione fungerà da identità dell’istanza Entra Connect, eliminando la necessità di usare un account con password. Per le credenziali, è possibile scegliere una delle opzioni disponibili per la gestione dei certificati, che garantiscono un livello di protezione superiore rispetto all’autenticazione tradizionale.

L’adozione dell’identità applicativa non solo migliora la sicurezza, ma semplifica anche la gestione delle credenziali nel tempo, grazie al supporto per la rotazione automatica dei certificati. Non male no?

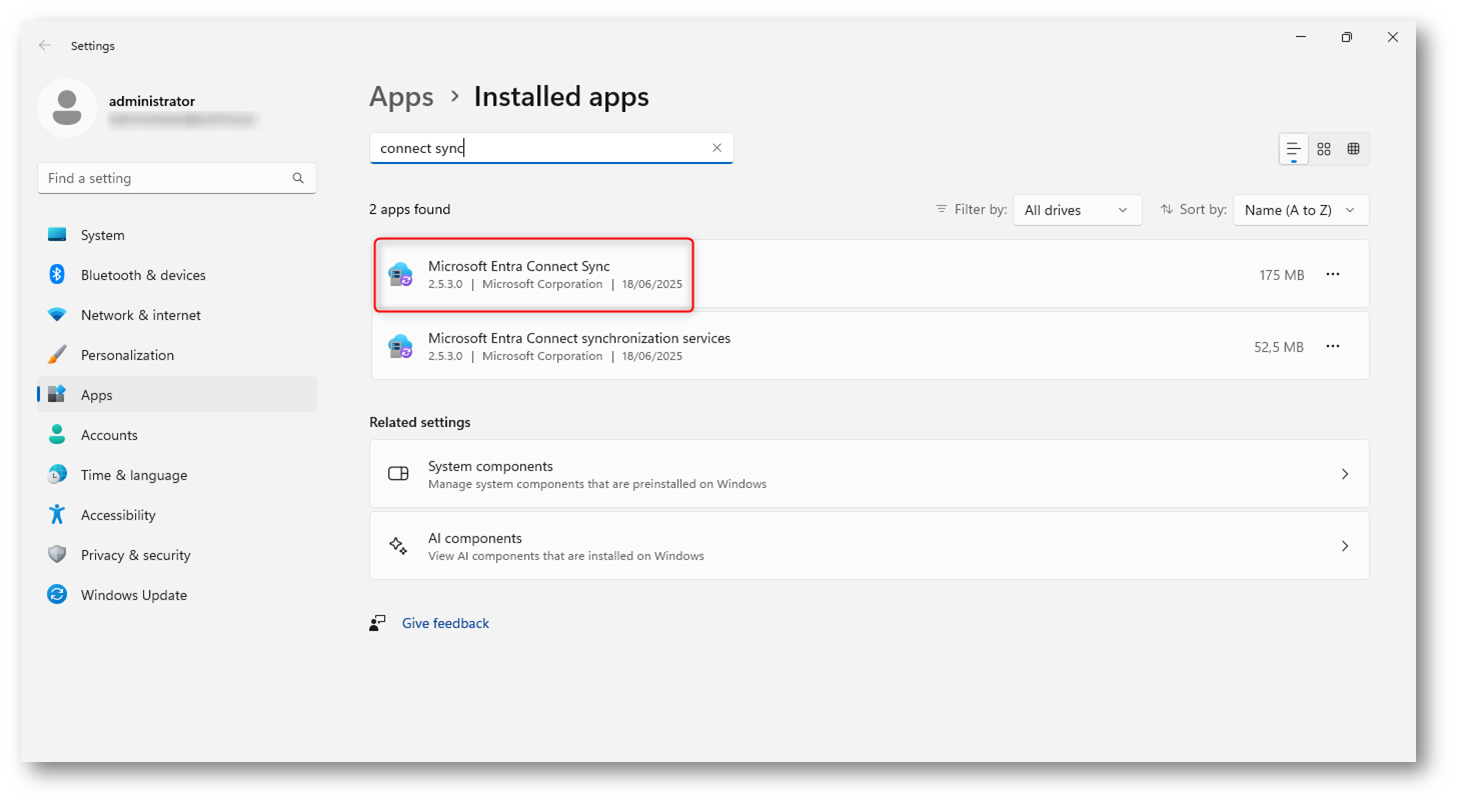

Figura 1: Microsoft Entra Connect Account, utilizzato per scrivere le informazioni in Microsoft Entra ID

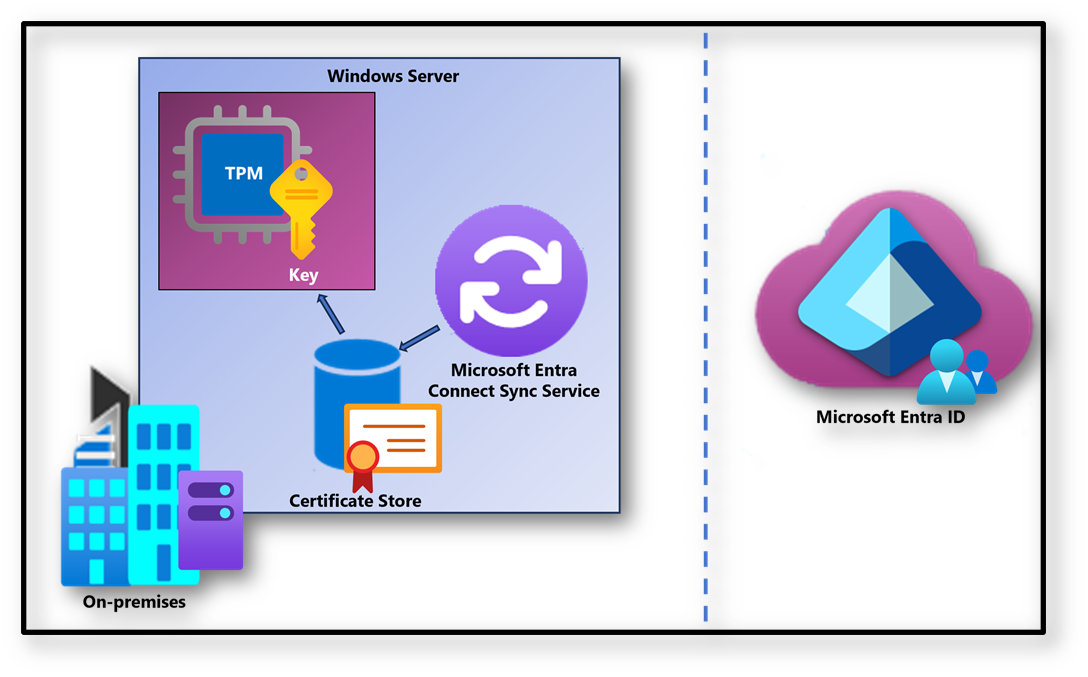

A partire dalla versione 2.5.3.0 di Microsoft Entra Connect Sync, Microsoft introduce un sistema avanzato di gestione automatica del certificato utilizzato per l’autenticazione dell’applicazione. Questa nuova modalità, attiva per impostazione predefinita, offre un livello di sicurezza superiore, soprattutto per quanto riguarda l’account dell’applicazione (Application ID), grazie a un controllo completo sul ciclo di vita del certificato: creazione, rotazione e rimozione vengono gestite in modo trasparente dal sistema.

Il certificato viene archiviato nello store dell’utente corrente. Per garantire la massima protezione della chiave privata associata, è fortemente consigliato che la macchina su cui è installato Entra Connect disponga di un modulo TPM (Trusted Platform Module). In presenza di TPM, le operazioni sensibili legate alla chiave vengono eseguite all’interno di un ambiente hardware dedicato, creando un confine di sicurezza fisico che rende estremamente difficile l’accesso non autorizzato.

Nel caso in cui il TPM non sia disponibile, Entra Connect utilizza comunque delle misure di sicurezza software affidandosi al provider Microsoft Software Key Storage. In questo scenario, la chiave privata viene contrassegnata come non esportabile, aggiungendo un ulteriore livello di protezione. Tuttavia, va sottolineato che l’assenza di isolamento hardware riduce il livello di sicurezza complessivo, rendendo il sistema più esposto a possibili compromissioni.

Figura 2: Microsoft Entra Connect certificate management

Prerequisiti

I prerequisiti per implementare l’autenticazione attraverso l’application identity sono:

- Microsoft Entra Connect versione 2.5.3.0 o successiva.

- Account Entra di Microsoft con almeno un ruolo di Amministratore di Identità Ibrida.

- Ambiente Active Directory Domain Services locale con sistema operativo Windows Server 2016 o versione successiva.

- Facoltativo: TPM 2.0 presente e pronto per l’uso (consigliato per la sicurezza)

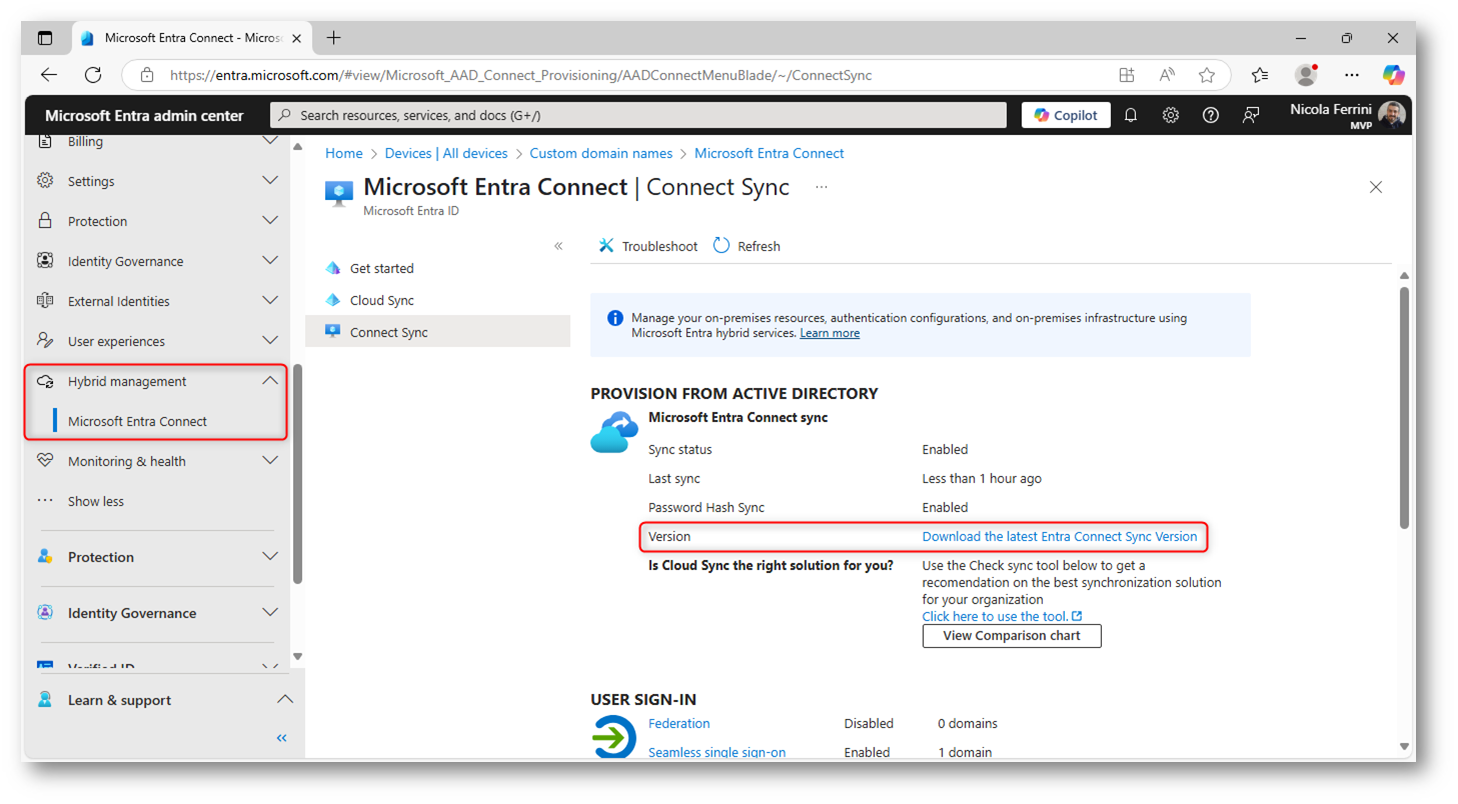

NOTA IMPORTANTE: Le nuove versioni di Microsoft Entra Connect Sync saranno disponibili solo tramite l’interfaccia di amministrazione di Microsoft Entra e non verranno più rilasciate nell’Area download Microsoft, come già annunciato qui Microsoft Entra releases and announcements – Microsoft Entra | Microsoft Learn

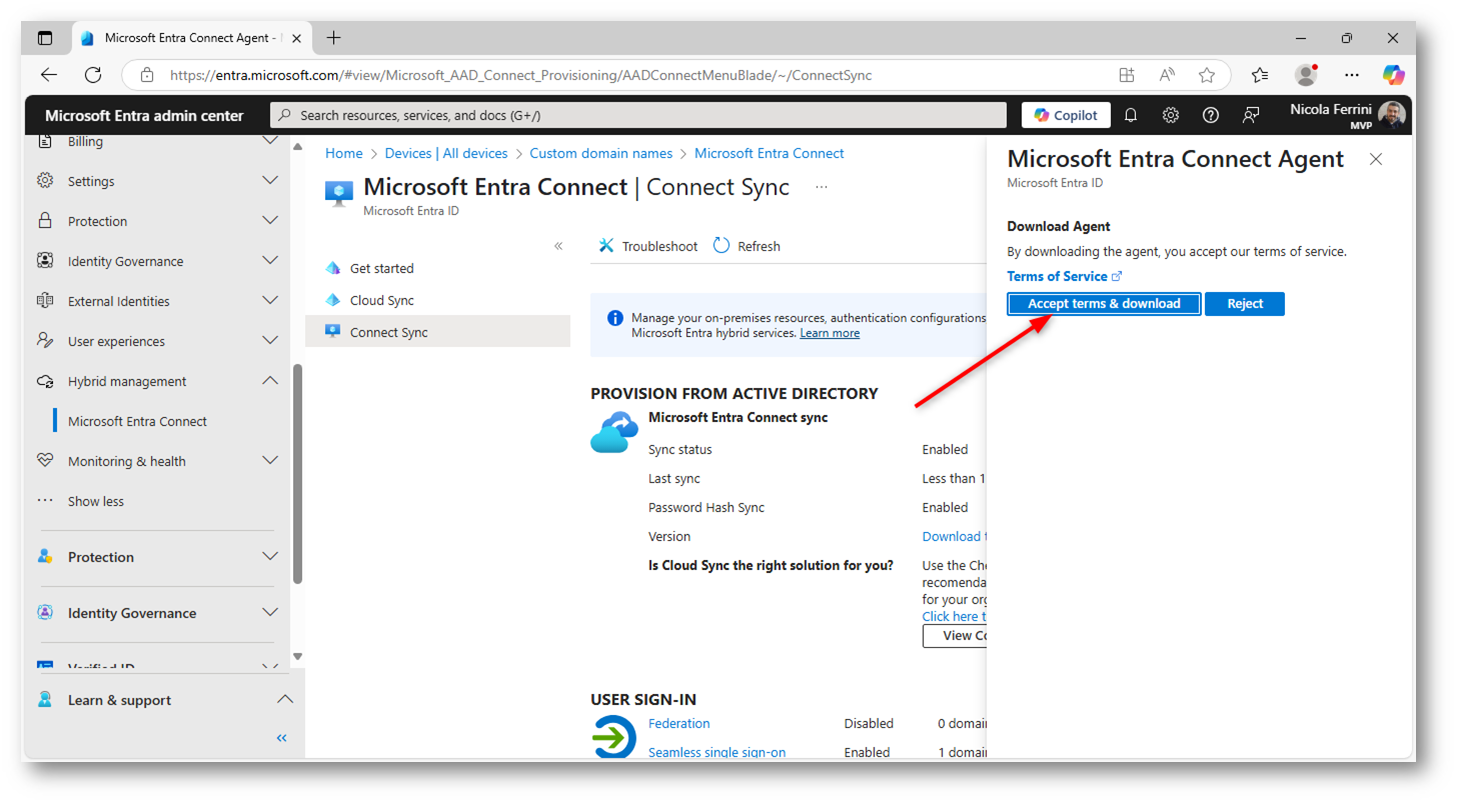

Installazione e aggiornamento (gestito da Microsoft Entra Connect Sync)

Procedete quindi a scaricare l’ultima versione disponibile di Microsoft Entra Connect Sync dal portale amministrativo di Microsoft Entra.

Figura 3: Download dell’ultima versione disponibile di Microsoft Entra Connect Sync dal portale amministrativo di Microsoft Entra

Figura 4: Download dell’ultima versione disponibile di Microsoft Entra Connect Sync dal portale amministrativo di Microsoft Entra

Durante una nuova installazione di Entra Connect Sync, l’applicazione gestita da Microsoft Entra e le relative credenziali vengono configurate automaticamente. Non è necessario alcun intervento manuale da parte vostra: il processo di configurazione iniziale provvede a creare e associare in modo sicuro l’identità applicativa necessaria per l’autenticazione e la sincronizzazione.

Questa automazione consente di ridurre gli errori di configurazione, semplificare l’adozione del nuovo modello basato su certificato e garantire fin da subito un elevato livello di sicurezza per l’ambiente ibrido.

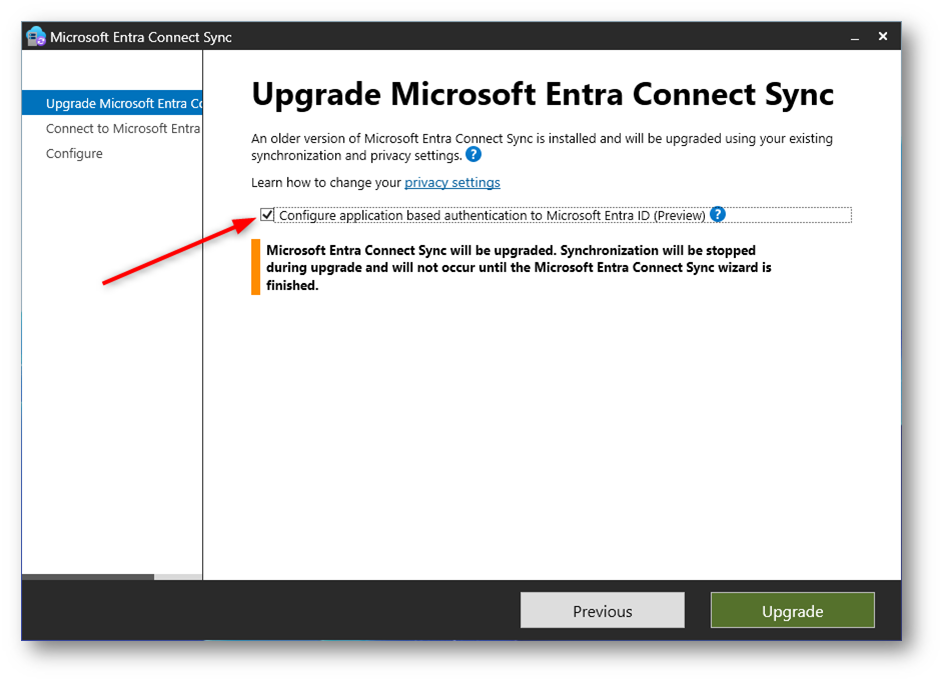

Se state aggiornando un’installazione esistente di Entra Connect, avete la possibilità di abilitare il nuovo modello di autenticazione basato su identità applicativa durante il processo di aggiornamento, selezionando l’opzione “Configura l’autenticazione basata su applicazione a Microsoft Entra ID (Anteprima)”.

Figura 5: Aggiornamento di un’installazione esistente di Entra Connect

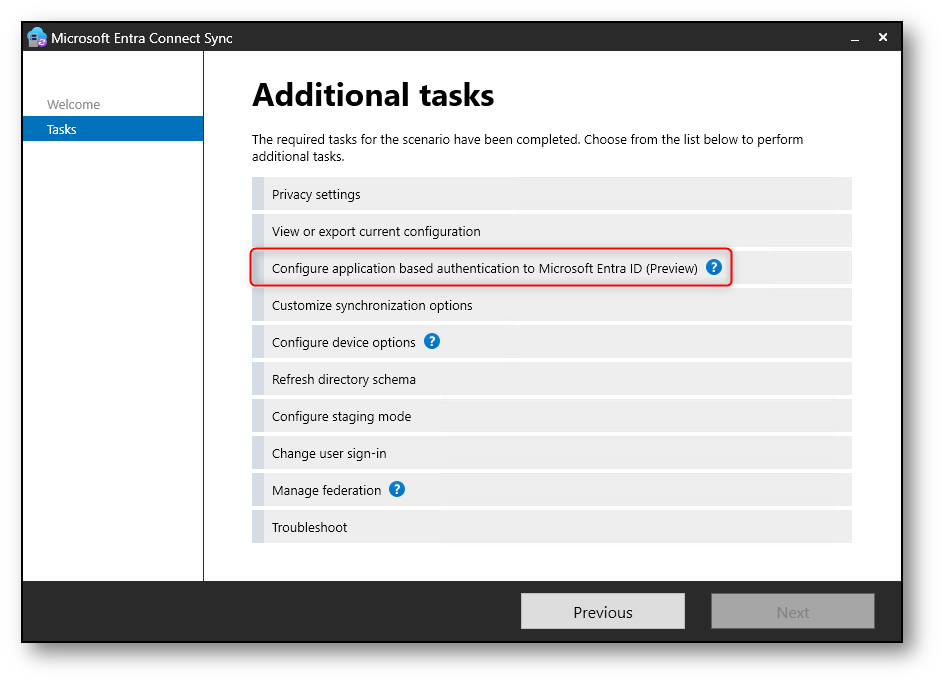

Se durante l’aggiornamento non avete selezionato l’opzione “Configura l’autenticazione basata su applicazione a Microsoft Entra ID (Anteprima)”, al termine dell’installazione vi verrà mostrata una raccomandazione.

Il sistema vi suggerirà di passare all’autenticazione basata su identità applicativa, evidenziando i vantaggi in termini di sicurezza e gestione delle credenziali.

Figura 6: É possibile passare in qualsiasi momento all’autenticazione basata su identità applicativa

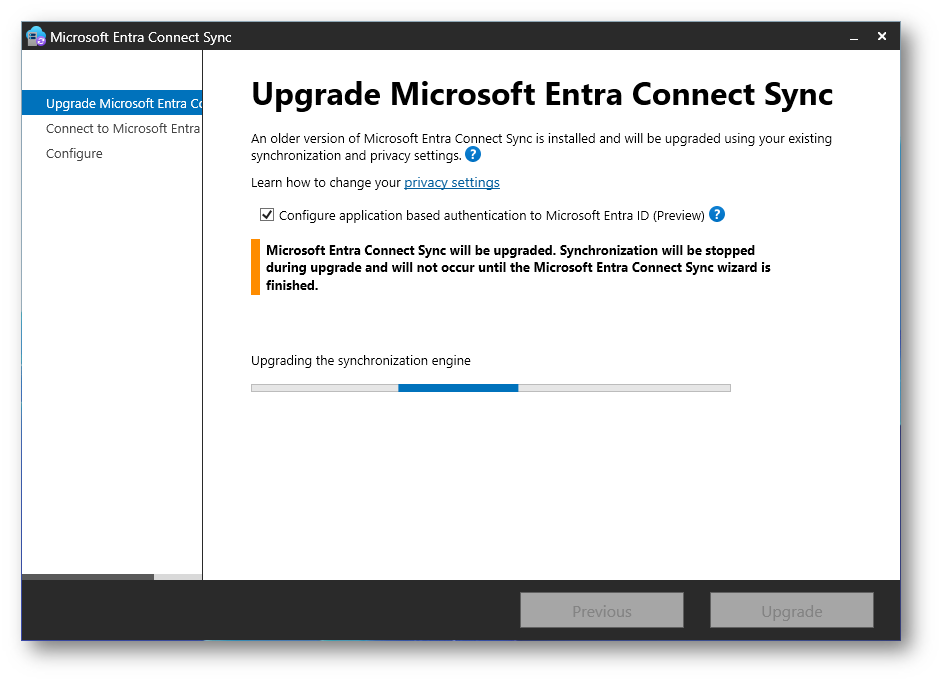

Figura 7: Aggiornamento di Microsoft Entra Connect Sync

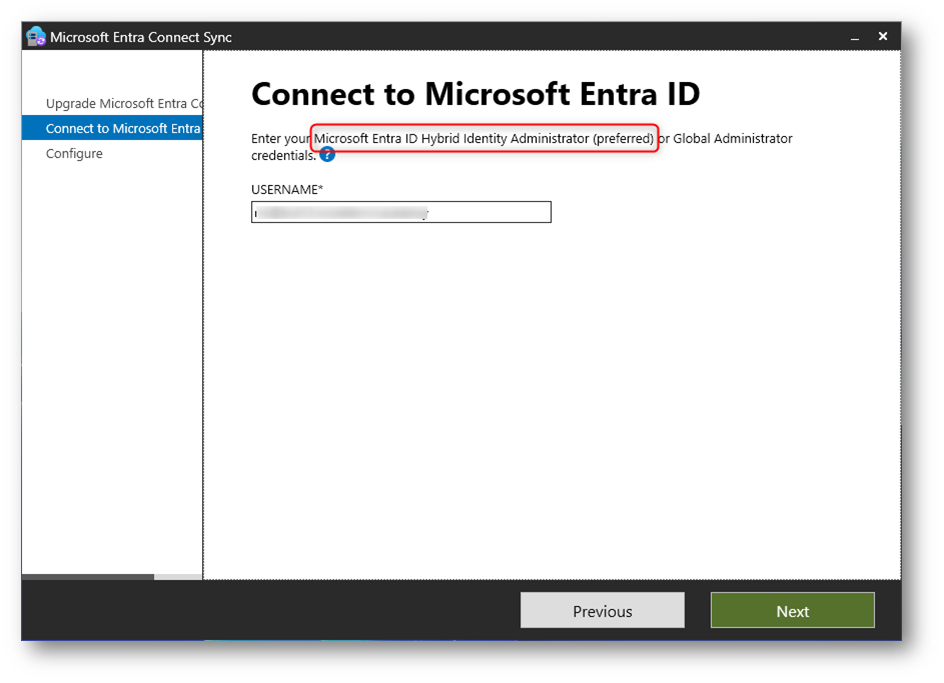

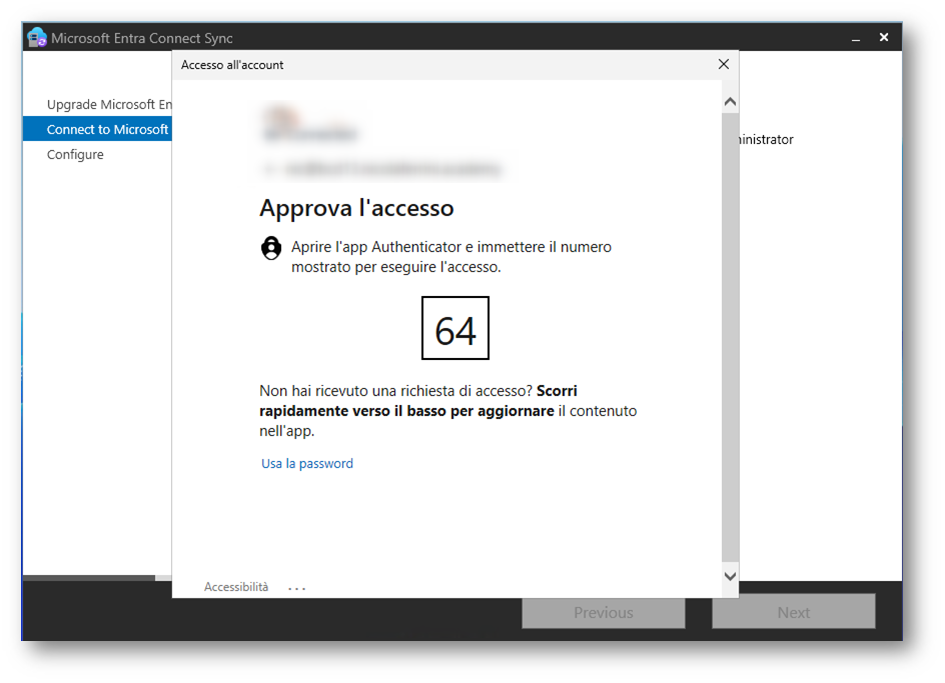

Durante la fase di configurazione o aggiornamento di Entra Connect Sync, vi verrà richiesto di effettuare l’accesso con un account abilitato su Microsoft Entra ID. Come indicato nella schermata, è fortemente consigliato utilizzare un account con ruolo Hybrid Identity Administrator (amministratore delle identità ibride), in quanto garantisce i privilegi necessari per eseguire correttamente la configurazione, con il minimo livello di autorizzazione richiesto.

Figura 8: Accesso con le credenziali di un account abilitato in Microsoft Entra ID

Figura 9: Accesso con le credenziali di un account abilitato in Microsoft Entra ID

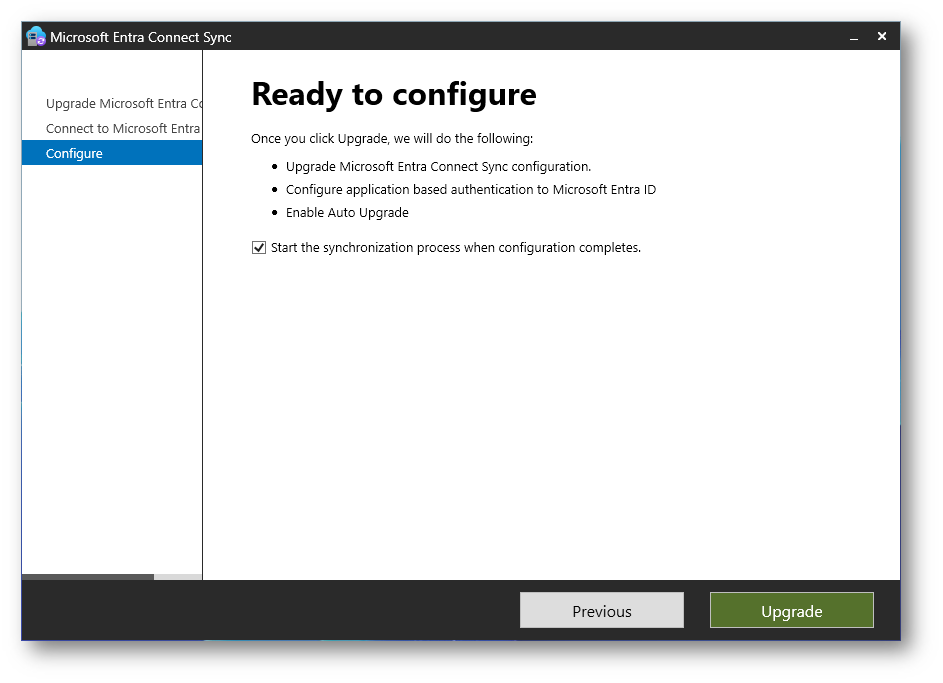

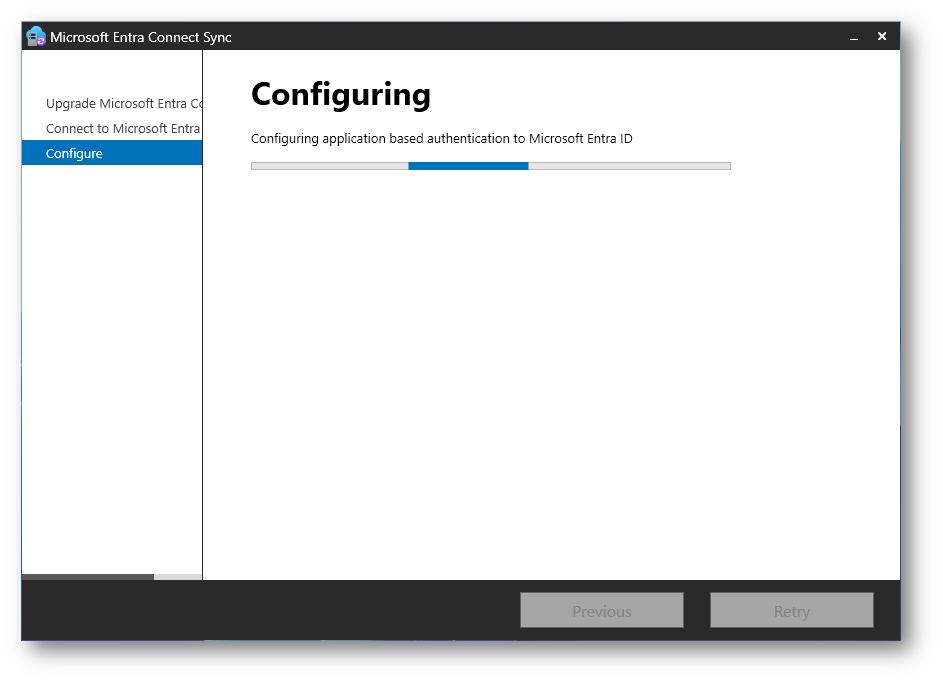

Figura 10: Aggiornamento di Microsoft Entra Connect Sync

Figura 11: Configurazione dell’applicazione da utilizzare per l’autenticazione

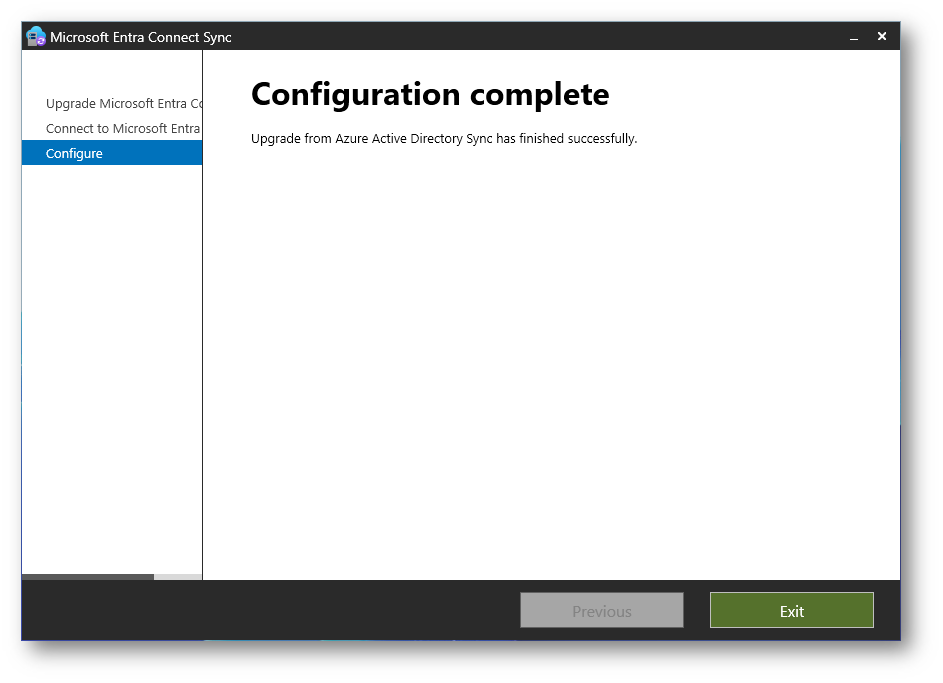

Figura 12: Aggiornamento completato

Figura 13: Versione 2.5.3.0 di Microsoft Entra Connect Sync installata

Verifica dell’uso dell’identità applicativa tramite PowerShell

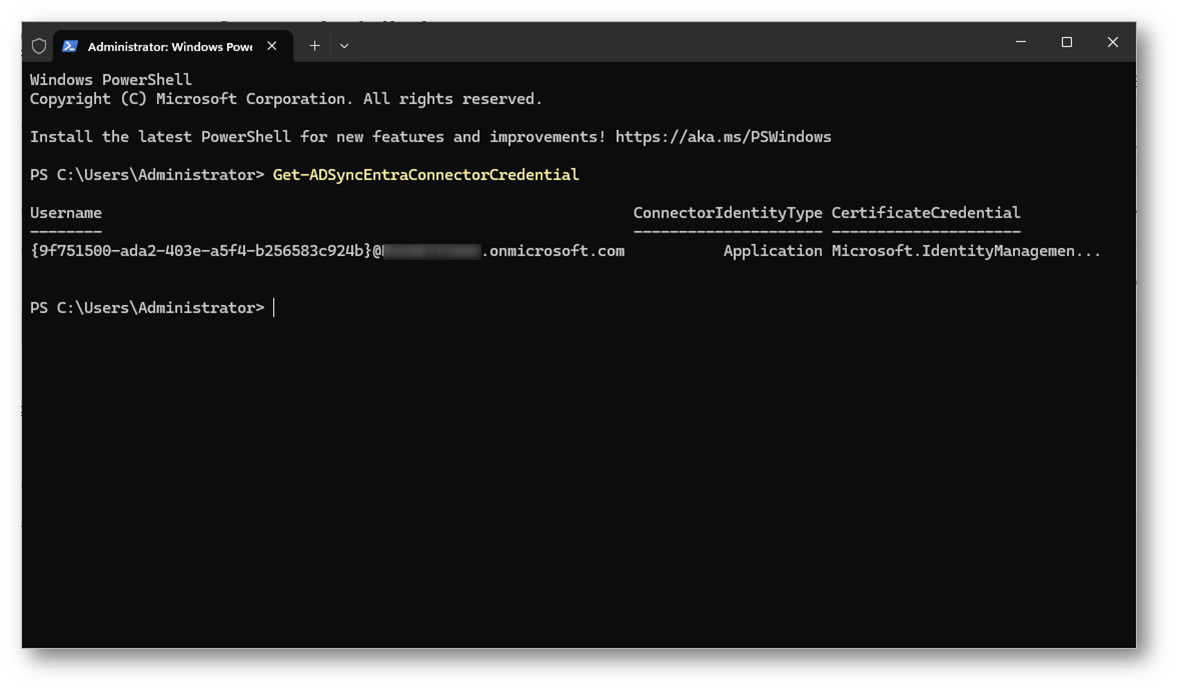

Per assicurarvi che Microsoft Entra Connect stia utilizzando correttamente l’identità applicativa con autenticazione basata su certificato, potete eseguire la seguente verifica tramite PowerShell. Utilizzate la cmdlet Get-ADSyncEntraConnectorCredential.

Se il connettore è configurato per utilizzare l’identità applicativa, il comando restituirà i dettagli relativi all’applicazione registrata in Entra ID, inclusi l’Application ID e il tipo di credenziale utilizzata (es. certificato).

Questa operazione è utile anche per confermare che la configurazione è andata a buon fine dopo l’installazione o l’aggiornamento del servizio.

Figura 14: Verifica dell’uso dell’identità applicativa tramite PowerShell

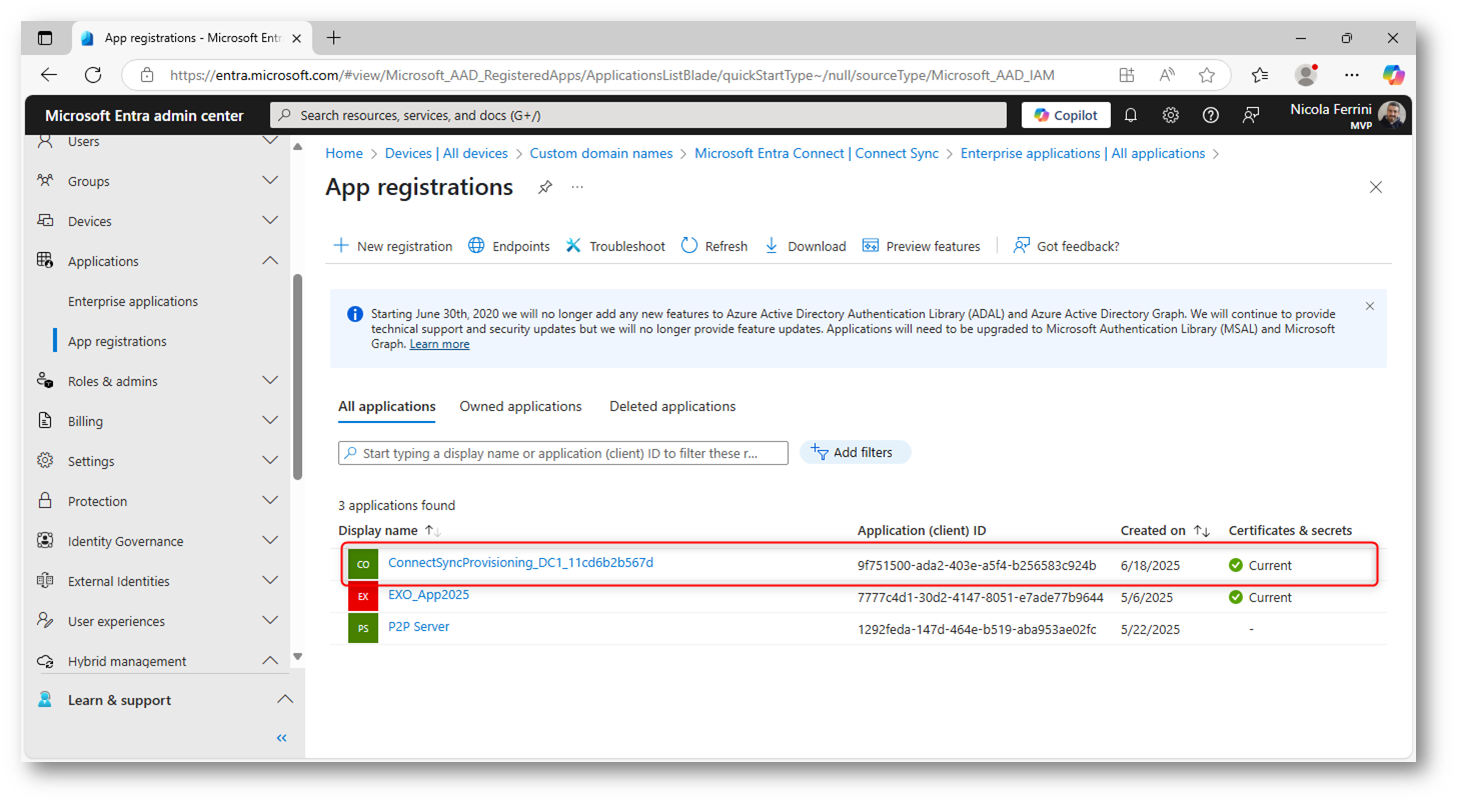

Verifica dal portale Microsoft Entra

Un’ulteriore conferma dell’uso dell’identità applicativa può essere effettuata direttamente dal portale Entra. Accedendo alla sezione App registrations nel Microsoft Entra admin center, troverete un’applicazione con un nome simile a ConnectProvisioning_<nome_macchina>_<ID univoco>.

Nella colonna Certificates & secrets, se la voce mostra lo stato “Current” con un’icona verde, significa che l’autenticazione avviene tramite un certificato attivo e aggiornato, quindi l’identità applicativa è in uso correttamente.

Figura 15: Verifica dal portale Microsoft Entra

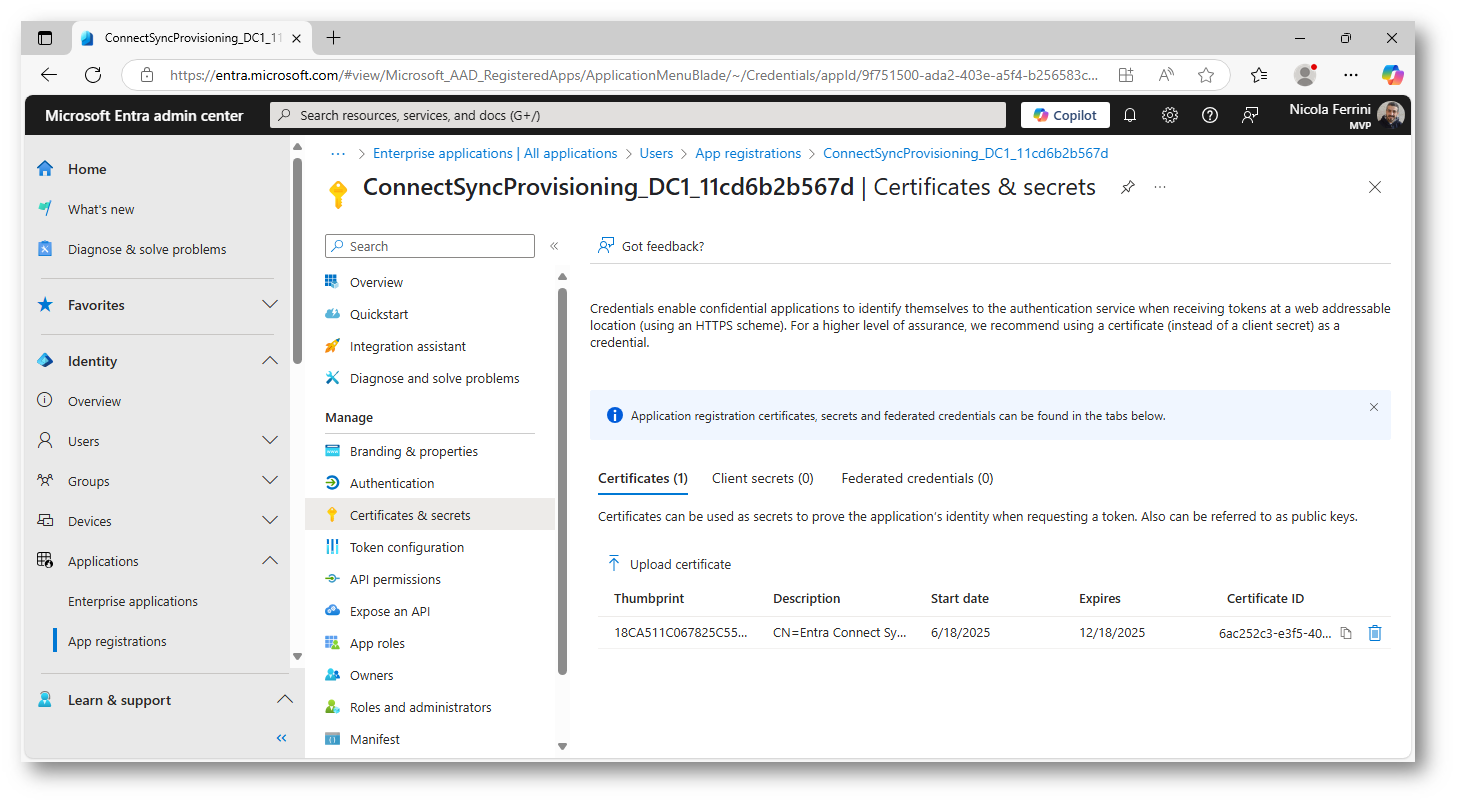

Accedendo alla sezione Certificates & secrets della registrazione dell’applicazione nel portale Microsoft Entra, potete visualizzare i dettagli del certificato utilizzato per l’autenticazione.

Figura 16: Dettagli del certificato usato dall’identità applicativa

Rimozione dell’account di servizio legacy

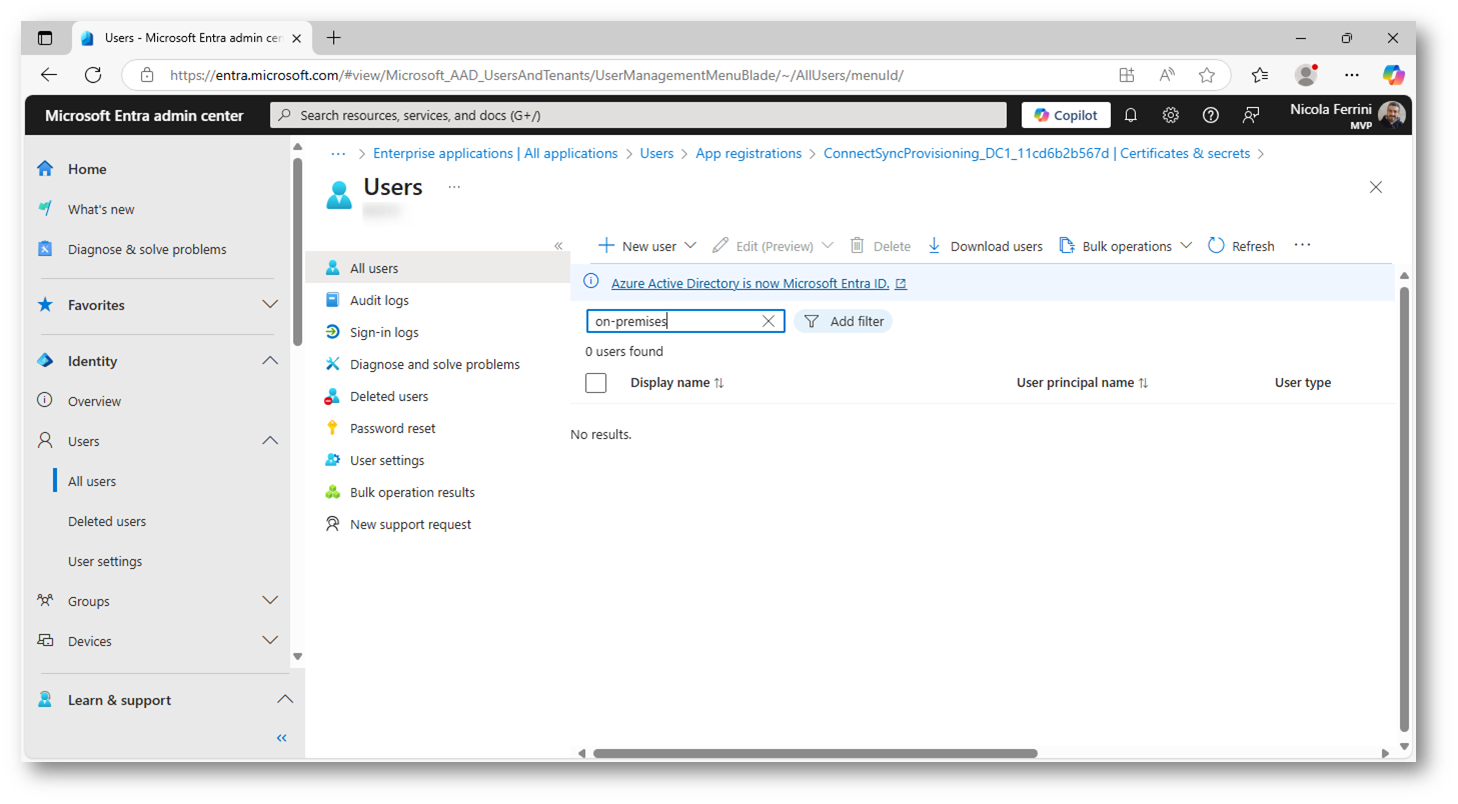

Nel passaggio all’autenticazione basata su identità applicativa, l’aggiornamento di Entra Connect rimuove automaticamente l’account di servizio legacy precedentemente utilizzato per la connessione a Microsoft Entra ID.

Questo significa che l’account Microsoft Entra Connector (che si basava su nome utente e password) non è più presente né necessario, riducendo la superficie d’attacco e semplificando la gestione delle credenziali nel tempo.

Figura 17: L’account di servizio legacy è stato rimosso dopo l’aggiornamento

Conclusioni

L’introduzione dell’autenticazione basata su identità applicativa con certificato in Microsoft Entra Connect rappresenta un’evoluzione significativa in termini di sicurezza e gestione. Questo approccio consente di abbandonare l’utilizzo di account di servizio tradizionali con credenziali statiche, spesso soggetti a vulnerabilità, in favore di un modello più sicuro, automatizzato e conforme alle moderne pratiche di protezione dell’identità.

L’eliminazione dell’account legacy e l’adozione di certificati non esportabili rafforzano la protezione contro accessi non autorizzati e semplificano la gestione operativa nel tempo. Inoltre, l’integrazione trasparente con il portale Entra e il supporto per la rotazione automatica delle credenziali offrono un controllo completo, riducendo il rischio umano e garantendo la continuità del servizio.