Analizzare e rispondere alle minacce in tempo reale? Microsoft Live Response è la soluzione che stavate cercando

In un mondo in cui dobbiamo fornire risposte in modo rapido e puntuale, ci serve uno strumento che ci permetta di agire in modo esemplare sui nostri Endpoint.

Microsoft Defender for Endpoint è un servizio fondamentale per la protezione dei nostri dispositivi e copre diversi scenari e diversi sistemi operativi in ottica Zero Trust, ma la continua evoluzione degli attacchi informatici a volte non permette ai sistemi Antivirus / EDR di rilevare l’attività illecita.

La funzionalità di Microsoft Live Response può aiutare in modo semplice, intuitivo, ma soprattutto immediato i nostri analisti di sicurezza, a capire cosa sta accedendo all’interno del device oggetto dell’attacco.

Licenze

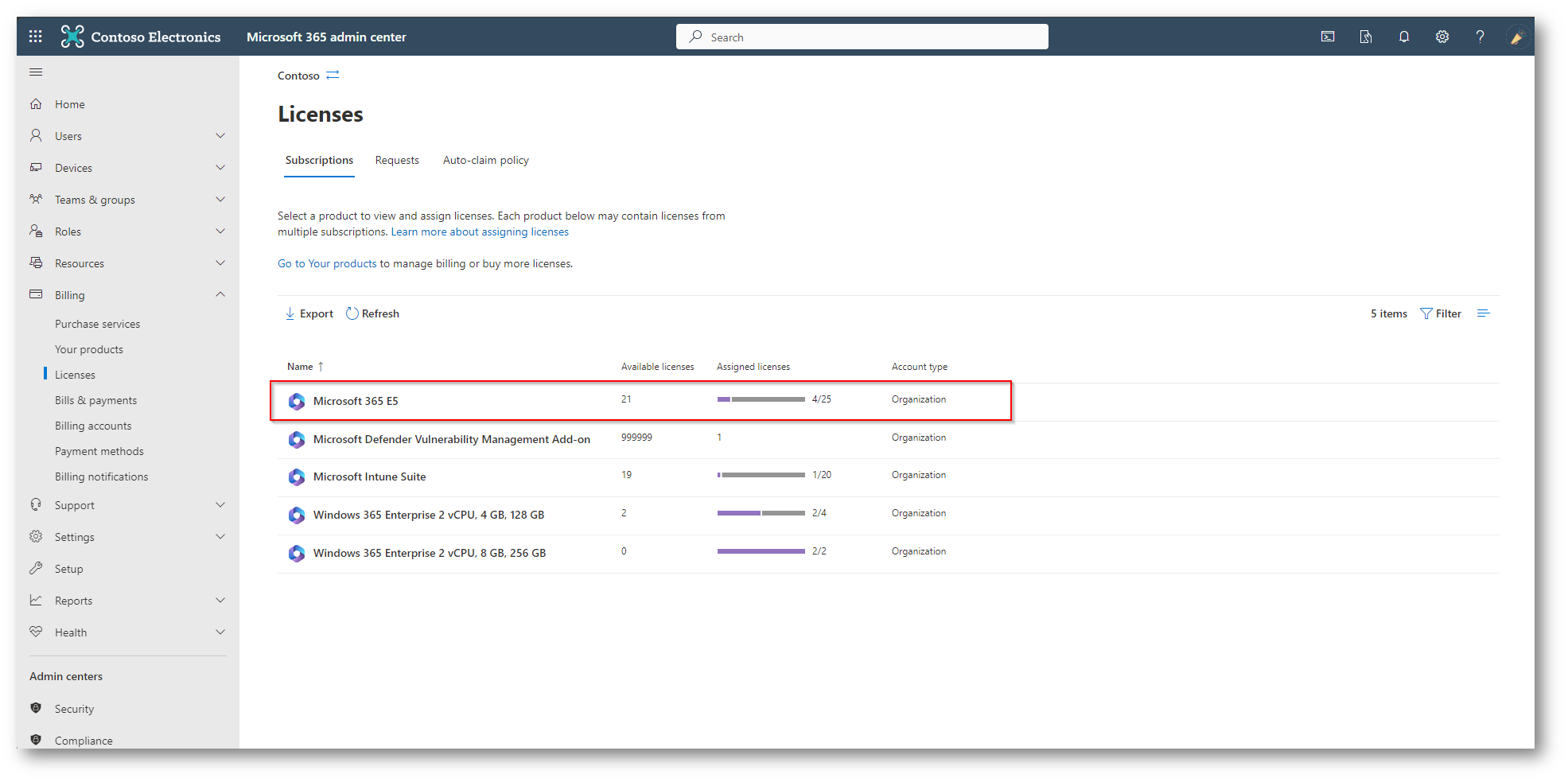

La soluzione di Live Response è una funzionalità che è possibile sfruttare solo se si hanno le seguenti tipologie di licenze:

- Microsoft Defender for Endpoint P2

-

Microsoft Defender XDR che è incluso nei seguenti Piani:

- Microsoft 365 E5 or A5

- Microsoft 365 E3 with the Microsoft 365 E5 Security add-on

- Microsoft 365 E3 with the Enterprise Mobility + Security E5 add-on

- Microsoft 365 A3 with the Microsoft 365 A5 Security add-on

- Windows 10 Enterprise E5 or A5

- Windows 11 Enterprise E5 or A5

- Enterprise Mobility + Security (EMS) E5 or A5

- Office 365 E5 or A5

- Microsoft Defender for Endpoint

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps or Cloud App Discovery

- Microsoft Defender for Office 365 (Plan 2)

- Microsoft 365 Business Premium

- Microsoft Defender for Business

Come sempre per il piano licensing Microsoft vi invio eventualmente a consultare il sito Home | M365 Maps e ne approfitto anche per ringraziare Aaron Dinnage per il lavoro svolto con questo sito, perché ci ha notevolmente semplificato la vita.

Svolgimento

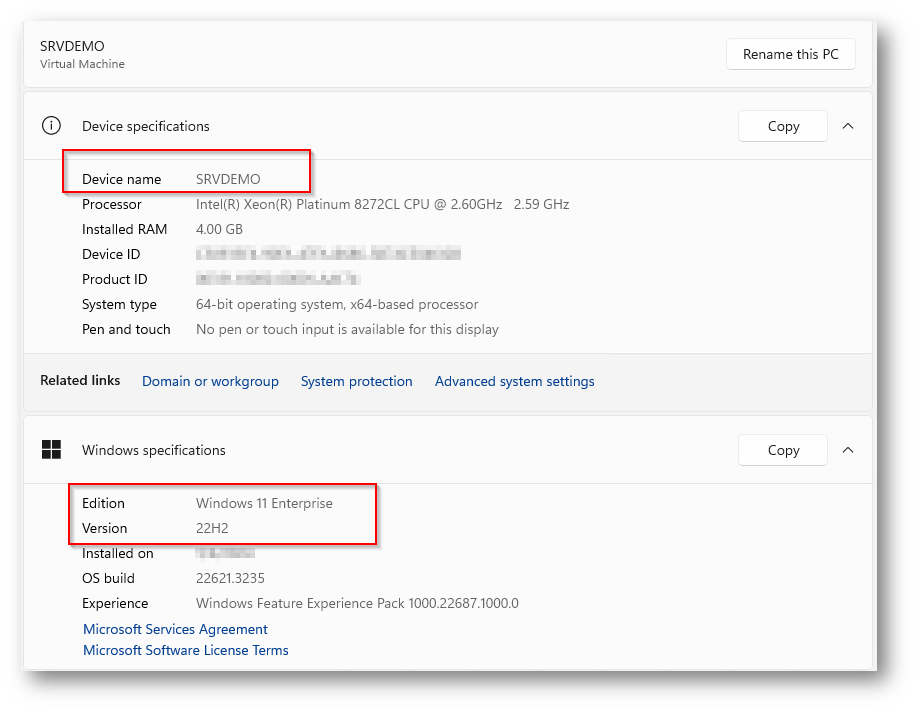

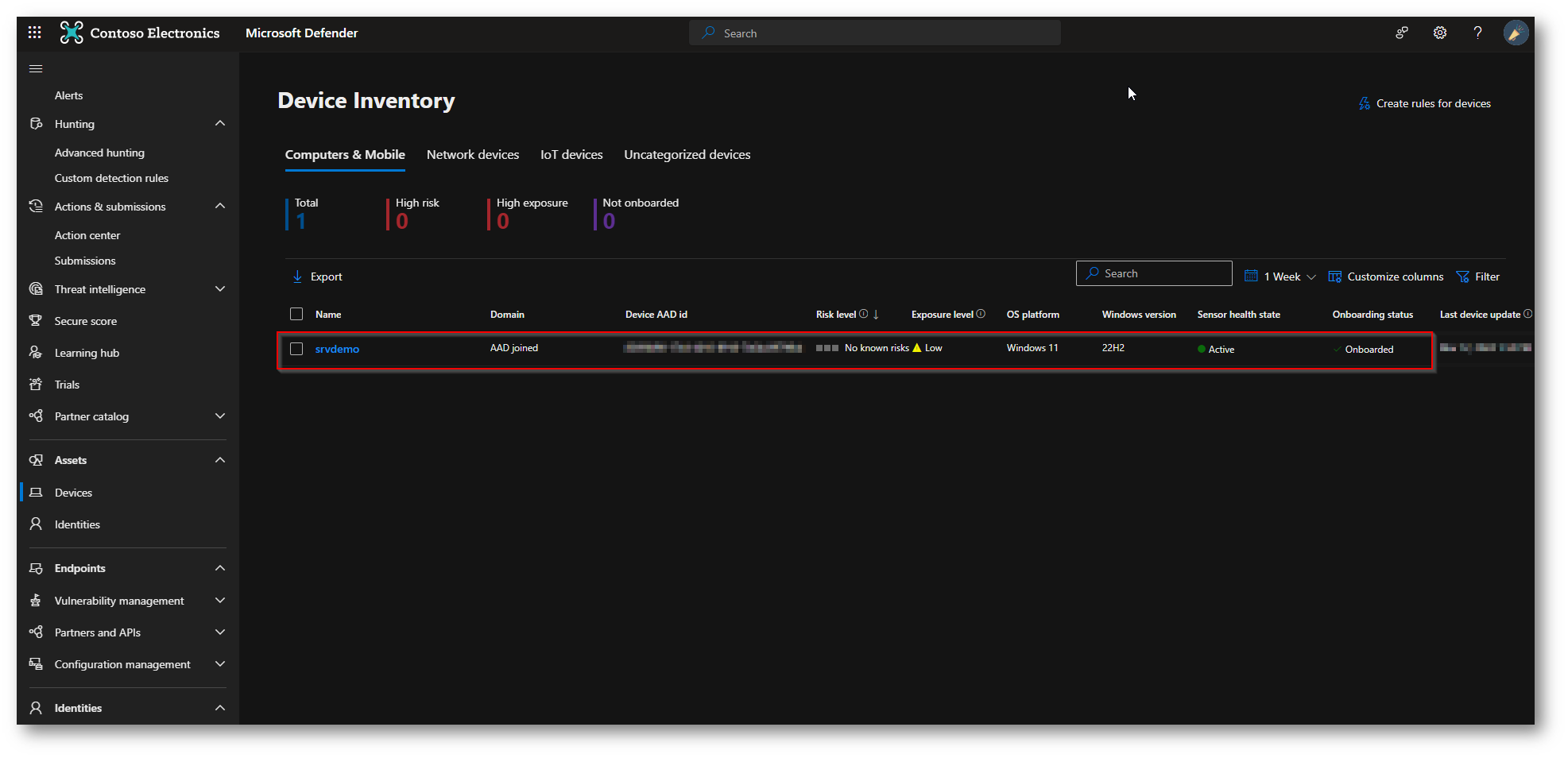

All’interno di questo articolo, per darvi evidenza di questa funzionalità, ho a disposizione un tenant Microsoft 365, con licenze Microsoft 365 E5 ed un dispositivo gestito da Microsoft Defender for Endpoint. Nel mio caso è una VM in Microsoft Azure, con Windows 11 22H2 che simulerà il device di un utente.

Vedremo inoltre 3 azioni di quelle messe a disposizione da Microsoft:

- Scaricare un file dalla macchina per analizzarlo in modo remoto

- Rimediare ad un file considerato malevolo sempre in modalità remota

- Eseguire Script sulla macchina in modalità remota

Figura 1: Tenant per Demo che ha all’interno licenze Microsoft 365 E5

Figura 2: VM che simula il device di un nostro utente

Figura 3: Device demo registrato e gestito da Microsoft Defender for Endpoint

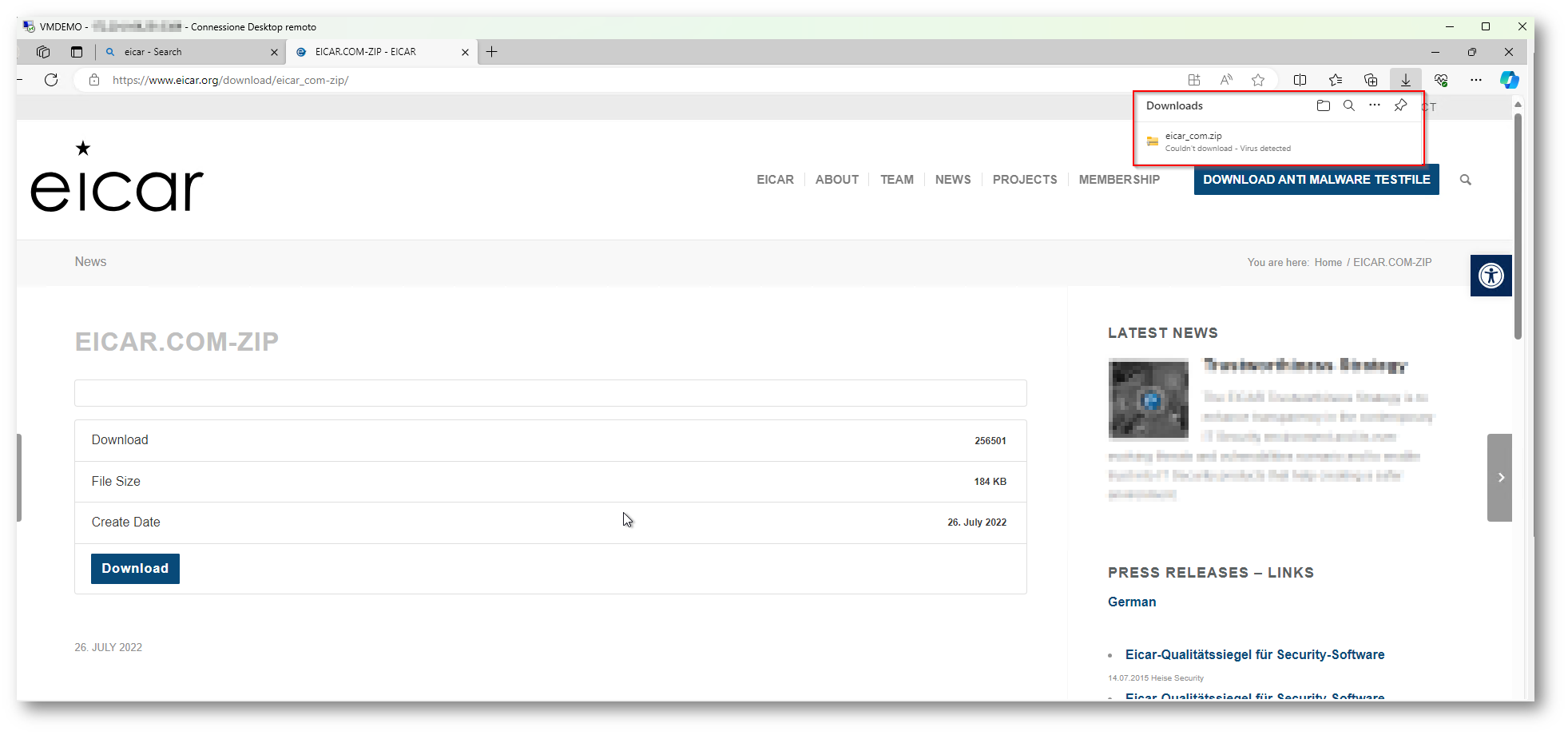

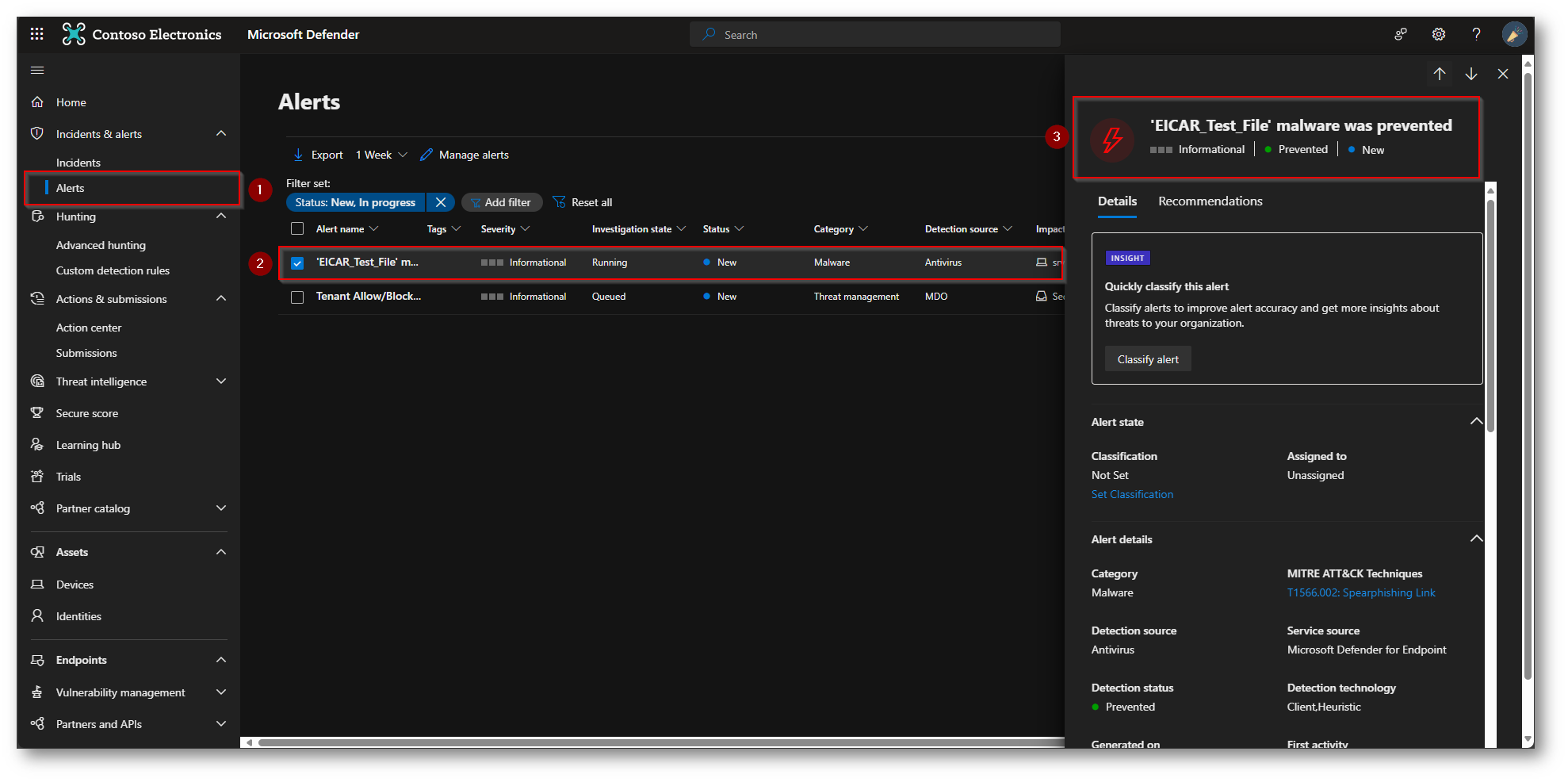

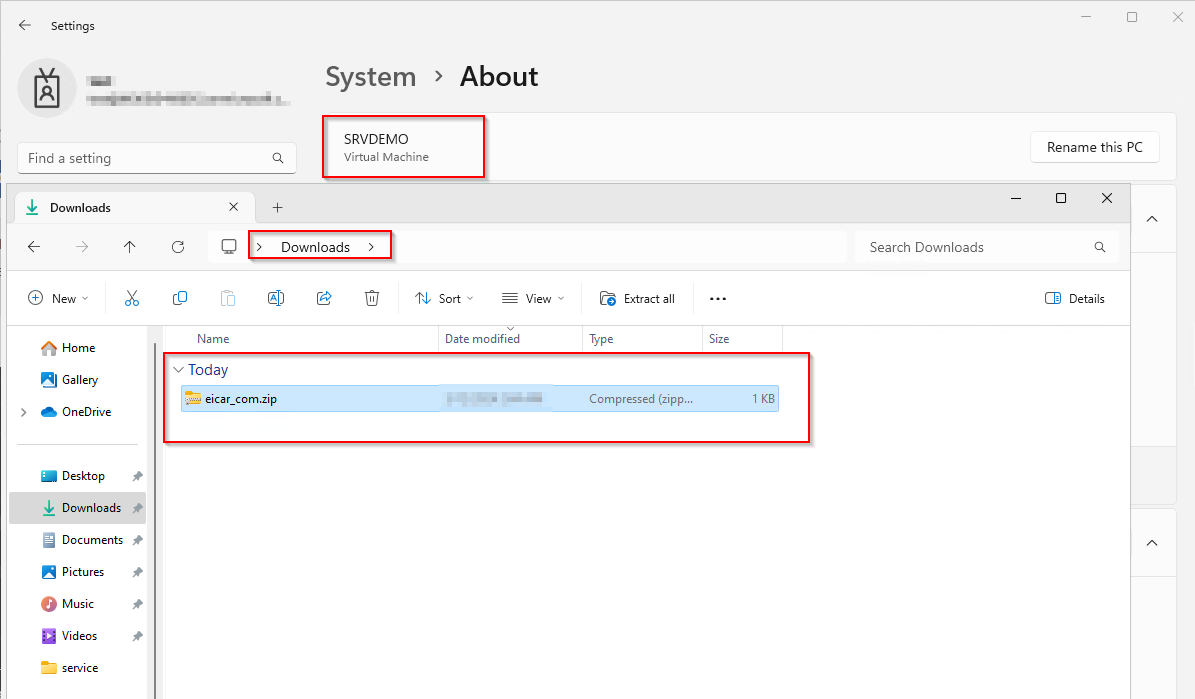

Ora supponiamo che viene generato un alert all’interno del device, nel mio caso ho utilizzato EICAR che permette di simulare un virus all’interno della macchina (a tal proposito vi lascio il link Download Anti Malware Testfile – EICAR) e ho pertanto eseguito il download del file all’interno della mia macchina di test.

Figura 4: Download Malware test file da sito EICAR

Giusto per darvi evidenza dell’alert generato da questa attività all’interno del portale di Microsoft Defender potete dare un’occhiata alla figura sotto:

Figura 5: Alert attività EICAR portale di Microsoft Defender

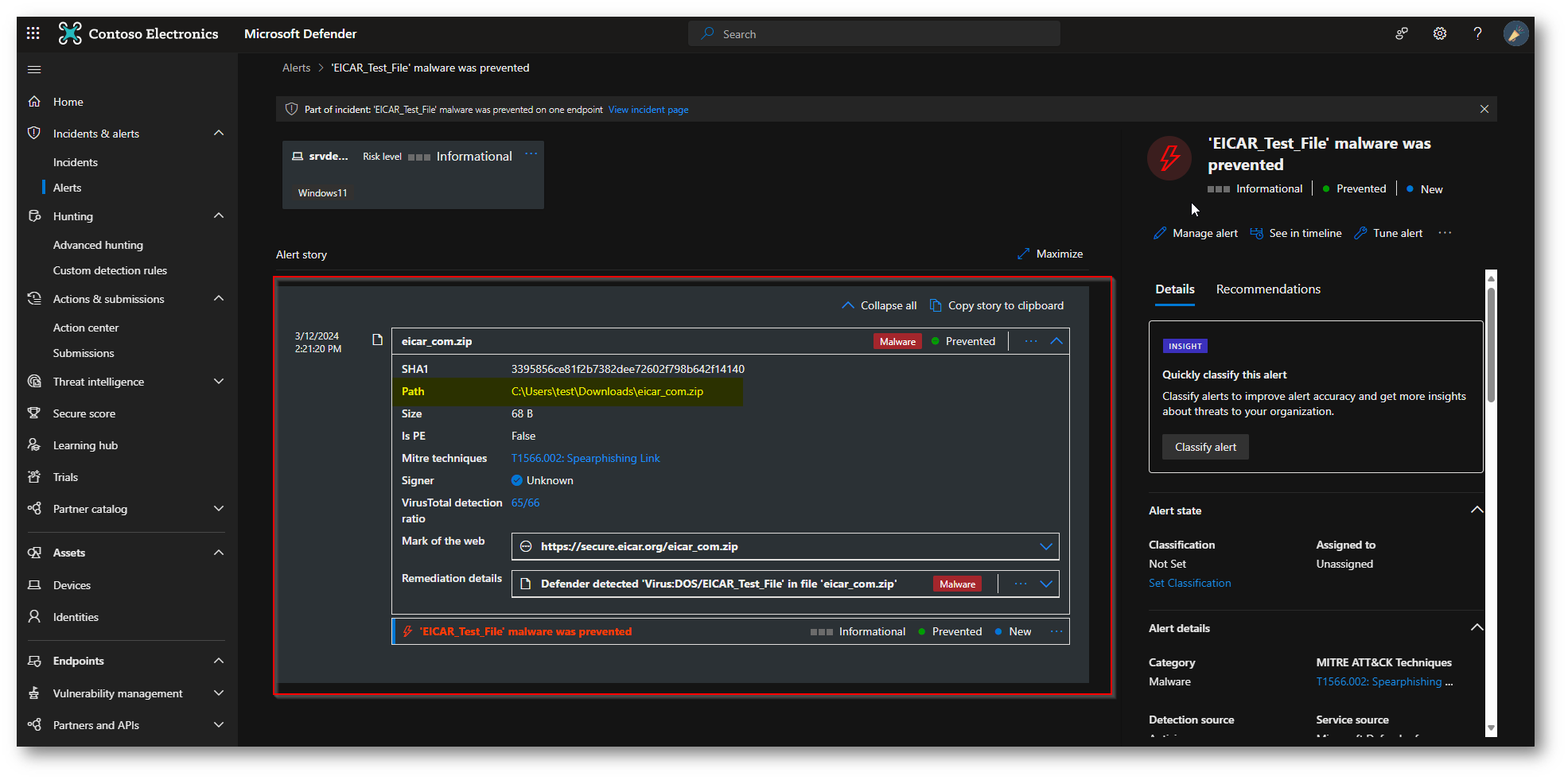

Figura 6: Dettaglio da portale di Microsoft Defender dell’alert appena generato

Ora che avrete verificato cosa effettivamente è successo e quali programmi o file sono stati utilizzati e rilevati come malevoli, potreste o, meglio, il reparto di Analisti di sicurezza SOC ha la necessità di dover analizzare l’evento in modo dettagliato, ma non si riesce ad avere accesso alla macchina, come possono fare quindi i colleghi ?

Per questa necessità vi aiuta la funzionalità di Live Response di Microsoft Defender for Endpoint, vediamo quindi come poter “sfruttare” questa funzionalità.

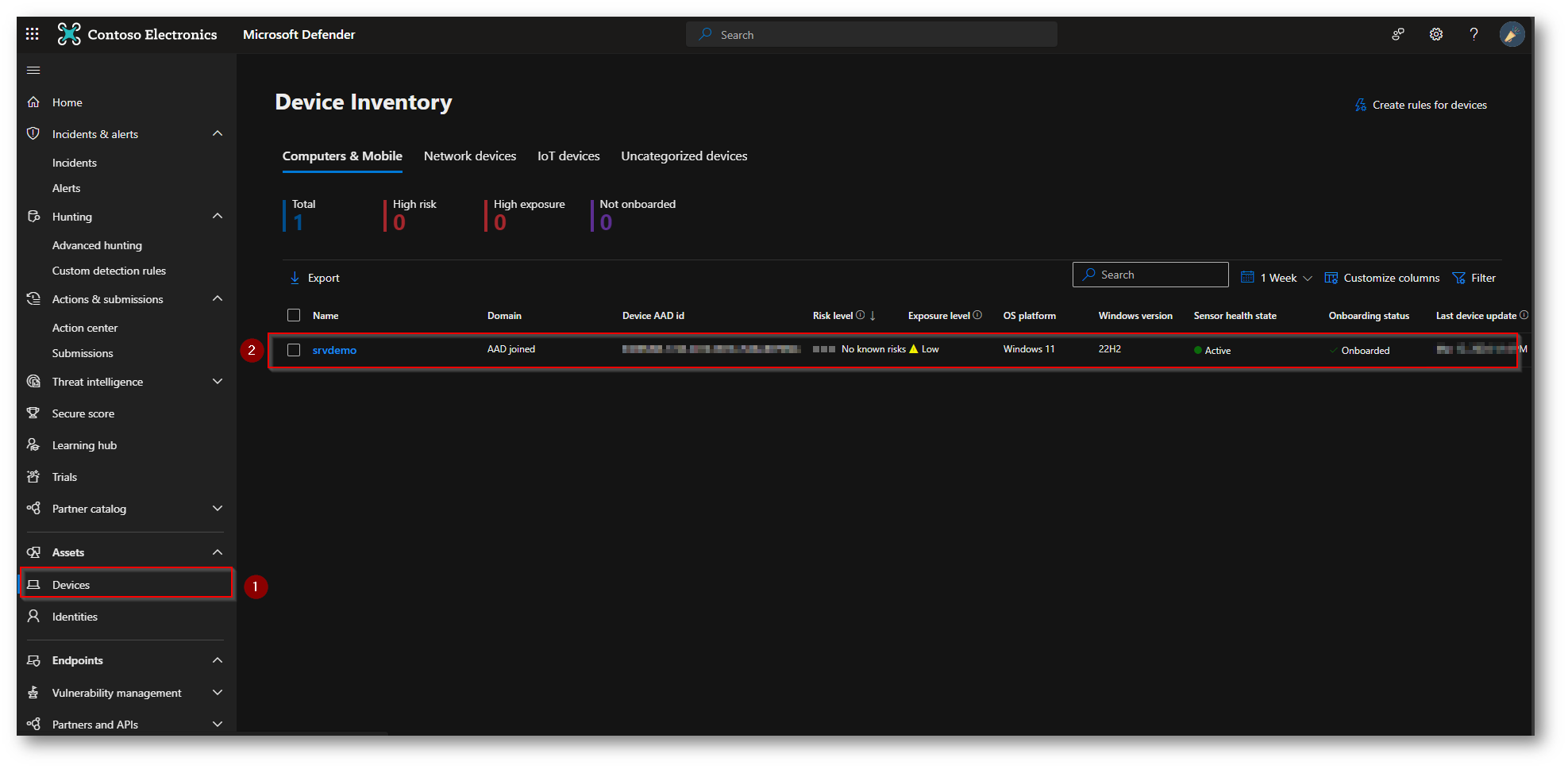

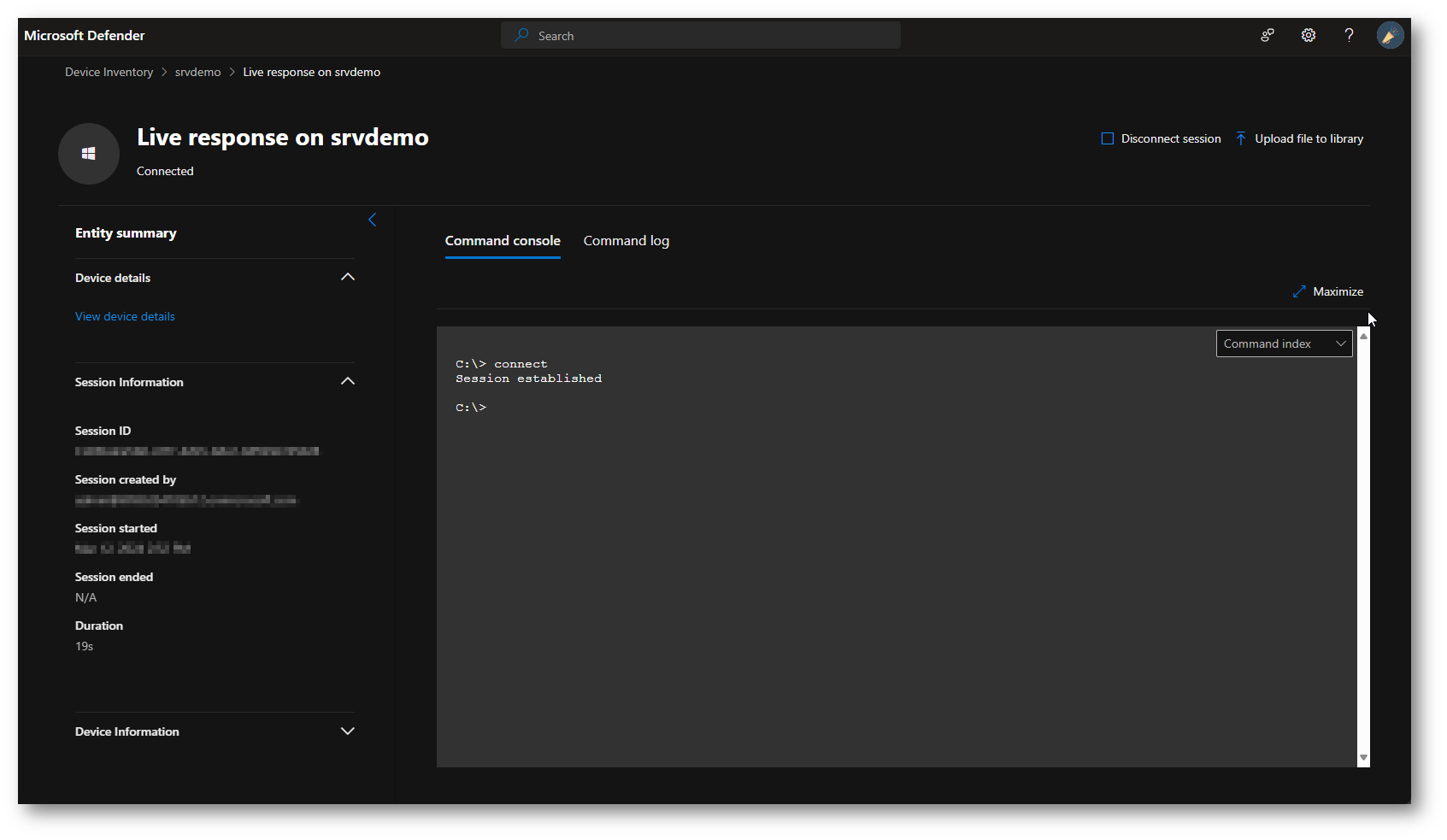

Recatevi nella sezione Device di Microsoft Defender

Figura 7: Selezionare il device su cui voler procedere con l’analisi

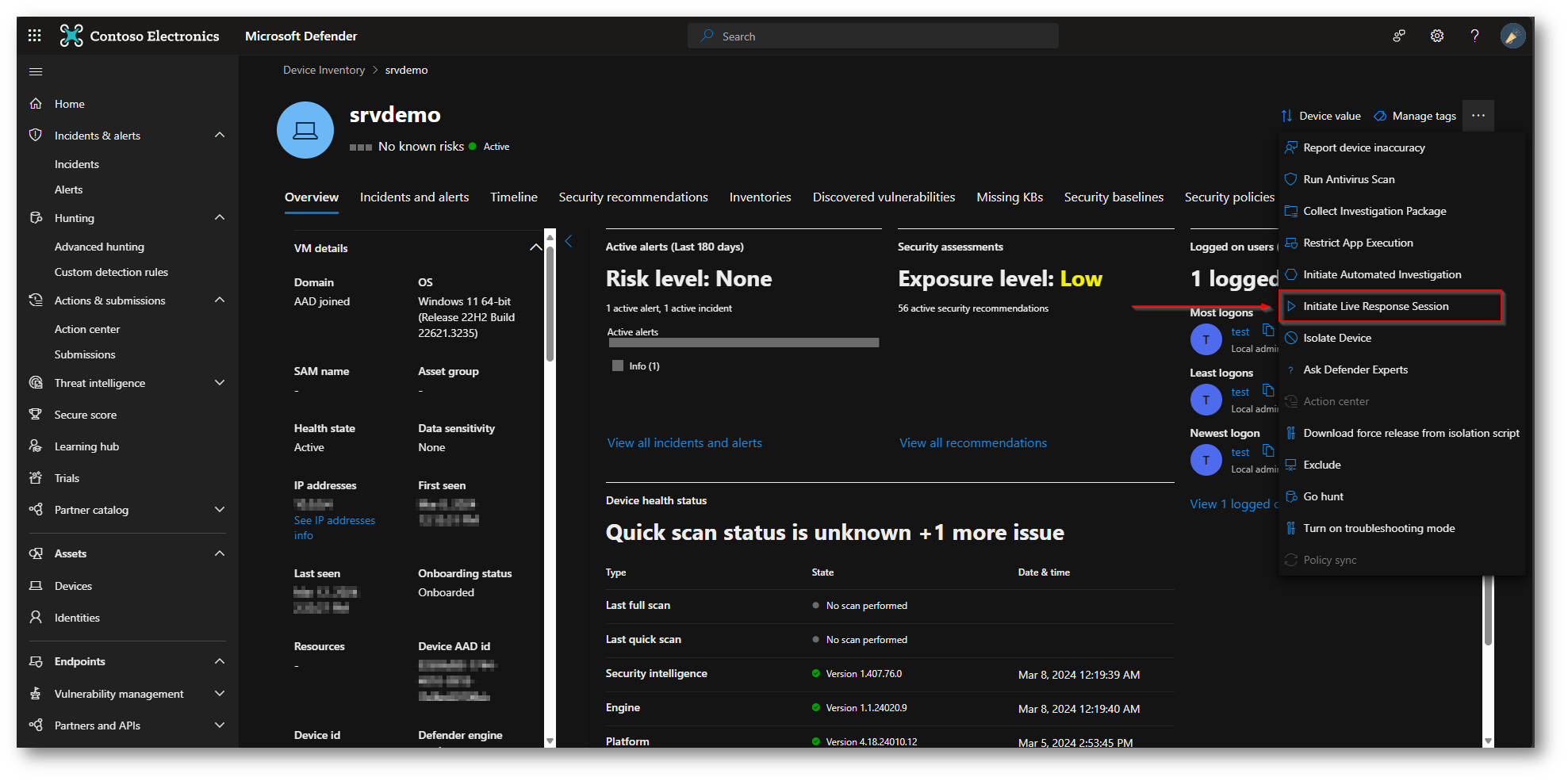

Figura 8: Starting Sessione di Live Response all’interno del device

Figura 9: Sessione di Live Response avviata in modo corretto

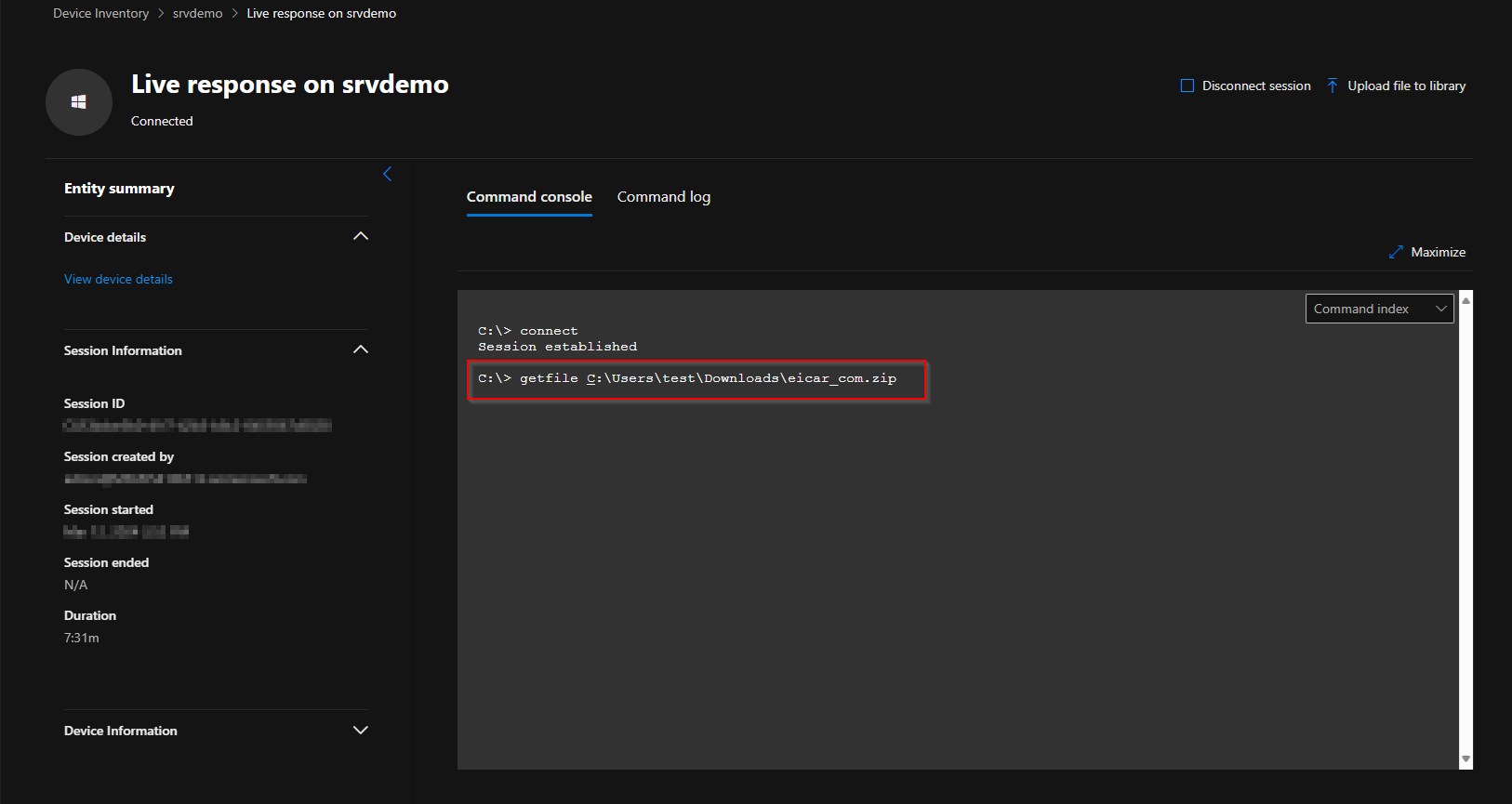

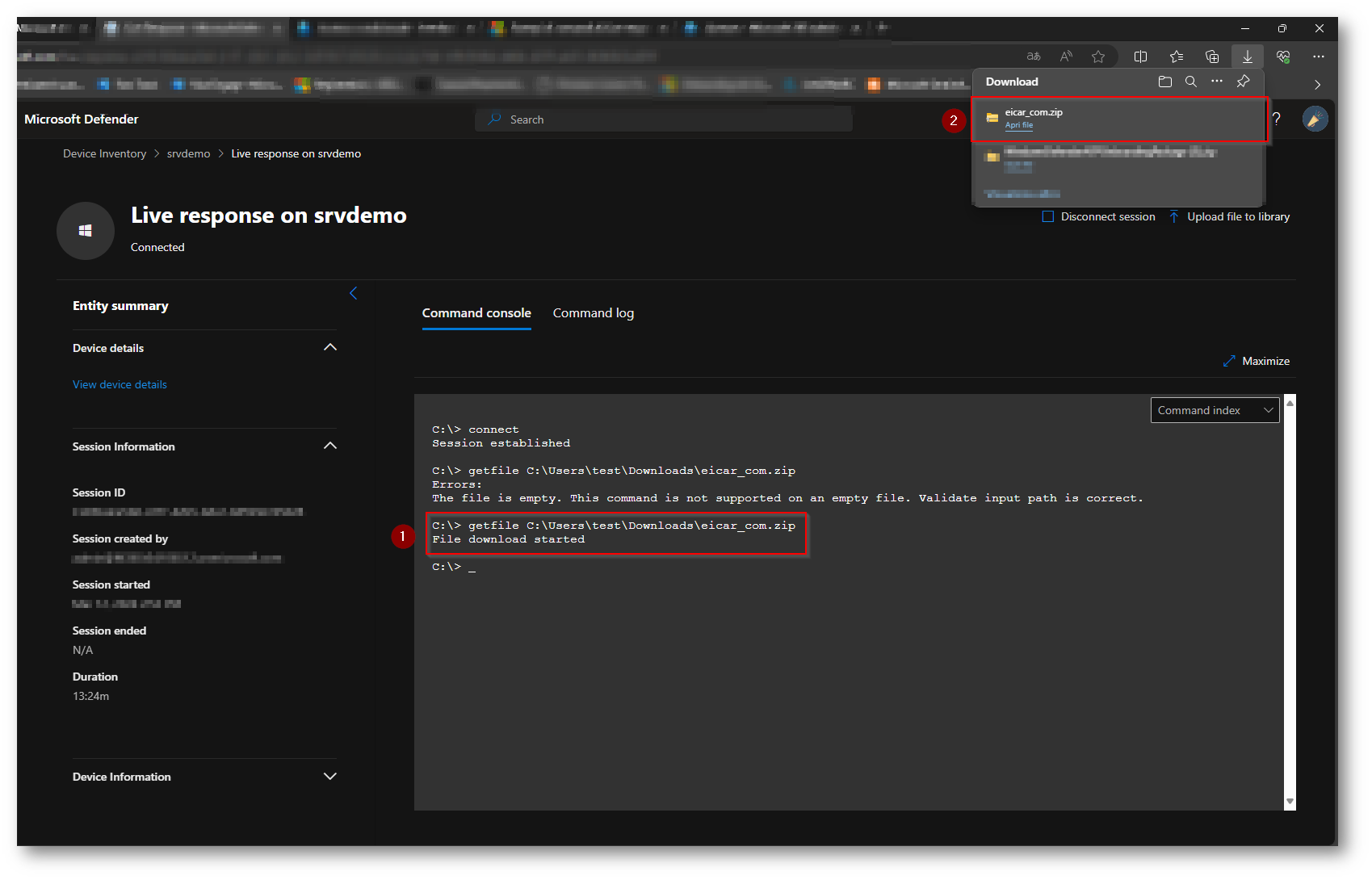

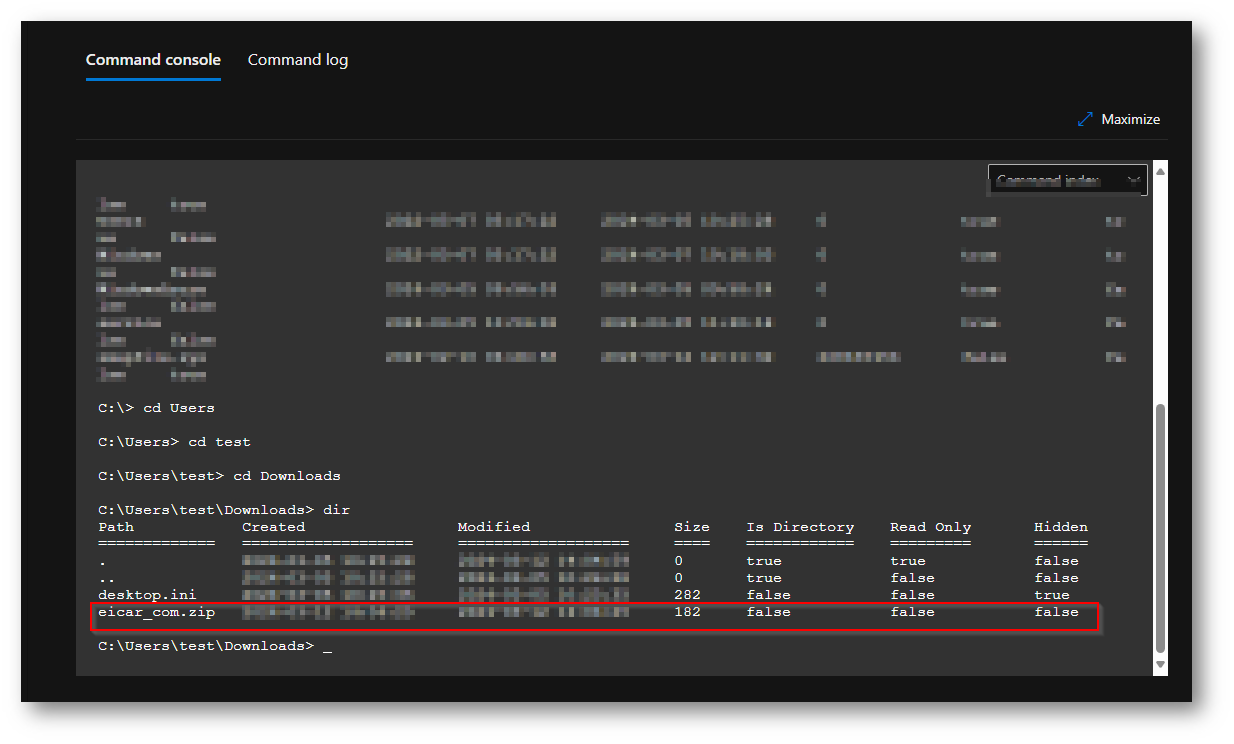

Da qui potete eseguire una serie di comandi, che vi permettono di eseguire analisi su quanto successo. Vi lascio a titolo informativo il link ufficiale Microsoft con tutti i comandi disponibili Esempi di comandi di Live response | Microsoft Learn; nel mio caso vi farò vedere come poter eseguire il download del file, che abbiamo visto all’interno dell’alert, per permettere al reparto SOC l’eventuale analisi di esso, il percorso del file abbiamo visto insieme prima.

Figura 10: Comando LiveResponse per effettuare il download del file considerato Malevolo

Figura 11: Download del file considerato malevolo per analisi

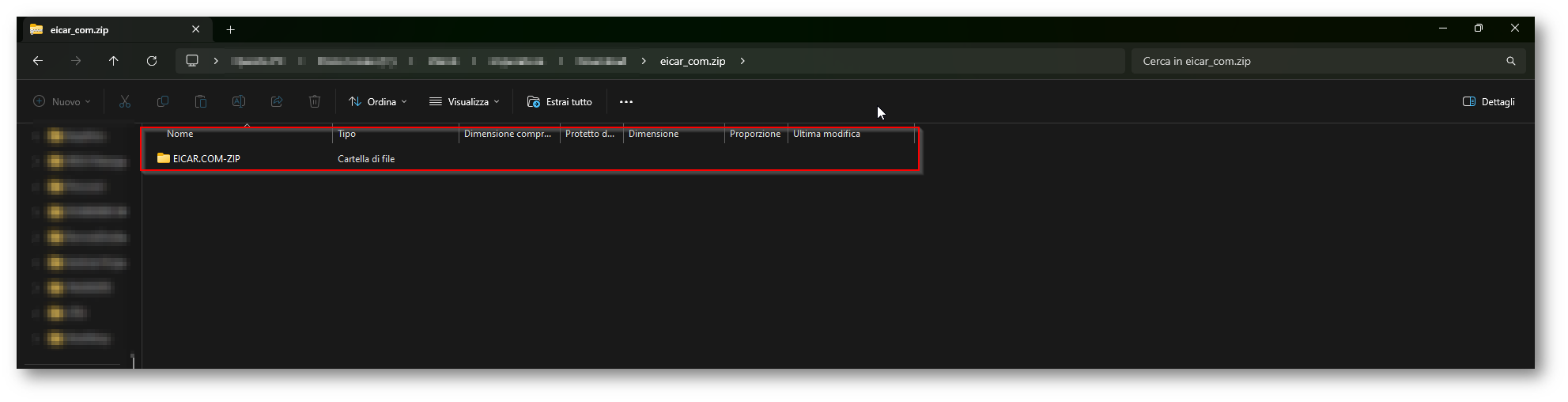

Figura 12: File Scaricato localmente all’interno del mio computer per analisi

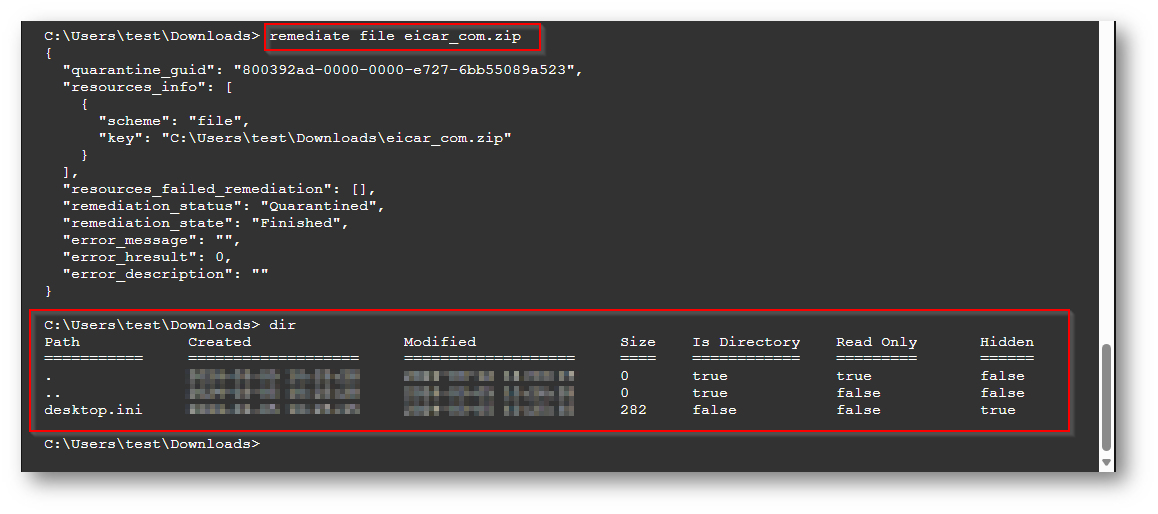

Ora che avete verificato che il file è malevolo e non è stato bloccato dal sistema antivirus perché magari “di nuova generazione”, volete procedere a inserire in quarantena il file direttamente dalla sessione di live reponse?

Figura 13: File considerato malevolo all’interno della cartella di Download non bloccato dal sistema antivirus

Figura 14: File considerato malevolo all’interno della cartella di Download non bloccato dal sistema antivirus

Figura 15: Remediation del file malevolo in sessione di Live Response inserito in quarantena

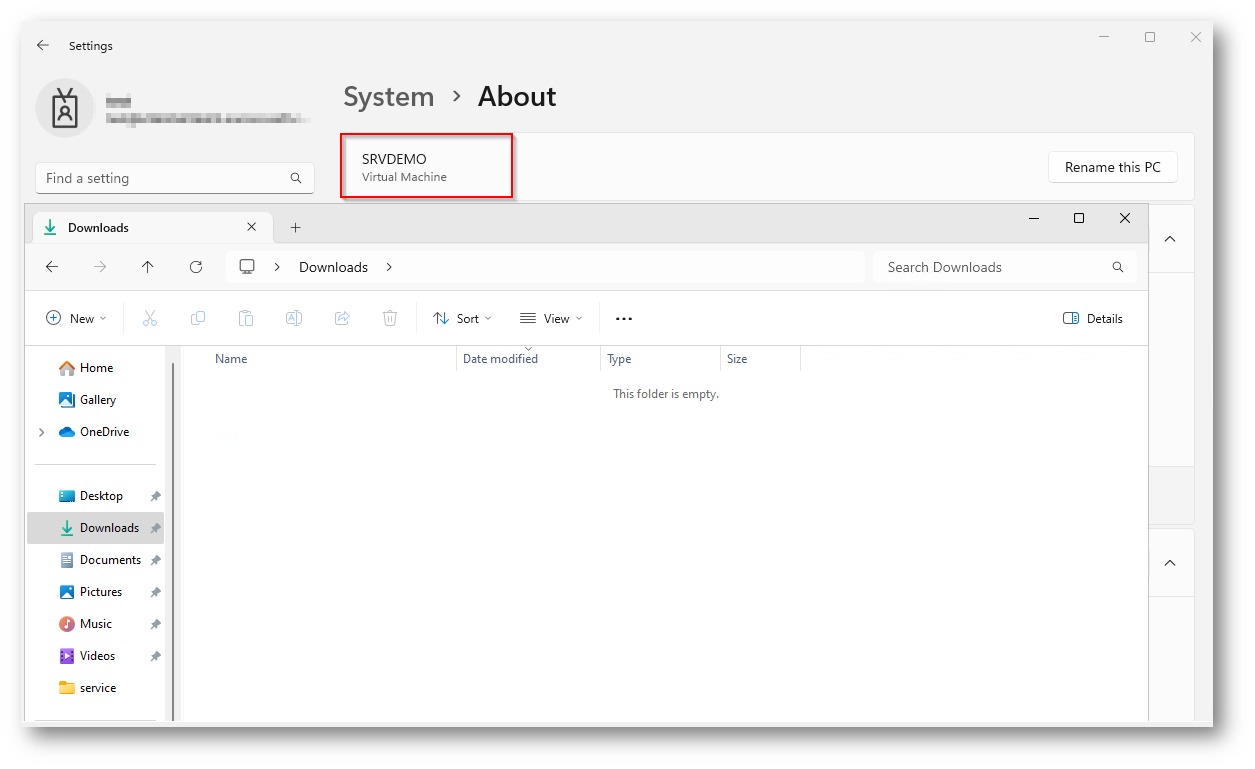

Figura 16: File Malevolo non più presente sul device in quanto inserito in quarantena

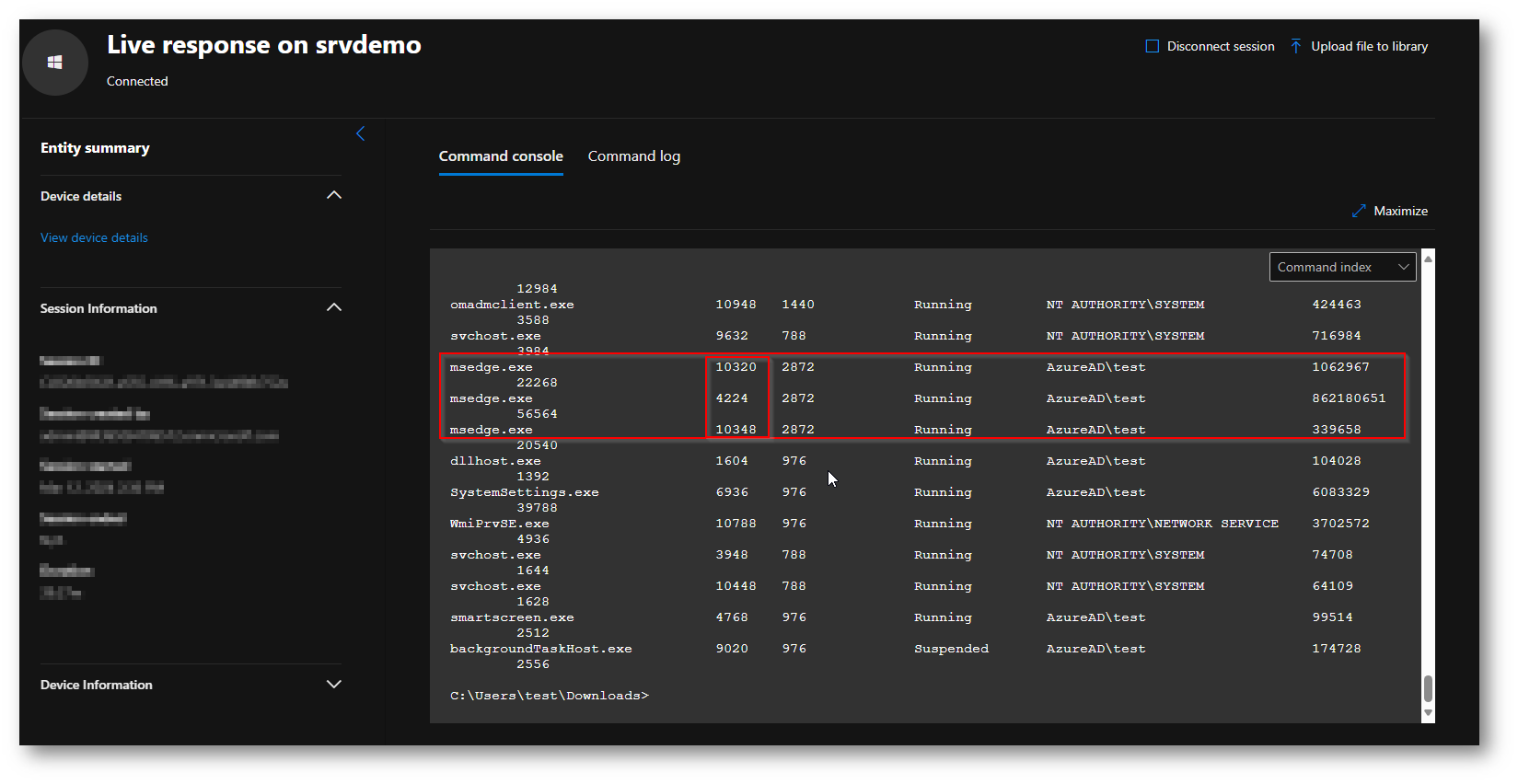

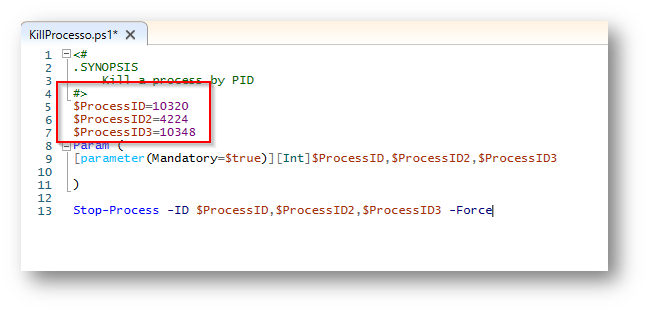

Un’altra funzionalità interessante della componente di Live Response è la possibilità di eseguire degli script, caricandoli sulla macchina di cui non siamo certi che sia stata compromessa. Per esempio abbiamo la necessità di dover eseguire “kill” di un processo, lo script che dovremmo eseguire sarà il seguente, ricordatevi di modificare il processID con i processi che volete bloccare, per verificare l’ID processo nella sessione di Live Response eseguire questo comando “processes”

Figura 17: Recepire il Process ID dei processi da stoppare

Figura 18: Script per eseguire lo stop del processo malevolo

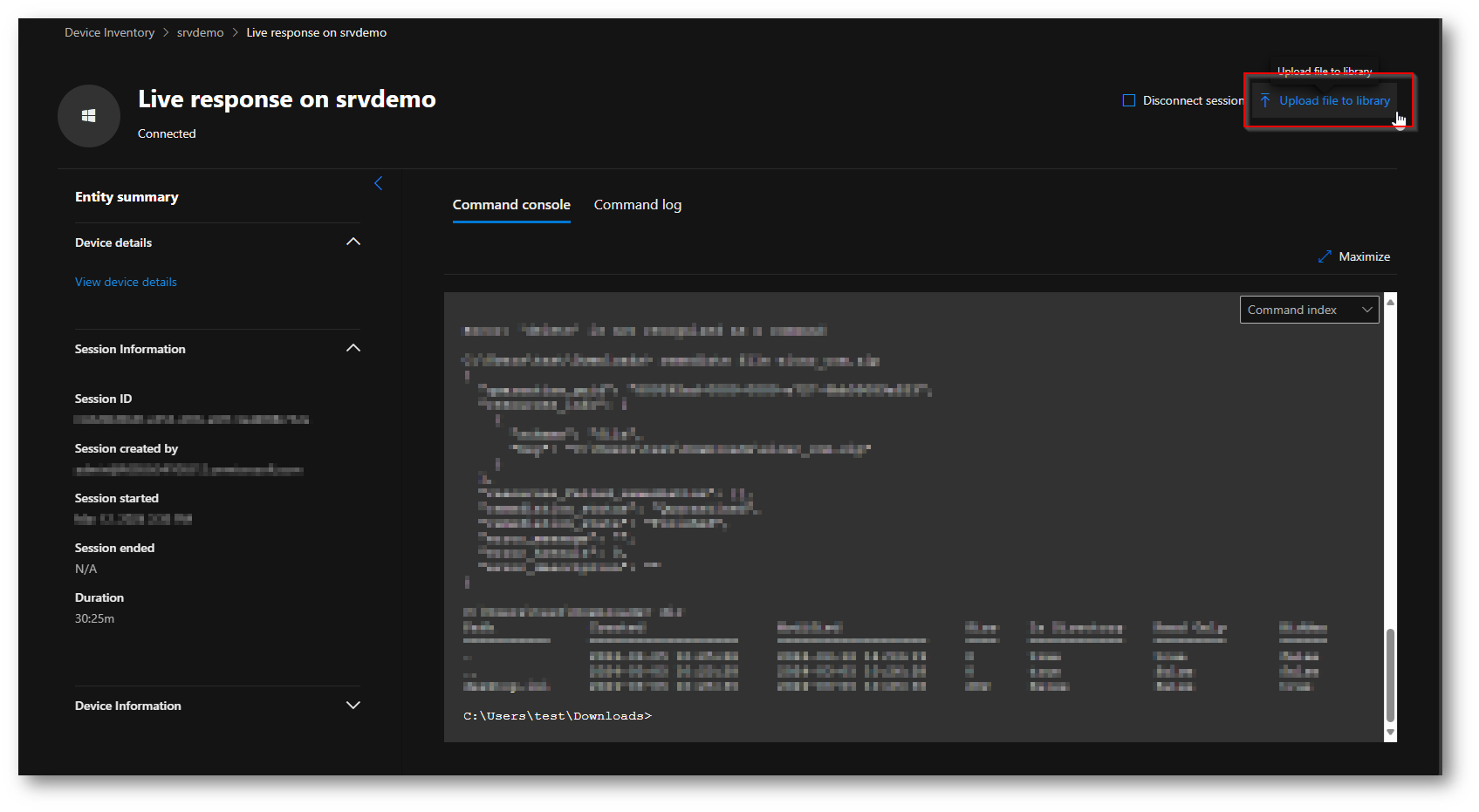

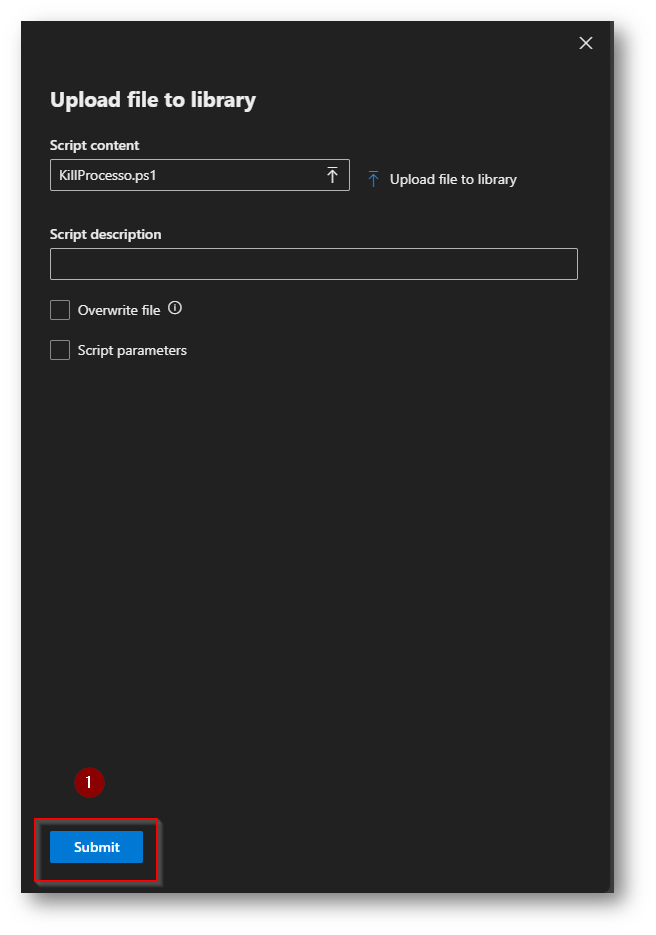

Procedete quindi a caricare lo script sulla macchina, potenzialmente compromessa dell’utente

Figura 19: Caricamento Script all’interno della macchina potenzialmente compromessa

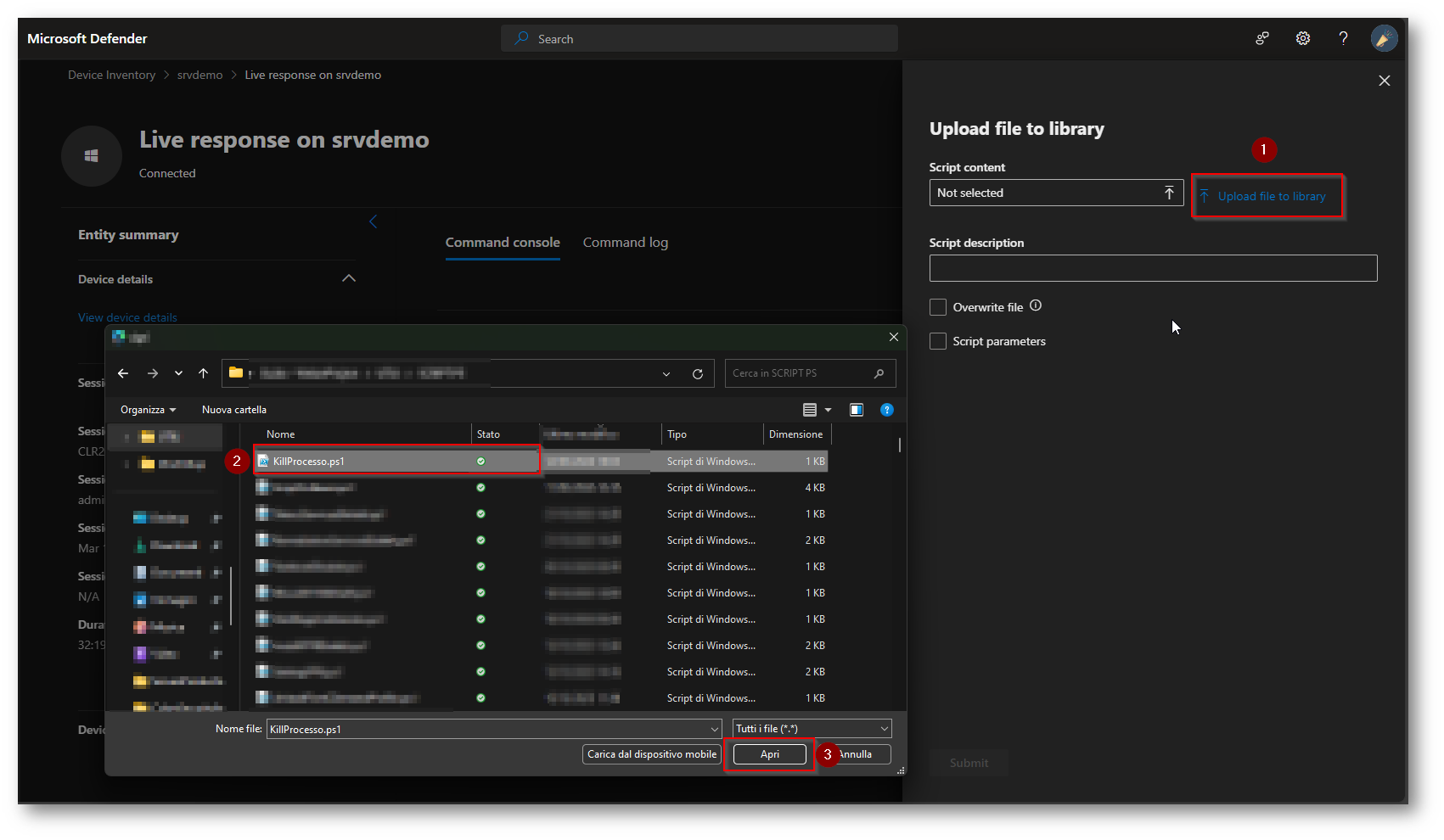

Figura 20: Selezionare script da caricare

Figura 21: Conferma script da caricare all’interno della sessione di Live Response

Figura 22_: Caricamente Script avvenuto con successo

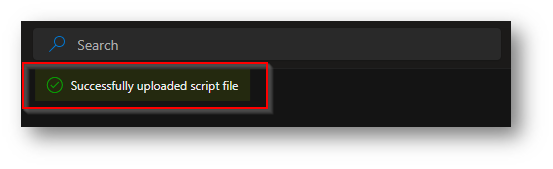

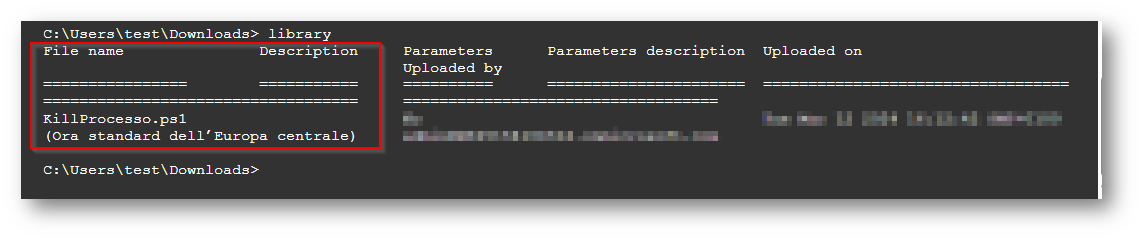

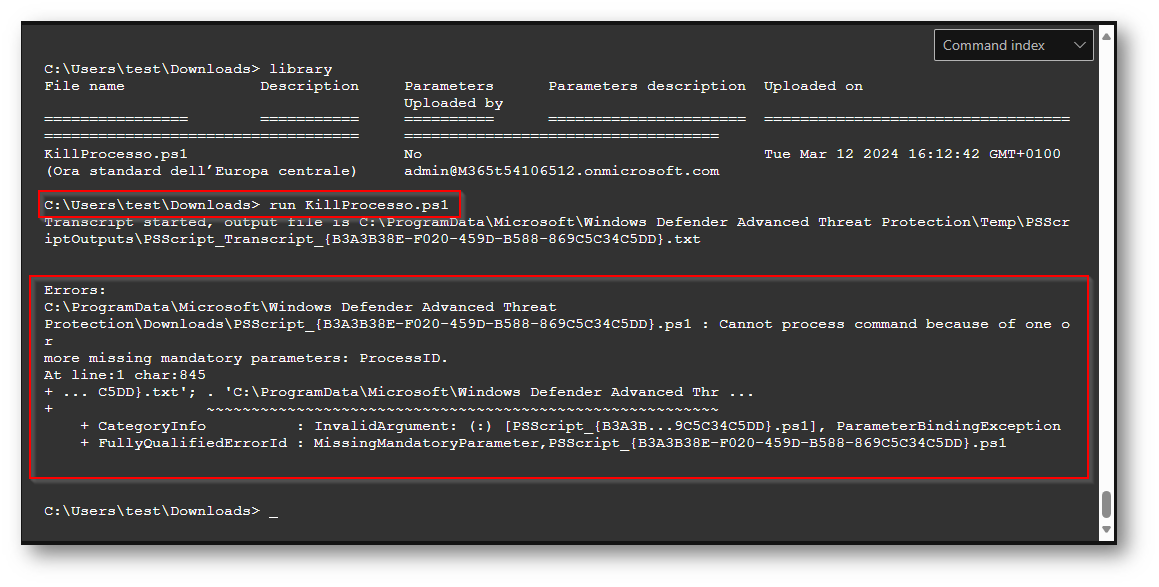

Ora vediamo con il comando “library” i file che sono stati caricati

Figura 23: Script presente nella libreria della sessione di live response

Figura 24: Errore live response non accetta script con parametri da inserire in attesa nel nostro caso il PID del processo

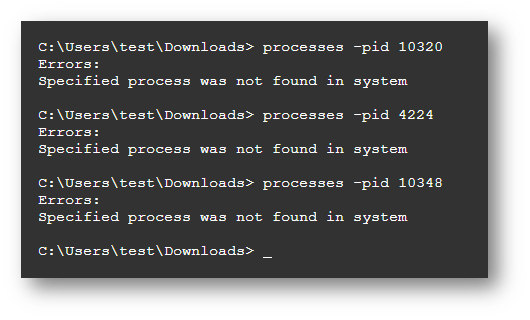

Dopo aver eseguito il comando per darvi evidenza che i processi non siano più attivi eseguiamo il comando “processes -pid n°pid” nel mio caso “processes -pid 10320”, “processes -pid 4224” e “processes -pid 10348”, specifichiamo che il linguaggio quindi RUN KillProcesso.ps1 è case sensitive, quindi ad esempio run killprocesso.ps1 andrà in errore.

Figura 25: Processi stoppati non più presenti all’interno della nostra macchina

Conclusioni

Come avete potuto notare questa funzionalità di Microsoft Defender for Endpoint e XDR permette ai reparti di sicurezza informatica di analizzare e gestire in tempo reale e nel minor tempo possibile situazioni che se trascurate potrebbero compromettere in modo significativo il vostro ambiente.

Avere a disposizione uno strumento, che senza avere “sotto mano” il dispositivo ci permette di analizzare e risolvere in modo istantaneo problemi può solo che aiutarci ad rispondere in modo puntuale e farci risparmiare tempo e denaro, è uno strumento incluso nei piani citati in questo articolo, magari alcuni di voi già lo hanno nel piano licensing, ma non lo sapevano, ora che ne siete a conoscenza potete cominciare ad utilizzarlo in modo puntuale e vedrete che vi tornerà davvero utile, anche perché potete lavorare su un pc in modalità remota in qualsiasi parte del mondo esso si trovi.