Autenticazione a più fattori obbligatoria per Azure e altri portali di amministrazione

Già alcuni mesi fa, nel post Update on MFA requirements for Azure sign-in – Microsoft Community Hub del 27 giugno 2024, Microsoft aveva annunciato che nel giro di qualche mese avrebbe reso obbligatorio l’uso della Multi-Factor Authentication per gli utenti che devono accedere ai portali amministrativi di Microsoft Azure, Microsoft Entra e Microsoft Intune. Un paio di giorni fa, nel post Announcing mandatory multi-factor authentication for Azure sign-in | Microsoft Azure Blog del 15 agosto 2024 è stata confermata questa scelta ed è stato reso noto sia la modalità che la tempistica con cui verrà resa obbligatoria l’autenticazione a più fattori (MFA) per tutti gli accessi ad Azure e altri portali di amministrazione Microsoft a partire dal 2024.

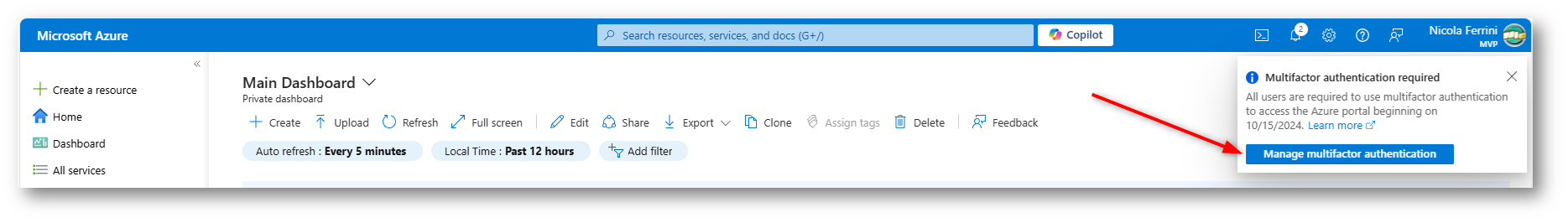

Figura 1: Notifica dell’utilizzo obbligatorio dell’MFA che appare da oggi nel portale di Azure

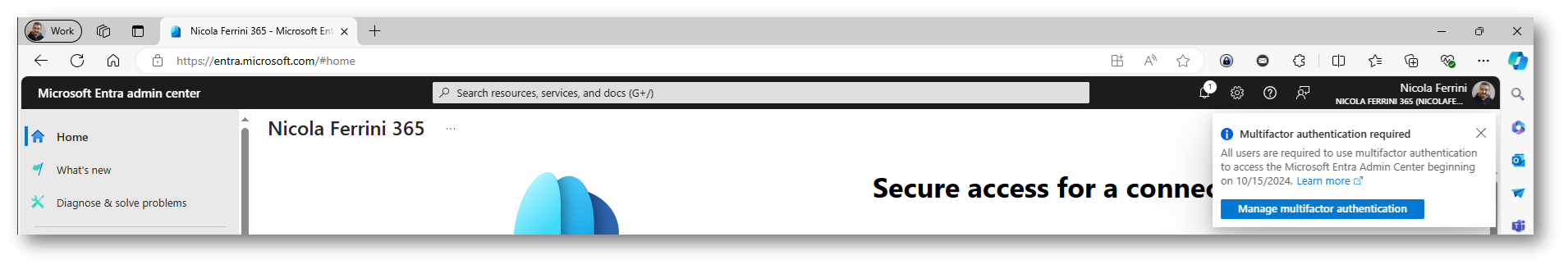

Figura 2: Notifica dell’utilizzo obbligatorio dell’MFA che appare da oggi nel portale di Entra

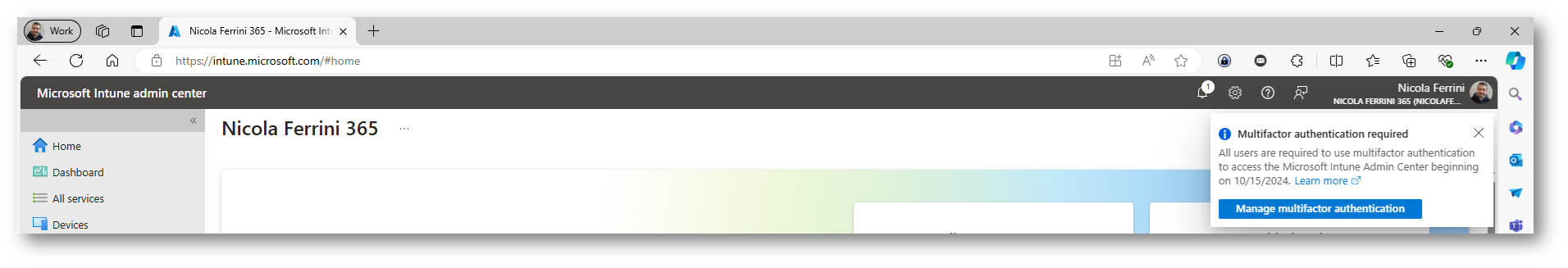

Figura 3: Notifica dell’utilizzo obbligatorio dell’MFA che appare da oggi nel portale di Intune

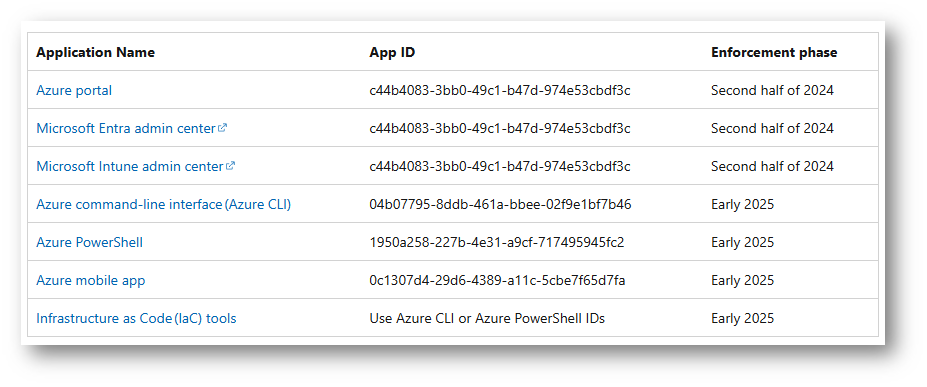

Questa misura di sicurezza sarà implementata gradualmente in due fasi, con la prima che coinvolgerà il portale di Azure e le interfacce di amministrazione di Microsoft Entra e Intune. A partire dal 2025, la MFA sarà estesa ad altri strumenti come Azure PowerShell e l’app mobile di Azure.

Tutti gli utenti che accedono a:

- Azure portal

- Microsoft Entra admin center

- Microsoft Intune admin center

- Azure command-line interface (Azure CLI)

- Azure PowerShell

- Azure mobile app

- Infrastructure as Code (IaC) tools

per eseguire qualsiasi operazione di creazione, lettura, aggiornamento o eliminazione (in inglese Create, Read, Update, or Delete (CRUD)) richiederanno l’autenticazione a più fattori all’inizio dell’applicazione. Gli utenti finali che accedono a applicazioni, siti web o servizi ospitati in Azure, ma non accedono alle applicazioni elencate, non devono usare l’autenticazione a più fattori. Le managed identity non sono interessate dall’imposizione dell’autenticazione a più fattori.

Se avete degli account amministrativi di emergenza (break glass account), anche questi dovranno obbligatoriamente utilizzare l’autenticazione a due fattori.

Notifiche

Microsoft informerà tutti gli amministratori globali di Microsoft Entra tramite le seguenti modalità:

- Posta elettronica: gli amministratori globali che hanno configurato un indirizzo di posta elettronica verranno informati tramite posta elettronica dell’applicazione dell’autenticazione a più fattori imminente e le azioni necessarie per essere preparati.

- Service health notification: gli amministratori globali riceveranno una notifica sull’integrità del servizio tramite il portale di Azure, con l’ID di rilevamento 4V20-VX0.

- Notifica del portale: una notifica viene visualizzata nella portale di Azure, nell’interfaccia di amministrazione di Microsoft Entra e nell’interfaccia di amministrazione di Microsoft Intune quando accedono.

- Centro messaggi di Microsoft 365: viene visualizzato un messaggio nel Centro messaggi di Microsoft 365 con le stesse informazioni della Service health notification e della posta elettronica.

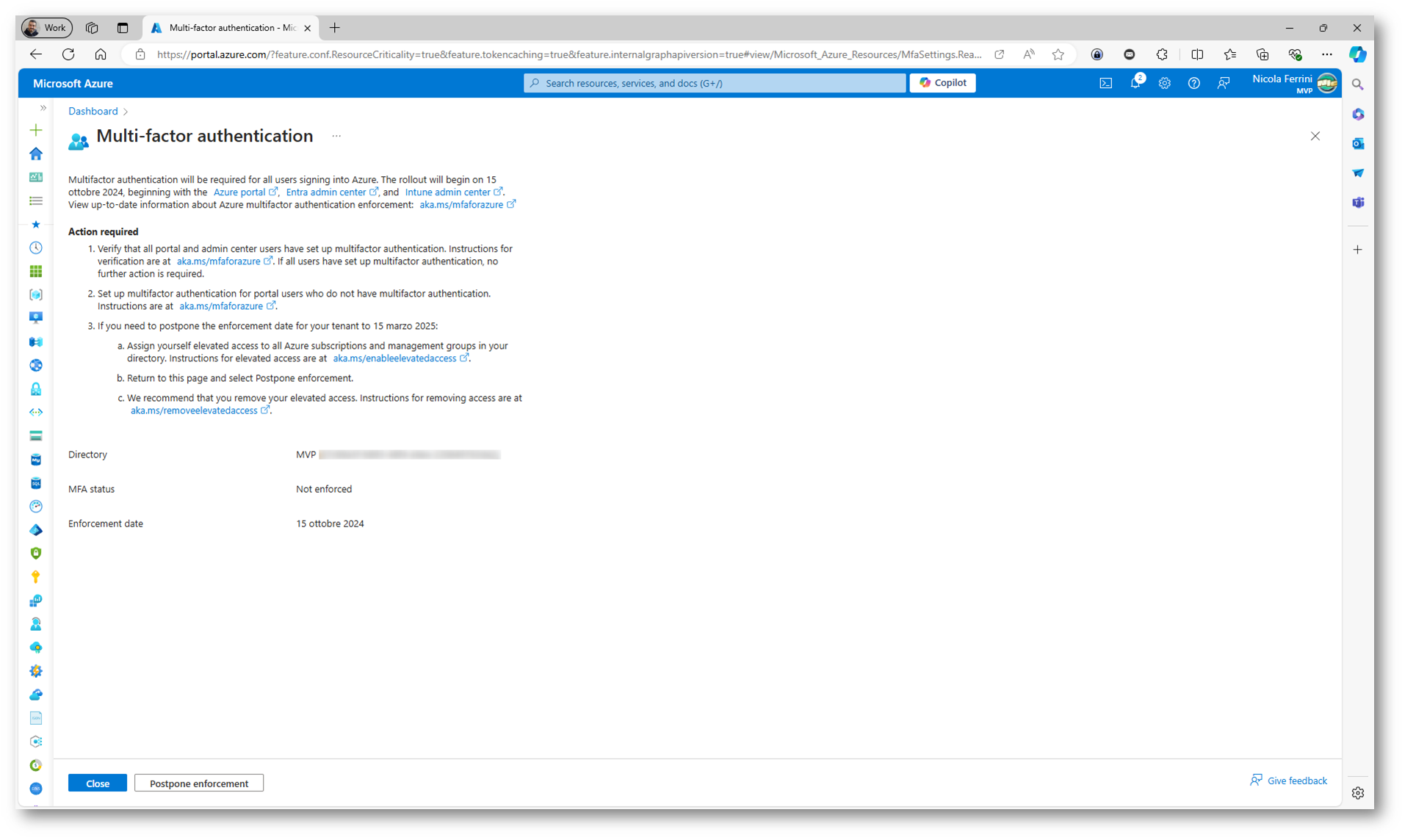

Figura 4: Messaggio presente nei portali che indica come implementare la MFA

Fasi di Enforcement

L’applicazione dell’autenticazione a più fattori verrà implementata in due fasi:

- Fase 1: a partire dalla seconda metà del 2024, l’autenticazione a più fattori sarà necessaria per accedere al portale di Azure, all’interfaccia di amministrazione di Microsoft Entra e all’interfaccia di amministrazione di Microsoft Intune. L’applicazione verrà implementata gradualmente in tutti i tenant in tutto il mondo. Questa fase non influisce su altri client di Azure, ad esempio l’interfaccia della riga di comando di Azure, Azure PowerShell, l’app per dispositivi mobili di Azure o gli strumenti IaC.

- Fase 2: a partire dall’inizio del 2025, l’applicazione dell’autenticazione a più fattori inizia gradualmente per l’accesso all’interfaccia della riga di comando di Azure, ad Azure PowerShell, all’app per dispositivi mobili di Azure e agli strumenti IaC (Infrastructure as Code). Se utilizzate un account utente in Microsoft Entra ID come account di servizio è consigliabile eseguire la migrazione di questi account di servizio basati sull’utente per proteggere gli account del servizio basati sul cloud con una workload identity.

Figura 5: Fasi di enforcement dell’MFA obbligatoria

Prepararsi per l’autenticazione a più fattori

Ho scritto a lungo su questo portale quali metodi per la MFA sono disponibili per Microsoft Entra ID (formerly Azure Active Directory). Qui di seguito vi elenco alcune guide, che potranno aiutarvi nell’implementazione dell’MFA o ancora meglio della passwordless authentication:

- Autenticazione passwordless a Entra ID utilizzando Web sign-in for Windows

- Entra ID passwordless authentication con Feitian SlimTag

- System-preferred multifactor authentication in Azure AD

- Abilitare number matching nelle notifiche di Azure Multifactor Authentication (MFA)

- Authentication strengths (Preview) in Azure AD

- Utilizzare Azure Multi-factor Authentication con token hardware OATH TOTP

- Utilizzare Azure Multi-factor Authentication con token hardware Yubikey

- Azure AD passwordless authentication con Feitian Fingerprint Card

- Accesso passwordless ad Azure AD e Microsoft 365 con chiave FIDO2 FeiTian biometrica

- Abilitare il passwordless sign-in per Azure AD e per Microsoft 365 / Office 365 utilizzando l’app Microsoft Authenticator

Posticipare l’applicazione obbligatoria della Multi-factor authentication

Microsoft sa che alcuni clienti potrebbero avere bisogno di più tempo per prepararsi a questo requisito di autenticazione a più fattori e consente di estendere l’applicazione per quegli ambienti che potrebbero essere più complessi da gestire.

Tra il 15/08/2024 e il 15/10/2024, gli amministratori globali possono utilizzare il portale di Azure per posticipare la data di inizio dell’imposizione per il tenant al 15/03/2025, come mostrato nella figura 4, e devono eseguire questa azione per ogni tenant per cui desiderano posticipare la data di inizio dell’imposizione.

Conclusioni

L ‘obbligo di adottare l’autenticazione a più fattori (MFA) per l’accesso ad Azure rappresenta un passo cruciale nella strategia di Microsoft per rafforzare la sicurezza delle sue piattaforme. Con l’implementazione graduale di questa misura, gli utenti beneficeranno di una protezione avanzata contro minacce informatiche sempre più sofisticate. L’introduzione di MFA non solo riduce il rischio di accessi non autorizzati, ma dimostra anche l’impegno continuo di Microsoft nel fornire soluzioni di sicurezza all’avanguardia per i suoi clienti.