Utilizzare Azure Multi-factor Authentication con token hardware OATH TOTP

Sicuramente molti di voi avranno letto i miei articoli riguardo la Azure Multi-Factor Authentication (MFA) e sapranno che poiché Microsoft 365 è user-centric proteggere gli accessi degli utenti è fondamentale per evitare che utenti malintenzionati abbiano accesso alle informazioni aziendali.

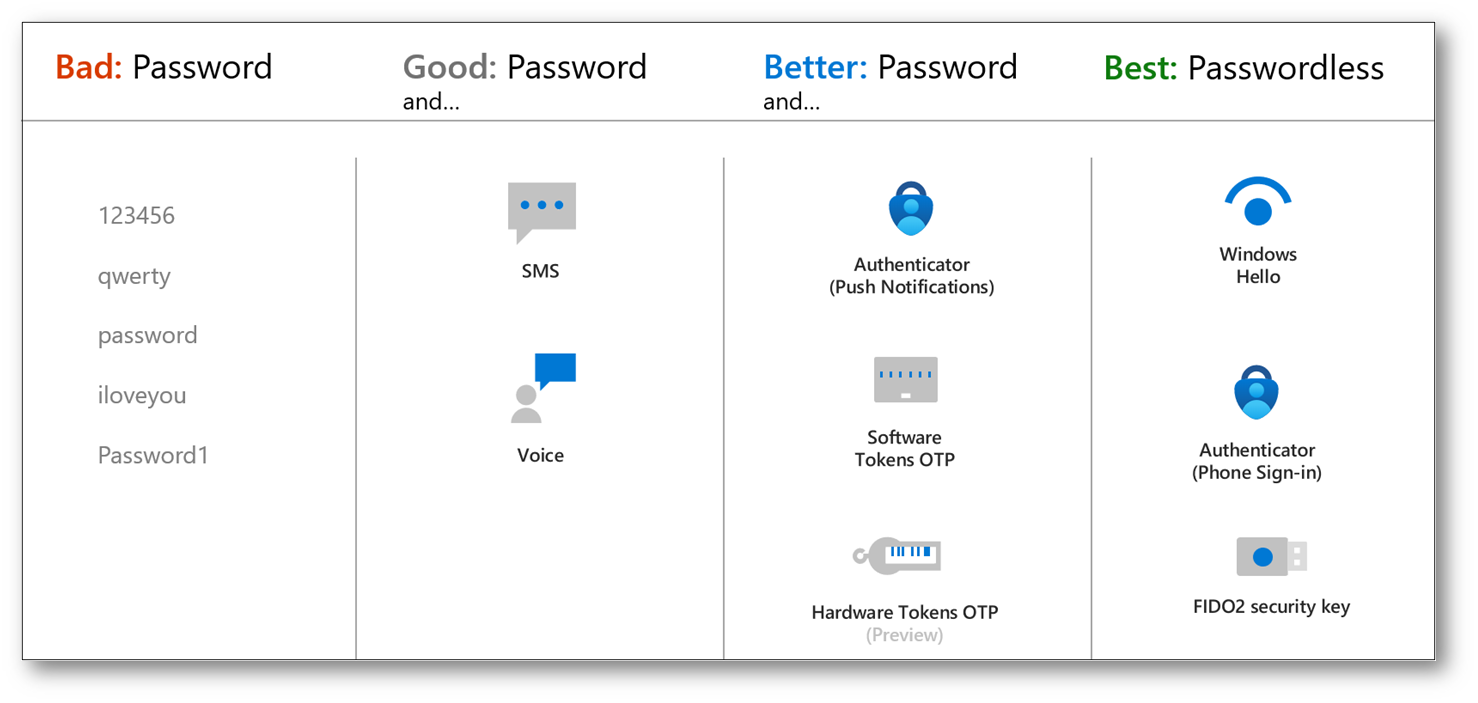

Microsoft consiglia metodi di autenticazione senza password (passwordless), ad esempio Windows Hello, chiavi di sicurezza FIDO2 e l’app Microsoft Authenticator perché offrono l’esperienza di accesso più sicura.

Azure AD Multi-Factor Authentication (MFA) aggiunge ulteriore sicurezza rispetto al semplice uso di una password per l’accesso dell’utente. All’utente possono venire richieste altre forme di autenticazione, ad esempio rispondere a una notifica push sul proprio smartphone, immettere un codice da un token software o hardware oppure rispondere a un SMS o a una telefonata.

Figura 1: Modalità di autenticazione ad Azure AD

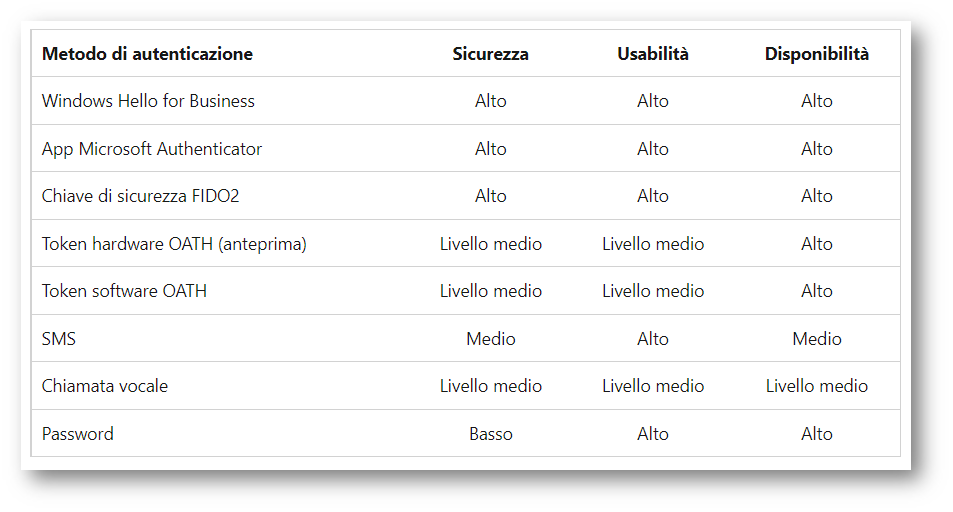

La tabella seguente illustra alcune considerazioni sulla sicurezza dei metodi di autenticazione disponibili.

Figura 2: Sicurezza dei metodi di autenticazione disponibili in Azure AD

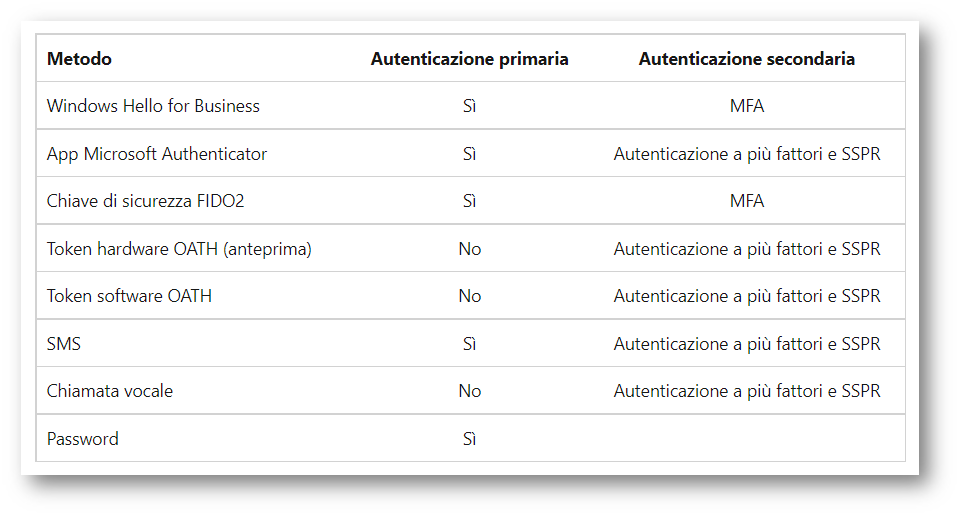

Alcuni metodi di autenticazione possono essere usati come fattore primario quando si accede a un’applicazione o a un dispositivo, ad esempio usando una chiave di sicurezza FIDO2 o una password. Altri metodi di autenticazione sono disponibili solo come fattore secondario quando si usa Azure AD Multi-Factor Authentication o la reimpostazione della password self-service.

La tabella seguente illustra quando è possibile usare un metodo di autenticazione durante un evento di accesso:

Figura 3: Modalità di funzionamento di ogni metodo di autenticazione

Token hardware OATH (anteprima)

Azure AD supporta l’uso di token SHA-1 OATH-TOTP che aggiornano i codici ogni 30 o 60 secondi. I clienti possono acquistare questi token dal fornitore preferito. Ne trovate alcuni alla pagina https://docs.microsoft.com/en-us/azure/active-directory/authentication/concept-authentication-passwordless#fido2-security-key-providers

I token hardware OATH TOTP sono in genere dotati di una chiave privata o di un seme pre-programmato nel token. Queste chiavi devono essere inserite in Azure AD.

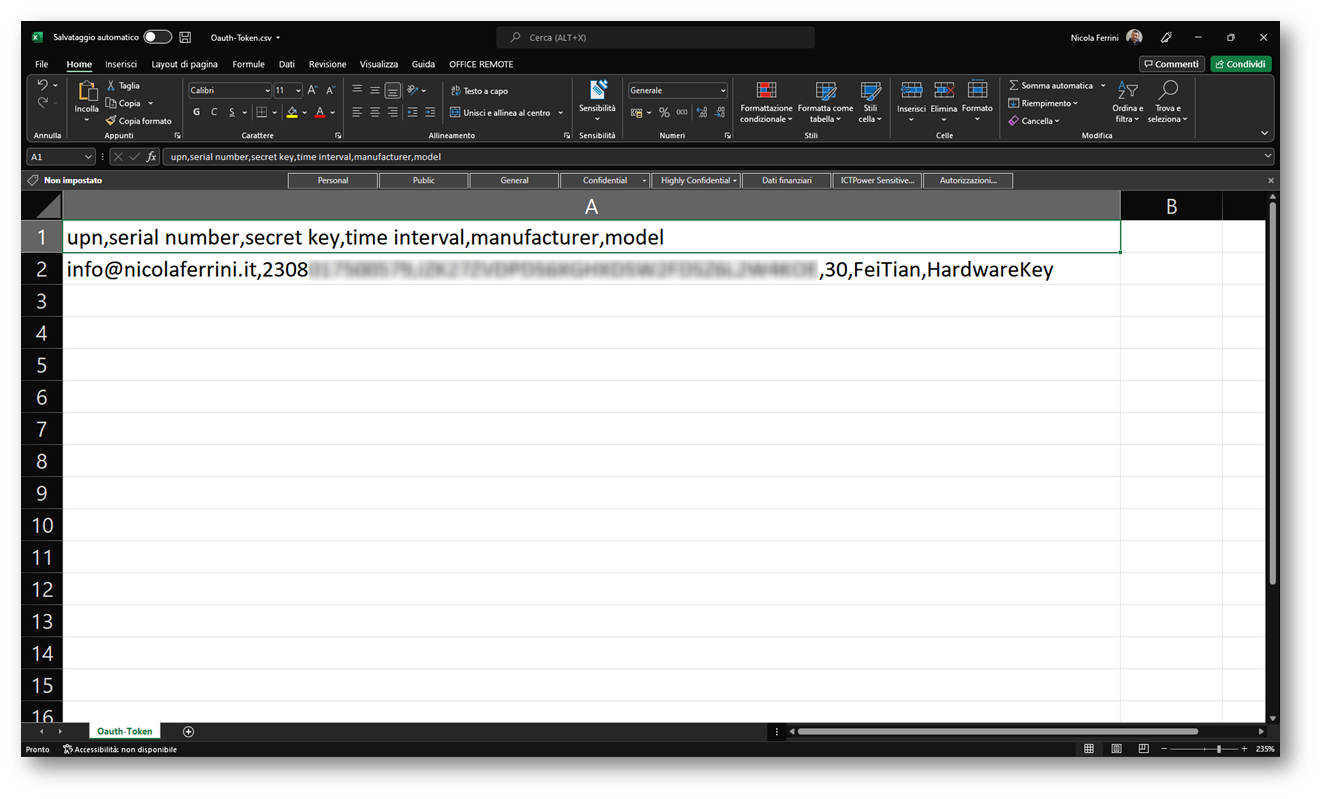

Una volta acquistati, i token devono essere caricati in un formato di file con valori delimitati da virgole (CSV), tra cui UPN, numero di serie, chiave privata, intervallo di tempo, produttore e modello, come illustrato nell’esempio seguente:

Figura 4: File CSV con l’associazione tra utente e token hardware

Nel mio caso ho utilizzato il FEITIAN OTP c200 (TOTP), token hardware a singolo pulsante con refresh dell’OTP ogni 30 secondi. Il file CSV mi è stato fornito direttamente tramite mail dal produttore.

Figura 5: FeiTian c200 OATH TOTP

Caricamento dei token in Azure AD

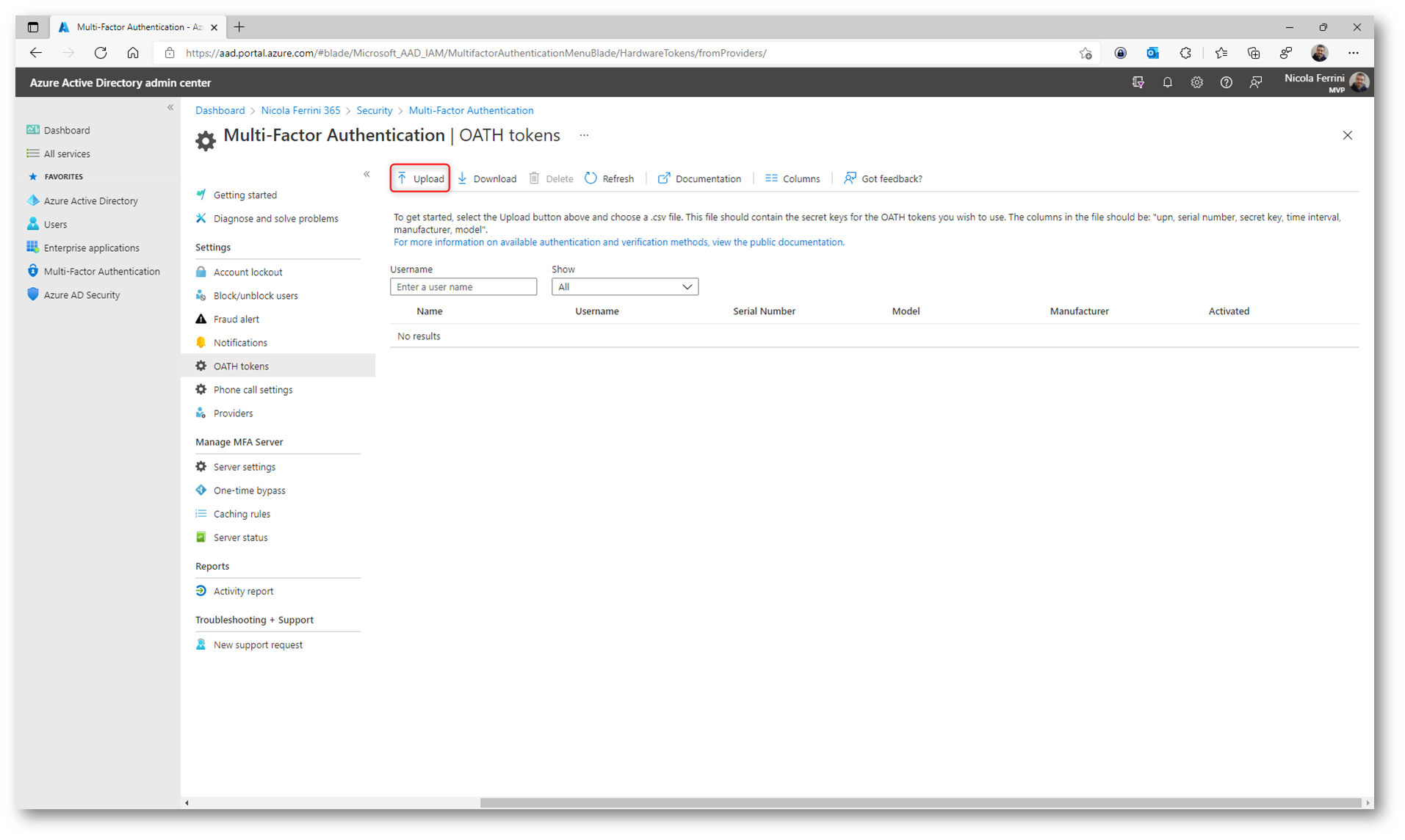

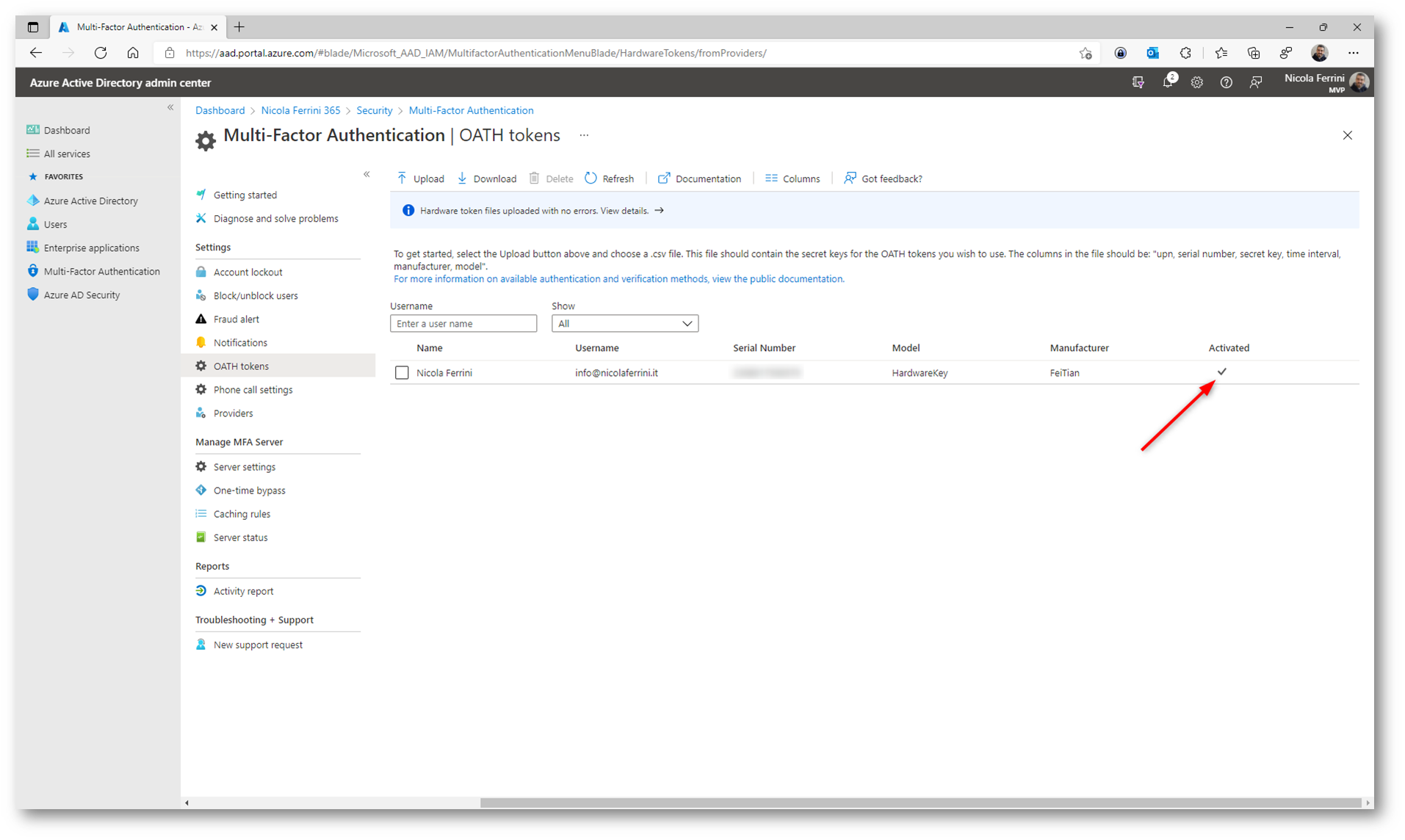

Il file CSV con le informazioni relative ai token da utilizzare, che non può superare le 200 righe, deve essere caricato dal portale di Azure. Spostatevi in Azure AD à Security à MFA à OATH tokens e fate clic sul pulsante Upload.

Figura 6: Upload dei tokens in Azure AD

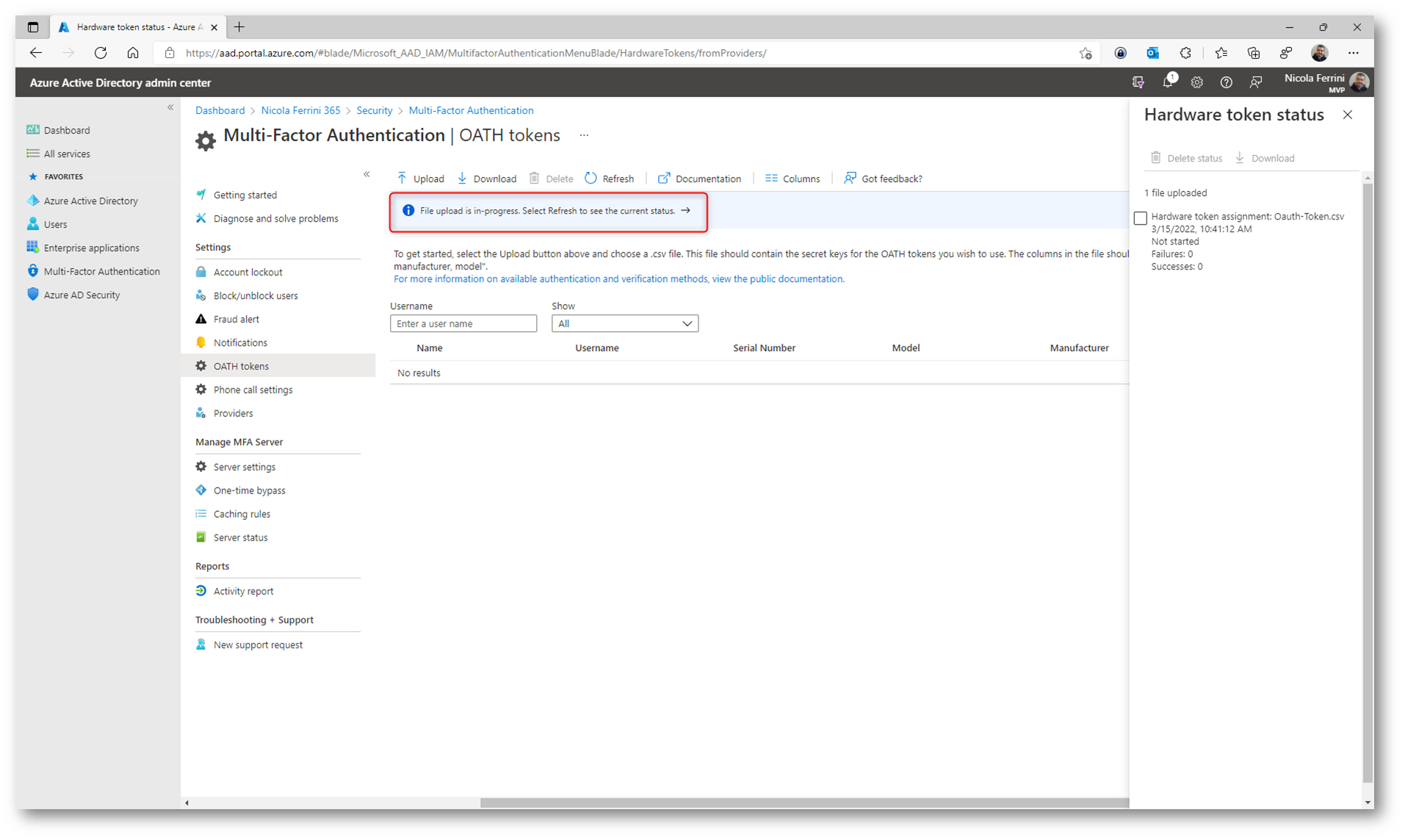

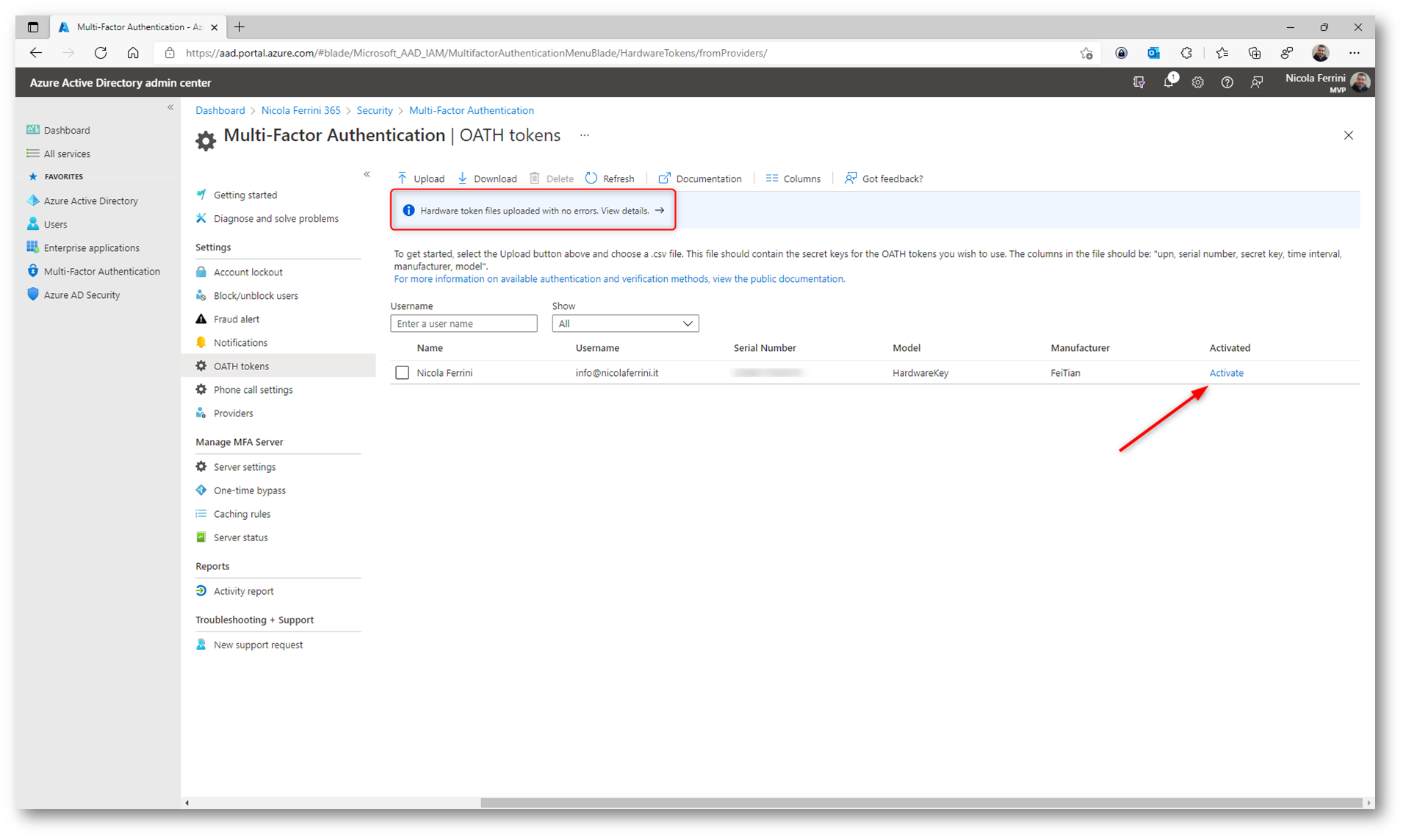

A seconda delle dimensioni del file CSV, potrebbero essere richiesti alcuni minuti per l’elaborazione. Dopo aver risolto eventuali errori, l’amministratore può quindi attivare ogni toen hardware selezionando Attiva per il token da attivare e immettendo l’OTP visualizzato nel token. È possibile attivare un massimo di 200 token OATH ogni 5 minuti.

Figura 7: Caricamento del file CSV in corso

Figura 8: File con gli hardware tokens caricato con successo

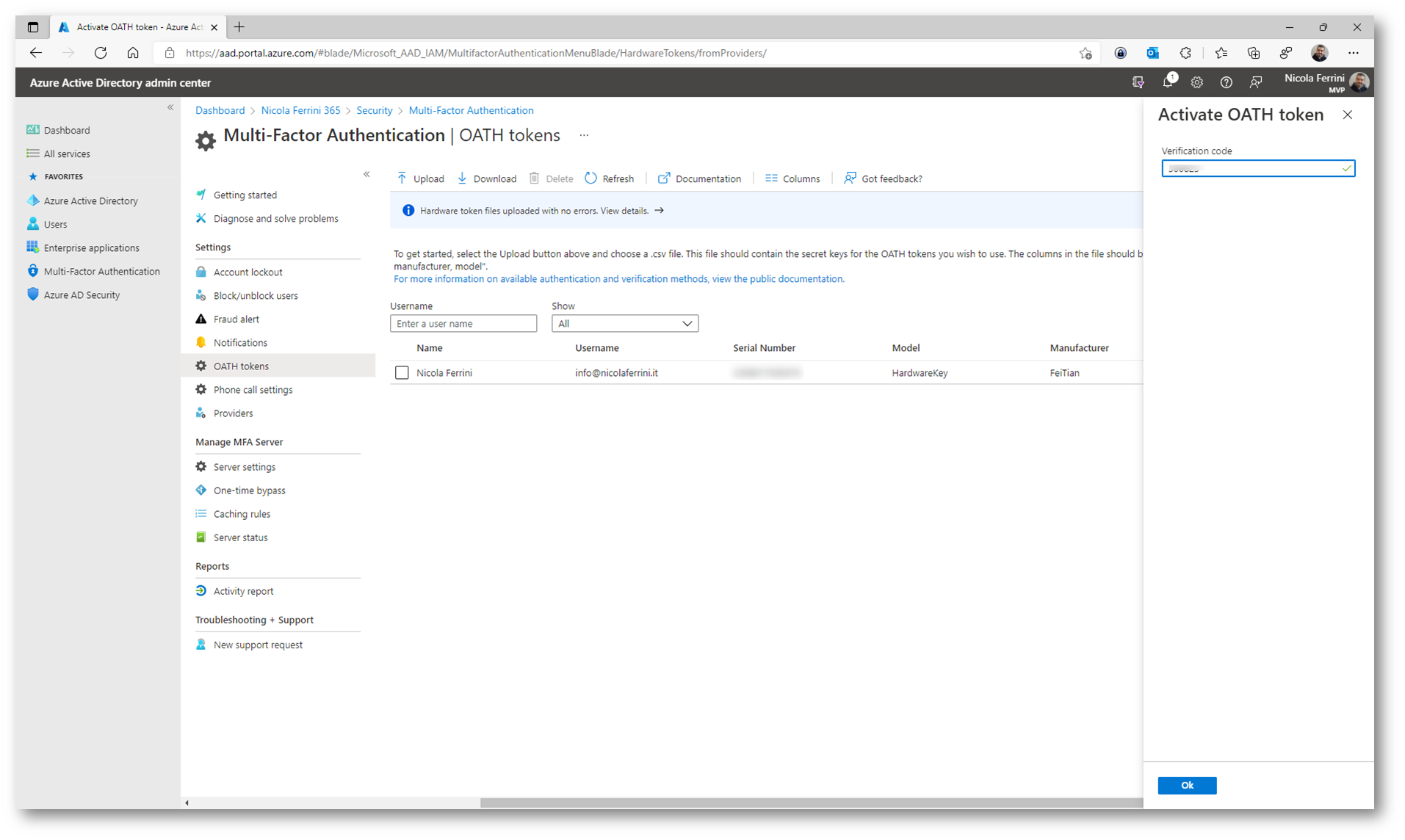

Dopo aver cliccato su Activate inserite per ogni token il codice OTP che appare sul dispositivo.

Figura 9: Inserimento del codice OTP per ogni singolo token caricato

Figura 10: Il token hardware è stato attivato con successo

Adesso i token possono essere consegnati agli utenti e potranno essere utilizzati immediatamente.

Esperienza utente

Una volta che i token hardware saranno stati consegnati agli utenti, potranno essere subito utilizzati per la Azure MFA.

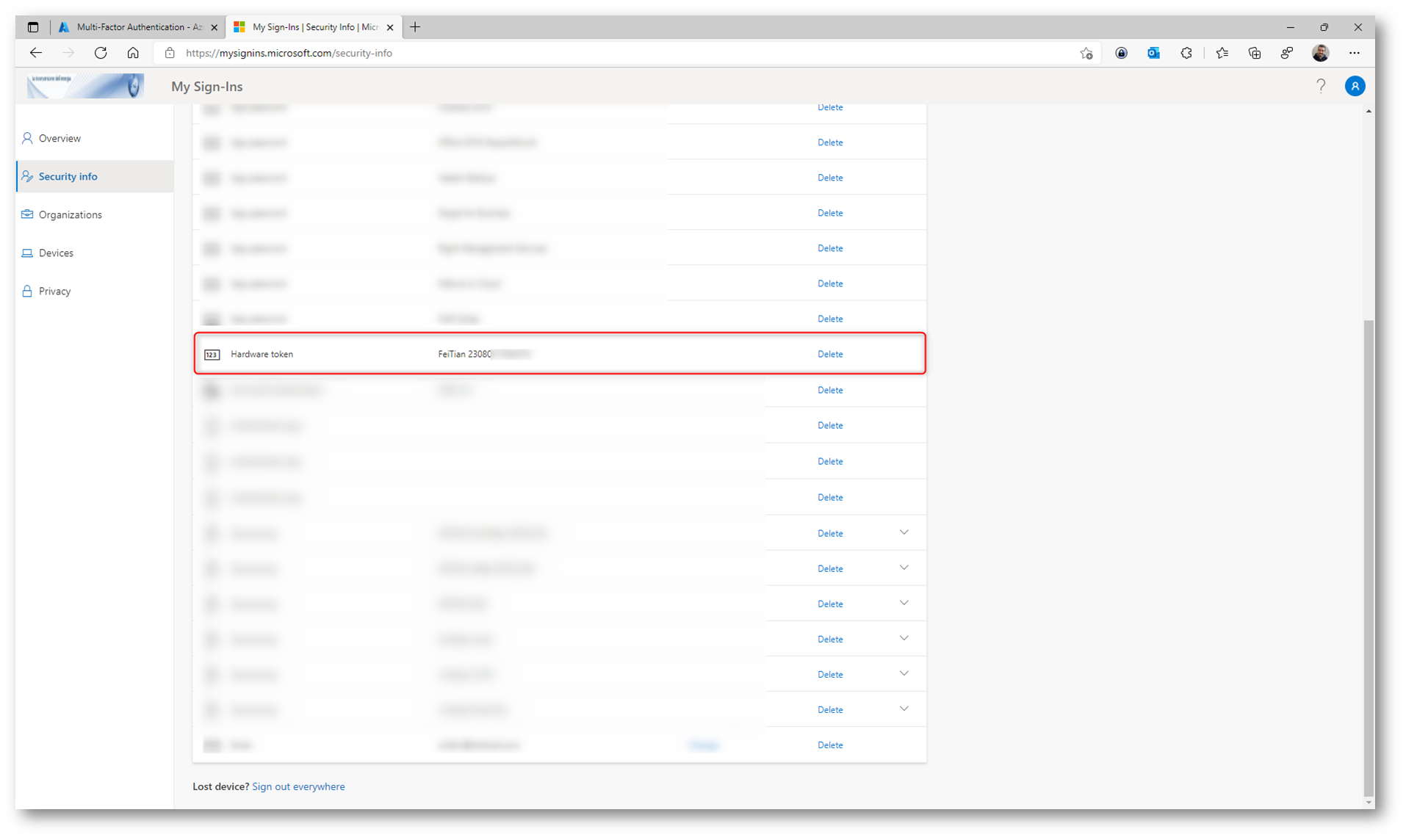

L’utente può visualizzare il token che gli è stato assegnato collegandosi alla pagina https://aka.ms/mysecurityinfo, come mostrato nella figura sotto. Il nome del token sarà quello visualizzato sul retro. Questo è un ottimo modo per verificare che gli sia stato consegnato il token corretto.

Figura 11: Il token hardware è visibile nella pagina delle Security Info dell’utente

Qui di seguito viene invece mostrata l’esperienza utente quando si connetterà al portale di Microsoft 365 e utilizzerà la Azure MFA per autenticarsi.

Figura 12:Connessione al portale di Microsoft 365

Figura 13: Inserimento di Username e password

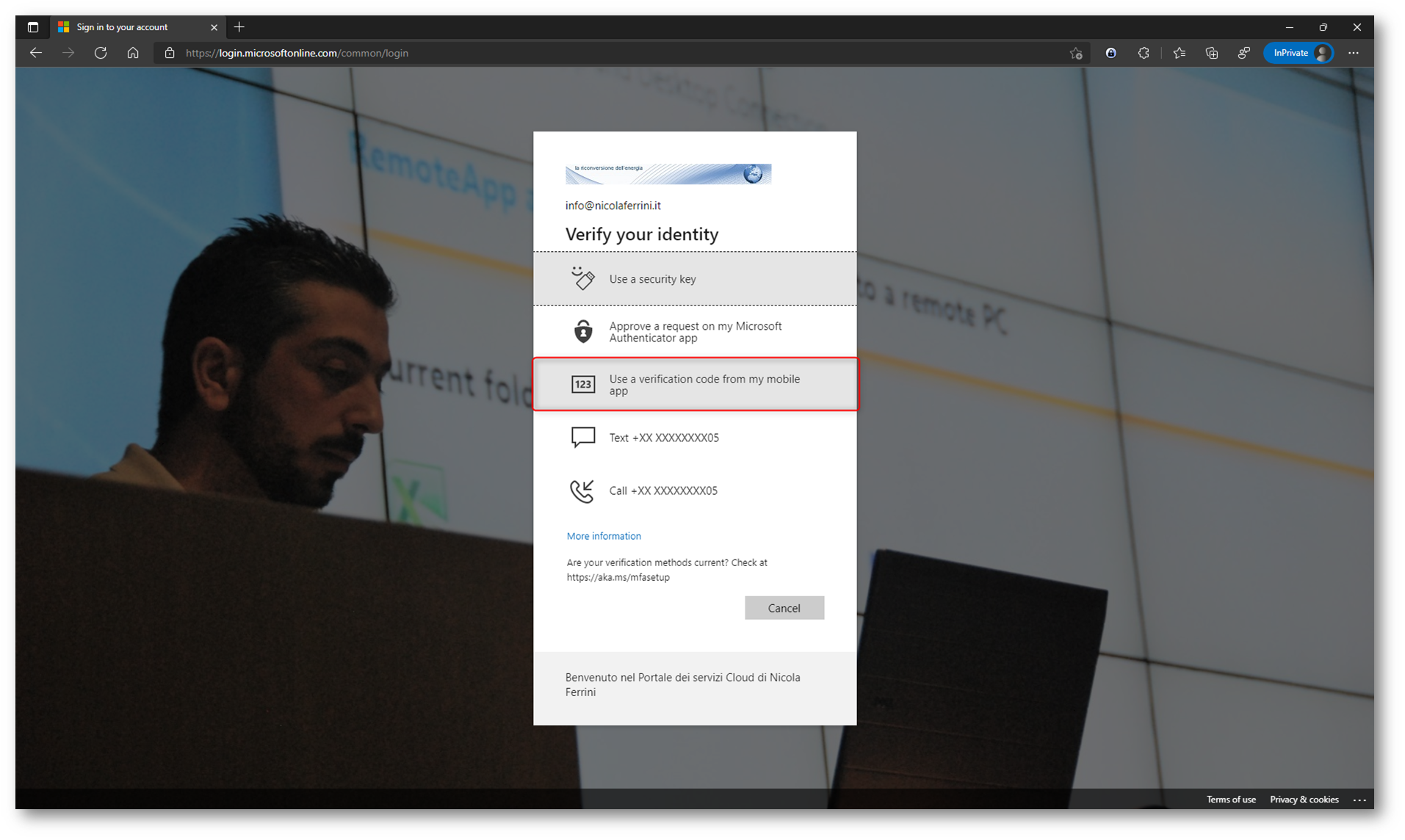

L’utente potrebbe avere a disposizione diversi metodi per utilizzare la Azure Multi-Factor Authentication. Per utilizzare il token hardware deve scegliere Use a verification code from my mobile app.

Figura 14: Scelta di utilizzo del token hardware per la Azure MFA

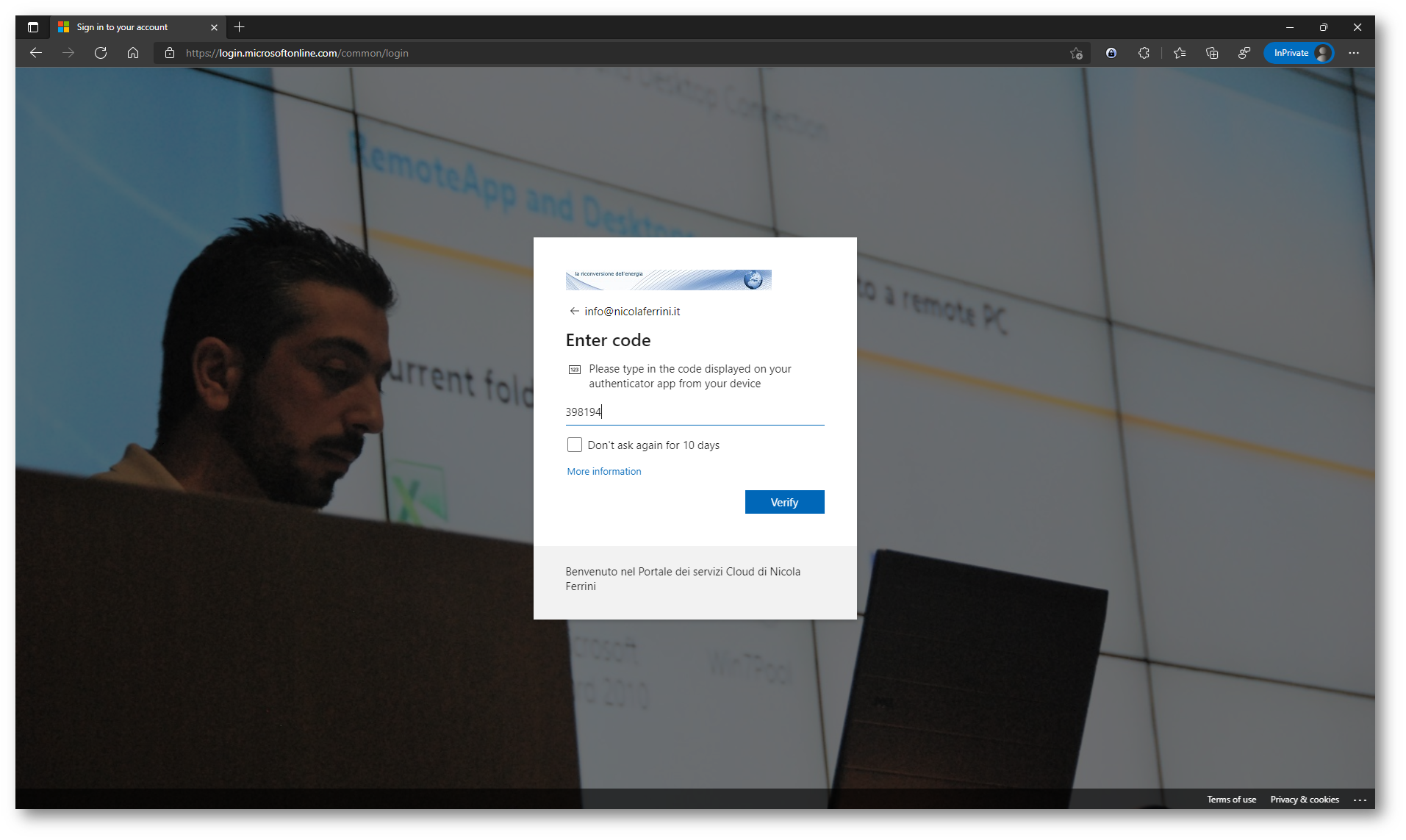

Figura 15: Inserimento del codice OTP che appare sul token hardware e che cambia ogni 30 secondi

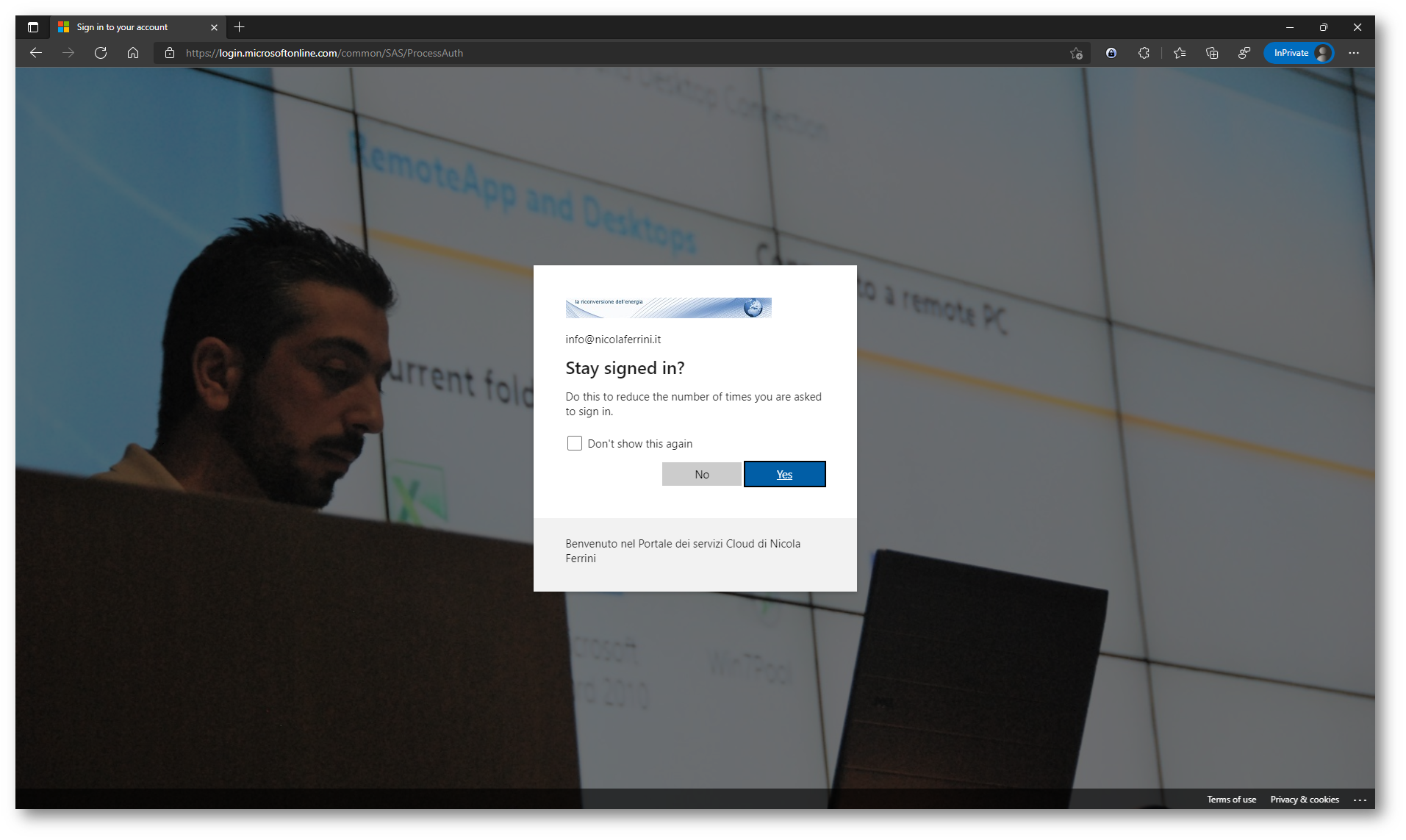

Figura 16: Autenticazione a due fattori completata con successo

Figura 17: Accesso al portale di Microsoft 365 effettuato

Conclusioni

La possibilità di utilizzare un token hardware per Azure MFA è decisamente vantaggioso per tutte quelle realtà in cui non si possono usare smartphone e la possibilità di avere fino a 5 token hardware o software basati su OATH-TOTP permette di avere dispositivi di backup e di utilizzare diversi tipi di credenziali in ambienti di lavoro diversi.