System-preferred multifactor authentication in Azure AD

Ad Aprile 2023 Microsoft ha cominciato a rilasciare una nuova funzionalità di protezione di Azure AD chiamata System-preferred multifactor authentication. Questa funzionalità è pensata per incoraggiare gli utenti ad utilizzare il metodo più sicuro di multifactor authentication che hanno registrato.

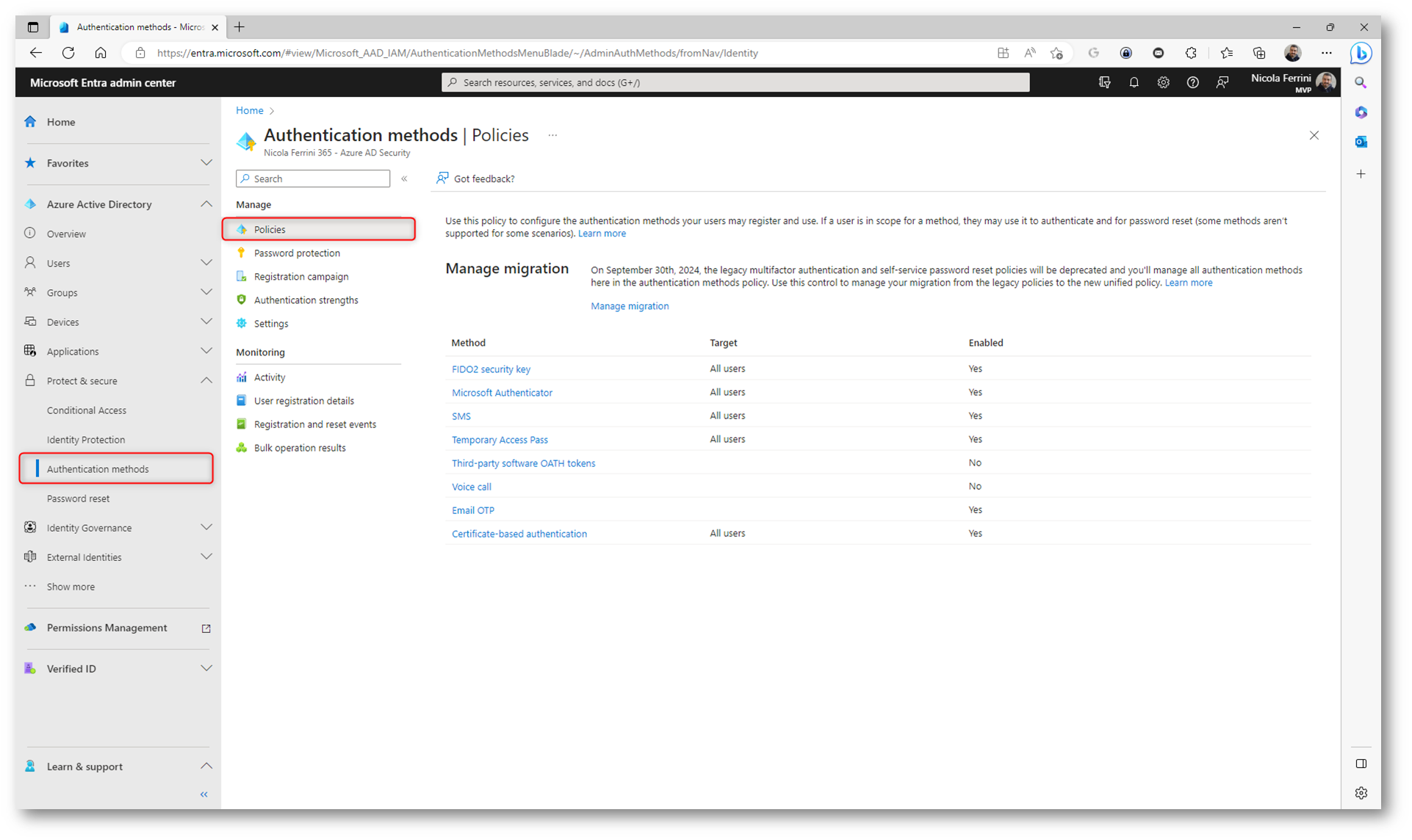

Come ben sapete esistono diversi metodi di autenticazione a più fattori che sono disponibili in Azure AD e che possono essere distribuiti agli utenti utilizzando diverse policy. Dal portale di Microsoft

Entra nella sezione Protect & Secure potete visualizzare i metodi disponibili per il vostro tenant e gestirli tramite le policy.

Con Azure AD Multi-Factor Authentication è possibile usare le seguenti forme aggiuntive di verifica:

- Microsoft Authenticator

- Authenticator Lite (in Outlook)

- Windows Hello for Business

- Chiave di sicurezza FIDO2

- Token hardware OATH (anteprima)

- Token software OATH

- SMS

- Chiamata vocale

Figura 1: Metodi di autenticazione a più fattori disponibili in Azure AD

La System-preferred multifactor authentication (MFA) richiede agli utenti di accedere usando il metodo più sicuro registrato. Gli amministratori possono abilitare la System-preferred MFA per migliorare la sicurezza degli accessi e scoraggiare metodi di accesso meno sicuri, ad esempio SMS.

Ad esempio, se un utente ha registrato sia le notifiche push SMS che Microsoft Authenticator come metodi per MFA, System-preferred multifactor authentication richiede all’utente di accedere usando il metodo di notifica push più sicuro. L’utente può comunque scegliere di eseguire l’accesso usando un altro metodo, ma viene prima richiesto di provare il metodo più sicuro registrato.

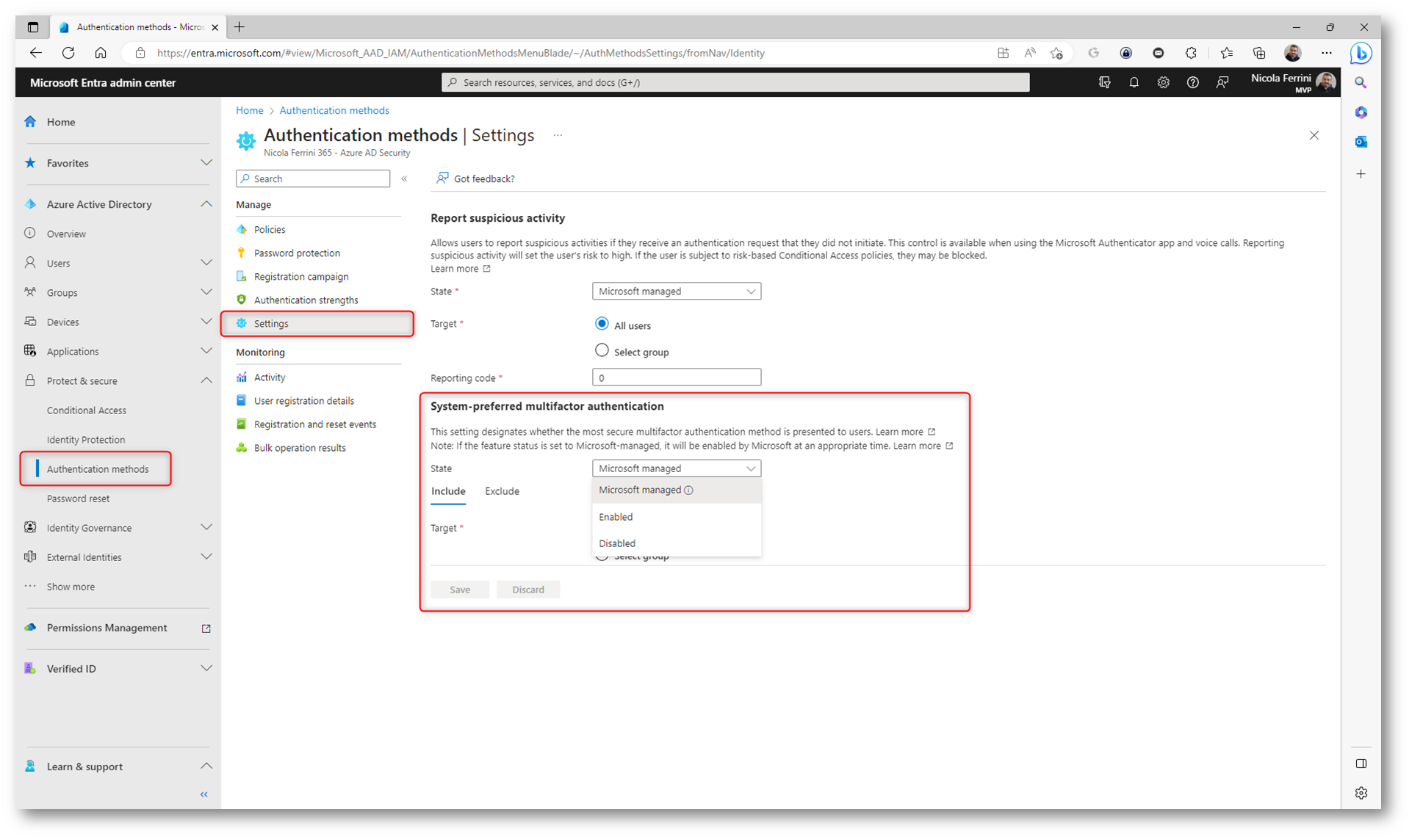

La System-preferred multifactor authentication è una configurazione che in maniera predefinita viene gestita da Microsoft. Al momento della sua introduzione è in modalità Disabled, ma nel giro di poco tempo sarà in modalità Enabled per tutti i tenant.

Figura 2: La System-preferred multifactor authentication (MFA) è in modalità Microsoft managed

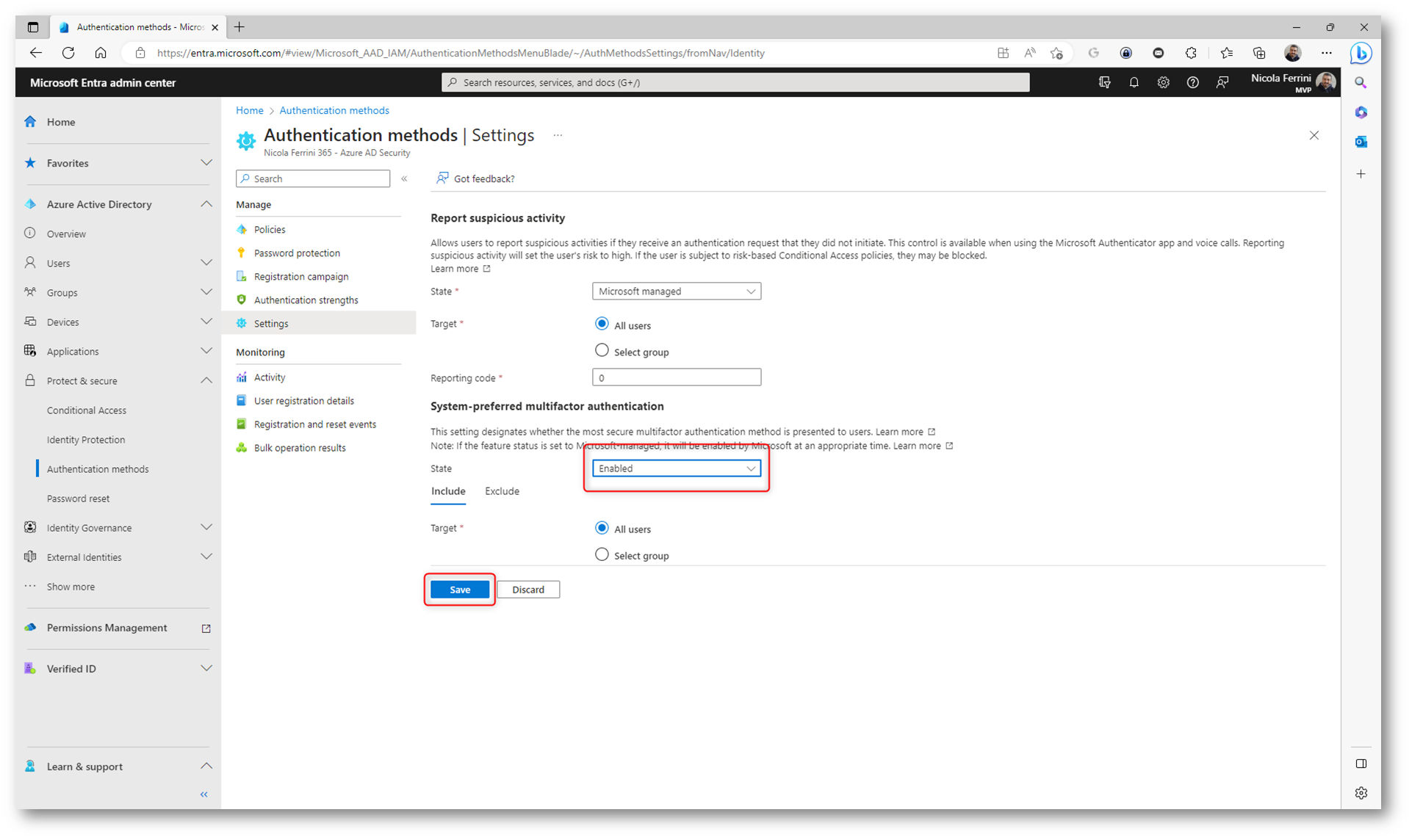

Ovviamente è possibile modificare in qualsiasi momento la modalità di System-preferred multifactor authentication (MFA) e preferibilmente abilitarla per tutti gli utenti in modo tale da aumentare il livello di sicurezza degli accessi ad Azure AD.

Figura 3: Abilitazione della System-preferred multifactor authentication (MFA) per tutti gli utenti

In che modo la System-preferred multifactor authentication determina il metodo più sicuro?

Quando un utente accede, il processo di autenticazione controlla quali metodi di autenticazione sono stati registrati dall’utente. All’utente viene richiesto di accedere con il metodo più sicuro in base ad un preciso ordine. L’ordine dei metodi di autenticazione è dinamico. Viene aggiornato man mano che cambia il panorama della sicurezza e man mano che emergono metodi di autenticazione migliori. Qui di seguito l’ordine attualmente in uso:

- Temporary Access Pass Autenticazione basata su certificati

- Chiave di sicurezza FIDO2

- Notifiche push di Microsoft Authenticator

- Time-based one-time password (TOTP)

- Telefonia

Esperienza utente

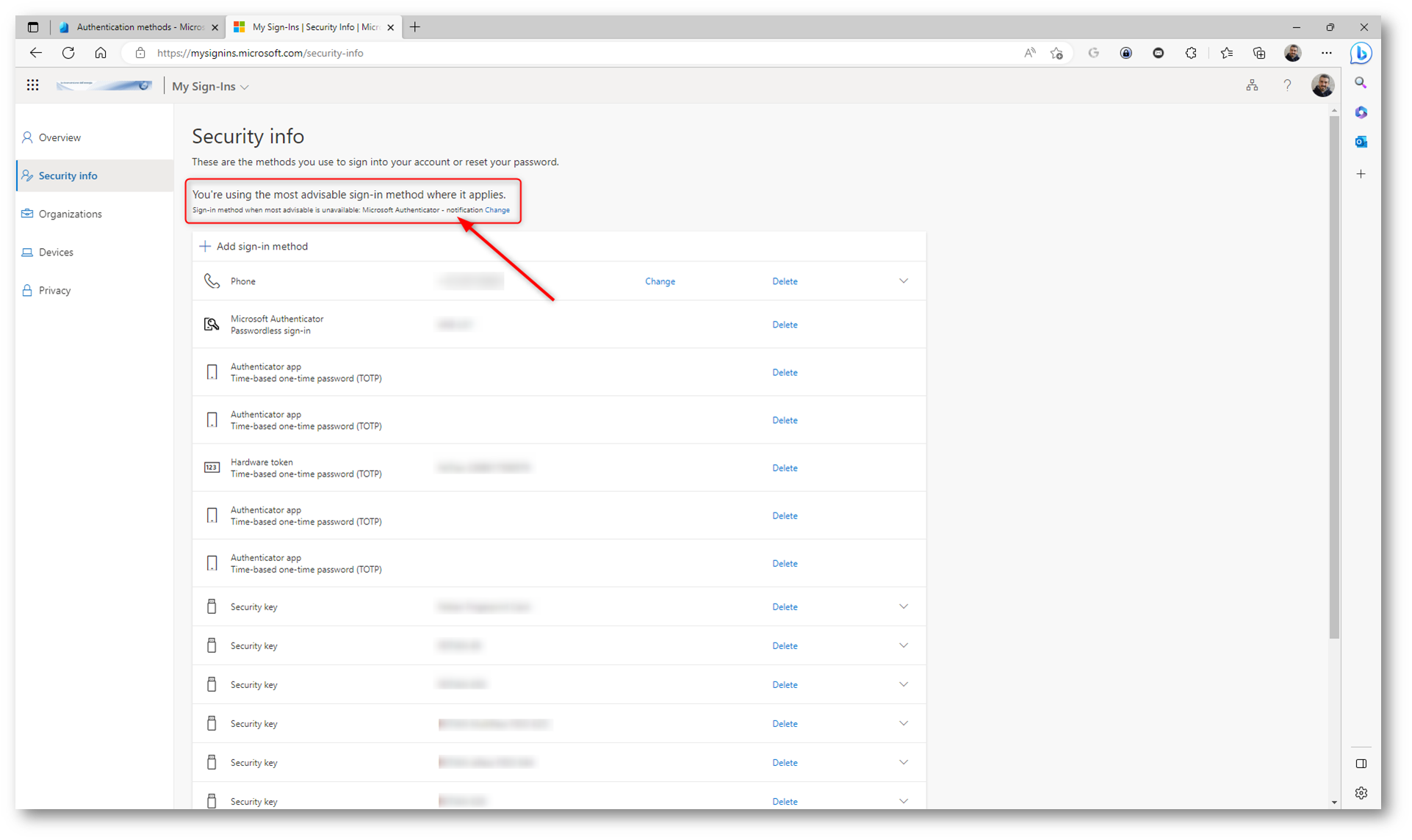

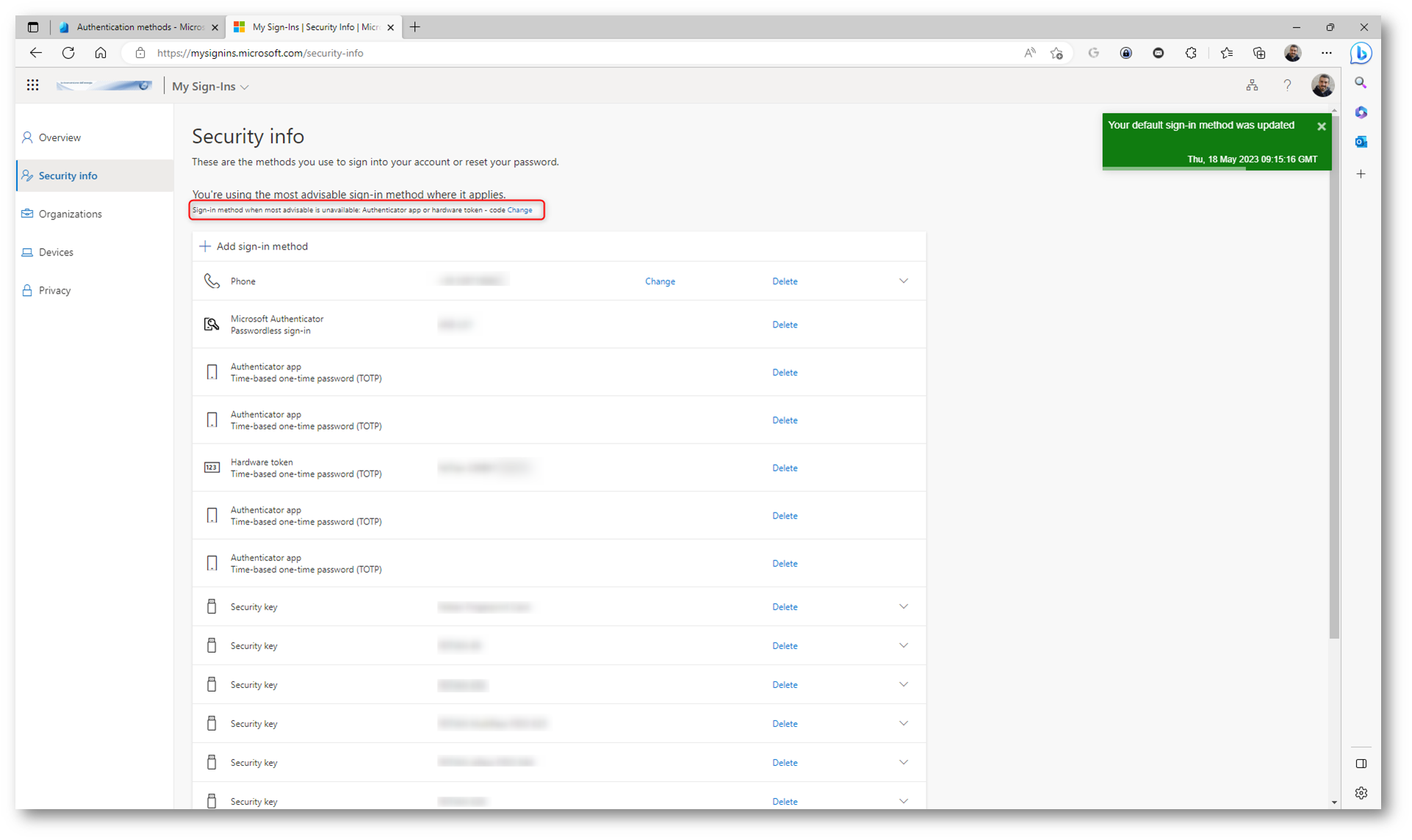

Una volta che la funzionalità è stata abilitata dall’amministratore, l’utente può accedere alle sue Security Info utilizzando il collegamento My Sign-Ins | Security Info e verificare che ci sia la scritta You’re using the most advisable sign-in method where it applies.

Figura 4: Pagina Security Info dell’utente

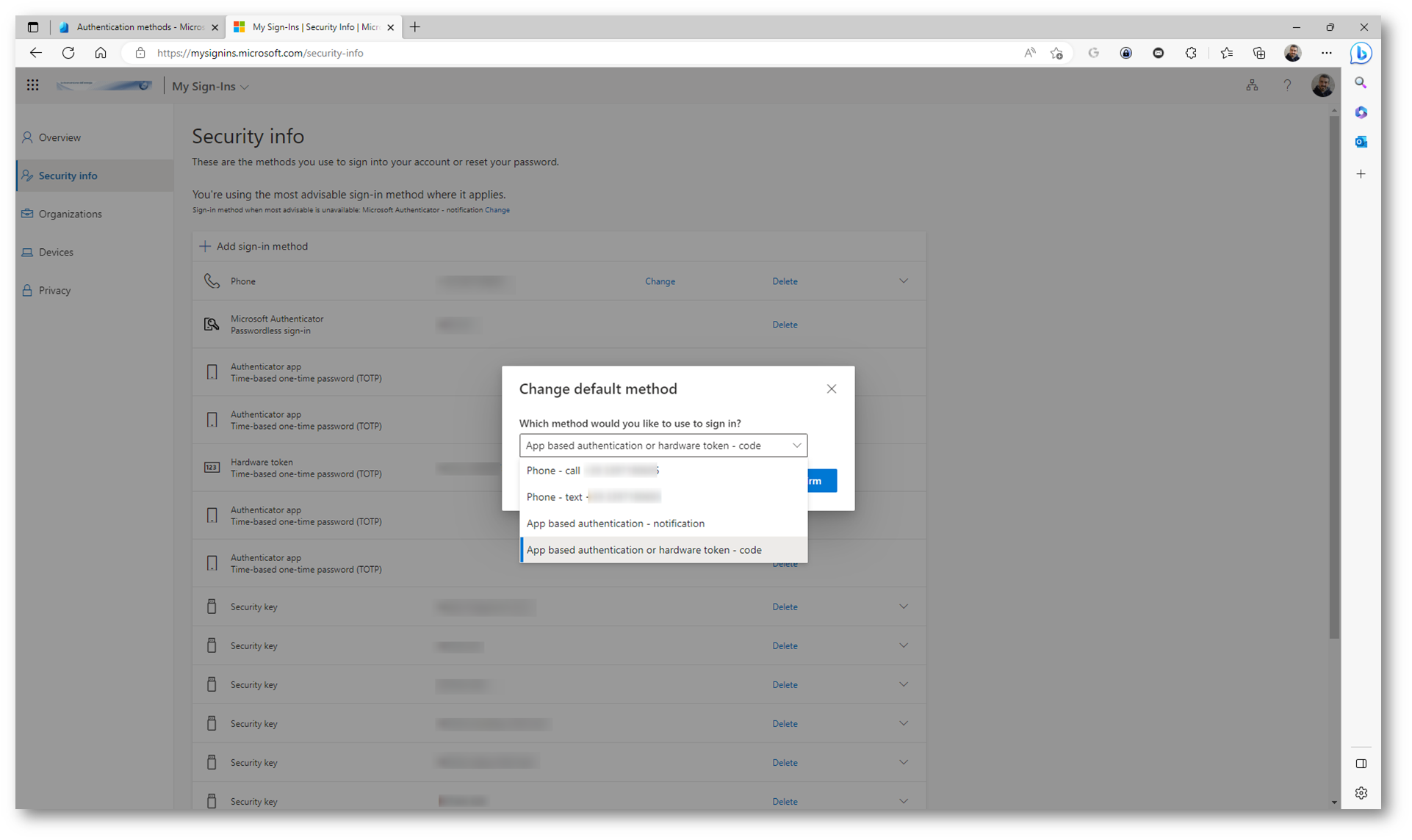

È possibile cambiare il metodo di autenticazione a pi fattori più sicuro cliccando su Change e selezionandolo dal menu a tendina, come mostrato nella figura sotto:

Figura 5: Modifica del metodo di autenticazione predefinito

Figura 6: Configurazione del metodo di autenticazione a più fattori predefinito

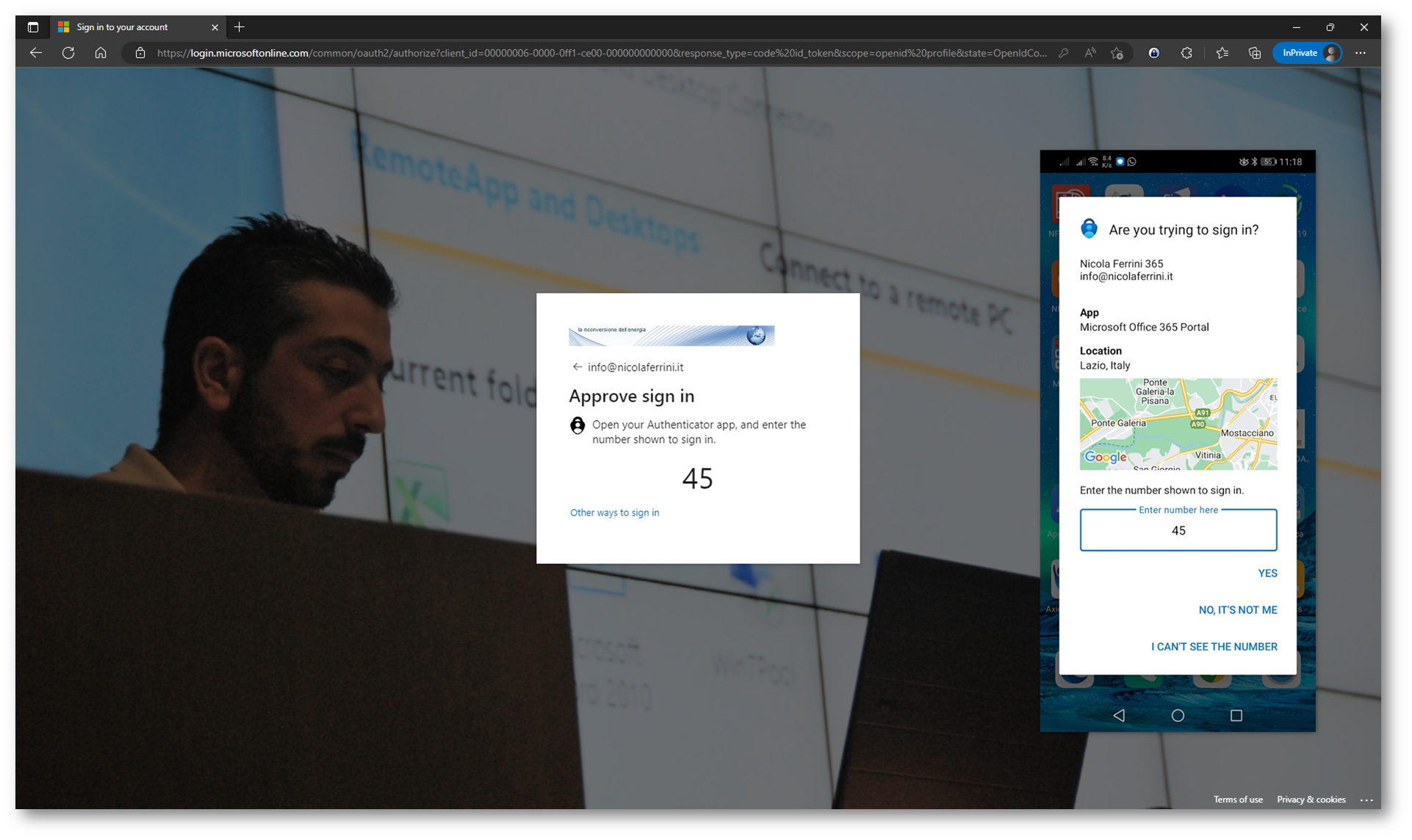

Qui di seguito si può vedere qual è l’esperienza utente. Nel mio caso ho utilizzato la modalità passwordless con il Microsoft Authenticator.

Figura 7: Accesso ad Azure AD con la modalità passwordless e l’app Microsoft Authenticator

Conclusioni

La System-preferred multifactor authentication evidenzia ancora una volta la precisa volontà di Microsoft di poter aiutare gli utenti ad autenticarsi in maniera sicura, ad utilizzare la multifactor authentication e, nel caso siano state registrate dall’utente diverse modalità di confermare la propria identità, di usare il metodo più forte disponibile. Per proteggere al meglio la vostra zienda e gli utenti finali, vi consiglio vivamente di implementare questa nuova funzionalità il prima possibile.