Abilitare il passwordless sign-in per Azure AD e per Microsoft 365 / Office 365 utilizzando l’app Microsoft Authenticator

L’app Microsoft Authenticator consente di accedere a qualsiasi account di Azure AD senza usare la password. Se un utente ha abilitato l’accesso tramite telefono nell’app Microsoft Authenticator, dopo l’immissione del nome utente non verrà visualizzata la richiesta di inserimento della password, ma verrà visualizzato un messaggio che chiederà all’utente di toccare un numero nell’app. L’utente dovrà quindi toccare il numero corrispondente nell’app, scegliere l’opzione di approvazione e fornire il codice PIN o la chiave biometrica e l’autenticazione verrà completata.

La gestione delle password è sempre stata critica sia per gli utenti e che per gli amministratori di sistema e spesso è causa di accessi da parte di malintenzionati o di persone non autorizzate per via della semplicità delle password utilizzate oppure della disattenzione degli utenti, che magari la scrivono da qualche parte per non dimenticarla.

Accedere senza password (passwordless sign in) è una delle funzionalità che ultimamente Microsoft sta promuovendo maggiormente e i dispositivi biometrici, ormai diffusi in tutti i computer portatili, possono essere utilizzati per accedere a Windows e alle applicazioni web. A partire da Windows 10, versione 1809 (October 2018 Update), sono state diverse le novità introdotte da Microsoft per favorire gli utenti ed evitare sempre di più l’utilizzo delle password per effettuare l’autenticazione, a fronte dell’utilizzo di security key oppure di App installate in uno smartphone.

I concentti di base sull’autenticazione passworless sono ben descritti nell’articolo What is passwordless?

Prerequisiti

Per accedere ad Azure AD utilizzando lo smarthone e senza utilizzare la password (passwordless) devono essere rispettittati i seguenti prerequisiti:

- Abilitare la funzionalità in Azure AD

- Abilitare la Azure Multi-Factor Authentication (MFA) per l’utente

- Registrazione dello smartphone dell’utente

Abilitazione della passwordless authentication come metodo di autenticazione

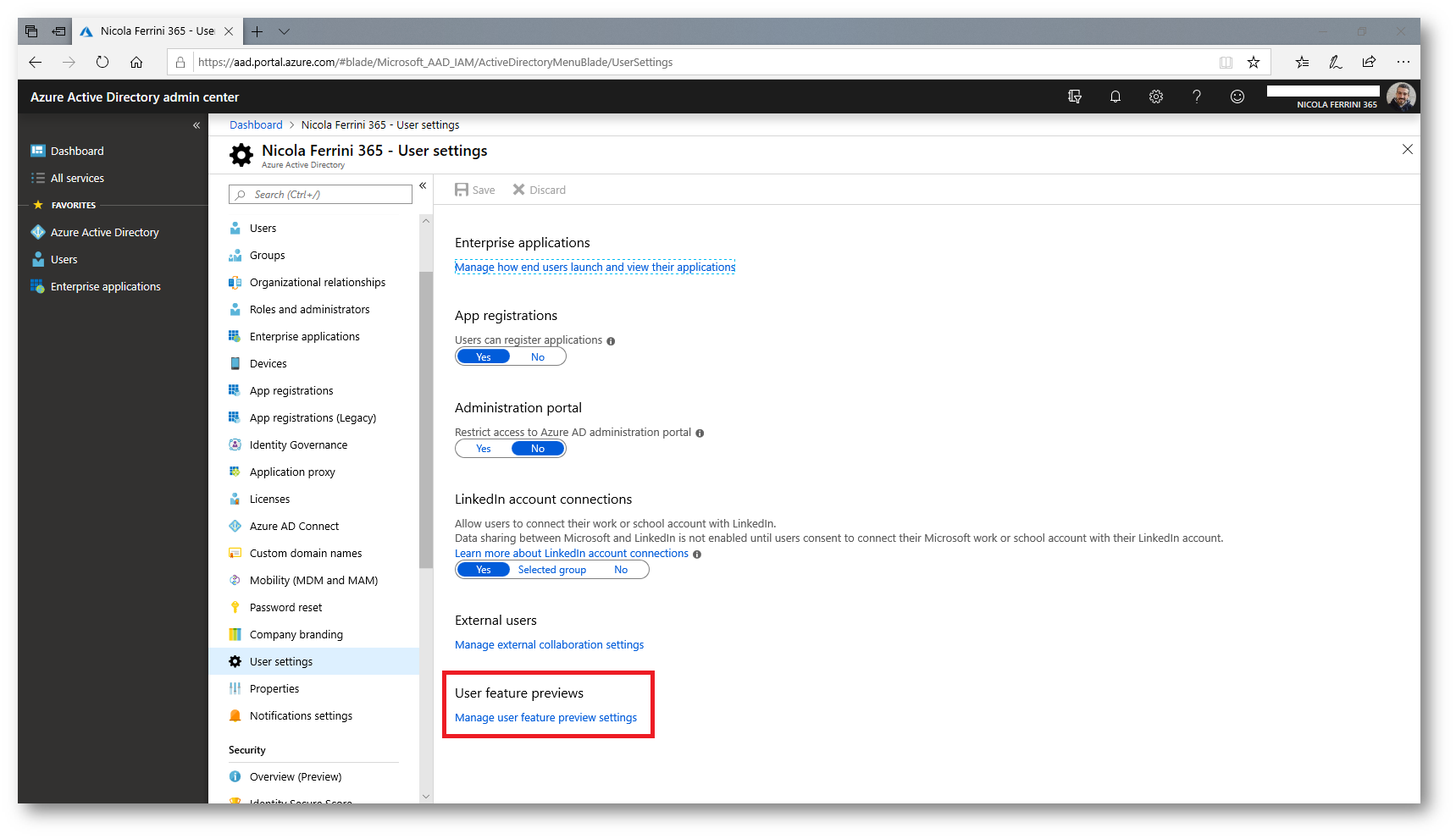

Per poter utilizzare la passwordless authentication come metodo di autenticazione è necessario prima di tutto collegarsi al portale Azure e da Azure Active Directory > User Settings cliccare sul collegamento Manage user feature preview settings

Figura 1: Abilitazione della funzionalità di Preview in Azure Active Directory

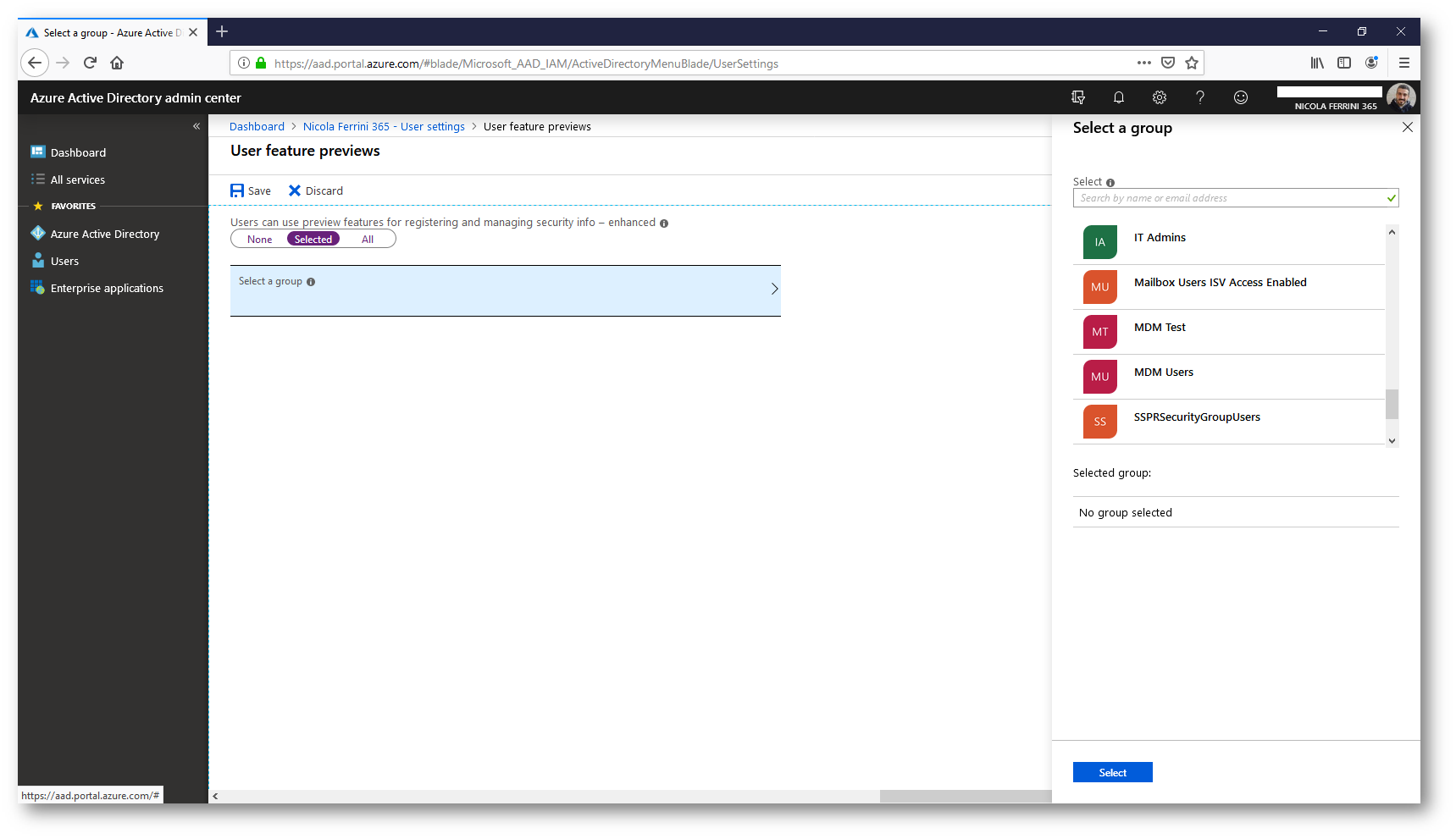

Dal blade User feature previews selezionate in Users can use preview features for registering and managing security info – enhanced quale gruppo di utenti volete abilitare per poter testare le funzionalità in anteprima. Potete scegliere anche di abilitare la funzionalità per tutti gli utenti. Cliccate su Save per confermare la vostra scelta.

Figura 2: Abilitazione della funzionalità di anteprima solo per un gruppo di Azure AD

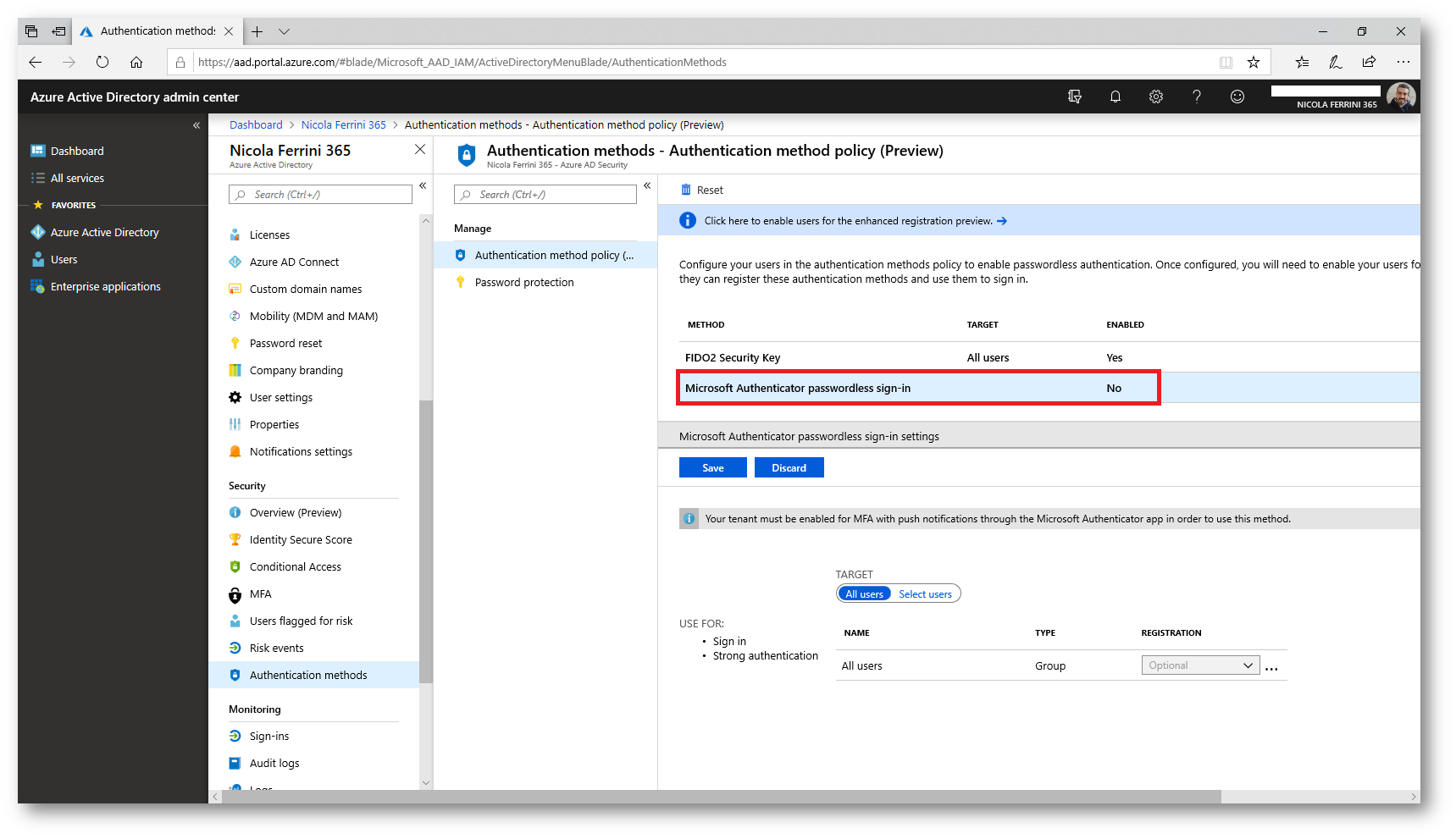

Navigate quindi in Azure Active Directory > Authentication methods > Authentication method policy (Preview) per abilitare il metodo da utilizzare. Cliccate su Microsoft Authenticator passwordless sign-in e abilitate la funzionalità.

Figura 3: abilitazione della funzionalità di Microsoft Authenticator passwordless sign-in

Attivazione della Multi-Factor Authentication

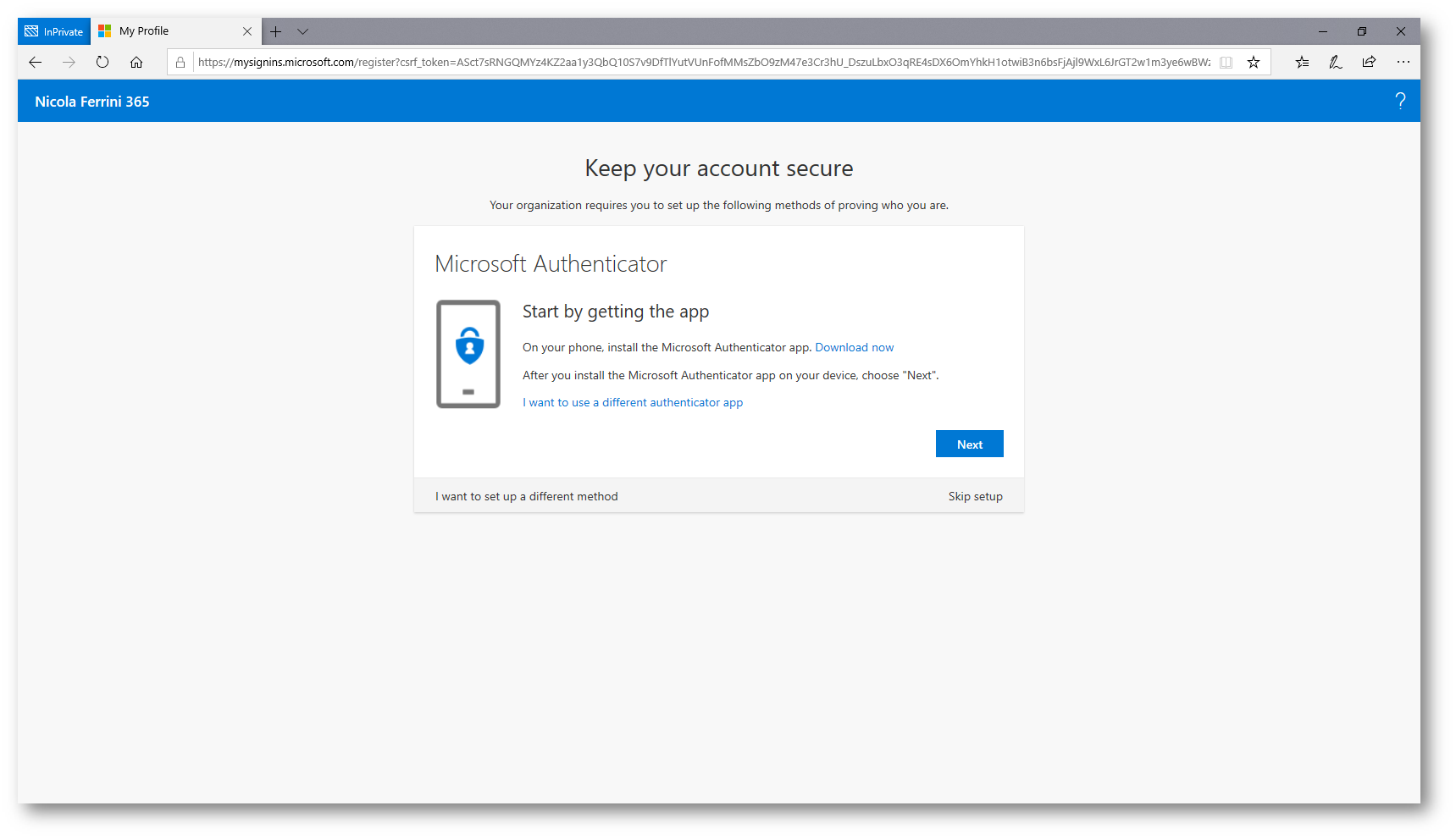

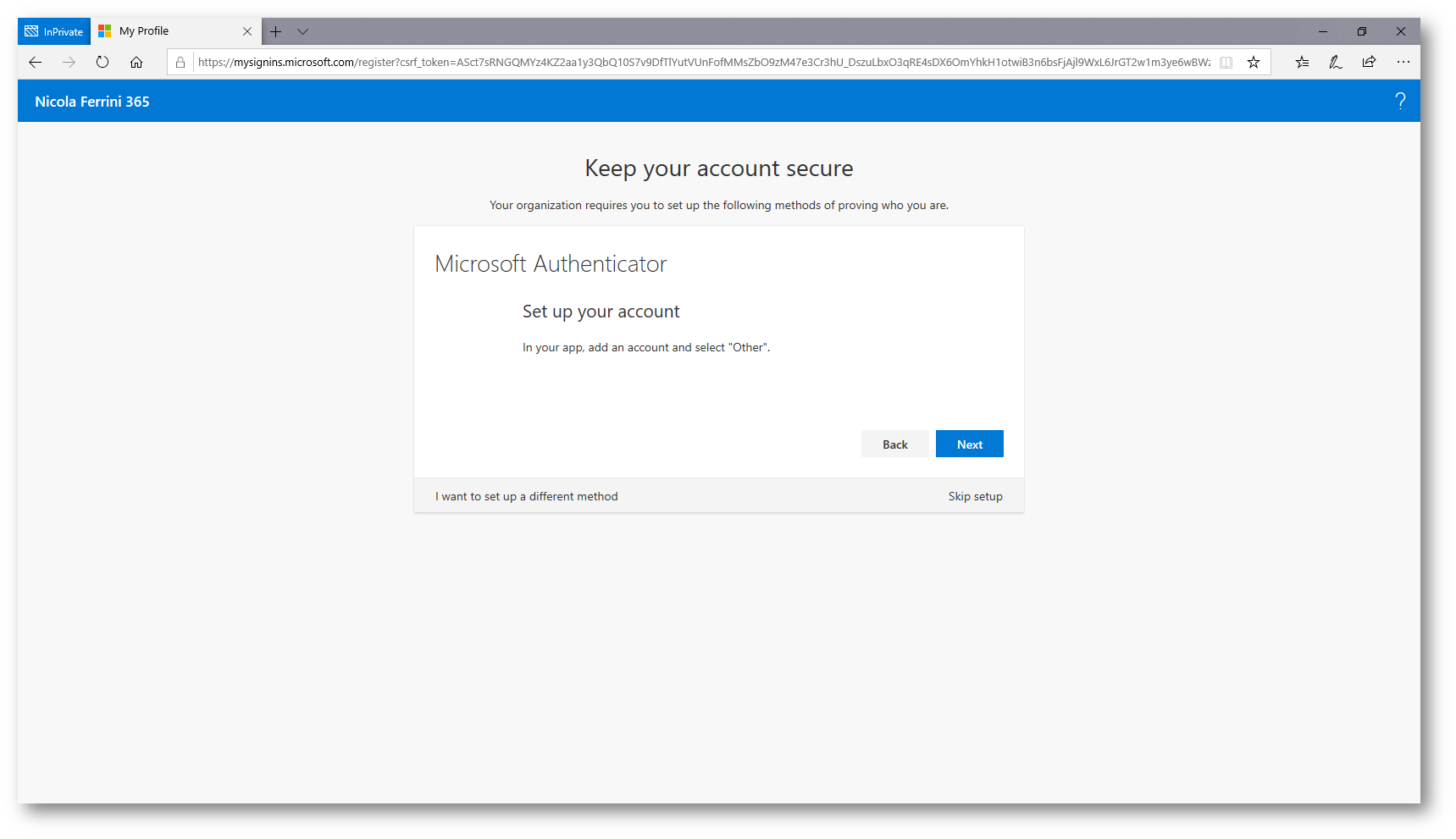

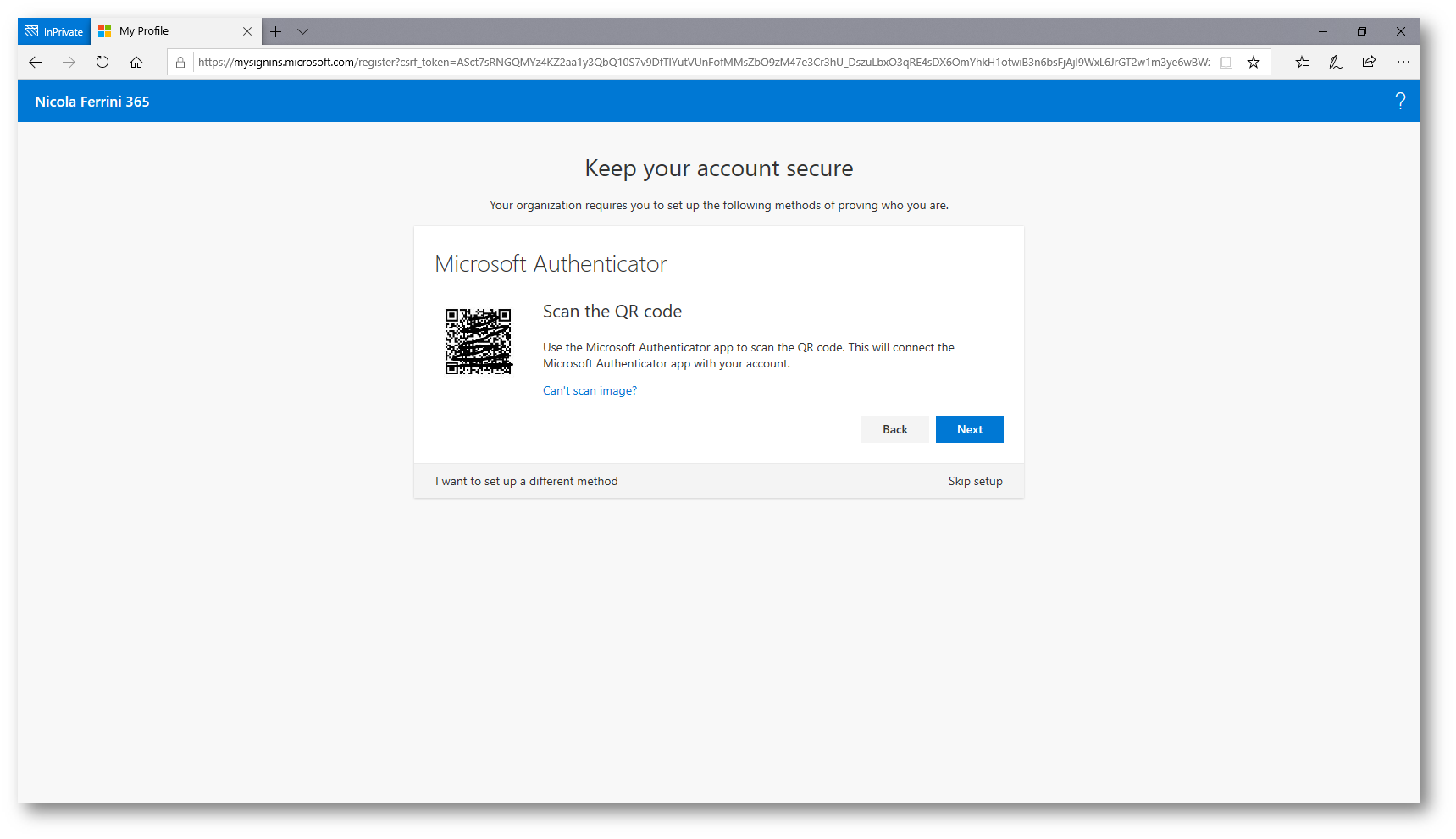

Per poter utilizzare la funzionalità di passwordless sign-in con lo smartphone è obbligatorio che l’utente utilizzi la Azure Multi-Factor Authentication e soprattutto che utilizzi l’app Microsoft Authenticator. Durante la scrittura di questo articolo ho notato che quando un utente appena creato in Azure AD si logga per la prima volta ad Office 365 oppure a Microsoft 365, gli viene chiesto in maniera automatica di abilitare Azure MFA. Parte una procedura guidata che chiede prima all’utente di scaricare l’app Microsoft Authenticator sul proprio smartphone e poi fa collegare il proprio account di Azure AD. Nelle figure sono mostrate tutte le fasi:

Figura 4: Richiesta di download dell’app Azure Authenticator

Figura 5. Aggiunta dell’account ad Azure Autneticator

Figura 6: QR code per l’aggiunta dell’account

Figura 7 – 7a: Aggiunta del nuovo account nell’app Microsoft Authenticator

Figura 8: Conferma dell’account di Microsoft Authenticator

Figura 9: Account aggiunto

In questo modo però ho notato una cosa particolare: dall’app di Microsoft Authenticator non era possibile abilitare il Phone Sign-In

Figura 10: Dall’app di Microsoft Authenticator non è possibile abilitare il Phone Sign-in

Abilitazione della Multi-Factor Authentication con le notifiche push

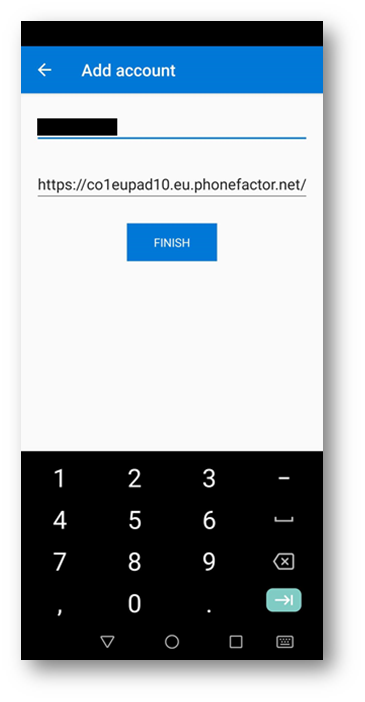

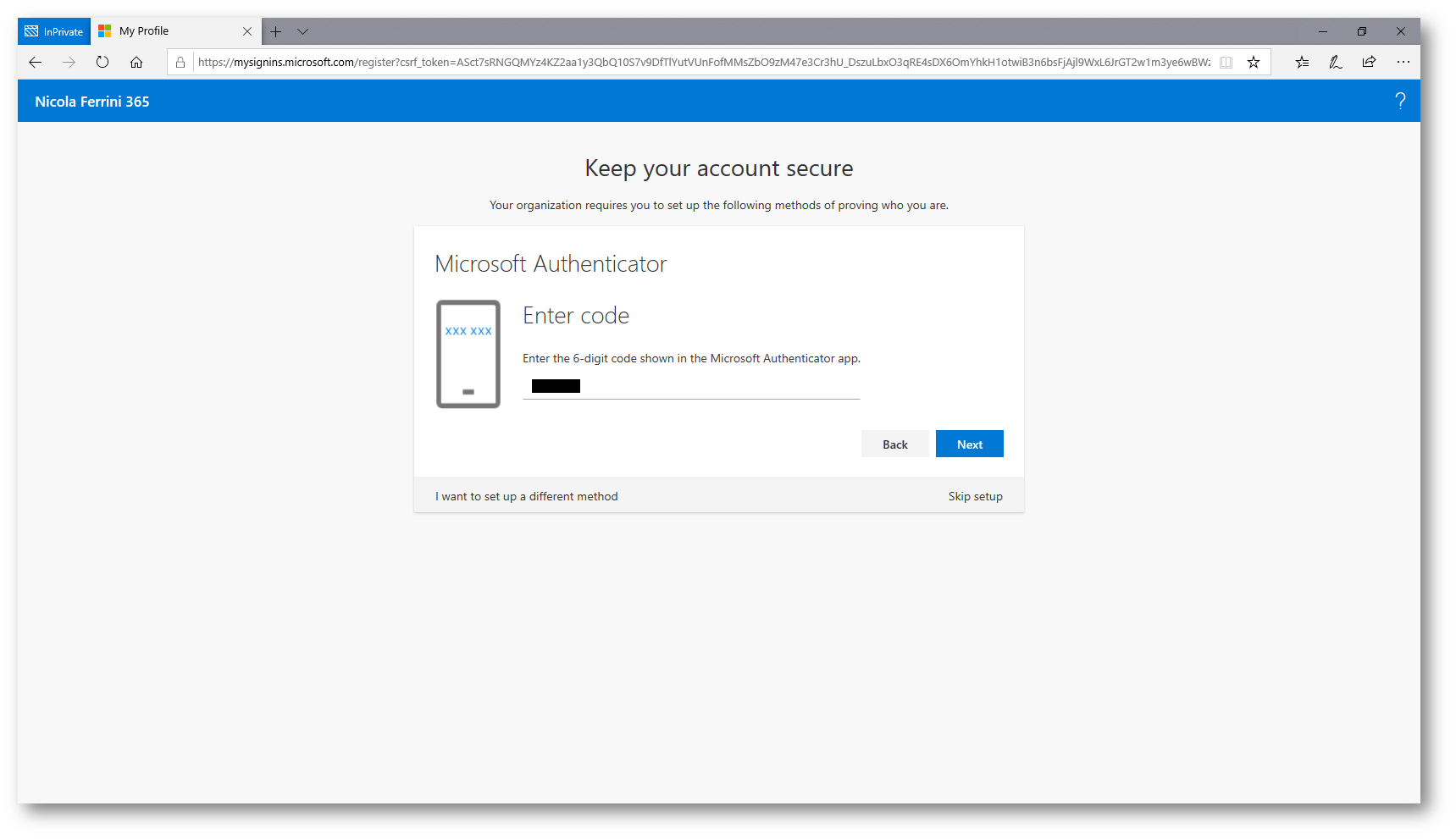

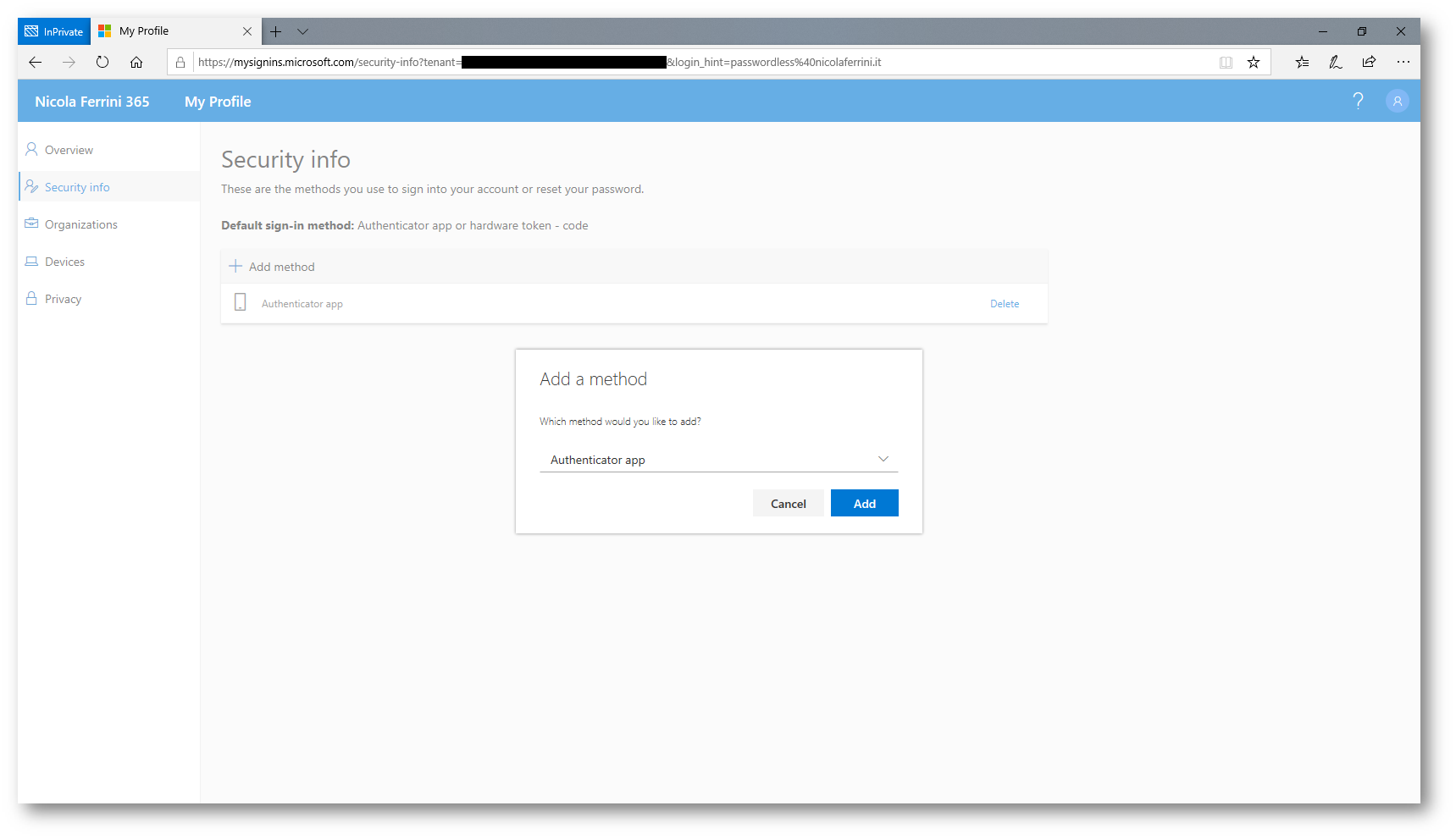

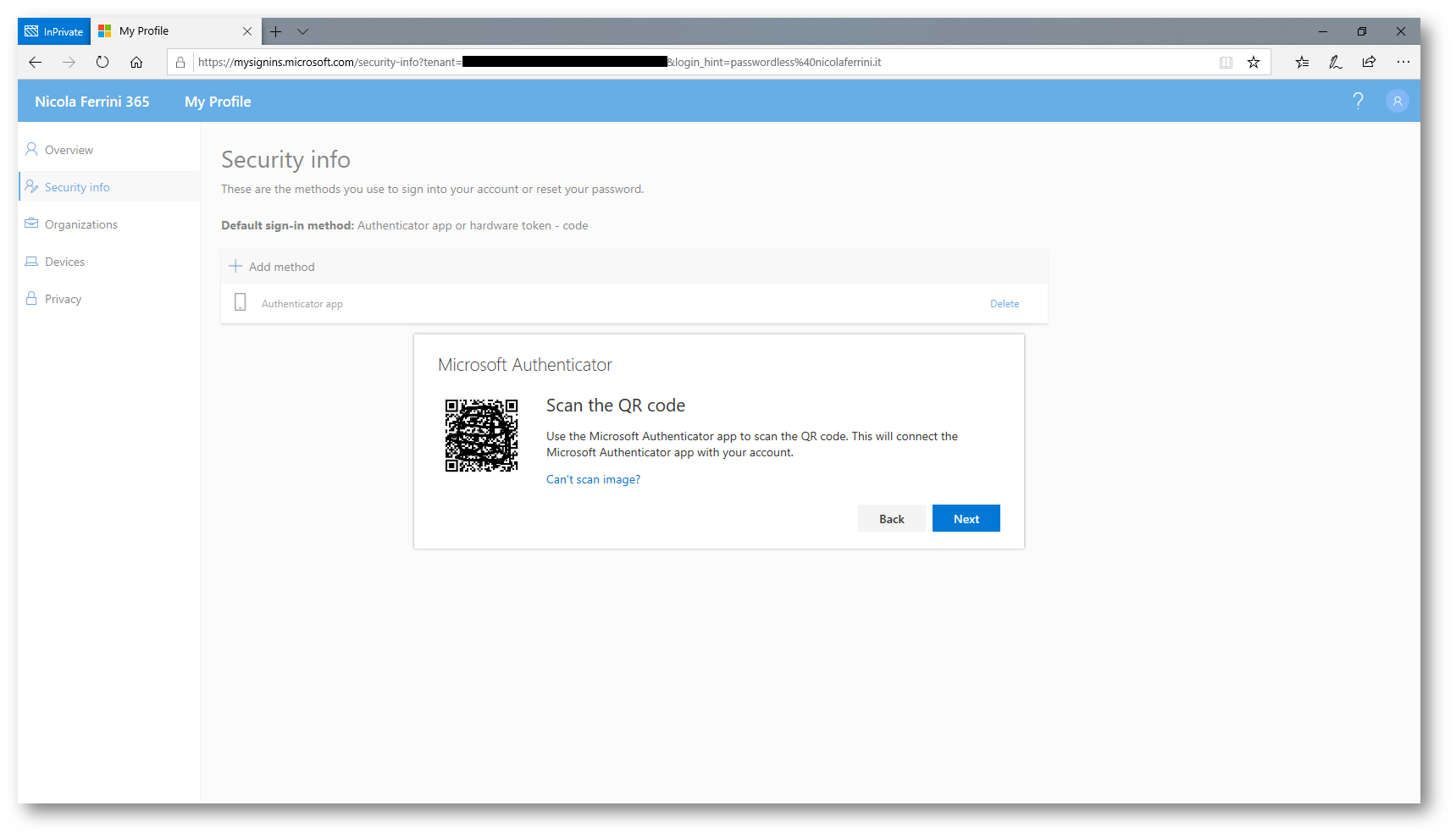

Dal portale https://myprofile.microsoft.com ho verificato che l’utente non ha abilitato l’app Microsoft Authenticator con le notifiche push. L’app Microsoft Authenticator permette due modalità di utilizzo: solo con codice OTP oppure con codice OTP e notifiche push). La configurazione del Microsoft Autheticator con le notifiche push è obbligatoria per abilitare il phone sign-in. Ho quindi deciso di aggiungere un secondo metodo di autenticazione basata su Authenticator App. Seguendo le indicazioni, ho abilitato il Microsoft Authenticator con le notifiche push:

Figura 11: Aggiunta di un secondo metodo di autenticazione MFA

Figura 12: Scansione del QR code per aggiungere l’account all’app Microsoft Authenticator

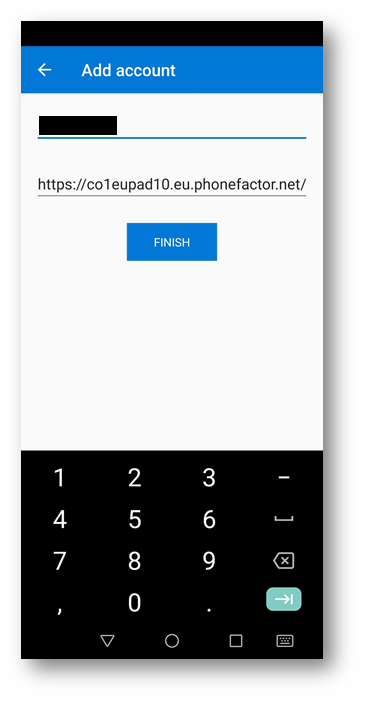

Figura 13: Aggiunta dell’account all’app Microsoft Authenticator

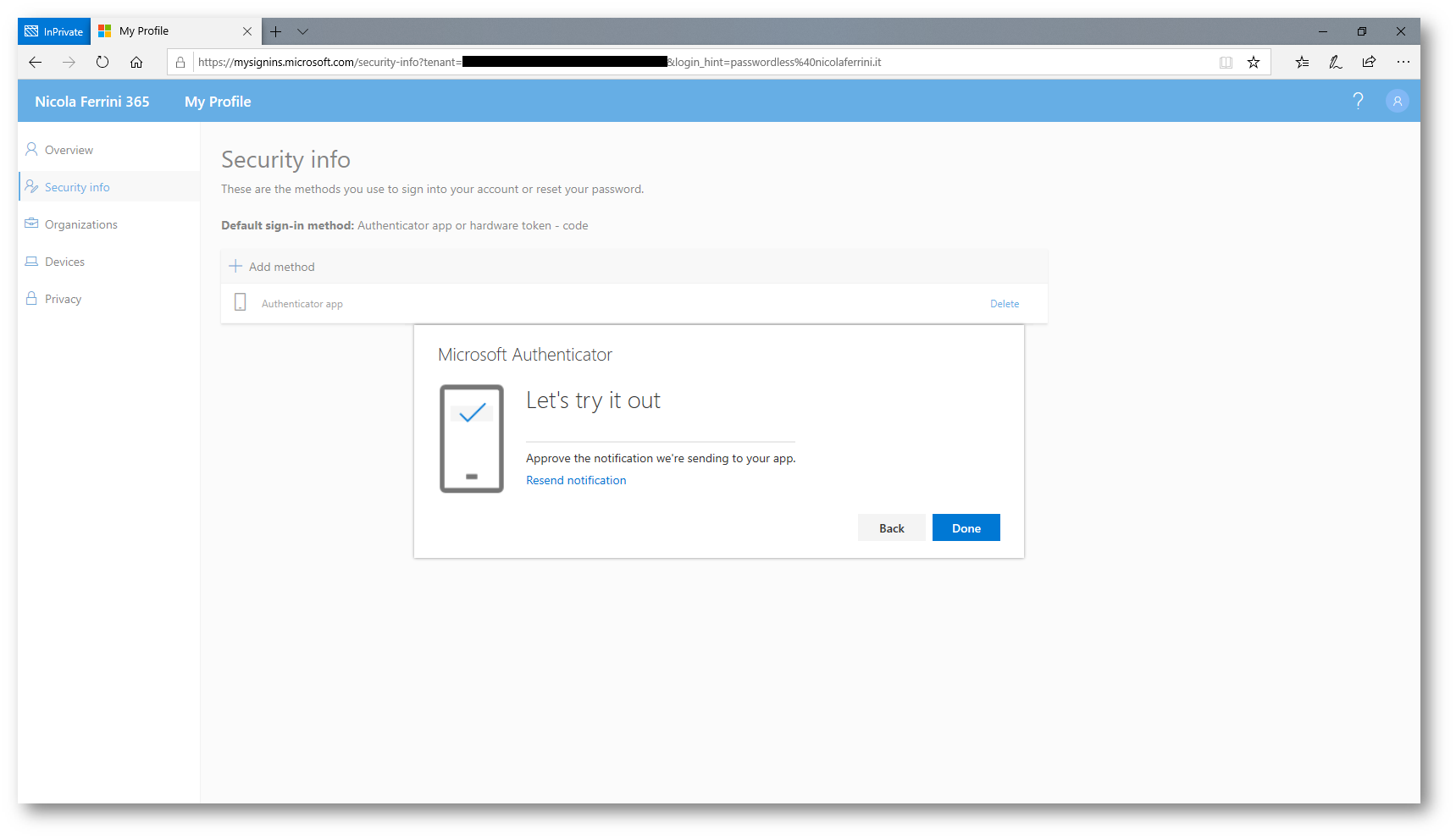

Figura 14: Verifica dell’aggiunta dell’accont con richiesta di invio di una notifica allo smartphone

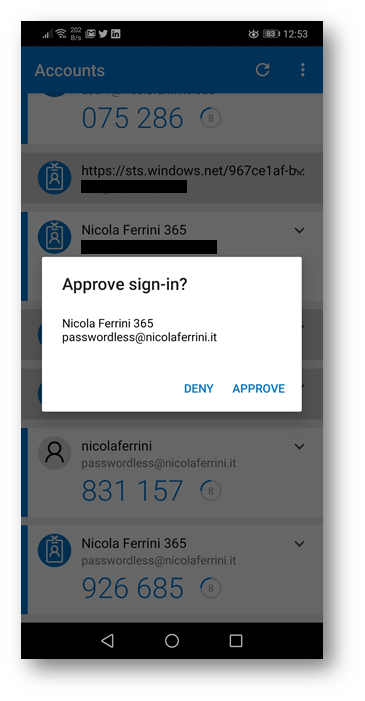

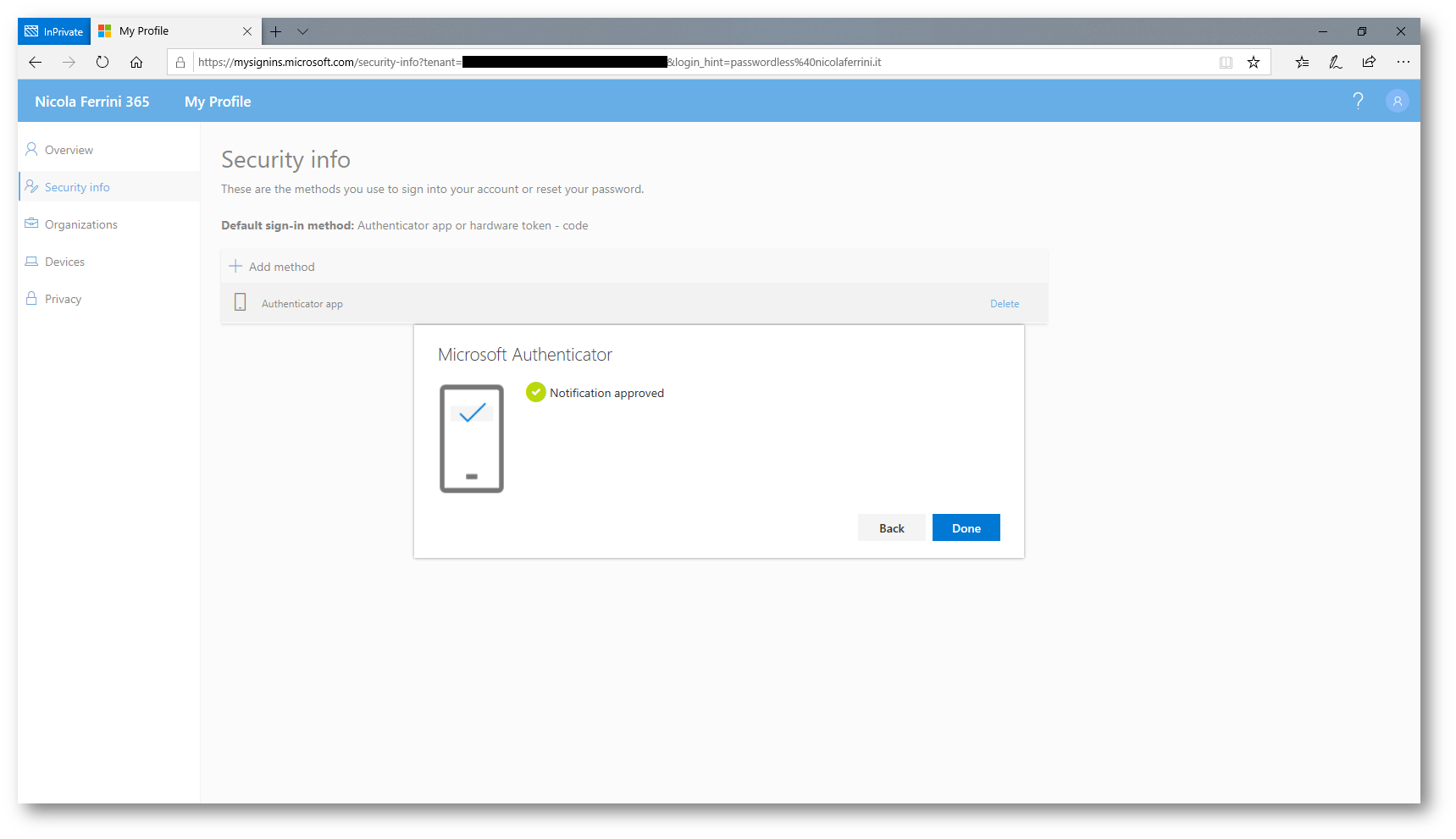

Figura 15: Approvazione della richiesta sullo smartphone

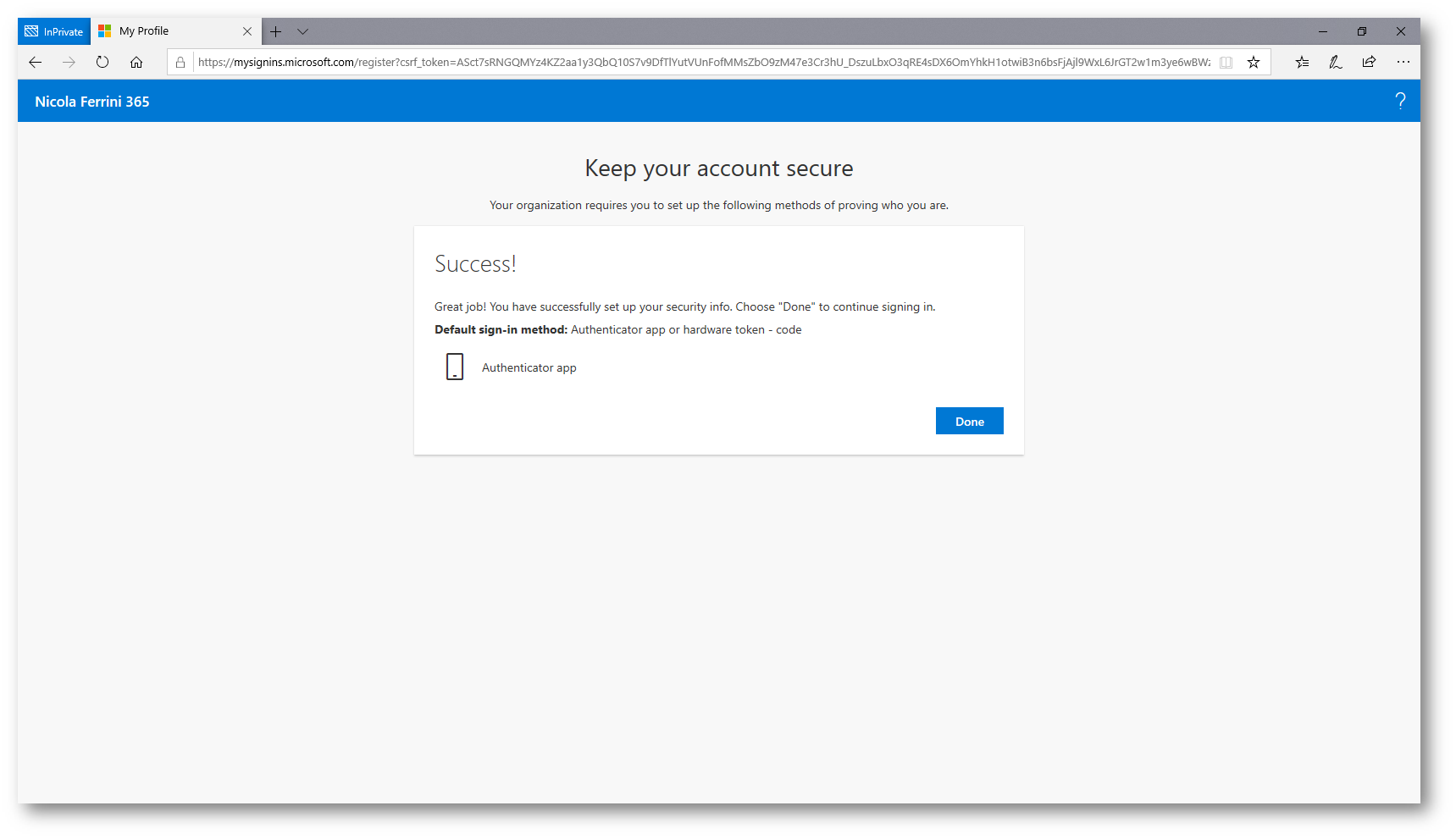

Figura 16: Verifica effettuata

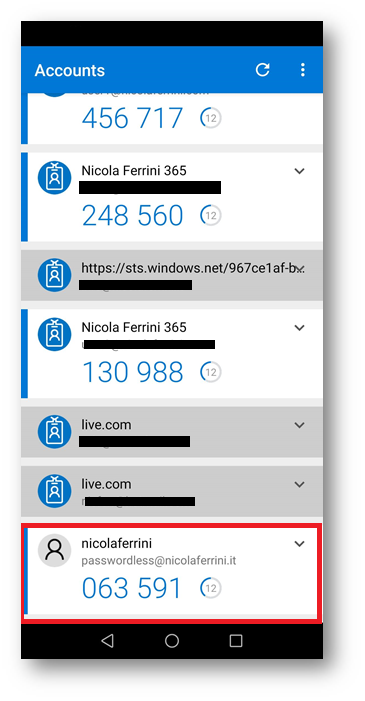

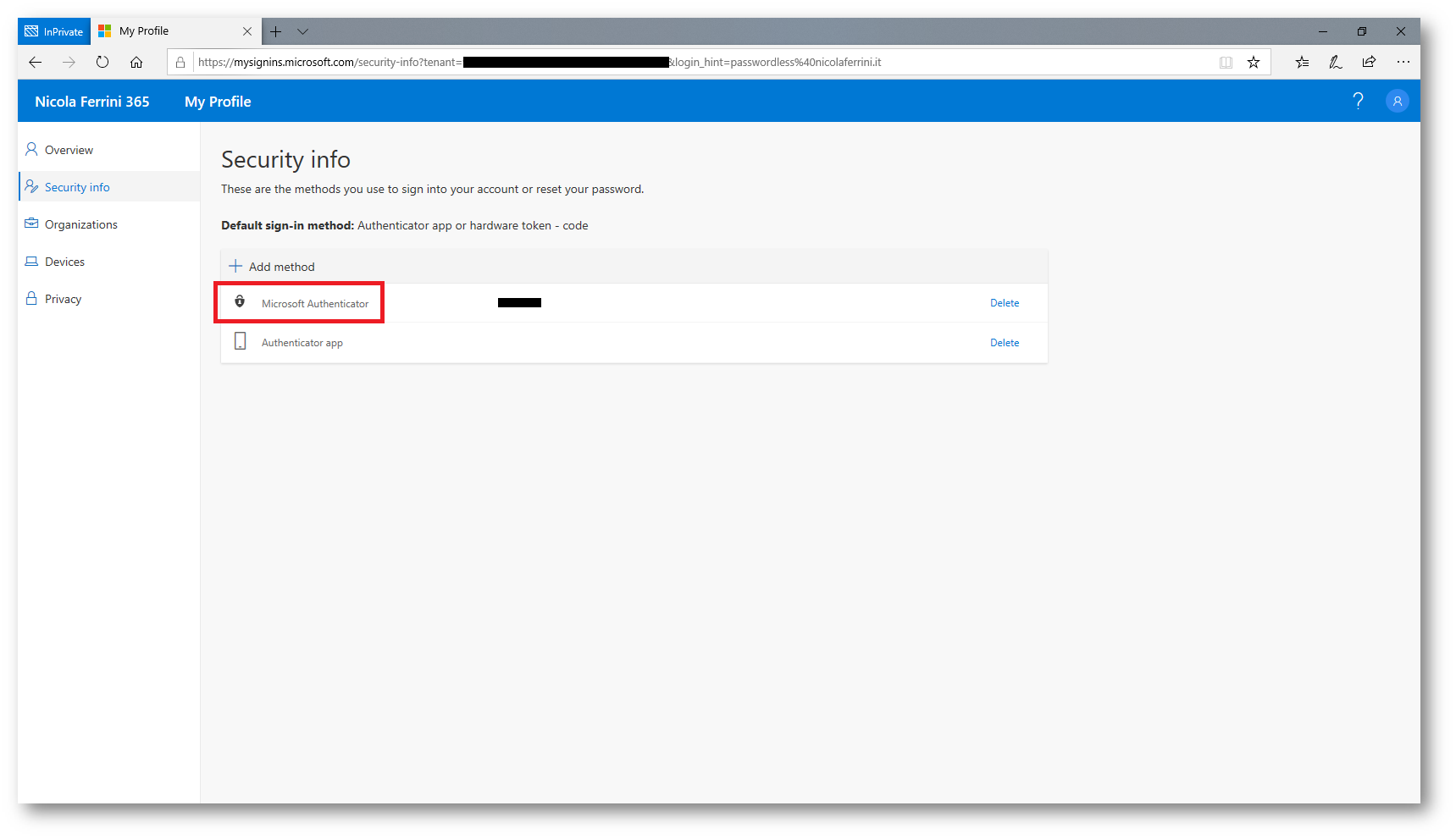

Come si può notare nell’immagine sotto, adesso l’utente ha due metodi di autenticazione, che riportano nomi diversi. Quello che interessa a noi per effettuare il phone sign-in, è quello che riporta la scritta Microsoft Authenticator (abilitato per le notifiche push)

Figura 17: Il metodo di autenticazione corretto è stato aggiunto

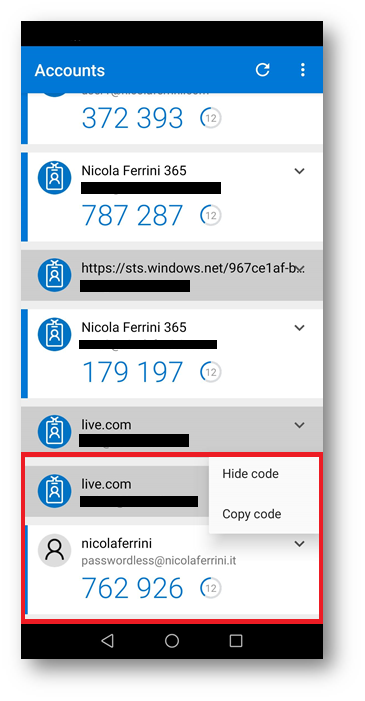

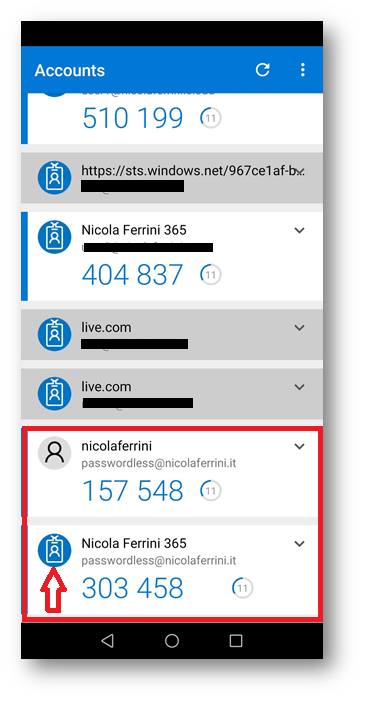

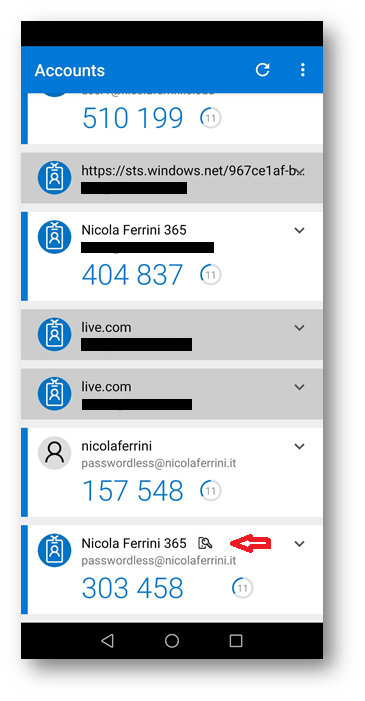

Sullo smartphone adesso ci sono due account. Quello che interessa a noi, per effettuare il passwordless phone sign-in è quello indicato nella freccia

Figura 18: Account corretto da utilizzare per il passwordless phone-sing-in

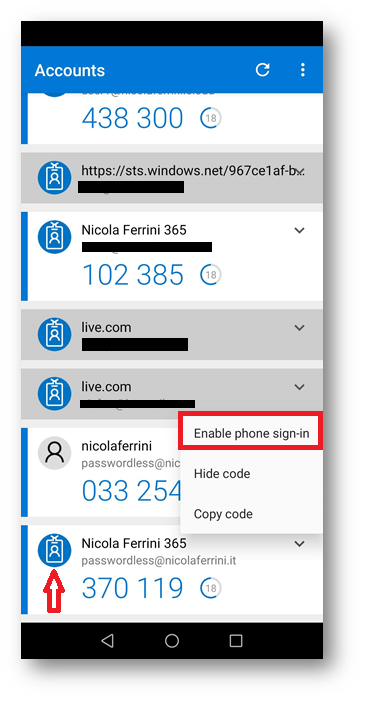

Infatti, adesso la voce Enable phone sign-in è disponibile e potremo utilizzare lo smartphone per il login. Abilitate la funzionalità e registrate il dispositivo, associandolo all’utente

Figura 19: Abilitazione del phone sign-in

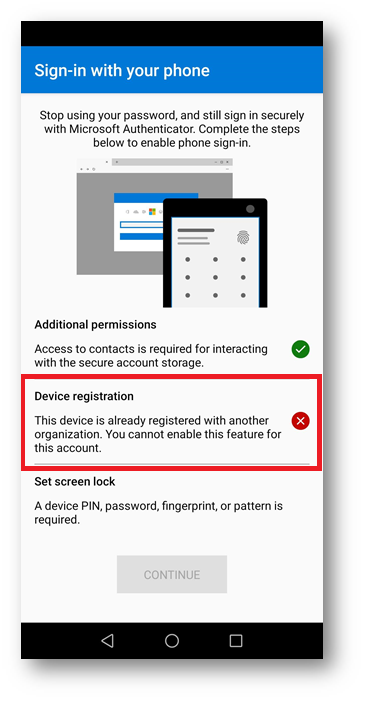

NOTA: Uno dei prerequisiti per abilitare il Phone sign-in è che il dispositivo che si sta utilizzando sia registrato nel tenant di Azure AD per un singolo utente. A causa delle limitazioni relative alla registrazione dei dispositivi, un dispositivo può essere registrato solo in un singolo tenant. A causa di questa limitazione, nell’app Microsoft Authenticator può essere abilitato per l’accesso tramite telefono un solo account aziendale o dell’istituto di istruzione. Nel caso lo smartphone sia stato associato ad un altro tenant di Azure AD riceverete l’errore mostrato nella figura sotto:

Figura 20: Lo smartphone può essere associato solo ad un utente per volta

Una volta che avrete abilitato lo smartphone apparirà l’icona  accanto all’account, come mostrato in figura:

accanto all’account, come mostrato in figura:

Figura 21: Il simbolo accanto all’account indica che è stato abilitato il Phone Sign-in

Verifica dell’accesso con il passwordless phone sign-in

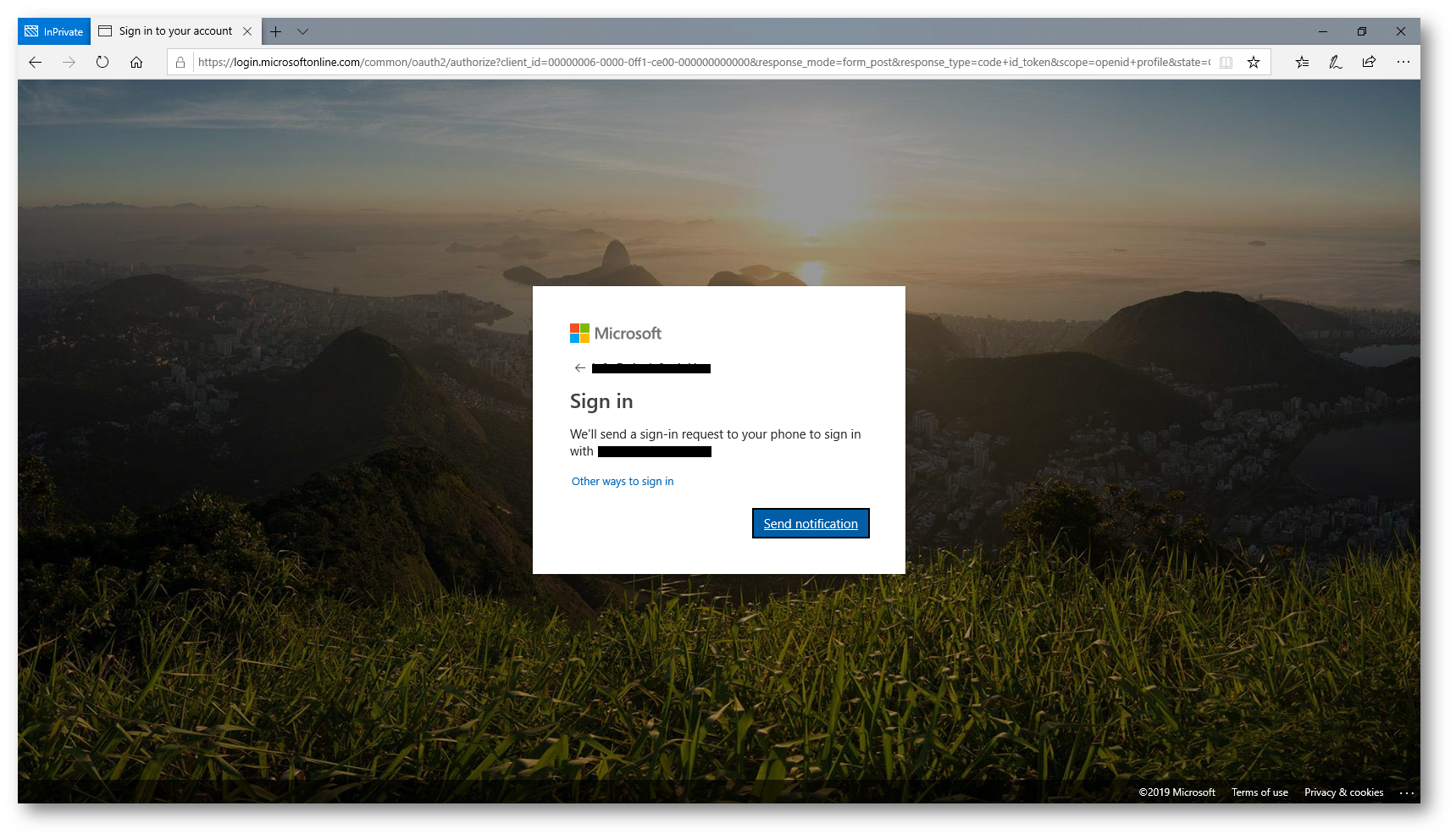

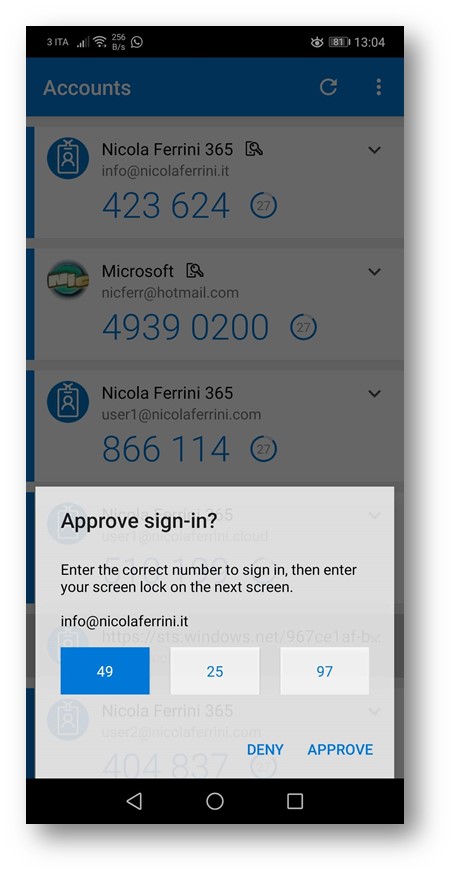

Per verificare che l’utente possa effettuare l’accesso senza usare la password vi basterà loggarvi ad Azure AD e dopo l’immissione del nome utente non verrà visualizzata la richiesta di inserimento della password, ma verrà visualizzato un messaggio che chiederà all’utente di toccare un numero nell’app.

Figura 22: Invio della notifica di accesso all’app AMicrosoft Authenticator

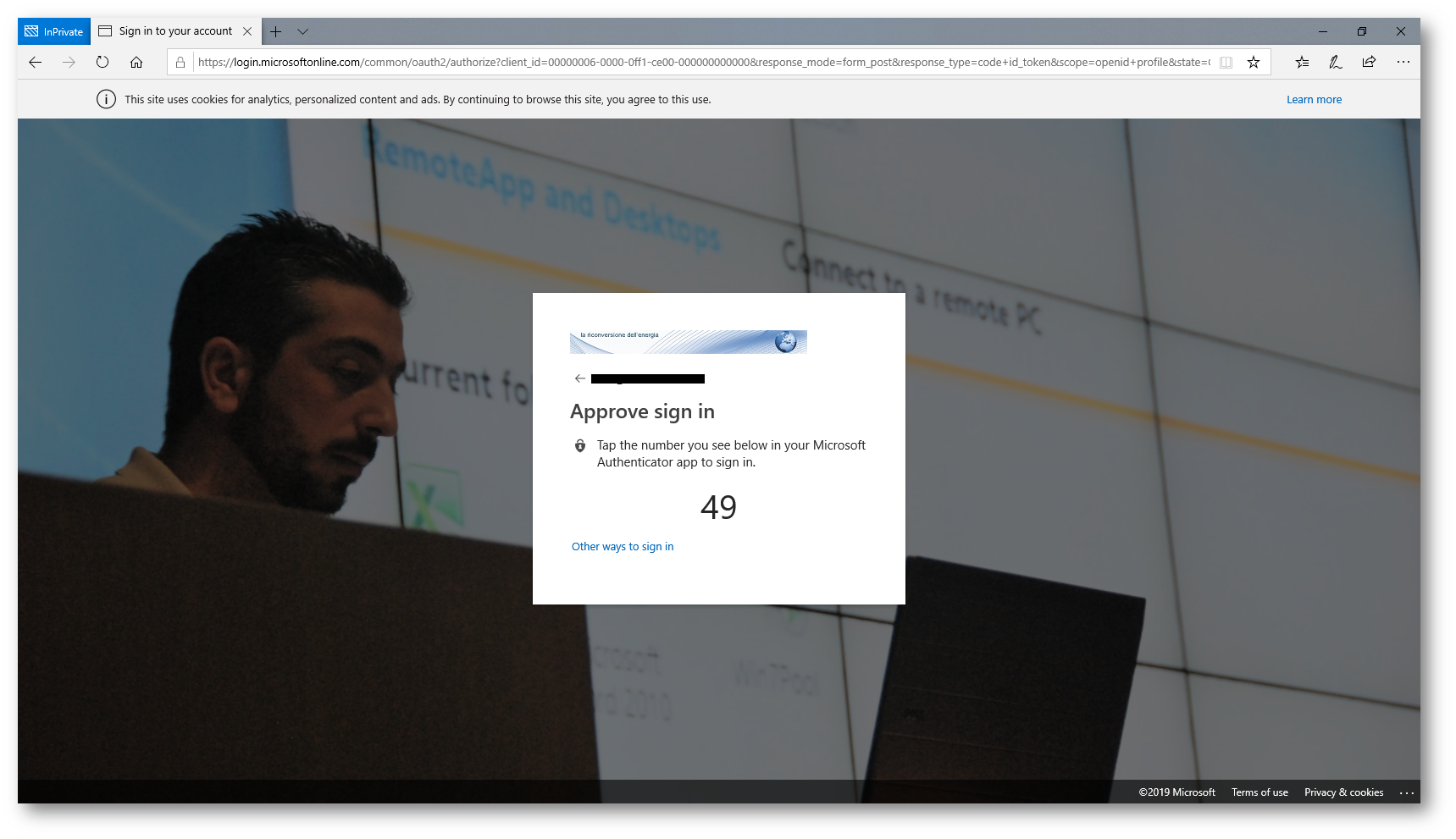

Figura 23: Numero da toccare nell’app Microsoft Authenticator

L’utente dovrà quindi toccare il numero corrispondente nell’app, scegliere l’opzione di approvazione e fornire il codice PIN o la chiave biometrica (viso o impronta digitale) e l’autenticazione verrà completata.

Figura 24: Nell’app Microsoft Authenticator appare il numero da toccare per confermare il login

Conclusioni

L’app Microsoft Authenticator consente di accedere ai propri account in modo più sicuro utilizzando la verifica a due fattori. Poiché le password possono essere dimenticate, rubate o compromesse, la verifica a due fattori è un’ulteriore misura di sicurezza che consente di proteggere l’account rendendo più difficile l’intromissione di altri utenti.

È possibile usare l’app Microsoft Authenticator in diversi modi:

- Richiedendo un secondo metodo di verifica dopo l’accesso con il nome utente e la password, sia con una notifica push che con un codice a tempo (OTP)

- Fornendo l’accesso senza richiedere una password, usando il nome utente e il dispositivo mobile con l’impronta digitale, il viso o il PIN.

Maggiori informazioni sono disponibili leggendo l’articolo Accedere agli account con l’app Microsoft Authenticator