Autenticazione passwordless a Entra ID utilizzando Web sign-in for Windows

A partire da Windows 11 versione 22H2 con KB5030310 (aggiornamento di settembre 2023) è possibile abilitare un’esperienza di accesso basata sul Web su dispositivi Windows 11 Entra Joined. La funzionalità era stata introdotta qualche tempo fa ed era disponibile anche in Windows 10 versione 1809, ma è stata da poco rilasciata in General Availability (GA).

Questa modalità di accesso a Microsoft Entra si chiama Web sign-in for Windows. Va da sé che se manca la connessione a Internet l’utente non sarà capace di effettuare il login a Windows con questa modalità e non ci saranno credenziali in cache.

Prerequisiti

Per utilizzare il Web sign-in for Windows è necessario che vengano rispettati i seguenti prerequisiti:

- Windows 11, versione 22H2 con la KB5030310 del 26 settembre 2023

- Il dispositivo deve essere Microsoft Entra joined (non è possibile utilizzare dispositivi Entra registered o Entra hybrid joined)

- Il dispositivo deve essere connesso a Internet

- La versione di Windows deve essere Pro, Enterprise o Education

- L’utente deve possedere una licenza di Microsoft Intune se volete abilitare la funzionalità tramite i profili di configurazione di Microsoft Intune. Altrimenti è possibile utilizzare gratuitamente un file ppkg creato con Windows Configuration Designer.

Configurazione del web sign-in tramite i profili di configurazione di Microsoft Intune

La configurazione del web sign-in for Windows con Microsoft Intune è molto semplice. È sufficiente creare un profilo di configurazione utilizzando Microsoft Intune. In alternativa è anche possibile utilizzare un provisioning package (file .ppkg).

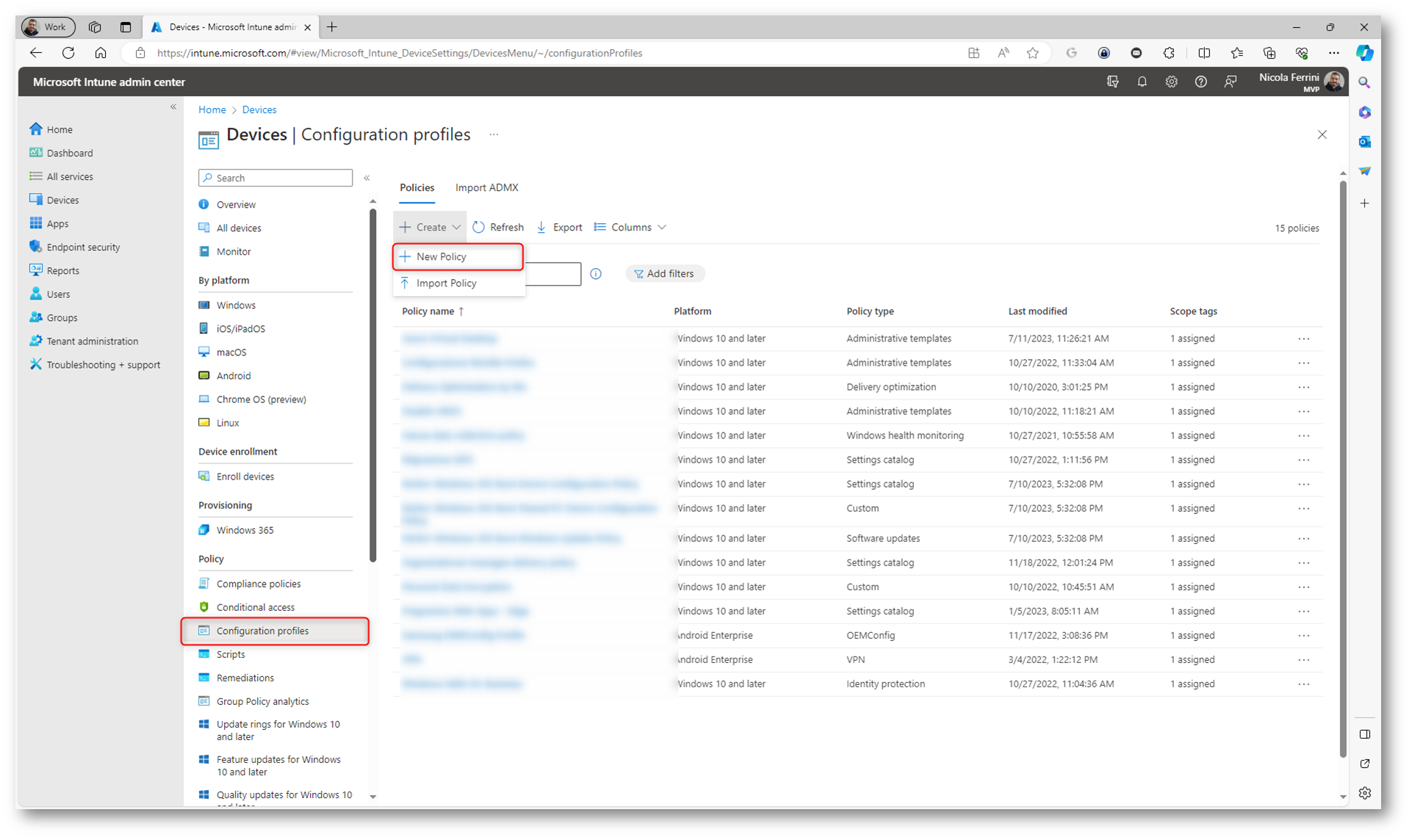

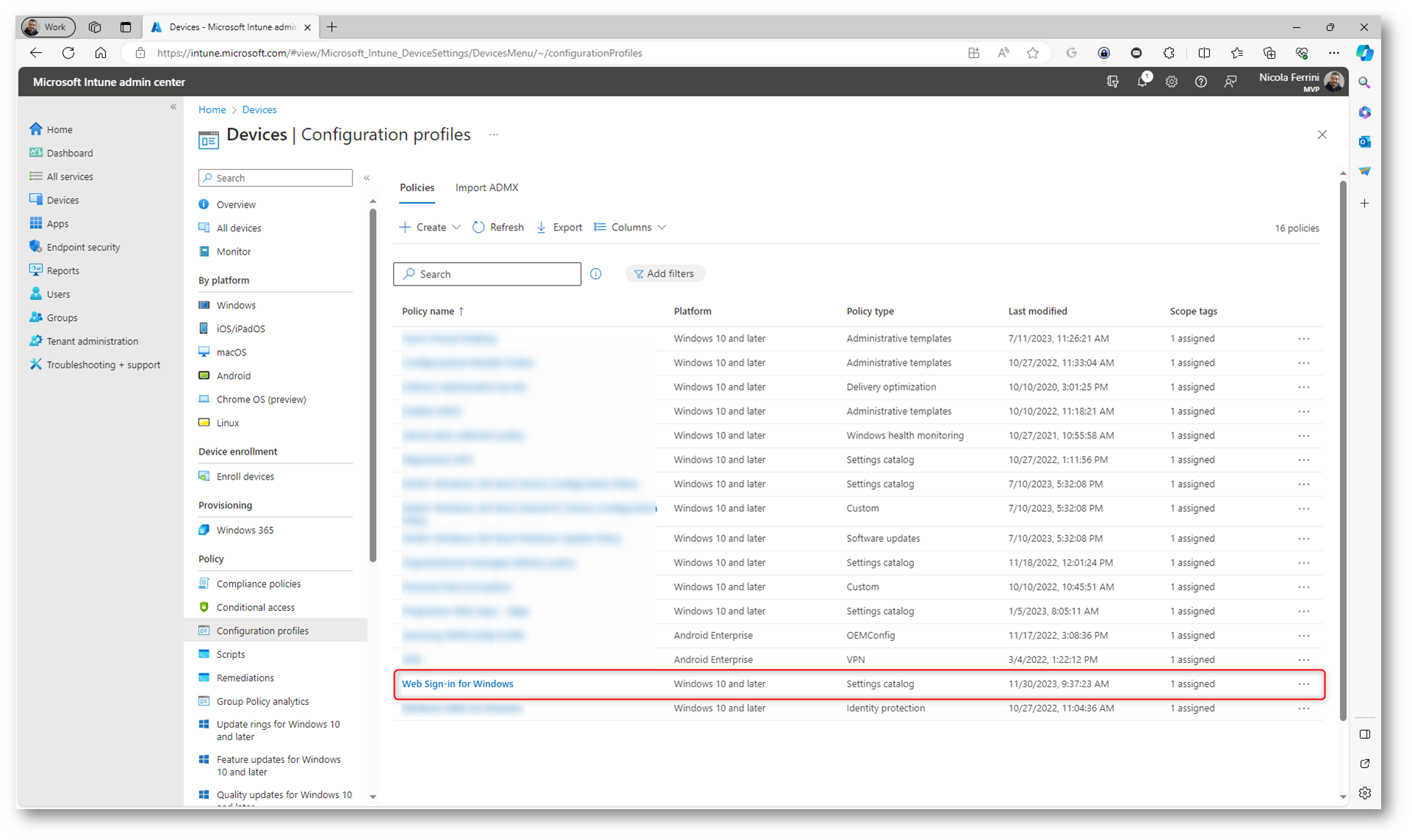

Collegatevi al Microsoft Intune admin center e scegliete Devices > Configuration profiles > + Create > + New policy

Figura 1: Creazione di una nuova policy dal portale Microsoft Intune admin center

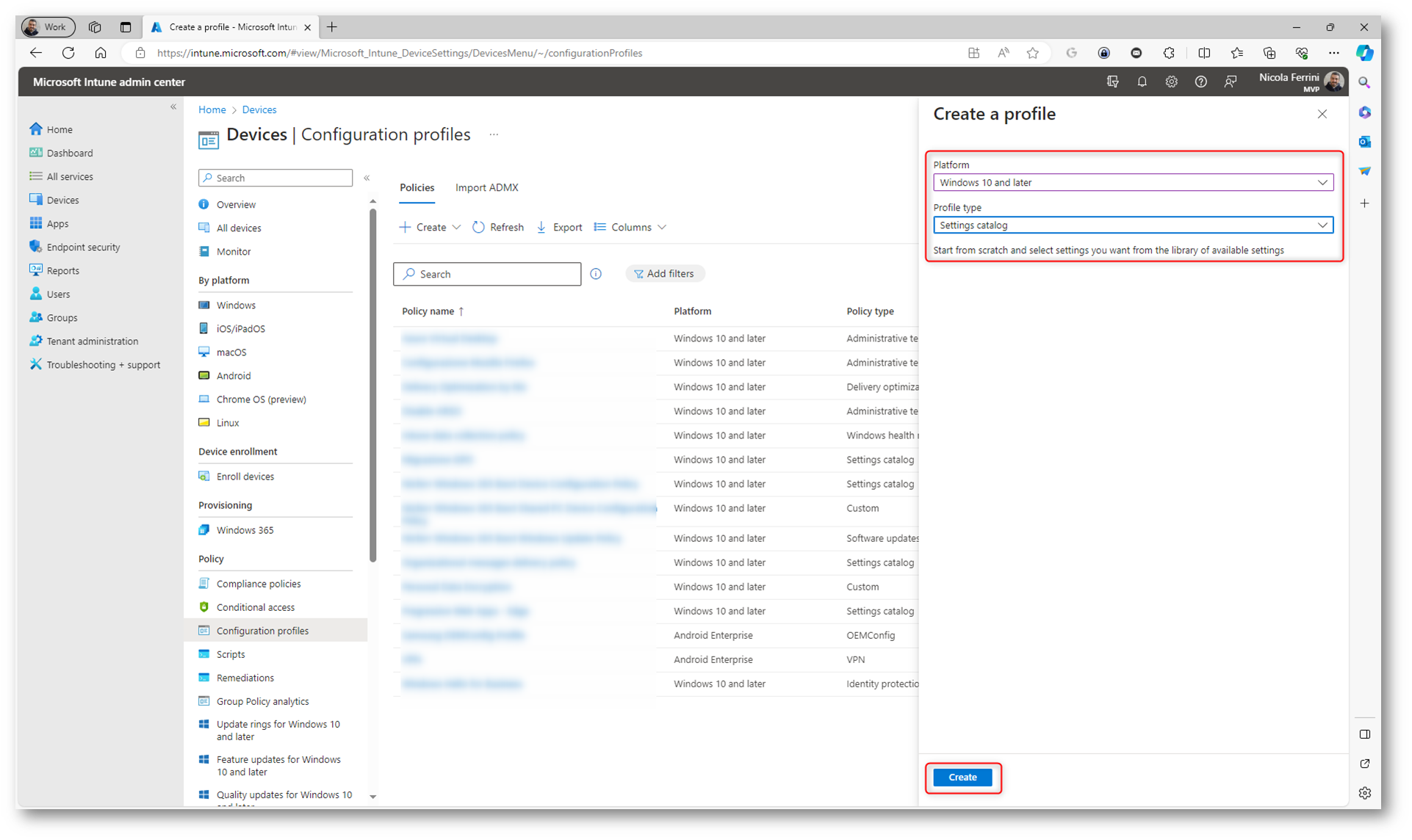

Scegliete come piattaforma Windows 10 and later e come Profile type Settings catalog.

Il Settings catalog (catalogo delle impostazioni) semplifica la creazione di un criterio di configurazione in Microsoft Intune e la visualizzazione di tutte le impostazioni disponibili. Se si preferisce configurare le impostazioni a livello granulare, analogamente alle Group Policy, il catalogo delle impostazioni è una transizione naturale.

In particolare, tramite il settings catalog possiamo configurare per Windows10/11 migliaia di impostazioni che vengono generate direttamente dai provider di servizi di configurazione (CSP) di Windows. Per maggiori approfondimenti vi rimando alla lettura della mia guida Microsoft Intune – Utilizzare il settings catalog per configurare dispositivi Windows, iOS/iPadOS e macOS – ICT Power

Figura 2: Creazione di un profilo di configurazione per Windows che utilizza il Settings catalog

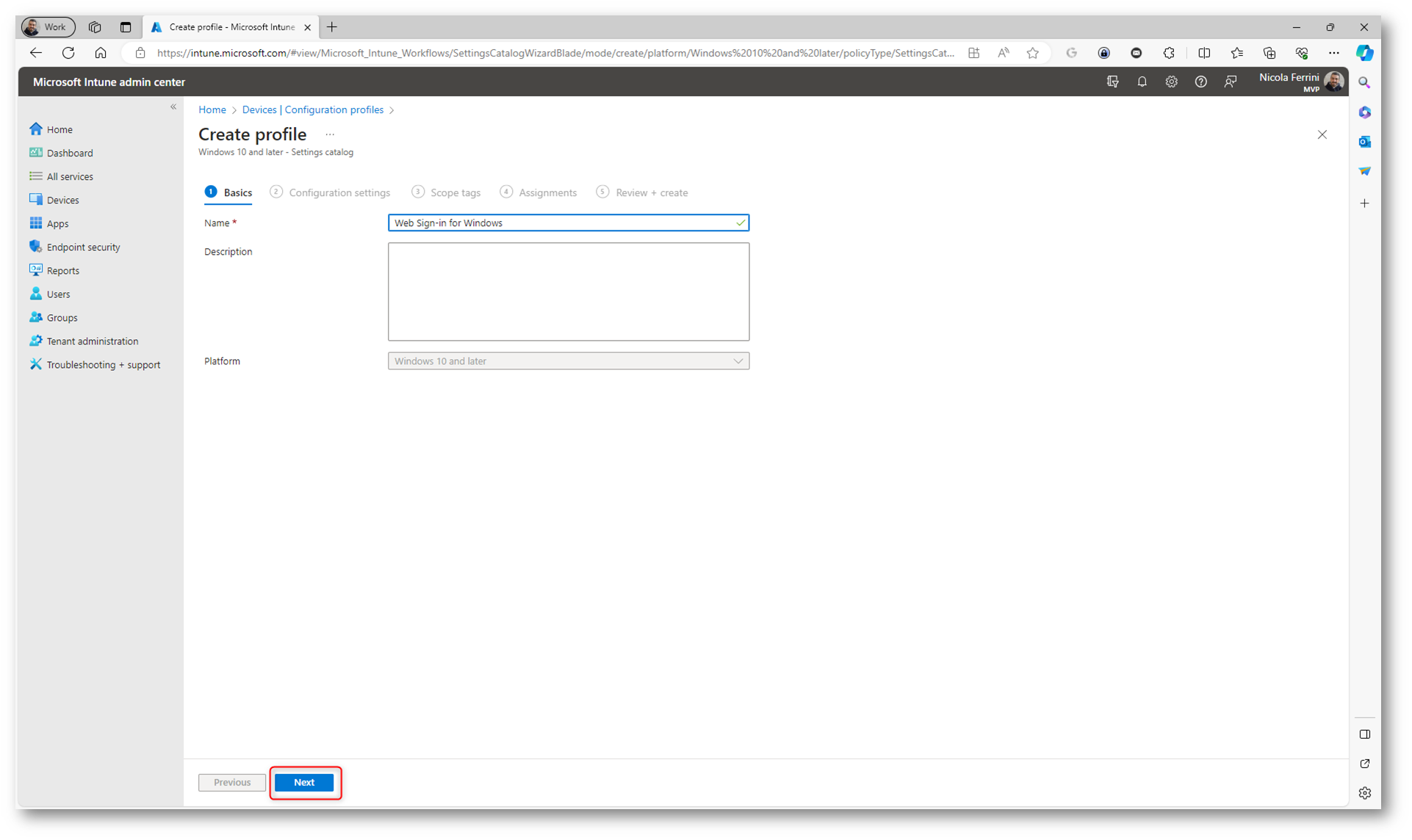

Assegnate un nome al profilo di configurazione.

Figura 3: Assegnazione del nome al profilo di configurazione

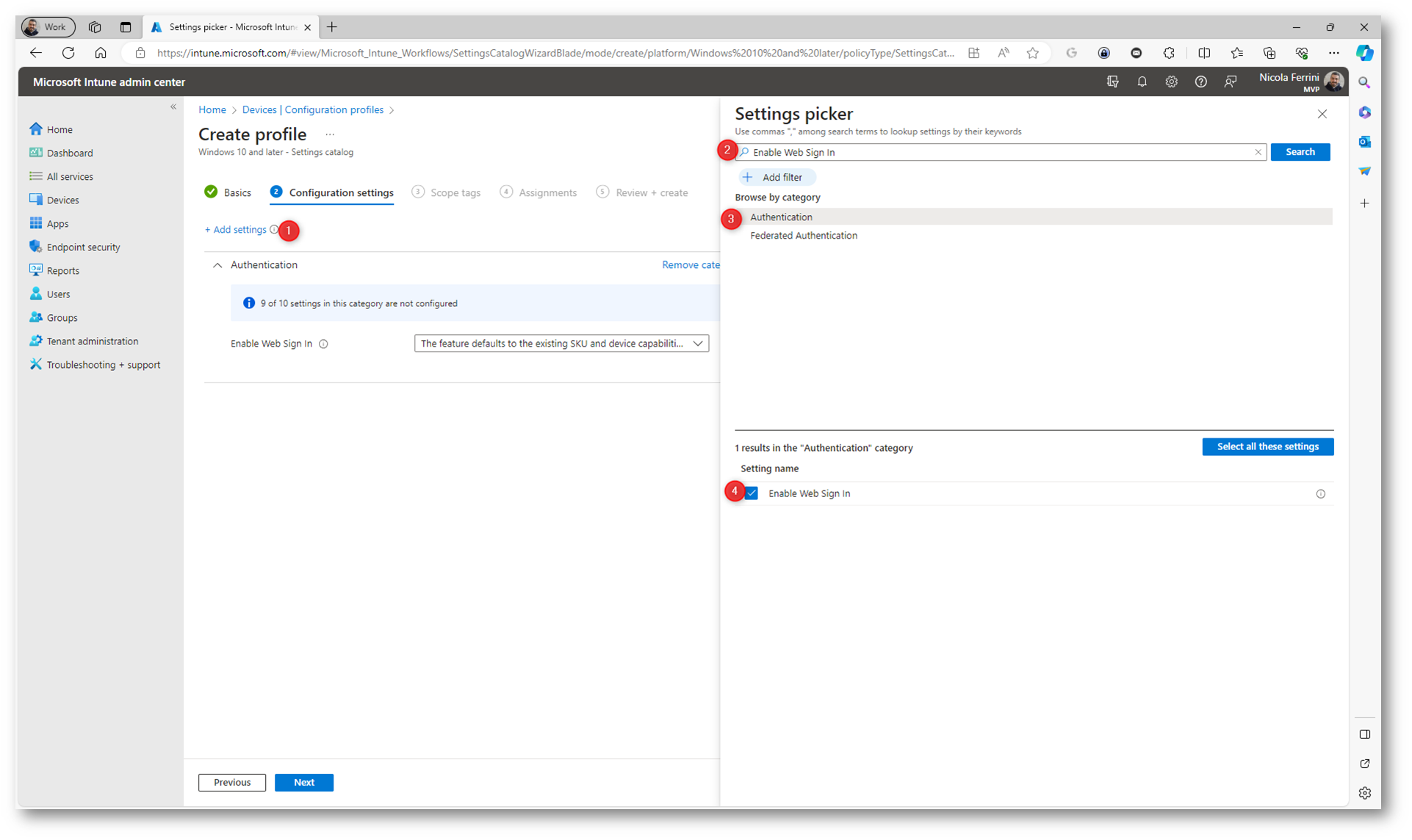

Aggiungete una nuova configurazione e tramite il Settings picker filtrate e scegliete la voce relativa alla categoria Authentication che si chiama Enable Web sign-in.

Figura 4: Scelta della configurazione da utilizzare

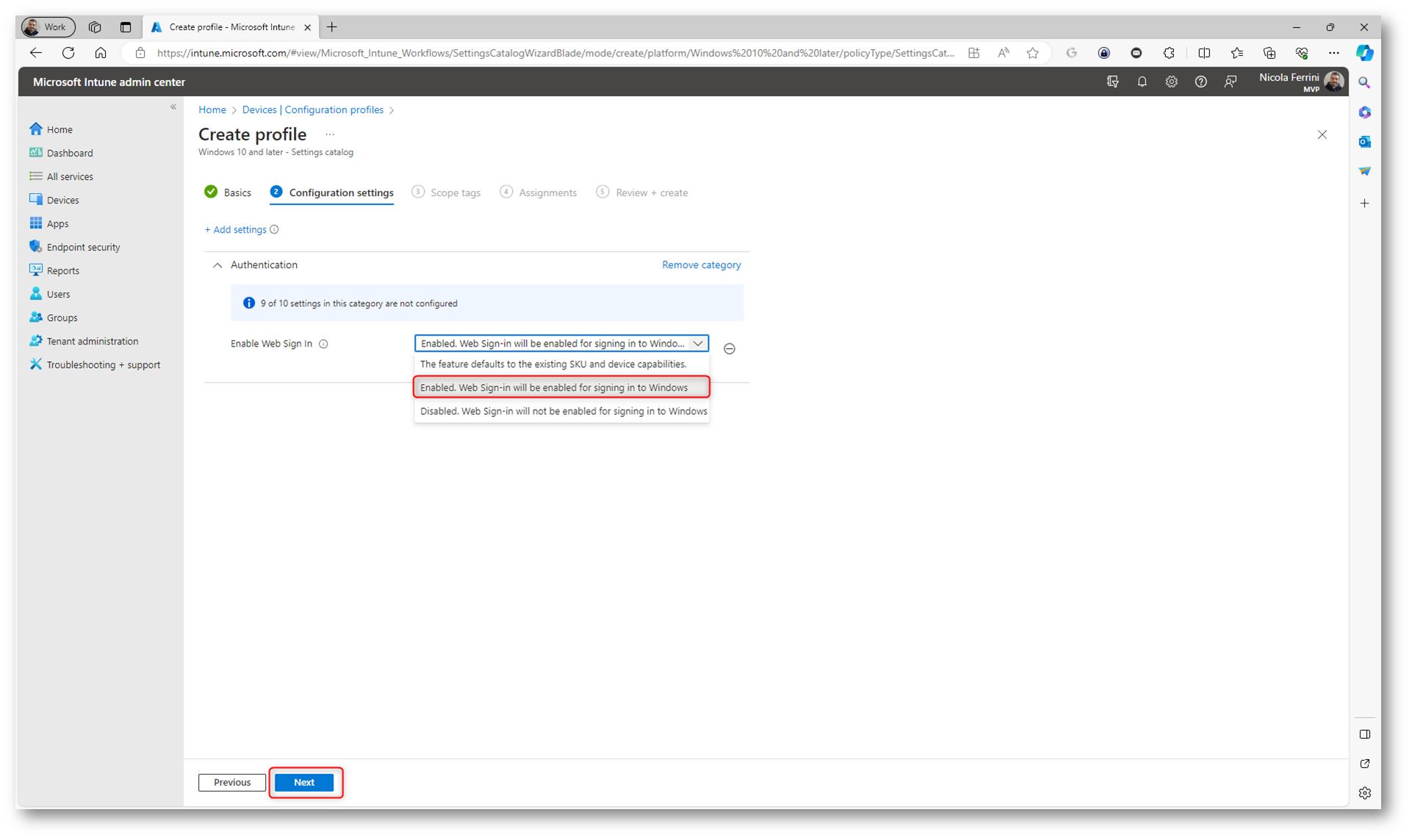

La configurazione sarà aggiunta alla scheda Configuration Settings e potremo quindi selezionare le opzioni disponibili, come mostrato in figura:

Figura 5: Abilitazione della funzionalità di Windows web sign-in

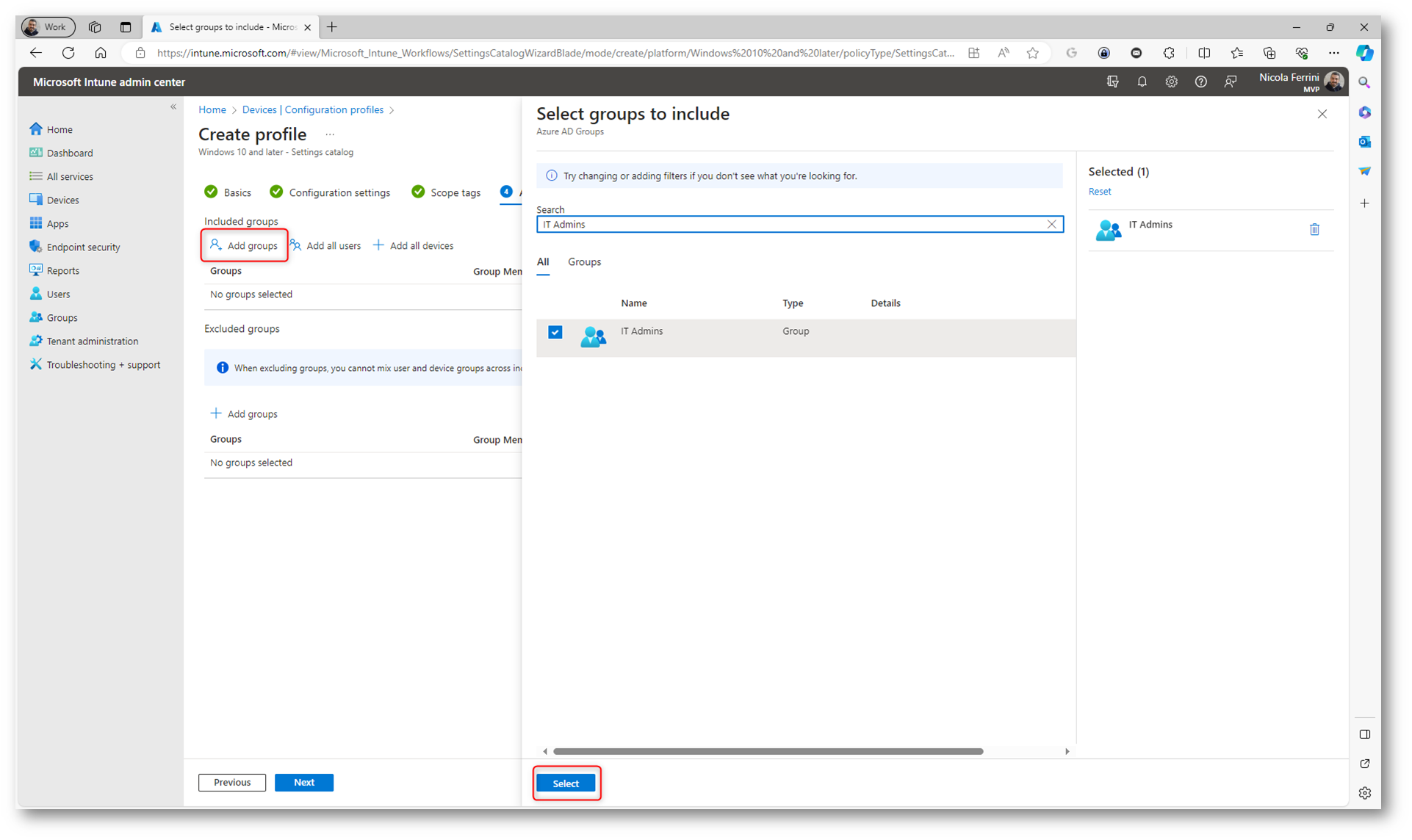

Inserite uno Scope Tag, se lo ritenete necessario e assegnate il profilo al gruppo di utenti o di dispositivi che volete configurare.

Figura 6: Assegnazione del profilo di configurazione ad un gruppo di Microsoft Entra

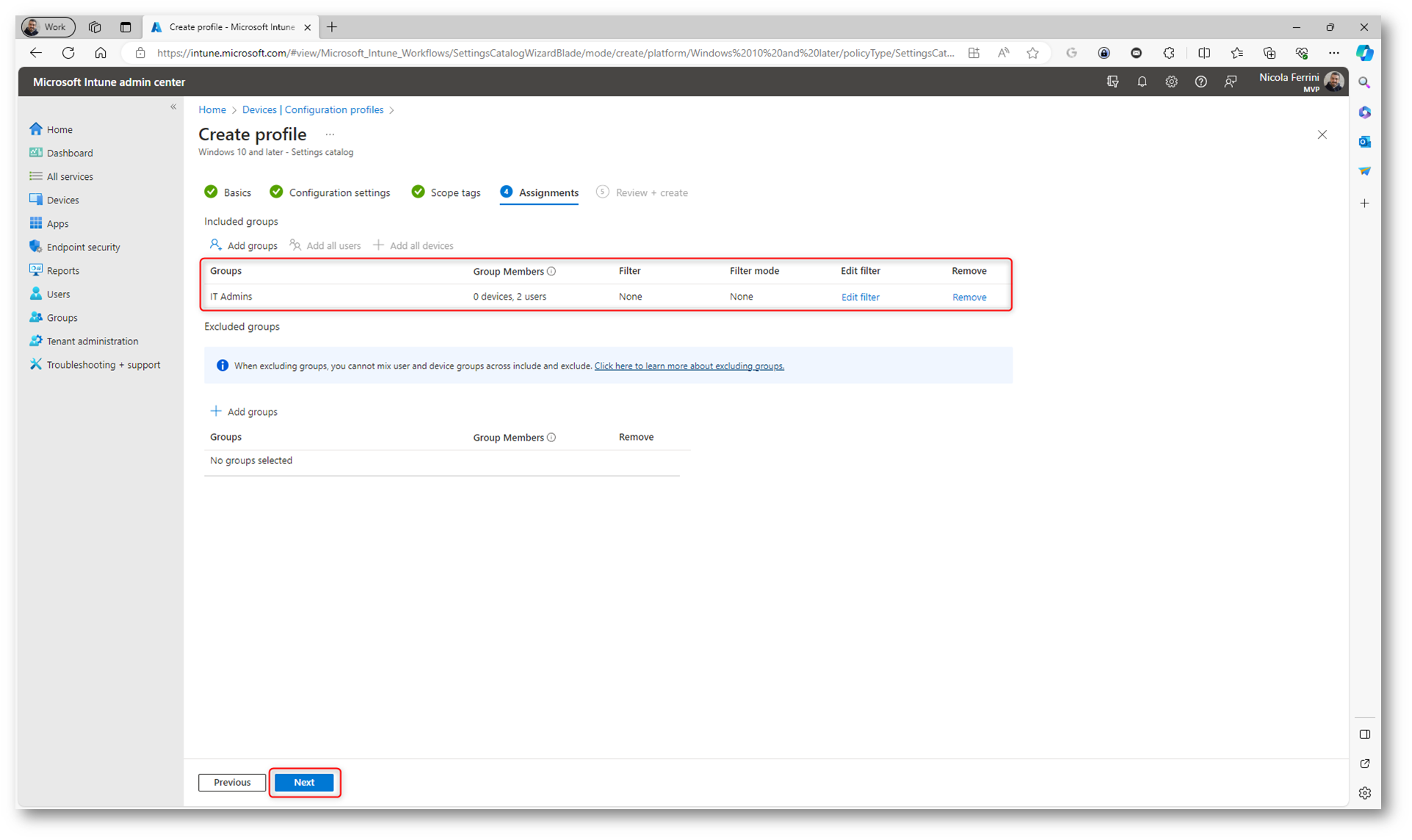

Figura 7: Profilo assegnato ad un gruppo di utenti di Microsoft Entra

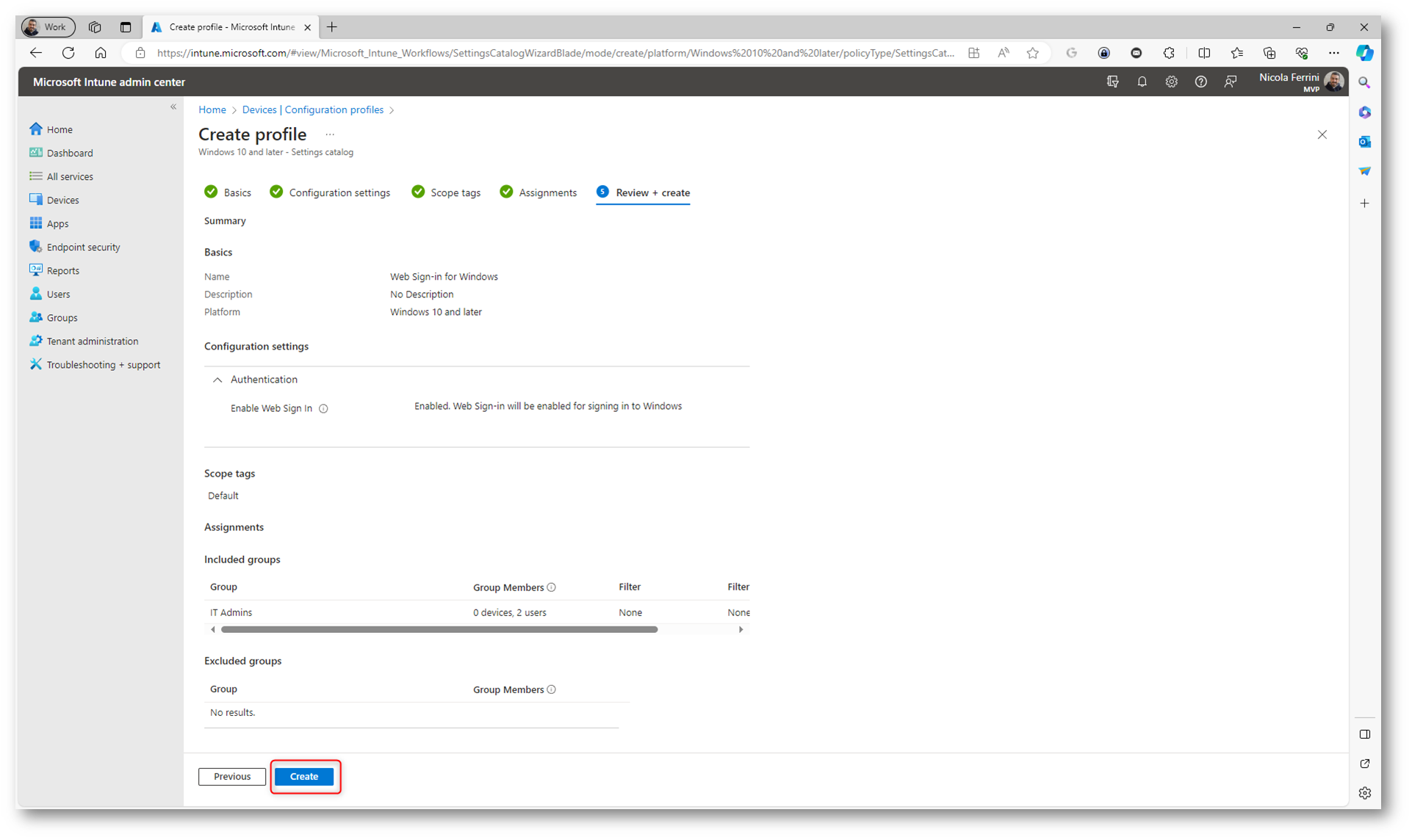

Ricontrollate le configurazioni scelte e fate clic su Create per creare il profilo.

Figura 8: Schermata di riepilogo del profilo di configurazione

Figura 9: Profilo di configurazione creato con successo

Configurazione del web sign-in tramite provisioning package

Windows Configuration Designer permette di creare pacchetti di provisioning per configurare facilmente i dispositivi che eseguono Windows (ma anche Windows IoT Core, Microsoft Surface Hub e Microsoft HoloLens) e viene usato principalmente dai reparti IT delle aziende o delle scuole che devono effettuare il provisioning di dispositivi BYOD (Bring Your Own Device) oppure dispositivi forniti dall’azienda.

Lo strumento è attualmente supportato per il provisioning dei seguenti sistemi operativi:

- Windows 11

- Windows 10 – x86 e amd64

- Windows 8.1 Update – x86 e amd64

- Windows 8.1 – x86 e amd64

- Windows 8 – x86 e amd64

- Windows 7 – x86 e amd64

- Windows Server 2016

- Windows Server 2012 R2 Update

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

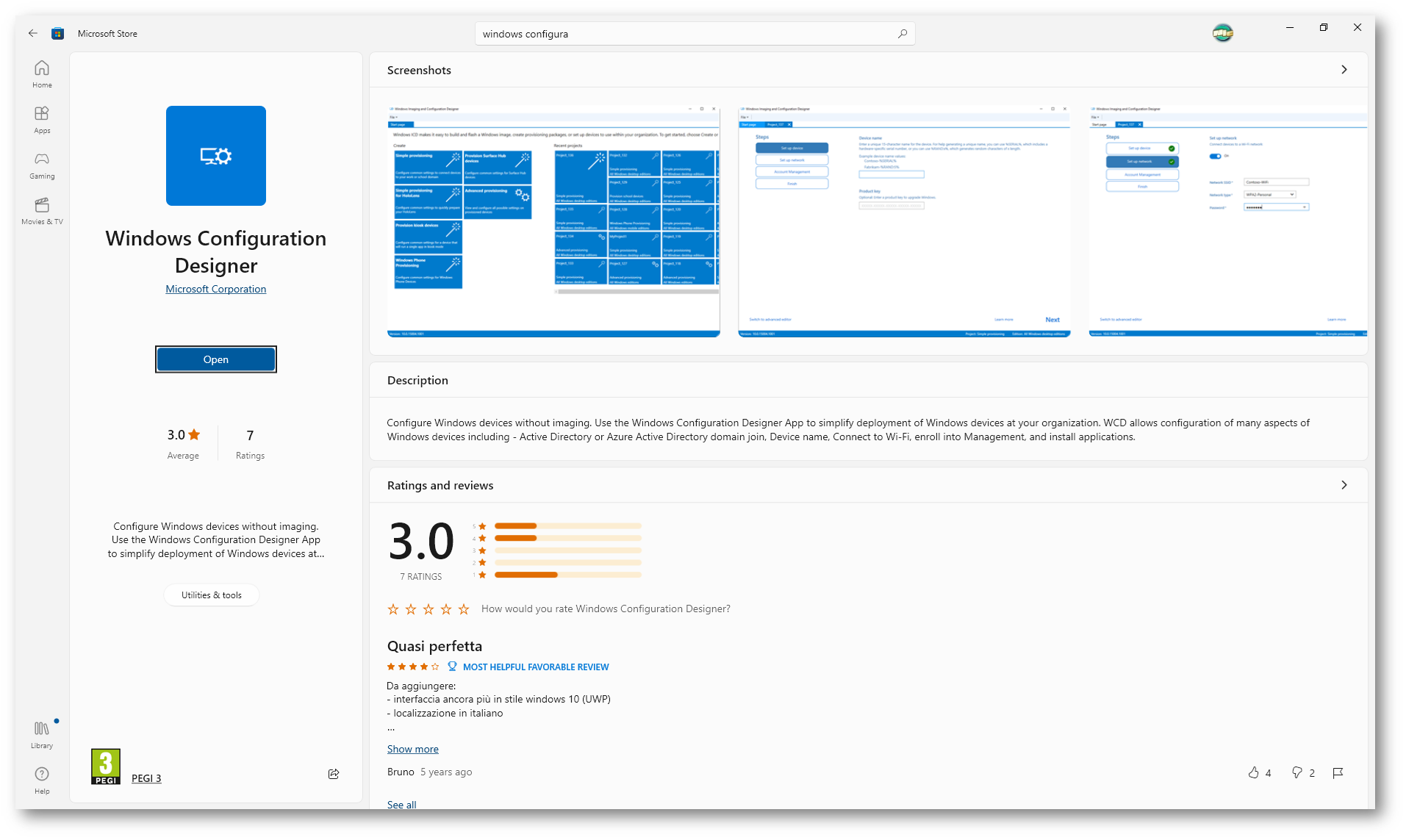

Windows Configuration Designer è un’app gratuita disponibile nel Microsoft Store. Vi basterà cercarla ed installarla con pochi clic.

Figura 10: Windows Configuration Designer è un’app gratuita disponibile nel Microsoft Store

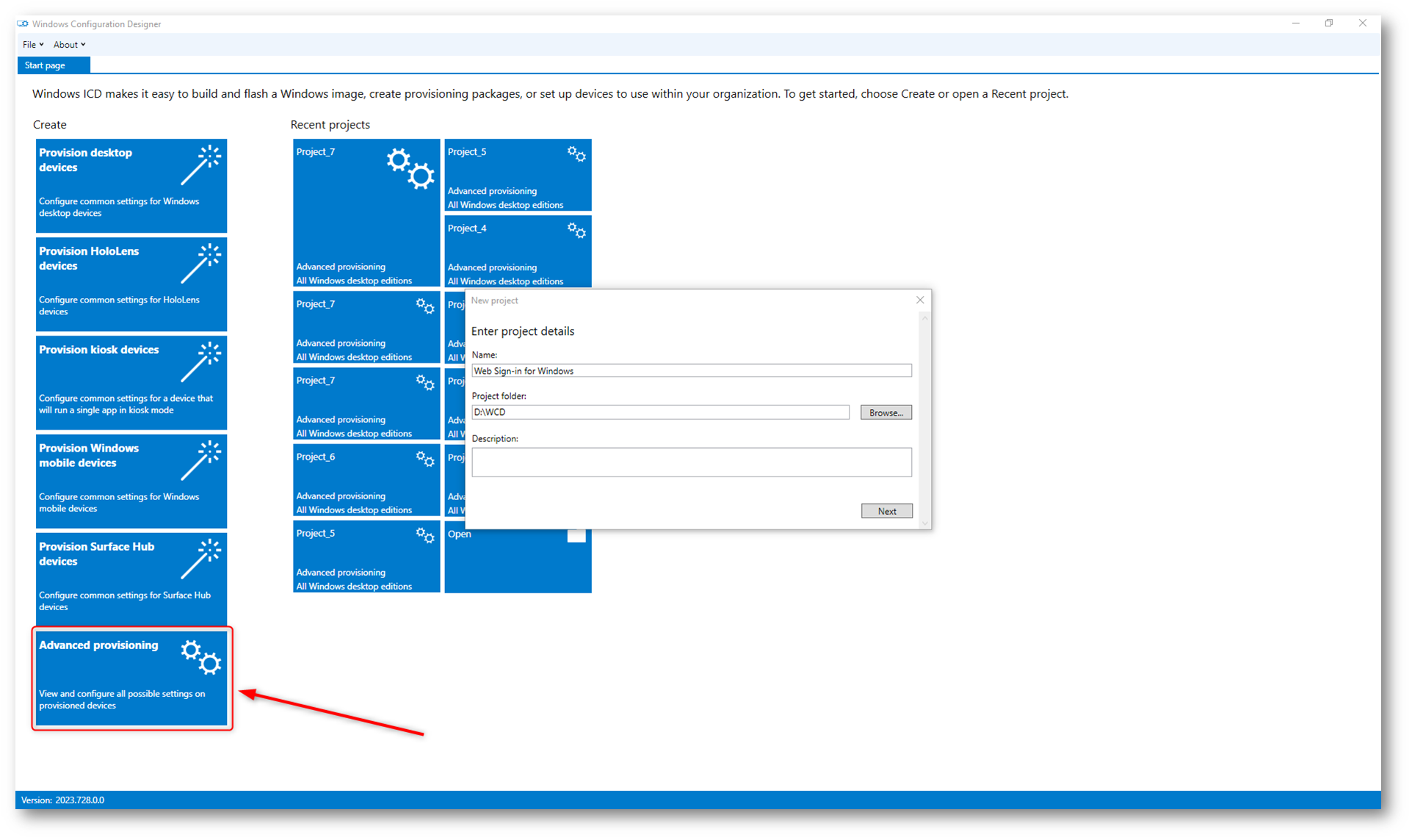

Terminata l’installazione potete lanciare lo strumento e cliccare sul bottone Advanced Provisoning. L’obiettivo è creare un pacchetto di provisioning (.ppkg) contenente le impostazioni di personalizzazione e quindi applicare il pacchetto di provisioning ad un dispositivo che esegue il client Windows.

A proposito, avete già letto la mia guida Bulk enrollment dei dispositivi Windows in Active Directory con Windows Configuration Designer – ICT Power?

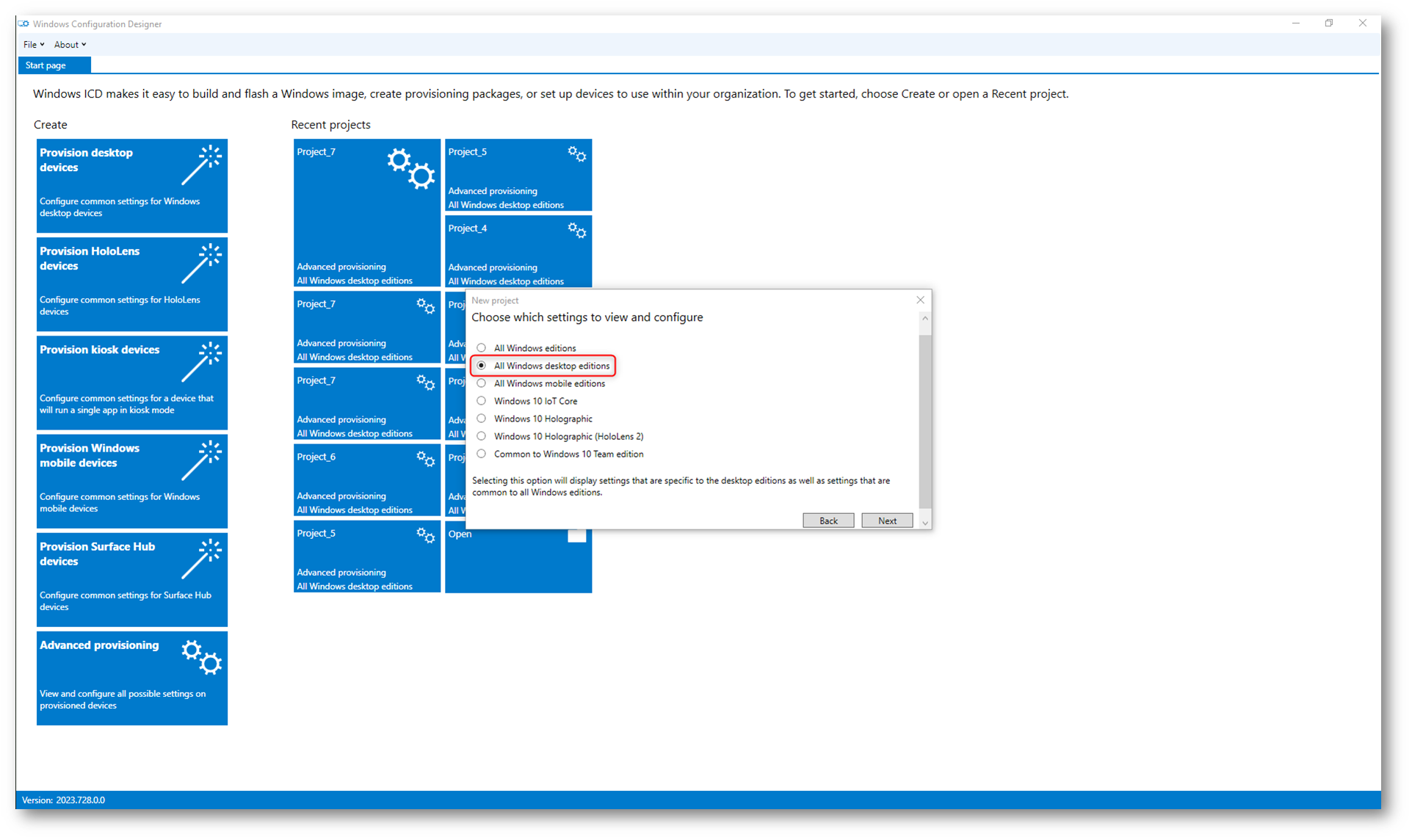

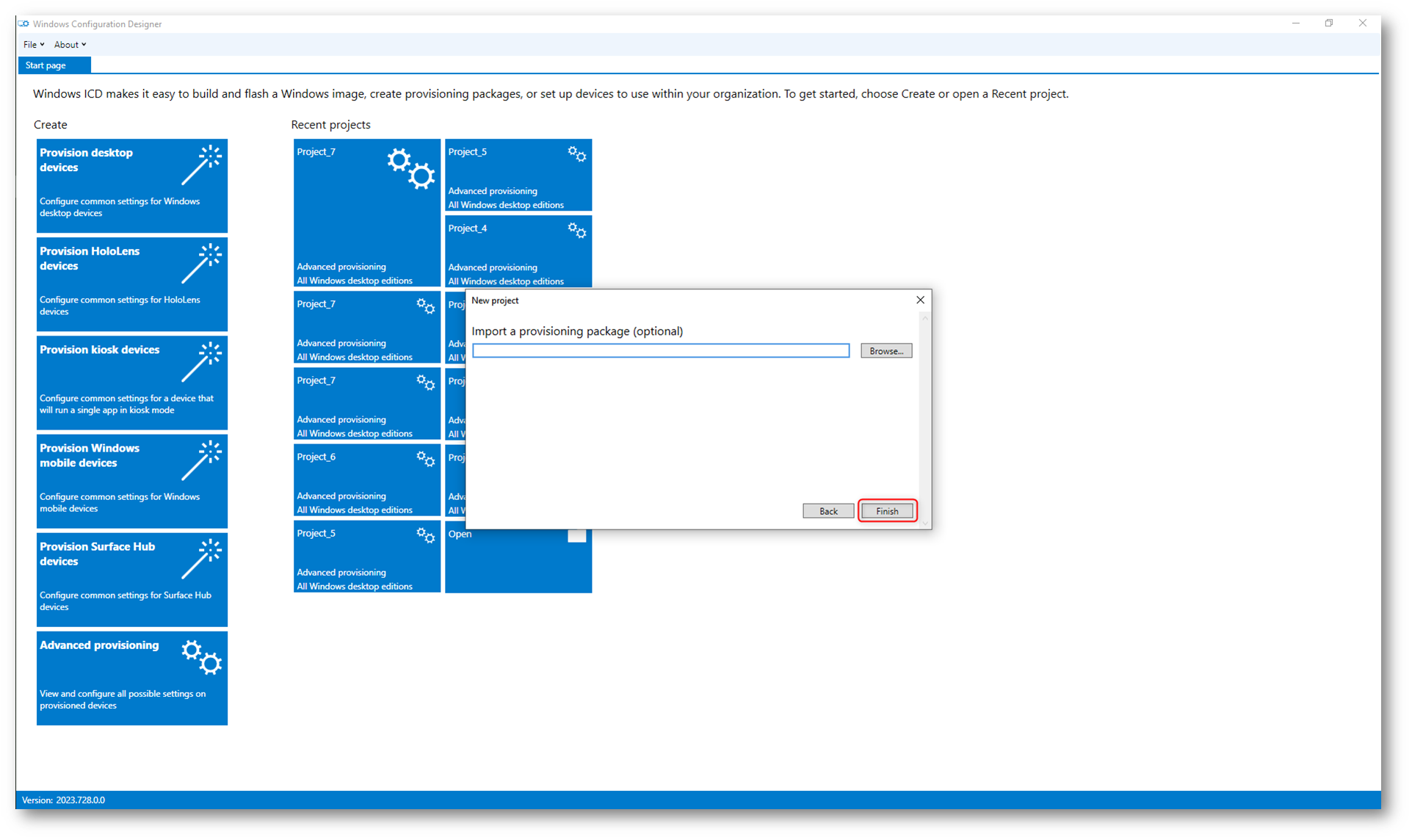

Nelle figure sotto sono mostrati tutti i passaggi per la creazione del pacchetto di provisioning.

Figura 11: Creazione di un nuovo progetto per la creazione del pacchetto di provisioning

Figura 12: Scelta del sistema operativo a cui verrà applicato il pacchetto di provisioning

Figura 13: Creazione del nuovo progetto di Windows Configuration Designer

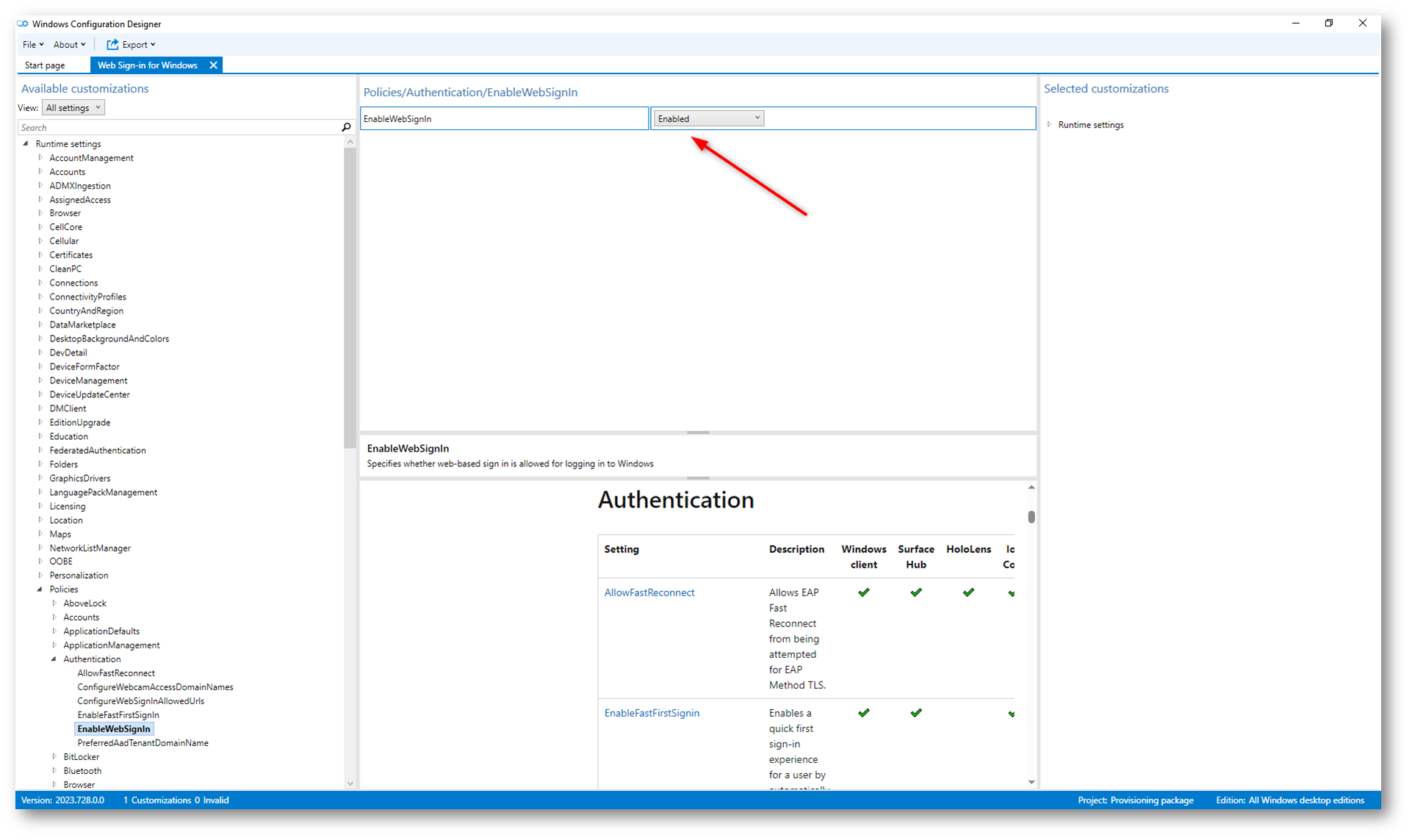

Per abilitare il web sign-in per Windows dovremo configurare la voce Policies > Authentication > EnableWebSignIn e mettere la funzionalità su Enabled.

Figura 14: Abilitazione della funzionalità di Web sign-in for Windows

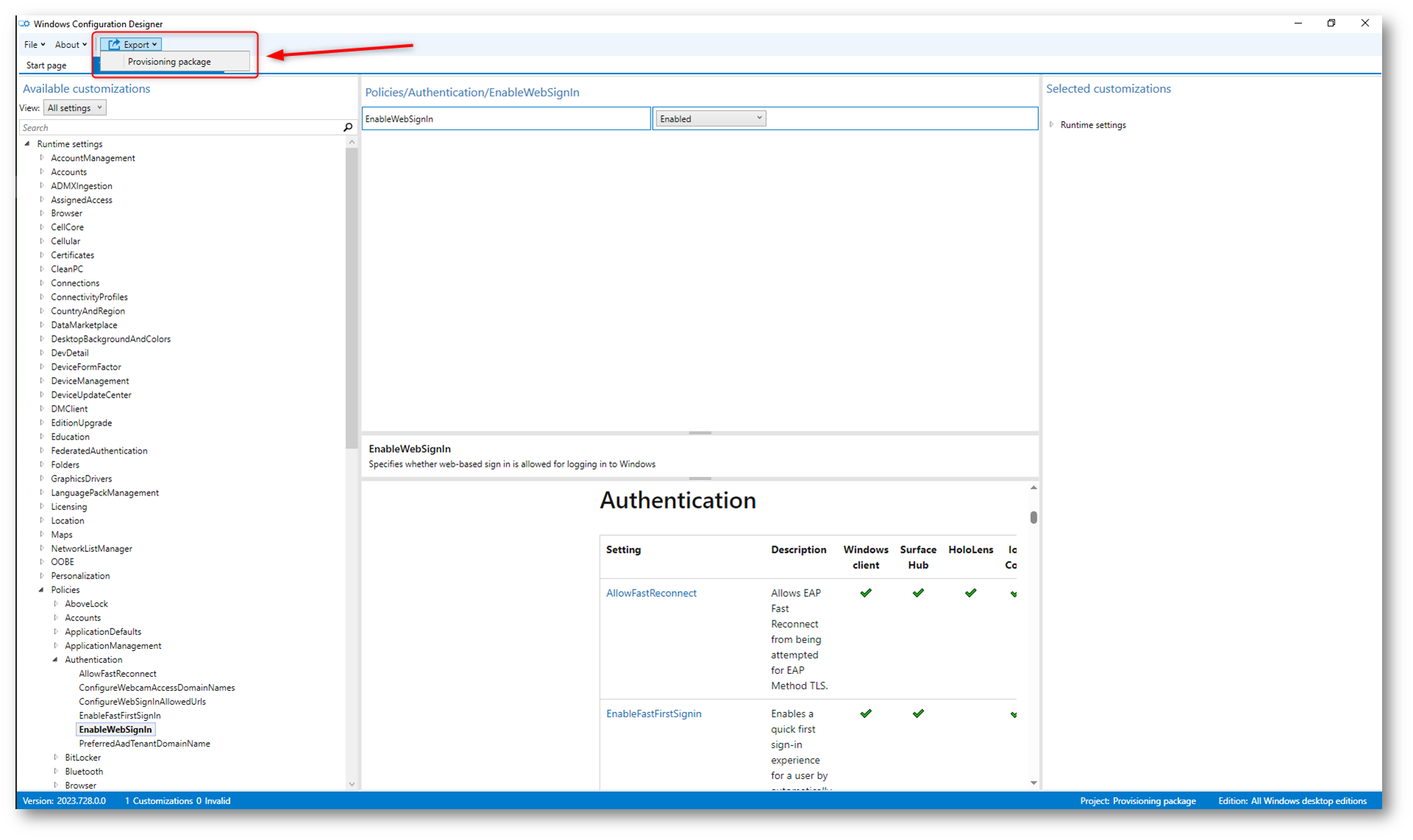

Terminata la configurazione potete utilizzare Export > Provisioning package per compilare il pacchetto di provisioning.

Figura 15: Esportazione e creazione del pacchetto di provisioning

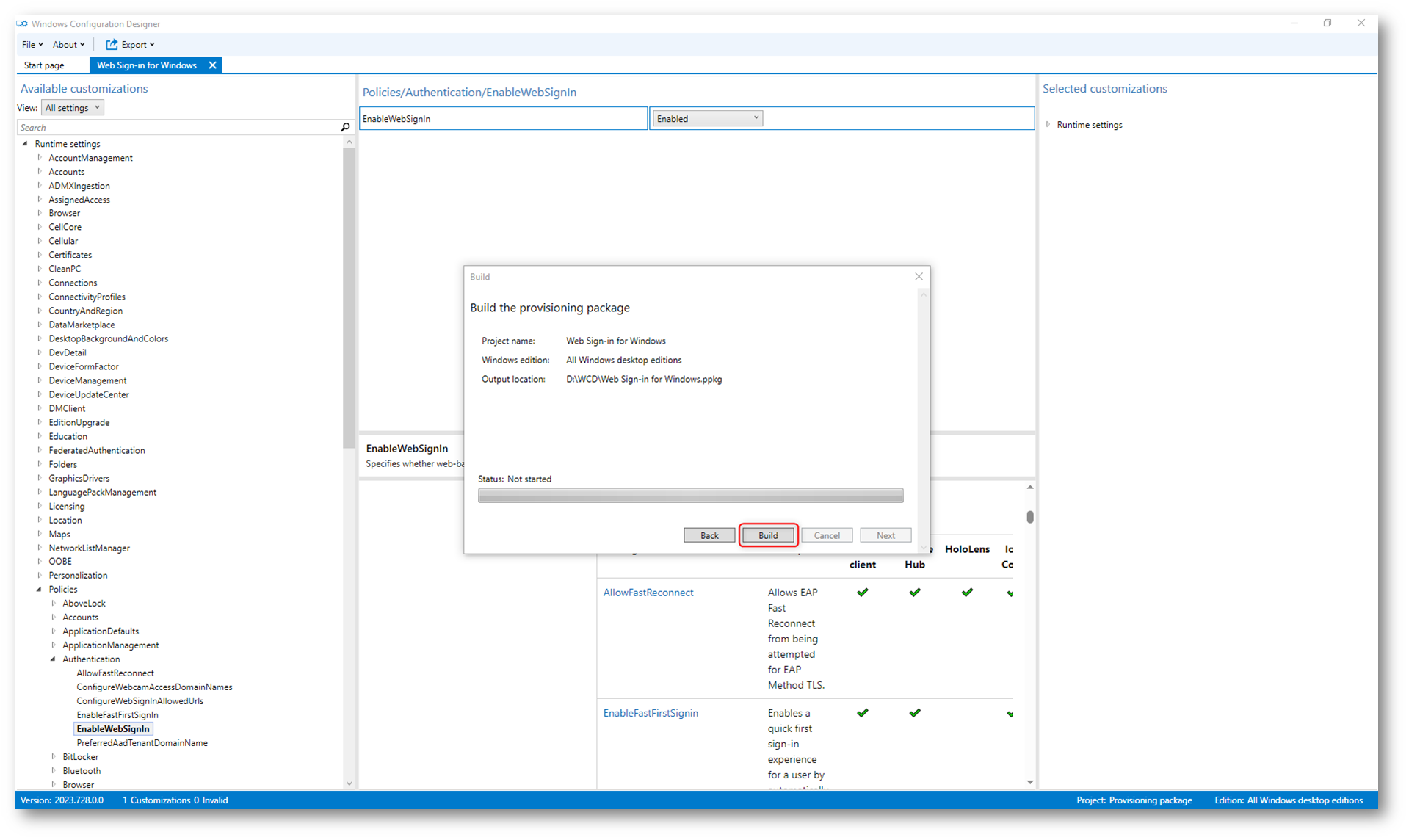

Figura 16: Creazione del pacchetto di provisioning

Figura 17: Creazione del pacchetto di provisioning completata

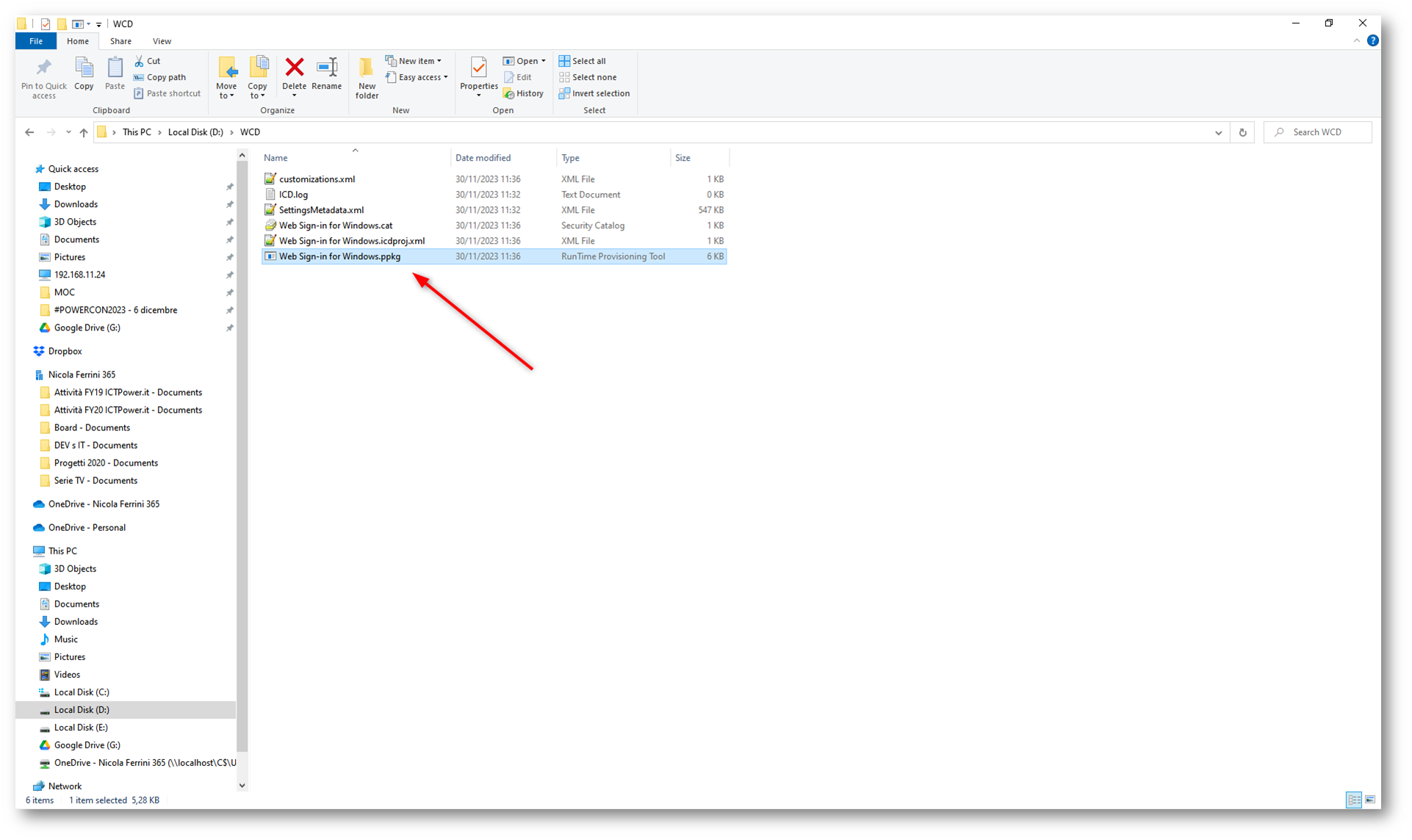

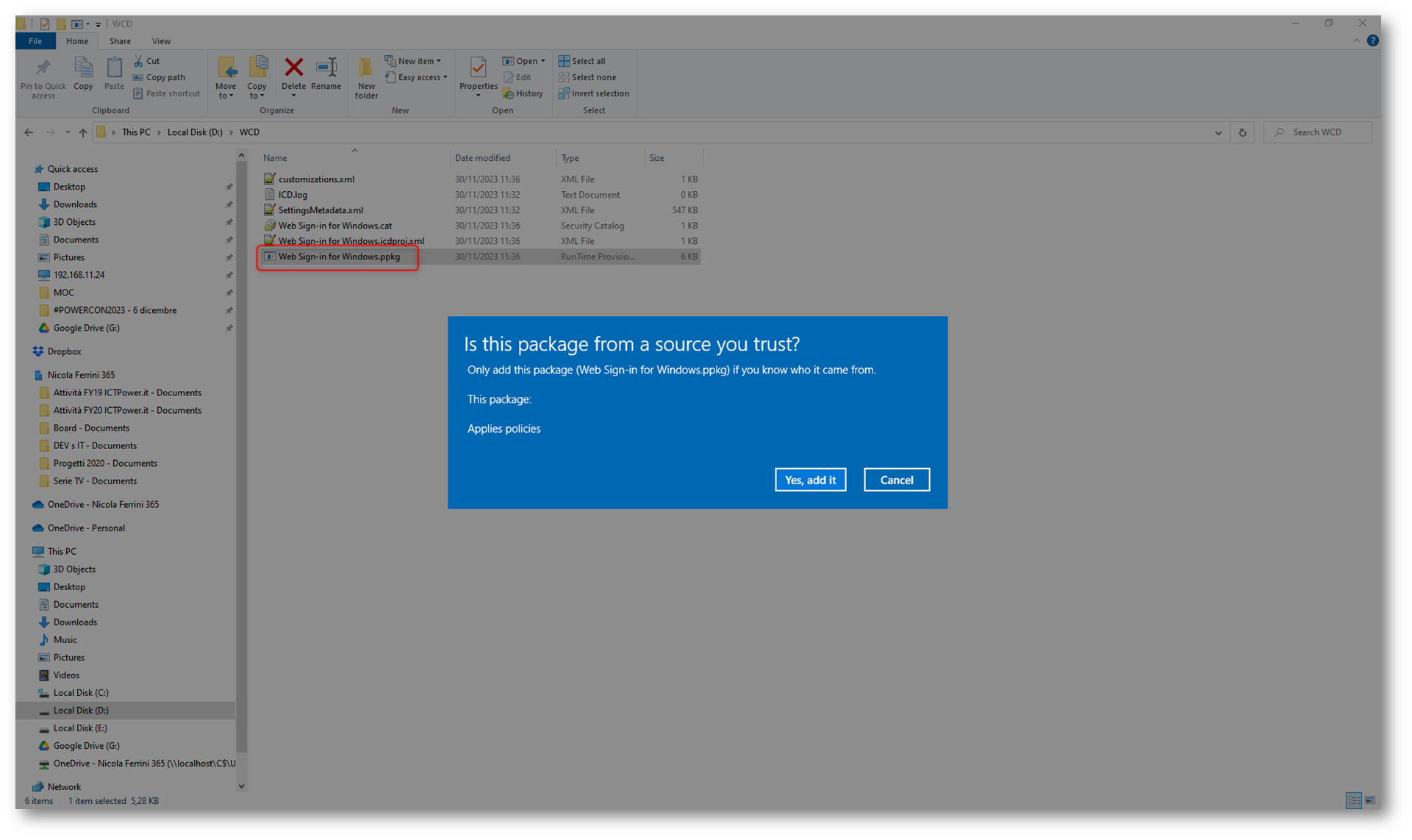

Applicazione del pacchetto di provisioning

I pacchetti di provisioning possono essere applicati a un dispositivo durante l’installazione iniziale (OOBE) e dopo (“runtime”).

NOTA: L’applicazione di un pacchetto di provisioning su un dispositivo desktop richiede i privilegi di amministratore sul dispositivo.

Vi basterà copiare il pacchetto sul PC ( o lanciarlo dalla chiavetta USB ) e lanciarlo. Seguite le istruzioni a video.

Figura 18: Lancio del pacchetto di provisioning a “runtime”

Test di funzionamento

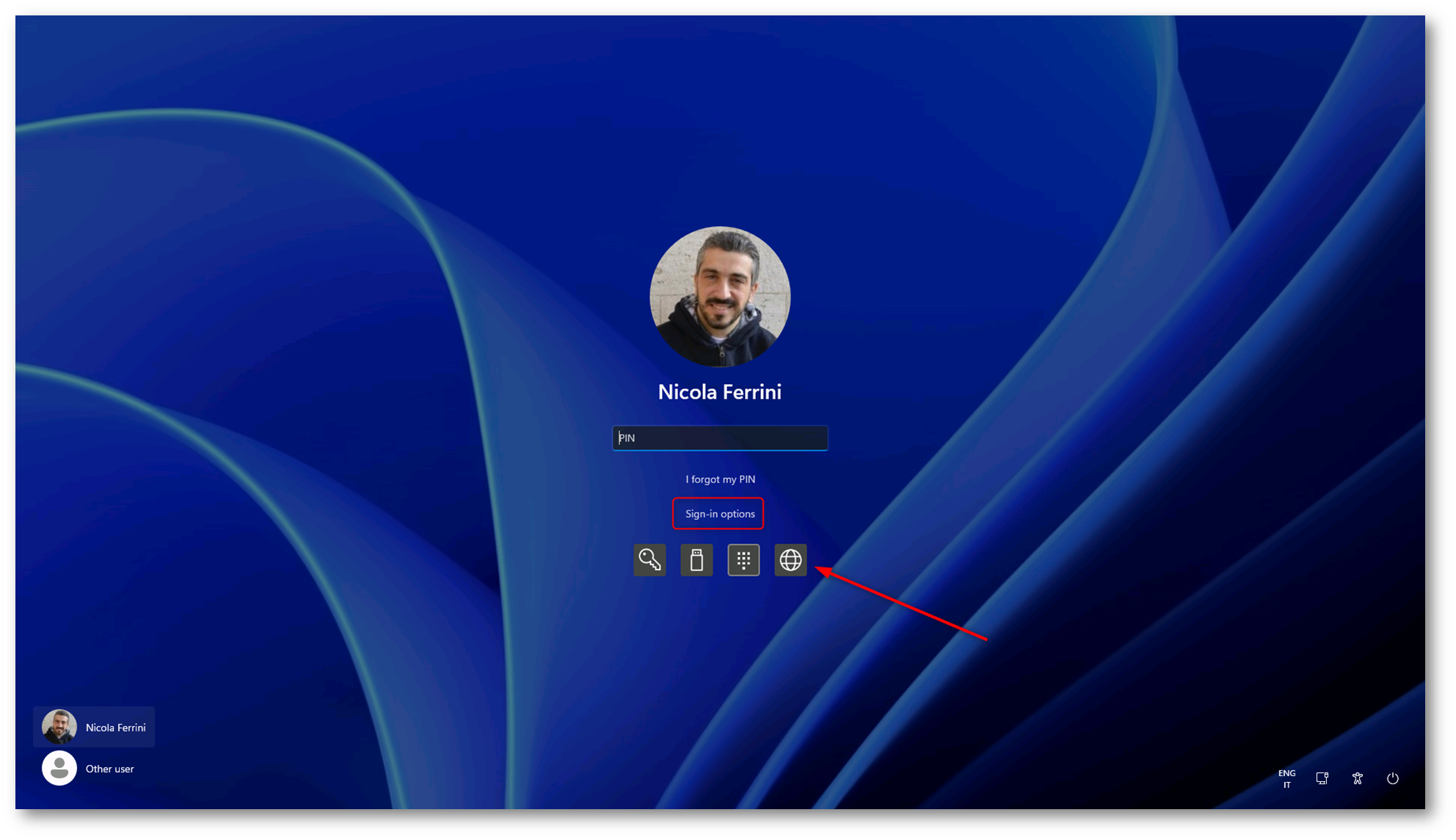

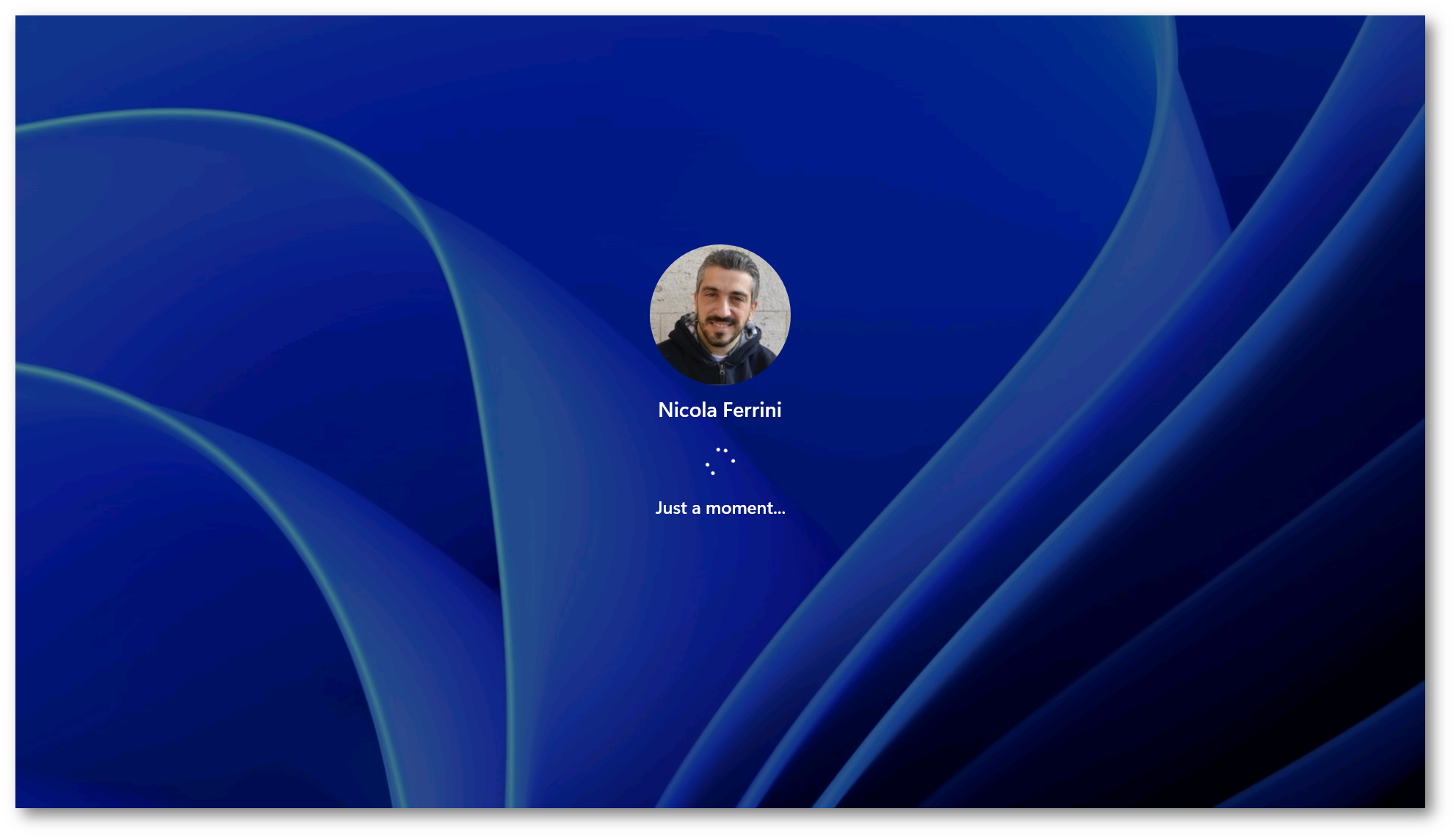

Attendete qualche minuto affinché la policy venga distribuita agli utenti o ai dispositivi che avete deciso di configurare e nella schermata di login di Windows verrà mostrata l’icona con il simbolo del mondo. Nelle figure sotto è mostrato il processo di login da parte dell’utente.

Figura 19: L’icona del Web sign-in è disponibile nella schermata iniziale di Windows 11

Figura 20: Caricamento della pagina di login web

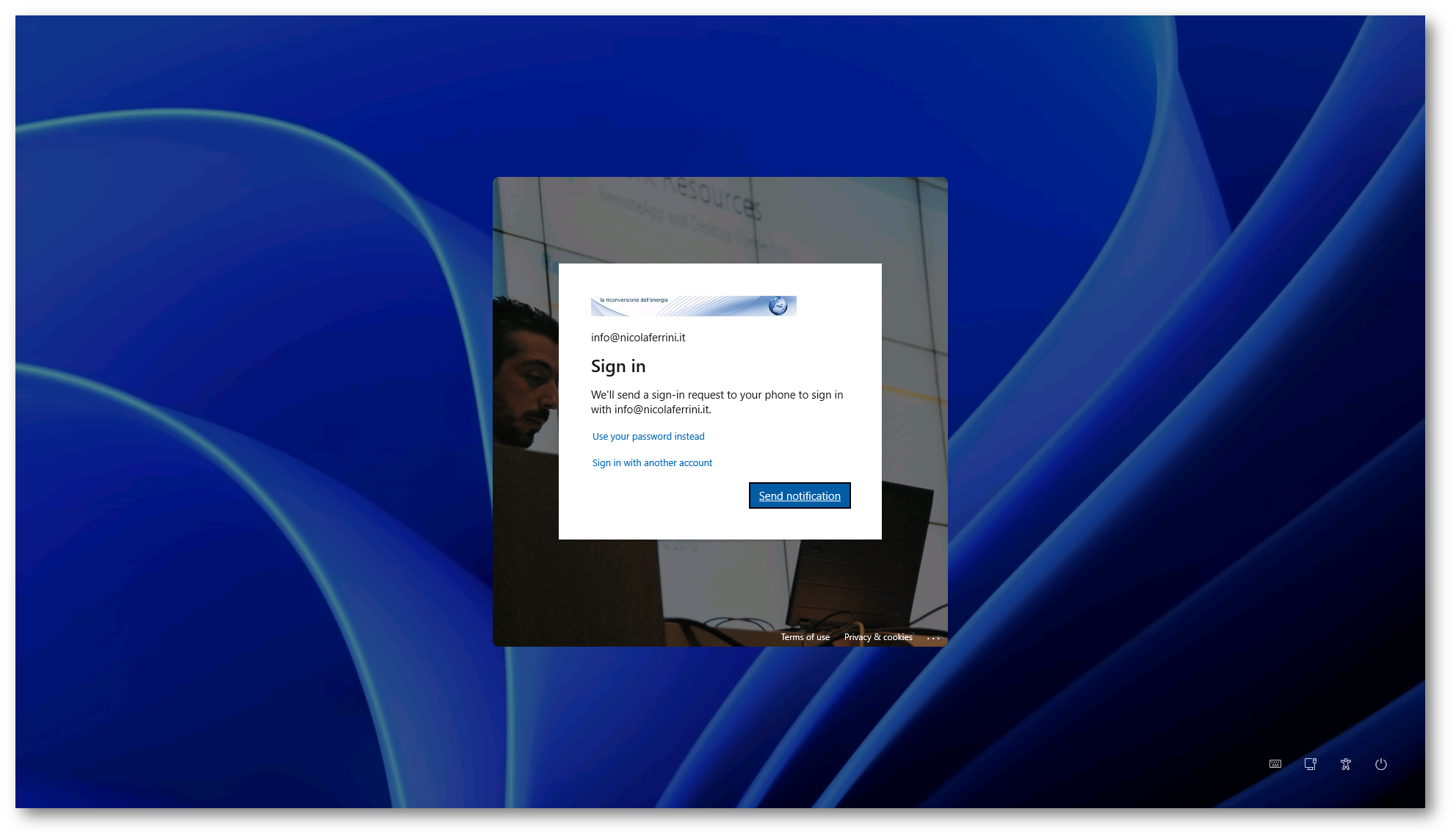

Nella finestra web che si aprirà avrete la possibilità di connettervi al vostro account. Come ho già avuto modo di evidenziare in altri articoli, l’autenticazione passwordless offre notevoli vantaggi in termini di sicurezza.

L’autenticazione senza password, o “passwordless authentication“, è un approccio alla sicurezza informatica che cerca di eliminare l’uso delle tradizionali password come unico metodo di verifica dell’identità degli utenti. Questo sistema si basa su alternative più sicure e convenienti per autenticare gli utenti.

I metodi più comuni utilizzati nell’autenticazione senza password sono:

- Biometria: Si basa sull’uso delle caratteristiche uniche del corpo umano, come impronte digitali, riconoscimento facciale, riconoscimento dell’iride o del battito cardiaco.

- Token hardware: Utilizzo di dispositivi fisici, come smart card o chiavette USB, per confermare l’identità dell’utente.

- App di autenticazione: Applicazioni mobile o desktop che generano codici di autenticazione temporanei o che consentono di approvare l’accesso tramite una notifica push.

- Authenticator via SMS o email: Invio di un codice di verifica temporaneo tramite messaggio SMS o email.

I vantaggi dell’autenticazione senza password sono certamente:

- Maggiore sicurezza: Le password possono essere facilmente soggette a violazioni di sicurezza a causa di password deboli o comportamenti utente non sicuri. L’autenticazione senza password riduce il rischio di accessi non autorizzati.

- Maggiore comodità: Gli utenti spesso trovano fastidioso dover ricordare diverse password complesse. L’autenticazione senza password semplifica il processo di accesso, migliorando l’esperienza utente.

- Riduzione del rischio di phishing: Molti attacchi di phishing si concentrano sul furto di password. Con metodi di autenticazione senza password, il rischio di cadere vittima di phishing è ridotto poiché i cibercriminali avrebbero bisogno di molto più di una semplice password per ottenere l’accesso.

- Minore dipendenza dalle password deboli: Gli utenti sono spesso inclini a utilizzare password deboli o a riutilizzare le stesse password su più servizi. Eliminando completamente le password, si elimina questo rischio.

Figura 21: Autenticazione passwordless a Entra ID

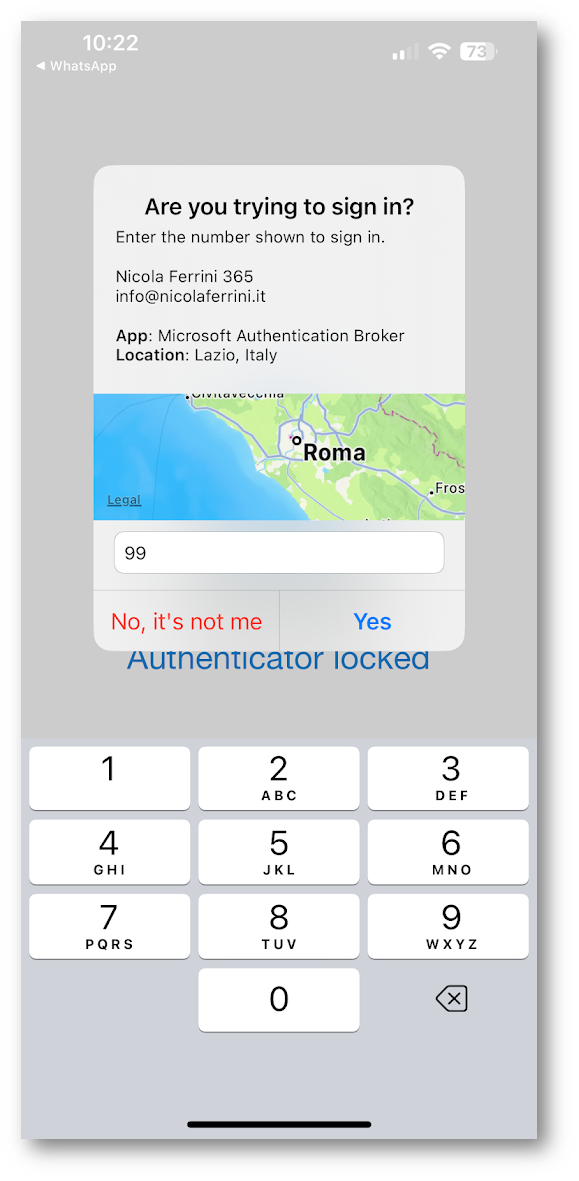

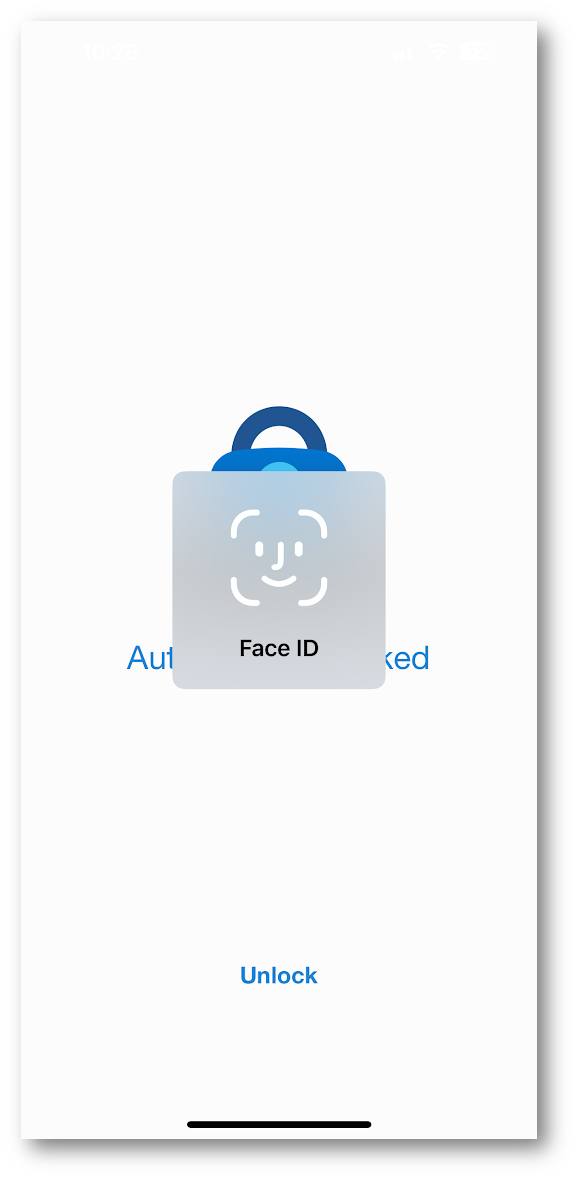

Io ho scelto di utilizzare il Microsoft Authenticator e la funzionalità del number matching (ne ho già parlato nell’articolo Abilitare number matching nelle notifiche di Azure Multifactor Authentication (MFA) – ICT Power).

Figura 22: Accesso a Windows effettuato con successo

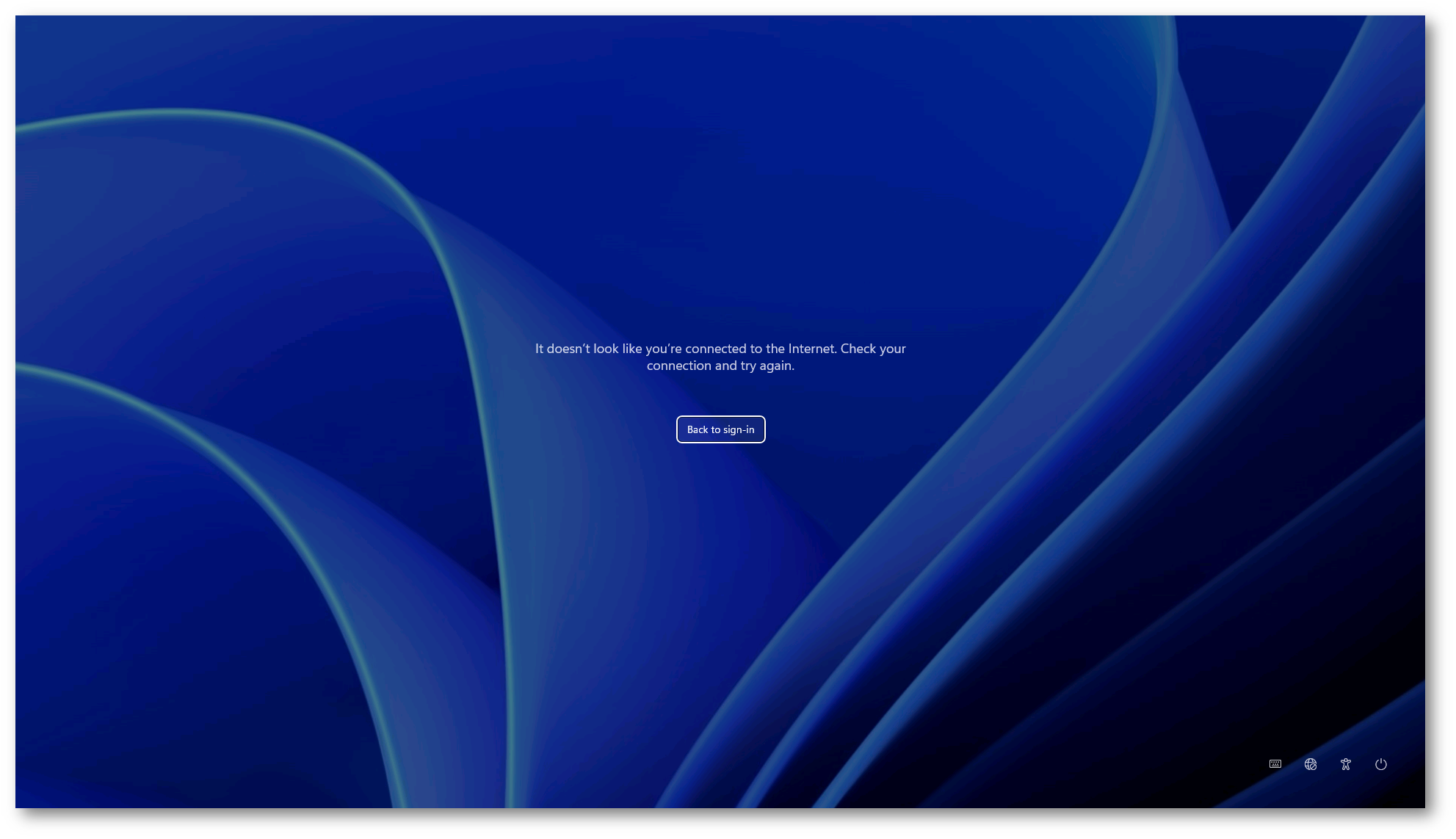

Come ho già scritto prima, il Web sign-in for Windows funziona solo se il dispositivo è connesso a Internet. In caso contrario l’utente riceverà l’errore mostrato nella figura sotto:

Figura 23: Se manca la connessione a Internet l’utente non riuscirà ad accedere al dispositivo Windows

Conclusioni

Web sign-in per Windows è una funzionalità che consente di accedere a dispositivi Microsoft Entra joined usando metodi di autenticazione basati sul Web, come l’app Microsoft Authenticator. Questa funzionalità è stata introdotta in Windows 10, ma è stata ampliata in Windows 11 con più scenari e capacità.