Connettersi ai dispositivi Microsoft Entra joined utilizzando il Remote Desktop Protocol (RDP)

Windows supporta le connessioni remote ai dispositivi aggiunti ad Active Directory ma supporta anche le connessioni RDP ai dispositivi Microsoft Entra ID joined tramite Remote Desktop Protocol (RDP).

Per poter effettuare questo tipo di connessioni è necessario che vengano rispettati alcuni prerequisiti:

- Sui dispositivi remoti deve essere abilitata la funzionalità di connessione remota

- Sui dispositivi remoti devono essere create le eccezioni sui firewall per lasciar passare il traffico RDP

- Nel dispositivo utilizzato per connettersi al dispositivo remoto deve essere disabilitato il Remote Credential Guard

Connessione RDP utilizzando le credenziali di Microsoft Entra

Per connettersi al dispositivo remoto che è Microsoft Entra ID joined tramite Remote Desktop Protocol (RDP) è necessario che sia sul dispositivo di partenza che in quello remoto ci siano i seguenti sistemi operativi:

- Windows 11 con Aggiornamenti cumulativo 2022-10 per Windows 11 (KB5018418) o versioni successive.

- Windows 10 versione 20H2 o successiva con Aggiornamenti cumulativo 2022-10 per Windows 10 (KB5018410) o versioni successive.

- Windows Server 2022 con aggiornamento cumulativo 2022-10 per il sistema operativo server Microsoft (KB5018421) o versioni successive.

Il dispositivo da cui ci si connette non richiede specifiche particolari e potrebbe essere:

- Un dispositivo Microsoft Entra joined or Microsoft Entra hybrid joined.

- Un dispositivo joinato ad un dominio Active Directory.

- Un dispositivo in Workgroup.

Configurazione dei dispositivi remoti

Per configurare i dispositivi remoti Microsoft Entra ID joined per permettergli di accettare le connessioni RDP mi servirò di Microsoft Intune. Come prima operazione abiliterò la connessione desktop remoto utilizzando un profilo di configurazione e il settings catalog.

Il Settings catalog (catalogo delle impostazioni) semplifica la creazione di un criterio di configurazione in Microsoft Intune e la visualizzazione di tutte le impostazioni disponibili. Se si preferisce configurare le impostazioni a livello granulare, analogamente alle Group Policy, il catalogo delle impostazioni è una transizione naturale.

A partire da Intune Service Release 2206, il Settings catalog è diventato generally available (GA) per gestire dispositivi Windows, iOS/iPadOS e macOS.

In particolare, tramite il settings catalog possiamo configurare:

- Per iOS/iPadOS le impostazioni del dispositivo generate direttamente da Apple Profile-Specific Payload Keys. Per altre informazioni sulle chiavi di payload specifiche del profilo, visitate la pagina Chiavi payload specifiche del profilo

- Per macOS le impostazioni del dispositivo generate direttamente da Apple Profile-Specific Payload Keys. Per altre informazioni sulle chiavi di payload specifiche del profilo, visitate la pagina Chiavi payload specifiche del profilo

- Per Windows10/11 migliaia di impostazioni, incluse le impostazioni che non sono state disponibili in precedenza. Queste impostazioni vengono generate direttamente dai provider di servizi di configurazione (CSP) di Windows. È anche possibile configurare modelli amministrativi e disporre di altre impostazioni dei modelli amministrativi disponibili.

Per maggiori informazioni vi invito a leggere il mio articolo Microsoft Intune – Utilizzare il settings catalog per configurare dispositivi Windows, iOS/iPadOS e macOS – ICT Power

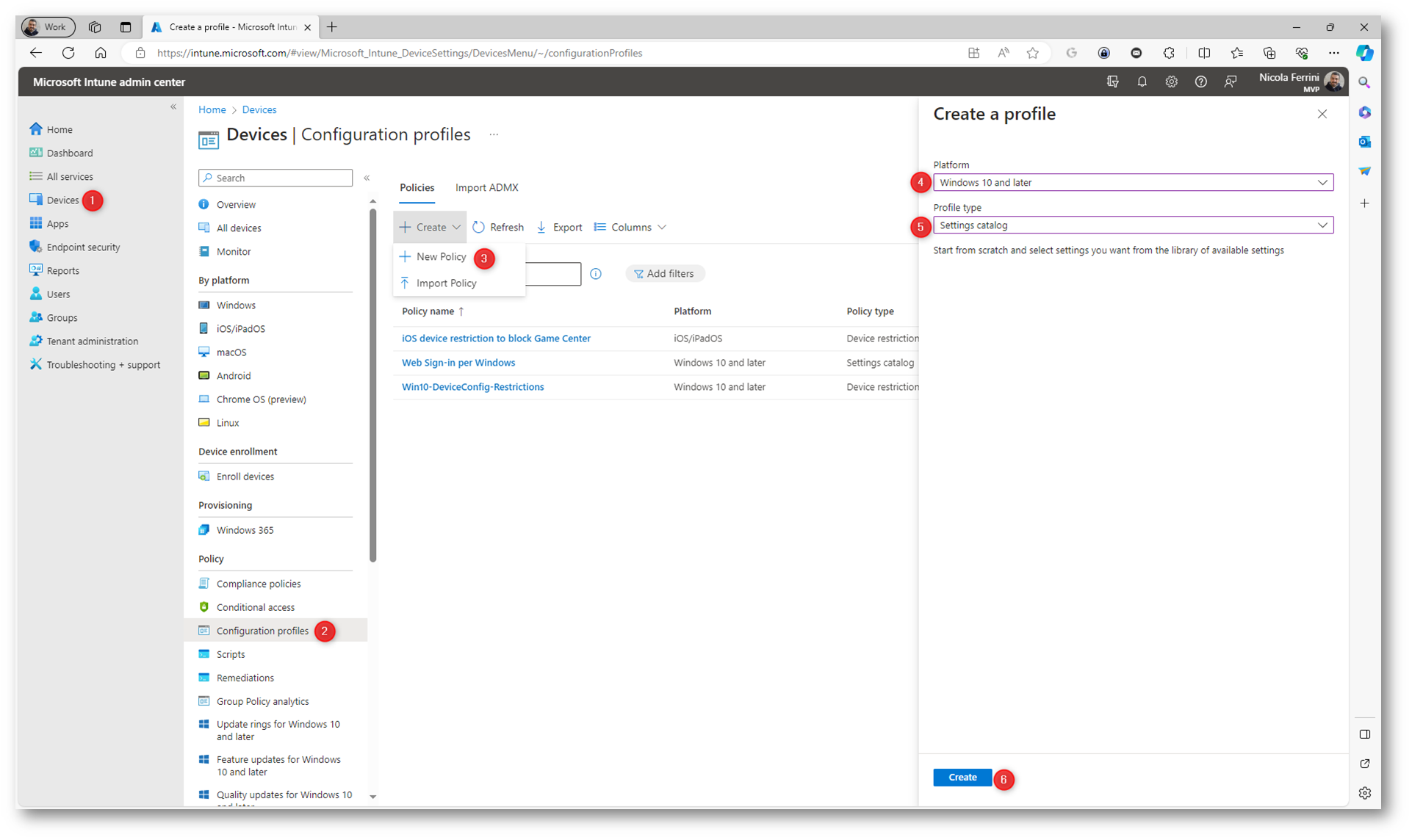

Dal portale amministrativo di Microsoft Intune navigate in Devices > Windows > Configuration profiles e fate clic su + Create New Policy. Selezionate come Platform

Windows 10 and later e come Profile type

Settings catalog

Figura 1: Creazione di un nuovo profili di configurazione di Microsoft Intune

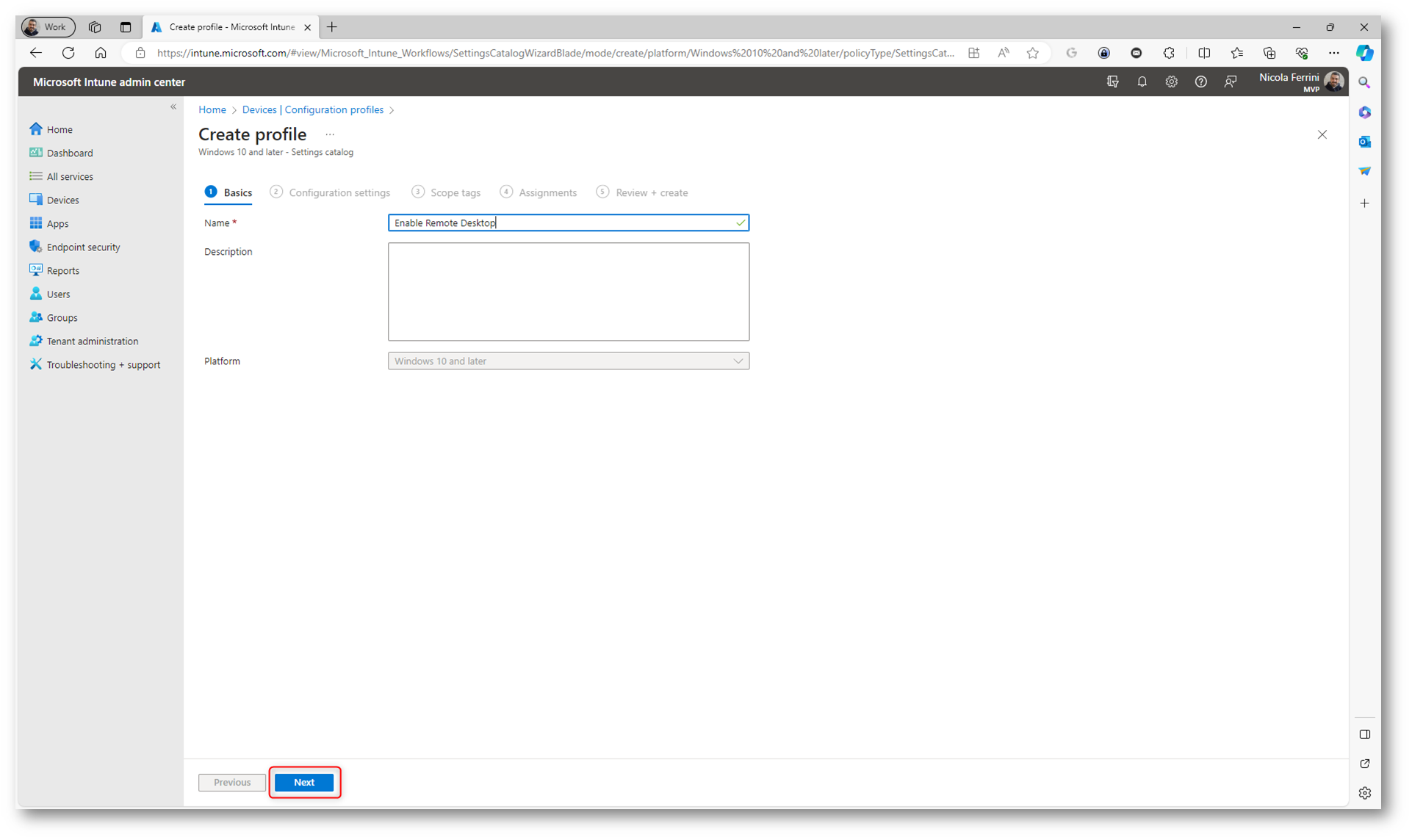

Date un nome al profilo e fate clic su Next.

Figura 2: Nome del profilo di configurazione

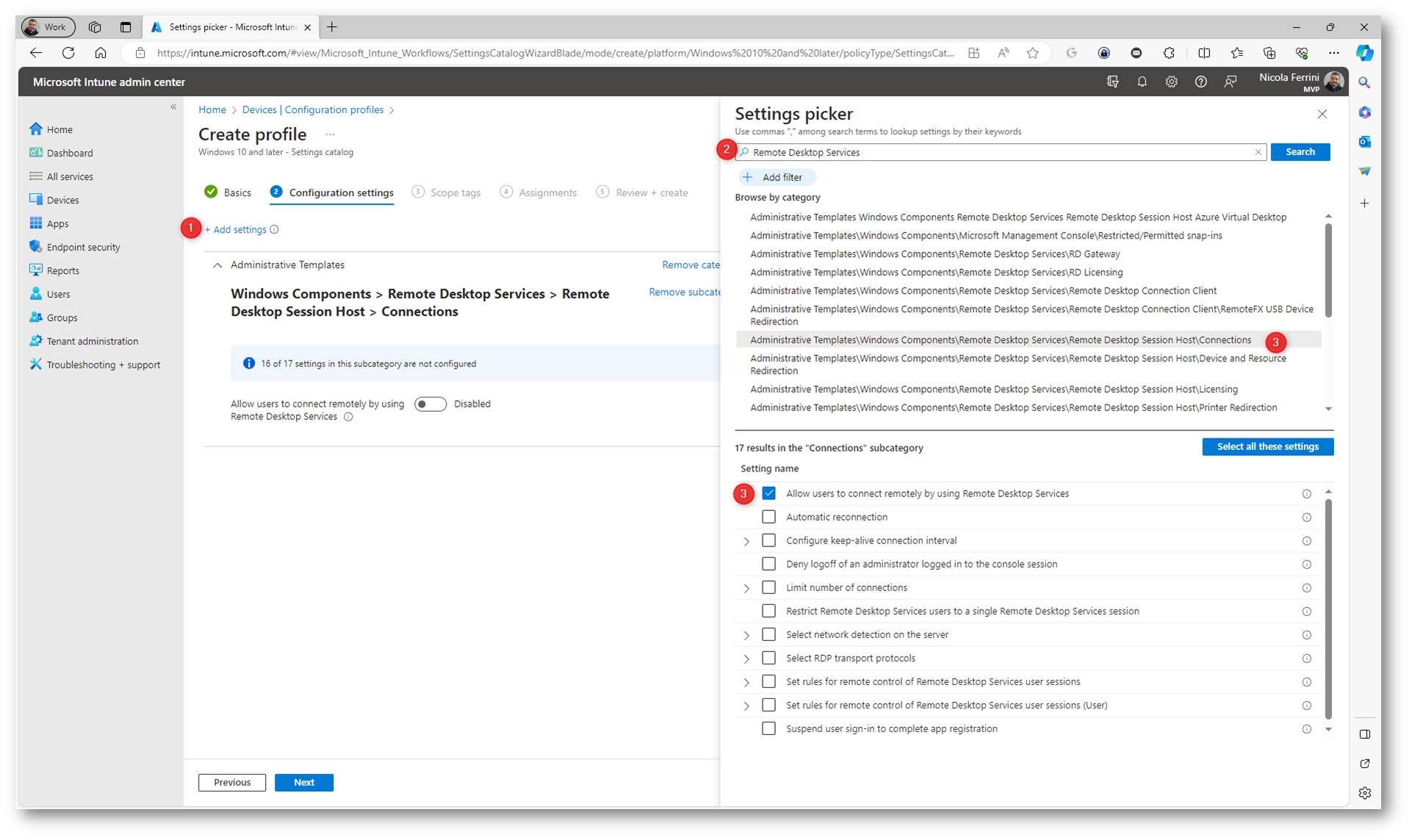

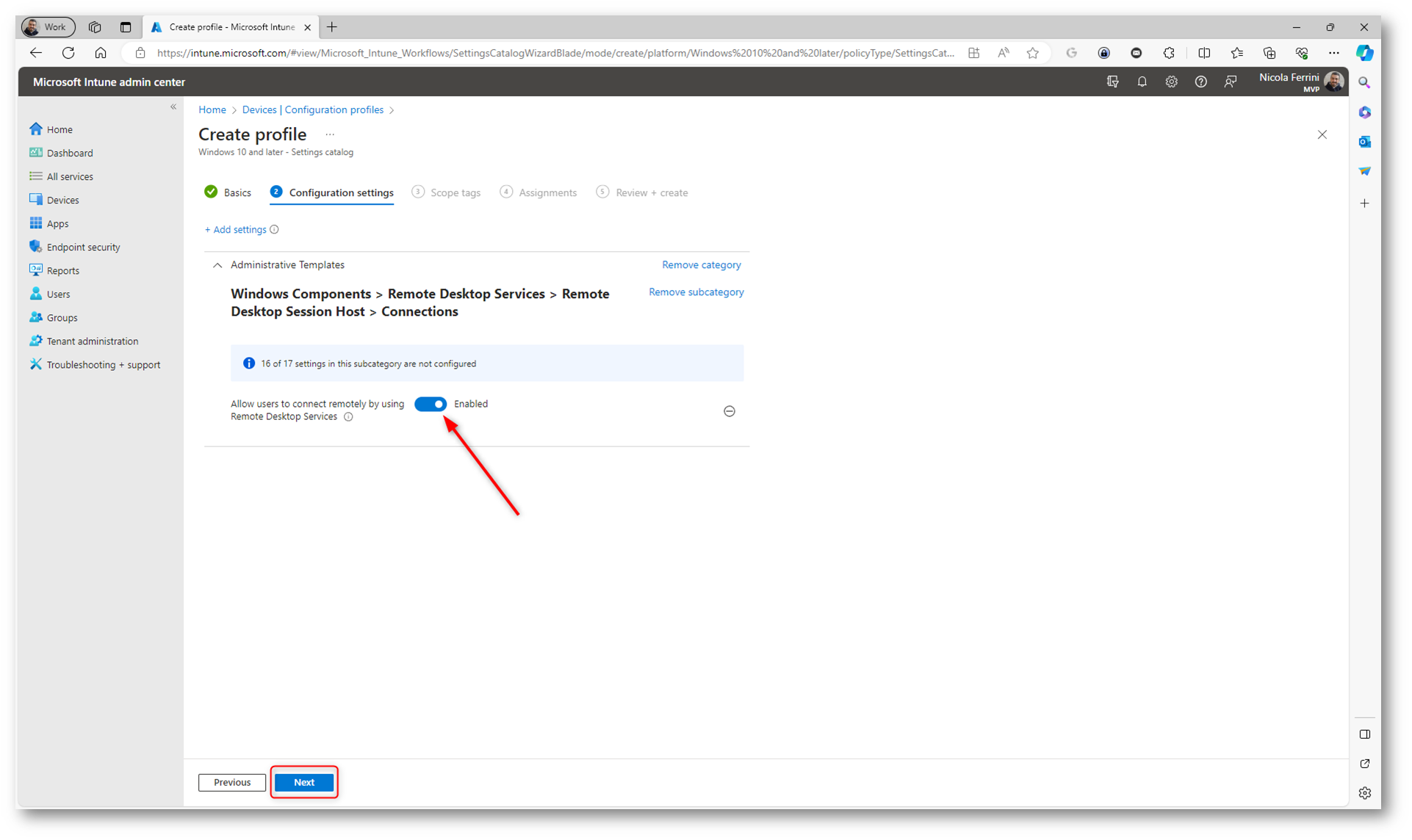

Nella scheda Configuration Settings fate clic su + Add Settings e dal Settings picker filtrate per Remote Desktop Services. Selezionate la categoria Windows Components > Remote Desktop Services > Remote Desktop Session Host > Connections e mette il segno di spunta alla voce Allow users to connect remotely by using Remote Desktop Services

Figura 3: Selezione del parametro da configurare scelta dal Settings picker

Abilitate il parametro Allow users to connect remotely by using Remote Desktop Services e fate clic su Next.

Figura 4: Abilitazione del parametro scelto

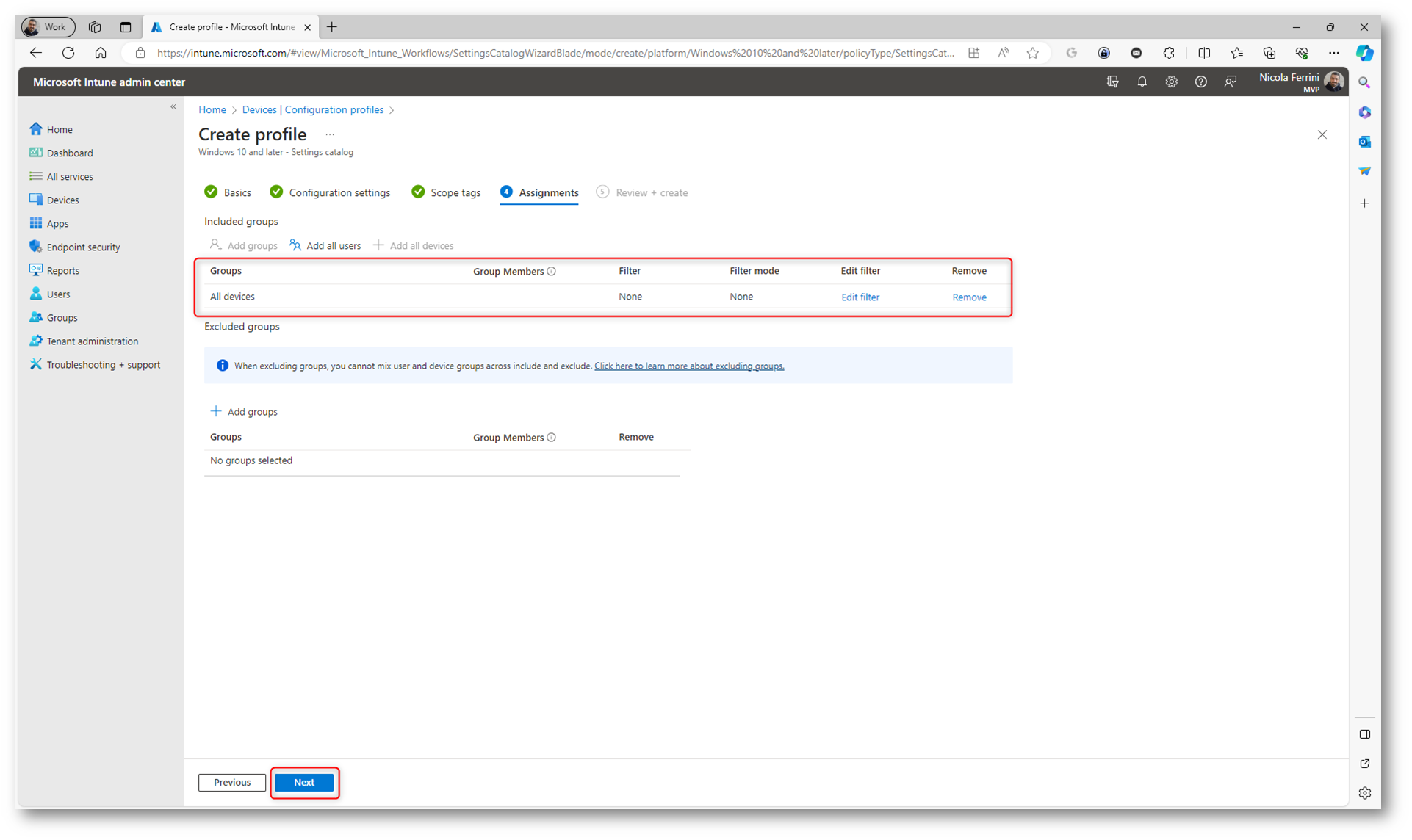

Proseguite nel wizard e assegnate il profilo al gruppo di utenti o dispostivi da configurare. Io ho deciso di assegnarlo a tutti i dispositivi gestiti da Microsoft Intune.

Figura 5: Scelta del gruppo di utenti o di dispositivi a cui assegnare il profilo di configurazione

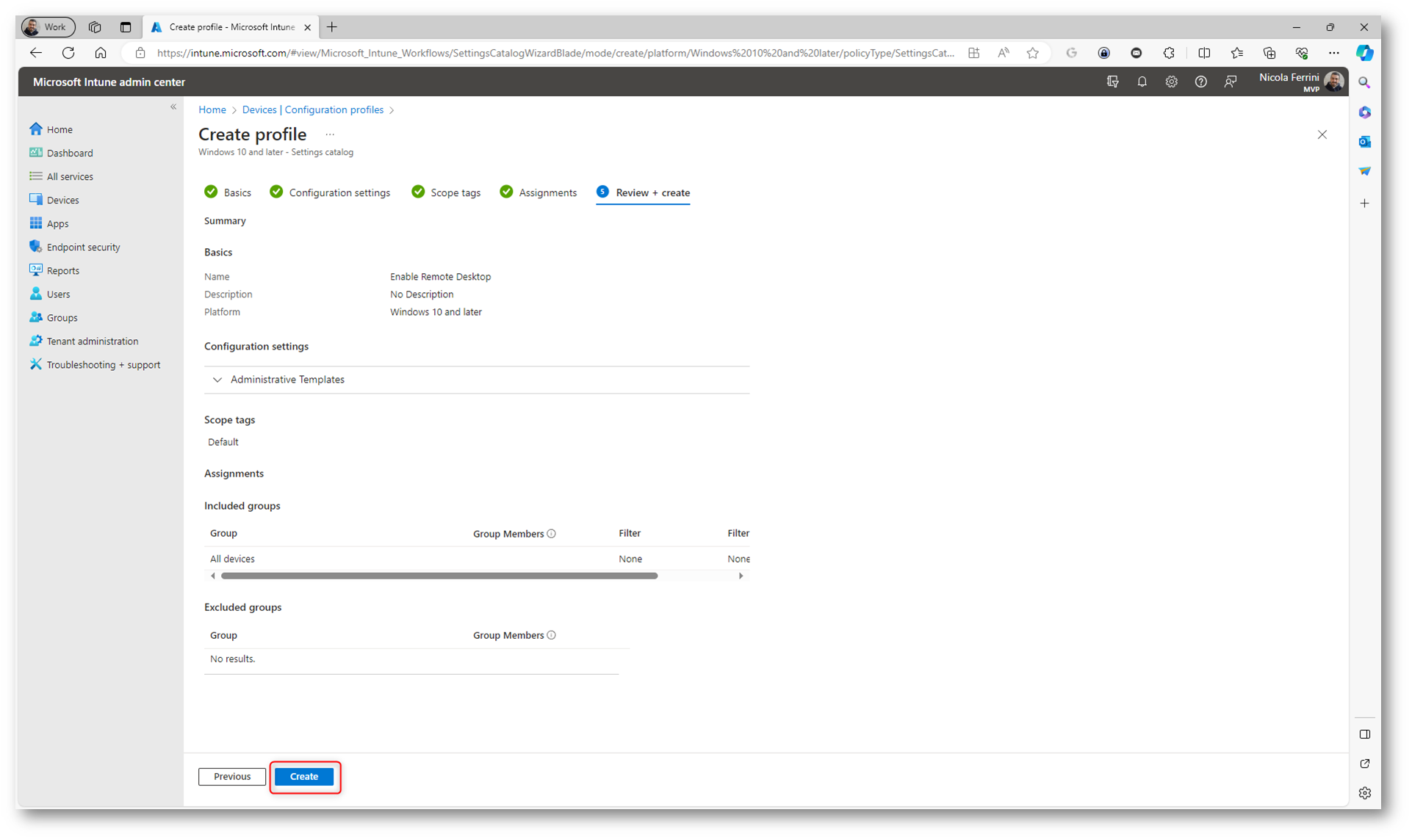

Completate il wizard facendo clic su Create.

Figura 6: Creazione del profilo di configurazione

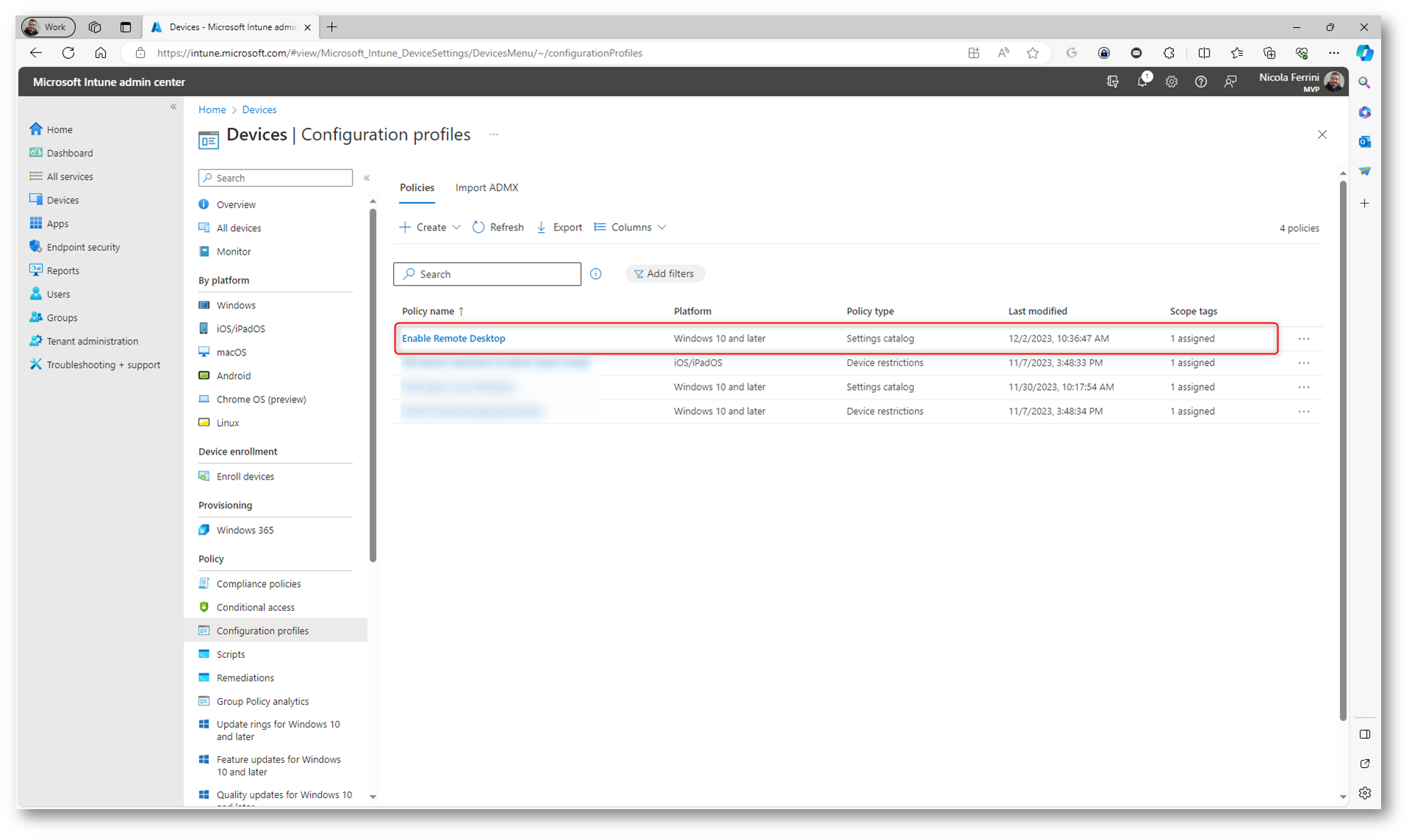

Figura 7: Creazione del profilo di configurazione completata

La seconda configurazione da effettuare è quella di abilitare le eccezioni in Windows Firewall per lasciar passare il traffico del Remote Desktop Protocol (RDP).

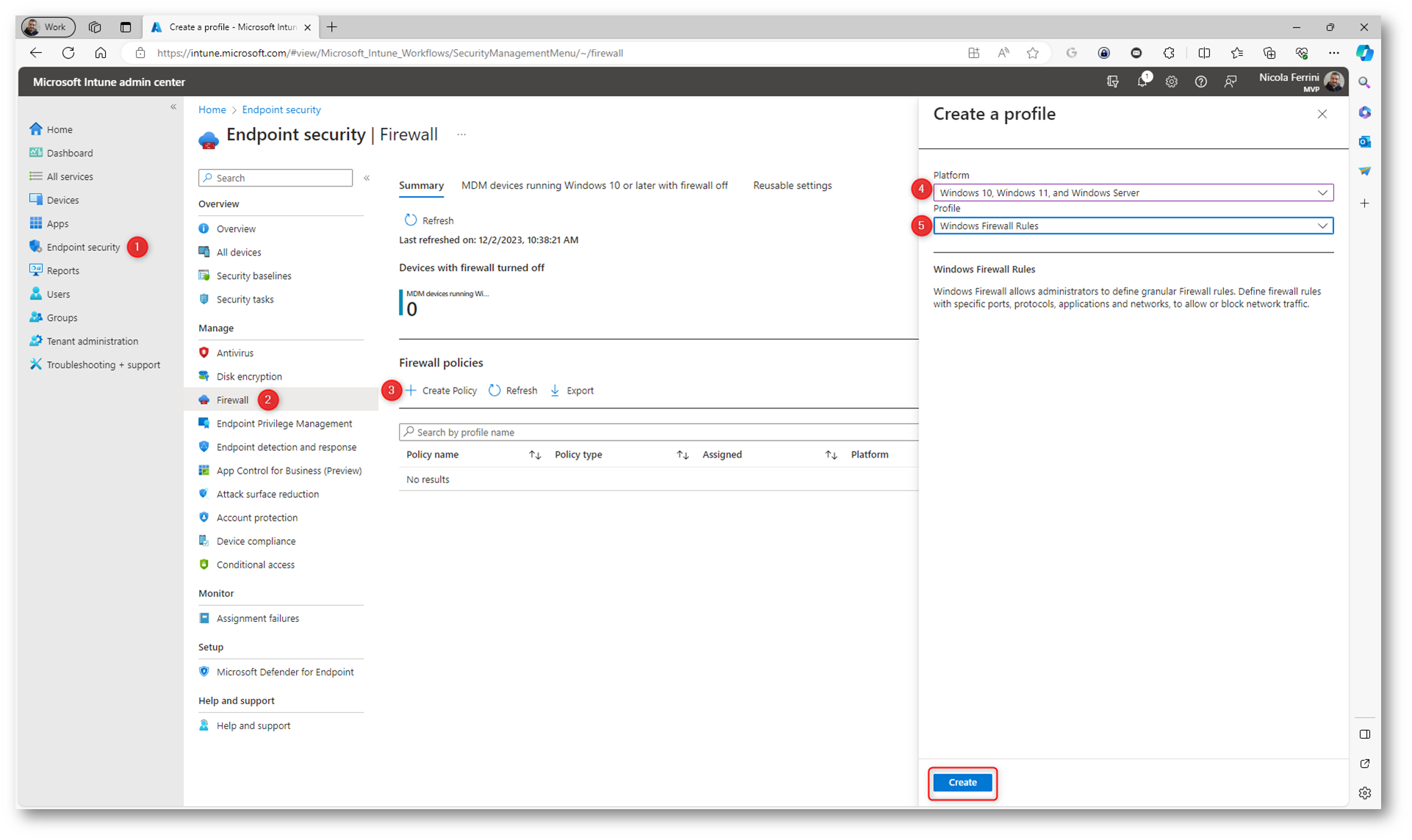

Sempre dal portale amministrativo di Microsoft Intune navigate in Endpoint Security > Firewall > + Create Policy e nella pagina Create Profile scegliete come Platform

Windows 10, Windows 11 and Windows Server e come Profile

Windows Firewall Rules.

Figura 8: Creazione di un nuovo profilo per la configurazione di Windows Firewall

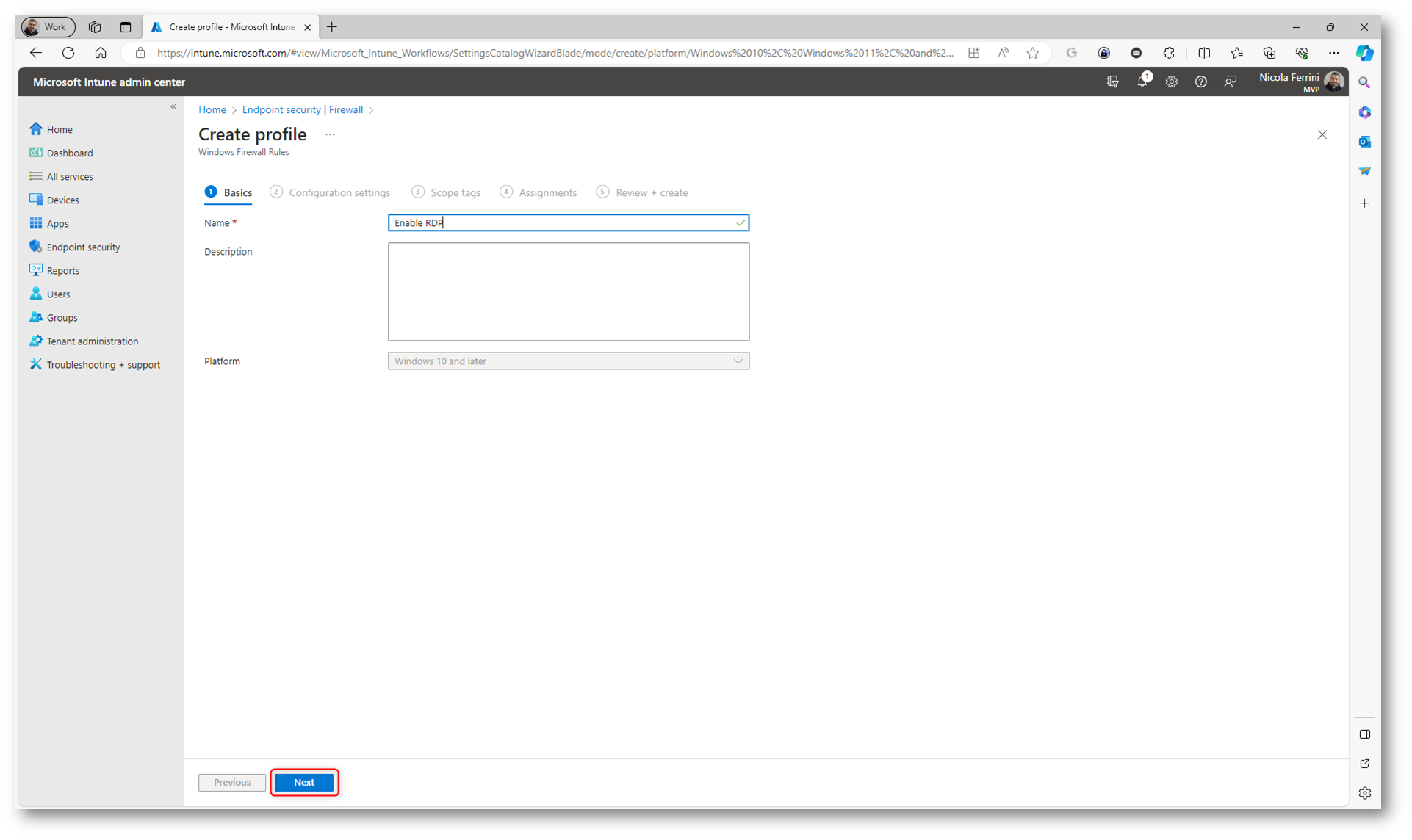

Date un nome al profilo di configurazione e fate clic su Next.

Figura 9: Nome al profilo di configurazione

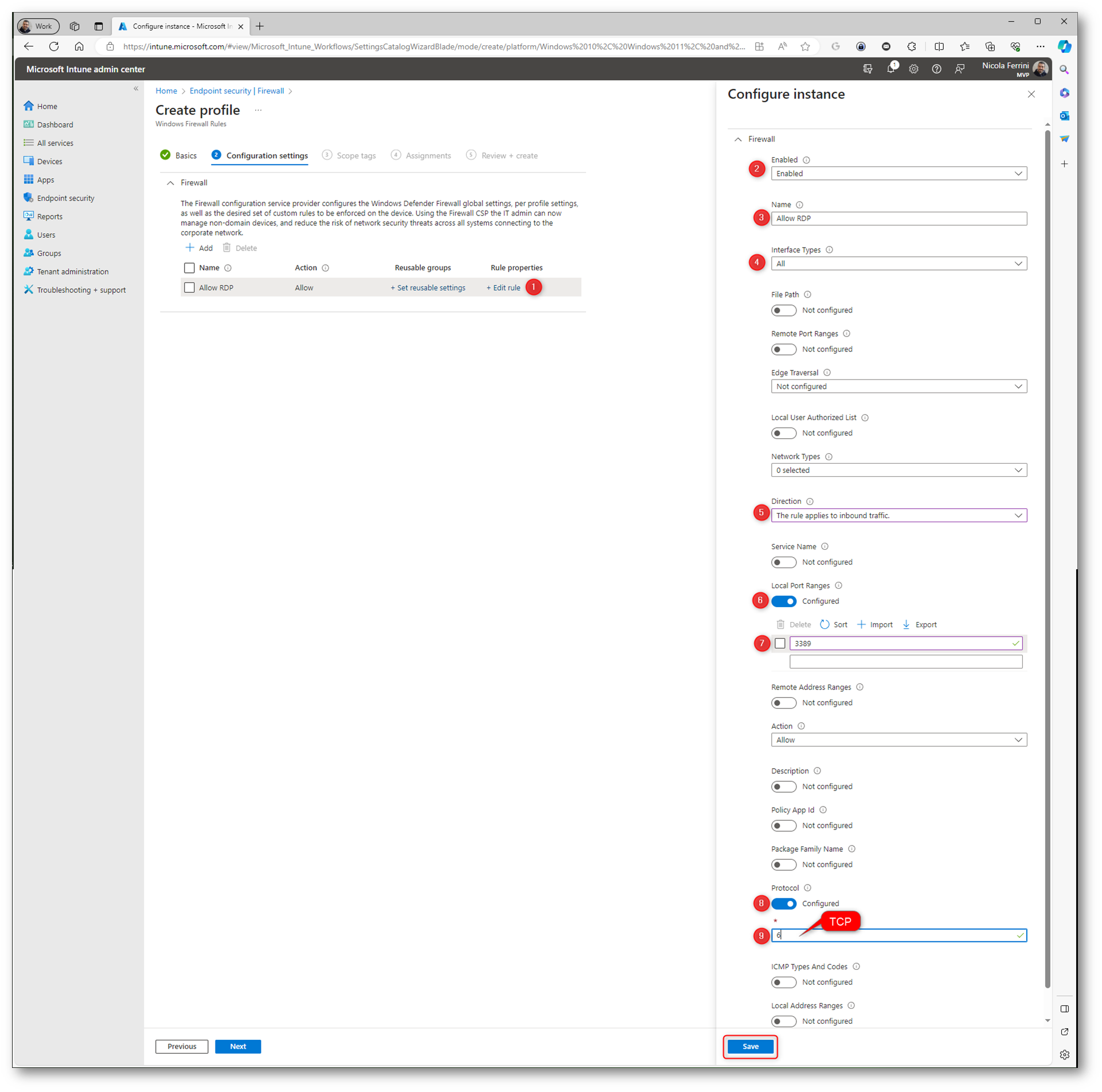

Aggiungete una regola di Firewall seguendo le informazioni mostrate nella figura sotto:

- Enabled: Abilita la regola

- Name: Nome della regola

- Interface Types: Selezionare All per applicare la regola a tutte le interfacce di rete del dispositivo

- Direction: selezionare The rule applies to inbound traffic

- Local Port Ranges: portare lo slider su Configured e specificare 3389 come porta

- Action: selezionare Allow

- Protocol: specificare 6 per permettere solo il traffico TCP

Figura 10: Configurazione della regola di firewall

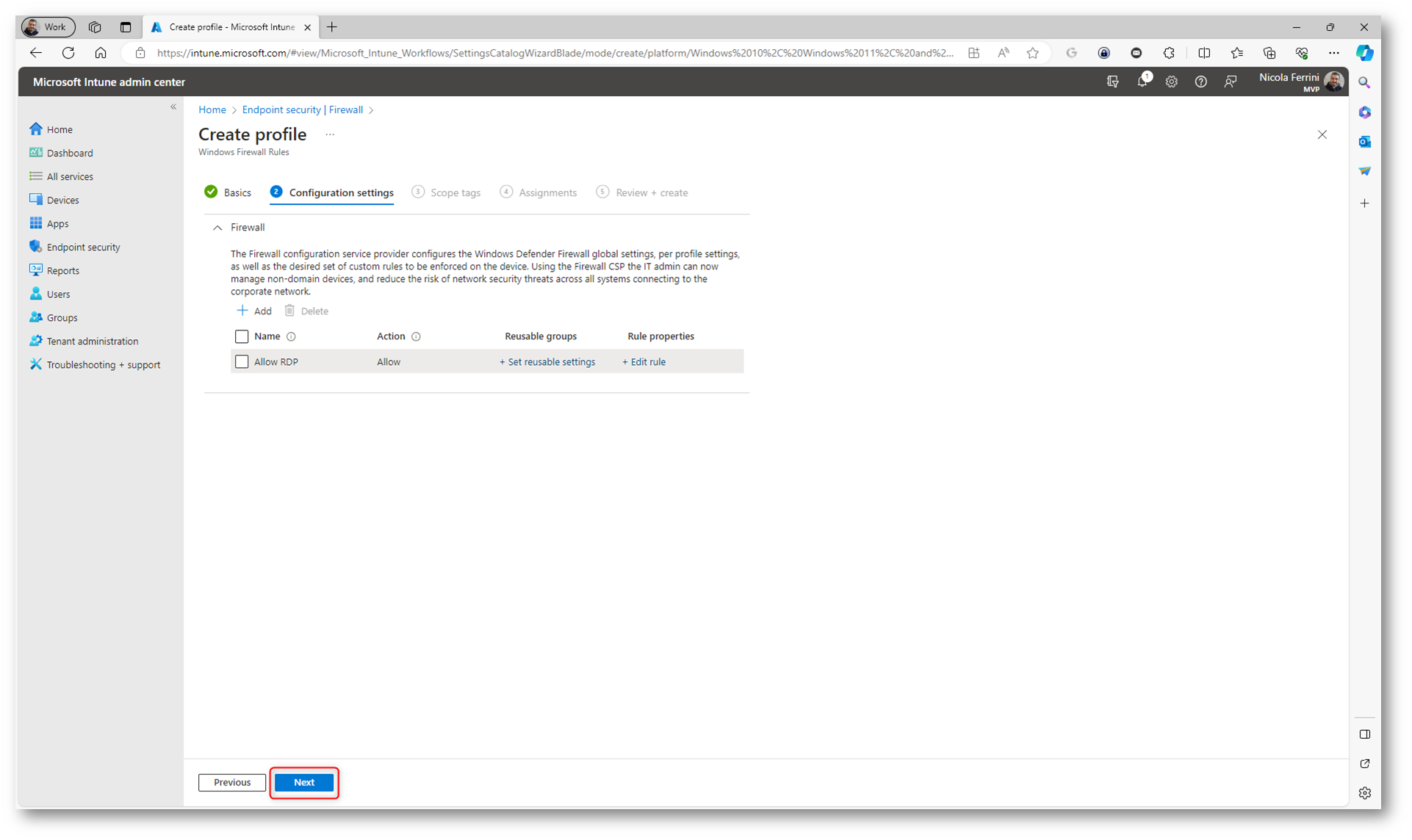

Figura 11: Regola del firewall creata

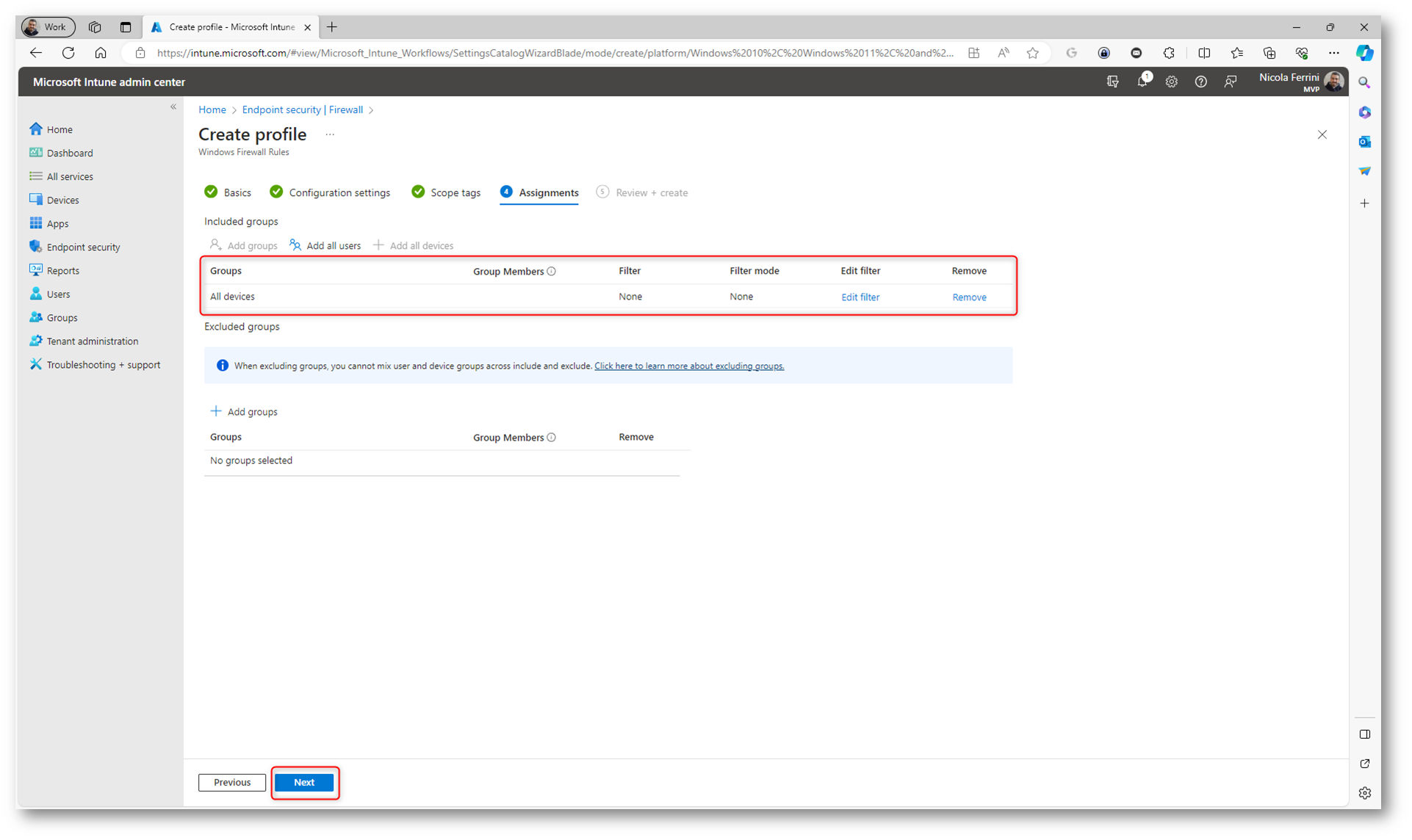

Proseguite nel wizard e assegnate il primo al gruppo di utenti o dispostivi da configurare. Io ho deciso di assegnarlo a tutti i dispositivi gestiti da Microsoft Intune.

Figura 12: Assegnazione del profilo di Windows Firewall ad un gruppo di utenti o di dispositivi

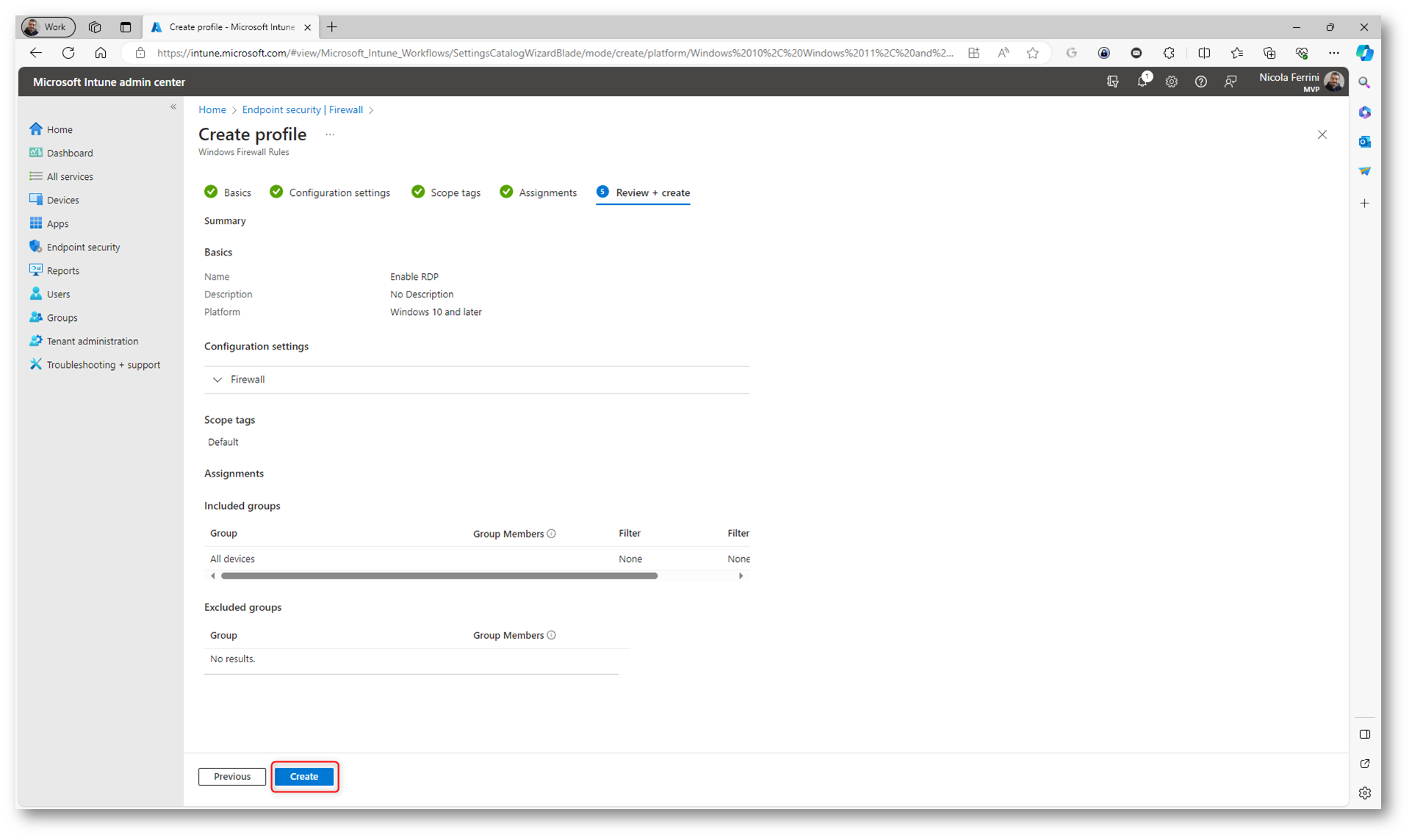

Completate il wizard facendo clic su Create.

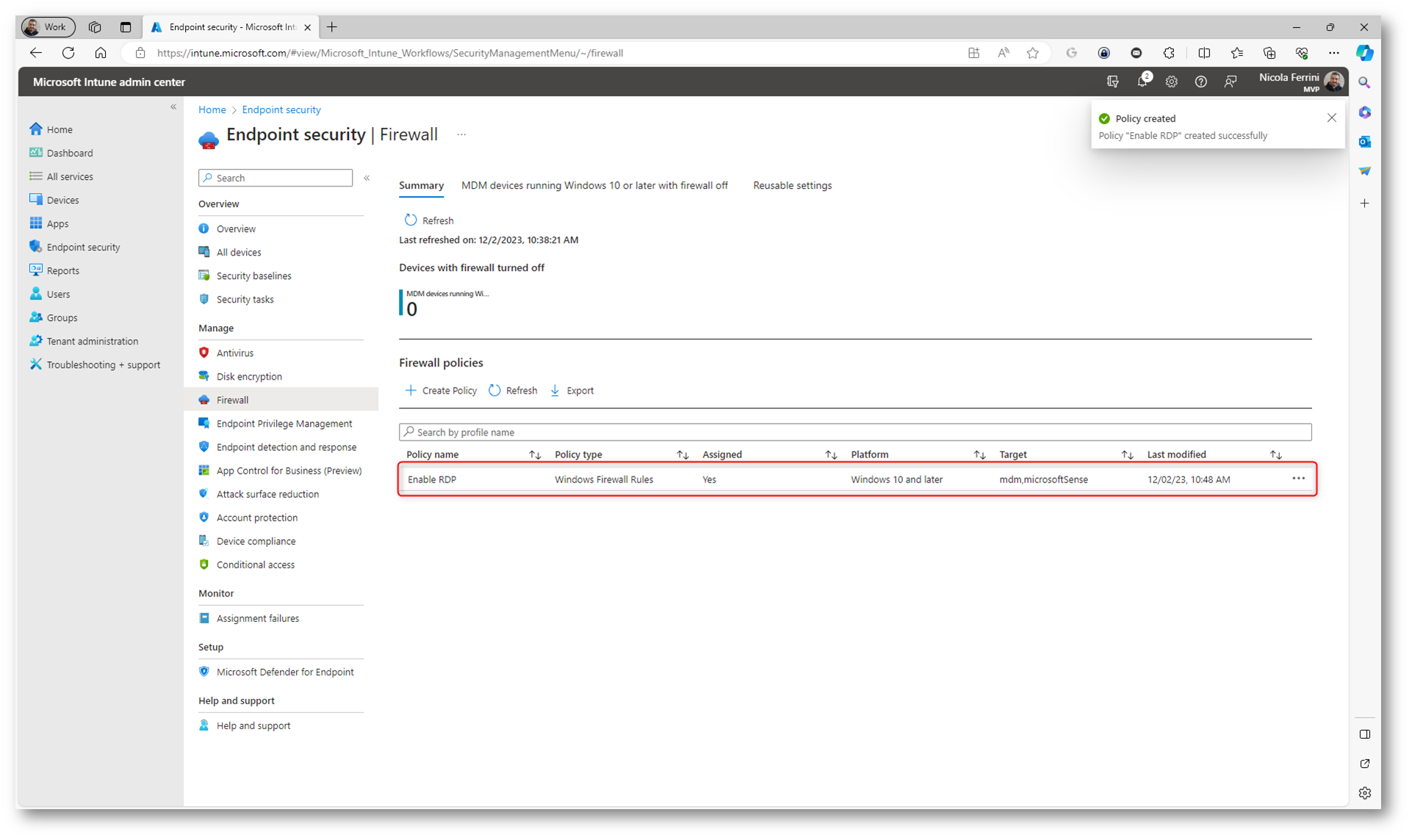

Figura 13: Creazione della regola di Windows Firewall

Figura 14: Creazione della regola di Windows Firewall completata

La terza configurazione consiste nel definire quali utenti potranno connettersi alle macchine Microsoft Entra Joined con il protocollo RDP. Si tratta in ostanza di aggiungere utenti o gruppi al gruppo Built-in di Windows chiamato Remote Desktop Users.

Nella service release 2201 di Microsoft Intune è stata introdotta una policy che permette di gestire in maniera semplice l’appartenenza di utenti e gruppi ai gruppi locali built-in di Windows 10 e versioni successive.

Grazie a questa nuova funzionalità possiamo permettere solo ad alcuni utenti, ad esempio un gruppo di sviluppatori, di avere privilegi amministrativi sulla macchina gestita da Intune. Ne ho già parlato nell’articolo Microsoft Intune – Gestire l’appartenenza ai gruppi locali di Windows – ICT Power

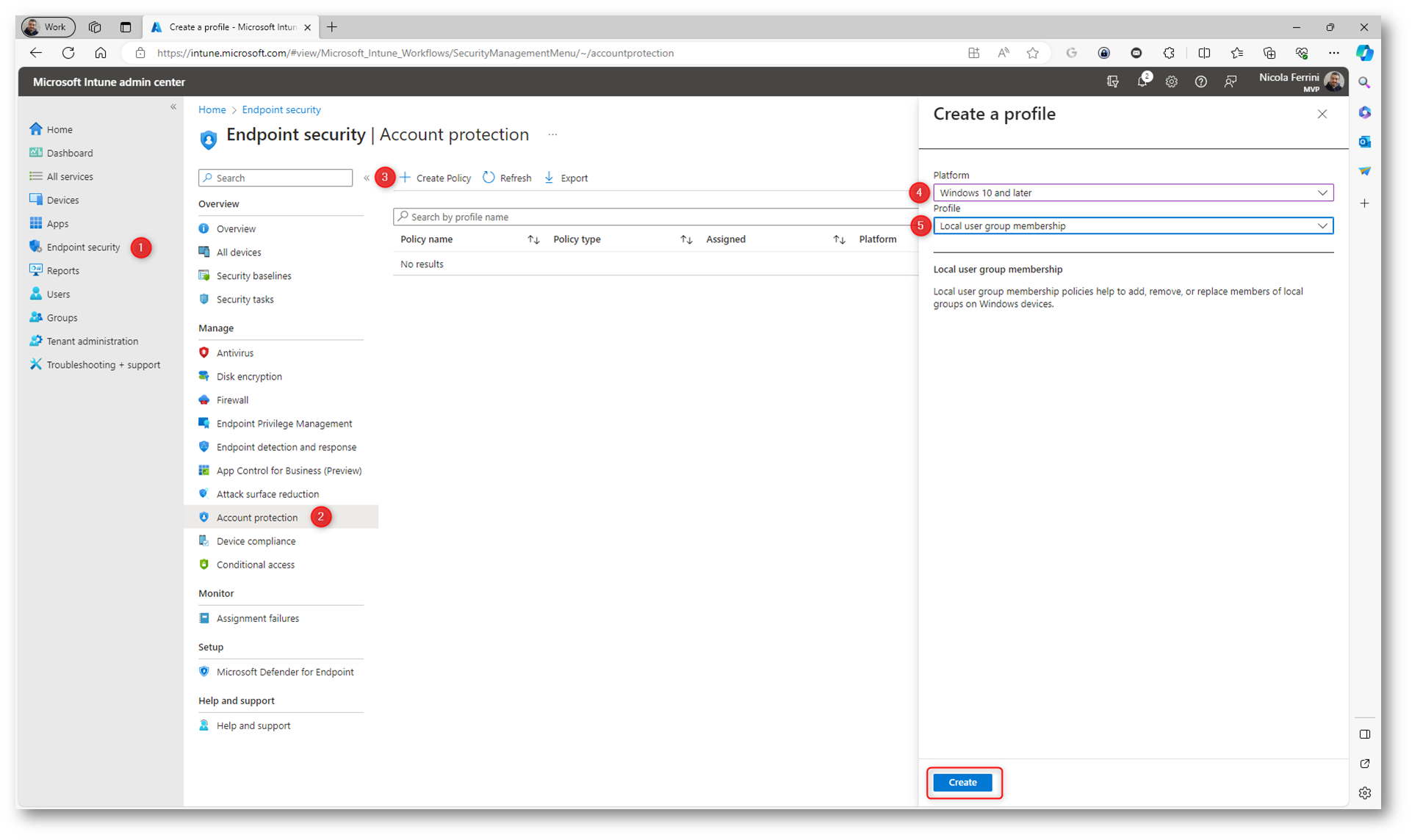

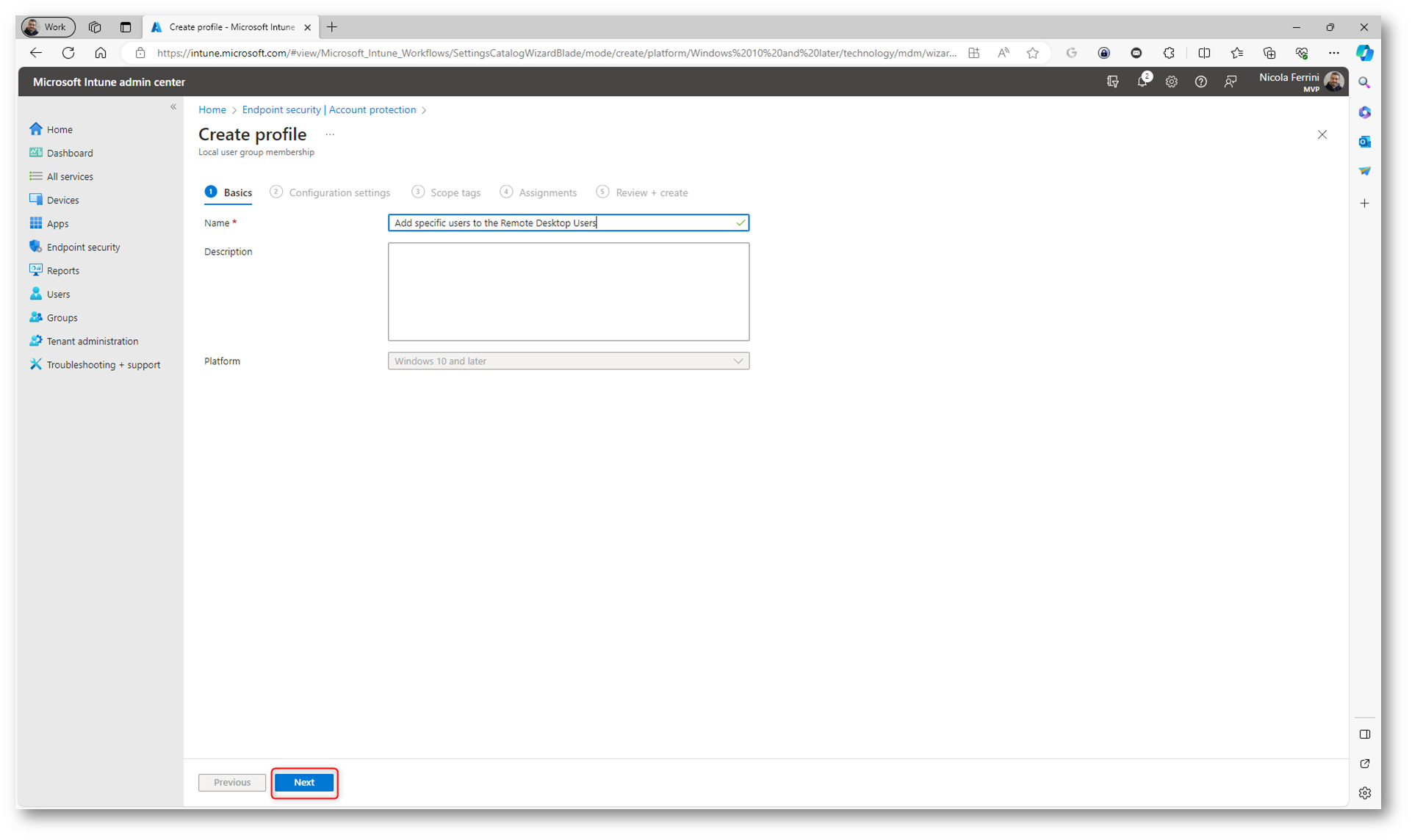

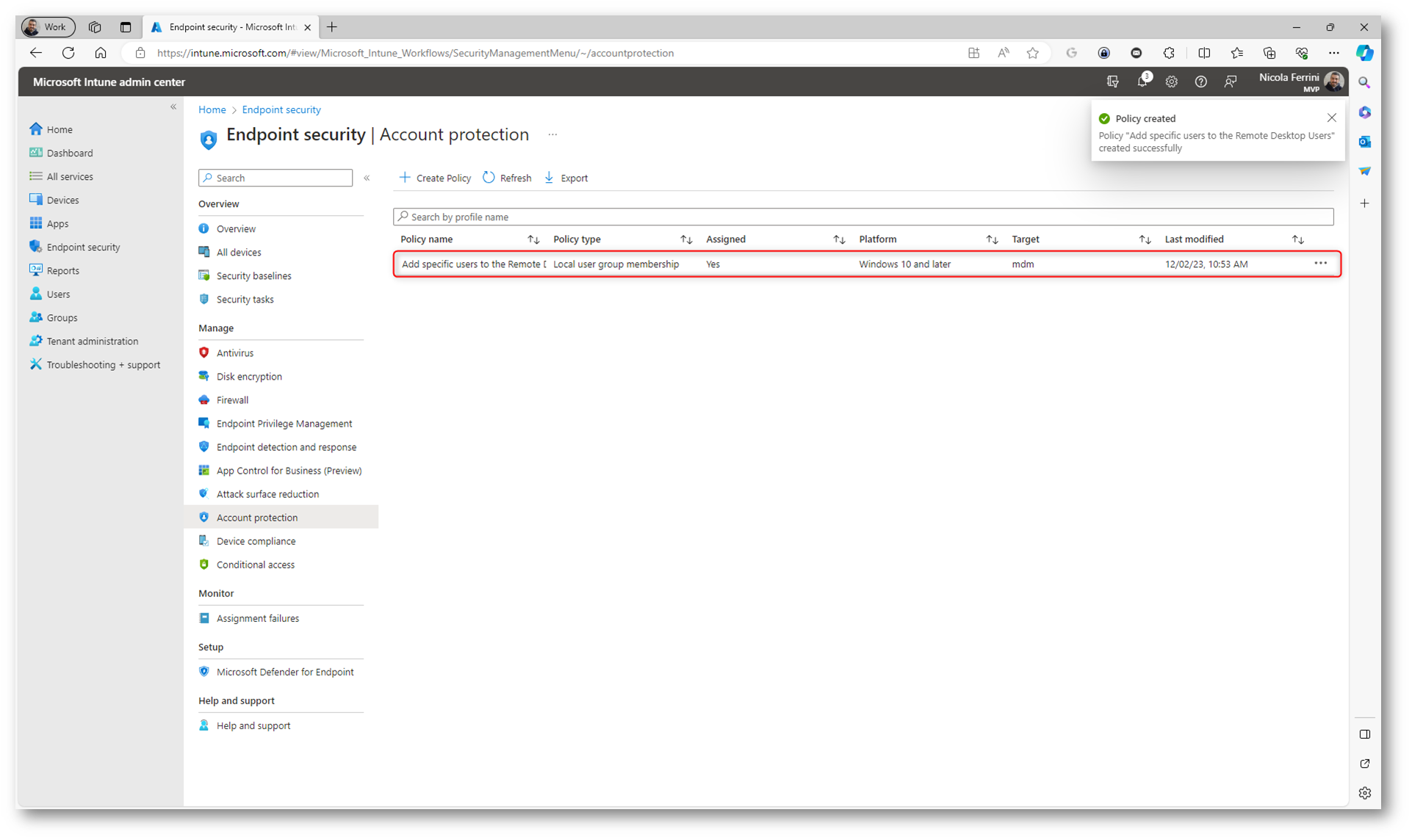

Dal portale amministrativo di Microsoft Intune selezionate Endpoint security > Account protection. Fate clic su +Create Policy e scegliete come piattaforma Windows 10 and later e come profilo Local user group membership

Figura 15: Creazione di un nuovo profilo di Account Protection

Date un nome al profilo di configurazione ed una descrizione e fate cli cu Next.

Figura 16: Nome e descrizione del profilo di configurazione

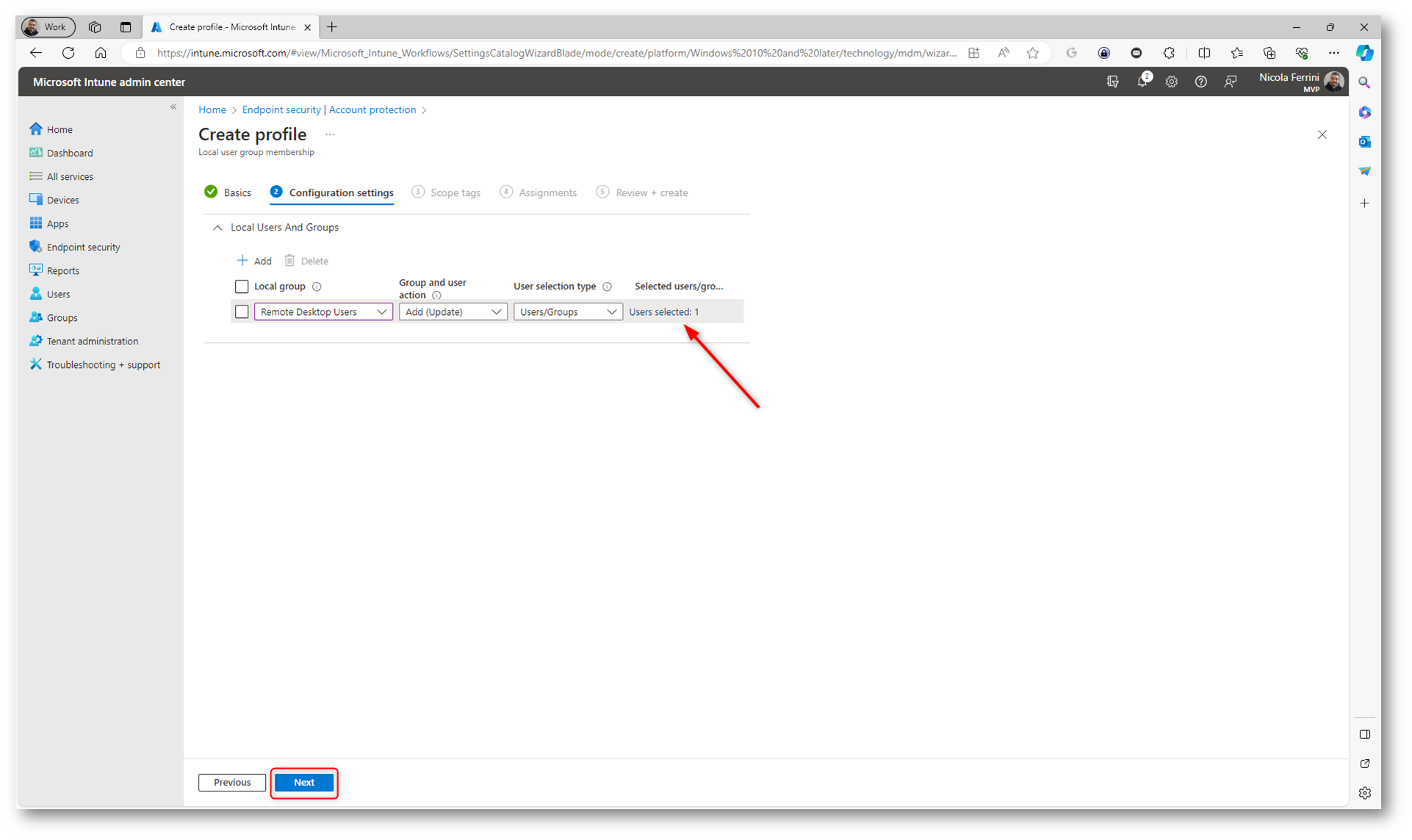

Nella scheda Configuration settings scegliete dal menu a tendina il gruppo built-in locale Remote Desktop Users e selezionate il gruppo di utenti a cui volete permettere l’appartenenza al gruppo.

Figura 17: Aggiunta di utenti i gruppi al gruppo built-in Remote Desktop Users

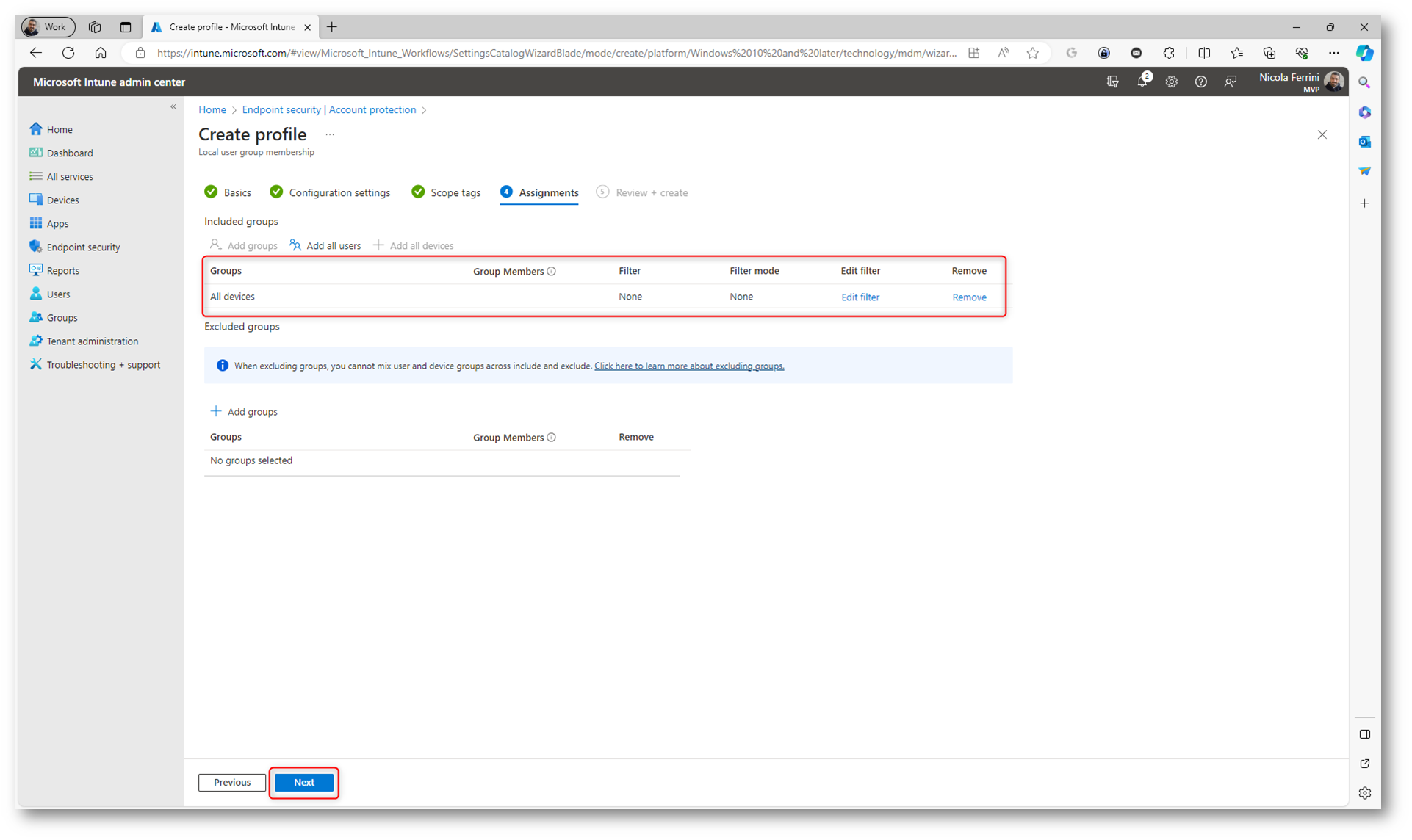

Assegnate il profilo di configurazione al gruppo di dispositivi che volete configurare. Io ho scelto di applicarlo a tutti i dispositivi.

Figura 18: Assegnazione del profilo ad un gruppo di dispositivi

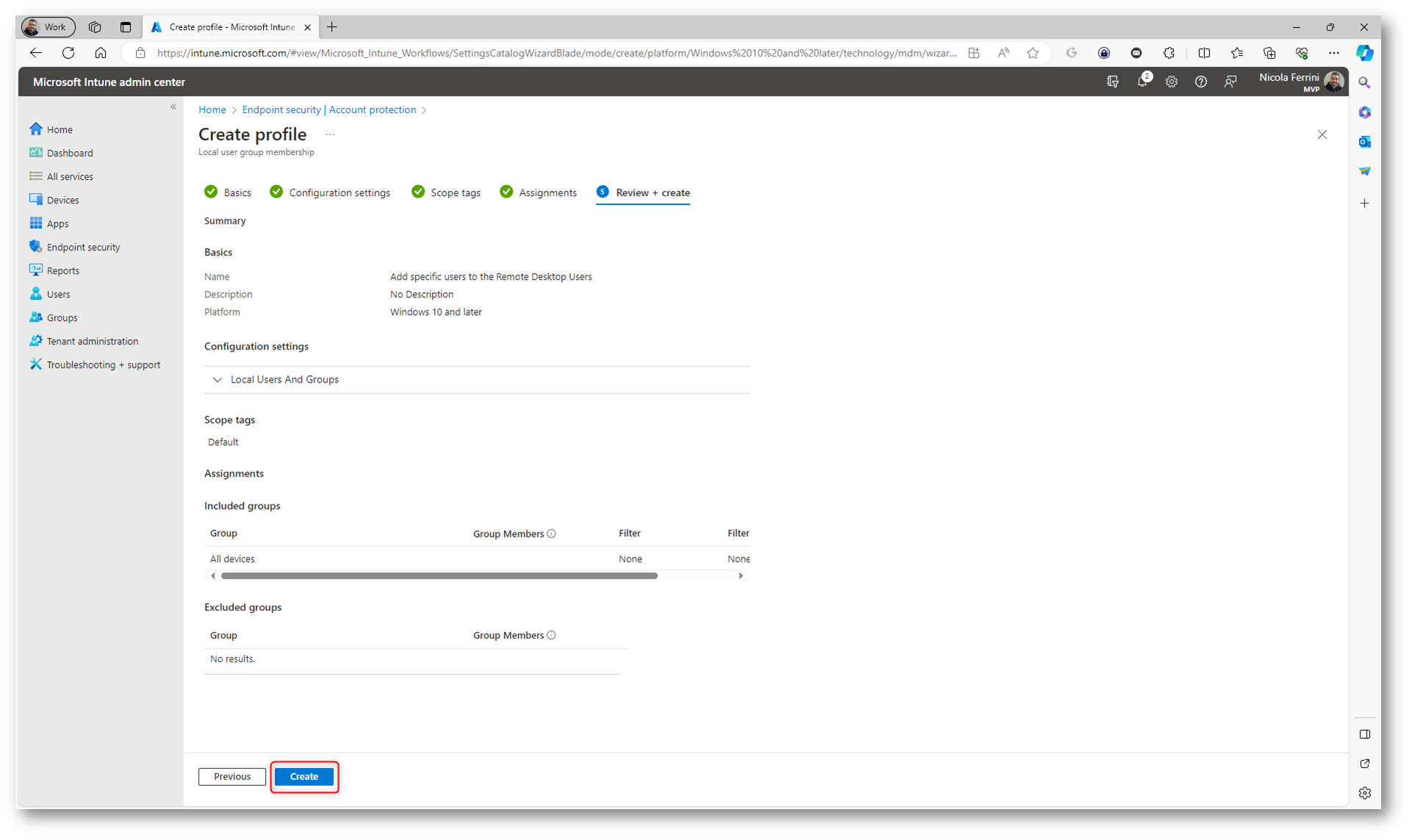

Completate il wizard facendo clic su Create.

Figura 19: Schermata finale di configurazione del profilo

Figura 20: Profilo di configurazione creato con successo

Test di funzionamento

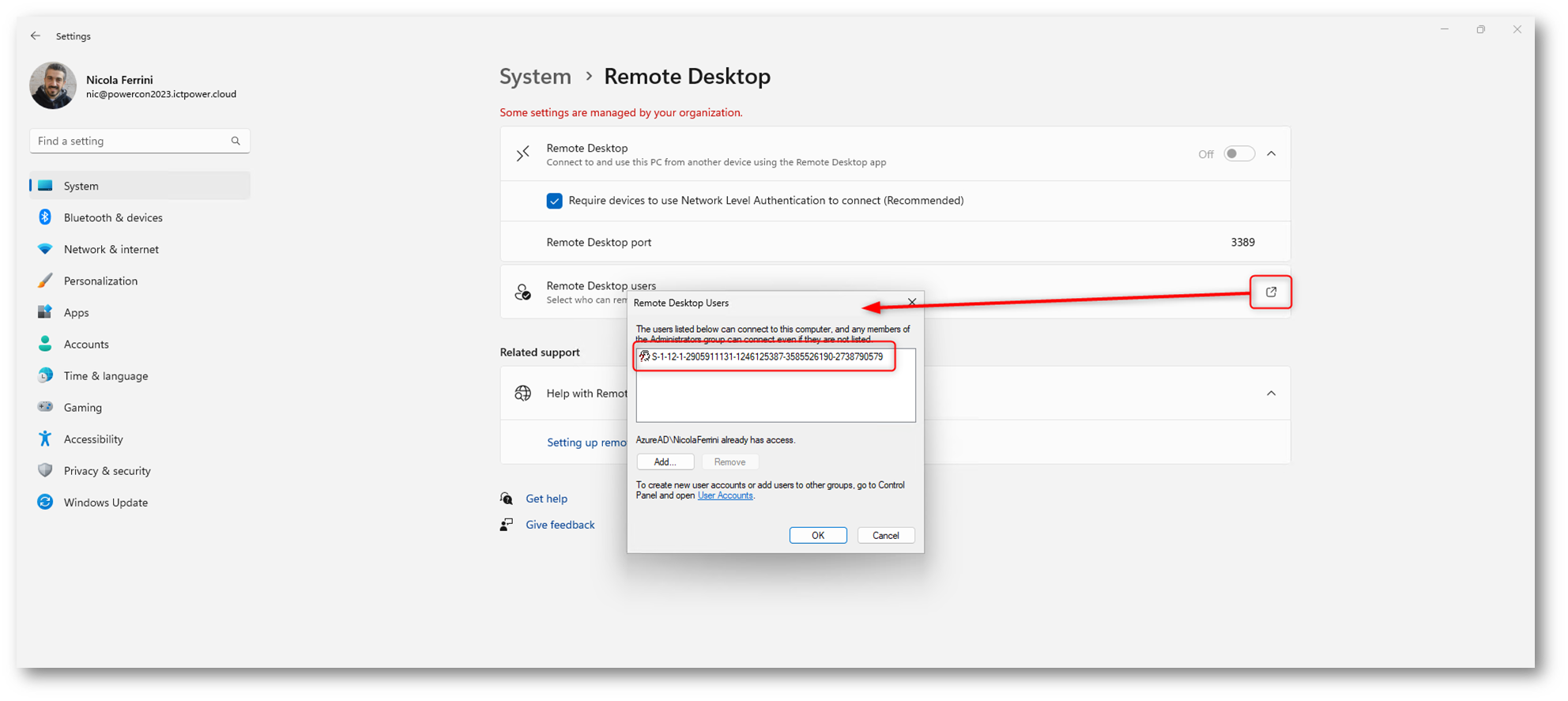

Attendete che i profili di configurazione vengano applicati ai vostri dispositivi e verificate che le configurazioni siano state effettuate con successo. Come si può vedere dalla figura sotto, la configurazione relativa all’abilitazione del desktop remoto è gestita dall’organizzazione e quindi imposta da Microsoft Intune. Ho notato che la voce Remote Desktop risulta su Off ma in realtà la funzionalità è abilitata (piccolo bug).

In più al gruppo locale Remote Desktop Users è stato aggiunto il gruppo di Microsoft Entra ID che avete selezionato nel profilo di configurazione. Mentre gli utenti sono facilmente riconoscibili, per i gruppi appare solo il loro SID.

Purtroppo, nel portale di Azure AD non sono disponibili i SID degli utenti o dei gruppi (che hanno una notazione del tipo S-1-12-1-111111111-22222222222-3333333333-4444444444), ma solo il loro object ID. Fate riferimento al mio articolo Microsoft Intune – Gestire l’appartenenza ai gruppi locali di Windows – ICT Power per sapere come convertire l’Object ID del gruppo di Entra ID nel SID visibile in Windows.

Figura 21: Profili di abilitazione della funzionalità RDP e di configurazione del gruppo Remote Desktop Users applicati con successo

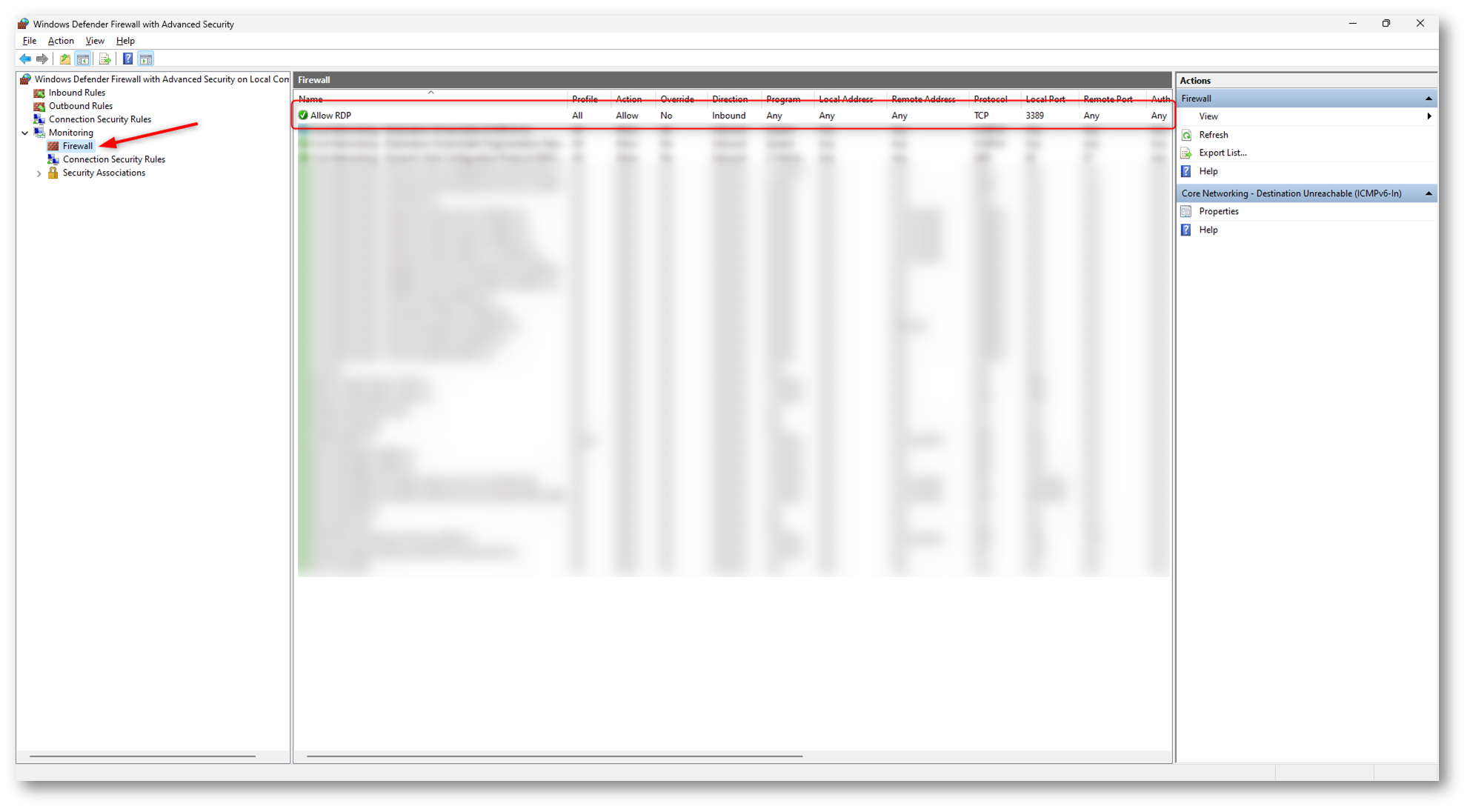

Dalla console Windows Defender Firewall with Advanced Security potete verificare anche se la regola di firewall configurata tramite Microsoft Intune (che avevo chiamato Allow RDP) sia stata applicata con successo, utilizzando il nodo Monitoring e ricercando il nome della regola che avete scelto in fase di creazione del profilo di configurazione delle firewall rules.

Figura 22: La regola di firewall configurata tramite Microsoft Intune è stata applicata con successo

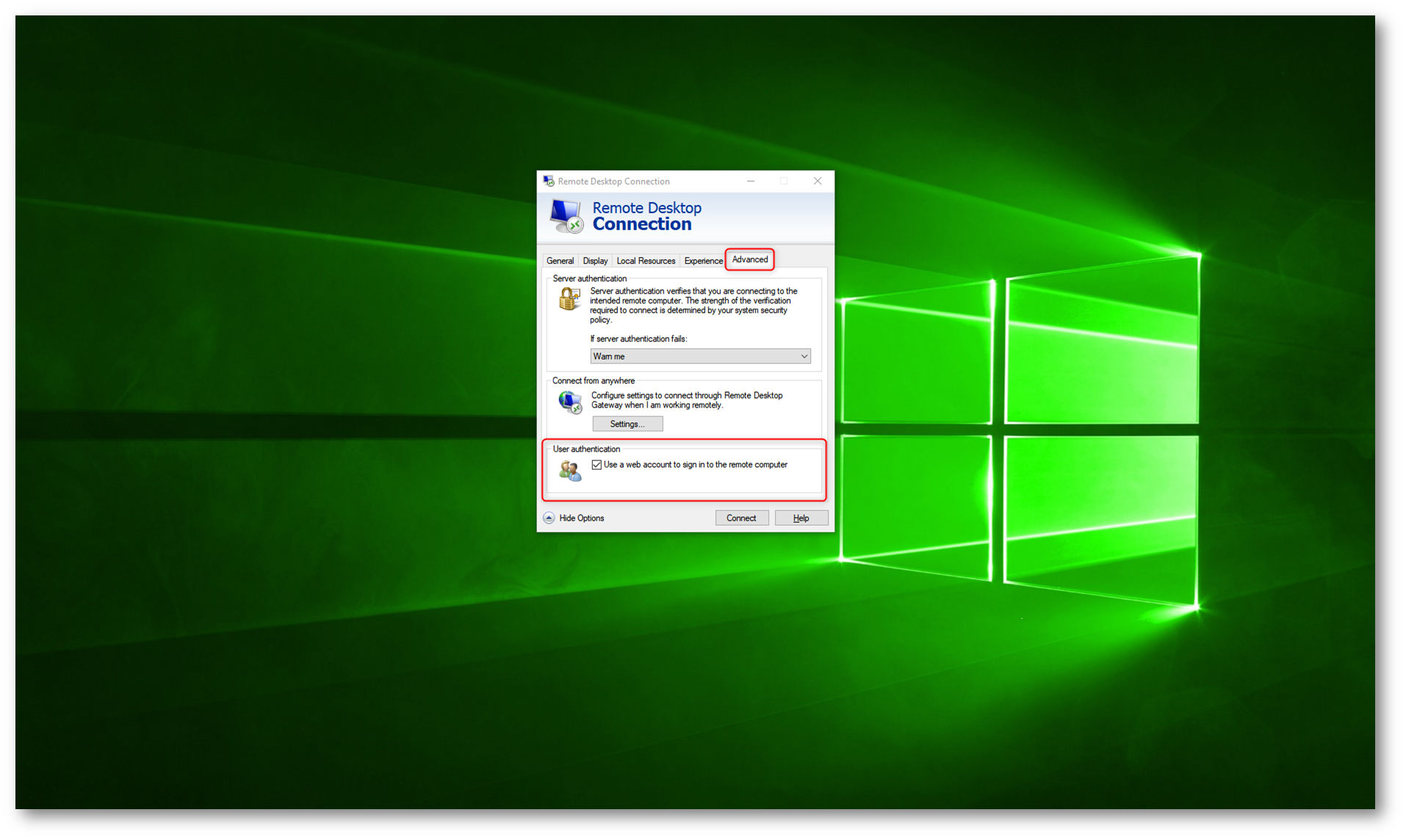

Da un sistema operativo supportato (controllate in alto in questo articolo quelli indicati) vi basterà aprire il client di Desktop Remoto (mstsc.exe) e lanciare la connessione verso le macchine Azure AD Joined.

NOTA: NON è possibile utilizzare l’indirizzo IP per effettuare la connessione, ma sono il nome NETBIOS o l’FQDN della macchina remota

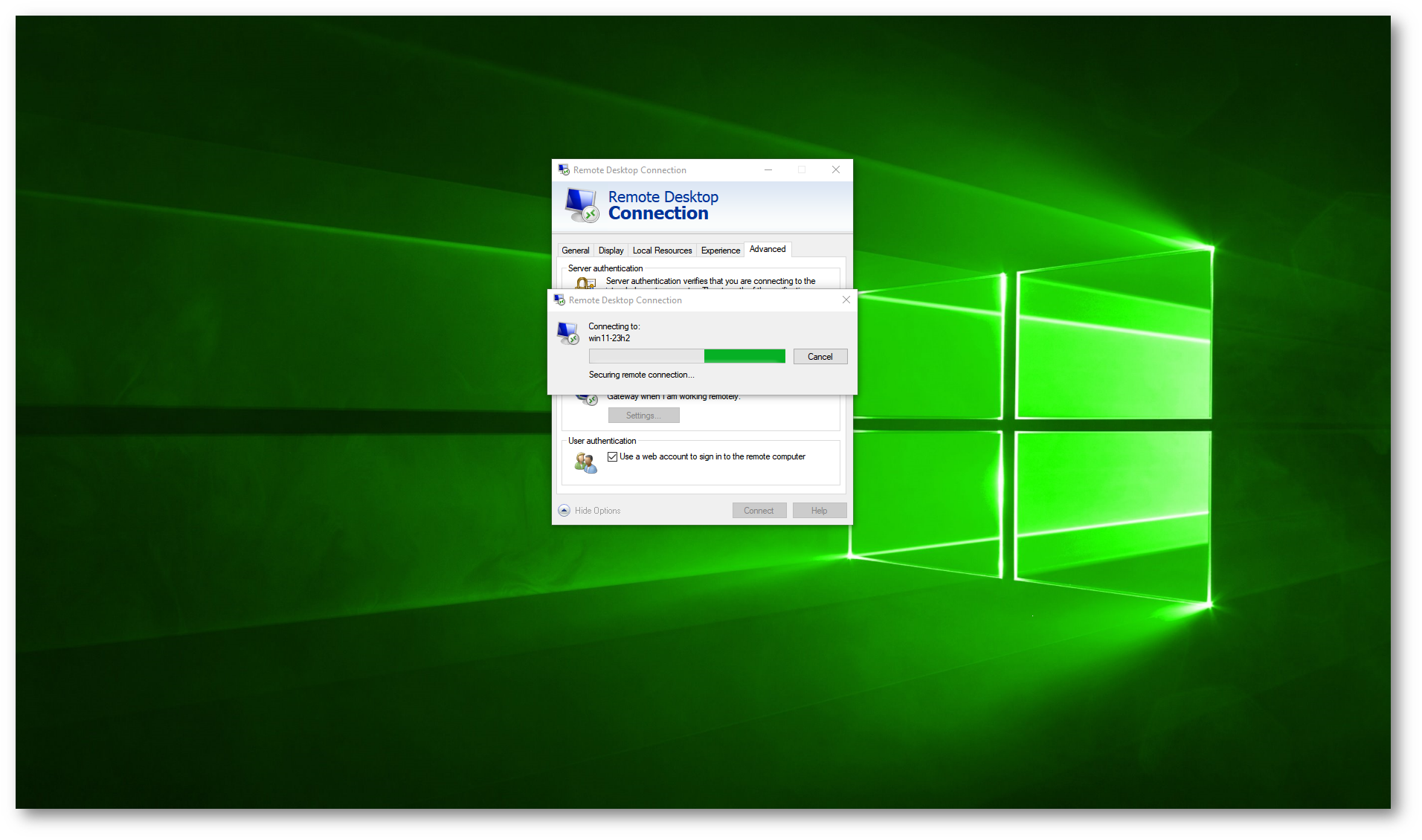

Nel client di desktop remoto inserite il nome del computer remoto nella scheda General (io ho utilizzato il nome NETBIOS) e nella scheda Advanced e cliccate su Use a Web Account to sign in to the remote computer

Figura 23: Scelta della modalità di autenticazione tramite web

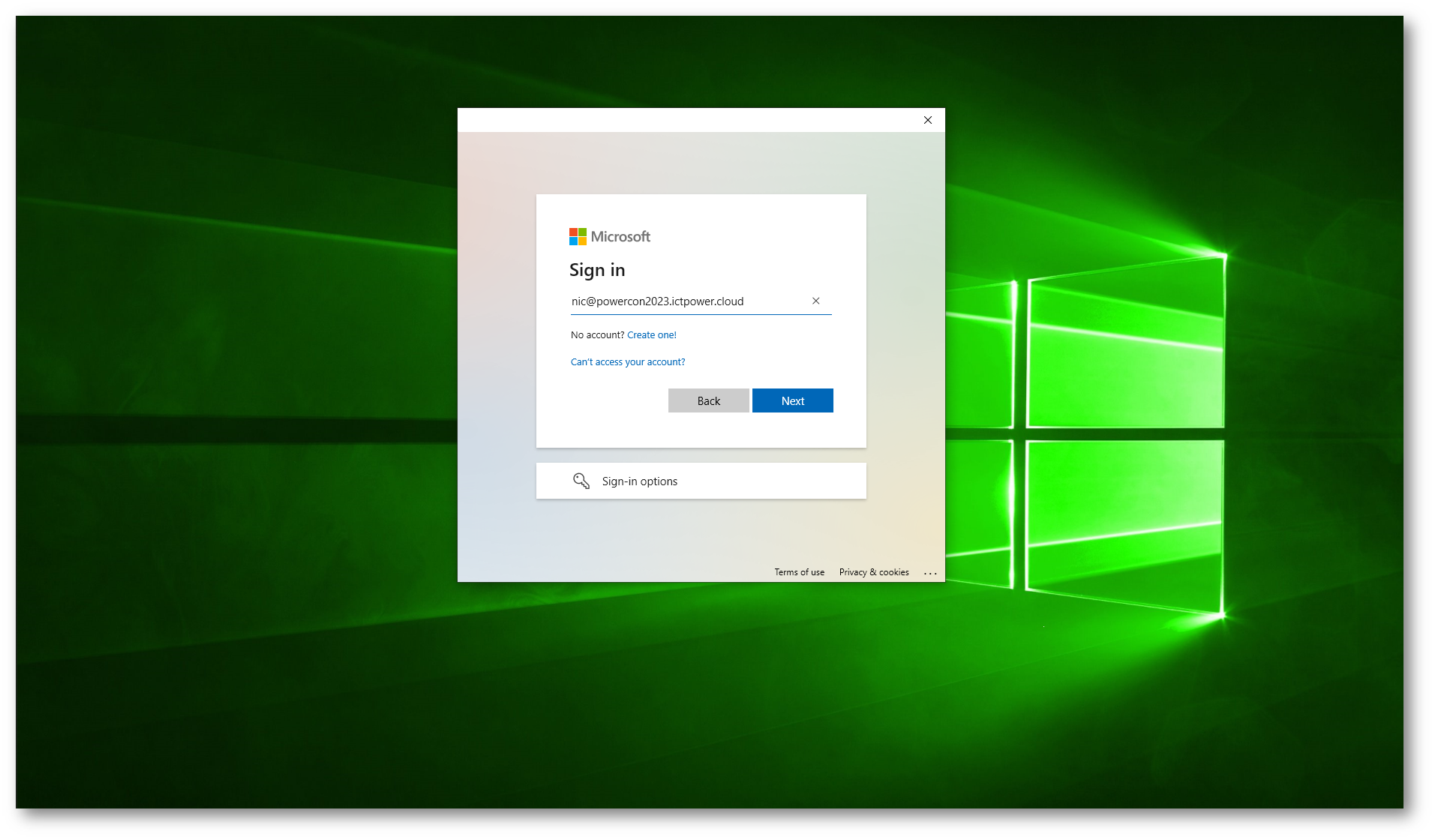

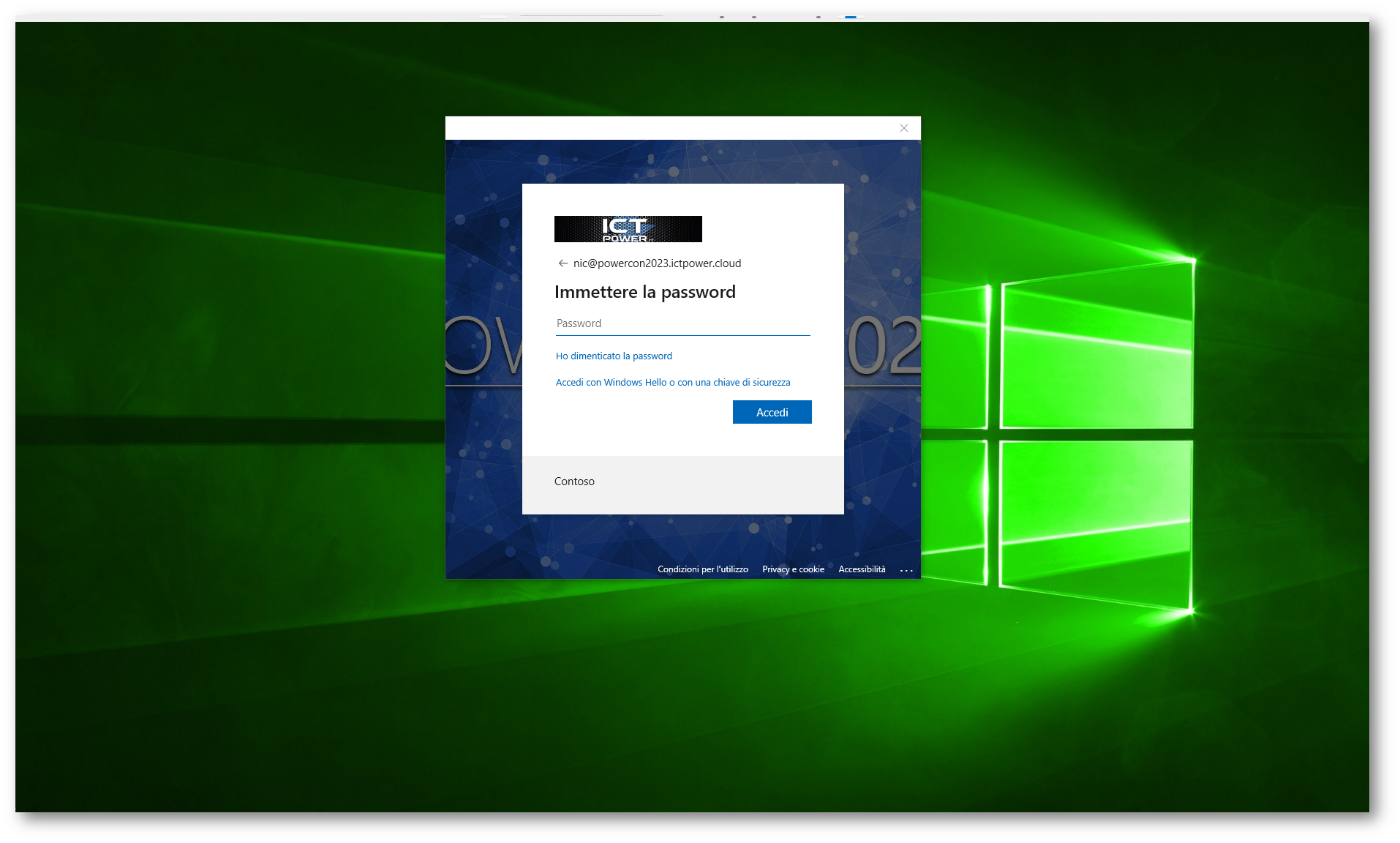

Si aprirà la classica schermata di autenticazione di Microsoft Entra, dove potrete inserire le credenziali per accedere al computer remoto Microsoft Entra Joined.

Figura 24: Accesso al computer remoto utilizzando le credenziali di Microsoft Entra

Figura 25: Accesso al computer remoto utilizzando le credenziali di Microsoft Entra

Figura 26: Accesso al computer remoto Microsoft Entra Joined in corso

Figura 27: Accesso al computer remoto Microsoft Entra Joined effettuato

Conclusioni

La connessione remota a un computer Microsoft Entra Joined tramite RDP offre un modo conveniente e sicuro per accedere alle risorse aziendali da qualsiasi luogo. Questo livello di flessibilità è fondamentale nell’attuale panorama lavorativo sempre più distribuito. Microsoft Entra fornisce un’architettura di sicurezza robusta, garantendo che solo utenti autorizzati possano accedere ai computer remoti. L’autenticazione multifattore (MFA) e altre misure di sicurezza integrabili aggiungono un ulteriore strato di protezione per proteggere l’accesso alle risorse aziendali.

La configurazione di una connessione RDP a un computer Microsoft Entra Joined è un processo relativamente semplice, soprattutto se si utilizza Microsoft Intune.

In conclusione, la connessione in RDP a un computer Microsoft Entra Joined offre una solida soluzione per l’accesso remoto, unendo sicurezza, flessibilità e efficienza operativa. Mantenere una solida comprensione delle best practices e delle opzioni di configurazione disponibili è essenziale per sfruttare appieno i vantaggi di questa tecnologia in costante evoluzione.