Microsoft Intune – Gestire l’appartenenza ai gruppi locali di Windows

Nella service release 2201 di Microsoft Intune è stata introdotta una policy che permette di gestire in maniera semplice l’appartenenza di utenti e gruppi ai gruppi locali built-in di Windows 10 e versioni successive.

Grazie a questa nuova funzionalità possiamo permettere solo ad alcuni utenti, ad esempio un gruppo di sviluppatori, di avere privilegi amministrativi sulla macchina gestita da Intune.

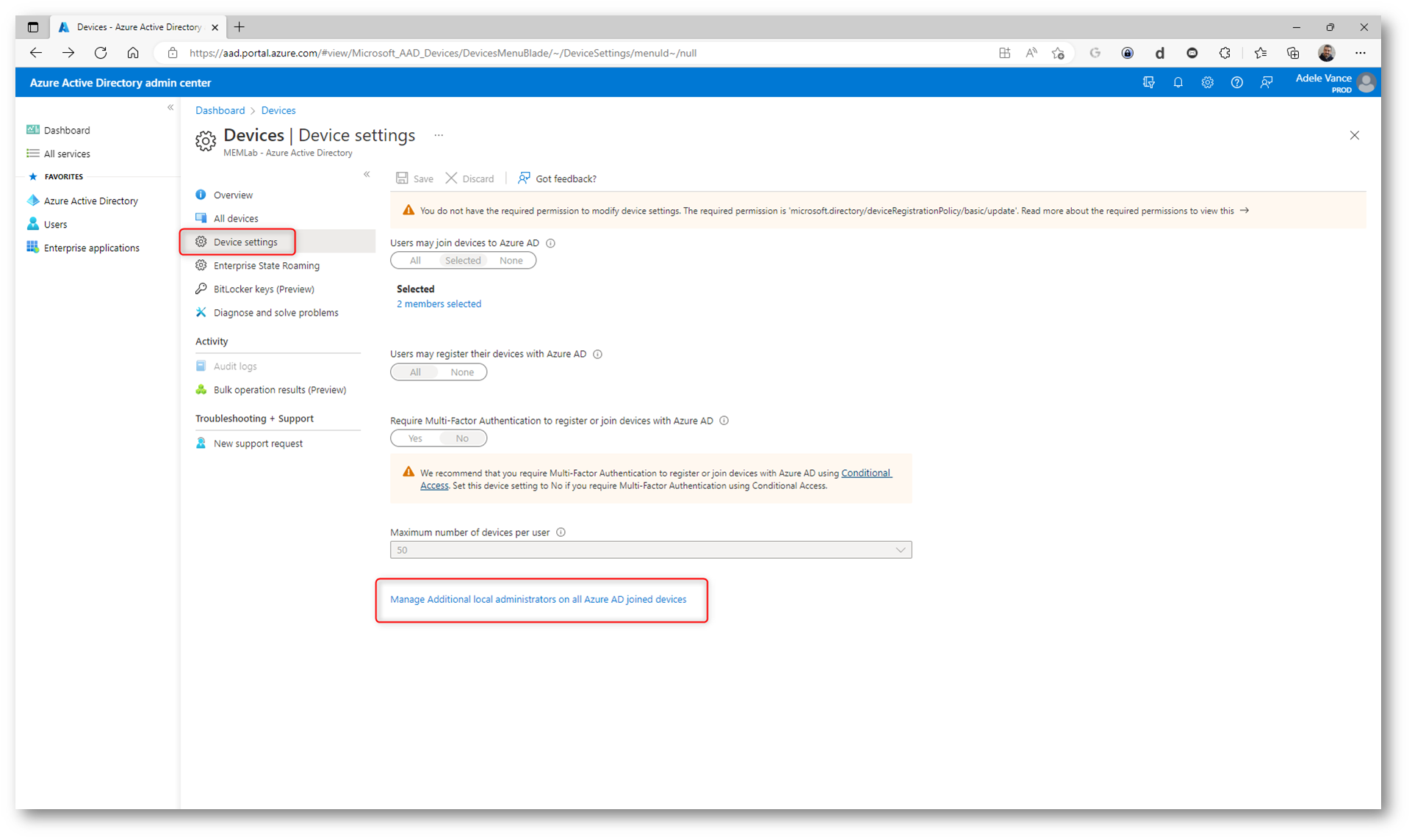

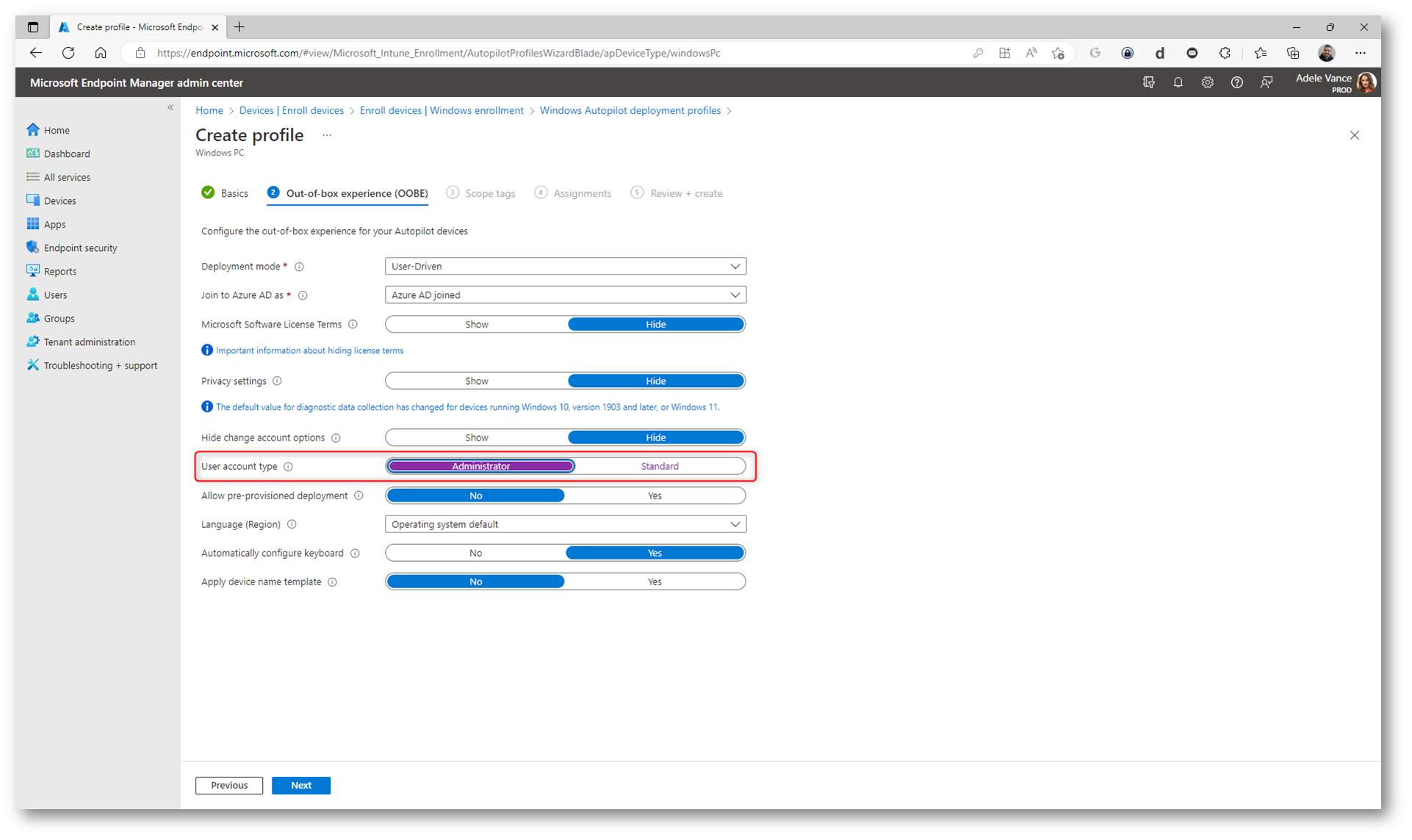

Ci sono diversi modi per poter dare privilegi amministrativi in macchine gestite da Microsoft Intune o semplicemente joinate ad Azure AD. Ad esempio potremmo creare un profilo Autopilot di Intune dedicato solo ad alcuni device, oppure usare l’opzione Manage additional local administrators on all Azure AD joined devices nelle configurazioni dei dispositivi joinati ad Azure AD, ma ognuno di loro ha i suoi pro e contro.

Il profilo Autopilot di Intune è una soluzione per la configurazione automatica dei nuovi dispositivi Windows 10 durante la distribuzione. Mentre l’opzione Manage additional local administrators on all Azure AD joined devices vale solo per i dispositivi joinati ad Azure AD e non per quelli Registered oppure in Hybryd Azure Ad Join.

Figura 1: Opzione Manage Additional local administrators on all Azure AD joined devices nel Device Settings di Azure AD

Figura 2: Opzione User account type in un profilo di Windows Autopilot

Grazie alla policy di Account protection possiamo invece sfruttare l’enorme dinamicità e versatilità dei profili di configurazione per gestire l’appartenenza non solo al gruppo Administrators, ma anche ai gruppi built-in locali Users, Guests, Power Users, Remote Desktop Users, Remote Management Users. In più possiamo aggiungere o creare utenti locali oppure utenti di dominio, oltre ad utenti e gruppi di Azure AD.

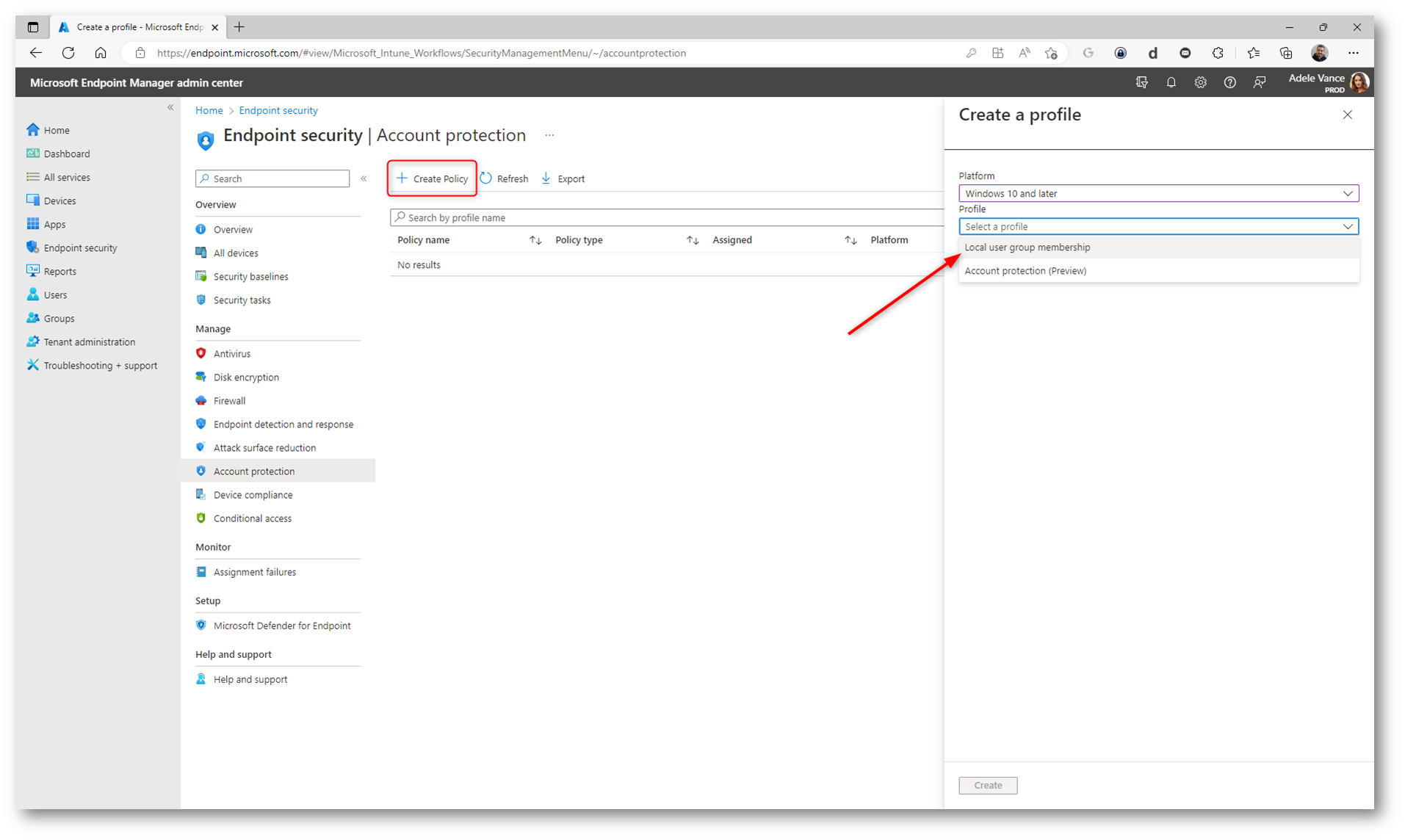

Collegatevi al portale Microsoft Endpoint Manager admin center e selezionate Endpoint security > Account protection. Fate clic su +Create Policy e scegliete come piattaforma Windows 10 and later e come profilo Local user group membership

Figura 3: Creazione di un nuovo profilo di Account Protection

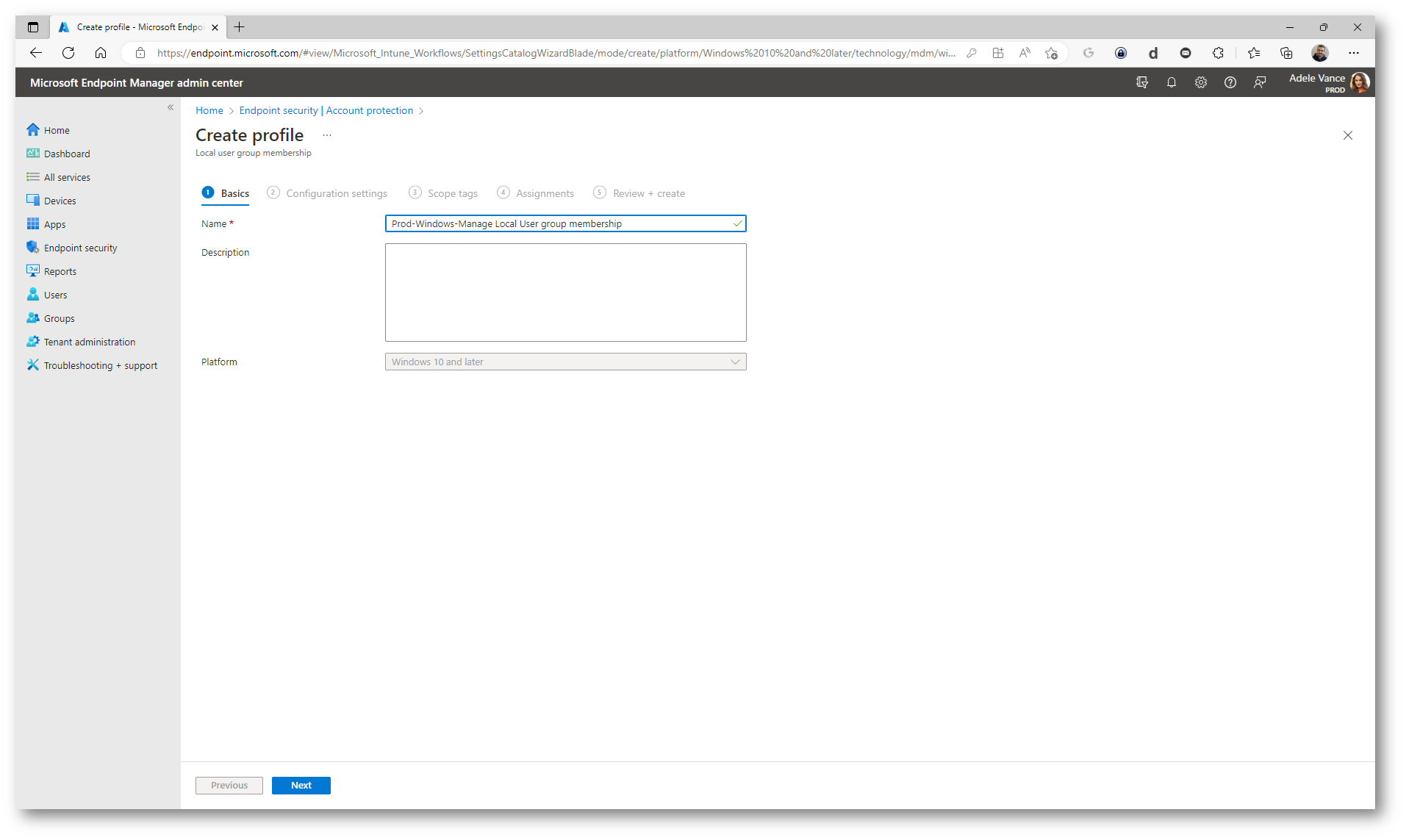

Date un nome al profilo di configurazione ed una descrizione.

Figura 4: Nome e descrizione del profilo di configurazione

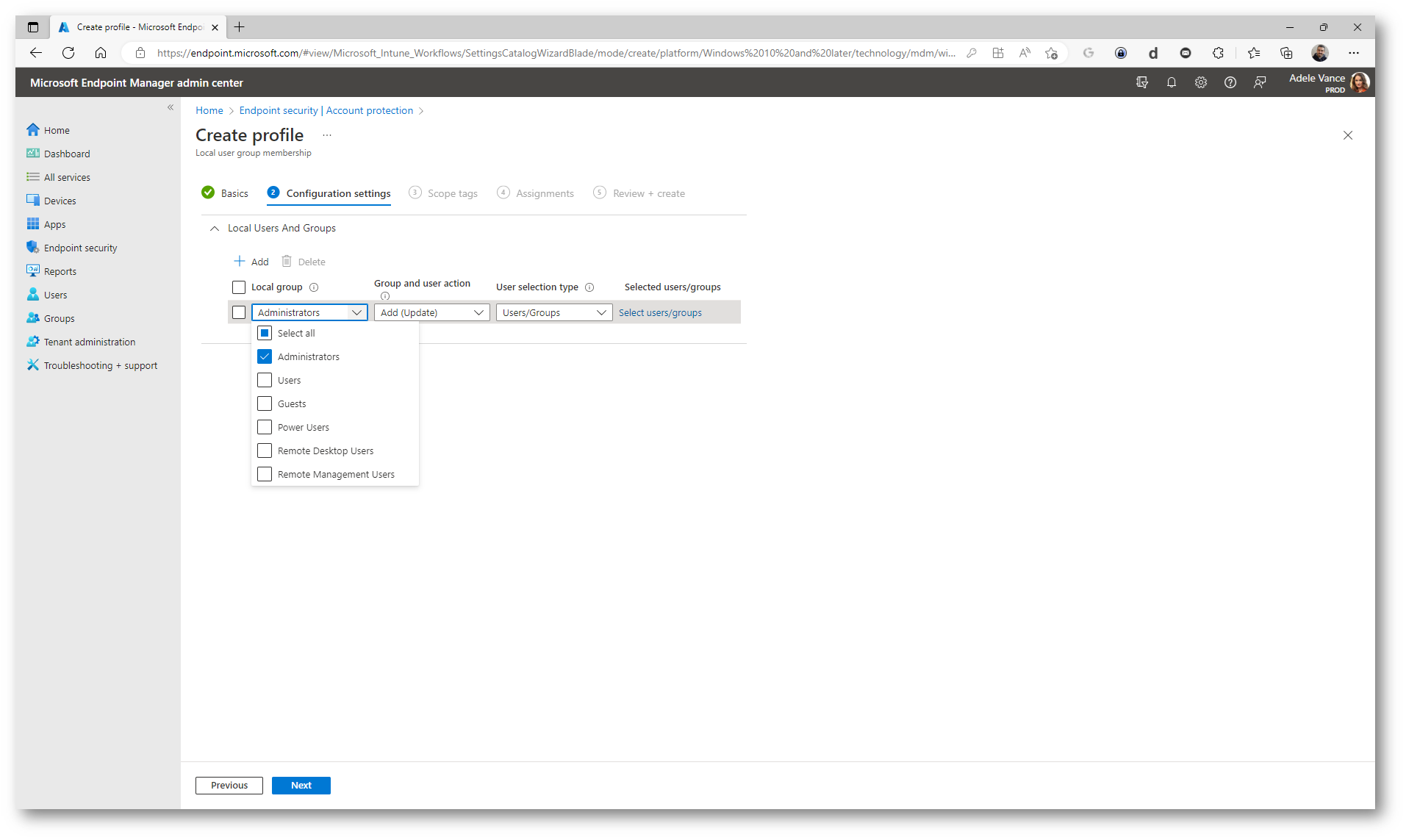

Nella scheda Configuration settings scegliete dal menu a tendina il gruppo built-in locale a cui volete aggiungere gli utenti o i gruppi.

Figura 5: Scelta del gruppo built-in locale a cui aggiungere gli utenti o i gruppi di Azure AD

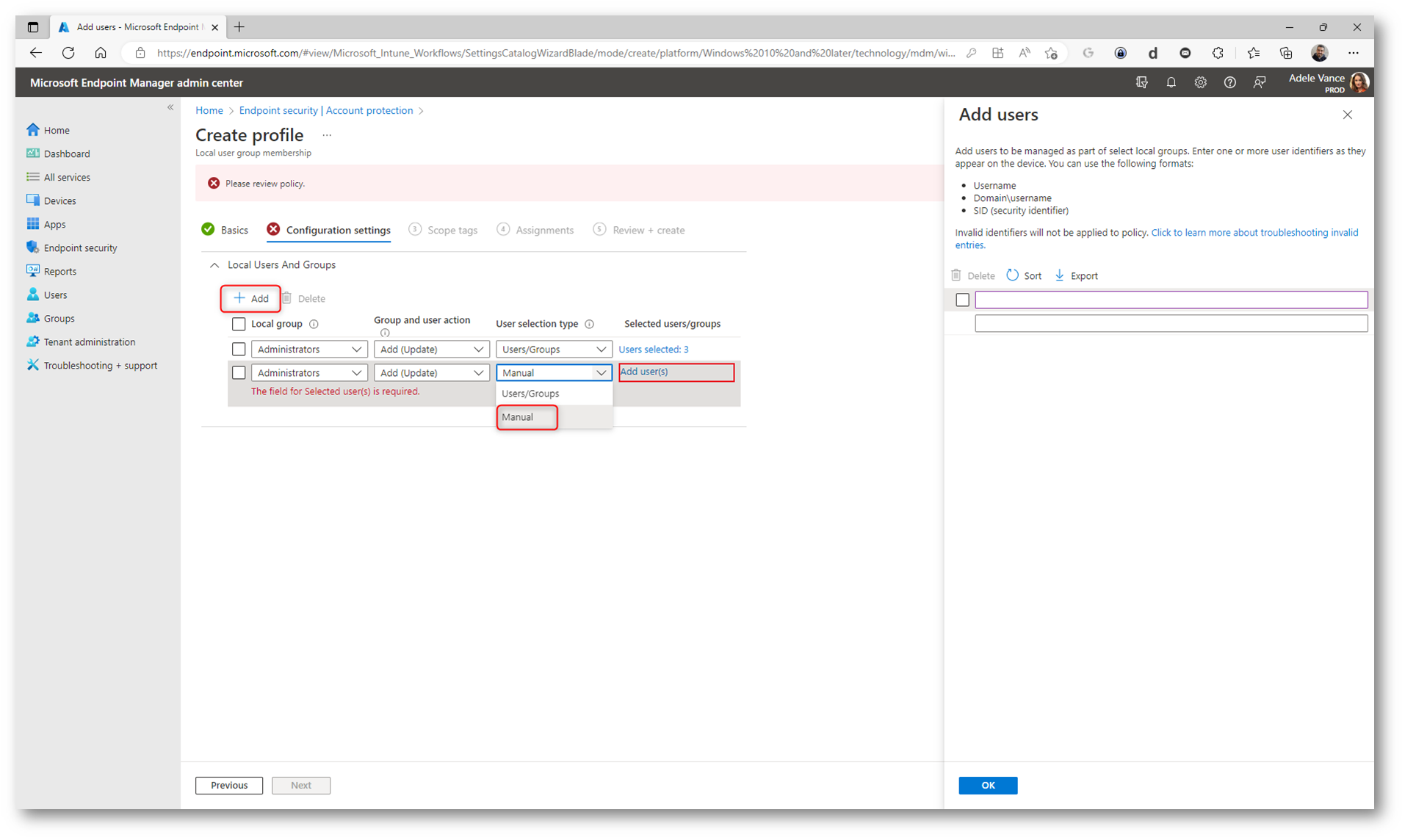

Gli utenti possono essere aggiunti indicando la Username, indicando la notazione Domain\username oppure indicando il SID se abbiamo deciso di aggiungerli in maniera manuale, oppure possono essere scelti da utenti o gruppi esistenti in Azure AD. Nel mio caso ho voluto aggiungere un utente al gruppo Administrators in maniera manuale.

Figura 6: Aggiunta di un utente al gruppo Administrators in maniera manuale

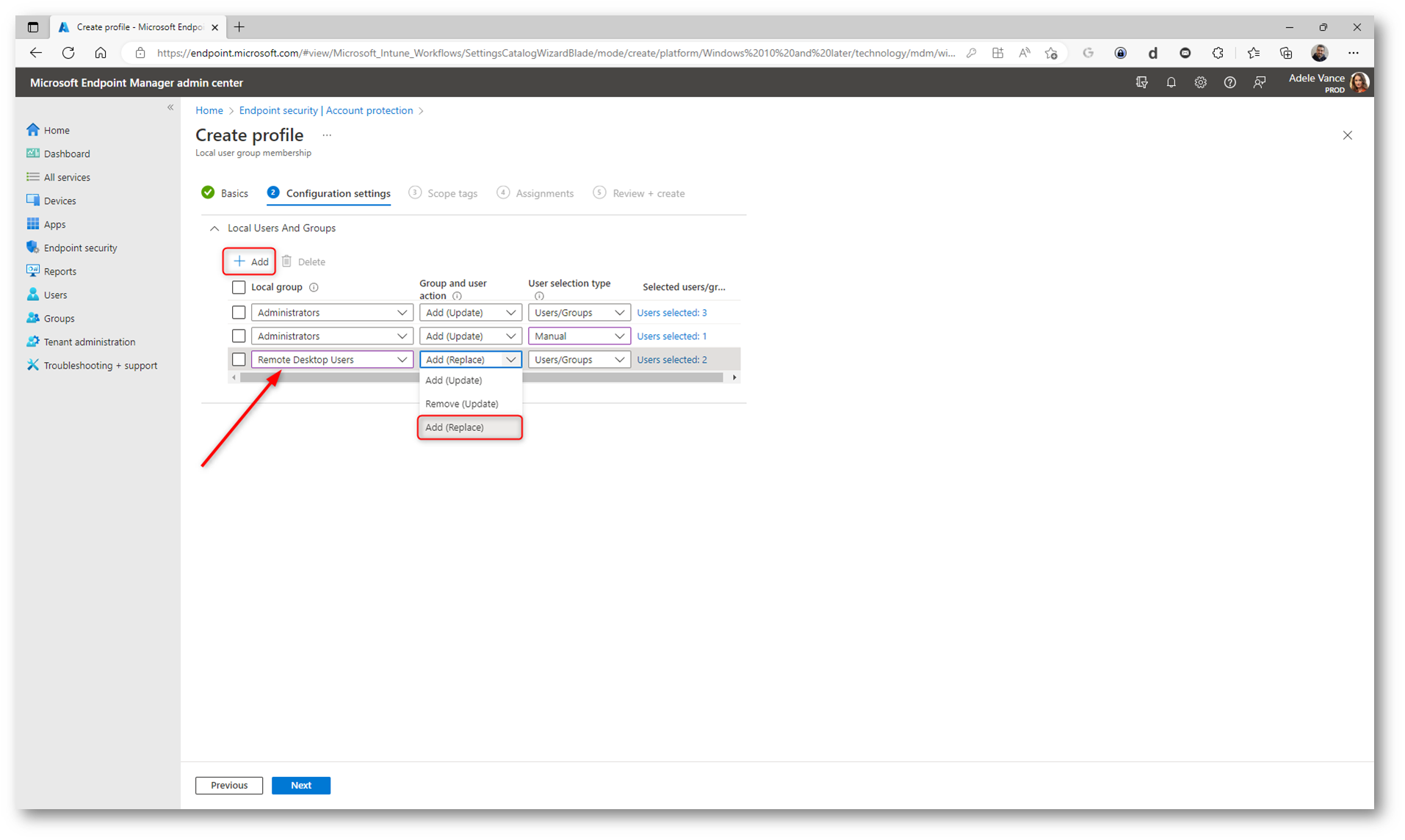

In alternativa è possibile anche rimuovere o sostituire utenti e gruppi già esistenti o precedentemente configurati nei dispositivi remoti a cui verrà applicato il profilo di configurazione.

Figura 7: Oltre all’azione di aggiunta c’è anche l’azione di rimozione e sostituzione

Indicate uno scope tag per il profilo. Lo “scope tag” di un profilo di configurazione in Intune serve a identificare il profilo e a descrivere il suo scopo.

Figura 8: Dichiarazione dello scope tag del profilo

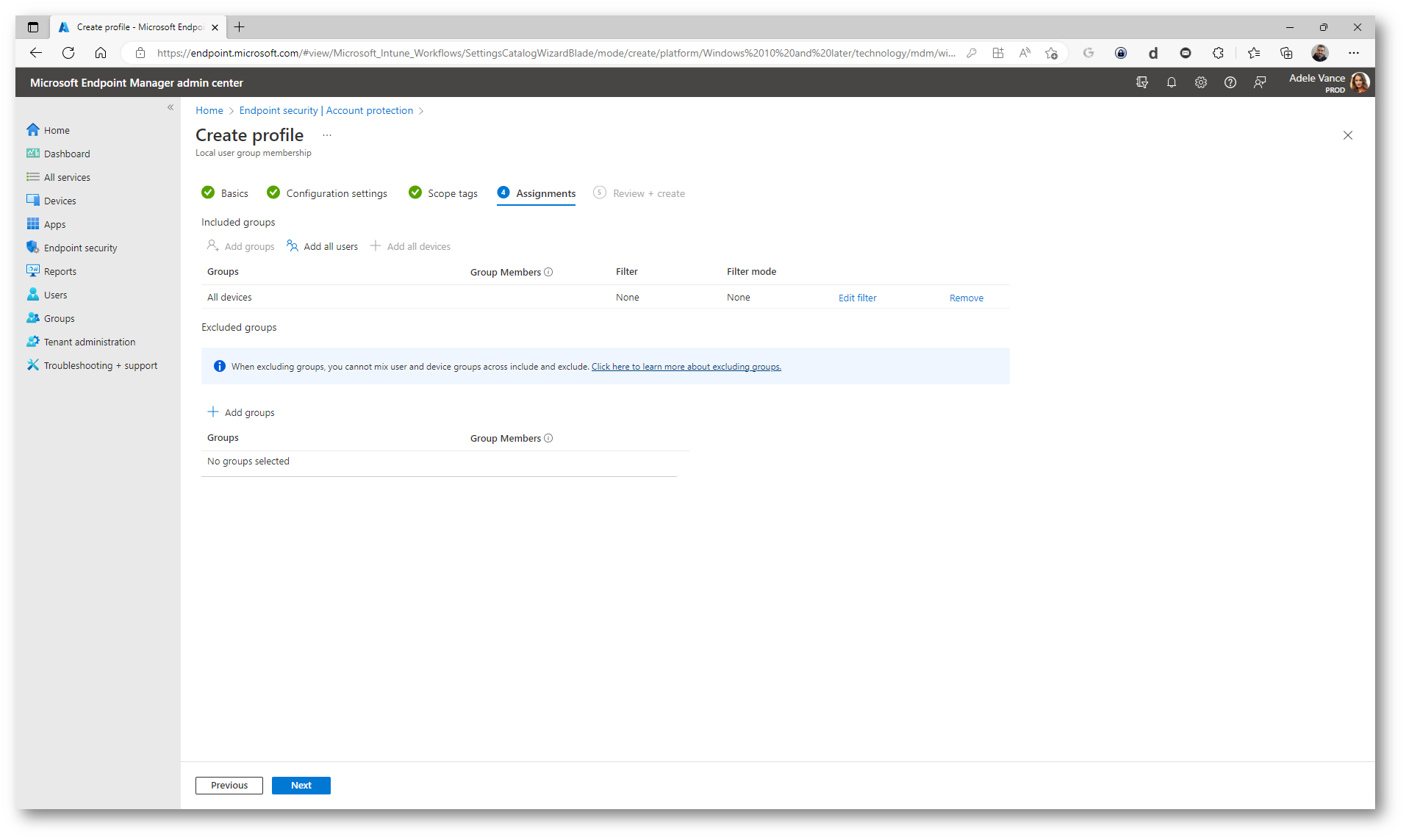

Assegnate il profilo di configurazione al gruppo di dispositivi che volete configurare. Io ho scelto di applicarlo a tutti i dispositivi.

Figura 9: Assegnazione del profilo ad un gruppo di dispositivi

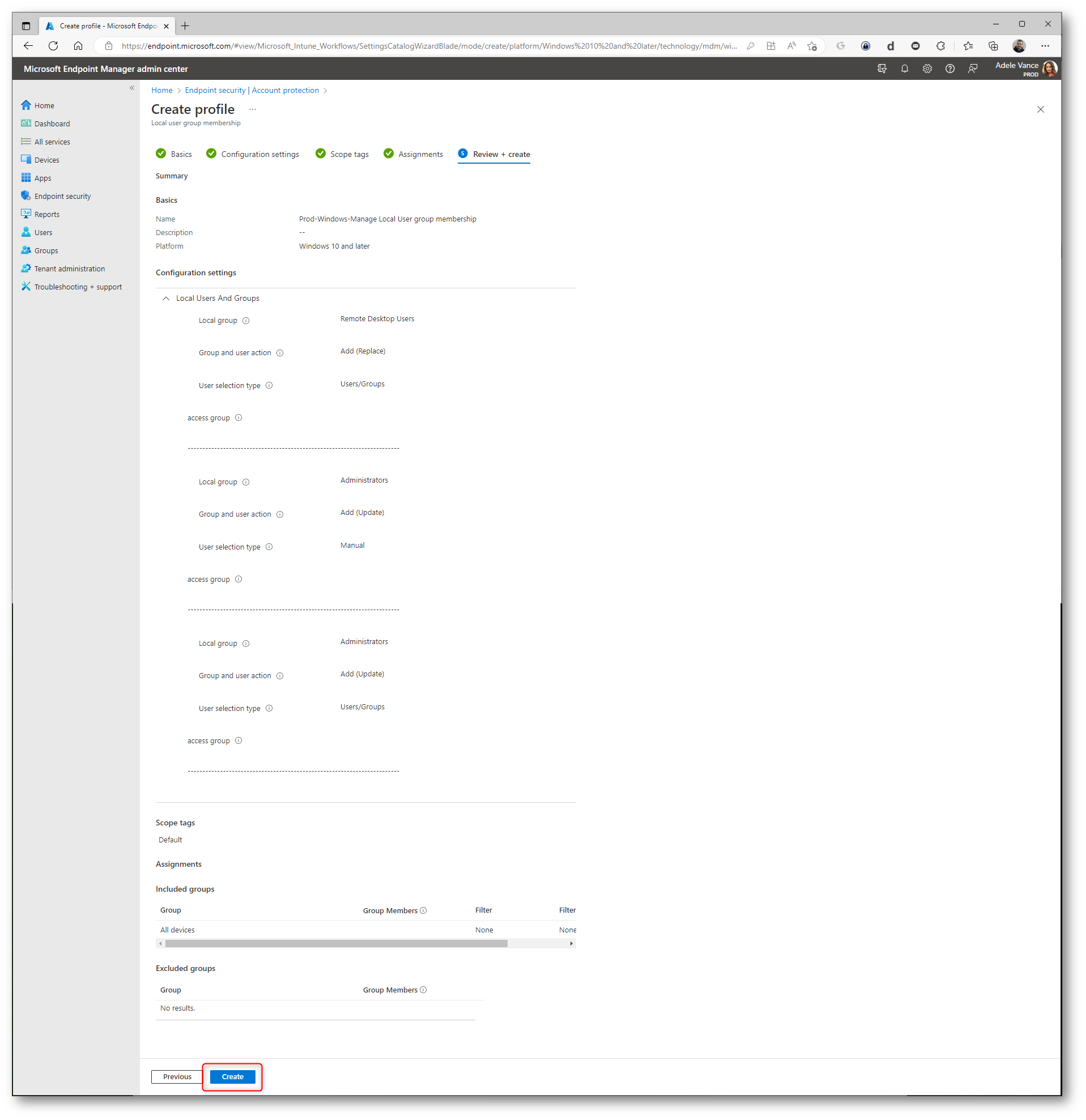

Figura 10: Schermata finale di configurazione del profilo

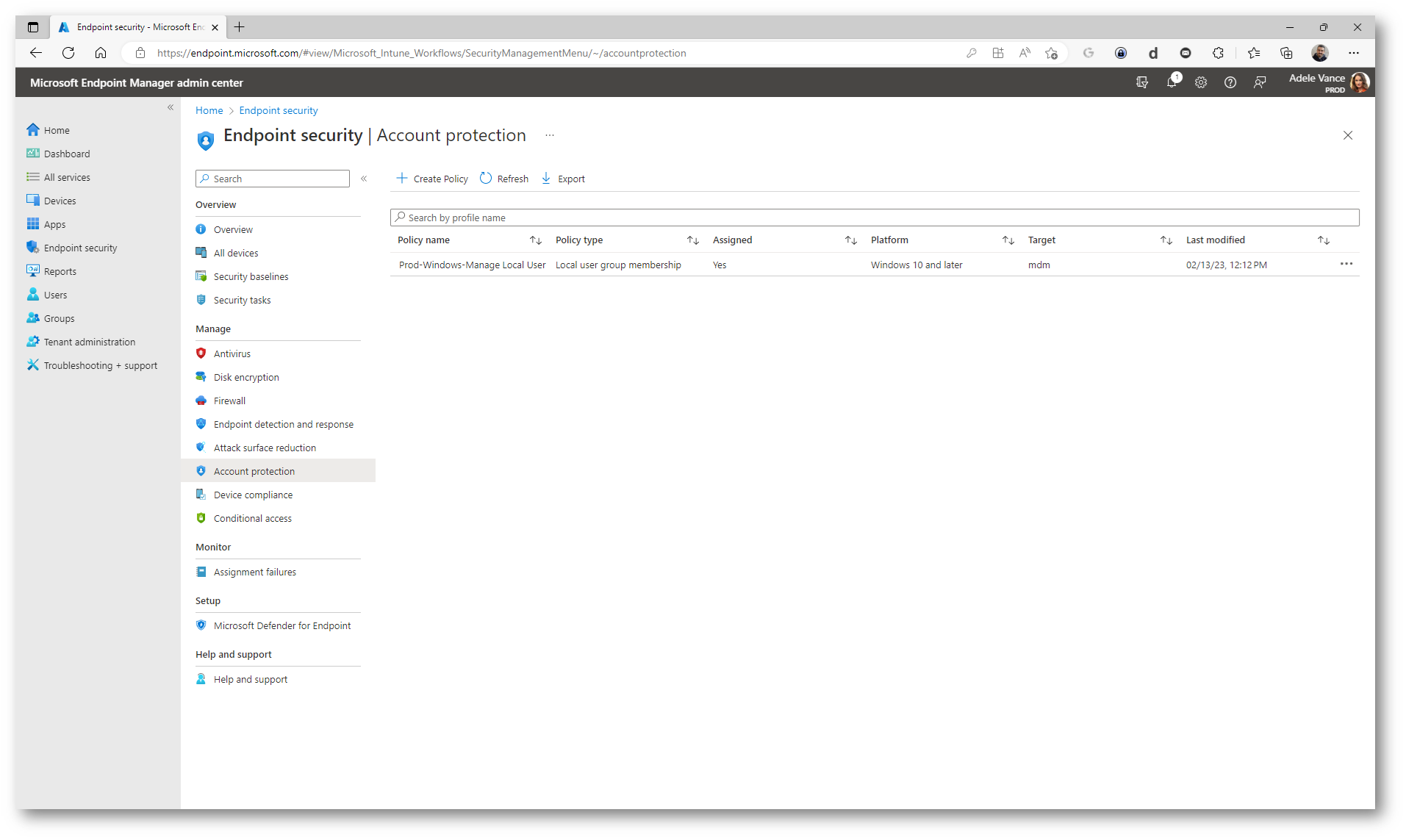

Figura 11: Profilo di configurazione creato con successo

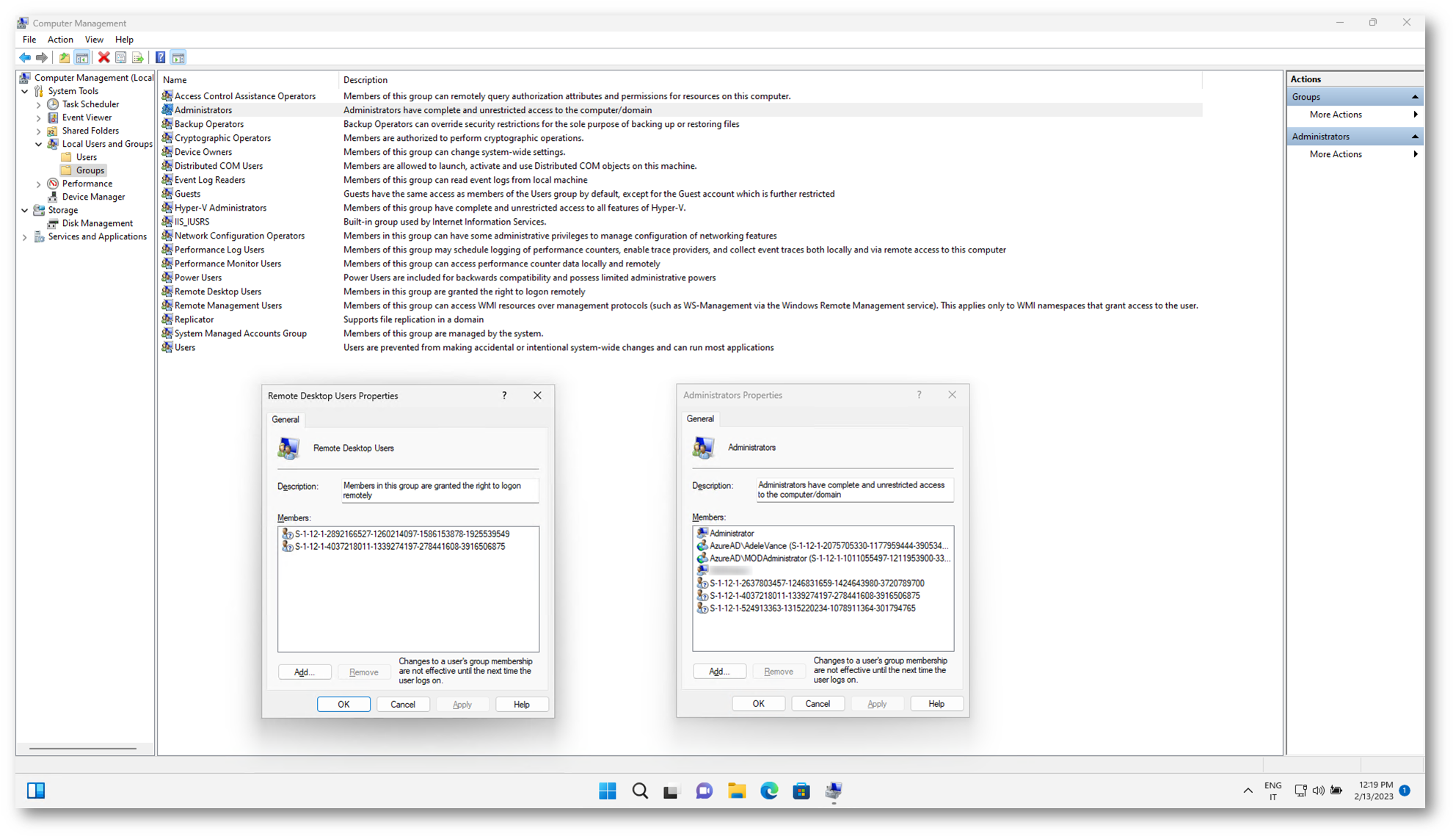

Nei dispositivi Windows 10 e versioni successive, gestiti da Microsoft Intune e a cui verrà applicato il profilo di configurazione, appariranno i SID dei gruppi o degli utenti che avete aggiunto, come si può vedere dalla figura sotto. Mentre gli utenti sono facilmente riconoscibili, per i gruppi appare solo il loro SID.

Figura 12: Gli utenti o i gruppi sono stati aggiunti ai due gruppi locali dei dispositivi gestiti

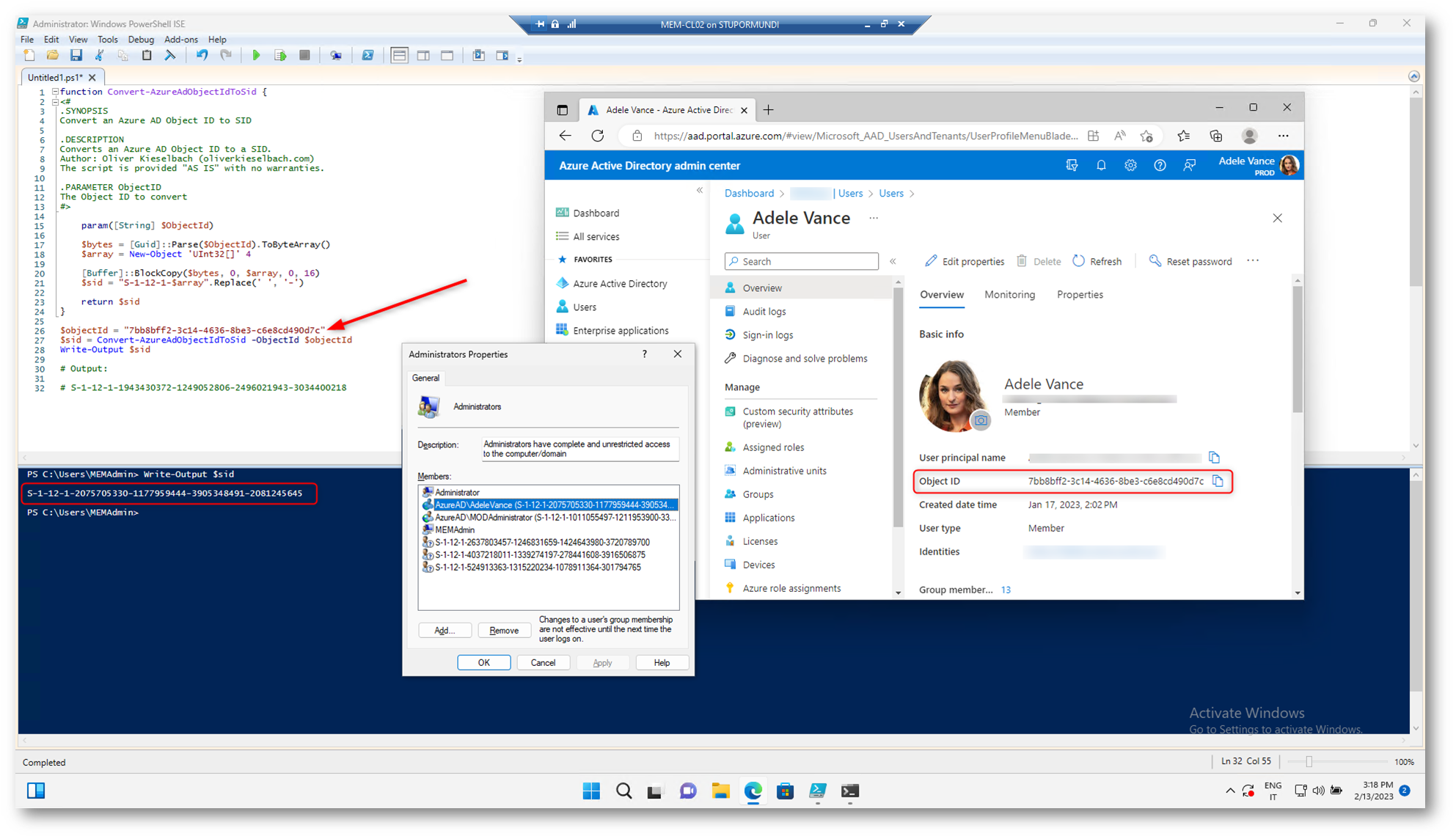

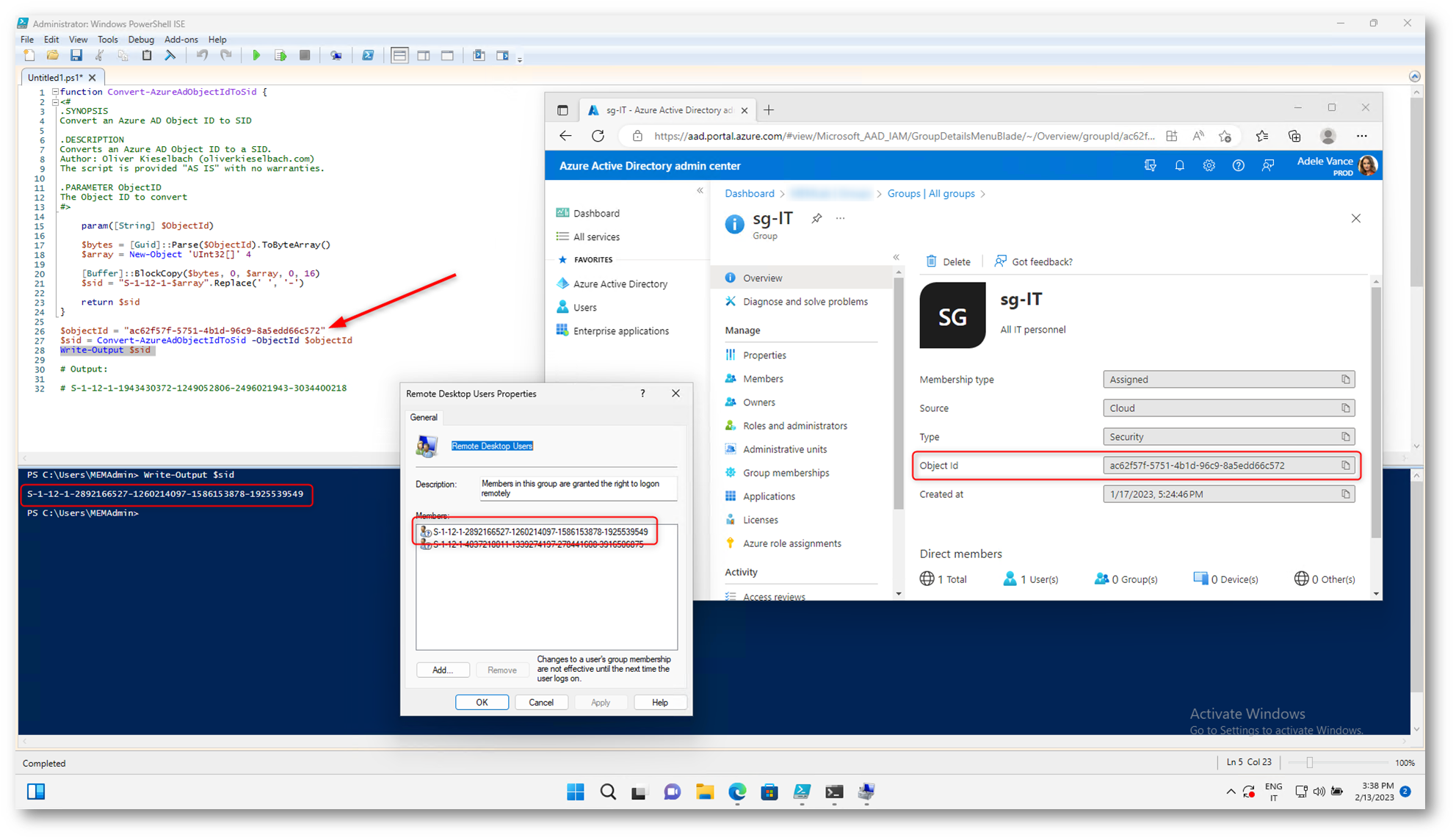

Purtroppo nel portale di Azure AD non sono disponibili i SID degli utenti o dei gruppi (che hanno una notazione del tipo S-1-12-1-111111111-22222222222-3333333333-4444444444), ma solo il loro object ID. Cercando online mi sono imbattuto in uno script che trovate alla pagina https://github.com/okieselbach/Intune/blob/master/Convert-AzureAdObjectIdToSid.ps1 che mi ha aiutato nella conversione.

Ho ricavato l’OBJECT ID dell’utente o del gruppo direttamente dal portale di Azure AD, l’ho aggiunto nello scritp e dopo aver lanciato lo script è stato convertito in SID. Questo mi permette poi di verificare con più semplicità quali gruppi sono stati aggiunti.

Nell’immagine sotto si può vedere la perfetta corrispondenza con l’utente Adele Vance aggiunta al gruppo Administrators locali della macchina.

Figura 13: Conversione dell’Object ID di un utente di Azure AD in SID

Figura 14: Conversione dell’Object ID di un gruppo di Azure AD in SID

Conclusioni

In Intune i profili di configurazione sono un modo per impostare e gestire le impostazioni di sicurezza e le configurazioni dei dispositivi mobili in modo centralizzato. I profili di configurazione possono essere assegnati a gruppi di utenti o dispositivi per garantire che le impostazioni siano appropriate per le esigenze dell’organizzazione. Grazie ai profili è anche possibile configurare l’appartenenza ai gruppi locali delle macchine gestite da Intune, per assegnare privilegi amministrativi o garantire altri diritti concessi in maniera predefinita ai built-in groups di Windows.