Utilizzare Windows Hello for Business Biometric Fingeprint per la multi-factor authentication nei dispositivi Microsoft Entra hybrid joined

Su molti dispositivi aziendali è presente ormai il lettore di impronte digitali e sempre più spesso mi chiedono se sia possibile abilitare la multi-factor authentication o la passwordless authentication per l’accesso alle macchine Microsoft Entra hybrid joined. L’obiettivo è quello di aumentare il livello di sicurezza degli accessi ed evitare di acquistare una chiave FIDO2 se non è necessario.

La risposta alla domanda è SI e si chiama Windows Hello for Business e può essere utilizzata da Windows 10, versione 1511 e successiva. Questo tipo di funzionalità è anche disponibile per abilitare la Multi-factor Authentication in Active Directory on-premises, come avevo già descritto nella guida Abilitare la Multi-factor Authentication in Active Directory on-premises utilizzando Windows Hello for Business Biometric Fingeprint – ICT Power

Windows Hello for Business è una funzionalità di sicurezza avanzata integrata nei sistemi operativi Windows 10 e successivi. L’obiettivo principale di Windows Hello for Business è migliorare l’autenticazione degli utenti attraverso l’uso di metodi di accesso biometrici o PIN, riducendo così la dipendenza dalle tradizionali password. Ed io ho parlato a lungo dei vantaggi della passwordless authentication in questi ultimi anni.

Le principali caratteristiche di Windows Hello for Business includono:

- Biometria avanzata: Windows Hello for Business supporta l’uso di biometria avanzata, come il riconoscimento facciale o l’impronta digitale, per autenticare gli utenti. Ciò fornisce un livello di sicurezza superiore rispetto alle password tradizionali.

- PIN aziendale: Gli utenti possono utilizzare un Personal Identification Number (PIN) per accedere ai loro dispositivi Windows. Questo PIN è associato in modo univoco a ciascun utente e a ciascun dispositivo e offre un’opzione di autenticazione più sicura rispetto alle password convenzionali.

- Infrastruttura basata su certificati: Windows Hello for Business si basa su un’infrastruttura di certificati che consente la gestione centralizzata delle chiavi di autenticazione e dei certificati. Questo aiuta a proteggere l’intero processo di autenticazione.

- Integrazione con Active Directory: Windows Hello for Business si integra con l’Active Directory (on-premises)

L’utilizzo di Windows Hello for Business è particolarmente vantaggioso in un contesto aziendale, in quanto può contribuire a migliorare la sicurezza complessiva del sistema, riducendo al contempo la dipendenza dalle password che potrebbero essere vulnerabili a attacchi informatici.

Differenza tra Windows Hello e Windows Hello for Business

È importante precisare che c’è differenza tra Windows Hello e Windows Hello for Business. Windows Hello e Windows Hello for Business sono due componenti legati all’autenticazione in Windows 10 e versioni successive, ma differiscono nei contesti di utilizzo e nelle funzionalità.

Windows Hello è progettato principalmente per gli utenti domestici e personali. Consente loro di accedere ai loro dispositivi Windows 10 utilizzando biometria (come il riconoscimento facciale o l’impronta digitale) o un PIN. L’obiettivo principale di Windows Hello è fornire un’alternativa alle tradizionali password, migliorando la sicurezza e semplificando l’accesso ai dispositivi personali.

Windows Hello for Business è pensato per l’ambiente aziendale e offre funzionalità avanzate di autenticazione. È progettato per integrarsi con l’Active Directory e utilizza un’infrastruttura basata su certificati per una gestione più sicura delle chiavi di autenticazione.

Dove vengono archiviati i dati biometrici di Windows Hello?

I dati biometrici usati per il supporto di Windows Hello vengono archiviati solo nel dispositivo locale. Non viene mai eseguito il roaming e non vengono mai inviati a dispositivi o server esterni. Questa separazione consente di bloccare potenziali autori di attacchi perché non fornisce un singolo punto di raccolta potenzialmente esposto agli attacchi per il furto dei dati biometrici.

Ogni sensore nel dispositivo avrà un proprio file di database biometrico in cui vengono archiviati i dati. Ogni database ha una chiave univoca generata in modo casuale che viene crittografata dal sistema. I dati del modello per il sensore verranno crittografati con questa chiave per database usando AES con la modalità di concatenamento CBC. L’hash è SHA256. Alcuni sensori di impronta digitale hanno la possibilità di completare la corrispondenza nel modulo del sensore di impronta digitale anziché nel sistema operativo. Questi sensori archivieranno i dati biometrici nel modulo dell’impronta digitale anziché nel file di database.

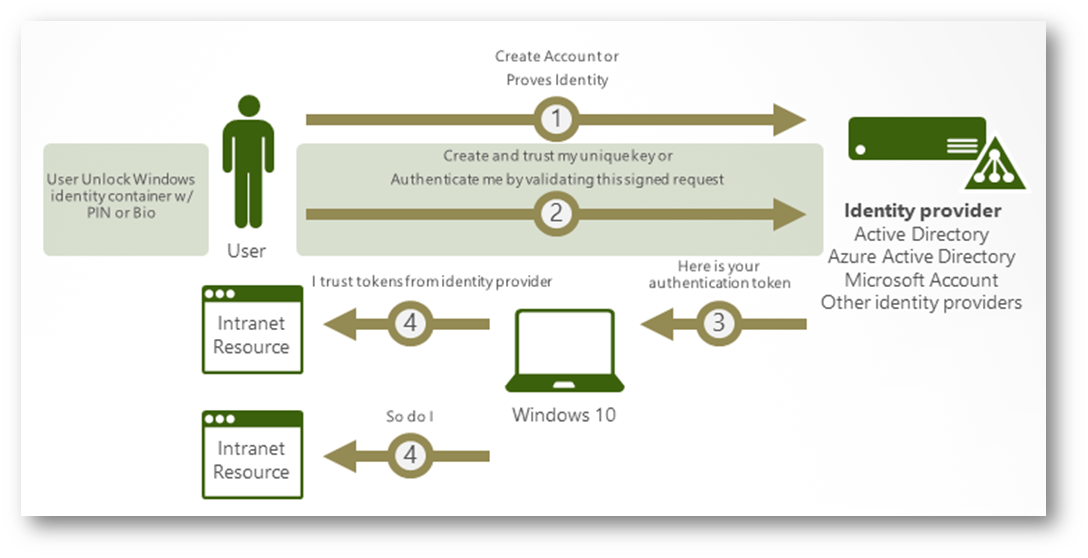

Figura 1: Funzionamento di Windows Hello for Business

Abilitazione di Windows Hello for Business

In questa guida mostrerò come abilitare Windows Hello for Business ed in particolare la Fingerprint biometric authetication in un ambiente ibrido tra Active Direcotry on-premises e Microsoft Entra.

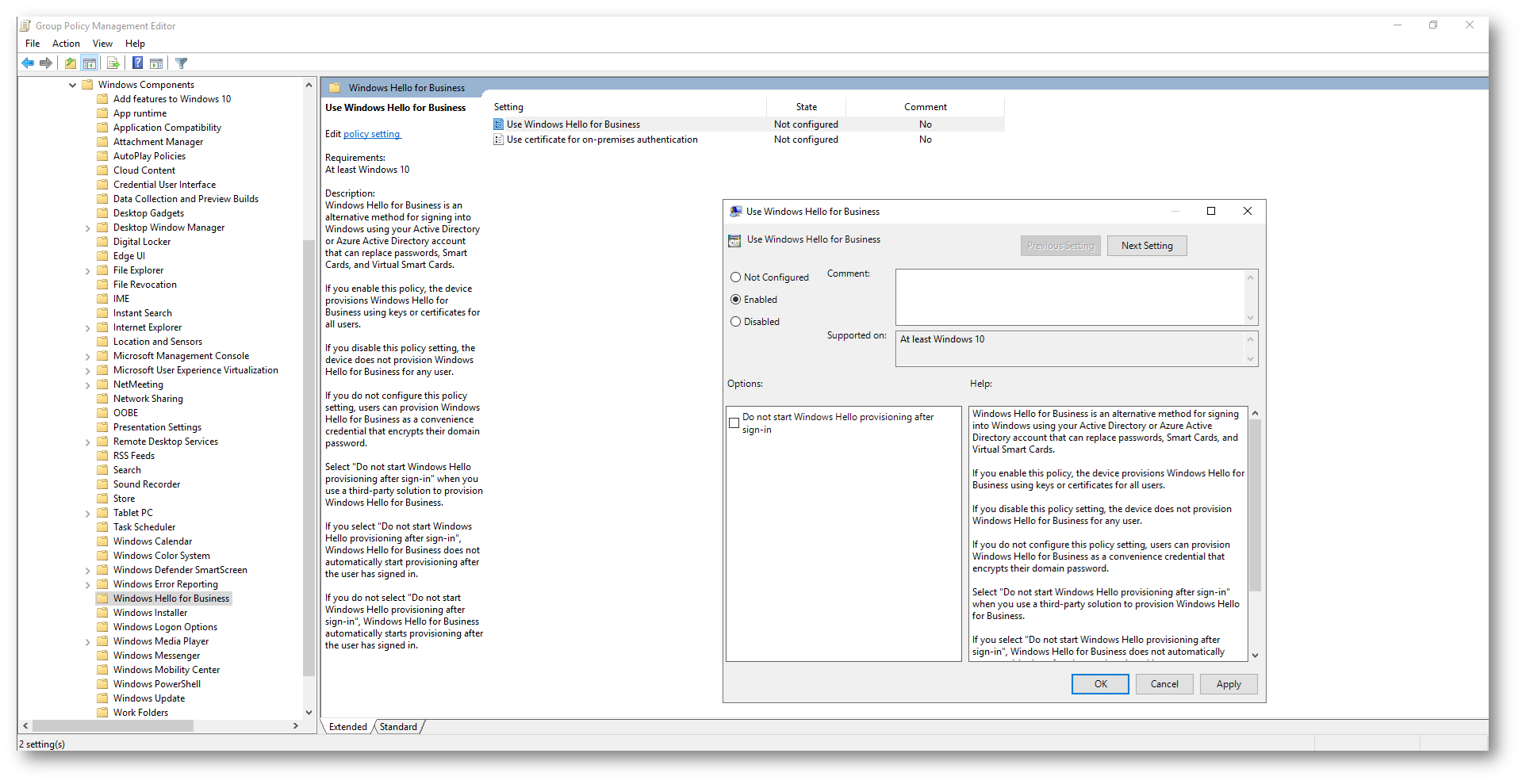

Poiché stiamo lavorando con macchine joinare al dominio locale, per abilitare Windows Hello for Business è sufficiente distribuire una Group Policy (GPO) per configurare i nostri utenti e modificare la policy User Configuration > Policies > Administrative Templates > Windows Component > Windows Hello for Business. Fate doppio clic su Use Windows Hello for Business e configuratelo su Enabled.

Figura 2: Group Policy setting per abilitare Windows Hello for Business in Active Directory

In alternativa si può utilizzare un software di Mobile Device Management (MDM) come Microsoft Intune.

La gestione con Microsoft Intune degli ambienti ibridi offre diversi vantaggi, consentendo alle organizzazioni di estendere in modo flessibile la gestione dei dispositivi e delle identità tra l’ambiente locale basato su Active Directory e Microsoft Entra. Microsoft Intune consente una gestione unificata dei dispositivi, consentendo agli amministratori di gestire sia i dispositivi locali (connessi all’Active Directory on-premises) che i dispositivi cloud da un’unica console di amministrazione e permette di applicare politiche di sicurezza e conformità ai dispositivi in modo coerente, indipendentemente dalla loro posizione (locale o cloud).

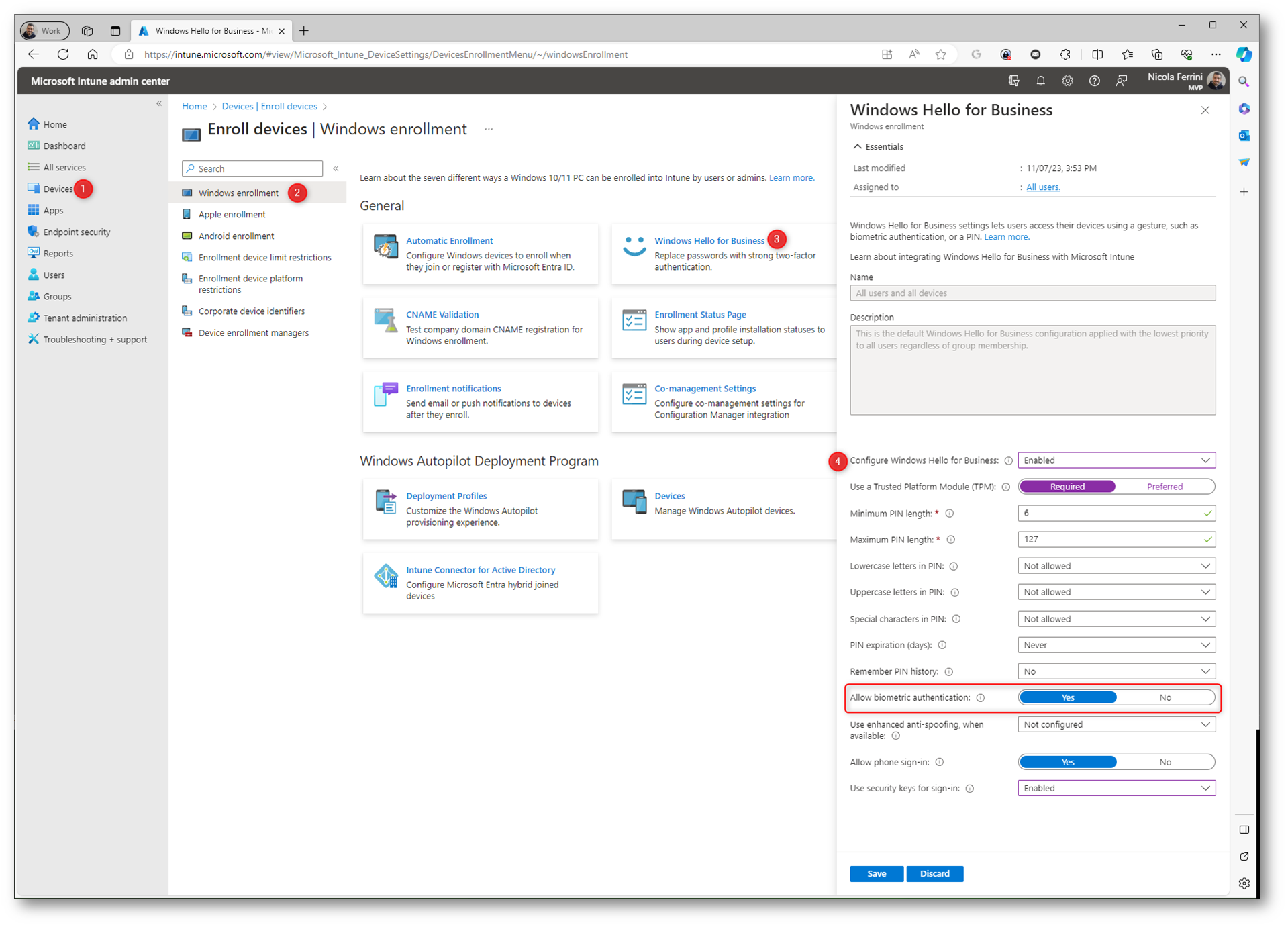

Si può abilitare la funzionalità di Windows Hello for Business a livello di tenant configurando dal Microsoft Intune admin center la voce Devices > Enroll devices > Windows enrollment > Windows Hello for Business. Come si può vedere dalla figura sotto, ho abilitato anche la possibilità di utilizzare un lettore di impronte digitali (fingerprint).

Figura 3: Abilitazione della funzionalità di Windows Hello for Business a livello di tenant

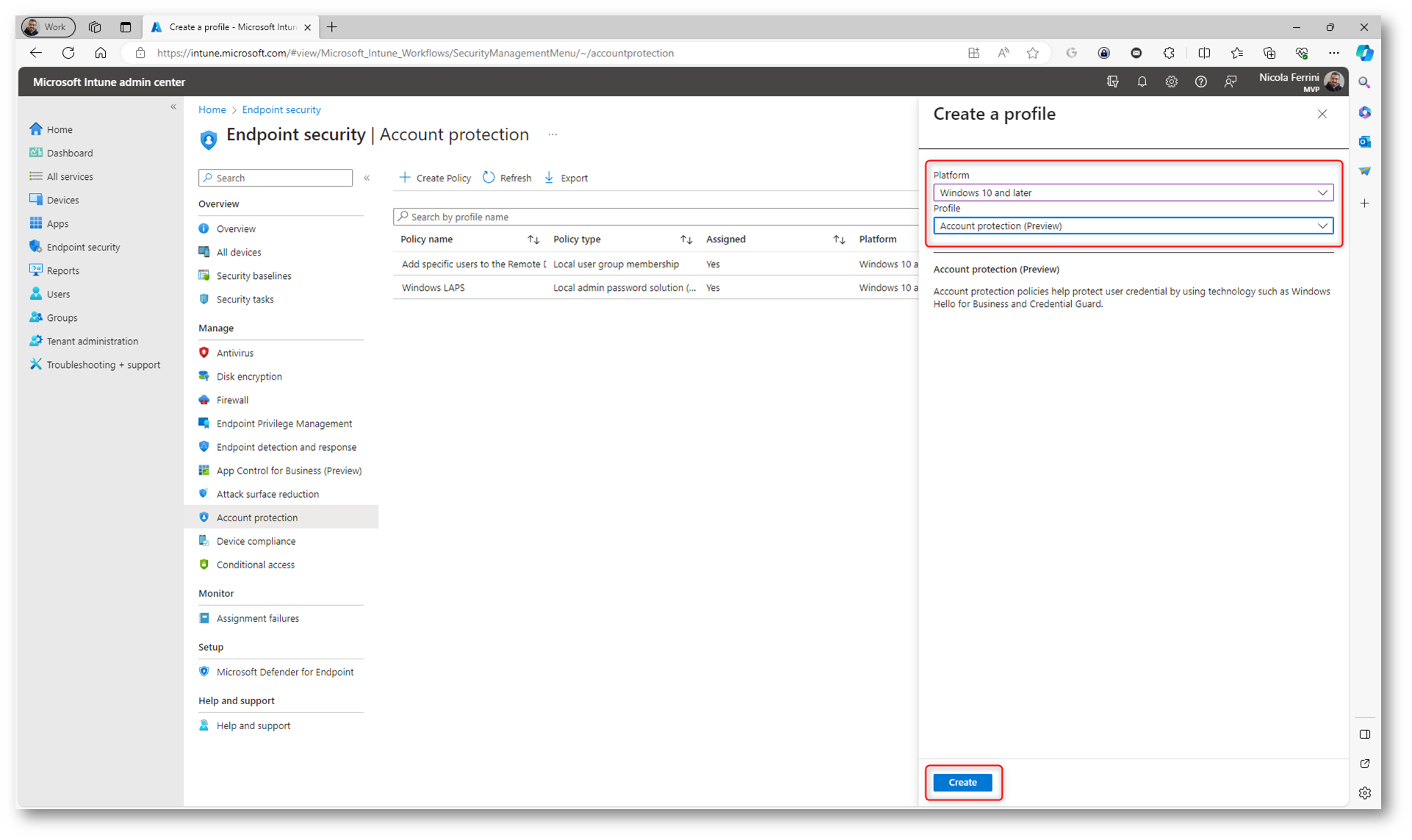

In alternativa si può abilitare la funzionalità per singoli gruppi di utenti utilizzando l’Account Protection, disponibile utilizzando un profilo di configurazione. Collegatevi al Microsoft Intune admin center e scegliete Endpoint security > Account protection > + Create Policy e scegliendo come Platform Windows 10 and later e come Profile Account protection.

Figura 4: Creazione di un nuovo profilo di Account Protection per la configurazione di Windows Hello for Business

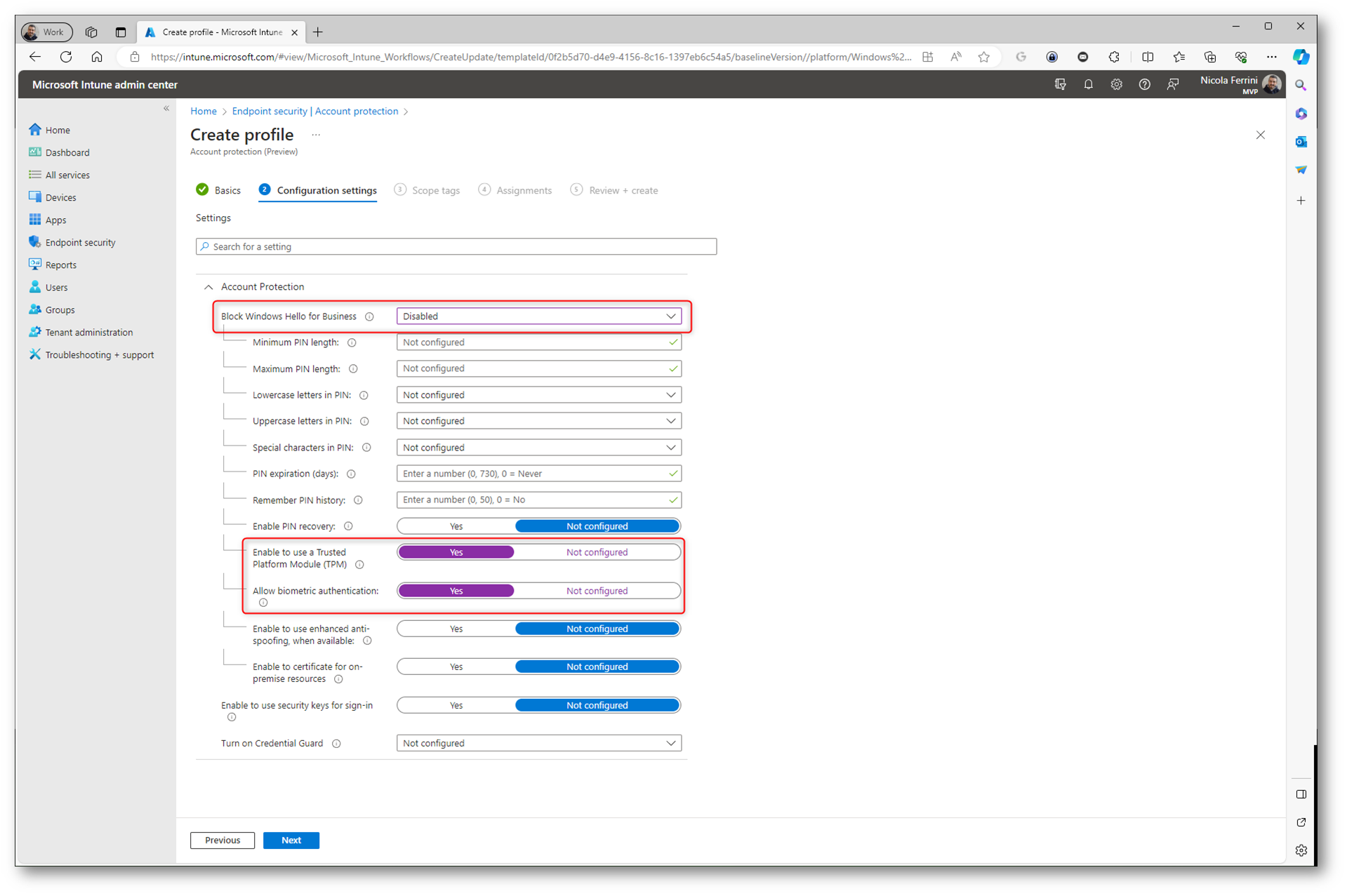

Nella schermata successiva, in Configuration Settings, mettete su Disabled la voce Block Windows Hello for Business e abilitate la voce Allow biometric authentication in modo tale che gli utenti possano abilitare anche la modalità di autenticazione con l’impronta digitale (fingerprint).

Figura 5: Abilitazione di Windows Hello for Business con l’utilizzo di un profilo di configurazione di Microsoft Intune

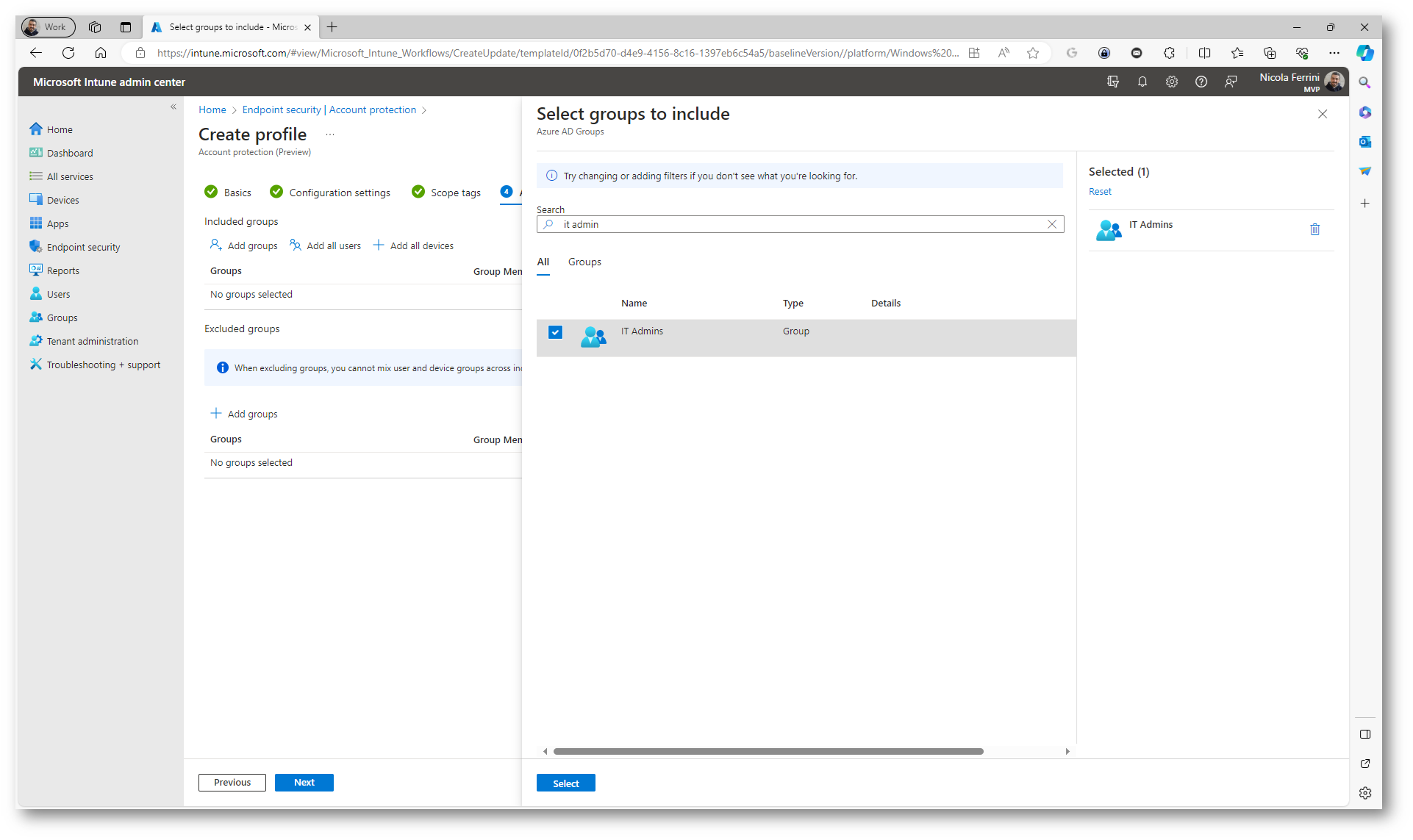

Il vantaggio di questa modalità è quello di poter abilitare l’utilizzo di Windows Hello for Business solo per un gruppo di utenti ed è per questo che potete scegliere a quale gruppo applicare il profilo di configurazione nella schermata Assignment.

Figura 6: Abilitazione dell’utilizzo di Windows Hello for Business solo per un gruppo di utenti o di dispositivi

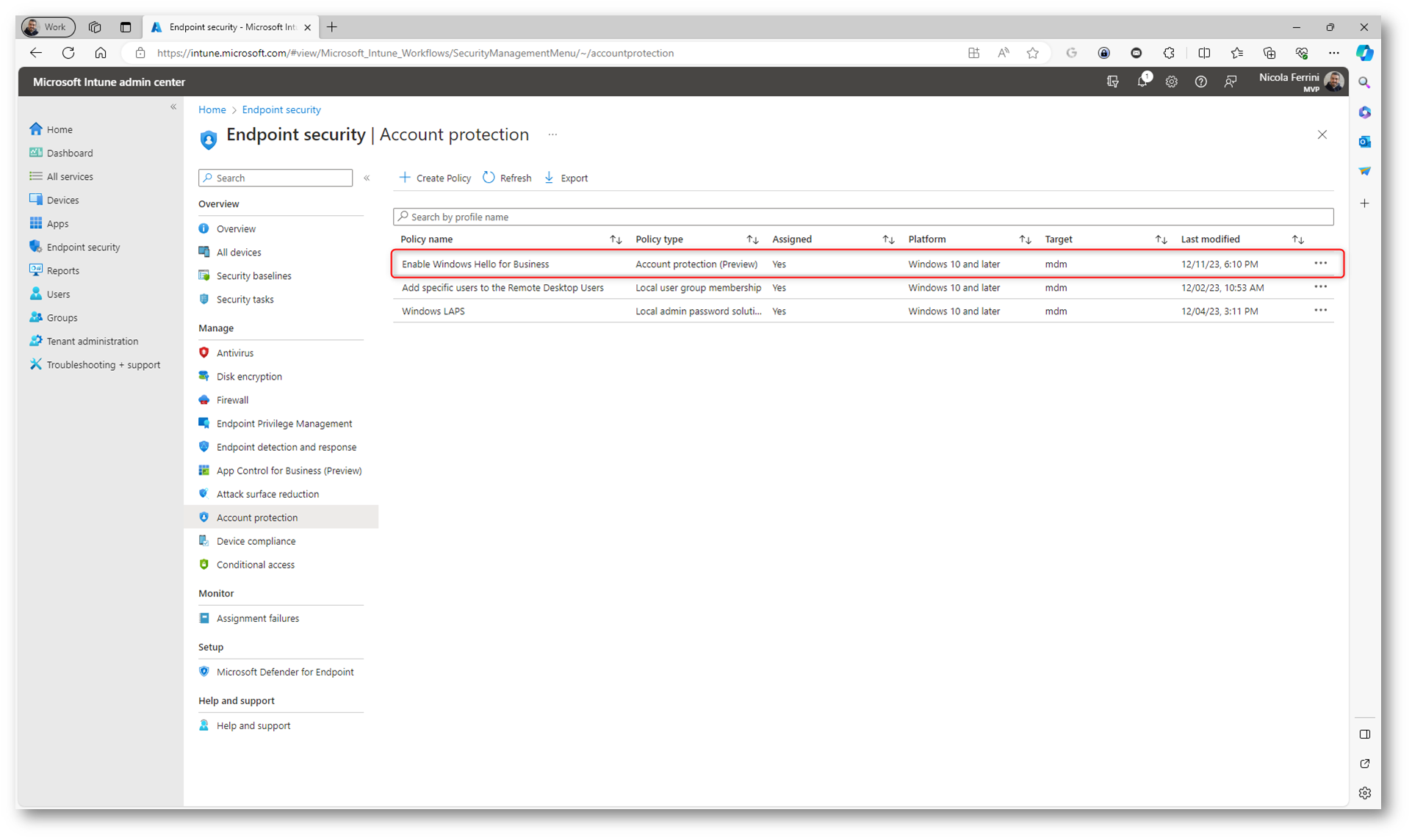

Figura 7: Creazione del profilo di Account Protection abilitato

Configurazioni lato client

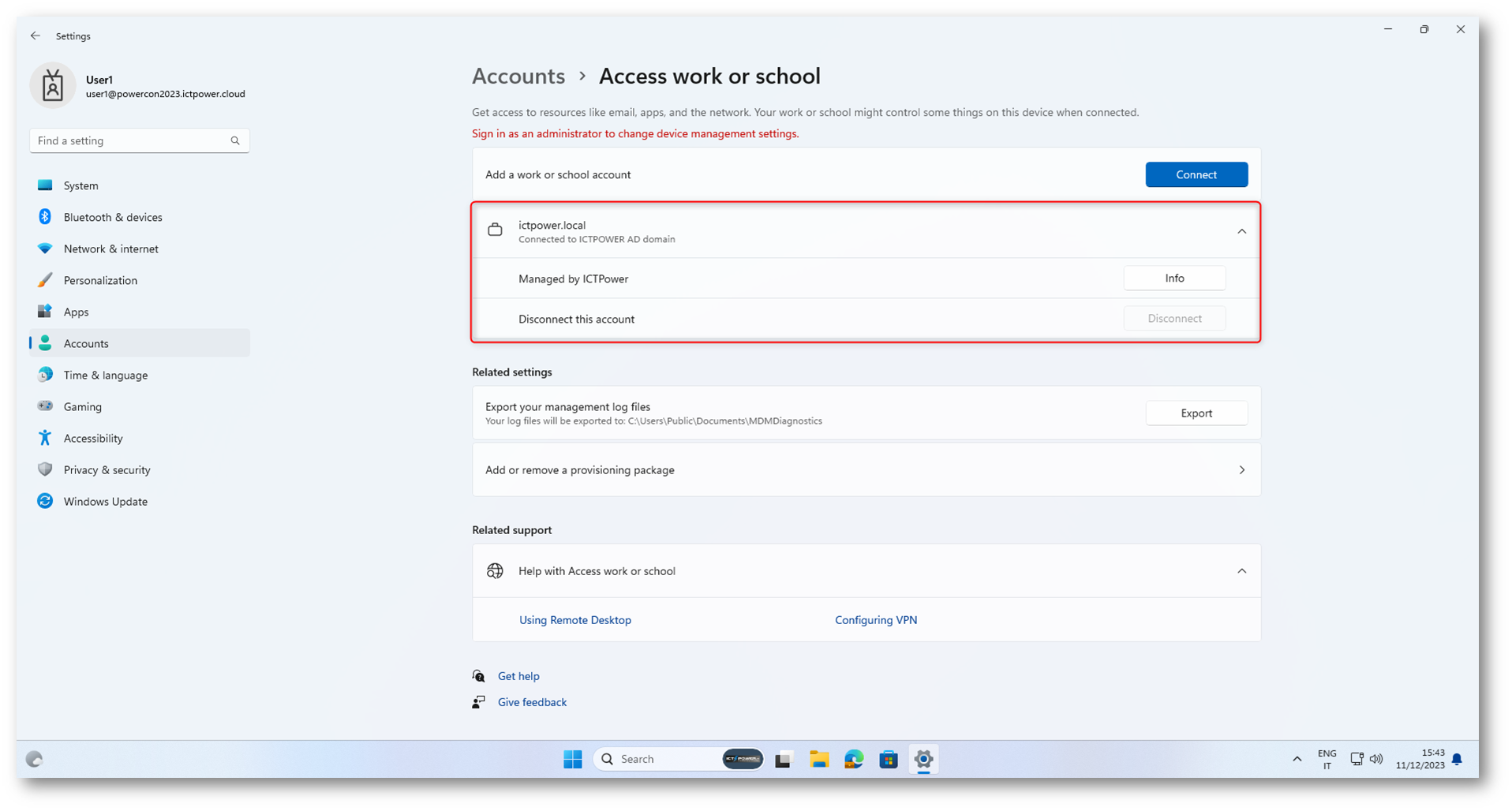

Come si può vedere dalla figura sotto, il nostro dispositivo è joinato all’Active directory on-premises ed è gestito da Microsoft Intune.

Figura 8: Il dispositivo è joinato all’Active directory on-premises ed è gestito da Microsoft Intune

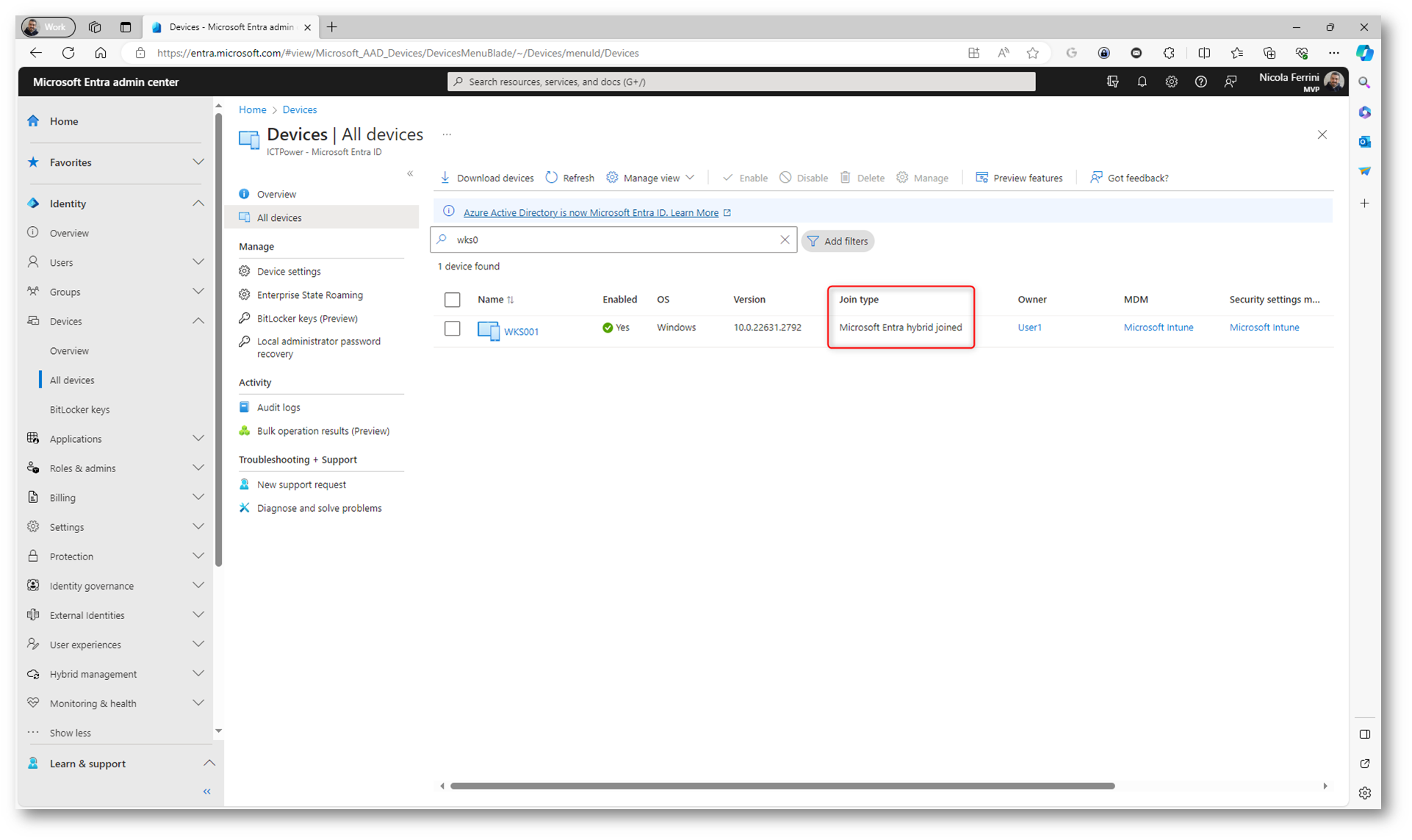

Grazie al tool Microsoft Entra Connect il dispositivo è stato sincronizzato con Microsoft Entra ed è diventato Microsoft Entra hybrid joined, come mostrato nella figura sotto.

I dispositivi Microsoft Entra hybrid joined sono dispositivi Windows 10 o Windows 11 che fanno parte di un ambiente di identità ibrida, cioè, fanno parte sia di un dominio locale basato su Active Directory (AD) che di Microsoft Entra ID. Questo modello consente alle organizzazioni di sfruttare le funzionalità di Microsoft Entra e, allo stesso tempo, mantenere un ambiente di Active Directory locale. I dispositivi Microsoft Entra Hybrid Joined possono accedere sia alle risorse locali (come condivisioni di rete e stampanti basate su Active Directory locale) che alle risorse basate su cloud (come Microsoft 365, Azure, e altre applicazioni cloud).

L’utilizzo di dispositivi Microsoft Entra Hybrid Joined è particolarmente vantaggioso per le organizzazioni che vogliono sfruttare le funzionalità del cloud senza rinunciare alle loro infrastrutture locali esistenti basate su Active Directory. Questo modello offre una transizione graduale verso l’adozione di servizi basati su cloud mantenendo al contempo la gestione e il controllo locali.

Figura 9: Il dispositivo è Microsoft Entra hybrid joined

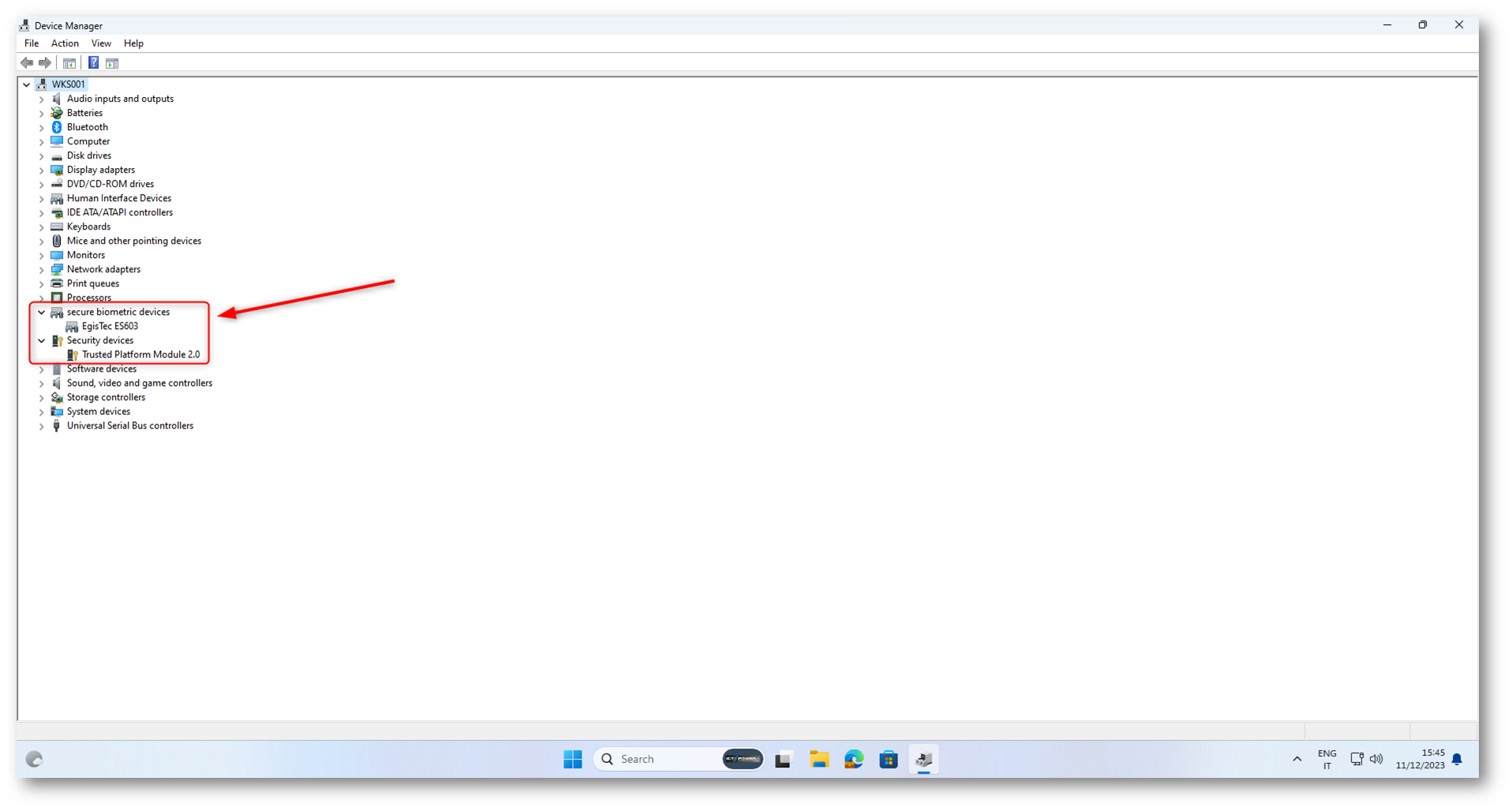

Come si può vedere nella figura sotto, sul dispositivo dell’utente è disponibile un lettore biometrico di impronte digitali ed ovviamente il chipset TPM 2.0. Nel caso il dispositivo non disponga di un lettore di impronte digitali, ne troverete tantissimi in commercio che si possono collegare via USB.

Figura 10: Sul dispositivo è disponibile un lettore biometrico di impronte digitali ed il chipset TPM 2.0

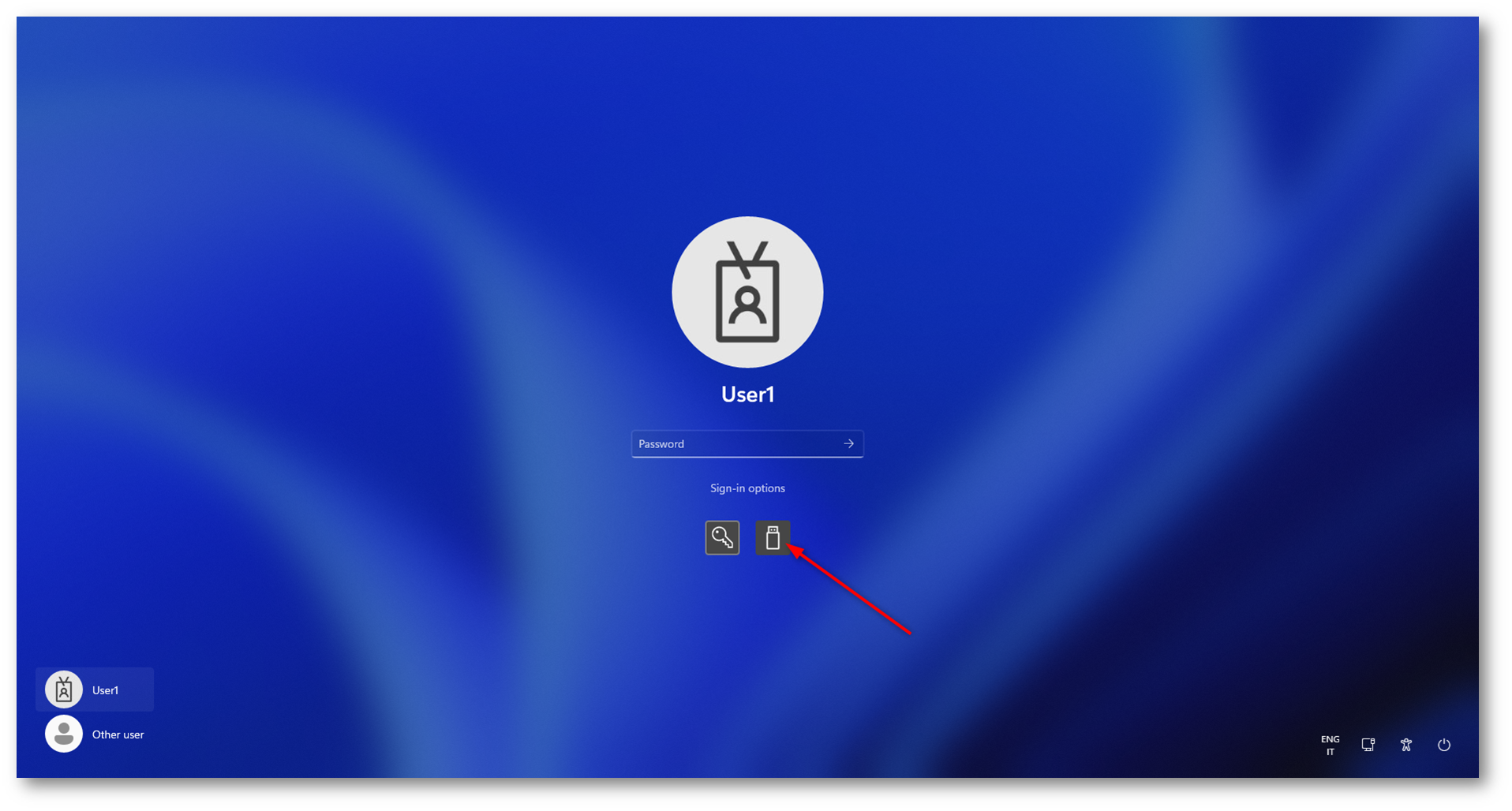

Dopo aver atteso che le impostazioni effettuate tramite Microsoft Intune vengano distribuite ai dispositivi, la schermata di login dell’utente presenterà la possibilità di utilizzare sia la password che la security key (se l’avete abilitata) per effettuare il login al dominio locale. Questo vi farà capire che la policy di Microsoft Intune è stata applicata correttamente.

Figura 11: Windows Hello for Business è abilitato e al moneto si può utilizzare una security key FIDO2

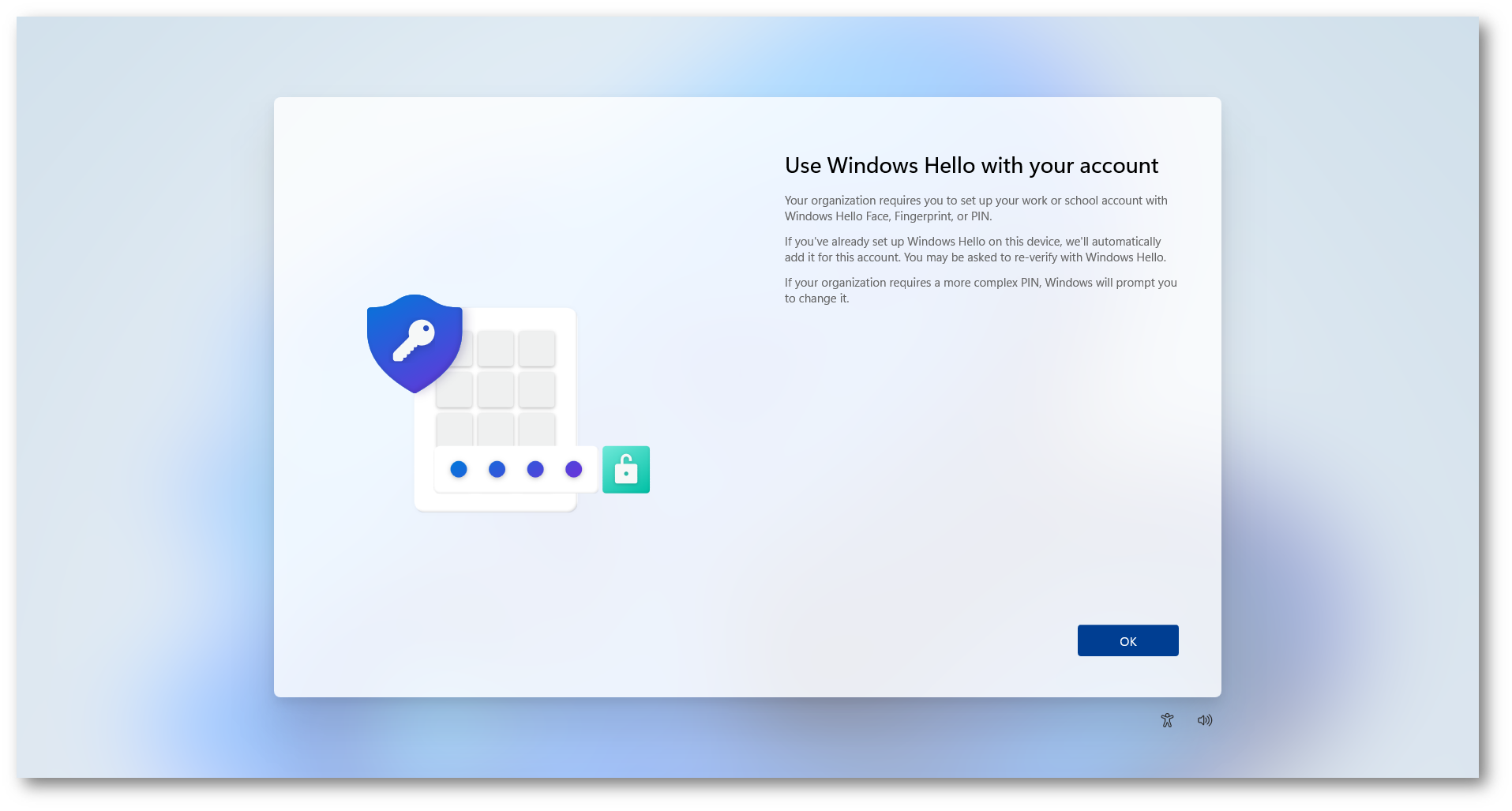

Al login successivo verrà chiesto all’utente di impostare il PIN di Windows Hello for Business. Il processo di provisioning di Windows Hello for Business inizia immediatamente dopo il caricamento del profilo utente e prima che l’utente riceva il desktop. All’utente viene mostrata una pagina a schermo intero per impostare Windows Hello con l’account dell’organizzazione.

In che modo un PIN può essere più sicuro di una password?

Quando si usa Windows Hello for Business il PIN serve per caricare la chiave privata per utilizzare la password di accesso all’interno del TPM. Quando si utilizza una password, infatti, la password è conservata in un server di Active Directory (domain controller). Il server invece non ha una copia del PIN. Il TPM in più ha funzionalità che contrastano gli attacchi di tipo Brute-Force (un tentativo di attacchi continuo di provare tutte le combinazioni di PIN).

Al successivo login, l’utente avrà la possibilità di scegliere se accedere con la password di Active Directory oppure col PIN oppure con l’impronta digitale. Ricordatevi quindi di preparare gli utenti spiegando loro come usare Windows Hello for Business.

Figura 12: Processo di registrazione del PIN di Windows Hello for Business

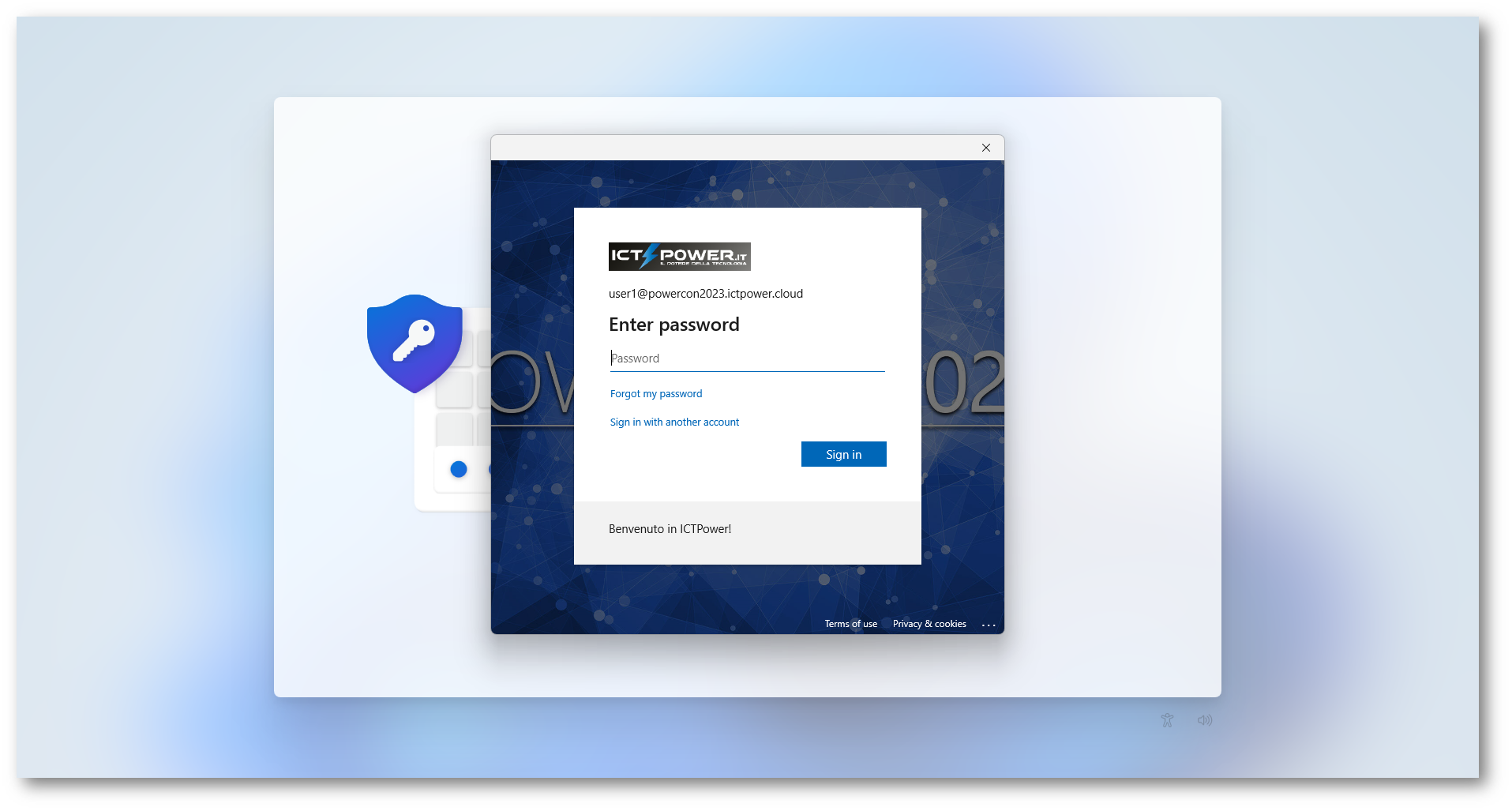

Nella schermata successiva verrà chiesto all’utente di autenticarsi a Microsoft Entra e, se è stata configurata, di confermare la propria identità con la multi-factor authentication.

Figura 13: Autenticazione a Microsoft Entra da parte dell’utente

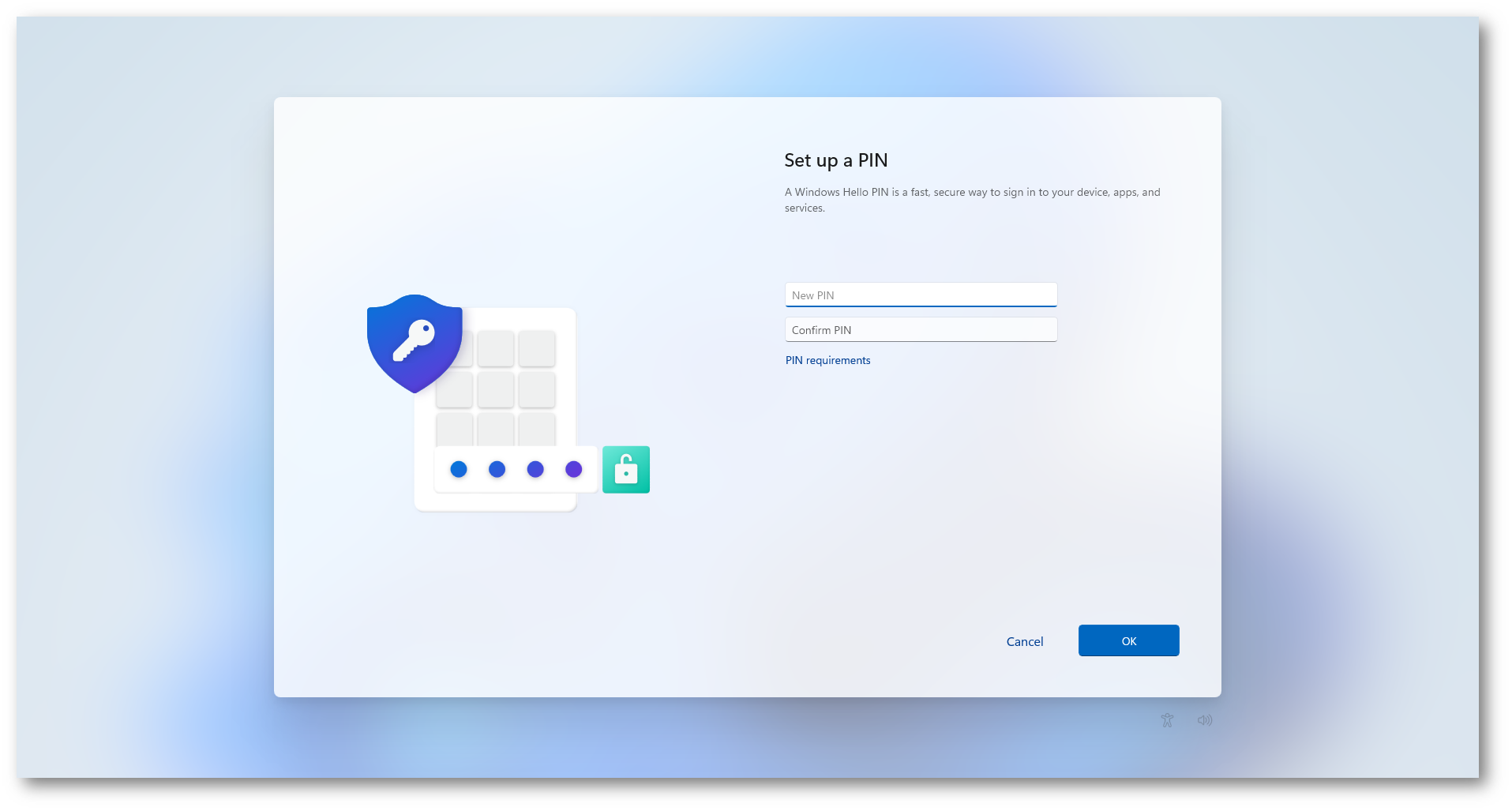

Dopo l’esito positivo dell’autenticazione a più fattori, il flusso di provisioning chiede all’utente di creare e convalidare un PIN. Questo PIN deve osservare eventuali criteri di complessità del PIN che avete configurato.

Figura 14: Creazione del PIN da utilizzare con Windows Hello for Business

Figura 15: Creazione del PIN da utilizzare con Windows Hello for Business completata

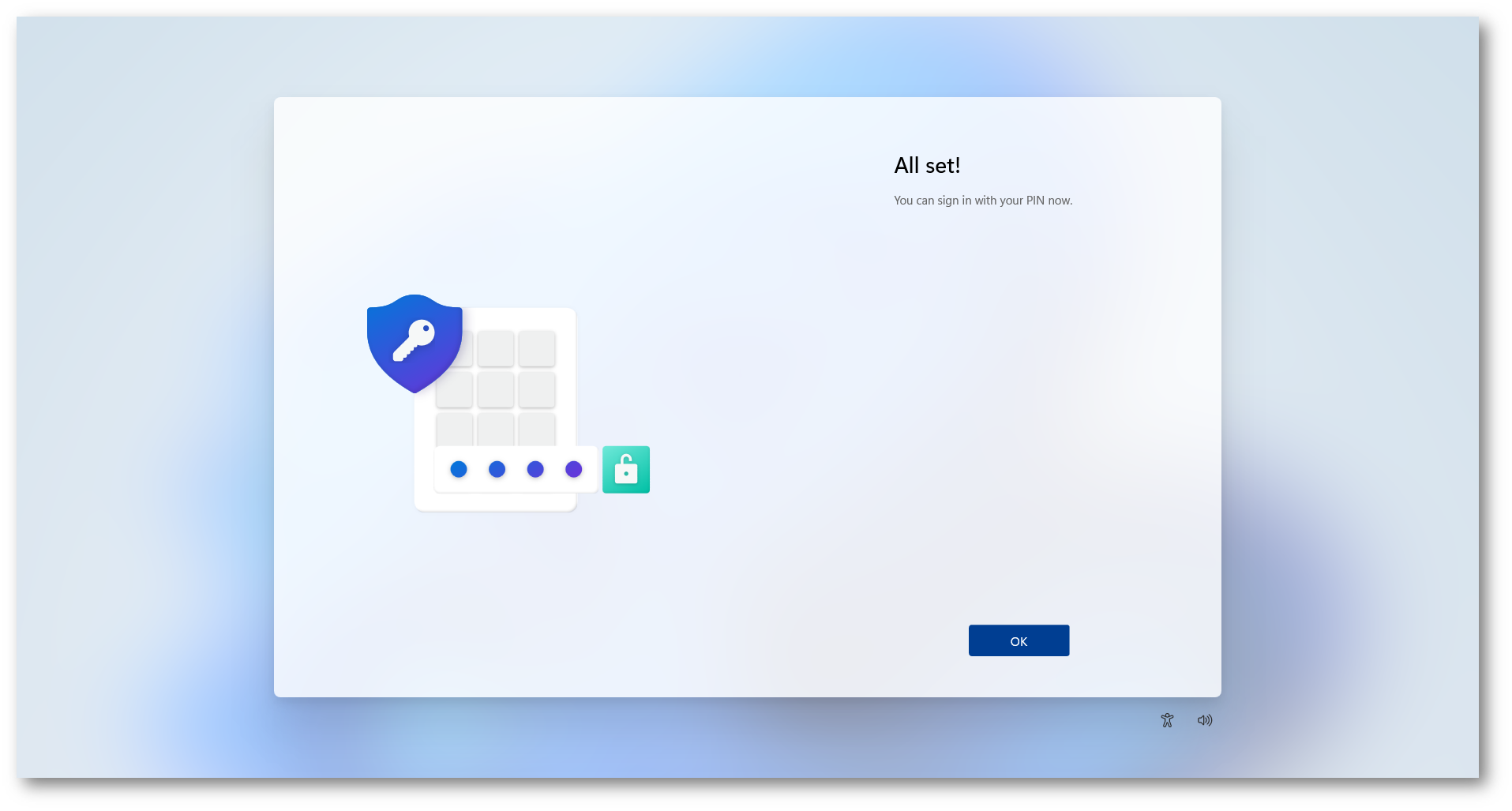

La parte restante del provisioning consiste nella richiesta di Windows Hello for Business della ricezione di una coppia di chiavi asimmetriche per l’utente, preferibilmente dal TPM (o obbligatorio se è impostato in modo esplicito tramite le policy). Dopo aver acquisito la coppia di chiavi, Windows comunica con Microsoft Entra ID per registrare la chiave pubblica. Al termine della registrazione delle chiavi, la schermata di provisioning di Windows Hello for Business informa l’utente che può usare il PIN per accedere.

Dopo che l’utente ha completato il provisioning, Microsoft Entra Connect sincronizza la chiave dell’utente con Active Directory. Come ben sapete, l’utilità di pianificazione Microsoft Entra Connect sincronizza in maniera predefinita ogni 30 minuti. Fino a quando la chiave pubblica dell’utente non viene sincronizzata con Active Directory l’utente non riuscirà ad utilizzare il PIN per autenticarsi. Una volta eseguita la sincronizzazione, l’utente può eseguire l’autenticazione e utilizzare le risorse locali. Maggiori informazioni sono disponibili alla pagina Windows Hello for Business hybrid key trust clients configuration and enrollment – Windows Security | Microsoft Learn

Figura 16: Nella schermata di login è disponibile la possibilità di utilizzare il PIN per autenticarsi

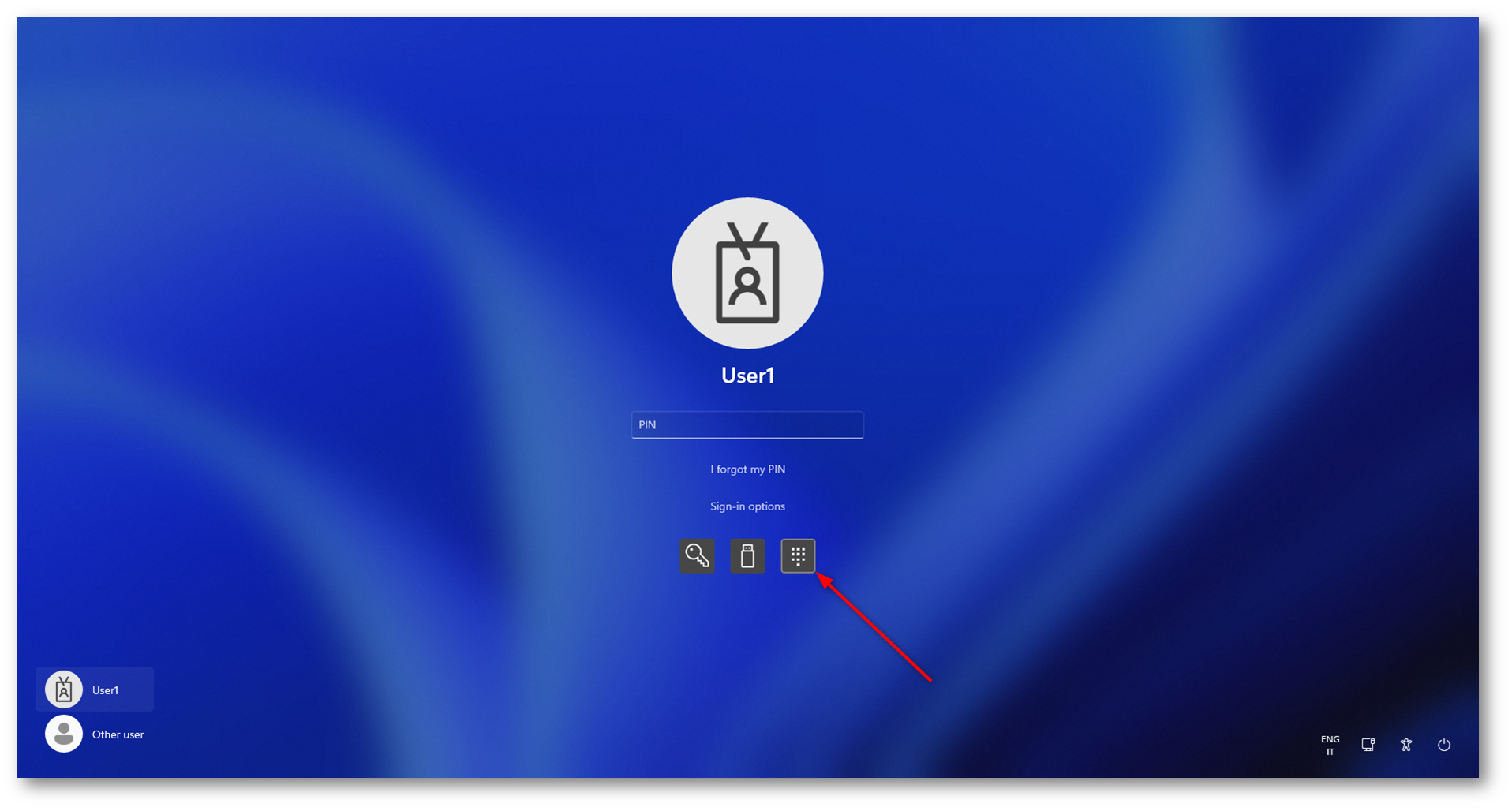

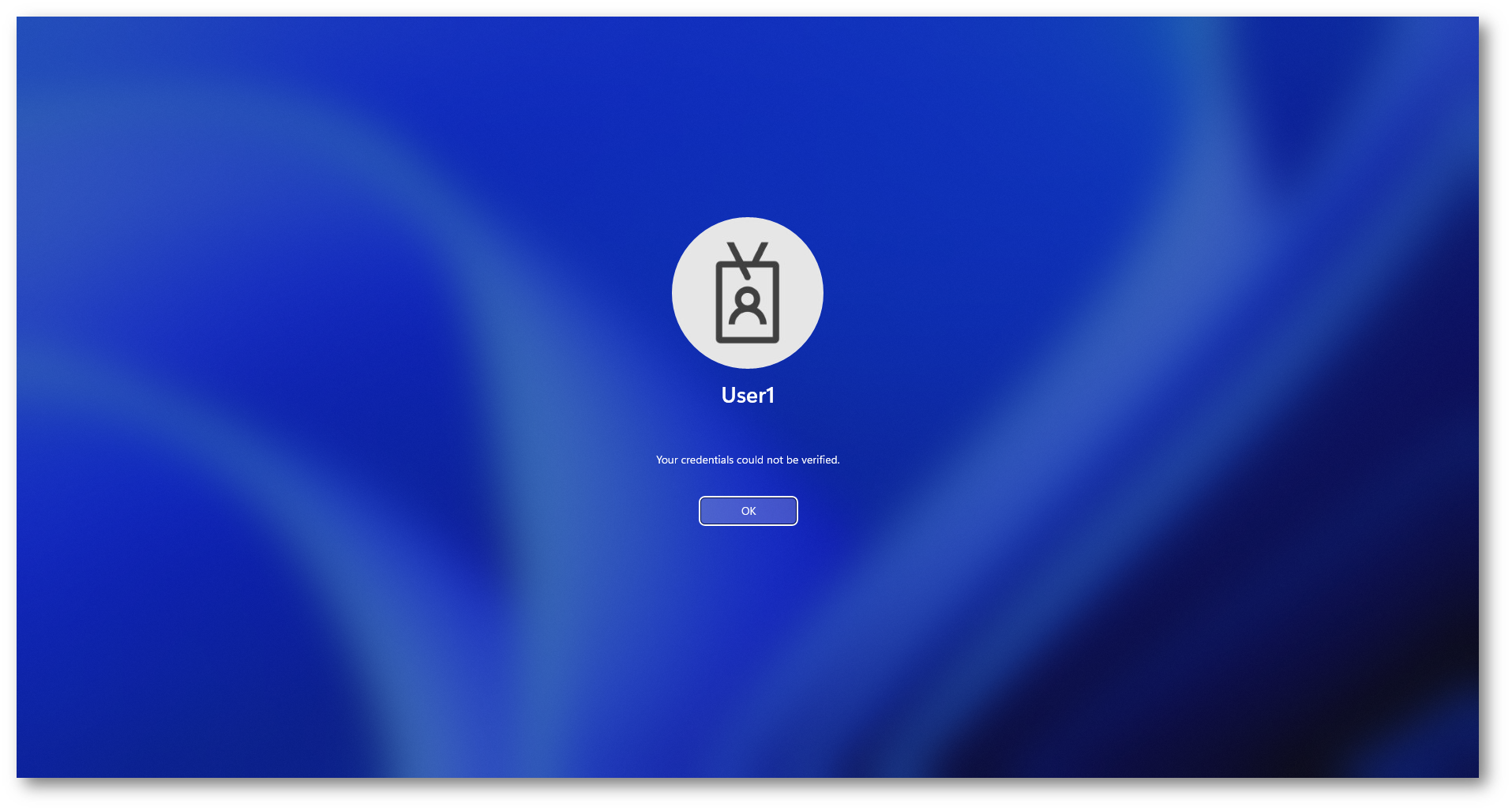

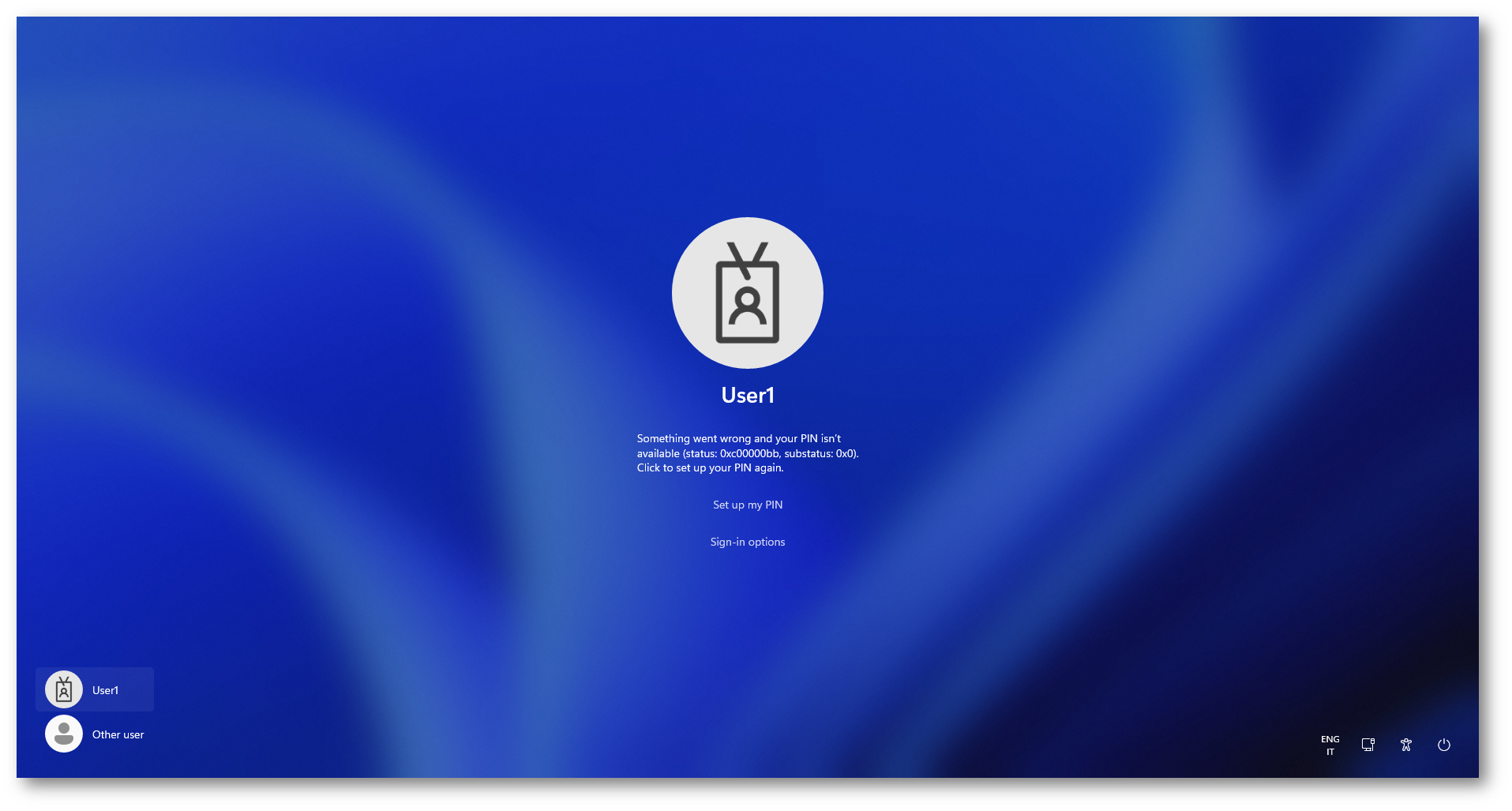

Fino a quando Microsoft Entra Connect non sincronizza la chiave dell’utente con Active Directory, l’utente riceverà l’errore mostrato in figura se tenterà di utilizzare il PIN per autenticarsi a Windows.

Figura 17: Fino a quando Microsoft Entra Connect non sincronizza la chiave dell’utente con Active Directory, l’utente non riuscirà ad accedere con il PIN di Windows Hello for Business

Figura 18: Fino a quando Microsoft Entra Connect non sincronizza la chiave dell’utente con Active Directory, l’utente non riuscirà ad accedere con il PIN di Windows Hello for Business

Configurazione dell’impronta digitale da parte dell’utente

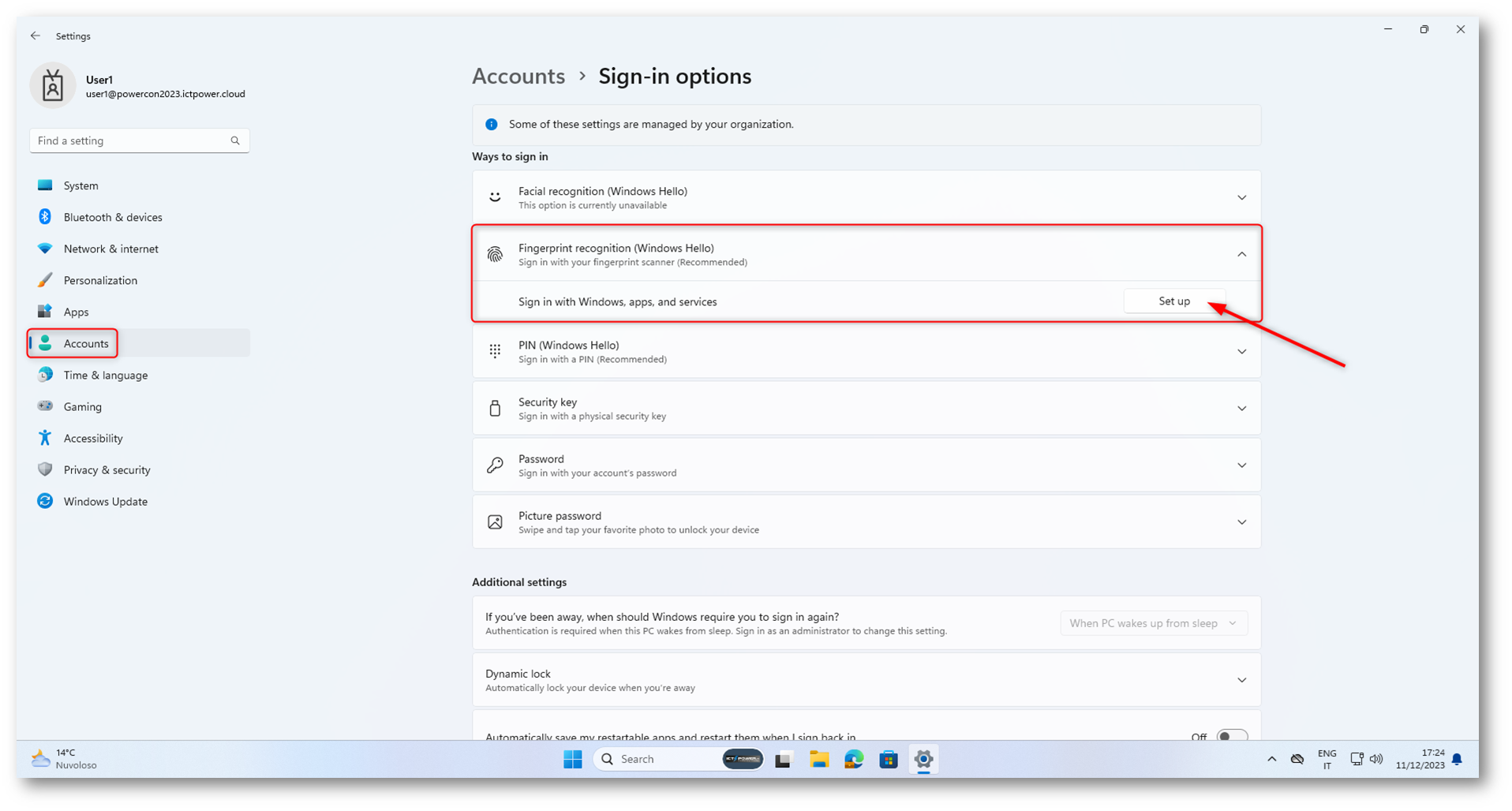

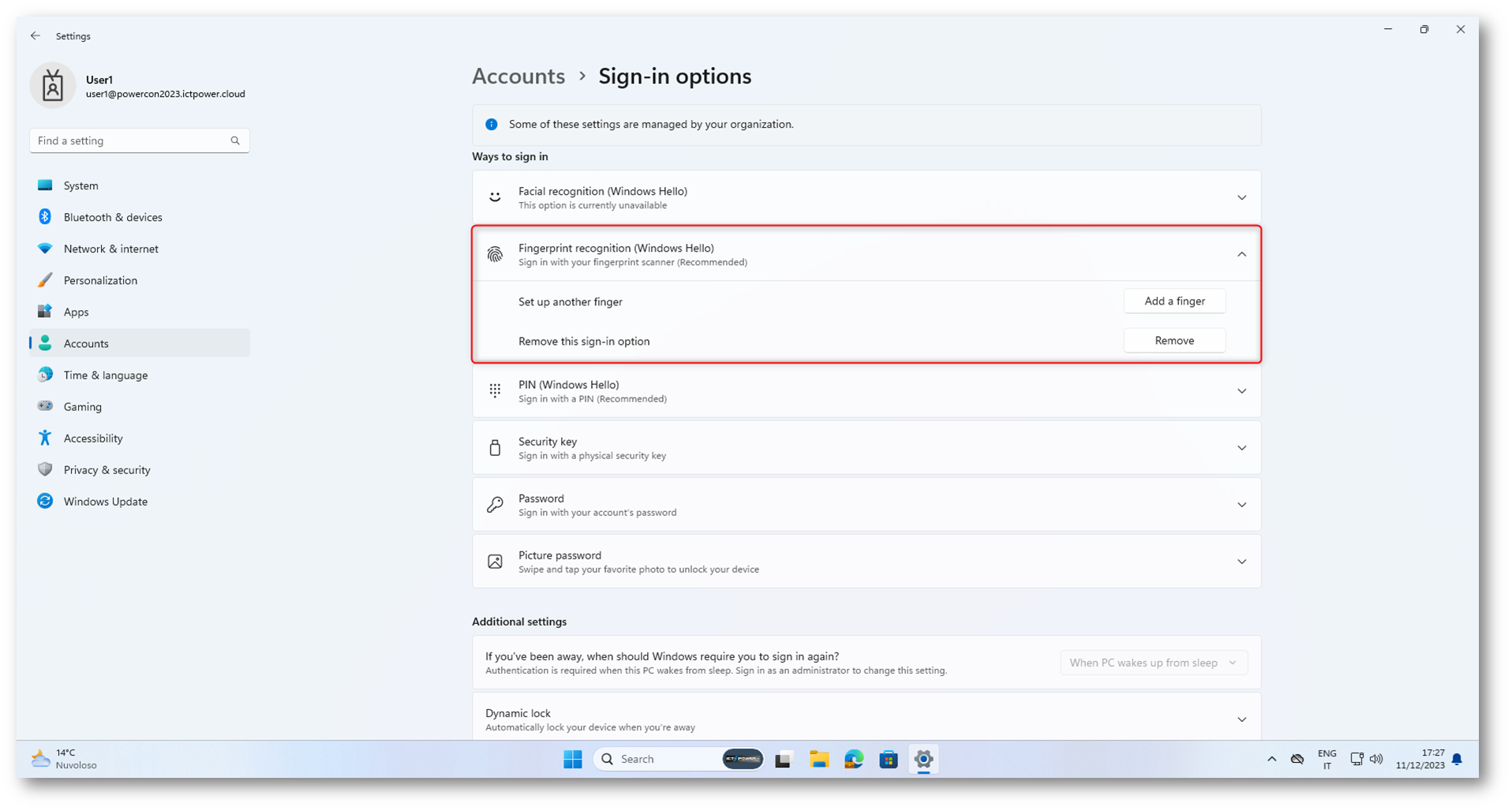

Per registrare le impronte digitali è sufficiente che l’utente vada in Settings > Accounts > Sign-in option e scegliere Fingerprint recognition (Windows Hello), come mostrato nella figura sotto. Il numero massimo di registrazioni supportate in un singolo computer Windows 10 o Windows 11 è 10, cioè ogni utente può registrare fino a 10 impronte digitali.

Figura 19: Abilitazione della fingerprint recognition per l’account di dominio

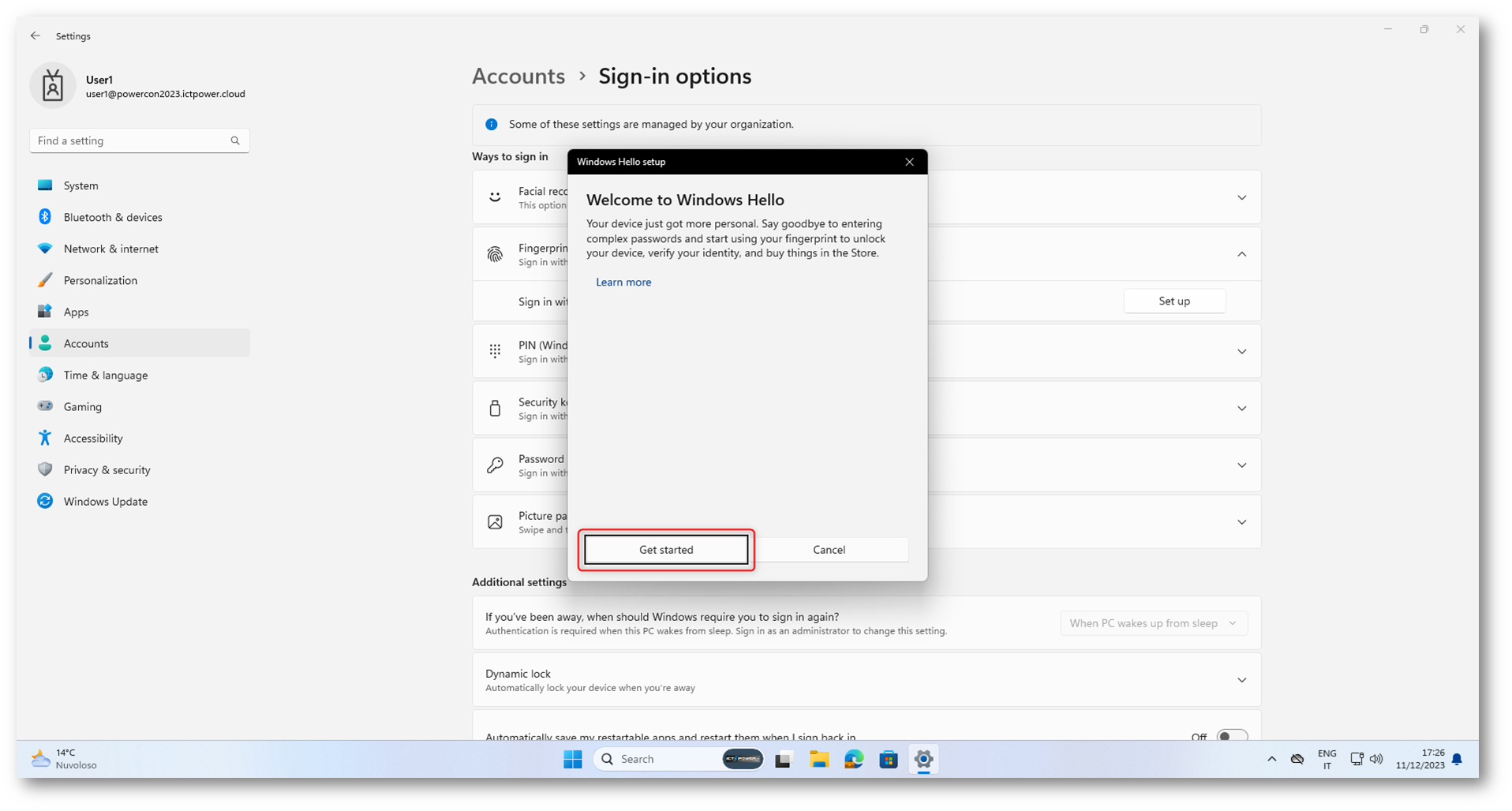

Da questo momento in poi sarà sufficiente seguire le indicazioni che appariranno sullo schermo.

Figura 20: Schermata iniziale per la registrazione delle impronte digitali

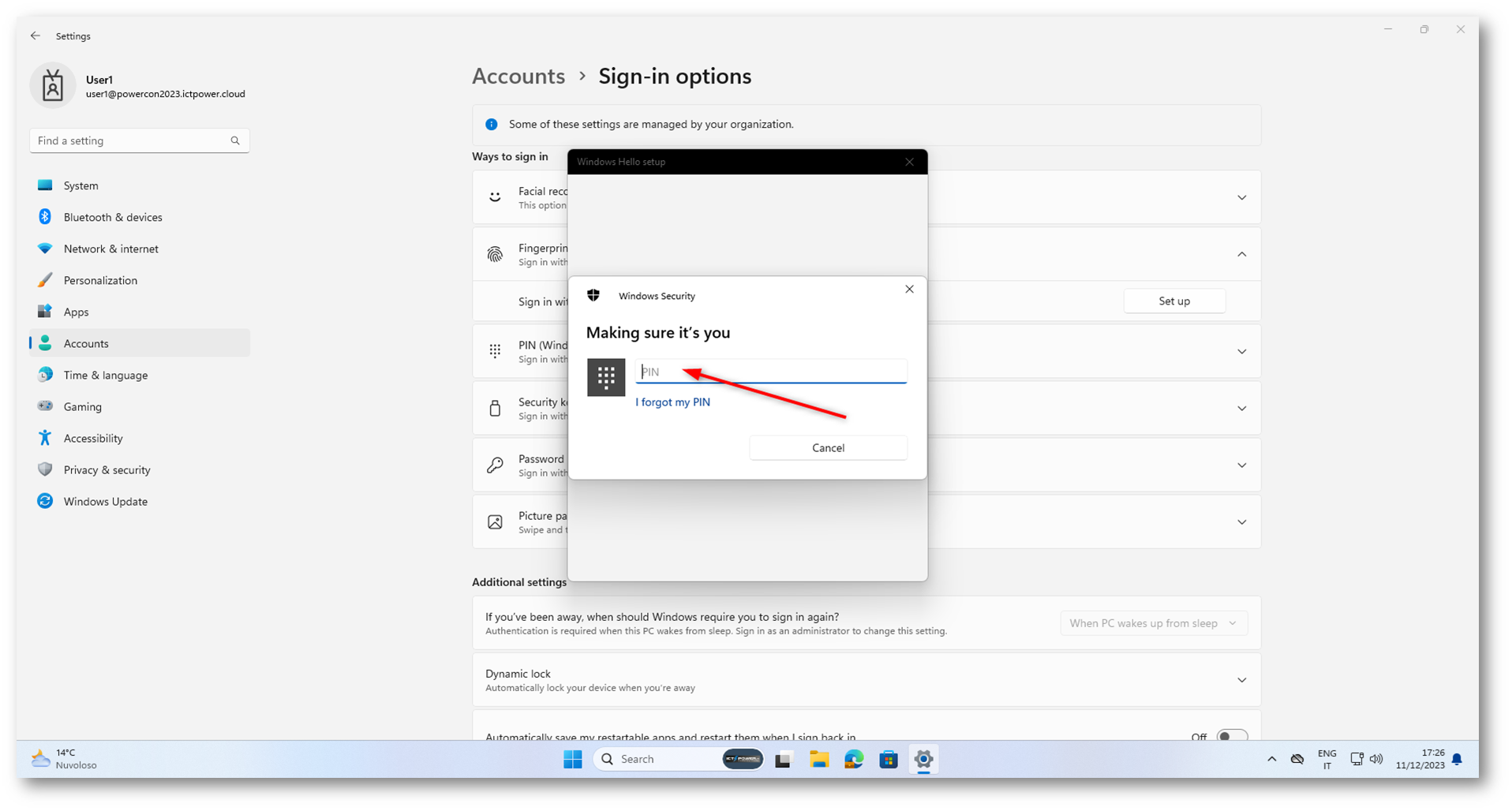

Prima di registrare l’impronta digitale all’utente verrà chiesto di confermare la propria identità. In questo caso siccome User1 ha utilizzato il PIN di Windows Hello for Business per accedere al proprio dispositivo, gli viene chiesto la stessa modalità per confermare la propria identità.

Figura 21: Richiesta di conferma della propria identità prima di abilitare la registrazione delle impronte digitali

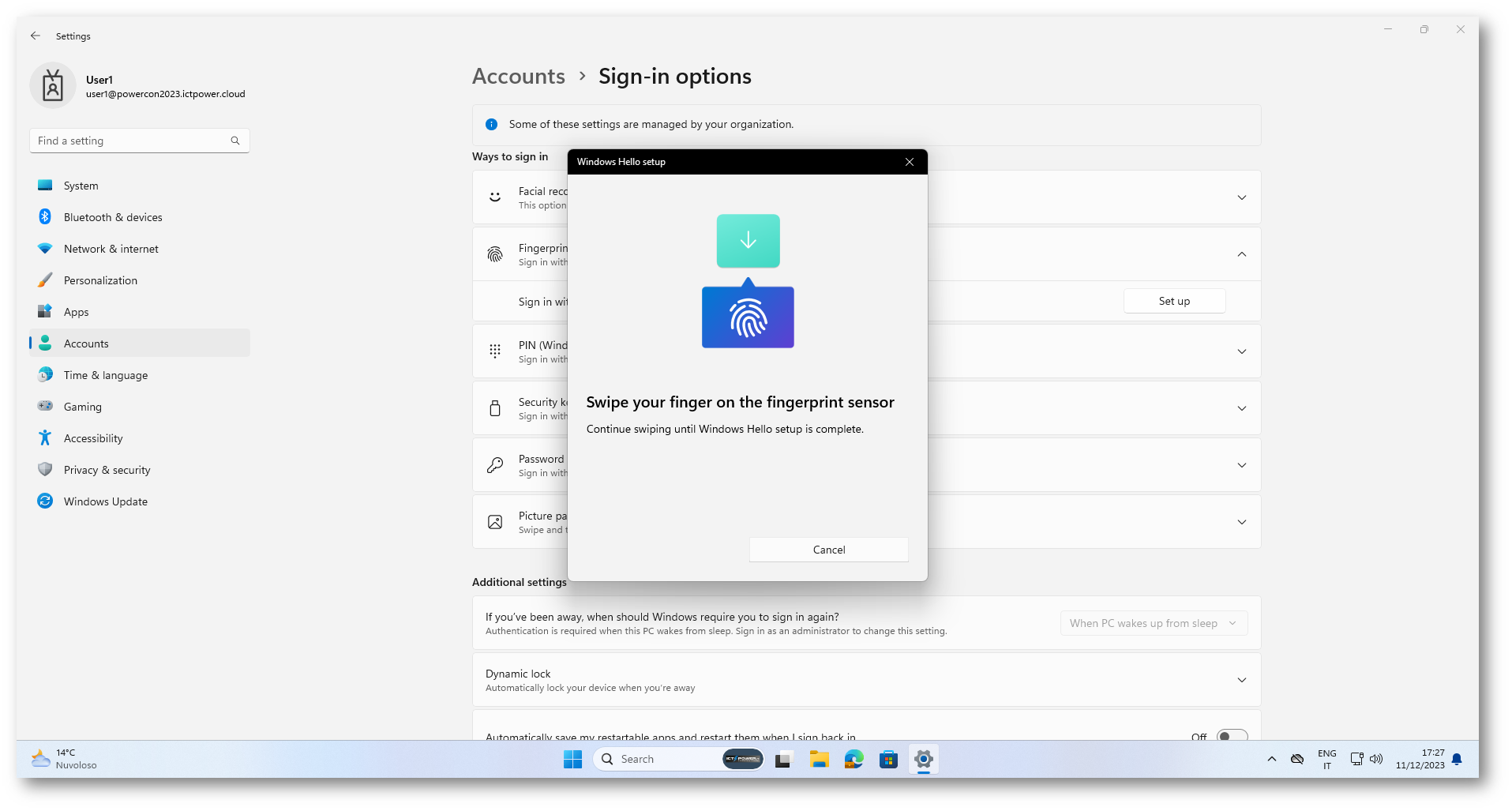

Figura 22: Richiesta di inserimento dell’impronta digitale

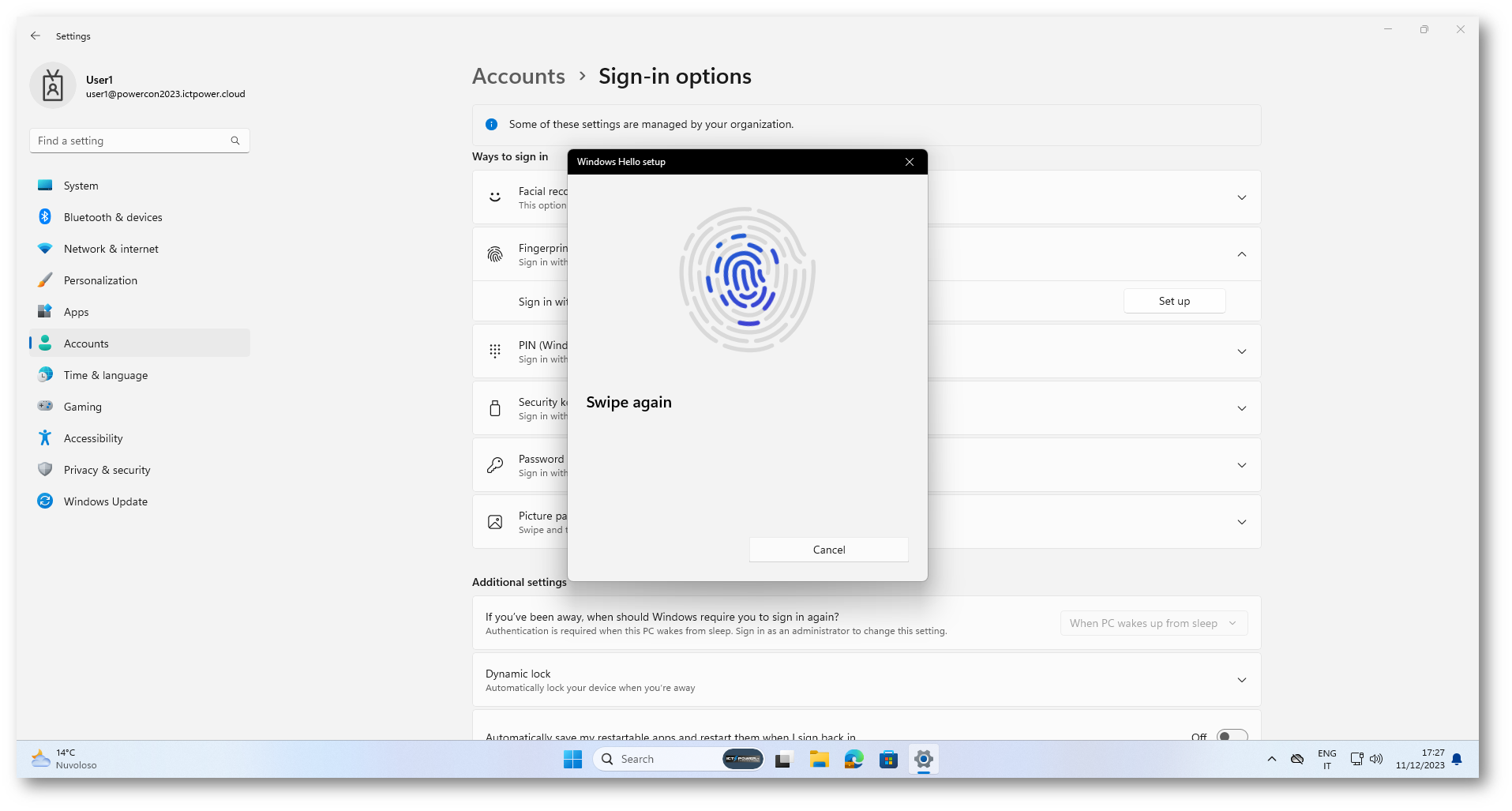

Figura 23: Il dito va passato diverse volte sul lettore di impronte digitali

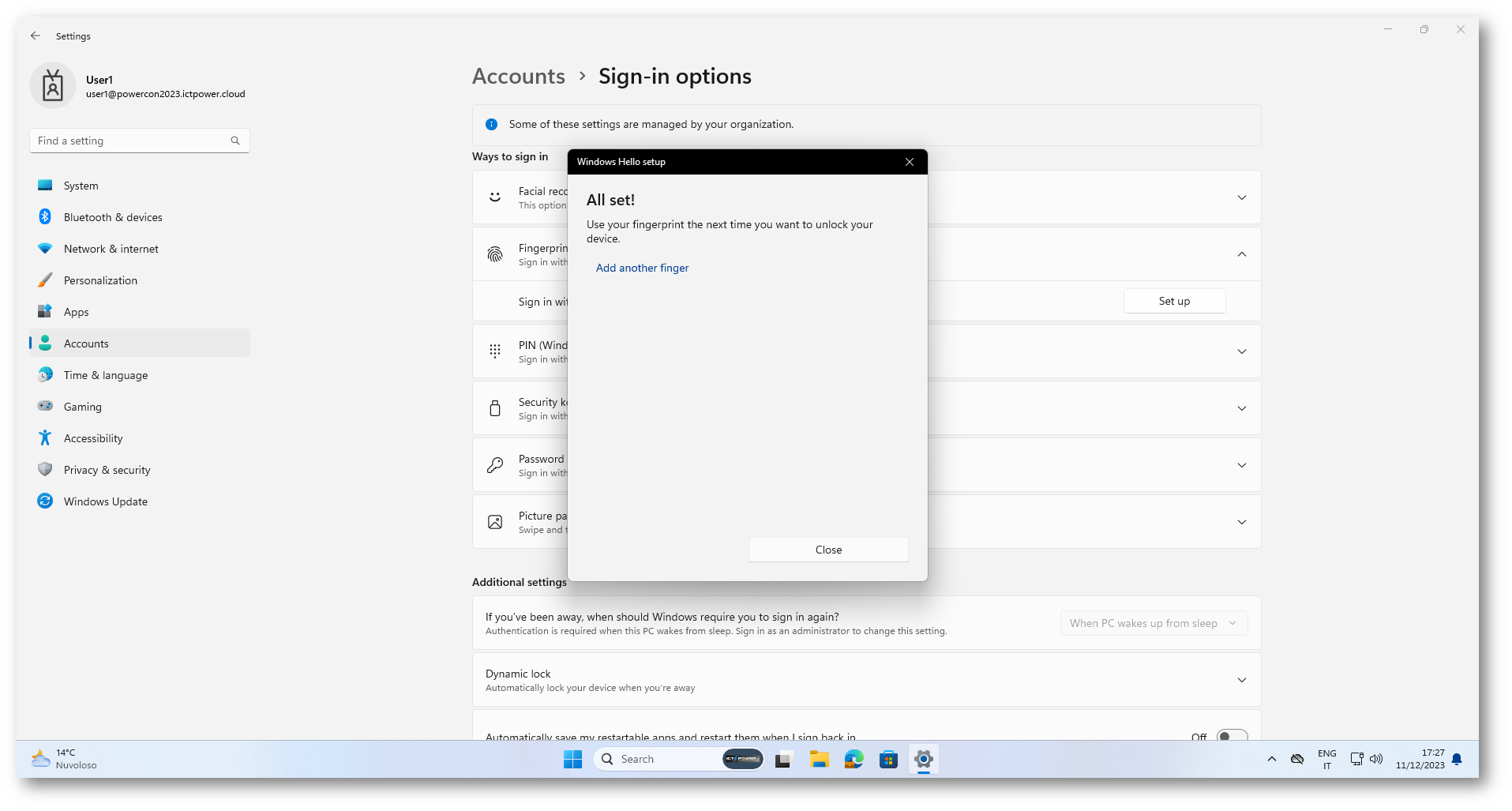

Figura 24: Completamento dell’inserimento dell’impronta digitale

A questo punto la procedura di registrazione dell’impronta è conclusa. Potete procedere alla registrazione di altre impronte, se lo preferite.

Figura 25: Procedura di registrazione dell’impronta completata

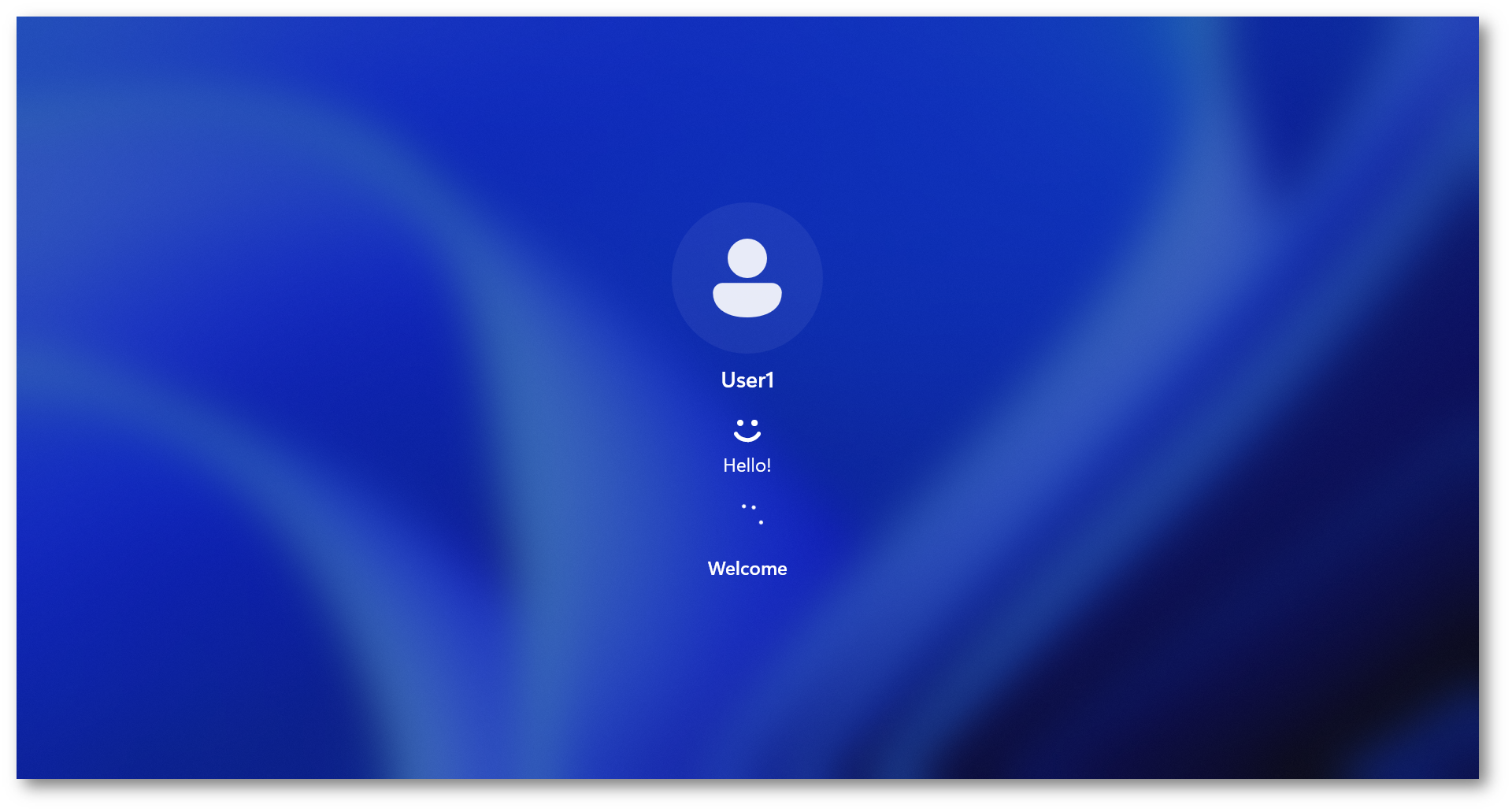

Al successivo login, l’utente avrà la possibilità di scegliere se accedere con la password di Active Directory oppure col PIN oppure con l’impronta digitale.

Figura 26: L’accesso ad Active Directory adesso è consentito utilizzando un PIN, un’impronta digitale o la classica password

Figura 27: Impronta digitale riconosciuta e accesso da parte dell’utente

Figura 28: Accesso all’account di dominio effettuato con successo

Conclusioni

Le password complesse possono essere difficili da ricordare e gli utenti spesso usano una stessa password in più siti. Inoltre, gli utenti possono esporre involontariamente le proprie password a causa di attacchi di phishing. Windows Hello for Business offre, anche per gli ambienti di dominio on-premises e per gli ambienti Microsoft Entra Hybrid oltre che per gli ambienti Cloud only, servizi di autenticazione biometrica affidabili e totalmente integrati, basati sul riconoscimento facciale o delle impronte digitali.

L’autenticazione a due fattori viene effettuata con la combinazione di una chiave associata a un dispositivo e qualcosa che la persona conosce (un PIN) o qualcosa che la persona è (impronta biometrica). Le credenziali di Windows Hello for Business non eseguono il roaming tra dispositivi e non vengono condivise con i domain controller.