Abilitare la Multi-factor Authentication in Active Directory on-premises utilizzando Windows Hello for Business Biometric Fingeprint

Sempre più spesso mi viene chiesto se sia possibile abilitare la multi-factor authentication o la passwordless authentication per l’accesso alle macchine di dominio. In Azure AD questo tipo di autenticazione dovrebbe essere implementata da tutti e già molto si sta facendo. Ma on-premises? Se avessi solo un dominio interno e non avessi Microsoft 365 ho la possibilità di accedere con l’MFA?

La risposta è sì e si chiama Windows Hello for Business e può essere utilizzata da Windows 10, versione 1511 e successiva. Non lo sapevate? Male 🙁

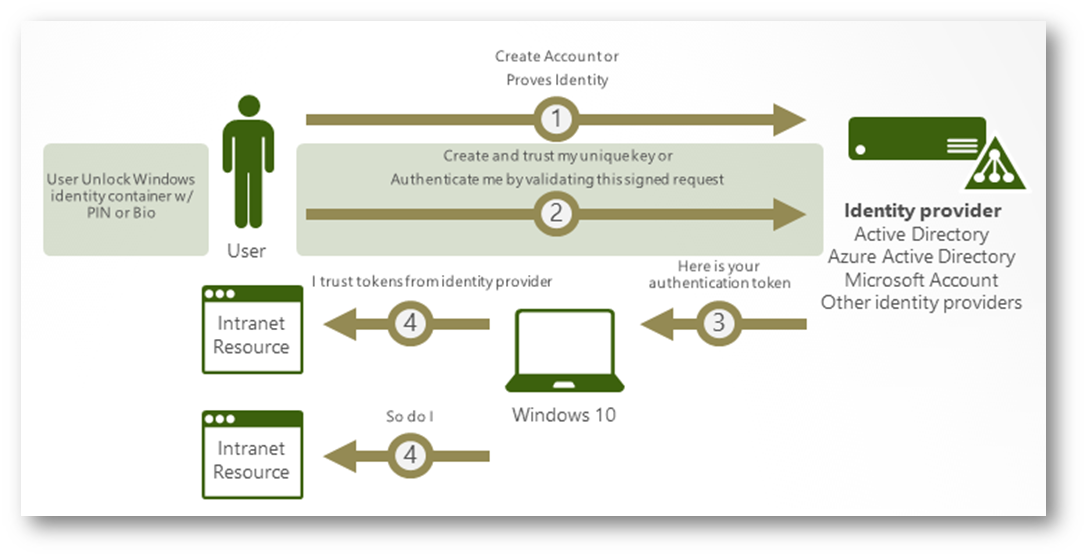

Windows Hello for Business sostituisce le password con l’autenticazione a due fattori (multi-factor authentication) nei PC e nei dispositivi mobili. Questa autenticazione è costituita da un nuovo tipo di credenziali utente associate a un dispositivo e utilizza una tecnologia biometrica o un PIN. Grazie a Windows Hello for Businness è possiile autenticarsi utilizzando un account di Active Directory o Azure Active Directory.

Per poter utilizzare Windows Hello for Business è necessario però rispettare alcuni prerequisiti.

Per gli utenti SOLO CLOUD

- Windows 10, versione 1511 o successiva

- Account Microsoft Azure

- Azure Active Directory

- Autenticazione a più fattori di Azure (multi-factor authentication)

Per le configurazioni IBRIDE o ON-PREMISES

- Windows 10 versione 1703 o successiva

- Certificati digitali

- Hybrid e On-premises Windows Hello for Business deployment

- Dispositivi Azure AD joined, Hybrid Azure AD joined e Enterprise joined

Differenza tra Windows Hello e Windows Hello for Business

Con Windows Hello l’utente può creare un PIN o utilizzare il riconoscimento biometrico sul proprio dispositivo.

Windows Hello for Business, configurato da criteri di gruppo (GPO) o da un tool di gestione di dispositivi mobili (MDM), utilizza sempre l’autenticazione basata su chiave o basata su certificati. Grazie al TPM (Trusted Platform Module) 2.0, il processo di provisioning di Windows Hello for Business crea una coppia di chiavi crittografiche e l’accesso a queste chiavi e la possibilità di ottenere una firma per convalidare il possesso della chiave privata da parte dell’utente sono abilitati solo dal PIN o dal riconoscimento biometrico.

L’autenticazione è un’autenticazione a due fattori con la combinazione di una chiave o di un certificato collegato a un dispositivo e qualcosa che la persona sa (un PIN) o qualcosa che la persona è (biometria).

Per ulteriori informazioni potete consultare la pagina Come funziona Windows Hello for Business.

Dove vengono archiviati i dati biometrici di Windows Hello?

I dati biometrici usati per il supporto di Windows Hello vengono archiviati solo nel dispositivo locale. Non viene mai eseguito il roaming e non vengono mai inviati a dispositivi o server esterni. Questa separazione consente di bloccare potenziali autori di attacchi perché non fornisce un singolo punto di raccolta potenzialmente esposto agli attacchi per il furto dei dati biometrici.

Ogni sensore nel dispositivo avrà un proprio file di database biometrico in cui vengono archiviati i dati. Ogni database ha una chiave univoca generata in modo casuale che viene crittografata dal sistema. I dati del modello per il sensore verranno crittografati con questa chiave per database usando AES con la modalità di concatenamento CBC. L’hash è SHA256. Alcuni sensori di impronta digitale hanno la possibilità di completare la corrispondenza nel modulo del sensore di impronta digitale anziché nel sistema operativo. Questi sensori archivieranno i dati biometrici nel modulo dell’impronta digitale anziché nel file di database.

Figura 1: Funzionamento di Windows Hello for Business

Abilitazione di Windows Hello for Business

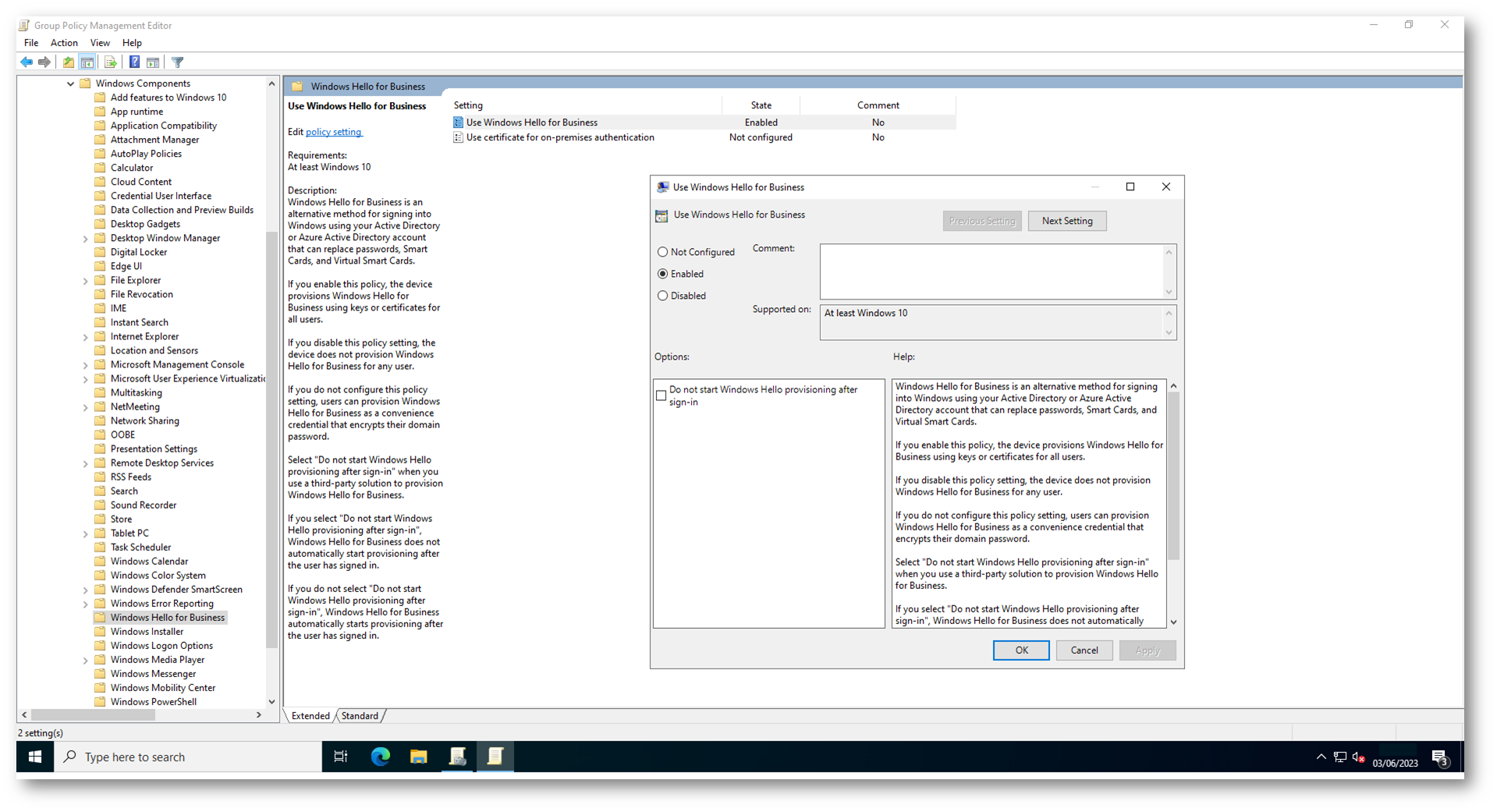

Per abilitare Windows Hello for Business è sufficiente distribuire una Group Policy (GPO) e modificare la policy User Configuration > Policies > Administrative Templates > Windows Component > Windows Hello for Business. Fate doppio clic su Use Windows Hello for Business e configuratelo su Enabled. In alterntiva si può utilizzare un software di Mobile Device Management (MDM) come Microsoft Intune.

Figura 2: Group Policy setting per abilitare Windows Hello for Business in Active Directory

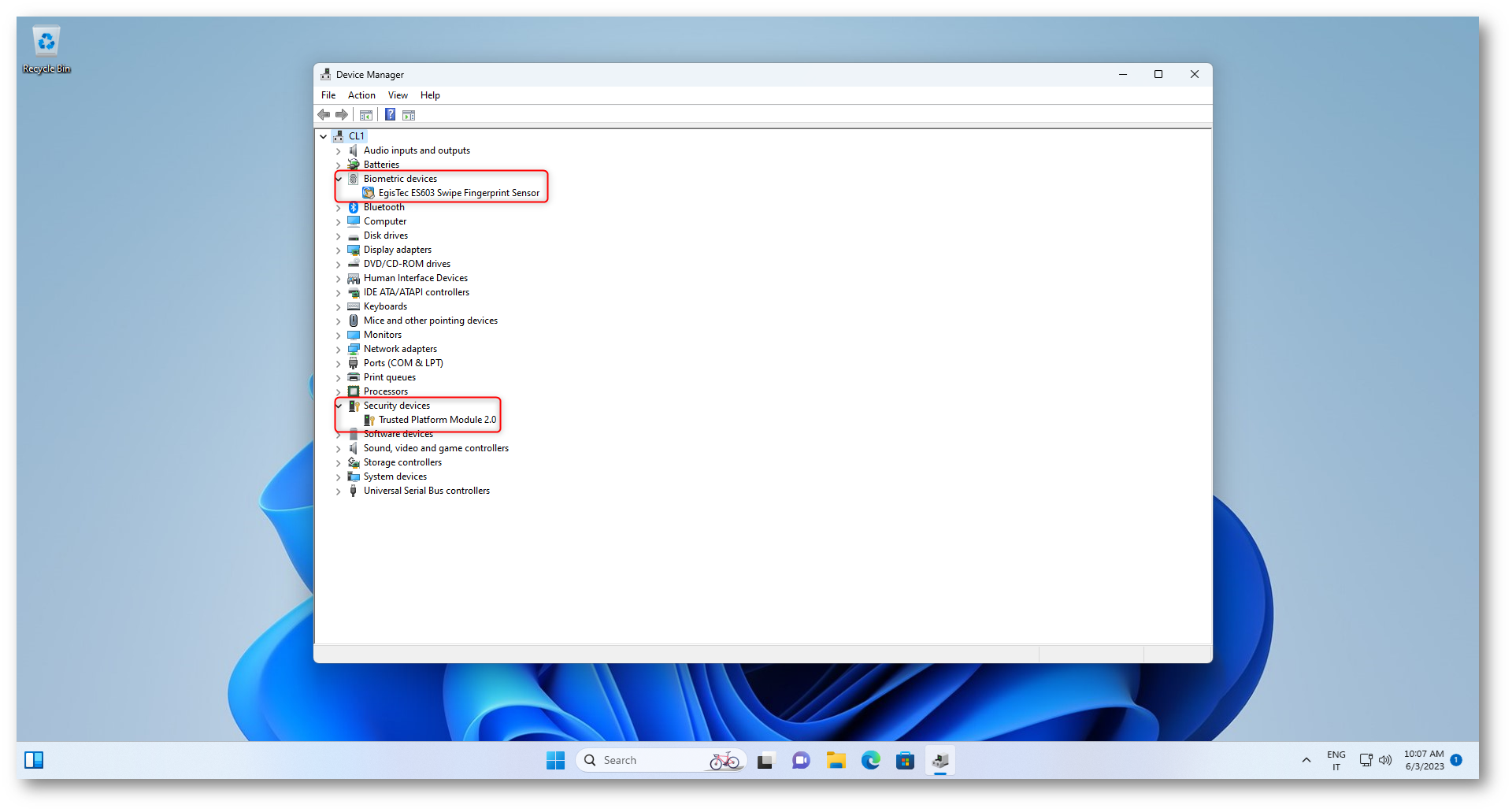

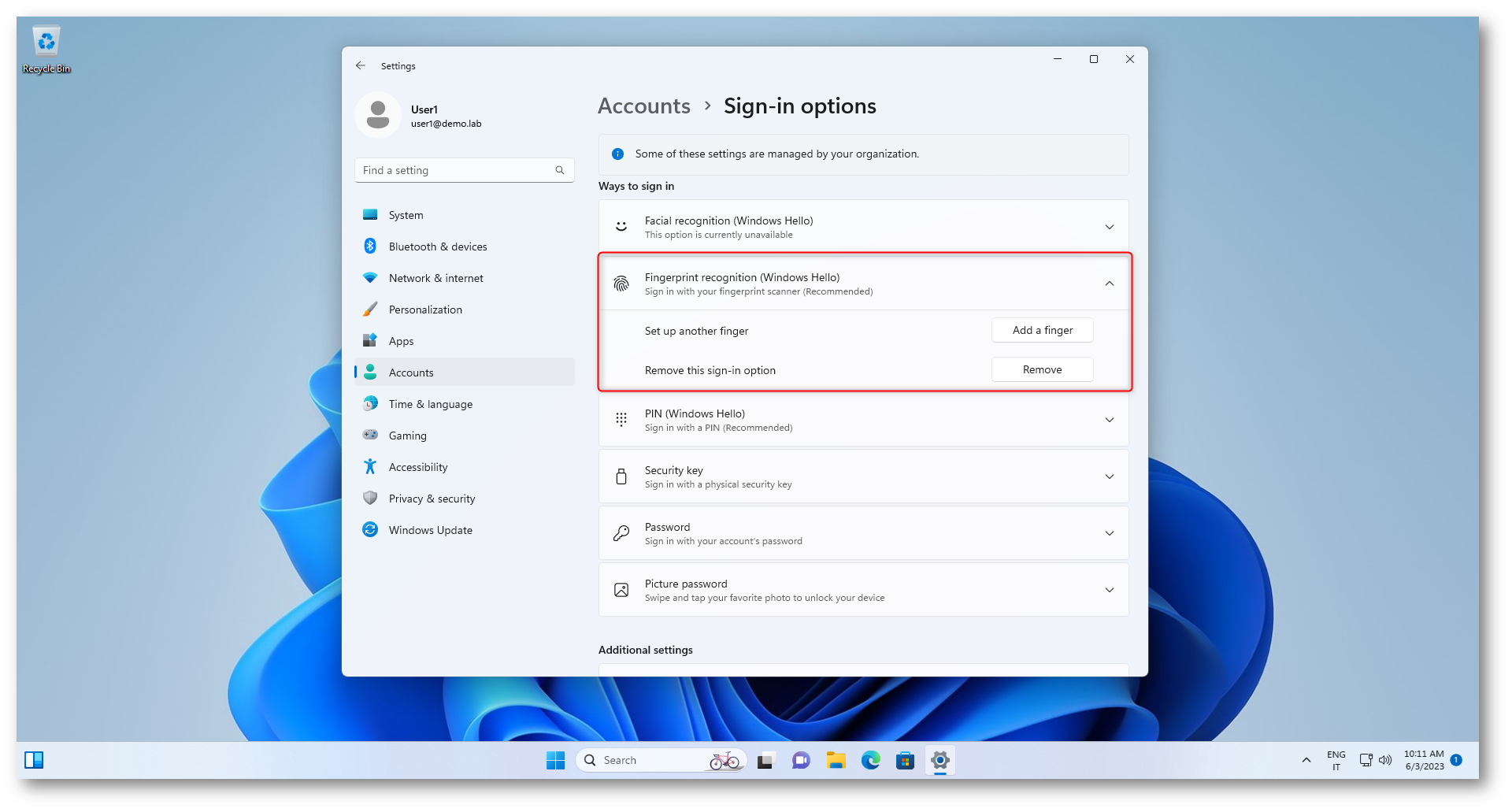

Come si può vedere nella figura sotto, sul dispositivo dell’utente è disponibile un lettore biometrico di impronte digitali ed ovviamente il chipset TPM 2.0. Nel caso il dispositivo non disponga di un lettore di impronte digitali, ne troverete tantissimi in commercio che si possono collegare via USB.

Figura 3: Sul dispositivo è disponibile un lettore biometrico di impronte digitali ed il chipset TPM 2.0

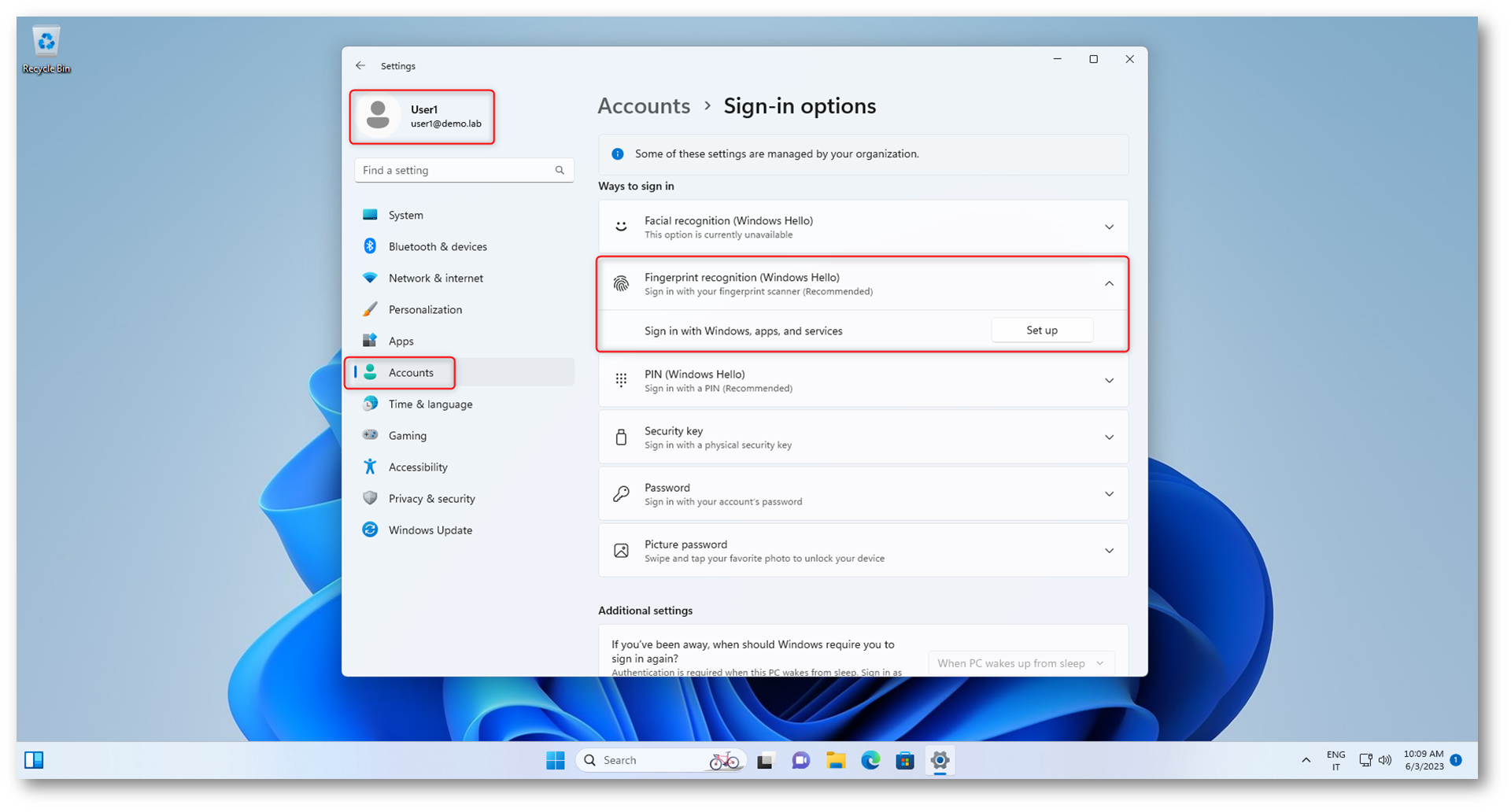

Il numero massimo di registrazioni supportate in un singolo computer Windows 10 o Windows 11 è 10, cioè ogni utente può registrare la propria faccia e fino a 10 impronte digitali.

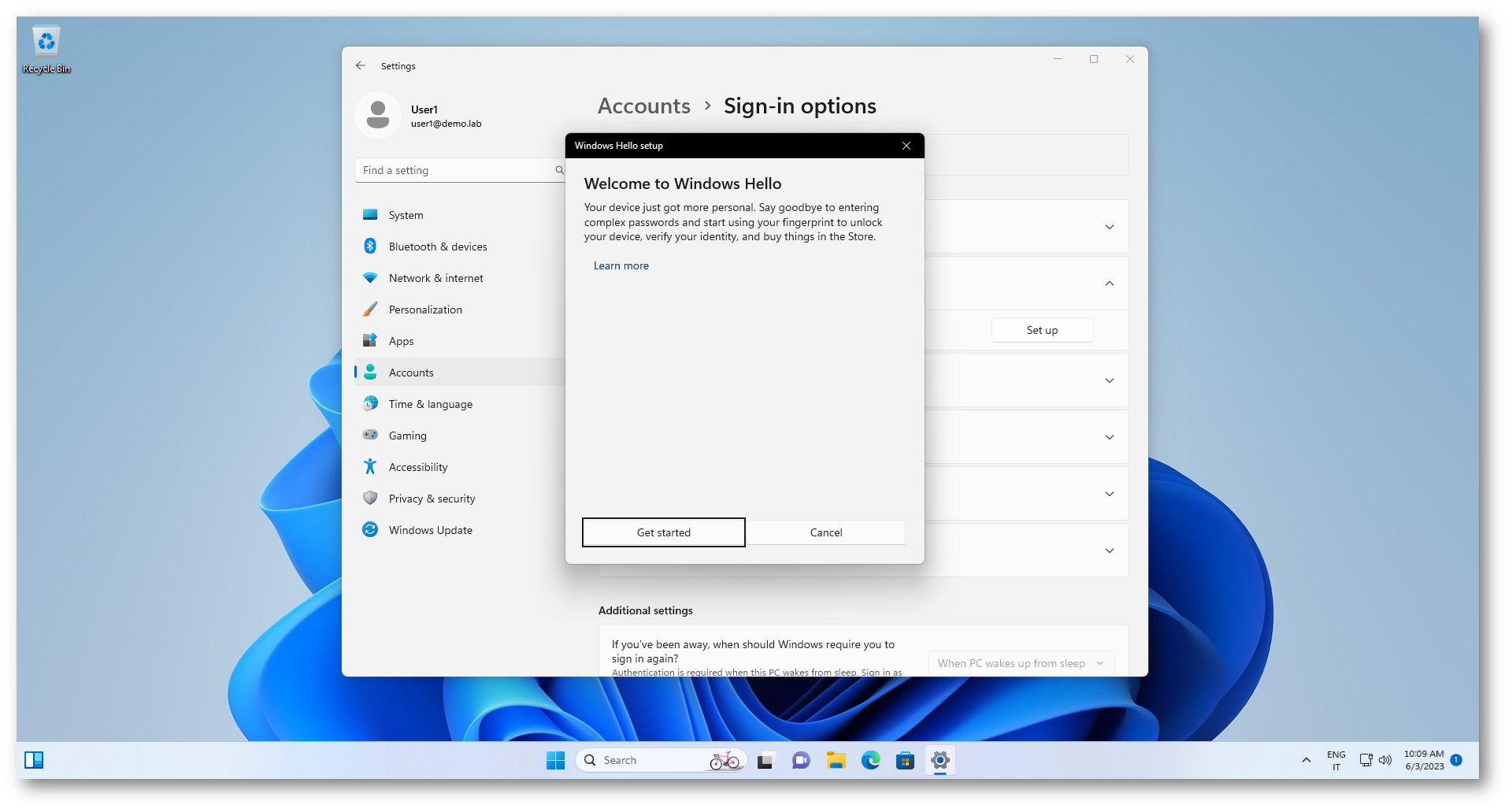

Per registrare le impronte digitali è sufficiente che l’utente vada in Settings > Accounts > Sign-in option e segliere Fingerprint recognition (Windows Hello), come mostrato nella figura sotto. Si noti che l’account User1 è un account di dominio.

Figura 4: Abilitazione della fingerprint recognition per l’account di dominio

Da questo momento in poi sarà sufficiente seguire le indicazioni che appariranno sullo schermo.

Figura 5: Schermata iniziale per la registrazione delle impronte digitali

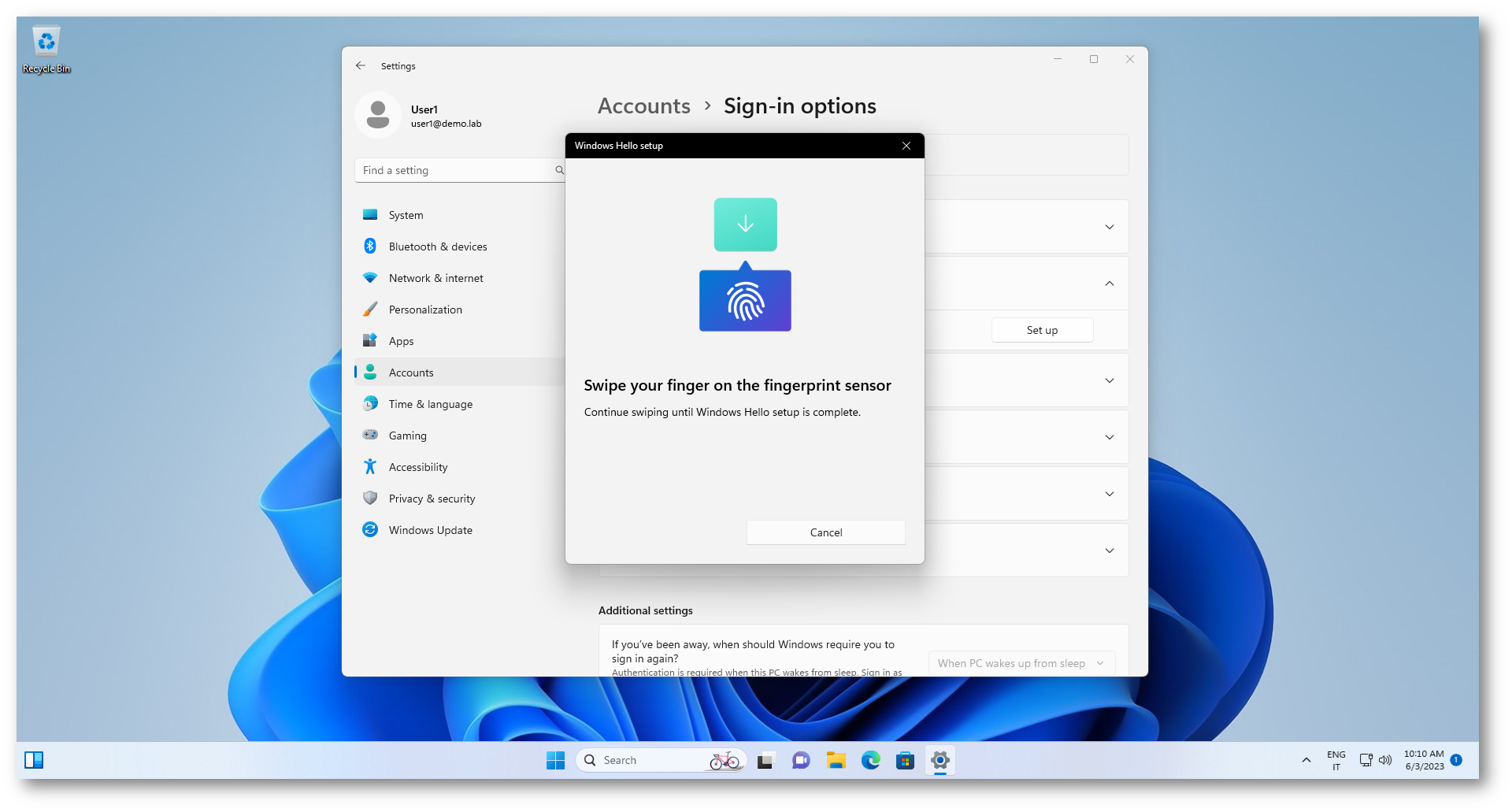

Figura 6: Richiesta di inserimento dell’impronta digitale

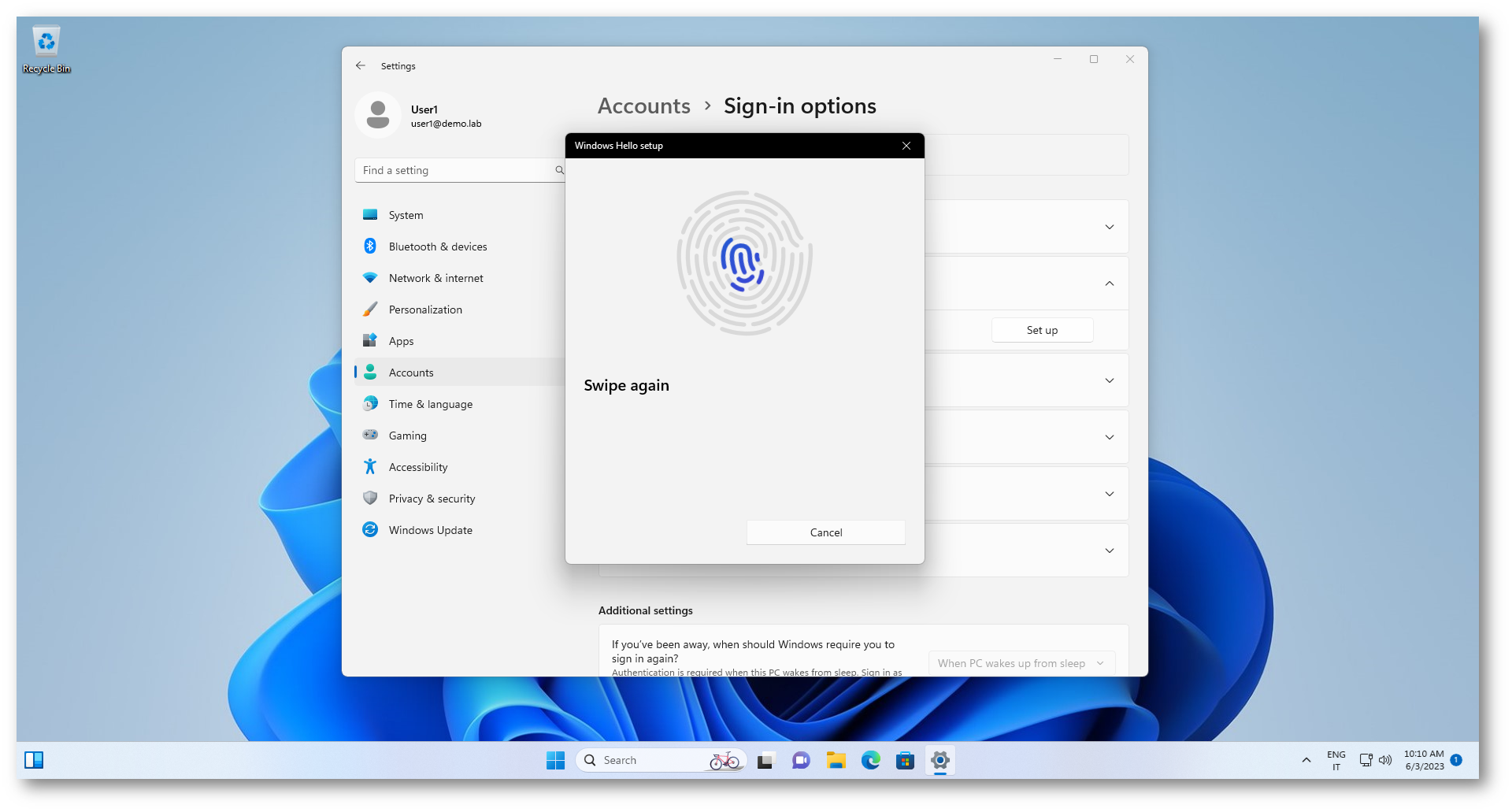

Figura 7: Il dito va passato diverse volte sul lettore di impronte digitali

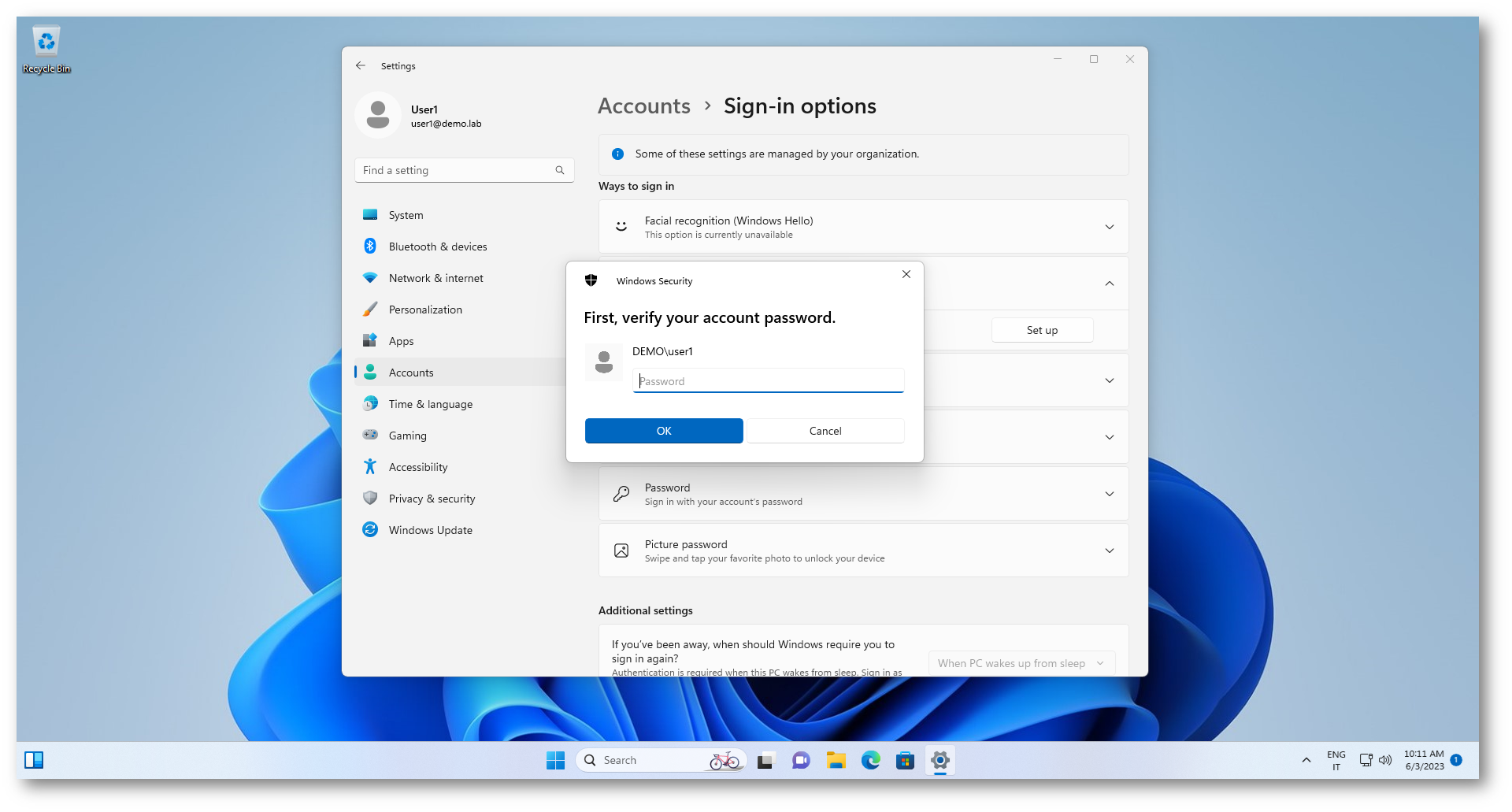

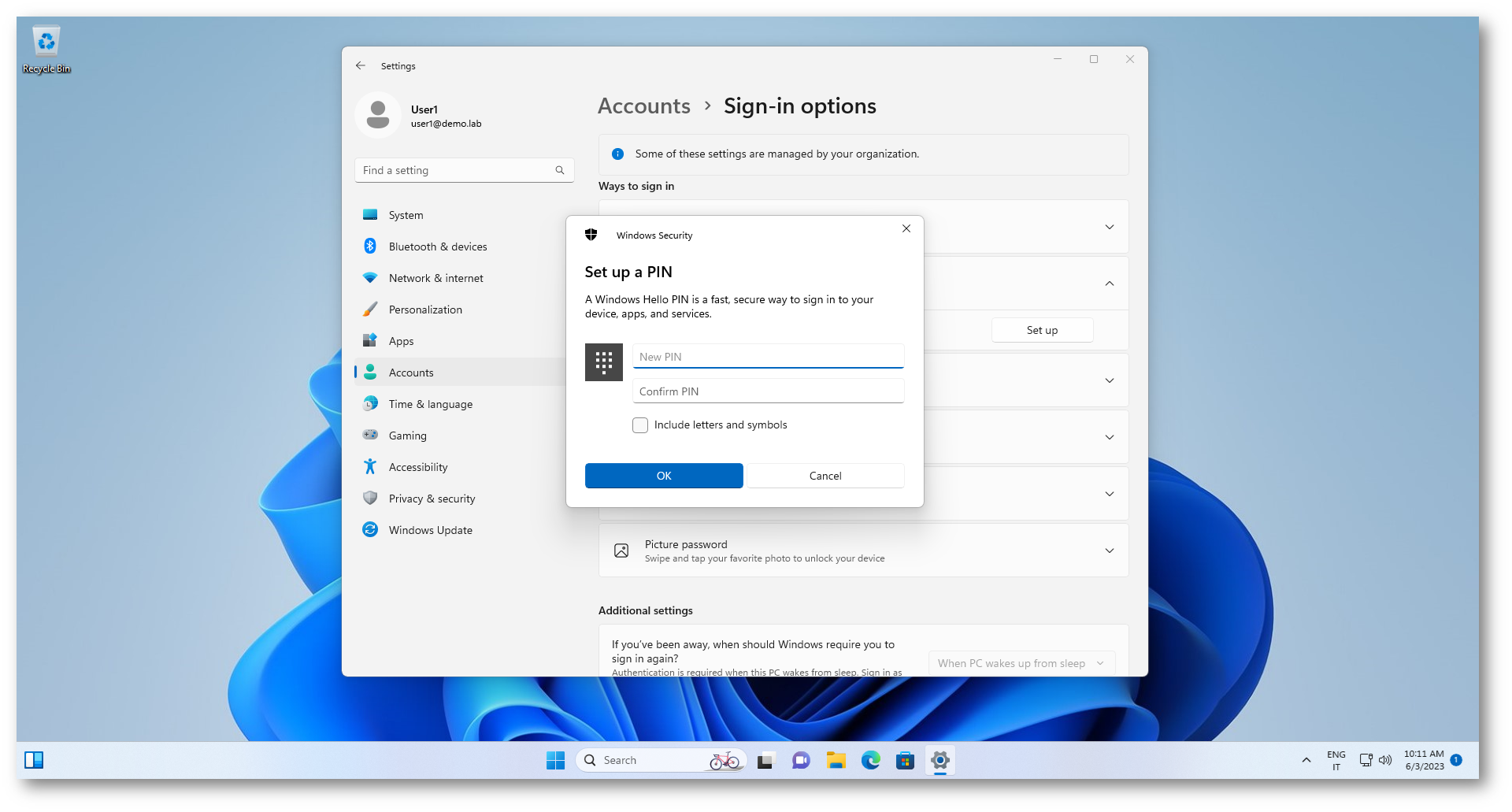

Terminata la registrazione dell’impronta, la prima volta verrà chiesto di inserire un PIN per Windows Hello for Business.

In che modo un PIN può essere più sicuro di una password?

Quando si usa Windows Hello for Business il PIN serve per caricare la chiave privata per utilizzare la password di accesso all’interno del TPM. Quando si utilizza una password, infatti, la password è conservata in un server di Active Directory. Il server invece non ha una copia del PIN. Il TPM in più ha funzionalità che contrastano gli attacchi di tipo Brute-Force (un tentativo di attacchi continuo di provare tutte le combinazioni di PIN).

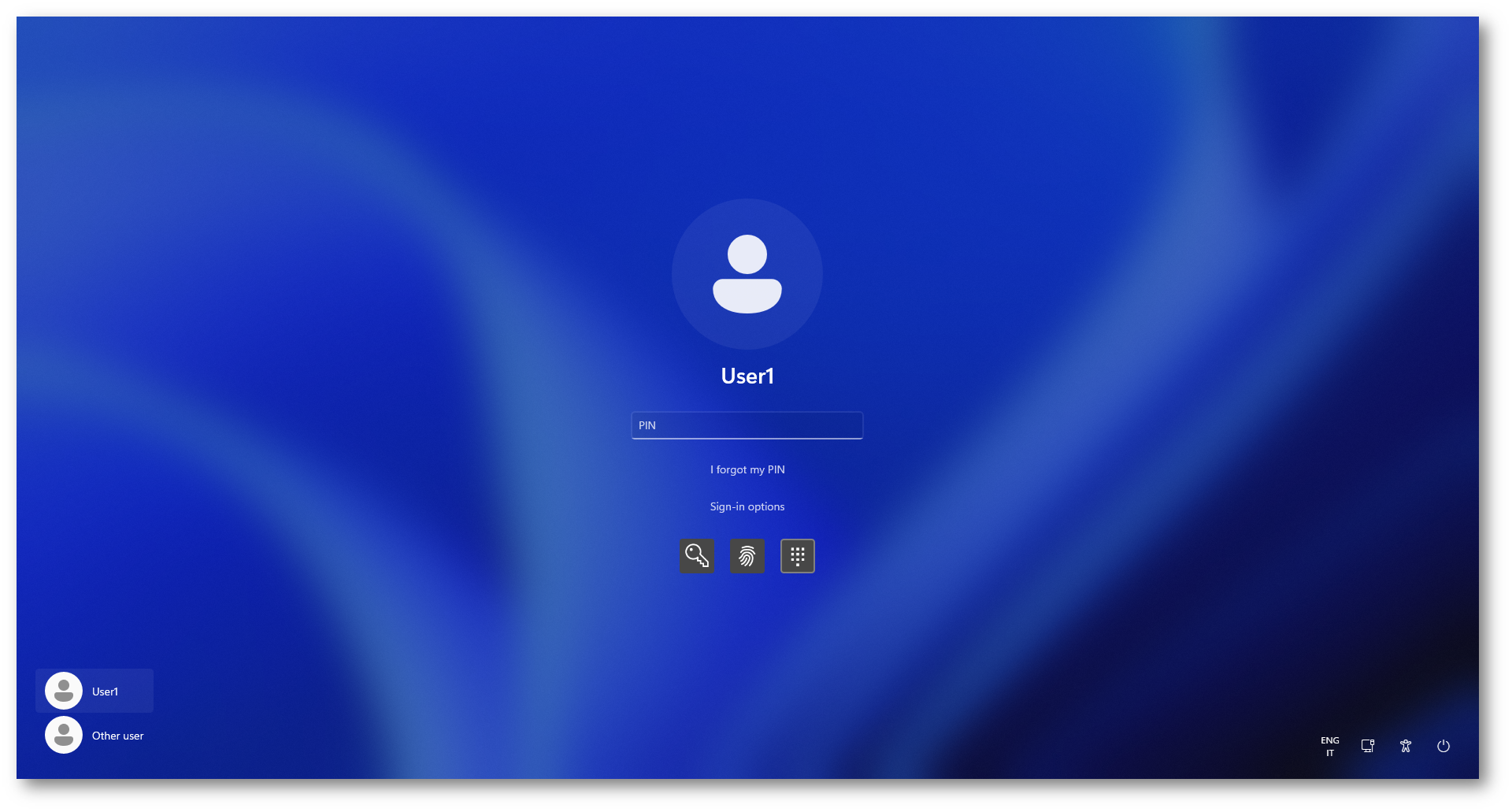

Al successivo login, l’utente avrà la possibilità di scegliere se accedere con la password di Active Directory oppure col PIN oppure con l’impronta digitale. Ricordatevi quindi di preparare gli utenti spiegando loro come usare Hello .

Figura 8: Verifica delle credenziali dell’utente

Figura 9: Creazione del PIN di Windows Hello for Business

A questo punto la procedura di registrazione dell’impronta è conclusa. Potete procedere alla registrazione di altre impronte, se lo preferite.

Figura 10: Procedura di registrazione dell’impronta completata

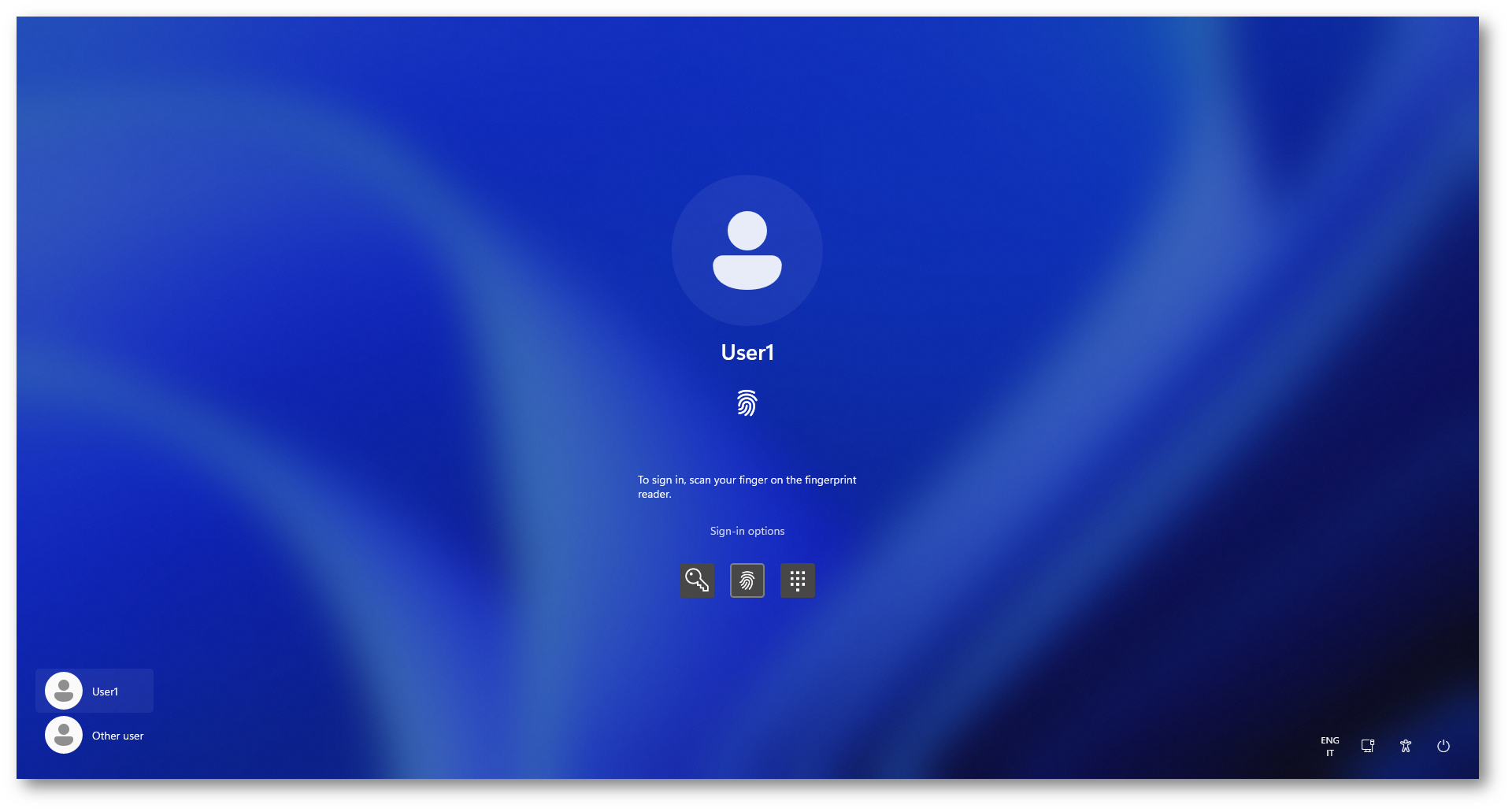

Al successivo login, l’utente avrà la possibilità di scegliere se accedere con la password di Active Directory oppure col PIN oppure con l’impronta digitale.

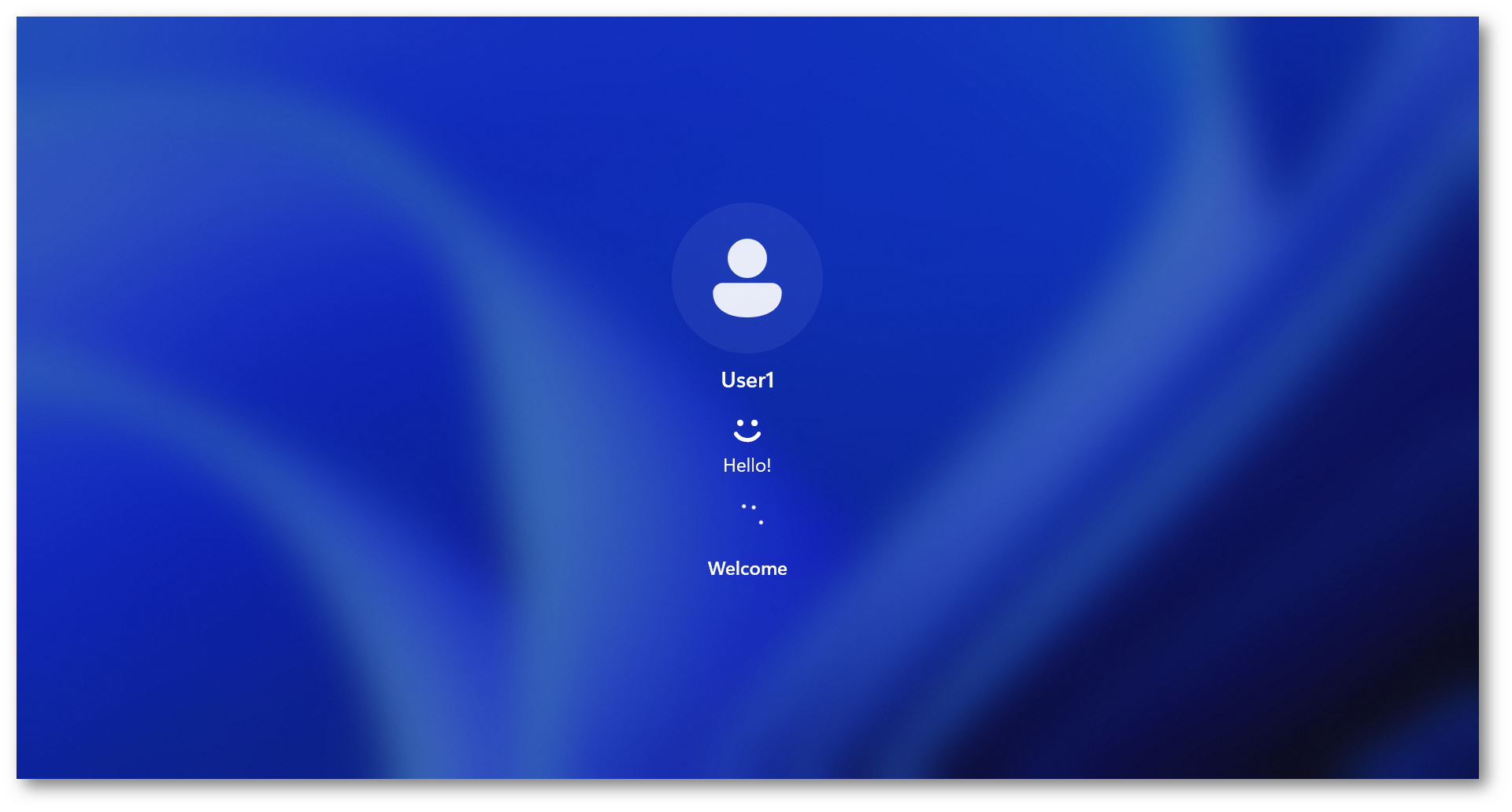

Figura 11: L’accesso ad Active Directory adesso è consentito utilizzando un PIN, un’impronta digitale o la classica password

Figura 12: Scelta di utilizzo dell’impronta digitale per l’accesso ad Active Directory

Figura 13: Impronta digitale riconosciuta

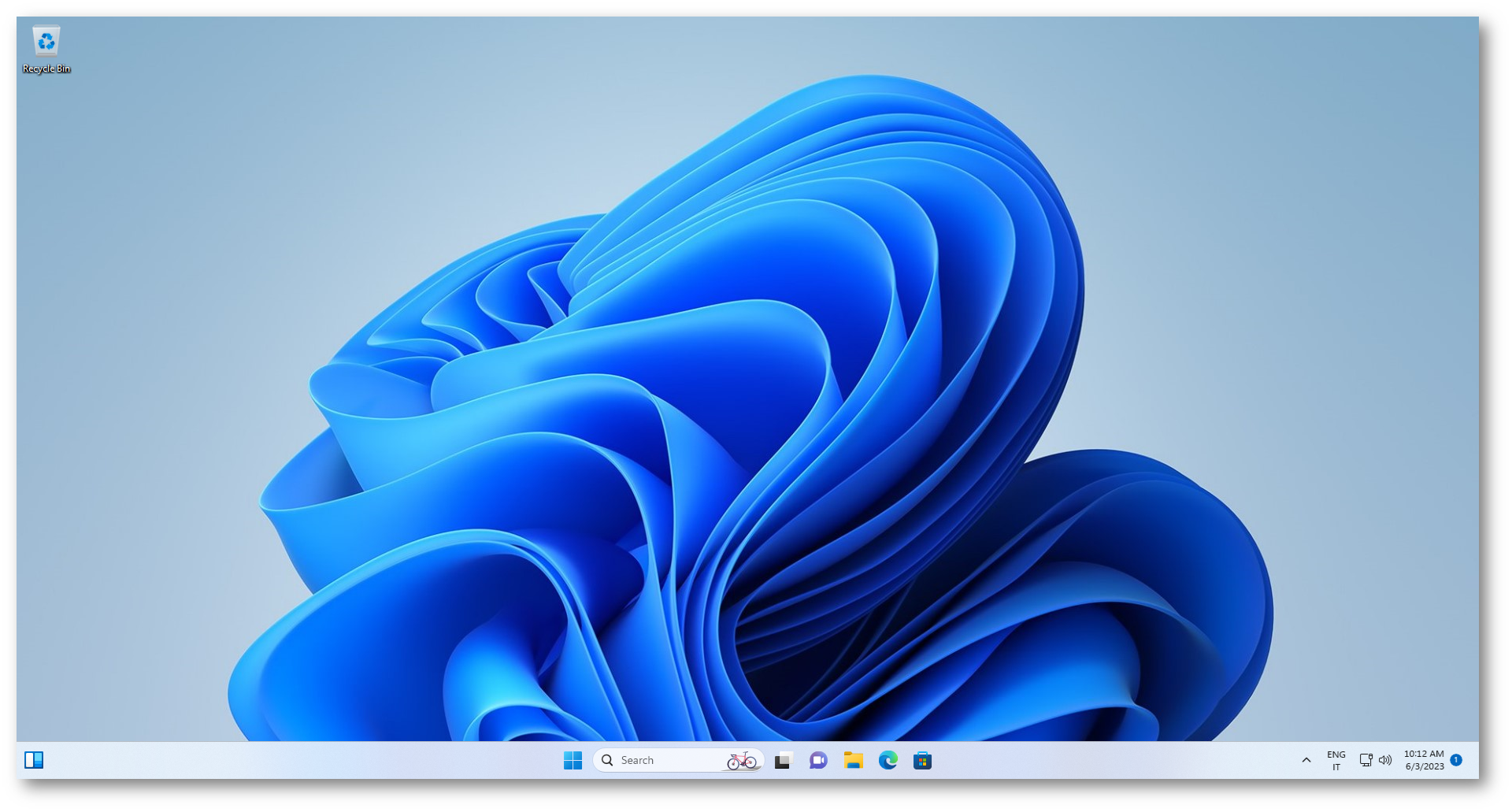

Figura 14: Accesso all’account di dominio effettuato con successo

Conclusioni

Le password complesse possono essere difficili da ricordare e gli utenti spesso usano una stessa password in più siti. Inoltre gli utenti possono esporre involontariamente le proprie password a causa di attacchi di phishing. Windows Hello for Business offre anche per gli ambienti di dominio on-premises servizi di autenticazione biometrica affidabili e totalmente integrati, basati sul riconoscimento facciale o delle impronte digitali.

L’autenticazione a due fattori viene effettuata con la combinazione di una chiave associata a un dispositivo e qualcosa che la persona conosce (un PIN) o qualcosa che la persona è (impronta biometrica). Le credenziali di Windows Hello for Business non eseguono il roaming tra dispositivi e non vengono condivise con i domain controller.