Procedure di Ripristino di Domain Controller – Parte III

In questa serie di articoli affrontiamo vari scenari di perdita di un Domain Controller e le relative procedure per rimediarvi:

- Nel primo articolo (https://www.ictpower.it/sistemi-operativi/procedure-di-ripristino-di-domain-controller-parte-i.htm) abbiamo fornito una breve introduzione ad Active Directory, descrivendo le strutture logiche e fisiche di AD DS, e ricordandone gli elementi base: Domini, Unità Organizzative (OU), Tree, Forest, Siti, Global Catalog (GC) e i ruoli Flexible Single Master Operation (FSMO)

- Il secondo articolo (https://www.ictpower.it/sistemi-operativi/procedure-di-ripristino-di-domain-controller-parte-ii.htm) era dedicato alla creazione di un inventario dei ruoli critici in carico ai Domain Controller della Foresta.

Da questo articolo, inizieremo ad esaminare le procedure da effettuare per rimediare alla indisponibilità non prevista e permanente di un Domain Controller, procedure che dipendono da quali ruoli tale DC ricopriva, prima fra tutte: rimuovere in modo “pulito” i riferimenti al DC guasto da Active Directory per prevenire problemi di replica e autenticazione.

Disclaimer: Le informazioni tecniche fornite in questo articolo sono pubblicate a solo scopo illustrativo e non costituiscono garanzia implicita o esplicita di correttezza, completezza o idoneità all’uso in ambienti di produzione. Le procedure descritte devono essere adottate esclusivamente da personale qualificato, previa validazione in ambienti di test controllati. L’autore e l’editore non potranno in alcun caso essere ritenuti responsabili per danni diretti, indiretti, consequenziali, perdite di dati, interruzioni operative o altri effetti negativi derivanti dall’utilizzo, applicazione o interpretazione delle informazioni contenute nel presente articolo, anche laddove tali danni siano stati segnalati come potenziali. È responsabilità esclusiva del lettore garantire la conformità alle policy aziendali, alle normative vigenti (ad esempio, GDPR, ISO/IEC 27001) e alle best practice dei vendor ufficiali (ad esempio, Microsoft).

Scenario 1: Perdita di un Domain Controller senza ruoli specifici

In questo primo scenario, uno dei Domain Controller della nostra infrastruttura AD DS, a seguito di un evento disastroso (corruzione, guasto hardware, errore umano, eccetera) risulta irrimediabilmente indisponibile, oppure si ipotizza che non possa tornare on-line se non dopo un lungo periodo di tempo.

Step 1: Verifica Iniziale e conferma del Guasto

- Assicurarsi che il DC sia effettivamente irrecuperabile o che rimarrà offline per un periodo prolungato: provare a riavviarlo, verificare la connettività di rete, eccetera.

- Con le procedure descritte nell’articolo precedente, verificare che il Domain Controller non detenga ruoli particolari (Global Catalog e/o FSMO).

- Verificare che non ci siano impatti immediati sugli utenti, assumendo che ci siano altri DC funzionanti nello stesso sito o in siti vicini e che i client siano configurati correttamente per usare più DC/DNS.

Step 2: Pulizia dei Metadati (Metadata Cleanup)

Questo passaggio è cruciale: occorre rimuovere l’oggetto computer e l’oggetto NTDS Settings del DC offline da Active Directory, altrimenti gli altri DC continueranno a tentare la replica con il server inesistente, generando errori.

Metodo 1: Tramite GUI

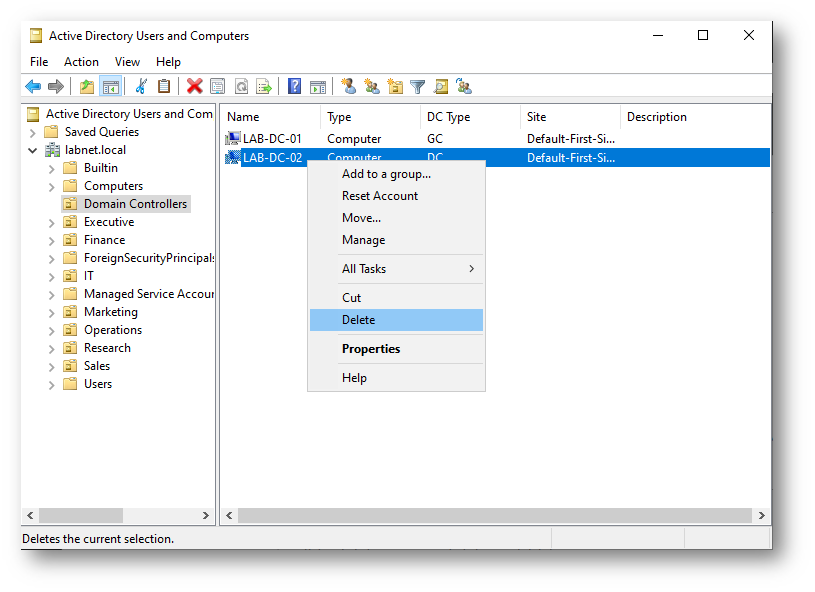

Accedendo con privilegi amministrativi, avviare la console Active Directory Users and Computers (dsa.msc) da un altro DC o da una macchina con installati gli strumenti di amministrazione remota del server per Windows, RSAT (per info: https://learn.microsoft.com/it-it/troubleshoot/windows-server/system-management-components/remote-server-administration-tools).

Navigare fino all’Unità Organizzativa (OU) Domain Controllers.

Identificare l’oggetto computer del DC offline.

Fai clic con il pulsante destro sull’oggetto computer e selezionare Delete.

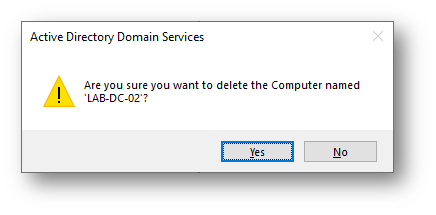

Apparirà una finestra di dialogo di conferma: fare clic su Yes.

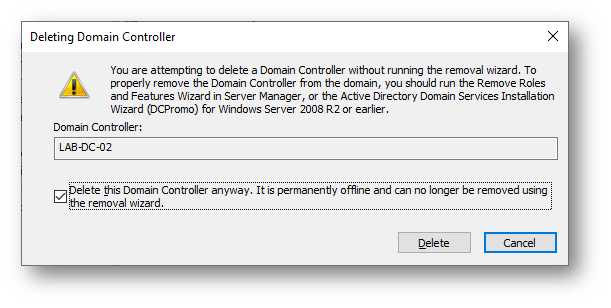

Nella finestra di dialogo Deleting Domain Controller, selezionare la casella Delete this Domain Controller anyway. It is permanently offline and can no longer be removed using the removal wizard.

ATTENZIONE! Il passaggio seguente è critico!

Fare clic su Delete.

Metodo 2: Tramite Riga di Comando (ntdsutil)

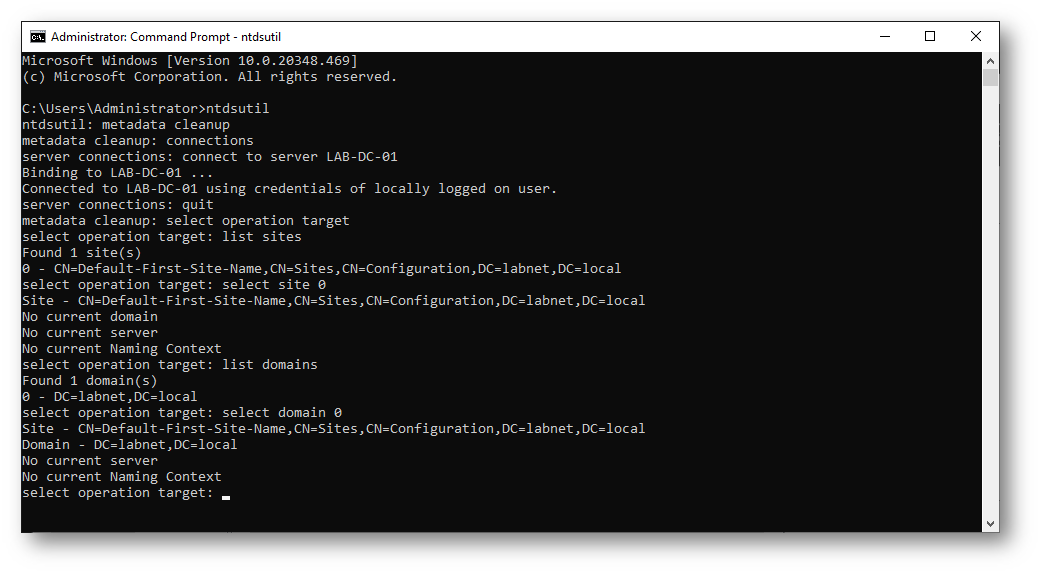

Aprire un prompt dei comandi con privilegi amministrativi su un DC funzionante.

Digitare ntdsutil e premere Invio.

Digitare metadata cleanup e premere Invio.

Digitare connections e premere Invio.

Digitare connect to server <NomeDCFunzionante> (dove <NomeDCFunzionante> è il nome di un DC online) e premere Invio.

Digitare quit e premere Invio per tornare al menu metadata cleanup.

Digitare select operation target e premere Invio.

Digitare list sites e premere Invio per ottenere l’elenco dei siti Active Directory.

Digitare select site <NumeroSito> (dove <NumeroSito> è il numero corrispondente al sito dove si trovava il DC offline) e premere Invio.

Digitare list domains e premere Invio.

Digitare select domain <NumeroDominio> (dove <NumeroDominio> è il numero del dominio di appartenenza del DC) e premere Invio.

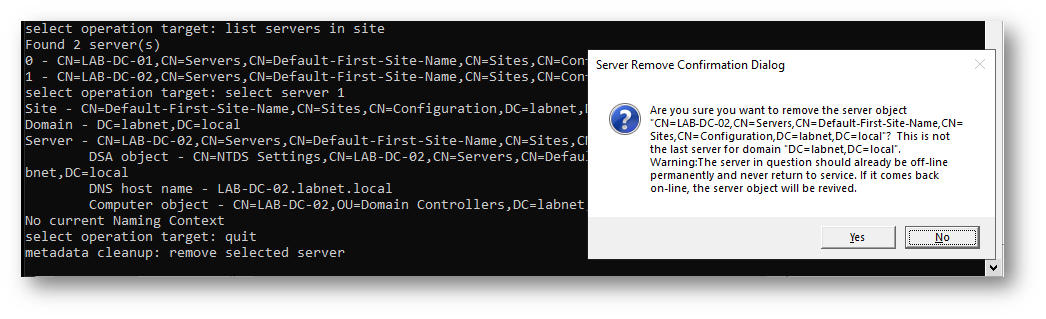

Digitare list servers in site e premere Invio per ottenere l’elenco dei server nel sito selezionato.

Digitare select server <NumeroServer> (dove <NumeroServer> è il numero corrispondente al DC offline) e premere Invio.

Digitare quit e premere Invio per tornare al menu metadata cleanup.

Digitare remove selected server e premere Invio.

ATTENZIONE! Il passaggio seguente è critico!

Leggere con attenzione il contenuto della finestra messaggio Server Remove Confirmation Dialog e fare clic su Yes.

Digitare quit e premere Invio per uscire dal menu metadata cleanup.

Digitare quit e premere Invio per uscire da ntdsutil.

Verifiche successive

La cancellazione del Domain Controller effettuata tramite GUI normalmente elimina quasi tutti i riferimenti al DC offline, ed è sempre bene effettuare un controllo manuale e rimuovere eventuali “tracce” orfane associate al nome o all’indirizzo IP di tale DC.

DNS

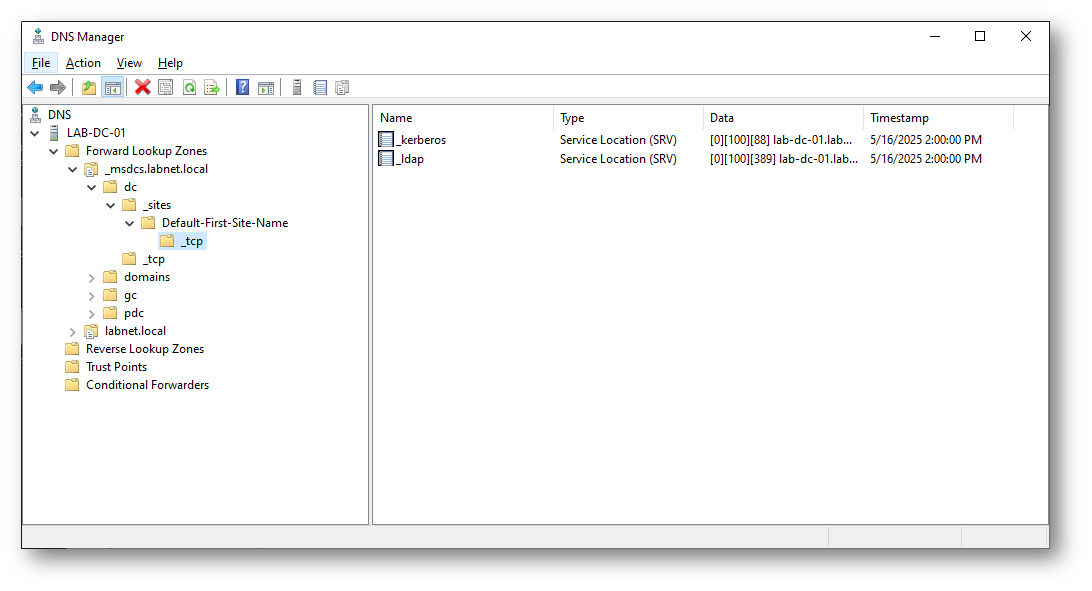

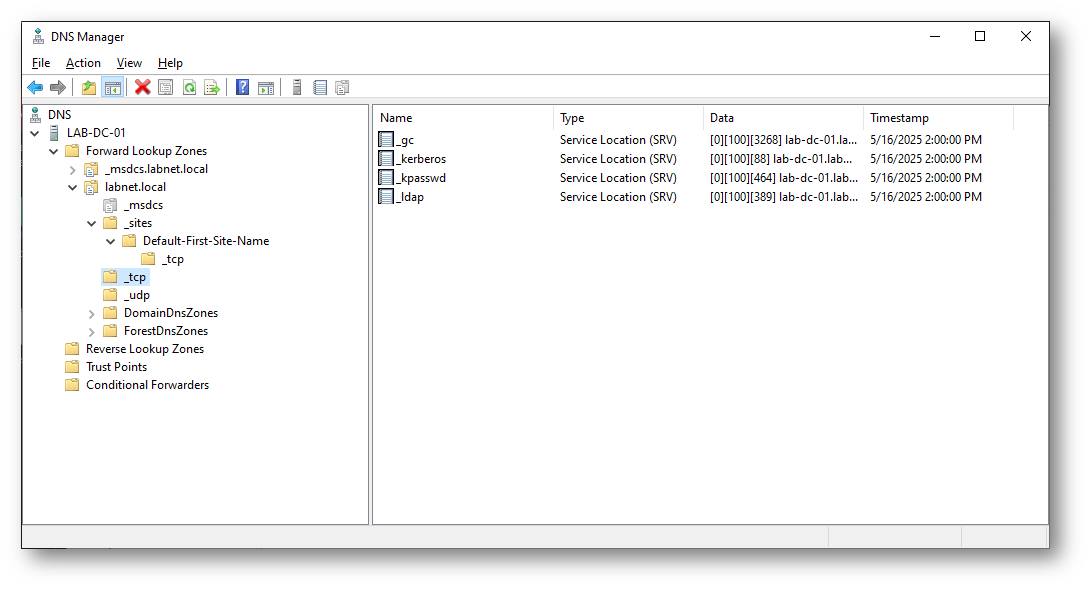

Verificare le zone DNS di risoluzione diretta (ad esempio, nel caso del dominio labnet.local: _msdcs.labnet.local e labnet.local) per l’eventuale presenza di record residui relativi al DC offline (record A, PTR, SRV).

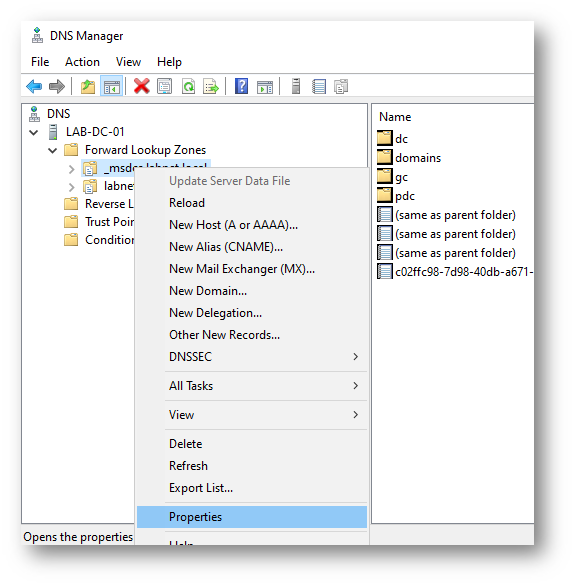

Avviare la console DNS (dnsmgmt.msc) con privilegi amministrativi.

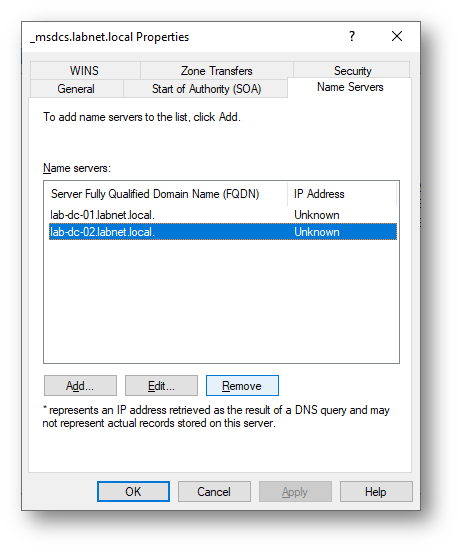

Fare clic con il tasto destro sulla zona _msdcs.nomedominio e selezionare Properties.

Nella scheda Name Servers, qualora sia presente il DC eliminato, selezionarlo e fare clic su Remove.

Poi fare clic su OK.

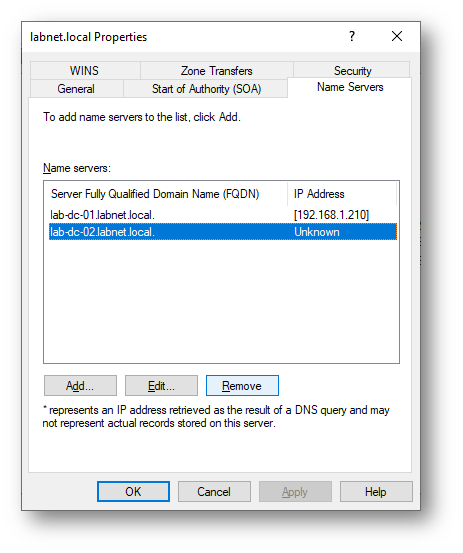

Fare clic con il tasto destro sulla zona nomedominio e selezionare Properties.

Nella scheda Name Servers, qualora sia presente il DC eliminato, selezionarlo e fare clic su Remove.

Poi fare clic su OK.

Espandere la zona _msdcs.nomedominio e verificare che in nessuno dei nodi in essa presenti vi siano riferimenti al Domain Controller eliminato.

Espandere la zona nomedominio e verificare che in nessuno dei nodi in essa presenti vi siano riferimenti al Domain Controller eliminato.

Nota: Se alcuni client erano configurati per usare esclusivamente l’indirizzo IP del DC offline come server DNS, dovranno essere riconfigurati (tramite DHCP o manualmente) per puntare a uno dei server DNS funzionanti.

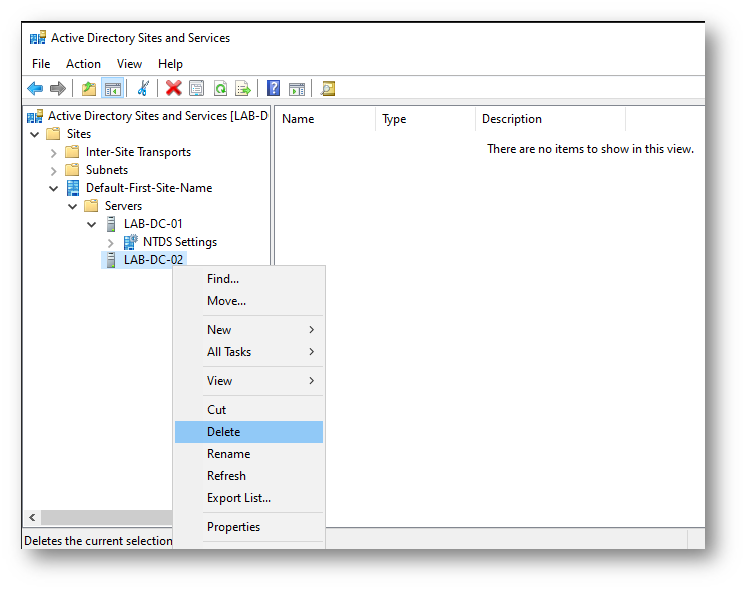

Active Directory Sites and Services

Avviare la console Active Directory Sites and Services (dssite.msc) con privilegi amministrativi.

Espandere il sito in cui si trovava il DC offline.

Espandere la cartella Servers.

ATTENZIONE! Il passaggio seguente è critico!

Verificare che l’oggetto server corrispondente al DC offline sia stato rimosso: se è ancora presente ma non contiene il nodo NTDS Settings, fare clic con il tasto destro sul nome del server e selezionare Delete.

Se invece il nodo NTDS Settings è presente, non eliminare l’oggetto server perché evidentemente viene utilizzato da un’altra applicazione.

Repliche

Per verificare che la replica di Active Directory funzioni correttamente e che non ci siano errori relativi al tentativo di contattare il DC rimosso:

-

Avviare un prompt dei comandi con privilegi amministrativi da uno dei Domain Controller attivi e usare i comandi

- repadmin /replsummary (https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/cc835092(v=ws.11))

-

repadmin /showrepl * /errorsonly (https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/cc742066(v=ws.11))

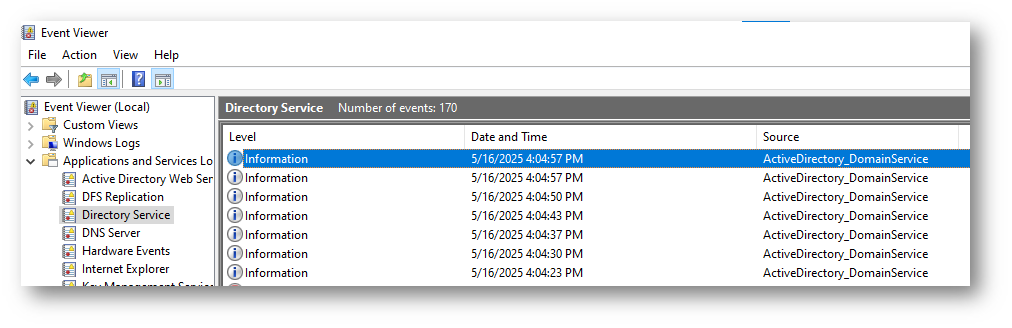

- Avviare la console Event Viewer (eventvwr.msc) e controllare i log degli eventi Directory Service sugli altri DC per verificare eventuali errori persistenti

Conclusioni

Abbiamo visto come rimuovere in modo “pulito” un Domain Controller senza ruoli critici dal contesto Active Directory nel caso in cui questo sia stato soggetto ad un danno irrecuperabile. Con l’occasione, abbiamo presentato due strumenti utili per la rimozione, sia via GUI che via riga di comando.

Questi strumenti li ritroveremo quando si tratterà di effettuare la rimozione da AD DS di un DC che ospitava ruoli fondamentali: GC e/o FSMO, che ho trattato nella guida Procedure di Ripristino di Domain Controller – Parte IV