Protezione del browser con Microsoft Edge for Business Protection (Preview)

In un mondo dove la protezione di ogni singolo componente utilizzato dai nostri utenti è di fondamentale importanza, avere a disposizione un Browser, nel nostro caso Microsoft Edge, progettato in modo specifico per le aziende, ci permette di fornire ai nostri utenti un servizio sicuro e veloce per svolgere in modo protetto le azioni del loro quotidiano.

In questo articolo andremo insieme a capire come poter sfruttare nel migliore dei modi due funzionalità offerte da Microsoft per la protezione dell’attività lavorativa dei nostri utenti (attualmente in Preview):

- Microsoft Edge for Business

- Microsoft Defender for Cloud Apps

All’interno della community ICT Power ho già spiegato cosa è Microsoft Defender for Cloud Apps e come, in modo nativo, si integra con Conditional Access per proteggere i nostri utenti, a tal proposito vi lascio il link dell’articolo qual ora vorrete approfondire Integrare Microsoft Defender for Cloud Apps con Azure AD Conditional Access – ICT Power

Attraverso questa funzionalità è possibile quindi fornire ai vostri utenti un unico strumento, che utilizzeranno per l’accesso alle risorse aziendali, sicuro e veloce senza dover utilizzare Proxy che analizzino il traffico per intercettare quello malevolo.

Una funzionalità a mio avviso straordinaria, che unita alle funzionalità di Internet e Private Access può aiutare anche i membri del reparto IT a rendere semplice ed efficace le gestione degli endpoint in ottica zero Trust, se volete approfondire le funzionalità di Internet Access e Priovate Access vi rimango agli articolo di Nicola Ferrini Configurare Microsoft Entra Internet Access – ICT Power , Configurare Microsoft Entra Private Access – ICT Power .

Scenario

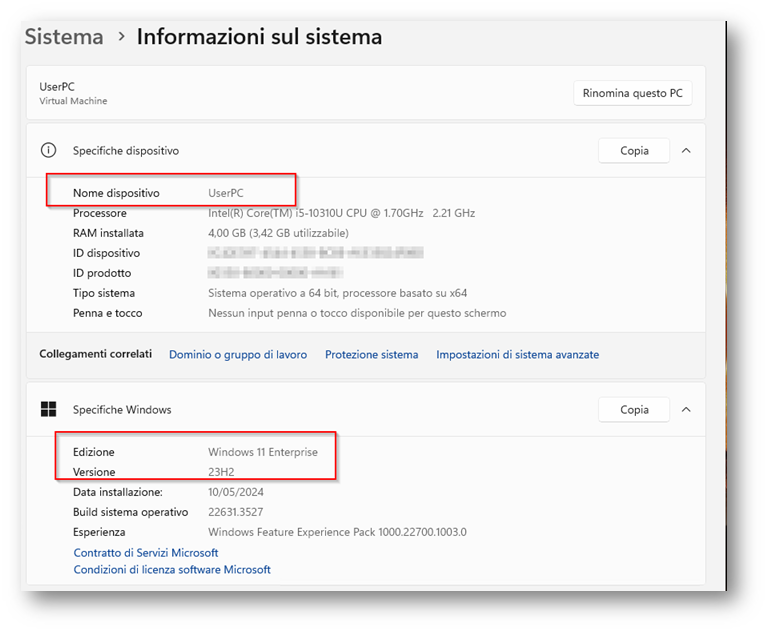

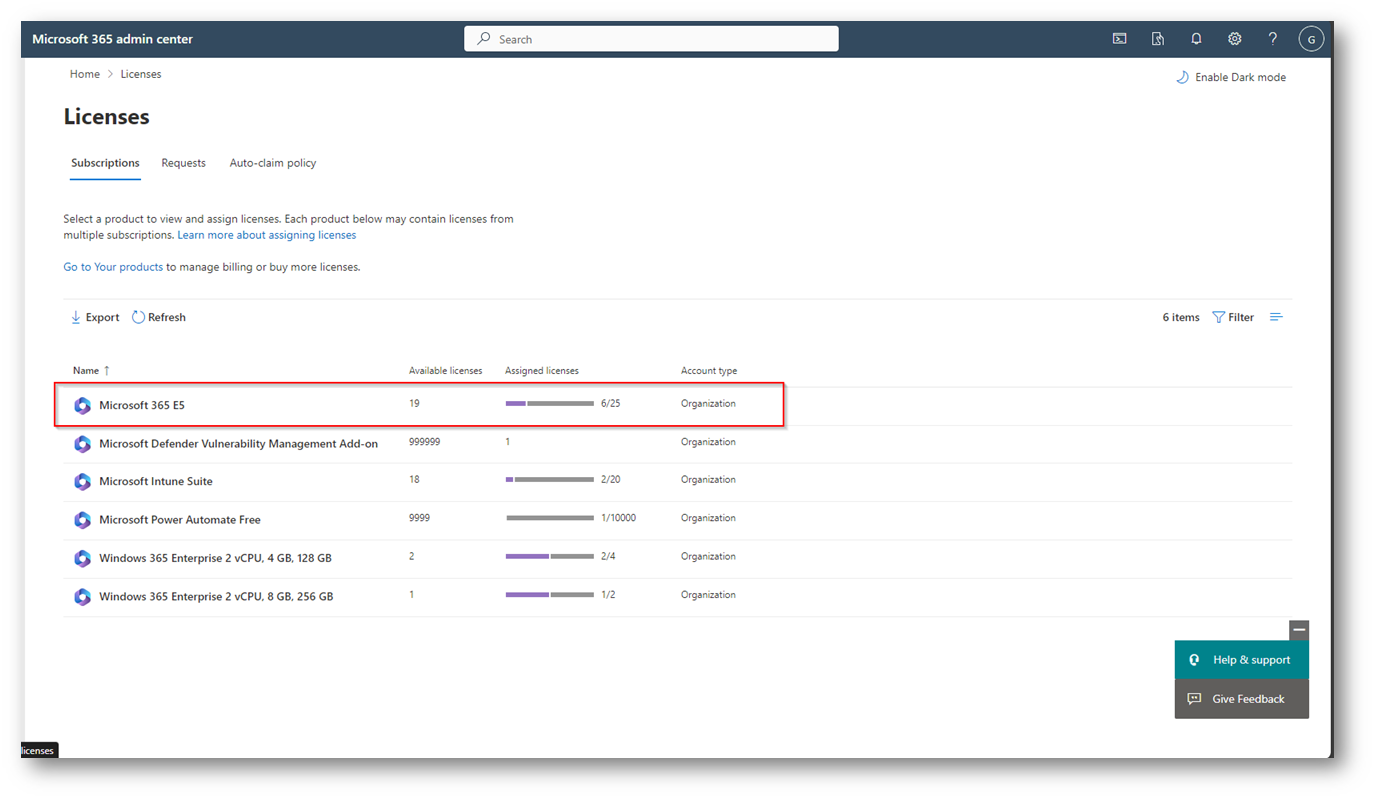

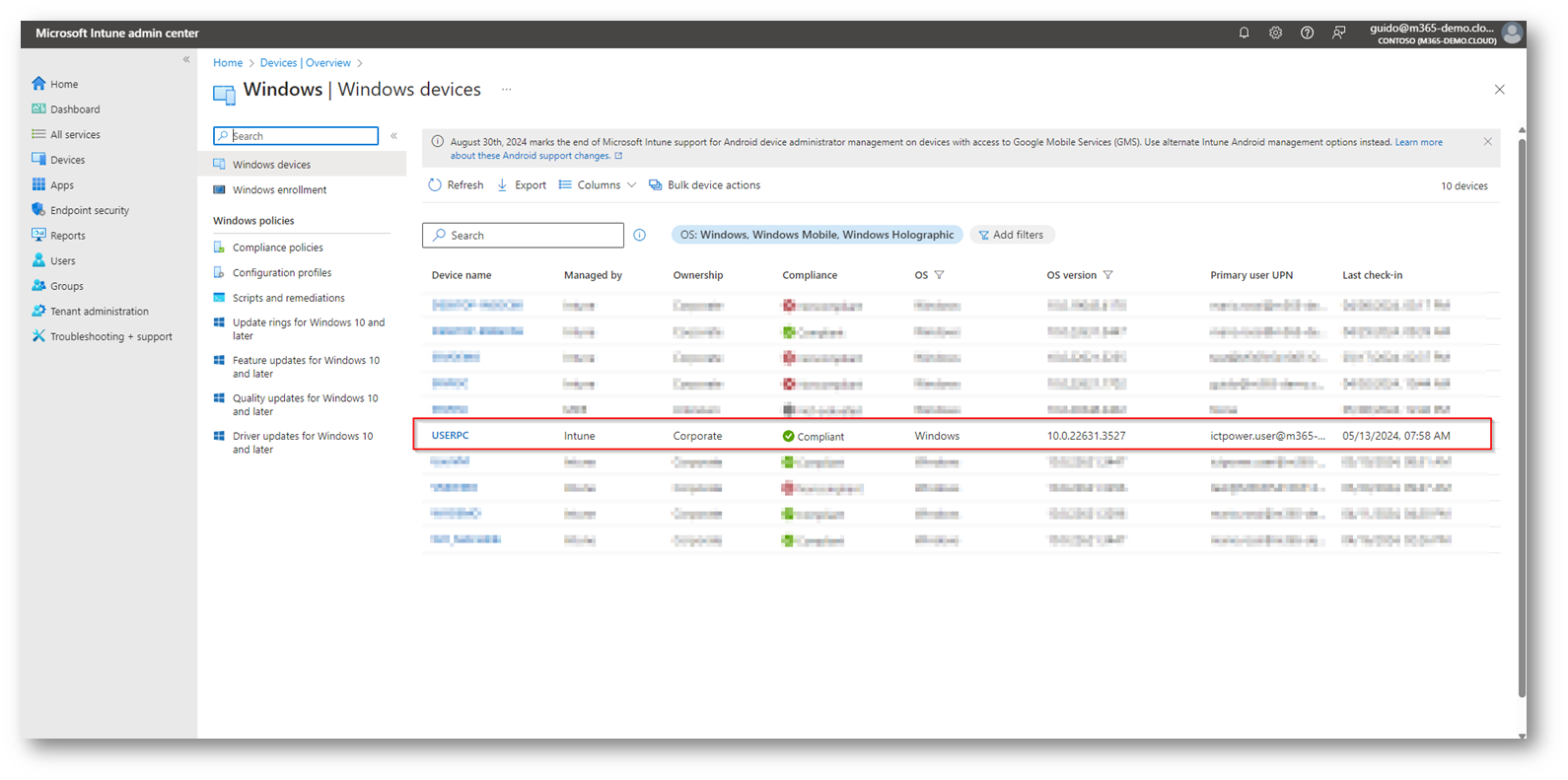

Per darvi evidenza di questa nuova funzionalità che attualmente è ancora in Preview utilizzerò un tenant Microsoft 365 con all’interno delle licenze Microsoft 365 E5 di cui a titolo informativo vi riporto il link del sito di Aaron Dinnage Microsoft 365 E5 | M365 Maps ed una macchina virtuale Windows 11 23H2 che simulerà il dispositivo di un utente (UserPC).

Figura 1: Macchina Virtuale per simulare il dispositivo di un utente

Figura 2: Licenze Tenant utilizzato come demo

Figura 3: UserPC utilizzato per demo che risulta gestito da Microsoft Intune

Requisiti

Prima di procedere con l’attivazione della funzionalità, vi porto a conoscenza dei requisiti da dover rispettare per sfruttare questa nuova funzionalità. La protezione del Browser Edge è attivabile solo all’interno del profilo Edge di Lavoro, questo significa che se il vostro utente utilizza Microsoft Edge personale e Microsoft Edge Lavoro, la funzionalità risulterà attiva solo ed esclusivamente sull’ambiente di lavoro, infatti anche preferito e cronologia sono completamente separati tra i due ambienti.

Vi riporto inoltre i requisiti a livello di Endpoint:

| Requisito | Descrizione |

| Sistemi operativi | Windows 10 o 11 |

| Piattaforma di identità | Microsoft Entra ID |

| Versioni di Microsoft Edge per le aziende | 122 e versioni successive |

| Criteri di sessione supportati | – Blocca\Monitoraggio del download dei file (tutti i file\file sensibili) – Blocca\Monitora caricamento file – Blocca\Monitora copia\taglia – Blocca\Monitora stampaPer gli utenti serviti da più criteri, incluso almeno un criterio non supportato da Microsoft Edge for Business, le sessioni vengono sempre gestite dal proxy inverso.Anche i criteri definiti nel portale ID di Microsoft Entra vengono sempre gestiti dal proxy inverso. |

Tutti gli scenari descritti applicano le tecnologia di Revers Proxy, incluse tutte le sessioni utente dei Browser web incluse le seguenti:

- Utenti di Google Chrome

- Utenti di Microsoft Edge che hanno come ambito un criterio di blocco incolla

- Utenti di Microsoft Edge su dispositivi Android

- Utenti di app che utilizzano il metodo di autenticazione OKTA

- Utenti di Microsoft Edge in modalità InPrivate

- Utenti di Microsoft Edge con versioni precedenti del browser

- Utenti guest B2B

Quali licenze servono per abilitare questa funzionalità?

Le licenze necessarie, sono fondamentalmente due Microsoft Defender for Cloud Apps e Azure Active Directory Premium P1/P2 oppure delle suite che le comprendano, riportate di seguito:

-

Microsoft 365 E5

-

Enterprise Mobility + Security E5

Ogni utente che vorrete proteggere con questa funzionalità, deve necessariamente essere in possesso di queste licenze.

Vi ricordo che per avere una overview delle funzionalità incluse nei diversi piani di Microsoft 365 potete consultare il sito Home | M365 Maps dove l’autore, Aaron Dinnage, ha riportato in modo grafico le varie funzionalità delle suite Microsoft.

Attivazione della Funzionalità

Ora che abbiamo, insieme, smarcato tutti i prerequisiti vediamo gli step necessari per abilitare questa funzionalità.

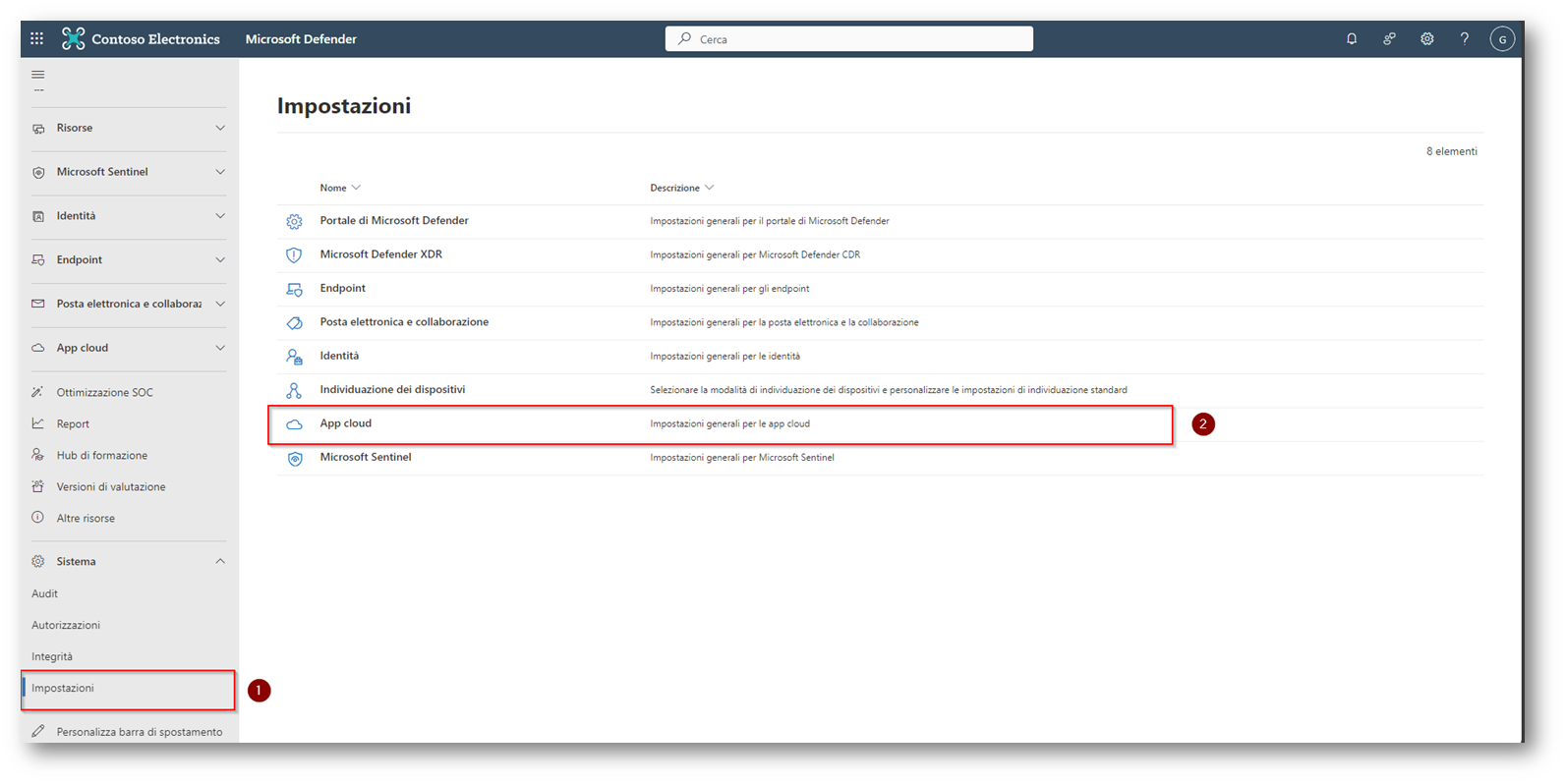

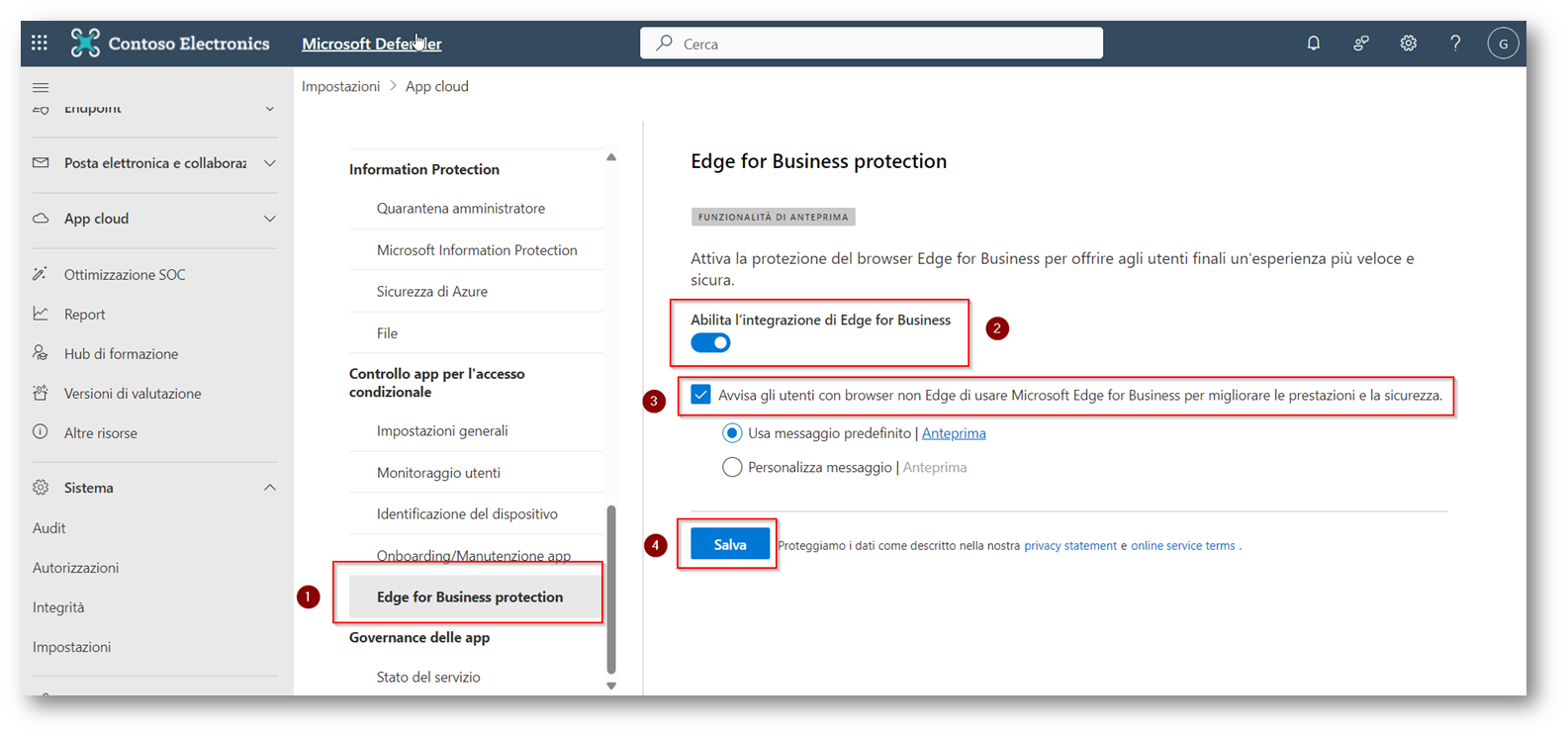

Recatevi all’interno del portale di Microsoft Defender

Figura 4: Attivazione Funzionalità Edge Protection

Figura 5: Attivazione funzionalità Edge for Business Protection

NB: Avvisare gli utenti con Browser non Edge di usarlo per migliorare la loro sicurezza

Vi consiglio di inserire questa spunta perché in questo modo gli utenti se utilizzano un Browser non edge verranno avvisati di utilizzarlo

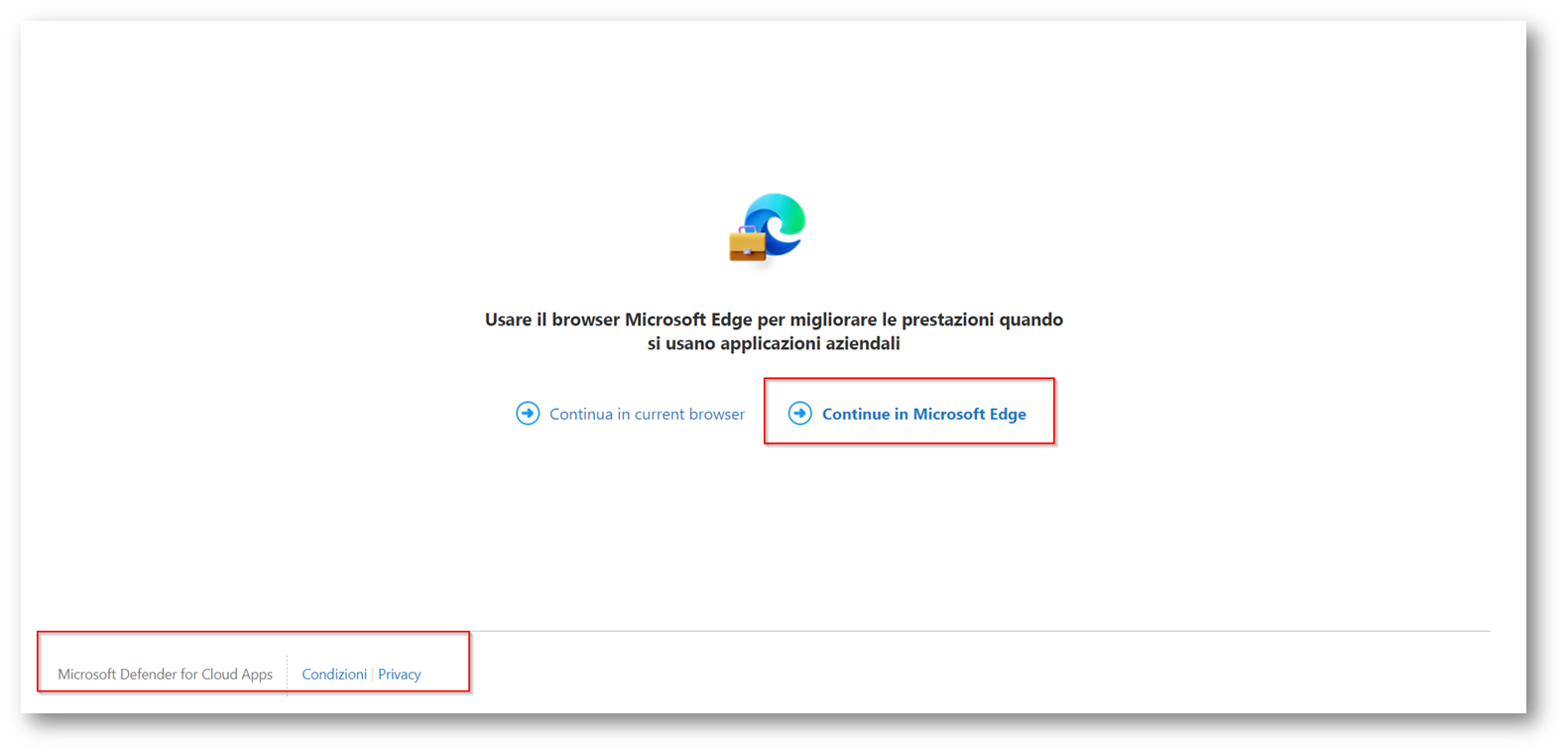

Figura 6: Avviso agli utenti di utilizzare Microsoft Edge for Business per aumentare la protezione

In questo momento la funzionalità risulta abilitata, servirà del tempo prima che sia effettiva, nel mio caso ci sono voluti all’incirca 15 minuti.

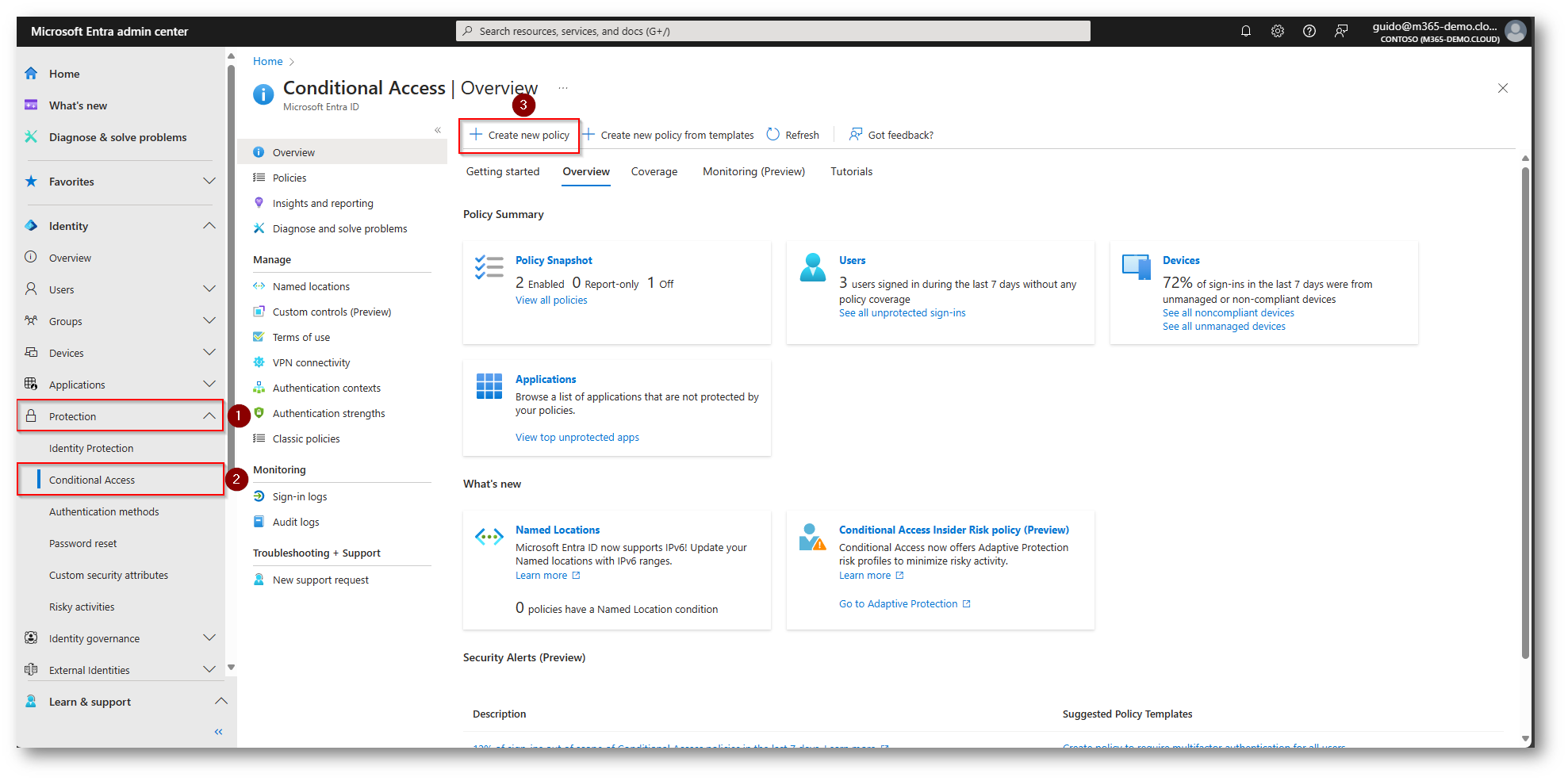

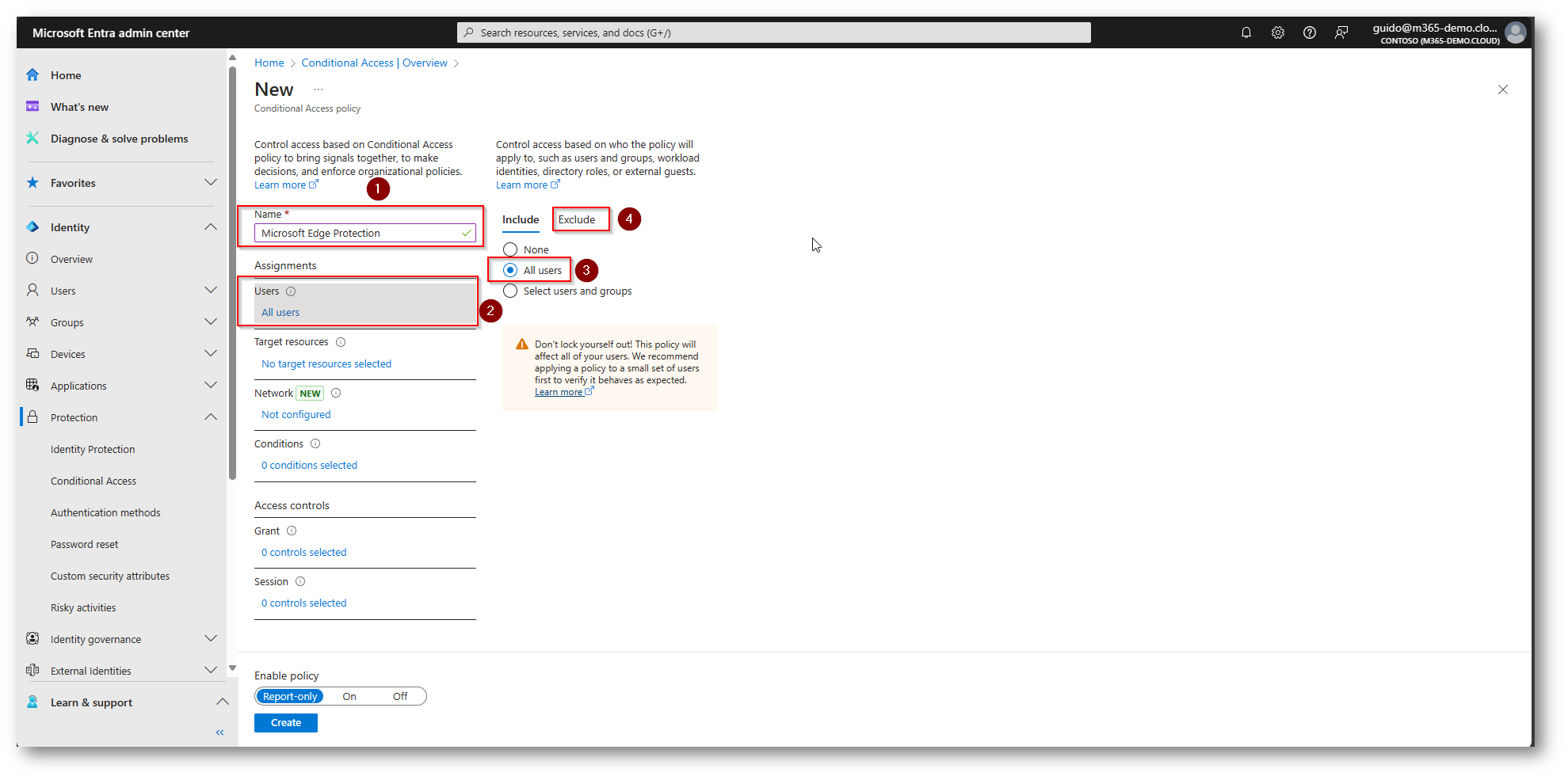

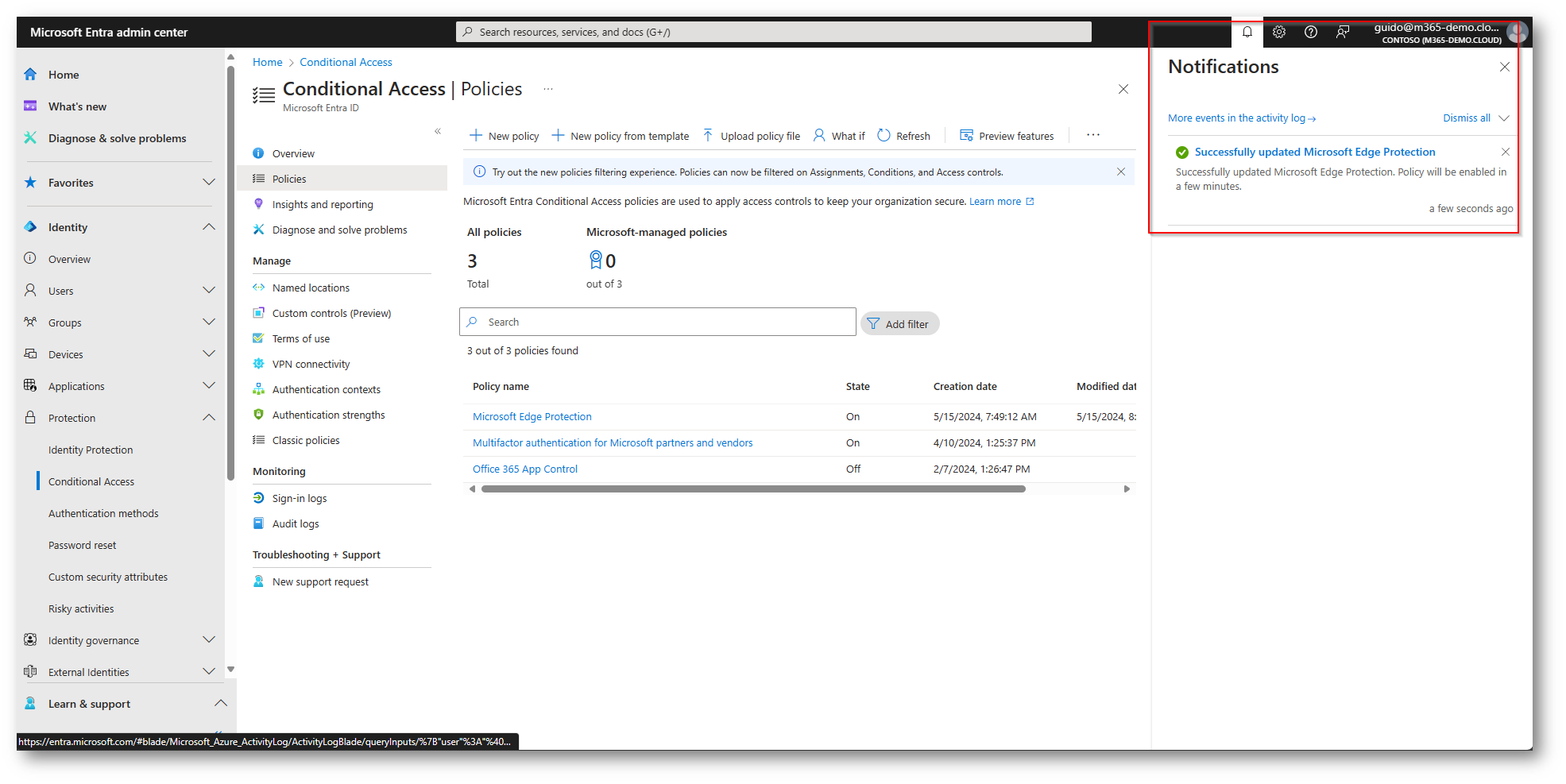

Ora dovrete procedere a creare una policy di Conditional Access per veicolare il traffico verso Defender for Cloud Apps, nel momento in cui viene effettuato accesso alle risorse aziendali. Recatevi quindi all’interno del portale di Entra Admin Center Microsoft Entra admin center

Figura 7: Creazione Regola di Accesso Condizionale

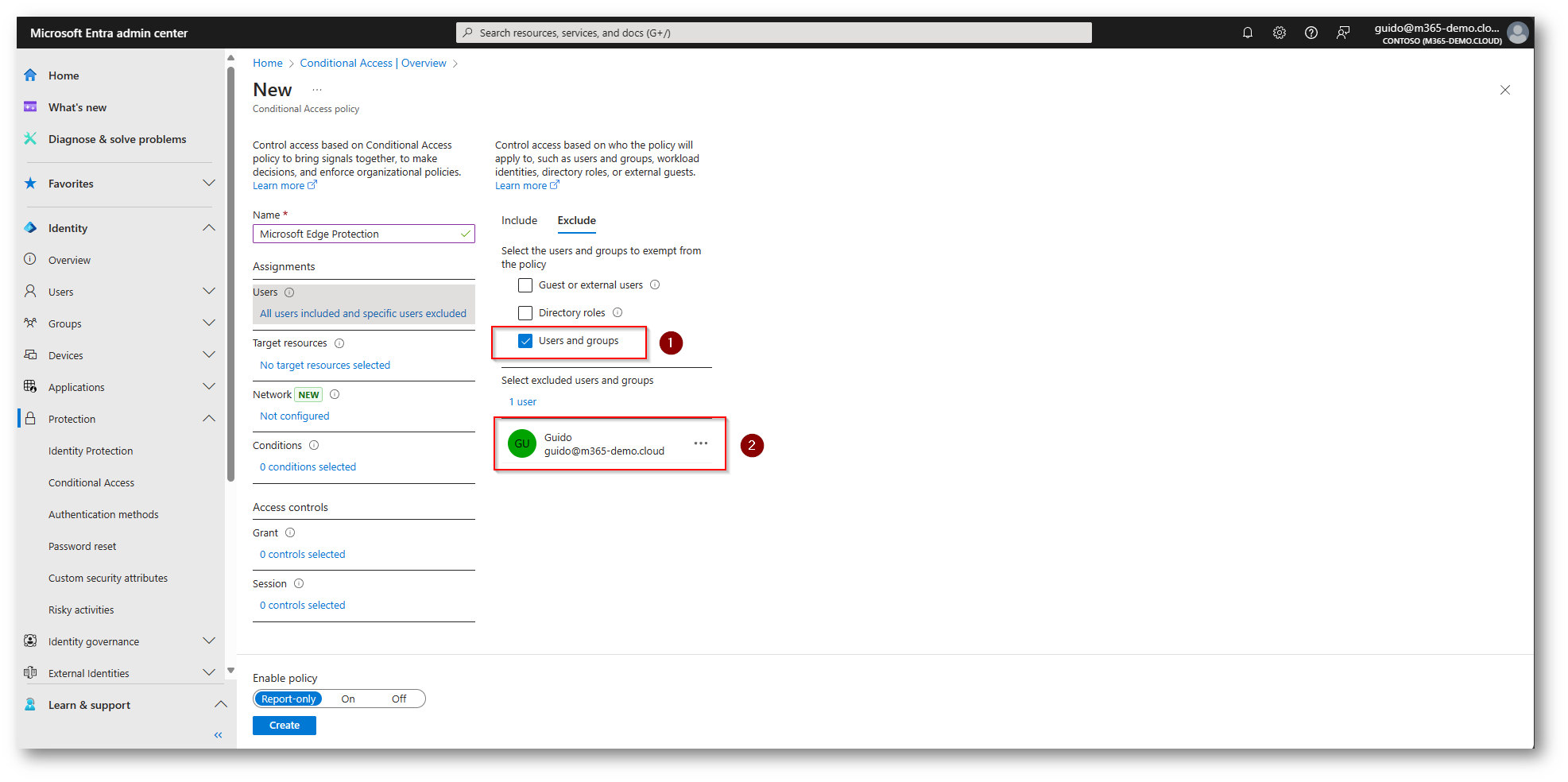

Figura 8: Creazione policy Accesso Condizionale per tutti gli utenti ad esclusione di un Global Admin

Escludete da questo policy un utente Global Admin, questo per evitare di escludersi per qualsiasi motivo con diritti di amministratore del tenant, pratica che è consigliata da Microsoft stessa.

Figura 9: Esclusione dalla policy di accesso condizionale un account Global Admin

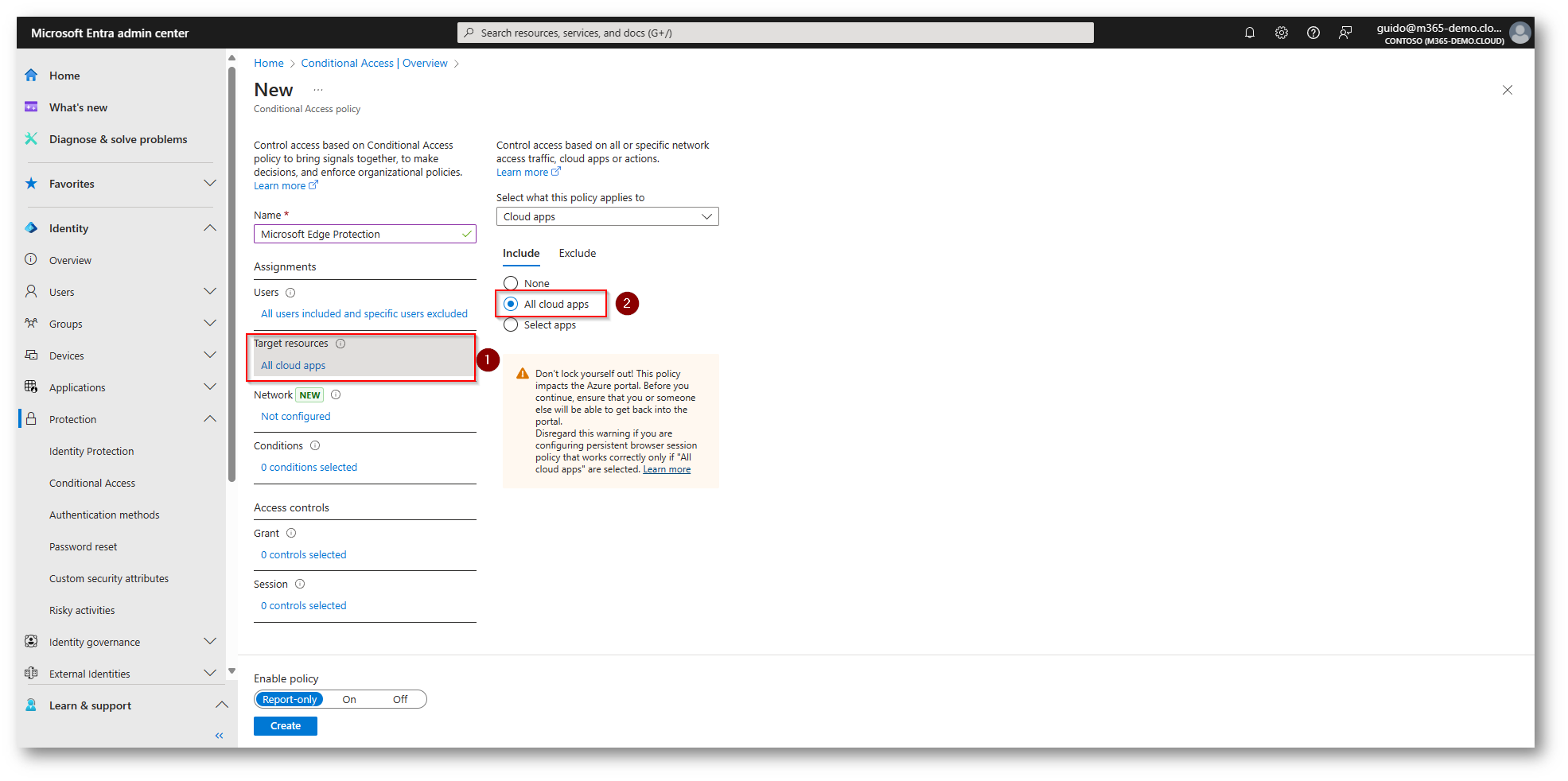

Figura 10: Applicazione Policy di accesso condizionale a tutte le applicazioni utilizzate dai vostri utenti

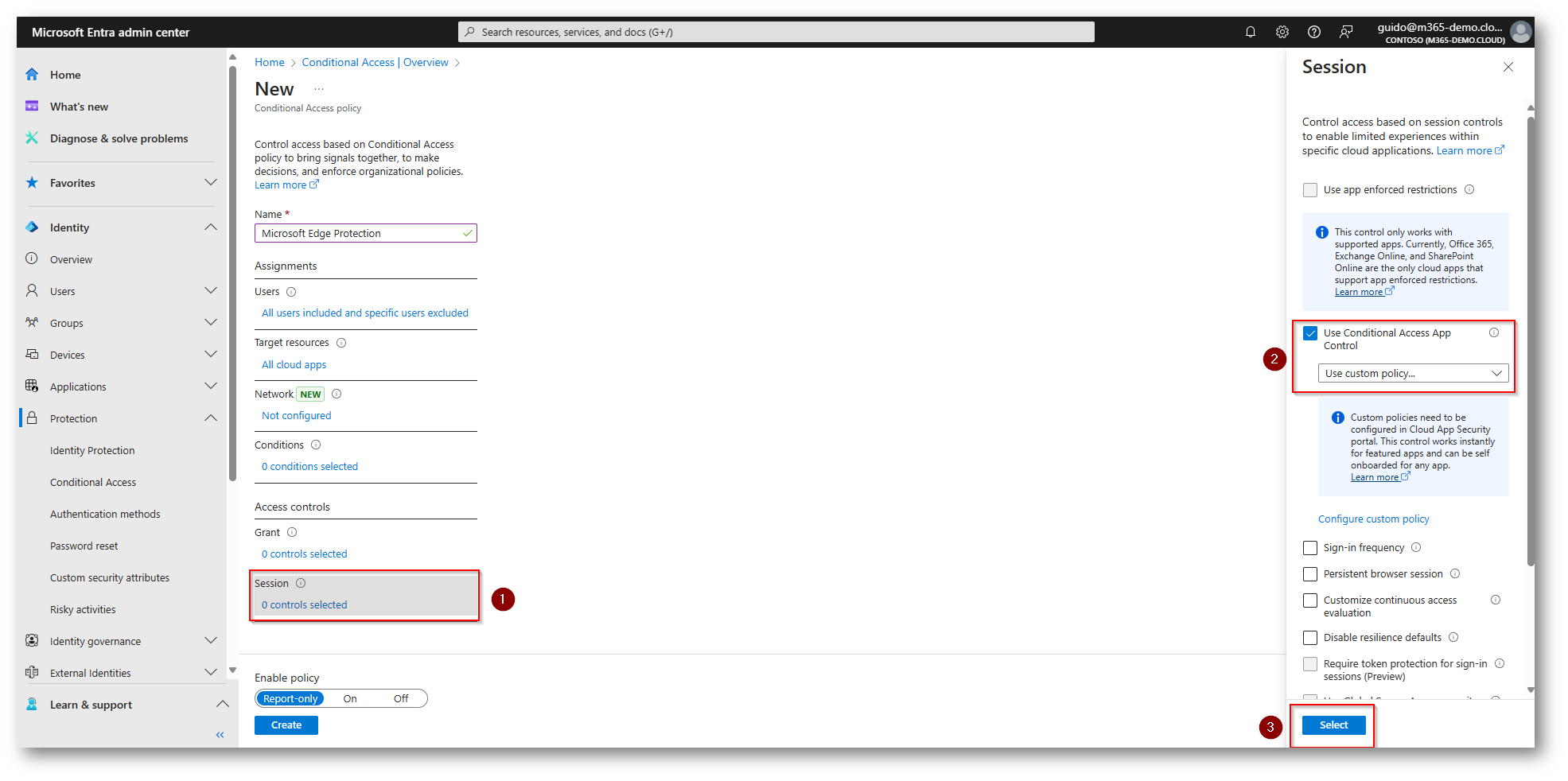

Figura 11: Applicazione policy di accesso condizionale basata sulla sessione di App Control

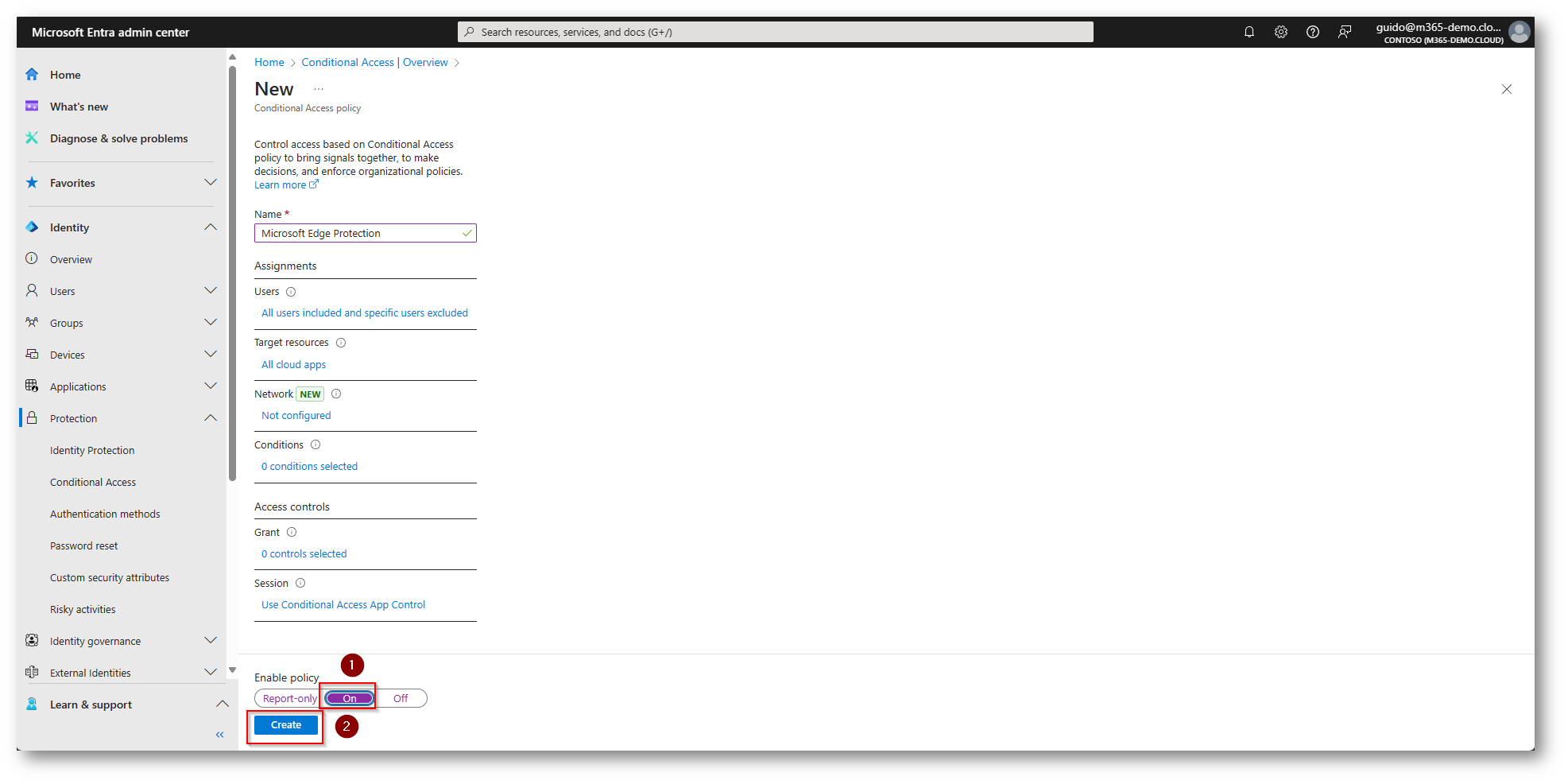

Figura 12: Attivazione e salvataggio della policy di accesso condizionale

Figura 13: Salvataggio policy accesso condizionale avvenuto in modo corretto

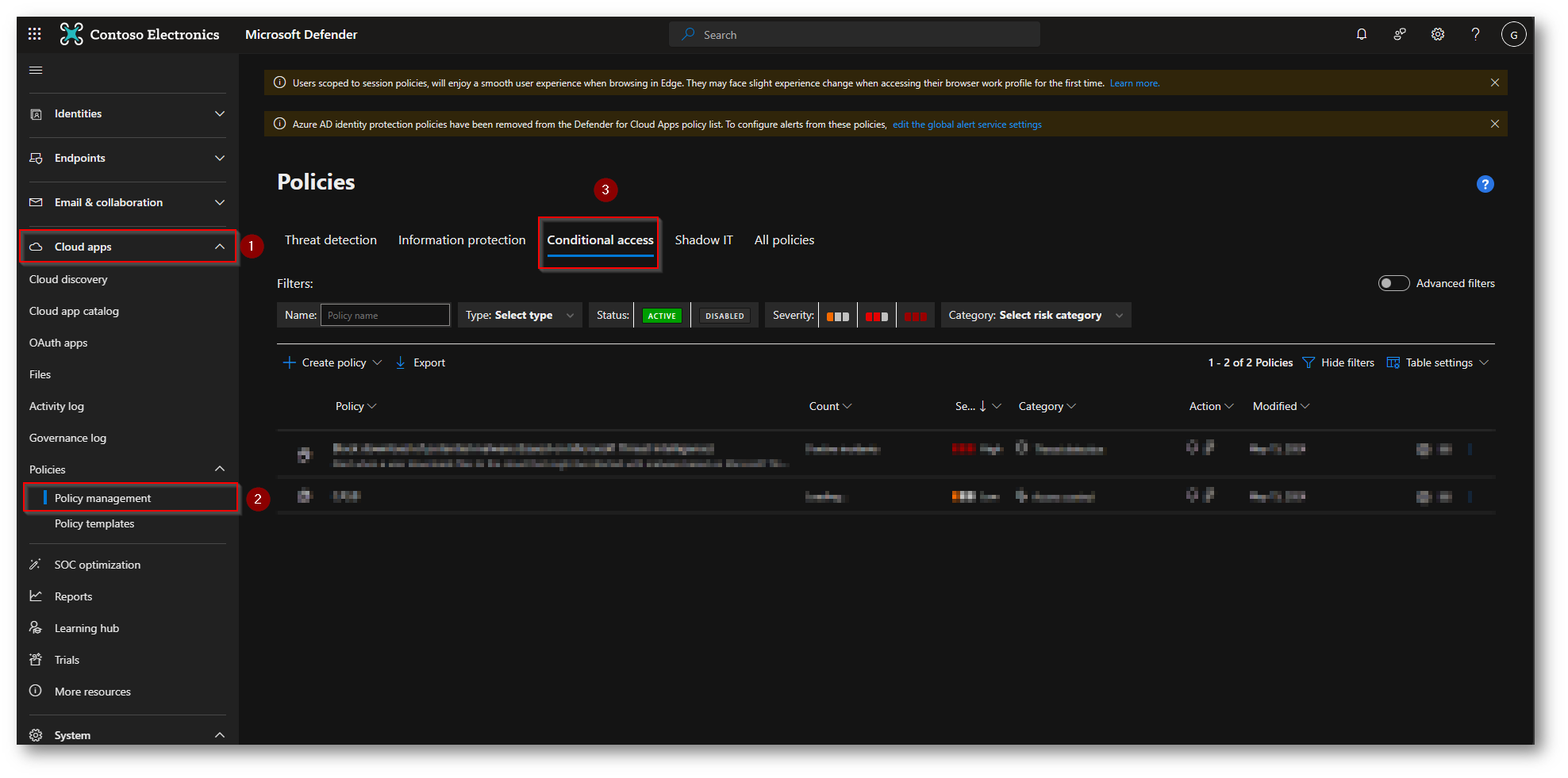

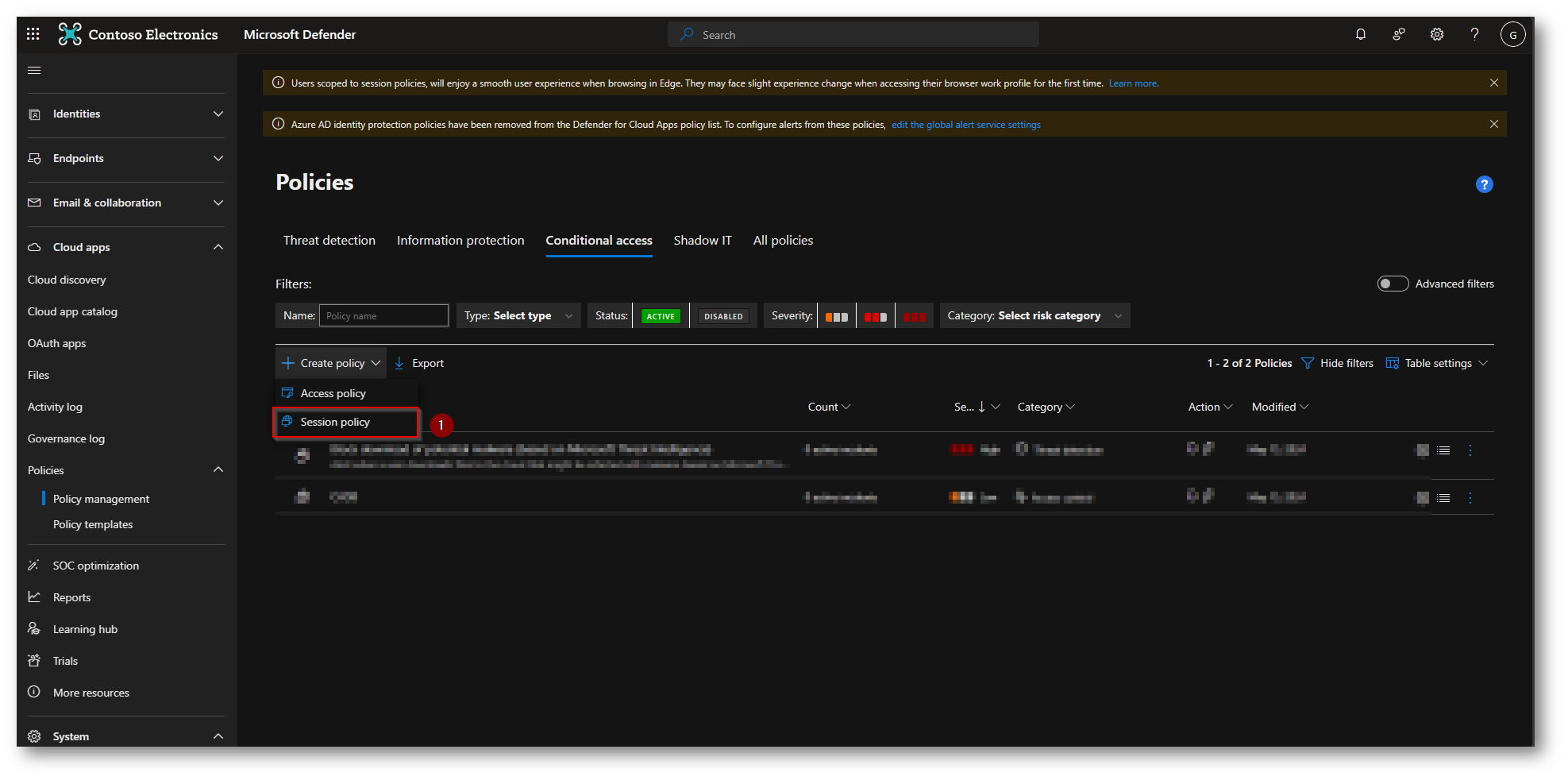

Ora che avrete creato la policy di accesso condizionale, siete pronti per l’ultimo passaggio di configurazione, recatevi quindi all’interno del portale di Microsoft Defender Microsoft Defender

Figura 14: Creazione Policy di Conditional Access all’interno del portale di Microsoft Defender for Cloud Apps

Figura 15: Creazione Session Policy all’interno del portale di Microsoft Defender

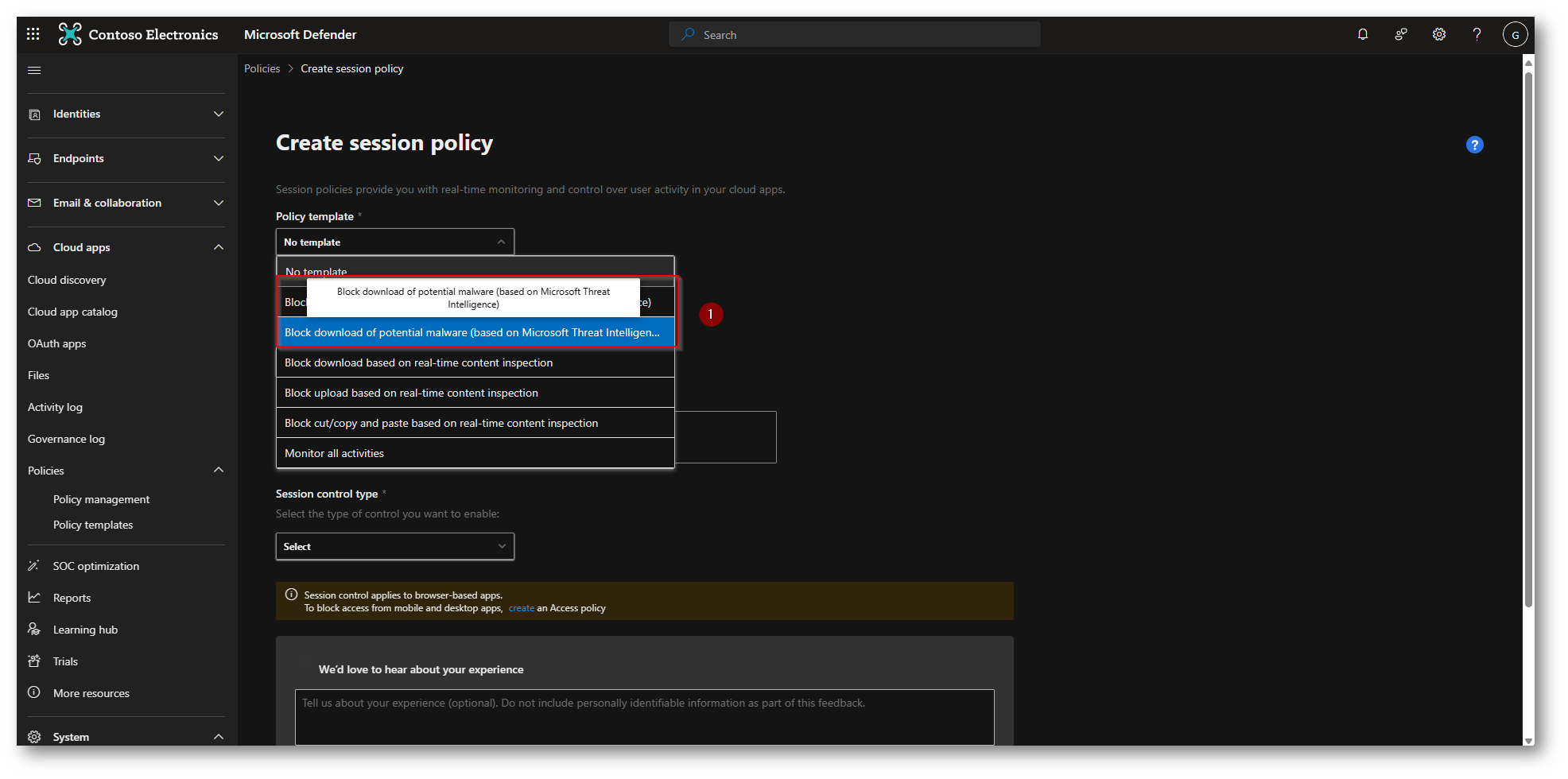

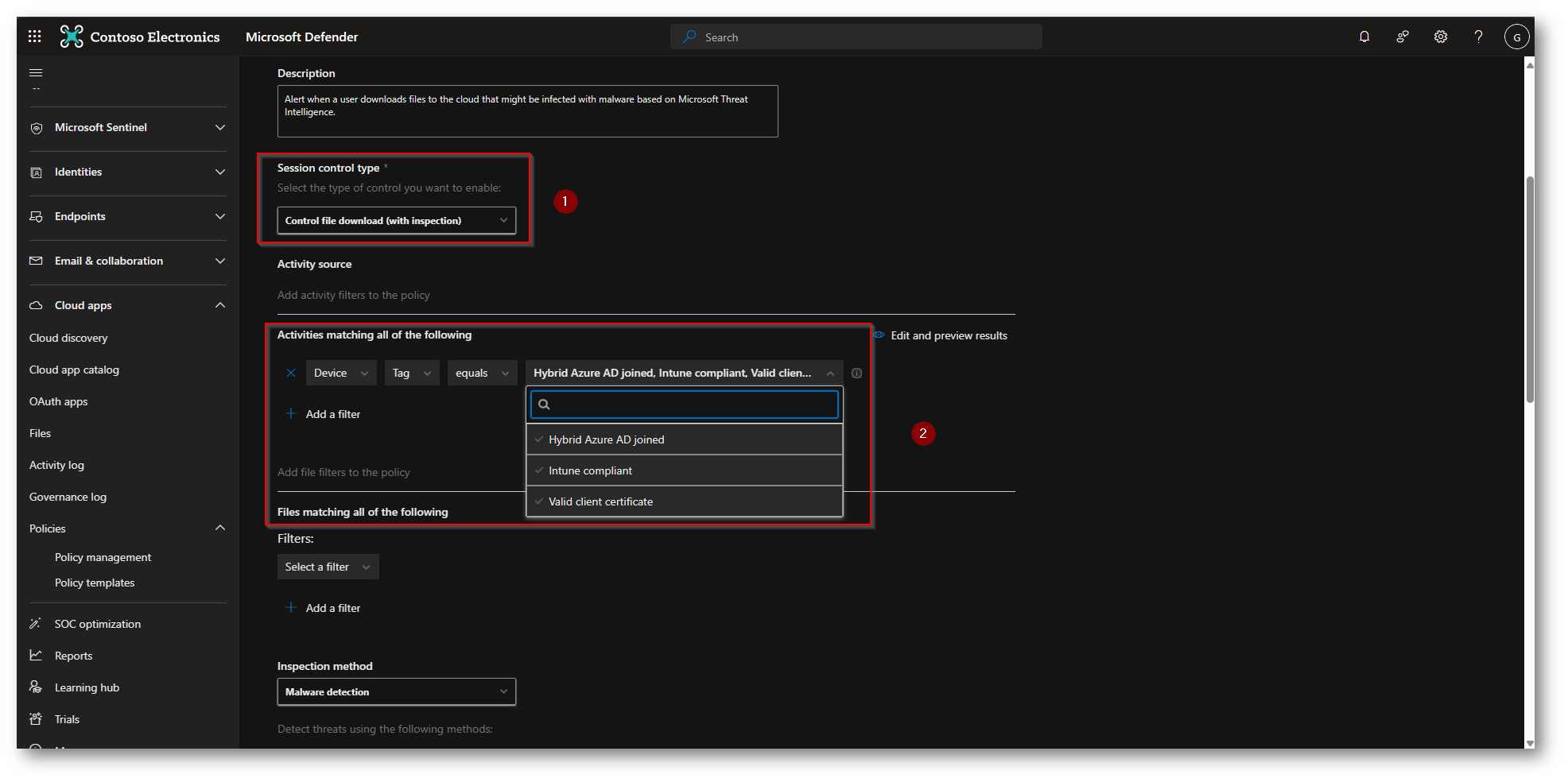

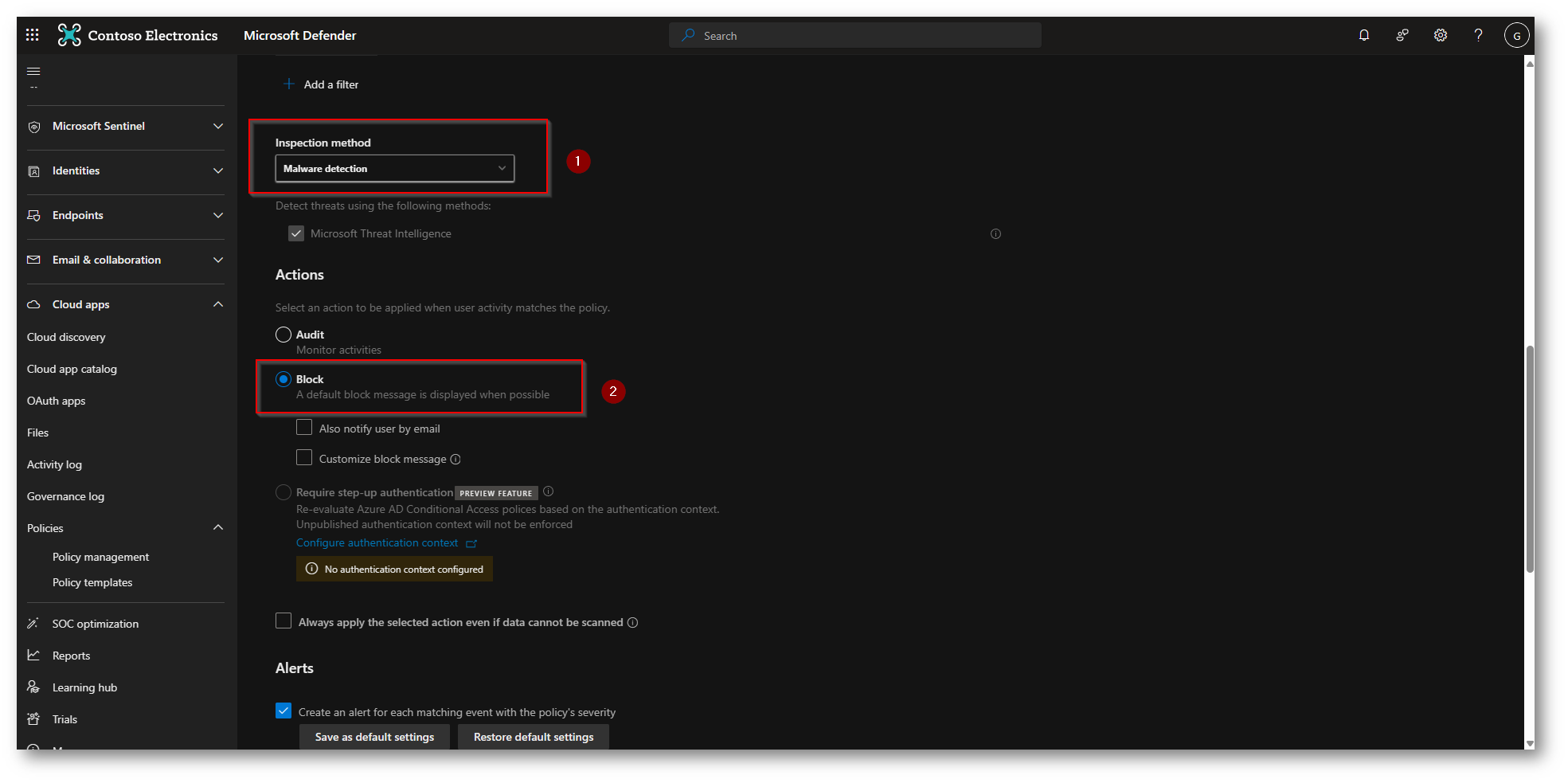

Creerò una policy che impedirà il download di contenuto malevolo basato sulla Threat Intelligence Microsoft

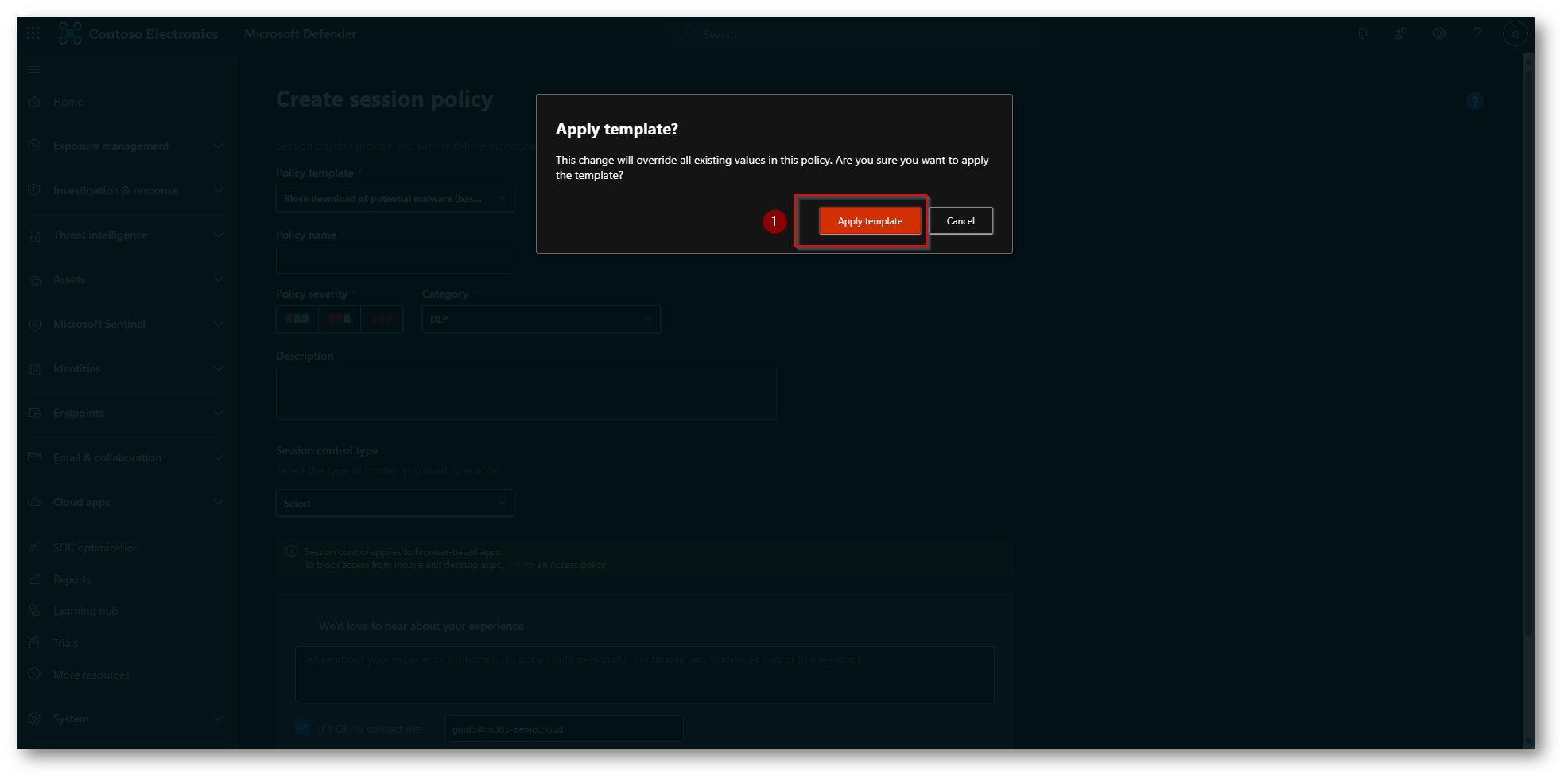

Figura 16: Creazione Session Polilcy per Blocco Download di Software/File Compromessi

Figura 17: Applicazione del Template Policy

Figura 18: Creazione policy Session Control

Figura 19: Creazione policy Session Control

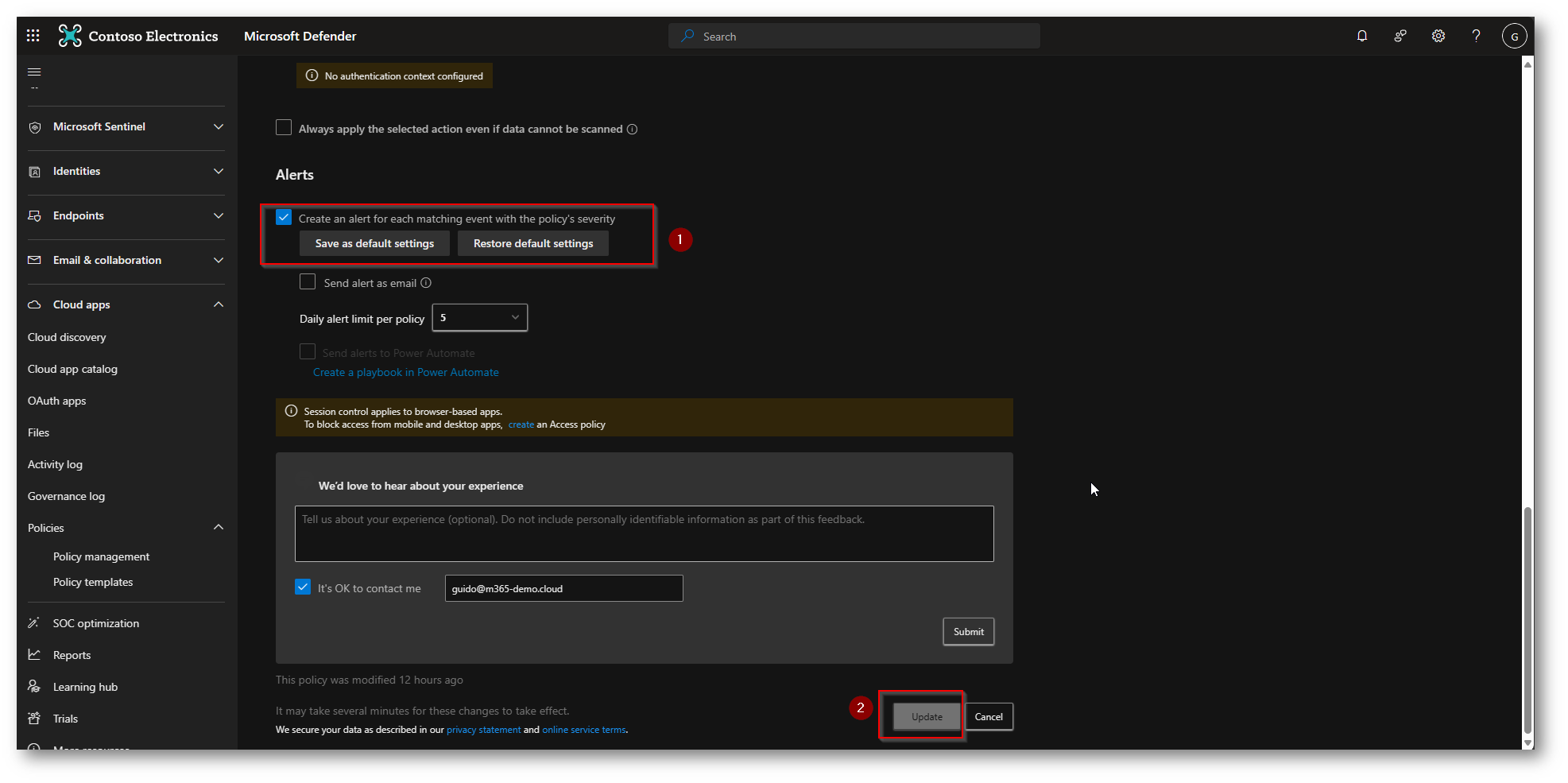

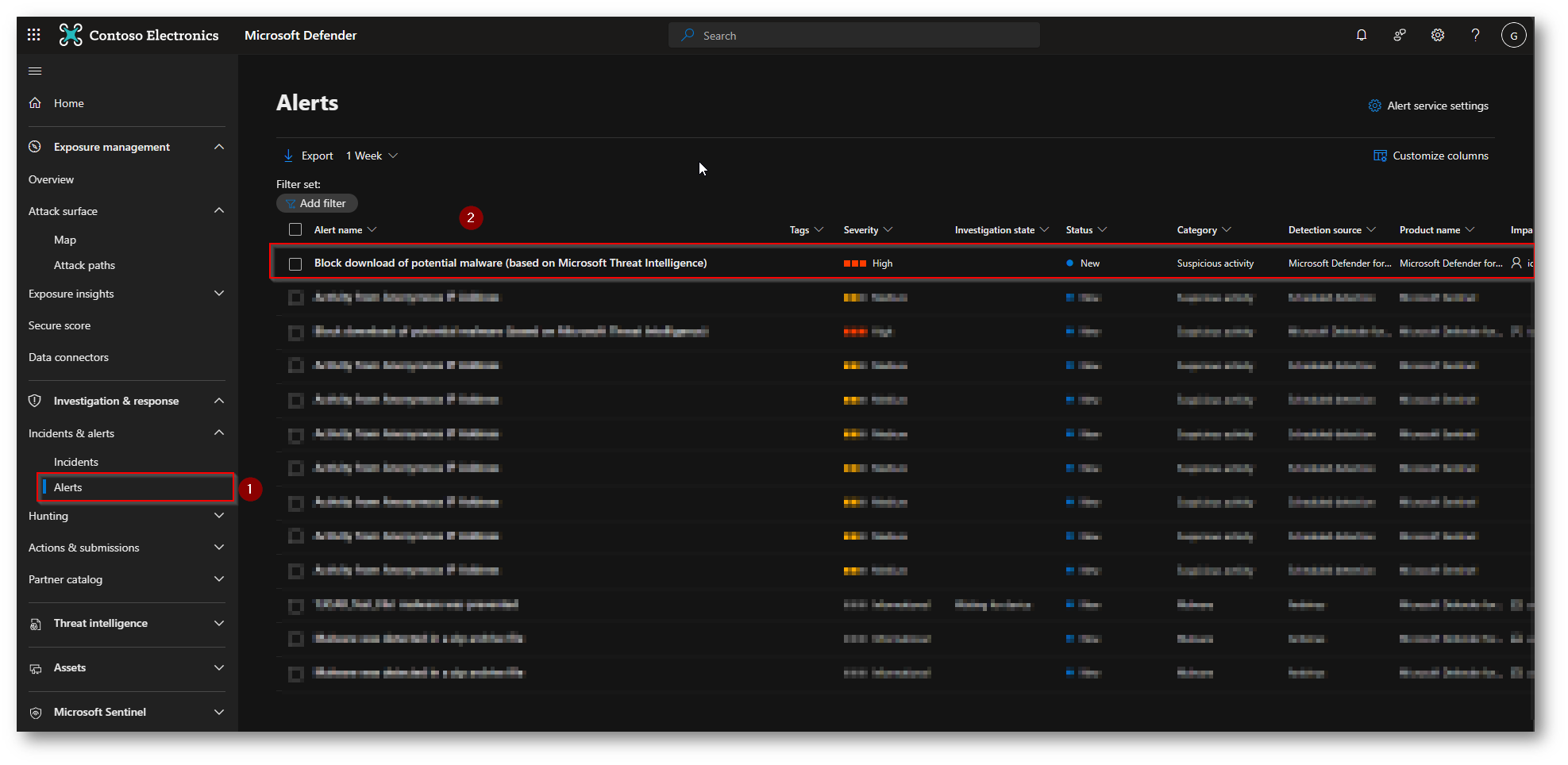

Nel mio caso ho scelto anche di generare un Alert all’interno del portale di Microsoft Defender quando viene eseguito il match della regola, questo perché così eventuali sistemi di monitoraggio SOC posso accorgersi in tempo reale dell’accaduto

Figura 20: Salvataggio della policy di Session Control

Quale è l’esperienza lato utente ?

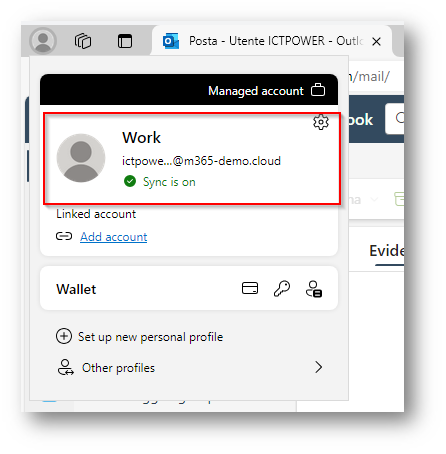

Come discusso all’interno dei prerequisiti all’inizio di questo articolo la funzionalità è garantita solo attraverso l’uso di Microsoft Edge Business, quindi nel vostro caso l’utente deve aver effettuato l’accesso all’interno del Browser Microsoft

Figura 21: Utente che ha eseguito l’accesso all’interno del Browser Microsoft Edge

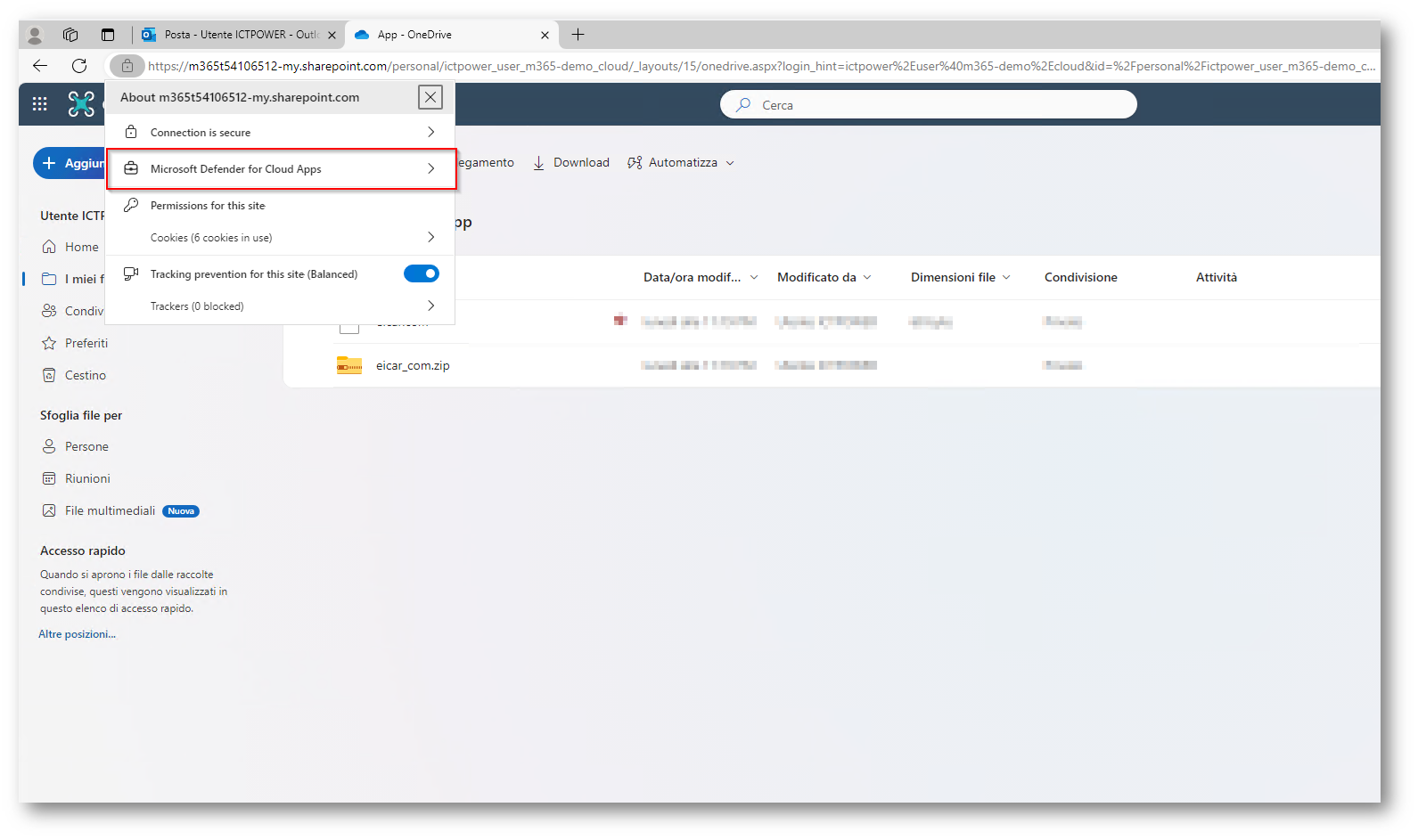

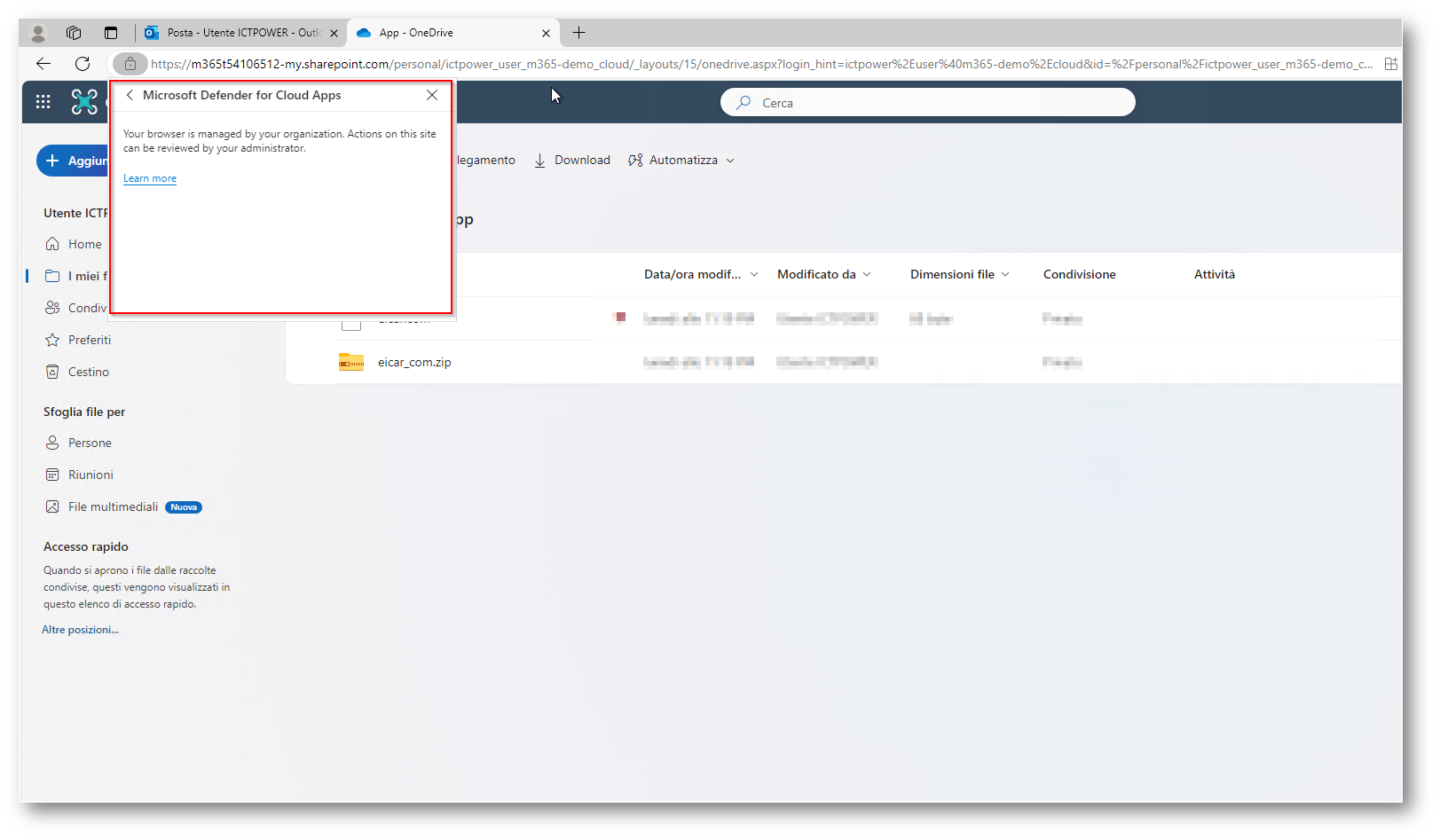

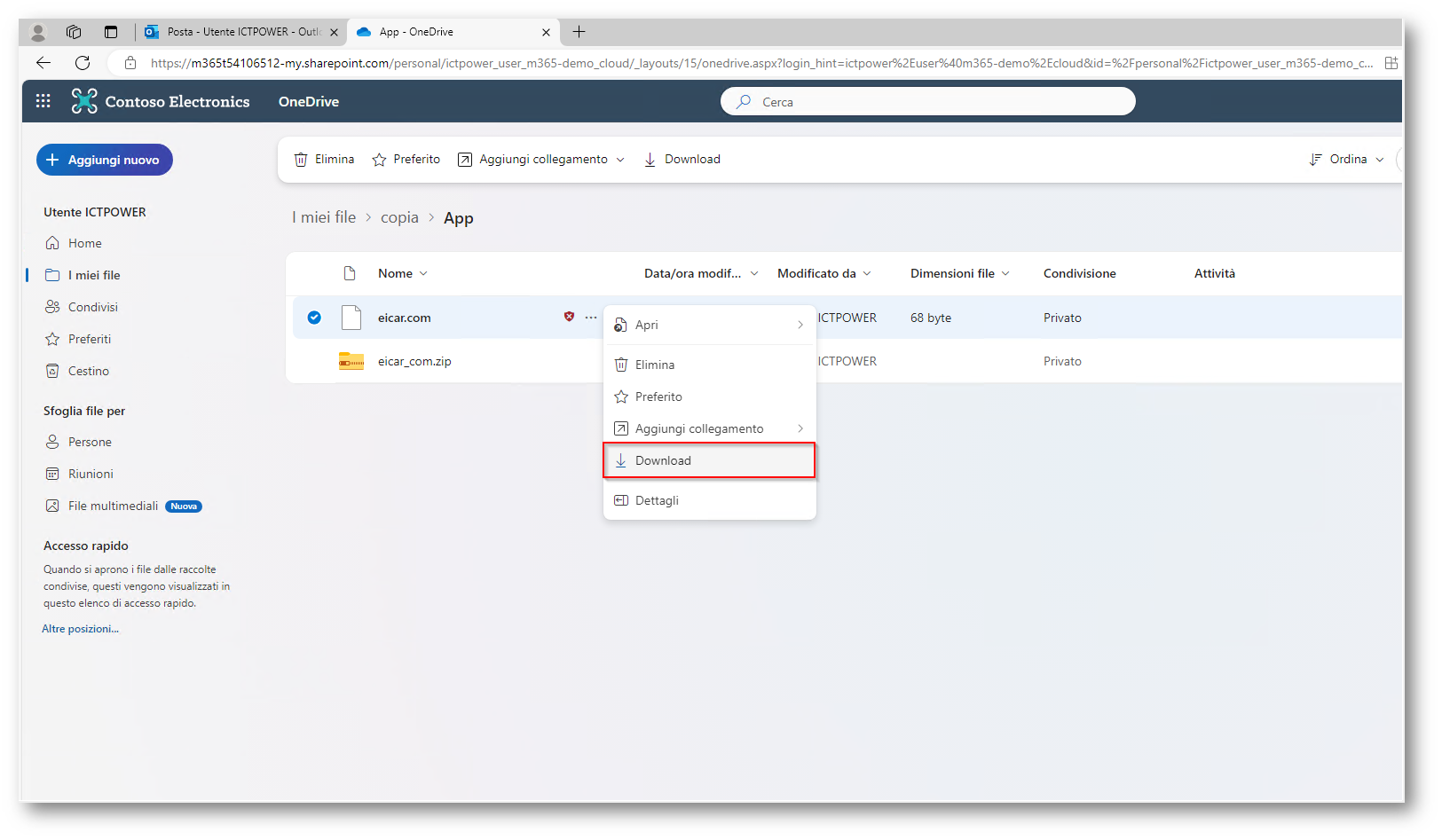

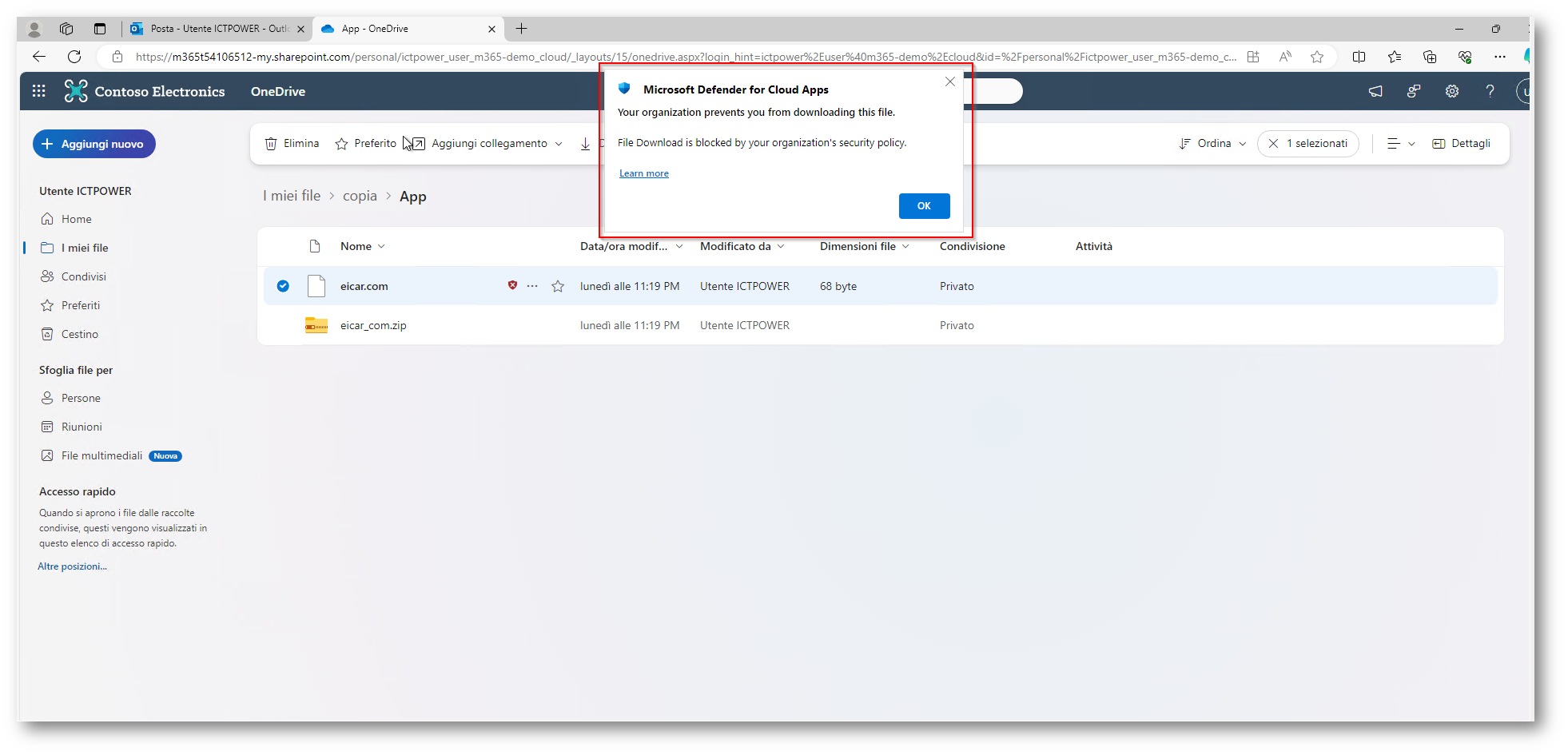

Ora simuleremo il download di un file EICAR (Malevolo) e vediamo insieme come si comporta.

Figura 22: Protezione di Microsoft Edge con Cloud Apps correttamente attiva

Figura 23: Protezione di Microsoft Edge con Cloud Apps correttamente attiva

Figura 24: Download File Malevolo per test della funzionalità di Protezione Microsoft Edge

Figura 25: Funzionalità di protezione di Microsoft Edge ci avvisa che l’organizzazione ha impedito il download del file

Come abbiamo configurato viene anche generato un Alert all’interno del portale di Microsoft Defender

Figura 26: Alert all’interno del portale di Microsoft Defender

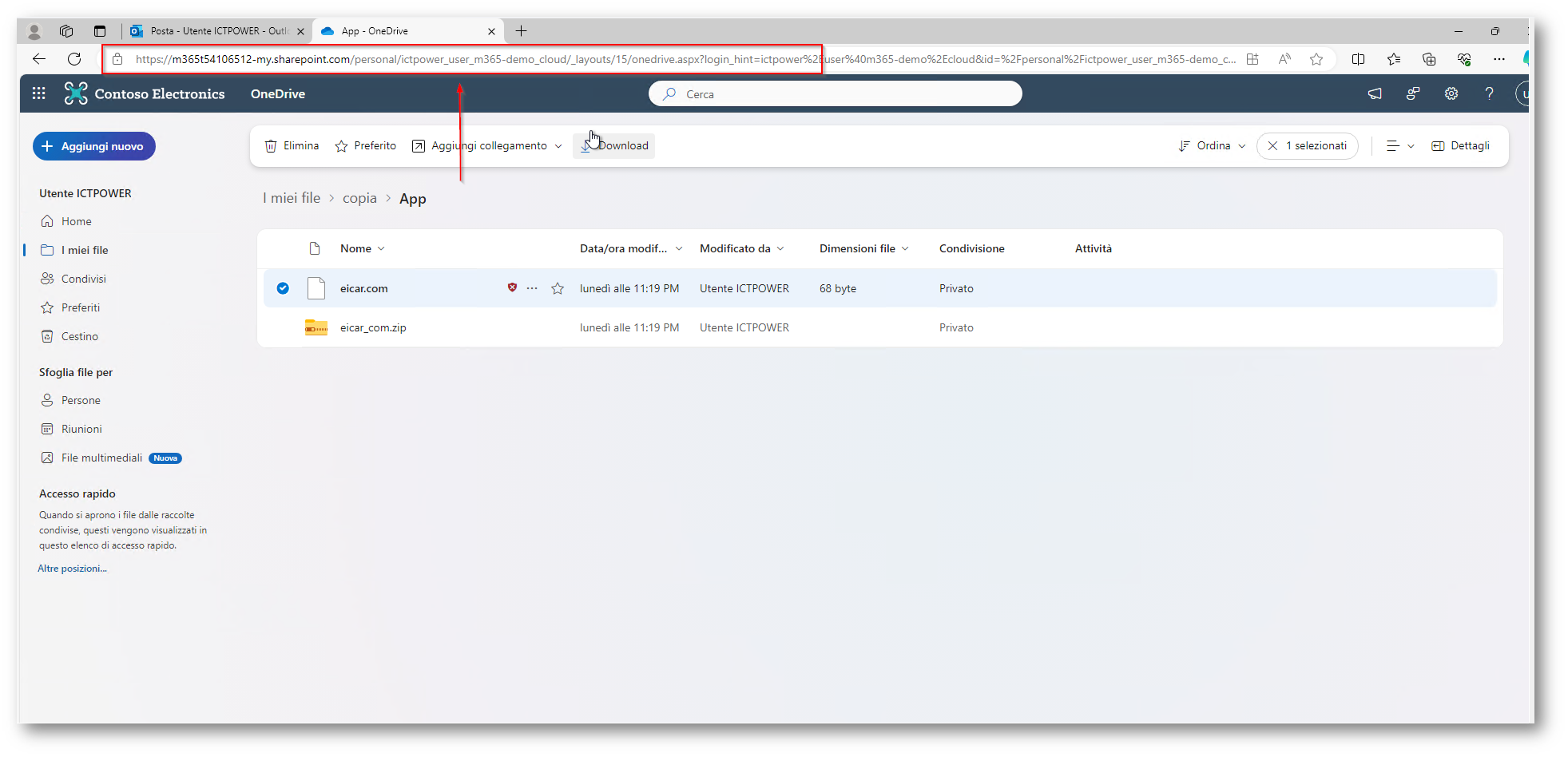

Vorrei inoltre, portare alla vostra attenzione, che con l’uso di questa funzionalità non compare più il prefisso mcas all’interno del link del sito web quindi per l’utente questa funzionalità è totalmente trasparante

Figura 27: Prefisso MCAS non più presente

Conclusioni

Come avete potuto notare questa funzionalità è molto utile per ridurre in modo notevole la superfice di un potenziale attacco informatico a danno delle nostre aziende e dei nostri utenti.

La coesistenza dei diversi servizi Microsoft Security è un punto fermo per aiutare sia i membri del reparto IT ad ottimizzare costi e tempo e sia per i nostri utenti per dargli strumenti sempre aggiornati e all’avanguardia che gli permettono di eseguire le proprie mansione con gli stessi strumenti che utilizzavano prima, nel caso specifico Microsoft Edge, ma con funzionalità di sicurezza avanzate atte a salvaguardare sia voi che loro e soprattutto il vostro Business.