Configurare Microsoft Entra Private Access

Tra gli annunci effettuati ieri sul Microsoft Entra (Azure AD) Blog, oltre al cambio di nome da Microsoft Azure AD a Microsoft Entra ID, sono stati anche annunciati due servizi davvero interessanti per quanto riguarda la sicurezza delle connessioni e degli accessi ai nostri sistemi informatici: Microsoft Entra Internet Access e Microsoft Entra Private Access.

La possibilità del lavoro flessibile, che giocoforza è aumentato a causa della pandemia, e l’accelerazione della trasformazione digitale, che ha tenuto conto delle nuove esigenze di lavoro, hanno cambiato il modo in cui garantiamo l’accesso alle risorse e ai dati aziendali. Gli approcci tradizionali alla sicurezza della rete semplicemente non si adattano alle esigenze moderne. Per anni il firewall perimetrale ha rappresentato l’unico modo per difendersi dai “cattivi”, sempre considerati all’esterno dell’azienda, mentre in realtà parte degli attacchi arrivano dall’interno della rete aziendale. Non solo questi approcci danneggiano l’esperienza dell’utente finale, ma garantiscono anche a ciascun utente un accesso eccessivo all’intera rete aziendale. Basta un account utente compromesso, un dispositivo infetto o una porta aperta affinché un utente malintenzionato acceda e si sposti lateralmente ovunque all’interno della rete, esponendo le risorse più critiche.

Tra i principi che cerco di evidenziare maggiormente ogni giorno a lezione c’è quello della Zero Trust Security, un modello di protezione della rete basato su una filosofia ben definita, ossia che l’accesso ai servizi o sistemi IT di un’azienda da parte di persone o dispositivi, interni o esterni alla rete aziendale, deve essere possibile solo previa autenticazione e costante verifica. Con il modello Zero Trust, nessun utente o dispositivo è considerato affidabile per accedere a una risorsa fino a quando non ne vengono verificate l’identità e l’autorizzazione. Bisogna verificare sempre e non fidarsi mai!

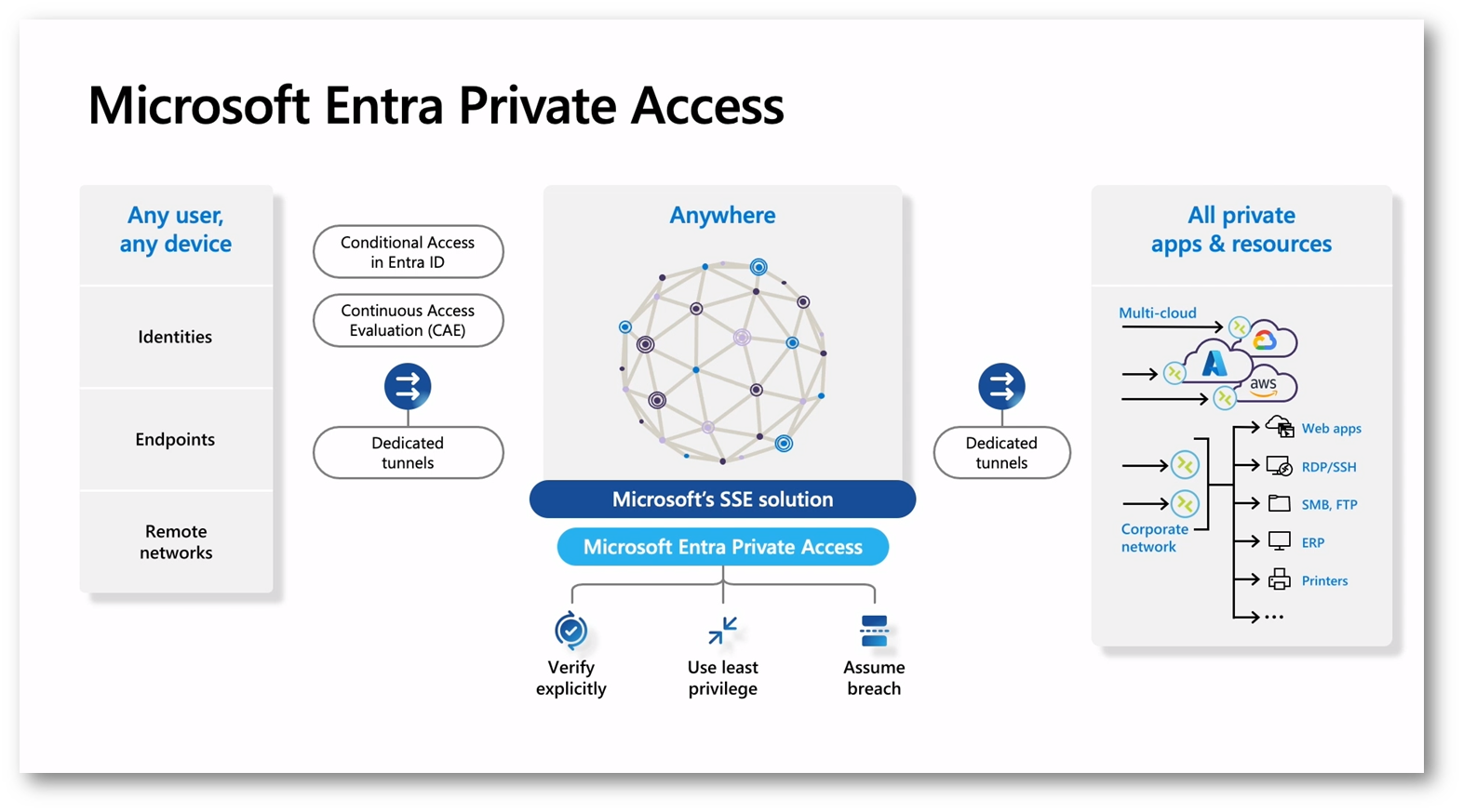

Microsoft Entra Internet Access e Microsoft Entra Private Access sono due soluzioni che permettono di integrare Identity e Network Access.

In particolare, Microsoft Entra Private Access permette di implementare una soluzione di Zero Trust Network Access (ZTNA) basata sull’identità, che permette di ottimizzare già quella che era un’ottima soluzione: Azure AD Application Proxy.

Sfruttando lo stesso connettore di Azure AD Application Proxy, infatti, le aziende possono semplificare e proteggere l’accesso a qualsiasi risorsa privata, porta o protocollo.

Figura 1: Microsoft Entra Private Access

Con Microsoft Entra Private Access gli utenti possono connettersi rapidamente e facilmente alle applicazioni private, indipendentemente da dove si trovino, in ufficio o in remoto, e indipendentemente da dove sia ospitata l’applicazione: un data center locale o in qualsiasi cloud pubblico. Non è necessario apportare modifiche a tali applicazioni o risorse per aggiungere un altro livello di controlli di sicurezza come l’autenticazione a più fattori (MFA), il controllo della conformità del dispositivo, la protezione dell’identità, la governance dell’identità e il single sign-on a qualsiasi applicazione basata sul protocollo TCP/UDP, incluse condivisioni di file SMB, SSH, RDP, SAP e altre risorse private. Non male vero?

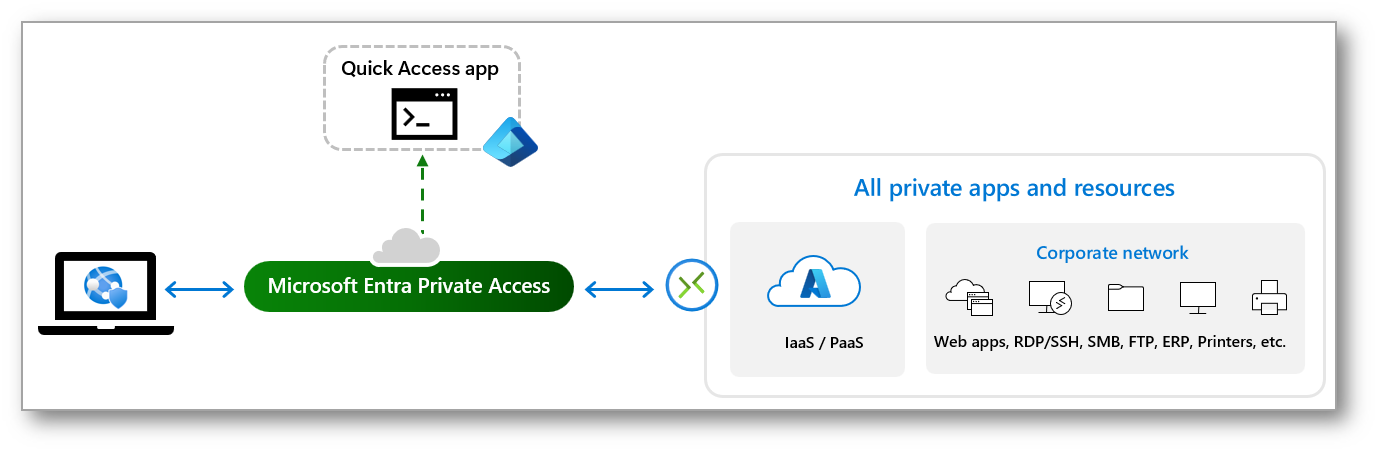

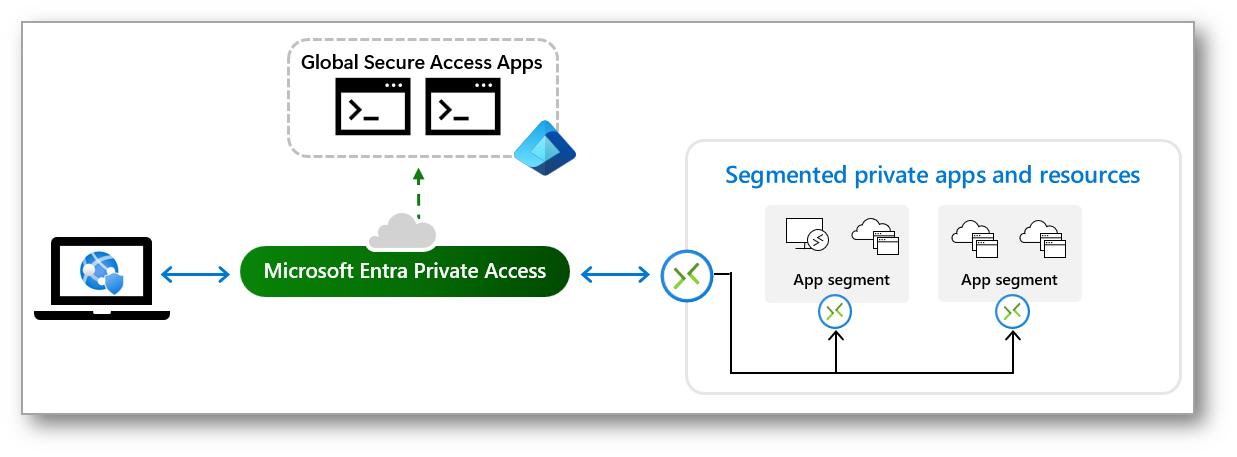

Microsoft Entra Private Access offre due modi per configurare le risorse private di cui si desidera eseguire il tunneling attraverso il servizio. È possibile configurare l’accesso rapido (Quick Access), ovvero il gruppo principale di FQDN e indirizzi IP che si desidera proteggere. È inoltre possibile configurare un’app Global Secure Access per l’accesso per app, che consente di specificare un sottoinsieme di risorse private che si desidera proteggere. L’app Global Secure Access fornisce quindi un approccio granulare per proteggere le risorse private.

Le funzionalità di Microsoft Entra Private Access forniscono un modo rapido e semplice per sostituire la tua VPN per consentire l’accesso sicuro alle tue risorse interne con una semplice configurazione da fare una sola volta, utilizzando anche le funzionalità sicure dell’accesso condizionale.

Figura 2: Principio di funzionamento di

Microsoft Entra Private Access con l’App di accesso rapido

App di accesso sicuro globale (Global Secure Access)

È possibile configurare un’app Global Secure Access in uno dei seguenti scenari:

- Devo applicare un set diverso di criteri di accesso condizionale a un sottoinsieme di utenti.

- Ho alcune risorse private che voglio proteggere, ma dovrebbero avere un insieme diverso di criteri di accesso.

- Ho un sottoinsieme di risorse private che desidero proteggere solo per un periodo di tempo specifico.

Figura 3: Principio di funzionamento di Microsoft Entra Private Access con l’App di accesso sicuro globale

In questa guida mi occuperò di configurare la modalità Quick Access di Microsoft Entra Private Access

Prerequisiti

Per configurare l’accesso rapido (Quick Access) è necessario disporre di:

- Ruolo di Global Secure Access Administrator e Application Administrator in Microsoft Entra ID

- La preview richiede una licenza Microsoft Entra ID Premium P1

Per gestire i gruppi di App Proxy connector, necessari per l’accesso rapido, è necessario disporre di:

- Ruolo di Application Administrator in Microsoft Entra ID

- Una licenza Azure AD Premium P1/P2

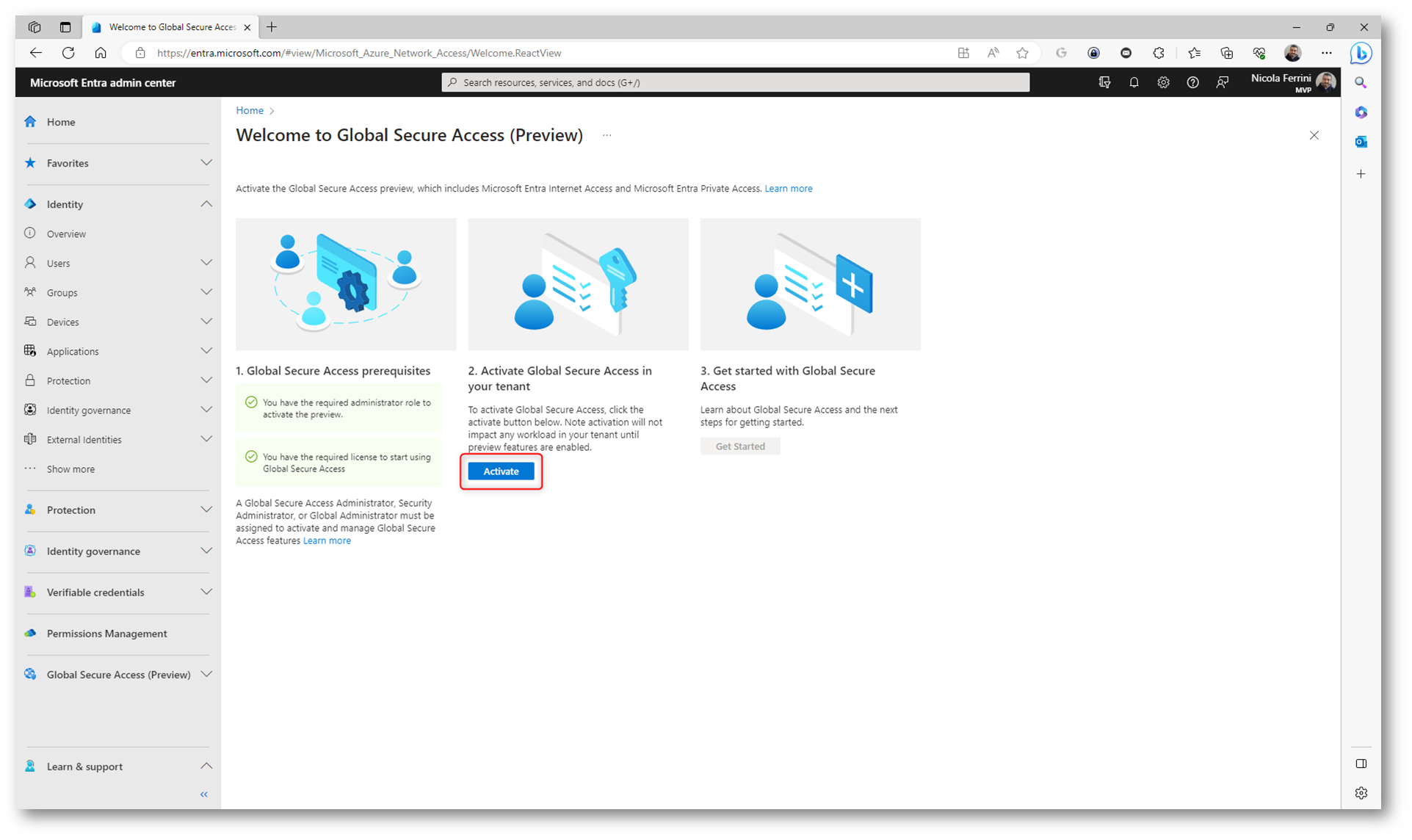

Per provare la funzionalità di Microsoft Entra Private Access vi invito a collegarvi alla pagina https://aka.ms/PrivateAccess e attivare la preview, come mostrato nelle figure sotto:

Figura 4: Microsoft Entra Private Access Preview

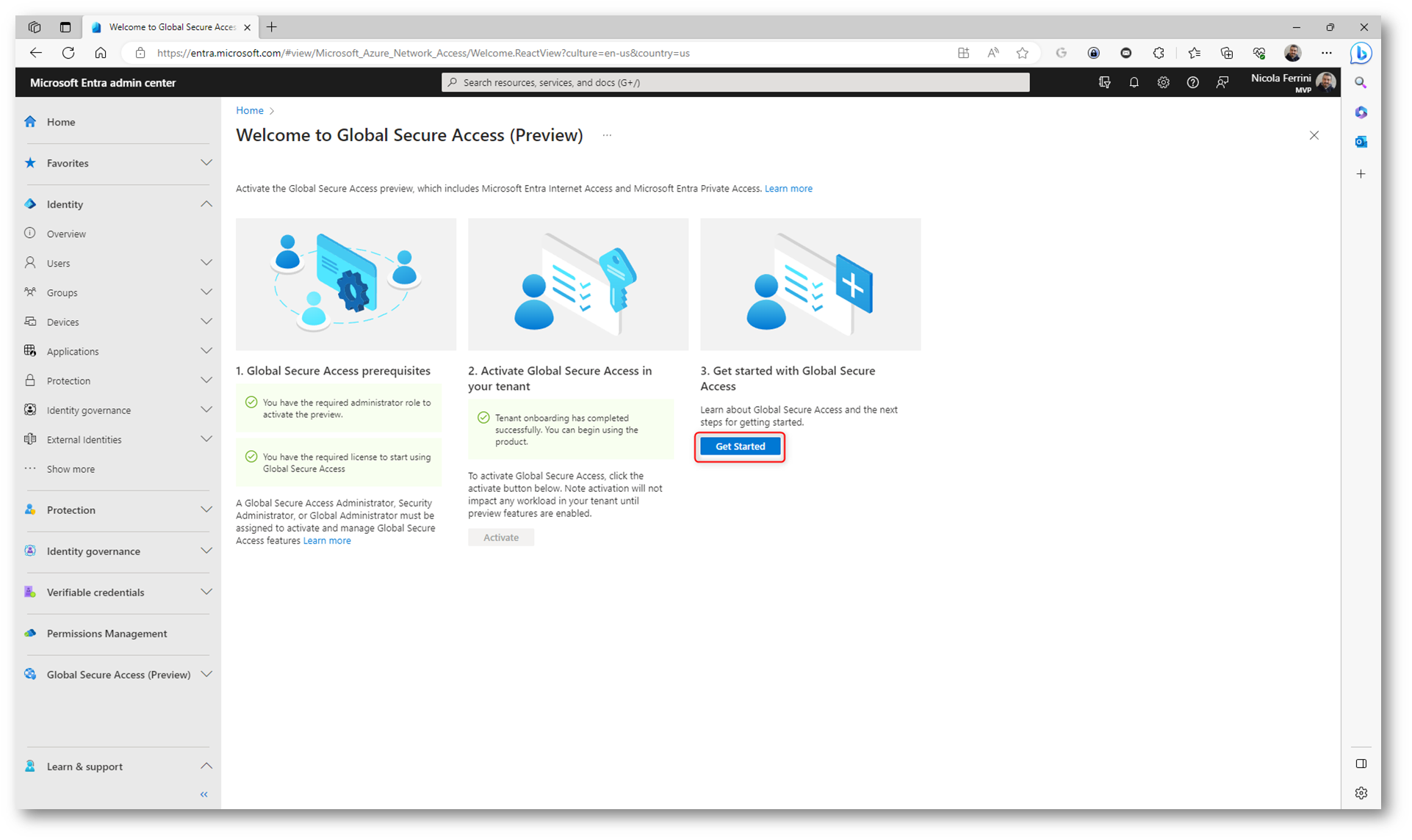

Figura 5: Attivazione del Global Secure Access nel proprio tenant

Figura 6: Attivazione completata e possibilità di iniziare a lavorare con Microsoft Entra Private Access Preview

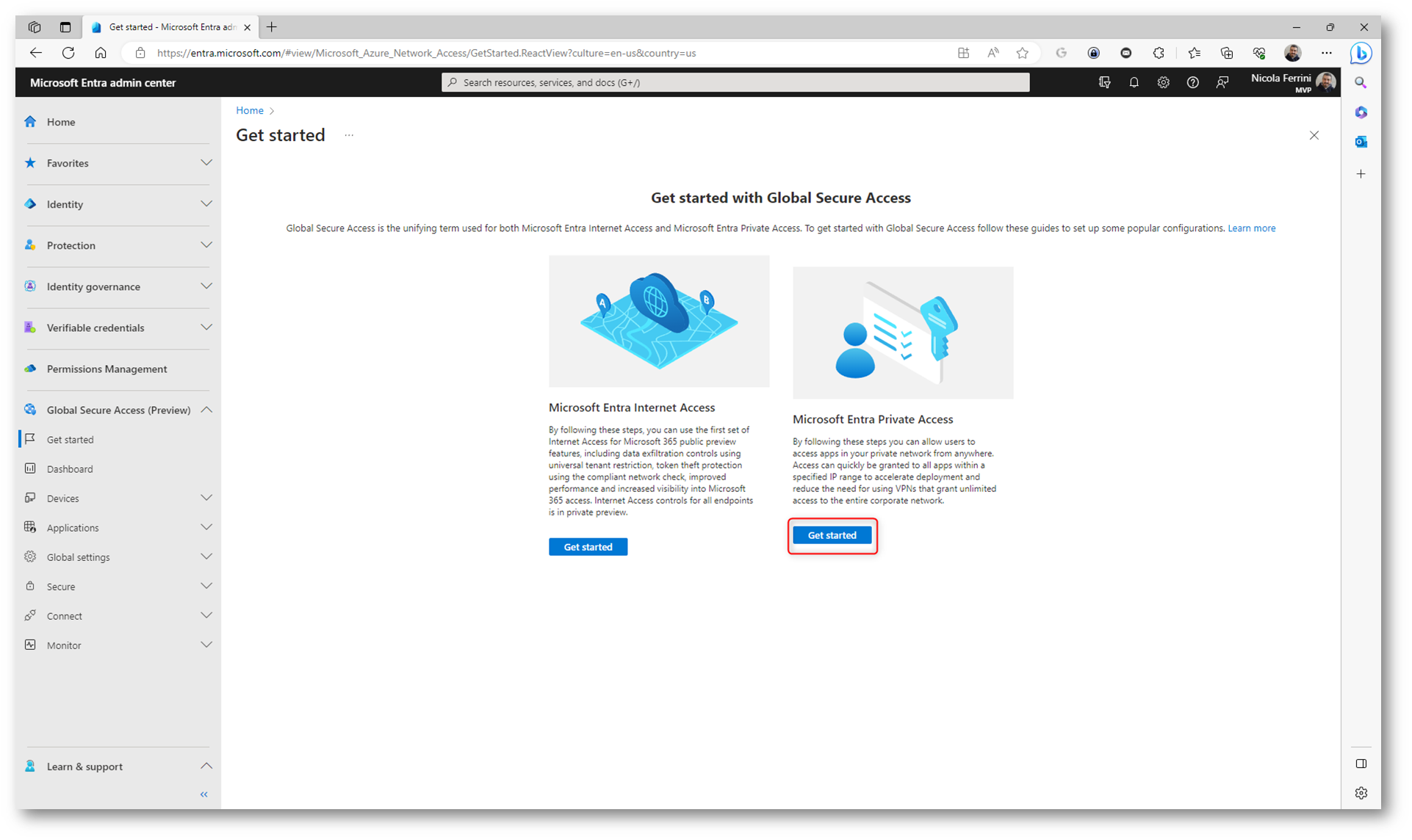

Una volta attivata la preview potete iniziare da Get Started

Figura 7: Avvio della configurazione di Microsoft Entra Private Access

Configurazioni necessarie

La configurazione delle impostazioni di Quick Access è una parte importante per l’utilizzo di Microsoft Entra Private Access. Quando si configura Quick Access per la prima volta, Private Access crea una nuova applicazione in Microsoft Entra. Le proprietà di questa nuova app sono configurate automaticamente per funzionare con Private Access.

Per configurare Quick Access è necessario disporre di un gruppo di connettori con almeno un connettore attivo di Microsoft Entra ID Application Proxy. Il gruppo di connettori gestisce il traffico verso questa nuova applicazione. Dopo aver configurato Quick Access e un gruppo di connettori proxy, è necessario concedere l’accesso all’app ad un gruppo di utenti del vostro tenant.

Riassumendo, il processo per la corretta configurazione è il seguente:

- Creare un gruppo di connettori con almeno un connettore proxy app attivo, se non ne avete già uno.

- Configurare Quick Access, che crea una nuova app aziendale.

- Assegnare utenti e gruppi all’app Quick Access.

- Configurare i criteri di accesso condizionale.

- Abilitare il profilo di inoltro del traffico a Microsoft Entra Private Access.

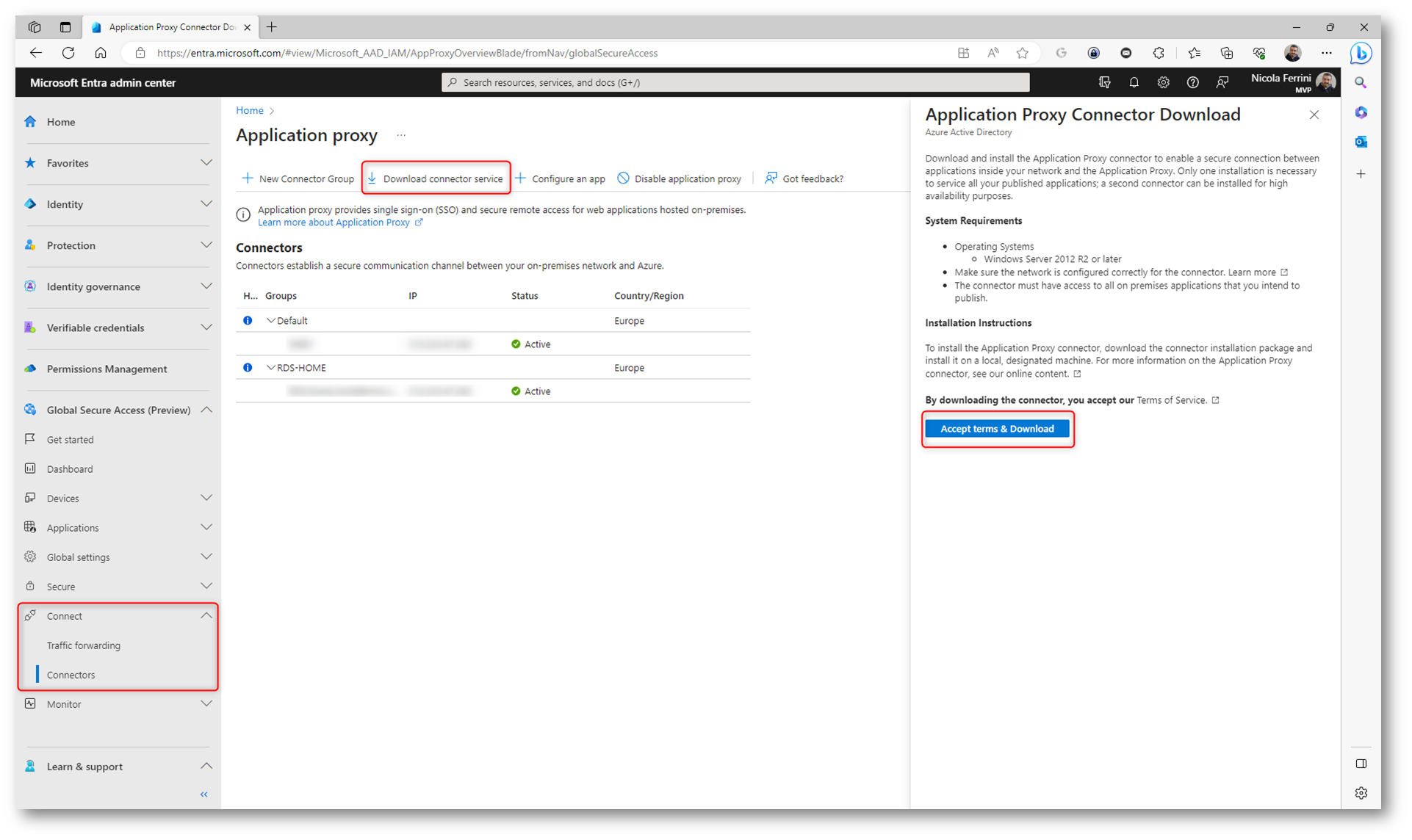

Creazione del gruppo di connettori per Microsoft Entra ID Application Proxy

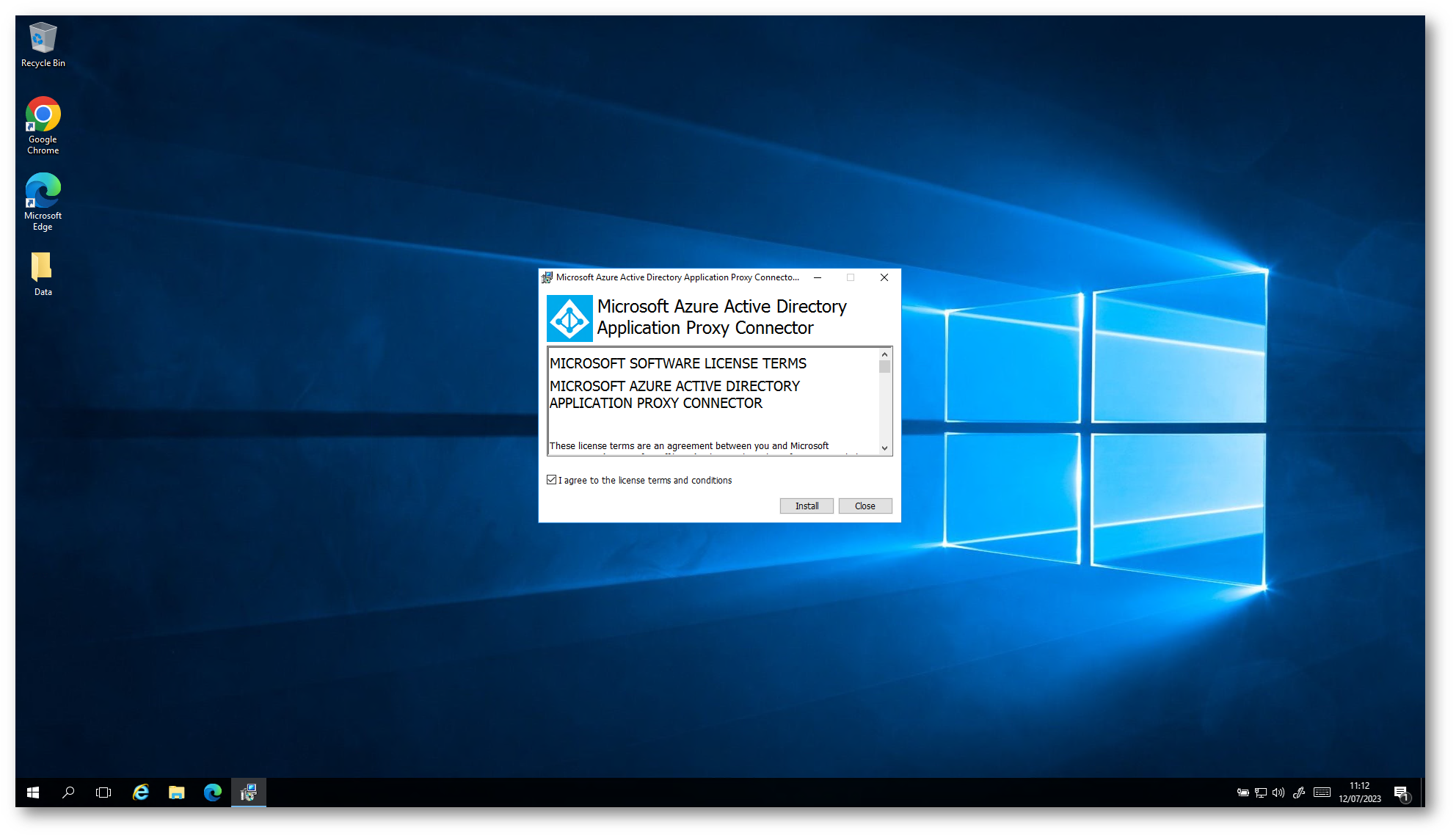

Per creare un gruppo di connettori ho seguito le indicazioni presenti alla pagina How to configure connectors for Microsoft Entra Private Access | Microsoft Learn. Ho installato i connettori su diverse macchine Windows Server presenti nella mia LAN. Se avete già dei connettori installati perché utilizzavate Azure AD Application Proxy (come nel mio caso), disinstallate i vecchi connettori, cancellate la cartella di installazione (C:\Program Files\Microsoft AAD App Proxy Connector) e installate l’ultima versione disponibile dalla pagina Microsoft Entra admin center >

Global Secure Access (Preview) > Connect > Connectors facendo clic su Download connector service.

Figura 8: Download dell’ultima versione del connettore

Figura 9: Installazione del connettore in un server della LAN

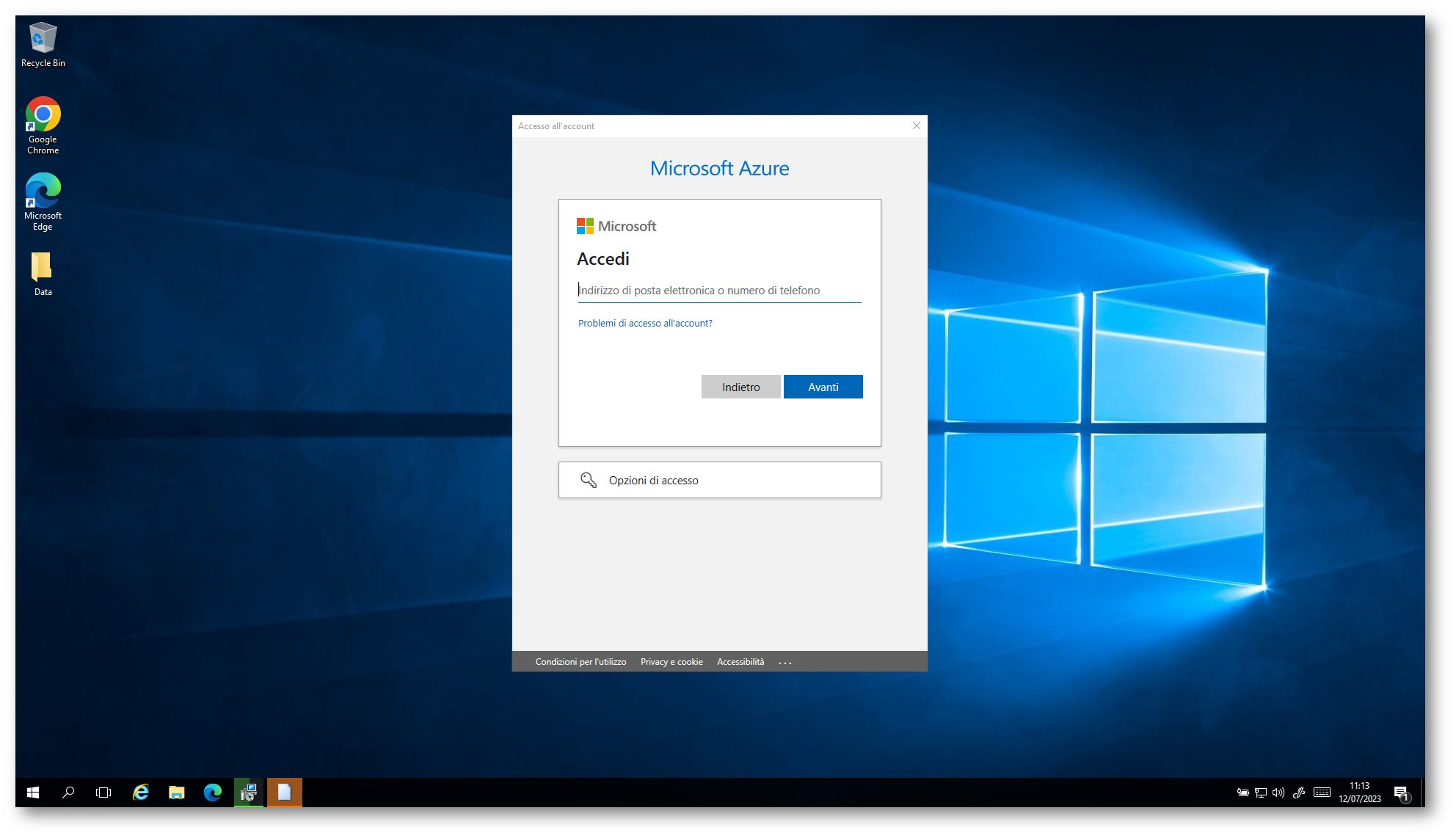

Figura 10: Login a Entra ID per associare il connettore al proprio tenant

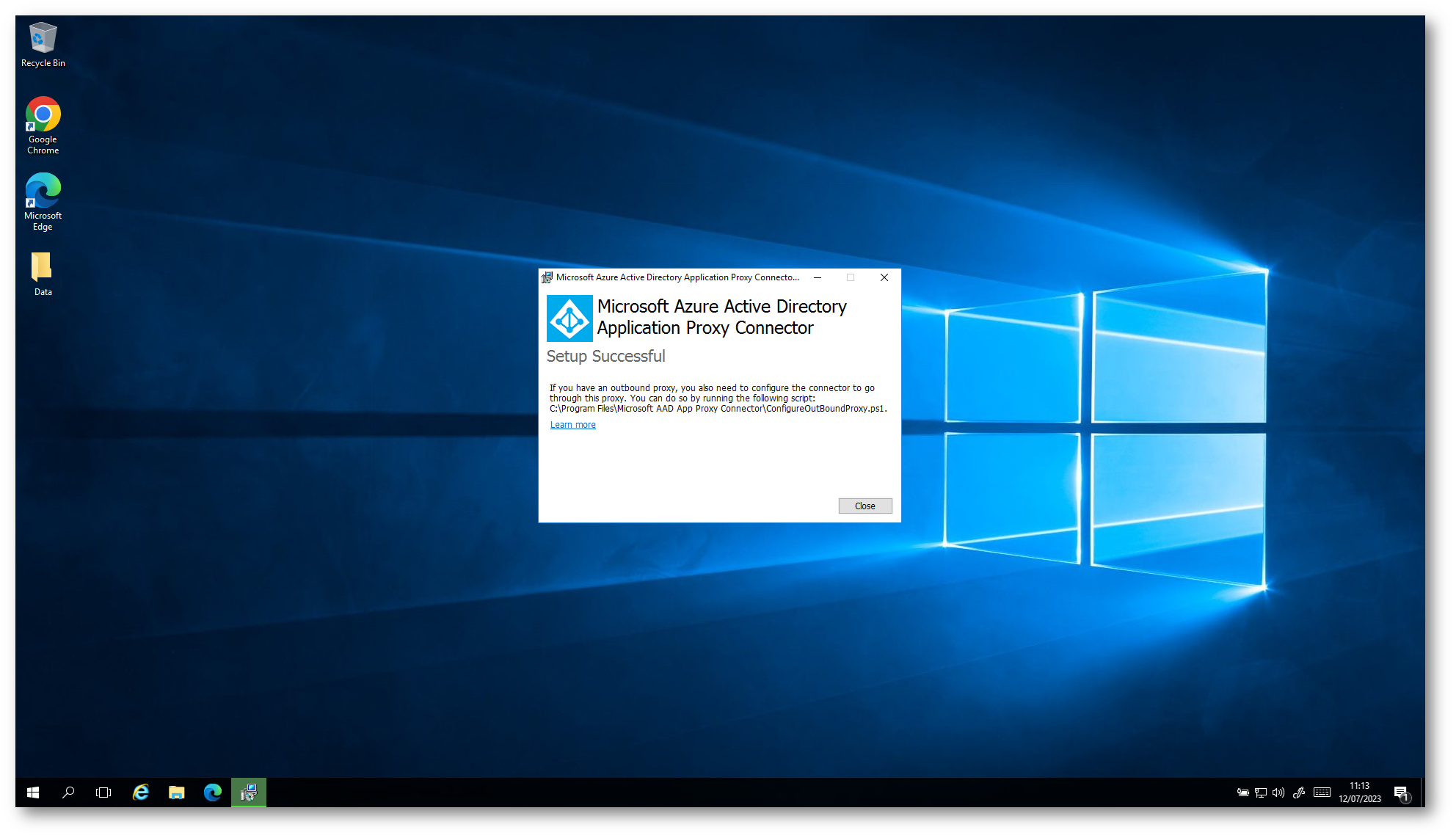

Figura 11: Installazione del connettore completata

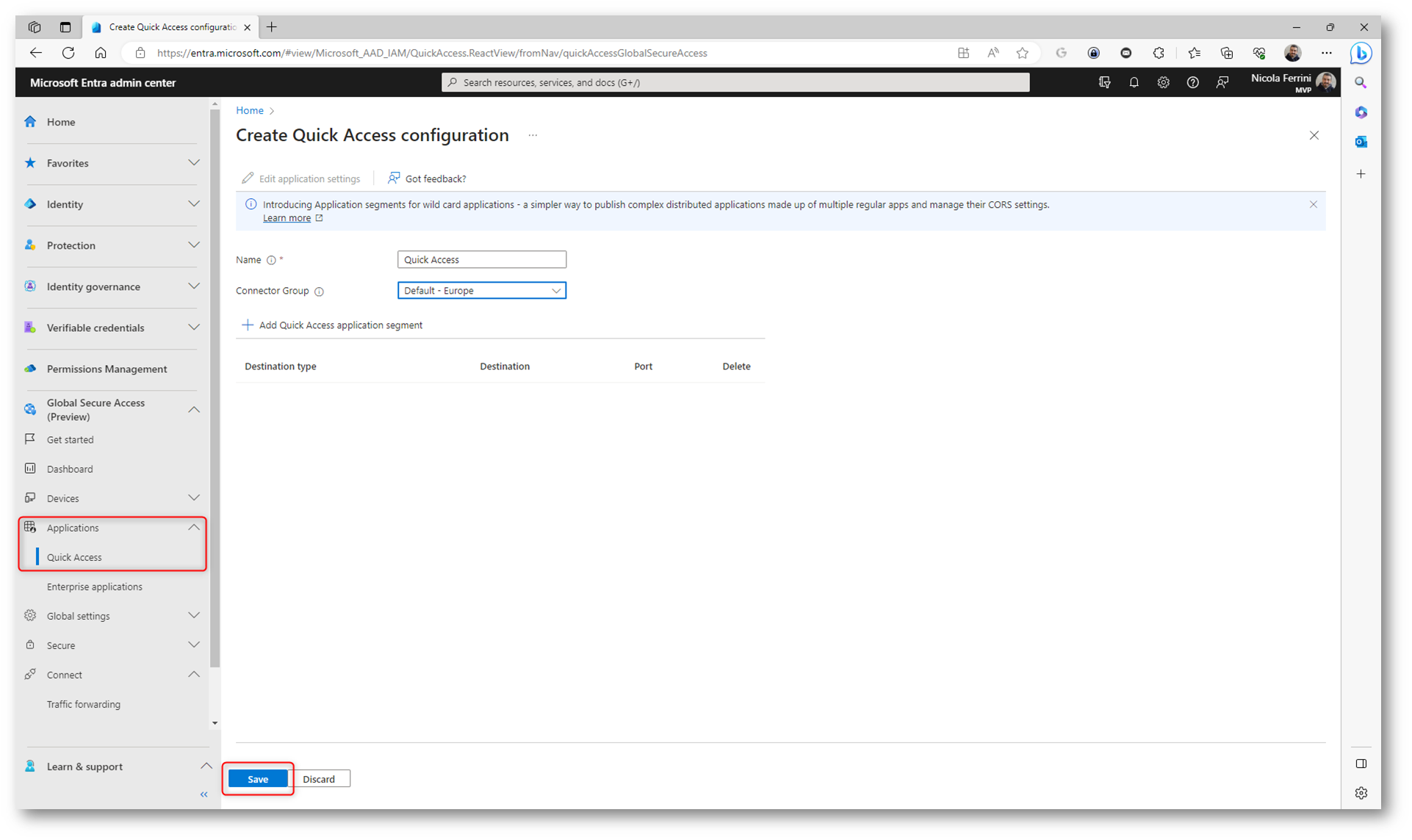

Configurazione del Quick Access

Il passaggio successivo consiste nella configurazione del Quick Access. Andate in Global Secure Access (preview) > Applications > Quick access. Date un nome alla configurazione (io ho usato Quick Access, che tra l’altro è il nome suggerito da Microsoft nella documentazione ufficiale ) e scegliete il gruppo di connettori di Microsoft Entra ID Application Proxy che avete creato prima.

Figura 12: Creazione della configurazione di Quick Access

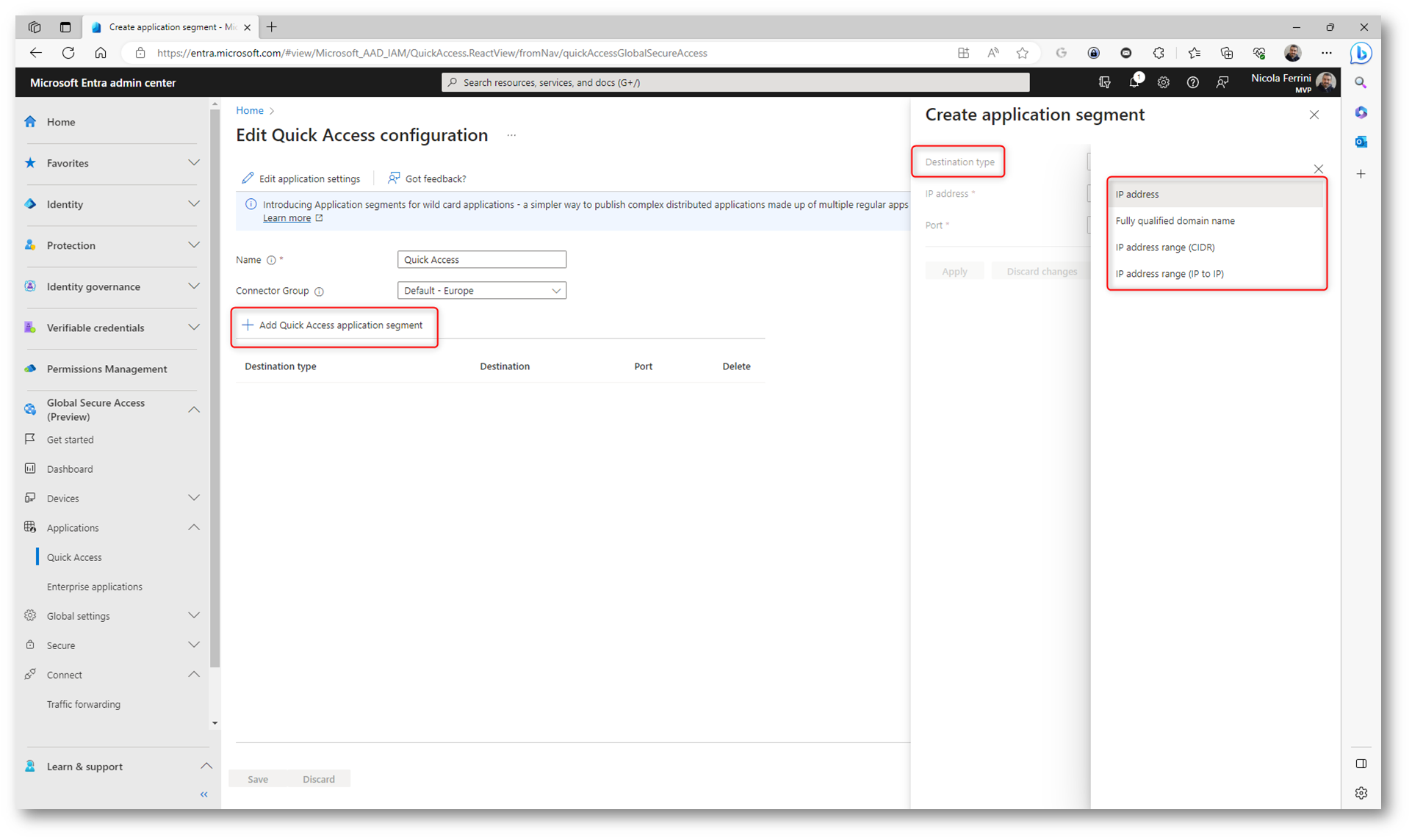

Facendo clic su + Add Quick Access application segment potete definire i nomi di dominio (FQDN) e gli indirizzi IP che desiderate includere nel traffico per Microsoft Entra Private Access.

In Destination Type potete scegliere tra 4 opzioni:

- Indirizzo IP : indirizzo del protocollo Internet versione 4 (IPv4), ad esempio 192.0.2.1, che identifica un dispositivo sulla rete.

- Nome di dominio completo (inclusi FQDN con caratteri jolly): nome di dominio che specifica la posizione esatta di un computer o di un host nel Domain Name System (DNS).

- Intervallo di indirizzi IP (CIDR) : Classless Inter-Domain Routing è un modo per rappresentare un intervallo di indirizzi IP in cui un indirizzo IP è seguito da un suffisso che indica il numero di bit di rete nella subnet mask, ad esempio 192.0.2.0/24.

- Intervallo di indirizzi IP (da IP a IP) : intervallo di indirizzi IP dall’IP iniziale (come 192.0.2.1) all’IP finale (come 192.0.2.10).

Figura 13: Creazione del Quick Access application segment e scelta del destination type

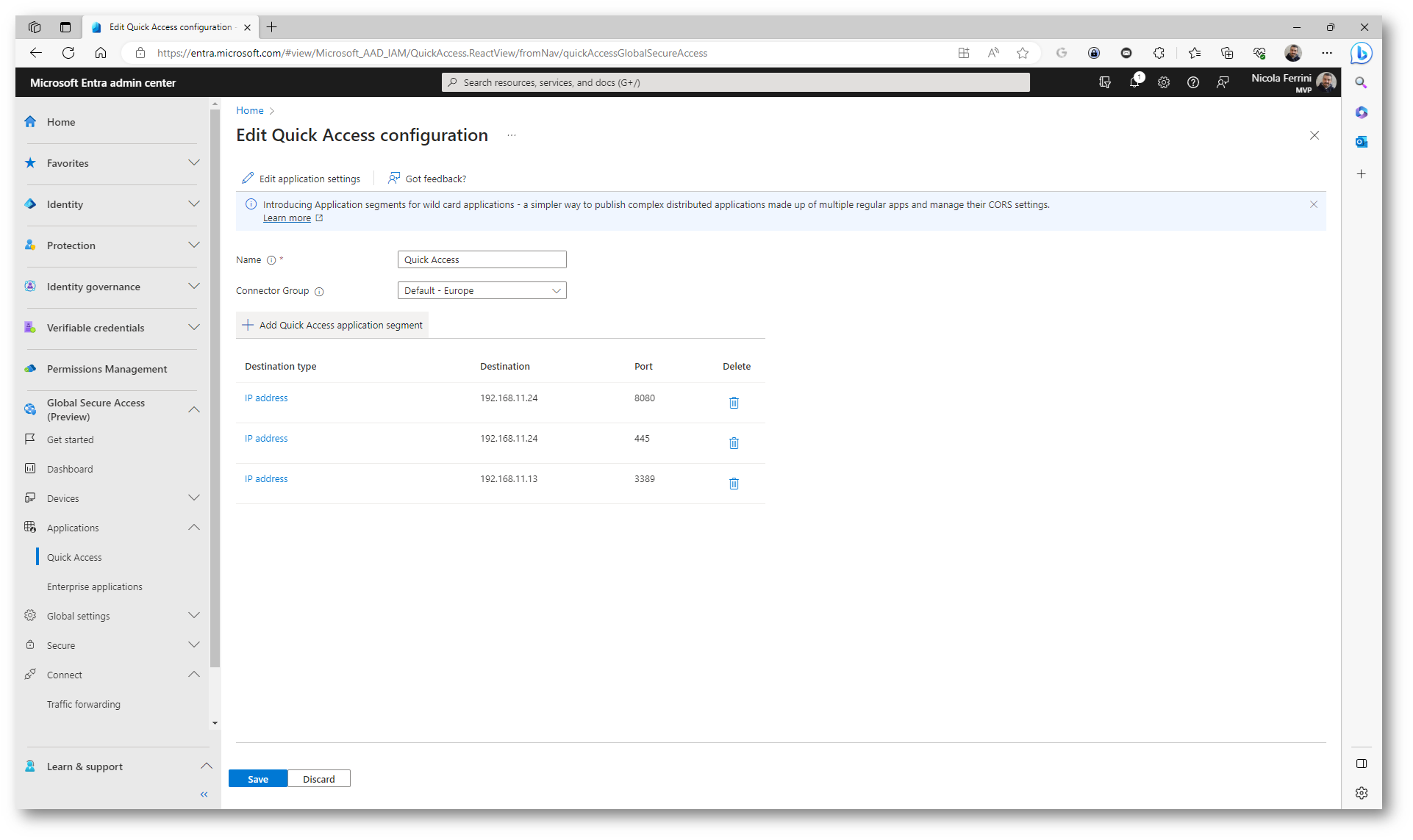

Io ho scelto di inserire diversi IP e servizi che devono essere raggiungibili dall’esterno della rete aziendale. È possibile aggiungere fino a 500 segmenti di applicazione, ma state attenti a non sovrapporre FQDN, indirizzi IP e intervalli IP tra l’app di accesso rapido e le app di accesso privato.

Come si può vedere dall’esempio sotto, ho inserito la possibilità di collegarsi ad un File Server con il protocollo SMB utilizzando la porta 445, la possibilità di collegarsi ad una intranet che usa una porta non standards (8080) e la connessione in RDP verso un server aziendale. Ovviamente è possibile utilizzare anche i nomi dei server e le altre porte dei servizi più utilizzati.

Figura 14: Modifica della Quick App e aggiunta dei segmenti da visualizzare dall’esterno

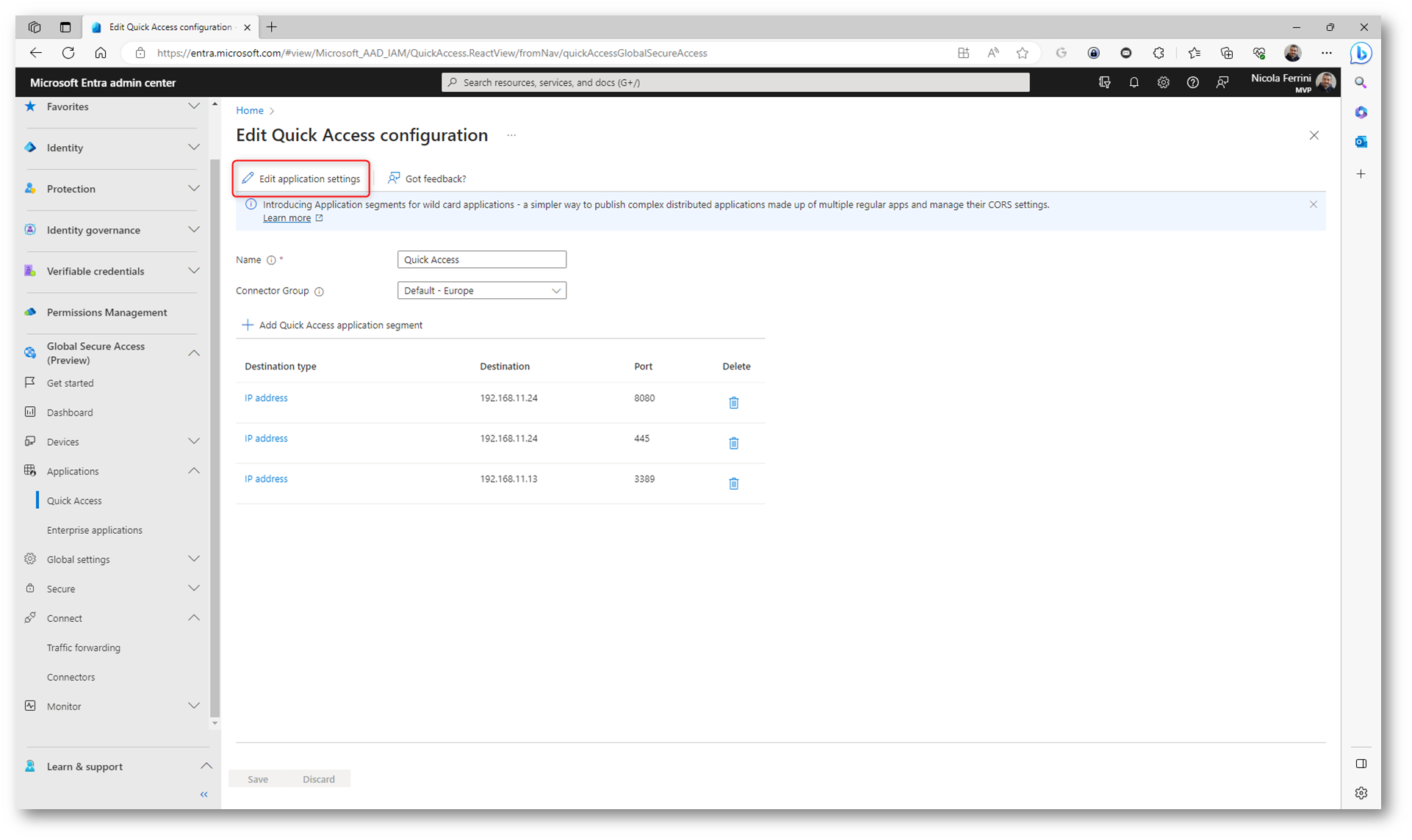

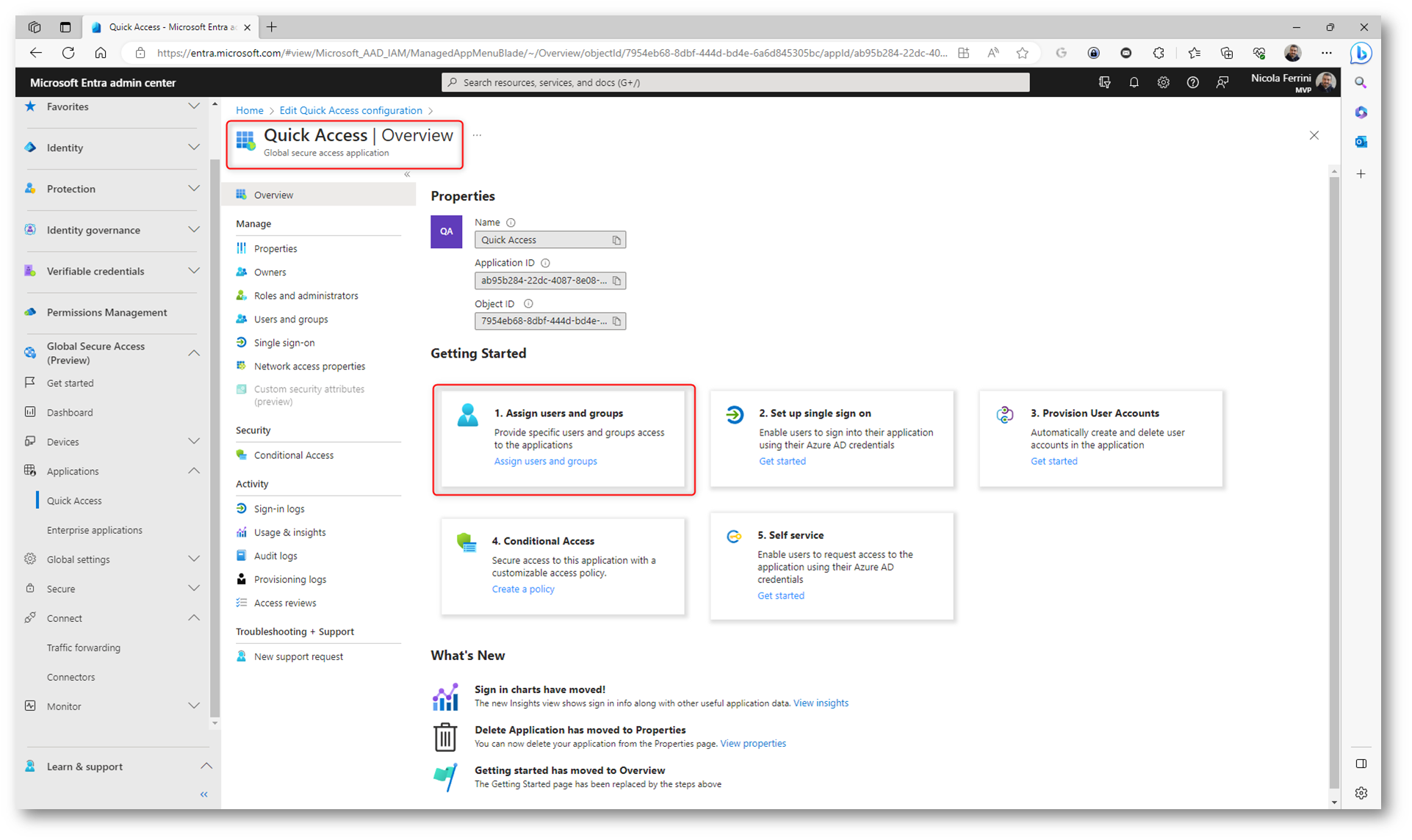

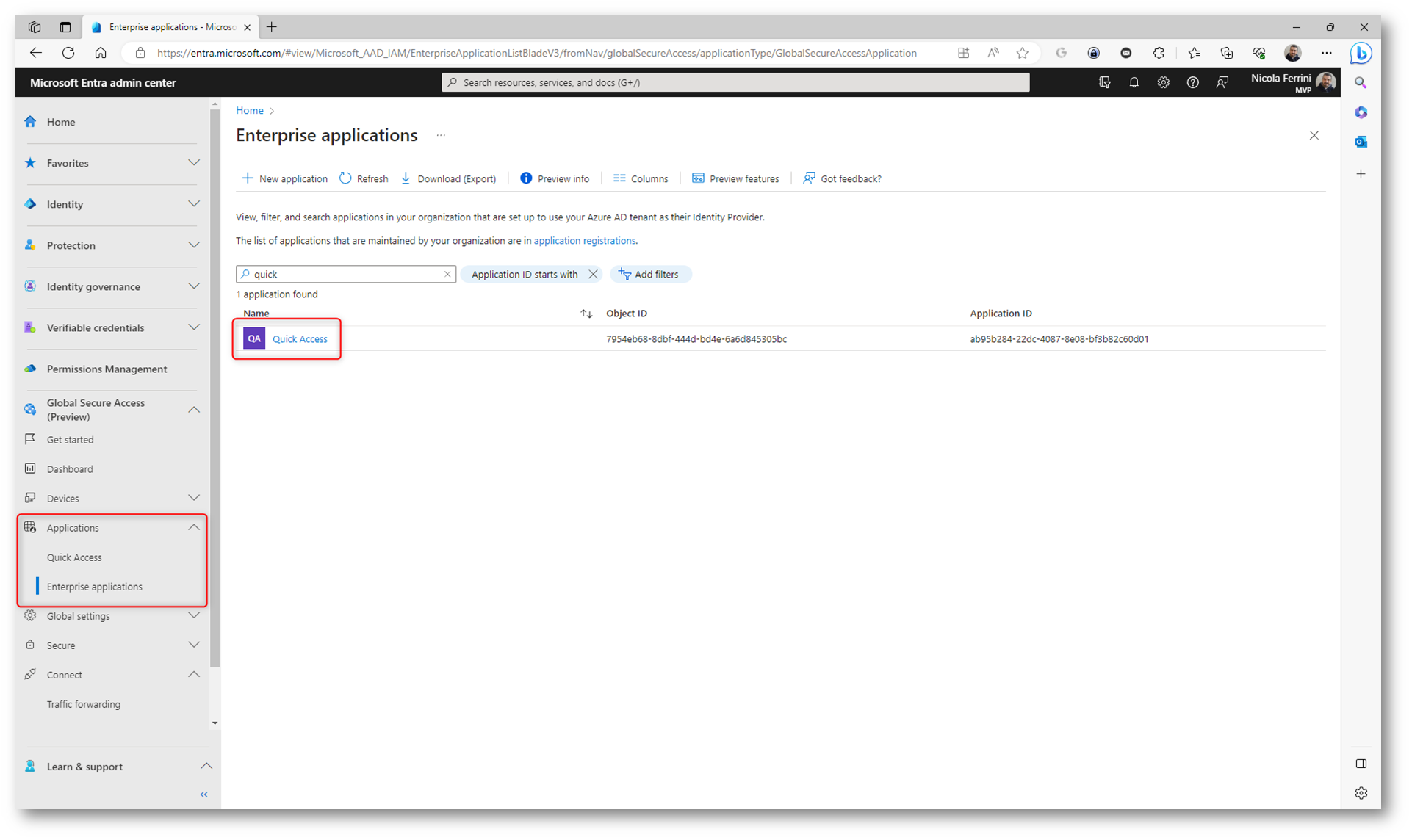

Quando viene configurato Quick Access viene anche creata una Enterprise Application, a cui è necessario concedere l’accesso per il suo utilizzo a gruppi e utenti di Entra ID. Fate clic su Edit application settings per configurare l’app Quick Access.

Figura 15: Modifica delle configurazione dell’app Quick Access

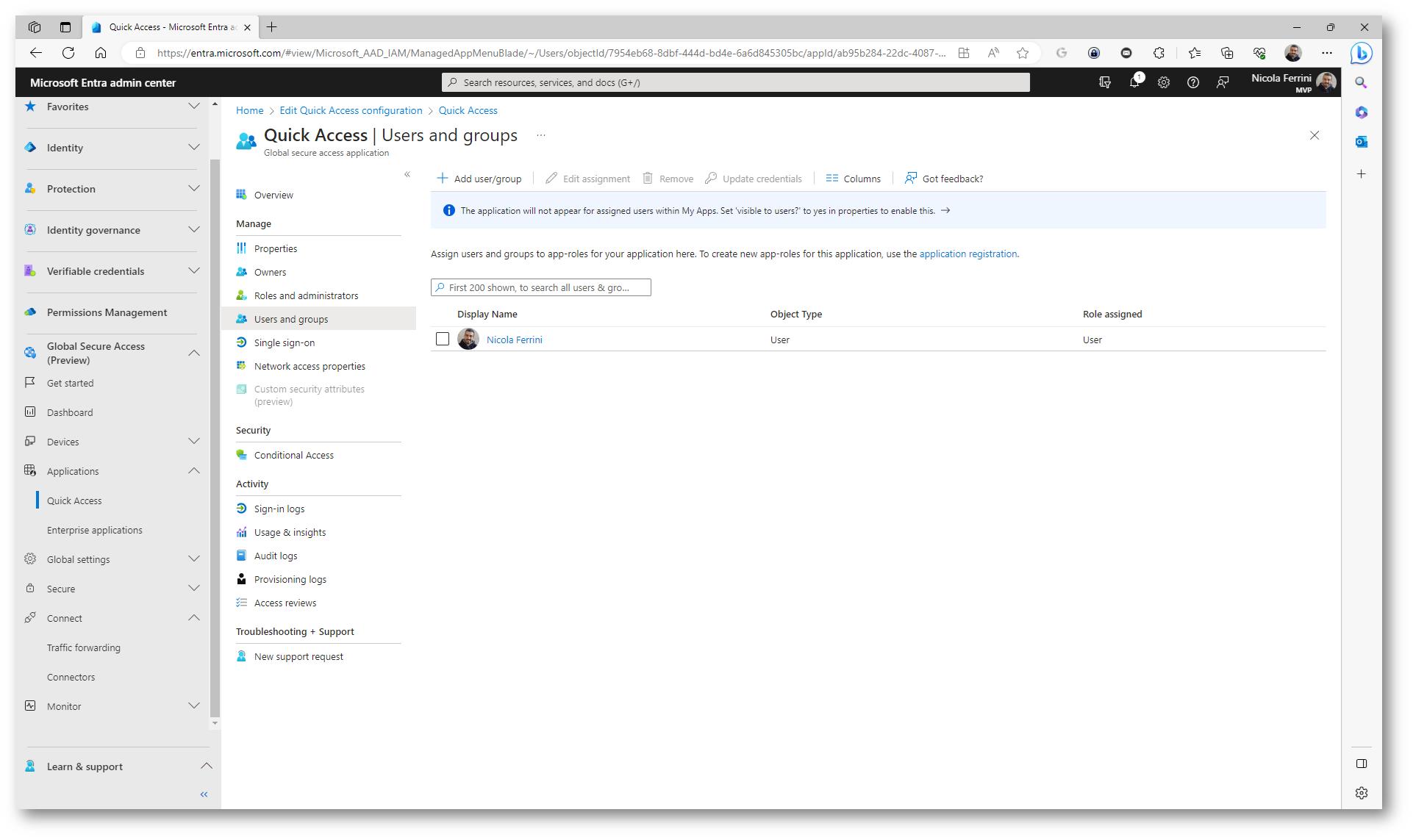

Nella schermata che si aprirà cliccate sul link Assing users and groups e aggiungete gli utenti e i gruppi desiderati a cui volete concedere l’utilizzo dell’applicazione e quindi l’accesso dall’esterno della rete aziendale.

Figura 16: Assegnazione di gruppi e utenti che potranno utilizzare Quick Access

Figura 17: Assegnazione dei permessi di utilizzo di Quick Access completata

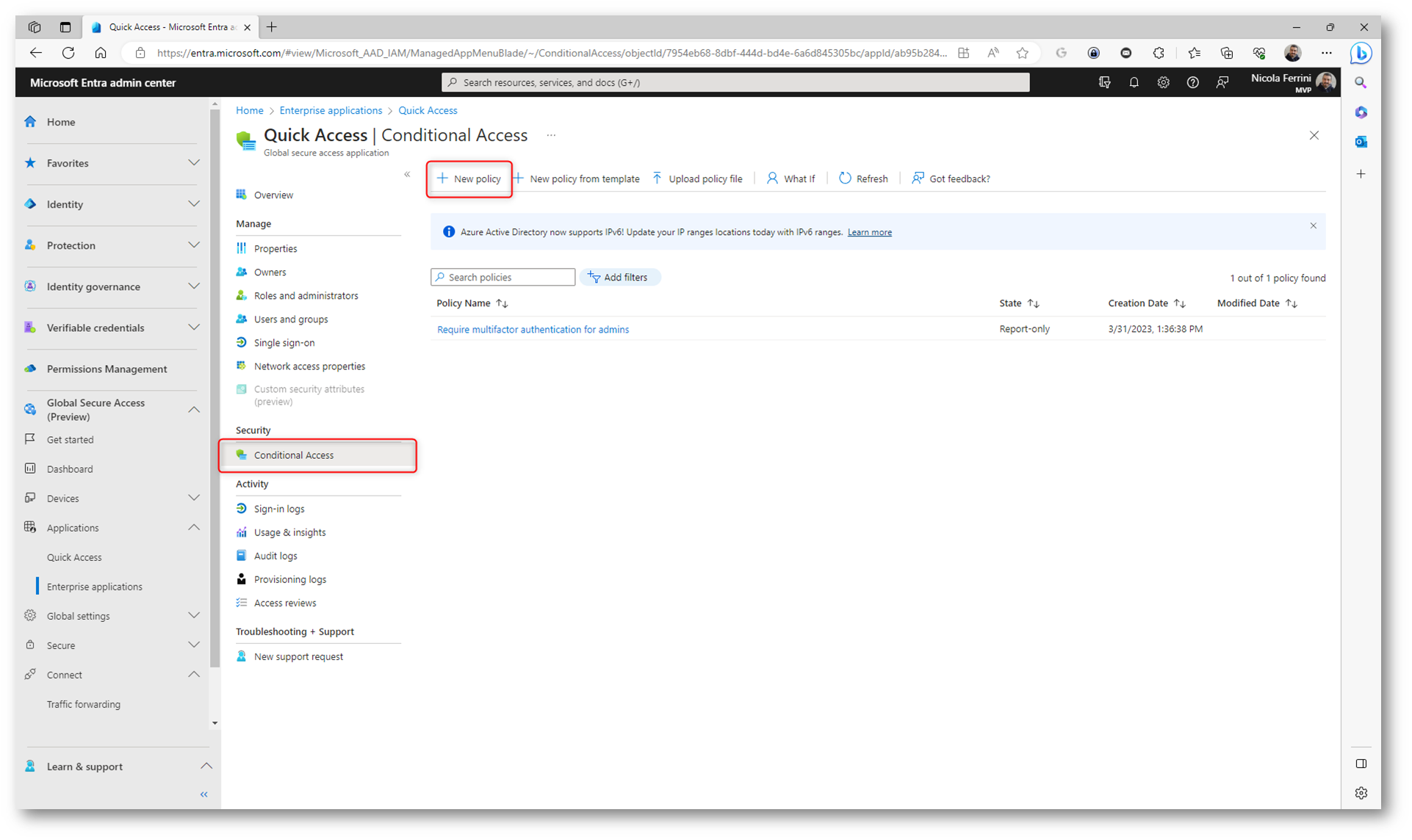

Collegamento dei criteri di accesso condizionale all’app Quick Access

I criteri di accesso condizionale possono essere applicati all’app di accesso rapido. L’applicazione dei criteri di accesso condizionale alle app di Microsoft Entra Private Access è un modo efficace per applicare i criteri di sicurezza per le risorse private interne.

Per effettuare le configurazioni è necessario che siano rispettati i seguenti prerequisiti:

- Essere un Global Secure Access Administrator

- Essere un Conditional Access Administrator or Security Administrator

- richiede una licenza Microsoft Entra ID Premium P1

- Avere già configurato le app Quick Access o Private Access.

Trovate il dettaglio di tutti i passaggi visitando la pagina How to apply Conditional Access policies to Microsoft Entra Private Access apps | Microsoft Learn

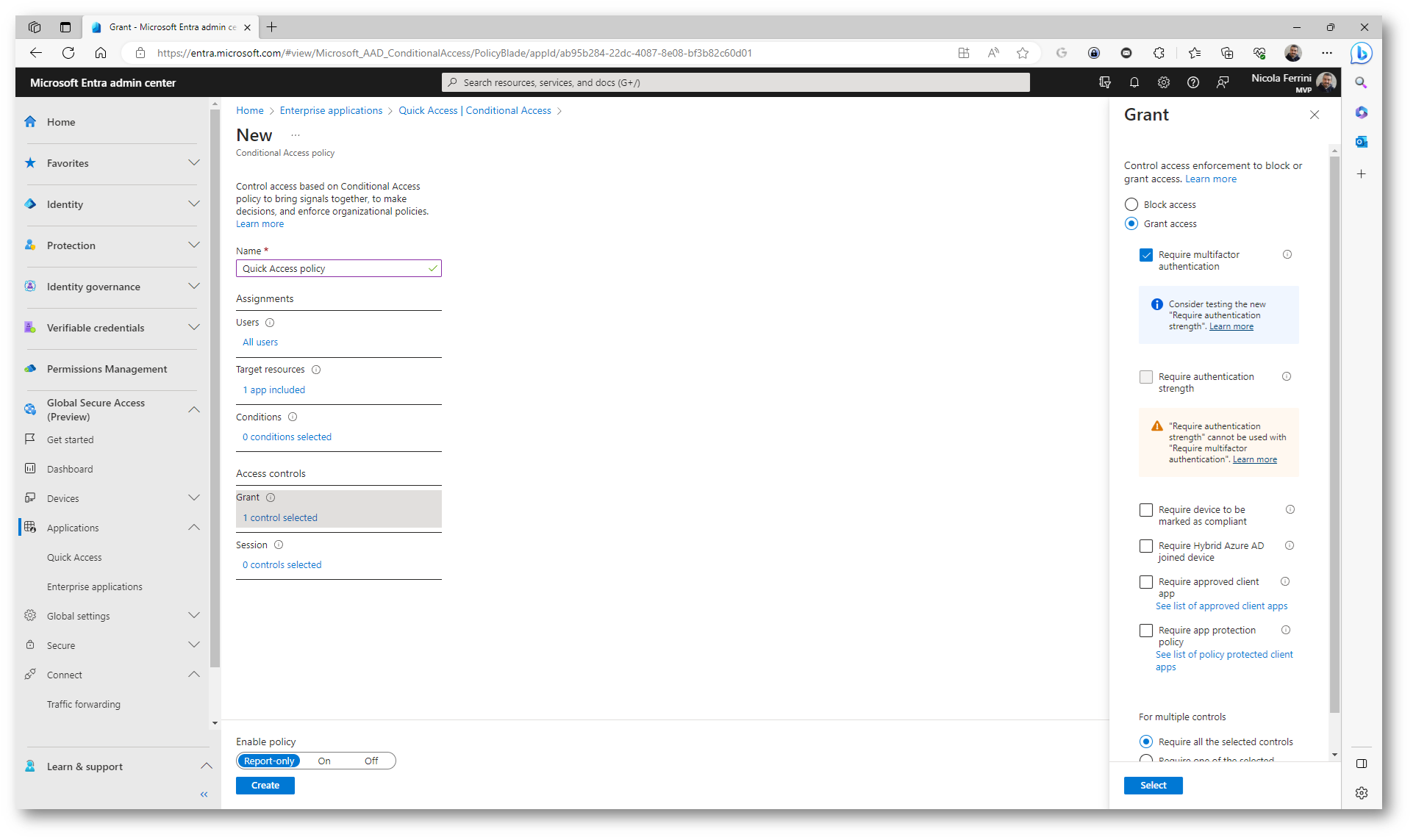

Figura 18: Selezione dell’applicazione Quick Access

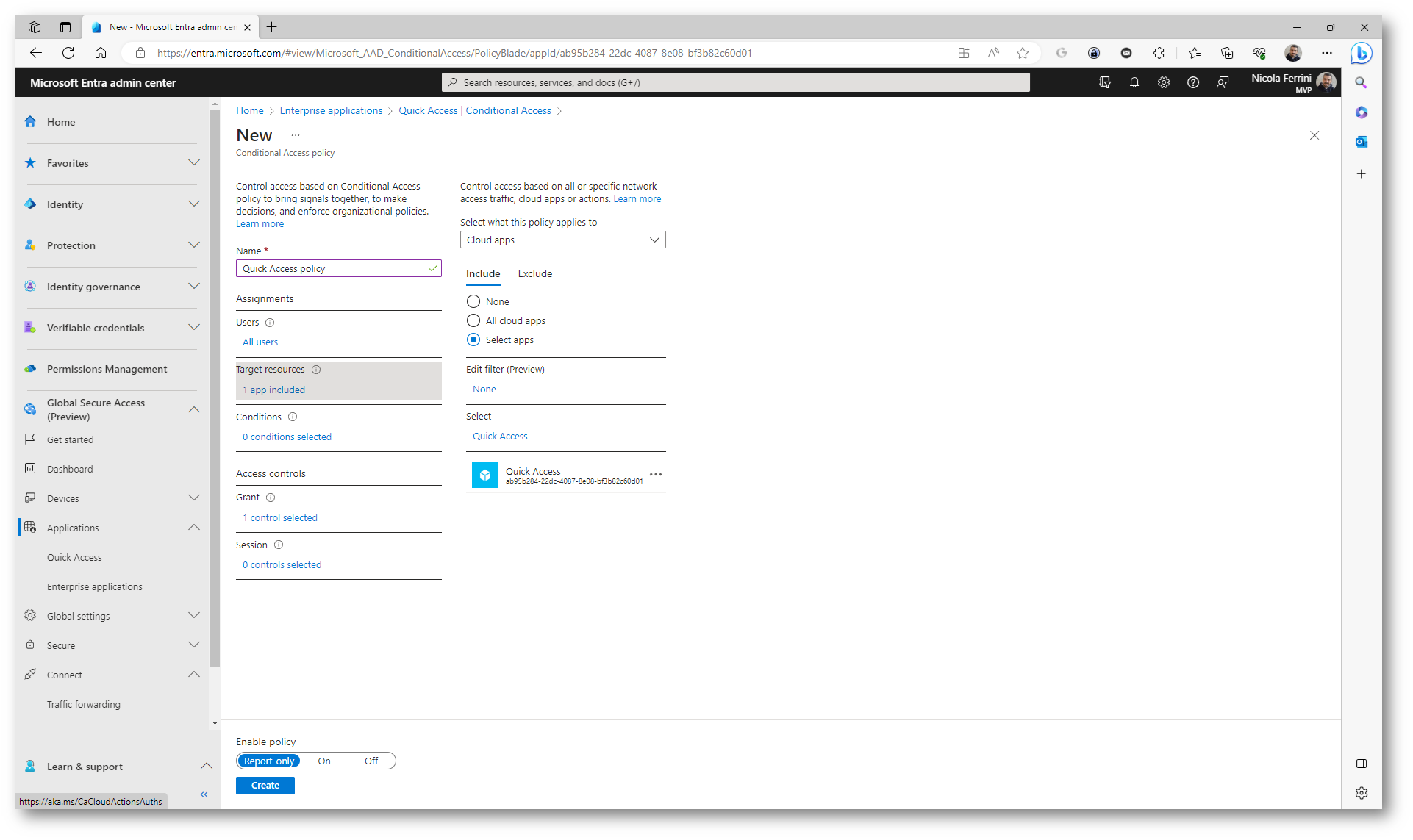

Figura 19: Creazione di una nuova policy di access condizionale per l’app Quick Access

Figura 20: Policy di accesso condizionale applicata all’app Quick Access

Figura 21: Impostazione dell’obbligo di utilizzo della Multi-factor Authentication

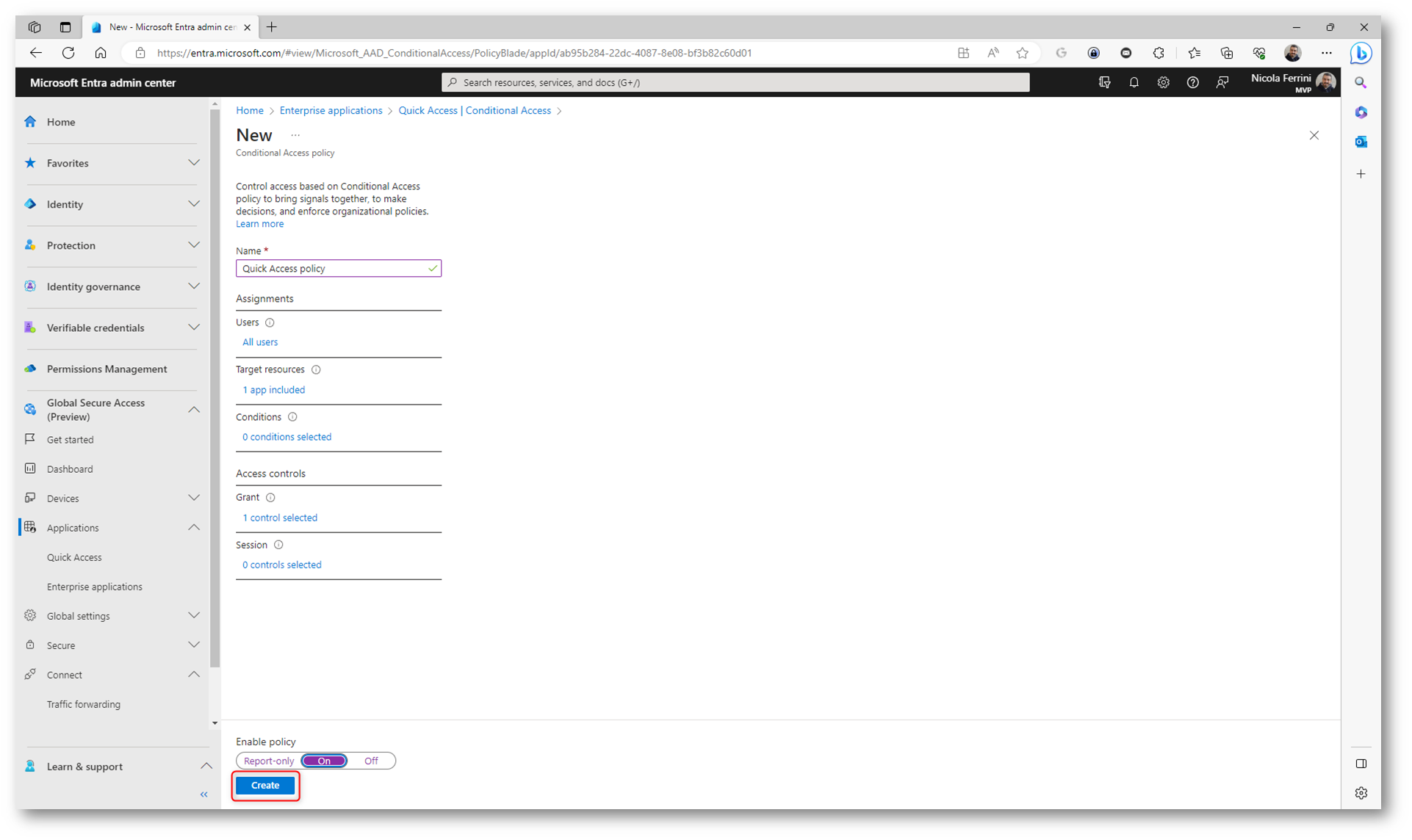

Figura 22: Conferma e creazione di una nuova policy di access condizionale per l’app Quick Access

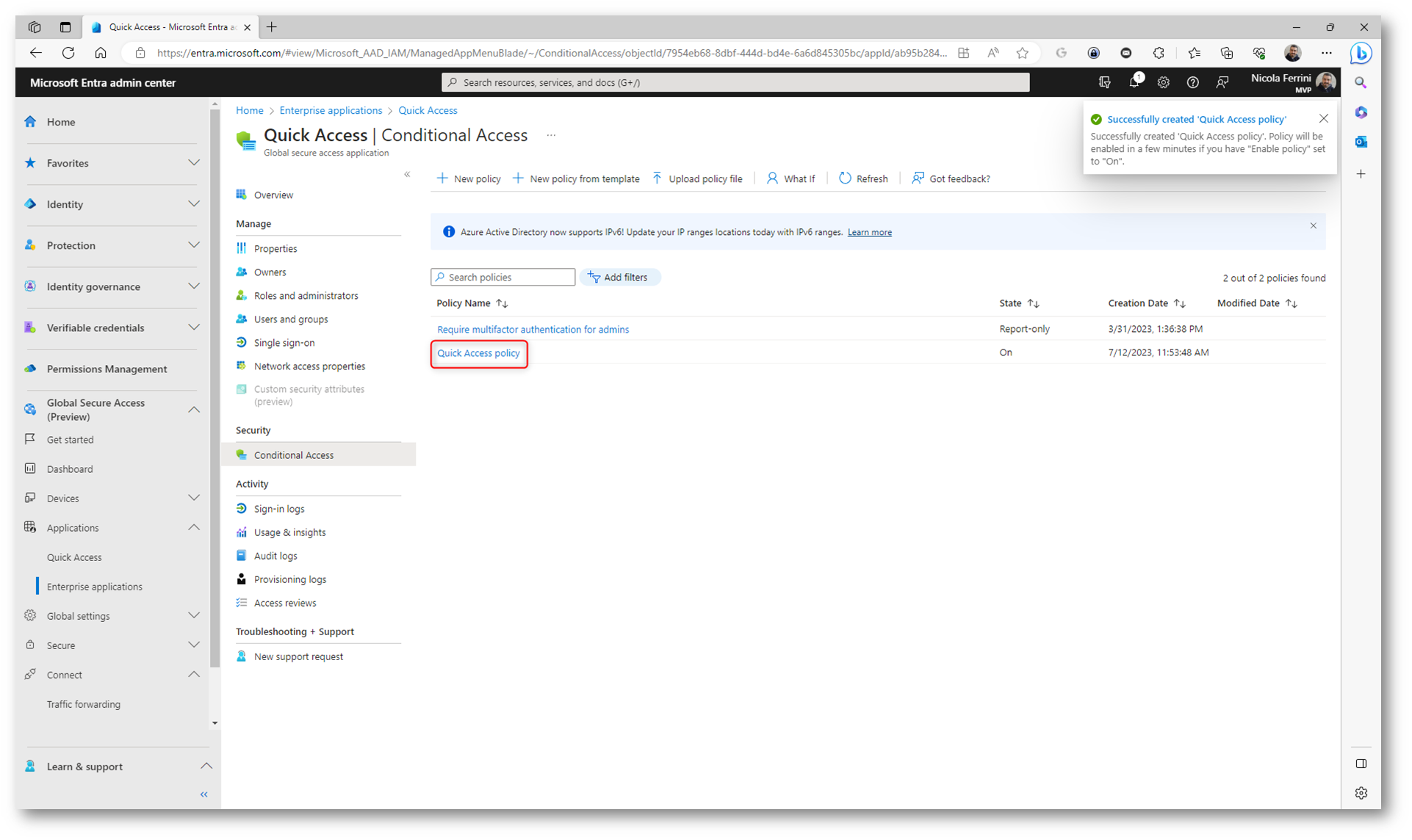

Figura 23: Creazione di una nuova policy di access condizionale per l’app Quick Access completata

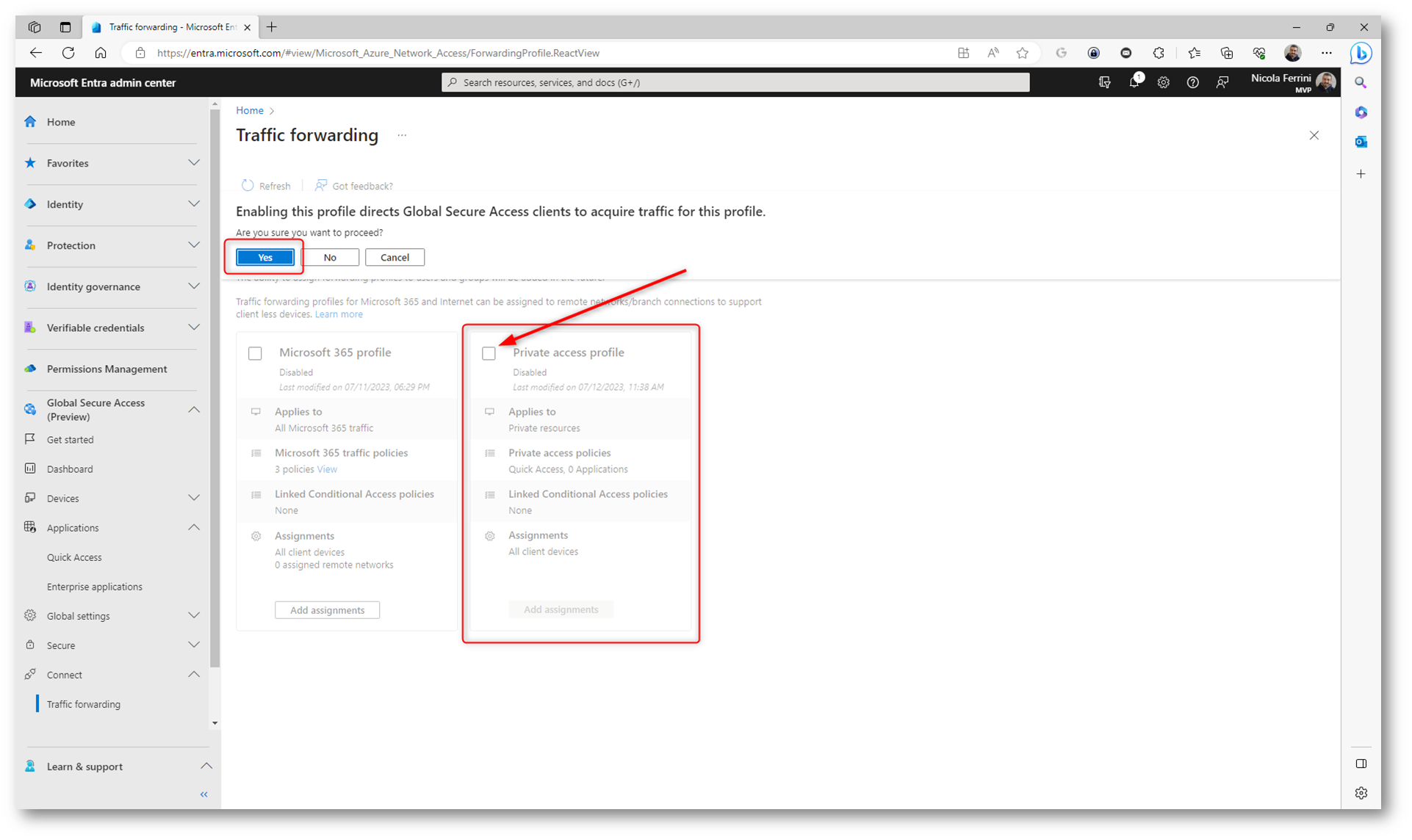

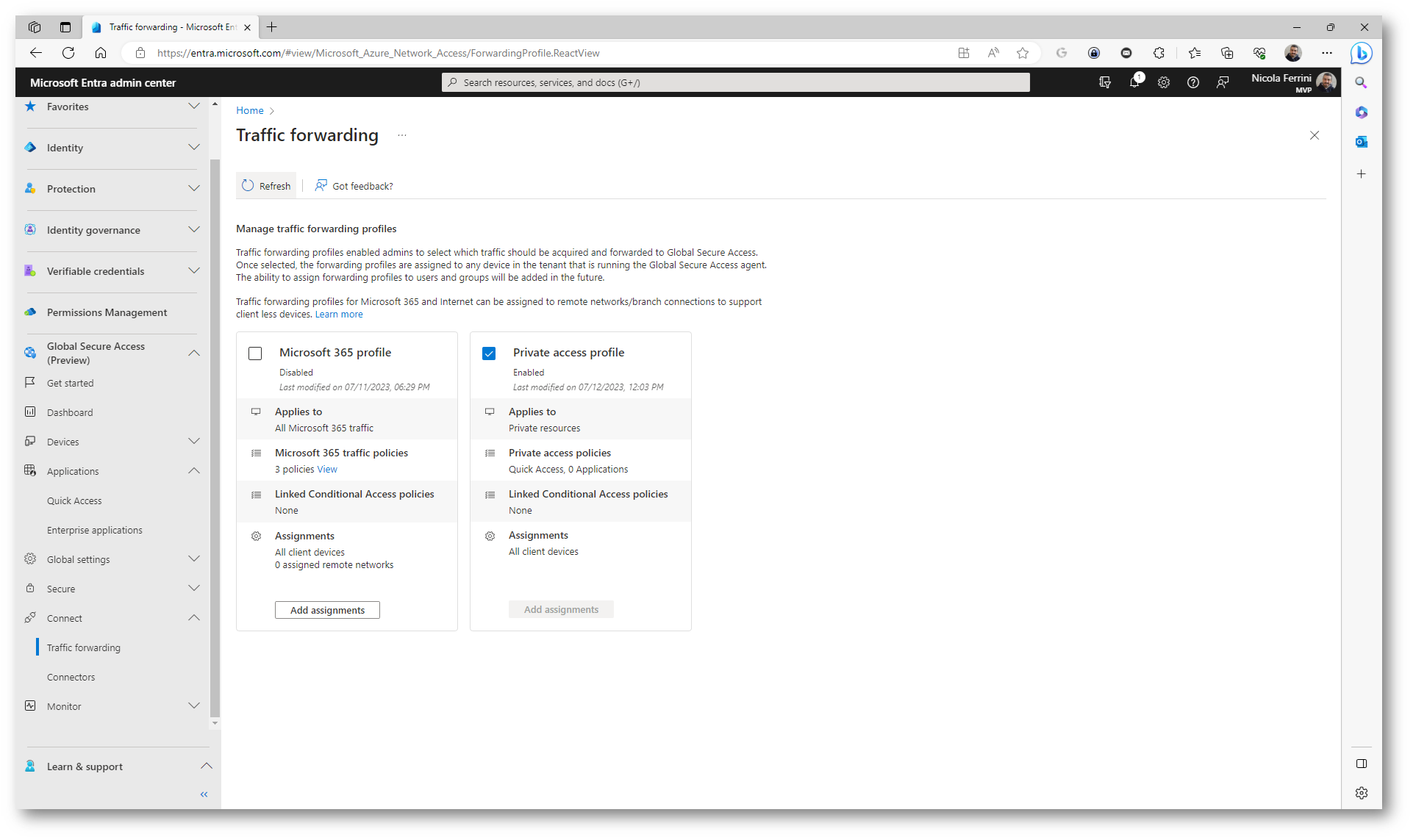

Abilitazione del Private Access traffic forwarding profile

Il profilo di inoltro del traffico di Private Access instrada il traffico verso la rete privata aziendale tramite il Global Secure Access Client. L’abilitazione di questo profilo di inoltro del traffico consente ai lavoratori remoti di connettersi alle risorse interne senza una VPN. Con le funzionalità di Microsoft Entra Private Access potete controllare quali risorse private devono eseguire il tunneling attraverso il servizio e applicare i criteri di accesso condizionale per proteggere l’accesso a tali servizi.

Per abilitare il profilo di inoltro del traffico di Microsoft 365 per il vostro tenant, dovete disporre di:

- Un ruolo di Global Secure Access Administrator in Microsoft Entra ID

- L’anteprima richiede una licenza Microsoft Entra ID Premium P1.

Limiti noti

- Al momento, il traffico di Private Access può essere acquisito solo utilizzando il Global Secure Access Client.

- Il tunneling del traffico verso le destinazioni di accesso privato in base all’indirizzo IP è supportato solo per gli intervalli IP al di fuori della subnet locale del dispositivo dell’utente finale.

- È necessario disabilitare DNS su HTTPS (Secure DNS) per incanalare il traffico di rete in base alle regole dei nomi di dominio completi (FQDN) nel profilo di inoltro del traffico.

Dal Microsoft Entra admin center andate in Global Secure Access > Connect > Traffic forwarding e selezionate la casella per il Private Access profile. Confermate l’abilitazione facendo clic su Yes.

Figura 24: Abilitazione del Private Access profile

Figura 25: Abilitazione del Private Access profile

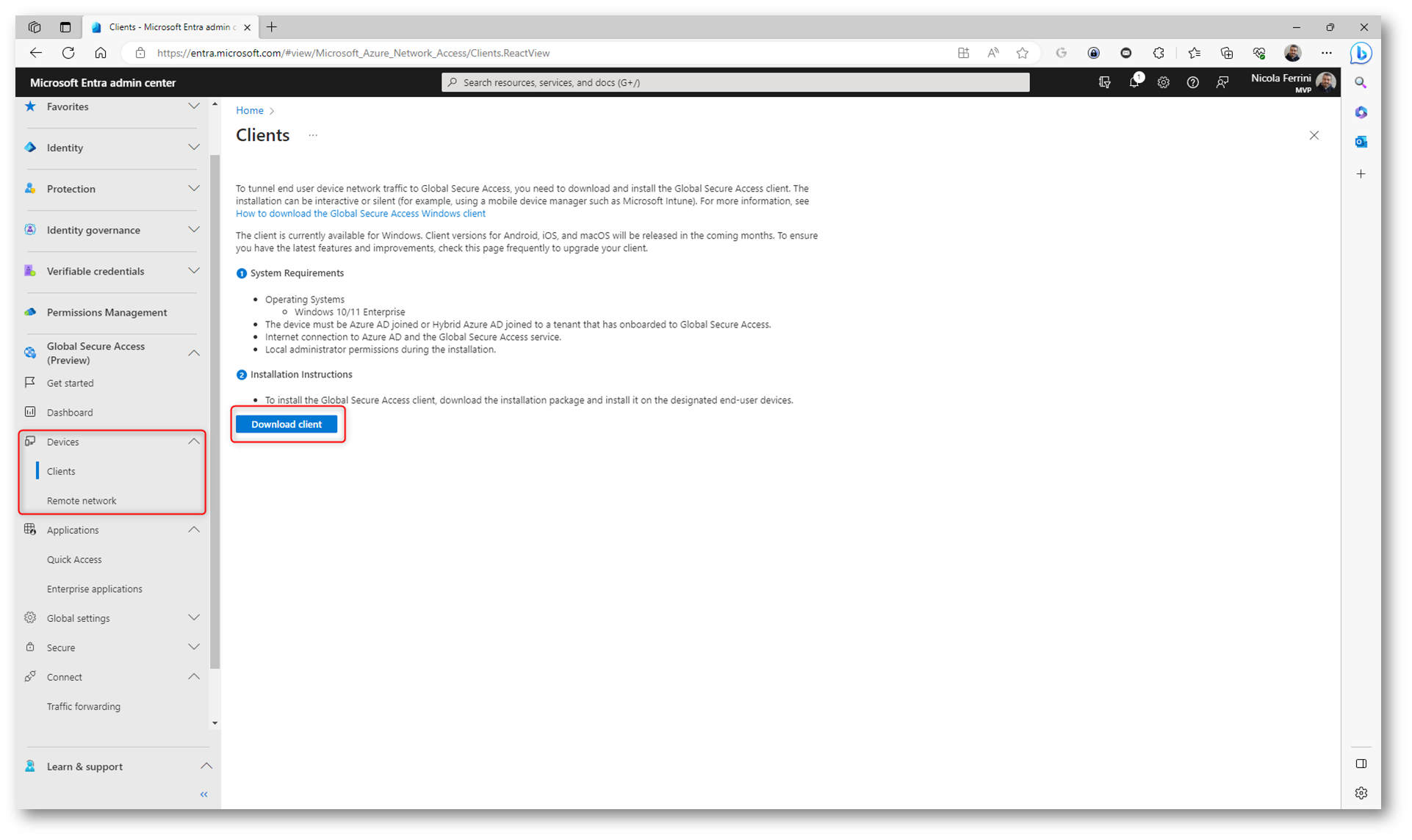

Installazione del Global Secure Access Client per Windows (anteprima)

Il Global Secure Access Client consente alle aziende di controllare il traffico di rete sul dispositivo dell’utente finale, offrendo la possibilità di instradare specifici profili di traffico tramite Microsoft Entra Internet Access e Microsoft Entra Private Access. Il traffico di instradamento in questo metodo consente di richiedere più controlli come la valutazione dell’accesso continuo (CAE), la conformità del dispositivo o l’autenticazione a più fattori per l’accesso alle risorse.

Prerequisiti

- Il Global Secure Access Client è supportato nelle versioni a 64 bit di Windows 10/11 Enterprise.

-

I dispositivi devono essere aggiunti ad Azure AD o ad Azure AD ibrido.

- I dispositivi registrati in Azure AD non sono supportati.

- Per l’installazione sono necessarie le credenziali di amministratore locale.

- L’anteprima richiede una licenza Microsoft Entra ID Premium P1.

Maggiori informazioni e limiti noti sono disponibili alla pagina The Global Secure Access Client for Windows (preview) | Microsoft Learn

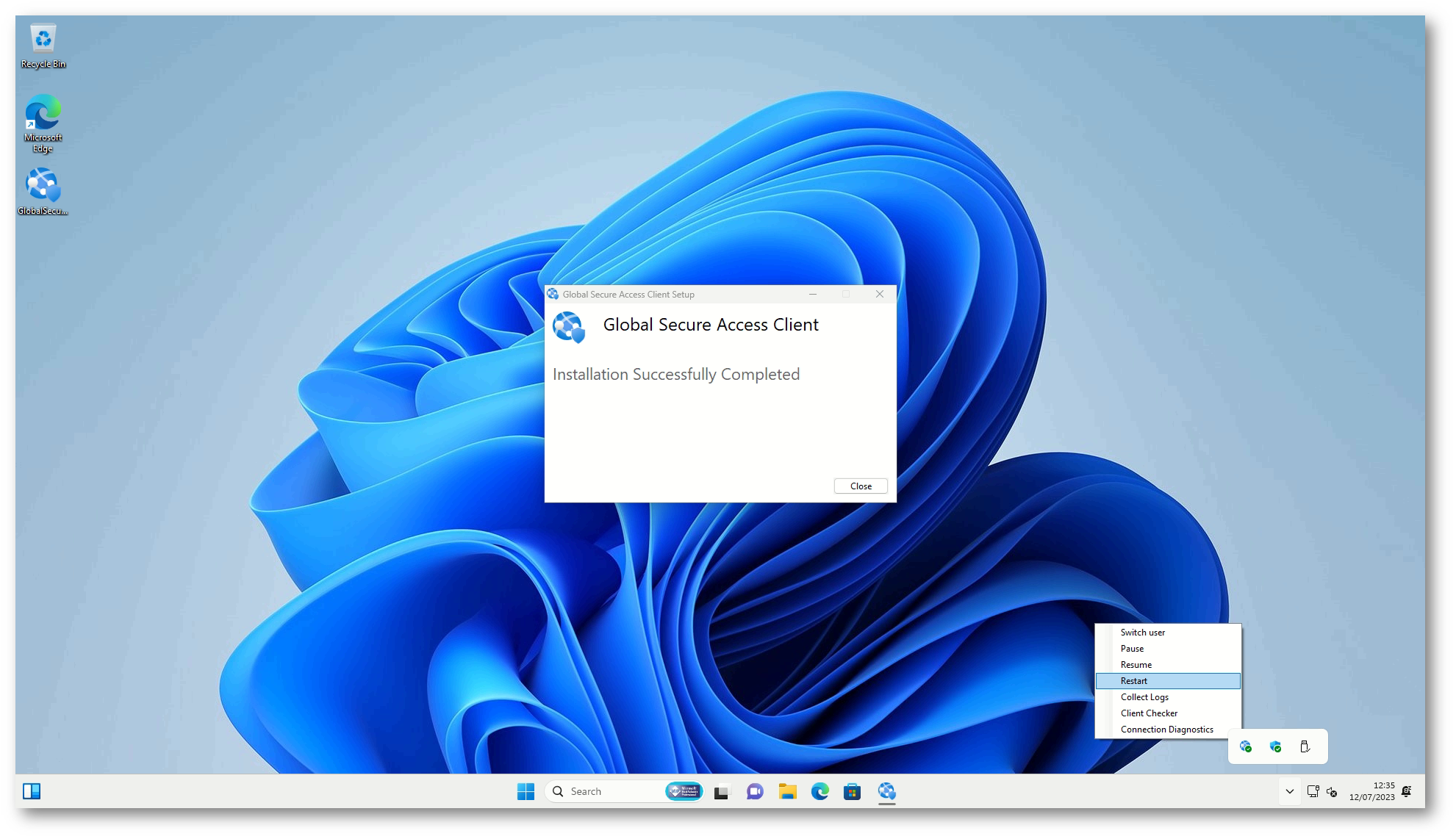

Dalla pagina del Microsoft Entra admin center collegatevi come Global Secure Access Administrator e andate in Global Secure Access (Preview) > Devices > Clients e fate clic su Download.

Figura 26: Installazione del Global Secure Access Client per Windows (anteprima)

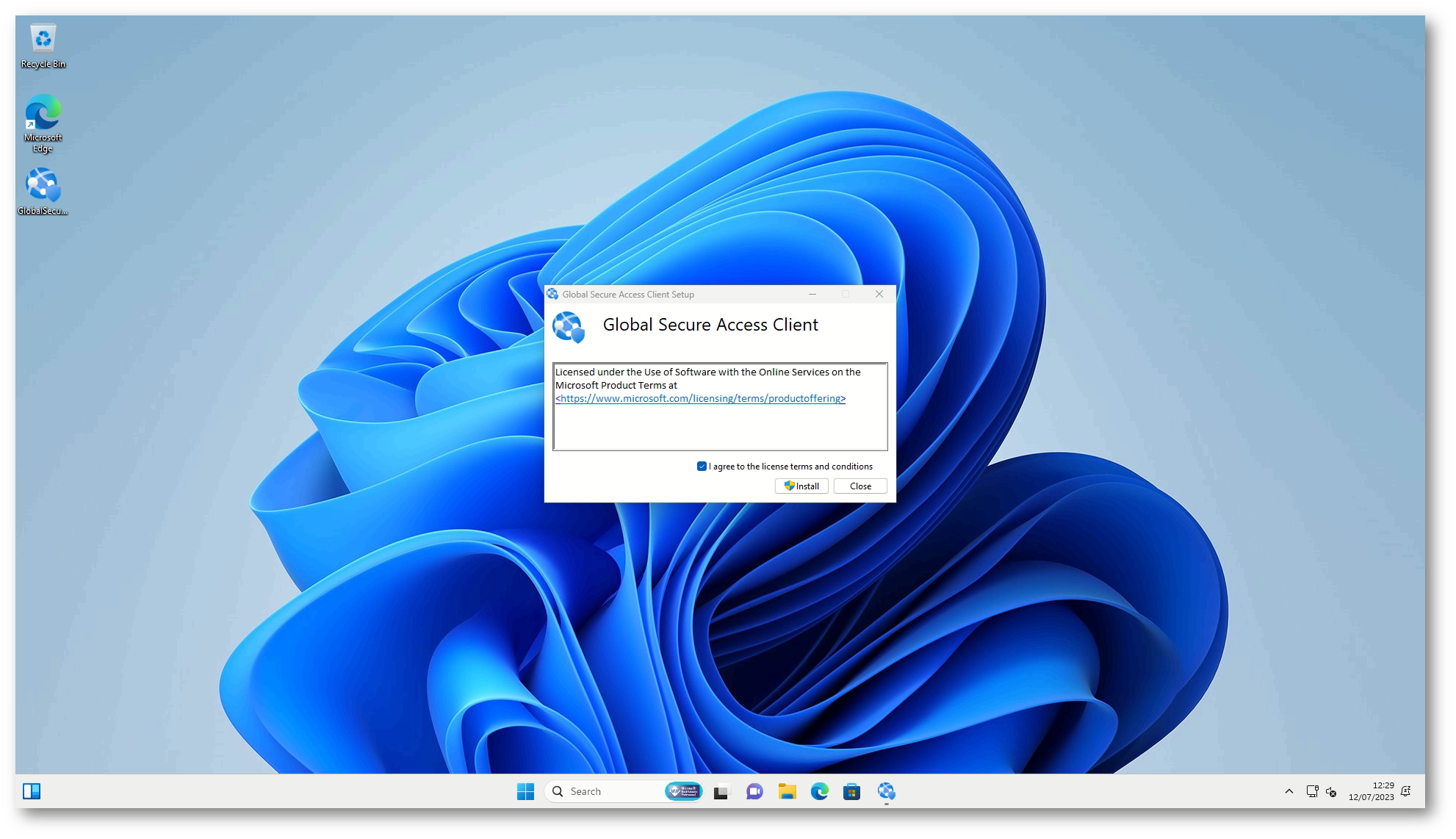

La procedura di installazione è molto semplice e vi chiederà di autenticarvi al tenant di Entra ID.

Figura 27: Avvio installazione del Global Secure Access Client per Windows (anteprima)

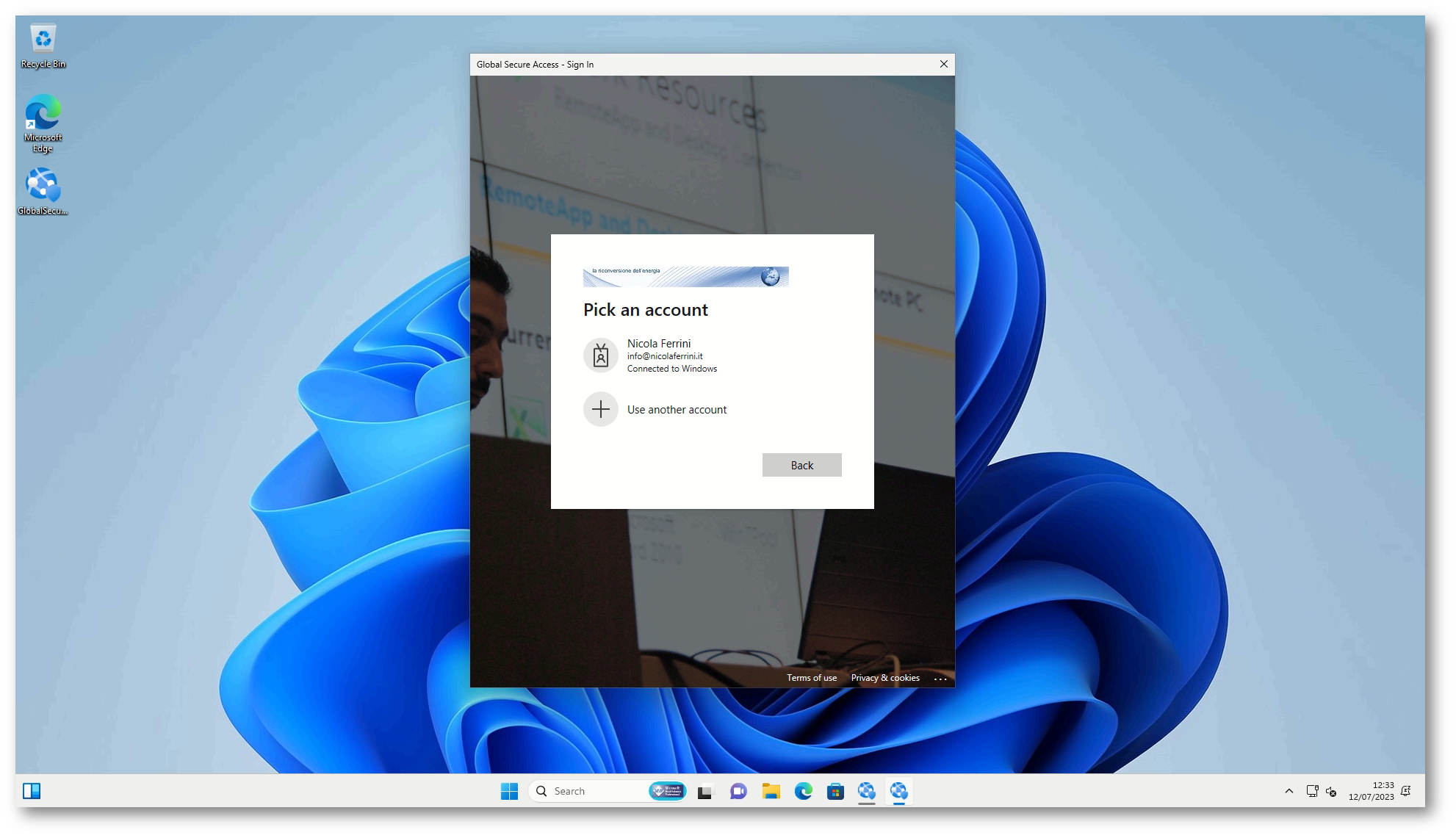

Dopo l’installazione del client, agli utenti viene richiesto di accedere con le proprie credenziali Microsoft Entra ID.

Figura 28: Inserimento delle credenziali di Entra ID dell’utente autorizzato ad utilizzare l’app Quick Access

Dopo che gli utenti hanno effettuato l’accesso, l’icona di connessione diventa verde e facendo doppio clic su di essa si apre una notifica con le informazioni sul client che mostrano uno stato di connessione.

L’utente ha a disposizione le seguenti opzioni:

-

Cambia utente

- Forza la schermata di accesso per cambiare utente o riautenticare l’utente esistente.

-

Pausa

- Questa opzione può essere utilizzata per disabilitare temporaneamente il tunneling del traffico e arresta i servizi Windows relativi al client. Quando questi servizi vengono interrotti, il traffico non viene più incanalato dal computer client al servizio cloud. Il traffico di rete si comporta come se il client non fosse installato mentre il client è in pausa. Se il computer client viene riavviato, i servizi si riavviano automaticamente con esso.

-

Riprendi

- Questa opzione avvia i servizi relativi a Global Secure Access Client. Questa opzione verrebbe utilizzata per riprendere dopo aver temporaneamente messo in pausa il client per la risoluzione dei problemi. Il traffico riprende il tunneling dal client al servizio cloud.

-

Riavvia

- Questa opzione arresta e avvia i servizi Windows relativi al client.

-

Raccogli i log

- Raccoglie i log da inviare al supporto per la risoluzione dei problemi. I log si trovano in C:\Program Files\Global Secure Access Client\Logs per impostazione predefinita.

-

Controllo del client

- Esegue uno script per testare i componenti del client assicurandosi che il client sia configurato e funzioni come previsto.

- Diagnostica connessione fornisce una visualizzazione in tempo reale dello stato del client e delle connessioni incanalate dal client al servizio Global Secure Access.

Figura 29: Installazione del Global Secure access client completata

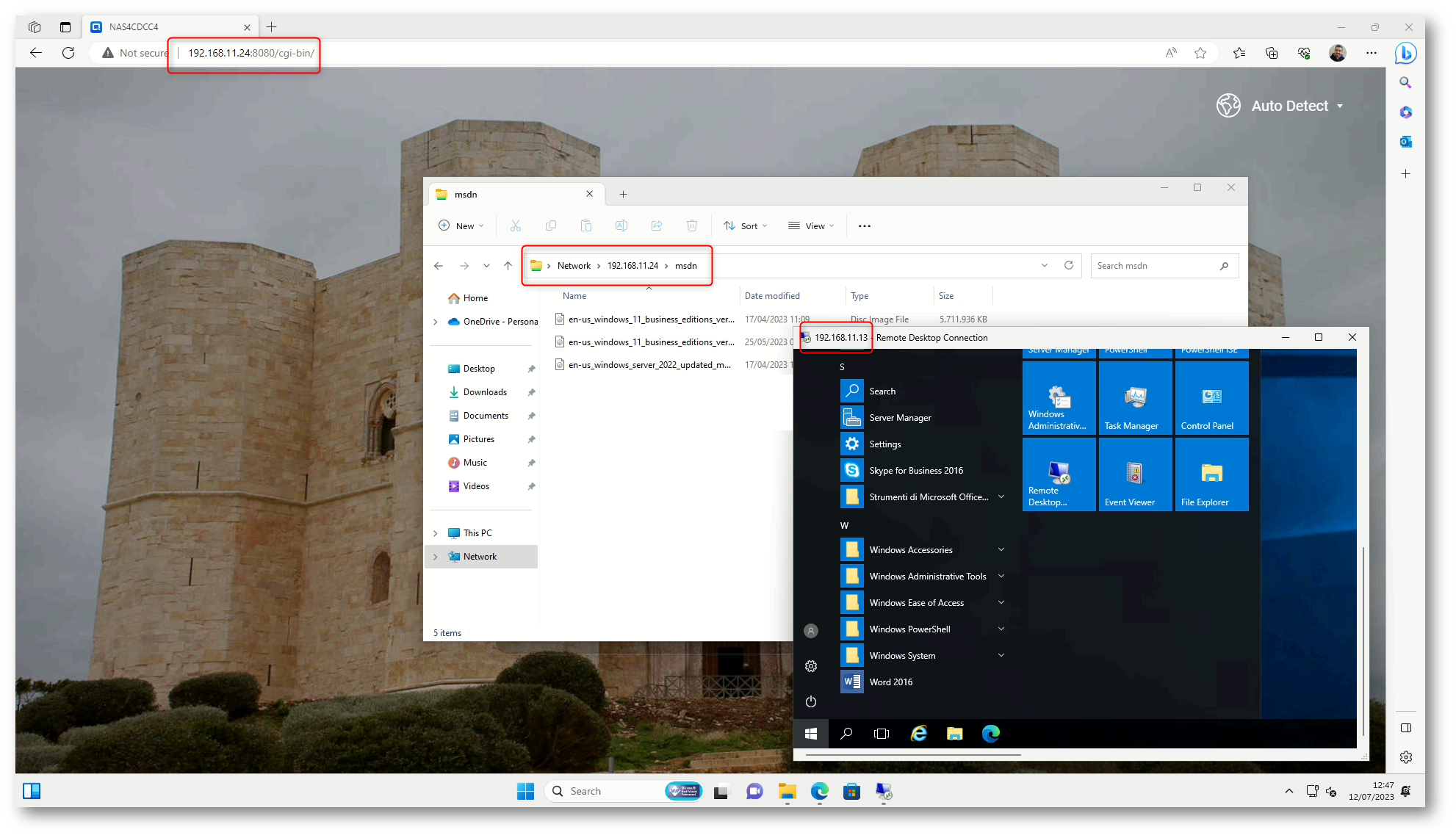

Test di funzionamento

Per testare il corretto funzionamento di Microsoft Entra Private Access è sufficiente collegarsi alle risorse private che avete deciso di rendere disponibili quando avete configurato il Quick Access application segment, come mostrato nella figura sotto:

Figura 30: L’utente accede in maniera trasparente alle risorse configurate nel Quick Access application segment

Conclusioni

Il modo in cui le persone lavorano è cambiato. Invece di lavorare negli uffici, le persone ora lavorano praticamente ovunque. Con lo spostamento di applicazioni e dati nel cloud, per la forza lavoro moderna è necessario un perimetro di rete con riconoscimento dell’identità e fornito dal cloud. Questa nuova categoria di sicurezza di rete offerta da Microsoft si chiama Security Service Edge (SSE) e attualmente è offerta tramite i servizi di Microsoft Entra Internet Access e Microsoft Entra Private Access.

Microsoft Entra Private Access fornisce agli utenti, in ufficio o in remoto, un accesso sicuro alle risorse aziendali da qualsiasi dispositivo e rete senza richiedere una VPN. Il servizio offre un accesso adattivo per app basato su criteri di accesso condizionale, per una sicurezza più granulare rispetto a una VPN.