Configurare Microsoft Entra Internet Access

Tra gli annunci fatti ieri sul Microsoft Entra (Azure AD) Blog, oltre al cambio di nome da Microsoft Azure AD a Microsoft Entra ID, sono stati anche annunciati due servizi davvero interessanti per quanto riguarda la sicurezza delle connessioni e degli accessi ai nostri sistemi informatici: Microsoft Entra Internet Access e Microsoft Entra Private Access.

La possibilità del lavoro flessibile, che giocoforza è aumentato a causa della pandemia, e l’accelerazione della trasformazione digitale, che ha tenuto conto delle nuove esigenze di lavoro, hanno cambiato il modo in cui garantiamo l’accesso alle risorse e ai dati aziendali. Gli approcci tradizionali alla sicurezza della rete semplicemente non si adattano alle esigenze moderne. Per anni il firewall perimetrale ha rappresentato l’unico modo per difendersi dai “cattivi”, sempre considerati all’esterno dell’azienda, mentre in realtà parte degli attacchi arrivano dall’interno della rete aziendale. Non solo questi approcci danneggiano l’esperienza dell’utente finale, ma garantiscono anche a ciascun utente un accesso eccessivo all’intera rete aziendale. Basta un account utente compromesso, un dispositivo infetto o una porta aperta affinché un utente malintenzionato acceda e si sposti lateralmente ovunque all’interno della rete, esponendo le risorse più critiche.

Tra i principi che cerco di evidenziare maggiormente ogni giorno a lezione c’è quello della Zero Trust Security, un modello di protezione della rete basato su una filosofia ben definita, ossia che l’accesso ai servizi o sistemi IT di un’azienda da parte di persone o dispositivi, interni o esterni alla rete aziendale, deve essere possibile solo previa autenticazione e costante verifica. Con il modello Zero Trust, nessun utente o dispositivo è considerato affidabile per accedere a una risorsa fino a quando non ne vengono verificate l’identità e l’autorizzazione. Bisogna verificare sempre e non fidarsi mai!

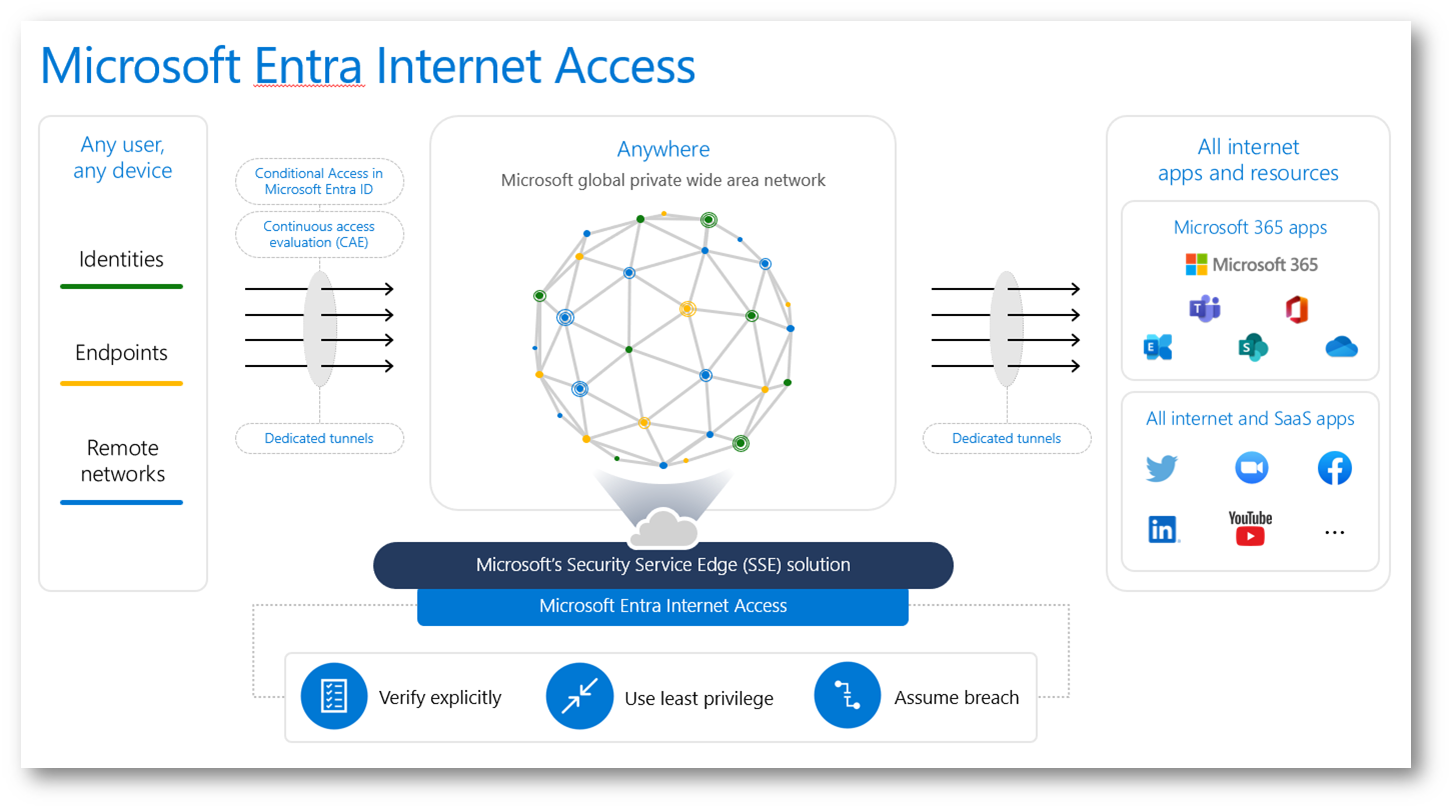

Microsoft Entra Internet Access e Microsoft Entra Private Access sono due soluzioni che permettono di integrare Identity e Network Access.

In particolare, Microsoft Entra Internet Access isola il traffico verso le applicazioni e le risorse di Microsoft 365, come Exchange Online e SharePoint Online. Gli utenti possono accedere a queste risorse solo collegandosi tramite Global Secure Access Client o tramite una rete remota, ad esempio in una filiale.

Figura 1: Funzionamento di Microsoft Entra Internet Access

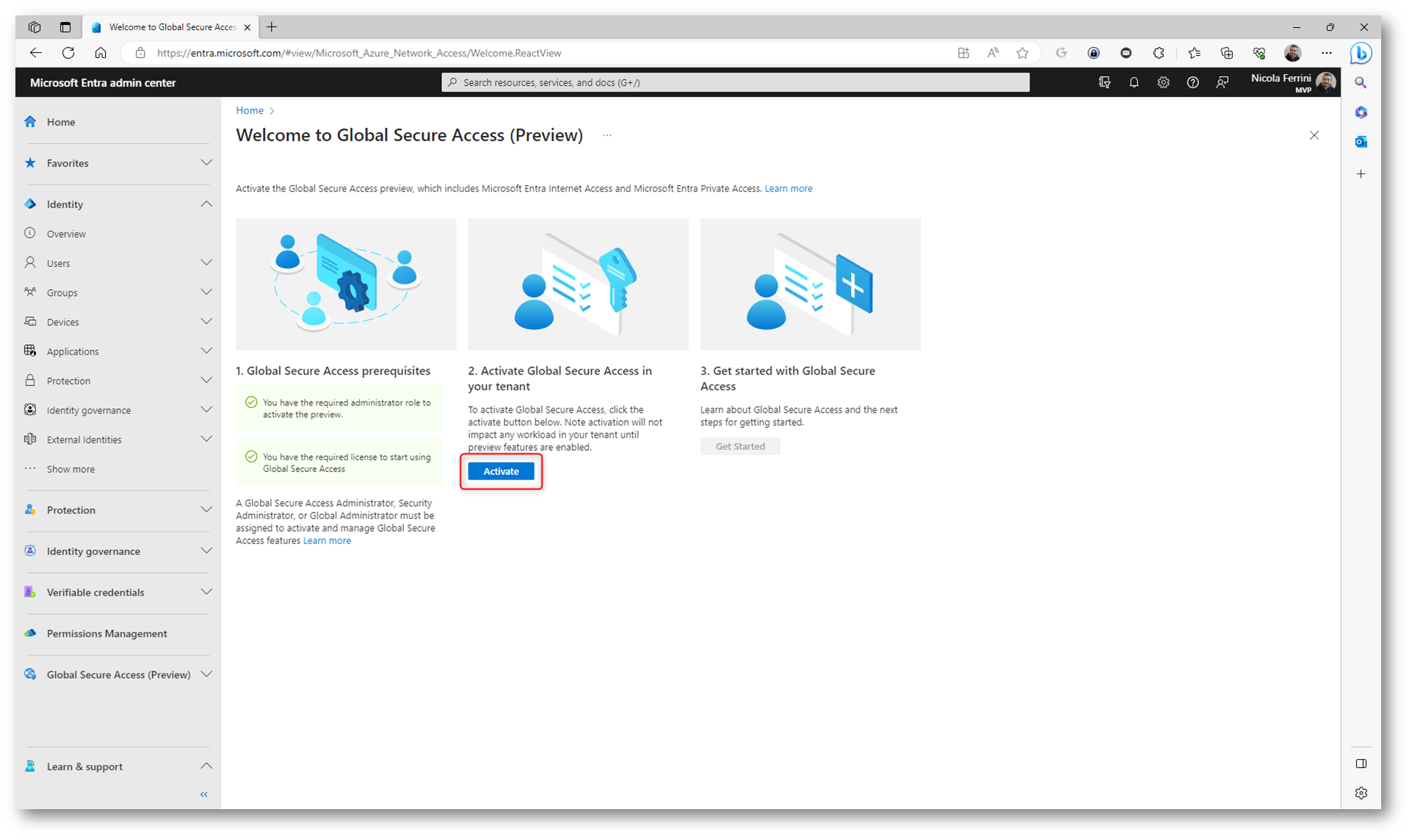

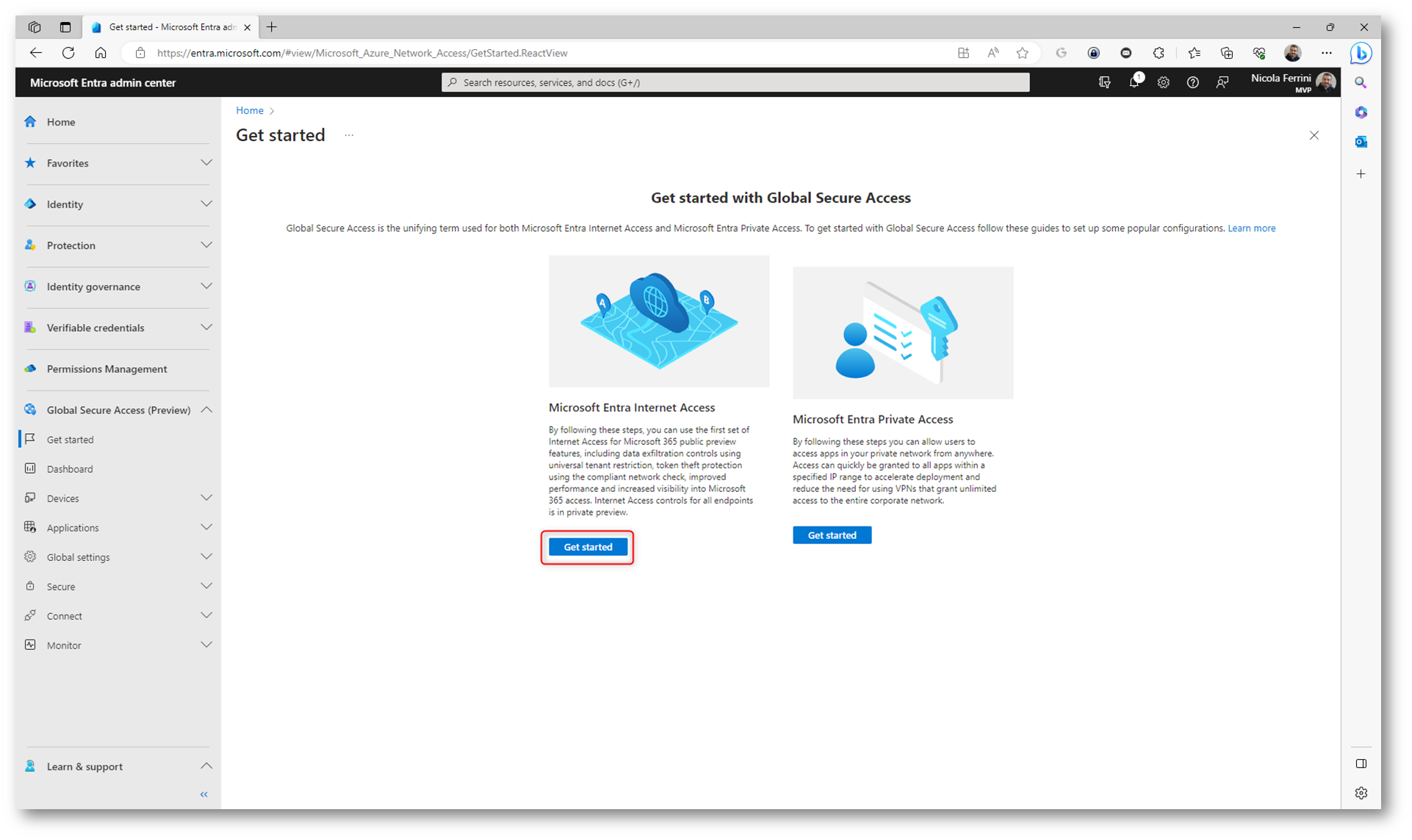

Per provare la funzionalità di Microsoft Entra Internet Access vi invito a collegarvi alla pagina https://aka.ms/InternetAccess e attivare la preview, come mostrato nelle figure sotto:

Figura 2: Microsoft Entra Internet Access Preview

Figura 3: Attivazione del Global Secure Access nel proprio tenant

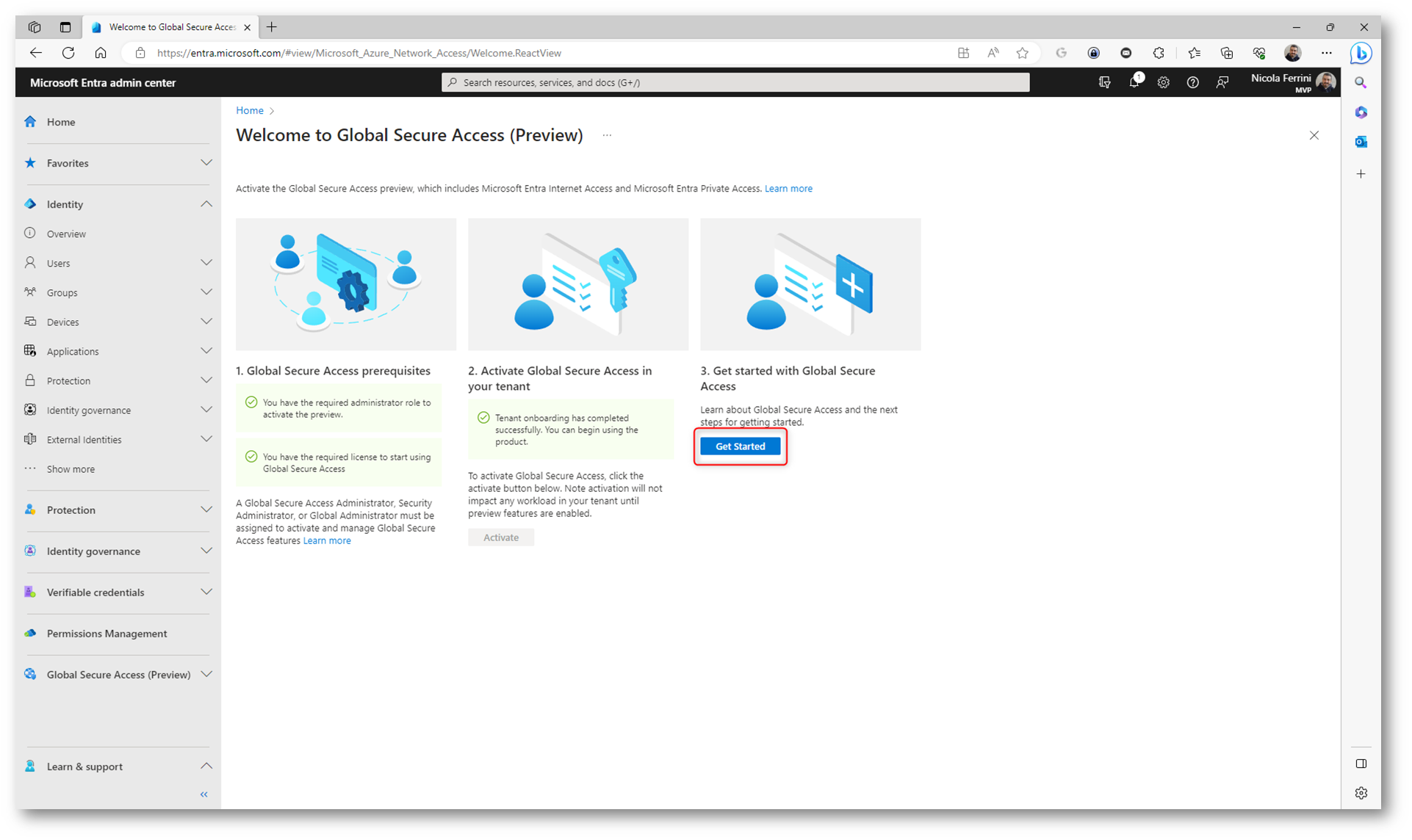

Figura 4: Attivazione completata e possibilità di iniziare a lavorare con Microsoft Entra Private Internet Preview

Una volta attivata la preview potete iniziare da Get Started

Figura 5: Avvio della configurazione di Microsoft Entra Internet Access

I passaggi necessari all’attivazione della funzionalità di Microsoft Entra Internet Access sono i seguenti:

- Abilitazione del Microsoft 365 traffic forwarding profile

- Installazione e configurazione del Global Secure Access Client sui dispositivi degli utenti finali

- Abilitazione delle universal tenant restrictions

- Abilitazione della segnalazione avanzata di Global Secure Access

Dopo aver completato questi 4 passaggi, gli utenti con il Global Secure Access Client installato nel proprio dispositivo Windows possono accedere in modo sicuro alle risorse di Microsoft 365 da qualsiasi luogo. L’indirizzo IP di origine dell’utente viene visualizzato nei registri di traffico di Microsoft Entra Internet Access.

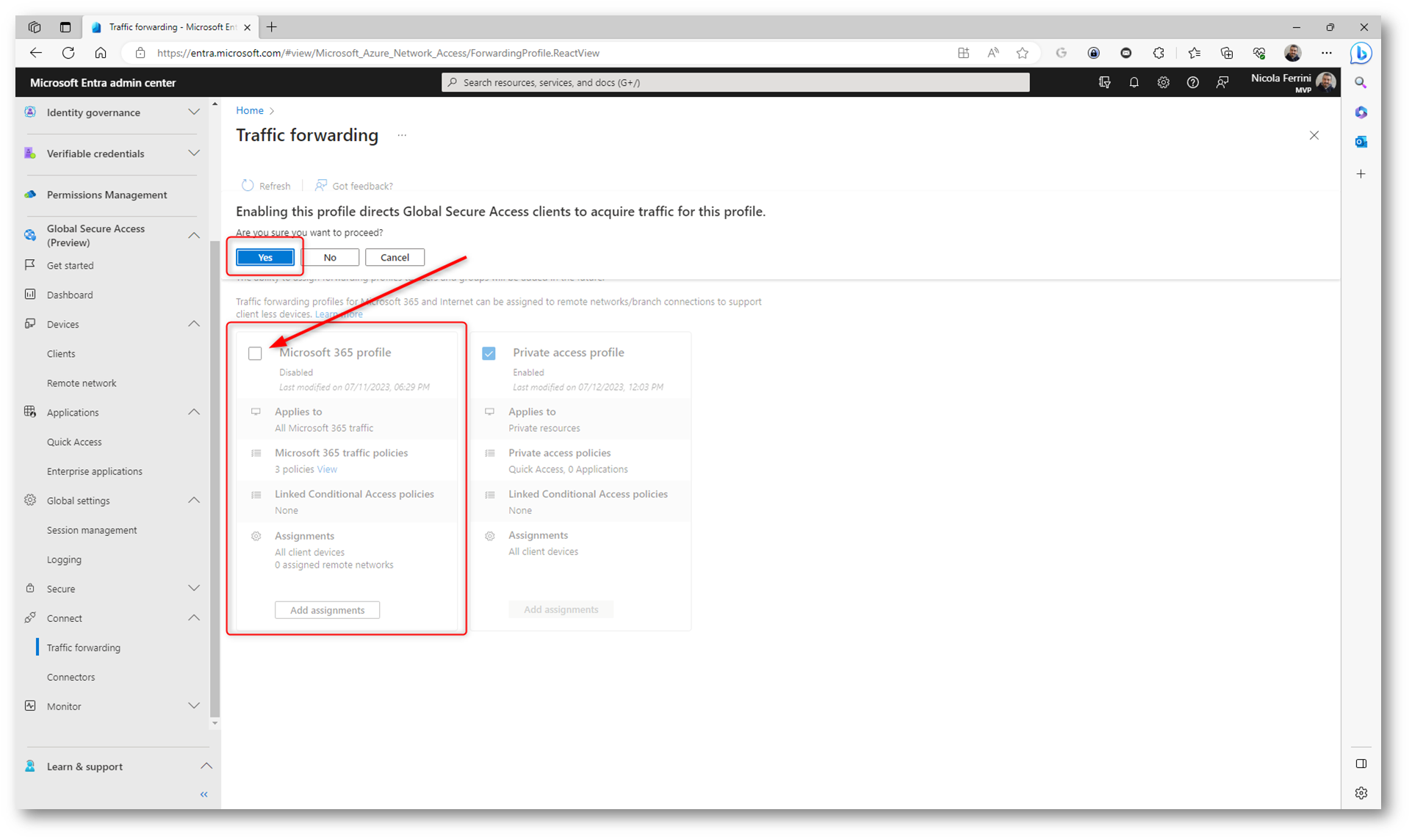

Abilitazione del Microsoft 365 traffic forwarding profile

Per abilitare il profilo di inoltro del traffico di Microsoft 365 per il vostro tenant è necessario disporre di:

- Un ruolo di Global Secure Access

Administrator in Microsoft Entra ID - L’anteprima richiede una licenza Microsoft Entra ID Premium P1.

- Per usare il profilo di inoltro del traffico di Microsoft 365 è consigliata una licenza di Microsoft 365 E3.

Accedete al Microsoft Entra admin center e in Global Secure Access > Connect > Traffic forwarding selezionate la casella Microsoft 365 access profile.

Figura 6: Abilitazione del Microsoft 365 access profile

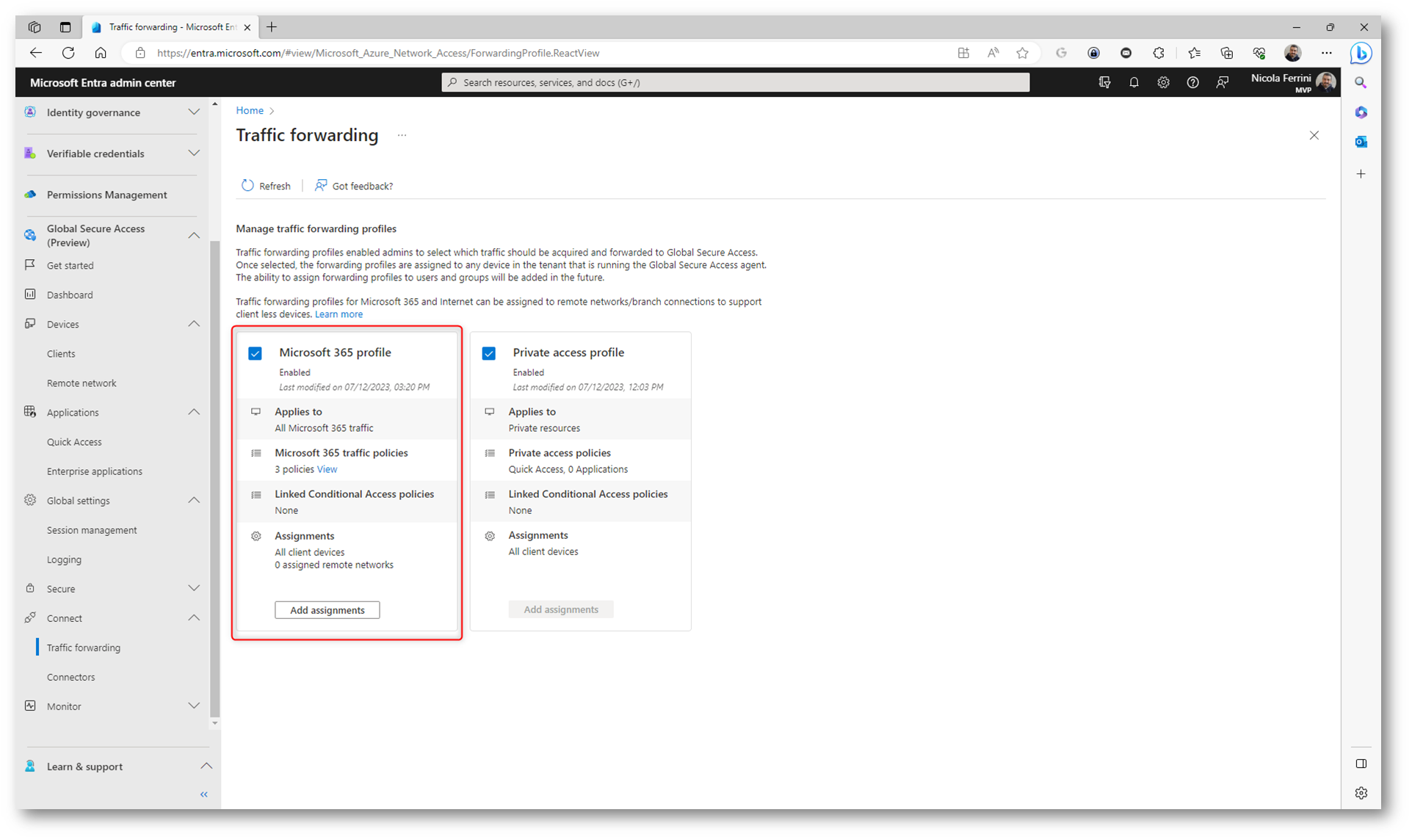

Figura 7: Microsoft 365 access profile abilitato

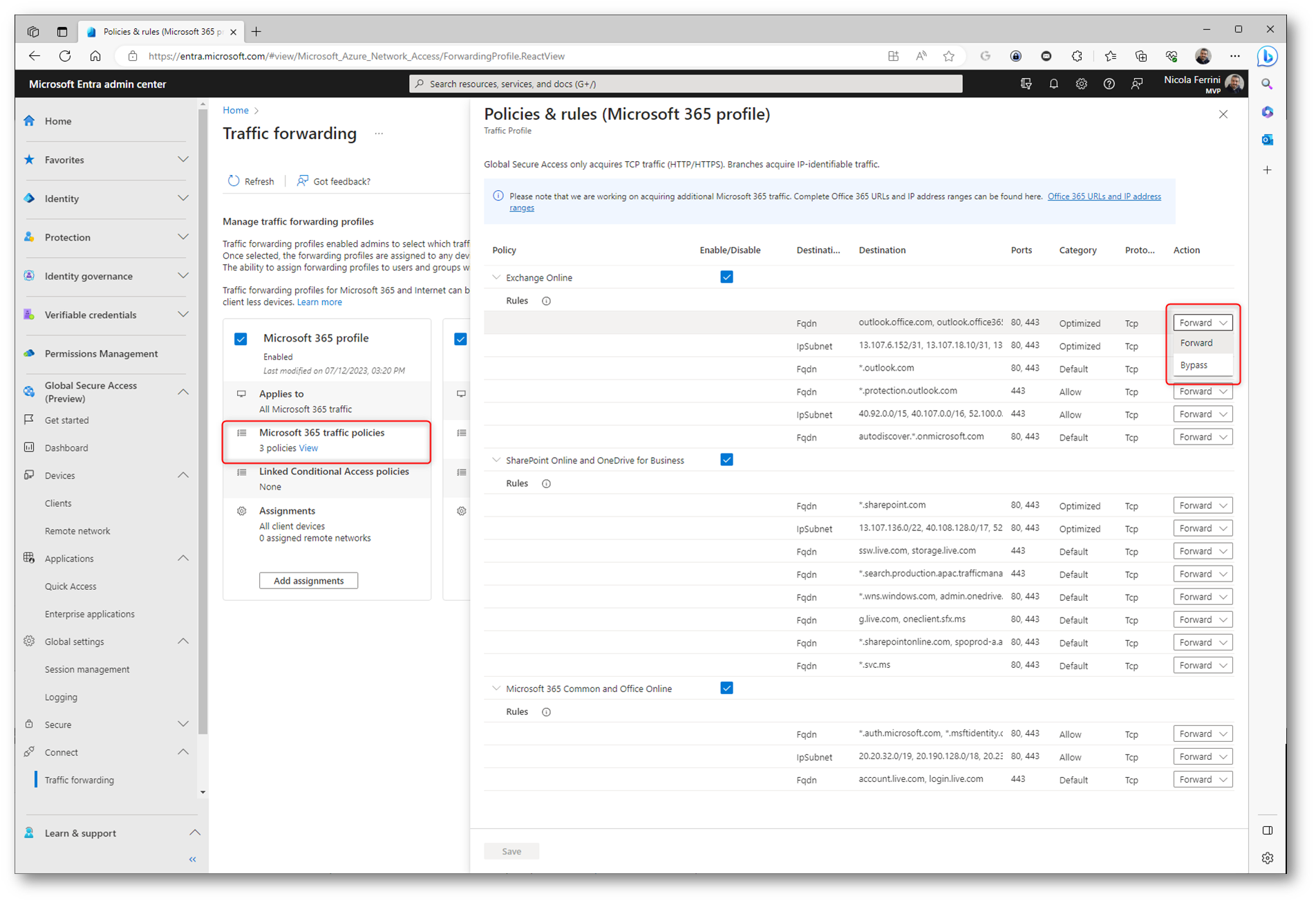

Microsoft 365 traffic policies

Per gestire i dettagli inclusi nei criteri di inoltro del traffico di Microsoft 365, selezionate il collegamento View per le Microsoft 365 traffic policies. I gruppi di criteri sono elencati e ci sarà una casella di controllo per indicare se il gruppo di criteri è abilitato. Espandete un gruppo di criteri per visualizzare tutti gli indirizzi IP e FQDN inclusi nel gruppo.

I gruppi di criteri includono i seguenti dettagli:

- Tipo di destinazione : FQDN o subnet IP

- Destinazione : i dettagli dell’FQDN o della sottorete IP

- Porte : porte TCP o UDP combinate con gli indirizzi IP per formare l’endpoint di rete

- Protocollo : TCP (Transmission Control Protocol) o UDP (User Datagram Protocol)

- Azione : Forward o Bypass

Potete scegliere di bypassare un determinato traffico. Gli utenti possono comunque accedere al sito; tuttavia, il servizio non elaborerà e controllerà il traffico. È possibile ignorare il traffico verso un nome di dominio completo o un indirizzo IP specifico, un intero gruppo di criteri all’interno del profilo o l’intero profilo di Microsoft 365 stesso. Se dovete inoltrare solo alcune delle risorse di Microsoft 365 all’interno di un gruppo di criteri, abilitate il gruppo e successivamente modificate l’azione.

Se il client Global Secure Access non è in grado di connettersi al servizio (ad esempio a causa di un errore di autorizzazione o di accesso condizionale), il servizio ignora il traffico. Il traffico viene inviato direttamente e localmente invece di essere bloccato. In questo scenario è possibile creare un criterio di accesso condizionale per il controllo della rete conforme, per bloccare il traffico se il client non è in grado di connettersi al servizio.

Figura 8: Microsoft 365 traffic policies

Criteri di accesso condizionale collegati

I criteri di accesso condizionale vengono creati e applicati al profilo di inoltro del traffico nell’area di accesso condizionale dell’ID Entra Microsoft. Ad esempio, potete creare un criterio che richieda l’utilizzo di dispositivi conformi per l’accesso ai servizi di Microsoft 365.

Assegnazioni di Microsoft 365 remote network

I profili di traffico possono essere assegnati a reti remote, in modo che il traffico di rete venga inoltrato a Global Secure Access senza dover installare il client sui dispositivi degli utenti finali. Finché il dispositivo si trova in una sede aziendale, il client non è necessario. È necessario creare una rete remota prima di poterla aggiungere al profilo.

Reti remote

Le reti remote sono posizioni remote, ad esempio una filiale aziendale o una sede di lavoro. La configurazione di reti remote connette gli utenti in posizioni remote a Global Secure Access. Una volta configurata una rete remota, potete assegnare un profilo di inoltro del traffico per gestire il traffico della rete aziendale. Global Secure Access fornisce connettività alla rete remota in modo da poter applicare criteri di sicurezza di rete al traffico in uscita.

Esistono diversi modi per connettere le reti remote a Global Secure Access. In poche parole, state creando un tunnel IPSec (Internet Protocol Security) tra un router principale nella vostra rete remota e l’endpoint Global Secure Access più vicino. Tutto il traffico diretto a Internet viene instradato attraverso il router principale della rete remota per la valutazione dei criteri di sicurezza nel cloud. L’installazione di un client non è richiesta sui singoli dispositivi.

Limiti noti

- Al momento, il numero di reti remote per tenant è limitato a 10 e il numero di collegamenti di dispositivi per rete remota è limitato a 4.

-

I dispositivi CPE (Customer Premises Equipment) devono supportare i seguenti protocolli:

- Sicurezza del protocollo Internet (IPSec)

- Scambio di chiavi Internet versione 2 (IKEv2)

- Protocollo gateway di frontiera (BGP)

- La soluzione di connettività di rete remota utilizza le modalità RouteBased e Responder .

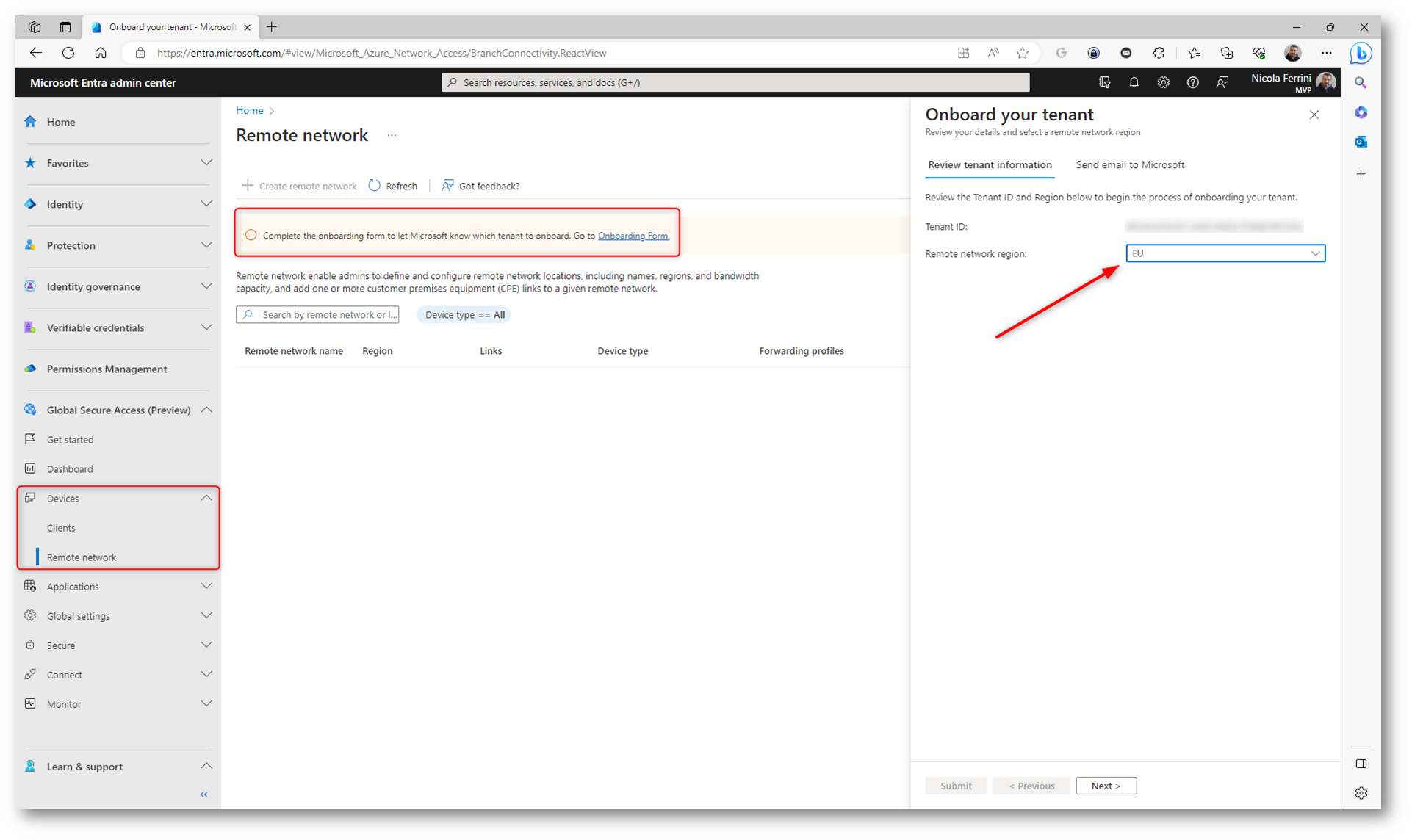

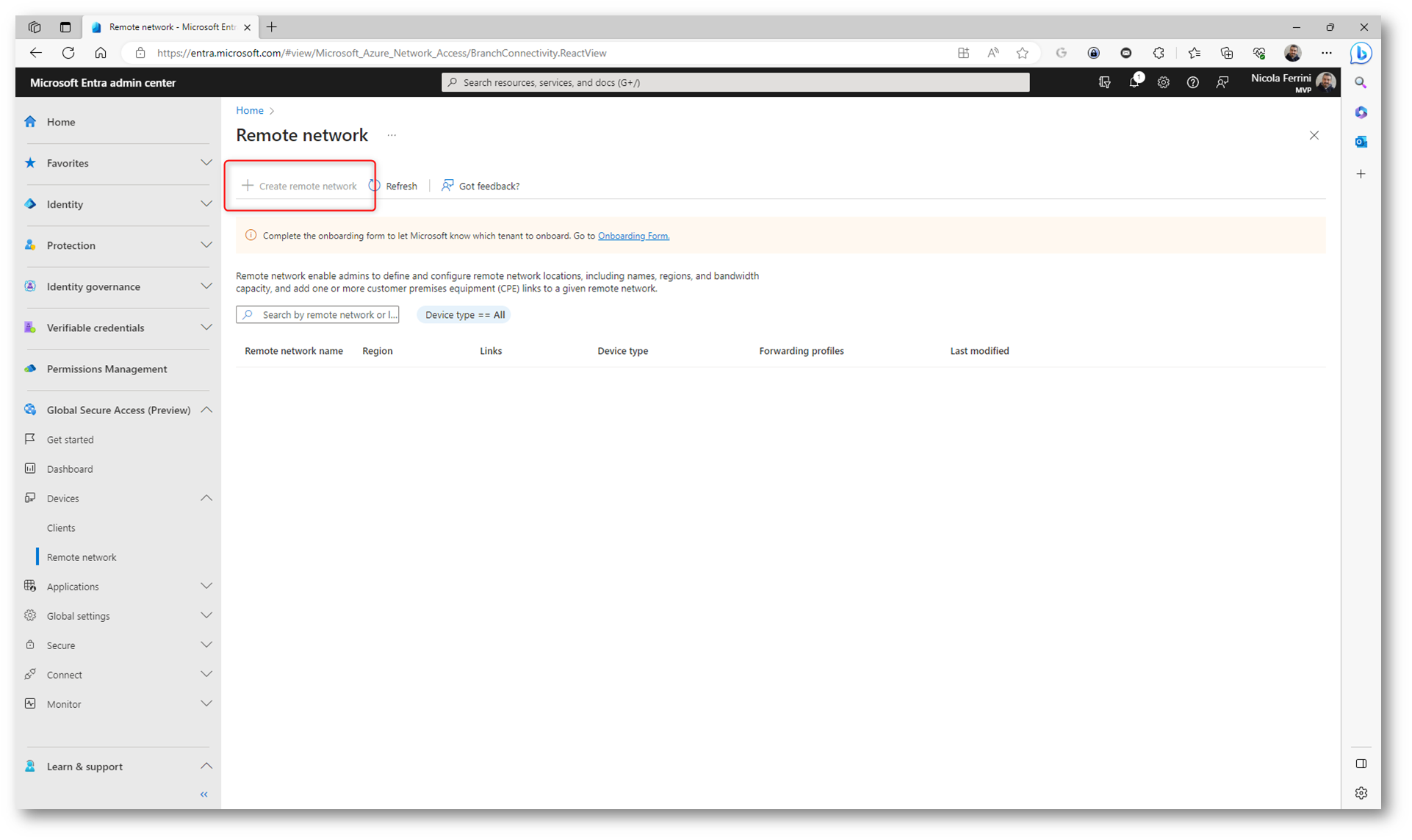

Eseguire l’onboarding del tenant per le reti remote

Prima di poter configurare reti remote, è necessario eseguire l’onboarding delle informazioni sul tenant con Microsoft. Questo processo, da effettuare una volta sola, consente al tenant di usare la connettività della rete remota. Collegatevi al portale di Microsoft Entra admin center con i privilegi di Global Secure Access Administrator e da Global Secure Access (preview) > Devices > Remote network selezionate il link per Onboarding form. Nella finestra che si aprirà controllate la correttezza del tenant ID e selezionate la Remote network region, scegliendo tra US e EU.

Figura 9: Onboarding form per le remote network

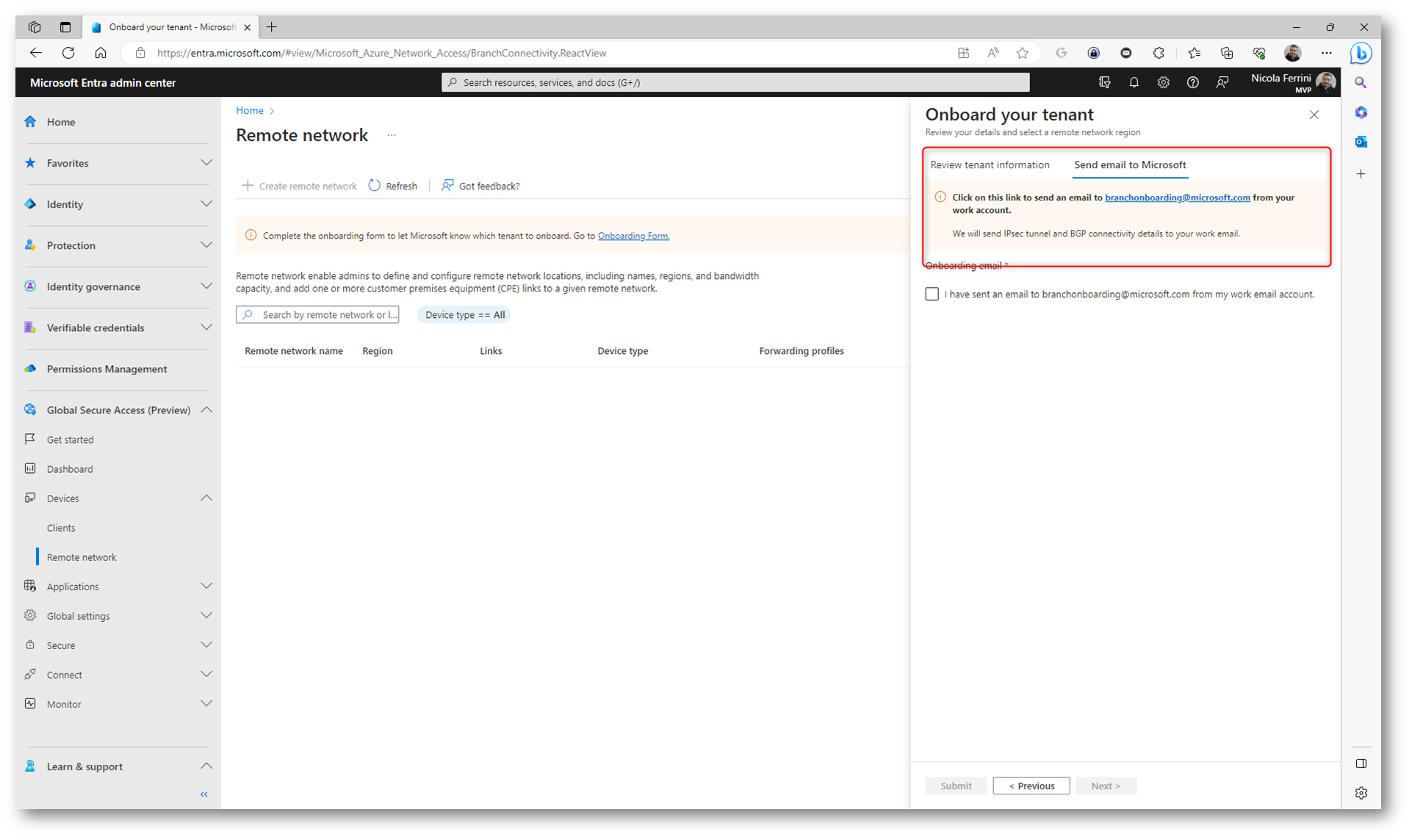

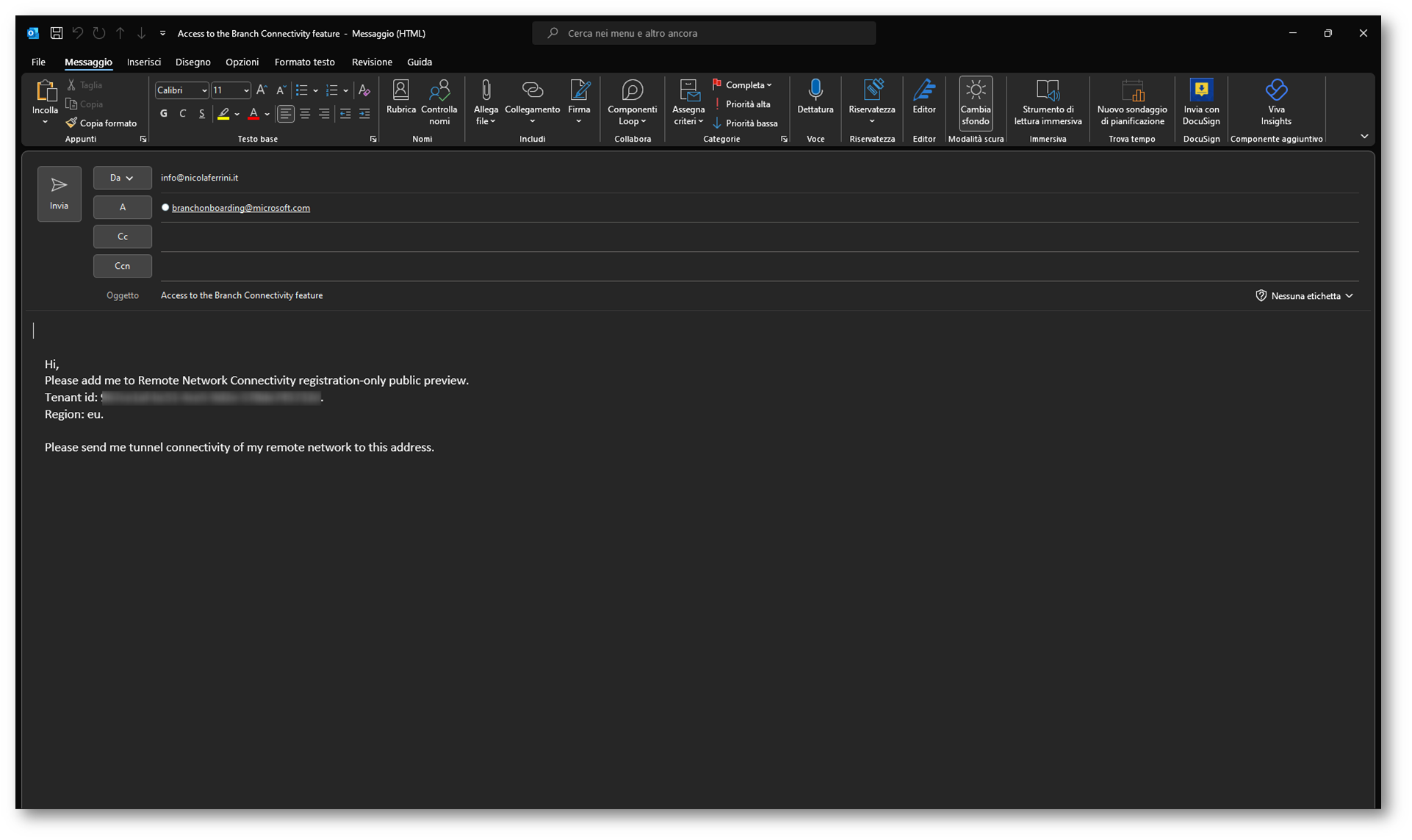

Selezionate il collegamento dell’indirizzo e-mail, che invierà un’e-mail preimpostata nel vostro client di posta predefinito sul dispositivo. Inviate l’e-mail al team Global Secure Access. Una volta che il vostro tenant sarà elaborato, operazione che può richiedere fino a sette giorni lavorativi, verranno inviati i dettagli del tunnel IPsec e della connettività BGP all’e-mail che avete utilizzato.

Figura 10: Invio dell’email per l’onboarding per le remote network

Figura 11: Contenuto dell’email per l’onboarding per le remote network

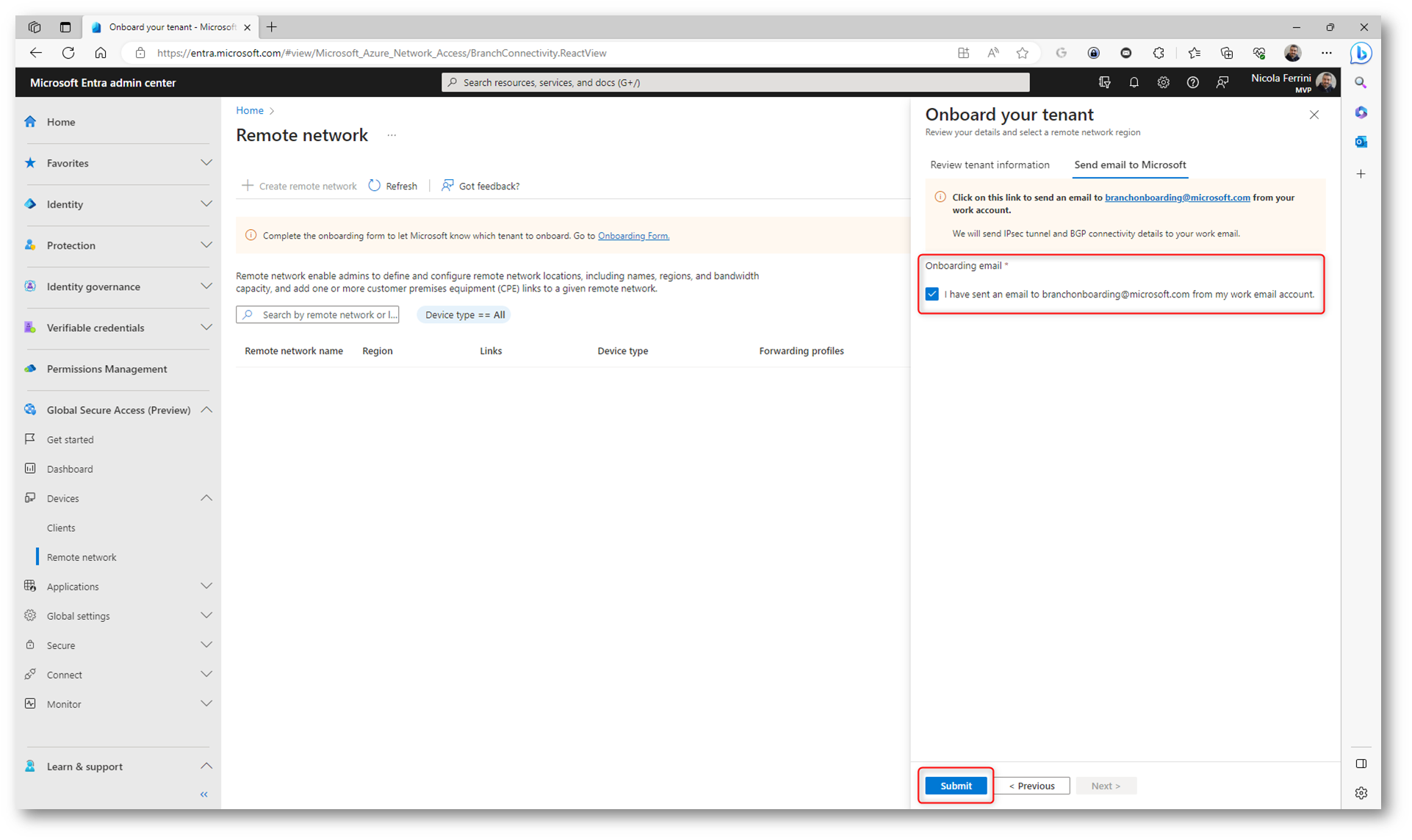

Una volta completato il passaggio dell’e-mail, tornate al modulo, selezionate la casella di controllo di conferma e selezionate il pulsante Submit.

NOTA: È NECESSARIO completare il passaggio dell’e-mail prima di selezionare la casella di controllo.

Figura 12: Invio della richiesta di onboarding delle remote network

Fino a quando il processo di onboarding non sarà stato completato non sarete in grado di creare una rete remota. Come si può vedere dalla figura sotto, infatti, il pulsante + Create remote network non è abilitato.

Figura 13: Per creare reti remote è necessario completare il processo di onboarding e attendere l’attivazione del proprio tenant da parte di Microsoft

I dettagli per la creazione della rete remota sono mostrati alla pagina How to create remote networks for Global Secure Access (preview) | Microsoft Learn

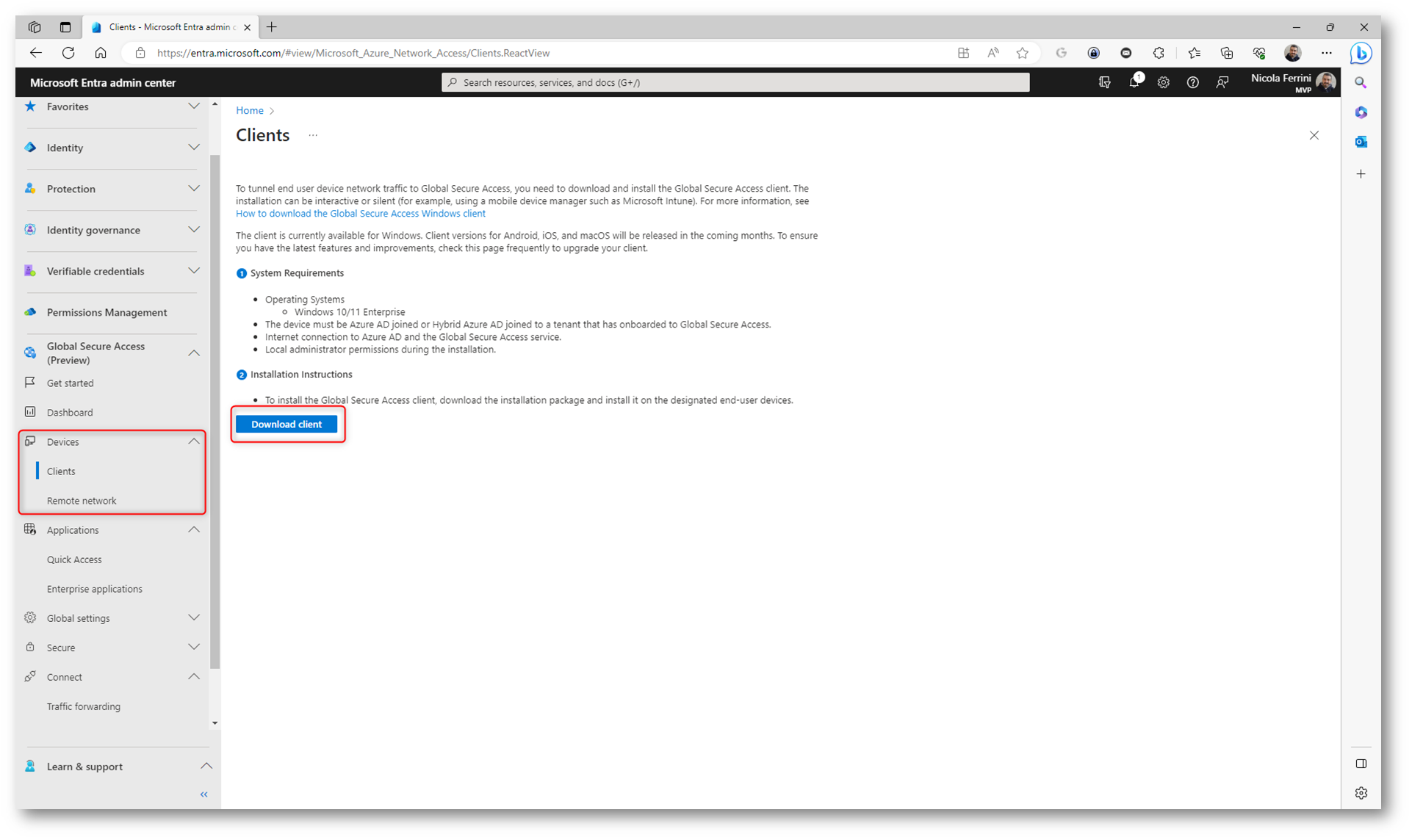

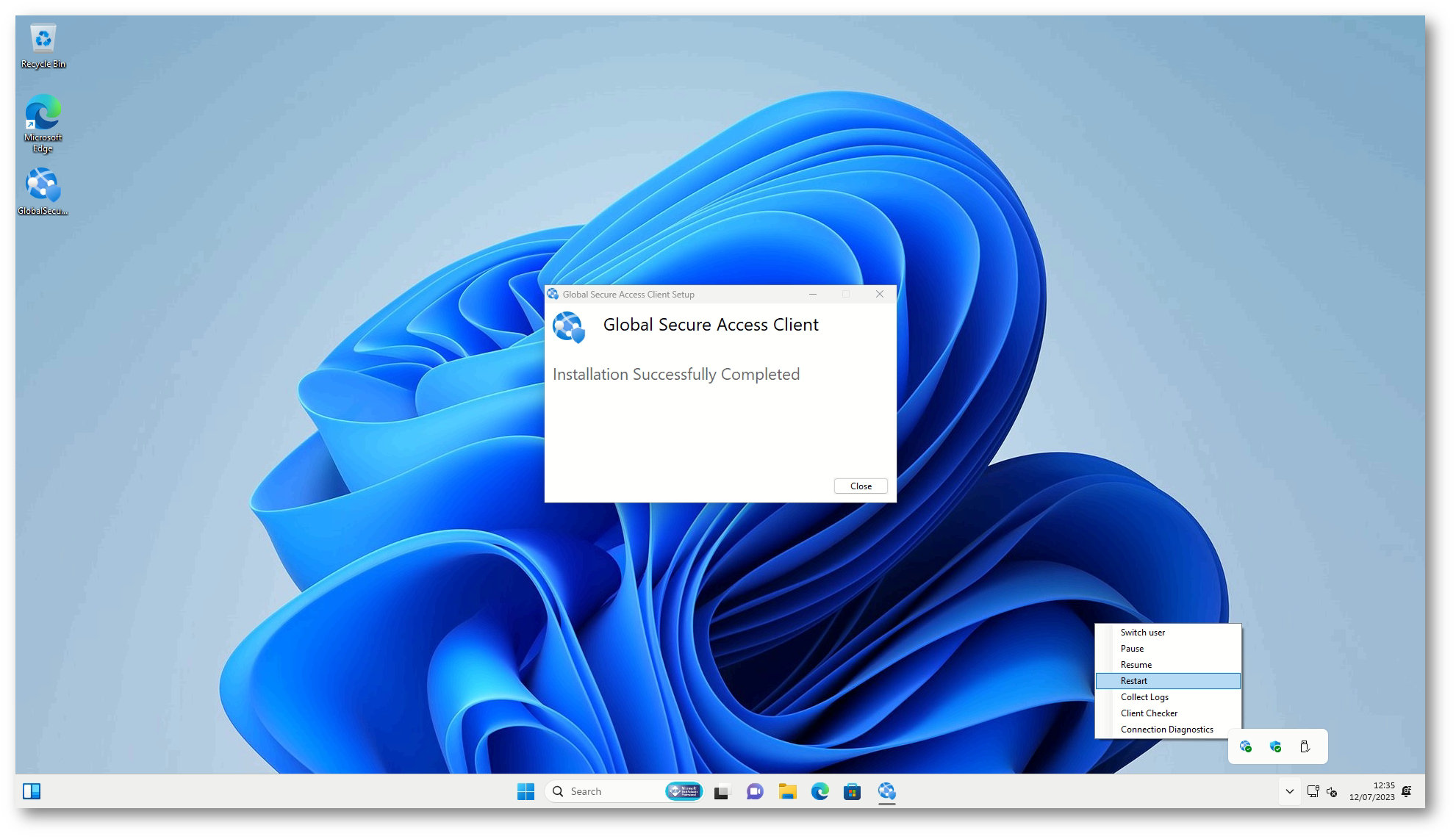

Installazione del Global Secure Access Client per Windows (anteprima)

Il Global Secure Access Client consente alle aziende di controllare il traffico di rete sul dispositivo dell’utente finale, offrendo la possibilità di instradare specifici profili di traffico tramite Microsoft Entra Internet Access e Microsoft Entra Private Access. Il traffico di instradamento in questo metodo consente di richiedere più controlli come la valutazione dell’accesso continuo (CAE), la conformità del dispositivo o l’autenticazione a più fattori per l’accesso alle risorse.

Prerequisiti

- Il Global Secure Access Client è supportato nelle versioni a 64 bit di Windows 10/11 Enterprise.

-

I dispositivi devono essere aggiunti ad Azure AD o ad Azure AD ibrido.

- I dispositivi registrati in Azure AD non sono supportati.

- Per l’installazione sono necessarie le credenziali di amministratore locale.

- L’anteprima richiede una licenza Microsoft Entra ID Premium P1.

Maggiori informazioni e limiti noti sono disponibili alla pagina The Global Secure Access Client for Windows (preview) | Microsoft Learn

Dalla pagina del Microsoft Entra admin center collegatevi come Global Secure Access Administrator e andate in Global Secure Access (Preview) > Devices > Clients e fate clic su Download.

Figura 14: Installazione del Global Secure Access Client per Windows (anteprima)

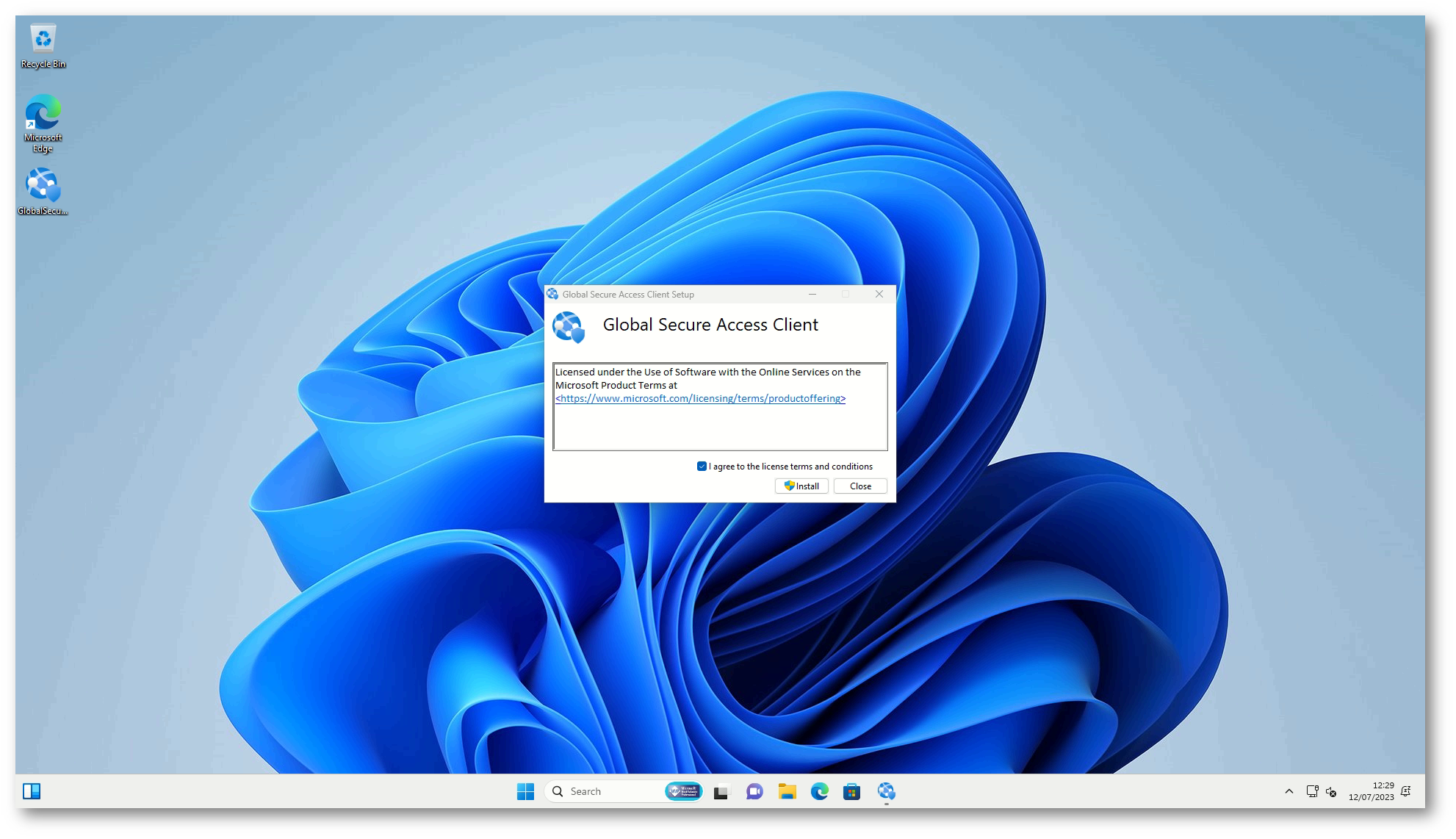

La procedura di installazione è molto semplice e vi chiederà di autenticarvi al tenant di Entra ID.

Figura 15: Avvio installazione del Global Secure Access Client per Windows (anteprima)

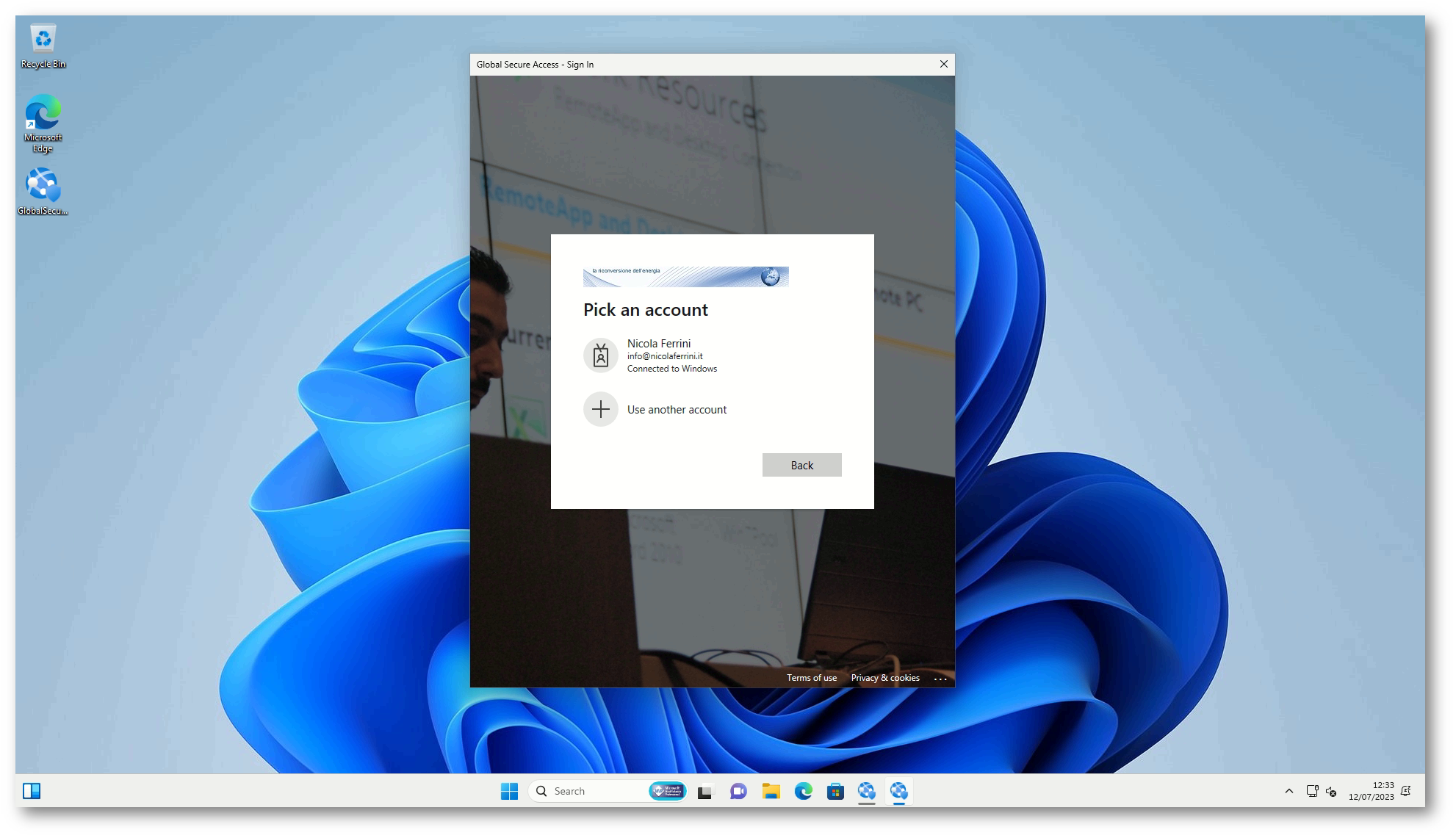

Dopo l’installazione del client, agli utenti viene richiesto di accedere con le proprie credenziali Microsoft Entra ID.

Figura 16: Inserimento delle credenziali di Entra ID dell’utente autorizzato ad utilizzare l’app Quick Access

Dopo che gli utenti hanno effettuato l’accesso, l’icona di connessione diventa verde e facendo doppio clic su di essa si apre una notifica con le informazioni sul client che mostrano uno stato di connessione.

L’utente ha a disposizione le seguenti opzioni:

-

Cambia utente: Forza la schermata di accesso per cambiare utente o riautenticare l’utente esistente.

-

Pausa: Questa opzione può essere utilizzata per disabilitare temporaneamente il tunneling del traffico e arresta i servizi Windows relativi al client. Quando questi servizi vengono interrotti, il traffico non viene più incanalato dal computer client al servizio cloud. Il traffico di rete si comporta come se il client non fosse installato mentre il client è in pausa. Se il computer client viene riavviato, i servizi si riavviano automaticamente con esso.

-

Riprendi: Questa opzione avvia i servizi relativi a Global Secure Access Client. Questa opzione verrebbe utilizzata per riprendere dopo aver temporaneamente messo in pausa il client per la risoluzione dei problemi. Il traffico riprende il tunneling dal client al servizio cloud.

-

Riavvia: Questa opzione arresta e avvia i servizi Windows relativi al client.

-

Raccogli i log: Raccoglie i log da inviare al supporto per la risoluzione dei problemi. I log si trovano in C:\Program Files\Global Secure Access Client\Logs per impostazione predefinita.

-

Controllo del client: Esegue uno script per testare i componenti del client assicurandosi che il client sia configurato e funzioni come previsto.

- Diagnostica connessione: Fornisce una visualizzazione in tempo reale dello stato del client e delle connessioni incanalate dal client al servizio Global Secure Access.

Figura 17: Installazione del Global Secure access client completata

Universal tenant restrictions

Le restrizioni tenant universali migliorano la funzionalità della restrizione tenant v2 utilizzando Global Secure Access (anteprima) per contrassegnare tutto il traffico indipendentemente dal sistema operativo, dal browser o dal fattore di forma del dispositivo e consentono il supporto per la connettività client e di rete remota. Gli amministratori non devono più gestire configurazioni di server proxy o complesse configurazioni di rete.

Universal Tenant Restrictions esegue questa imposizione utilizzando la segnalazione dei criteri basata su Global Secure Access sia per l’autenticazione che per il piano dati. Le restrizioni del tenant v2 consentono alle aziende di impedire l’esfiltrazione di dati da parte degli utenti che utilizzano identità di tenant esterne per applicazioni integrate con Microsoft Entra ID come Microsoft Graph, SharePoint Online ed Exchange Online. Queste tecnologie lavorano insieme per prevenire l’esfiltrazione di dati universalmente su tutti i dispositivi e le reti.

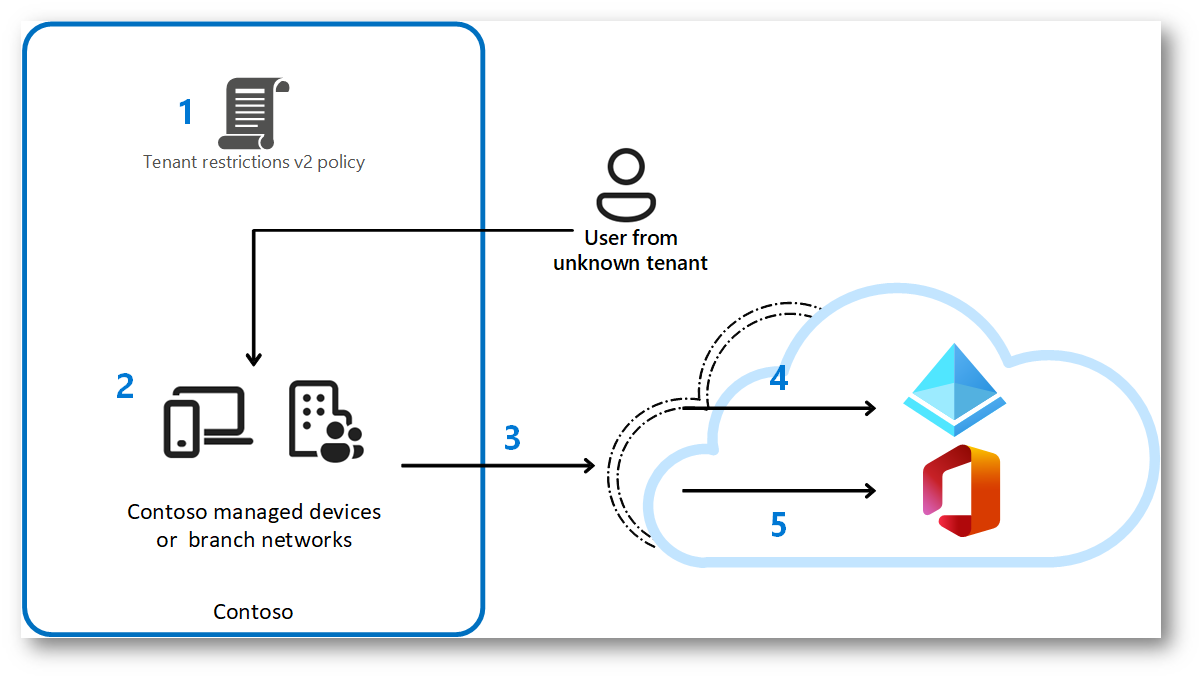

Figura 18: Universal tenant restrictions

Come si può vedere dal diagramma precedente

- Contoso configura un criterio di restrizioni del tenant v2 nelle impostazioni di accesso tra tenant per bloccare tutti gli account esterni e le app esterne. Contoso applica il criterio usando le restrizioni del tenant universale di Global Secure Access.

- Un utente con un dispositivo gestito da Contoso tenta di accedere a un’app integrata con ID Entra Microsoft con un’identità esterna non autorizzata.

- Quando il traffico raggiunge Security Service Edge di Microsoft, alla richiesta viene aggiunta un’intestazione HTTP. L’intestazione contiene l’ID del tenant di Contoso e l’ID del criterio delle restrizioni del tenant.

- Authentication plane protection: Microsoft Entra ID usa l’intestazione nella richiesta di autenticazione per cercare i criteri di restrizione del tenant. I criteri di Contoso impediscono agli account esterni non autorizzati di accedere ai tenant esterni.

- Data plane protection: se l’utente tenta nuovamente di accedere a un’applicazione esterna non autorizzata copiando un token di risposta di autenticazione ottenuto all’esterno della rete di Contoso e incollandolo nel dispositivo, viene bloccato. Il provider di risorse verifica che l’attestazione nel token e l’intestazione nel pacchetto corrispondano. Qualsiasi mancata corrispondenza nel token e nell’intestazione attiva la riautenticazione e blocca l’accesso.

Le Universal tenant restrictions aiutano a prevenire l’esfiltrazione di dati tra browser, dispositivi e reti nel seguente modo:

-

Inserisce i seguenti attributi nell’intestazione del traffico HTTP in uscita a livello di client sia nel controllo di autenticazione che nel percorso dati verso gli endpoint Microsoft 365:

- ID cloud del tenant del dispositivo

- ID tenant del tenant del dispositivo

- Restrizioni tenant v2 ID criterio del tenant del dispositivo

- Consente all’ID Entra Microsoft, agli account Microsoft e alle applicazioni Microsoft 365 di interpretare questa speciale intestazione HTTP, consentendo la ricerca e l’applicazione dei criteri di restrizioni del tenant v2 associati. Questa ricerca consente l’applicazione coerente dei criteri.

- Funziona con tutte le app di terze parti integrate con Microsoft Entra ID sul piano di autenticazione durante l’accesso.

- Funziona con Exchange, SharePoint e Microsoft Graph per la protezione del piano dati.

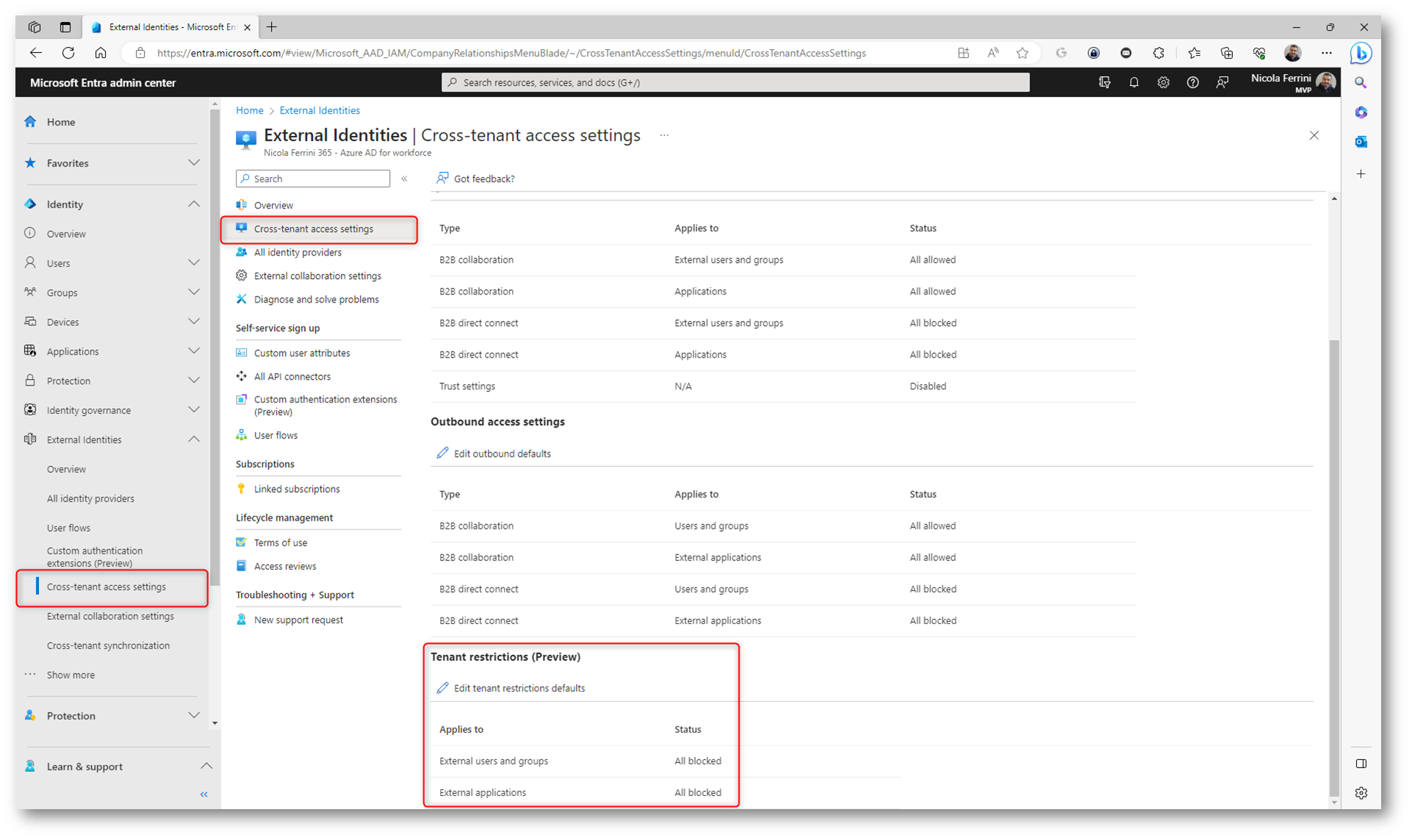

Configurare il criterio delle restrizioni del tenant v2

Prima che un’azienda possa utilizzare le Universal tenant restrictions, deve configurare sia le restrizioni del tenant predefinite sia le restrizioni del tenant per qualsiasi partner specifico. Le organizzazioni di Entra ID possono usare le impostazioni di accesso tra tenant per identità esterne (External Identities cross-tenant access settings) per gestire la modalità di collaborazione con altre organizzazioni di Entra ID e altri cloud di Microsoft Azure tramite collaborazione B2B e connessione diretta B2B. Le impostazioni di accesso tra tenant consentono di controllare in modo granulare il modo in cui le organizzazioni esterne di Entra ID collaborano con l’utente (accesso in ingresso) e il modo in cui gli utenti collaborano con organizzazioni di Azure AD esterne (accesso in uscita). Queste impostazioni consentono anche di considerare attendibile l’autenticazione a più fattori (MFA) da altre organizzazioni di Entra ID.

Potete trovare un esempio di questo tipo di collaborazione leggendo la mia guida Configurare il Cross-tenant access con Azure AD External Identities per i Microsoft Teams shared channels – ICT Power

Per la gestione delle default tenant restrictions collegatevi al portale di Microsoft Entra e da Identity > External identities > Cross-tenant access settings selezionate il tab Default settings.

Figura 19: Cross-tenant access settings

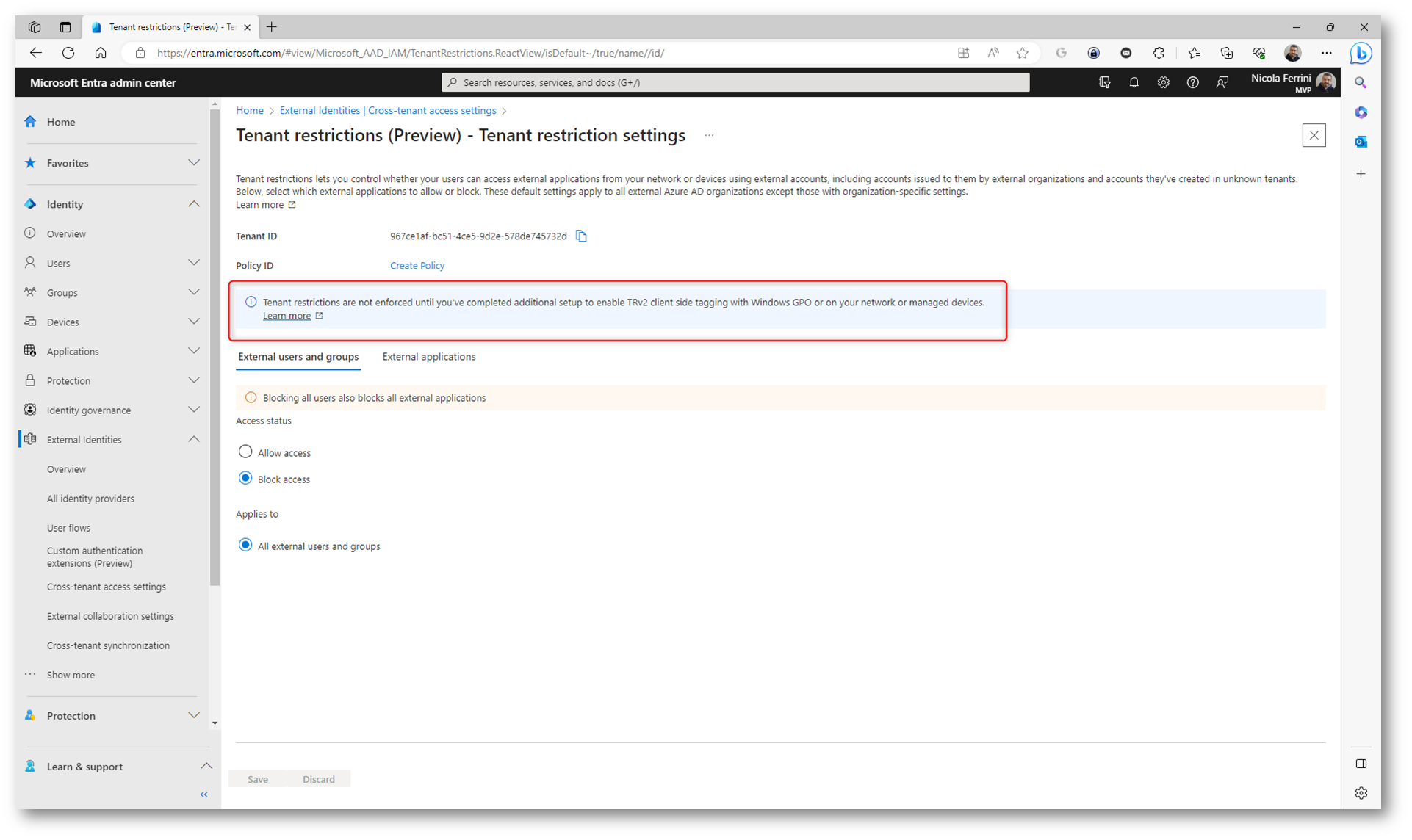

Come si può vedere dalla figura sotto è necessario prima il tagging per le restrizioni tenant v2.

Figura 20: Prima di abilitare le tenant restrictions è necessario prima il tagging per le restrizioni tenant

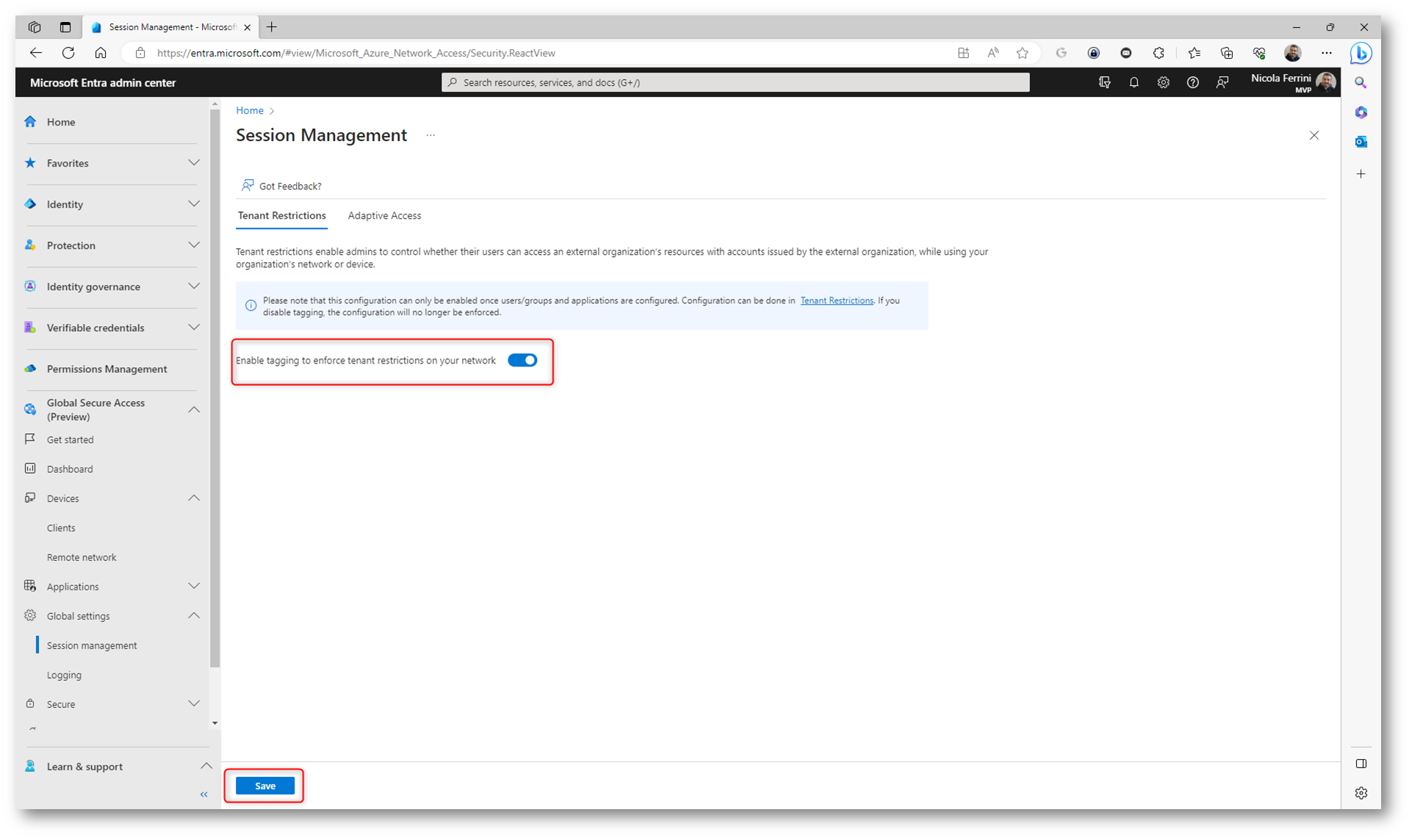

Per abilitare il tagging per le tenant restriction v2 dal portale di Microsoft Entra admin center andate in Global Secure Access > Global Settings > Session Management, selezionate il tab Tenant Restrictions e abilitate Enable tagging to enforce tenant restrictions on your network.

Figura 21: Abilitazione del tagging per le restrizioni del tenant v2

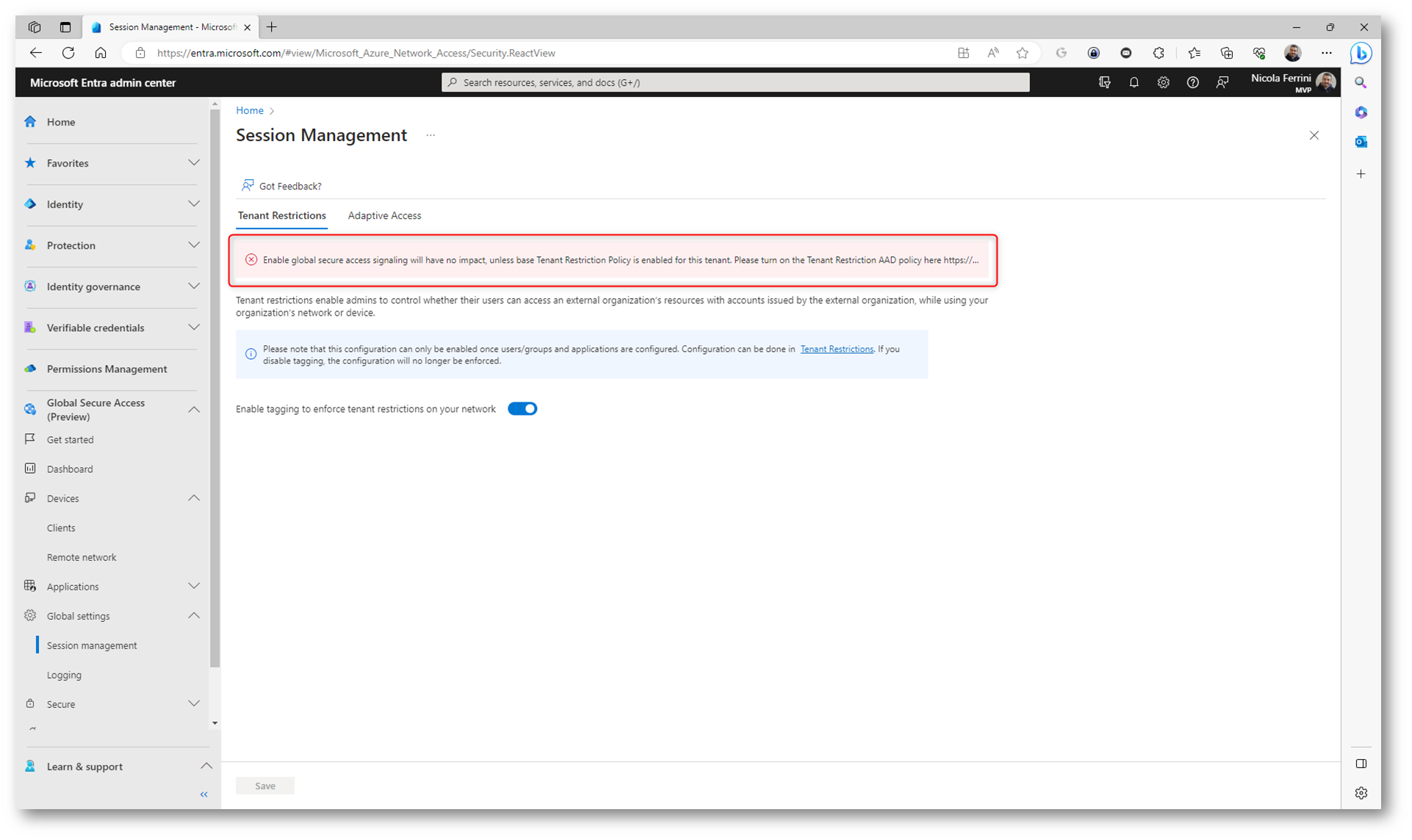

Dopo il salvataggio della configurazione un banner vi avviserà che abilitare il global access signaling non ha nessun tipo di impatto fino a quando non si abilita una Tenant restriction policy.

Figura 22: Abilitare il global access signaling non ha nessun tipo di impatto fino a quando non si abilita una Tenant restriction policy

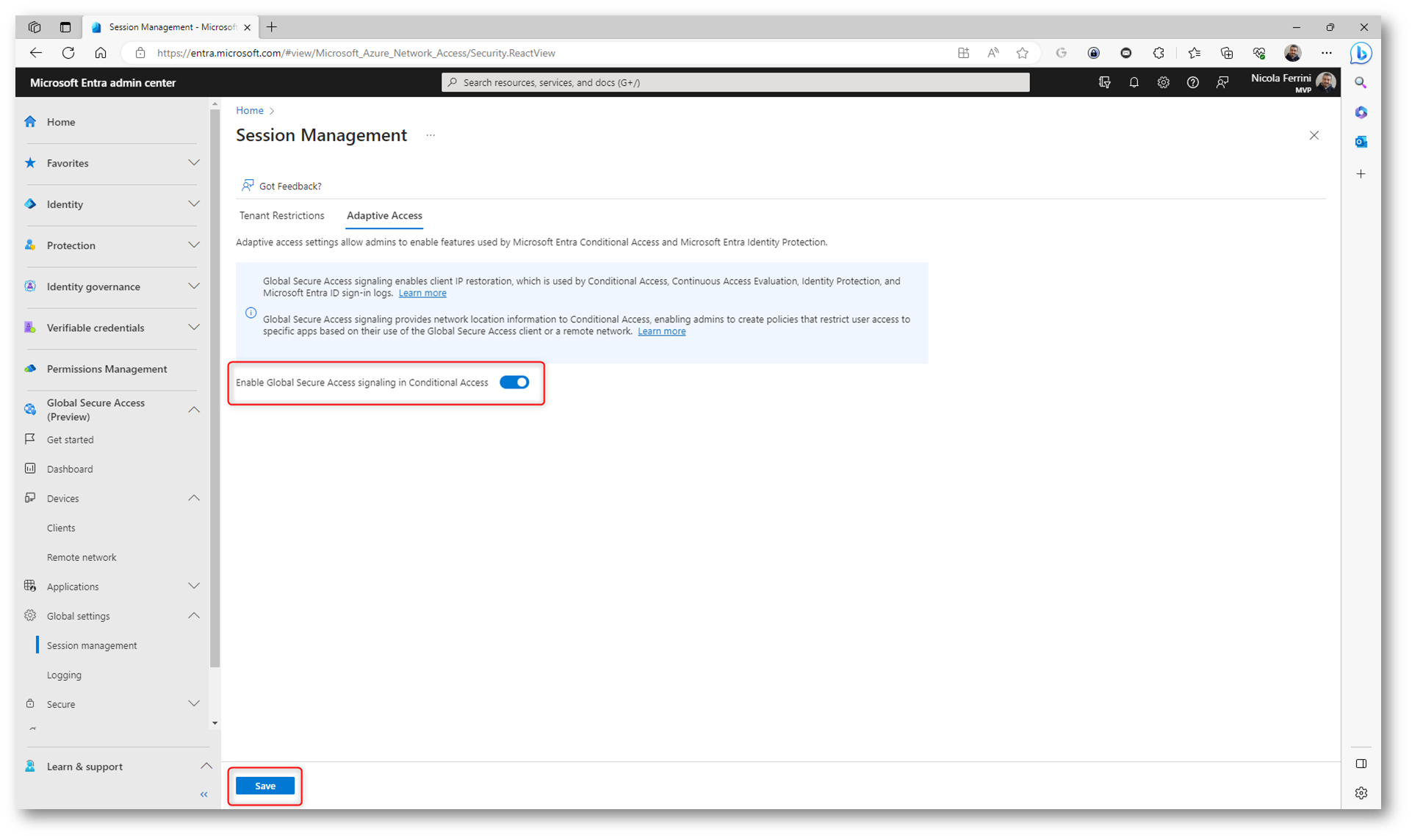

L’ultimo passaggio consiste nell’abilitare la segnalazione Global Secure Access per l’accesso condizionale e il Ripristino dell’IP di origine.

Con un proxy di rete basato su cloud tra gli utenti e le loro risorse, l’indirizzo IP visualizzato dalle risorse non corrisponde all’effettivo indirizzo IP di origine. Al posto dell’IP di origine degli utenti finali, gli endpoint della risorsa vedono il proxy cloud come indirizzo IP di origine. I clienti con queste soluzioni proxy cloud non possono usare queste informazioni sull’IP di origine.

Il ripristino dell’IP di origine in Global Secure Access (anteprima) consente la retrocompatibilità per i clienti con ID Entra Microsoft per continuare a utilizzare l’IP di origine dell’utente originale. Gli amministratori possono beneficiare delle seguenti funzionalità:

- Continuare ad applicare criteri di posizione basati su IP di origine sia per l’accesso condizionale che per la valutazione dell’accesso continuo

- I rilevamenti dei rischi di Identity Protection ottengono una visione coerente dell’indirizzo IP di origine dell’utente originale per la valutazione di vari punteggi di rischio.

- L’IP di origine dell’utente originale viene reso disponibile anche nei log di accesso di Microsoft Entra ID

Per abilitare l’impostazione richiesta per consentire il ripristino dell’IP di origine collegatevi al Microsoft Entra admin center come Global Secure Access Administrator e da Global Secure Access > Session management > Adaptive Access abilitate Enable Global Secure Access signaling in Conditional Access.

Questa funzionalità consente a servizi come Microsoft Graph, Microsoft Entra ID, SharePoint Online ed Exchange Online di visualizzare l’effettivo indirizzo IP di origine.

Figura 23: Abilitazione del Global Secure Access signaling in Conditional Acces

NOTA: Se l’azienda ha configurato criteri di accesso condizionale attivi basati sui controlli della posizione IP e si disabilita la segnalazione di Global Secure Access nell’accesso condizionale, è possibile impedire involontariamente agli utenti finali di accedere alle risorse. Se devi disabilitare questa funzionalità, elimina prima tutti i criteri di accesso condizionale corrispondenti.

Le aziende che usano l’accesso condizionale insieme all’anteprima di Global Secure Access possono impedire l’accesso dannoso alle app Microsoft, alle app SaaS di terze parti e alle app line-of-business (LoB) private utilizzando più condizioni per fornire una difesa approfondita. Queste condizioni possono includere la conformità del dispositivo, la posizione e altro per fornire protezione contro l’identità dell’utente o il furto di token. Global Secure Access introduce il concetto di rete conforme all’interno dell’accesso condizionato e della valutazione continua dell’accesso. Questo controllo di rete conforme garantisce che gli utenti si connettano da un modello di connettività di rete verificato per il loro tenant specifico e siano conformi alle politiche di sicurezza applicate dagli amministratori.

Il Global Secure Access Client installato sui dispositivi o sulla rete remota configurata consente agli amministratori di proteggere le risorse dietro una rete conforme con controlli di accesso condizionale avanzati. Questa rete conforme semplifica la gestione e la manutenzione da parte degli amministratori, senza dover conservare un elenco di tutti gli indirizzi IP delle sedi di un’organizzazione. Gli amministratori non devono deviare il traffico attraverso i punti di uscita VPN della loro organizzazione per garantire la sicurezza.

Questo controllo della rete conforme è specifico per ogni tenant.

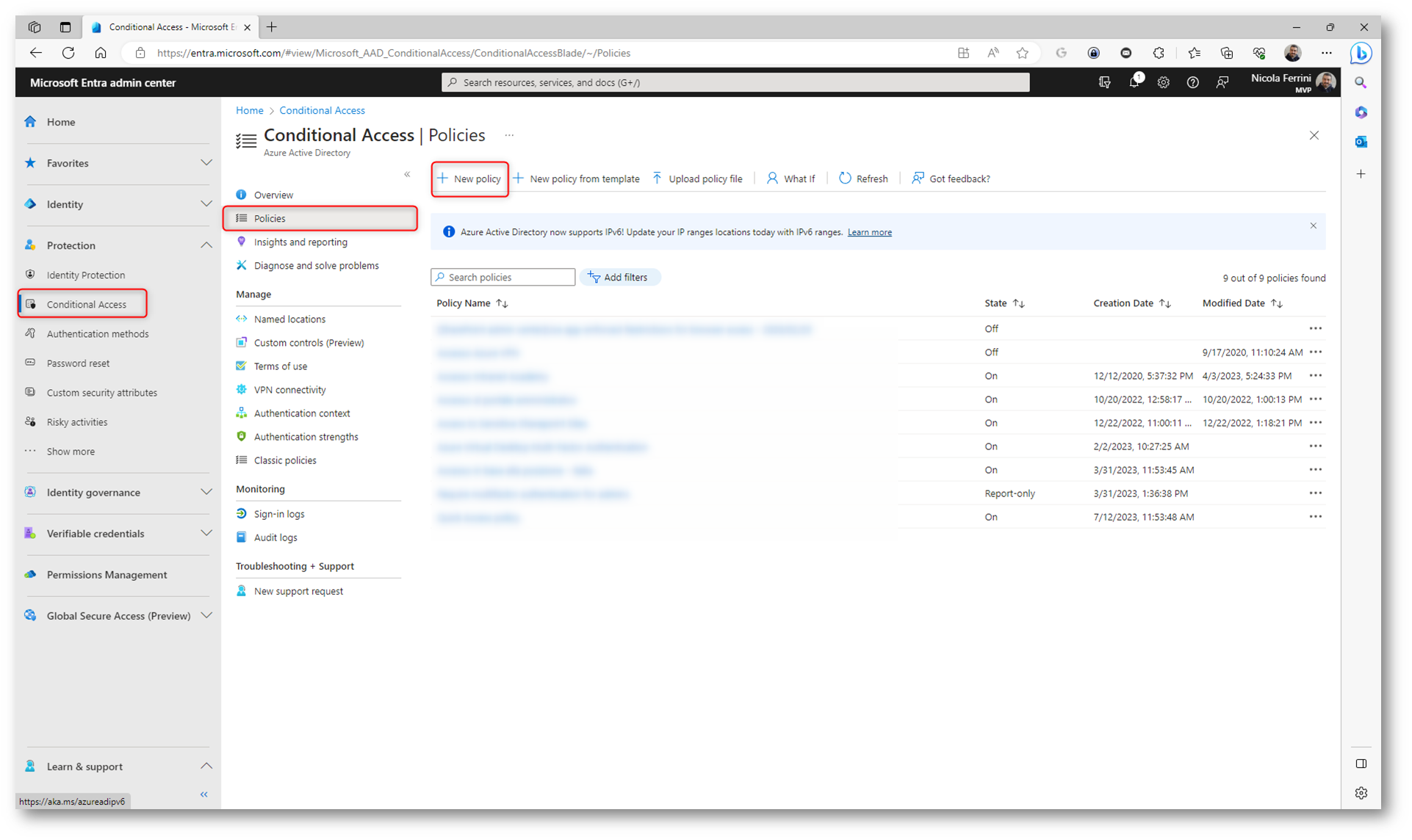

Proteggere l’accesso a Exchange Online e SharePoint Online e permetterlo solo dalle reti conformi

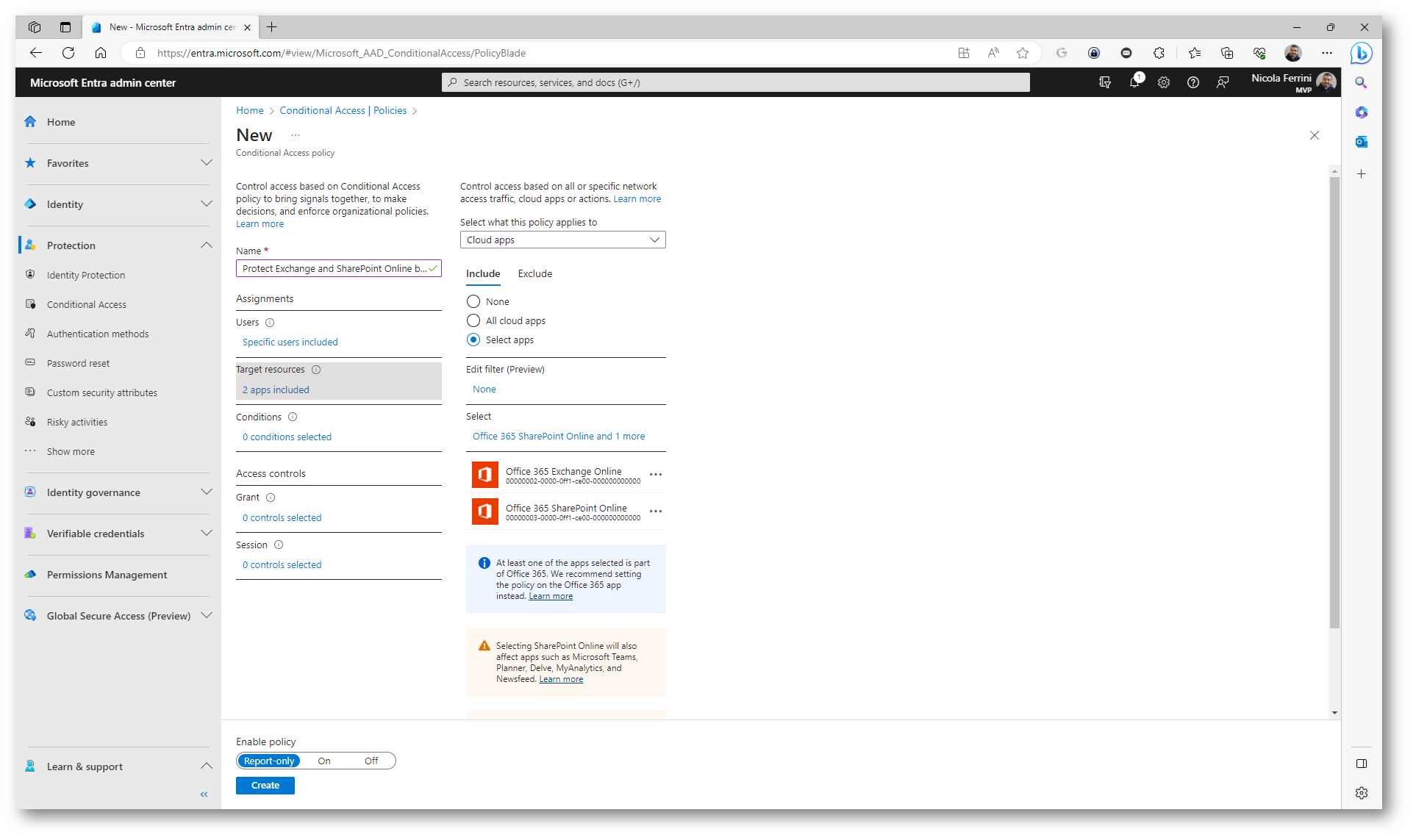

L’esempio seguente mostra un criterio di accesso condizionale che richiede l’accesso a Exchange Online e SharePoint Online da dietro una rete conforme. Viene creata una policy di accesso condizionale con le configurazioni mostrate nelle figure sotto:

Figura 24: Creazione di una nuova Conditional Access policy

Figura 25: Scelta delle applicazioni Exchange Online e SharePoint Online

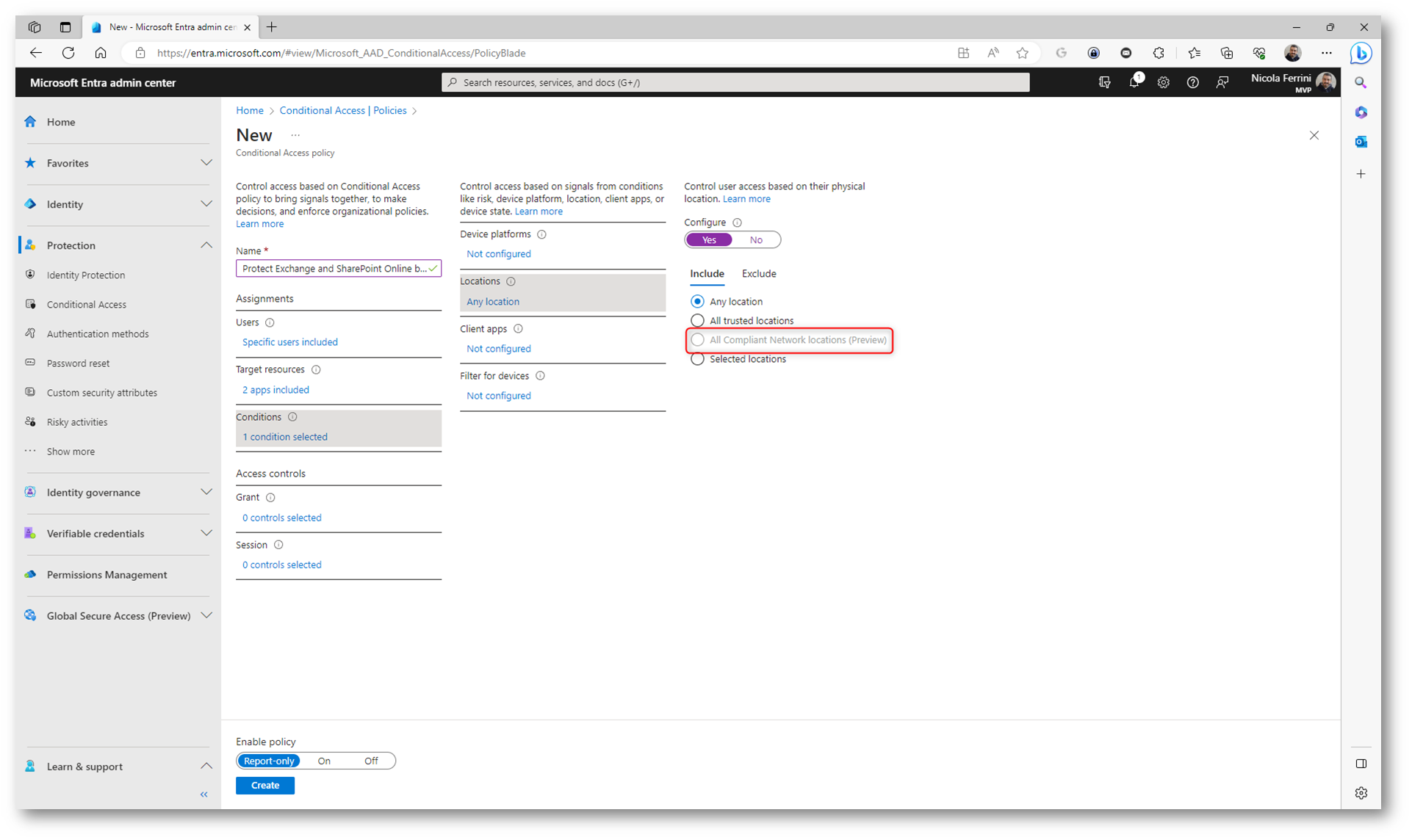

Scegliete quindi di permettere l’accesso solo dalle location considerate compliant.

NOTA: Al momento della stesura di questa guida il mio tenant non era stato ancora abilitato.

Figura 26: L’accesso è consentito solo dalle location abilitate

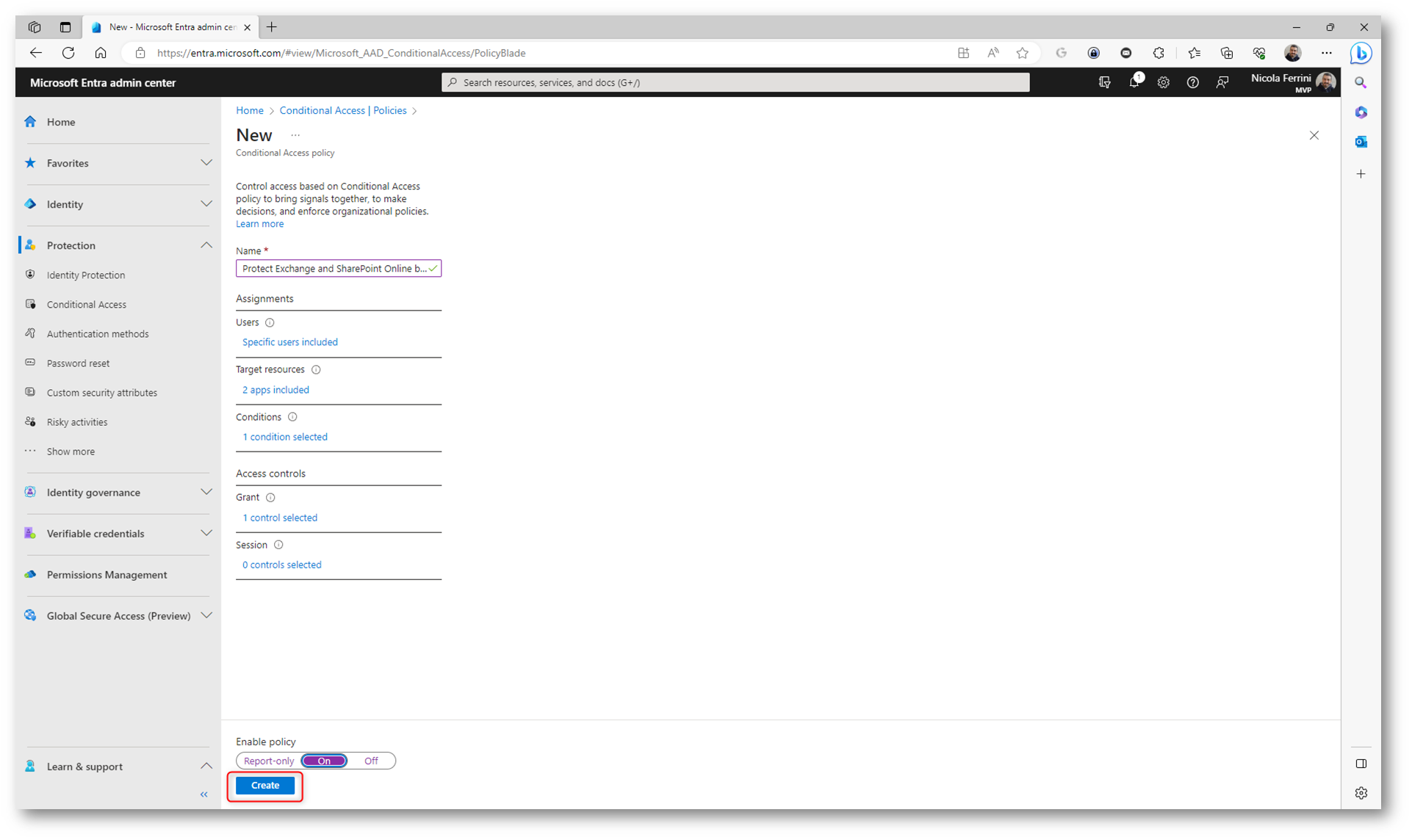

Figura 27: Creazione della policy di accesso condizionale

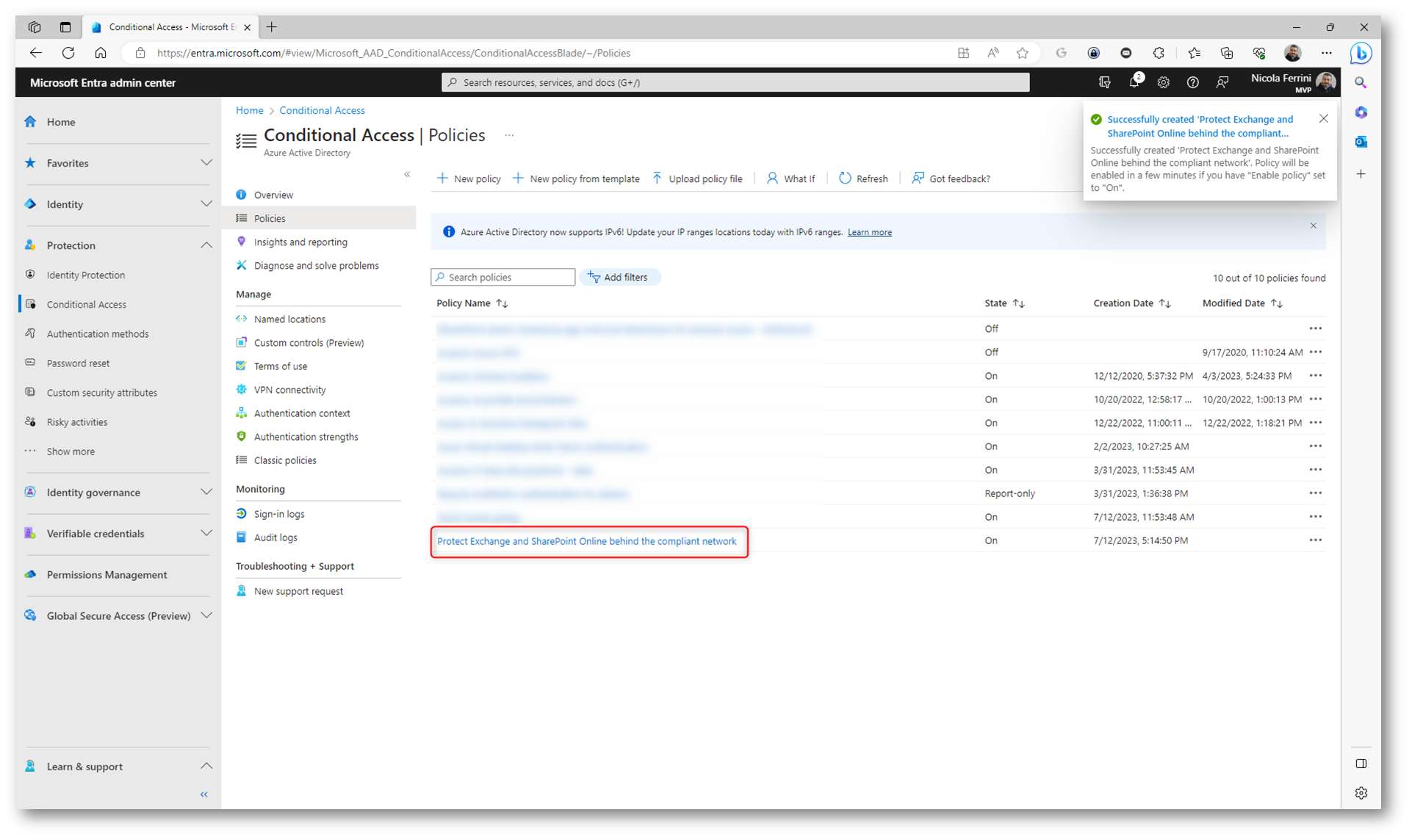

Figura 28: Creazione della policy di accesso condizionale completata

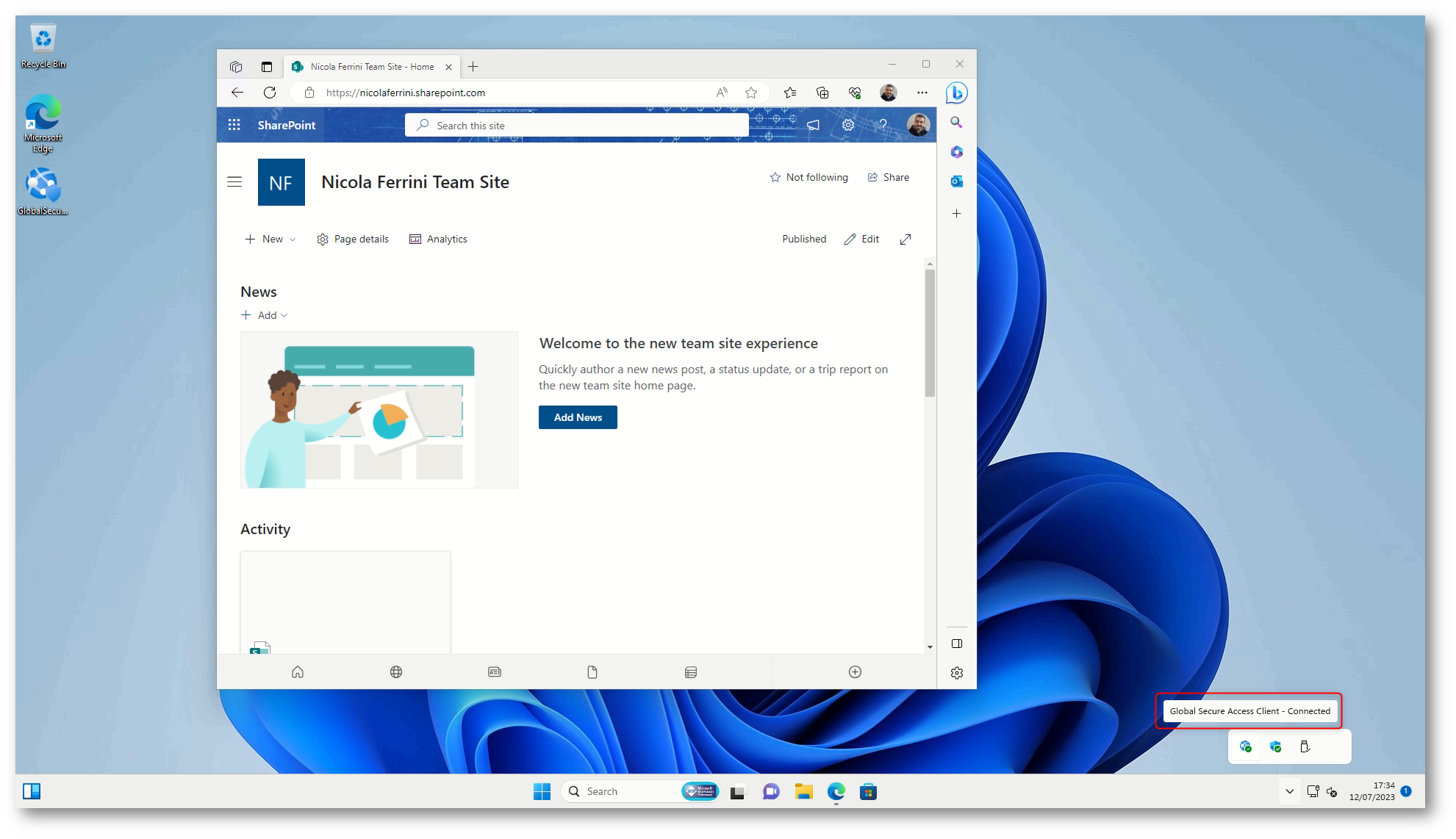

Test di funzionamento

Per il test di funzionamento ho considerato la situazione in cui un utente sta lavorando da casa o da un cliente, invece che essere in azienda o in una sede aziendale. Per poter connettere alle risorse protette dalla policy (Exchange Online e Sharepoint Online) deve quindi utilizzare il client di Global Secure Access.

Da un dispositivo con il client di Global Secure Access installato ho provato a collegarmi a SharePoint Online e la connessione è avvenuta con successo.

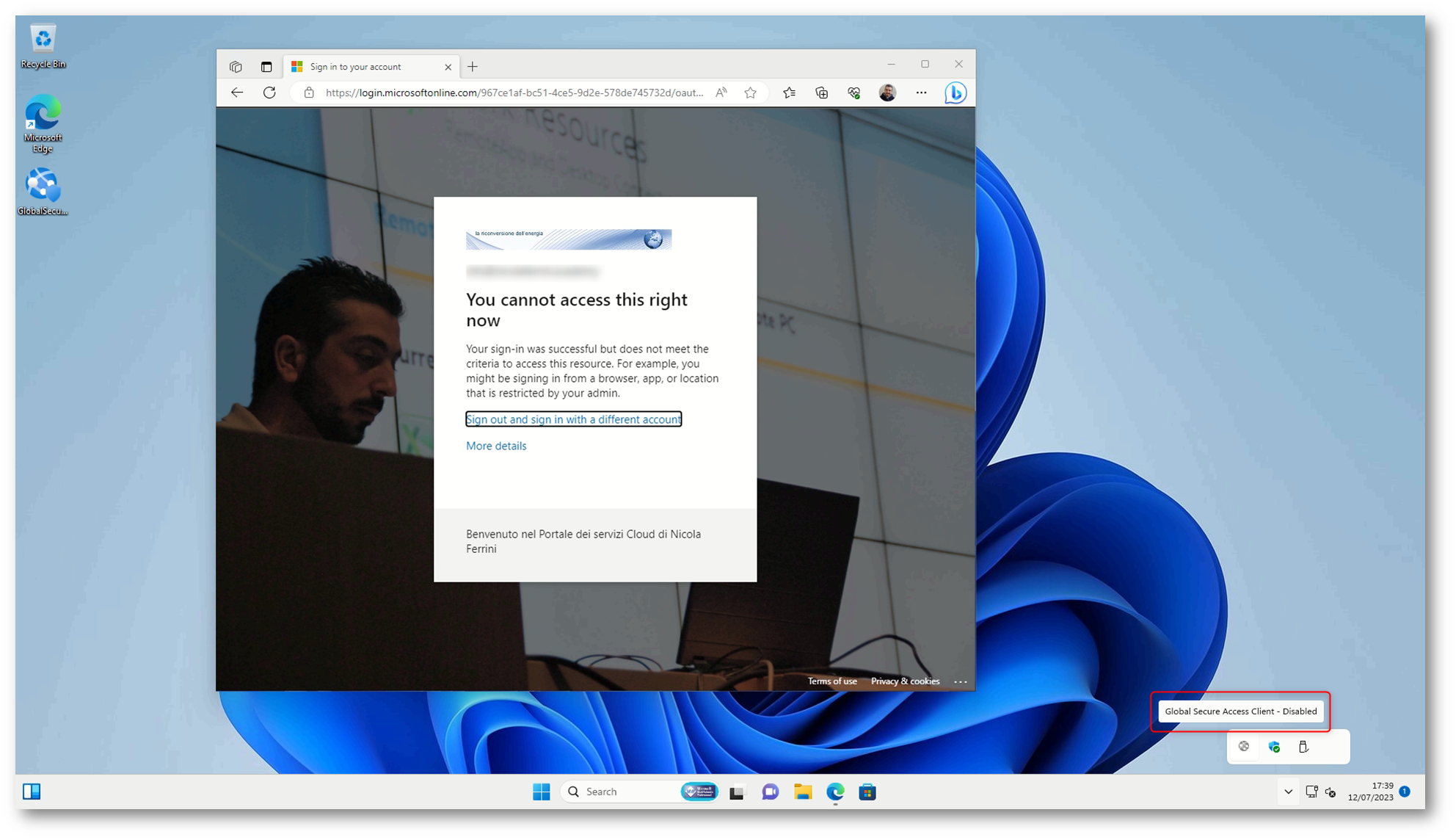

Quando ho messo in pausa il client di Global Secure Access facendo clic con il pulsante destro del mouse sull’icona nella barra delle applicazioni di Windows e selezionando Pausa, non sono riuscito ad accedere alle due risorse e ho ricevuto il messaggio di errore che dice You cannot access right now.

Figura 29: Quando l’utente è collegato con il client Global Secure Access riesce ad accedere a Sharepoint Online

Figura 30: Se l’utente NON è collegato con il client Global Secure Access NON riesce ad accedere a Sharepoint Online

Conclusioni

Con l’aumento del lavoro ibrido, sia gli esperti di sicurezza delle reti che quelli esperti di gestione degli utenti e delle identità sono sempre in prima linea per difendere le proprie aziende e l’accesso ai dati aziendali. I tradizionali metodi di gestione della sicurezza non si adattano alle esigenze di accesso da remoto e da qualsiasi luogo. La sicurezza delle reti e delle identità sono la prima linea di difesa e sono alla base della strategia dello Zero Trust. Microsoft Entra Internet Access permette di avere un unico punto dove configurare le policy di accesso per colmare le lacune di sicurezza e ridurre al minimo il rischio di minacce informatiche. Semplifica e modernizza la sicurezza di rete tradizionale per proteggere utenti, app e risorse con funzionalità avanzate come universal access controls, universal tenant restriction, token protection, web content filtering, cloud firewall, threat protection e Transport Layer Security (TLS) inspection. Inoltre, offre sicurezza all’avanguardia e accesso ottimizzato per le app di Microsoft 365.