Microsoft Purview: Data Security Investigation (Preview)

Microsoft Purview Data Security Investigation consente ai team di sicurezza informatica delle organizzazioni di sfruttare l’intelligenza artificiale generativa per analizzare e rispondere a incident di sicurezza dei dati, Insider o violazione dei dati.

Le indagini svolte da questo servizio Microsoft vi aiutano a identificare rapidamente i rischi derivanti dall’esposizione dei dati sensibili e a collaborare in modo più efficace con i Team per risolvere problemi e semplificare le attività che tradizionalmente richiedono tempo e complessità.

Gli analisti possono usare le funzionalità di indagini sulla sicurezza dei dati nelle organizzazioni per:

- Cercare, Individuare i dati interessati in modo rapido ed efficiente

- Utilizzare l’analisi approfondita dell’intelligenza artificiale dei contenuti per scoprire i rischi “nascosti” nei dati

- Agire per ridurre l’impatti degli incident di sicurezza e mitigare rapidamente i rischi

- Collaborare con gli stakeholder interni ed esterni durante le indagini

AI Integration

Data Security Investigation usa AI generativa per condurre un’analisi approfondita del contenuto e individuare i principali rischi per la sicurezza e i dati sensibili per i dati inclusi all’interno delle indagini.

L’intelligenza artificiale aiuta gli analisti ad analizzare rapidamente grandi volumi di dati con elevata precisione, risparmiando tempo critico per le azioni di valutazione, revisione e mitigazione.

Esistono tre principali capacità investigative relative all’AI:

- Ricerca Vettoriale: la ricerca semantica basata su vettori consente il recupero di informazioni basato sulla somiglianza e comprende l’intento dell’utente al di là delle parole letterali.

- Categorizzazione: per ottenere una comprensione iniziale della gravità degli incidenti, gli analisti possono utilizzare AI per classificare i dati necessari, per restringere il capo ed essere più veloci ed efficaci

- Examination (Esamina): Data Security Investigation consente agli analisti di affrontare facilmente la priorità degli incident di sicurezza.

Per maggiori informazioni vi rimando al link ufficiale Microsoft Learn about AI analysis in Data Security Investigations (preview) | Microsoft Learn

Azioni comuni di Data Breach

La maggior parte delle organizzazioni è preoccupata per i crescenti rischi e l’impatto legati alle violazioni di sicurezza dei dati, sia interne che esterne. I team di Sicurezza informatici sono responsabili dell’identificazione dei dati interessati durante uno scenario di Data Breach e nel ridurre il tempo di permanenza dell’attaccante all’interno dell’infrastruttura coinvolta.

Il team di Cybersecurity quindi deve:

- Valutare il data breach: gli analisti devo comprendere la portata e l’impatto della violazione che include l’identificazione di tutti i sistemi e dati coinvolti.

- Contenimento: gli analisti devono isolare i sistemi interessati per didurre al minimo i “danni”. Inoltre gli stakeholder dovranno comunicare la violazione dei dati.

- Analisi Forense: gli analisti potrebbero aver bisogno di supporto quando interagiscono con esperti di analisi forense, quindi i dati (registri, snapshot, traffico di dati ecc..) devono essere mantenuti

- Mitigazione: gli analisti dopo aver valutato i rischi devono capire come poterlo mitigare e far sì che non ricapiti più in futuro

- Eliminazione e protezione dei dati: gli analisti potrebbero dover rimuovere i dati non necessari e/o compromessi

- Reporting: a seconda della natura dei dati coinvolti gli analisti potrebbero dover rispettare alcuni regolamenti e produrre dei report

In quale modo Data Security Investigation aiuta in questi casi?

Questa funzionalità di casa Redmond può essere utilizzata anche per valutare in modo proattivo il patrimonio dei dati di un’organizzazione e i rischi per essi. E’ possibile analizzare un campione di data source e utenti di “alto valore” per individuare rischi o eseguire analisi proattive di specifiche origini dati. La valutazione aiuta a identificare le opportunità per perfezionare le policy o le modifiche organizzative per rafforzare le pratiche di sicurezza e potenzialmente prevenire o ridurre l’impatto di futuri incident.

Data Security Investigation è una soluzione unificata e appositamente progettata per essere strettamente integrata con altri servizi di sicurezza Microsoft. Questa integrazione aiuta a identificare rapidamente dati, utenti e asset coinvolti in un incident attraverso la correlazione dei log provenienti dalle diverse fonti, vi riporto alcune fonti:

- Microsoft Defender XDR

- Unified Log di Microsoft Purview

Da una parte abbiamo i log degli Endpoint e dell’analisi comportamentale degli utenti e dell’altra le azioni che vengono compiute sui dati dell’organizzazione.

Licenze

Per poter sfruttare questa funzionalità visto che unifica due funzionalità Microsoft Purview e Security Copilot dovrete avere una Subscription Azure a consumo.

Una Pay as you Go per lo storage in cui vengono “immagazzinati” i dati ed una per l’istanza di Security Copilot, per approfondimenti vi rimango al link ufficiale Microsoft, in cui potrete vedere i costi relativi alla fatturazione Billing in Data Security Investigations (preview) | Microsoft Learn

Svolgimento

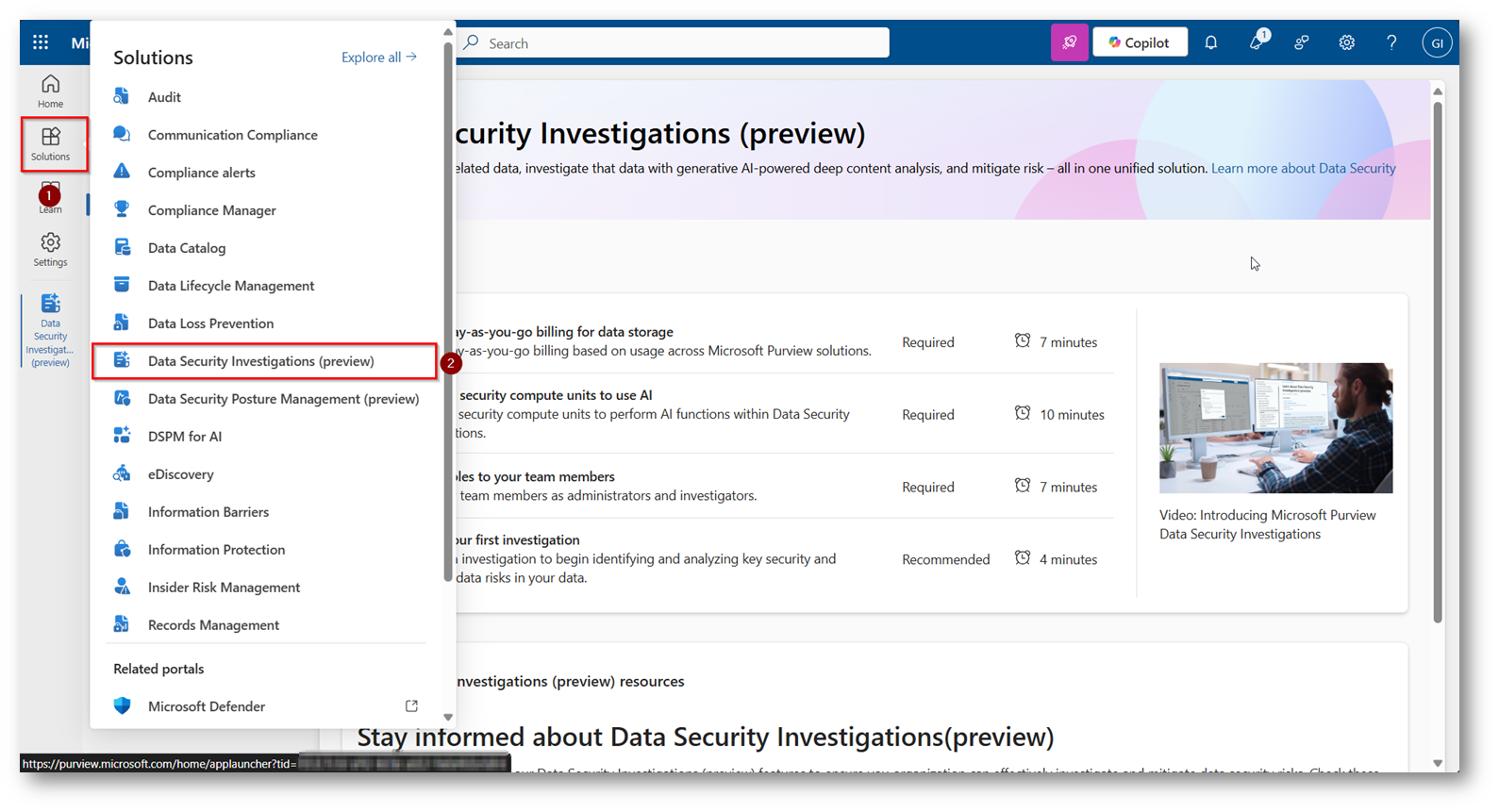

La prima attività che dovrete fare per abilitare questa funzionalità è recarvi all’interno del portale di Microsoft Purview

Figura 1: Funzionalità di Data Security Investigation all’interno del portale di Microsoft Purview

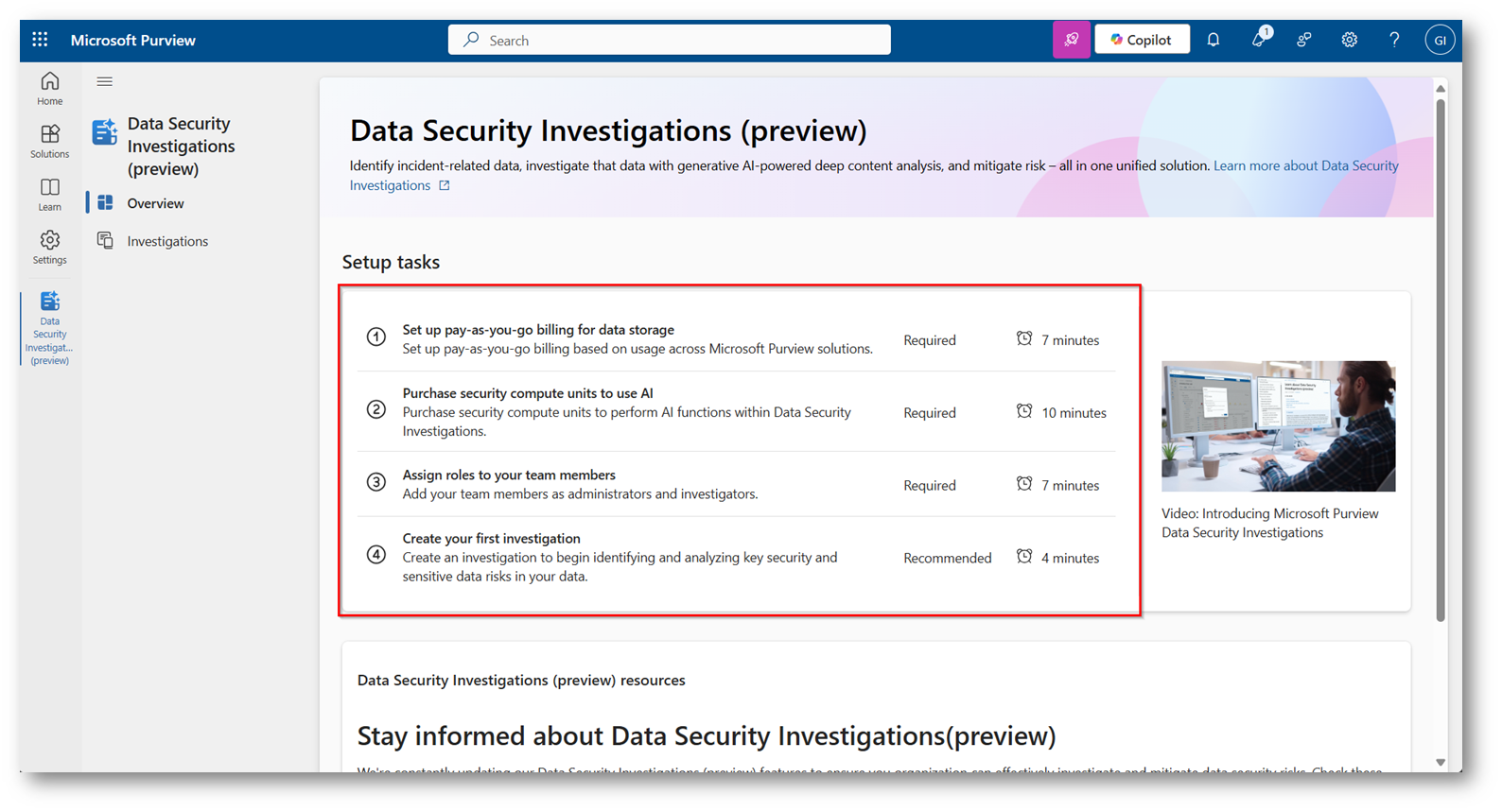

Figura 2: Attività preliminare per abilitare questa funzionalità in Preview

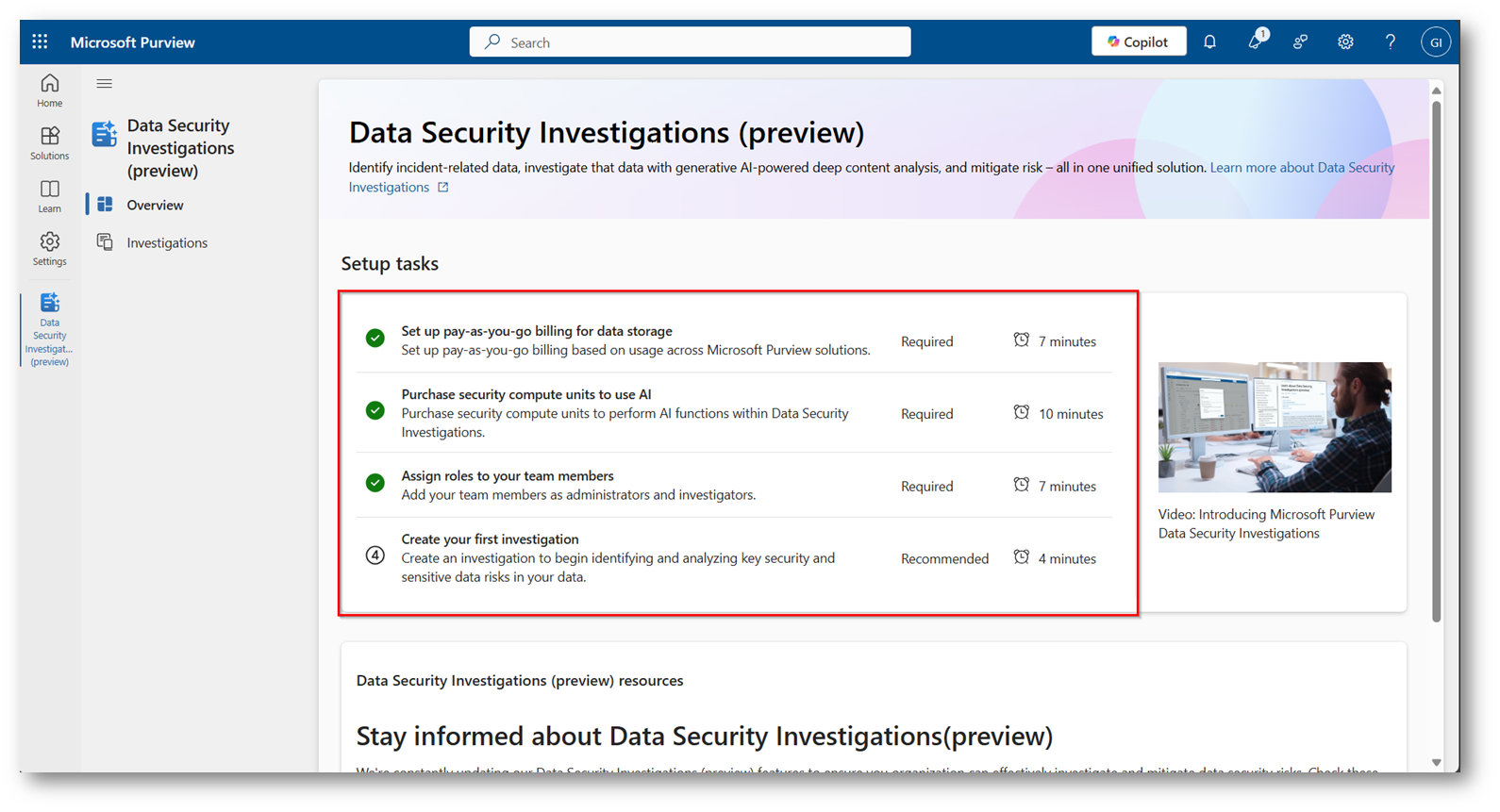

A questo punto dovrete procedere a configurare le impostazioni nell’ordine proposto:

- Set up pay-as-you-go Billing for data storage

- Purchase Security compute units to use AI

- Assign roles to your team members

- Create your first investigation

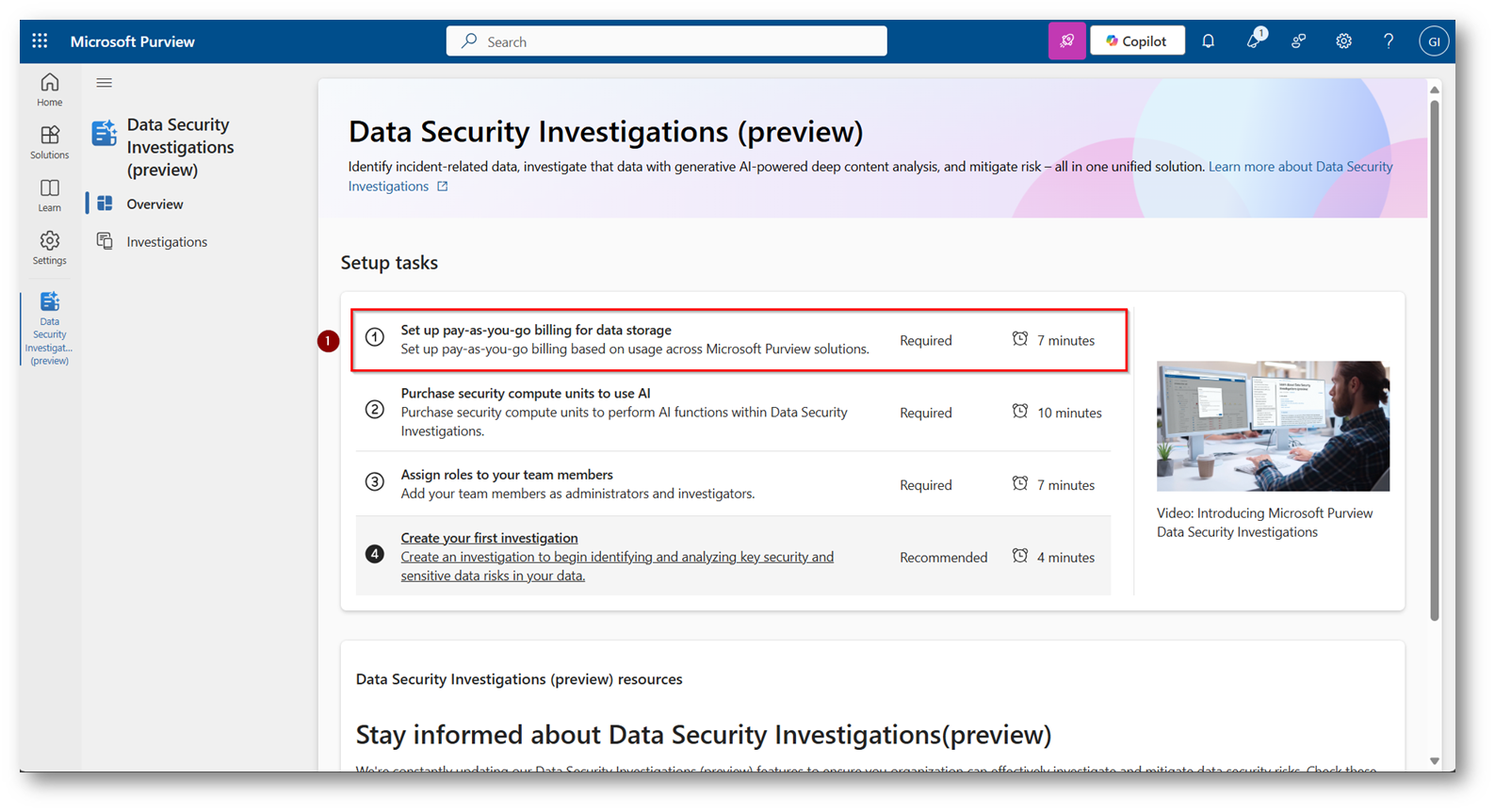

Figura 3: Configurazione pay-as-you-go for Storage

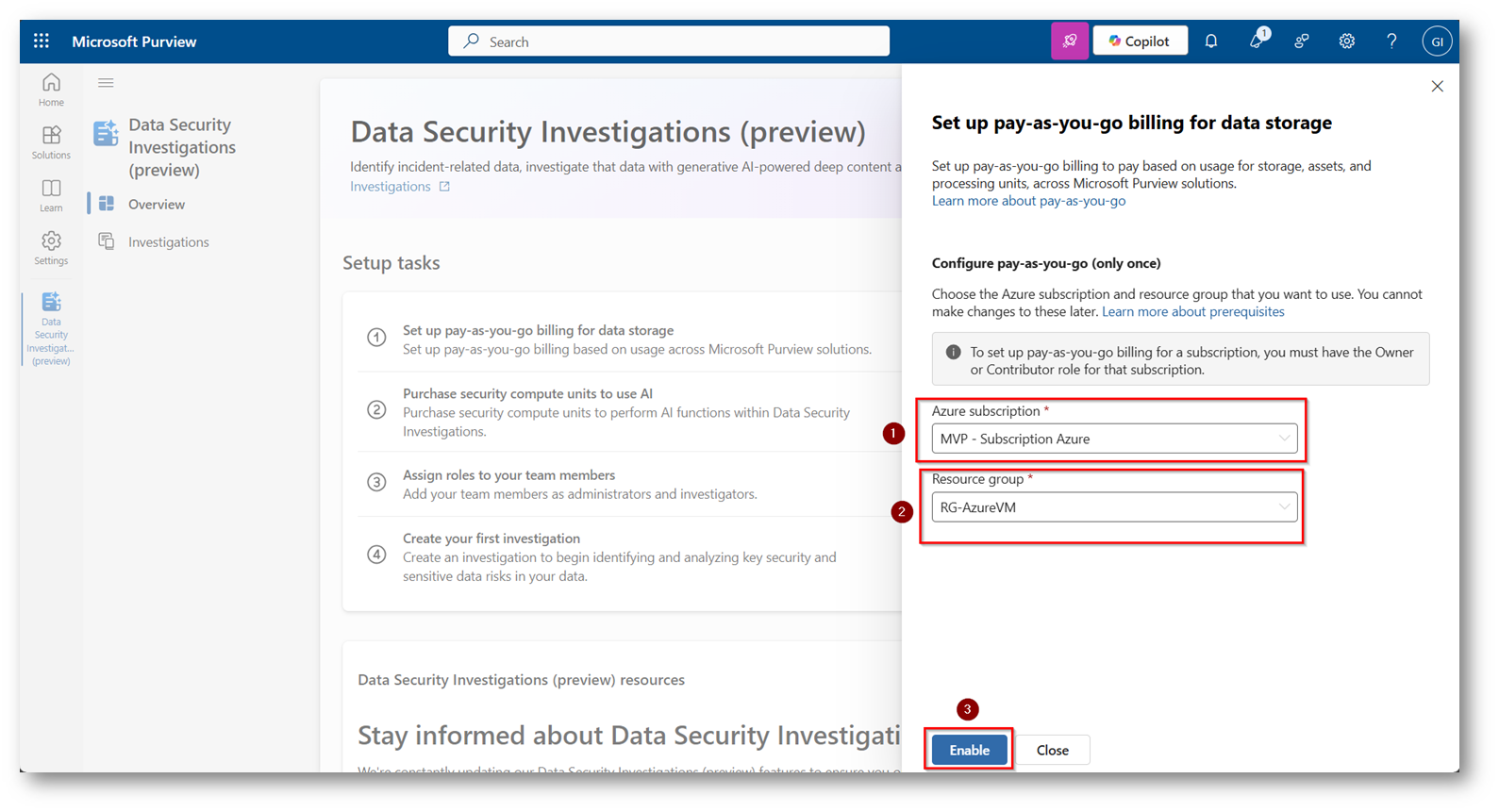

Figura 4: Selezionate la Subscription e il Resrouce Group in cui inserire la fatturazione dello Storage

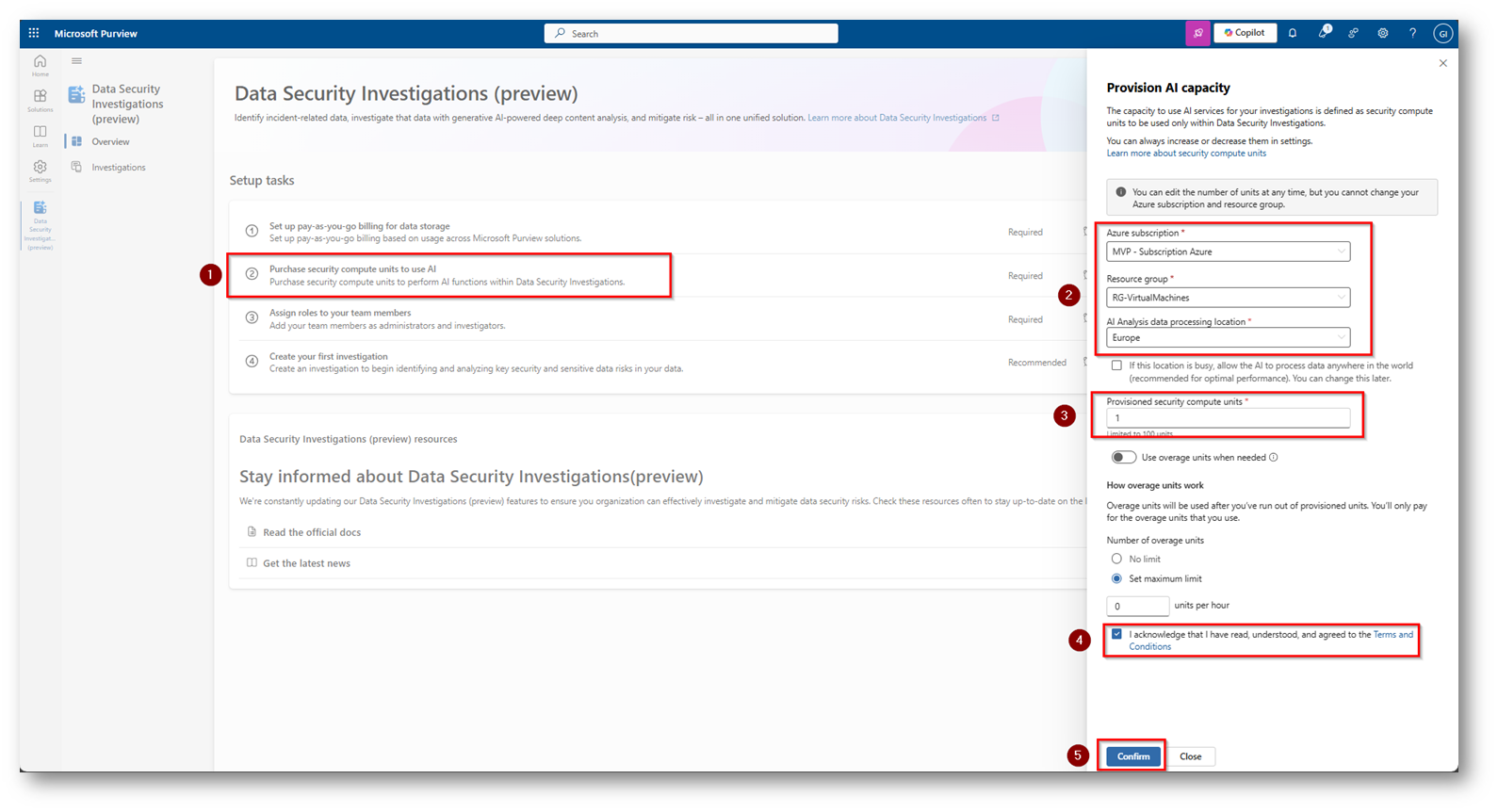

Figura 5: Configurate la Subscription per ospitare l’istanza di Security Copilot impostante la Subscription,resource Group e location in cui risiede l’istanza accettate le condizione e confermate

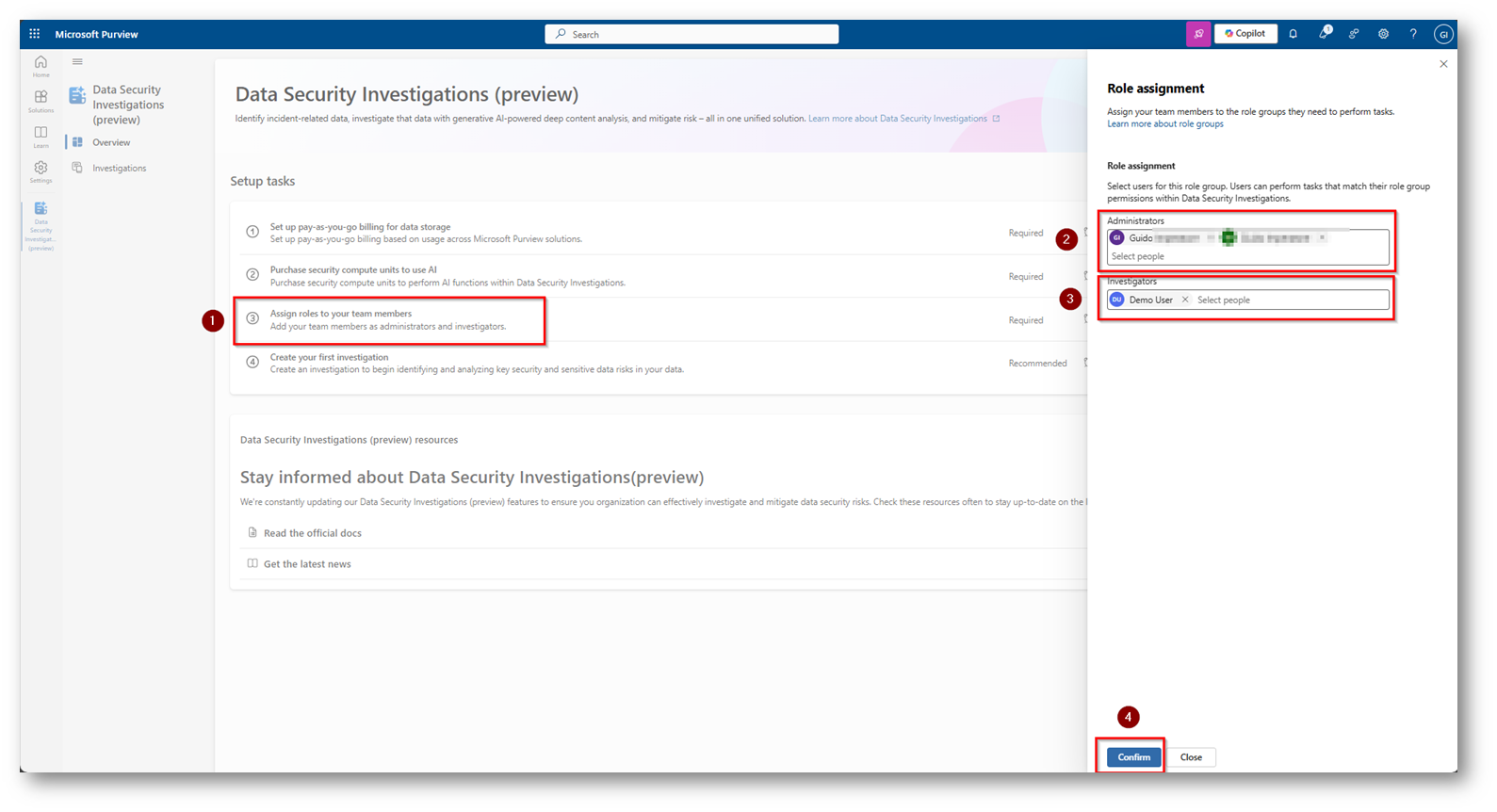

Ora è il passaggio fondamentale di assegnazione dei ruoli, nel mio caso inserirò la mia utenza come Administrator e come investigator inserirò l’utente Demo User, è fondamentale darvi evidenza della differenza di questi due ruoli di cui vi riporto tabella e link ufficiale Microsoft

| Actions | Data Security Investigations Administrators | Data Security Investigations Investigators |

| Create and manage all investigations | Yes | No |

| Create and manage assigned investigations | Yes | Yes |

| Create searches and add items to an investigation | Yes | Yes |

| Estimate and preview search results | Yes | Yes |

| Manage investigation scope | Yes | Yes |

| Run vector searches | Yes | Yes |

| Run categorization activities | Yes | Yes |

| Run examination activities | Yes | Yes |

| Add, delete, manage items for a mitigation plan | Yes | Yes |

Per approfondimenti Assign permissions in Data Security Investigations (preview) | Microsoft Learn

Figura 6: Configurazione dei ruoli di Administrator e Investigator

Figura 7: Configurazione preliminari di Data Security Investigation ultimate

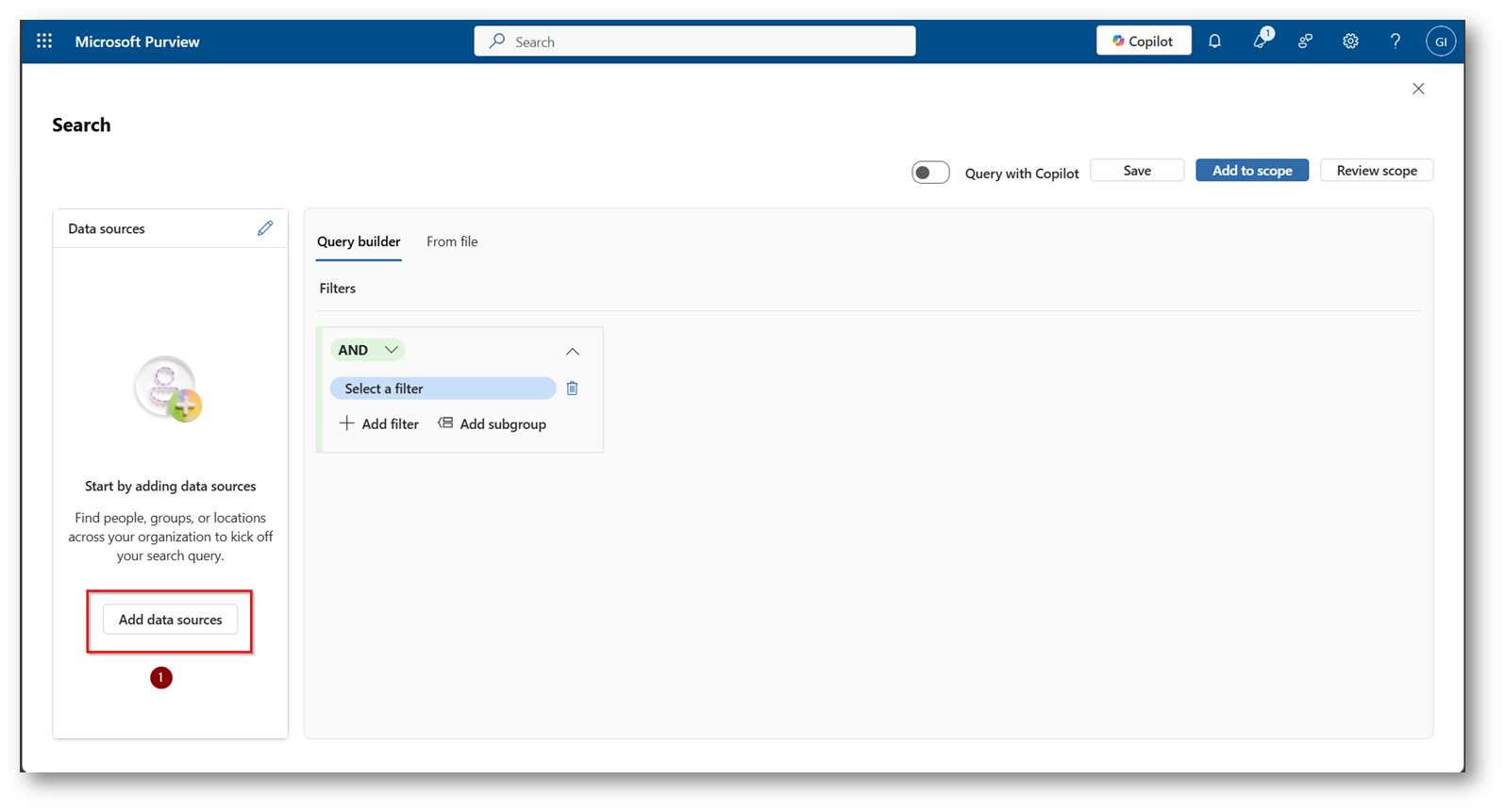

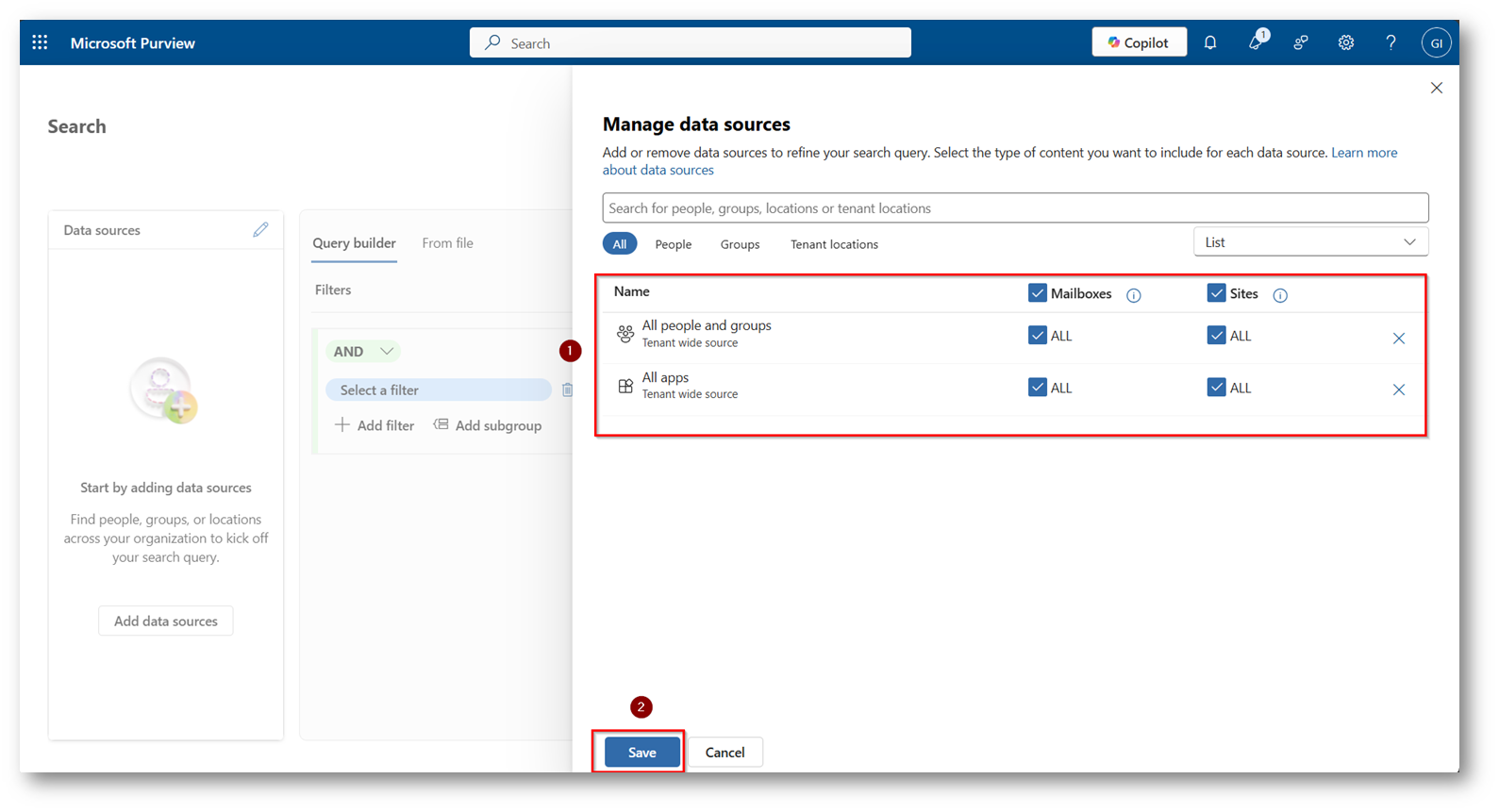

Ora dovrete scegliere le data source da cui Data Security Investigation leggerà i dati

Figura 8: Data Source per Data Investigation

Figura 9: Seleziono tutte le app e tutti gli utenti del tenant così da avere una visione più ampia

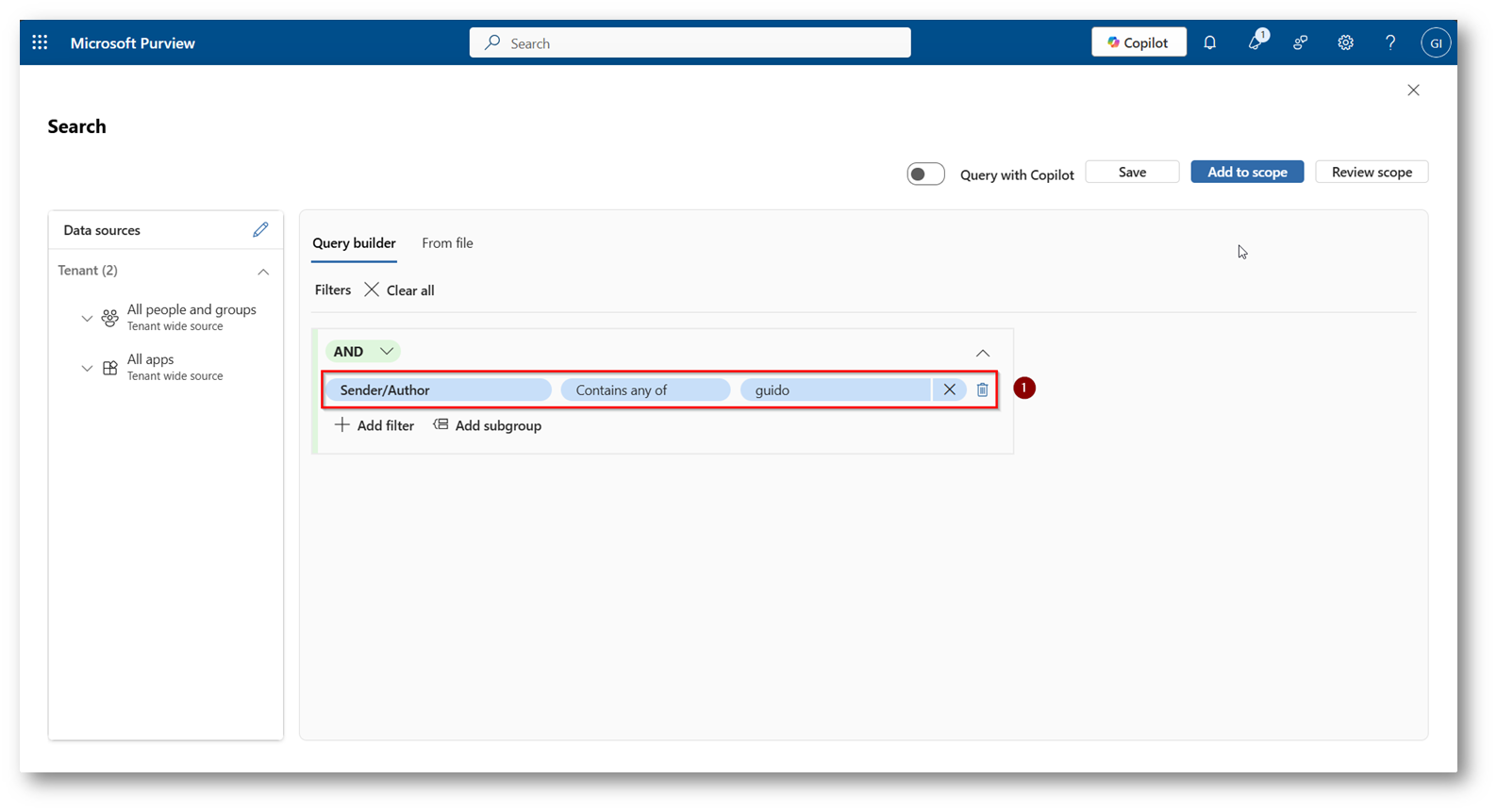

Figura 10: Seleziono il filtro indicando di ricercare quando il sender o l’autore contiene “guido” ovvero il mio utente

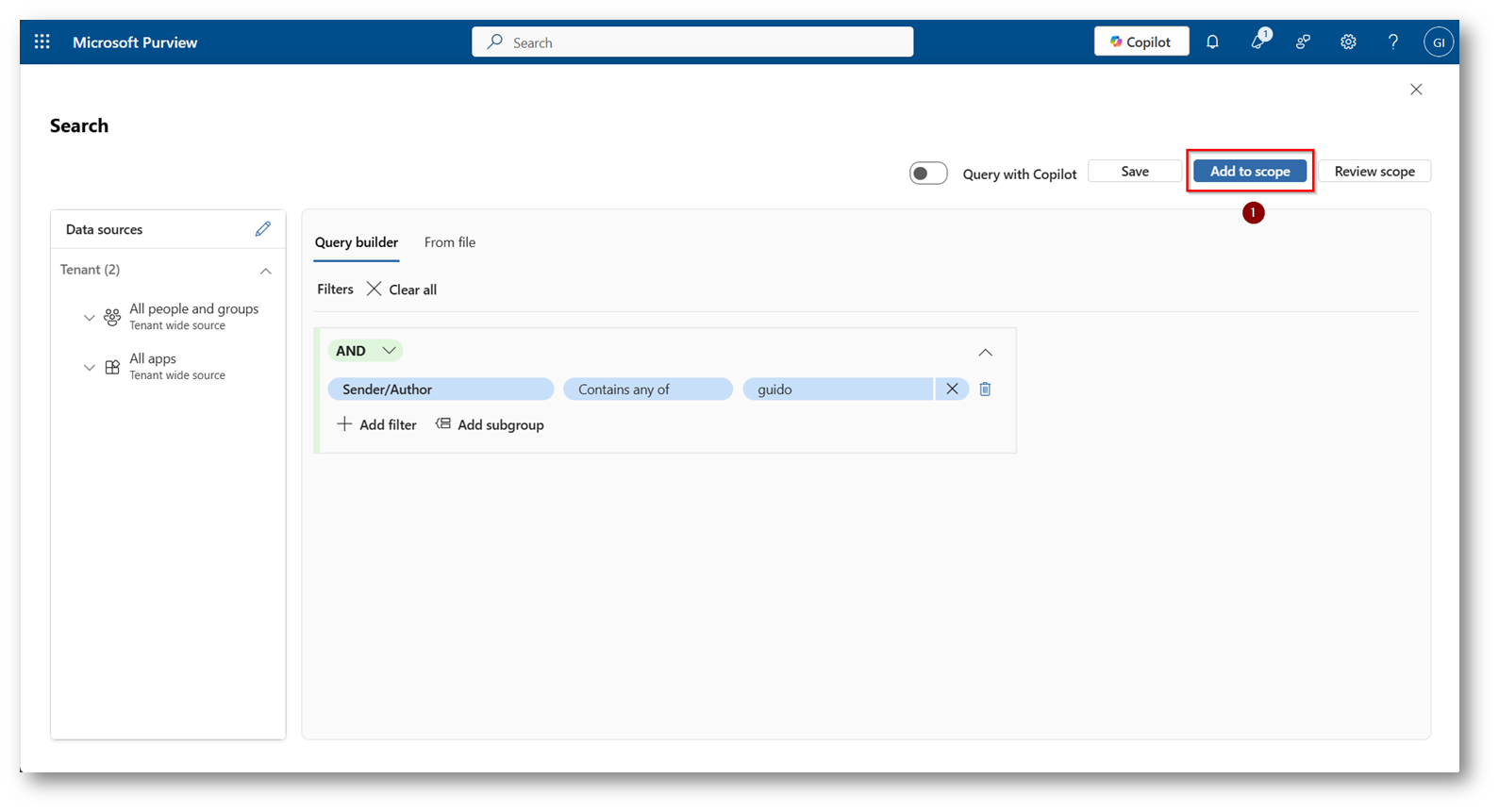

Figura 11: Aggiungiamo la ricerca alla scopo

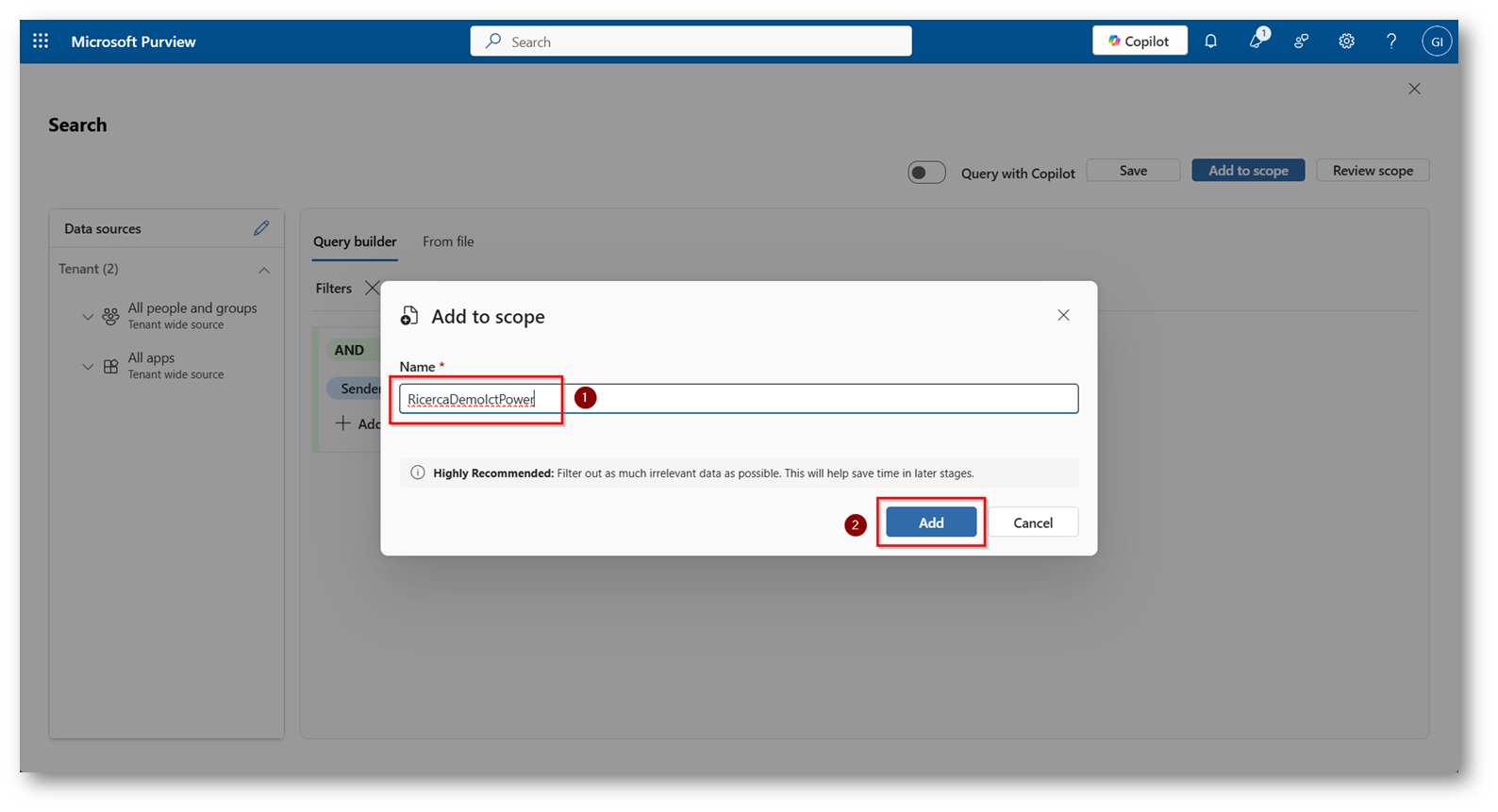

Figura 12: Aggingiamo un nome allo scope e clicchiamo Add

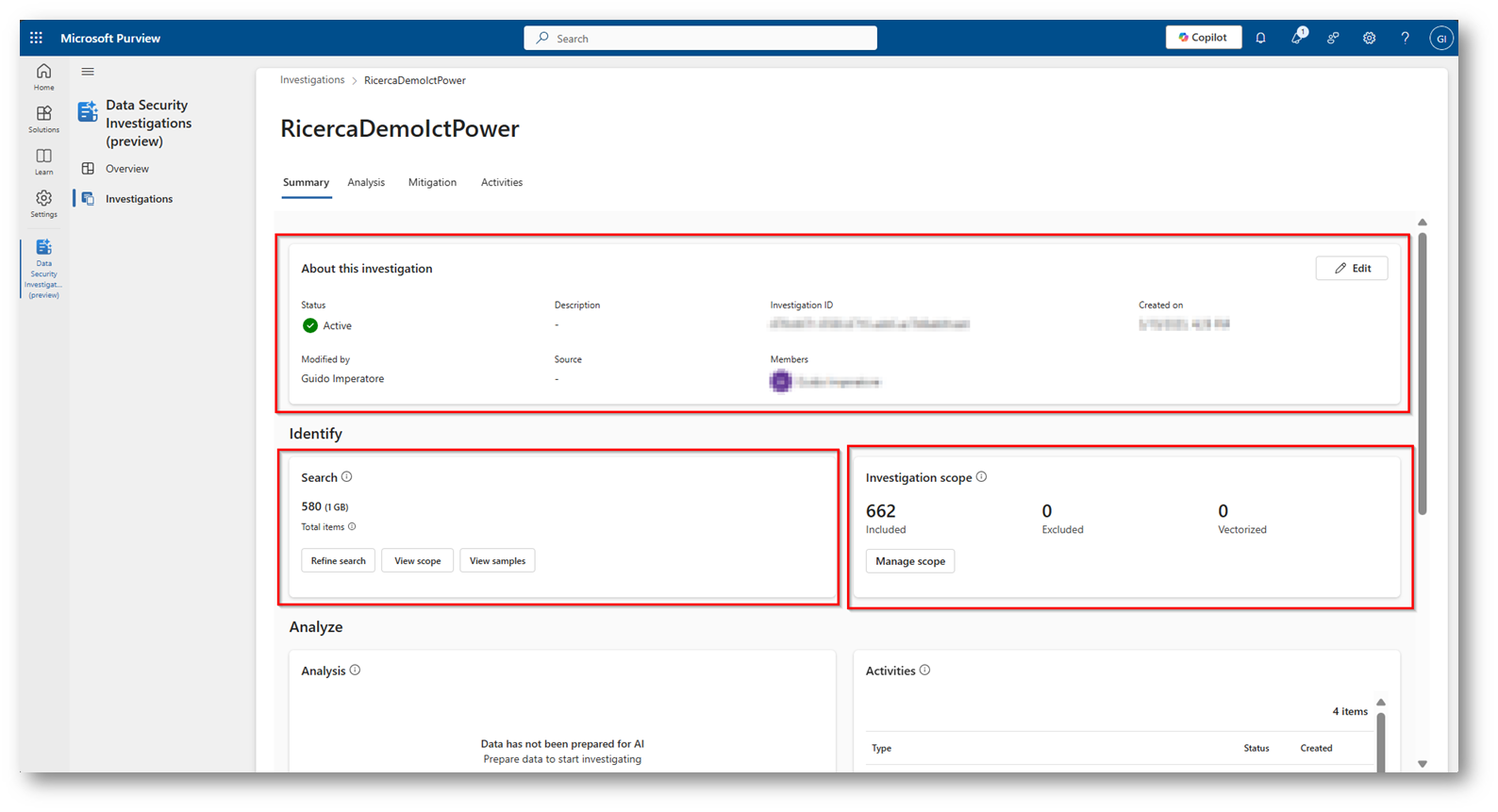

Figura 13: Investigation in corso, servirà del tempo per “raccogliere” tutti i dati necessari ed essere processati da Security Copilot

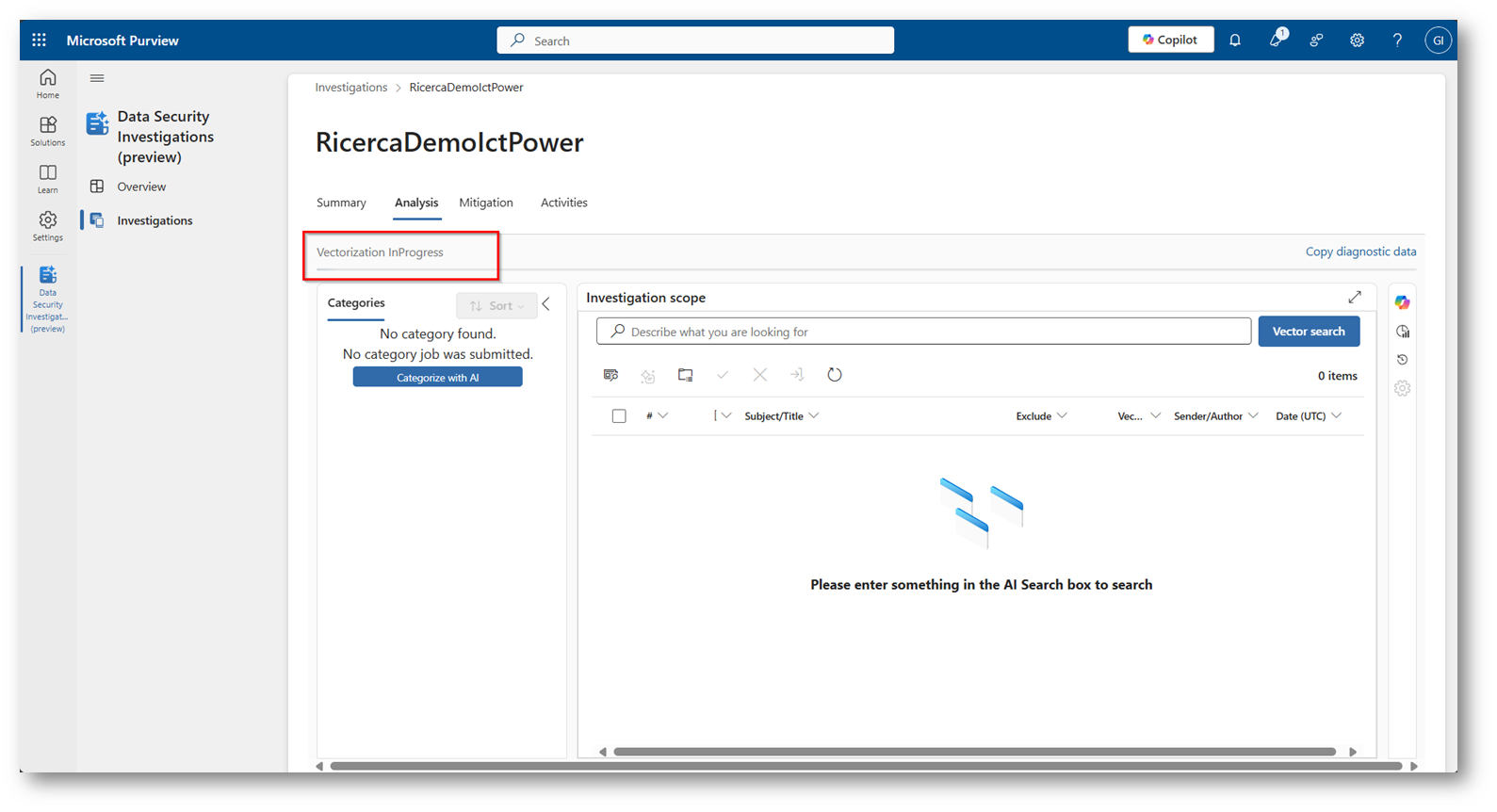

Figura 14: Attività di impostazione di Security Copilot per la ricerca dei risultati, l’operazione è chiamata “Vettorizzazione”

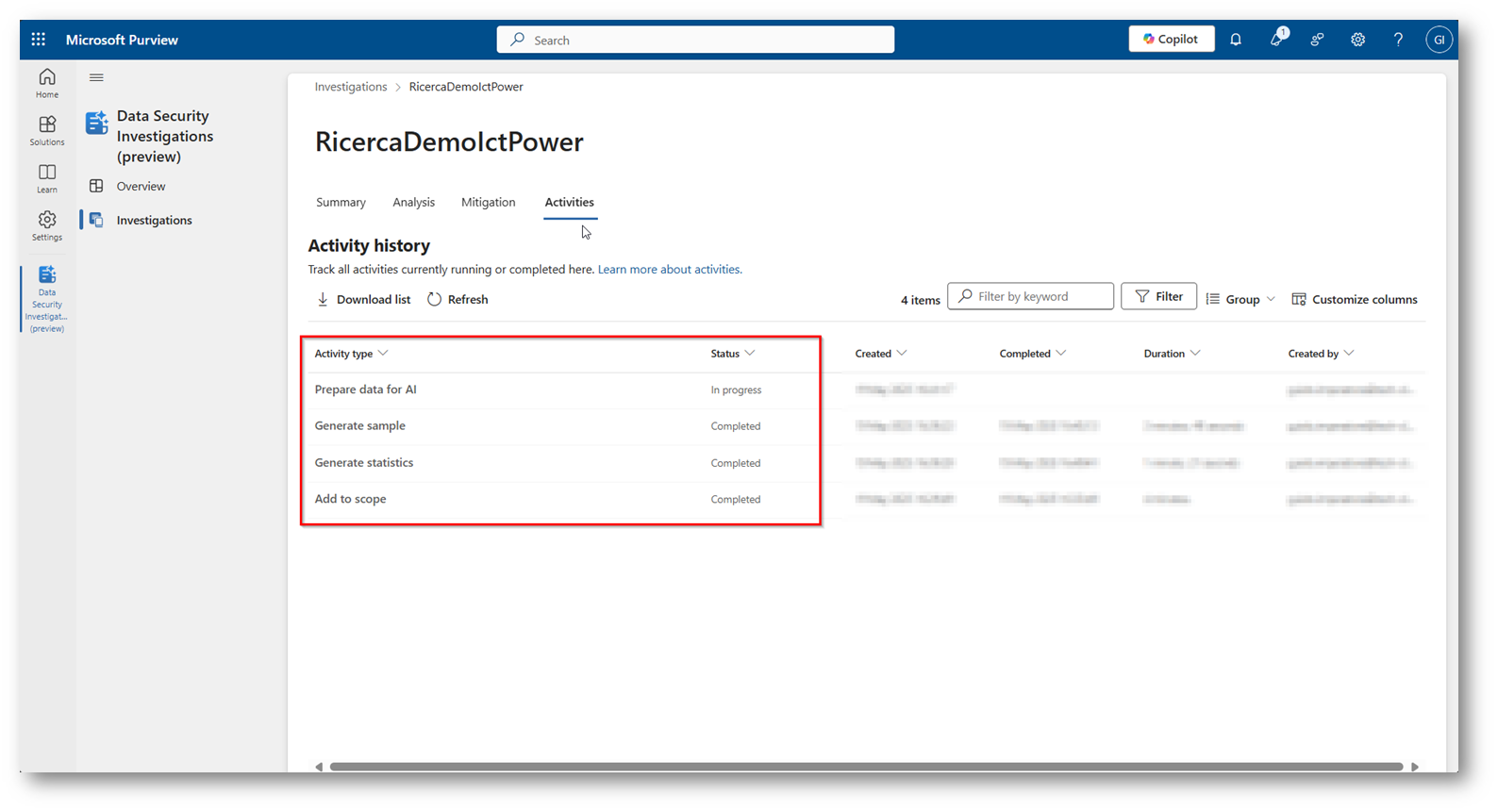

Figura 15: Trattandosi di Compliance ogni singola operazione è tracciata per mantenere la catena di custodia dei dati

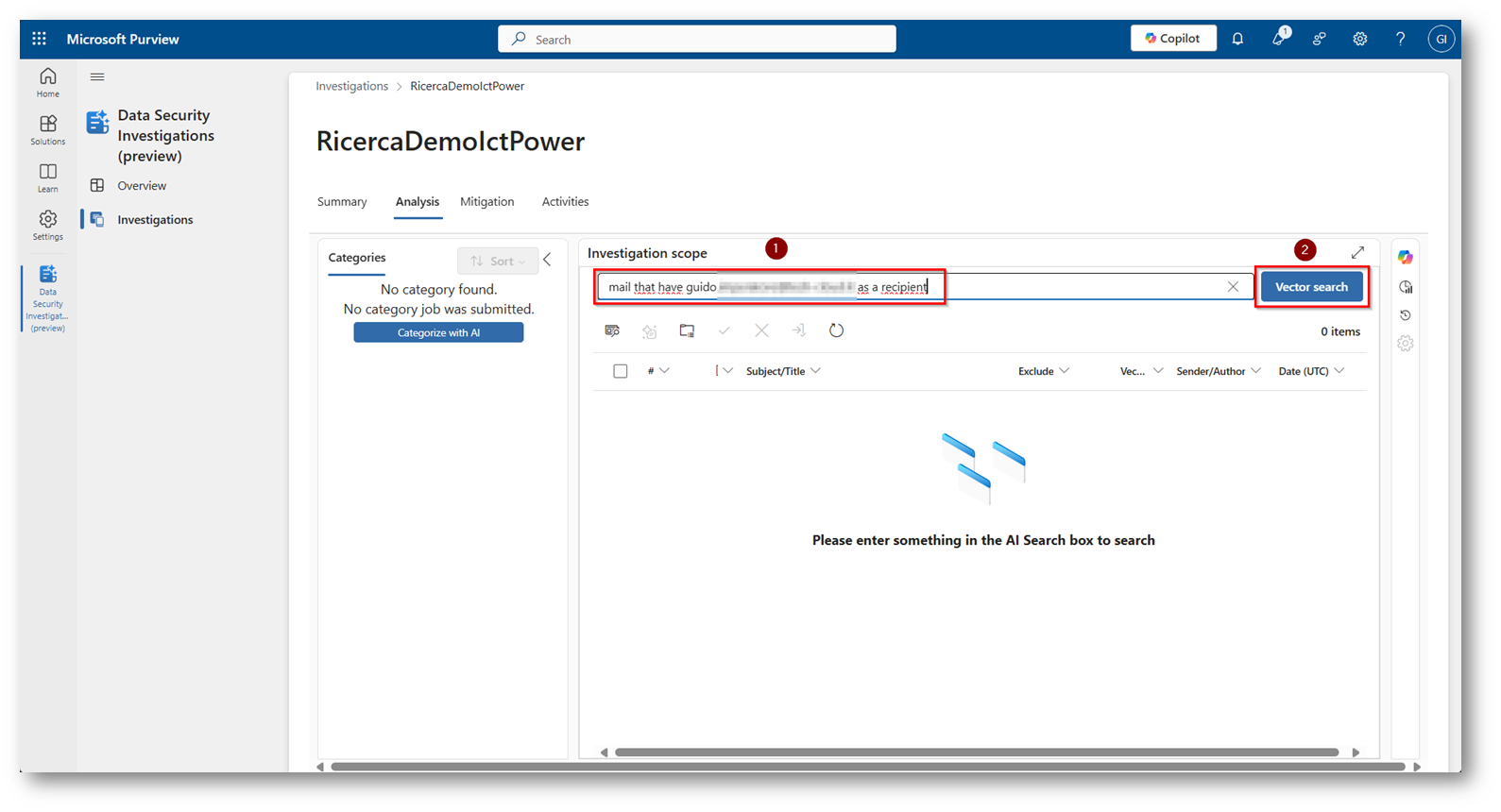

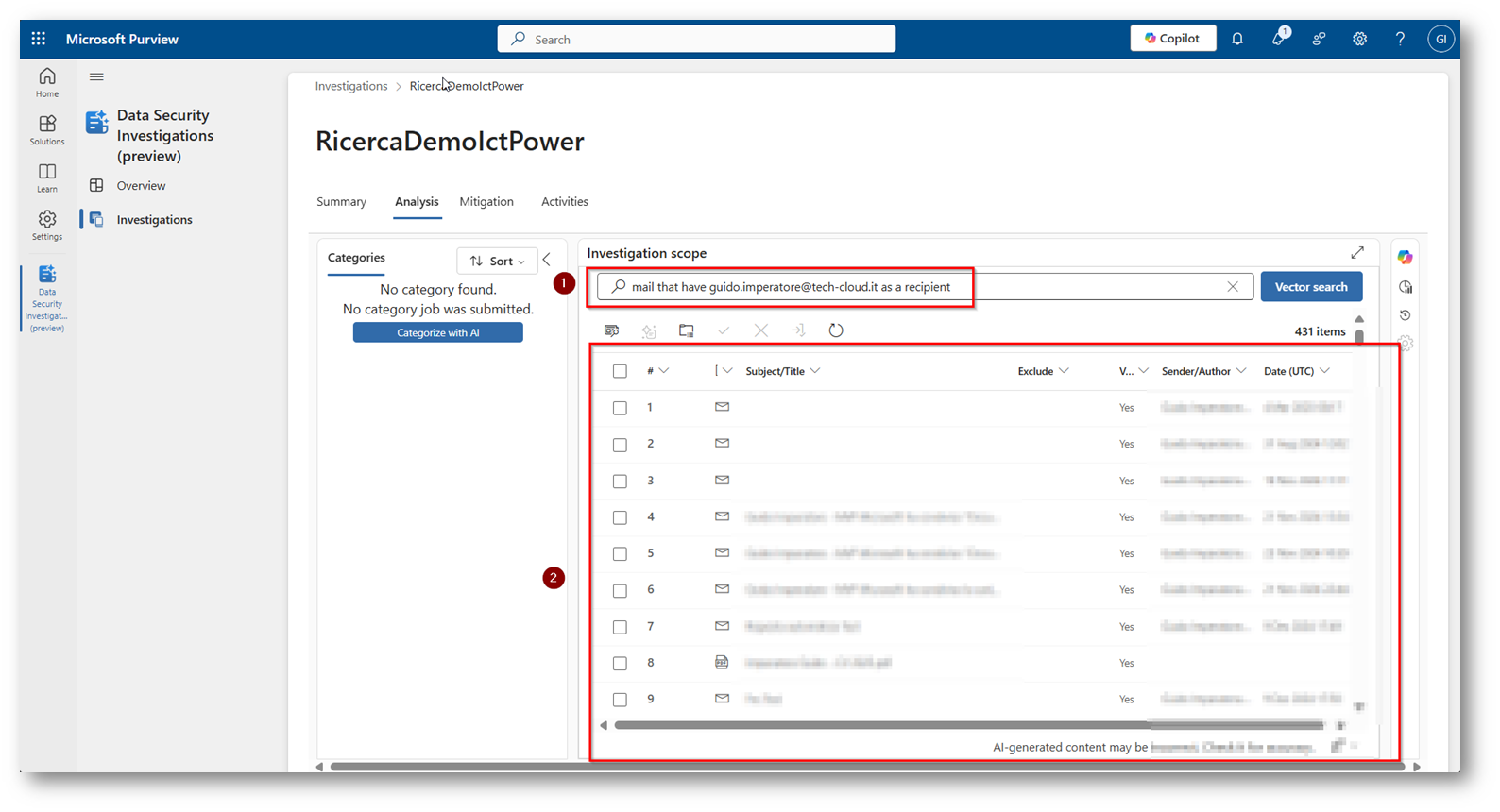

Una volta che l’action “Prepare Data for AI” è in stato di “Completed” potete recarvi nella sezione “Analysis” e porre le vostre domanda all’AI, io banalmente gli chiederò tutte le email ricevute dal mio utente

Figura 16: Richiesto ad AI tutte le email ricevute dalla mia utenza

Figura 17: Dati trovati con la query dall’AI

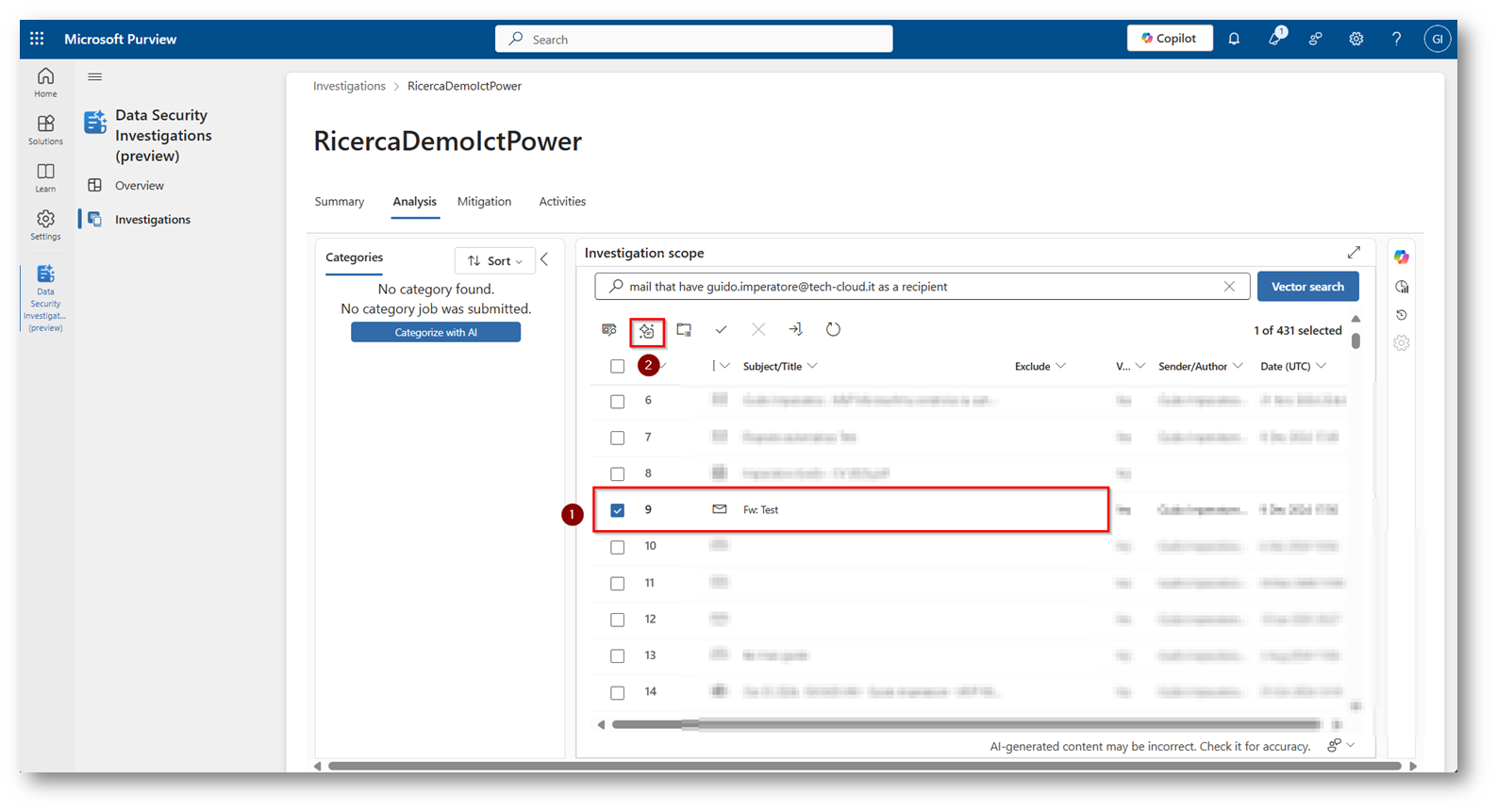

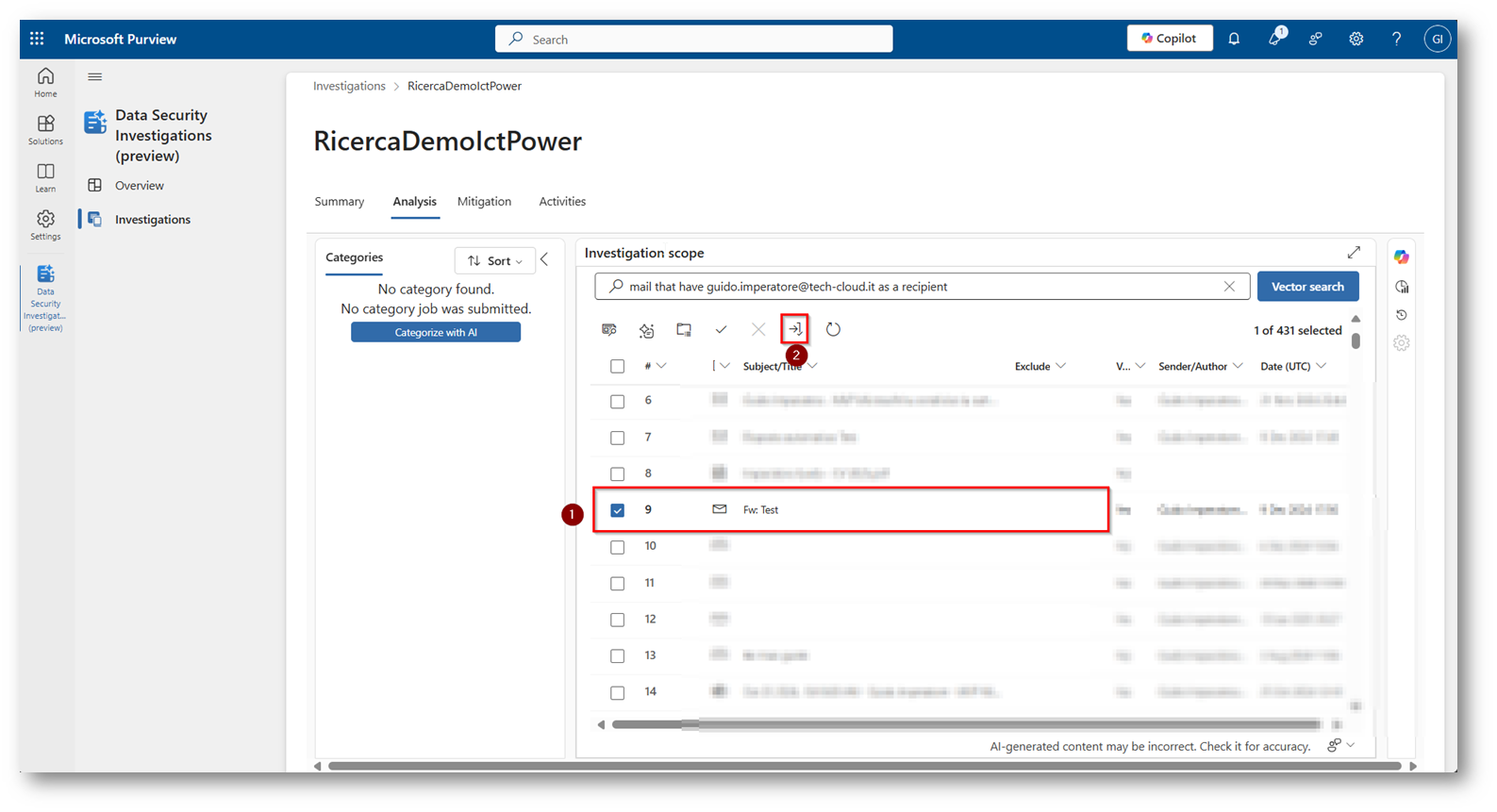

Ora seleziono l’elemento interessato e chiedo ad AI di analizzarne il contenuto

Figura 18: Chiedo ad AI di analizzare il contenuto

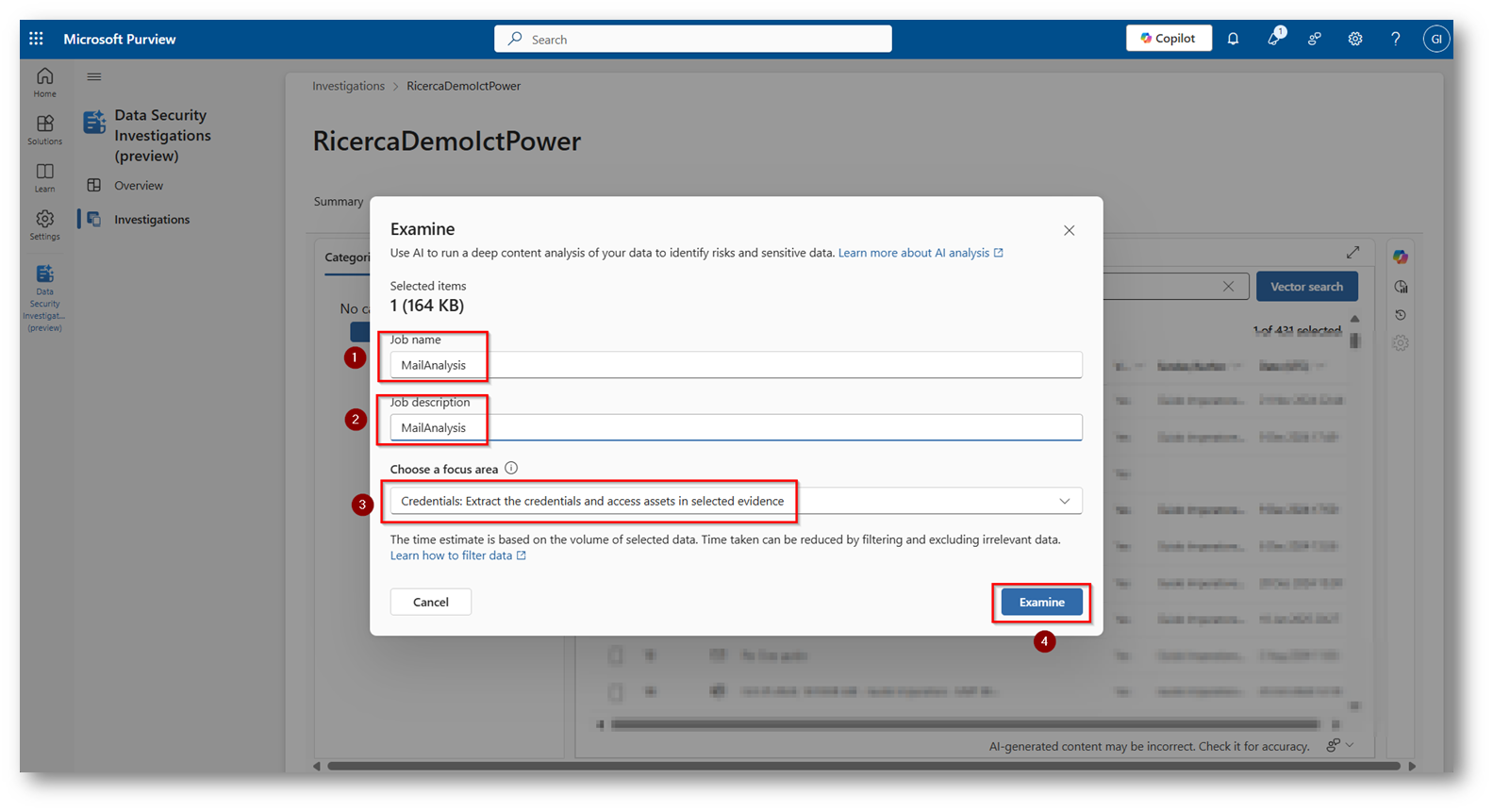

Figura 19: Seleziono l’area di interessa dell’analisi e la avvio

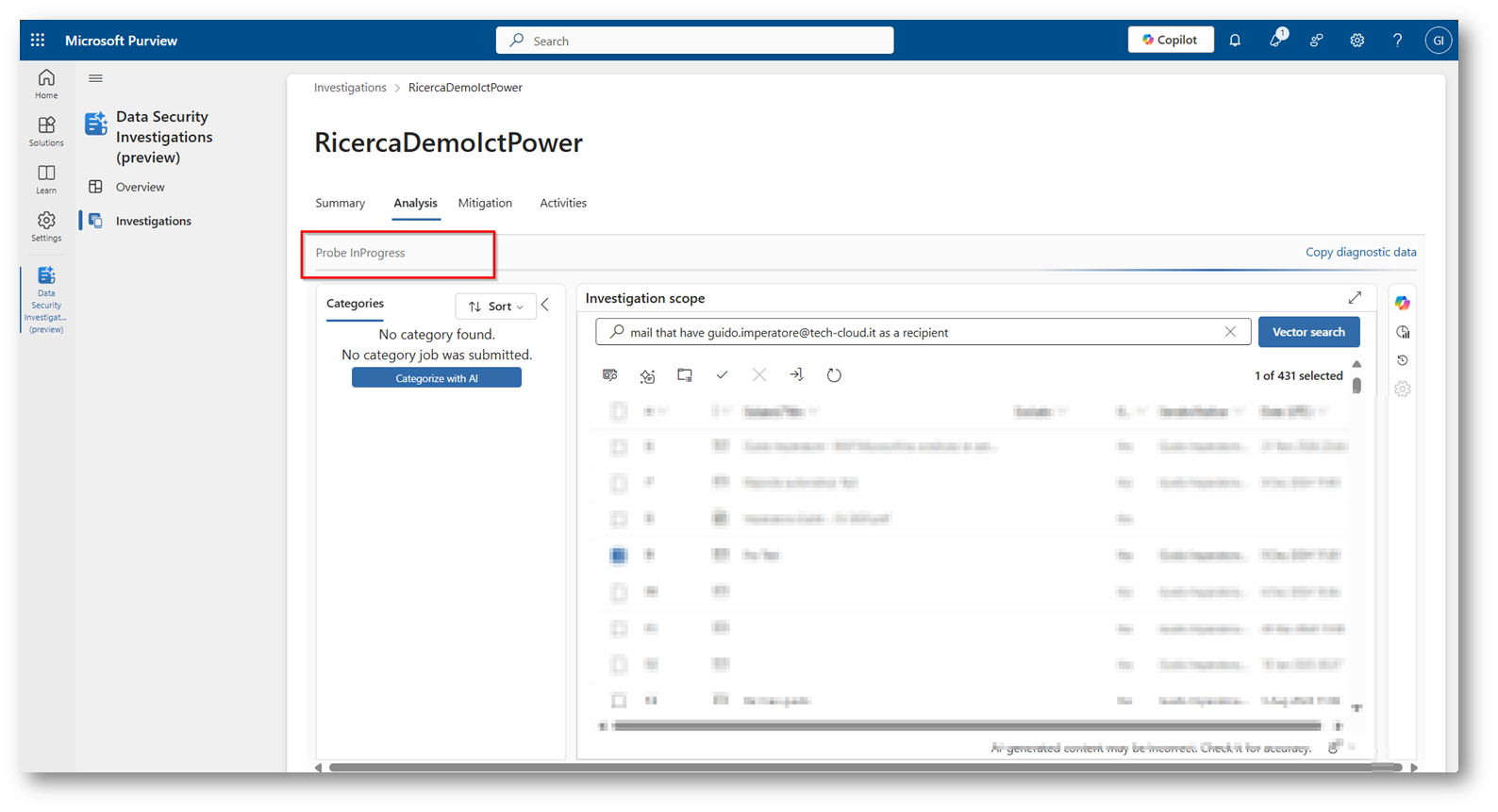

Figura 20: Job di Esamina in corso

Non vengono riportati risultati in quanto l’elemento non esegue il match delle regole essendo una mail di test, se avesse matchato la regola indicata AI ci avrebbe fornito informazioni per eventuale remediation.

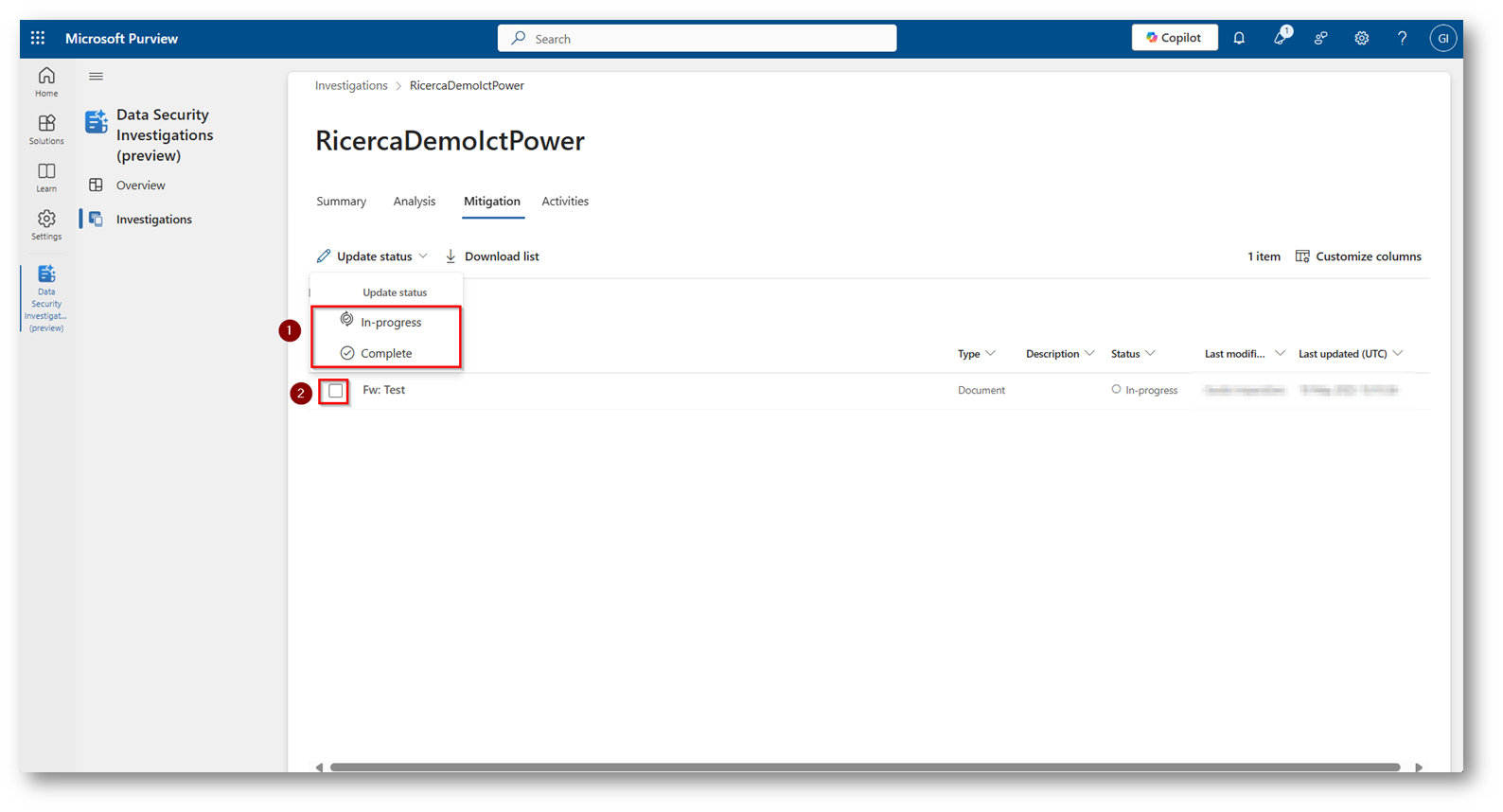

È possibile inoltre aggiungere l’elemento selezionato alla “coda” delle mitigazioni per poi processarla

Figura 21: Aggiunta elemento alla coda delle mitigazioni

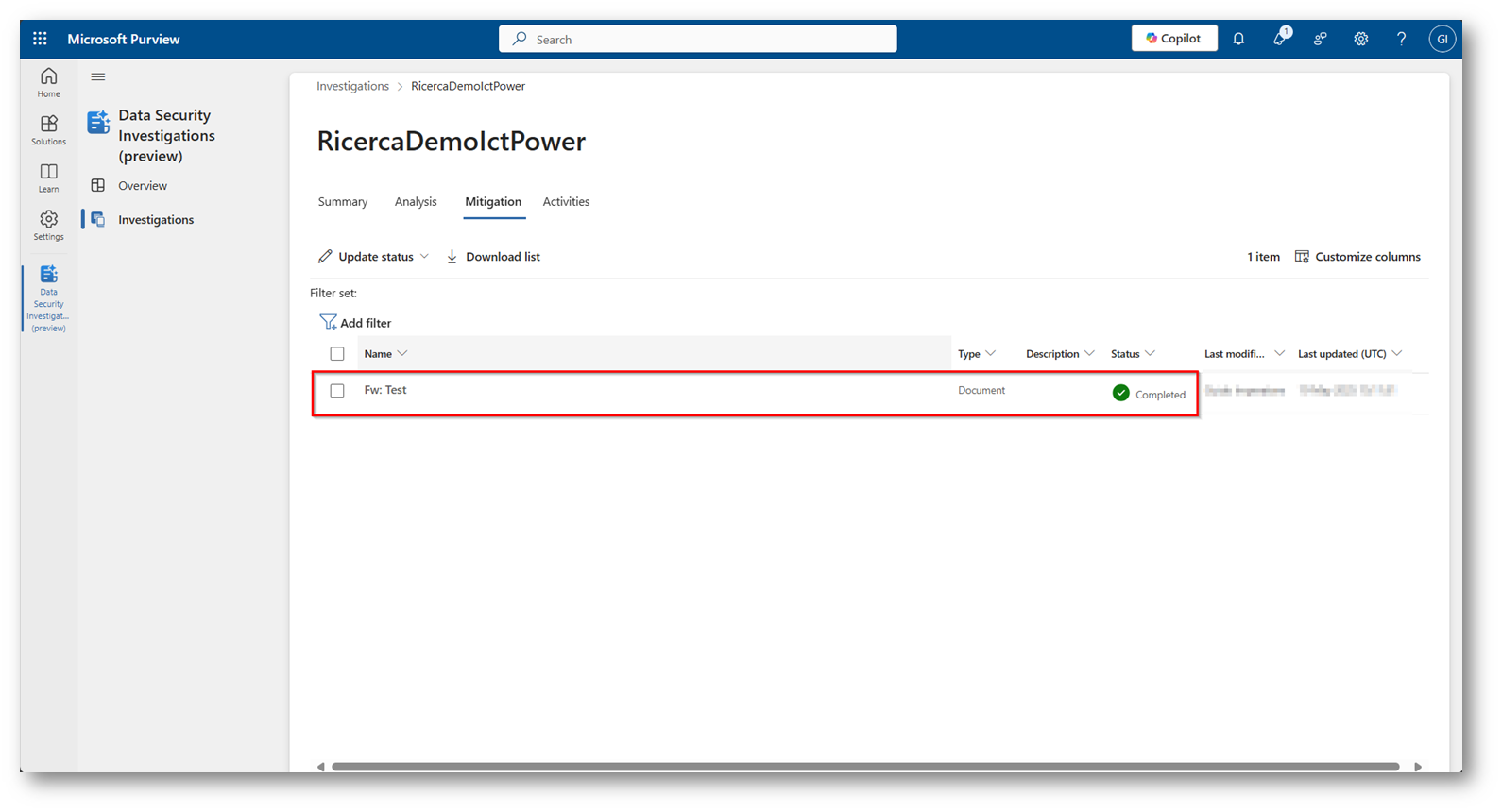

Figura 22: Una volta finita l’analisi della mail potete selezionare complete così da chiudere la mitigazione dell’elemento

Figura 23: Mitigazione Completata in modo corretto

Naturalmente questo è solo un semplice esempio, ma potremmo chiedere ad AI eventuali email malevole, o se conosciamo per percorso o il nome di un file potenzialmente infetti potremmo chiedere chi lo ha ricevuto.

Conclusioni

Questo strumento anche se attualmente in Preview, può davvero aiutarci in uno scenario di compromissione o di compliance per la ricerca di documenti sensibili che magari sono “usciti” fuori dall’organizzazione e quindi proteggerci e avere governance di un potenziale furto di documenti sensibili.

AI, in questo caso Security Copilot, deve essere visto come un “collega” virtuale pronto a darci una mano, vero è che le “risposte” devono essere comunque verificate, ma avere uno strumento che può aiutarci in casi particolarmente complessi ricercare in modo semplice e soprattutto veloce i dati è un must per le organizzazioni che vogliono utilizzare i massimi standard di sicurezza disponibili sul mercato.