Data Security Posture Management (DSPM) for AI: proteggere i dati nell’era dell’intelligenza artificiale generativa

L’adozione di soluzioni basate sull’intelligenza artificiale generativa, come Microsoft Copilot, sta trasformando il modo in cui le aziende operano, migliorando la produttività, automatizzando processi e offrendo nuove opportunità di innovazione. Tuttavia, questa rivoluzione tecnologica porta con sé una sfida cruciale: la protezione dei dati aziendali. In un contesto in cui le informazioni rappresentano il vero tesoretto di un’organizzazione, è fondamentale implementare strategie efficaci per garantire la sicurezza e la riservatezza dei dati.

Per rispondere alle esigenze di sicurezza legate all’intelligenza artificiale, Microsoft ha introdotto Data Security Posture Management (DSPM) for AI, una soluzione verticale dedicata alla protezione dei dati utilizzati nei modelli AI. Questo strumento aiuta le aziende a identificare e mitigare i rischi, assicurando che l’utilizzo dell’intelligenza artificiale avvenga in modo sicuro e conforme alle normative.

DSPM for AI si basa sulle seguenti capabilities di Microsoft Purview:

- Sensitivity labels: Protezione dei dati tramite etichette di sensibilità e crittografia.

- Data classification: Classificazione dei dati per identificare informazioni sensibili.

- Communication compliance: Monitoraggio delle interazioni per rilevare condivisioni inappropriate o rischiose.

- Auditing: Registrazione dettagliata delle interazioni con Copilot e agenti.

- eDiscovery: Ricerca e recupero di prompt e risposte degli utenti.

- Retention and deletion: Politiche di conservazione automatica e cancellazione dei dati.

Per sfruttare completamente la soluzione, è necessario adottare un piano di licenze adeguato, come la Microsoft 365 E5 Compliance che include le capabilities sopra elencate.

Ma quali sono le funzionalità principali della soluzione di DSPM?

- Analisi e insight sulle attività con AI all’interno dell’organizzazione;

- Policy preconfigurate per proteggere i dati e prevenire la perdita di informazioni nei prompt AI;

- Valutazione del rischio per identificare, correggere e monitorare l’oversharing di dati;

- Controlli di conformità per applicare le best practices nella gestione e archiviazione dei dati.

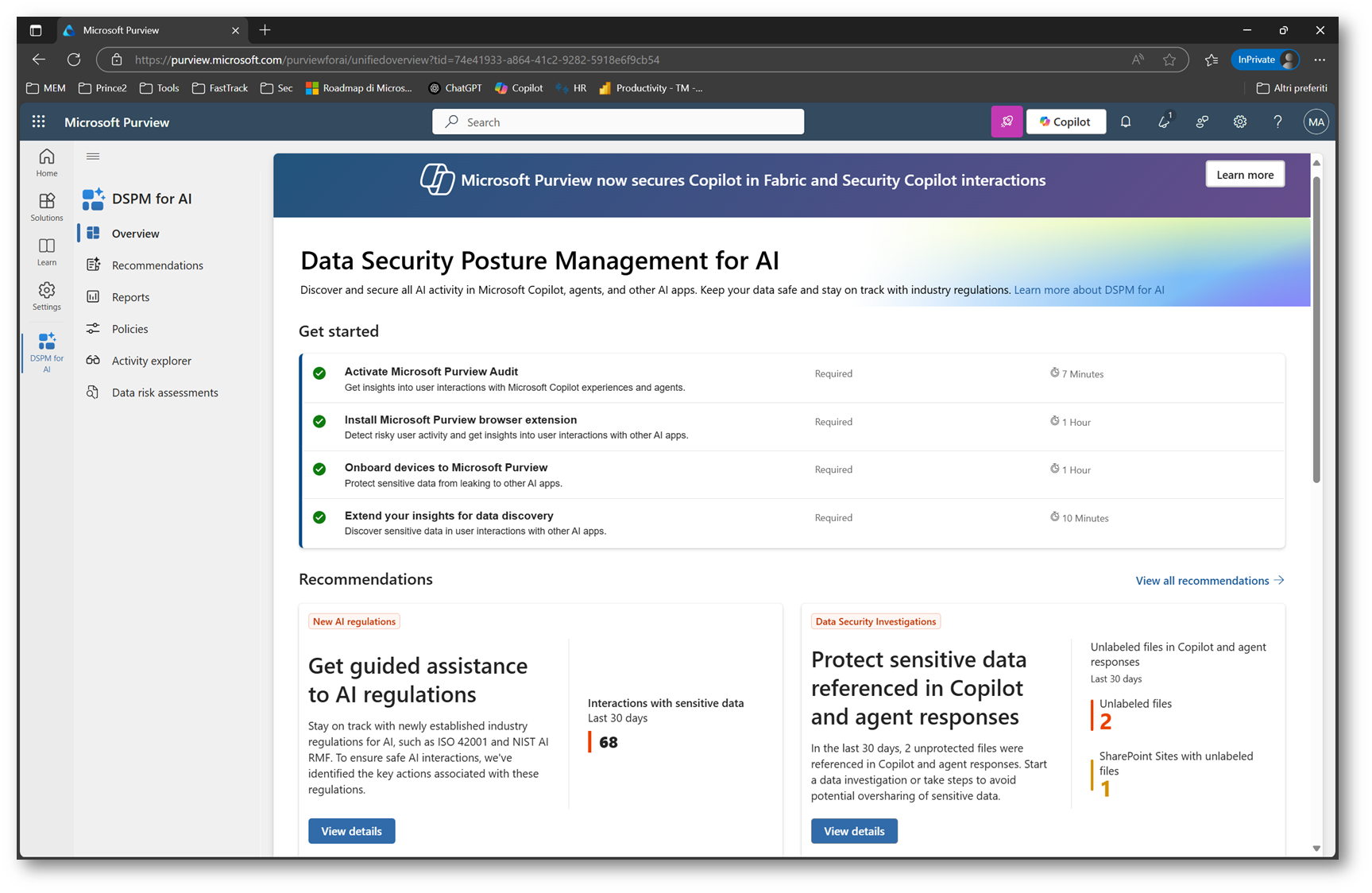

Per raggiungere il portale dedicato, sarà sufficiente accedere al sito purview.microsoft.com e nella sezione Solutions selezionare la voce relativa a DSPM for AI.

Figura 1 – Pagina iniziale DSPM for AI

Prerequisiti

Per poter sfruttare appieno tutte le funzionalità offerte dalla soluzione DSPM for AI, è fondamentale smarcare i prerequisiti tecnici riportati nella dashboard iniziale.

-

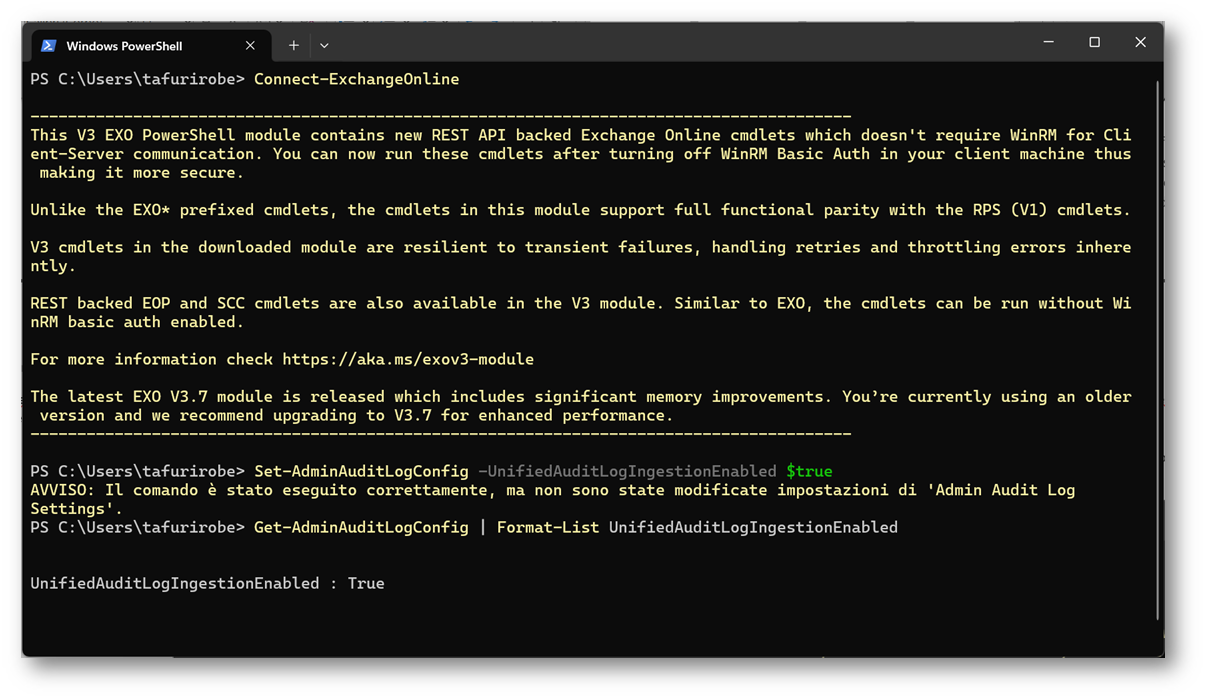

Activate Microsoft Purview Audit: Nel caso in cui non abbiate già attivato gli audit log in precedenza, il wizard vi offre la possibilità di attivare la funzionalità in modalità one-click oppure tramite Powershell.

Nota bene: È necessario installare preventivamente il modulo Powershell ExchangeOnlineManagement;

- Connect-ExchangeOnline e collegarsi con un account Global Admininstrator del tenant Microsoft 365 interessato;

- Get-AdminAuditLogConfig | Format-List UnifiedAuditLogIngestionEnabled utile a verificare se gli audit log sono già attivi o meno. In caso di risposta a false procedere con il comando successivo;

- Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $true.

Figura 2 – Abilitazione Purview Audit Log tramite Powershell

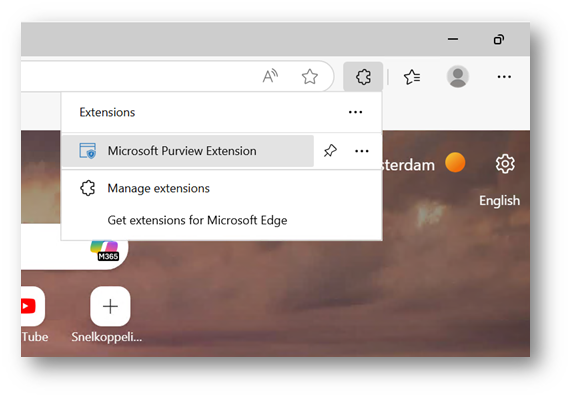

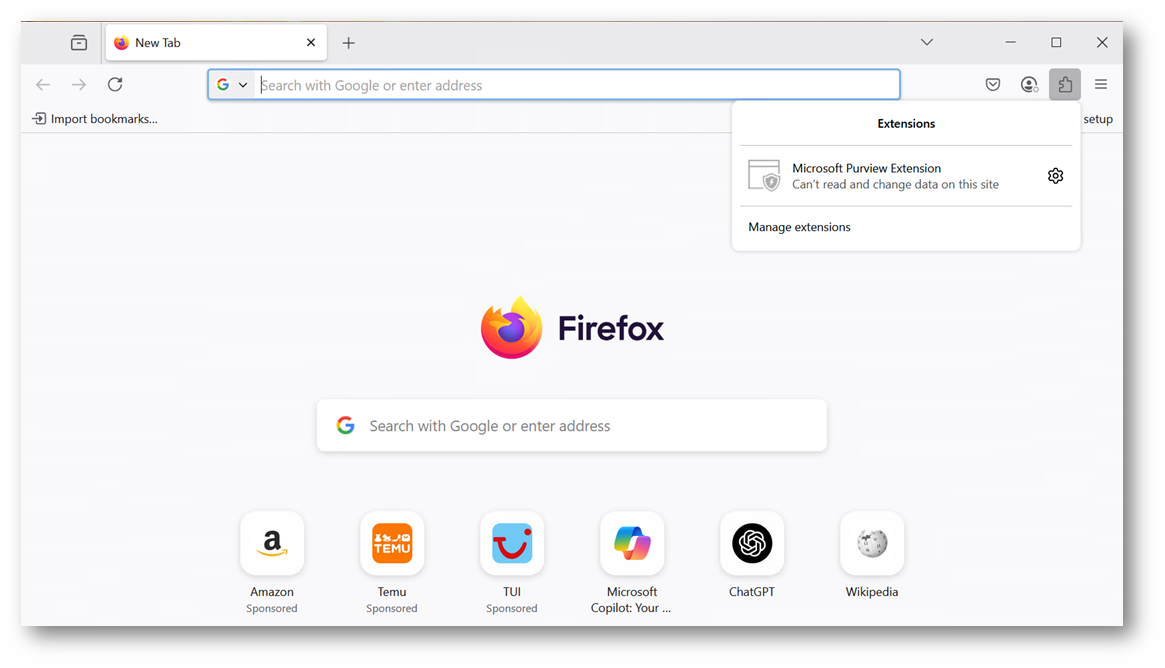

- Install Microsoft Purview browser extension:

L’estensione disponibile per i browser Edge, Chrome e Firefox è necessaria per monitorare ed eventualmente bloccare le attività svolte dagli utenti su circa 370 siti di AI generativa supportati.

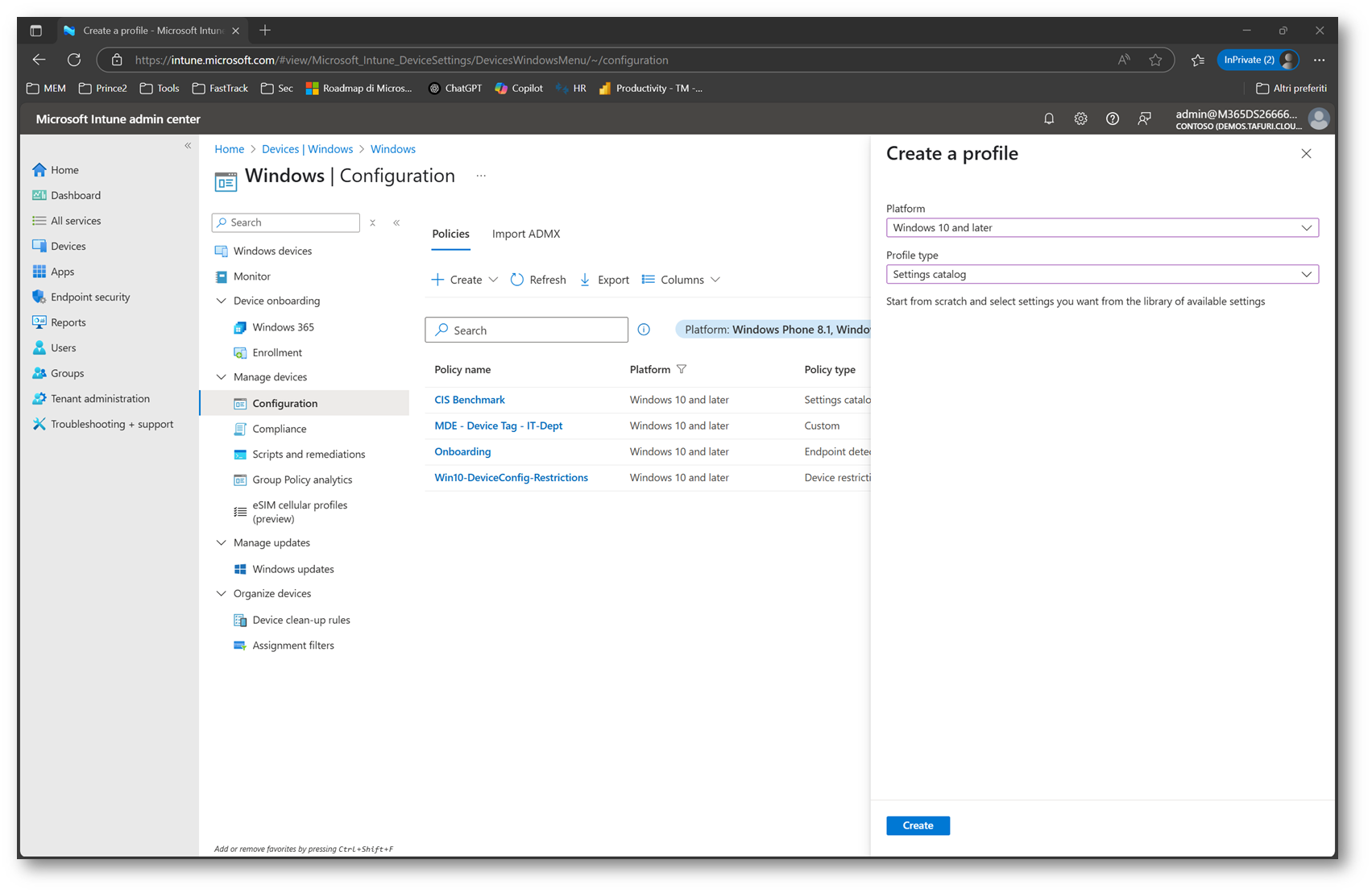

Esistono diverse modalità per distribuire l’estensione, tra cui l’impiego di Microsoft Intune. Quest’ultimo sarà utilizzato come esempio per illustrarvi il processo di distribuzione automatica di Microsoft Purview sul browser Edge.

Procedete con la creazione di un profilo di configurazione dedicato ai dispositivi Windows e come tipologia selezionate la voce Settings catalog:

Figura 3 – Creazione profilo di tipo Setting Catalog per distribuzione estensione Microsoft Purview

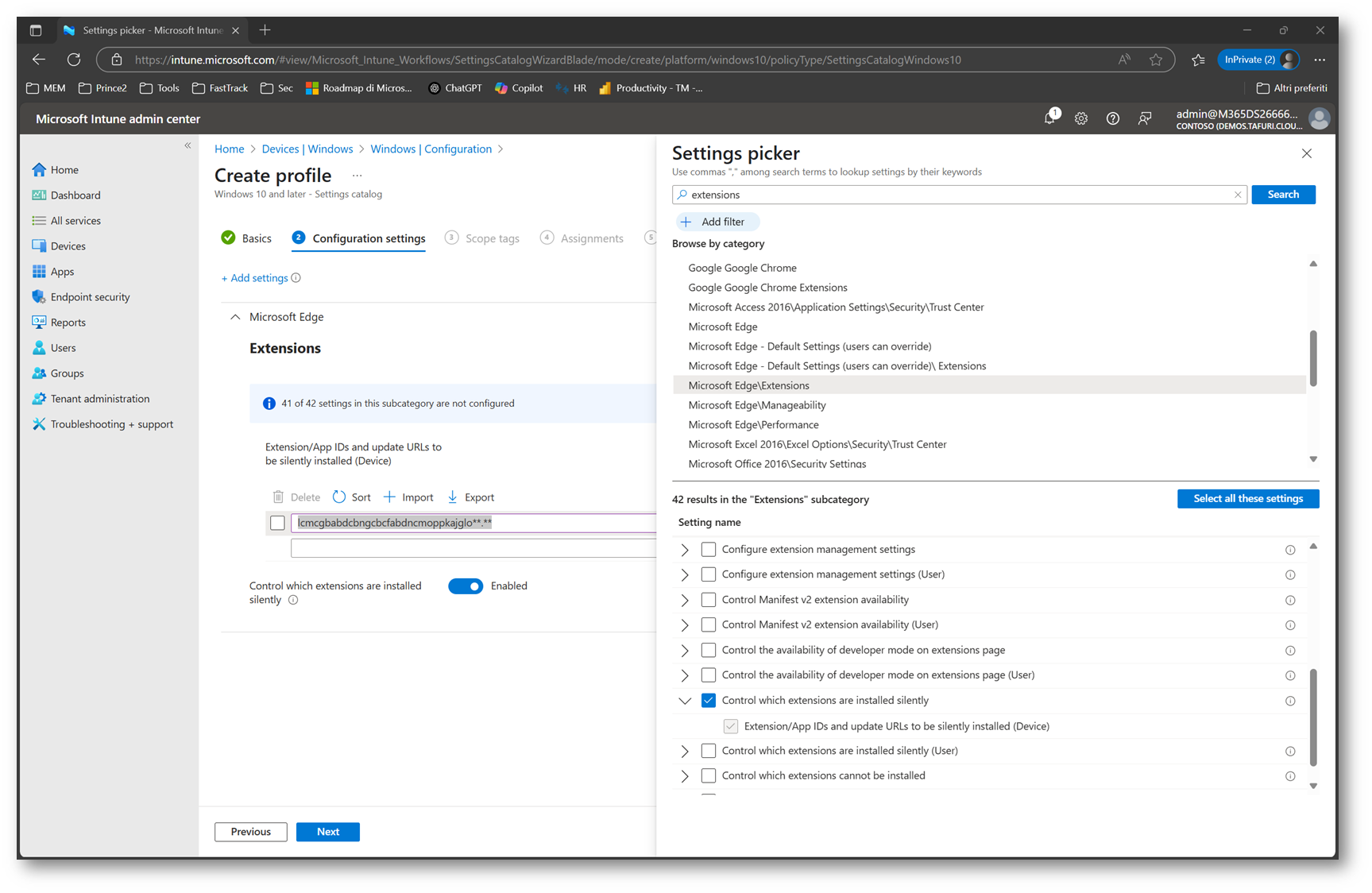

Dopo aver specificato il nome del profilo, cercate “Microsoft Edge\Extensions” nei settings. Selezionatelo e inserite la stringa: lcmcgbabdcbngcbcfabdncmoppkajglo. come illustrato nell’immagine seguente:

Figura 4 – Configurazione profilo per distribuzione automatica dell’estensione Microsoft Purview su Edge tramite Intune

Una volta completata la configurazione, procedete con l’assegnazione del profilo agli utenti/dispositivi interessati.

Figura 5 – Microsoft Purview Extension installata su browser Edge tramite Intune

Figura 6 – Microsoft Purview Extension installata su Mozilla Firefox manualmente

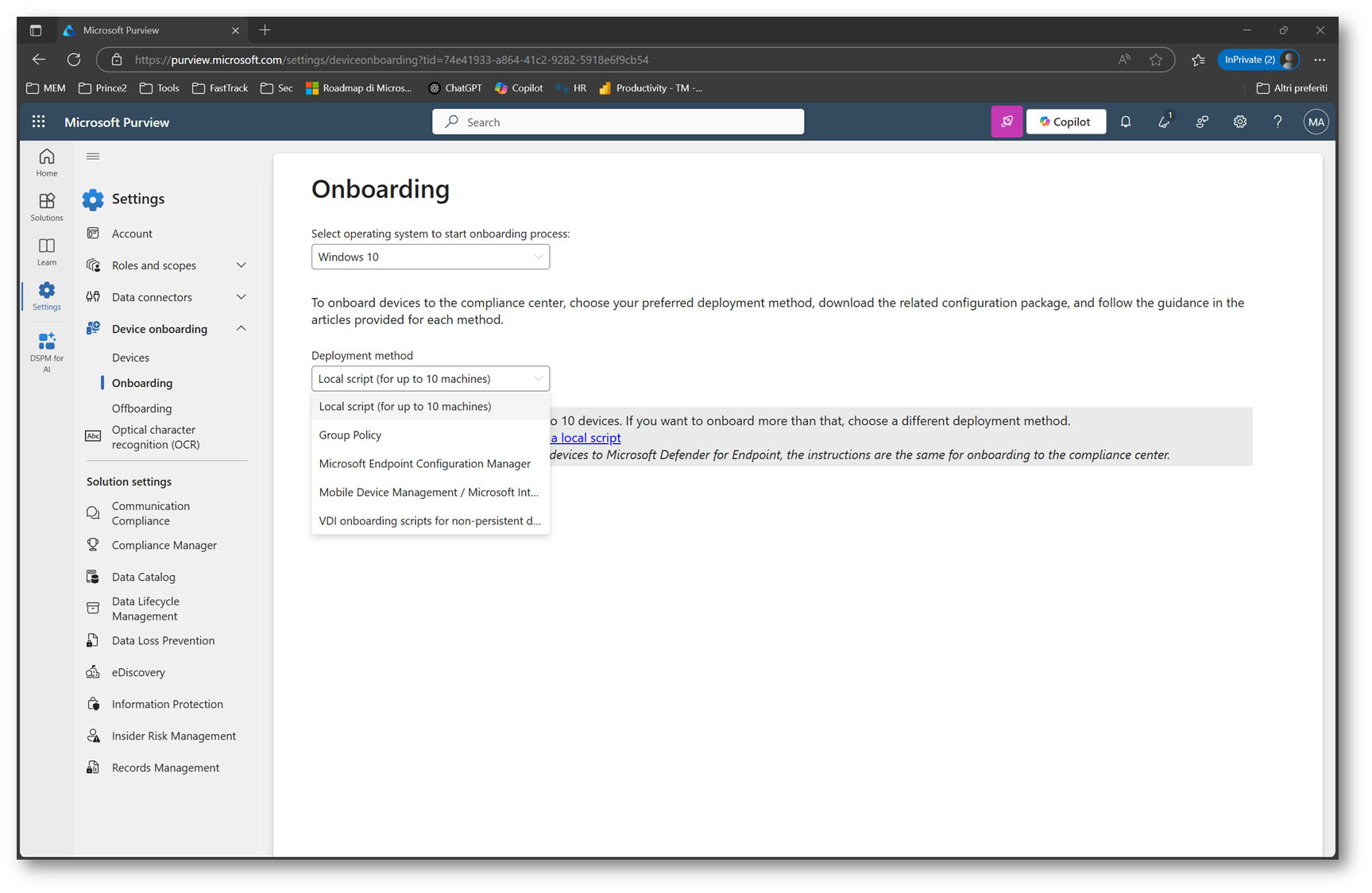

- Onboard devices to Microsoft Purview

Microsoft offre diverse modalità di onboarding per i dispositivi che verranno utilizzati con le soluzioni di Microsoft Purview.

Per visualizzare i metodi disponibili per i dispositivi Windows e MacOS, è possibile accedere al portale Microsoft Purview e navigare fino a Settings -> Device onboarding -> Onboarding:

Figura 7 – Metodi di onboarding dei dispositivi in Microsoft Purview

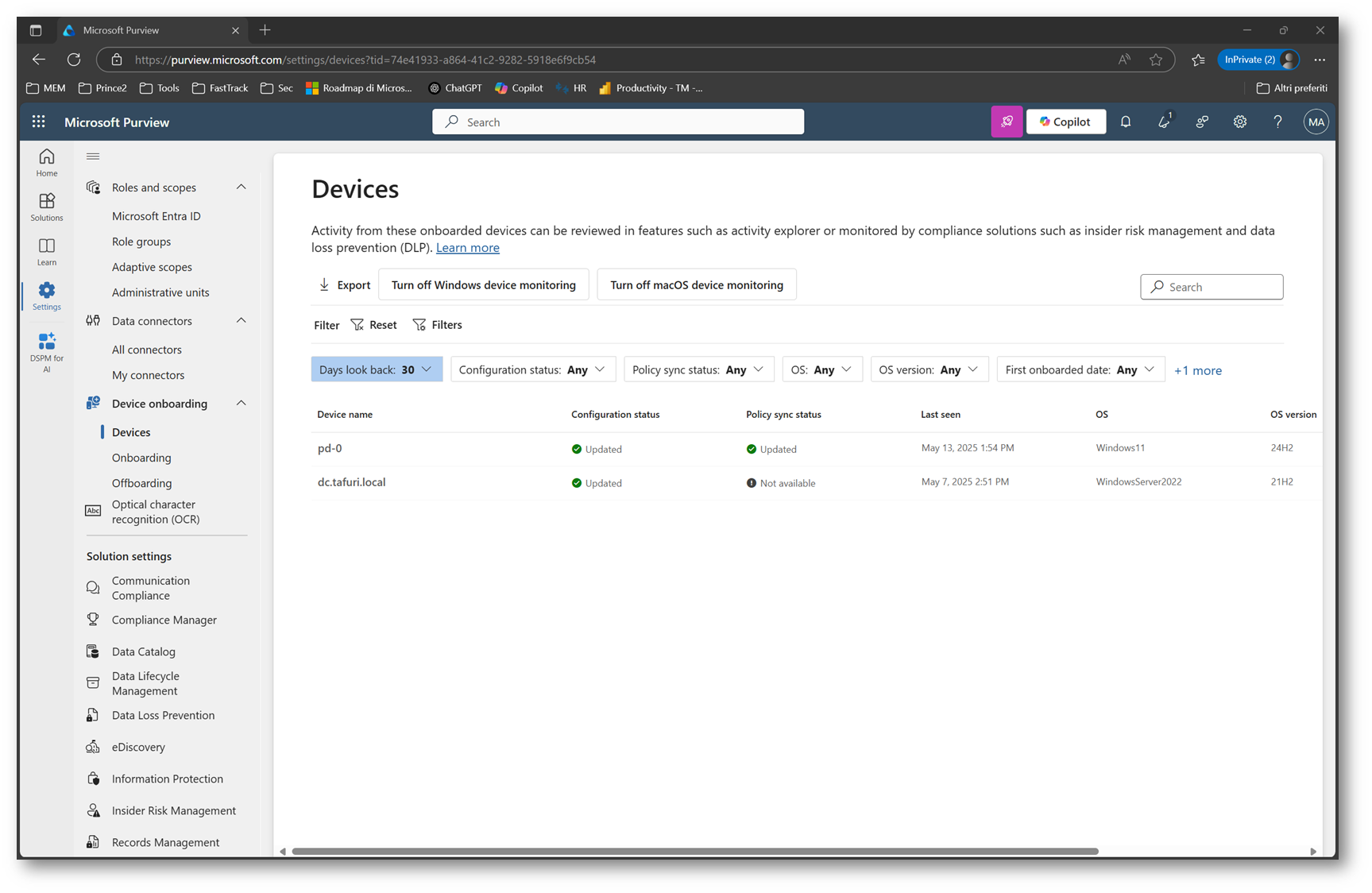

Nel mio ambiente demo, avendo i dispositivi già protetti e gestiti con Defender for Endpoint, il processo di onboarding è risultato estremamente semplice mediante l’attivazione della relativa opzione nella sezione Devices.

Figura 8 – Dispositivi visibili nel portale Microsoft Purview

- Extend your insights for data discovery

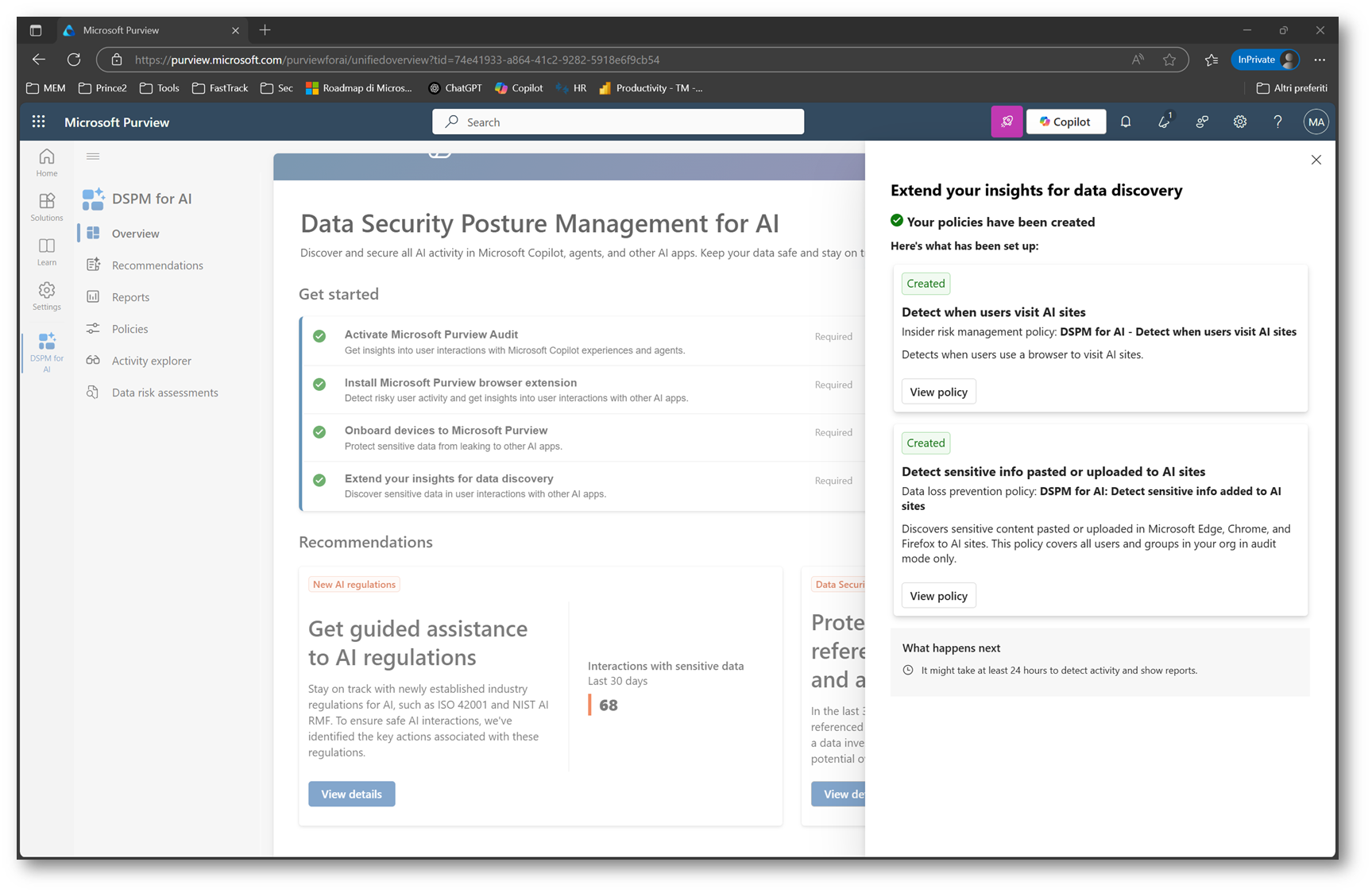

Come ultimo passaggio, si raccomanda la creazione di due policy in modo completamente automatico e tramite wizard, specificamente per la detection utilizzando le soluzioni Insider Risk Management e Data Loss Prevention.

Selezionando l’opzione dedicata, DSPM for AI procederà con la creazione delle policy. Successivamente, cliccando su “View Policy”, sarà possibile visualizzare il dettaglio della policy configurata. Il sistema impiegherà circa 24 ore per iniziare a collezionare e mostrare nei report le attività svolte dagli utenti.

Figura 9 – Creazione policies in DSPM for AI per discovery e reportistica delle attività svolte dagli utenti con AI generative

Nella sezione Policies saranno visibili tutte le configurazioni per i workloads di Purview riguardanti le componenti AI.

Figura 10 – Policies presenti in Microsoft Purview e collegate a DSPM for AI

Data Risk Assessments

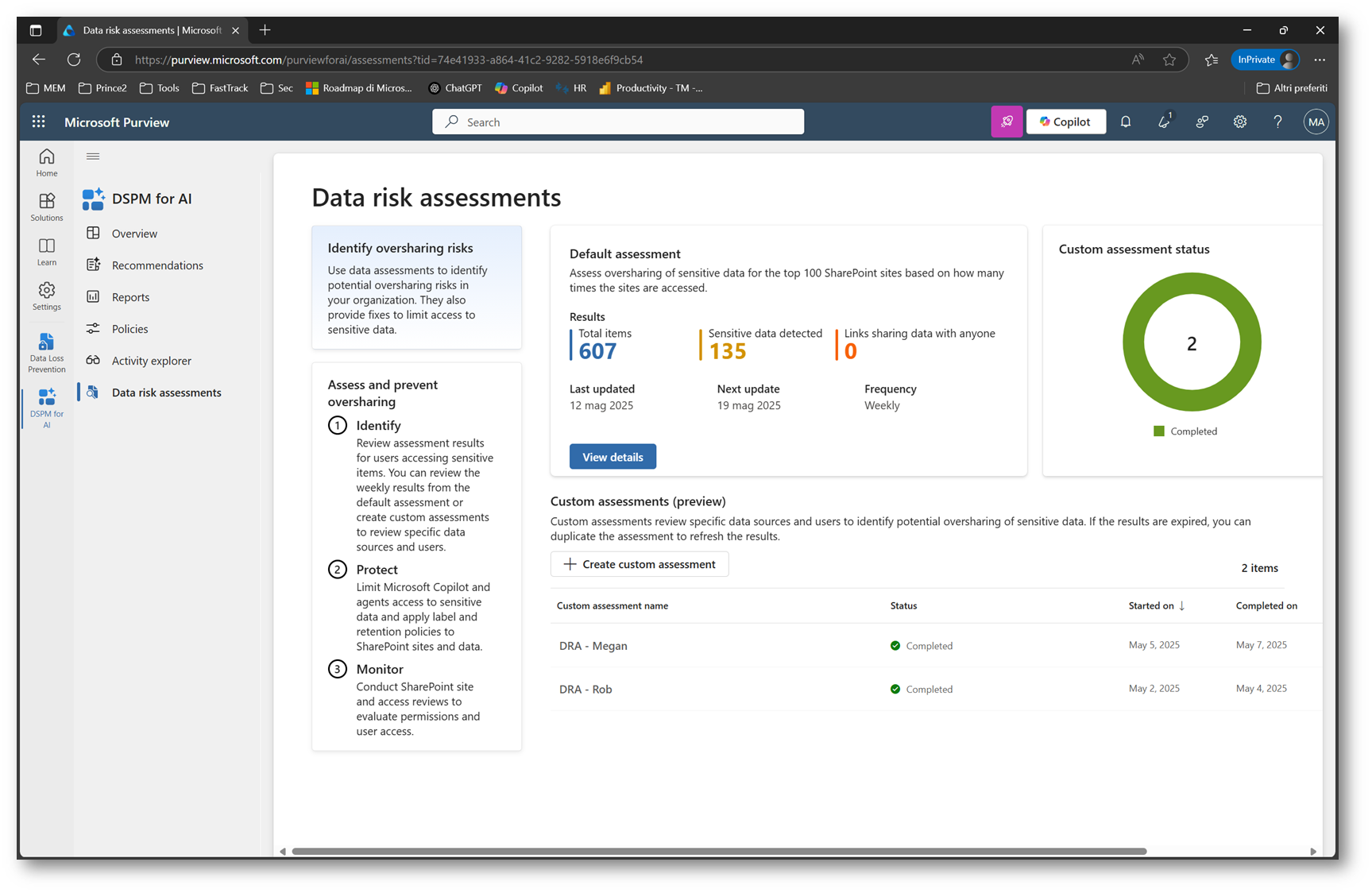

Il Data Risk Assessments riportato nella sezione DSPM for AI è utile a identificare, correggere e monitorare i rischi di oversharing.

Ecco alcune delle sue funzioni principali:

- Identificazione dei rischi: Scansiona i siti di SharePoint per rilevare informazioni sensibili e potenziali rischi di condivisione.

- Correzione dei problemi: Offre opzioni per limitare l’accesso ai dati, applicare etichette e creare retention policies.

- Monitoraggio continuo: Esegue valutazioni settimanali per i principali siti di SharePoint e permette di eseguire custom assessments destinati a utenti specifici.

Figura 11 – Dashboard Data Risk Assessments in DSPM for AI

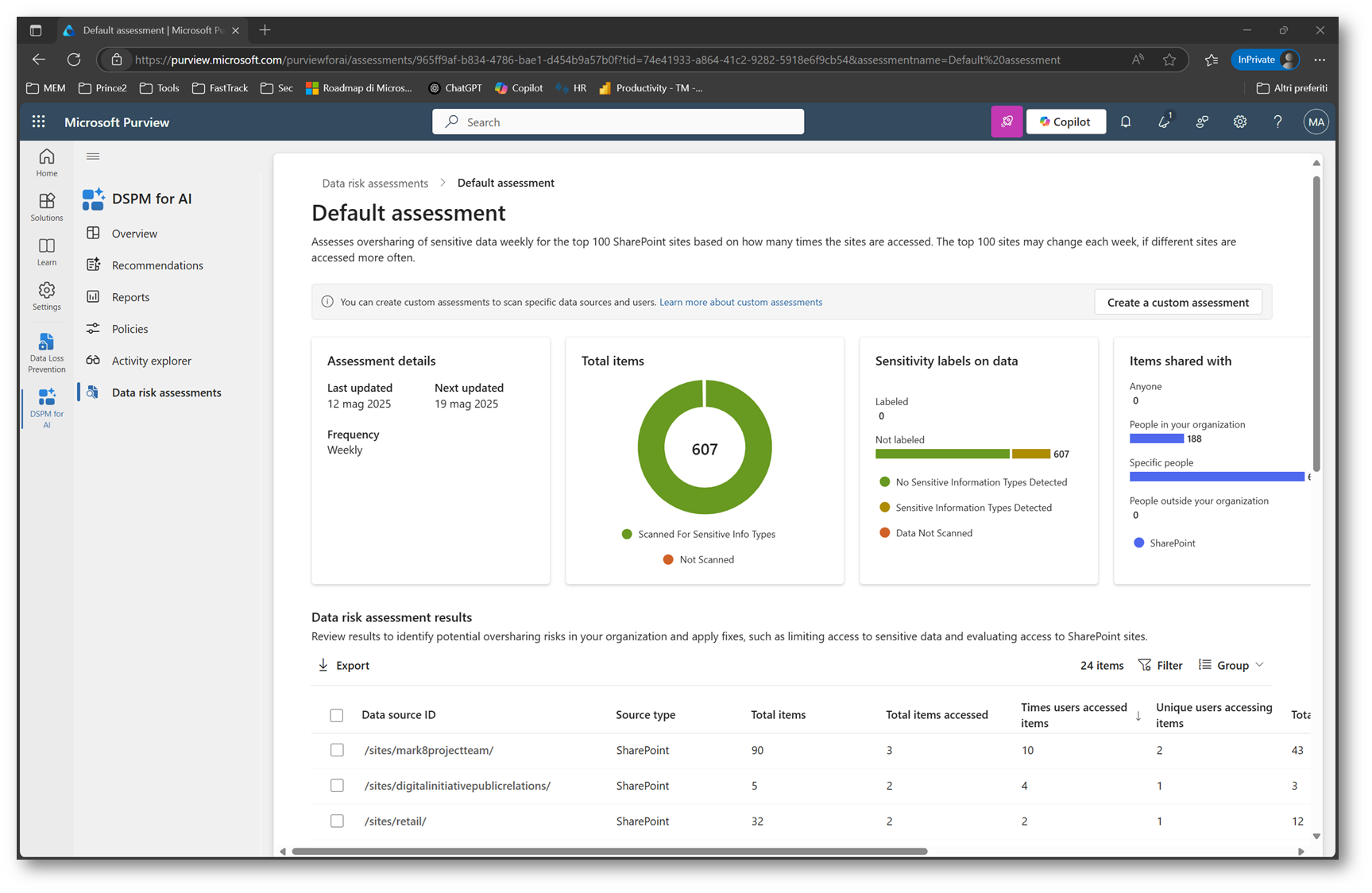

Figura 12 – Default assessment in Data risk assessments in DSPM for AI

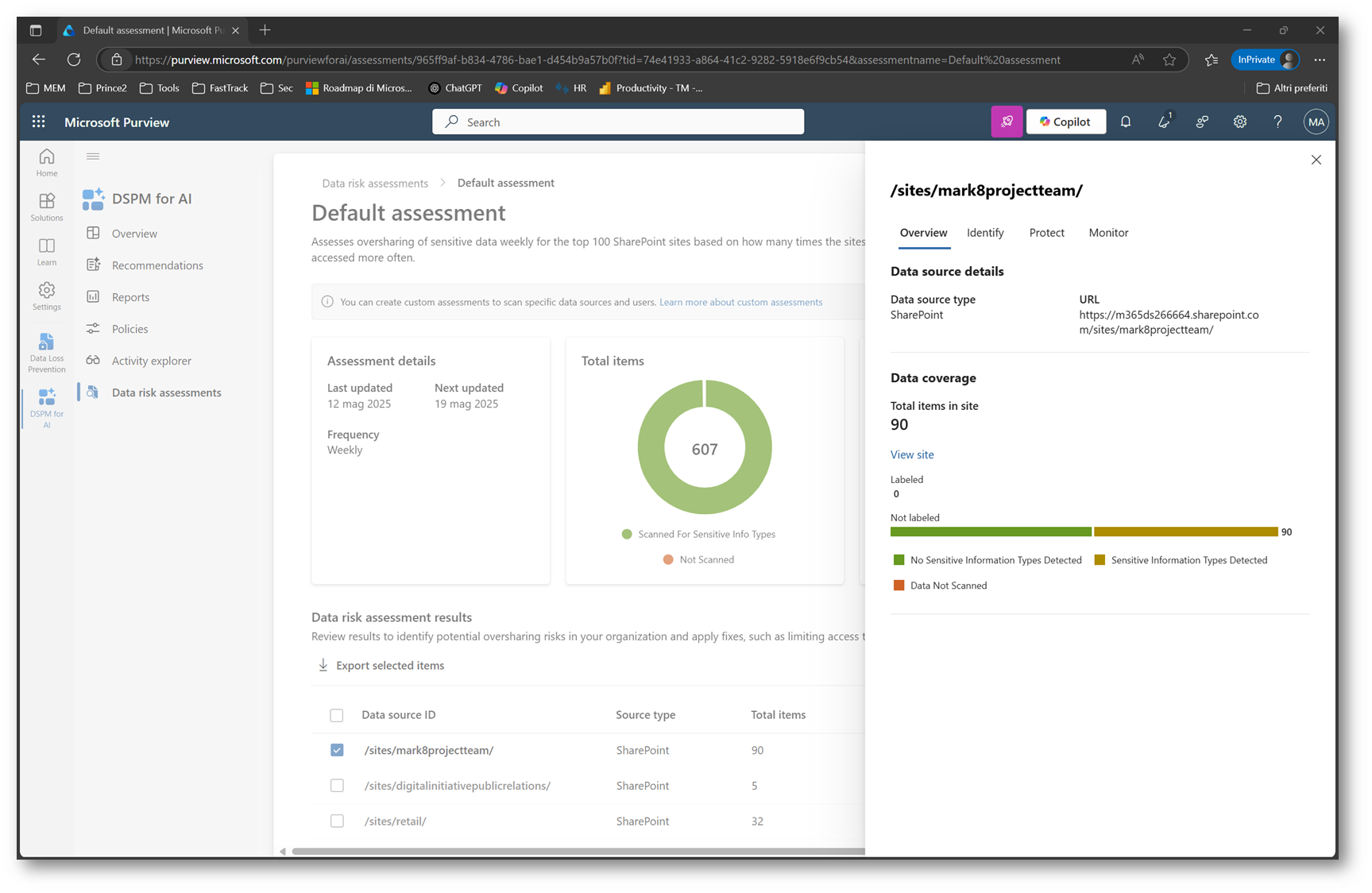

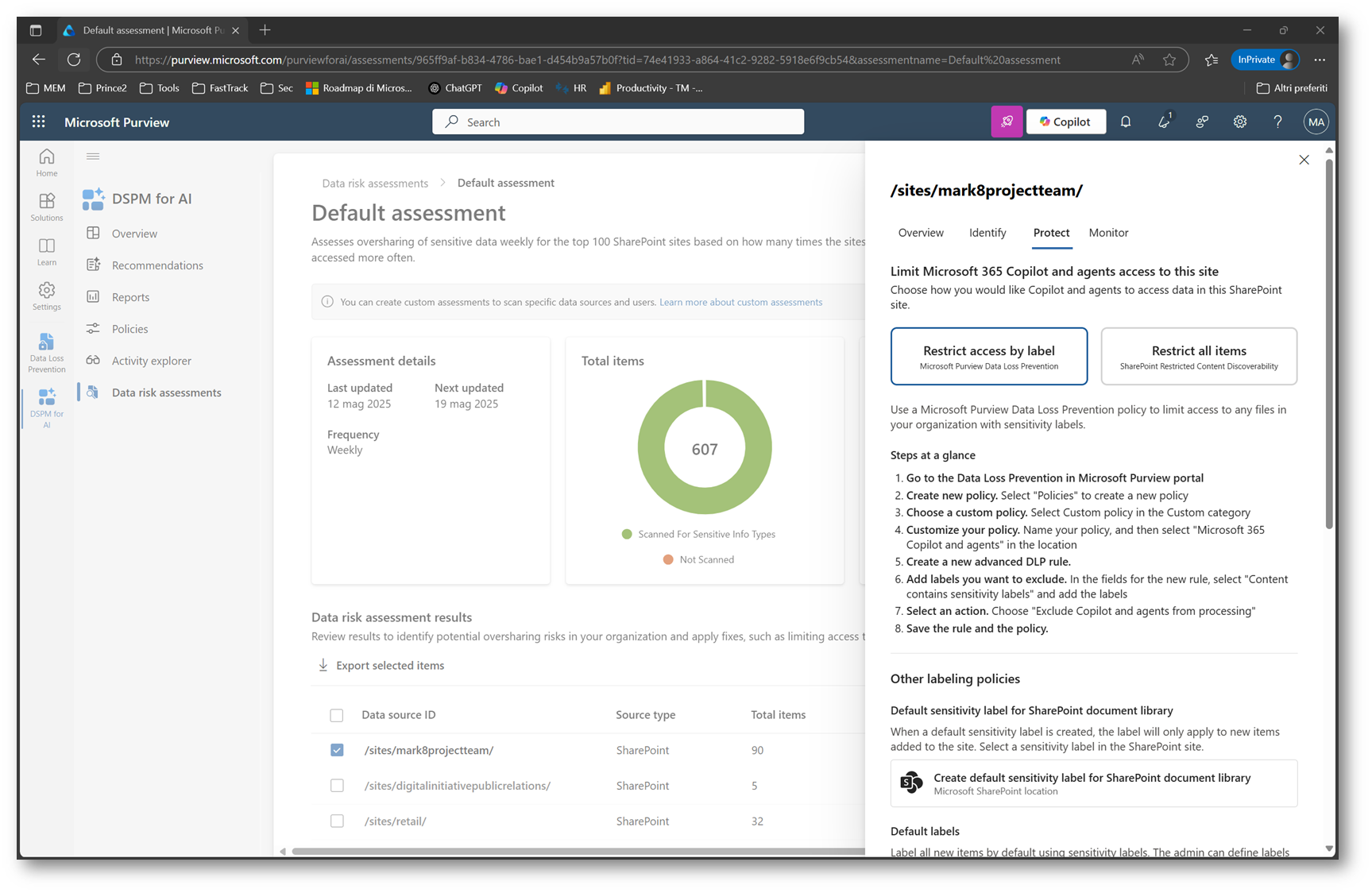

Cliccando sul sito SharePoint interessato, è possibile visualizzare i dettagli e i suggerimenti su come proteggere i dati contenuti.

Figura 13 – Dettagli del sito SharePoint in Data risk assessments

Figura 14 – Suggerimenti su come proteggere i contenuti del sito Sharepoint interessato

Creazione policy DLP

Le policy di Data Loss Prevention (DLP) rappresentano uno strumento fondamentale per la protezione delle informazioni sensibili all’interno di un’organizzazione. Questa soluzione consente di prevenire la perdita di dati attraverso la rilevazione e la gestione di contenuti che potrebbero costituire un rischio per la sicurezza.

Nel prossimo esempio verrà illustrato come Endpoint DLP possa contribuire efficacemente alla protezione dei documenti basati sul Sensitive Info Type (SIT) riguardante i numeri di carte di credito. Questa soluzione permette di identificare, monitorare e proteggere tali informazioni in maniera efficiente durante la loro condivisione con strumenti di IA Generativa o altre destinazioni collegate localmente al dispositivo.

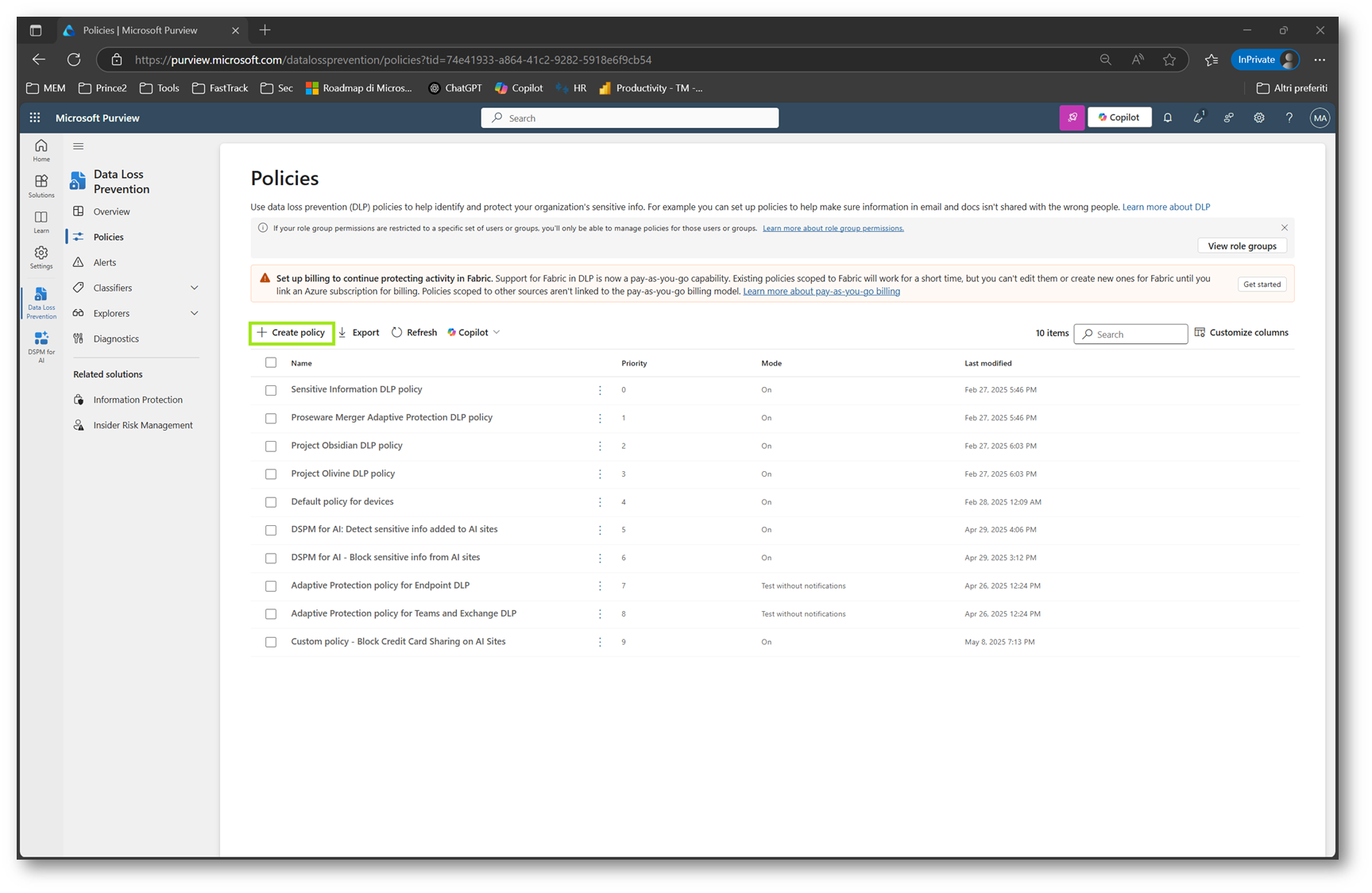

Nella sezione Solutions, selezionate la voce Policies e cliccate su Create policy:

Figura 15 – Creazione DLP policy

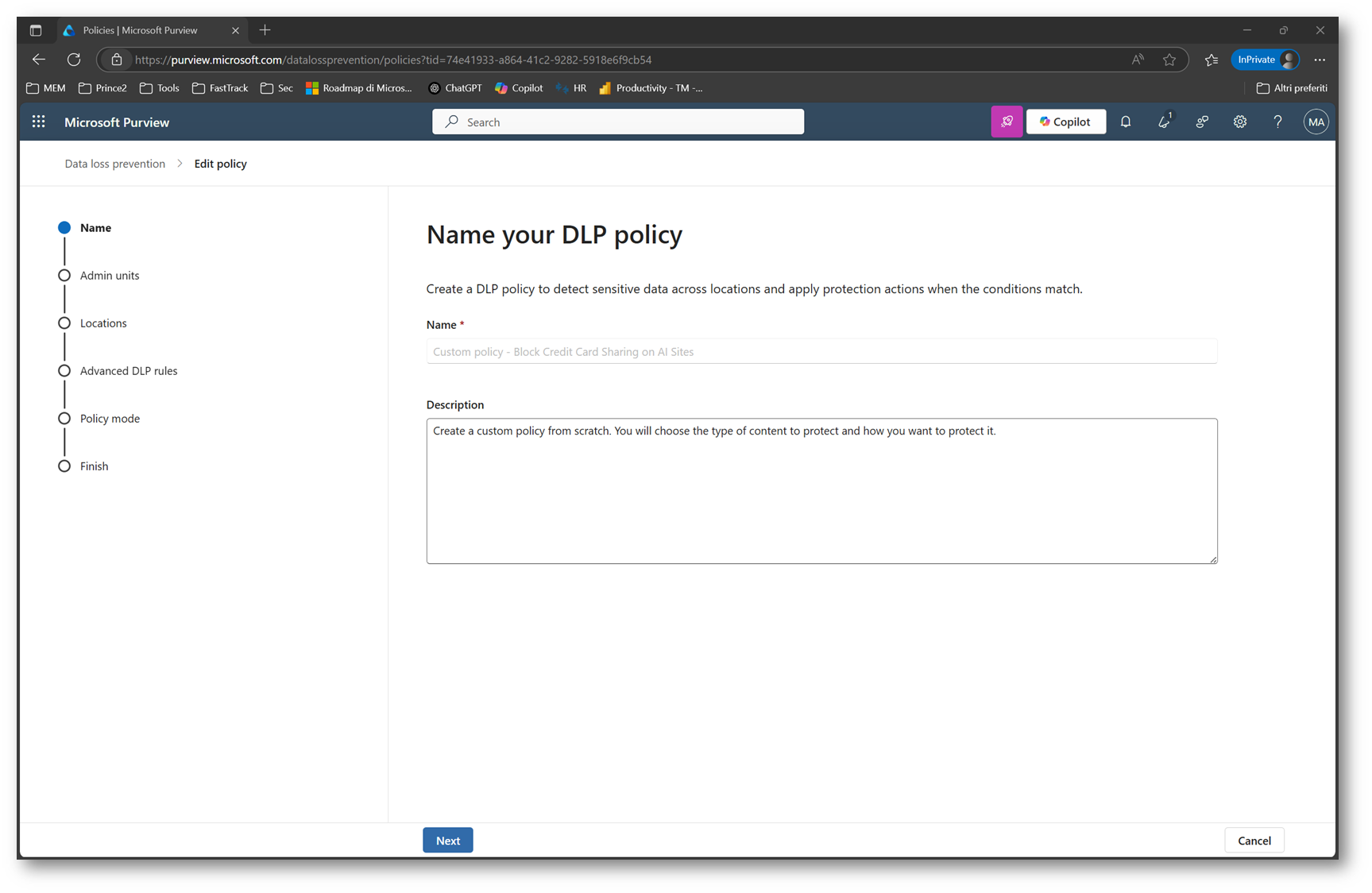

Assegnate un nome alla policy. Nella seguente immagine, la selezione è mostrata in grigio poiché è stata creata in precedenza:

Figura 16 – Assegnazione nome alla policy DLP

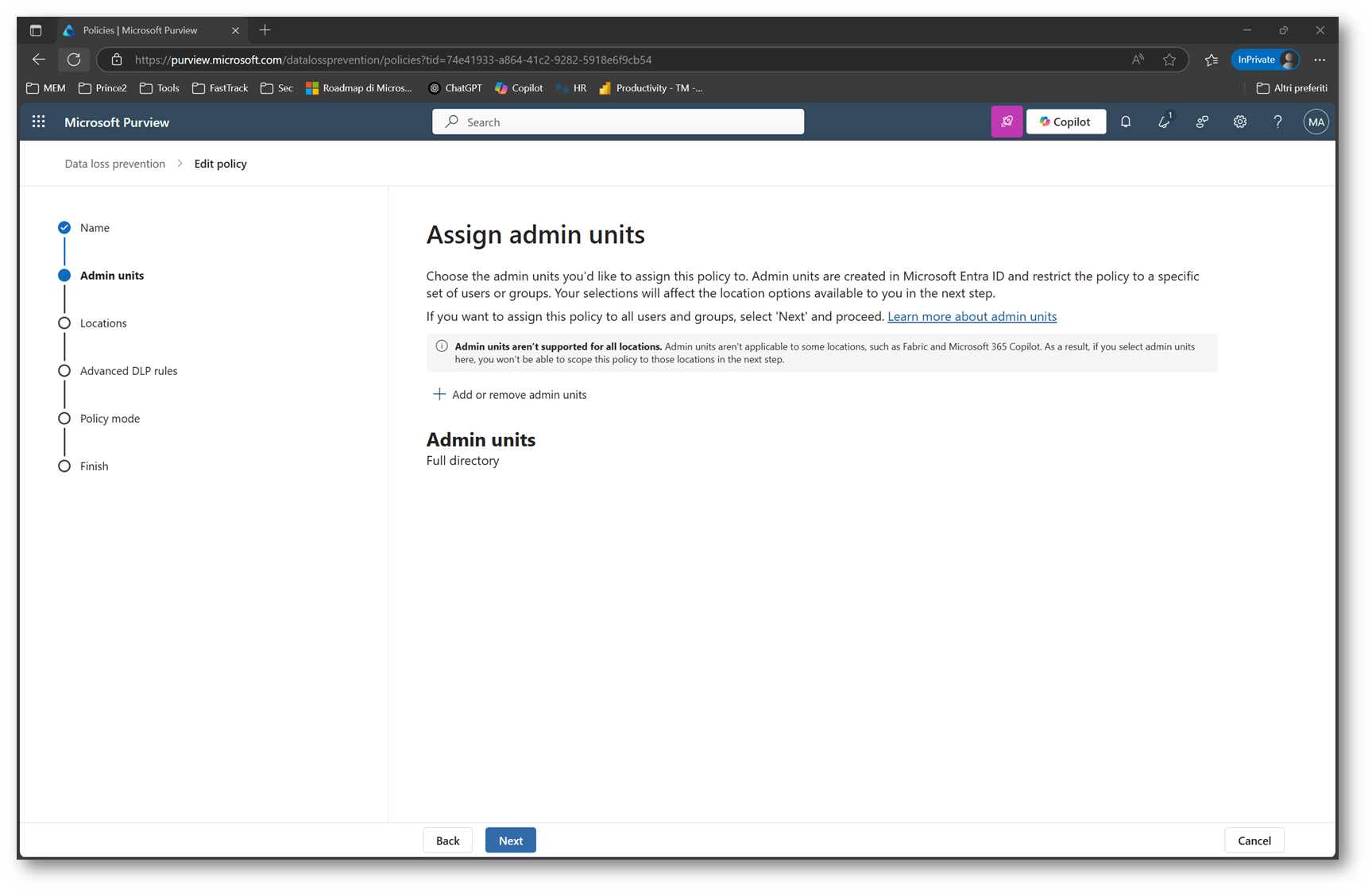

Per assegnare la DLP policy a una specifica Admin Unit in Entra ID, selezionare l’unità desiderata o mantenere le impostazioni predefinite:

Figura 17 – Assegnazione admin unit di Entra ID a DLP policy

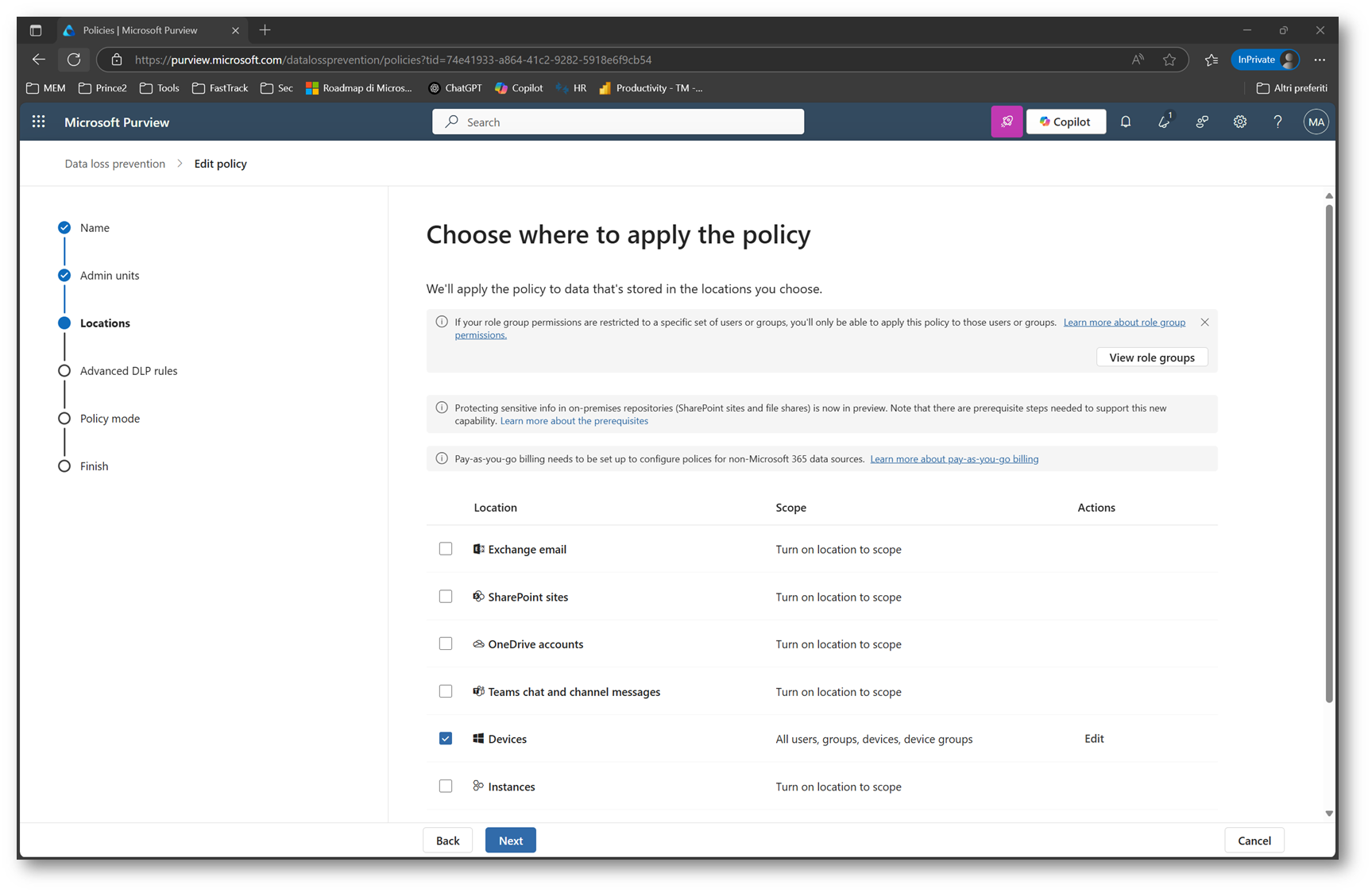

Selezionate l’opzione Devices come location di riferimento e, se necessario, filtrate gli oggetti ai quali desiderate applicare la policy:

Figura 18 – Selezione della location Devices per gestire tramite DLP le informazioni condivise su siti AI

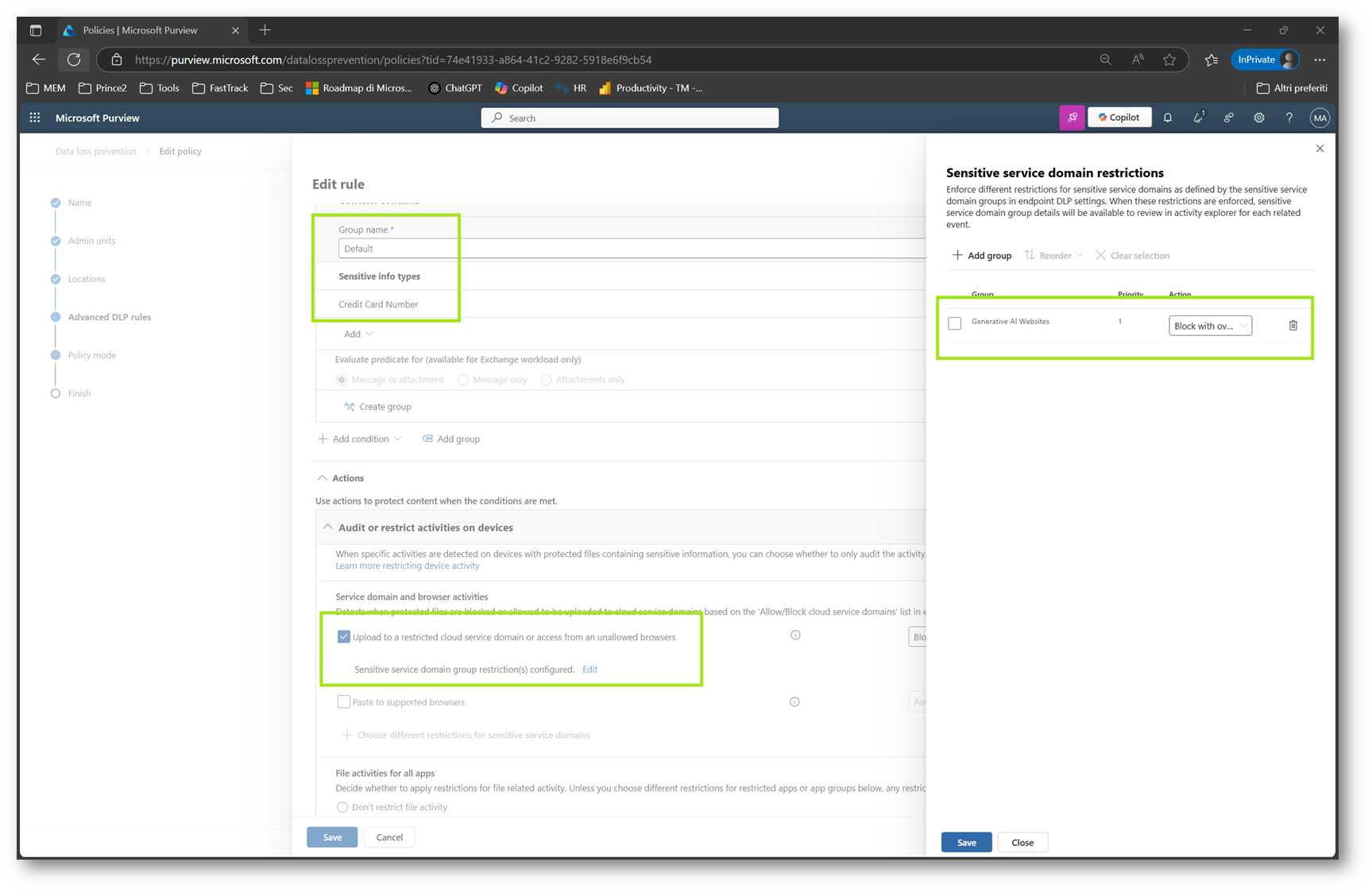

Una volta giunti alla sezione Advanced DLP rules, selezionate la tipologia desiderata nell’opzione Conditions (nel caso specifico, è stata scelta la Sensitive Info Type basata sul numero di carta di credito). Vi sono diverse condizioni disponibili: è possibile selezionare varie tipologie di informazioni sensibili e/o creare criteri basati su requisiti specifici della propria organizzazione come le sensitivity labels.

Nella sezione Actions, attivate l’opzione “Upload to a restricted cloud service domain or access from an unallowed browser”, selezionando successivamente il gruppo “Generative AI Websites” e definendo l’azione desiderata. È possibile configurare diverse risposte alla rilevazione di contenuti sensibili tra cui il blocco, la possibilità per l’utente di procedere con un override o in Audit che prevede l’invio di notifiche agli utenti e agli amministratori.

Nell’esempio, è stato specificato Block with override, consentendo all’utente di proseguire con l’attività.

Figura 19 – Creazione DLP policy

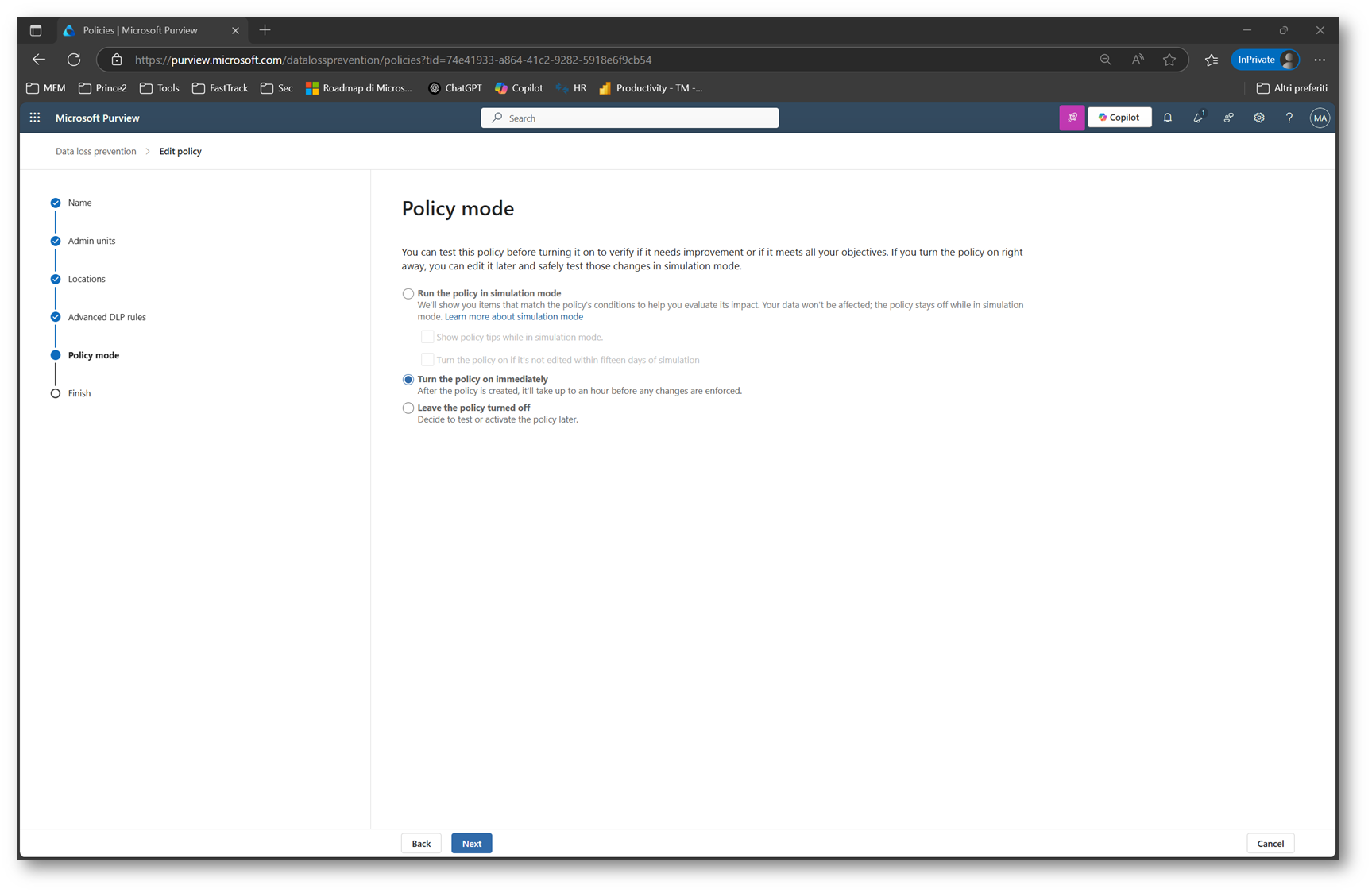

Una volta completato il tutto, procedete con l’attivazione della policy:

Figura 20 – Abilitazione DLP policy

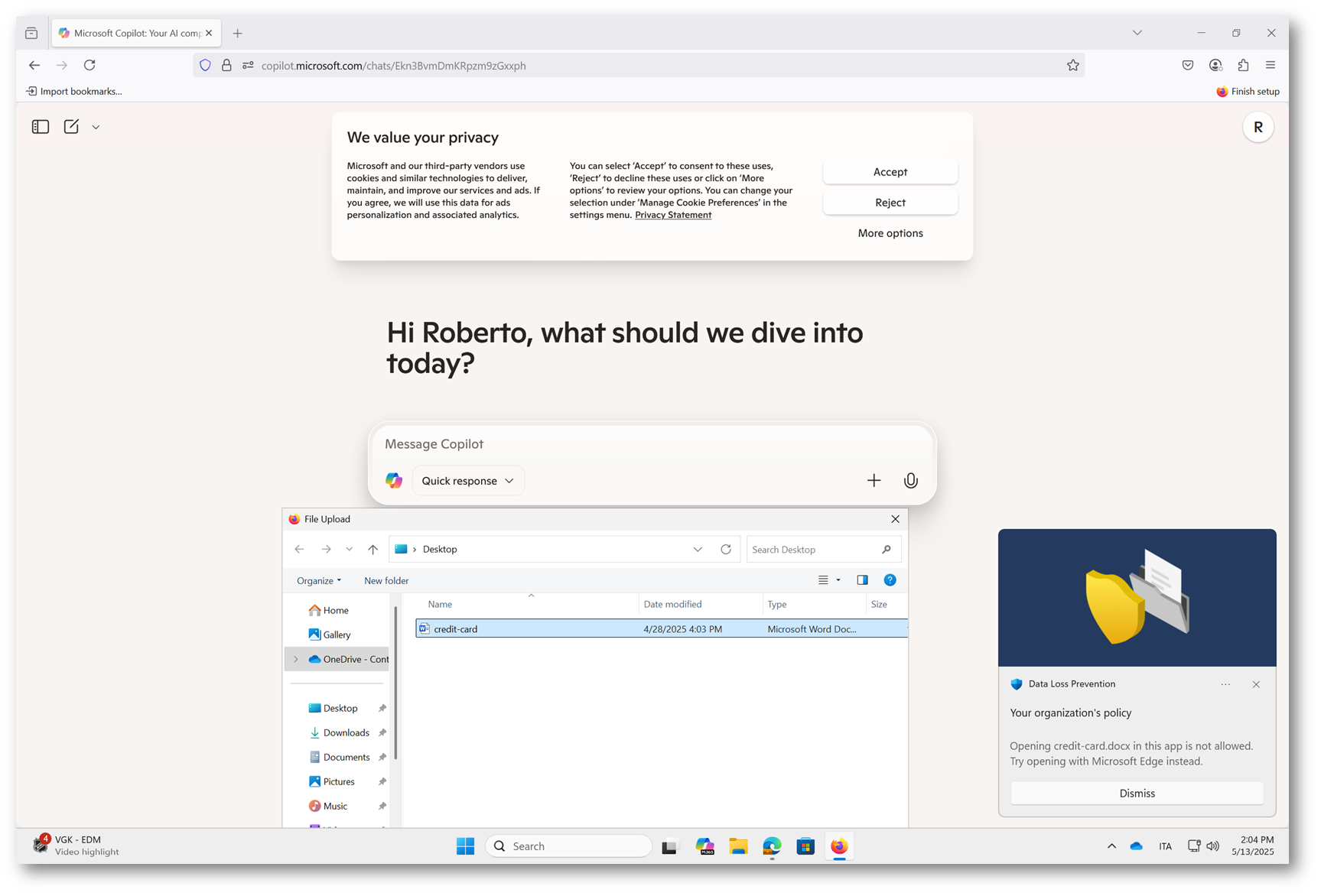

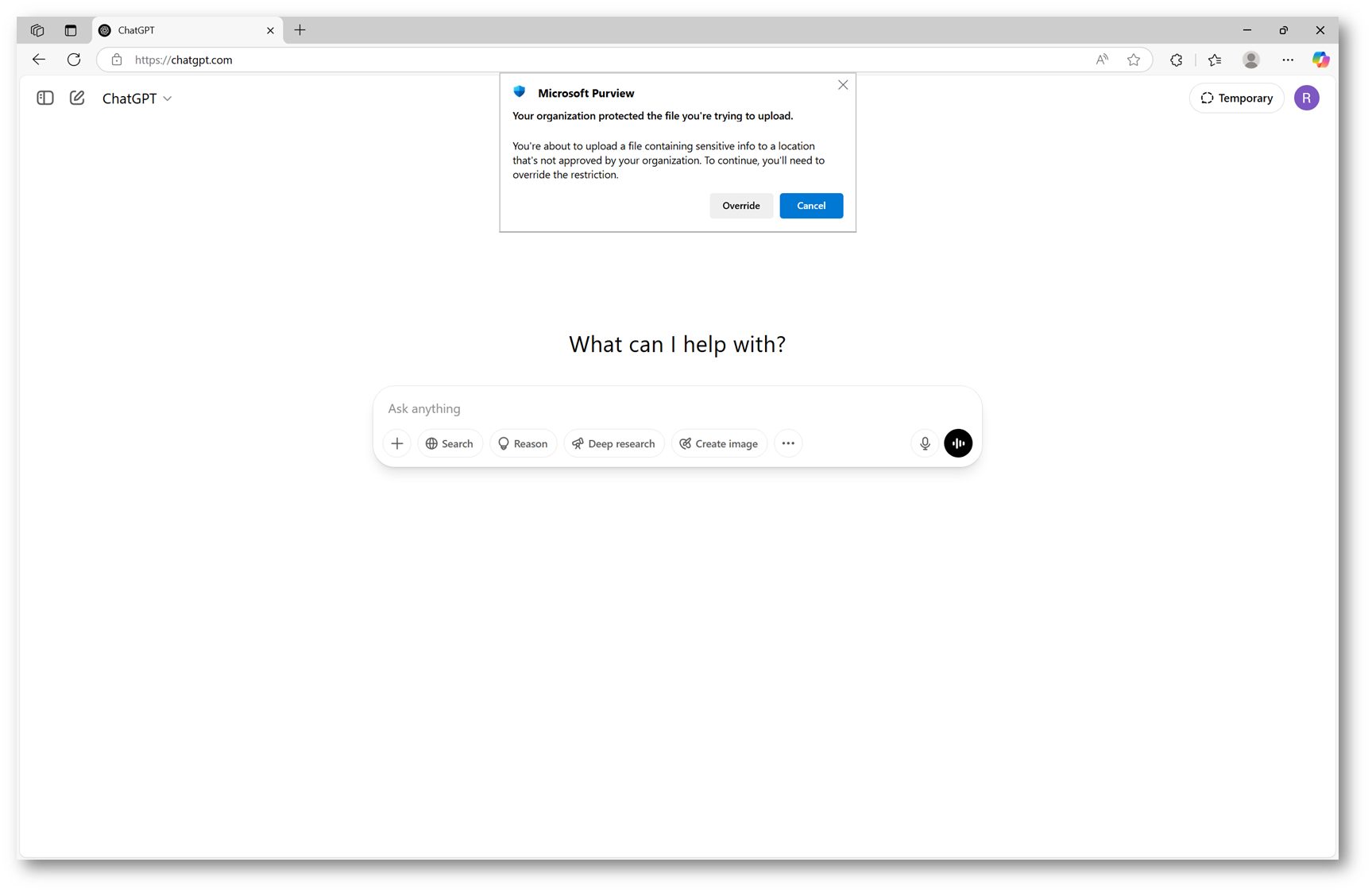

Qual è l’effetto lato client? Scopriamolo nei screenshot seguenti:

Figura 21 – Tentativo di caricamento di un documento contenente numeri di carte di credito in Copilot Chat con Firefox

Nei browser di terze parti, come Firefox, verrà visualizzata una notifica toast in basso a destra che richiederà all’utente di ripetere l’operazione utilizzando Microsoft Edge. In base alla policy DLP creata in precedenza, ci si aspetta che tramite Edge l’utente, cliccando su Override, possa caricare il documento assumendosi la responsabilità dell’azione.

Figura 22 – Comportamento di Edge durante il caricamento di un documento con informazioni sensibili e possibilità di override

Activity Explorer

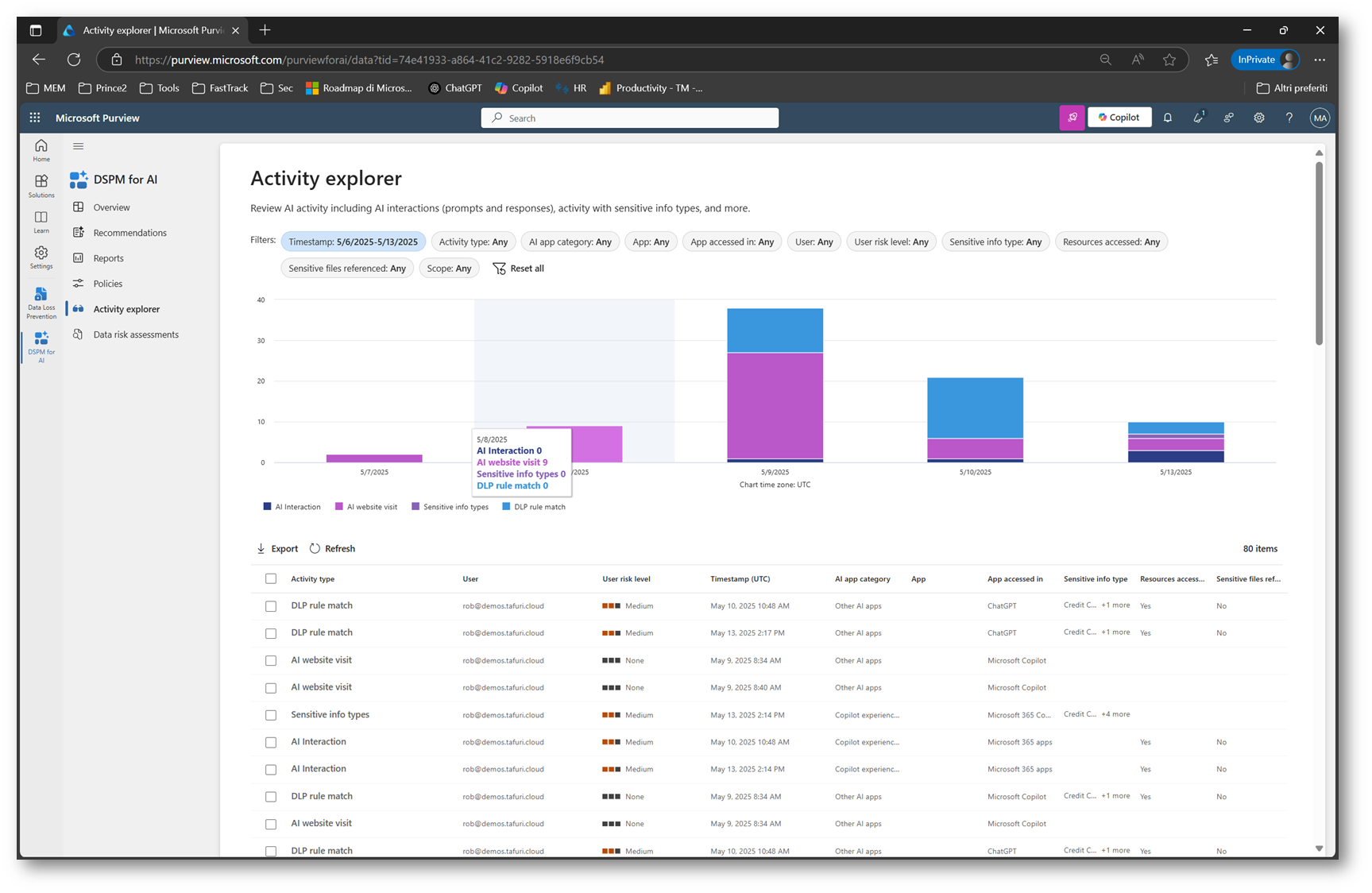

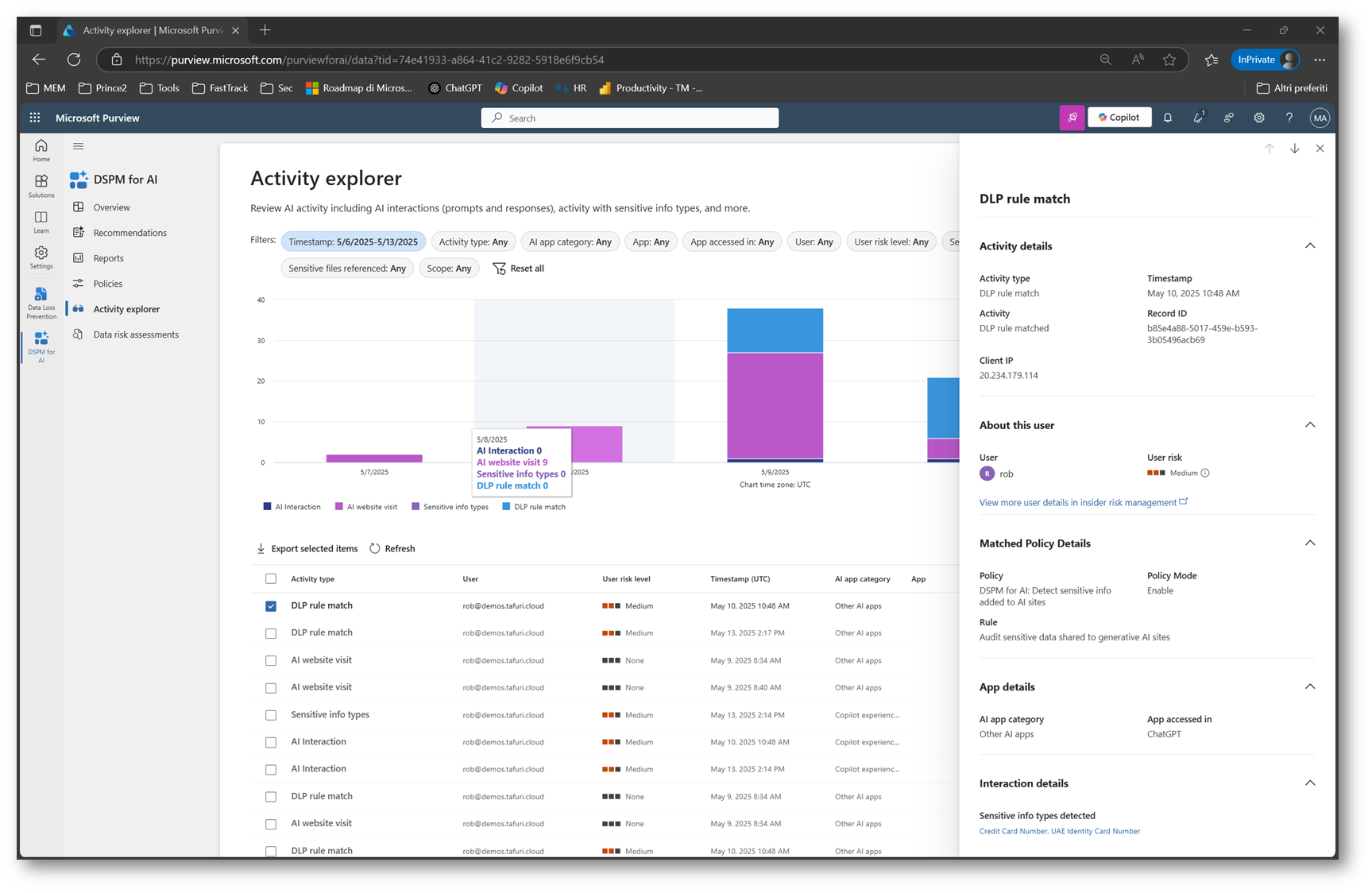

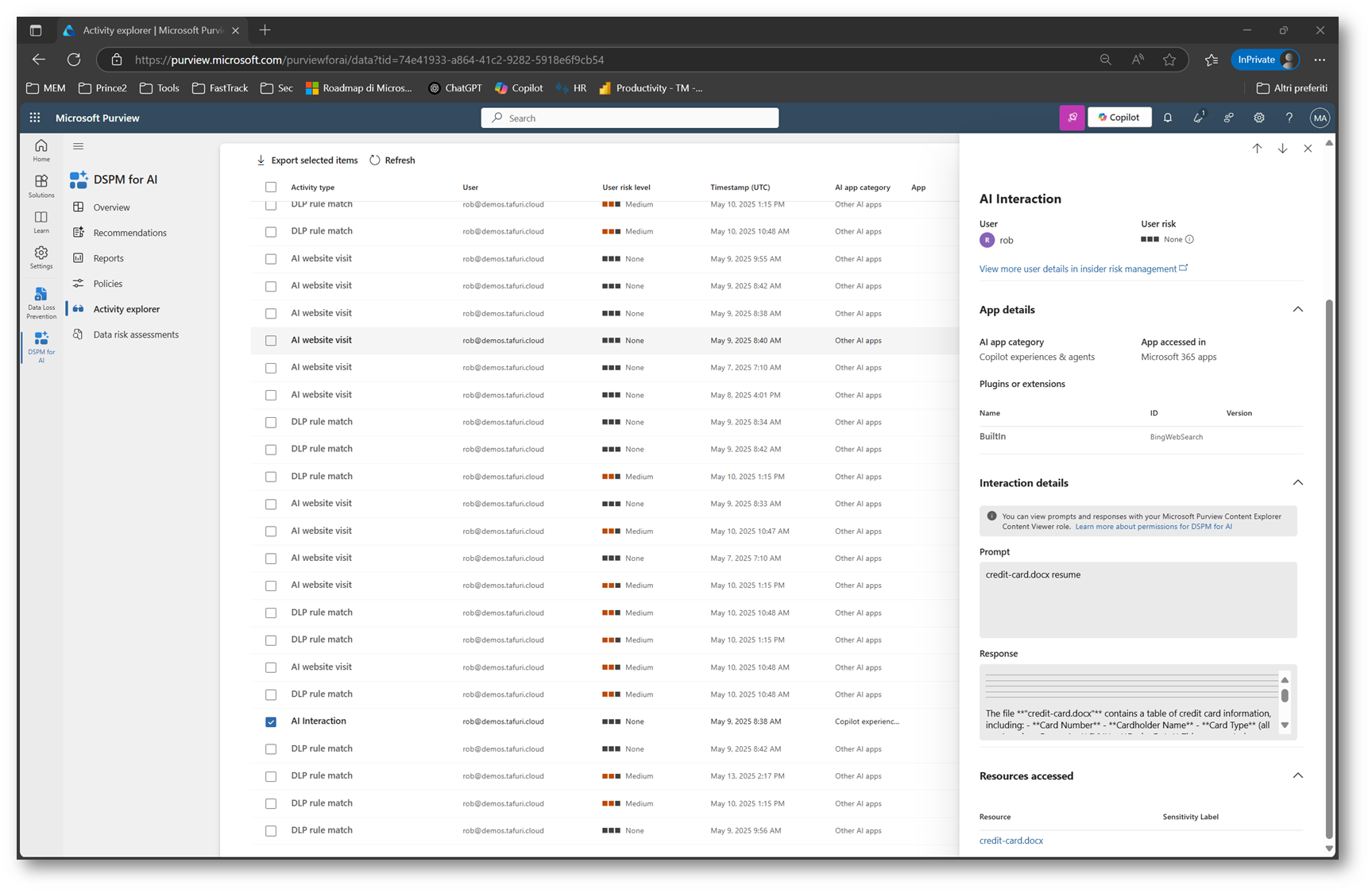

Con Activity Explorer di DSPM for AI, sono disponibili le seguenti funzionalità:

- Visualizzare i dettagli delle attività: Esaminare informazioni dettagliate come tipo di attività, utente, data e ora, categoria dell’app AI, app utilizzata, tipi di informazioni sensibili, file referenziati e file sensibili referenziati.

- Monitorare le interazioni AI: Tenere traccia delle interazioni con Copilot e altre app AI, inclusi prompt e risposte.

- Identificare informazioni sensibili: Rilevare e analizzare i tipi di informazioni sensibili condivise durante le interazioni con il sito AI interessato.

Figura 22 – Dashboard Activity Explorer

Figura 23 – Evento in Activity Explorer inerente al match di una regola DLP

Figura 24 – Evento di interazione con AI generativa con evidenza del prompt dell’utente e risposta dell’AI

Conclusioni

Utilizzando strumenti consolidati come Microsoft Purview Information Protection e Microsoft Purview Data Loss Prevention, le aziende sono in grado di classificare, proteggere e monitorare i dati sensibili. L’integrazione di queste soluzioni con DSPM per l’AI risulta cruciale per le organizzazioni. Questo approccio non solo assicura la protezione dei dati sensibili, ma consente anche una gestione più efficace delle informazioni nel contesto dell’aumento dell’utilizzo dell’intelligenza artificiale. Grazie a Microsoft Purview, le organizzazioni possono massimizzare i benefici offerti dall’AI mantenendo elevati standard di sicurezza e conformità.