Microsoft Purview: Collection Policies (Preview)

Ho parlato delle varie soluzioni di Microsoft Purview all’interno della community, uno strumento utile alla salvaguardia del vostro tesoro digitale, ovvero i vostri dati.

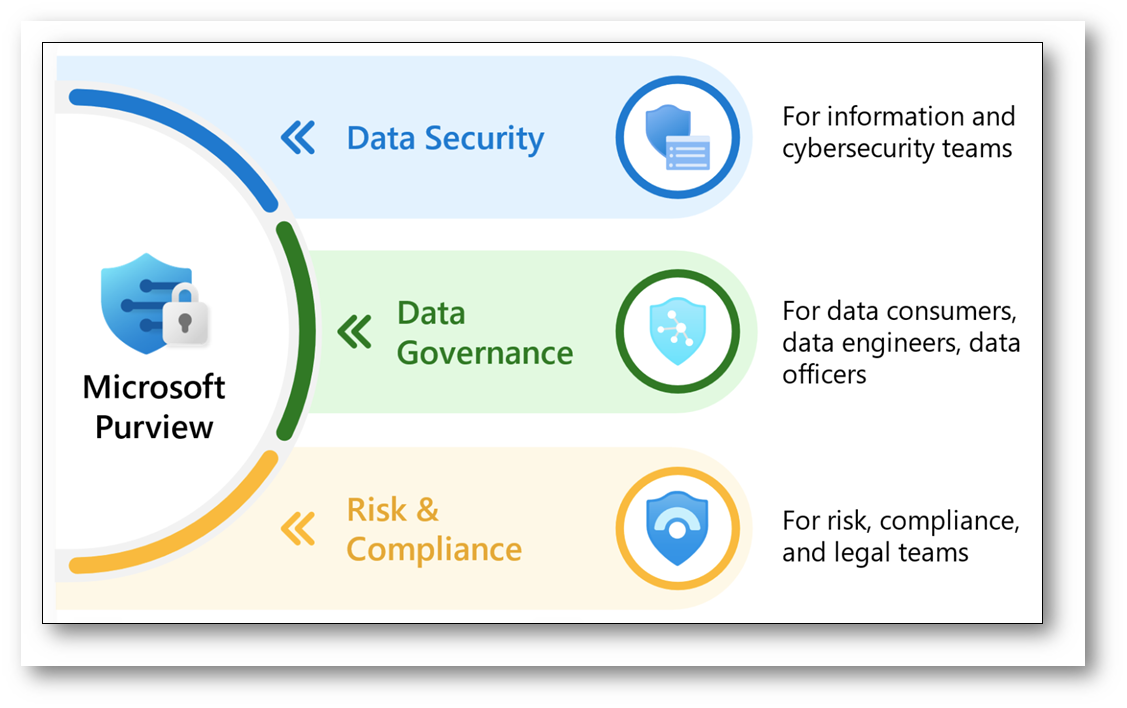

Microsoft Purview è un set completo di soluzioni che aiuta le organizzazioni a gestire, proteggere e aggiornare i dati ovunque essi si trovino.

Questo servizio Microsoft offre una copertura integrata e contribuisce a risolvere la mancanza di visibilità che ostacola la protezione e la governance dei dati.

Microsoft Purview unisce soluzioni di Governance e di Conformità in una piattaforma unificata e aiuta le aziende a:

- Ottenere visibilità dei dati dell’organizzazione

- Proteggere e gestire i dati sensibili per tutto il ciclo di vita

- Gestire facilmente i dati in modo innovativo e completo

- Gestire i rischi ai dati critici e i requisiti normativi

Figura 1: Schema funzionamento di Microsoft Purview

Vi riepilogo anche a titolo informativo tutti gli articoli di Microsoft Purview scritti per la community:

- Microsoft Purview: MIP (Microsoft Information Protection) Scanner – ICT Power

- Microsoft Purview: eDiscovery (Premium) – ICT Power

- Microsoft Purview: Content Search – ICT Power

- Microsoft Purview: eDiscovery (Standard) – ICT Power

- Microsoft Purview: Data Loss Prevention (DLP) – ICT Power

- Microsoft Purview: Endpoint Data Loss Prevention (DLP) – ICT Power

- Microsoft Purview: Data Lifecycle Management – ICT Power

- Microsoft Purview: Insider Risk Management – ICT Power

- Microsoft Purview: Information Protection e Sensitivity Labels – ICT Power

Quest’oggi invece vorrei parlarvi delle Collection Policies funzionalità attualmente in Preview, ma a mio avviso con un grosso potenziale.

Le Collection Policies sono uno strumento di raccolta e di filtro degli eventi in Microsoft Purview che consentono di monitorare e classificare gli eventi da applicazioni e posizioni che si trovano sia all’interno che all’esterno dei “confini” della vostra organizzazione. Consentono di filtrare eventi provenienti da origini non attendibili e attendibili inseriti in Purview. Una volta che questi dati sono inseriti possono essere classificati e usati dalle soluzioni di Microsoft Purview che abbiamo descritto nei precedenti articoli come ad esempio Microsoft Purview Data Lifecycle Management.

Questa funzionalità può aiutare le organizzazioni a raggiungere i seguenti obbiettivi in termini di sicurezza dei dati:

-

Inserire solo gli eventi desiderati

- Conformità normativa

- Filtrare eventi non necessari

Lo scopo principale delle Collection Policies è quello di consentire di definire gli eventi che l’organizzazione desidera inserire in Microsoft Purview, in modo da potersi concentrare sui dati di interesse.

Vorrei inoltre darvi evidenza anche dei due punti sopra citati.

Conformità Normativa

In base alla Country in cui le organizzazioni risiedono, posso dover rispettare differenti normative a livello sia di Compliance sia di Privacy.

Ad esempio una normativa potrebbe richiedere che tutti gli eventi vengano inseriti in Microsoft Purview, mentre un’altra potrebbe potrebbe essere soggetta a restrizioni sugli eventi che possono essere raccolti. Questi criteri quindi permette di avere una maggiore granularità.

Filtrare eventi non necessari

L’organizzazione potrebbe avere molti eventi che vengono raccolti, ma si desidera visualizzare solo gli eventi, ritenuti pertinenti per le proprie esigenze.

Ad esempio, supponiamo che la vostra organizzazione abbia eseguito l’onboarding di tutti i dispositivi ed aver attivato il logging “controlla l’attività dei file per i dispositivi” nelle impostazioni DLP degli Endpoint.

Questo significa che tutte le attività sui file verrebbero raccolte e l’analisi di tutti questo eventi potrebbe portare ad un grosso effort di tempo che in caso di Sicurezza informatica non è mai un bene.

Questa funzionalità aiuta quindi a ridurre il “rumore” ottimizzando gli operatori SOC.

Come funzionano le Collection Policy?

La chiave fondamentale per comprendere questa funzionalità è apprendere cosa è un evento.

Un evento è composto da due parti molto importanti:

- Condizione: ad esempio “il contenuto contiene o l’estensione del file è”

- Attività: ovvero cosa effettivamente l’utente può fare su un elemento sensibile

Questa funzionalità di raccolta filtra gli eventi in base a:

- Una corrispondenza a una o più condizioni e attività definite nell’evento

- Corrispondenza con l’origine dati o la posizione in cui l’evento si verifica

Licenze

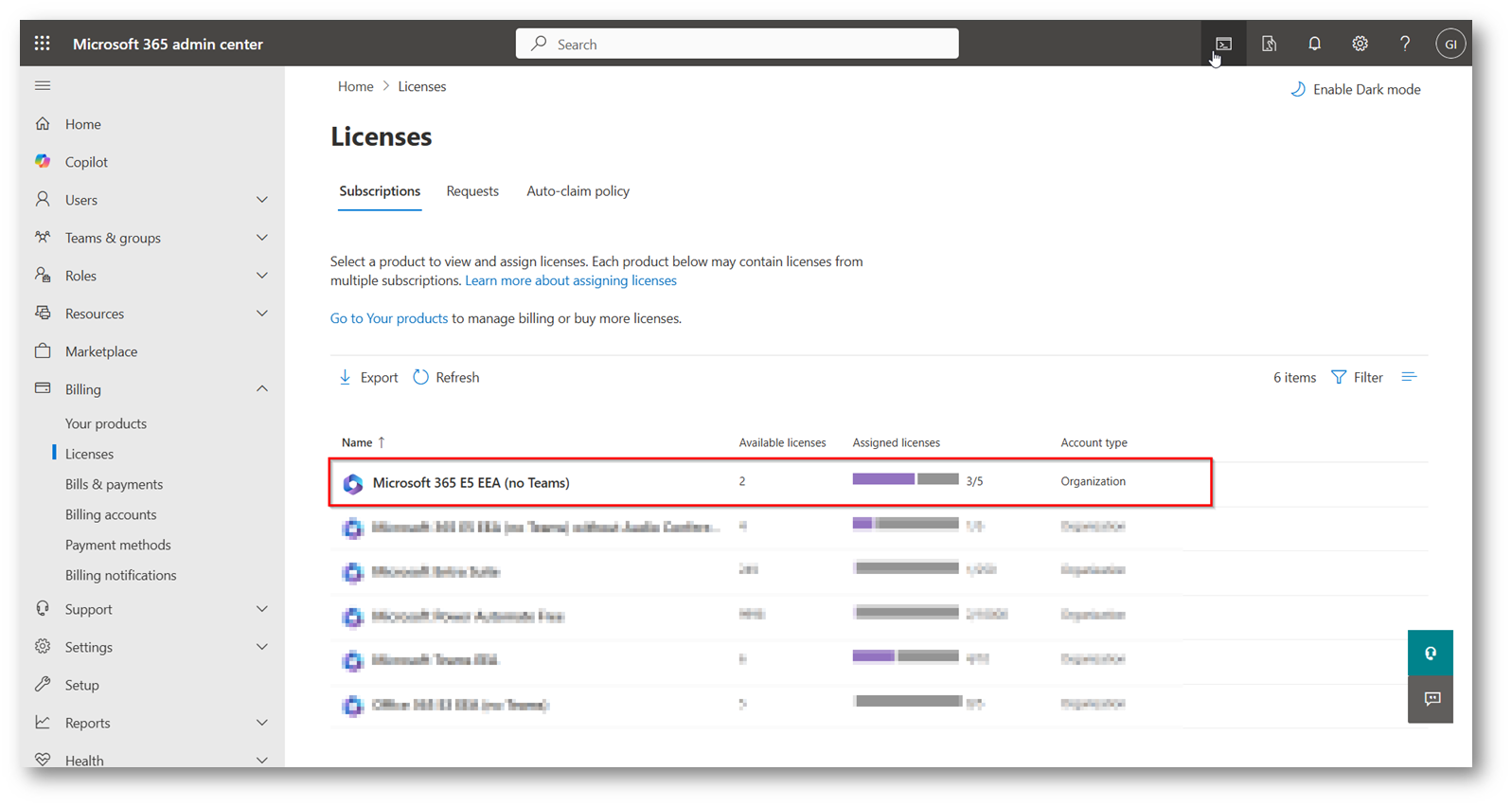

Per poter utilizzare questa funzionalità dovrete essere in possesso di una delle seguenti licenze:

- Microsoft 365 E5

- Microsoft 365 A5 (EDU)

- Microsoft 365 E5 compliance

- Microsoft 365 A5 compliance

- Microsoft 365 E5 information protection and governance

- Microsoft 365 A5 information protection and governance

Come sempre per eventuali approfondimenti relativi alle licenze Microsoft vi riporto il sito di Aaron Dinnage Home | M365 Maps

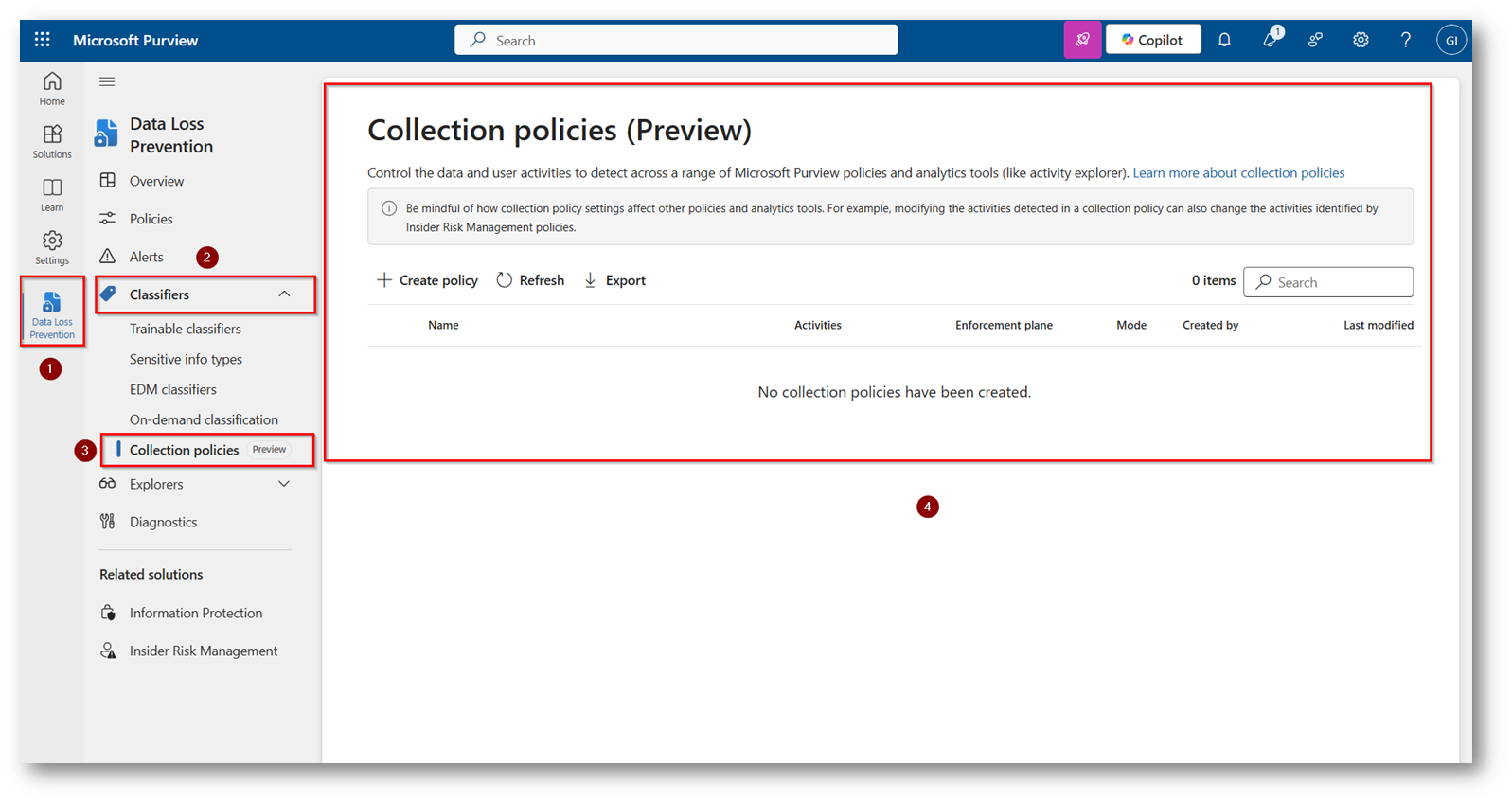

Creazione delle Collection Policies

Le Collection Policies sono una componente del portale di Microsoft Purview della funzionalità di Classifier e potete accedervi dal portale di Microsoft Purview à Solutions à Data Loss Prevention à Classifiers à Collection Policies

Per darvi evidenza di questa funzionalità io ho utilizzato un tenant Microsoft con delle licenze Microsoft 365 E5 ed un dispositivo in hosting presso Microsoft Azure “MyCloudPC” con sistema operativo Windows 10.

Figura 2: Licenze Microsoft 365 E5 contenute all’interno del tenant di Demo

Figura 3: Device che utilizzo per demo

Figura 4: Portale di Microsoft Purview nella sezione delle Collection Policies

Figura 5: Creazione di una nuova policy dal portale di Microsoft Purview

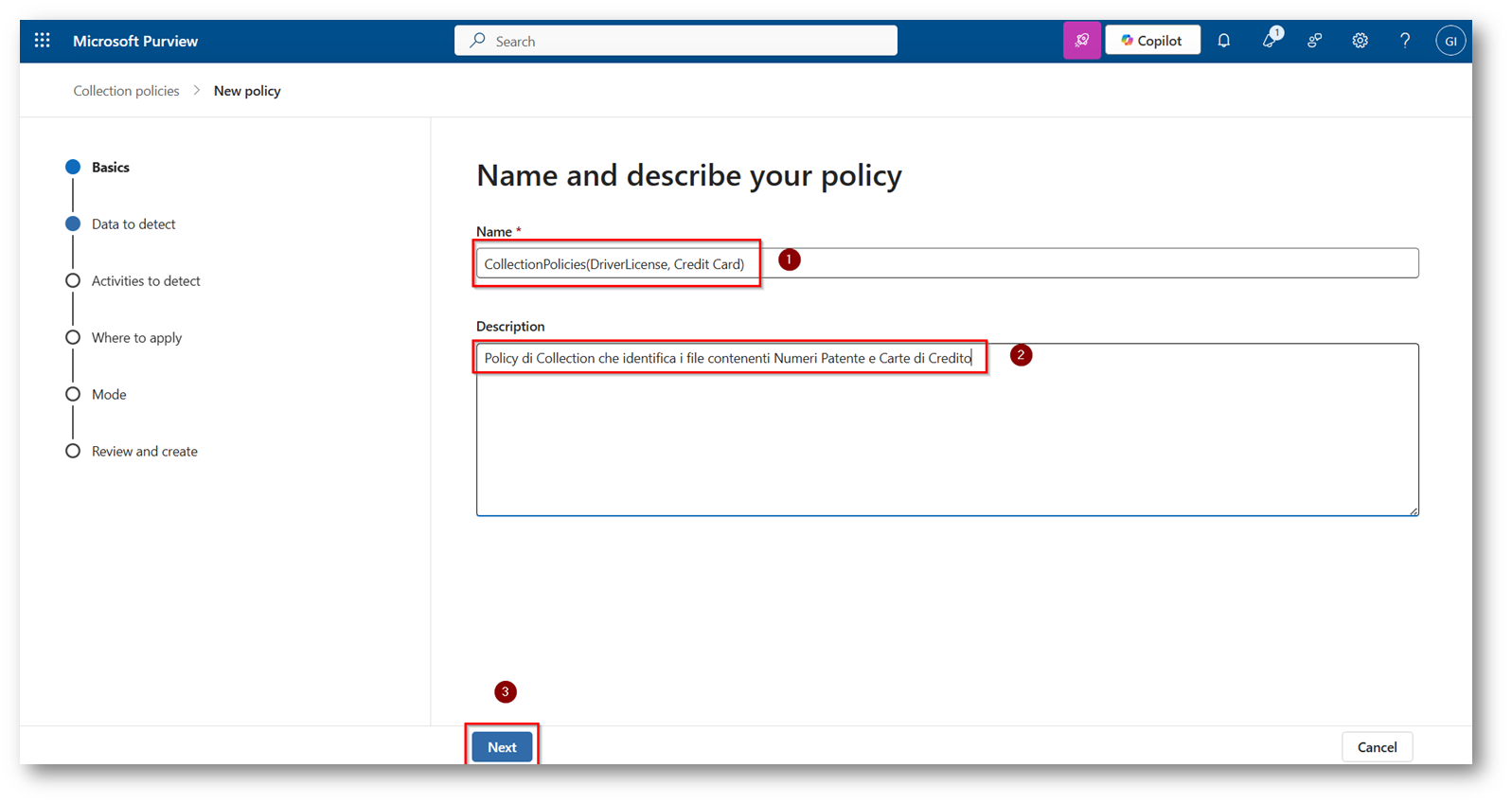

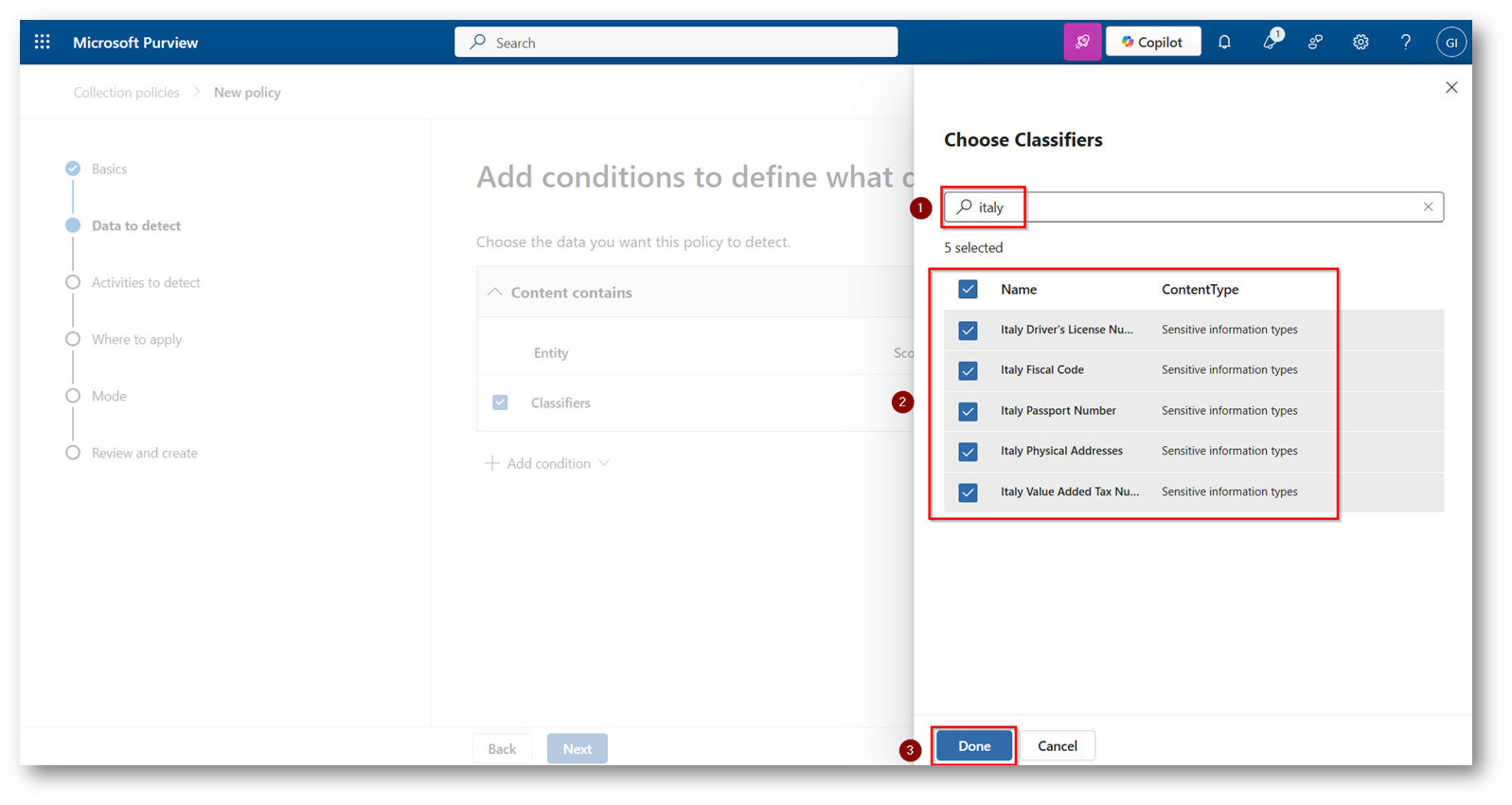

Ora creerò una policy per identificare tutti i dati che contengono informazioni sensibili come numeri di carte di credito, numeri patente ecc all’interno del mio ambiente di demo.

Figura 6: Scegliete un nome ed una descrizione per la policy, mi raccomando sceglietene nome è descrizione parlanti per una più veloce identificazione futura

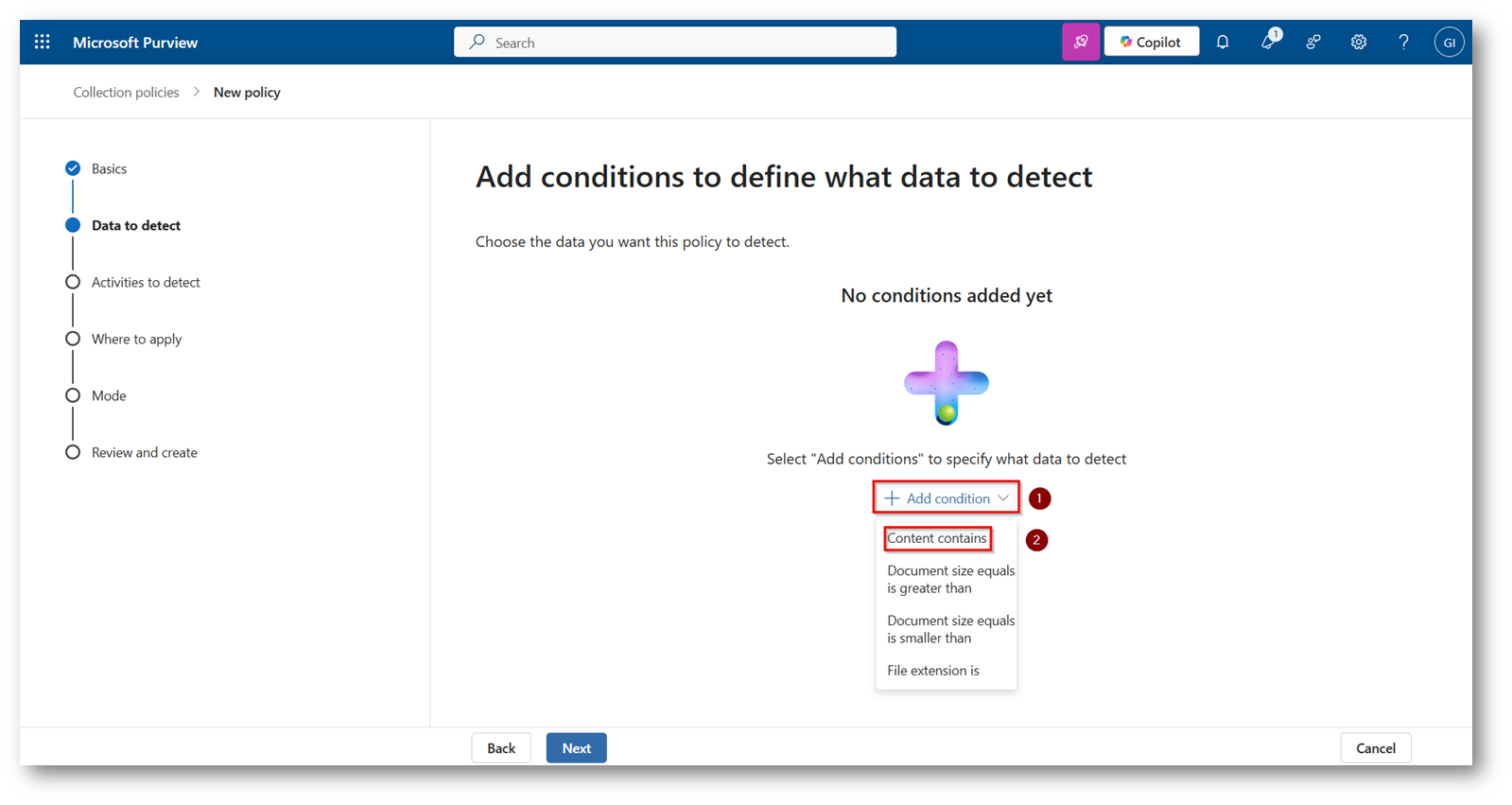

Figura 7: Scelta della condizione della policy, io scelto “content conatins”

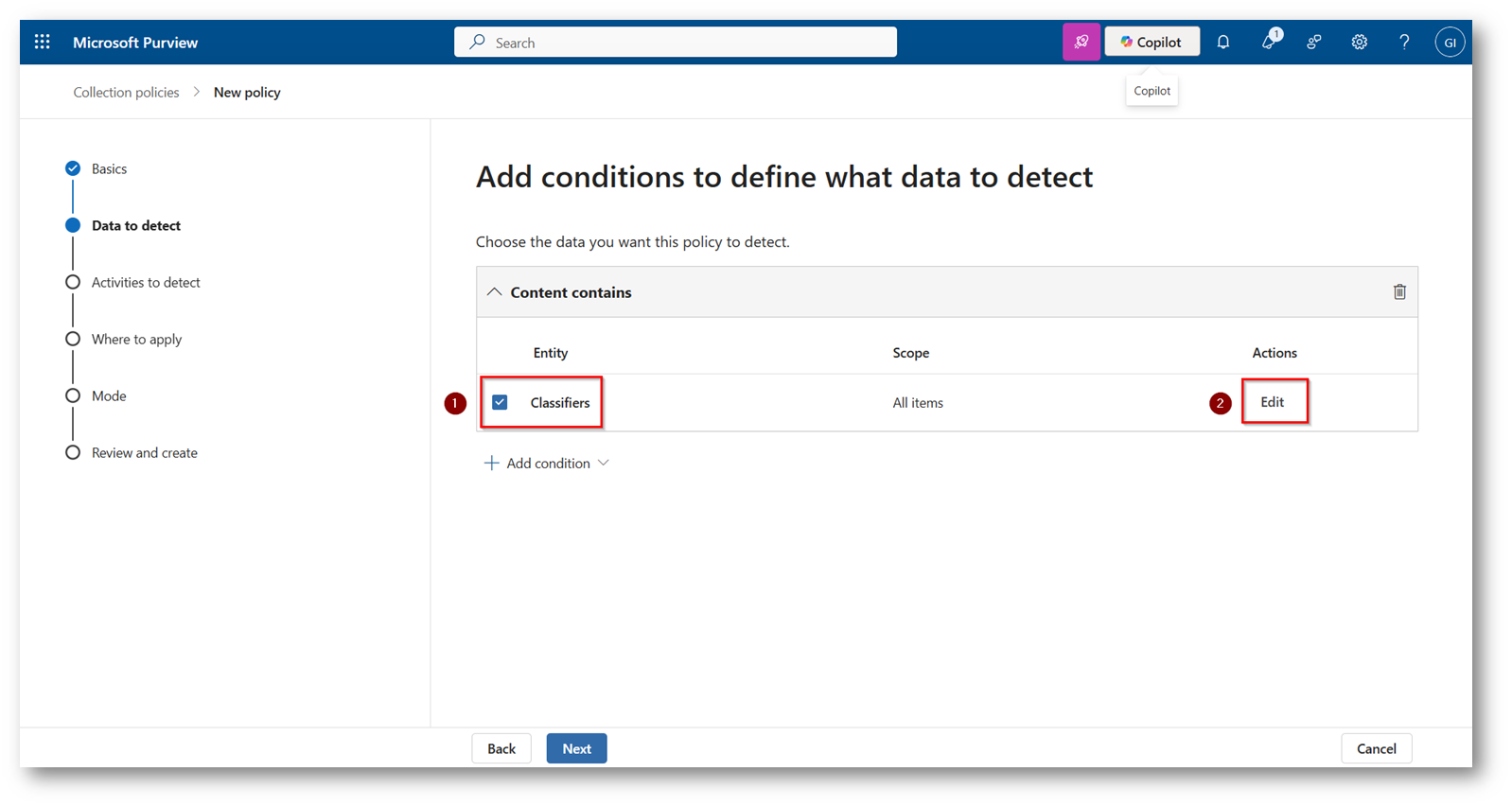

Figura 8: Selezioniamo Classifiers e successivamente Edit per impostare il filtro necessario per il discovery dei dati

Figura 9: Selezioniamo le “Sensitifity Information Type” su cui eseguire il match dei dati

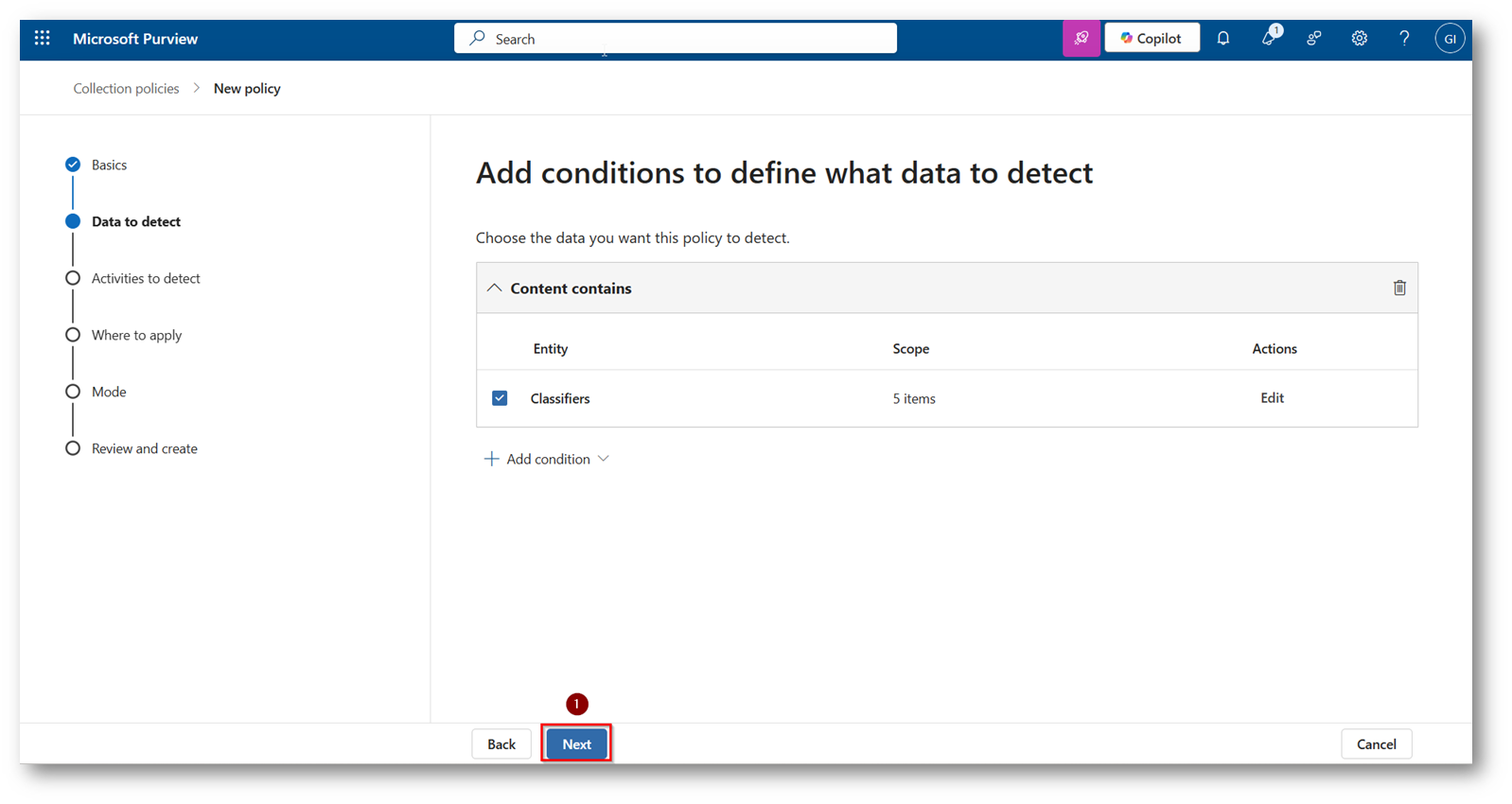

Figura 10: Proseguiamo con la configurazione

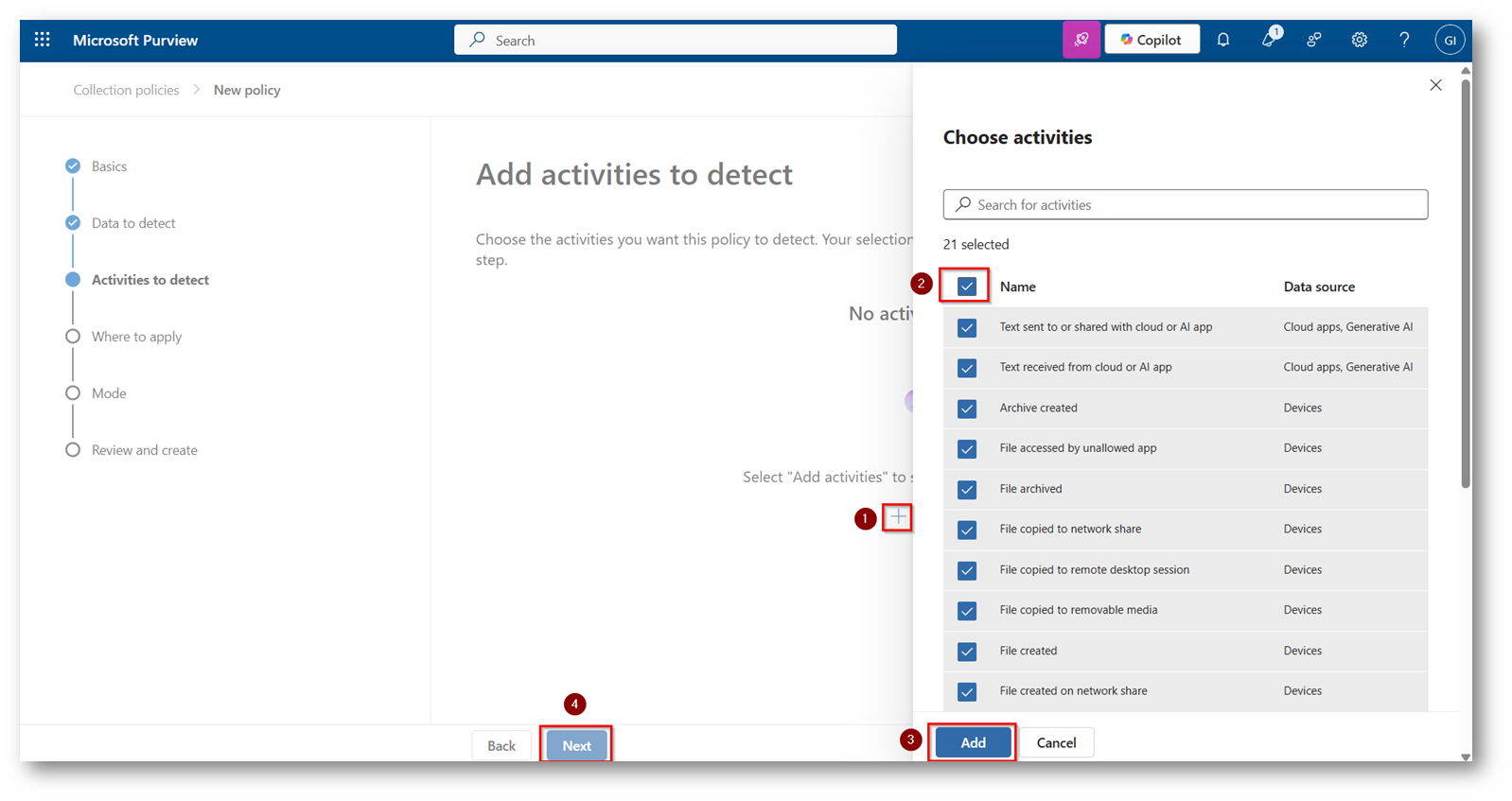

Figura 11: Selezionate l’azione che deve essere compiuta per eseguire il match della regola

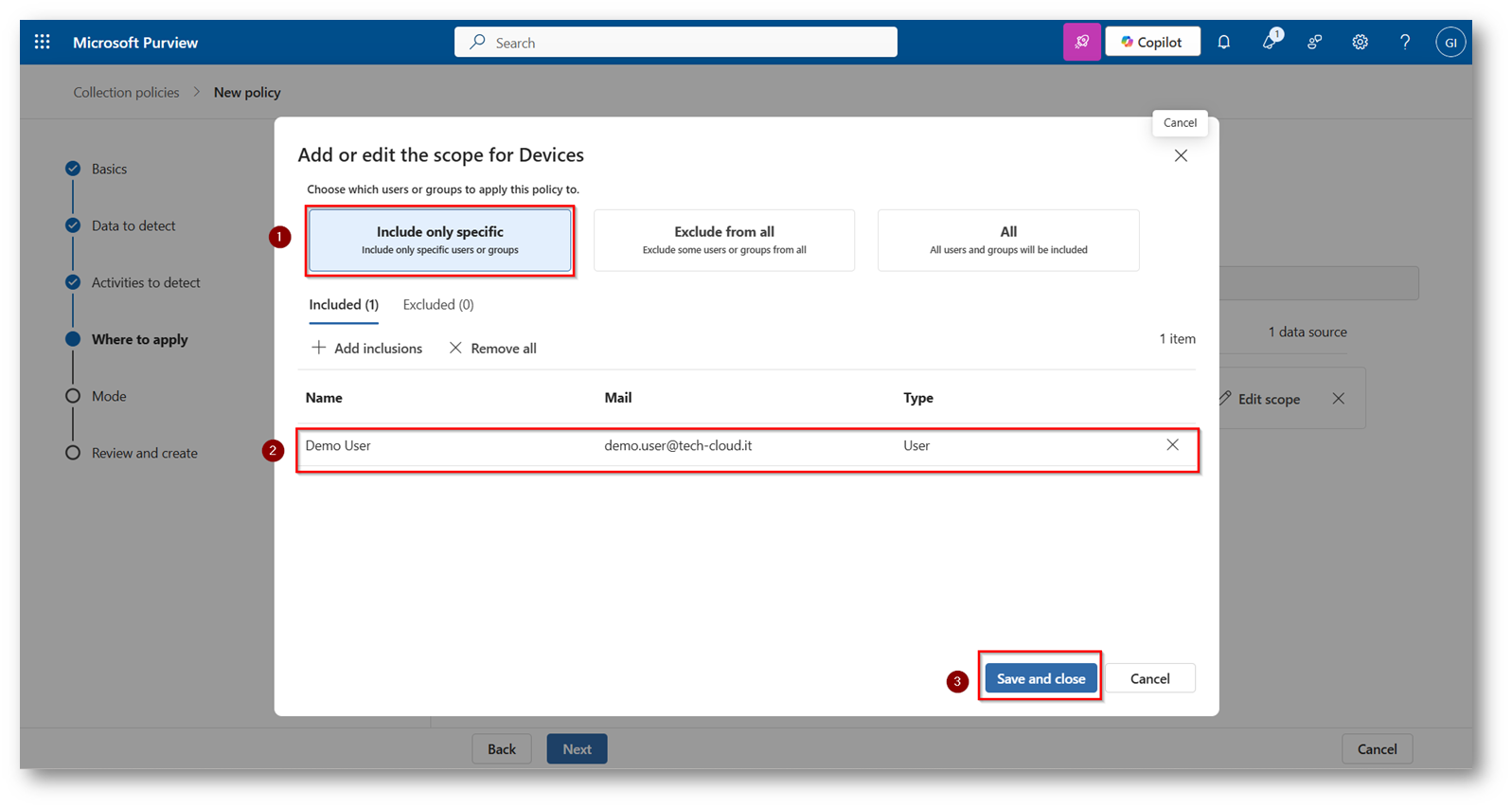

Figura 12: Eseguiamo l’Edit per inserire solo ed esclusivamente alcuni utenti nel mio caso “Demo Users”

Figura 13: Inserimento di Demo User all’interno della policy

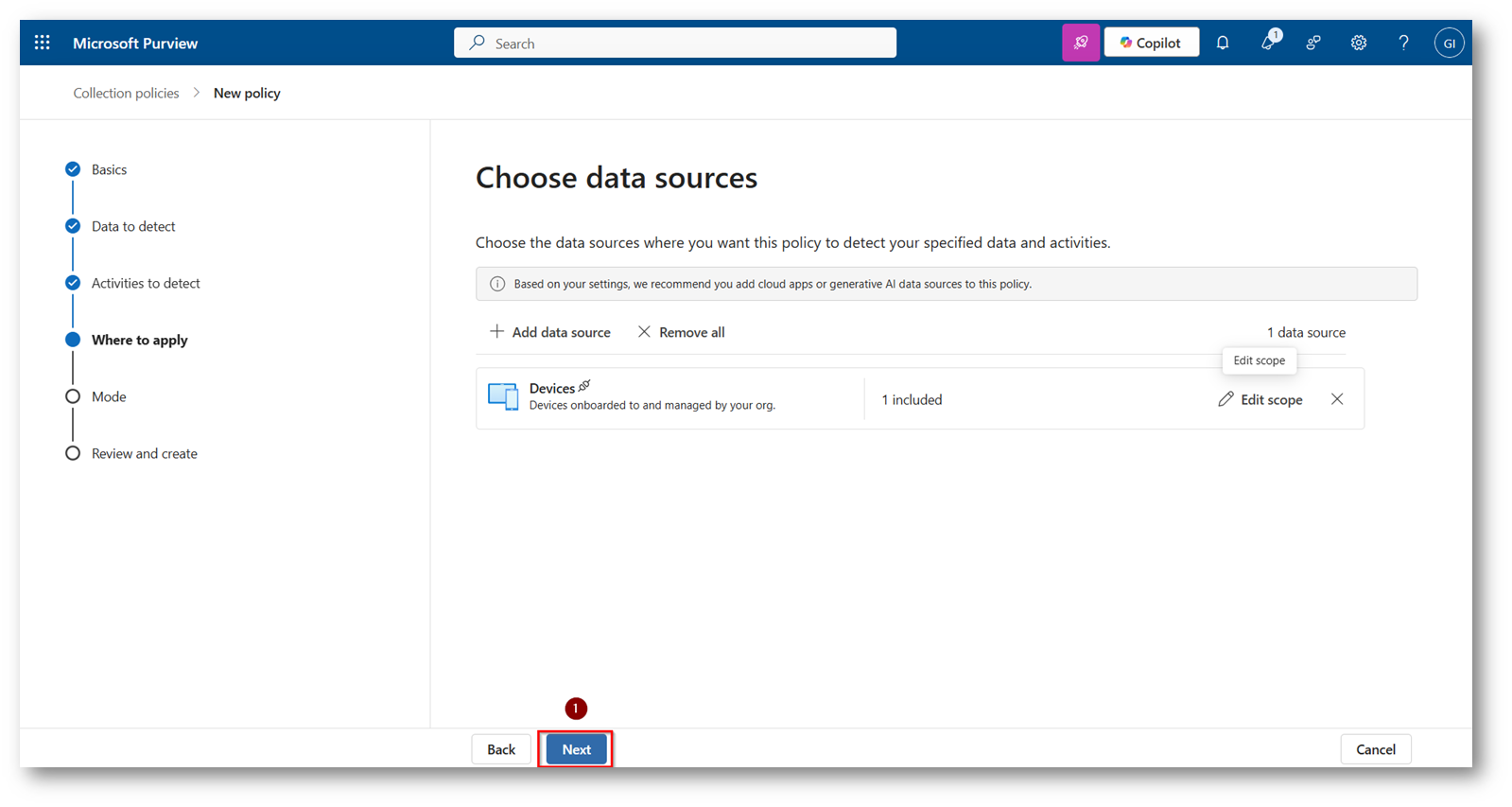

Figura 14: Proseguiamo con la configurazione

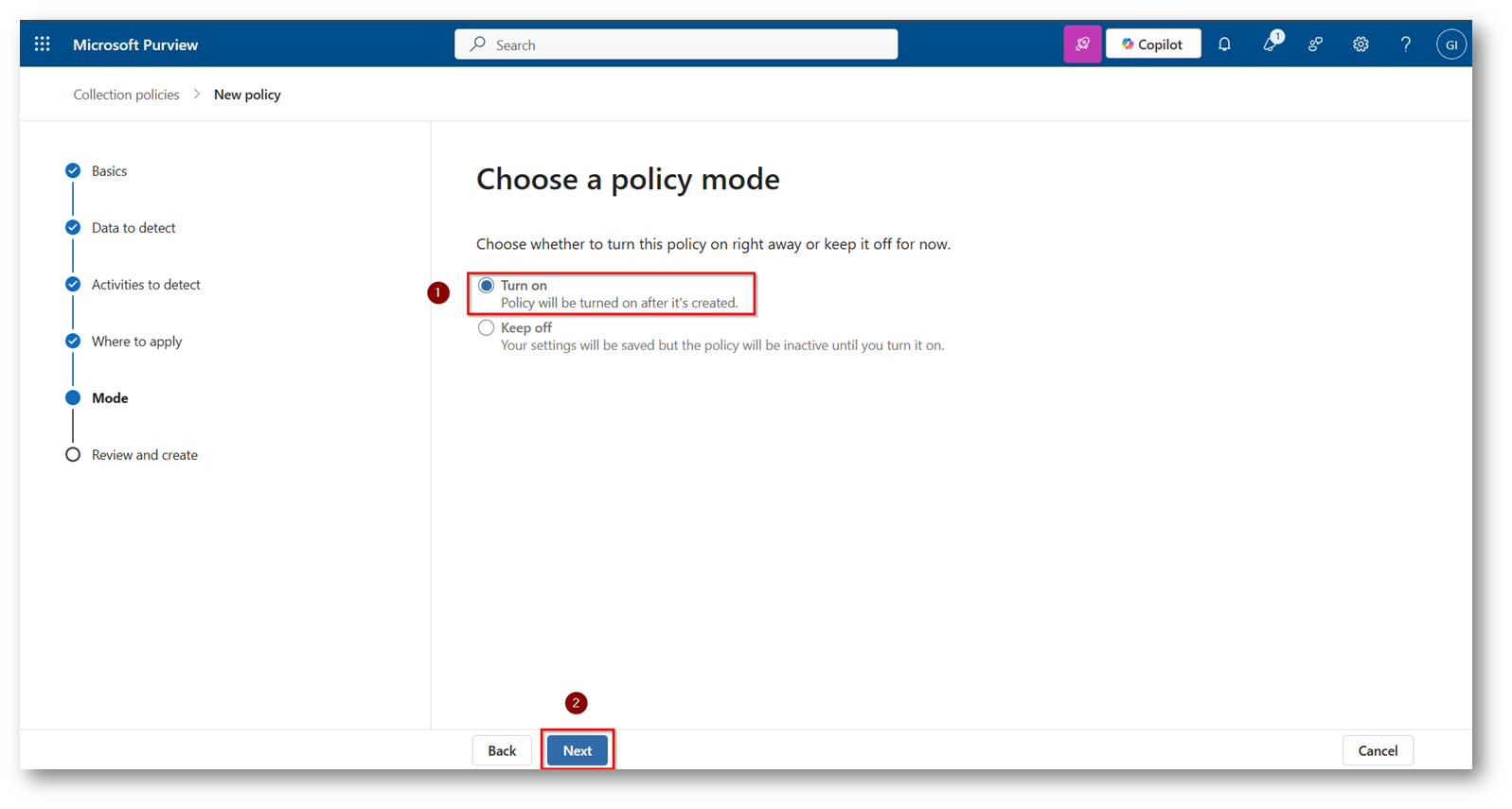

Figura 15: Indichiamo di procedere all’attivazione della Policy non appena avremo terminato la creazione

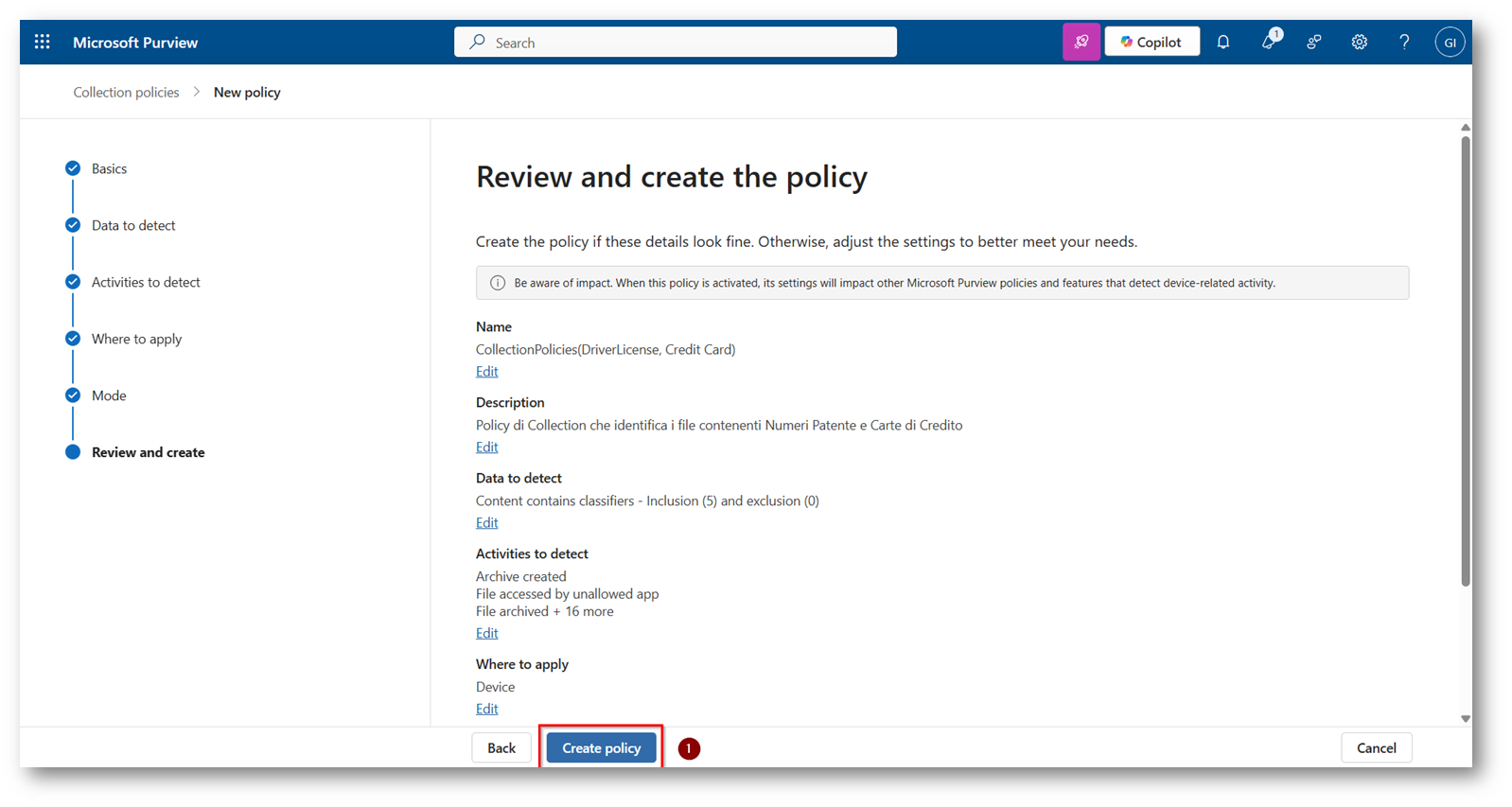

Figura 16: Riepilogo e Creazione della Policy

Figura 17: Policy Creata in modo corretto

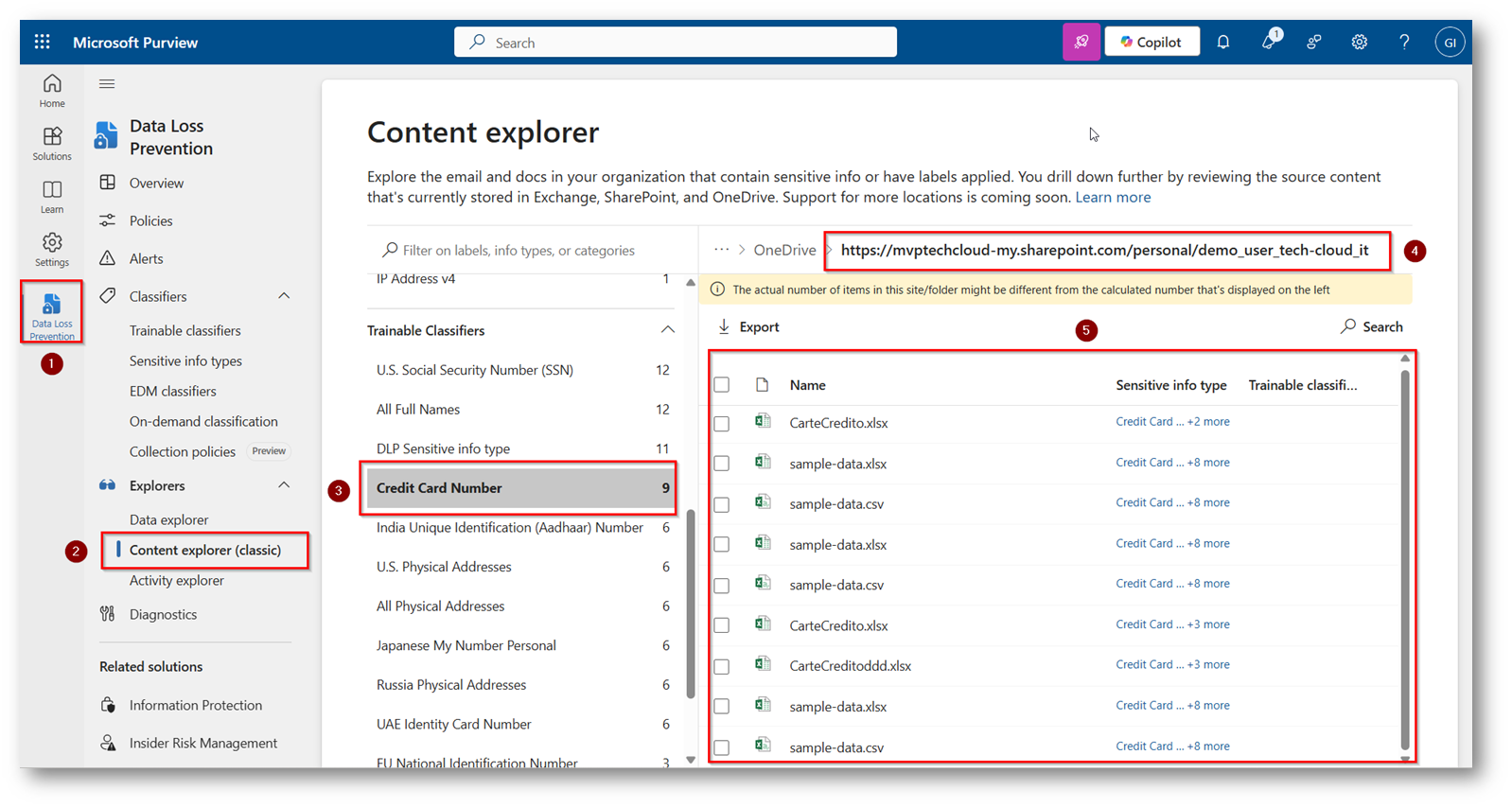

Ora servirà il tempo necessario per analizzare i dati presenti negli storage personalizzati, nel mio caso circa 24 ore e recendovi all’interno del portale di Microsoft Purview

Figura 18: Visualizzare posizione dei dati sensibili e classifica come audit all’interno della policy di Collection

In questo modo nella sola modalità di audit avrete a disposizione il percorso di dove i dati risiedono e potete eventualmente applicare le remediation necessarie.

Conclusioni

Come avete potuto notare con questa funzionalità, attualmente in Preview, potete in modo molto semplice, veloce ed intuitivo impostare delle configurazioni che vi permettono di “trovare” eventuali problemi di compliance e sicurezza dei dati all’interno della vostra organizzazione.

Avere uno strumento che aiuta ad identificare ed eventualmente classificare i dati a mio avviso al giorno d’oggi è un must per le organizzazioni.

La Data Loss Prevention è importantissima, perché il dato è il bene più prezioso per le organizzazioni e come tale va protetto in ugual modo a Utenti e/o Devices, questa nuova funzionalità aggiunge un tassello a mio avviso fondamentale per la Sicurezza e dimostra come Microsoft sia orientata a proteggere e gestire la sicurezza delle organizzazioni tramite un unico portale, soluzione che aiuta gli IT Admin a risparmiare diverso tempo nella discovery e come sappiamo tutti il tempo è un nemico della Sicurezza Informatica, in quanto prima si agisce e prima si dorme a sogni decisamente più tranquilli.