Integrare Microsoft Defender for Cloud Apps con Azure AD Conditional Access

Microsoft Defender for Cloud Apps (noto in precedenza come Microsoft Cloud App Security) è una soluzione di Cloud Access Security Broker (CASB) in grado di supportare diverse modalità di distribuzione, tra cui raccolta di log, connettori API e reverse proxy. Offre ampia visibilità, il controllo sui dati durante il trasferimento e strumenti di analisi avanzati per identificare e contrastare minacce informatiche per tutti i servizi cloud Microsoft e di terze parti.

Per approfondimenti sulle funzionalità di questo servizio e l’integrazione con la parte di Microsoft Defender for Endpoint vi rimando all’articolo di Nicola Ferrini Integrare Microsoft Defender for Endpoint con Microsoft Defender for Cloud Apps | ICT Power.

In questo articolo vedremo insieme come poter applicare diversi Workload della suite Microsoft 365 per poter bloccare l’accesso a risorse cloud aziendali, quando la login dell’utente proviene da Reti Tor o Anonymous Proxy.

I servizi che vedrete e che permetteranno di sfruttare queste funzionalità sono:

- Microsoft Defender for Cloud Apps

- Conditional Access

- Azure Active Directory

SCENARIO

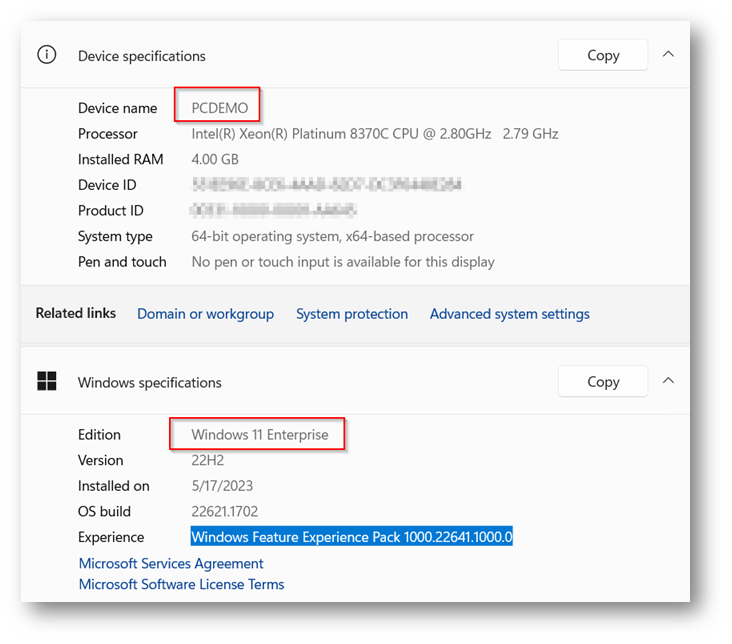

Per dimostrarvi il funzionamento di questa soluzione lo scenario che vi troverete è nel mio caso una macchina virtuale chiamata “PCDEMO” con sistema operativo Windows 11 Enterprise 22H2:

Figura 1: Caratteristiche Computer Demo

Con installato il Browser Tor per simulare la connessione da una rete non sicura che il potenziale attaccante potrebbe utilizzare per eseguire attività illecite:

Figura 2: Browser Tor

Le attività che vedrete durante tutta la stesura dell’articolo saranno i seguenti:

- Creazione Policy Accesso Condizionale in Azure Active Directory

- Configurazione Portale Cloud Apps per attivare la funzionalità

- Creazione Access Policy in Microsoft Defender for Cloud Apps

- Verifica Funzionalità attraverso Browser Tor a Servizi Microsoft 365

Licenze

Quali licenze vi servono per poter implementare questa funzionalità ?

Le licenze necessarie, sono fondamentalmente due Microsoft Defender for Cloud Apps e Azure Active Directory Premium P1/P2 oppure delle suite che le comprendano, riportate di seguito:

- Microsoft 365 E5

- Enterprise Mobility + Security E5

Ogni utente che vorrete proteggere con questa funzionalità, deve necessariamente essere in possesso di queste licenze.

Vi ricordo che per avere una overview delle funzionalità incluse nei diversi piani di Microsoft 365 potete consultare il sito Home | M365 Maps dove l’autore, Aaron Dinnage, ha riportato in modo grafico le varie funzionalità delle suite Microsoft.

Prerequisiti

Quali prerequisiti dovete rispettare per attivare questa funzionalità di Sicurezza ?

I prerequisiti sono esclusivamente legati alle licenze che avete visto nel paragrafo precedente, come vedrete nei passaggi successivi si tratterà di configurare nel modo opportuno le policy di Accesso Condizionale e di Cloud Apps per proteggere i vostri utenti e di conseguenza il vostro Business.

Attivazione Funzionalità

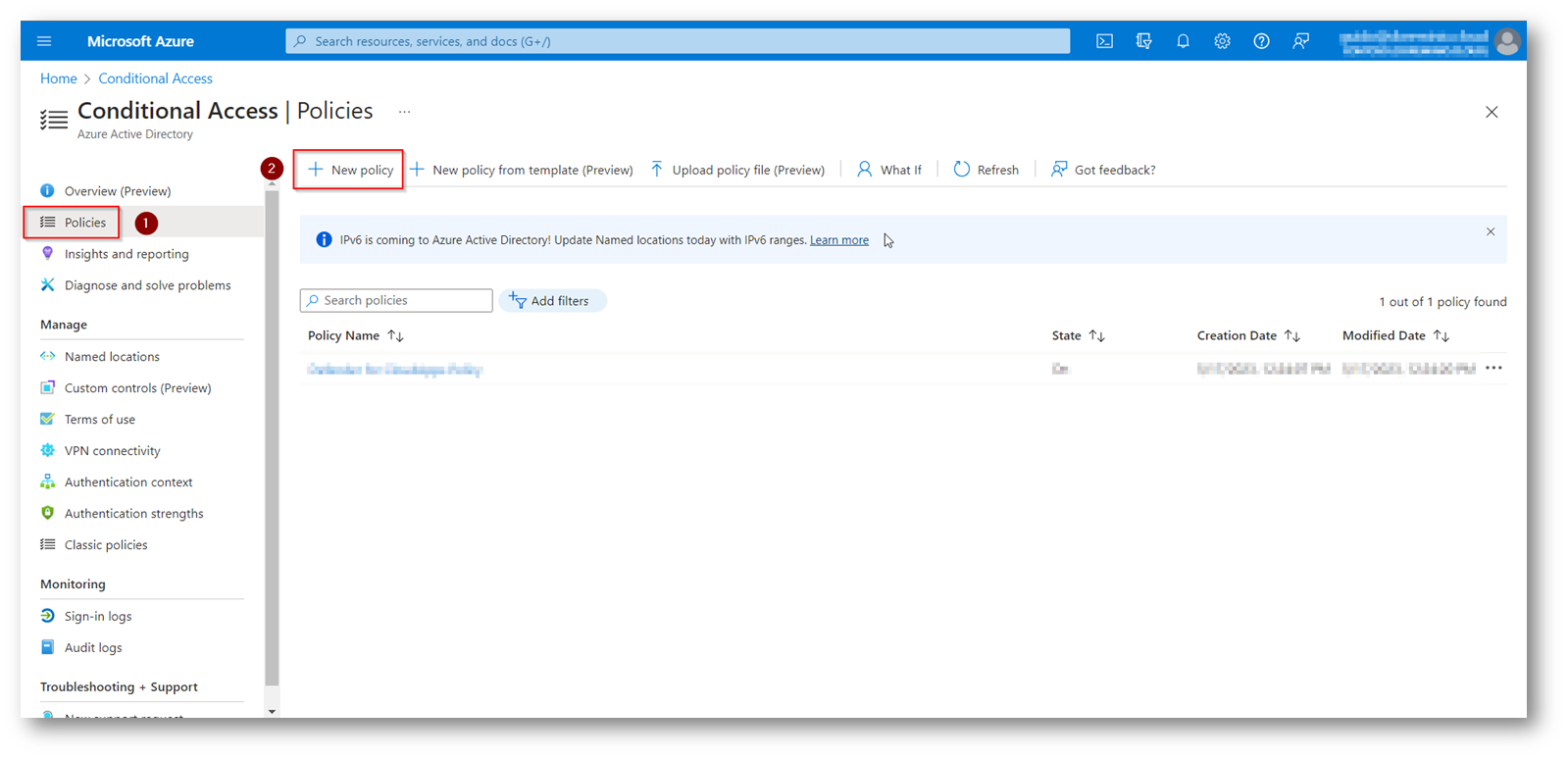

Come primo passaggio, dovrete procedere a creare la Policy di Accesso Condizionale, quindi recatevi all’interno del portale di Azure Active Directory Home page – Microsoft Azure e loggandovi con credenziali di un utente che sia Global Administrator per creare la policy:

Figura 3: Portale Azure Active Directory

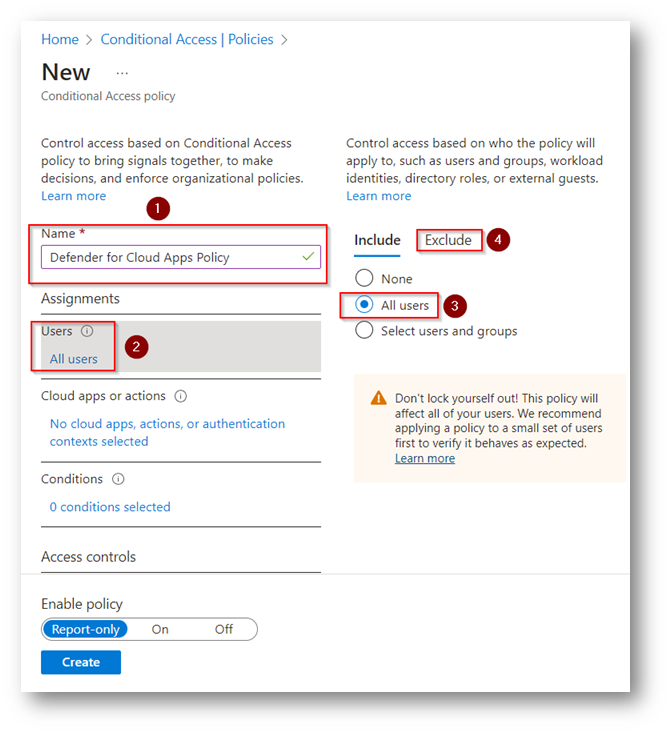

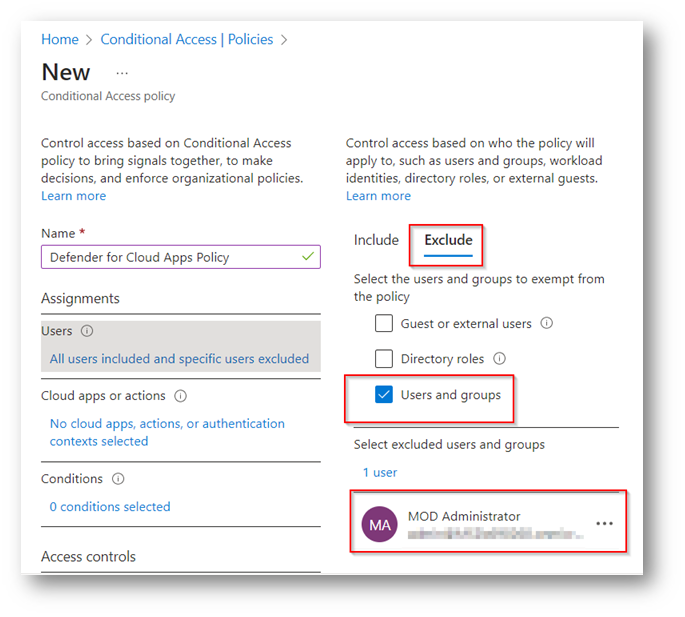

A questo punto dovrete scegliere un nome per la policy, il mio consiglio è quello di nominarla in modo “parlante” per una più veloce identificazione in futuro.

NB: Selezionate All Users, ma ricordatevi poi di escludere almeno un global admin con password complessa da questa policy

Figura 4: Portale Azure Active Directory

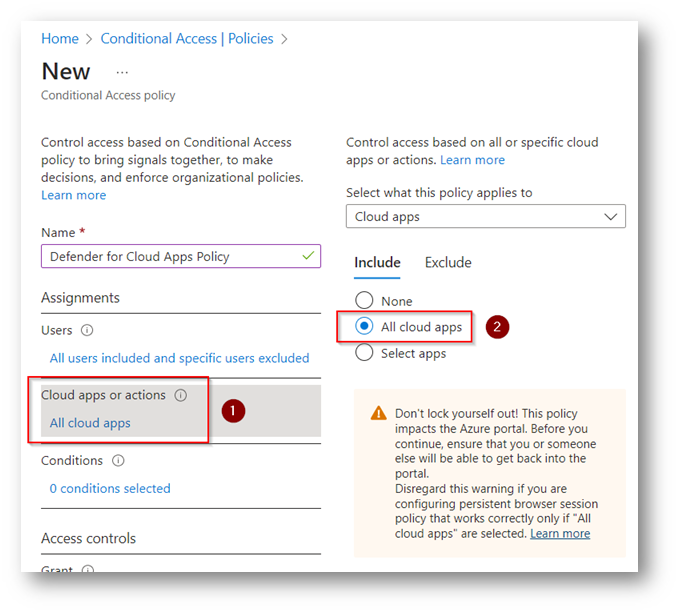

Figura 5: Portale Azure Active Directory

Figura 6: Portale Azure Active Directory

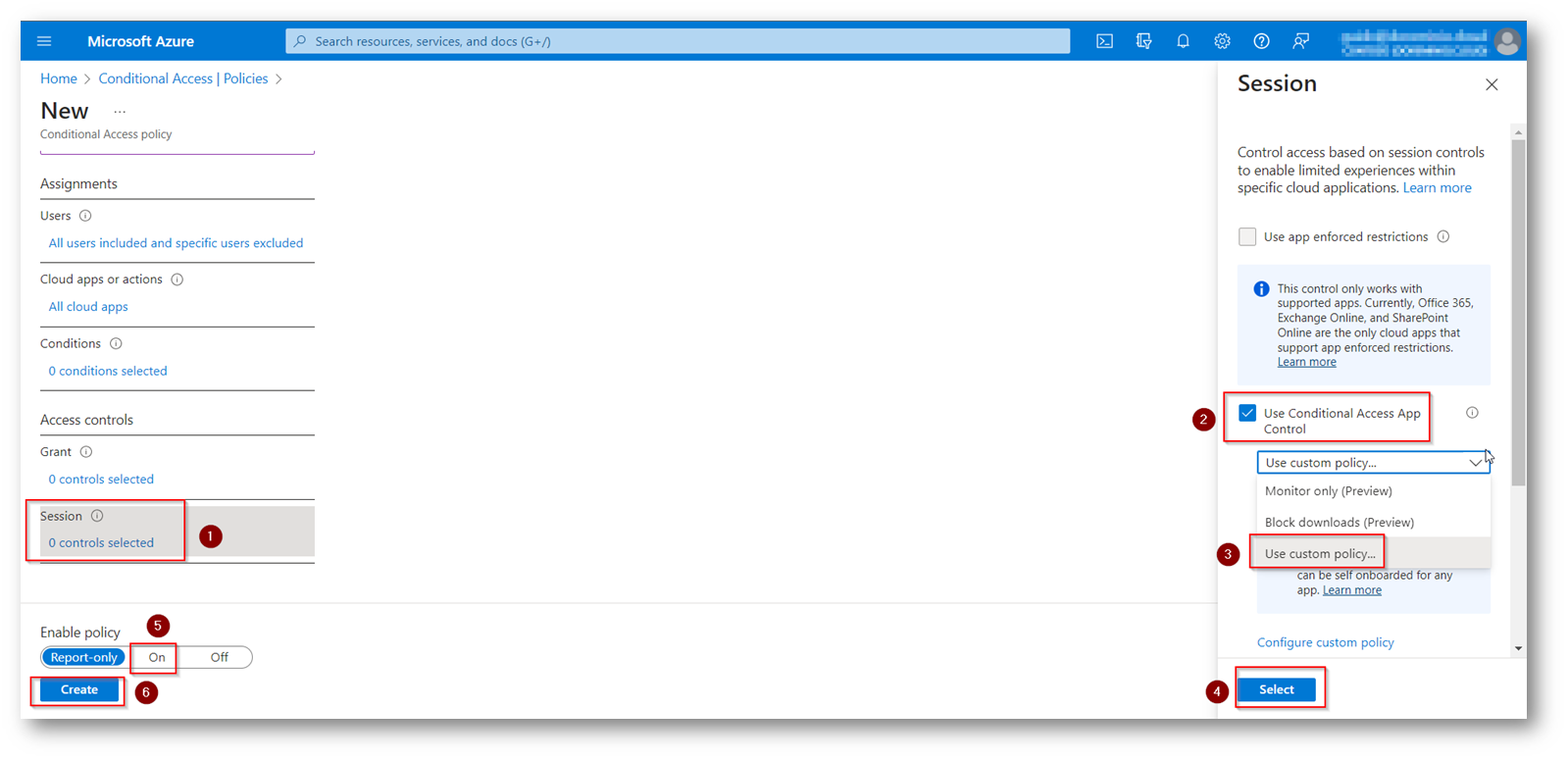

A questo punto dovete basare il controllo della policy sulla “sessione”:

Figura 7: Portale Azure Active Directory

Figura 8: Portale Azure Active Directory

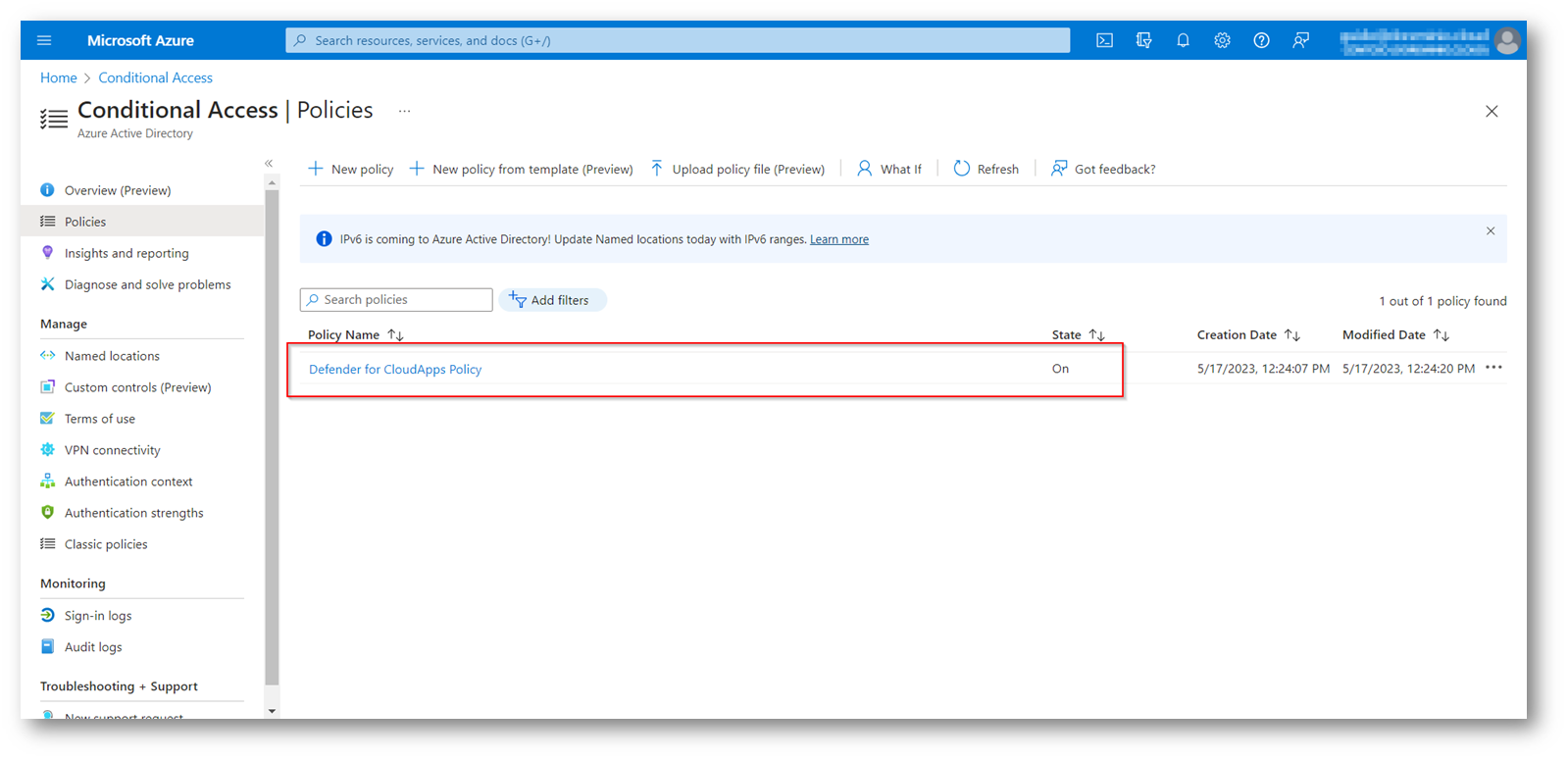

A questo punto avete creato la Policy di Accesso Condizionale, che vi permetterà di sfruttare successivamente le regole che creerete in Defender for Cloud Apps.

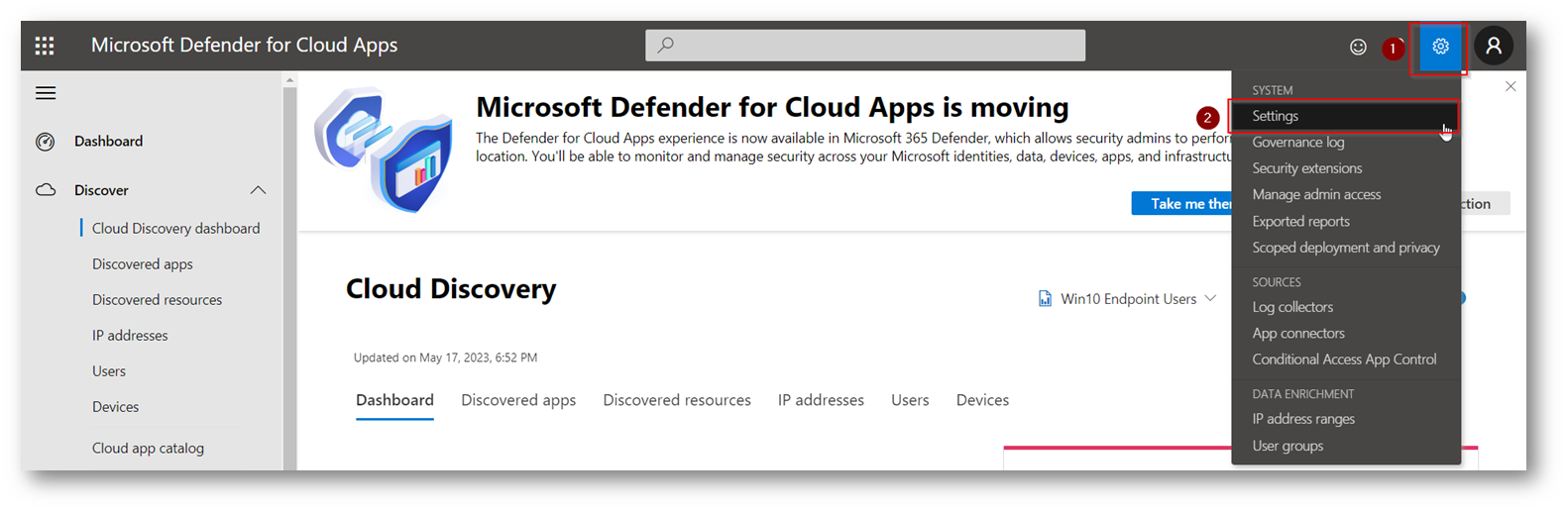

Ora potete procedere a loggarvi al portale di Microsoft Defender for Cloud Apps:

Figura 9: Portale Defender for Cloud Apps

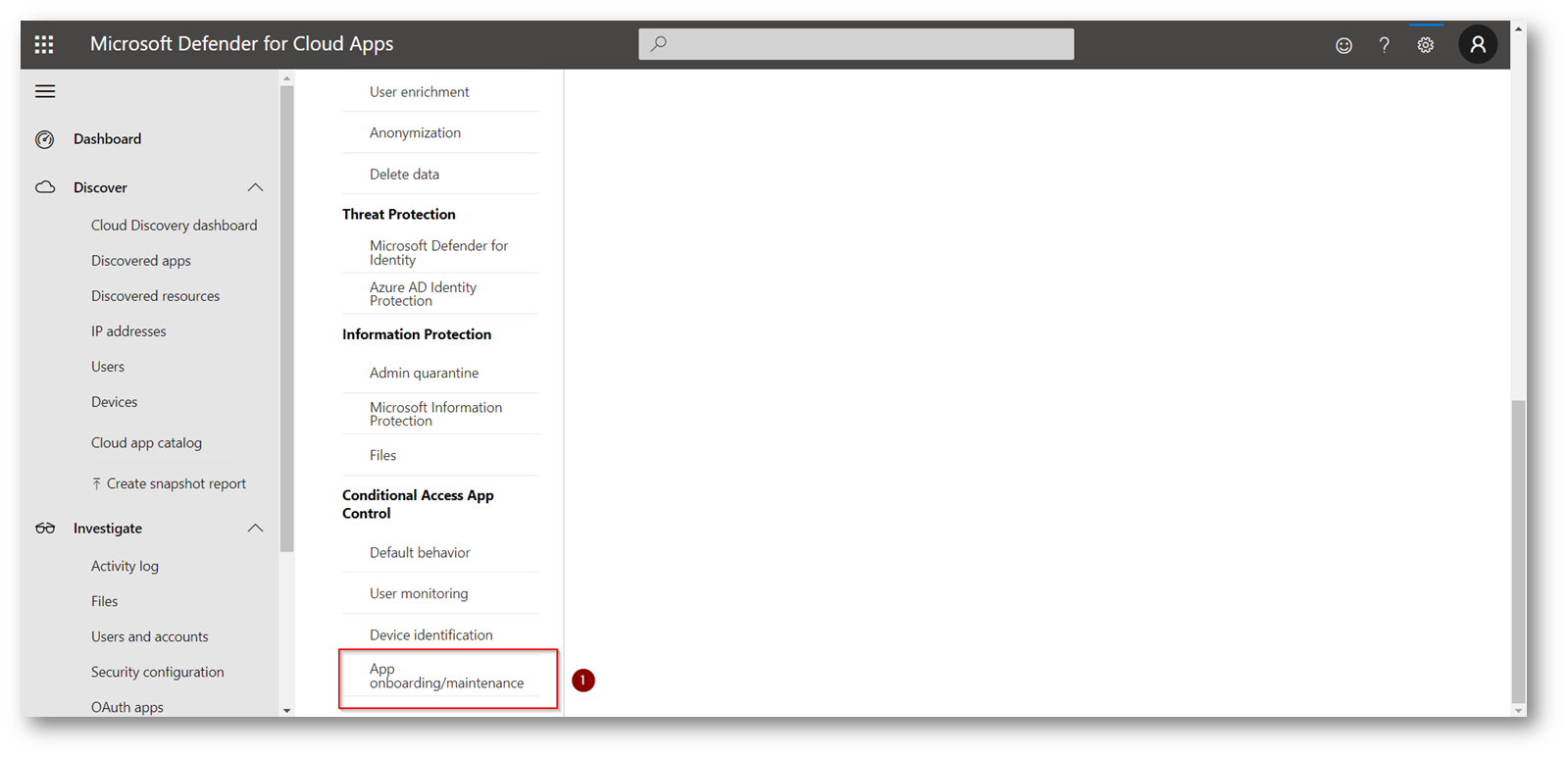

Figura 10: Portale Defender for Cloud Apps

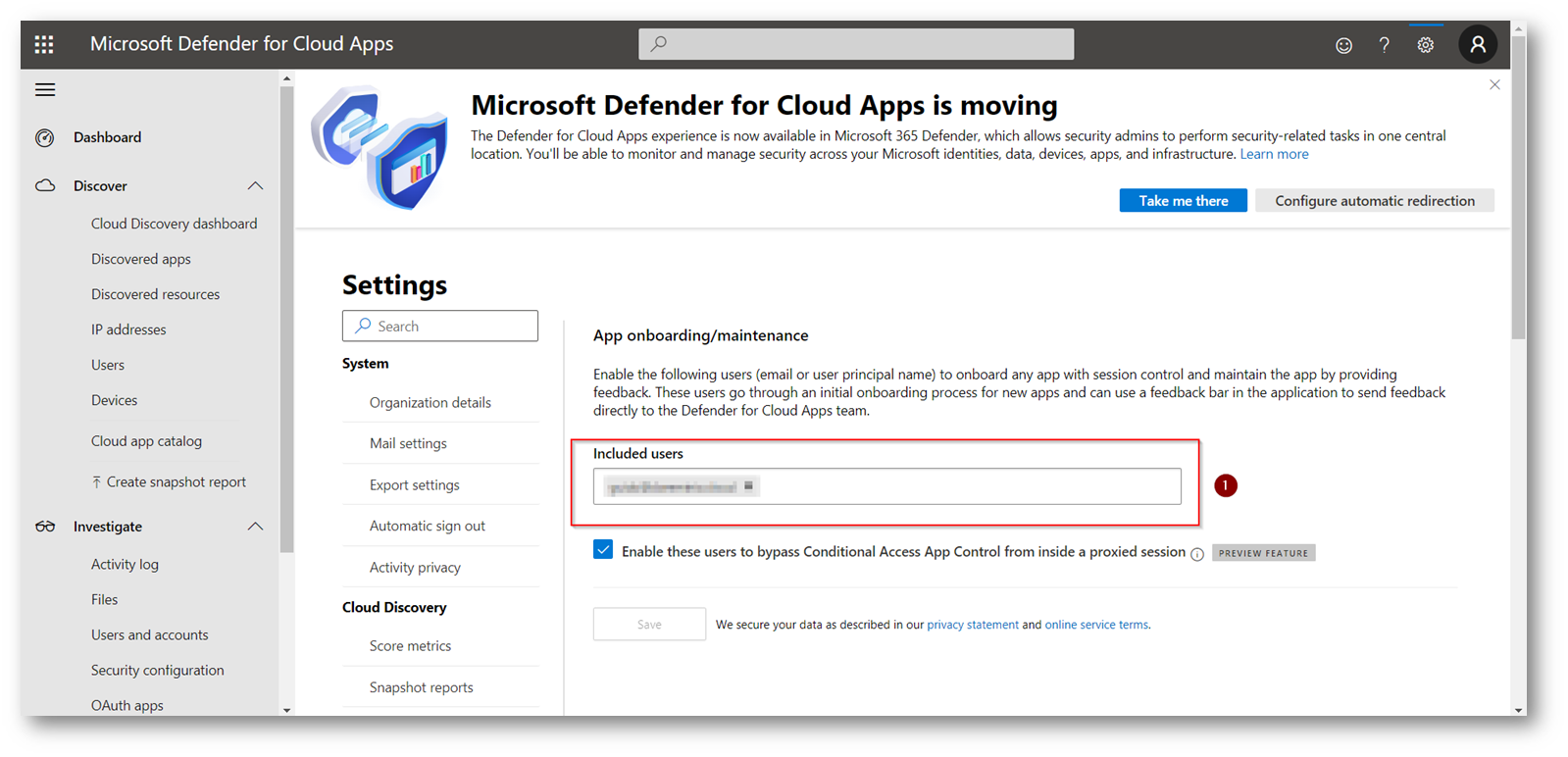

Inserite nella schermata sottostante l’indirizzo mail/utente che volete possa aggiungere nuove app all’interno del portale di Cloud Apps, eventualmente possono essere anche più di uno:

Figura 11: Portale Defender for Cloud Apps

Figura 12: Portale Defender for Cloud Apps

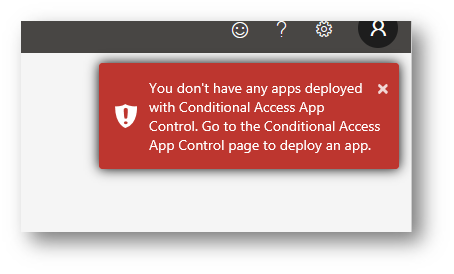

NB: Se nel momento in cui create la Access Policy doveste riscontrare l’errore sotto riportato:

Figura 13: Errore Aggiunta Policy Cloud Apps

Dovete chiudere il Browser eseguire di nuove la login al portale Microsoft, questo perché come scritto anche da Microsoft la Discovery delle applicazioni viene eseguita in real time e potrebbe essere necessario del tempo prima che vengano riportate all’interno del portale, nel mio caso ho dovuto attendere all’incirca un’oretta.

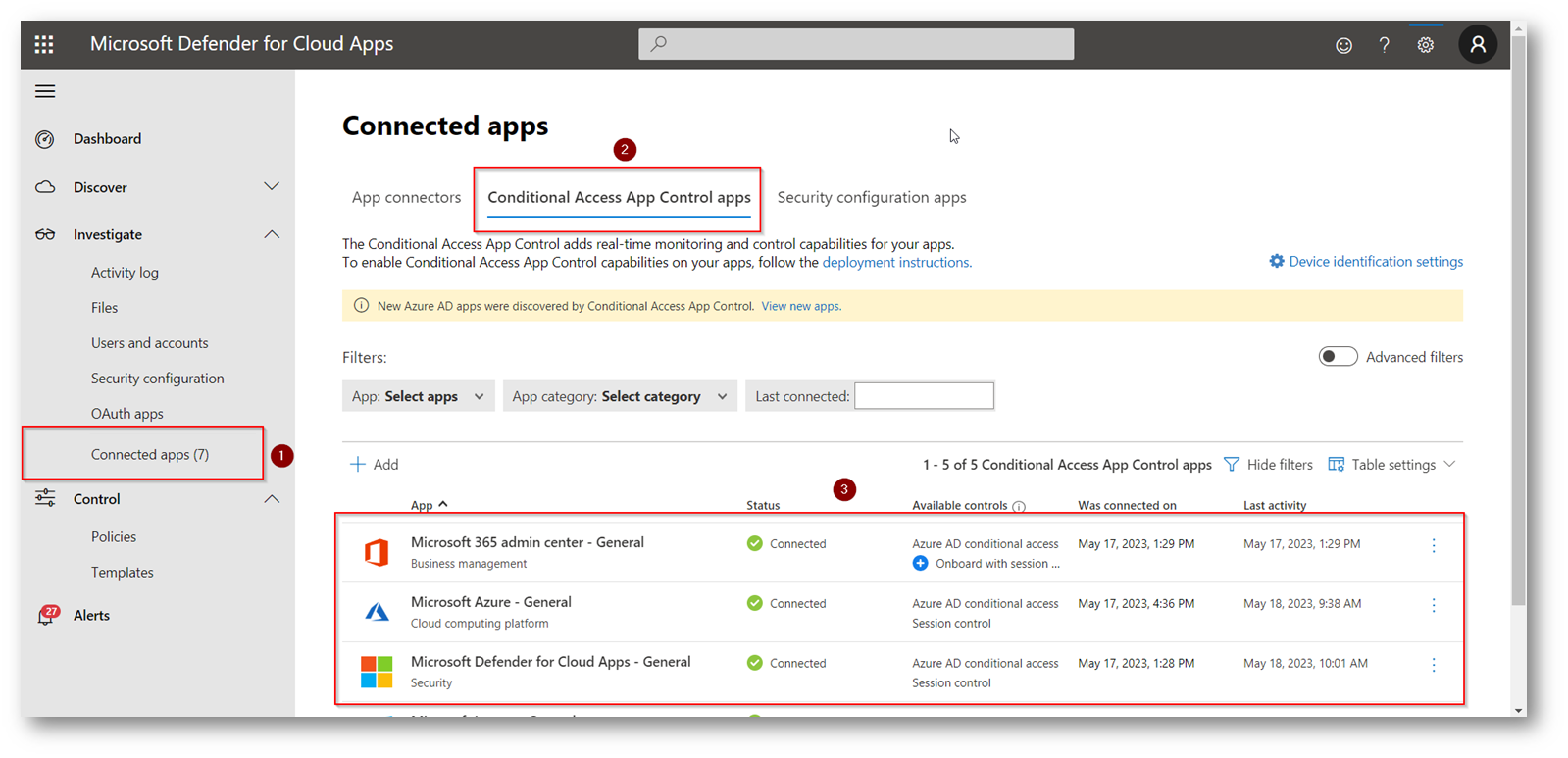

Giusto per darvi evidenza di come vi si presenta il portale di Defender for Cloud Apps nel momento in cui risulta pronto per la creazione delle policy vi riporto lo screen shoot:

Figura 14: App per Policy di Accesso Condizionale

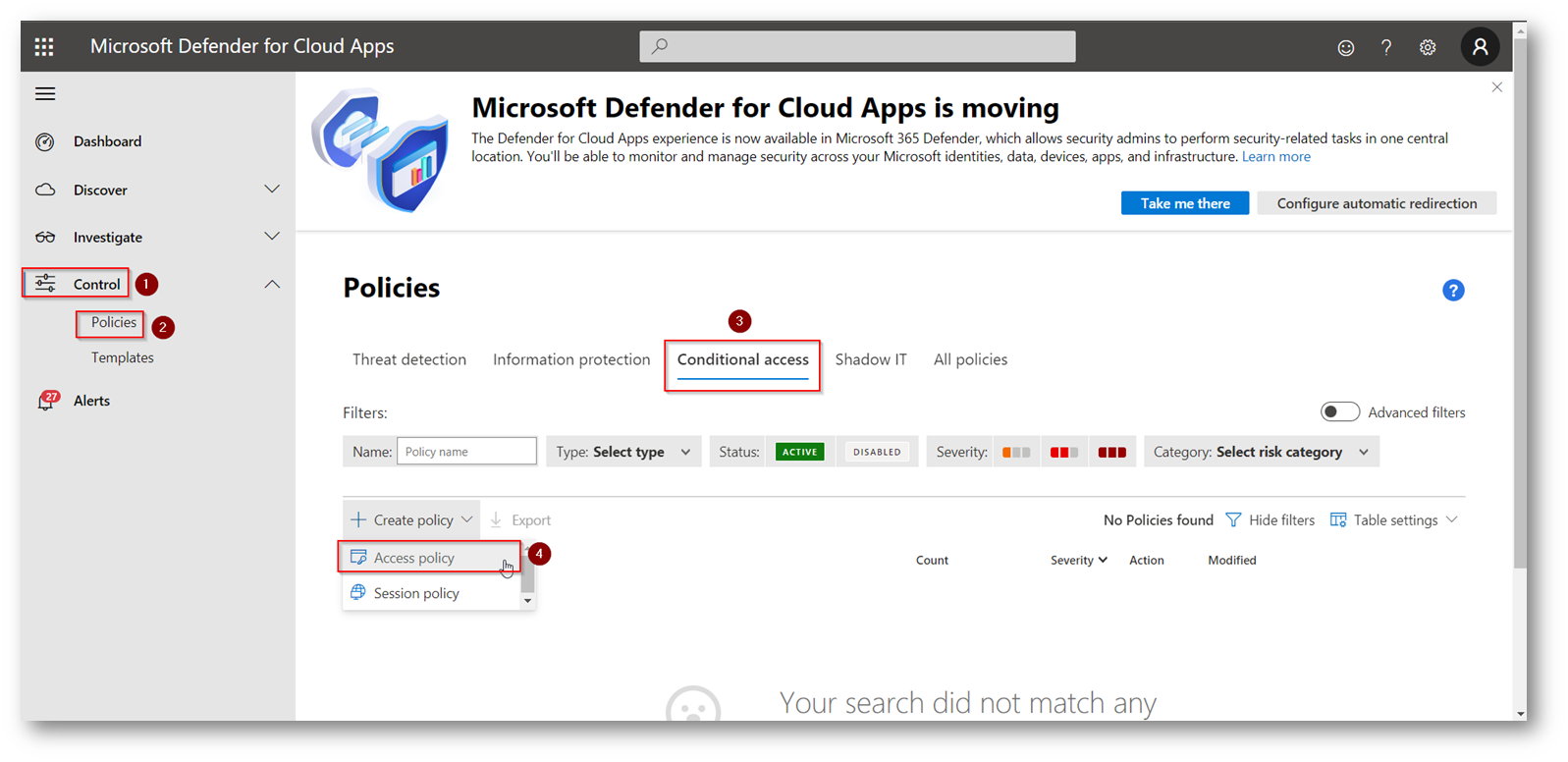

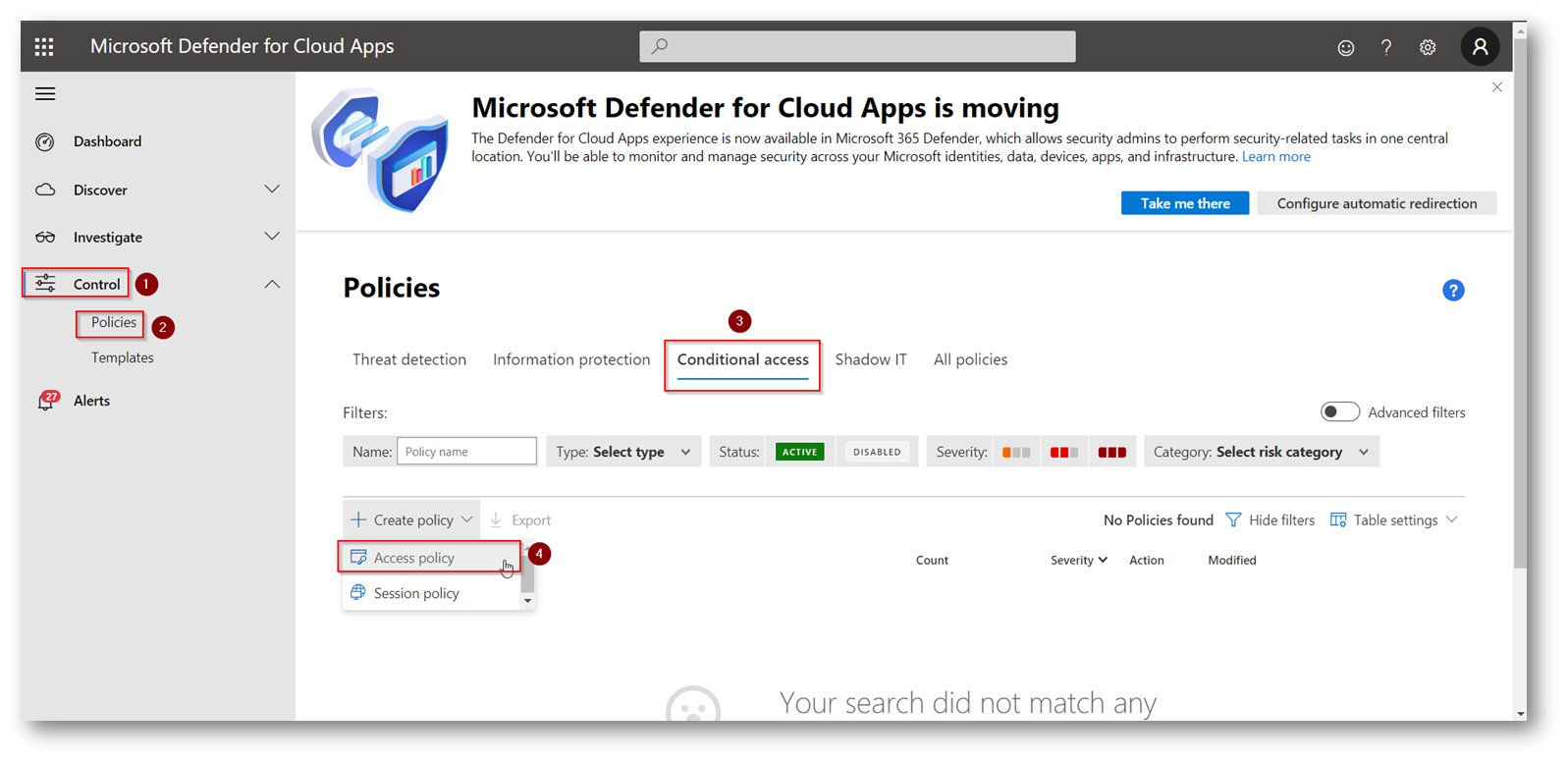

Ora potete procedere quindi a creare la policy:

Figura 15: Portale Defender for Cloud Apps

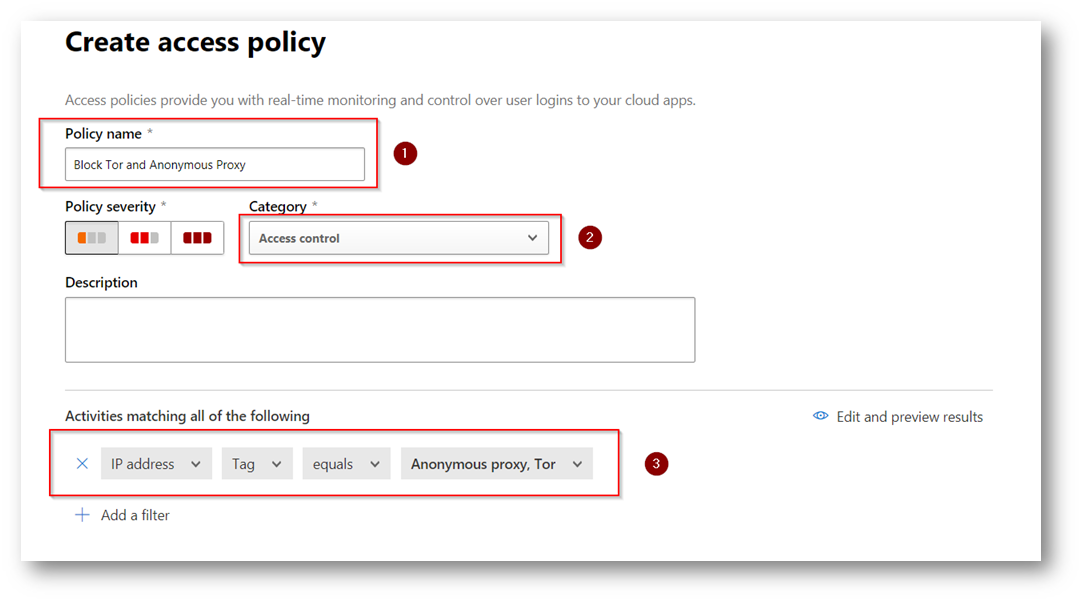

Scegliete come sempre un nome “parlante” della policy, e configurate le impostazione come riportato nella figura sottostante:

Figura 16: Portale Defender for Cloud Apps

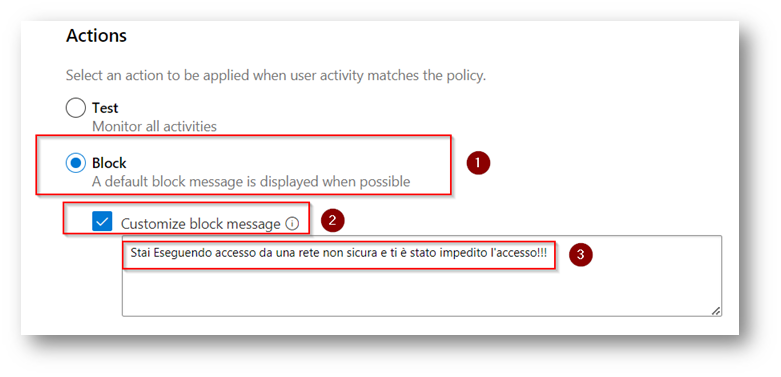

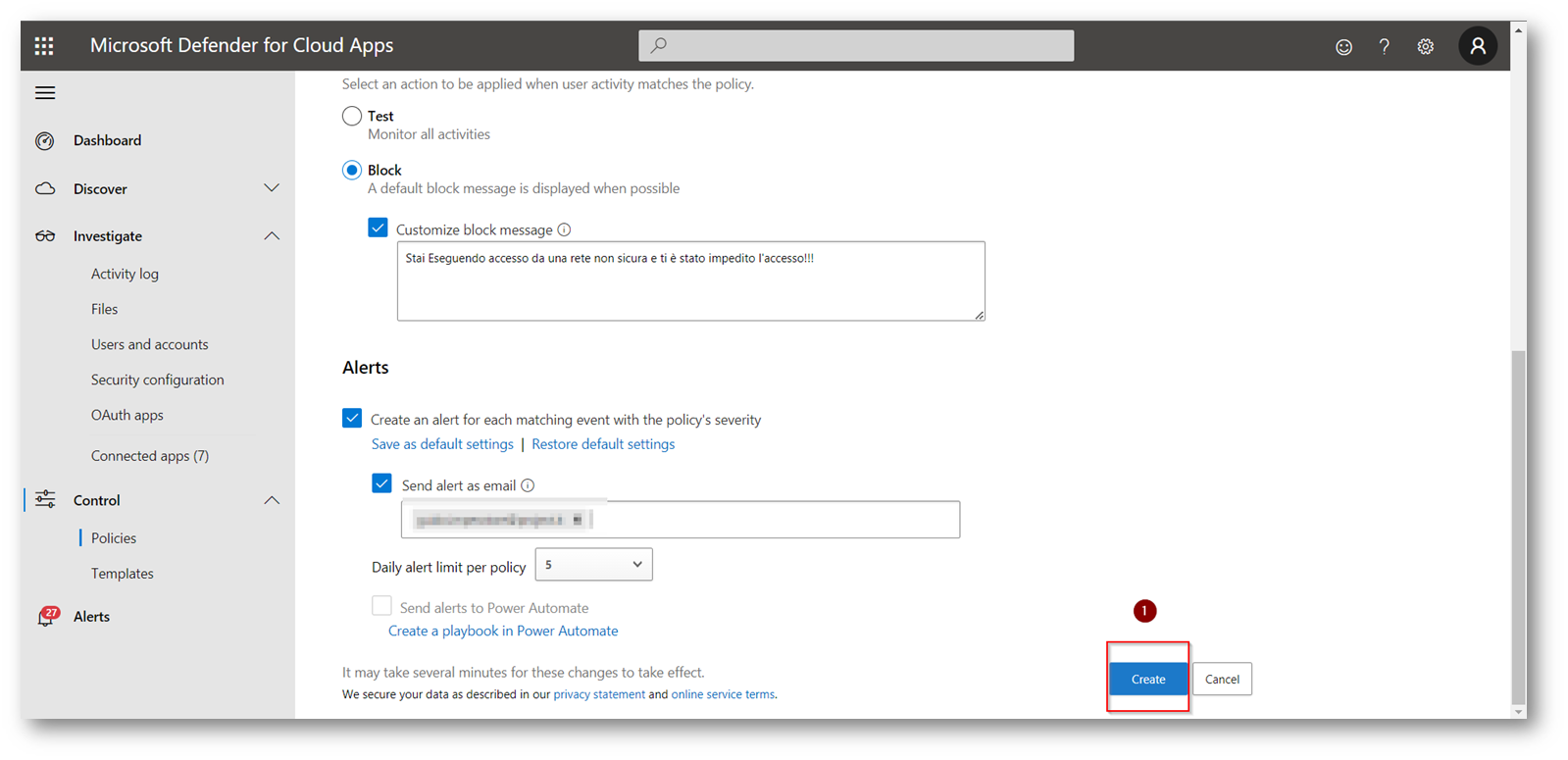

Ora dovete selezionare “Block” in modo tale che non verrà concesso l’accesso a risorse aziendali, specifico che il messaggio di blocco è personalizzabile a vostro piacimento:

Figura 17: Portale Defender for Cloud Apps

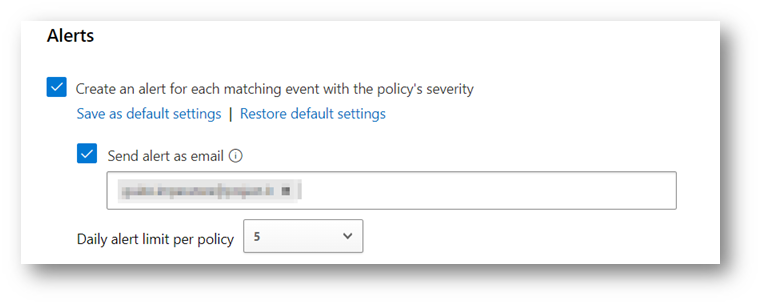

Inoltre potete, ma non è obbligatorio, configurare un alert ed avere in tempo reale la notifica via email:

Figura 18: Notifica E-Mail

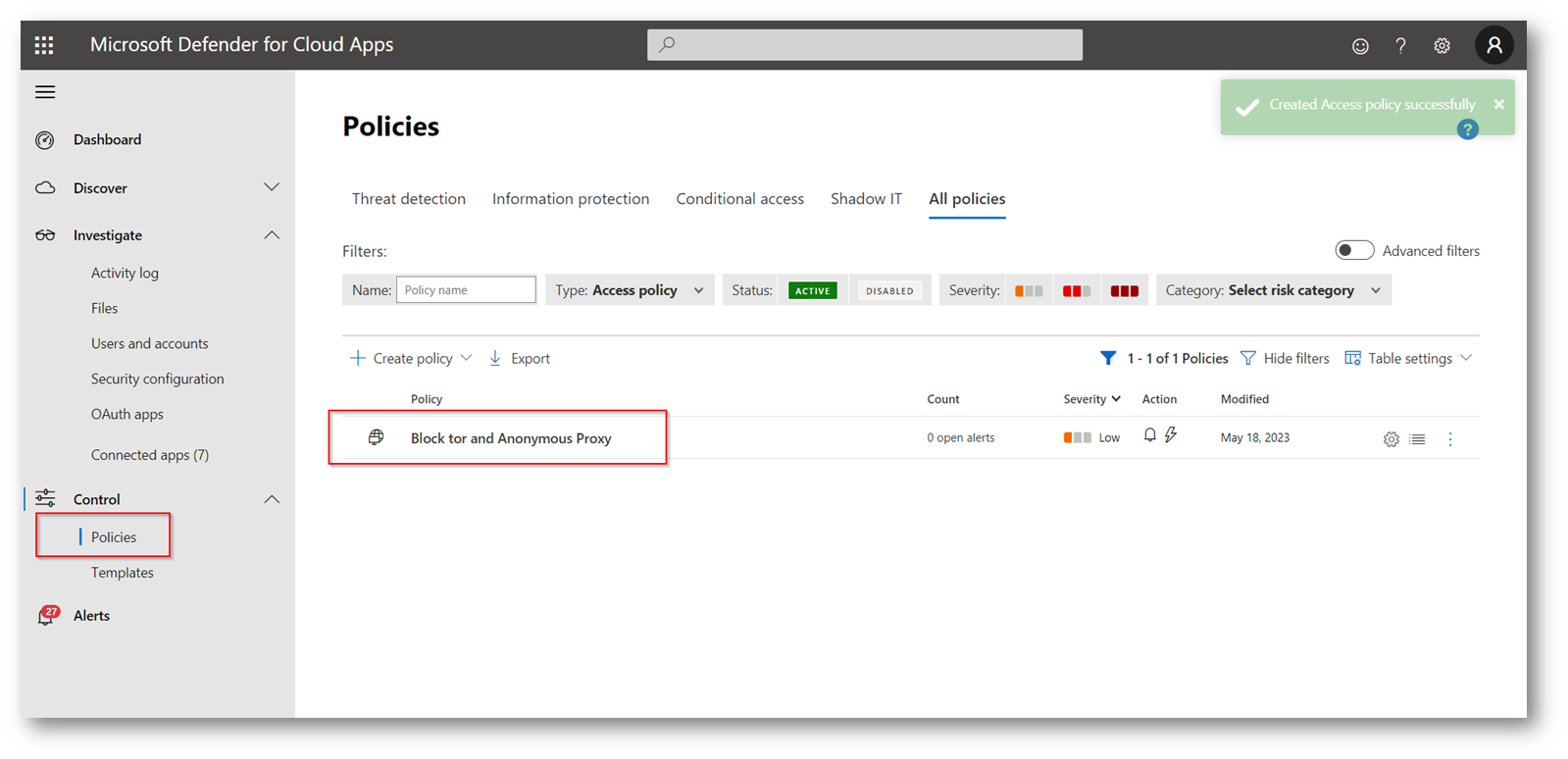

Figura 19: Salvataggio Configurazione

Figura 20: Policy Creata Correttamente

Come si presenta l’esperienza lato utente finale ?

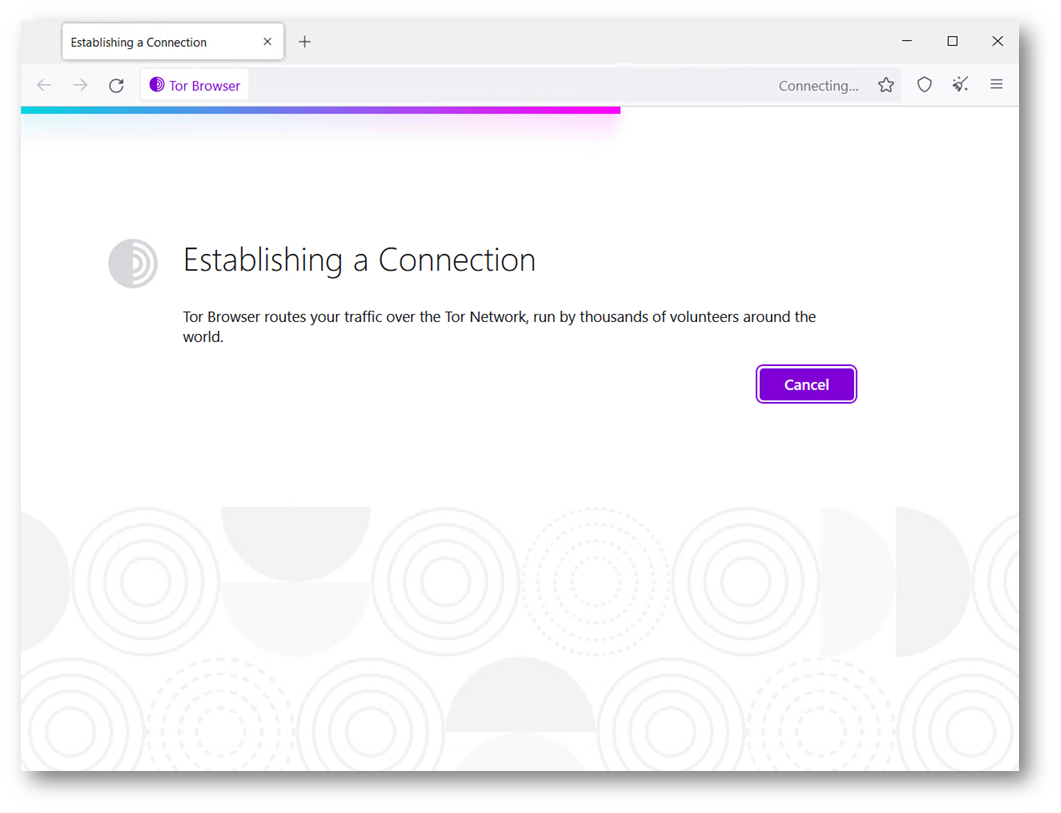

Per simulare l’esperienza utente, come anticipato all’inizio dell’articolo, userò un Tor Browser all’interno di una macchina virtuale

Figura 21: Avvio Tor Browser

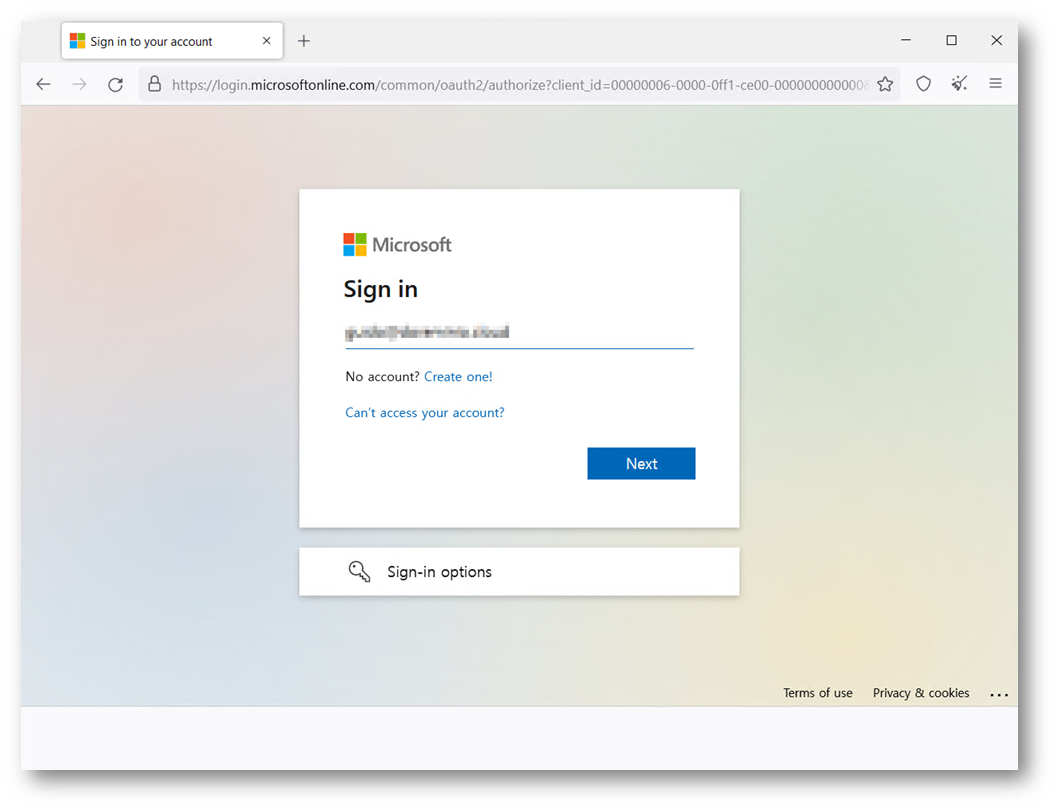

Figura 22: Login Portale Office con Tor Browser

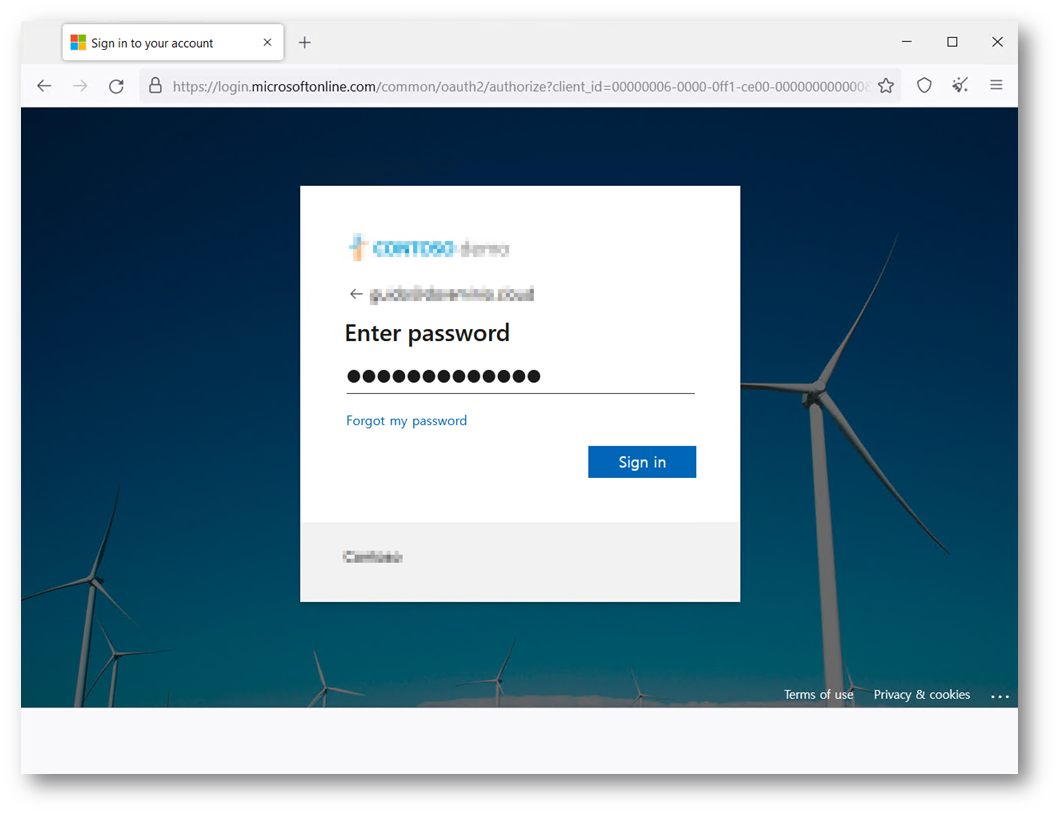

Figura 23: Login Portale Office con Tor Browser

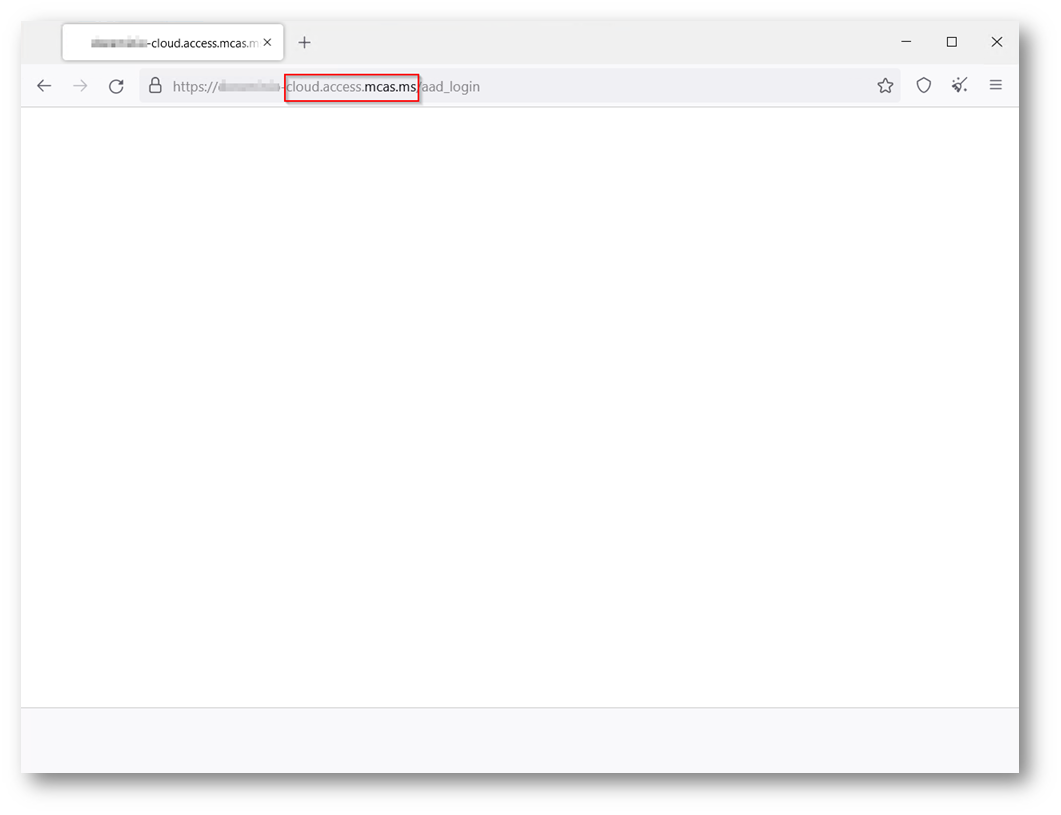

Figura 24: Login Portale Office con Tor Browser

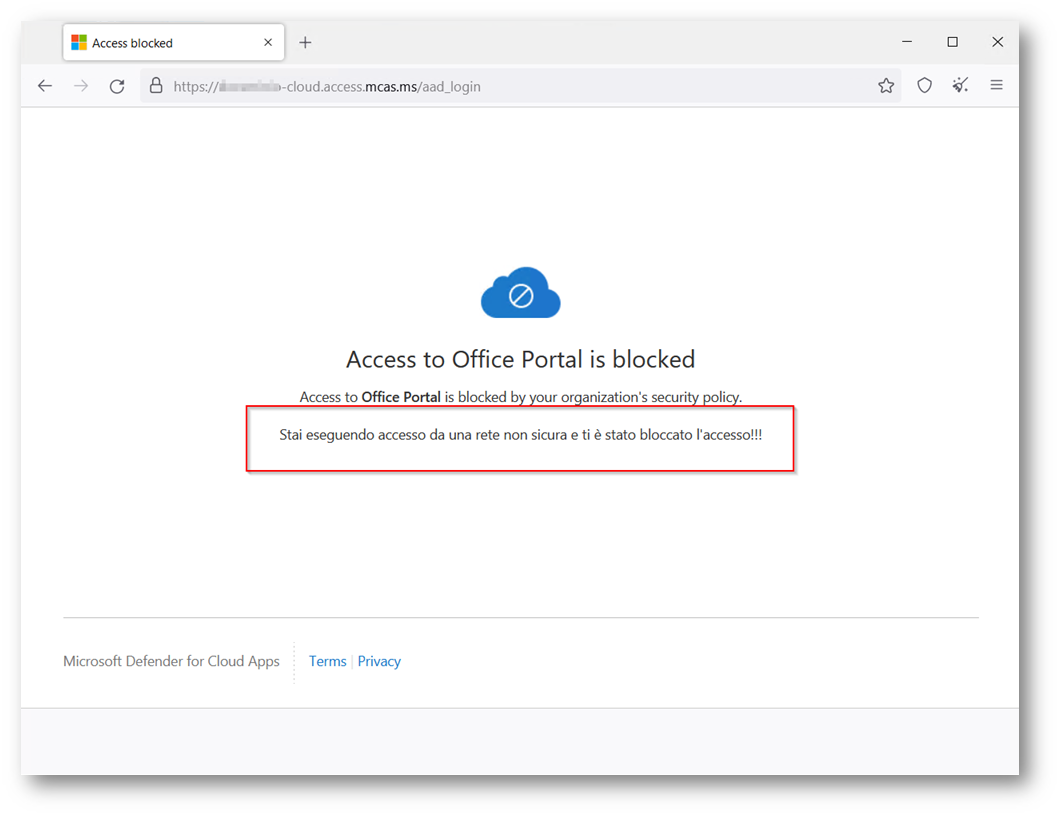

Vedete che all’interno della schermata di “blocco” viene riportato il messaggio che avrete configurato all’interno delle policy creata in precedenza:

Figura 25: Login Portale Office con Tor Browser

Cosa succede lato portale amministrativo ?

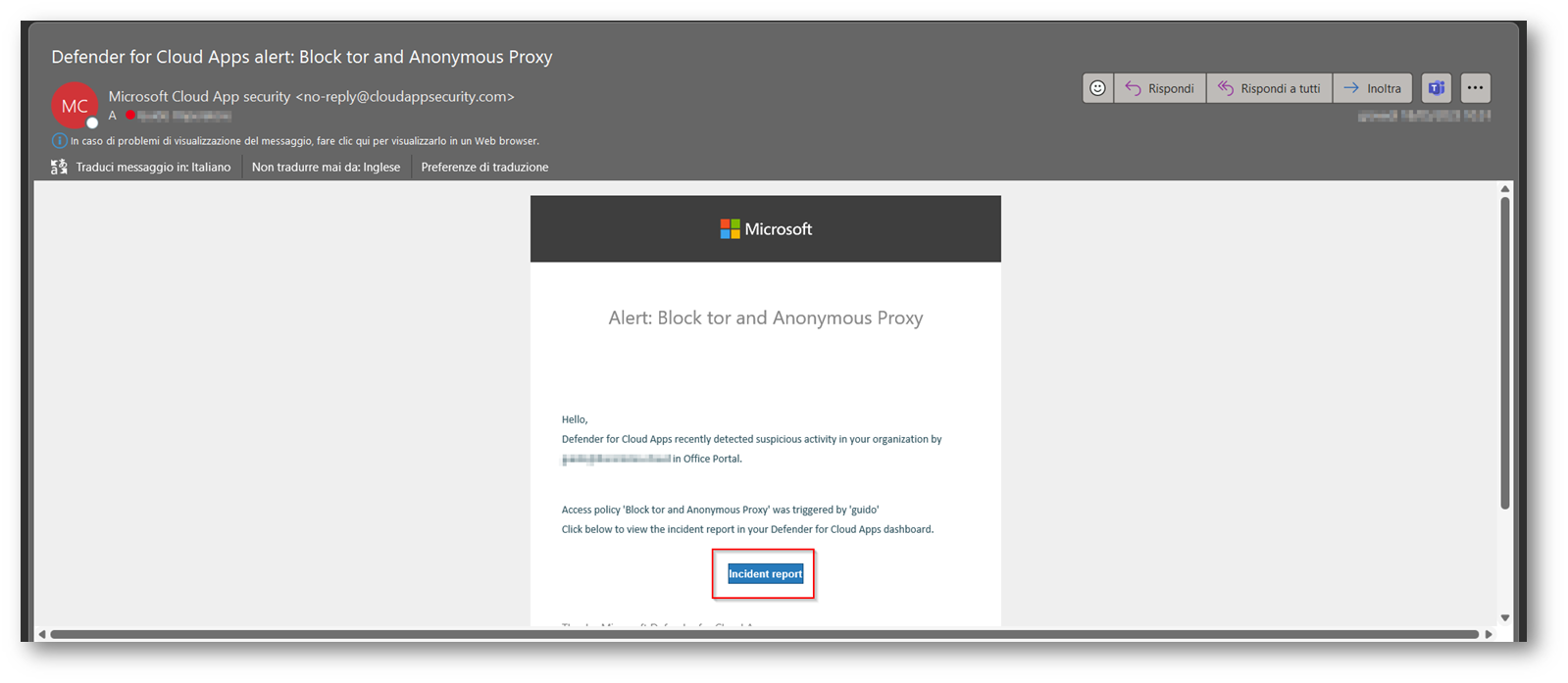

Come prima cosa riceverete in tempo reale la mail che vi avvisa di questo evento all’indirizzo configurato all’interno della policy, vi riporto l’esempio per completezza di informazioni:

Figura 26: E-Mail di Incident

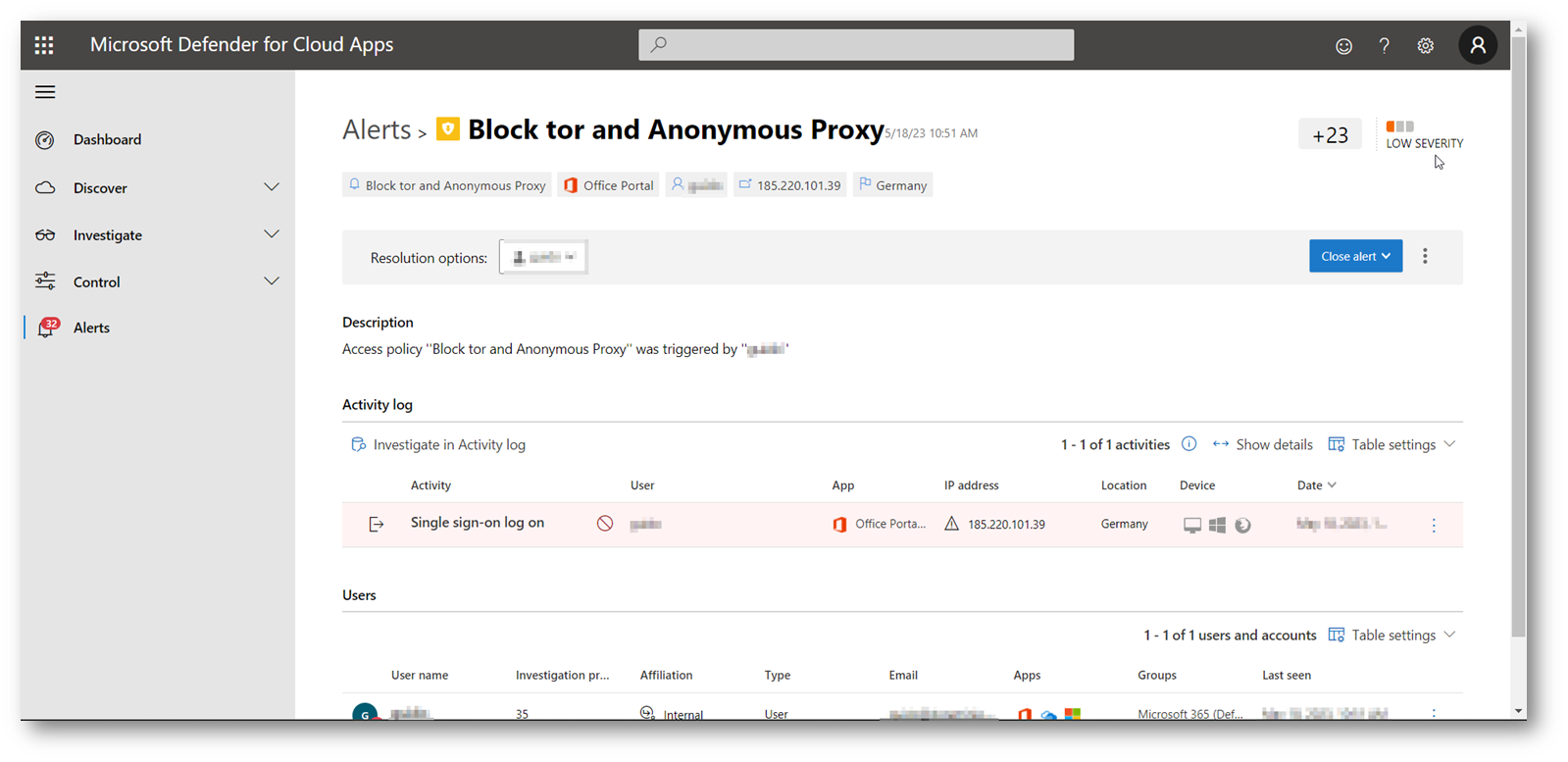

Cliccando su Incident Report sarete reindirizzati al portale di Cloud Apps Security per visionare l’alert:

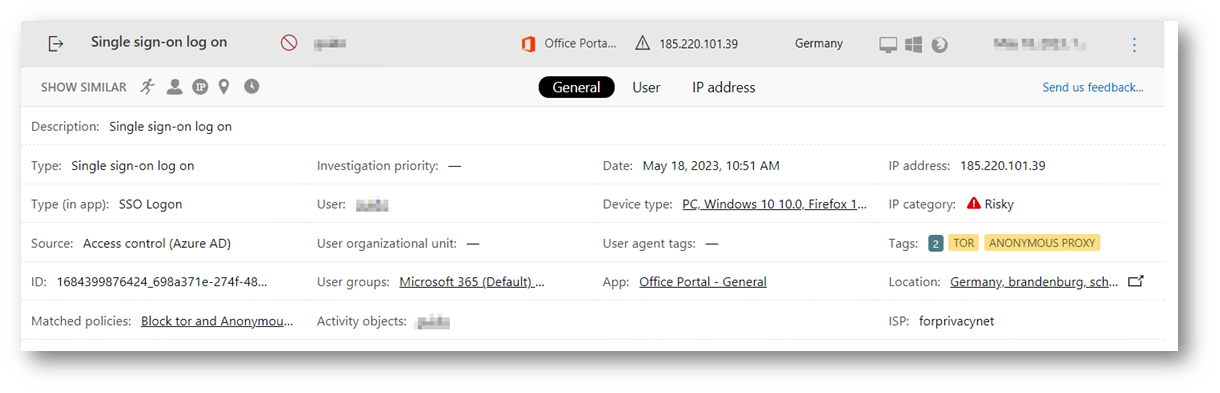

Figura 27: Alert portale Defender for Cloud Apps

Figura 28: Dettaglio Alert

Conclusioni

Come avete potuto notare con la demo la correlazione di due funzionalità di Microsoft 365 ovvero Defender for Cloud Apps e Conditional Access permette in modo semplice di proteggere i vostri utenti con un approccio Zero Trust che al giorno d’oggi è di fondamentale importanza.

La configurazione molto semplice della soluzione vi permette quindi di bloccare l’uso di servizi (Reti Tor o Anonymous Proxy) che i potenziali attaccanti usano molto spesso per rendersi anonimi all’interno del Web, naturalmente per proteggere in modo ancora più sicuro le vostre identità vi consiglio di implementare il secondo fattore di autenticazione attraverso policy di accesso Condizionale, per questa implementazione vi rimando all’articolo di Nicola Ferrini Utilizzare la posizione come condizione nelle policy di accesso condizionale in Azure AD | ICT Power

Inoltre con l’implementazione di questo servizio avrete comunque un Alert via Email in tempo reale dell’eventuale evento malevolo e così potete agire in modo tempestivo per tutti i controlli di sicurezza sull’utente oggetto dell’attività.