Microsoft Sentinel: Log Collection Sophos Endpoint Protection (Sophos Central)

Come avrete potuto notare, all’interno della Community ho scritto diversi articoli inerenti al mondo SIEM di casa Redmond, che spaziano dal deploy della soluzione di Microsoft Sentinel, fino a guide molto specifiche su come eseguire la collezione dei log provenienti da diverse fonti e vi ho spiegato come al giorno d’oggi è di fondamentale importanza avere a disposizione più Log possibile per eseguire correlazioni degli eventi in modo puntuale.

In questo articolo vorrei darvi evidenza di come poter eseguire la log collection di Sophos Central, per la componente di Endpoint Protection per poi inviare questi log all’interno di Microsoft Sentinel.

Una volta che poi i log sono presenti all’interno del SIEM/SOAR di casa Redmond posso essere utilizzati in qualsiasi modo noi vogliamo, per creare automazioni che ci permettono di rispondere in modo preciso e puntuale ad Incident di sicurezza.

Scenario

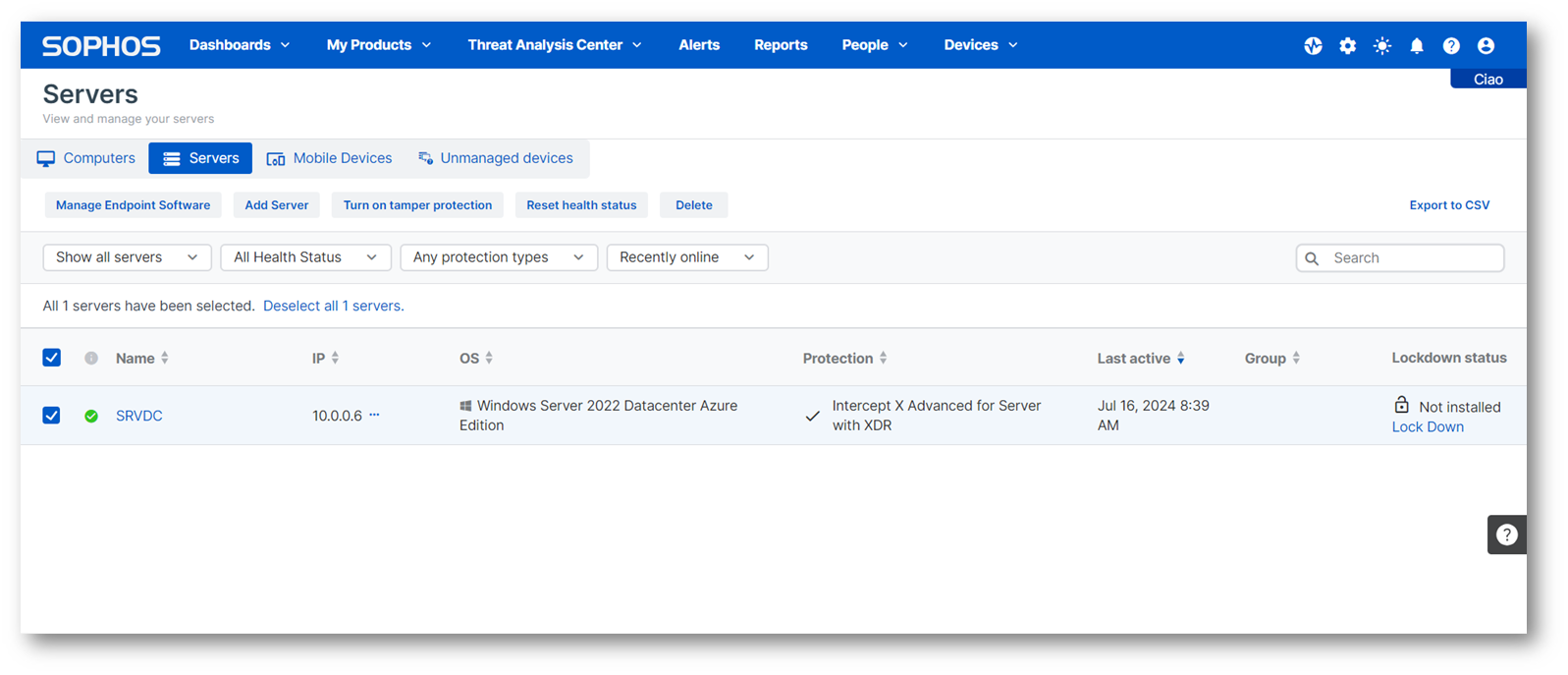

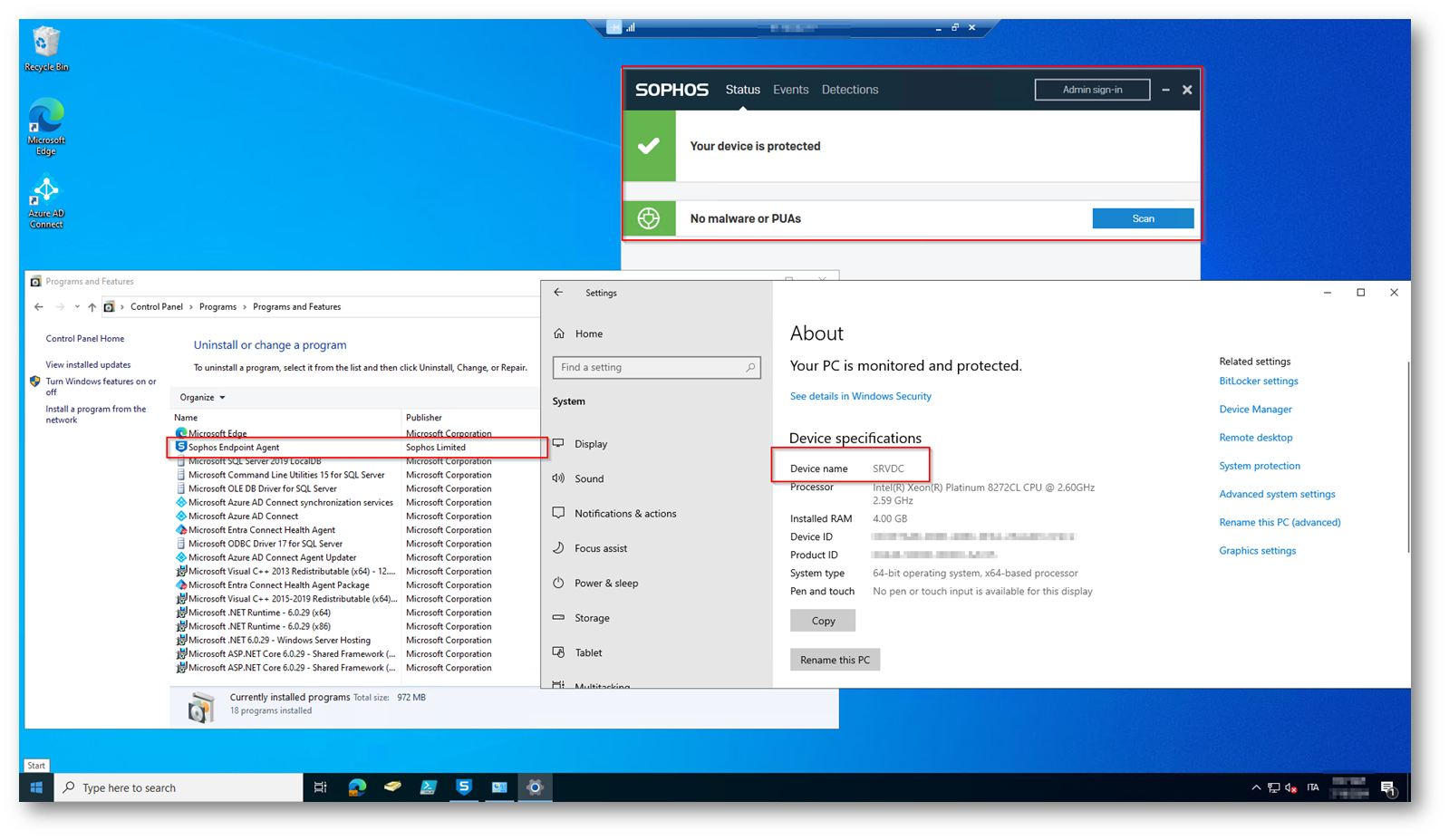

Per darvi evidenza di come implementare questa funzionalità all’interno del mio ambiente di demo avrò a disposizione un tenant di Sophos Central, un Tenant Microsoft 365 (con una sottoscrizione Azure) e un Server (SRVDC) protetto da Sophos Antivirus.

Figura 1: Console Sophos Central con il dispositivo di Demo

Figura 2: SRVDC in cui è installato Sophos Antivirus per la protezione

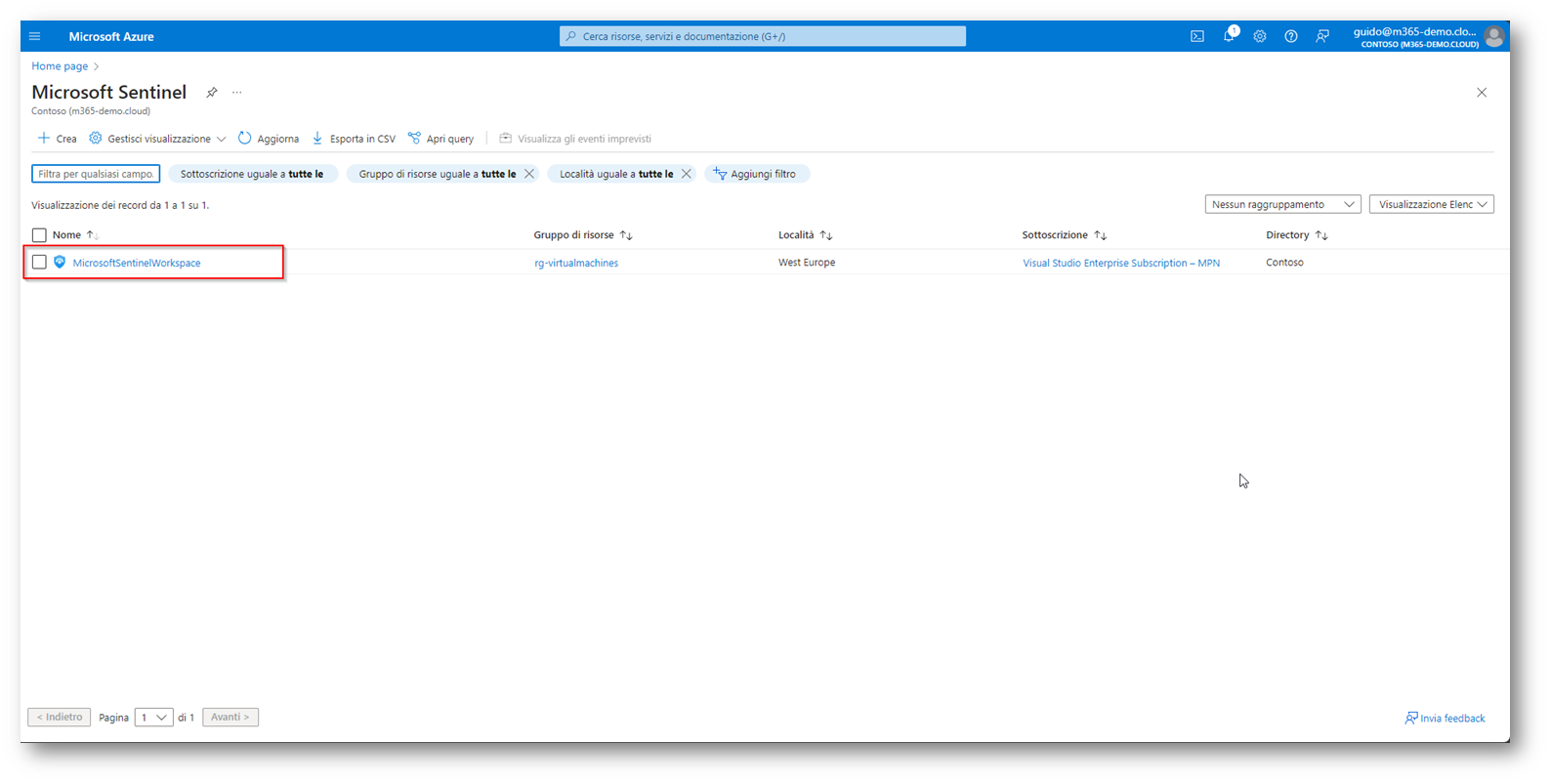

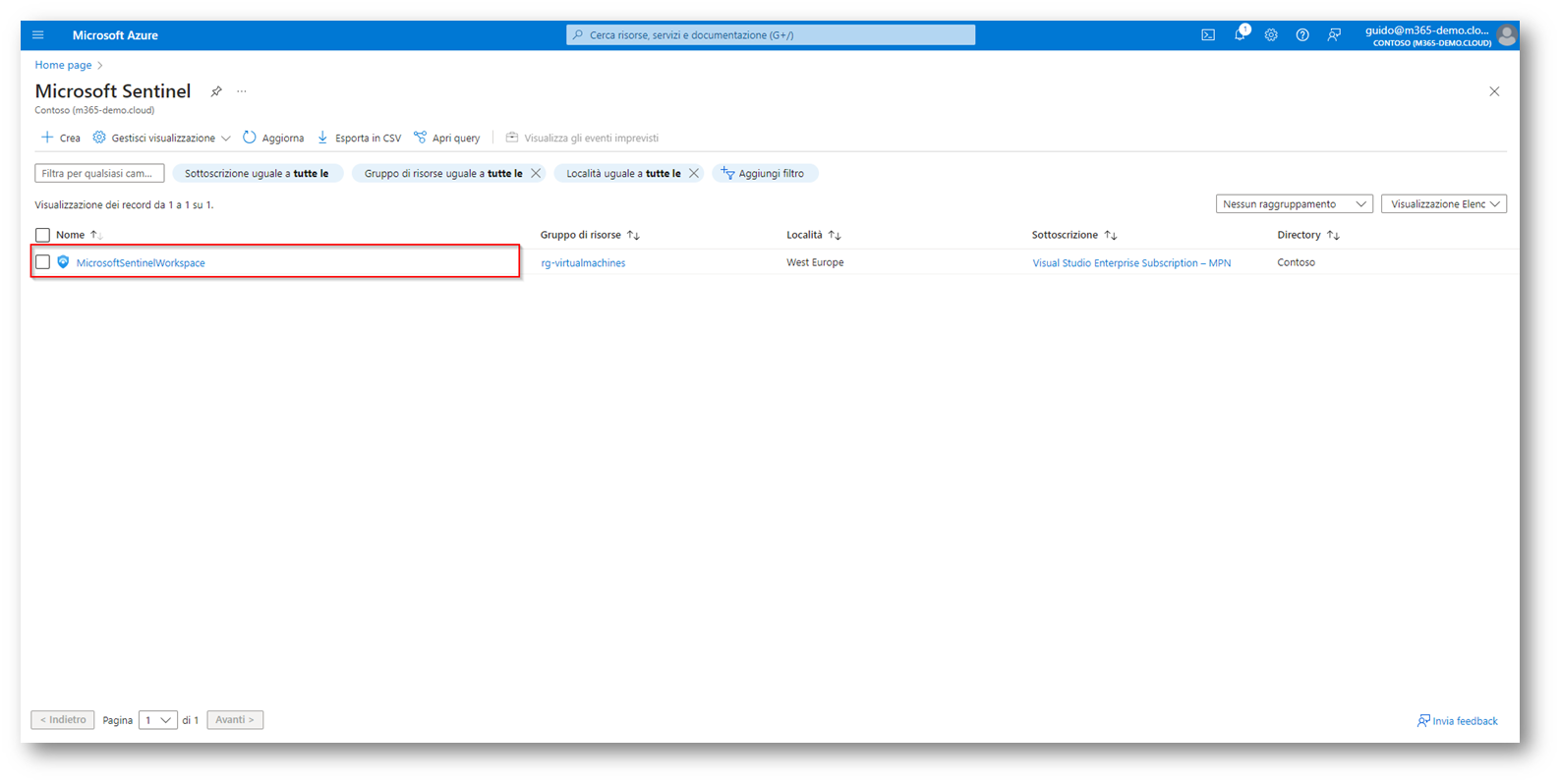

Figura 3: Workspace di Microsoft Sentinel per la log Collection da Sophos Central

Svolgimento

Vi riporto a titolo informativo anche alcuni articoli relativi a Microsoft Sentinel per darvi evidenza sia dell’implementazione di questa soluzione, e sia della collezione dei log. Per l’implementazione di Microsoft Sentinel fate riferimento all’articolo di Nicola Ferrini Introduzione a Microsoft Sentinel – ICT Power invece per la log collection ed automazione vi prego di fare riferimento agli articoli che vi riporto di seguito:

- Microsoft Intune – Collezionare i log e analizzarli con Microsoft Sentinel – ICT Power

- Bloccare un utente on-prem sfruttando i Playbook di Microsoft Sentinel – ICT Power

- Microsoft Intune – Distribuire Azure Monitor Agent e collezionare log dei dispositivi da analizzare con Microsoft Sentinel – ICT Power

- Automatizzare le Remediations degli incidents in Microsoft Sentinel con i playbook – ICT Power

- Creare Data Collection Rule con Azure ARC e Microsoft Sentinel per il monitoraggio dei sistemi operativi Windows on-premises – ICT Power

- Configurare Microsoft Sentinel per ricevere Log da dispositivi On-Premises – ICT Power

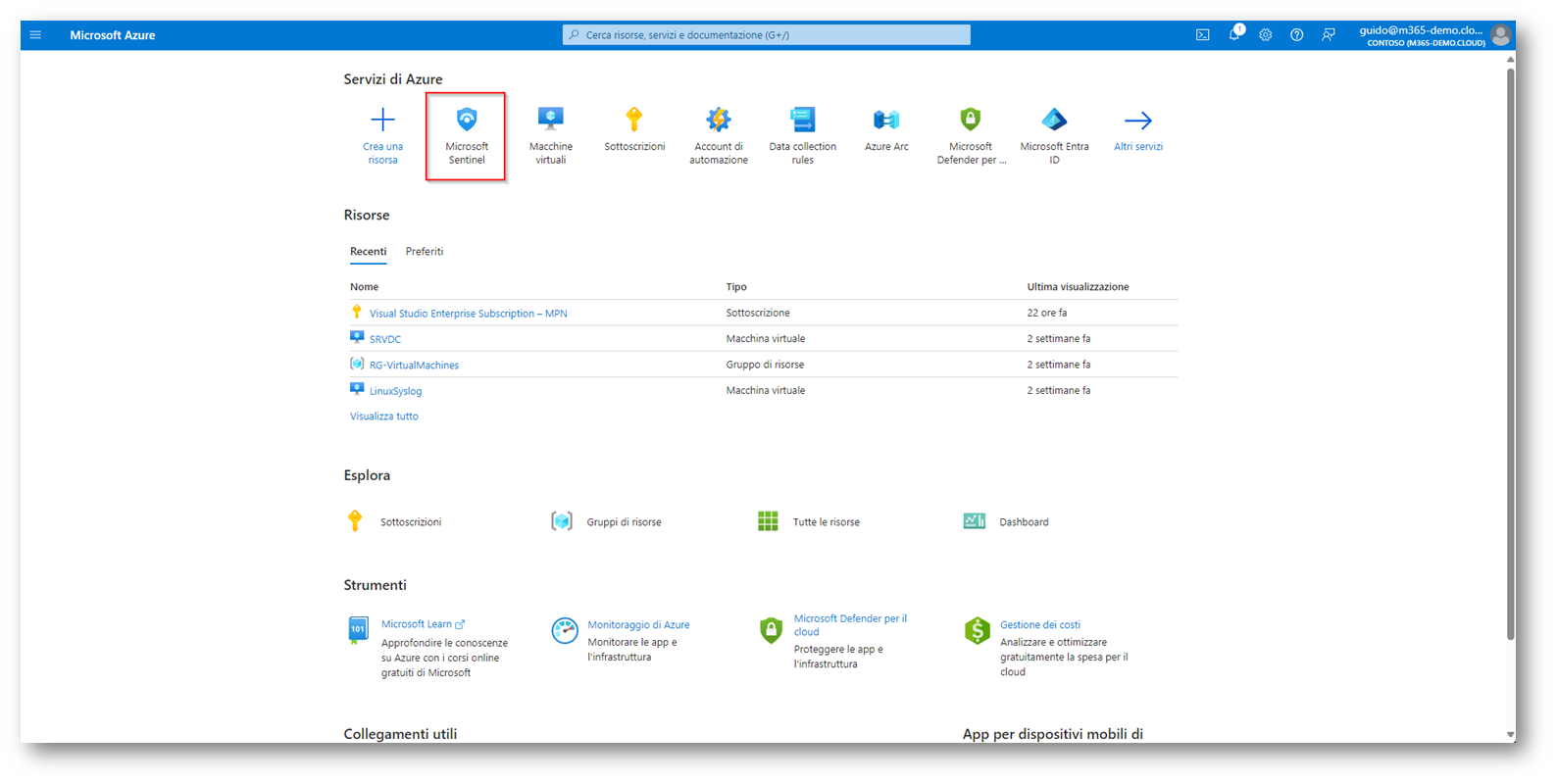

Ora dovrete recarvi all’interno del portale di Microsoft Azure nella sezione di Microsoft Sentinel Microsoft Sentinel – Microsoft Azure

Figura 4: Portale di Microsoft Azure e selezione di Microsoft Sentinel

Figura 5: Selezione Workspace di Microsoft Sentinel per la creazione del data connector di Sophos

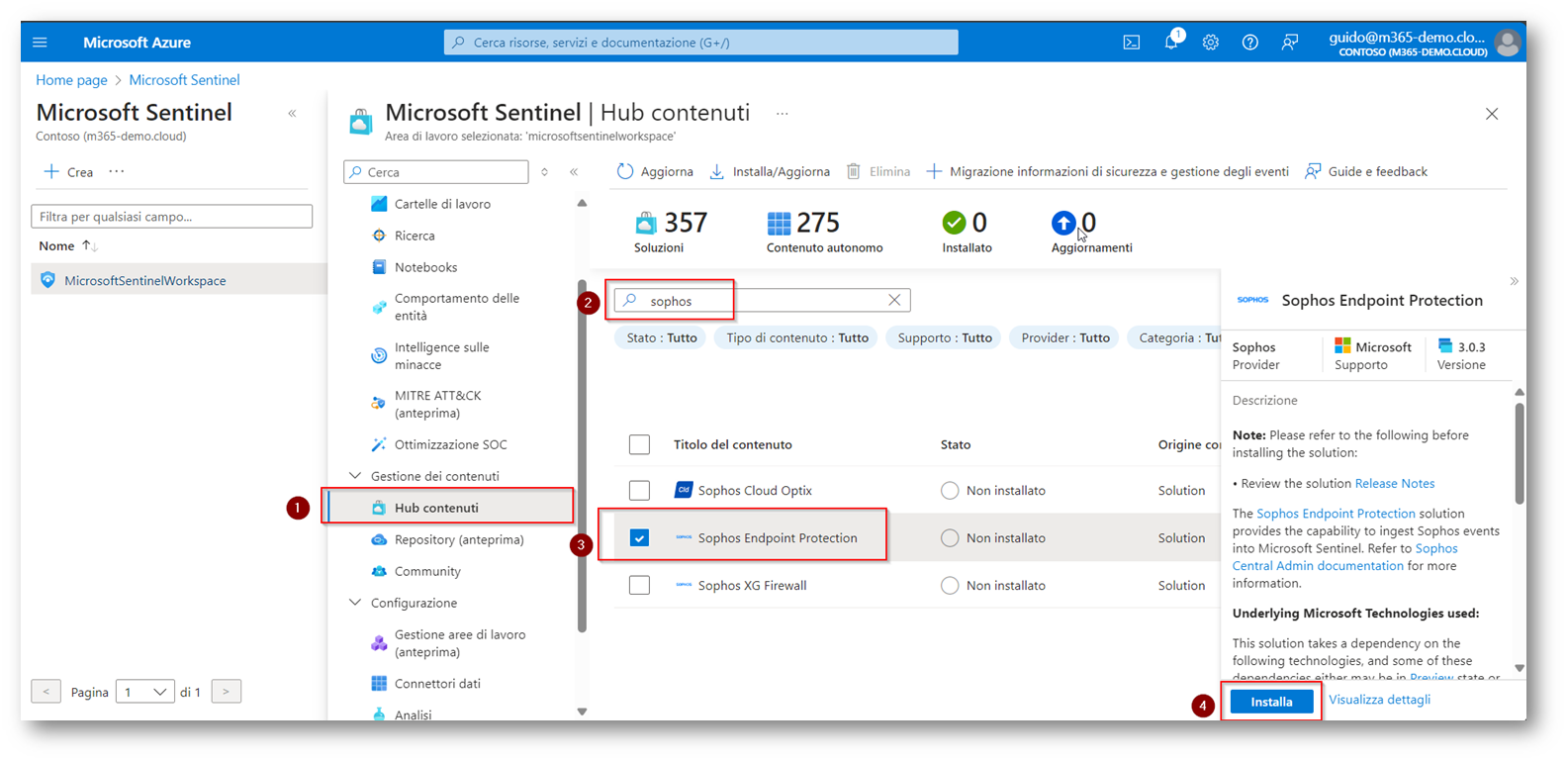

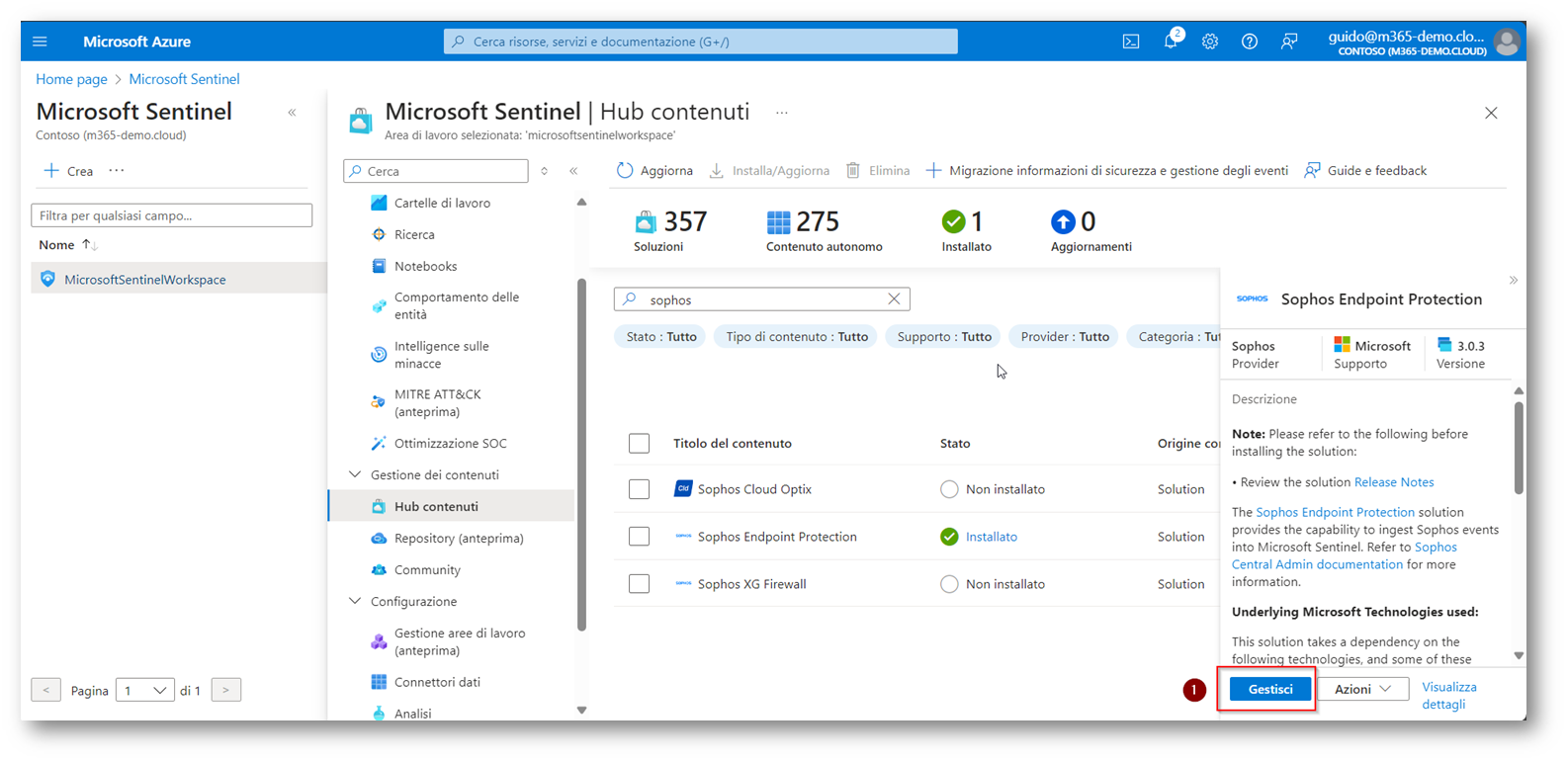

Figura 6: Installazione connettore Microsoft Sentinel relativo a Sophos Endpoint Protection

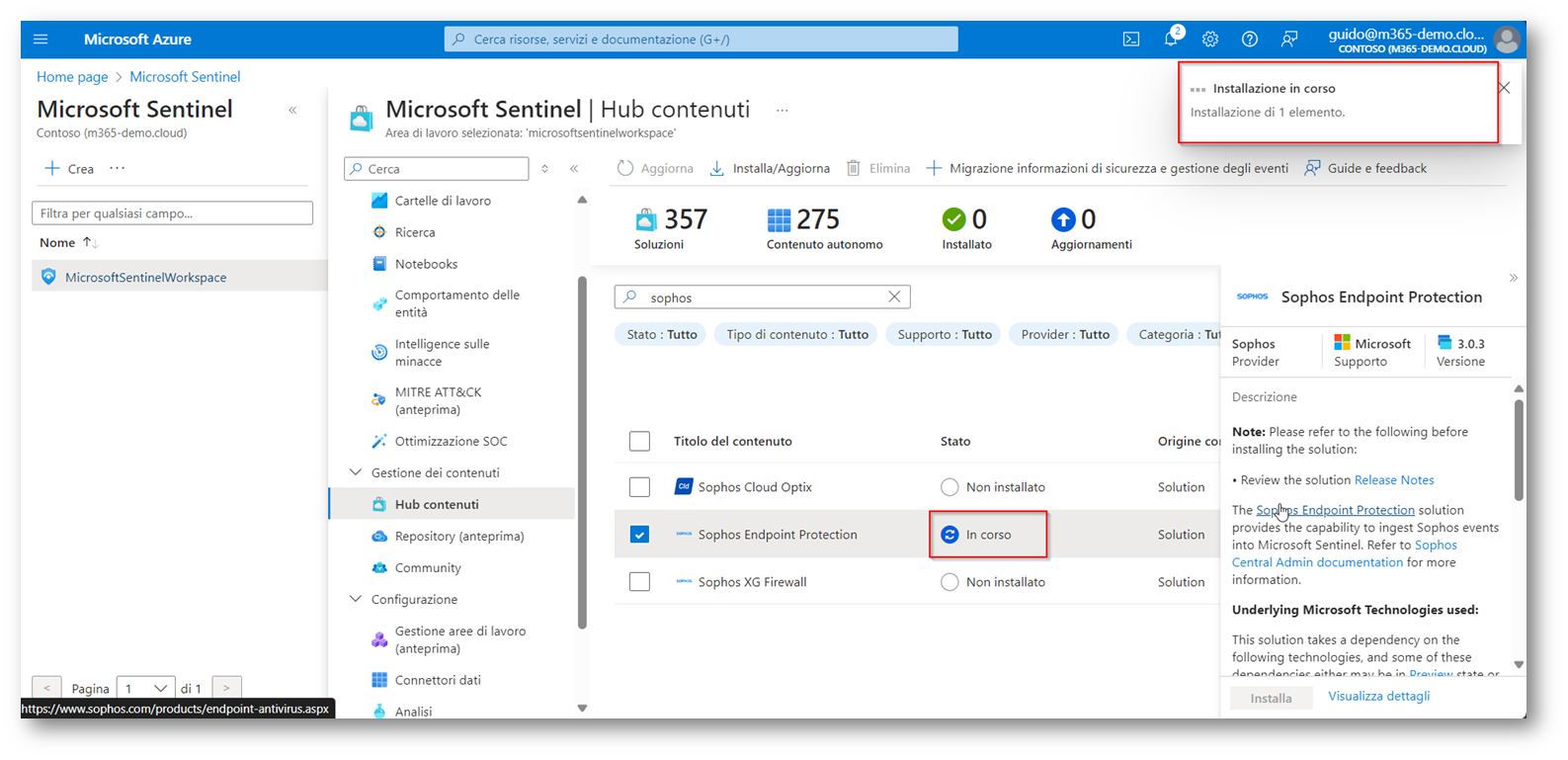

Figura 7: Installazione del connettore di Sophos in corso

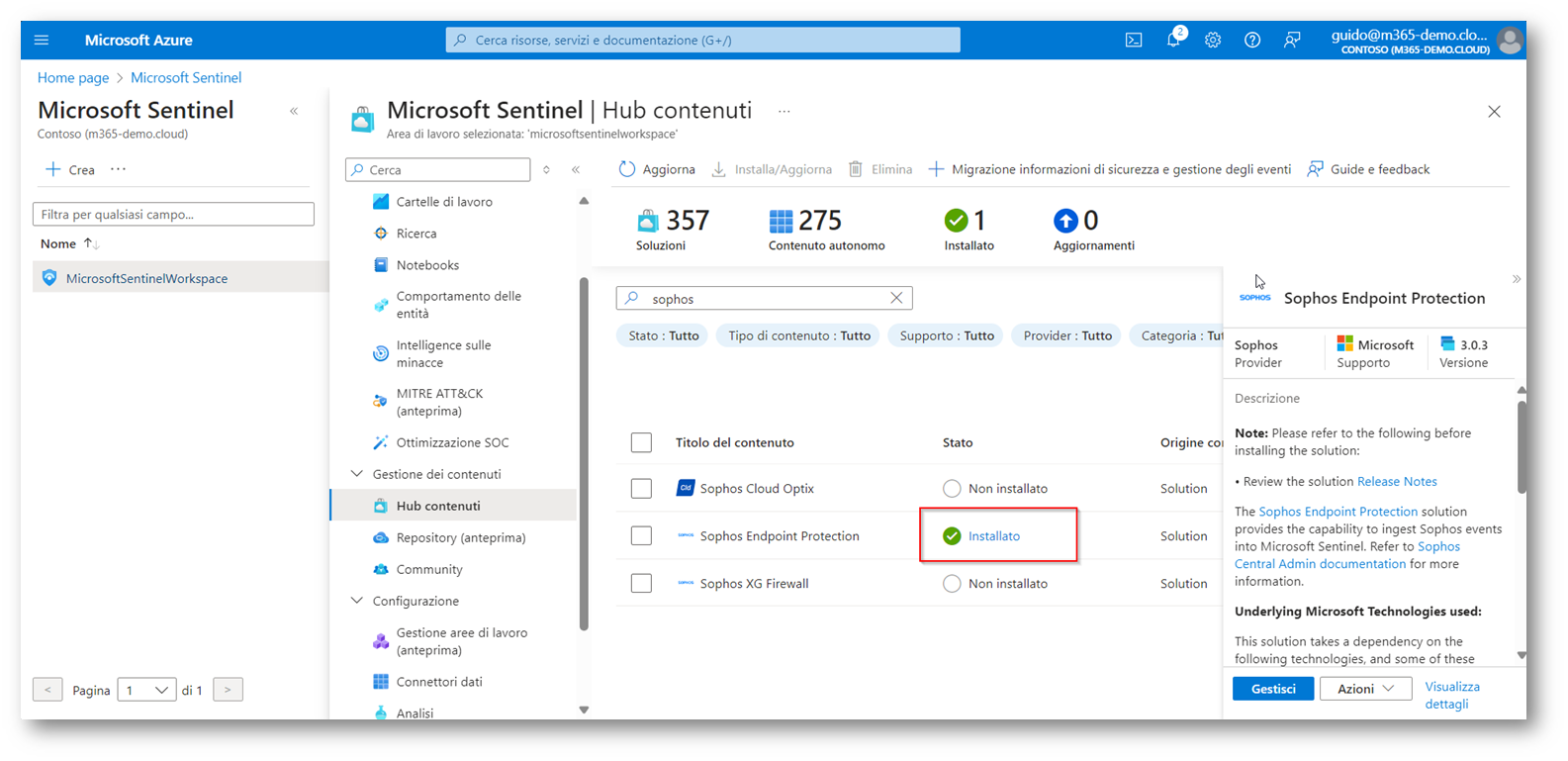

Figura 8: Installazione Connettore Sophos ultimata in modo corretto

Ora dovrete procedere alla configurazione del connettore per permettere a Microsoft Sentinel di ricevere i log

Figura 9: Configurazione connettore sophos

Figura 10: Configurazione connettore Sophos Endpoint Protection

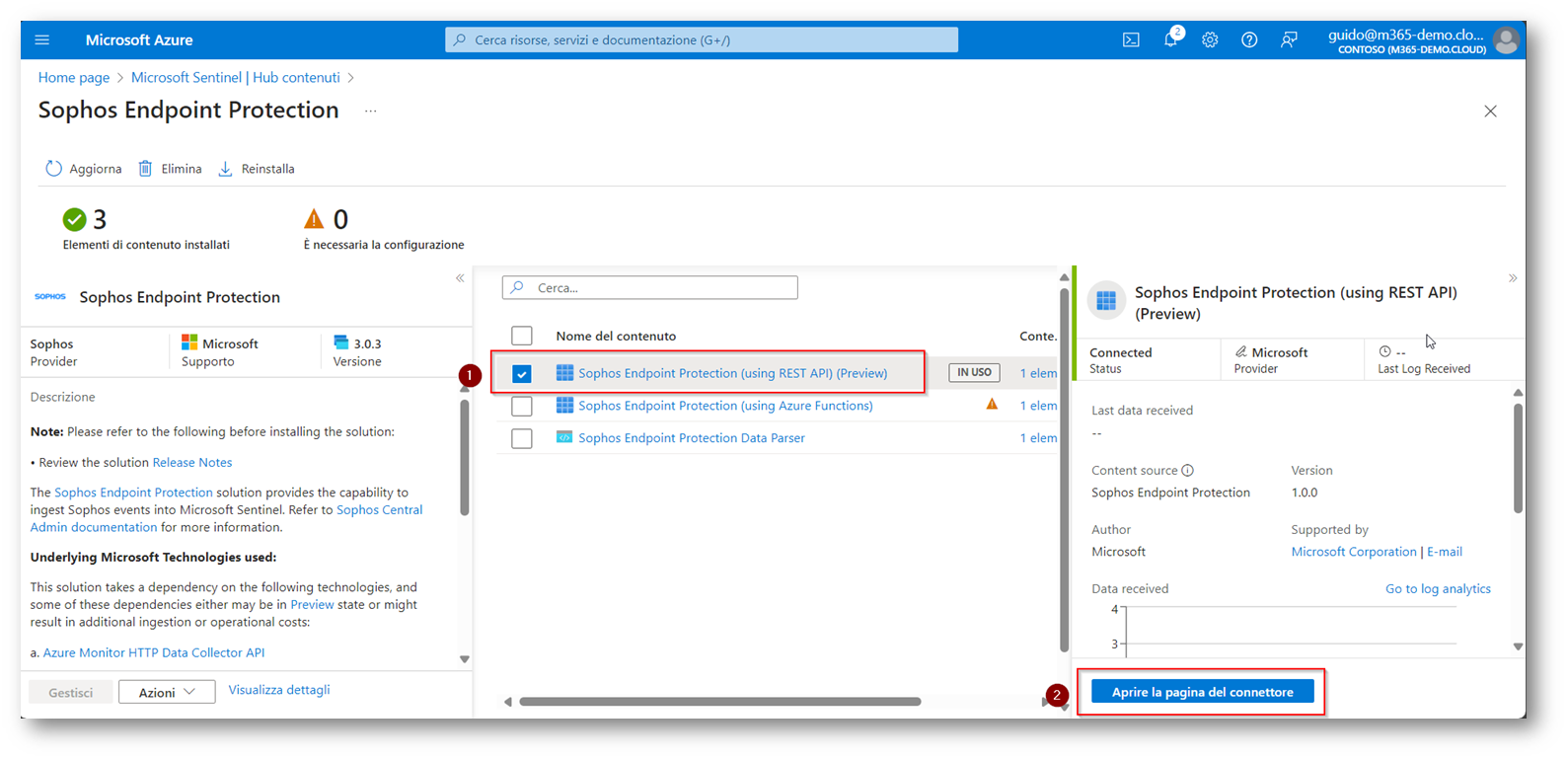

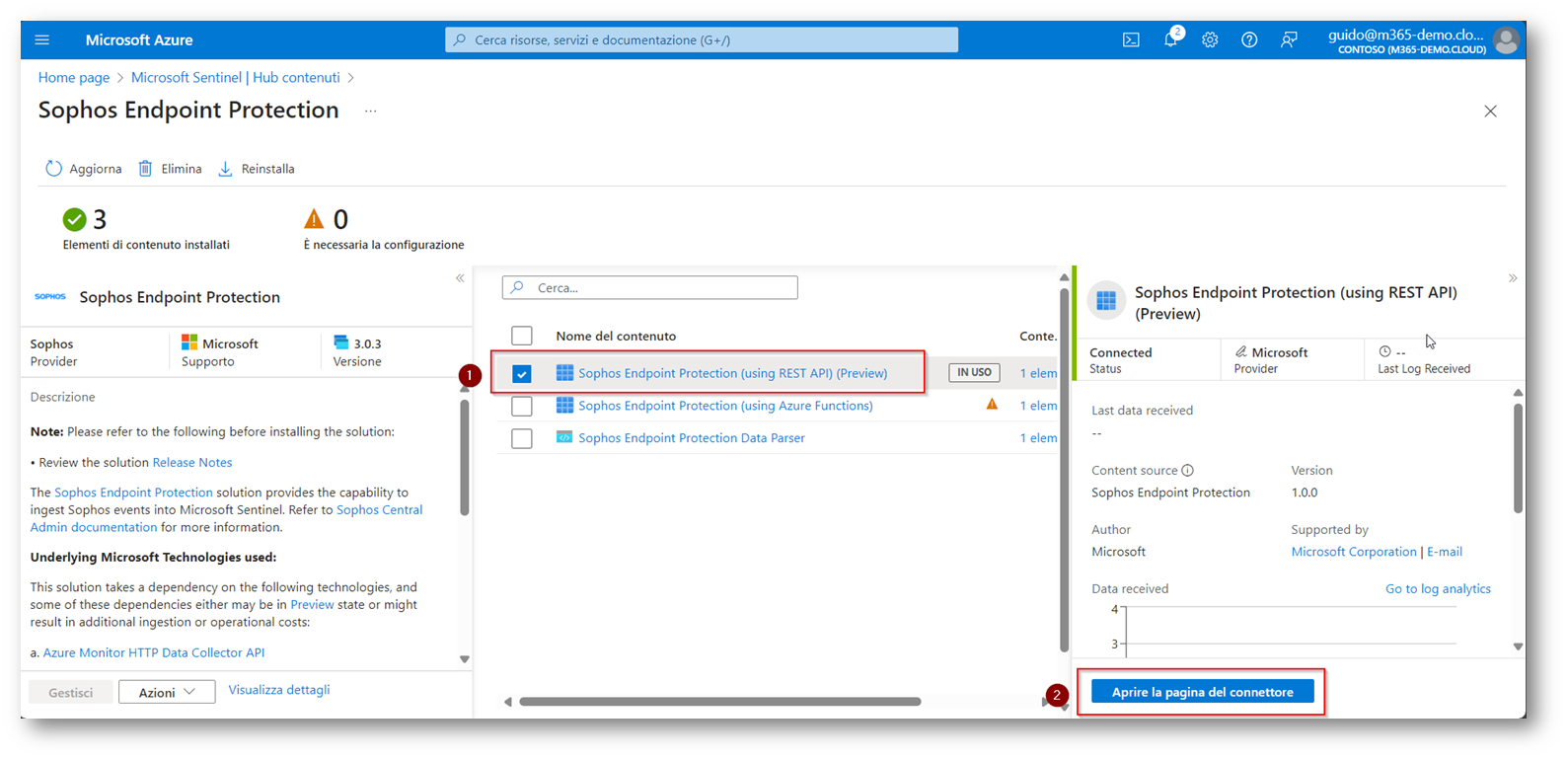

Come potete notare, all’interno del connettore è presente anche la funzione che attraverso una Kusto Query (KQL) esegue il parsing dei log. Inoltre è possibile utilizzare due connettori:

- Sophos Endpoint Protection (using REST API) (Preview)

- Sophos Endpoint Protection (using Azure Functions)

Vi guiderò nella configurazione di entrambi i connettori.

Sophos Endpoint Protection (using REST API) (Preview)

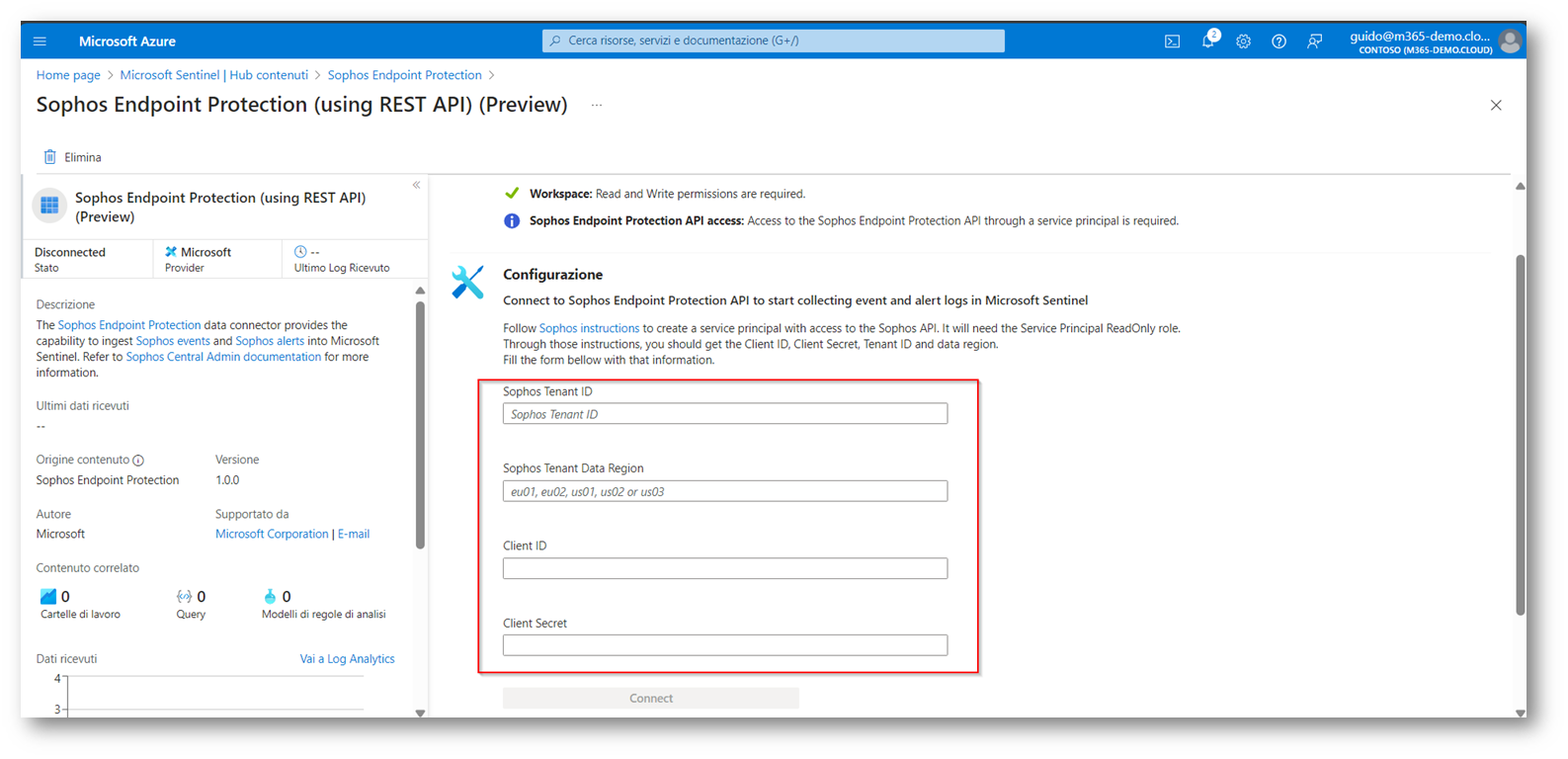

Figura 11: Configurazione connettore Sophos tramite Rest API

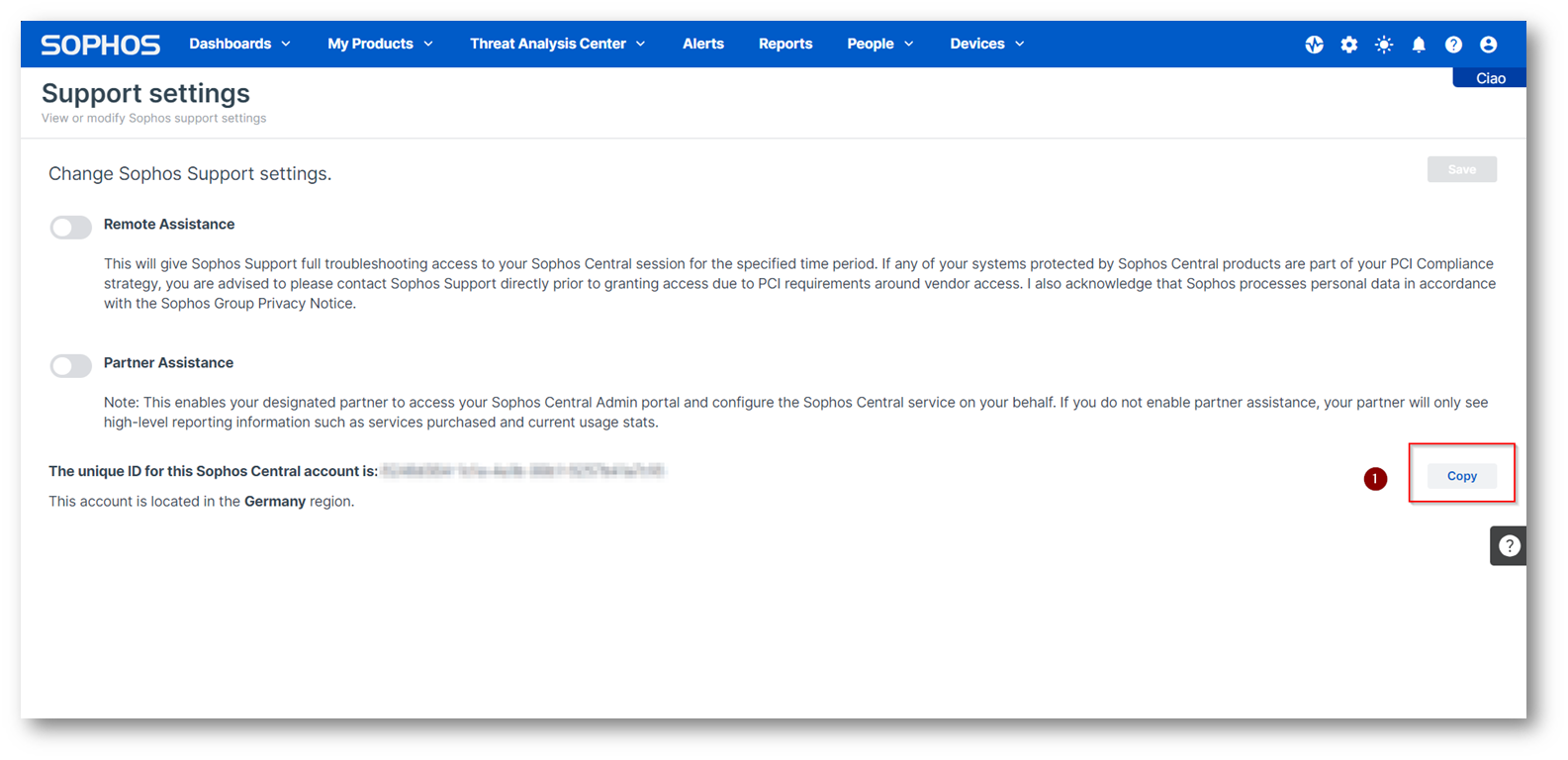

Ora saranno necessarie le seguenti informazioni:

- Sophos Tenant ID

- Sophos Tenant Data Region

- Client ID

- Secret ID

Le informazioni saranno recuperabili all’interno del portale di Sophos Central

Figura 12: Parametri di Sophos Central per la configurazione

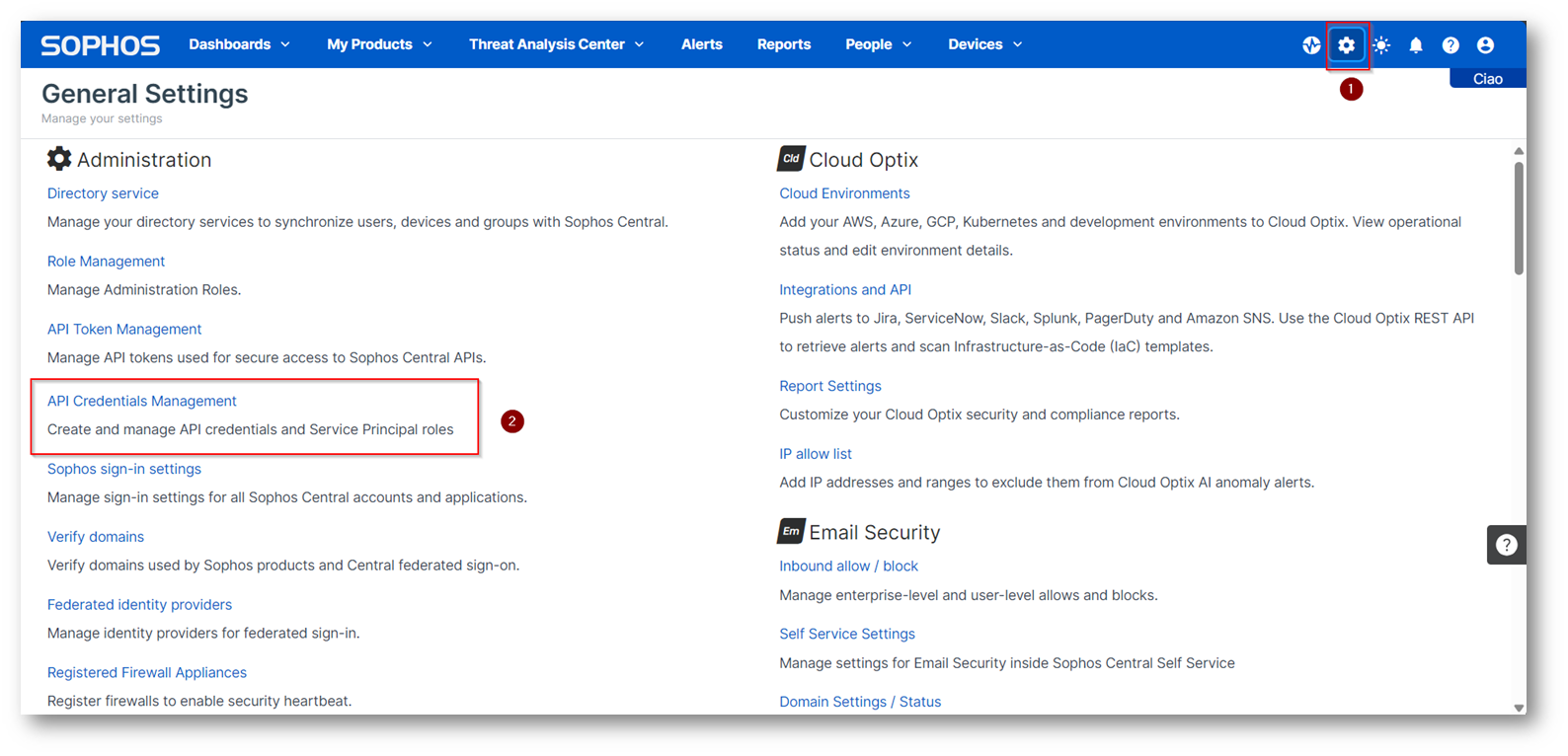

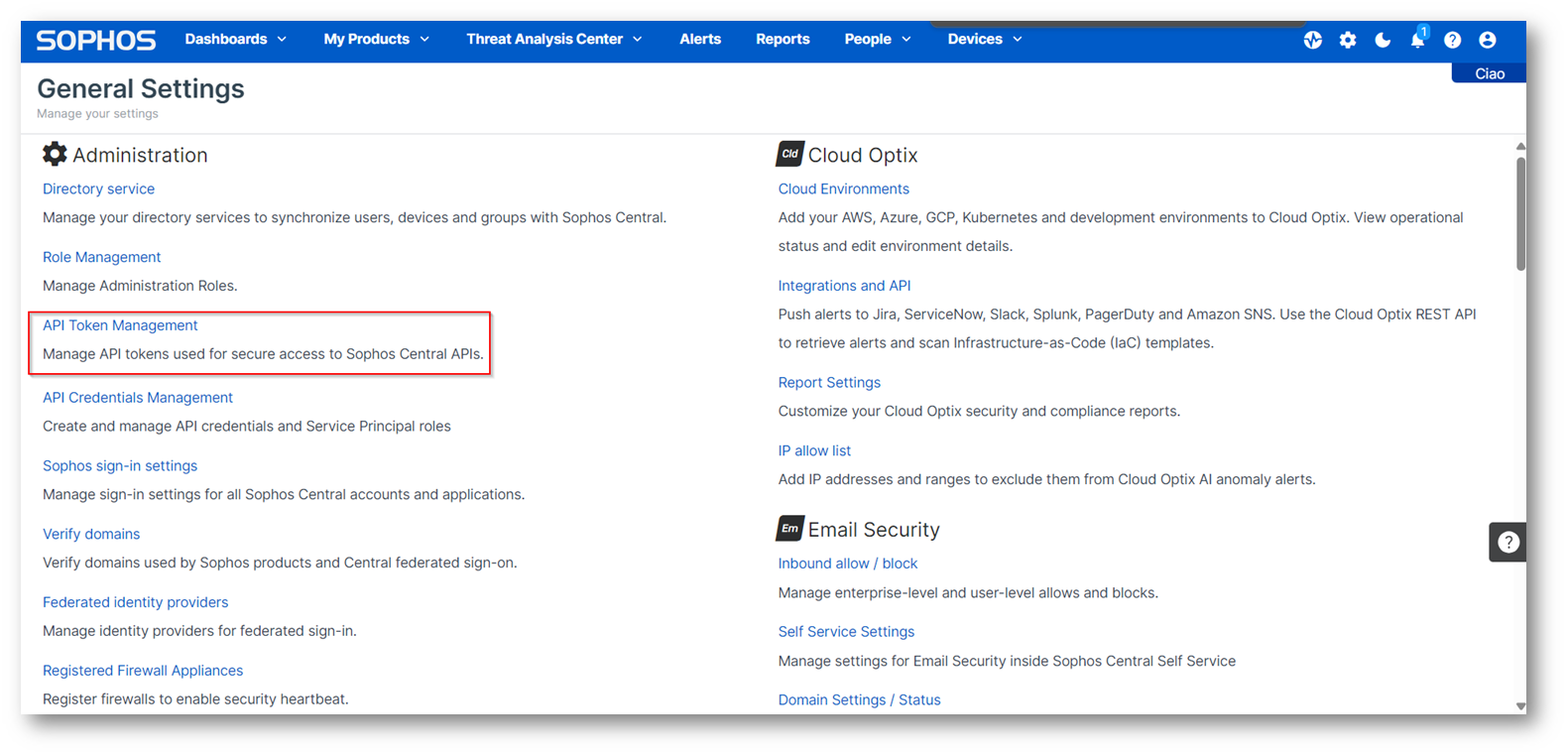

Accedete quindi al vostro portale di Sophos Sophos Central

Figura 13: Creazione API per collegamento con Microsoft Sentinel

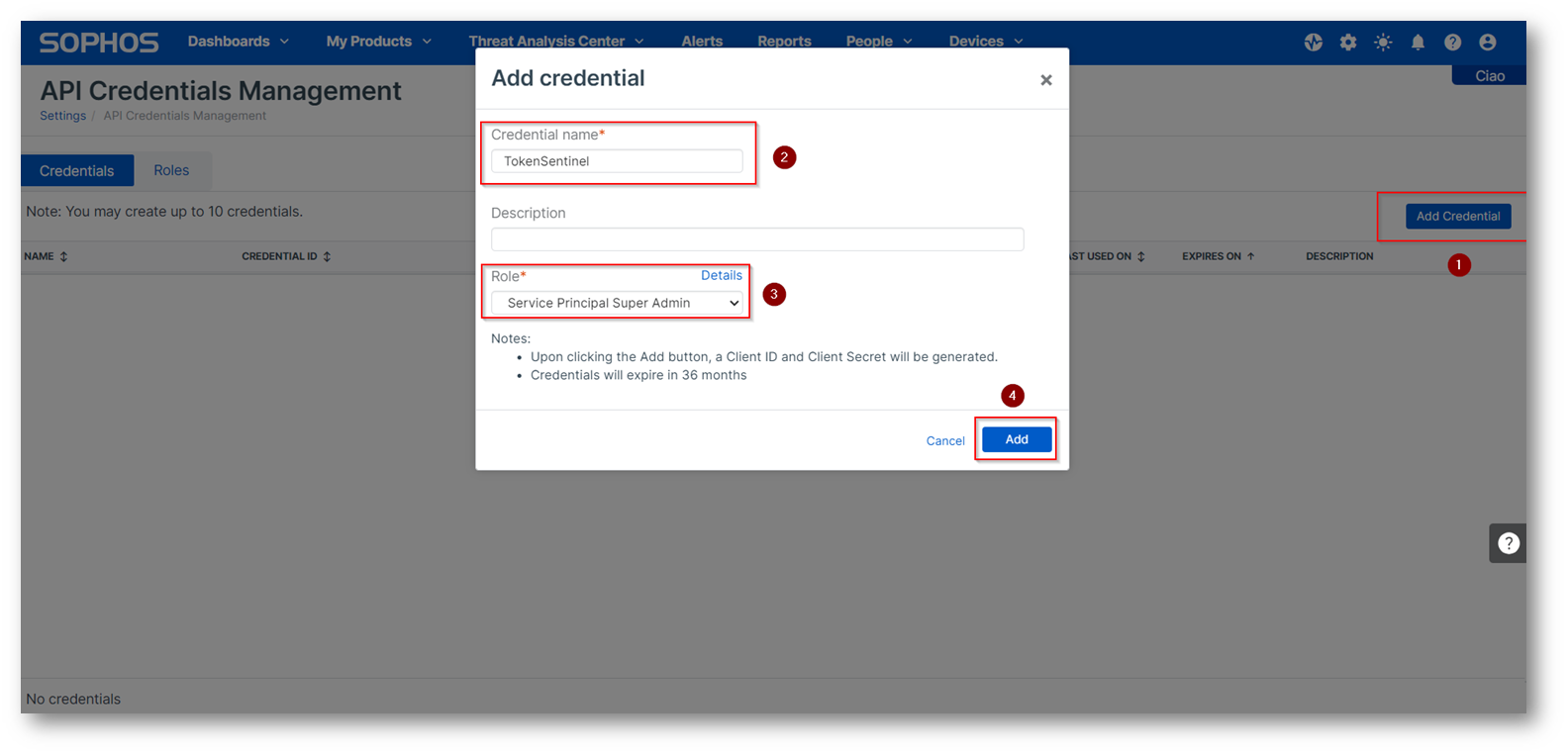

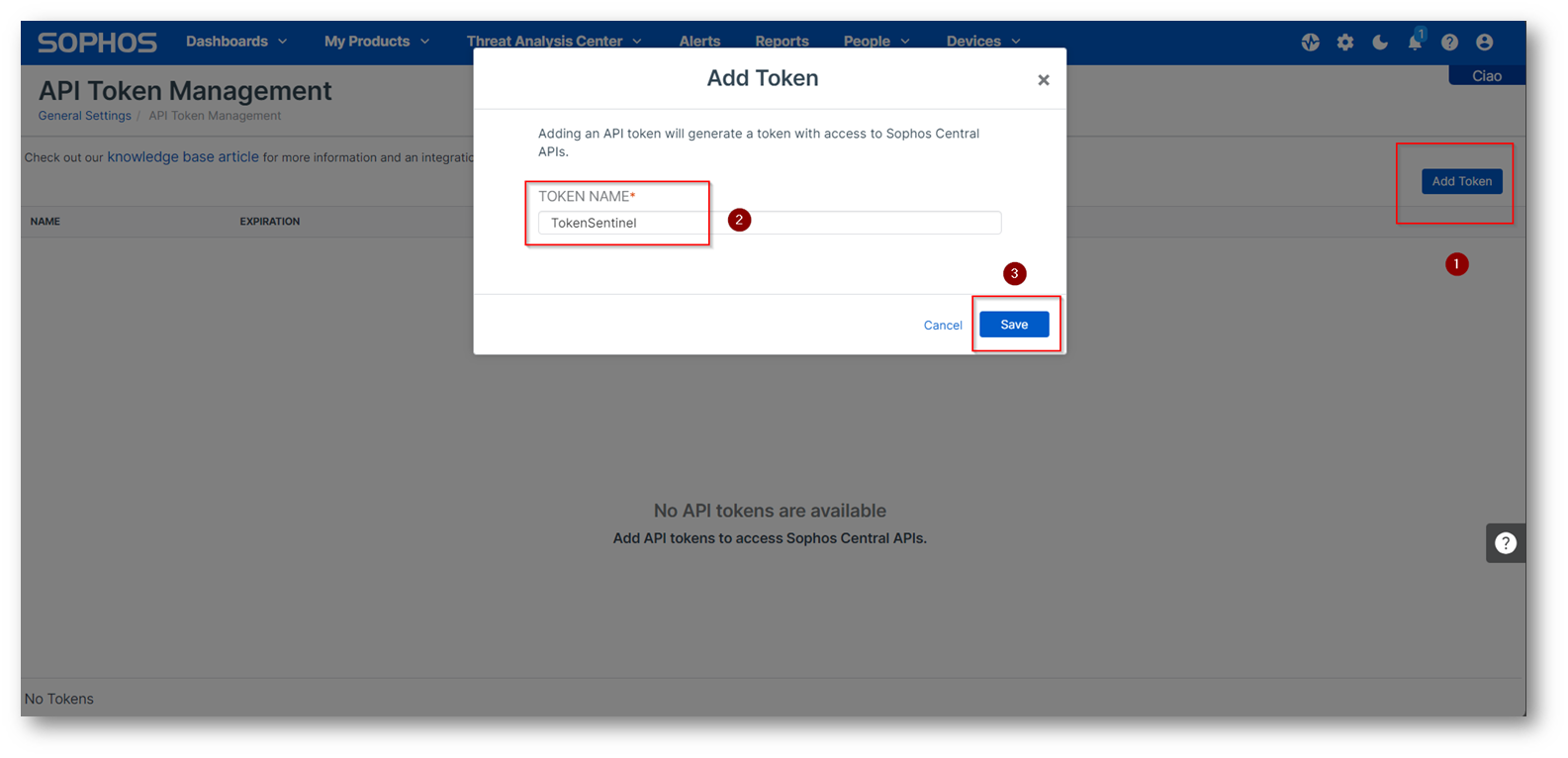

Ora dovrete scegliere un nome per il Token, nel mio caso scelgo “TokenSentinel”.

Figura 14: Configurazione API per Microsoft Sentinel

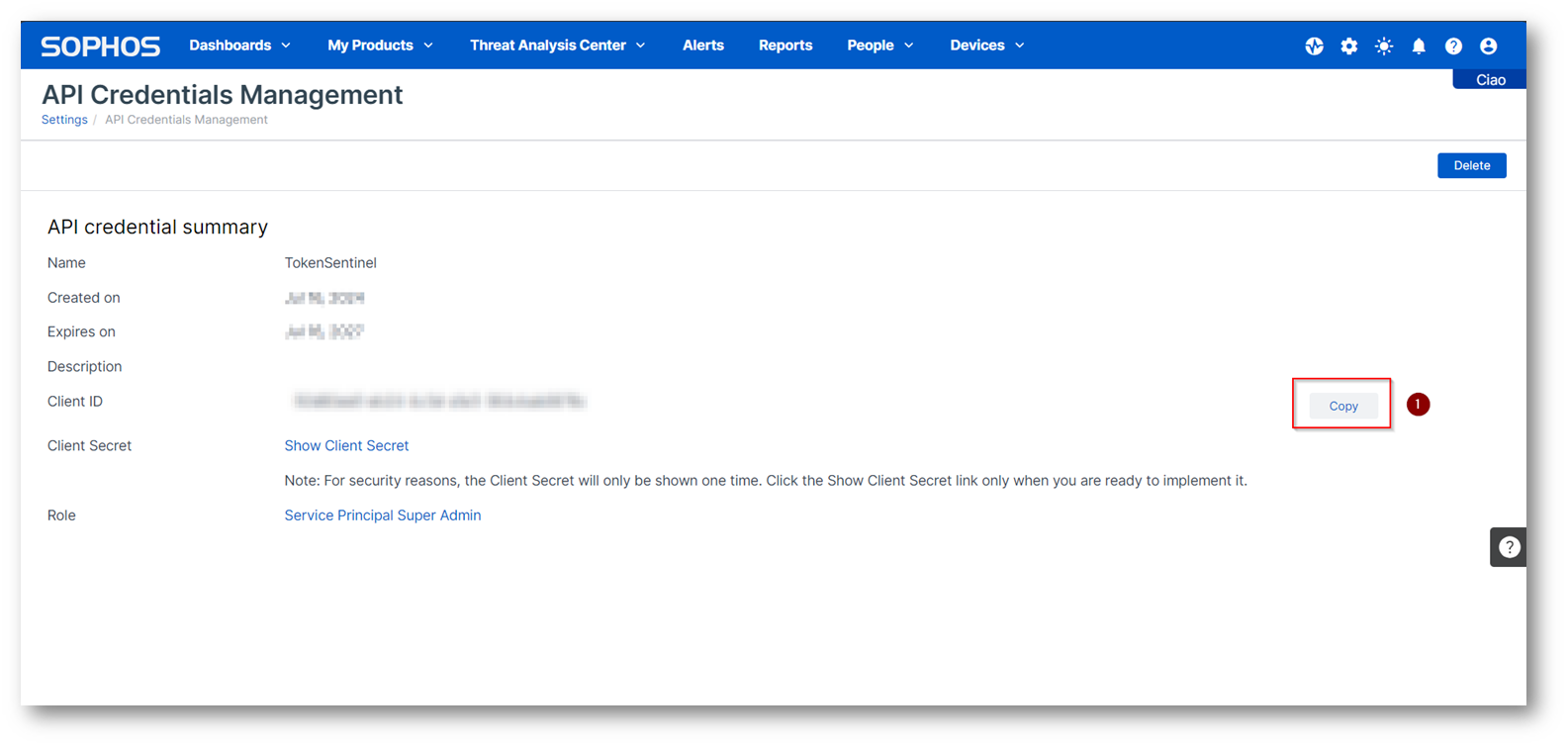

Copiarsi ora il Client ID (vi consiglio di salvarlo momentaneamente in un file txt) in quanto sarà da copiare all’interno del connettore di Sentinel

Figura 15: Copia del Client ID per le API

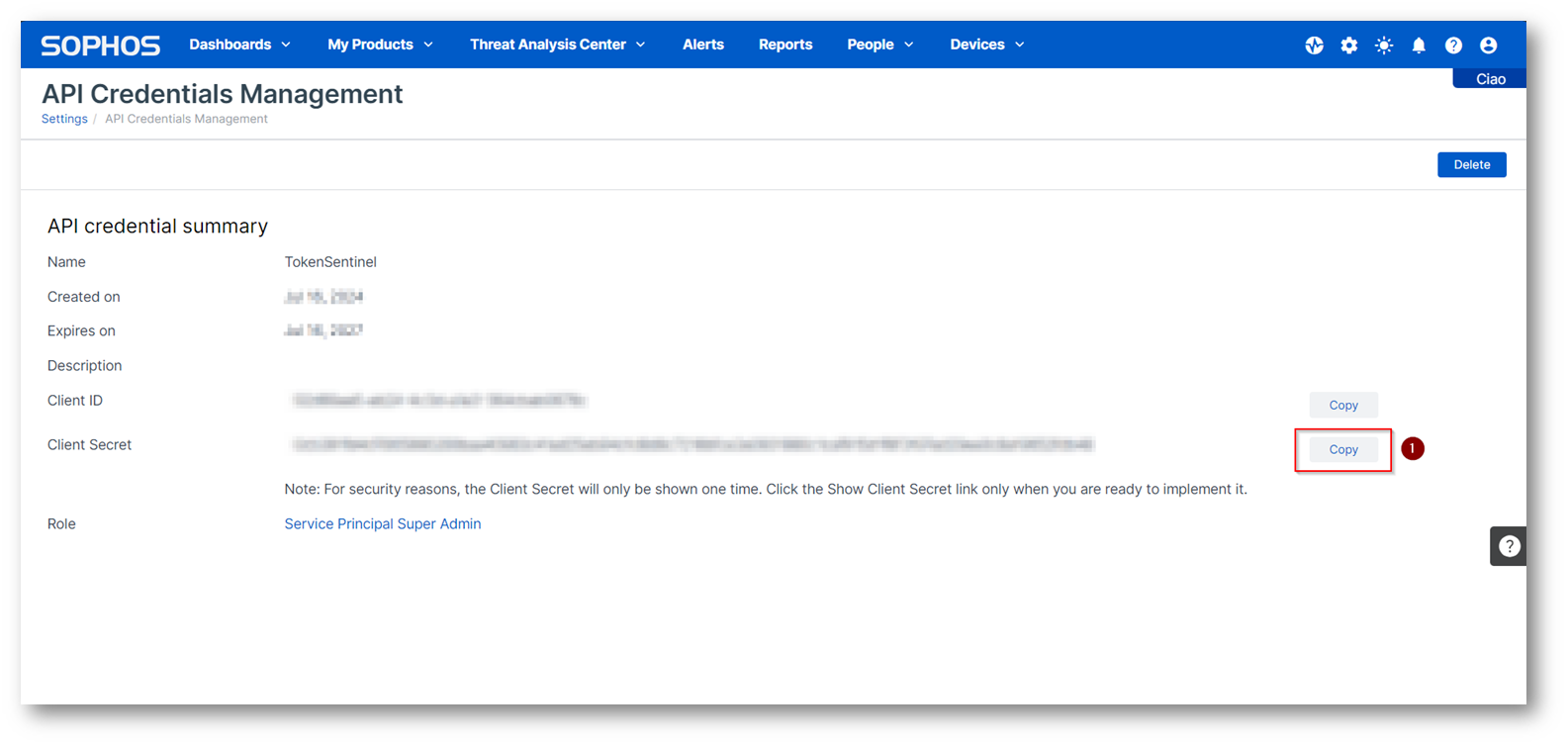

Ora copiate il Secret ID, anche per questo vi consiglio di salvarlo all’interno di un file txt.

Figura 16: Copia del Secret ID per il collegamento API

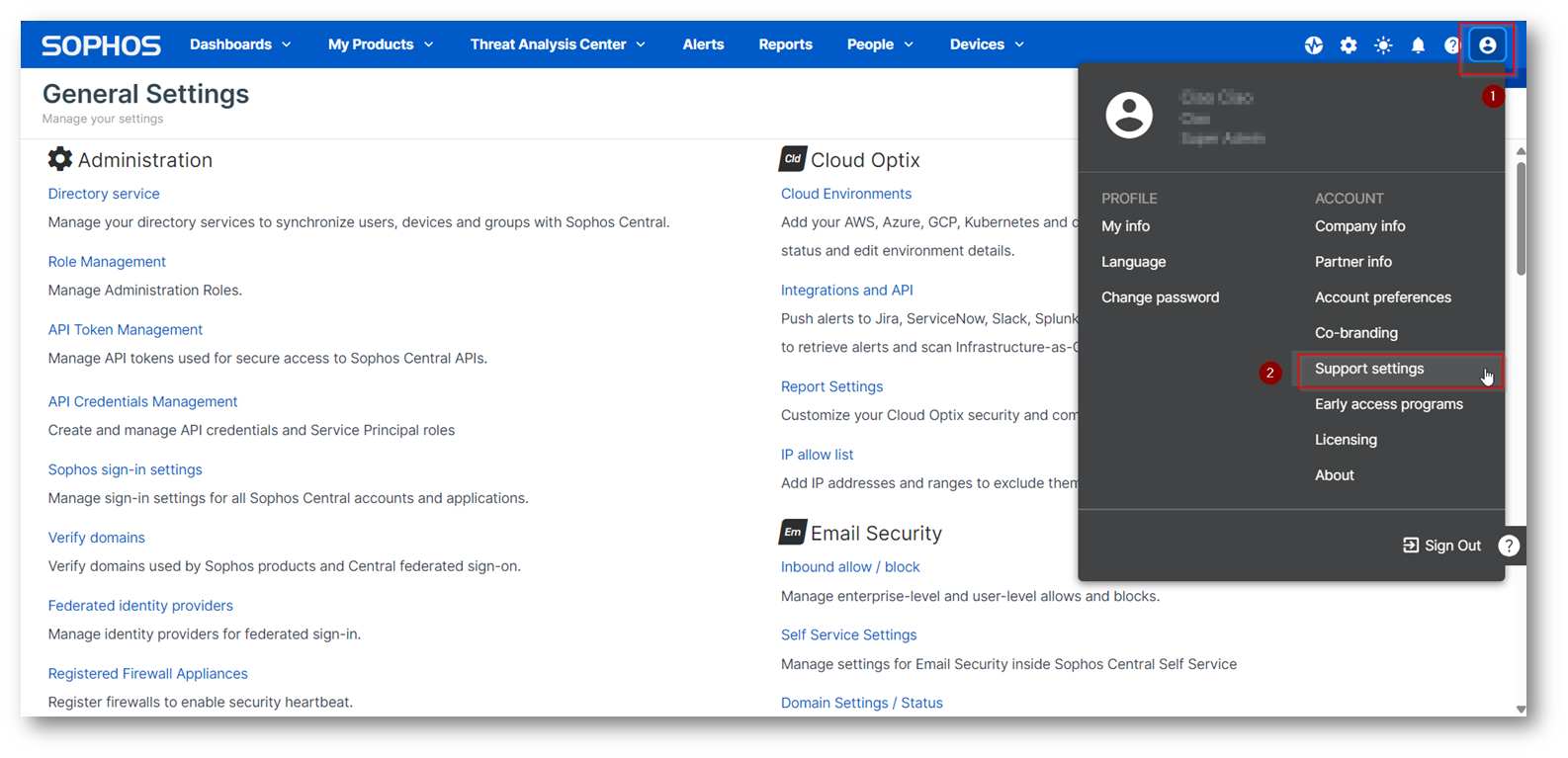

Figura 17: Recupero del Tenant ID della console di Sophos

Figura 18: Copia Del tenant ID della console di Sophos

Ora ritornate all’interno della configurazione del connettore nel portale di Azure, inserite quindi i parametri che avete creato in precedenza e cliccate su “Connect”.

Figura 19: Salvataggio Configurazione delle API per il collegamento con la console di Sophos

Ora Sentinel comincierà ad immagazzinare i log di Sophos Central.

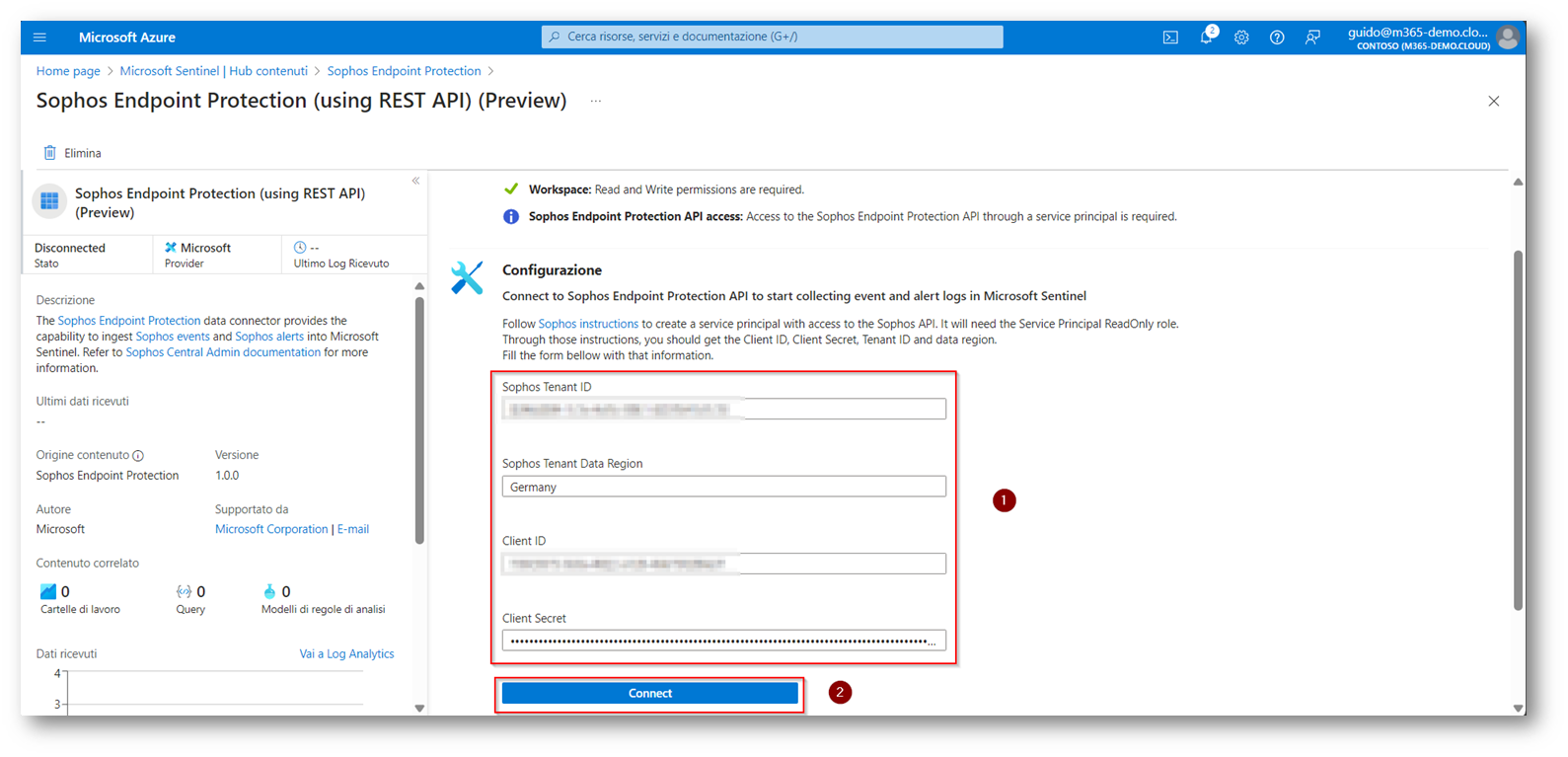

Sophos Endpoint Protection (using Azure Functions)

Figura 20: Deploy connettore Sophos con Azure Function

Figura 21: Configurazione Azure Function lato Sophos

Figura 22: Configurazione Azure Function Sophos

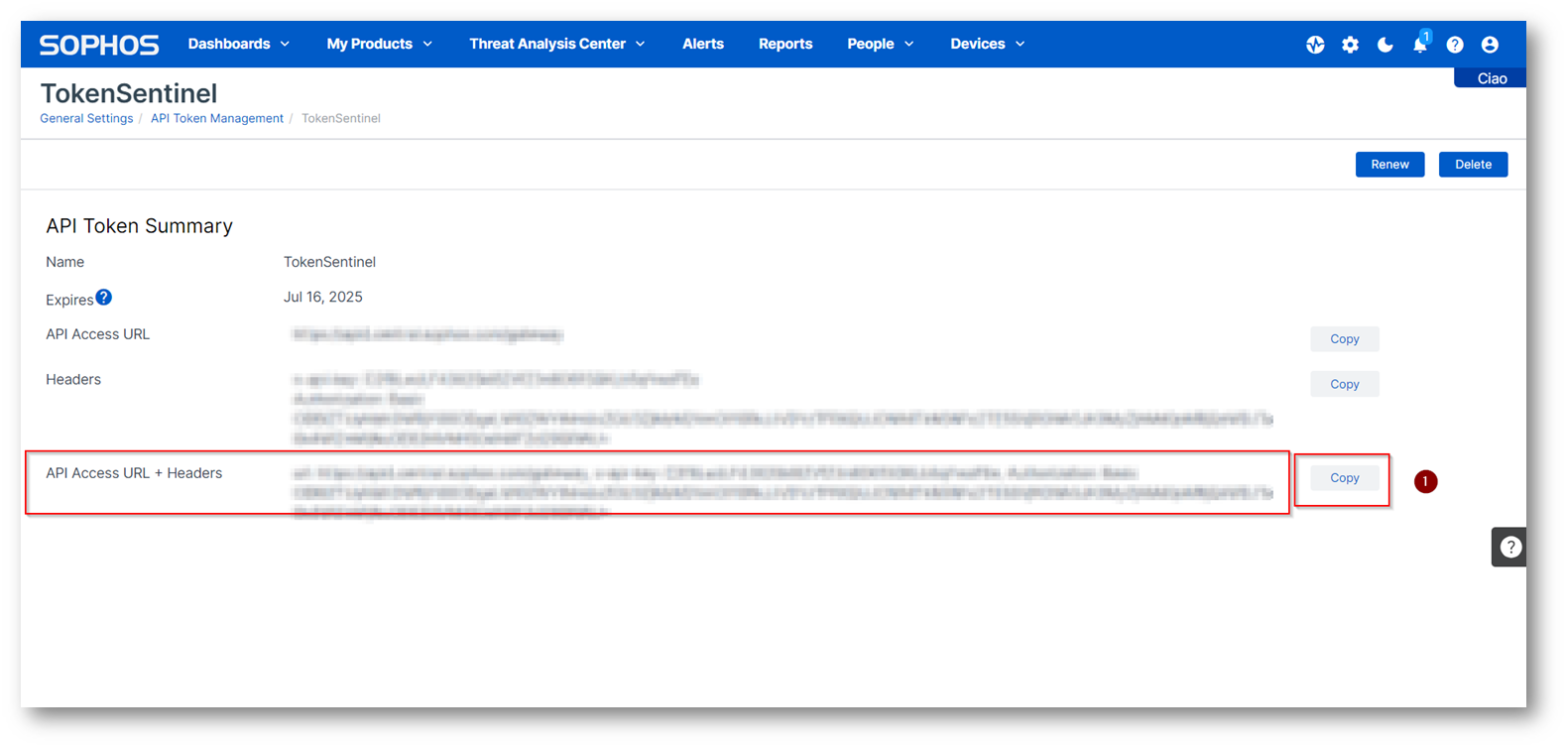

Negli step successivi vi consiglio di annotarvi gli ID perché vi serviranno più avanti per la configurazione finale.

Figura 23: Copia API Access URL + Headers

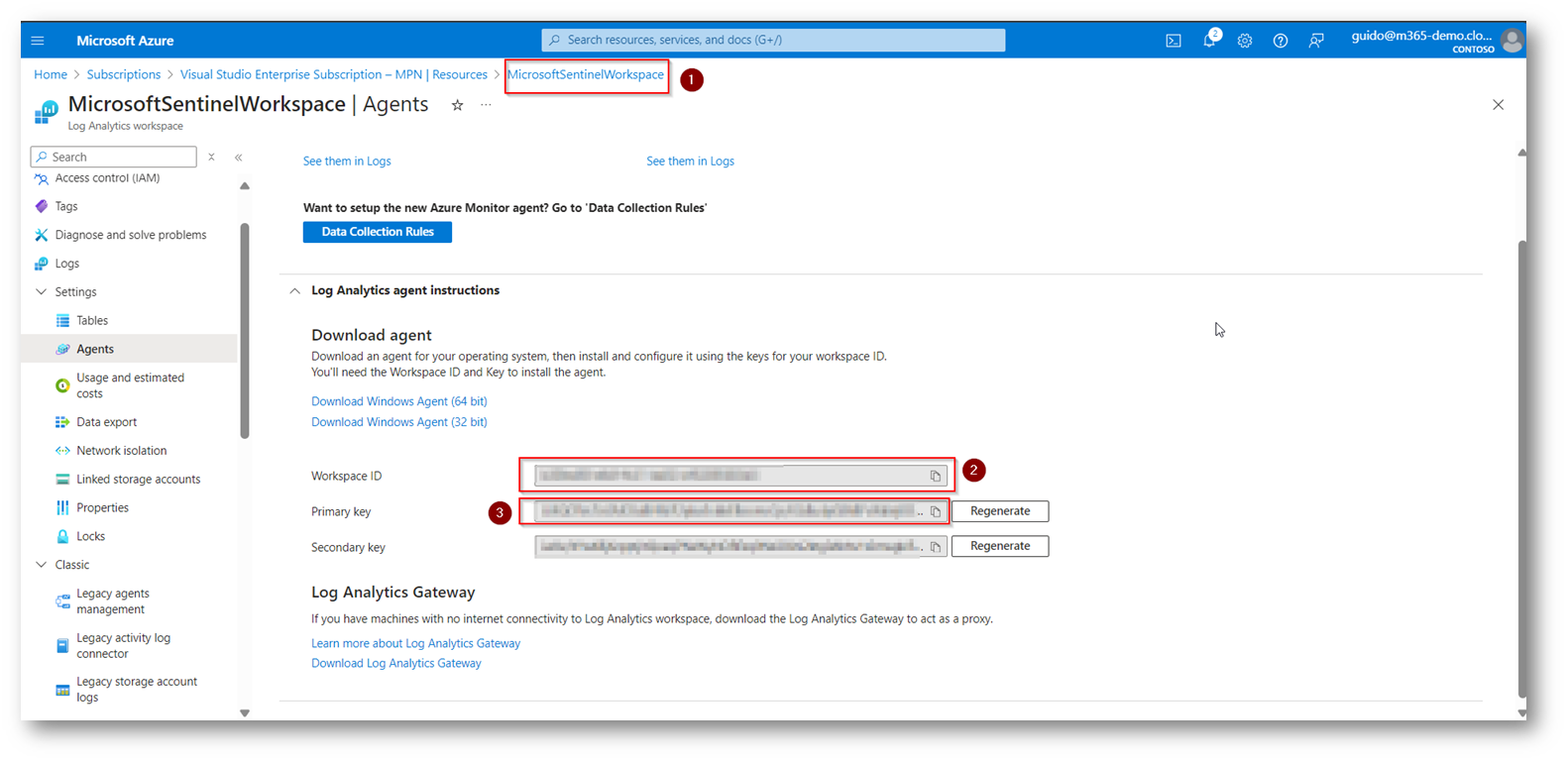

Figura 24: Copia del Workspace ID e della chiave primaria del Workspace di Microsoft Sentinel

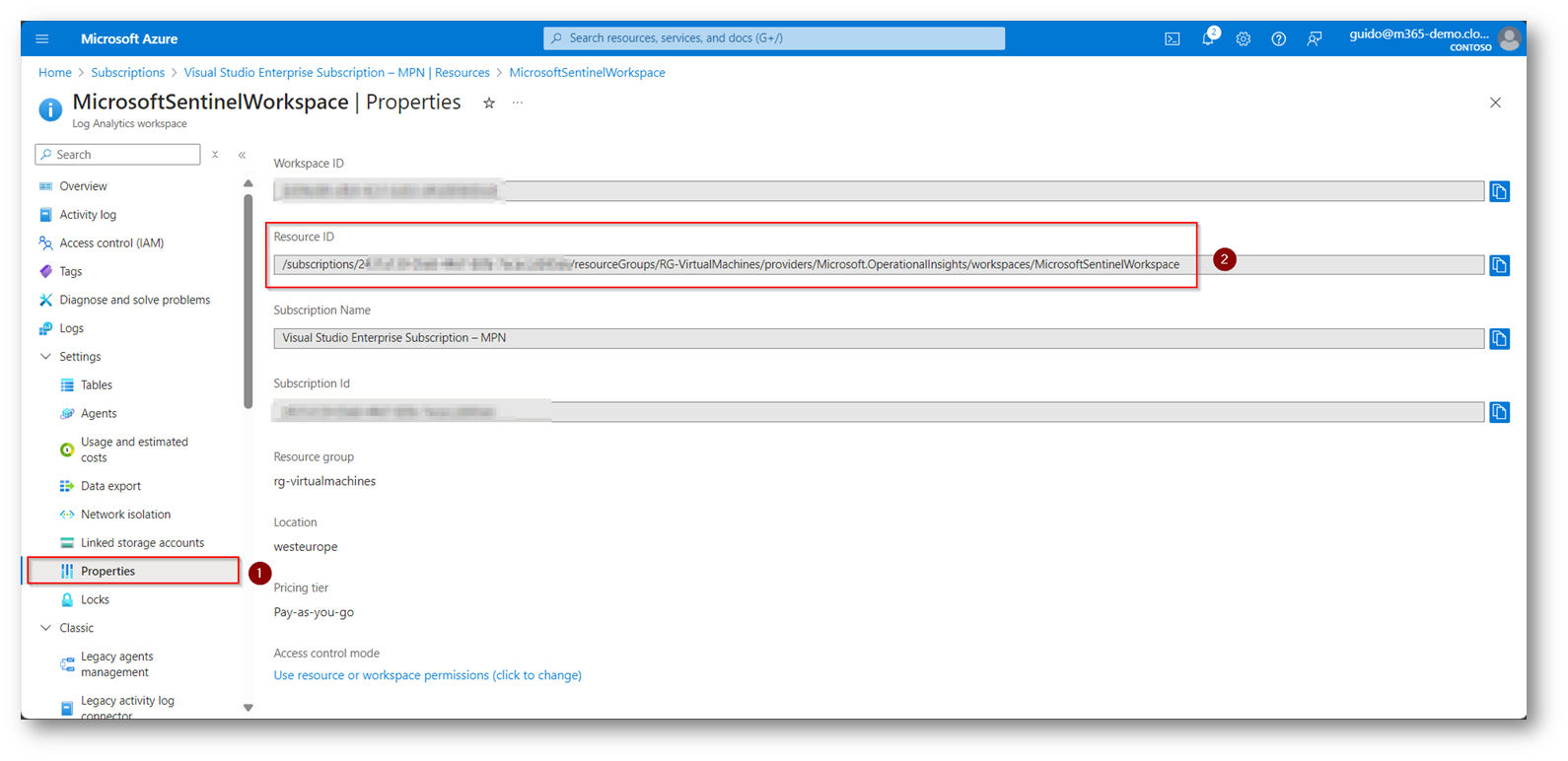

Figura 25: Copia Resrouces ID

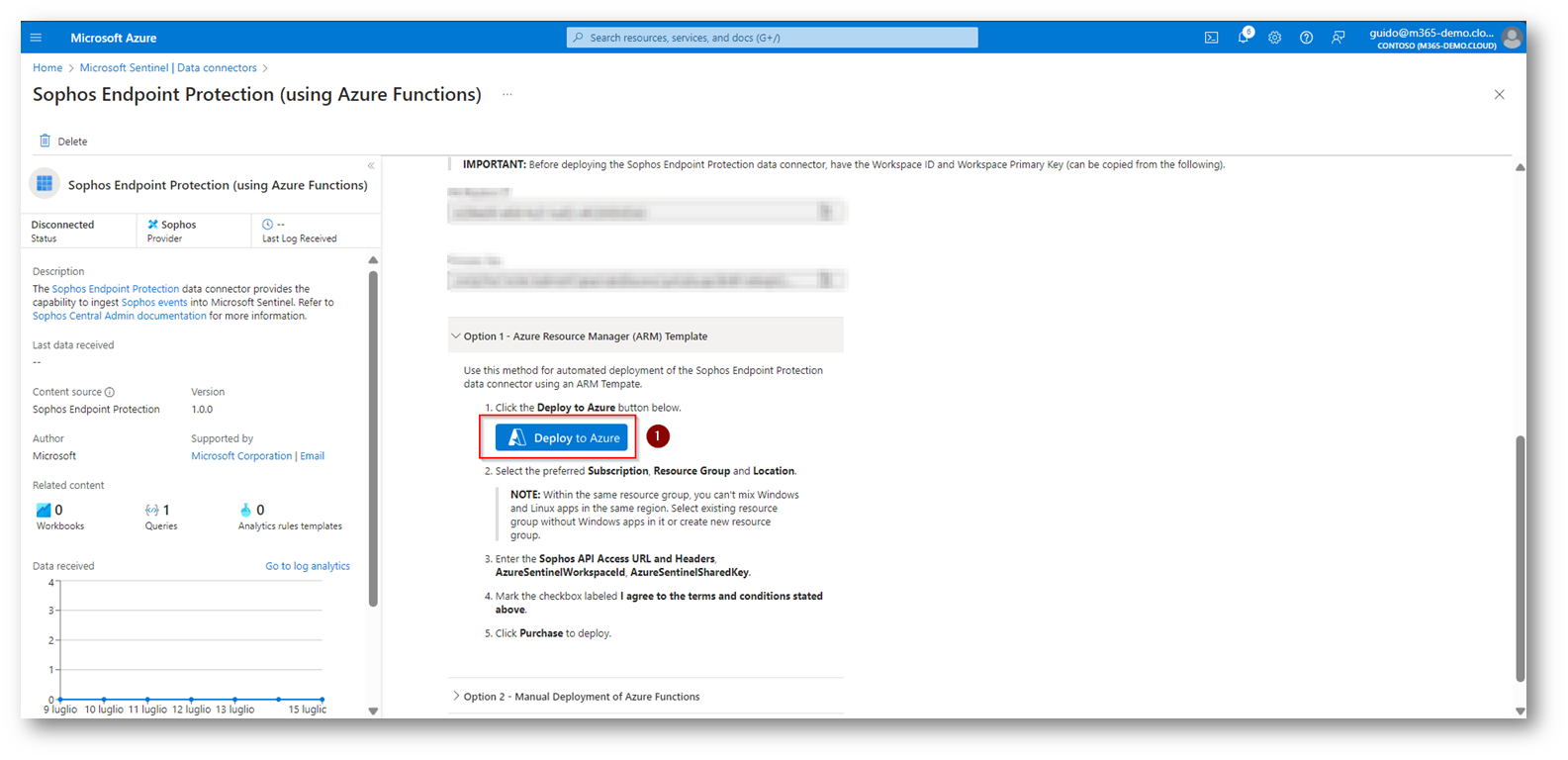

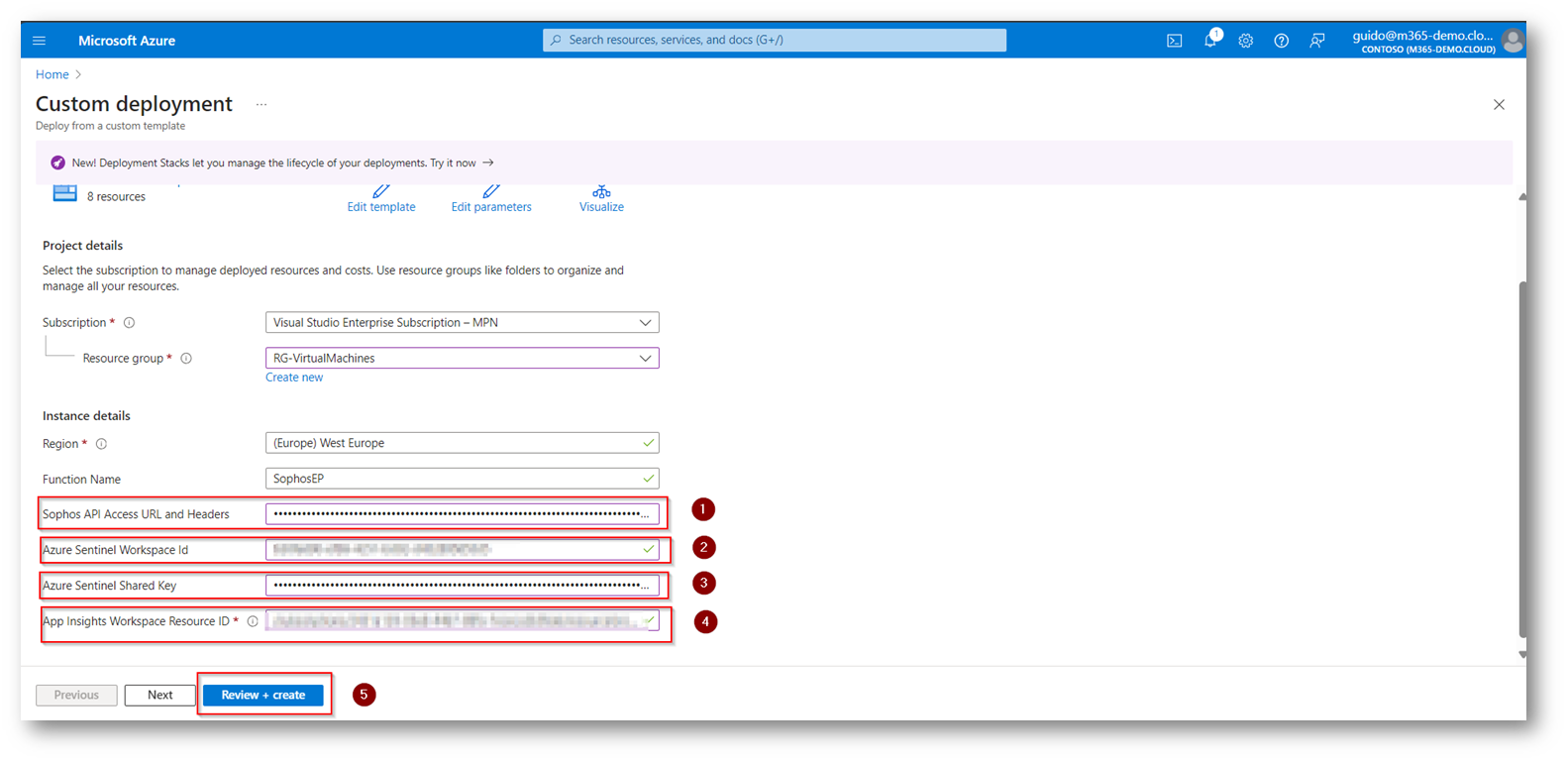

Ora inserite all’interno del connettore i parametri copiati in precedenza.

Figura 26: Copia parametri nel connettore recuperati negli step precedenti

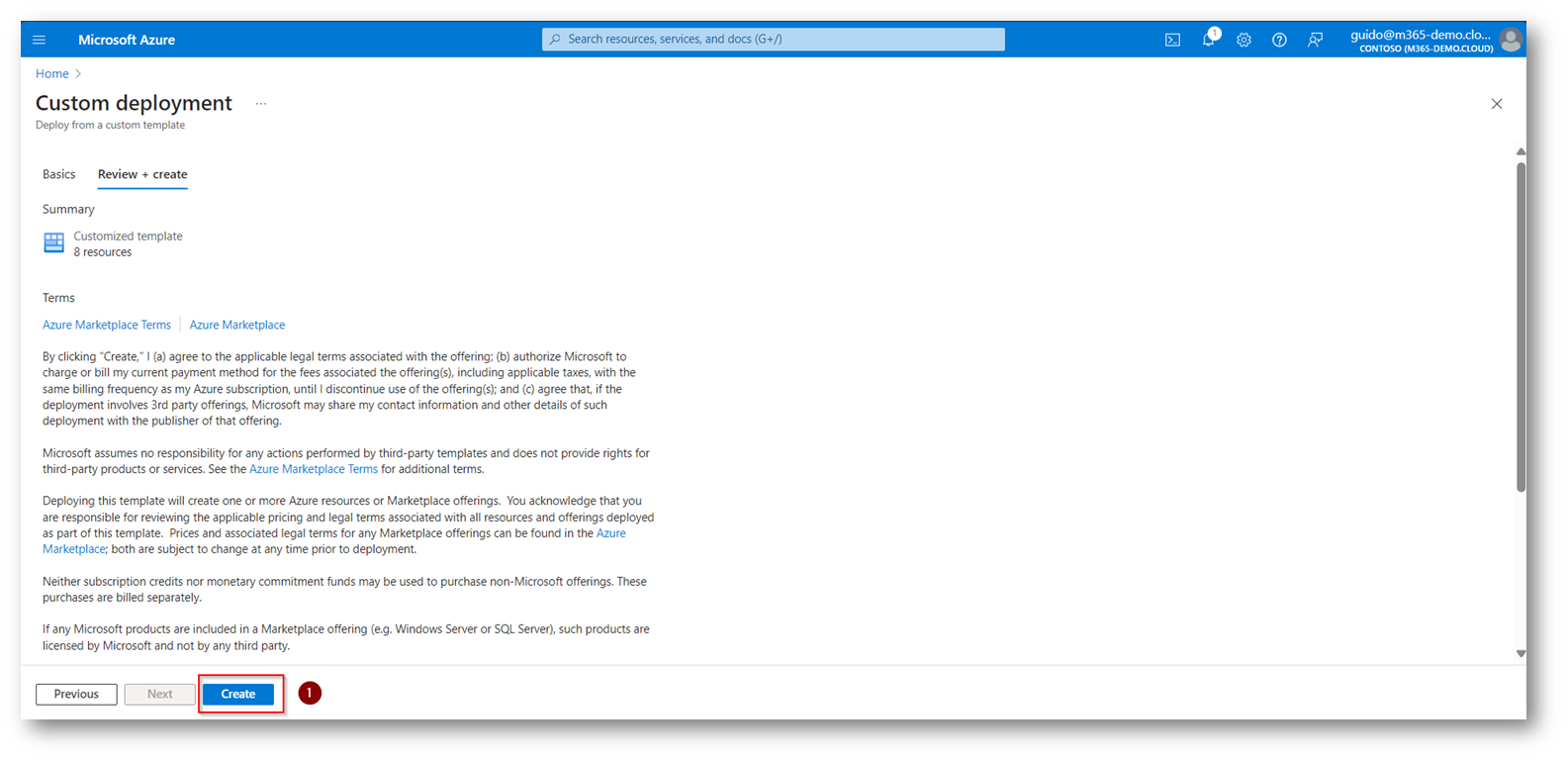

Figura 27: Salvataggio connettore

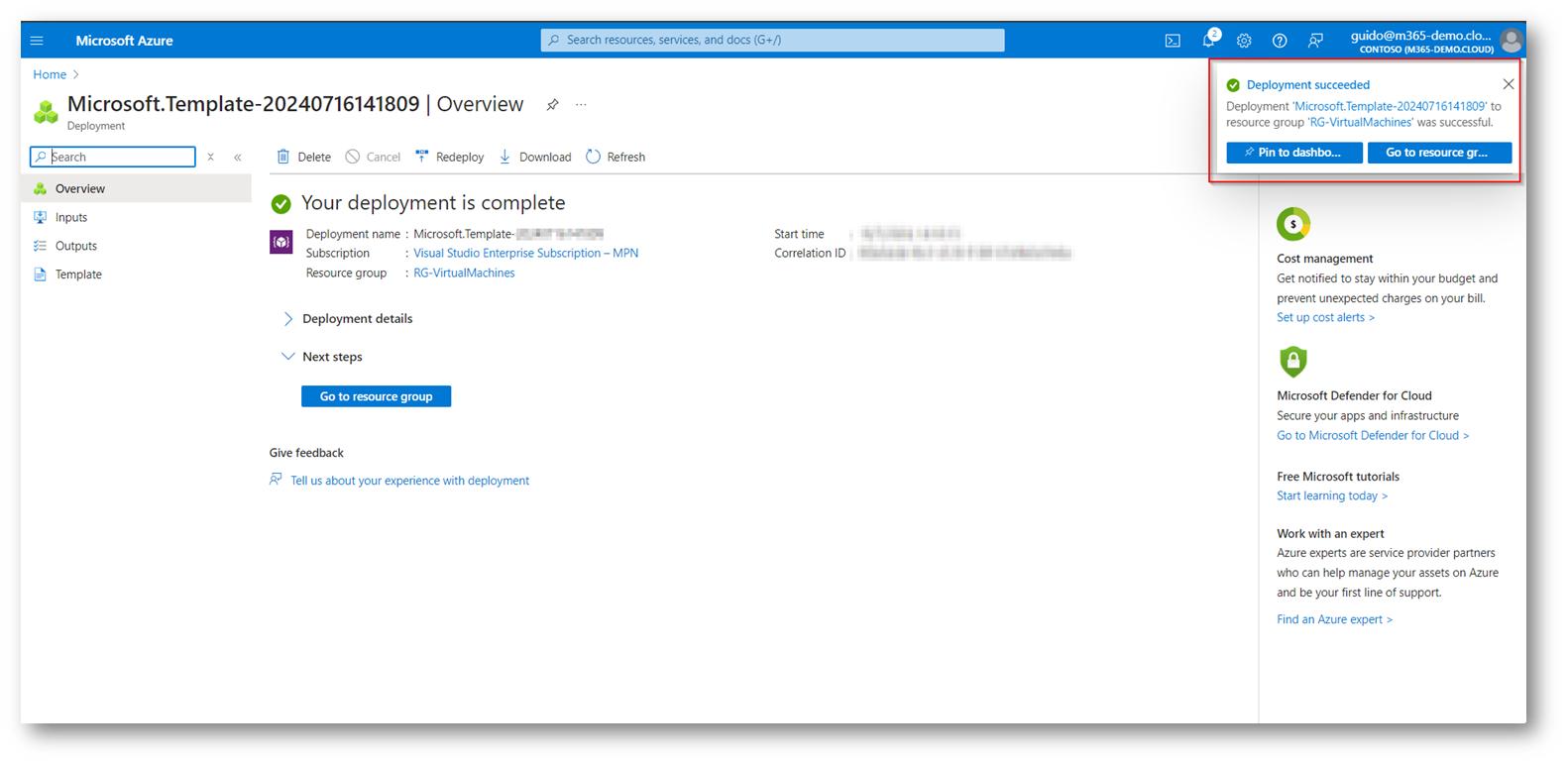

Figura 28: Deploy Completato con successo

Ora Sophos invierà i log a Sentinel anche con la configurazione tramite Azure Function.

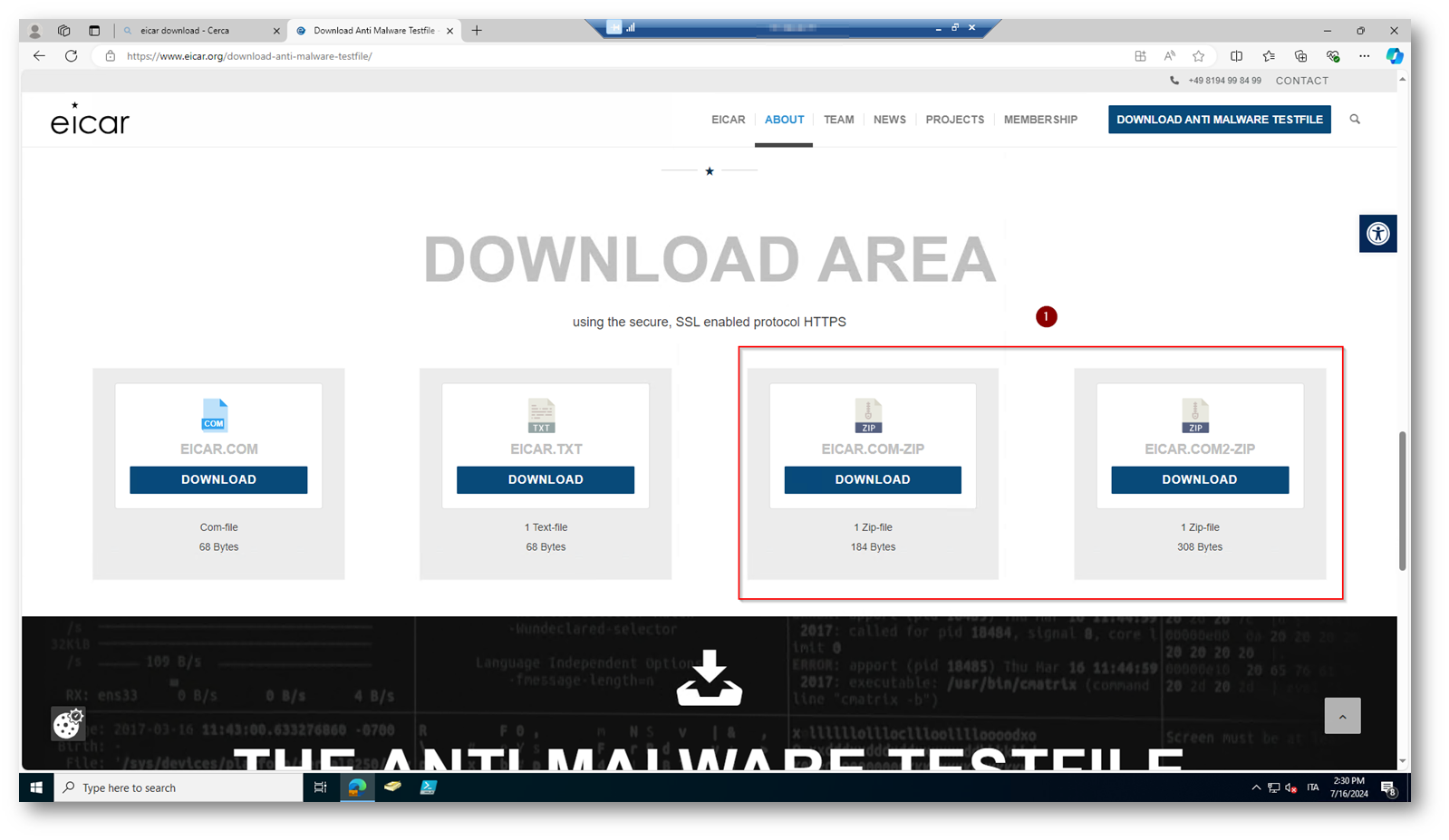

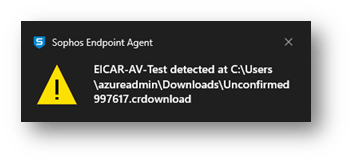

Per darvi evidenza dell’invio corretto dei log eseguirò un file eicar sul mio SRVDC

Figura 29: Download File Eicar per simulare un Virus

Figura 30: File sul server rilevato come Malevolo

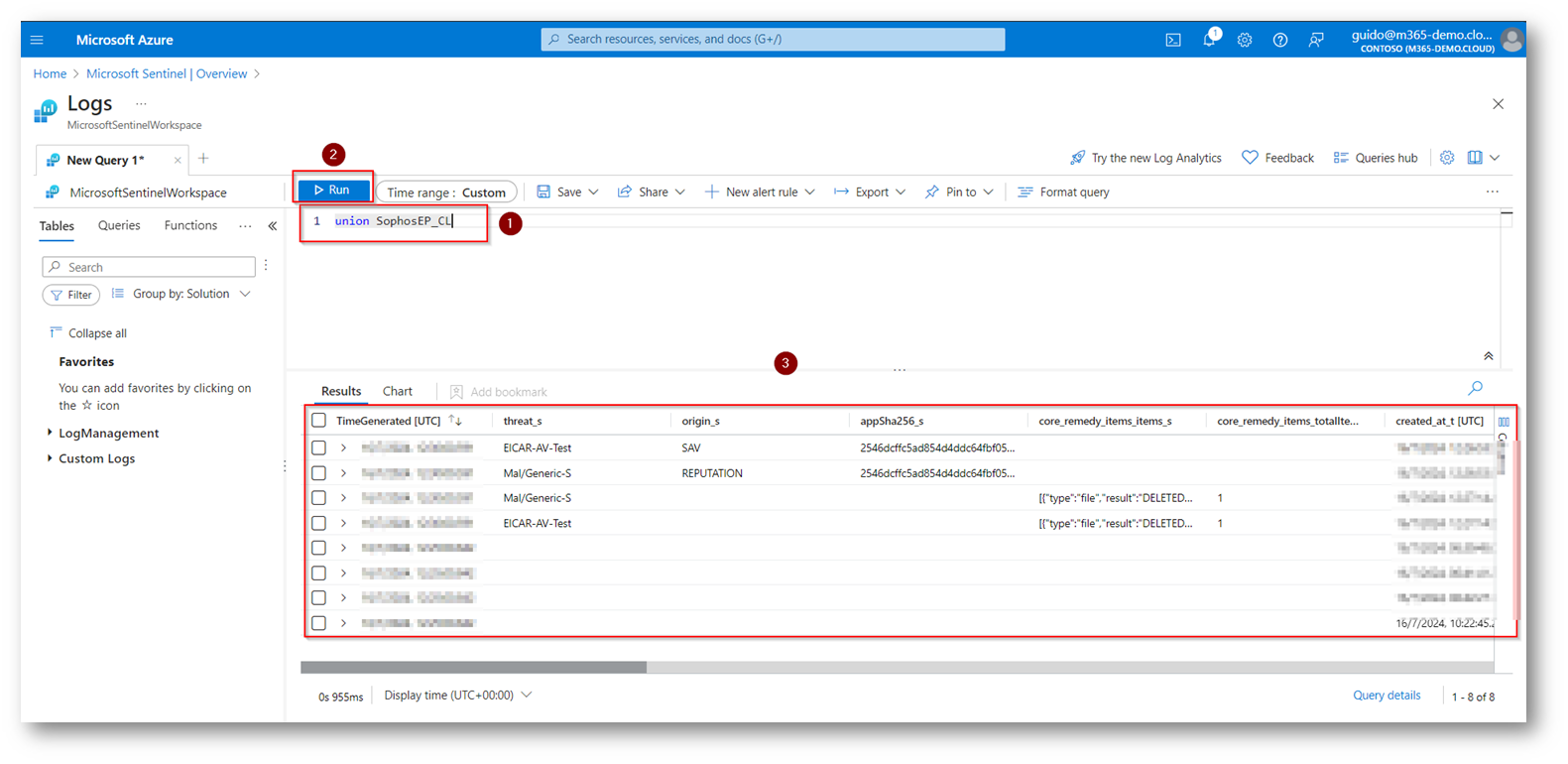

Ora tramite KQL (Kusto Query) identifichiamo gli eventi Sophos.

Figura 31: KQL per identificare eventi Sophos

Conclusioni

Come vi avevo spiegato nei precedenti articoli, Microsoft Sentinel al proprio interno offre diversi connettori che ci permettono in modo semplice e veloce di effettuare log collection e permetterci quindi di agire in modo tempestivo in caso di compromissioni.

Nel caso specifico avere a disposizione i log di un sistema XDR e Antivirus può aiutarci a capire cosa accade all’interno dei nostri device e creare regole di automazione / correlazione che ci permettono di identificare comportamenti anomali e bloccarli proprio sul nascere evitando spiacevoli sorprese.