Microsoft Intune – Distribuire Azure Monitor Agent e collezionare log dei dispositivi da analizzare con Microsoft Sentinel

La sicurezza al giorno d’oggi è di fondamentale importanza e proprio per questo avere a disposizione dei log, prevenienti dai nostri dispositivi, ci permette di avere la consapevolezza di capire cosa effettivamente “accade” nei nostri sistemi.

E’ inoltre vero che non è più sufficiente collezionare i log dei soli dispositivi Server, Switch, Firewall ecc.. perché altrimenti non avremmo visibilità e quindi rimarremmo “ciechi” di quanto accade all’interno dei computer dei nostri utenti.

A tutto questo Microsoft Sentinel ci viene incontro aiutandoci a collezionare i log dei vari dispositivi e automatizzare le risposte a questi eventi di sicurezza.

A tal proposito vi riporto alcune guide scritte nei mesi precedenti inerenti a Microsoft Sentinel

- Automatizzare le Remediations degli incidents in Microsoft Sentinel con i playbook – ICT Power

- Creare Data Collection Rule con Azure ARC e Microsoft Sentinel per il monitoraggio dei sistemi operativi Windows on-premises – ICT Power

- Configurare Microsoft Sentinel per ricevere Log da dispositivi On-Premises – ICT Power

In questo articolo invece vorrei parlarvi di come eseguire il deploy di Azure Monitor Agent (AMA) sui computer degli utenti, in modo centralizzato, attraverso Microsoft Intune.

NB: Diamo per “scontato” che il device in questione sia già “agganciato” in Microsoft Intune

Scenario

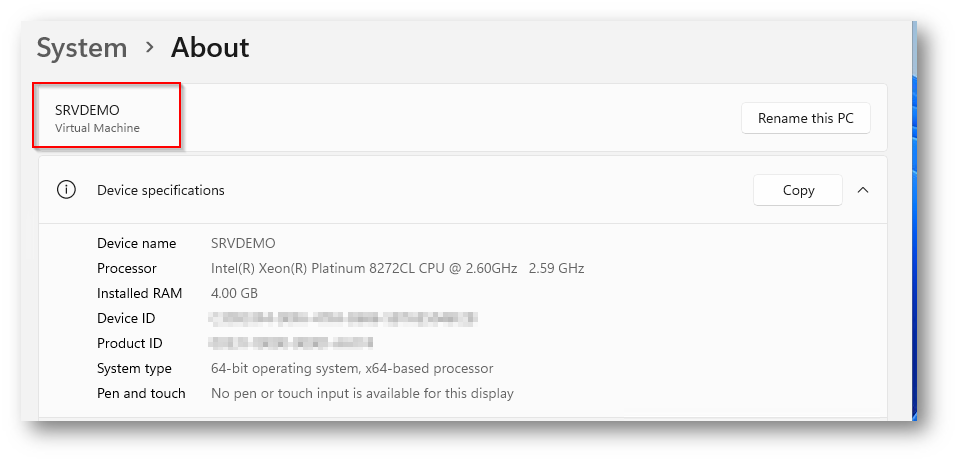

Lo scenario che vi troverete davanti è quello di un tenant Microsoft 365 ed un computer, nel mio caso una VM che simulerà il computer di utente.

Le licenze necessarie per svolgere l’attività sono:

- Sottoscrizione Microsoft Azure per Microsoft Sentinel

- Licenze di Microsoft Intune (nel mio caso suite Microsoft 365 E5)

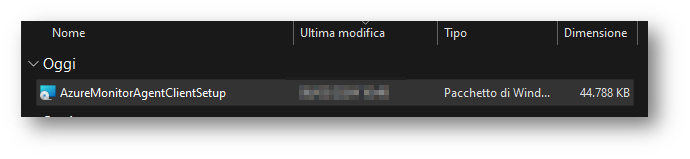

Come primo step dovrete eseguire il download di Azure Monitor Agent, in formato MSI dal seguente link che installeremo su una macchina Windows 11

Figura 1: VM che simula il pc di un utente

Figura 2: MSI di Azure Monitor Agent

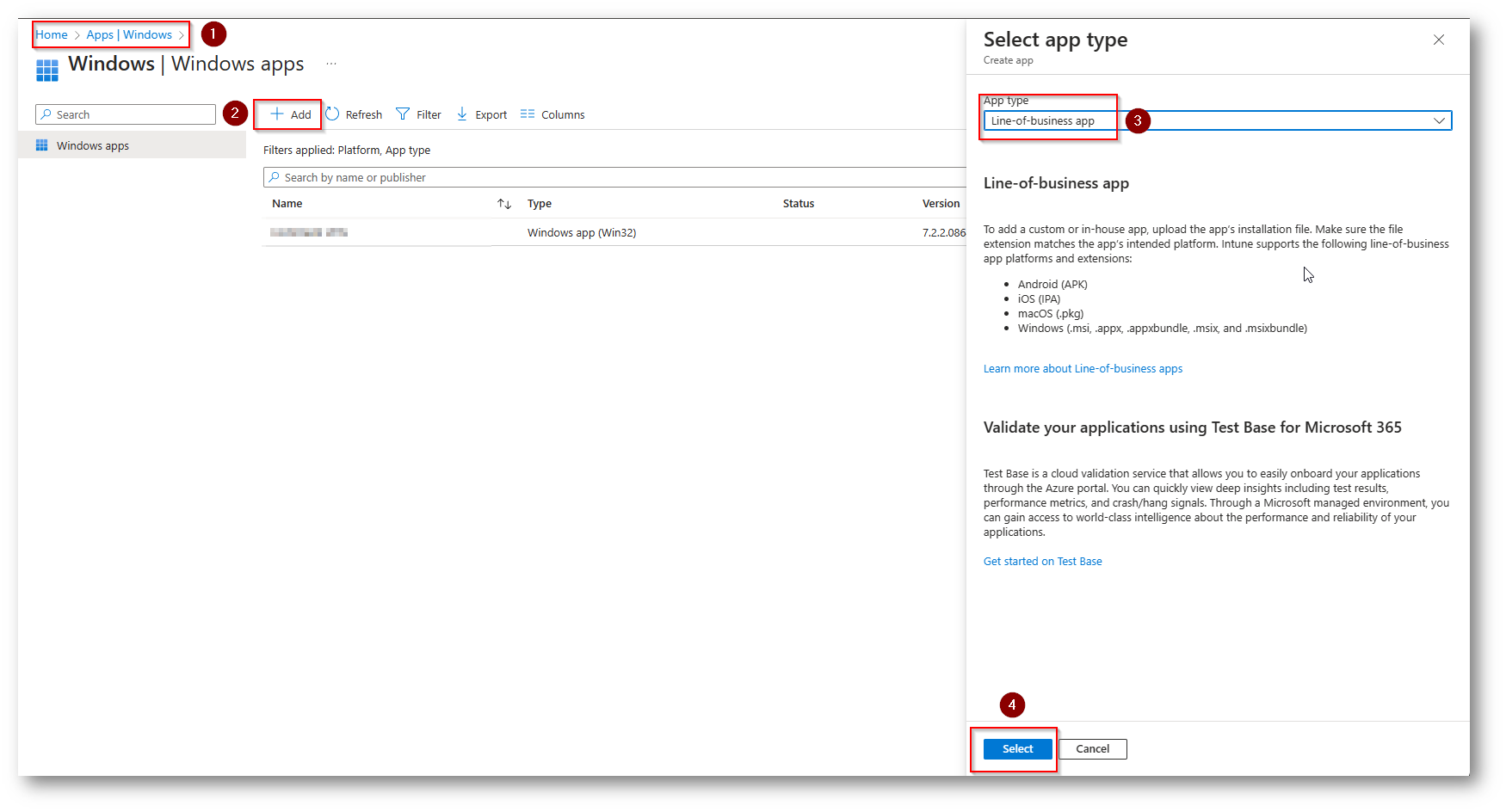

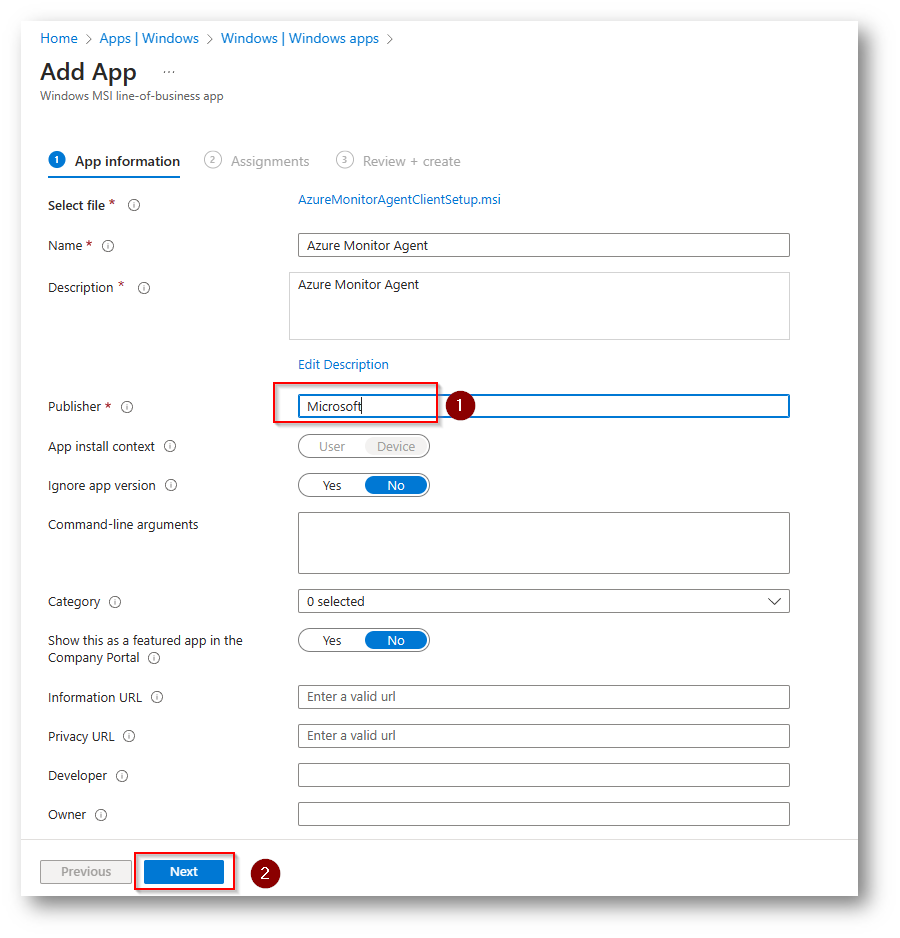

Ora che avrete a disposizione l’installer, recatevi in Intune Admin Center nella sezione app Windows Select app type – Microsoft Intune admin center

Figura 3: Creazione APP per Deploy in Microsoft Intune

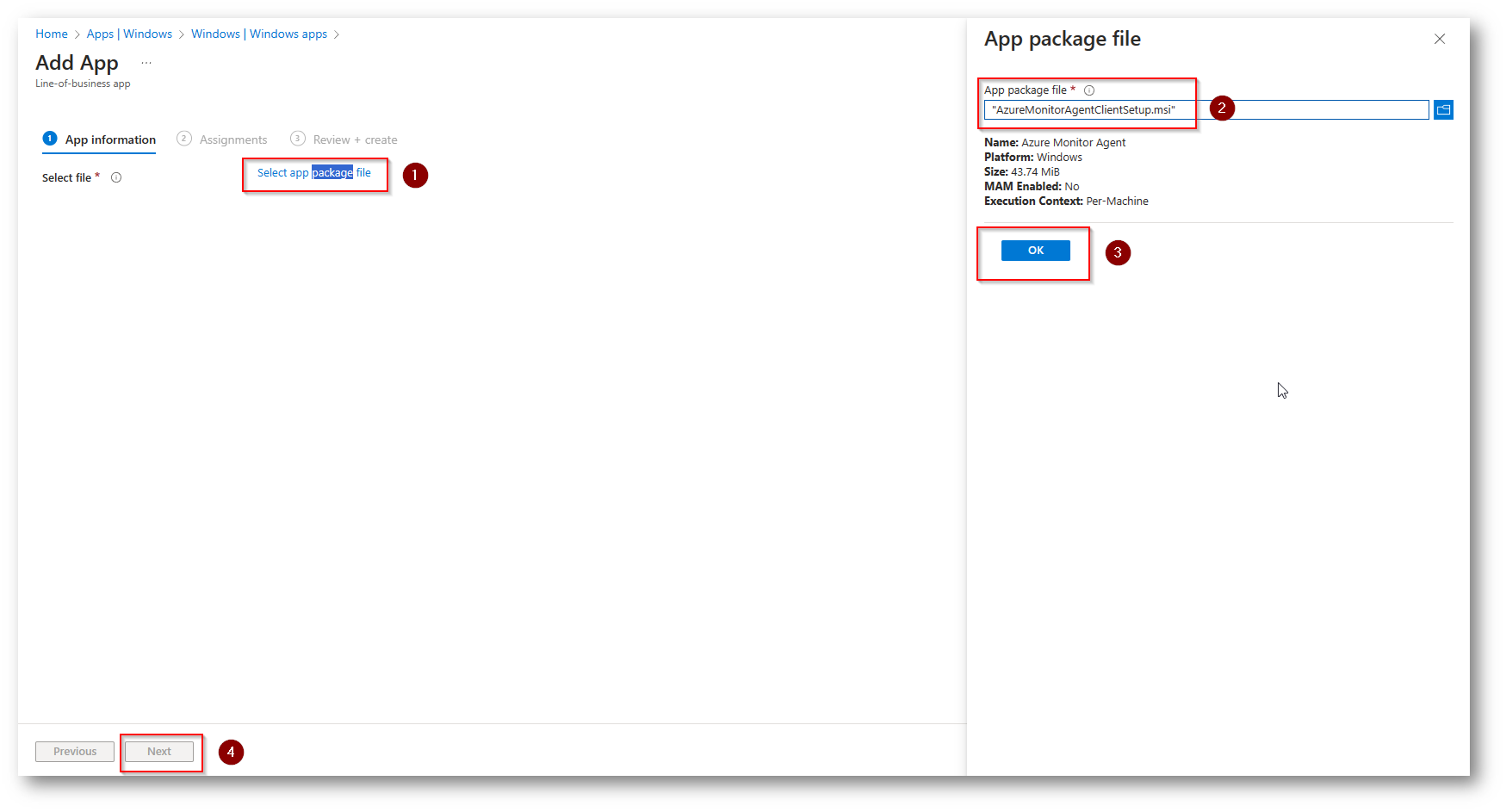

Figura 4:Creazione APP per Deploy in Microsoft Intune

Figura 5:Creazione APP per Deploy in Microsoft Intune

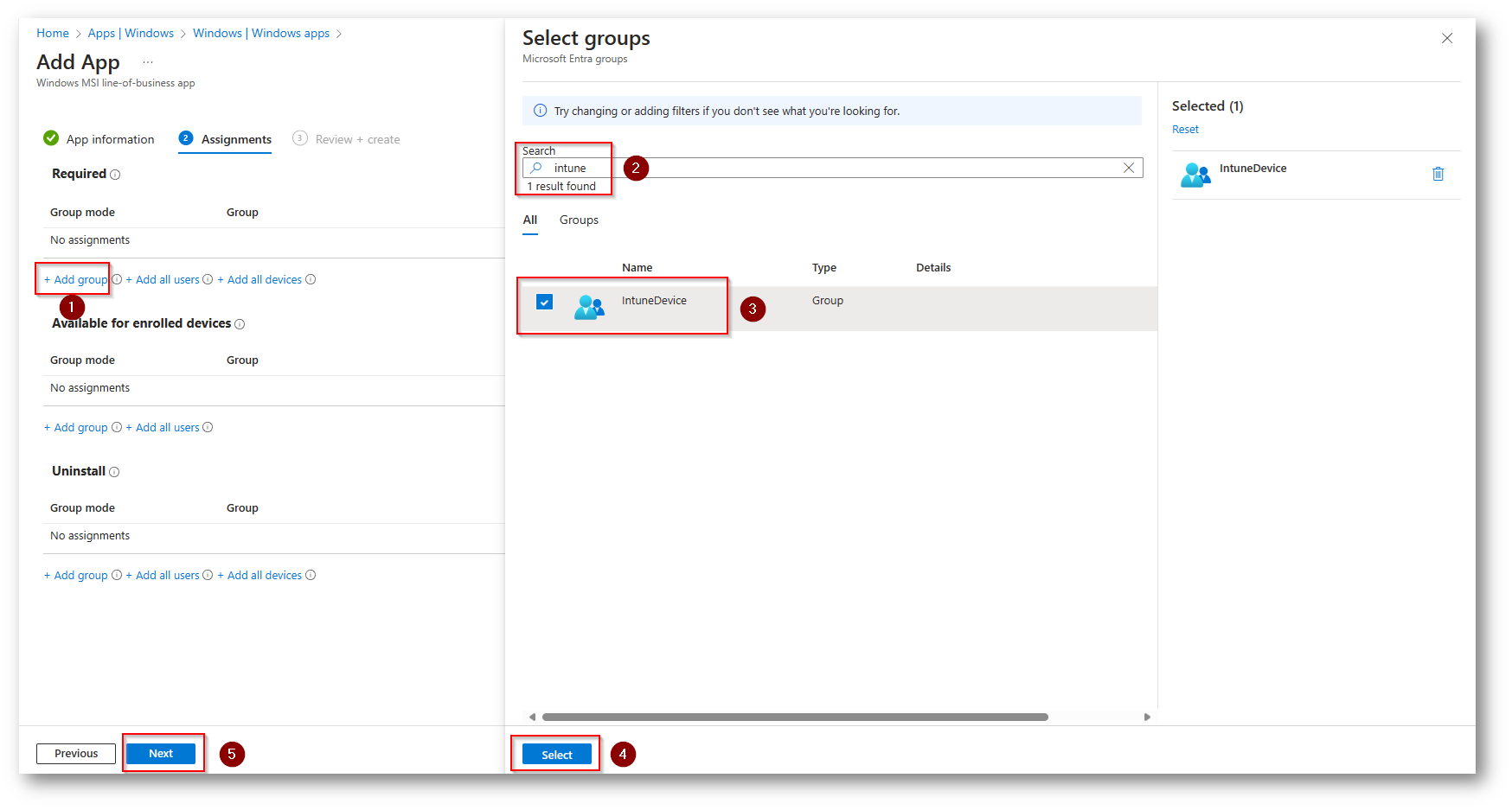

Ora dovrete selezionare il gruppo a cui eseguire il deploy dell’applicazione, nel mio caso un gruppo di device chiamato “Intune Device”

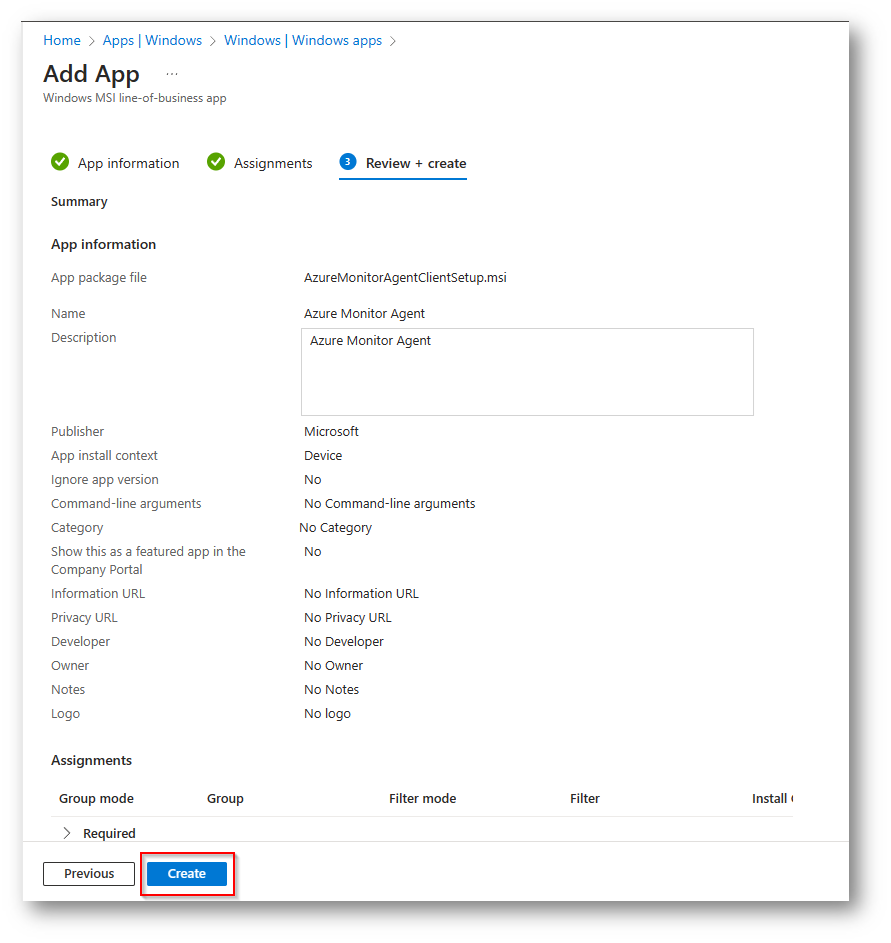

Figura 6: Creazione APP per Deploy in Microsoft Intune

Figura 7:Creazione APP per Deploy in Microsoft Intune

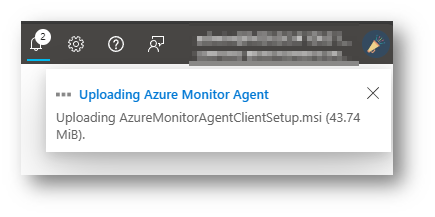

Attendete ora il caricamento dell’applicazione.

Figura 8: Caricamento Applicazione

Nel mio caso, in circa 30 minuti, l’applicazione risultava correttamente installata all’interno del client.

Ora dovrete eseguire l’onboarding dell’agent all’interno del vostro ambiente Per farlo sfrutteremo PowerShell e a tal proposito vi lascio il link allo script Set up the Azure Monitor agent on Windows client devices – Azure Monitor | Microsoft Learn

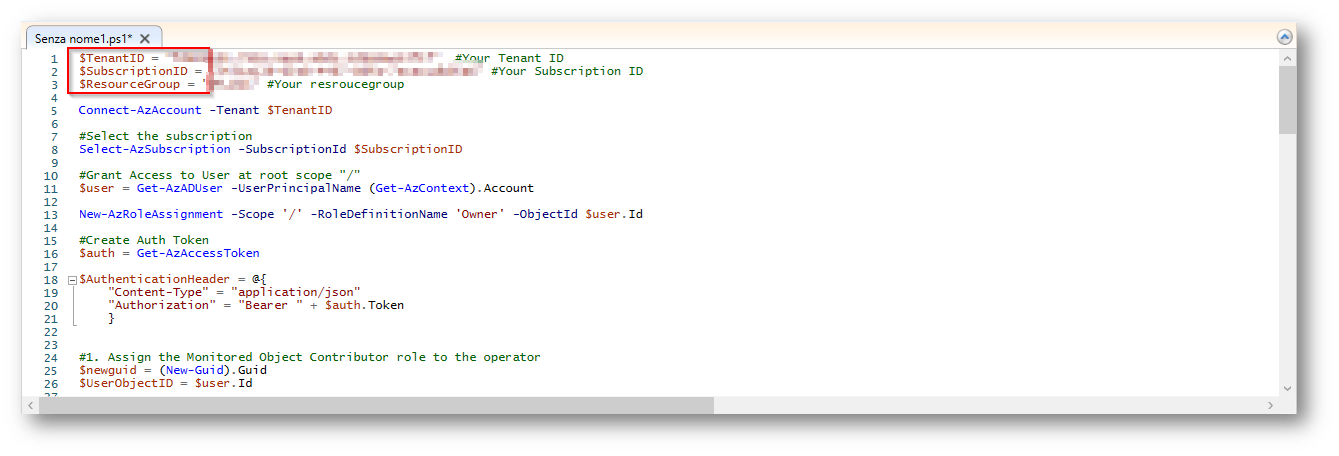

Dovrete modificare:

- TenantID

- SubscriptionID

- ResourceGroup

Con i parametri del vostro tenant,SubscriptionID è l’identificativo nel quale risiede la vostra istanza di Sentinel, così come il Resource Group.

Figura 9: Modifica Script

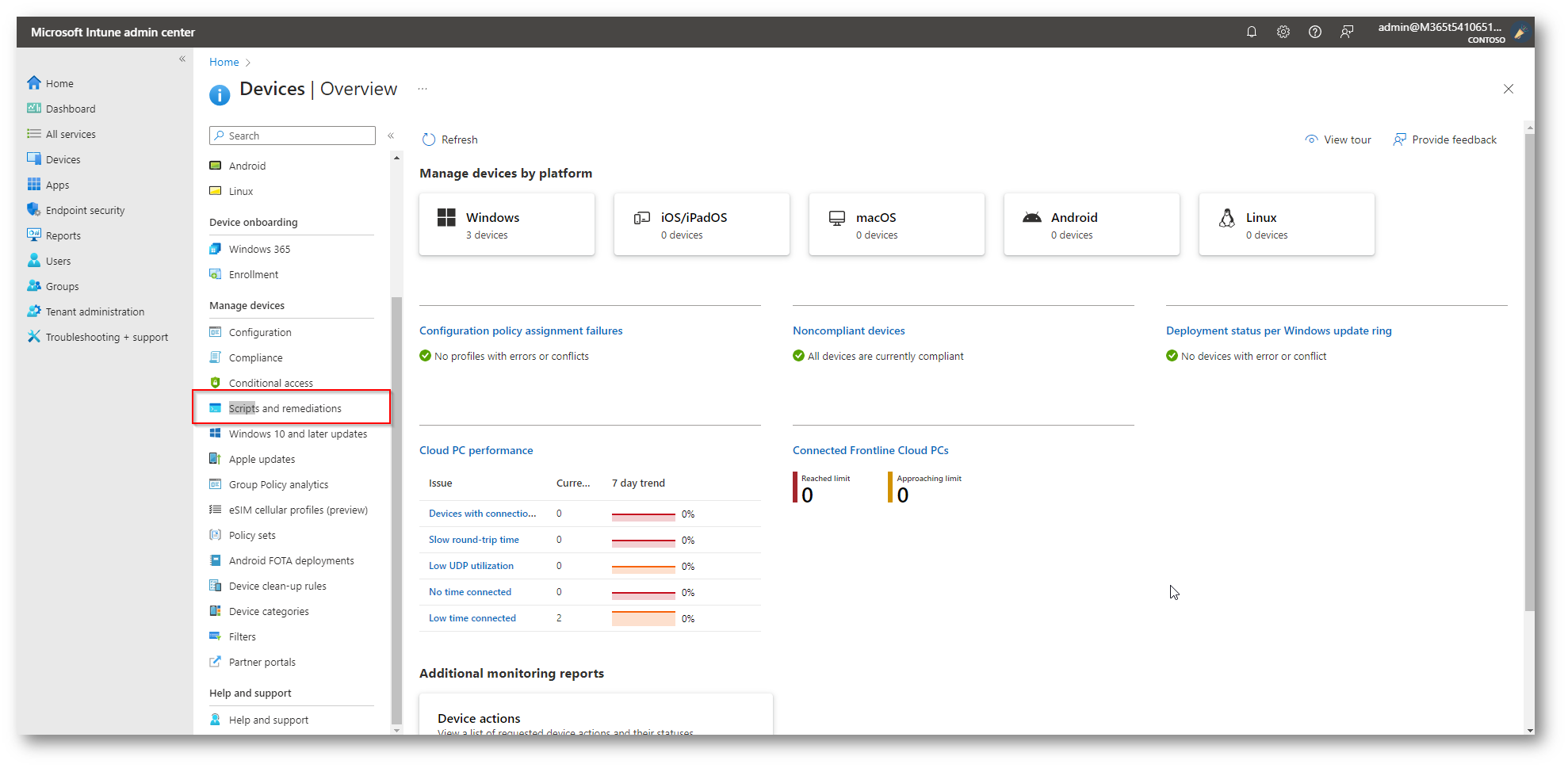

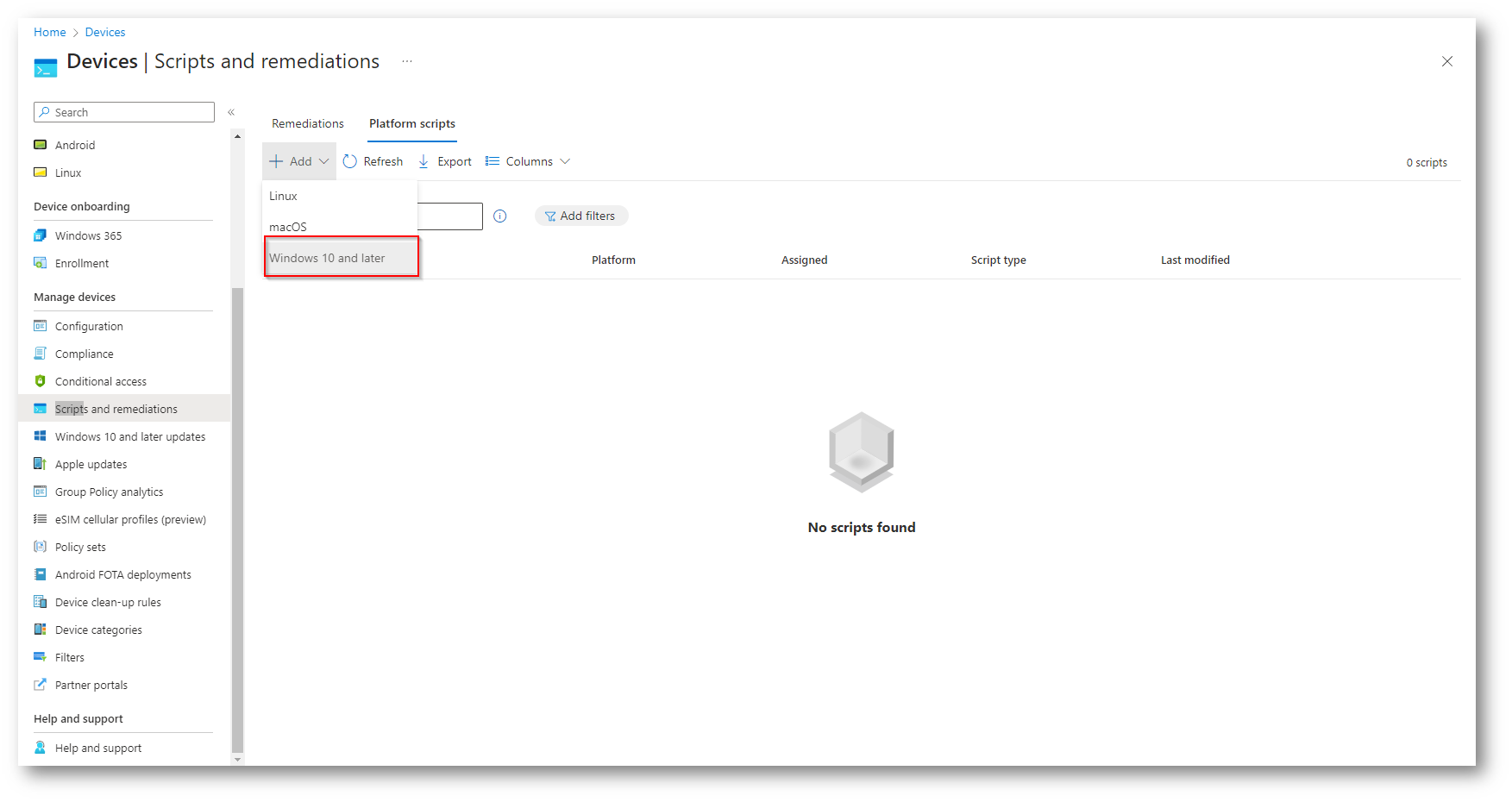

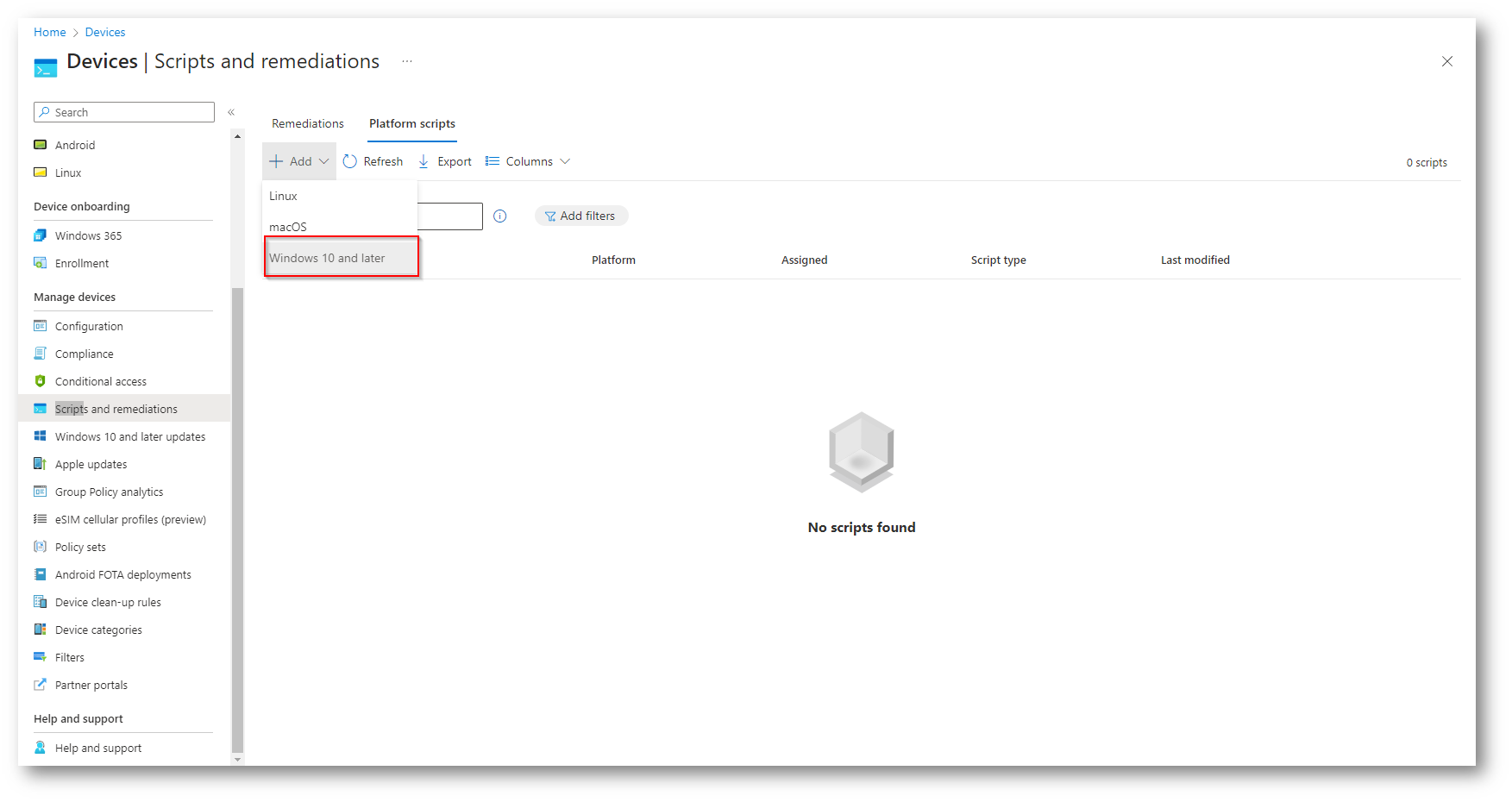

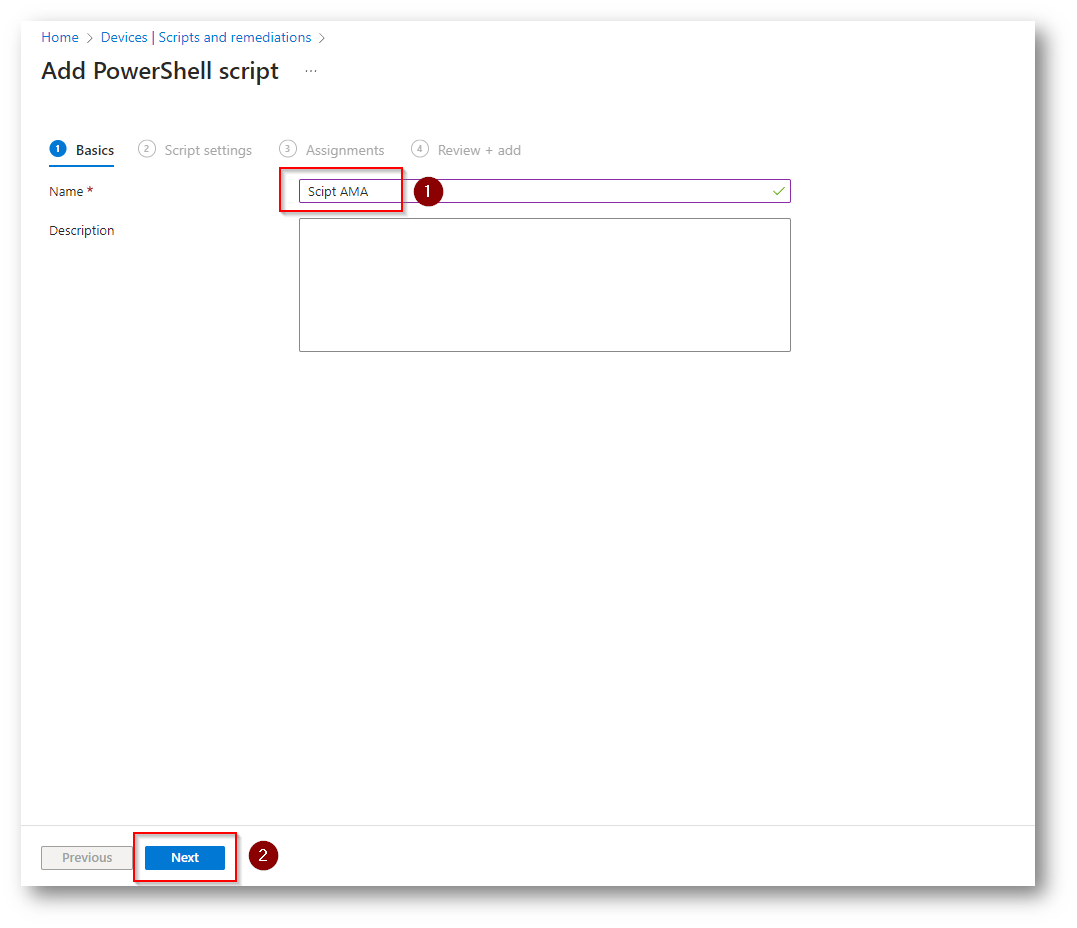

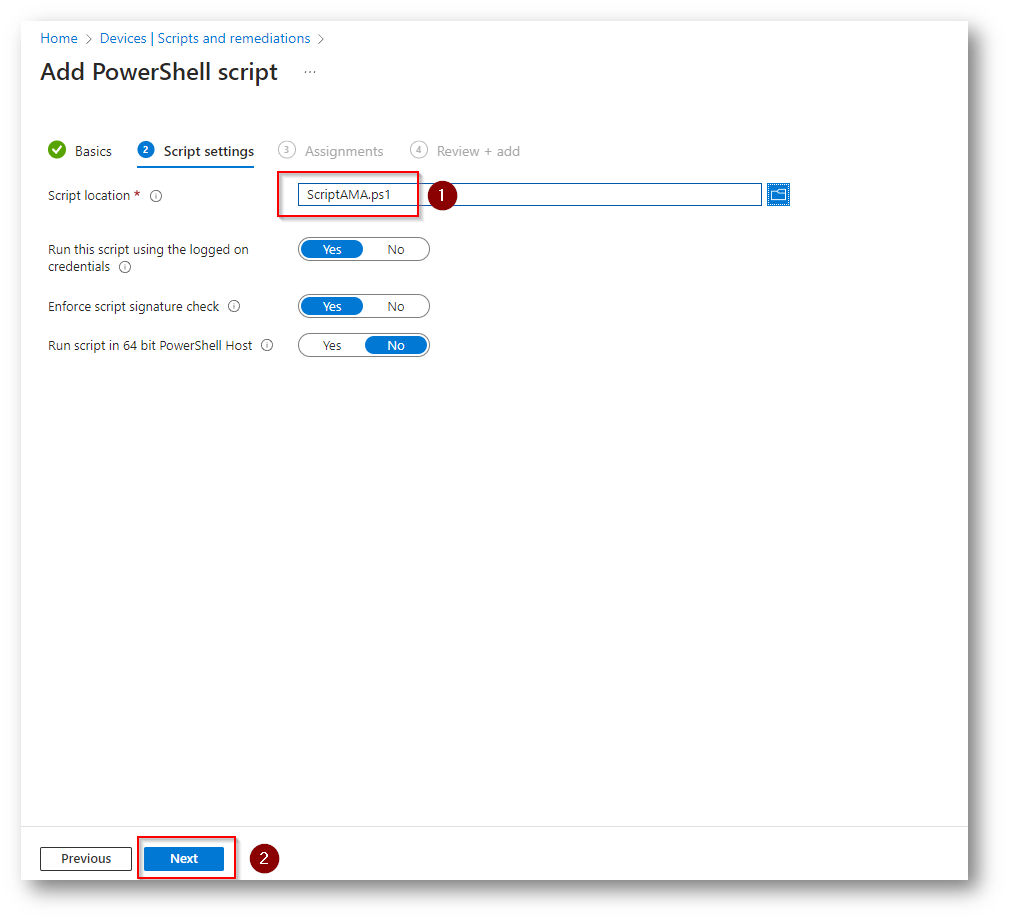

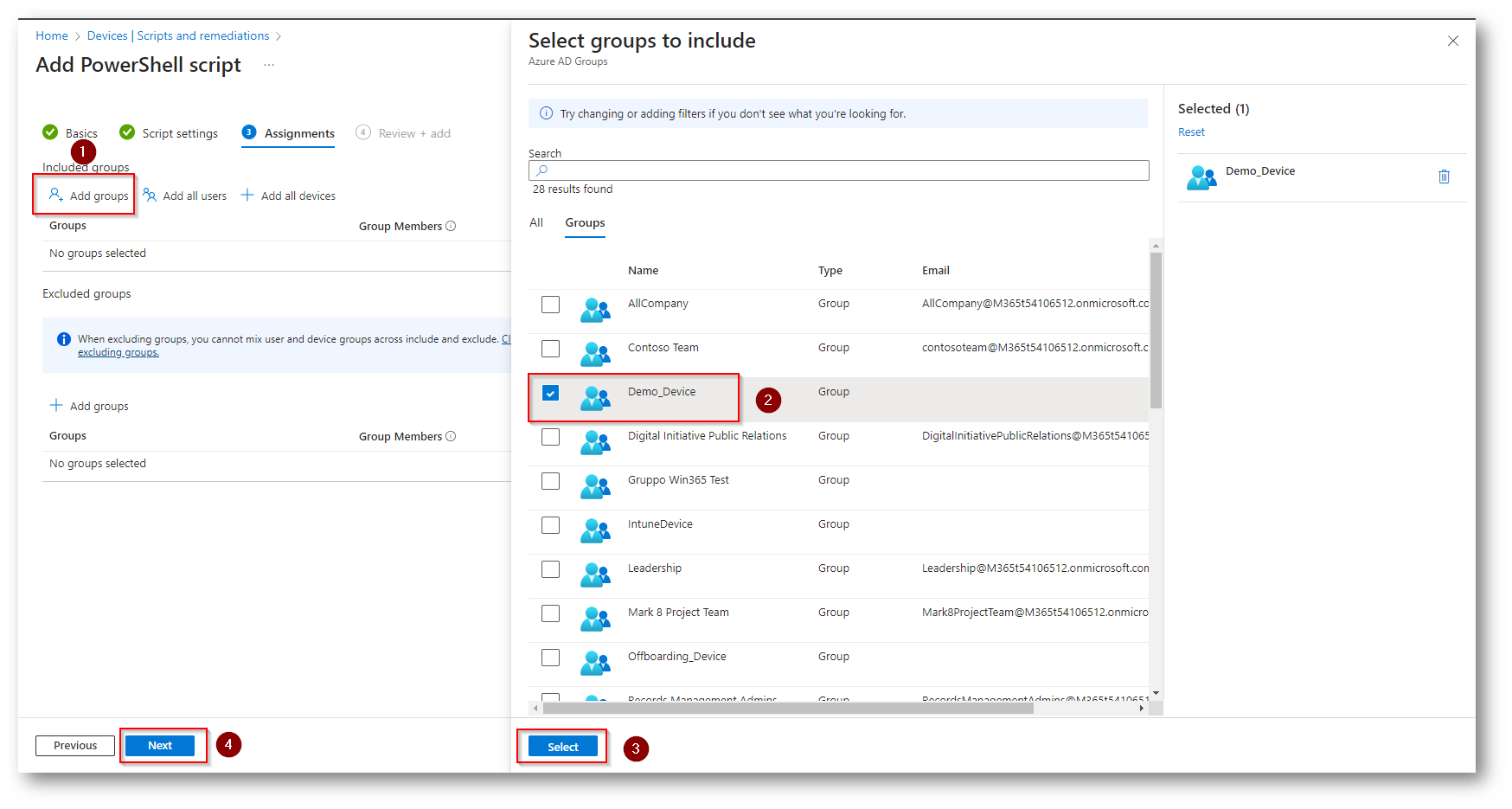

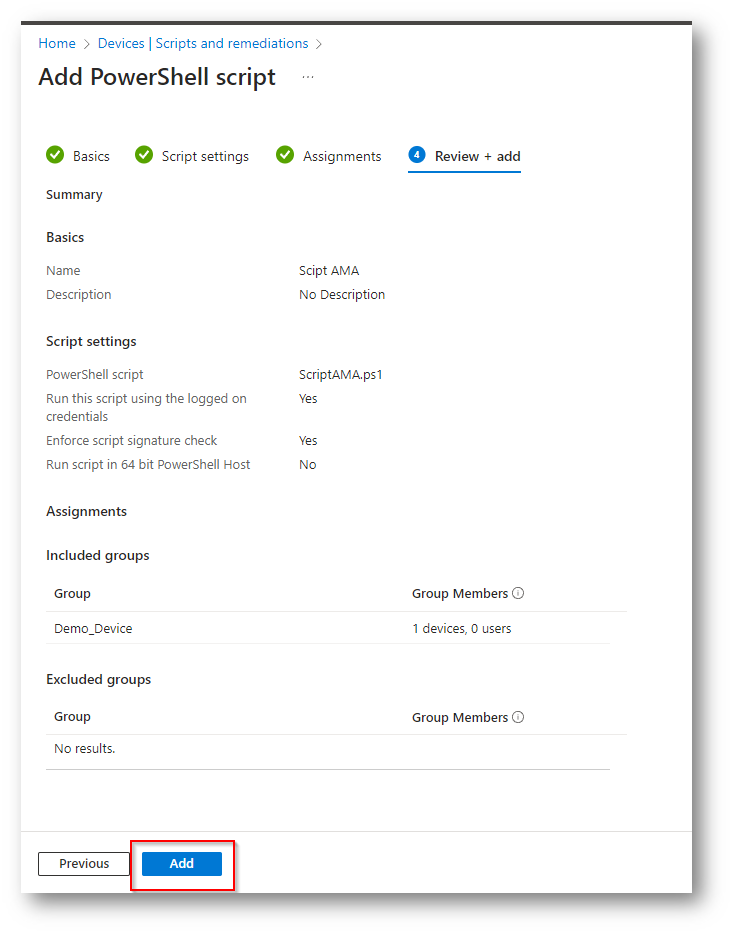

Ora possiamo caricare il nostro script attraverso Microsoft Intune.

Figura 10: caricamento script in Microsoft Intune per “agganciare” ama al tenant

Figura 11: caricamento script in Microsoft Intune per “agganciare” ama al tenant

Figura 12: caricamento script

Figura 13: caricamento script

Figura 14: caricamento script

Figura 15: caricamento script

Figura 16: caricamento script

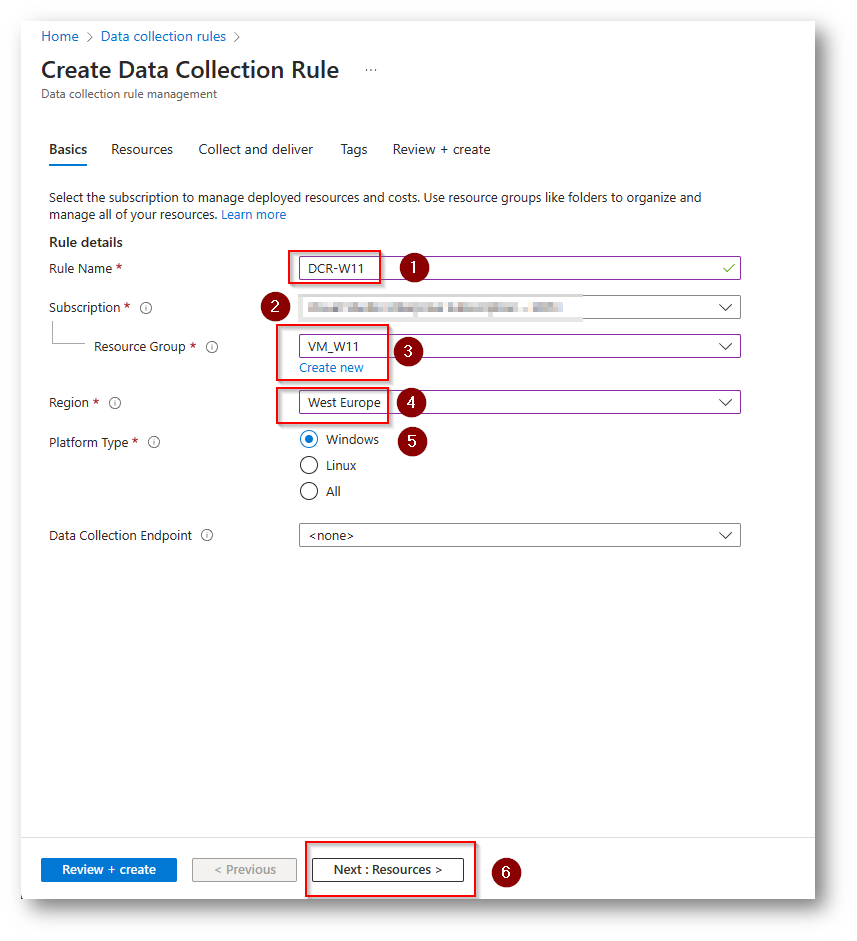

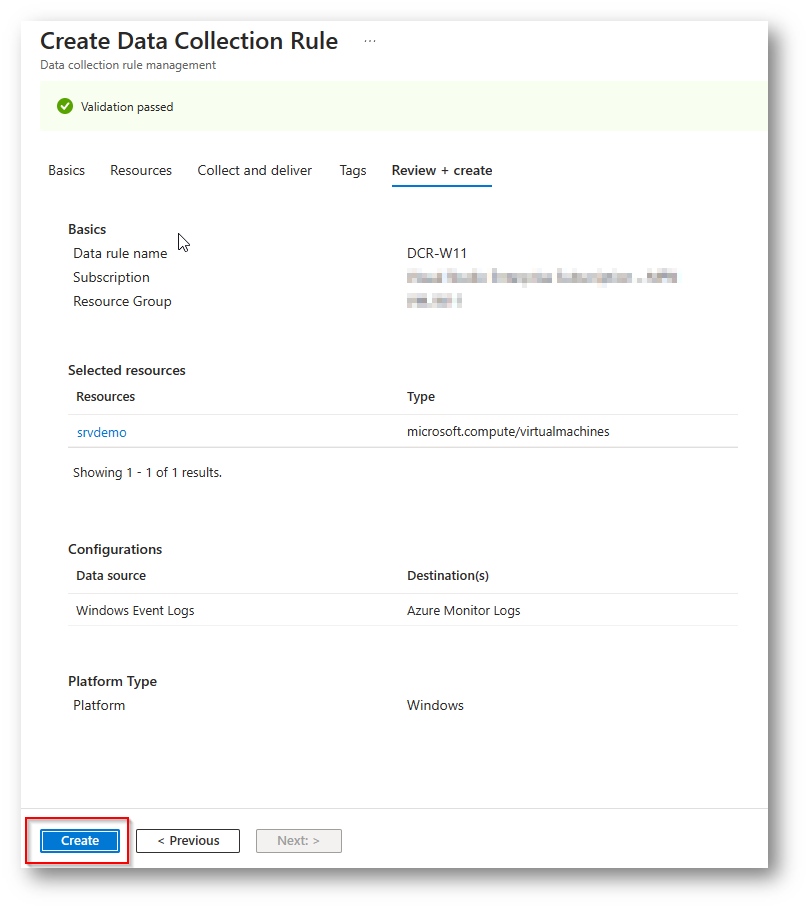

Ora che la vostra macchina risulterà “gestibile” con l’agent potete procedere a creare la DCR (Data Collection Rule) per poter eseguire log collection.

Figura 17: Creazione Data Collection Rule

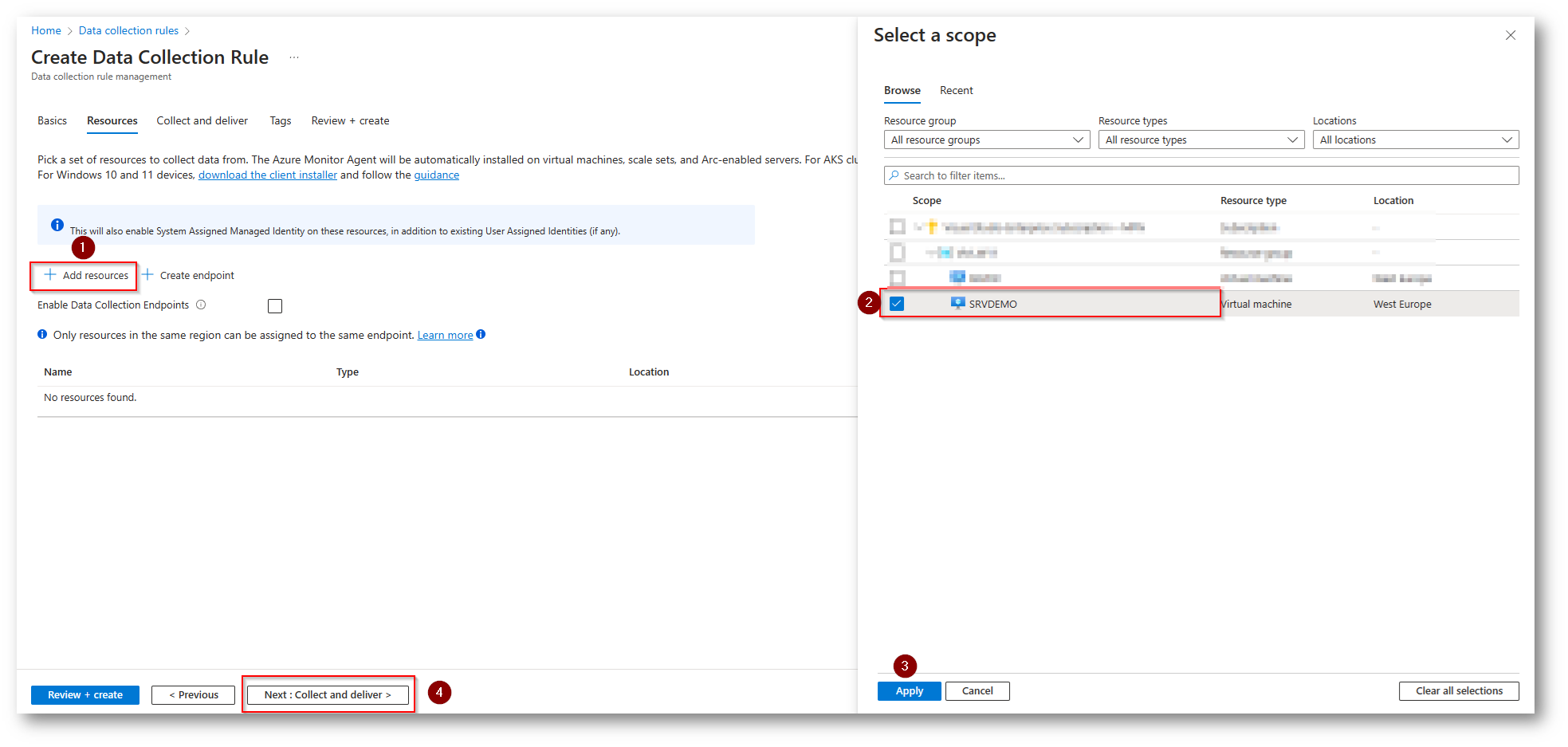

Figura 18: Creazione data collection rule

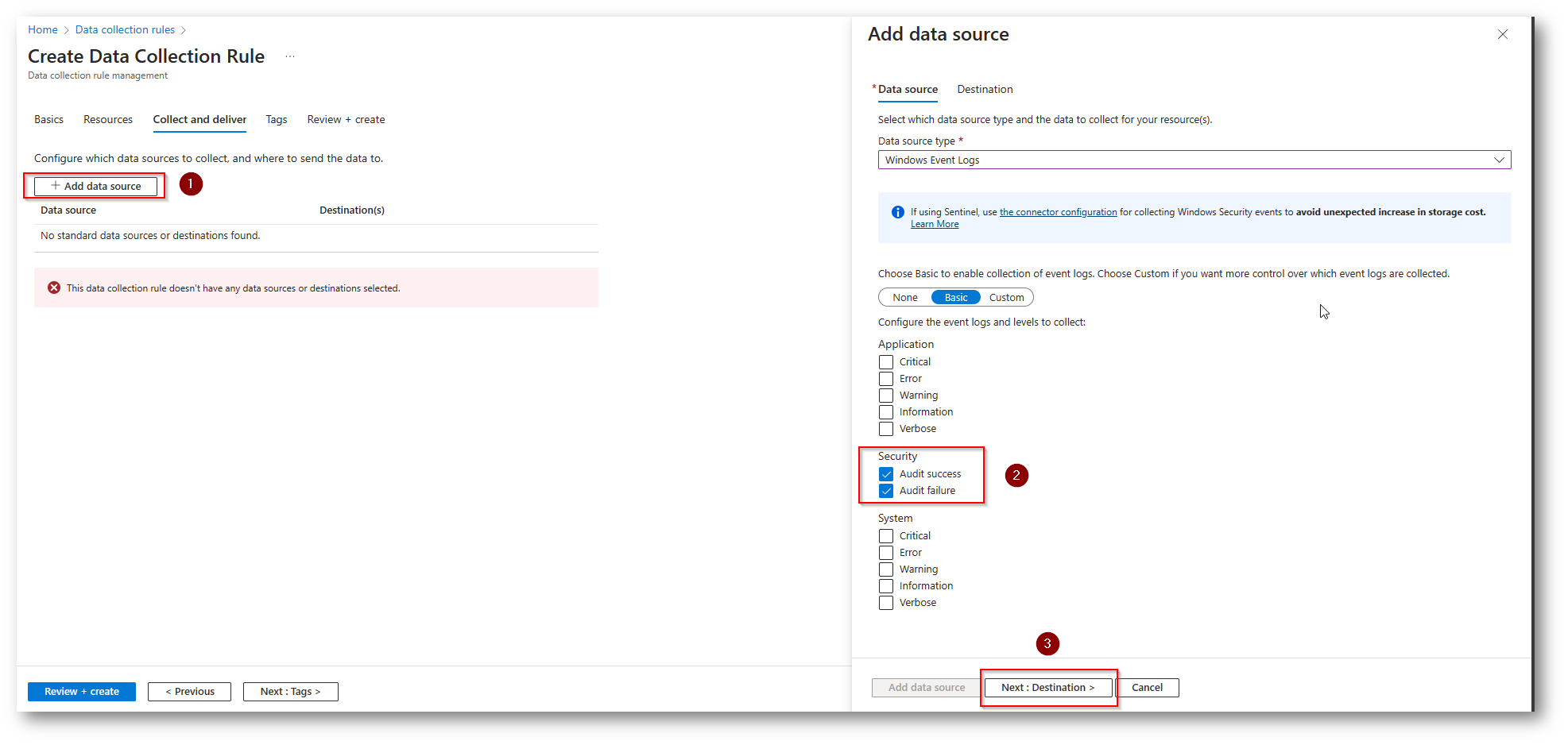

Figura 19: Creazione data collection rule

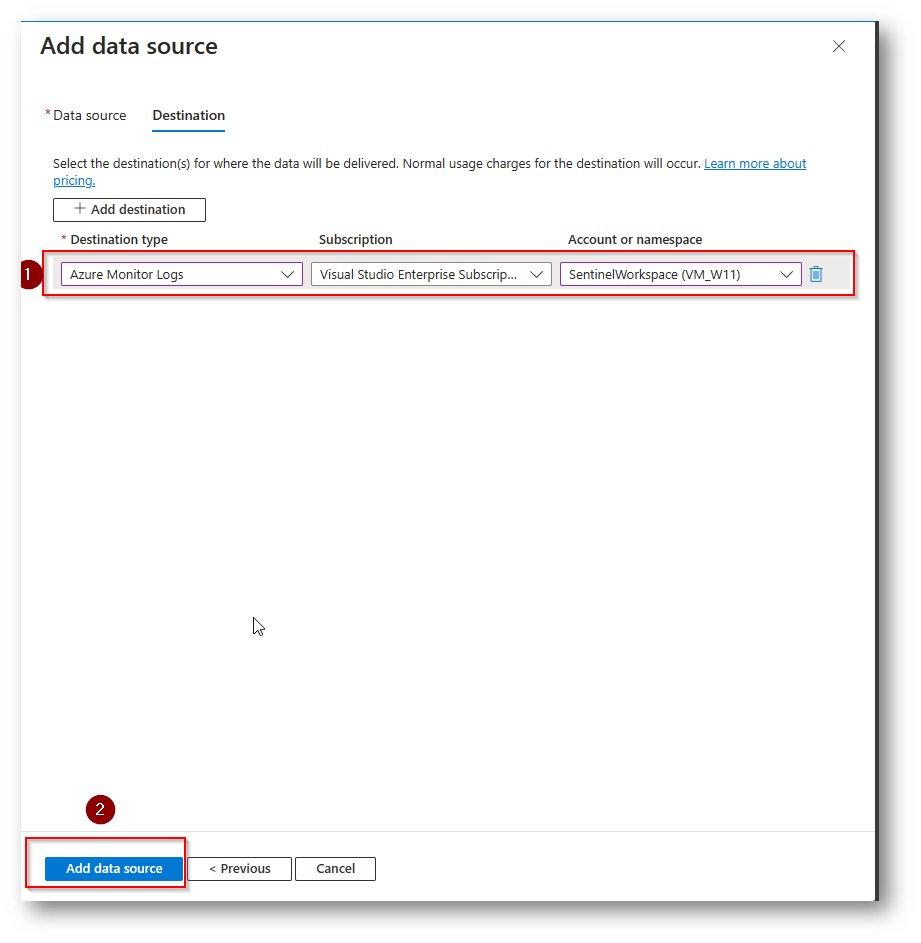

Figura 20: Creazione data collection rule

Figura 21: Creazione data collection rule

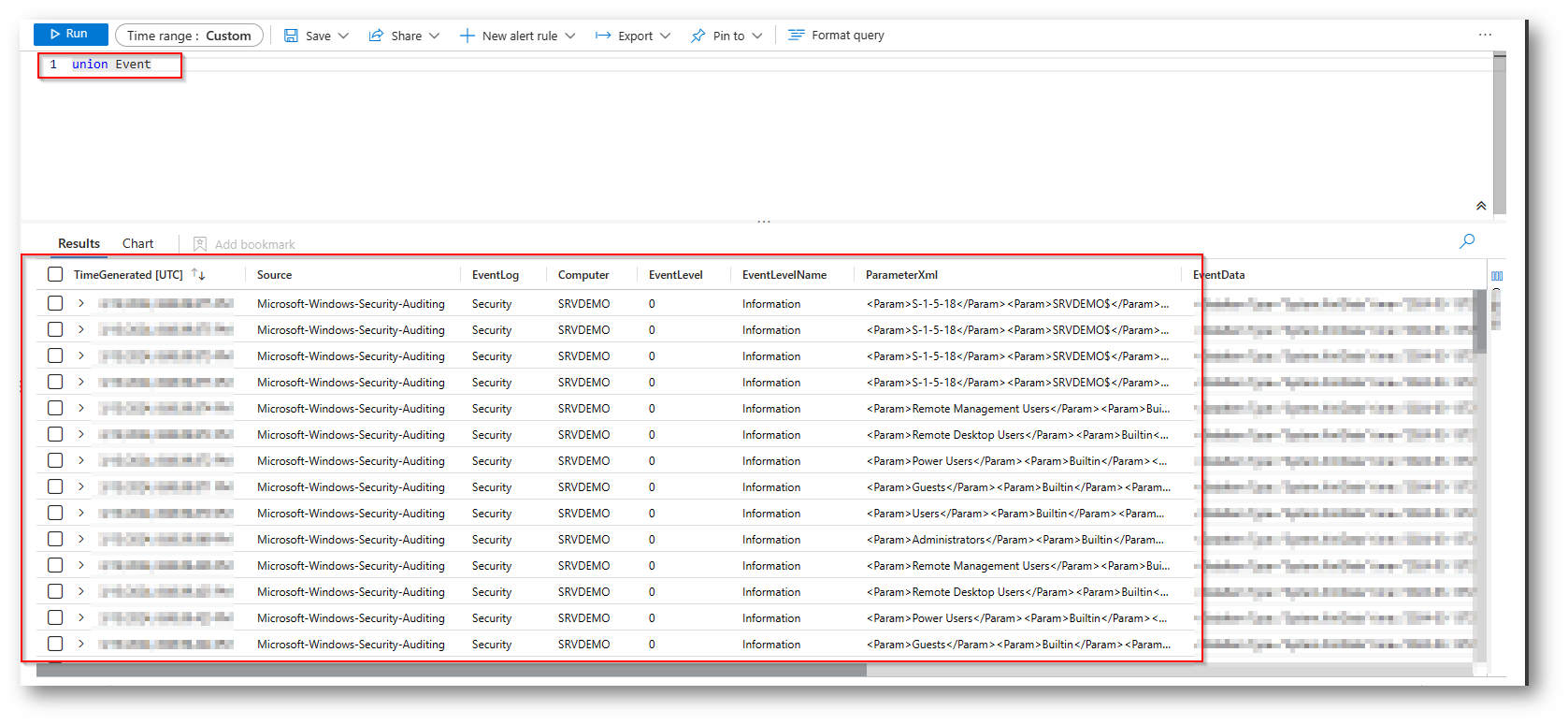

Ora attendete qualche minuto, nel mio caso ne sono bastati 5, e la macchina comincerà a loggare gli eventi selezionati, nel mio caso Login Success / Failed. Recandovi in Sentinel ed eseguendo una KQL (Kusto Query) “union Event” vedrete i log del dispositivo

Figura 22: log dispositivo

Conclusioni

Come avete potuto notare, con pochi passaggi potete collezionare i log dei dispositivi degli utenti e creare eventualmente delle automazioni su di essi che possono, escludere il device in caso di accesso non autorizzato, resettare la password dell’utente e questo è un aiuto di estrema importanza per poter rispondere in modo efficiente ai sempre più sofisticati attacchi di sicurezza, mirati a compromettere i sistemi aziendali.