Microsoft Intune – Collezionare i log e analizzarli con Microsoft Sentinel

In un mondo nel quale dobbiamo gestire e proteggere in ottica Zero Trust i nostri endpoint ed i nostri utenti, è di fondamentale importanza riuscire ad avere i log di tutti i workload che utilizziamo per poter eseguire correlazione e agire in modo tempestivo per evitare che in caso di attacchi informatici, sempre più sofisticati vengano compromesse le nostre risorse aziendali.

Ho spiegato in diversi articoli come Microsoft Sentinel vi può aiutare a collezionare log e orchestrare gli incident di sicurezza in modo del tutto automatizzato. Per comodità vi riepilogo gli articoli in questione:

- Microsoft Intune – Distribuire Azure Monitor Agent e collezionare log dei dispositivi da analizzare con Microsoft Sentinel – ICT Power

- Automatizzare le Remediations degli incidents in Microsoft Sentinel con i playbook – ICT Power

- Creare Data Collection Rule con Azure ARC e Microsoft Sentinel per il monitoraggio dei sistemi operativi Windows on-premises – ICT Power

Avere a disposizione un intero ecosistema che integrandosi in modo nativo fornisca risposte in tempo reale è un punto di forza veramente ottimo dal mio punto di vista.

Sicuramente collezionare eventi di Domain Controller e delle componenti Endpoint, quali EDR (Endpoint Detection Response), Defender for Endpoint, Defender for Identity, ci aiuta in modo molto puntuale, ma se un potenziale attaccante o se semplicemente vogliamo monitorare le modifiche effettuate alle policy di Microsoft Intune ?

In questo articolo vi spiegherò quindi come eseguire Log Collection di questo Workload Microsoft per poi renderli fruibili attraverso Microsoft Sentinel, questo perché se un potenziale attaccante entra in possesso di credenziali amministrative di Microsoft Intune, gestendo i device in modo molto puntuale potrebbe sostanzialmente eseguire qualsiasi comando malevole per prendere possesso della vostra infrastruttura.

Scenario

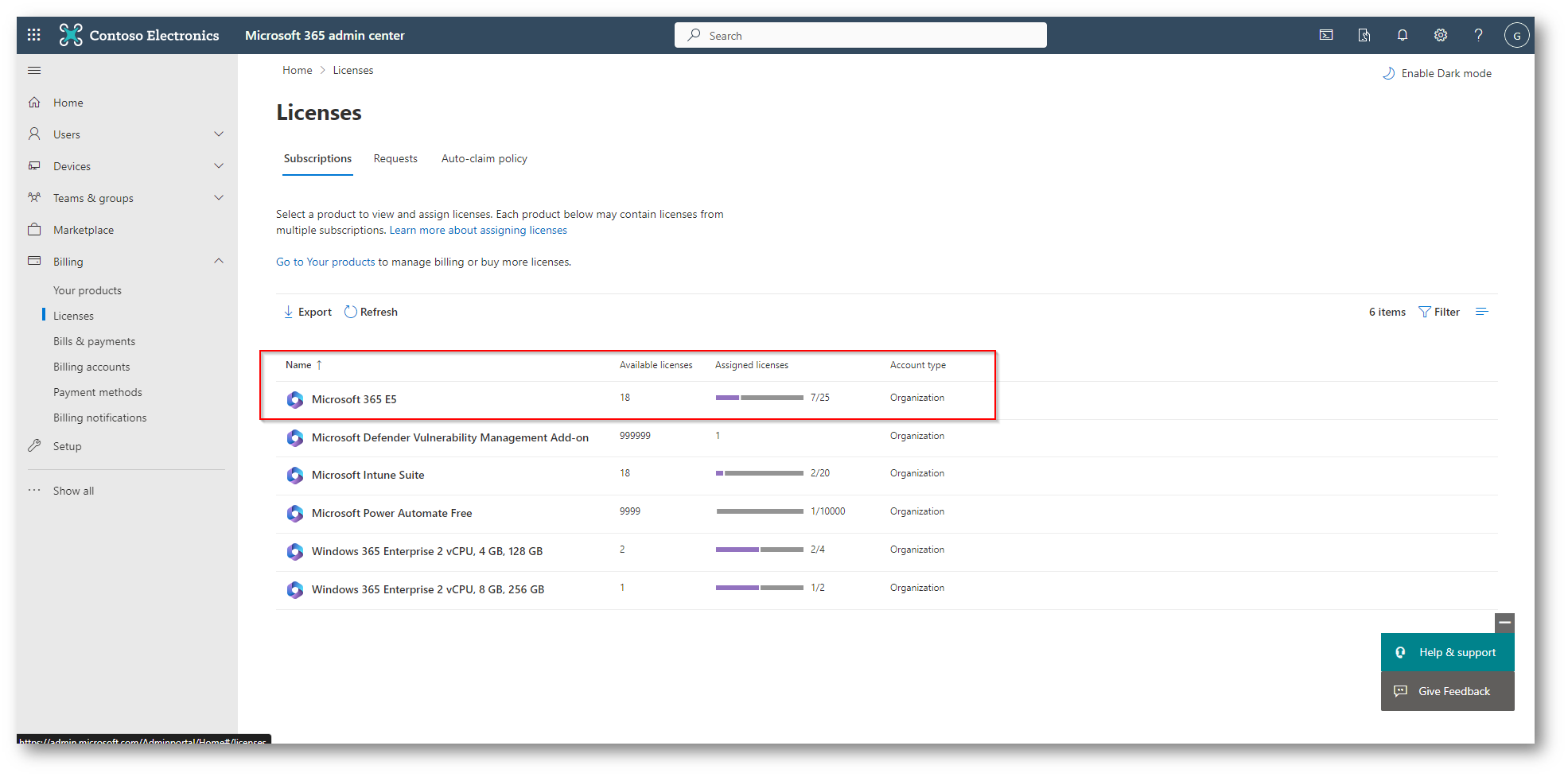

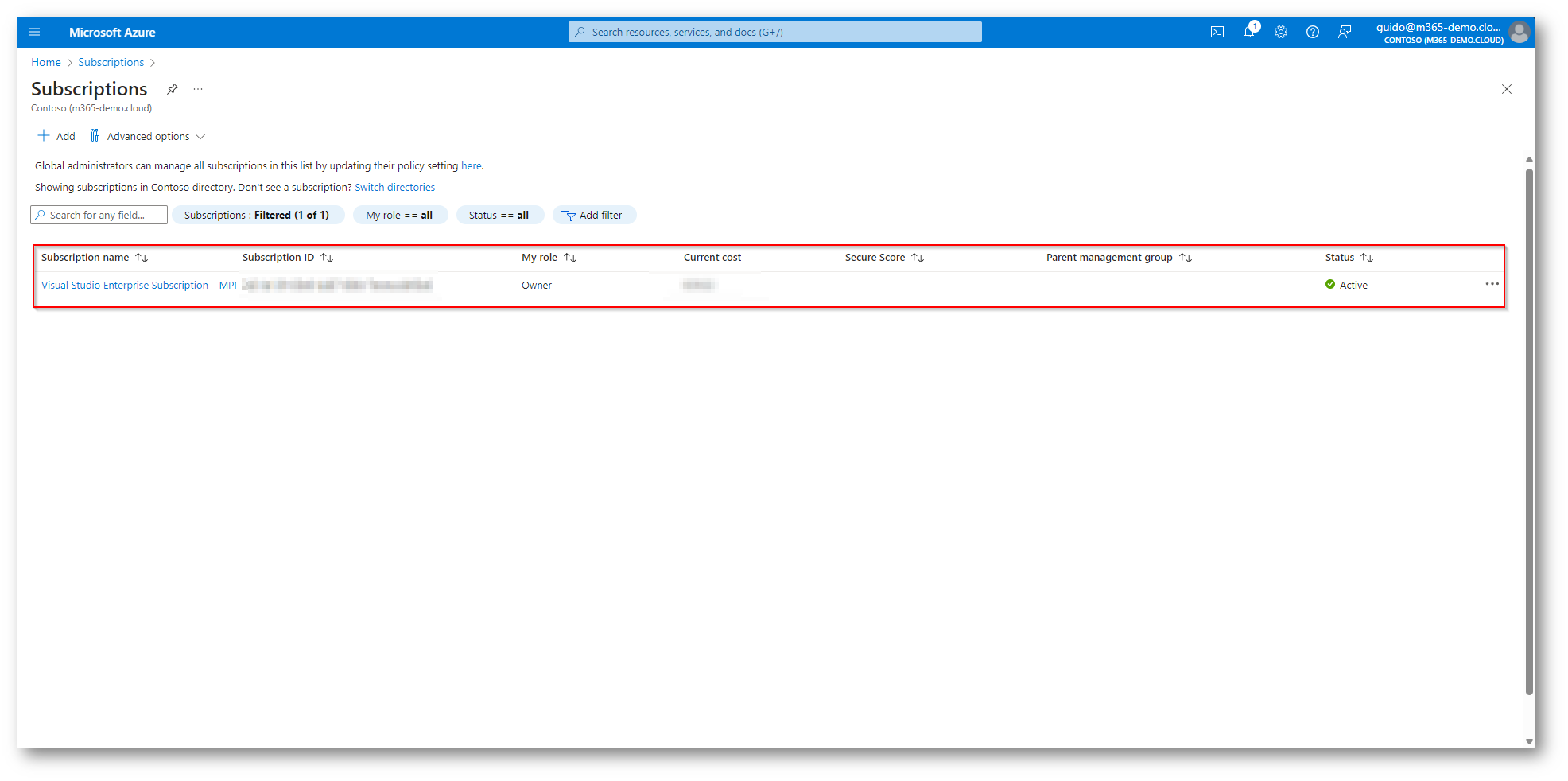

Per darvi evidenza di questa integrazione utilizzerò un tenant Microsoft 365 con all’interno una Subscription Azure a consumo e delle licenze Microsoft 365 E5. Per approfondimenti sulle licenze Microsoft vi invito sempre a prendere visione del sito di Aaron Dinnage Microsoft 365 E5 | M365 Maps.

Figura 1: Tenant con Licenze Microsoft 365 E5 che contengono Microsoft Intune

Figura 2: Subscription Azure Utilizzata per Microsoft Sentinel

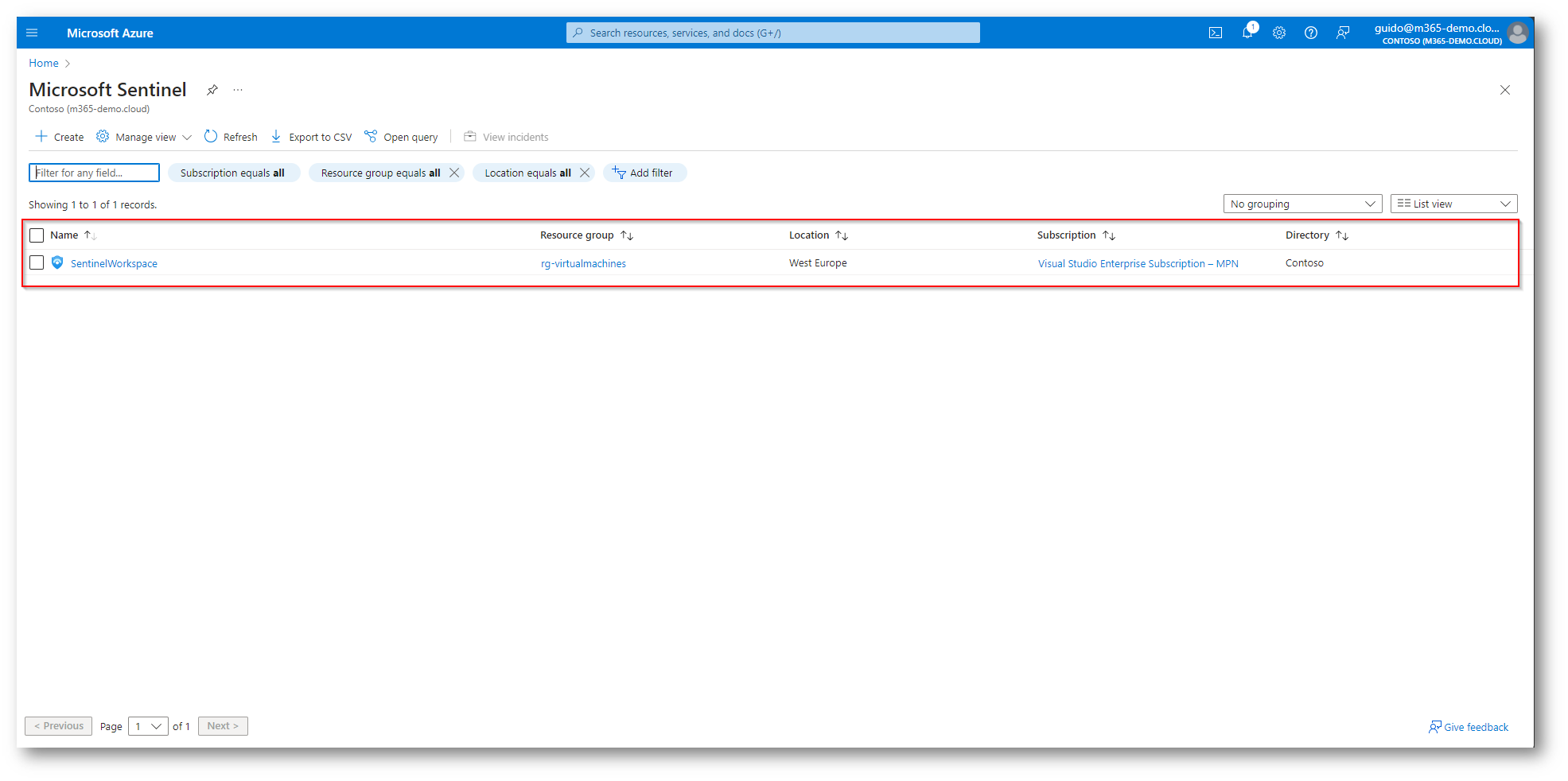

Figura 3: Workspace Microsoft Sentinel per log collection all’interno della Subscription

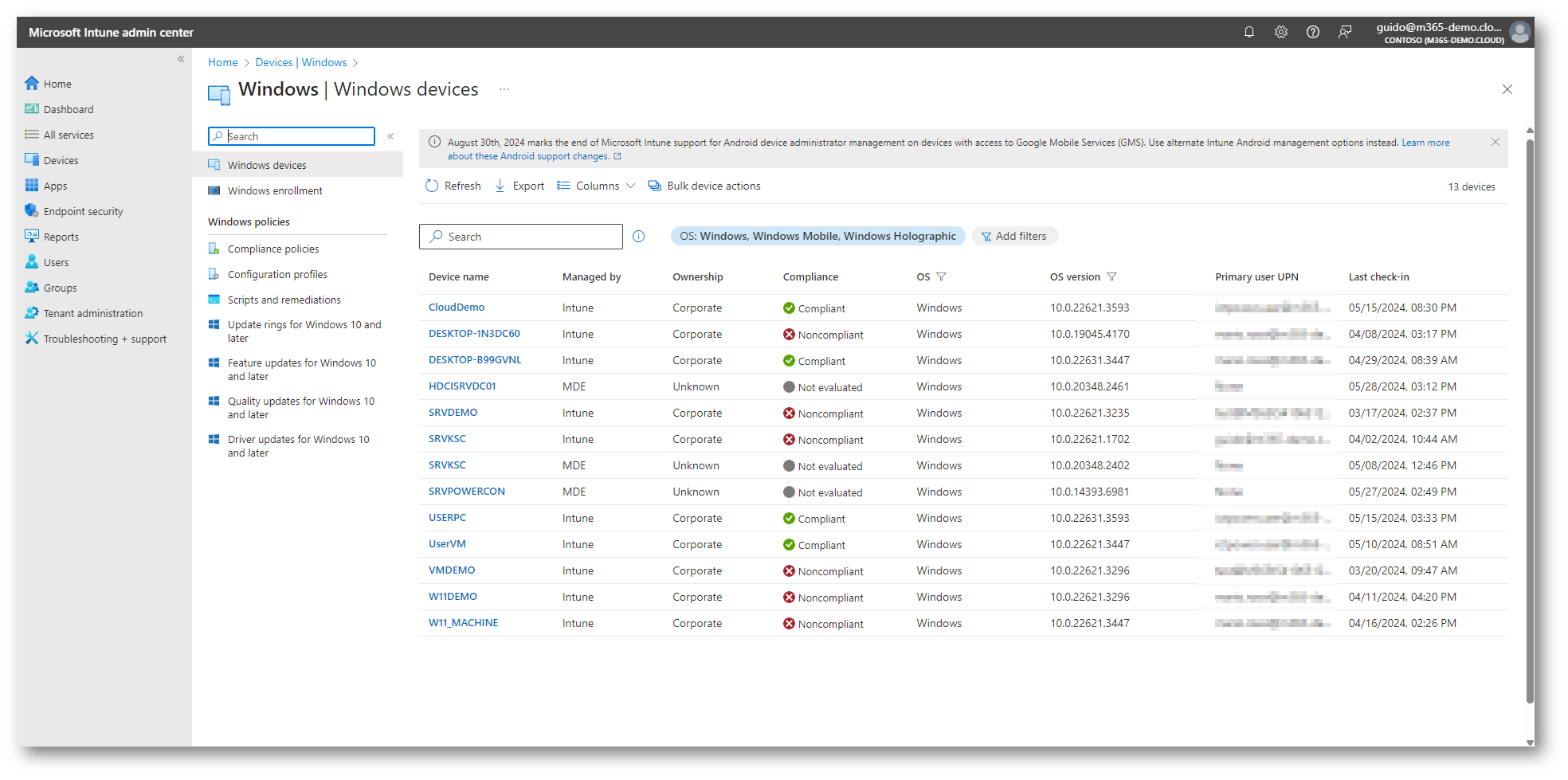

Vi fornisco anche evidenza dei dispositivi gestiti da Microsoft Intune all’interno del mio ambiente di demo.

Figura 4: Dispositivi gestiti da Microsoft Intune nell’ambiente utilizzato

Prerequisiti

Gli unici prerequisiti che dovrete rispettare saranno quelli di avere a disposizione delle licenze che includano:

- Microsoft Intune

- Subscription Azure

- Workspace Microsoft Sentinel, per l’implementazione vi prego di fare riferimento all’articolo di Nicola Ferrini Introduzione a Microsoft Sentinel

Naturalmente, come vedrete il consumo di Azure sarà dovuto al numero di eventi /log che verranno collezionati.

Collezione dei Log

Ora che abbiamo visto i requirements e l’ambiente demo, possiamo passare all’implementazione di questa funzionalità e quindi ad attivare la Log Collection per quanto riguarda il servizio di Microsoft Intune.

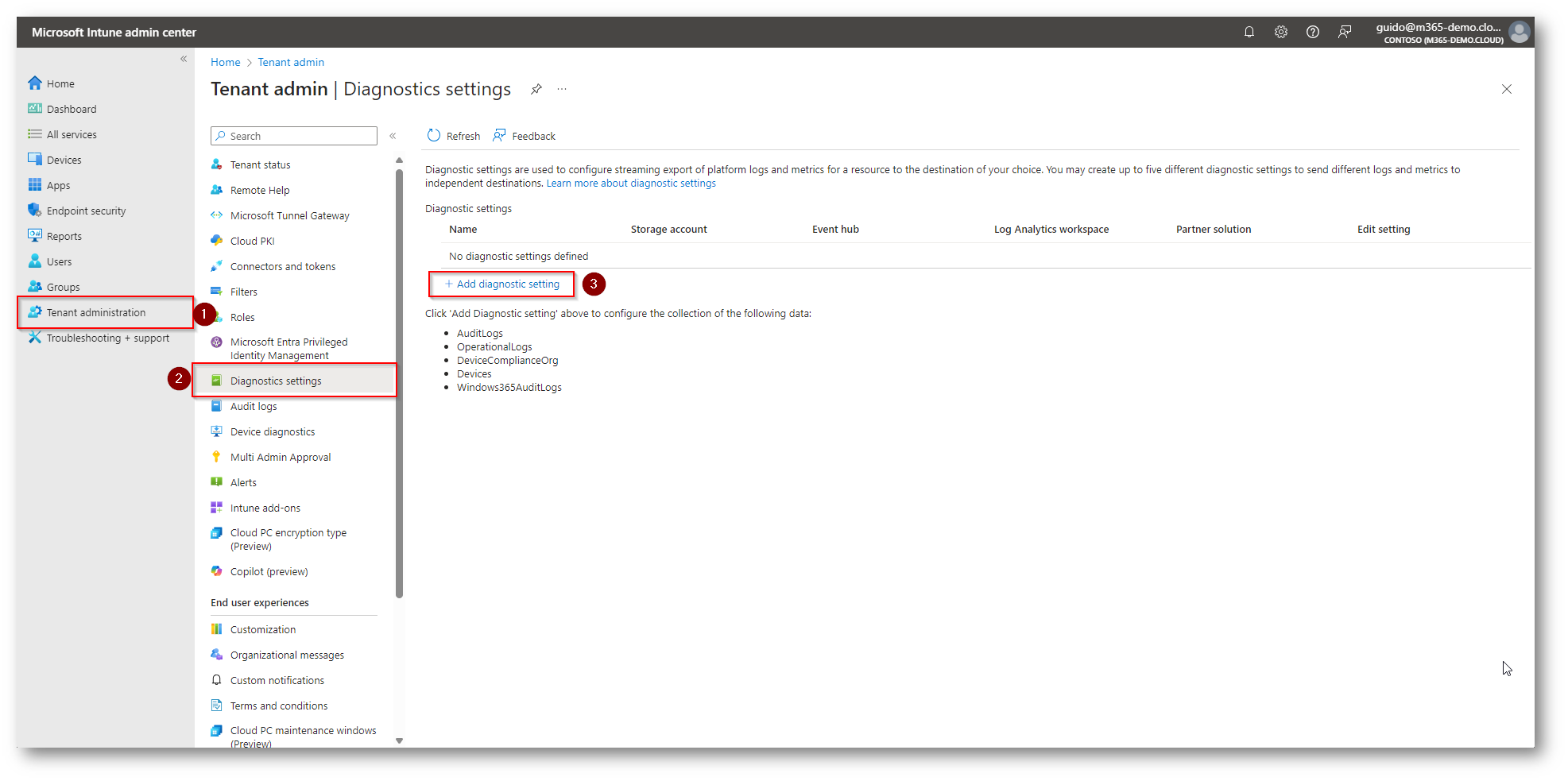

Recatevi all’interno del portale di Microsoft Intune Admin Center e da Tenant administration > Diagnostic settings fate clic su + Add diagnostic settings

Figura 5: Attivazione di Diagnostics Settings in Microsoft Intune

Per eventuali approfondimenti sulla parte di Diagnostica di Microsoft Intune vi invito a consultare la documentazione ufficiale Diagnostic settings in Azure Monitor – Azure Monitor | Microsoft Learn

Specifico, inoltre, che i log che possono essere abilitati sono i seguenti:

- AuditLogs

- OperationalLogs

- DeviceComplianceOrg

- Devices

- Windows365AuditLogs

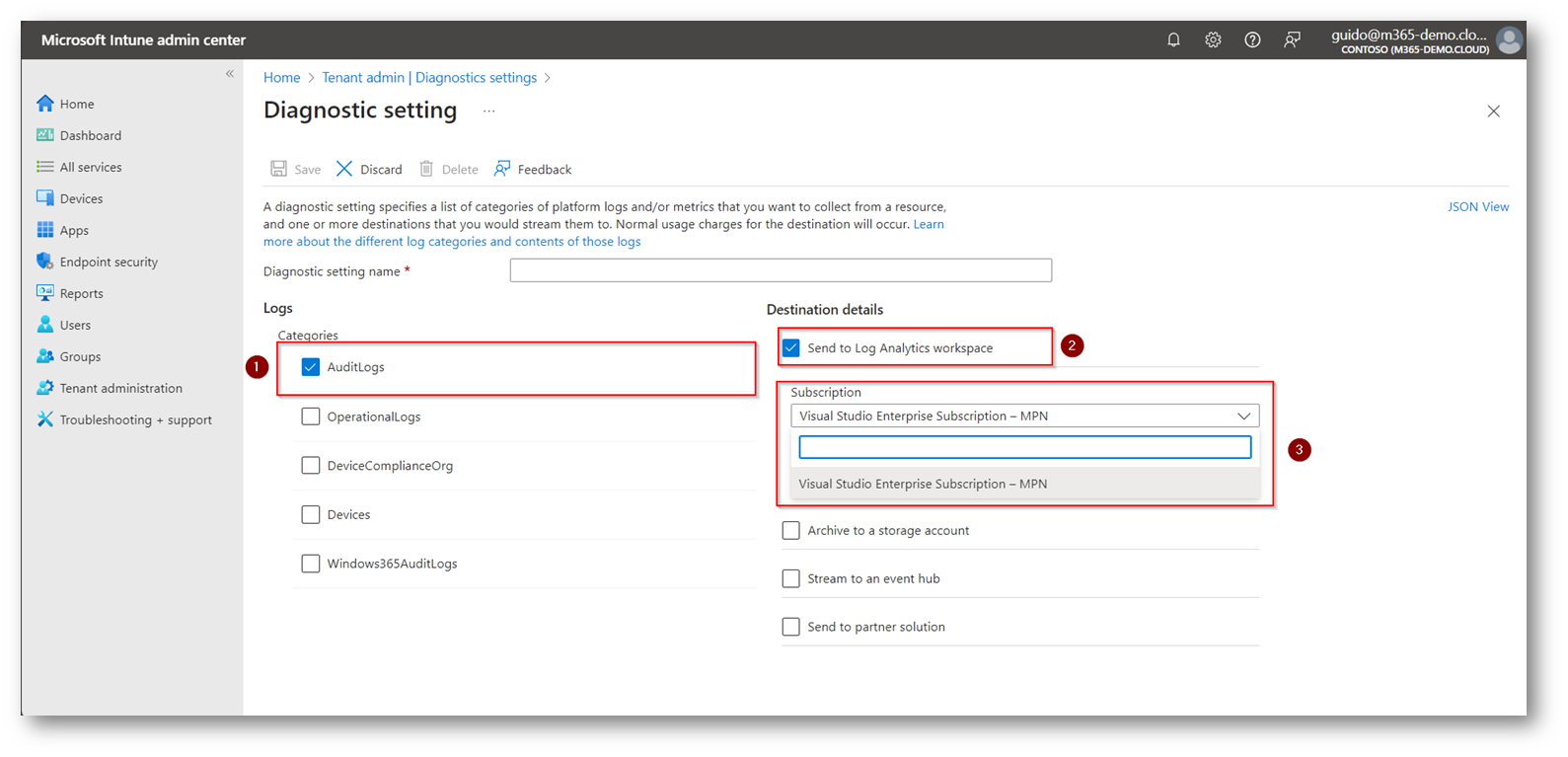

Per la demo io abiliterò solo la componente di Auditlogs così da tenere tracciate solo le modifiche che avvengono sulle policy di Microsoft Intune.

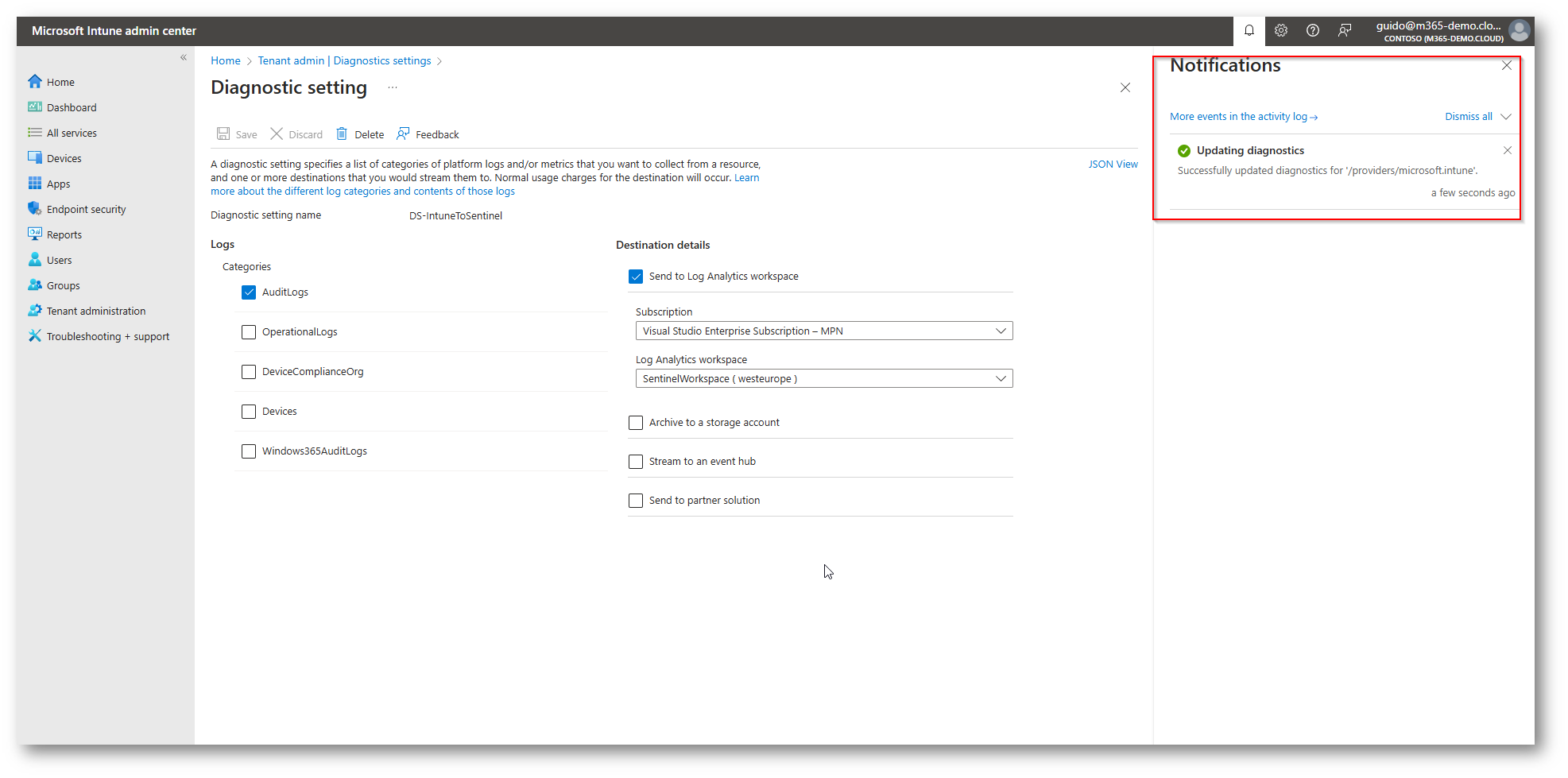

Ora dovrete abilitare la componente di AuditLog e selezionare la Subscription Microsoft Azure, nel mio caso “Visual Studio Enterprise Subscription”

Figura 6: Attivazione AuditLog verso Log Analytics Workspace di Microsoft Sentinel

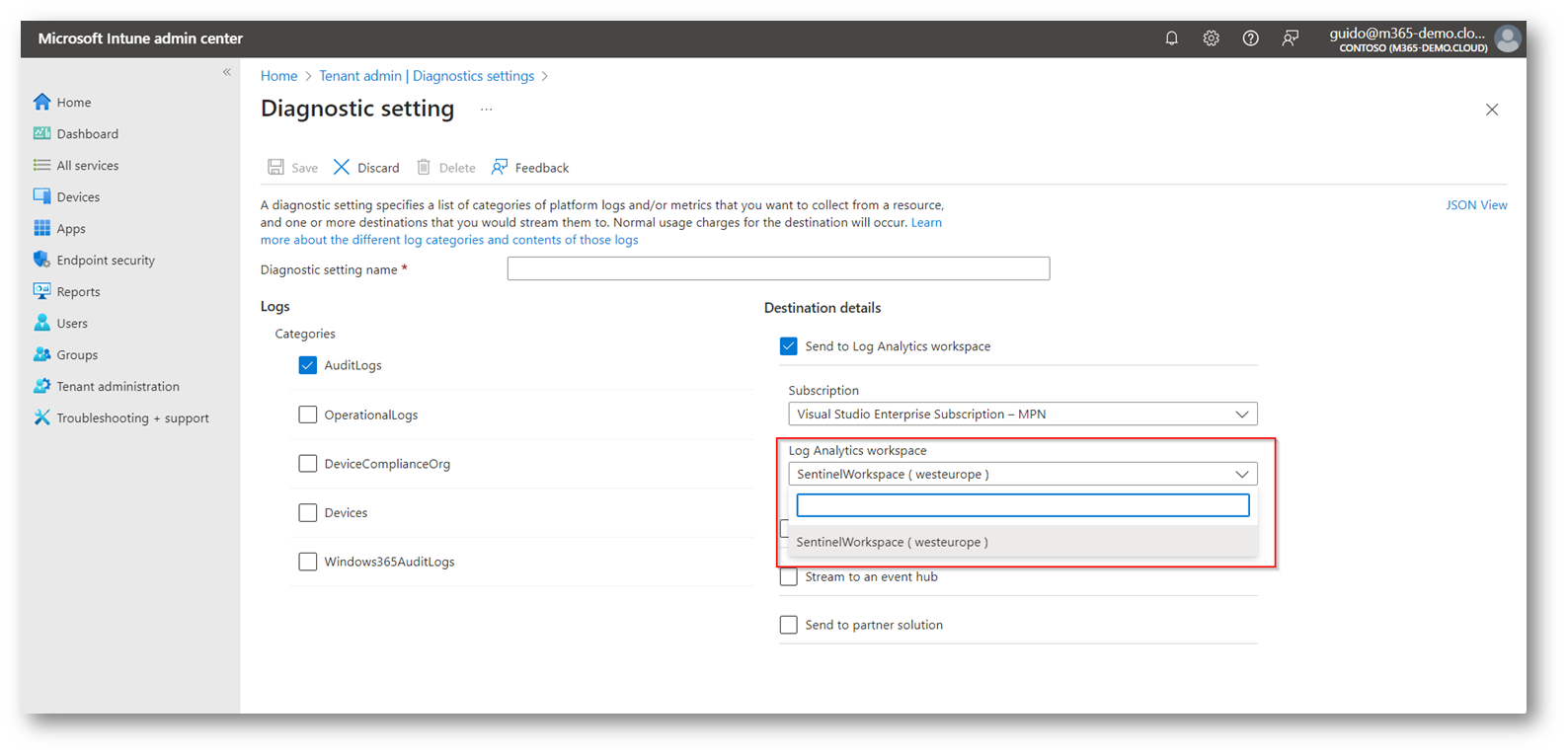

Ora procedete a selezionare il “Log Analytics Workspace” creato durante l’implementazione di Microsoft Sentinel, nel mio caso “SentinelWorkspace”

Figura 7: Scelta di Log Analytics Workspace in cui salvare gli AuditLog di Microsoft Intune

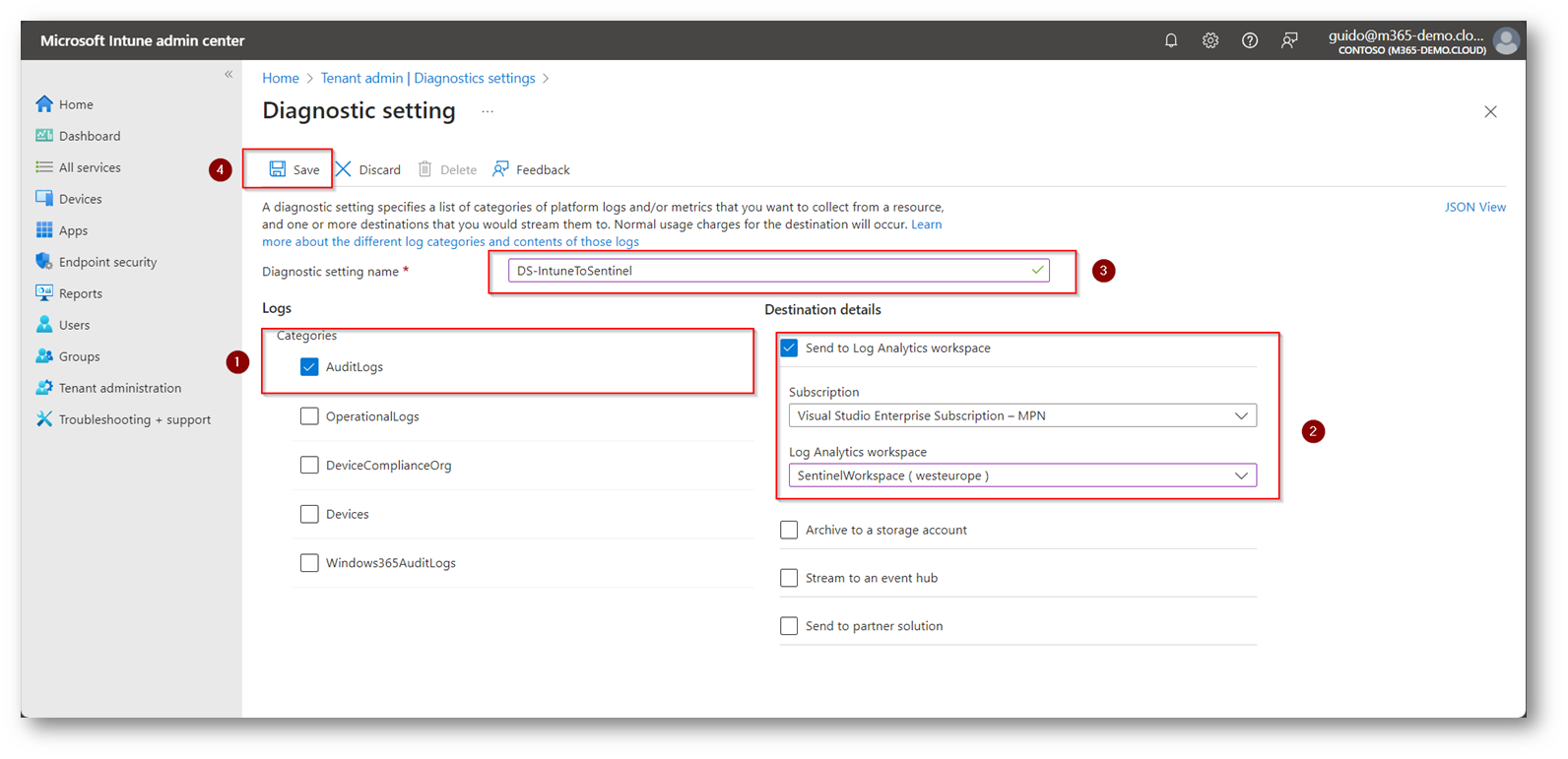

Selezionate ora un nome della Diagnostica e vi consiglio, come sempre, di fornire un nome “parlante” per una facile individuazione nel future, nel mio caso “DS-IntuneTOSentinel” ovvero “Diagnostic Setting Intune Verso Sentinel”

Figura 8: Salvataggio della regola di Setting dopo aver inserito il nome

Figura 9: Configurazione Salvata in modo corretto

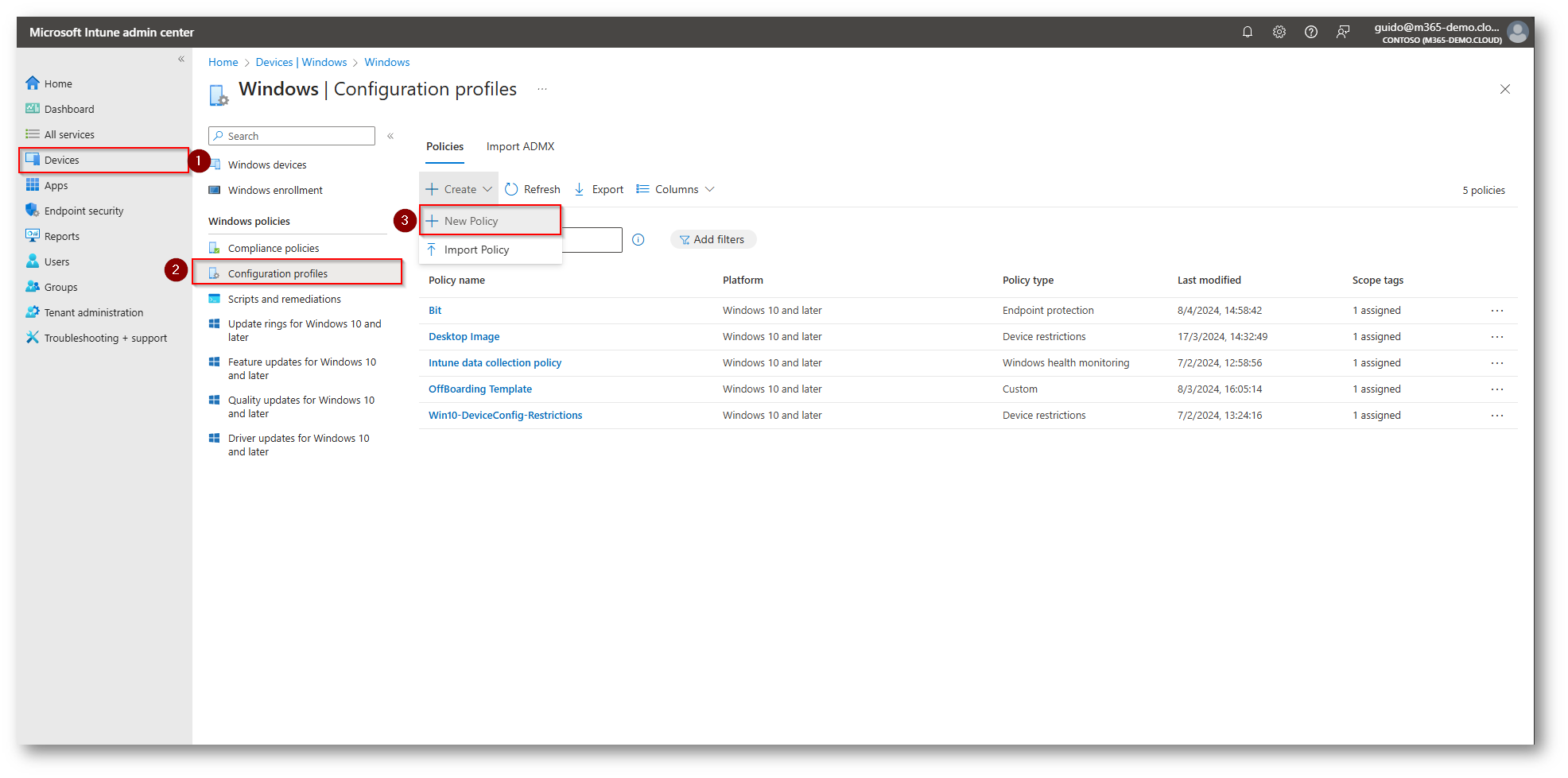

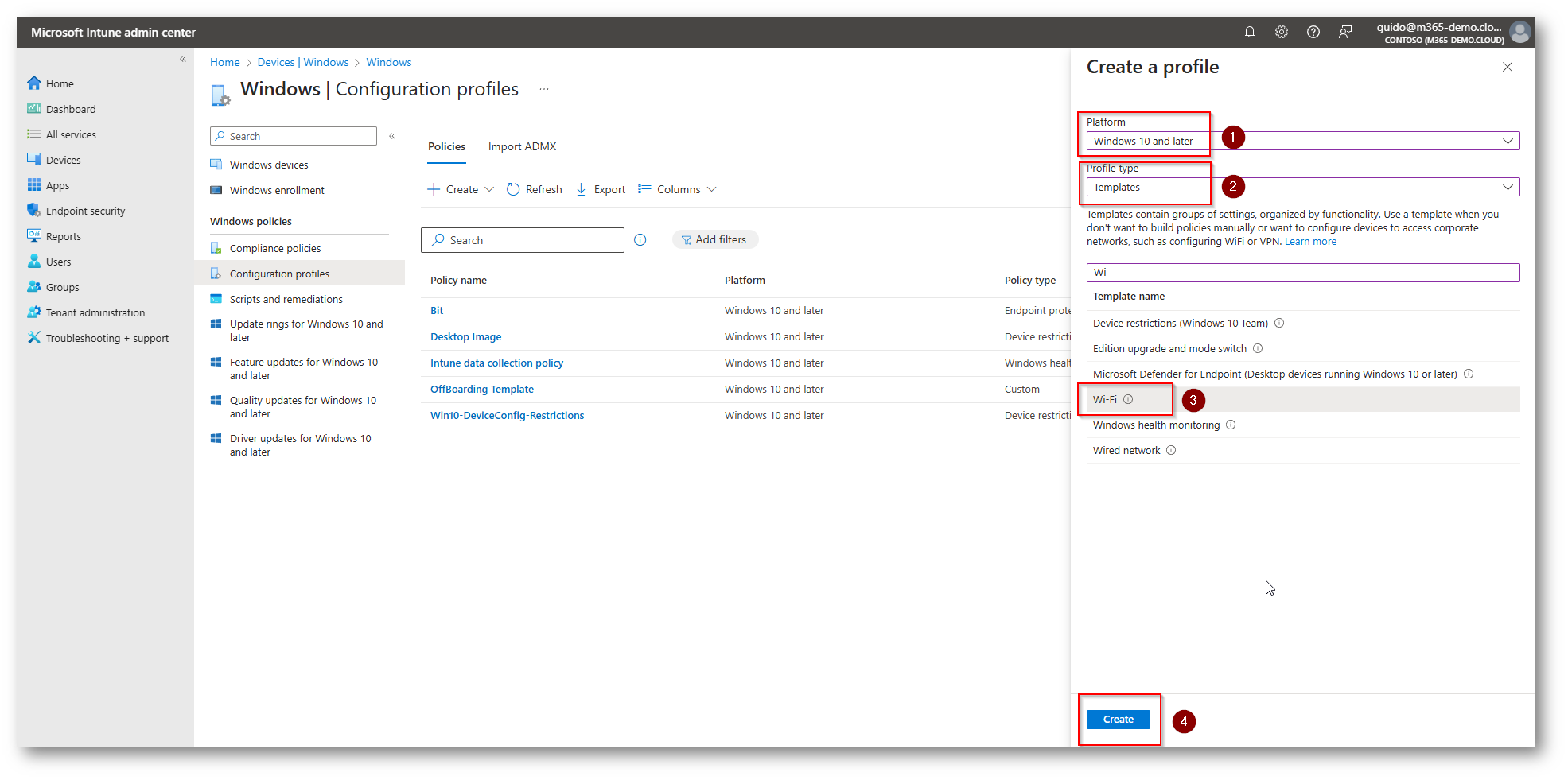

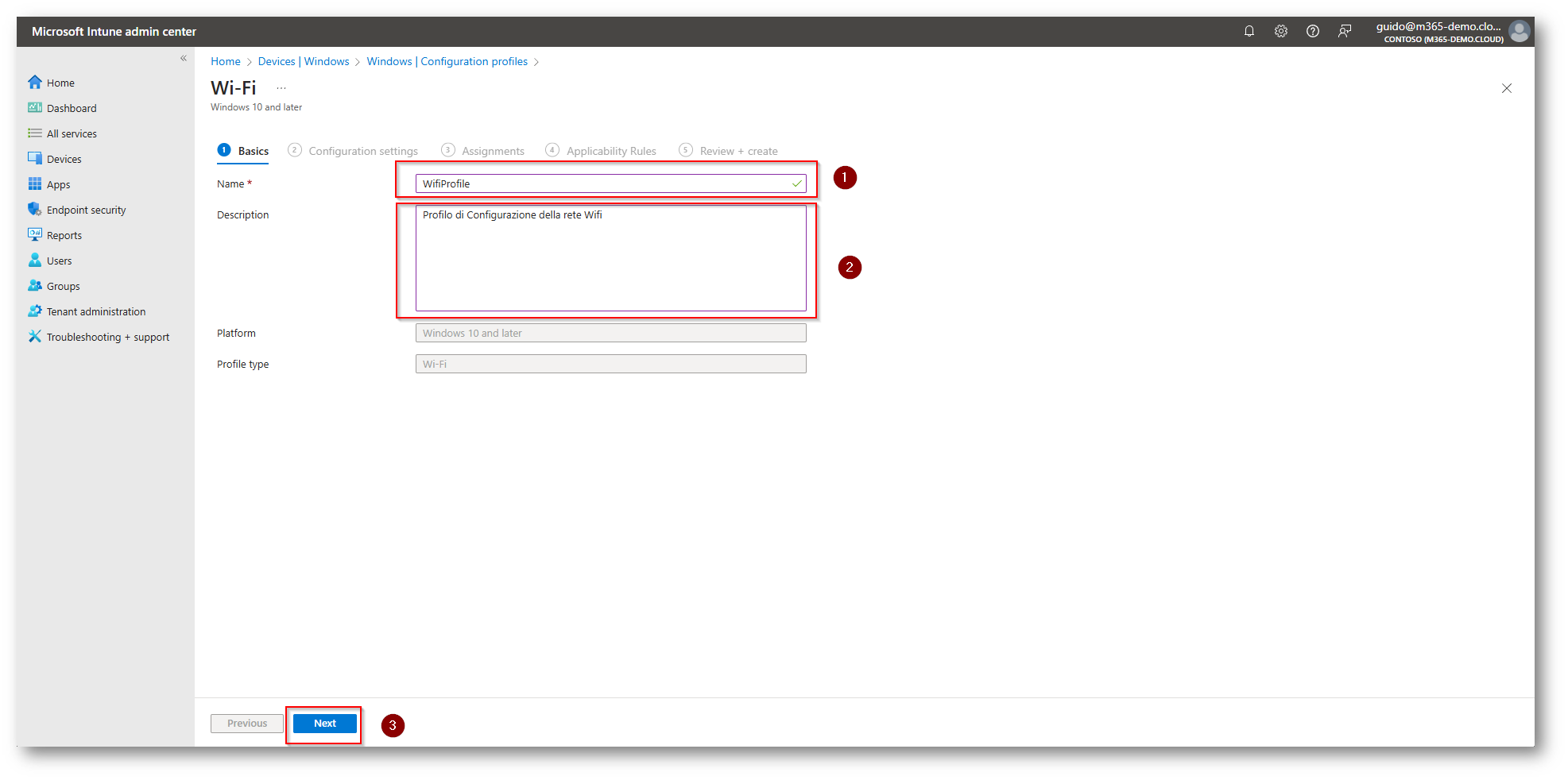

Ora tutti gli AuditLog del portale di Microsoft Intune verranno inviati a Microsoft Sentinel. Per darvi evidenza di un evento creerò una Configuration Policy (Configurazione Rete Wi-Fi) in Microsoft Intune che successivamente potremmo visualizzare all’interno del SIEM di casa Redmond

Figura 10: Creazione Configuration Profiles in Microsoft Intune

Figura 11: Selezione del template relativo alla parte Wi-Fi per simulare la creazione di una policy

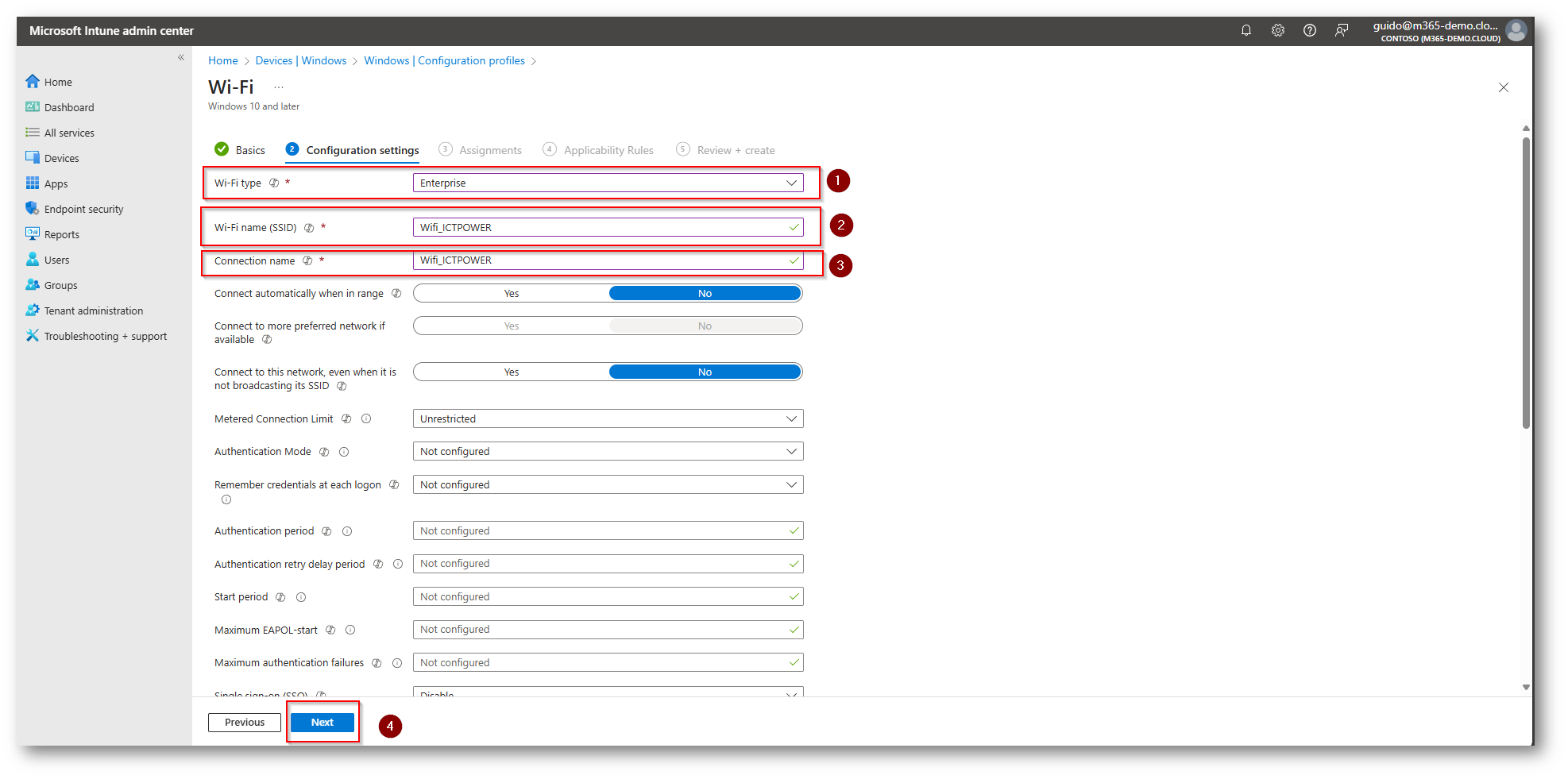

Figura 12: Creazione Policy Wifi per generare un evento di AuditLog in Microsoft Intune

Figura 13: Creazione Policy Wifi per generare un evento di AuditLog in Microsoft Intune

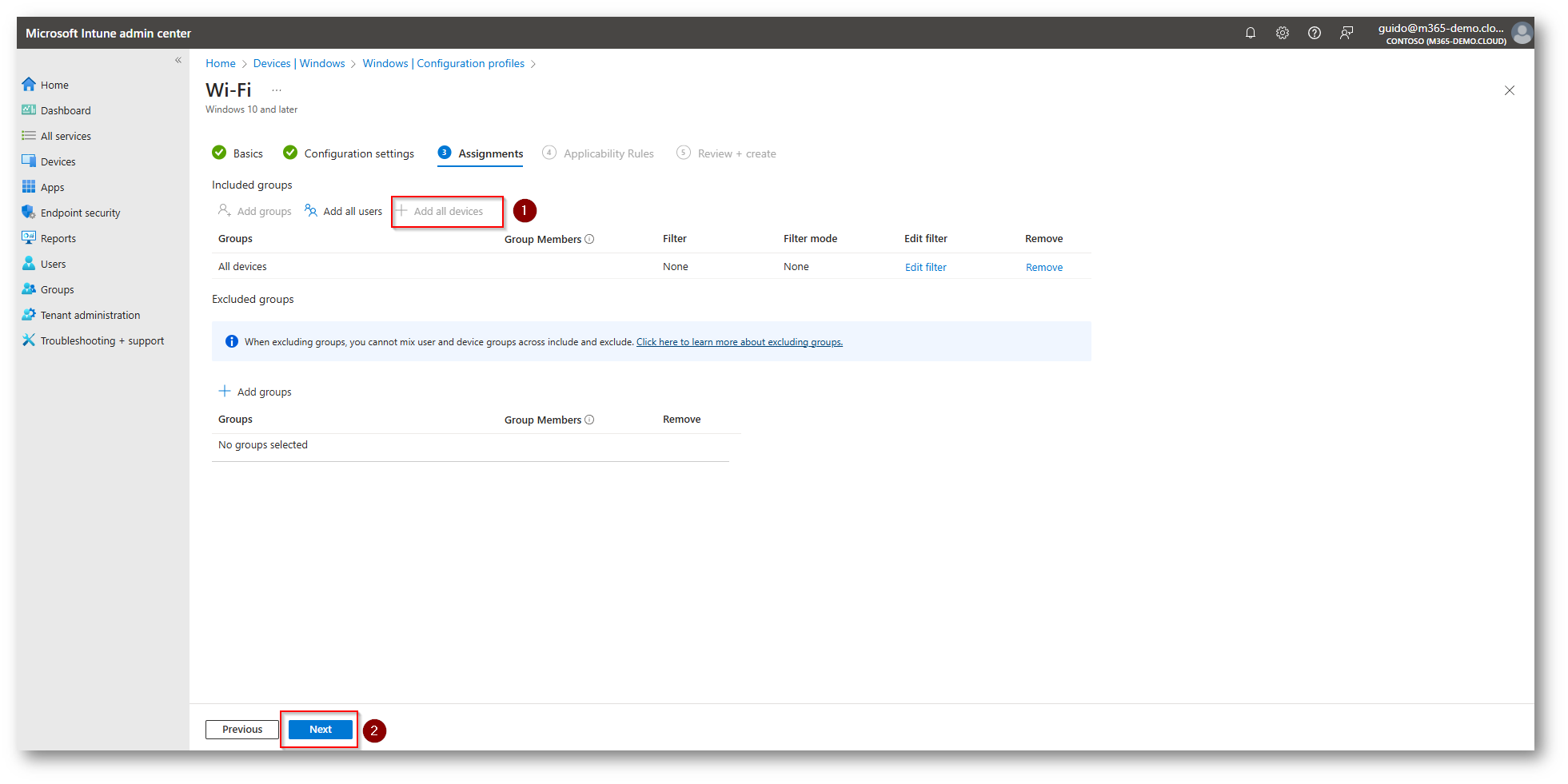

Figura 14: Assegnazione Policy di Demo a tutti i device gestiti da Microsoft Intune

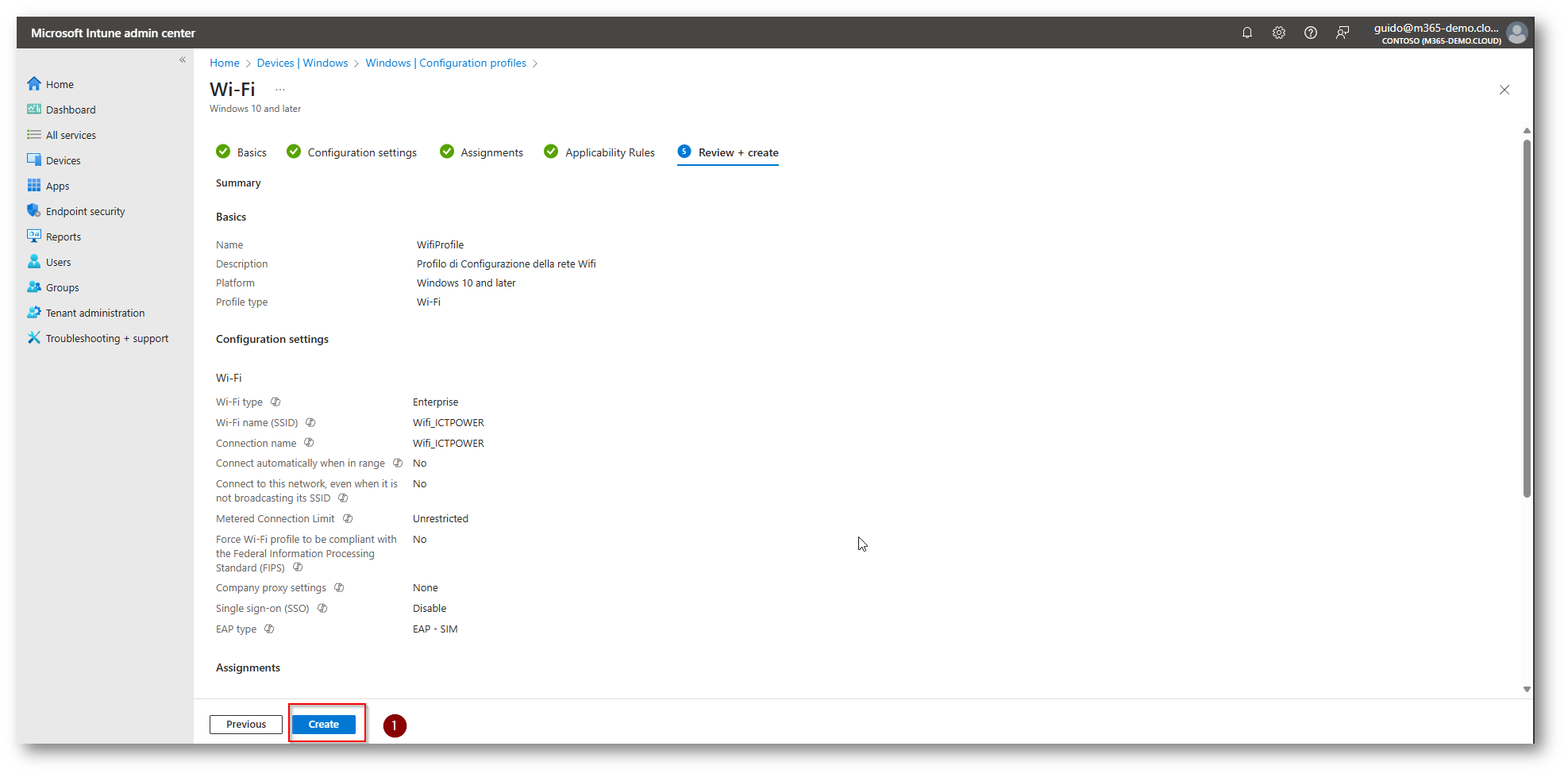

Figura 15: Revisione e creazione della policy di demo

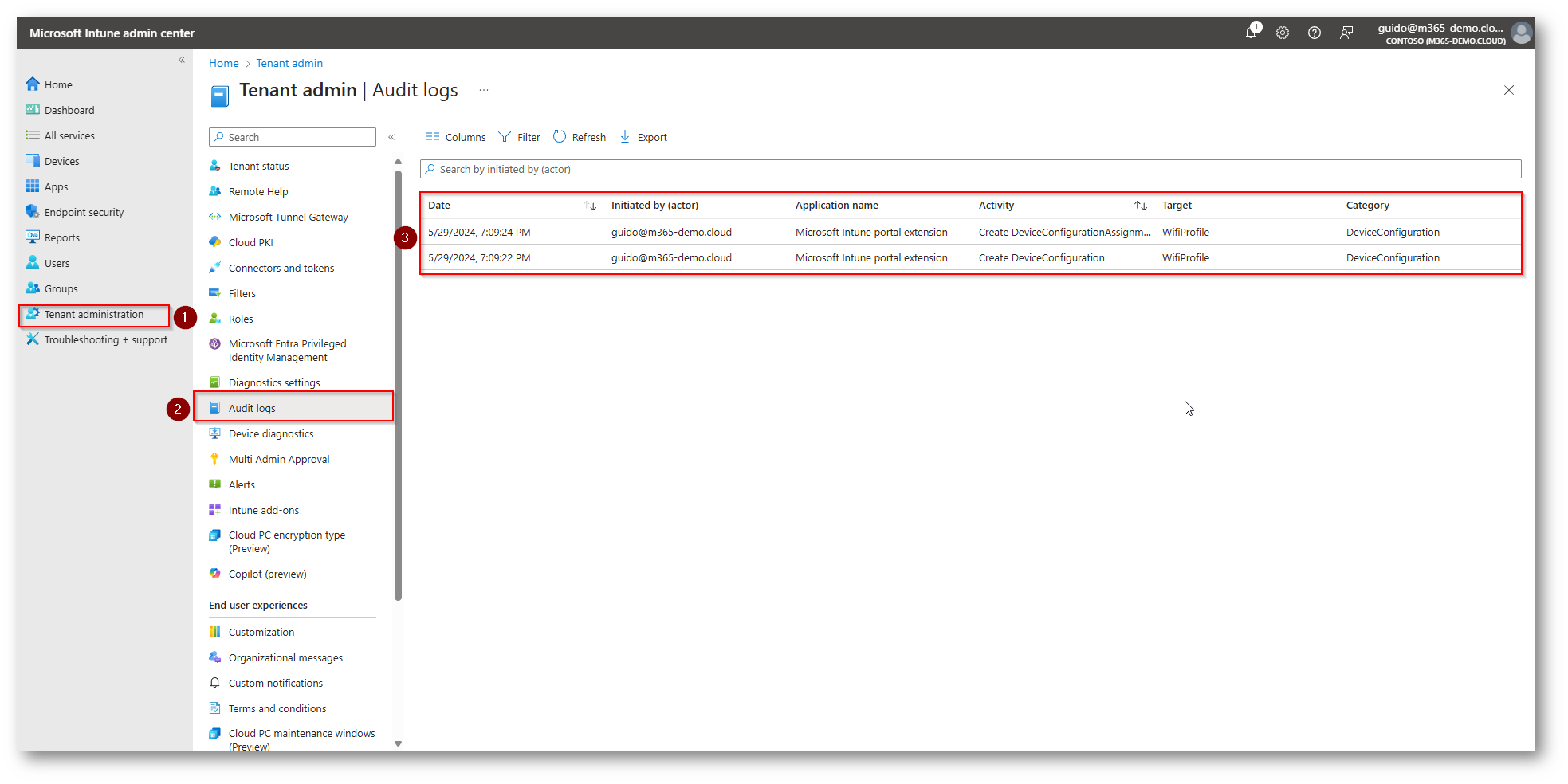

Ora verificate che all’interno di Microsoft Intune sia stato generato l’evento nella sezione di Audit Logs

Figura 16: Verifica che l’evento sia stato generato in Microsoft Intune

Specifico che una volta abilitata la diagnostica potrebbero volerci fino a 24 ore per vedere i log all’interno di Microsoft Sentinel, nel mio caso ci sono volute circa 12 ore.

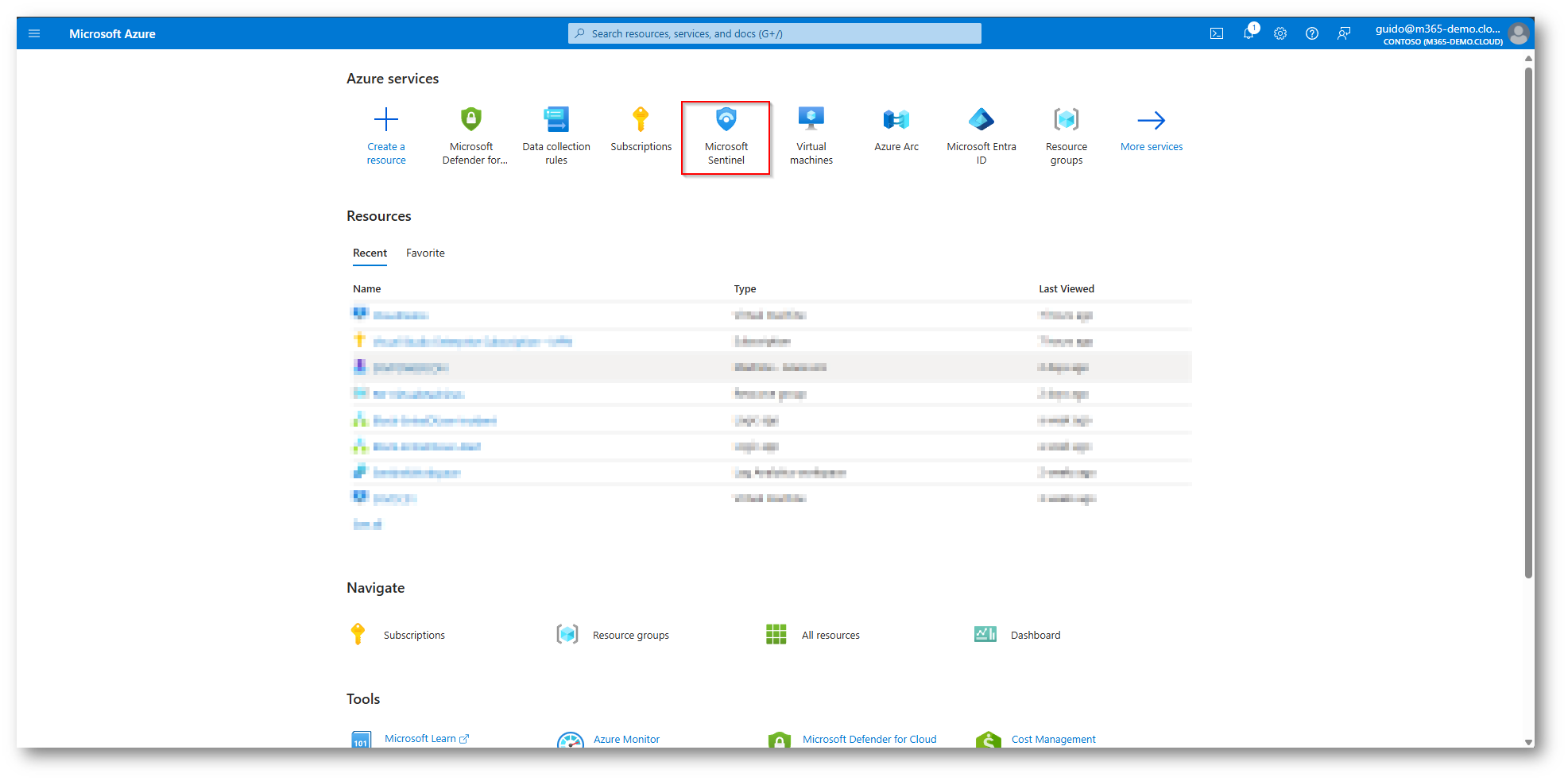

Ora che siete sicuri che l’evento esiste verifichiamo insieme in Microsoft Sentinel. Loggatevi con credenziali che hanno accesso al Workspace all’interno di Microsoft Azure

Figura 17: Accesso a Microsoft Sentinel

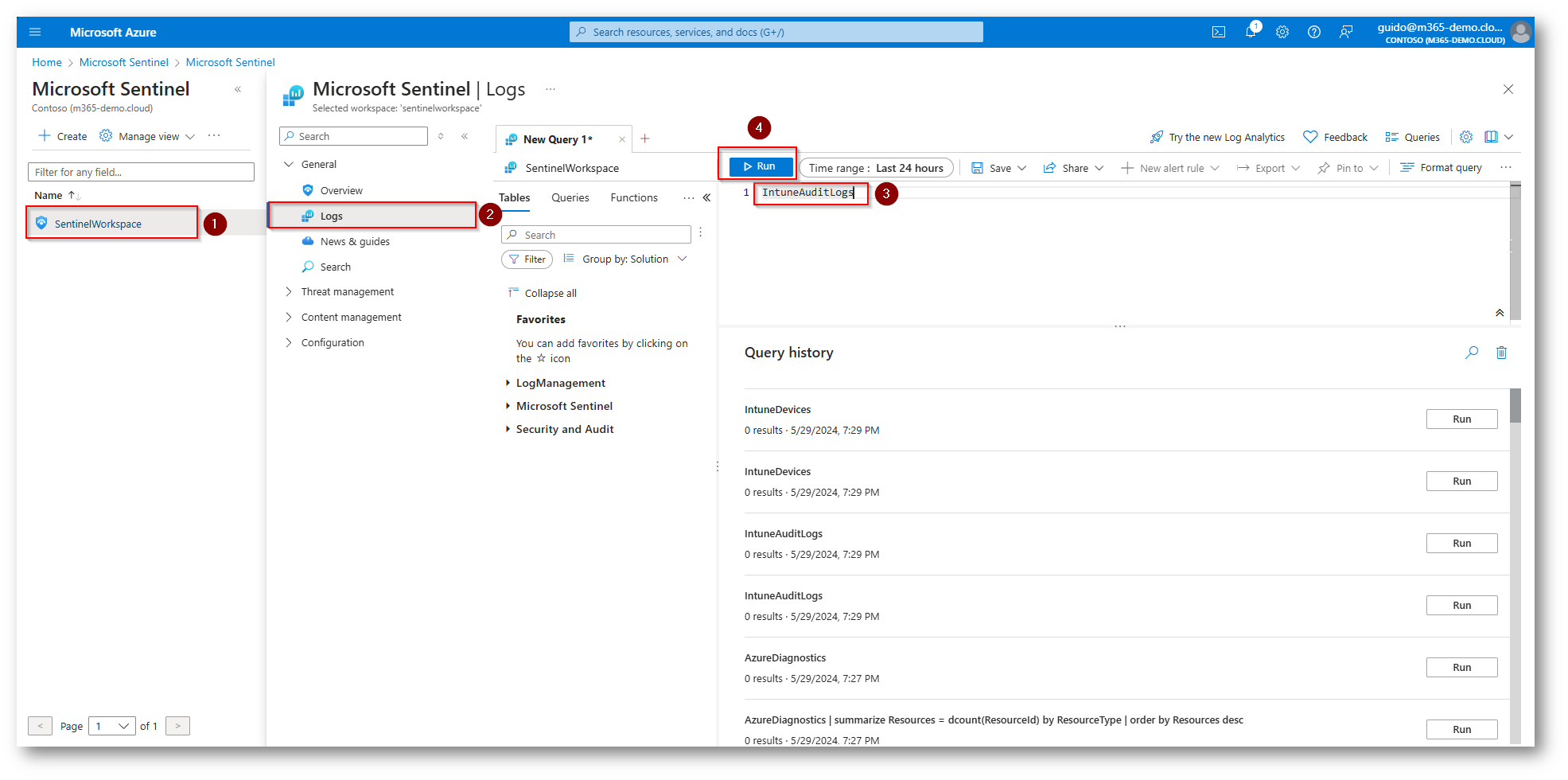

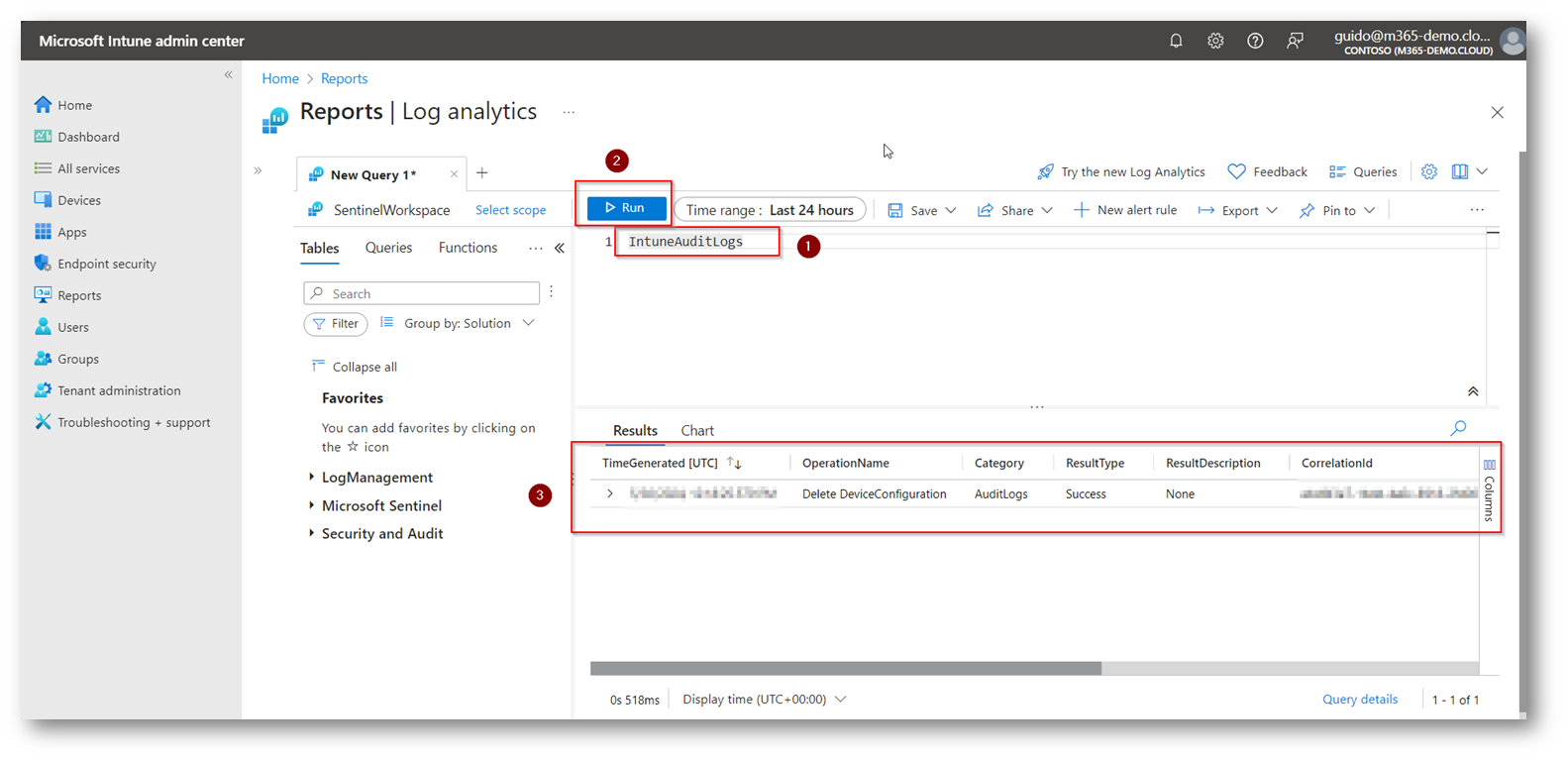

Figura 18: KQL (Kusto Query) per visualizzare gli AuditLogs relativi a Microsoft Intune

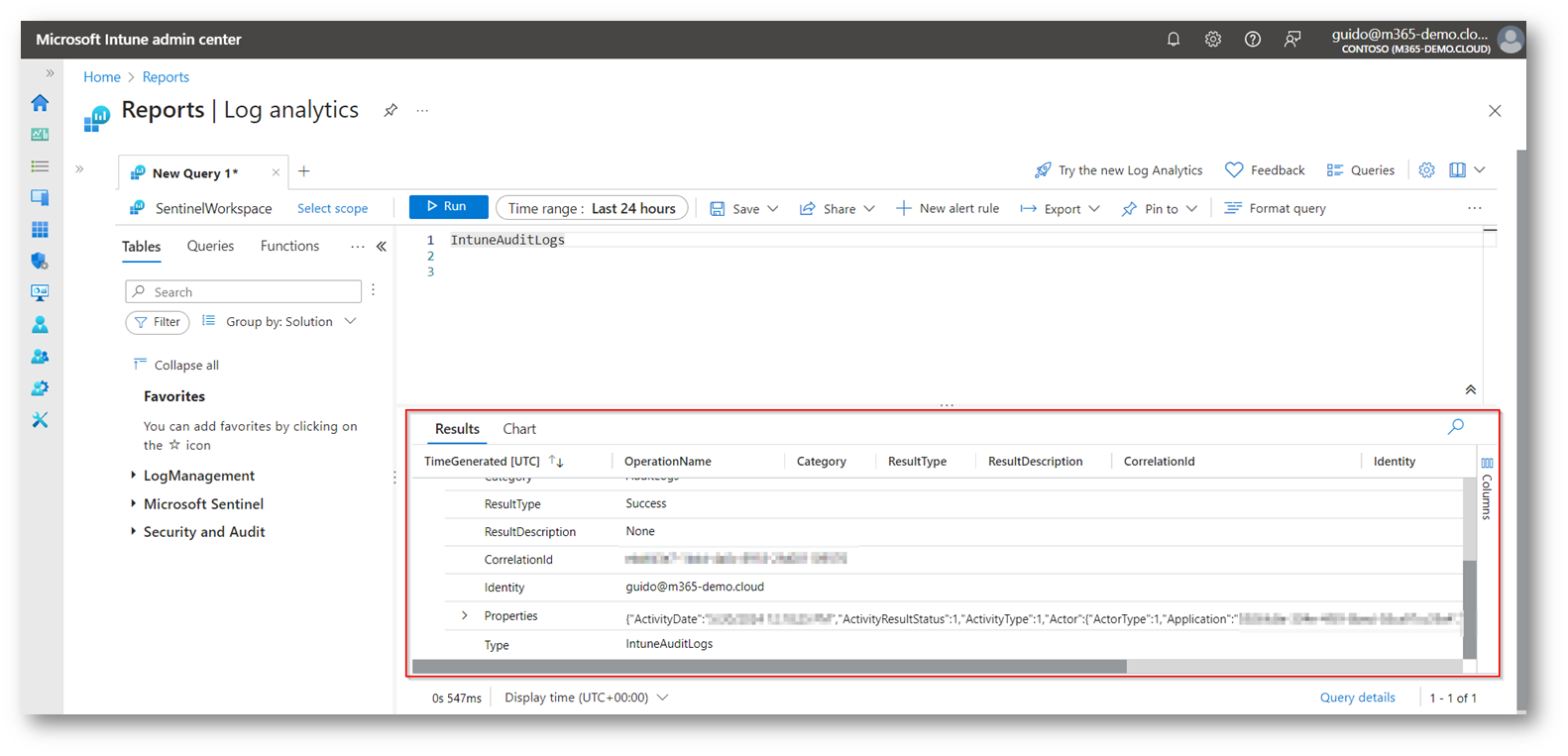

Figura 19: Risultato KQL per estrazione di IntuneAuditLogs

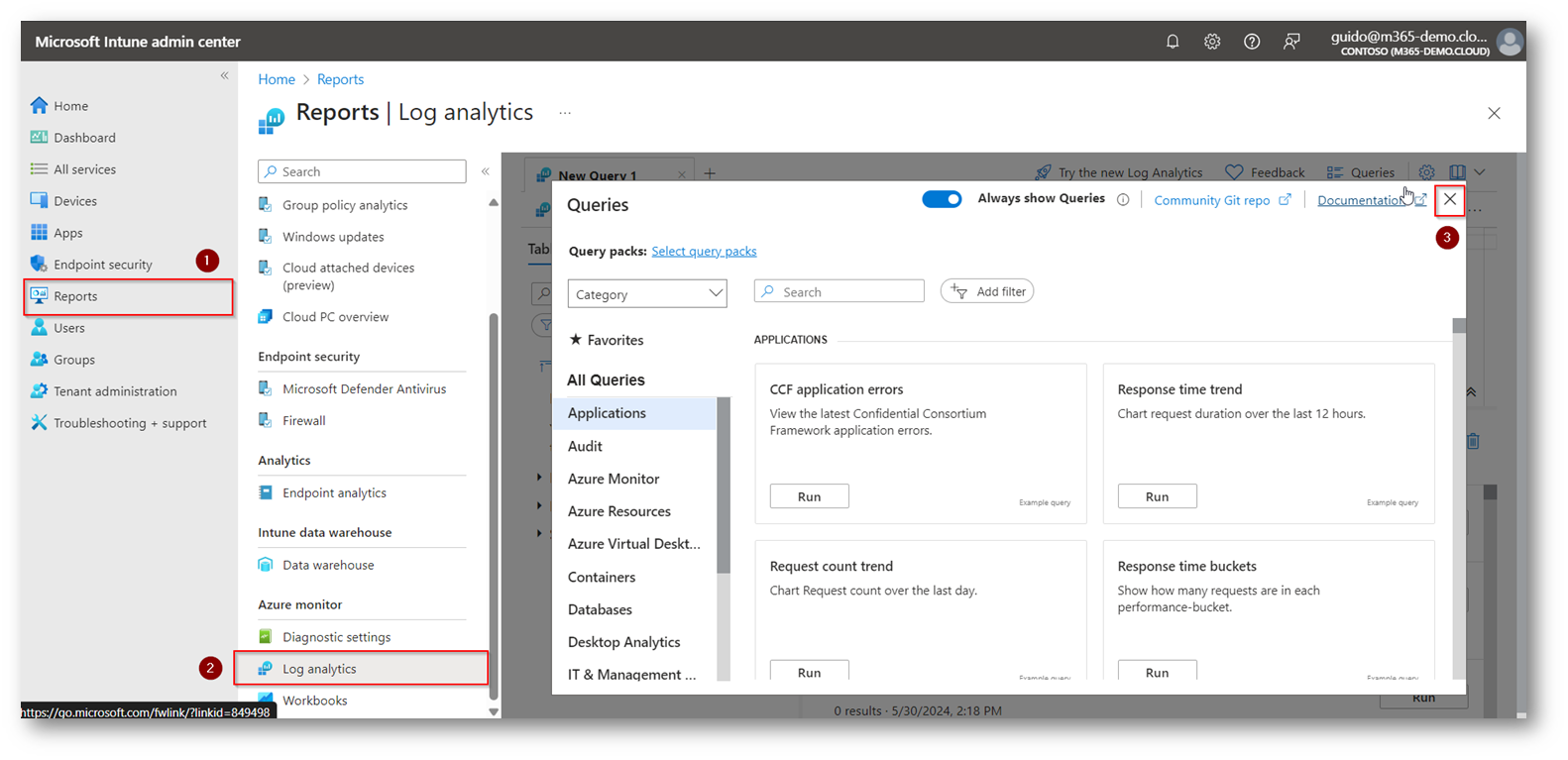

È possibile anche visualizzare i log di diagnostica inviati al Log Analytics Workspace direttamente dal portale di Microsoft Intune, funzionalità a mio avviso molto utile per evitare di “cambiare” portale, per visualizzare i log di Diagnostica direttamente dal portale dovrete recarvi in Microsoft Intune Admin Center

Figura 20: Visualizzare Log di Diagnostica direttamente dal portale di Microsoft Intune

Figura 21: Risultato KQL dal portale di Microsoft Intune

Conclusioni

Come avete potuto notare, l’implementazione di questa funzionalità è veramente molto semplice e veloce.

Funzionalità che però può darvi diversi vantaggi non indifferenti. Microsoft Intune è un servizio “critico” in quanto se un potenziale attaccante prende possesso di credenziali amministrative di questo servizio, potrebbe fare qualsiasi cosa all’interno dei client gestiti, e accorgersi in tempo reale di modifiche e accessi che avvengono potrebbe aiutarvi a ridurre in modo notevole l’esposizione a questa tipologia di attacchi.

L’utilizzo in modo strutturato dell’ecosistema Microsoft vi può aiutare nel predisporre un ambiente Cloud Sicuro e di facile gestione, risparmiando diverso tempo per integrare software di terze parti.