Automatizzare le Remediations degli incidents in Microsoft Sentinel con i playbook

Nei precedenti articoli vi ho spiegato come poter “collezionare” log di dispositivi Windows e Linux in Microsoft Sentinel. Vi lascio a titolo informativo i due articoli che descrivono questi scenari:

- Data Collection Rule Microsoft Sentinel Creare Data Collection Rule con Azure ARC e Microsoft Sentinel per il monitoraggio dei sistemi operativi Windows on-premises – ICT Power

- Collezionare Eventi di dispositivi On-Premise Configurare Microsoft Sentinel per ricevere Log da dispositivi On-Premises – ICT Power

In questo articolo, invece, vorrei darvi evidenza di come “sfruttare” questi eventi per automatizzare alcuni processi che altrimenti avreste dovuto eseguire in modo manuale con conseguente “perdita” di tempo prezioso, che in caso di compromissione potrebbe portarvi ad avere dei problemi per il vostro Business.

Licenze

Per utilizzare Microsoft Sentinel dovrete avere a disposizione una sottoscrizione di Microsoft Azure a consumo che vi permetterà di creare il contenitore di tutti i log ed inoltro vi permetterà di creare Logic App, necessarie per automatizzare i processi attraverso i flussi che implementeremo.

Nel caso specifico dovrete avere anche una licenza per la parte di Microsoft Defender for Cloud Apps, acquistabile come add-on, oppure inclusa nei seguenti piani di Licensing:

- Microsoft 365 E5

- Enterprise Mobility & Security E5

Questo perché l’evento di “Proxy Anonimo o Rete Tor” è generato da questa componente di Microsoft 365 Defender.

Scenario

All’interno di questa guida vedrete come poter bloccare un utente quando viene generato un “incident” di Impossible Travel o di accesso a servizi Cloud di Microsoft da Proxy Anonimi, che sono strumenti utilizzati molto spesso dagli attaccanti per rendersi anonimi all’interno del web.

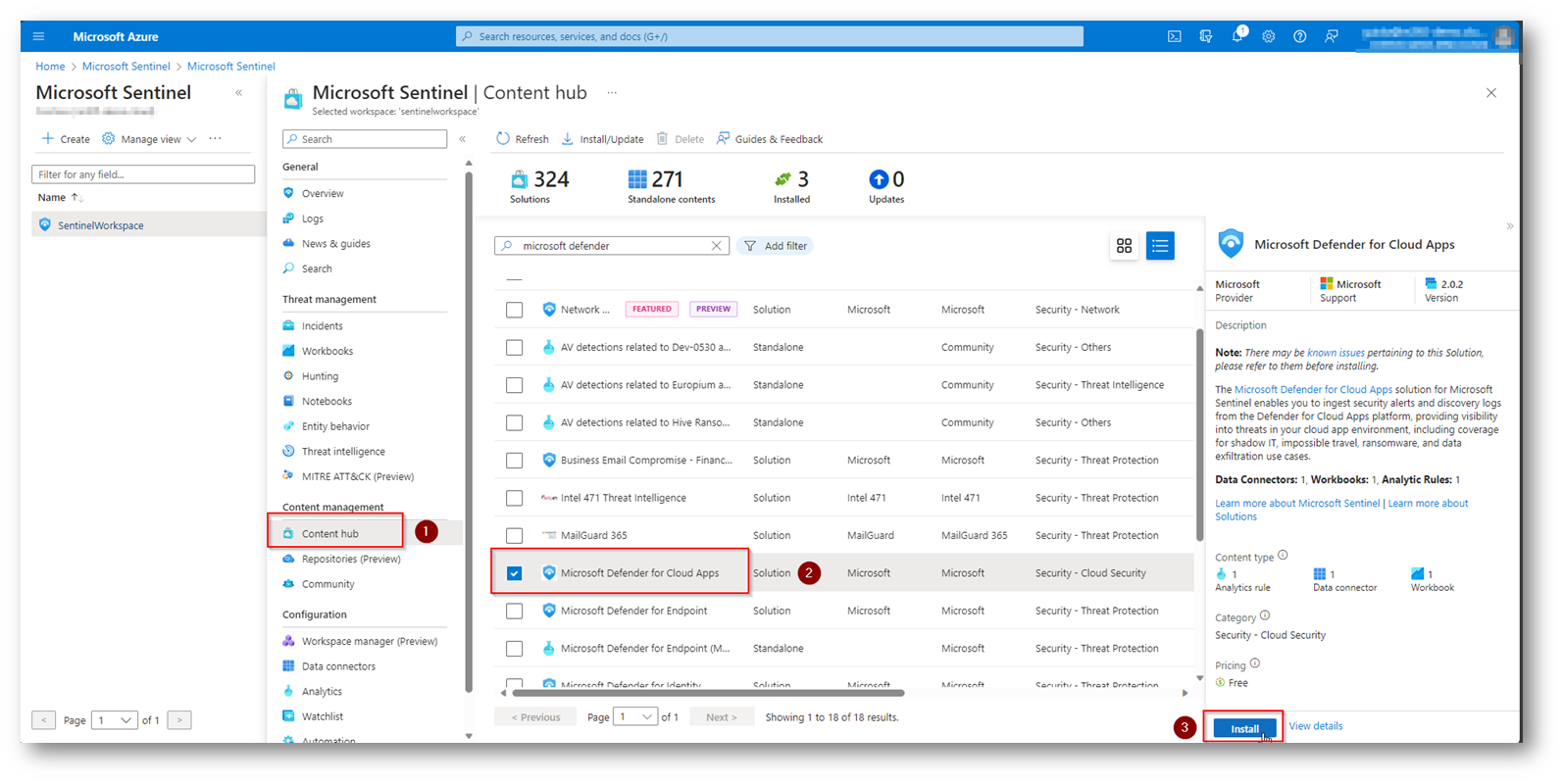

Di fondamentale importanza è avere a disposizione i log di Microsoft 365 Defender, nel nostro caso di Microsoft Defender for Cloud Apps, collegato e attivo.

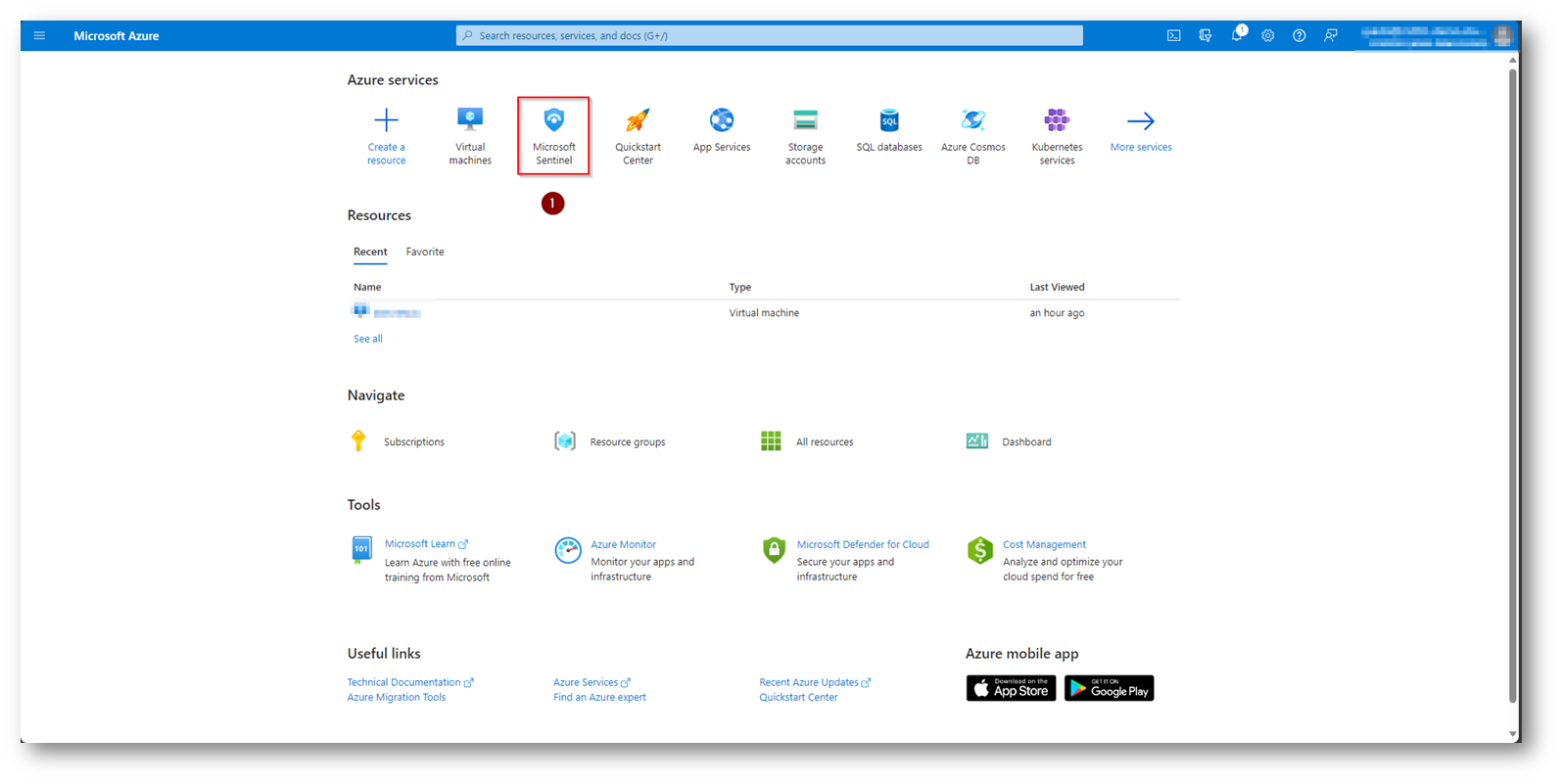

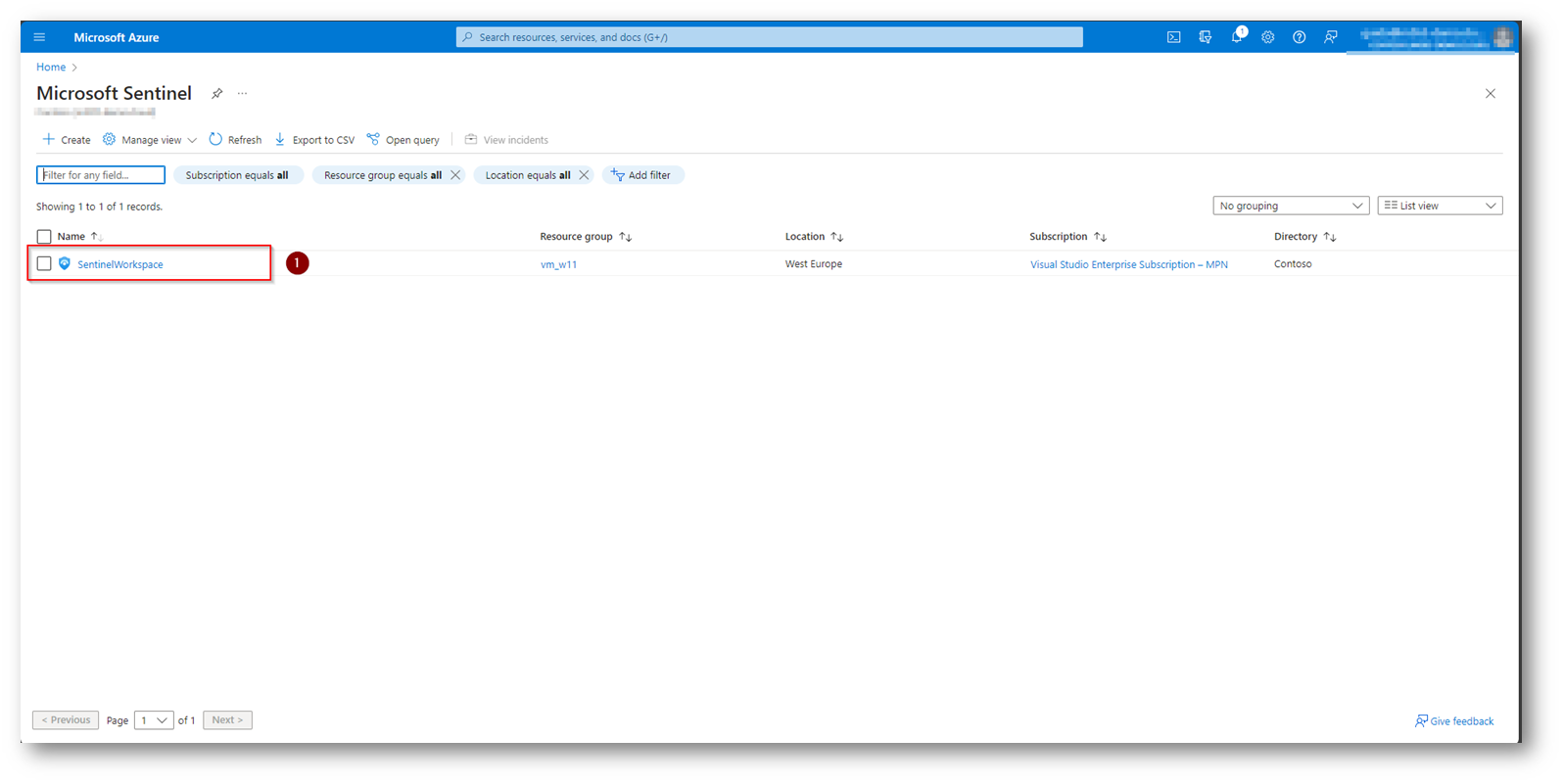

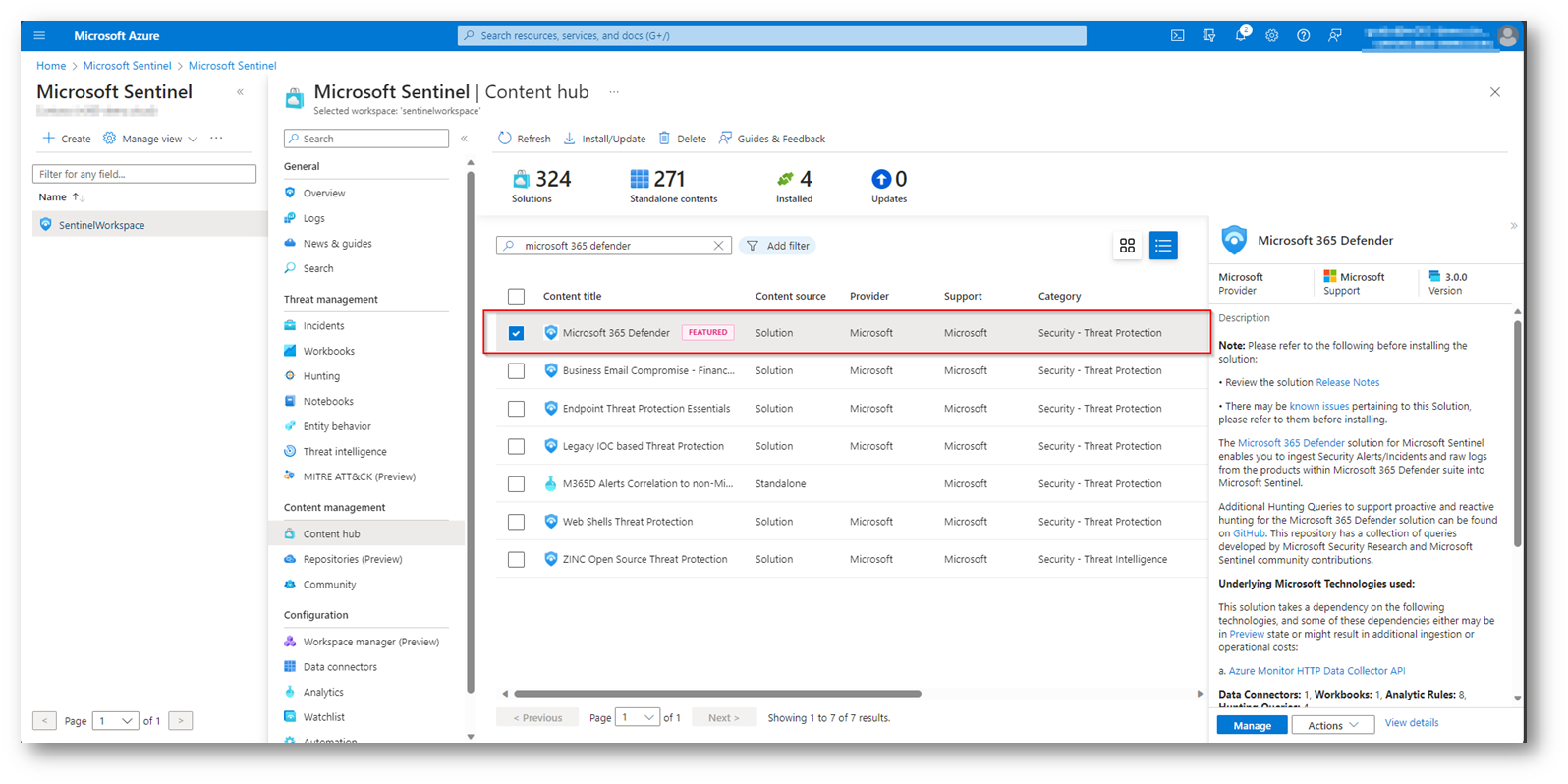

Vi mostro come poter abilitare questo Data Connector qual ora non lo aveste già attivato. Recatevi all’interno del Workspace di Microsoft Sentinel tramite il portale di Azure Home – Microsoft Azure

Figura 1: Microsoft Sentinel

Figura 2: Microsoft Sentinel

Figura 3: Microsoft Sentinel

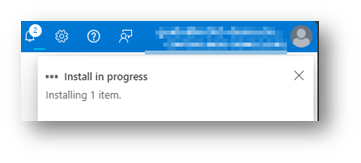

Figura 4: Installazione connettore

NB: Vi consiglio di installare direttamente il connettore generico Microsoft 365 Defender, questo perché include già tutti i Workload di Defender incluso Cloud Apps, così nell’eventualità che servisse il connettore di Microsoft Defender for Endpoint o Microsoft Defender for Office 365, lo avrete già a disposizione.

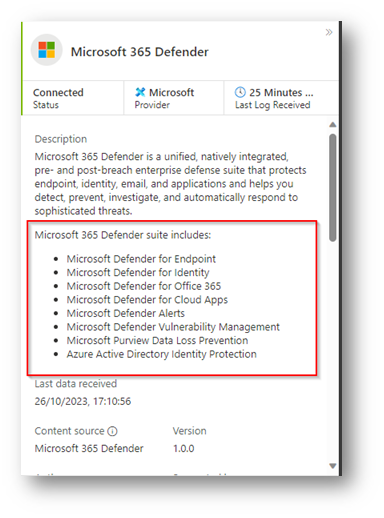

Figura 5: Microsoft Sentinel

Figura 6: Connettore Microsoft 365 Defender

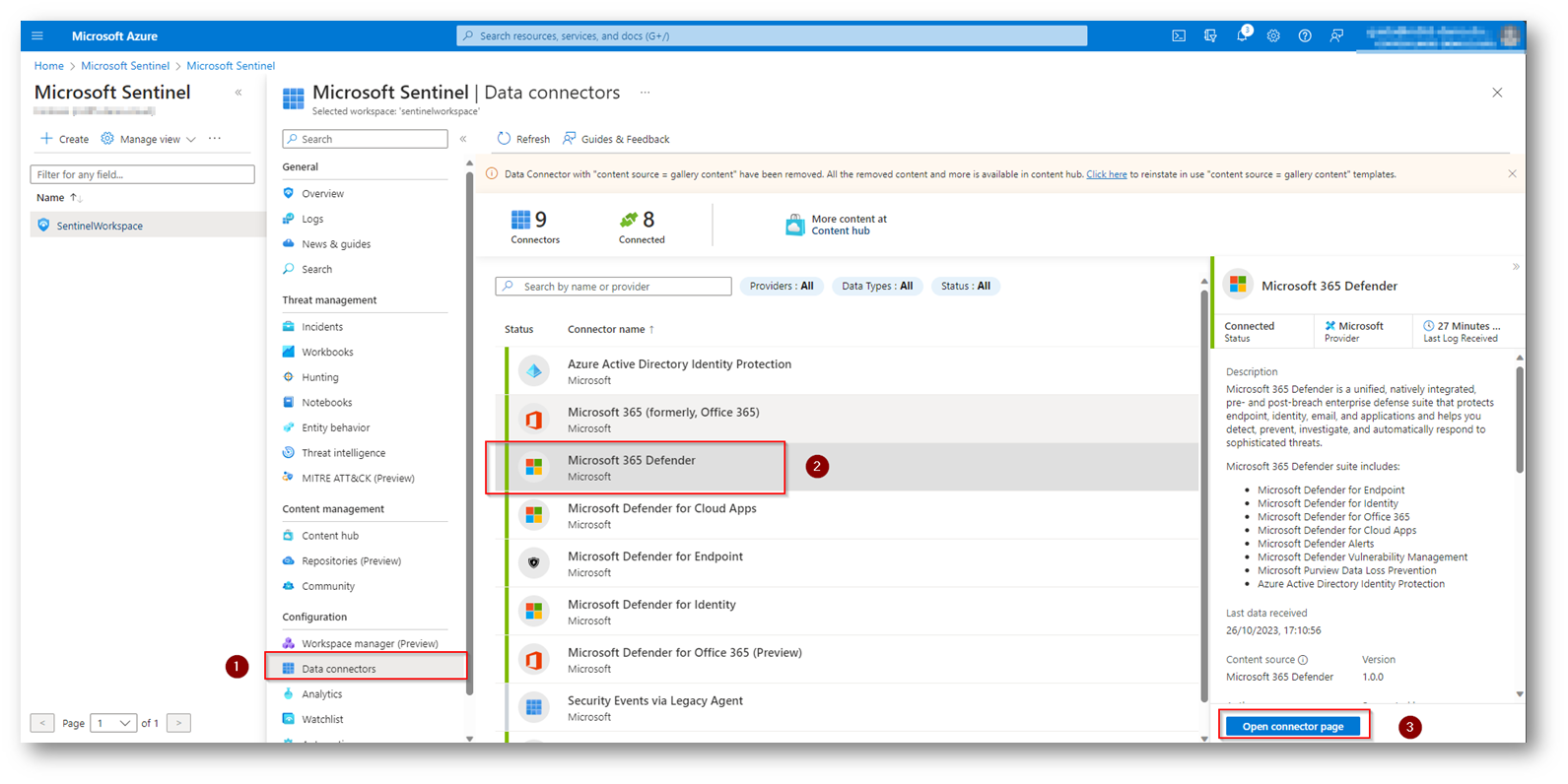

Ora dovrete procedere alla configurazione del connettore appena installato.

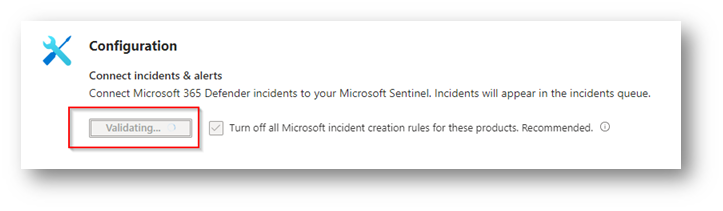

Figura 7: Configurazione connettore

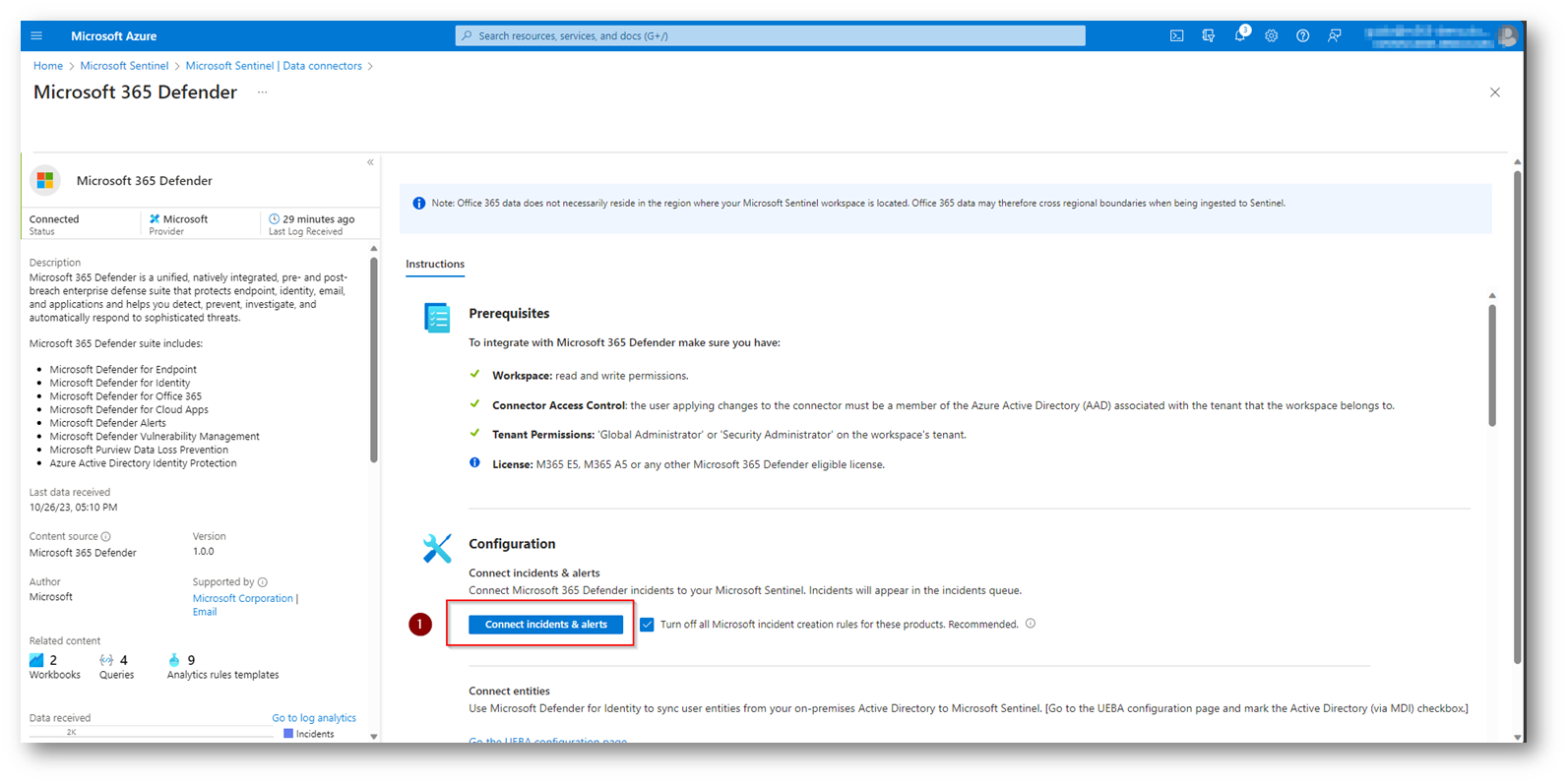

Figura 8: Microsoft Sentinel

Figura 9: Configurazione connettore

Figura 10: Connettore configurato correttamente

Ora Microsoft Sentinel sarà in grado di ricevere i vostri log di Microsoft Defender for Cloud Apps e di conseguenza sarà in grado di eseguire correlazione e generare alert in caso di attività anomala.

Quindi d’ora in poi avrete questi log e verrà generato un incident, ma come risponderete in moto automatico a questi eventi ?

Semplice: sfruttando i Playbook di Microsoft Sentinel. I playbook potete crearli e renderli disponibili agli analisti di sicurezza per rispondere in modo semi-automatico agli incident, oppure automatizzarli totalmente. Per approfondimenti in merito vi rimando al link Microsoft ufficiale Automate threat response with playbooks in Microsoft Sentinel | Microsoft Learn

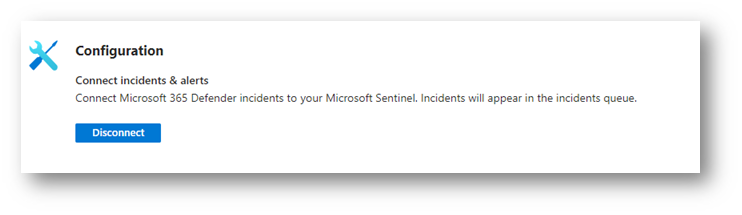

Dovrete recarvi all’interno del workspace con cui avrete creato l’istanza di Microsoft Sentinel:

Figura 11: Creazione Automation Rule

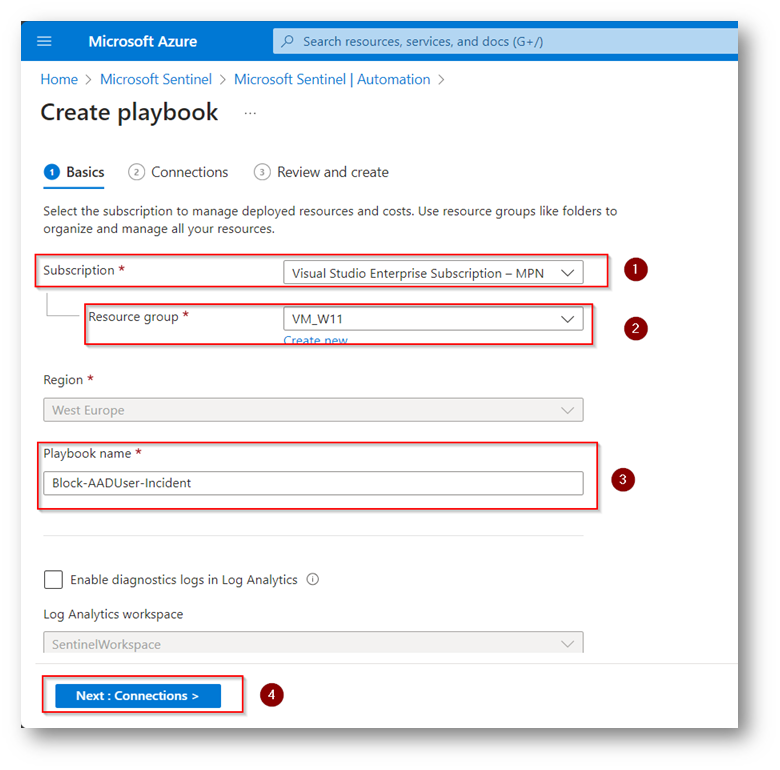

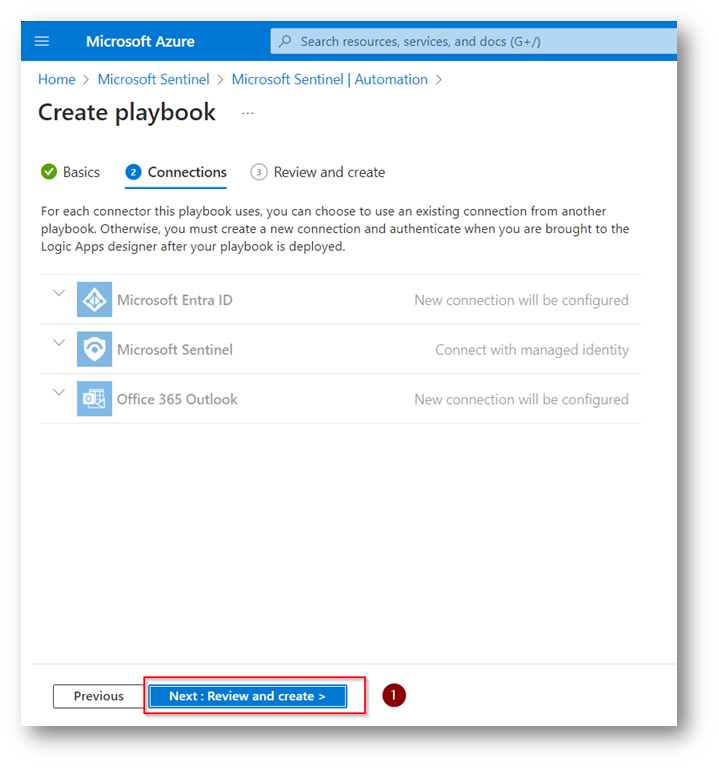

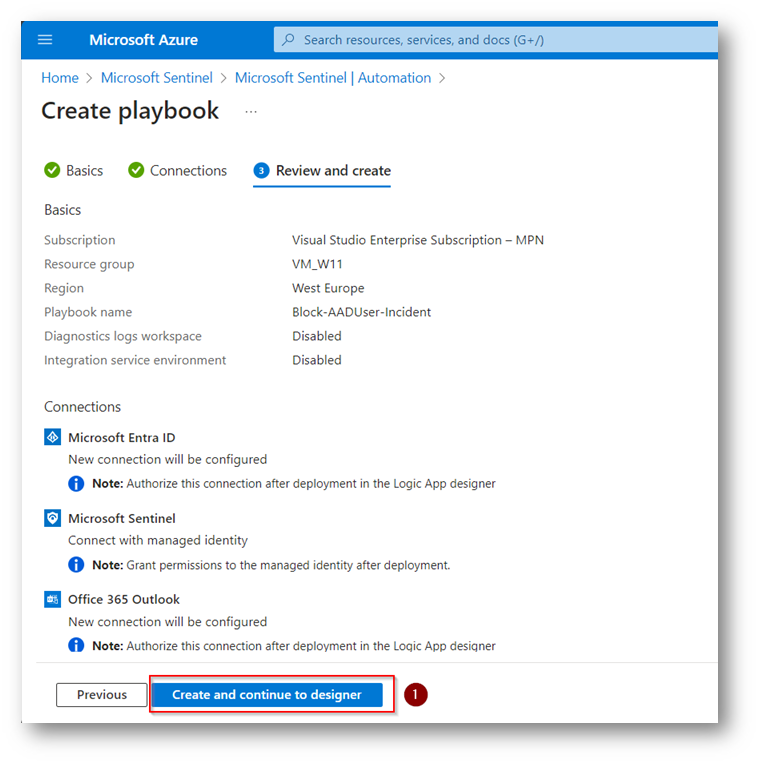

Figura 12: Creazione Playbook

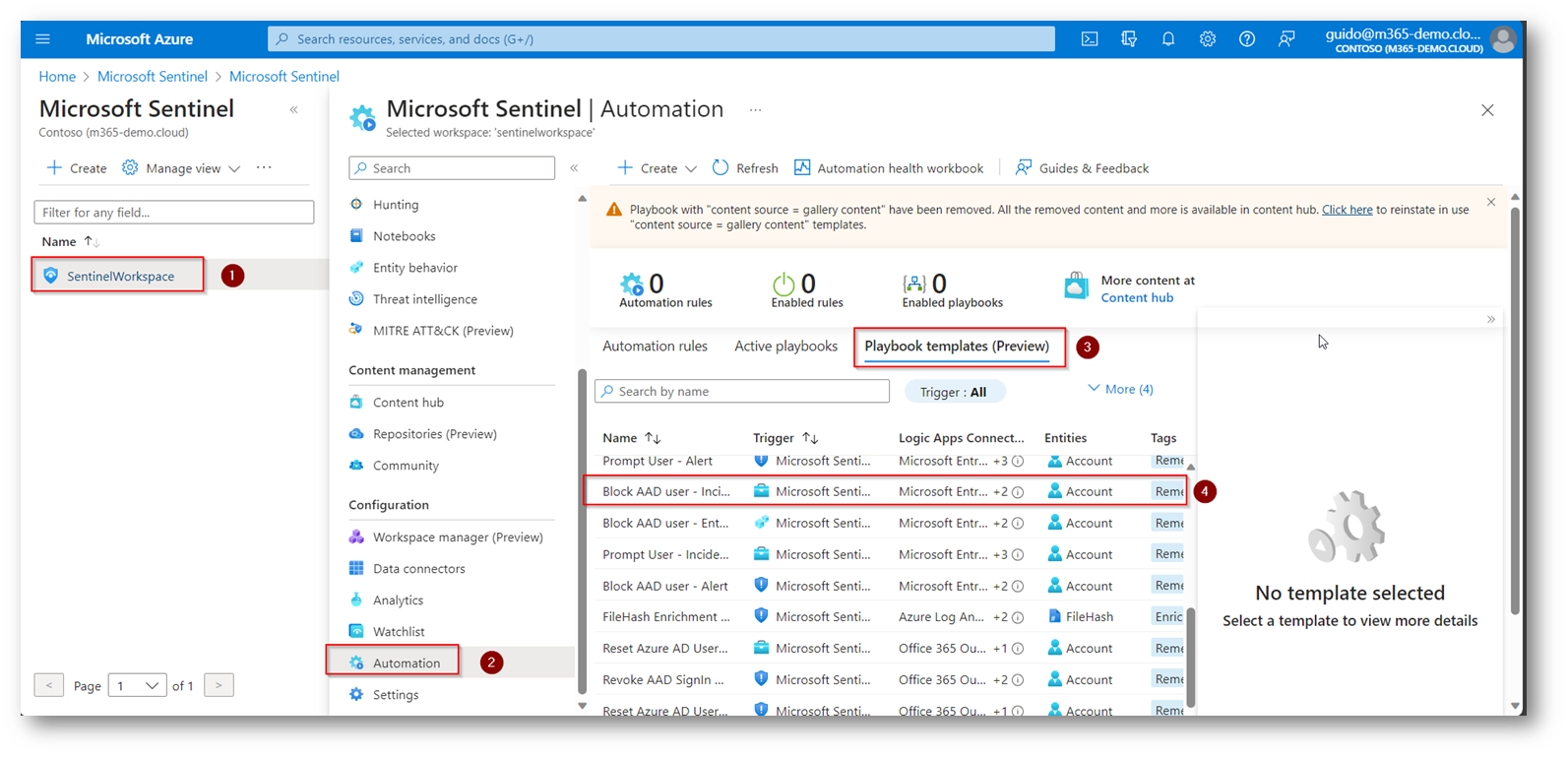

Figura 13: Creazione Playbook

Figura 14: Creazione Playbook

Figura 15: Creazione Playbook

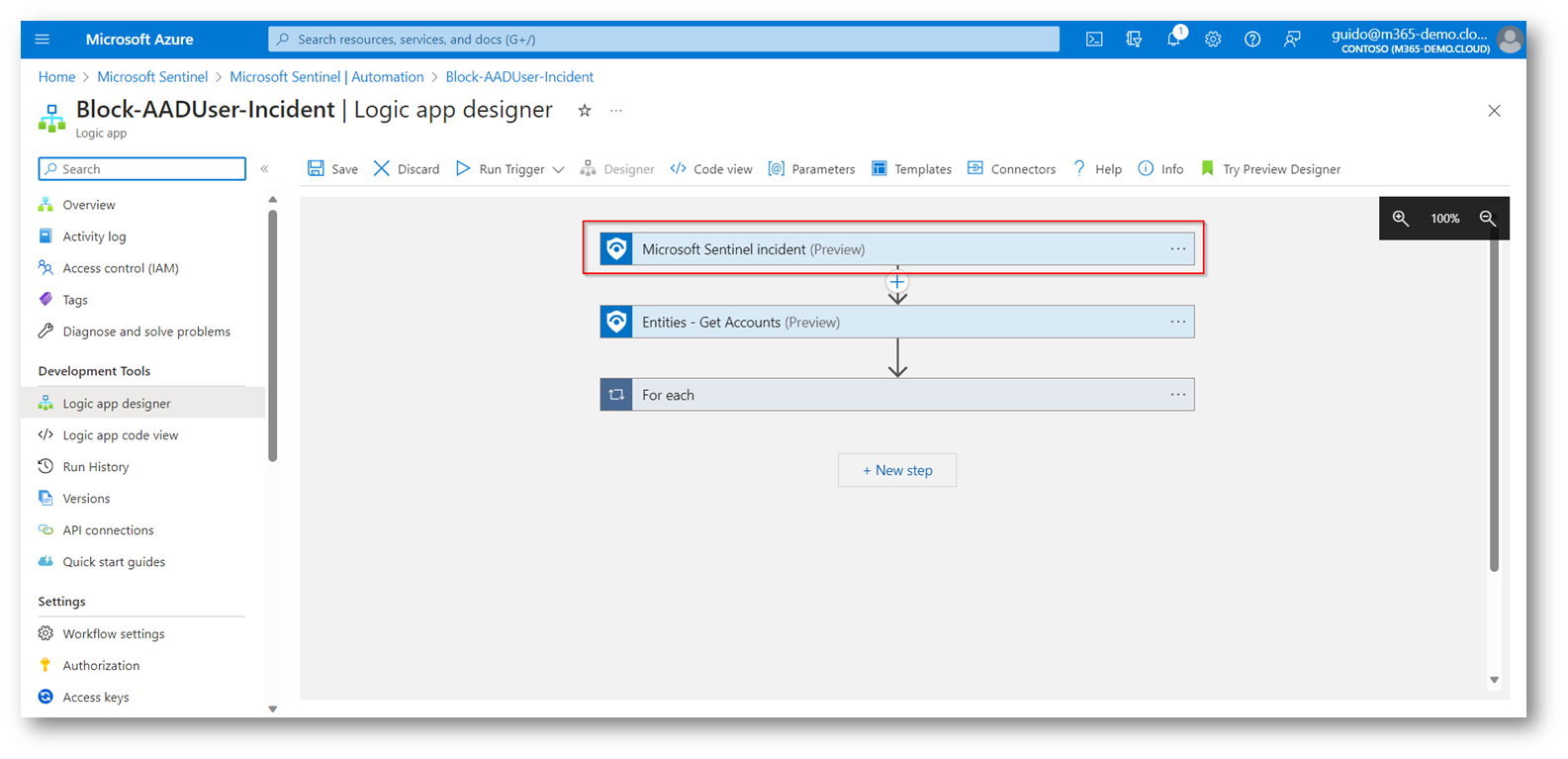

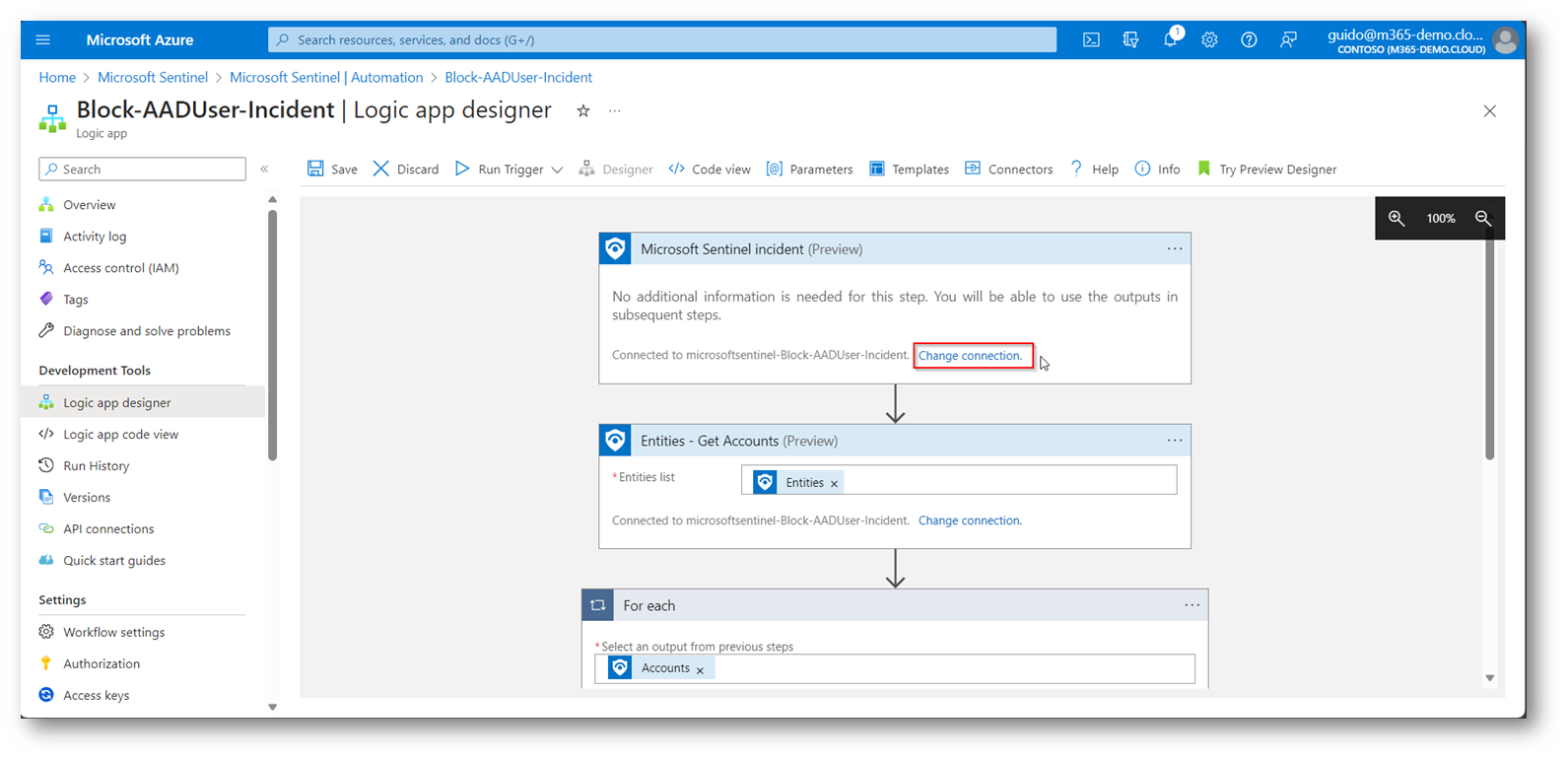

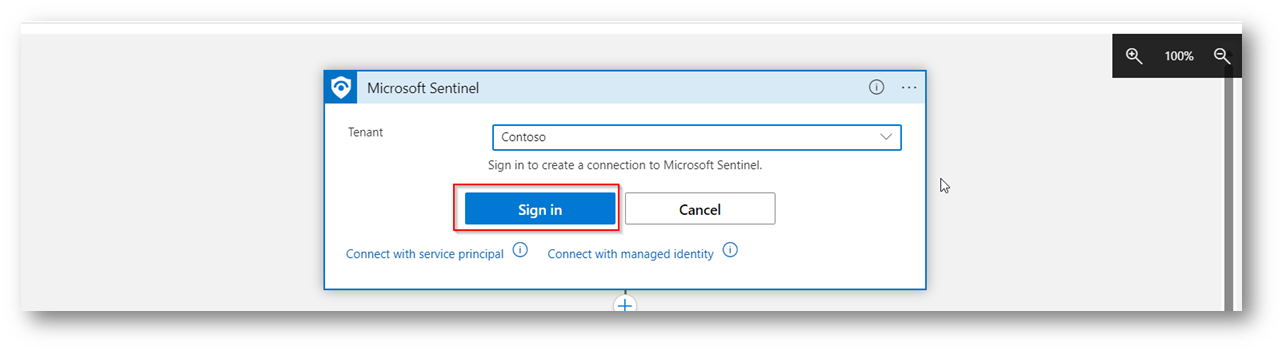

Ora in Configuration Designer dovrete configurare i flussi, sostanzialmente passando solo le utenze per l’accesso perché il processo di creazione è tutto automatizzato:

Figura 16: Configurazione Playbook

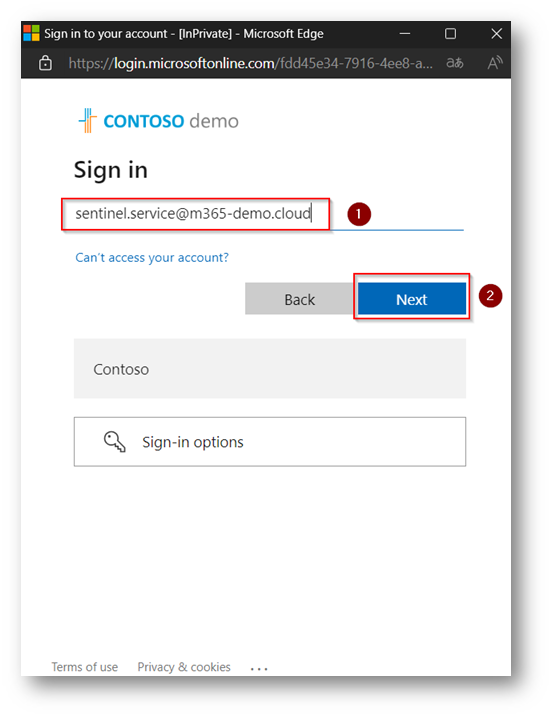

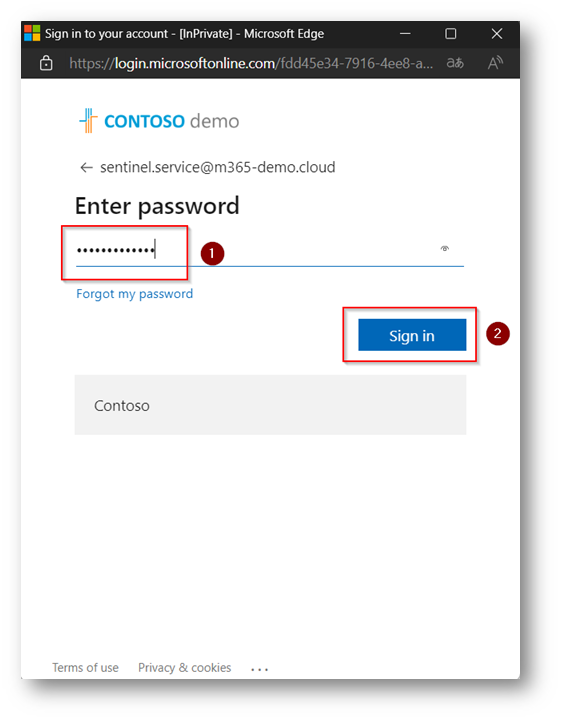

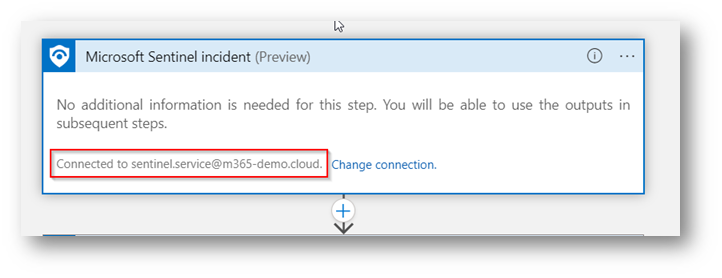

Io utilizzerò un account di Servizio per connettermi ai vari servizi per il processo di automazione che sarà [email protected]

Figura 17: Creazione Playbook

Figura 18: Creazione Playbook

Figura 19: Creazione Playbook

Figura 20: Configurazione Playbook

Figura 21: Configurazione Playbook

Dovrete ripetere questo passaggio per tutti gli step del flusso.

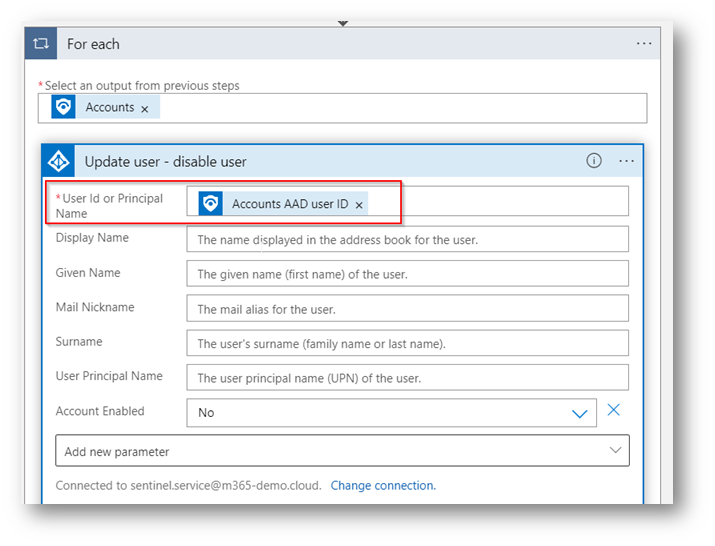

Il mio consiglio è quello di andare a modificare il flusso nella sezione “For Each”:

Figura 22: Creazione Playbook

Questo vi permetterà di “passare” al flusso lo USERID in modo puntuale e non incorrere in errori di “User Not Found”

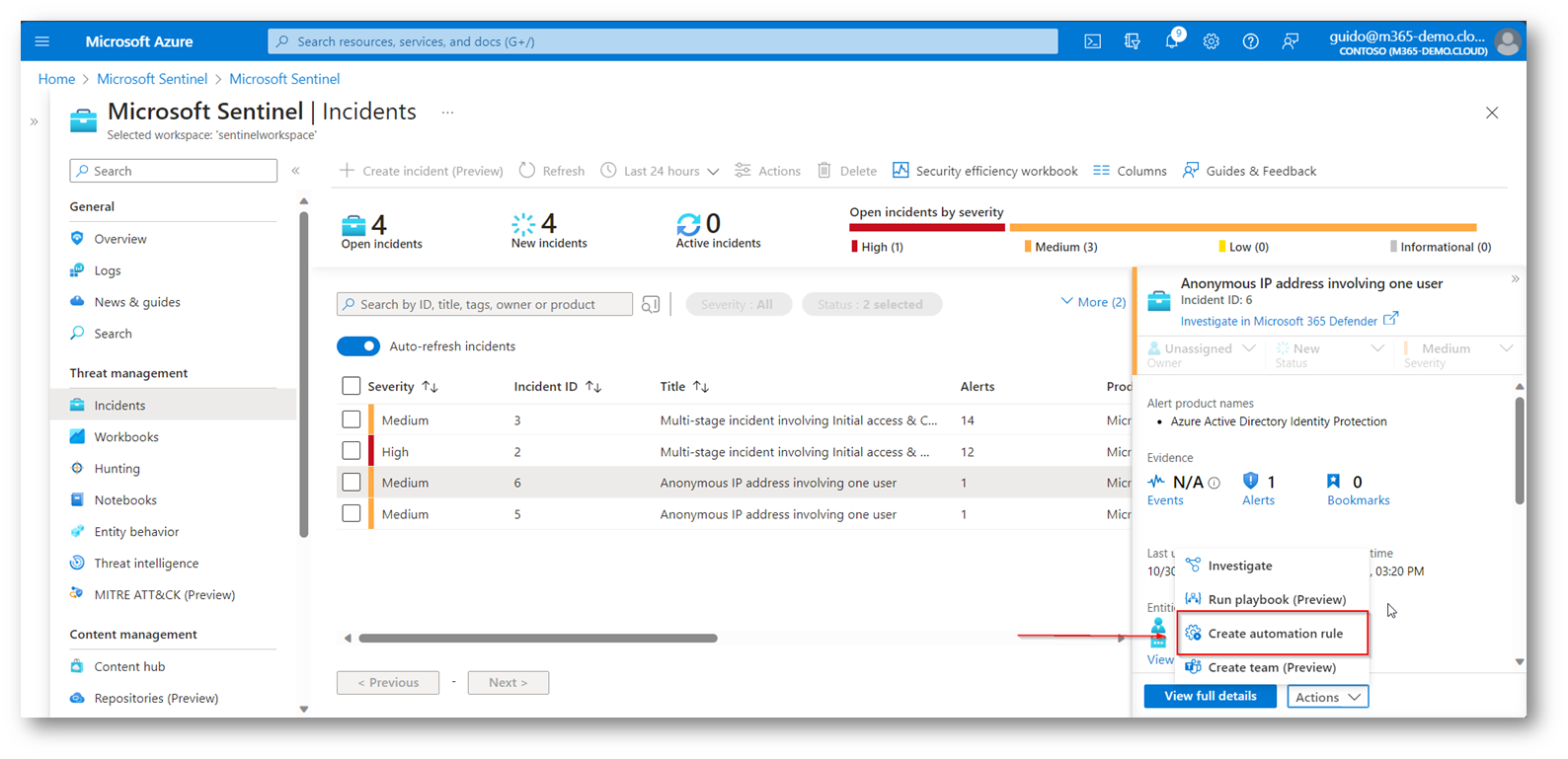

Ora avrete creato il Playbook che sarà necessario per il blocco degli utenti coinvolti nell’Incident; non vi resta che creare la regola di automazione per richiamare il Playbook.

Figura 23: Creazione Automation Rule

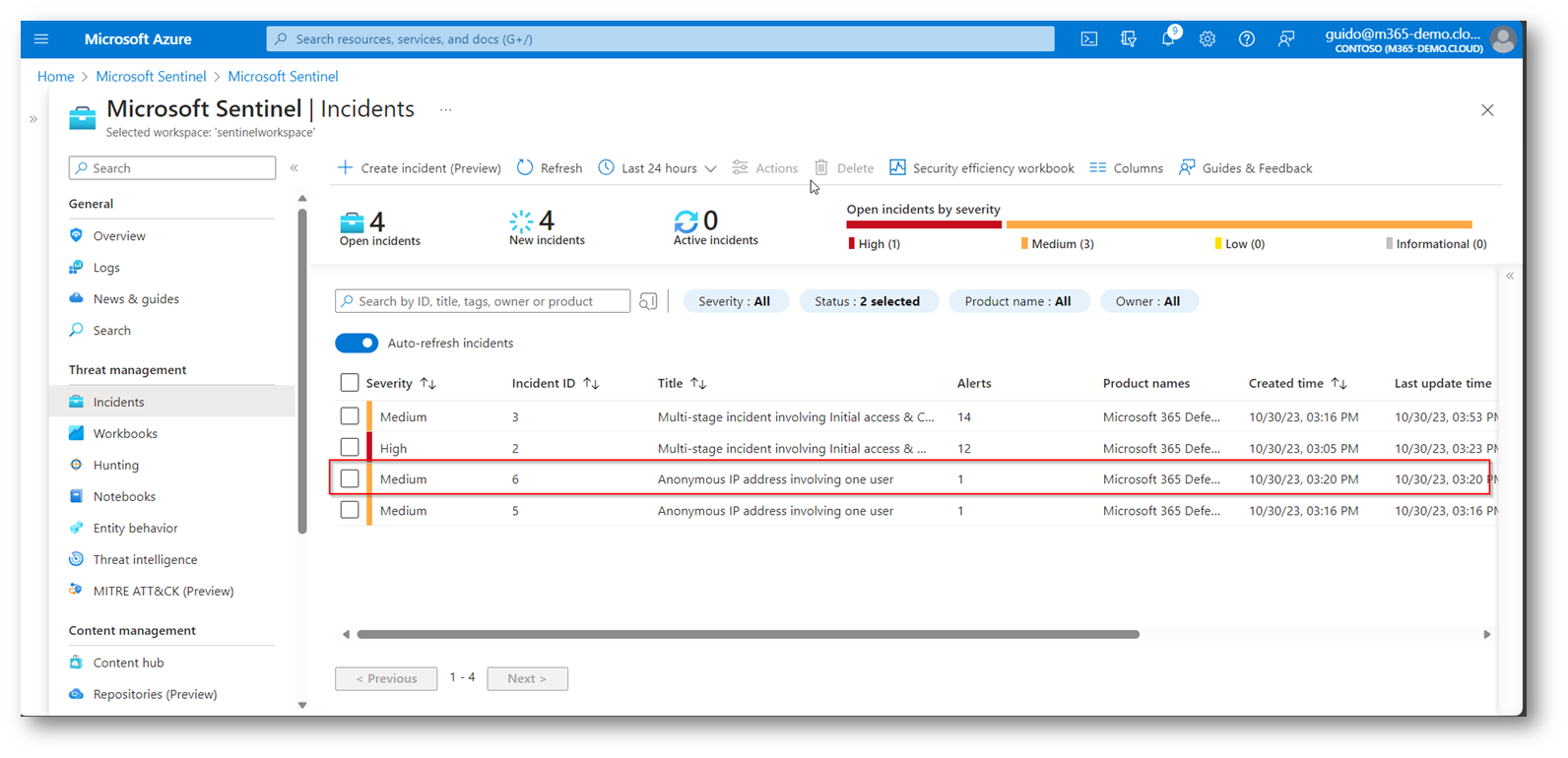

Selezionare quindi l’incident con cui creare la regola di automazione, nel mio caso è riferito a Reti Tor o Proxy Anonimi:

Figura 24: Creazione Automation Rule

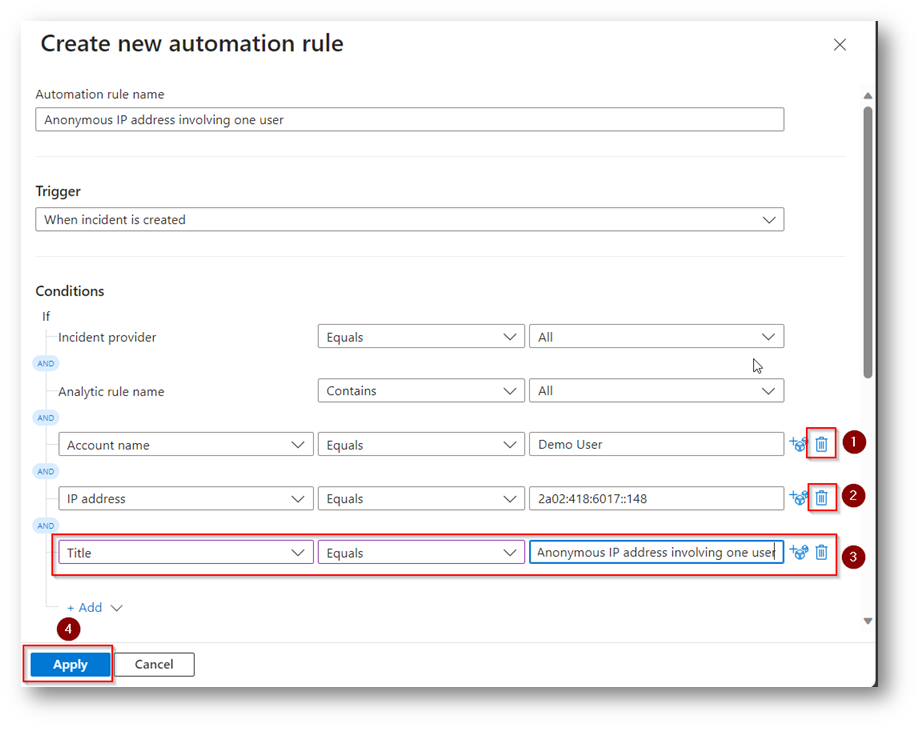

Consiglio di cancellare i due filtri che vengono creati ed inoltre di creare la regola quando viene generato un incident in base al titolo come mostrato nello screen; questo per applicare la regola in modo più preciso solo ed esclusivamente per quell’incident:

Figura 25: Creazione Automation Rule

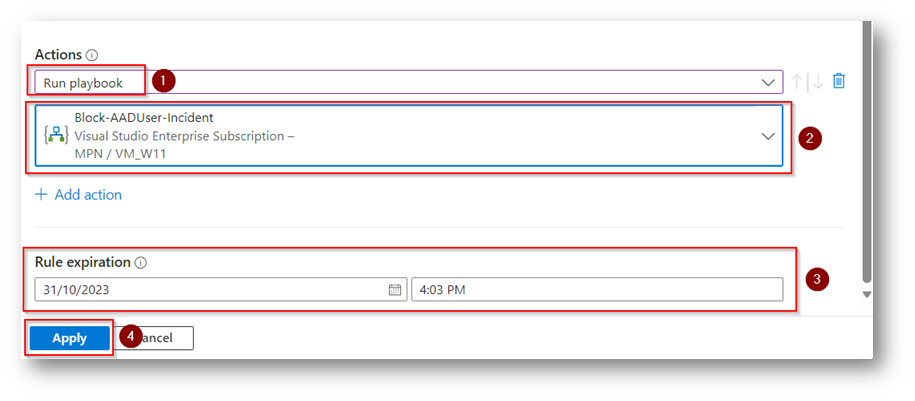

Ora dovrete inserire il Playbook creato in precedenza e configurare una data di Expiration della regola:

Figura 26: Creazione Automation Rule

Figura 27: Salvataggio Regola

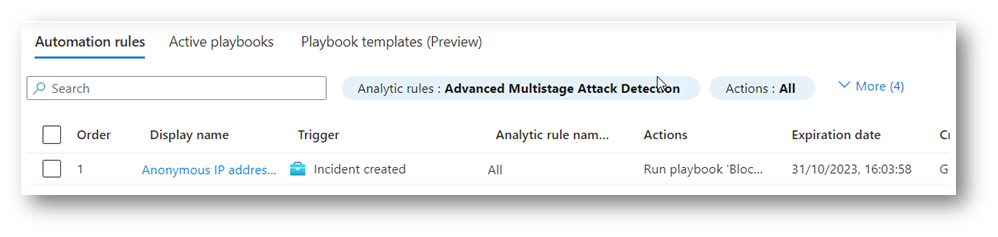

Figura 28: Automation Rule

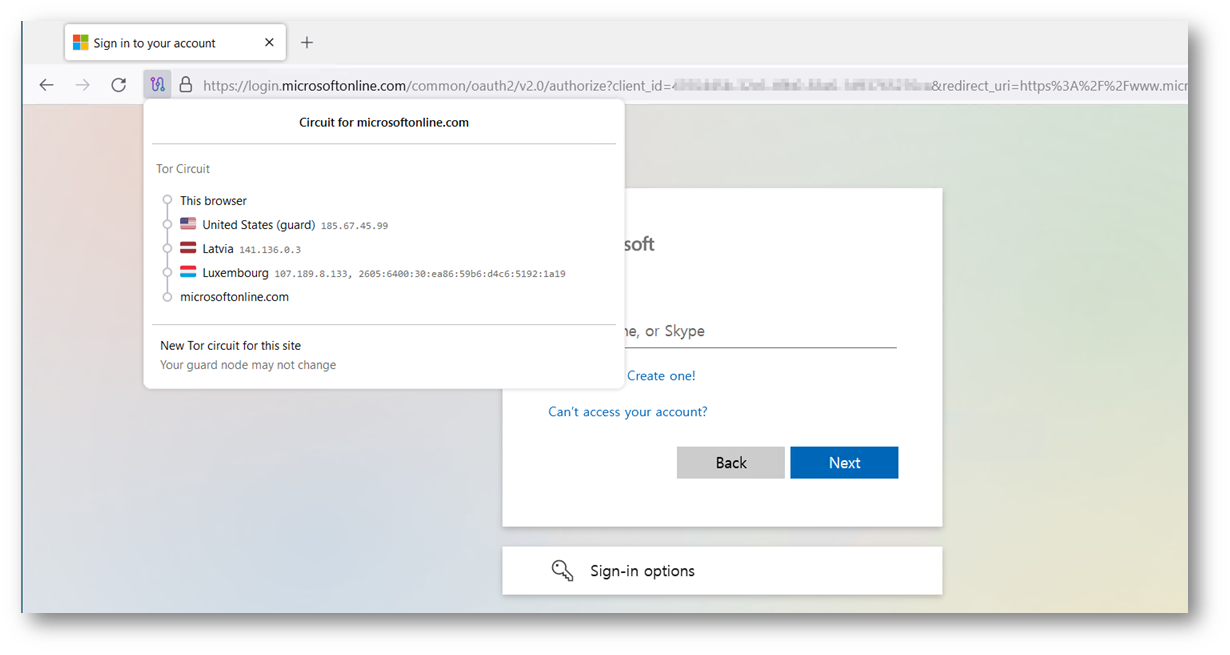

Ora, per darvi evidenza del funzionamento di quanto creato, eseguiremo con un utente di test [email protected] da una rete tor/ proxy anonimo, sfruttando il nostro amato Tor Browser

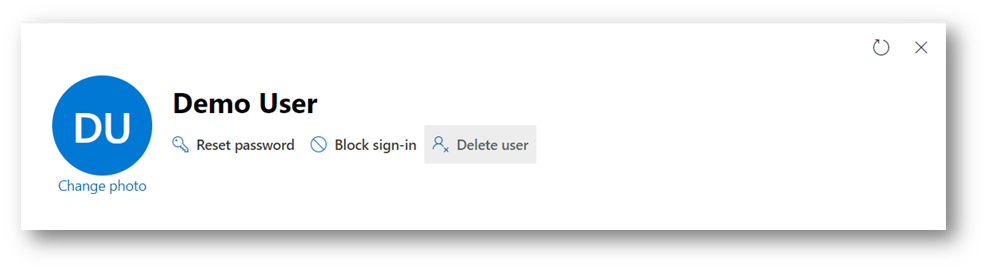

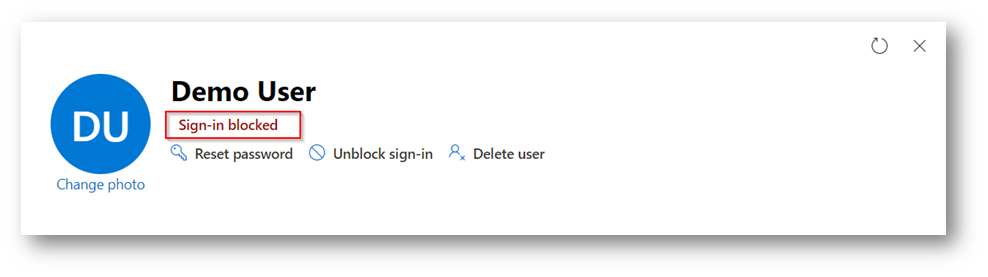

Innanzitutto vi riporto lo stato attuale dell’utente che non risulta bloccato

Figura 29: Utente Demo

Apriamo quindi ora il tor Browser:

Figura 30: Connessione Portale Microsoft da rete Tor

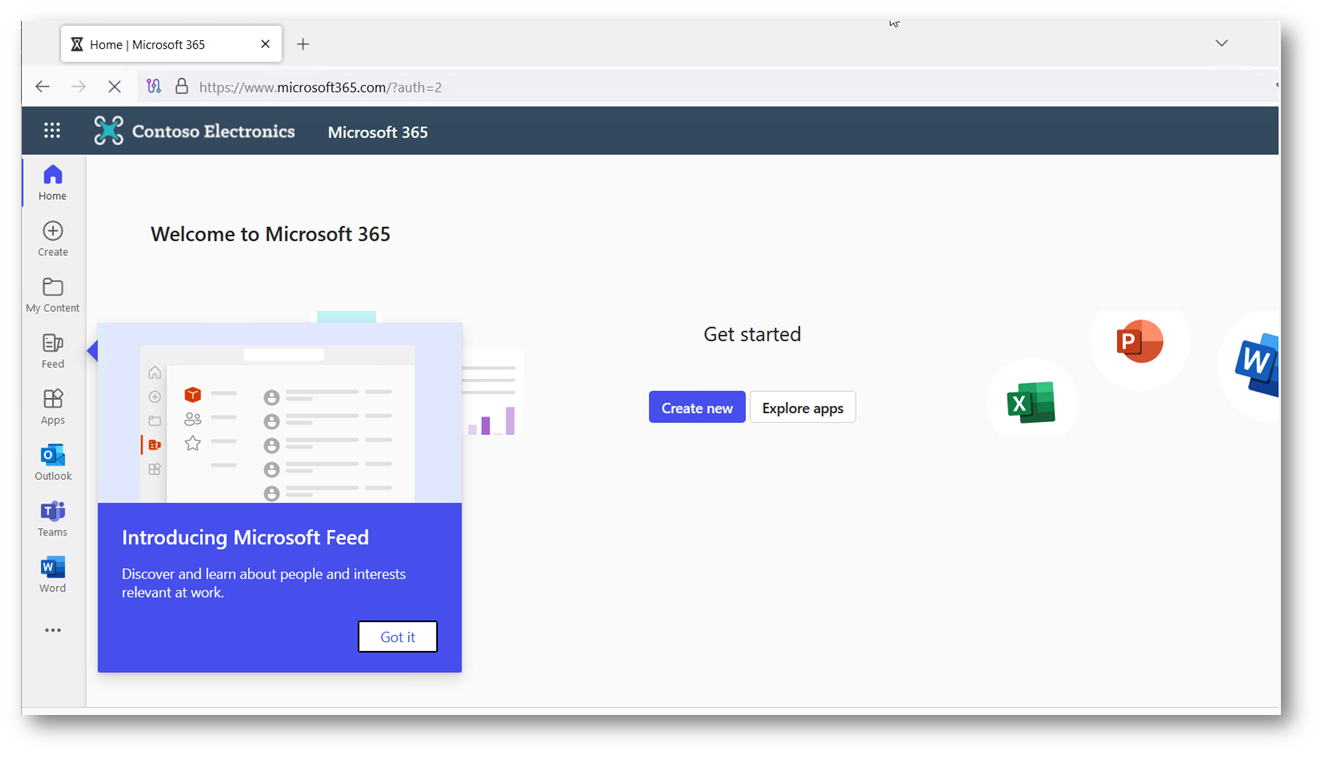

Figura 31: Login riuscito da Rete Tor

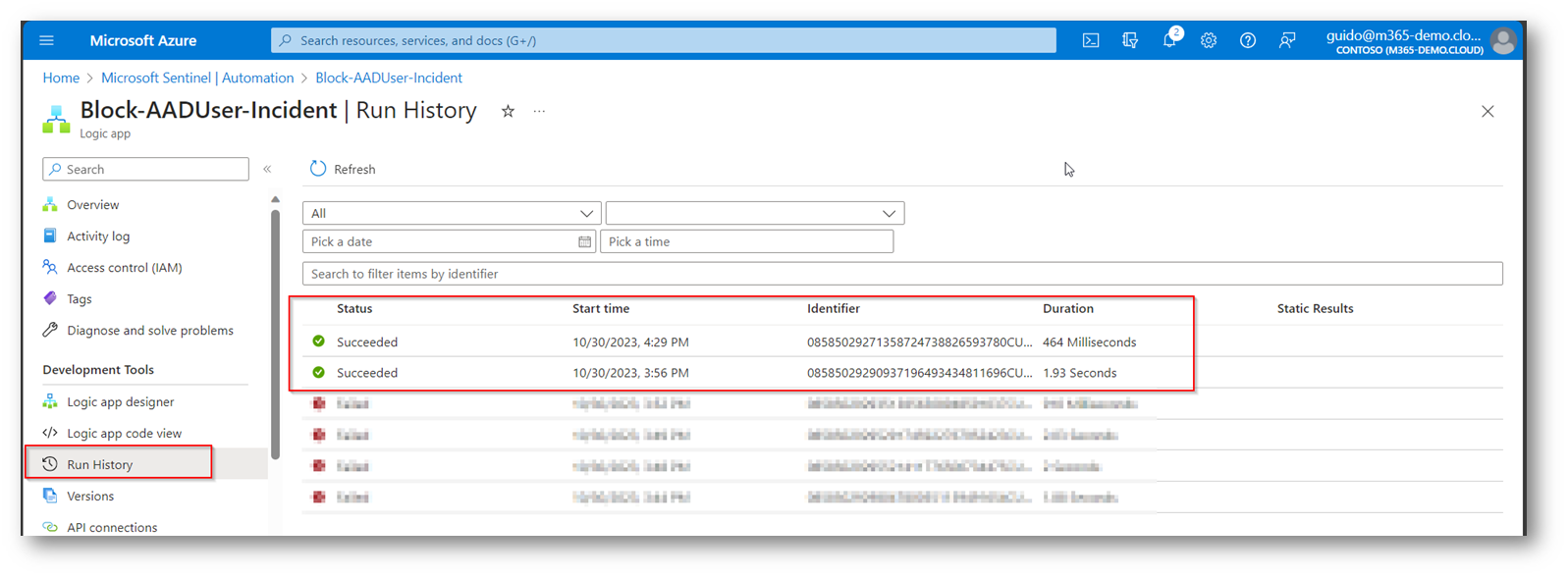

Figura 32: Playbook Eeeguito

Figura 33: Utente Demo dopo esecuzione Playbook

Conclusioni

Avete visto come poter ottimizzare e rendere Microsoft Sentinel autonomo nella gestione degli incident di sicurezza.

Vero, potete anche non automatizzare, perché potreste ricevere l’incident via email e procedere al blocco in modo manuale sulla vostra infrastruttura, ma se questo incident si presentasse in orari notturni o durante le festività ?

Ecco a cosa serve automatizzare determinati processi, sicuramente rendere automatico il blocco dell’utenza in caso di comportamenti sospetti vi aiuterà a proteggervi in modo puntuale a determinati attacchi, e non solo puntualmente, ma anche in modo proattivo ed in tempo reale, evitando di conseguenza spiacevoli sorprese.