Creare Data Collection Rule con Azure ARC e Microsoft Sentinel per il monitoraggio dei sistemi operativi Windows on-premises

Microsoft mette a disposizione un servizio, a mio avviso, fondamentale che vi permette in maniera totalmente gratuita di “agganciare” macchine Windows on-premises ed eseguire delle Data Collection Rule per poi collezionare i log all’interno del SIEM della casa di Redmond.

In questo articolo Configurare Microsoft Sentinel per ricevere Log da dispositivi On-Premises – ICT Power vi avevo spiegato cosa è Microsoft Sentinel ed in che modo, attraverso Azure Monitoring Agent, collezionare i log in Microsoft Sentinel ed estenderne quindi la Retention ed automatizzare eventuali processi che altrimenti avreste dovuto eseguire in modo Manuale.

In questo articolo, vorrei invece darvi evidenza di come Azure ARC vi permette di “agganciare” macchine on-premise per eseguire delle Data Collection Rule, che vi permetteranno di conservare in Microsoft Sentinel solo determinate tipologie di eventi Windows.

Scenario

Nello scenario che vi darà evidenza di Azure ARC utilizzerò una virtual Machine On-Premises con il ruolo di Domain Controller, e collezioneremo eventi Windows con i seguenti ID 4624 e 4625.

A titolo informativo questi eventi indicano:

- Event ID 4624: Login Eseguito Correttamente

- Event ID 4625: Login Fallito

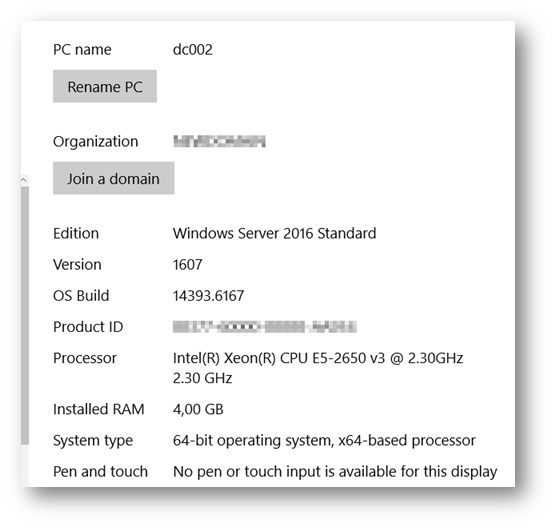

Il server con il ruolo di Domain Controller che andrò ad utilizzare per la demo sarà un Windows Server 2016 chiamato DC002

Figura 1: Domain Controller Demo

Naturalmente potete eseguire la data collection rule in base all’Event ID a voi consono, a questo proposito vi lascio il link ufficiale Microsoft per identificare gli event ID in base alla vostre necessità Capire gli ID evento controllo delle applicazioni – Windows Security | Microsoft Learn

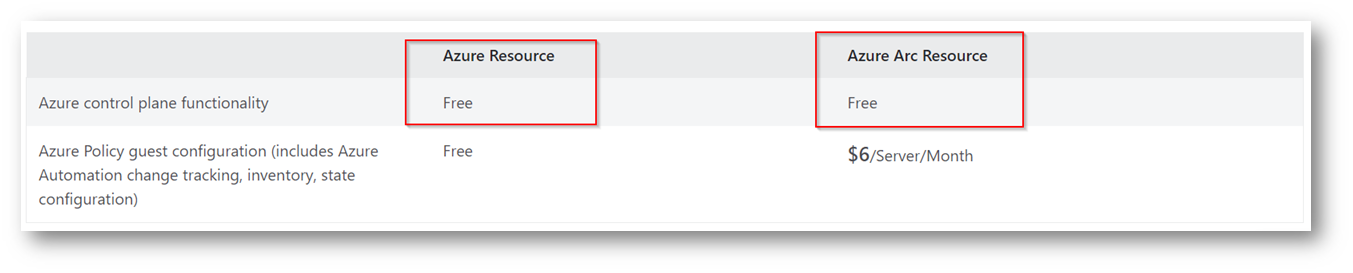

A livello di licenze dovete necessariamente essere in possesso di una sottoscrizione Azure a consumo per la parte di Microsoft Sentinel, ma per l’uso di azure ARC per questo specifico scopo non sono necessarie licenze aggiuntive, vi lascio il link Microsoft che vi fornirà evidenza di quanto detto Capire gli ID evento controllo delle applicazioni – Windows Security | Microsoft Learn

Figura 2: Costo Azure Arc

Le operazioni che vedrete all’interno di questo articolo saranno le seguenti:

- Configurazione Azure Arc sulla macchina Domain Controller On-premise

- Creazione Data Collection Rule

- Creazione KQL (Kusto Query) per indentificare gli eventi di Login Success e Login Failed

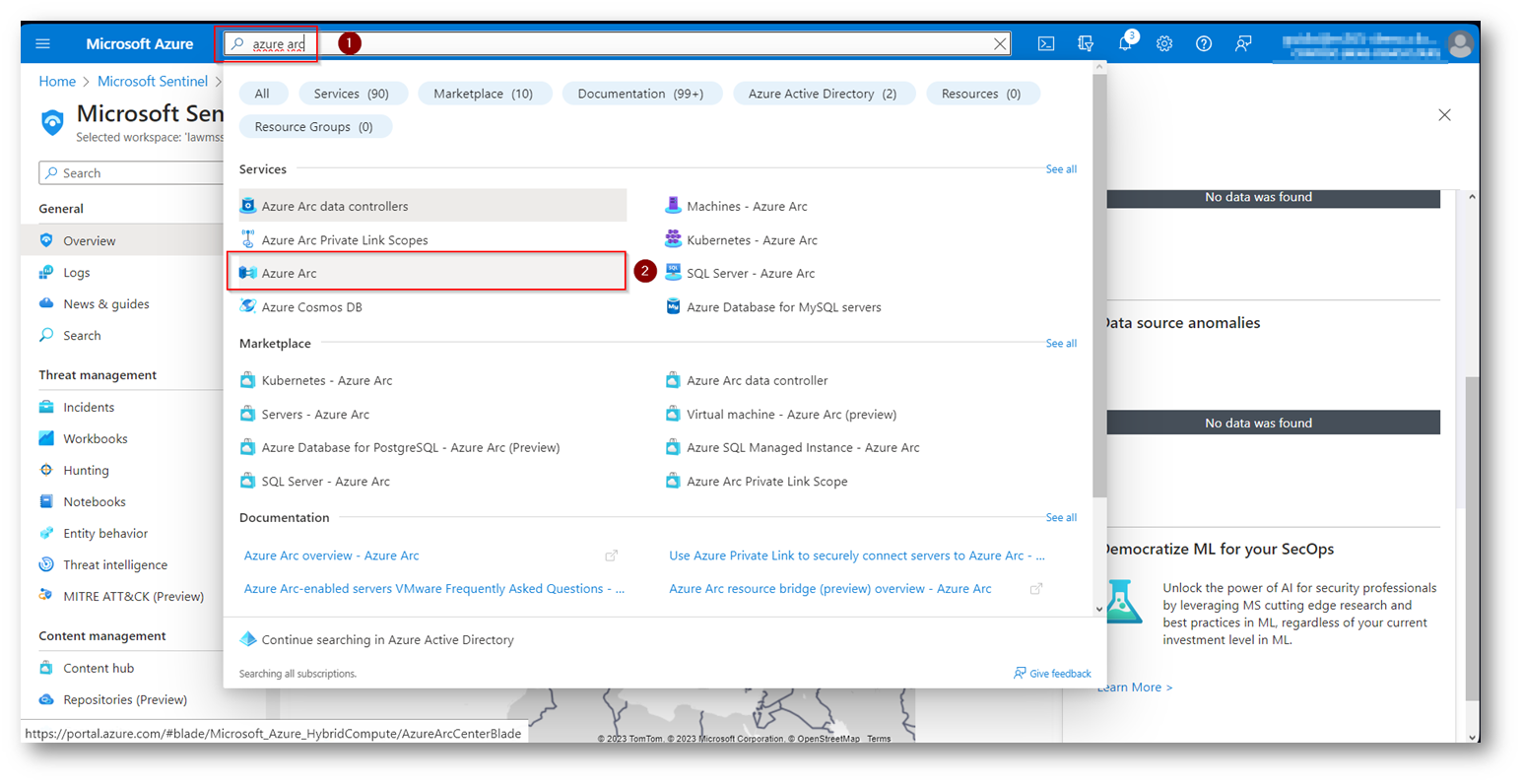

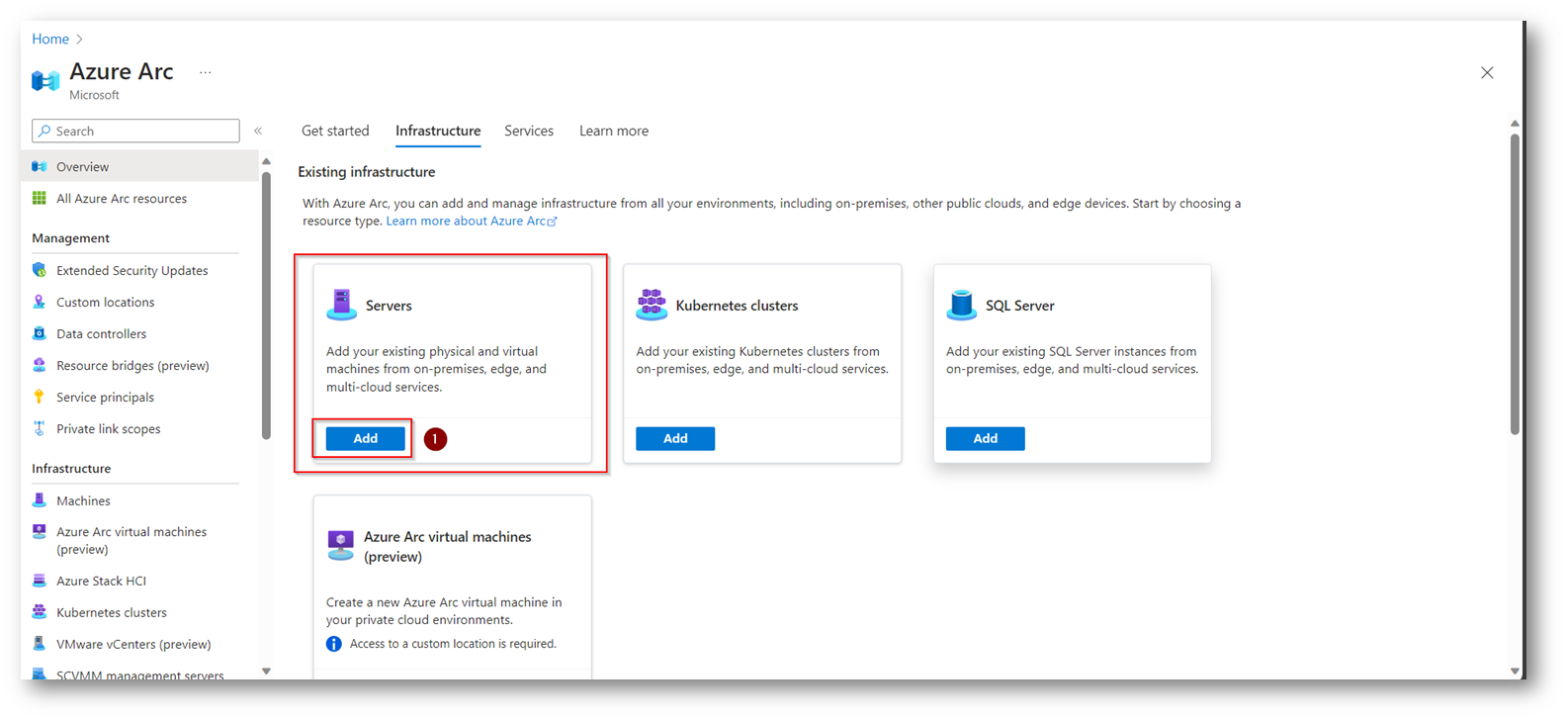

Ora che avete chiaro quali punti andrete a vedere comincio ad indicarvi il primo punto da affrontare Configurazione Azure Arc sulla macchina Domain Controller On-premise, recatevi all’interno di Azure Portal Home – Microsoft Azure

Figura 3: Azure Arc

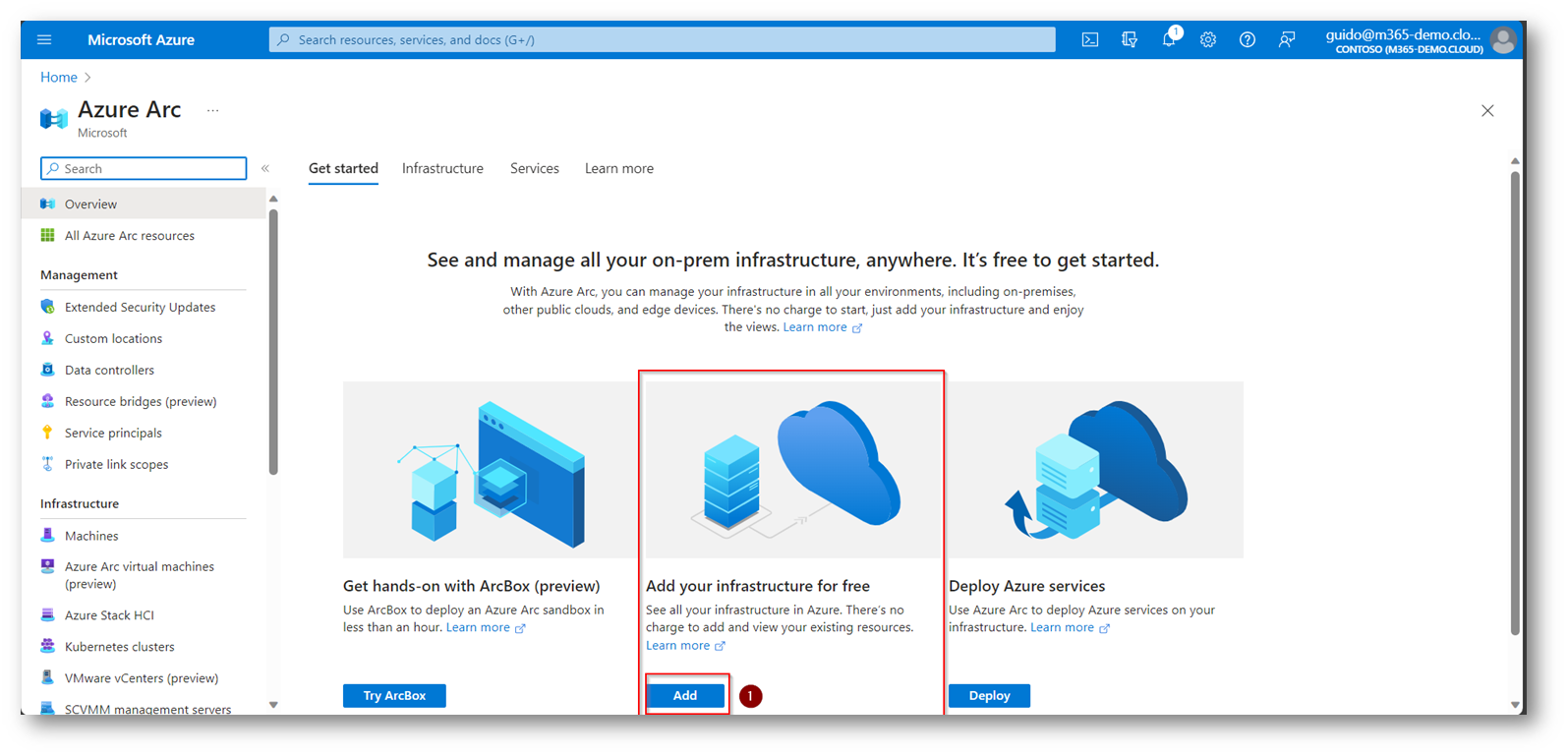

Una volta che avrete selezionare Azure Arc, dovrete selezionare “ADD” sotto la voce “Add your infrastrucutre for Free”

Figura 4: Azure Arc

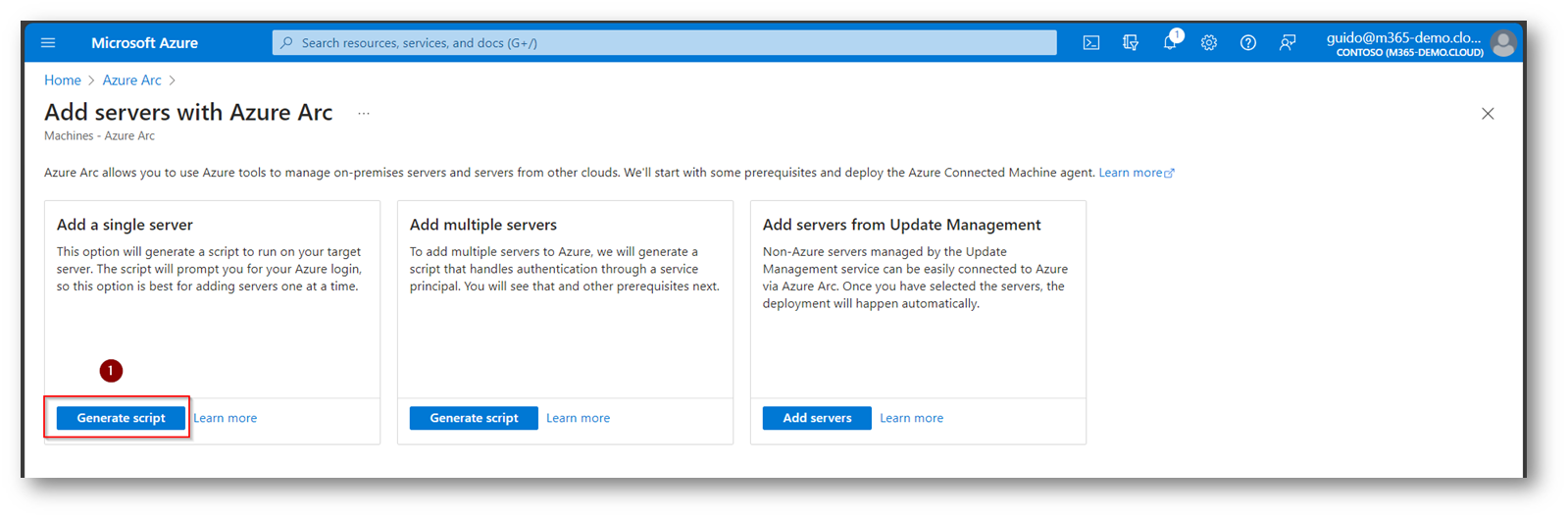

Figura 5: Azure Arc

Ora, nel mio caso per la demo utilizzerò lo script per un singolo server in quanto il domain controller è uno soltanto

Figura 6: Azure Arc

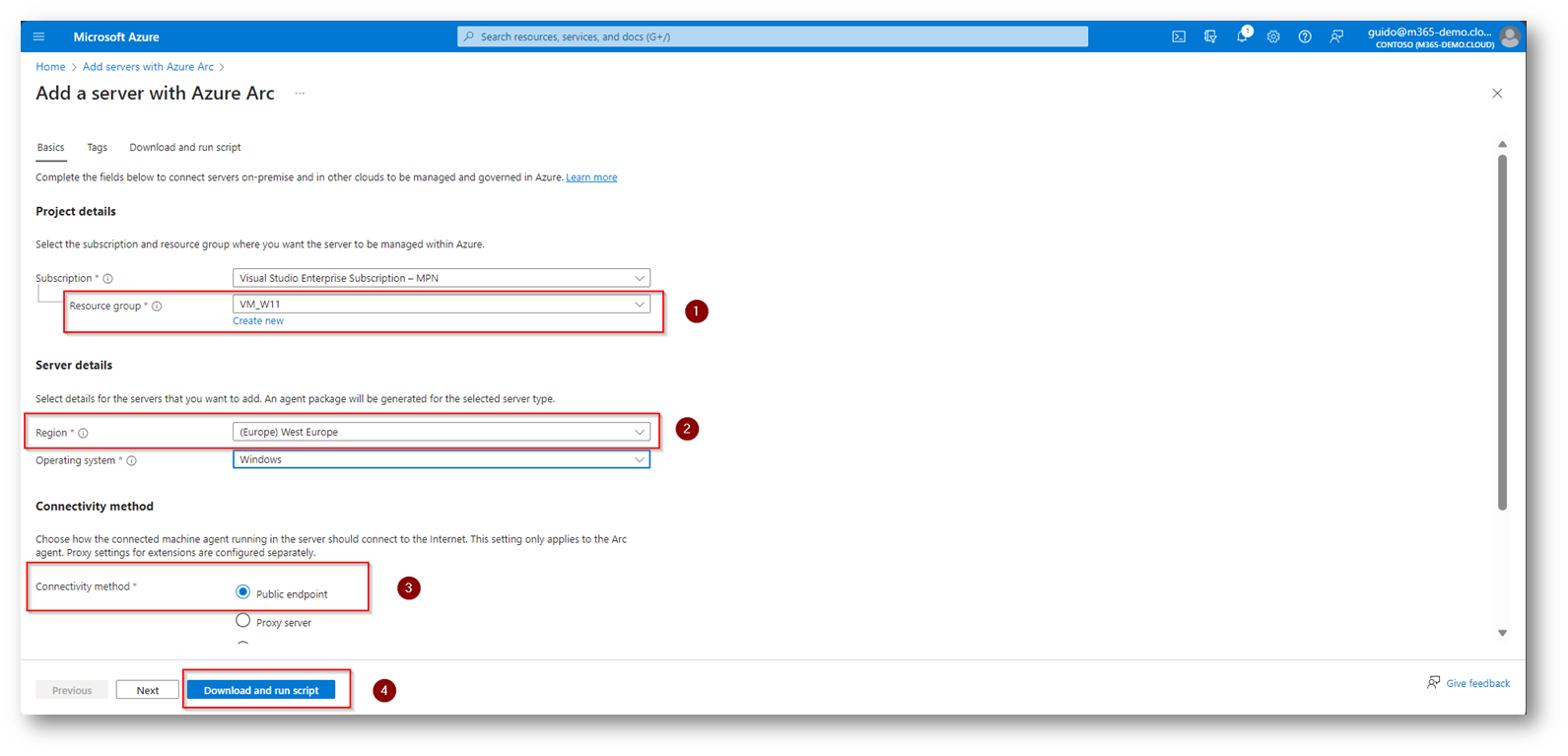

Ora dovrete selezionare un Resource Group a cui “agganciare” il server, una Region che nel mio caso è West Europe e il metodo di connettività, che nel mio caso è Public Endpoint in quanto il server naviga in internet

Figura 7: Azure Arc

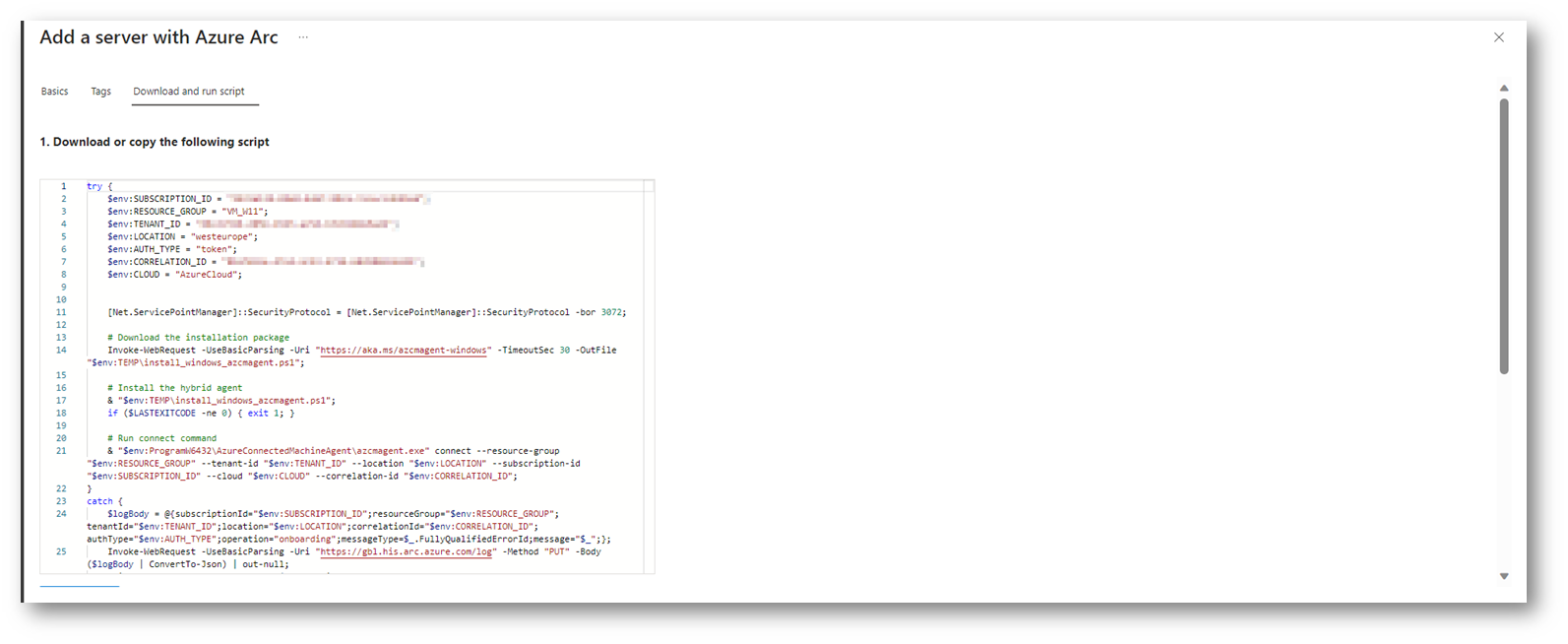

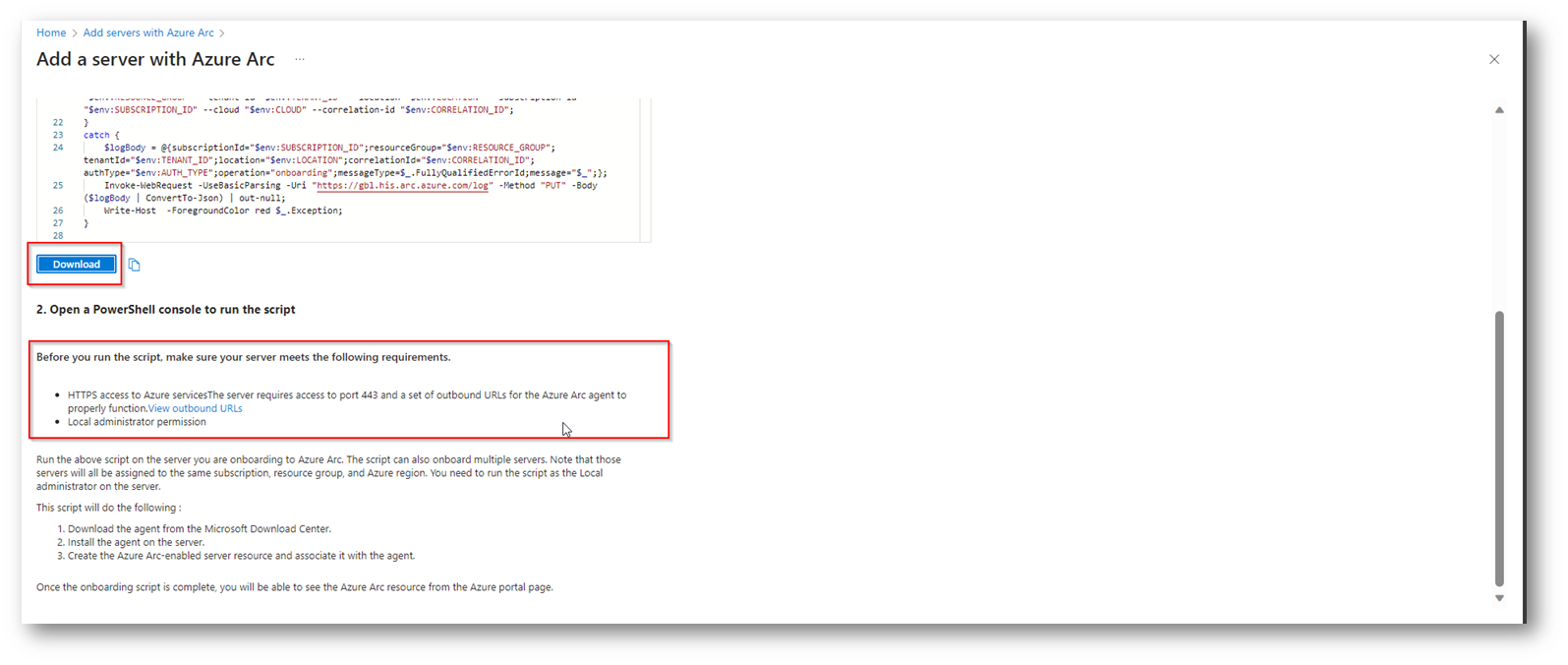

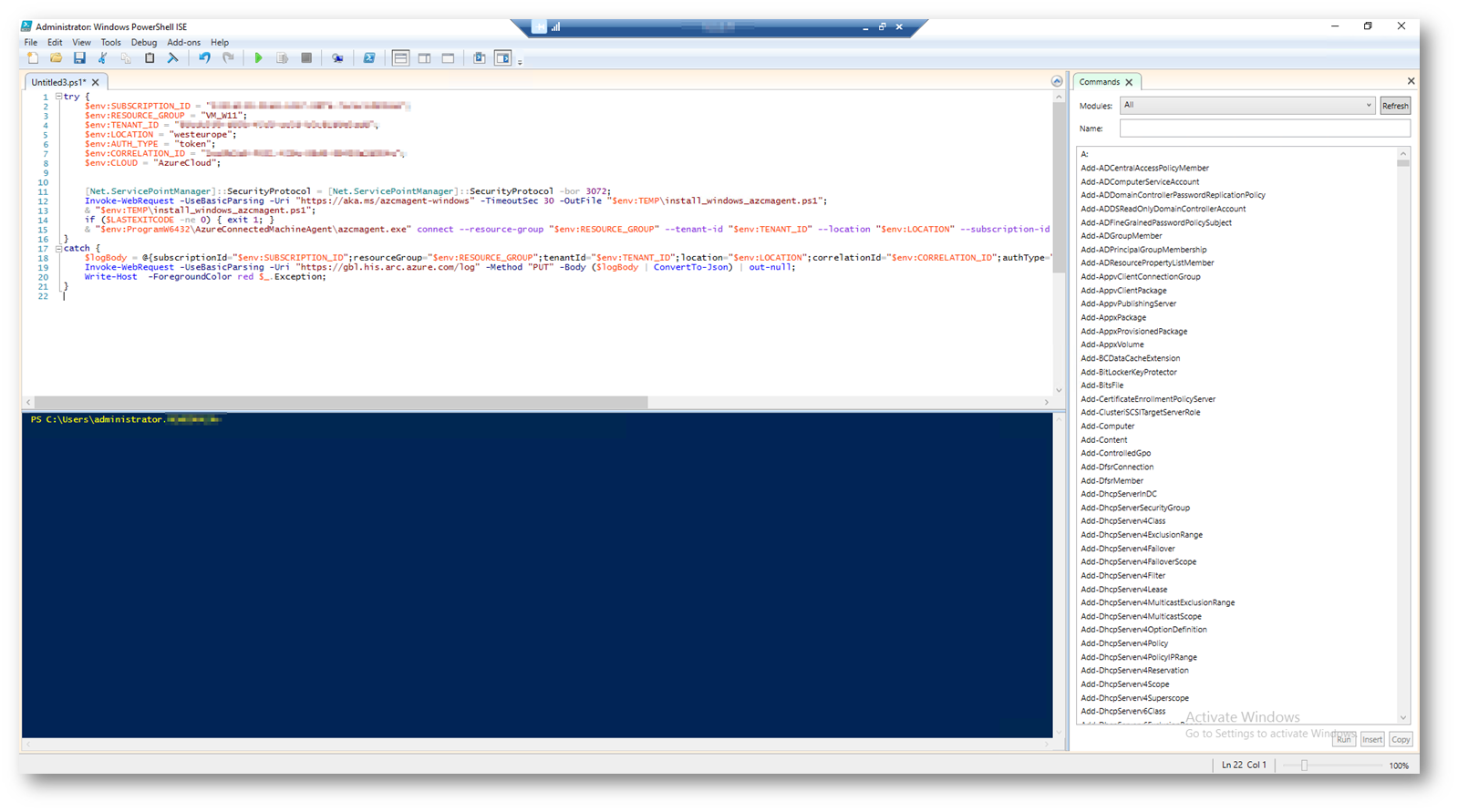

Ora potrete procedere in due modi:

- Copiare lo Script ed eseguirlo via Powershell con diritti amministrativi

- Eseguire il Download del file .ps1 ed eseguirlo sul server con diritti amministrativi

Il passaggio che ho effettuato io è il primo

Figura 8: Azure Arc

Figura 9: Azure Arc

Come evidenziato vi lascio il link ufficiale dove vengono identificati i prerequisiti a livello network per la comunicazione dell’Agent di Azure Arc Connected Machine agent network requirements – Azure Arc | Microsoft Learn

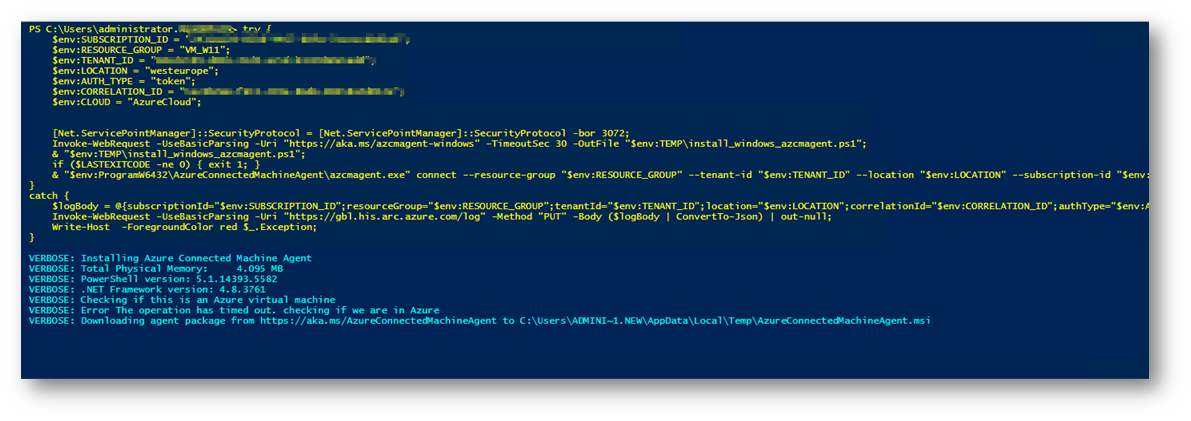

Figura 10: Onboarding Azure Arc

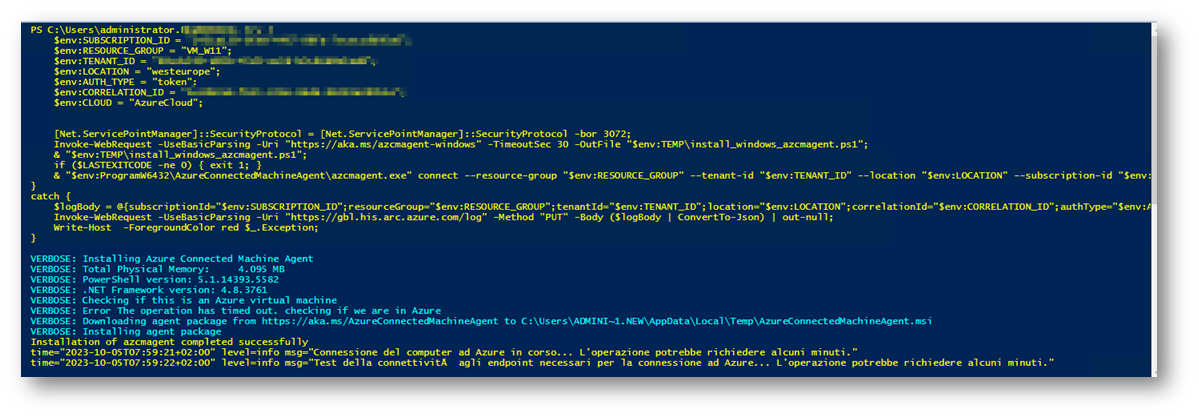

Figura 11: Onboarding Azure Arc

Figura 12: Onboarding Azure Arc

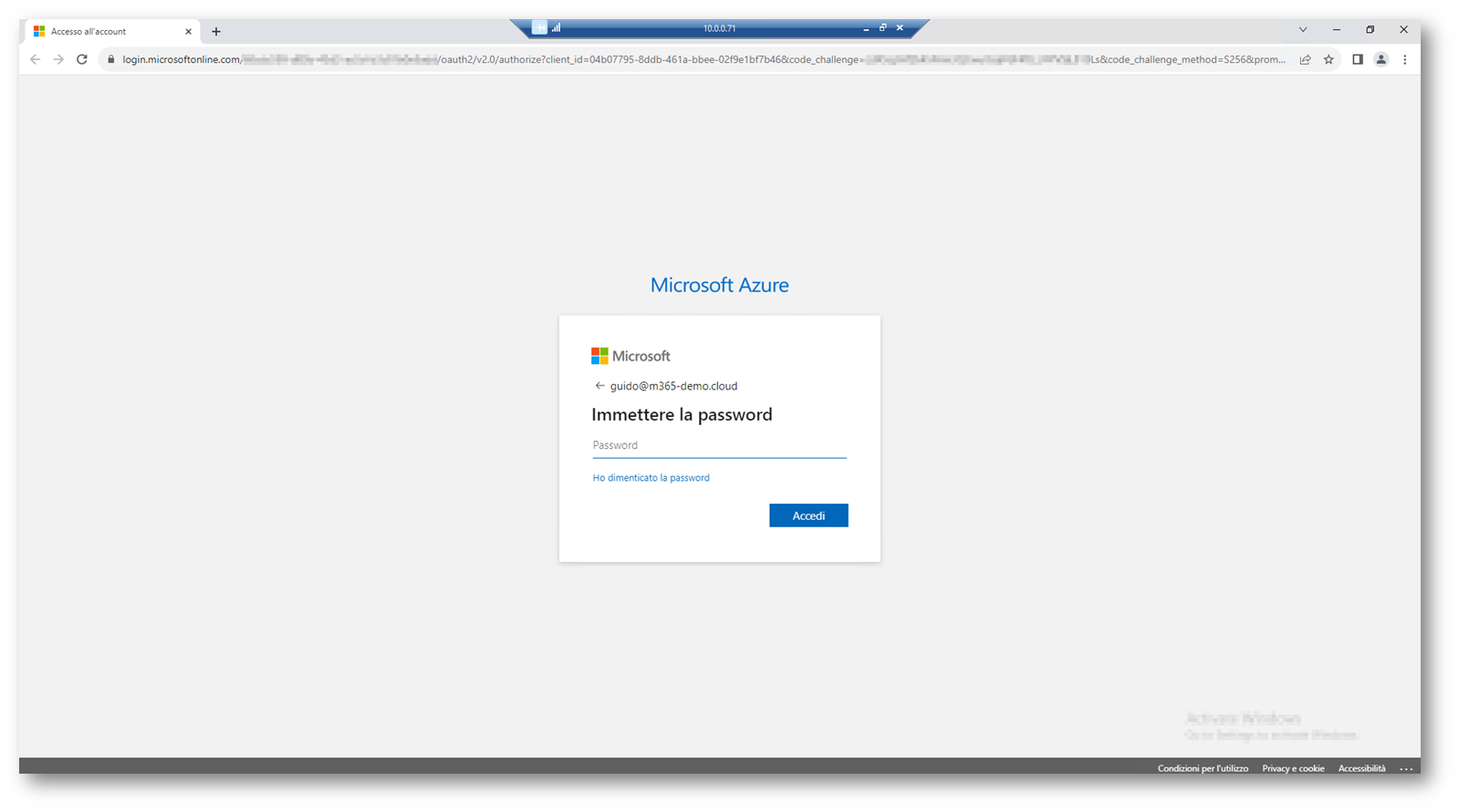

Vi verrà richiesto l’inserimento delle credenziali di Global Admin, verrà aperto quindi il Browser predefinito per l’inserimento delle stesse

Figura 13: Inserimento Credenziali Global Admin

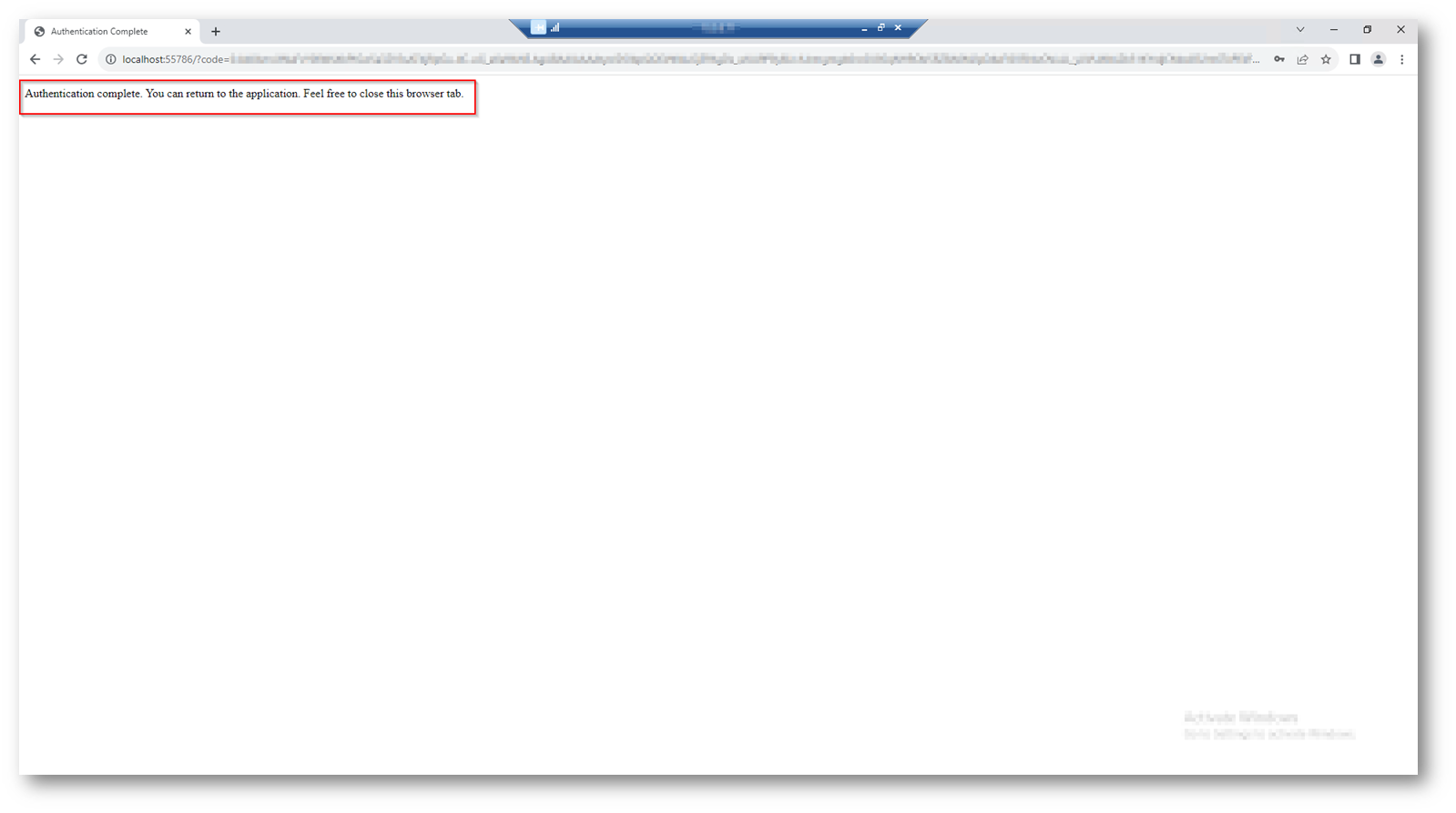

Figura 14: Autenticazione Completata

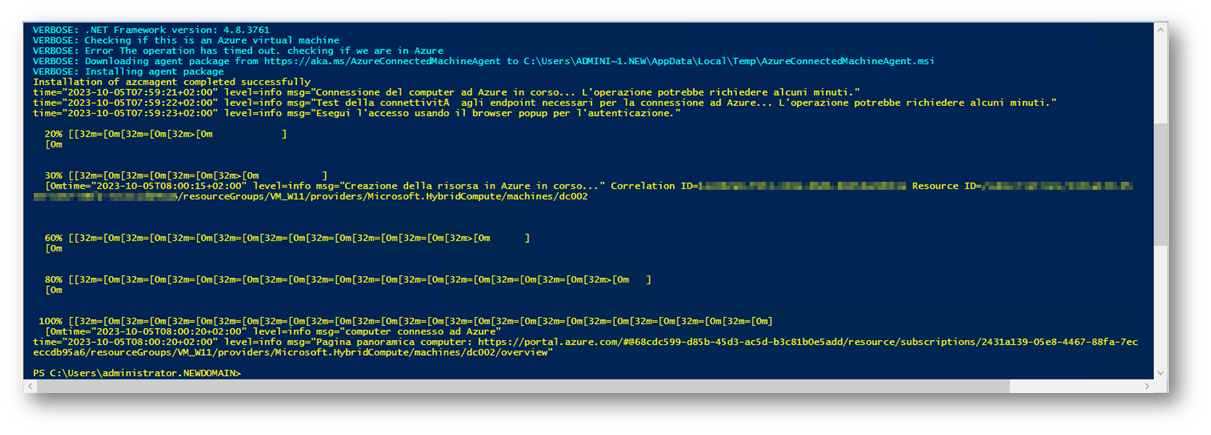

Figura 15: Installazione Completata

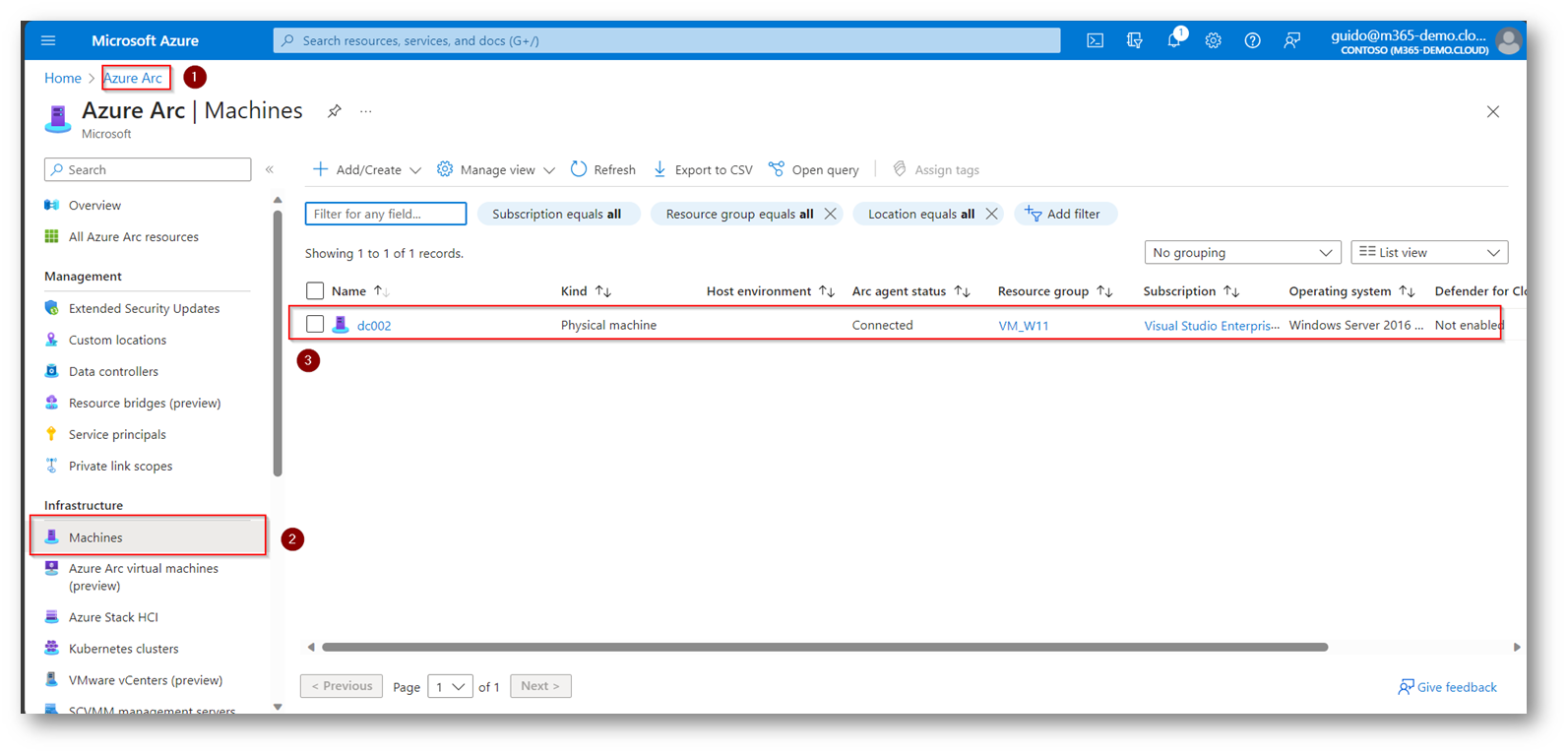

Ora per verificare che il Server sia stato correttamente “agganciato” ad Azure Arc, recatevi all’interno del portale di Azure nella sezione Azure Arc

Figura 16: Azure Arc

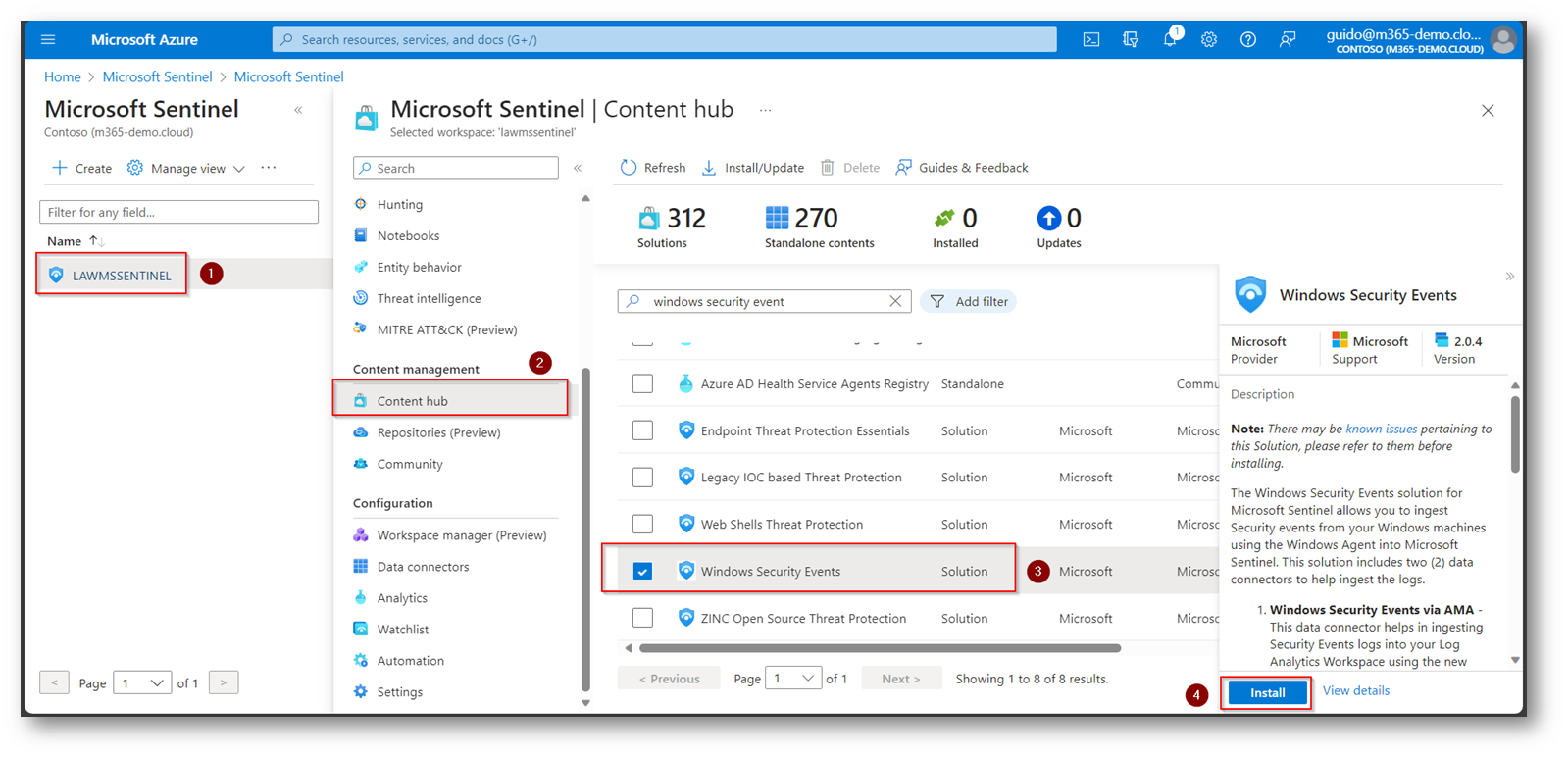

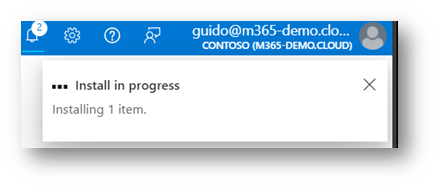

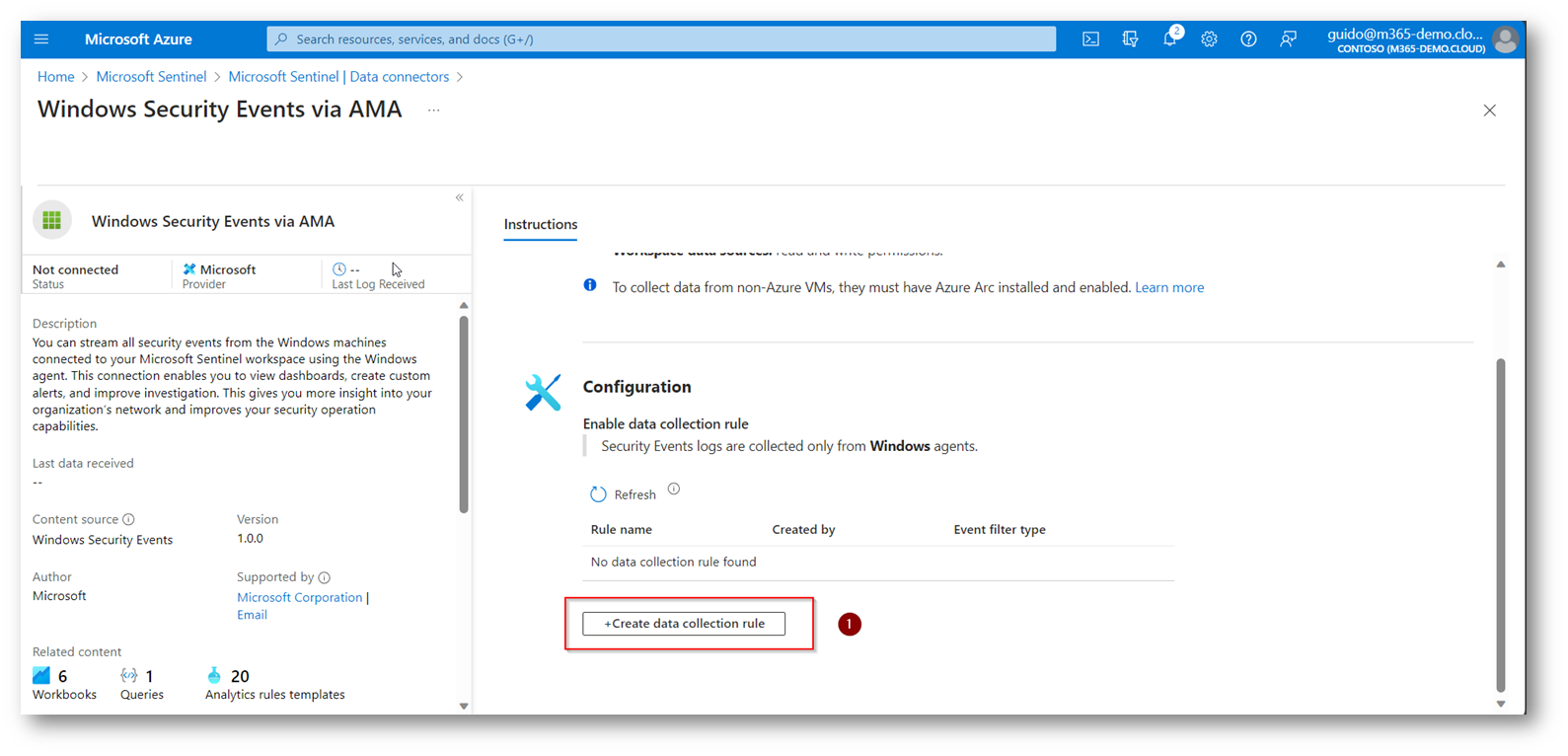

Ora che avete a disposizione il domain controller, potete procedere a creare la Data Collection Rule, prima però dovrete aver attivato il connettore di Sentinel “Windows Security Event”

Figura 17: Attivazione Connettore Sentinel

Figura 18: Installazione Connettore Sentinel

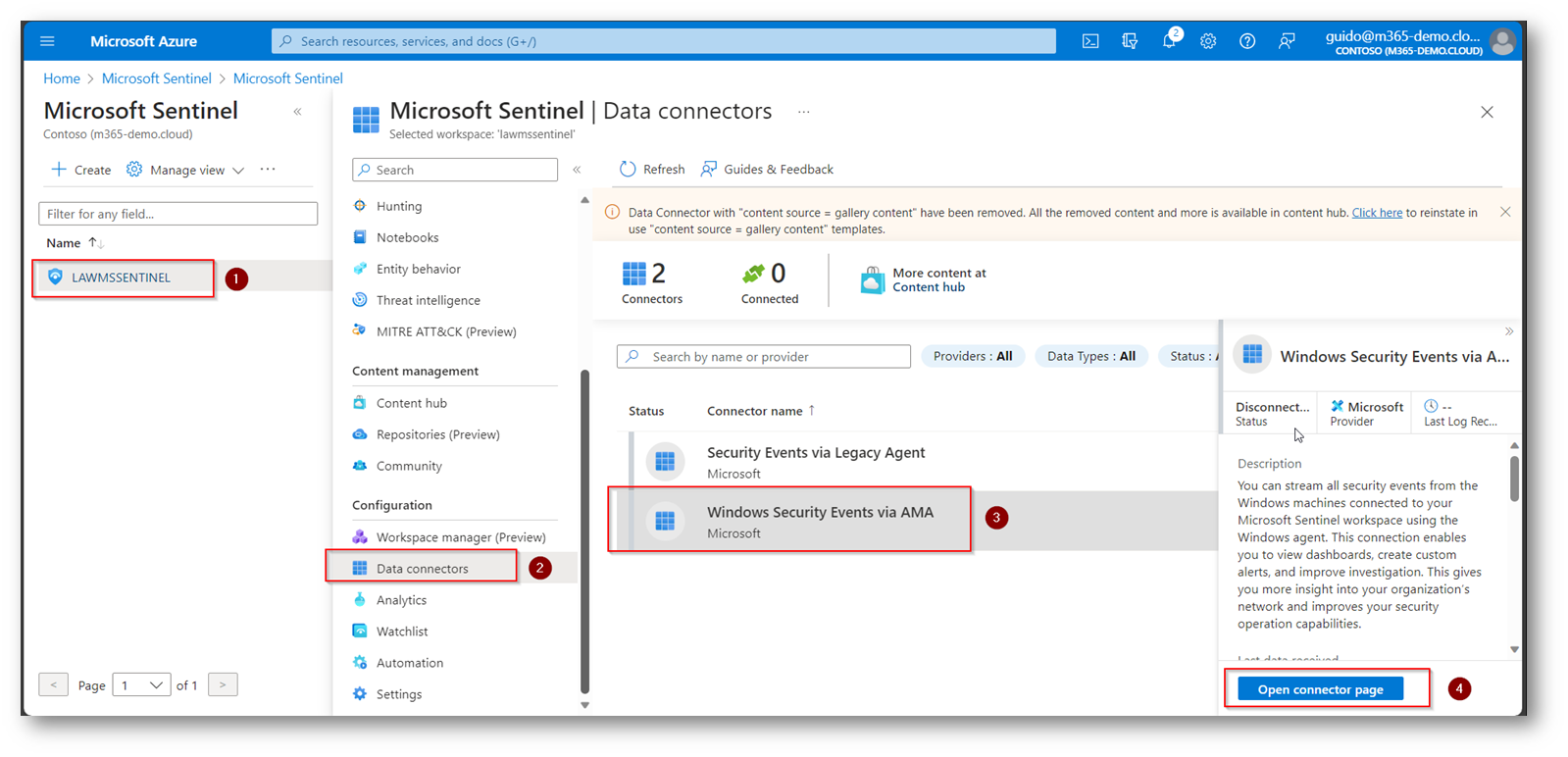

Figura 19: Configurazione Data Connector Sentinel

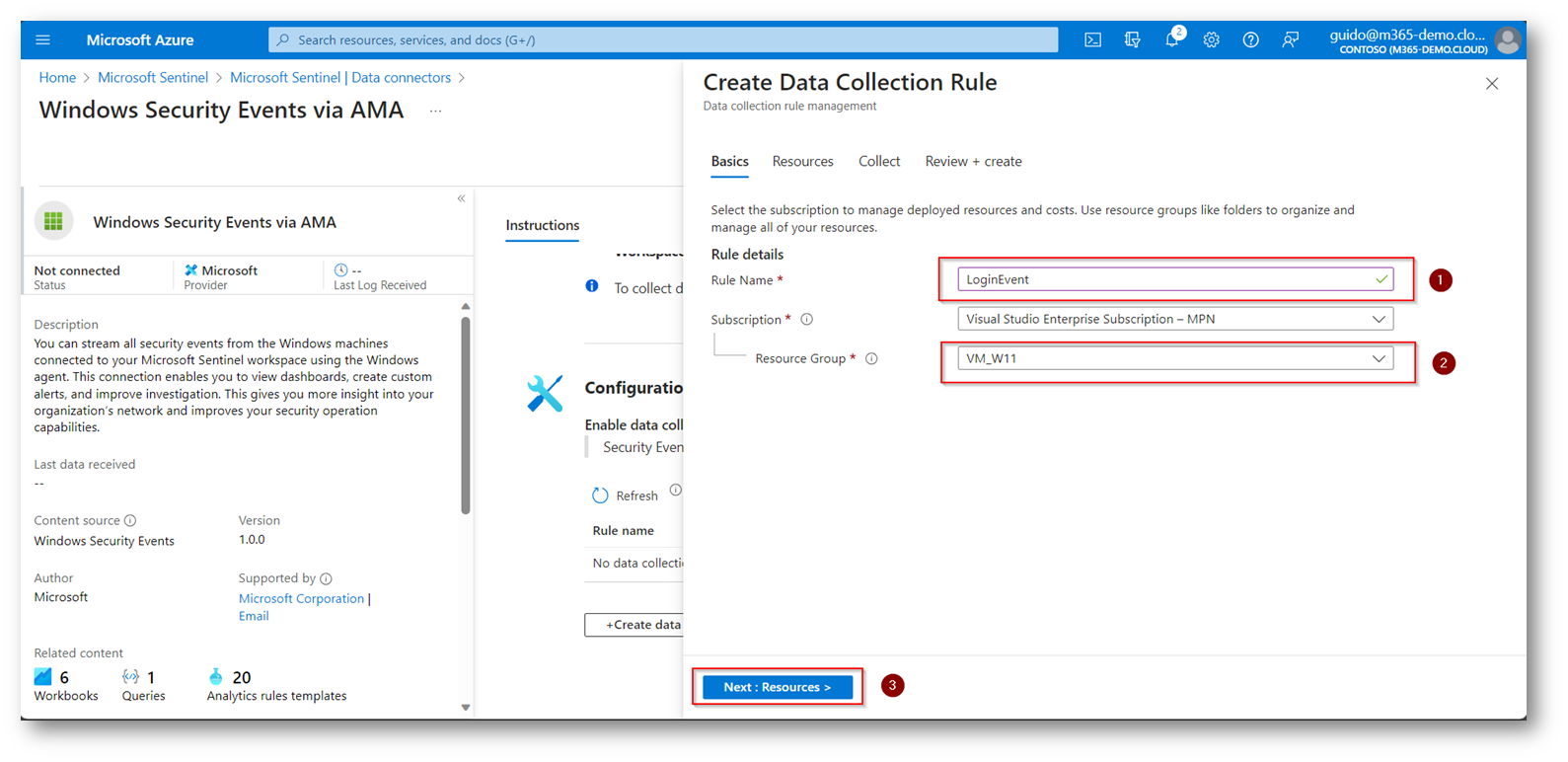

Figura 20: Creazione Data Collection Rule

Figura 21: Creazione Data Collection Rule

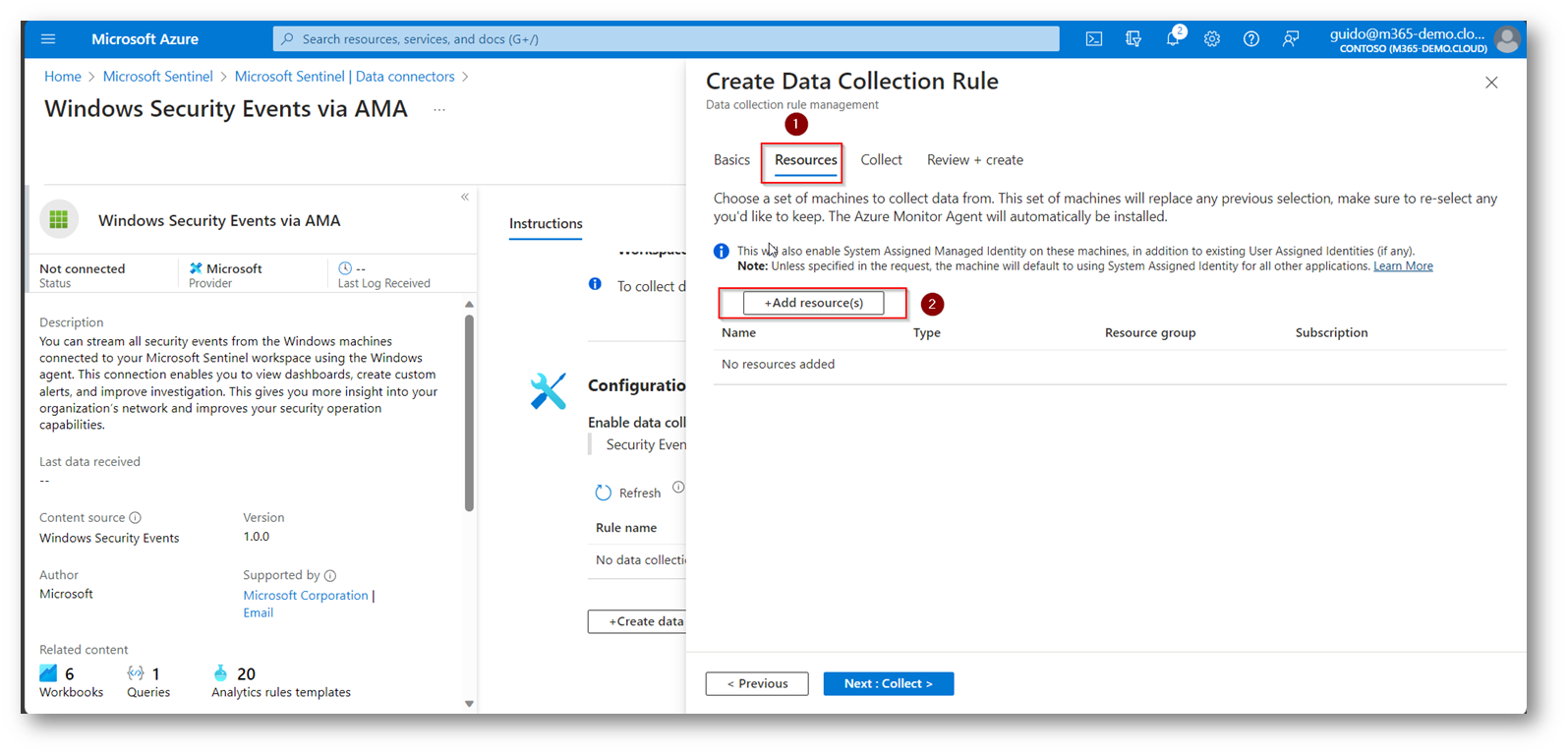

Figura 22: Creazione Data Collection Rule

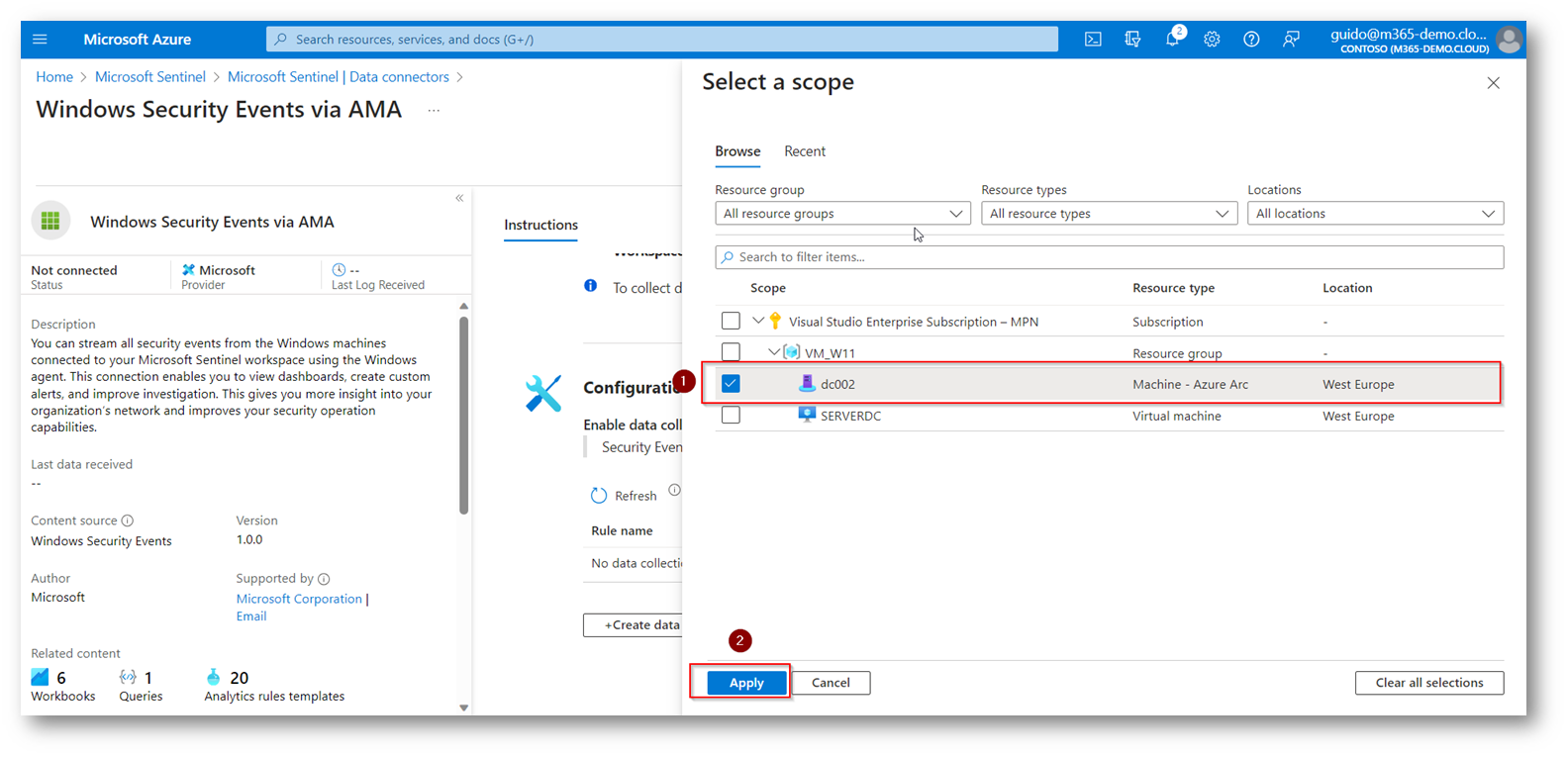

Ora come “Scope” selezionate il server “agganciato” precedentemente in Azure Arc

Figura 23: Creazione Data Collection Rule

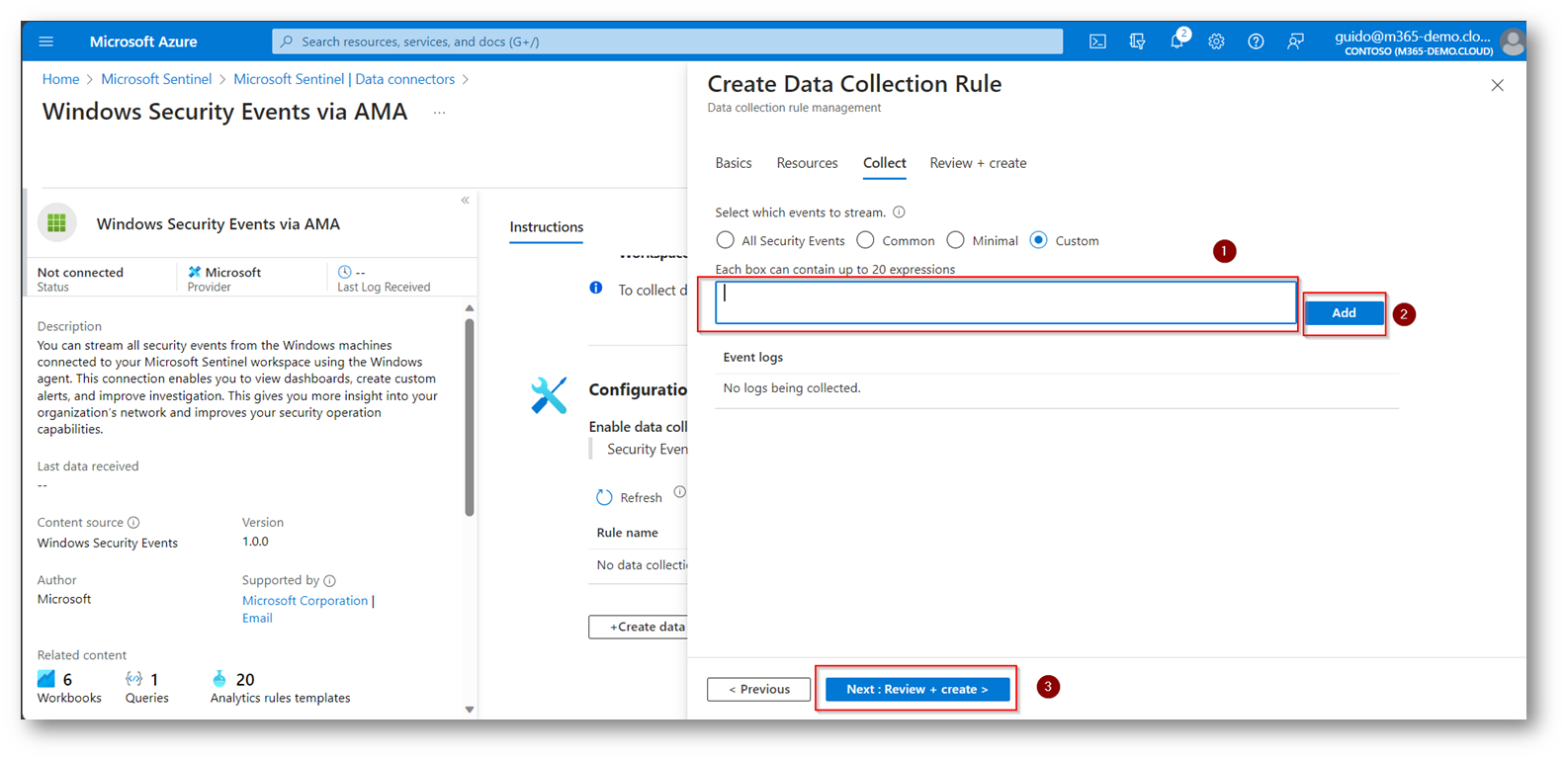

Figura 24: Creazione Data Collection Rule

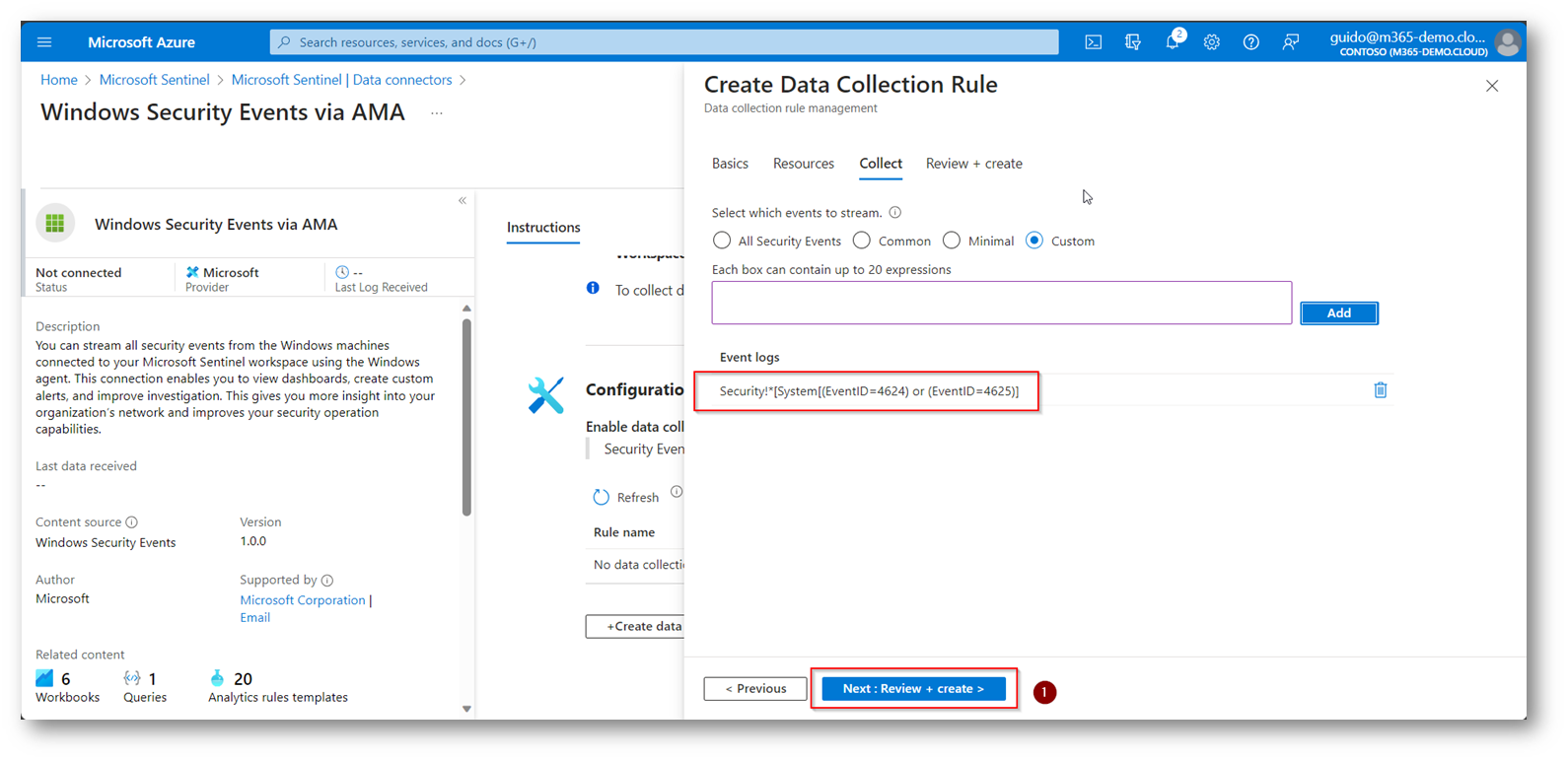

Ora dovrete inserire la regola “Custom” per collezzionare solo gli event ID necessari, la query è la seguente:

Security!*[System[(EventID=4624) or (EventID=4625)]

Figura 25: Creazione Data Collection Rule

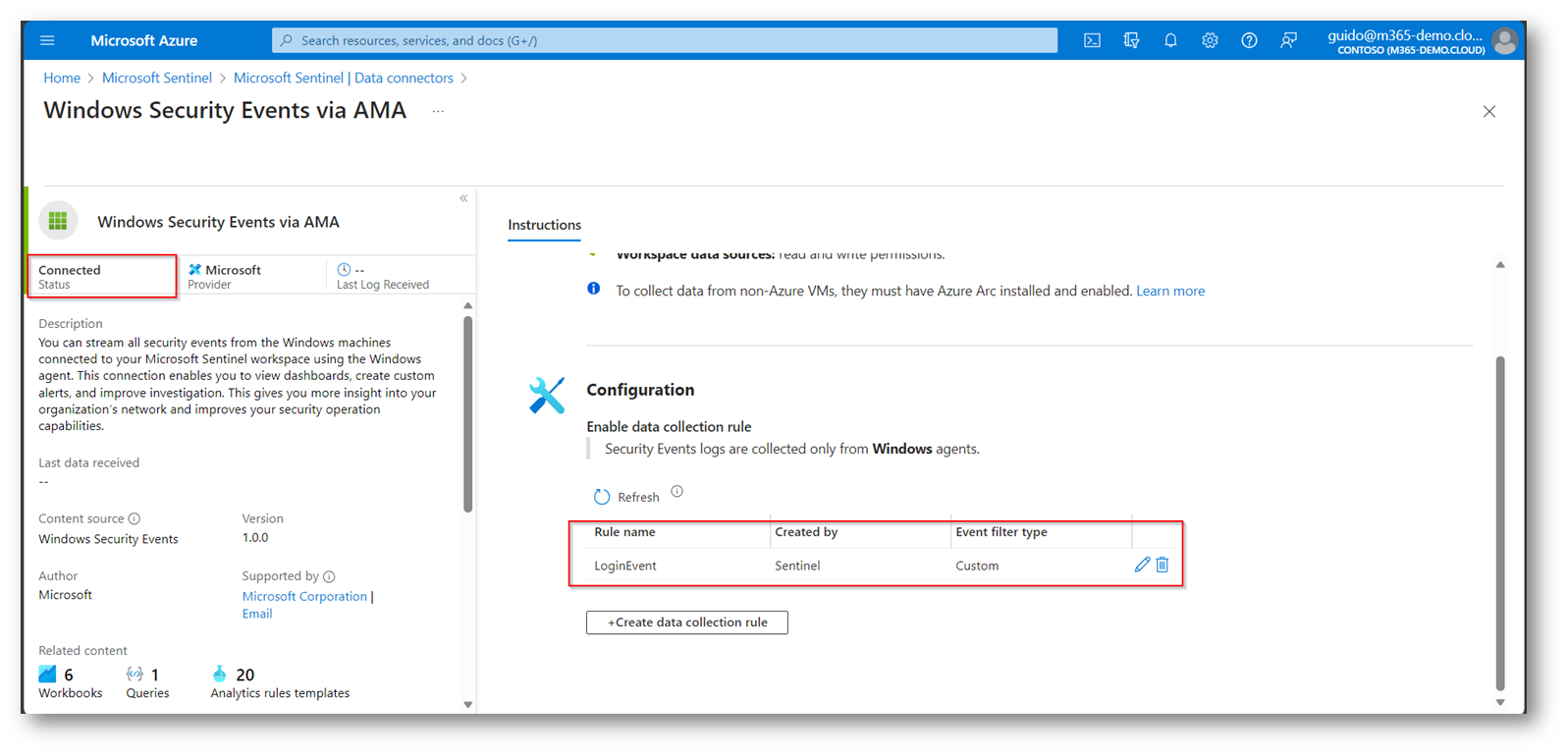

A questo punto vedrete che il connettore installato passerà allo stato “Connected”

Figura 26: Stato Connettore Sentinel

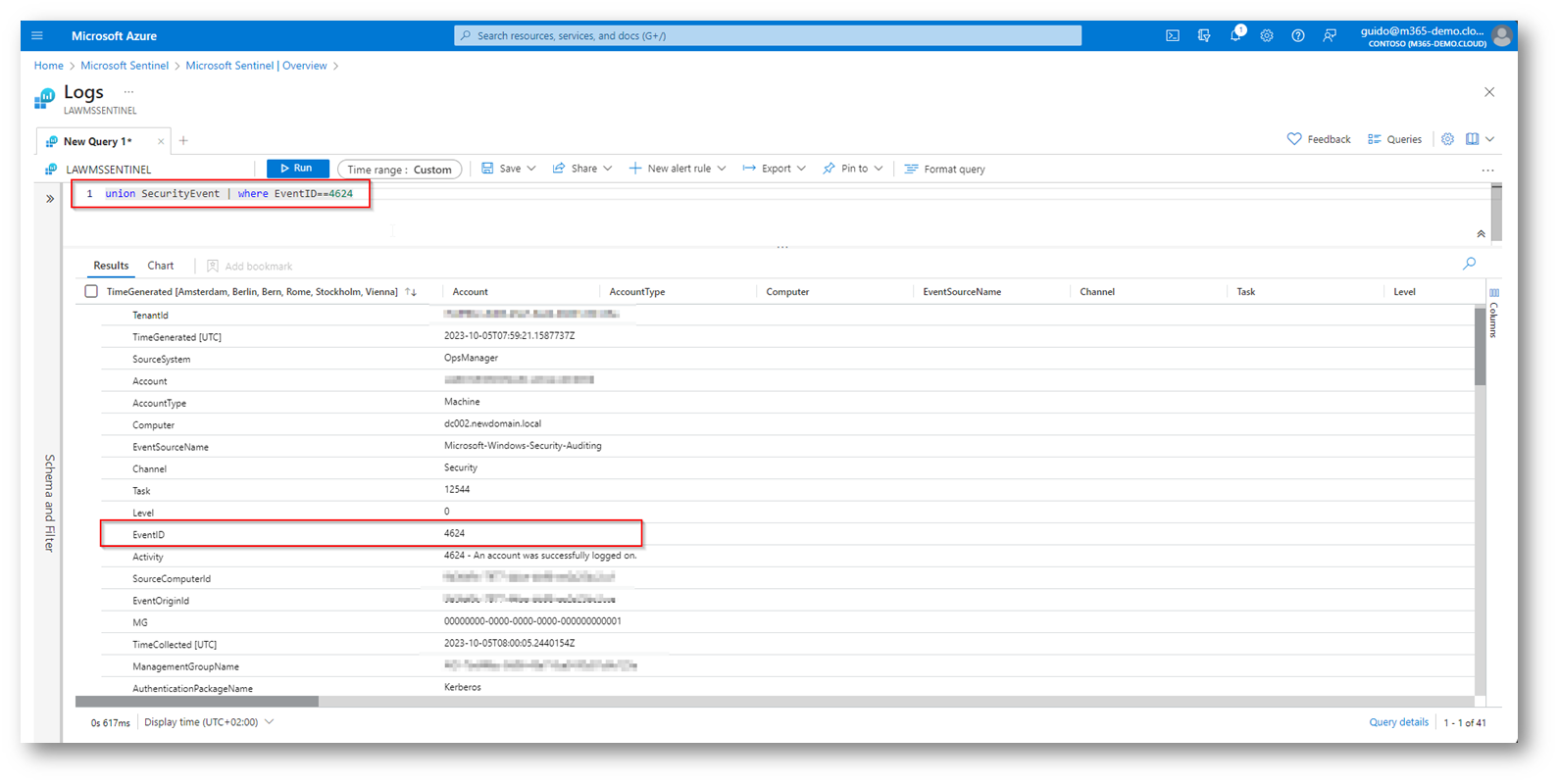

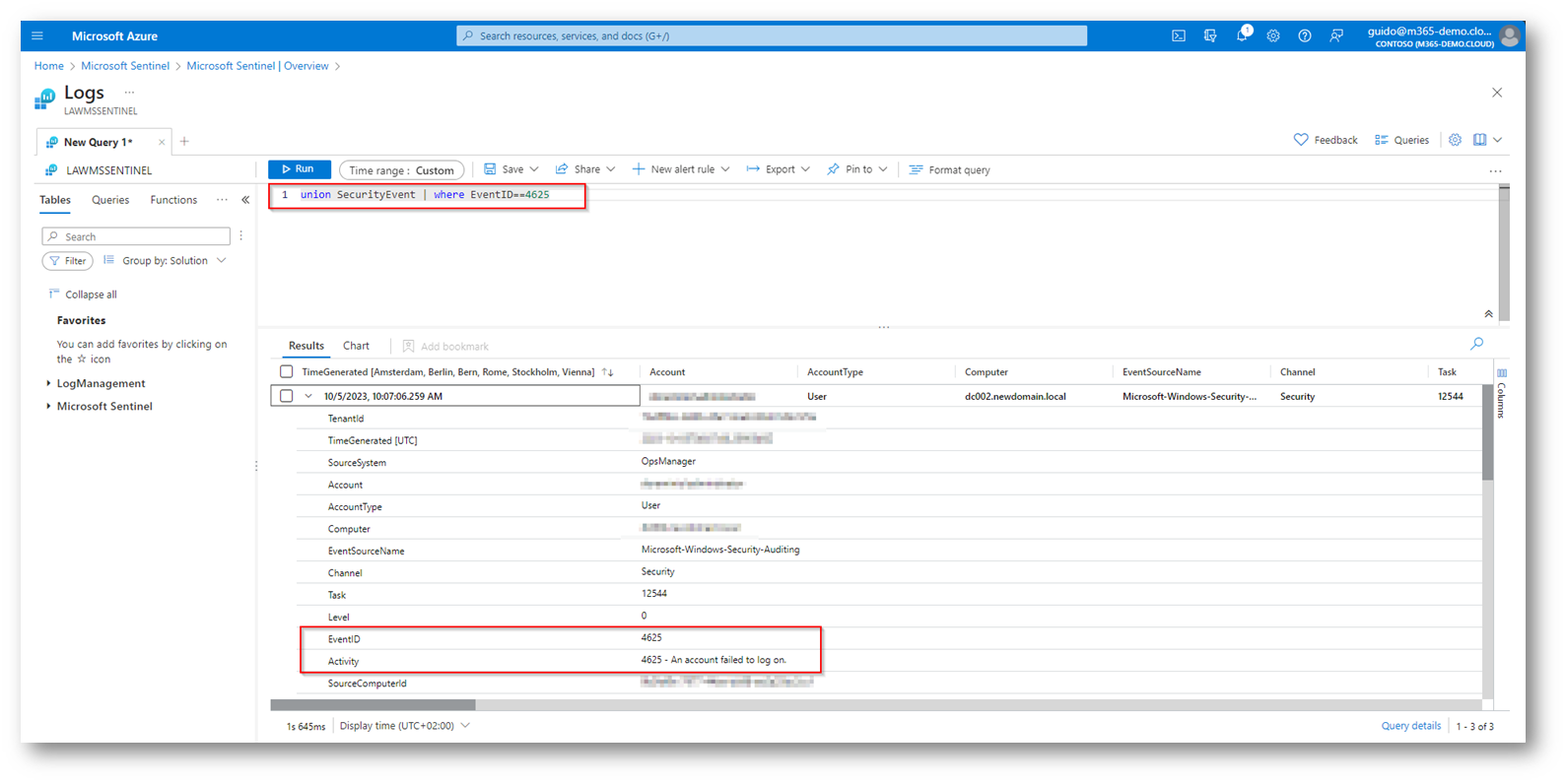

Ora, grazie a questa Data Collection Rule, verranno registrati in Microsoft Sentinel solo gli eventi indicati, per verificare che effettivamente questa regola stia funzionando, potete eseguire una Kusto Query (KQL), per eseguirla

Figura 27: KQL EventID 4624

Figura 28: KQL EventID 4625

Conclusioni

Capite bene che utilizzare gli strumenti nativi messi a disposizione dalla casa di Redmond, vi permette in maniera semplice e veloce di configurare la collezione di eventi in base alle vostre esigenze.

Potete inoltre poi creare delle automazione in Microsoft Sentinel che vi permettono di rispondere in modo puntuale a determinate tipologie di eventi per risparmiare tempo in fase di analisi.

La funzionalità che avete visto in questo articolo vi permette anche di sfruttare appieno il SIEM di Microsoft anche per Server che risiedono nella vostra infrastruttura on-premise, avendo a piena disposizione eventi e sfruttando nel migliore dei modi anche tutta la parte di log collector e produrre delle dashboard personalizzate e fare hunting per eseguire discovery di vulnerabilità.