Azure AD Identity Governance – Protezione, monitoraggio e controllo dell’accesso agli asset aziendali critici

Azure Active Directory Identity Governance permette di bilanciare le esigenze aziendali in termini di sicurezza e produttività dei dipendenti con i giusti processi e con la giusta visibilità. L’obiettivo è garantire che gli utenti abbiano il diritto di accedere solo alle risorse a cui sono autorizzati e consente di proteggere, monitorare e controllare l’accesso a quelle che sono considerate risorse critiche.

Identity Governance offre la possibilità di svolgere le seguenti attività tra dipendenti, partner commerciali e fornitori, servizi e applicazioni:

- Governare il ciclo di vita dell’identità

- Governare il ciclo di vita degli accessi

- Amministrazione sicura

In particolare, ha lo scopo di aiutare le organizzazioni a rispondere a queste quattro domande chiave:

- Quali utenti dovrebbero avere accesso a quali risorse?

- Cosa stanno facendo quegli utenti con quell’accesso?

- Esistono controlli organizzativi efficaci per la gestione dell’accesso?

- Gli auditor possono verificare che i controlli funzionino?

Ciclo di vita delle identità

La difficoltà maggiore consiste ovviamente nel trovare il giusto equilibrio tra produttività (quanto velocemente una persona può accedere alle risorse di cui ha bisogno) e sicurezza (come dovrebbe cambiare il loro accesso nel tempo, ad esempio a causa di cambiamenti dello stato occupazionale di uno specifico dipendente). Per molte organizzazioni, il ciclo di vita delle identità dei dipendenti è associato alla rappresentazione dell’utente in un sistema di gestione delle risorse umane (Human Capital Management o HCM).

Sempre più spesso gli scenari aziendali richiedono la collaborazione con utenti esterni. Le funzionalità di Collaborazione B2B di Azure AD consentono di condividere in modo sicuro applicazioni e servizi con utenti guest e partner esterni provenienti da qualsiasi organizzazione, mantenendo al tempo stesso il controllo sui dati aziendali.

Ciclo di vita degli accessi

Le aziende hanno bisogno di un processo per gestire la creazione dell’identità di un utente ed il suo accesso alle risorse. Inoltre devono disporre di scalabilità efficiente per poter sviluppare e applicare criteri e controlli di accesso in modo continuativo.

Le organizzazioni possono automatizzare il processo di gestione del ciclo di vita degli accessi grazie a tecnologie come i gruppi dinamici, associati al provisioning degli utenti in app SaaS. I diritti di accesso possono quindi essere riesaminati regolarmente usando le verifiche di accesso ricorrenti di Azure AD (Access Reviews), di cui ho parlato in un precedente articolo.

È anche possibile utilizzare policy di accesso condizionale (Conditional Access), perché oltre a stabilire chi possa accedere a determinate risorse diventa fondamentale anche decidere il modo in cui accedere.

in un mondo dominato dai dispositivi mobili e basato sul cloud, la sicurezza è una priorità assoluta per le aziende e, poiché gli utenti possono accedere alle risorse aziendali da una serie di dispositivi e ovunque si trovino, l’accesso condizionale di Azure Active Directory consente di applicare controlli sull’accesso in base a specifiche condizioni.

Ciclo di vita degli accessi con privilegi elevati

Regolare l’accesso a chi possiede privilegi elevati all’interno dell’azienda è una parte fondamentale della governance delle identità, soprattutto considerando la possibilità di un uso improprio che tali diritti amministrativi privilegiati possono causare all’azienda. I dipendenti, fornitori e terzisti che acquisiscono diritti amministrativi devono essere controllati.

Azure AD Privileged Identity Management (PIM) fornisce controlli aggiuntivi mirati alla protezione dei diritti di accesso alle risorse in Azure e altri servizi di Microsoft Online (come ad esempio Office 365). Le funzionalità di accesso just-in-time e avviso di modifica del ruolo gestite da Azure AD Privileged Identity Management, sommate all’autenticazione a più fattori (Multi-Factor Authentication) e all’accesso condizionale, forniscono un set completo di controlli di governance per la protezione delle risorse aziendali.

Da qualche giorno è disponibile nel portale di Azure una sezione dedicata all’Identity Governance di Azure Active Directory

NOTA: È importante sottolineare che l’utilizzo delle funzionalità di Identity Governance è subordinato all’acquisto di Azure AD Premium P2 oppure di una sottoscrizione Enterprise Mobility + Security E5

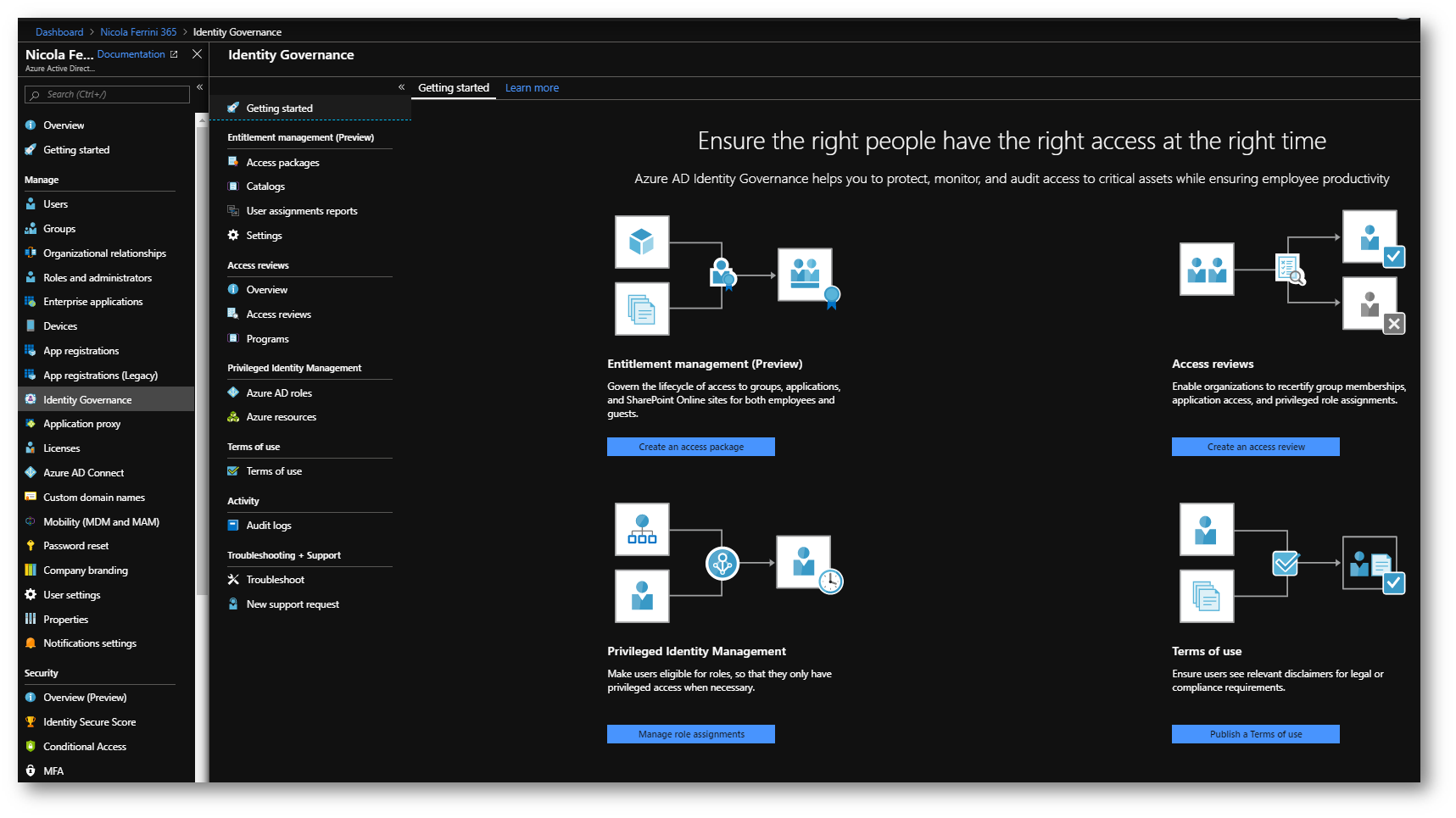

Figura 1: Schermata iniziale per la configurazione della Identity Governance in Azure Active Directory

Dal pannello principale di Identity Governance abbiamo la possibilità di configurare diverse funzionalità:

- Entitlement management

- Access Reviews

- Privileged Identity Management

- Disclaimer e Termini di utilizzo

Entitlement management

Gestione dei diritti di Azure Active Directory (Entitlement management) è attualmente in anteprima pubblica e serve principalmente a gestire l’appartenenza ai gruppi, l’accesso alle applicazioni e ai siti di SharePoint Online per gli utenti interni e anche gli utenti esterni all’azienda.

È possibile quindi gestire:

- Appartenenza a gruppi di sicurezza di Azure AD

- Appartenenza a gruppi di Office 365

- Accesso alle applicazioni di Azure AD

- Accesso alle applicazioni SaaS

- Accesso alle applicazioni integrate personalizzate

- Accesso alle raccolte siti di SharePoint Online

- Accesso ai siti di SharePoint Online

e offre le seguenti funzionalità:

- Creazione di pacchetti di risorse collegate tra di loro che gli utenti possono richiedere

- Definire le regole su come richiedere le risorse e quando scade l’accesso alle risorse stesse

- Gestire il ciclo di vita di accesso per gli utenti interni ed esterni

- Delegare la gestione delle risorse

- Designare gli approver per approvare le richieste

- Creazione di report per tenere traccia della cronologia

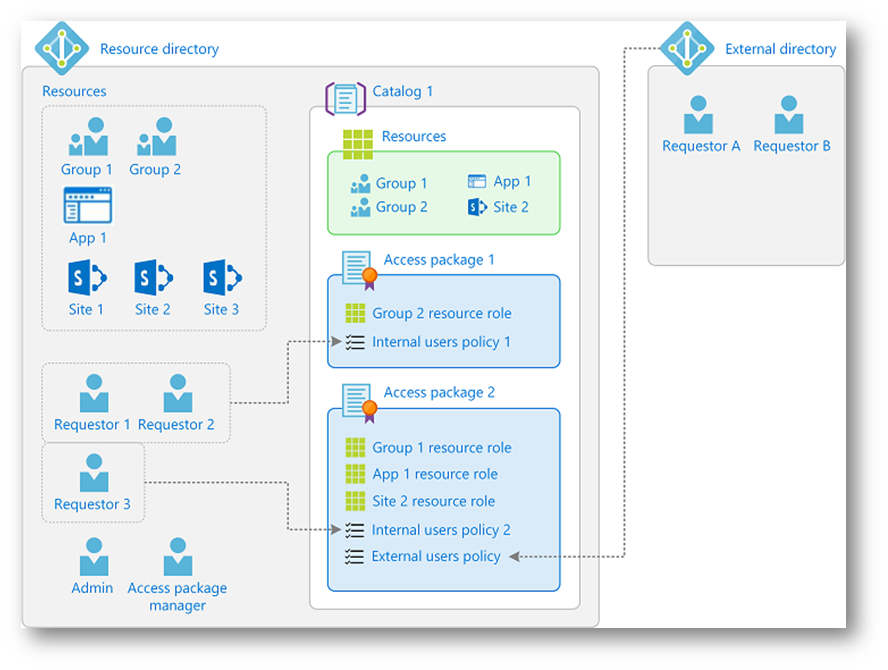

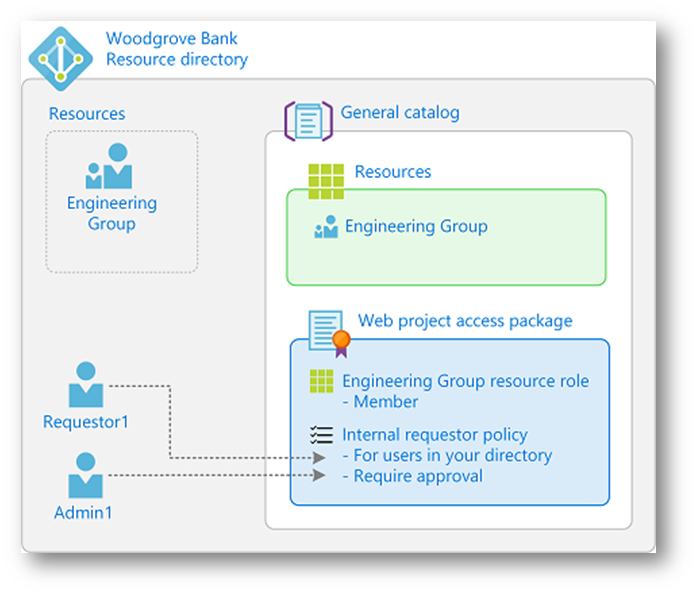

Gestione dei diritti introduce il concetto di pacchetto di accesso. Un pacchetto di accesso è un bundle di tutte le risorse di cui un utente necessita per lavorare a un progetto o svolgere le proprie mansioni (coma ad esempio l’appartenenza ad un gruppo).

I pacchetti di accesso vengono utilizzati per controllare l’accesso per i dipendenti interni e anche gli utenti esterni all’organizzazione e includono inoltre uno o più criteri (policy). Un criterio definisce le regole per accedere ad un pacchetto di accesso. L’abilitazione di un criterio impone che solo agli utenti giusti sarà concesso l’accesso, alle risorse corrette e per la giusta quantità di tempo.

Figura 2: Esempio dei diversi elementi che sono coinvolti nella gestione dei diritti (Entitlement management)

La creazione di un pacchetto di accesso è molto semplice. Trovate tutte le indicazioni alla pagina https://docs.microsoft.com/en-us/azure/active-directory/governance/entitlement-management-access-package-first

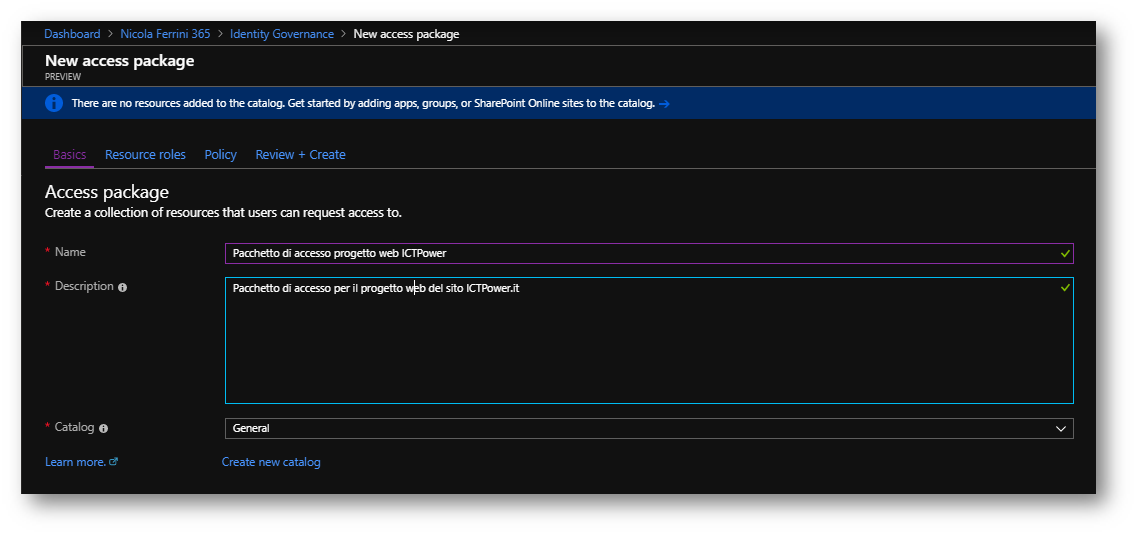

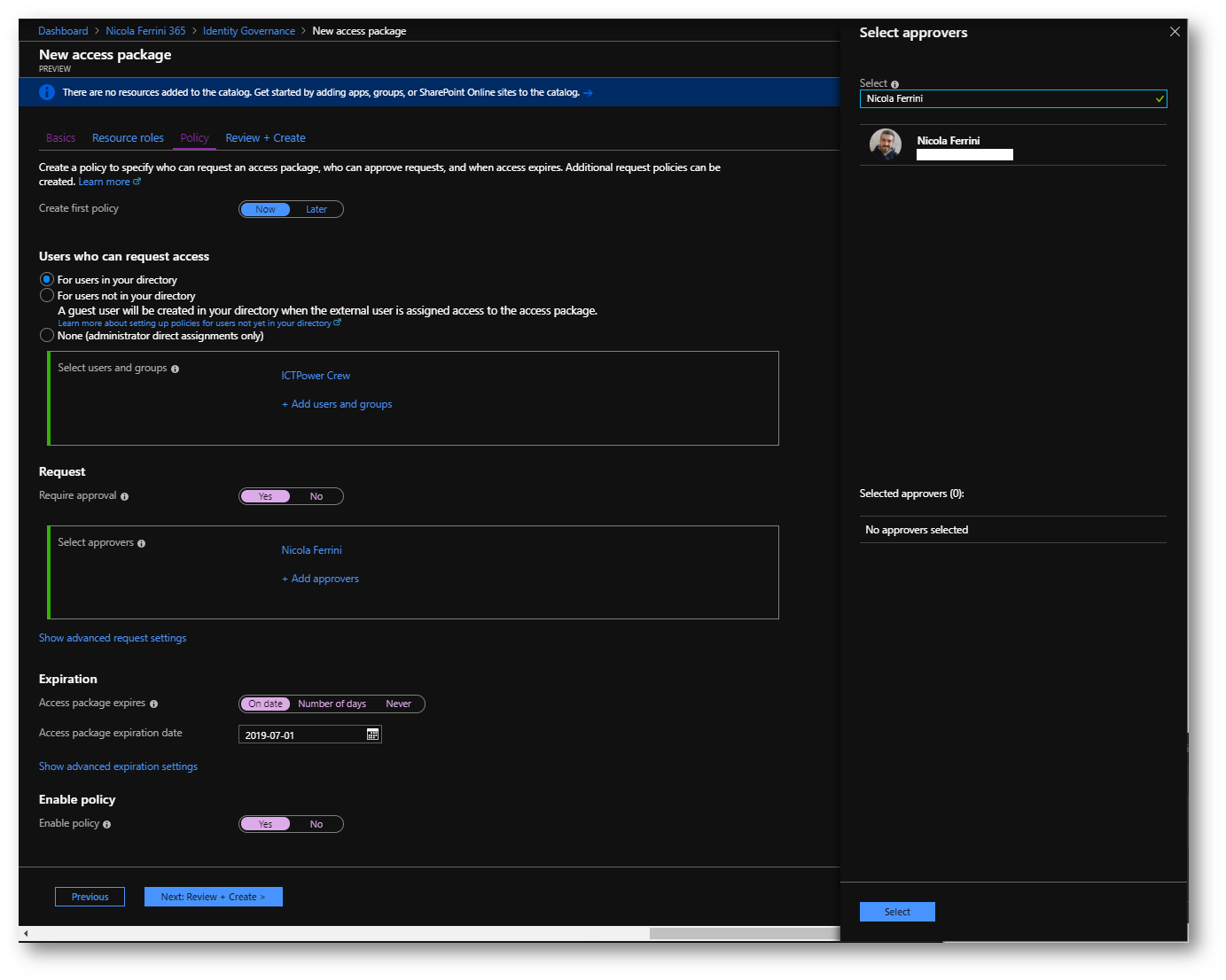

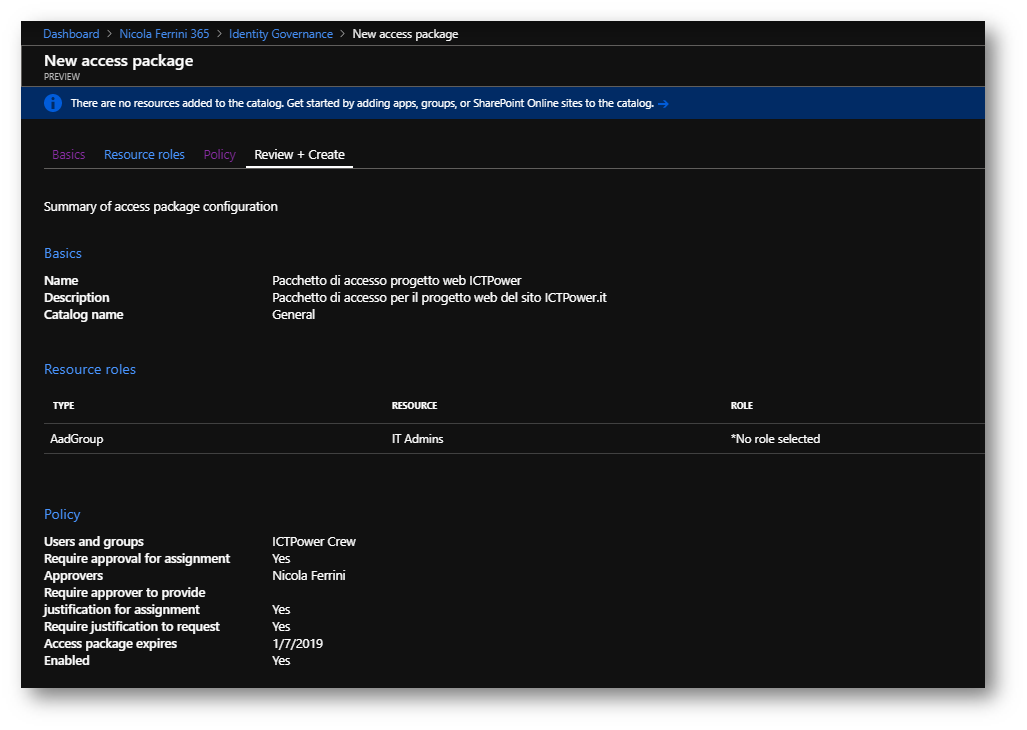

In questa demo vi mostrerò come creare un pacchetto di accesso che permetterà ad un utente di far parte di un determinato gruppo di Azure AD (nel mio caso il gruppo IT Admins presente nella mia Azure AD).

Figura 3: Creazione di un pacchetto di accesso per la gestione dei diritti di appartenenza ad un gruppo di Azure AD

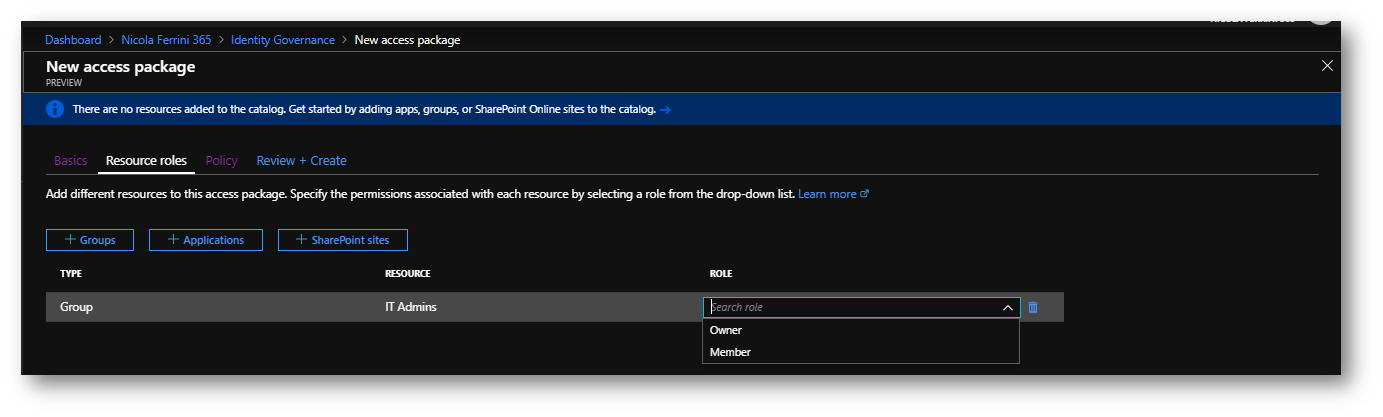

Figura 4: Autorizzazioni alle risorse a cui verrà concesso l’accesso. In questo caso la risorsa è un gruppo di Azure AD

Un criterio definisce le regole o i vincoli per accedere a un pacchetto di accesso. In questo passaggio verrà creato un criterio che consente a un utente che si trova in un gruppo specifico di Azure AD (nel mio caso ICTPower Crew) di richiedere il pacchetto di accesso e di far successivamente parte del gruppo IT Admins. Si può anche specificare che le richieste debbano essere approvate e si indicherà il responsabile dell’approvazione (approver). È anche possibile stabilire in maniera predefinita il termine massimo di utilizzo del pacchetto di accesso.

Figura 5: Criterio di accesso al pacchetto di accesso

Figura 6: Creazione del criterio di accesso al pacchetto e selezione dell’approver

Figura 7: Completamento della creazione del pacchetto di accesso

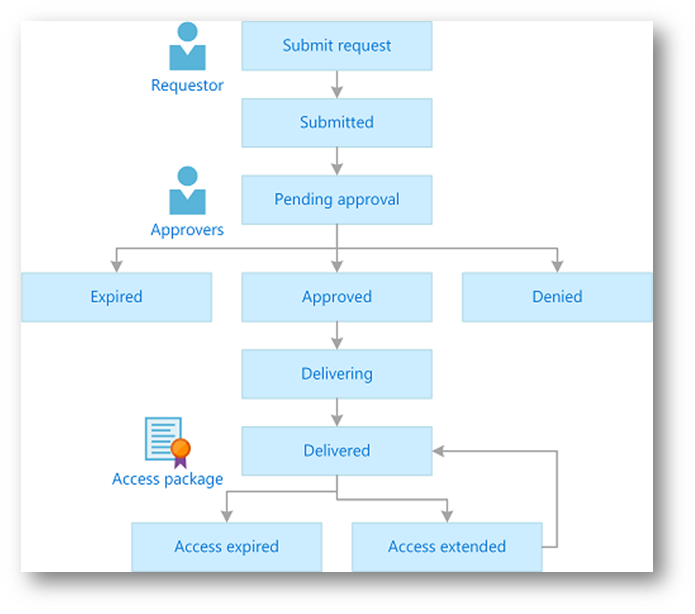

Richiesta di accesso al pacchetto

Un utente del gruppo ICTPower Crew che richiede l’accesso a un pacchetto di accesso può inviare una richiesta di accesso. A seconda della configurazione dei criteri, la richiesta potrebbe richiedere un’approvazione. Quando una richiesta viene approvata, un processo ha inizio da assegnare all’utente l’accesso a ogni risorsa nel pacchetto di accesso. Il diagramma seguente mostra una panoramica del processo e i diversi stati.

Figura 8: Diagramma del processo di accesso al pacchetto e i diversi stati

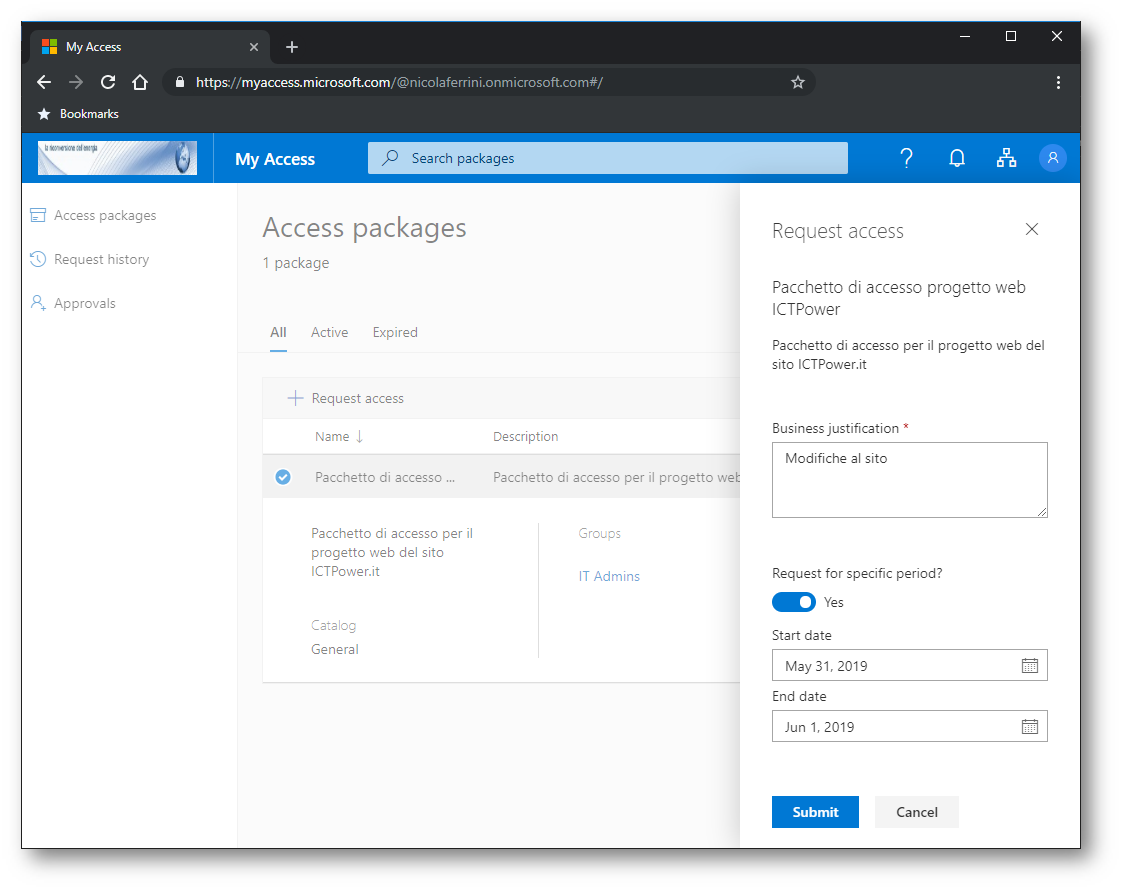

Per poter effettuare la richiesta di accesso al pacchetto il dipendente (requestor) deve loggarsi al portale di Accesso personale https://myaccess.microsoft.com e dopo aver visualizzato i pacchetti disponibili può farne richiesta. Nel mio caso ho utilizzato un utente chiamato User2, che non fa parte del gruppo IT Admins, ma che vuole diventarlo per poter amministrare la risorsa aziendale.

Figura 9: Connessione al portale di Accesso personale come Requestor e richiesta di accesso al pacchetto

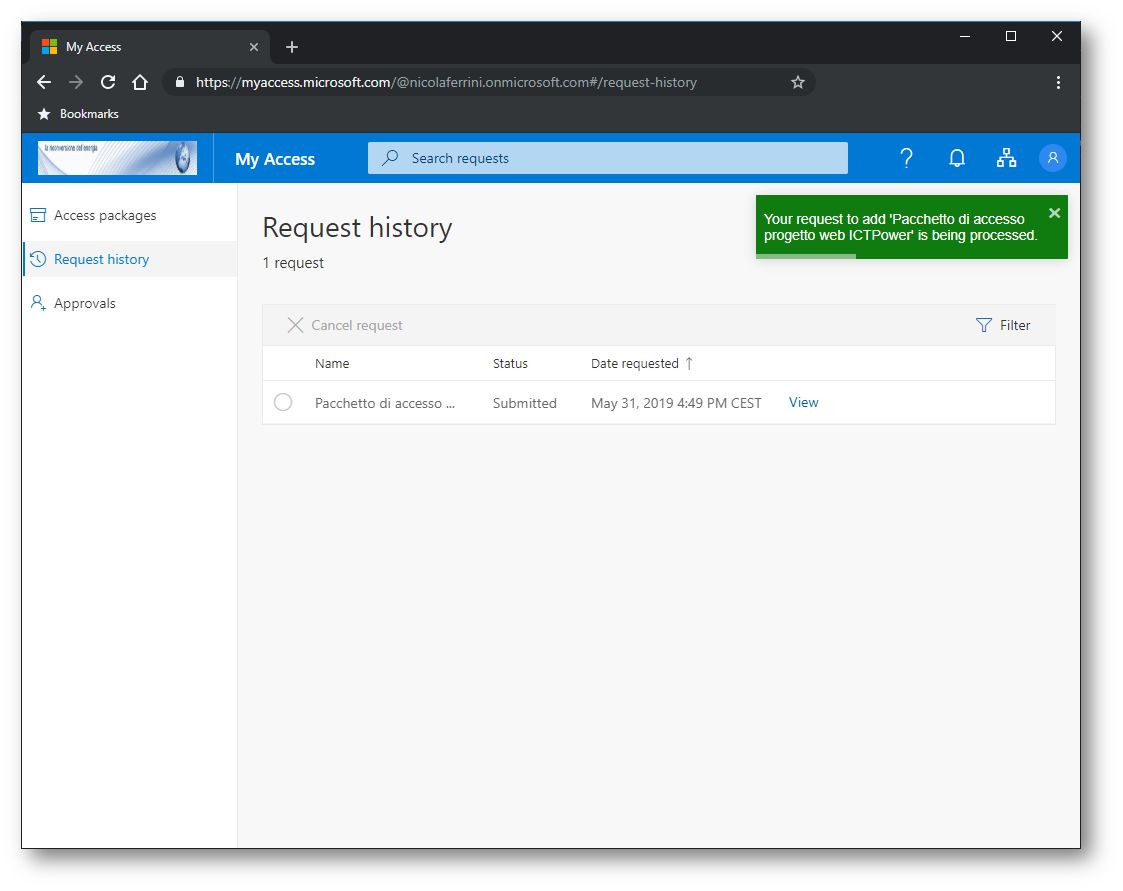

Figura 10: La richiesta di utilizzo del pacchetto di accesso viene processata

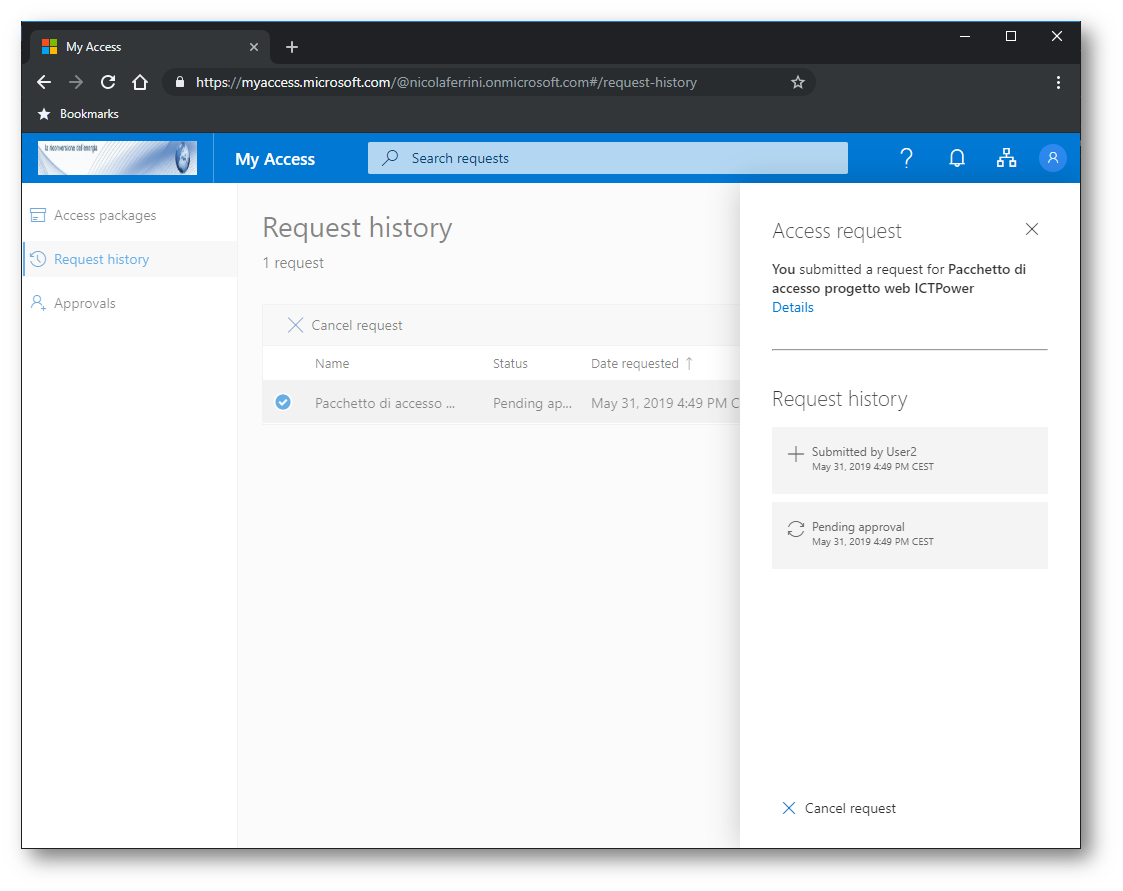

Figura 11: Nella scheda Cronologia è possibile visualizzare tutte le richieste di accesso

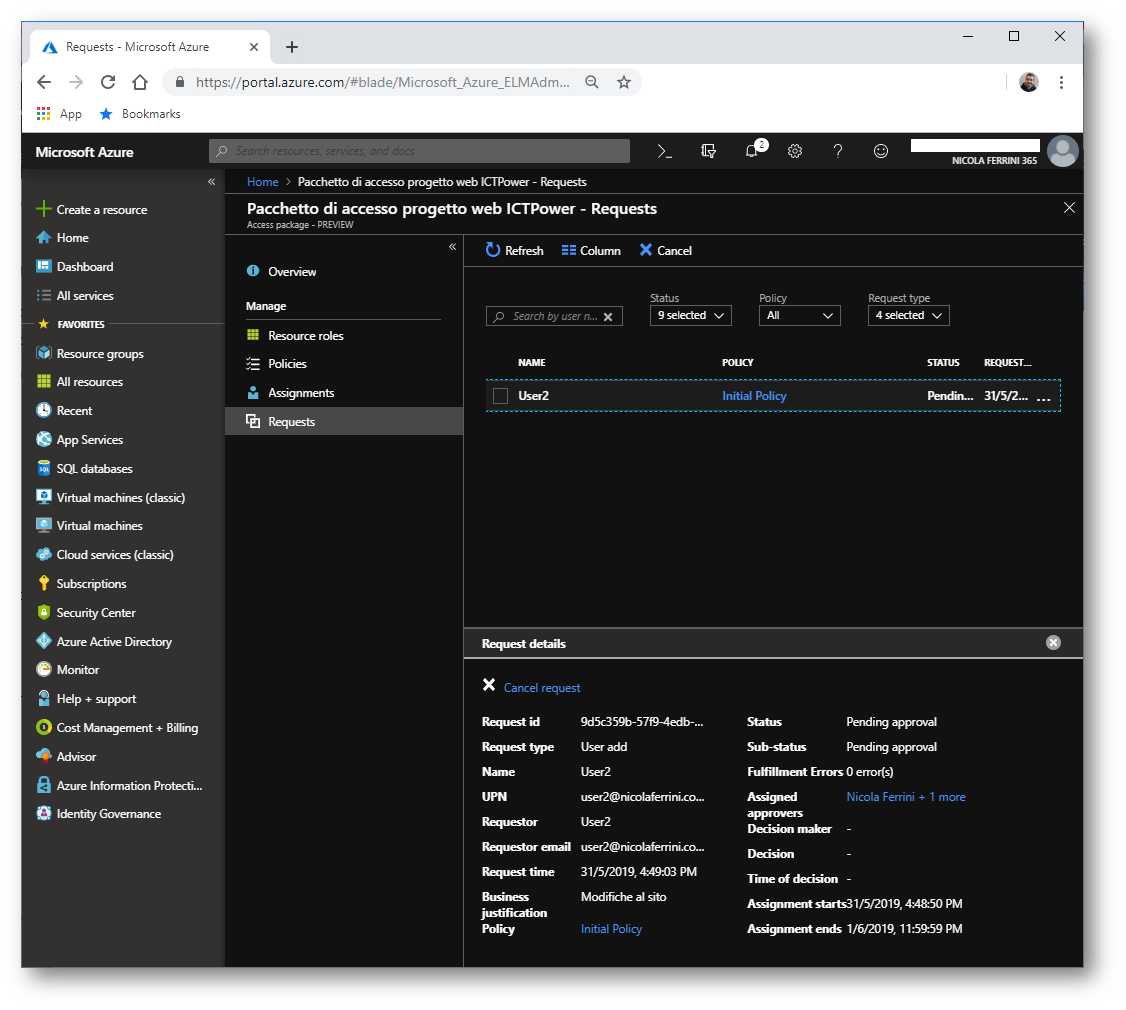

Anche dal pannello di Azure è possibile visualizzare tutte le richieste di utilizzo del pacchetto di accesso.

Figura 12: Richiesta di utilizzo del pacchetto di accesso nel portale di Azure

Approvazione della richiesta di accesso

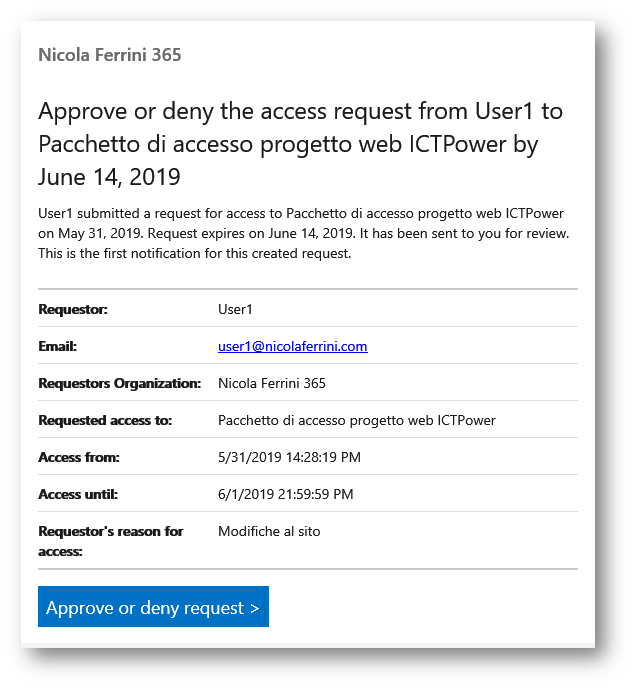

Al responsabile approvazione (approver) arriverà una mail con la richiesta di accesso.

Figura 13: Richiesta di utilizzo del pacchetto di accesso ricevuta dall’approver

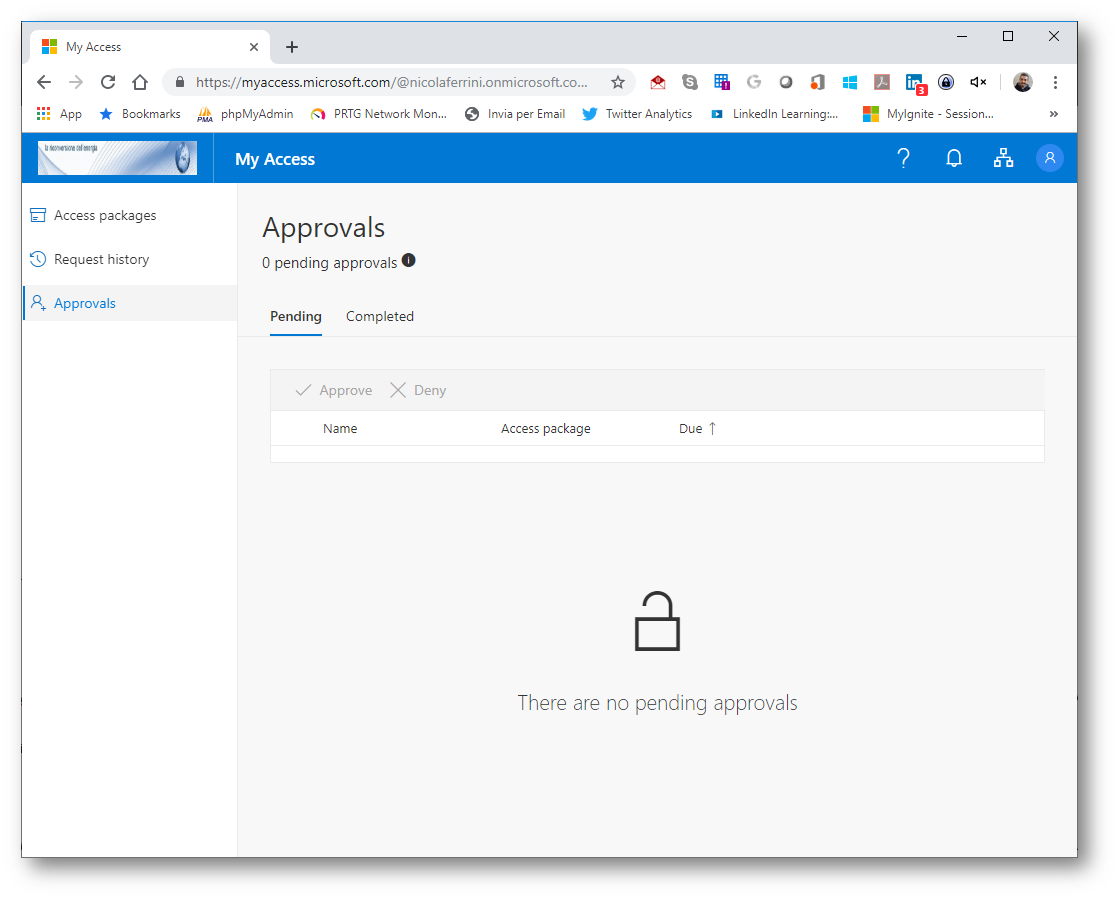

Effettuate l’accesso come responsabile approvazione (approver) e approvate la richiesta di accesso per il richiedente (requestor). I responsabili approvazione usano lo stesso portale di Accesso personale usato dai richiedenti per inviare le richieste e dallo stesso portale possono visualizzare le approvazioni in sospeso e approvare o rifiutare le richieste. L’url di accesso è nella forma https://myaccess.microsoft.com/<vostrotenant>/approvals

NOTA: Ci potrebbero volere alcuni minuti per visualizzare la richiesta di approvazione.

Figura 14: Accesso al portale di Accesso personale come Approver e approvazione della richiesta

Conferma dell’assegnazione dell’accesso

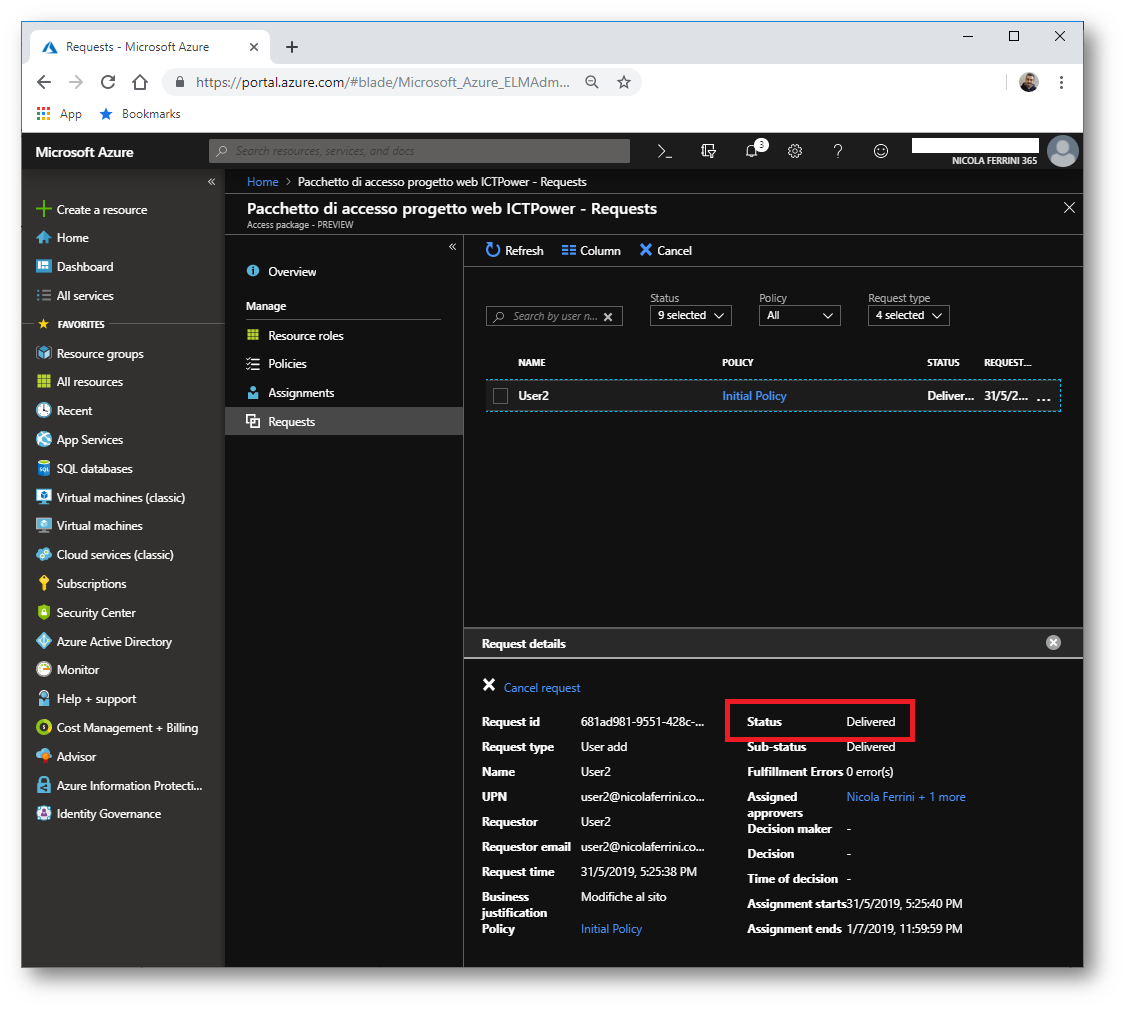

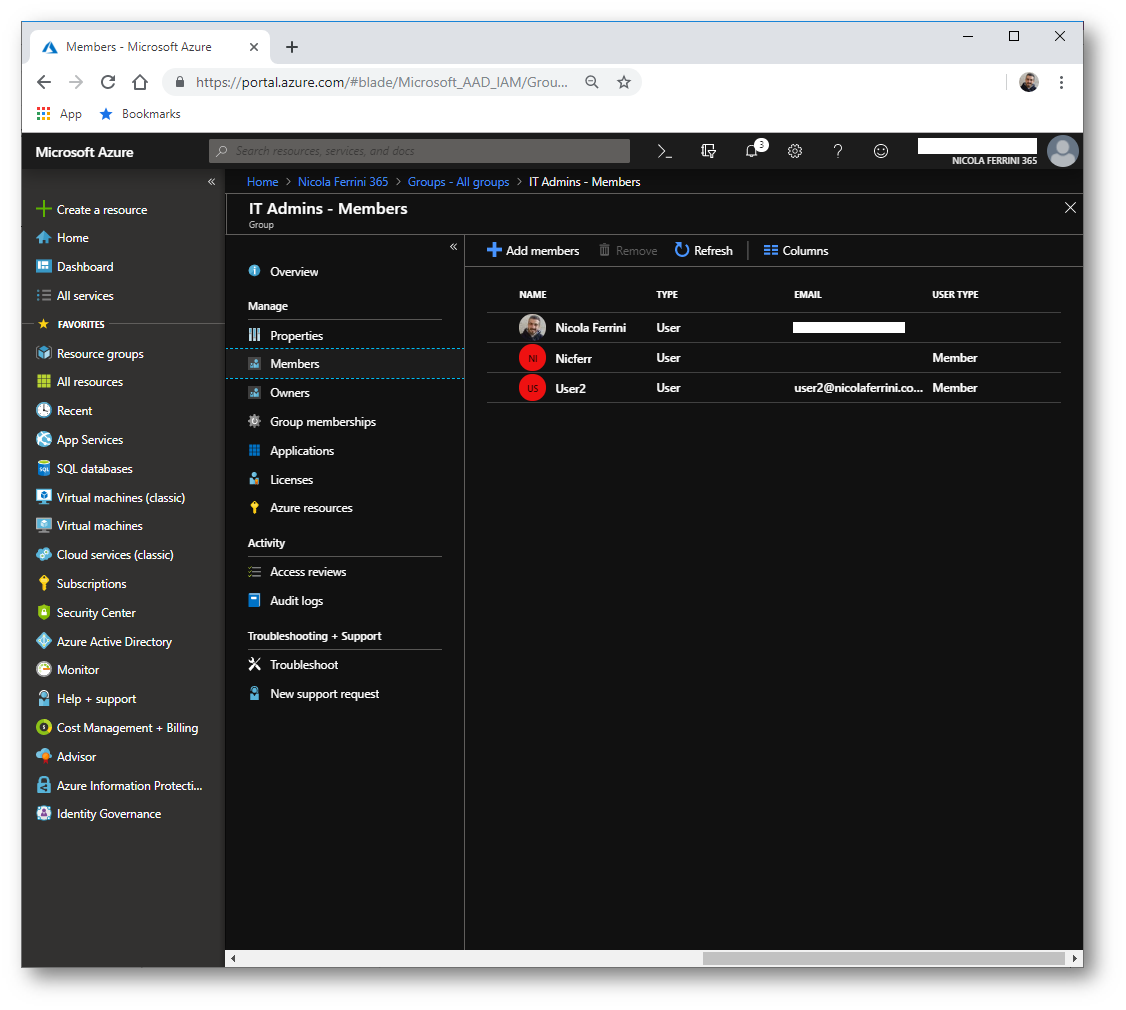

Dopo aver approvato la richiesta di accesso, dal portale di Azure è possibile verificare che il pacchetto di accesso è stato assegnato al richiedente interno (User2) che ora è membro del gruppo IT Admins.

Selezionando il pacchetto di accesso e successivamente la voce Richieste è possibile visualizzare lo stato della policy che dovrà essere Recapitato (Delivered)

Figura 15: La richiesta di utilizzo del pacchetto di accesso è stata recapitata e accettata

Adesso l’utente che ha effettuato la richiesta (User2) è membro del gruppo IT Admins e lo rimarrà fino alla scadenza che ha impostato nella sua richiesta oppure fino alla scadenza che avete indicato nella policy associata al pacchetto di accesso.

Figura 16: L’utente che ha effettuato la richiesta (User2) è membro del gruppo IT Admins

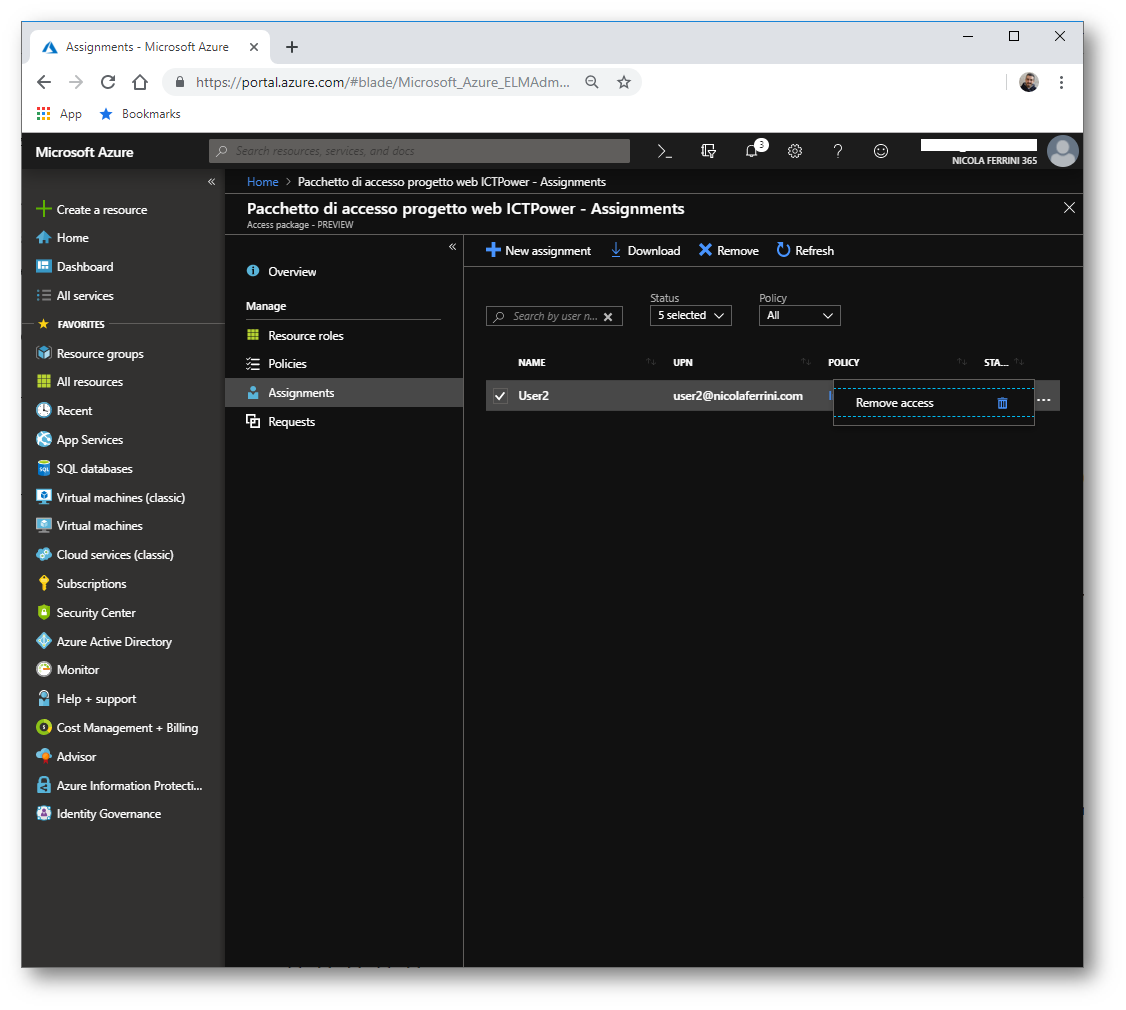

Rimozione degli accessi

Per rimuovere gli accessi è sufficiente selezionare il pacchetto di accesso dal portale di Azure e in Assegnazioni rimuovere gli utenti a cui è stato concesso l’utilizzo.

Figura 17: Rimozione dell’utente dal pacchetto di accesso

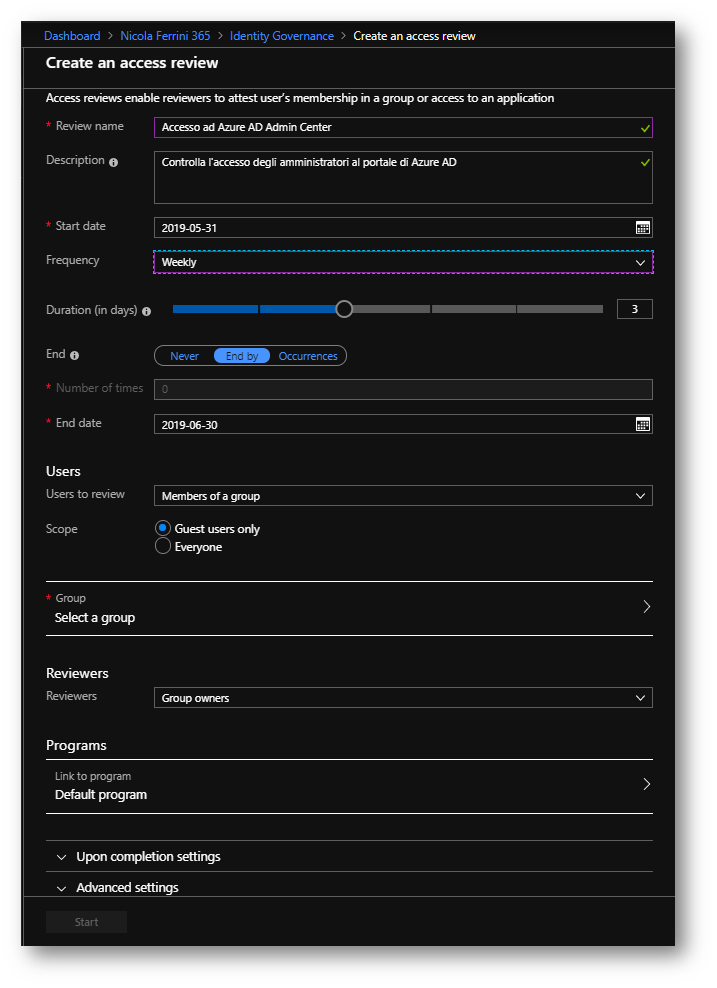

Access Reviews

Abbiamo già parlato della configurazione delle Access Review nell’articolo Configurare le verifiche degli accessi (Access Reviews) ad Azure AD e a Microsoft 365. Nell’articolo troverete tutti i dettagli per la configurazione e la verifica della funzionalità di controllo degli accessi.

Le Access Reviews (verifiche di accesso) di Azure Active Directory (Azure AD) consentono alle aziende di gestire in modo efficiente l’appartenenza a gruppi, l’accesso alle applicazioni aziendali e le assegnazioni di ruoli. È possibile verificare regolarmente l’accesso degli utenti per assicurarsi che solo le persone appropriate dispongano di accesso continuo.

Il controllo degli accessi, soprattutto quando si dispone di privilegi amministrativi, è un prerequisito indispensabile per assicurare un elevato livello di sicurezza all’interno dell’organizzazione ed evitare che vengano consentiti o mantenuti gli accessi a dipendenti e collaboratori esterni che non ne abbiano più il diritto, perché non lavorano più in azienda oppure perché è finito il periodo di collaborazione.

Le verifiche di accesso diventano molto utili nei seguenti casi:

- Quando si hanno troppi utenti nei ruoli con privilegi elevati

- Quando l’automazione non è realizzabile, come nel caso dei gruppi dinamici

- Quando un gruppo viene usato per un nuovo scopo

- Quando si deve accedere a dati business critical

- Per mantenere l’elenco eccezioni dei criteri

- Per chiedere ai proprietari dei gruppi di confermare che hanno ancora bisogno di guest nei loro gruppi

- Per impostare verifiche periodiche

Figura 18: Creazione di una regola di controllo degli accessi (Access Reviews)

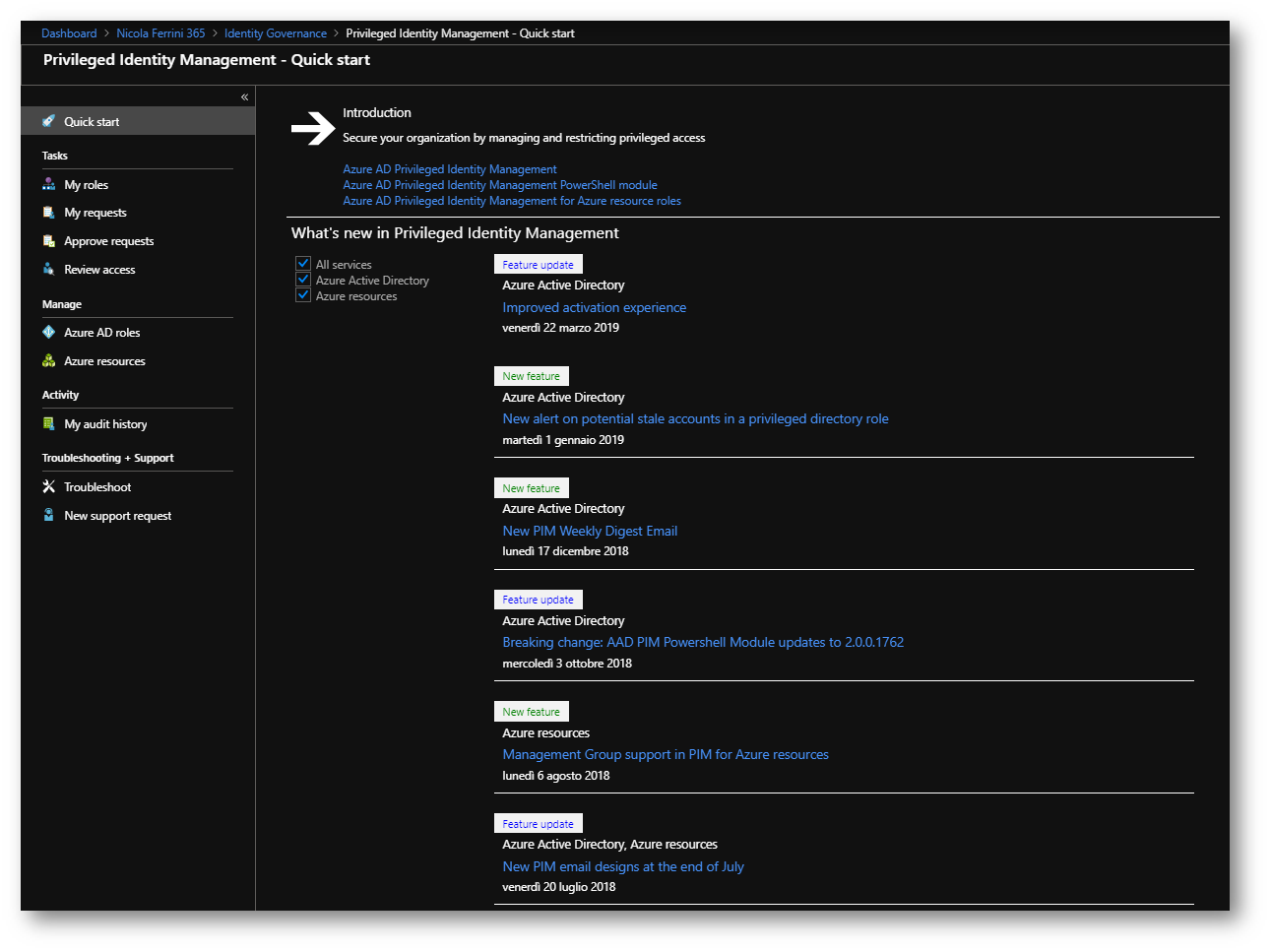

Azure AD Privileged Identity Management

Nell’articolo Configurare l’accesso sicuro ad Azure AD utilizzando Privileged Identity Management ho affrontato nel dettaglio la configurazione di Privileged Identity Management, che permette di assegnare permessi amministrativi limitati nel tempo e che permette di monitorare e approvare questo tipo di accessi privilegiati.

In qualsiasi realtà aziendale è necessario effettuare delle attività di amministrazione informatica che richiedono dei permessi amministrativi elevati ed è una buona pratica che gli utenti abbiano sempre i minori permessi amministrativi possibili, per assicurare un buon livello di sicurezza ed impedire che vengano effettuate delle operazioni senza consenso (volutamente o per sbaglio). È interessante anche limitare nel tempo eventuali permessi amministrativi, giusto il tempo necessario per effettuare l’operazione. Mi è capitato spesso di vedere account privilegiati assegnati ad un consulente esterno che poi non sono stati più rimossi e questo mette a forte rischio la sicurezza aziendale.

I vantaggi nell’uso di Azure AD Privileged Identity Management sono davvero notevoli e vi permettono di:

- Vedere a quali utenti vengono assegnati i ruoli con privilegi per gestire le risorse di Azure

- Abilitare l’accesso come amministratore JIT su richiesta ad Office 365 e alle risorse di Azure (sottoscrizioni, gruppi di risorse e alle singole risorse)

- Visualizzare una cronologia dell’attivazione dell’amministratore, comprese le modifiche che gli amministratori hanno apportato alle risorse di Azure

- Essere avvisati delle modifiche apportate nelle assegnazioni del ruolo di amministratore

- Richiedere l’approvazione per attivare i ruoli di amministratore con privilegi di Azure AD

- Esaminare l’appartenenza dei ruoli di amministratore e richiedere agli utenti di fornire una giustificazione per l’appartenenza continua ad un determinato ruolo

Figura 19: Gestione di Privileged Access Management

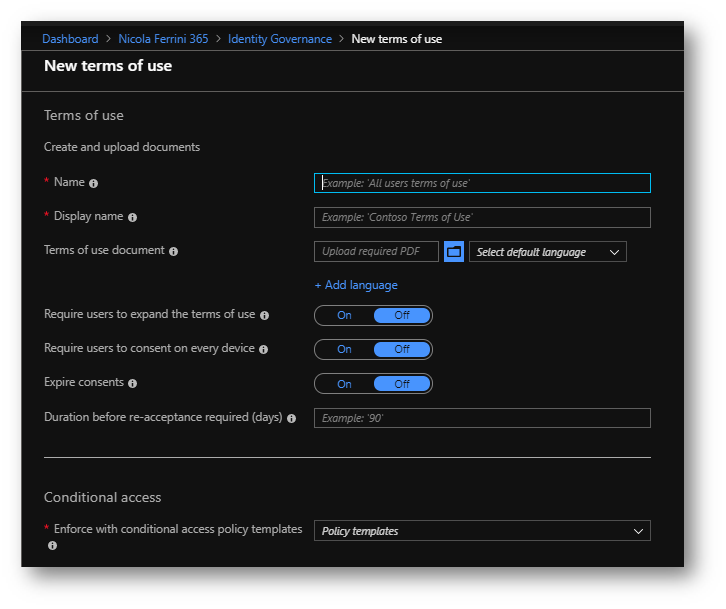

Terms of Use

Condizioni di utilizzo (Terms of use) di Azure AD fornisce un metodo semplice che le organizzazioni possono usare per presentare le informazioni per gli utenti finali. In questo modo si garantisce che gli utenti vedano le dichiarazioni rilevanti di non responsabilità che si riferiscono ai requisiti legali o di conformità.

È possibile usare il formato PDF per presentare il contenuto e Il contenuto del file PDF può essere di qualsiasi tipo, ad esempio potete riutilizzare dei contratti esistenti.

Condizioni di utilizzo di Azure AD permette le seguenti funzionalità:

- Richiedere ai dipendenti o gli utenti guest accettare le condizioni di utilizzo prima di ottenere l’accesso.

-

Richiedere ai dipendenti o gli utenti guest accettare le condizioni di utilizzo in tutti i dispositivi prima di ottenere l’accesso.

- Richiedere ai dipendenti o gli utenti guest accettare le condizioni di utilizzo in una pianificazione ricorrente.

- Richiedere ai dipendenti o gli utenti guest accettare le condizioni di utilizzo prima di registrare le informazioni di sicurezza in Azure multi-Factor Authentication (MFA).

- Richiedere ai dipendenti di accettare le condizioni di utilizzo prima di registrare le informazioni di sicurezza in Azure AD self-service della password (SSPR).

- Presentare condizioni generali di utilizzo per tutti gli utenti nell’organizzazione.

- Presentare specifiche condizioni di utilizzo basato su attributi di un utente

- Presentare specifiche condizioni di utilizzo quando si accede alle applicazioni di impatto aziendale elevato

- Presentare condizioni di utilizzo in lingue diverse.

- Elencare chi ha o non ha accettato le condizioni di utilizzo.

- Contribuire a rispettare le normative sulla privacy.

Figura 20: Creazione delle condizioni di utilizzo nel portale di Azure

Conclusioni

Azure Active Directory Identity Governance offre alle organizzazioni la possibilità di implementare la governance del ciclo di vita delle identità e del ciclo di vita degli accessi, nonché di proteggere l’amministrazione delle risorse per dipendenti e partner. In più consente di bilanciare la sicurezza necessaria alla propria azienda con la produttività dei dipendenti, che devono poter accedere in modo rapido e pratico alle risorse, senza troppi “intoppi” dovuti a procedure macchinose.

Per conoscere tutte le novità di Azure AD vi invito a leggere l’articolo What’s new in Azure Active Directory?