Configurare le verifiche degli accessi (Access Reviews) ad Azure AD e a Microsoft 365

Le Access Reviews (Verifiche di Accesso) di Azure Active Directory (Azure AD) consentono alle aziende di gestire in modo efficiente l’appartenenza a gruppi, l’accesso alle applicazioni aziendali e le assegnazioni di ruoli. È possibile verificare regolarmente l’accesso degli utenti per assicurarsi che solo le persone appropriate dispongano di accesso continuo.

Il controllo degli accessi, soprattutto quando si dispone di privilegi amministrativi, è un prerequisito indispensabile per assicurare un elevato livello di sicurezza all’interno dell’organizzazione ed evitare che vengano consentiti o mantenuti gli accessi a dipendenti e collaboratori esterni che non ne abbiano più il diritto, perché non lavorano più in azienda oppure perché è finito il periodo di collaborazione.

Trovate un’esaustiva documentazione su come funzionano le Access Reviews (Verifiche di Accesso) alla pagina https://docs.microsoft.com/it-it/azure/active-directory/governance/access-reviews-overview

In questa guida mi occuperò di creare una verifica di accesso ad Azure AD per tutti gli utenti che appartengono ad un gruppo privilegiato di Azure Active Directory e che gestiscono un tenant di Microsoft 365. Mi voglio assicurare, controllando settimanalmente, che se non si sono loggati gli venga rimosso l’accesso ad Azure AD. Tutto il processo è gestito da un revisore (Reviewer), che deciderà se approvare o negare l’accesso.

Configurazione di Access Rewiews

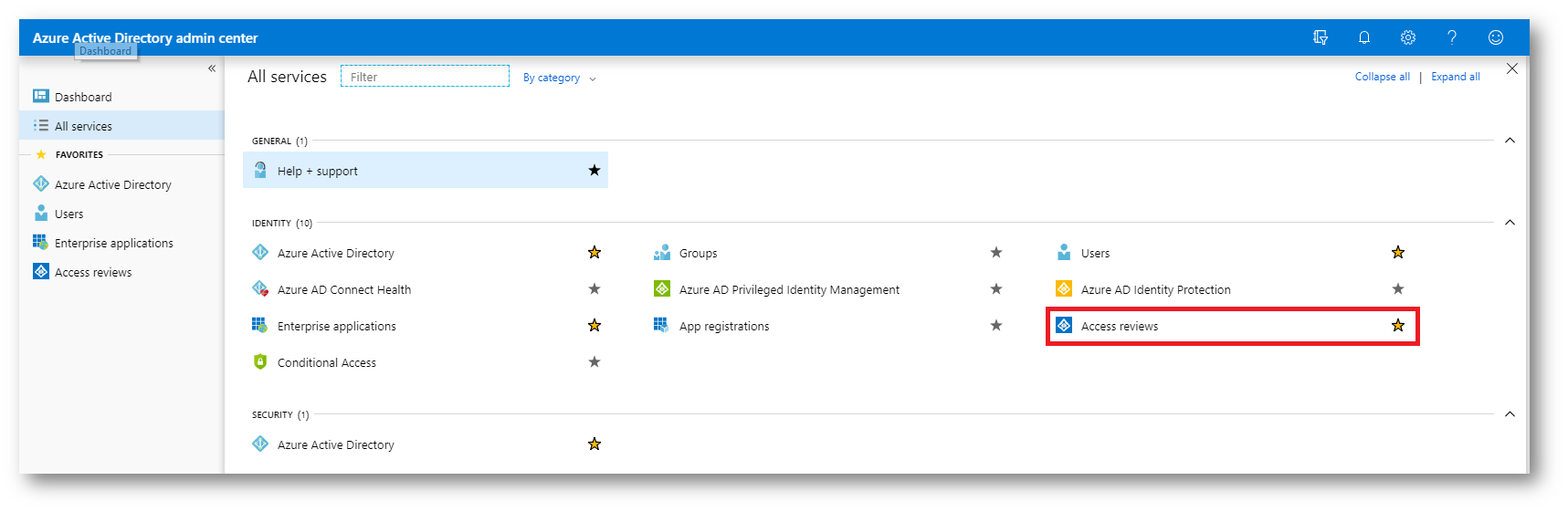

Collegatevi al portale di Azure AD con un account che sia Global Administrator nel tenant di Microsoft 365. Potete usare il link diretto https://aad.portal.azure.com oppure collegarvi dal Microsoft 365 Admin Center. Cliccando sul nodo All Services selezionate il collegamento Access reviews

Figura 1: Collegamento alla funzionalità di Access Reviews in Azure AD

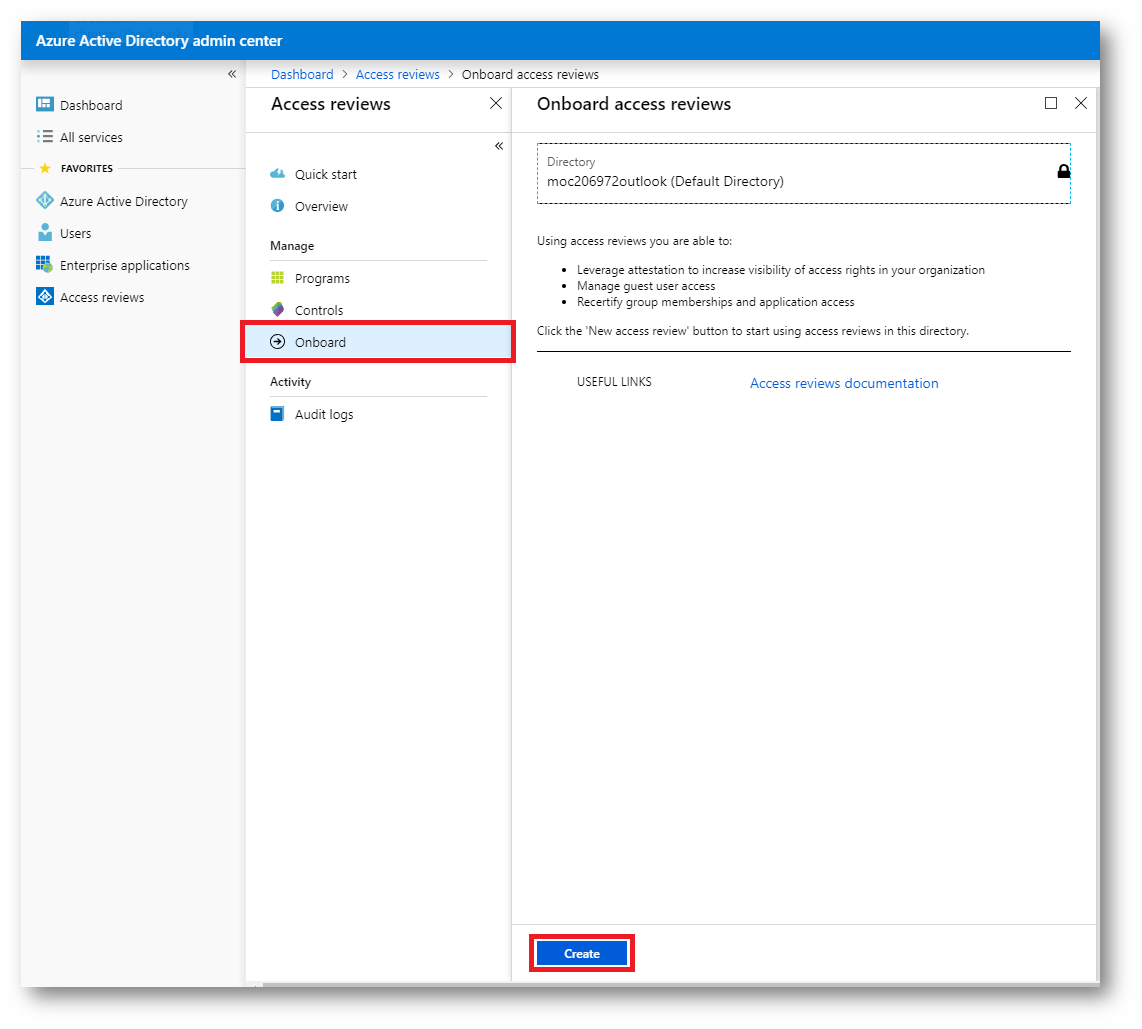

La prima operazione da fare è l’Onboard, cioè l’attivazione della funzionalità. Cliccate sul collegamento mostrato in figura e poi su Create

Figura 2: Onboard e attivazione della funzionalità di Access Reviews

L’operazione di Onboard è valida sia se possedete una sottoscrizione di Azure, sia se state utilizzando Microsoft 365.

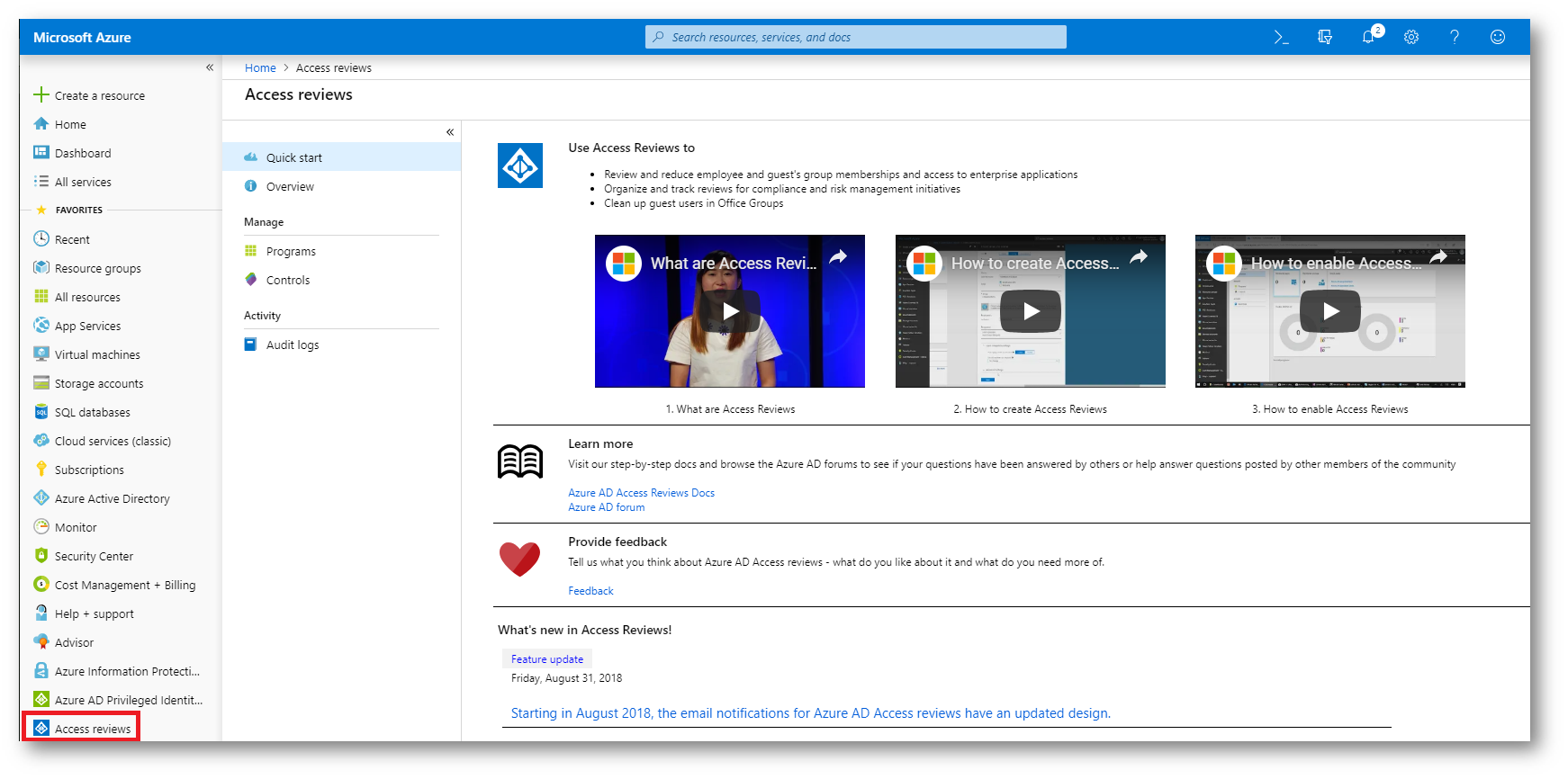

Figura 3: L’accesso ad Azure AD Access Reviews è consentito sia in Office365 che in una sottoscrizione Azure

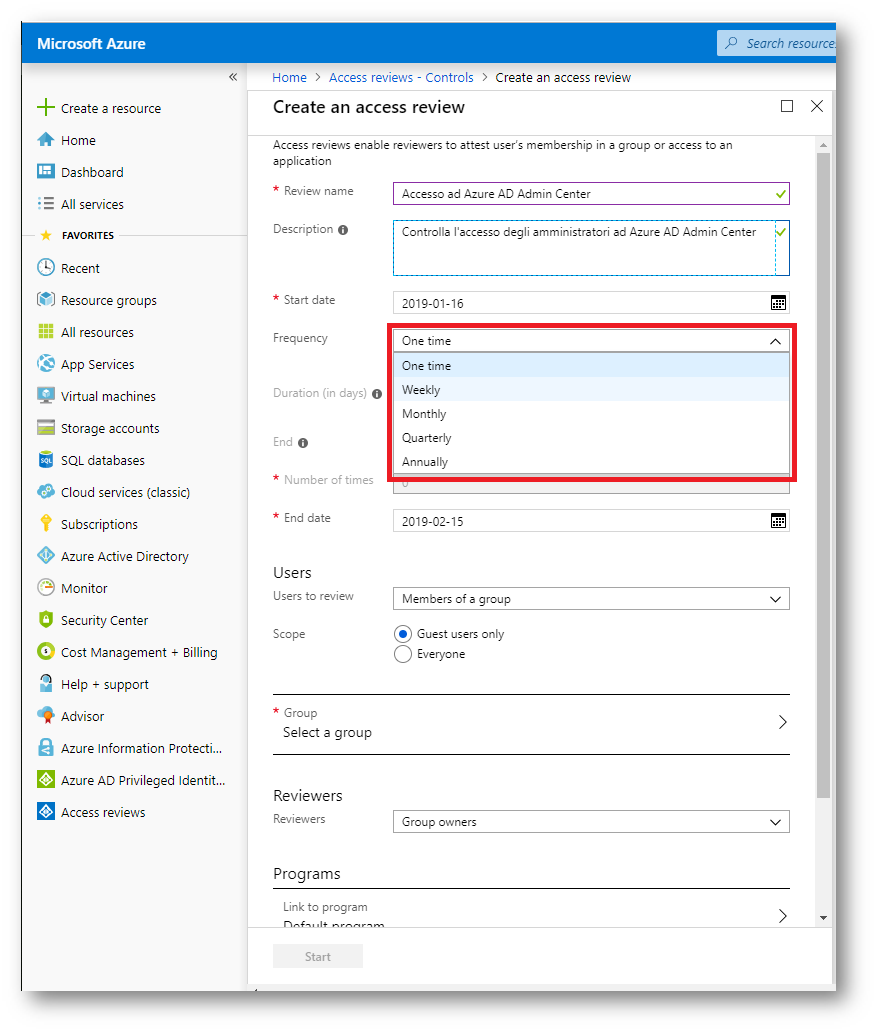

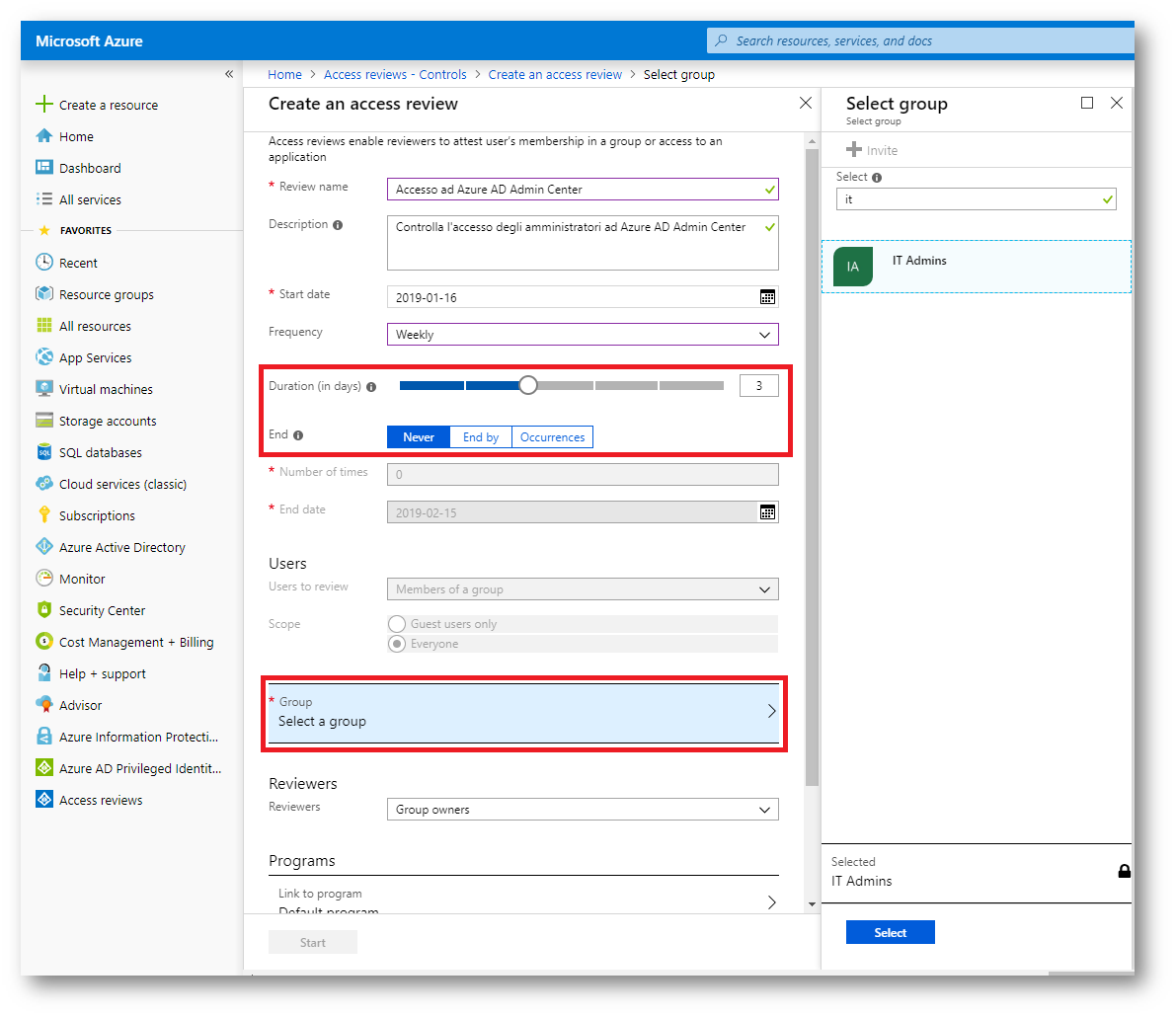

Per creare una nuova policy di controllo degli accessi cliccate sul nodo Controls e successivamente su New Access Review. Nel blade che vi si aprirà date un nome alla verifica di accesso, una descrizione e scegliete la frequenza (singola occorrenza, settimanale, mensile, ogni 3 mesi oppure una volta all’anno) con cui debba essere verificato l’accesso ad Azure AD, come mostrato in figura. È anche possibile specificare la durata in giorni per cui verrà eseguita ogni occorrenza della serie di verifiche di accesso e la modalità di fine di questa serie di verifiche: nessuna fine, in una data specifica o fine dopo un numero prefissato di volte. Indicate anche il periodo di verifica, cioè la durata in giorni in cui la verifica deve essere effettuata dal revisore. Al termine della durata la verifica sarà automaticamente completata e verranno applicate le scelte effettuate dal revisore (se indicato) oppure gli automatismi indicati nel controllo dell’accesso.

Figura 4: Creazione della verifica di accesso e scelta della frequenza

Con Azure Active Directory (Azure AD) è possibile abilitare facilmente la collaborazione all’interno dell’azienda usando la funzionalità Azure AD B2B. Gli utenti guest dagli altri tenant possono essere invitati dagli amministratori o da altri utenti. Questa funzionalità si applica anche ai Microsoft Account.

È possibile assicurarsi che gli utenti guest (utenti che non appartengono al nostro tenant di Azure AD) dispongano dell’accesso appropriato. Si può chiedere ai guest stessi di partecipare a una verifica di accesso e certificare di nuovo (approvandolo) l’accesso dei guest. Nella policy è possibile anche decidere di applicare il controllo degli accessi a tutti (sia utenti del nostro tenant sia utenti guest), come farò io in questa guida.

Decidete a questo punto quale gruppo volete monitorare e verificare gli accessi ad Azure AD. Nel mio caso ho scelto un gruppo privilegiato che ha accessi amministrativi al tenant di Azure AD. In Microsoft 365 potrebbero essere i Compliance Administrator, oppure gli Exchange Administrator o altri ruoli amministrativi, come potrete approfondire alla pagina https://docs.microsoft.com/it-it/office365/admin/add-users/about-admin-roles?view=o365-worldwide . Nel mio caso ho un gruppo di sicurezza chiamato IT Admins, che ha il ruolo di Global Amministrator nel tenant e ho scelto di applicare la verifica di accesso a Everyone e non solo ai Guest Users.

Figura 5: Modalità di fine della serie di verifiche di accesso e scelta del gruppo da monitorare e a cui applicare la verifica di accesso

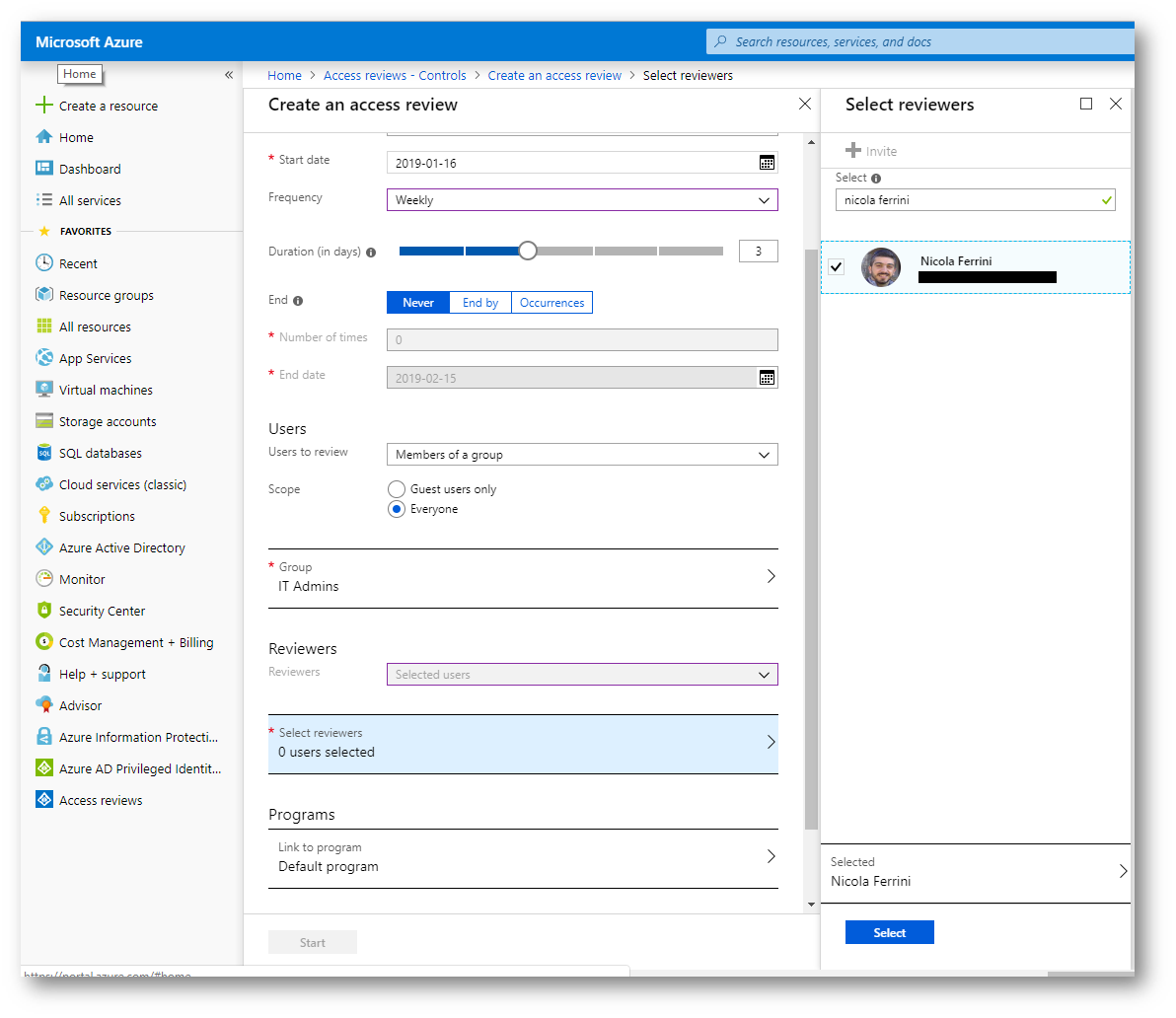

È possibile definire anche chi si occuperà di revisionare la verifica di accesso, cioè chi deciderà se permettere di continuare ad accedere al tenant di Azure AD. Ho indicato quindi il Reviewer, in questo caso un utente. La revisione degli accessi può essere anche effettuata dai proprietari del gruppo, da una selezione di utenti oppure può essere effettuata in maniera autonoma dagli stessi membri del gruppo.

Figura 6: Selezione del Reviewer del controllo degli accessi

È possibile semplificare il rilevamento e la raccolta delle verifiche di accesso per scopi diversi organizzandole nei programmi. Ogni verifica di accesso può essere collegata a un programma. Nel mio caso ho utilizzato il Programma predefinito (Default Program). Gli utenti con un ruolo di amministratore globale o amministratore account utente possono creare programmi aggiuntivi. Ad esempio, è possibile scegliere che sia disponibile un programma per ogni obiettivo di business o per una iniziativa di conformità (ad esempio il GDPR). Se un programma non è più necessario e non dispone di controlli collegati, è possibile eliminarlo.

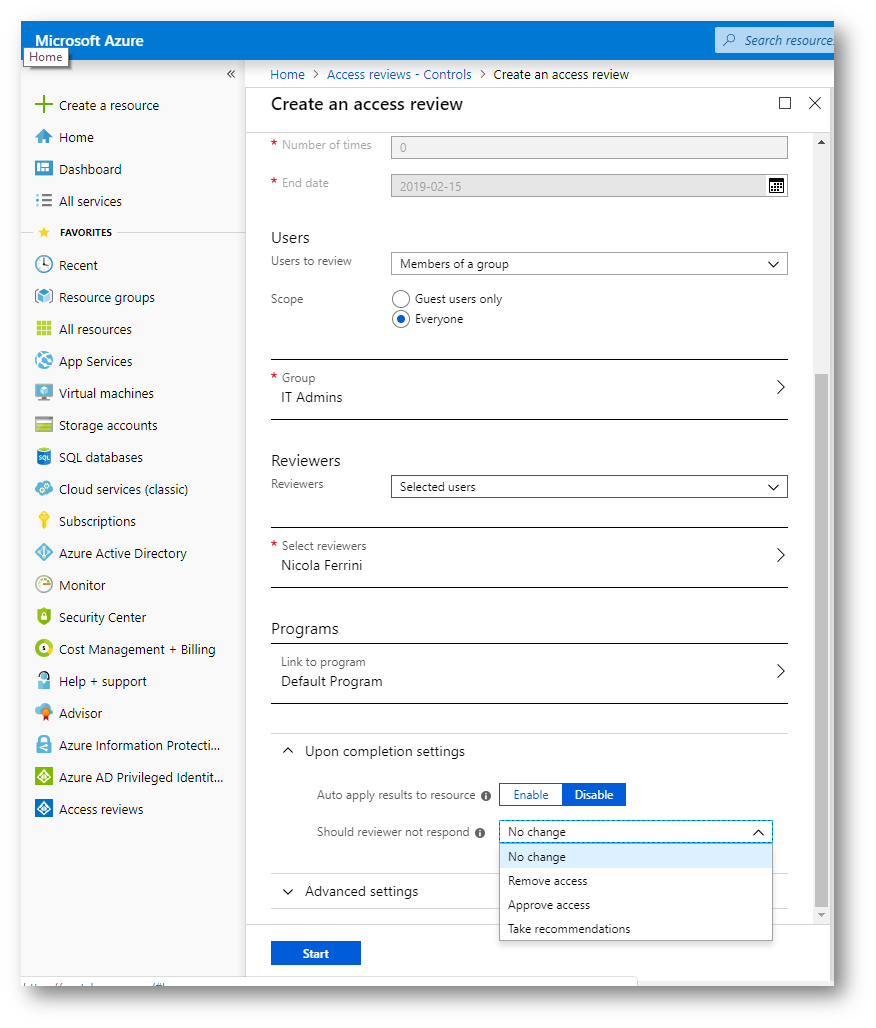

Per specificare cosa succede dopo il completamento di una verifica espandete la sezione Impostazioni al completamento (Upon Completion Settings). Se si vuole rimuovere automaticamente l’accesso per gli utenti rifiutati, impostare l’opzione Applica automaticamente i risultati alla risorsa su Abilita. Per applicare manualmente i risultati al termine della verifica, impostare l’opzione su Disabilita.

Usate l’elenco In caso di mancata risposta del revisore per specificare cosa accade per gli utenti non sottoposti a verifica dal revisore entro il periodo di verifica. Questa impostazione non ha alcun impatto sugli utenti che sono stati sottoposti a verifica manualmente dai revisori. Se la decisione finale del revisore è il rifiuto, l’accesso dell’utente verrà rimosso.

- Nessuna modifica: non viene apportata alcuna modifica all’accesso dell’utente

- Rimuovi accesso: l’accesso dell’utente viene rimosso

- Approva accesso: l’accesso dell’utente viene approvato

- Accetta i consigli: vengono applicati i consigli del sistema per rifiutare o approvare l’accesso continuo dell’utente

Scegliendo Rimuovi accesso l’accesso dell’utente viene rimosso in maniera automatica se l’utente non risponde entro 3 giorni dalla verifica (come abbiamo precedentemente impostato), assicurando quindi un alto livello di sicurezza degli accessi.

Figura 7: Usate l’elenco In caso di mancata risposta del revisore per specificare cosa accade per gli utenti non sottoposti a verifica dal revisore entro il periodo di verifica.

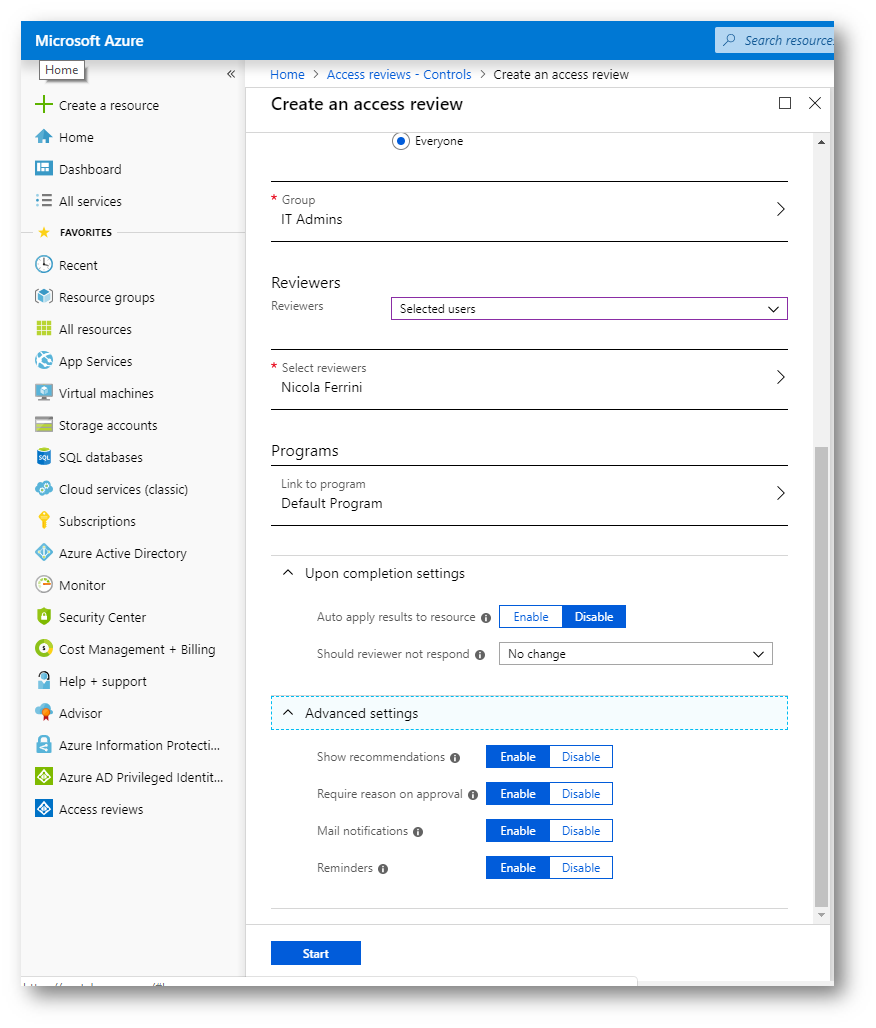

Per specificare impostazioni aggiuntive, espandere la sezione Impostazioni avanzate.

- Impostare Mostra i consigli su Abilita per mostrare ai revisori i consigli del sistema basati sulle informazioni di accesso dell’utente.

- Impostare Richiedi il motivo all’approvazione su Abilita per richiedere al revisore di specificare un motivo per l’approvazione.

- Impostare Notifiche tramite posta elettronica su Abilita per fare in modo che Azure AD invii notifiche tramite posta elettronica ai revisori all’avvio di una verifica di accesso e agli amministratori al completamento di una verifica.

- Impostare Promemoria su Abilita per fare in modo che Azure AD invii promemoria delle verifiche di accesso in corso ai revisori che non hanno completato la verifica.

Figura 8: Impostazioni avanzate della policy di Access Rewiews

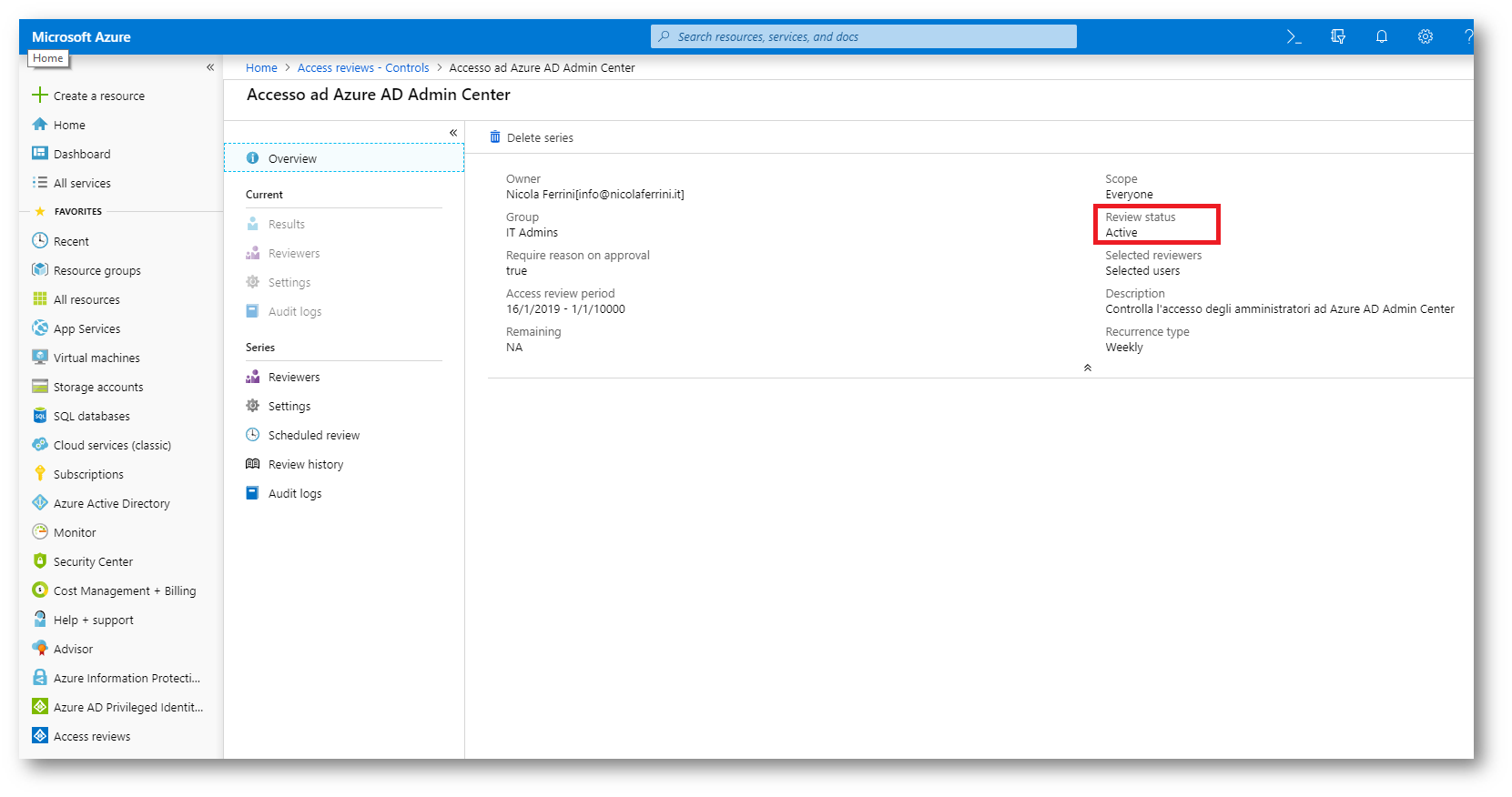

Cliccate su Start per completare la policy. Dopo un paio di minuti vedrete che la policy sarà attiva. È possibile tenere traccia dello stato di avanzamento delle verifiche eseguite dai revisori nella sezione Access Reviews (Verifiche di accesso) del dashboard di Azure AD. Nessun diritto di accesso viene modificato nella directory fino al completamento della verifica.

Figura 9: L’Access Reviews è stata attivata

Verificare l’accesso

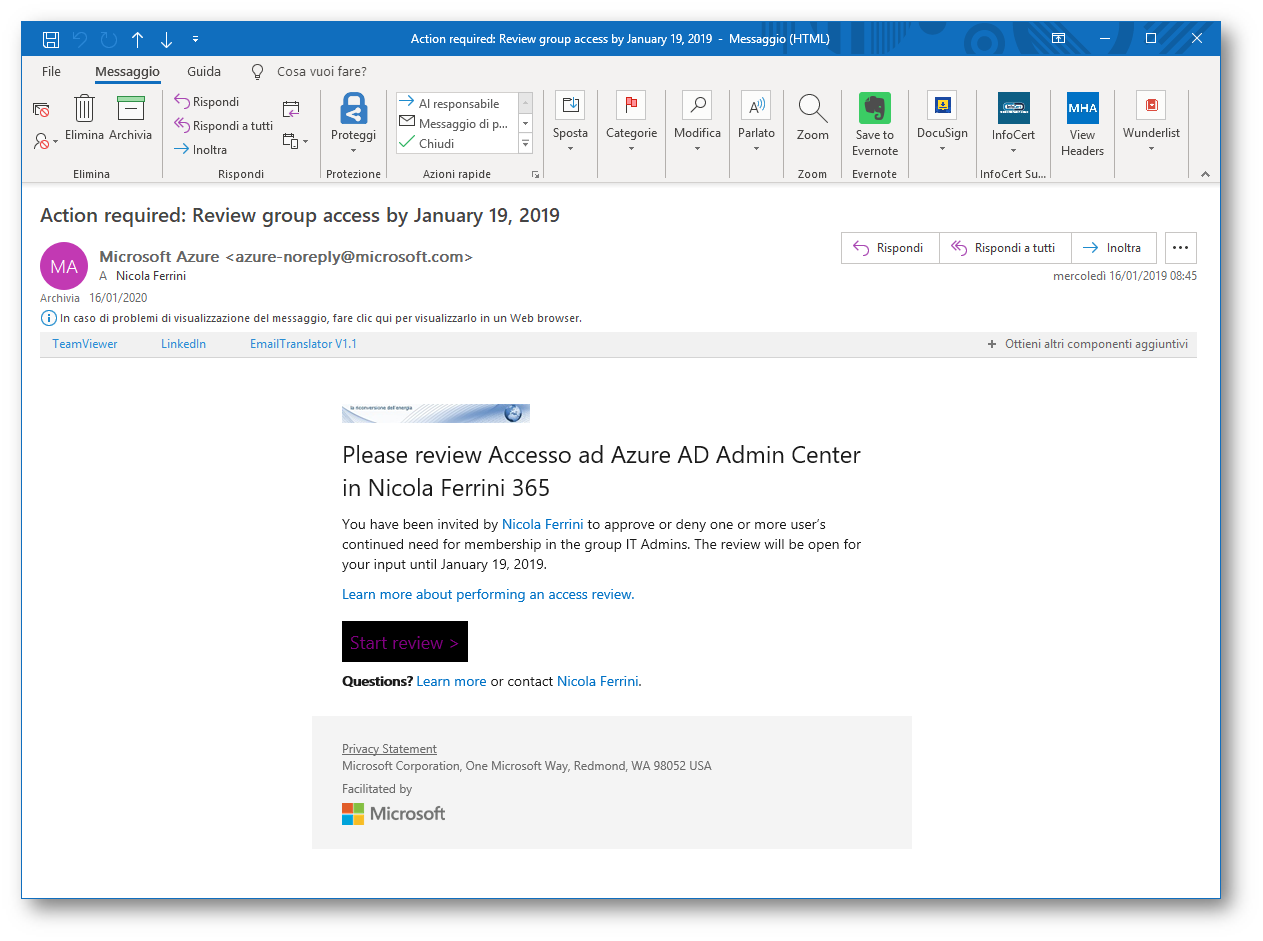

Una volta che la Access Reviews è stata create ed è stata eseguita, il Revisore indicato nella policy riceverà una mail in cui gli verrà chiesto di effettuare il controllo degli accessi, come mostrato in figura:

Figura 10: mail ricevuta dal Revisore per il controllo degli accessi

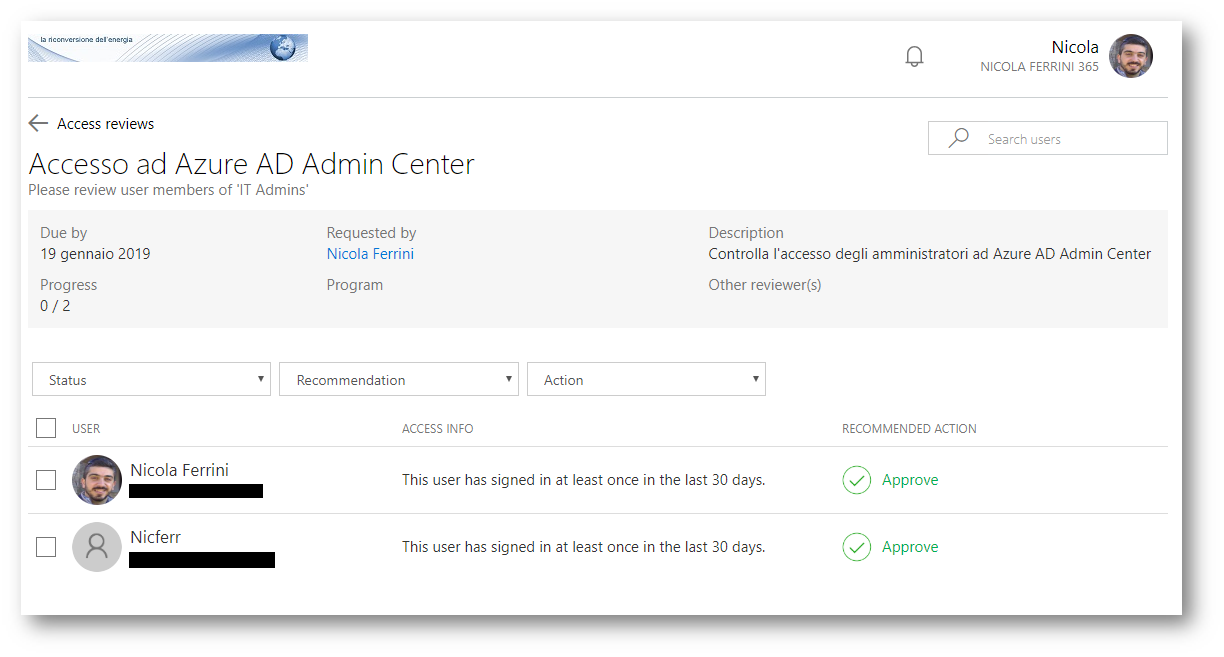

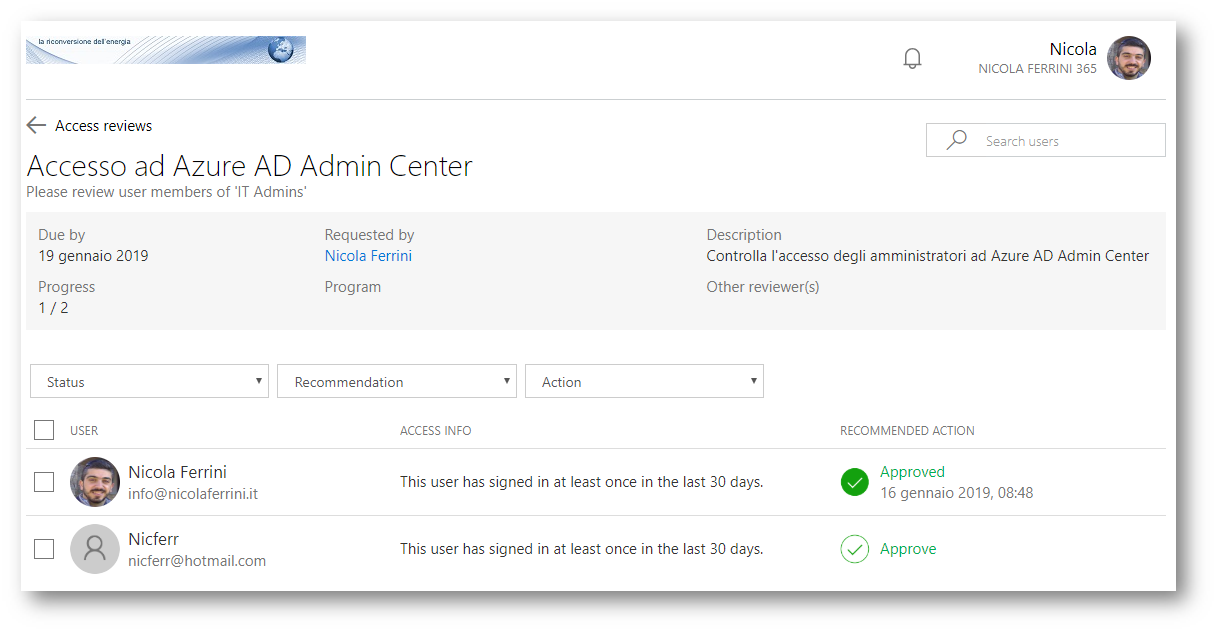

Cliccando sul collegamento presente nella mail si arriva alla pagina di revisione, dove sono mostrati gli utenti che appartengono al gruppo monitorato dalla Access Reviews e che necessitano di essere sottoposti a una verifica. È possibile che venga visualizzato un unico nome, ossia il proprio nome, se la richiesta era relativa alla verifica del proprio accesso. Nel mio caso, nel gruppo IT Admins ci sono due utenti ed entrambi hanno effettuato l’accesso negli ultimi 30 giorni. Per questo motivo è suggerito che venga Approvato l’accesso. Potete scegliere di approvare tutto (utilizzando l’apposito pulsante presente in fondo alla pagina) scegliendo le azioni raccomandate, oppure decidere le azioni per ogni singolo utente.

Figura 11: Pagina di revisione per il controllo degli accessi

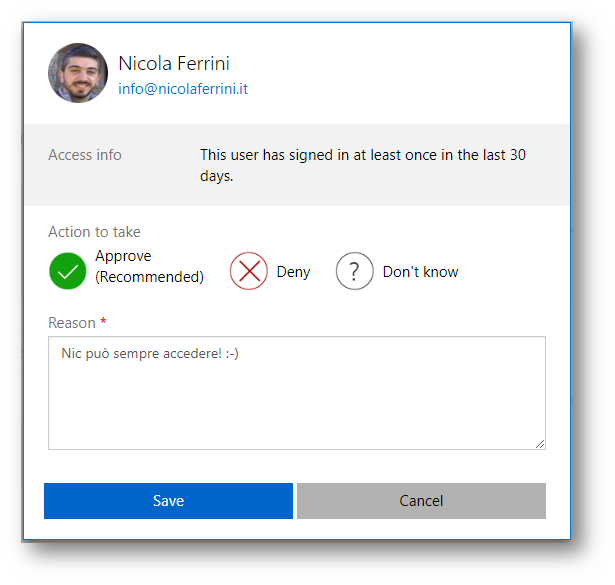

Per ogni utente nell’elenco è possibile decidere se approvare o negare l’accesso. Se non si conosce l’utente, è possibile anche indicare questa informazione. Il revisore potrebbe richiedere una giustificazione per l’approvazione dell’accesso continuo o dell’appartenenza al gruppo. L’accesso ad Azure AD non viene rimosso immediatamente ma solo alla fine del processo di verifica.

Figura 12: Approvazione dell’accesso per un singolo utente

L’accesso negato dell’utente non viene rimosso immediatamente. Può essere rimosso al termine della verifica o quando un amministratore interrompe la verifica. Se volete cambiare la risposta e approvare per un utente l’accesso negato in precedenza o negare un accesso approvato in precedenza, selezionare la riga, reimpostate la risposta e selezionate una nuova risposta. È possibile eseguire questo passaggio finché non viene completata la verifica di accesso.

Figura 13: Verifiche di accesso per ogni singolo utente

Visualizzare una verifica di accesso nel portale di Azure

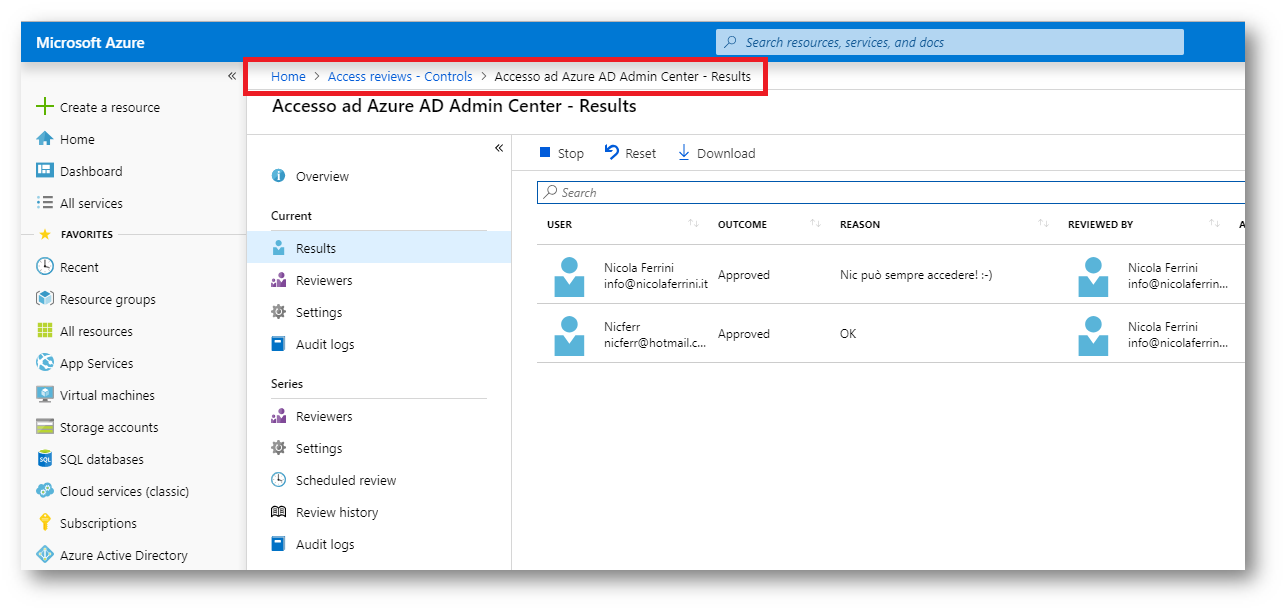

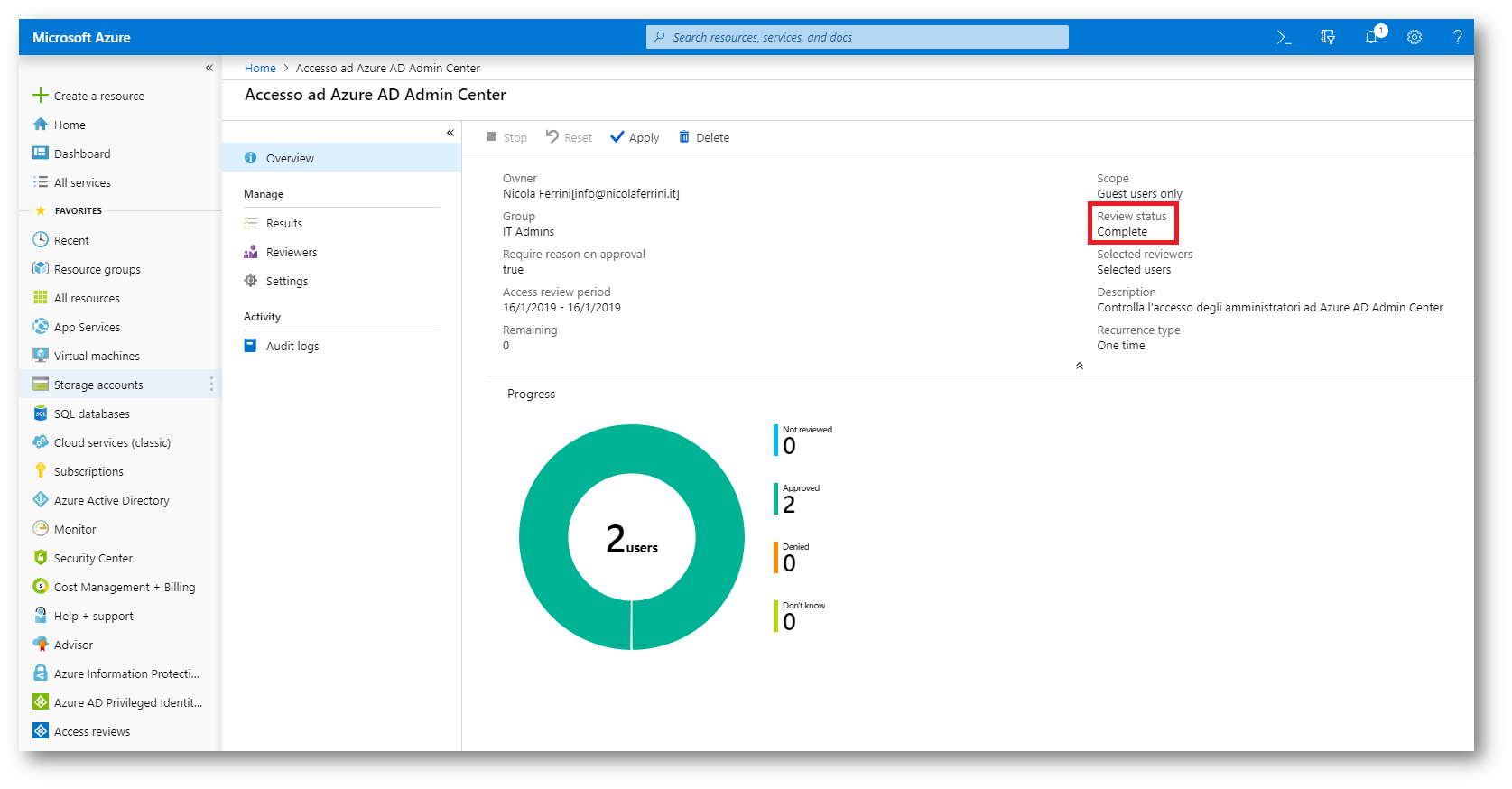

È possibile verificare lo stato della verifica dal portale di Azure. Cliccando su Controls sarà possibile visualizzare i risultati ed eventualmente modificare le scelte effettuate.

Figura 14: Verifica dei risultati dal portale di Azure

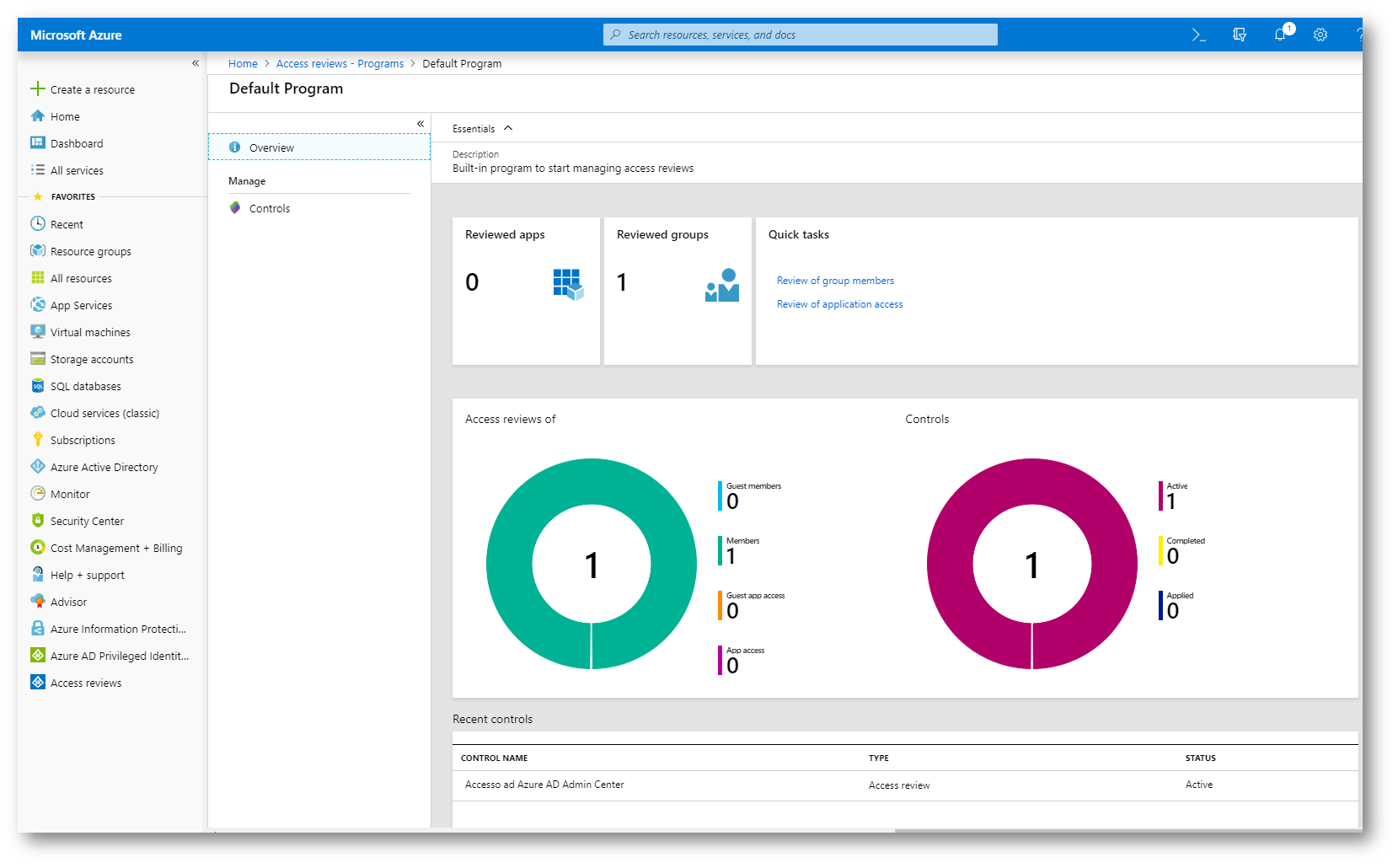

Cliccando su Programs sarà possibile visualizzare anche la situazione relativa al controllo di accesso per ogni singolo programma.

Figura 15: Controllo di accesso per ogni singolo programma

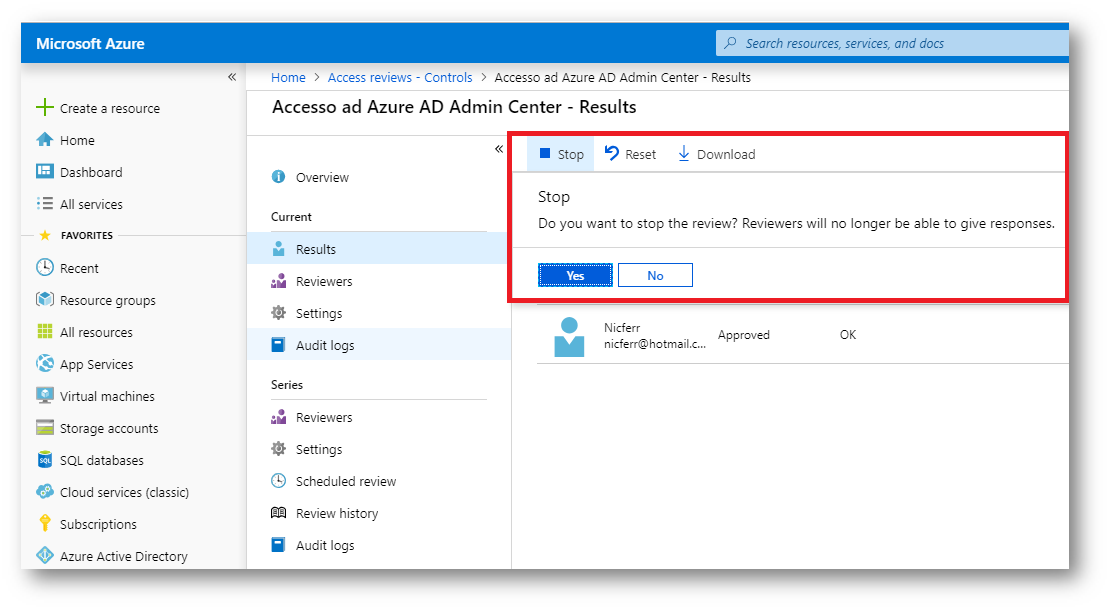

Interrompere una verifica non completata

Se la verifica non ha raggiunto la data di fine pianificata, un amministratore può selezionare Stop (Arresta) per terminare in anticipo la verifica. Dopo avere interrotto la verifica, gli utenti non possono più essere verificati. Non è possibile riavviare una verifica dopo che è stata interrotta.

Al termine di una verifica di accesso, sia che abbia raggiunto la data di fine o che sia stata interrotta manualmente da un amministratore, e se per la verifica non è stata configurata l’applicazione automatica, selezionate Applica per applicare manualmente le modifiche. Il risultato della verifica viene implementato aggiornando il gruppo o l’applicazione. Se l’accesso di un utente è stato negato durante la verifica, Azure AD rimuoverà l’assegnazione dell’applicazione o l’appartenenza al gruppo (a seconda di ciò che avete selezionato).

Figura 16: interruzione manuale della verifica di accesso

Dopo qualche minuto, lo stato della verifica passerà da Completato ad Applicato attraverso alcuni stati intermedi e gli eventuali utenti negati verranno rimossi dall’appartenenza al gruppo di risorse o dall’assegnazione all’applicazione.

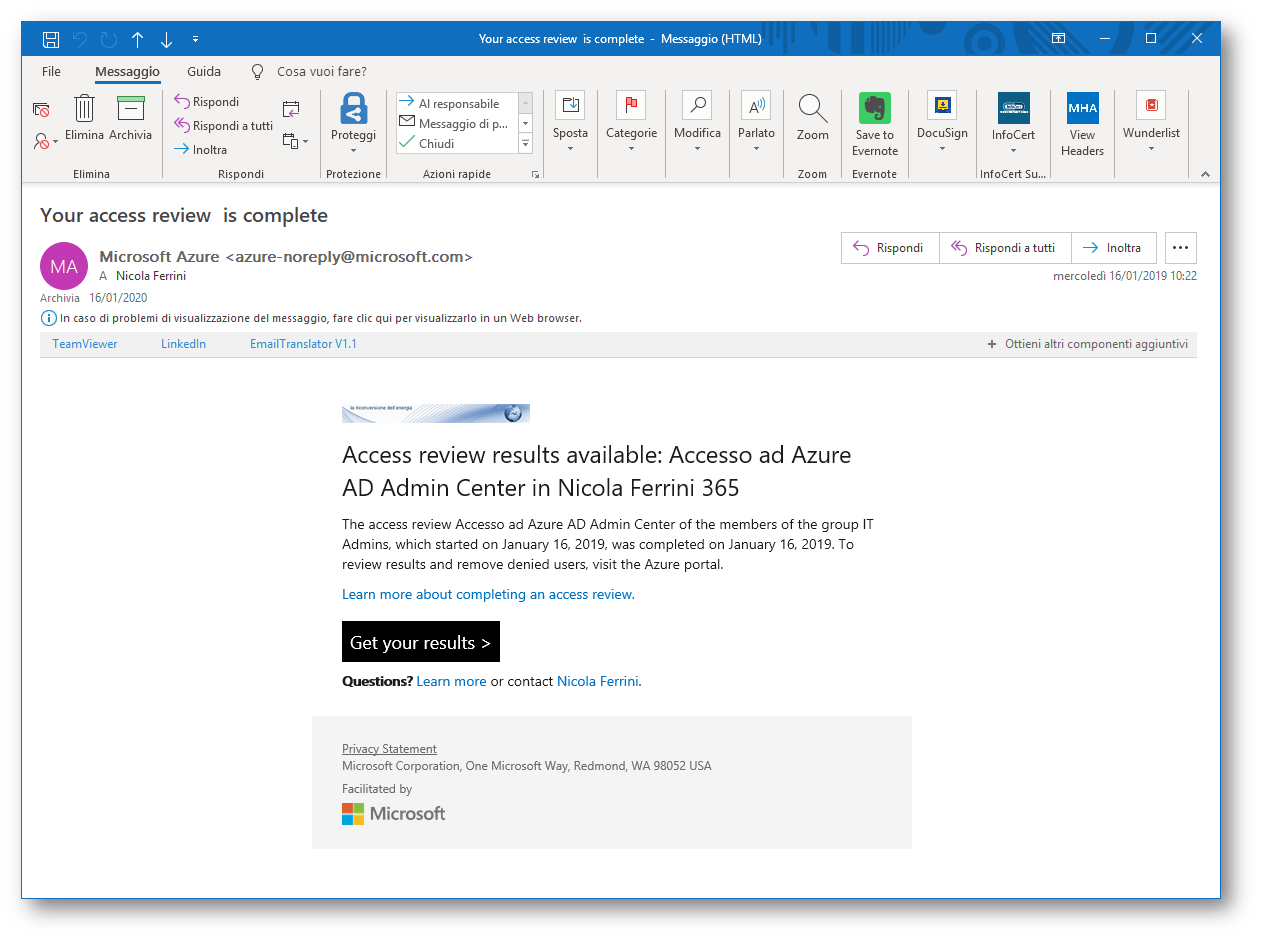

Al revisore o all’utente verrà recapitata una mail che lo avvisa del termine della verifica e lo invita a visitare la pagina dei risultati, come mostrato in figura:

Figura 17: Ricezione della mail alla fine del processo di verifica

Figura 18: Processo di verifica completato

Avviare una verifica di accesso per i ruoli di Azure AD in Privileged Identity Management (PIM)

Ho già parlato in un precedente articolo su come Configurare l’accesso sicuro ad Azure AD utilizzando Privileged Identity Management. È sempre buona pratica che gli utenti abbiano i minori permessi amministrativi possibili, per assicurare un buon livello di sicurezza ed impedire che vengano effettuate delle operazioni senza consenso (volutamente o per sbaglio). È interessante anche limitare nel tempo eventuali permessi amministrativi, giusto il tempo necessario per effettuare l’operazione. Mi è capitato spesso di vedere account privilegiati assegnati ad un consulente esterno che poi non sono stati più rimossi e questo mette a forte rischio la sicurezza aziendale.

Le assegnazioni dei ruoli diventano “obsolete” quando gli utenti hanno accessi con privilegi di cui non necessitano più. Per ridurre il rischio associato alle assegnazioni dei ruoli obsolete, gli amministratori dei ruoli con privilegi o gli amministratori globali possono creare periodicamente delle verifiche degli accessi, in modo da chiedere agli amministratori di verificare i ruoli assegnati agli utenti.

Privileged Identity Management (PIM) richiede però che abbiate una sottoscrizione Azure AD Premium P2 oppure che abbiate Enterprise Mobility + Security E5. Per chi non conoscesse le differenze tra le diverse edizioni di Azure AD consiglio vivamente la lettura del documento Informazioni su Azure Active Directory, mentre per il pricing vi rimando al link Prezzi di Azure Active Directory

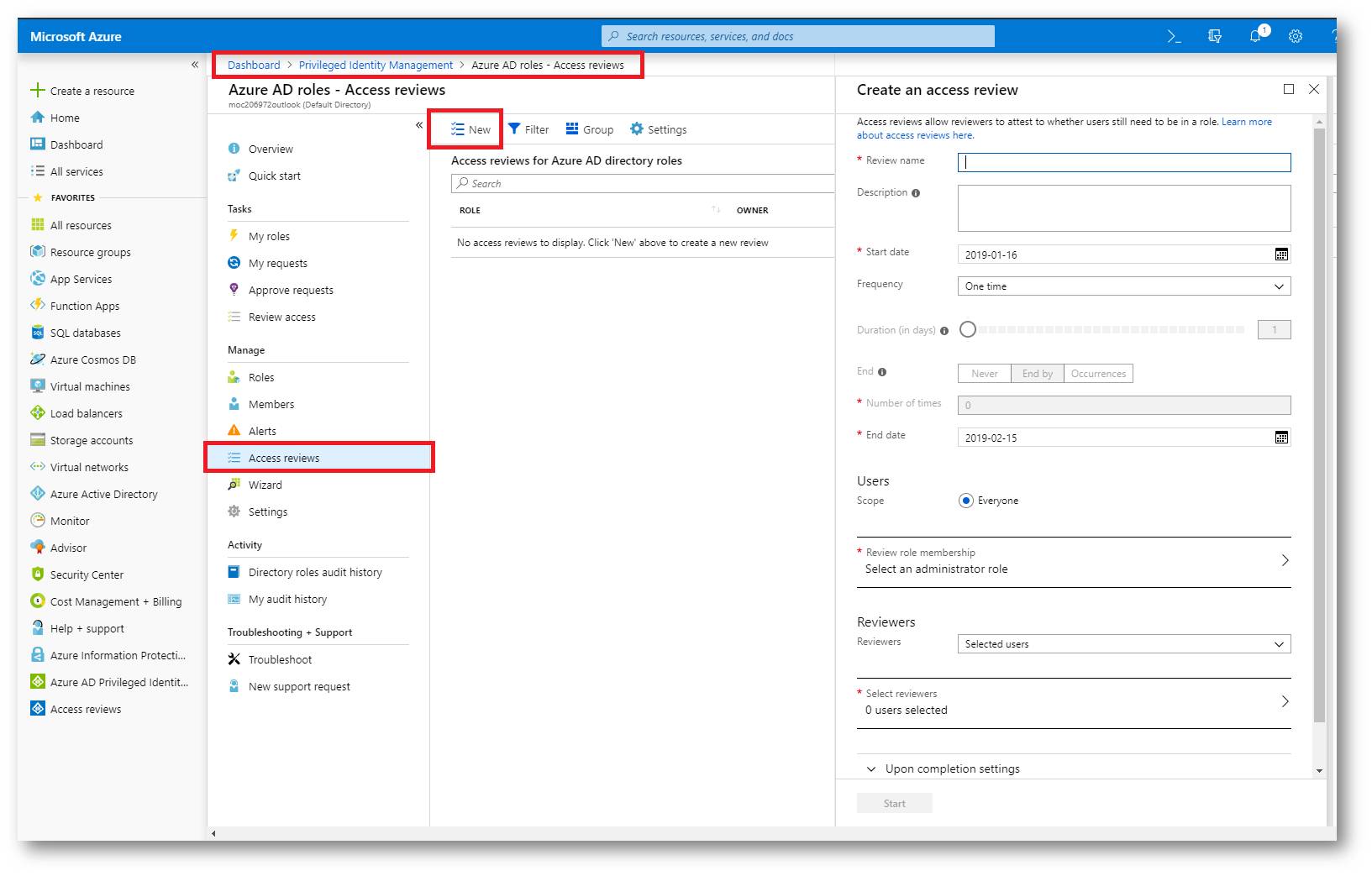

Per avviare una verifica di accesso in PIM, dal portale di Azure selezionate Privileged Identity Management e successivamente il nodo Azure AD Roles. Cliccando su Access Reviews avrete poi modo di creare una nuova policy di controllo accessi come ho precedentemente descritto in questo articolo.

Figura 19: Creazione di una Access Reviews in Azure AD Identity Protection

Conclusioni

Azure Active Directory (Azure AD) Identity Governance consente di bilanciare le esigenze dell’azienda in termini di sicurezza e produttività dei dipendenti. Fornisce le funzionalità necessarie a garantire che gli utenti giusti abbiano i diritti di accesso appropriati per le risorse corrette e consente di proteggere, monitorare e controllare l’accesso agli asset critici. Le verifiche di accesso (Access Reviews) di Azure Active Directory (Azure AD) consentono alle aziende di gestire in modo efficiente l’appartenenza a gruppi, l’accesso alle applicazioni aziendali e le assegnazioni di ruoli. È possibile verificare regolarmente l’accesso degli utenti per assicurarsi che solo le persone appropriate dispongano di accesso continuo.