Migrare dalla federazione all’autenticazione cloud in Microsoft Entra ID con lo Staged Rollout

Microsoft Entra ID Staged Rollout è una funzionalità pensata per aiutare le organizzazioni a migrare gradualmente l’autenticazione degli utenti da sistemi on-premises, come Active Directory federata (es. con ADFS), verso Microsoft Entra ID (ex Azure Active Directory), in modo controllato e senza interruzioni operative.

In pratica consente di sperimentare l’autenticazione cloud su un sottoinsieme di utenti, mantenendo il resto dell’organizzazione sull’infrastruttura attuale. È uno strumento prezioso per chi sta pianificando un passaggio completo al cloud ma vuole evitare un cambiamento brusco.

A cosa serve?

Il principale obiettivo di questa funzionalità è quello di supportare la transizione verso l’autenticazione cloud-native, offrendo la possibilità di testare la nuova configurazione su gruppi ristretti di utenti, prima di estenderla a tutta l’organizzazione.

Questo è particolarmente utile per chi sta abbandonando ambienti federati come ADFS, oppure vuole ridurre la complessità e i costi legati alla gestione on-premises. Con Staged Rollout è possibile capire se tutto funziona correttamente (per esempio, se gli utenti riescono ad accedere senza problemi, se le applicazioni sono compatibili, ecc.) prima di procedere con il rollout completo.

Come funziona?

Il processo è semplice e progressivo. Si inizia selezionando gruppi di utenti direttamente dal portale di Microsoft Entra e a questi utenti si applicherà la nuova modalità di autenticazione diretta su Entra ID, ad esempio tramite Password Hash Sync o Pass-through Authentication, senza modificare il comportamento per il resto dell’azienda, che continuerà a utilizzare ADFS o il metodo attuale.

In caso di problemi, è sufficiente rimuovere l’utente dal gruppo per farlo tornare immediatamente al vecchio metodo di accesso, senza bisogno di interventi tecnici complessi.

Vantaggi

La forza di Staged Rollout è la sua flessibilità: permette di procedere con cautela, facendo test reali su utenti reali, senza rischiare blocchi o disservizi a livello globale. Una volta che tutto funziona come previsto, si può completare la transizione e, se lo si desidera, disattivare del tutto l’infrastruttura federata, semplificando l’architettura e migliorando la sicurezza.

Cosa potete testare grazie allo Staged Rollout

Durante questa fase, gli utenti selezionati autenticheranno direttamente con Microsoft Entra ID, il che vi permette di validare:

- Autenticazione a più fattori (MFA): Potete verificare se le policy MFA funzionano correttamente con gli utenti del gruppo di test, ad esempio tramite l’app Microsoft Authenticator o codici SMS.

- Accesso condizionale: Potete applicare policy basate su condizioni specifiche (come posizione, dispositivo, rischio) e vedere come si comportano in uno scenario reale, senza impattare tutta l’organizzazione.

- Microsoft Entra ID Protection: Potete osservare come vengono rilevati rischi legati alle credenziali compromesse, accessi anomali o impossibili, e come vengono gestiti automaticamente (ad esempio con il blocco dell’utente o la richiesta di reset password).

- Identity Governance: Potete testare controlli legati all’accesso basato su ruoli, scadenze di accesso (access reviews), workflow di approvazione e altro ancora.

- Comportamento delle app aziendali: Potete verificare se tutte le applicazioni supportano l’autenticazione diretta con Entra ID (alcune app legacy potrebbero richiedere adattamenti).

Perché utilizzare l’implementazione a fasi (Staged Rollout)

L’implementazione a fasi rappresenta un approccio estremamente efficace per testare selettivamente l’autenticazione cloud su gruppi specifici di utenti, prima di eseguire il passaggio definitivo dei domini a Microsoft Entra ID.

Grazie a questa modalità, è possibile validare in anticipo il funzionamento di funzionalità avanzate come:

- Autenticazione a più fattori (MFA): verifica che i flussi di autenticazione con protezione MFA siano correttamente configurati e funzionanti.

- Accesso condizionale: testa policy basate su rischio, localizzazione, tipo di dispositivo, ruolo o orario, senza impattare tutta l’organizzazione.

- Microsoft Entra ID Protection: consente di osservare il comportamento del sistema in presenza di credenziali compromesse o attività sospette, come accessi da località inusuali.

- Identity Governance: permette di provare in anticipo strumenti di gestione dell’identità come gli access reviews, le policy di provisioning automatizzato e i flussi di approvazione.

Questo approccio consente di intercettare eventuali problemi in ambienti controllati, intervenire tempestivamente e garantire che tutte le funzionalità di sicurezza, controllo e governance siano perfettamente allineate agli obiettivi dell’organizzazione.

Solo dopo aver completato con successo questa fase di test, sarà possibile procedere con sicurezza e consapevolezza alla conversione definitiva del dominio da federato a gestito, riducendo i rischi e garantendo una transizione fluida verso l’ambiente cloud-native.

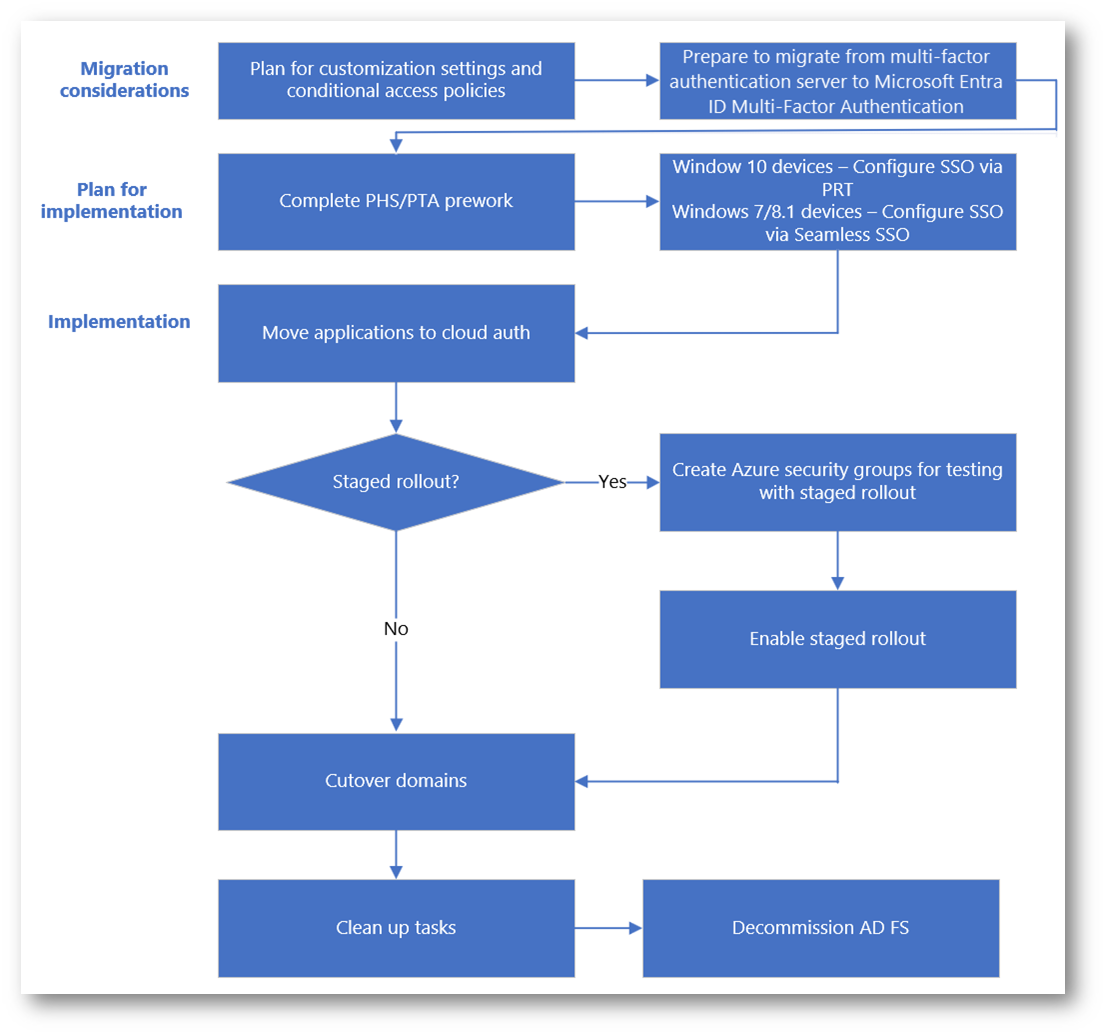

Figura 1: Implementazione a fasi (Staged Rollout)

Prerequisiti

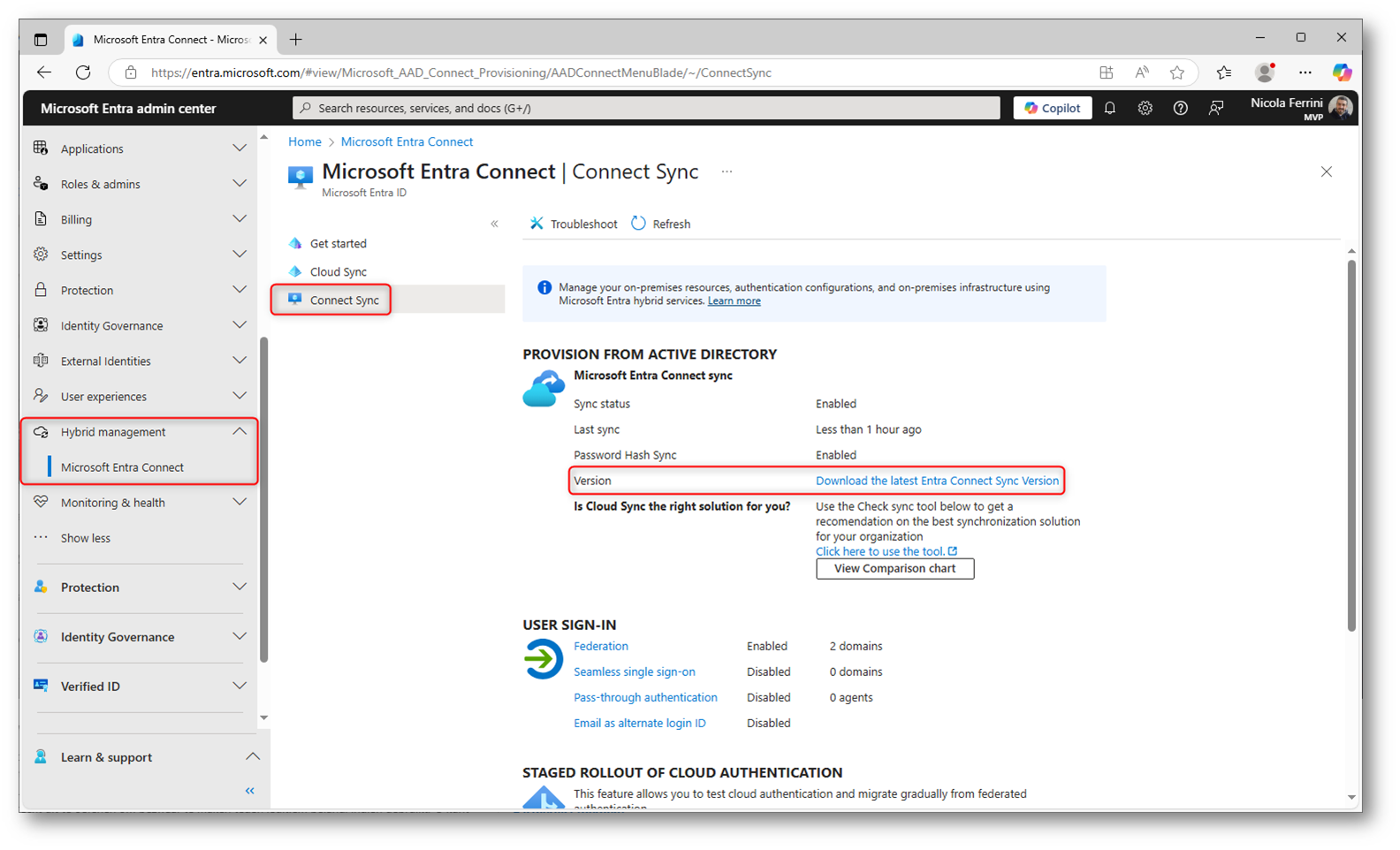

Tra i prerequisiti più importanti c’è l’aggiornamento di Microsoft Entra Connect Sync, scaricabile direttamente dal portale amministrativo di Microsoft Entra.

NOTA IMPORTANTE: Le nuove versioni di Microsoft Entra Connect Sync saranno disponibili solo tramite l’interfaccia di amministrazione di Microsoft Entra e non verranno più rilasciate nell’Area download Microsoft, come già annunciato qui Microsoft Entra releases and announcements – Microsoft Entra | Microsoft Learn

Figura 2: Download dell’ultima versione disponibile di Microsoft Entra Connect Sync dal portale amministrativo di Microsoft Entra

Verificate che sia stato eseguito un ciclo completo di sincronizzazione dell’hash delle password in modo che tutti gli hash delle password degli utenti siano stati sincronizzati con Microsoft Entra ID.

Pianificare l’implementazione di Microsoft Entra ID Staged Rollout

Questa fase è fondamentale per preparare correttamente l’ambiente prima di modificare il metodo di autenticazione e convertire i domini da federati a gestiti.

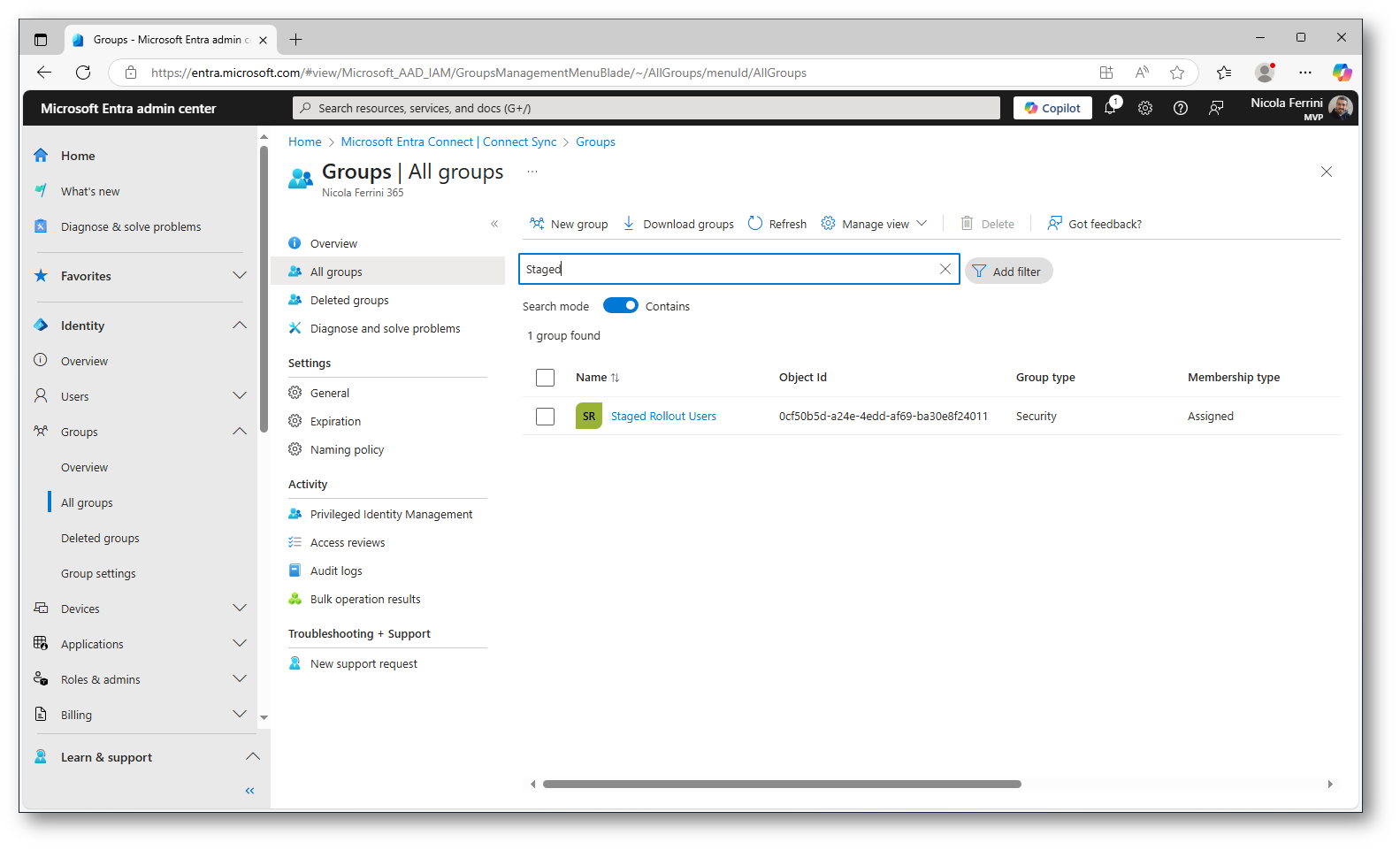

Creazione dei gruppi necessari

Per attivare correttamente lo Staged Rollout, è necessario creare gruppi dedicati sia per la selezione degli utenti da migrare, sia per l’applicazione di eventuali criteri di accesso condizionale o autenticazione a più fattori (MFA).

Vi consiglio di utilizzare gruppi gestiti interamente nel cloud, noti anche come gruppi esclusivamente in Microsoft Entra ID.

Limitazioni da considerare

- I membri del gruppo vengono automaticamente abilitati per lo Staged Rollout non appena il gruppo è associato alla funzionalità.

- Non sono supportati i gruppi dinamici e i gruppi annidati. Assicurati quindi di gestire i membri manualmente per evitare comportamenti inattesi.

Figura 3: Gruppo dedicato agli staged rollout users

Abilitare uno Staged Rollout per una funzionalità specifica nel tenant

Nel vostro tenant Microsoft Entra potete abilitare lo Staged Rollout per diverse modalità di autenticazione cloud:

- Password Hash Synchronization (PHS) con Seamless Single Sign-On (SSO)

- Pass-through Authentication (PTA) con Seamless SSO

- Certificate-based Authentication (CBA)

- Azure Multi-Factor Authentication (MFA)

Non è supportata la combinazione simultanea di PHS, PTA e Seamless SSO nello Staged Rollout.

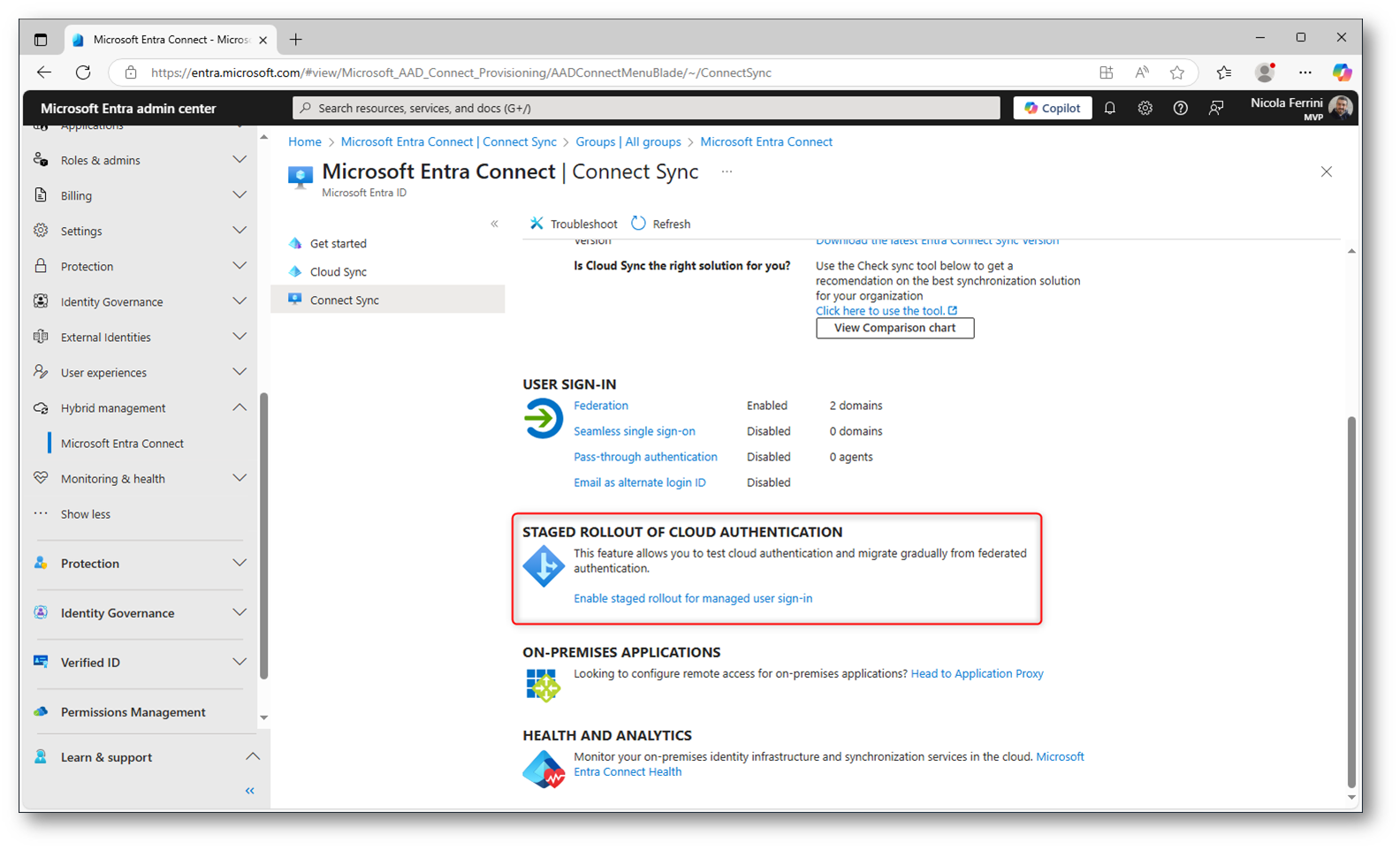

Procedura per la configurazione

Per iniziare, assicuratevi di accedere al portale Microsoft Entra con un ruolo di Hybrid Identity Administrator o superiore.

Navigate su Microsoft Entra ID > Entra Connect > Connect Sync e all’interno della pagina Microsoft Entra Connect, fate clic su Staged rollout for cloud authentication e selezionate il link Enable staged rollout for managed user sign-in.

Figura 4: Staged Rollout of Cloud authentication

Nella schermata successiva abilitate le funzionalità desiderate spostando l’interruttore su Yes accanto a:

- Password Hash Synchronization

- Pass-through Authentication

- Seamless Single Sign-On

- Certificate-based Authentication

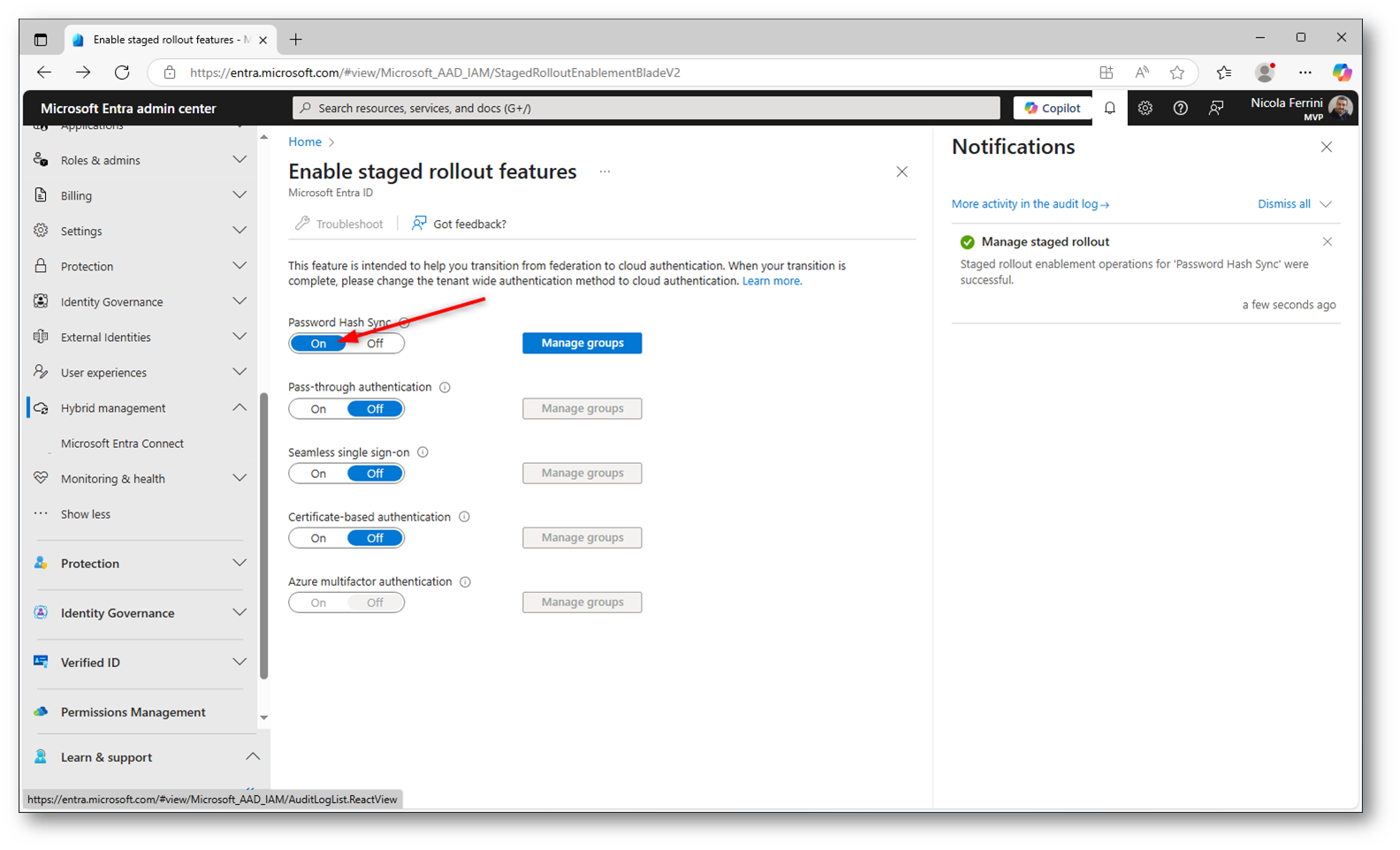

Io ho deciso di abilitare la Password Hash Sync.

Figura 5: Abilitazione della Password Hash Sync

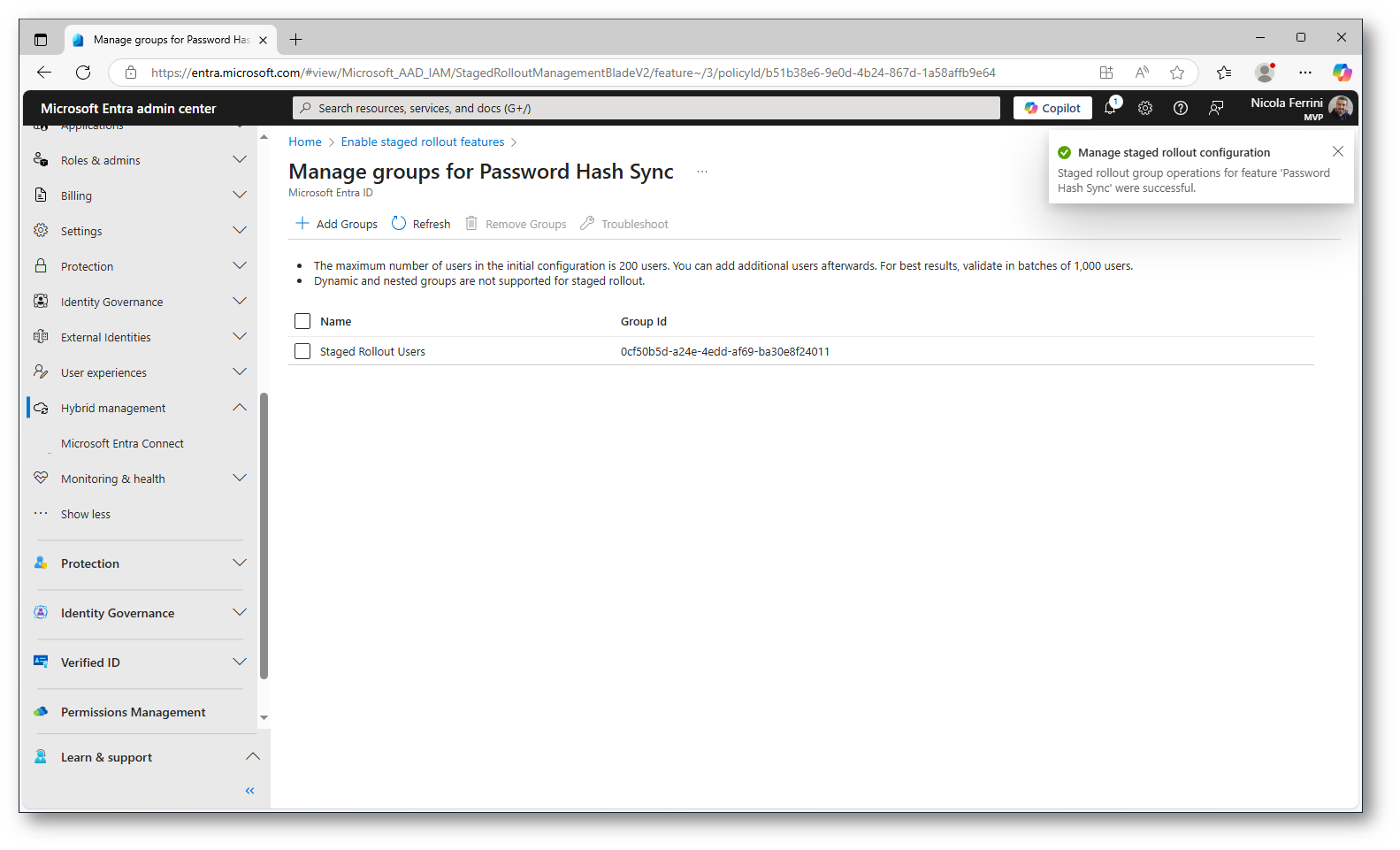

Aggiungete i gruppi di utenti per ciascuna funzionalità abilitata. Per evitare problemi di timeout o rallentamenti, è consigliabile che i gruppi di sicurezza non superino inizialmente i 200 membri.

Figura 6: Abilitazione della Password hash Sync per il gruppo di utenti selezionato

Con questa configurazione, potrete testare in produzione reale le modalità di autenticazione cloud per un set controllato di utenti, validare le funzionalità e procedere con gradualità verso la modernizzazione completa del sistema di accesso.

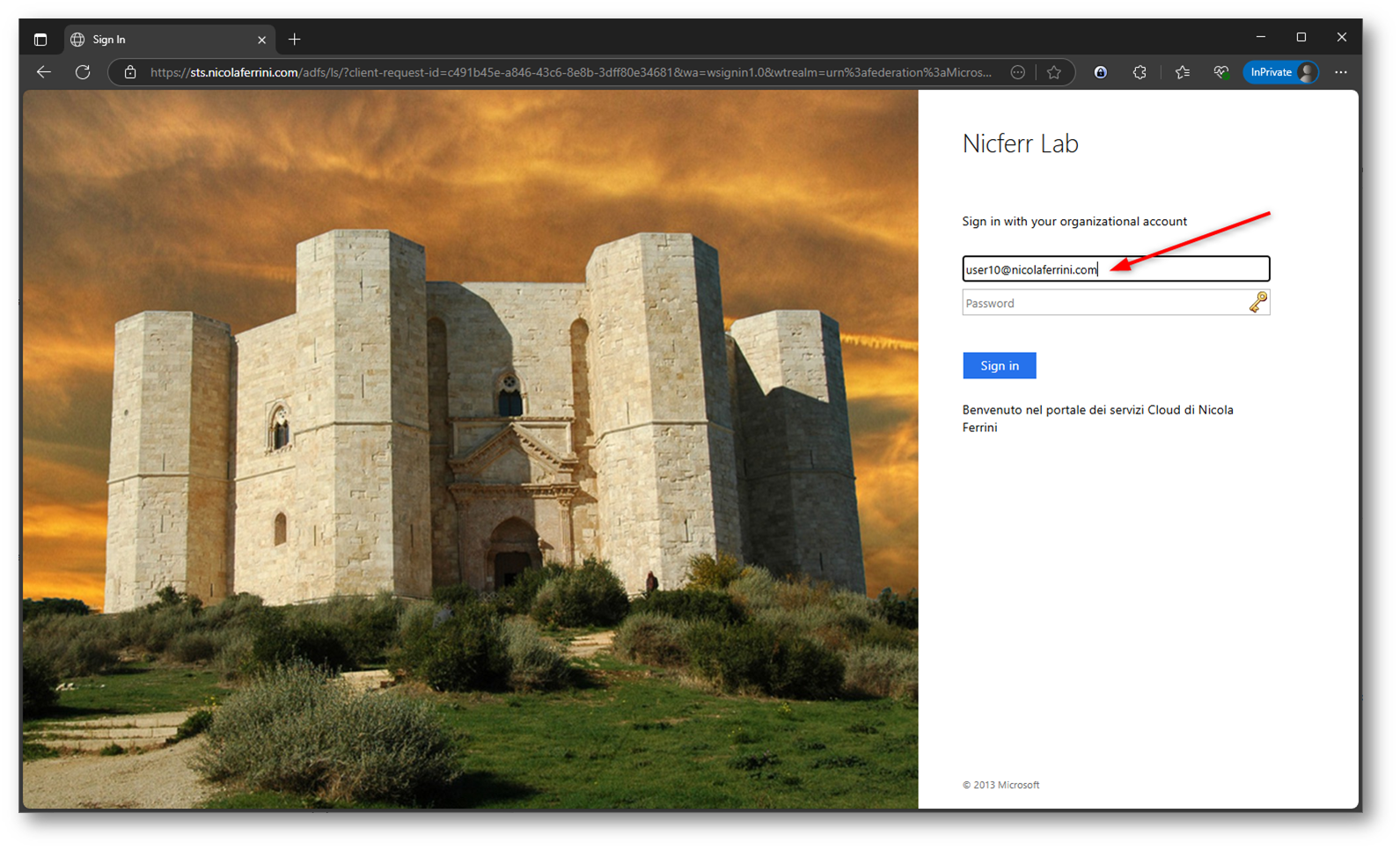

Inizialmente il mio utente (user10) utilizzava l’autenticazione federata, come si può vedere dalla schermata sotto:

Figura 7: Utilizzo dell’autenticazione federata

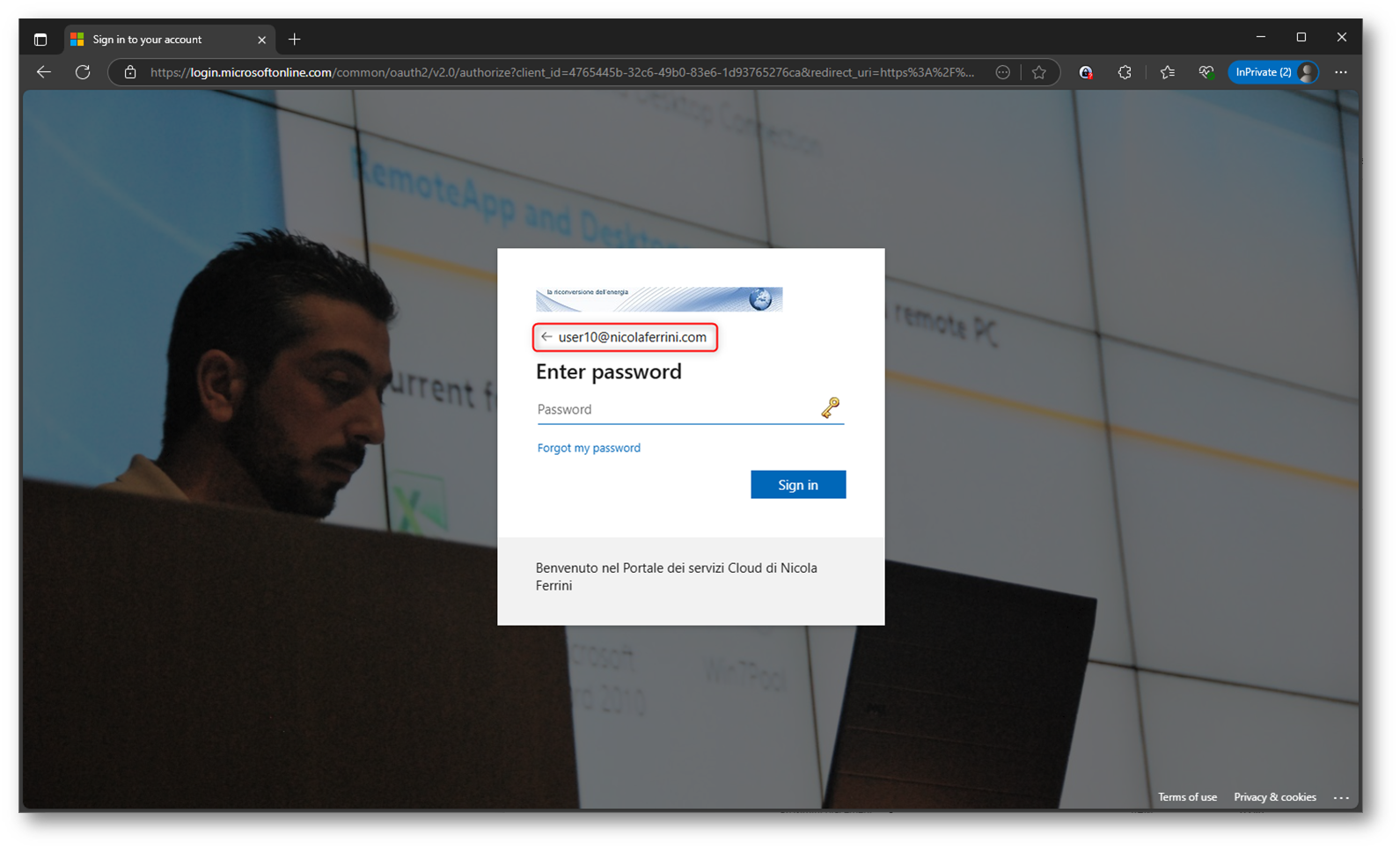

Dopo aver attivato la funzionalità, il metodo di autenticazione passerà da federato a gestito. Questa modifica diventa effettiva dopo che l’utente ha completato un altro accesso interattivo usando l’account di accesso federato esistente. Dopo questo accesso, Microsoft Entra applica l’esperienza di autenticazione gestita per gli accessi successivi.

Figura 8: Al successivo accesso all’utente sarà cambiata l’esperienza d’accesso

Se desiderate testare l’accesso tramite autenticazione pass-through usando l’implementazione a fasi, abilitate la funzionalità scaricando l’agente di autenticazione di Microsoft Entra Connect e installandolo in un server di dominio. Non installatelo sullo stesso server su cui è installato Microsoft Entra Connect.

NOTA: È consigliabile abilitare l’accesso Single Sign-On facile indipendentemente dal metodo di accesso (sincronizzazione dell’hash delle password o autenticazione pass-through) selezionato per l’implementazione a fasi.

Per maggiori informazioni potete fare riferimento alla documentazione ufficiale Microsoft Entra Connect: autenticazione cloud tramite implementazione a fasi – Microsoft Entra ID | Microsoft Learn.

Considerazioni sulla migrazione da autenticazione federata a cloud

Prima di procedere con la conversione di un dominio da federato a gestito in Microsoft Entra ID, è fondamentale valutare attentamente alcune implicazioni operative e tecniche.

La comunicazione con gli utenti è un aspetto centrale: il passaggio all’autenticazione cloud comporterà un cambiamento visibile nell’esperienza di accesso, soprattutto per chi si autentica da reti esterne. Gli utenti non vedranno più la schermata ADFS, ma quella di Microsoft Entra ID. È quindi consigliabile pianificare con cura come, quando e a chi comunicare il cambiamento, fornendo istruzioni chiare e riferimenti per il supporto.

Il passaggio tecnico può richiedere fino a 60 minuti per essere completato. Durante questo intervallo, alcuni utenti potrebbero accedere ai servizi senza reinserire le credenziali, in particolare tramite applicazioni browser. Per questo motivo è opportuno prevedere la migrazione all’interno di una finestra di manutenzione, preferibilmente in orari di bassa attività.

È buona prassi disporre di un piano di rollback nel caso sia necessario ripristinare temporaneamente l’autenticazione federata. Questo può essere effettuato tramite PowerShell, utilizzando i comandi di riconfigurazione della federazione. È importante considerare la presenza di regole di claims personalizzate o di script ADFS, che potrebbero non essere replicabili in Entra ID. In tali casi, vanno valutate soluzioni alternative o vanno comunicate eventuali limitazioni agli utenti.

Nel caso in cui si preveda di abilitare Azure Multi-Factor Authentication (MFA) dopo la migrazione, è consigliabile configurare la combined registration, per permettere agli utenti di registrarsi una sola volta sia per MFA che per il self-service password reset (SSPR). Va tenuto presente che, se attivo il writeback delle password, le modifiche effettuate tramite portale possono richiedere fino a 2 minuti per propagarsi in Active Directory.

Infine, è essenziale che i ruoli amministrativi siano adeguatamente assegnati. Per abilitare lo Staged Rollout è necessario disporre del ruolo di Hybrid Identity Administrator, mentre per configurare Seamless SSO in Active Directory serve il ruolo di Domain Administrator.

Queste considerazioni sono fondamentali per garantire una migrazione fluida, sicura e ben pianificata verso l’autenticazione cloud, riducendo i rischi operativi e assicurando la continuità del servizio.

Date un’occhiata alla documentazione ufficiale alla pagina Migrate from federation to cloud authentication in Microsoft Entra ID – Microsoft Entra ID | Microsoft Learn

Conclusioni

L’implementazione a fasi (Staged Rollout) in Microsoft Entra ID rappresenta uno strumento strategico per gestire in modo sicuro, controllato e progressivo la transizione dall’autenticazione federata all’autenticazione cloud-native.

Grazie alla possibilità di abilitare selettivamente utenti e gruppi, è possibile testare scenari reali con funzionalità avanzate come Password Hash Synchronization, Pass-through Authentication, Seamless Single Sign-On, Multi-Factor Authentication, Conditional Access e Identity Protection, senza impattare l’intera organizzazione.

Pianificando correttamente ogni fase (dalla creazione dei gruppi, all’abilitazione delle opzioni nel portale, fino alla verifica del comportamento degli utenti) è possibile ridurre al minimo i rischi, garantire la compatibilità delle applicazioni e ottimizzare l’esperienza di accesso.

Una volta completata la fase di validazione, si potrà procedere con sicurezza alla conversione definitiva del dominio in managed e alla disattivazione dell’infrastruttura federata, semplificando l’architettura, migliorando la resilienza e allineandosi ai moderni standard di sicurezza e gestione identità.

Maggiori informazioni sono disponibili alla pagina ufficiale Migrare dalla federazione all’autenticazione cloud in Microsoft Entra ID – Microsoft Entra ID | Microsoft Learn