Microsoft Intune – Rimozione degli utenti che hanno effettuato il join ad Azure AD dal gruppo Administrators

L’aggiunta (join) delle macchine Windows 10 o Windows 11 ad Azure AD permette alle aziende di migliorare fortemente l’accesso alle risorse Cloud di Microsoft 365 e non solo, aumentando notevolmente la sicurezza degli accessi da parte degli utenti grazie ad esempio alla multi-factor authentication (MFA). Ma gli utenti che effettuano il join poi sono amministratori locali della macchina. Come possiamo rimuoverli? Ne parliamo in questa guida.

Azure Active Directory (Azure AD) è il servizio di gestione delle identità e degli accessi basato sul cloud di Microsoft, che consente di accedere e usare le risorse in:

- Risorse esterne, tra cui Microsoft 365, il portale di Azure e migliaia di altre applicazioni SaaS.

- Risorse interne, tra cui app nella rete e nella Intranet aziendale, oltre a eventuali app cloud sviluppate dall’organizzazione.

Azure AD offre strumenti avanzati per contribuire automaticamente alla protezione delle identità e delle credenziali degli utenti e per la conformità con i requisiti di accesso definiti dalla governance. Abbiamo molto scritto in questo blog a proposito della Multi-Factor Authentication (MFA) e della Passwordless Authentication e i vantaggi per la sicurezza delle autenticazioni sono indubbi. Identity is the new security boundary!

Dispositivi aggiunti ad Azure AD (Azure AD Joined)

A partire dalla versione di Windows 10 Anniversary Update (Professional oppure Enterprise) è possibile aggiungere il sistema operativo client di casa Microsoft ad Azure Active Directory (Azure AD), la directory basata sul cloud multi-tenant usata come servizio di gestione delle identità, che combina i servizi di directory, la gestione dell’accesso delle applicazioni e la protezione delle identità in un’unica soluzione.

L’aggiunta ad Azure AD è destinata alle organizzazioni che vogliono essere basate prima di tutto o solo sul cloud ed è possibile solo se utilizzate Windows 10 o Windows 11. Ricordatevi anche che potete joinare ad Azure AD solo un computer che si trova in un Workgroup e non i computer già joinati ad un dominio.

Tra l’altro il login con un utente di Azure AD è ormai da diverse versioni di Windows la proposta che Microsoft fa al momento dell’Out-Of-The-Box-Experience (OOBE) e grazie all’inserimento delle proprie credenziali di Azure AD la prima configurazione del dispositivo è estremamente semplice.

Il problema di fondo è che in questo modo l’utente che ha inserito per primo le credenziali di accesso al momento dell’OOBE sarà anche amministratore locale della macchina e non sempre questo è un bene, anzi è sempre preferibile che gli utenti abbiano un accesso limitato alle configurazioni dei dispositivi e non abbiano privilegi amministrativi.

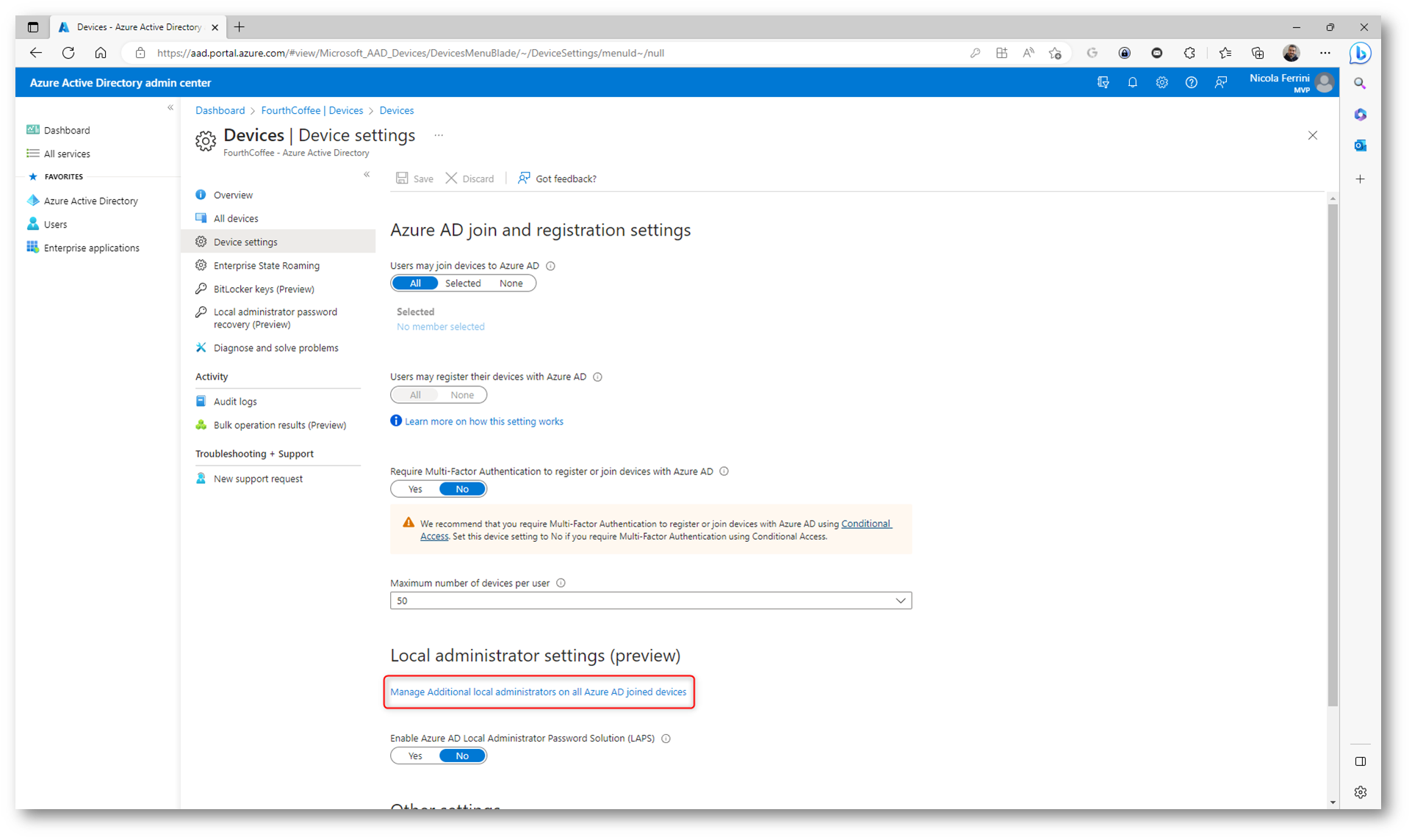

In Azure AD è possibile configurare anche degli amministratori locali aggiuntivi per i dispositivi Azure AD Joined. Dal portale di Azure AD vi basterà selezionare la voce Devices e poi la voce Device

Settings. Cliccando sul collegamento Manage Additional local administrators on all Azure AD joined devices potrete aggiungere uno o più utenti già presenti in Azure AD.

Figura 1: Opzione Manage Additional local administrators on all Azure AD joined devices nel Device Settings di Azure AD

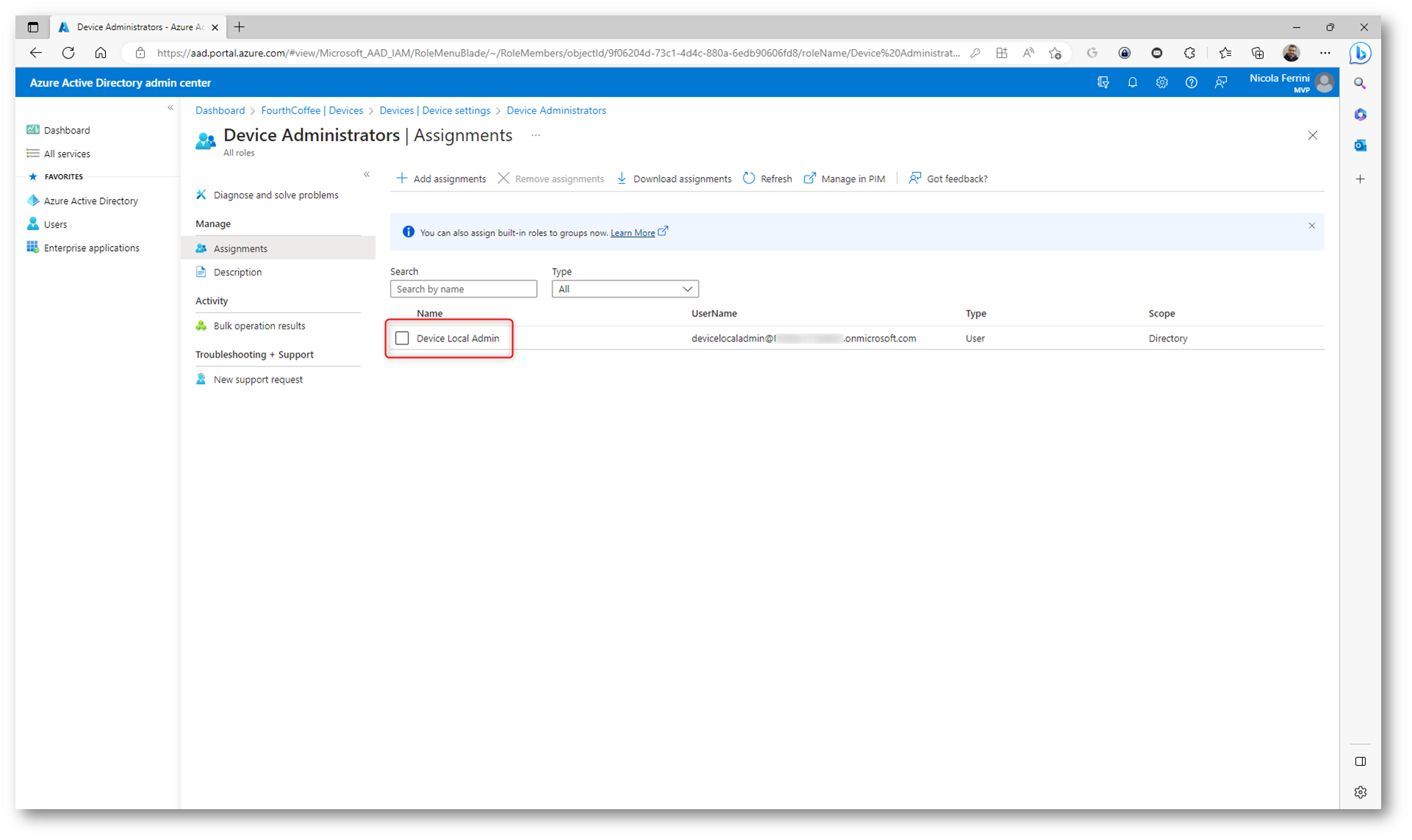

Figura 2: Aggiunta dell’utente di Azure AD che sarà amministratore locale delle macchine Azure AD Joined

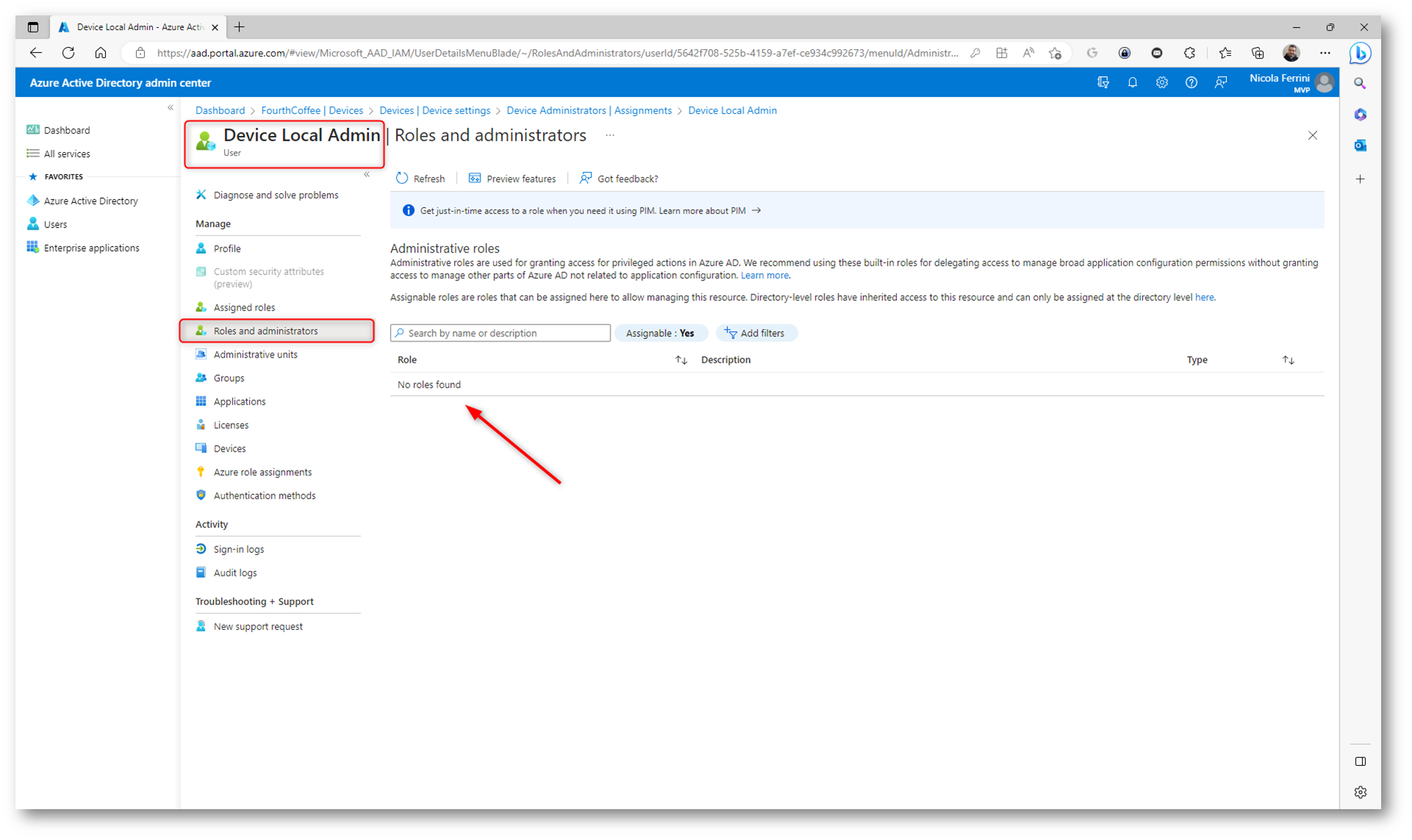

Nel mio caso ho utilizzato un utente chiamato Device Local Admin che voglio utilizzare come amministratore locale delle mie macchine Azure AD Joined. Come di può notare dalla figura sotto, questa utenza non ha nessun ruolo in Azure AD, quindi è di fatto un utente standard.

Figura 3: L’utenza non ha nessun ruolo in Azure AD

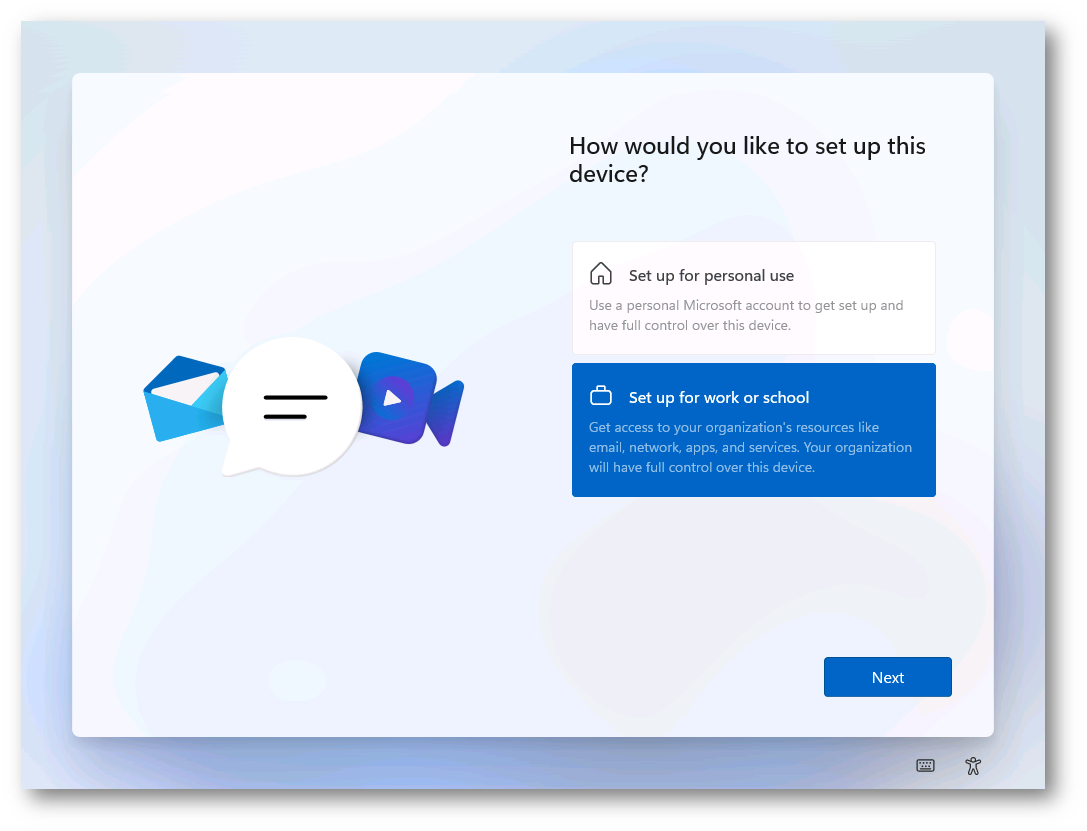

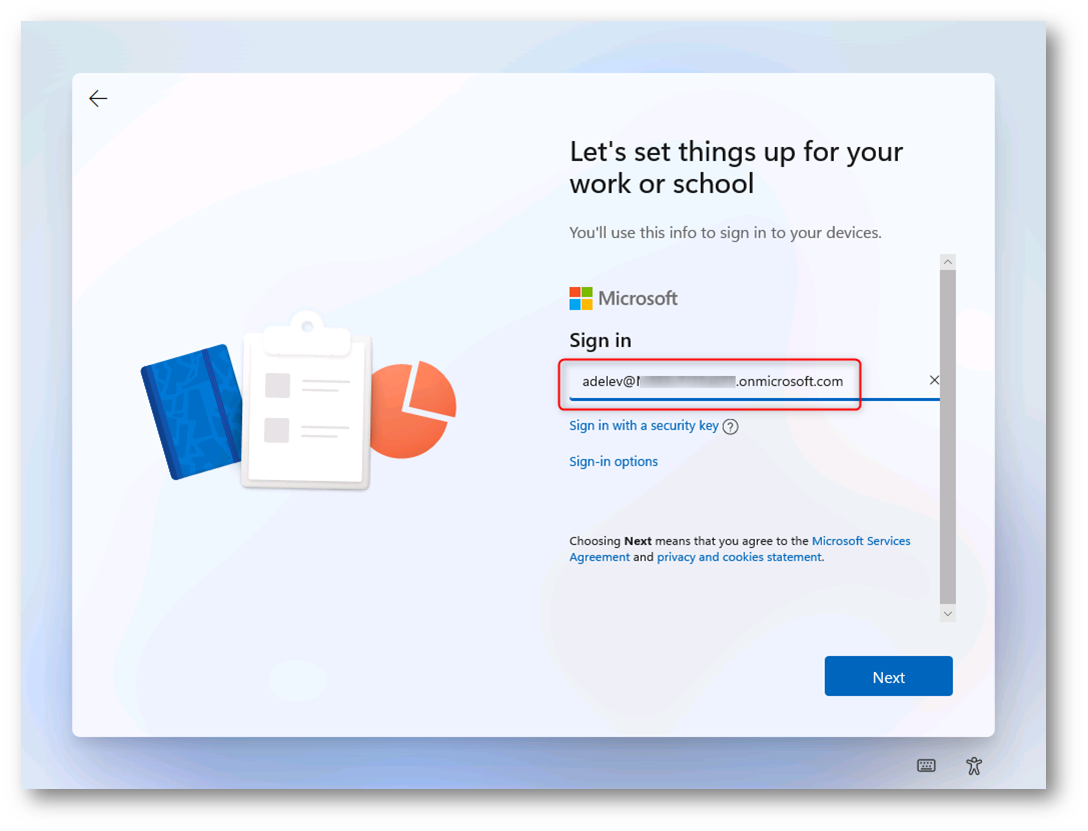

Come probabilmente avrete già visto, al primo avvio di Window 10 o di Windows 11 vi viene chiesto se utilizzare il dispositivo per uso personale o per uso aziendale.

Figura 4: Scelta di utilizzo del dispositivo per uso aziendale

Se scegliete di utilizzare il dispositivo per uso aziendale, vi basterà inserire le credenziali di Azure AD e la macchina verrà automaticamente joinata al tenant aziendale. Nel mio caso ho utilizzato le credenziali dell’utente Adele Vance.

Figura 5: Utilizzo delle credenziali aziendali per il primo accesso a Windows 11

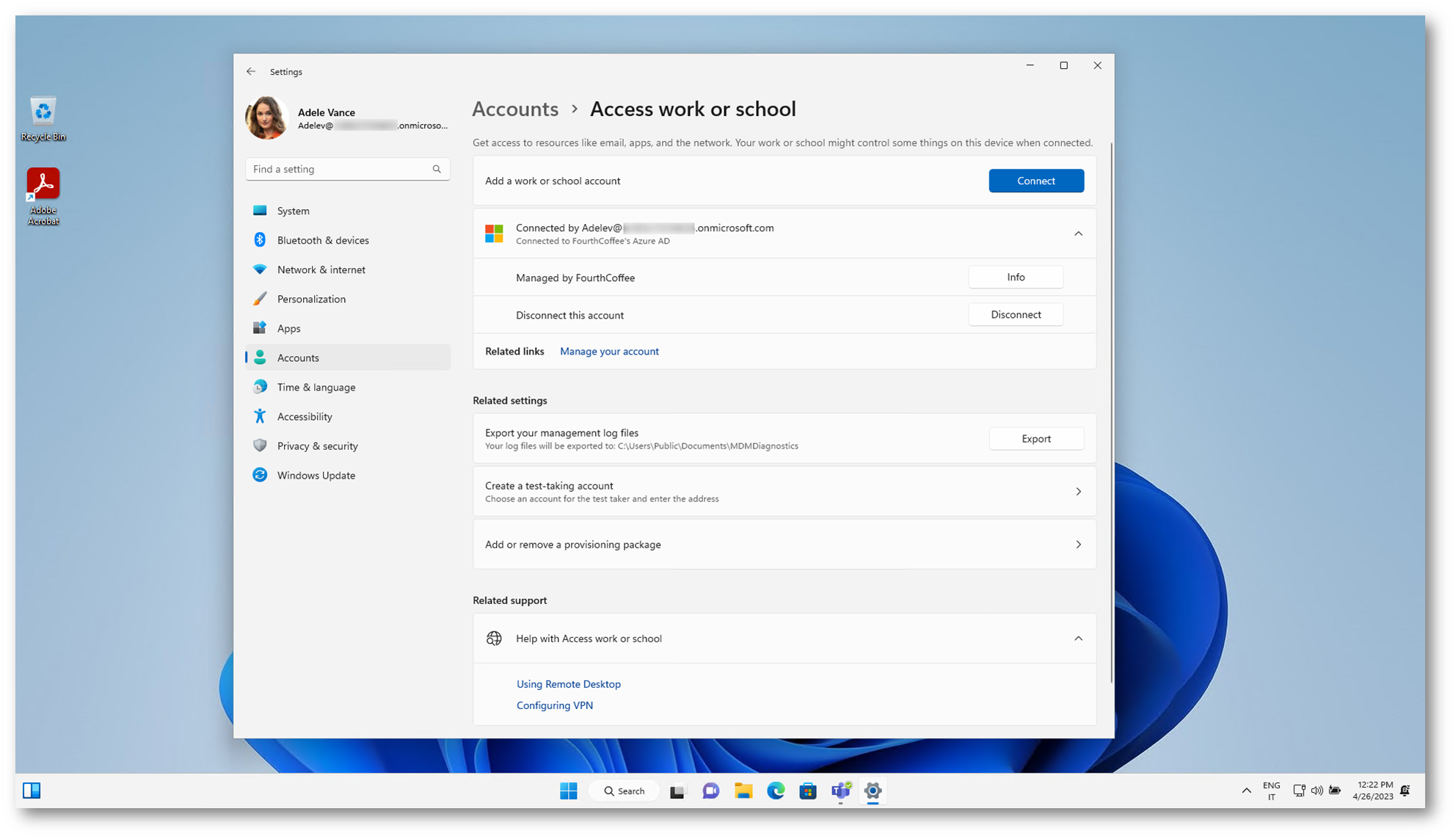

Una volta terminata la procedura di creazione del profilo, il dispositivo sarà stato aggiunto ad Azure AD e associato all’utente utilizzato (nel mio caso Adele Vance).

Figura 6: Dispositivo aggiunto ad Azure AD

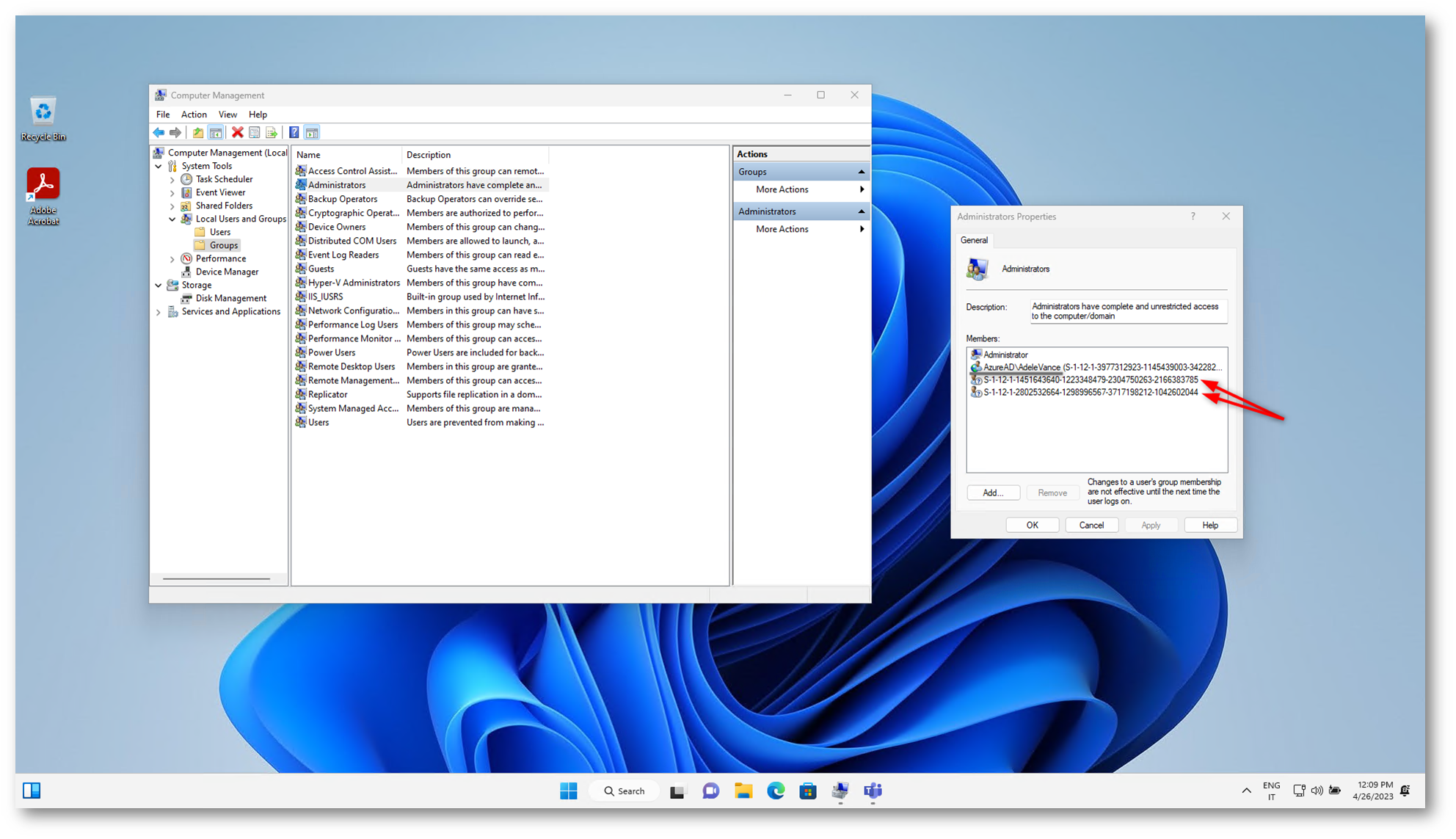

L’utente che ha aggiunto il dispositivo diventa anche amministratore locale della macchina. Se date un’occhiata al gruppo Administrator troverete infatti, oltre all’account Administrator, anche l’utente che ha effettuato il join ad Azure AD (Adele Vance) e un paio di SID.

I 2 SID che vedete rappresentano il “Global Administrator Role” e il “Device Local Administrator Role” e sono stati aggiunti automaticamente al momento del join ad Azure AD.

Figura 7: L’utente che ha effettuato il jojn ad Azure AD è amministratore locale della macchina

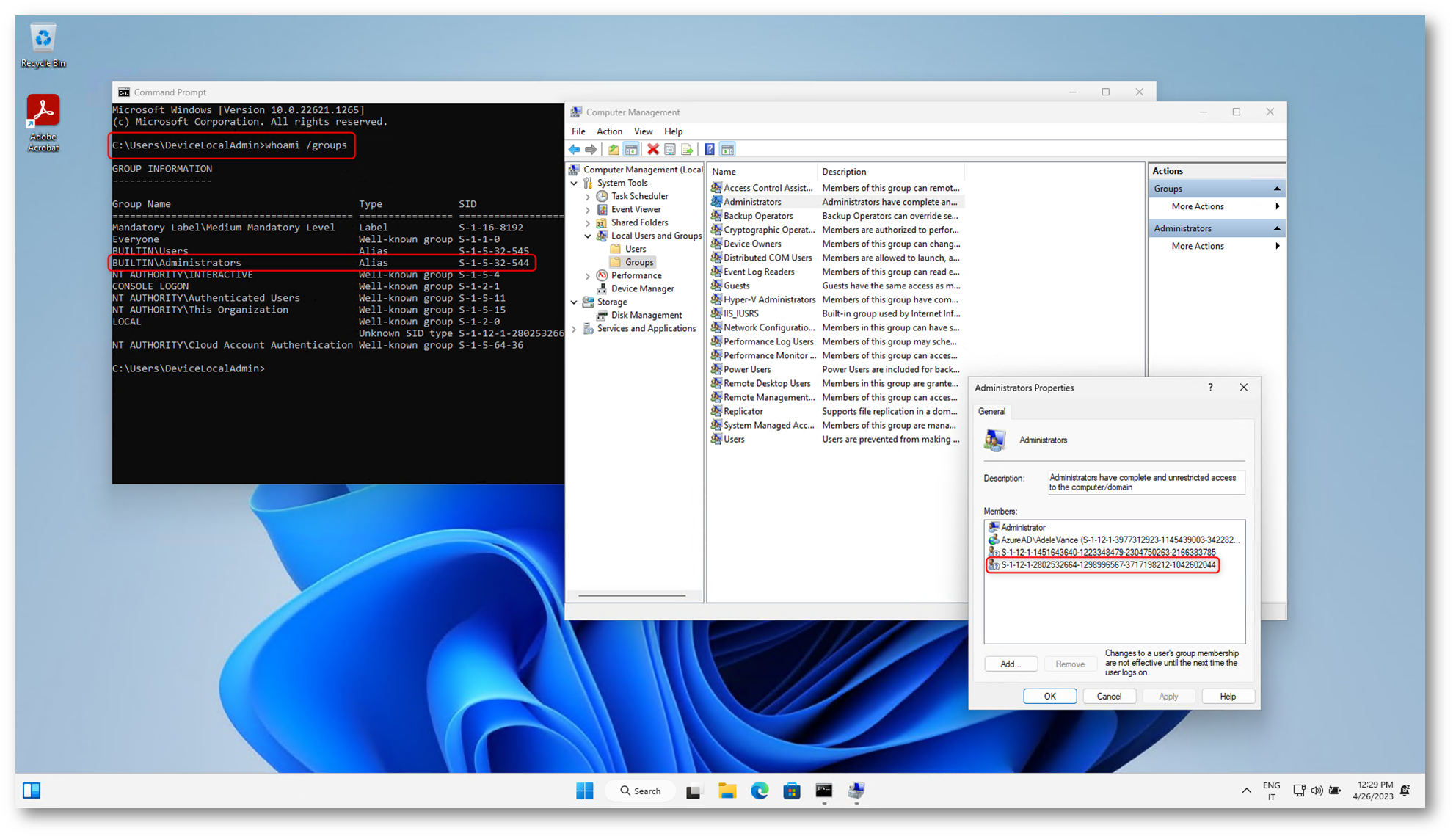

Ho provato a loggarmi con l’utenza Device Local Admin, che avevo configurato per essere amministratore locale delle macchine Azure AD Joined e ho notato che dalla console di Gestione Computer non era presente nel gruppo Administrators. Lanciando però il comando whoami /groups risultava invece amministratore locale della macchina e in effetti poteva effettuare tutte le operazioni amministrative.

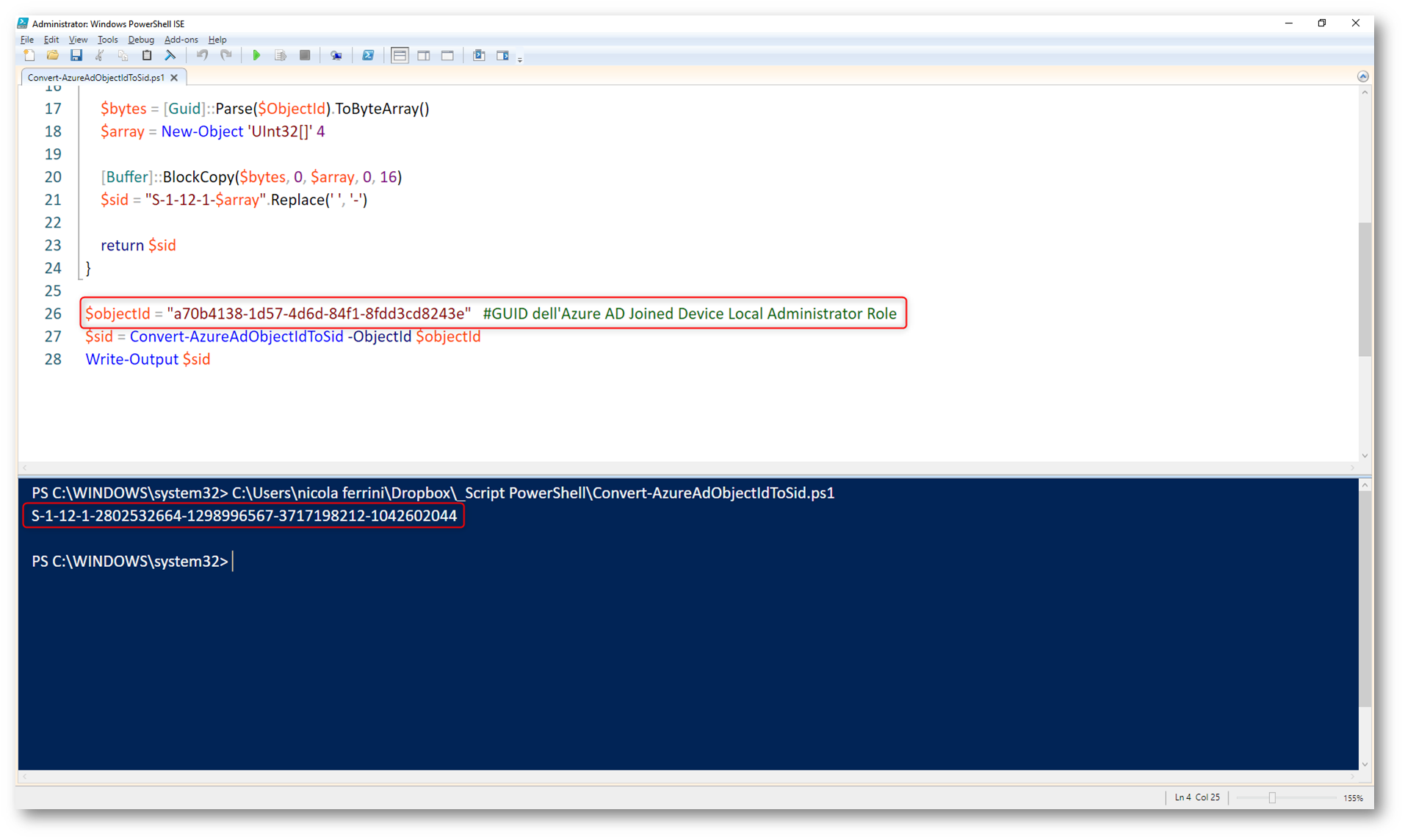

Questo è possibile perché l’utente Device Local Admin ha il ruolo di “Azure AD Joined Device Local Administrator” (che non è visibile dal portale di Azure AD, come abbiamo visto prima) ed è quindi autorizzato grazie ai permessi concessi al SID S-1-12-1-2802532664-1298996567-3717198212-1042602044, come mostrato nella figura sotto.

Il SID S-1-12-1-2802532664-1298996567-3717198212-1042602044 non è un SID generico, ma fa riferimento esplicito al ruolo di “Azure AD Joined Device Local Administrator” del mio tenant, quindi voi ne troverete uno diverso dal mio.

Figura 8: l’utente Device Local Admin ha il ruolo di “Azure AD Joined Device Local Administrator” ed è quindi amministratore locale della macchina

Verifica dei SID dei ruoli di Azure AD

Purtroppo nel portale di Azure AD non sono disponibili i SID degli utenti o dei gruppi (che hanno una notazione del tipo S-1-12-1-111111111-22222222222-3333333333-4444444444), ma solo il loro object ID. Non sono nemmeno disponibili i SID dei diversi ruoli.

A noi interessa ricavare il SID del “Global Administrator Role” e del “Device Local Administrator Role.

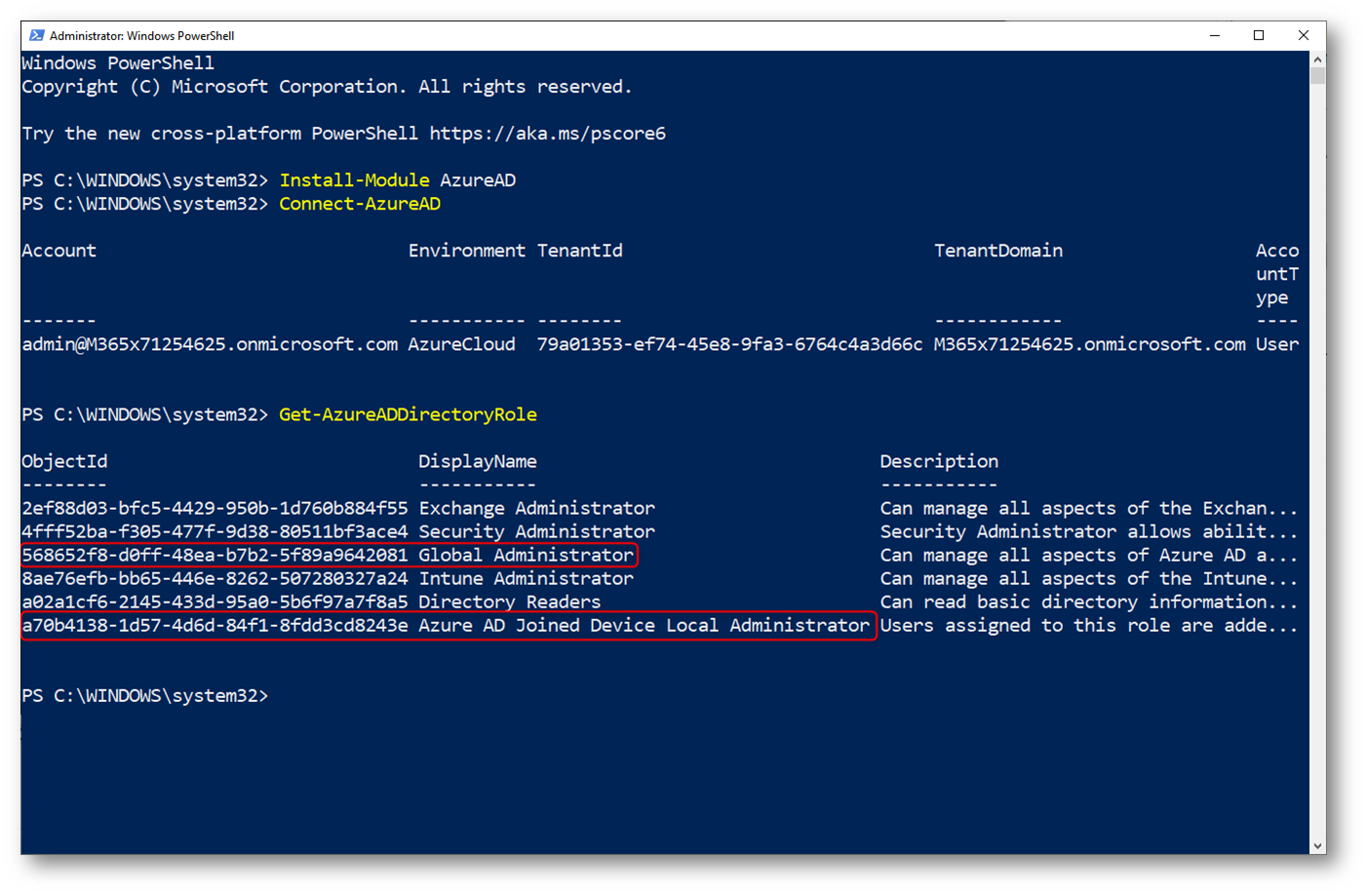

Come prima cosa mi sono collegato con PowerShell ad Azure AD e ho ricavato i GUID dei due ruoli utilizzando il comando Get-AzureADDirectoryRole

NOTA: Questi GUID sono diversi per ogni tenant

Figura 9: GUID dei ruoli “Global Administrator Role” e “Device Local Administrator Role

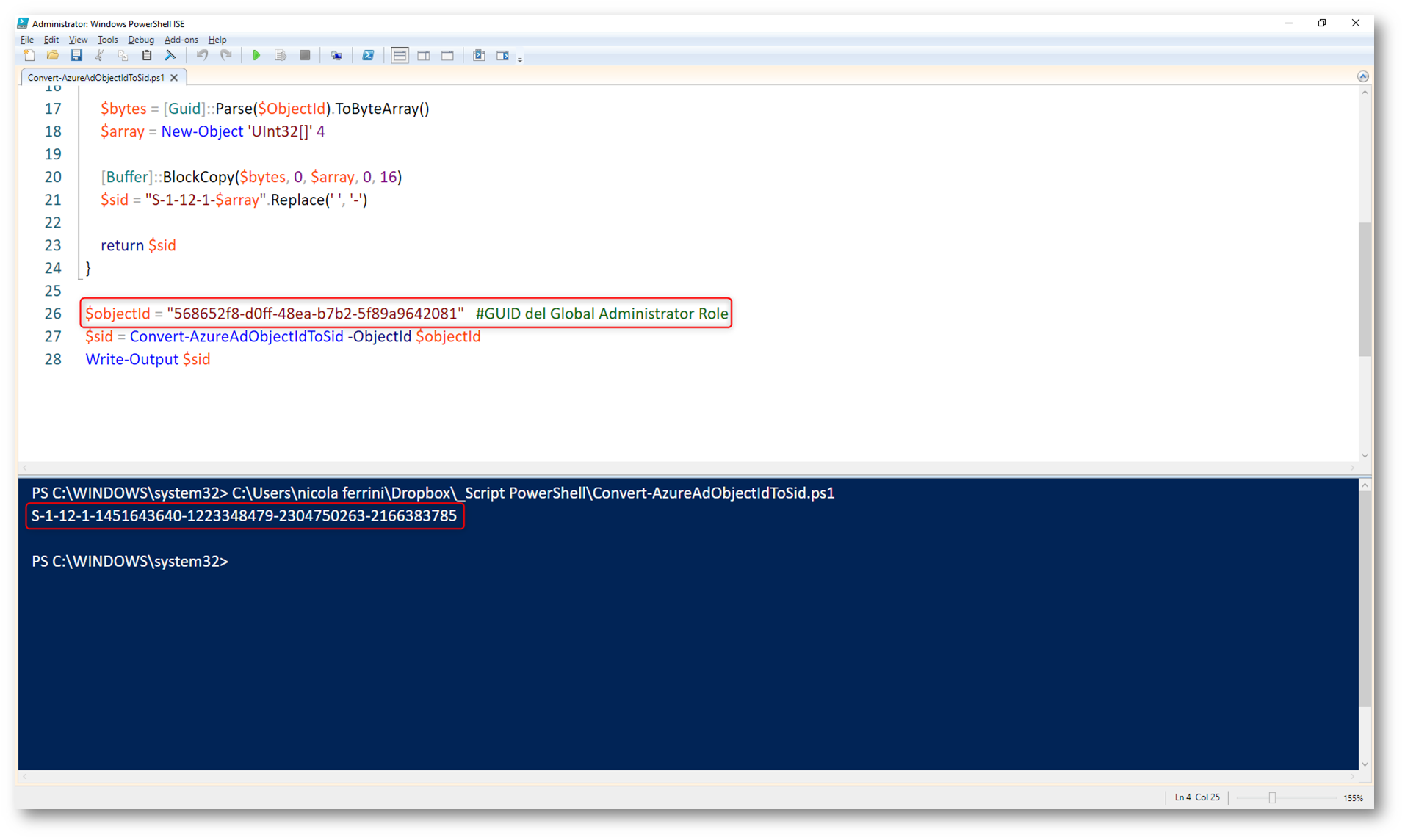

Grazie allo script che trovate alla pagina https://github.com/okieselbach/Intune/blob/master/Convert-AzureAdObjectIdToSid.ps1 ho convertito ogni singolo GUID in un SID.

Figura 10: SID del “Global Administrator Role”

Figura 11: SID del “Device Local Administrator Role”

A questo punto è stato facile individuare a quali ruoli appartenevano i due SID che ho trovato come membri del gruppo Adminsitrators.

Rimozione degli utenti che hanno effettuato l’Azure AD join dal gruppo degli amministratori locali della macchina.

Molti di voi mi hanno chiesto come sia possibile rimuovere a posteriori gli utenti che hanno effettuato l’Azure AD join dal gruppo degli amministratori locali della macchina. Come ho già fatto vedere nella guida Microsoft Intune – Gestire l’appartenenza ai gruppi locali di Windows, nella service release 2201 di Microsoft Intune è stata introdotta una policy che permette di gestire in maniera semplice l’appartenenza di utenti e gruppi ai gruppi locali built-in di Windows 10 e versioni successive.

Grazie alla policy di Account protection possiamo sfruttare l’enorme dinamicità e versatilità dei profili di configurazione per gestire l’appartenenza non solo al gruppo Administrators, ma anche ai gruppi built-in locali Users, Guests, Power Users, Remote Desktop Users, Remote Management Users. In più possiamo aggiungere o creare utenti locali oppure utenti di dominio, oltre ad utenti e gruppi di Azure AD.

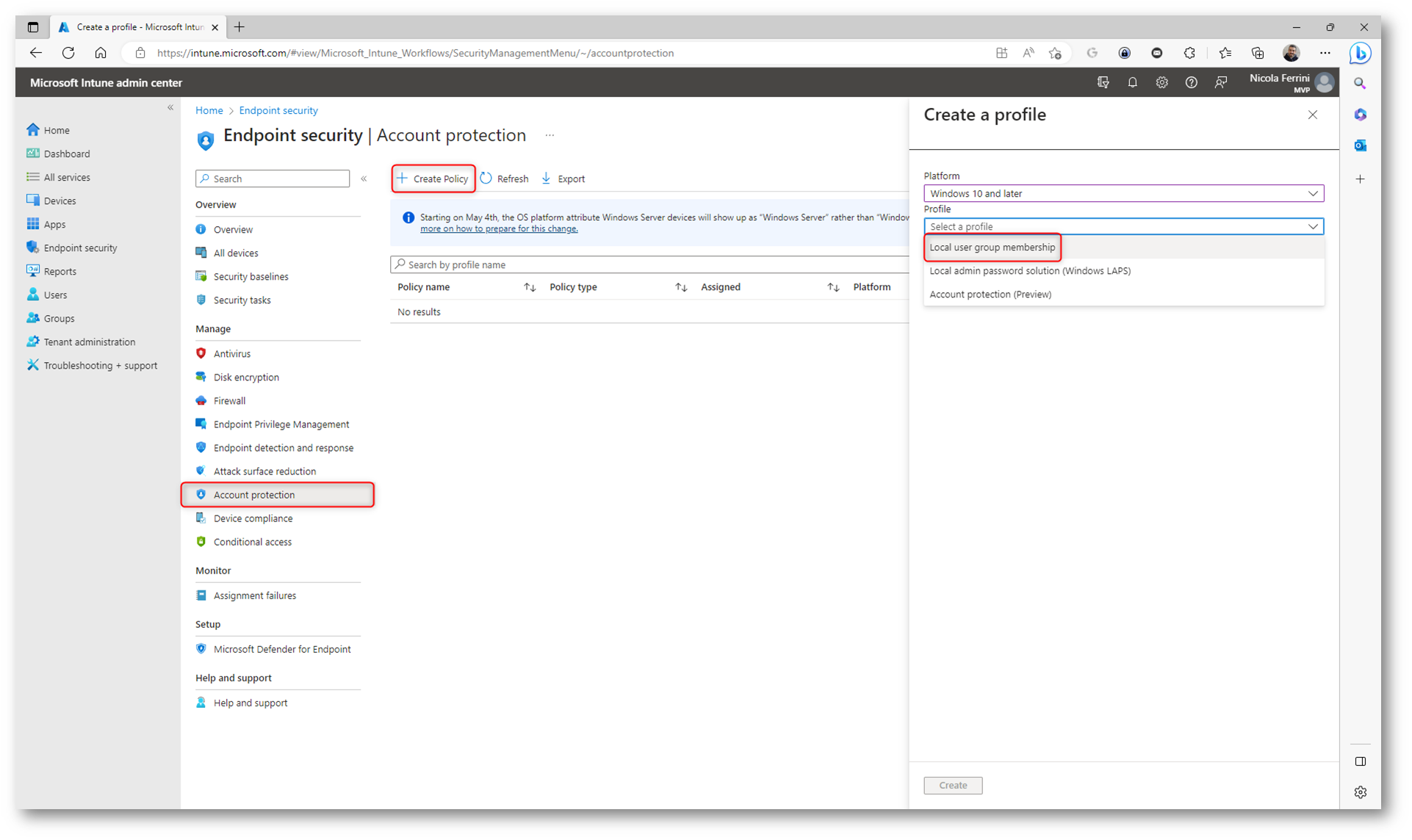

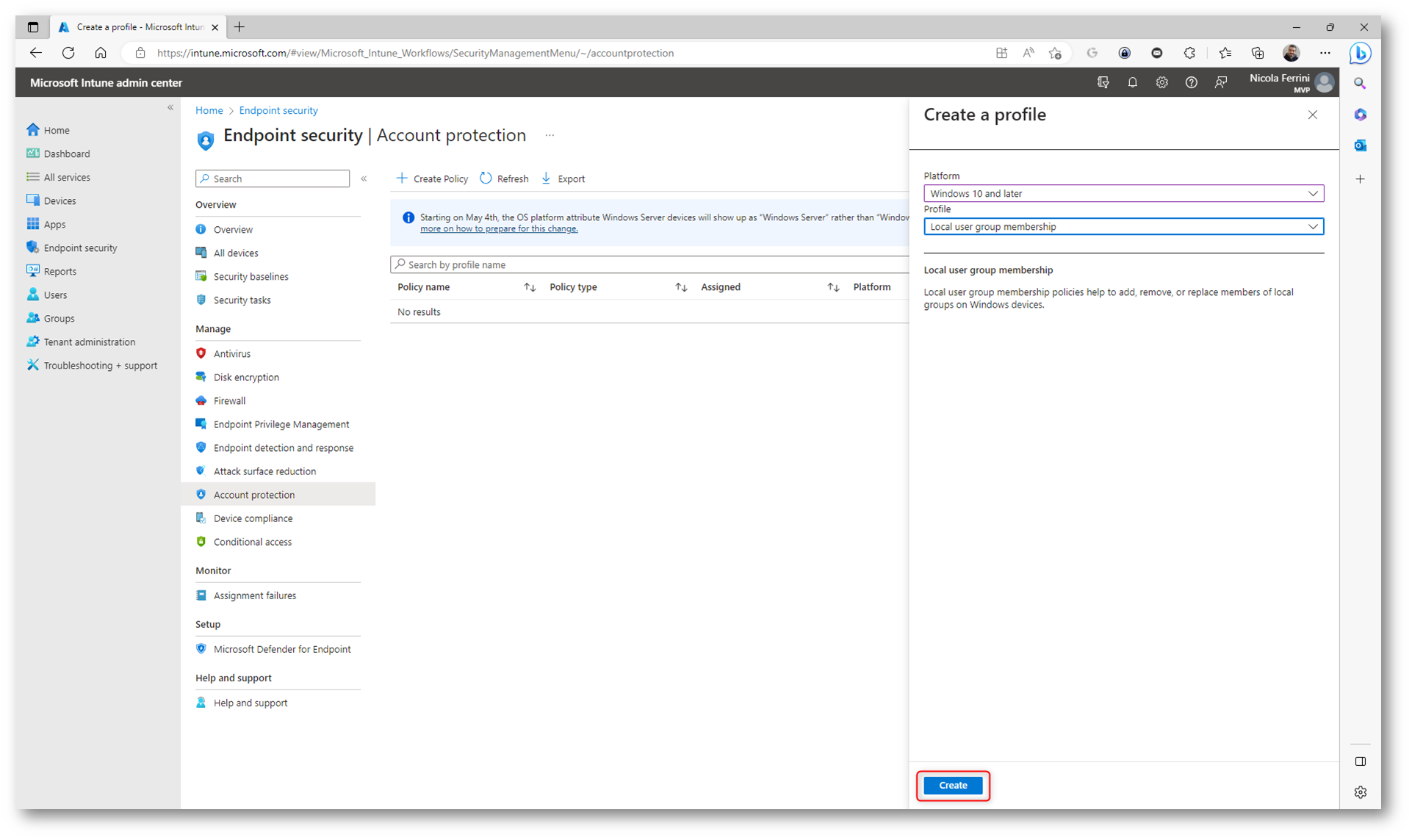

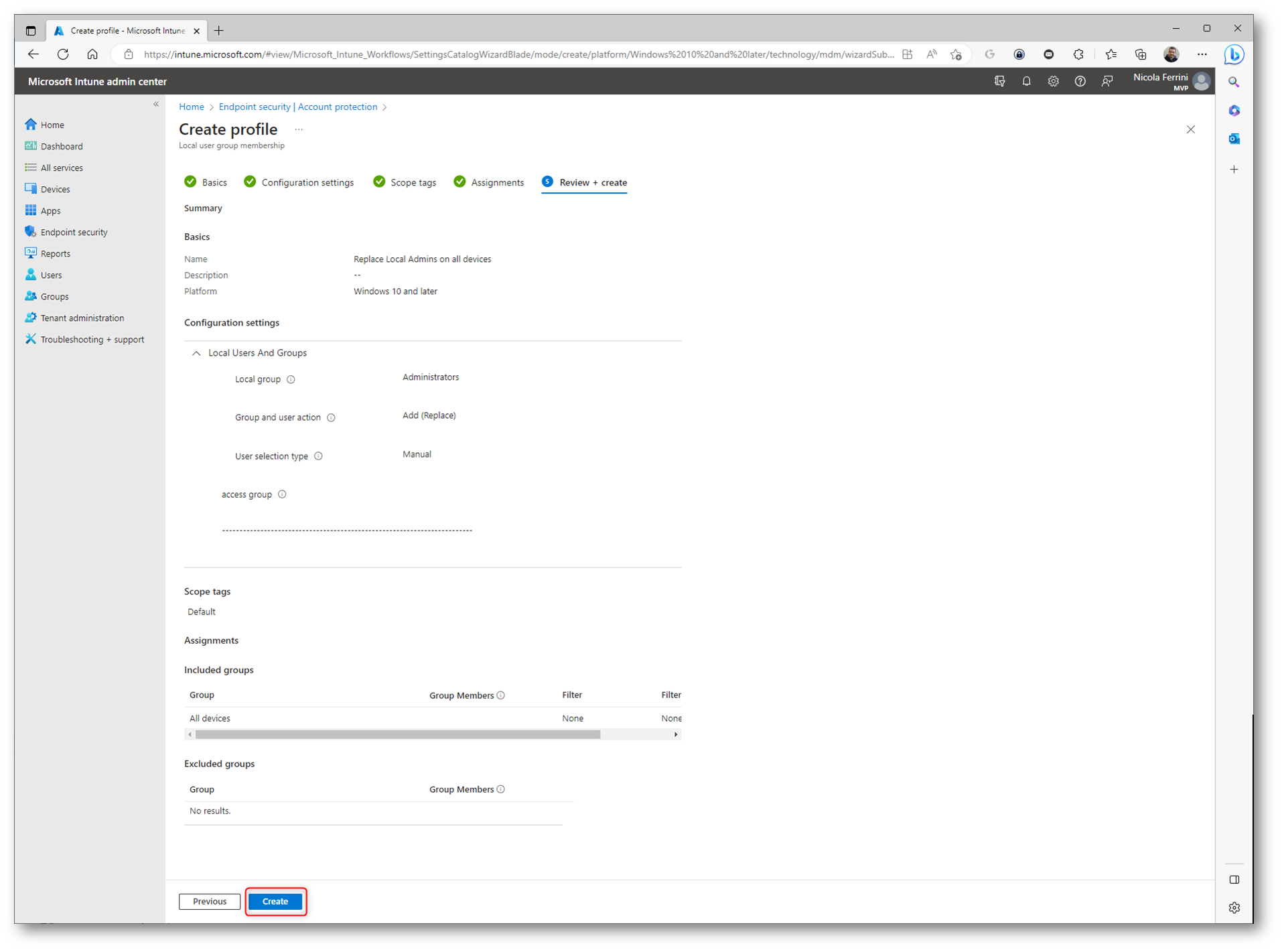

Collegatevi al portale Microsoft Intune admin center e selezionate Endpoint security > Account protection. Fate clic su +Create Policy e scegliete come piattaforma Windows 10 and later e come profilo Local user group membership

Figura 12: Creazione di un nuovo profilo di Account Protection

Figura 13: Scelta del profilo di Local User account membership

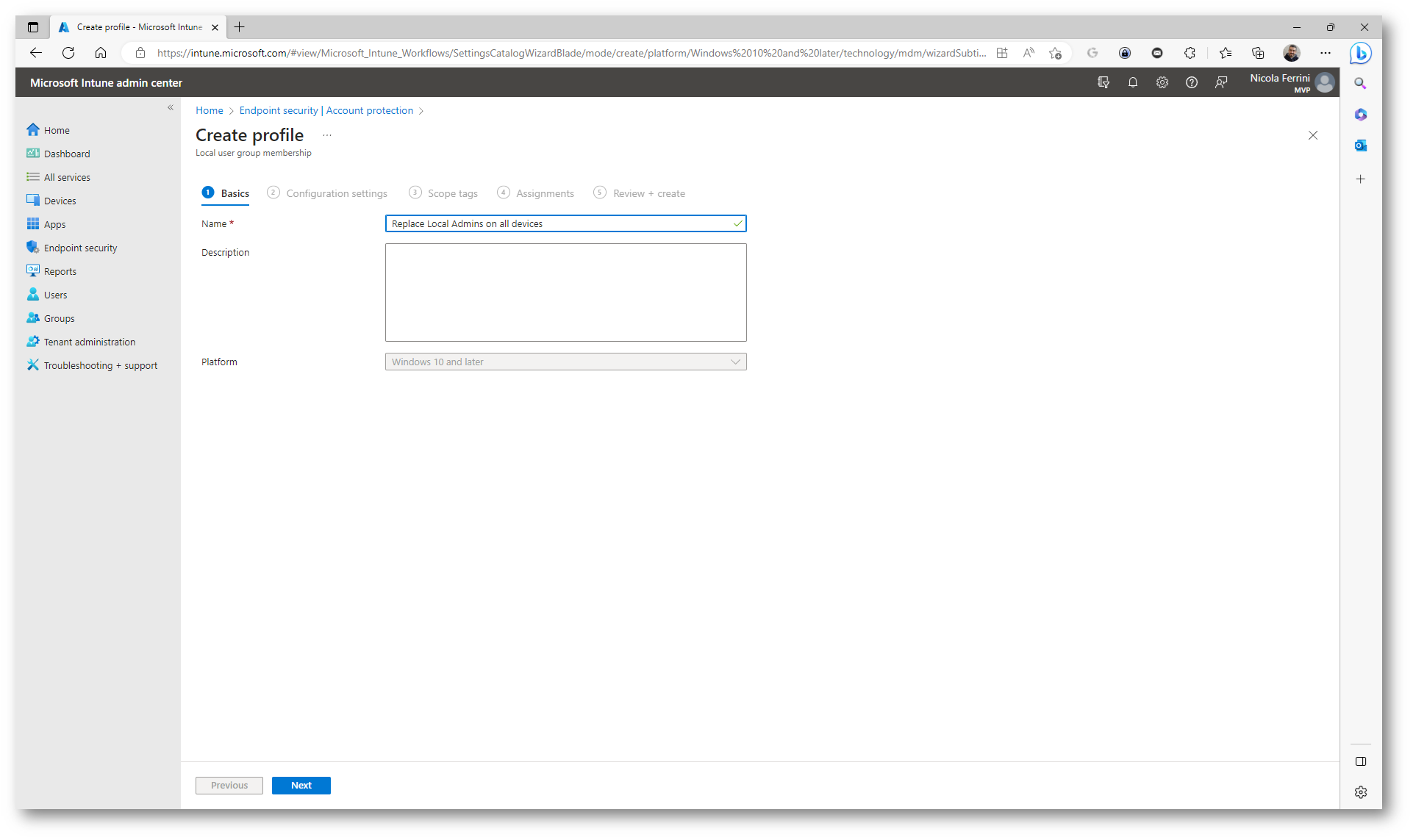

Date un nome al profilo di configurazione ed una descrizione.

Figura 14: Nome e descrizione del profilo di configurazione

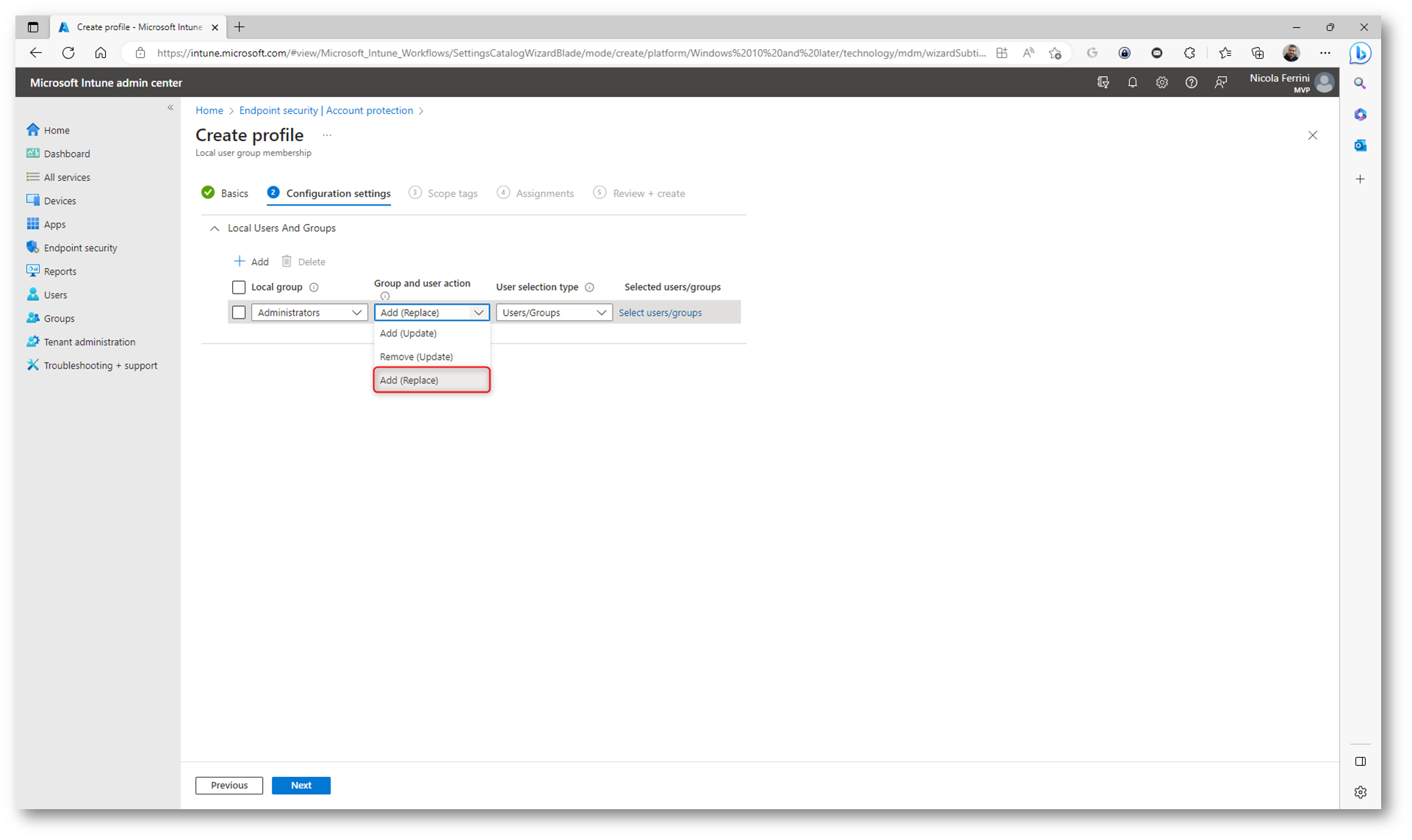

Nella scheda Configuration settings scegliete dal menu a tendina il gruppo built-in locale a cui volete aggiungere gli utenti o i gruppi.

Io ho deciso di modificare il gruppo Administrators e di sostituire tutti gli attuali amministratori, ridistribuendo utenti e gruppi che amministreranno d’ora in poi i dispositivi e rimuovendo di fatto gli attuali amministratori, compresi tutti gli utenti che hanno effettuato il join ad Azure AD.

Figura 15: Scelta di sostituzione degli utenti

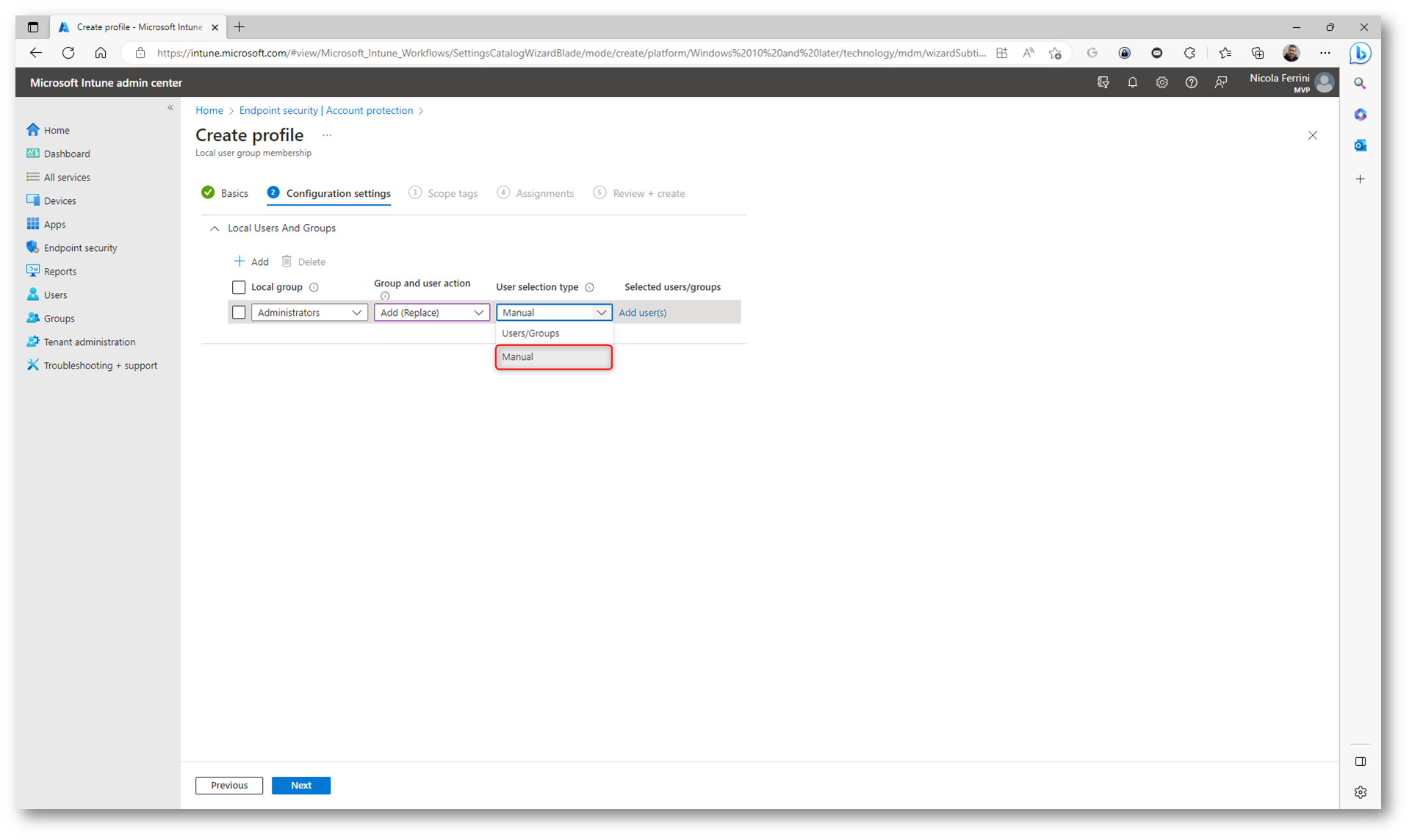

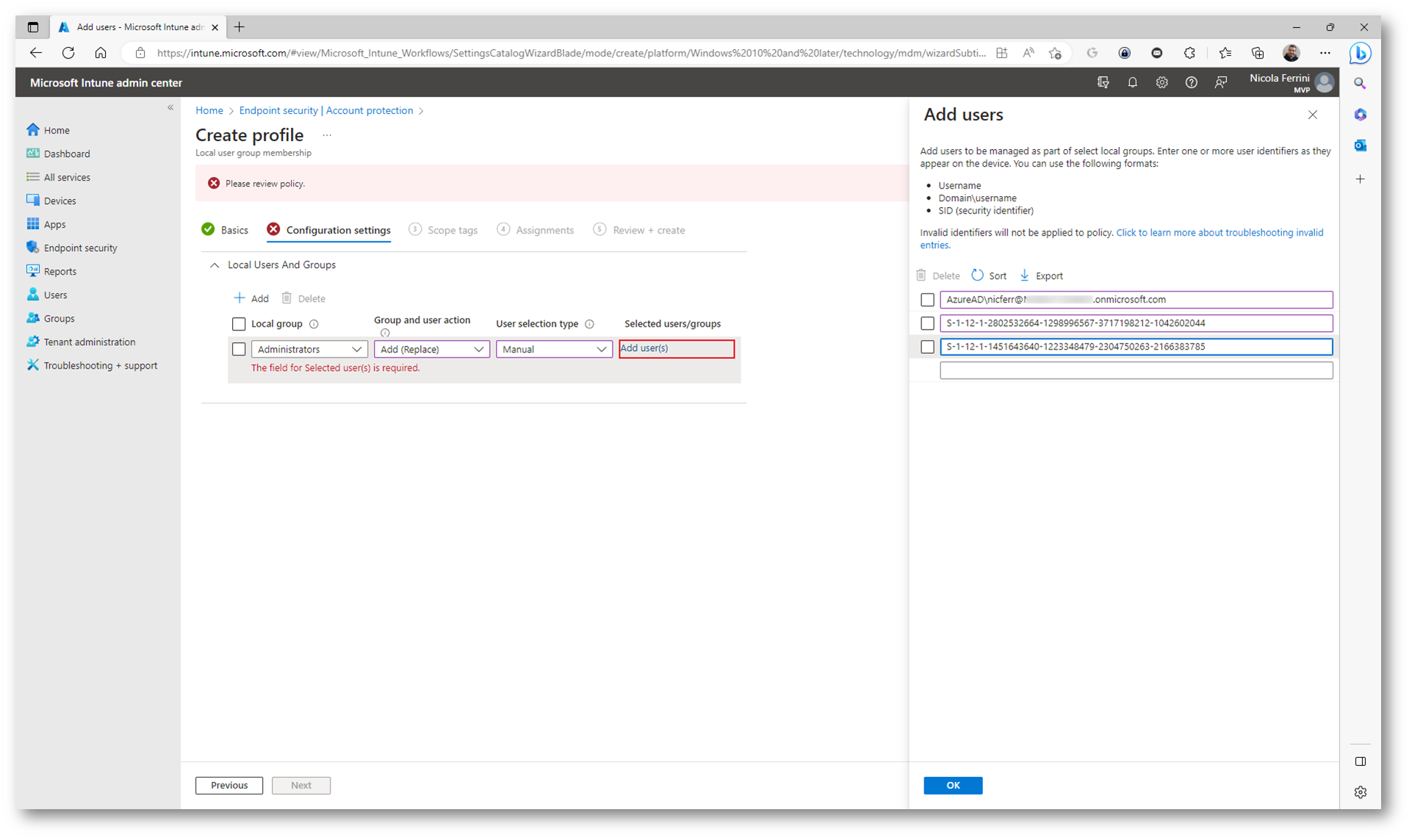

Gli utenti possono essere aggiunti indicando la Username, indicando la notazione Domain\username oppure indicando il SID se abbiamo deciso di aggiungerli in maniera manuale, oppure possono essere scelti da utenti o gruppi esistenti in Azure AD. Nel mio caso ho voluto aggiungere gli utenti al gruppo Administrators in maniera manuale.

Figura 16: Scelta manuale del tipo di utenti

Aggiungete quindi gli utenti, i gruppi o i ruoli che avranno privilegi amministrativi sulle macchine Azure AD Joined. Io ho deciso di aggiungere come amministratore locale delle macchine l’utente Nicola, utilizzando la notazione AzureAD\Username e i SID dei due ruoli “Global Administrator Role” e “Device Local Administrator Role”.

NOTA: L’aggiunta dei due ruoli “Global Administrator Role” e “Device Local Administrator Role non è obbligatoria. Nel mio caso aggiungendo il SID del ruolo “Device Local Administrator Role” posso permettere di effettuare operazioni amministrative agli utenti che sono stati aggiunti nella scheda Manage Additional local administrators on all Azure AD joined devices nel Device Settings di Azure AD e aggiungendo il SID del ruolo “Global Administrator Role” posso permettere di effettuare operazioni amministrative a tutti i Global Admin.

NOTA2: L’utente Administrator non viene coinvolto nella policy e sarà sempre membro del gruppo Administrators

Figura 17: Aggiunta di utenti, gruppi o SID dei ruoli

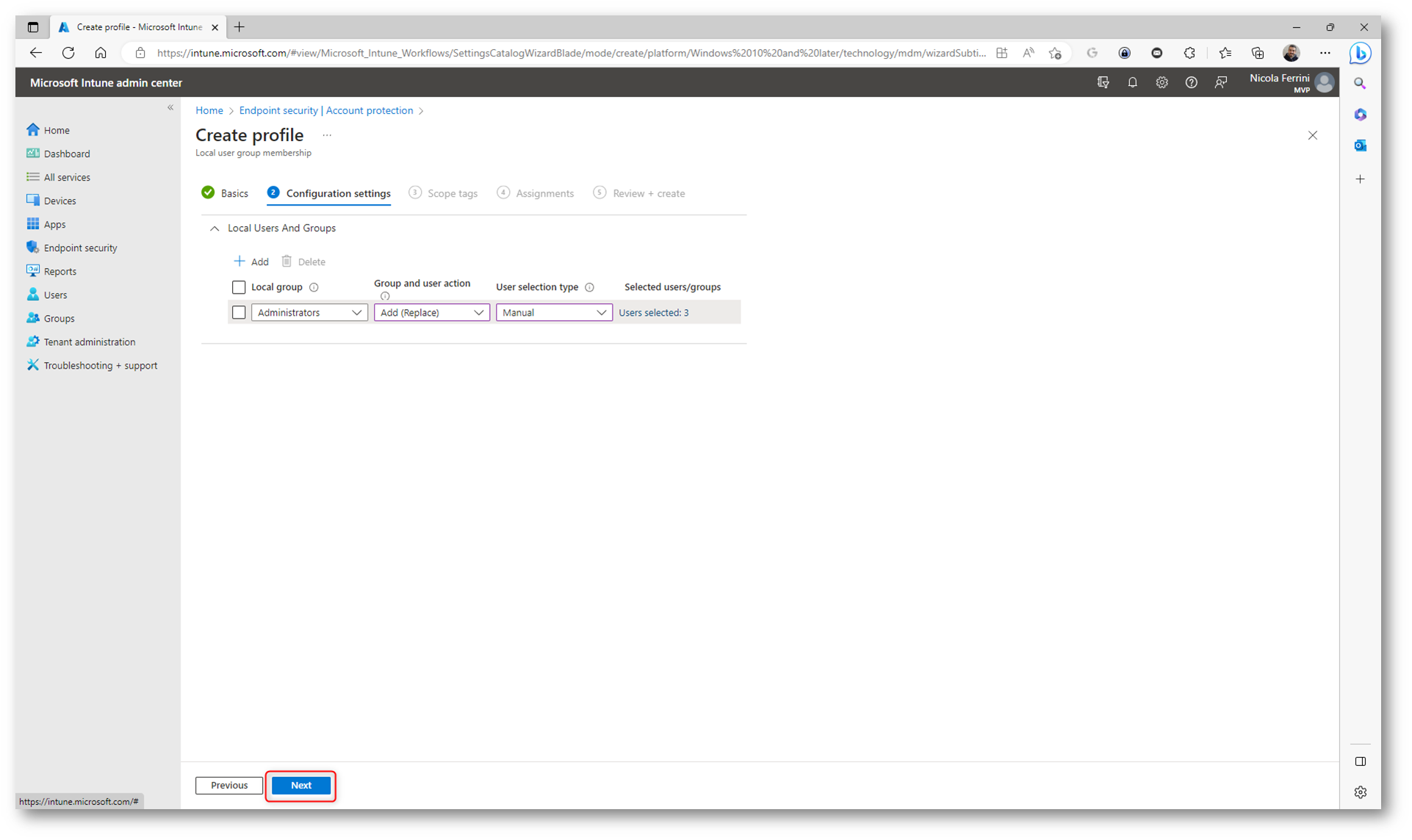

Figura 18: Al profilo sono stati aggiunti 3 entries

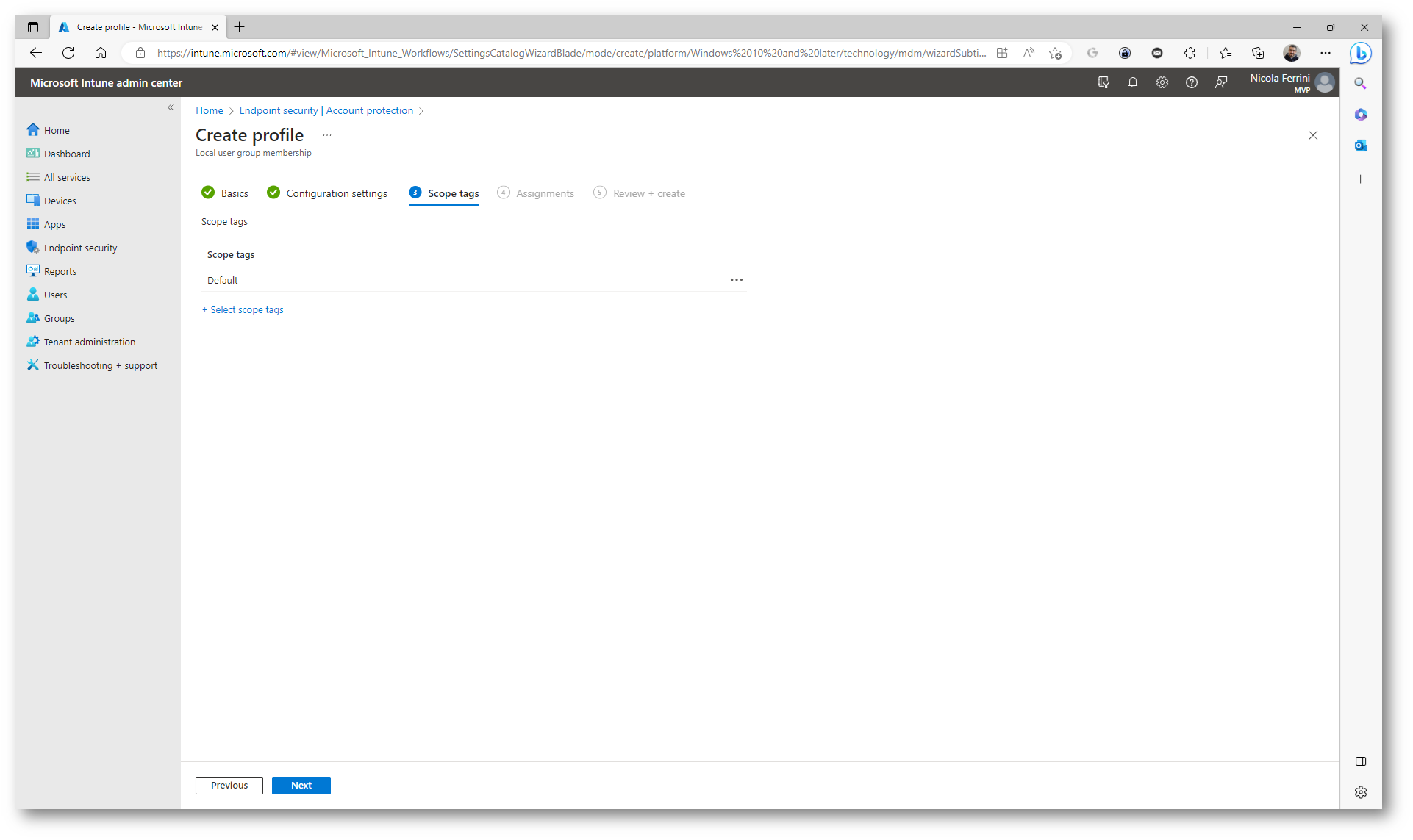

Indicate uno scope tag per il profilo. Lo “scope tag” di un profilo di configurazione in Intune serve a identificare il profilo e a descrivere il suo scopo.

Figura 19: Dichiarazione dello scope tag del profilo

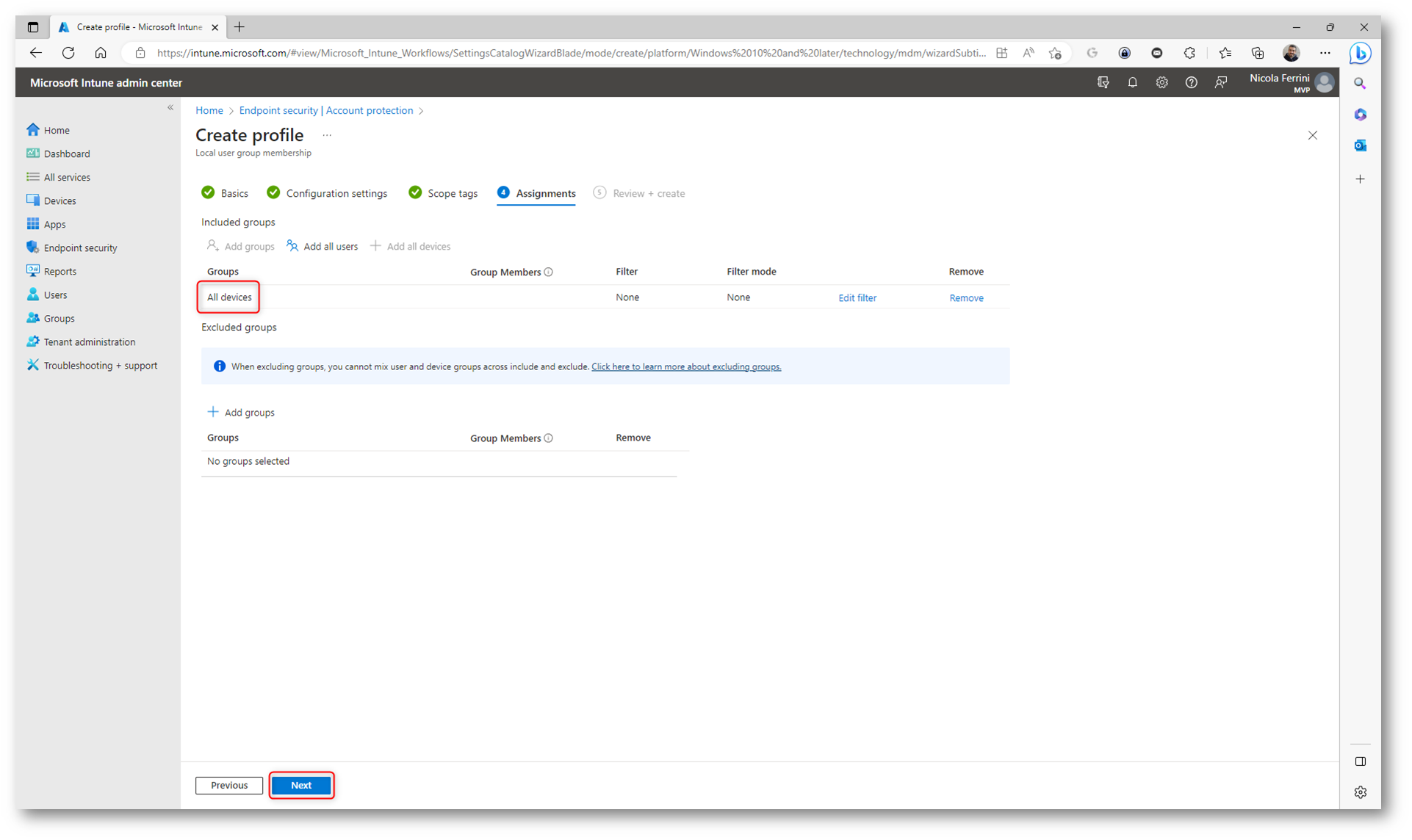

Assegnate il profilo di configurazione al gruppo di dispositivi che volete configurare. Io ho scelto di applicarlo a tutti i dispositivi.

Figura 20: Assegnazione del profilo ad un gruppo di dispositivi

Figura 21: Schermata finale di configurazione del profilo

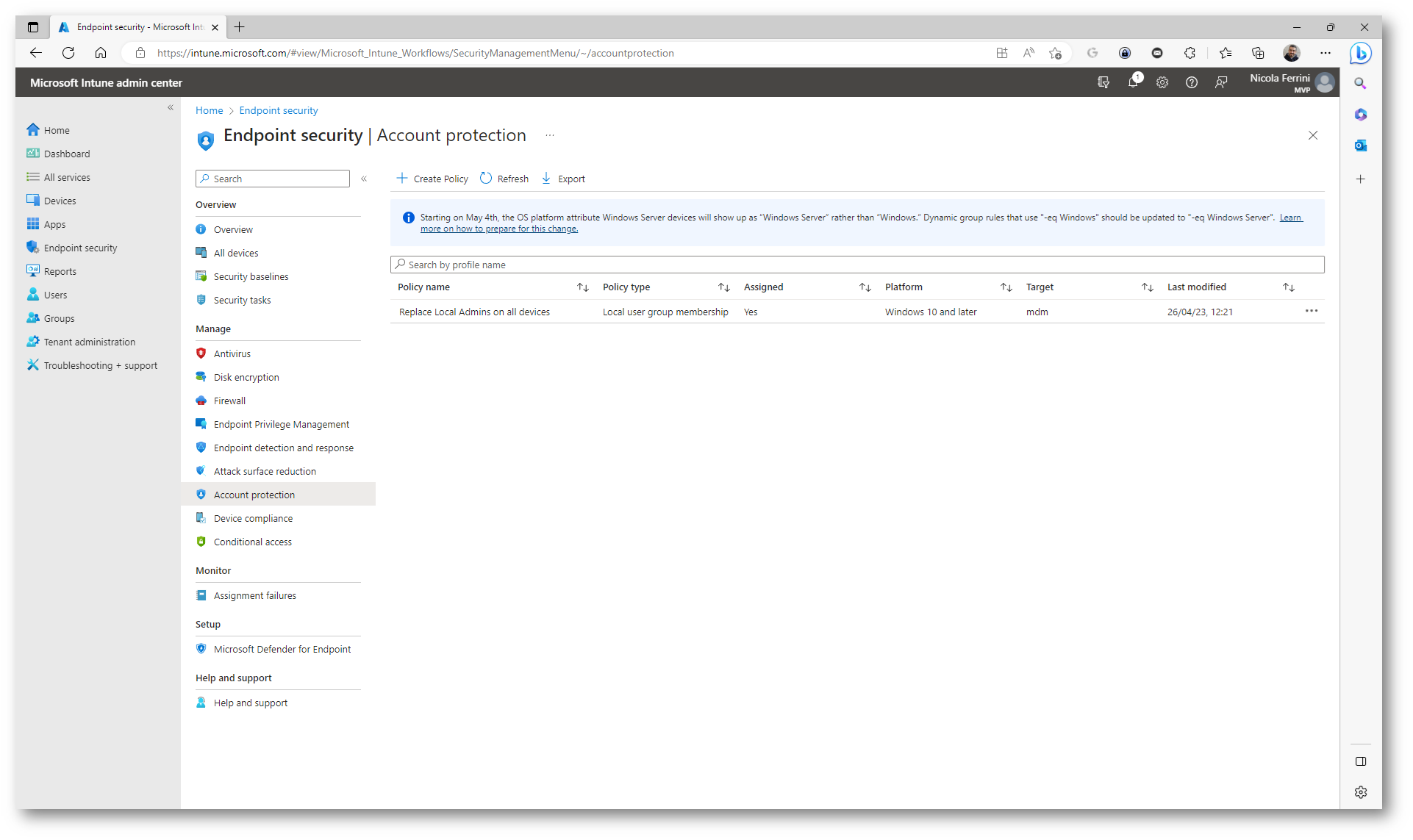

Figura 22: Profilo di configurazione creato con successo

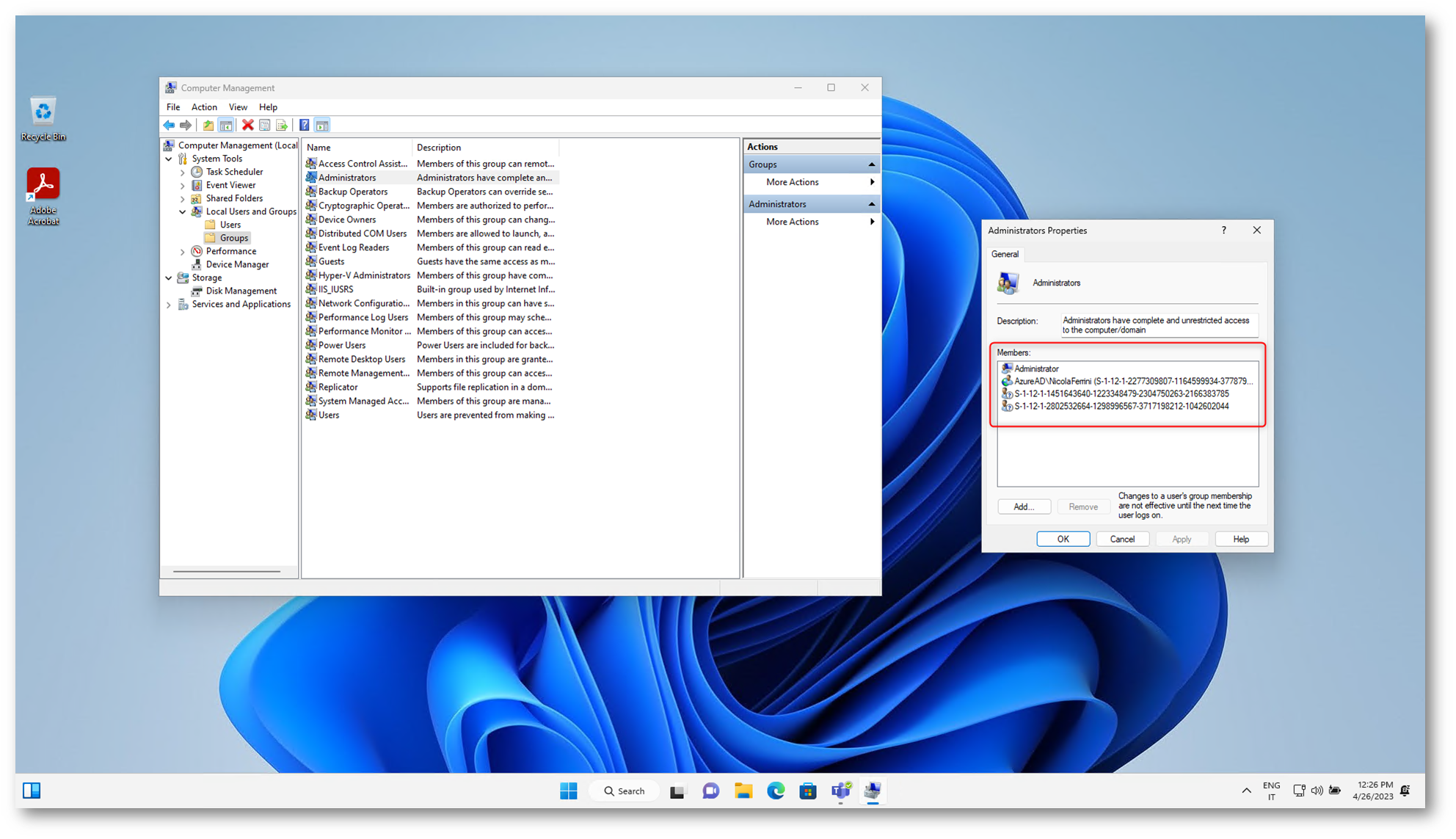

Nei dispositivi Windows 10 e versioni successive, gestiti da Microsoft Intune e a cui verrà applicato il profilo di configurazione, appariranno i SID dei gruppi, degli utenti o dei ruoli che avete aggiunto, come si può vedere dalla figura sotto. Mentre gli utenti sono facilmente riconoscibili, per i gruppi appare solo il loro SID.

Figura 23: Modifica dell’appartenenza al gruppo Administrators avventa con successo

A questo punto saranno spariti tutti gli utenti che avevano aggiunto il dispositivo ad Azure AD e ci saranno solo gli utenti che abbiamo autorizzato. L’utente che ha effettuato il join sarà da questo momento in poi un utente Standard.

Conclusioni

In Intune i profili di configurazione sono un modo per impostare e gestire le impostazioni di sicurezza e le configurazioni dei dispositivi mobili in modo centralizzato. I profili di configurazione possono essere assegnati a gruppi di utenti o dispositivi per garantire che le impostazioni siano appropriate per le esigenze dell’organizzazione. Grazie ai profili è anche possibile configurare l’appartenenza ai gruppi locali delle macchine gestite da Intune, per assegnare privilegi amministrativi o garantire altri diritti concessi in maniera predefinita ai built-in groups di Windows.