Si fa presto a dire “Defender”! Facciamo un po’ di chiarezza

Microsoft offre da diversi anni molti tool per aumentare la sicurezza della nostra infrastruttura e dell’infrastruttura online, sia in Azure che in Microsoft 365. Tra le difficoltà maggiori che ho incontrato c’è stata quella di far capire quali sono i diversi prodotti dell’offerta di sicurezza Microsoft e quali prodotti possono essere i più adatti ai diversi clienti.

Per questo motivo ho voluto raccogliere in questa guida gli strumenti disponibili (attualmente 17!), i loro nomi e le loro peculiari funzionalità, per aiutare meglio a comprendere cosa Microsoft intende con l’offerta Defender. Questo perché Microsoft ha messo il nome Defender in tantissimi prodotti!

Microsoft Defender Antivirus in Windows – Microsoft Defender Antivirus in Windows | Microsoft Docs

Microsoft Defender o Microsoft Defender Antivirus (anche noto come Windows Defender in Windows 7, 8 e 8.1, Sicurezza di Windows in Windows 10 e Windows 11 e precedentemente chiamato Microsoft AntiSpyware) è probabilmente il prodotto più noto dell’offerta security di Microsoft.

Microsoft Defender Antivirus è disponibile solo nei dispositivi che eseguono Windows 10 e 11, Windows Server 2022, Windows Server 2019, Windows Server, versione 1803 o successiva, Windows Server 2016 e Windows Server 2012 R2. In Windows 8.1, la protezione antivirus degli endpoint a livello aziendale viene offerta come System Center Endpoint Protection, che viene gestita tramite Microsoft Endpoint Configuration Manager.

Microsoft Defender Antiviru è il componente principale della protezione di ultima generazione di Microsoft Defender per endpoint. Questa protezione raggruppa l’apprendimento automatico, l’analisi dei Big Data, la ricerca approfondita sulla resistenza alle minacce e l’infrastruttura cloud Microsoft per proteggere i dispositivi (o gli endpoint) dell’organizzazione. Microsoft Defender Antivirus è integrato in Windows ed è compatibile con Microsoft Defender per Endpoint per garantire al protezione sul dispositivo e nel cloud.

La tabella seguente descrive cosa aspettarsi quando Antivirus Microsoft Defender è in modalità attiva, modalità passiva o è disattivato.

| Modalità | Effetto |

| Modalità attiva | In modalità attiva, Antivirus Microsoft Defender è usato sul dispositivo come app antivirus primaria. I file sono analizzati, le minacce corrette e le minacce rilevate sono elencate nei report sulla sicurezza dell’organizzazione e nell’app di sicurezza di Windows. |

| Modalità passiva | In modalità passiva, Antivirus Microsoft Defender non è usato sul dispositivo come app antivirus primaria. I file sono analizzati e le minacce rilevate sono segnalate ma non corrette da Antivirus Microsoft Defender.

IMPORTANTE: Antivirus Microsoft Defender può essere eseguito in modalità passiva solo negli endpoint per cui è stato eseguito l’onboarding su Microsoft Defender per endpoint. Vedere Requisiti per l’esecuzione in modalità passiva di Antivirus Microsoft Defender. |

| Disattivato o disinstallato | Se disattivato o disabilitato, Antivirus Microsoft Defender non è in uso. I file non sono analizzati e le minacce non sono corrette. In generale, non si consiglia di disabilitare o disinstallare Antivirus Microsoft Defender. |

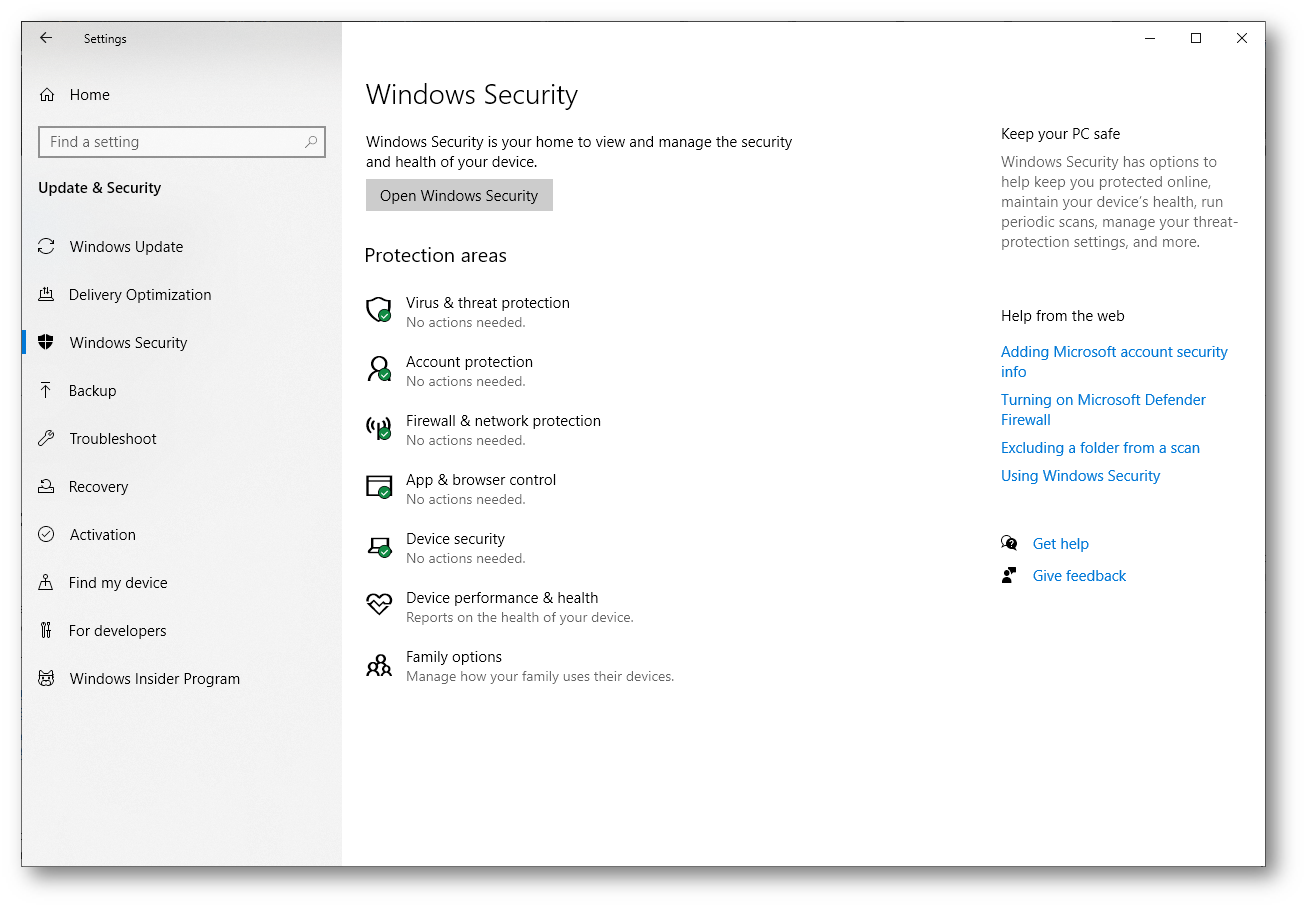

Figura 1: Windows Security in Settings

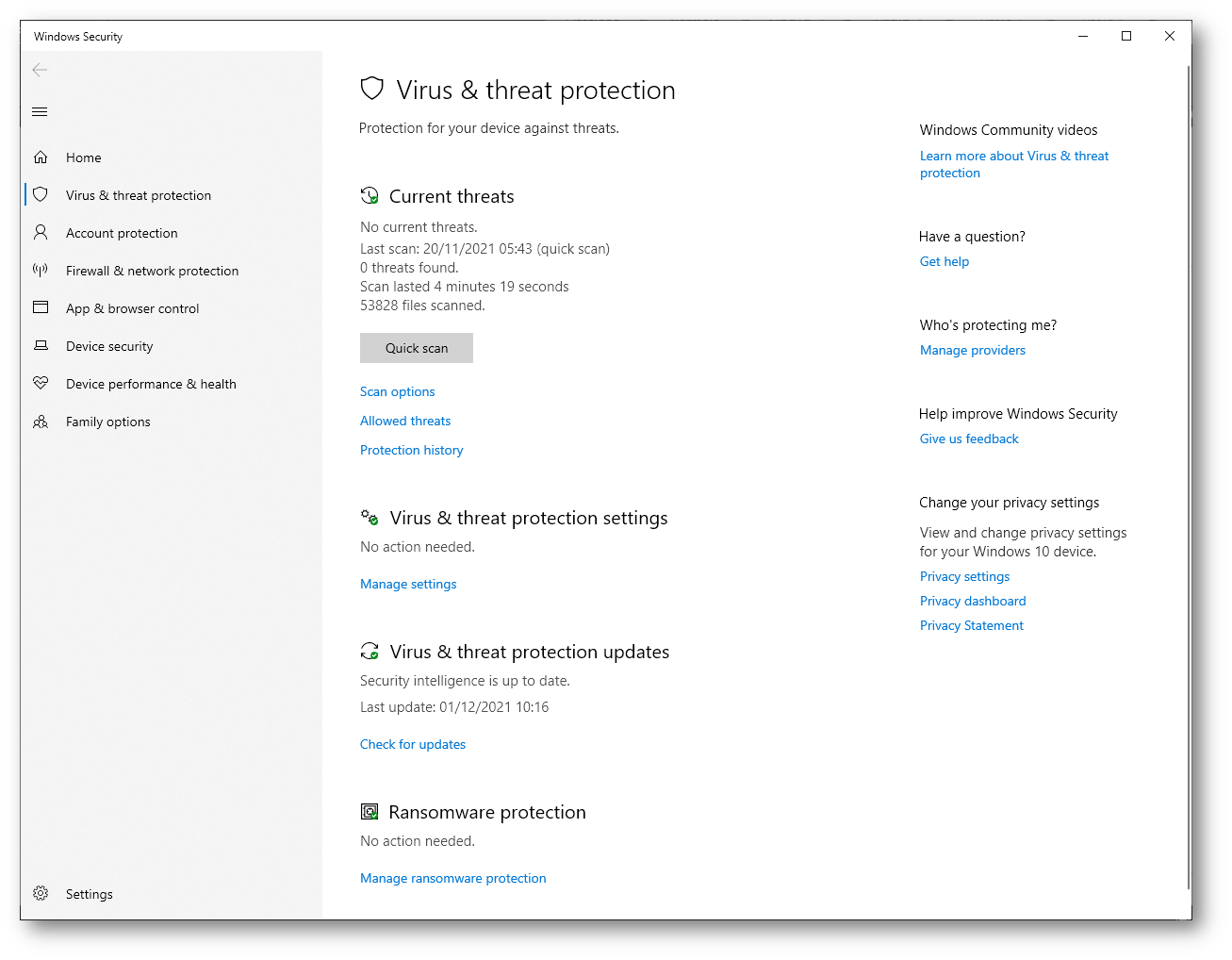

Figura 2: Microsoft Defender Antivirus

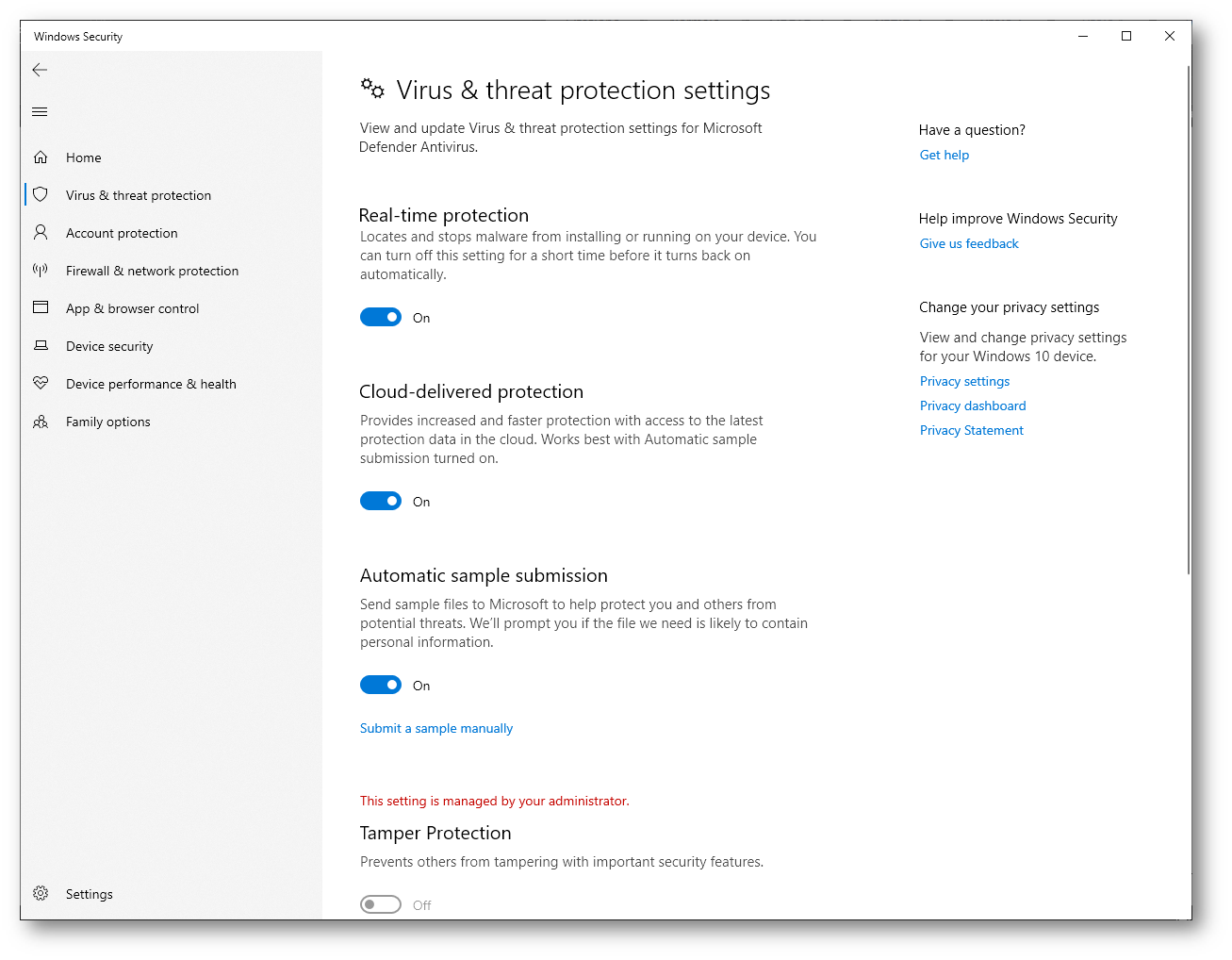

Figura 3: Virus & threat protection settings

Microsoft 365 Defender – Microsoft 365 Defender | Microsoft Docs

Microsoft 365 Defender è una famiglia di prodotti unificata di difesa aziendale pre e post-violazione che consente di coordinare in modo nativo rilevazione, prevenzione, indagini e risposta tra endpoint, identità, posta elettronica e applicazioni per offrire una protezione integrata dagli attacchi più sofisticati. Microsoft 365 Defender fa parte della soluzione XDR (Extended Detection and Response) di Microsoft che sfrutta il portfolio di sicurezza di Microsoft 365 per analizzare automaticamente i dati sulle minacce nei domini e creare un’immagine di un attacco in un singolo dashboard.

Microsoft 365 Defender unifica il processo di risposta agli eventi imprevisti integrando le funzionalità chiave in Microsoft Defender for Endpoint, Microsoft Defender per Office 365, Microsoft Cloud App Security e Microsoft Defender for Identity. Questa esperienza unificata aggiunge funzionalità potenti a cui è possibile accedere nel portale di Microsoft 365 Defender al link https://security.microsoft.com .

I servizi disponibili in Microsoft 365 Defender sono:

- Microsoft Defender for Endpoint

- Microsoft Defender for Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

Sono necessarie le seguenti licenze:

- Microsoft 365 E5 o A5

- Microsoft 365 E3 con il Microsoft 365 E5 Security aggiuntivo

- Microsoft 365 A3 con il componente aggiuntivo Microsoft 365 A5 sicurezza

- Windows 10 Enterprise E5 o A5

- Windows 11 Enterprise E5 o A5

- Enterprise Mobility + Security (EMS) E5 o A5

- Office 365 E5 o A5

- Microsoft Defender per endpoint

- Microsoft Defender per identità

- Microsoft Cloud App Security

- Defender per Office 365 (Piano 2)

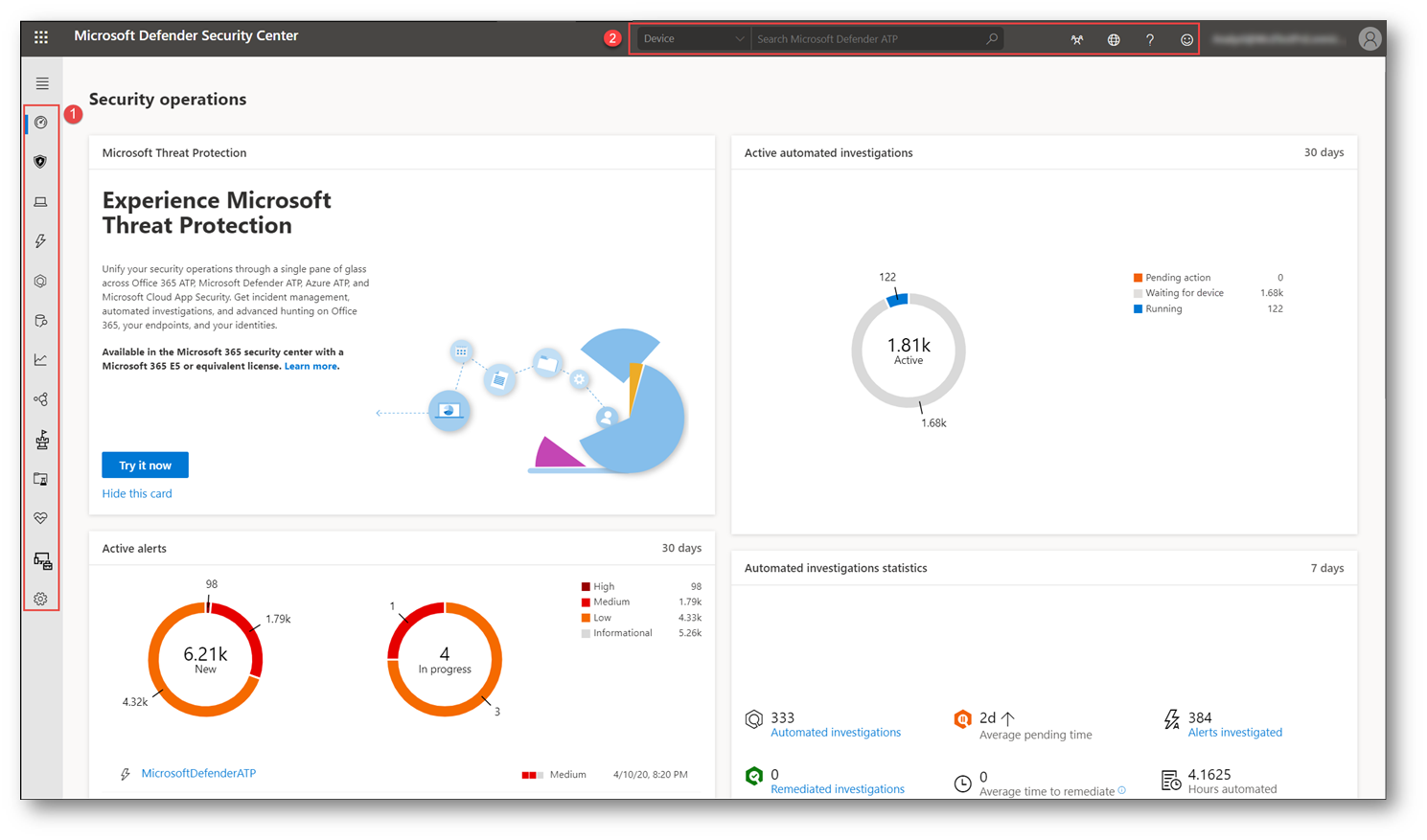

Figura 4: Portale di Microsoft 365 Defender

Microsoft Defender per Endpoint – Microsoft Defender for Endpoint | Microsoft Docs

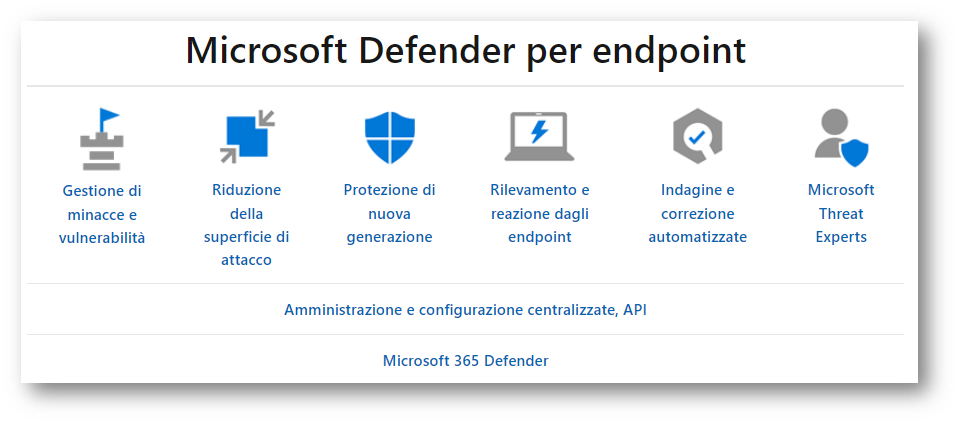

Microsoft Defender per endpoint è una piattaforma di sicurezza degli endpoint aziendali progettata per consentire alle reti aziendali di bloccare, rilevare, analizzare e rispondere a minacce avanzate e utilizza la seguente combinazione di tecnologie basate su Windows 10 e sul solido servizio cloud di Microsoft:

- Sensori comportamentali degli endpoint: incorporati in Windows 10, questi sensori raccolgono ed elaborano i segnali relativi al funzionamento del sistema operativo e inviano tali dati all’istanza cloud isolata privata di Microsoft Defender per endpoint.

- Analisi della sicurezza cloud: sfruttando i big data, l’apprendimento automatico e l’esclusiva visibilità di Microsoft nell’ecosistema Windows, i prodotti cloud aziendali, come Office 365, e le risorse online traducono i segnali comportamentali in approfondimenti, rilevamenti e risposte consigliate alle minacce avanzate.

- Intelligence sulle minacce: creata dai team di sicurezza e dagli esperti di Microsoft e potenziata dai partner, l’intelligence sulle minacce consente a Defender per endpoint di identificare strumenti, tecniche e procedure di un utente malintenzionato e di generare avvisi quando tali comportamenti vengono osservati nei dati rilevati dai sensori.

Figura 5: Microsoft Defender per Endpoint

| Defender for Endpoint Plan 1 (preview) |

Defender for Endpoint Plan 2 (available now) |

| Next-generation protection (includes antimalware and antivirus) Attack surface reduction Manual response actions Centralized management Security reports APIs |

Defender for Endpoint Plan 1, plus:

Threat and vulnerability management Automated investigation and response |

| Support for Windows 10, iOS, Android OS, and macOS devices | Supporto per Windows (client and server) e piattaforme non-Windows (macOS, iOS, Android, and Linux) |

11 motivi per usare Antivirus Microsoft Defender insieme a Microsoft Defender per Endpoint

| # | Vantaggio | Perché è importante |

| 1 | Condivisione del segnale antivirus | Le applicazioni e i servizi Microsoft condividono i segnali all’interno dell’organizzazione, offrendo una piattaforma singola più solida. Vedi Insights dalla valutazione basata&MITRE ATT di Microsoft Defender for Endpoint basata su CK. |

| 2 | Analisi delle minacce e punteggio per i dispositivi | Antivirus Microsoft Defender raccoglie i dati di sistema sottostanti utilizzati dall’analisi delle minacce e microsoft Secure Score per i dispositivi. Ciò fornisce al team di sicurezza dell’organizzazione informazioni più significative, ad esempio consigli e opportunità per migliorare la sicurezza dell’organizzazione. |

| 3 | Prestazioni | Microsoft Defender for Endpoint è progettato per funzionare con Antivirus Microsoft Defender, in modo da ottenere prestazioni migliori quando usi queste offerte insieme. Valutare Antivirus Microsoft Defender e Microsoft Defender for Endpoint. |

| 4 | Dettagli sul malware bloccato | Altri dettagli e azioni per il malware bloccato sono disponibili con Antivirus Microsoft Defender e Microsoft Defender per Endpoint. Comprendere il malware & altre minacce. |

| 5 | Protezione della rete | Il team di sicurezza dell’organizzazione può proteggere la rete bloccando URL e indirizzi IP specifici. Proteggere la rete. |

| 6 | Blocco dei file | Il team di sicurezza dell’organizzazione può bloccare file specifici. Arrestare e mettere in quarantena i file nella rete. |

| 7 | Riduzione della superficie di attacco | Il team di sicurezza dell’organizzazione può ridurre le vulnerabilità (superfici di attacco), offrendo agli utenti malintenzionati meno modi per eseguire attacchi. La riduzione della superficie di attacco usa la protezione cloud per diverse regole. Ottieni una panoramica della riduzione della superficie di attacco. |

| 8 | Eventi di controllo | I segnali degli eventi di controllo sono disponibili nelle funzionalità di rilevamento e risposta degli endpoint. Questi segnali non sono disponibili con soluzioni antivirus non Microsoft. |

| 9 | Dati geografici | Conforme alle normative ISO 270001 e alla conservazione dei dati, i dati geografici vengono forniti in base alla sovranità geografica selezionata dell’organizzazione. Vedere Compliance offerings: ISO/IEC 27001:2013 Information Security Management Standards. |

| 10 | Ripristino dei file tramite OneDrive | Se si usa Antivirus Microsoft Defender insieme a Office 365e il dispositivo viene attaccato da ransomware, i file sono protetti e ripristinabili. OneDrive file ripristino e Windows Defender protezione ransomware un ulteriore passo avanti. |

| 11 | Supporto tecnico | Usando Microsoft Defender per Endpoint insieme a Antivirus Microsoft Defender, hai una società da chiamare per il supporto tecnico. Risolvere i problemi del servizio ed esaminare i registri eventi e i codici di errore con Antivirus Microsoft Defender. |

Per iniziare vi consiglio di utilizzare la guida Abilitare la valutazione di Microsoft Defender for Endpoint | Microsoft Docs

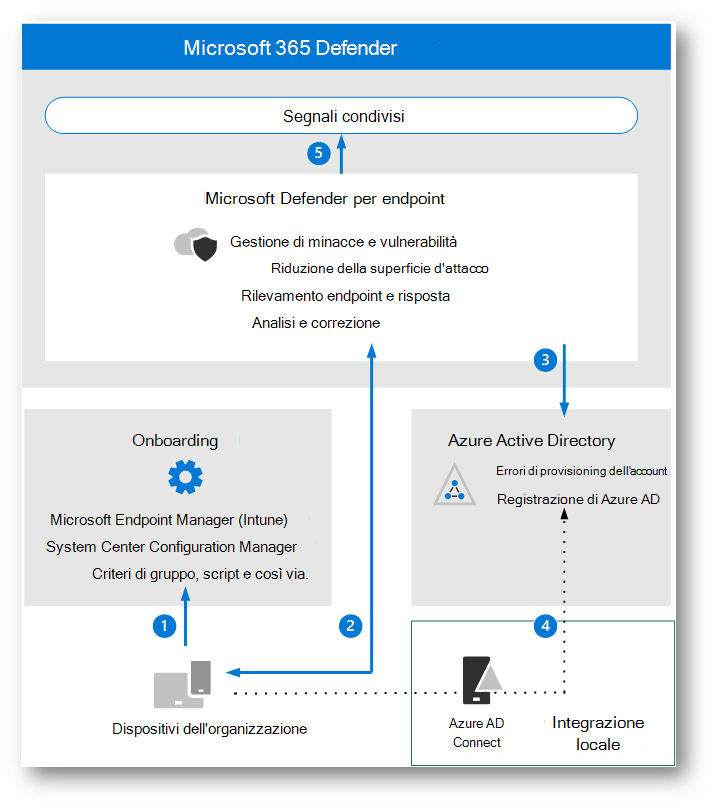

Figura 6: Architettura e le integrazioni di Microsoft Defender for Endpoint

Microsoft Defender for Office 365 (in precedenza Office 365 Advanced Threat Protection ATP) – Microsoft Defender for Office 365 – Office 365 | Microsoft Docs

Microsoft Defender per Office 365 protegge l’organizzazione da minacce dannose derivanti da messaggi di posta elettronica, collegamenti (URL) e strumenti di collaborazione. Defender per Office 365 include:

- Criteri di protezione dalle minacce: consente di definire i criteri di protezione dalle minacce per impostare il livello di protezione appropriato per l’organizzazione.

- Report: consente di visualizzare report in tempo reale per monitorare le prestazioni di Defender per Office 365 dell’organizzazione.

- Funzionalità di analisi e risposta alle minacce: consente di utilizzare strumenti all’avanguardia per analizzare, comprendere, simulare e prevenire minacce.

- Funzionalità di analisi e risposta automatizzate: consente di risparmiare tempo e fatica nell’analisi e nell’attenuazione delle minacce.

Il portale è raggiungibile dal link https://security.microsoft.com/

Nella tabella sotto sono riassunte le diverse funzionalità a seconda del piano di licenza acquistato:

| Microsoft Defender for Office 365 Plan 1 | Microsoft Defender for Office 365 Plan 2 |

| Configuration, protection, and detection capabilities: |

Microsoft Defender for Office 365 Plan 1 capabilities — plus — Automation, investigation, remediation, and education capabilities: |

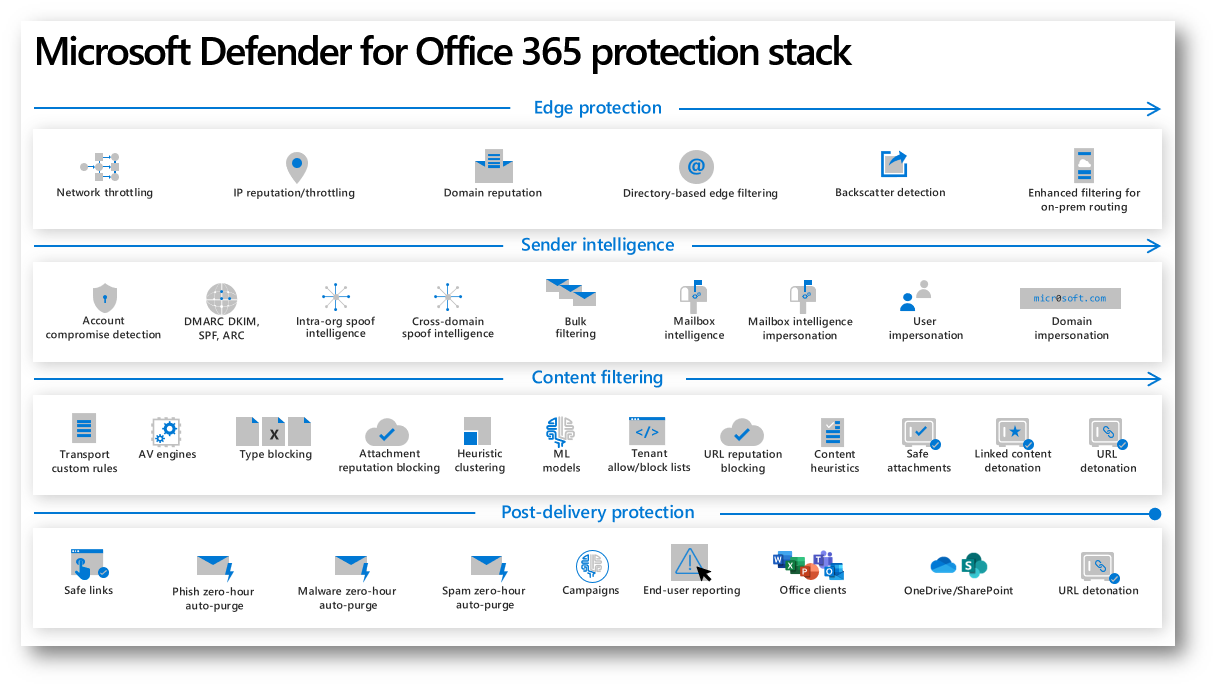

Vi consiglio di leggere l’articolo Stack di protezione dalle minacce dettagliate in Microsoft Defender per Office 365 – Office 365 | Microsoft Docs che analizza nel dettaglio tutte le fasi che la posta in arrivo passa prima del recapito:

- Fase 1 – Protezione edge: I blocchi perimetrali sono progettati per essere automatici. In caso di falso positivo, ai mittenti verrà notificato e verrà spiegato come risolvere il problema.

- Fase 2 – Sender Intelligence: Le funzionalità dell’intelligence mittente sono fondamentali per l’intercettazione di messaggi di posta indesiderata, in blocco, di rappresentazione e spoofing non autorizzati, oltre che per il rilevamento di falsi. La maggior parte di queste funzionalità è configurabile singolarmente.

- Fase 3 – Filtro contenuto: In questa fase lo stack di filtri inizia a gestire il contenuto specifico del messaggio, inclusi i collegamenti ipertestuali e gli allegati.

- Fase 4 – Protezione post-recapito: L’ultima fase si verifica dopo il recapito della posta o dei file, agendo sulla posta presente in diverse cassette postali e file e collegamenti visualizzati nei client come Microsoft Teams.

Figura 7: Stack di protezione di Microsoft Defender for Office 365

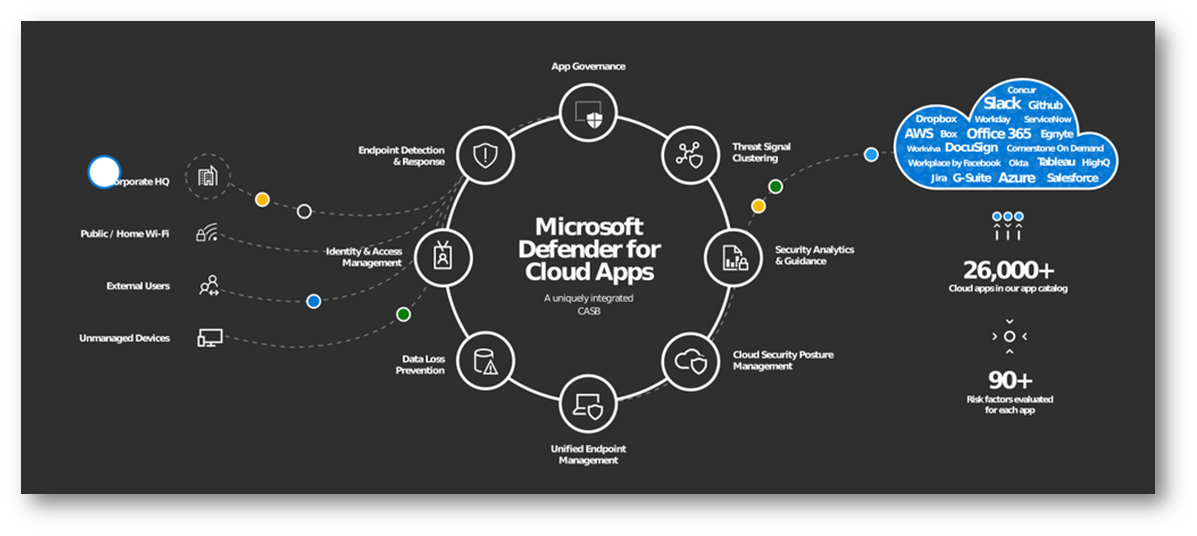

Microsoft Defender for Cloud Apps (in precedenza Microsoft Cloud App Security) – What is Defender for Cloud Apps? | Microsoft Docs

Microsoft Defender for Cloud Apps è una soluzione completa tra SaaS e PaaS che offre visibilità profonda, controlli dati forti e protezione avanzata dalle minacce per le tue app cloud. Microsoft Defender per le app cloud è un Cloud Access Security Broker (CASB) che supporta varie modalità di distribuzione, tra cui la raccolta di log, i connettori API e il proxy inverso. Un CASB individua e rende visibile l’uso di shadow IT e app, effettua il monitoraggio delle attività degli utenti per rilevare eventuali comportamenti anomali e controlla l’accesso alle risorse, offrendo la possibilità di classificare ed evitare la perdita di informazioni sensibili, proteggendo dall’azione di attori malintenzionati e valutando la conformità dei servizi cloud.

Offre ampia visibilità, il controllo sui dati durante il trasferimento e strumenti di analisi avanzati per identificare e contrastare minacce informatiche per tutti i servizi cloud Microsoft e di terze parti.

Microsoft Defender for Cloud Apps si integra in modo nativo con le principali soluzioni Microsoft ed è progettato per i professionisti della sicurezza. Offre funzionalità semplici per la distribuzione e la gestione centralizzata, oltre a funzionalità di automazione innovative.

Figura 8: Microsoft Defender for Cloud Apps

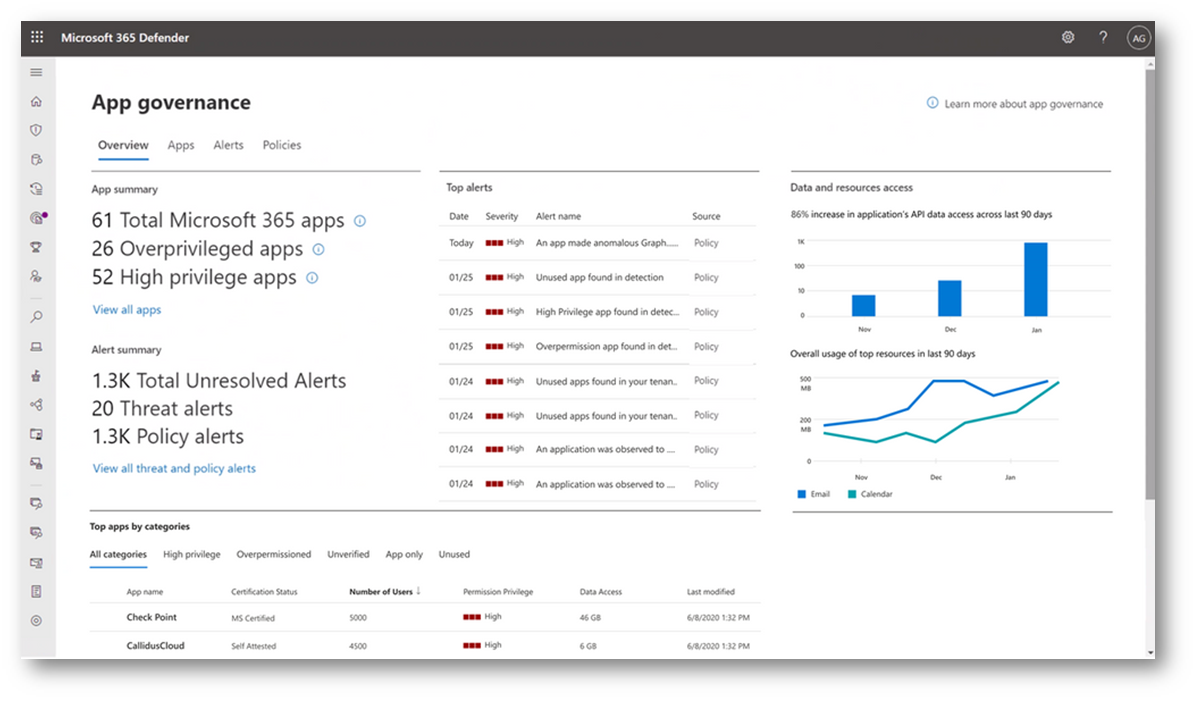

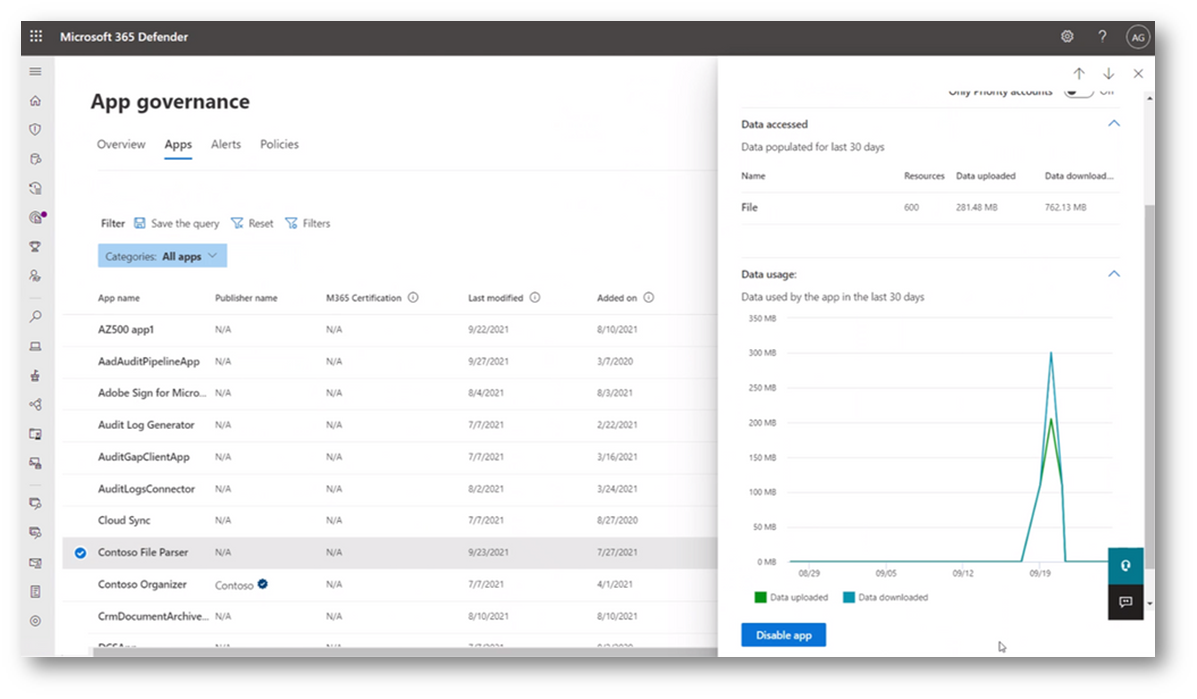

Figura 9: App governance in Microsoft Defender for Cloud Apps

Figura 10: Dettaglio di ogni singola applicazione in App governance in Microsoft Defender for Cloud Apps

Microsoft Defender for Identity (in precedenza Azure Advanced Threat Protection ATP) – What is Microsoft Defender for Identity? | Microsoft Docs

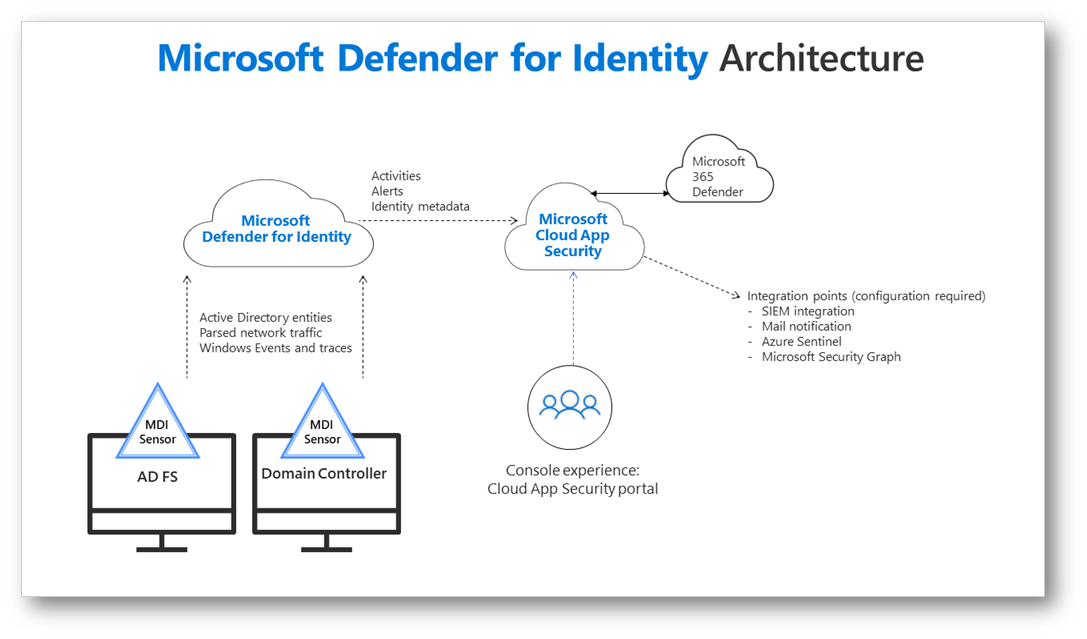

Microsoft Defender for Identity (in precedenza Azure Advanced Threat Protection, noto anche come Azure ATP) è una soluzione di sicurezza basata sul cloud che sfrutta i segnali di Active Directory locale per identificare, rilevare ed esaminare minacce avanzate, identità compromesse e azioni interne dannose indirizzate all’organizzazione.

Microsoft Defender for Identity consente agli analisti SecOp e ai professionisti della sicurezza di rilevare attacchi avanzati negli ambienti ibridi per:

- Monitorare gli utenti, il comportamento delle entità e le attività con analisi basate su Machine Learning

- Proteggere le identità e le credenziali degli utenti archiviate in Active Directory

- Identificare ed esaminare le attività sospette degli utenti e gli attacchi avanzati nella kill chain

- Offrire informazioni chiare sugli eventi imprevisti in una sequenza temporale semplice per velocizzare la valutazione

Figura 11: Architettura di Microsoft Defender for Identity

Microsoft Defender for Identity rileva più attività sospette, concentrandosi su diverse fasi della catena di attacco informatico, tra cui:

- Ricognizione, durante la quale gli utenti malintenzionati raccolgono informazioni sull’ambiente, sui diversi asset e sulle entità esistenti. Questa è la fase in cui viene in genere elaborato il piano per le fasi successive dell’attacco.

- Ciclo di movimento laterale. Durante questa fase, l’utente malintenzionato si dedica ad espandere la superficie dell’attacco all’interno della rete.

- Dominanza (persistenza) del dominio. Durante questa fase, l’utente malintenzionato acquisisce le informazioni per poter riprendere l’attacco tramite vari set di punti di ingresso, credenziali e tecniche.

Figura 12: Microosft Defender for Identity

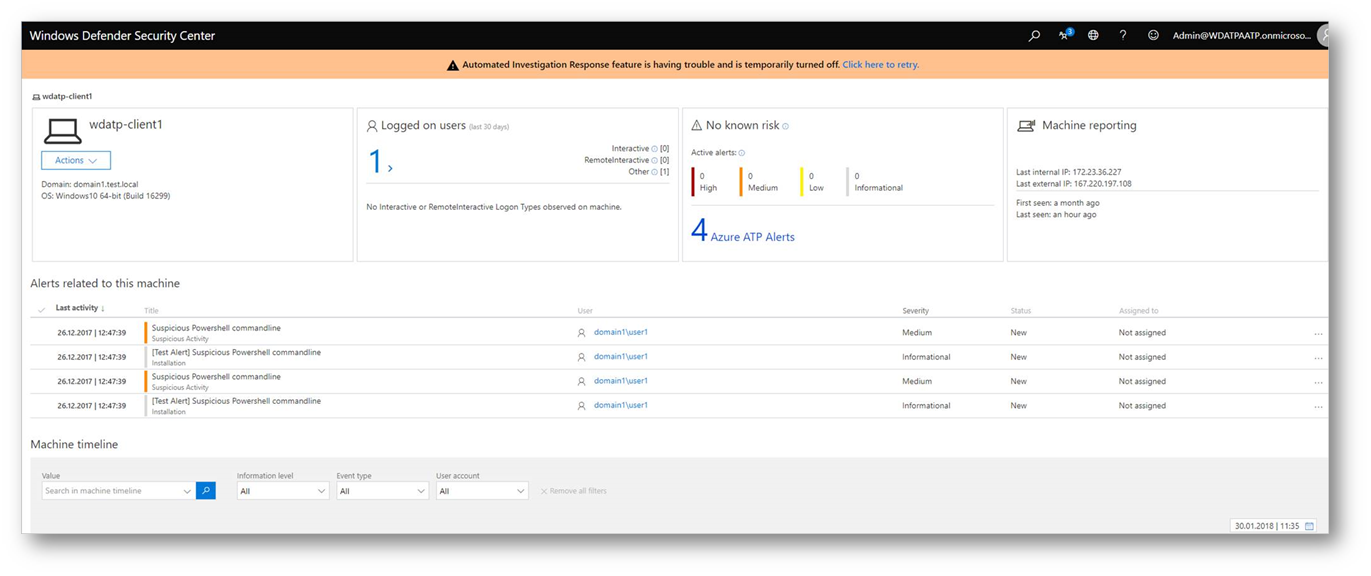

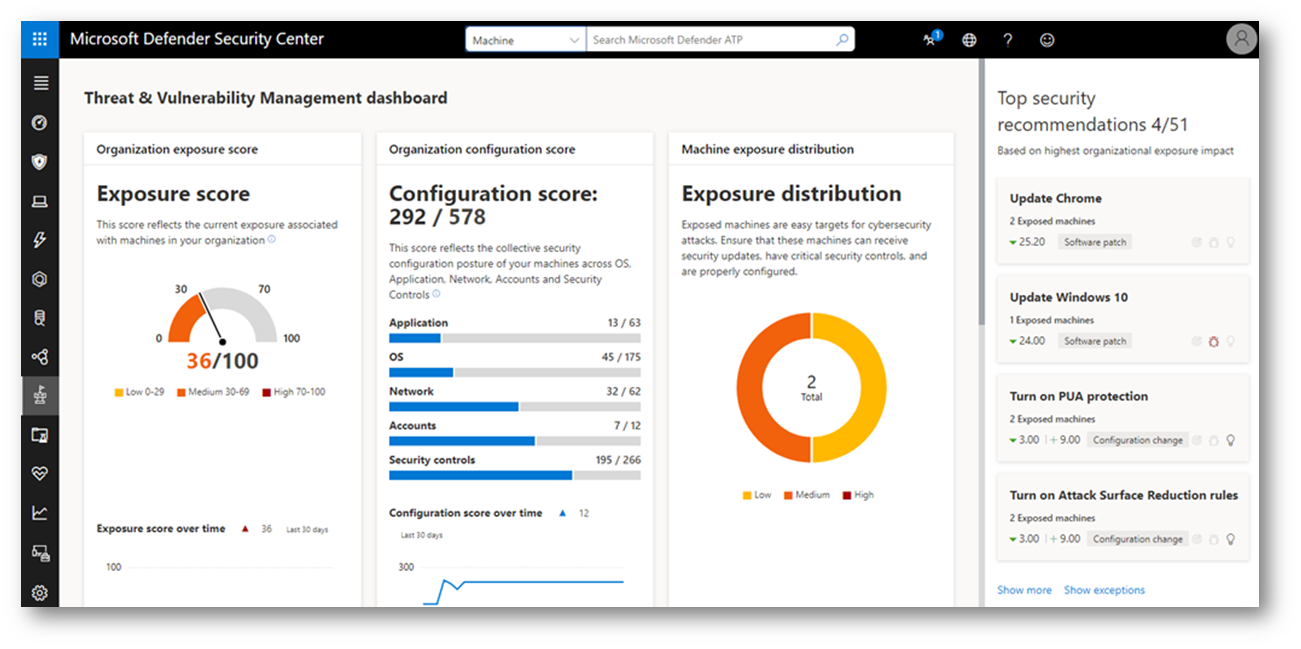

Microsoft Defender Security Center – Microsoft Defender Security Center | Microsoft Docs

Microsoft Defender Security Center è il portale in cui è possibile accedere alle funzionalità di Microsoft Defender for Endpoint. Offre ai team delle operazioni di sicurezza aziendali un unico single pane of glass per proteggere le reti.

Il portale permette di:

| Attività iniziali | Informazioni sui requisiti minimi, convalidare le licenze e completare la configurazione, conoscere le funzionalità di anteprima, comprendere l’archiviazione e la privacy dei dati e come assegnare l’accesso degli utenti al portale. |

| Eseguire l’onboarding dei dispositivi | Informazioni sull’onboarding di dispositivi Windows client, server e non. Informazioni su come eseguire un test di rilevamento, configurare le impostazioni di connettività Proxy e Internet e come risolvere potenziali problemi di onboarding. |

| Informazioni sul portale | Informazioni sulle operazioni di sicurezza, sul punteggio sicuro e sui dashboard di analisi delle minacce e su come esplorare il portale. |

| Analizzare e correggere le minacce | Analizzare avvisi, dispositivi ed eseguire azioni di risposta per correggere le minacce. |

| Supporto API e SIEM | Usa le API supportate per estrarre e creare avvisi personalizzati o automatizzare i flussi di lavoro. Usa gli strumenti SIEM supportati per estrarre gli avvisi da Microsoft Defender Security Center. |

| Creazione di report | Crea e crea report Power BI usando Microsoft Defender per i dati dell’endpoint. |

| Controllare l’integrità del servizio e lo stato del sensore | Verificare che il servizio sia in esecuzione e controllare lo stato del sensore nei dispositivi. |

| Configurare Microsoft Defender Security Center impostazioni | Configurare le impostazioni generali, attivare l’esperienza di anteprima, le notifiche e abilitare altre funzionalità. |

| Accedere a Microsoft Defender for Endpoint Community Center | Accedi a Microsoft Defender per Endpoint Community Center per imparare, collaborare e condividere esperienze sul prodotto. |

| Risolvere i problemi dei servizi | Questa sezione consente di risolvere i problemi che possono verificarsi quando usi il servizio Microsoft Defender for Endpoint. |

Figura 13: Microsoft Defender Security Center

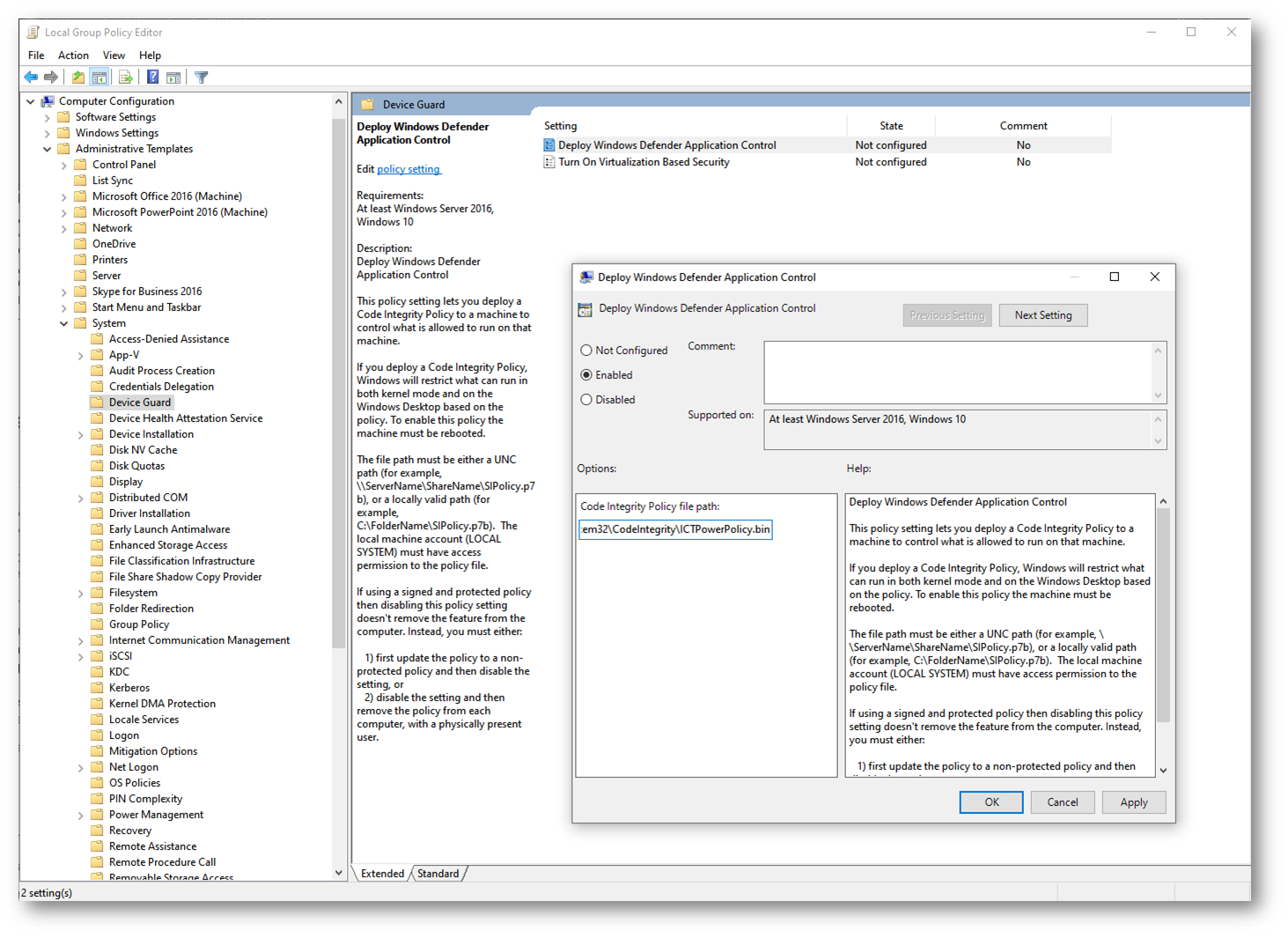

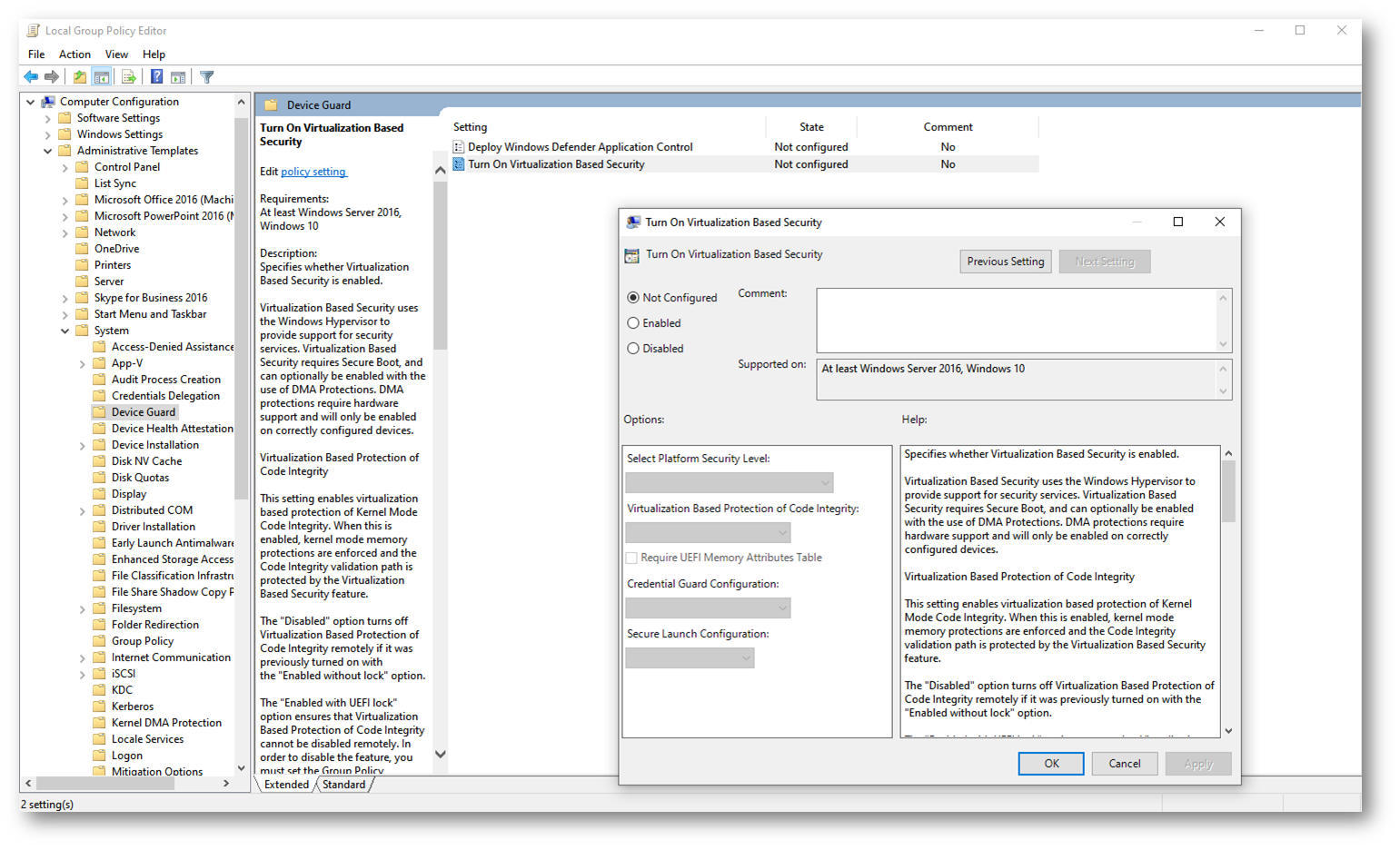

Windows Defender Application Control (WDAC) – Application Control for Windows – Windows security | Microsoft Docs

Considerate le migliaia di nuovi file dannosi creati ogni giorno, l’uso dei metodi tradizionali come le soluzioni antivirus (il rilevamento basato sulla firma per proteggersi dal malware) rappresenta una difesa inadeguata dai nuovi attacchi.

Nella maggior parte delle organizzazioni, le informazioni sono la risorsa più preziosa e garantire che solo gli utenti approvati hanno accesso a queste informazioni è fondamentale.

Quando un utente esegue un processo, tale processo ha lo stesso livello di accesso ai dati dell’utente. Di conseguenza, le informazioni riservate potrebbero venire eliminate o divulgate all’esterno dell’organizzazione se un utente intenzionalmente o inconsapevolmente esegue software dannoso. Il controllo delle applicazioni può contribuire a ridurre questi tipi di minacce alla sicurezza limitando le applicazioni che gli utenti possono eseguire e il codice eseguito in System Core (kernel).

Windows Defender Application Control (WDAC) è stato introdotto con Windows 10 e consente alle organizzazioni di controllare quali driver e applicazioni possono essere eseguiti nei Windows client. È stata progettata come funzionalità di sicurezza nei criteri di manutenzione,definita da Microsoft Security Response Center (MSRC).

I criteri WDAC si applicano al computer gestito nel suo complesso e influiscono su tutti gli utenti del dispositivo. Le regole WDAC possono essere definite in base a:

- Attributi dei certificati di firma del codice usati per firmare un’app e i relativi file binari

- Attributi dei file binari dell’app che provengono dai metadati firmati per i file, ad esempio Nome file originale e versione, o hash del file

- La reputazione dell’app come determinata dalla sicurezza intelligente di Microsoft Graph

- Identità del processo che ha avviato l’installazione dell’app e dei relativi file binari

- Percorso da cui viene avviata l’app o il file (a partire Windows 10 1903)

- Processo che ha avviato l’app o il file binario

I criteri WDAC possono essere creati in qualsiasi edizione client di Windows 10 build 1903+, Windows 11 o in Windows Server 2016 e versioni successive. Per la distribuzione die criteri si veda a pagina Distribuzione dei criteri WDAC (Windows Defender Application Control) (Windows) – Windows security | Microsoft Docs

Figura 14: Configurazione di Windows Defender Application Control (WDAC) utilizzando le Group Policy

AppLocker

AppLocker è stato introdotto con Windows 7 e consente alle organizzazioni di controllare quali applicazioni possono essere eseguite nei Windows client. AppLocker consente di impedire agli utenti finali di eseguire software non approvato nei propri computer, ma non soddisfa i criteri di manutenzione per essere una funzionalità di sicurezza.

I criteri di AppLocker possono essere applicati a tutti gli utenti di un computer o a singoli utenti e gruppi. Le regole di AppLocker possono essere definite in base a:

- Attributi dei certificati di firma del codice usati per firmare un’app e i relativi file binari

- Attributi dei file binari dell’app che provengono dai metadati firmati per i file, ad esempio Nome file originale e versione, o hash del file

- Percorso da cui viene avviata l’app o il file

Applocker ha dei prerequisiti a livello di sistema operativo, che potete visualizzare alla pagina Requisiti per usare AppLocker (Windows) – Windows security | Microsoft Docs

Per maggiori informazioni potete visitare la pagina Windows Defender Disponibilità delle funzionalità di controllo delle applicazioni – Windows security | Microsoft Docs

Windows Defender Device Guard – Windows Defender Controllo dell’applicazione e integrità del codice basata su virtualizzazione (Windows 10) – Windows security | Microsoft Docs

Windows Defender Device Guard è una funzionalità di sicurezza introdotta in Windows 10 Enterprise e Windows Server 2016 progettata per utilizzare una whitelist di applicazioni e policy di integrità del codice per proteggere i dispositivi degli utenti da codice dannoso che potrebbe compromettere il sistema operativo.

Con una policy di integrità del codice, creata dall’IT per determinare quale software può essere eseguito su Windows 10, l’IT può impedire ad applicazioni sconosciute o non attendibili, nonché a plug-in, componenti aggiuntivi o altri moduli applicativi specifici, di accedere ai dispositivi degli utenti finali.

Attualmente Microsoft non usa più il marchio Device Guard e usa il marchio Windows Defender Application Control

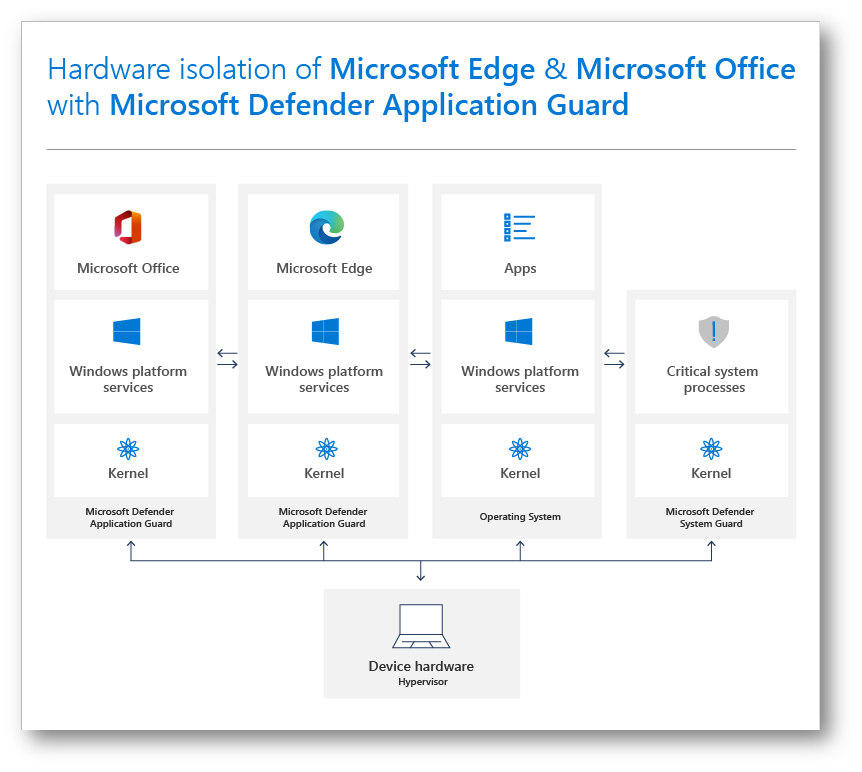

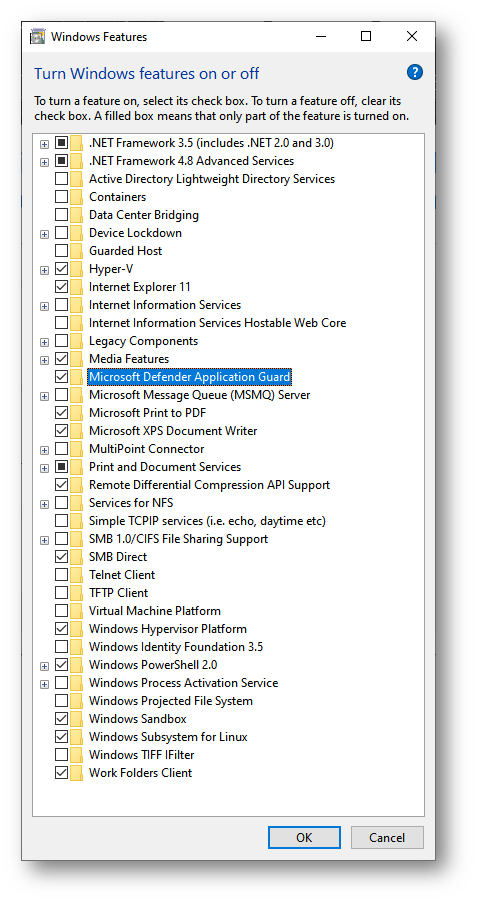

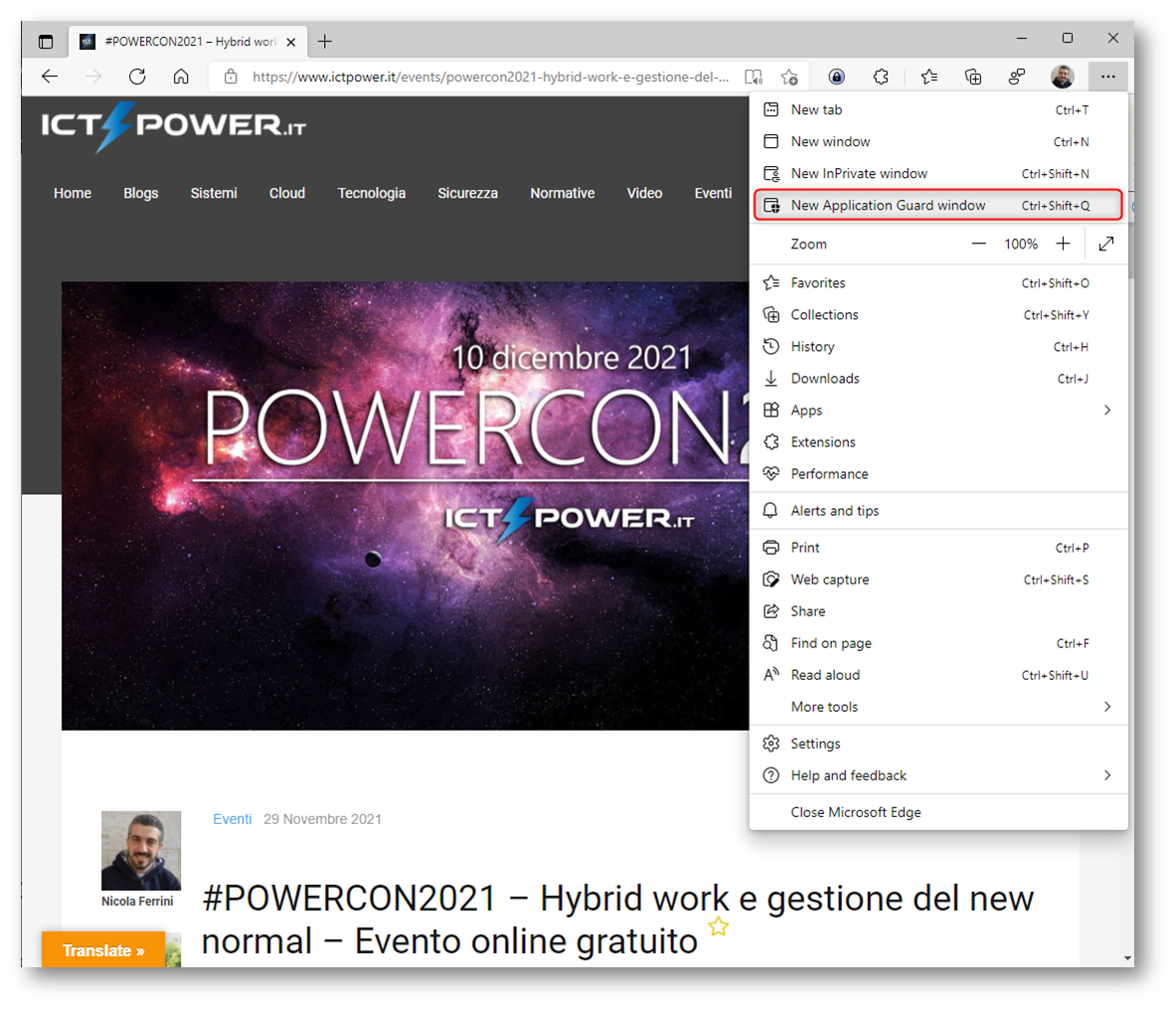

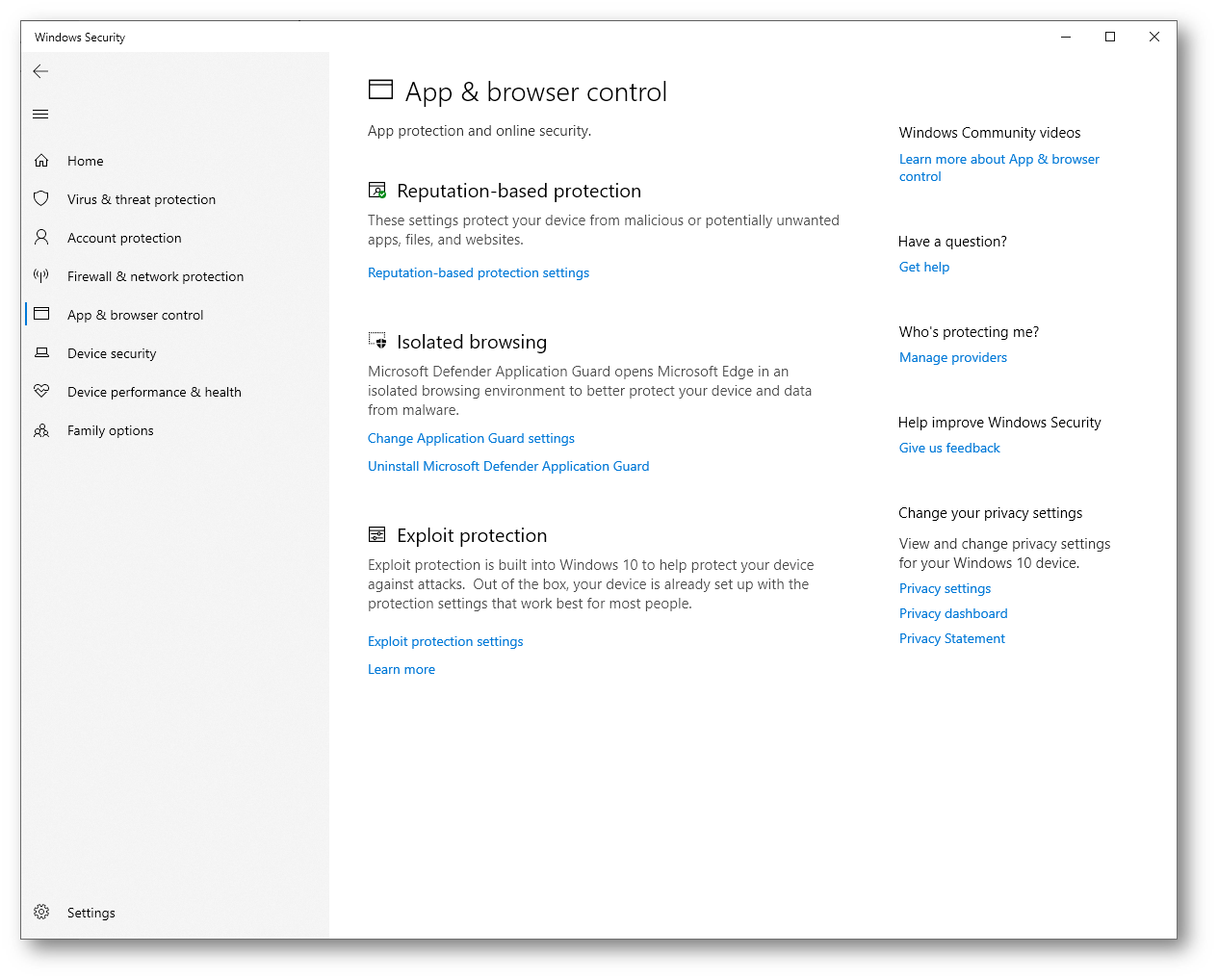

Microsoft Defender Application Guard – Microsoft Defender Application Guard (Windows 10 or Windows 11) – Windows security | Microsoft Docs

Microsoft Defender Application Guard (Application Guard) è progettato per impedire attacchi vecchi e nuovi emergenti per mantenere produttivi i dipendenti.

Per Microsoft Edge, Application Guard consente di isolare i siti non attendibili definiti dall’azienda, proteggendo l’azienda mentre i dipendenti esplorano Internet. L’amministratore IT può definire quali tra siti Web, risorse del cloud e reti interne siano attendibili. Tutti gli elementi non inclusi nell’elenco sono considerati non attendibili. Se un dipendente naviga in un sito non attendibile tramite Microsoft Edge o Internet Explorer, Microsoft Edge apre il sito in un isolated Hyper-V-enabled container.

Per Microsoft Office, Application Guard consente di impedire ai file di Word, PowerPoint ed Excel attendibili di accedere alle risorse attendibili. Application Guard apre file non attendibili in un isolated Hyper-V-enabled container. Il contenitore Hyper-V isolato è separato dal sistema operativo host. Questo isolamento permette che se il sito o il file non attendibile risulti dannoso, il dispositivo host è protetto e l’utente malintenzionato non possa accedere ai dati aziendali. Questo approccio, ad esempio, rende il contenitore isolato anonimo, in modo che un utente malintenzionato non può accedere alle credenziali dell’organizzazione del dipendente.

Figura 15: Microsoft Defender Application Guard

Figura 16: Attivazione di Microsoft Defender Application Guard

Figura 17: Lancio di una nuova finestra di Microsoft Defender Application Guard

Per le diverse modalità di installazione di Microsoft Defender Application Guard potete visitare la pagina Enable hardware-based isolation for Microsoft Edge (Windows) – Windows security | Microsoft Docs

Per i prerequisiti hardware e software potete visitare la pagina System requirements for Microsoft Defender Application Guard – Windows security | Microsoft Docs

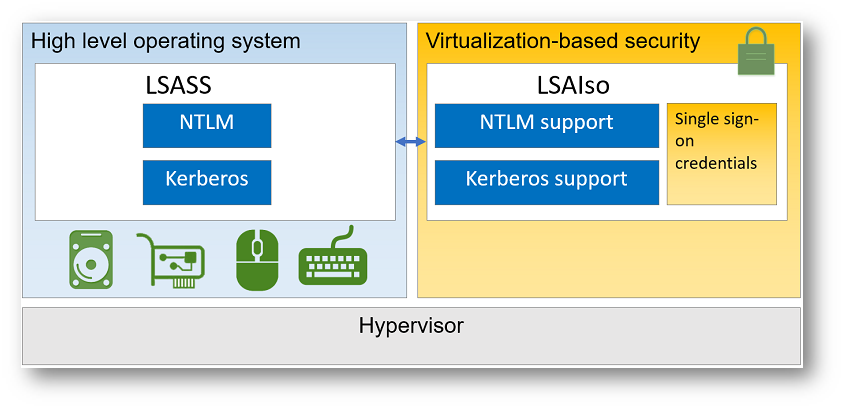

Windows Defender Credential Guard – Protect derived domain credentials with Windows Defender Credential Guard (Windows) – Windows security | Microsoft Docs

Introdotto in Windows 10 Enterprise e Windows Server 2016, lo strumento Windows Defender Credential Guard usa la sicurezza basata su virtualizzazione per isolare i segreti, in modo che siano accessibili solo dal software di sistema con privilegi. L’accesso non autorizzato a questi segreti può produrre attacchi di furto delle credenziali come attacchi di tipo Pass-the-Hash o Pass-The-Ticket. Windows Defender Credential Guard impedisce questi attacchi proteggendo gli hash delle password NTLM, i ticket di concessione Ticket Kerberos e le credenziali archiviate dalle applicazioni come credenziali di dominio.

Abilitando Windows Defender Credential Guard, sono disponibili le seguenti funzionalità e soluzioni:

- Sicurezza hardware NTLM, Kerberos e Gestione credenziali sfruttano al meglio le funzionalità di sicurezza della piattaforma, tra cui Avvio protetto e virtualizzazione, per proteggere le credenziali.

- Sicurezza basata su virtualizzazione Le credenziali di dominio derivate NTLM e Kerberos di Windows e altri segreti vengono eseguiti in un ambiente protetto isolato dal sistema operativo in esecuzione.

- Maggiore protezione da minacce persistenti avanzate Quando le credenziali di dominio di Gestione credenziali e le credenziali derivate NTLM e Kerberos vengono protette mediante la sicurezza basata su virtualizzazione, le tecniche e gli strumenti per il furto delle credenziali utilizzati in molti attacchi mirati vengono bloccati. Il malware eseguito nel sistema operativo, anche se con privilegi amministrativi, non può estrarre segreti protetti tramite la sicurezza basata su virtualizzazione. Sebbene Windows Defender Credential Guard sia una potente mitigazione, gli attacchi di minacce persistenti probabilmente passano a nuove tecniche di attacco ed è consigliabile incorporare anche altre strategie e architetture di sicurezza.

Kerberos, NTLM e Gestione credenziali isolano i segreti utilizzando la sicurezza basata su virtualizzazione. Le versioni precedenti di Windows archiviavano i segreti nell’autorità di protezione locale (LSA).

Con Windows Defender Credential Guard abilitato, il processo LSA nel sistema operativo comunica con un nuovo componente detto processo LSA isolato, in cui è possibile archiviare tali segreti e che li protegge. I dati archiviati dal processo LSA isolato sono protetti tramite la sicurezza basata su virtualizzazione e non sono accessibili al resto del sistema operativo.

Quando Windows Defender Credential Guard è abilitato, NTLMv1, MS-CHAPv2, Digest e CredSSP non possono utilizzare le credenziali di accesso. Pertanto, Single-Sign-On non funziona con questi protocolli. Tuttavia, le applicazioni possono richiedere le credenziali o utilizzare le credenziali archiviate in Windows Vault, che non sono protette da Windows Defender Credential Guard con uno di questi protocolli.

Figura 18: Funzionamento di Windows Defender Credential Guard

Windows Defender Credential Guard può essere abilitato utilizzando le Group Policy, il registry oppure l’Hypervisor-Protected Code Integrity (HVCI) and Windows Defender Credential Guard hardware readiness tool.

Trovate maggiori dettagli sulla configurazione alla pagina System Guard Secure Launch and SMM protection (Windows 10) – Windows security | Microsoft Docs

Figura 19: Configurazione di Windows Defender Credential Guard tramite Group Policy

Windows Defender Exploit Guard – Windows Defender Exploit Guard: Reduce the attack surface against next-generation malware – Microsoft Security Blog

Windows Defender Exploit Guard è un set di funzionalità di prevenzione da intrusioni che è stato introdotto in Windows 10 Fall Creators Update. I quattro componenti di Windows Defender Exploit Guard sono progettati per proteggere il dispositivo da un’ampia varietà di vettori di attacco e bloccare i comportamenti comunemente utilizzati negli attacchi di malware, consentendo alle aziende di bilanciare i propri rischi di sicurezza e requisiti di produttività.

Protezione dagli exploit significa protezione contro ogni tipologia di virus che possa sfruttare vulnerabilità, anche sconosciute, presenti in un sistema informatico. Questo serve a garantire una protezione certa non solo contro i virus conosciuti, ma anche contro i malware ancora da scoprire (chiamati Zero-day), per i quali l’antivirus non è preparato ad agire.

Le tecnologie antivirus tradizionali proteggono gli endpoint attraverso l’identificazione e la rimozione di eseguibili dannosi, utilizzando una combinazione di apprendimento automatico (machine learning) basato su cloud ed euristica. Nonostante i progressi nelle capacità di rilevamento antivirus, gli aggressori si adattano continuamente e ampliano il loro arsenale di trucchi e tecniche per compromettere gli endpoint, rubare credenziali ed eseguire attacchi ransomware senza mai dover scrivere nulla sul disco. Questa tendenza emergente di attacchi senza file, che costituiscono oltre il 50% di tutte le minacce, è estremamente pericolosa, in continua evoluzione e progettata per eludere l’AV tradizionale. Gli attacchi senza file sono di due tipi: quelli che utilizzano file eseguibili non tradizionali (ad es. documenti con contenuto attivo al loro interno) e quelli che sfruttano le vulnerabilità.

Windows Defender Exploit Guard utilizza le funzionalità di Microsoft Intelligent Security Graph (ISG) e il team di ricerca sulla sicurezza di livello mondiale di Microsoft per identificare exploit attivi e comportamenti comuni per fermare questi tipi di attacchi nelle varie fasi della kill chain.

I quattro componenti di Windows Defender Exploit Guard sono:

- Riduzione della superficie di attacco (ASR): un insieme di controlli che le aziende possono abilitare per impedire l’ingresso di malware nel computer bloccando le minacce basate su Office, script ed e-mail

- Protezione della rete: protegge l’endpoint dalle minacce basate sul Web bloccando qualsiasi processo in uscita sul dispositivo verso host/IP non attendibili tramite Windows Defender SmartScreen

- Accesso controllato alle cartelle: protegge i dati sensibili dal ransomware impedendo ai processi non attendibili di accedere alle cartelle protette

- Protezione dagli exploit: una serie di mitigazioni degli exploit (in sostituzione di Enhanced Mitigation Experience Toolkit (EMET)) che possono essere facilmente configurati per proteggere il sistema e le applicazioni

Attack Surface Reduction (ASR) può ridurre la superficie di attacco delle applicazioni con regole intelligenti che arrestano i vettori usati dal malware basato su Office, script e posta elettronica.

- Minacce tramite posta elettronica: Blocca il contenuto eseguibile dal client di posta elettronica e dalla posta sul Web.

-

Minacce di Office:

- Impedisce alle applicazioni di Office di creare processi figlio.

- Impedisce alle applicazioni di Office di creare contenuto eseguibile.

- Impedisce alle applicazioni di Office di inserire codice in altri processi.

- Blocca le chiamate API Win32 dalle macro di Office.

-

Minacce di scripting:

- Impedisce a JavaScript o VBScript di avviare contenuto eseguibile scaricato.

- Blocca l’esecuzione di script potenzialmente offuscati.

-

Minacce ransomware: (a partire da Configuration Manager versione 1802)

- Usa la protezione avanzata da ransomware.

-

Minacce per il sistema operativo: (a partire da Configuration Manager versione 1802)

- Blocca il furto di credenziali dal sottosistema dell’autorità di protezione locale di Windows.

- Blocca l’esecuzione dei file eseguibili se non soddisfano i criteri di prevalenza, età o elenco attendibile.

-

Minacce per i dispositivi esterni: (a partire da Configuration Manager versione 1802)

- Blocca i processi non attendibili e non firmati eseguiti da USB.

La funzionalità è attivata di default in Windows 10 e Windows 11.

Figura 20: Configurazione di Windows Defender Exploit Guard

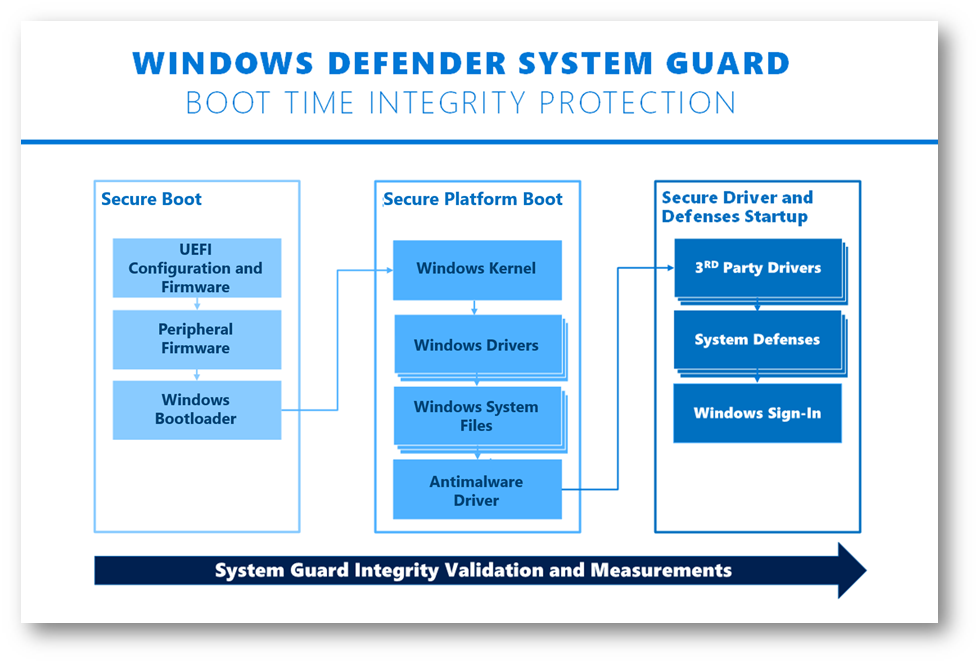

Windows Defender System Guard – How a Windows Defender System Guard helps protect Windows 10 – Windows security | Microsoft Docs

Per proteggere risorse critiche come l’autenticazione Windows, i token Single Sign-on, Windows Hello e virtual trusted platform module, il firmware e l’hardware di un sistema devono essere affidabili.

Windows Defender System Guard consente di proteggere e mantenere l’integrità del sistema all’avvio e di verificare che l’integrità del sistema sia stata effettivamente mantenuta tramite l’attestazione locale e remota ed è progettato per garantire queste garanzie di sicurezza:

- Proteggere e mantenere l’integrità del sistema all’avvio

- Verificare che l’integrità del sistema sia stata effettivamente mantenuta tramite l’attestazione locale e remota

Con Windows 10 in esecuzione su hardware moderno (ovvero certificato Windows 8 o versione successiva) una radice di attendibilità basata su hardware (hardware-based root of trust) garantisce che non sia possibile avviare alcun firmware o software non autorizzato (ad esempio un bootkit) prima del bootloader di Windows. Questa radice di attendibilità basata su hardware deriva dalla funzionalità di avvio protetto del dispositivo (Secure Boot), che fa parte dell’interfaccia UEFI (Unified Extensible Firmware Interface).

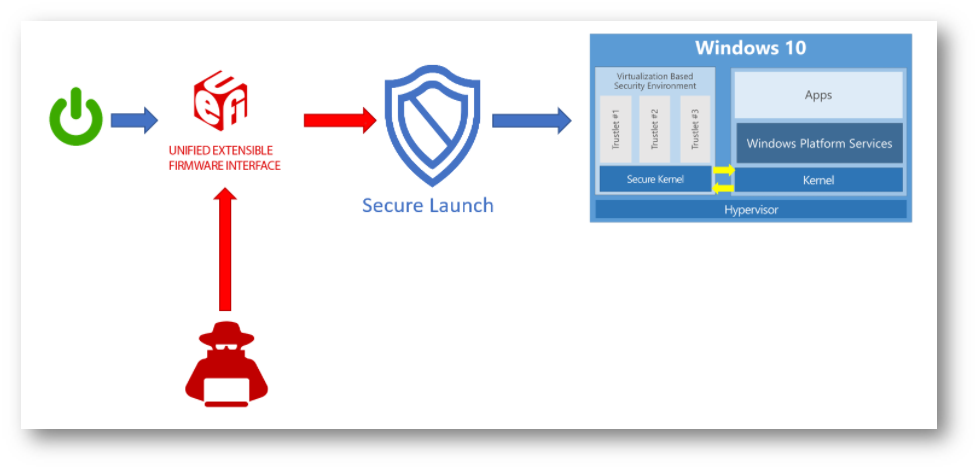

Windows Defender System Guard Secure Launch, introdotto per la prima volta nella versione 1809 di Windows 10, mira a limitare questi problemi sfruttando una tecnologia nota come Dynamic Root of Trust for Measurement (DRTM). DRTM consente al sistema di avviarsi liberamente in codice non attendibile inizialmente, ma poco dopo l’avvio del sistema in uno stato attendibile assume il controllo di tutte le CPU e le forza ad eseguire codice noto e legittimo. Ciò ha il vantaggio di consentire al codice UEFI non attendibile di avviare il sistema, ma di essere in grado di passare in modo sicuro a uno stato attendibile e misurato.

Figura 21: Windows Defender System Guard Secure Launch

Figura 22: Boot time integrity protection in Windows Defender System Guard

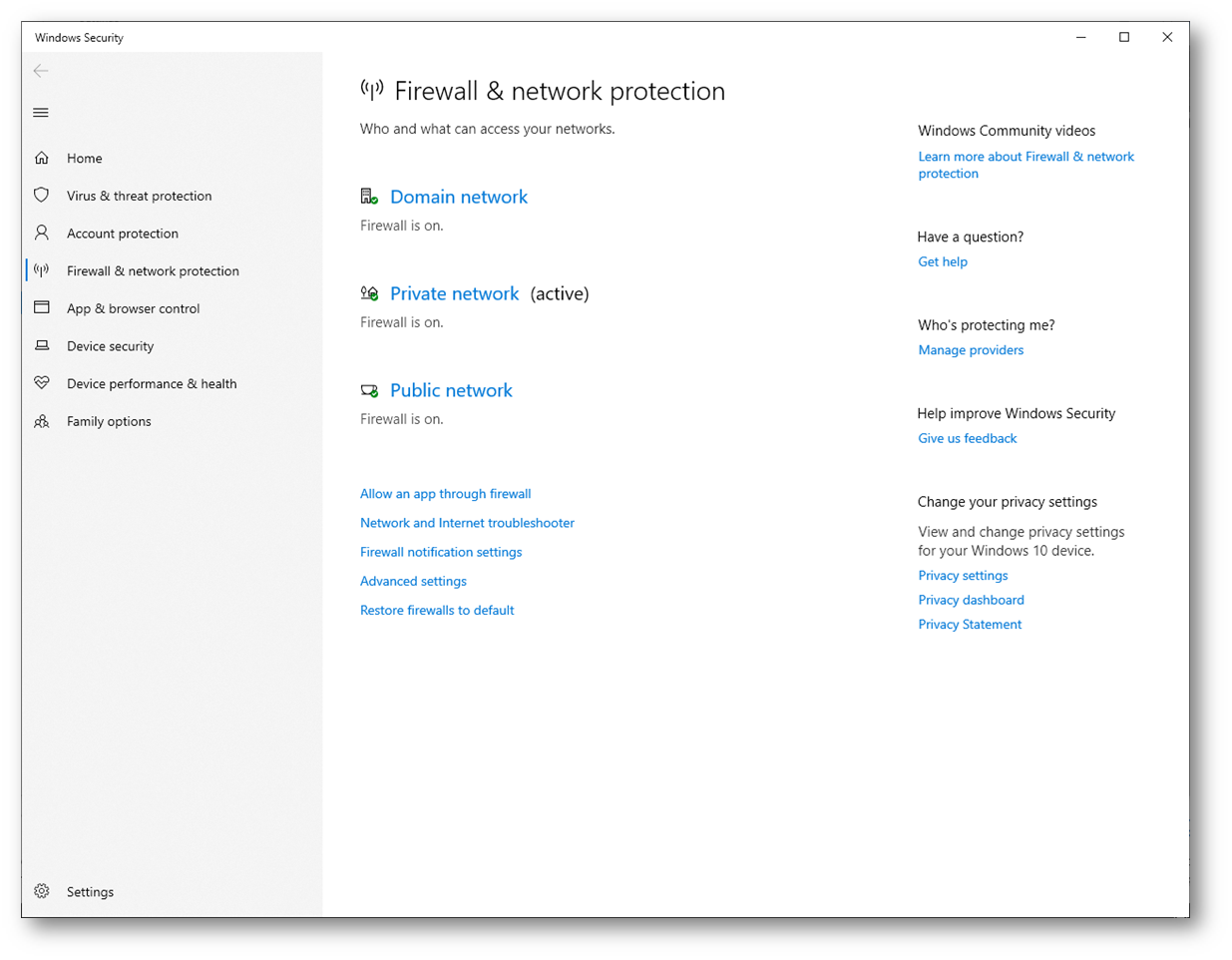

Windows Defender Firewall – Firewall e protezione rete in Sicurezza di Windows (microsoft.com)

Windows Defender Firewall, da Windows 7 e Windows Server 2008 R2 in poi, è un firewall stateful che consente di proteggere il dispositivo consentendo di creare regole che determinano da quale traffico di rete è consentito accedere al dispositivo la rete e il traffico di rete che il dispositivo può inviare alla rete, funzionando in maniera bidirezionale. Windows Defender Firewall supporta anche IPsec (Internet Protocol Security), che è possibile utilizzare per richiedere l’autenticazione da qualsiasi dispositivo che tenta di comunicare con il dispositivo.

Windows Defender Firewall è più flessibile e offre molte più funzionalità rispetto all’interfaccia firewall Windows Defender disponibile nel Pannello di controllo. Entrambe le interfacce interagiscono con gli stessi servizi sottostanti, ma forniscono diversi livelli di controllo su tali servizi. Windows Defender Firewall funziona anche con Il riconoscimento della rete in modo che possa applicare le impostazioni di sicurezza appropriate ai tipi di reti a cui è connesso il dispositivo.

Windows Defender Firewall offre i vantaggi seguenti:

- Riduce il rischio di minacce alla sicurezza di rete. Riduce la superficie di attacco di un dispositivo, fornendo un ulteriore livello al modello di difesa in profondità. La riduzione della superficie di attacco di un dispositivo aumenta la gestibilità e riduce la probabilità di un attacco riuscito.

- Protegge i dati sensibili e la proprietà intellettuale. Grazie all’integrazione con IPsec, Windows Defender Firewall offre un modo semplice per applicare comunicazioni di rete end-to-end autenticate. Fornisce accesso scalabile a livelli alle risorse di rete attendibili, contribuendo a applicare l’integrità dei dati e, facoltativamente, contribuendo a proteggere la riservatezza dei dati.

- Estende il valore degli investimenti esistenti. Poiché Windows Defender Firewall è un host firewall incluso nel sistema operativo, non sono necessari componenti hardware o software aggiuntivi. Windows Defender Firewall è inoltre progettato per integrare le soluzioni di sicurezza di rete non Microsoft esistenti tramite un’API (Application Programming Interface) documentata.

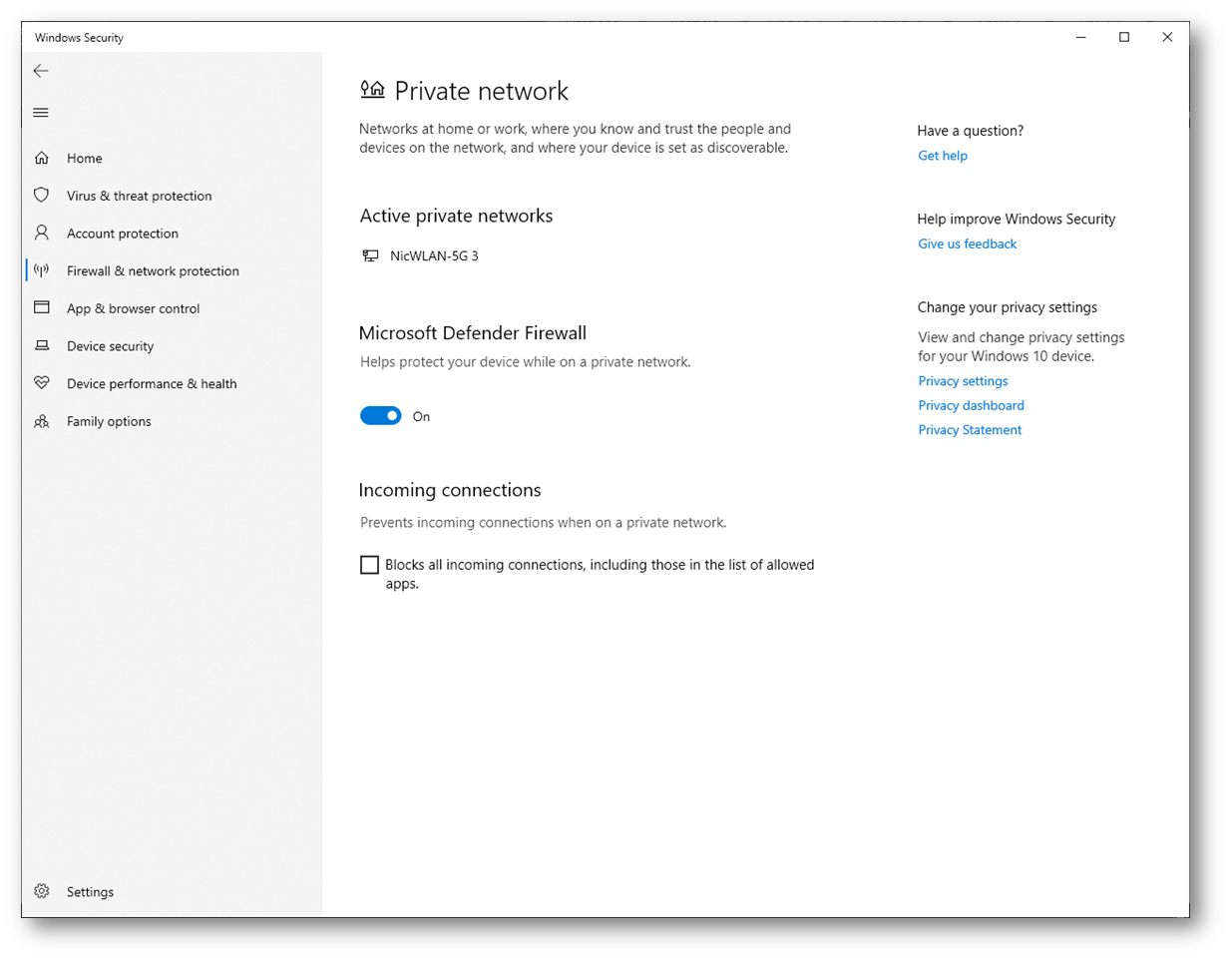

Firewall & network protection in Windows Security consente di visualizzare lo stato di Microsoft Defender Firewall e di vedere a quali reti è connesso il dispositivo. È possibile attivare o disattivare Microsoft Defender firewall e accedere alle opzioni Microsoft Defender firewall avanzate per i tipi di rete seguenti:

- Reti di dominio (aziendale) – quando siete connessi a reti in cui è presente un sistema di autenticazione degli account in un controller di dominio (DC)

- Rete privata (individuabile) – quando siete connessi ad una rete aziendale

- Rete pubblica (non individuabile) – quando siete connessi a reti pubbliche come Wi-Fi hotspot, bar, aeroporti, hotel o negozi

Se si vuole modificare un’impostazione, selezionare il tipo di rete in cui si vuole cambiarla.

Se il firewall blocca un’app di cui si ha bisogno, si può aggiungere un’eccezione per l’app o aprire una porta specifica.

Figura 23: Windows Defender Firewall

Figura 24: Modifica del firewall per un singolo profilo di rete

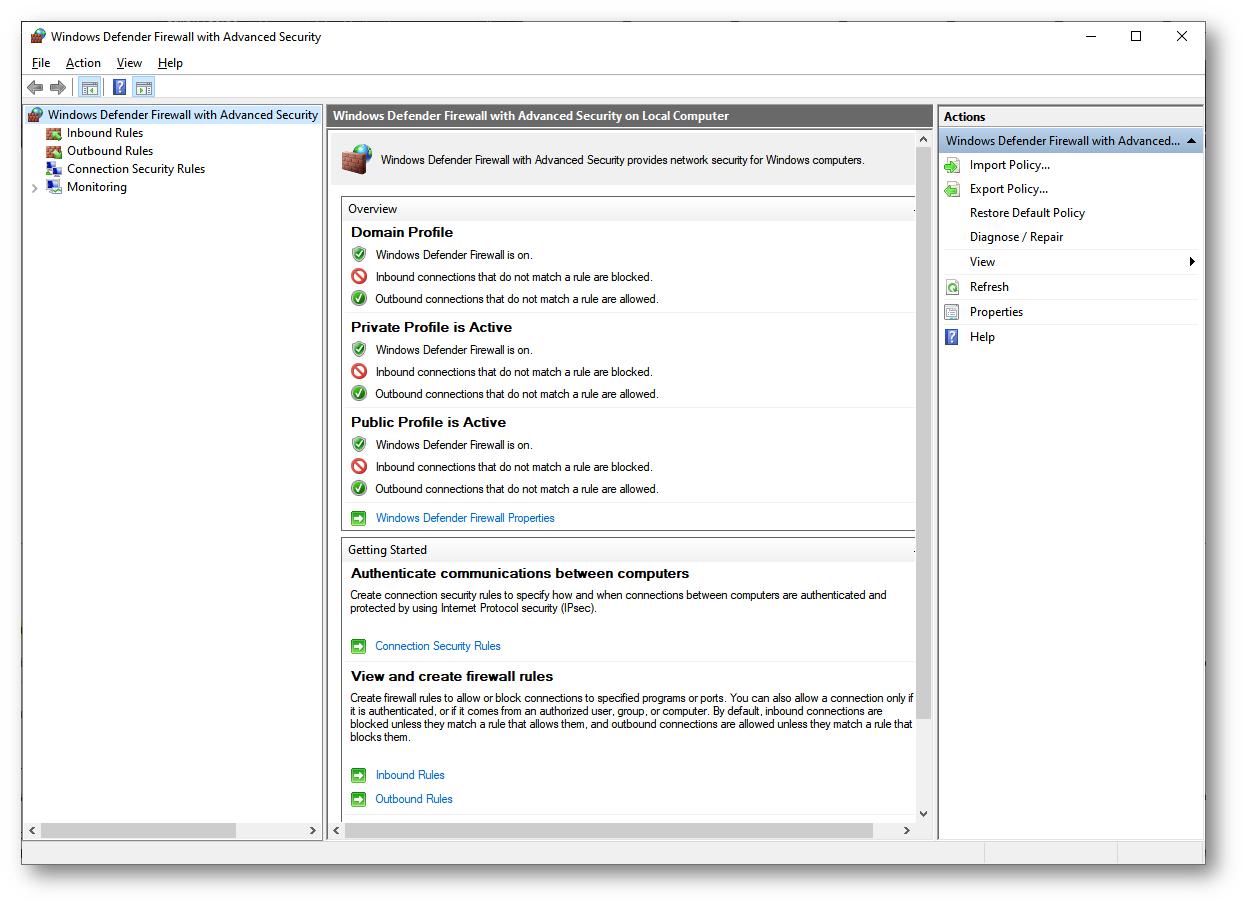

Windows Defender Firewall with Advanced Security – Windows Defender Firewall with Advanced Security (Windows) – Windows security | Microsoft Docs

Windows Defender Firewall with Advanced Security è più flessibile e offre molte più funzionalità rispetto all’interfaccia firewall Windows Defender disponibile nel Pannello di controllo. Entrambe le interfacce interagiscono con gli stessi servizi sottostanti, ma forniscono diversi livelli di controllo su tali servizi. Sebbene il programma del Pannello di controllo di Windows Defender Firewall sia in grado di proteggere un singolo dispositivo in un ambiente domestico, non fornisce funzionalità di gestione o sicurezza centralizzate sufficienti per proteggere il traffico di rete più complesso presente in un ambiente aziendale tipico.

Windows Defender Firewall with Advanced permette di utilizzare 3 profili per le regole di firewall:

- Profilo di dominio: Utilizzato per le reti in cui è presente un sistema di autenticazione degli account in un controller di dominio (DC), ad esempio un Azure Active Directory DC

- Profilo privato: progettato e utilizzato al meglio in reti private come una rete domestica

- Profilo pubblico: progettato con maggiore sicurezza in mente per le reti pubbliche come Wi-Fi hotspot, bar, aeroporti, hotel o negozi

Figura 25: Windows Defender Firewall with Advanced Security

Microsoft Defender SmartScreen – Microsoft Defender SmartScreen overview (Windows) – Windows security | Microsoft Docs

Microsoft Defender SmartScreen protegge da applicazioni e siti Web di phishing o malware e dal download di file potenzialmente dannosi.

Microsoft Defender SmartScreen stabilisce se un sito è potenzialmente dannoso grazie agli accorgimenti che seguono:

- Analisi delle pagine Web visitate per cercare eventuali indicazioni di comportamenti sospetti. Se Microsoft Defender SmartScreen determina che una pagina è sospetta, mostrerà una pagina di avviso per che consiglia di prestare attenzione.

- Verifica dei siti visitati rispetto a un elenco dinamico dei siti malware e dediti al phishing segnalati. Se viene trovata una corrispondenza, Microsoft Defender SmartScreen mostra un avviso per informare l’utente che il sito potrebbe essere dannoso.

Microsoft Defender SmartScreen stabilisce se un’app scaricata o un programma di installazione app sono potenzialmente dannosi grazie agli accorgimenti che seguono:

- Verifica dei file scaricati rispetto a un elenco di siti software segnalati come dannosi e programmi ritenuti non sicuri. Se viene trovata una corrispondenza, Microsoft Defender SmartScreen mostra un avviso per informare l’utente che il sito potrebbe essere dannoso.

- Controllo dei file scaricati rispetto a un elenco di file noti e scaricati da molti utenti di Windows. Se il file non è nell’elenco, Microsoft Defender SmartScreen mostra un avviso e invita a fare attenzione.

Microsoft Defender for Cloud (in precedenza Azure Security Center e Azure Defender) – Microsoft Defender for Cloud – an introduction | Microsoft Docs

Defender for Cloud è uno strumento per la gestione delle posture di sicurezza (Cloud Security Posture Management) e la protezione dalle minacce (Cloud Workload Protection). Rafforza la sicurezza delle risorse cloud e, con i piani integrati di Microsoft Defender, Defender for Cloud protegge i carichi di lavoro in esecuzione in Azure, in ambienti ibridi e in altre piattaforme cloud.

Defender for Cloud offre gli strumenti necessari per rendere più dure le risorse, tenere traccia del proprio stato di sicurezza, proteggersi dagli attacchi informatici e semplificare la gestione della sicurezza. Poiché è integrata in modo nativo, la distribuzione di Defender for Cloud è semplice, offrendo un provisioning automatico semplice per proteggere le risorse per impostazione predefinita.

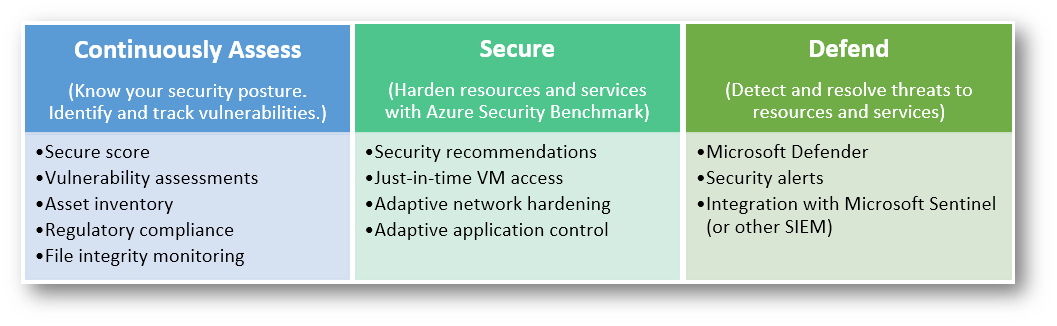

Defender for Cloud è in grado di soddisfare tre esigenze fondamentali quando si gestisce la sicurezza delle risorse e dei carichi di lavoro nel cloud e in locale:

Figura 26: Funzionalità offerta da Microsoft Defender for Cloud

La pagina Piani di Defender di Microsoft Defender for Cloud offre i piani seguenti per difese complete per i livelli di calcolo, dati e servizio dell’ambiente:

- Microsoft Defender per server

- Microsoft Defender per il servizio app

- Microsoft Defender per Archiviazione

- Microsoft Defender per SQL

- Microsoft Defender per Kubernetes

- Microsoft Defender per registri contenitori

- Microsoft Defender per Key Vault

- Microsoft Defender per Resource Manager

- Microsoft Defender per DNS

- Microsoft Defender per database relazionali open source

- Microsoft Defender per DevOps

- Microsoft Defender per le API

- Microsoft Defender per Azure Cosmos DB

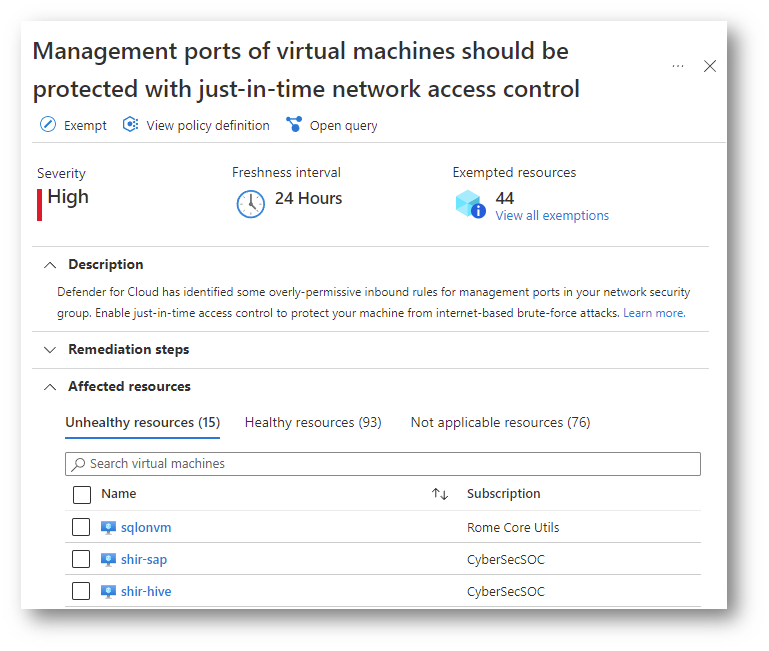

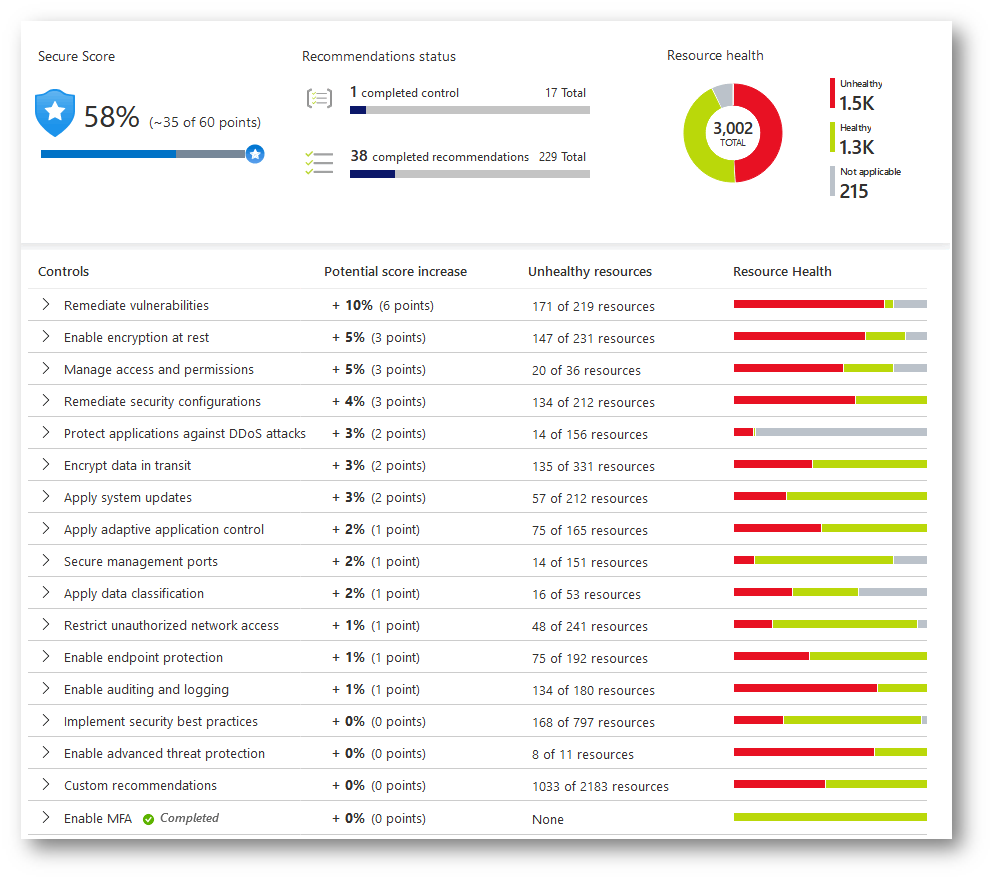

Microsoft Defender for Cloud individua continuamente le nuove risorse distribuite tra i carichi di lavoro e valuta se sono configurate in base alle procedure consigliate per la sicurezza. In caso contrario, vengono contrassegnati e viene visualizzato un elenco di raccomandazioni con priorità per ciò che è necessario correggere. Consigli ridurre la superficie di attacco in ogni risorsa.

Figura 27: Elenco di raccomandazioni con priorità per ciò che è necessario correggere

Figura 28: Defender for Cloud raggruppa le raccomandazioni in controlli di sicurezza e aggiunge un valore di punteggio sicuro a ogni controllo

Quando Microsoft Defender for cloud rileva una minaccia in qualsiasi area dell’ambiente, genera un avviso di sicurezza. La protezione dalle minacce di Defender per cloud include l’analisi della kill chain fusion, che correla automaticamente gli avvisi nell’ambiente in base all’analisi della catena di attacco informatica, per aiutare a comprendere meglio la storia completa di una campagna di attacco, il punto in cui è iniziata e il tipo di impatto sulle risorse. Le finalità della kill chain supportate da Defender per Cloud si basano sulla versione 7 della matrice MITRE ATT&CK.

Microsoft Defender for cloud è in fase di sviluppo attivo e riceve miglioramenti continuamente. Qui trovate tutte le novità Note sulla versione per Microsoft Defender per cloud | Microsoft Docs

Microsoft Defender for Business – Microsoft Defender for Business | Microsoft Learn

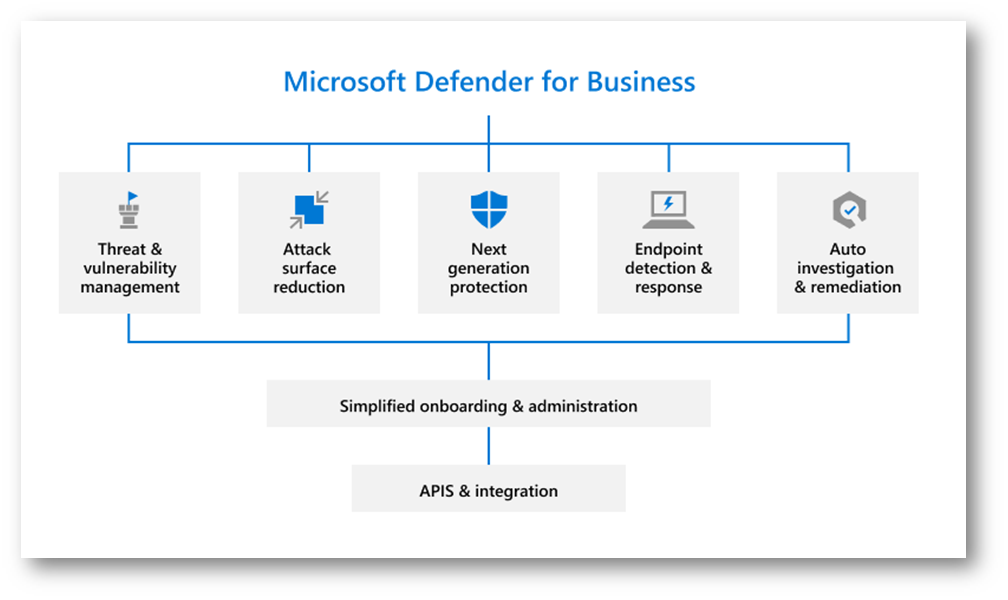

Microsoft Defender for Business è una nuova soluzione di sicurezza degli endpoint progettata appositamente per le piccole e medie imprese (fino a 300 dipendenti). Con questa soluzione di sicurezza degli endpoint, i dispositivi dell’azienda sono meglio protetti da ransomware, malware, phishing e altre minacce.

Con Microsoft Defender for Business si possono proteggere i dispositivi e i dati utilizzati dall’azienda con:

- Enterprise sicurezza di livello superiore. Defender for Business offre potenti funzionalità di sicurezza degli endpoint dalla soluzione Microsoft Defender for Endpoint leader nel settore e ottimizza tali funzionalità per gli amministratori IT per supportare le piccole e medie imprese.

- Una soluzione di sicurezza facile da usare. Defender for Business offre esperienze semplificate che ti guidano all’azione con consigli e informazioni dettagliate sulla sicurezza degli endpoint. Non è necessaria alcuna conoscenza specifica, perché Defender for Business (anteprima) offre la configurazione guidata e i criteri di sicurezza predefiniti progettati per proteggere i dispositivi dell’azienda dal primo giorno.

- Flessibilità per l’ambiente. Defender for Business può funzionare con l’ambiente aziendale, sia che si utilizzi Microsoft Cloud, la tecnologia locale o le soluzioni di produttività non Microsoft. Defender for Business funziona con componenti incorporati in Windows e con app per dispositivi macOS, iOS e Android.

- Integrazione con Microsoft 365 Lighthouse. Se si è un provider di servizi gestiti (MSP) che utilizza Microsoft 365 Lighthouse , sono disponibili ulteriori funzionalità. Se i clienti usano Microsoft 365 Business Premium con Defender for Business (anteprima), puoi visualizzare gli eventi imprevisti e gli avvisi di sicurezza nei tenant dei clienti che vengono onboarded per Microsoft 365 Lighthouse.

Figura 29: Microsoft Defender for Business

Non è necessario disporre di un abbonamento Microsoft 365 per acquistare e usare Microsoft Defender for Business. Microsoft Defender for Business è una soluzione di sicurezza autonoma per le piccole e medie imprese. Se avete già un altro abbonamento (ad esempio Microsoft 365 Business Basic o Standard), valutate la possibilità di aggiungere Microsoft Defender for Business per ottenere ulteriori funzionalità di protezione dalle minacce, visitando la pagina https://aka.ms/MDB-Preview

Alla pagina Introducing Microsoft Defender for Business sono disponibili maggiori informazioni e dettagli sul prodotto.

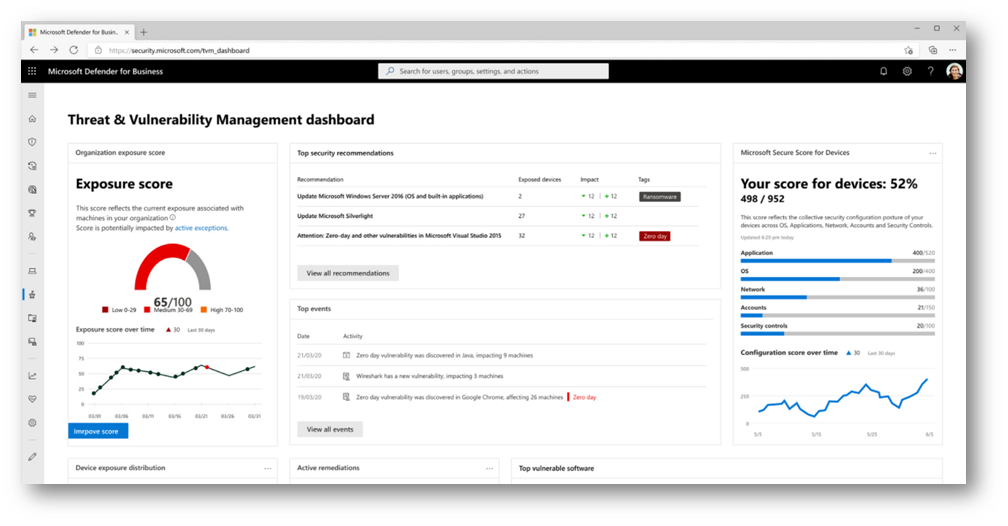

Figura 30: Threat & Vulnerability Management Dashboard in Microsoft Defender for Business

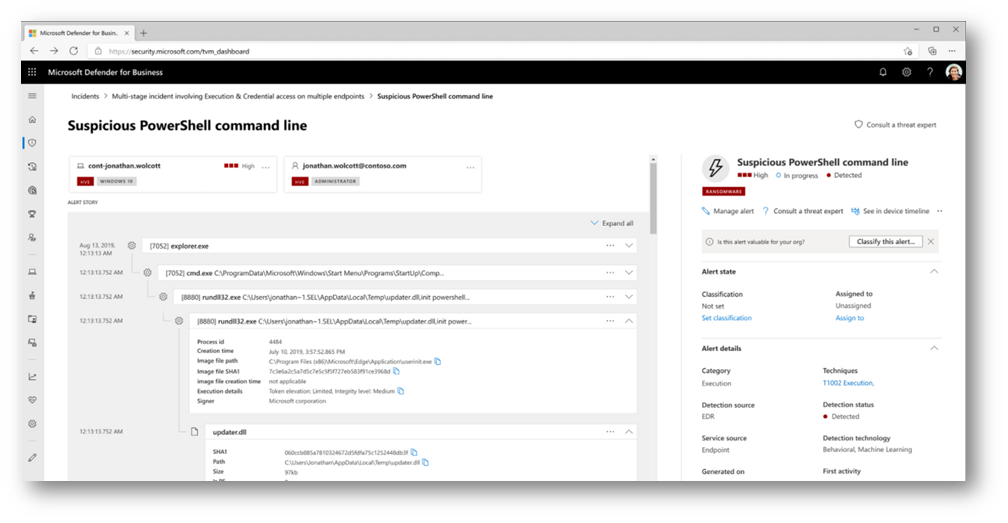

Figura 31: Endpoint detection and response dashboard

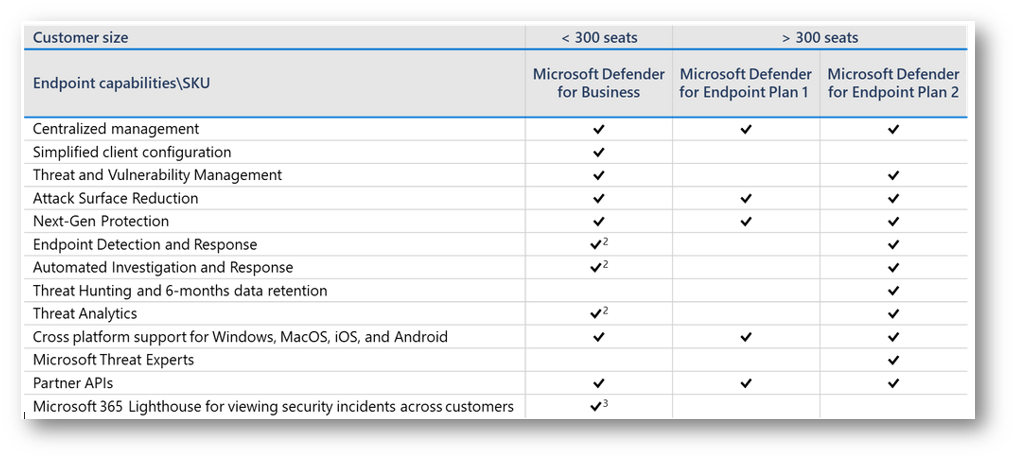

La tabella seguente confronta le funzionalità di sicurezza di Defender for Business con Microsoft Defender for Endpoint piano 1 e piano 2. Quando Defender for Business sarà rilasciato al pubblico verrà incluso in Microsoft 365 Business Premium.

Figura 32: Confronto tra Microsoft Defender for Business e Microsoft Defender for Endpoint

Microsoft Defender XDR – Microsoft Defender XDR | Microsoft Learn

Microsoft Defender XDR (Extended Detection and Response) è una soluzione avanzata di sicurezza informatica che fornisce alle aziende la capacità di rilevare, indagare e rispondere a minacce informatiche in modo più efficace e coordinato. L’XDR estende le capacità di tradizionali strumenti di rilevamento e risposta agli endpoint (EDR) integrando dati e segnali di sicurezza provenienti da una varietà più ampia di fonti, come i dispositivi di rete, i server, le applicazioni cloud e gli endpoint.

Le principali caratteristiche di Microsoft Defender XDR includono:

- Integrazione e correlazione di dati: Microsoft Defender XDR integra segnali di sicurezza da varie fonti per offrire una visibilità più ampia delle attività sospette o malevole all’interno di un’organizzazione. Ciò consente di identificare e rispondere a complesse catene di attacco che possono attraversare diverse piattaforme e ambienti.

- Automazione e risposta: La soluzione utilizza l’automazione per accelerare la risposta agli incidenti di sicurezza, riducendo il carico di lavoro degli analisti di sicurezza e migliorando i tempi di reazione.

- Analisi avanzata: Dotata di capacità di apprendimento automatico e analisi comportamentale, Microsoft Defender XDR può rilevare comportamenti anomali e potenziali minacce che potrebbero non essere identificati da sistemi di sicurezza più tradizionali.

- Gestione unificata: Attraverso una piattaforma di gestione centralizzata, offre agli amministratori e agli analisti di sicurezza gli strumenti per monitorare, analizzare e intervenire su minacce in modo efficiente.

Microsoft Defender XDR consente ai team di sicurezza di proteggere e rilevare le minacce usando le informazioni di altri prodotti Microsoft per la sicurezza, tra cui: