Proteggere l’accesso ad Azure Virtual Desktop utilizzando Privileged Identity Management

In qualsiasi realtà aziendale è necessario effettuare delle attività di amministrazione informatica che richiedono dei permessi amministrativi elevati ed è una buona pratica che gli utenti abbiano sempre i minori permessi amministrativi possibili, per assicurare un buon livello di sicurezza ed impedire che vengano effettuate delle operazioni senza consenso (volutamente o per sbaglio). È interessante anche limitare nel tempo eventuali permessi amministrativi, giusto il tempo necessario per effettuare l’operazione. Mi è capitato spesso di vedere account privilegiati assegnati ad un consulente esterno che poi non sono stati più rimossi e questo mette a forte rischio la sicurezza aziendale.

In questo articolo mostrerò come rendere sicuro l’accesso alle risorse di Azure, in particolar modo ad Azure Virtual Desktop, utilizzando Privileged Identity Management, che permette di assegnare permessi amministrativi limitati nel tempo e che permette di monitorare e approvare questo tipo di accessi privilegiati.

L’obiettivo è quello di proteggere ad esempio l’accesso a macchine da cui viene fatta l’amministrazione degli ambienti aziendali, quelle che vengono chiamate Privileged Access Workstation (PAW), aggiungendo un ulteriore strato di protezione offerto da Privileged Identity Management (PIM). Tutti gli utenti e gli operatori beneficiano dell’utilizzo di una workstation sicura. Un utente malintenzionato che compromette un PC o un dispositivo può rubare credenziali/token per tutti gli account che lo usano, minando molte o tutte le altre garanzie di sicurezza.

Vi rimando alla lettura della pagina Why are privileged access devices important | Microsoft Learn per approfondimenti.

Per usare Privileged Identity Management, è necessario disporre di una delle licenze seguenti:

- Azure AD Premium P2

- Enterprise Mobility + Security (EMS) E5

Assegnate una di queste licenze ad ogni utente che eseguirà le seguenti operazioni:

- Utenti assegnati come idonei ad Azure AD o ruoli di Azure gestiti tramite PIM

- Utenti assegnati come membri idonei o proprietari di gruppi di accesso con privilegi

- Gli utenti possono approvare o rifiutare le richieste di attivazione in PIM

- Utenti assegnati a una verifica di accesso

- Utenti che eseguono verifiche di accesso

Per chi non conoscesse le differenze tra le diverse edizioni di Azure AD consiglio vivamente la lettura del documento Informazioni su Azure Active Directory, mentre per il pricing vi rimando al link Prezzi di Azure Active Directory

I vantaggi nell’uso di Azure AD Privileged Identity Management sono davvero notevoli e vi permettono di:

- Vedere a quali utenti vengono assegnati i ruoli con privilegi per gestire le risorse di Azure

- Abilitare l’accesso come amministratore JIT su richiesta ad Office 365 e alle risorse di Azure (sottoscrizioni, gruppi di risorse e alle singole risorse)

- Visualizzare una cronologia dell’attivazione dell’amministratore, comprese le modifiche che gli amministratori hanno apportato alle risorse di Azure

- Essere avvisati delle modifiche apportate nelle assegnazioni del ruolo di amministratore

- Richiedere l’approvazione per attivare i ruoli di amministratore con privilegi di Azure AD

- Esaminare l’appartenenza dei ruoli di amministratore e richiedere agli utenti di fornire una giustificazione per l’appartenenza continua ad un determinato ruolo

Prerequisiti

- Licenze di Azure AD Premium P2 per gli utenti che dovranno utilizzare Azure AD Privileged Identity Management

- Ruolo amministrativo di Global Administrator o di Privileged Role Administrator per effettuare le configurazioni

- Host pool di Azure Virtual Desktop con macchine joinate ad Azure Active Directory

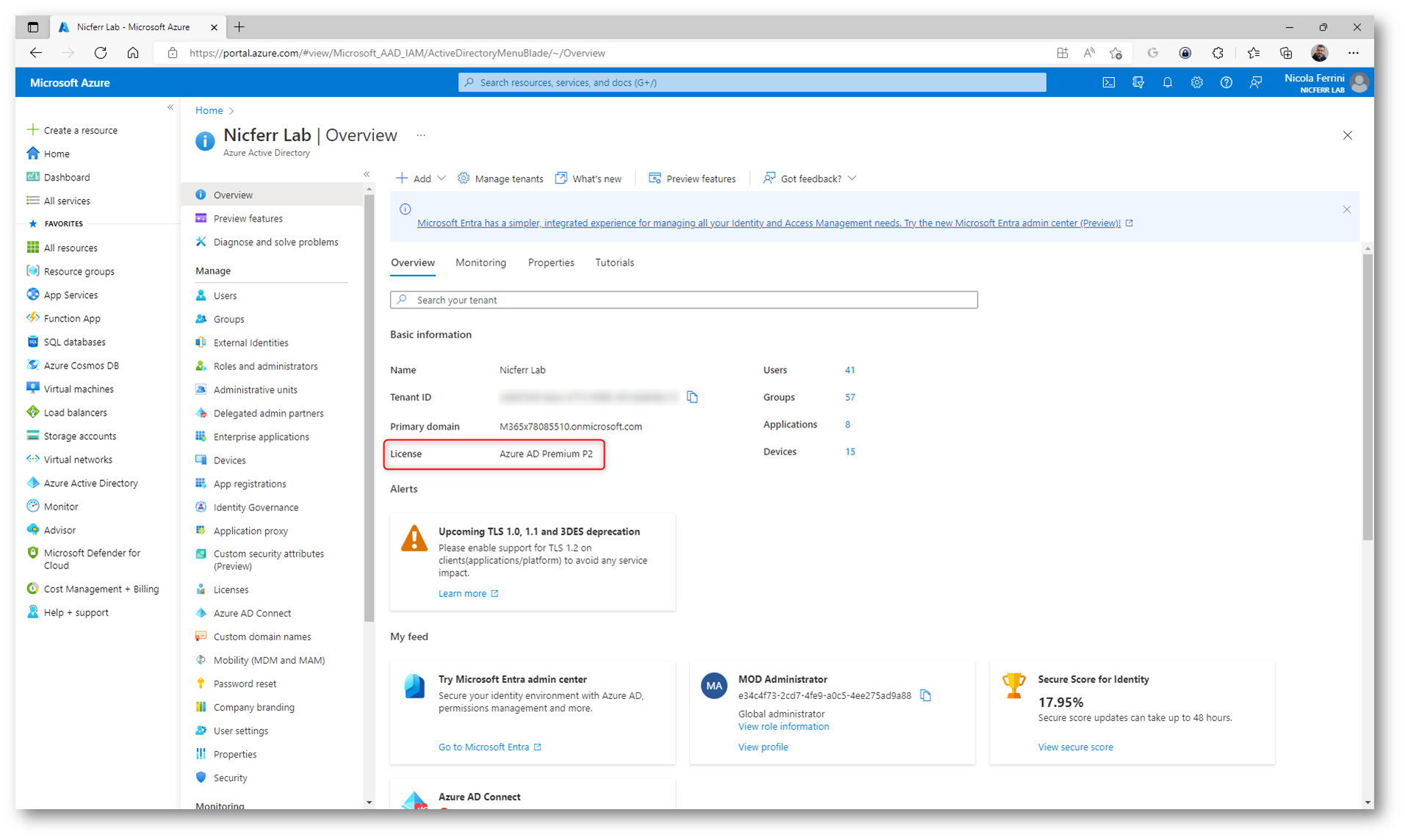

Nel momento in cui assegnerete almeno una licenza di Azure AD Premium P2 il vostro tenant lo riporterà nella scheda Overview.

Figura 1: È necessario avere licenze di Azure AD Premium P2 per attivare Privileged Identity Management

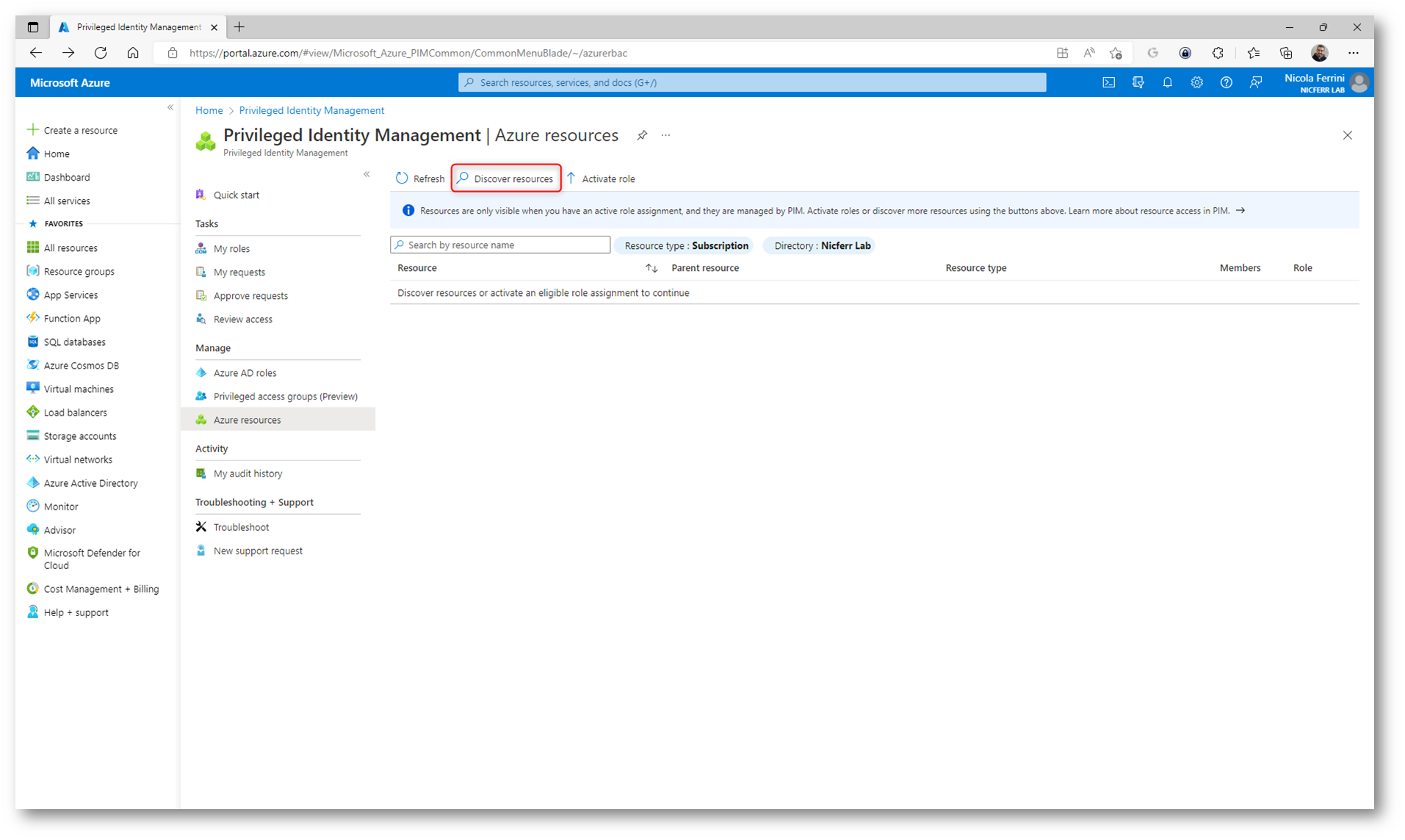

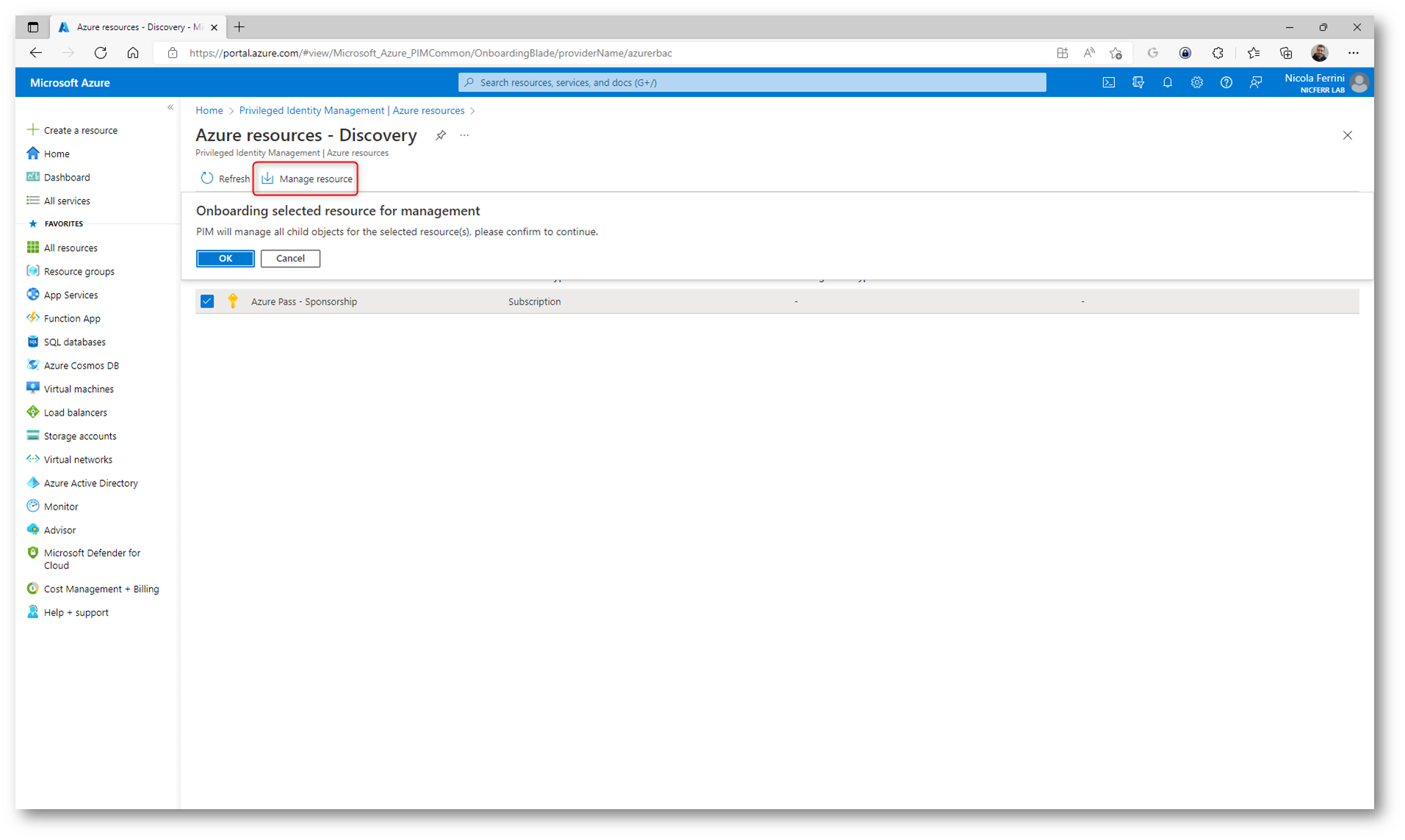

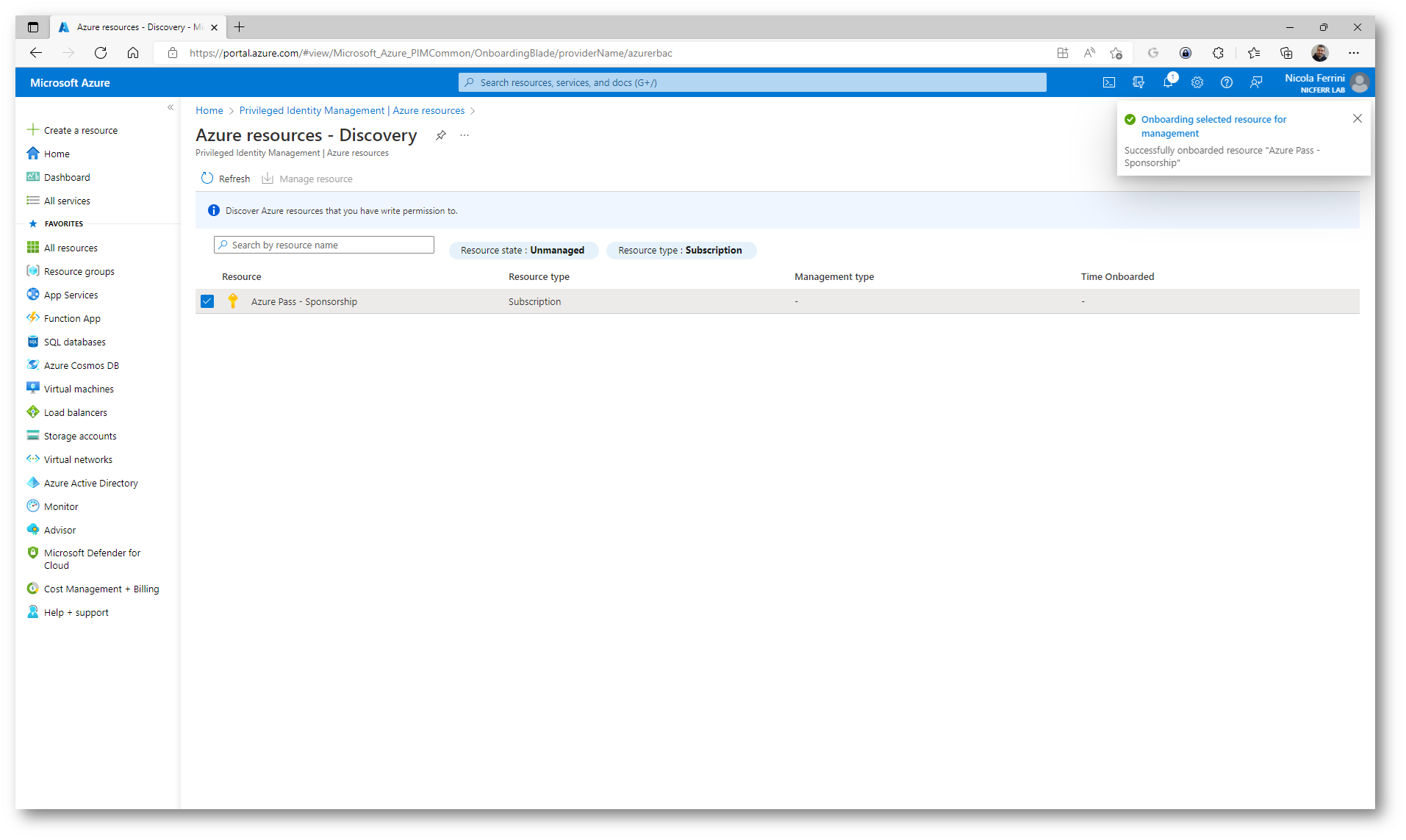

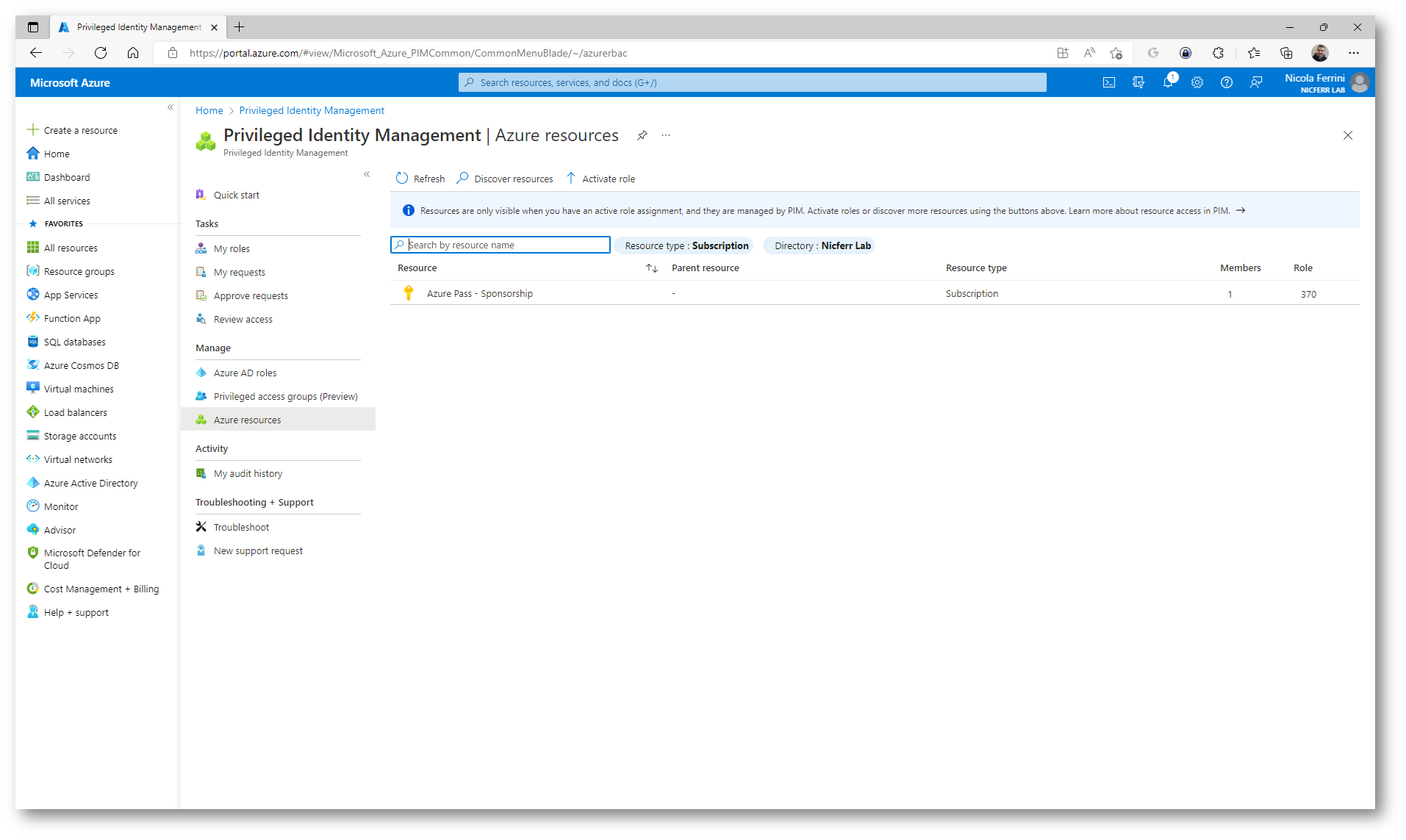

Per gestire Azure AD Privileged Identity Management collegatevi al portale di Azure con un utente che abbia i privilegi di Privileged Role Administrator oppure Global Administrator e cercate Privileged Identity Management nella barra di ricerca. Dal blade che si aprirà selezionate la voce Azure Resources. Fate clic su Discover Resources e dopo aver selezionato la sottoscrizione cliccate su Manage resources.

Figura 2: Aggiunta a Privileged Identity Management della sottoscrizione da gestire

Figura 3: Onboarding della sottoscrizione Azure da gestire con Privileged Identity Management

Figura 4: Onboarding della sottoscrizione Azure da gestire con Privileged Identity Management completato con successo

Figura 5: La sottoscrizione selezionata è visibile nel portale di Onboarding della sottoscrizione Azure da gestire con Privileged Identity Management

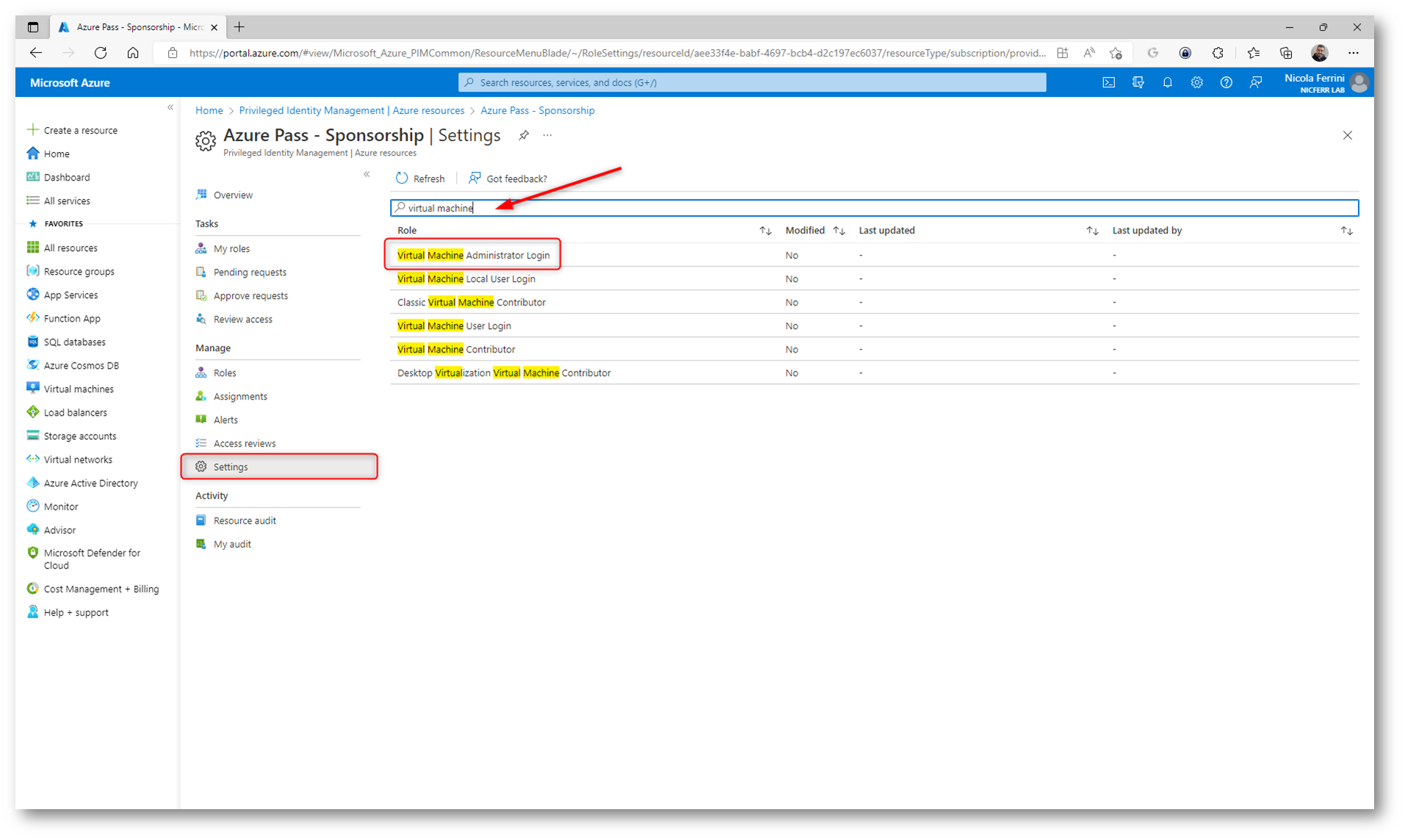

Cliccate sul nome della sottoscrizione e successivamente cliccate su Settings. Selezionate a questo punto il ruolo che volete configurare. Io ho deciso di configurare il ruolo di Virtual Machine Administrator Login. Questo ruolo permette agli utenti di collegarsi alle macchine virtuali che sono state joinate in Azure AD e di avere permessi amministrativi.

Figura 6: Scelta del ruolo di gestire in Privileged Identity Management

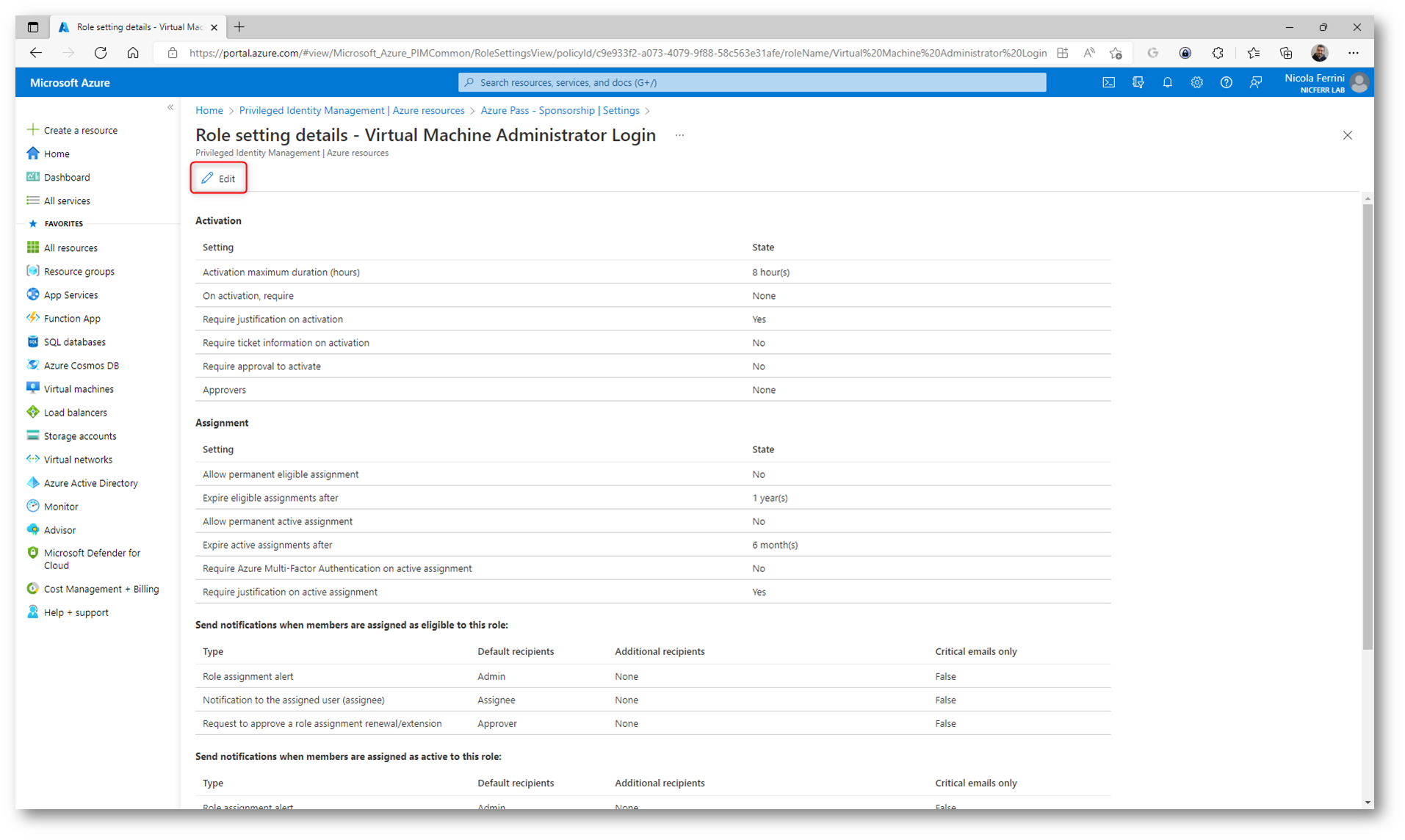

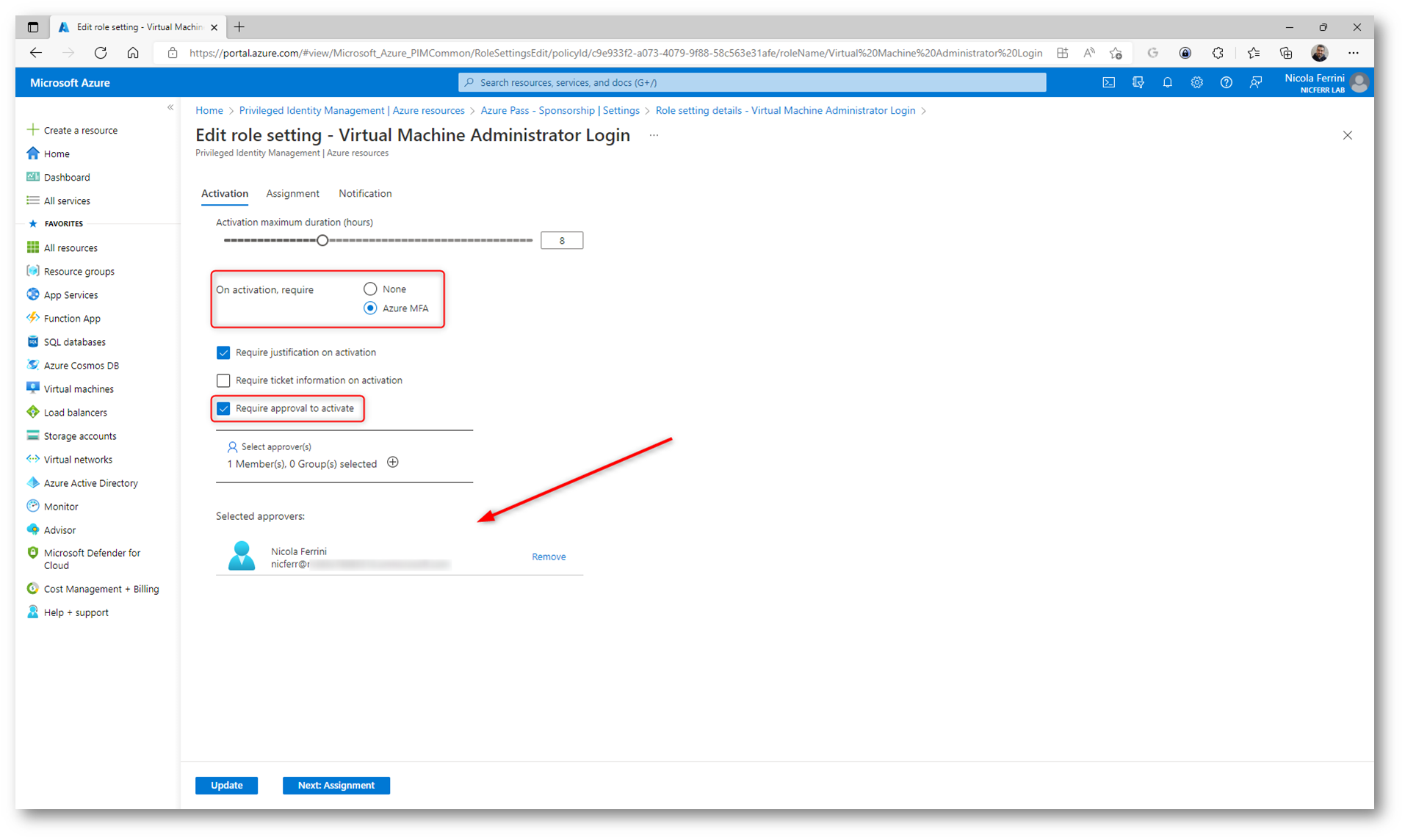

Fate clic su Edit per modificare il ruolo. Nell’immagine sotto sono mostrate le configurazioni relative alla durata massima di attivazione del ruolo, alla richiesta di fornire una motivazione ogni volta che viene attivato il ruolo, all’uso obbligatorio della Multi-Factor Authentication e così via.

Nell’esempio sotto ho richiesto che l’abilitazione del ruolo sia subordinata ad un processo di approvazione. Se si impostano più responsabili approvazione, l’approvazione viene completata non appena uno di essi approva o nega la richiesta.

Ho deciso di abilitare la MFA quando un utente richiederà di elevarsi i privilegi a Virtual Machine Administrator Login e ho deciso di richiedere che un approver (l’utente Nicola Ferrini) si occupi ogni volta di consentire l’elevazione del ruolo.

Figura 7: Modifica del ruolo di Virtual Machine Administrator Login in Privileged Identity Management

Figura 8: Per abilitare il ruolo sarà necessario contattare un approver

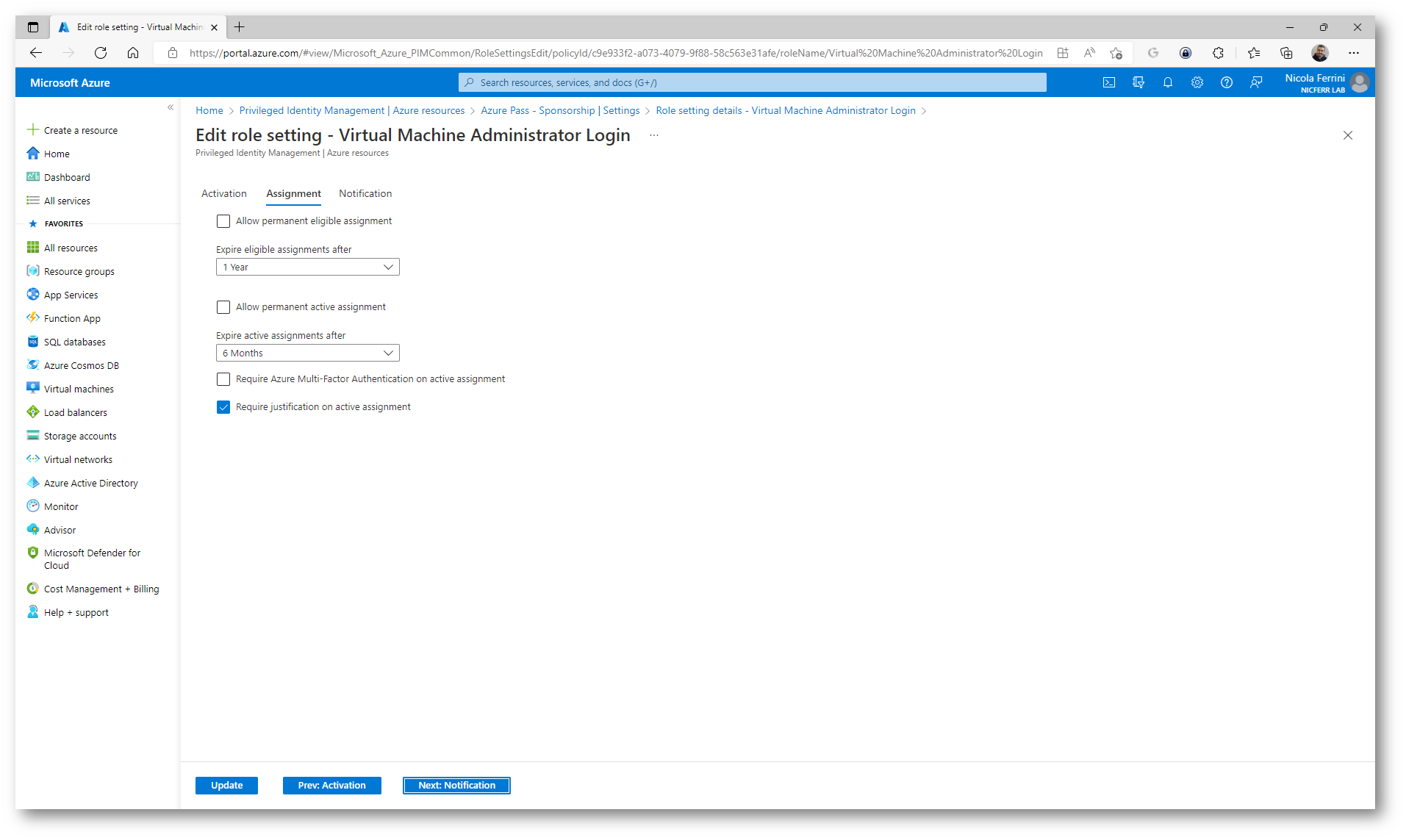

Quando si configurano le impostazioni per un ruolo è possibile scegliere tra due opzioni di durata dell’assegnazione per ogni tipo di assegnazione (idoneo e attivo). Queste opzioni stabiliscono la durata massima predefinita quando ad un utente viene assegnato il ruolo in Privileged Identity Management.

Figura 9: Configurazione del ruolo

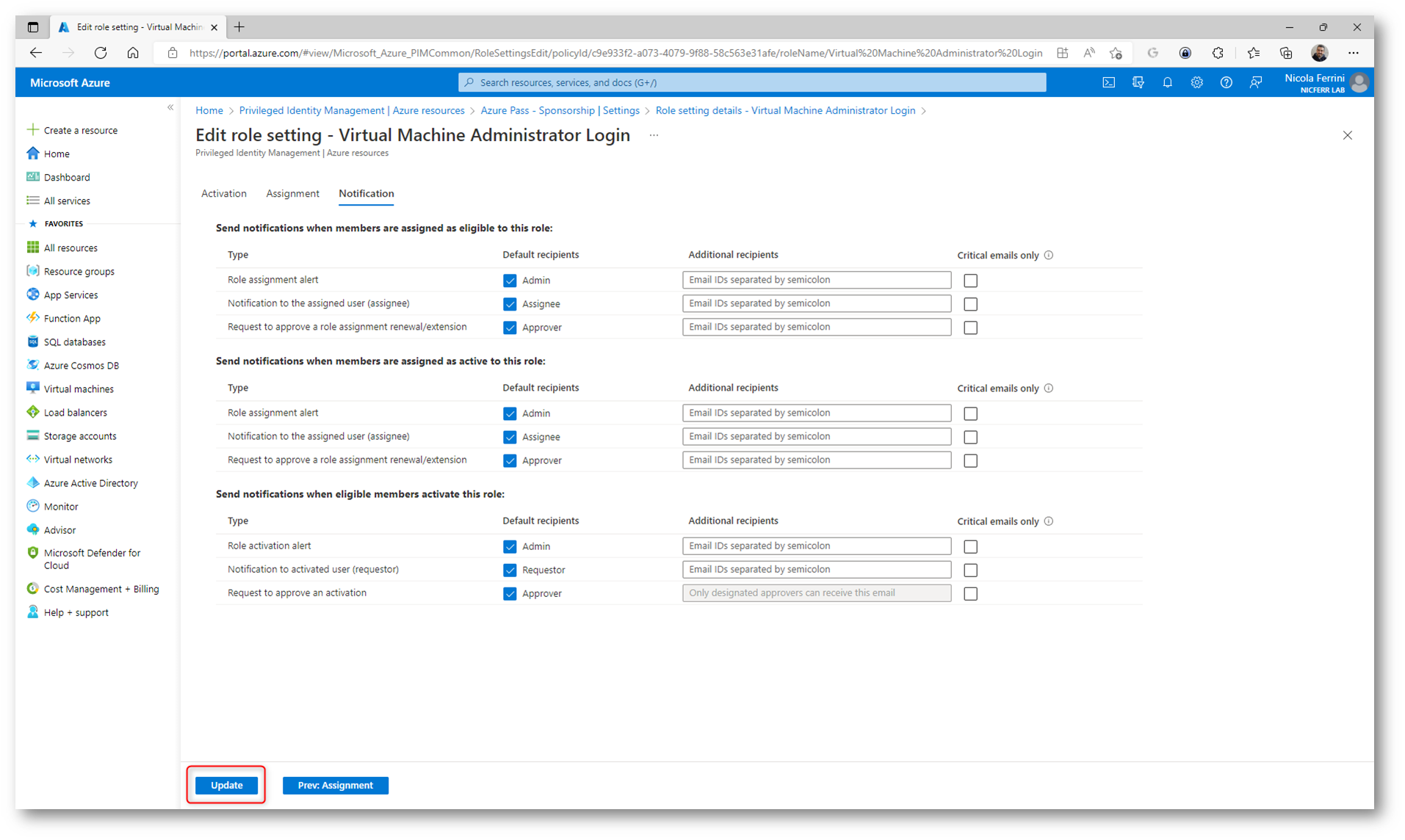

Privileged Identity Management (PIM) consente di sapere quando si verificano eventi importanti nell’organizzazione Azure Active Directory, ad esempio quando viene assegnato o attivato un ruolo, inviando notifiche tramite posta elettronica. I messaggi di posta elettronica possono includere collegamenti ad attività importanti, quali l’attivazione o il rinnovo di un ruolo.

Quando gli utenti attivano il ruolo e l’impostazione del ruolo richiede l’approvazione, i responsabili approvazione riceveranno due messaggi di posta elettronica per ogni approvazione:

- Richiedere di approvare o negare la richiesta di attivazione dell’utente (inviata dal motore di approvazione della richiesta)

- La richiesta dell’utente viene approvata (inviata dal motore di approvazione della richiesta

Figura 10: Notifiche e aggiornamento del ruolo

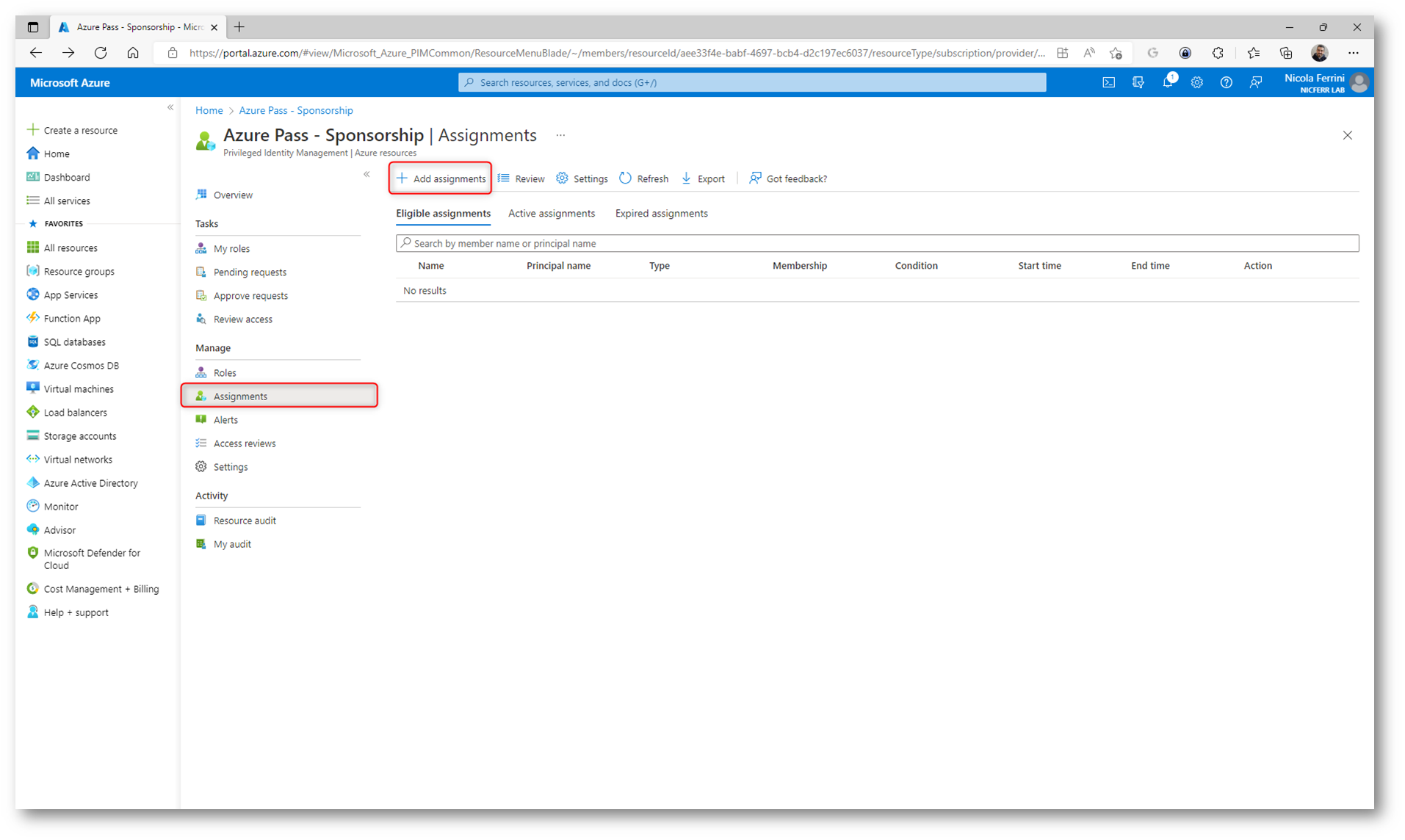

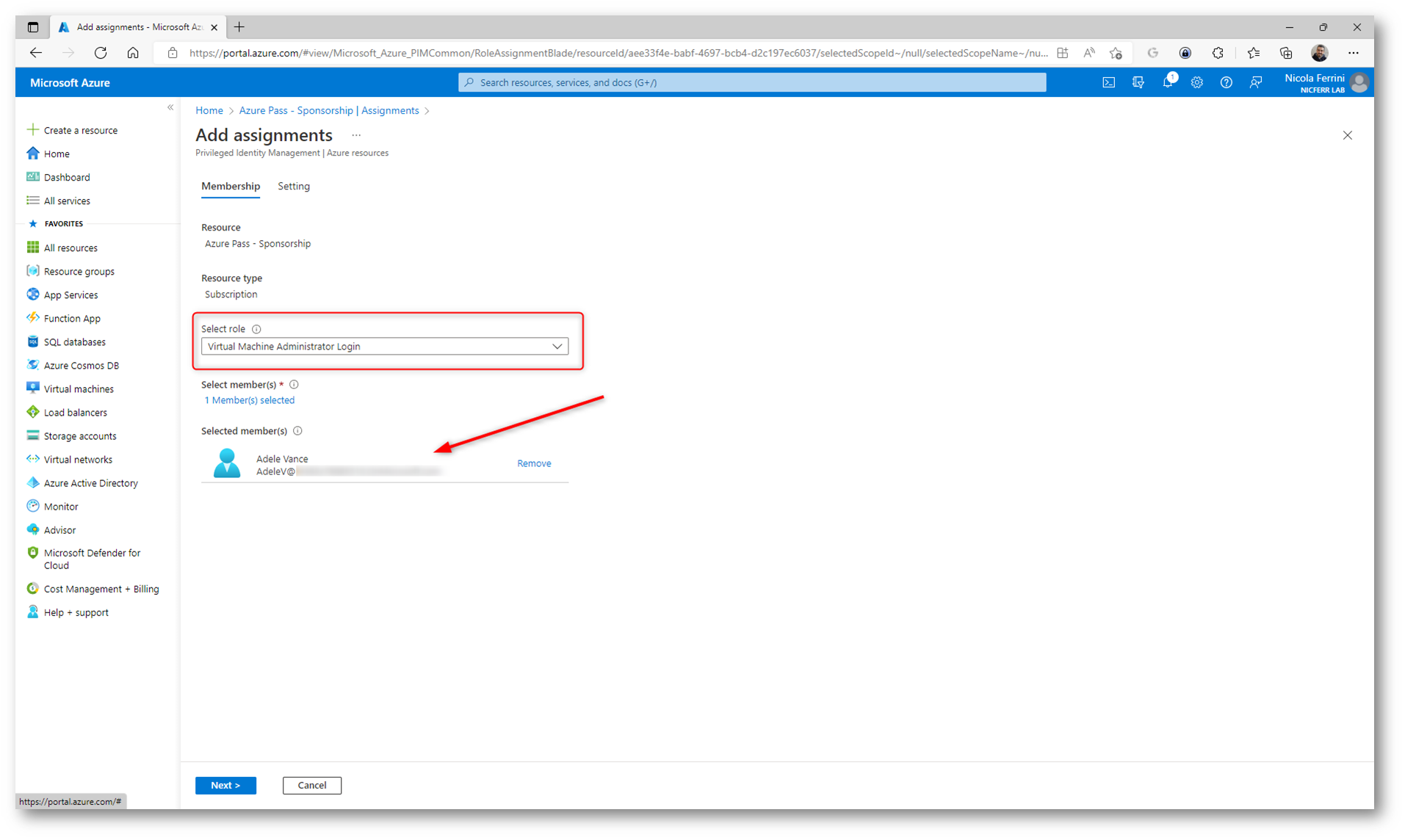

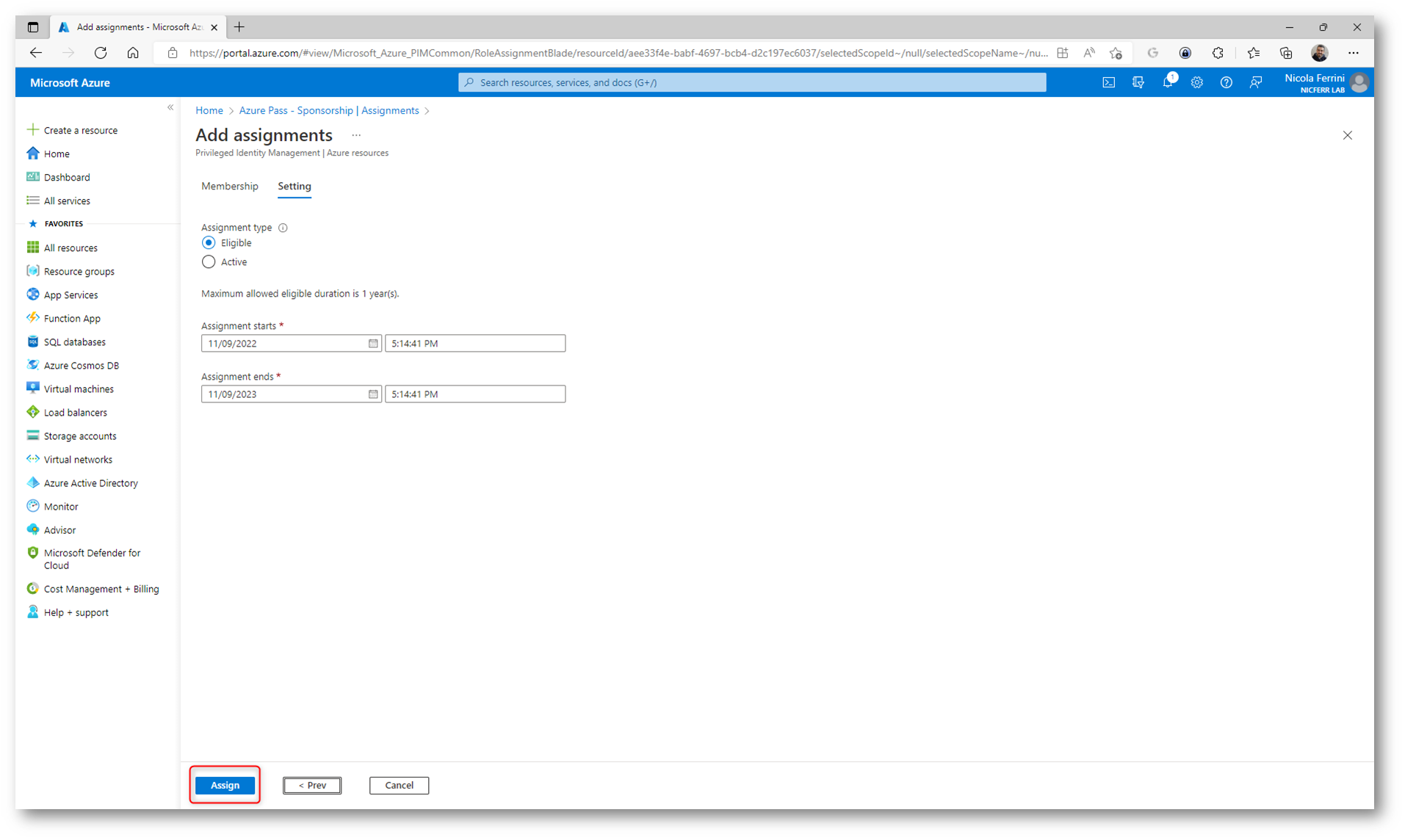

Terminate le modifiche del ruolo potete scegliere a quale utente o gruppo di utenti il ruolo verrà assegnato.

Figura 11: Assegnazione del ruolo nella console di Privileged Identity Management

Figura 12: Ruolo assegnato all’utente

Esistono due tipi di assegnazione, idonei e attivi. Se un utente è stato reso idoneo per un ruolo, potrà attivare il ruolo quando avrà bisogno di svolgere le attività con privilegi. Se il ruolo scade, è possibile estendere o rinnovare queste assegnazioni.

Le assegnazioni di tipo Idoneo richiedono al membro del ruolo di eseguire un’azione per usare il ruolo. Le azioni possono includere il completamento di un controllo di autenticazione a più fattori (MFA), l’indicazione di una motivazione aziendale e la richiesta di approvazione da parte di responsabili dell’approvazione designati.

Le assegnazioni attive non richiedono che il membro esegua alcuna azione per usare il ruolo. I membri con questo tipo di assegnazione dispongono di privilegi assegnati al ruolo in qualsiasi momento. Le assegnazioni permanenti non hanno data di scadenza. Usare questa opzione per i lavoratori permanenti che hanno spesso bisogno delle autorizzazioni per il ruolo.

Adele potrà richiedere di avere i privilegi di Virtual Machine Administrator Login quando ne avrà bisogno, ma per il resto del tempo rimarrà un utente limitato.

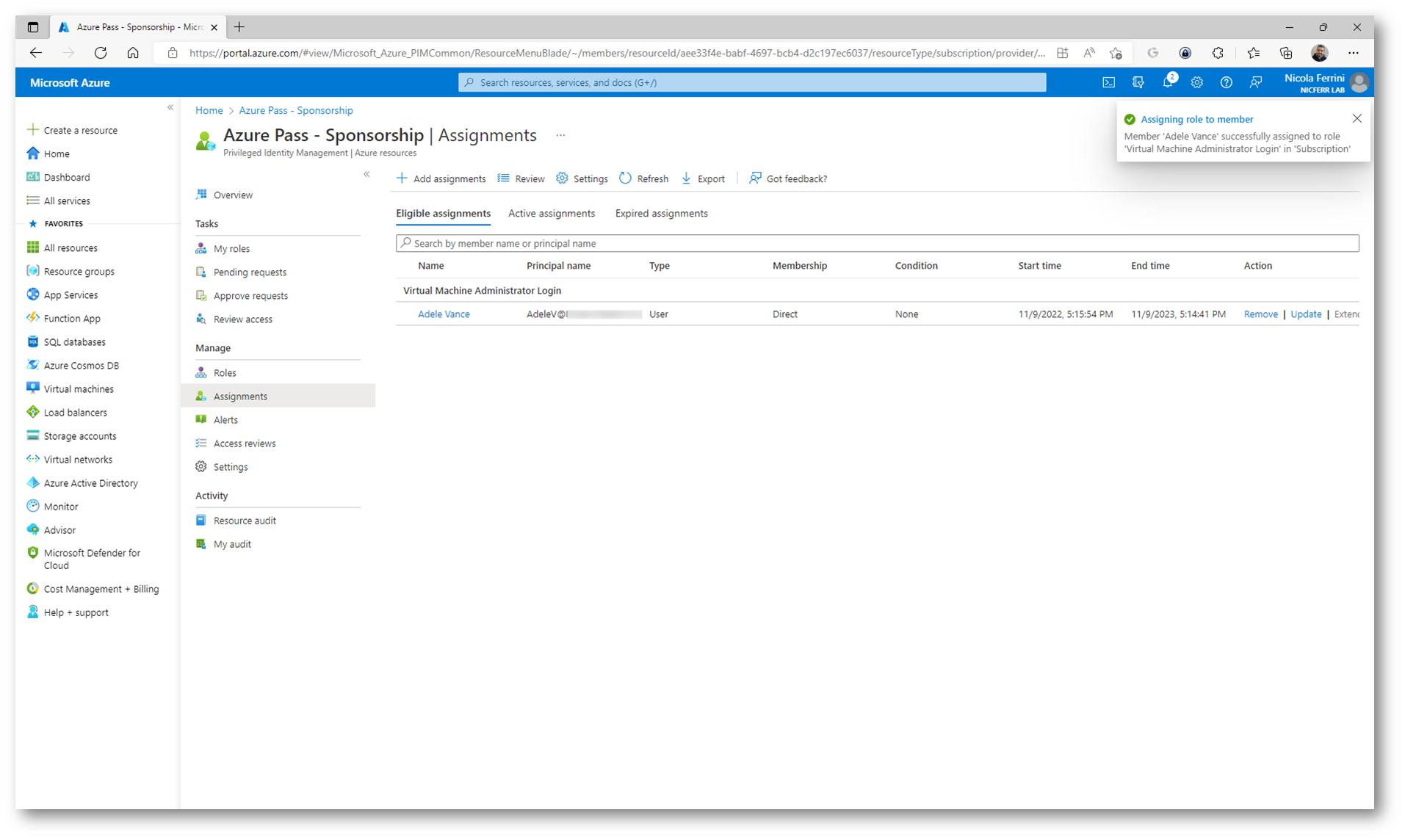

Figura 13: Conferma dell’assegnazione del ruolo

Figura 14: Assegnazione del ruolo completata con successo

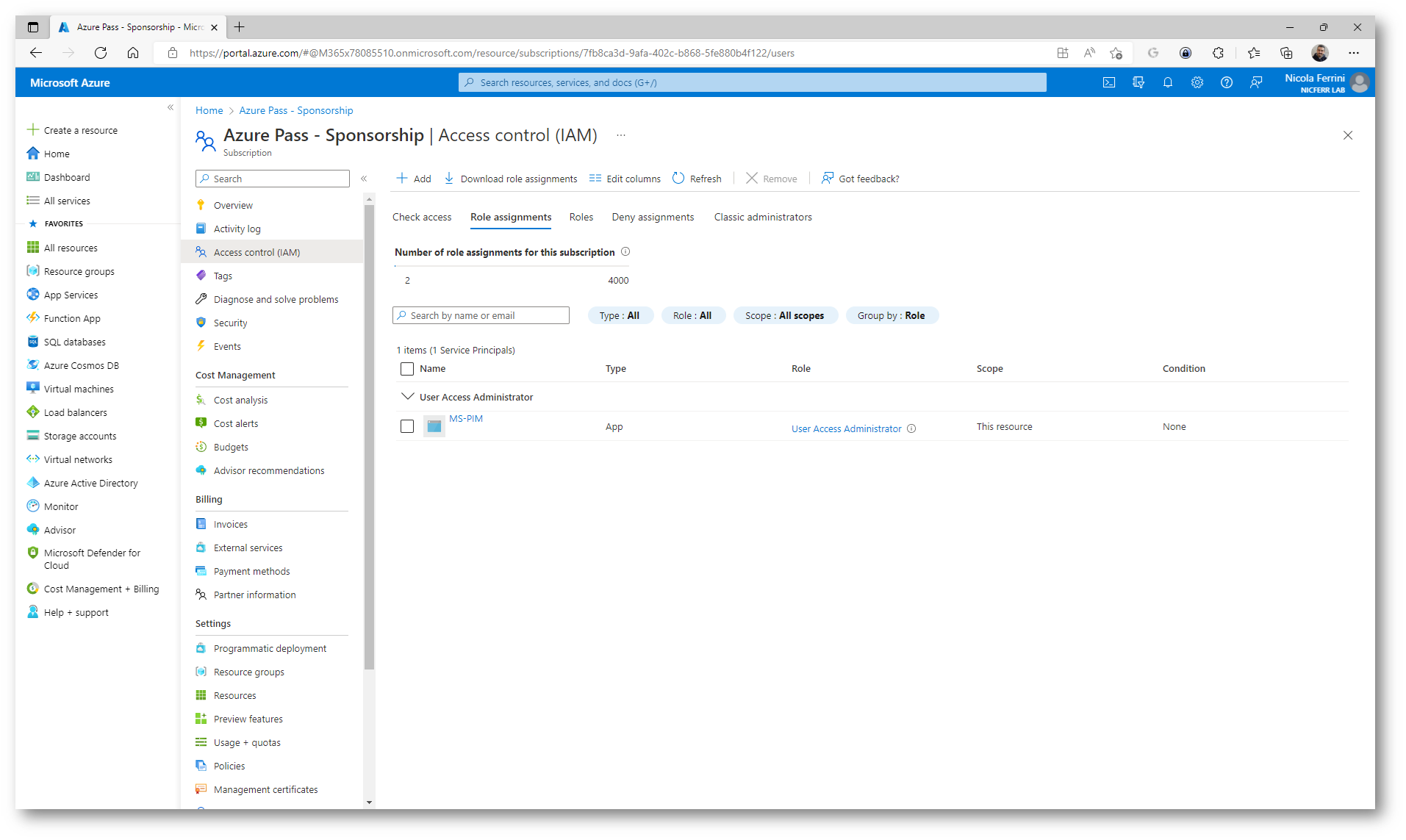

Dal portale di Azure sarà possibile verificare che a livello di sottoscrizione è apparso nel nodo Access control (IAM) la voce MS-PIM. Quando verranno assegnati i ruoli tramite PIM, in maniera automatica verrà consentito l’accesso ai diversi utenti, inquanto verrà aggiunta una voce con il permesso consentito.

Figura 15: È stata creata una Enterprise Application per PIM che verrà utilizzata per aggiungere dinamicamente i ruoli di gestione alla nostra sottoscrizione

Gestione di Azure Virtual Desktop

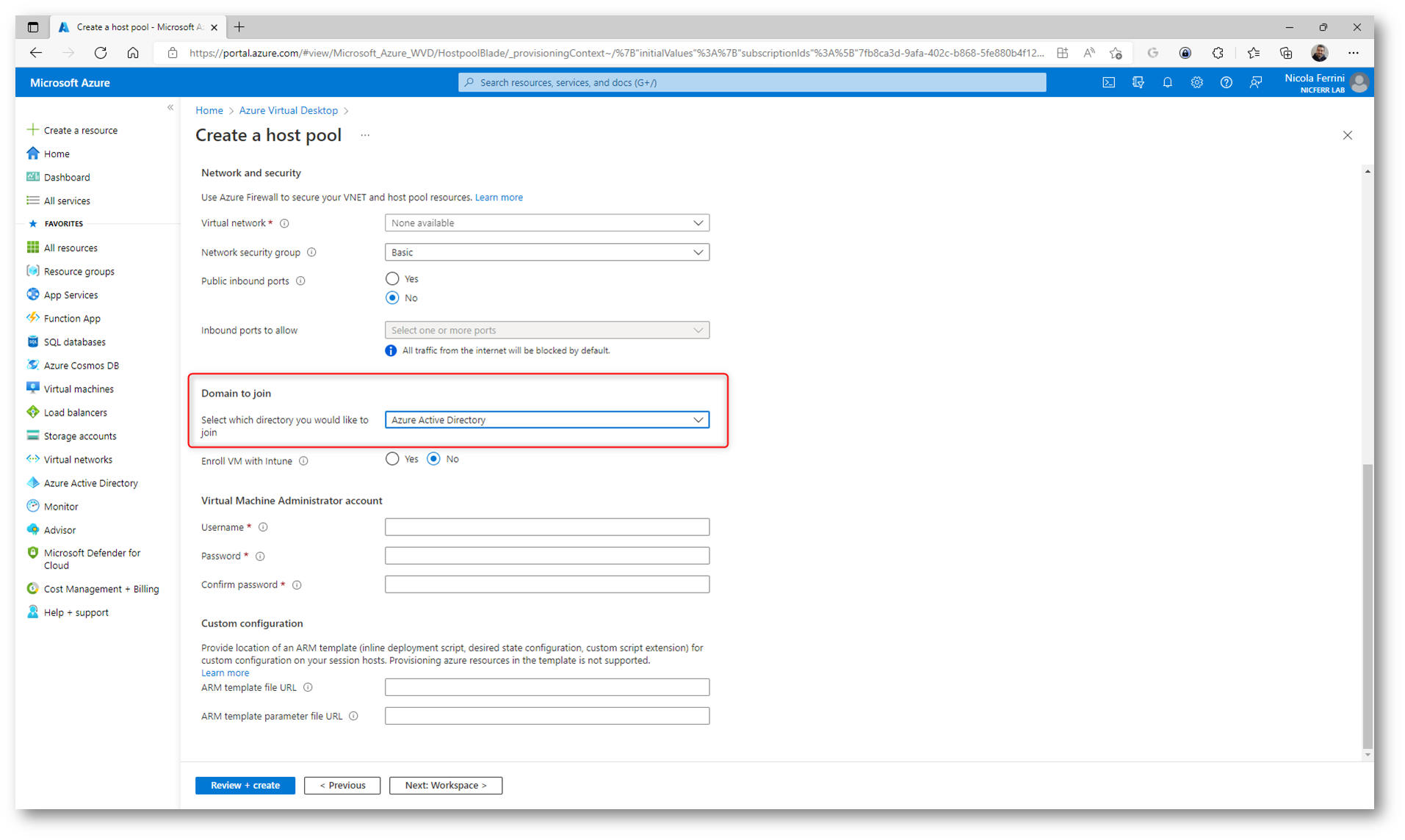

L’obiettivo di questa guida è proteggere l’accesso ad un pool di Azure Virtual Desktop che contiene delle Privileged Access Workstation. Ho già parlato nella mia precedente guida Introduzione ad Azure Virtual Desktop – ICT Power su come configurare un pool di Azure Virtual Desktop e joinarlo ad un dominio locale. In questo caso il pool deve essere joinato ad Azure Active Directory.

Trovate la procedura per poter creare pool di Azure Virtual Desktop joinati in Azure AD alla pagina Deploy Azure AD joined VMs in Azure Virtual Desktop – Azure | Microsoft Learn

Figura 16: Le VM dell’host pool devono essere joinate ad Azure AD

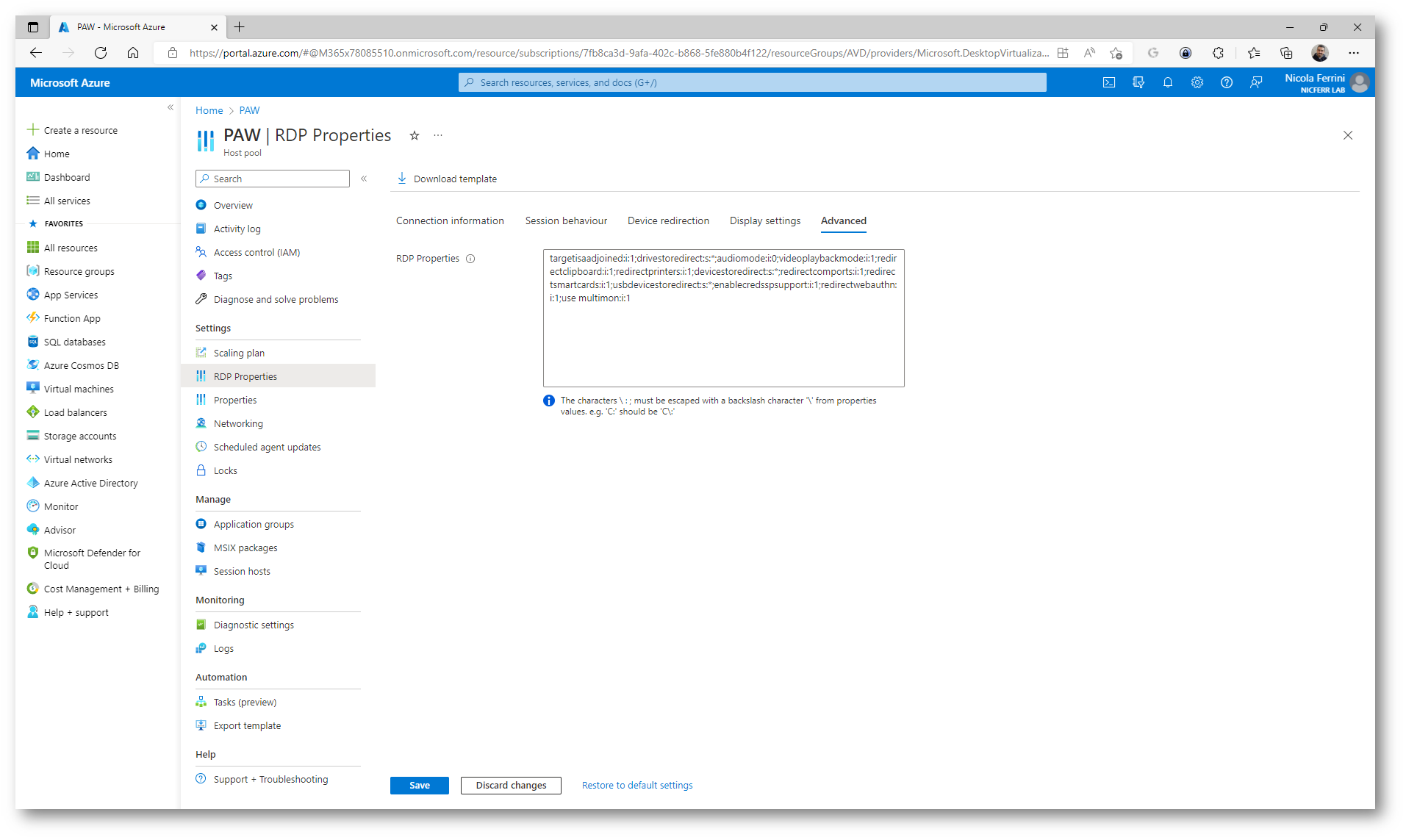

Ricordatevi che se create un Host pool di macchine joinate ad Azure AD dovete modificare le proprietà RDP e aggiungere la voce targetisaadjoined:i:1 per potervi collegare in desktop remoto.

Figura 17: Modifica delle proprietà del protocollo RDP per gli host pool joinati ad Azure AD

Test di funzionamento

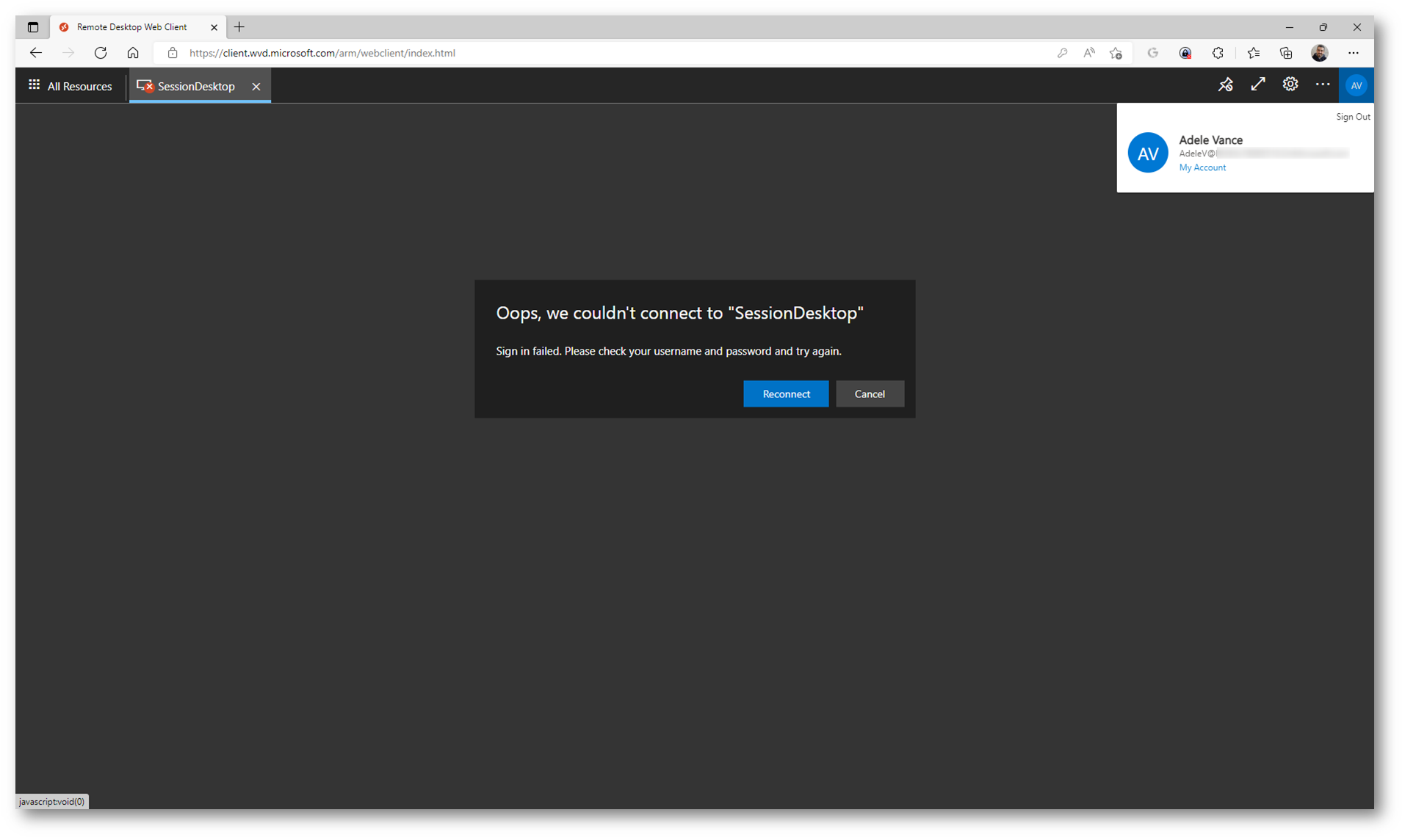

Quando l’utente Adele tenterà di connettersi al pool di Azure Virtual Desktop, se non avrà provveduto prima ad elevarsi i privilegi di Virtual Machine Administrator Login non potrà accedere e riceverà il messaggio di errore mostrato nella figura sotto:

Figura 18: Senza i privilegi corretti l’utente Adele non potrà accedere al pool di Azure Virtual Desktop

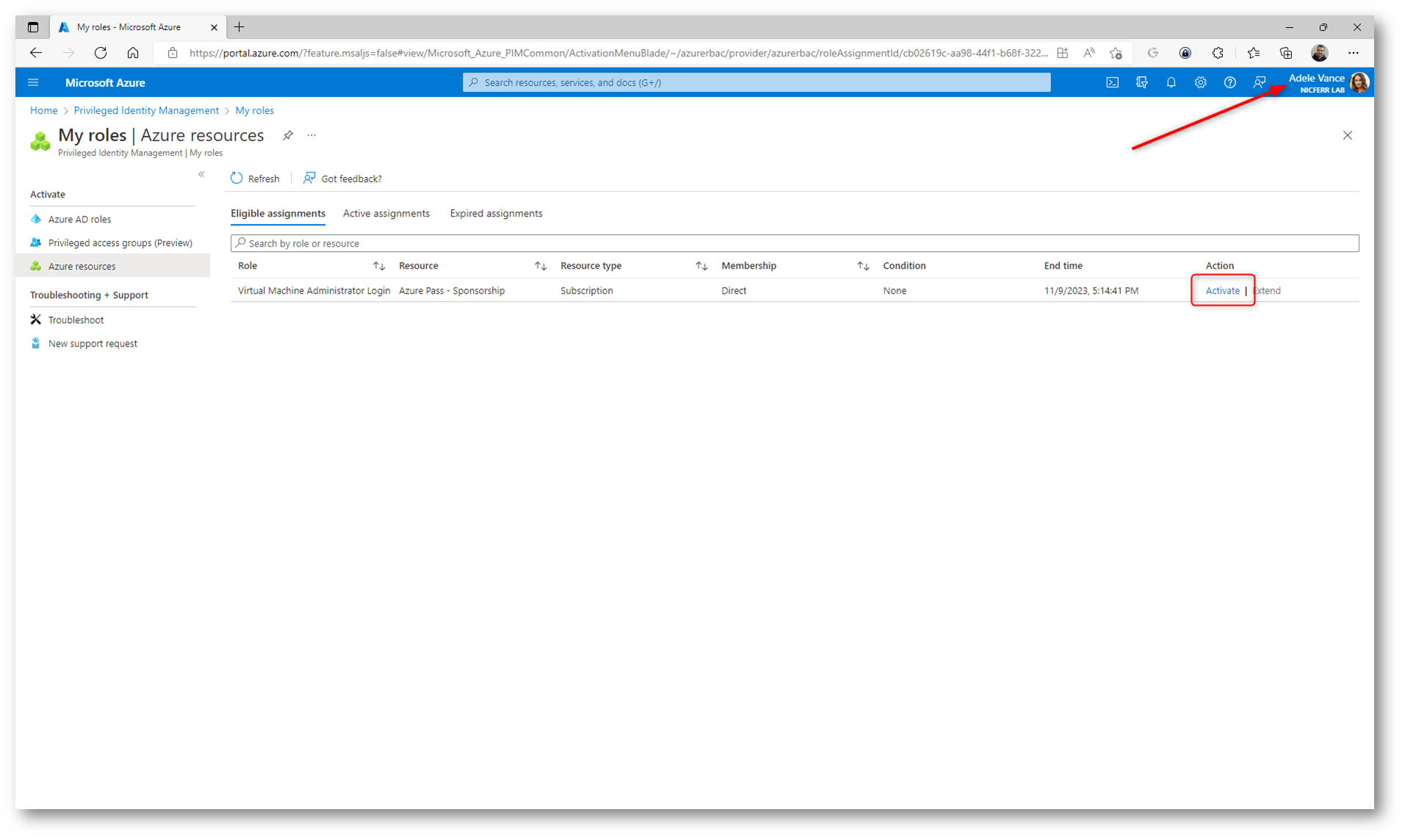

Per poter accedere all’host pool di Privileged Access Workstation ospitato in Azure Virtual Desktop Adele dovrà prima collegarsi alla console di Azure AD Privileged Identity Management. Quindi potrà selezionare la voce My Roles e dopo aver selezionato Azure resources vedrà i ruoli per cui è stata resa idonea. Cliccando su Activate partirà il workflow di richiesta.

Figura 19: Attivazione del ruolo privilegiato da parte dell’utente Adele

Poiché abbiamo chiesto che l’attivazione del ruolo deve essere fatta solo dopo che è stata verificata l’identità dell’utente con la Multi-Factor Authentication, sarà necessario effettuare la MFA. Un messaggio vi avviserà di verificare l’identità. Se l’utente non ha mai abilitato la Multi-Factor Authentication, partirà il wizard che guiderà l’utente nella scelta della modalità di autenticazione (app Microsoft Authenticator, token hardware, chiamata telefonica, SMS).

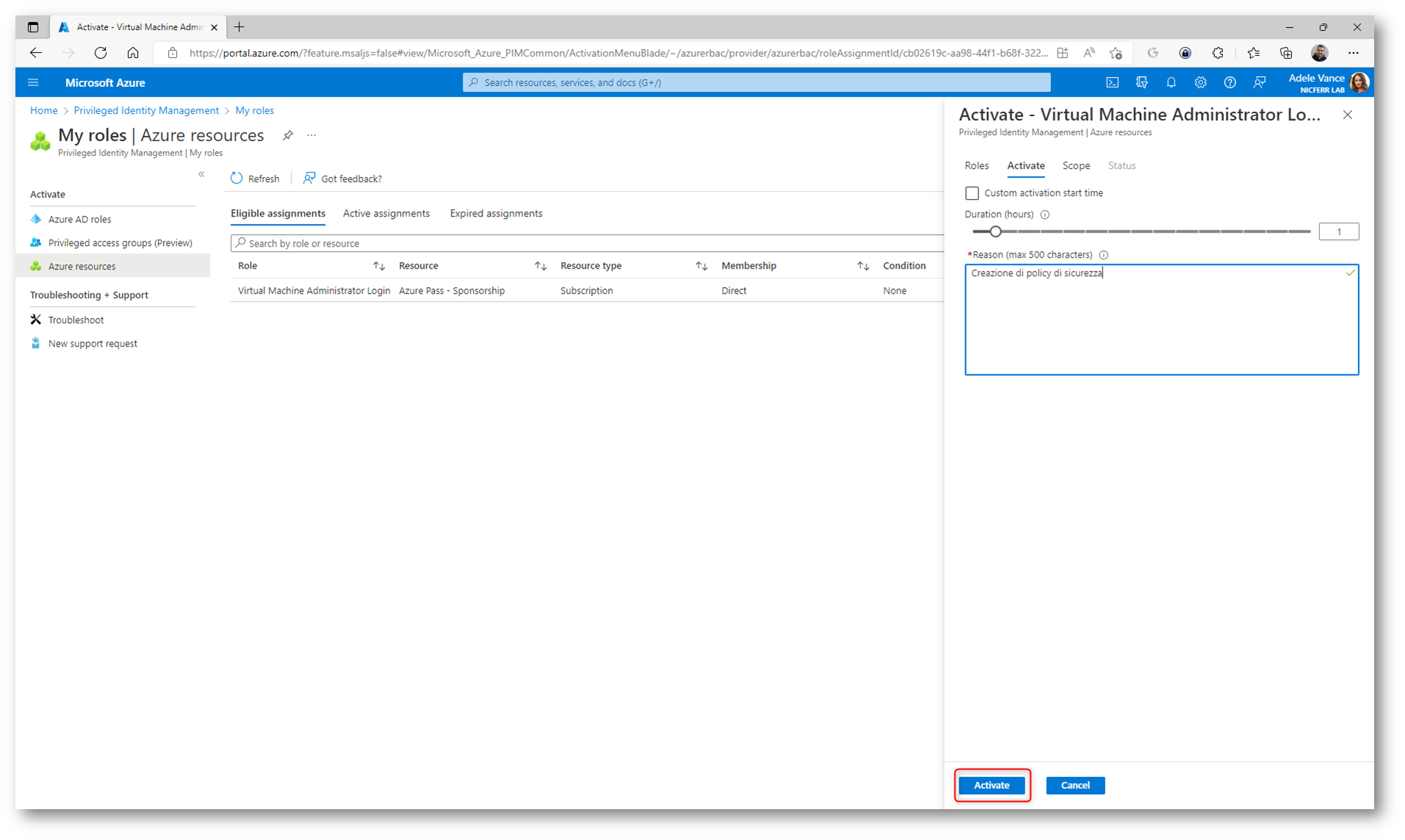

Completata la procedura di autenticazione tramite MFA, l’utente ritornerà nella pagina di Azure AD Privileged Identity Management e potrà continuare il processo di attivazione del ruolo. Come abbiamo impostato, l’utente dovrà dichiarare una motivazione con la quale richiede di attivarsi il ruolo privilegiato.

Figura 20: Attivazione del ruolo di Virtual Machine Administrator Login dal portale di Azure AD Privileged Identity Management

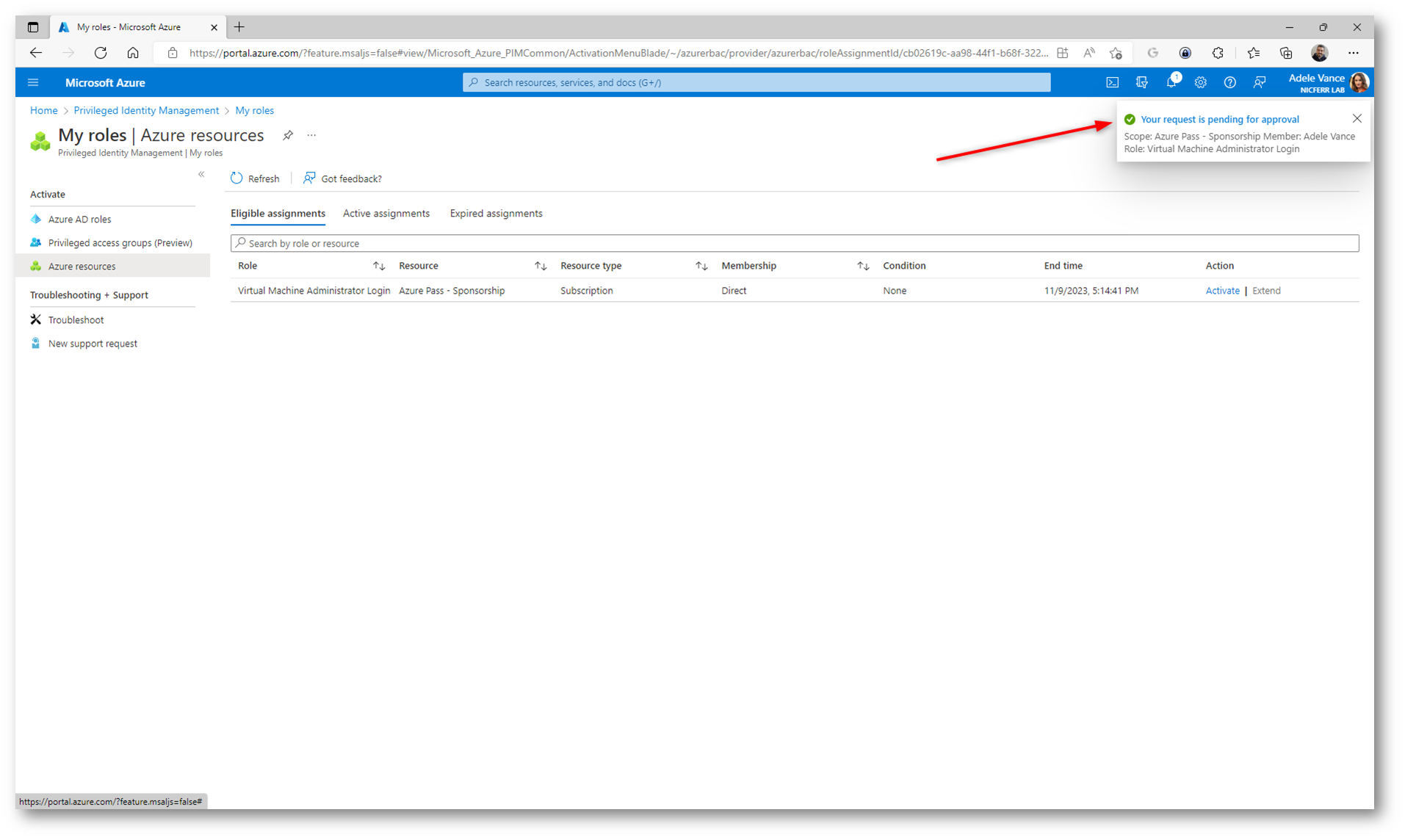

Visto che abbiamo deciso di attivare il ruolo di Virtual Machine Administrator Login solo dopo l’approvazione di un altro utente (approver), a chi ha fatto la richiesta apparirà un avviso che gli dirà di attendere l’approvazione.

Figura 21: Richiesta di abilitazione del ruolo in attesa di approvazione

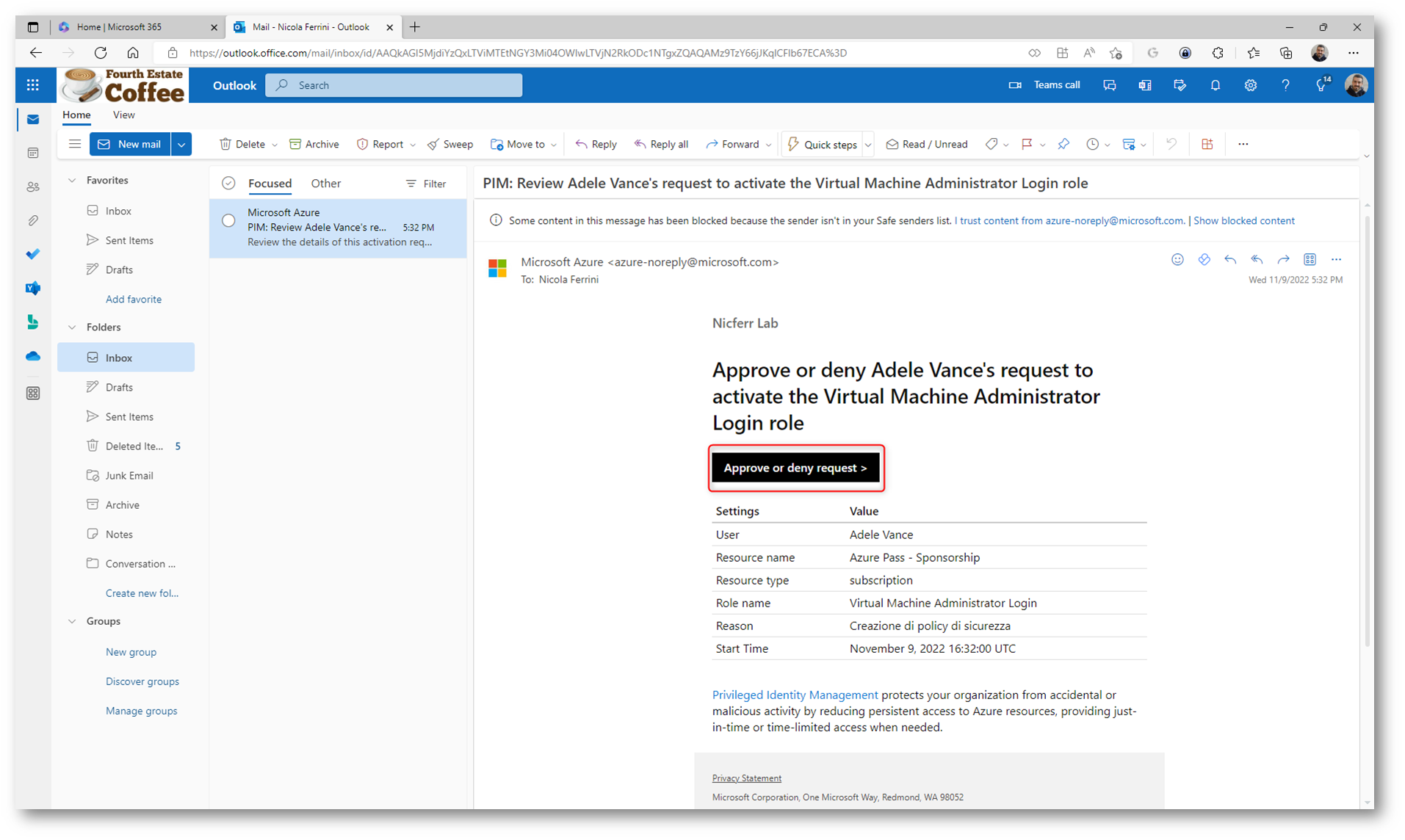

A questo punto l’approver (Nicola Ferrini) riceverà nel giro di pochi minuti un’e-mail che lo avviserà della richiesta di Adele di poter ottenere i privilegi di Virtual Machine Administrator Login. Cliccando sull’apposito bottone, l’approver potrà collegarsi al portale di Azure AD Privileged Identity Management e accettare o rifiutare la richiesta.

Figura 22: E-mail di approvazione ricevuta dall’approver del ruolo di Virtual Machine Administrator Login

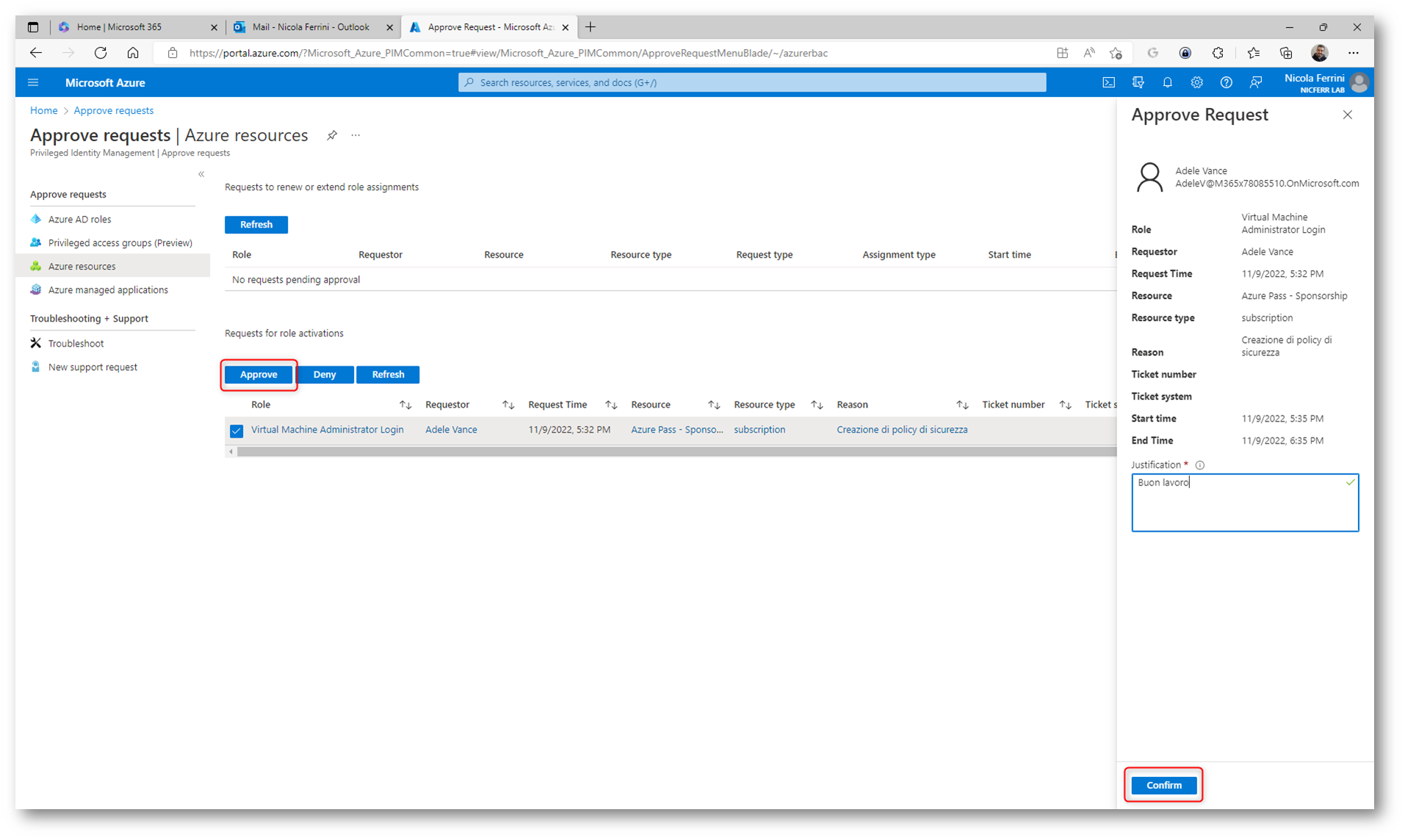

Se anche l’approvazione del ruolo richiesta una motivazione, allora l’approver dovrà compilare l’apposito campo.

Figura 23: L’approver approva la richiesta ed inserisce una motivazione

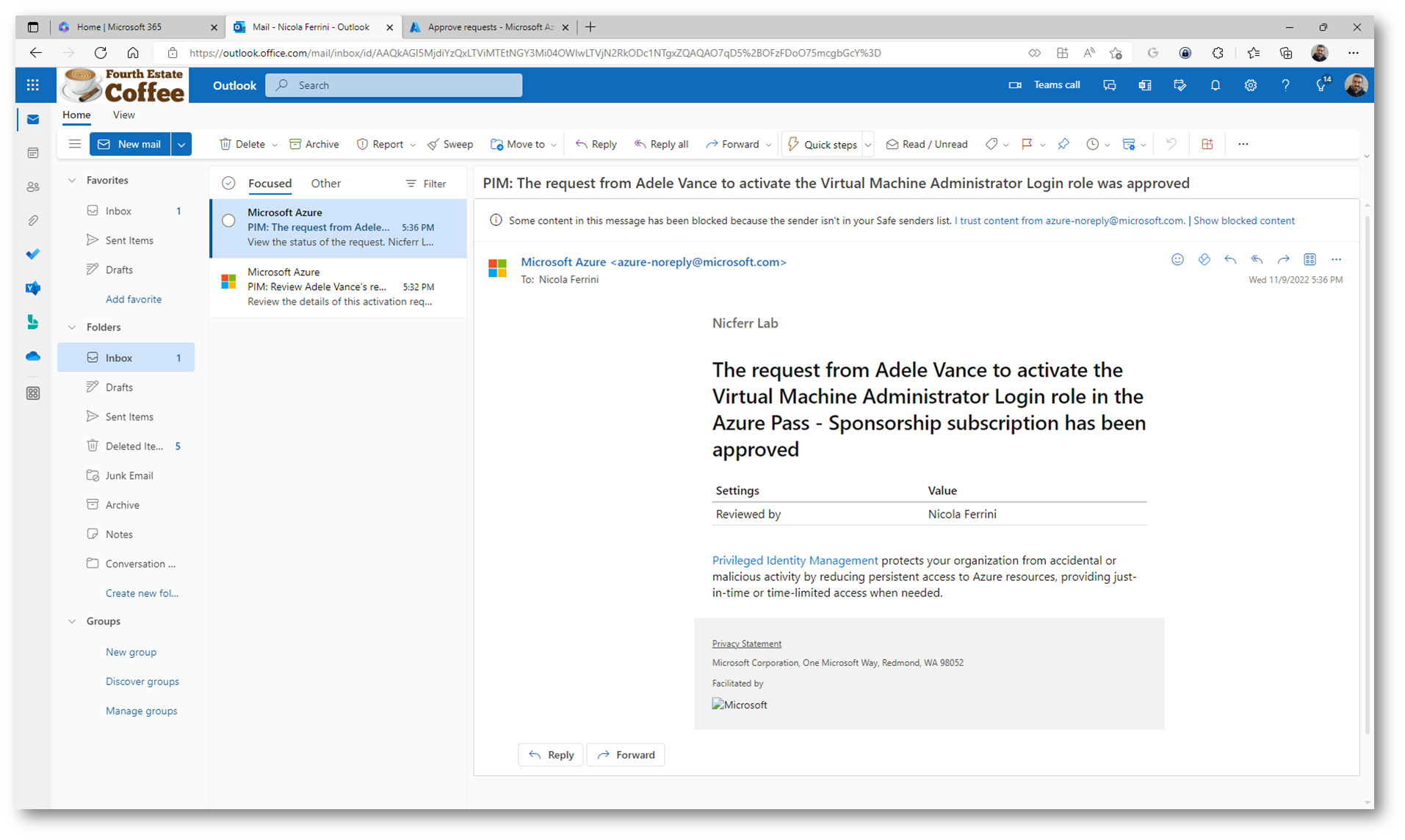

L’utente che ha fatto la richiesta (Adele) a questo punto riceverà una mail, che lo avviserà che il ruolo è attivo e lo sarà per due ore dal momento dell’attivazione.

Figura 24: E-mail ricevuta da Adele, con l’approvazione del ruolo in Azure AD e la relativa durata

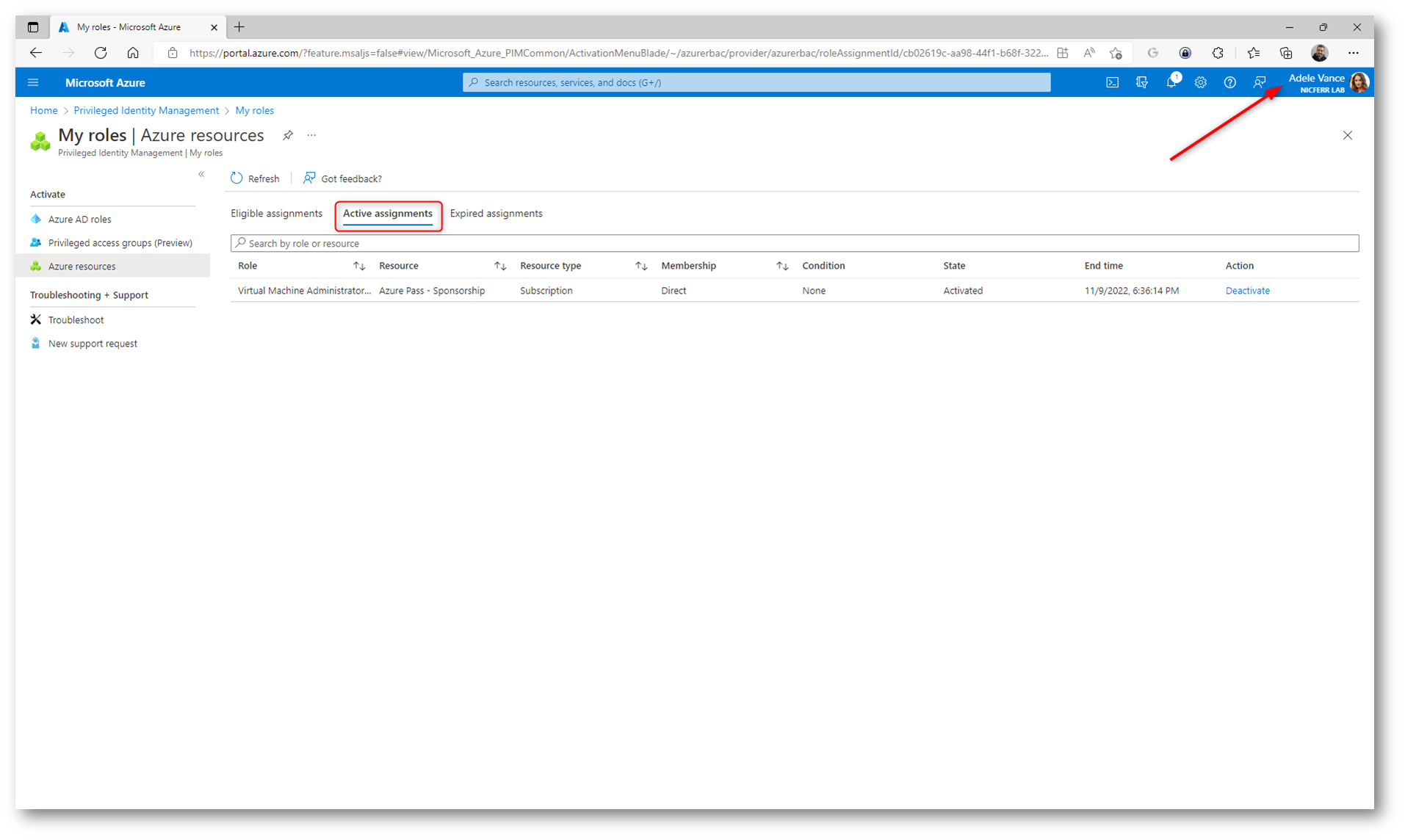

Adele potrà anche verificare dal portale di Azure AD Privileged Identity Management che il ruolo richiesto è stato attivato.

Figura 25: Verifica dell’attivazione del ruolo dal portale di Azure AD Privileged Identity Management

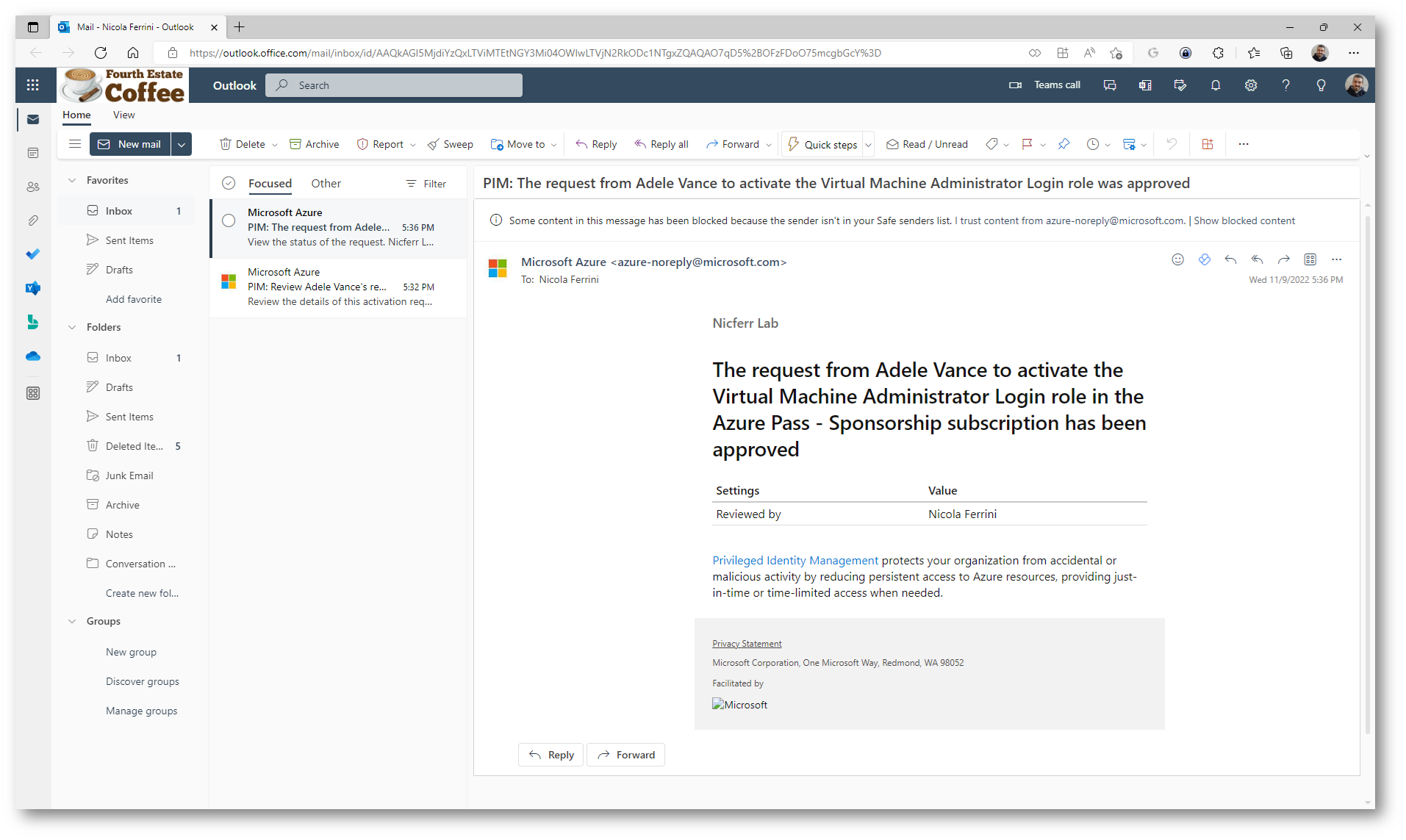

Anche l’approver Nicola Ferrini riceverà un’e-mail che gli confermerà che il ruolo di Azure AD è stato approvato.

Figura 26: E-mail di conferma ricevuta dall’approver per l’abilitazione del ruolo

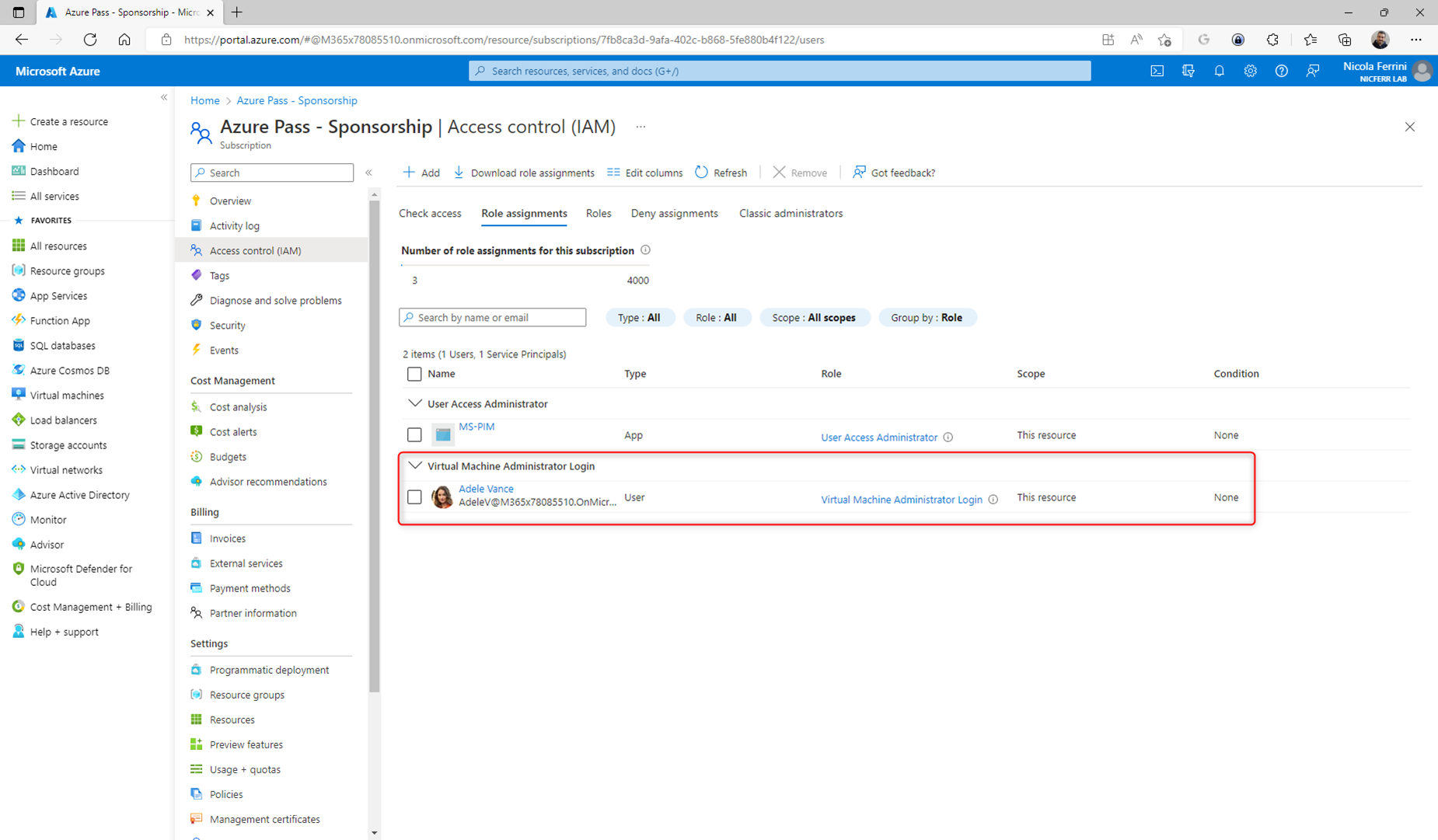

Se come Global Administrator vi collegate al portale di Azure e selezionate la sottoscrizione potrete notare che l’utente Adele Vance ha ottenuto i privilegi di Virtual Machine Administrator Login, come mostrato nella figura sotto.

Figura 27: che l’utente Adele Vance ha ottenuto i privilegi di Virtual Machine Administrator Login

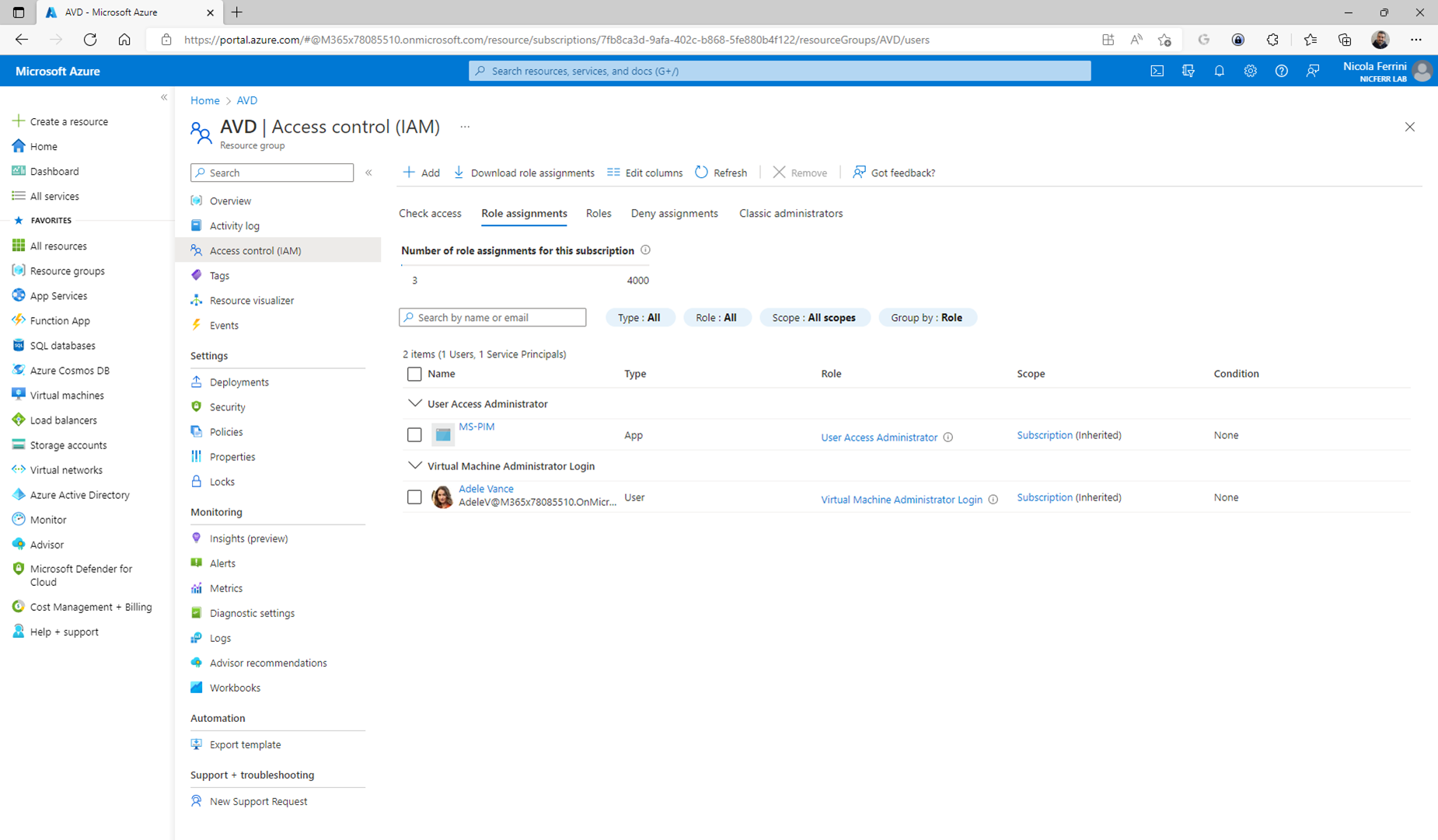

Figura 28: Adele ha ottenuto i privilegi di Virtual Machine Administrator Login anche per il resource group dove si trovano le VM di Azure Virtual Desktop

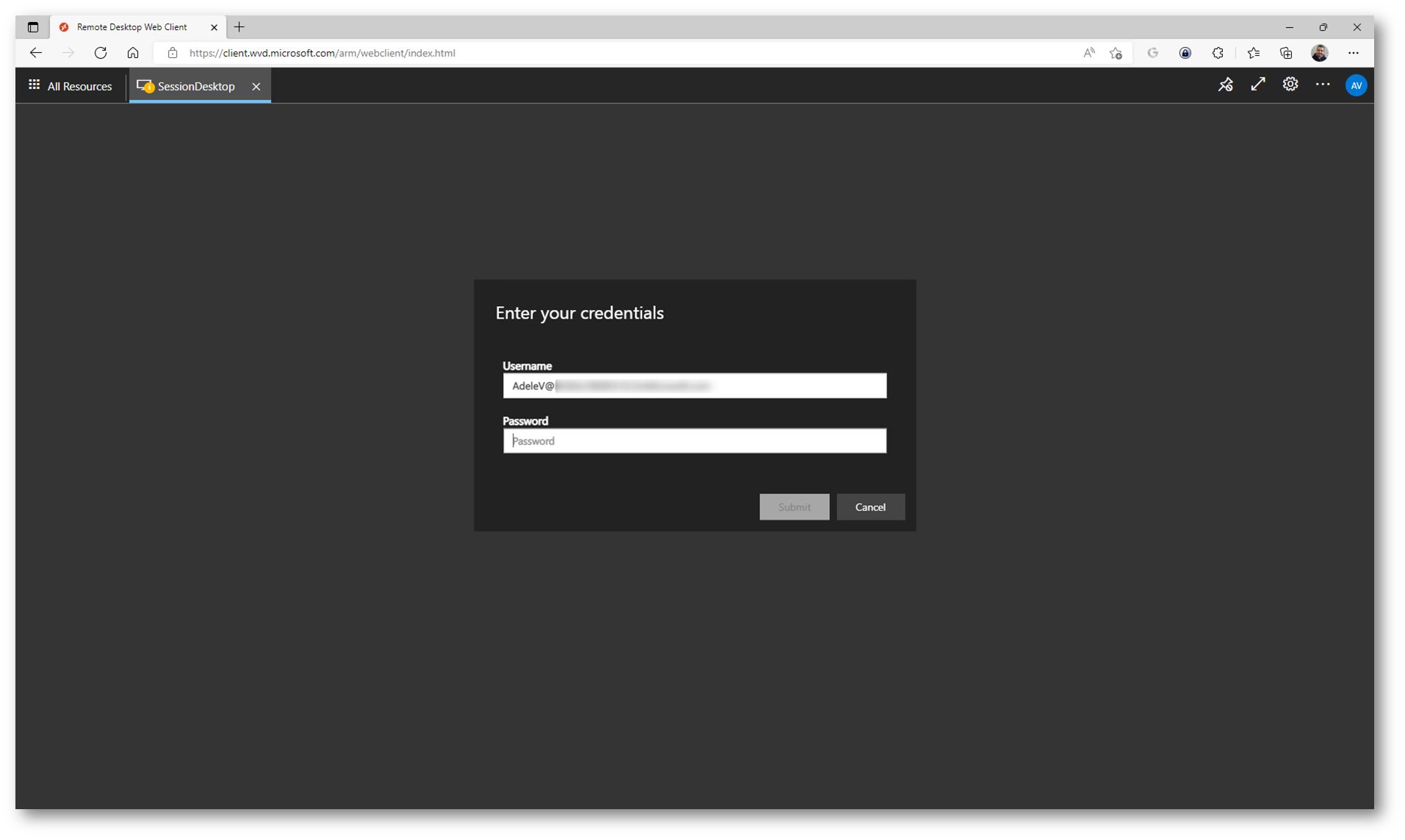

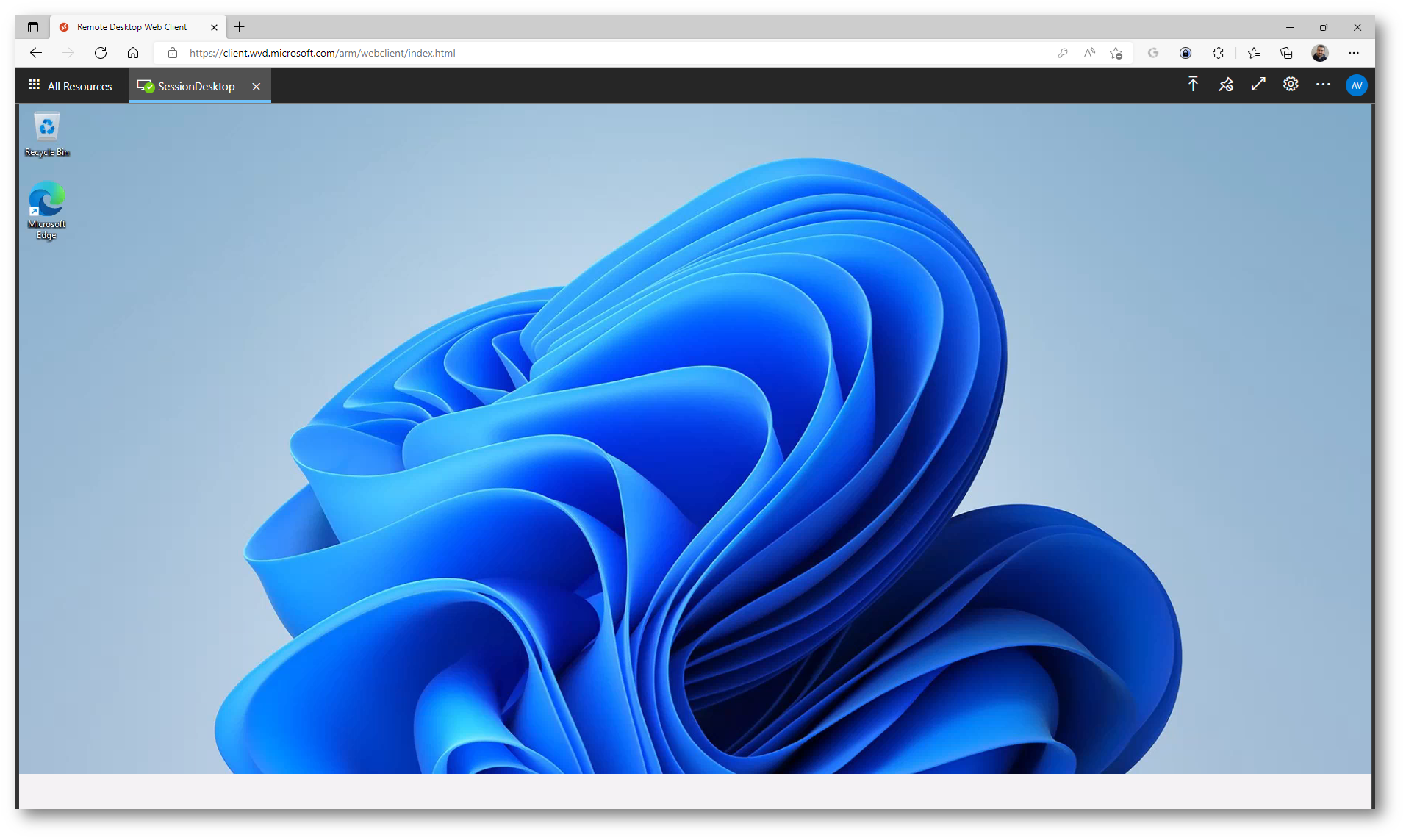

A questo punto Adele potrà collegarsi a https://client.wvd.microsoft.com/arm/webclient/index.html e riuscirà a collegarsi senza problemi ad una delle macchine dell’host pool che contiene le Privileged Access Workstation, utilizzando le sue credenziali di Azure AD.

Figura 29: Connessione all’host pool di Privileged Access Workstation

Figura 30: Connessione all’host pool di Privileged Access Workstation avvenuta con successo

Conclusioni

Privileged Identity Management (PIM) di Azure Active Directory (Azure AD) è un servizio che permette di gestire, controllare e monitorare l’accesso a risorse importanti nell’organizzazione. Queste risorse sono incluse in Azure AD, in Azure e in altri Microsoft Online Services, ad esempio Microsoft 365 o Microsoft Endpoint Manager.

PIM consente di consentire un set specifico di azioni in un determinato ambito e permette alle aziende di poter controllare meglio quando gli utenti utilizzano gli account privilegiati. Poter limitare nel tempo i privilegi ed utilizzare la Just in Time Administration è sicuramente vantaggioso in termini di sicurezza e permette di poter gestire nel cloud lo stesso principio del Least Administrative Privilege che “dovremmo” avere in azienda.

L’utilizzo di PIM per le connessioni ad Azure Virtual Desktop ed in particolare alle Privileged Access Workstation permette di aumentare sensibilmente il livello di sicurezza degli accessi verso questi dispositivi privilegiati.