Deception Rules in Microsoft Defender XDR

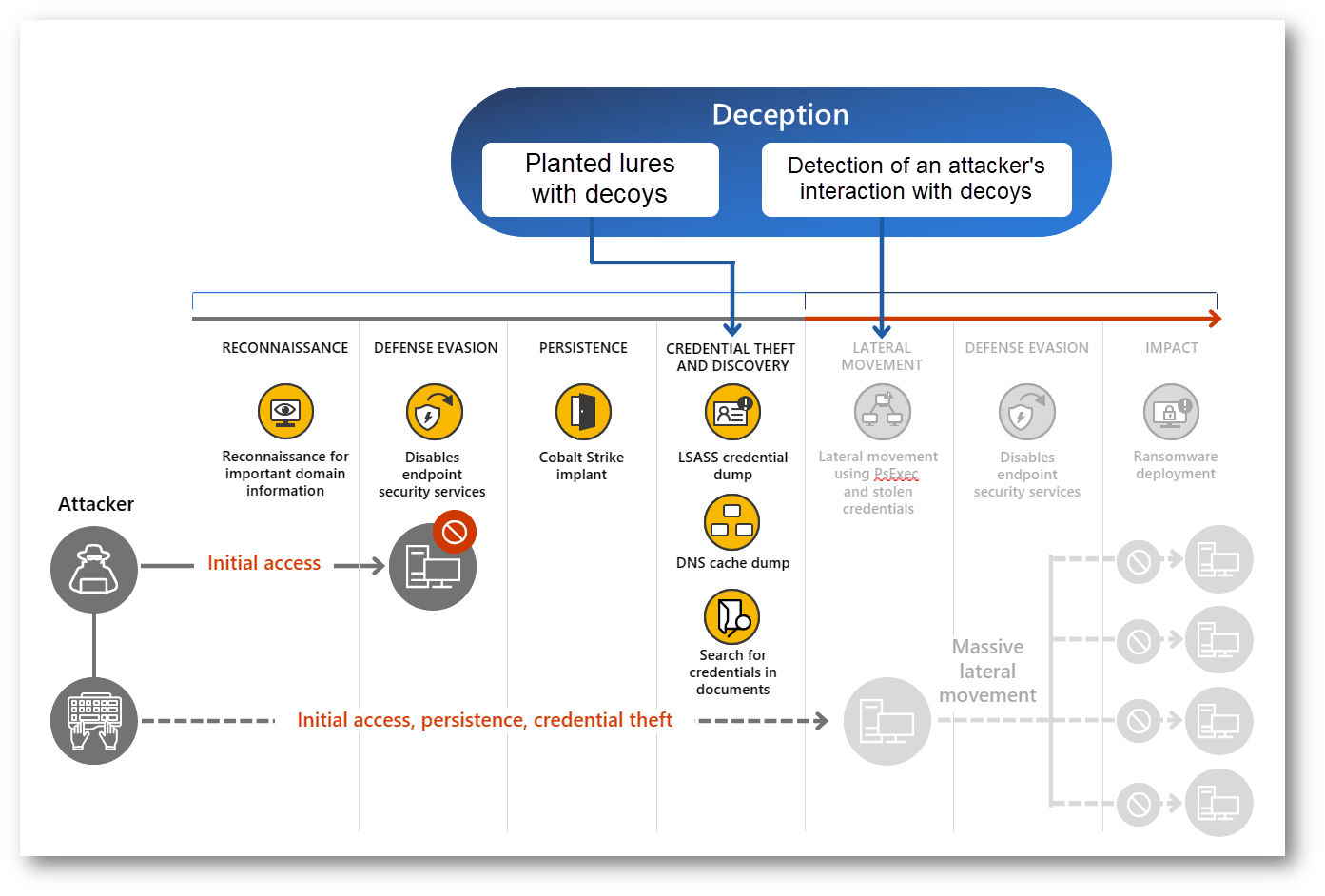

Microsoft Defender XDR, attraverso delle regole di Inganno (Deception Rule), offre rilevamenti ad altissima affidabilità di Lateral Movement, impedendo agli attacchi di raggiungere le risorse critiche di un’organizzazione.

Le violazioni organizzative e gli attacchi agli “stadi” iniziali spesso utilizzano la tecnica di Lateral Movement e possono essere difficili da rilevare con elevata sicurezza nelle prime fasi.

La tecnologia di Deception di Defender XDR offre rilevamenti attendibili basati su segnali di Deception correlati ai segnali ricevuti da Defender for Endpoint.

Le Deception Rule generano automaticamente account, host “dall’aspetto” autentico.

Gli asset falsi generati vengono quindi distribuiti automaticamente a client specifici. Quando un utente malintenzionato interagisce con queste “esche”, la capacità di inganno genera avvisi di alta affidabilità, aiutando nelle indagini i Team di Sicurezza delle organizzazioni, consentendo loro di osservare i metodi e le strategie di un utente malintenzionato.

Tutti gli avvisi generati da questa funzionalità vengono correlati agli eventi imprevisti e sono completamente integrati in Microsoft Defender XDR. Inoltre è fondamentale dire che questa funzionalità è integrata in Microsoft Defender for Endpoint, riducendo al minimo le esigenze di distribuzione.

Come funzionano le Deception Rule?

Le Deception Rule sono incorporate all’interno del portale di Microsoft Defender e usano regole per creare delle “esche” all’interno dell’ambiente delle organizzazioni. Questa funzione applica l’apprendimento automatico per suggerire esche “su misura” per la rete dell’azienda, le quali vengono distribuite mediante Powershell.

Figura 1: Schema di Funzionamento delle Deception Rule

Le “Esche” sono dispositivi e account “fasulli” che sembrano appartenere alla rete aziendale, e/o contenuti all’interno dei dispositivi. Il contenuto può essere documento, un file di configurazione, credenziali memorizzate nella cache o qualsiasi contenuto che un utente malintenzionato può leggere, rubare o con cui può interagire.

Ci sono due tipi di “Esche” che la funzionalità può utilizzare:

- Base: documenti e file di collegamento che non hanno nessuna interazione con l’ambiente dell’organizzazione

- Avanzate: contenuti inseriti nella cache come credenziali che interagiscono con l’ambiente dell’organizzazione. Ad esempio gli attaccanti potrebbero interagire con credenziali esca che sono stati inserite in risposte a Qury di Active Directory che possono essere sfruttate per accedere.

Prerequisiti

Vi sono alcuni prerequisiti da rispettare per poter utilizzare questa funzionalità di casa Redmond che per comodità vi riporto:

Requisito Licenza

Per poter sfruttare Deception Rule è necessario possedere una delle seguenti Licenze:

Requisiti di Deployment

Riporto anche i requirements tenici della soluzione:

- Defender for Endpoint deve essere la soluzione EDR primaria

- Auto Investigation and Reponse deve essere configurata

- I device devono essere Entra Joined o Entra Hybird Joined

- Powershell deve essere abilitata nei device (in non restricted/ non constrained mode)

- Le regole di Deception coprono i client con Windows 10 RS5 o successivi

Permessi

Per poter attivare le impostazione di Deception in Microsoft Defender è necessario possedere uno dei 3 seguenti ruoli:

- Global Administrator

- Security Administrator

- Manage portal System Settings

Svolgimento

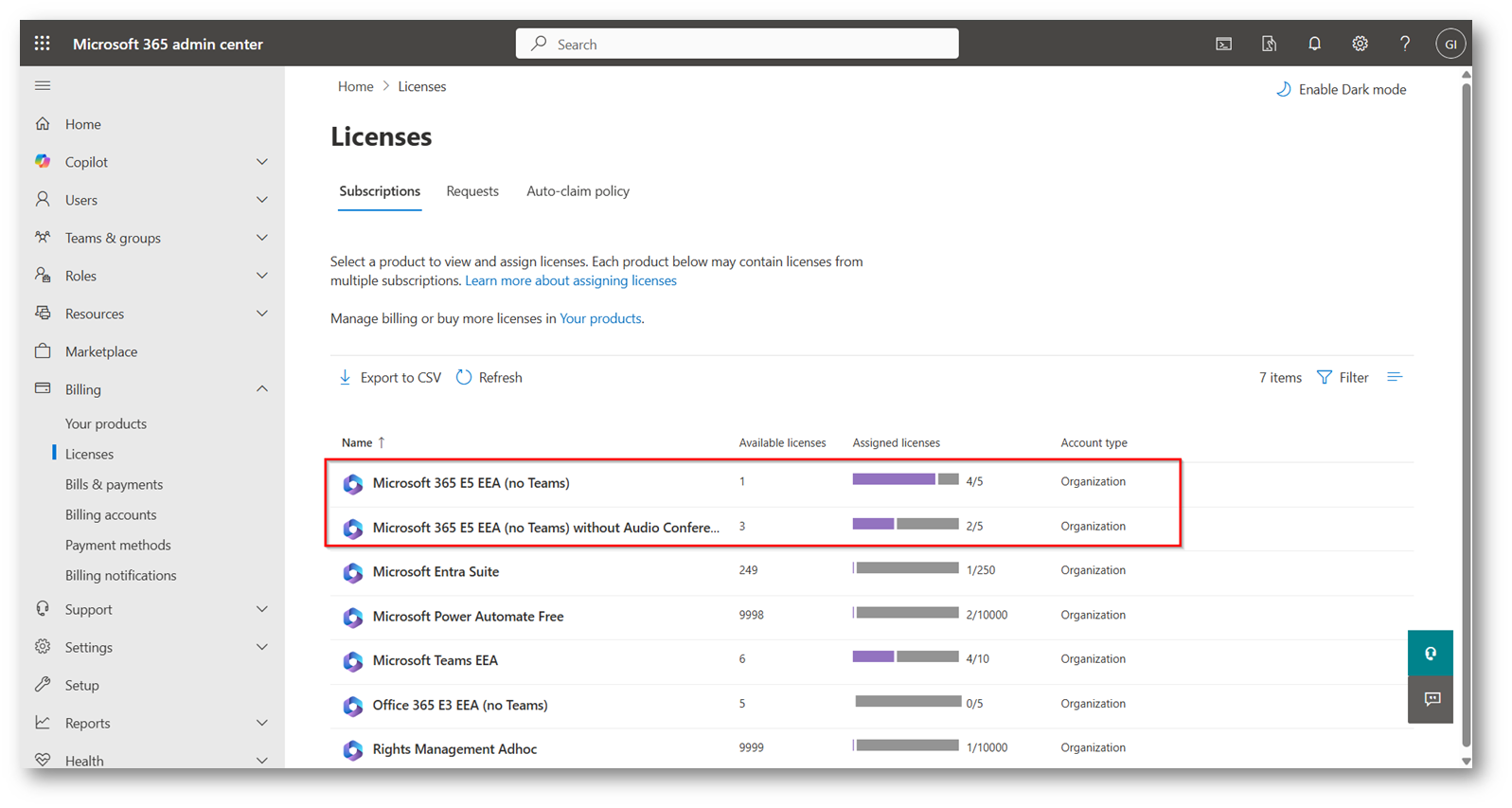

Per darvi evidenza di questa funzionalità io avrò un Tenant Microsoft, con all’interno licenze Microsoft 365 E5 e un dispositivo Entra Join con SO Windows 11.

Figura 2: Tenant Microsoft Demo con licenze Microsoft 365 E5 per utilizzare la funzionalità di Deception

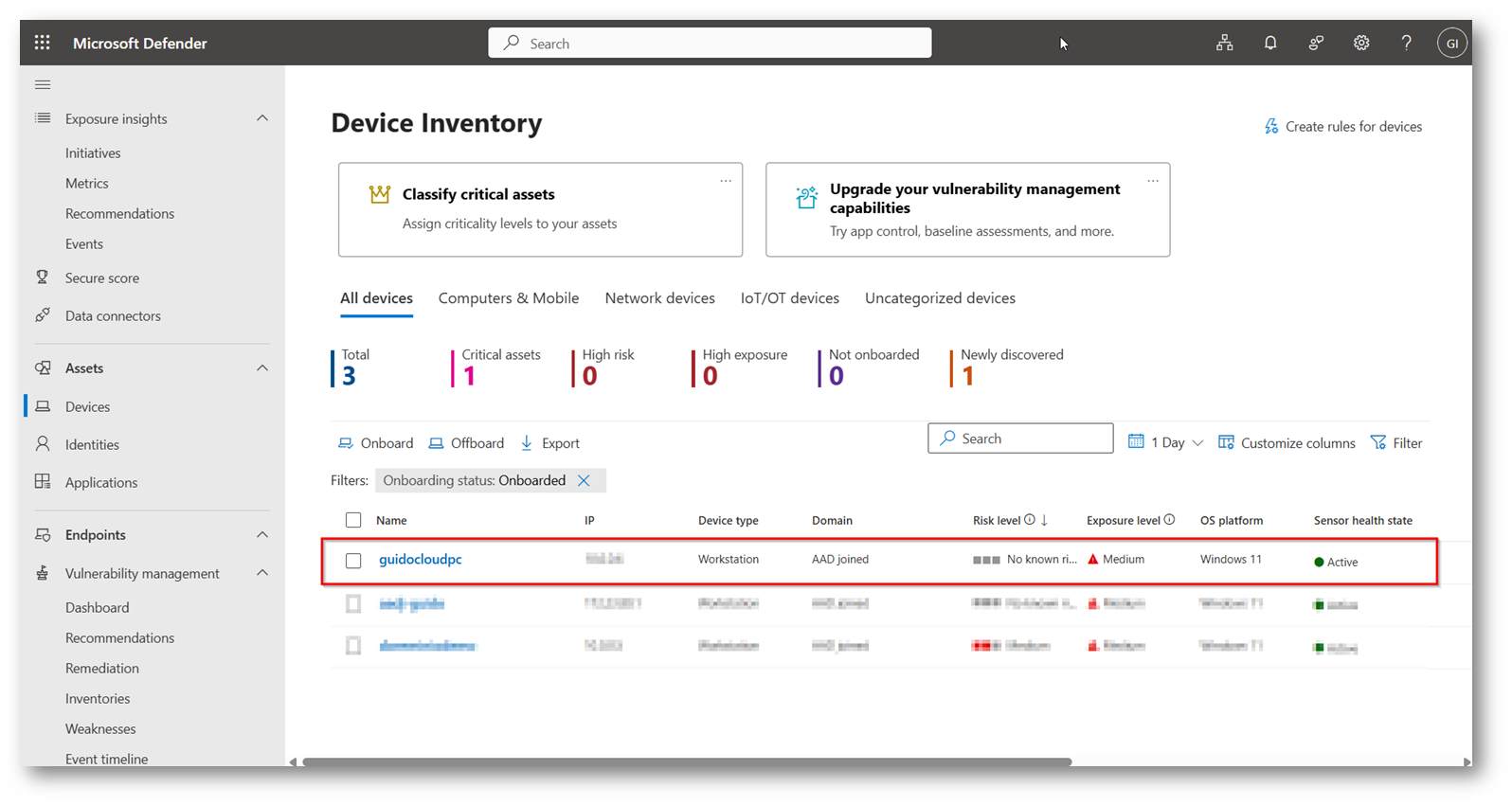

Figura 3: Device demo Windows 11 presente e gestito da Microsoft Defender XDR

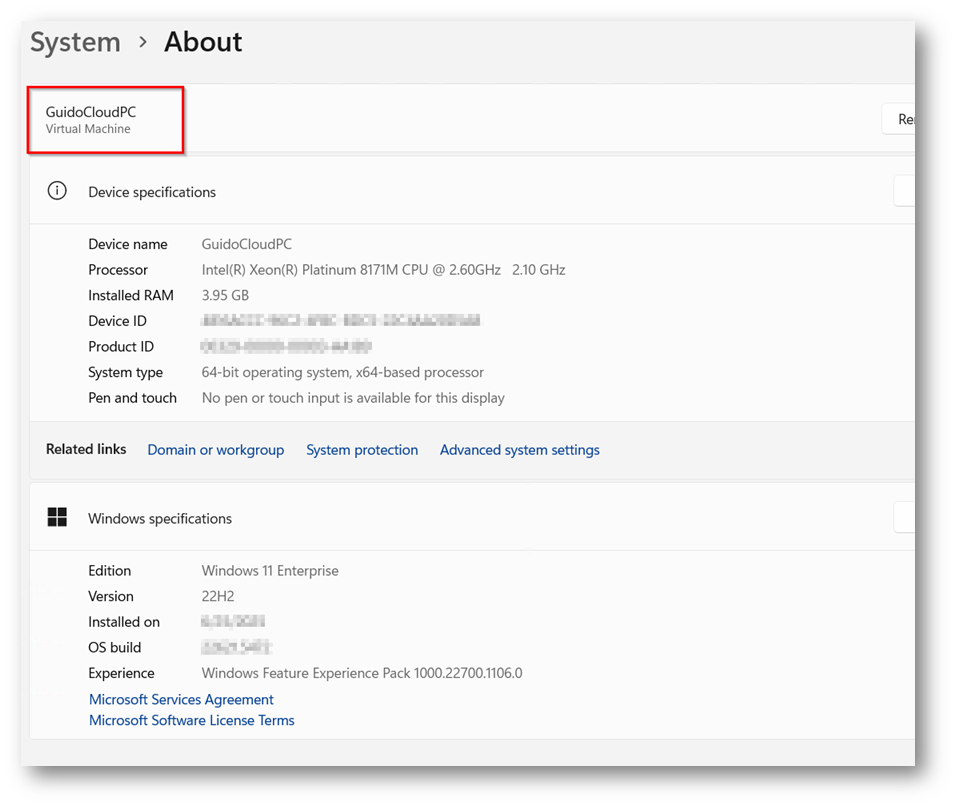

Figura 4: Caratteristiche VM di Test

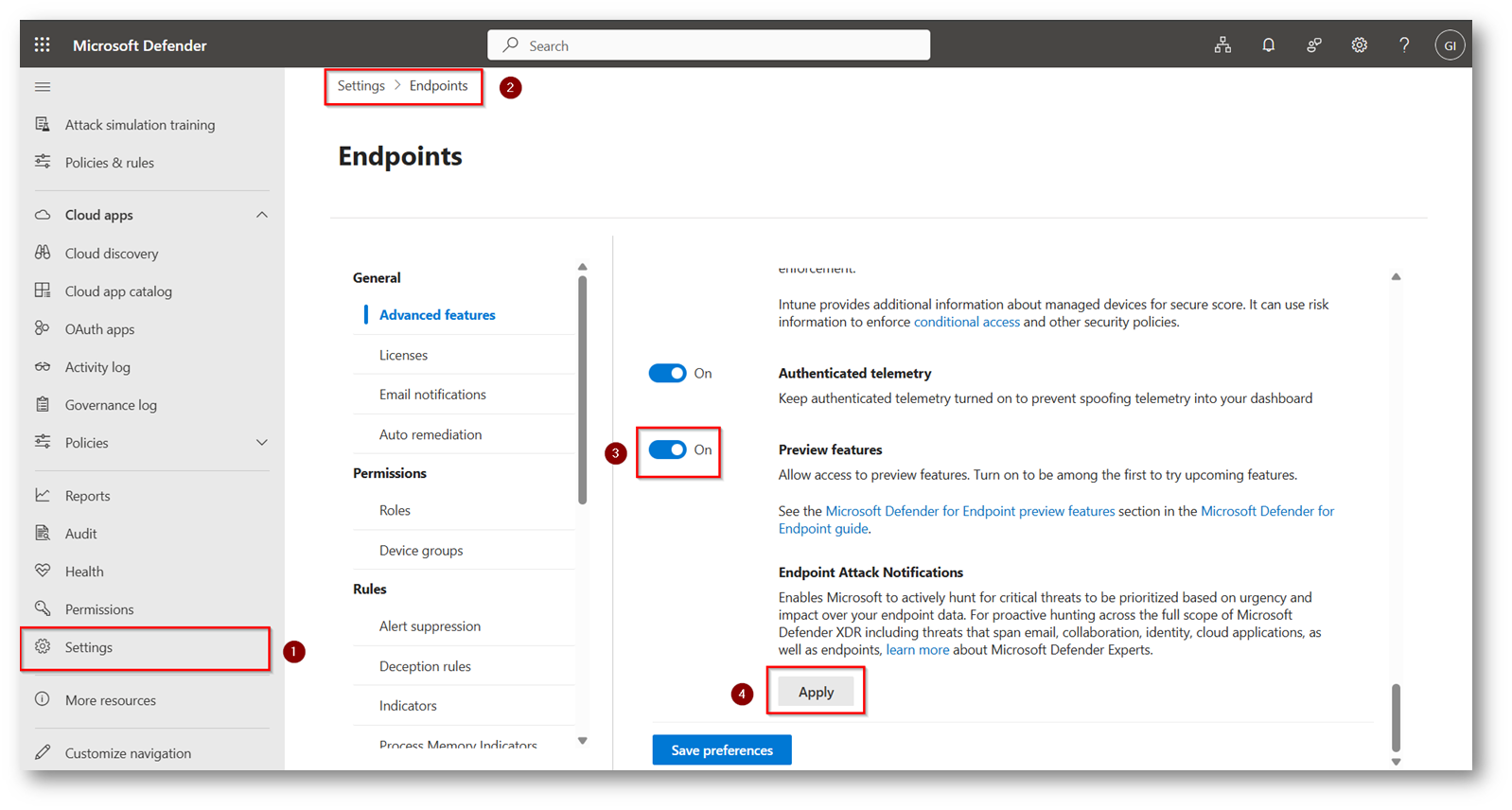

La prima operazione che dovrete fare è abilitare le “Preview Features” nelle impostazioni di Microsoft Defender for Endpoint

Figura 5: Attivazione funzionalità di Preview di Microsoft Defender for Endpoint

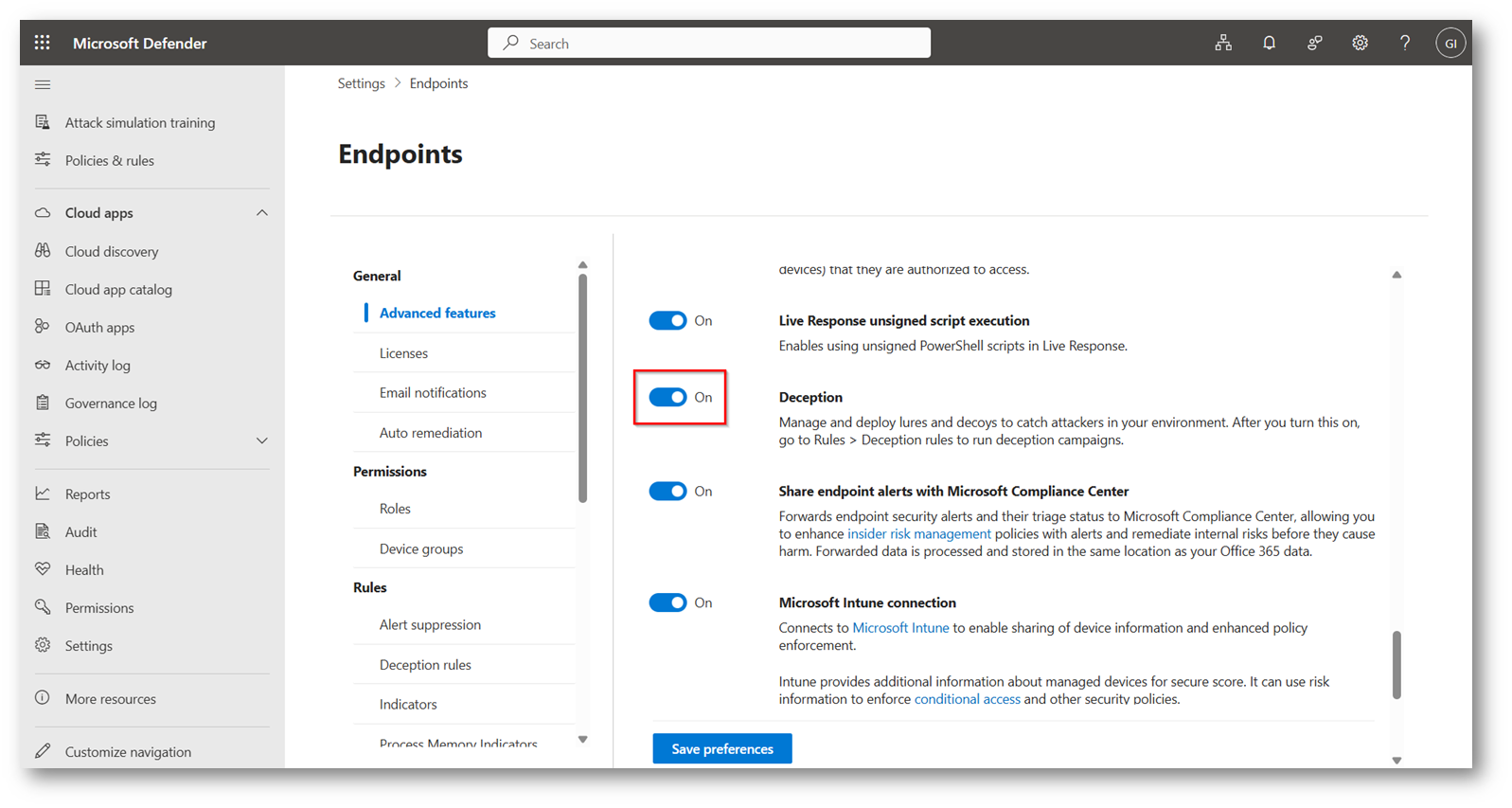

Una volta abilitata la funzionalità dovrete abilitare la funzionalità di “Deception Rule”

Figura 6: Attivazione funzionalità di Deception Rule

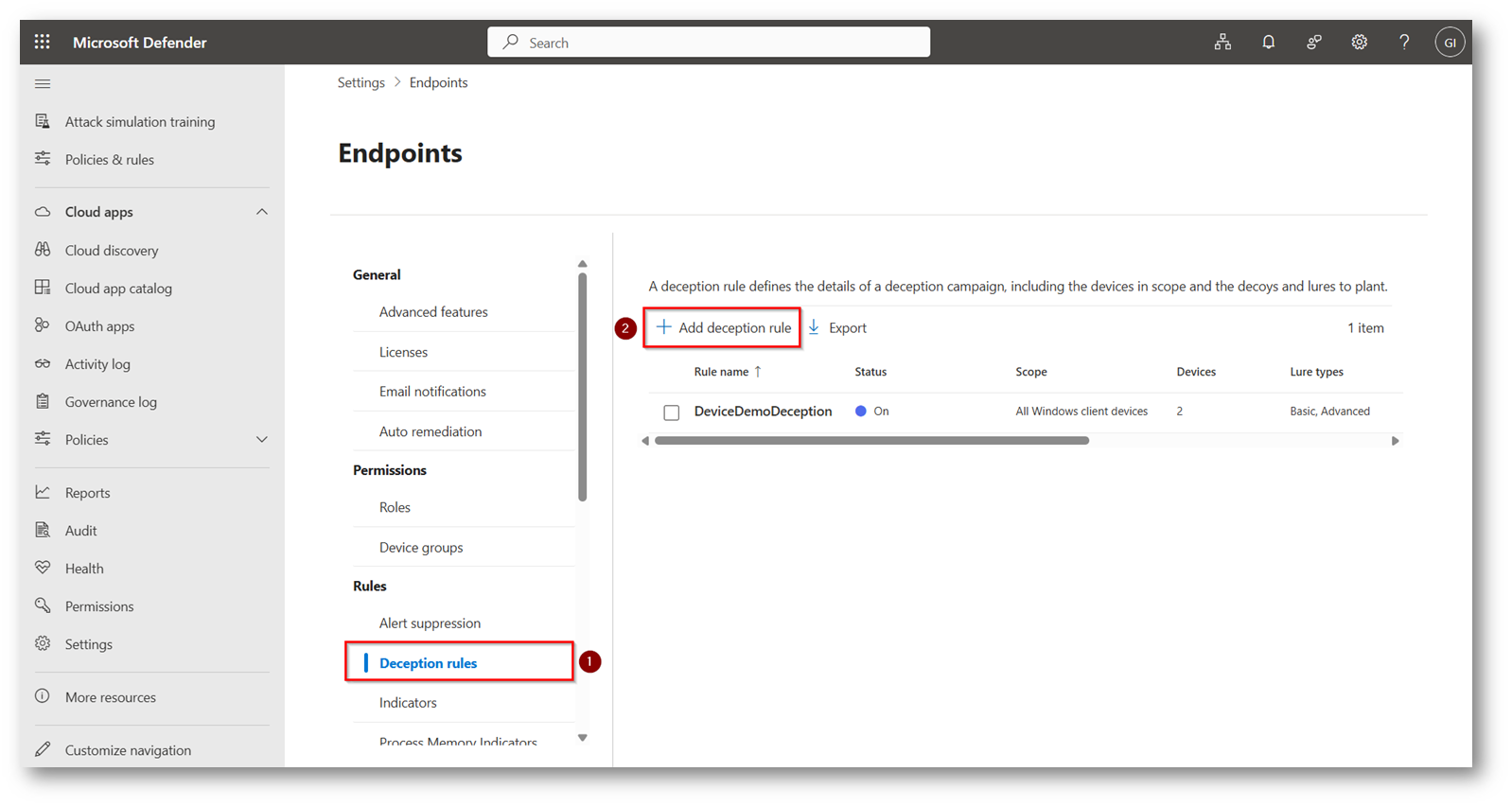

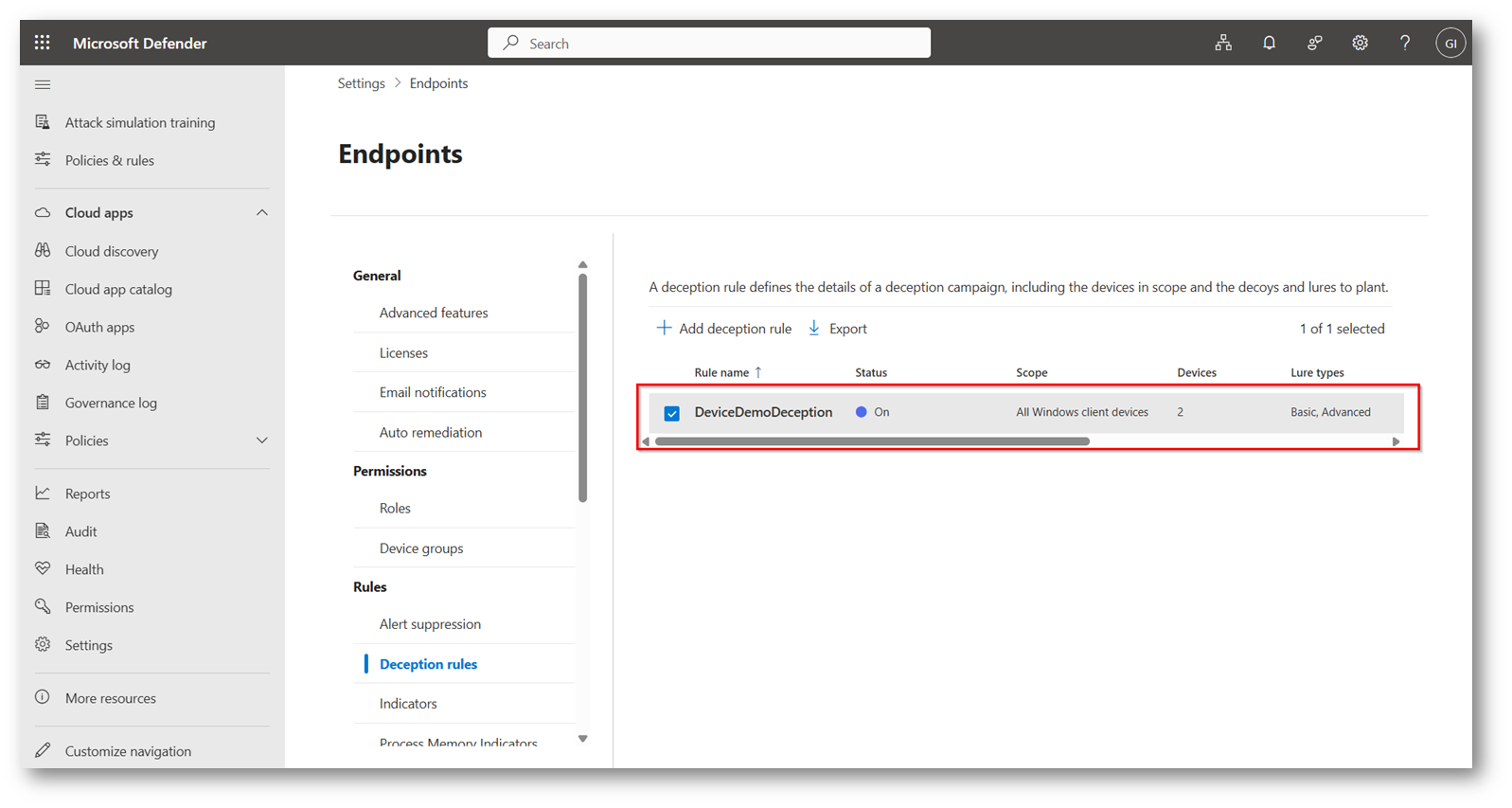

Ora all’interno del portale comparirà nelle impostazioni la Tab “Deception Rules”

Figura 7: Creazione di una regola di Deception

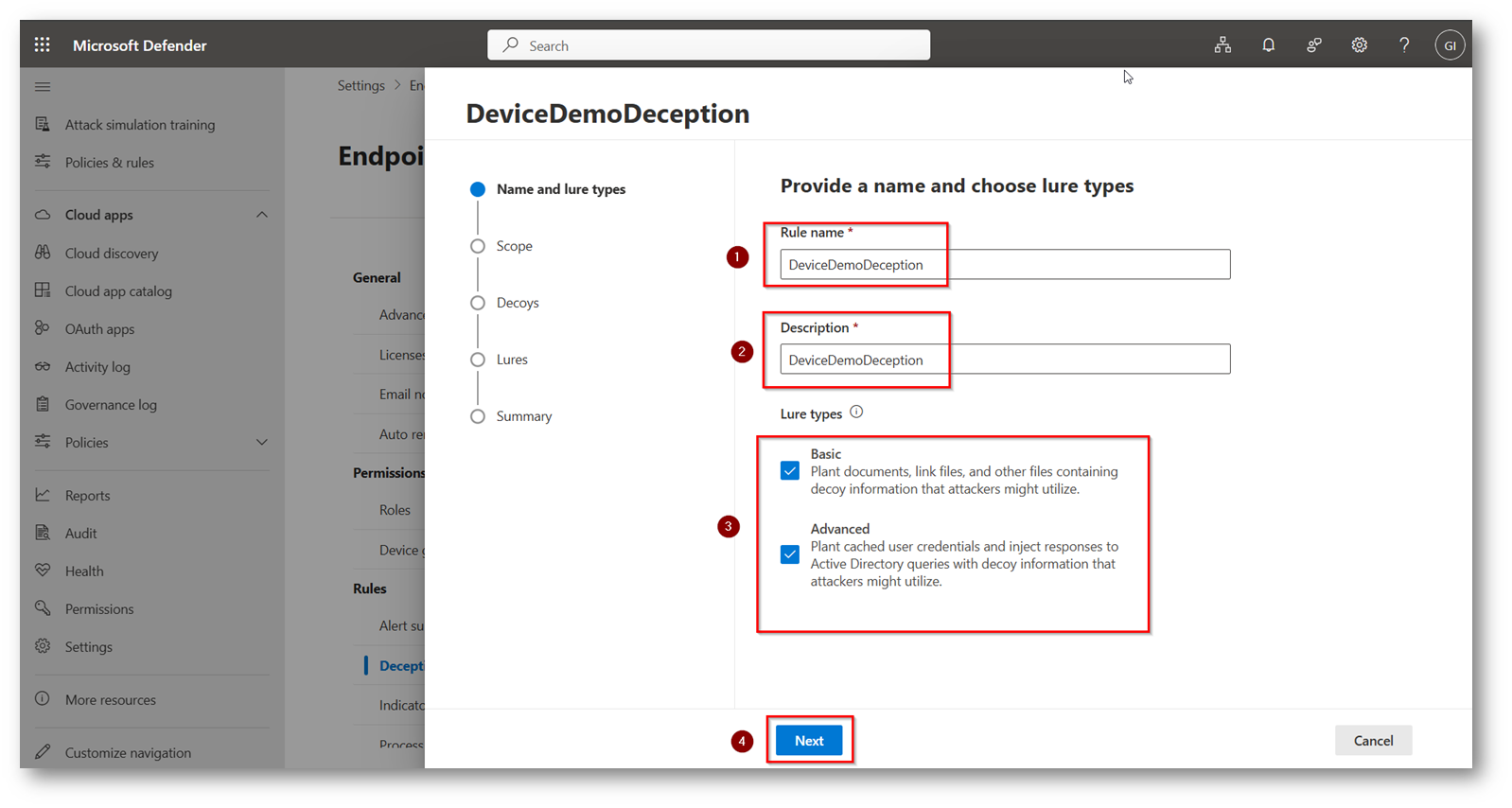

Figura 8: Scegliete un nome ed una descrizione parlante della regola, e scegliete la modalità, nel mio caso ho scelto sia Basic che Advanced

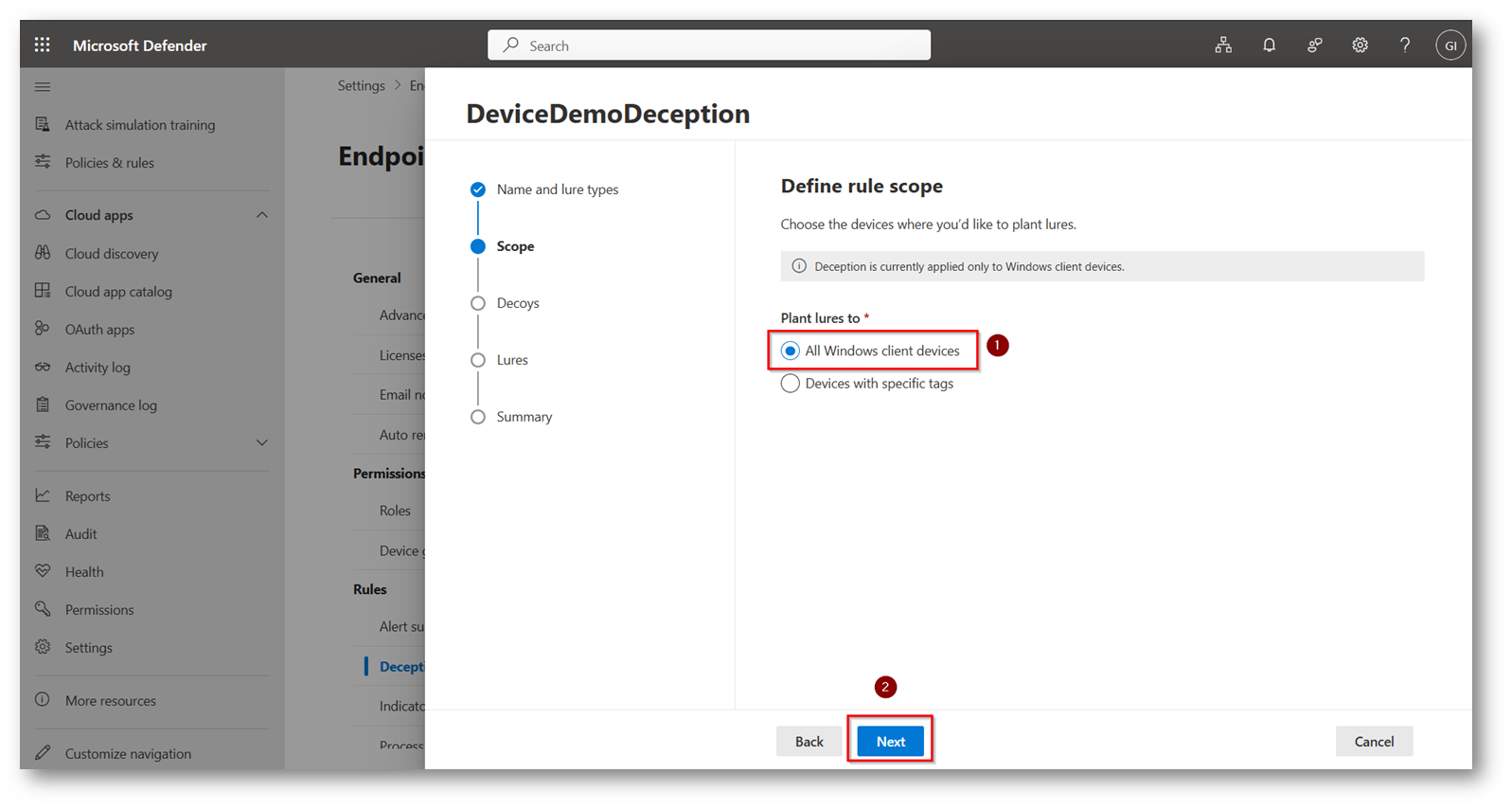

Figura 9: Nel mio caso decido di applicarla a tutti i device Windows

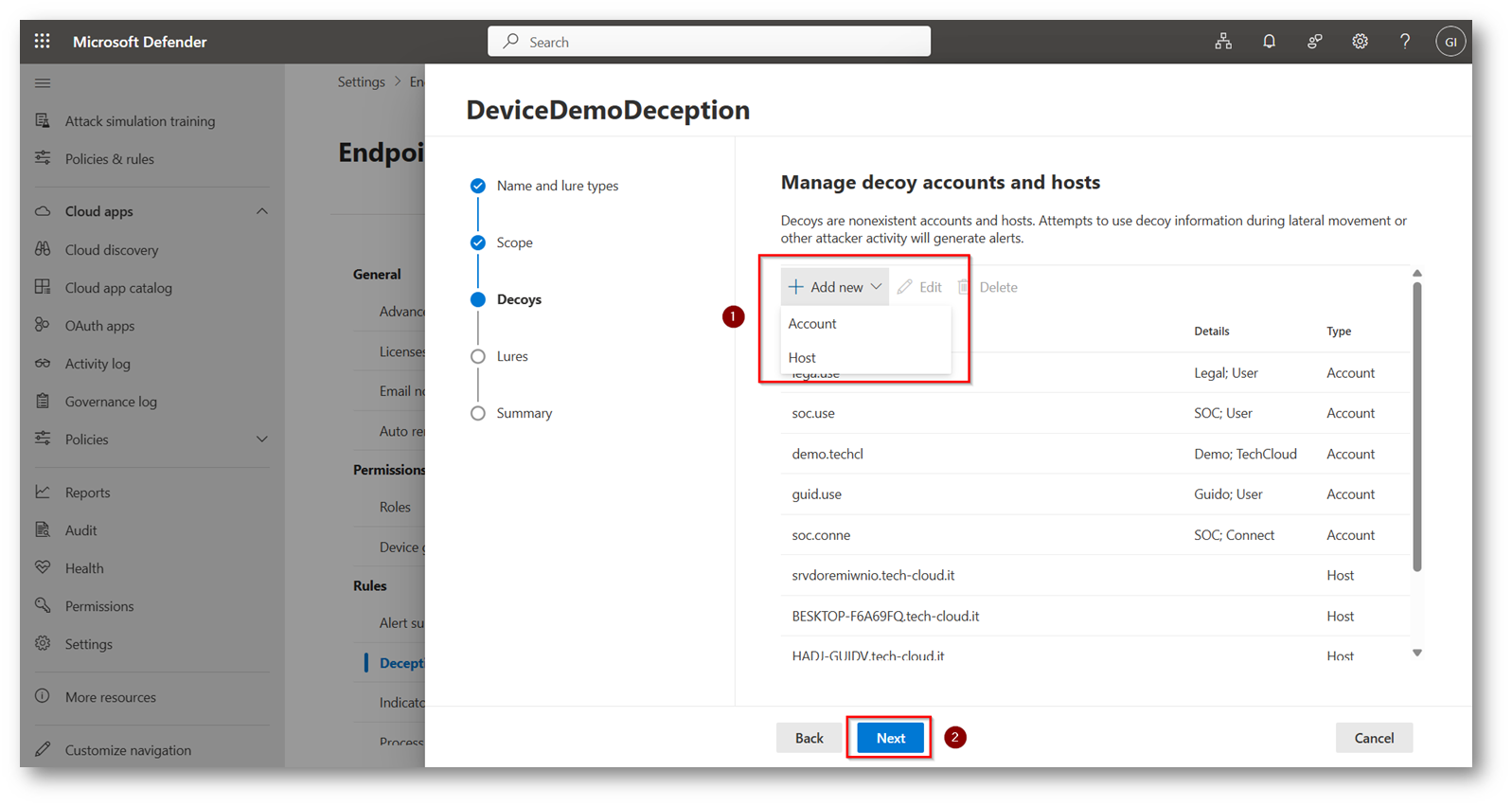

Figura 10: Il sistema permette di scegliere Host e Account io li ho selezionati tutti per darvi evidenza di questa funzionalità

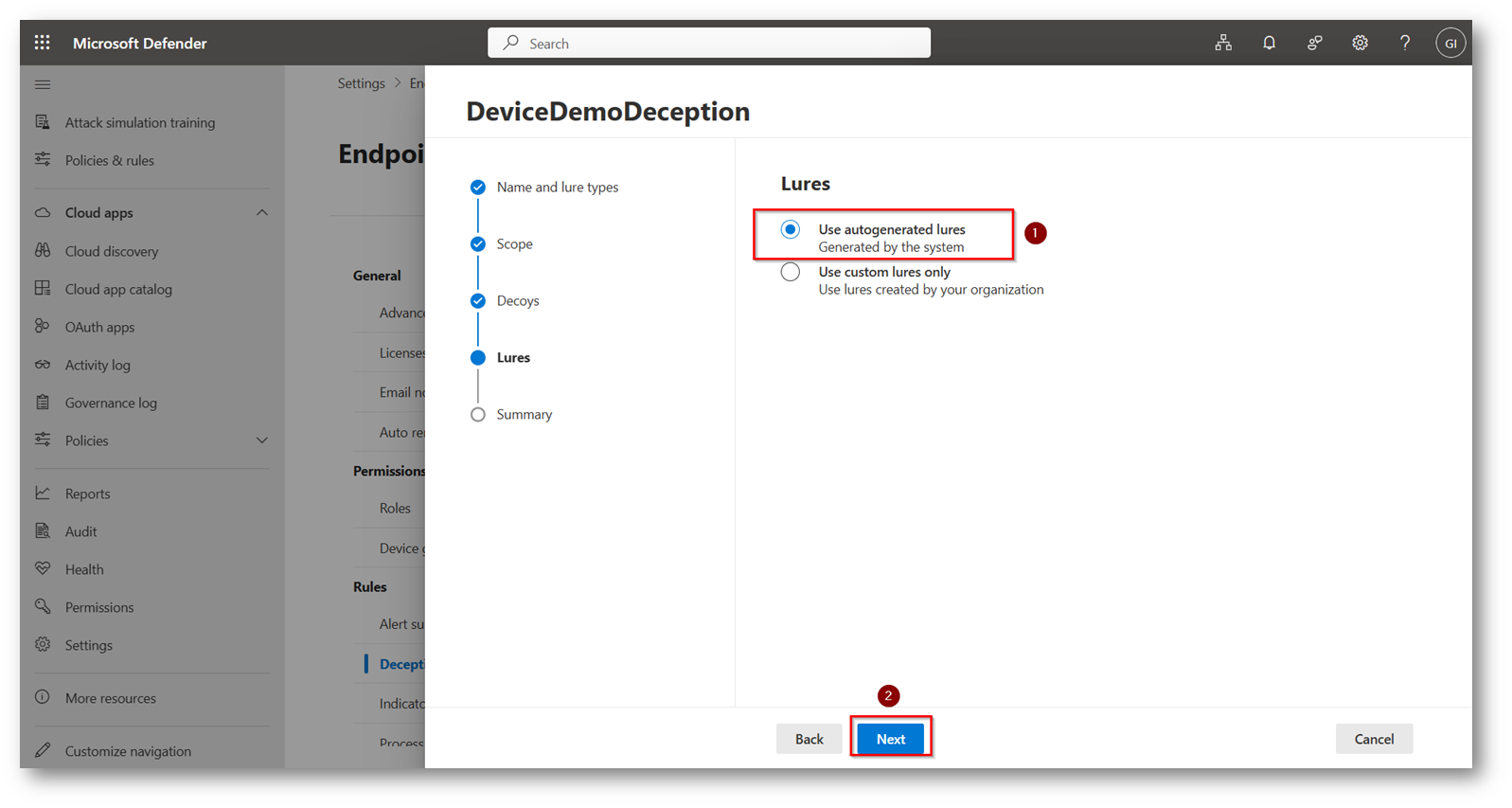

Figura 11: Possibilità di creare le “Esche” direttamente al sistema o personalizzarle, nel mio caso scelgo la prima soluzione

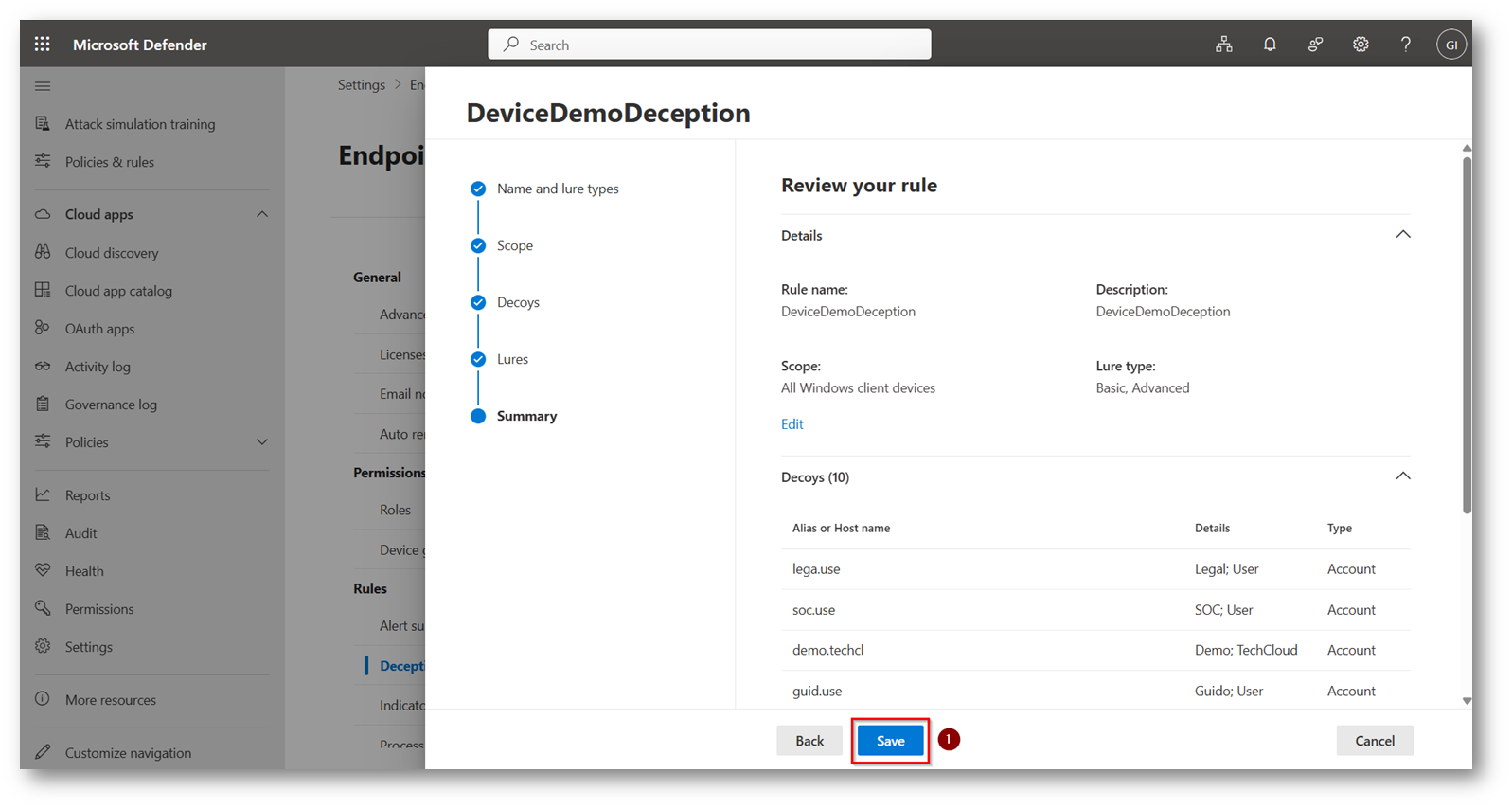

Figura 12: Review e salvataggio della Regola

Figura 13: Regola Salvata correttamente

NB: Lo status potrebbe diventare ON dopo diverse ore, nel mio caso ci sono volute 3 ore

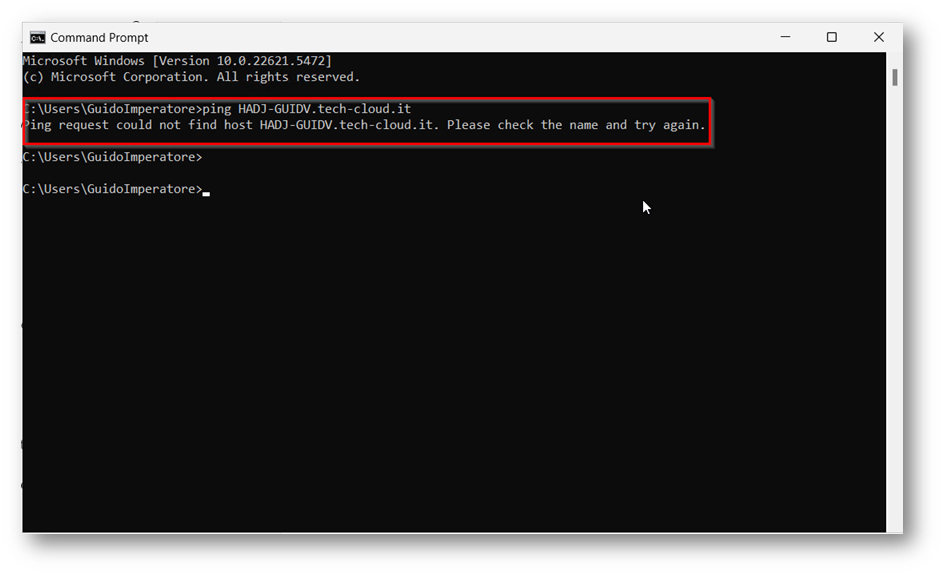

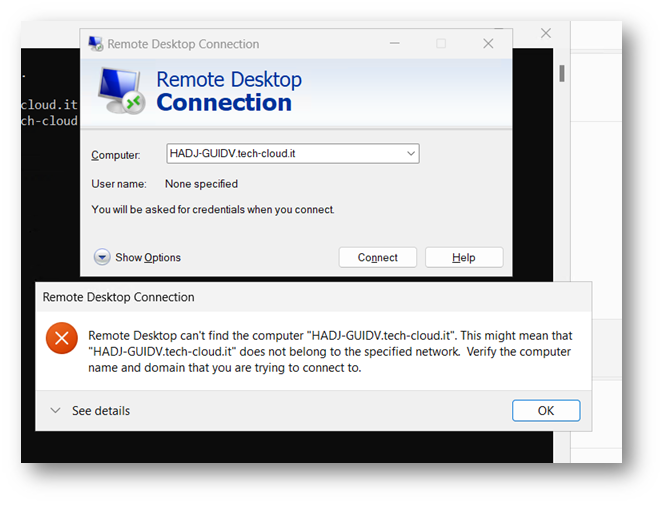

Ora simuliamo in collegamento dalla macchina Windows verso un host Esca, sia come collegamento RDP che tramite PING veros l’host esca HADJ-GUIDV.tech-cloud.it

Figura 14: Ping verso Host esca che giustamente non esiste

Figura 15: Collegamento RDP verso Host Esca

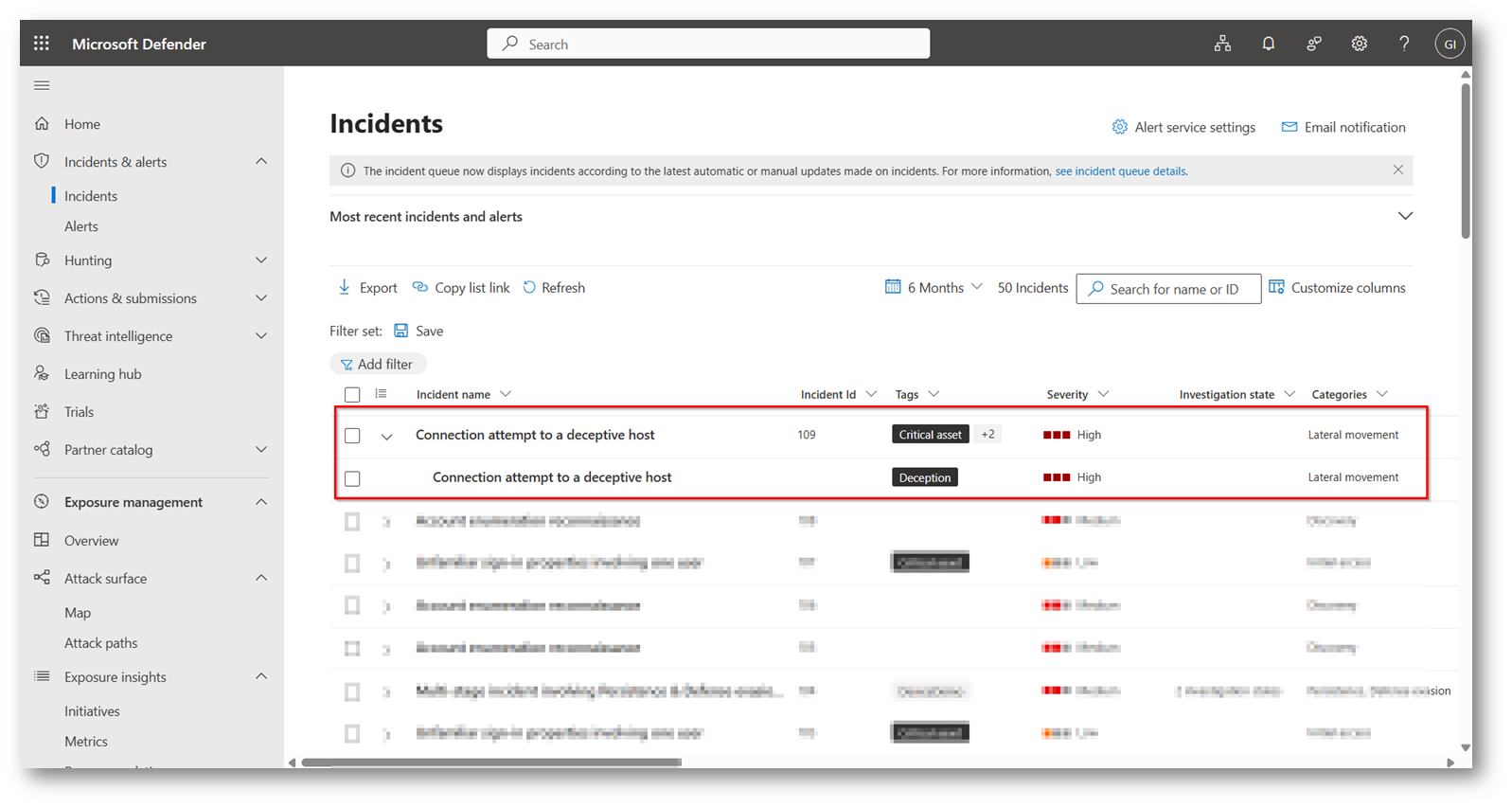

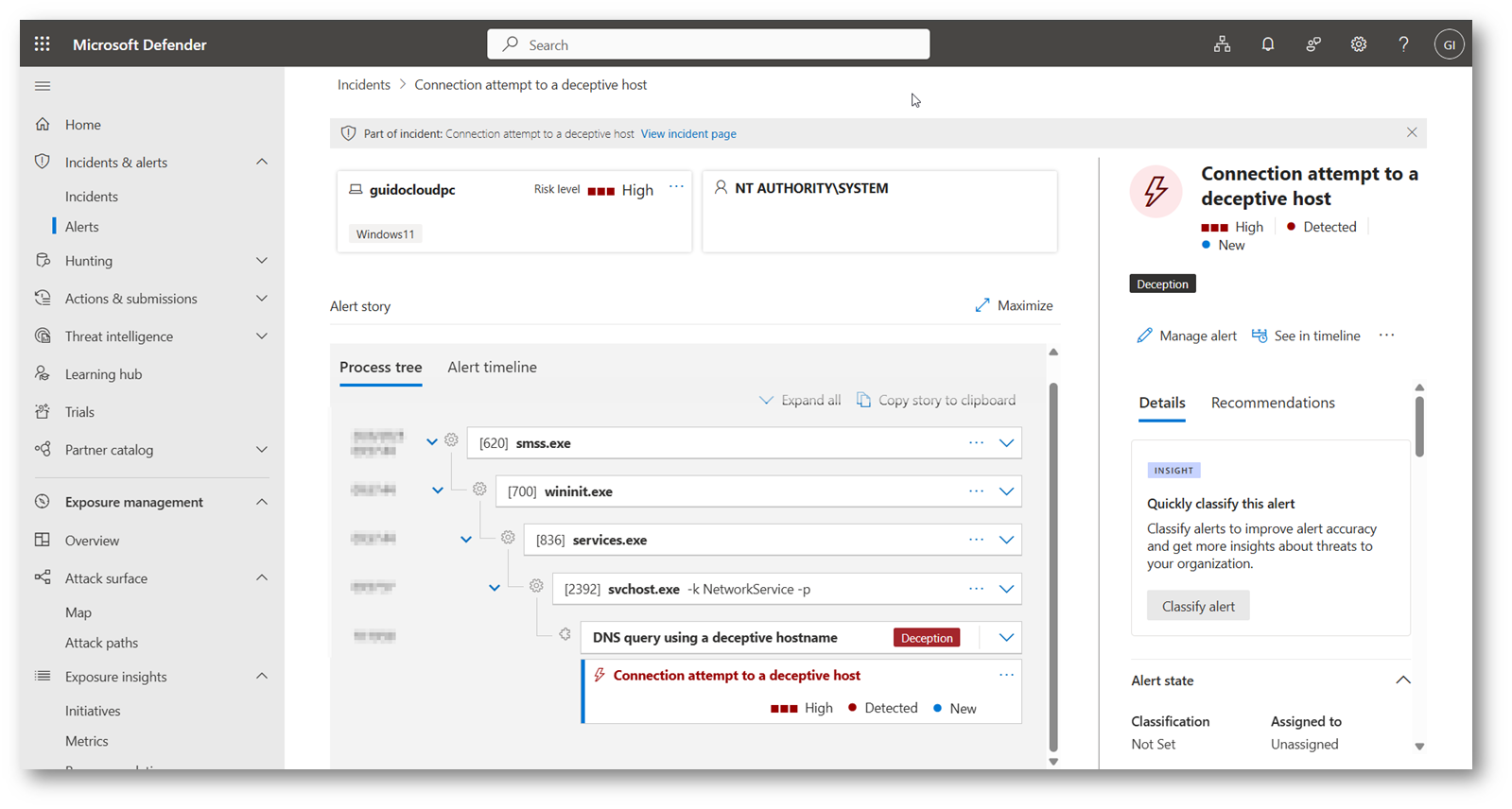

Lato portale di Microsoft Defender XDR compariranno gli Alert Critici per l’attività che permetteranno agli analisti di analizzare la tipologia di attacco dell’utente malintezionato

Figura 16: Alert per connessione verso Deception Host

Figura 17: Dettaglio dell’Alert utile agli analisti di sicurezza per analisi

Considerazioni

Con questo servizio di casa Redmond avete notato che veramente con pochissimo effort potete incrementare in modo considerevole la sicurezza dei vostri Endpoint, una piattaforma unificata che offre scenari veramente ampi per dare agli analisti strumenti semplici per le analisi.

Questo strumento aiuta a “trovare” potenziali attaccanti che rimangono all’interno della vostra infrastruttura in modo silente, questo perché solo un potenziale attaccante può eseguire un collegamento ad un Host non esistente.