Proteggere e gestire le macchine on-premises con Microsoft Defender for Cloud e Azure Arc

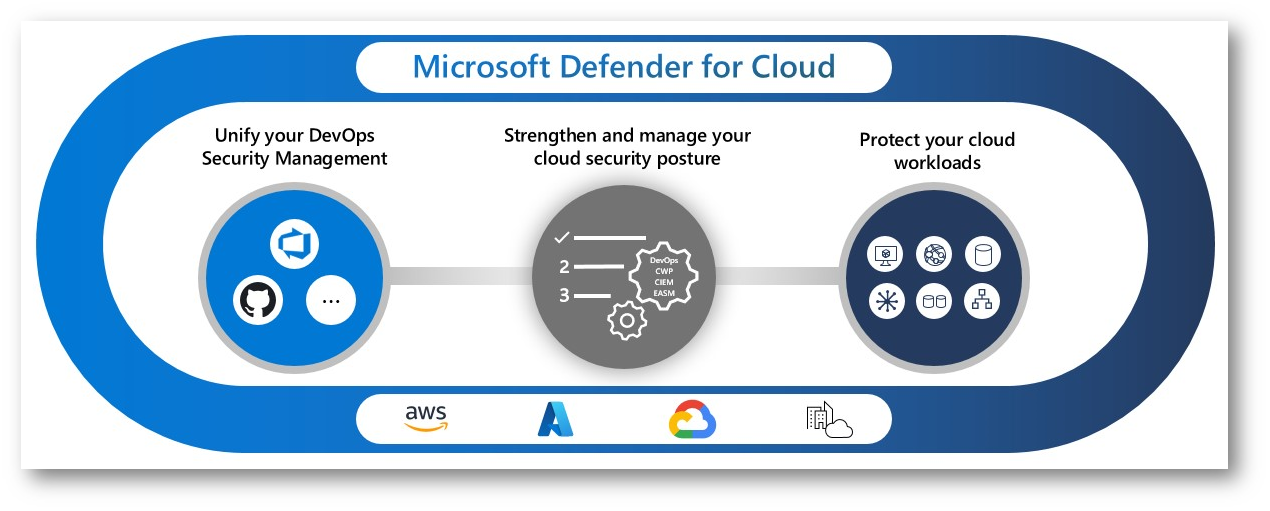

Microsoft Defender for Cloud è uno strumento per la gestione del comportamento di sicurezza e la protezione dalle minacce. Rafforza la postura di sicurezza delle risorse cloud e protegge i carichi di lavoro in esecuzione in Azure, in ambienti ibridi e in altre piattaforme cloud.

Fornisce gli strumenti necessari per la protezione avanzata delle risorse, per tenere traccia del comportamento di sicurezza, per proteggersi dagli attacchi informatici e per semplificare la gestione della sicurezza. Poiché è integrato in modo nativo, la distribuzione di Defender per il cloud è semplice e offre il provisioning automatico semplice per proteggere le risorse per impostazione predefinita.

Soddisfa tre esigenze fondamentali man mano che si gestisce la sicurezza delle risorse e dei carichi di lavoro nel cloud e in locale:

- Valutazione continua: comprendere il comportamento di sicurezza corrente.

- Protezione: rafforzare tutte le risorse e i servizi connessi.

- Difesa: rilevare e risolvere le minacce a tali risorse e servizi.

Offre i piani seguenti per difese complete per i livelli di calcolo, dati e servizio dell’ambiente:

- Microsoft Defender per server

- Microsoft Defender per il servizio app

- Microsoft Defender per Archiviazione

- Microsoft Defender per SQL

- Microsoft Defender per Kubernetes

- Microsoft Defender per registri contenitori

- Microsoft Defender per Key Vault

- Microsoft Defender per Resource Manager

- Microsoft Defender per DNS

- Microsoft Defender per database relazionali open source

Quando Microsoft Defender for cloud rileva una minaccia in qualsiasi area dell’ambiente, genera un avviso di sicurezza. Questi avvisi descrivono nei dettagli le risorse interessate, le procedure di correzione consigliate e, in alcuni casi, è disponibile un’opzione per attivare una Logic App in risposta.

La protezione dalle minacce di Defender per cloud include l’analisi della kill chain fusion, che correla automaticamente gli avvisi nell’ambiente in base all’analisi della catena di attacco informatica, per aiutare a comprendere meglio la storia completa di una campagna di attacco, il punto in cui è iniziata e il tipo di impatto sulle risorse. Le finalità della kill chain supportate da Defender per Cloud si basano sulla versione 7 della matrice MITRE ATT&CK.

Microsoft Defender for cloud è in fase di sviluppo attivo e riceve miglioramenti continuamente. Qui trovate tutte le novità Note sulla versione – Microsoft Defender for Cloud | Microsoft Learn

Figura 1: Microsoft Defender for Cloud

In questa guida voglio mostrarvi come proteggere con Microsoft Defender for Cloud le risorse on-premises collegate ad Azure Arc. Azure Arc si propone come soluzione per aiutare gli utenti ad amministrare i propri servizi che non si trovano in Azure ma che si trovano in altri Cloud oppure che si trovano on-premises. Questo tipo di soluzione diventa interessante per gestire quello che viene chiamato Cloud ibrido (Hybrid Cloud).

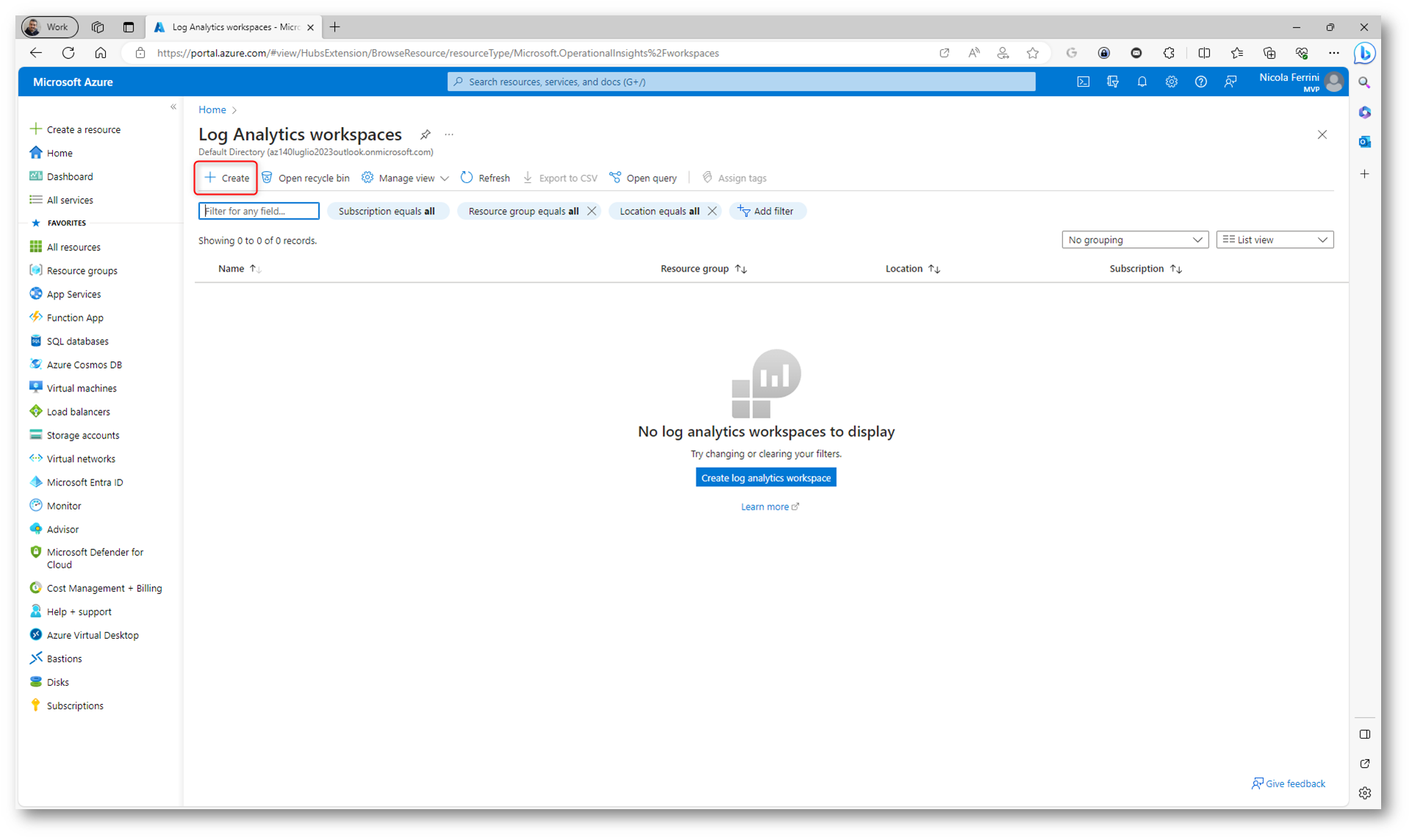

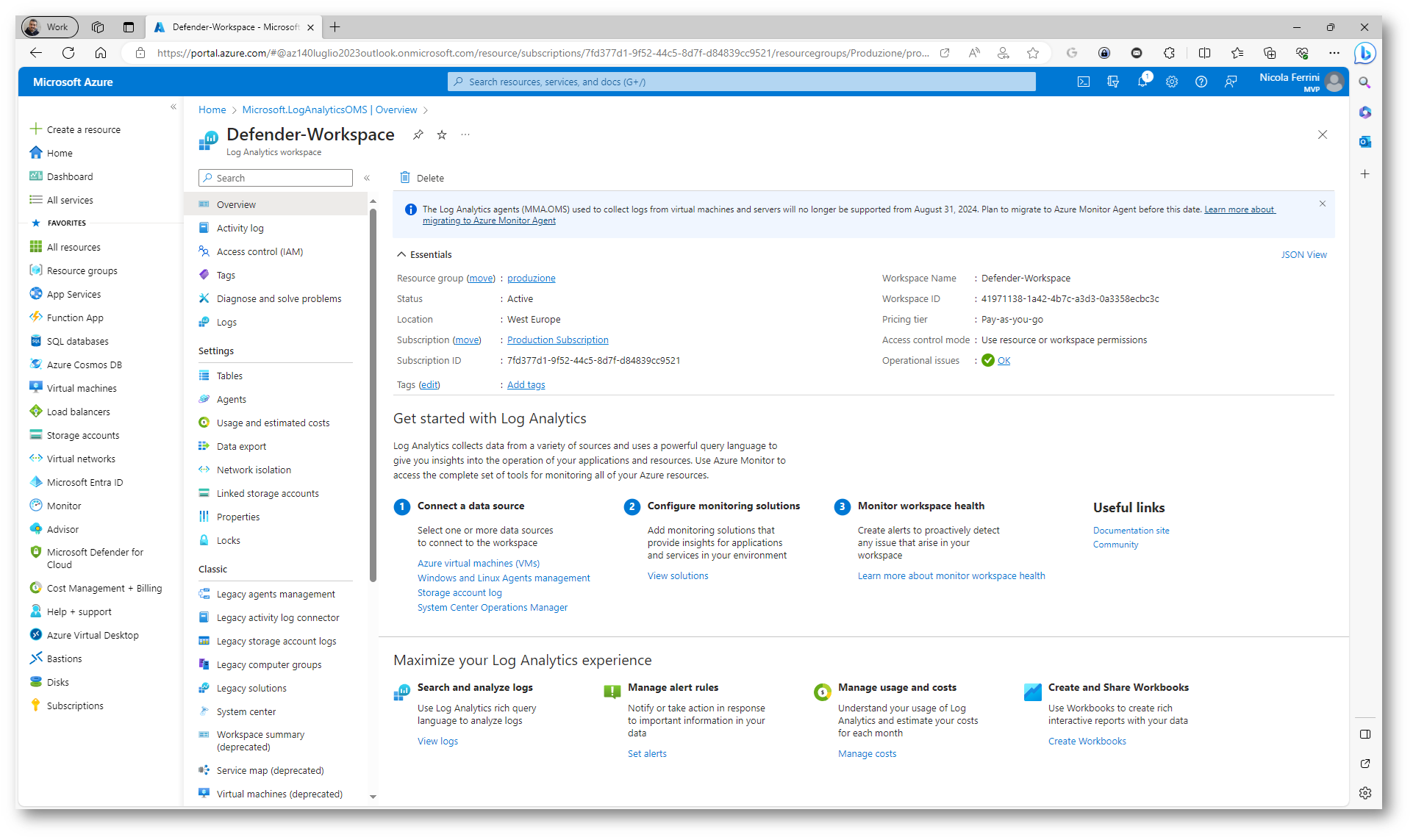

Creazione del Log Analytics workspace

Il workspace di Log Analytics permette di raccogliere i log dei servizi Azure e non solo. Quando si raccolgono log e dati, le informazioni vengono archiviate in un’area di lavoro (workspace). Un’area di lavoro ha un ID area di lavoro univoco e un ID risorsa.

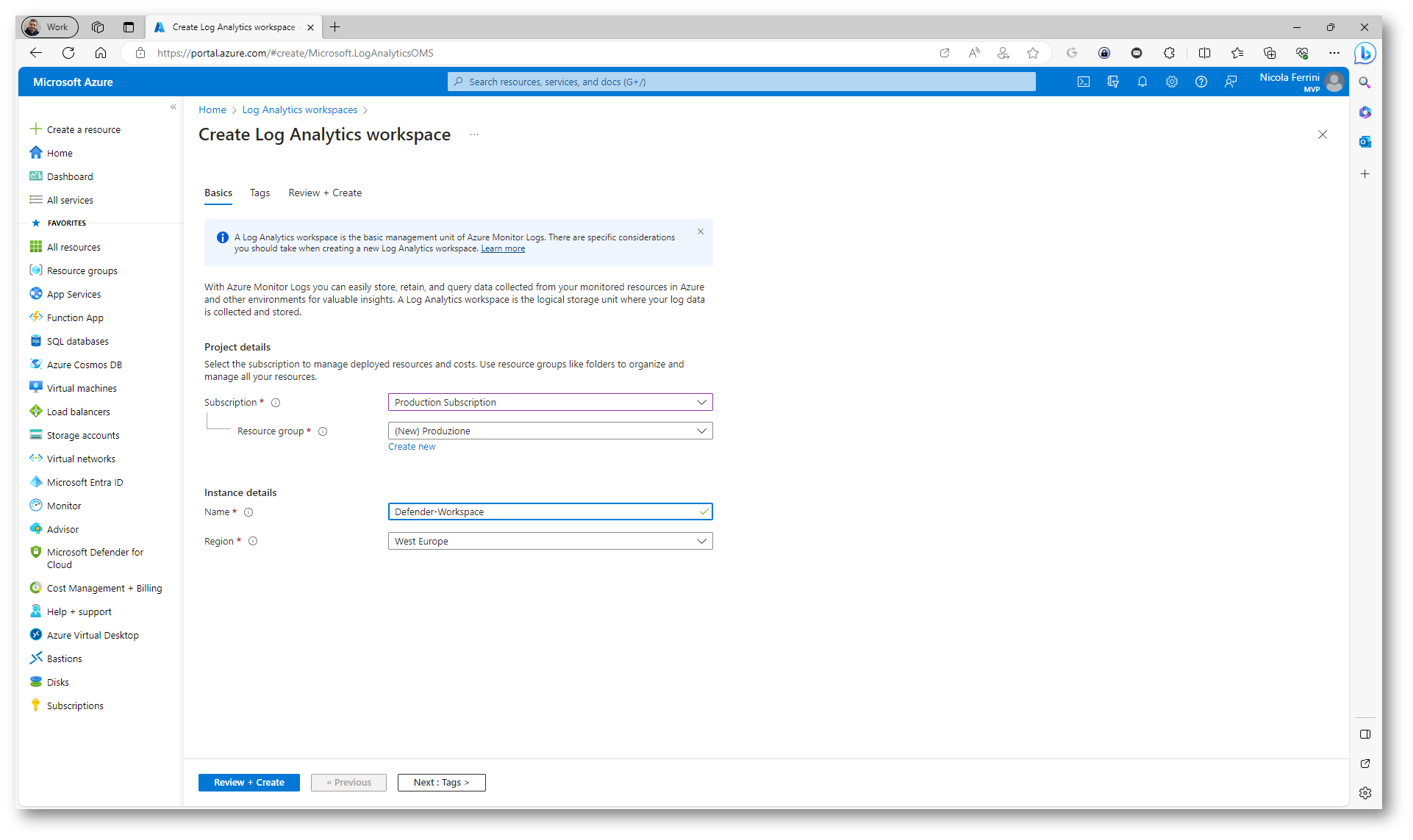

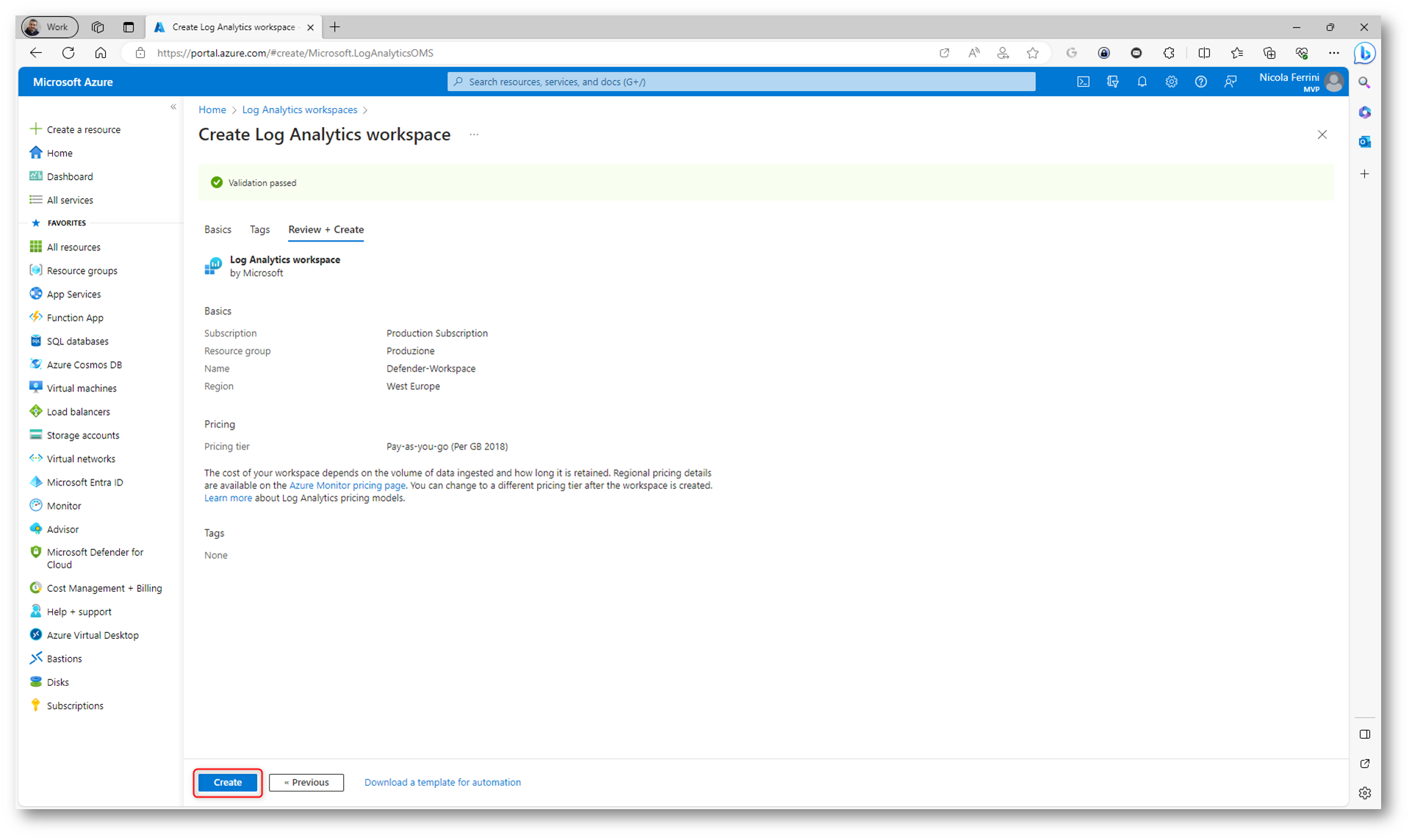

Dal portale di Azure cercate la risorsa Log Analytics e procedete alla creazione di un nuova area di lavoro, come mostrato nelle figure sotto:

Figura 2: Creazione di un nuovo Azure Log Analytics workspace

Figura 3: Inserimento delle informazioni richieste per la creazione del nuovo workspace di Azure Log Analytics

Figura 4: Pagina finale del wizard di creazione del nuovo workspace di Azure Log Analytics

Figura 5: Schermata Overview del nuovo workspace di Azure Log Analytics

Abilitazione di Microsoft Defender for Cloud

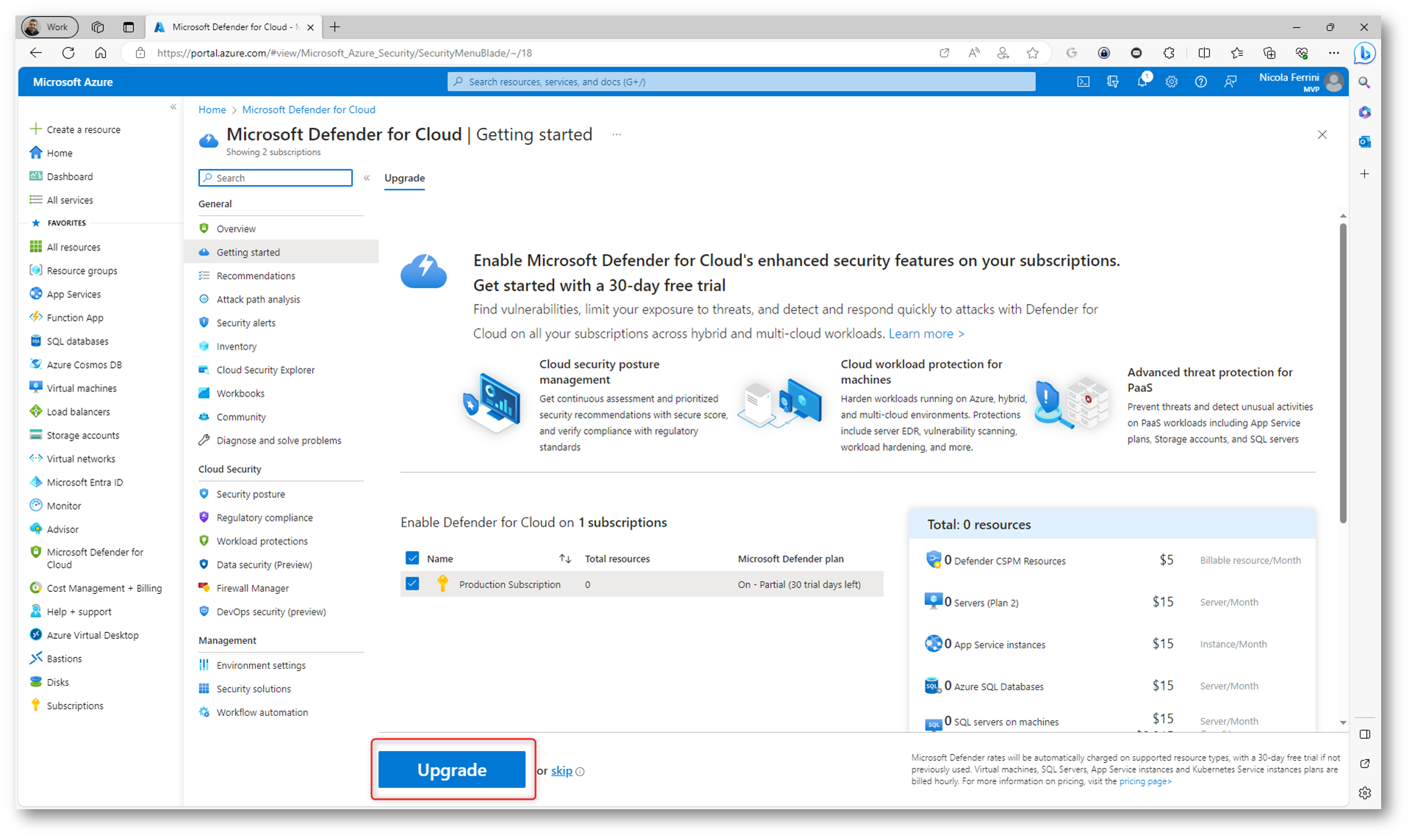

Nel portale di Azure cercate Microsoft Defender for Cloud ed abilitate l’Upgrade per la sottoscrizione. Defender for Cloud include funzionalità di Cloud Security Posture Management (CSPM) gratuitamente, integrate da piani a pagamento aggiuntivi necessari per proteggere tutti gli aspetti delle risorse cloud. Per altre informazioni su questi piani e sui relativi costi, vedere la pagina dei prezzi di Defender for Cloud.

Figura 6: Upgrade del piano di Microsoft Defender for Cloud per la sottoscrizione

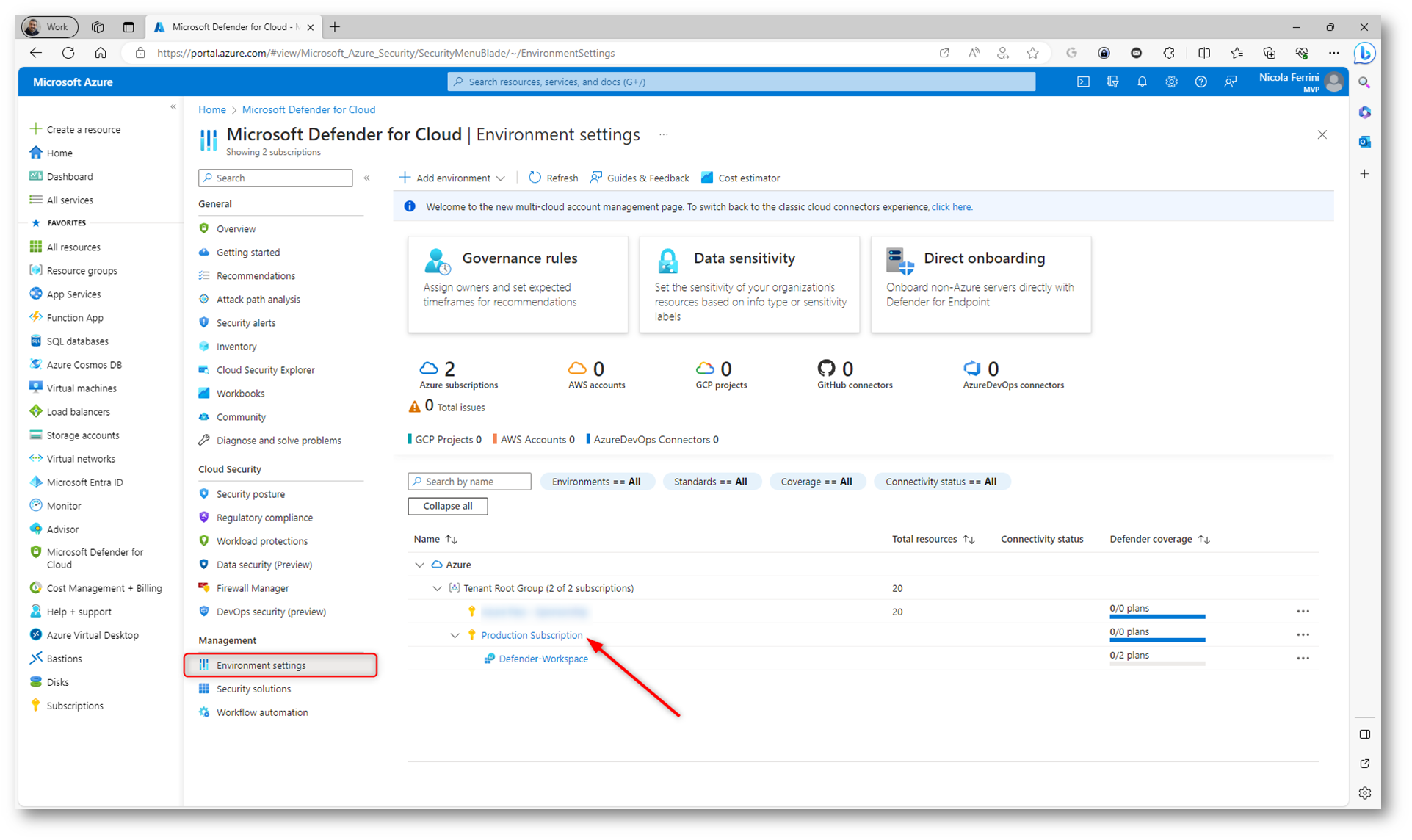

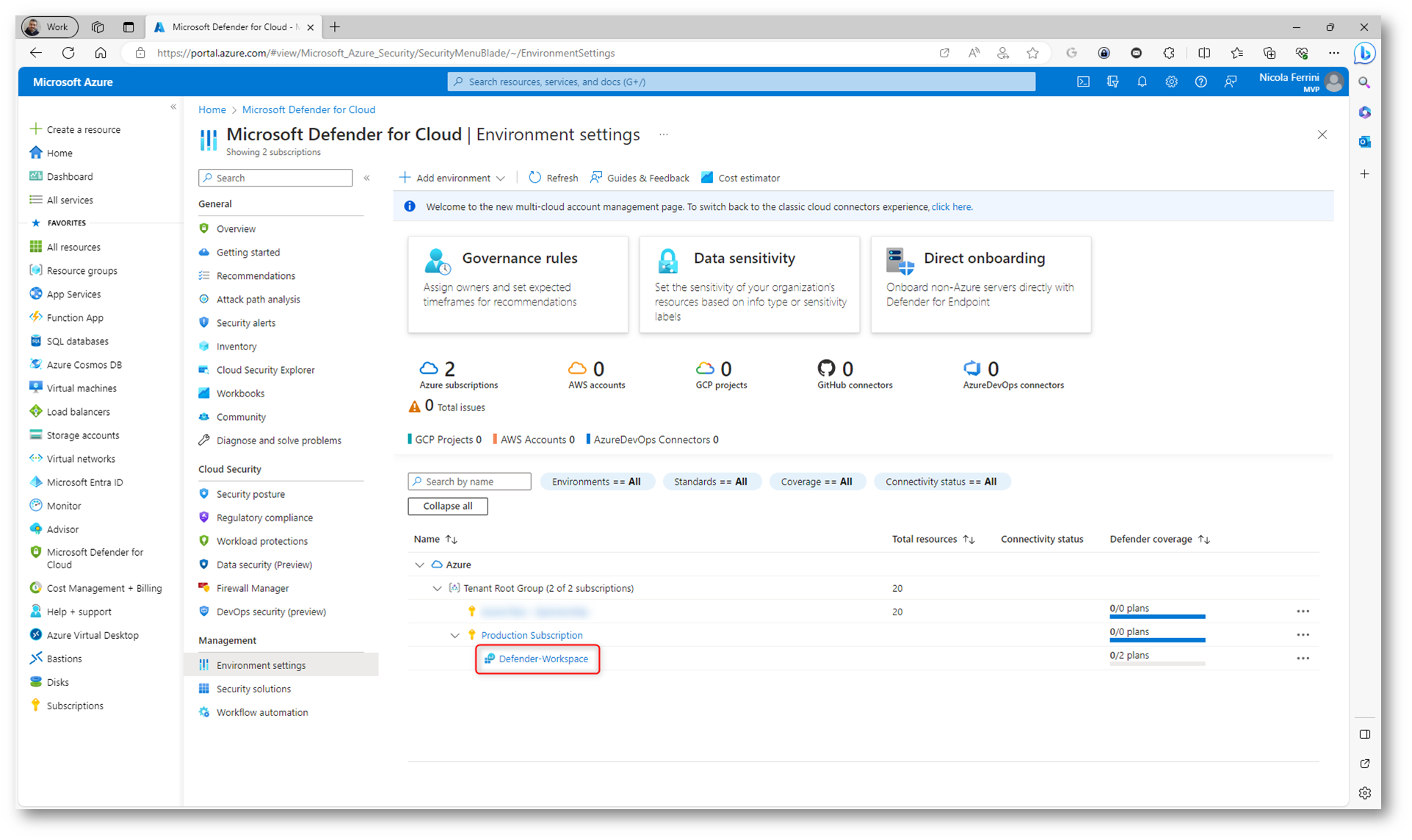

Quando è stato abilitato Defender piani per un’intera sottoscrizione di Azure, le protezioni vengono applicate a tutte le altre risorse nella sottoscrizione. Per abilitare piani a pagamento aggiuntivi in una sottoscrizione selezionate il nodo Environment

Settings e selezionate la sottoscrizione o l’area di lavoro da proteggere.

Figura 7: Configurazione delle impostazioni ambiente per la sottoscrizione

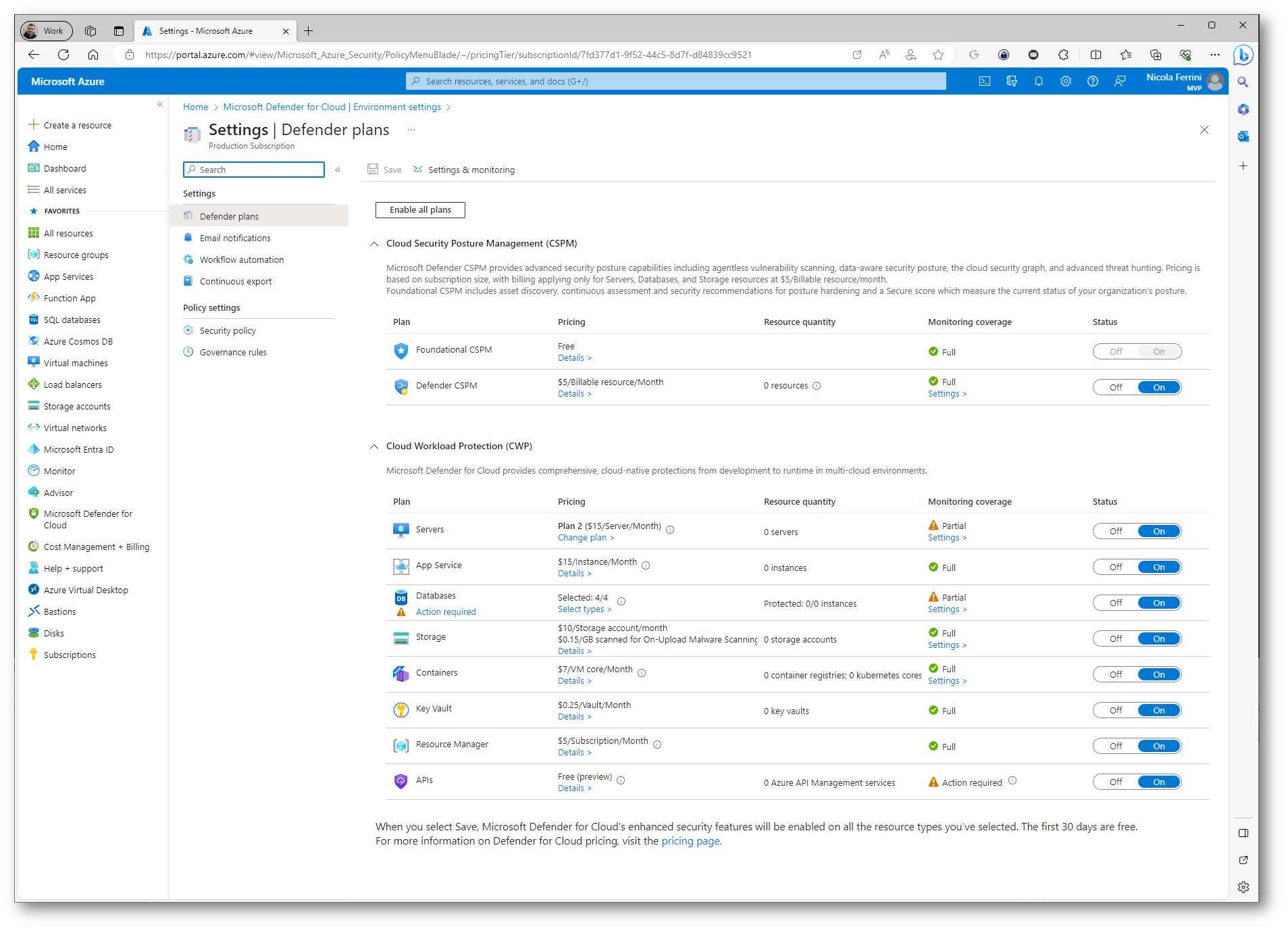

Cliccate su Subscription e abilitate i piani che volete utilizzare.

Figura 8: Abilitazione dei piani di Microsoft Defender for Cloud

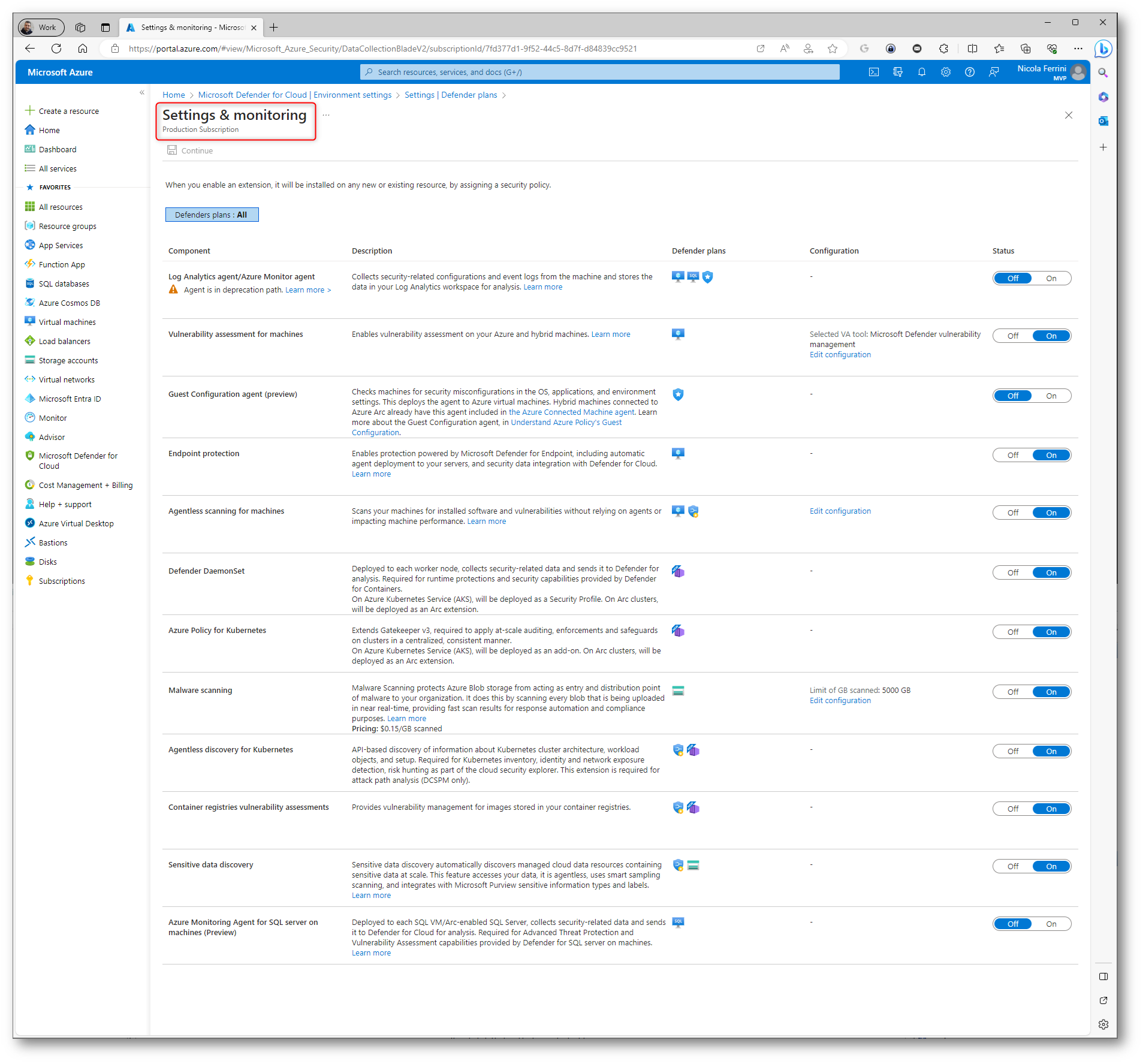

I piani scelti vengono attivati e i componenti di monitoraggio richiesti da ogni piano vengono distribuiti nelle risorse protette. Cliccate su Settings and monitoring per visualizzare e abilitare i piani aggiuntivi.

Figura 9: Estensioni disponibili in Microsoft Defender for Cloud

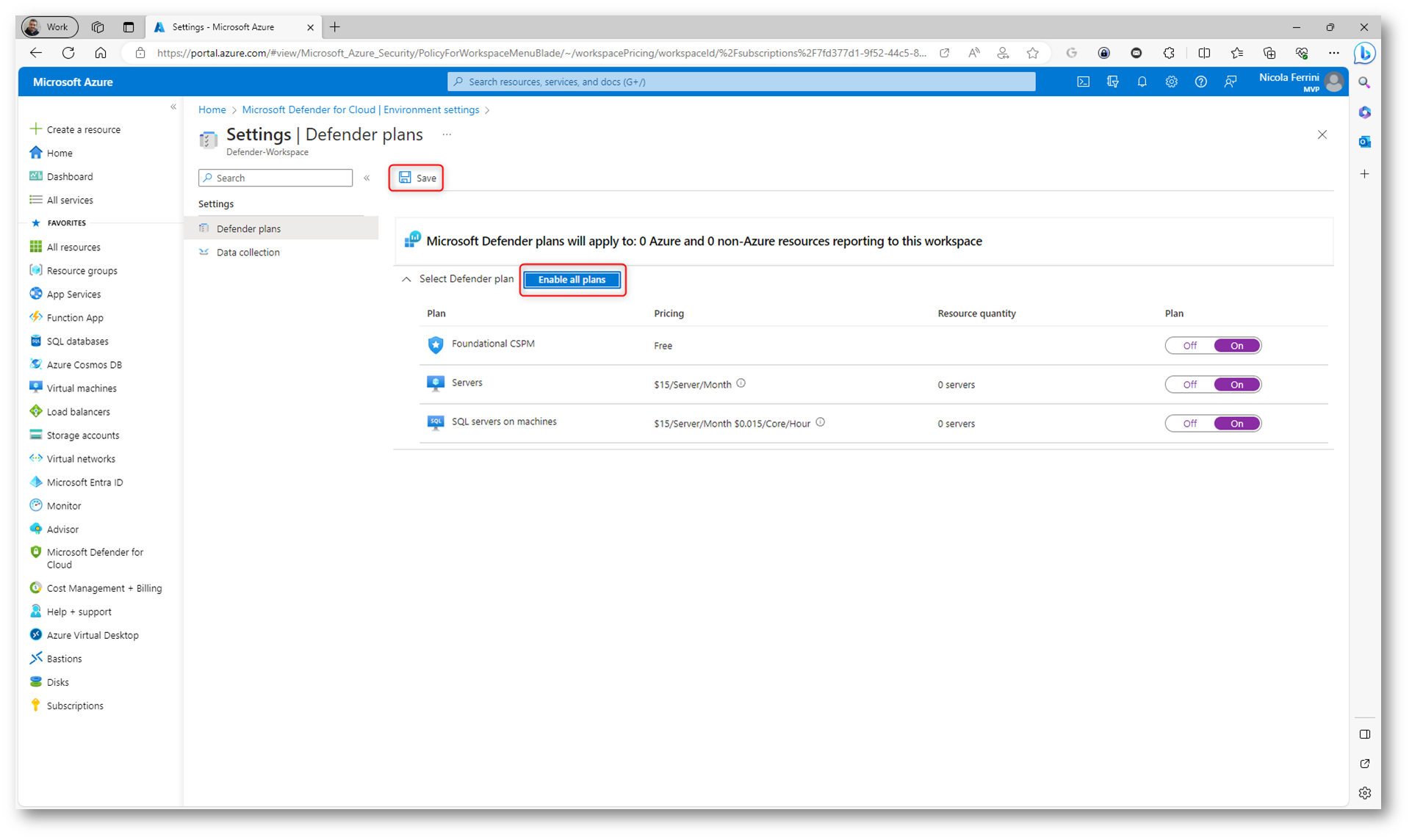

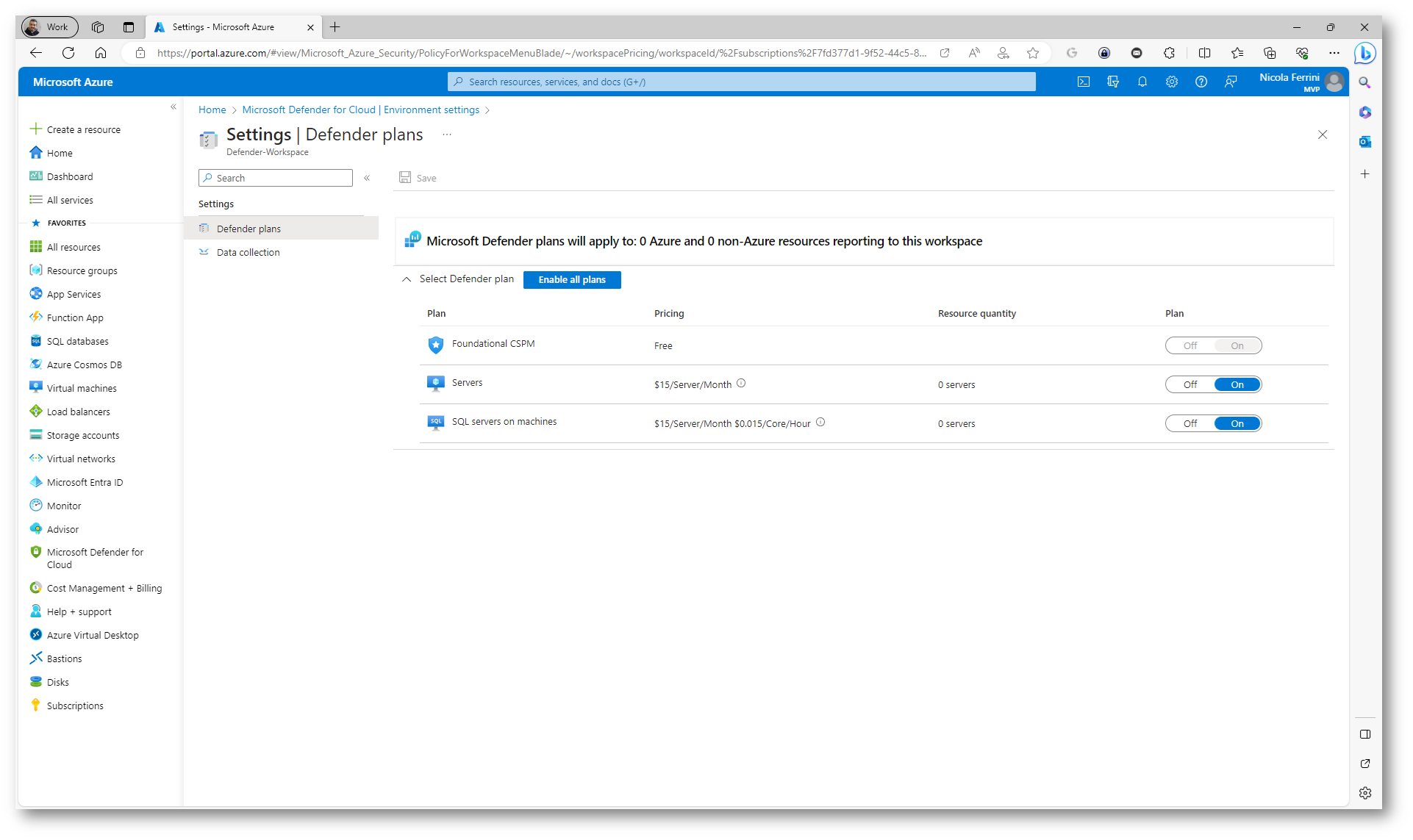

Potete configurare i singoli piani e le estensioni anche per il workspace di Log Analytics.

Figura 10: Configurazione del workspace di Log Analytics

Figura 11: Abilitazione di tutti i piani di Defender for Cloud per il workspace di Log Analytics

Figura 12: Abilitazione di tutti i piani di Defender for Cloud per il workspace di Log Analytics completata

Microsoft Defender for Cloud può monitorare il comportamento di sicurezza dei computer non Azure, ma prima di tutto è necessario connetterli ad Azure.

È possibile connettere i computer non di Azure in uno dei modi seguenti:

-

Onboarding con Azure Arc:

- Usando i server abilitati per Azure Arc (scelta consigliata)

- Usando il portale di Azure

- Onboarding diretto con Microsoft Defender per endpoint

Onboard dei servers on-premises con Azure Arc

Azure Arc consente di gestire computer che si trovano all’esterno di Azure con l’obiettivo di trasformarli in risorse di Azure e poterli successivamente gestire dal cloud. In questo modo Microsoft ha esteso le soluzioni di cloud ibrido praticamente a qualsiasi infrastruttura, di fatto rendendo più facile la gestione di server, container e applicazioni che si trovano in cloud diversi oppure on-premises.

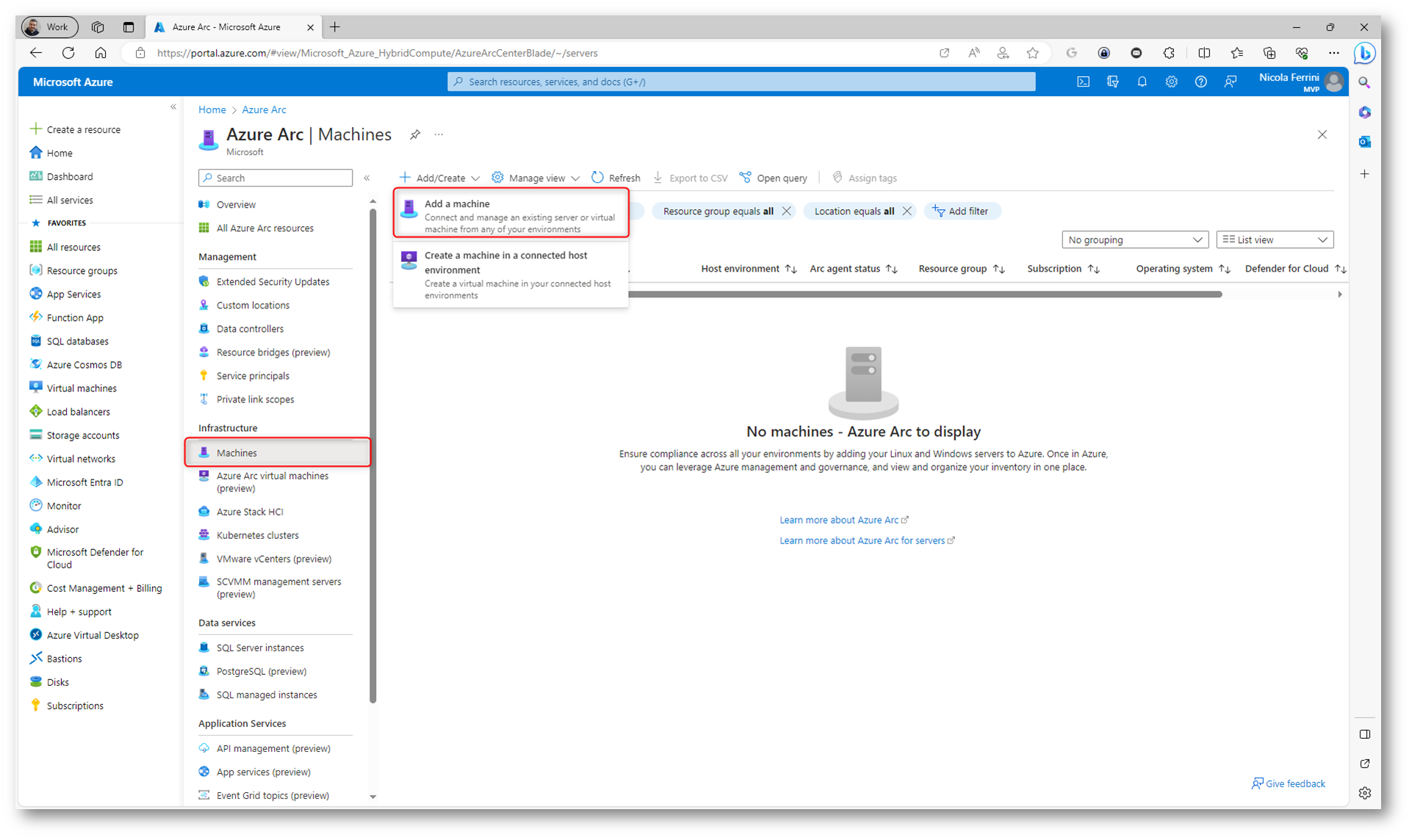

Cliccate sul nodo Machines e scegliete di aggiungere una nuova macchina, come mostrato nella figura sotto:

Figura 13: Aggiunta di server ad Azure Arc

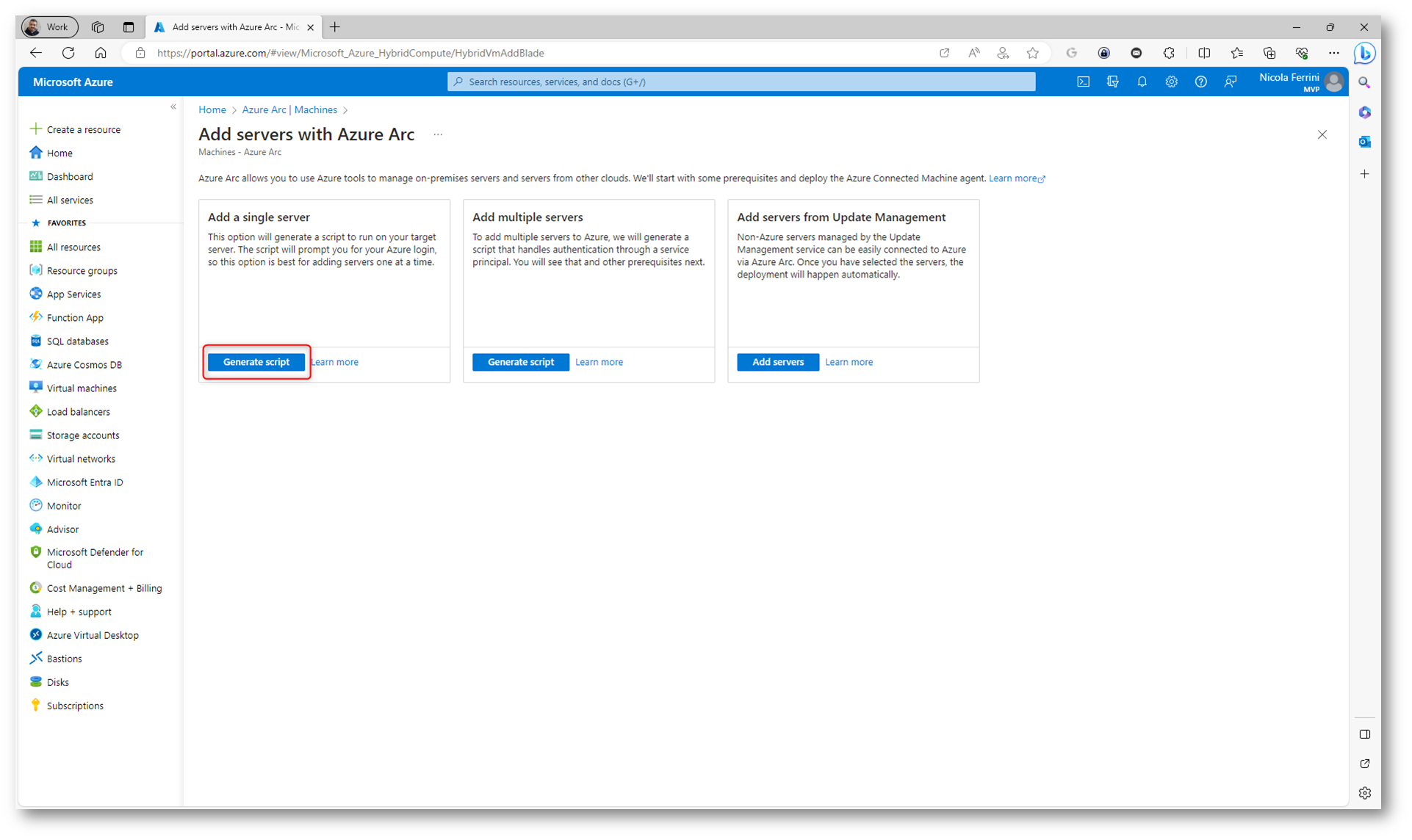

Per poter utilizzare Azure Arc sarà necessario installare un agent sulle macchine. Scegliete con quale modalità volete aggiungere le macchine on-premises da gestire. È possibile utilizzare uno script di PowerShell da lanciare sulle macchine oppure è possibile automatizzare il deployment delle macchine con Azure.

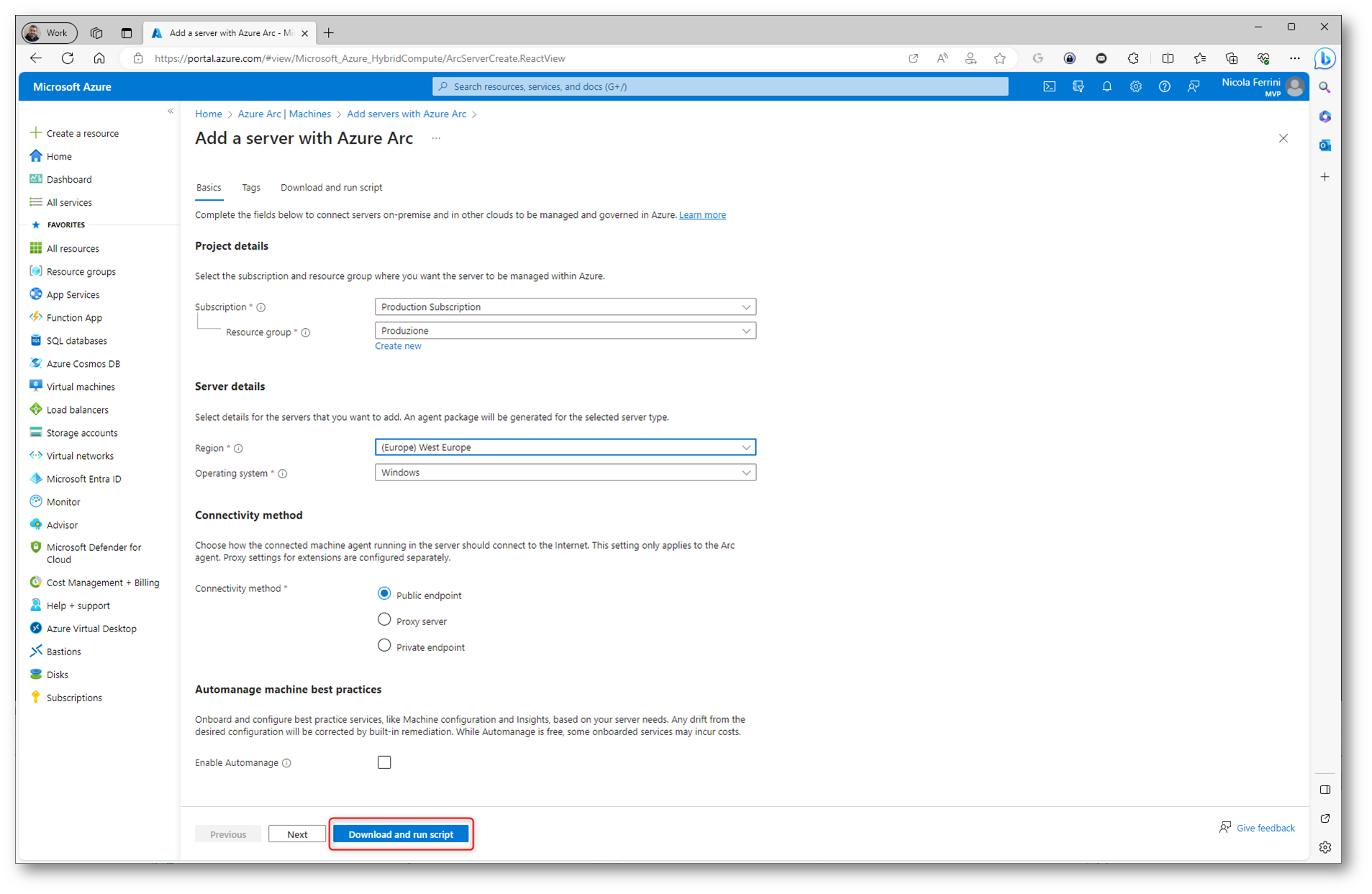

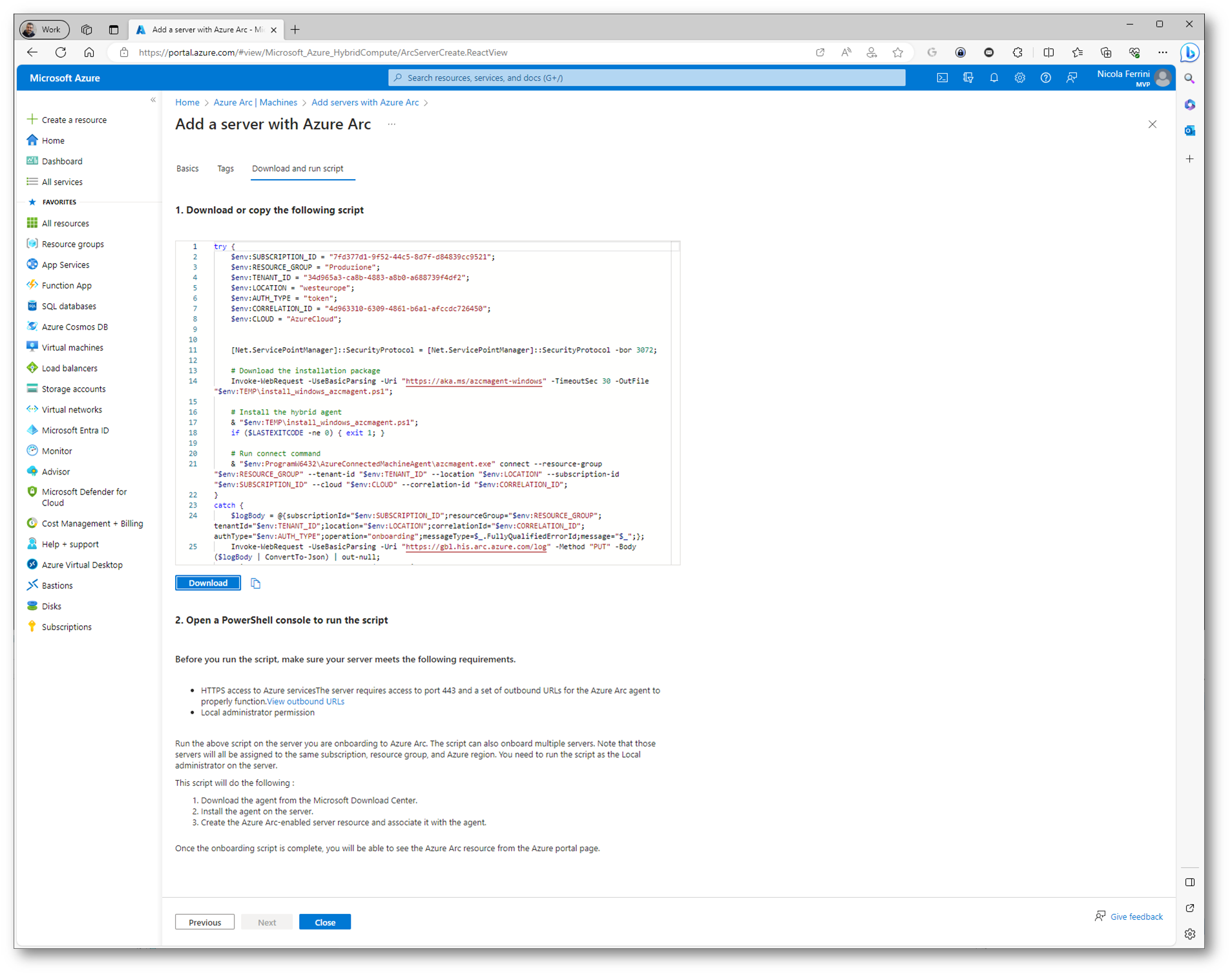

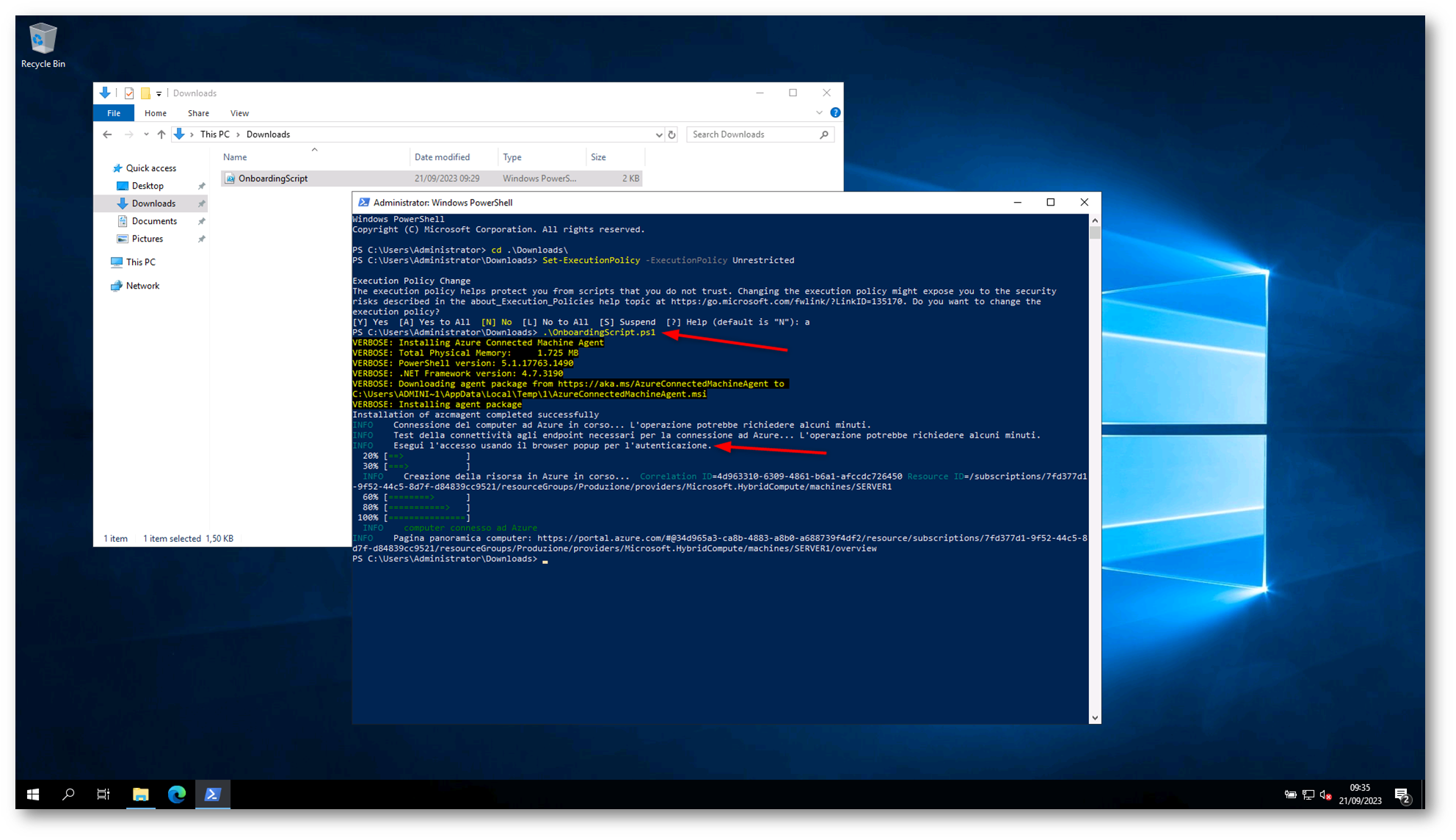

Io ho scelto di utilizzare uno script PowerShell, che verrà creato dal portale e che già conterrà tutte le informazioni necessarie per il download del pacchetto dell’agent Azure Connected Machine e la connessione con la mia sottoscrizione Azure. Nelle figure sotto sono mostrati tutti i passaggi necessari a creare lo script personalizzato.

Figura 14: Aggiunta della singola macchina ad Azure Arc tramite script

Figura 15: Informazioni da inserire per la generazione dello script di onboarding ad Azure Arc

Figura 16: Generazione dello script di onboarding di Azure Arc for Servers completata

Eseguite lo script sulla macchina on-premises che intendete gestire. Lo script provvederà in autonomia al download dell’agent e, dopo avere effettuato il login al portale Azure, la macchina on-premises verrà aggiunta ad Azure Arc.

Figura 17: Esecuzione dello script di onboarding sulla macchina on-premises

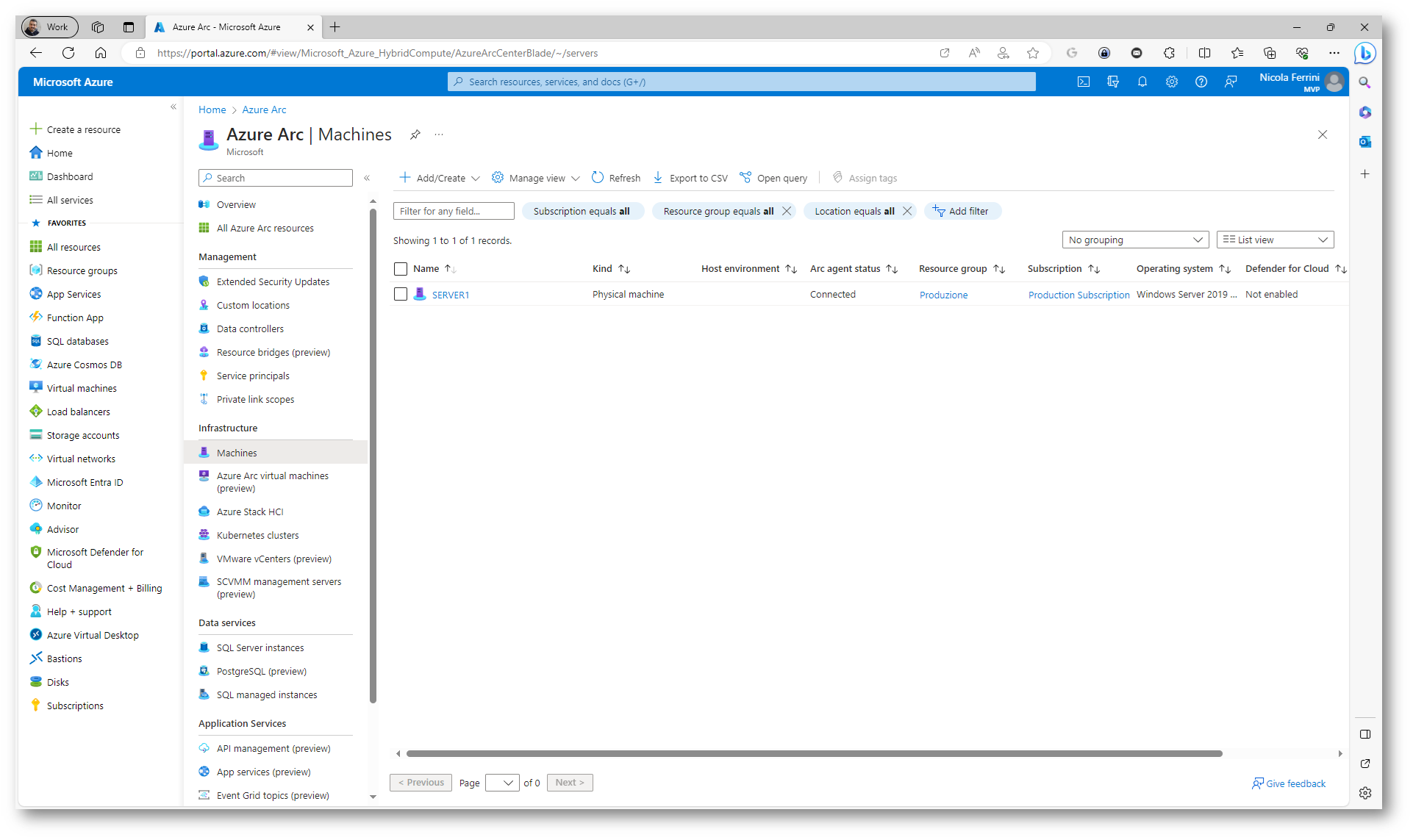

Tornando nel portale di Azure, infatti, si può vedere che la macchina è nello stato Connected e da questo momento sarà possibile gestirla.

Figura 18: La macchina on-premises è visibile nel portale di Azure Arc

Proseguite quindi con l’onboarding delle altre macchine on-premises.

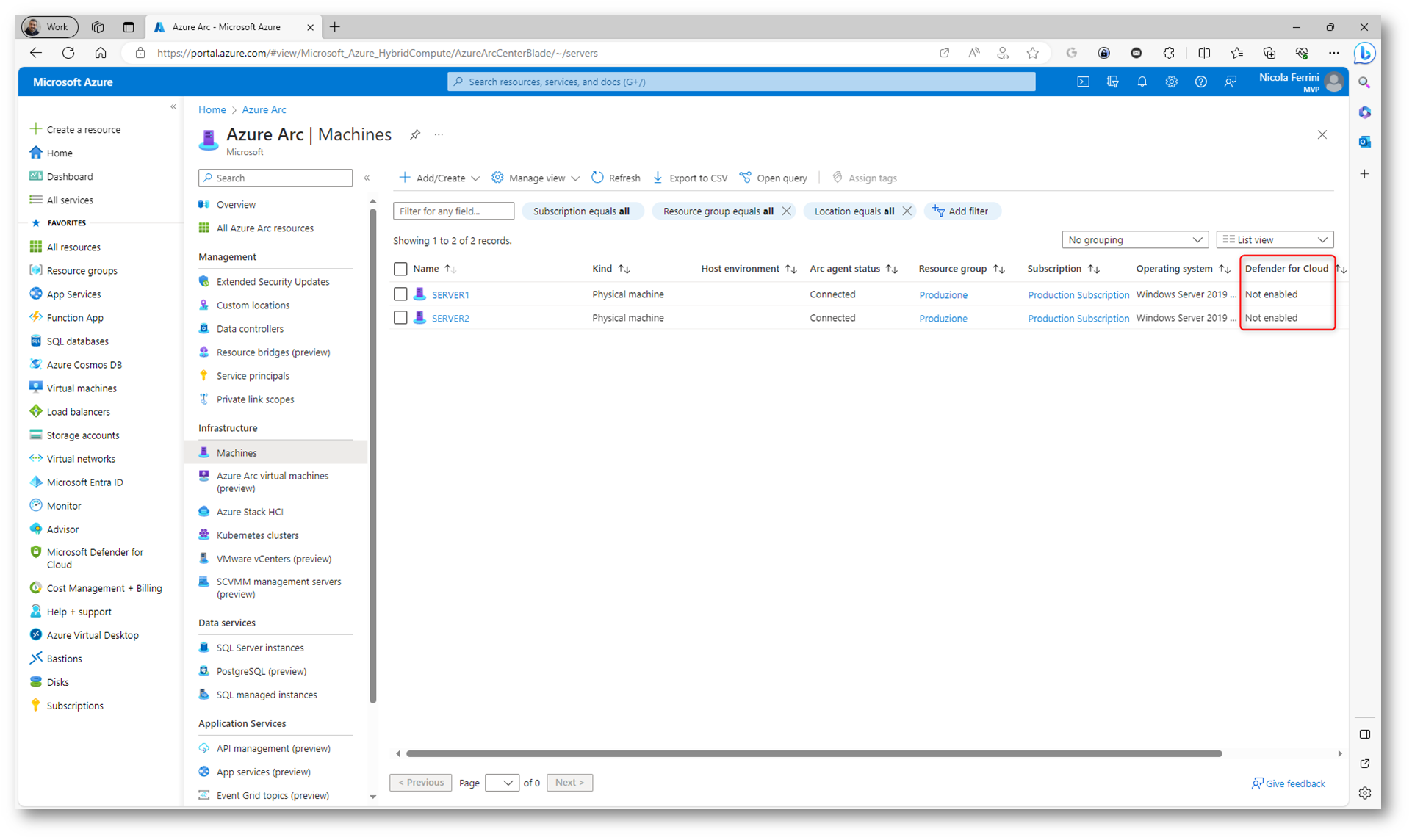

Come si può notare dalla figura sotto, i server aggiunti ad Azure Arc non sono ancora protetti. Sarà necessario distribuire l’agent di Log Analytics per effettuare la protezione.

Figura 19: Le macchine on-premises aggiunte ad Azure Arc non sono protette

Per maggiori informazioni su Azure Arc vi rimando alla lettura della mia guida Azure Arc for Servers: la soluzione Microsoft per la gestione del cloud ibrido – ICT Power

Abilitazione di Microsoft Defender for Cloud per i server on-premises

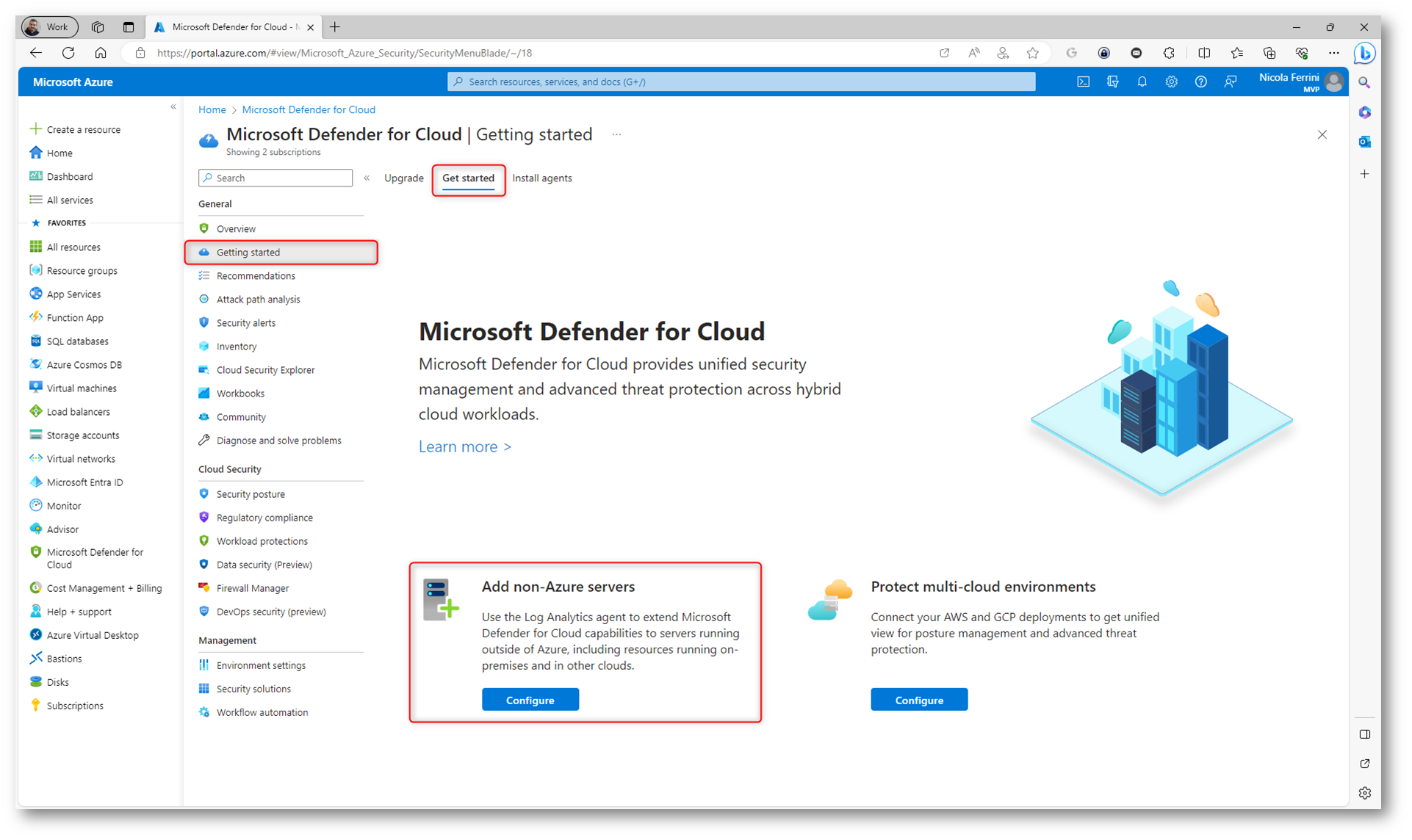

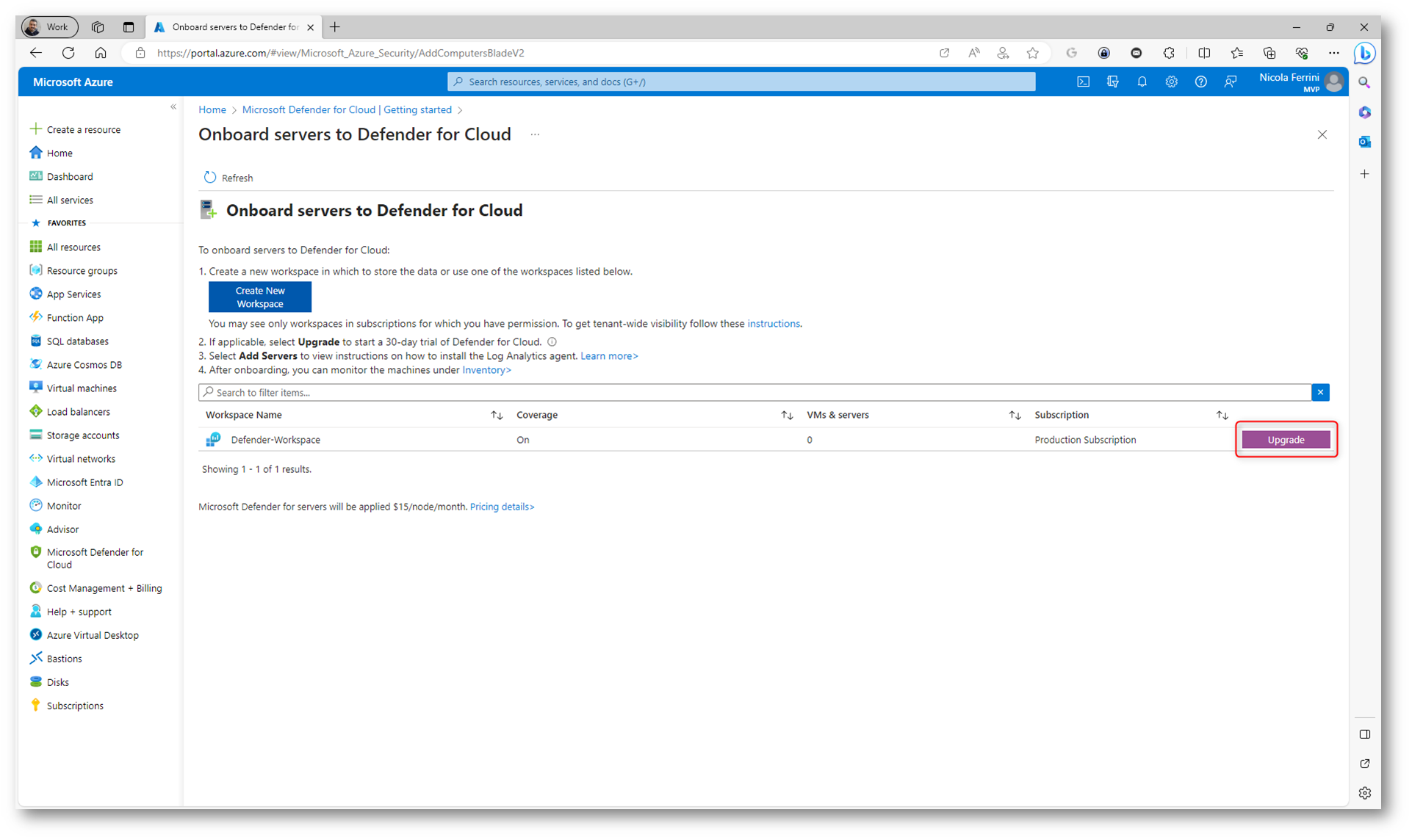

Dopo aver connesso Defender for Cloud alla sottoscrizione di Azure, è possibile iniziare a connettere i computer locali dal nodo Getting started in Defender for Cloud. Nella scheda Get started cliccate su Add non-Azure servers.

Figura 20: Connessione dei computer locali al workspace di Log Analytics

Se non si ha già un’area di lavoro Log Analytics in cui archiviare i dati, selezionate Create New workspace e seguite le indicazioni visualizzate. Nell’elenco delle aree di lavoro selezionate Upgrade per il workspace di Log Analytics per attivare i piani a pagamento di Defender for Cloud per 30 giorni gratuiti.

Figura 21: Upgrade per il workspace di Log Analytics per attivare i piani a pagamento di Defender for Cloud per 30 giorni gratuiti

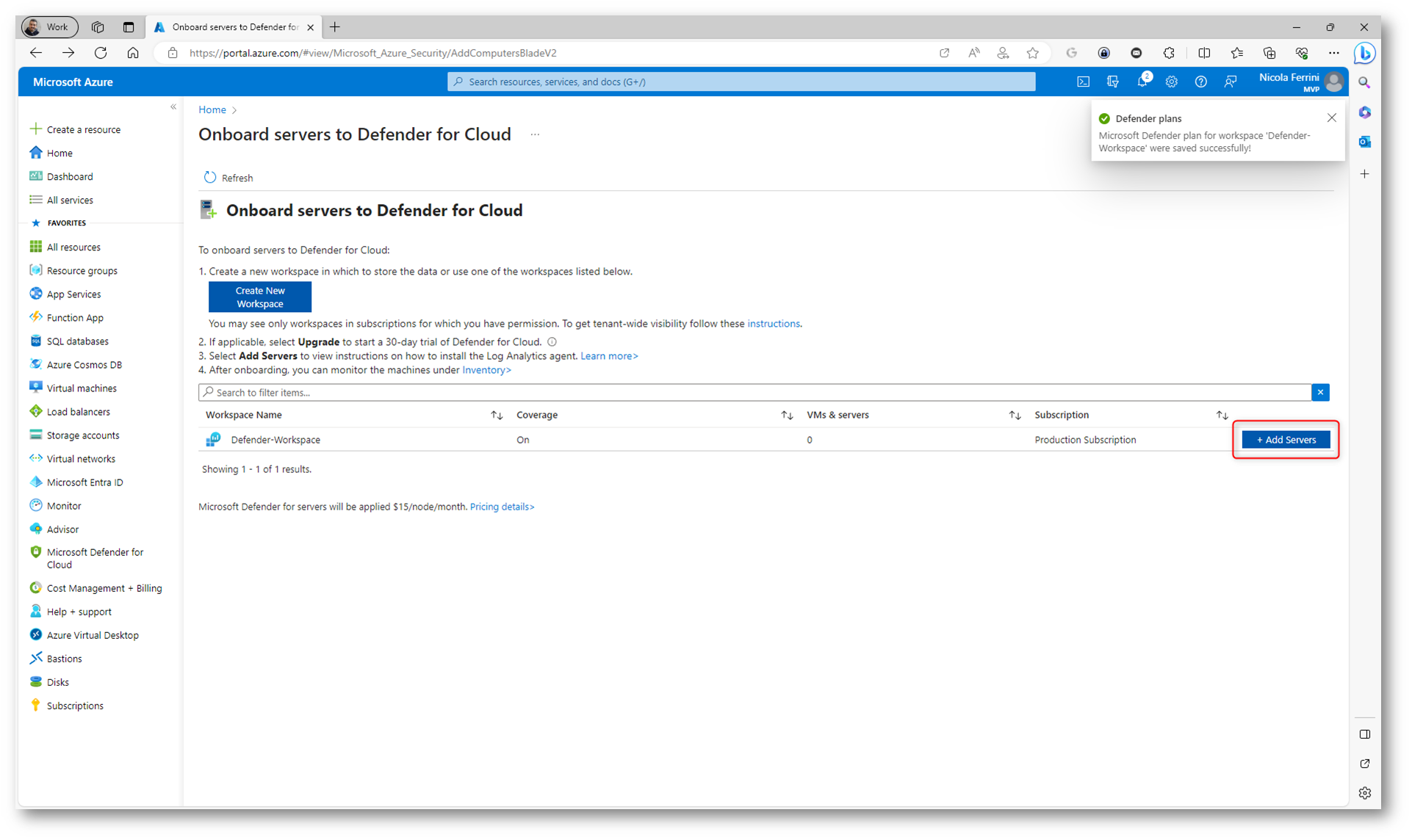

Dopo l’attivazione fate clic su + Add servers.

Figura 22: Aggiunta dei server on-premises a Log Analytics

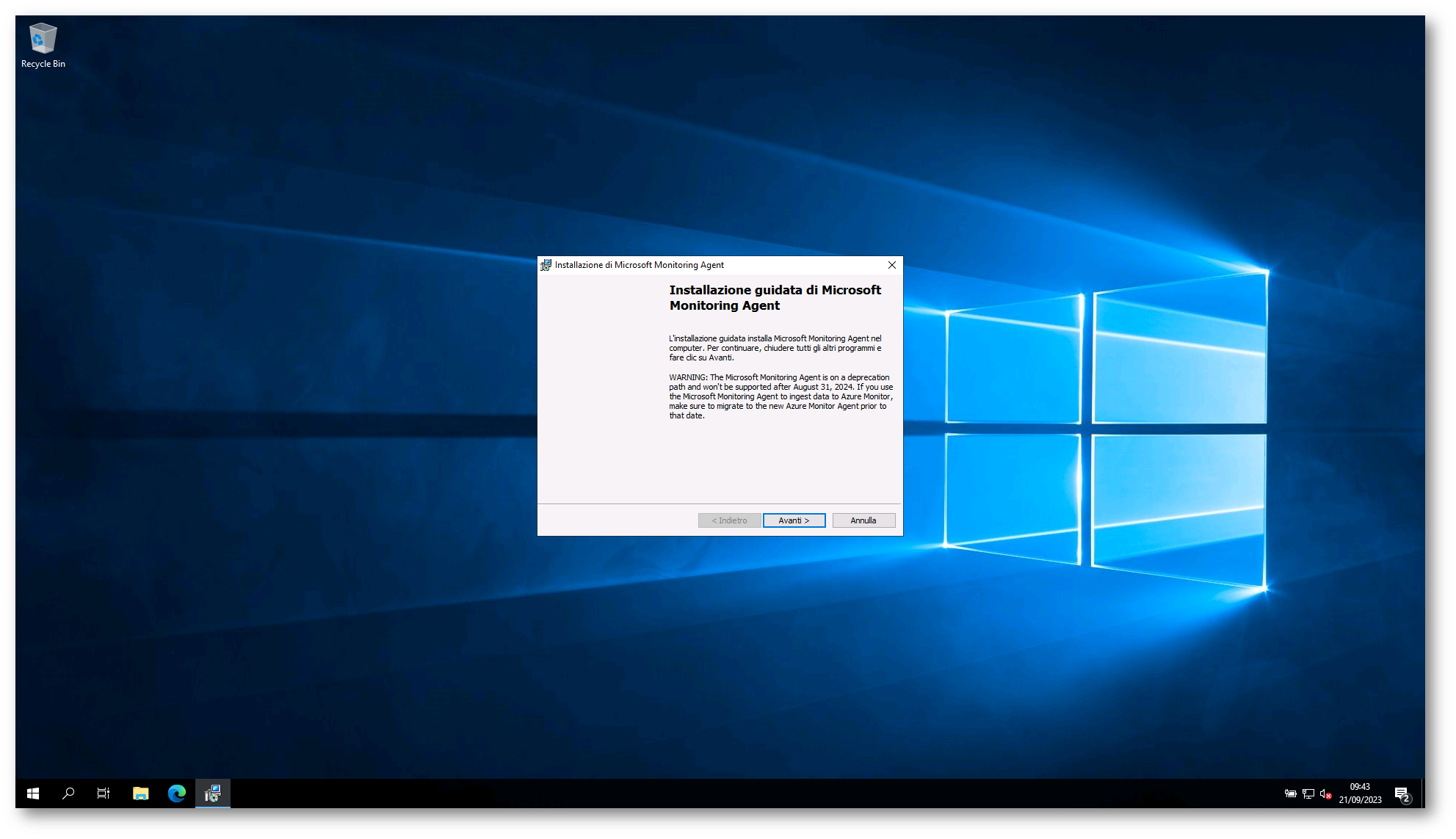

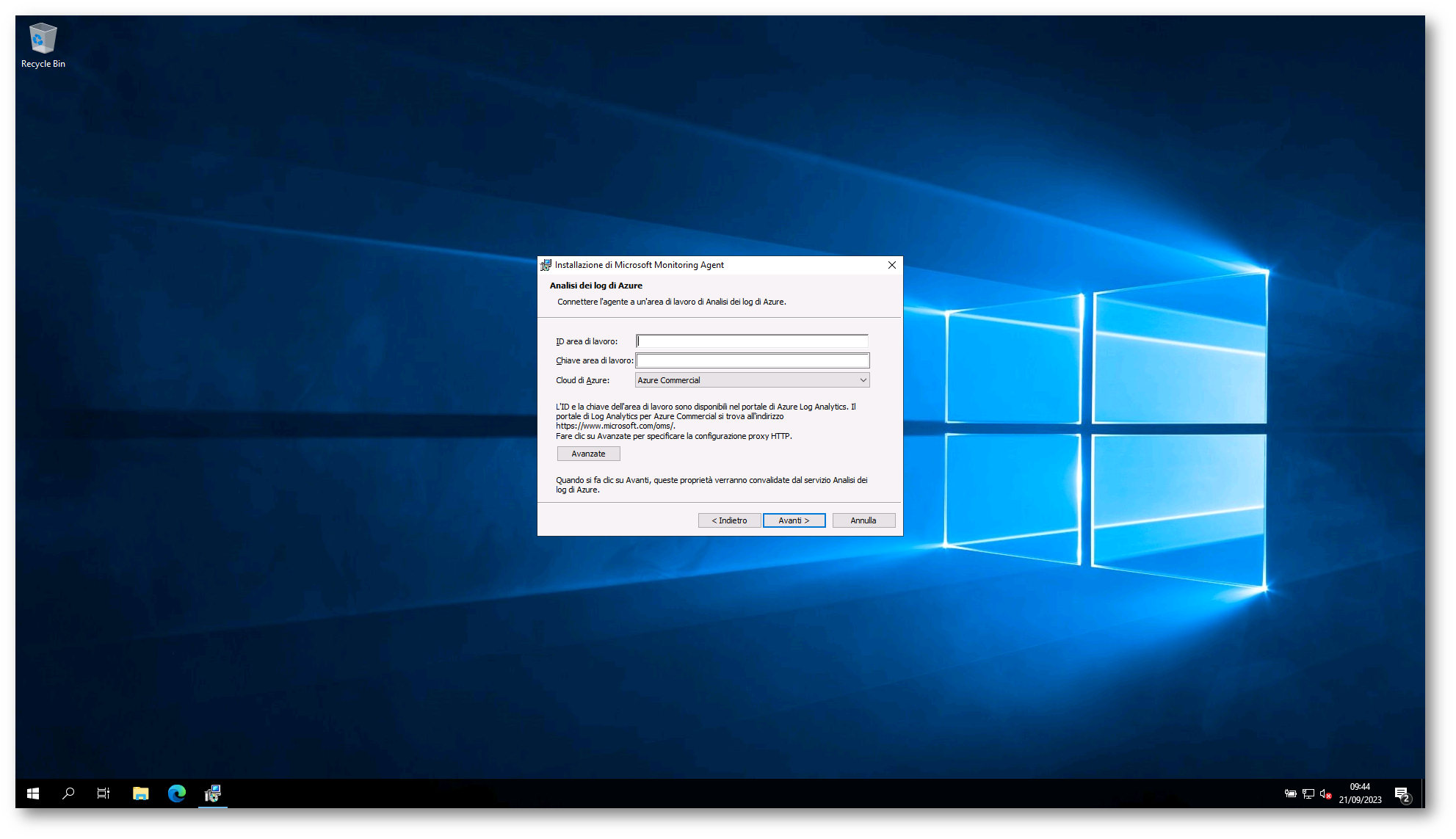

È possibile aggiungere sia server Windows che server Linux. Per eseguire l’onboarding di un server Windows selezionate la scheda Windows servers e scaricate l’agent applicabile al tipo di processore del computer da connettere. Dalla stessa pagina copiate anche i valori ID area di lavoro e Chiave primaria che vi serviranno durante l’installazione dell’agent.

Figura 23: Pagina di gestione degli agenti di Log Analytics

Installazione e configurazione dell’agent

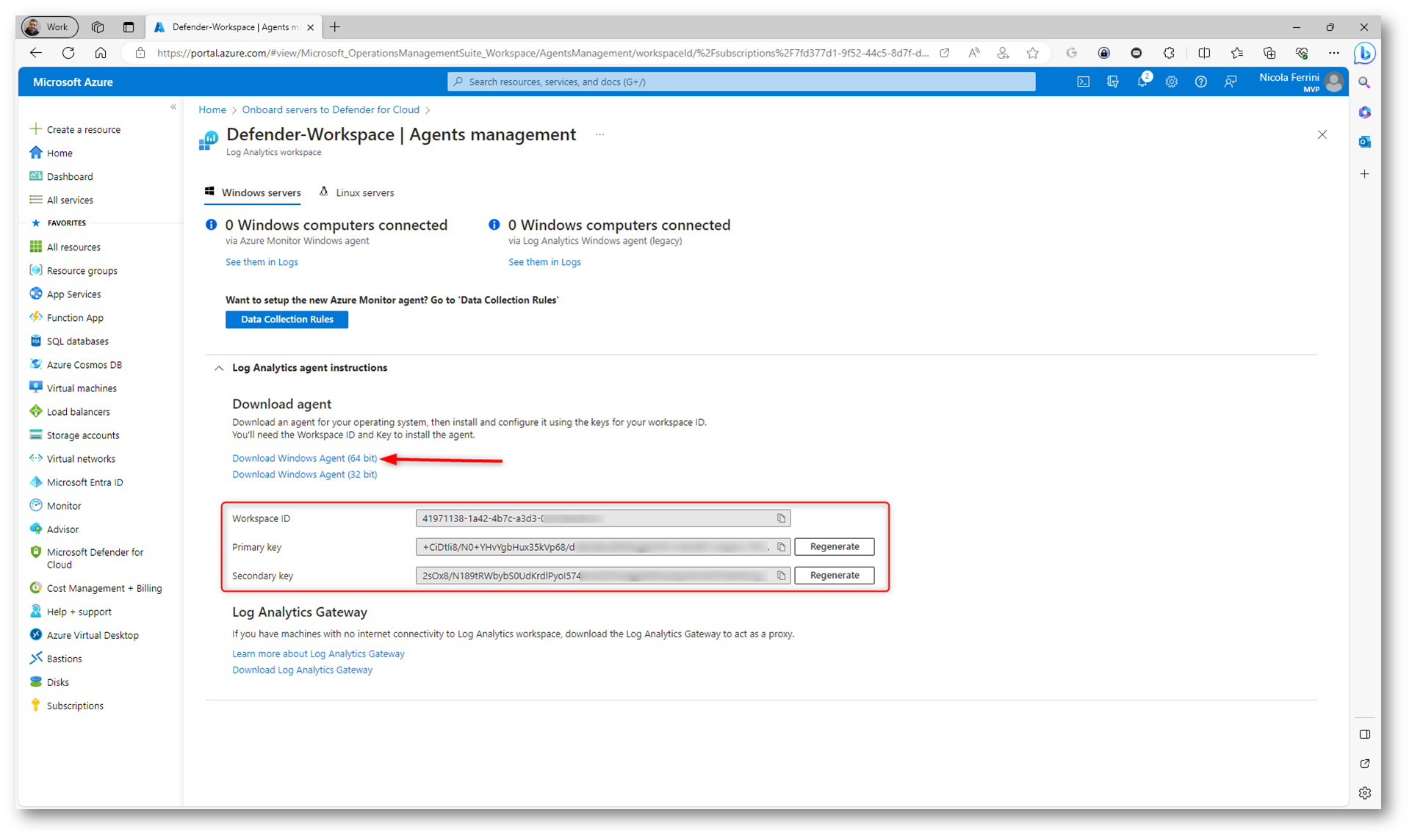

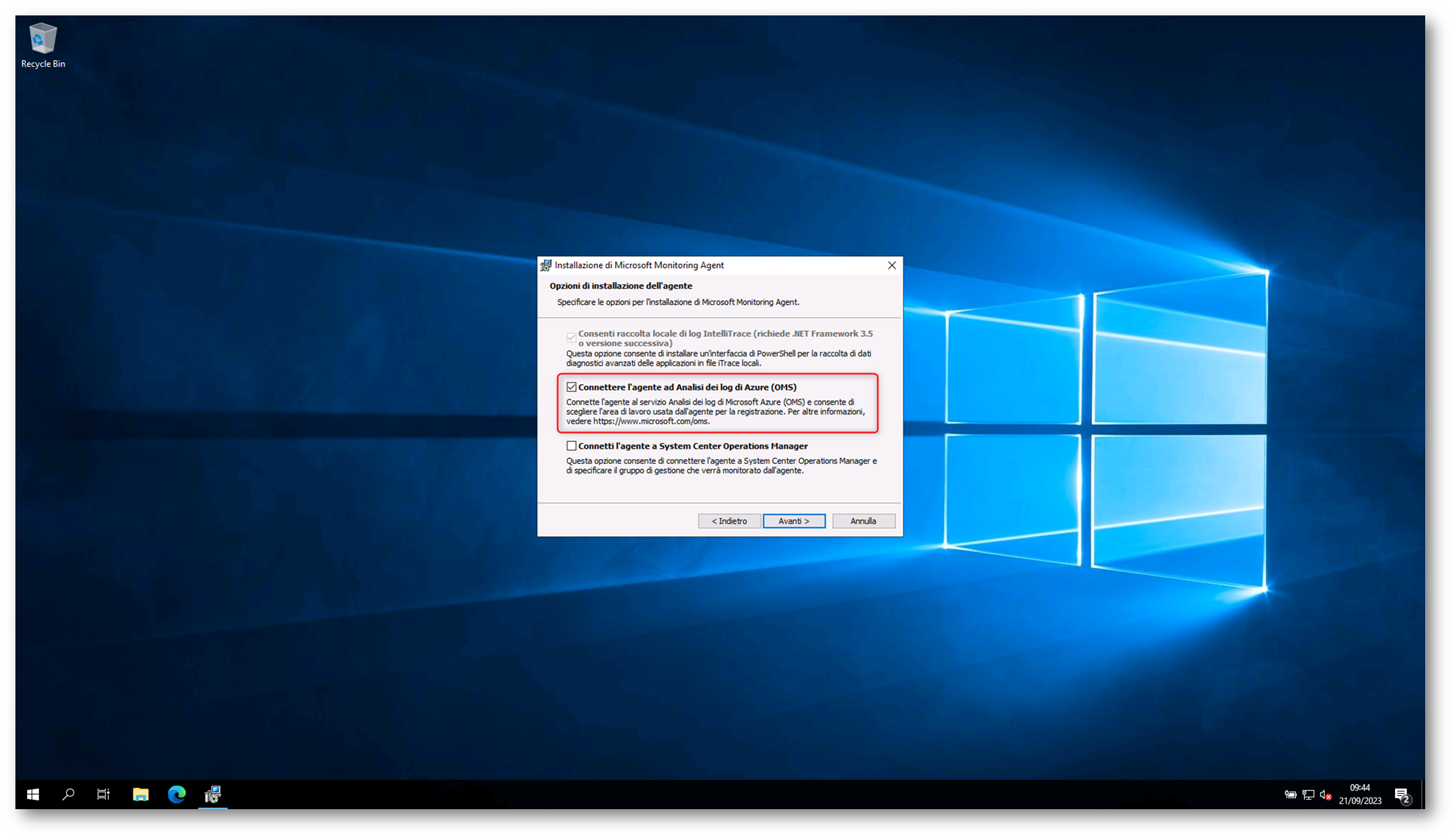

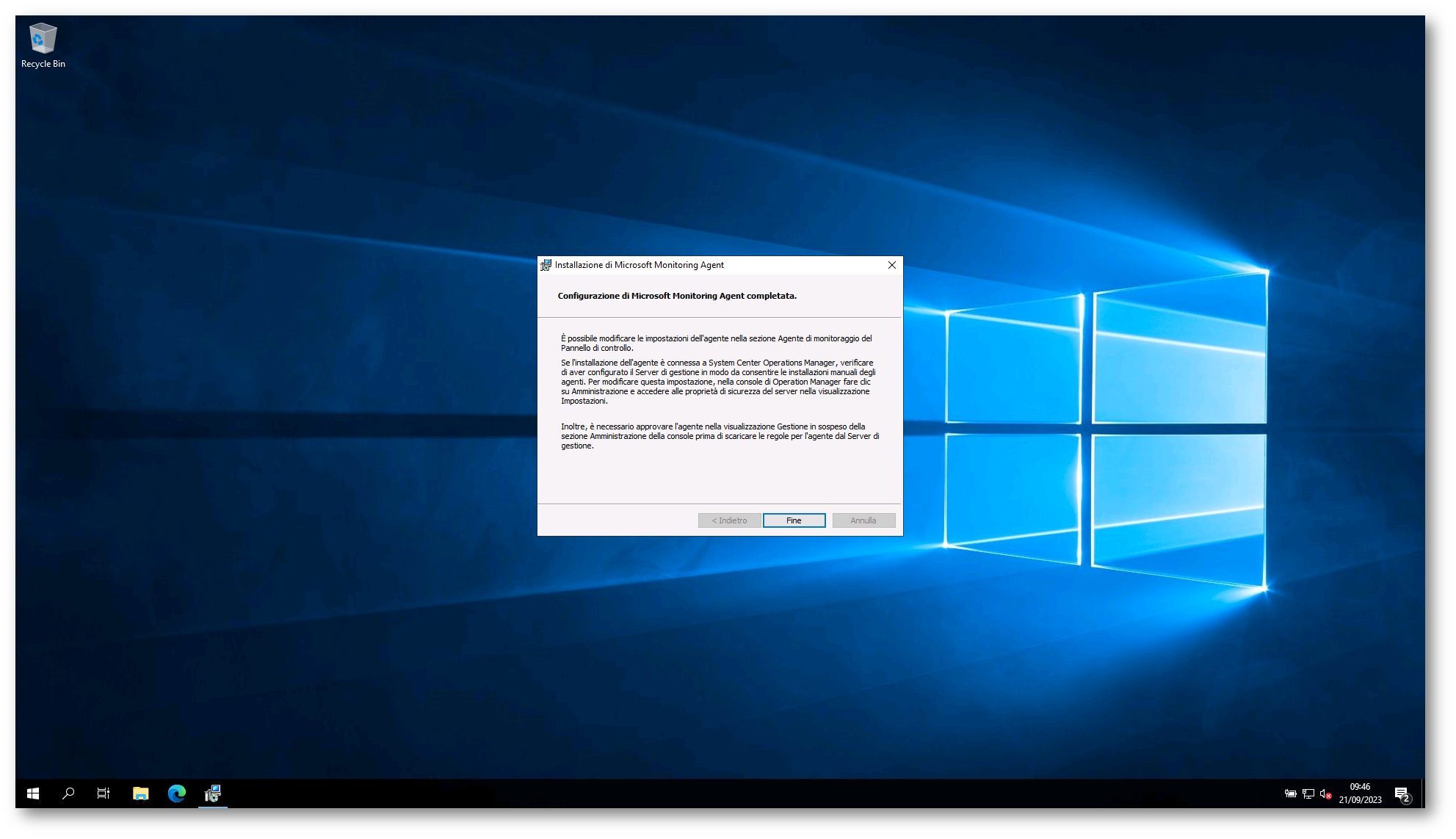

Procedete ad installare l’agent di Log Analytics sulle macchine on-premises gestite da Azure Arc che volete monitorare. Nelle figure sotto sono mostrati tutti i passaggi necessari.

Figura 24: Installazione del monitoring agent di Azure Log Analytics

Proseguite nel wizard accettando la licenza e scegliendo la cartella di installazione.

Figura 25: Opzioni di installazione dell’agent di Log Analytics

Figura 26: Inserimento dei valori ID area di lavoro e Chiave primaria del Log Analytics workspace

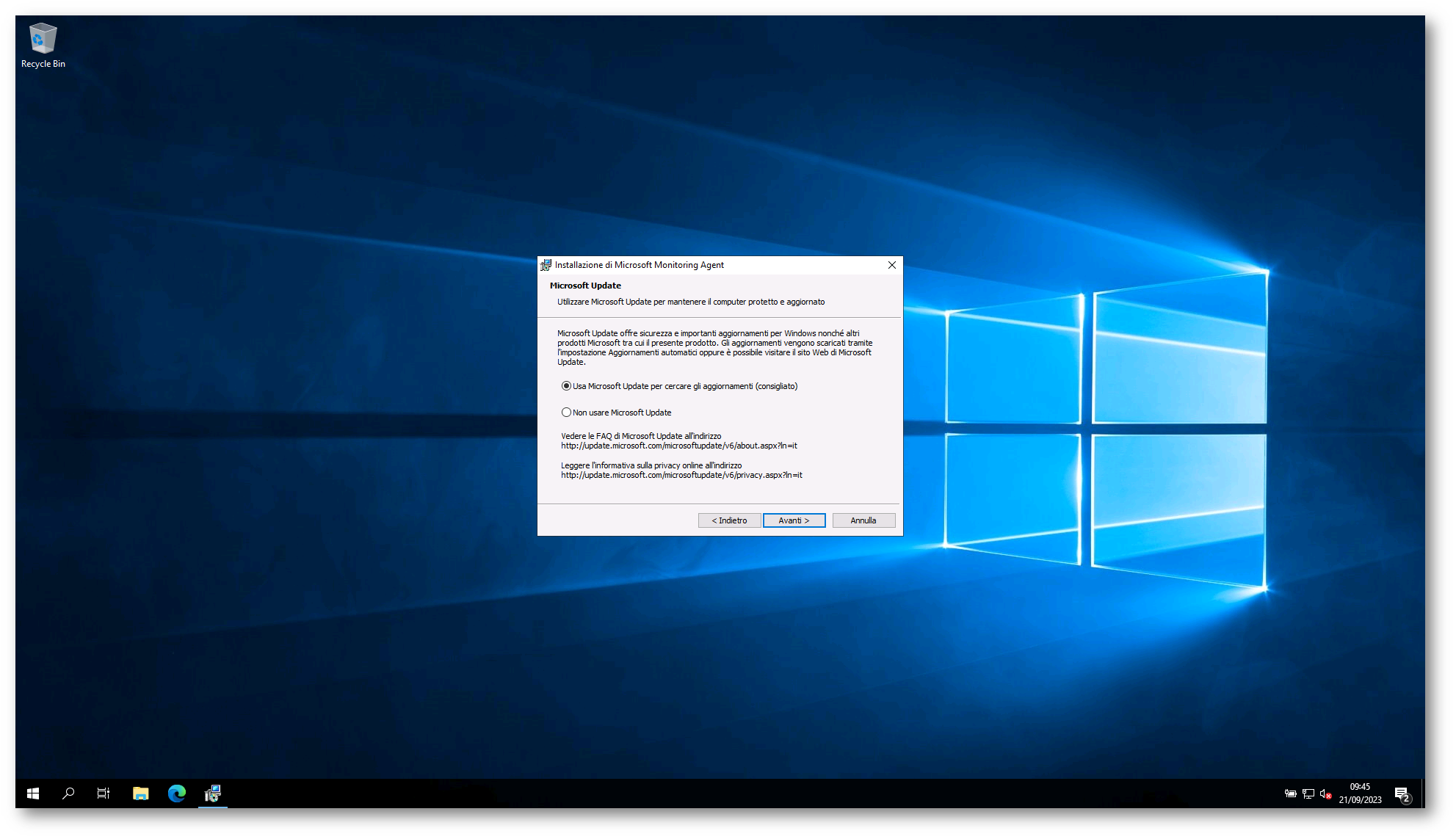

Figura 27: Scelta di aggiornamento dell’agent di Log Analytics

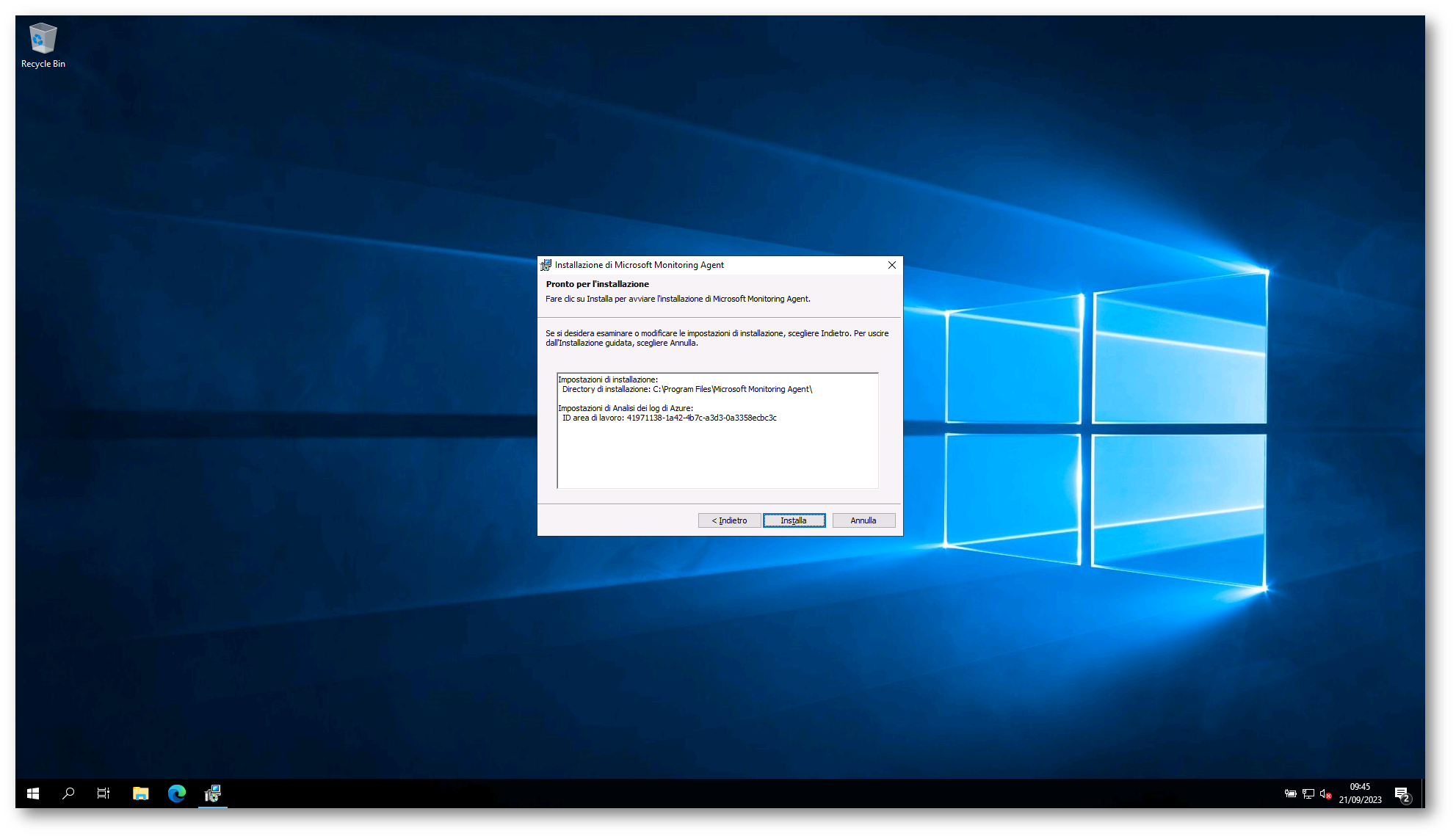

Figura 28: Installazione dell’agent di Log Analytics

Figura 29: Installazione dell’agent di Log Analytics completata

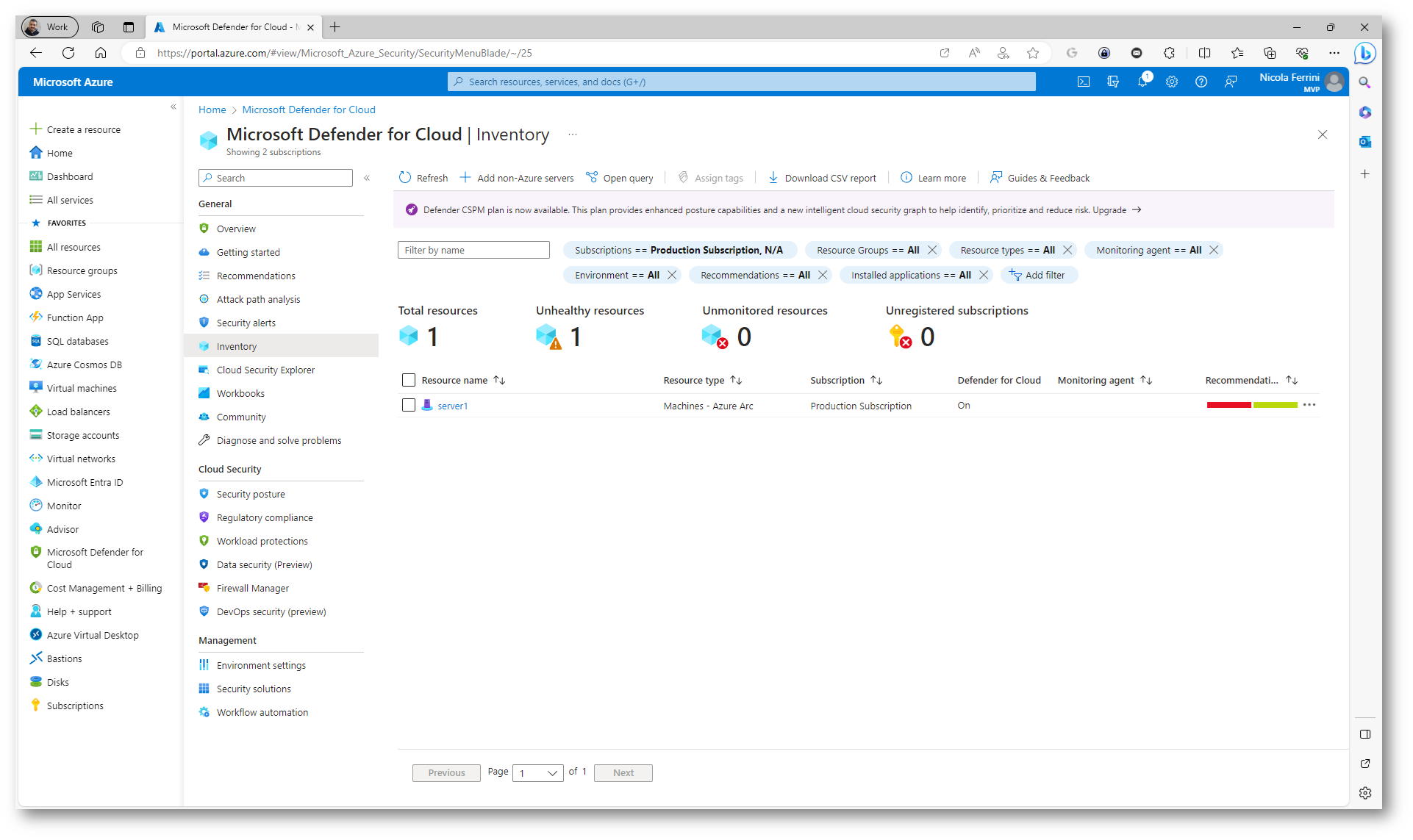

Verificate sul portale di Microsoft Defender for Cloud la presenza delle macchine on-premises gestite da Azure Arc. D’ora in poi sarà possibile monitorarle e proteggerle.

Figura 30: La macchina on-premises risulta gestita da Microsoft Defender for Cloud

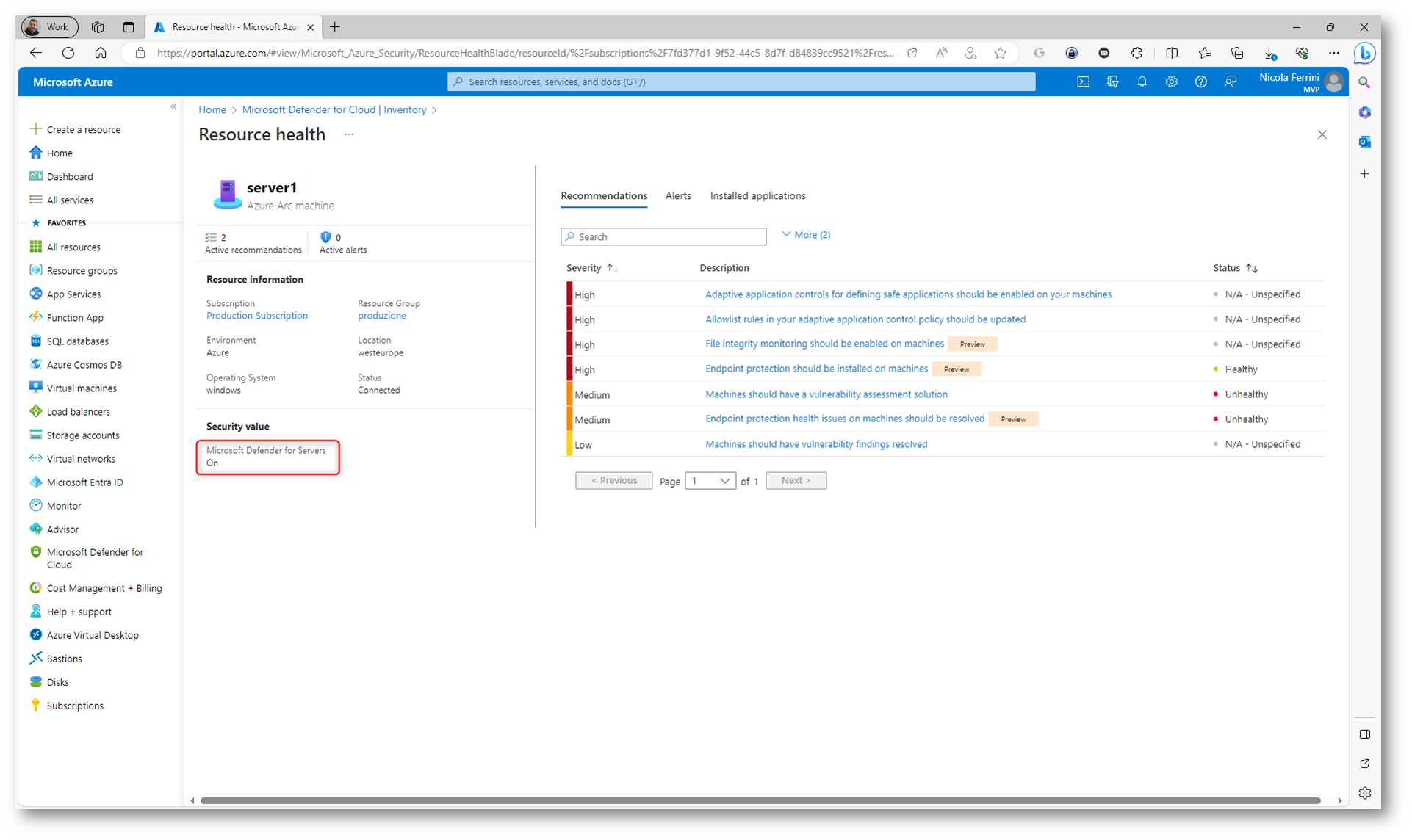

Cliccando sulla macchina potrete ricevere maggior informazioni

Figura 31: Informazioni sulla macchina gestita

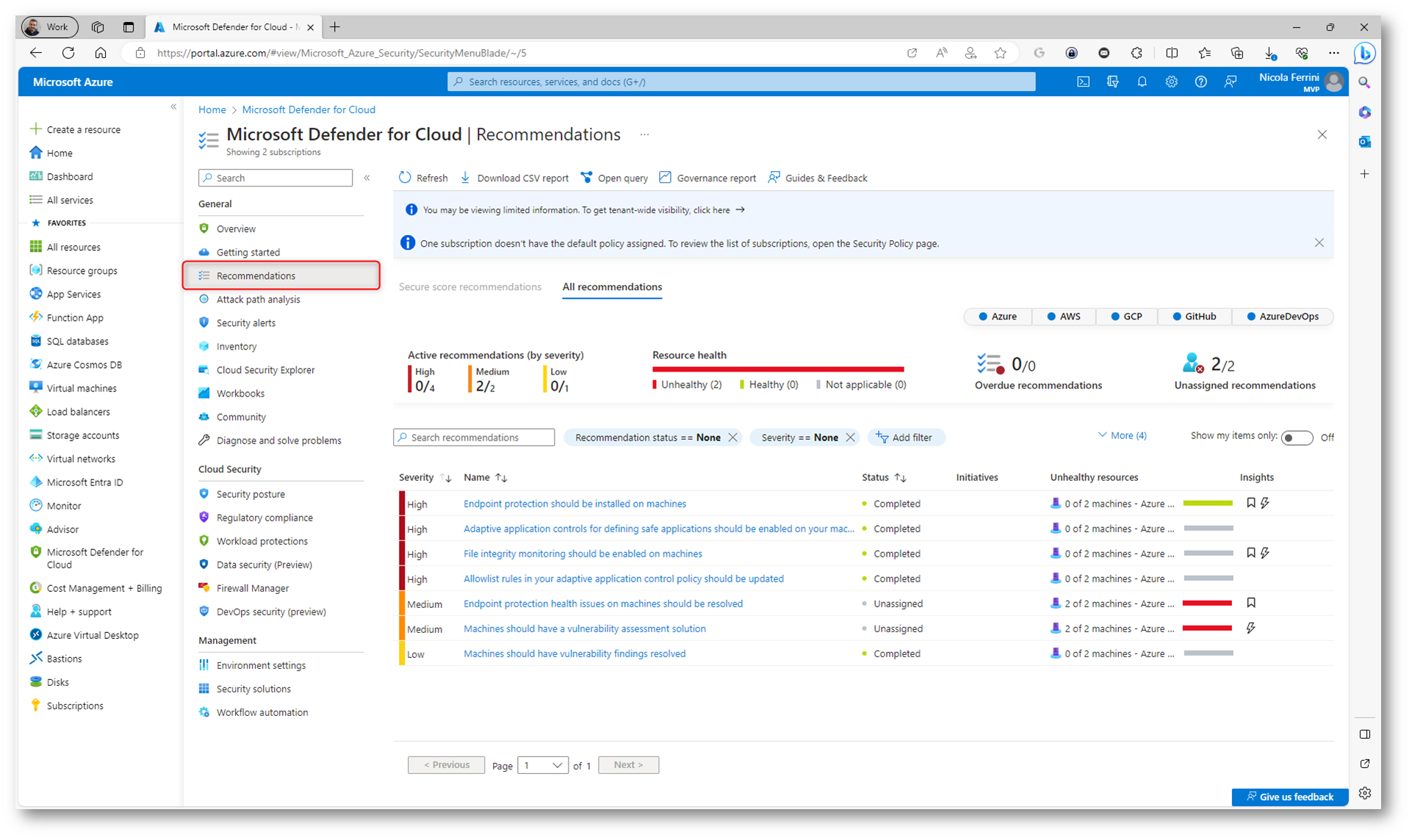

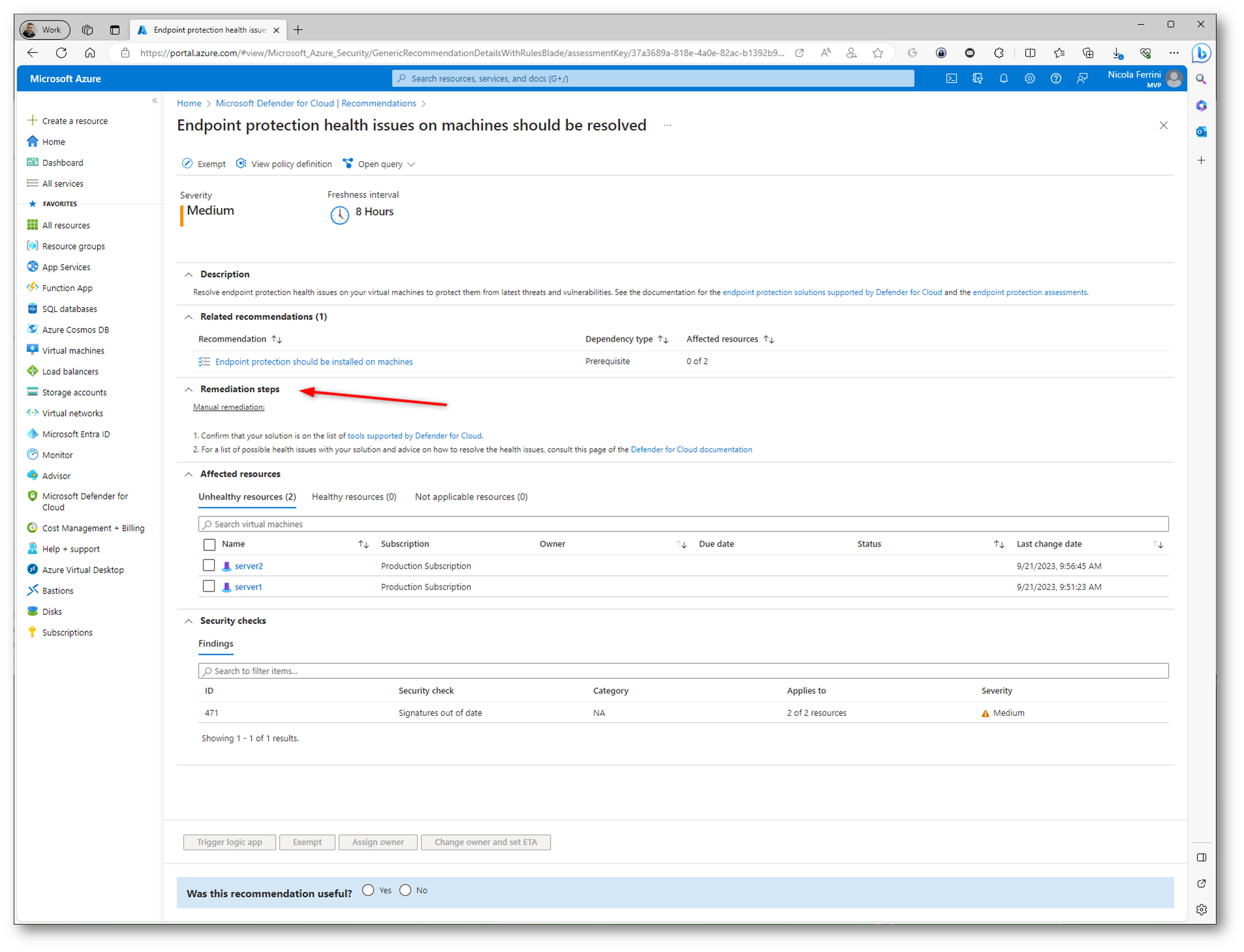

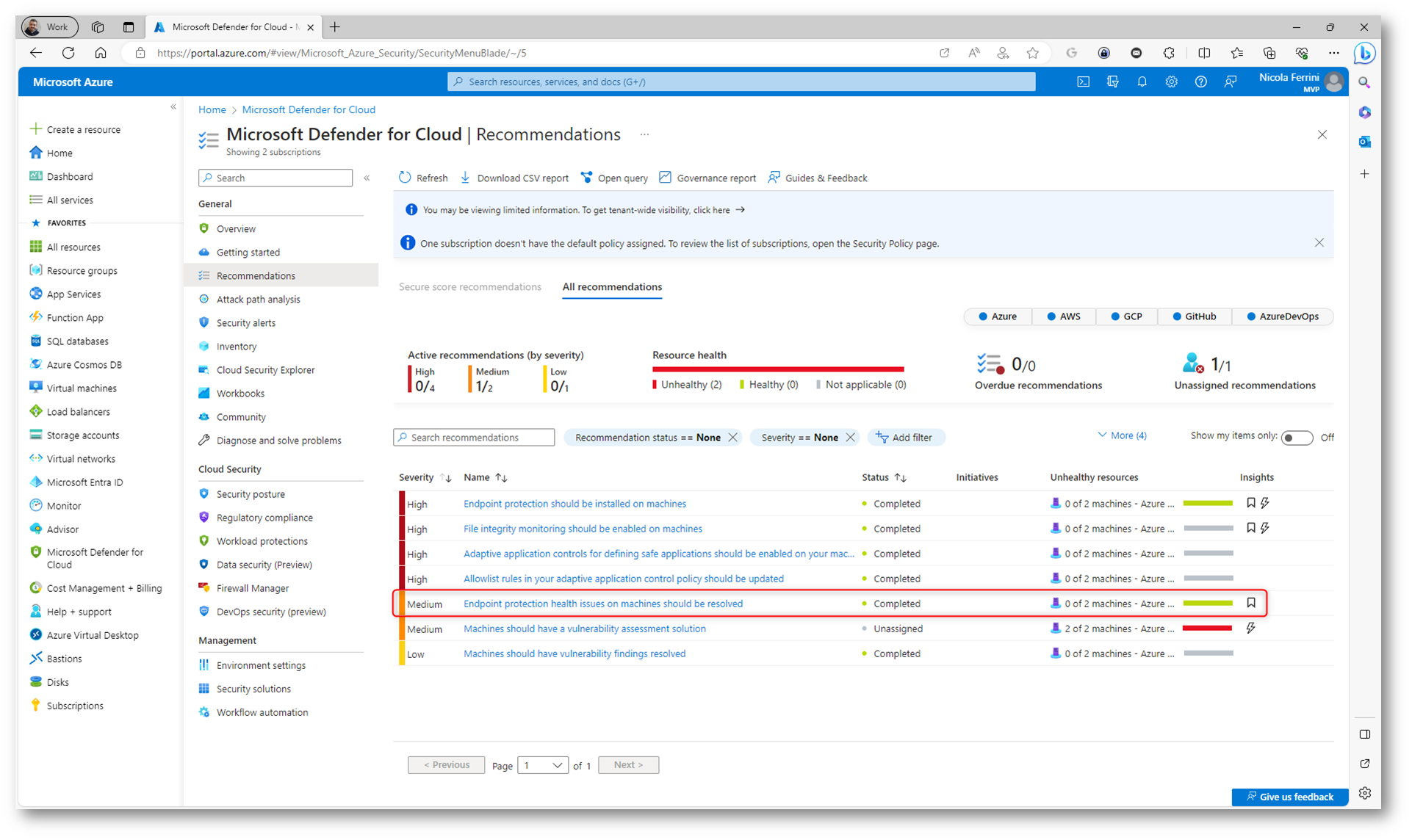

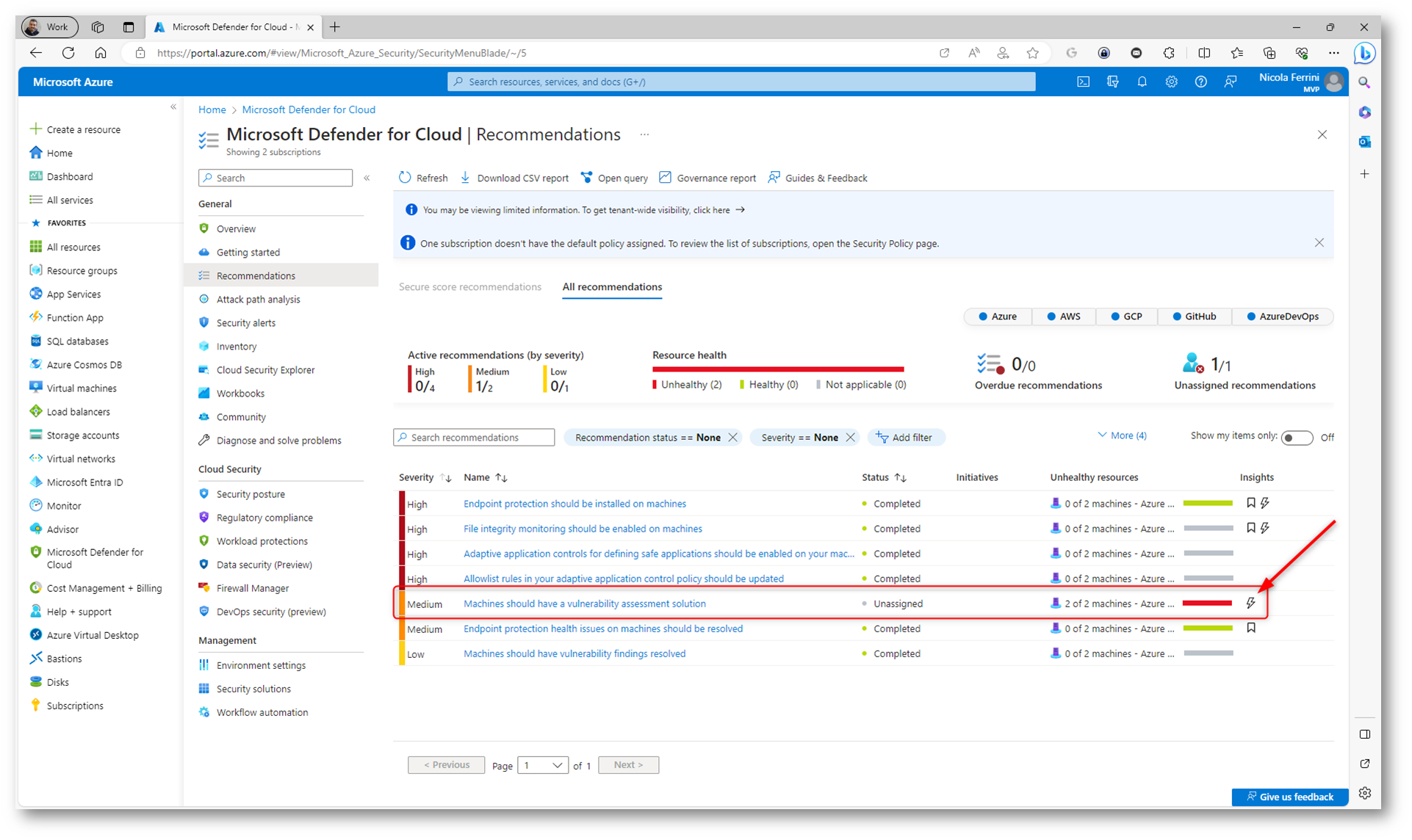

Dal nodo Recomendations sarà possibile verificare e procedere alla rimozione di tutte le problematiche riscontrate sulle macchine gestite e protette da Microsoft Defender for Cloud.

Figura 32: Visualizzazione delle Recommendations in Microsoft Defender for Cloud

Cliccando su una delle raccomandazioni verrà mostrato quali risorse sono affette e come risolvere la problematica.

Figura 33: Dettaglio di una raccomandazione di Microsoft Defender for Cloud

Nell’esempio sopra è stato controllato che le firme antivirus siano aggiornate. Potete aggiornarle manualmente o tramite GPO o tramite Intune, a seconda del sistema che utilizzate on-premises. Al termine dell’aggiornamento e passato qualche minuto il portale riporterà che le risorse non presentano problemi.

Figura 34: Dopo gli aggiornamenti le risorse risultano in uno stato Healthy

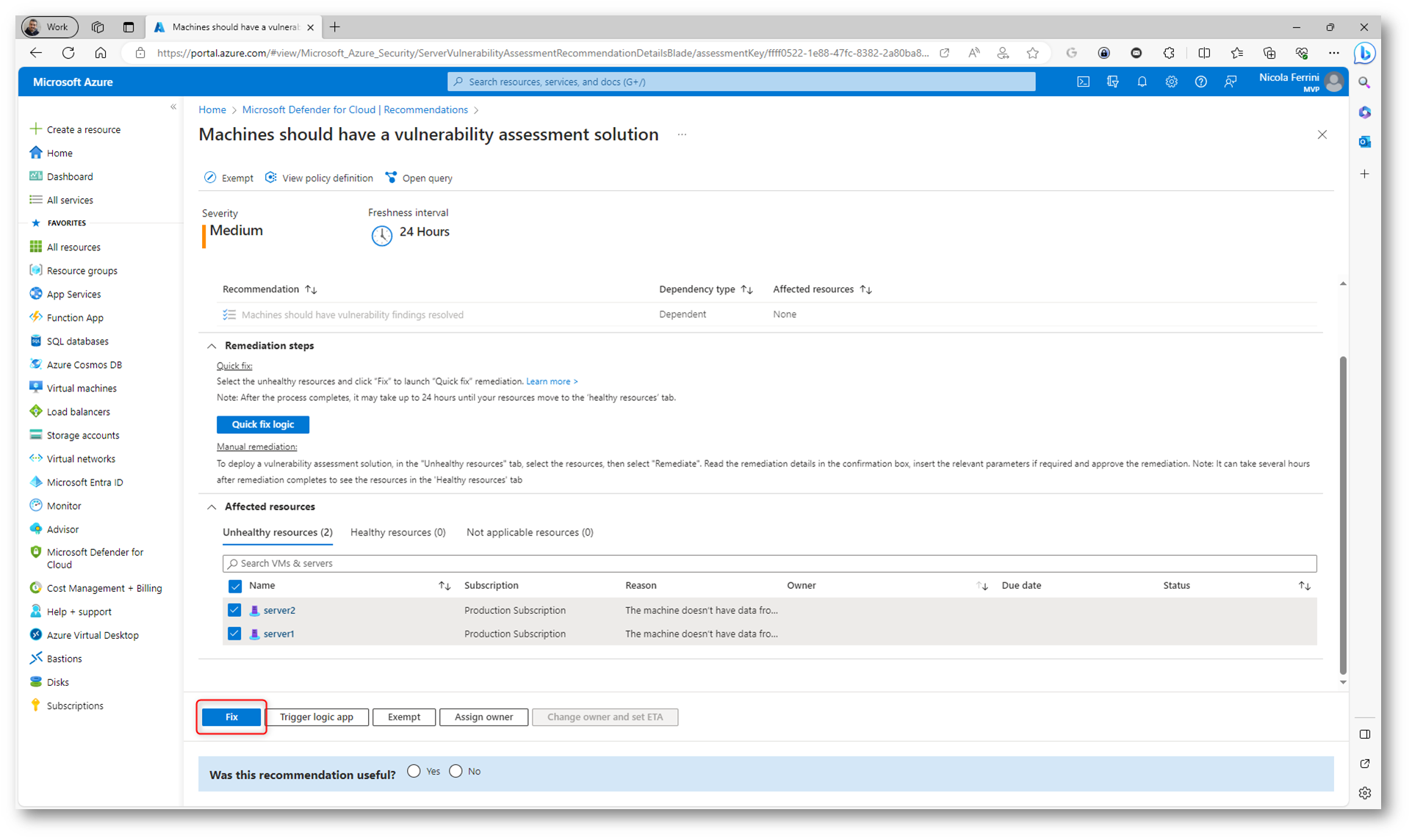

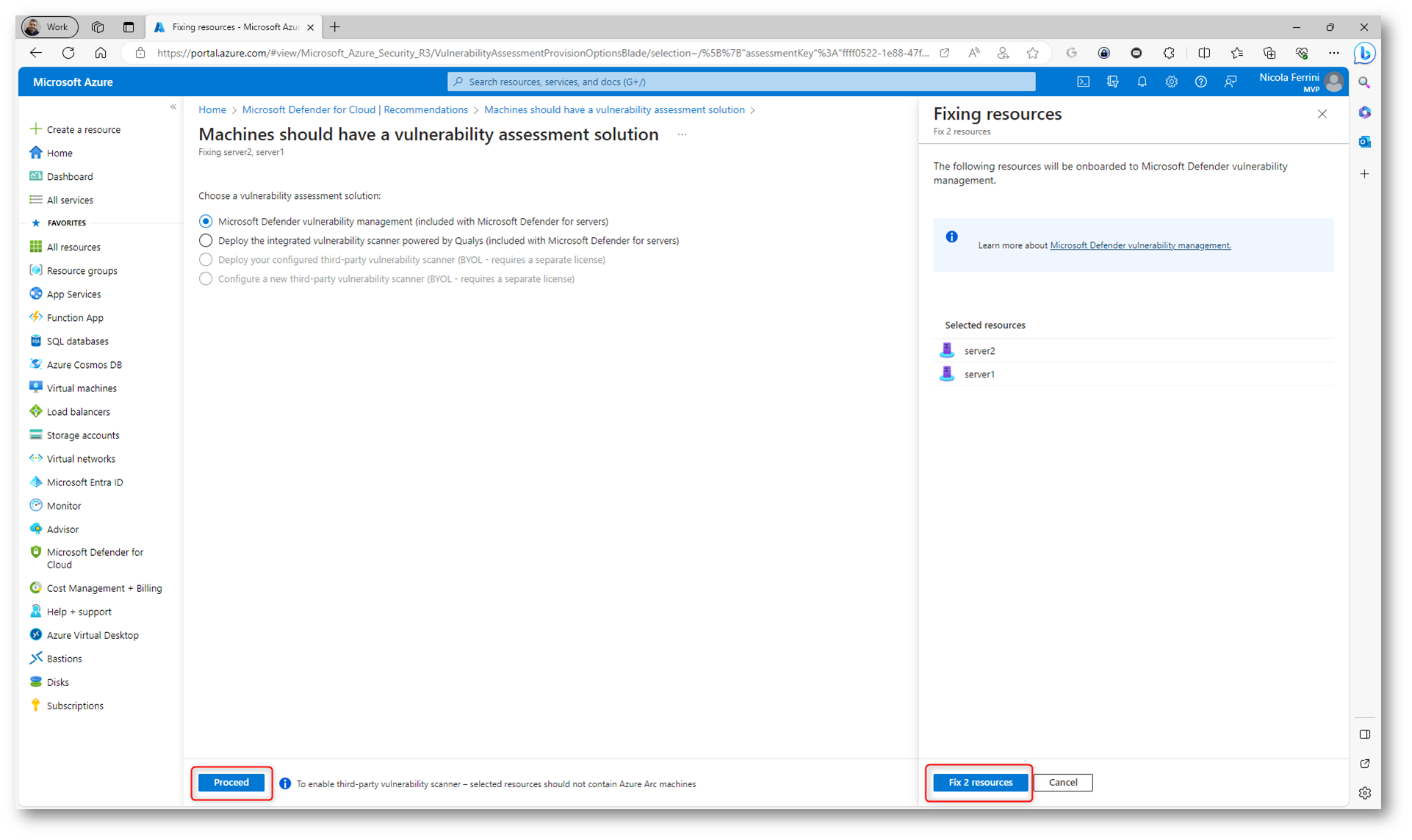

Ci possono essere anche casi in cui sia possibile lanciare direttamente dal portale di Azure la procedura per sistemare la raccomandazione, come mostrato nella figura sotto. Ve ne accorgete perché c’è il simbolo del fulmine vicino alle raccomandazioni. In questo caso sarà sufficiente selezionare le risorse e cliccare su Fix.

Figura 35: Alcune raccomandazioni possono essere risolte direttamente dal portale di Azure

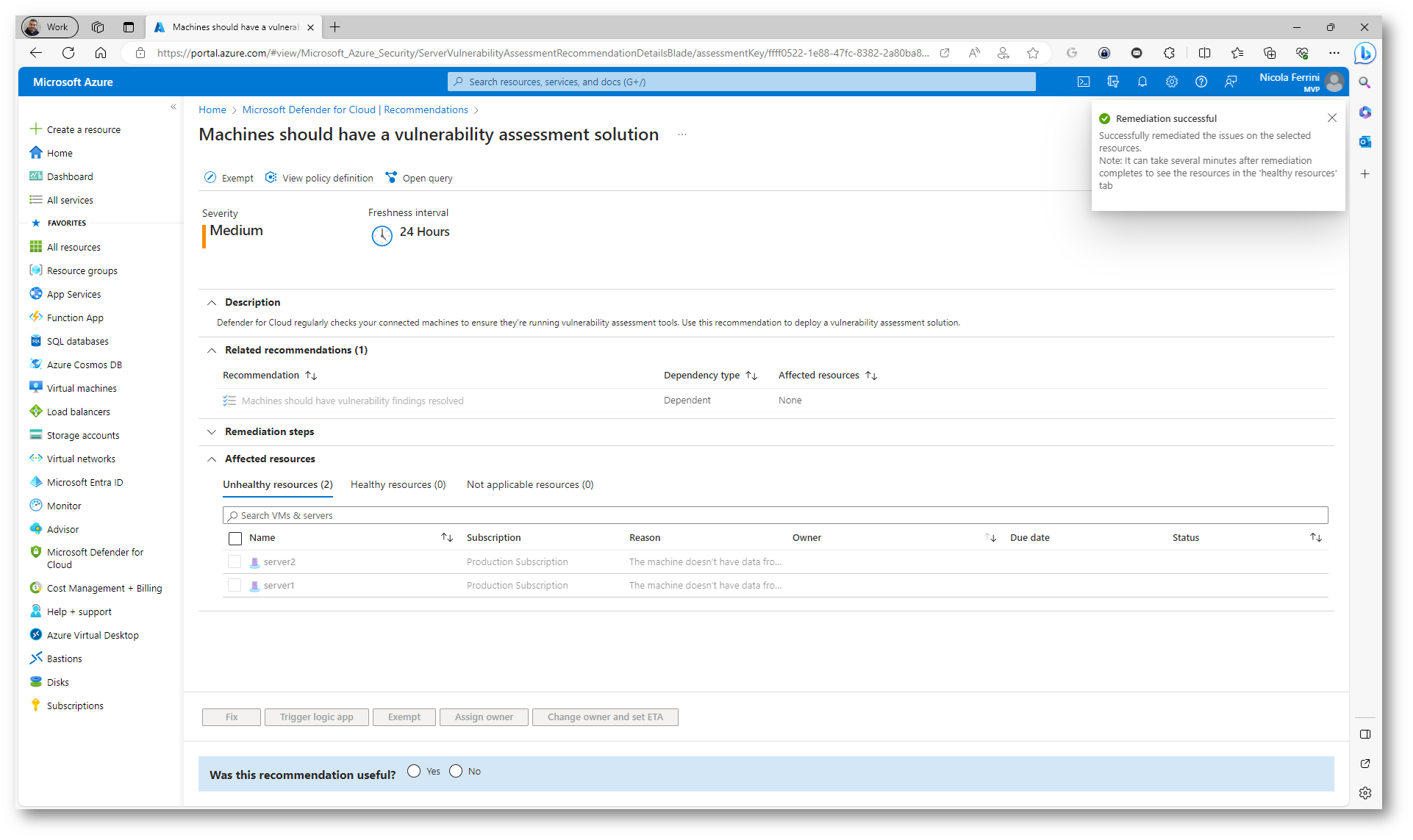

Figura 36: Risoluzione delle raccomandazioni effettuata direttamente dal portale di Azure

Figura 37: Remediation applicata alle risorse selezionate

Figura 38: Remediation applicata con successo

Conclusioni

La protezione dalle minacce di Microsoft Defender for Cloud consente di rilevare ed evitare possibili minacce al livello IaaS (infrastruttura distribuita come servizio), dei server non Azure e PaaS (piattaforme distribuite come servizio) in Azure. Il cuore del valore di Microsoft Defender for Cloud risiede nelle raccomandazioni. Le raccomandazioni sono personalizzate per i particolari problemi di sicurezza rilevati sui carichi di lavoro. Defender per il cloud funge da amministratore della sicurezza non solo rilevando le vulnerabilità, ma anche fornendo istruzioni specifiche per risolverle. Gli eventi raccolti dagli agenti e da Azure sono correlati nel motore di analisi della sicurezza per fornire raccomandazioni personalizzate (attività di protezione avanzata), che è necessario seguire per garantire che i carichi di lavoro siano protetti. È necessario esaminare gli avvisi appena possibile per assicurarsi che non siano in corso attacchi dannosi ai carichi di lavoro.