Microsoft Intune: Block personal devices enrollment

La gestione dei dispositivi tramite Azure AD e Microsoft Intune è ormai diventata parte integrante della modalità con cui gli amministratori di sistema gestiscono e controllano i dispositivi aziendali. Molto spesso però capita di trovare in Azure AD dei dispositivi personali, che gli utenti hanno aggiunto più o meno volontariamente.

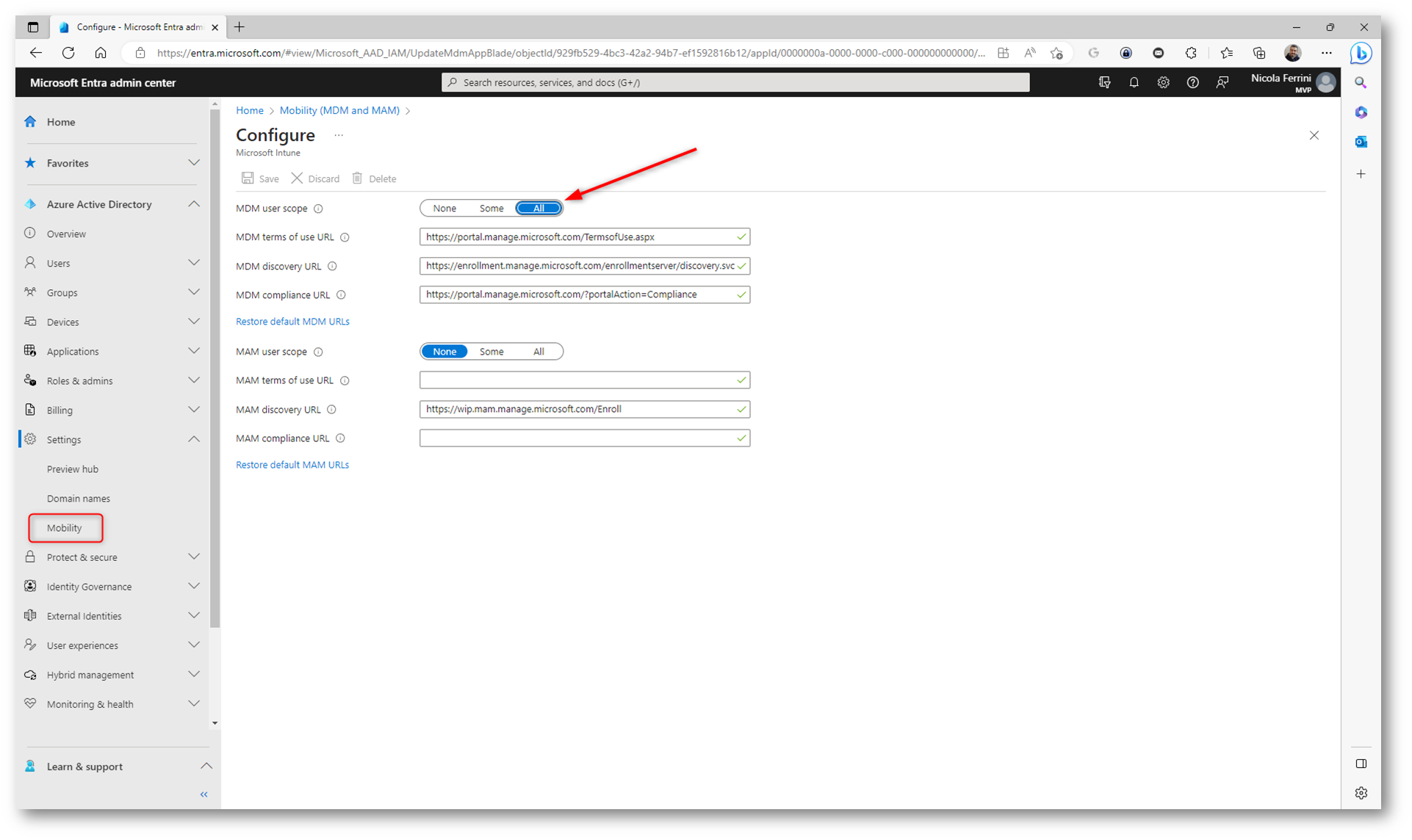

Ho notato infatti che moltissime aziende hanno configurato il Mobile Device Management MDM user scope per consentire a tutti gli utenti di poter effettuare l’enrollment automatico dei dispositivi che vengono joinati (Azure AD joined) o registrati (Azure AD registered) in Azure AD, come mostrato nella figura sotto:

Figura 1: Mobile Device Management MDM user scope consente a tutti gli utenti di poter effettuare l’enrollment automatico dei dispositivi

In questa guida mostrerò come impedire che i dispositivi personali vengano aggiunti dagli utenti ad Azure AD e a Microsoft Intune.

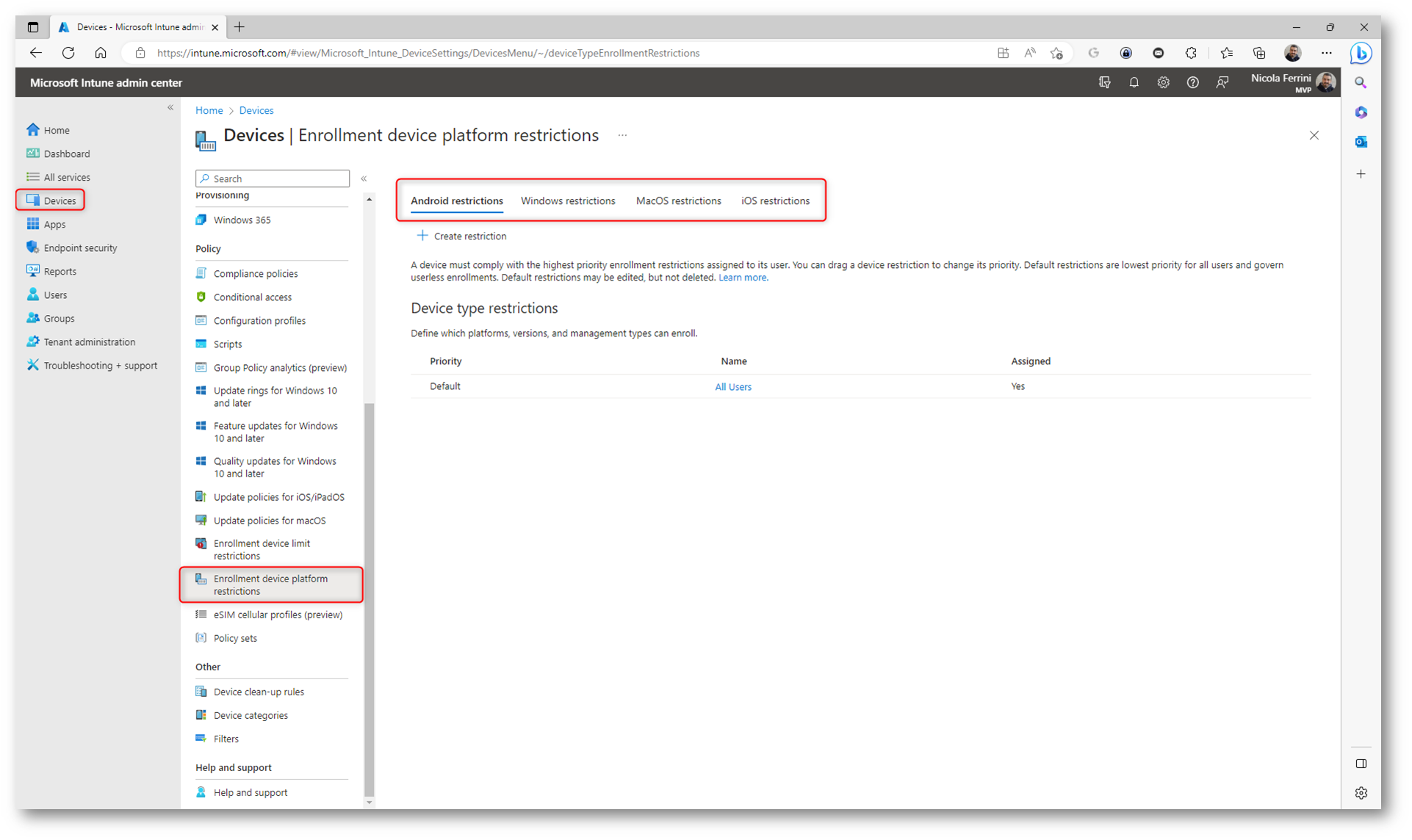

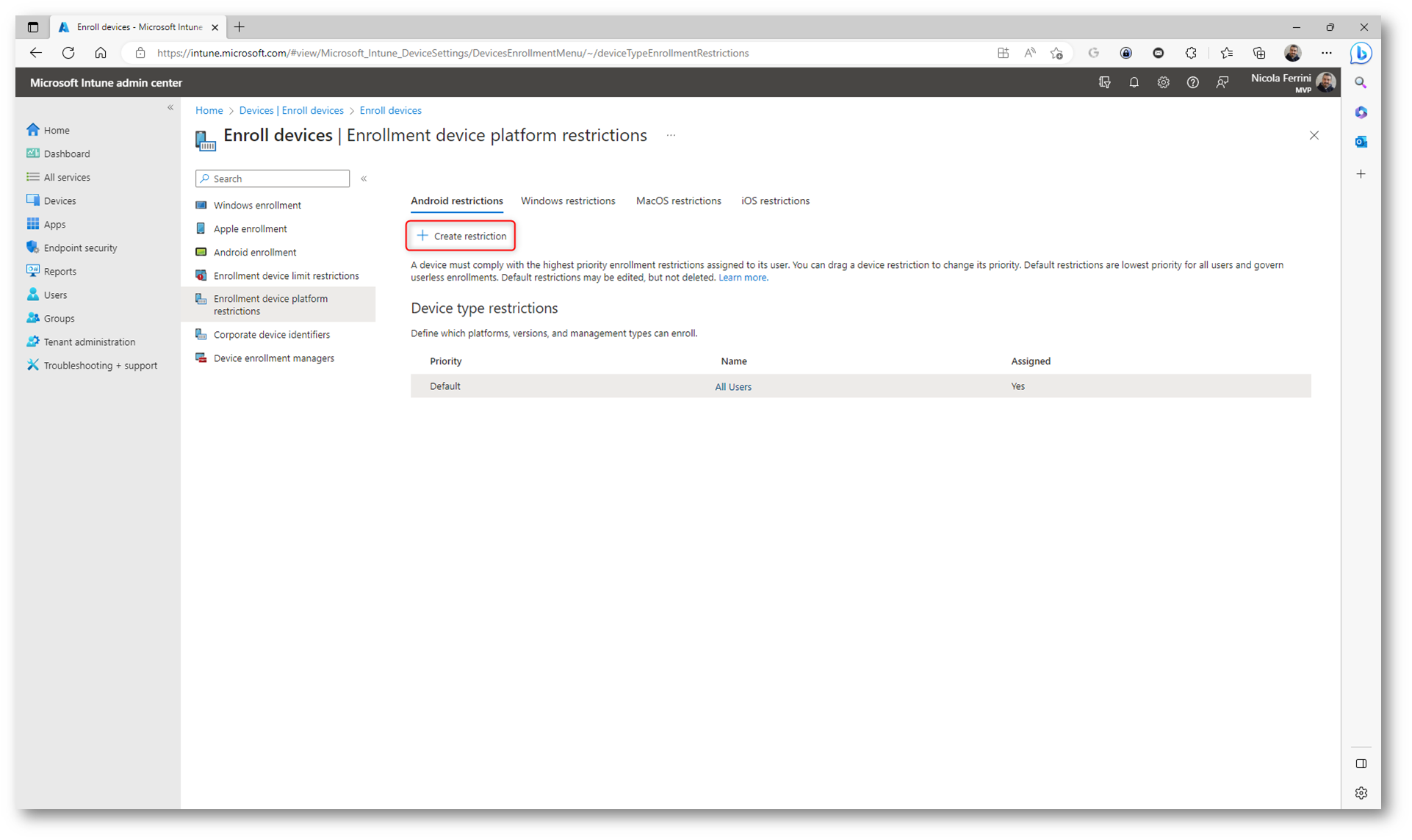

Per poter gestire quali tipi di dispositivi potranno effettuare l’enrollment abbiamo la possibilità di utilizzare le Enrollment device platform restrictions di Microsoft Intune.

Le restrizioni di registrazione dei dispositivi consentono di limitare la registrazione dei dispositivi in Intune in base a determinati attributi del dispositivo. Esistono due tipi di restrizioni di registrazione dei dispositivi che è possibile configurare in Microsoft Intune:

- Restrizioni della piattaforma del dispositivo: limitare i dispositivi in base alla piattaforma, alla versione, al produttore o al tipo di proprietà del dispositivo.

- Restrizioni relative ai limiti dei dispositivi: limitare il numero di dispositivi che un utente può registrare in Intune. È possibile impostare il limite del dispositivo da 1 a 15.

Ogni tipo di restrizione include un criterio predefinito che è possibile modificare e personalizzare in base alle esigenze. Intune applica i criteri predefiniti a tutte le registrazioni utente e senza utente fino a quando non si assegna un criterio con priorità più alta.

È possibile configurare le restrizioni seguenti nell’interfaccia di amministrazione di Microsoft Intune:

- Limiti del dispositivo

- Piattaforma per i dispositivi

- Versione sistema operativo

- Produttore del dispositivo

- Proprietà del dispositivo (dispositivi di proprietà personale)

Figura 2: Enrollment device platform restrictions di Microsoft Intune

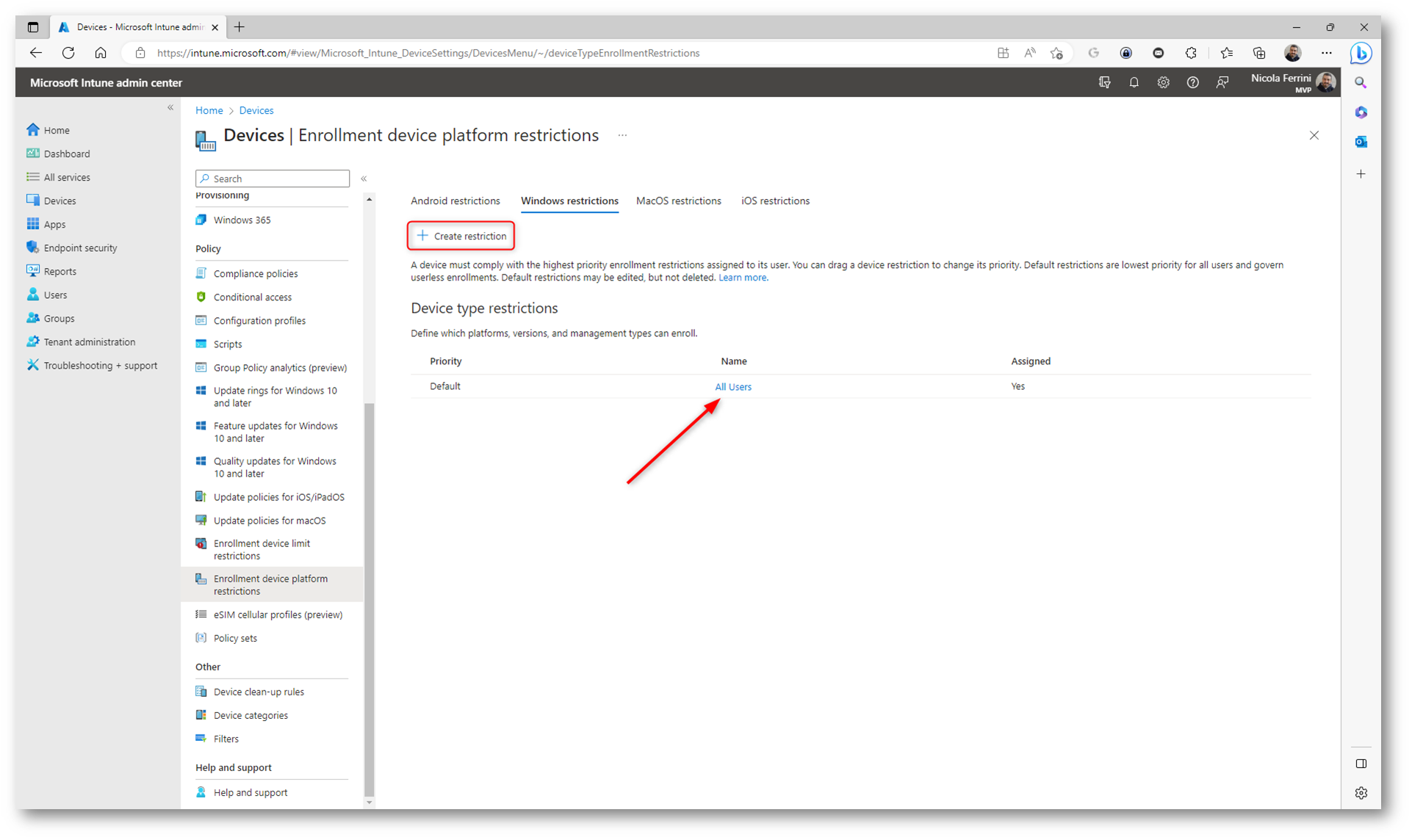

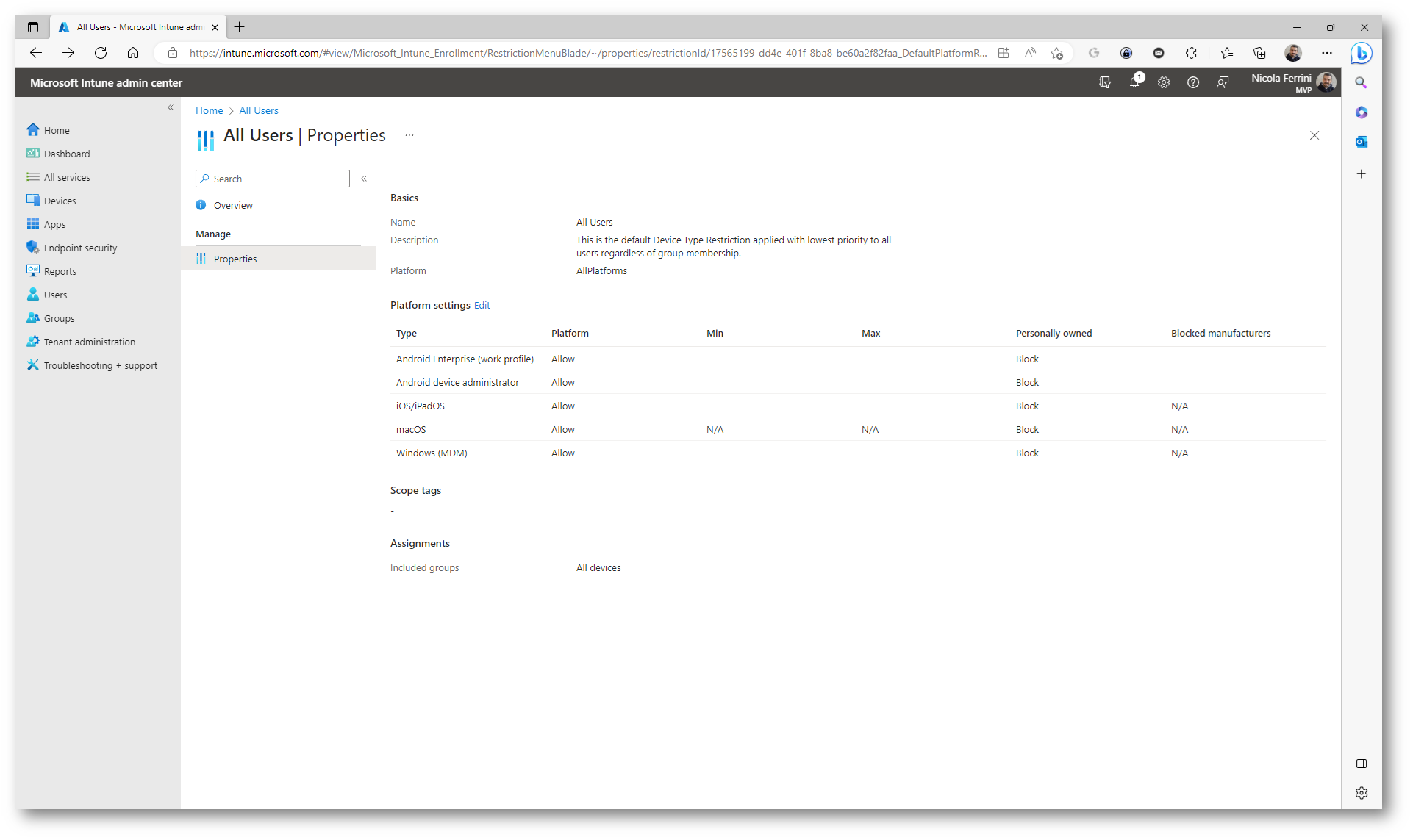

È possibile creare una nuova restrizione, da applicare magari ad un sottoinsieme di utenti del nostro tenant, oppure modificare quella predefinita per tutti gli utenti.

Figura 3: Configurazione delle restrizioni per tutti gli utenti

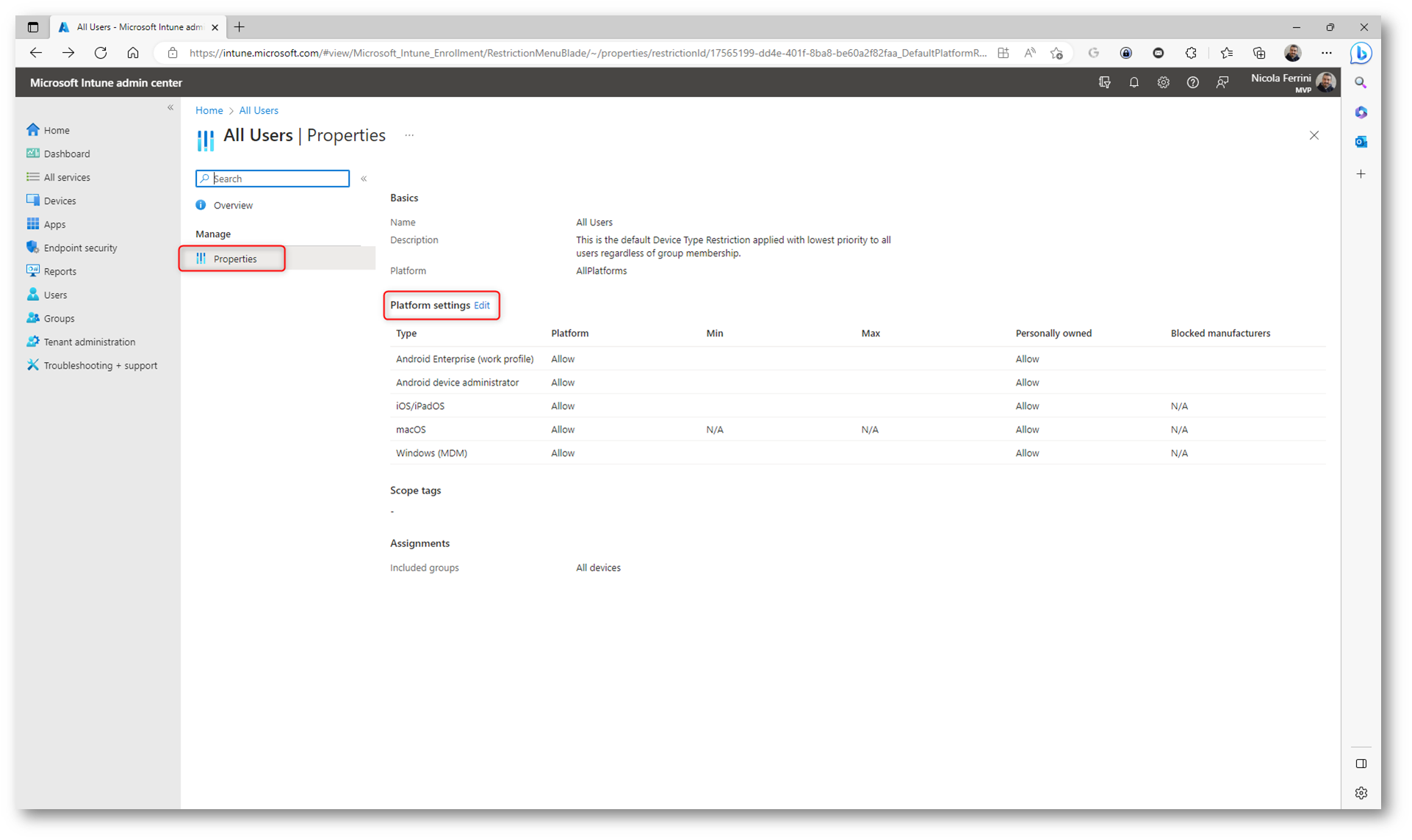

Io ho deciso di modificare la configurazione predefinita per tutti gli utenti. È possibile bloccare i dispositivi che utilizzano una piattaforma di dispositivi specifica e applicare questa restrizione ai dispositivi che eseguono:

- Android device administrator

- Android Enterprise work profile

- iOS/iPadOS

- macOS

- Windows 10/11

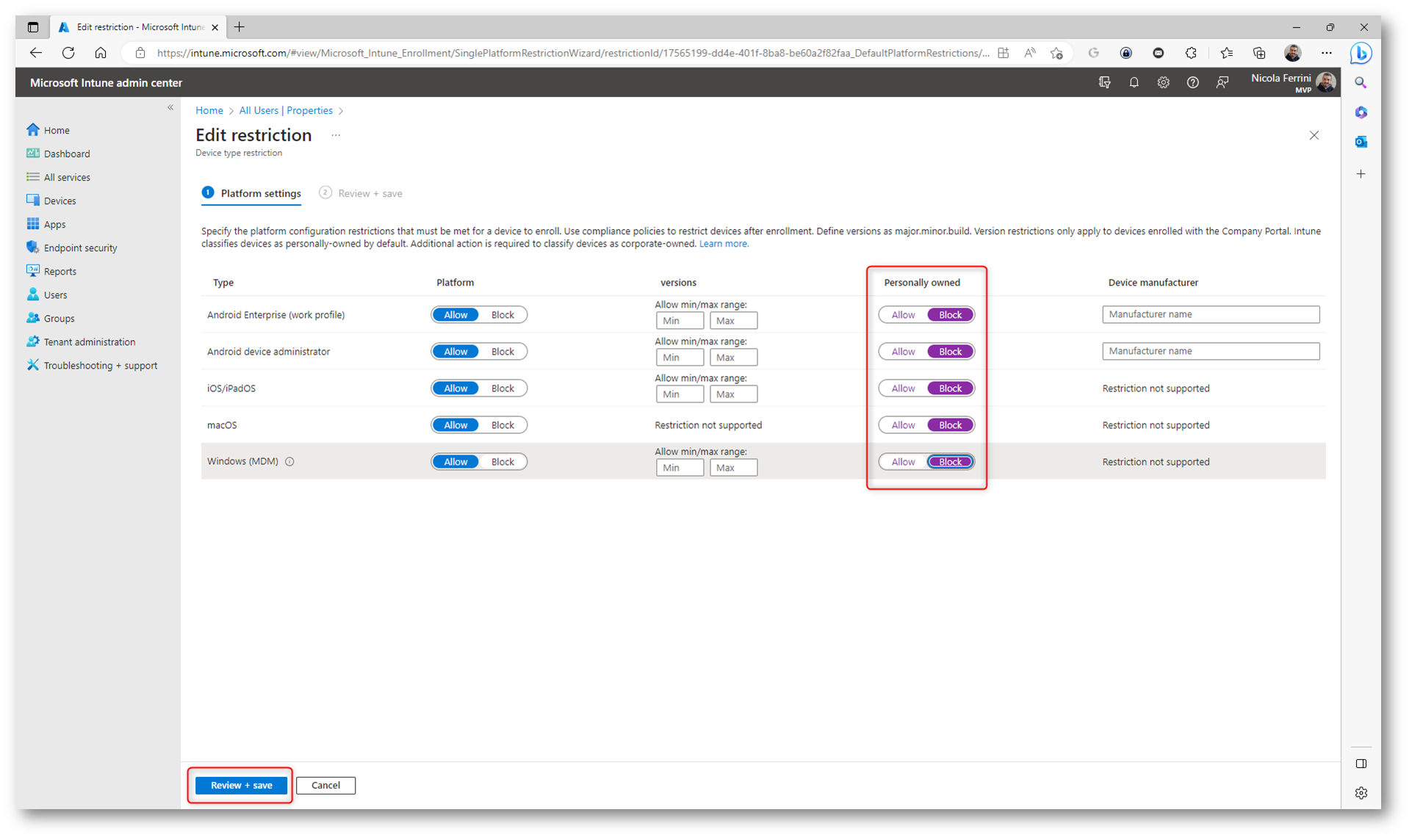

Figura 4: Modifica del platform settings per tutti gli utenti

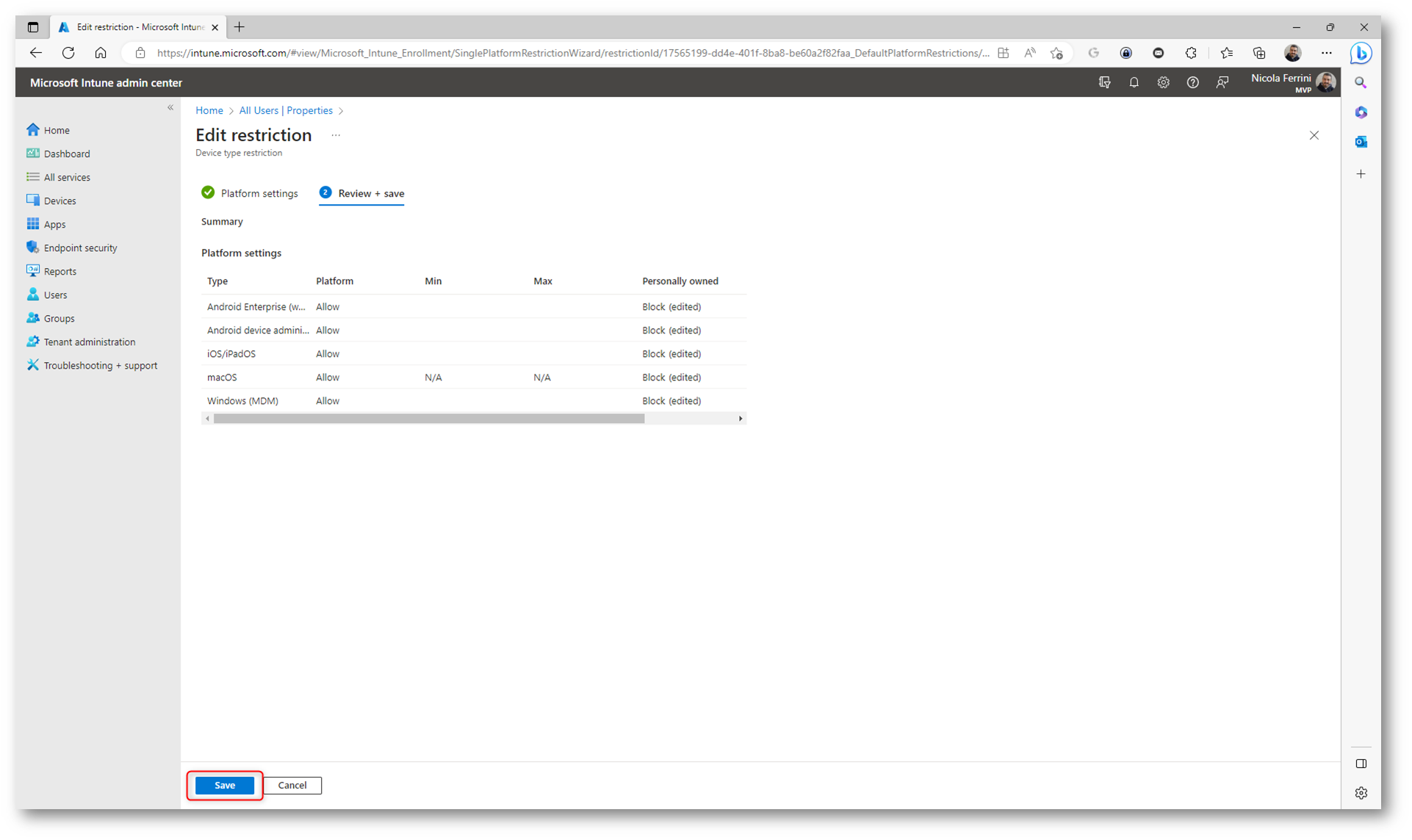

Come si può vedere dalla figura sotto, ho deciso di bloccare tutti i dispositivi personali e di impedire quindi a tutti gli utenti di utilizzare le loro credenziali di Azure AD per registrare o effettuare l’enrollment dei propri dispositivi personali con le credenziali di lavoro.

D’ora in poi per poter aggiungere un dispositivo ad Azure AD sarà necessario disporre di un account di tipo Device Enrollment Manager.

Figura 5: Blocco della registrazione dei dispositivi personali, per tutti i sistemi operativi supportati

Figura 6: Blocco della registrazione dei dispositivi personali, per tutti i sistemi operativi supportati

Figura 7: Configurazione del blocco della registrazione dei dispositivi personali per tutti i sistemi operativi supportati completata

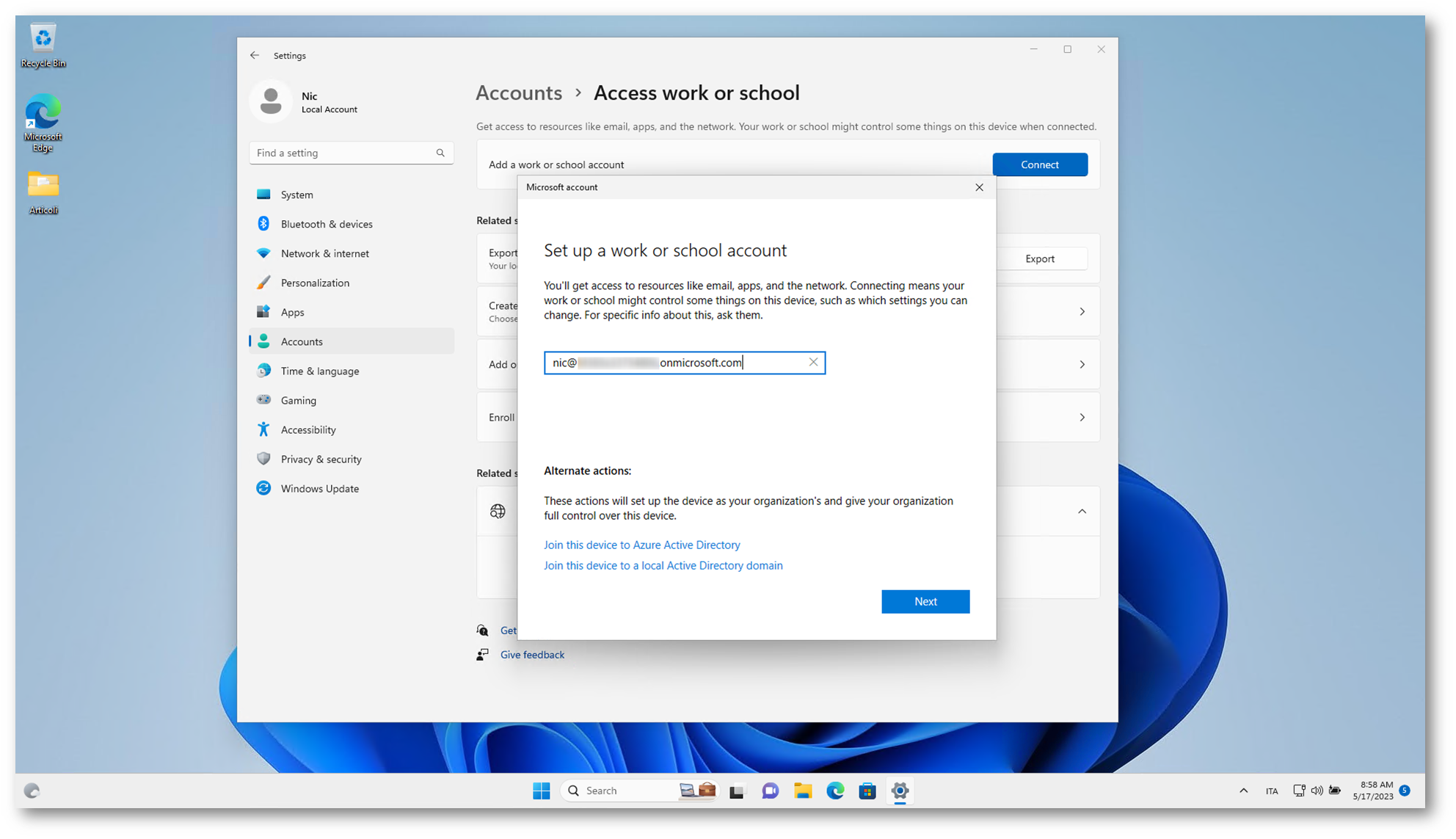

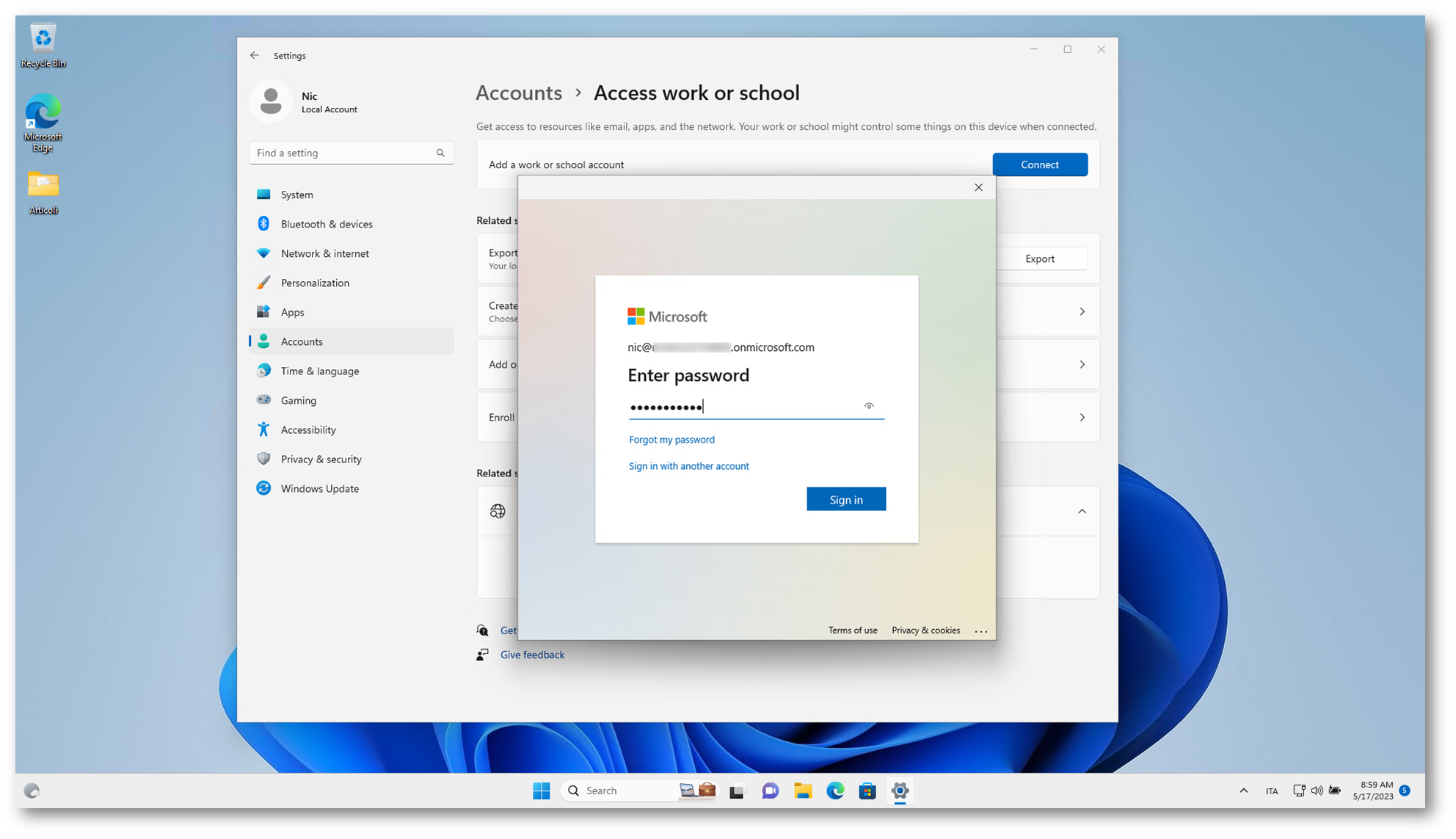

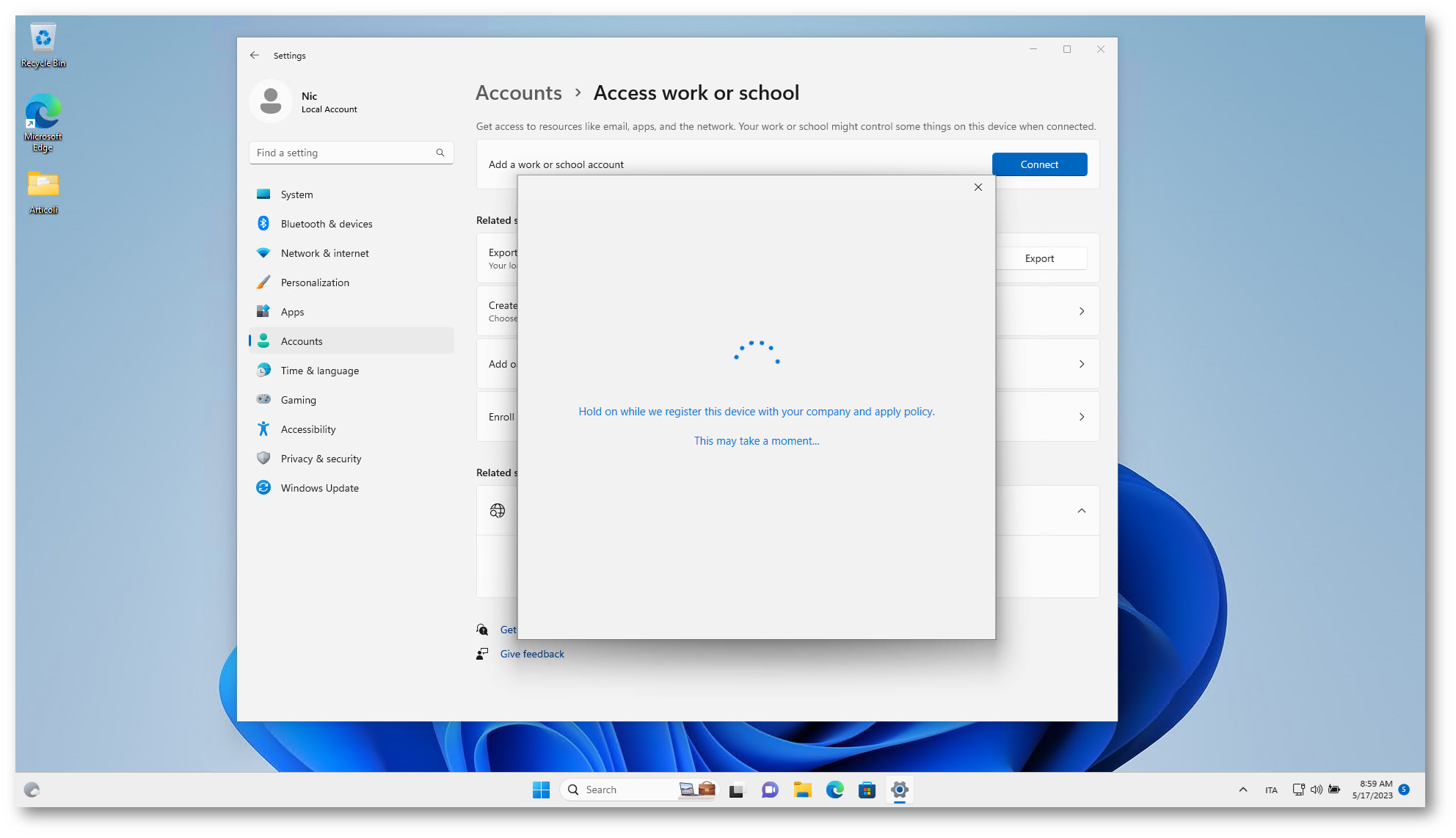

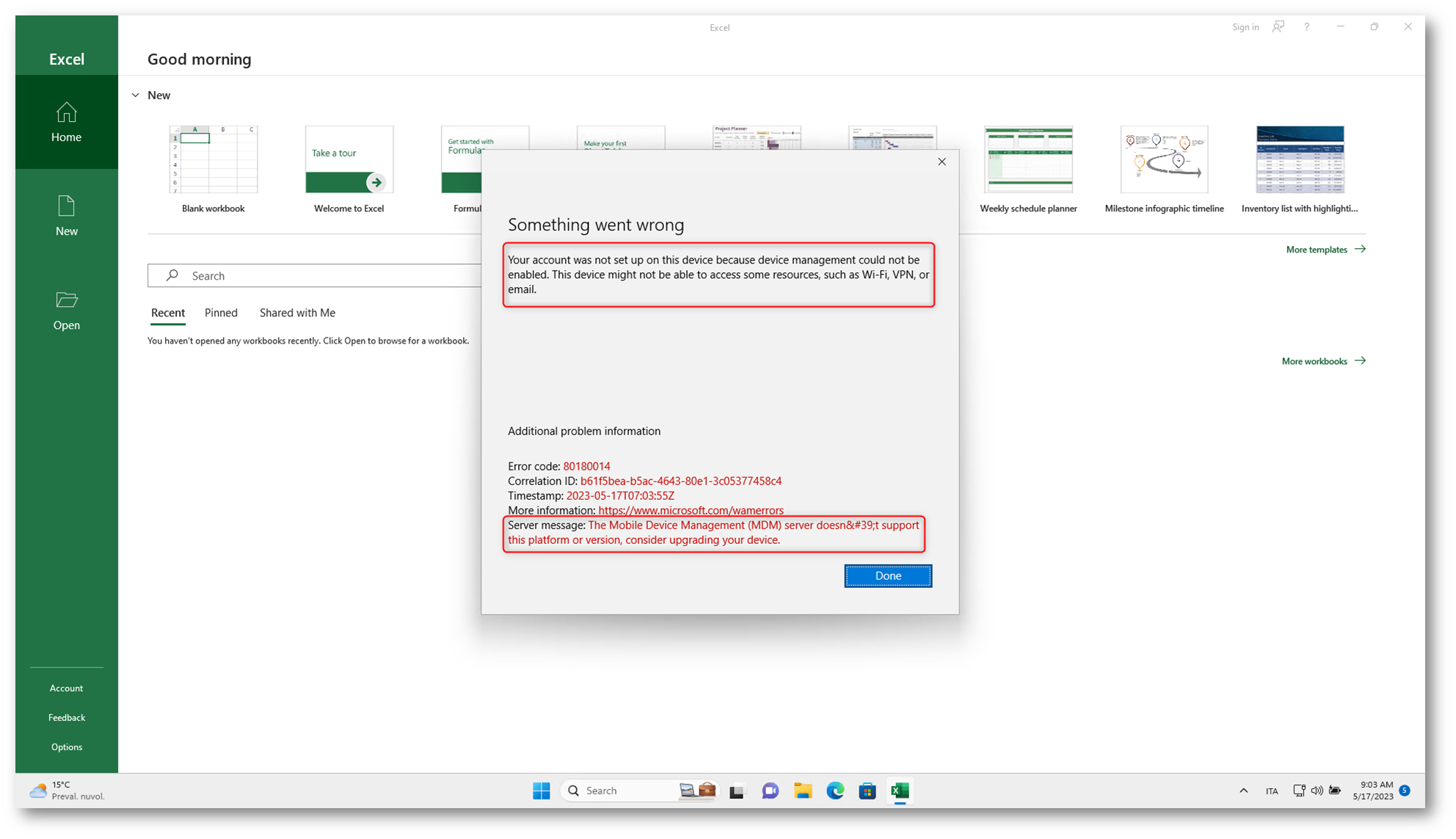

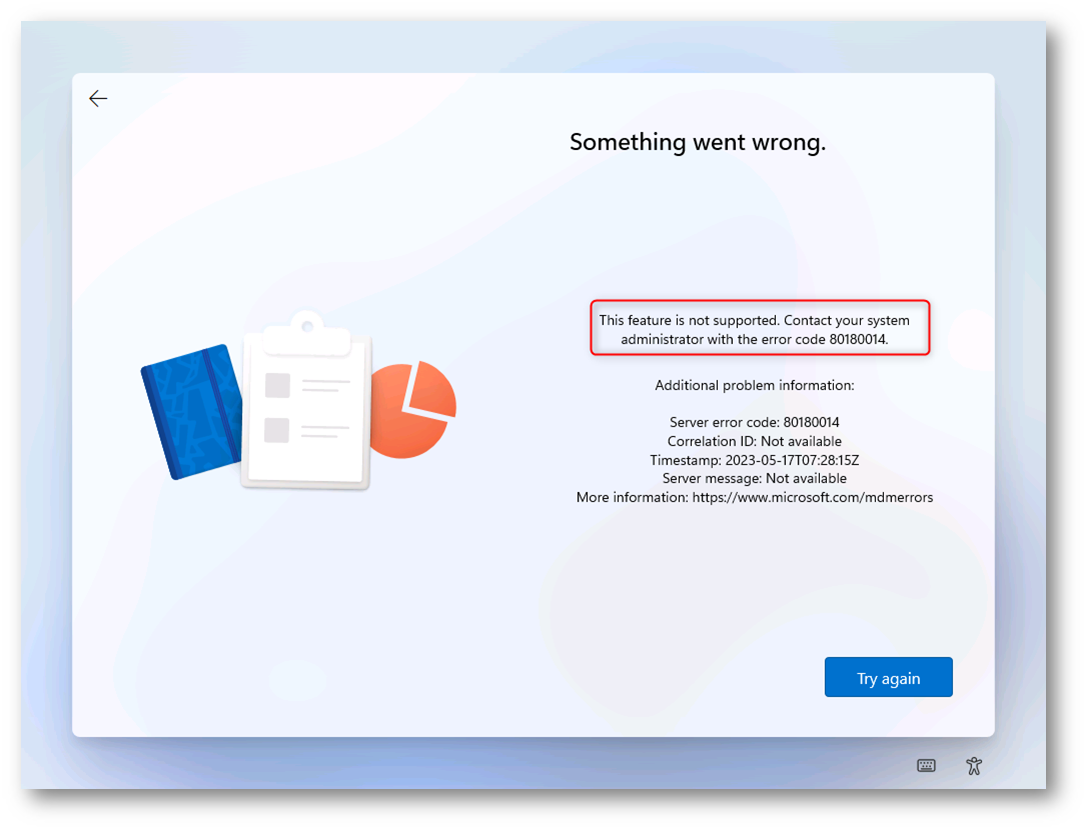

Se un utente tenta di registrarsi ad Azure AD dal suo PC personale riceverà un messaggio di errore e l’operazione gli verrà impedita.

Figura 8: Registrazione del dispositivo personale in Azure AD

Figura 9: Inserimento delle credenziali aziendali sul pc personale

Figura 10: Tentativo del dispositivo di registrarsi ad Azure AD

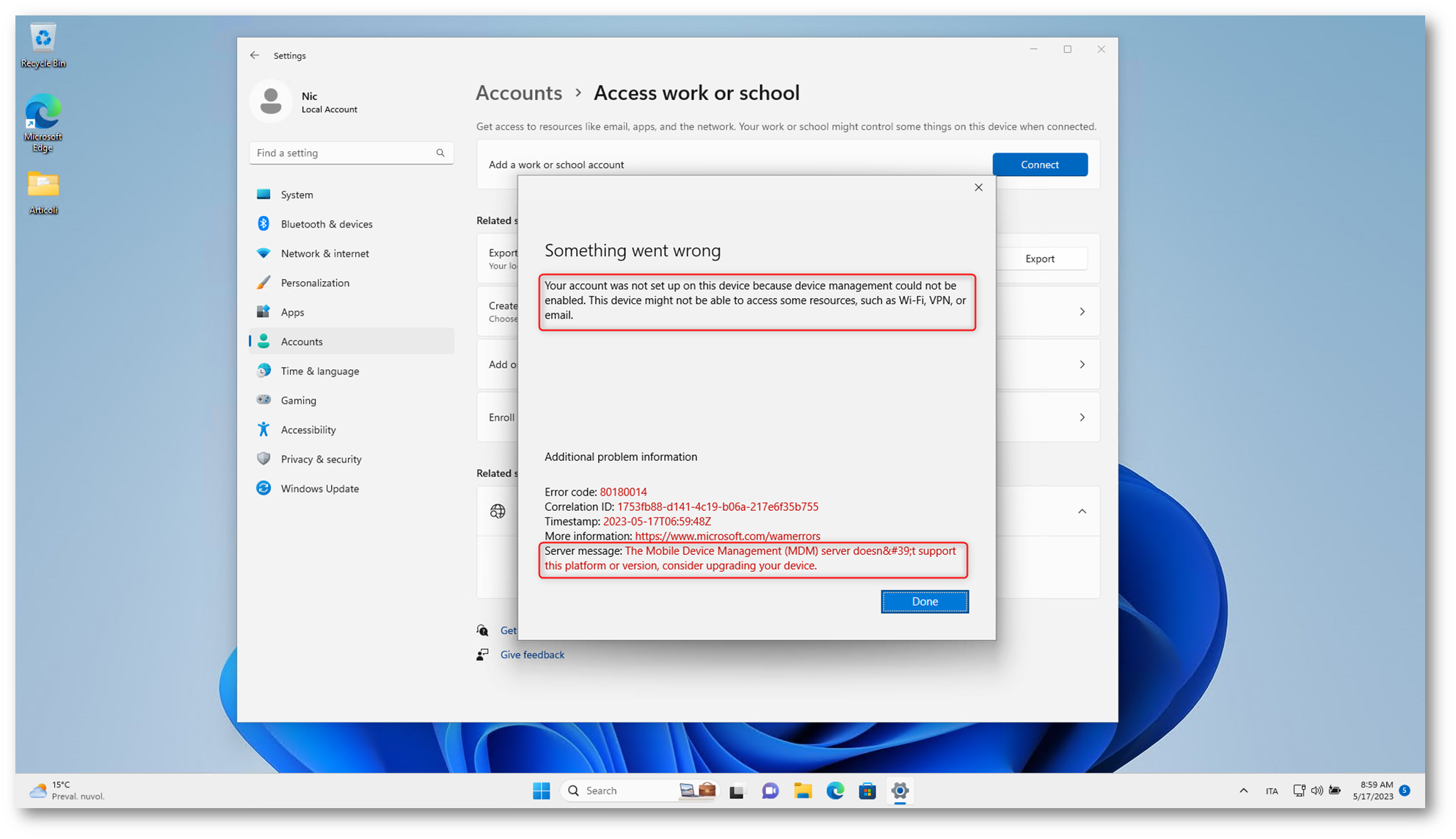

Figura 11: Il dispositivo non viene registrato in Azure AD e riceve un errore

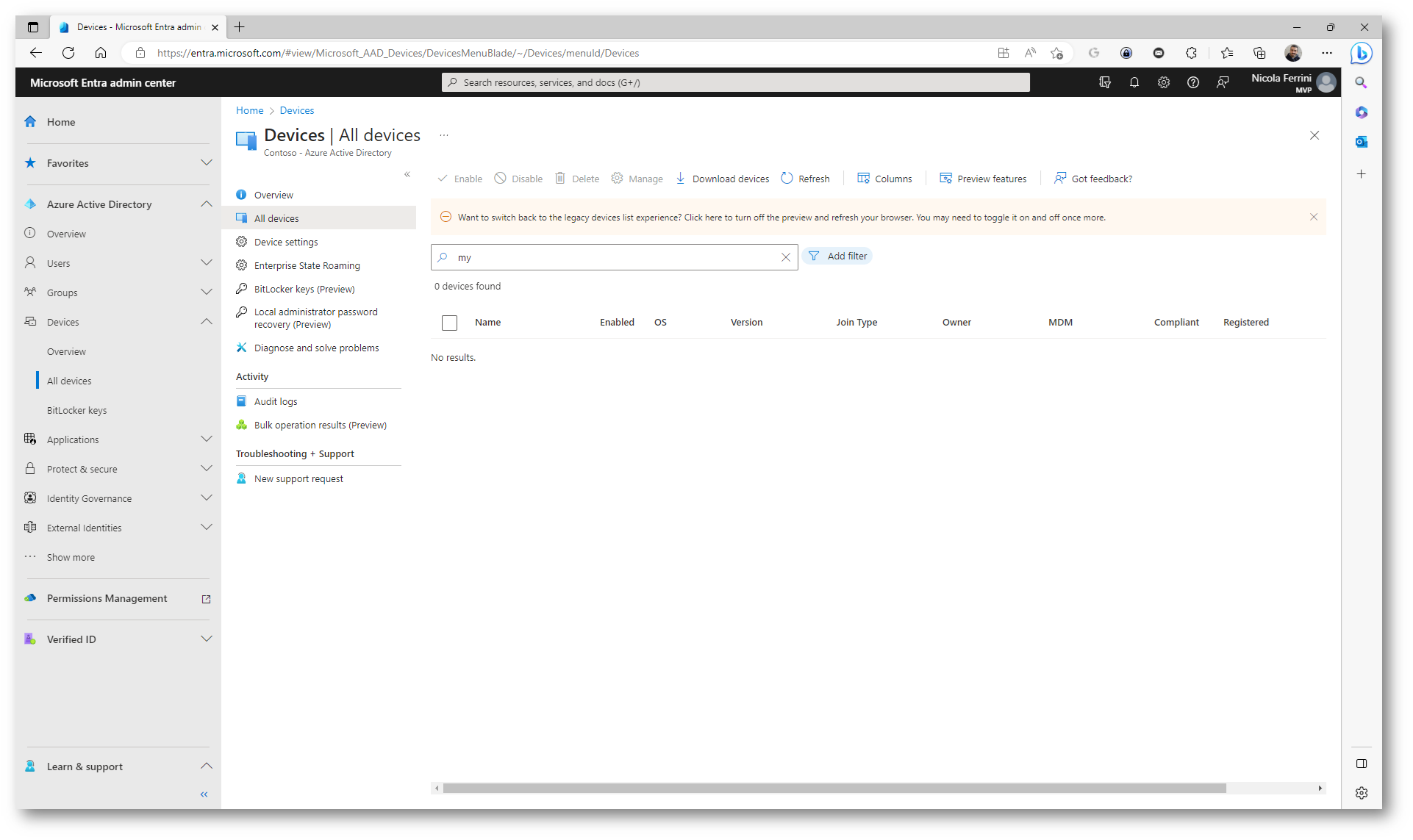

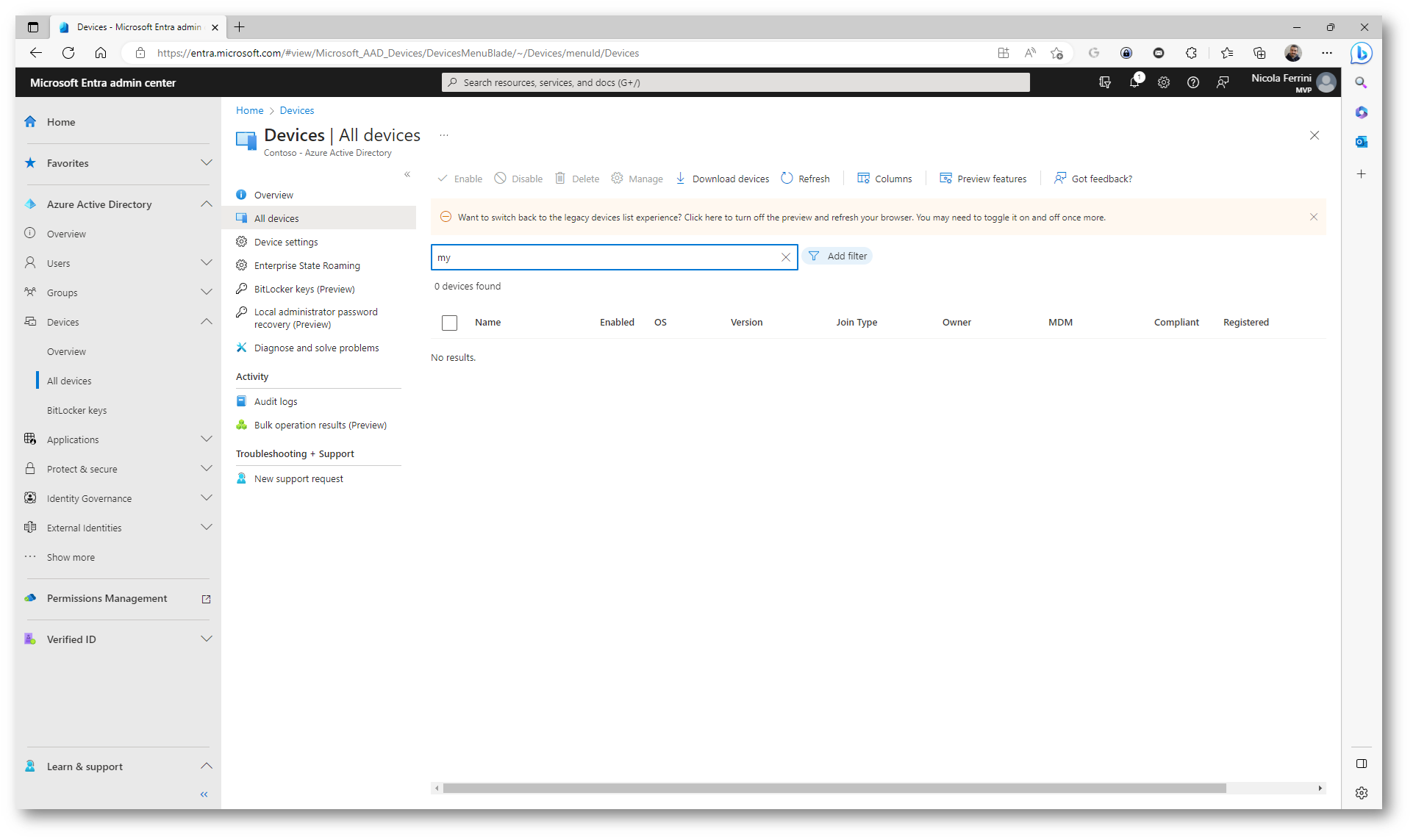

Nonostante l’errore faccia riferimento ad un problema del server MDM (Microsoft Intune), in realtà il dispositivo non è stato nemmeno aggiunto ad Azure AD (Azure AD registrered).

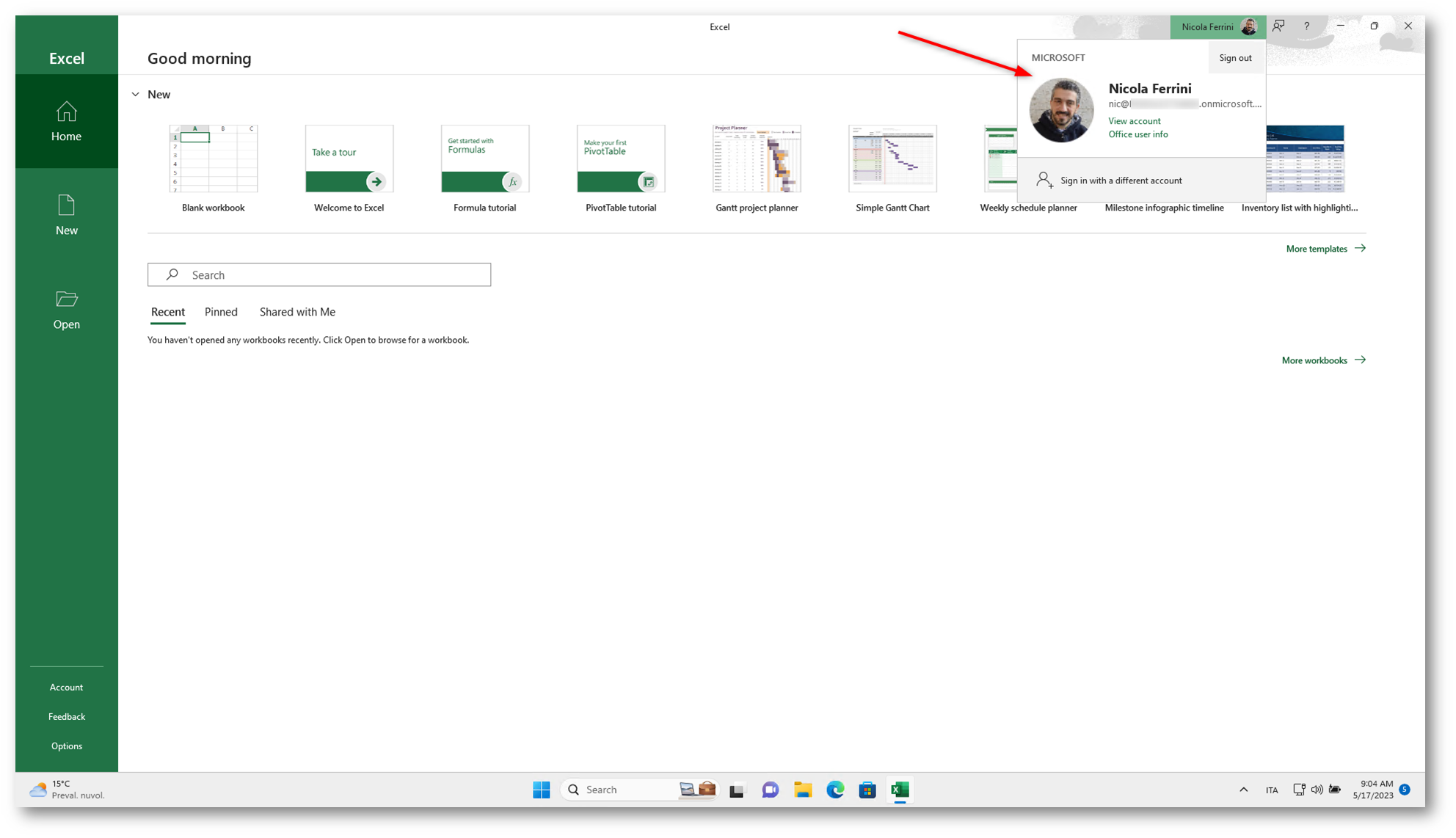

Figura 12: Il dispositivo non è stato aggiunto ad Azure AD

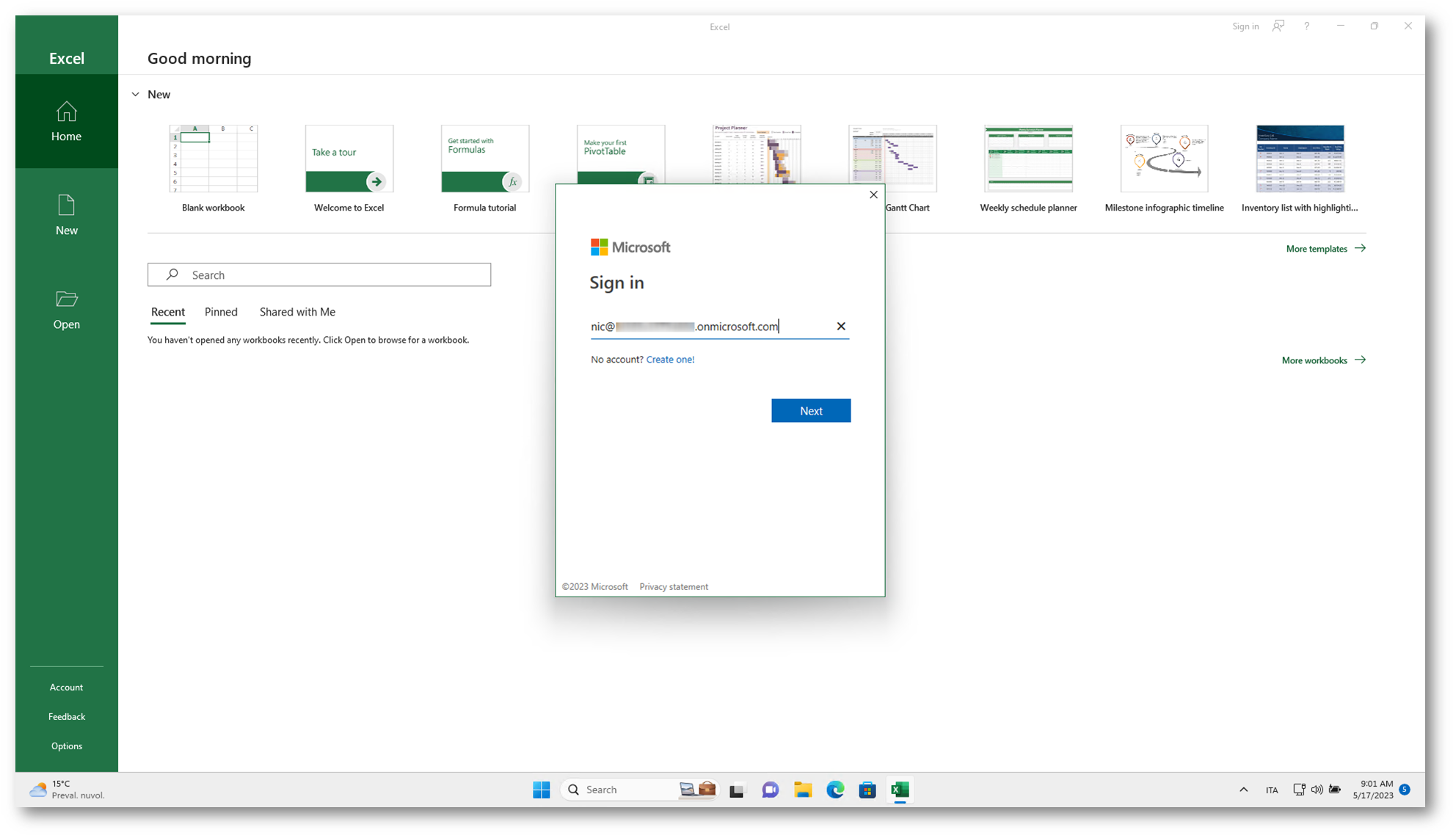

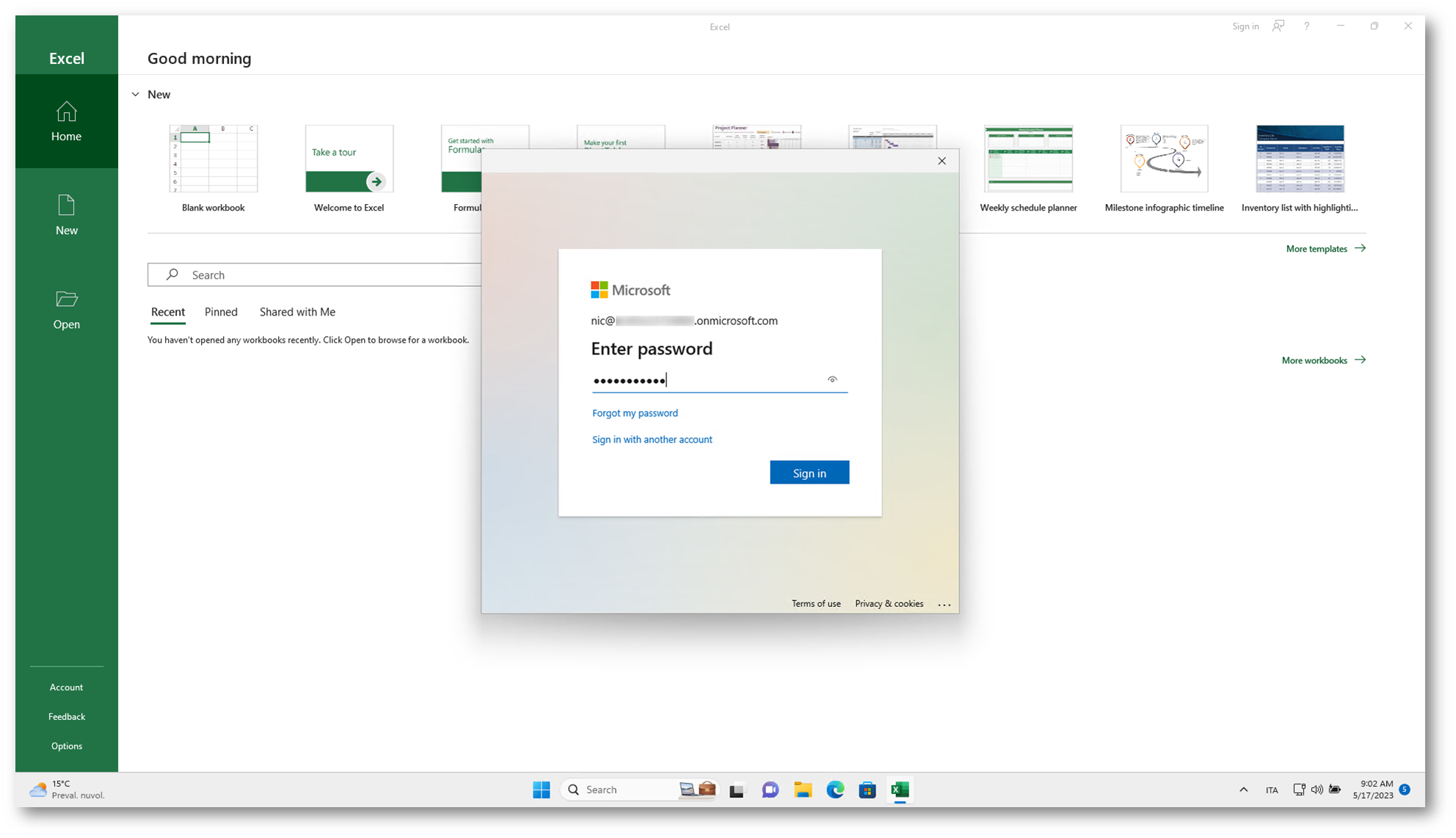

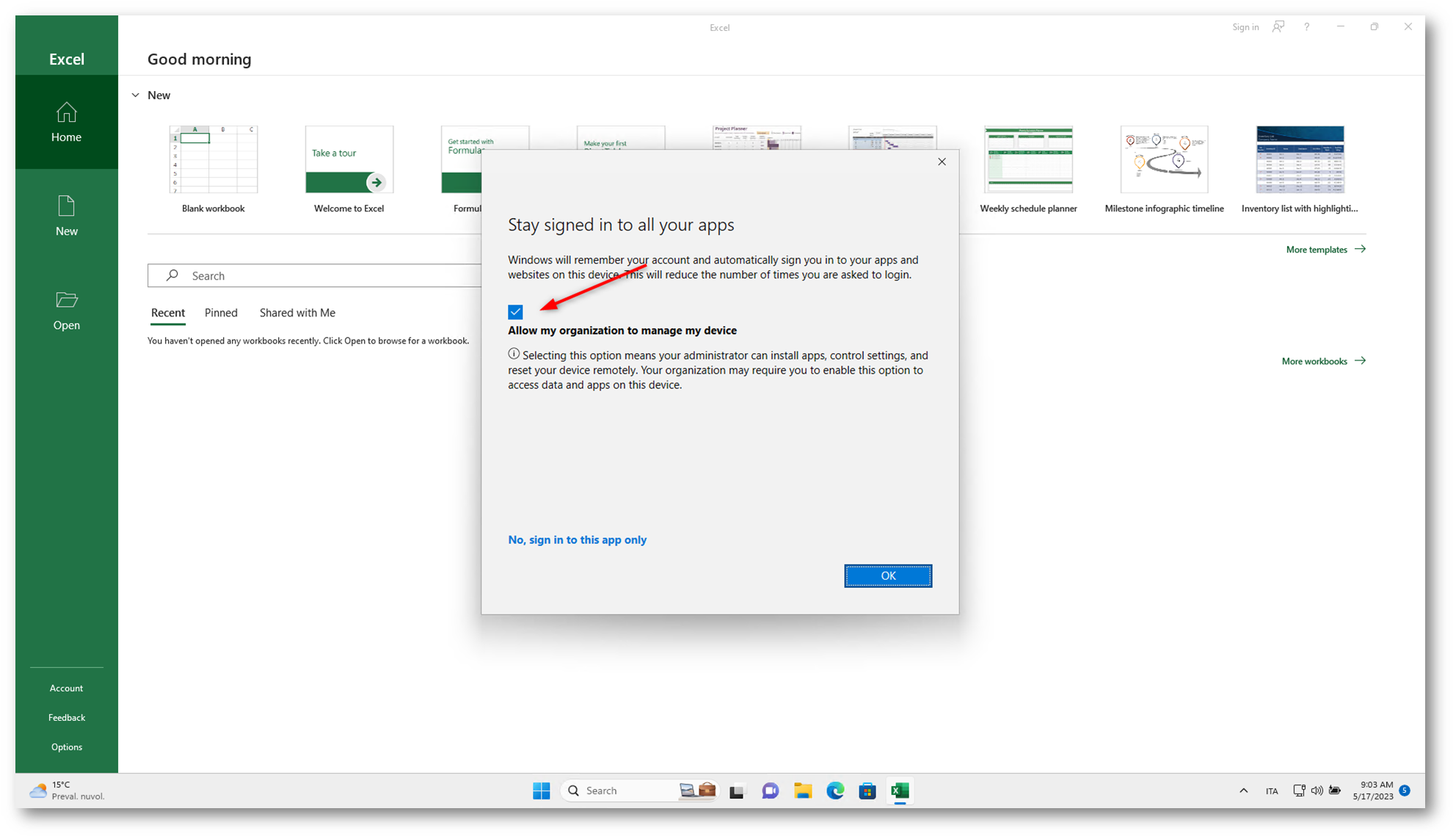

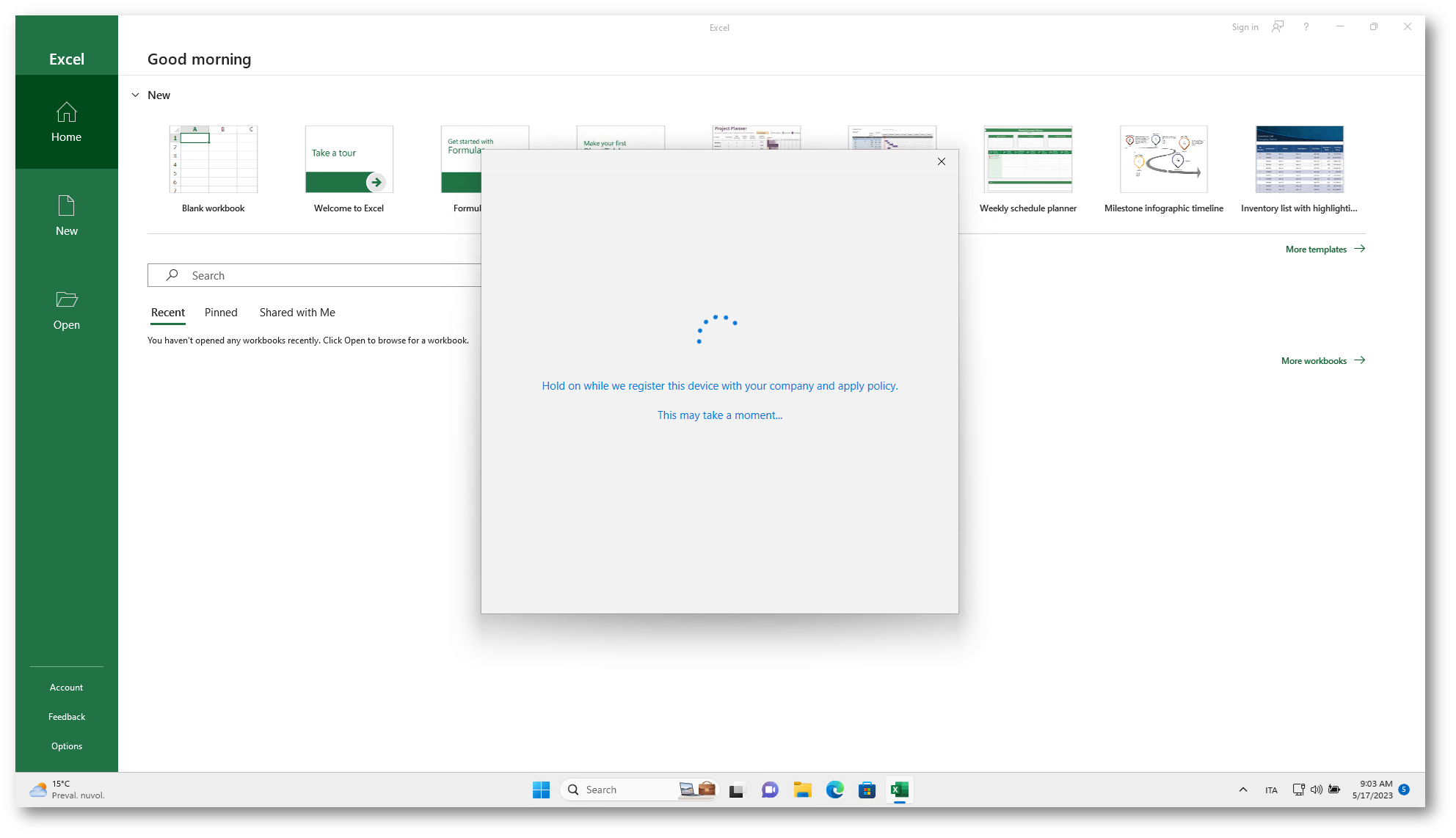

Stessa cosa avviene quando si tenta di attivare le Microsoft 365 Apps con le credenziali di lavoro. Molti utenti infatti attivano Office sui PC personali utilizzando le loro credenziali di Azure AD (account di lavoro). In maniera predefinita l’attivazione chiede anche di registrare il dispositivo e di permettere all’organizzazione di gestirlo. Gli utenti senza leggere il messaggio attivano Office ma registrano anche il dispositivo.

In Azure AD troverete quindi il dispositivo personale dell’utente e se avete scelto di fare anche l’enrollment automatico (ricordare la figura 1?) il dispositivo sarà anche gestibile tramite Microsoft Intune.

Figura 13: Richiesta delle credenziali per attivare Microsoft 365 Apps

Figura 14: Inserimento della password del proprio account di Azure AD

Figura 15: Richiesta predefinita di permettere all’organizzazione di gestire il dispositivo

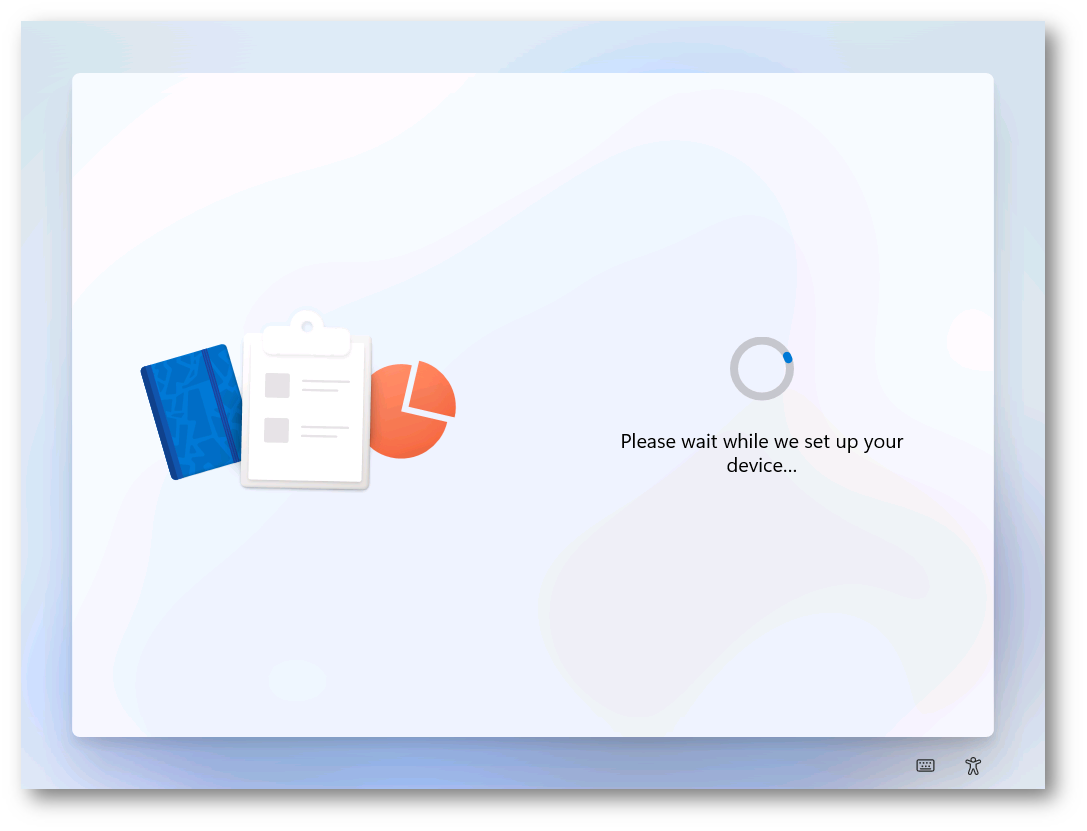

Figura 16: Tentativo di registrare il dispositivo in Azure AD e di effettuare l’enrollment in Microsoft Intune

Figura 17: Il PC personale non viene registrato in Azure AD perché non è permesso tramite la device enrollment restriction policy

Figura 18: L’attivazione delle Microsoft 365 Apps è andata comunque a buon fine

Figura 19: Il computer personale non è stato registrato in Azure AD e in Microsoft Intune

Figura 20: Il computer personale non è visibile in Azure AD

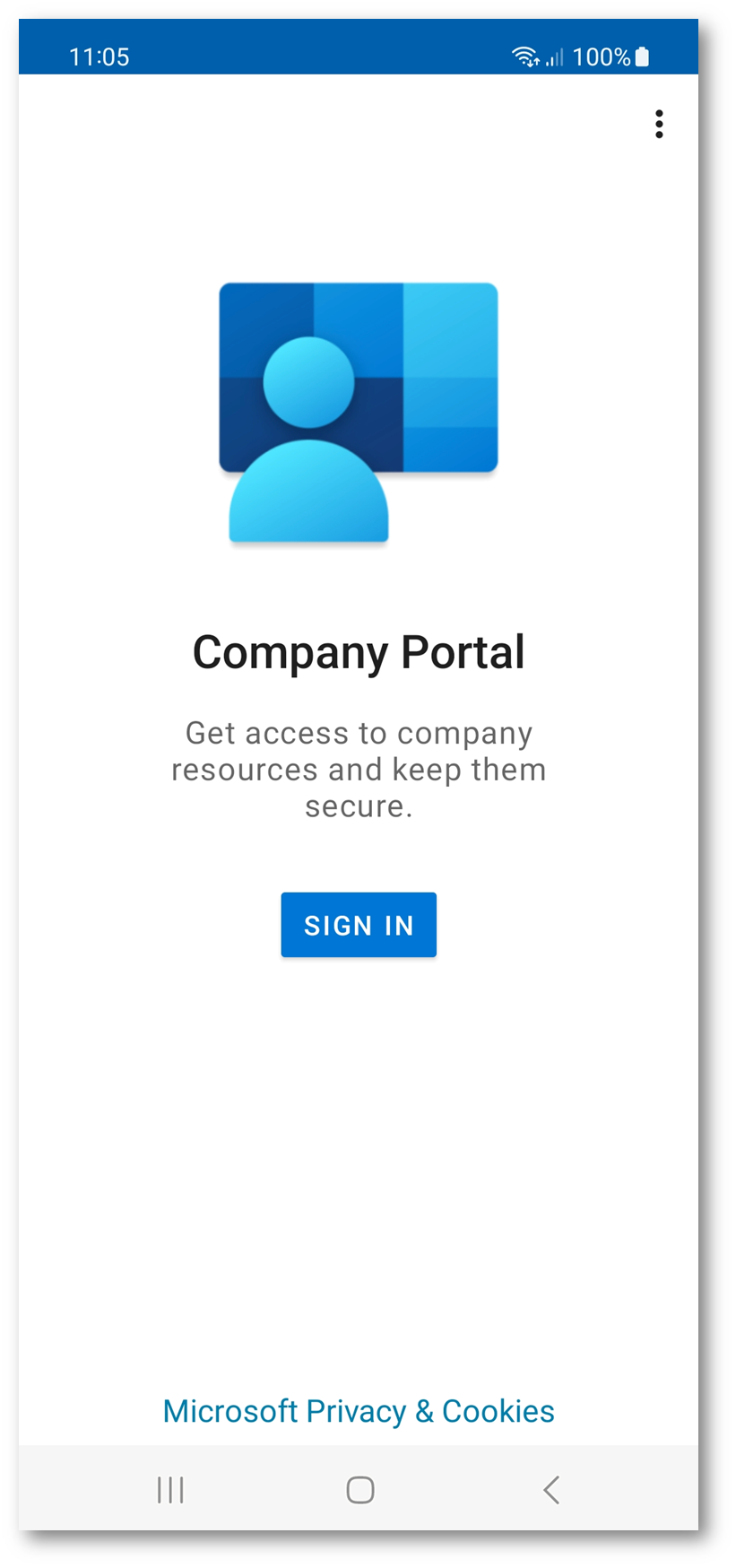

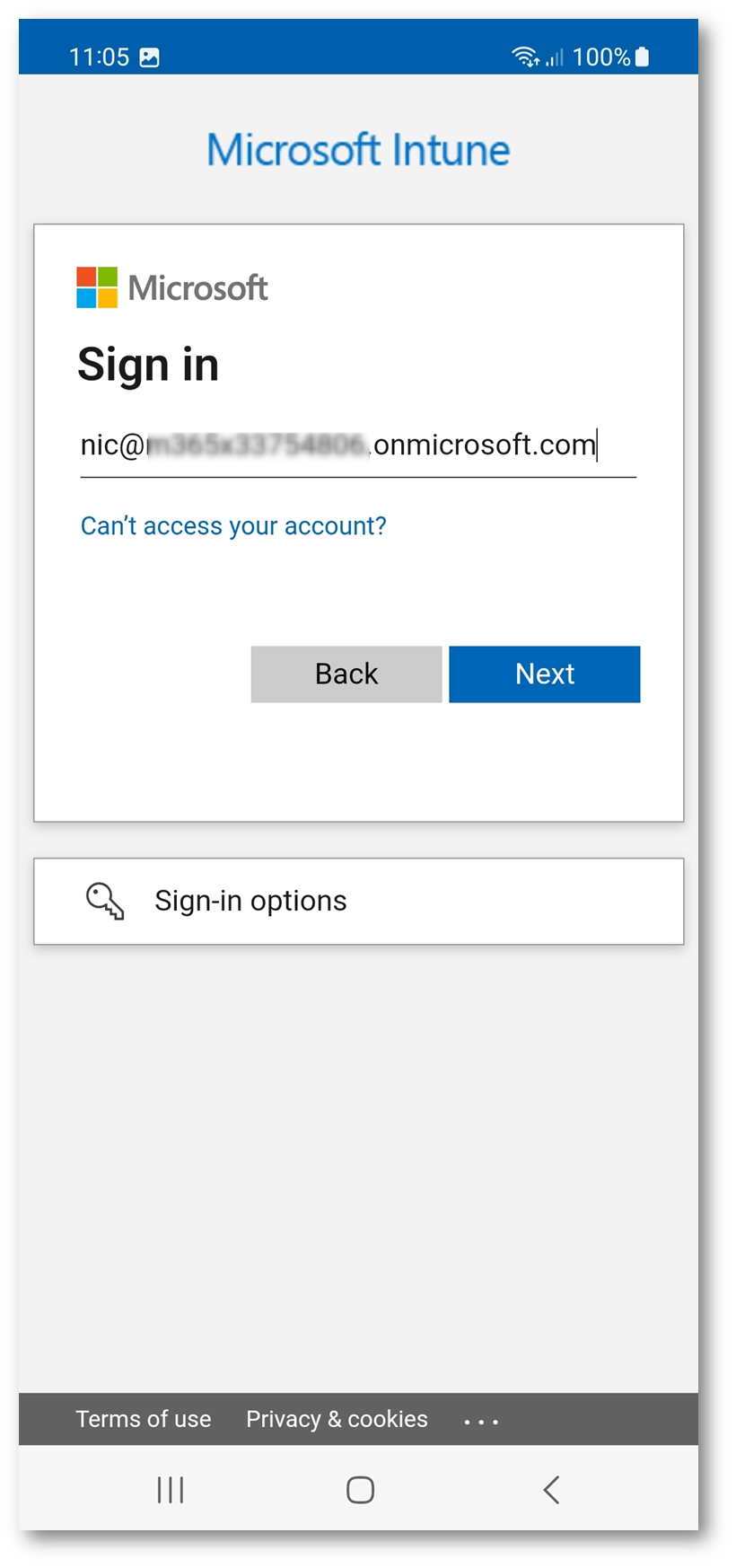

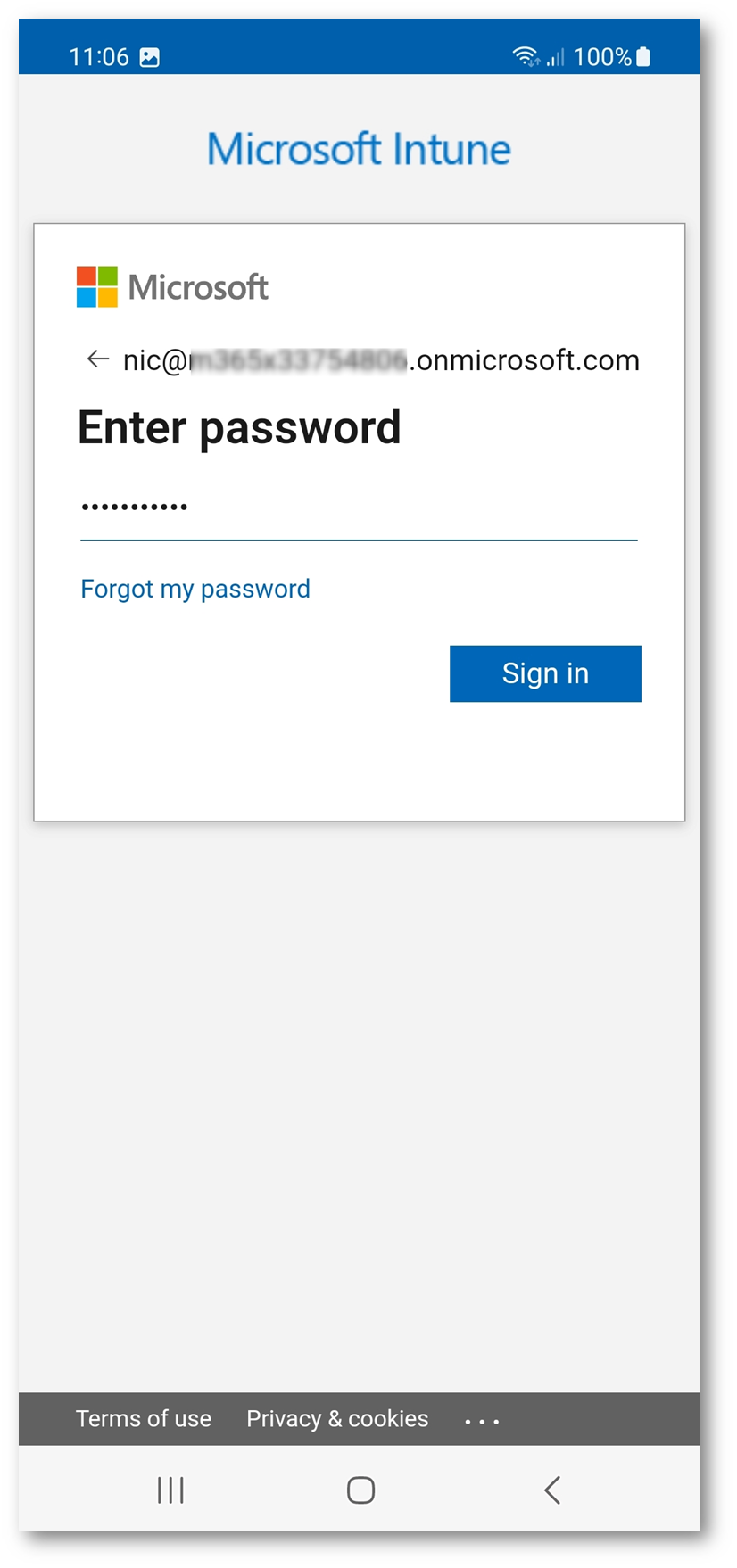

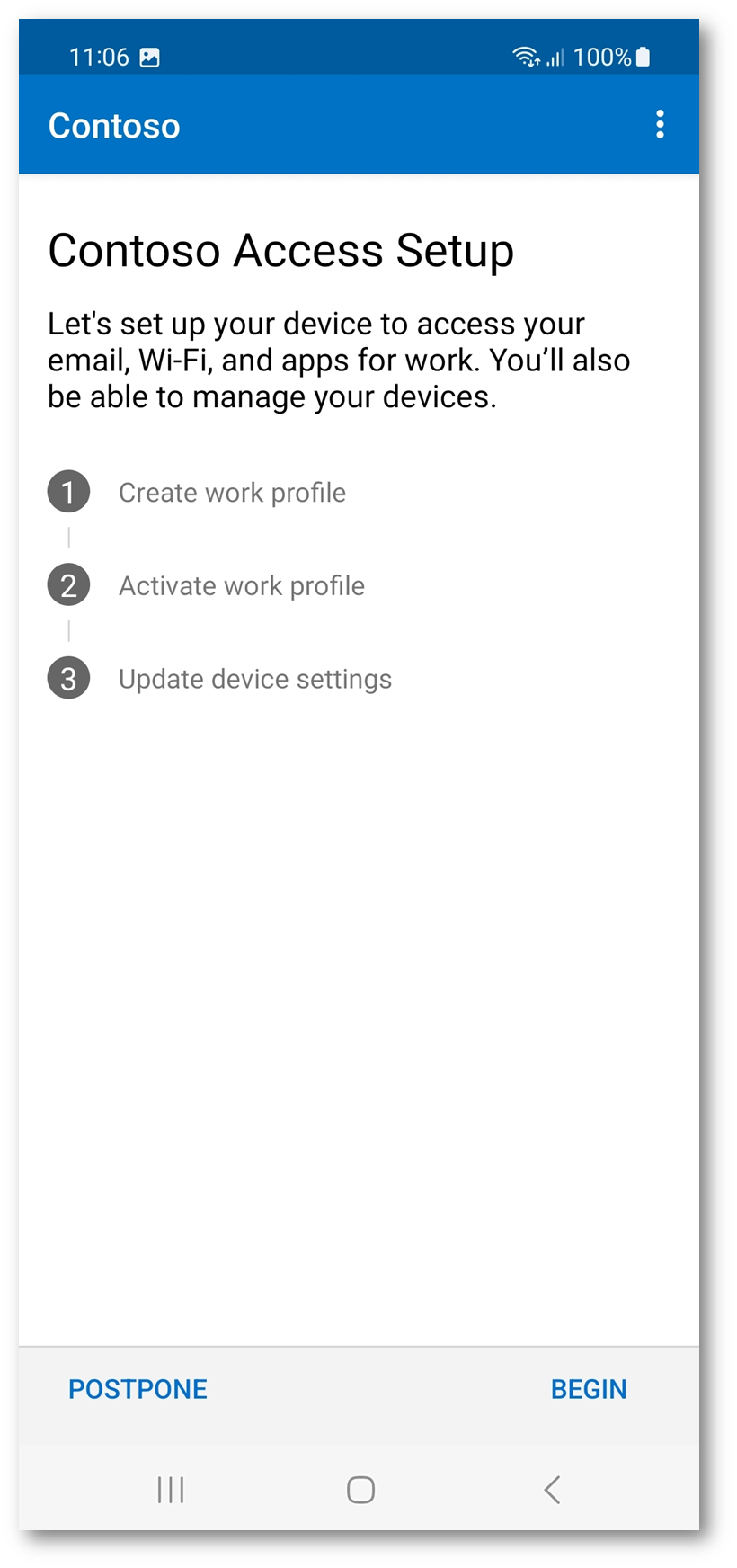

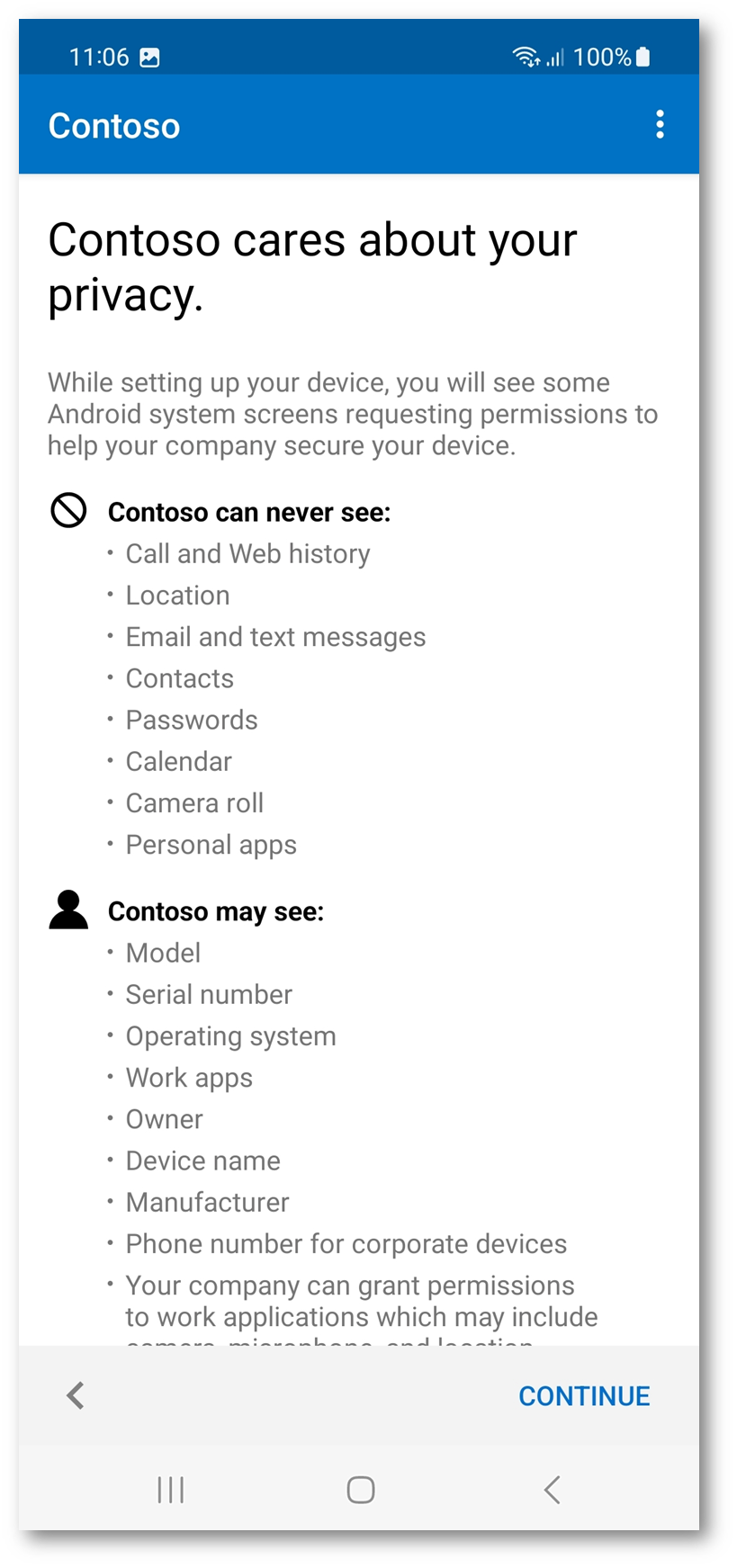

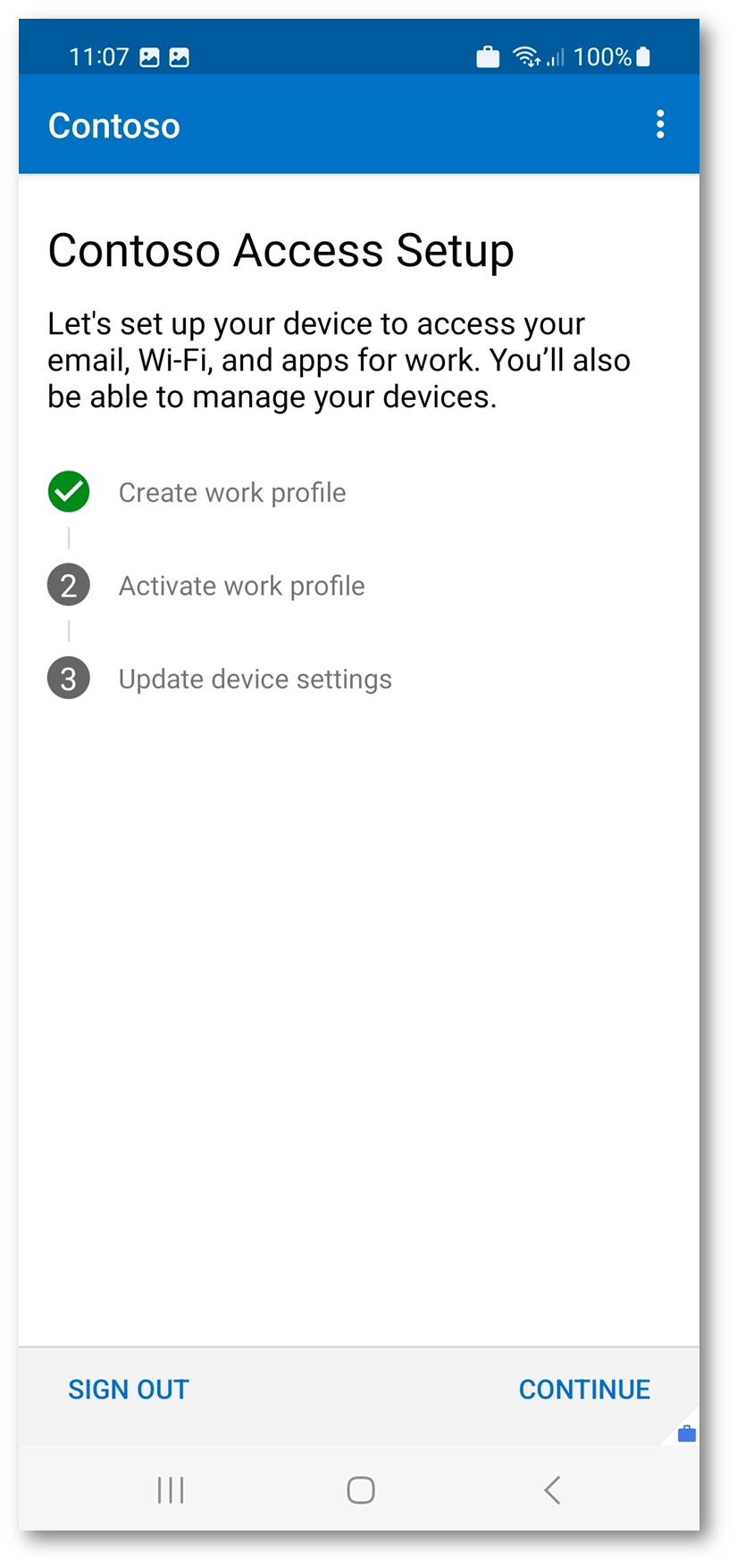

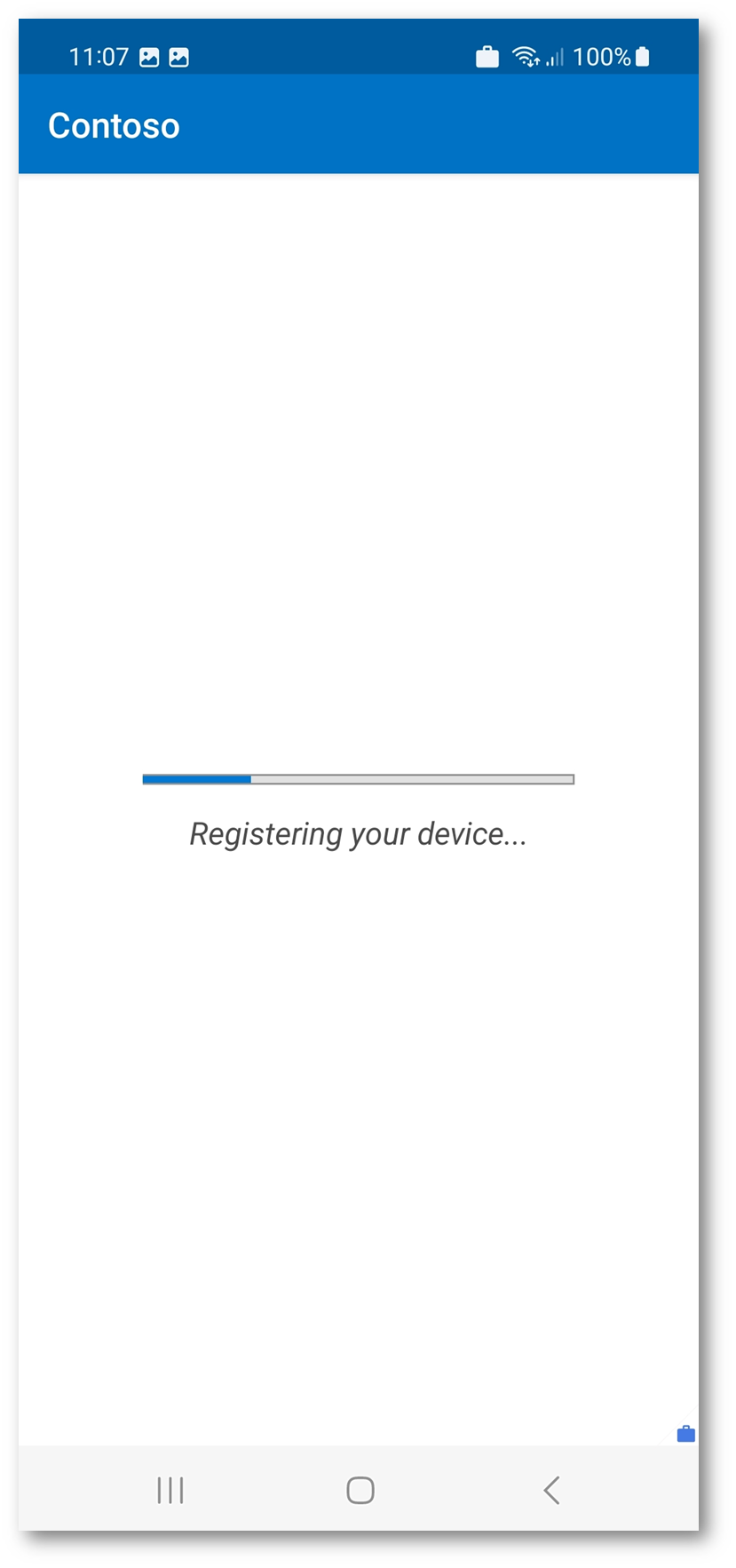

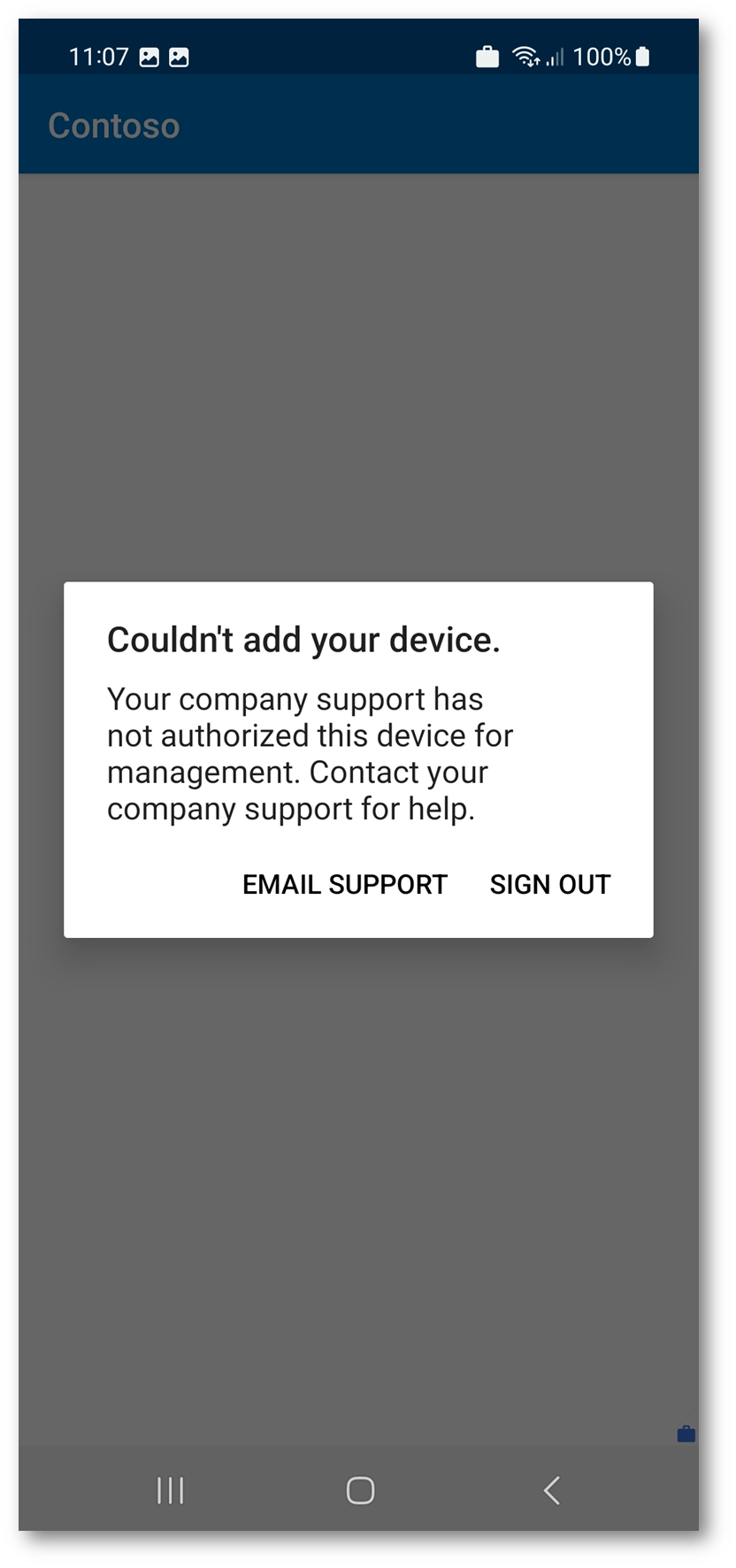

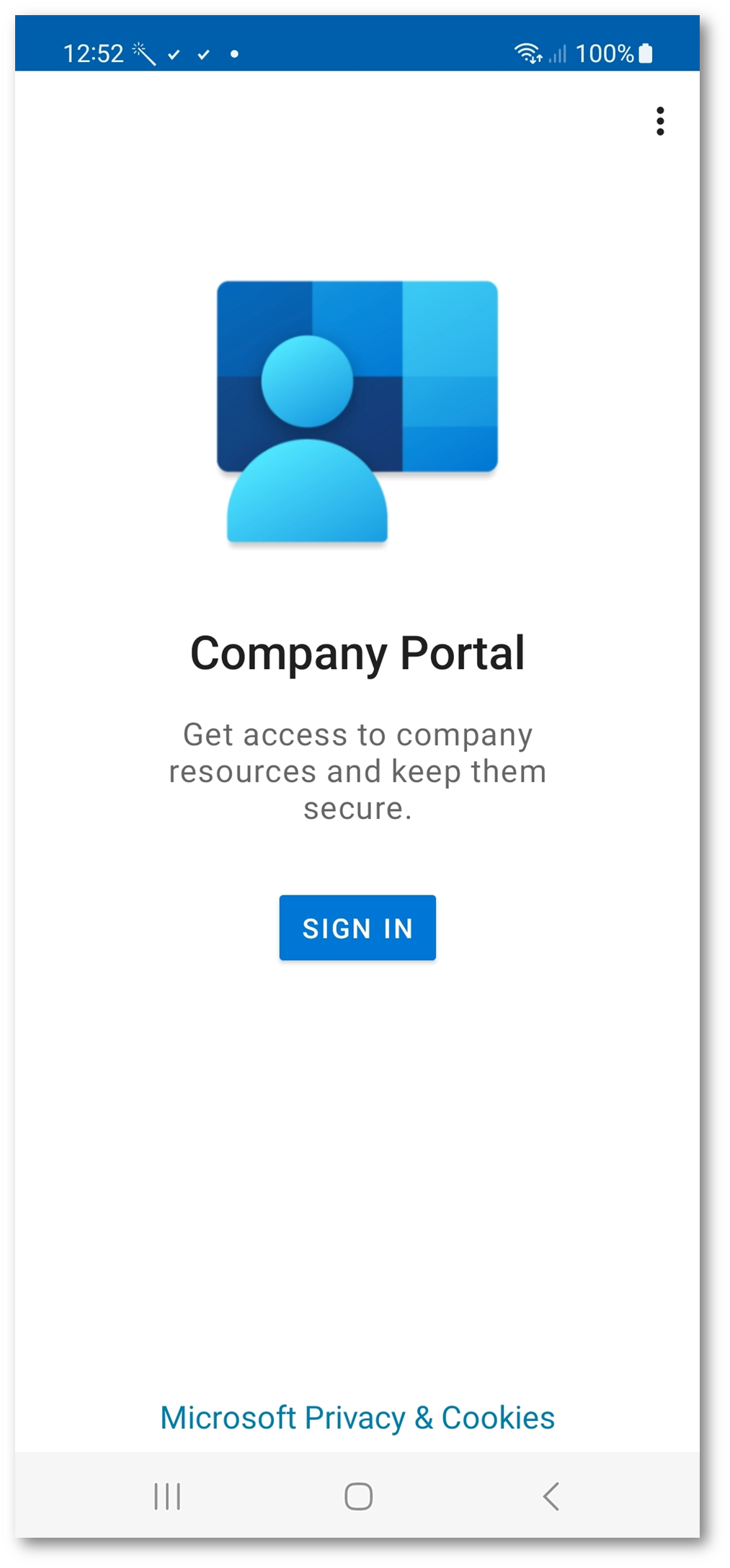

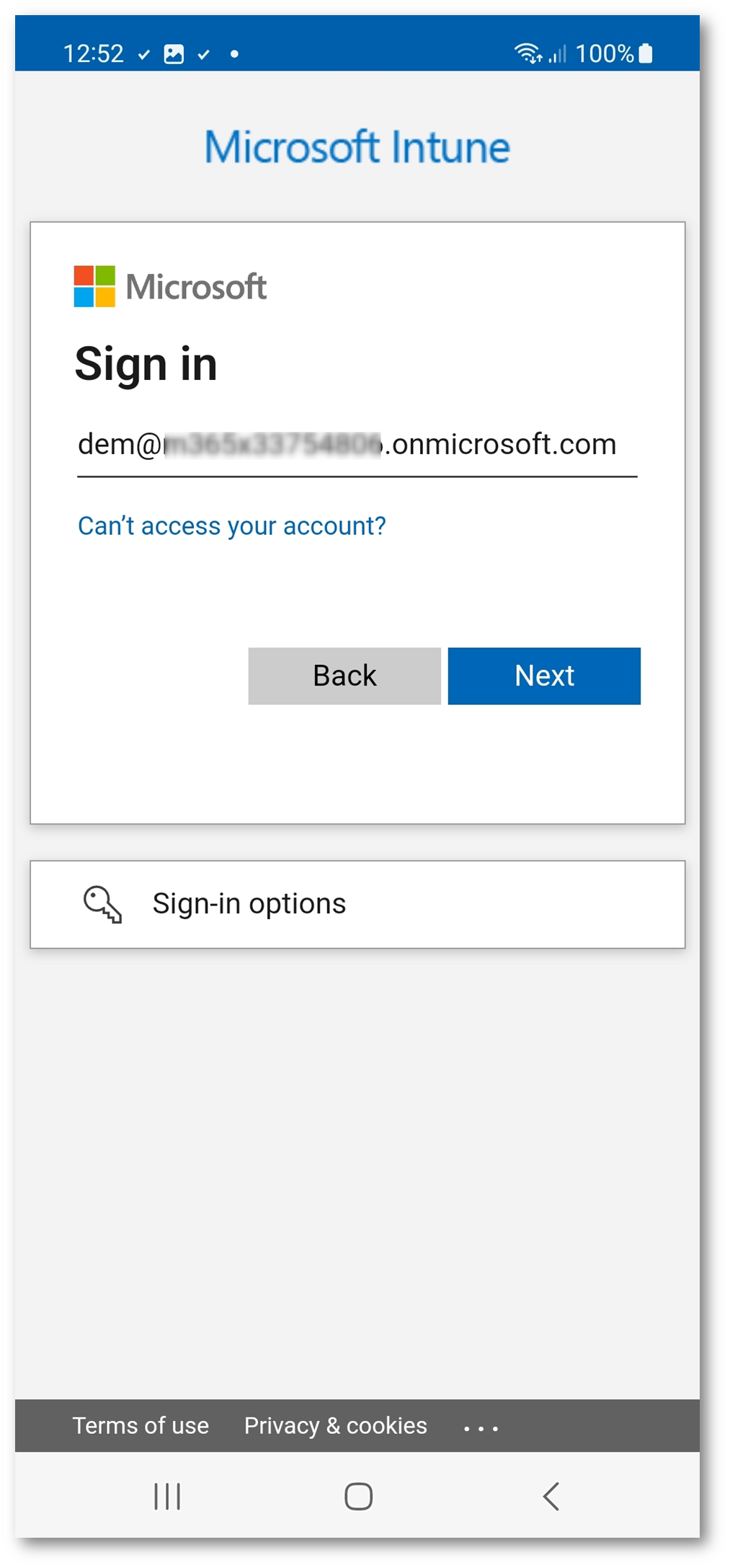

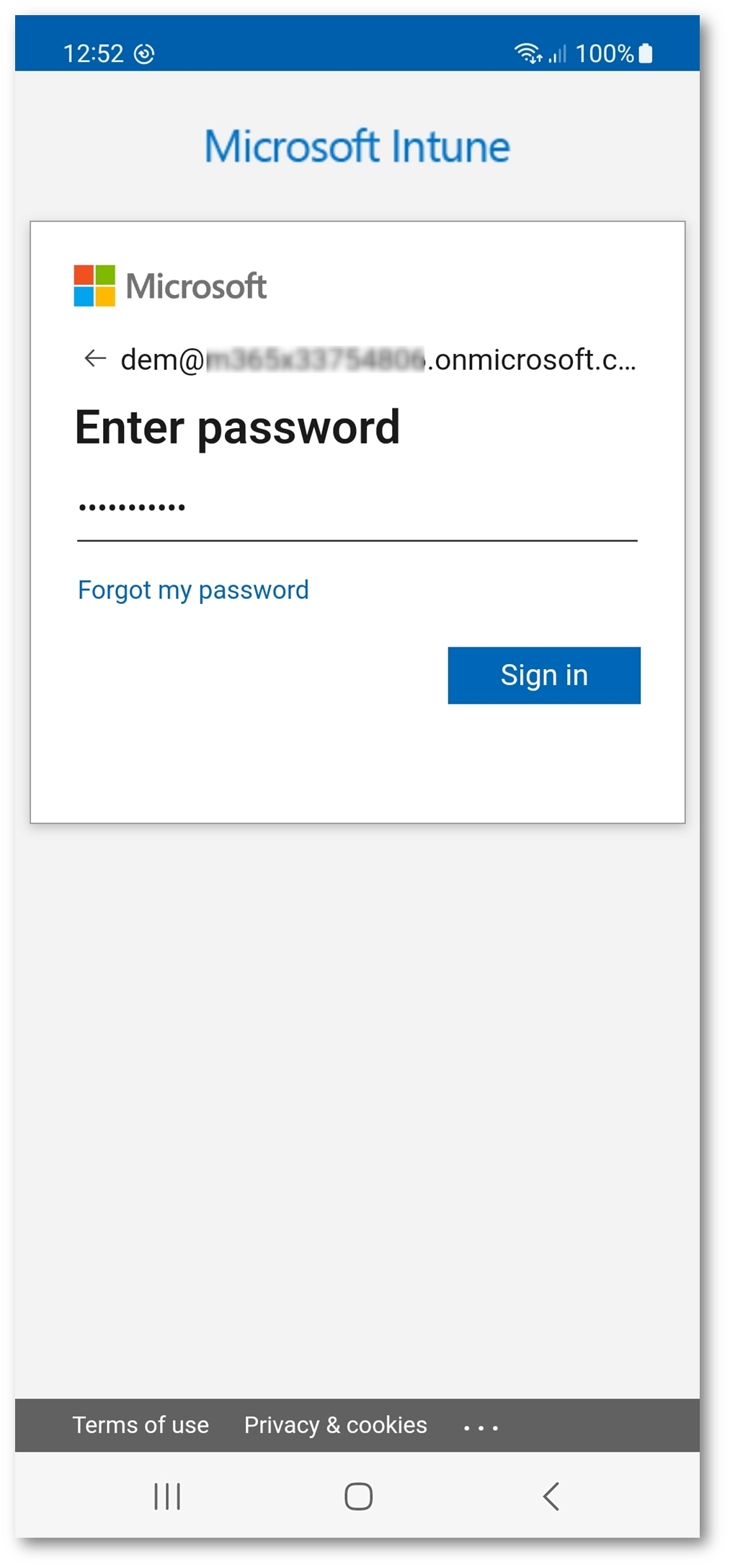

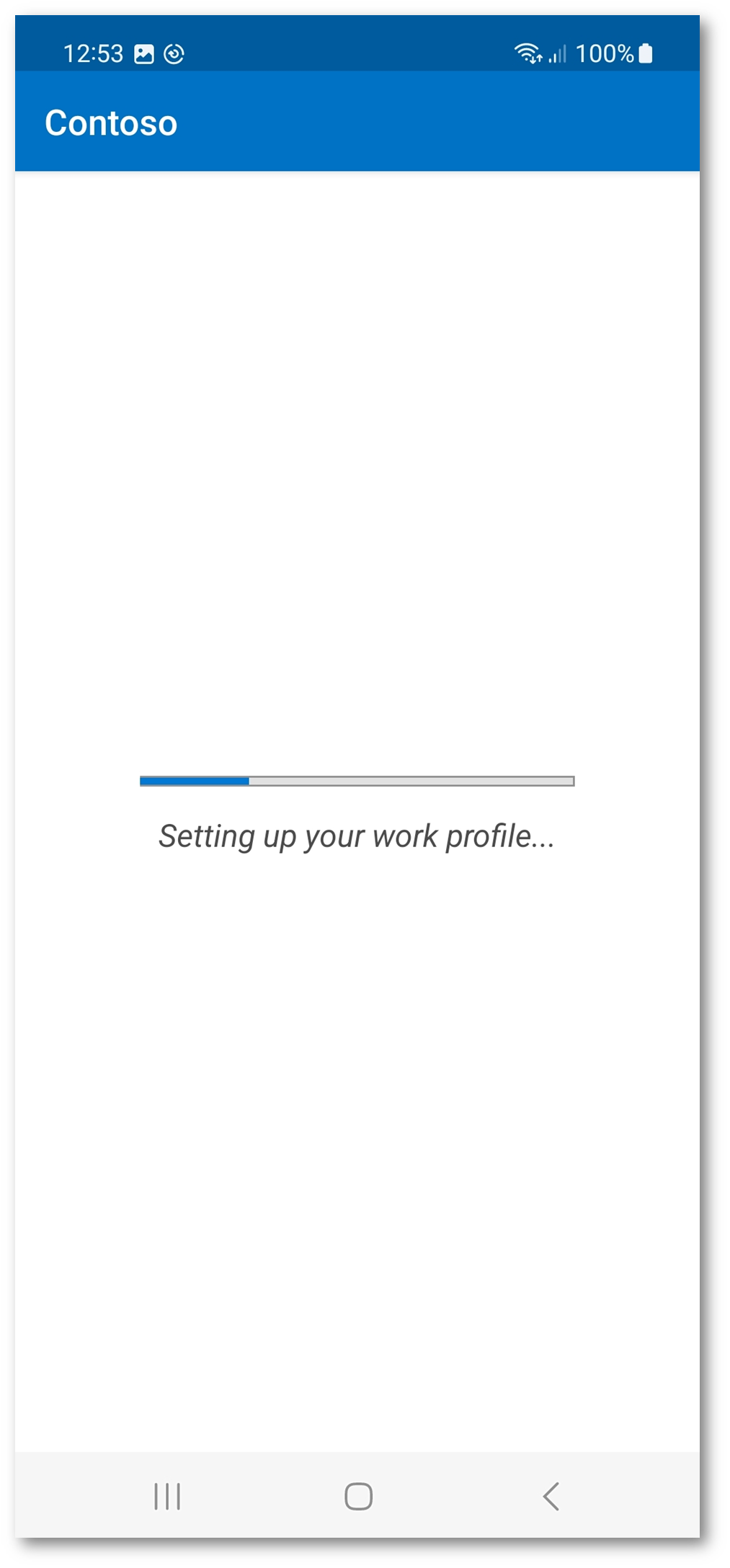

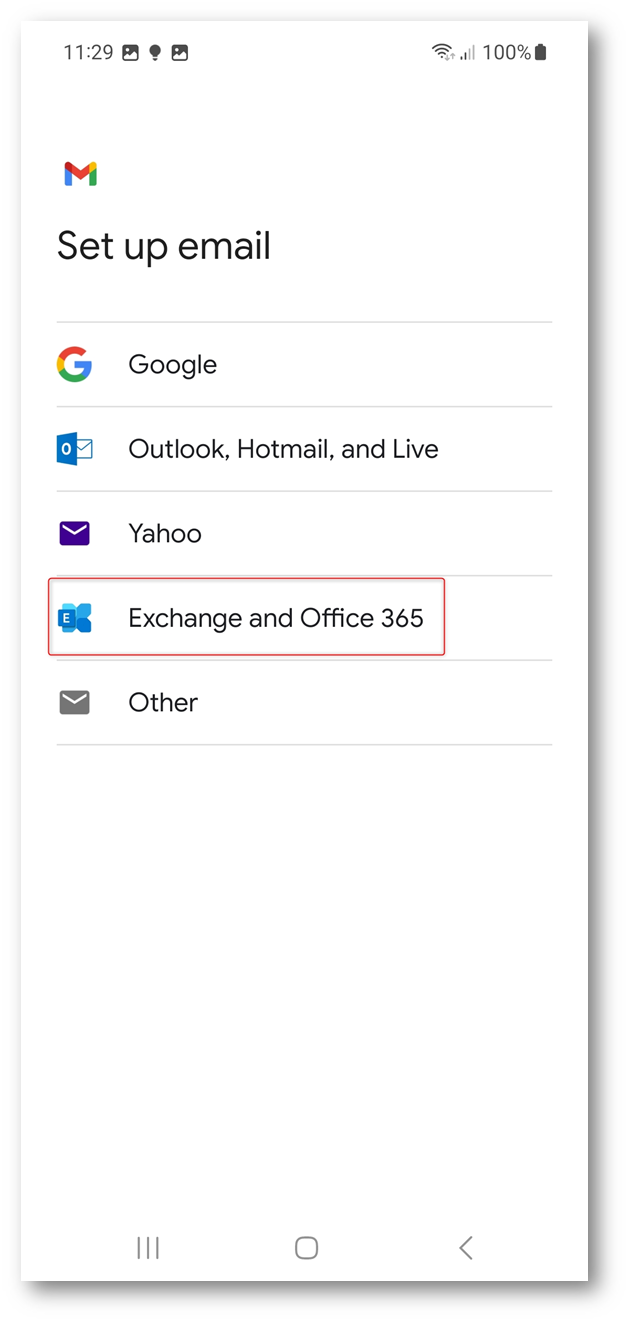

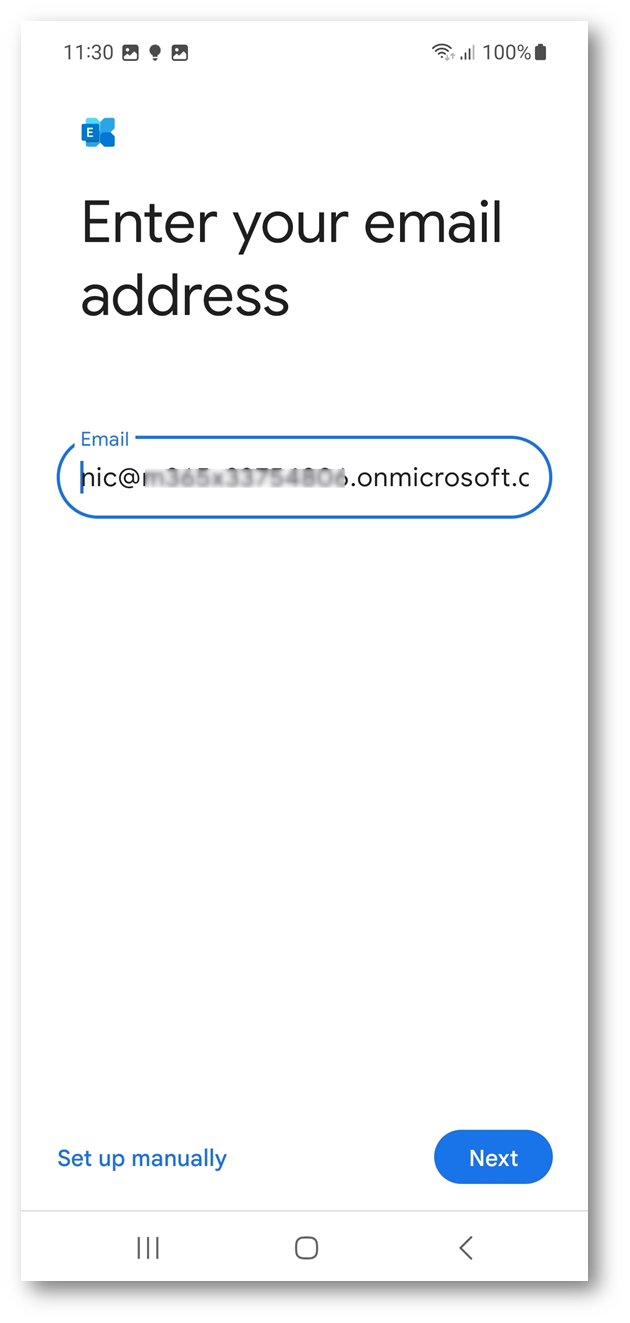

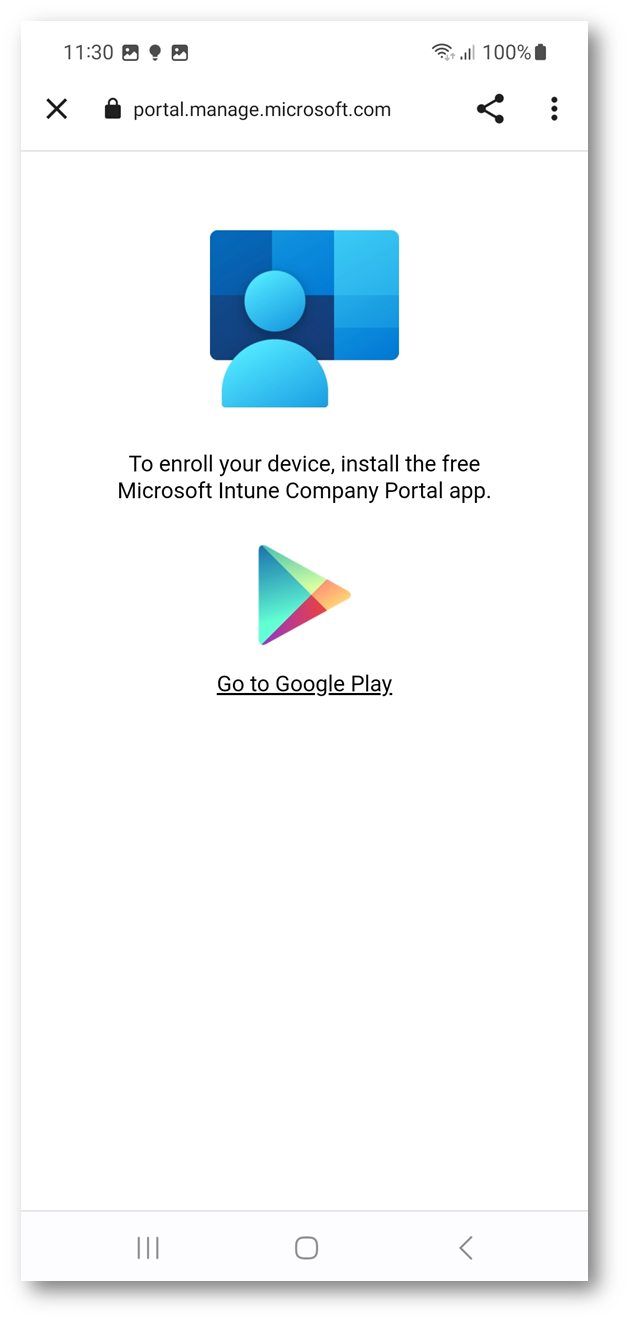

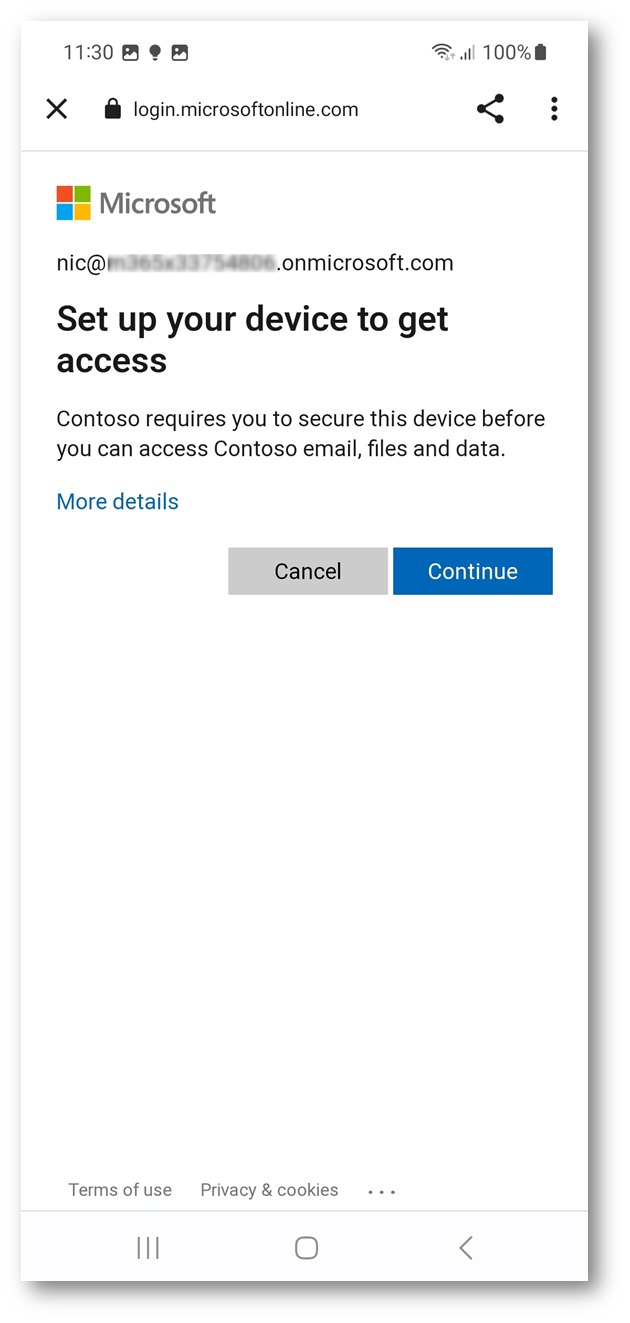

Se tenta di registrare il proprio dispositivo Android/iOS tramite il Company Portal l’utente non sarà in grado di effettuare l’operazione, come mostrato nelle figure sotto:

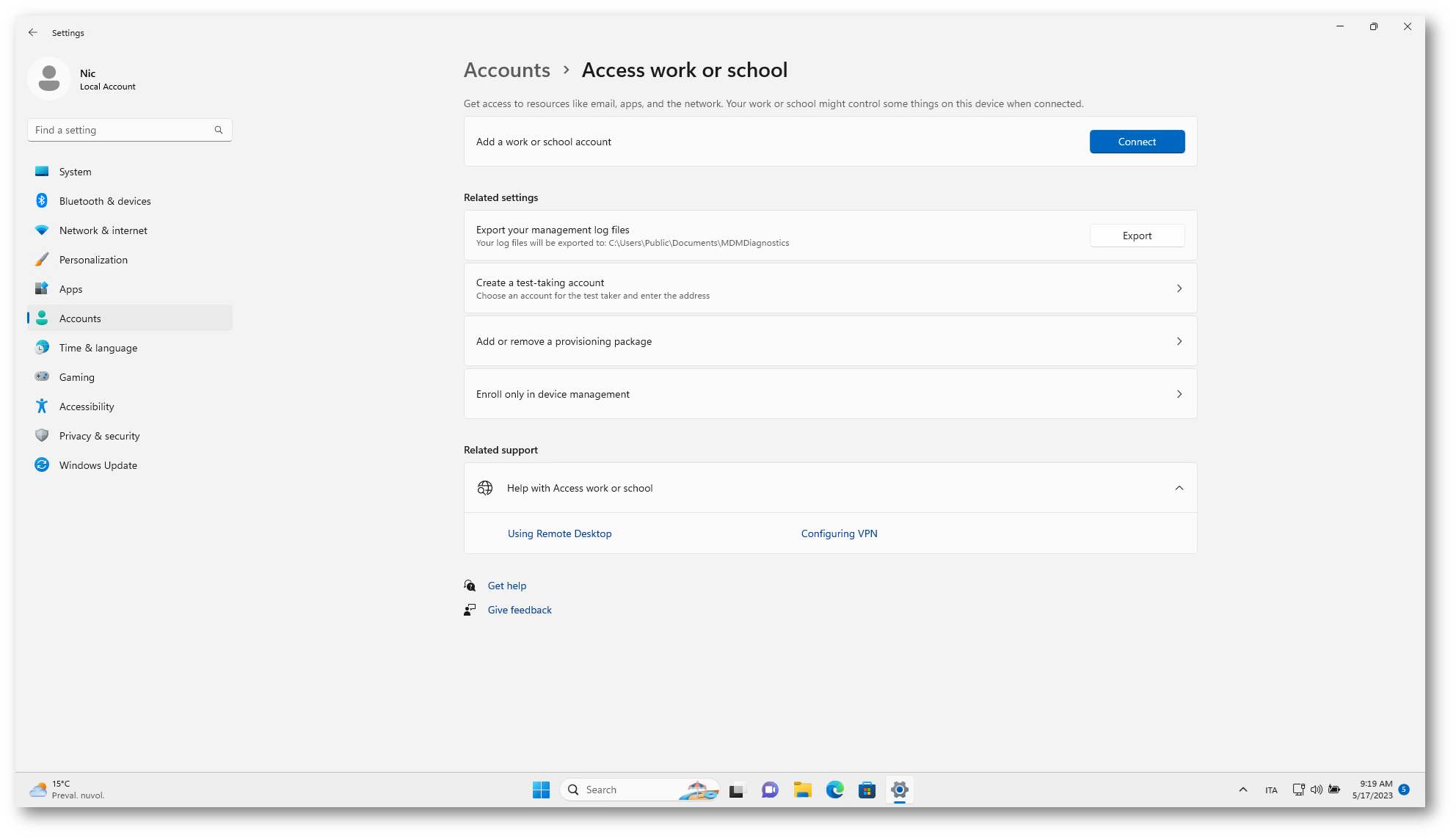

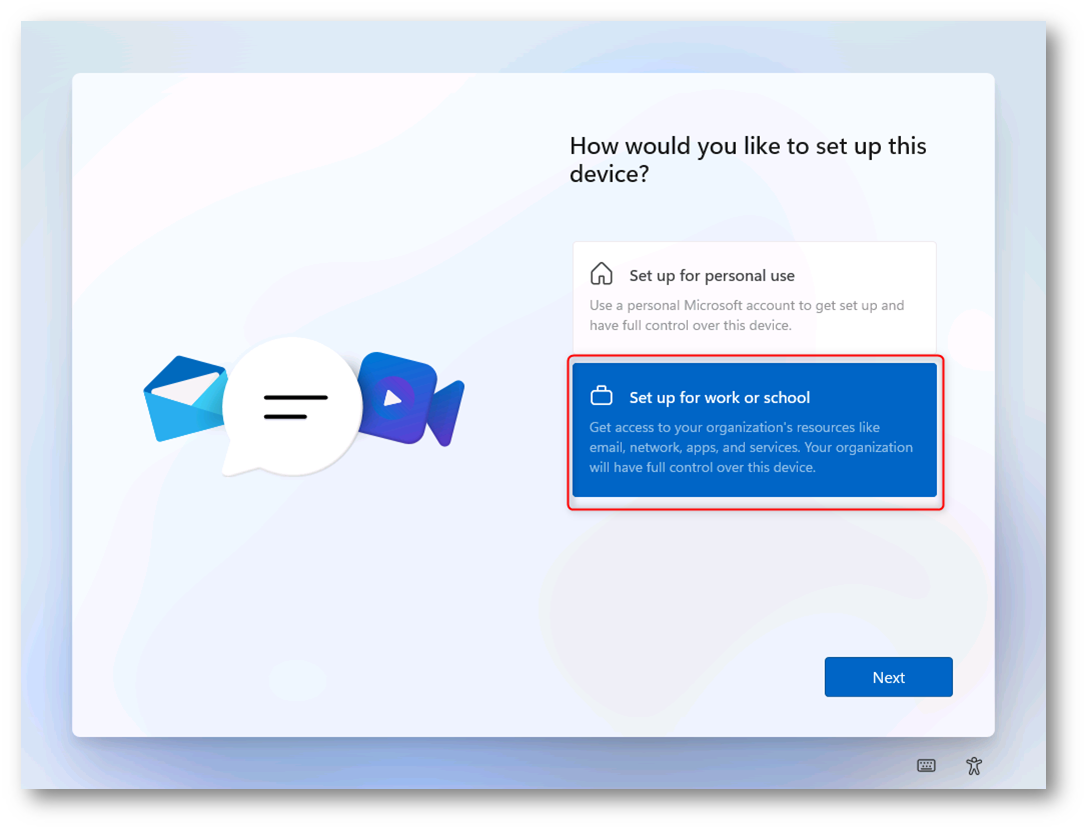

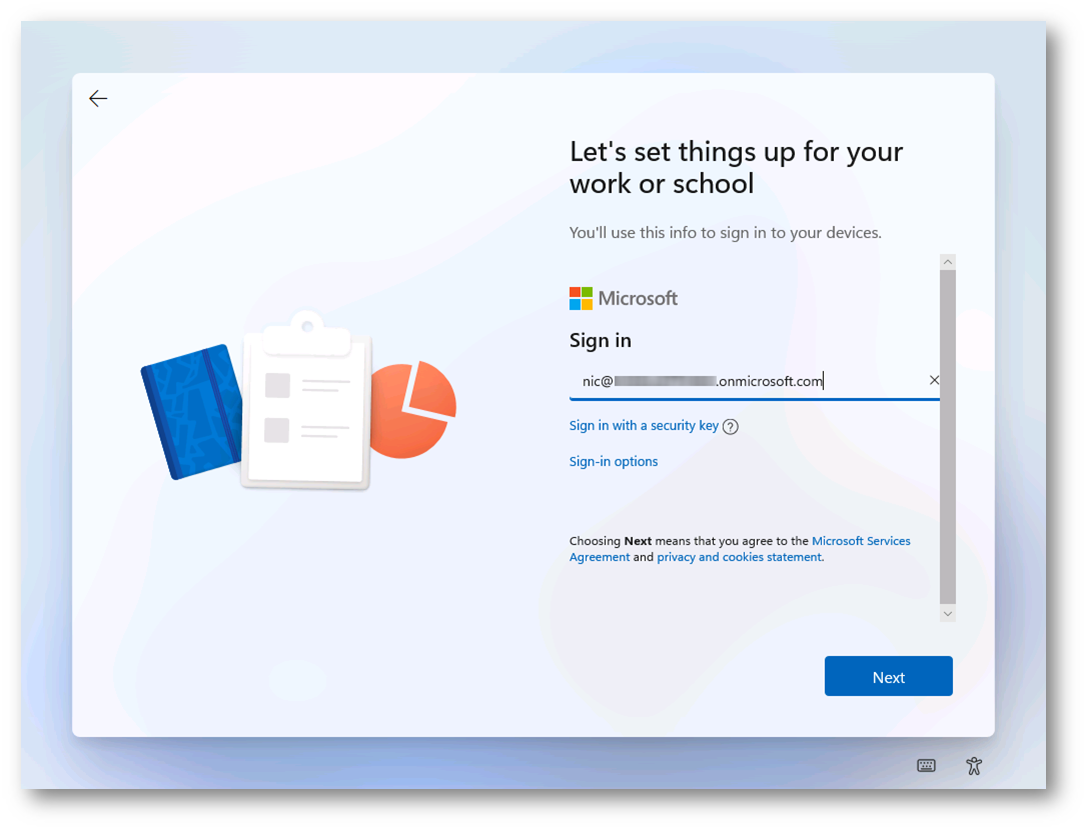

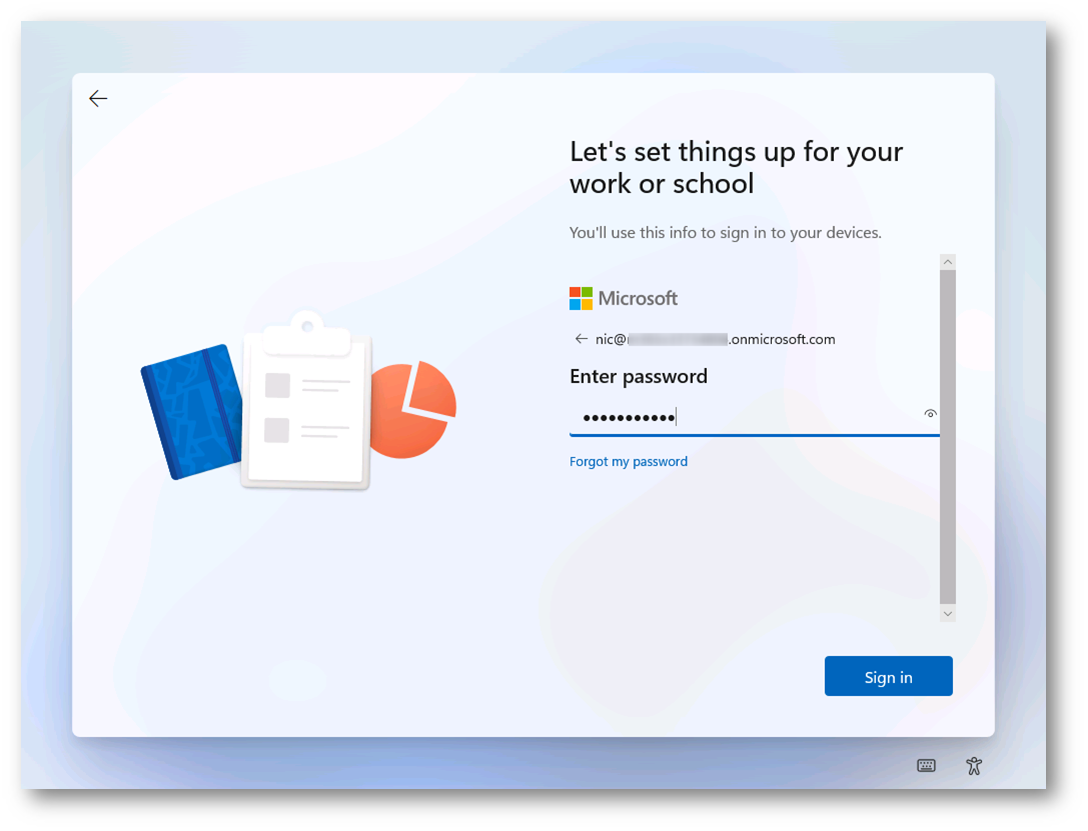

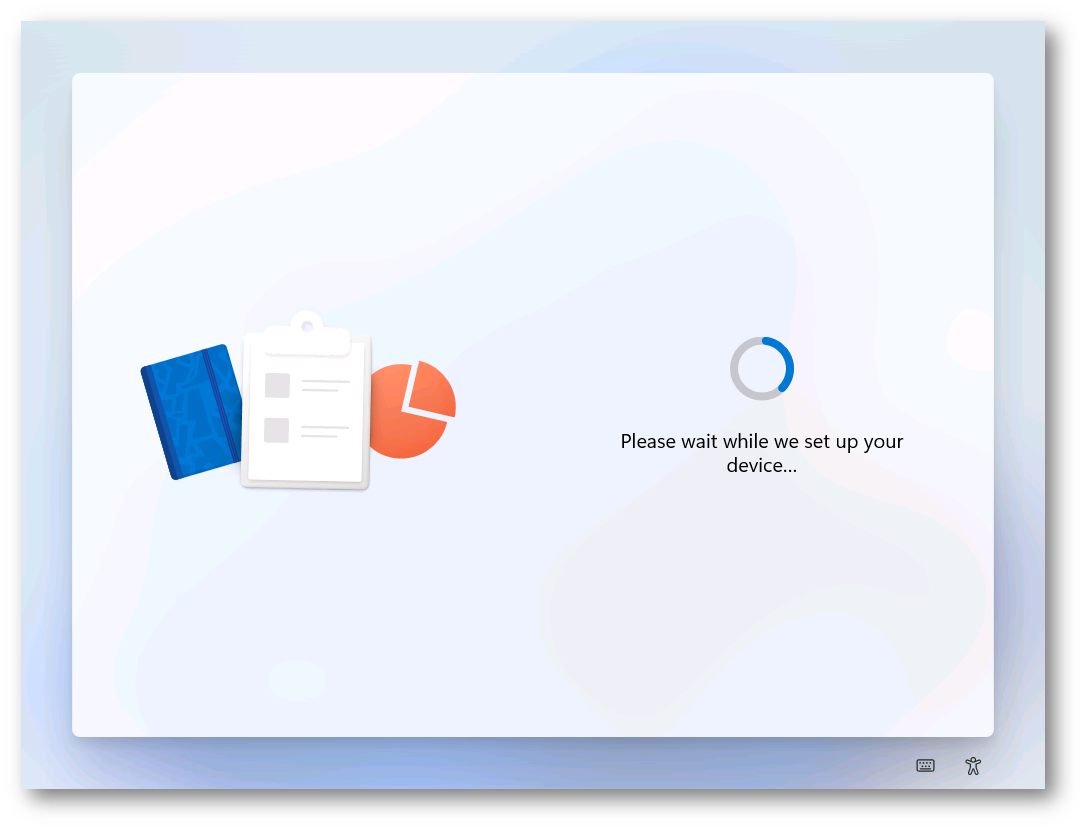

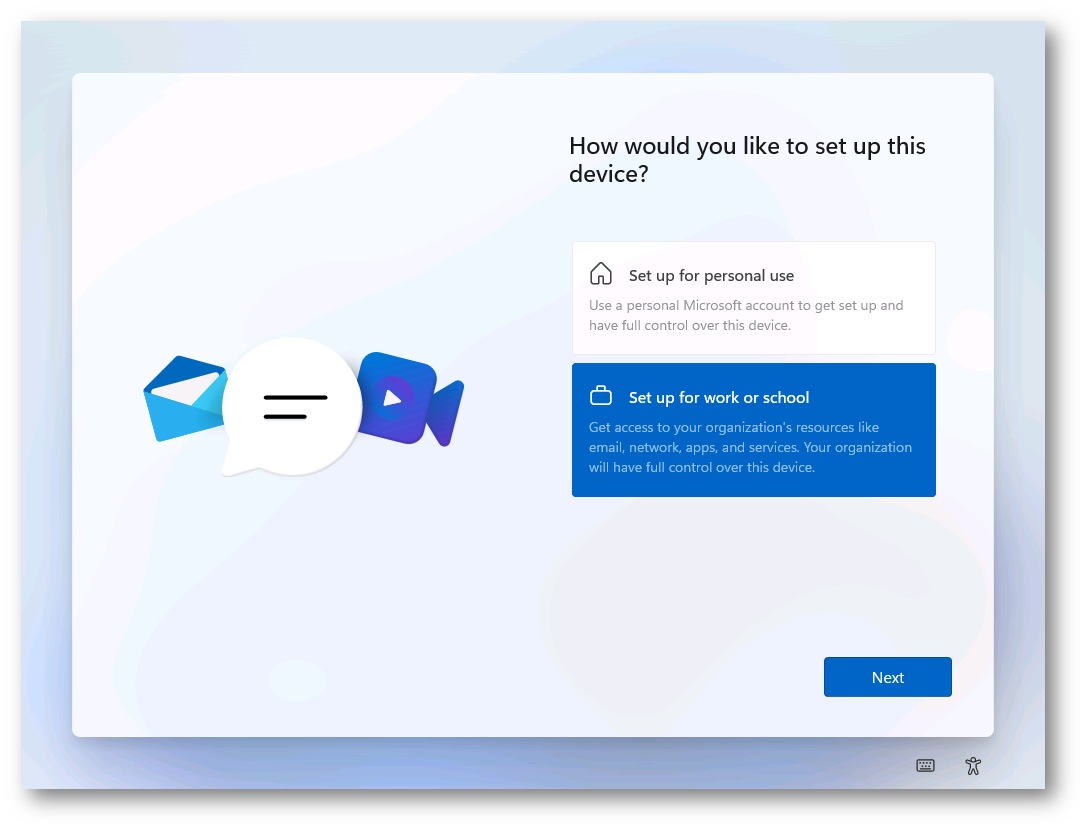

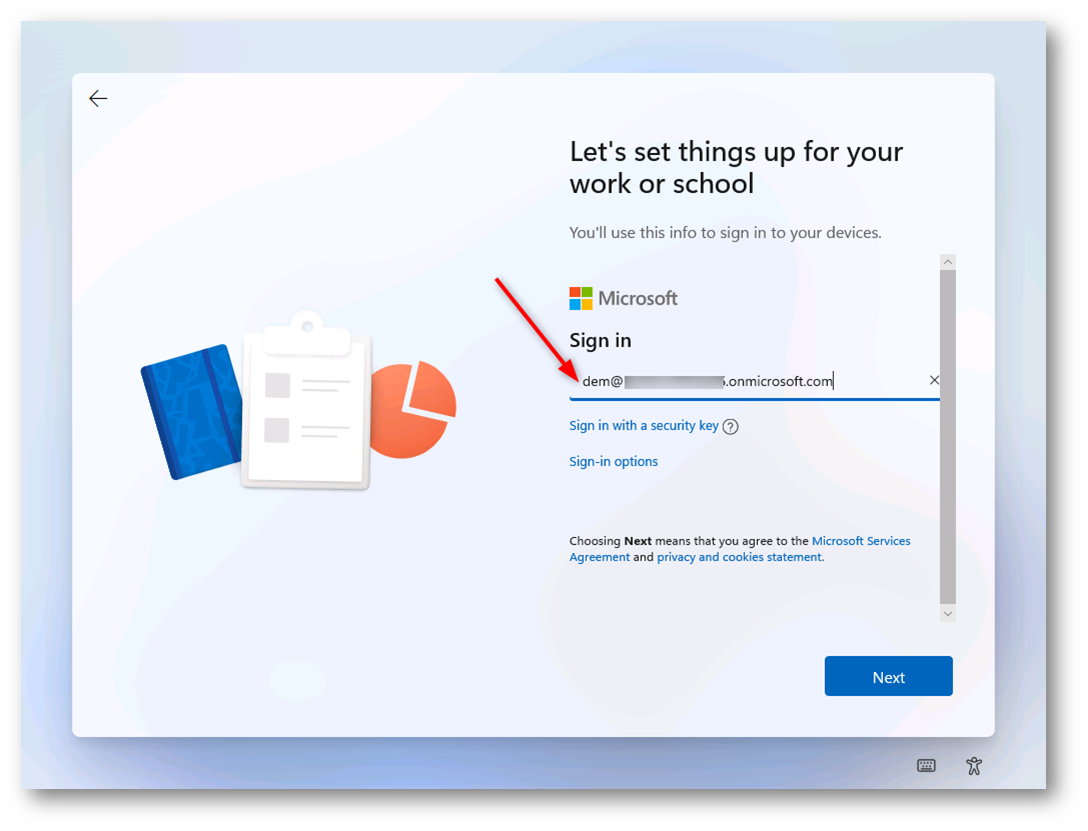

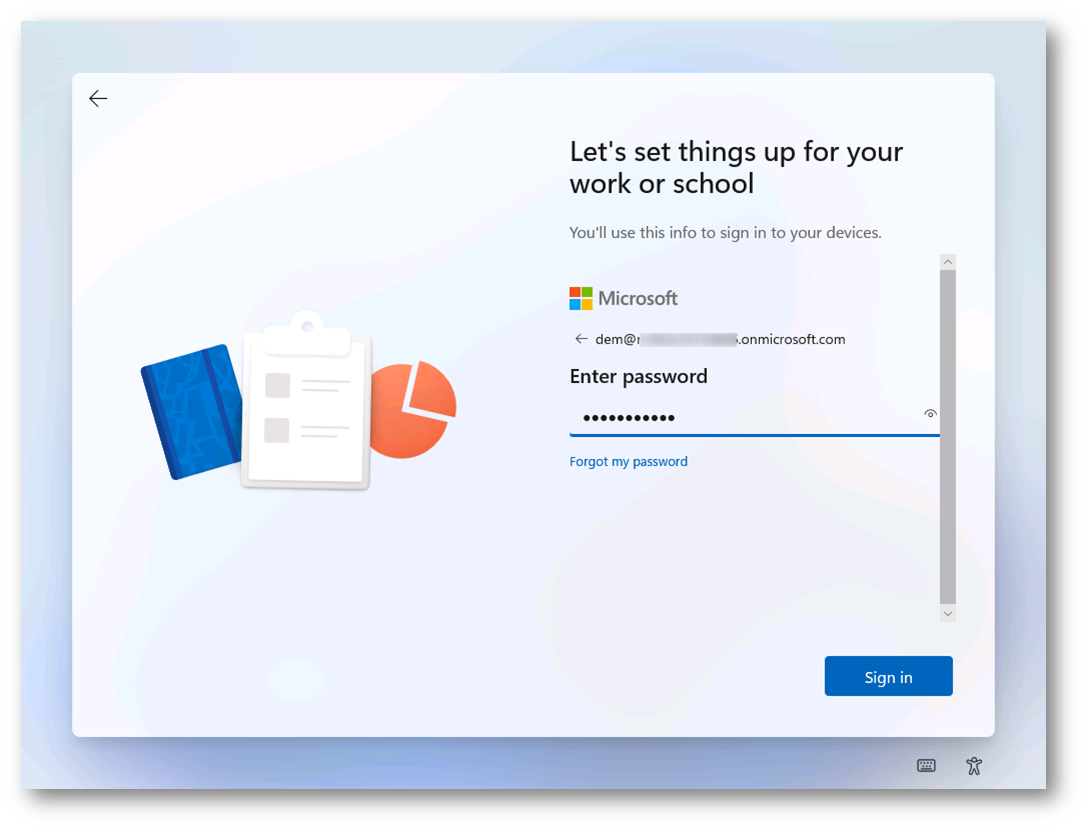

Se invece l’utente tenta di joinare il computer ad Azure AD, sia al momento dell’Out-Of-The-Box-Experience sia anche successivamente dall’app Settings, riceverà lo stesso tipo di errore e la procedura non andrà a buon fine. Nelle schermate sotto è mostrata la procedura nel caso di OOBE.

Figura 21: Scelta di utilizzare il computer per scopi aziendali al momento dell’OOBE

Figura 22: Inserimento delle credenziali di Azure AD

Figura 23: Inserimento della password di Azure AD

Figura 24: Tentativo di joinare il computer a Azure AD

Figura 25: L’utente non è riuscito a joinare il dispositivo ad Azure AD

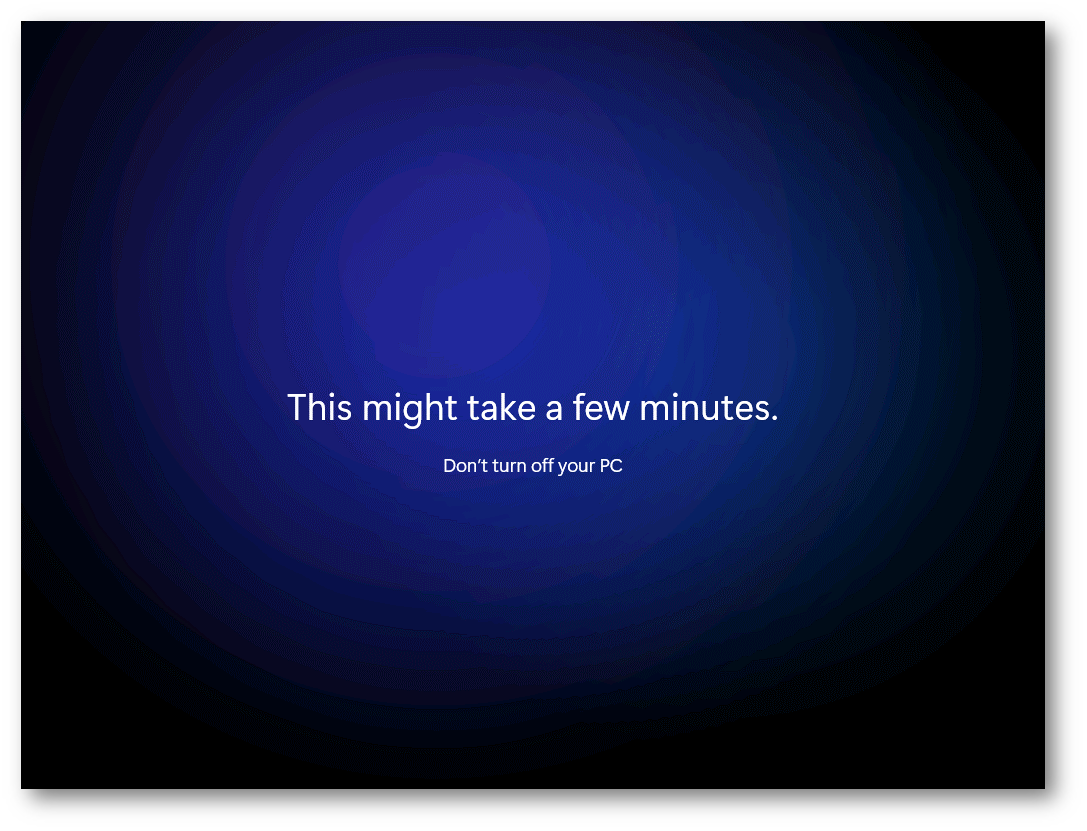

Questo vuol dire che d’ora in poi che poter aggiungere un computer ad Azure AD ci dovremo servire di un Device Enrollment Manager.

Creazione di un Device Enrollment Manager

Un Device Enrollment Manager (DEM) è un utente non amministratore che può registrare i dispositivi in Intune. I responsabili della registrazione dei dispositivi sono utili quando è necessario registrare e preparare molti dispositivi per la distribuzione. Gli utenti che hanno accesso a un account DEM possono registrare e gestire fino a 1.000 dispositivi, mentre un account standard non amministratore può registrarne solo 15.

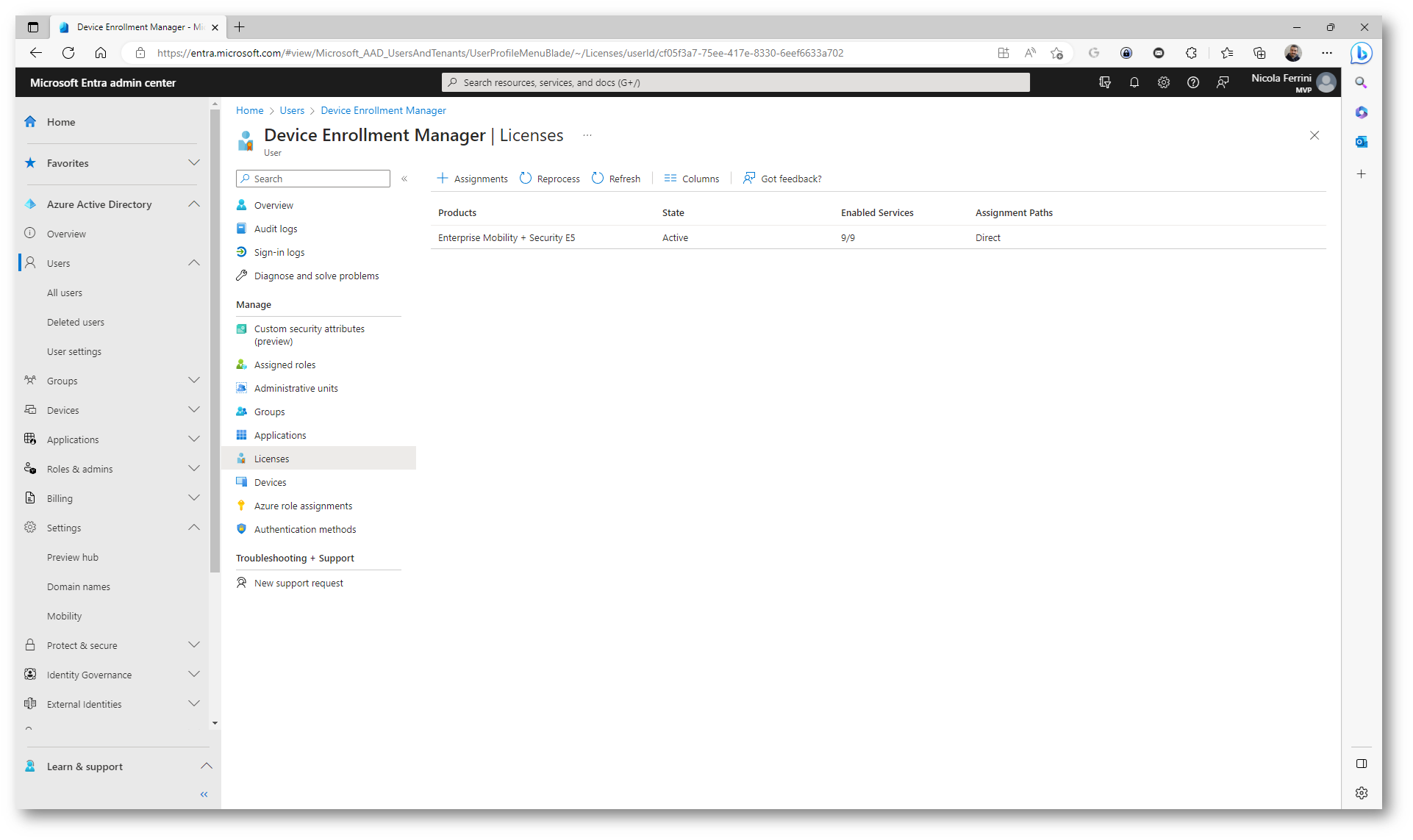

Un account DEM richiede una licenza utente o dispositivo di Intune e un utente di Azure AD associato.

Figura 26: Assegnazione della licenza all’account DEM

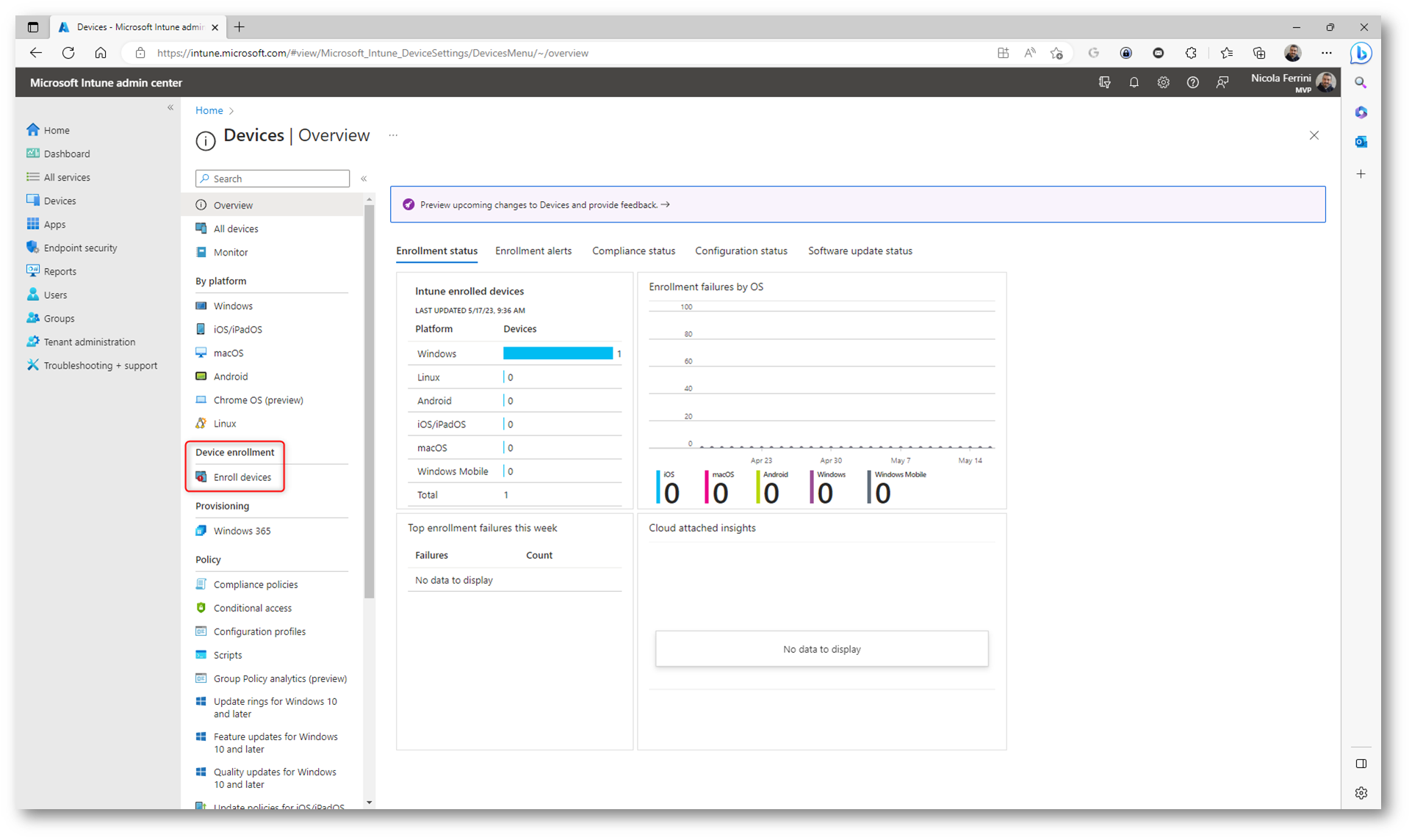

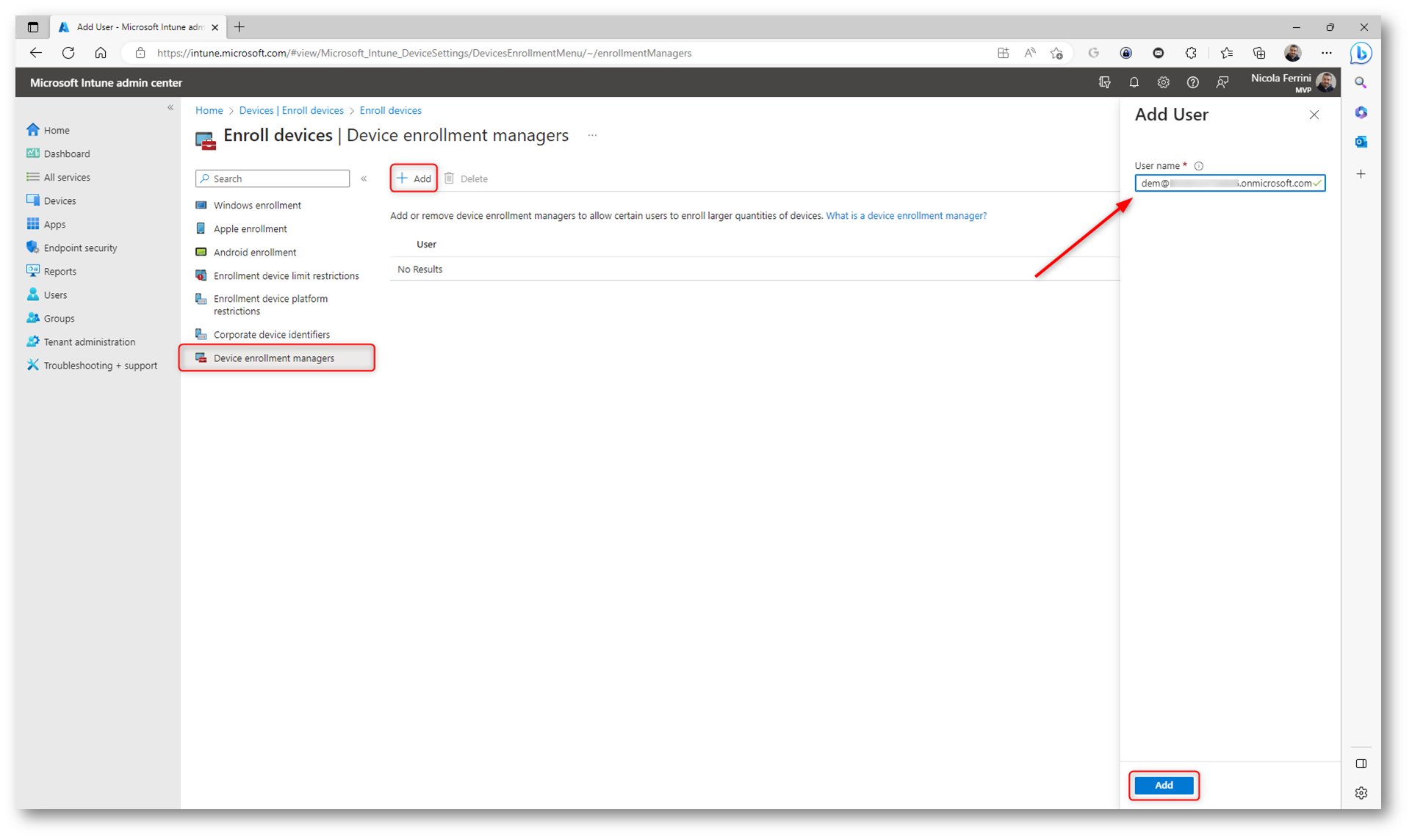

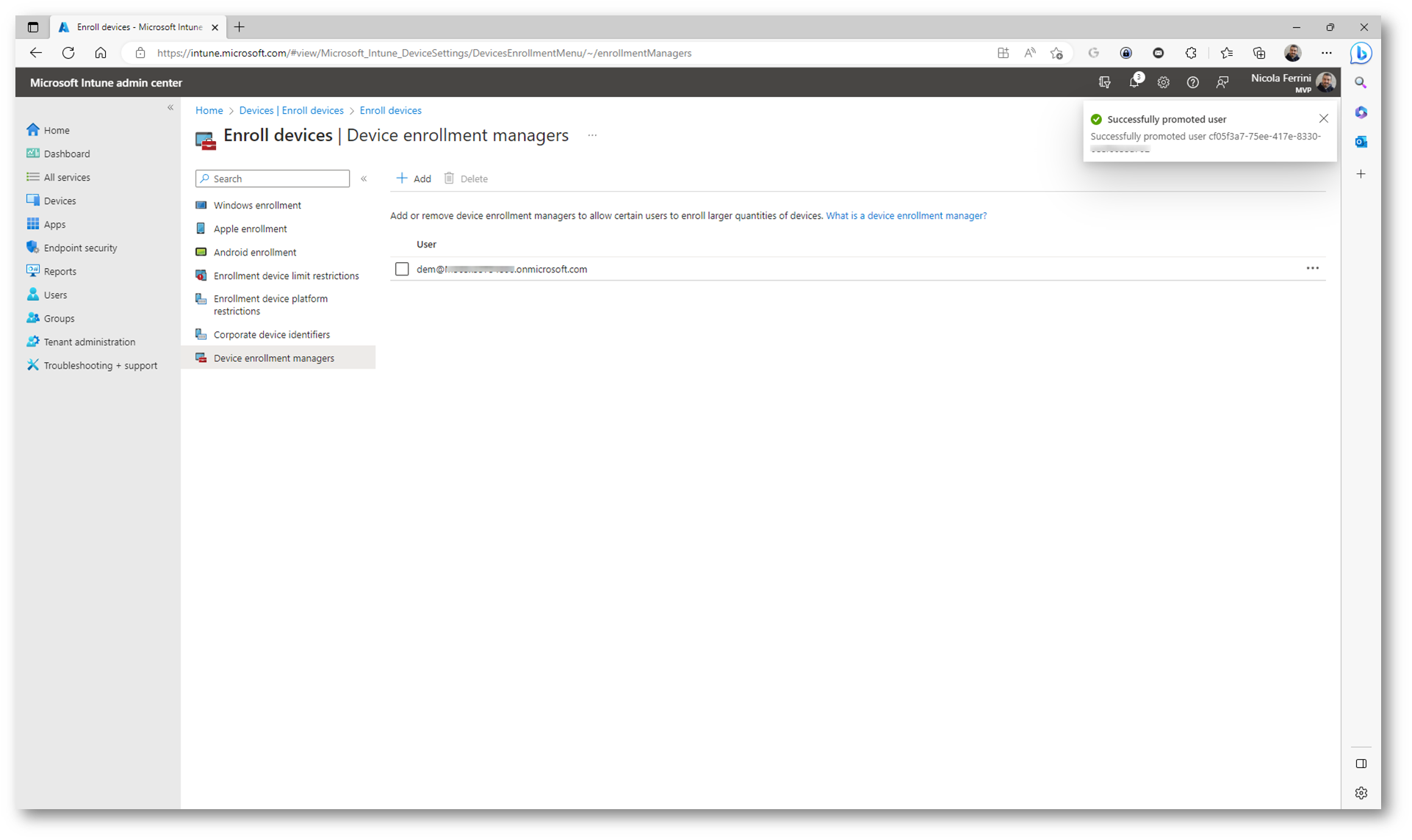

Per aggiungere un Device Enrollment Manager andate nel Microsoft Intune admin center e selezionate Devices > Enroll devices > Device enrollment managers e quindi fate clic su Add.

Figura 27: Devices in Microsoft Intune

Figura 28: Aggiunta di un utente di Azure AD come Device Enrollment Manager

Figura 29: Device Enrollment Manager aggiunto

Quando sarà necessario aggiungere un nuovo dispositivo dovremo utilizzare le credenziali del Device Enrollment Manager per aggiungerlo ad Azure AD.

Figura 30: Configurazione di Windows per il join ad Azure AD

Figura 31: Inserimento delle credenziali dell’account DEM

Figura 32: Password dell’account DEM

Figura 33: Aggiunta del dispositivo ad Azure AD

Figura 34: Creazione del profilo di Windows

Figura 35: Dispositivo joinato ad Azure AD con le credenziali dell’account DEM

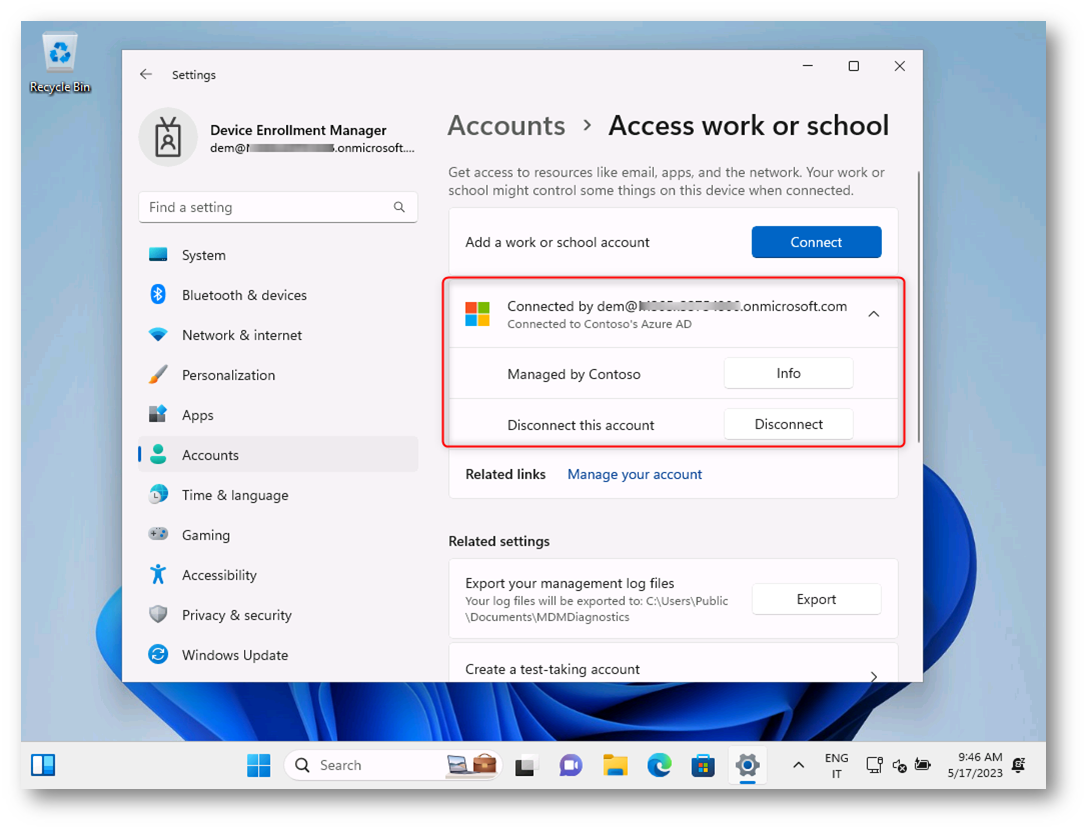

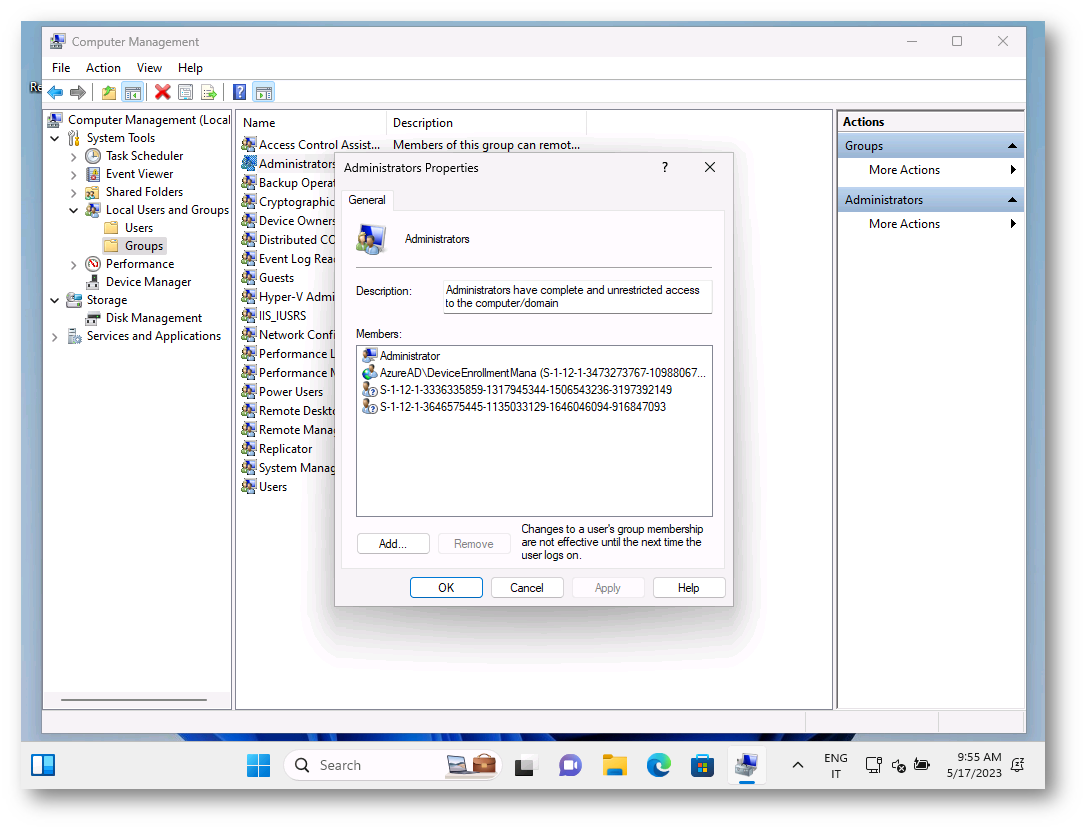

Figura 36: L’account DEM è amministratore locale della macchina

Come ben sapete, l’account che aggiunge il dispositivo ad Azure AD è amministratore locale della macchina. Per gestire successivamente l’appartenenza al gruppo Administrators vi rimando alla lettura della mia guida Microsoft Intune – Rimozione degli utenti che hanno effettuato il join ad Azure AD dal gruppo Administrators | ICT Power

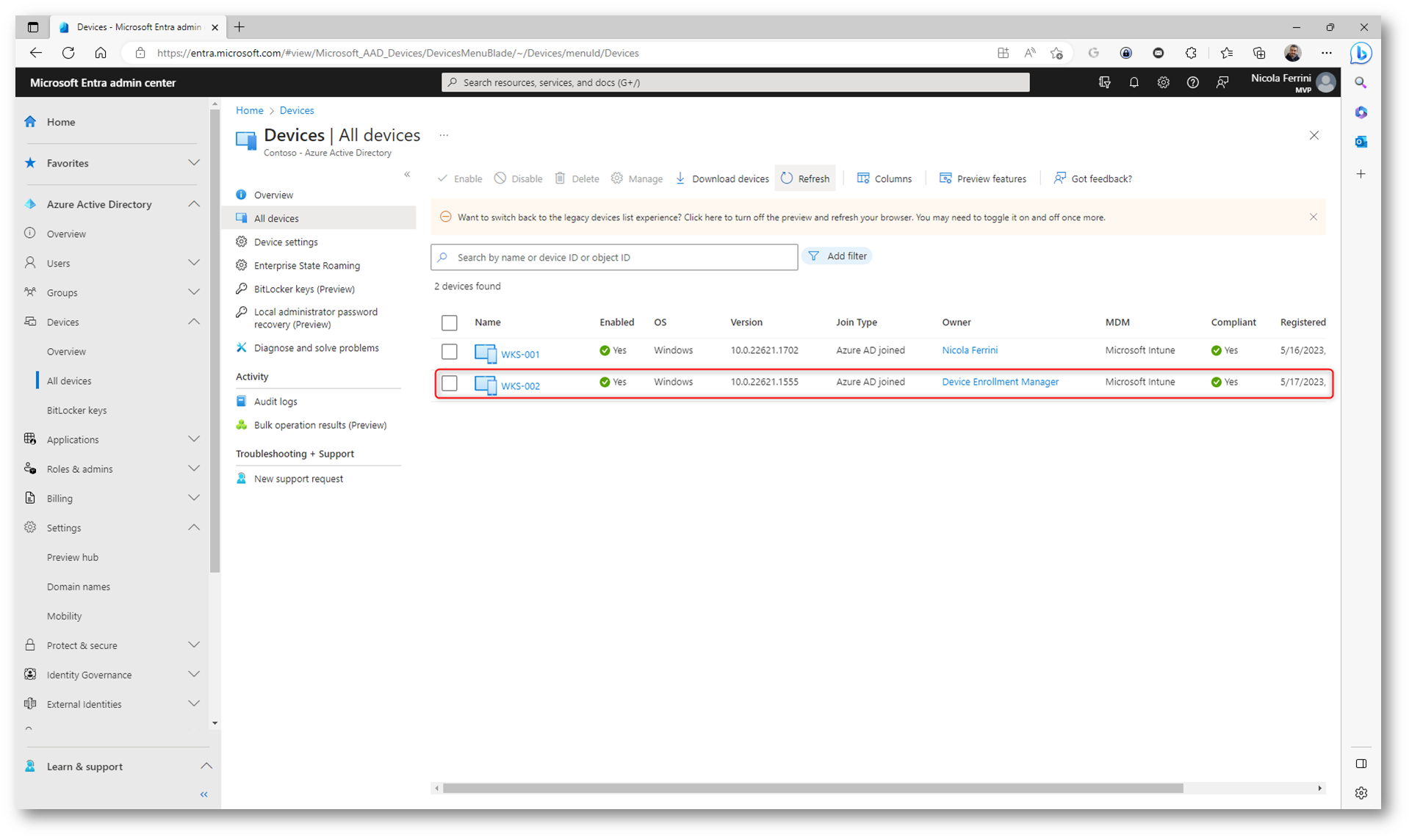

Figura 37: Il computer joinato è visibile nell’elenco dei dispositivi di Azure AD

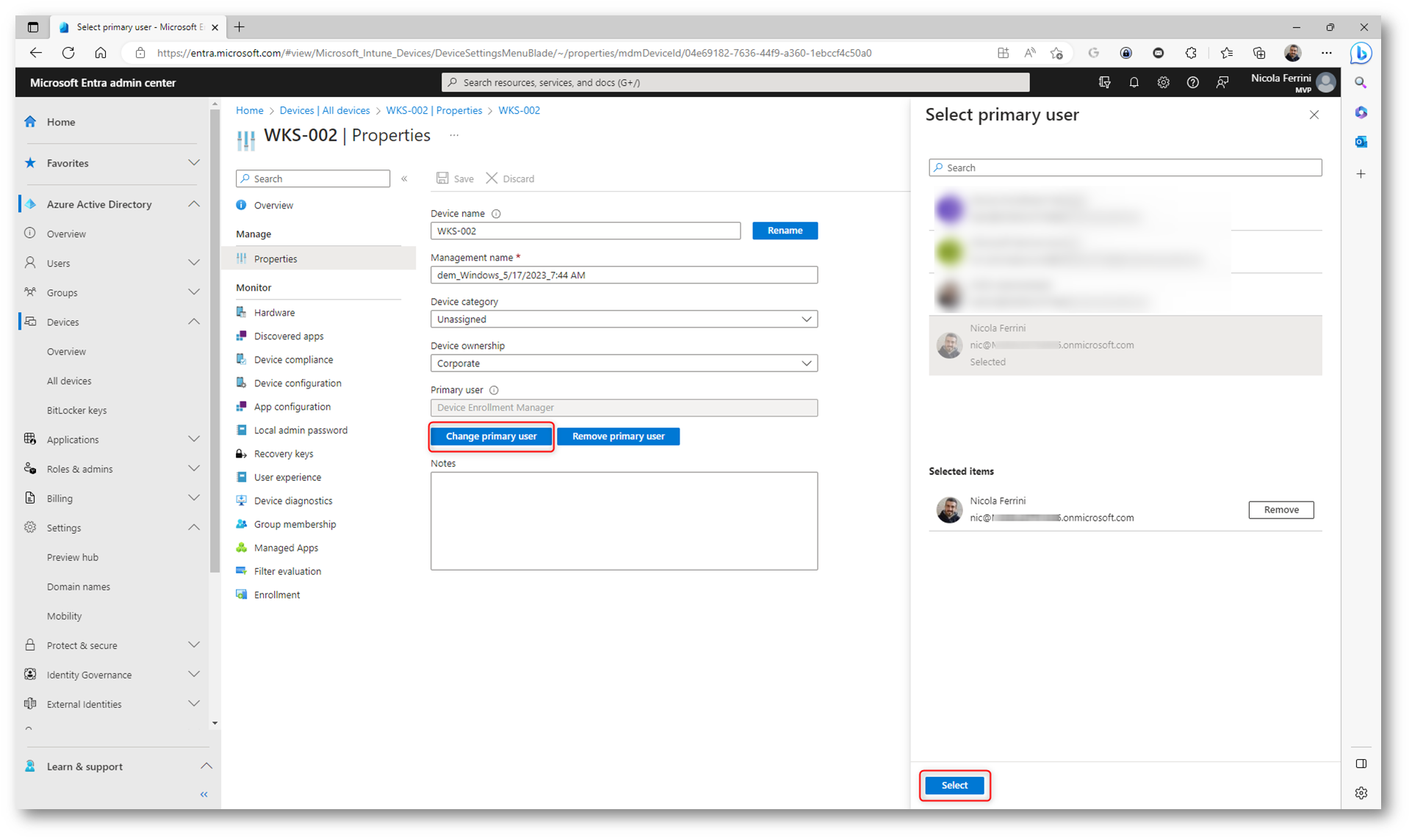

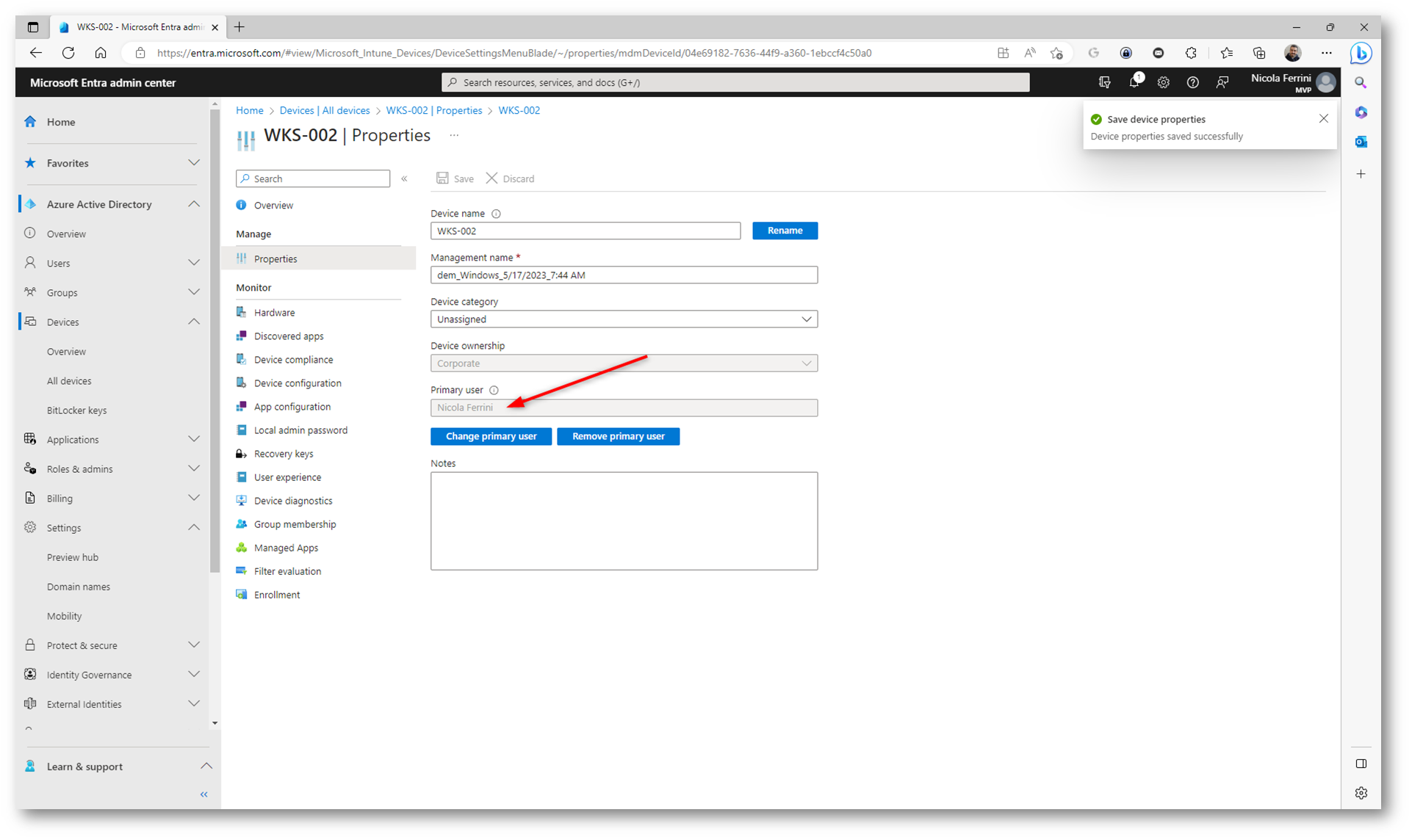

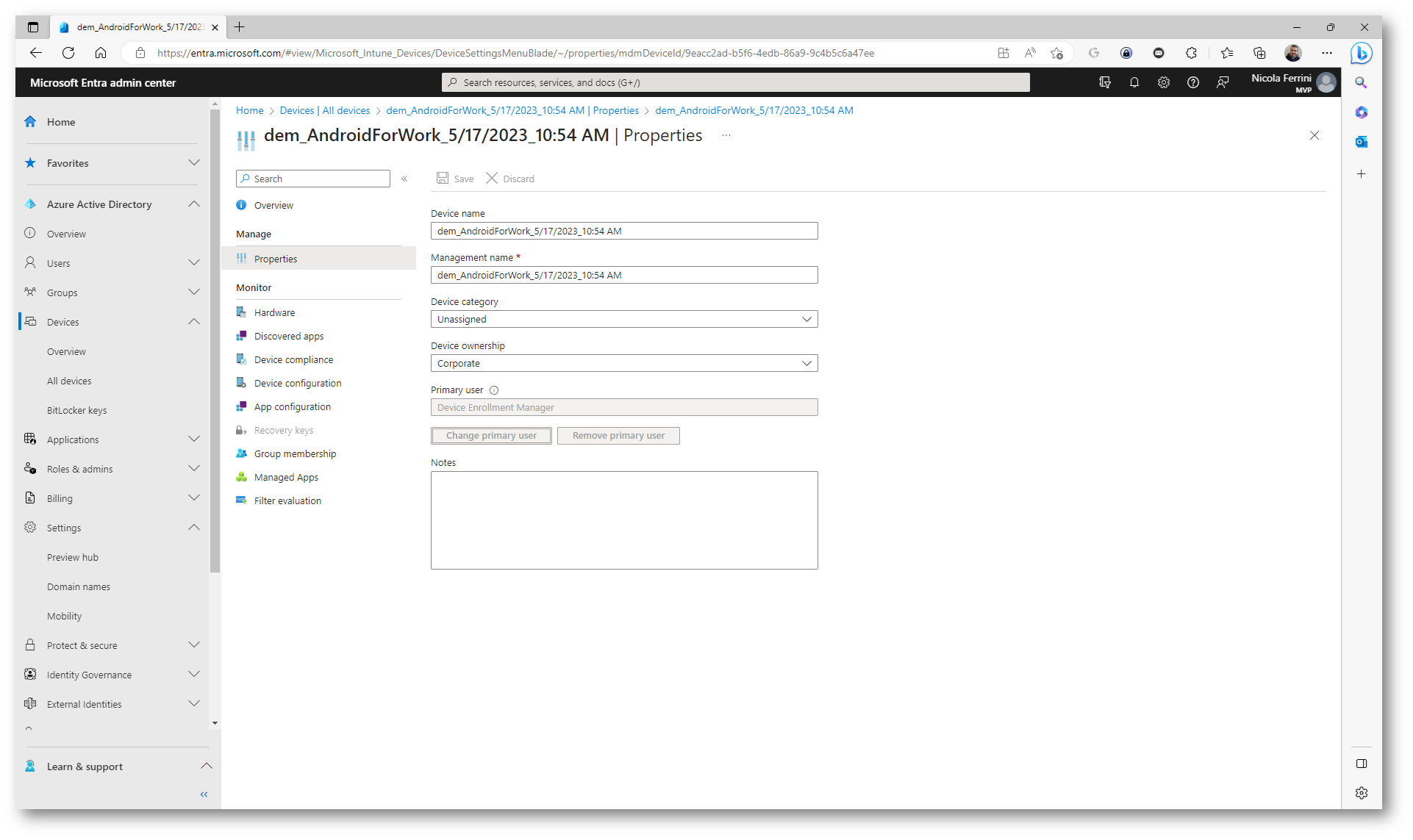

Potete successivamente cambiare il Primary User del dispositivo per gestire la sua associazione ad un utente del vostro tenant di Azure AD, come mostrato nelle figure sotto:

Figura 38: Modifica del Primary User del dispositivo

Figura 39: Primary User modificato con successo

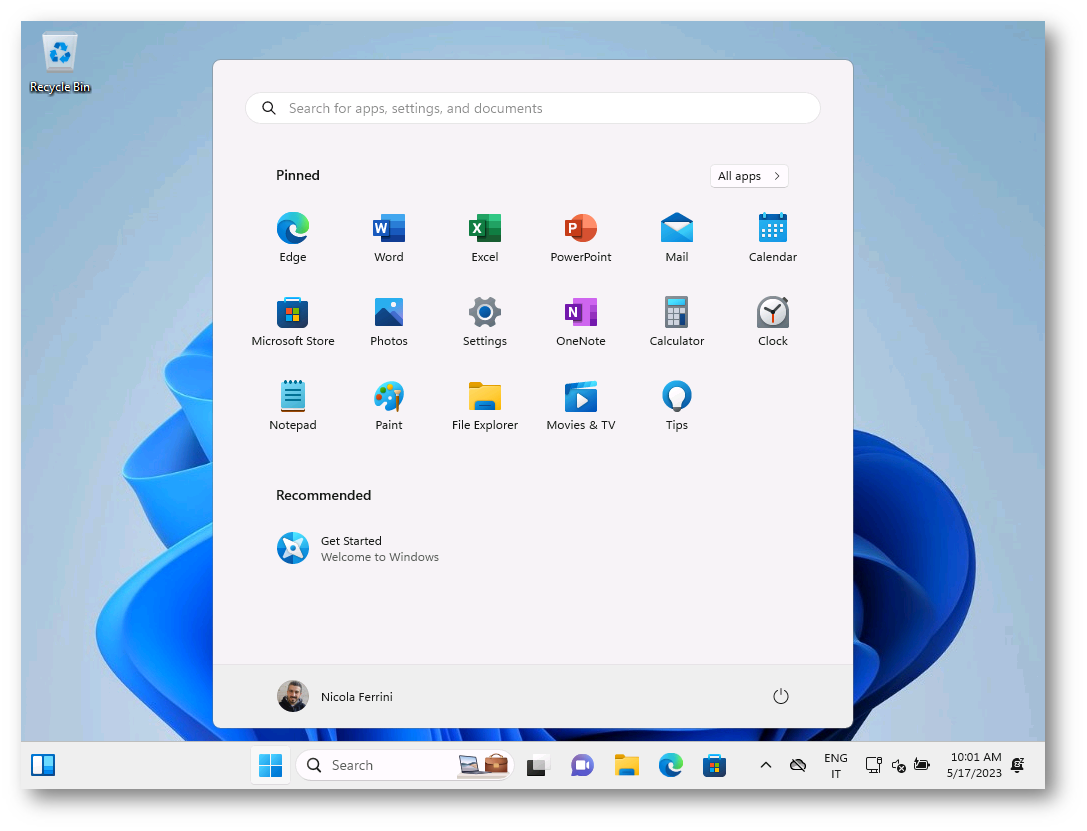

Indipendentemente dalla modifica del Primary

User, qualsiasi utente di Azure AD potrà effettuare il login al dispositivo aggiunto.

Figura 40: Al dispositivo possono loggarsi tutti gli utenti di Azure AD

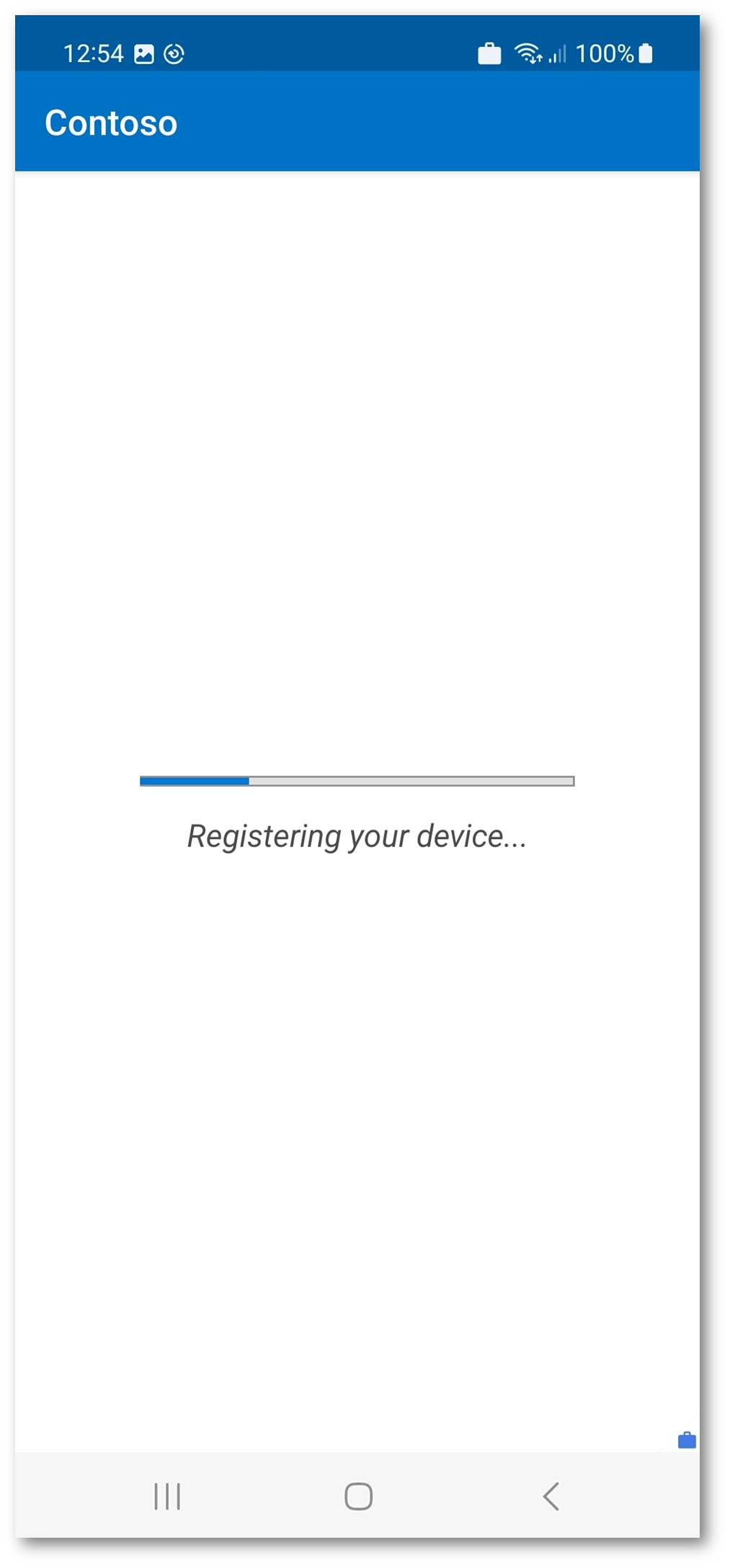

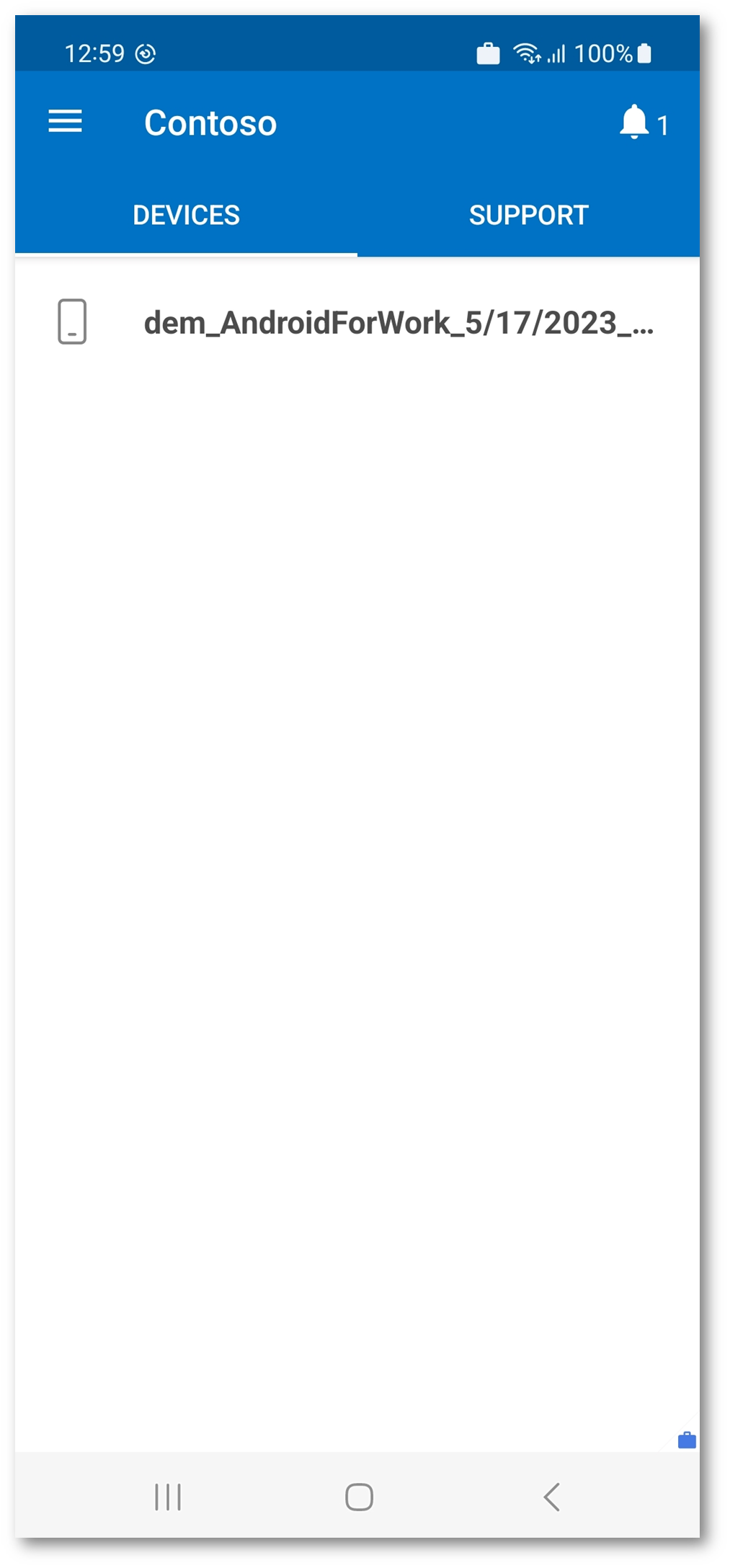

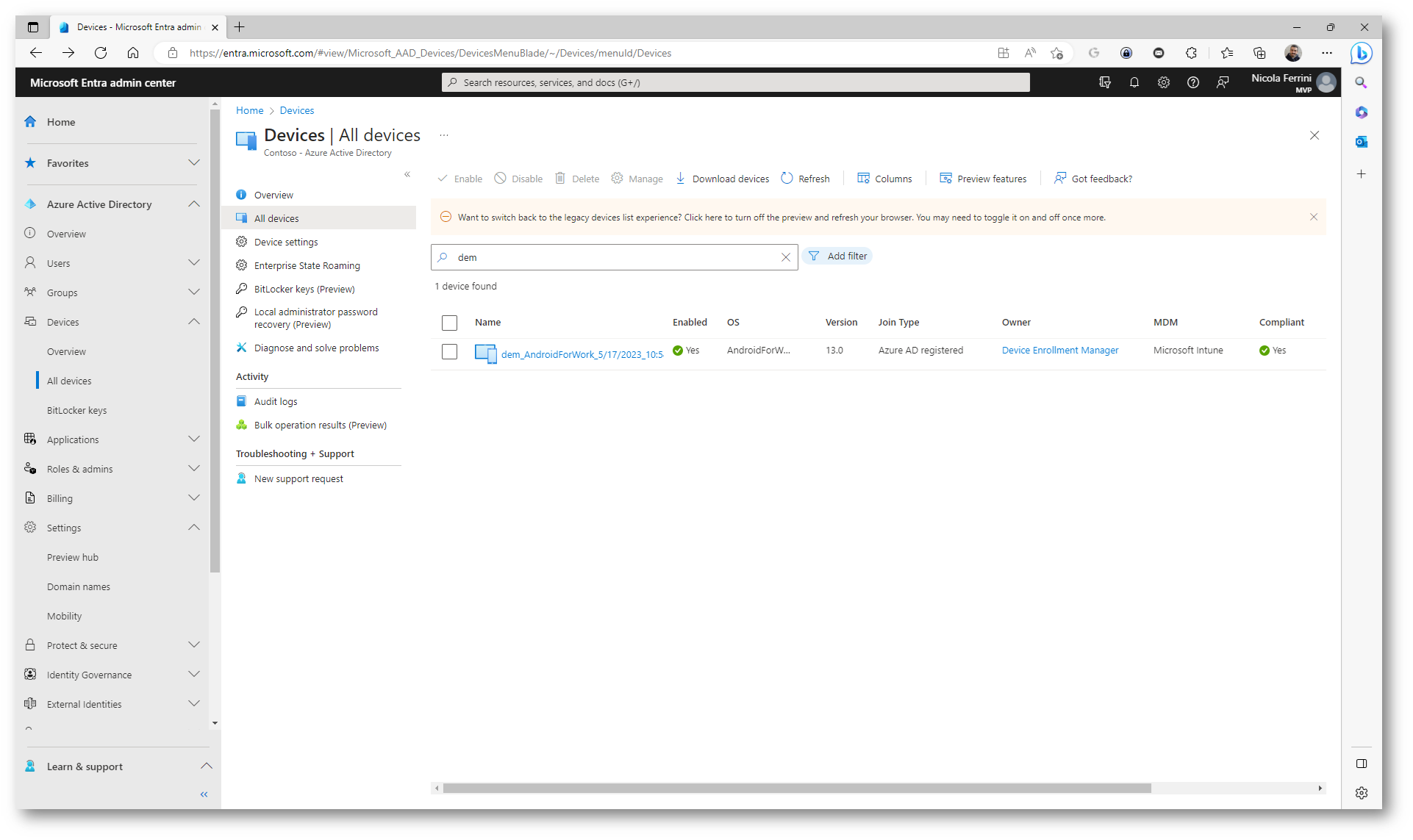

Enrollment di uno smartphone personale

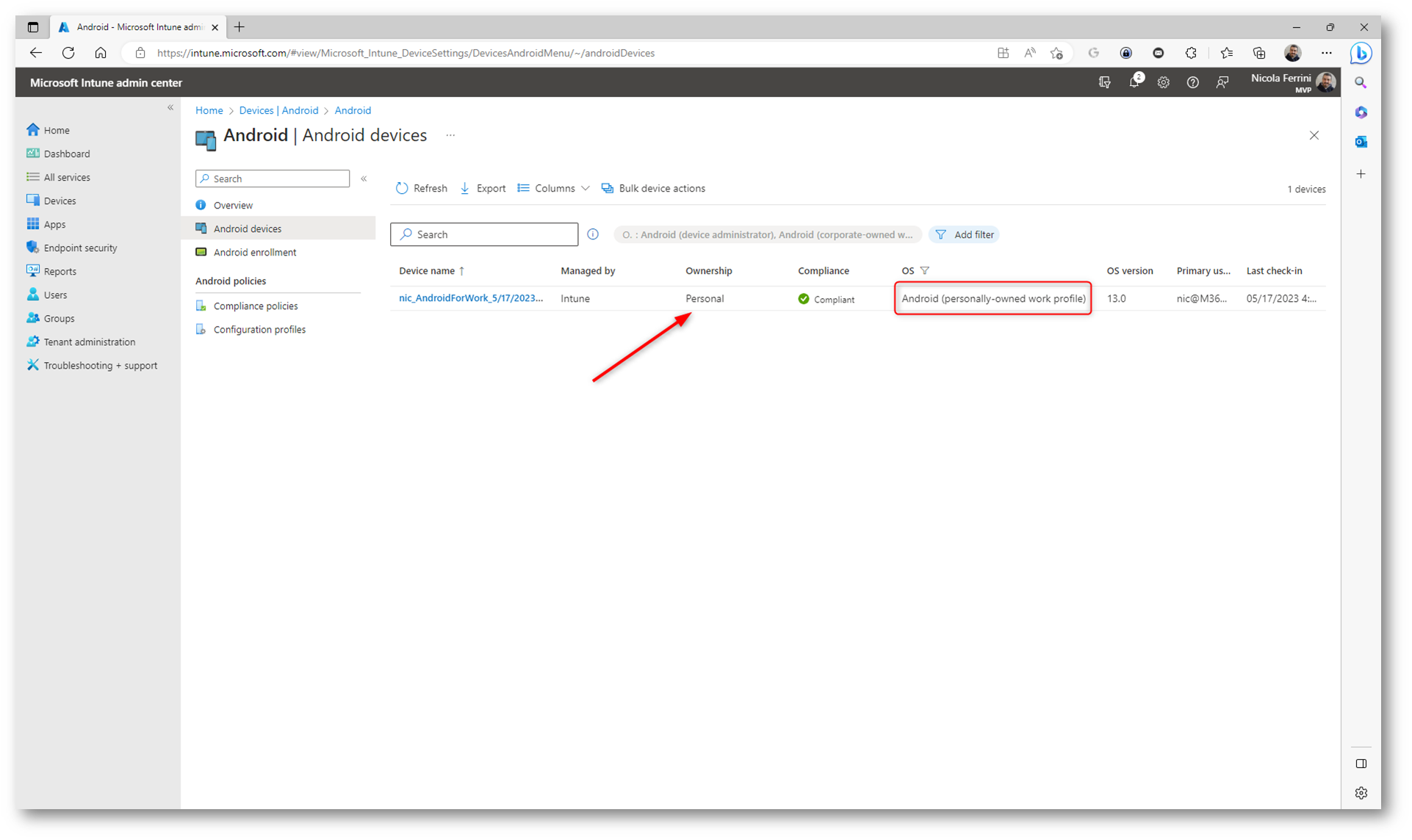

Se avete necessità di effettuare l’enrollment di uno smartphone personale potete farlo utilizzando il Device Enrollment Manager. Nelle figure sotto sono mostrato tutti i passaggi effettuati su un dispositivo personale.

Figura 41: Il dispositivo personale è disponibile in Azure AD e in Microsoft Intune

A differenza dei dispositivi Azure AD joined, ai dispositivi Azure AD registered non è possibile cambiare il Primary User.

Figura 42: Ai dispositivi Azure AD registered non è possibile cambiare il Primary User

Il dispositivo è stato importato come Corporate e risulta assegnato all’account DEM. Se avete dei profili di configurazione o delle App da assegnare ad utenti o gruppi di utenti ovviamente dovrete includere anche l’account DEM altrimenti non verranno assegnati/distribuiti. In alternativa se volete permettere ad un o pi utenti di utilizzare i propri dispositivi personali potete creare una nuova Enrollment device platform restrictions e applicarla solo per un gruppo di utenti. La nuova policy avrà una priorità più bassa e verrà intercettata prima di quella assegnata a tutti gli utenti.

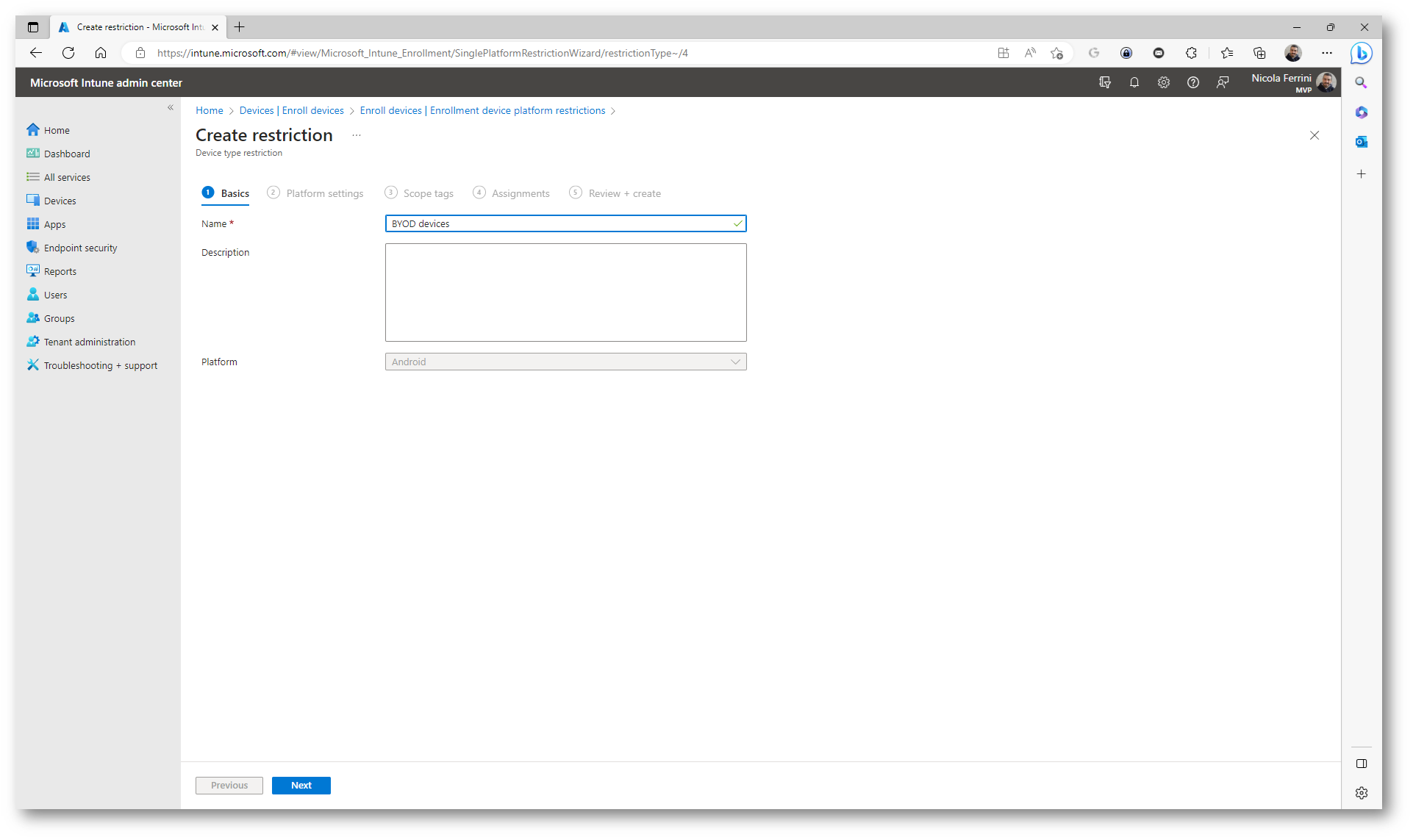

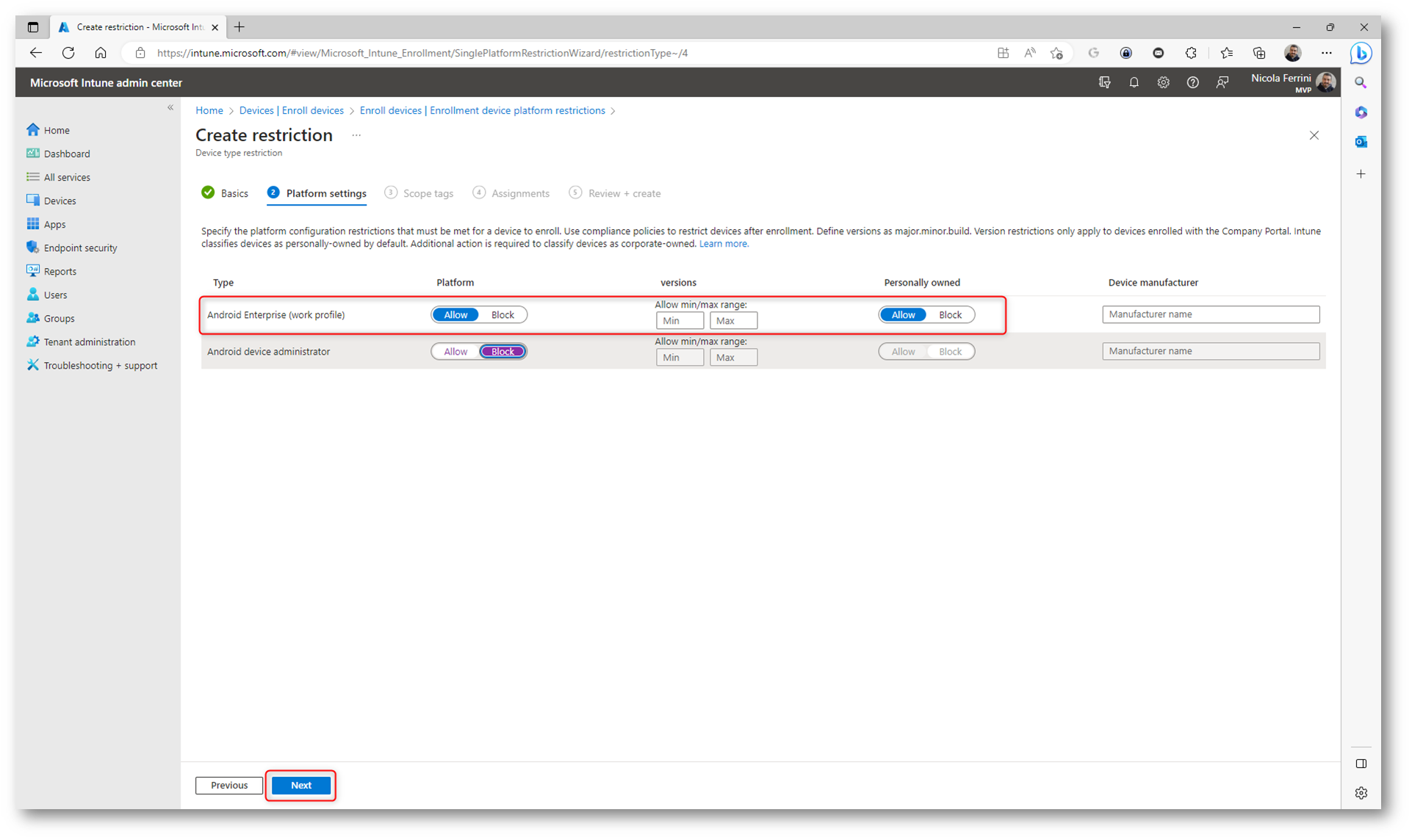

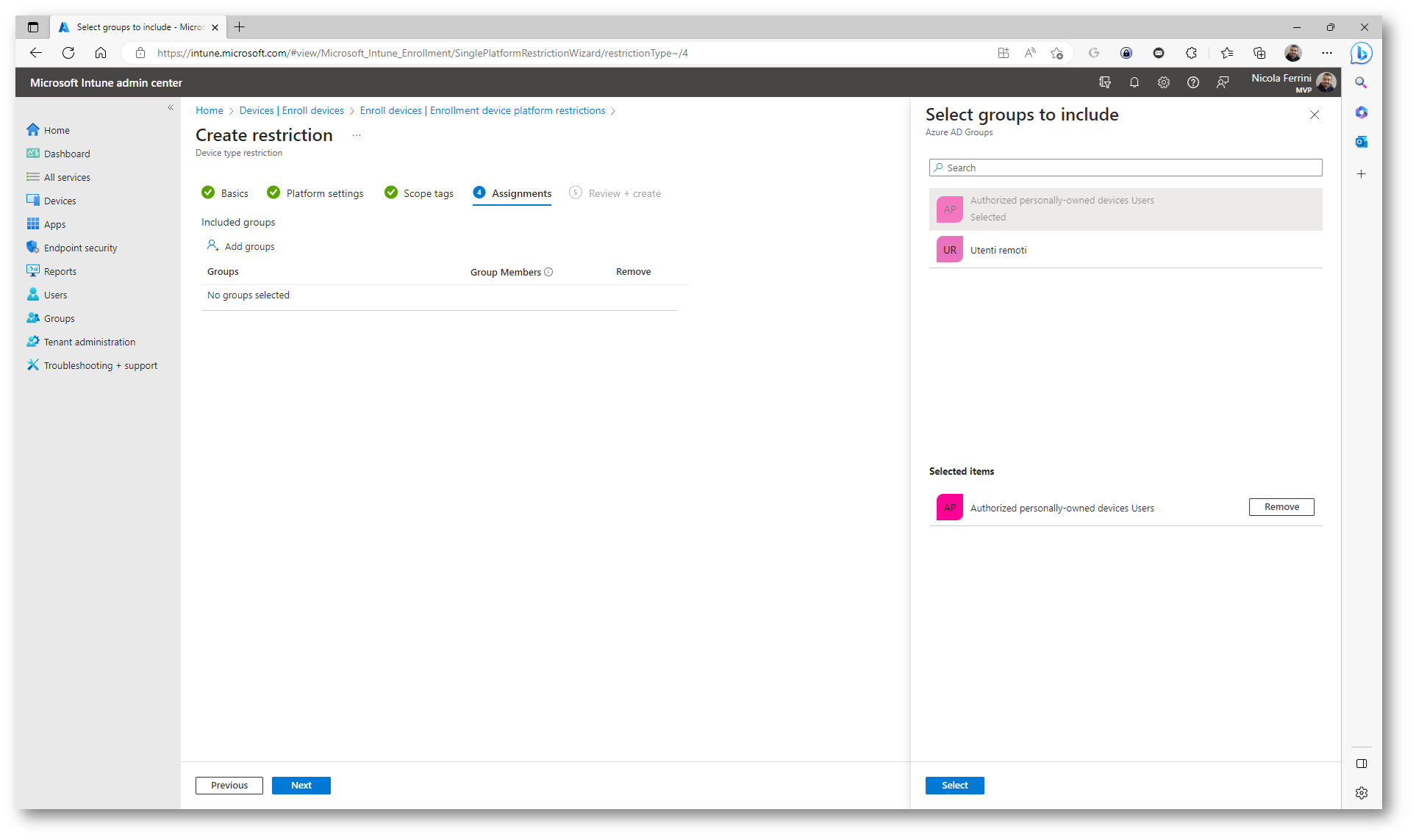

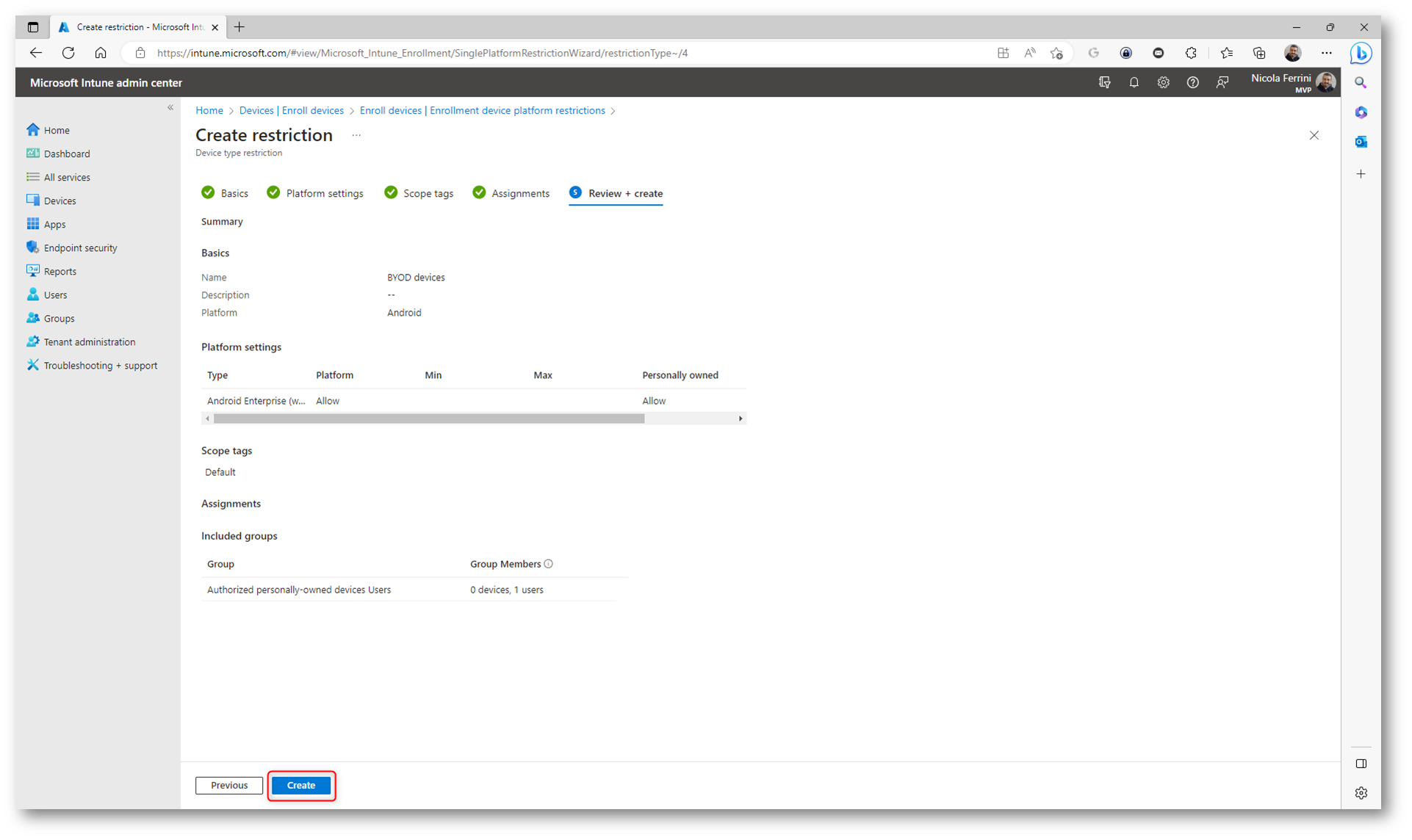

Nelle figure sotto sono visualizzati tutti i passaggi per creare una nuova Enrollment device platform restrictions per i dispositivi Android. Ovviamente per le altre piattaforme verrà creata una policy dedicata.

Figura 43: Creazione di una nuova Enrollment device platform restrictions per Android

Figura 44: Nome della Enrollment device platform restrictions policy

Figura 45: Configurazioni per la Enrollment device platform restrictions policy

Figura 46: Assegnazione della Enrollment device platform restrictions policy ad un gruppo di utenti di Azure AD

Figura 47: Schermata riepilogativa del wizard di creazione della Enrollment device platform restrictions policy

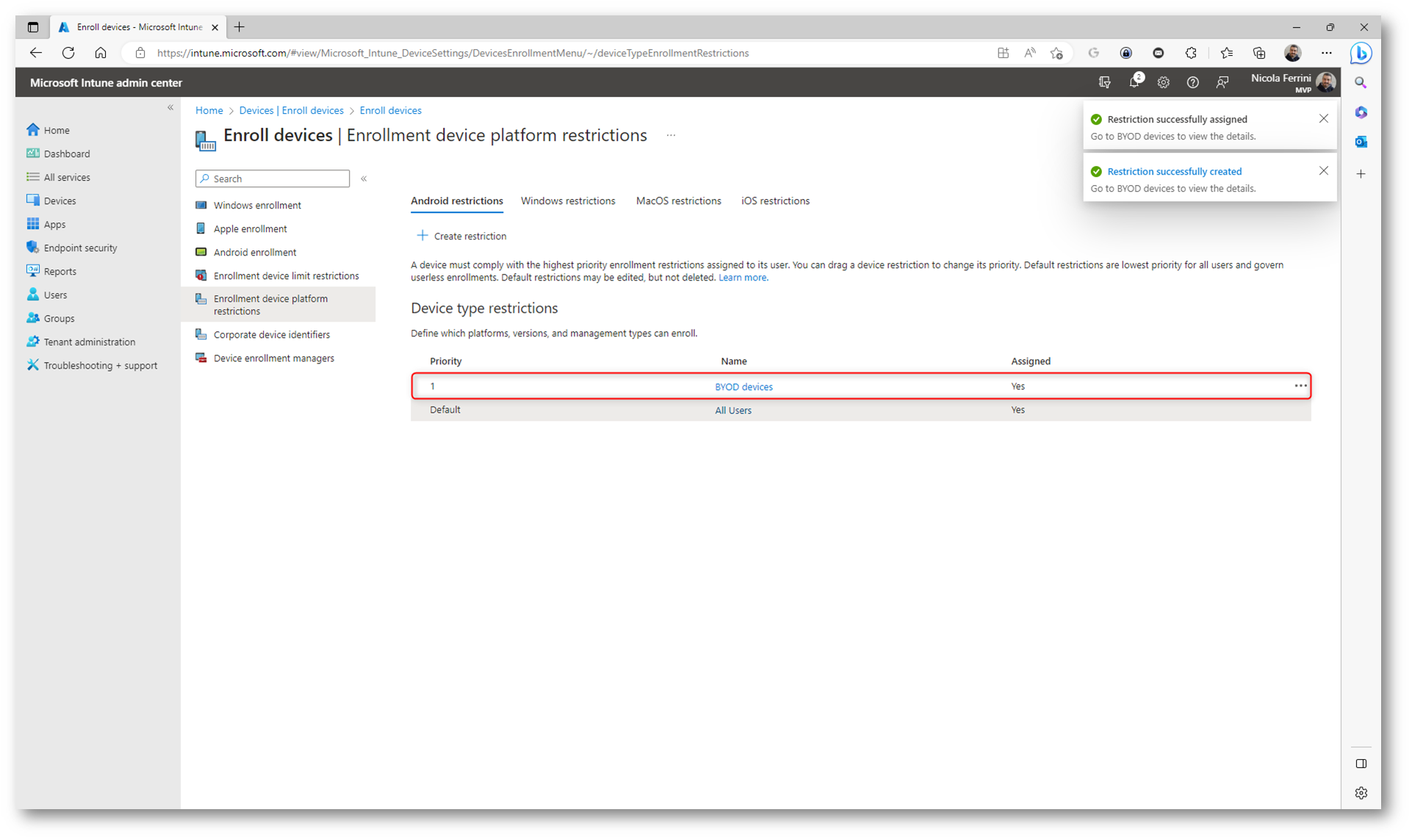

Figura 48: Enrollment device platform restrictions creata e assegnata

Da questo momento in poi tutti gli utenti che appartengono al gruppo di Azure AD a cui è stata assegnata la Enrollment device platform restrictions policy potranno effettuare l’enrollment dei propri dispositivi Android personali.

Figura 49: Dispositivo personale dell’utente che si trova nel gruppo di Azure ad a cui è stata assegnata la Enrollment device platform restrictions policy

Accesso alle applicazioni di Microsoft 365

Anche se il dispositivo personale dell’utente non ha effettuato la registrazione o il join ad Azure AD sarà comunque in grado di accedere alle applicazione di Microsoft 365.

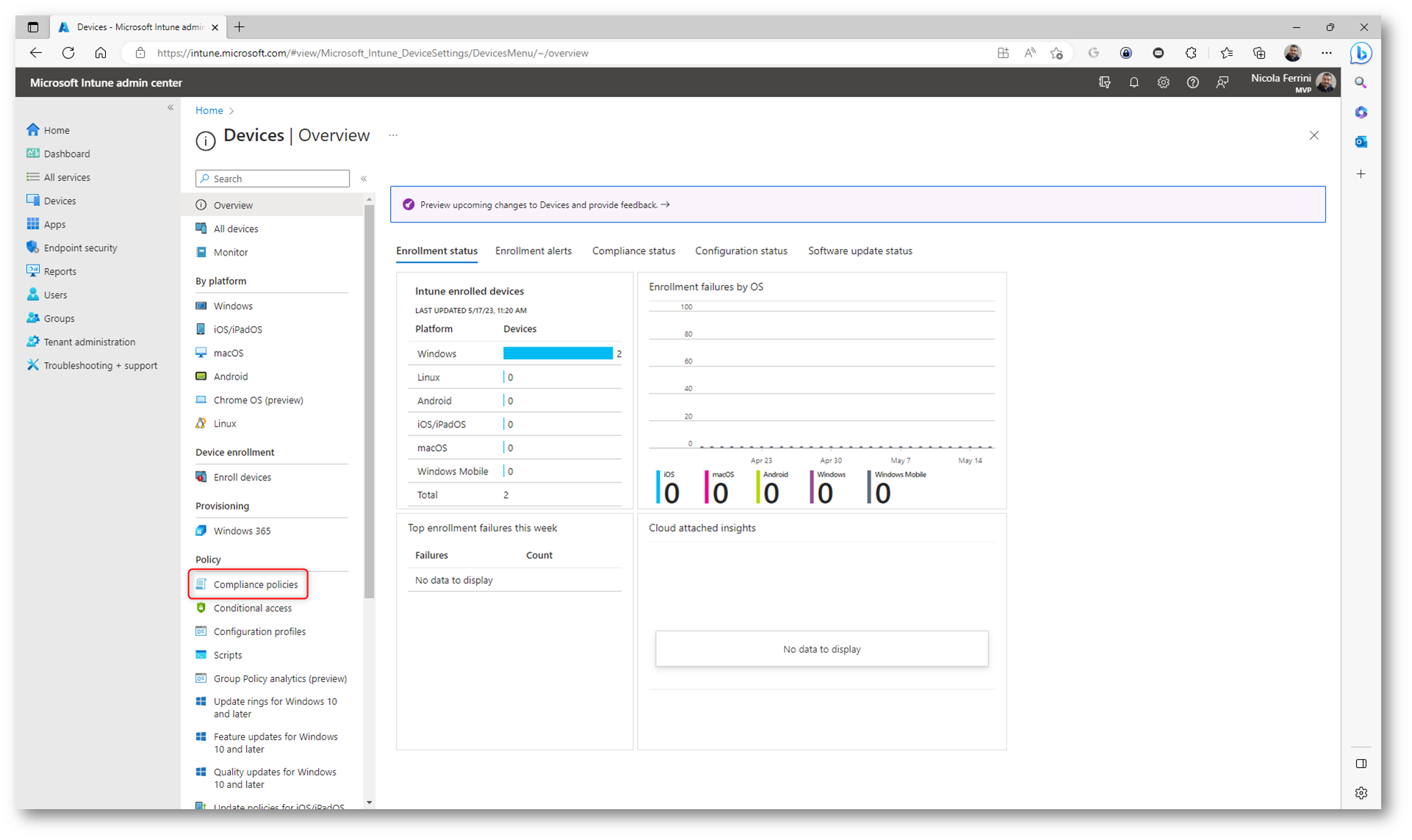

Se volete impedire questo comportamento e inibire la possibilità ai vostri utenti di accedere ad esempio a Exchange Online o a SharePoint Online utilizzando i propri dispositivi personali potete utilizzare le regole di accesso condizionale e le device compliance policy.

Le operazioni sono molto semplici:

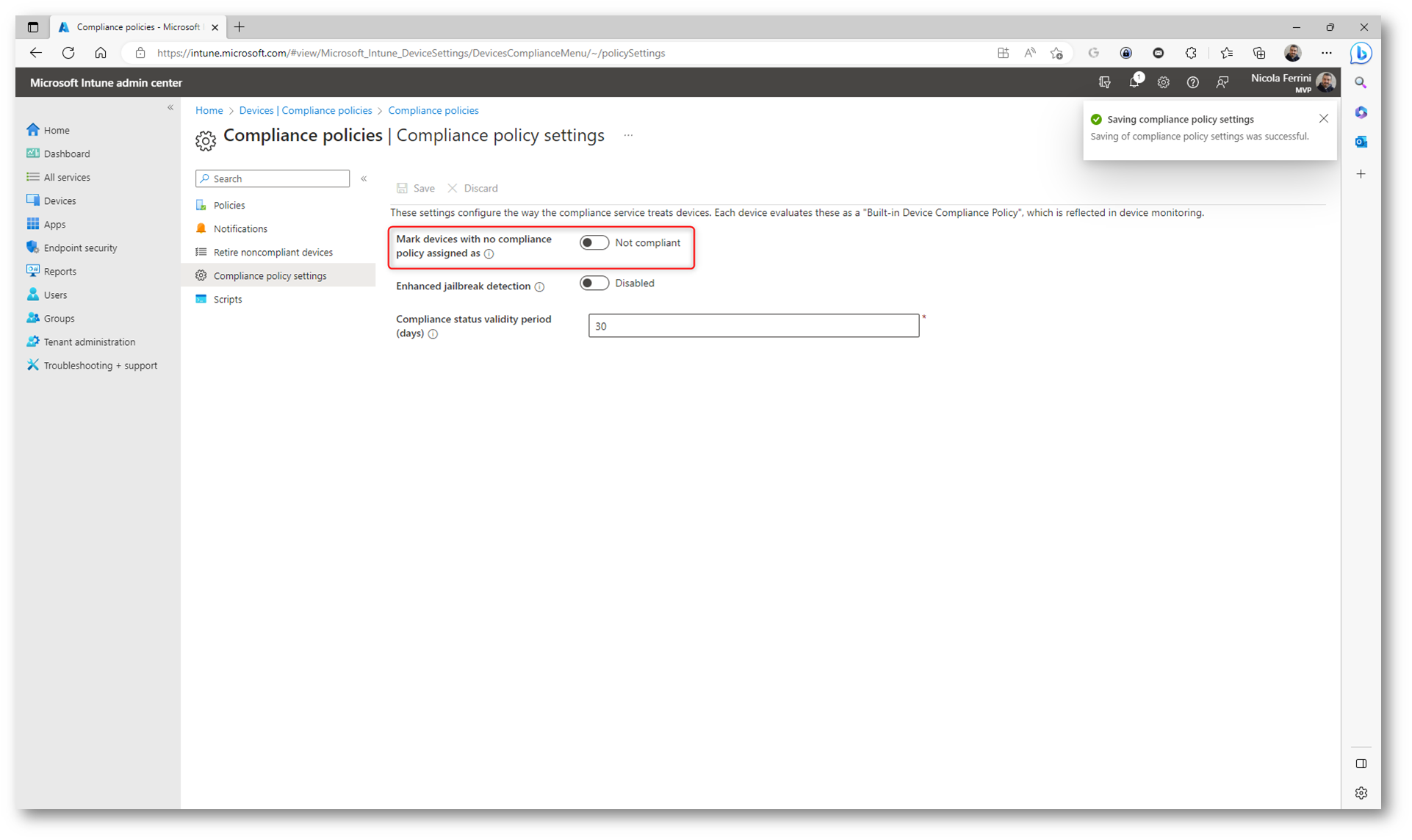

- Configurate il comportamento di default per il controllo della compliance in Microsoft Intune

- Configurate la policy di accesso condizionale per verificare se il dispositivo è compliant o meno

Tutti i dispositivi che non sono stati aggiunti a Microsoft Intune non potranno effettuare il controllo della compliance e di conseguenza non potranno accedere alle applicazioni di Microsoft 365.

Figura 50: Compliance policies in Microsoft Intune

Figura 51: Tutti i dispositivi a cui non è stata assegnata una compliance policy saranno considerati non compliant

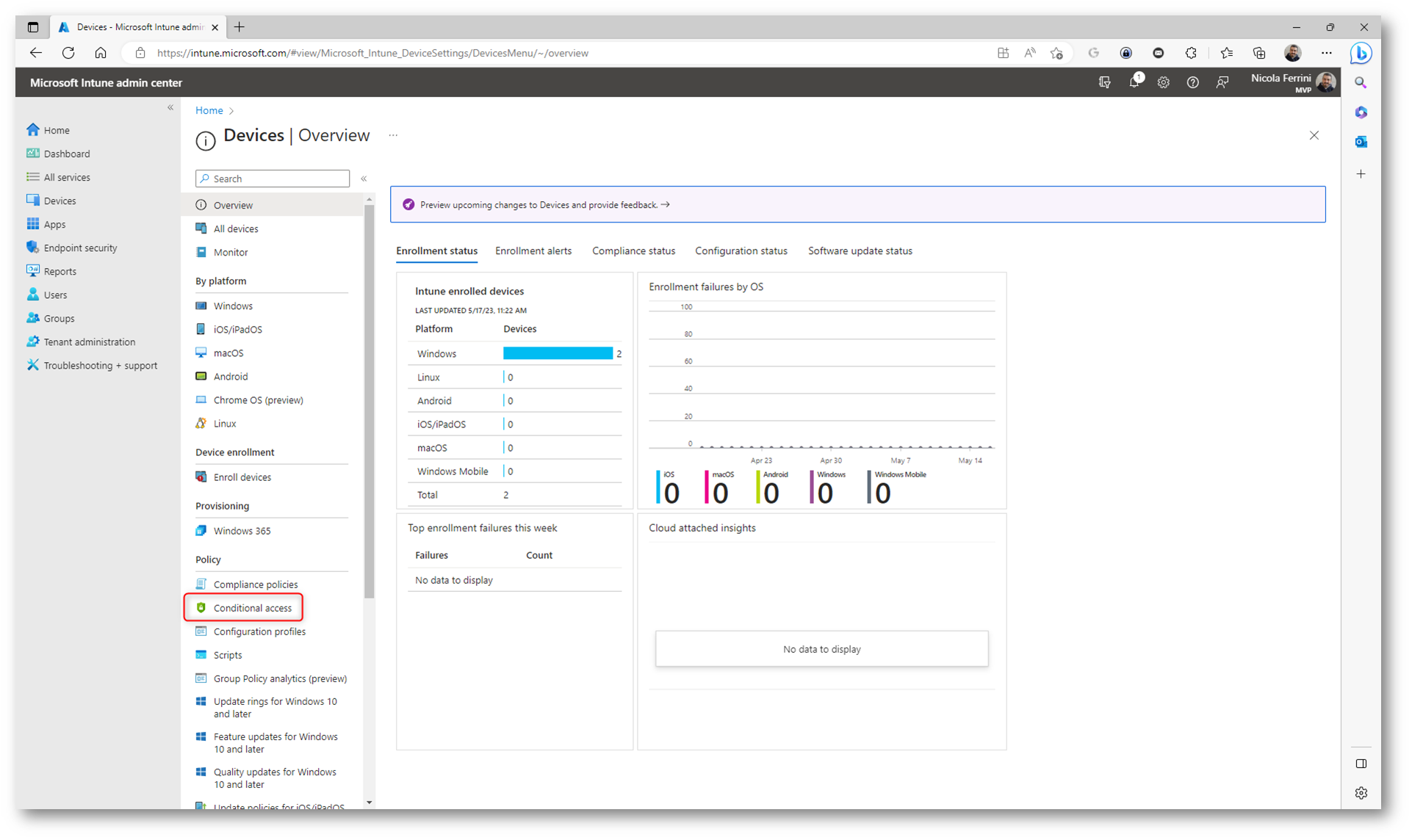

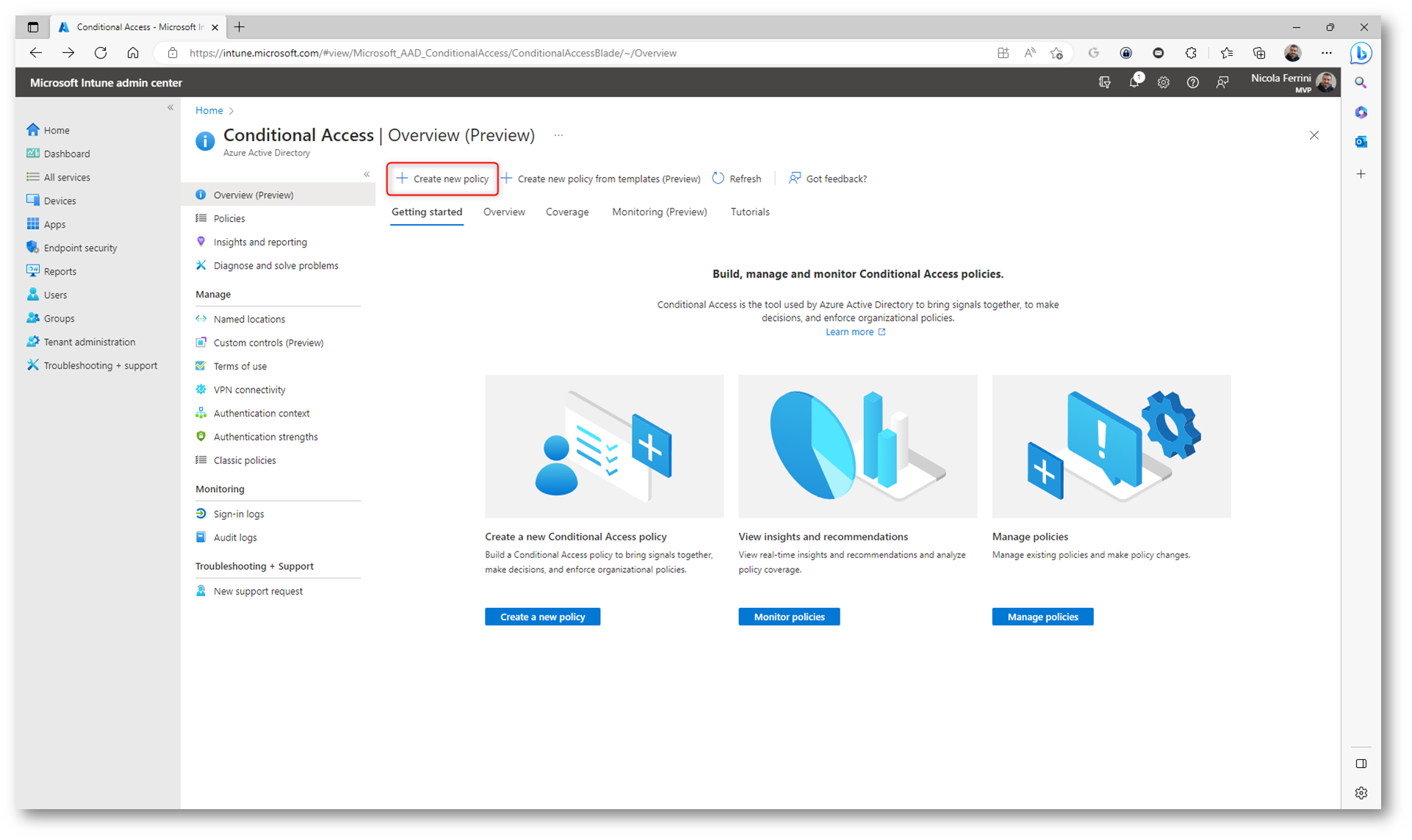

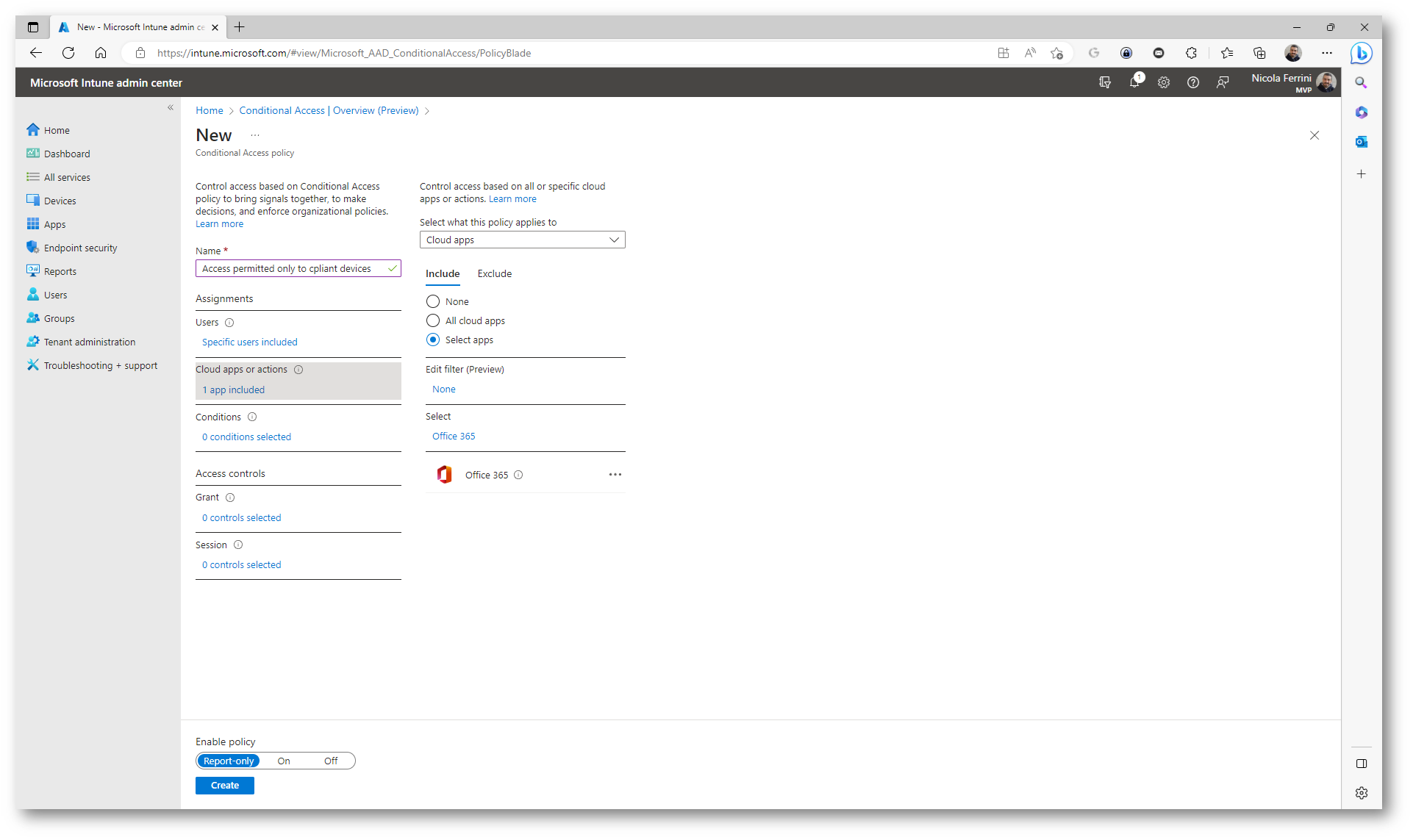

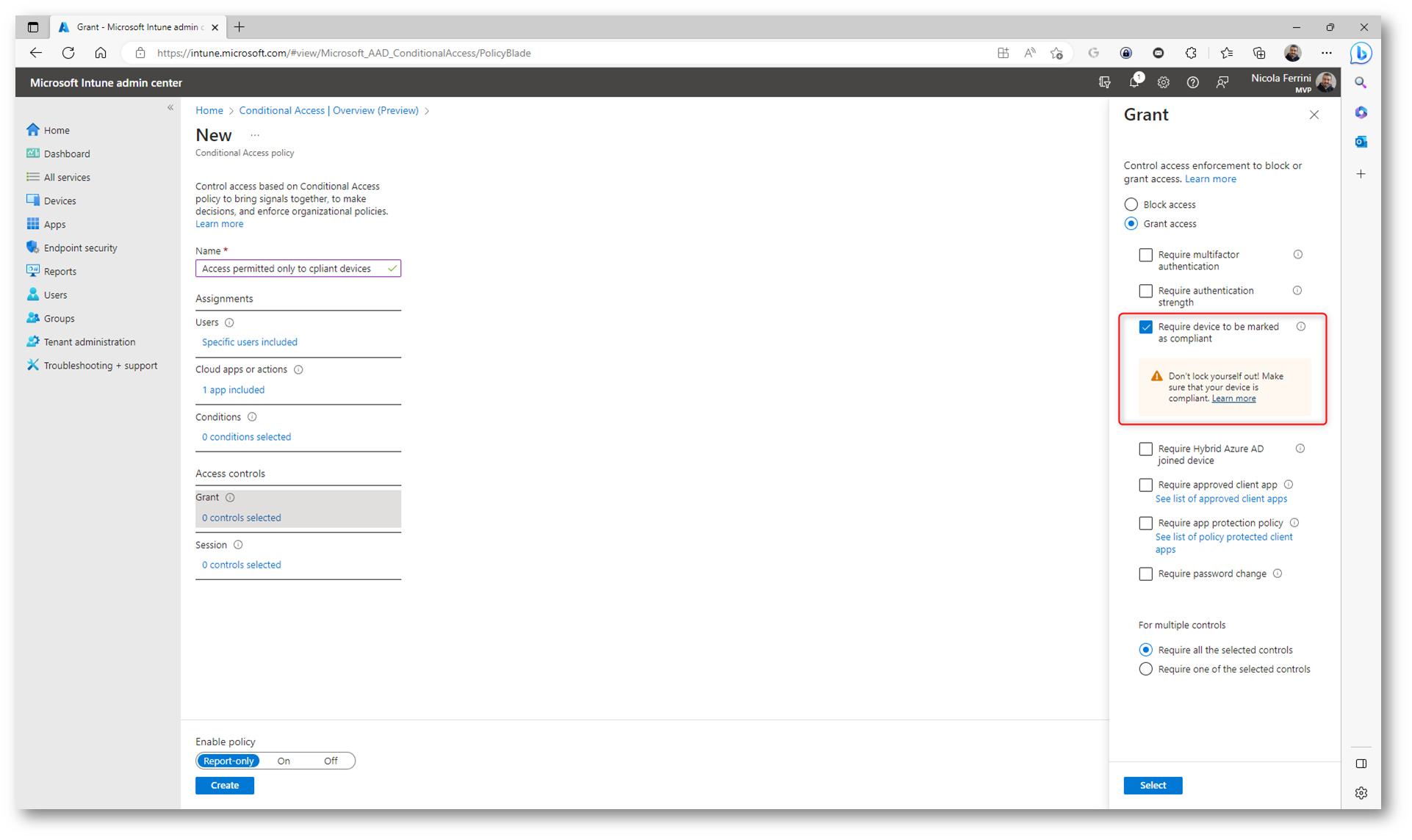

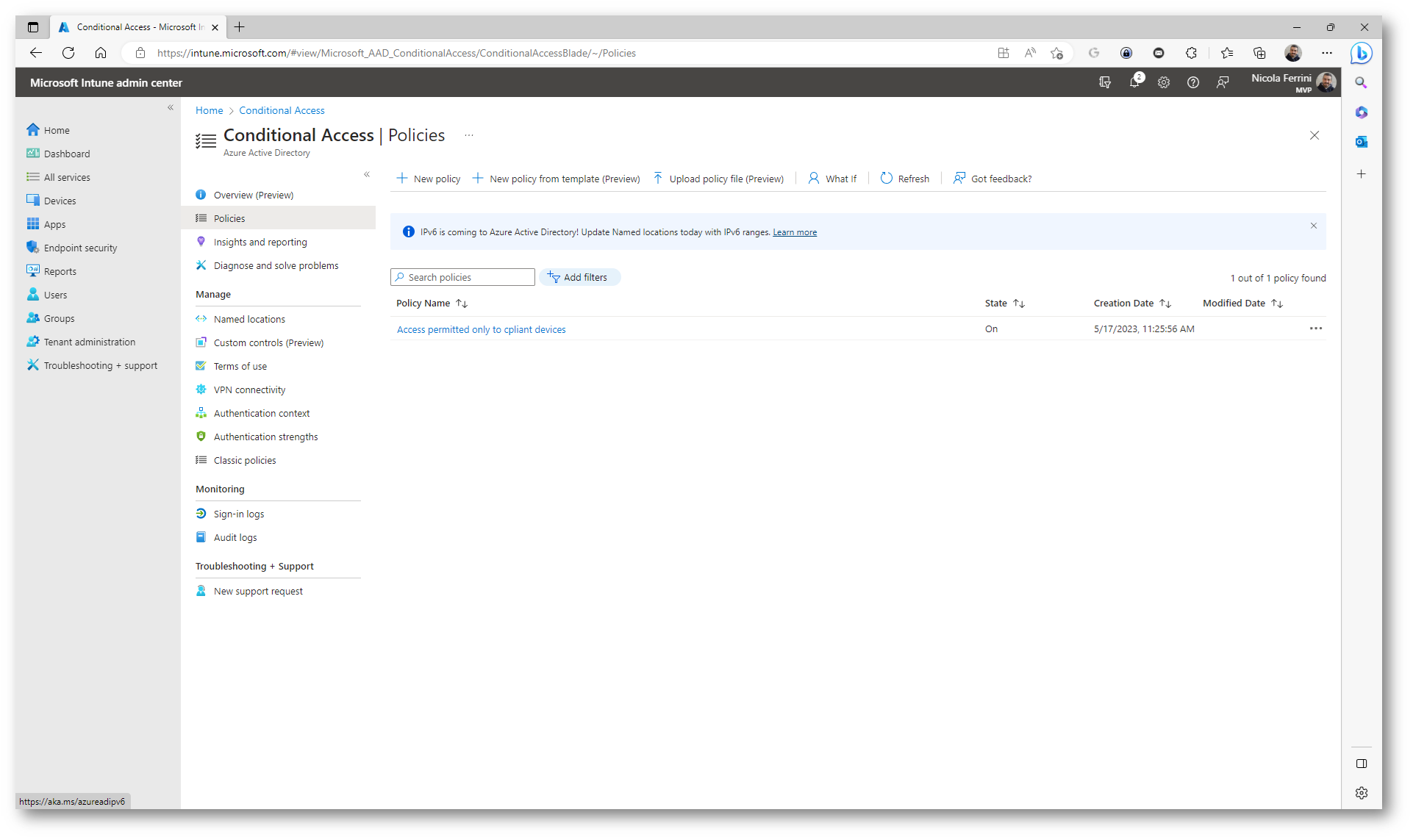

Create quindi una regola di accesso condizionale che permetta l’accesso solo ai dispositivi considerati compliant.

Figura 52: Regole di accesso condizionale

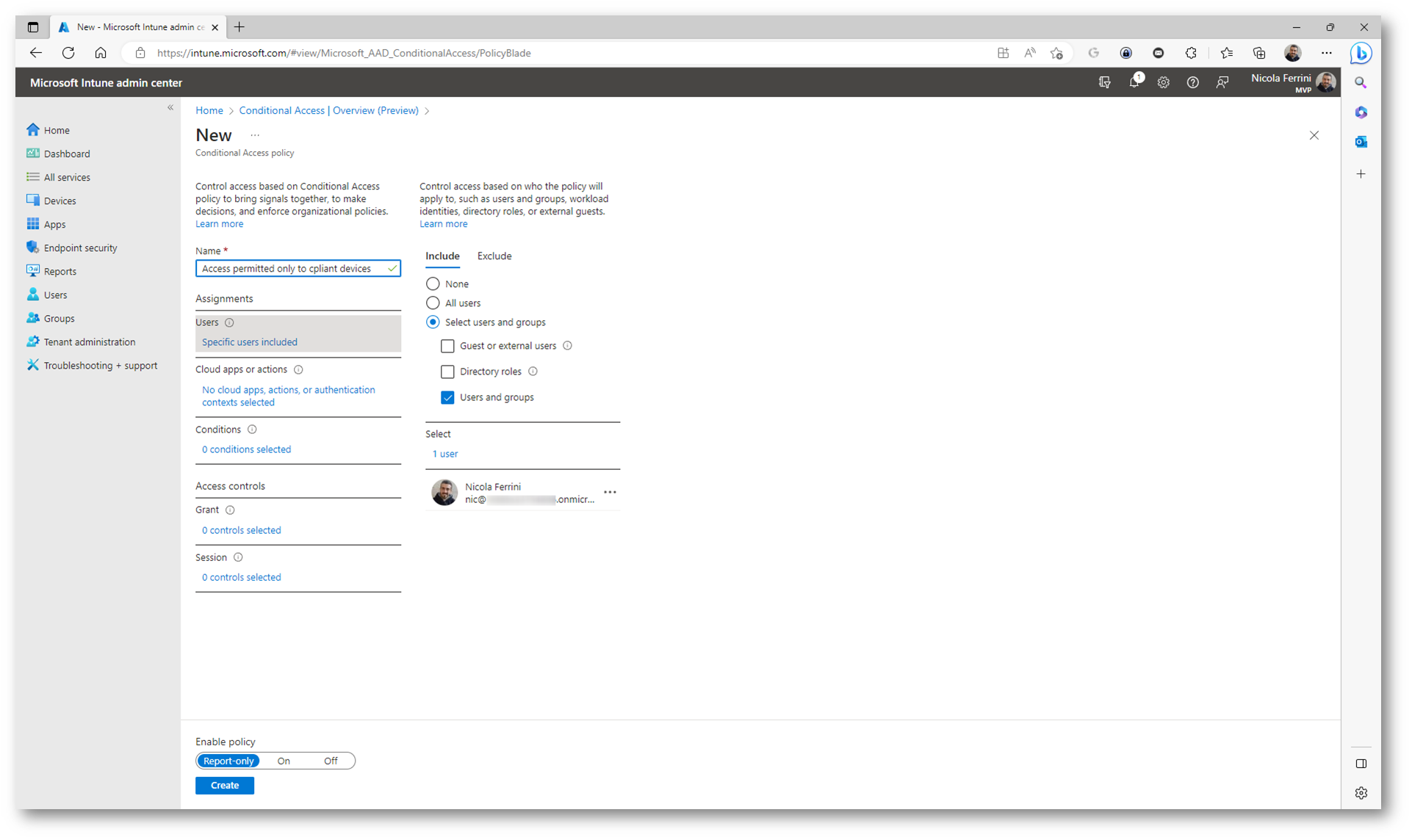

Figura 53: Creazione di una policy di accesso condizionale

Figura 54: Assegnazione della policy ad un utente, ad un gruppo di utenti o a tutti gli utenti

Figura 55: Scelta dell’applicazione di cui filtrare gli accessi. Nel mio caso tutte le app di Office 365

Figura 56: Accesso consentito solo dai dispositivi considerati compliant

Figura 57: Creazione della policy di accesso condizionale completata

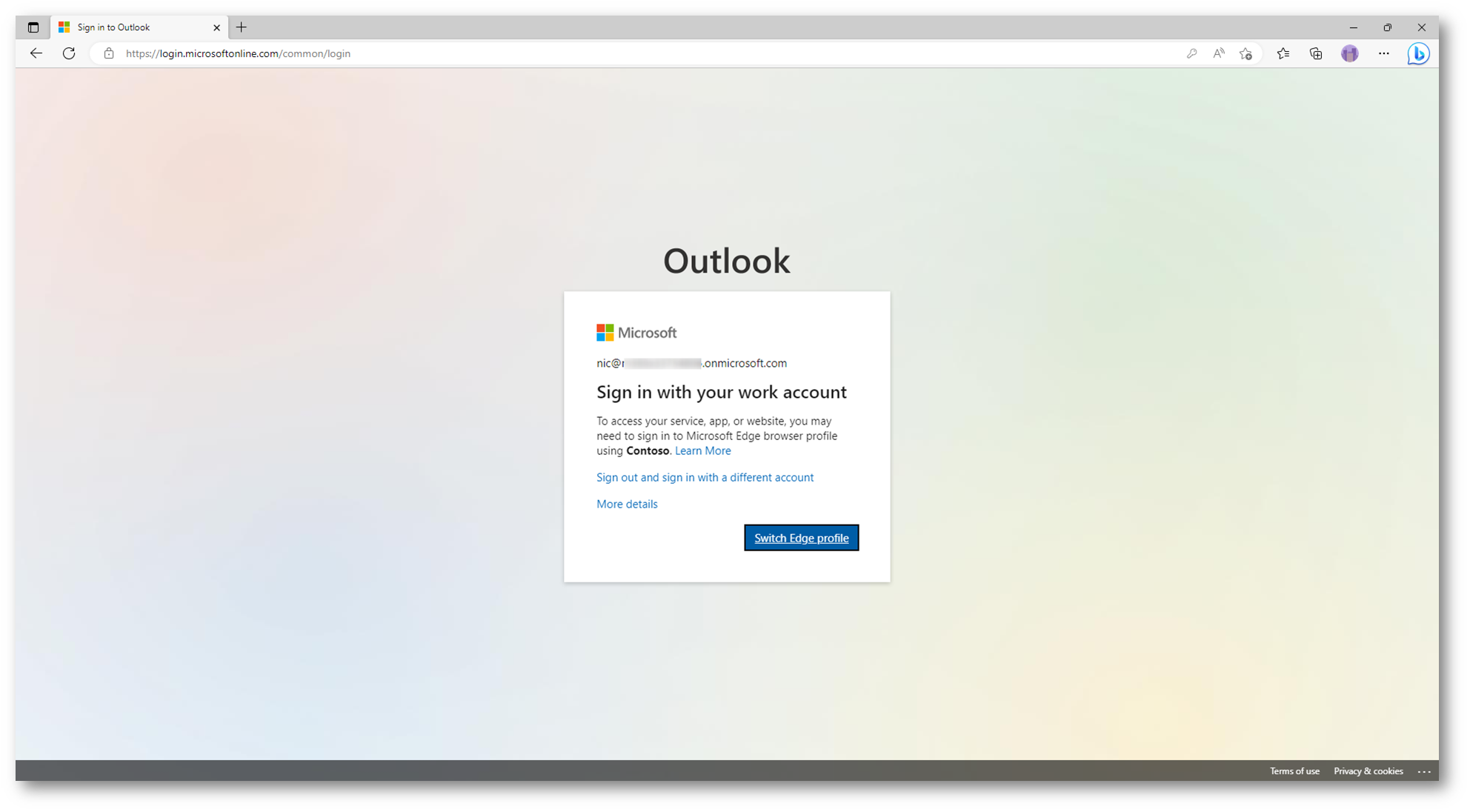

Quando l’utente tenterà di accedere a Microsft 365 da un dispositivo personale riceverà il messaggio mostrato in figura:

Figura 58: Il dispositivo personale dell’utente non ha accesso alle applicazioni di Office 365

Accedere alla posta aziendale da un dispositivo personale, anche utilizzando app non Microsoft, non sarà consentito. Nelle figure sotto viene mostrato il tentativo di un utente di aggiungere all’app Gmail del suo smartphone Android l’account di posta aziendale. Come si può vedere dalle foto, l’utente è invitato prima ad effettuare l’enrollment in Intune, per poter controllare la compliance del dispositivo, ma non ci riuscirà perché abbiamo implementato le device enrollment restrictions che impediscono ai dispositivi personali di effettuare l’enrollment.

Conclusioni

La sicurezza è un fattore determinante e l’accesso ai contenuti aziendali da dispositivi non gestiti e protetti rappresenta una grande minaccia per le aziende. Rimuovendo la possibilità di utilizzare dispositivi personali siamo capaci di innalzare notevolmente il livello di sicurezza e siamo sicuri che i nostri dati verranno visualizzati solo dai dispositivi gestiti.