Abilitare Passkey in Microsoft Authenticator (preview) per accedere a Microsoft Entra ID

Passkey è un sistema innovativo di autenticazione che permette di accedere a servizi e applicazioni senza la necessità di memorizzare e inserire tradizionali password. Questo metodo utilizza un approccio basato su crittografia asimmetrica, il che significa che l’identità dell’utente viene confermata tramite una coppia di chiavi, una pubblica e una privata. La chiave privata è custodita in modo sicuro sul dispositivo dell’utente, mentre quella pubblica può essere condivisa liberamente.

Uno dei principali vantaggi di Passkey è la sua capacità di offrire un livello di sicurezza molto elevato. Non dovrete più preoccuparvi delle problematiche legate alla gestione delle password, come il rischio di furto di identità o di attacchi di tipo phishing. Passkey elimina queste minacce permettendo di autenticarsi in maniera semplice ma estremamente sicura.

Inoltre, Passkey semplifica notevolmente il processo di autenticazione. Dimenticatevi del dover ricordare e digitare lunghe e complesse password; con Passkey, l’accesso avviene con un semplice gesto, come un tocco, un riconoscimento facciale o un’impronta digitale, a seconda delle capacità del vostro dispositivo.

Questa tecnologia rappresenta un passo importante verso un futuro in cui la sicurezza digitale sarà più accessibile e meno onerosa per gli utenti, migliorando l’esperienza online senza sacrificare la protezione dei dati personali. Passkey sta diventando rapidamente il nuovo standard per un accesso sicuro e senza problemi, riducendo drasticamente le possibilità di accessi non autorizzati ai vostri account.

Abbiamo parlato a lungo in questo blog dei vantaggi della passwordless authentication, soprattutto in Microsoft Entra (Azure AD). L’autenticazione senza password, o passwordless authentication, è un metodo di verifica dell’identità degli utenti che non richiede l’uso di password tradizionali. Questo tipo di autenticazione mira a migliorare sia la sicurezza che la convenienza per gli utenti eliminando le password, che sono spesso vulnerabili a furti, smarrimenti e attacchi di forza bruta.

Al posto delle password, l’autenticazione senza password utilizza metodi alternativi per confermare l’identità di un utente. Questi possono includere biometria, come impronte digitali, riconoscimento del viso o dell’iride; dispositivi di sicurezza hardware, come le chiavi di sicurezza fisiche o i token; o metodi basati su smartphone, come notifiche push che richiedono una conferma tramite l’app di un servizio o tramite un PIN memorizzato solo sul dispositivo dell’utente.

In questa guida vi mostrerò come abilitare Passkey in Microsoft Authenticator (preview) per accedere a Microsoft Entra.

Prerequisiti

Per abilitare Passkey in Microsoft Authenticator (preview) è necessario avere:

- Android 14 e versioni successive o iOS 17 e versioni successive

- Aver abilitato l’Autenticazione a più fattori in Microsoft Entra (MFA)

- L’app Microsoft Authenticator sul vostro dispositivo mobile che abbia una versione uguale o superiore alla 6.8.7

Per utilizzare le Passkey, che sono un’applicazione dello standard FIDO2 per l’autenticazione senza password, è necessario un browser che supporti lo standard WebAuthn del W3C. Questo standard permette ai browser di facilitare l’autenticazione con server web utilizzando chiavi pubbliche e private in modo sicuro e standardizzato.

I browser come Microsoft Edge, Chrome, Firefox e Safari sono compatibili con WebAuthn.

Abilitazione di Passkeys for Microsoft Authenticator

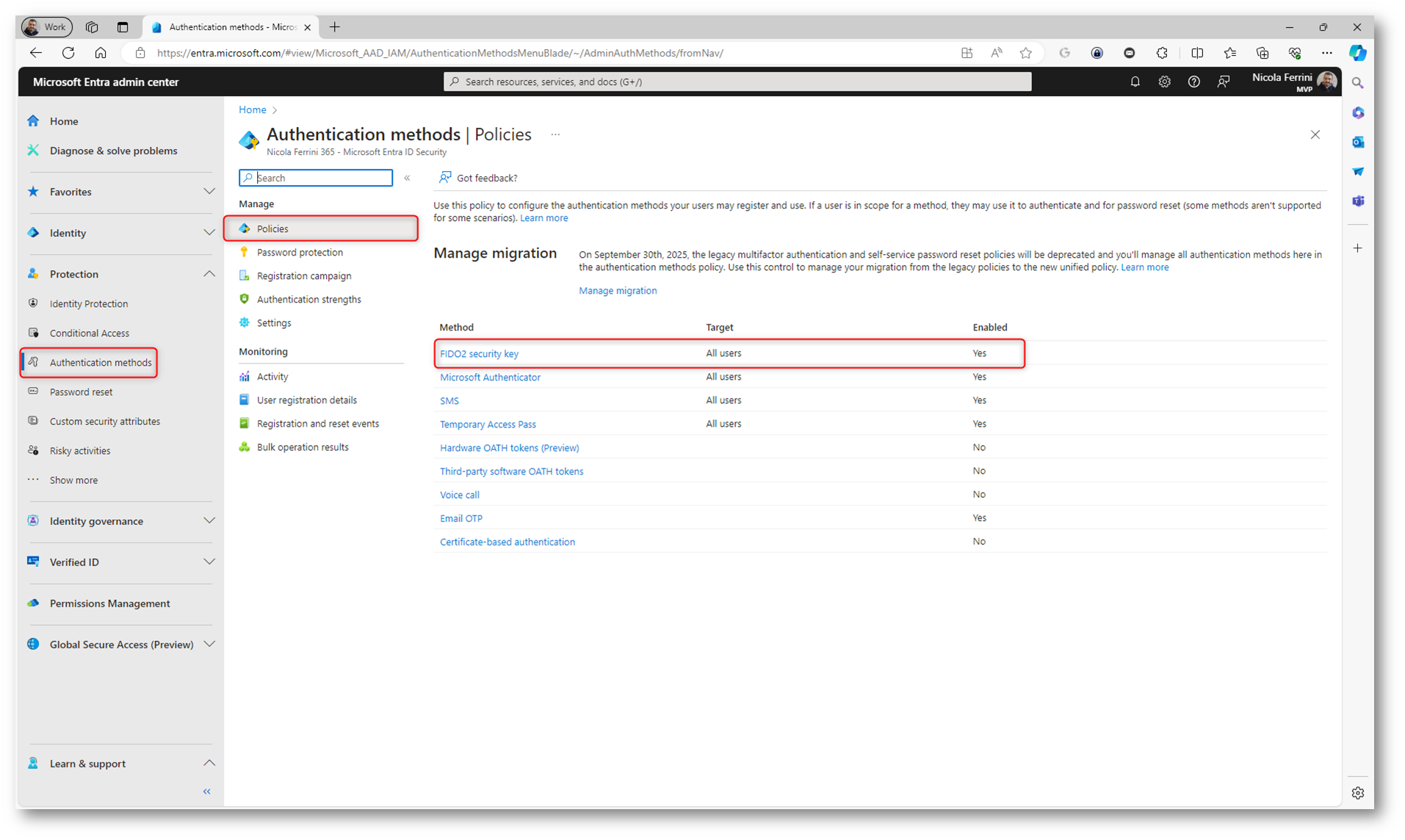

Collegatevi al portale di Microsoft Entra e selezionate Protection > Authentication Methods > Policies. Selezionate il metodo FIDO2 security key e decidete a quale gruppo di Microsoft Entra ID permettere l’utilizzo del metodo. Io ho scelto di abilitarlo per tutti gli utenti.

Figura 1: Abilitazione del metodo FIDO2 security key per accesso a Microsoft Entra ID

Fatto! Da questo momento in poi potrete utilizzare sia le chiavi FIDO2 che Passkey. Ottimo!

Limitare l’autenticazione a Entra ID al solo uso di Microsoft Authenticator Passkey

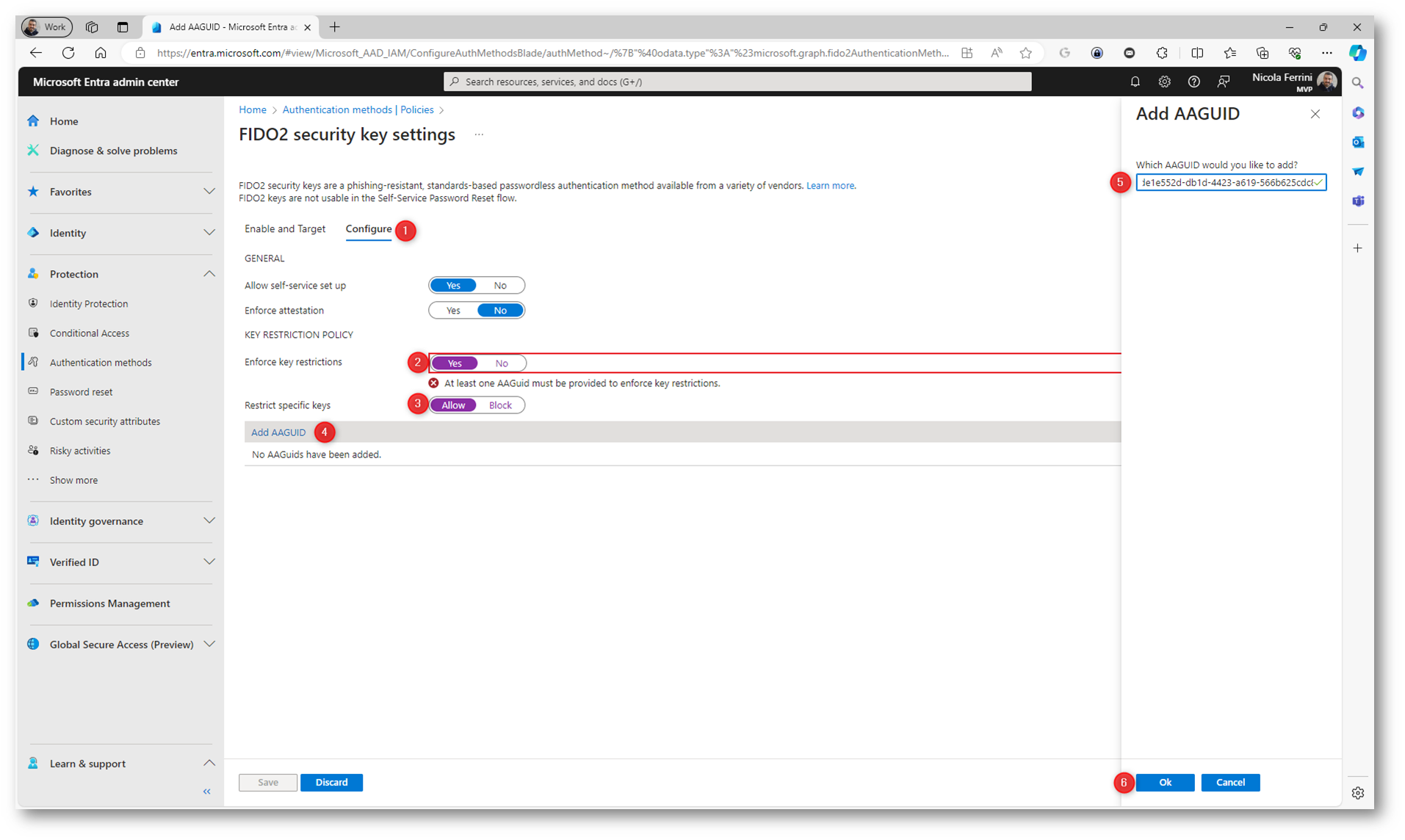

È possibile imporre che sia permesso l’accesso a Microsoft Entra utilizzando solo le Microsoft Authenticator Passkey. Per farlo dovrete configurare le Enforce key restrictions. Il termine Enforce key restrictions si riferisce al processo di applicazione di regole e limitazioni specifiche sulle chiavi utilizzate in sistemi di autenticazione o crittografia. Possiamo quindi limitare l’uso delle versioni di Microsoft Authenticator che possono essere utilizzate dagli utenti, specificando il loro AAGUID.

Gli AAGUID (Authenticator Attestation GUID) sono identificatori univoci utilizzati nel contesto dell’autenticazione FIDO2, che servono a identificare il modello di un dispositivo autenticatore. Quando un autenticatore FIDO2 viene utilizzato per registrarsi presso un servizio, esso può inviare il proprio AAGUID come parte della risposta di registrazione. Questo permette al servizio di verificare se l’autenticatore rientra in una lista di dispositivi fidati e di capire le caratteristiche specifiche del modello di autenticatore in uso.

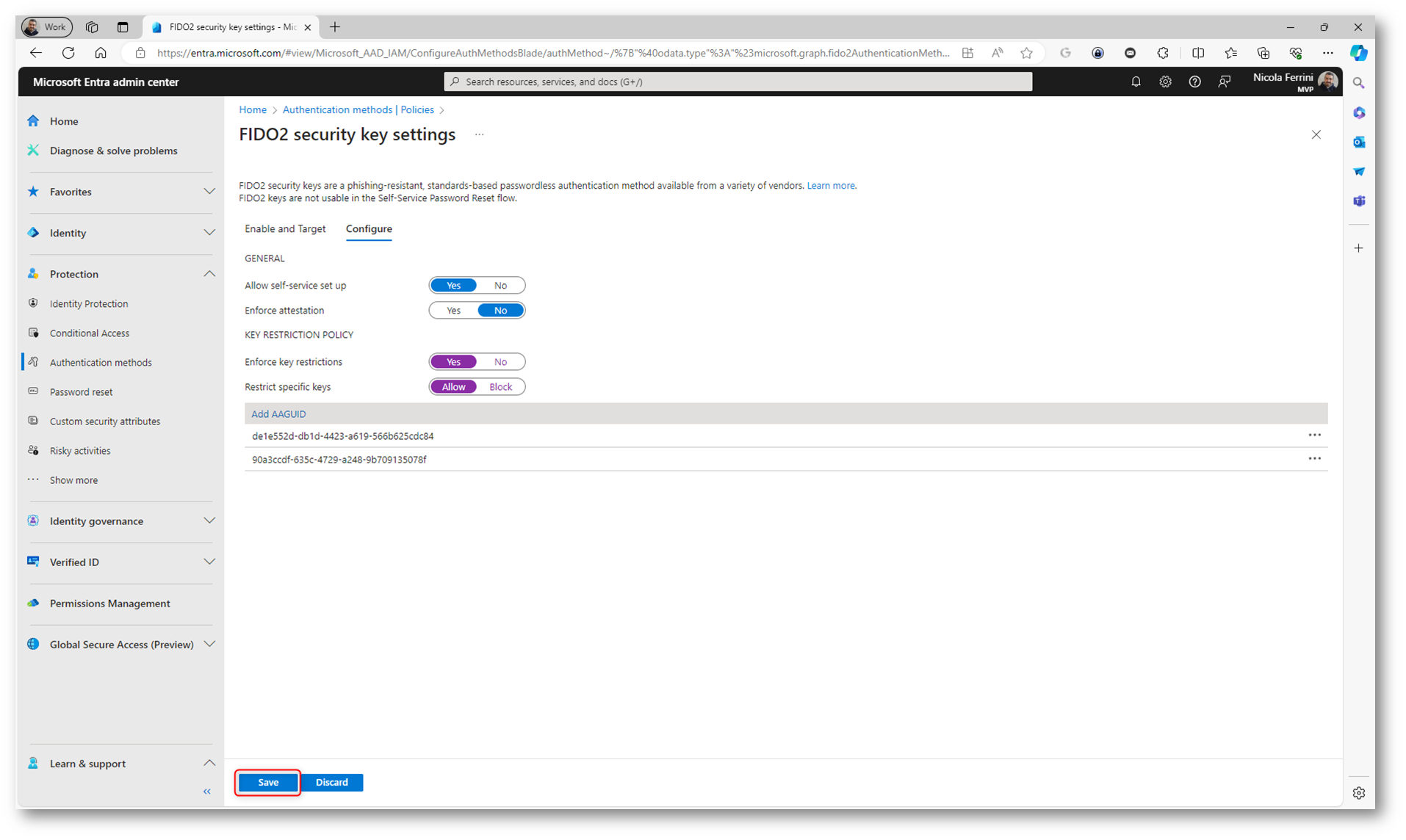

Nella scheda Configure selezionate Enforce key restrictions e abilitate il Restrict specific keys. Inserite gli AAGUID di Microsoft Autneticator:

- Authenticator per Android: de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator per iOS: 90a3ccdf-635c-4729-a248-9b709135078f

NOTA: Va da sé che se utilizzate anche le chiavi FIDO2 dovrete aggiungere gli AAGUID dei modelli che utilizzate in azienda.

Figura 2: Enforce key rectrictions

Figura 3: Inserimento degli AAGUID per le versioni di Microsoft Authenticator

Configurazione della Passkey in Microsoft Authenticator

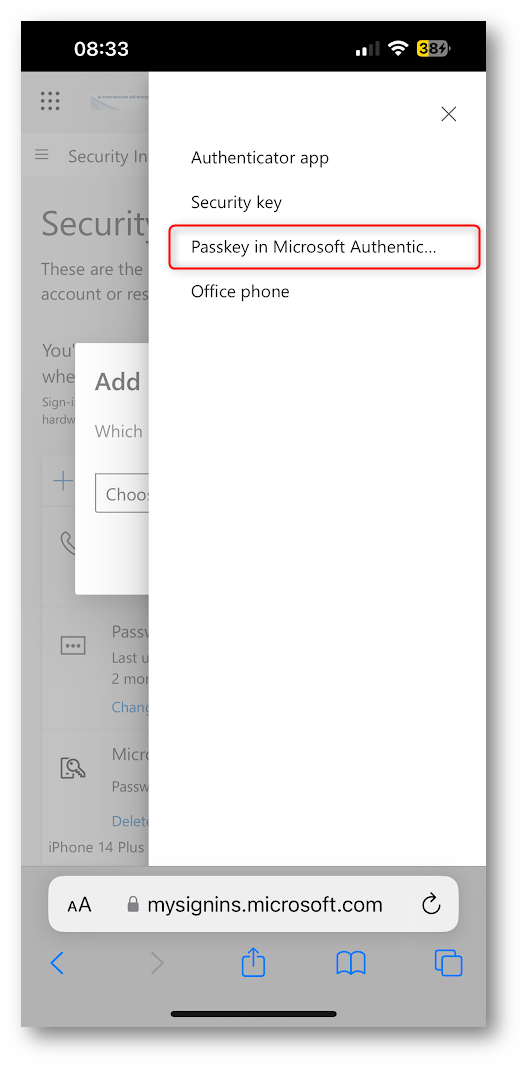

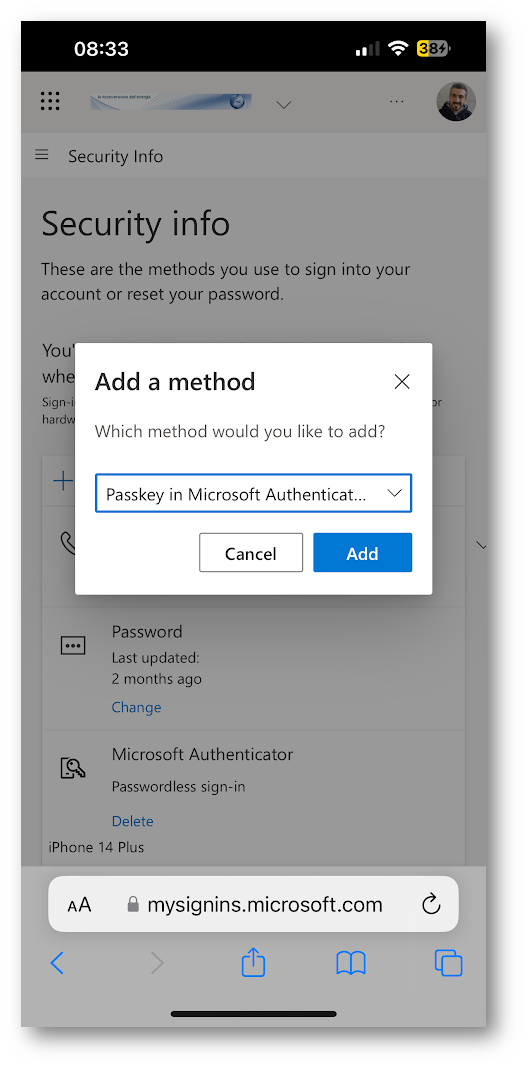

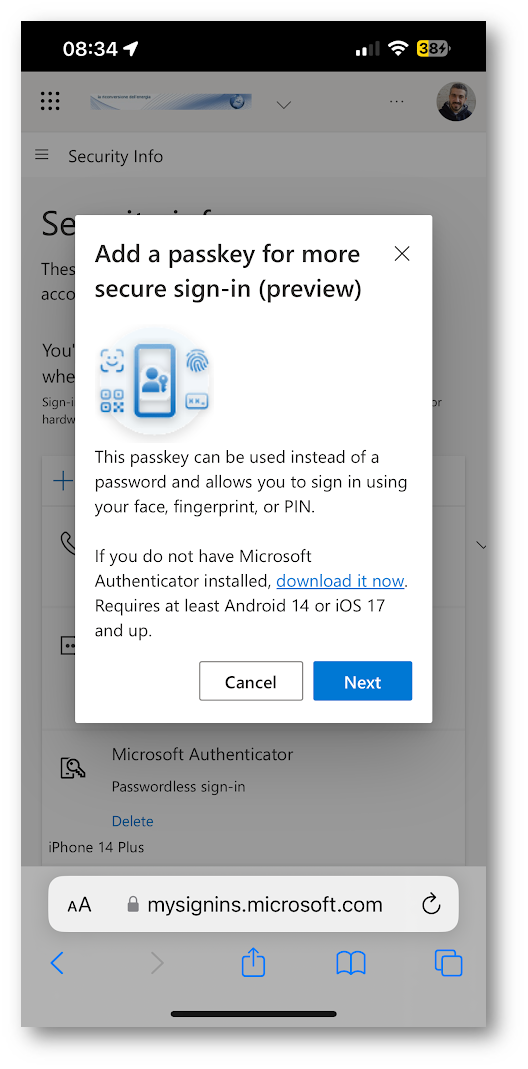

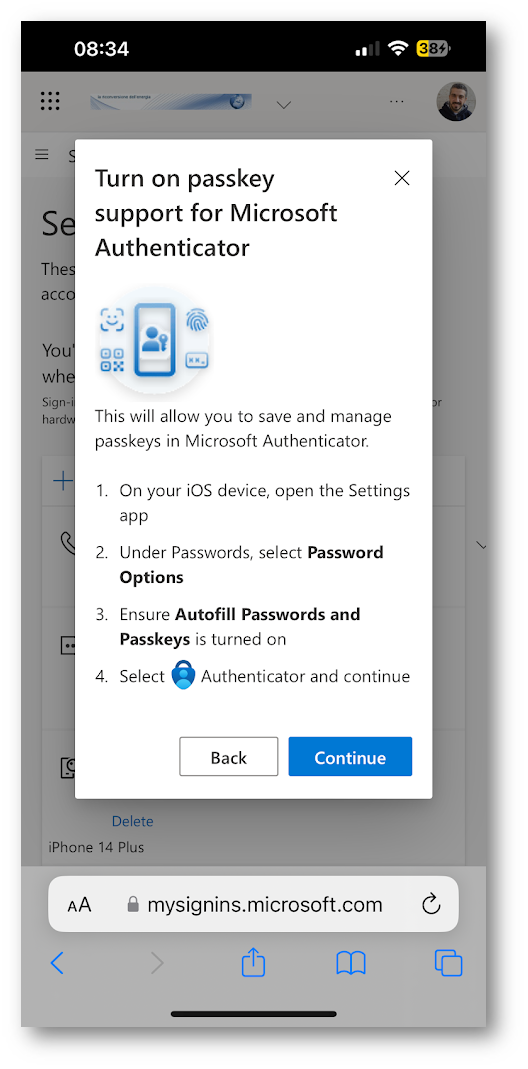

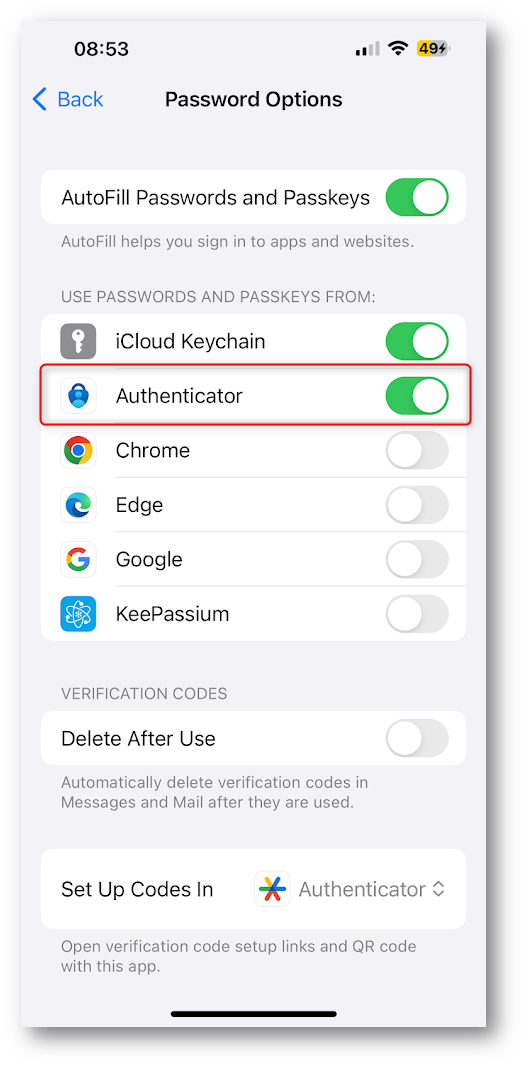

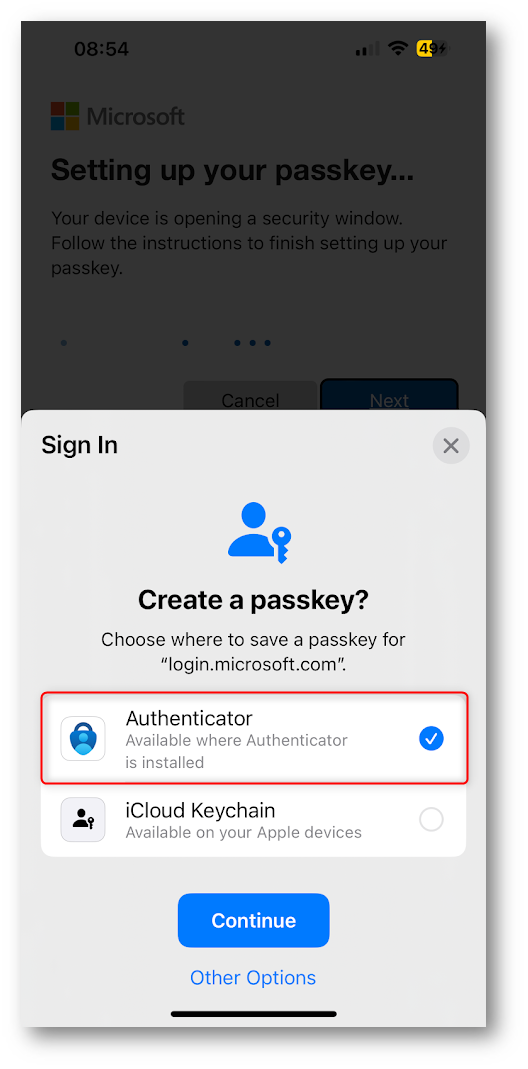

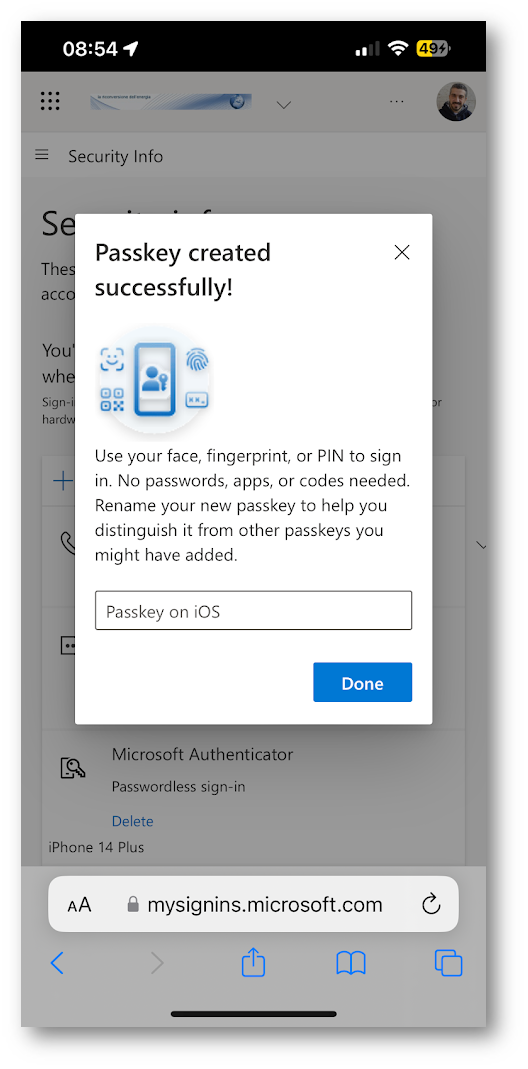

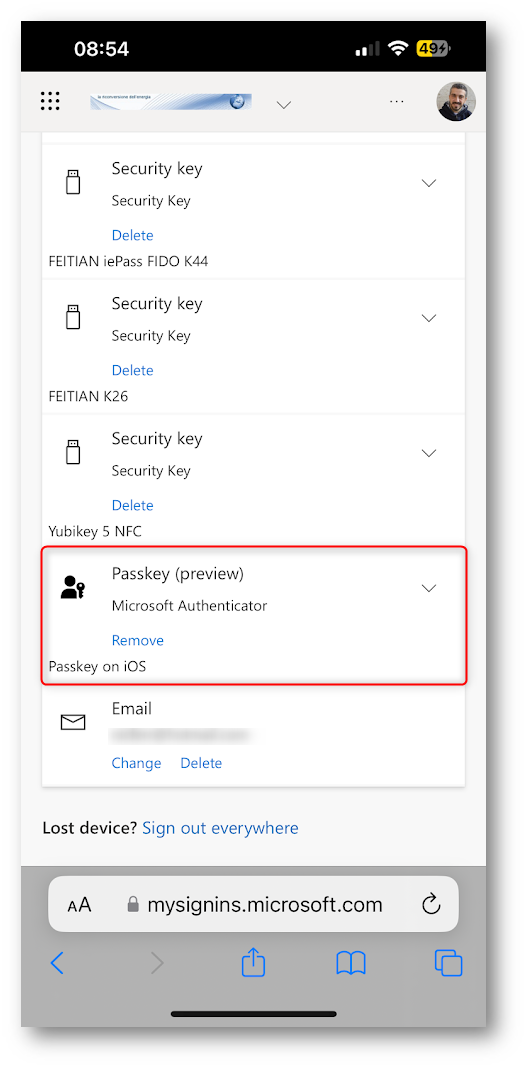

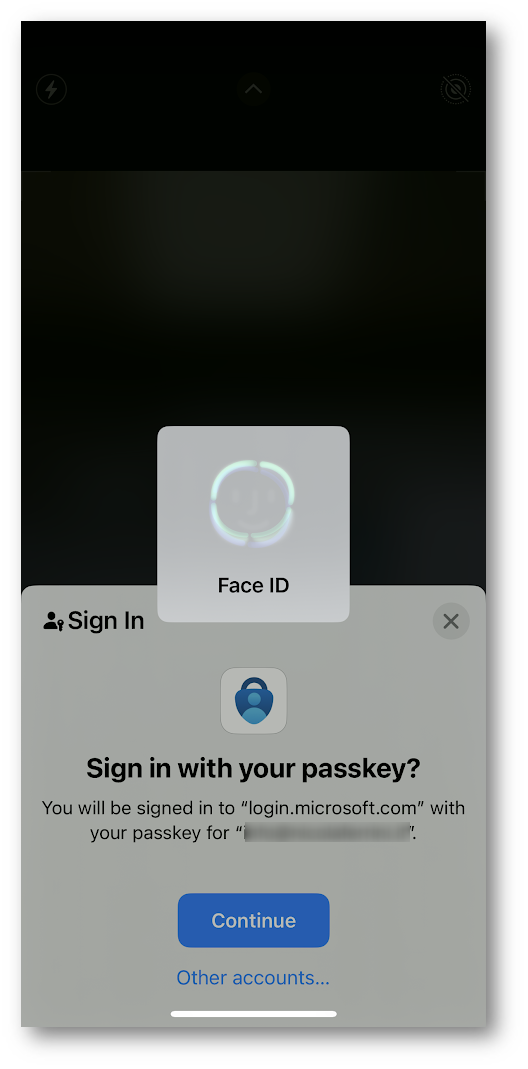

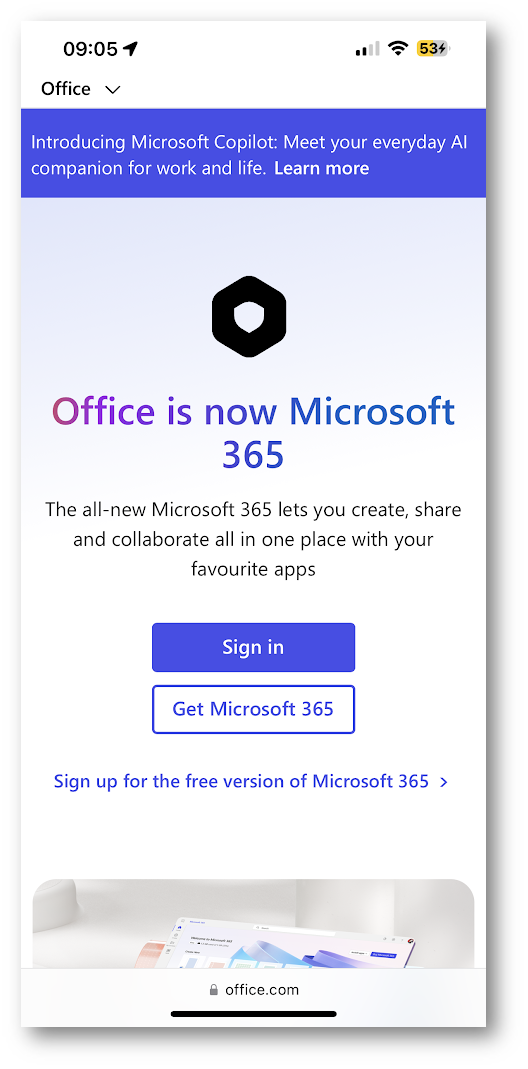

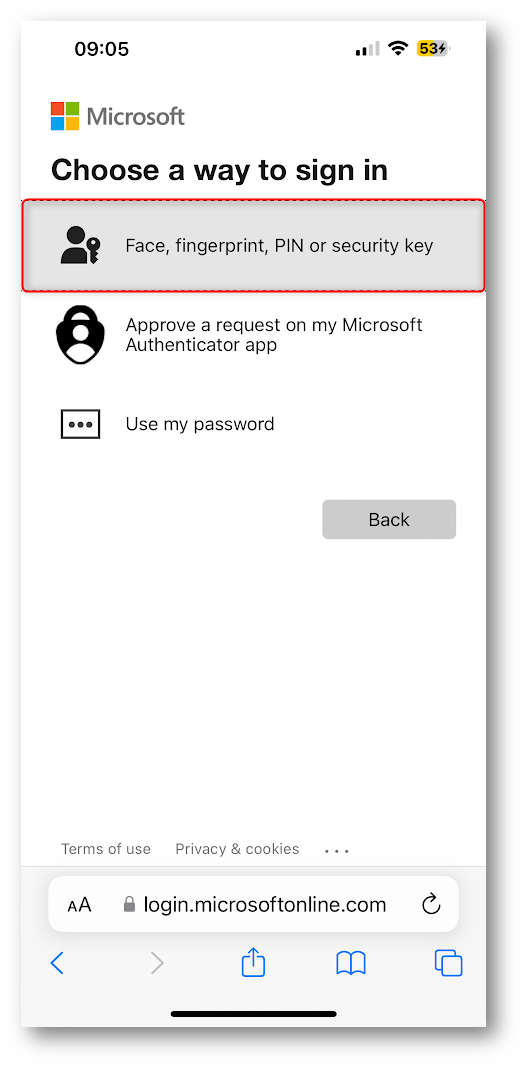

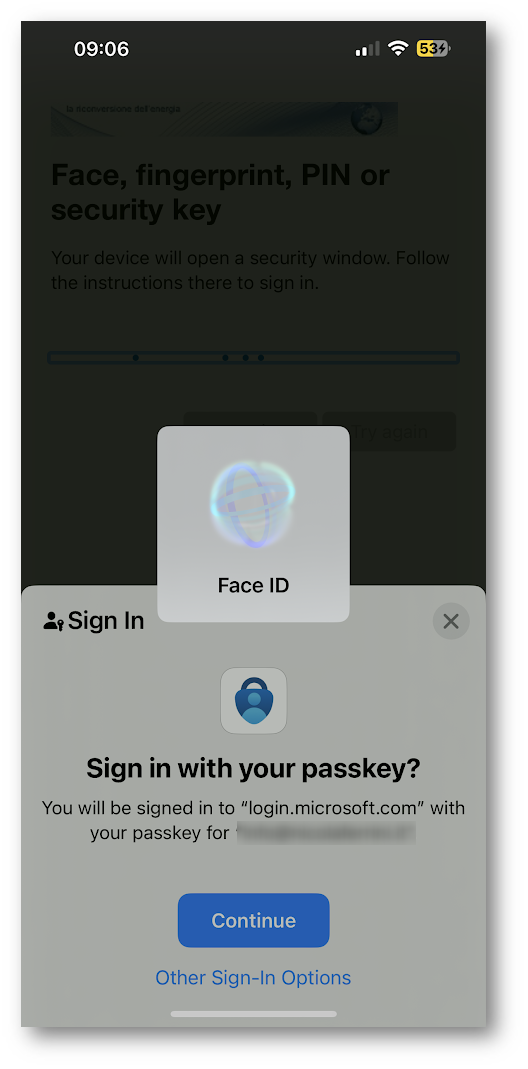

Dal vostro dispositivo mobile navigate in aka.ms/mysecurityinfo da un browser supportato (Microsoft Edge, Chrome, Firefox o Safari), lanciate Add sign-in method e selezionate Passkey in Microsoft Authenticator. Seguite le indicazioni che vi appariranno sul vostro dispositivo mobile. Nelle figure sotto è mostrata la procedura per iOS per creare una Passkey per accedere a login.microsoftonline.com.

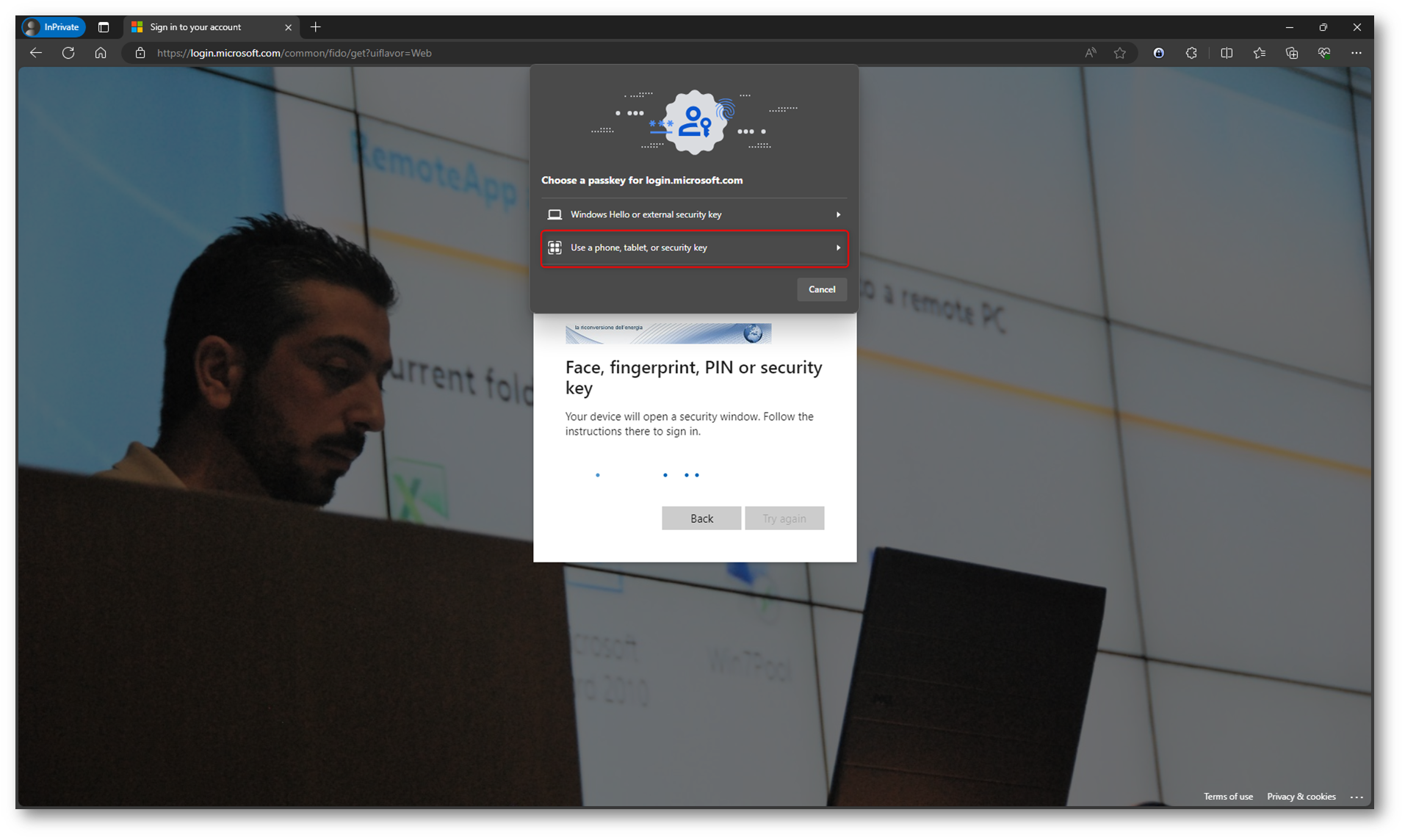

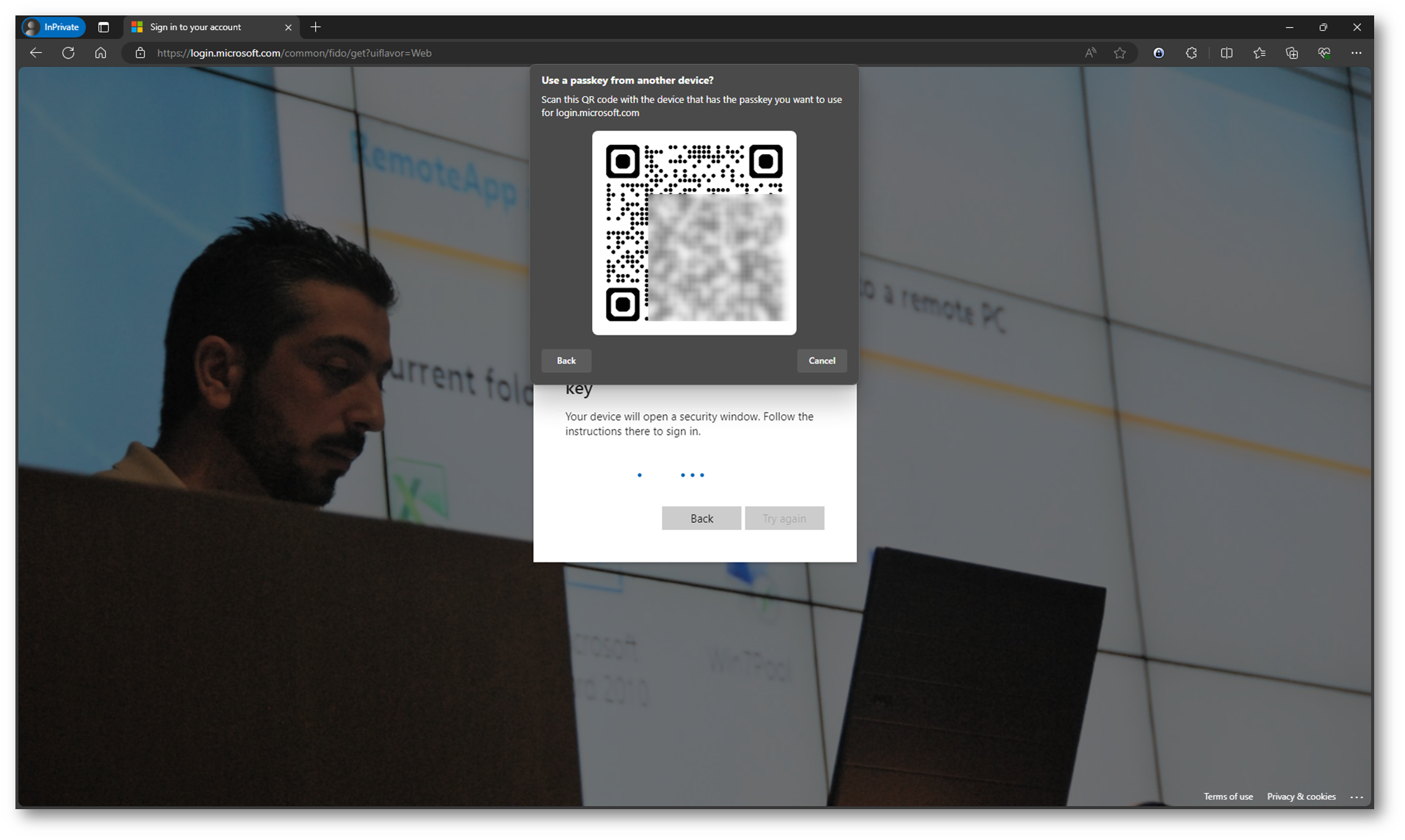

Da questo momento in poi la Passkey potrà essere utilizzata per accedere a login.microsoftonline.com. Nelle figure sotto è mostrata l’esperienza utente quando accede dal proprio PC:

Figura 4: Utilizzo della Passkey per accedere a login.microsoftonline.com

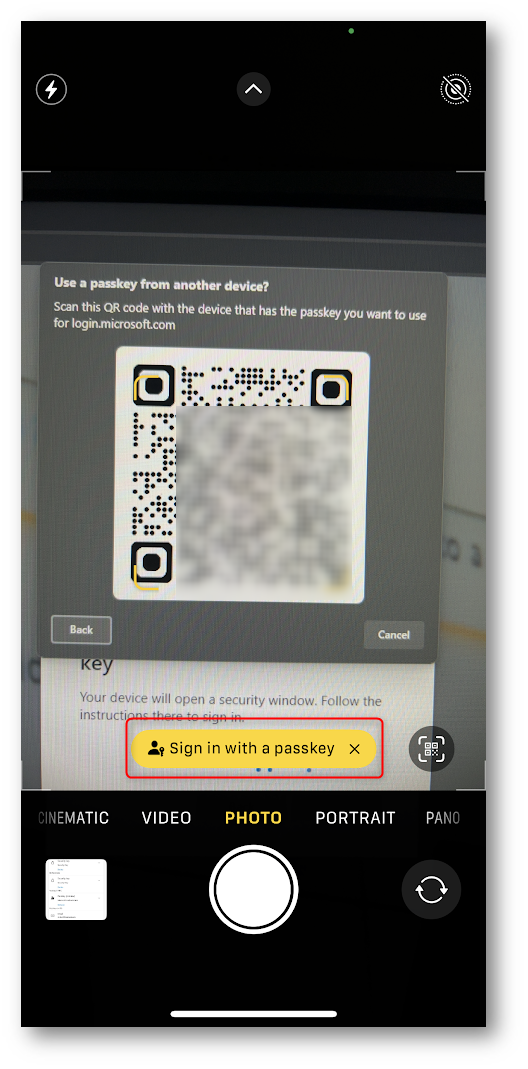

Figura 5: QR code da scansionare con il dispositivo che possiede la Passkey associata a login.microsoftonline.com

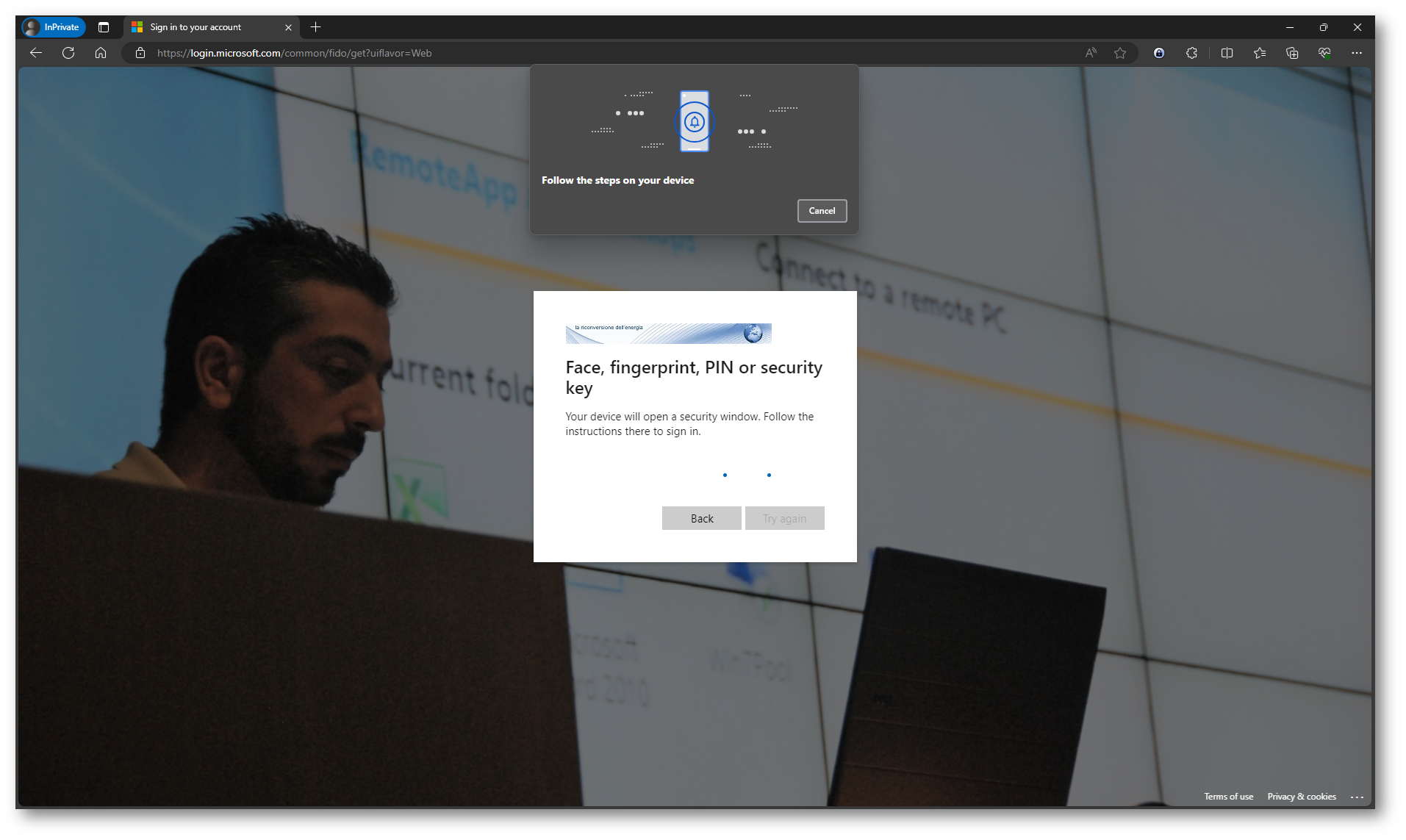

Figura 6: Invito a seguire le indicazioni che appaiono sul dispositivo

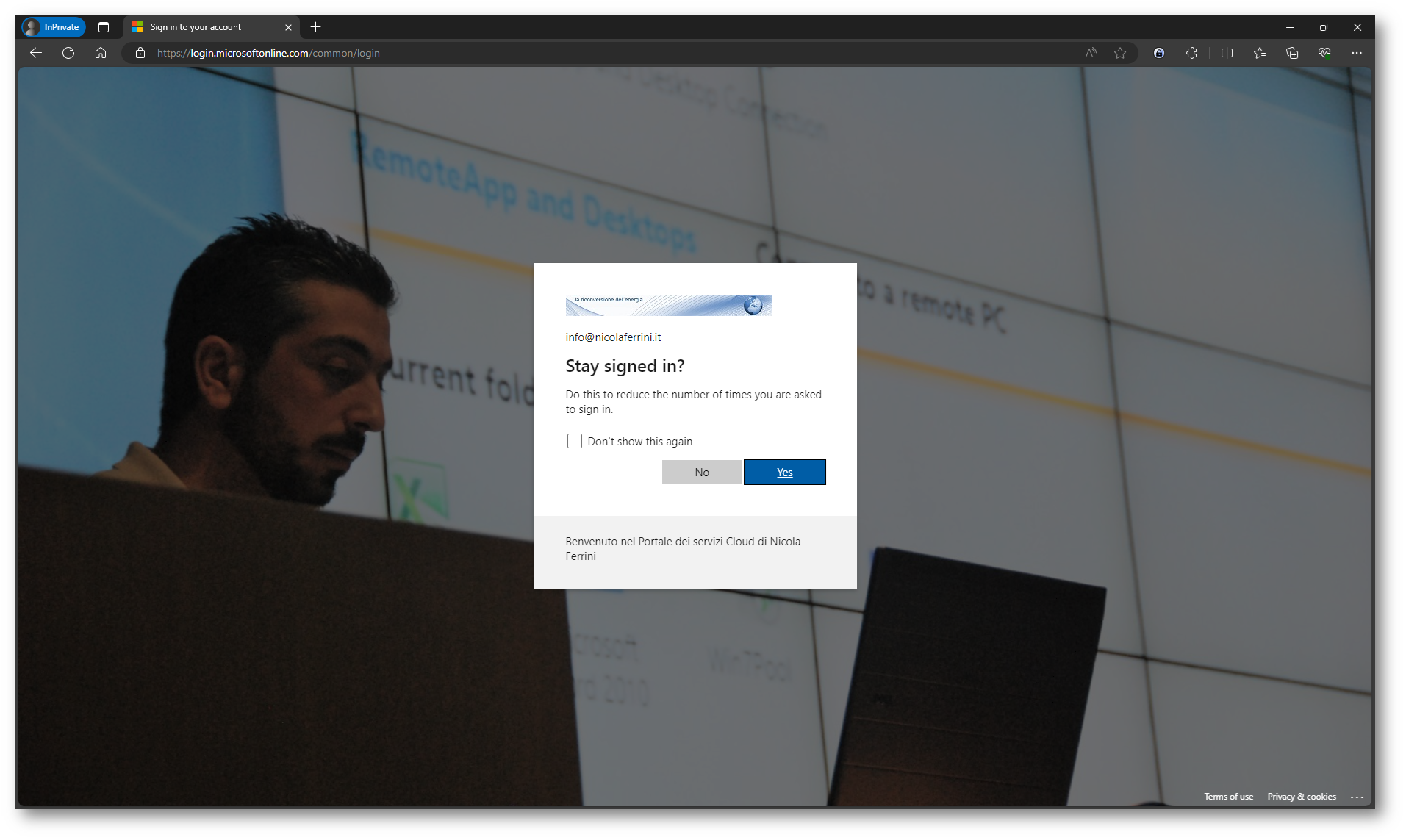

Figura 7: Accesso a login.microsoftonline.com avvenuto con successo

Qui di seguito sono mostrate invece le schermate che appaiono sul dispositivo iOS.

Se provate a loggarvi a login.microsoftonline.com direttamente dal dispositivo iOS invece vedrete le schermate mostrate qui sotto:

Forzare l’utilizzo di Passkey utilizzando Conditional Access e Authentication Strenght

In Microsoft Entra potete sfruttare gli authentication strengths per personalizzare il livello di sicurezza delle autenticazioni in base alle esigenze specifiche della vostra azienda. Questa funzionalità vi permette di definire politiche di sicurezza che si adattano alle diverse sensibilità delle informazioni a cui i vostri dipendenti accedono. Implementando questi livelli, garantite che l’accesso sia adeguatamente protetto, aumentando così la sicurezza senza compromettere la flessibilità operativa.

Con gli authentication strengths avete la possibilità di migliorare significativamente la conformità alle normative di settore e governative, personalizzando i requisiti di autenticazione per soddisfare o superare queste normative. Questo approccio non solo riduce il rischio di violazioni dei dati ma offre anche una grande scalabilità, permettendovi di aggiornare e adattare le politiche di sicurezza in risposta all’evoluzione delle minacce informatiche.

Un altro vantaggio significativo è il miglioramento dell’esperienza utente. Determinando quando applicare metodi di autenticazione più forti e quando alleggerire le misure di sicurezza, potete ridurre gli ostacoli per gli utenti che accedono a risorse meno sensibili, facilitando così le loro attività quotidiane senza compromettere la protezione dei dati critici.

Vi rimando alla lettura della mia guida Authentication strengths (Preview) in Azure AD – ICT Power per i dettagli su come implementare questo ulteriore livello di sicurezza.

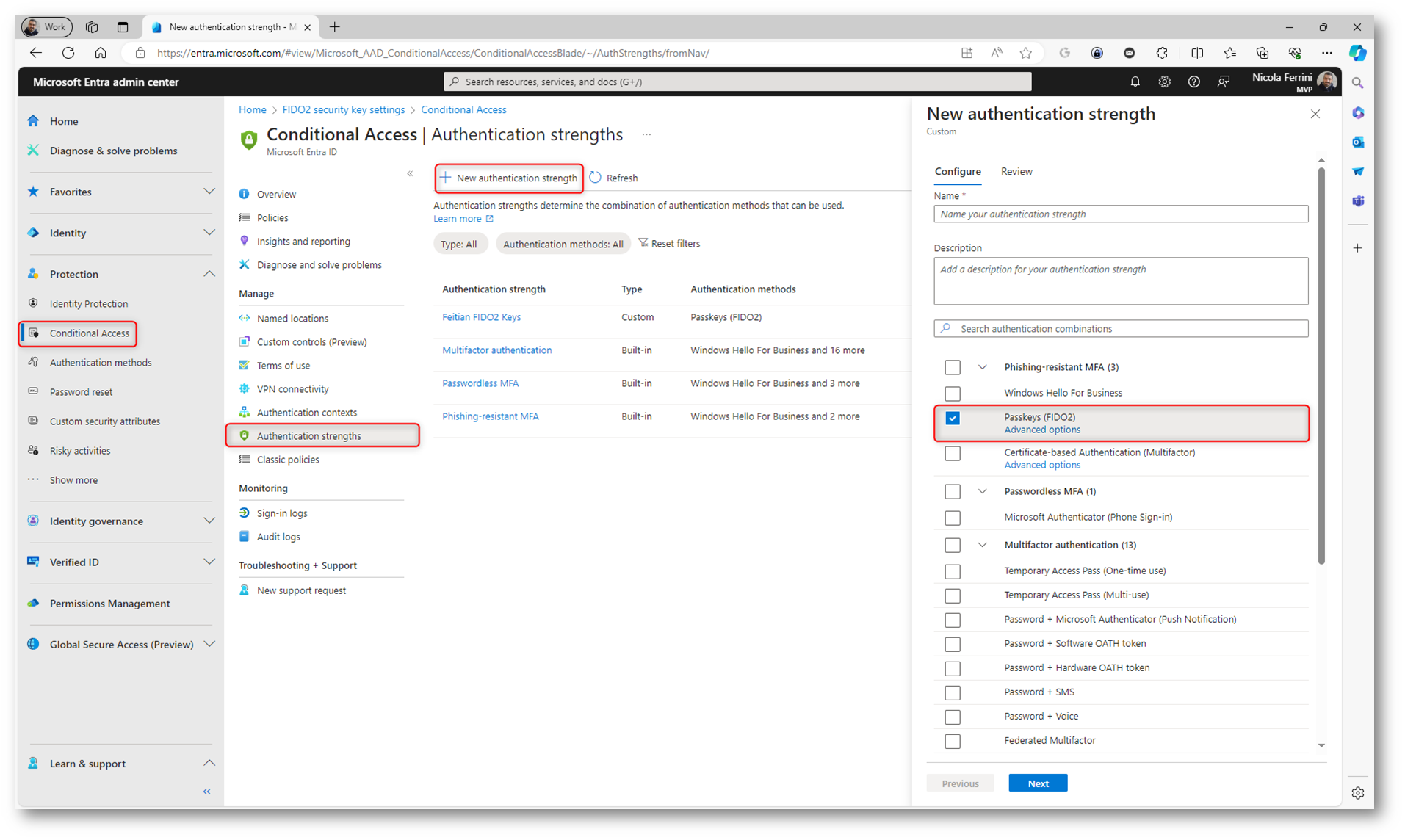

Figura 8: Creazione di un Authentication Strenght

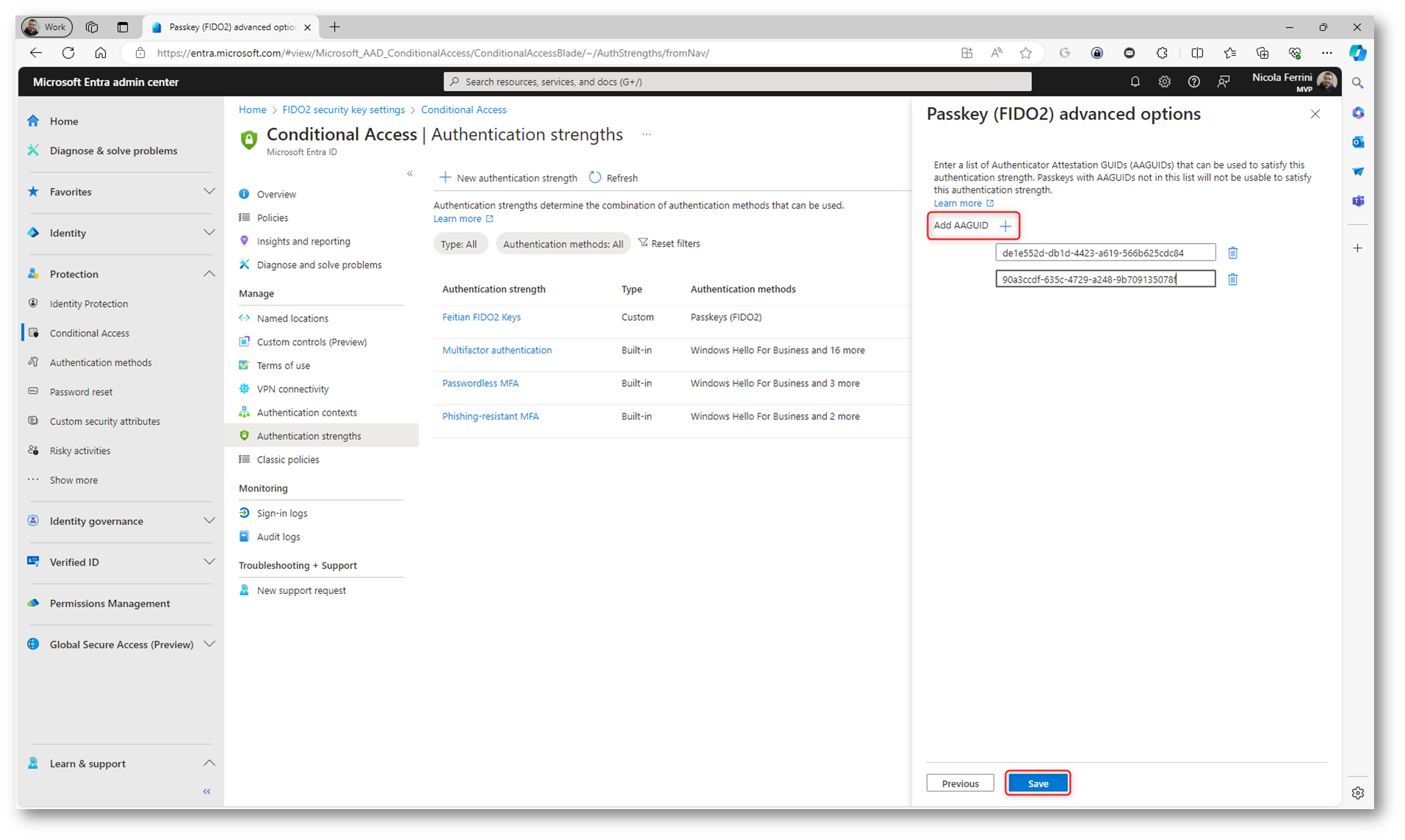

Figura 9: Aggiunta degli AAGUID per Microsoft Authenticator per Android e per iOS

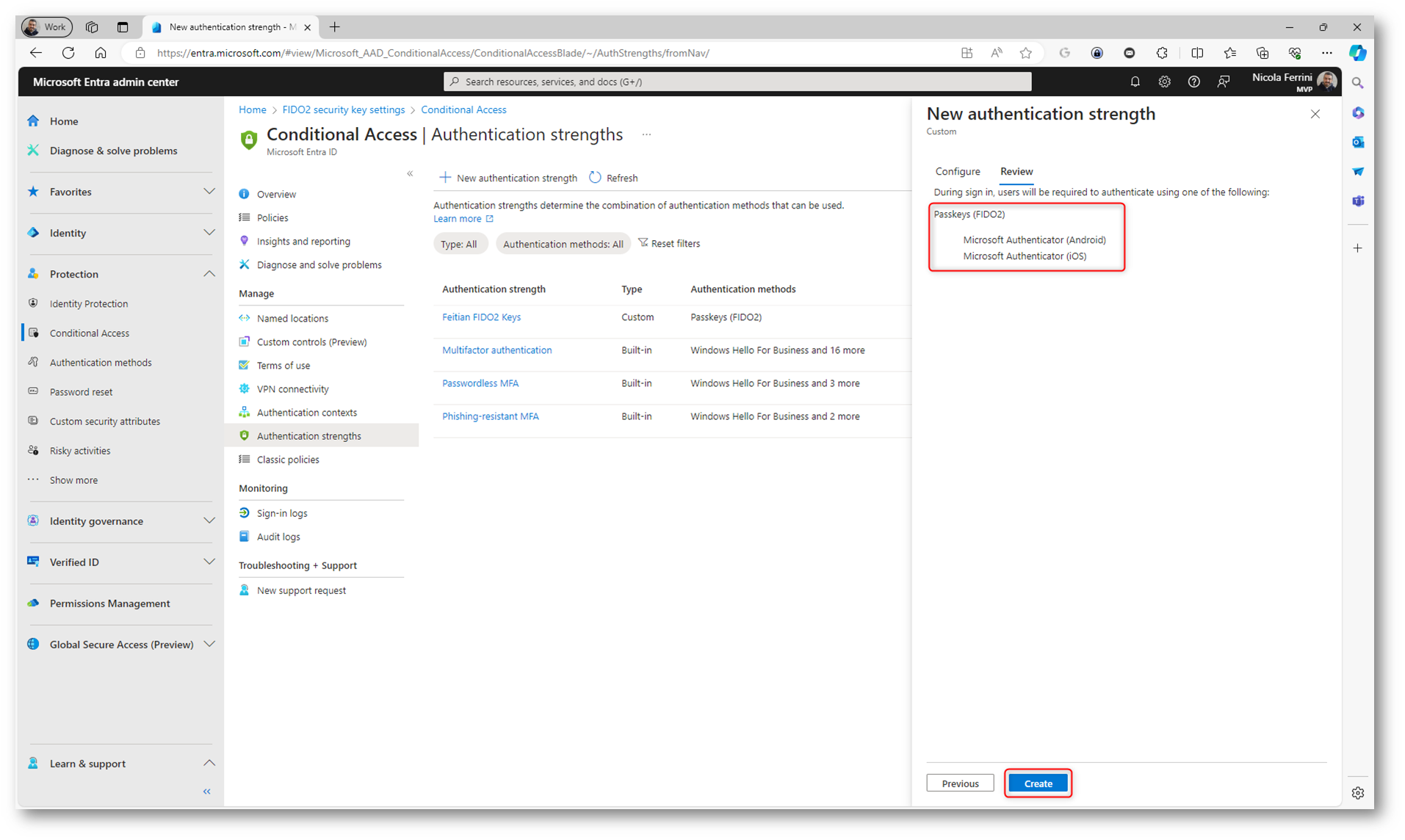

Figura 10: Configurazioni dell’Authentication Strenght

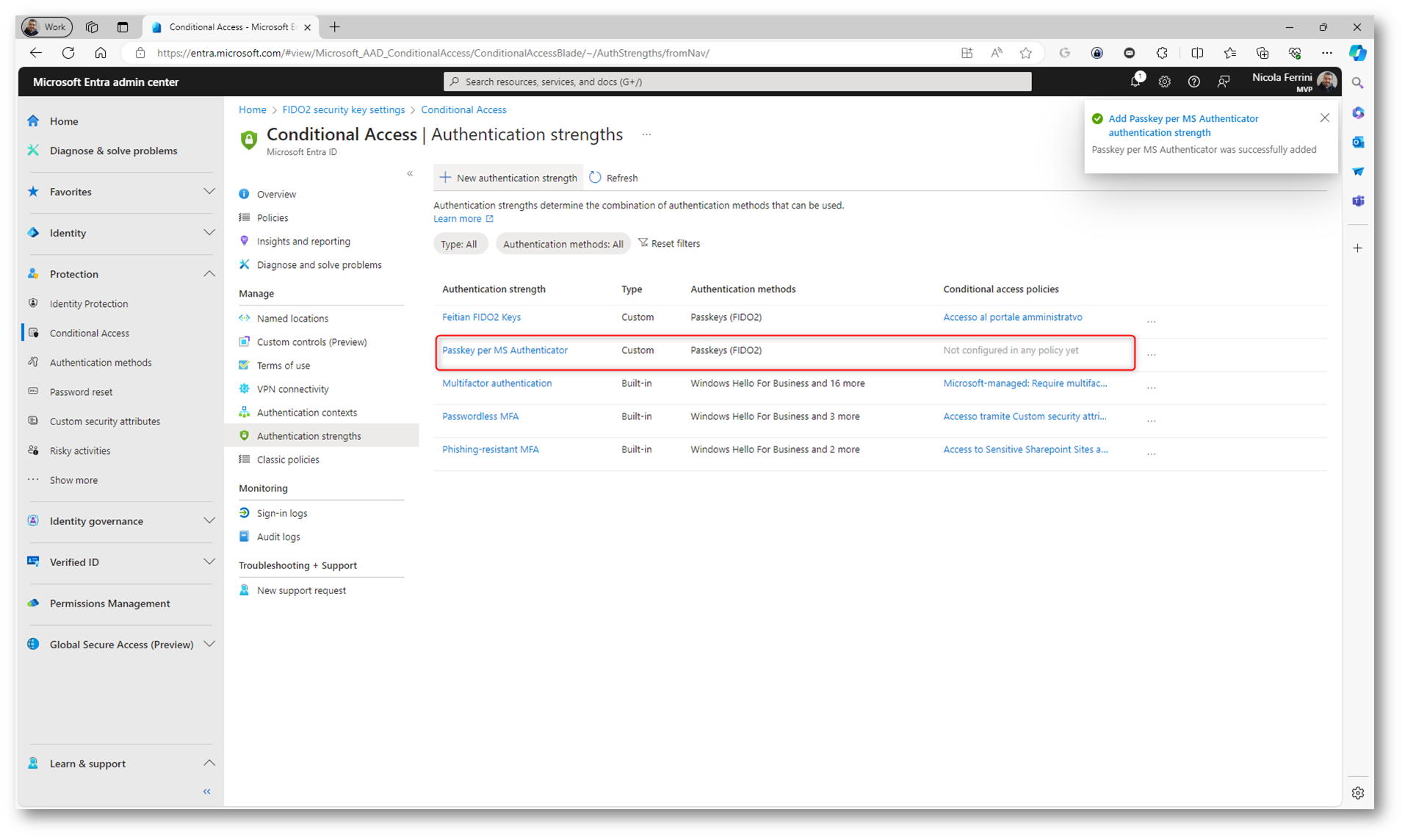

Figura 11: Authentication Strenght creato

Utilizzo delle Authentication Strenght nelle policy di accesso condizionale

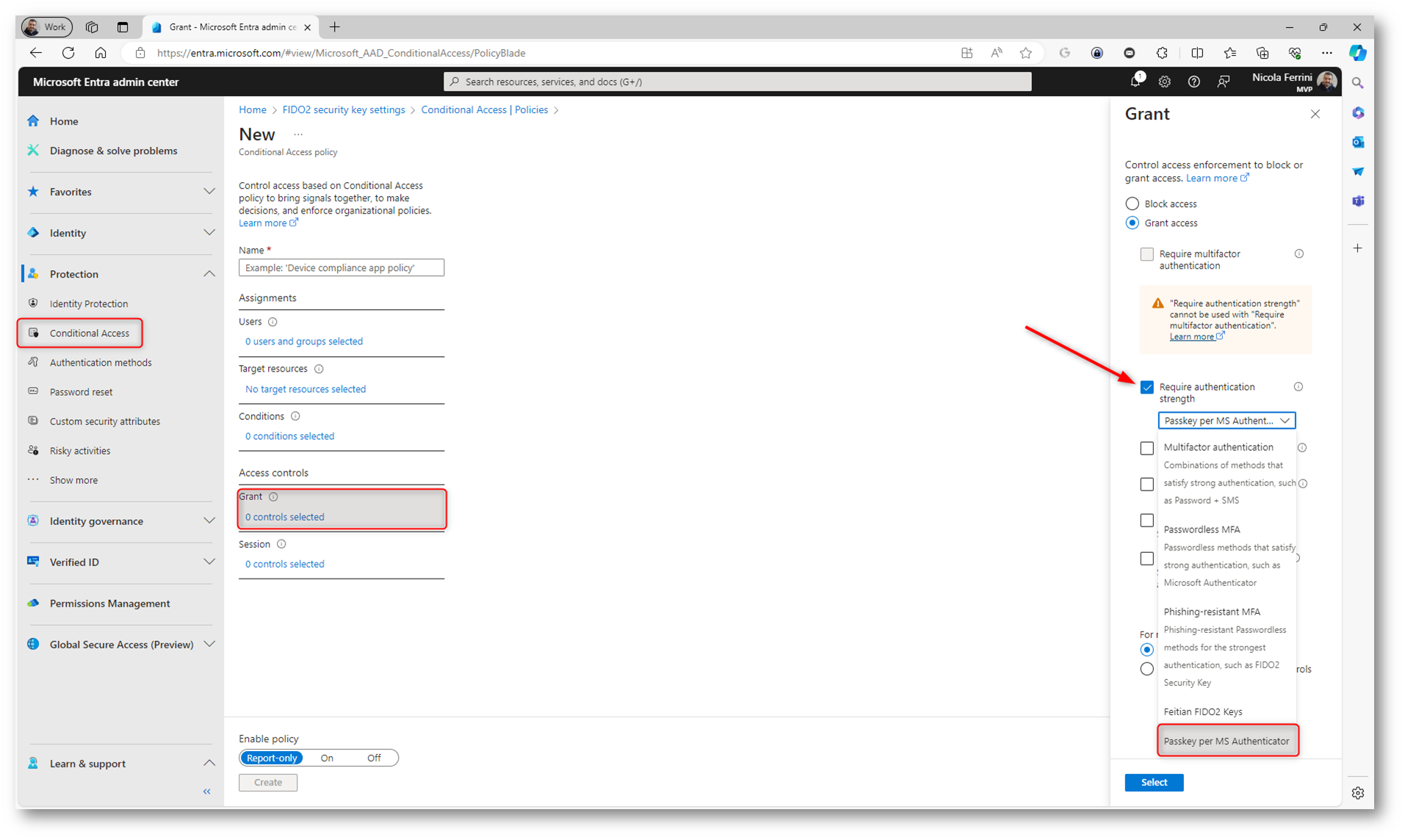

È adesso possibile utilizzare queste combinazioni di metodi di autenticazione forte nelle policy di accesso condizionale alle applicazioni che richiedono Microsoft Entra per l’autenticazione. In questo modo possiamo richiedere metodi di autenticazione diversi a seconda dell’applicazione e di chi dovrà utilizzare quell’applicazione, forzando ad esempio gli amministratori all’utilizzo di un’autenticazione a più fattori (MFA) più forte rispetto a quella dei normali utenti.

Come si può vedere dalla figura sotto, nelle regole di controllo dell’accesso è disponibile la voce Require authentication strenght e sono selezionabili le combinazioni disponibili, compresa quella personalizzata che abbiamo appena creato. Una volta selezionata questa opzione, la voce Require multifactor authentication non sarà più selezionabile.

Figura 12: Utilizzo di Require authentication strenght nelle regole di controllo dell’accesso condizionale a Microsoft Entra

Conclusioni

Concludendo questa guida, abbiamo esplorato i concetti e le tecnologie all’avanguardia che stanno plasmando il futuro dell’autenticazione nel mondo digitale. Abbiamo discusso di come le Passkey e la autenticazione senza password, basate sugli standard FIDO2 e WebAuthn, offrano un’alternativa più sicura e conveniente rispetto ai tradizionali sistemi basati su password. Queste metodologie migliorano notevolmente la sicurezza online riducendo le vulnerabilità legate all’uso di password, che spesso possono essere facilmente violate o rubate.

Abbiamo anche visto come il supporto crescente da parte dei principali browser moderni come Microsoft Edge, Chrome, Firefox e Safari facilita l’adozione di queste tecnologie avanzate, rendendole accessibili a un numero sempre maggiore di utenti. L’implementazione degli AAGUID garantisce ulteriormente che solo autenticatori verificati e sicuri siano utilizzati, consolidando la fiducia nell’infrastruttura di autenticazione.

Adottare queste tecnologie non solo aumenta la sicurezza ma anche l’efficienza operativa, eliminando molti dei problemi legati alla gestione delle password e riducendo il carico sui team di supporto tecnico. In questo nuovo scenario, gli utenti possono godere di un’esperienza online più fluida e sicura, mentre le organizzazioni possono proteggere meglio le informazioni sensibili e conformarsi alle normative sulla privacy e sicurezza dei dati.

In definitiva, le innovazioni in campo di autenticazione stanno aprendo la strada a un ambiente digitale più sicuro e user-friendly, dove la protezione dei dati e la facilità d’uso vanno di pari passo. Con la giusta implementazione e una continua evoluzione delle tecnologie, possiamo aspettarci un futuro in cui l’accesso sicuro e senza problemi sia la norma, non l’eccezione.