Abilitare la funzionalità di Hotpatch (preview) in Windows Server 2025

Azure Arc è una soluzione offerta da Microsoft che estende le funzionalità di gestione e governance di Azure a infrastrutture esterne al cloud Azure, inclusi ambienti on-premises e altri cloud pubblici come AWS e Google Cloud. In sostanza, Azure Arc permette di gestire e governare risorse e servizi al di fuori di Azure utilizzando gli stessi strumenti e processi disponibili all’interno di Azure.

A cosa serve Azure Arc?

Azure Arc serve a unificare la gestione delle risorse IT distribuite su ambienti eterogenei, permettendo alle aziende di gestire server fisici e virtuali, cluster Kubernetes e database situati on-premises o in altri cloud pubblici come se fossero risorse native di Azure. Consente di applicare in modo uniforme policy di sicurezza, conformità e governance, migliorando la consistenza operativa e riducendo la complessità gestionale. Inoltre, Azure Arc permette di integrare servizi avanzati di Azure con risorse esterne, estendendo funzionalità cloud-native come monitoraggio, sicurezza e aggiornamenti a infrastrutture non Azure. Questo facilita la modernizzazione delle applicazioni e l’adozione di pratiche DevOps, supportando l’implementazione su larga scala di applicazioni containerizzate.

Quali sono i vantaggi di Azure Arc?

Azure Arc offre gestione unificata delle risorse IT distribuite su ambienti eterogenei, permettendo alle organizzazioni di ridurre la complessità operativa. Consente di applicare in modo uniforme policy di sicurezza, conformità e governance, migliorando la consistenza operativa su tutte le risorse, sia on-premises che in altri cloud pubblici. Inoltre, facilita la scalabilità e la flessibilità delle operazioni IT, eliminando la necessità di implementare nuovi strumenti per ogni ambiente diverso. Grazie all’integrazione con i servizi avanzati di Azure come Azure Monitor, Microsoft Defender for Cloud e Azure Policy, è possibile estendere funzionalità cloud-native alle risorse esterne ad Azure. Potete dare un’occhiata alla mia guida Proteggere e gestire le macchine on-premises con Microsoft Defender for Cloud e Azure Arc – ICT Power per rendervi conto dei vantaggi di integrazione.

Come si effettua l’onboarding delle macchine Windows in Azure Arc?

Per effettuare l’onboarding delle macchine Windows in Azure Arc, è necessario seguire una serie di passaggi che permettono di registrare e gestire i server fisici o virtuali attraverso il portale di Azure. Innanzitutto, assicurarsi di avere un account Azure con le autorizzazioni necessarie e che le macchine Windows da aggiungere eseguano una versione supportata del sistema operativo, come Windows Server 2012 R2 o successivo. È fondamentale che queste macchine abbiano accesso a Internet per comunicare con i servizi Azure; in caso contrario, bisogna configurare un proxy o considerare l’onboarding offline.

Una volta verificati i prerequisiti, accedere al portale di Azure e navigare fino alla sezione Azure Arc. Qui, selezionare l’opzione per aggiungere un server e seguire la procedura guidata, specificando dettagli come la sottoscrizione, il gruppo di risorse, la regione e eventuali tag associati. Al termine della configurazione, il portale fornirà uno script PowerShell personalizzato.

Questo script deve essere copiato e trasferito sulla macchina Windows che si desidera aggiungere. Aprire PowerShell come amministratore sulla macchina e incollare lo script per eseguirlo. Durante l’esecuzione, lo script installerà l’Azure Connected Machine Agent e registrerà la macchina con Azure Arc. Potrebbe essere richiesto di autenticarsi con le credenziali Azure o di utilizzare un file di servizio per un’autenticazione non interattiva.

Dopo aver completato l’esecuzione dello script, tornare al portale di Azure per verificare che la macchina sia stata registrata correttamente. La macchina dovrebbe apparire nella sezione dei server di Azure Arc con lo stato “Connesso”. A questo punto, è possibile sfruttare le funzionalità offerte da Azure Arc, come l’applicazione di policy di sicurezza e conformità tramite Azure Policy, il monitoraggio delle prestazioni con Azure Monitor e la gestione degli aggiornamenti del sistema operativo attraverso Azure Automation.

È importante assicurarsi che le impostazioni di rete permettano alla macchina di comunicare con Azure, generalmente attraverso la porta 443 per il traffico HTTPS. In ambienti con accesso Internet limitato, potrebbe essere necessario configurare le impostazioni del proxy o utilizzare Azure Arc Private Link per stabilire una connessione sicura.

Ne avevo parlato anche nella guida Proteggere e gestire le macchine on-premises con Microsoft Defender for Cloud e Azure Arc – ICT Power

Onboarding di Windows Server 2025

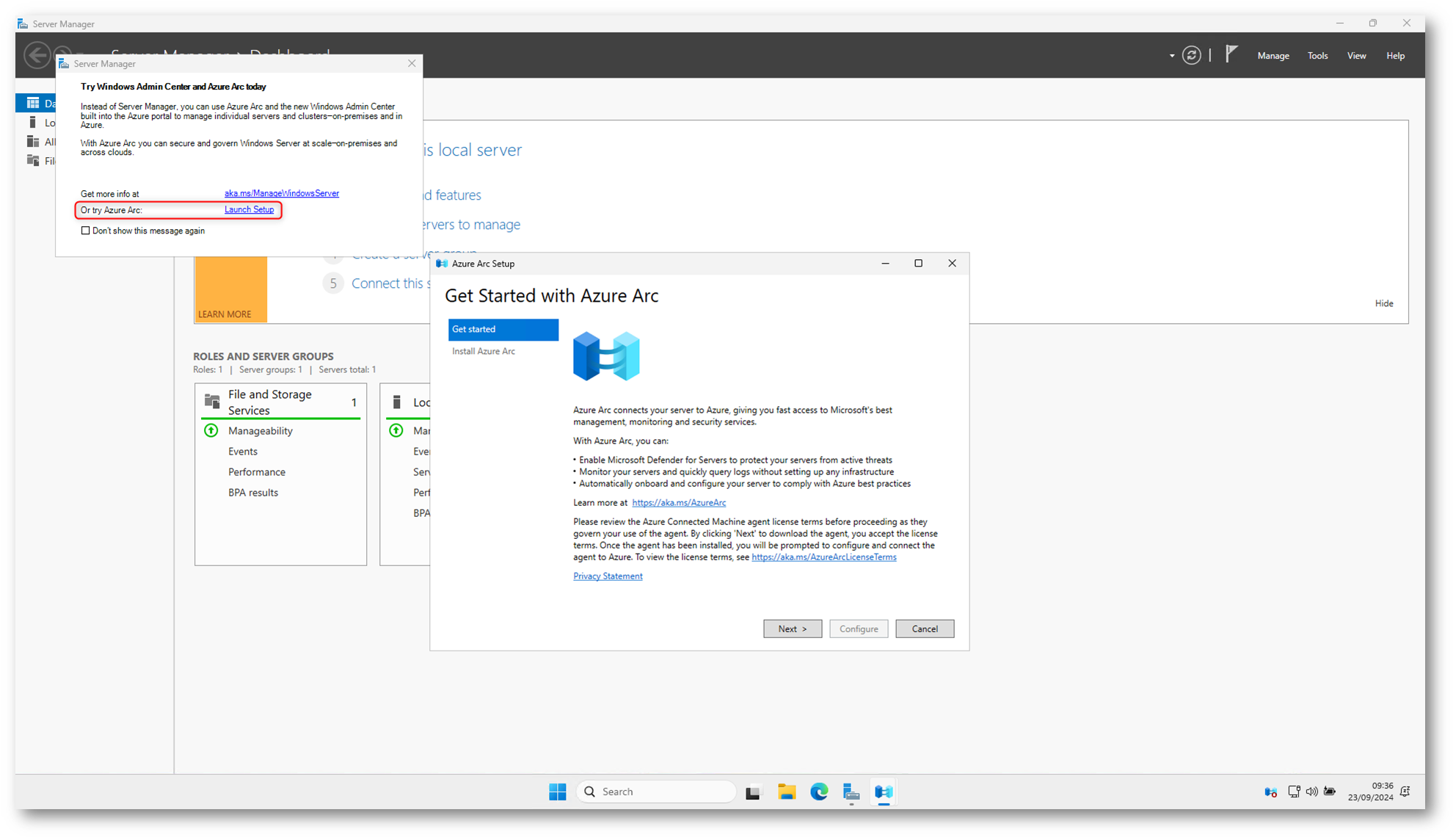

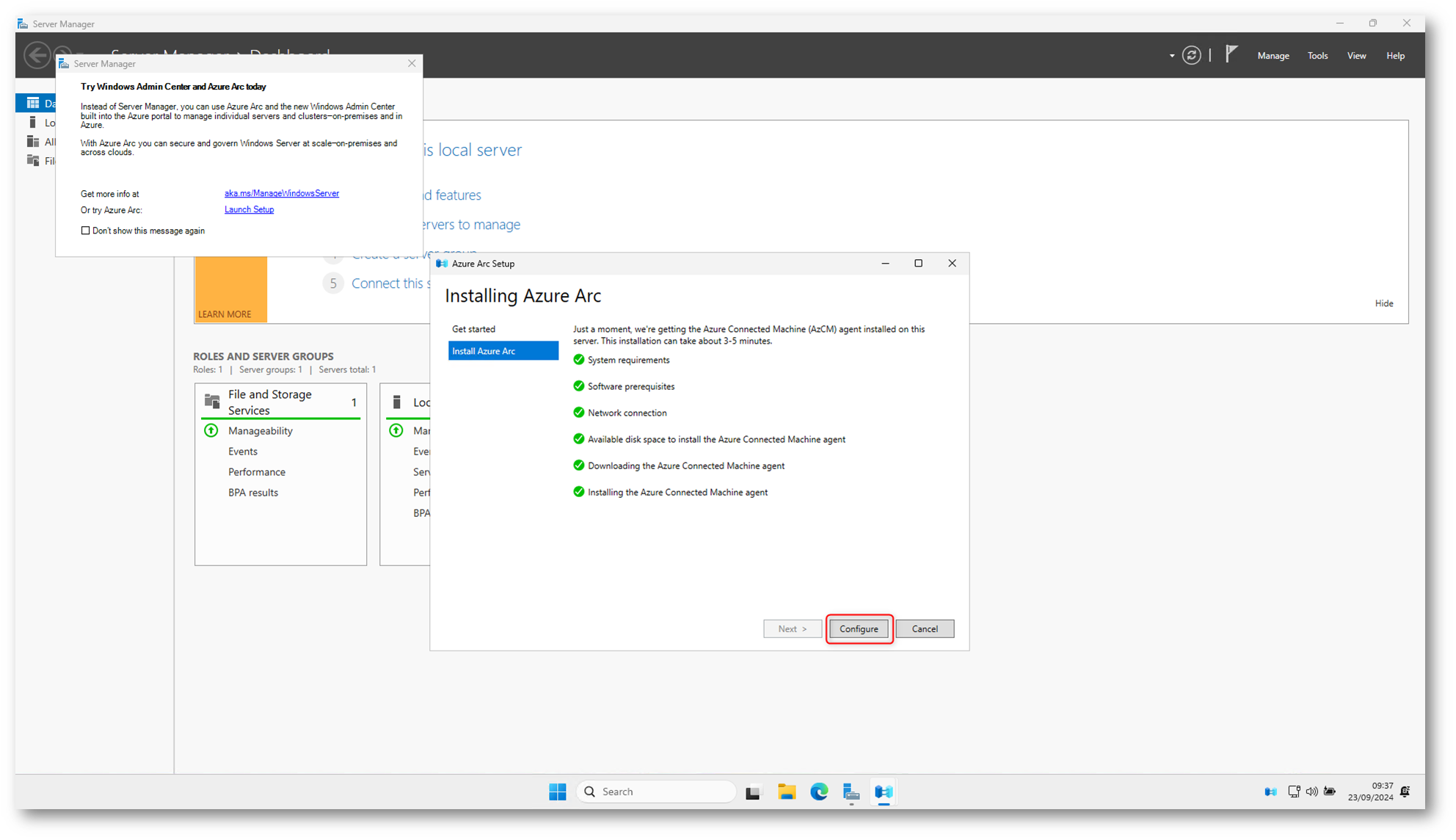

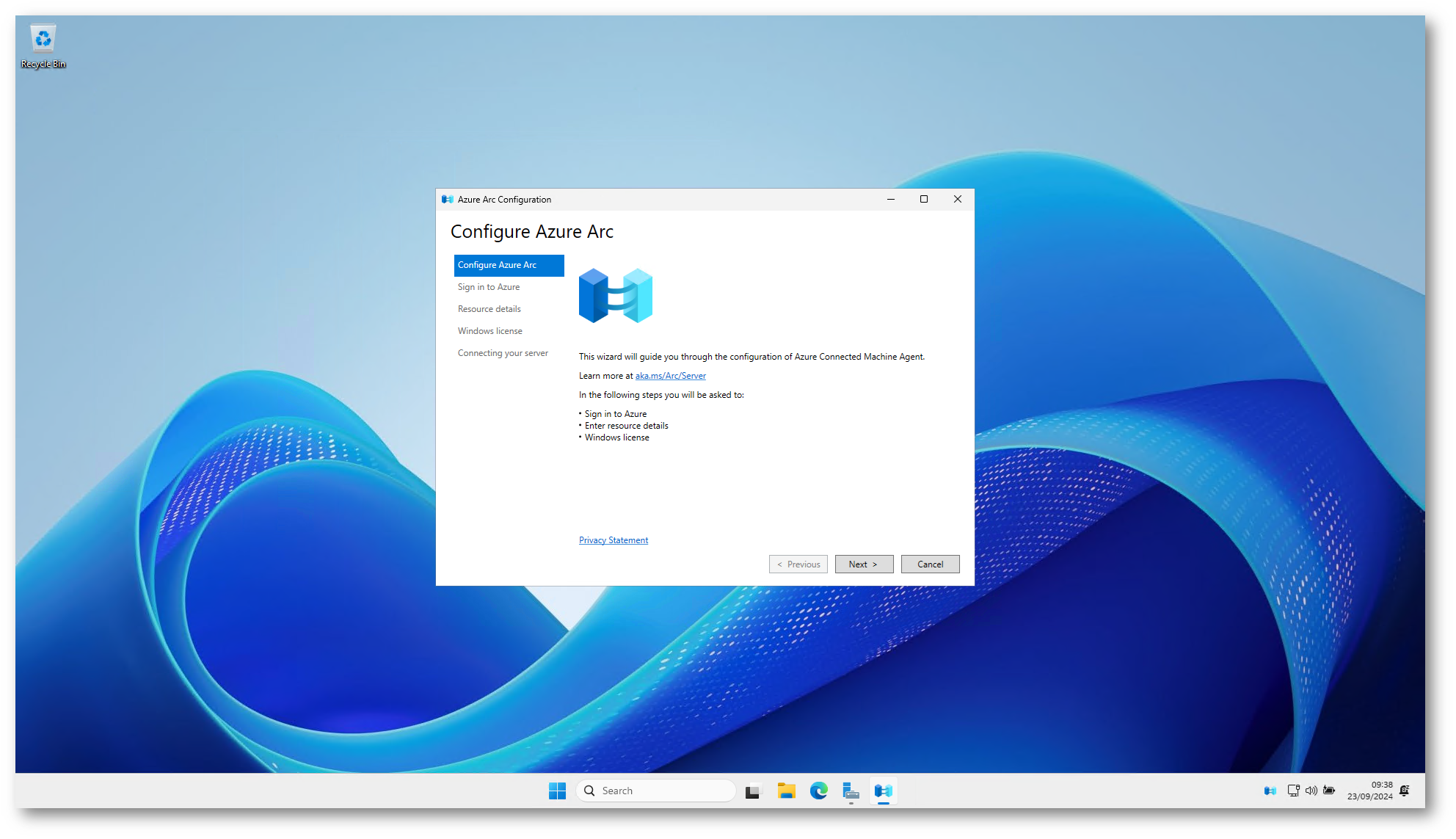

In Windows Server 2025, il processo di onboarding delle macchine Windows in Azure Arc è stato semplificato grazie all’integrazione di un wizard di configurazione nativo, disponibile direttamente nell’interfaccia del sistema. Questo wizard, chiamato Azure Arc Setup, viene preinstallato e si può avviare facilmente dal System Tray, da Server Manager, o dal menu Start del server. L’onboarding avviene attraverso pochi passaggi guidati: una volta avviato il wizard, si seguono le indicazioni per installare l’Azure Connected Machine Agent, configurare il server e collegarlo ad Azure.

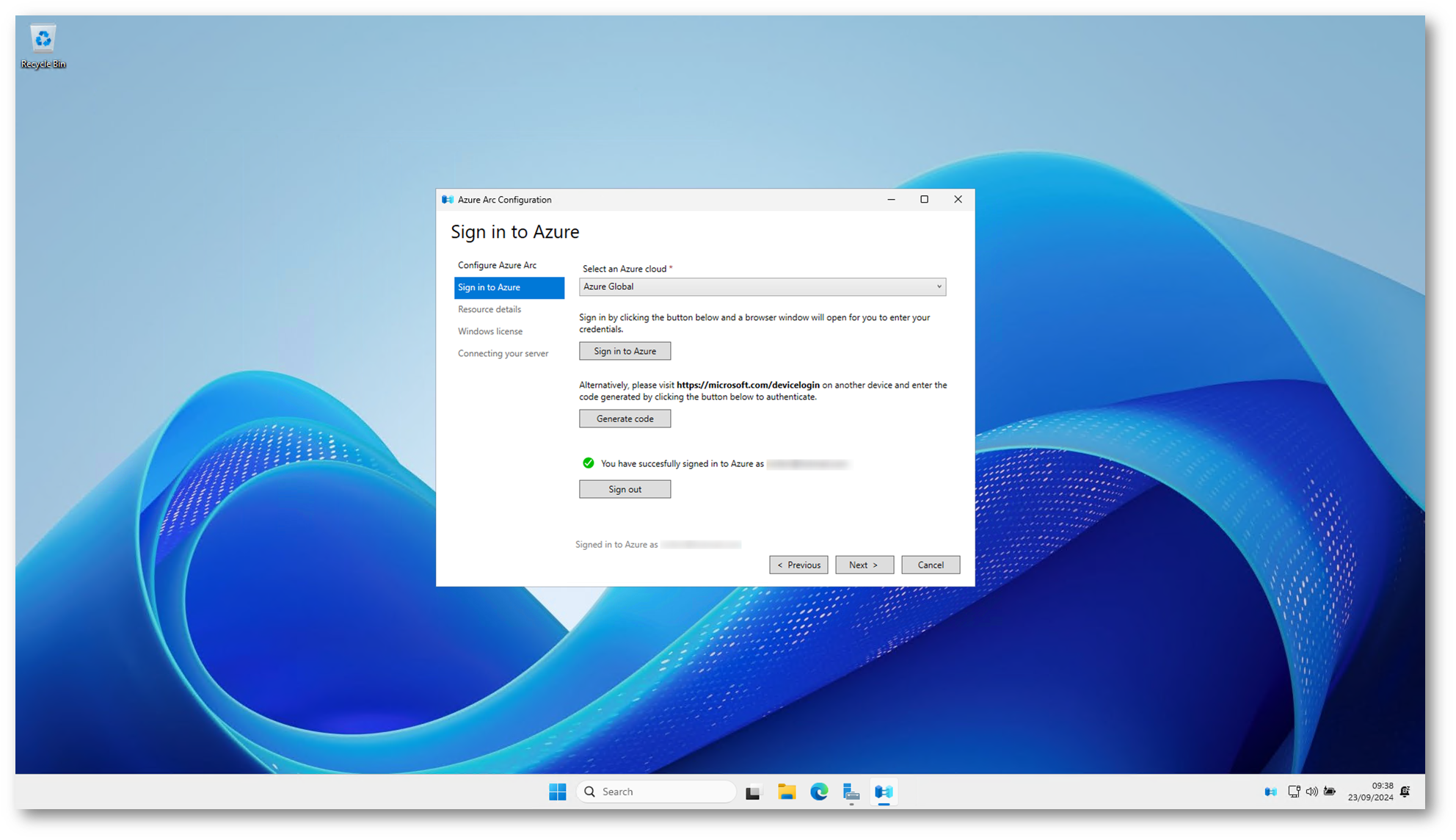

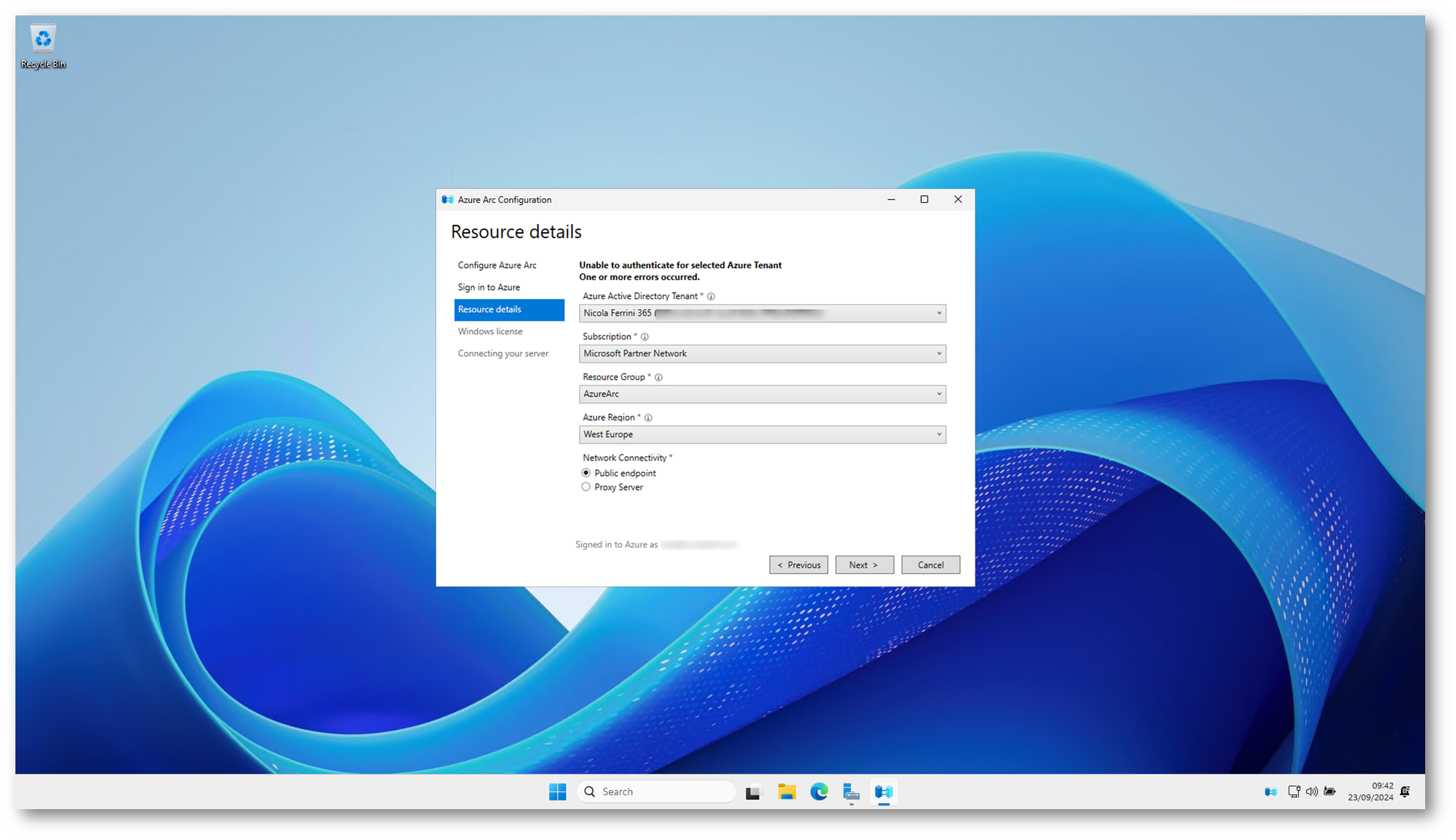

Il processo ora è molto più rapido rispetto alle versioni precedenti, in quanto non è più necessario generare e lanciare script manuali. L’integrazione nativa permette di verificare automaticamente i prerequisiti, installare il software necessario e connettere la macchina ad Azure con meno interventi da parte dell’amministratore. Nelle figure sotto sono mostrati tutti i passaggi necessari:

Figura 1: Wizard per l’onboarding di Windows Server 2025 ad Azure Arc

Figura 2: Installazione dell’agent di Azure Connected Machine

Figura 3: Wizard di configurazione di Azure Arc

Figura 4: Inserimento delle credenziali di accesso a Microsoft Azure

Figura 5: Configurazione delle risorse Azure da utilizzare

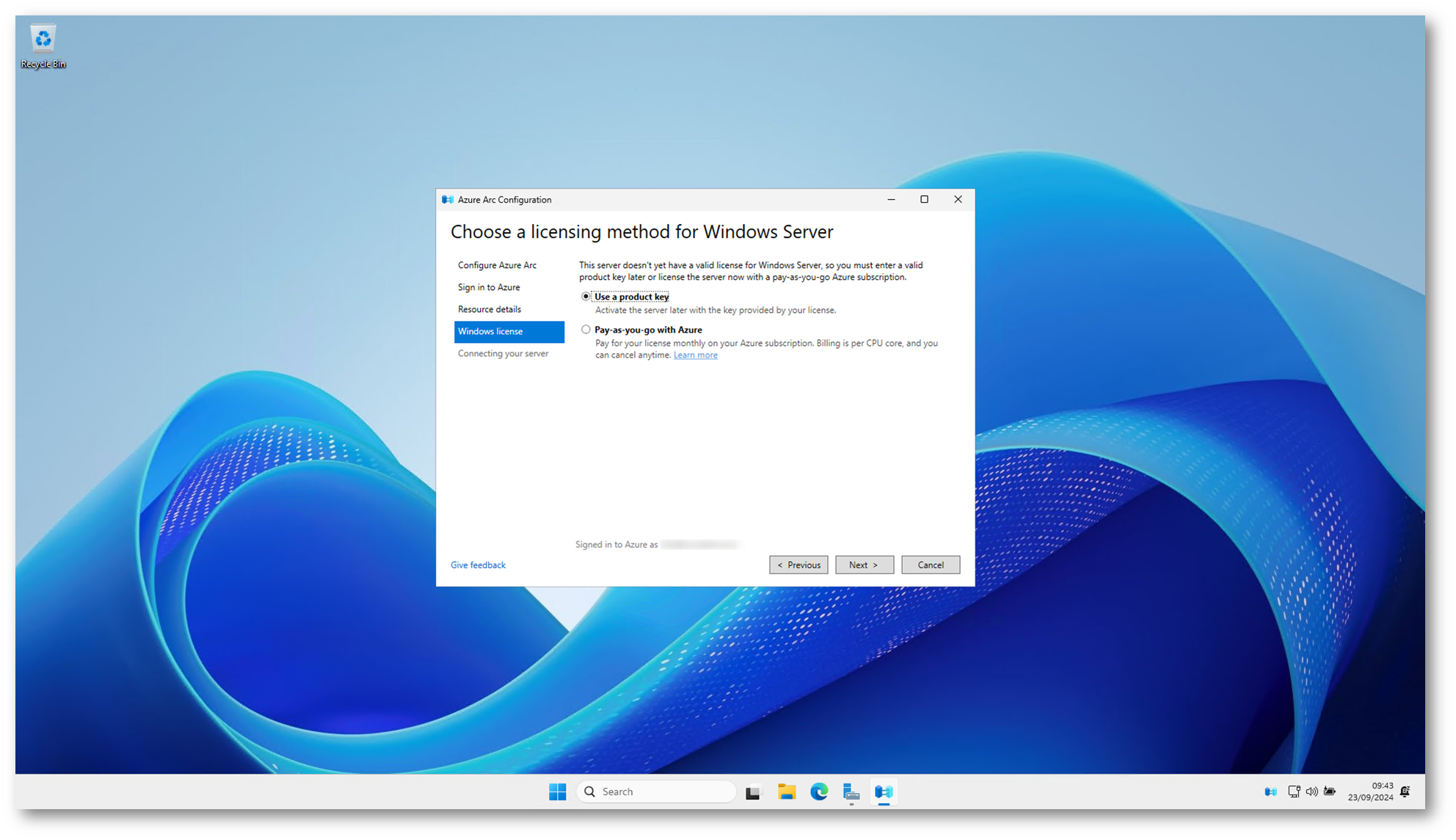

Poiché il Windows Server 2025 che sto utilizzando non è stato ancora licenziato mi è stato chiudo quale modalità di licenza voglio utilizzare. Windows Server 2025 introduce diverse opzioni di licensing per offrire maggiore flessibilità alle aziende:

- Licenza perpetua: Questo è il modello tradizionale, in cui acquisti la licenza del software una volta e hai cinque anni di supporto standard, seguiti da cinque anni di supporto esteso. È ideale per chi preferisce possedere il software e gestire l’infrastruttura internamente.

- Licenza in abbonamento (pay-as-you-go): Windows Server 2025 introduce un nuovo modello di abbonamento, basato sull’utilizzo effettivo del software. Questa modalità è gestita tramite Azure Arc ed è perfetta per le organizzazioni che devono affrontare picchi di lavoro stagionali o variazioni di carico. Consente di scalare le risorse in modo flessibile, rendendo la gestione dei server più conveniente senza necessità di investimenti a lungo termine.

- Licenza basata sui core fisici: Simile alle versioni precedenti, anche Windows Server 2025 utilizza la licenza basata sui core. È necessario acquistare licenze per tutti i core fisici del server, con un minimo di 16 licenze per server e 8 per processore. La Standard Edition consente l’utilizzo di due macchine virtuali (VM), mentre la Datacenter Edition supporta un numero illimitato di VMs, ideale per ambienti altamente virtualizzati.

- Licenza per macchina virtuale: Introdotta con Windows Server 2022 e mantenuta in Windows Server 2025, questa opzione consente di licenziare in base ai core virtuali nelle VMs invece che ai core fisici. Questa modalità è utile per chi gestisce molte macchine virtuali, ma richiede la sottoscrizione a Software Assurance (SA) o una licenza in abbonamento

Figura 6: Scelta della modalità di licensing di Windows Server 2025

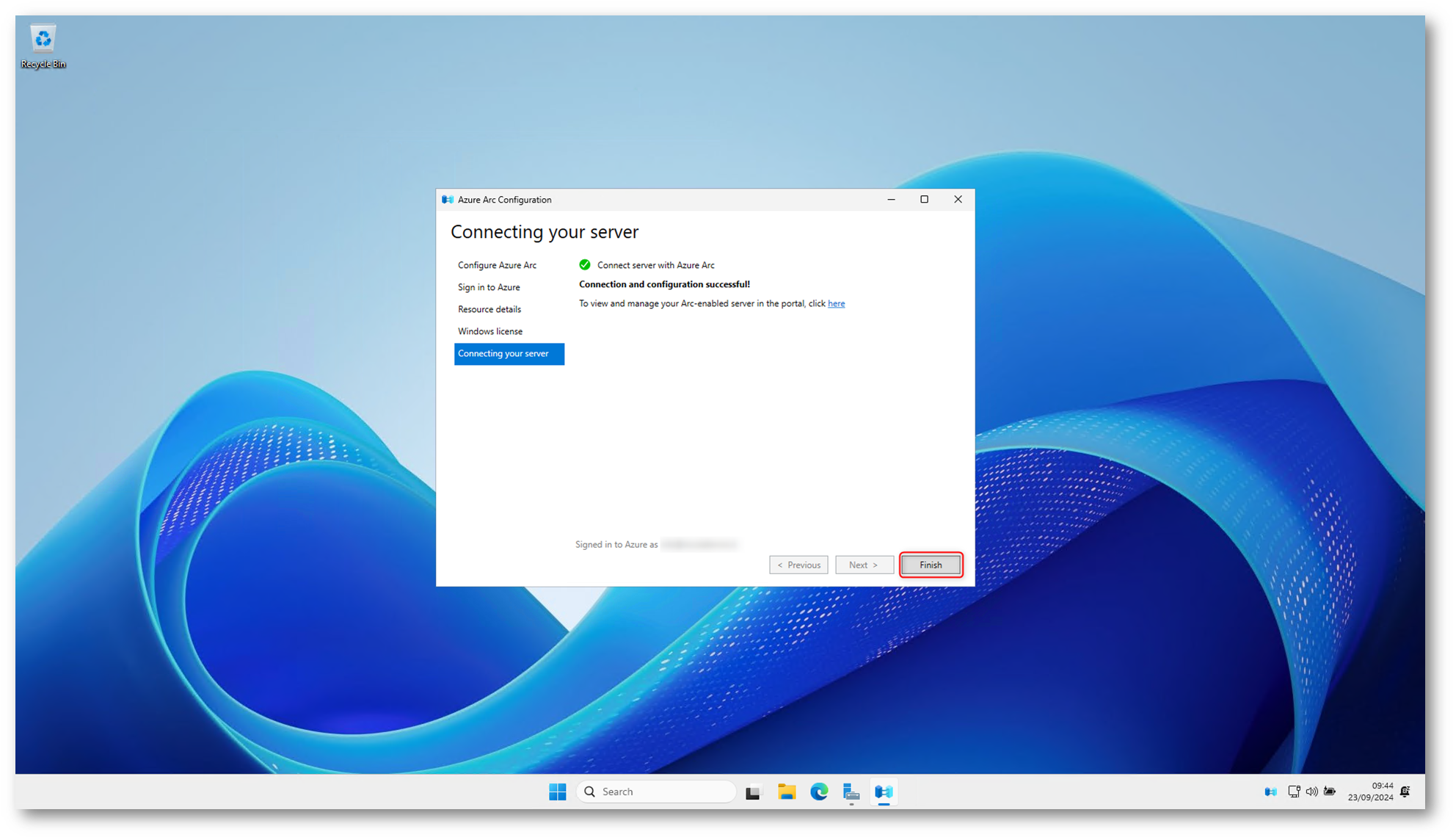

Figura 7: Connessione e configurazione di Azure Arc completata correttamente

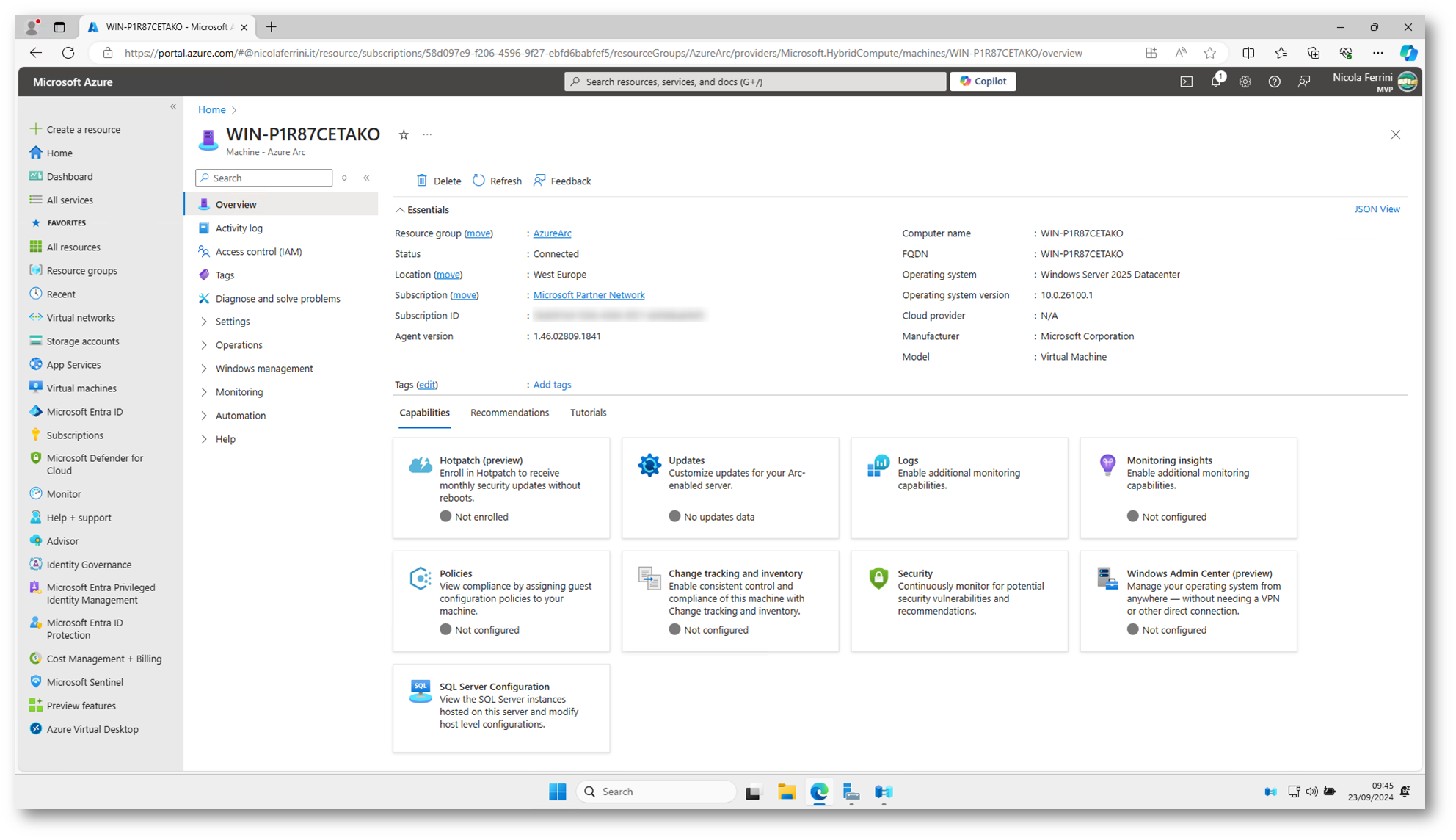

Cliccando sul link presente nel wizard potrete accedere al portale di Azure e visualizzare la risorsa cloud relativa alla vostra macchina Windows Server 2025.

Figura 8: Risorsa Azure Arc relativa alla macchina Windows Server 2025

Hotpatching

Hotpatching è una tecnologia sviluppata da Microsoft che consente di applicare aggiornamenti di sicurezza e patch ai server senza richiedere il riavvio del sistema. Questo rappresenta un significativo miglioramento rispetto al tradizionale processo di aggiornamento, che spesso implica il riavvio del server per finalizzare l’installazione delle patch. Hotpatching corregge il codice in esecuzione direttamente nella memoria, permettendo agli aggiornamenti di essere applicati in tempo reale, senza interrompere le applicazioni o i servizi in esecuzione. Tuttavia, non tutte le patch possono essere applicate tramite hotpatching; per aggiornamenti che coinvolgono modifiche più profonde al sistema operativo, potrebbe ancora essere necessario un riavvio.

Questa funzionalità è stata inizialmente introdotta in Windows Server 2022 Datacenter: Azure Edition e si è estesa con Windows Server 2025, diventando disponibile per altre edizioni come la Standard e Datacenter. Per utilizzare hotpatching, è richiesto Azure Arc e un abbonamento attivo a Software Assurance, oppure un piano di abbonamento gestito tramite Azure.

Vi invito a leggere la mia guida Hotpatch per Windows Server 2022 Azure Edition con Desktop Experience – ICT Power per maggiori approfondimenti.

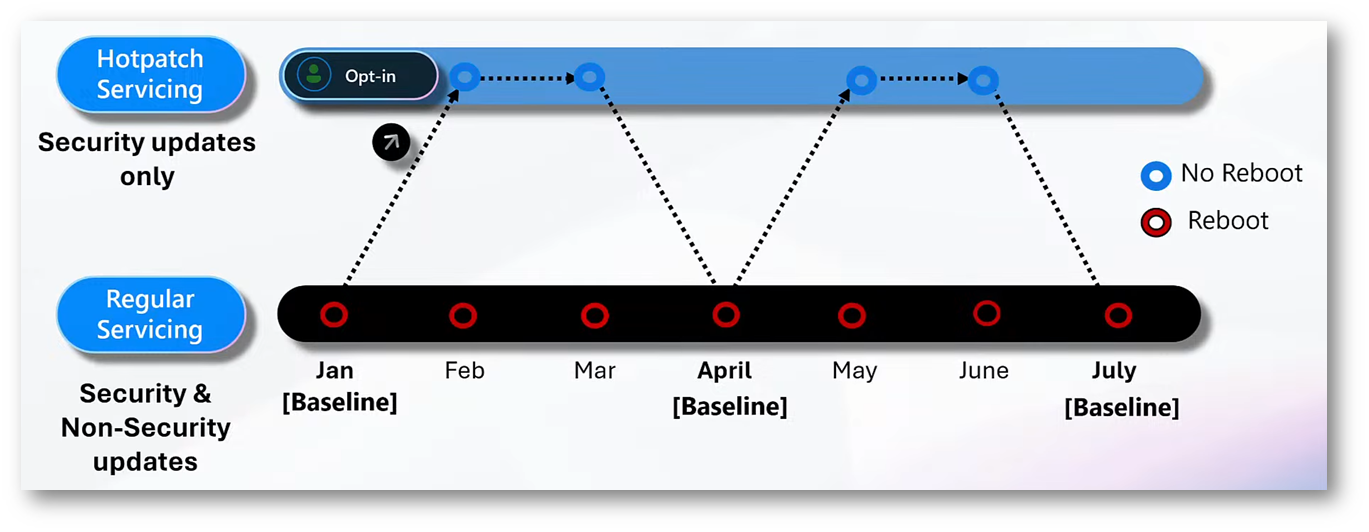

Il concetto di baseline è fondamentale per il funzionamento di Hotpatching su Windows Server, in particolare quando si tratta di mantenere il server aggiornato senza interruzioni significative.

In pratica, una baseline rappresenta un aggiornamento cumulativo di riferimento che viene installato sul sistema e contiene tutte le patch principali fino a quel momento. Questa baseline costituisce il punto di partenza per le hotpatches successive.

Dopo l’installazione della baseline, nei mesi seguenti vengono rilasciati aggiornamenti incrementali chiamati hotpatches, che correggono il codice direttamente in memoria senza la necessità di riavviare il server. Questi aggiornamenti sono focalizzati sulle vulnerabilità di sicurezza e vengono applicati in modo continuo, garantendo una maggiore continuità operativa.

Tuttavia, per mantenere il sistema sincronizzato con tutti gli aggiornamenti non relativi alla sicurezza o che richiedono modifiche più profonde, è necessario applicare periodicamente una nuova baseline. Questo processo richiede un riavvio del sistema per garantire che tutte le patch siano integrate correttamente. In questo modo, il ciclo di hotpatching riduce al minimo i riavvii, ma garantisce comunque che il server rimanga sempre aggiornato e sicuro

Figura 9: Funzionamento di Hotpatch

Prerequisiti

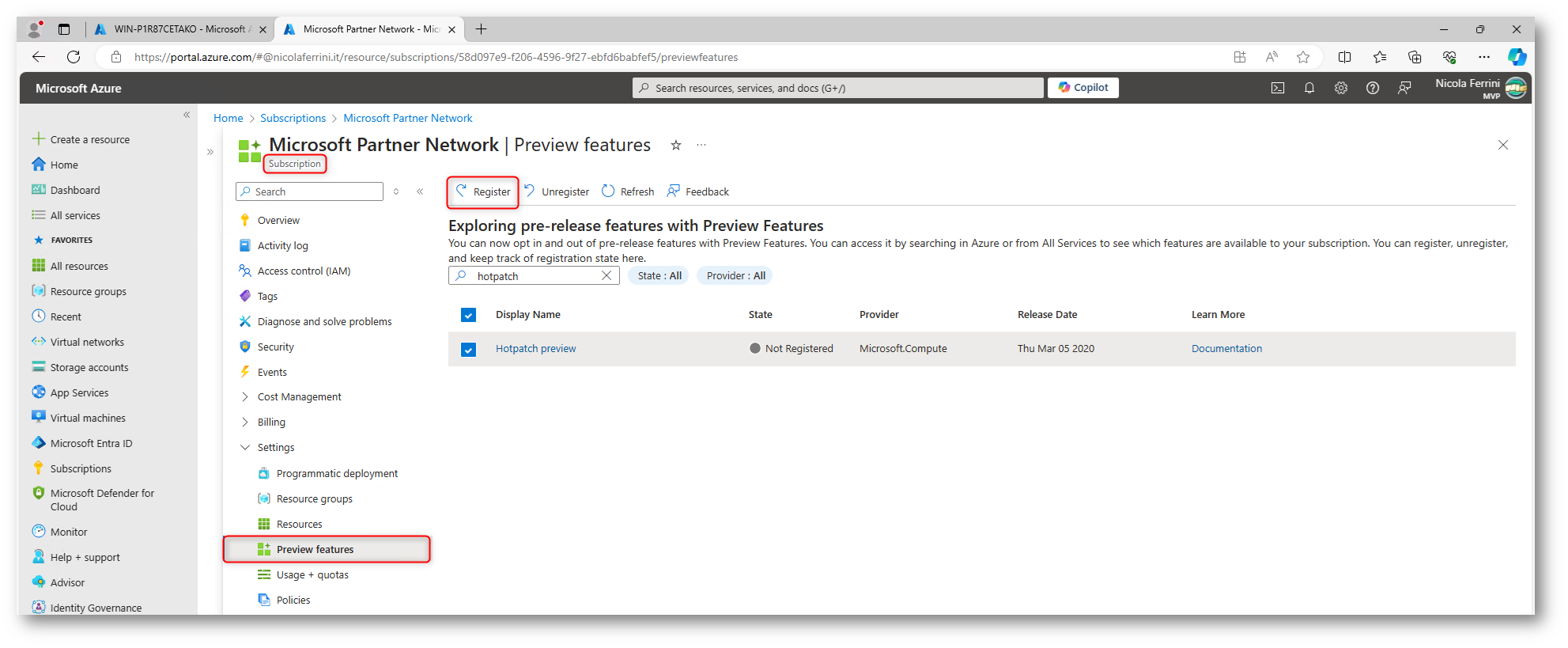

Per abilitare le preview features nella vostra sottoscrizione di Azure, come ad esempio hotpatching (in anteprima), dovete prima accedere al portale di Azure con un account che abbia i diritti di amministratore o proprietario sulla sottoscrizione. All’interno del portale, potete cercare la sezione dedicata alle funzionalità in anteprima (Azure Preview Features). Una volta lì, potete trovare e selezionare la funzionalità che desiderate abilitare, come hotpatching, se disponibile.

Se la funzionalità è ancora in modalità preview, sarà necessario registrare la vostra sottoscrizione per partecipare al programma di anteprima. Dopo aver completato la registrazione, la funzionalità potrebbe richiedere del tempo prima di essere attiva o potrebbero essere necessarie configurazioni aggiuntive. Una volta abilitata, potrete iniziare a testare la feature nel vostro ambiente Azure. Tenete a mente che le funzionalità in anteprima sono generalmente considerate sperimentali e potrebbero non essere completamente stabili o pronte per l’uso in produzione fino a quando non saranno ufficialmente rilasciate.

Figura 10: Abilitazione della funzionalità di preview di Hotpatch per la sottoscrizone utilizzata

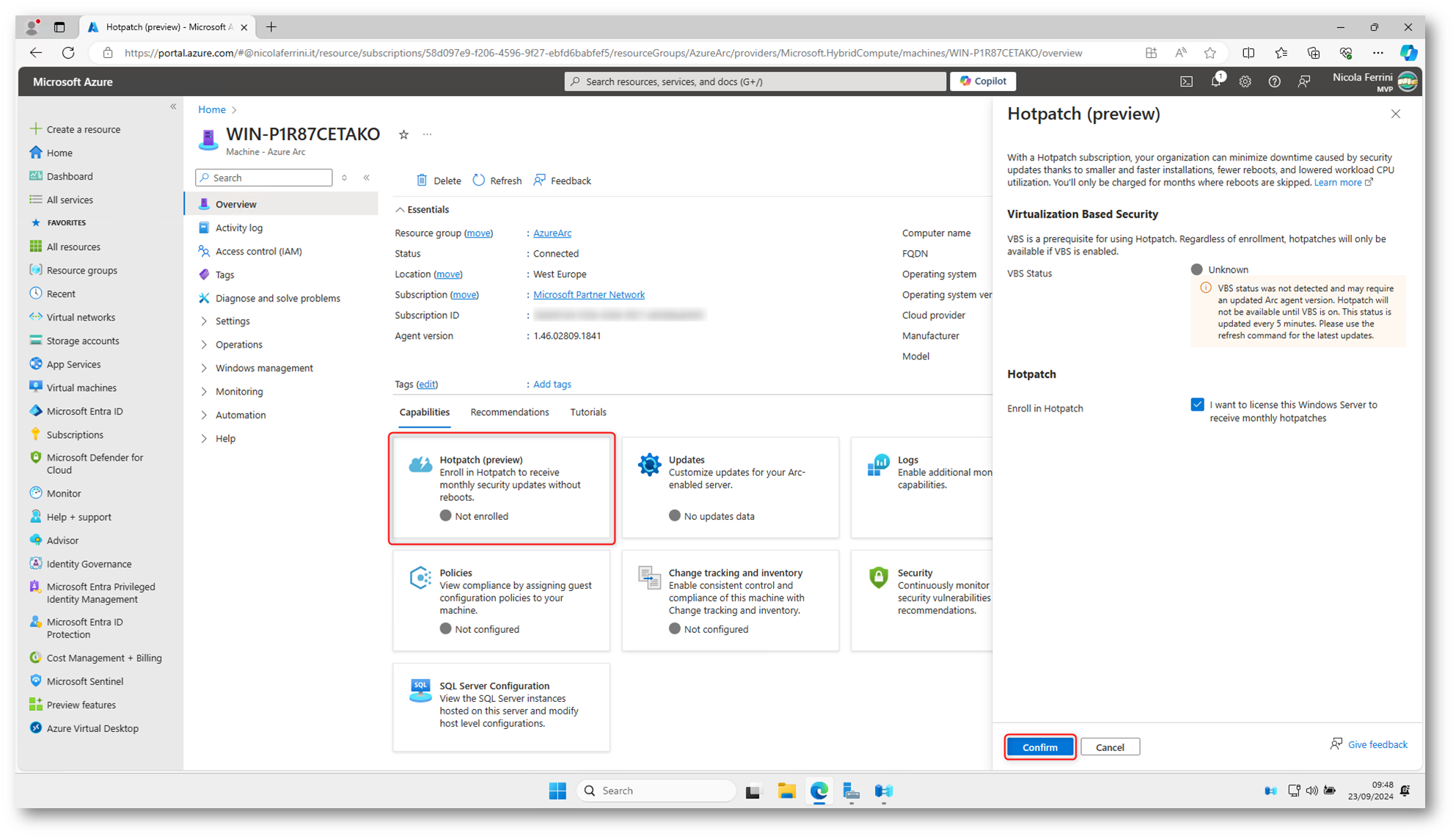

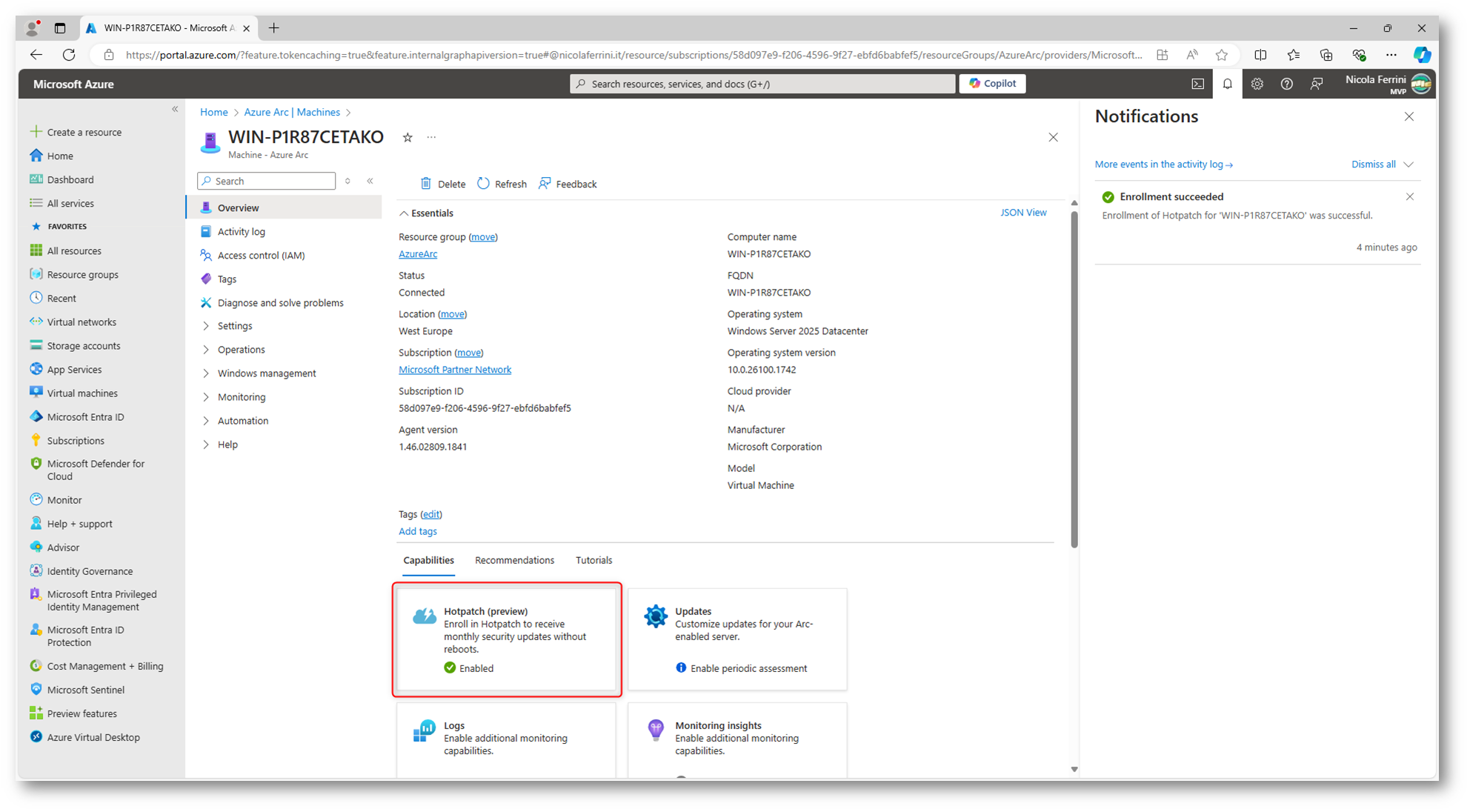

Enroll in hotpatch

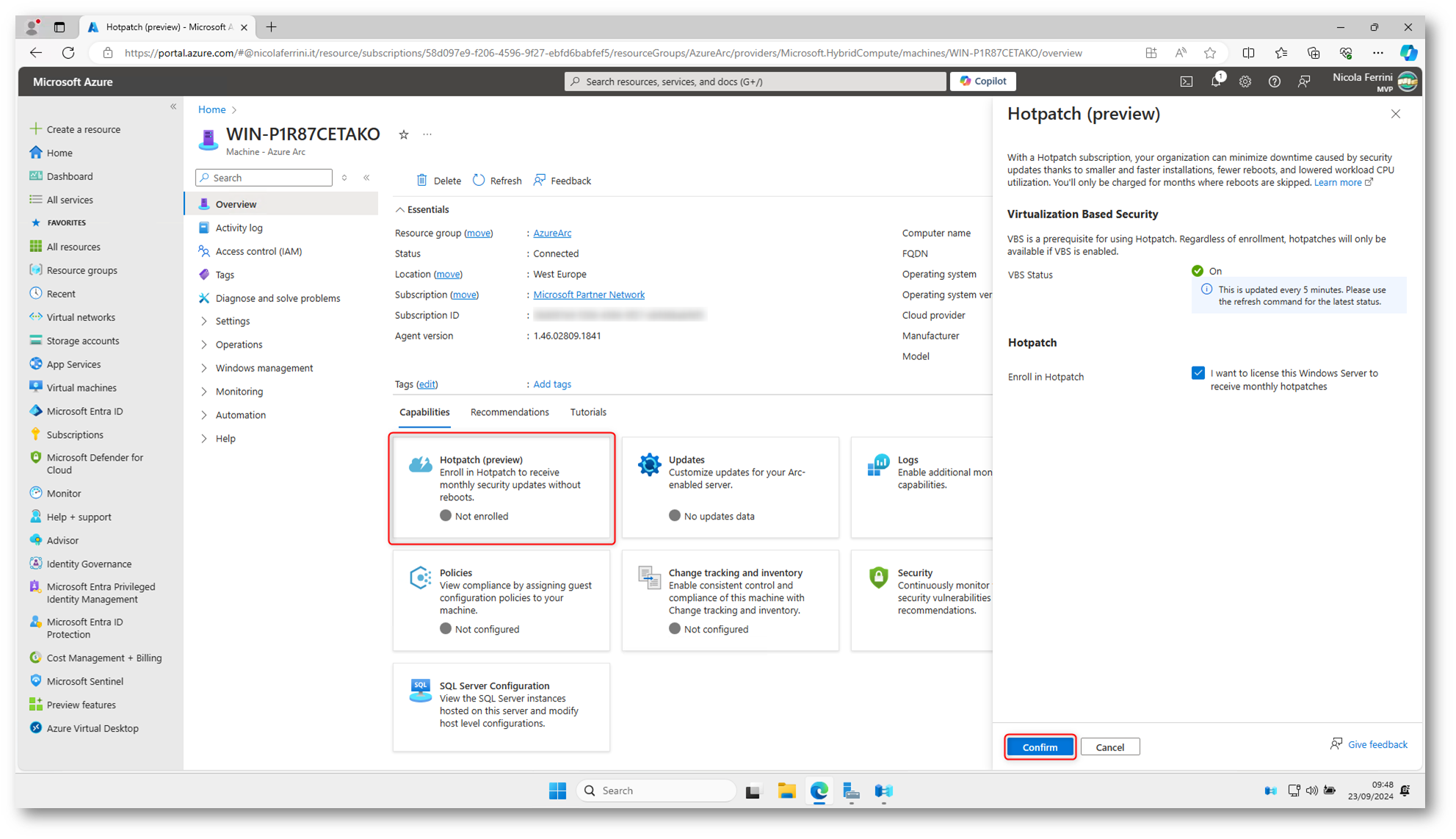

Per effettuare l’enroll in Hotpatch vi basterà cliccare nel riquadro Hotpatch (preview) dal portale di Microsoft Azure. Come si può vedere dalla figura sotto, è necessario però che sul server sia abilitata la Virtualization Based Security.

Figura 11: Per utilizzare Hotpatch è necessario che sul server sia abilitata la Virtualization Based Security

Abilitazione della Virtualization-based security (VBS)

Come ho già avuto modo di scrivere nella guida Virtualization-based security (VBS) e Windows Defender Application Control (WDAC) – ICT Power, la sicurezza basata su virtualizzazione (VBS, Virtualization-based Security) in Windows è una tecnologia che utilizza funzionalità di virtualizzazione hardware per creare e isolare una regione sicura della memoria del sistema operativo. Questo ambiente isolato consente di eseguire funzionalità di sicurezza avanzate con un livello di protezione maggiore rispetto a quello che sarebbe possibile in un sistema operativo tradizionale.

La Virtualization-based security crea un ambiente virtuale all’interno del quale possono essere eseguite funzionalità di sicurezza critiche. In questo modo, anche se un malware compromettesse il sistema operativo principale, non sarebbe in grado di accedere alle funzionalità di sicurezza eseguite all’interno dell’ambiente virtuale. La Virtualization-based security supporta diverse funzionalità, tra cui:

- Credential Guard: Protegge le credenziali di accesso impedendo che vengano rubate da malware.

- Hypervisor-Enforced Code Integrity (HVCI): Garantisce che solo il codice con firma digitale valida venga eseguito nel kernel del sistema operativo, prevenendo l’esecuzione di malware.

- Secure Kernel: Fornisce un kernel isolato e protetto che esegue operazioni di sicurezza sensibili.

Abilitare la Virtualization-based security può fornire un significativo aumento della sicurezza, specialmente in ambienti ad alto rischio come le reti aziendali. Tuttavia, ci sono alcune considerazioni da tenere in mente:

- Requisiti hardware: La VBS richiede un processore con supporto per la virtualizzazione (ad esempio Intel VT-x o AMD-V) e TPM 2.0.

- Compatibilità del software: Alcune applicazioni e driver potrebbero non essere compatibili con la VBS, quindi è importante testare la compatibilità prima di abilitare questa funzione.

- Prestazioni: La VBS può avere un impatto sulle prestazioni, sebbene generalmente questo impatto sia minimo rispetto ai benefici in termini di sicurezza.

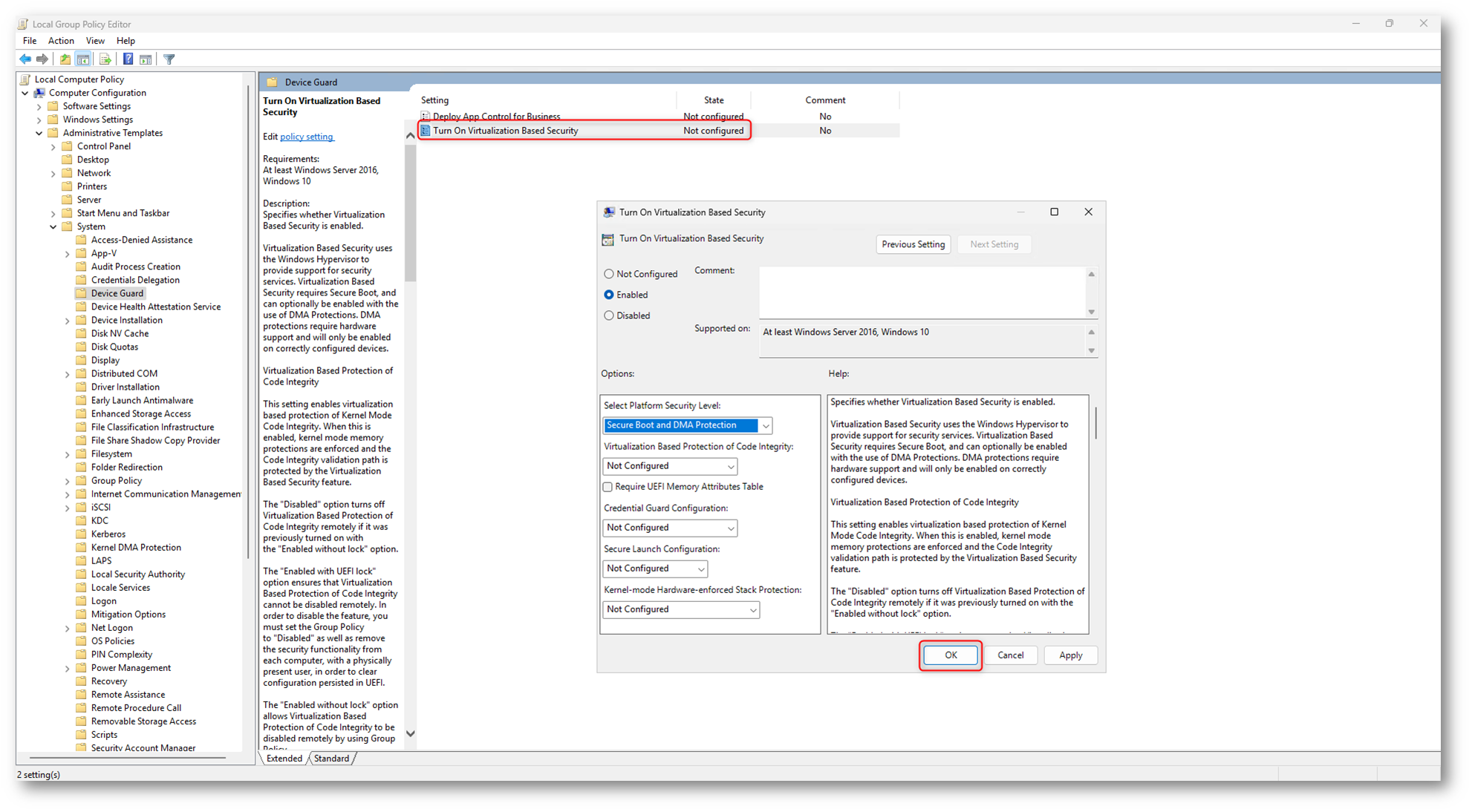

Per abilitarla è sufficiente utilizzare le Group Policy. In Computer Configuration > Administrative Templates > System > Device Guard dovete abilitare Turn On Virtualization Based Security.

Figura 12: Abilitazione della Virtualization-based Security

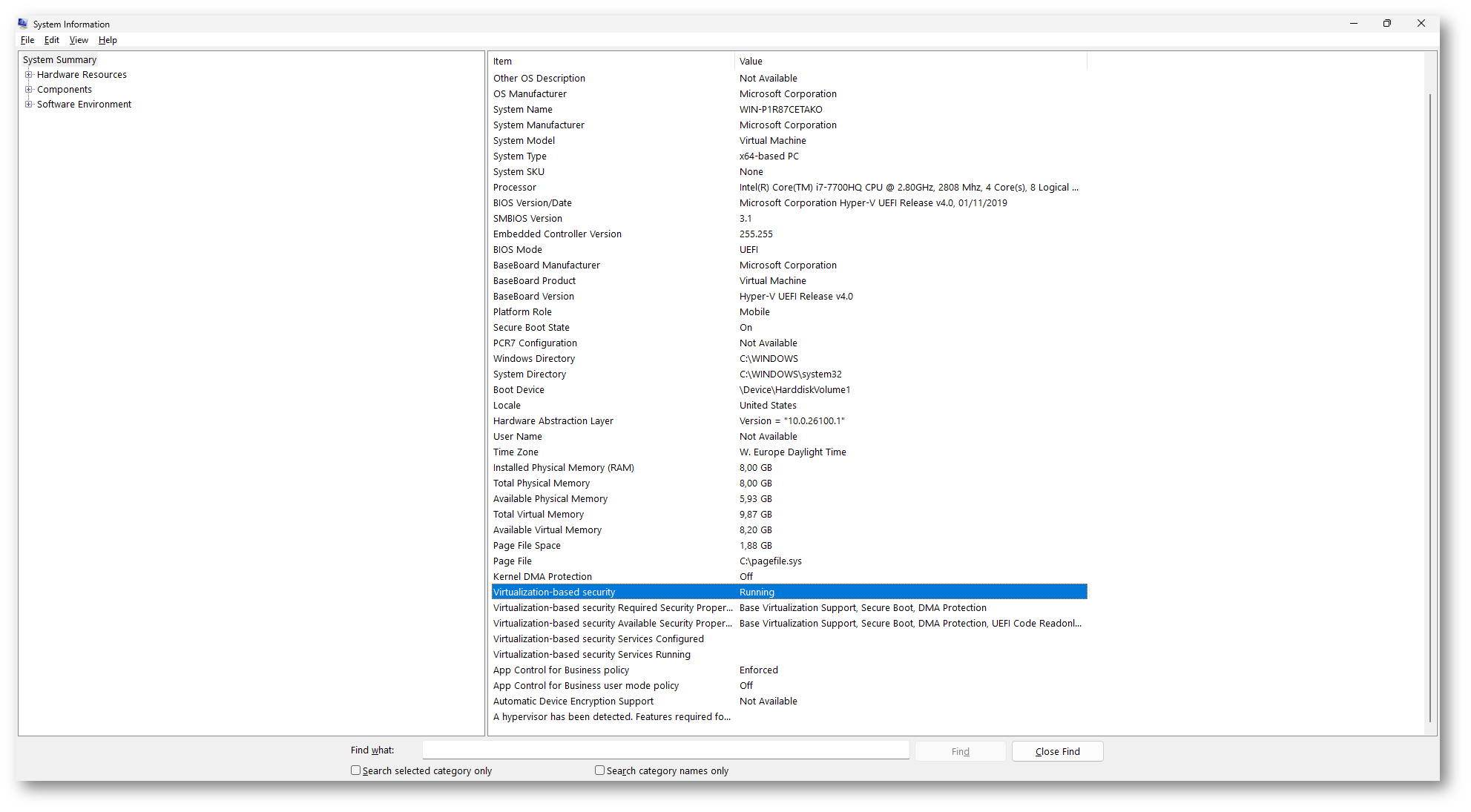

Effettuate un riavvio del server e successivamente verificate con il tool Msinfo32.exe se la Virtualization-based Security risulta abilitata.

Figura 13: Verifica dell’attivazione della funzionalità di Virtualization-based Security

Dopo aver abilitato la funzionalità, noterete nel portale di Azure che al momento dell’abilitazione della funzionalità di Hotpatch (preview) sarà scomparso il messaggio di avviso.

Figura 14: Tutti i prerequisiti per l’abilitazione di Hotpatch (preview) sono rispettati

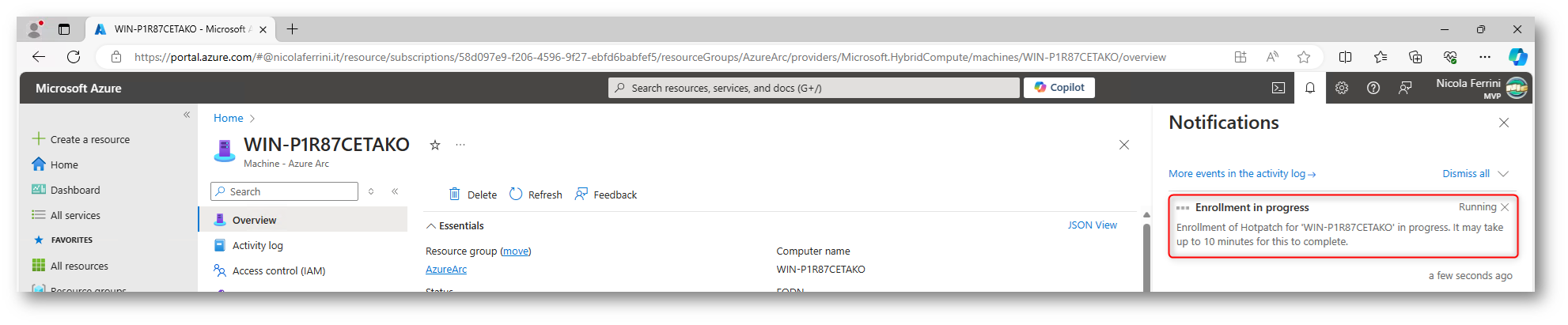

L’enroll di Hotpatch può durare fino a 10 minuti. Mettetevi comodi e attendete

Figura 15: L’enroll di Hotpatch può durare fino a 10 minuti

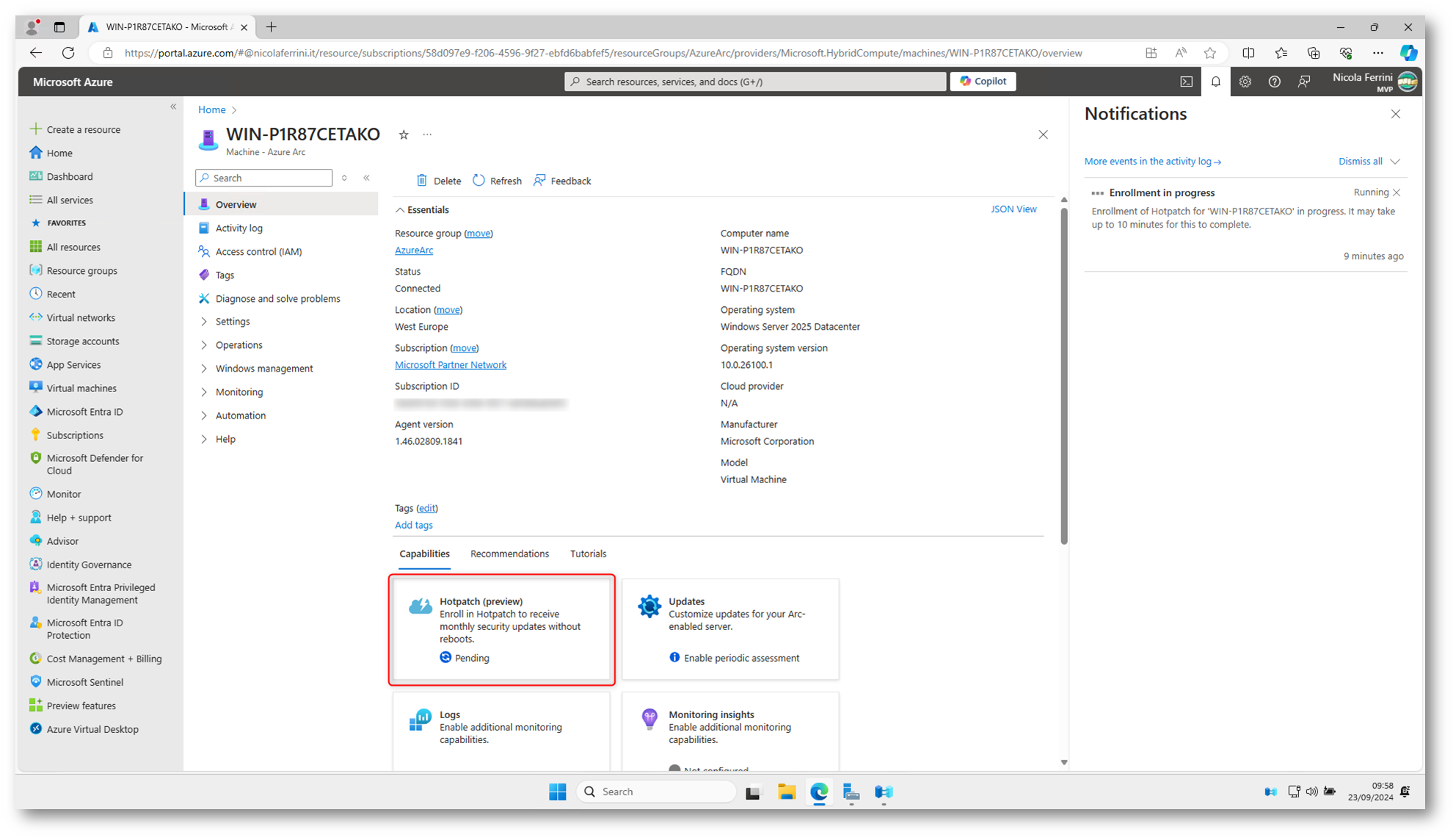

Figura 16: Enroll di Hotpatch in corso

Figura 17: Enroll di Hotpatch completato con successo

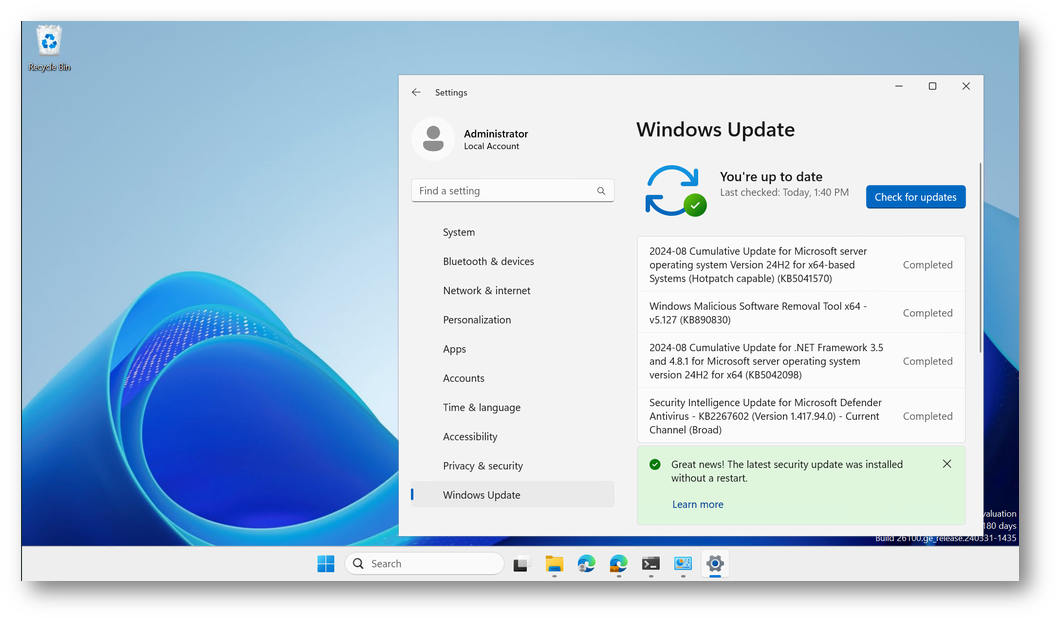

Nel momento in cui verrà rilasciata una hotpatch, nella schermata di Windows Update verrà visualizzato un banner che ci avviserà che non è stato necessario effettuare il riavvio perla sua corretta applicazione. Qui di seguito un’immagine recuperata dalla pagina dell’annuncio ufficiale Now in preview: Hotpatch for Windows Server 2025 – Microsoft Community Hub

Figura 18: La finestra di Windows Update mostra che una hotpatch è stata installata senza richiedere il riavvio (immagine recuperata dal sito Microsoft)

Quanto costa Hotpatch?

Il costo di Hotpatching è legato all’utilizzo di Azure Arc e richiede una sottoscrizione attiva di Azure. È disponibile senza costi aggiuntivi per la gestione delle macchine virtuali di Azure e delle macchine virtuali Azure Stack HCI abilitate per Arc. Per i server abilitati per Arc, viene addebitato un costo in base a un valore ripartito proporzionalmente ogni giorno pari a €4,5/server/mese (sulla base di 31 giorni di utilizzo di connessione), alla data di scrittura di questo articolo. Alla pagina Prezzi – Azure Arc | Microsoft Azure trovate maggiori informazioni.

Conclusioni

Hotpatching rappresenta un’importante innovazione per la gestione degli aggiornamenti di sicurezza su Windows Server, offrendo la possibilità di applicare patch critiche senza riavviare il sistema. Questa tecnologia si rivela particolarmente utile per le aziende che richiedono alta disponibilità dei servizi e non possono permettersi frequenti tempi di inattività. Integrata con Azure Arc, consente un approccio centralizzato e flessibile alla gestione degli aggiornamenti, garantendo maggiore sicurezza e operatività continua.

Sebbene hotpatching riduca significativamente i riavvii, è importante notare che alcune patch più complesse richiedono ancora un riavvio periodico attraverso l’applicazione di una baseline. In generale, la combinazione di questa tecnologia con i servizi cloud di Microsoft rafforza la capacità di risposta alle vulnerabilità di sicurezza, offrendo alle aziende un equilibrio ottimale tra operatività e protezione.