Utilizzare Windows Hello for Business per l’accesso ad Active Directory: MFA per l’on-premises

Windows Hello for Business rappresenta una soluzione sicura ed efficace per l’autenticazione all’ambiente on-premises, garantendo un accesso protetto ad Active Directory tramite autenticazione a più fattori (MFA). Implementando questa tecnologia, sostituite le tradizionali credenziali basate su password con metodi più avanzati e resilienti, riducendo significativamente i rischi di attacchi informatici.

Quando configurate Windows Hello for Business nel vostro ambiente on-premises, abilitate l’autenticazione forte tramite certificati o chiavi di sicurezza basate su TPM, assicurando che ogni accesso sia verificato attraverso elementi biometrici o PIN. Questo metodo non solo migliora la sicurezza, ma ottimizza anche l’esperienza utente, eliminando la necessità di ricordare e gestire password complesse.

Per garantire una perfetta integrazione con Active Directory, dovete predisporre l’infrastruttura necessaria, che include la configurazione delle policy di gruppo (GPO), la registrazione delle chiavi e l’abilitazione dell’autenticazione Kerberos o delle chiavi pubbliche. In questo modo, ogni accesso sarà automaticamente autenticato e protetto, senza compromettere la produttività degli utenti.

Windows Hello for Business non solo rafforza la sicurezza, ma consente di soddisfare i requisiti normativi e aziendali legati alla protezione delle credenziali, riducendo al minimo le vulnerabilità legate all’uso delle password tradizionali. Adottarlo significa investire in un futuro senza password, più sicuro ed efficiente per la vostra azienda.

Prerequisiti

Per implementare Windows Hello for Business in un ambiente on-premises con Active Directory, dovete soddisfare una serie di prerequisiti tecnici e infrastrutturali. Assicuratevi di avere tutto il necessario prima di procedere con la configurazione per evitare problemi di compatibilità o errori di implementazione.

- Il dominio deve essere Active Directory (AD) o Microsoft Entra ibrido, con la sincronizzazione tramite Entra Connect, se necessario.

- I server devono eseguire almeno Windows Server 2016 (meglio ancora Windows Server 2019,2022 o 2025) per garantire la compatibilità con le ultime funzionalità di autenticazione.

- Il client deve essere Windows 10 (versione 1703 o successiva) o Windows 11, con supporto per Windows Hello for Business.

- Il chipeset TPM 2.0 (Trusted Platform Module) deve essere disponibile sui dispositivi client per l’archiviazione sicura delle chiavi di autenticazione

Abilitazione di Windows Hello for Business

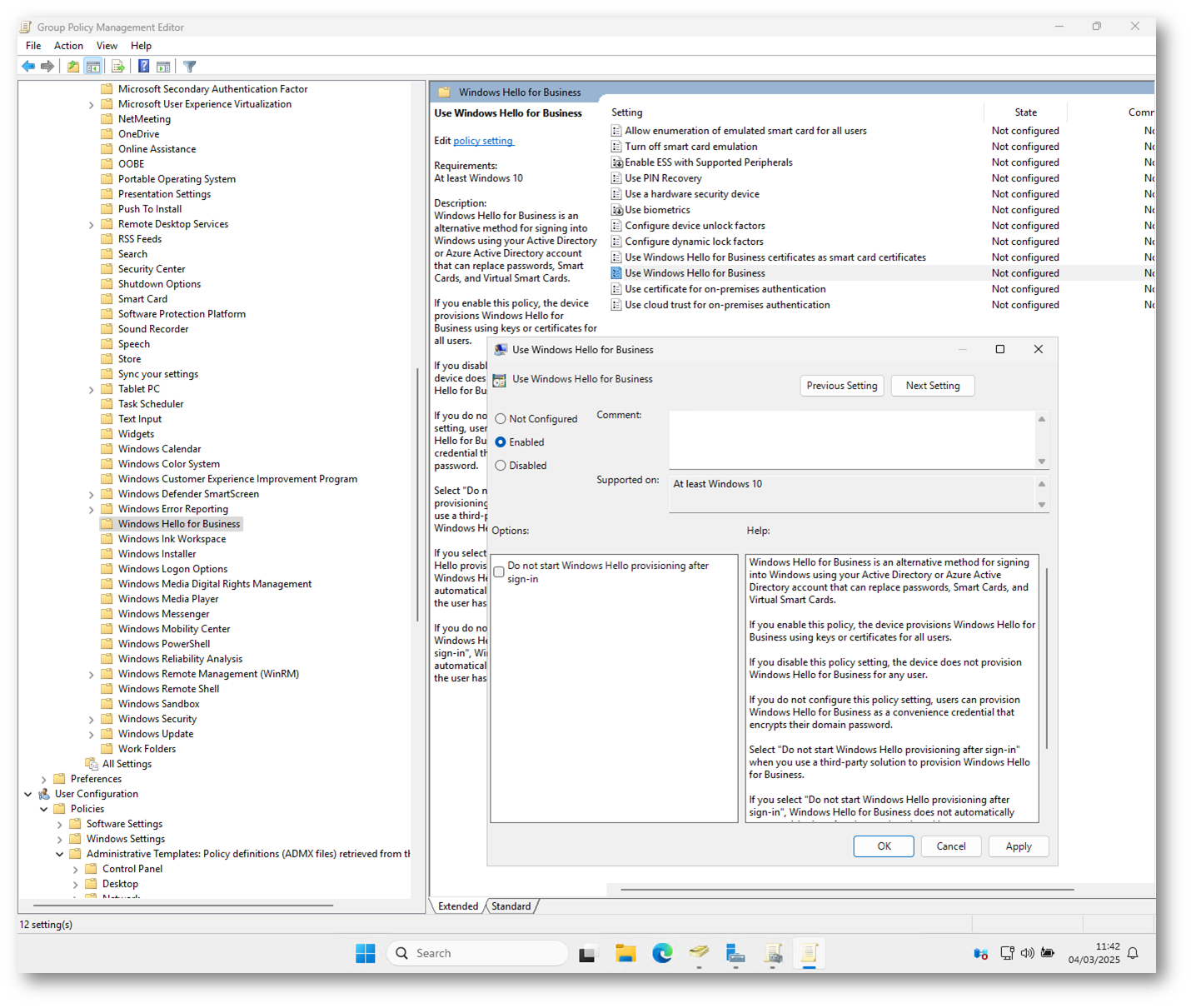

Per abilitare Windows Hello for Business è sufficiente distribuire una Group Policy (GPO) e modificare la policy Computer Configuration > Policies > Administrative Templates > Windows Component > Windows Hello for Business. Fate doppio clic su Use Windows Hello for Business e configuratelo su Enabled.

In alterntiva si può utilizzare un software di Mobile Device Management (MDM) come Microsoft Intune. Per la configurazione tramite Microsoft Intune vi rimando alla lettura della mia guida Microsoft Intune – Configurare Windows Hello for Business – ICT Power

In questa guida mi occuperò della gestione di Windows Hello for Business tramite Group Policy.

Figura 1: Group Policy setting per abilitare Windows Hello for Business in Active Directory

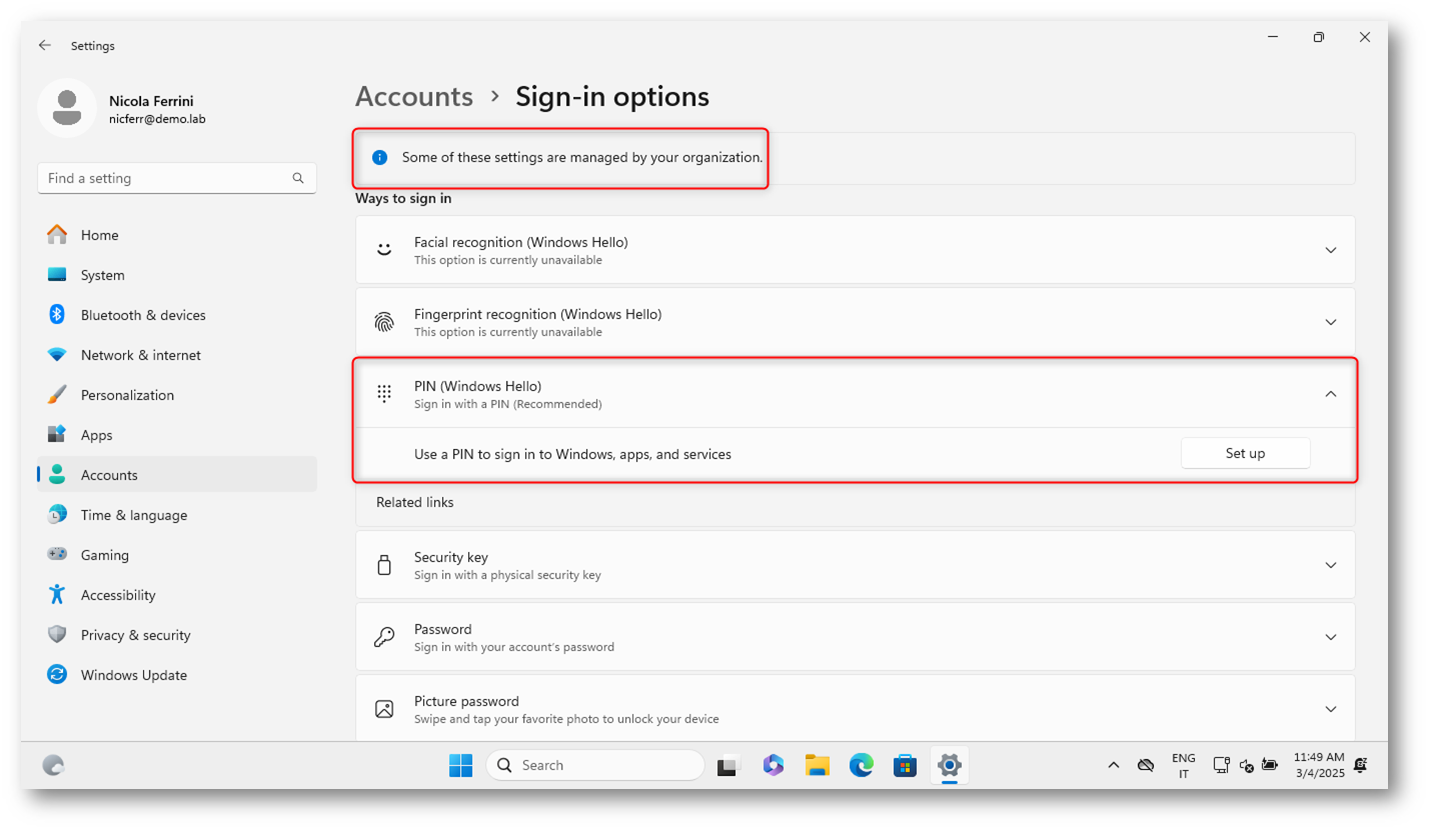

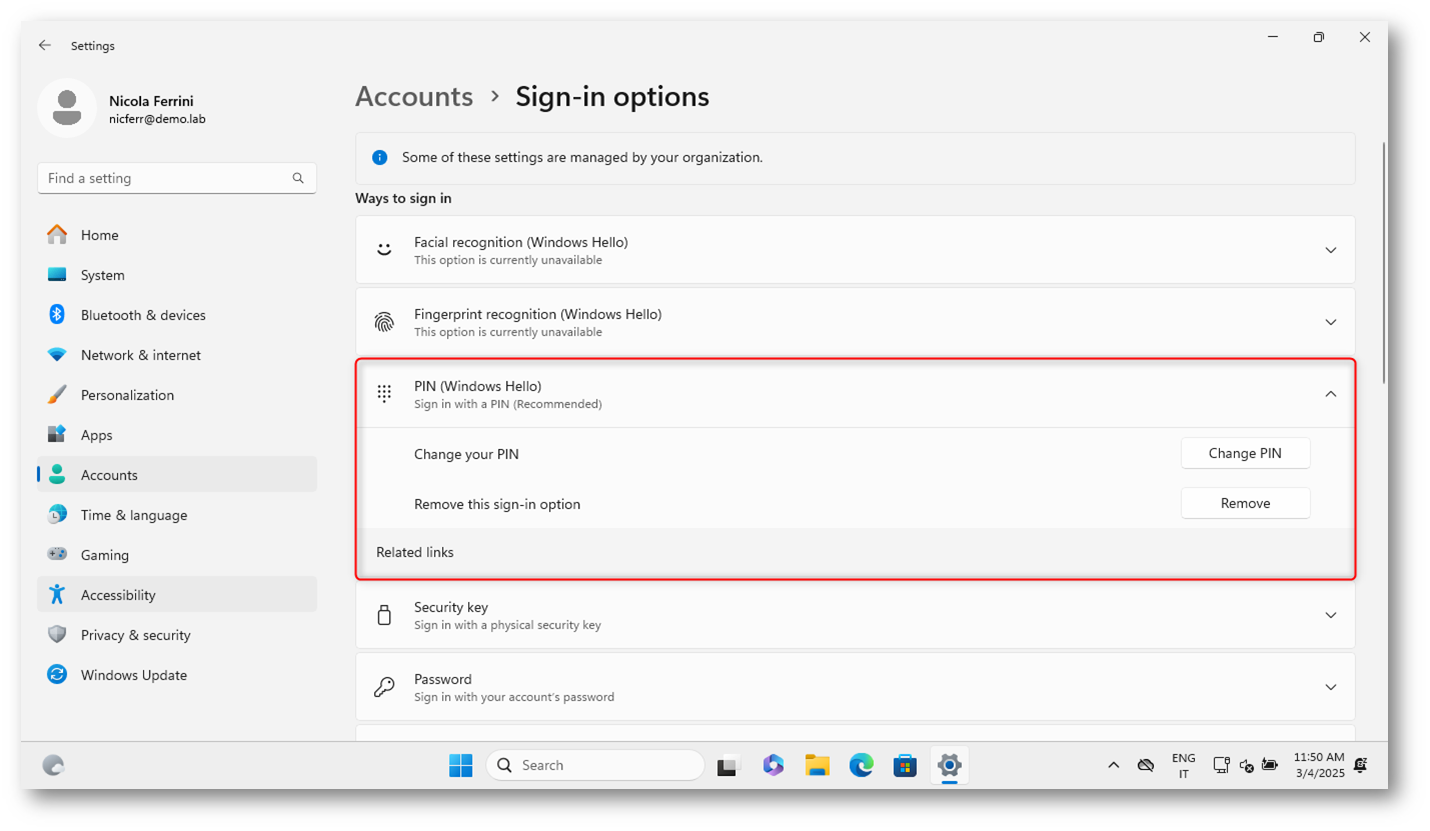

Dopo aver abilitato la GPO e aver atteso (o forzato) l’applicazione della policy, noterete che in Settings > Accounts> Sign-in options un messaggio informerà l’utente che alcune impostazioni sono gestite dall’organizzazione (“Some of these settings are managed by your organization”).

Poiché sto utilizzando una macchina virtuale, non ho a disposizione le opzioni Riconoscimento facciale e Riconoscimento dell’impronta digitale. Per questo motivo utilizzerò un PIN per accedere a Windows. Ho anche scritto una guida Abilitare la Multi-factor Authentication in Active Directory on-premises utilizzando Windows Hello for Business Biometric Fingeprint – ICT Power se avete un sensore di impronte digitali sul vostro dispositivo.

NOTA: Un singolo computer con Windows 10 o Windows 11 supporta fino a 10 registrazioni biometriche per utente, consentendo di fatto a ciascun utente di registrare il proprio volto e un massimo di 10 impronte digitali.

Figura 2: Opzioni disponibili per l’accesso a Windows

Perchè il PIN è più sicuro della password?

Questa è una domanda che molto spesso mi viene posta durante i miei corsi. Il PIN di Windows Hello è più sicuro della password per diversi motivi, anche se a prima vista potrebbe sembrare meno sicuro per il fatto di essere più corto. Tuttavia, la sicurezza del PIN non si basa solo sulla lunghezza, ma su diversi meccanismi di protezione avanzati.

1. Il PIN è legato al dispositivo

A differenza della password, che può essere utilizzata su qualsiasi dispositivo, il PIN è associato esclusivamente al dispositivo in cui è stato configurato. Anche se un hacker riuscisse a ottenere il vostro PIN, non potrebbe utilizzarlo su un altro PC, rendendolo inutilizzabile fuori dal vostro sistema.

2. Il PIN è protetto dal TPM

Windows Hello for Business utilizza il TPM (Trusted Platform Module) per proteggere il PIN. Il TPM è un chip di sicurezza hardware presente nella maggior parte dei dispositivi moderni che:

- Memorizza il PIN in modo sicuro, proteggendolo da attacchi di tipo brute-force.

- Blocca i tentativi di accesso dopo ripetuti errori, prevenendo attacchi di forza bruta.

- Non consente l’estrazione delle credenziali, proteggendo le informazioni sensibili.

3. Il PIN non viene mai trasmesso in rete

Le password tradizionali vengono inviate attraverso la rete ai server per l’autenticazione, aumentando il rischio di intercettazioni da parte di hacker. Il PIN, invece, viene verificato localmente dal TPM, senza necessità di trasmissione, riducendo il rischio di furti di credenziali.

4. Supporto per autenticazione a più fattori (MFA)

Windows Hello for Business combina il PIN con un secondo fattore, come:

- Il dispositivo stesso (che funge da qualcosa che possedete)

- L’autenticazione biometrica (impronta digitale o riconoscimento facciale)

Questo lo rende un metodo di autenticazione a più fattori, molto più sicuro di una semplice password.

considerate anche che è possibile aggiungere il Multi-factor device unlock estendendo la funzionalità di Windows Hello con quella di un segnale attendibile, che può essere il bluetooth del cellulare, un dispositivo indossabile, la rete WIFi o la configurazione IP. Ne ho parlato nella guida Configurare il Multi-factor Unlock con Windows Hello for Business e il proprio smartphone – ICT Power

5. Le password sono più vulnerabili agli attacchi

Le password possono essere:

- Rubate tramite phishing o malware.

- Riutilizzate su più siti, aumentando il rischio di violazioni.

- Indovinate con attacchi brute-force o dizionario.

- Compromesse in data breach.

Il PIN di Windows Hello, invece, è efficace solo sul dispositivo specifico e non può essere rubato o riutilizzato su altri sistemi (lo avevo già scritto?) :-).

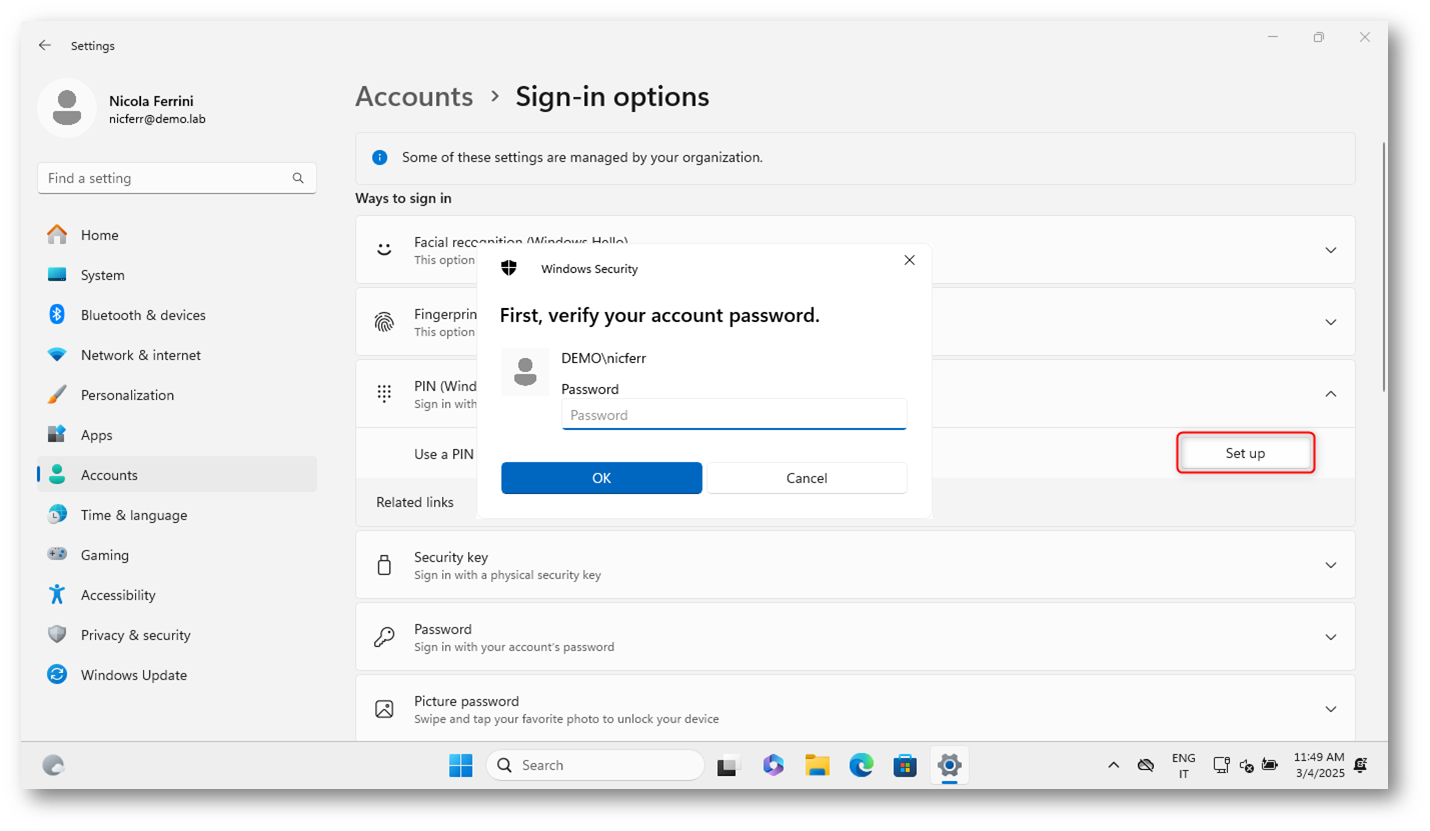

Figura 3: Prima di configurare il PIN è necessario autenticarsi nuovamente

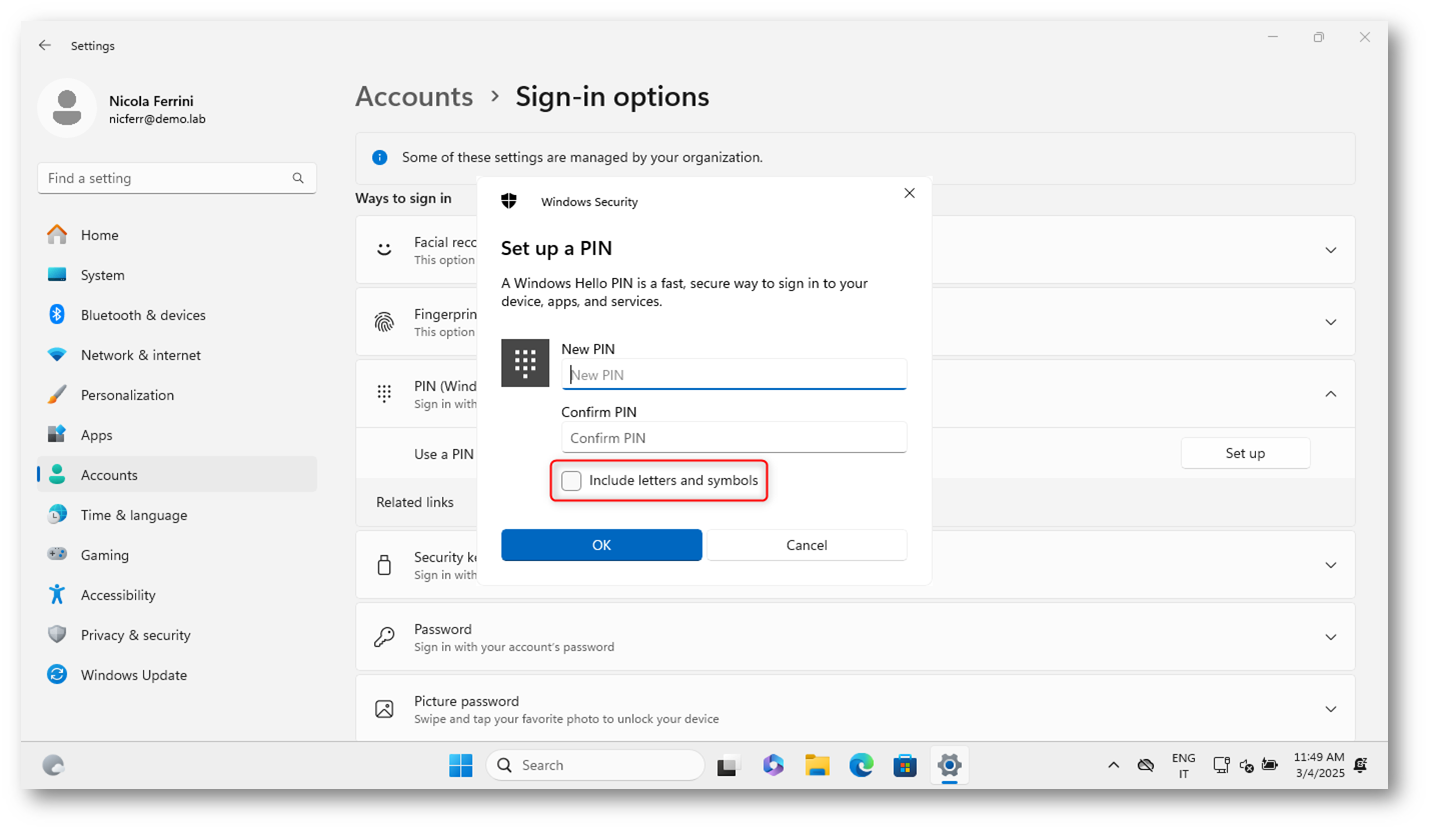

Il PIN di Windows Hello può includere lettere e simboli, non è limitato solo ai numeri. Di default, quando si imposta un PIN su Windows Hello, il sistema chiede di inserire solo numeri. Tuttavia, è possibile attivare opzioni avanzate per permettere l’uso di lettere (maiuscole e minuscole) e simboli speciali. Ovviamente è questa l’opzione che vi consiglio, altrimenti finisce che usate la vostra data di nascita (vero???).

Figura 4: Inserimento del PIN

Figura 5: Configurazione del PIN completata con successo

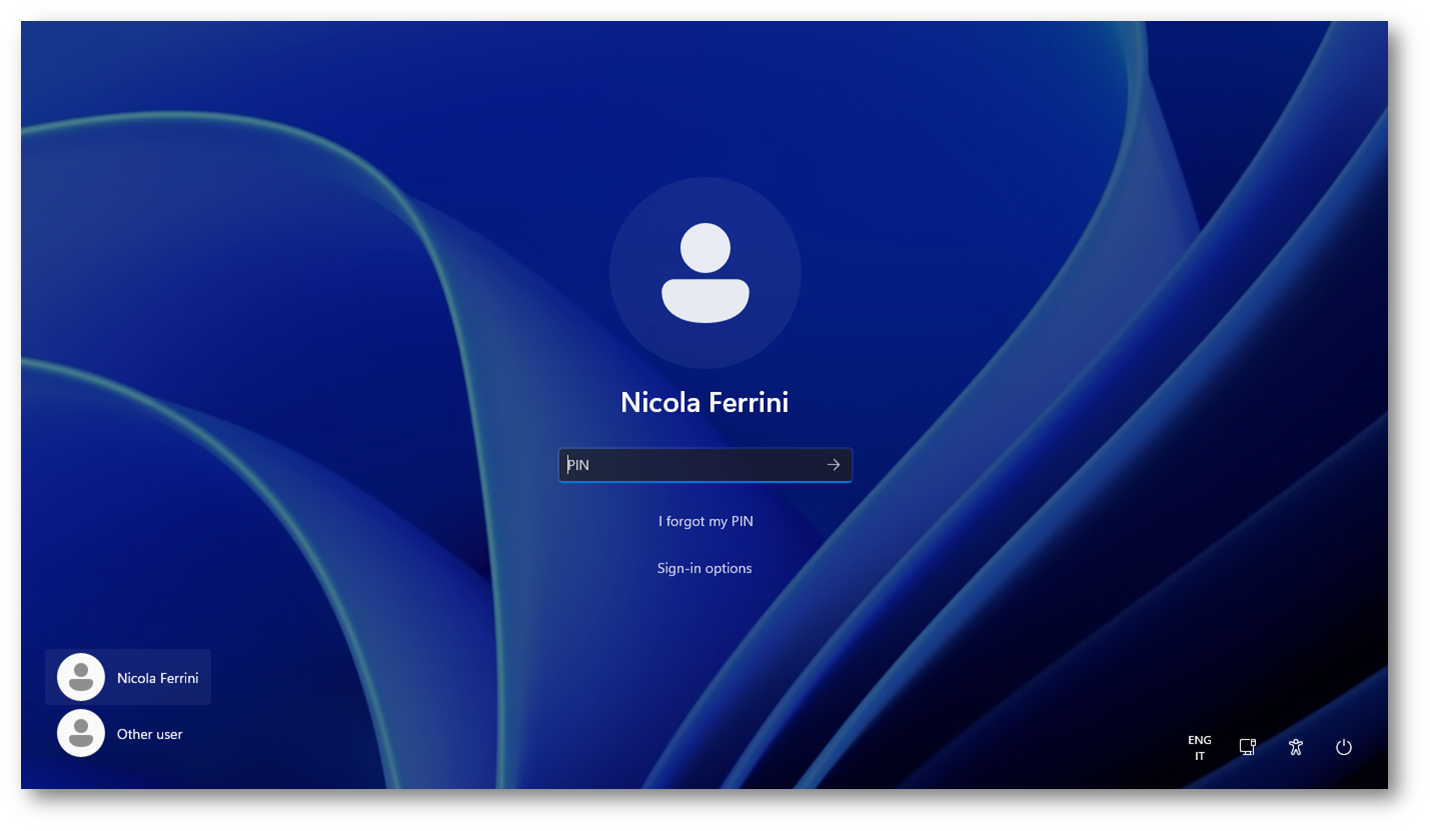

Al successivo login, l’utente potrà autenticarsi utilizzando uno dei metodi biometrici registrati o altre opzioni di accesso disponibili (PIN). L’utente potrà sempre accedere con la password dell’account locale o di Active Directory.

Figura 6: Accesso all’account di dominio utilizzando il PIN di Windows Hello for Business

E per gli accessi in desktop remoto?

Per gli accessi in Desktop Remoto (RDP), Windows Hello for Business e le autenticazioni biometriche non sono direttamente supportate. Windows Hello for Business utilizza l’autenticazione locale con credenziali archiviate nel TPM del dispositivo. Poiché Desktop Remoto richiede credenziali di rete, Windows Hello (riconoscimento facciale, impronte digitali o PIN) non può essere utilizzato direttamente per autenticarsi su una sessione RDP.

Alla pagina https://learn.microsoft.com/it-it/windows/security/identity-protection/hello-for-business/rdp-sign-in viene spiegato come utilizzare Windows Hello for Business per accedere a una sessione di Desktop Remoto sfruttando le funzionalità di smart card reindirizzate del Remote Desktop Protocol (RDP). Questo è possibile distribuendo un certificato sul dispositivo dell’utente, che viene utilizzato come credenziale durante la connessione RDP a un altro dispositivo Windows.

Suggerimento: È consigliabile considerare l’uso di Remote Credential Guard invece di Windows Hello for Business per l’accesso RDP. Remote Credential Guard fornisce Single Sign-On (SSO) alle sessioni RDP utilizzando l’autenticazione Kerberos e non richiede la distribuzione di certificati. Per maggiori informazioni vi rimando alla lettura della mia guida Windows Defender Remote Credential Guard: connessioni RDP sicure e in SSO – ICT Power

Conclusioni

Windows Hello for Business semplifica l’autenticazione in ambienti Active Directory, offrendo un metodo sicuro basato su PIN e TPM. La sua configurazione senza certificati riduce la complessità amministrativa, migliorando al contempo la sicurezza e l’esperienza utente.