Windows Defender Remote Credential Guard: connessioni RDP sicure e in SSO

Windows Defender Remote Credential Guard è una funzionalità che aiuta a proteggere le credenziali di accesso degli utenti durante le connessioni remote RDP, impedendo attacchi come il pass-the-hash e il pass-the-ticket. Questa funzionalità garantisce che le credenziali complete non vengano mai trasmesse ai dispositivi remoti. Se il dispositivo di destinazione viene compromesso, le credenziali non vengono esposte perché le credenziali e le derivate delle credenziali non vengono mai passate in rete al dispositivo di destinazione. Remote Credential Guard offre anche esperienze di accesso Single Sign-On per le sessioni di Desktop remoto.

NOTA: È consigliabile usare Remote Credential Guard invece di Windows Hello for Business per l’accesso RDP. Remote Credential Guard fornisce l’accesso Single Sign-On (SSO) alle sessioni RDP tramite l’autenticazione Kerberos e non richiede la distribuzione di certificati.

Requisiti

Per utilizzare Windows Defender Remote Credential Guard, assicuratevi che:

- I dispositivi eseguano Windows 10 (Enterprise o Education) o Windows Server 2016 e versioni successive.

- Il client e il server supportino Kerberos per l’autenticazione.

- I dispositivi siano membri di un dominio Active Directory.

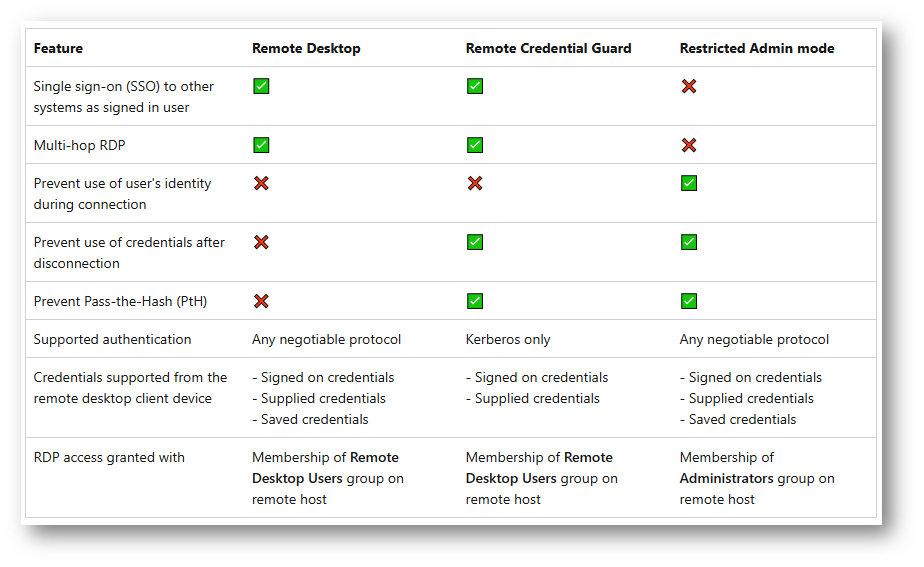

Confronto di Remote Credential Guard con altre opzioni di connessione

L’uso di una sessione desktop remoto senza Remote Credential Guard ha le seguenti implicazioni di sicurezza:

- Le credenziali vengono inviate e archiviate nell’host remoto

- Le credenziali non sono protette dagli utenti malintenzionati nell’host remoto

- L’utente malintenzionato può usare le credenziali dopo la disconnessione

I vantaggi di sicurezza di Remote Credential Guard sono principalmente i seguenti:

- Le credenziali non vengono inviate all’host remoto

- Durante la sessione remota, è possibile connettersi ad altri sistemi usando l’accesso SSO

- Un utente malintenzionato può agire per conto dell’utente solo quando la sessione è in corso

Figura 1: Comparazione tra le diverse opzioni di sicurezza delle connessioni di desktop remoto RDP

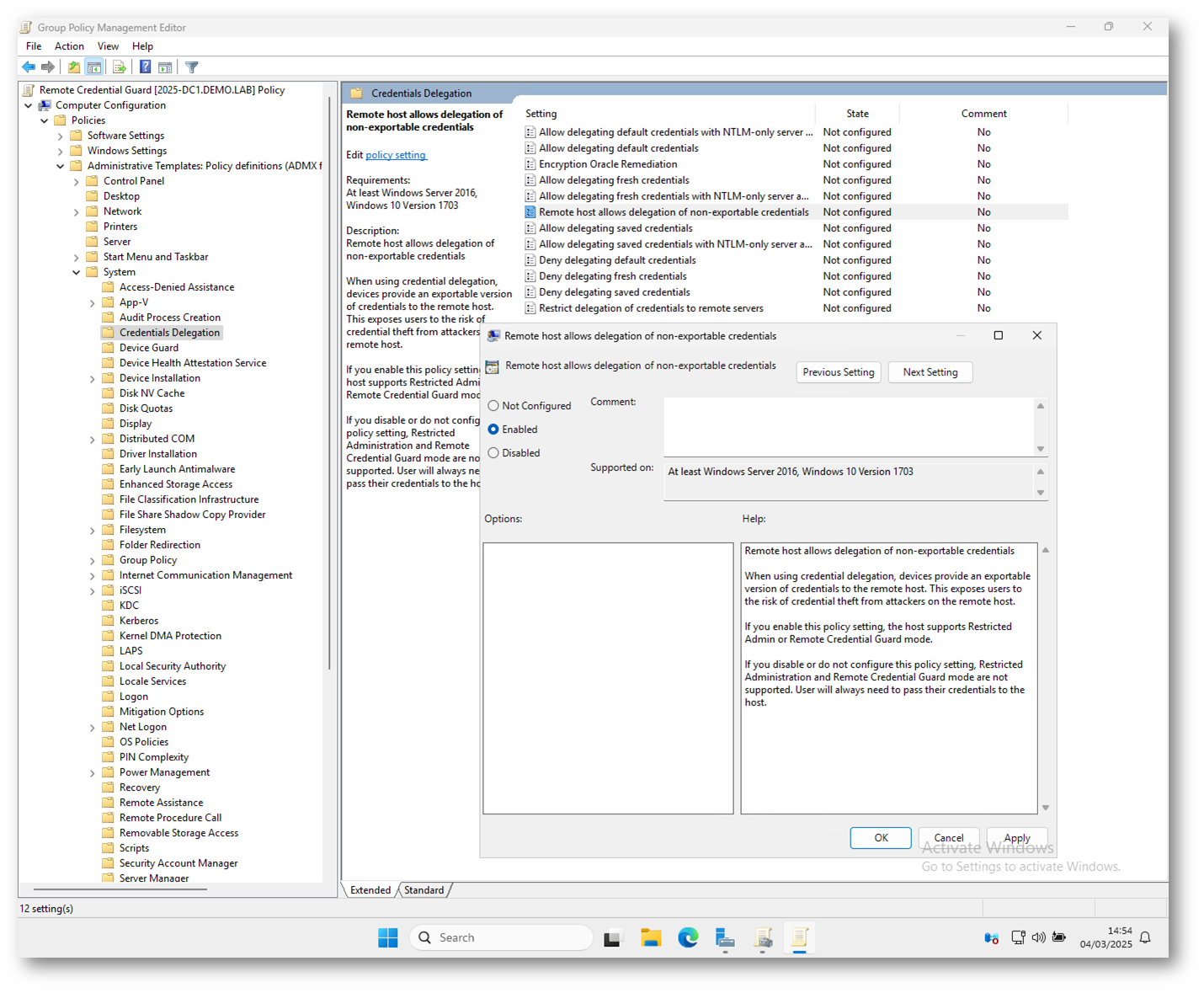

Configurazione di Windows Defender Remote Credential Guard tramite GPO in macchine di dominio

La configurazione di Windows Defender Remote Credential Guard tramite GPO in macchine di dominio si effettua da Computer Configuration\Administrative Templates\System\Credentials Delegation abilitando l’opzione Remote host allows delegation of nonexportable credentials (Proteggi le credenziali remote con Windows Defender Remote Credential Guard).

Figura 2: Configurazione di Windows Defender Remote Credential Guard tramite GPO

Dopo aver configurato l’opzione per i server a cui vorrete connettervi, dovrete aggiornare la GPO e riavviare il computer.

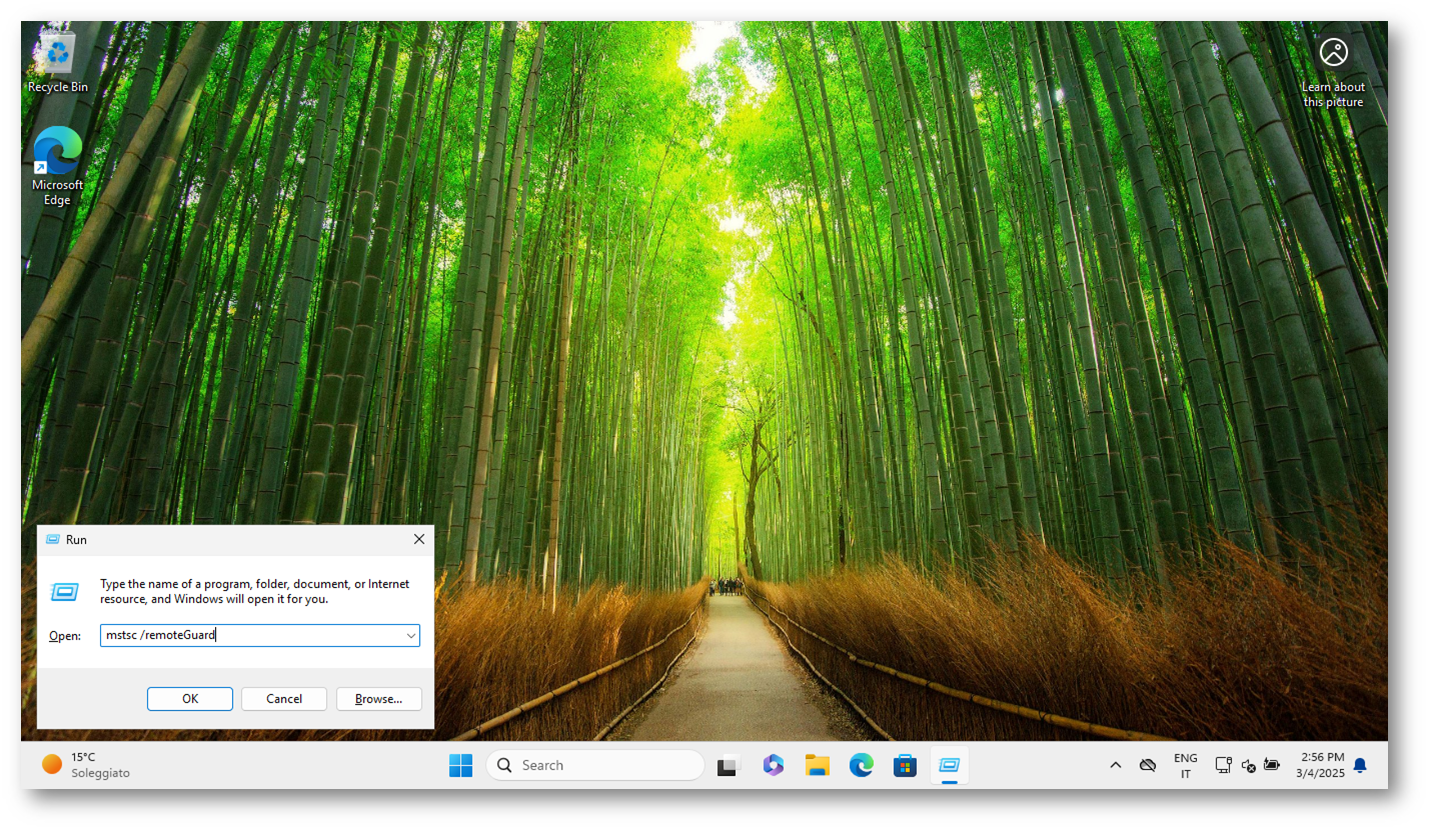

Connessione con Remote Desktop

Per connettervi a un computer remoto utilizzando Remote Credential Guard, eseguite il comando mstsc /remoteGuard

Questa opzione assicura che le credenziali vengano protette e non siano vulnerabili a furti o attacchi.

Figura 3: Avvio del client di Desktop Remoto con la modalità Remote Guard

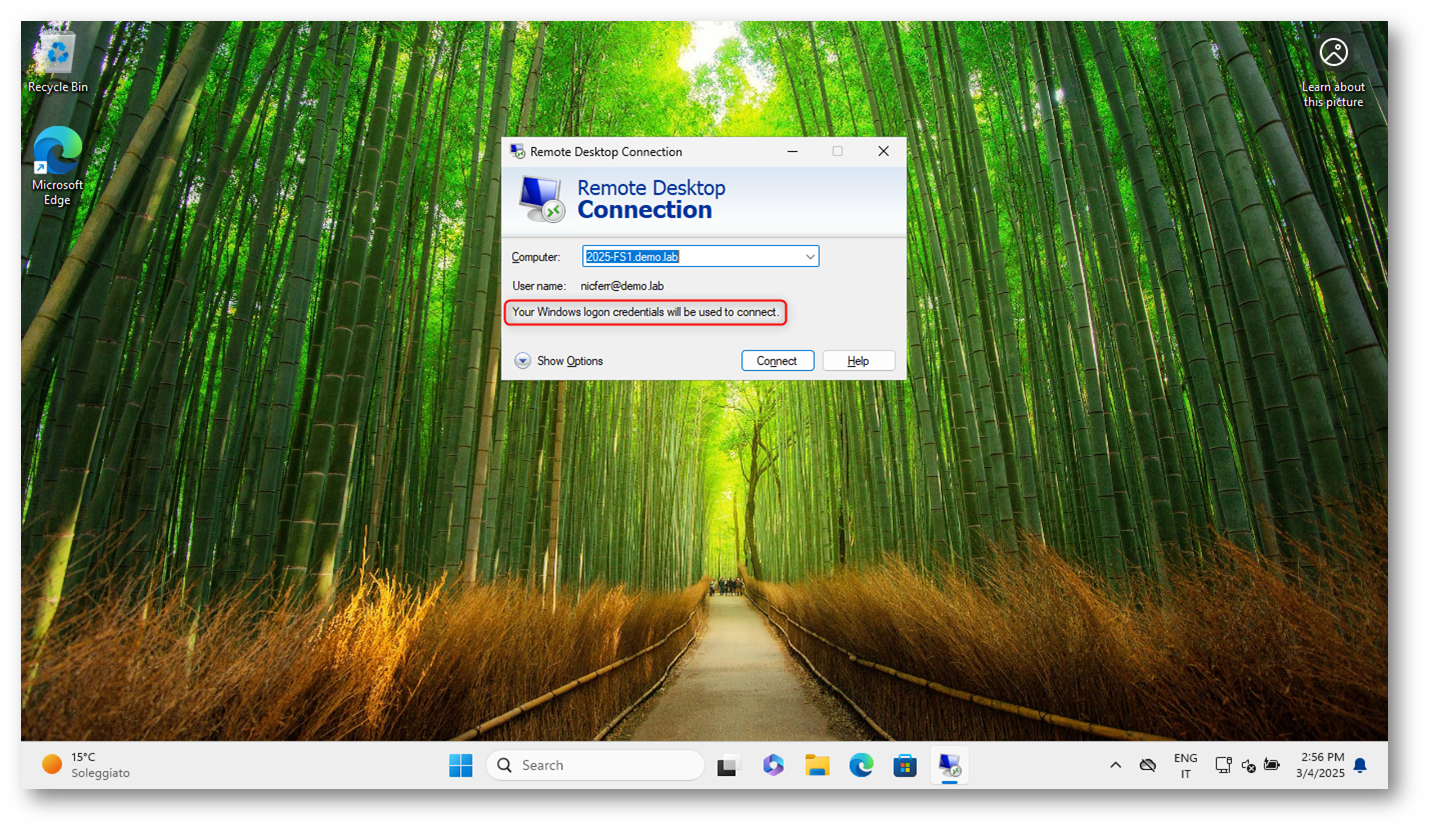

La connessione RDP avverrà senza inserimento di credenziali da parte dell’utente (Single Sign-On).

NOTA: Windows Defender Remote Credential Guard funziona indipendentemente dal metodo di autenticazione usato per accedere a Windows 11, inclusi Windows Hello for Business. Questo significa che, indipendentemente dal fatto che abbiate effettuato l’accesso con una password, un PIN o un sistema biometrico, le credenziali saranno comunque protette durante la connessione RDP.

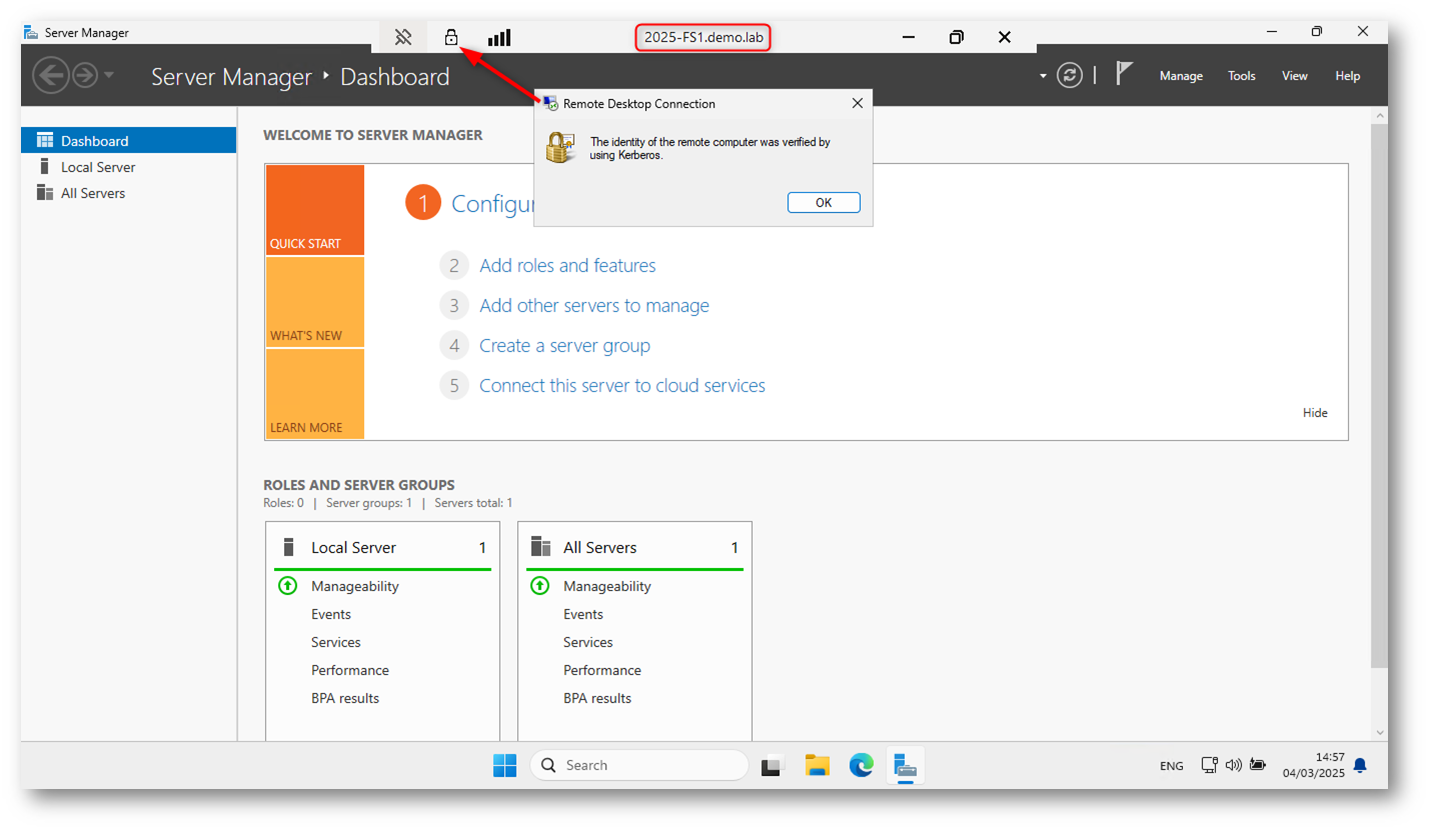

Figura 4: Durante la connessione non vengono richieste le credenziali dell’utente

Figura 5: Connessione effettuata con successo

Utilizzo di credenziali alternative

Se desiderate connettervi a un host remoto utilizzando credenziali diverse da quelle con cui avete effettuato l’accesso al client locale, non potrete utilizzare Remote Credential Guard. Questo perché la funzionalità è progettata per garantire che solo le credenziali dell’utente autenticato localmente vengano utilizzate nella sessione remota. In questo caso, potete:

- Disattivare Remote Credential Guard temporaneamente se avete bisogno di autenticare un utente diverso.

- Utilizzare la modalità standard di Remote Desktop, inserendo manualmente le credenziali desiderate.

Configurare la delega delle credenziali nei client (opzionale)

Per forzare l’utilizzo di Remote Credential Guard, è possibile configurare una policy sui client che impedisca la delega delle credenziali verso i dispositivi remoti.

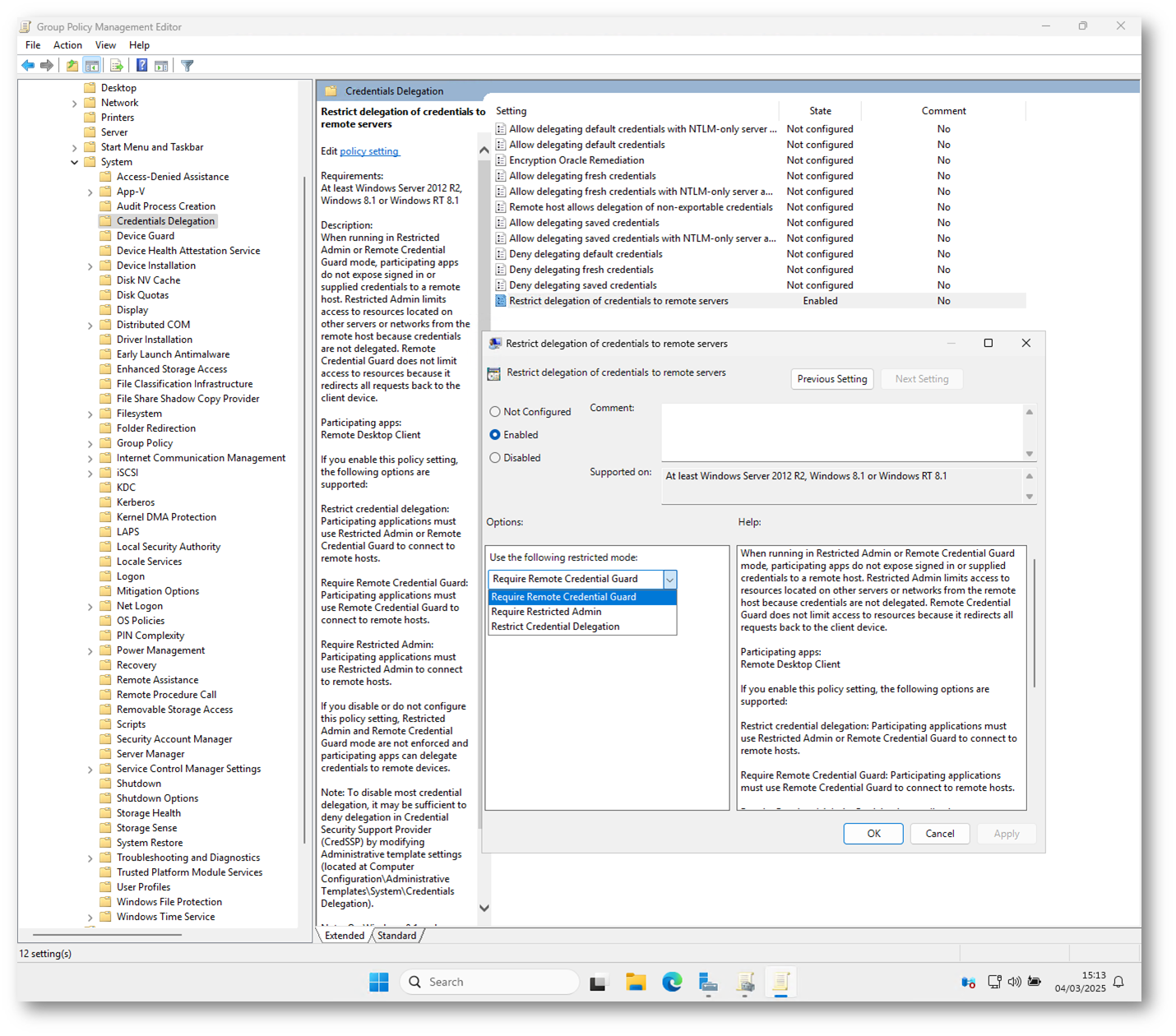

La policy di delega delle credenziali può assumere valori diversi, a seconda del livello di protezione desiderato:

- Disabilitato: Nessuna restrizione. Il client può delegare le credenziali al dispositivo remoto senza particolari protezioni.

- Require Restricted Admin: Il client deve utilizzare la modalità Restricted Admin, che impedisce l’invio delle credenziali complete al server remoto.

- Require Remote Credential Guard: Il client deve utilizzare Remote Credential Guard per connettersi ai server remoti.

- Restrict credential delegation: Il client deve usare Remote Credential Guard o, se non disponibile, Restricted Admin. In questo caso, Remote Credential Guard è la modalità preferita, ma se non è possibile usarlo, viene applicata la modalità Restricted Admin.

Importante: Se la policy Restrict Credential Delegation è attivata, il parametro /restrictedAdmin di mstsc.exe viene ignorato e Windows forza l’uso di Remote Credential Guard secondo la configurazione della policy.

La configurazione dei client tramite GPO in macchine di dominio si effettua da Computer Configuration\Administrative Templates\System\Credentials Delegation scegliendo il valore Restrict delegation of credentials to remote servers e configurando i parametri dal menu a tendina.

Figura 6: Configurazione dei client tramite GPO per forzare l’utilizzo di Remote Credential Guard

Conclusioni

Windows Defender Remote Credential Guard è una soluzione avanzata per proteggere le credenziali nelle sessioni RDP, offrendo un livello di sicurezza superiore rispetto ai metodi tradizionali. La sua implementazione aiuta a ridurre il rischio di attacchi informatici e garantisce un ambiente più sicuro per l’accesso remoto. Seguite questa guida per assicurarvi che la vostra infrastruttura IT sia protetta ed efficiente.