Microsoft Intune – Windows Enrollment Attestation

La Windows Enrollment Attestation in Microsoft Intune è una funzionalità di sicurezza progettata per garantire che i dispositivi Windows soddisfino standard di sicurezza rigorosi durante il processo di registrazione. Utilizzando la tecnologia Trusted Platform Module (TPM) 2.0, questa funzionalità verifica che i dispositivi siano autentici e non compromessi, migliorando la difesa contro potenziali minacce.

La funzionalità di Windows Enrollment Attestation è stata introdotta come parte delle funzionalità di Microsoft Intune a partire da ottobre 2023, con miglioramenti successivi nei mesi seguenti. È stata pensata per dispositivi Windows 10 (versione 22H2 e successive) e Windows 11, con il requisito fondamentale del TPM 2.0.

Vantaggi principali

I vantaggi principali offerti da questa funzionalità sono:

- Miglioramento della sicurezza: L’attestazione TPM aiuta a rilevare e affrontare vulnerabilità o dispositivi compromessi, riducendo il rischio di accessi non autorizzati o incidenti di sicurezza.

- Conformità agli standard normativi: L’attestazione durante la registrazione aiuta le organizzazioni a dimostrare l’adozione di misure di sicurezza rigorose, essenziali per soddisfare requisiti normativi e di conformità del settore.

- Protezione dei Dati: L’attestazione riduce il rischio di violazioni dei dati derivanti da dispositivi compromessi.

Requisiti per la Windows Enrollment Attestation

Per utilizzare la Windows Enrollment Attestation è necessario rispettare i seguenti prerequisiti:

- Windows 10 versione 10.0.19045.3996 o successiva

- Windows 11 versioni 10.0.22000.2713, 10.0.22621.2792 o successive

- TPM 2.0 minimo sui dispositivi

- Solo dispositivi fisici sono supportati; le macchine virtuali, anche con vTPM, non possono eseguire l’attestazione.

La device attestation è un processo che verifica l’integrità e l’autenticità di un dispositivo, assicurando che non sia stato compromesso. Questo viene realizzato utilizzando tecnologie di sicurezza hardware, come il TPM (Trusted Platform Module), che memorizza chiavi crittografiche e registra lo stato dei componenti critici del sistema, come il BIOS e il sistema operativo. Durante l’attestazione, il dispositivo genera un report firmato digitalmente che riporta queste misurazioni. Un’entità esterna, come un server, verifica il report confrontando le misurazioni con i valori attesi e confermando che la firma digitale è autentica. Questo processo è usato per migliorare la sicurezza delle reti, garantire l’integrità dei dispositivi nei servizi cloud e nei dispositivi IoT, assicurando che solo i dispositivi non compromessi possano accedere a risorse sensibili. Questo è il motivo per cui non si possono utilizzare le macchine virtuali.

Come Funziona

Quando un dispositivo Windows si registra in Intune, viene utilizzata l’attestazione TPM per verificare l’integrità del dispositivo. Durante questo processo:

- Chiavi di sicurezza: Le chiavi private associate al certificato MDM e il token di accesso vengono archiviati nel chip TPM del dispositivo.

- Verifica dell’integrità: Microsoft Intune verifica che il TPM sia autentico, attivo e in grado di attestare che il dispositivo non sia stato compromesso.

- Filtro di sicurezza: Attraverso proprietà come device.IsTpmAttested, è possibile consentire o negare l’accesso a dispositivi che non soddisfano i criteri di sicurezza.

Verifica dello stato di attestazione

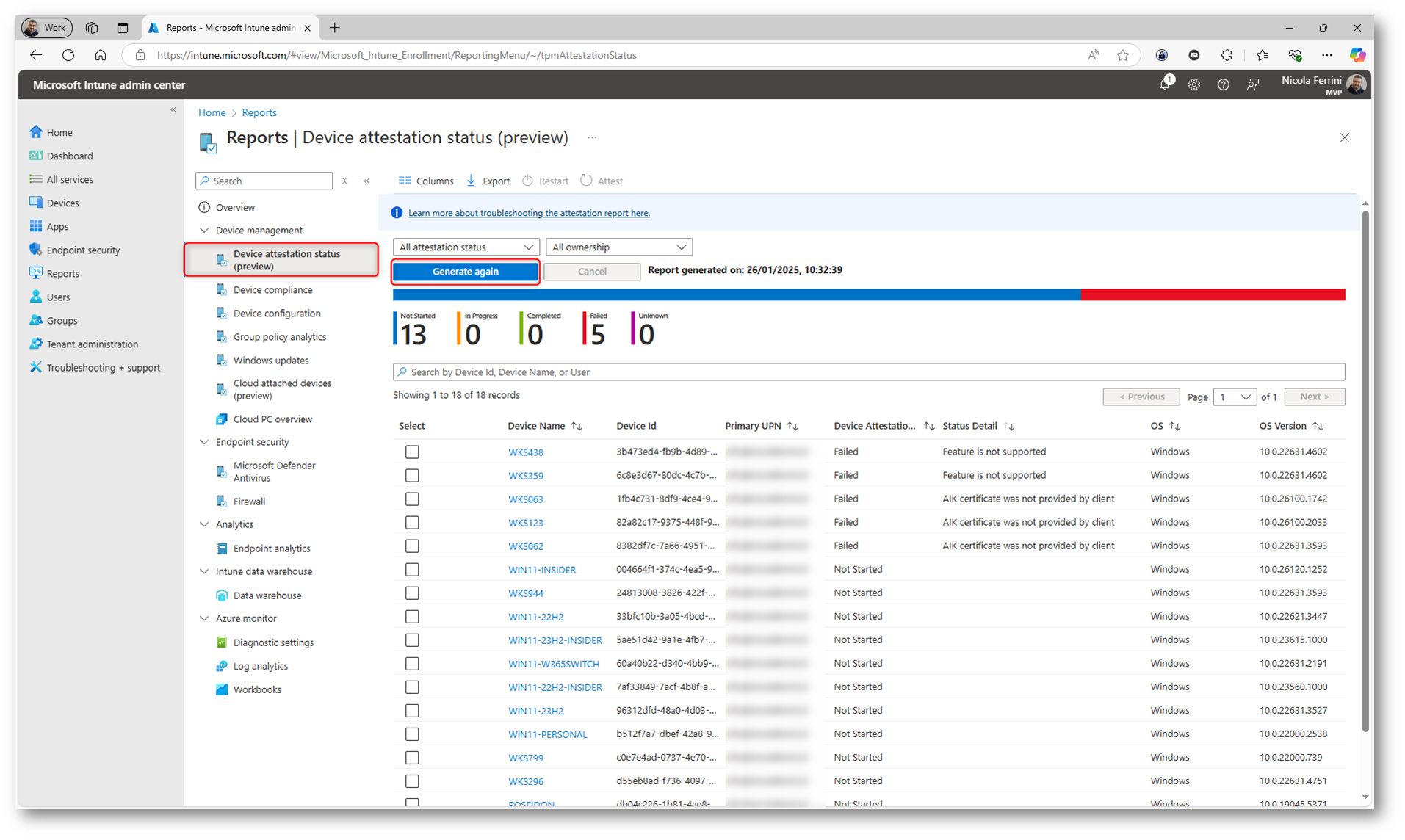

Microsoft Intune offre un report dettagliato sullo stato di attestazione dei dispositivi. Questo report è accessibile dal portale di amministrazione di Intune in Reports > Device management > Device attestation status e mostra informazioni quali:

- Modello del dispositivo

- Identificativo del dispositivo

- Versione del sistema operativo

- Stato dell’attestazione (Failed, Not Started, In Progress, Completed)

- Dettagli sullo stato dell’attestazione (Feature non supported, AIK (Attestation Identity Key) certificate was not provided by client, ecc.)

Figura 1: Report dettagliato sullo stato di attestazione dei dispositivi

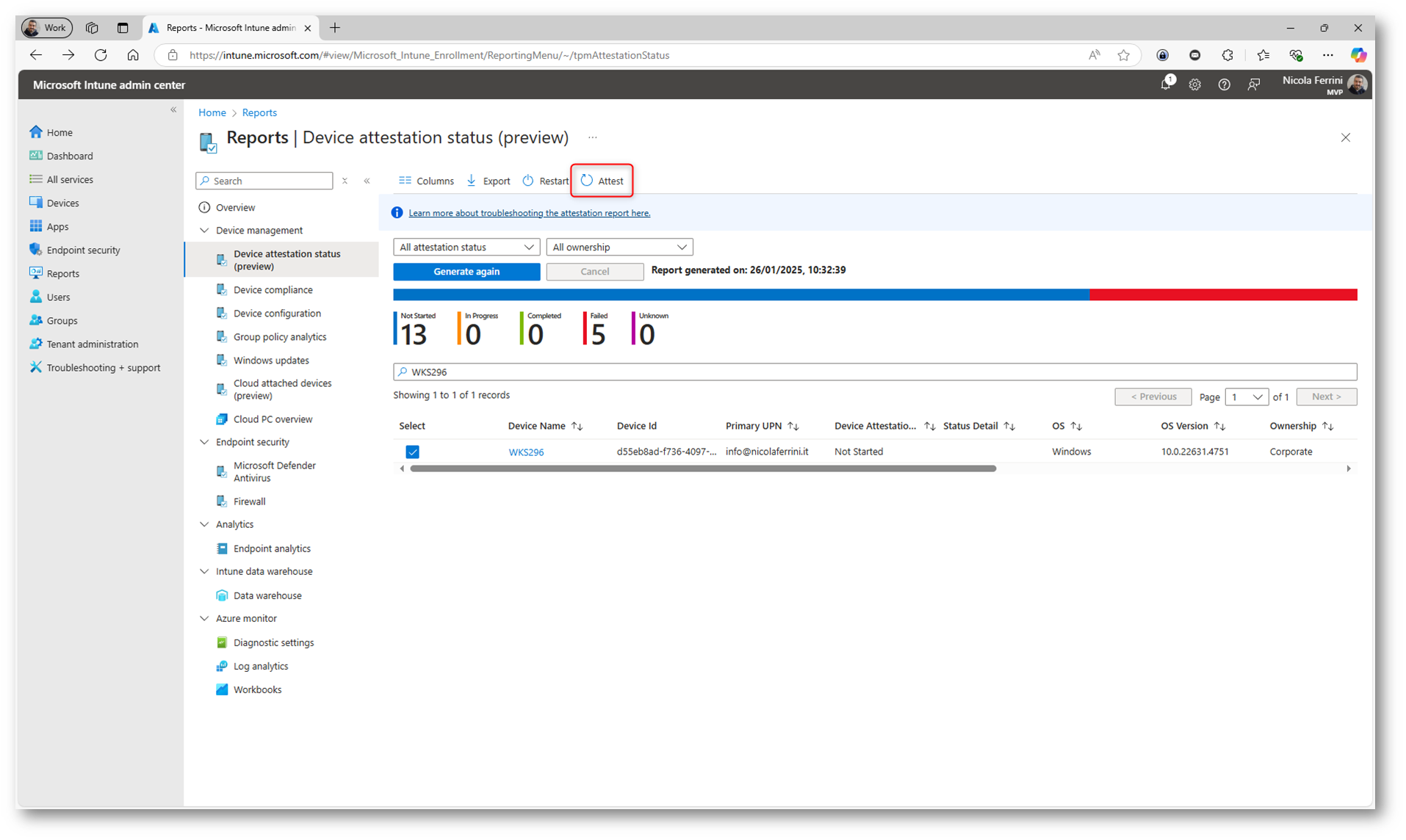

Azioni remote per l’attestazione

Se un dispositivo non supera l’attestazione, è possibile avviare un’azione remota dal report di attestazione. Questa azione, denominata initiateMobileDeviceManagementKeyRecovery, avvia un processo di recupero chiave e attestazione TPM direttamente sul dispositivo. L’intero processo può essere monitorato attraverso lo stato delle azioni remote.

Figura 2: Azioni remote per l’Attestazione

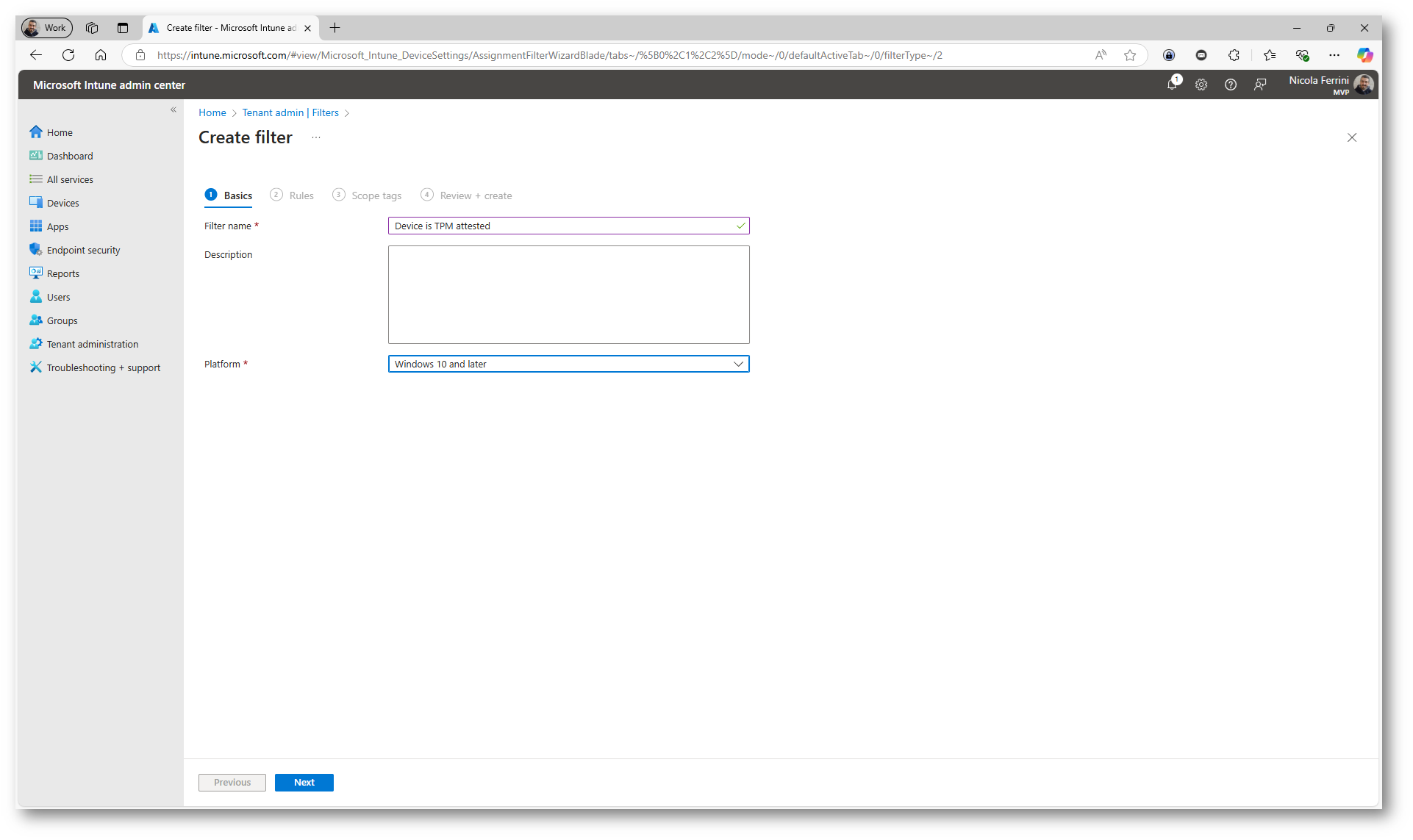

Filtri basati sull’attestazione

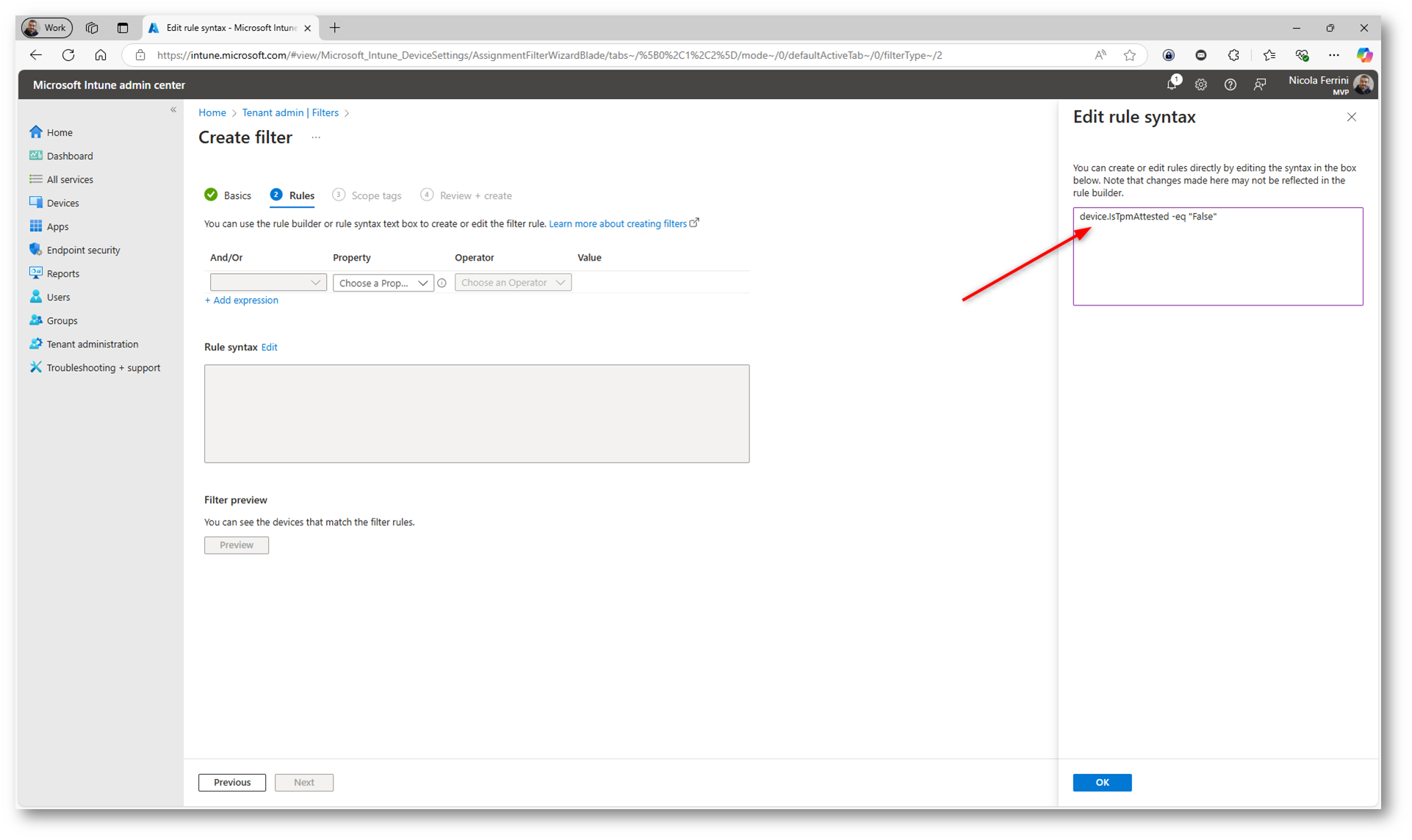

Grazie all’uso della proprietà IsTpmAttested è possibile creare filtri per bloccare la registrazione di dispositivi non attestati.

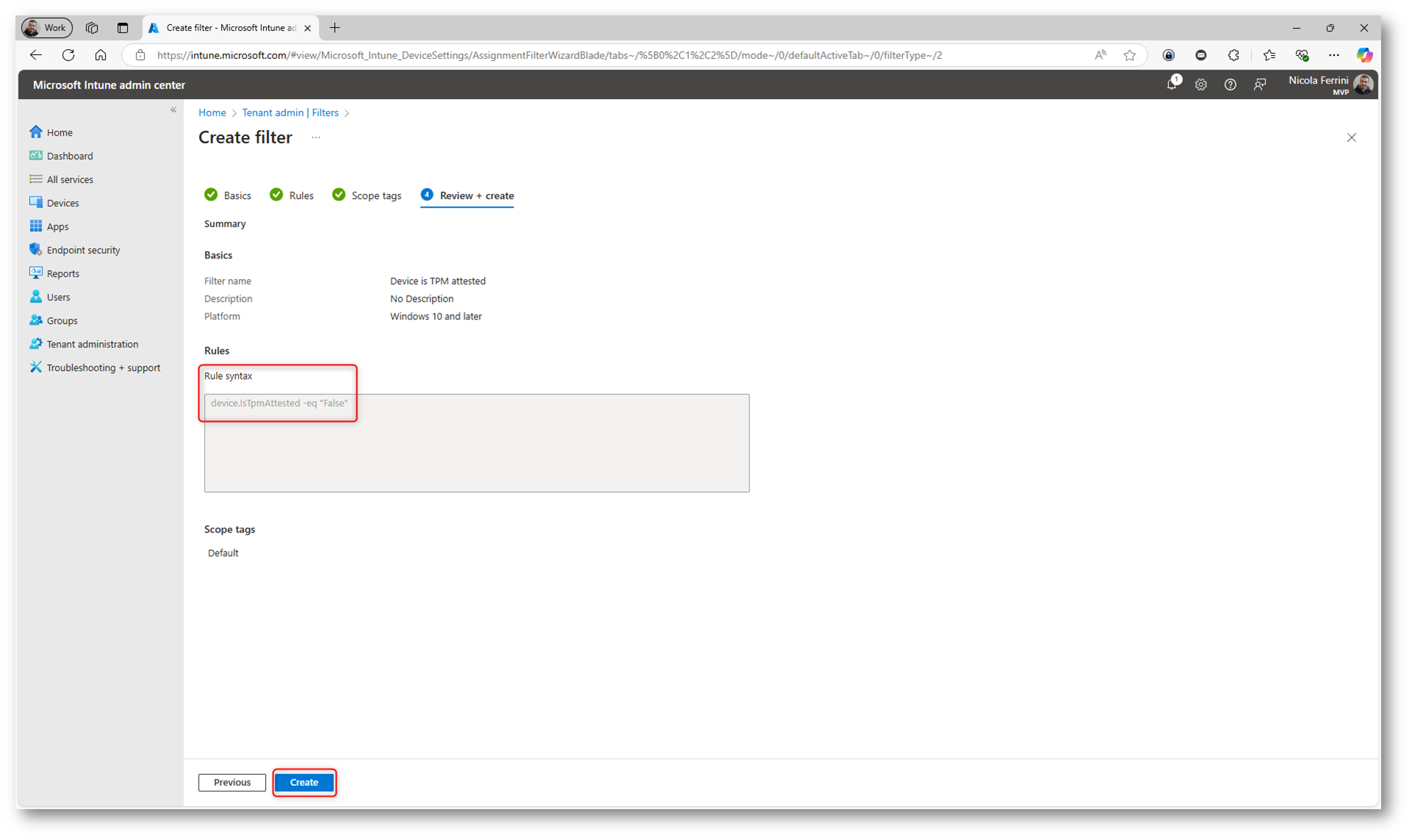

Per configurare un filtro che blocchi la registrazione di dispositivi non attestati utilizzando la proprietà IsTpmAttested, dovete accedere al portale di amministrazione di Microsoft Intune e navigare in Tenant administration > Filters. Una volta lì, create un nuovo filtro specificando Managed Devices. Durante la configurazione, definite una regola utilizzando la sintassi device.IsTpmAttested -eq “False”, che permette di identificare i dispositivi non conformi.

Figura 3: Creazione del filtro

Figura 4: Sintassi della regola del filtro

Figura 5: Schermata finale del wizard per la creazione del filtro

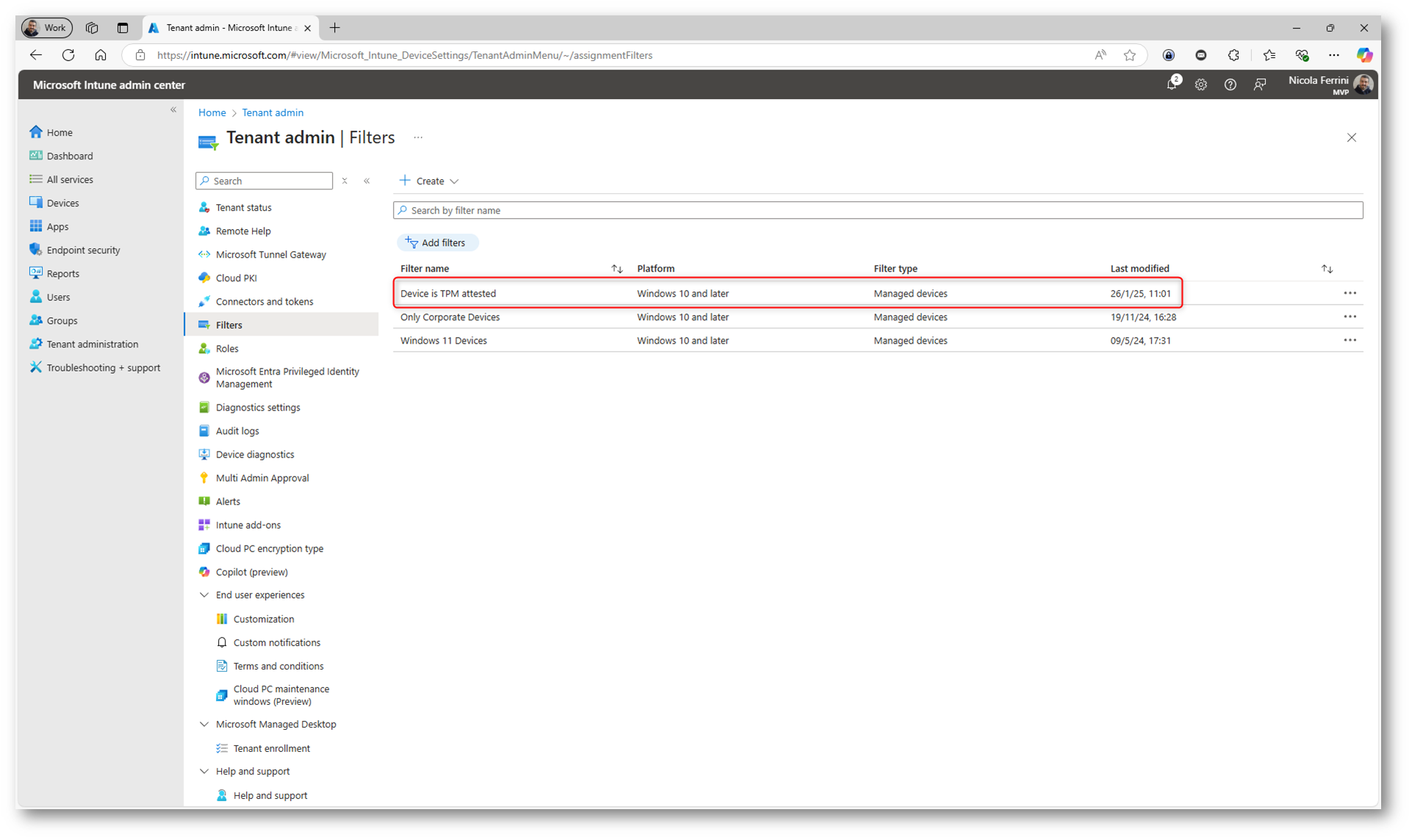

Figura 6: Filtro creato con successo

Adesso potete applicare questo filtro alle restrizioni di enrollment in Microsoft Intune per impedire l’accesso a dispositivi che non soddisfano i requisiti di sicurezza.

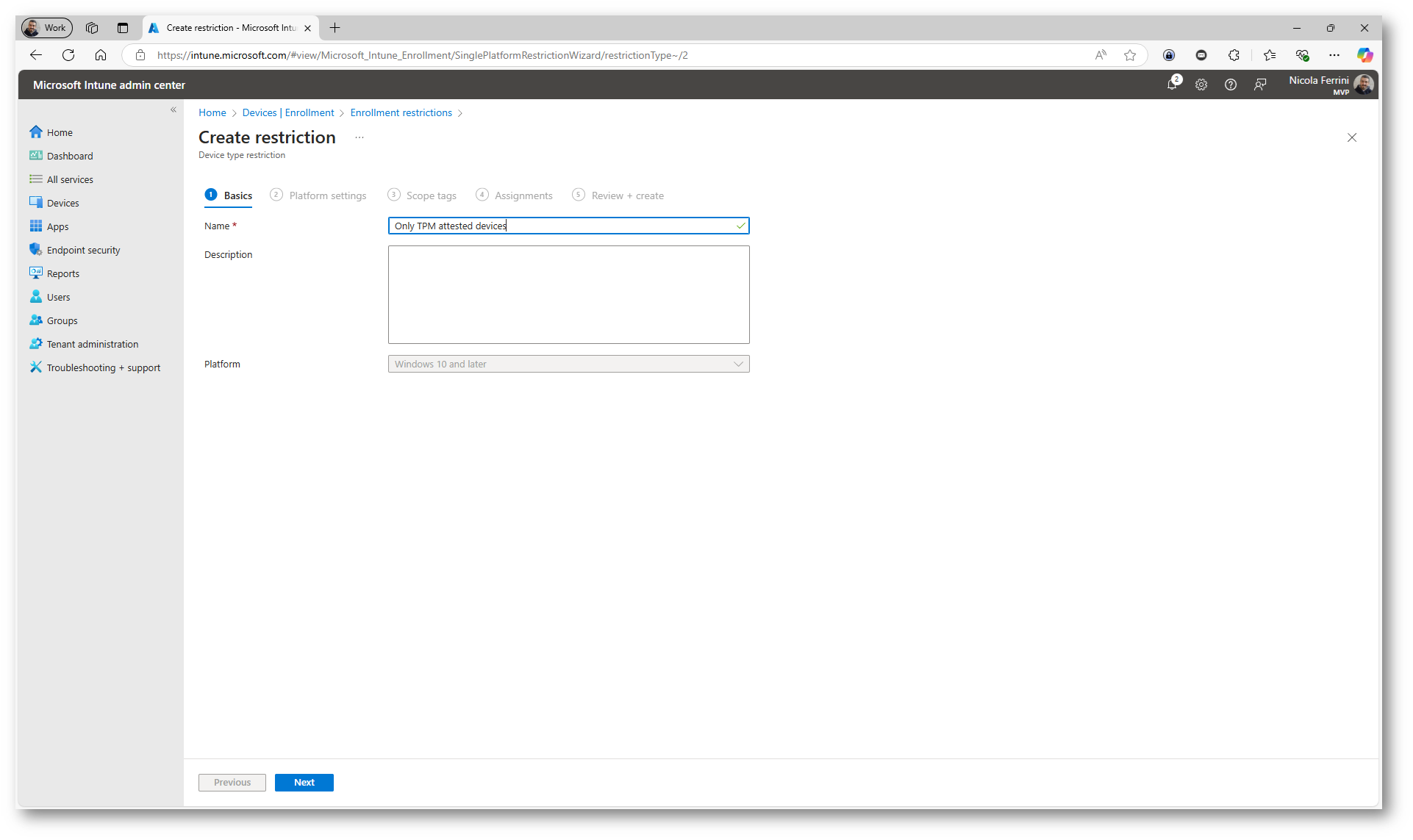

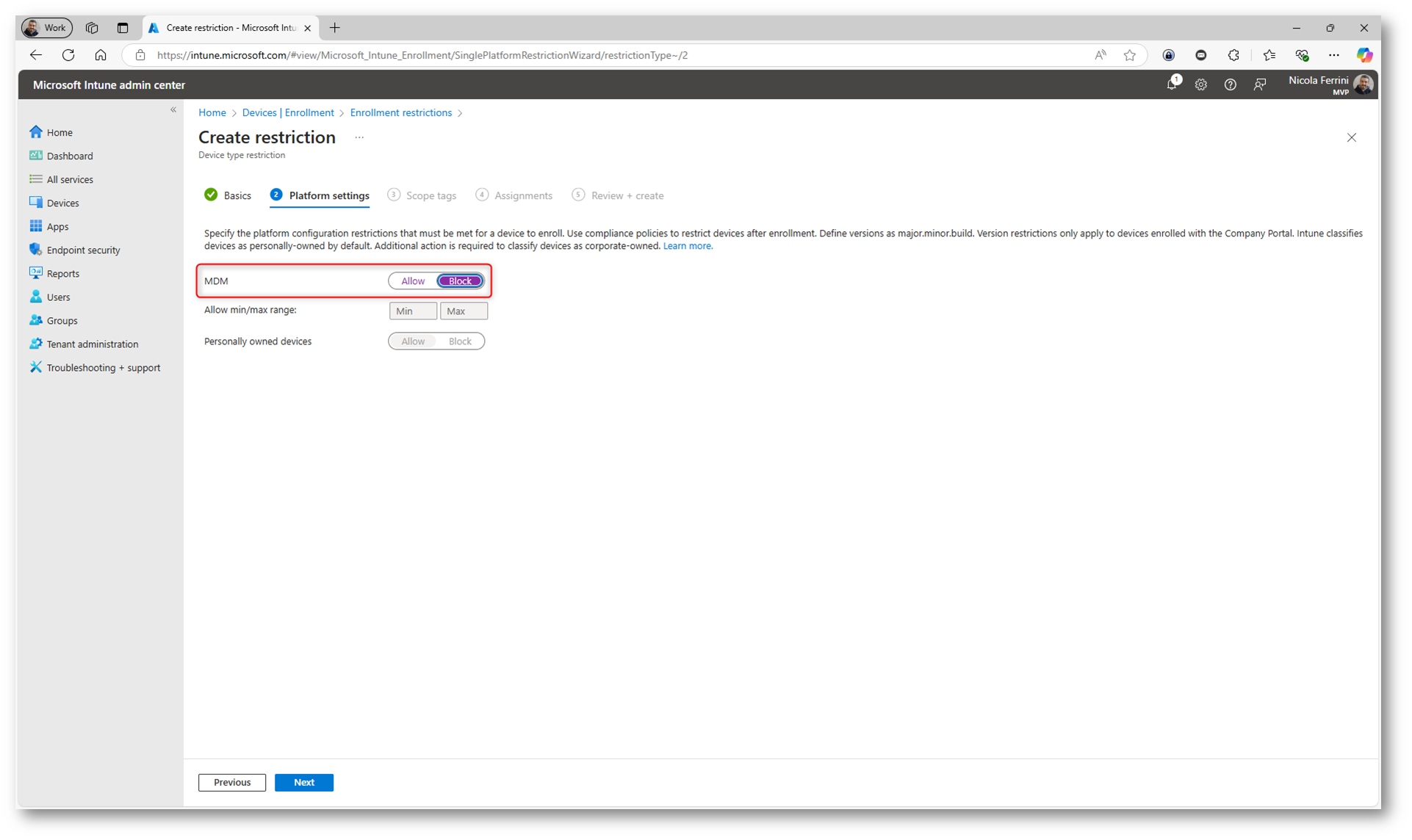

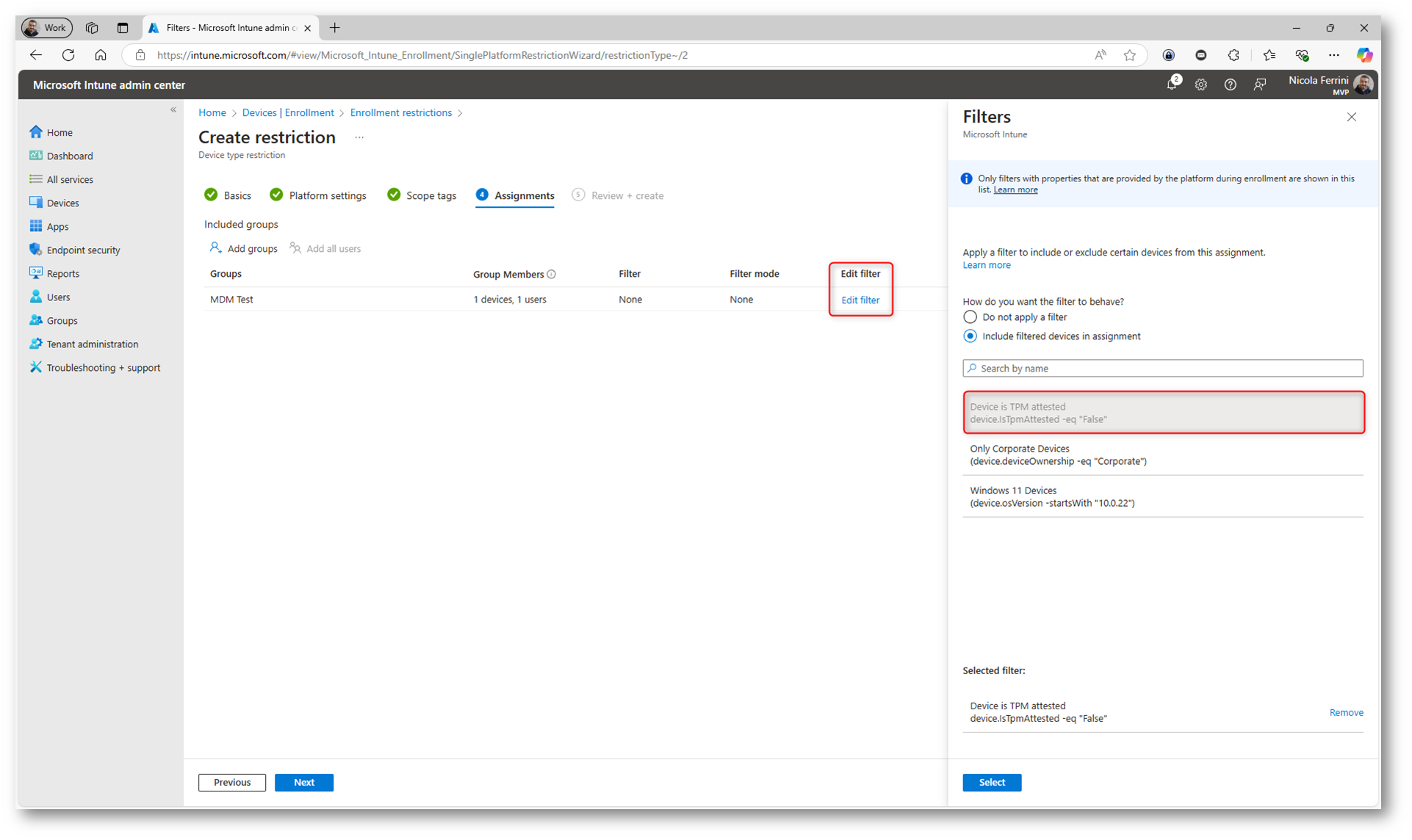

Andate in Devices > Enrollment > Device Platform restrictions e all’interno della pagina scegliete una restrizione di enrollment già configurata o create una nuova restrizione cliccando su Create restriction. Io ho deciso di creare una nuova restriction e nelle schermate successive sono mostrati tutti i passaggi:

Figura 7: Creazione di una nuova regola di Enrollment restriction

Figura 8: Configurazione del blocco MDM

Figura 9: Assegnazione dell’enrollment restriction ad un gruppo di utenti ed utilizzo del filtro creato in precedenza

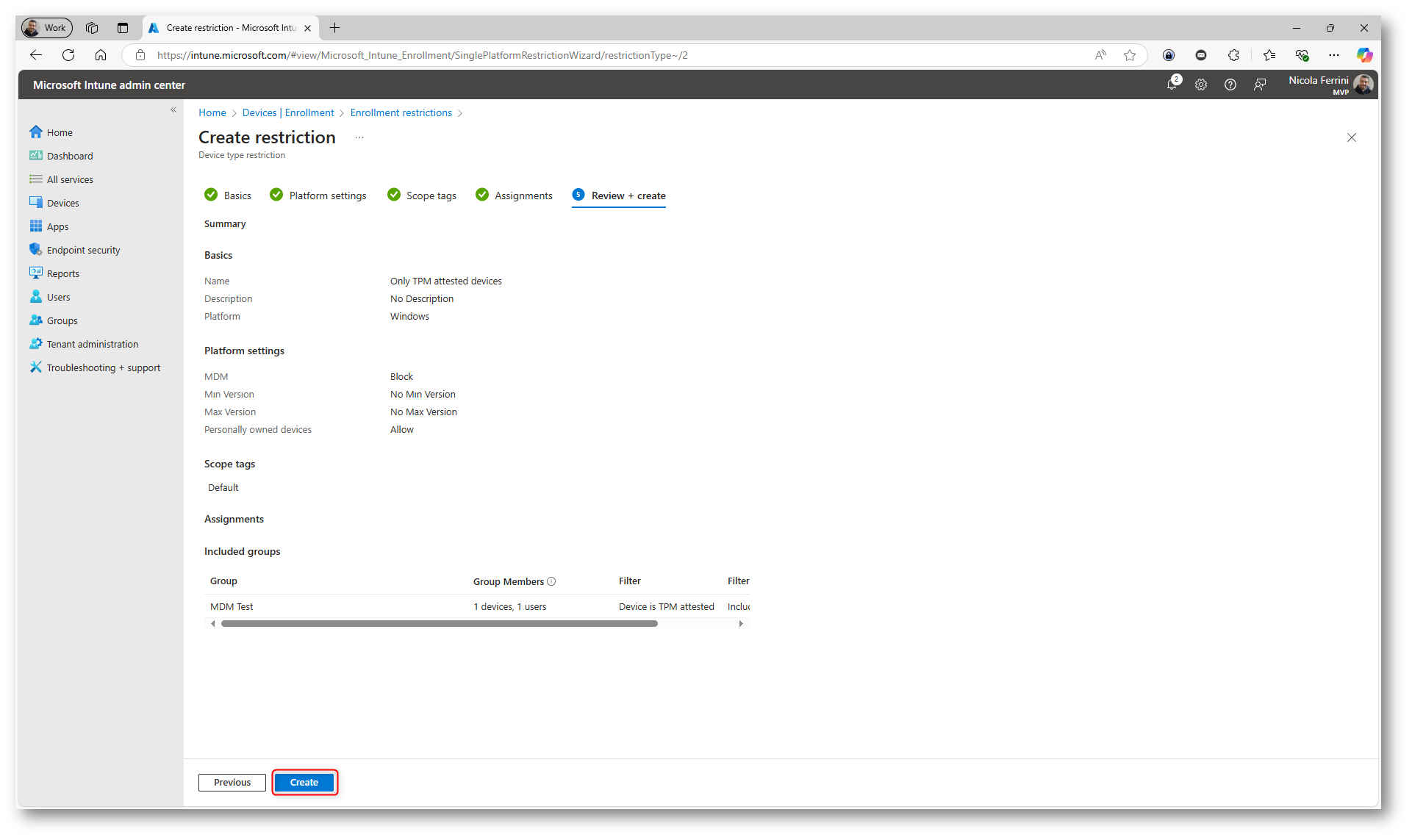

Figura 10: Schermata di riepilogo della creazione della Enrollment restriction

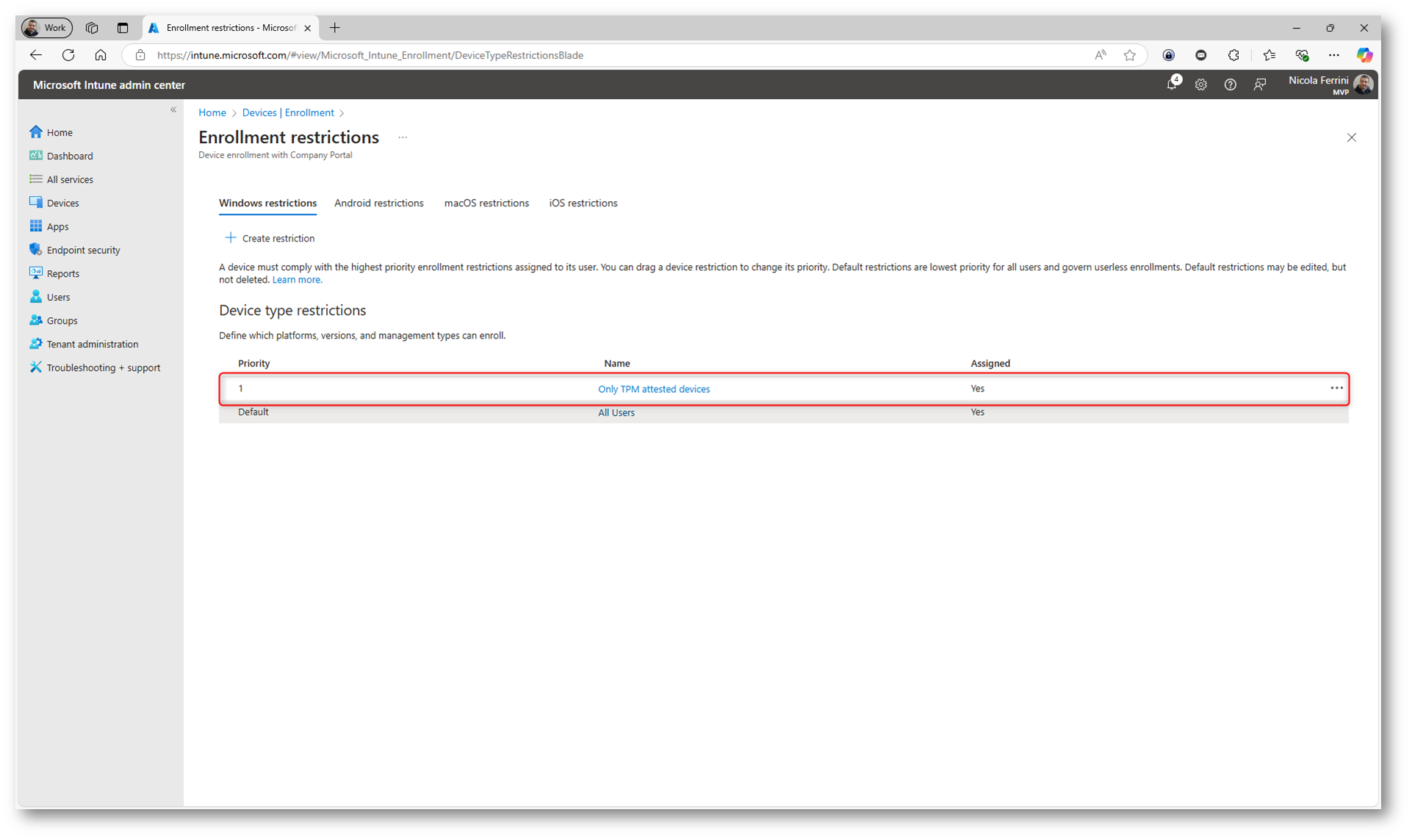

Figura 11: Enrollment restriction creata con successo

Test di funzionamento

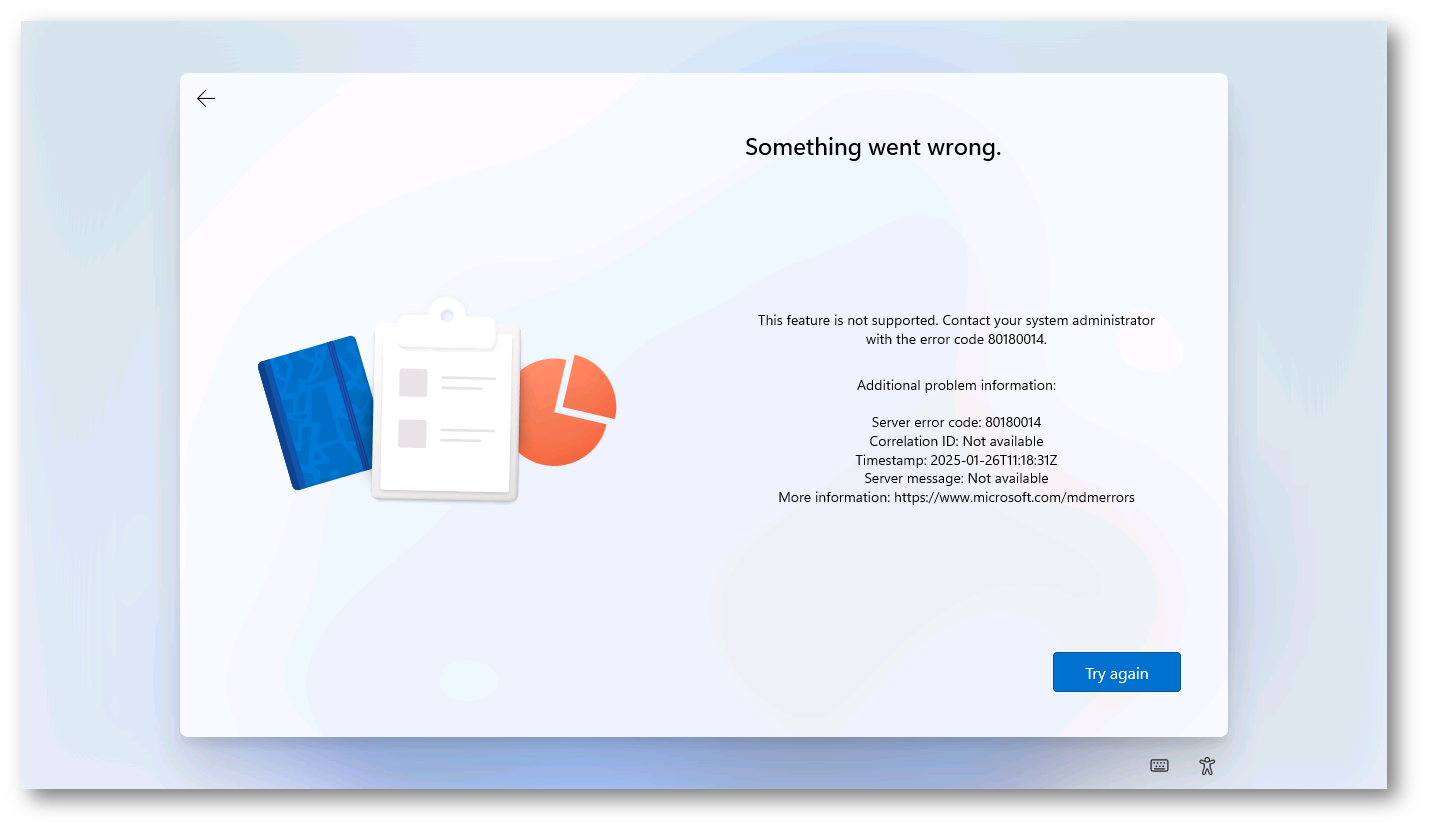

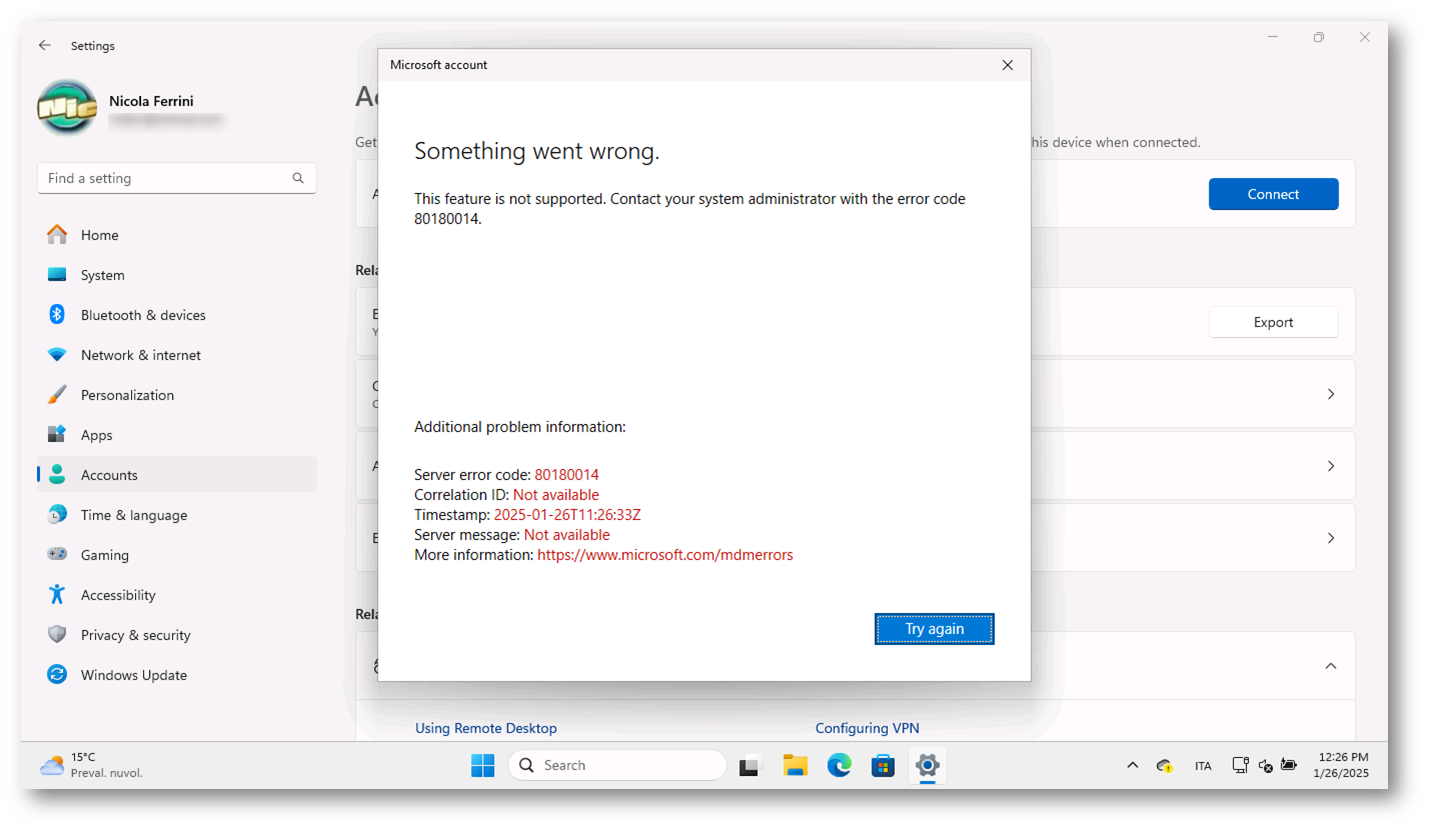

Nel momento in cui cercherete di effettuare l’enrollment per un dispositivo che non è stato attestato, riceverete un messaggio di errore come quello mostrato nella figura sotto. Si tratta dell’errore 8018014, riferito al problema che il dispositivo non può fare enrollment in Microsoft Intune.

Figura 12: Messaggio di errore durante l’enrollment del dispositivo

Figura 13: Messaggio di errore quando il dispositivo viene aggiunto a Microsoft Entra ID dopo l’OOBE

Il ruolo del TPM in Microsoft Intune

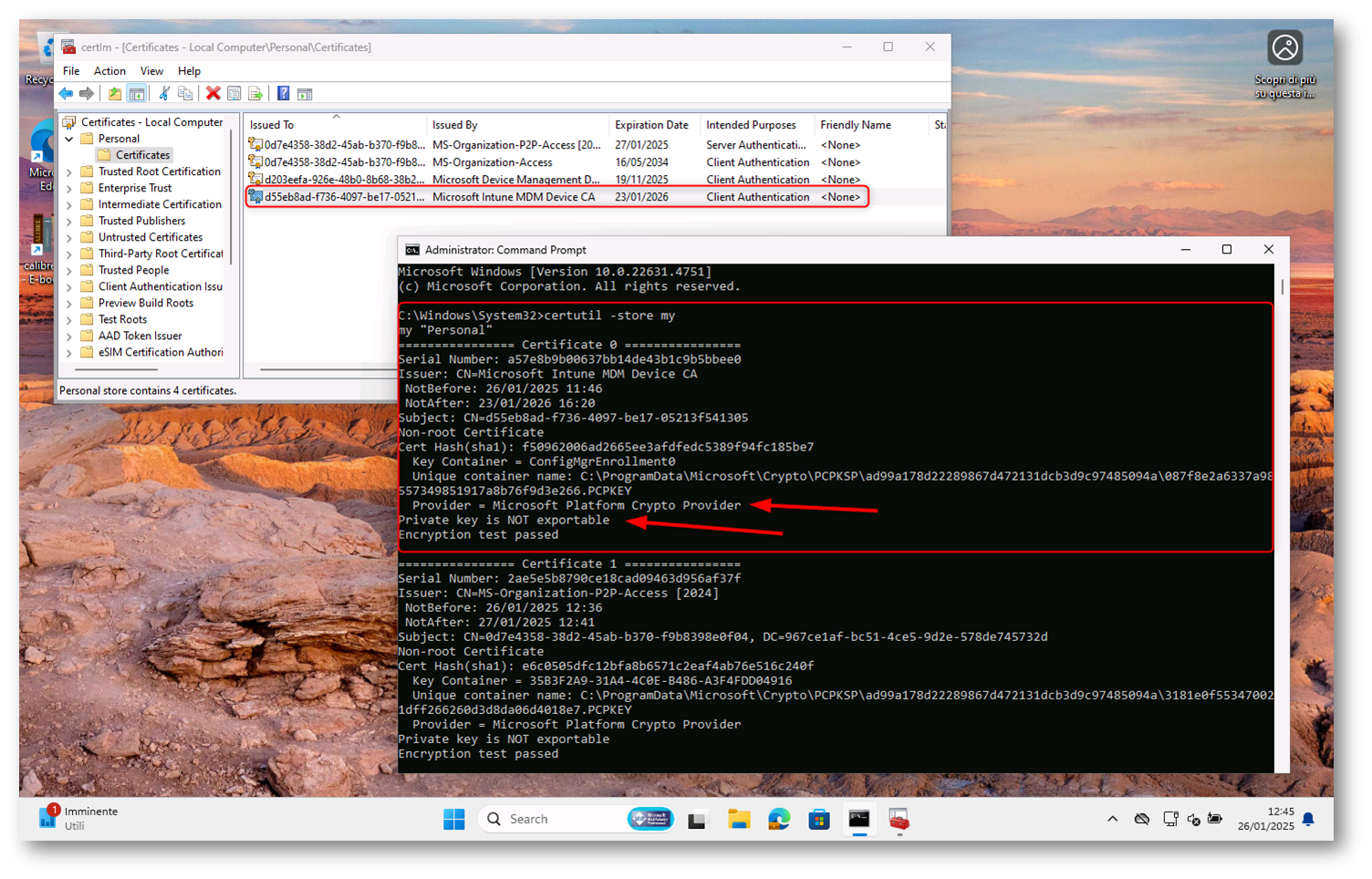

Il TPM (Trusted Platform Module) gioca un ruolo cruciale in Microsoft Intune, specialmente per garantire sicurezza e affidabilità nei processi di gestione dei dispositivi e protezione dei dati. Microsoft Intune utilizza certificati di gestione per autenticare e proteggere i dispositivi registrati nel servizio. Questi certificati svolgono un ruolo essenziale per consentire la comunicazione sicura tra i dispositivi gestiti e i servizi Intune. Il TPM (Trusted Platform Module) aggiunge un ulteriore livello di sicurezza in questo contesto. Vi invito a leggere il mio articolo Il ruolo del TPM in Entra ID: sicurezza hardware e gestione delle identità aziendali per maggiori approfondimenti.

Quando un dispositivo viene registrato in Microsoft Intune, viene generato e distribuito un certificato di gestione. Questo certificato è emesso da una Microsoft Intune MDM Device CA (Certificate Authority). Il certificato consente al dispositivo di autenticarsi e comunicare in modo sicuro con il servizio Intune per:

- Applicare policy di configurazione.

- Eseguire aggiornamenti software.

- Monitorare lo stato di conformità.

- Distribuire app aziendali.

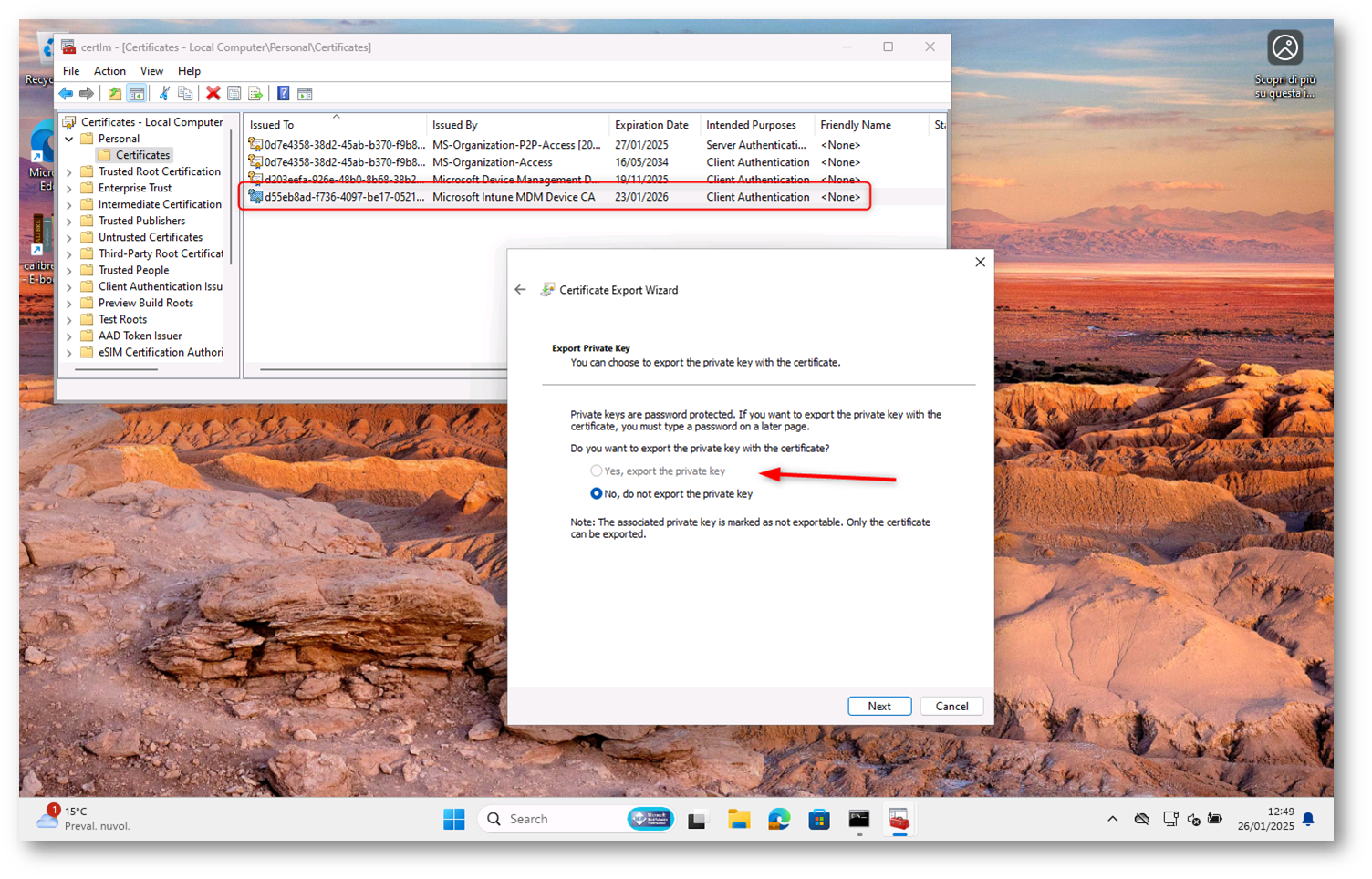

Grazie alla Windows Enrollment Attestation (WEA) e al coinvolgimento del TPM (Trusted Platform Module), il certificato di gestione emesso durante la registrazione del dispositivo in Microsoft Intune è protetto da esportazione e utilizzi non autorizzati. La chiave privata non viene mai esposta al sistema operativo o al software. Viene generata e rimane confinata all’interno del TPM

Figura 14: La chiave privata del certificato di gestione messo da Microsoft Intune viene protetta dal chipst TPM

Figura 15: La chiave privata del certificato di gestione messo da Microsoft Intune non può essere esportata

Conclusioni

La Windows Enrollment Attestation rappresenta un miglioramento significativo nella gestione della sicurezza dei dispositivi. Attraverso il TPM e le funzionalità offerte da Intune, è possibile garantire che solo dispositivi fidati accedano agli ambienti aziendali, riducendo il rischio di compromissione dei dati e migliorando la conformità ai requisiti di sicurezza. Grazie ai filtri e ai report dettagliati, gli amministratori hanno a disposizione strumenti avanzati per monitorare e gestire i dispositivi registrati. L’integrazione di queste misure rafforza il controllo sulle infrastrutture IT, assicurando una maggiore affidabilità operativa e protezione delle risorse aziendali.