Il ruolo del TPM in Entra ID: sicurezza hardware e gestione delle identità aziendali

È ormai imprescindibile che la sicurezza delle informazioni sia diventata una priorità assoluta per aziende e organizzazioni. Ogni dispositivo connesso a un ambiente aziendale rappresenta non solo un’opportunità, ma anche una potenziale vulnerabilità. Per garantire che solo dispositivi fidati possano accedere a risorse aziendali critiche, Microsoft ha sviluppato soluzioni avanzate come Entra ID, che si integrano con tecnologie hardware di sicurezza come il TPM (Trusted Platform Module).

Il TPM, un componente hardware dedicato, svolge un ruolo cruciale nella protezione delle chiavi crittografiche e nell’autenticazione sicura dei dispositivi. Ma cosa accade esattamente quando un dispositivo viene registrato in Entra ID? E quali sono le implicazioni di un cambiamento o di un reset del TPM? Questo articolo esplorerà nel dettaglio il legame tra Entra ID e il TPM, evidenziando l’importanza di questo modulo per garantire un’infrastruttura aziendale sicura e affidabile.

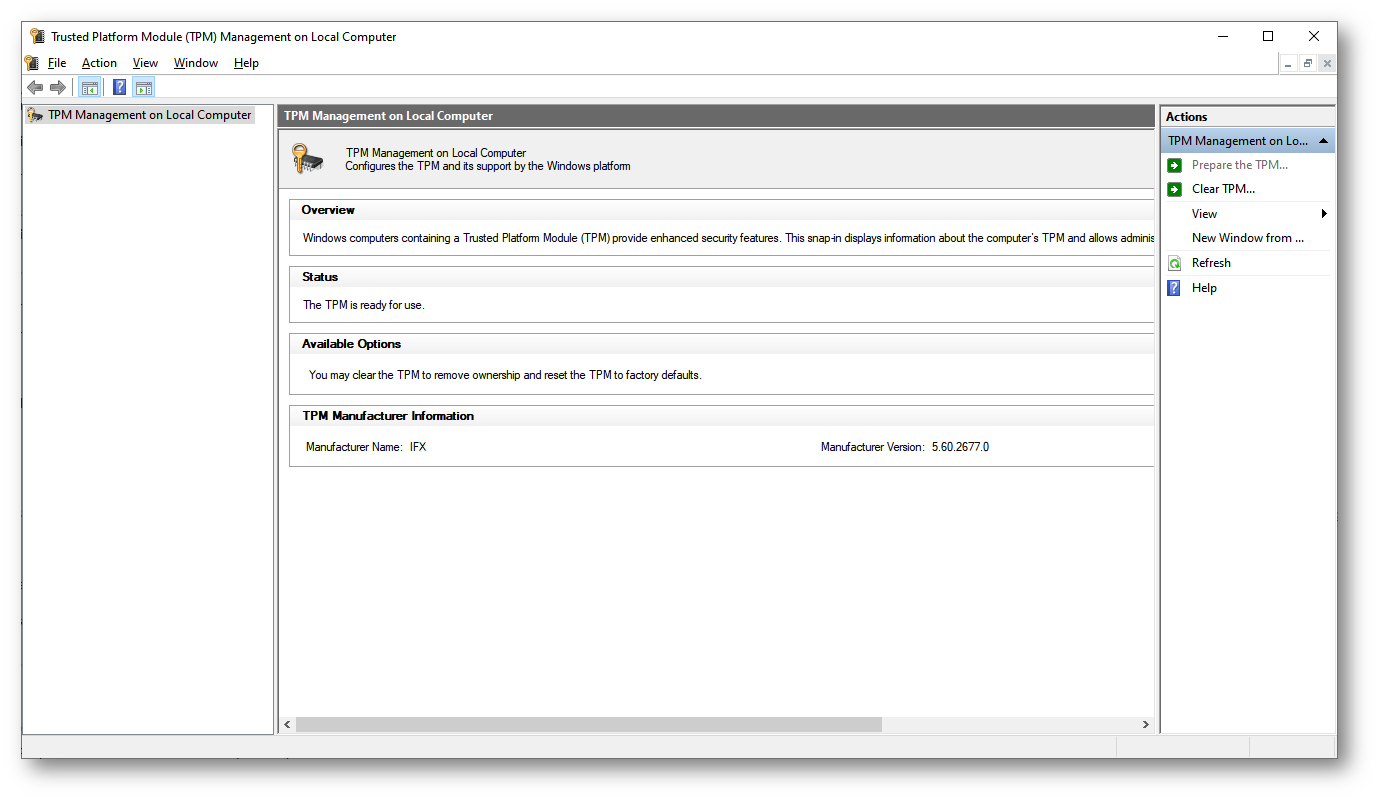

Figura 1: Console TPM.msc

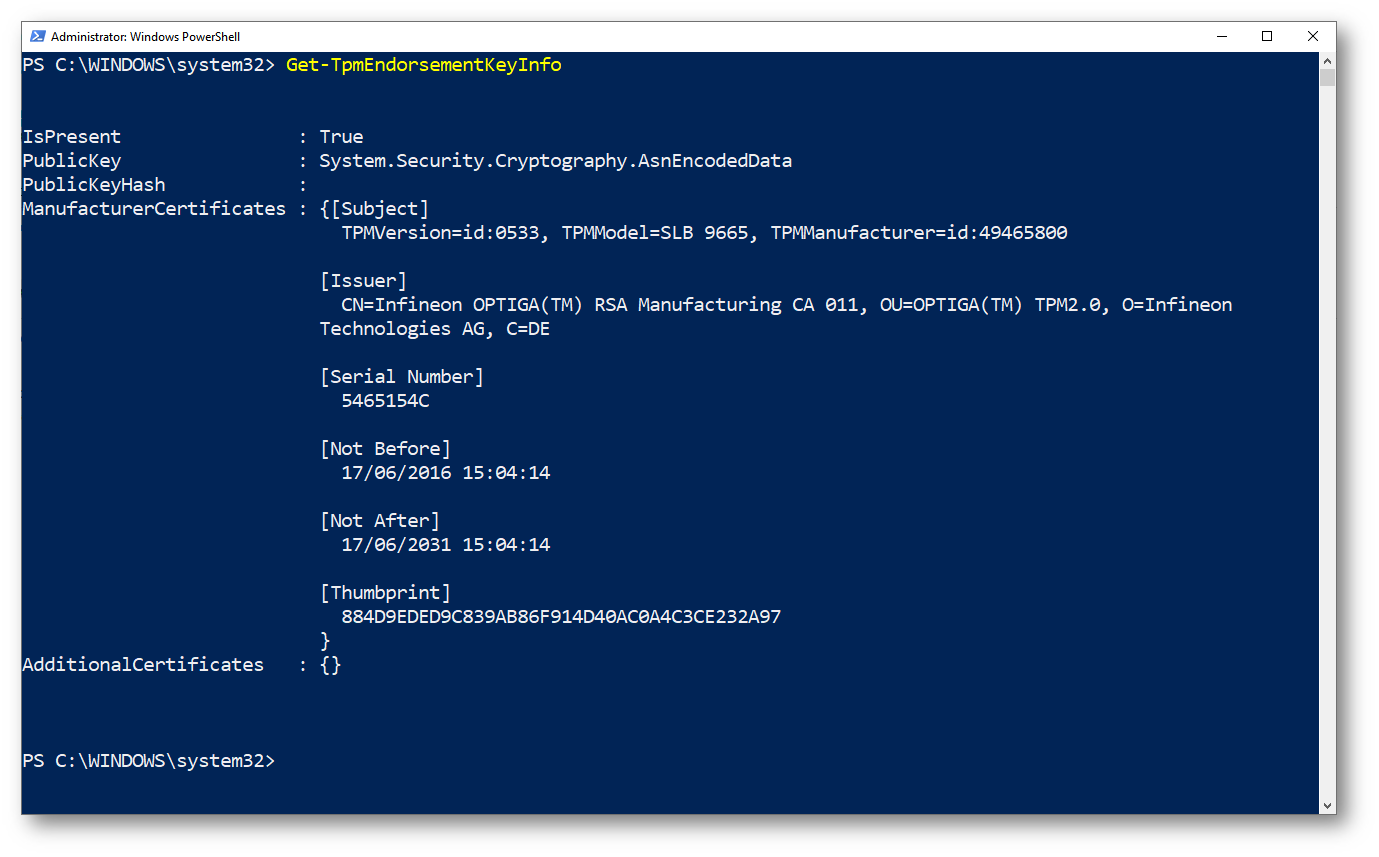

Figura 2: L’endorsement key e i certificati associati sono elementi fondamentali del TPM che garantiscono l’affidabilità del modulo e la sua autenticazione in scenari di sicurezza:

Ruolo del TPM nell’Entra ID

Il TPM è un componente hardware progettato per gestire in modo sicuro chiavi crittografiche e proteggere i dati sensibili. Entra ID utilizza il TPM per:

- Garantire l’integrità del dispositivo.

- Salvaguardare le chiavi di autenticazione del dispositivo.

- Supportare scenari di autenticazione sicura come Windows Hello for Business e il Device Authentication.

Vediamo come questo si realizza nei principali scenari.

Device Registration: Entra Joined/Entra Hybrid Joined

Quando un dispositivo viene registrato o aggiunto (joined) a Entra ID, il TPM viene utilizzato per creare una chiave di autenticazione univoca per il dispositivo. Questo processo avviene in più fasi:

Fase 1: Generazione della chiave nel TPM

Durante l’Entra Joined (o Entra Hybrid Joined), viene generata una chiave asimmetrica (coppia di chiavi privata/pubblica).

- La chiave privata è generata e sigillata all’interno del TPM e non può essere esportata.

- La chiave pubblica viene inviata a Entra ID e registrata nel tenant come parte dell’identità del dispositivo.

Fase 2: Autenticazione basata su chiave

- Quando il dispositivo comunica con Entra ID (ad esempio per accedere a risorse aziendali), utilizza la chiave privata sigillata nel TPM per firmare una richiesta.

- Entra ID verifica la firma utilizzando la chiave pubblica registrata, confermando così l’identità del dispositivo.

Vantaggi

- La chiave privata rimane protetta dal TPM, riducendo i rischi di compromissione.

- L’autenticazione è basata su hardware, rendendo il dispositivo più sicuro rispetto a una configurazione puramente software.

Windows Hello for Business

Entra ID e il TPM lavorano insieme per implementare Windows Hello for Business (WHfB), una soluzione di autenticazione senza password basata su chiavi asimmetriche. Ne ho parlato in diversi articoli Windows Hello For Business – ICT Power

Come funziona

-

Durante la configurazione di Windows Hello for Business:

- Il TPM genera una coppia di chiavi asimmetriche per ogni utente sul dispositivo.

- La chiave privata è sigillata nel TPM e associata al profilo dell’utente.

- La chiave pubblica viene registrata in Entra ID come parte delle credenziali dell’utente.

-

Durante l’autenticazione:

- L’utente esegue l’accesso con un PIN o un metodo biometrico (ad esempio impronta digitale o riconoscimento facciale).

- Il TPM verifica il PIN/biometria e utilizza la chiave privata per firmare la richiesta di autenticazione.

- Entra ID verifica la firma utilizzando la chiave pubblica.

Sicurezza aggiuntiva

- Il PIN/biometria è locale al dispositivo e non viene mai inviato a Entra ID.

- La chiave privata non lascia mai il TPM, garantendo un’elevata sicurezza anche in caso di attacco.

Protezione di BitLocker e altre chiavi

Entra ID integra il TPM con BitLocker e la crittografia del disco:

- Quando un dispositivo è registrato in Entra ID, è comune abilitare BitLocker per proteggere i dati.

- Il TPM conserva una parte della chiave di crittografia del disco.

- Se un utente tenta di accedere ai dati su un dispositivo compromesso (ad esempio sostituendo il sistema operativo), il TPM nega l’accesso senza la chiave di recupero.

Entra ID memorizza la chiave di recupero BitLocker nel portale di gestione, per consentire il ripristino dei dati in caso di problemi.

Scenari di attivazione del TPM per Entra ID

Entra ID utilizza il TPM anche in scenari avanzati di sicurezza e gestione del dispositivo:

Autenticazione condizionale (Conditional Access)

- Entra ID può utilizzare il TPM per verificare l’identità del dispositivo durante l’applicazione delle policy di Conditional Access.

- Ad esempio, una policy può richiedere che l’autenticazione sia basata su un dispositivo “attestato dal TPM”.

Attestazione del TPM

- Durante l’aggiunta del dispositivo a Entra ID, l’attestazione del TPM consente di garantire che il dispositivo sia “autentico” e conforme alle politiche di sicurezza.

- Entra ID richiede prove dall’hardware del dispositivo per dimostrare che è legittimo e non compromesso.

Cosa succede se il TPM cambia o viene resettato?

E qui trattiamo la parte più importante di questa guida. Se il TPM viene sostituito o resettato:

-

Perdita delle chiavi salvate nel TPM:

- La chiave privata del dispositivo (utilizzata per autenticarsi verso Entra ID) andrà persa, causando problemi di accesso.

-

Effetti sul dispositivo:

- Il dispositivo non sarà più in grado di autenticarsi in Entra ID.

- Gli utenti potrebbero perdere l’accesso alle risorse aziendali finché il dispositivo non viene re-registrato.

-

Windows Hello for Business e BitLocker:

- Le credenziali Windows Hello e le chiavi BitLocker sigillate nel TPM non saranno più accessibili.

- Potrebbe essere necessario riconfigurare entrambi i servizi.

Uno scenario tipico potrebbe essere quello del cambio hardware del dispositivo. Il disco con il sistema operativo viene spostato su un altro dispositivo e di conseguenza utilizzerà un chipset TPM diverso.

Best practice per gestire TPM ed Entra ID

Alcune indicazioni da seguire quando è necessario cambiare chipset TPM:

- Backup delle chiavi di BitLocker: Verificate che le chiavi di recupero di BitLocker siano salvate nel portale di Entra ID.

- Registrazione del dispositivo: Se il TPM viene sostituito, ri-registrate il dispositivo in Entra ID per generare una nuova chiave.

- Windows Hello for Business: Gli utenti devono riconfigurare PIN e biometria dopo un cambio o reset del TPM.

- Controllo dell’integrità del TPM: Utilizza strumenti come “TPM.msc” per verificare lo stato del TPM e assicurarti che sia pronto all’uso.

Cosa succede se non avete il TPM?

-

Join senza TPM:

- Potete comunque aggiungere i vostri dispositivi a Entra ID anche senza un TPM.

-

Tuttavia, in assenza del TPM, alcune funzionalità di sicurezza avanzate non saranno disponibili:

- Autenticazione basata su hardware: Senza un TPM, la chiave privata necessaria per autenticare il dispositivo non sarà protetta in un ambiente hardware isolato, rendendola più vulnerabile ad attacchi.

- Windows Hello for Business: In caso di assenza del TPM, Windows Hello for Business utilizzerà un TPM emulato (software-based), che offre un livello di sicurezza inferiore rispetto a un TPM fisico.

-

Restrizioni di sicurezza aziendale:

- Se lavorate in un’azienda con policy di sicurezza avanzate configurate tramite Conditional Access, potrebbe essere necessario avere un TPM per soddisfare i requisiti di accesso alle risorse aziendali sensibili.

- Senza TPM, i vostri dispositivi potrebbero essere classificati come non attendibili e avere accesso limitato.

-

BitLocker senza TPM:

- Se volete utilizzare BitLocker per proteggere i vostri dati e il dispositivo non ha un TPM, è comunque possibile abilitare la crittografia. Tuttavia, vi verrà chiesto di inserire una password di avvio o di utilizzare un’unità USB come chiave di sblocco.

Cosa perdete senza un TPM?

Senza un TPM, i vostri dispositivi perderanno diversi vantaggi di sicurezza importanti, come:

- Protezione delle chiavi crittografiche: Il TPM consente di sigillare e proteggere le chiavi private in un ambiente isolato e sicuro.

- Resistenza al malware: Il TPM aiuta a prevenire che malware o attacchi compromettano le chiavi crittografiche essenziali.

- Autenticazione sicura: Grazie al TPM, l’identità del dispositivo può essere verificata con un alto livello di affidabilità.

Conclusioni

Il TPM è un elemento cruciale per la sicurezza dei dispositivi moderni e gioca un ruolo importante nella gestione dell’identità e della crittografia. Con il TPM, Entra ID può implementare autenticazioni hardware-based più sicure e ridurre i rischi legati a chiavi crittografiche memorizzate nel software. Cambiare il TPM richiede attenzione, ma seguendo le best practice è possibile minimizzare i disagi.