Il modello Zero Trust per la sicurezza delle infrastrutture informatiche

Ottobre è il mese europeo della cybersecurity, ormai giunto alla sua ottava edizione. L’obiettivo quest’anno è quello di rendere i cittadini più consapevoli dei rischi che si corrono online, tant’è vero che il claim è “prima di cliccare, pensaci”.

Mi capita spesso durante i miei corsi di parlare di sicurezza informatica, un argomento che ormai deve interessare tutti e non soltanto coloro che si occupano di Information Technology. Questo perché ritengo che sia l’utente ad avere una delle maggiori responsabilità quando si tratta di rendere più sicuri i sistemi e gli accessi e non dobbiamo demandare al software le nostre disattenzioni. Su questo punto vi invito a dare un’occhiata ad una mia intervista di qualche mese fa NicolaFerrini.it – Sensibilizzazione alla sicurezza informatica: perchè la prevenzione è sempre meglio della cura!

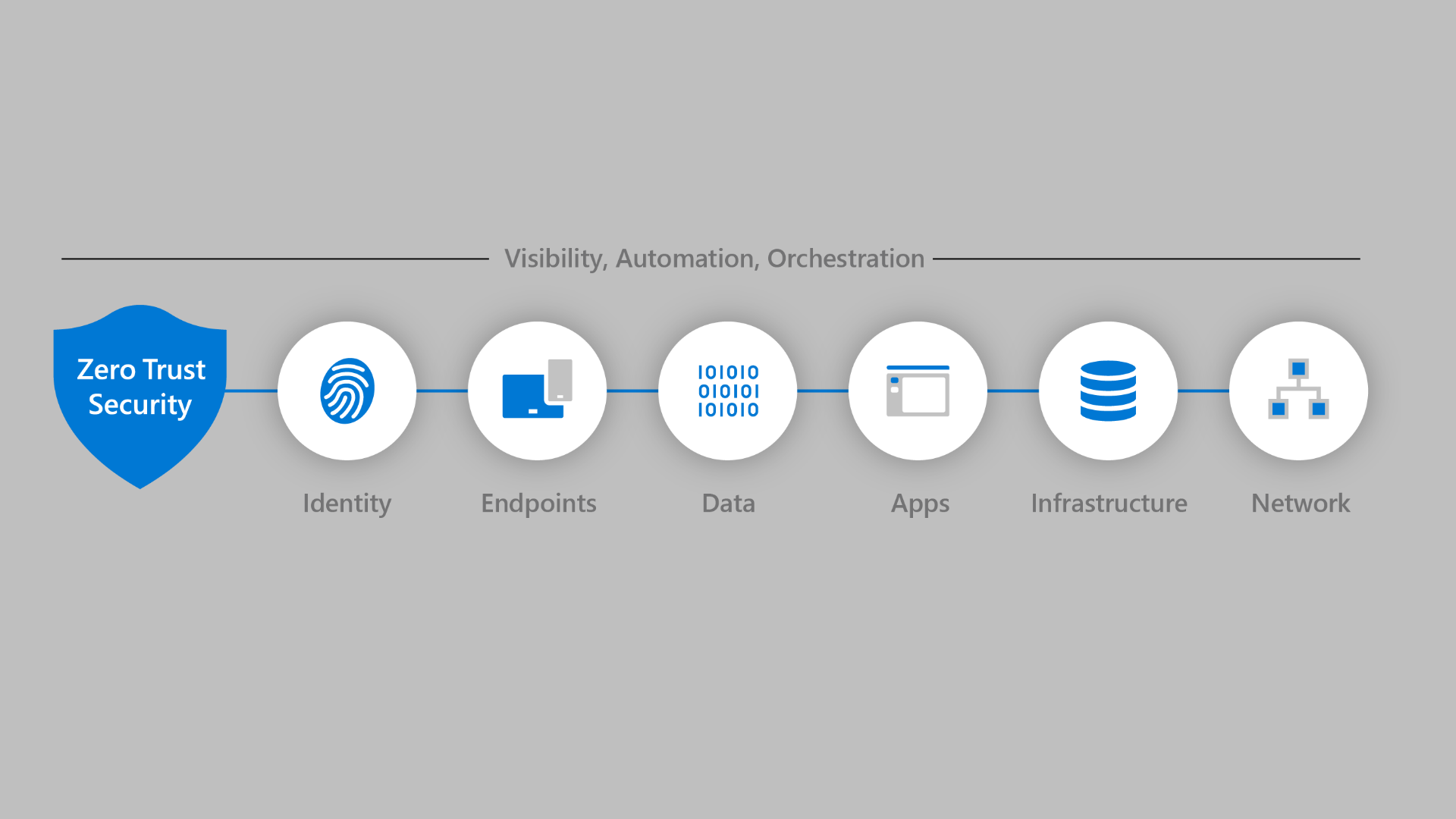

Tra i principi che cerco di evidenziare maggiormente a lezione c’è quello della Zero Trust Security, un modello di protezione della rete basato su una filosofia ben definita, ossia che l’accesso ai servizi o sistemi IT di un’azienda da parte di persone o dispositivi, interni o esterni alla rete aziendale, deve essere possibile solo previa autenticazione e costante verifica.

Con il modello Zero Trust, nessun utente o dispositivo è considerato affidabile per accedere a una risorsa fino a quando non ne vengono verificate l’identità e l’autorizzazione. Bisogna verificare sempre e non fidarsi mai!

Per anni abbiamo considerato il firewall perimetrale come la risorsa che separava i buoni (all’interno della rete aziendale) dai cattivi (all’esterno della rete). Chi è dentro la rete è affidabile, mentre chi è fuori dalla rete non lo è. Questa strategia di difesa da castello medievale è ormai un approccio ampiamente superato.

I fatti raccontano una realtà molto diversa, con una percentuale non indifferente (25-30%) degli attacchi informatici proveniente dall’interno della rete aziendale.

Non dimentichiamo poi che con il Cloud il perimetro di rete è cambiato e che con il remote working le persone non lavorano più in ufficio e diventa molto più difficile gestire accessi e sicurezza.

Il modello Zero Trust si basa su metodi di autenticazione e autorizzazione efficaci per ogni dispositivo e persona, prima di consentire l’accesso o il trasferimento dei dati su una rete privata, indipendentemente dal fatto che si trovino all’interno o all’esterno del perimetro di rete.

Il modello Zero Trust di Microsoft

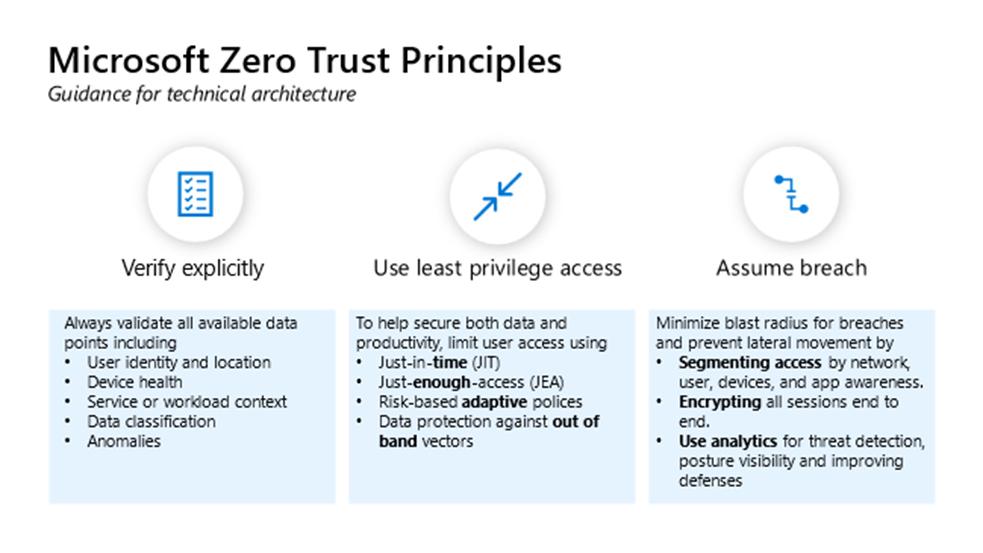

Microsoft suggerisce 3 principi fondamentali del modello Zero Trust:

- Verifica esplicita: Autentica e autorizza sempre sulla base di tutti i punti dati disponibili, inclusi identità utente, posizione, sicurezza dei dispositivi, servizio o carico di lavoro, classificazione dei dati e anomalie.

- Utilizzo di almeno un accesso privilegiato: Limita l’accesso degli utenti con JIT/JEA (just-in-time and just-enough-access), politiche adattive basate sul rischio e protezione dei dati, per garantire la sicurezza dei dati e la produttività.

- Ipotesi di violazione: Riduce al minimo il raggio d’azione e l’accesso al segmento. Verifica la crittografia end-to-end e utilizza l’analisi per ottenere visibilità, eseguire il rilevamento delle minacce e migliorare le difese.

Figura 1: Principi del Zero Trust secondo Microsoft

Come già detto, il modello Zero Trust presuppone una violazione e verifica ogni richiesta come se provenisse da una rete aperta. Indipendentemente dalla provenienza della richiesta o dalla risorsa a cui accede, Zero Trust ci insegna a non fidarci mai e a verificare sempre. Prima di consentire l’accesso, ogni richiesta viene completamente autenticata, autorizzata e crittografata. I principi della microsegmentazione e dell’accesso meno privilegiato vengono applicati per ridurre al minimo i movimenti laterali. Intelligence e analisi avanzate vengono utilizzate per rilevare e rispondere alle anomalie in tempo reale.

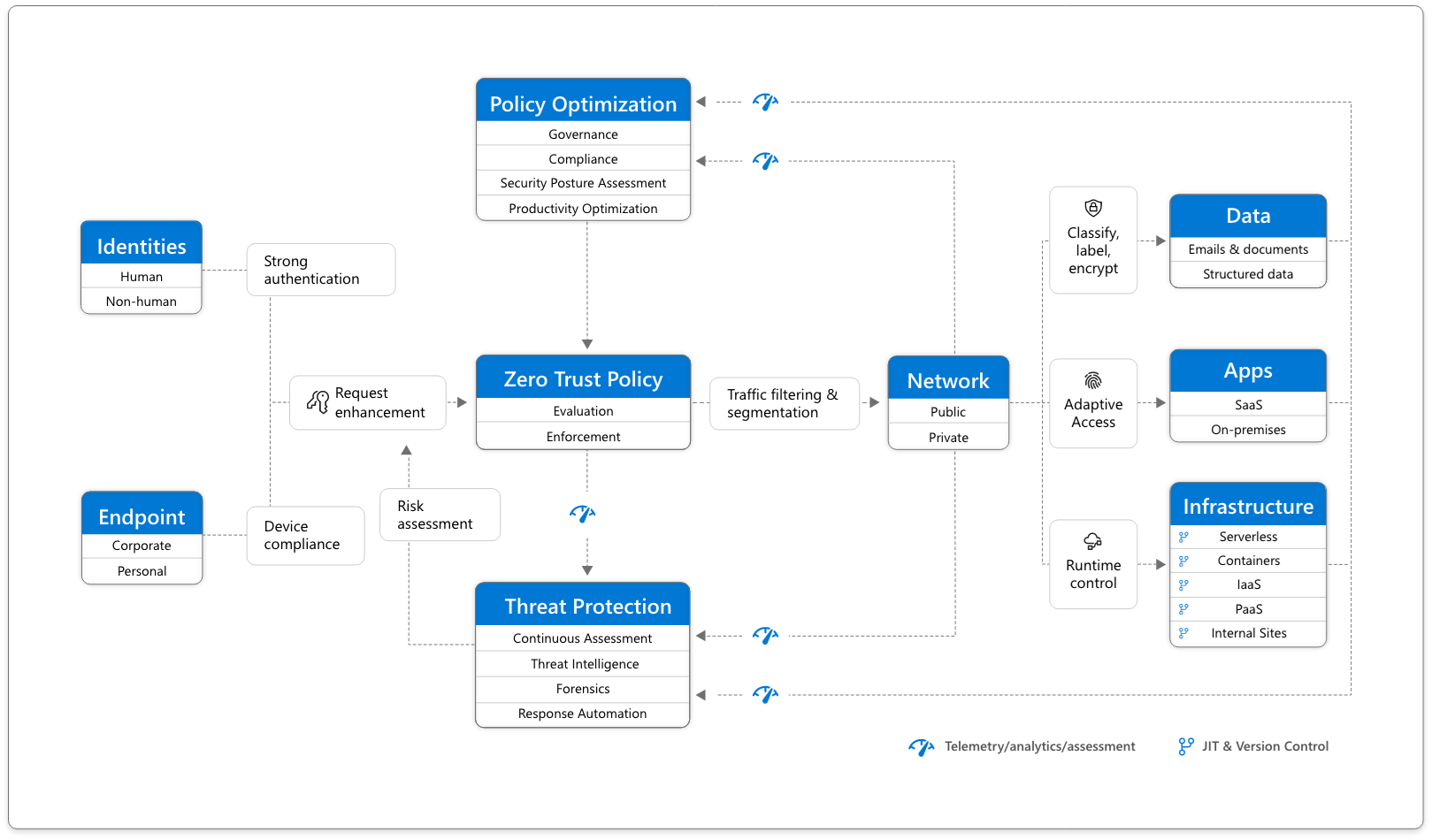

Figura 2: Approccio Zero Trust di Microsoft

Un approccio al modello Zero Trust deve estendersi all’intero patrimonio digitale, formato da identità, endpoint, rete, dati, app e infrastruttura. L’architettura Zero Trust funge da strategia end-to-end completa e richiede l’integrazione nei vari elementi.

Alla base della sicurezza Zero Trust ci sono le identità. Le identità umane e non umane necessitano di un’autorizzazione avanzata poiché si connettono da endpoint personali e aziendali con un dispositivo conforme, richiedendo quindi l’accesso basato su criteri complessi fondati sui principi Zero Trust di verifica esplicita, accesso con privilegi minimi e ipotesi di violazione.

Come applicazione di criteri unificati, i criteri Zero Trust intercettano la richiesta e verificano in modo esplicito i segnali dei 6 elementi fondamentali basati sulla configurazione criterio e applicano l’accesso con privilegi minimi. I segnali includono il ruolo dell’utente, la posizione, la conformità del dispositivo, la riservatezza dei dati, la riservatezza dell’applicazione e molto altro. Oltre ai dati telemetrici e alle informazioni sullo stato, la valutazione dei rischi dalla protezione dalle minacce fa sì che il motore dei criteri risponda automaticamente alle minacce in tempo reale. I criteri sono applicati al momento dell’accesso e valutati continuamente durante la sessione.

Questi criteri vengono ulteriormente rafforzati dall’ottimizzazione dei criteri. Governance e conformità sono aspetti fondamentali per un’implementazione di Zero Trust efficace. La valutazione della postura di sicurezza e l’ottimizzazione della produttività sono necessarie per misurare i dati telemetrici nei servizi e sistemi.

I dati telemetrici e analitici alimentano il sistema di protezione dalle minacce. Grazie a grandi quantità di dati telemetrici e analitici ottimizzati dall’intelligence sulle minacce si ottengono valutazioni dei rischi di qualità elevata che possono essere analizzate manualmente o automatizzate. Gli attacchi si verificano alla velocità del cloud: i tuoi sistemi di difesa devono agire alla velocità del cloud e gli esseri umani non sono in grado di reagire o sistemare tutti i rischi abbastanza rapidamente . La valutazione dei rischi fa in modo che il motore dei criteri offra una protezione dalle minacce automatizzata in tempo reale e, se necessario, un’analisi manuale aggiuntiva.

La segmentazione e il filtraggio del traffico si applicano alla valutazione e all’applicazione dei criteri Zero Trust prima che venga consentito l’accesso a qualsiasi rete pubblica o privata. È necessario applicare la classificazione, l’etichettatura e la crittografia dei dati a e-mail, documenti e dati strutturati. L’accesso alle app deve essere adattivo, che si tratti di SaaS o ambienti locali. Il controllo di runtime è applicato all’infrastruttura, con servizi serverless, contenitori, IaaS, PaaS e siti interni, con JIT (Just-in-time) e controlli della versione attivati.

Infine, i dati telemetrici, l’analisi e la valutazione della rete, dei dati, delle app e dell’infrastruttura rientrano nei sistemi di protezione dalle minacce e ottimizzazione dei criteri.

Quindi, riassumendo, cosa devo fare?

- Identità: Verifica e proteggi ciascuna identità con un’autenticazione efficace in tutto il tuo digital estate.

- Endpoint: Ottieni visibilità sui dispositivi che accedono alla rete. Verifica la conformità e lo stato integrità prima di consentire l’accesso.

- Applicazioni: Scopri se nella tua rete c’è shadow IT, cioè se qualcuno utilizza applicazioni non autorizzate, verifica le autorizzazioni in-app appropriate, ottieni l’accesso basato sull’analisi in tempo reale e monitora e controlla le azioni degli utenti.

- Dati: Passa da una protezione dati basata sul perimetro a una protezione basata sui dati. Utilizza l’intelligence per classificare ed etichettare i dati. Crittografa e limita l’accesso in base alle politiche organizzative.

- Infrastruttura: Utilizza la telemetria per rilevare attacchi e anomalie, bloccare e segnalare automaticamente i comportamenti a rischio e utilizzare i principi di accesso meno privilegiati.

- Rete: Assicurati che dispositivi e utenti non siano sicuri solo perché si trovano su una rete interna. Crittografa tutte le comunicazioni interne, limita l’accesso in base ai criteri e utilizza la microsegmentazione e il rilevamento delle minacce in tempo reale.

Scarica il Zero Trust Essentials eBook gratuito per conoscere come Microsoft aiuta le aziende ad implementare il principio del Zero Trust.

Conclusioni

Un’architettura Zero Trust è completamente trasparente agli utenti, protegge dagli attacchi informatici e semplifica i requisiti dell’infrastruttura. I diversi componenti di un’architettura Zero Trust consentono di proteggere la rete e contrastare gli attacchi dannosi, garantire a dipendenti e partner un accesso sicuro alle applicazioni, ridurre la complessità dell’infrastruttura e risparmiare risorse.

Spero di aver suscitato la vostra curiosità ed avervi invitato a riconsiderare i modelli di sicurezza alla luce delle mutate condizioni di lavoro, delle esigenze di business e di cybersecurity, della continuità del lavoro e dell’accesso ai dati. Iniziate subito e date un’occhiata alle Soluzioni per la sicurezza aziendale | Microsoft Security

Microsoft ha anche un blog dedicato alla Zero Trust – Microsoft Security Blog