Configurare Microsoft Entra Connect per sincronizzare le identità con Entra ID

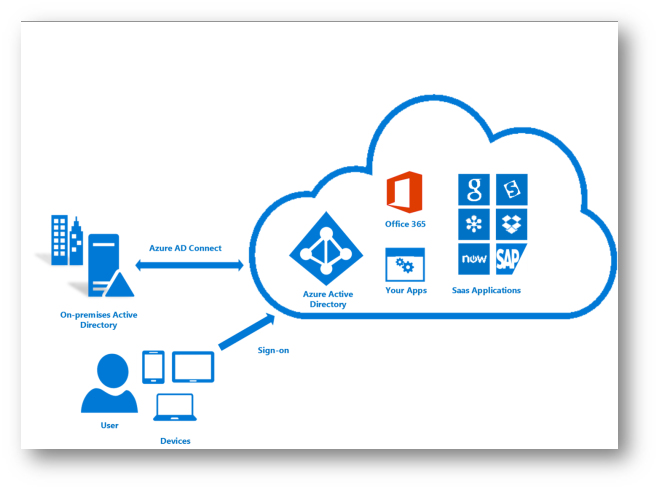

Microsoft Entra Connect è una soluzione Microsoft progettata per facilitare la gestione delle identità ibride, consentendo la sincronizzazione di utenti, gruppi e contatti con Microsoft Entra ID. Questa soluzione è particolarmente utile per le aziende che desiderano mantenere una gestione coerente delle identità sia localmente che nel cloud, offrendo funzionalità come la sincronizzazione dell’hash delle password, l’autenticazione pass-through, l’integrazione della federazione e un monitoraggio dettagliato dell’integrità del sistema di gestione delle identità.

È importante notare che Microsoft sta spingendo verso l’utilizzo di Microsoft Entra Cloud Sync come soluzione futura per la sincronizzazione, in quanto offre nuove funzionalità e un approccio più moderno alla gestione delle identità ibride. Questo spostamento verso il cloud mira a migliorare l’efficienza e la sicurezza della gestione delle identità. Se non conoscete Microsoft Entra Cloud Sync vi rimando alla lettura della mia guida Configurare Azure AD Connect Cloud Sync – ICT Power

Microsoft Entra ID, una volta conosciuto come Azure Active Directory, svolge un ruolo centrale in questo ecosistema, fornendo una piattaforma per gestire e proteggere le identità degli utenti e garantire l’accesso sicuro a varie risorse. Microsoft Entra amplifica questa capacità offrendo soluzioni per identità e accessi alla rete multi-cloud, proteggendo le connessioni tra persone, app, risorse e dispositivi con una serie di prodotti dedicati.

La versione V2 di Microsoft Entra Connect introduce miglioramenti significativi rispetto alle versioni precedenti, come l’adozione della libreria di autenticazione MSAL al posto di ADAL, il supporto esclusivo per TLS 1.2 per rafforzare la sicurezza, e l’aggiornamento ai componenti di SQL Server 2019. Queste modifiche migliorano la sicurezza complessiva e l’efficienza della gestione delle identità, rendendo Microsoft Entra Connessione V2 un’opzione più robusta e affidabile per le organizzazioni. Tuttavia, è fondamentale eseguire l’aggiornamento a questa versione più recente per mantenere il supporto e garantire la sicurezza delle operazioni.

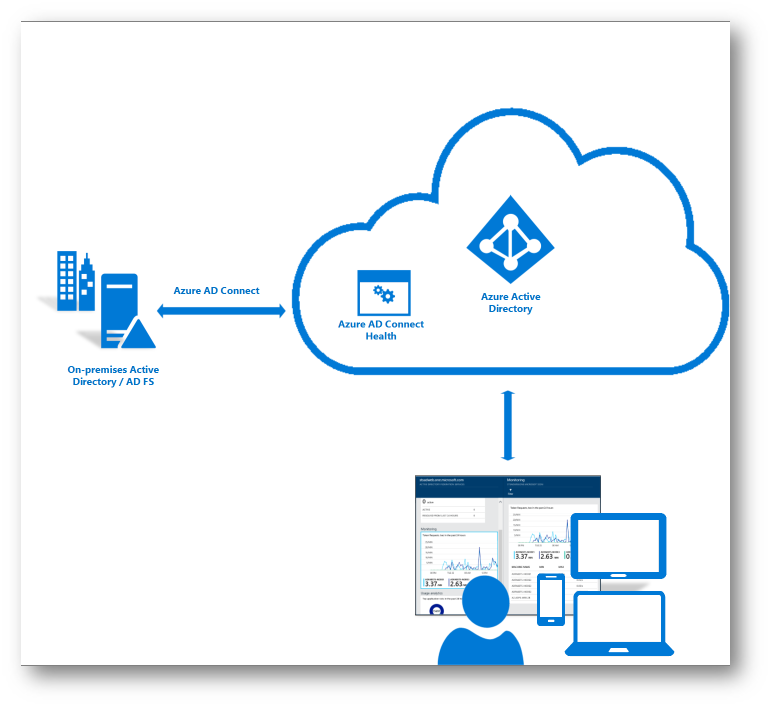

Figura 1: Funzionamento di Microsoft Entra Connect

Cosa sono le identità ibride di Microsoft Entra ID?

Le identità ibride di Microsoft Entra ID rappresentano una soluzione di gestione delle identità che combina e sincronizza le directory locali (on-premises) con le identità basate sul cloud di Microsoft Entra. Questa integrazione fornisce una singola identità per gli utenti per accedere sia alle risorse locali che a quelle nel cloud, offrendo una gestione semplificata delle identità e un’esperienza utente migliorata attraverso l’accesso Single Sign-On (SSO) alle applicazioni, sia on-premises che cloud.

Le identità ibride sono essenziali in scenari dove le aziende usano sia risorse locali che applicazioni cloud e vogliono assicurare una gestione coerente delle identità e degli accessi. Facilitando l’autenticazione e l’autorizzazione attraverso ambienti diversi, le identità ibride aiutano a ridurre la complessità amministrativa, migliorare la sicurezza e aumentare la produttività degli utenti, consentendo loro di utilizzare una singola credenziale per accedere a tutte le risorse necessarie.

NOTA: Quando si implementano le identità ibrida le operazioni sulle identità continueranno ad essere effettuate on-premises, sui domain controller. Creazione degli utenti, dei gruppi, modifica degli attributi sono operazioni che si continueranno a fare on-prem esattamente come fino a questo momento.

Operazioni preliminari per configurare le identità ibride con Microsoft Entra ID

Configurare le identità ibride con Microsoft Entra ID richiede una serie di passaggi preliminari fondamentali per garantire una gestione efficiente e sicura delle identità e degli accessi all’interno della vostra azienda:

- Integrare le directory locali con Microsoft Entra ID: Questo passaggio consente di rendere gli utenti più produttivi unificando le identità locali e cloud. Usare Microsoft Entra Connect per sincronizzare le identità locali con Microsoft Entra ID facilita l’accesso degli utenti alle applicazioni cloud e locali con un’identità comune.

- Abilitare l’autenticazione cloud: Scegliere il metodo di autenticazione appropriato per estendere la directory locale a Microsoft Entra ID. La sincronizzazione dell’hash delle password (PHS) è il metodo più semplice e raccomandato, ma per alcune aziende può essere opportuno considerare l’Autenticazione Pass-through (PTA). È importante valutare anche l’accesso Single Sign-On (SSO) per migliorare l’esperienza utente.

Ogni azienda ha esigenze uniche, quindi è importante adattare questi passaggi alla propria realtà specifica, considerando fattori come la dimensione dell’organizzazione, il settore di attività e i requisiti di conformità.

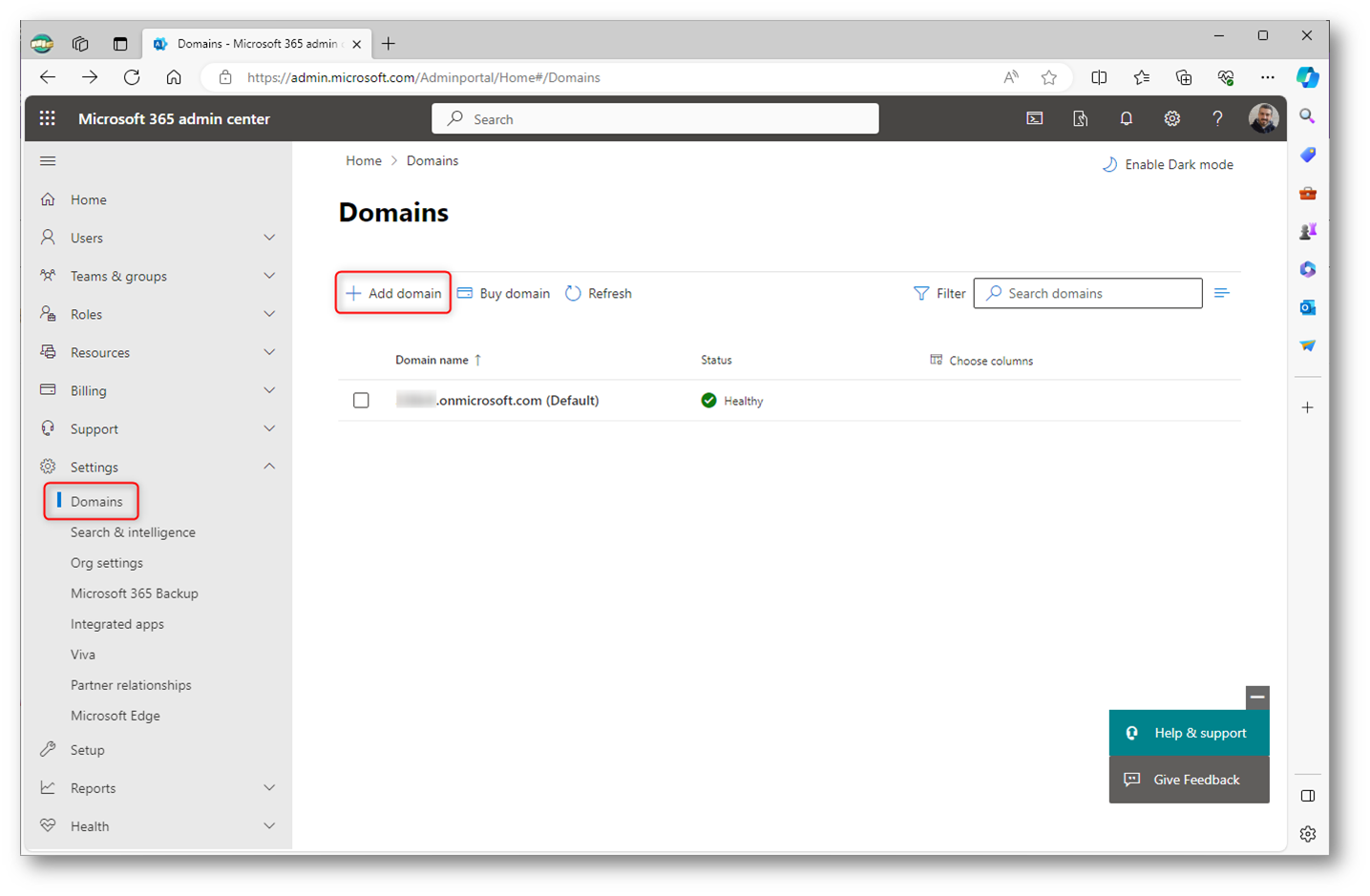

Aggiunta di un dominio personalizzato a Microsoft Entra ID

Aggiungere un dominio personalizzato a Microsoft Entra ID serve a personalizzare l’identità e l’accesso per un’organizzazione su Microsoft Entra, consentendo di usare un nome di dominio specifico dell’azienda anziché il dominio predefinito fornito da Microsoft (ad esempio, ictpower.onmicrosoft.com).

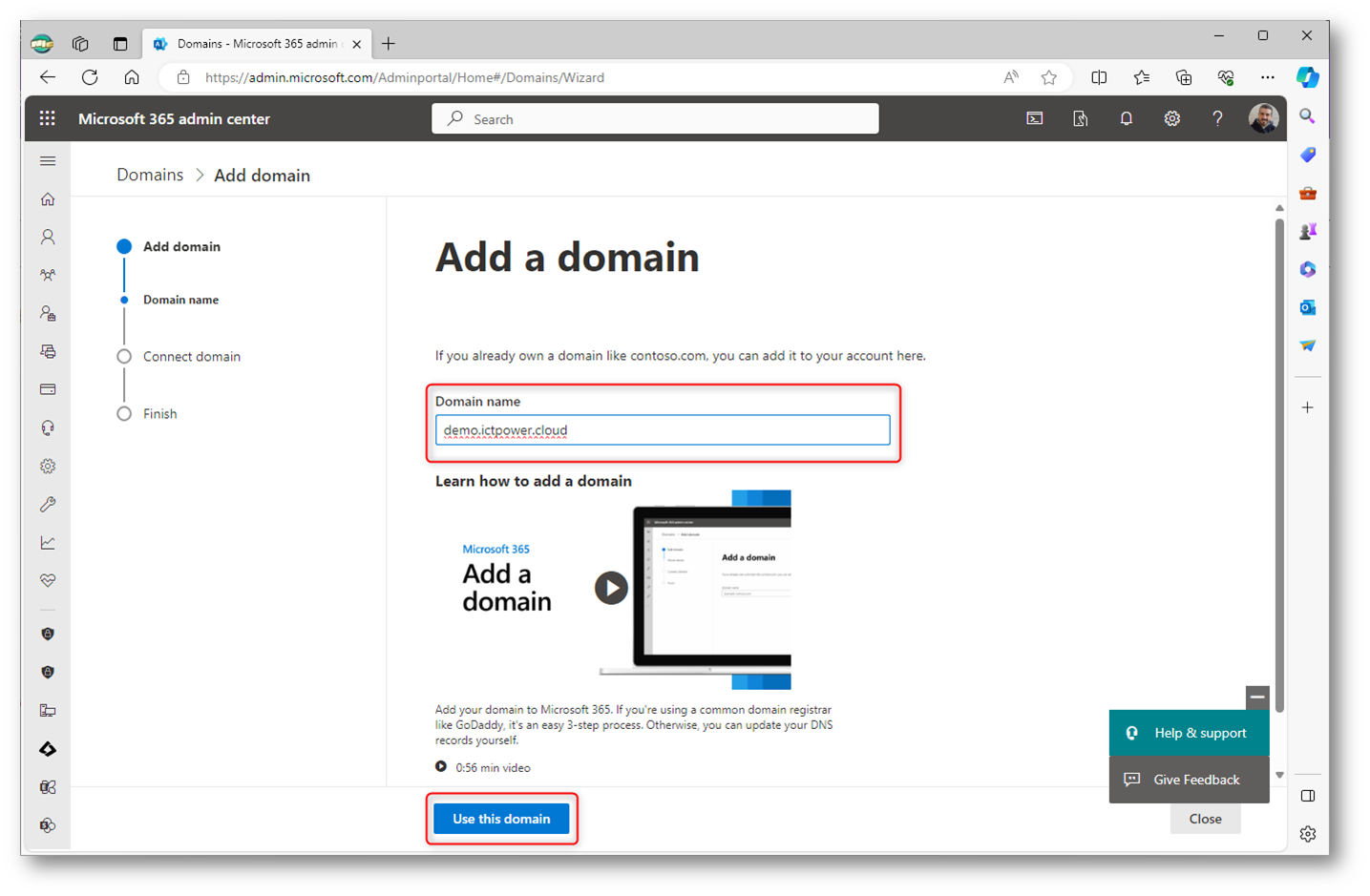

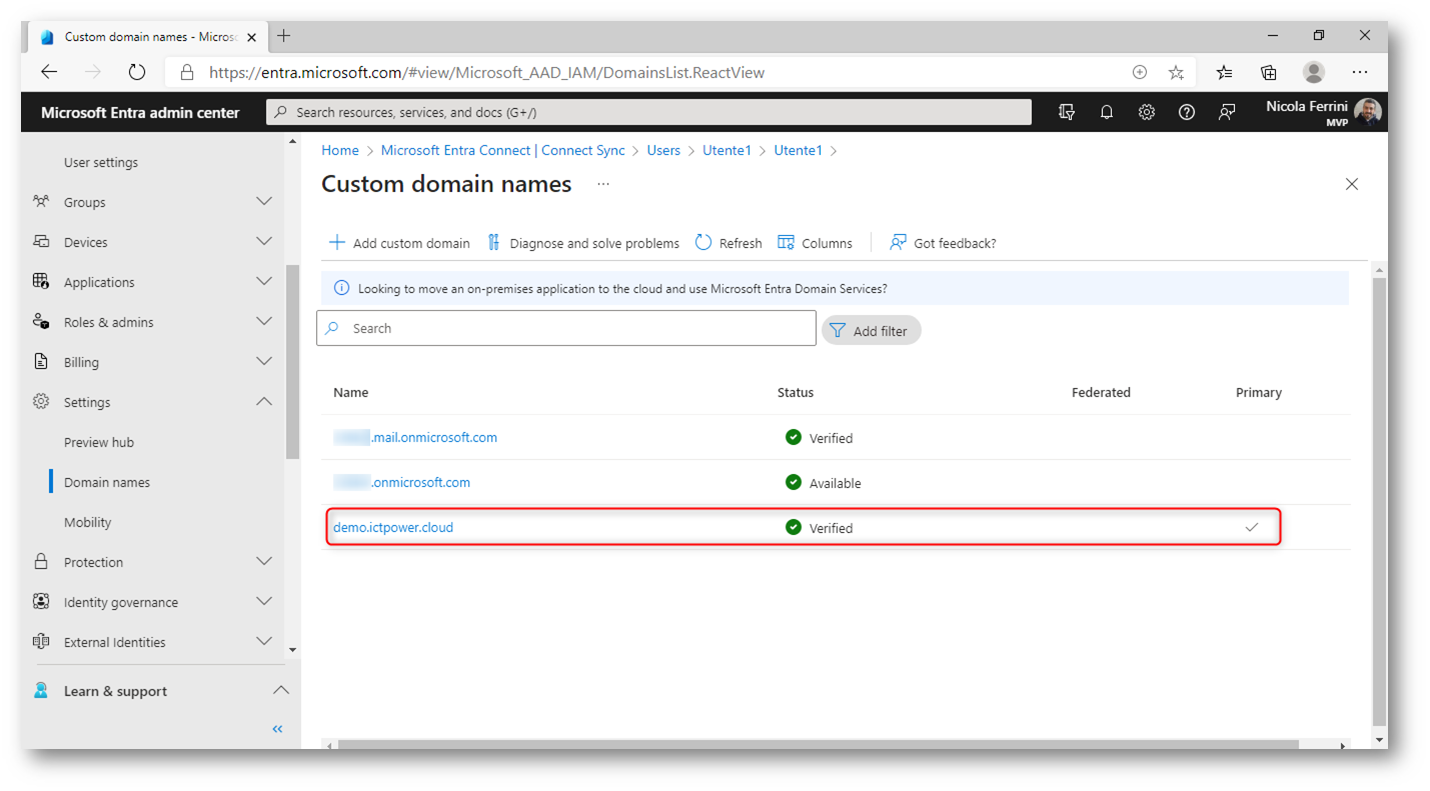

Il processo di aggiunta di un dominio personalizzato a Microsoft Entra ID si può fare sia dal portale amministrativo di Microsoft 365 che dal portale amministrativo di Microsoft Entra. In questa guida ho deciso di aggiungere il dominio personalizzato demo.ictpower.cloud ad una sottoscrizione di Microsoft 365 e quindi ad un tenant ictpower.onmicrosoft.com

Figura 2: Aggiunta di un dominio personalizzato a Microsoft Entra

Figura 3: Aggiunta del nome del dominio

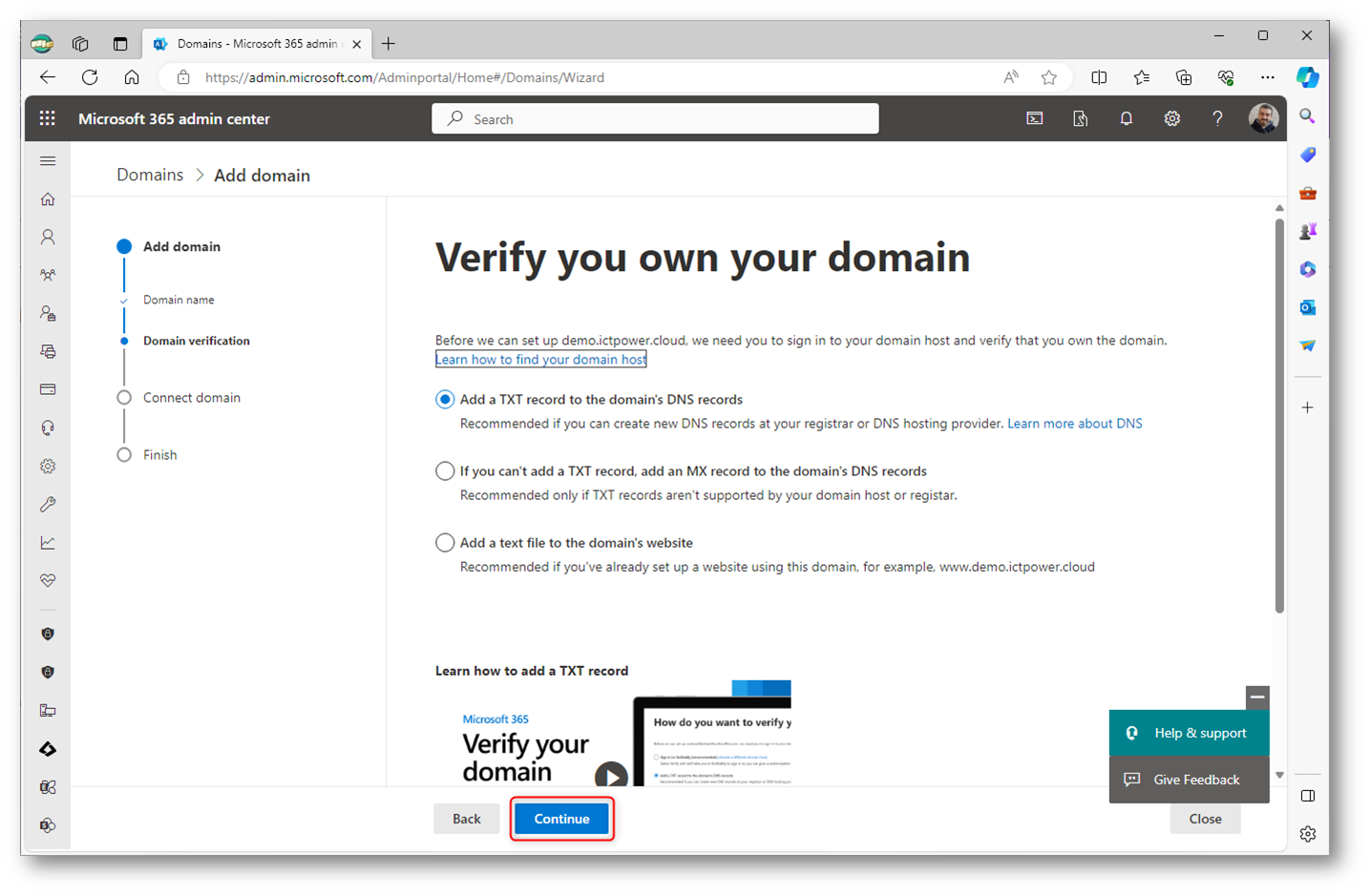

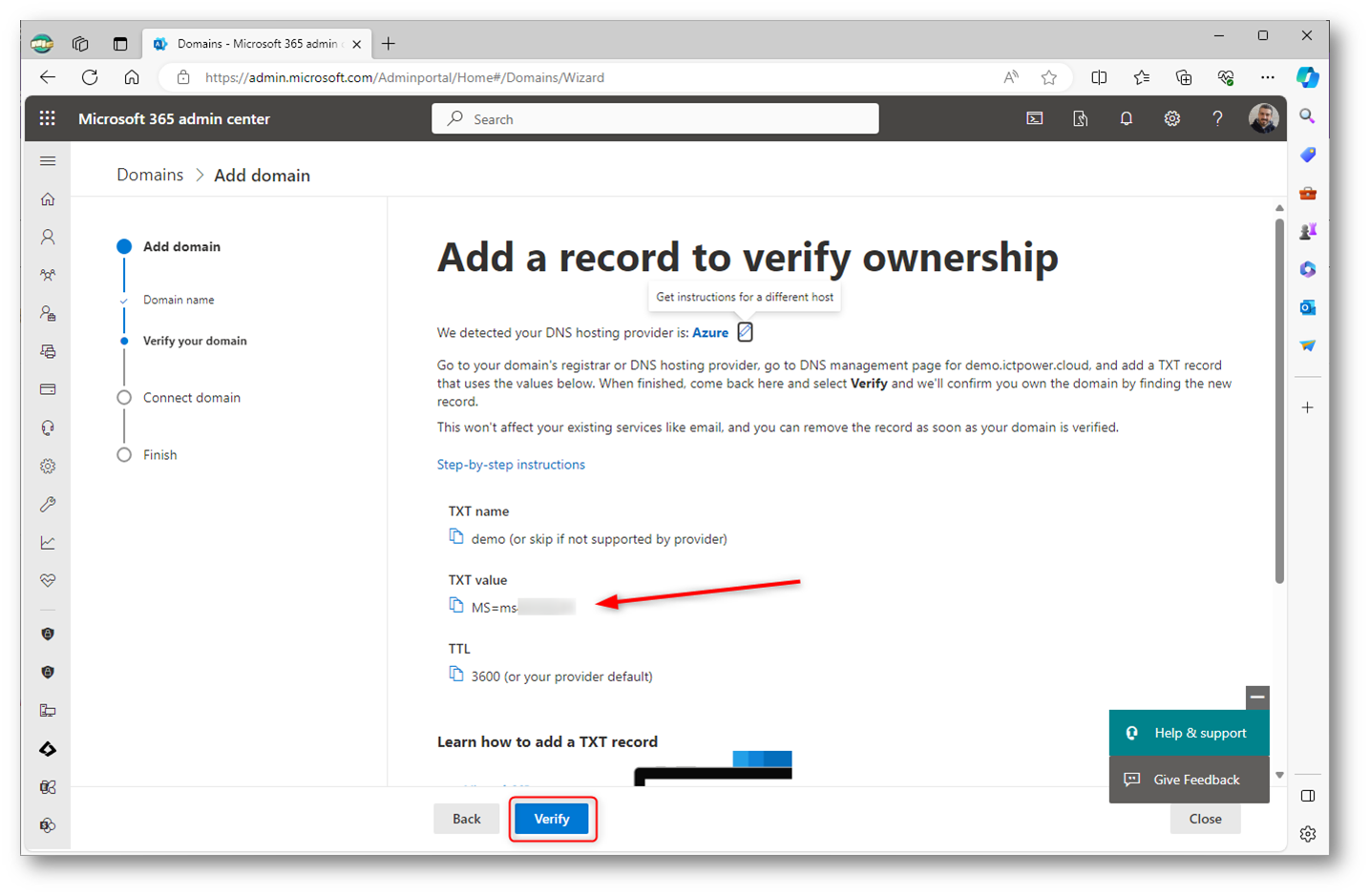

Per la verifica del possesso del dominio che state aggiungendo vi verrà chiesto di aggiungere un record TXT nel vostro pannello DNS.

Figura 4: Aggiunta del record TXT alla propria zona DNS

Procedete quindi ad inserire il record TXT indicato nella schermata e cliccate sul pulsante Verify. Durante il processo di aggiunta e verifica di un dominio personalizzato in Microsoft Entra ID, possono sorgere diverse problematiche comuni che impediscono la verifica del dominio:

- Il cliente non ricorda le credenziali di accesso del proprio pannello DNS presso il registrar della zona pubblica

- Dopo l’aggiunta dei record TXT o MX al registrar di dominio per la verifica, la propagazione di questi record può richiedere del tempo.

- Immettere informazioni DNS non corrette o incomplete durante la creazione del record TXT o MX nel registrar di dominio può causare fallimenti nella verifica. È fondamentale assicurarsi che le informazioni inserite corrispondano esattamente a quelle fornite da Microsoft

- Dominio già verificato in un altro tenant. Un nome di dominio può essere verificato e associato solo a un singolo tenant di Microsoft Entra ID alla volta. Se il dominio è già stato verificato in un altro tenant, non sarà possibile verificarlo nuovamente fino a che non viene rimosso dal tenant originale

Figura 5: Record da inserire nel DNS e successiva verifica

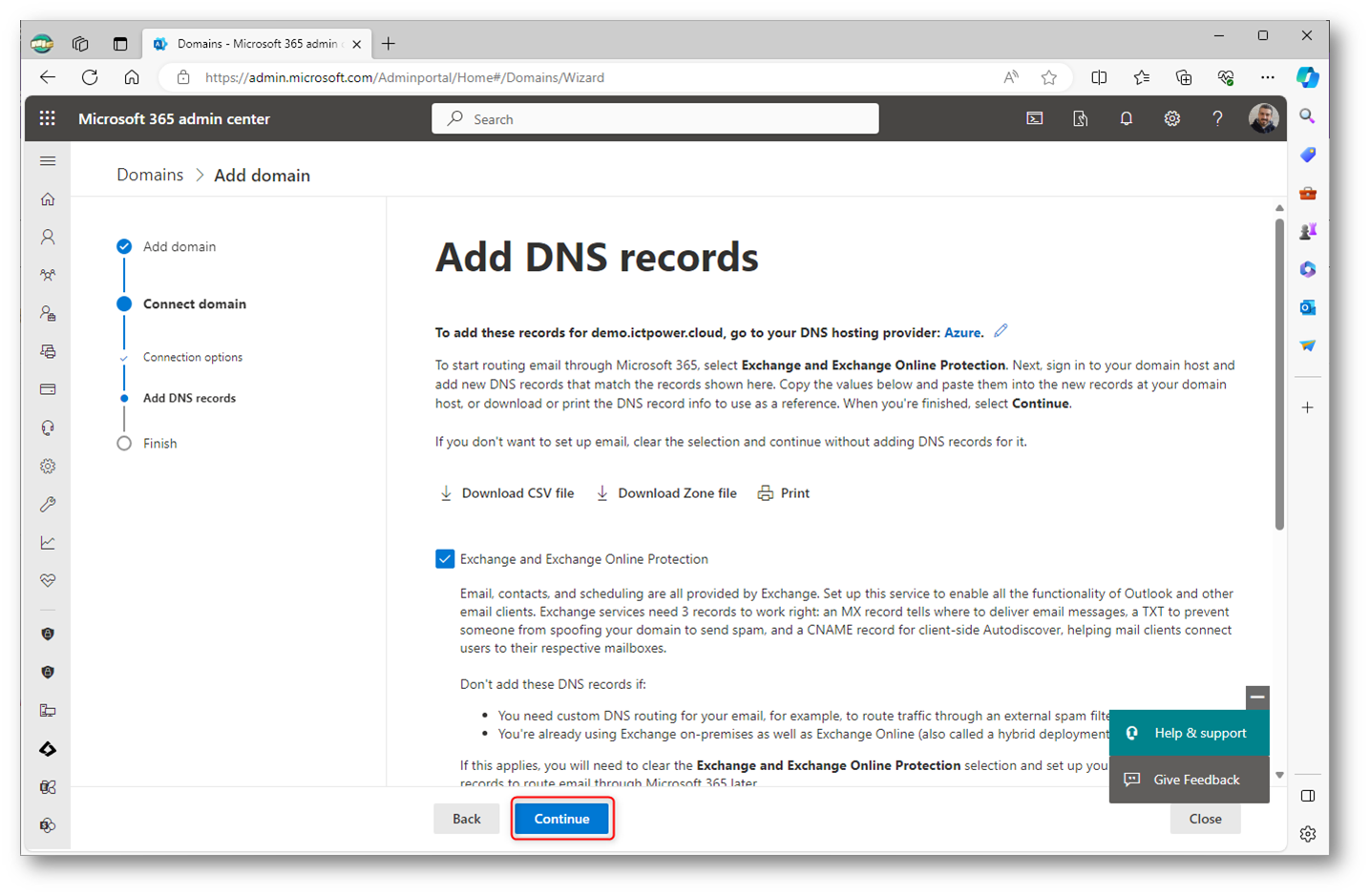

Terminata la verifica della proprietà del dominio, vi verrà chiesto di aggiungere i record per la configurazione dei servizi online di Microsoft 365.

Figura 6: Aggiunta dei record DNS per permettere il funzionamento corretto dei servizi di Microsoft 365

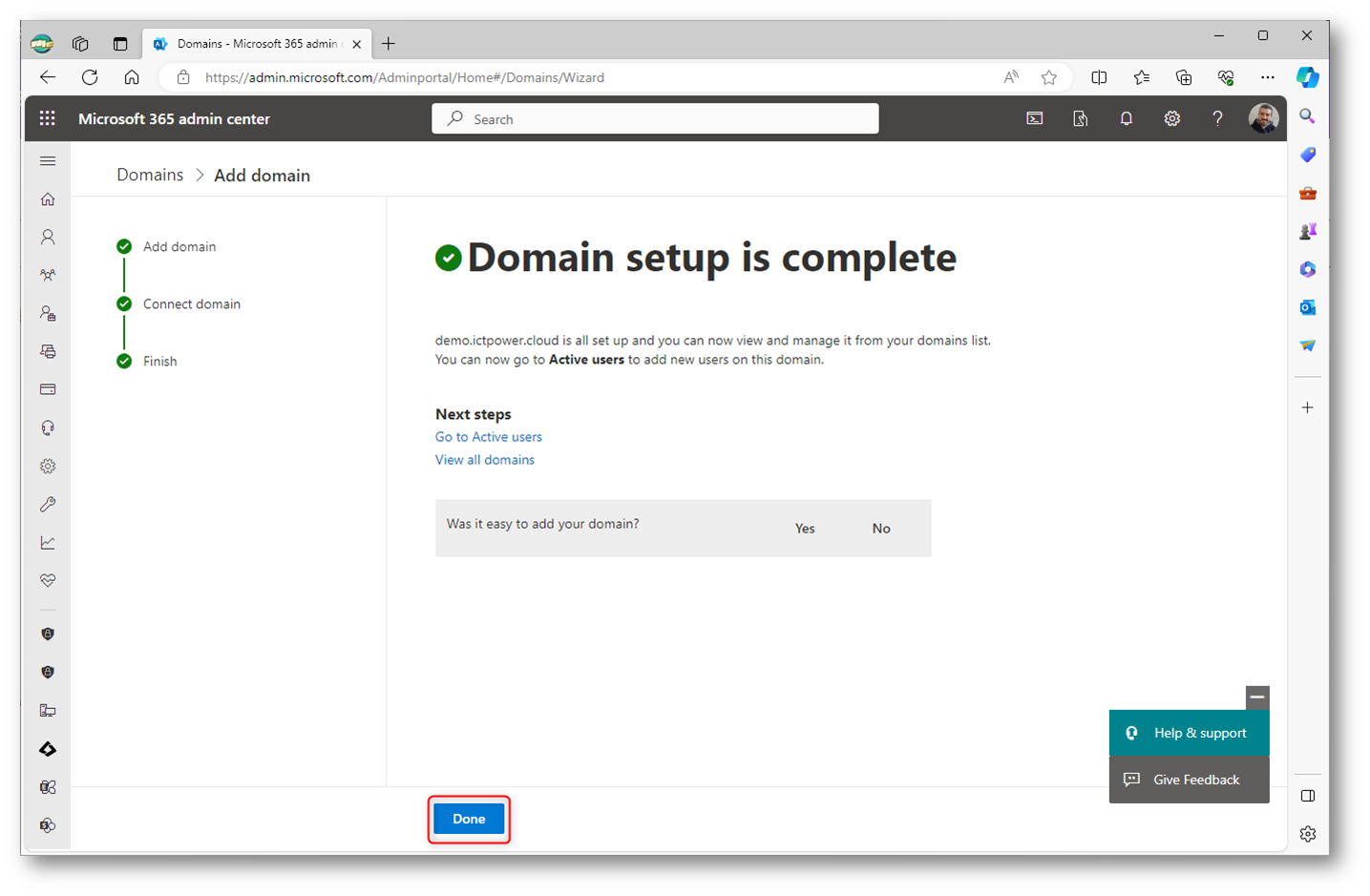

Figura 7: Aggiunta del dominio completata con successo

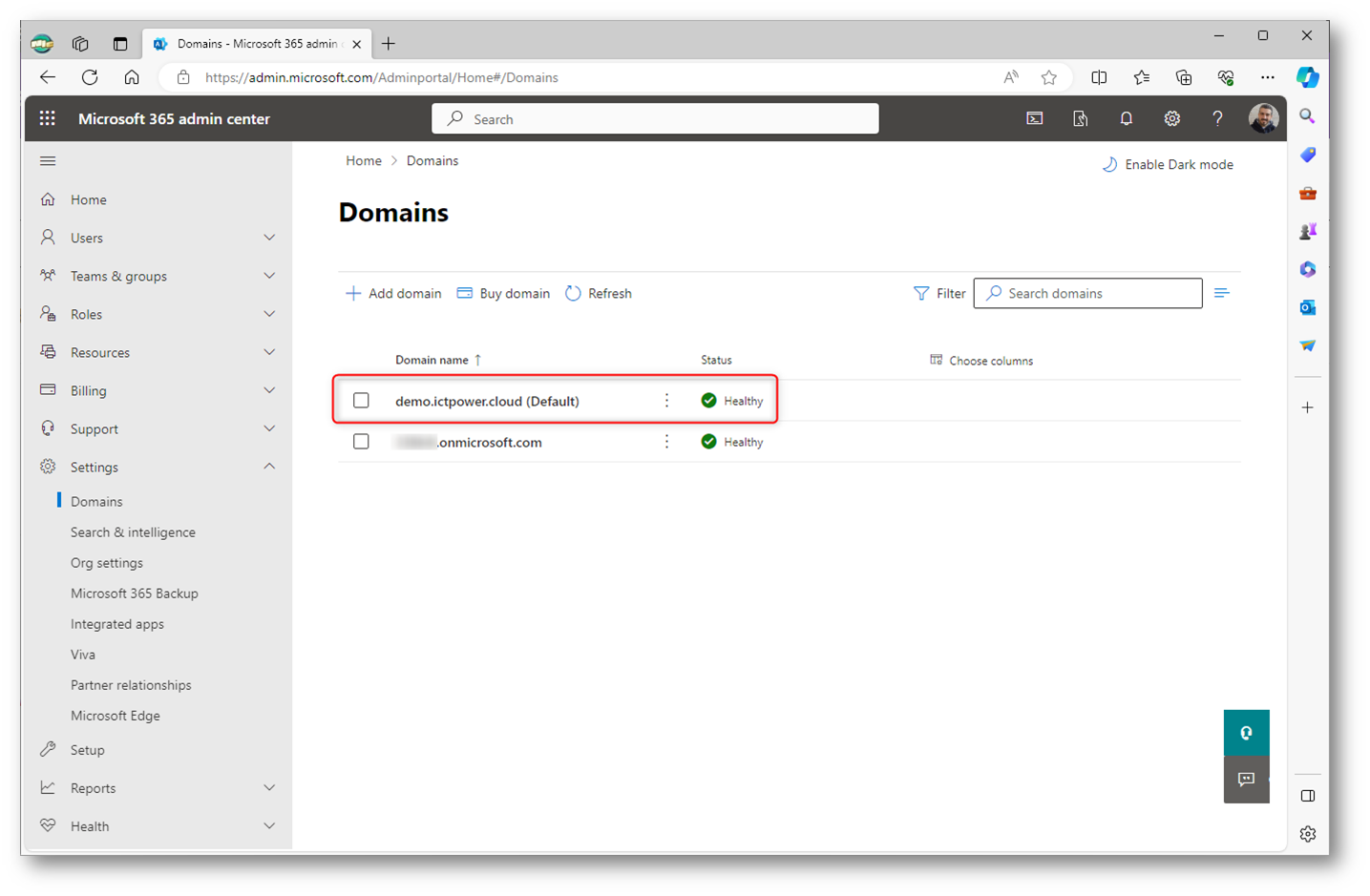

Come si può vedere dalla figura sotto, il dominio personalizzato è stato aggiunto con successo ed è stato configurato come dominio predefinito quando si creano i nuovi utenti.

NOTA: è possibile aggiungere fino a 5.000 domini gestiti. Maggiori informazioni sono disponibili alla pagina Service limits and restrictions – Microsoft Entra ID | Microsoft Learn

Figura 8: Il dominio personalizzato viene configurato come predefinito

Ovviamente le stesse impostazioni sono visibili anche dal portale di Microsoft Entra.

Figura 9: Dominio personalizzato visualizzato nel portale di Microsoft Entra

Preparazione dell’ambiente on-premises

Prima di sincronizzare con Microsoft Entra Connect, è necessario che Active Directory on-premises soddisfi certi requisiti. Il livello funzionale della foresta e la versione dello schema di Active Directory devono essere almeno Windows Server 2003. I controller di dominio possono eseguire qualsiasi versione da Windows Server 2003 in poi, purché il livello della foresta e la versione dello schema siano adeguati. Il controller di dominio utilizzato da Microsoft Entra ID per la sincronizzazione deve essere scrivibile (i controller di dominio di sola lettura non sono supportati). Inoltre, è raccomandato abilitare il Cestino di Active Directory per una maggiore protezione dei dati.

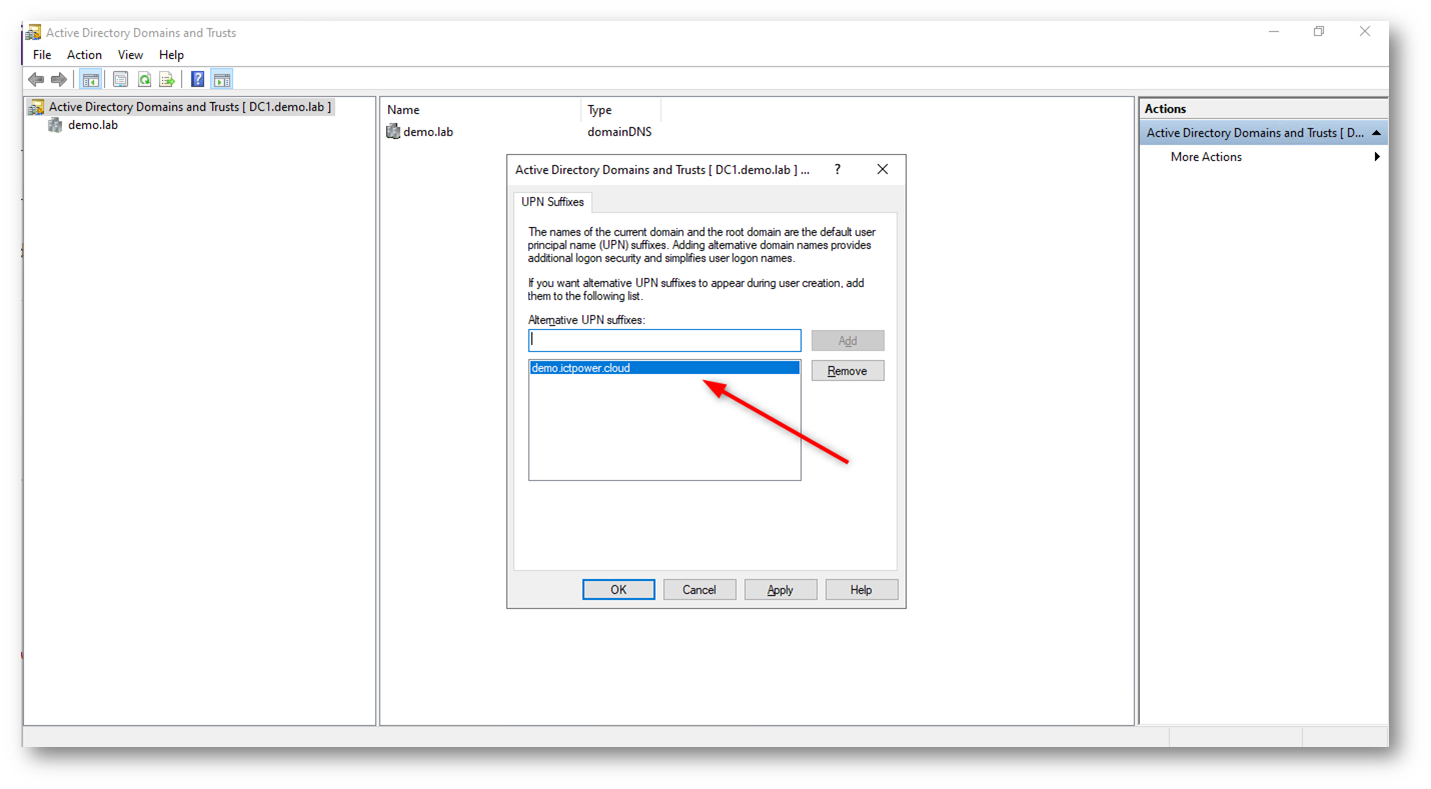

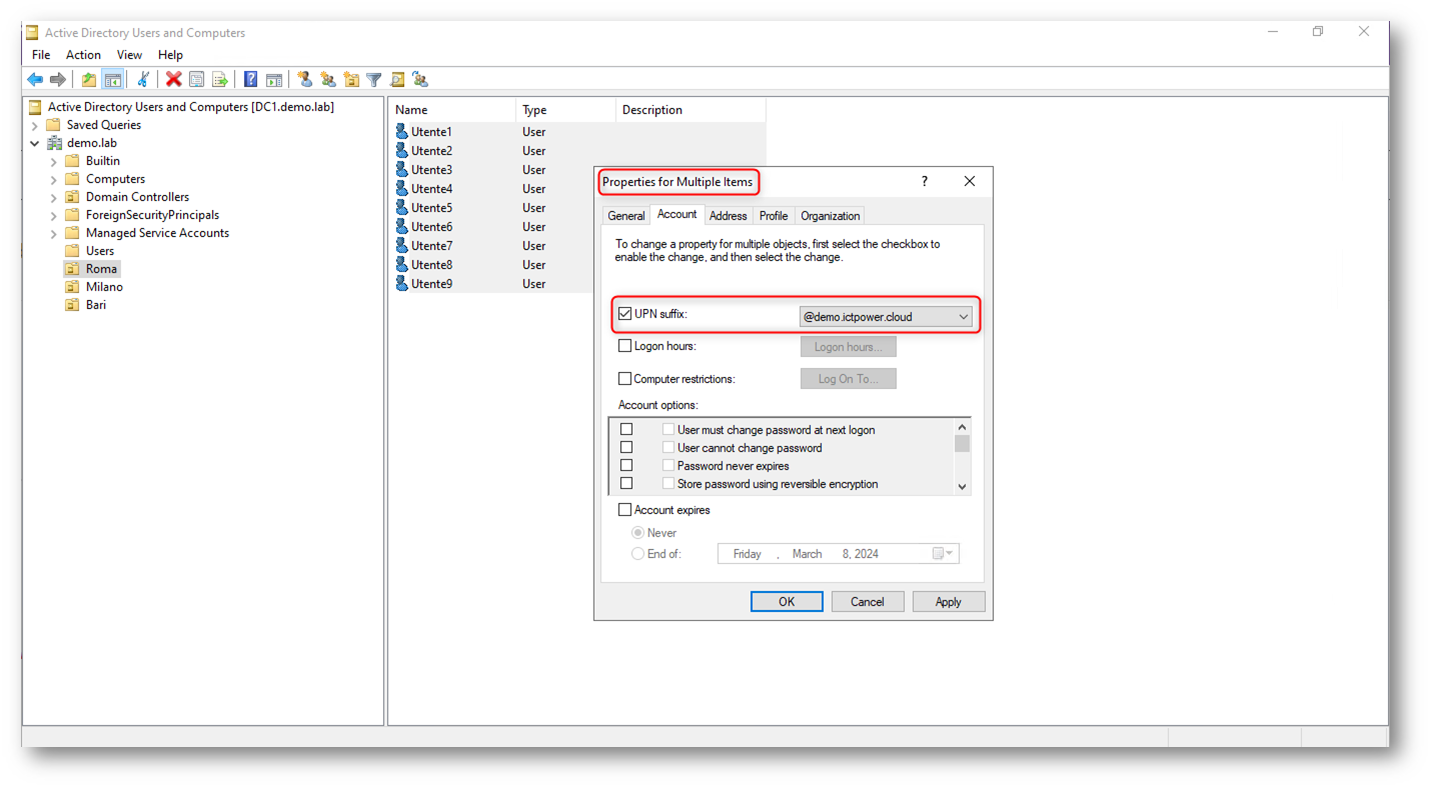

L’aggiunta di suffissi UPN (User Principal Name) in Active Directory è un passo importante per preparare l’ambiente on-premises alla sincronizzazione con servizi cloud come Microsoft Entra Connect. Il suffisso UPN permette agli utenti di accedere alle risorse con un indirizzo e-mail che corrisponde al loro dominio pubblico, migliorando l’esperienza utente e la coerenza nell’accesso alle risorse sia locali che nel cloud. Assicuratevi che i suffissi UPN nel tuo Active Directory corrispondano ai domini verificati nel tuo tenant Microsoft Entra per facilitare una gestione degli accessi integrata e semplificata.

Quasi sempre, infatti, il nome di dominio (nel mio caso demo.lab) non corrisponde con gli indirizzi di posta elettronica (nel mio caso @demo.ictpower.cloud) e la modifica del suffisso UPN permette di poter risolvere questo tipo di situazione.

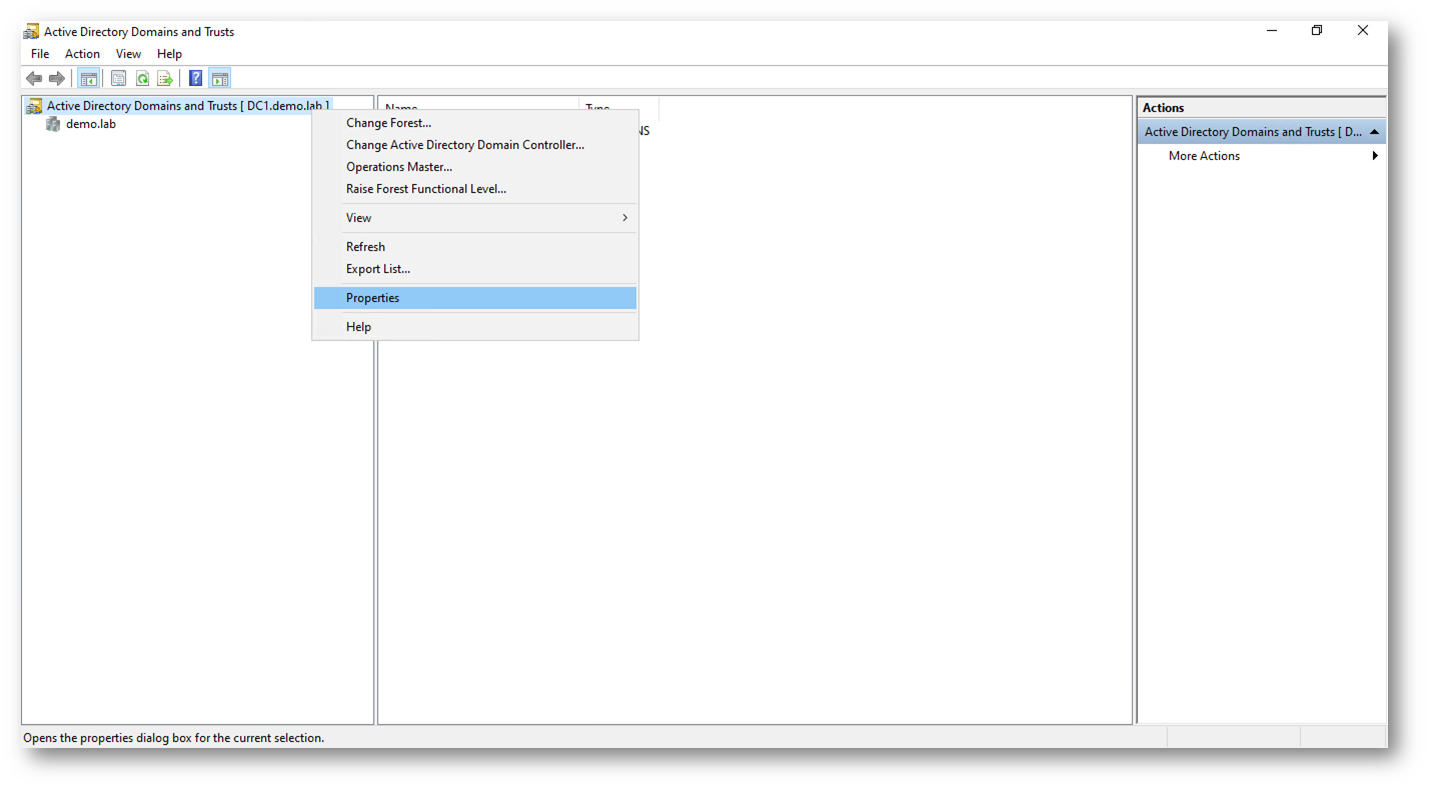

Per aggiungere suffissi UPN in Active Directory utilizzate la console Active Directory Domains and Trusts e modificate le proprietà, come mostrato nelle figure sotto:

Figura 10: Aggiunta del suffisso UPN ad Active Directory

Figura 11: Aggiunta del nuovo suffisso UPN ad Active Directory

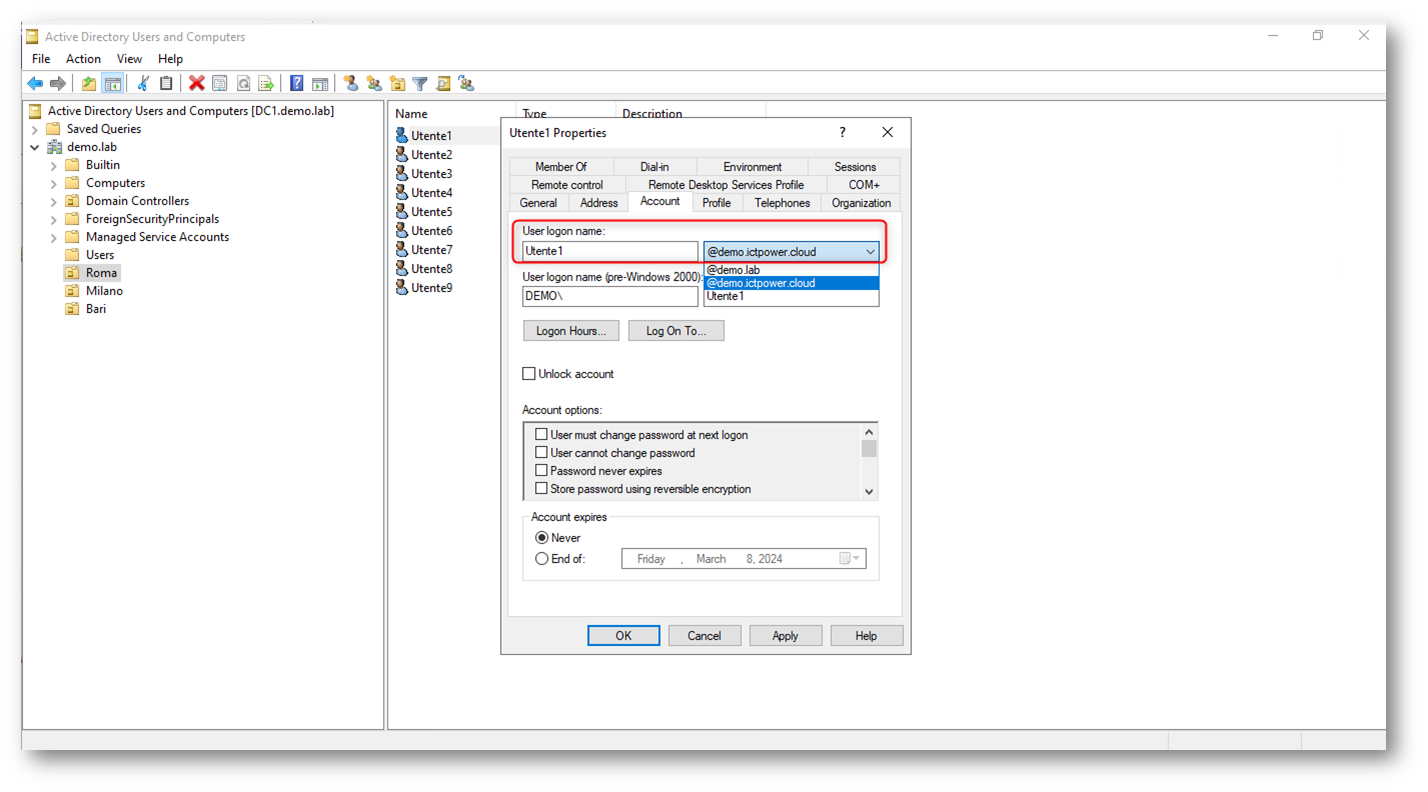

Dopo aver aggiunto i suffissi (se ne possono aggiungere diversi a seconda delle necessità), potete assegnarli agli account utente modificando la proprietà UPN di ciascun utente per riflettere il nuovo suffisso. Si noti che il suffisso UPN è unico.

Figura 12: Modifica del suffisso UPN per il singolo utente

L’operazione può anche essere effettuata contemporaneamente su più utenti, selezionandoli e richiamandone le proprietà.

Figura 13: Modifica del suffisso UPN per più utenti

In alternativa è anche possibile utilizzare PowerShell. Nello script sotto ho modificato tutti i suffissi UPN per gli utenti che si trovano in una particolare Organizational Unit.

|

1 2 3 4 5 6 7 8 |

#Retrieve users from an OU $OUpath = 'ou=Roma,dc=demo,dc=lab' $LocalUsers = Get-ADUser -Filter * -SearchBase $OUpath -Properties UserPrincipalName -ResultSetSize $null #Replace UPN suffix $LocalUsers | foreach {$newUpn = $_.UserPrincipalName.Replace("demo.lab","demo.ictpower.cloud"); $_ | Set-ADUser -UserPrincipalName $newUpn} |

Preparazione del tenant di Microsoft Entra

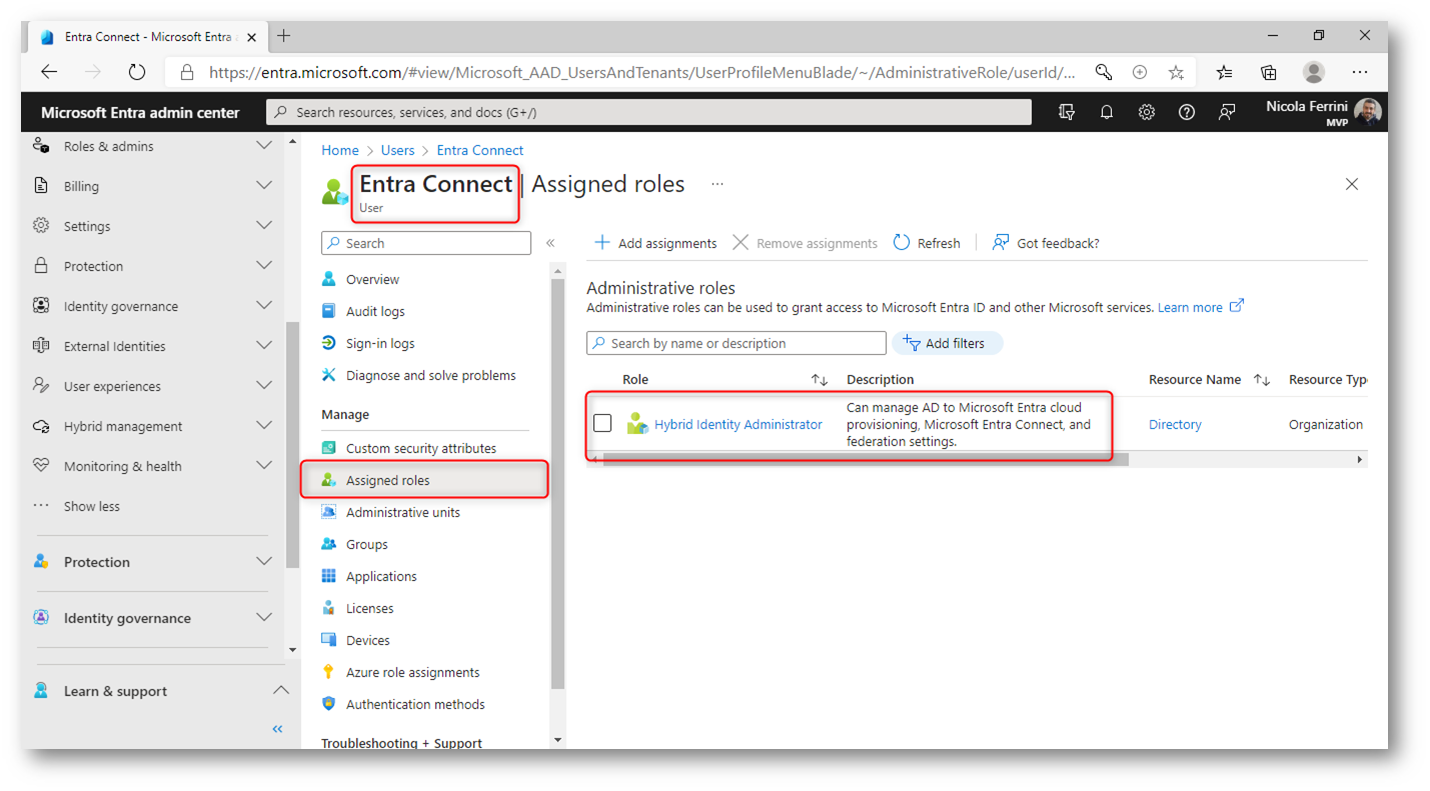

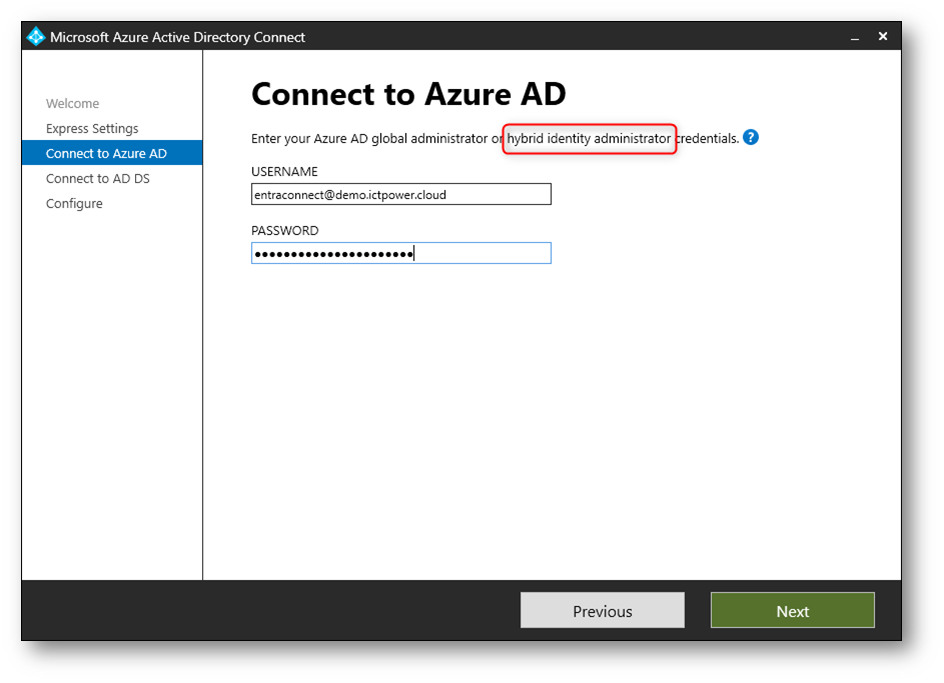

Per sincronizzare con Microsoft Entra Connect è necessario disporre di un account con privilegi di Global Administrator o Hybrid Identity Administrator nel tenant di Microsoft Entra con cui si desidera eseguire l’integrazione. Questo assicura che l’utente abbia le autorizzazioni necessarie per configurare e gestire la sincronizzazione tra l’ambiente Active Directory on-premises e il cloud Microsoft Entra.

Io ho creato un utente e gli ho assegnato il ruolo di Hybrid Identity Administrator.

Figura 14: Utente con il ruolo Hybrid Identity Administrator che verrà utilizzato per sincronizzare gli utenti di dominio

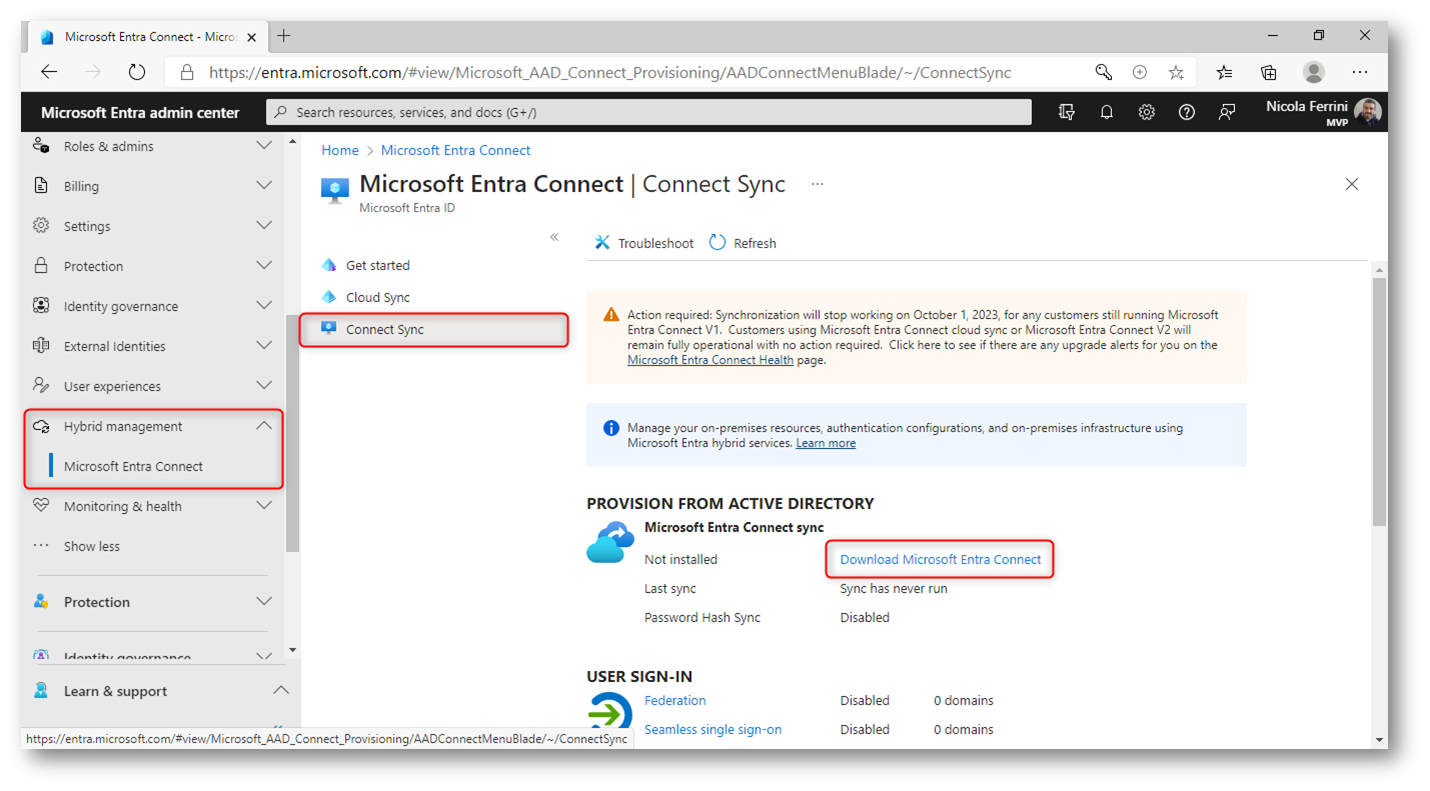

Dal portale di Microsoft Entra selezionate Hybrid Management > Microsoft Entra Connect > Connect Sync per scaricare il Microsoft Entra Connect.

Figura 15: Download di Microsoft Entra Connect

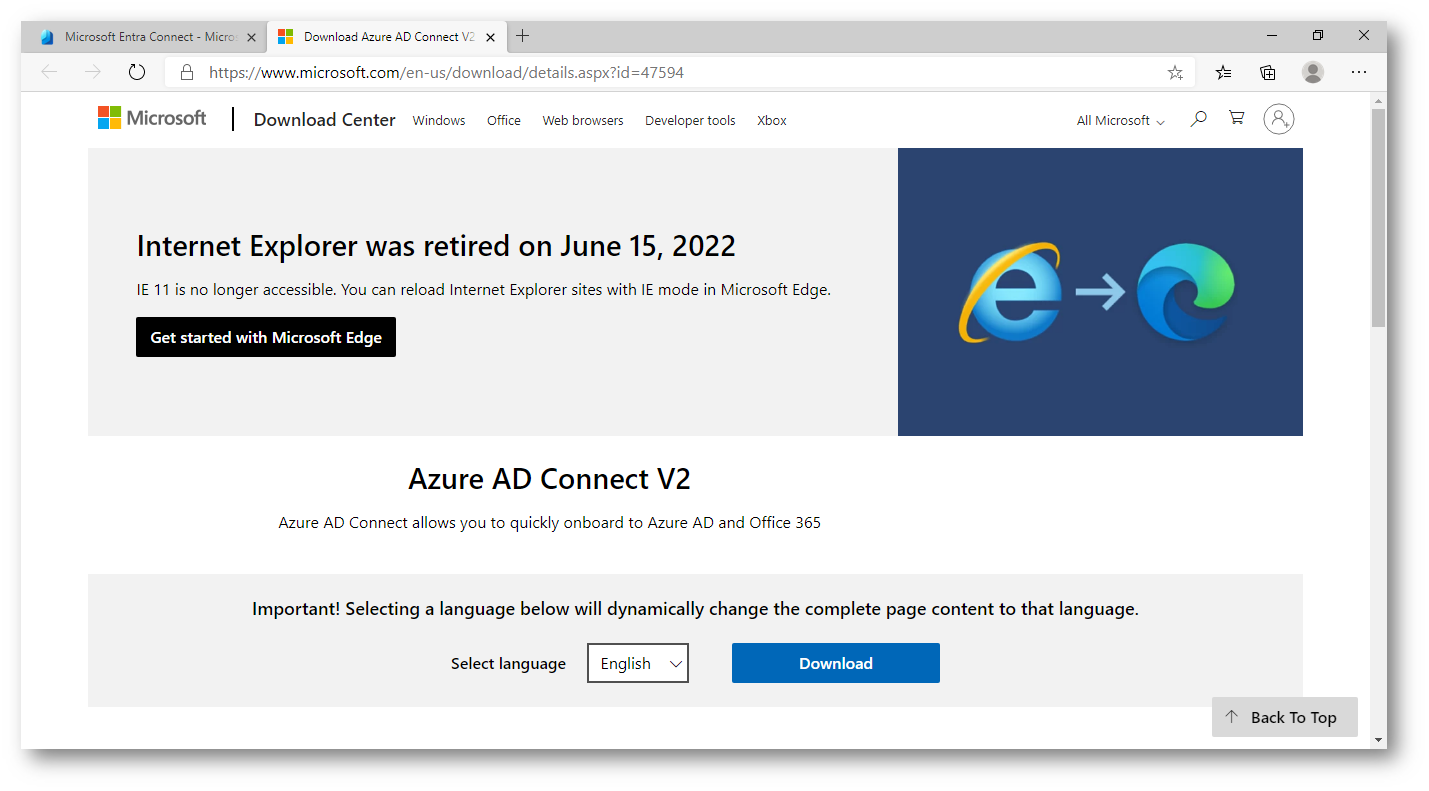

NOTA IMPORTANTE: Dalla versione 2.5.3.0 rilasciata il 27/05/2025 Microsoft Entra Connect non è più disponibile per il download dal Download Center; le versioni più recenti (a partire dalla 2.5.3.0) sono reperibili esclusivamente tramite il Microsoft Entra Admin Center. La pagina ufficiale di Microsoft sul Download Center include un messaggio importante: “New versions of Entra Connect Sync are only available on the Microsoft Entra Connect blade within Microsoft Entra Admin Center and will no longer be released to the Microsoft Download Centre.”

Figura 16: La pagina di download di Microsoft Entra Connect avvisa che il download è disponibile solo dal Microsoft Entra Connect blade del Microsoft Entra Admin Center

L’installazione di Microsoft Entra Connect è supportata su sistemi operativi Windows Server, specificamente da Windows Server 2016 in poi, con una raccomandazione per l’uso di Windows Server 2022 per una migliore sicurezza e prestazioni. È importante che il server abbia una GUI (interfaccia utente grafica) completa, dato che l’installazione in modalità Server Core non è supportata. È supportata l’installazione anche sui domain controller.

Vi raccomando in ogni caso di dare un’occhiata alla pagina ufficiale Microsoft Entra Connect: Prerequisiti e hardware – Microsoft Entra ID | Microsoft Learn

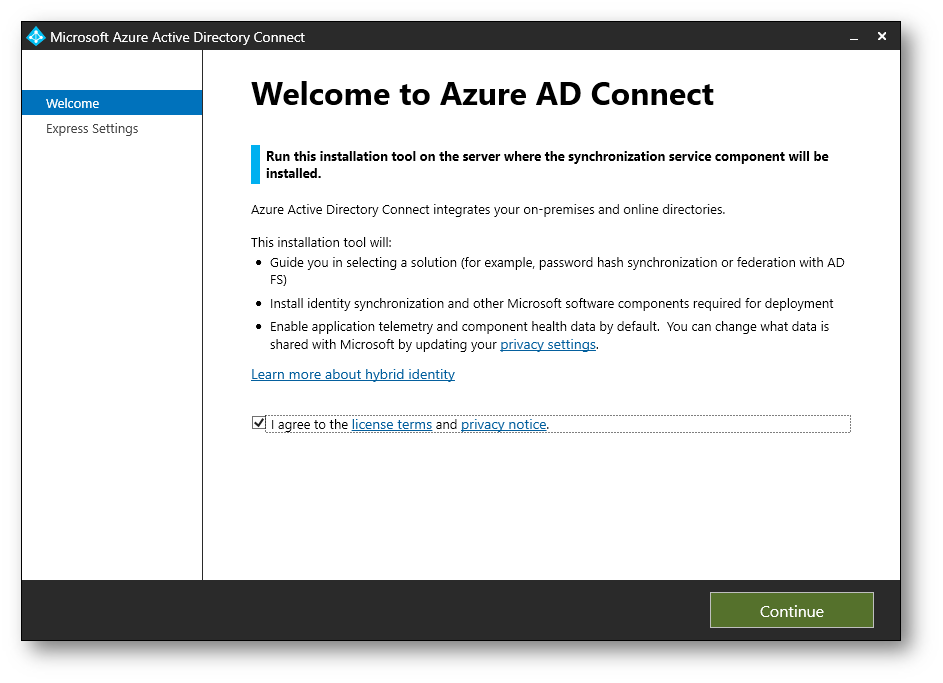

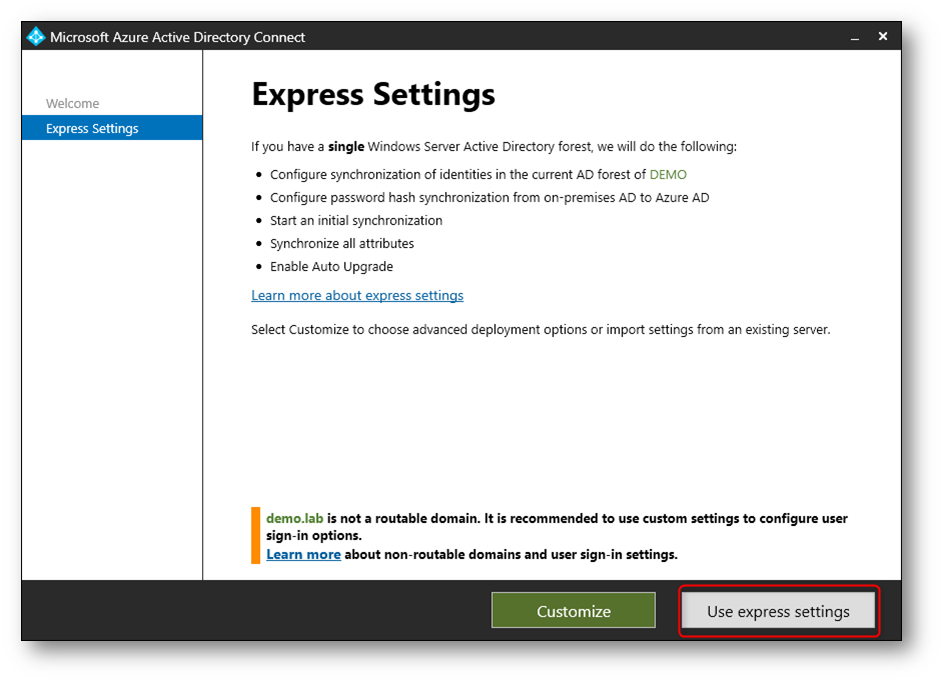

Avviate il programma di installazione e seguite le istruzioni per completare l’installazione. Nelle schermate sono mostrati tutti i passaggi che utilizzano gli Express Settings. Gli Express Settings di Microsoft Entra Connect sono una configurazione rapida che semplifica l’installazione e la sincronizzazione delle identità. Questa opzione automatizza vari passaggi, impostando la sincronizzazione degli utenti, gruppi, contatti e credenziali (hash delle password) da Active Directory on-premises a Microsoft Entra in modo predefinito. È ideale per le aziende che desiderano avviare rapidamente la sincronizzazione senza personalizzazioni complesse.

Figura 17: Schermata iniziale del wizard di installazione di Microsoft Entra Connect

Figura 18: Scelta degli Express Settings nel wizard di installazione di Microsoft Entra Connect

Figura 19: Inserimento delle credenziali di Microsoft Entra

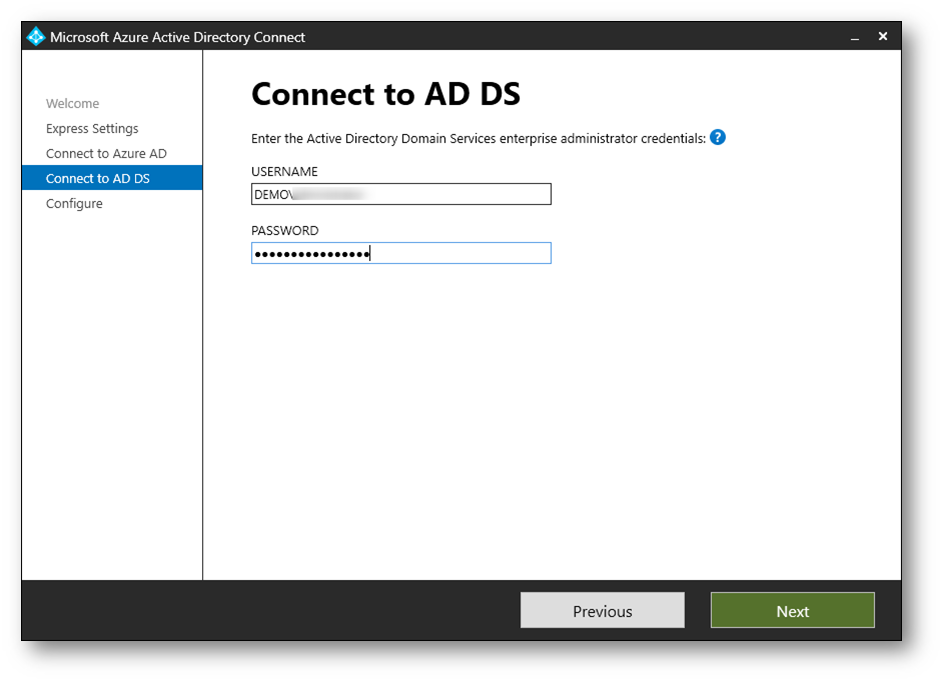

Figura 20: Inserimento delle credenziali di Enterprise Admin del dominio di Active Directory

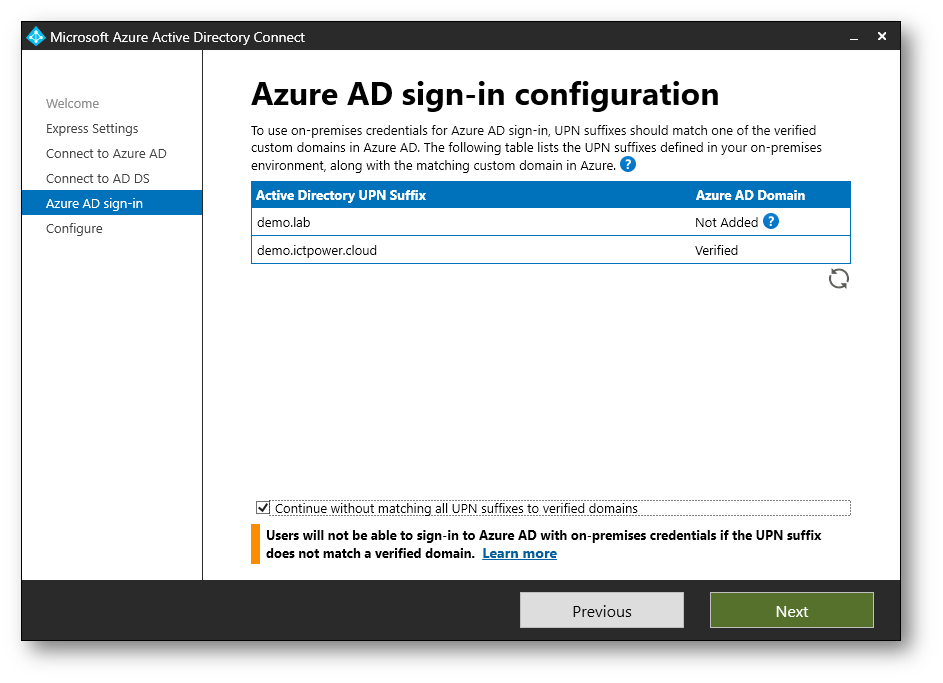

Nella schermata Azure AD Sign-In Configuration del wizard di installazione di Microsoft Entra Connect si configura il matching tra i domini on-premises e online. Questo processo è cruciale per garantire che gli account utente on-premises corrispondano correttamente ai rispettivi account in Microsoft Entra, permettendo un’autenticazione e un accesso seamless. Un accesso seamless (senza soluzione di continuità) si riferisce a un’esperienza di accesso utente semplificata, in cui gli utenti possono accedere a diverse applicazioni e servizi senza la necessità di eseguire ripetutamente l’accesso per ogni risorsa. Questo viene spesso realizzato attraverso tecnologie come il Single Sign-On (SSO), che permette agli utenti di utilizzare un unico set di credenziali per accedere a molteplici sistemi o applicazioni.

Figura 21: Schermata Azure AD Sign-In Configuration del wizard di installazione di Microsoft Entra Connect

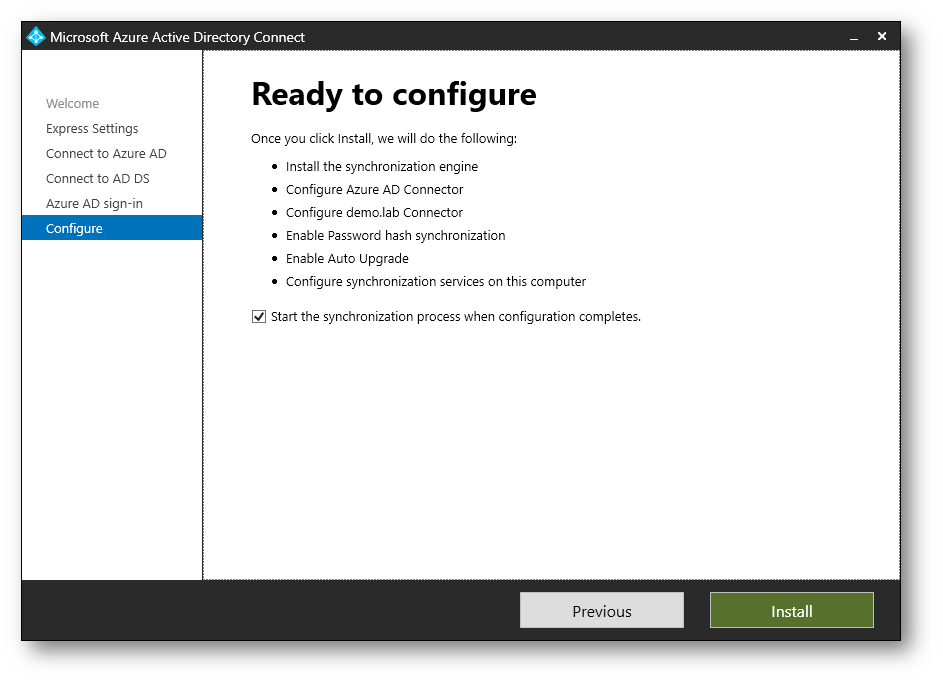

Figura 22: Configurazione terminata e avvio dell’installazione di Microsoft Entra Connect

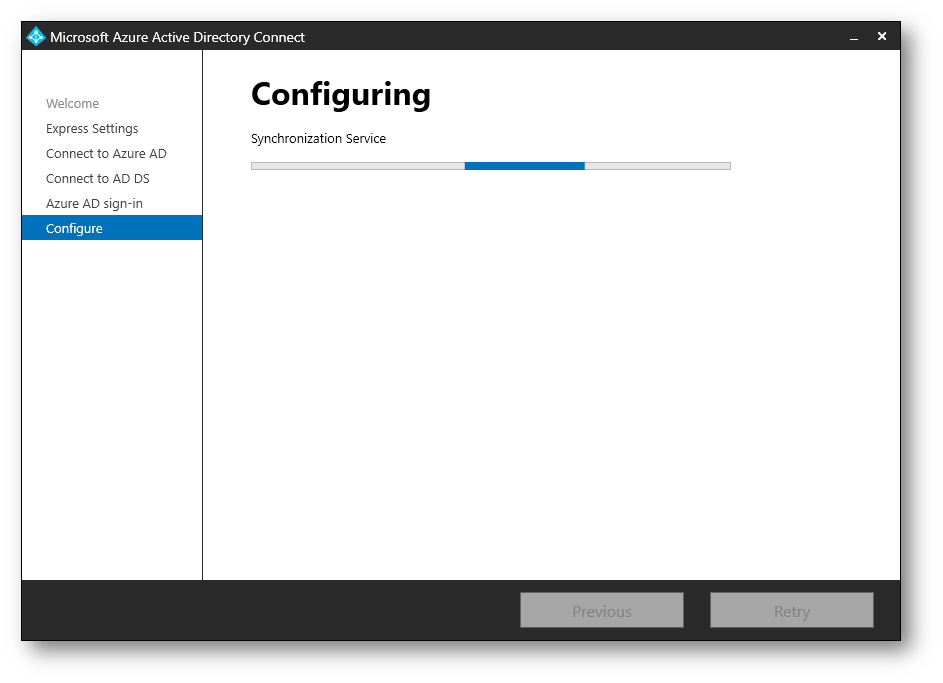

Figura 23: Installazione di Microsoft Entra Connect in corso

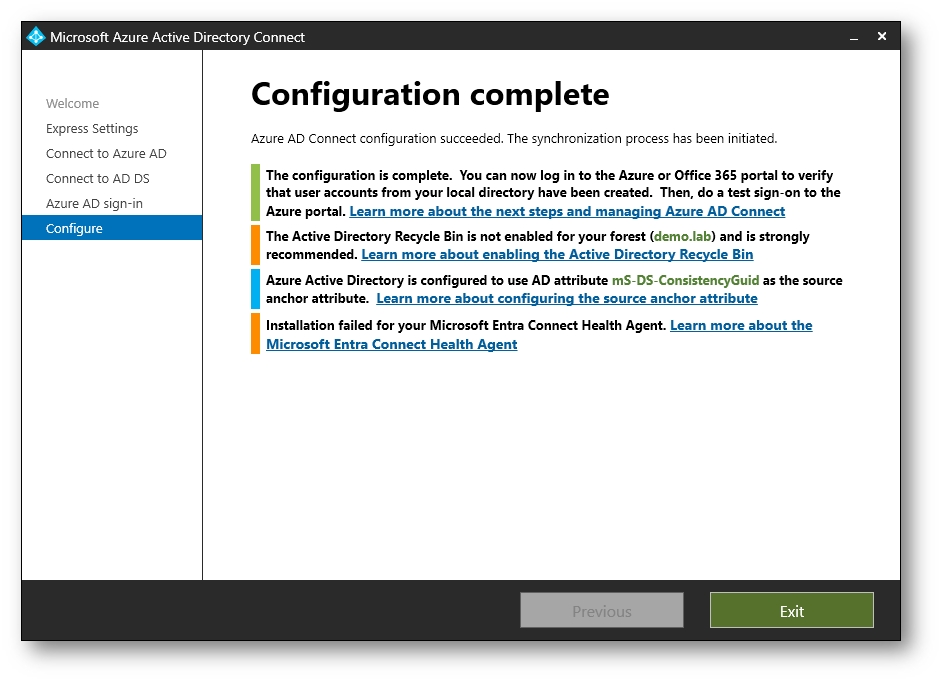

L’installazione di Microsoft Entra Connect dura circa un paio di minuti. Al termine il wizard vi indicherà se ci sono delle migliorie da apportare al vostro ambiente.

Figura 24: Installazione di Microsoft Entra Connect completata

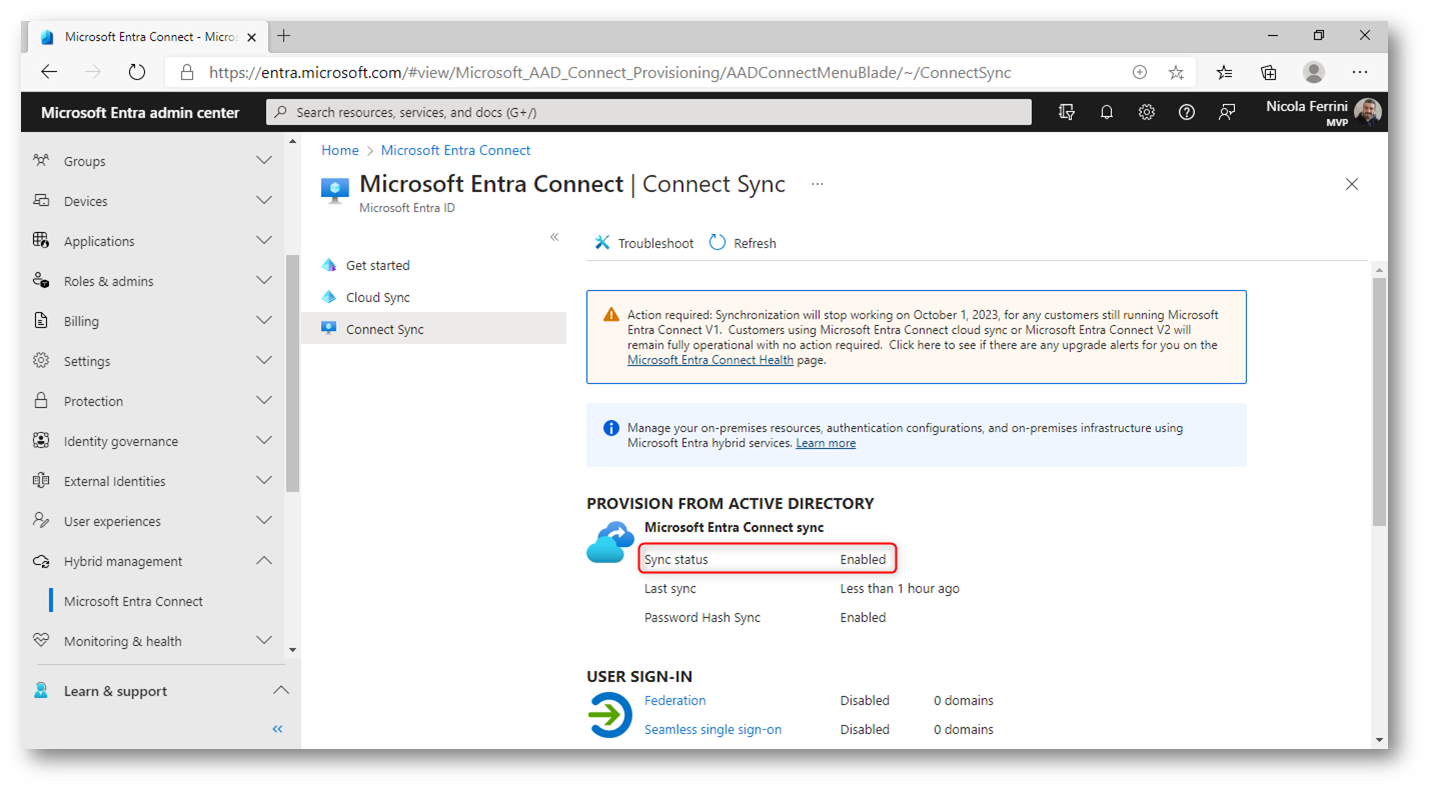

Dal portale di Microsoft Entra sarà possibile verificare che l’installazione sia stata completata correttamente. Il Sync Status riporterà la dicitura Enabled. Il Sync Status di Microsoft Entra Connect è una funzionalità che permette di monitorare lo stato della sincronizzazione tra l’Active Directory on-premises e Entra ID. Fornisce informazioni dettagliate sulle operazioni di sincronizzazione, compresi eventuali errori o avvisi, facilitando la gestione e la risoluzione dei problemi della sincronizzazione delle identità. Questo strumento è cruciale per assicurare che le informazioni degli utenti siano correttamente sincronizzate e aggiornate tra i sistemi on-premises e il cloud.

Figura 25: La sincronizzazione degli utenti con Microsoft Entra Connect è attiva

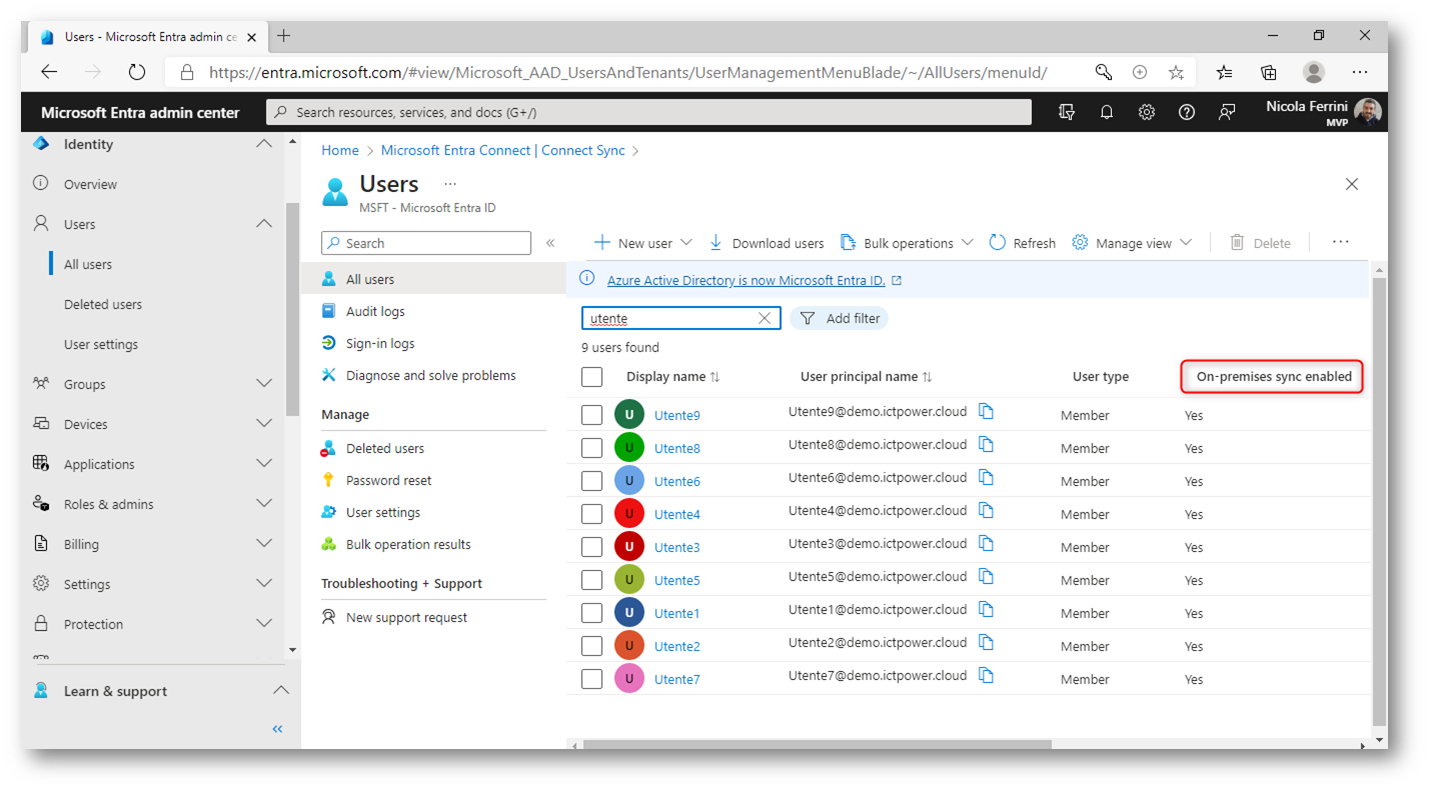

Nella schermata relativa agli utenti potrete verificare che ci siano gli utenti che avete deciso di sincronizzare. La colonna On-premises sync enabled evidenzierà che si tratta di identità sincronizzate.

Figura 26: Gli utenti di dominio sono stati caricato correttamente in Microsoft Entra

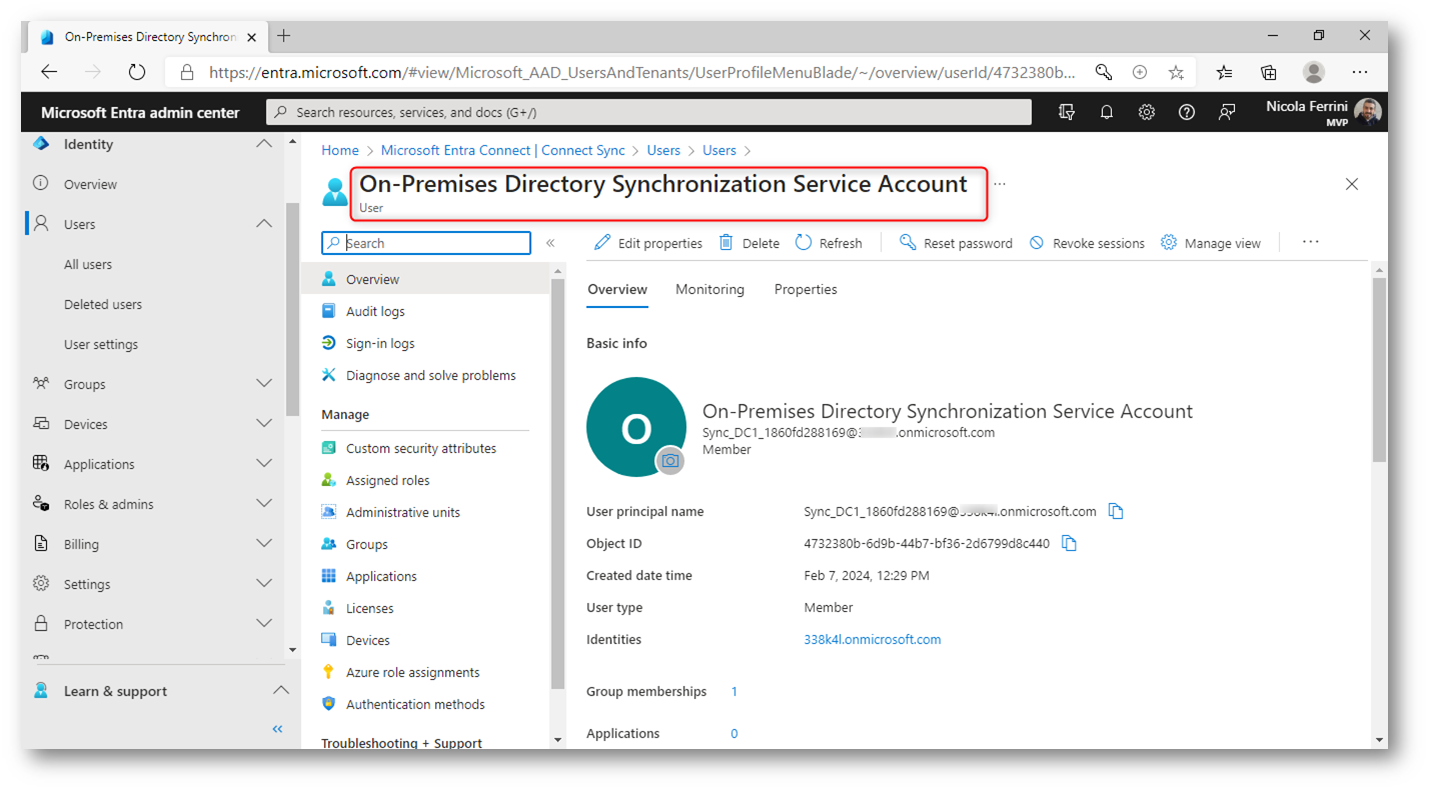

L’account di sincronizzazione della directory on-premises (On-Premises Directory Synchronization Service Account) in Microsoft Entra Connect è utilizzato per connettersi al vostro Active Directory on-premises durante il processo di sincronizzazione. Questo account ha i permessi necessari per leggere gli oggetti dalla directory on-premises e sincronizzarli con Microsoft Entra. Viene configurato durante l’installazione di Entra Connect per assicurare una connessione sicura e autorizzata tra i vostri ambienti on-premises e cloud.

Figura 27: On-Premises Directory Synchronization Service Account

Modifica delle impostazioni di Microsoft Entra Connect dopo l’installazione

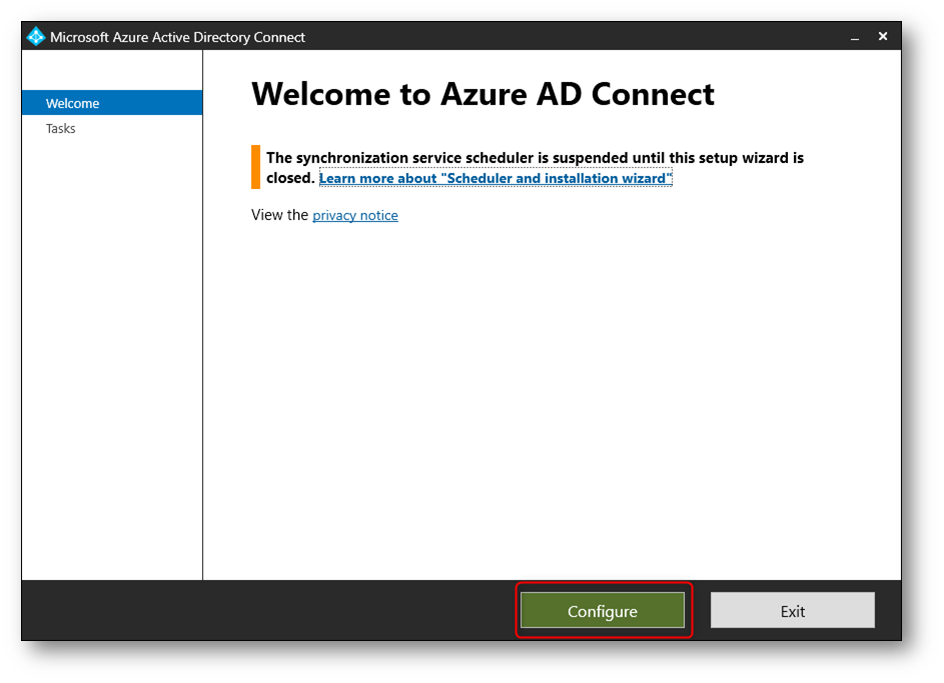

È possibile modificare le impostazioni di Microsoft Entra Connect dopo l’installazione. Questo include cambiamenti nella configurazione della sincronizzazione, come gli oggetti da sincronizzare, la frequenza della sincronizzazione, e l’aggiustamento delle impostazioni di filtro. Le modifiche possono essere effettuate tramite l’interfaccia di amministrazione di Entra Connect o utilizzando PowerShell.

Vi basterà lanciare il collegamento presente sul desktop o nel menù avvio per far partire il wizard di configurazione di Microsoft Entra Connect.

Figura 28: Modifica delle impostazioni di Microsoft Entra Connect

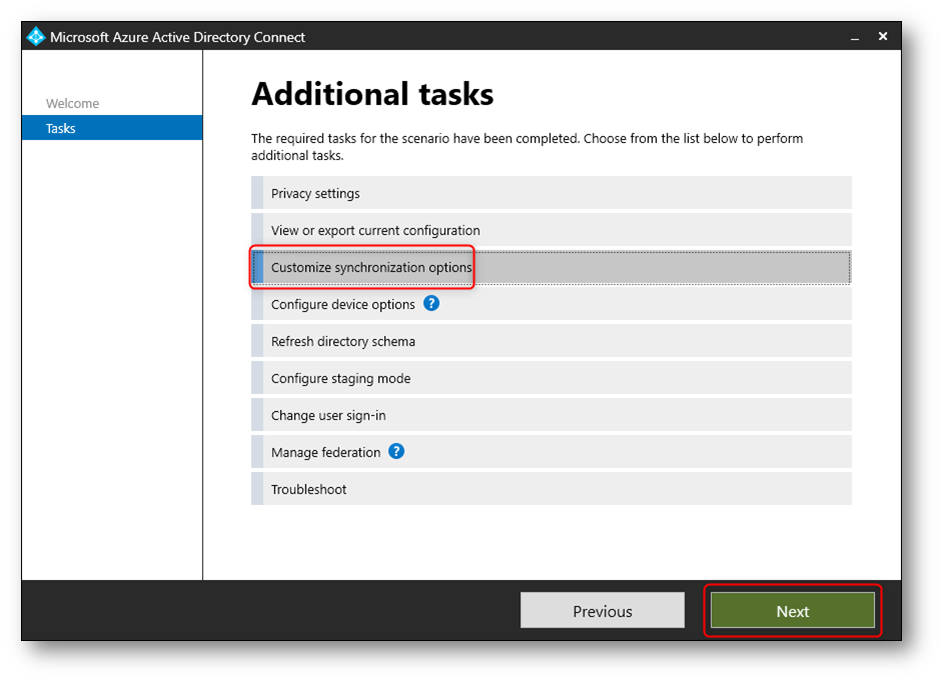

Io ho deciso di modificare le impostazioni di sincronizzazione.

Figura 29: Modifica delle impostazioni di sincronizzazione di Microsoft Entra Connect

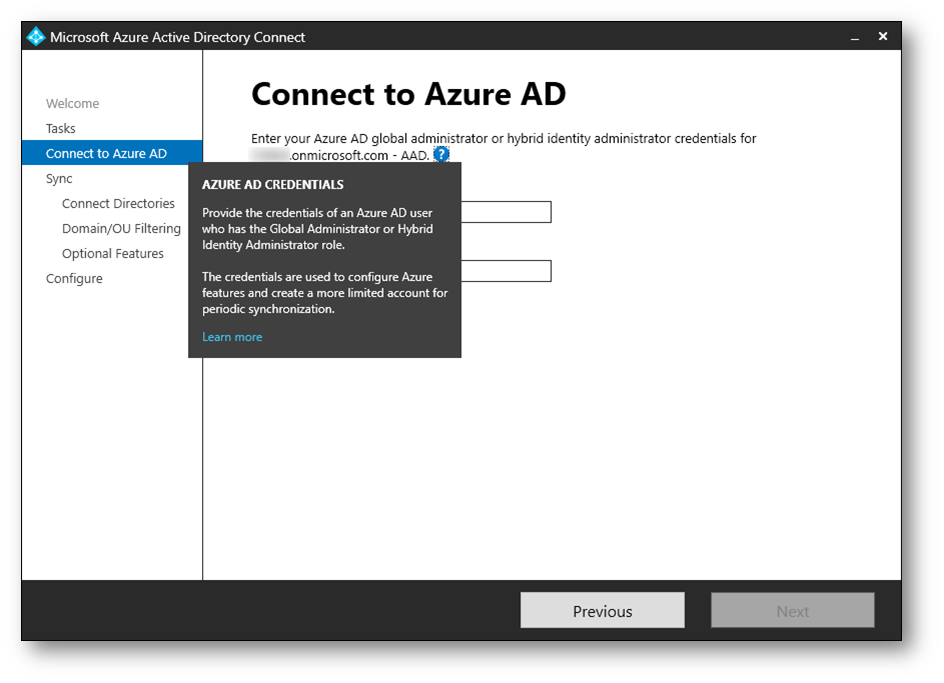

Inserite le credenziali dell’utente Global Admin o Hybrid Identity Admin. L’autenticazione supporta anche l’utilizzo della multi-factor authentication.

Figura 30: Inserimento delle credenziali di accesso a Microsoft Entra

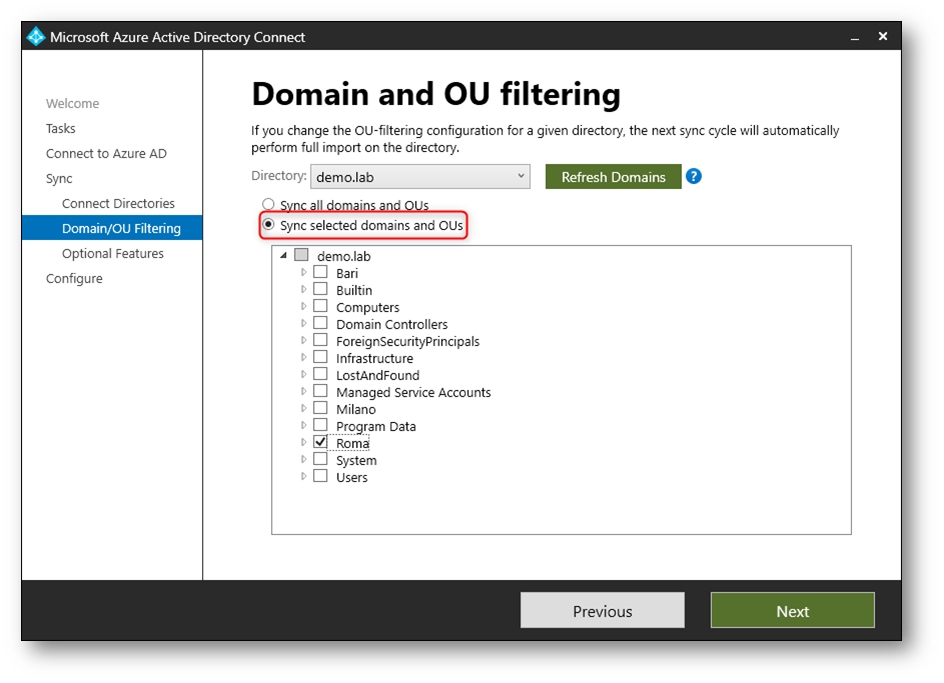

Ho deciso di non sincronizzare tutti gli utenti del dominio, ma sono gli utenti di una specifica unità organizzativa (OU). Ho quindi modificato la schermata Domain and OU filtering. A proposito di filtri, avete già dato un’occhiata alla maia guida Configurare i filtri in Azure AD Connect – ICT Power?

Figura 31: Scelta di una OU da sincronizzare

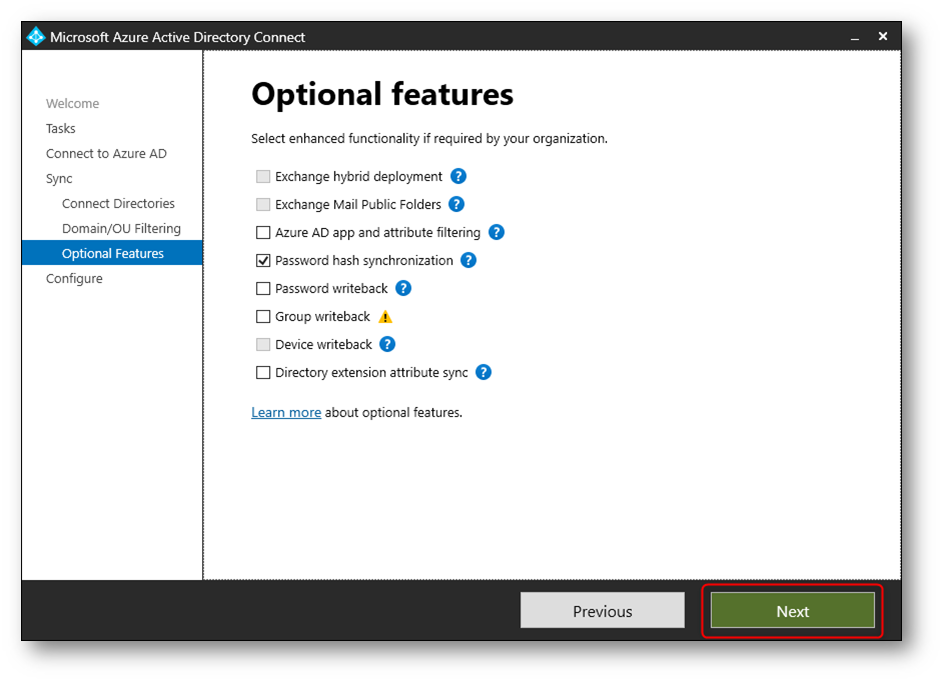

Optional Features è possibile modificare diverse impostazioni aggiuntive che influenzano il comportamento e le funzionalità del servizio di sincronizzazione delle identità:

-

Password Hash Synchronization: Per abilitare o disabilitare la sincronizzazione dell’hash delle password, che consente agli utenti di utilizzare le stesse password on-premises per accedere ad Azure AD.

-

Password Writeback: se un utente cambia la propria password in Entra ID (ad esempio, tramite l’interfaccia web di Microsoft 365), il password writeback garantisce che questa modifica venga riflesso anche nell’Active Directory locale. È richiesto il piano Entra ID Premium 1.

-

Group Writeback: Per abilitare o disabilitare il Writeback dei gruppi, che consente di sincronizzare i gruppi creati in Entra ID con l’Active Directory locale. È richiesto il piano Entra ID Premium 1.

Figura 32: Funzionalità aggiuntive che è possibile modificare

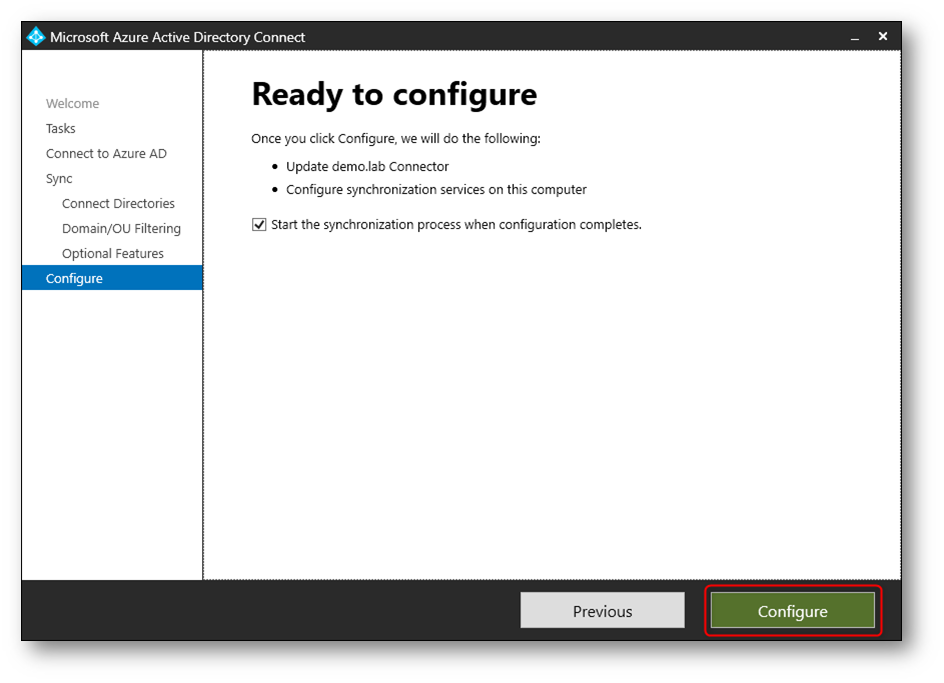

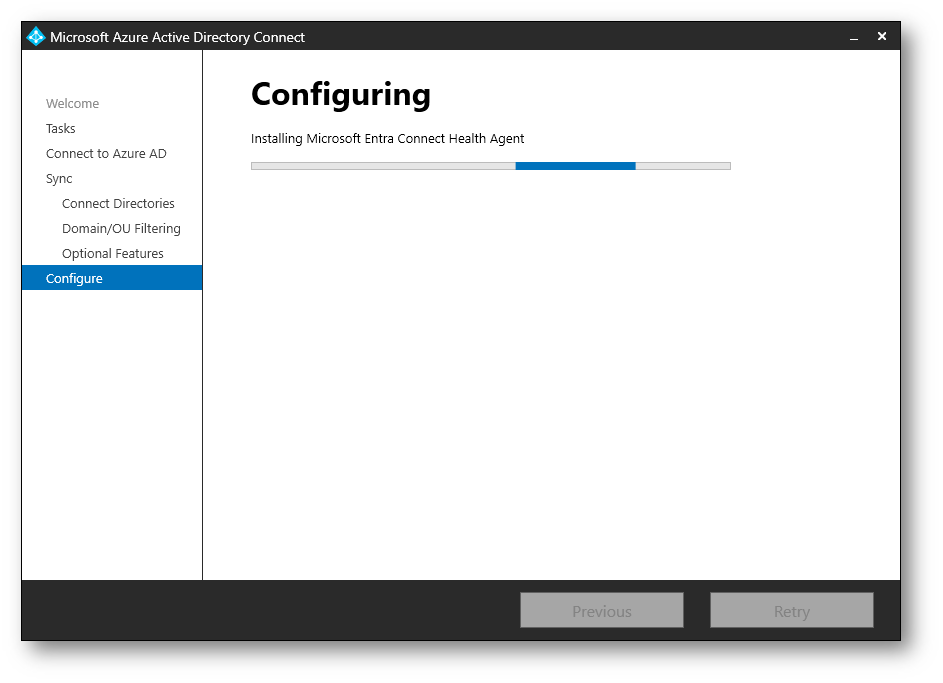

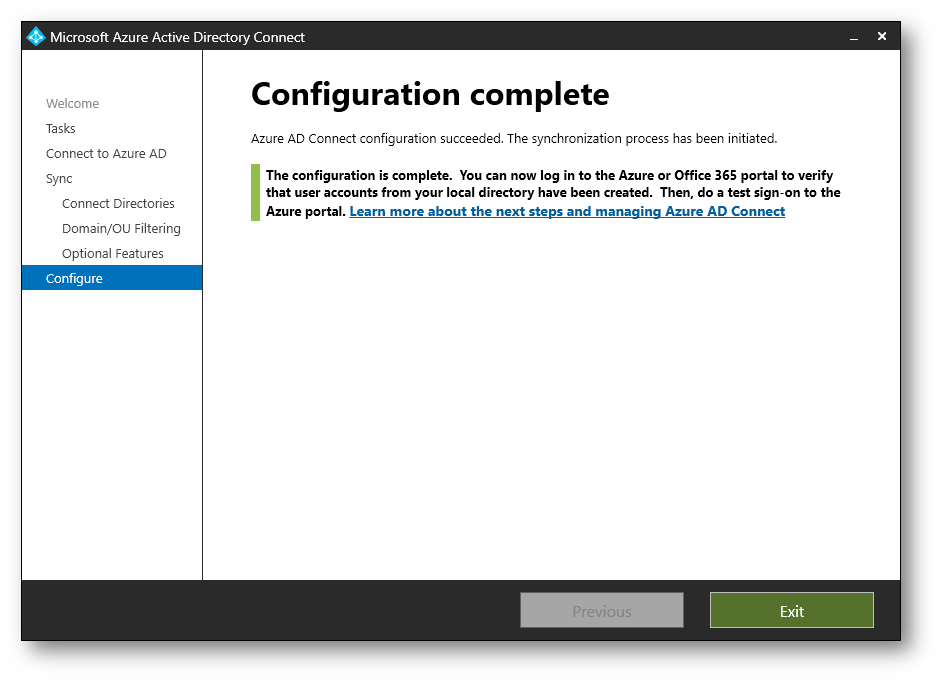

Figura 33: Conferma delle impostazioni e avvio della sincronizzazione

Figura 34: Configurazione in corso

Figura 35: Configurazione completata

Monitoraggio con Entra Connect Health

Microsoft Entra Connect Health è un servizio aggiuntivo (richiede licenze Microsoft Entra Premium P1), offerto insieme a Microsoft Entra Connect, progettato per monitorare lo stato, la prestazione e l’affidabilità della tua infrastruttura di identità e accesso. Questo servizio fornisce una panoramica dettagliata sullo stato di integrità del tuo ambiente di identità ibrida, identificando potenziali problemi, offrendo raccomandazioni per ottimizzare le prestazioni e facilitando la risoluzione dei problemi legati alla sincronizzazione delle identità. In sintesi, Entra Connect Health permette di mantenere un controllo proattivo e una gestione efficace dell’infrastruttura di identità, migliorando la sicurezza e l’affidabilità complessiva del sistema.

Figura 36: Microsoft Entra Connect Health

Microsoft Entra Connessione Health per AD FS supporta AD FS in Windows Server 2012 R2, Windows Server 2016, Windows Server 2019 e Windows Server 2022. Supporta anche il monitoraggio dei server proxy dell’applicazione Web che forniscono il supporto dell’autenticazione per l’accesso extranet. Se non ne avete mai sentito parlare leggete le mie guide Pubblicare Remote Desktop Services e RemoteApp utilizzando Azure AD Application Proxy – ICT Power e Configurare Microsoft Entra Private Access – ICT Power

Trovate maggiori informazioni sull’implementazione di questo servizio leggendo la mia guida Installare e configurare Azure Active Directory (Azure AD) Connect Health – ICT Power.

Conclusioni

Microsoft Entra Connect rappresenta uno strumento fondamentale per le aziende che vogliono sincronizzare in modo efficiente e sicuro le loro directory on-premises con Microsoft Entra ID, facilitando una gestione delle identità ibrida. Offre flessibilità attraverso la personalizzazione delle impostazioni di sincronizzazione e l’integrazione di funzionalità avanzate come il Single Sign-On, migliorando l’esperienza utente e la sicurezza dei dati.