Le guide Microsoft per configurare e ottimizzare le applicazioni cloud di Microsoft 365

Microsoft offre una vasta gamma di guide e strumenti per aiutare le aziende a preparare, implementare e gestire efficacemente le proprie infrastrutture IT. Queste guide coprono diverse aree, dalla sicurezza all’implementazione di applicazioni cloud, facilitando il processo di trasformazione digitale.

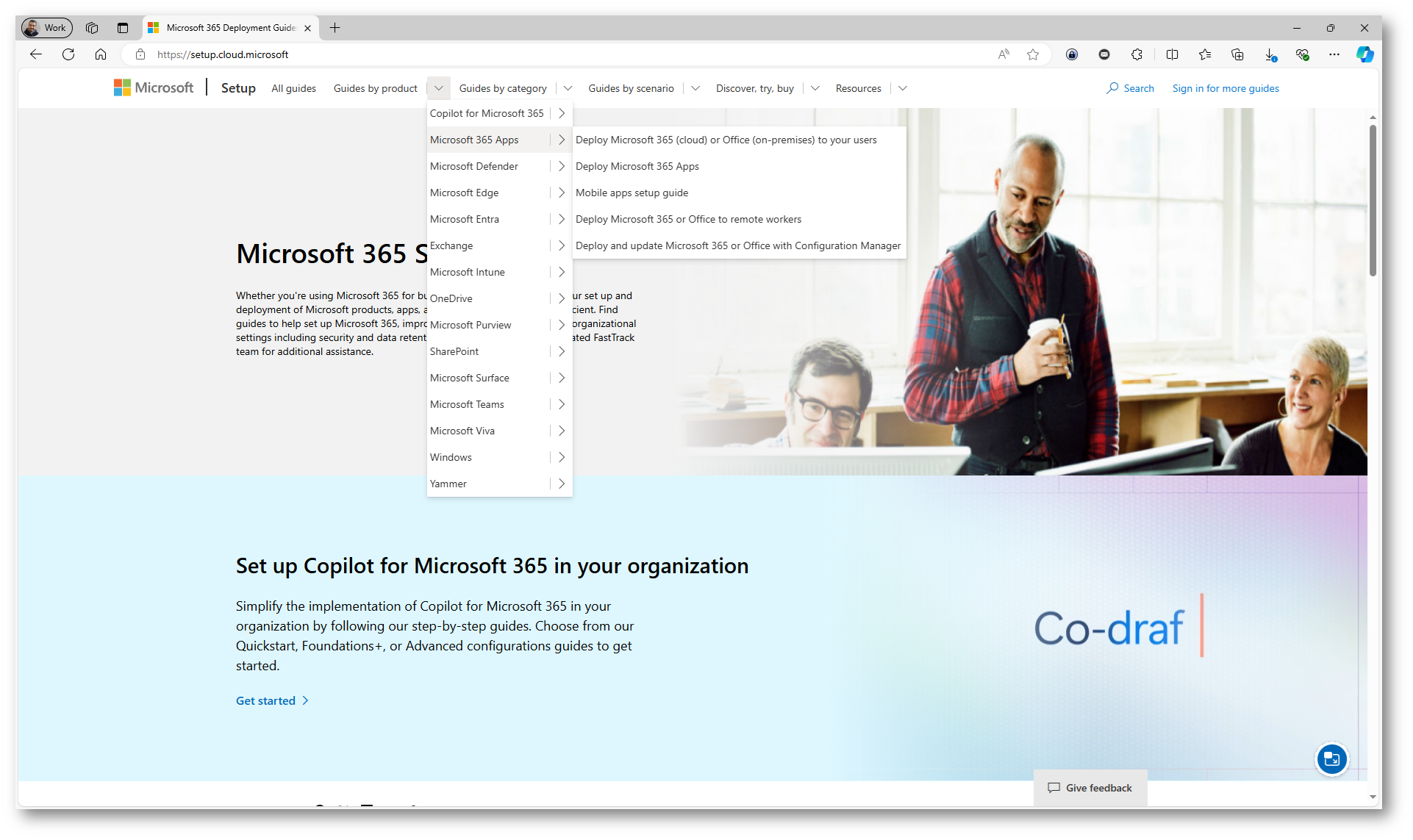

Alla pagina Microsoft 365 Deployment Guides and Setup Wizards | Microsoft 365 Apps (cloud.microsoft) trovate tantissime guide organizzate per prodotto, categoria e scenario.

Figura 1: Microsoft 365 setup guides

Per darvi un’idea, vi elenco alcune guide che ho trovato davvero utili:

-

Preparazione e Sicurezza dell’ambiente

Microsoft 365: Preparazione e sicurezza di base: Prima di iniziare a utilizzare Microsoft 365, è fondamentale attivare le funzionalità di base e rafforzare la sicurezza dei dati nel cloud Microsoft. Questo include l’aggiunta o la sincronizzazione degli utenti con Microsoft Entra ID e la configurazione dell’autenticazione multifattoriale (MFA) per proteggere gli accessi.

Configurazione dell’Autenticazione multifattore (MFA): La guida per la configurazione della MFA offre istruzioni su come implementare le politiche di accesso condizionato personalizzabili per aumentare la sicurezza senza compromettere l’esperienza utente. Anche le organizzazioni senza licenze premium possono beneficiare delle soluzioni di sicurezza predefinite.

-

Gestione delle Identità con Microsoft Entra ID

Sincronizzazione e gestione degli utenti: Basandosi sulle esigenze specifiche, le organizzazioni possono aggiungere utenti individualmente o migrare le directory locali utilizzando Microsoft Entra Cloud Sync o Entra Connect Sync.

Governance delle identità: La governance delle identità è una funzionalità premium che aiuta ad automatizzare le attività di sicurezza, come la programmazione delle revisioni degli utenti ospiti, garantendo che solo le persone appropriate abbiano accesso alle risorse aziendali.

-

Implementazione della sicurezza Zero Trust

Modello di Sicurezza Zero Trust: Zero Trust è un modello di sicurezza che si adatta efficacemente alla complessità degli ambienti moderni, abbracciando il lavoro ibrido e proteggendo persone, dispositivi, applicazioni e dati ovunque si trovino.

-

Soluzioni Microsoft Defender

Microsoft Defender for Endpoint: Questa guida aiuta a prevenire, rilevare, investigare e rispondere alle minacce avanzate all’interno della rete, fornendo opzioni di gestione per distribuire pacchetti e configurare le funzionalità di Defender.

Microsoft Defender for Office 365: Protegge l’organizzazione dalle minacce derivanti da email, link e strumenti di collaborazione, offrendo istruzioni per configurare le funzionalità di protezione della posta elettronica e salvaguardare l’ambiente aziendale.

-

Gestione dei dispositivi con Microsoft Intune

Distribuzione e configurazione di Microsoft Intune: Intune offre funzionalità di gestione dei dispositivi mobili (MDM) e delle applicazioni mobili (MAM) per gestire sia i dispositivi aziendali che i dati su dispositivi personali, consentendo la creazione e la distribuzione di politiche di protezione delle applicazioni e dei dispositivi.

-

Implementazione di Windows e Microsoft Edge

Guida all’Implementazione di Windows 11: Questa guida è progettata per aiutare a pianificare ed eseguire la distribuzione di Windows 11, fornendo strumenti e best practice per gestire dispositivi, configurare la sicurezza degli endpoint e facilitare una transizione senza problemi.

Configurazione di Microsoft Edge e Modalità IE: Microsoft Edge, ricostruito da zero, offre opzioni per configurare la sicurezza, le impostazioni sulla privacy e l’accesso web. Inoltre, per le organizzazioni che dipendono ancora da applicazioni legacy, è possibile configurare la modalità Internet Explorer all’interno di Edge.

-

Soluzioni Microsoft Purview per la conformità

Gestione della conformità con Compliance Manager: Compliance Manager aiuta a gestire i requisiti di conformità dell’organizzazione, fornendo una valutazione dettagliata del rischio e aiutando a comprendere la postura di conformità attraverso modelli di valutazione e controlli.

Protezione delle informazioni sensibili: Microsoft Purview Information Protection offre una panoramica delle capacità applicabili alla strategia di protezione delle informazioni, utilizzando un approccio in quattro fasi: scoprire, classificare, proteggere e monitorare le informazioni sensibili.

-

Collaborazione e Produttività con Microsoft Teams

Guida all’Implementazione di Microsoft Teams: Microsoft Teams facilita la collaborazione e la condivisione di informazioni. La guida copre tutte le fasi di rollout, inclusa la pianificazione della rete, la valutazione dell’ambiente, la gestione delle impostazioni a livello di organizzazione e la configurazione della voce cloud.

Implementazione di Teams Phone e Teams Premium: Per le aziende che desiderano potenziare le capacità di comunicazione, sono disponibili guide per la transizione a Teams Phone e per l’implementazione delle funzionalità premium di Teams, migliorando l’intelligenza, l’engagement e la protezione nelle riunioni.

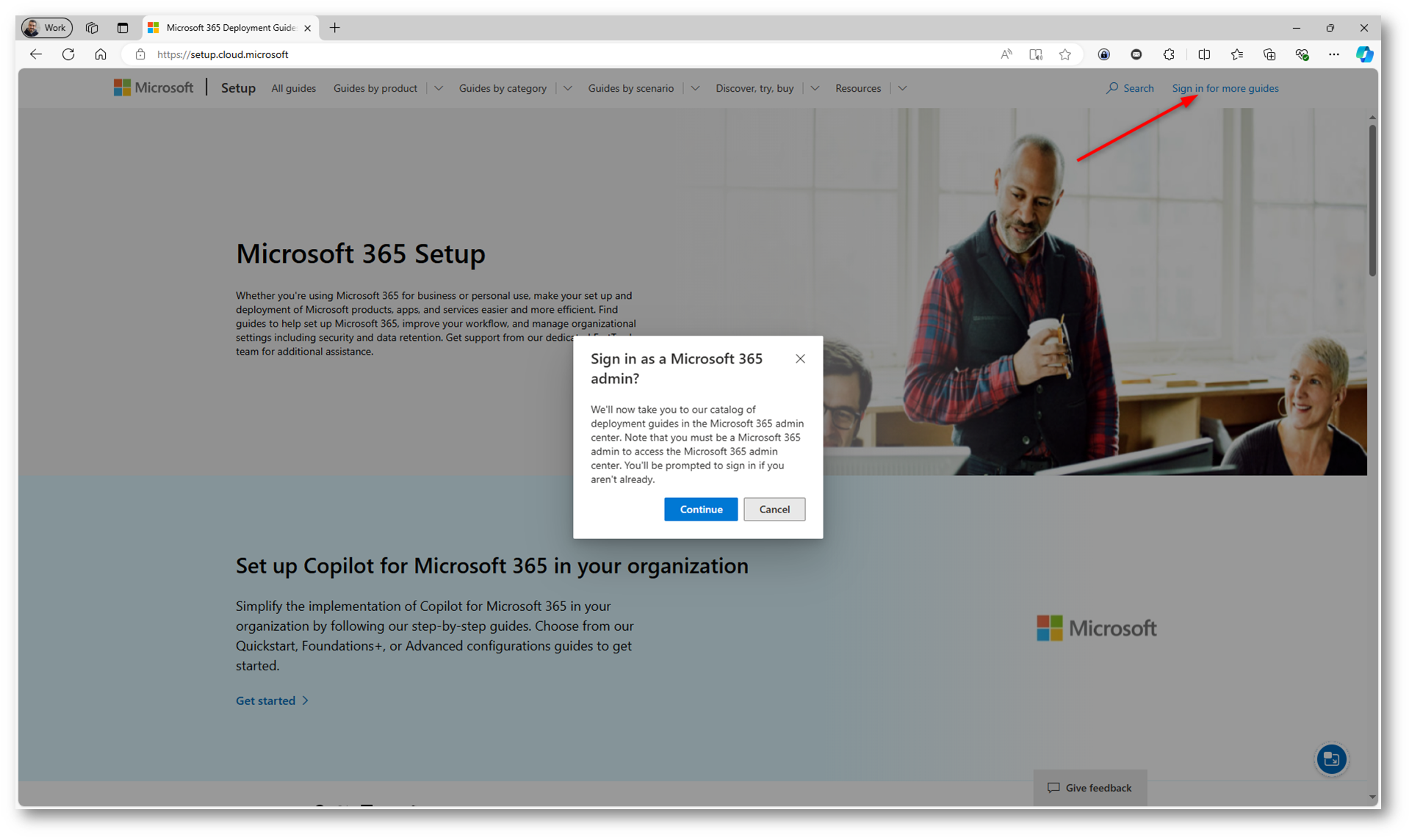

Se fate clic su collegamento in altro a destra Sign in for more guides avrete la possibilità di accedere al portale amministrativo di Microsoft 365 per visualizzare le guide disponibili. Il collegamento diretto è https://admin.microsoft.com/Adminportal/Home?Q=setup#/SetupGuidance

Figura 2: Accesso al portale amministrativo di Microsoft 365 per visualizzare le guide disponibili

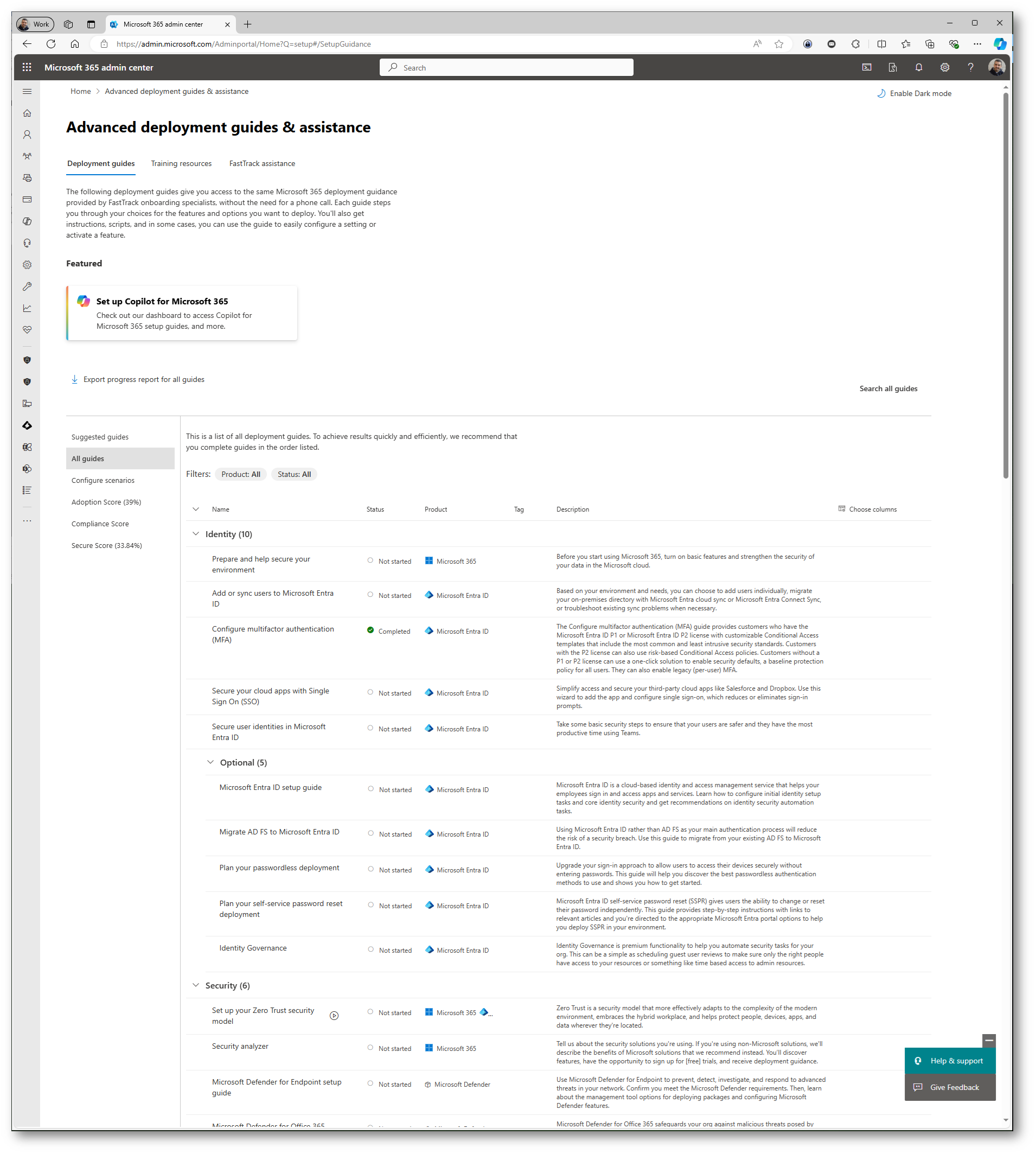

Figura 3: Guide disponibili nel portale amministrativo di Microsoft 365

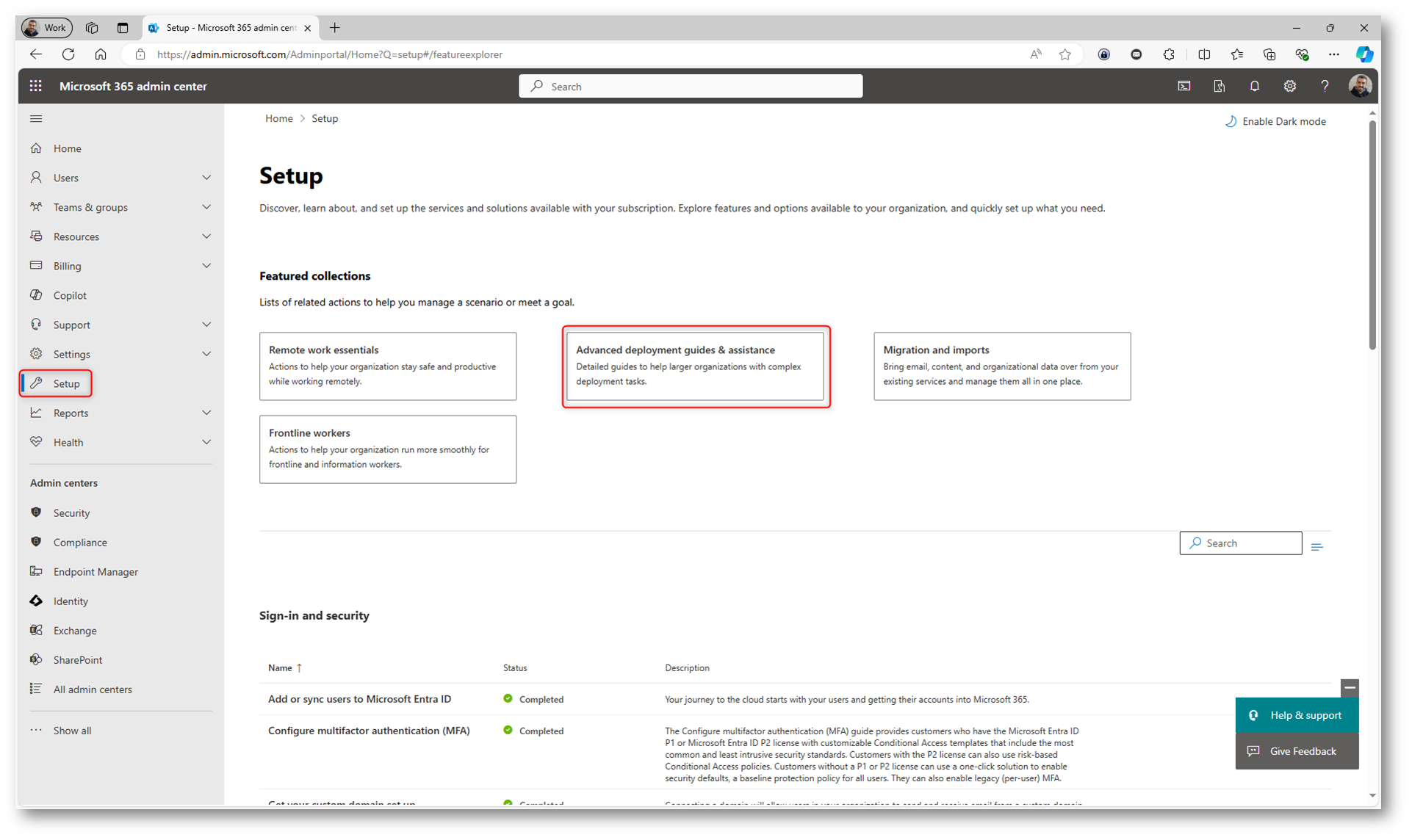

Se volete partire dal portale amministrativo di Microsoft 365 trovate tutto in Setup > Advanced deployment guides & assistance

Figura 4: Accesso alle guide effettuato dal portale amministrativo di Microsoft 365

Conclusioni

Le guide di Microsoft sono risorse preziose per le aziende che cercano di ottimizzare le proprie infrastrutture IT, migliorare la sicurezza e aumentare la produttività. Sfruttando queste risorse, le aziende possono garantire una transizione fluida verso soluzioni cloud moderne, mantenendo al contempo elevati standard di sicurezza e conformità.