Come utilizzare le App-Enforced Restrictions policy di Azure AD Conditional Access

Conditional Access permette di definire dei criteri di accesso alle applicazioni aziendali integrate in Azure Active Directory, siano esse SAAS, On-Premises o Legacy.

L’integrazione di applicazioni Legacy ed On-Premise con Azure Active Directory viene effettuata tramite Application Proxy.

Abbiamo già parlato di Conditional Access nell’articolo Configurare Azure Active Directory Conditional Access per le applicazioni SaaS e di Application Proxy nell’articolo Pubblicare applicazioni aziendali con Azure Active Directory Application Proxy.

Utilizzando le App-Enforced Restrictions è possibile inviare all’applicazione alla quale l’utente si sta autenticando informazioni sul device di provenienza.

Diventa così possibile, ad esempio, inibire il download degli allegati se si sta accedendo ad Exchange Online tramite un device personale oppure consentire l’accesso completo se si sta accedendo da un device aziendale.

Questa funzionalità è di particolare importanza in quanto un documento riservato lasciato su un computer personale compromesso è un rischio rilevante.

Attualmente questo scenario è supportato per Exchange Online e SharePoint Online e in questo articolo illustreremo come configurare entrambi.

Creazione di una App-Enforced Restriction Policy in Exchange Online

Per prima cosa è necessario installare il modulo di Exchange Online PowerShell V2 (abbreviato come modulo EXO v2), che consente agli amministratori di connettersi all’ambiente di Exchange online in Office 365 per recuperare i dati, creare nuovi oggetti, aggiornare gli oggetti esistenti, rimuovere oggetti e configurare Exchange Online e le sue caratteristiche.

Aprire Windows PowerShell come amministratore e digitare i seguenti comandi:

|

1 2 3 4 |

Install-Module PowershellGet -Force Set-ExecutionPolicy RemoteSigned Install-Module -Name ExchangeOnlineManagement |

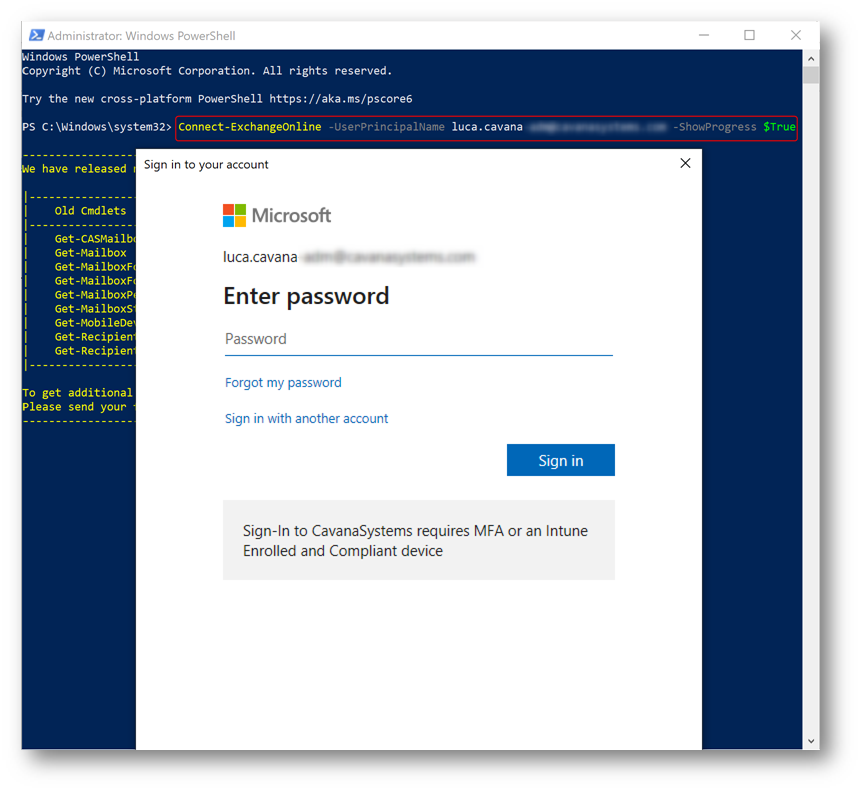

Una volta installato il modulo EXO V2 è possibile collegarsi ad Exchange Online, come mostrato in Figura 1

Figura 1 – Connessione ad Exchange Online PowerShell

Una volta connessi a Exchange Online è necessario modificare la OWA Mailbox Policy per poter abilitare la funzionalità di App-Enforced Restrictions.

Sono possibili 3 selezioni differenti:

- Off: non viene applicata nessuna Conditional Access policy alla sessione OWA

- ReadOnly: viene inibita la possibilità di scaricare gli allegati delle e-mail e viene disattivata la modalità offline di OWA, ma è ancora possibile visualizzare gli allegati nel browser

- ReadOnlyPlusAttachmentsBlocked: tutte le restrizioni di ReadOnly ed in più non è possibile visualizzare gli allegati nel browser

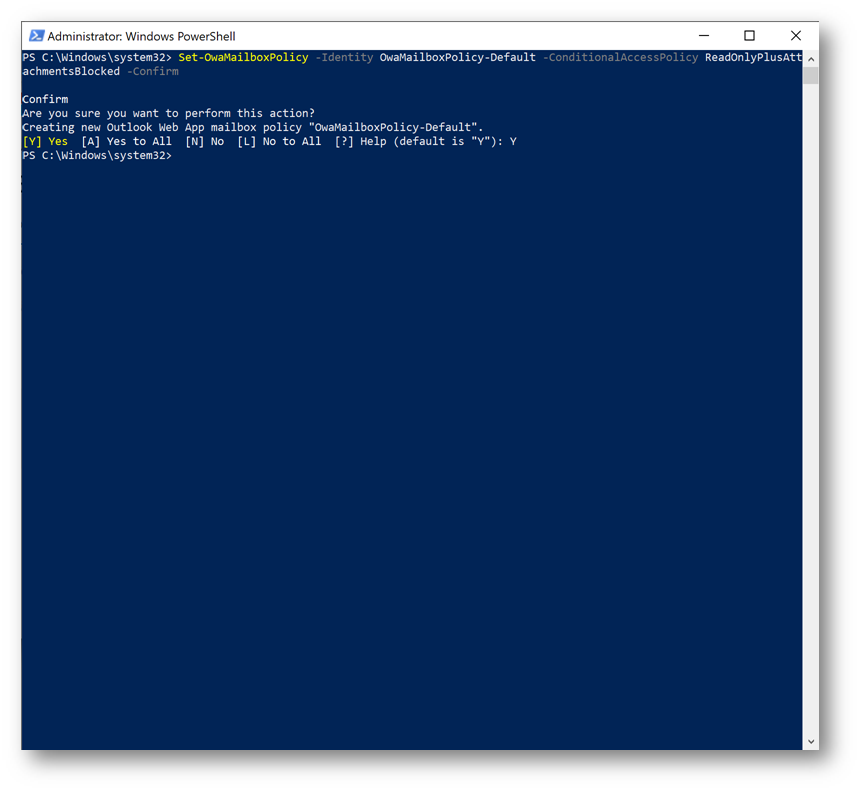

Per modificare una OWA Mailbox Policy è necessario utilizzare il comando Set-OwaMailboxPolicy

Figura 2 – Modificare la OWA Mailbox Policy

Una volta modificata la OWA Mailbox Policy su Exchange Online è la volta di impostare le policy di Conditional Access per Exchange Online.

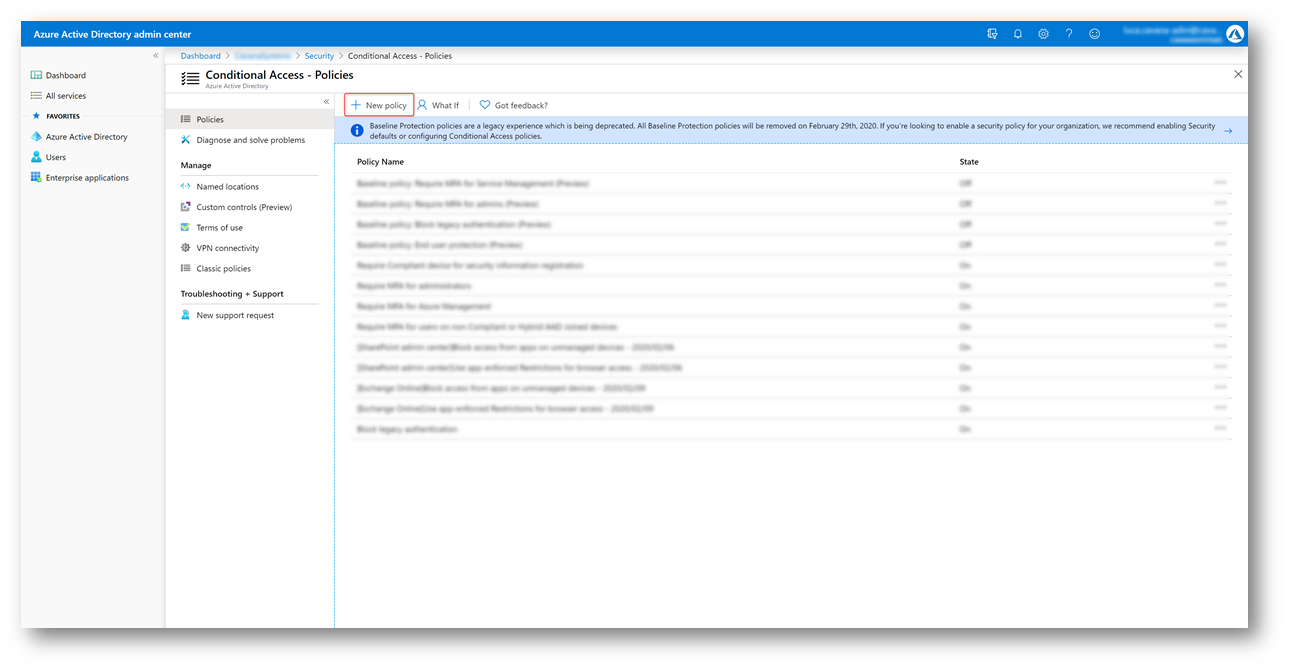

Con l’account Global Admin andare su https://aad.portal.azure.com, selezionare Azure Active Directory -> Security -> Conditional Access e premere “New Policy”

Figura 3 – Creare una nuova policy

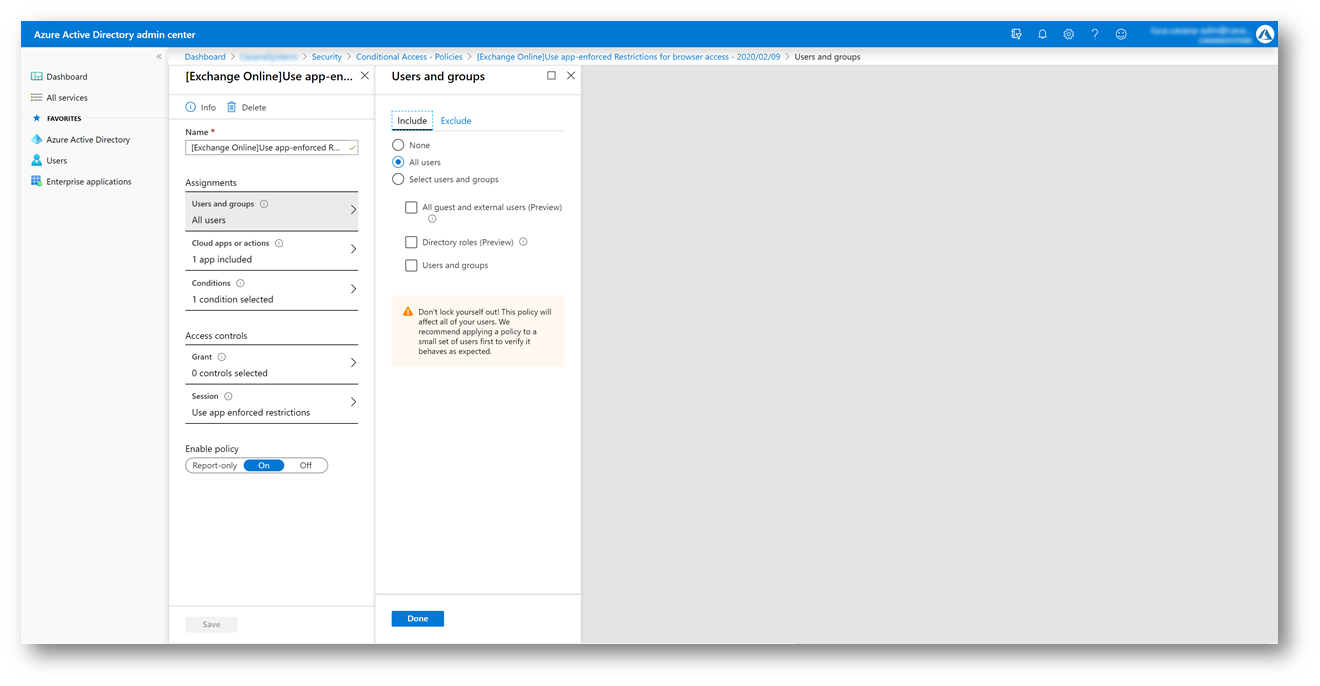

Assegnare un nome alla policy e sotto Assignments -> Users and groups selezionare gli utenti che devono essere assoggettati alla policy.

Raccomando di provare inizialmente con pochi utenti di test e poi aggiungere il resto dell’organizzazione.

Figura 4 – Users and groups EXO

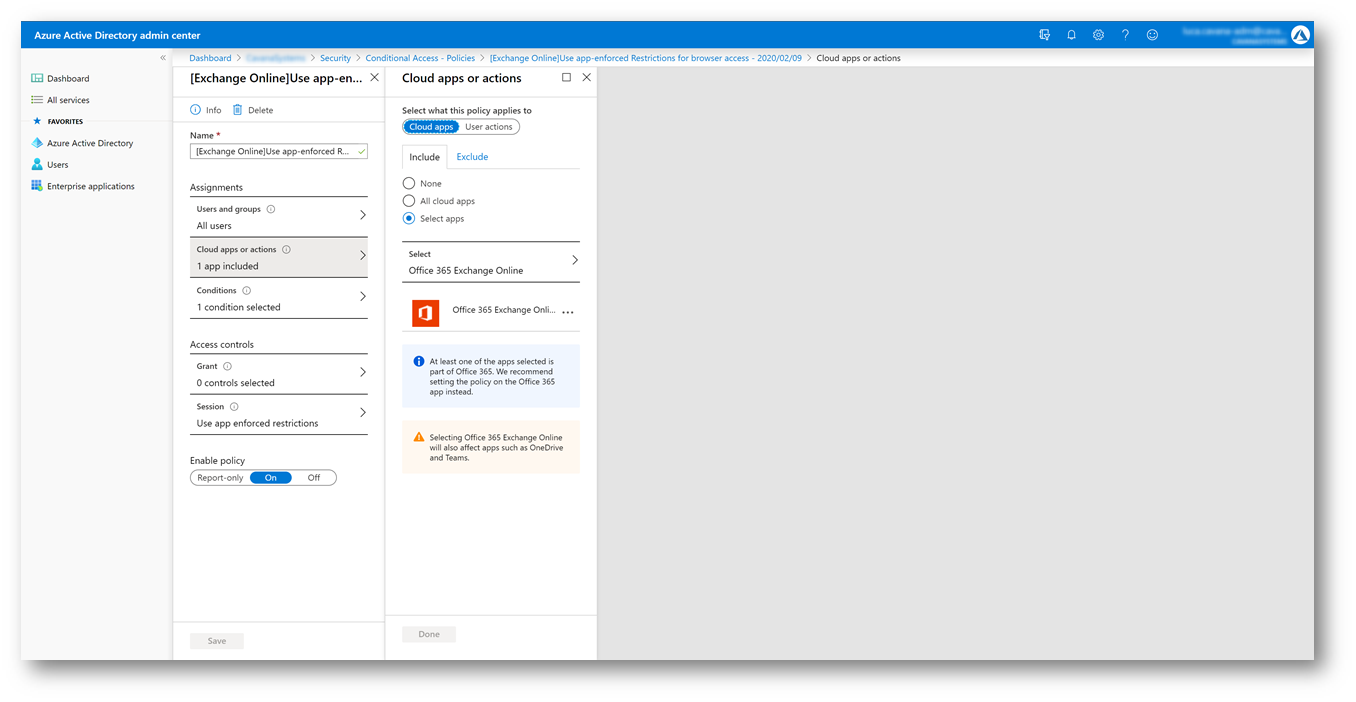

In Cloud apps or actions selezionare Office 365 Exchange Online come applicazione alla quale assegnare la policy

Figura 5 – Assegnare policy a EXO

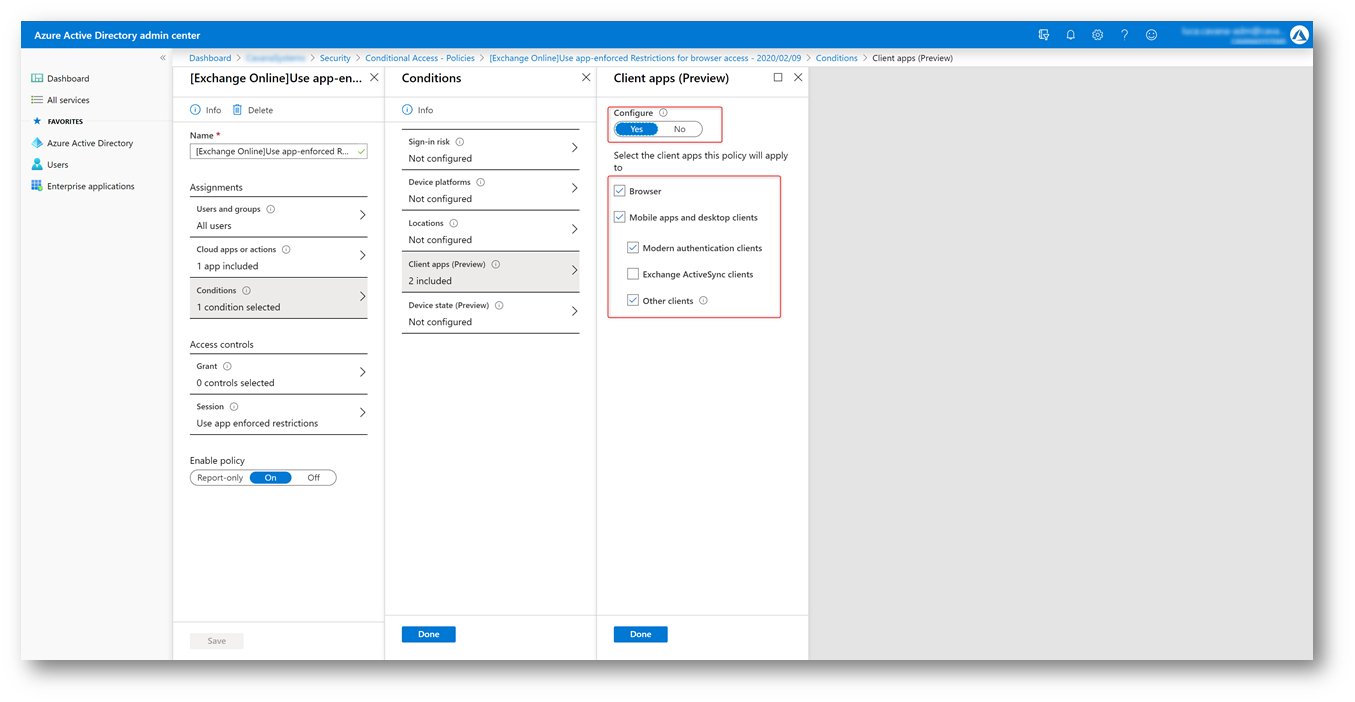

Entrare nella blade Conditions, selezionare Client apps, spostare il selettore Configure su “Yes” e scegliere Browser, Modern authentication clients ed Other clients

Figura 6 – EXO Conditions

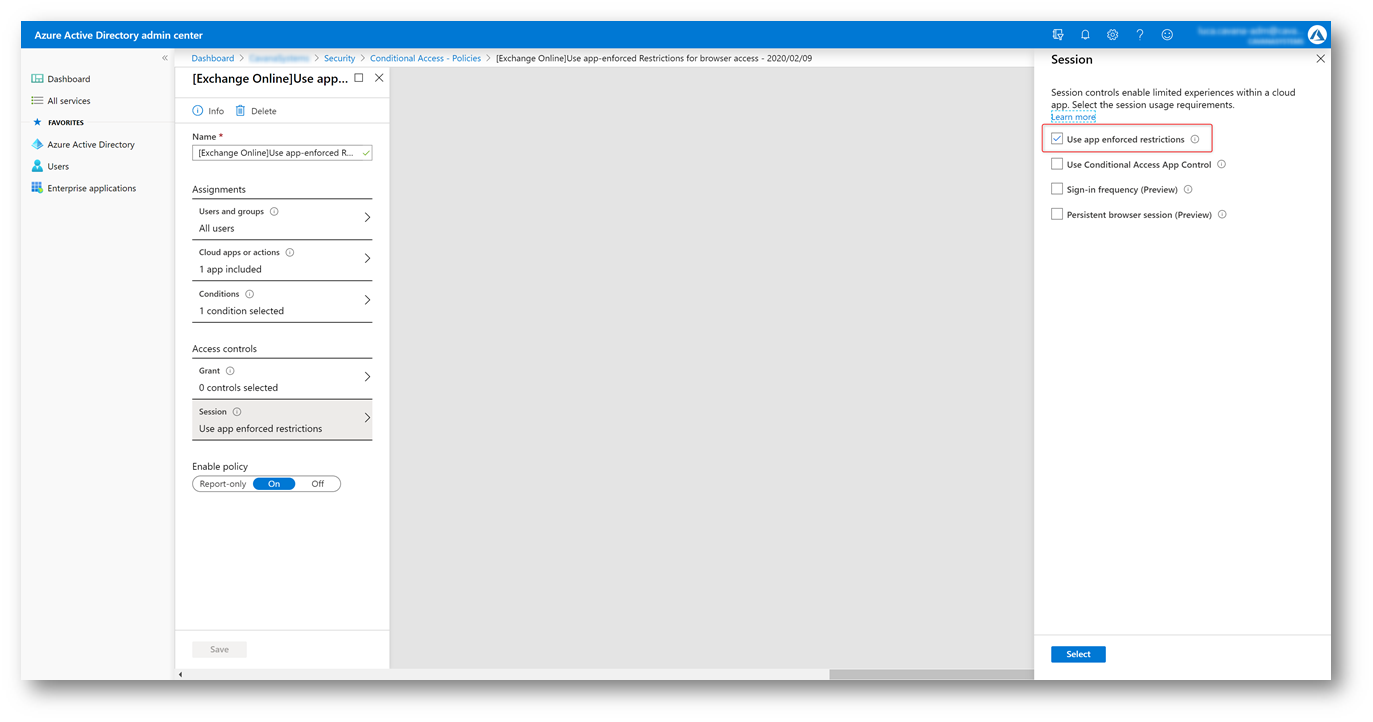

Infine, sotto Access controls, premere su Session e impostare il flag “Use app enforced restrictions”

Figura 7 – Session control EXO

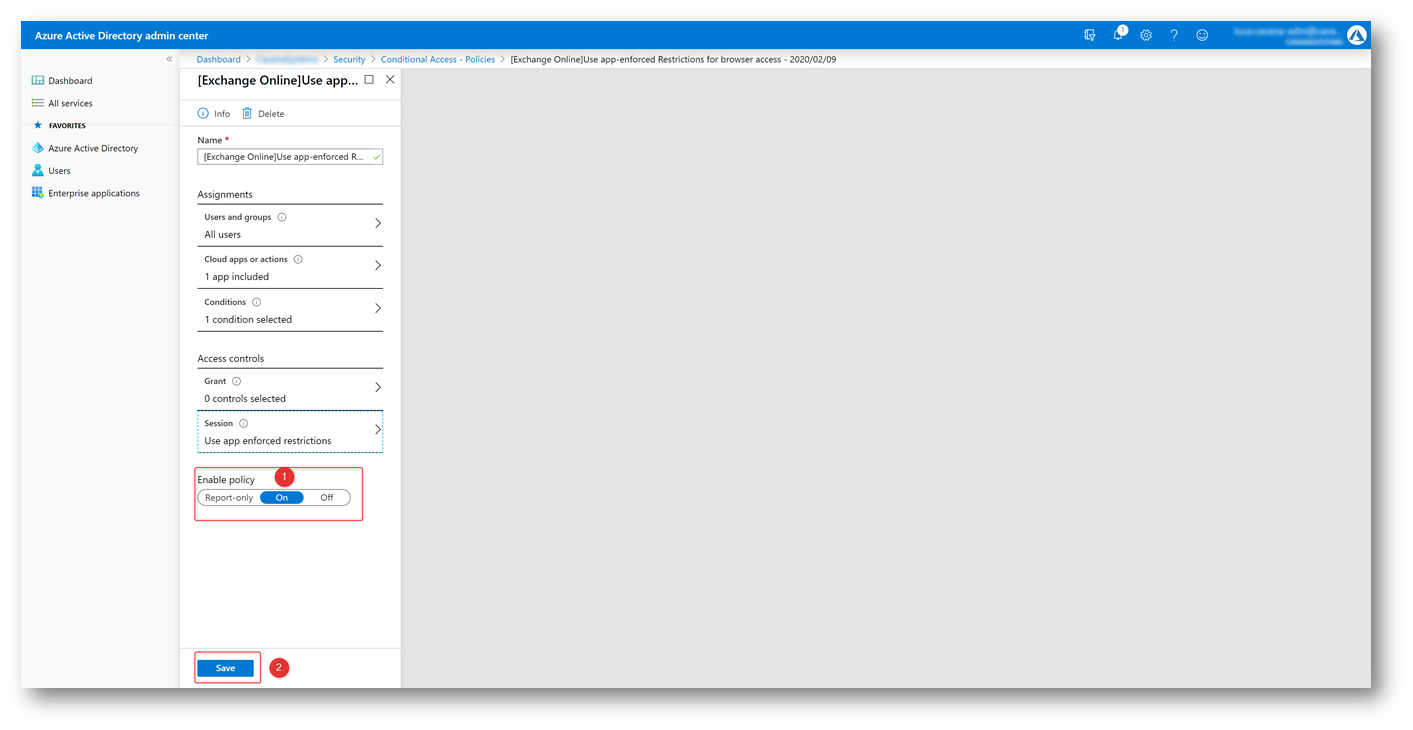

Spostare il selettore Enable policy su “On” e premere Save

Figura 8 – Abilitare e salvare la policy EXO

Adesso con un utente di test andare su Outlook on the web https://outlook.office365.com e provare l’esperienza utente appena configurata.

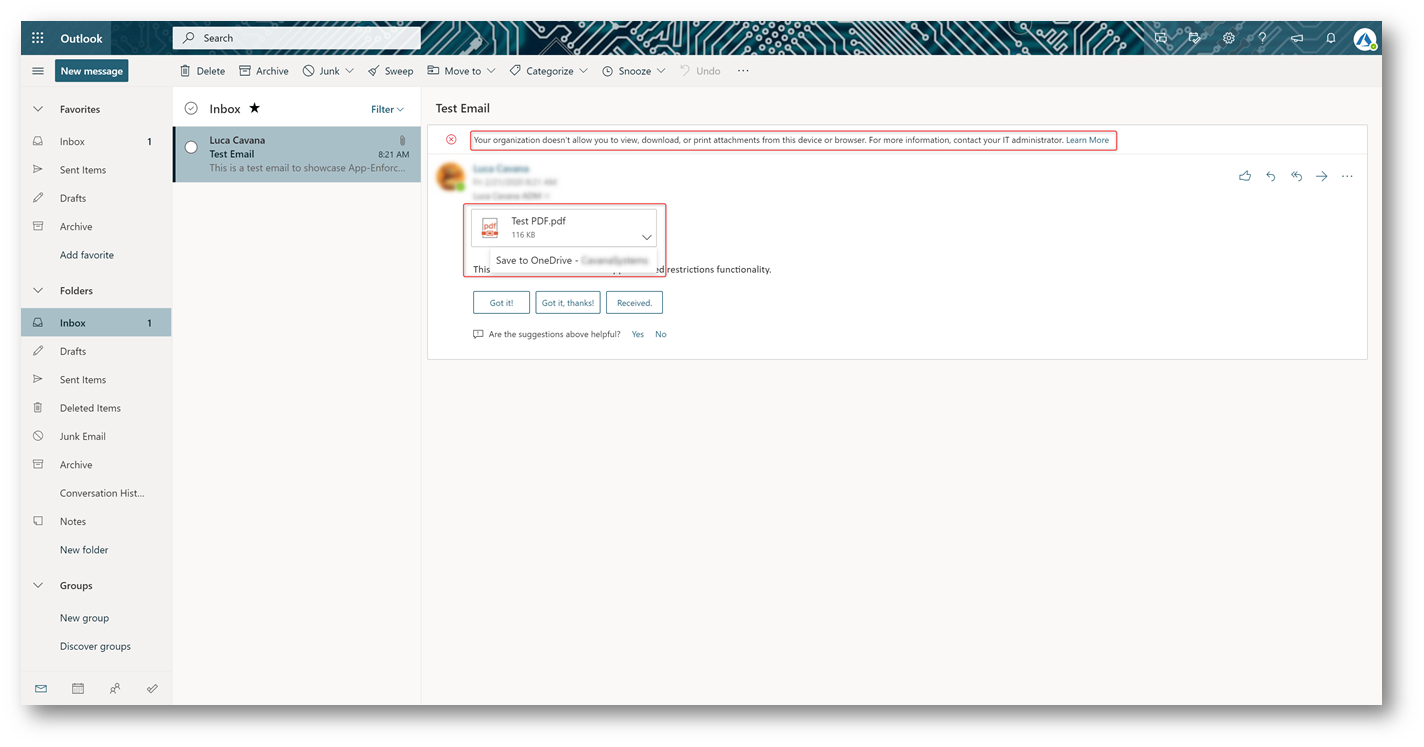

Figura 9 – Esperienza utente in Outlook on the web

Nella figura 9 è riportata una sessione utente con una OWA Mailbox Policy impostata a ReadOnlyPlusAttachmentsBlocked, proveniente da un computer non aziendale (si può anche utilizzare una sessone InPrivate di Microsoft Edge per simulare l’accesso)

L’utente è in grado di leggere l’e-mail ma l’unica azione che può intraprendere sull’allegato è quello di salvarlo sul OneDrive aziendale, non gli è consentito di scaricarlo.

Creando più OWA Mailbox Policies ed assegnandole ad utenti differenti è possibile ottenere esperienze d’uso diverse; per esempio, un direttore che utilizza sovente dati sensibili può avere una policy più restrittiva rispetto ad un impiegato.

Creazione di una App-Enforced Restriction Policy in Sharepoint Online

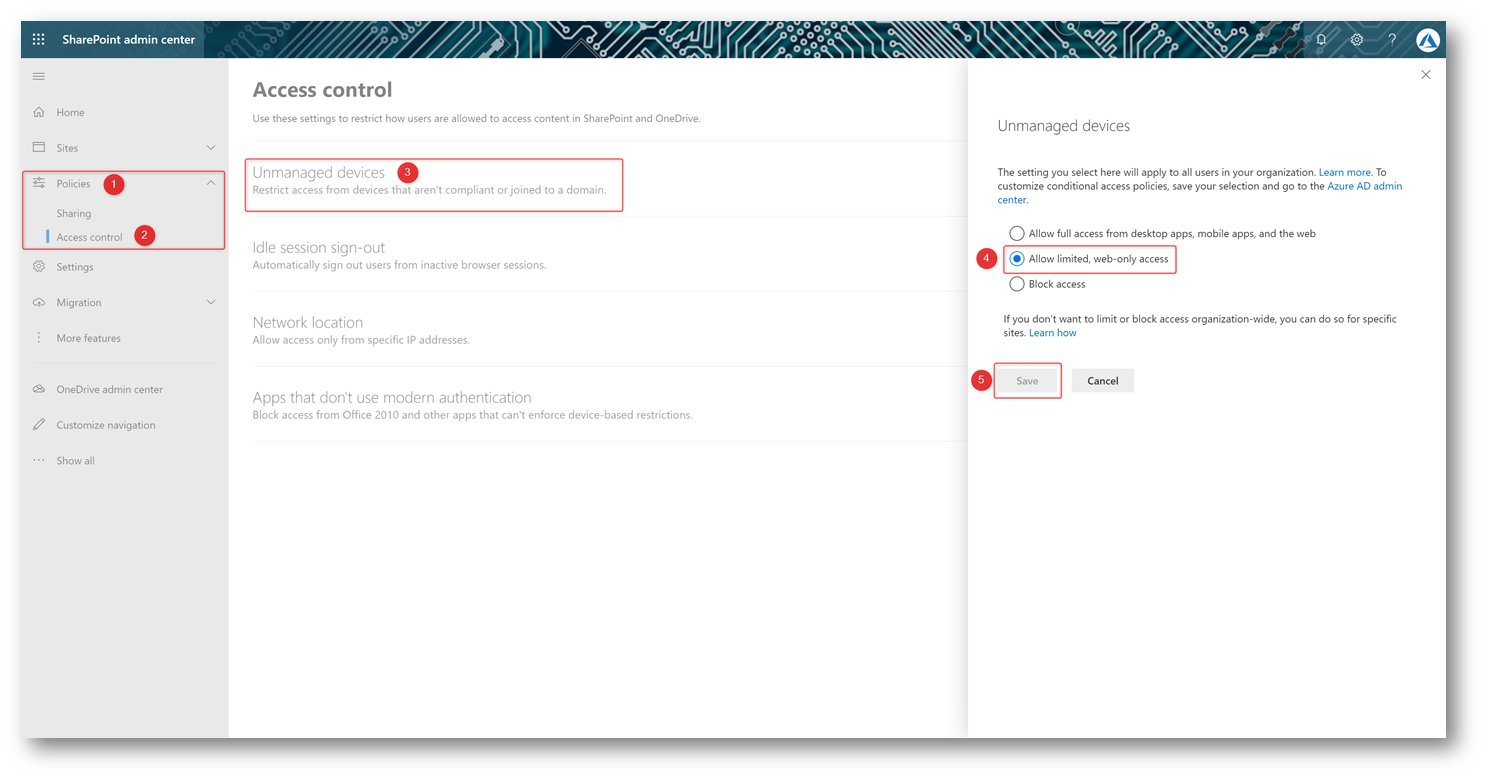

Andare sullo SharePoint Online Admin Center https://tenantname-admin.sharepoint.com dove “tenantname” è il nome del vostro tenant.

Premere su Policies -> Access control -> Unmanaged devices -> Allow limited, web-only access e selezionare “Save”

Figura 10 – SPO Settings

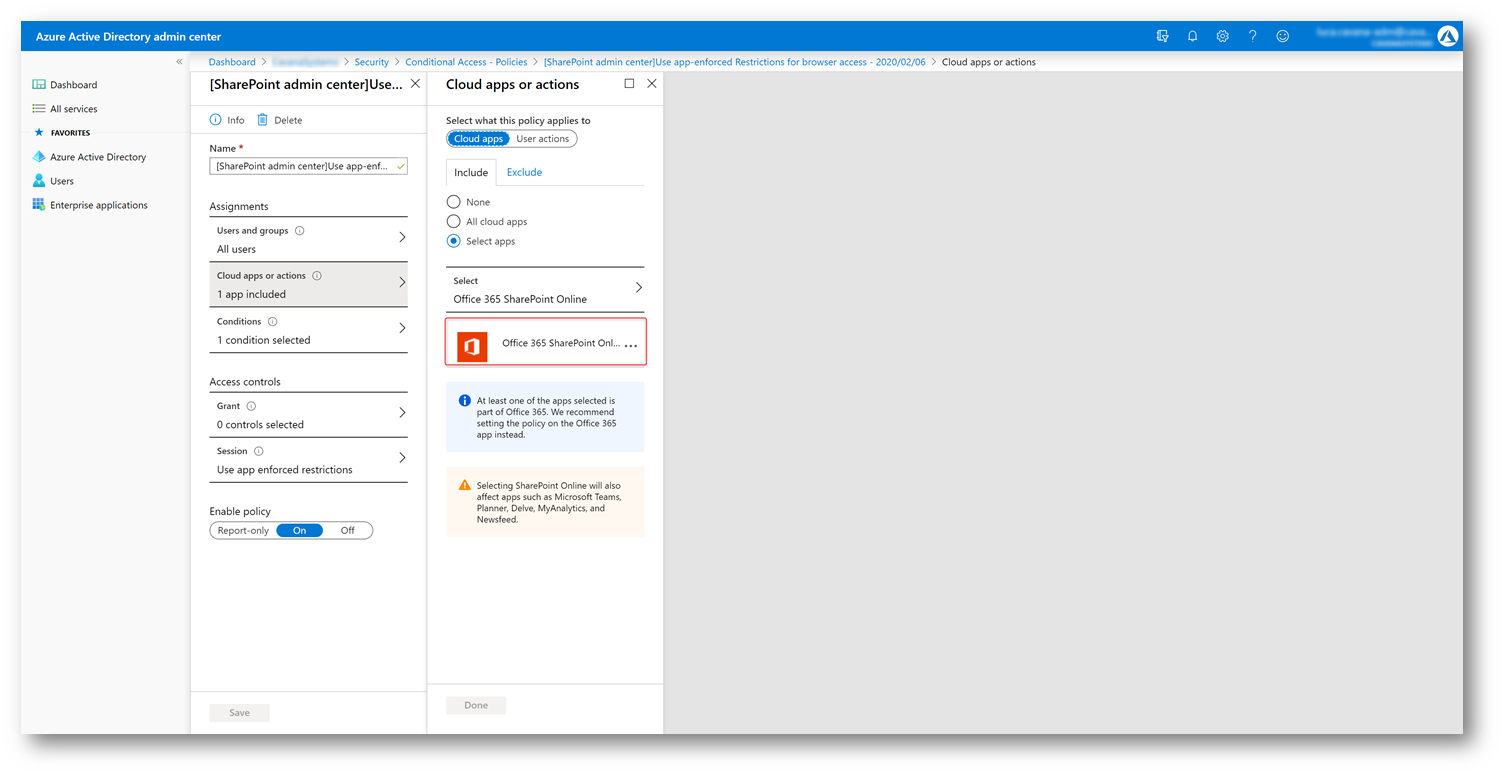

In questo modo viene creata automaticamente una Conditional Access Policy del tutto analoga a quella vista poco fa per Exchange Online, con l’unica differenza che l’applicazione target è SharePoint Online.

Figura 11 – SharePoint Conditional access policy

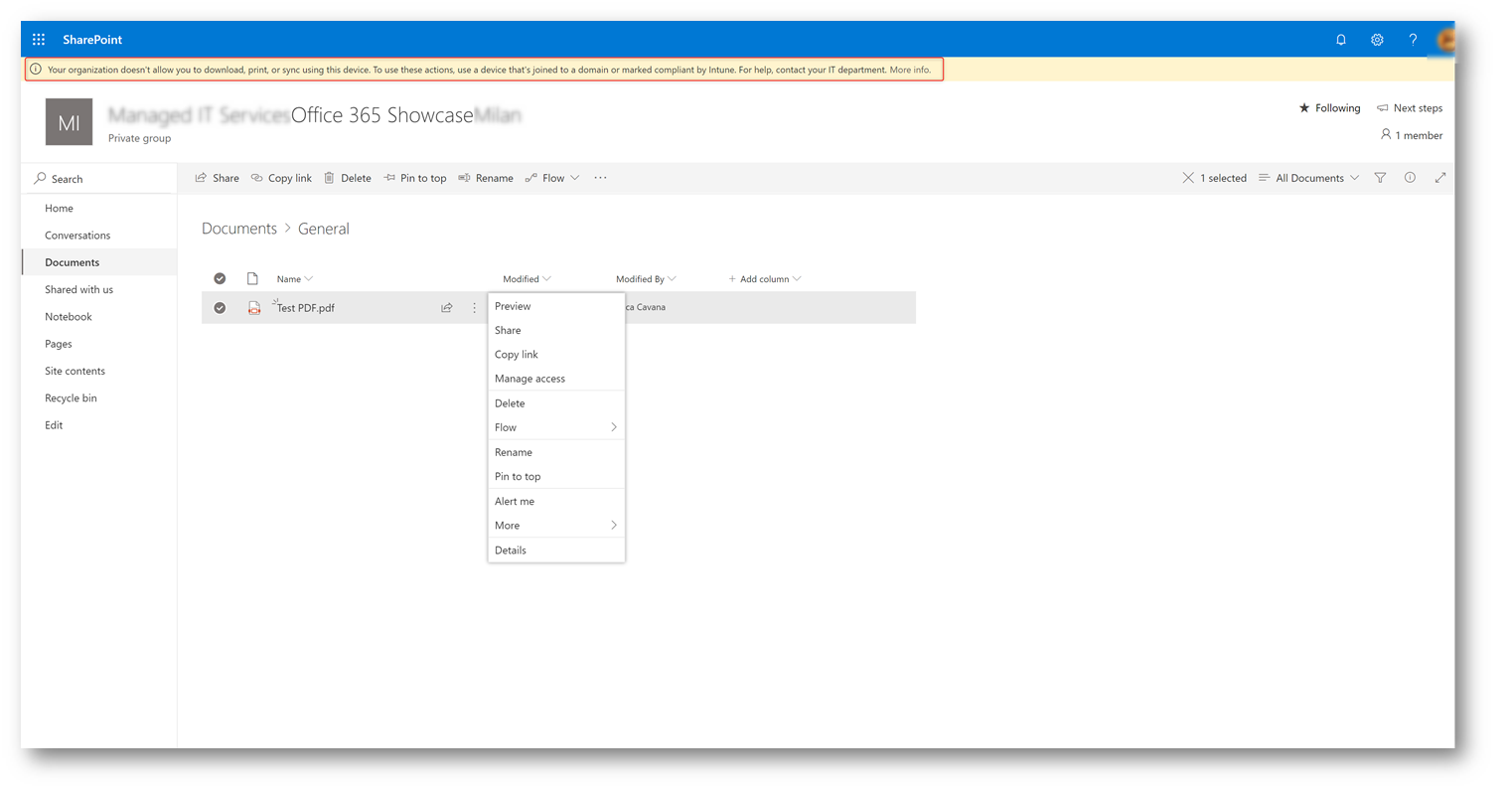

Provando ad accedere a SharePoint Online da un computer non conforme alla policy l’esperienza utente è quella mostrata in Figura 12.

Figura 12 – Esperienza utente SPO

È possibile restringere ulteriormente l’accesso configurando in maniera specifica una Site Collection.

Per esempio, potremmo avere più Site Collections ma con esigenze di sicurezza differenti. Una Site Collection del reparto di Ricerca & Sviluppo ha dati sicuramente più riservati del sito pubblico delle Risorse Umane.

Da PowerShell, digitare

|

1 2 3 4 |

Set-ExecutionPolicy RemoteSigned Install-Module -Name Microsoft.Online.SharePoint.PowerShell Connect-SPOService -Url https://tenantname-admin.sharepoint.com |

dove “tenantname” è il nome del vostro tenant

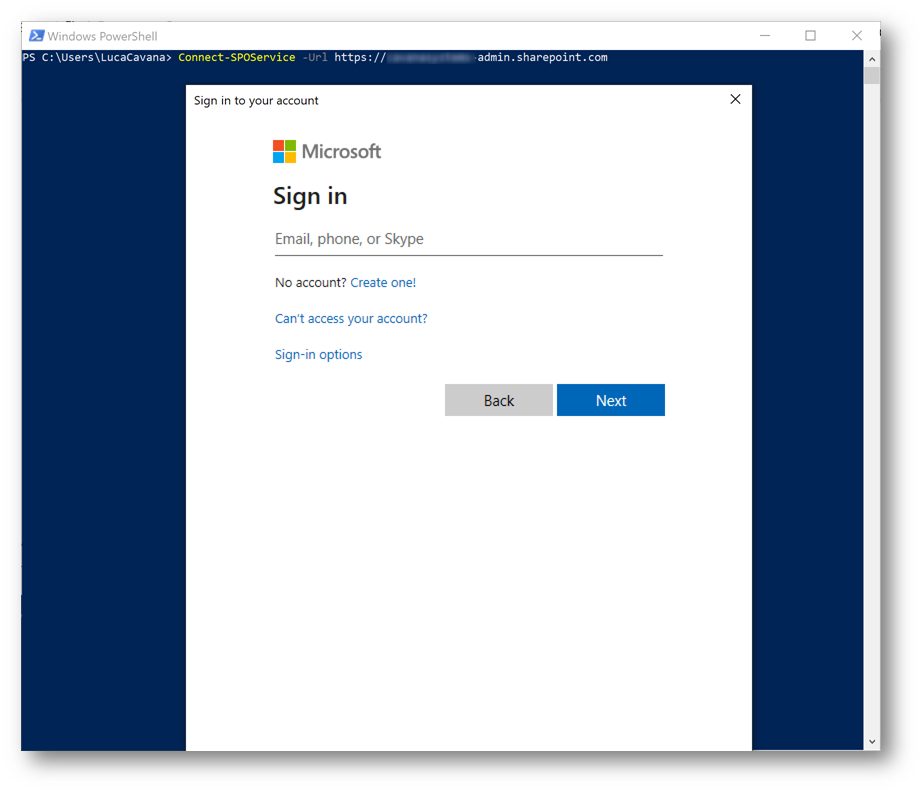

Figura 13 – Connessione a SPO

Digitate il comando

|

1 2 |

Set-SPOSite -Identity https://tenantname.sharepoint.com/sites/Site -ConditionalAccessPolicy BlockAccess |

dove “tenantname” è il nome del vostro tenant e “site” è il nome della Site Collection alla quale si vuole bloccare l’accesso

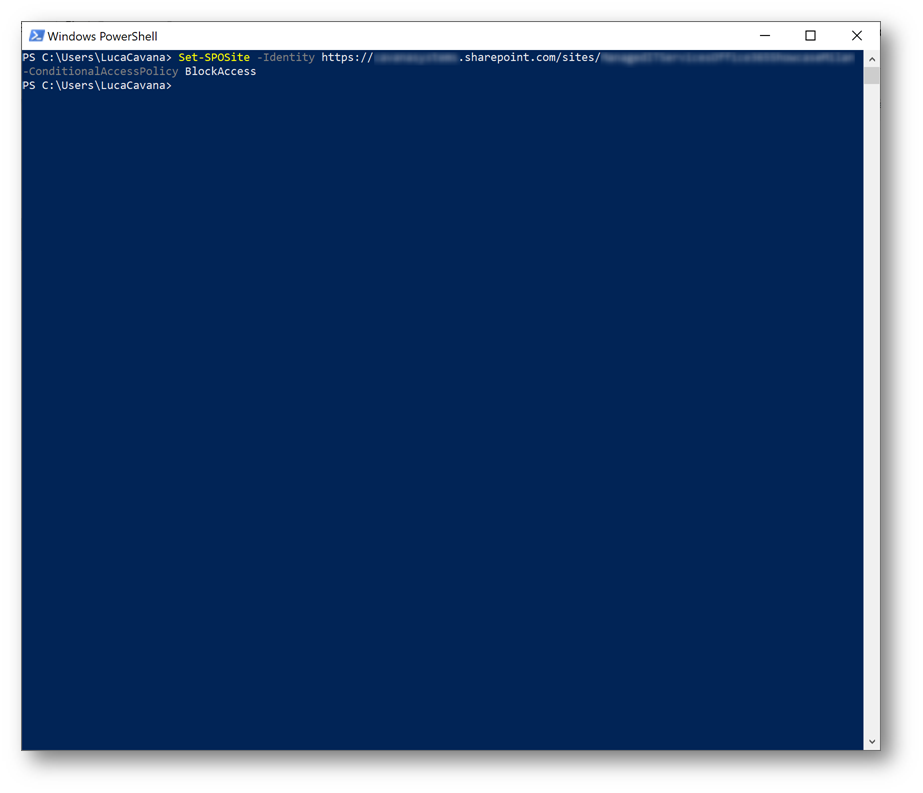

Figura 14 – Modifica Conditional Access setting Site Collection

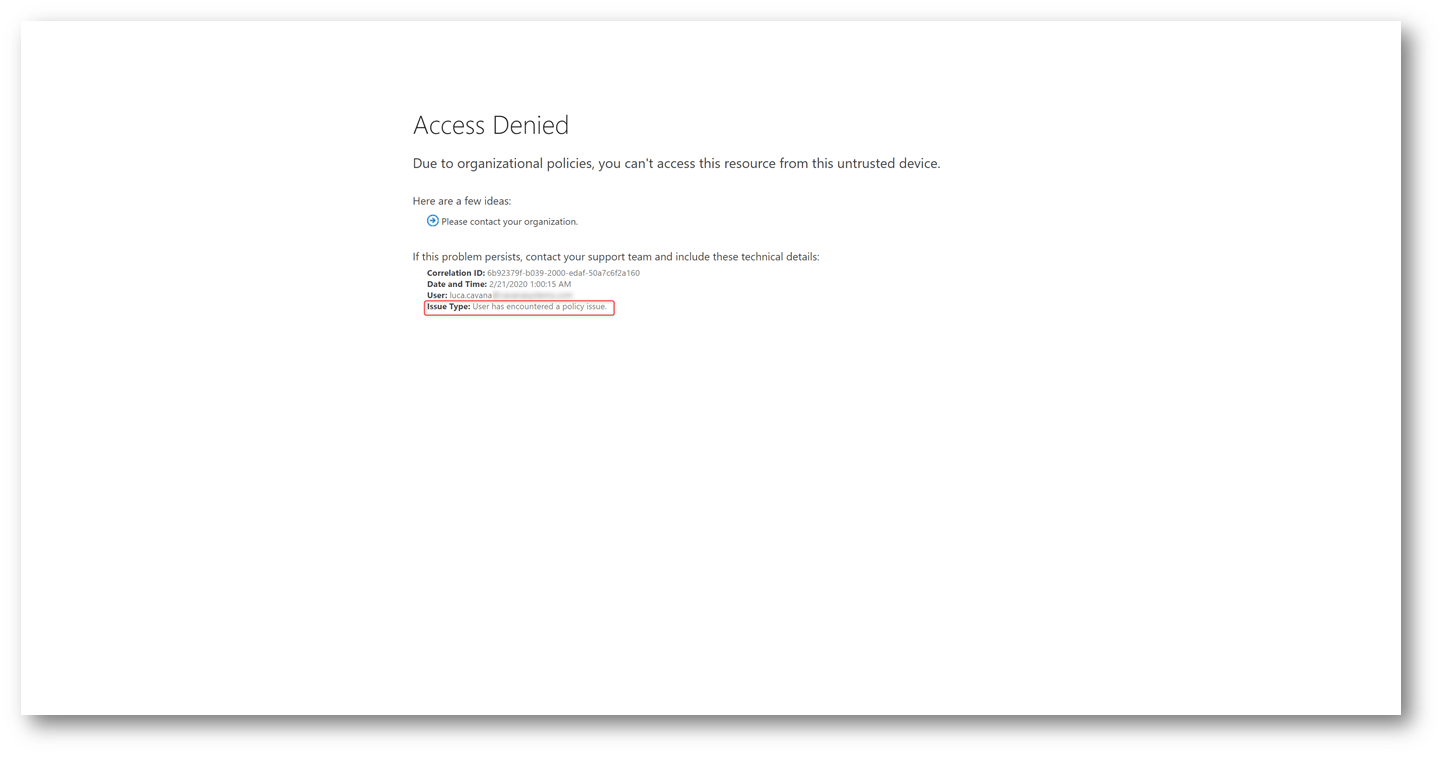

Una volta effettuata la modifica, provare ad accedere al sito, si otterrà un messaggio di accesso negato

Figura 15 – Access Denied by Policy SPO

Conclusioni

Proteggere le informazioni aziendali è estremamente importante e la grande potenzialità di avere i documenti disponibili ovunque grazie al Cloud Computing impone un modo diverso di mettere al sicuro queste informazioni.

Le App-Enforced Restrictions sono un grande alleato nella protezione delle informazioni aziendali perché consentono di mantenere un buon livello di protezione senza compromettere la produttività degli utenti e la possibilità di applicarle in maniera selettiva permette di proteggere meglio le figure apicali, normalmente più esposte al furto di informazioni.

Non sono però l’unico strumento a nostra disposizione. È importante ricordare che l’interfaccia web è solo uno dei tanti modi per poter accedere alle applicazioni.

Bisogna quindi adottare un approccio che comprenda tutte le applicazioni possibili, su tutte le piattaforme supportate; un esempio è quello di bloccare la sincronizzazione del client di OneDrive e di Outlook sui computer che non sono gestiti utilizzando altre regole di Conditional Access, un altro è quello di Configurare una App protection policy in Intune per proteggere i dati una volta che sono state configurate le app sui devices mobili.

Alla pagina Control access from unmanaged devices trovate la documentazione ufficiale su come configurare SharePoint Online mentre alla pagina Conditional Access in Outlook on the web for Exchange Online è spiegato come abilitare e configurare la funzionalità per Exchange Online.