Microsoft 365 Modern Desktop Management – Configurare una App protection policy in Intune

Dopo aver visto nell’articolo Microsoft 365 Modern Desktop Management – Enroll di un dispositivo in Microsoft Intune come gestire un dispositivo Windows 10 o un dispositivo Android in Microsoft Intune e nell’articolo Microsoft 365 Modern Desktop Management – Distribuire e gestire le applicazioni sui dispositivi aziendali con Microsoft Intune come distribuire le applicazioni aziendali, in questo articolo ci occuperemo della protezione delle applicazioni ed in particolar modo della creazione di una app protection policy in Intune.

I dipendenti usano dispositivi mobili per le attività personali e aziendali. Se da una parte è necessario assicurarsi che i dipendenti possano essere produttivi, dall’altra è indispensabile prevenire la perdita di dati, sia intenzionale sia non intenzionale. È anche opportuno proteggere i dati aziendali a cui si accede da dispositivi non gestiti dall’amministratore.

Non tutte le applicazioni possono essere protette tramite una mobile app protection policy. Per un elenco completo delle applicazioni supportate vi invito a visitare a pagina App protette di Microsoft Intune

Le app gestite hanno diversi vantaggi e permettono di:

- Limitare le funzioni di copia e incolla e salvataggio con nome

- Configurare i collegamenti Web da aprire nel browser Microsoft sicuro

- Abilitare l’uso di identità multiple e l’accesso condizionale a livello di app

- Applicare i criteri di prevenzione della perdita dei dati (data loss prevention) senza gestire il dispositivo dell’utente

- Abilitare la protezione delle app senza richiedere la registrazione

- Abilitare la protezione delle app nei dispositivi gestiti con strumenti di terze parti

I vantaggi più rilevanti dell’uso delle mobile app protection policy sono i seguenti:

- Proteggere i dati aziendali a livello di app. Dal momento che la gestione delle app per dispositivi mobili non richiede la gestione dei dispositivi, è possibile proteggere i dati aziendali su dispositivi sia gestiti sia non gestiti. La gestione dei dati è incentrata sull’identità dell’utente che elimina il requisito della gestione dei dispositivi.

- Non vi sono effetti sulla produttività degli utenti finali e i criteri non si applicano quando si usa l’app in un contesto personale. I criteri vengono applicati solo in un contesto aziendale, offrendo così la possibilità di proteggere i dati aziendali senza modificare i dati personali.

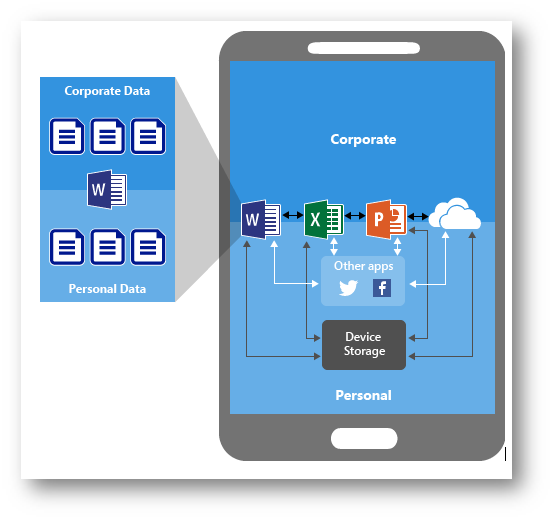

Quando le app vengono usate senza restrizioni, può crearsi una commistione di dati aziendali e personali. I dati aziendali possono finire in percorsi come l’archivio personale o essere trasferiti ad app esterne, causando la perdita di dati.

Figura 1: Applicazioni senza app protection policy

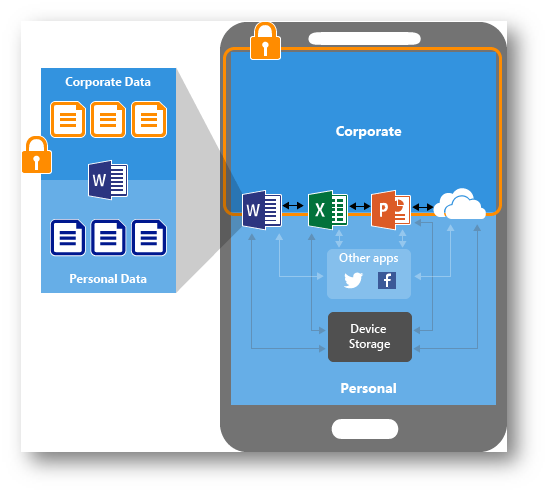

Figura 2: Pritezione dei dati con app protection policy

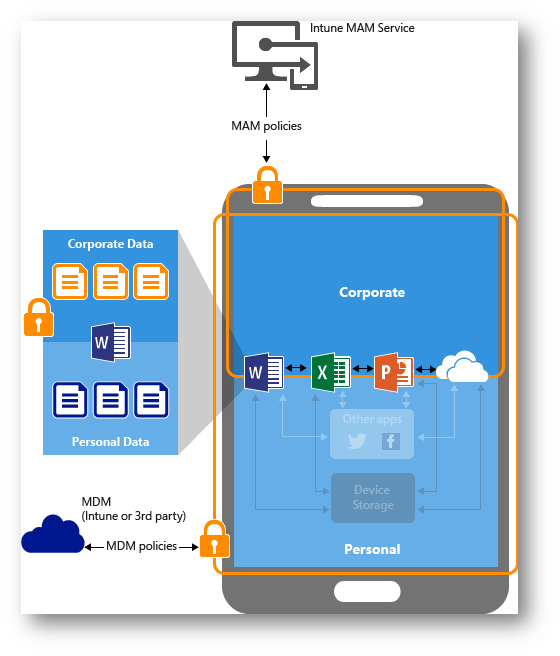

In questo articolo ci occuperemo di come proteggere i dati con app protection policy nei dispositivi gestiti tramite Microsoft Intune

Figura 3: Protezione dei dati con app protection policy nei dispositivi gestiti da una soluzione di gestione di dispositivi mobili (Microsoft Intune)

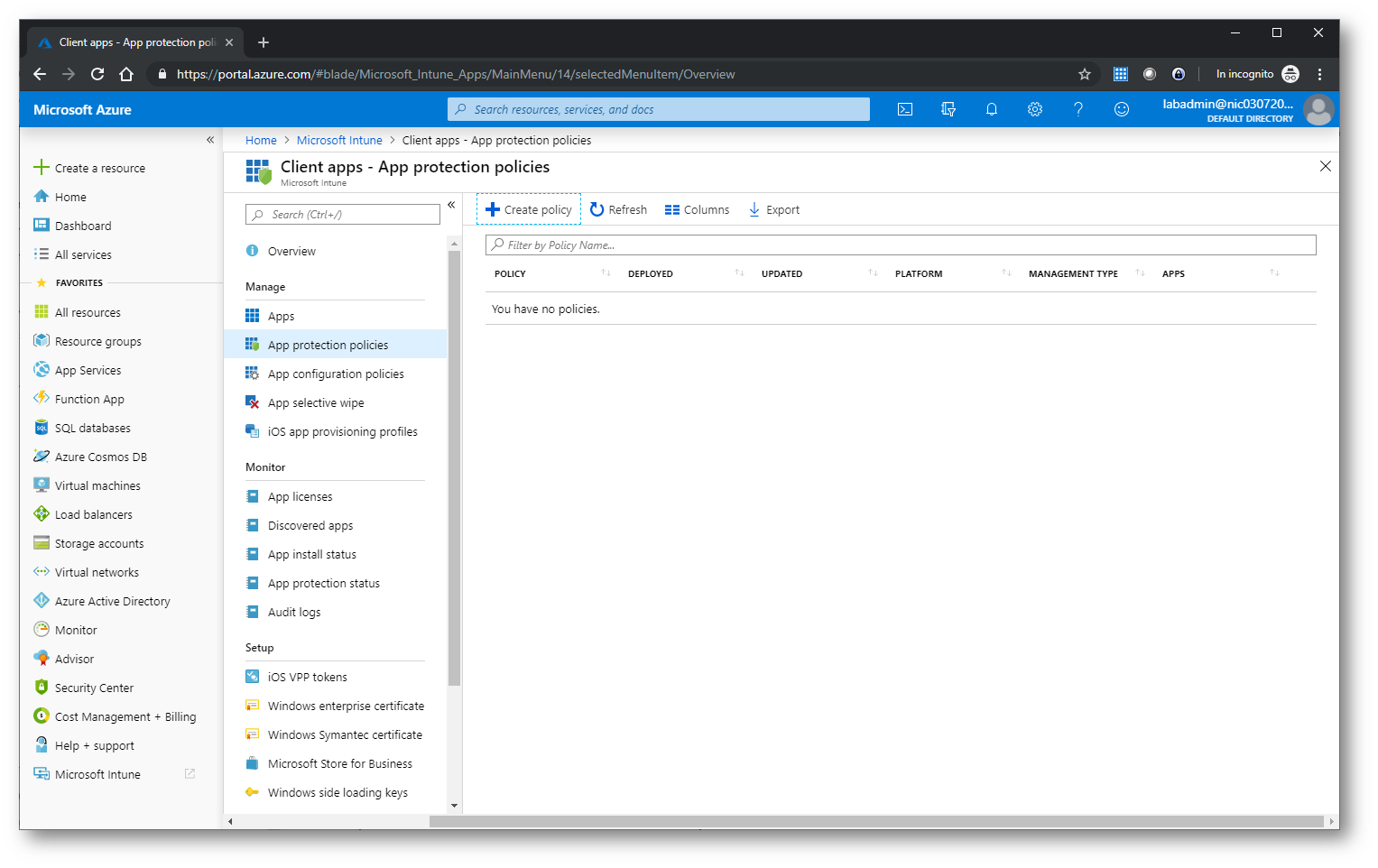

Creazione di una app protection policy

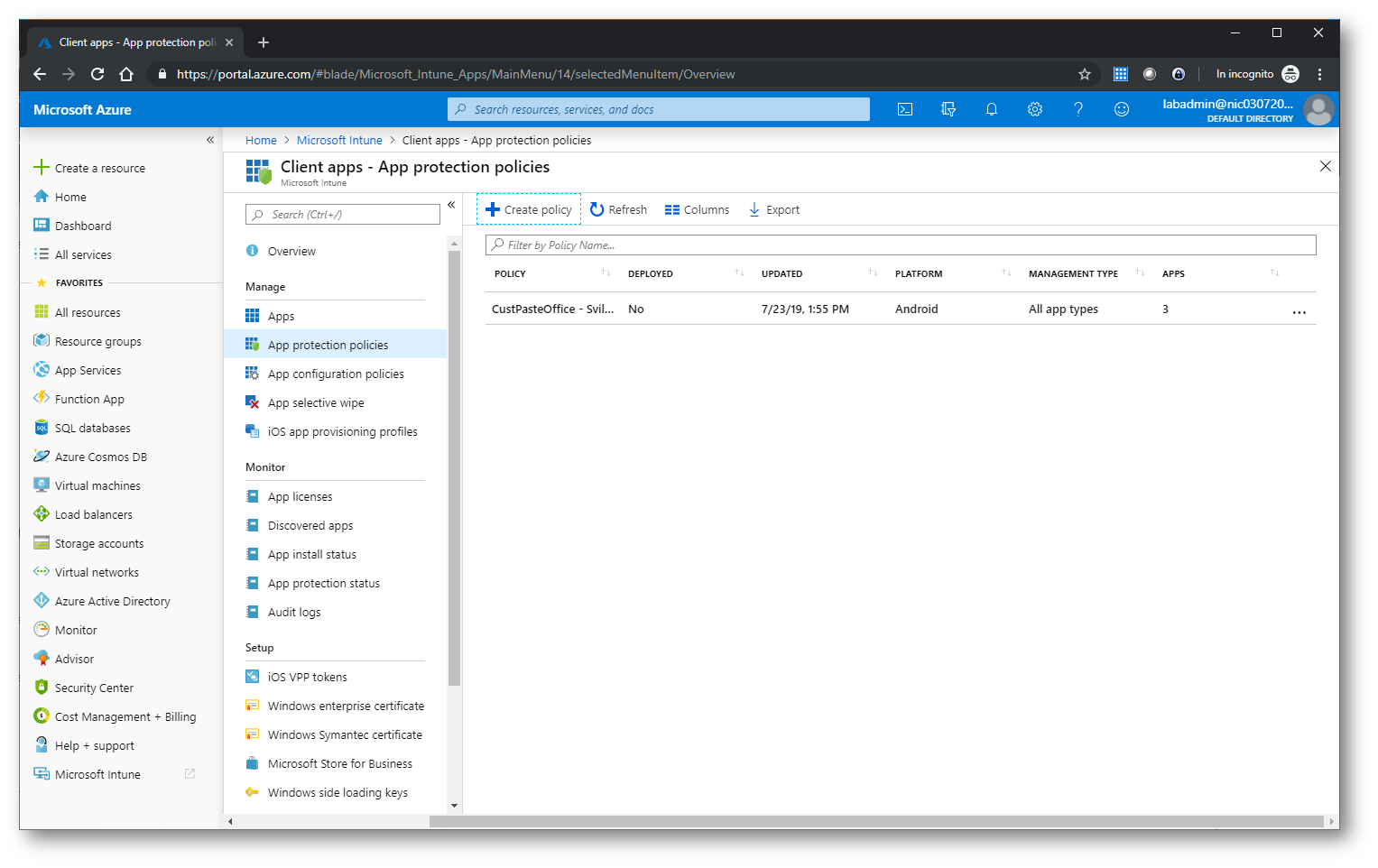

Dal portale di Azure è possibile selezionare la voce Microsoft Intune e spostarsi nel nodo App Protection Policy. Fate clic sul pulsante + Create Policy per Creare un nuovo criterio di protezione delle app.

Figura 4: Creazione di una nuova App Protection Policy dal portale di Microsoft Intune

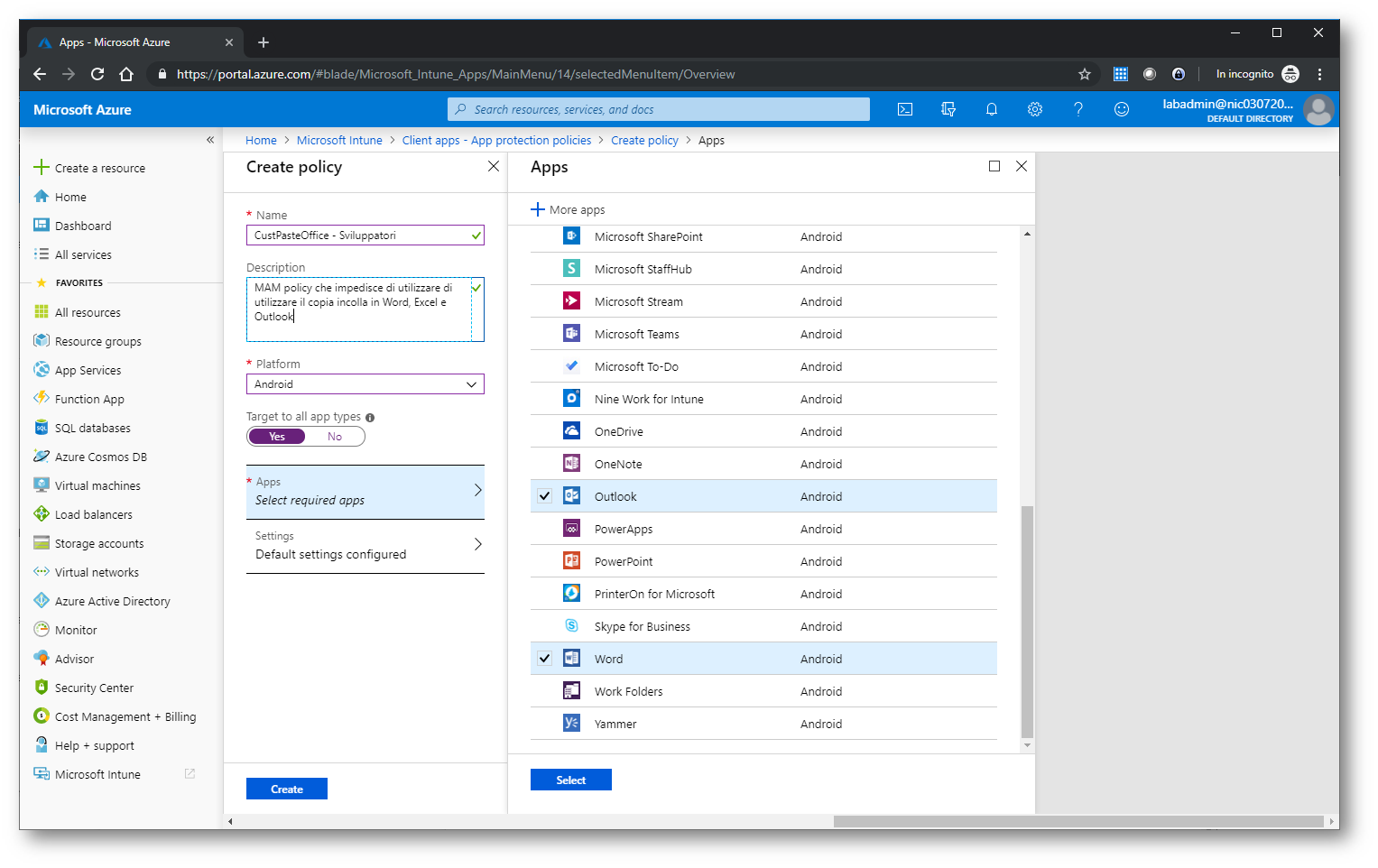

Date un nome alla policy ed inserite una descrizione. Scegliete a questo punto la piattaforma (nel mio caso ho scelto Android). Selezionate Apps per aprire il pannello Apps, che contiene l’elenco delle app disponibili. Selezionate una o più app dall’elenco che si vuole associare al criterio che si sta creando. Io ho selezionato Excel, Word e Outlook.

Figura 5: Selezione delle app da proteggere

Selezionate Setting per configurare le impostazioni obbligatorie.

Sono tre le categorie di impostazioni dei criteri:

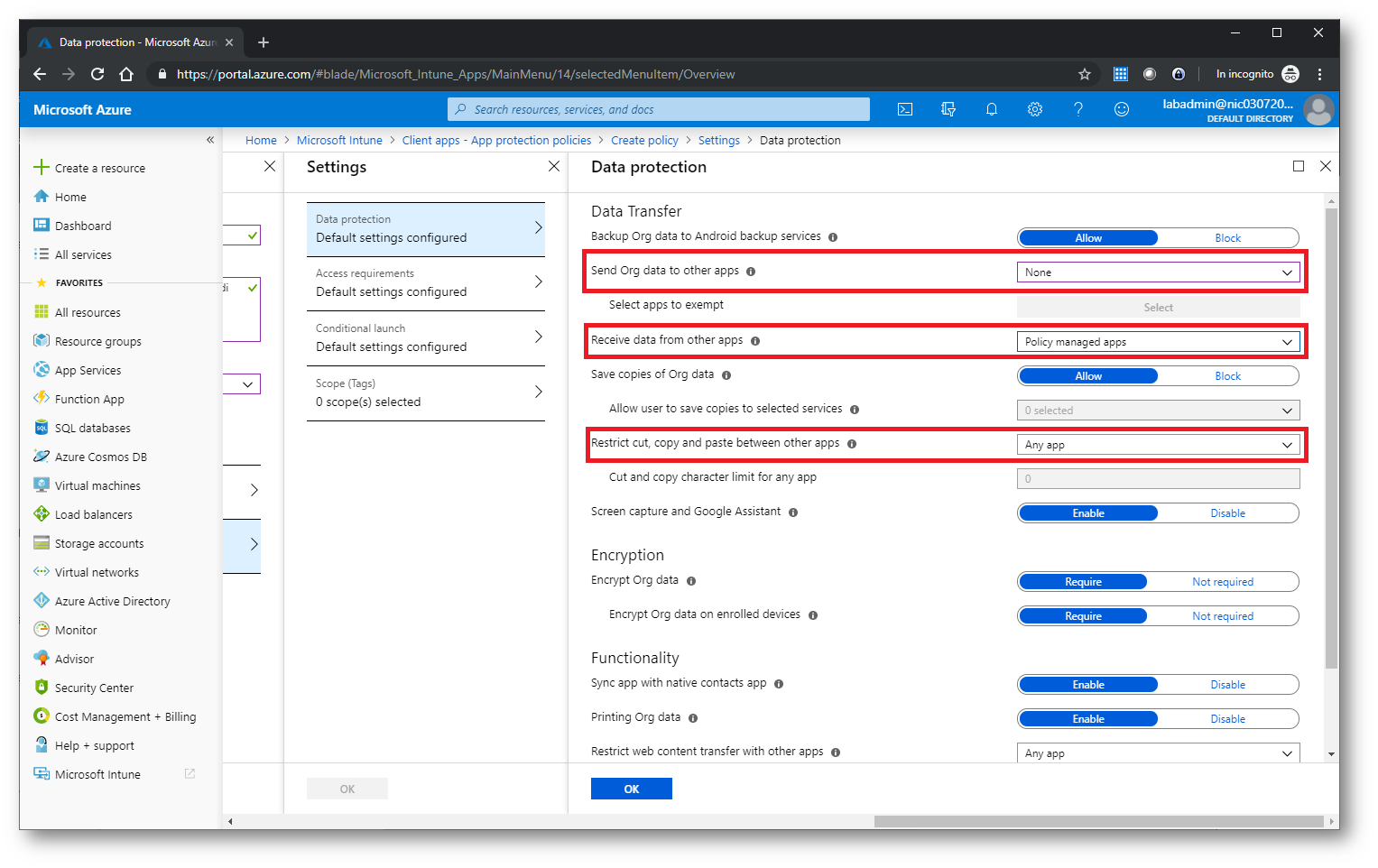

- Protezione dei dati (Data Protection): questo gruppo include i controlli di prevenzione della perdita dei dati, ad esempio le restrizioni relative alle operazioni Taglia, Copia, Incolla e Salva con nome. Queste impostazioni determinano la modalità con cui gli utenti interagiscono con i dati nelle app.

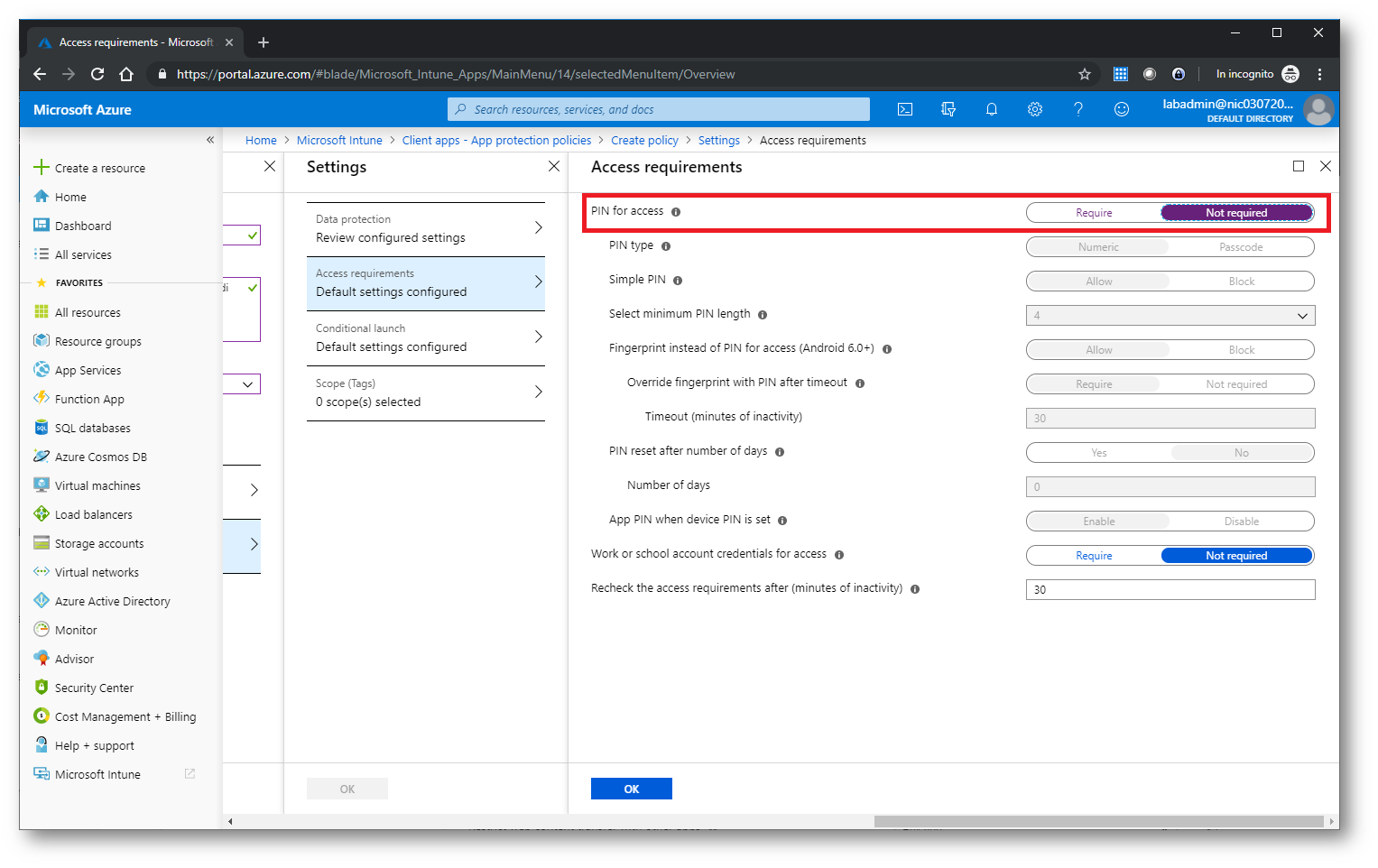

- Requisiti di accesso (Access requirements): questo gruppo contiene le opzioni PIN per ogni app che determinano in che modo l’utente finale accede alle app in un contesto aziendale.

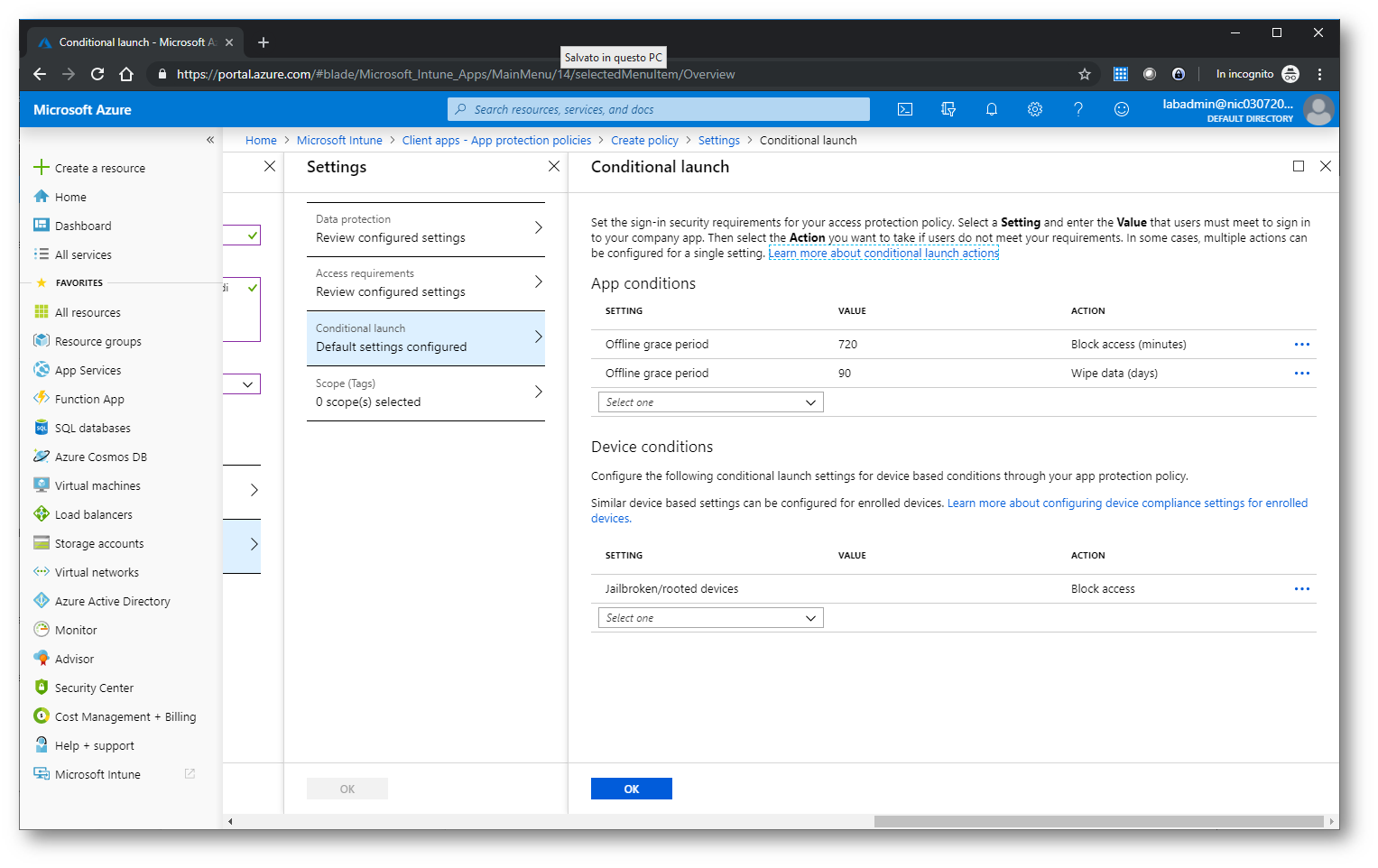

- Avvio condizionale (Conditional launch): questo gruppo contiene impostazioni come le impostazioni minime del sistema operativo, il rilevamento di jailbreak e dispositivi rooted.

Nella figura sotto vi ho evidenziato i criteri che ho deciso di modificare:

Figura 6: Criteri per la protezione dei dati

Figura 7: Criteri per i requisiti di accesso all’app

Figura 8: Criteri per il lancio dell’app

Confermate con OK per salvare la configurazione e fate clic su Create policy per la creazione della policy.

Figura 9: Creazione della app protection policy completata

Distribuzione della App protection policy

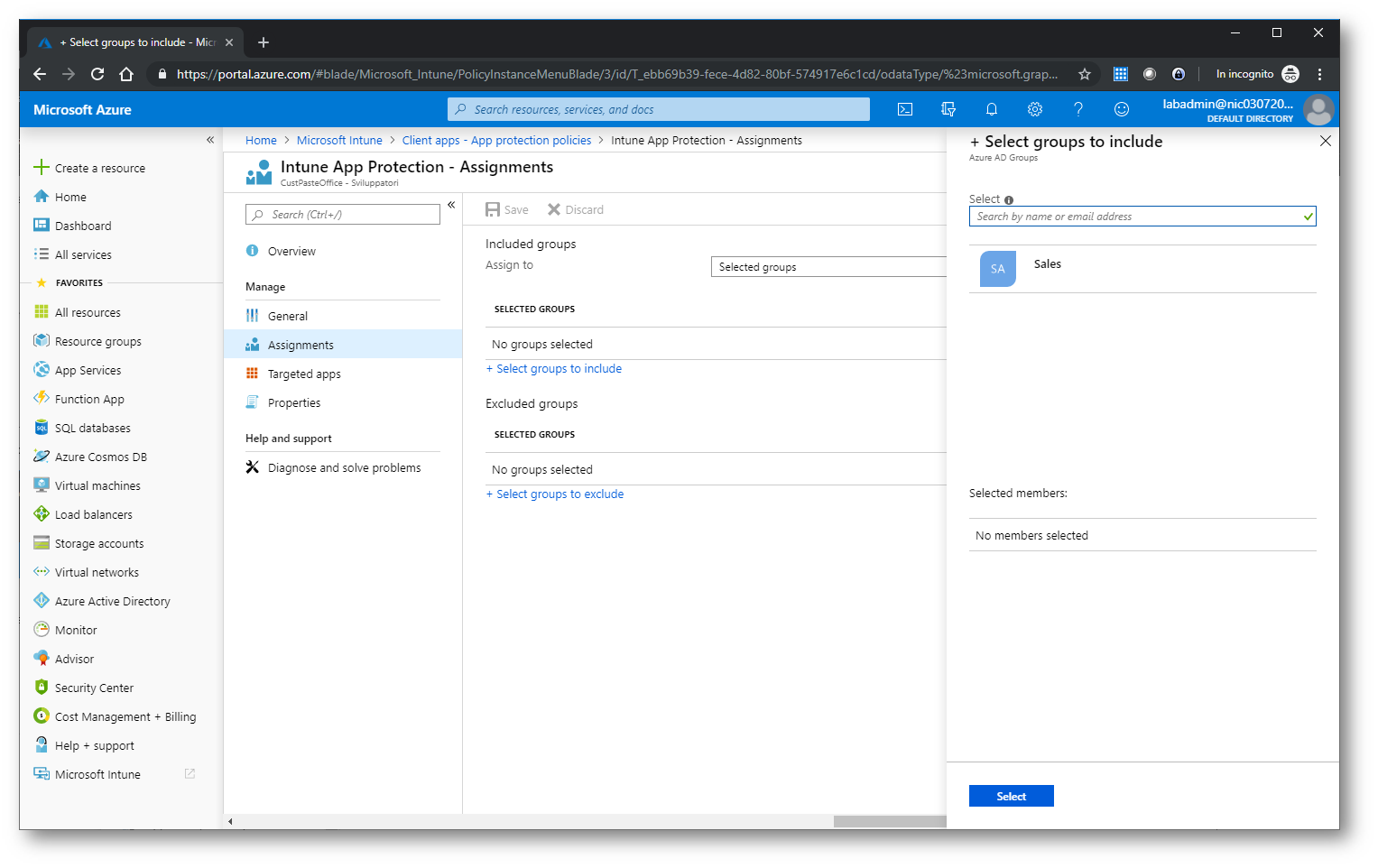

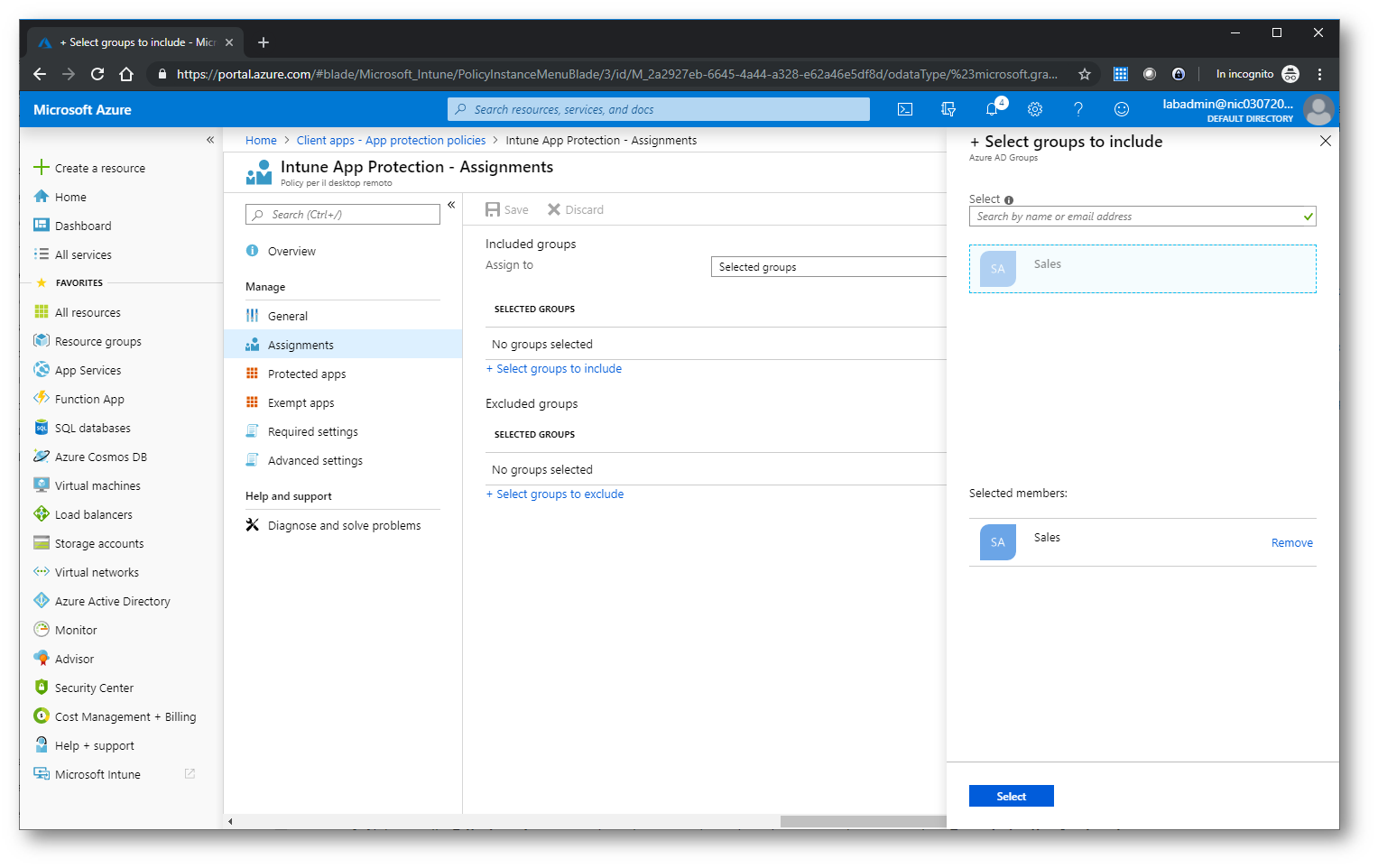

Per distribuire la nuova App protection policy è necessario selezionarla e successivamente cliccare su Assignment. Le policy possono essere applicate a gruppi di utenti di Azure AD, quindi vi verrà chiesto quale gruppo includere.

Figura 10: Assegnazione della app protection policy ad un gruppo di Azure AD

Qual è l’esperienza utente con le App protection policy?

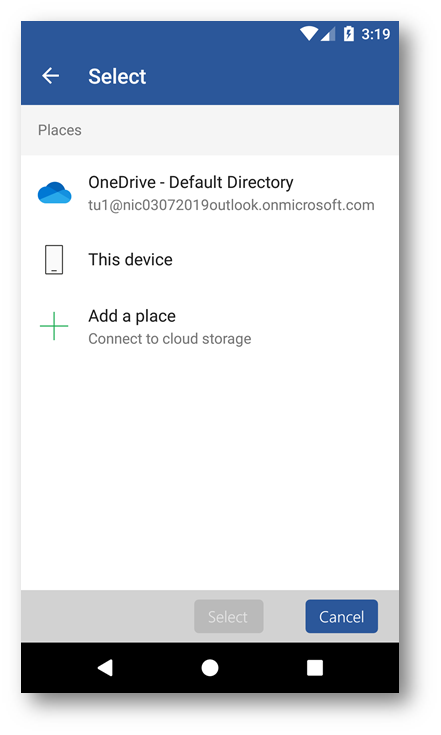

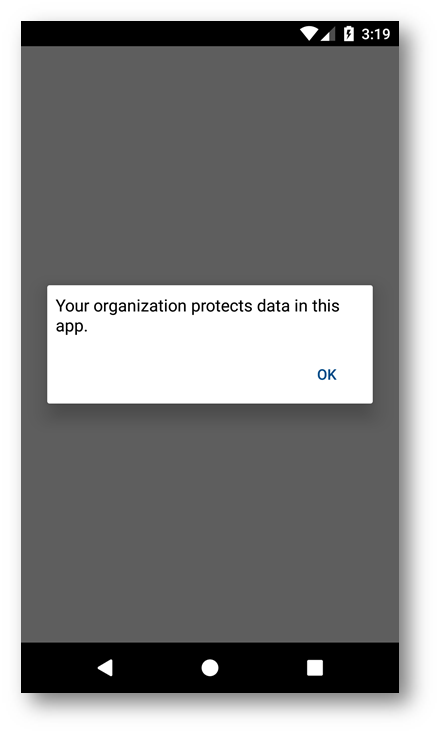

I criteri di protezione delle App vengono applicati solo alle App usate in un contesto aziendale, ad esempio quando l’utente accede alle App con un account aziendale o accede a file archiviati in un percorso di OneDrive for Business.

Figura 11-11A: Quando i documenti vengono creati in OneDrive for Business l’applicazione avvisa l’utente che i dati sono protetti

Proteggere i dati aziendali utilizzando Windows Information Protection (WIP)

Windows Information Protection consente di proteggere le app e i dati aziendali dalle perdite accidentali di dati nei dispositivi dell’azienda e nei dispositivi personali che i dipendenti portano al lavoro. Il continuo aumento dei dispositivi di proprietà dei dipendenti usati in ambito aziendale è accompagnato anche da maggiori rischi di perdita accidentale dei dati tramite app e servizi al di fuori del controllo dell’azienda, come e-mail, social media e cloud pubblico. Questo può ad esempio avvenire quando un dipendente invia dati aziendali dal proprio account e-mail personale, copia e incolla informazioni in una chat o salva dati in uno spazio di archiviazione pubblico sul cloud.

Mi è capitato anche che se i dipendenti non sono autorizzati a condividere file tramite un sistema protetto, abbiano fatto ricorso a un’App esterna che non disponeva degli opportuni controlli di sicurezza. È capitato anche a voi? 😛

La soluzione a questo tipo di problematiche non è certamente semplice, ma è opportuno sviluppare dei meccanismi di Data Loss Prevention.

Windows Information Protection offre:

- La separazione tra dati personali e aziendali.

- Protezione dei dati aggiuntiva per le app line-of-business esistenti senza che risulti necessario aggiornare le app.

- Possibilità di cancellare i dati aziendali dai dispositivi registrati in Intune senza toccare i dati personali.

- Integrazione con il sistema di gestione esistente (Microsoft Intune, System Center Configuration Manager o un altro sistema di gestione dei dispositivi mobili (MDM)) per configurare, distribuire e gestire Windows Information Protection

Utilizzando una App protection policy per Windows 10 è possibile fare in modo che le app gestite (app incluse nell’elenco delle app protette nei criteri WIP) possano accedere ai dati aziendali e interagiscano in modo diverso quando vengono usate con app non consentite, non aziendali o personali. Dopo aver aggiunto un’app all’elenco delle app protette, l’app è considerata attendibile con i dati aziendali. Tutte le app non incluse in questo elenco non sono autorizzate ad accedere ai dati dell’organizzazione.

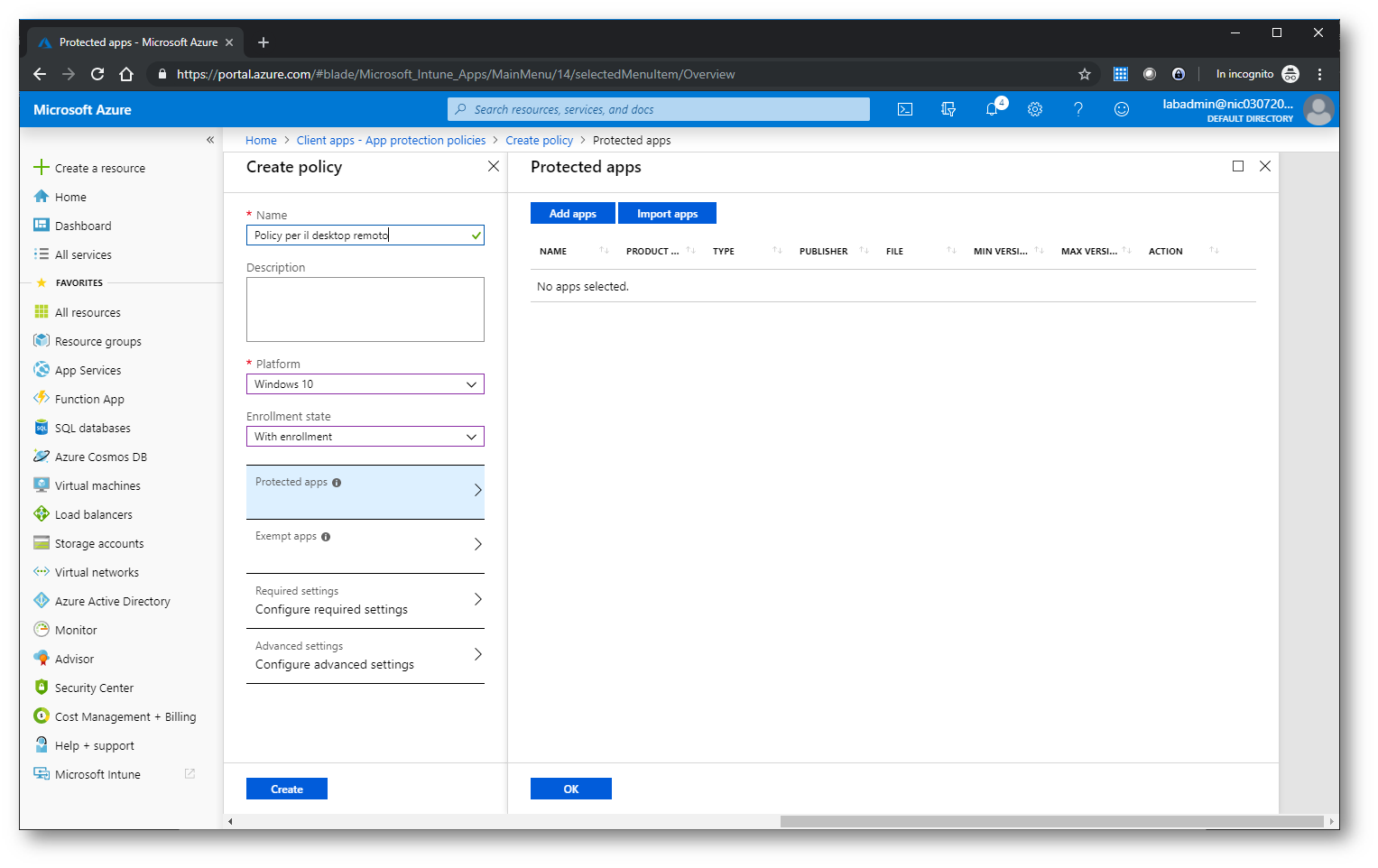

Per creare una App protection policy per Windows 10 è sufficiente dal portale di Azure selezionare la voce Microsoft Intune e spostarsi nel nodo App Protection Policy. Fate clic sul pulsante + Create Policy per creare un nuovo criterio di protezione delle app. In Platform scegliete Windows 10 ed in Enrollment state scegliete il tipo di stato del dispositivo da gestire (con o senza enrollment).

Figura 12: Creazione di una app protection policy per Windows 10

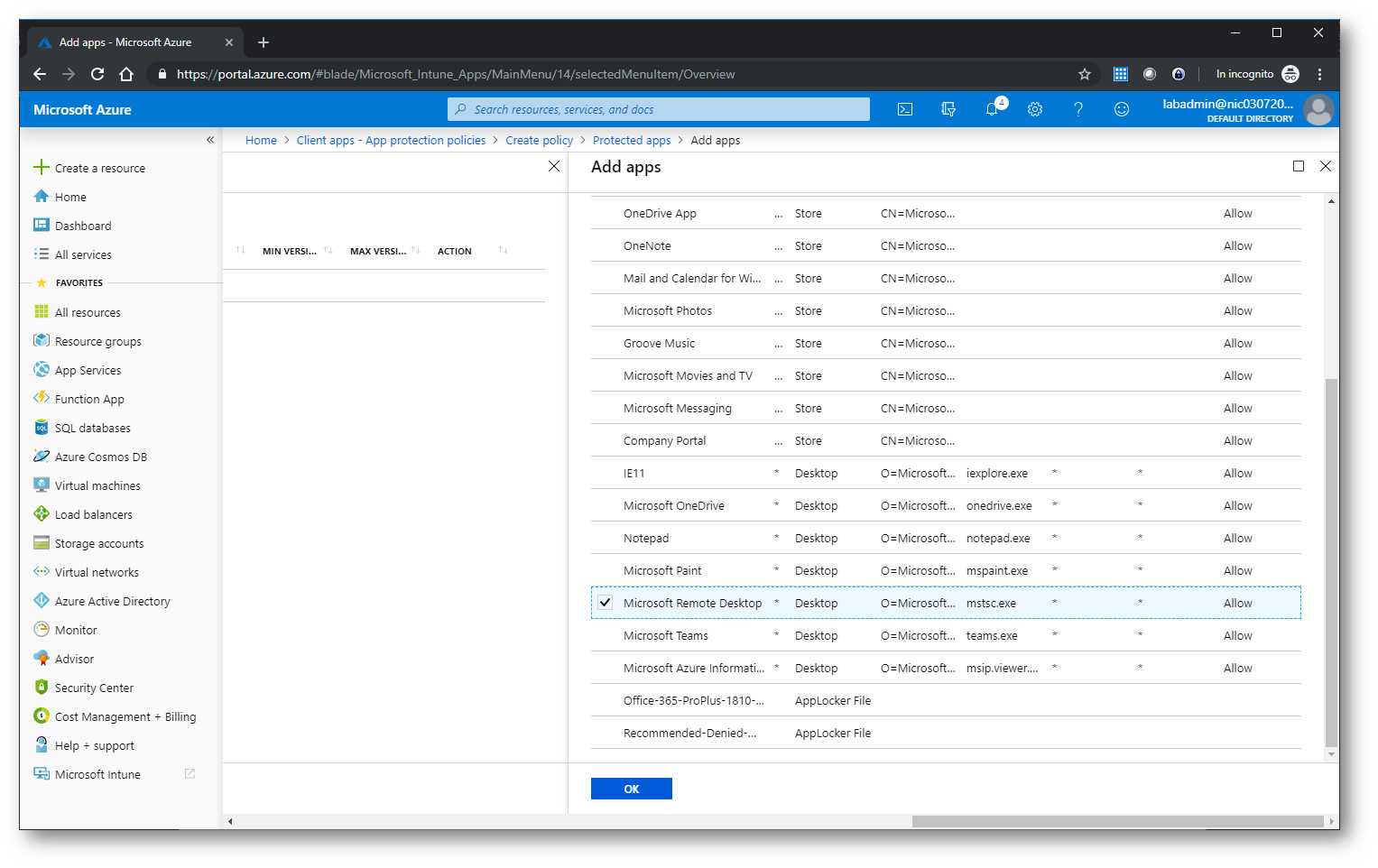

Fate clic su Add Apps e aggiungete l’app da proteggere. È possibile aggiungere questi tipi di App:

Figura 13: Aggiunta delle app da proteggere

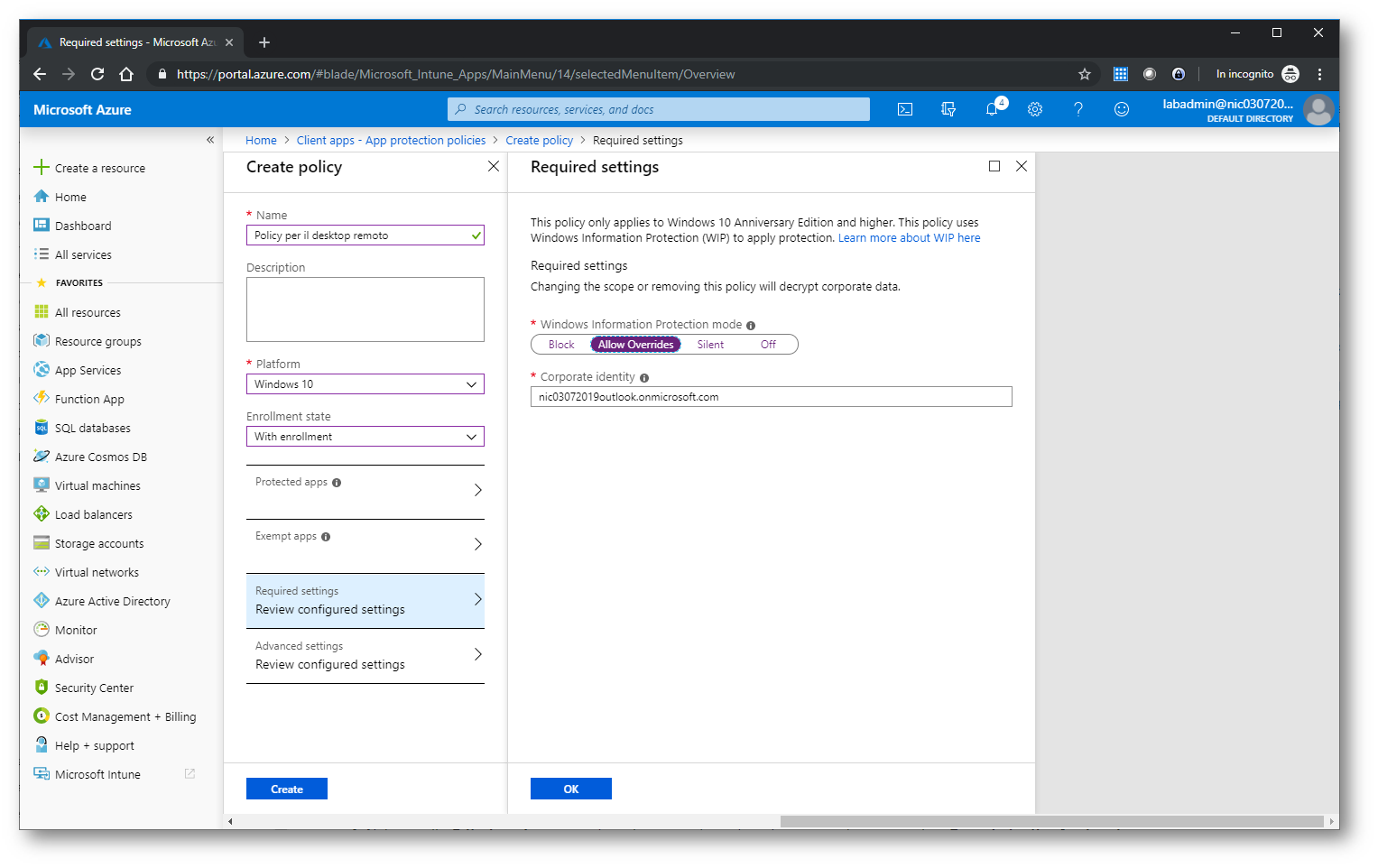

Dopo avere aggiunto le app da proteggere con Windows Information Protection, dovete applicare una modalità di gestione e protezione.

In Required Settings consiglio di utilizzare Allow Overrides in modo tale da verificare se sono state inserite le app corrette nell’elenco delle app protette, assegnando inizialmente la policy ad un numero ristretto di dipendenti.

In Corporate identity potete definire l’identità aziendale, espressa in genere come dominio Internet primario, che aiuta a identificare e contrassegnare con tag i dati aziendali dalle app specificate come protette in Windows Information Protection. Ad esempio, gli indirizzi e-mail che usano la corporate identity (nel mio caso nic03072019outlook.onmicrosoft.com) vengono identificati come aziendali e soggetti a restrizioni dai criteri di Windows Information Protection.

Figura 14: Gestione della modalità di protezione di Windows Information Protection

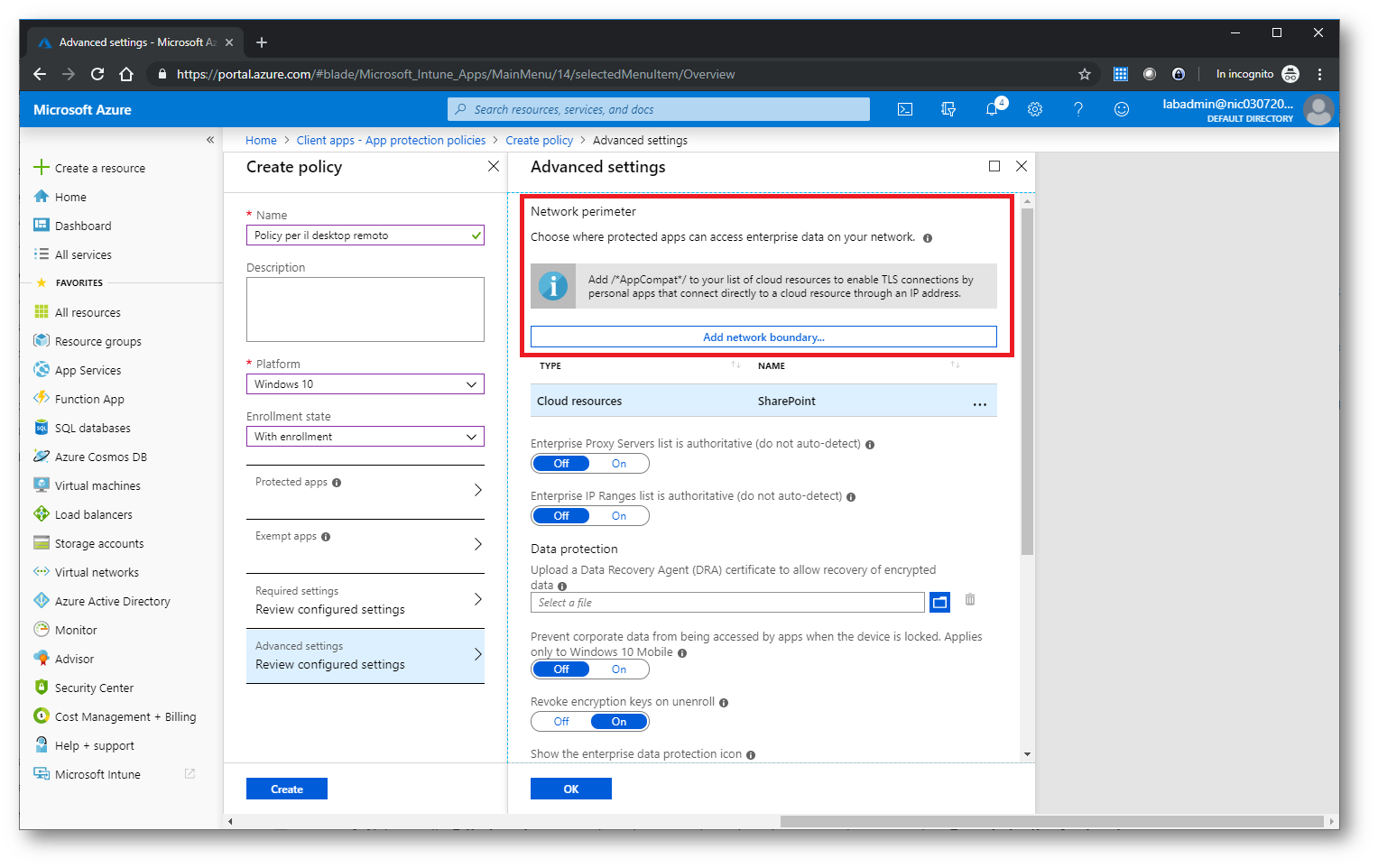

In Advanced Settings potete aggiungere altri domini, il percorso di rete in cui le app possono accedere ai dati aziendali. Bisogna aggiungere manualmente i percorsi di rete interessati e qualsiasi dispositivo che riceverà un indirizzo IP nella rete indicata sarà assoggettato alla regola di Windows Information Protection.

Figura 15: Gestione dei percorsi di rete da proteggere

Confermate con OK per salvare la configurazione e fate clic su Create policy per la creazione della policy. Una volta creata la policy la potrete assegnare ad un gruppo di utenti di Azure AD.

Figura 16: Gruppo di utenti di Azure AD a cui applicare la app protection policy

Trovate maggiori Informazioni sulla creazione dei criteri di Windows Information Protection (WIP) al link https://docs.microsoft.com/it-it/windows/security/information-protection/windows-information-protection/create-wip-policy-using-intune-azure

Conclusioni

In molte aziende è consuetudine consentire agli utenti finali di usare sia i dispositivi gestiti tramite Intune, ad esempio i dispositivi di proprietà aziendale, sia i dispositivi non gestiti protetti solo con criteri di protezione delle app di Intune (app protection policy). I dispositivi non gestiti sono spesso noti come dispositivi Bring Your Own Device (BYOD). Poiché le app protection policy di Intune usano come destinazione l’identità di un utente, le impostazioni di protezione per un utente possono essere applicate sia ai dispositivi registrati (dispositivi MDM gestiti) che ai dispositivi non registrati (non MDM).